Vpn τεχνολογία τι. Τι είναι το VPN ή πώς να προστατεύσετε το δίκτυο. Τι κάνει το VPN

Για να κατανοήσουμε τι είναι ένα VPN, αρκεί να αποκρυπτογραφήσουμε και να μεταφράσουμε αυτή τη συντομογραφία. Με τον όρο αυτό εννοείται ένα "εικονικό ιδιωτικό δίκτυο", το οποίο ενώνει μεμονωμένους υπολογιστές ή τοπικά δίκτυα, προκειμένου να διασφαλίζεται η ιδιωτικότητα και η ασφάλεια των μεταδιδόμενων πληροφοριών. Αυτή η τεχνολογία περιλαμβάνει τη δημιουργία σύνδεσης σε ειδικό διακομιστή που βασίζεται σε δημόσιο δίκτυο με ειδικά προγράμματα. Ως αποτέλεσμα, ένα κανάλι εμφανίζεται στην υπάρχουσα σύνδεση, προστατεύεται με ασφάλεια από τους σύγχρονους αλγόριθμους κρυπτογράφησης. Με άλλα λόγια, ένα VPN είναι μια σύνδεση point-to-point μέσα ή πάνω από ένα μη ασφαλές δίκτυο, το οποίο είναι ένα ασφαλές τούνελ για την ανταλλαγή πληροφοριών μεταξύ των χρηστών και του διακομιστή.

Βασικές ιδιότητες VPN

Η κατανόηση του τι είναι ένα VPN θα είναι ελλιπές χωρίς να κατανοηθούν οι βασικές ιδιότητές του: κρυπτογράφηση, έλεγχος ταυτότητας και έλεγχος πρόσβασης. Αυτά τα τρία κριτήρια διακρίνουν το VPN από ένα συνηθισμένο εταιρικό δίκτυο που λειτουργεί με βάση τις διαθέσιμες στο κοινό συνδέσεις. Η εφαρμογή αυτών των ιδιοτήτων καθιστά δυνατή την προστασία των υπολογιστών χρηστών και των εξυπηρετητών των οργανισμών. Οι πληροφορίες που περνούν μέσα από υλικά μη προστατευμένα κανάλια καθίστανται άτρωτα σε εξωτερικούς παράγοντες, δεν είναι πιθανό να διαρρεύσουν ή να χρησιμοποιηθούν παράνομα.

Τύπος VPN

Έχοντας κατανοήσει τι είναι ένα VPN, μπορείτε να προχωρήσετε στην εξέταση των υποειδών του, τα οποία διακρίνονται με βάση τα πρωτόκολλα που χρησιμοποιούνται:

- Το PPTP είναι ένα πρωτόκολλο σήραγγας από σημείο σε σημείο που δημιουργεί ένα ασφαλές κανάλι σε ένα συνηθισμένο δίκτυο. Η σύνδεση δημιουργείται χρησιμοποιώντας δύο συνεδρίες δικτύου: τα δεδομένα μεταδίδονται μέσω PPP μέσω του πρωτοκόλλου GRE, η σύνδεση αρχικοποιείται και ελέγχεται μέσω TCP (θύρα 1723). Μπορεί να είναι δύσκολο να εγκατασταθεί σε κινητά και σε άλλα δίκτυα. Σήμερα, αυτός ο τύπος VPN είναι ο λιγότερο αξιόπιστος. Δεν πρέπει να χρησιμοποιείται όταν εργάζεστε με δεδομένα που δεν πρέπει να πέφτουν στα χέρια τρίτων.

- L2TP - σήραγγα επιπέδου 2. Αυτό το προηγμένο πρωτόκολλο αναπτύχθηκε με βάση το PPTP και το L2F. Χάρη στην κρυπτογράφηση του IPSec, καθώς και ο συνδυασμός των κύριων και των καναλιών ελέγχου σε μία μόνο συνεδρία UDP, είναι πολύ πιο ασφαλής.

- SSTP - Ασφαλής σήραγγα υποδοχής SSL. Με αυτό το πρωτόκολλο, δημιουργούνται ασφαλείς επικοινωνίες μέσω HTTPS. Για τη λειτουργία του πρωτοκόλλου απαιτείται μια ανοιχτή θύρα 443, η οποία επιτρέπει την επικοινωνία από οποιοδήποτε σημείο, ακόμη και πέρα από τον πληρεξούσιο.

Χαρακτηριστικά VPN

Τα προηγούμενα τμήματα μίλησαν για το τι είναι ένα VPN από τεχνική άποψη. Τώρα, θα πρέπει να εξετάσετε αυτή την τεχνολογία μέσω των χρηστών και να μάθετε τα συγκεκριμένα πλεονεκτήματα που προσφέρει:

- Ασφάλεια Κανένας χρήστης του Διαδικτύου δεν θα το αρέσει αν εισέλθει στη σελίδα κοινωνικής δικτύωσης ή, ακόμα χειρότερα, κλέψει κωδικούς πρόσβασης από τραπεζικές κάρτες και εικονικά πορτοφόλια. Το VPN προστατεύει αποτελεσματικά τα προσωπικά δεδομένα. Τόσο η εξερχόμενη όσο και η εισερχόμενη πληροφορία ρέει μέσω της σήραγγας σε κρυπτογραφημένη μορφή. Ακόμα και ο πάροχος δεν μπορεί να έχει πρόσβαση σε αυτές. Αυτό το στοιχείο είναι ιδιαίτερα σημαντικό για όσους συχνά συνδέονται στο δίκτυο σε καφετέριες Internet και σε άλλα σημεία με μη προστατευμένο Wi-Fi. Εάν δεν χρησιμοποιείτε VPN σε τέτοια σημεία, τότε όχι μόνο οι μεταδιδόμενες πληροφορίες θα διατρέχουν κίνδυνο, αλλά και η συνδεδεμένη συσκευή.

- Ανωνυμία. Το VPN καταργεί τα ζητήματα της απόκρυψης και αλλαγής των διευθύνσεων IP, επειδή δεν δείχνει ποτέ την πραγματική IP του χρήστη στους πόρους που επισκέπτεται. Όλες οι ροές πληροφοριών περνούν μέσω ασφαλούς διακομιστή. Η σύνδεση μέσω ανώνυμων πληρεξουσίων δεν συνεπάγεται κρυπτογράφηση, η δραστηριότητα των χρηστών δεν αποτελεί μυστικό για τον πάροχο και το IP μπορεί να διατεθεί στον χρησιμοποιούμενο πόρο. Το VPN σε αυτή την περίπτωση θα εκδώσει τη δική του διεύθυνση IP για τον χρήστη.

- Απεριόριστη πρόσβαση. Πολλοί ιστότοποι αποκλείονται σε επίπεδο κρατών ή τοπικών δικτύων: για παράδειγμα, τα κοινωνικά δίκτυα δεν είναι διαθέσιμα στα γραφεία σοβαρών εταιρειών. Αλλά χειρότερα, όταν το αγαπημένο σας site δεν μπορεί να πάρει ακόμη και από το σπίτι. Το VPN, αντικαθιστώντας την IP του χρήστη με τη δική σας, αλλάζει αυτόματα την τοποθεσία του και ανοίγει το δρόμο σε όλους τους αποκλεισμένους ιστότοπους.

Εφαρμογές VPN

Τα πιο συχνά χρησιμοποιούμενα εικονικά ιδιωτικά δίκτυα:

- Παροχείς και εταιρείες sysadmin να εξασφαλίσουν ασφαλή πρόσβαση στο παγκόσμιο δίκτυο. Ταυτόχρονα, για να εργαστείτε εντός του τοπικού δικτύου και να φτάσετε στο γενικό επίπεδο, χρησιμοποιούνται διαφορετικές ρυθμίσεις ασφαλείας.

- Διαχειριστές για να περιορίσετε την πρόσβαση στο ιδιωτικό δίκτυο. Αυτή η περίπτωση είναι κλασική. Με τη βοήθεια του VPN, τα τμήματα των επιχειρήσεων συνδυάζονται, καθώς και η δυνατότητα απομακρυσμένης σύνδεσης των εργαζομένων.

- Διαχειριστές για τη σύνδεση δικτύων διαφορετικών επιπέδων. Κατά κανόνα, τα εταιρικά δίκτυα είναι πολλαπλά επίπεδα και κάθε επόμενο επίπεδο διαθέτει ενισχυμένη προστασία. Το VPN σε αυτή την περίπτωση παρέχει μεγαλύτερη αξιοπιστία από έναν απλό συνδυασμό.

Οι κύριες αποχρώσεις της δημιουργίας ενός VPN

Οι χρήστες που γνωρίζουν ήδη τι μια σύνδεση VPN έχει συχνά οριστεί ως στόχος να ρυθμιστούν οι ίδιοι. Οι οδηγίες βήμα προς βήμα για τη δημιουργία ασφαλών δικτύων για διάφορα λειτουργικά συστήματα μπορούν να βρεθούν παντού, αλλά δεν αναφέρονται πάντα ένα σημαντικό σημείο. Με μια τυπική σύνδεση VPN, η κύρια πύλη καθορίζεται για το δίκτυο VPN, με αποτέλεσμα η σύνδεση του χρήστη να απολεσθεί ή να συνδεθεί μέσω απομακρυσμένου δικτύου. Αυτό δημιουργεί ταλαιπωρία και μερικές φορές οδηγεί σε περιττές δαπάνες για την πληρωμή διπλής κυκλοφορίας. Για να αποφύγετε προβλήματα, πρέπει να κάνετε τα εξής: Βρείτε τις ιδιότητες TCP / IPv4 στις ρυθμίσεις δικτύου και αφαιρέστε το σήμα στο παράθυρο σύνθετων ρυθμίσεων που επιτρέπει τη χρήση της κύριας πύλης στο απομακρυσμένο δίκτυο.

Κάθε χρόνο βελτιώνεται η ηλεκτρονική επικοινωνία και στην ανταλλαγή πληροφοριών αυξάνονται οι απαιτήσεις για ταχύτητα, ασφάλεια και ποιότητα επεξεργασίας δεδομένων.

Και εδώ θα δούμε λεπτομερώς τη σύνδεση VPN: τι είναι αυτό, ποια είναι η σήραγγα VPN και πώς να χρησιμοποιήσετε τη σύνδεση vpn.

Αυτό το υλικό είναι ένα είδος εισαγωγικής λέξης σε μια σειρά άρθρων, όπου θα περιγράψουμε πώς να δημιουργήσουμε vpn σε διάφορα λειτουργικά συστήματα.

vpn σύνδεση τι είναι αυτό;

Έτσι, ένα εικονικό ιδιωτικό δίκτυο vpn είναι μια τεχνολογία που παρέχει μια ασφαλή (κλειστή από εξωτερική πρόσβαση) σύνδεση λογικού δικτύου σε ιδιωτικό ή δημόσιο με την παρουσία του Internet υψηλής ταχύτητας.

Μια τέτοια σύνδεση δικτύου των υπολογιστών (γεωγραφικά απομακρυσμένη μεταξύ τους για μια σημαντική απόσταση) χρησιμοποιεί μια σύνδεση από σημείο σε σημείο (με άλλα λόγια, από υπολογιστή σε υπολογιστή).

Επιστημονικά, αυτός ο τύπος σύνδεσης ονομάζεται σήραγγα vpn (ή πρωτόκολλο σήραγγας). Μπορείτε να συνδεθείτε σε μια τέτοια σήραγγα εάν έχετε έναν υπολογιστή με οποιοδήποτε λειτουργικό σύστημα στο οποίο έχει ενσωματωθεί ένα πρόγραμμα-πελάτης VPN που μπορεί να "προωθεί" εικονικές θύρες χρησιμοποιώντας TCP / IP σε άλλο δίκτυο.

Τι είναι το VPN;

Το κύριο πλεονέκτημα του vpn είναι ότι τα συνδετικά μέρη χρειάζονται μια πλατφόρμα σύνδεσης που όχι μόνο κλιμακώνει γρήγορα, αλλά και (πρώτα απ 'όλα) εξασφαλίζει την εμπιστευτικότητα των δεδομένων, την ακεραιότητα των δεδομένων και τον έλεγχο ταυτότητας.

Το διάγραμμα απεικονίζει τη χρήση των δικτύων vpn.

Προηγουμένως, ο διακομιστής και ο δρομολογητής πρέπει να ρυθμίζονται για συνδέσεις μέσω ασφαλούς καναλιού.

Αρχή λειτουργίας Vpn

Κατά τη σύνδεση μέσω vpn, η κεφαλίδα του μηνύματος περιέχει πληροφορίες σχετικά με την διεύθυνση IP του διακομιστή VPN και την απομακρυσμένη διαδρομή.

Τα ενσωματωμένα δεδομένα που περνούν σε ένα δημόσιο ή δημόσιο δίκτυο δεν μπορούν να παρεμποδιστούν, δεδομένου ότι όλες οι πληροφορίες είναι κρυπτογραφημένες.

Το στάδιο κρυπτογράφησης VPN υλοποιείται στην πλευρά του αποστολέα και τα δεδομένα του παραλήπτη αποκρυπτογραφούνται από την κεφαλίδα του μηνύματος (εάν υπάρχει ένα κοινό κλειδί κρυπτογράφησης).

Μετά τη σωστή αποκρυπτογράφηση του μηνύματος μεταξύ των δύο δικτύων, δημιουργείται μια σύνδεση VPN, η οποία σας επιτρέπει επίσης να εργάζεστε στο δημόσιο δίκτυο (για παράδειγμα, να ανταλλάσσετε δεδομένα με τον πελάτη 93.88.190.5).

Όσον αφορά την ασφάλεια των πληροφοριών, το Διαδίκτυο είναι ένα εξαιρετικά ανασφαλές δίκτυο και ένα VPN με πρωτόκολλα OpenVPN, L2TP / IPSec, PPTP και PPPoE είναι ένας πλήρως ασφαλής και ασφαλής τρόπος μεταφοράς δεδομένων.

Ποιο είναι το κανάλι VPN;

vpn tunneling χρησιμοποιείται:

Μέσα στο εταιρικό δίκτυο.

Για την ενοποίηση απομακρυσμένων γραφείων, καθώς και μικρών γραφείων.

Για την εξυπηρέτηση της ψηφιακής τηλεφωνίας με ένα ευρύ φάσμα τηλεπικοινωνιακών υπηρεσιών.

Για πρόσβαση σε εξωτερικούς πόρους πληροφορικής.

Για την κατασκευή και υλοποίηση τηλεδιάσκεψης.

Γιατί χρειάζομαι VPN;

Απαιτείται σύνδεση vpn για:

Ανώνυμη εργασία στο Διαδίκτυο.

Λήψη εφαρμογών, σε περίπτωση που η διεύθυνση IP βρίσκεται σε άλλη περιφερειακή ζώνη της χώρας.

Ασφαλής εργασία σε εταιρικό περιβάλλον μέσω επικοινωνιών.

Απλότητα και ευκολία των ρυθμίσεων σύνδεσης

Εξασφάλιση υψηλής ταχύτητας σύνδεσης χωρίς σπασίματα.

Δημιουργία ασφαλούς καναλιού χωρίς επιθέσεις χάκερ.

Πώς να χρησιμοποιήσετε το VPN;

Παραδείγματα για το πώς λειτουργεί το vpn μπορούν να αναφερθούν απεριόριστα. Έτσι, σε οποιονδήποτε υπολογιστή στο εταιρικό δίκτυο, όταν εγκαθιστάτε μια ασφαλή σύνδεση vpn, μπορείτε να χρησιμοποιήσετε το ταχυδρομείο για να ελέγξετε μηνύματα, να δημοσιεύσετε υλικό από οπουδήποτε στη χώρα ή να κατεβάσετε αρχεία από δίκτυα torrent.

Vpn: τι είναι το τηλέφωνο;

Η πρόσβαση μέσω του vpn στο τηλέφωνο (iPhone ή οποιαδήποτε άλλη συσκευή Android) επιτρέπει τη χρήση διαδικτύου σε δημόσιους χώρους για να διατηρηθεί η ανωνυμία, καθώς και να αποφευχθεί η παρεμπόδιση της κυκλοφορίας και η πειρατεία της συσκευής.

Ένας πελάτης VPN εγκατεστημένος σε οποιοδήποτε λειτουργικό σύστημα σας επιτρέπει να παρακάμψετε πολλές από τις ρυθμίσεις και τους κανόνες του παρόχου (αν ορίσετε περιορισμούς).

Ποιο VPN θα επιλέξει για το τηλέφωνο;

Τα κινητά τηλέφωνα και τα smartphones στο Android OS μπορούν να χρησιμοποιούν εφαρμογές από το Google Play Marketet:

- - vpnRoot, droidVPN,

- - browser για δίχτυα surfing, orbot

- - InBrowser, orfox (firefox + tor),

- - Ελεύθερο VPN πελάτη SuperVPN

- - Σύνδεση OpenVPN

- - VPN TunnelBear

- - Hideman VPN

Τα περισσότερα από αυτά τα προγράμματα χρησιμοποιούνται για την ευκολία μιας "καυτής" ρύθμισης του συστήματος, την έναρξη των συντομεύσεων, την ανώνυμη περιήγηση στο Internet και την επιλογή του τύπου κρυπτογράφησης σύνδεσης.

Αλλά τα κύρια καθήκοντα της χρήσης ενός VPN σε ένα τηλέφωνο είναι να ελέγχουν τα εταιρικά μηνύματα ηλεκτρονικού ταχυδρομείου, να δημιουργούν τηλεδιάσκεψη με διάφορους συμμετέχοντες και επίσης να πραγματοποιούν συναντήσεις εκτός του οργανισμού (για παράδειγμα, όταν ένας υπάλληλος βρίσκεται σε επαγγελματικό ταξίδι).

Τι είναι το vpn στο iphone;

Σκεφτείτε ποιο VPN να επιλέξετε και πώς να το συνδέσετε στο iPhone με περισσότερες λεπτομέρειες.

Ανάλογα με τον τύπο του δικτύου που υποστηρίζεται, την πρώτη φορά που θα εκτελέσετε τη διαμόρφωση VPN στο iPhone σας, μπορείτε να επιλέξετε τα ακόλουθα πρωτόκολλα: L2TP, PPTP και Cisco IPSec (επιπλέον, μπορείτε να δημιουργήσετε συνδέσεις vpn χρησιμοποιώντας εφαρμογές τρίτων κατασκευαστών).

Όλα τα αναφερόμενα πρωτόκολλα υποστηρίζουν κλειδιά κρυπτογράφησης, εντοπισμό χρήστη με κωδικό πρόσβασης και πιστοποίηση.

Επιπλέον χαρακτηριστικά κατά τη δημιουργία ενός προφίλ VPN σε ένα iPhone περιλαμβάνουν: ασφάλεια RSA, επίπεδο κρυπτογράφησης και κανόνες εξουσιοδότησης για σύνδεση με το διακομιστή.

Για το iphone από το appstore, θα πρέπει να επιλέξετε:

- - δωρεάν εφαρμογή Tunnelbear, με την οποία μπορείτε να συνδεθείτε σε διακομιστές VPN οποιασδήποτε χώρας.

- - Η σύνδεση OpenVPN είναι ένας από τους καλύτερους πελάτες VPN. Εδώ, για να εκτελέσετε την εφαρμογή, πρέπει πρώτα να εισαγάγετε τα πλήκτρα rsa μέσω iTunes στο τηλέφωνό σας.

- - Το μανδύα είναι μια υπό όρους δωρεάν εφαρμογή, επειδή για κάποιο χρονικό διάστημα το προϊόν μπορεί να «χρησιμοποιηθεί» δωρεάν, αλλά για να χρησιμοποιήσει το πρόγραμμα μετά την περίοδο επίδειξης θα πρέπει να αγοραστεί.

Δημιουργία VPN: επιλογή εξοπλισμού και διαμόρφωση

Για εταιρικές επικοινωνίες σε μεγάλους οργανισμούς ή συνδικάτα απομακρυσμένων γραφείων, χρησιμοποιούν υλικό το οποίο είναι ικανό να υποστηρίζει αδιάλειπτη και ασφαλή λειτουργία του δικτύου.

Για την υλοποίηση τεχνολογιών vpn, η πύλη δικτύου μπορεί να είναι: ένας διακομιστής Unix, ένας διακομιστής των Windows, ένας δρομολογητής δικτύου και μια πύλη δικτύου στην οποία ανυψώνεται ένα VPN.

Ο διακομιστής ή η συσκευή που χρησιμοποιείται για τη δημιουργία ενός εταιρικού δικτύου vpn ή ενός καναλιού vpn μεταξύ απομακρυσμένων γραφείων πρέπει να εκτελεί σύνθετες τεχνικές εργασίες και να παρέχει όλο το φάσμα των υπηρεσιών στους χρήστες τόσο σε σταθμούς εργασίας όσο και σε κινητές συσκευές.

Οποιοσδήποτε δρομολογητής ή δρομολογητής vpn πρέπει να εξασφαλίζει αξιόπιστη λειτουργία του δικτύου χωρίς "κατάψυξη". Και η ενσωματωμένη λειτουργία vp σάς επιτρέπει να αλλάξετε τη διαμόρφωση δικτύου για εργασία στο σπίτι, σε έναν οργανισμό ή σε ένα απομακρυσμένο γραφείο.

Διαμορφώστε το vpn στο δρομολογητή

Σε γενικές γραμμές, η διαμόρφωση VPN στον δρομολογητή πραγματοποιείται χρησιμοποιώντας τη διεπαφή ιστού του δρομολογητή. Στις "κλασικές" συσκευές για την οργάνωση του vpn, πρέπει να μεταβείτε στην ενότητα "ρυθμίσεις" ή "ρυθμίσεις δικτύου" όπου μπορείτε να επιλέξετε το τμήμα VPN, να ορίσετε τον τύπο πρωτοκόλλου, να εισάγετε τις ρυθμίσεις της διεύθυνσης υποδικτύου,

Επιπλέον, για την ασφάλεια της σύνδεσης, θα πρέπει να καθορίσετε τους αλγόριθμους κρυπτογράφησης, τις μεθόδους ελέγχου ταυτότητας, να δημιουργήσετε κλειδιά συμφιλίωσης και να καθορίσετε τον διακομιστή DNS WINS. Στις παραμέτρους "Gateway" πρέπει να καθορίσετε την διεύθυνση IP της πύλης (το ip σας) και να συμπληρώσετε τα δεδομένα σε όλους τους προσαρμογείς δικτύου.

Εάν υπάρχουν αρκετοί δρομολογητές στο δίκτυο, είναι απαραίτητο να συμπληρώσετε τον πίνακα VPN δρομολόγησης για όλες τις συσκευές στη σήραγγα VPN.

Ακολουθεί μια λίστα υλικού που χρησιμοποιείται για την κατασκευή δικτύων VPN:

Οι δρομολογητές της εταιρείας Dlink: DIR-320, DIR-620, DSR-1000 με νέο firmware ή δρομολογητή D-Link DI808HV.

Δρομολογητές Cisco PIX 501, δρομολογητές Cisco 871-SEC-K9

Linksys Rv082 με υποστήριξη για περίπου 50 σήραγγες VPN

Netgear DG834G μοντέλα δρομολογητών και δρομολογητών FVS318G, FVS318N, FVS336G, SRX5308

Δρομολογητή Mikrotik με λειτουργία OpenVPN. Παράδειγμα RouterBoard RB / 2011L-IN Mikrotik

Εξοπλισμός Vpn RVPN S-Terra ή Gate Gateway

Τα μοντέλα δρομολογητών ASUS RT-N66U, RT-N16 και RT N-10

ZyXEL ZyWALL 5, ZyWALL P1, δρομολογητές ZyWALL USG

Πρόσφατα στον κόσμο των τηλεπικοινωνιών υπήρξε αυξημένο ενδιαφέρον για εικονικά ιδιωτικά δίκτυα (Virtual Private Network - VPN). Αυτό οφείλεται στην ανάγκη να μειωθεί το κόστος διατήρησης των εταιρικών δικτύων λόγω της φθηνότερης σύνδεσης απομακρυσμένων γραφείων και απομακρυσμένων χρηστών μέσω του Διαδικτύου. Πράγματι, όταν συγκρίνετε το κόστος των υπηρεσιών για τη σύνδεση διαφόρων δικτύων μέσω του Διαδικτύου, για παράδειγμα, με τα δίκτυα Frame Relay, μπορείτε να παρατηρήσετε μια σημαντική διαφορά στο κόστος. Ωστόσο, πρέπει να σημειωθεί ότι κατά τη δικτύωση μέσω του Διαδικτύου τίθεται άμεσα το ζήτημα της ασφάλειας της διαβίβασης δεδομένων, οπότε κατέστη αναγκαίο να δημιουργηθούν μηχανισμοί για την εξασφάλιση της εμπιστευτικότητας και της ακεραιότητας των διαβιβαζόμενων πληροφοριών. Τα δίκτυα που βασίζονται σε τέτοιους μηχανισμούς ονομάζονται VPN.

Επιπλέον, πολύ συχνά ο σύγχρονος άνθρωπος, που αναπτύσσει την επιχείρησή του, πρέπει να ταξιδέψει πολύ. Μπορεί να είναι ταξίδια σε απομακρυσμένες γωνιές της χώρας μας ή σε ξένες χώρες. Συχνά, οι χρήστες χρειάζονται πρόσβαση στις πληροφορίες που είναι αποθηκευμένες στον οικιακό τους υπολογιστή ή στον υπολογιστή μιας επιχείρησης. Αυτό το πρόβλημα μπορεί να λυθεί διοργανώνοντας απομακρυσμένη πρόσβαση σε αυτό χρησιμοποιώντας ένα μόντεμ και μια γραμμή. Η χρήση της τηλεφωνικής γραμμής έχει τα δικά της χαρακτηριστικά. Τα μειονεκτήματα αυτής της λύσης είναι ότι μια κλήση από άλλη χώρα κοστίζει πολλά χρήματα. Υπάρχει μια άλλη λύση που ονομάζεται VPN. Τα πλεονεκτήματα της τεχνολογίας VPN είναι ότι η οργάνωση της απομακρυσμένης πρόσβασης δεν γίνεται μέσω τηλεφωνικής γραμμής, αλλά μέσω του Διαδικτύου, το οποίο είναι πολύ φθηνότερο και καλύτερο. Κατά τη γνώμη μου, την τεχνολογία. Το VPN έχει την προοπτική ευρείας διάδοσης παγκοσμίως.

1. Η έννοια και η ταξινόμηση των δικτύων VPN, η κατασκευή τους

1.1 Τι είναι το VPN;

VPN(ιδικό ιδιωτικό δίκτυο - εικονικό ιδιωτικό δίκτυο) - ένα λογικό δίκτυο που δημιουργείται πάνω από ένα άλλο δίκτυο, όπως το Διαδίκτυο. Παρά το γεγονός ότι οι επικοινωνίες πραγματοποιούνται μέσω δημόσιων δικτύων που χρησιμοποιούν ανασφαλείς πρωτόκολλα, λόγω κρυπτογράφησης δημιουργούνται κλειστά κανάλια ανταλλαγής πληροφοριών. Το VPN σάς επιτρέπει να συνδυάσετε, για παράδειγμα, πολλά γραφεία του οργανισμού σε ένα ενιαίο δίκτυο χρησιμοποιώντας μη ελεγχόμενα κανάλια για επικοινωνία μεταξύ τους.

Στο κέντρο του, το VPN έχει πολλές ιδιότητες μιας αποκλειστικής γραμμής, αλλά αναπτύσσεται, για παράδειγμα, μέσα σε ένα δημόσιο δίκτυο. Χρησιμοποιώντας μια τεχνική σήραγγας, τα πακέτα δεδομένων μεταδίδονται μέσω του δημόσιου δικτύου ως κανονική σύνδεση από σημείο σε σημείο. Μια ξεχωριστή σήραγγα δημιουργείται μεταξύ κάθε ζεύγους "αποστολέας-δέκτη δεδομένων" - μια ασφαλής λογική σύνδεση, η οποία επιτρέπει την ενσωμάτωση δεδομένων από ένα πρωτόκολλο σε πακέτα άλλου. Τα κύρια στοιχεία της σήραγγας είναι:

- εκκινητής;

- δρομολογημένο δίκτυο.

- διακόπτης σήραγγας ·

- έναν ή περισσότερους τερματιστές σήραγγας.

Από μόνη της, η αρχή του VPN δεν έρχεται σε αντίθεση με τις βασικές τεχνολογίες δικτύου και πρωτόκολλα. Για παράδειγμα, κατά τη δημιουργία μιας σύνδεσης απομακρυσμένης πρόσβασης, ο υπολογιστής-πελάτης στέλνει στον διακομιστή μια ροή τυπικών πακέτων PPP. Στην περίπτωση της οργάνωσης εικονικών μισθωμένων γραμμών μεταξύ τοπικών δικτύων, οι δρομολογητές τους ανταλλάσσουν επίσης πακέτα PPP. Ωστόσο, μια θεμελιωδώς νέα στιγμή είναι η μεταφορά πακέτων μέσω ασφαλούς σήραγγας που οργανώνεται στο δημόσιο δίκτυο.

Το Tunneling σας επιτρέπει να οργανώσετε τη μεταφορά πακέτων ενός πρωτόκολλο σε λογικό περιβάλλον χρησιμοποιώντας διαφορετικό πρωτόκολλο. Ως αποτέλεσμα, καθίσταται δυνατή η επίλυση των προβλημάτων αλληλεπίδρασης μεταξύ διαφόρων δικτύων διαφορετικού τύπου, ξεκινώντας από την ανάγκη διασφάλισης της ακεραιότητας και εμπιστευτικότητας των μεταδιδόμενων δεδομένων και λήγοντας με την υπέρβαση των ασυνεπειών των εξωτερικών πρωτοκόλλων ή των συστημάτων διευθυνσιοδότησης.

Η υπάρχουσα υποδομή δικτύου της εταιρείας μπορεί να είναι έτοιμη να χρησιμοποιήσει ένα VPN χρησιμοποιώντας λογισμικό και υλικό. Η οργάνωση ενός εικονικού ιδιωτικού δικτύου μπορεί να συγκριθεί με την τοποθέτηση ενός καλωδίου μέσω ενός παγκόσμιου δικτύου. Κατά κανόνα, η άμεση σύνδεση μεταξύ του απομακρυσμένου χρήστη και της συσκευής τερματικής σήραγγας δημιουργείται μέσω πρωτοκόλλου PPP.

Η πιο συνηθισμένη μέθοδος για τη δημιουργία σηράγγων VPN είναι η ενσωμάτωση πρωτοκόλλων δικτύου (IP, IPX, AppleTalk κ.λπ.) σε PPP και στη συνέχεια να ενσωματώνουν τα διαμορφωμένα πακέτα σε ένα πρωτόκολλο σήραγγας. Συνήθως, το τελευταίο είναι IP ή (πολύ λιγότερο) ATM και Frame Relay. Αυτή η προσέγγιση ονομάζεται σήραγγα δευτέρου επιπέδου, αφού ο "επιβάτης" εδώ είναι το πρωτόκολλο δευτέρου επιπέδου.

Μια εναλλακτική προσέγγιση - η ενσωμάτωση πακέτων πρωτοκόλλου δικτύου απευθείας σε ένα πρωτόκολλο σήραγγας (για παράδειγμα, VTP) καλείται σήραγγα στρώματος-τριών.

Δεν έχει σημασία ποια πρωτόκολλα χρησιμοποιούνται ή ποιοι στόχοι διώκονται κατά την οργάνωση της σήραγγας, παραμένει η κύρια μέθοδοςσχεδόν αμετάβλητο. Συνήθως, ένα πρωτόκολλο χρησιμοποιείται για τη δημιουργία σύνδεσης με έναν απομακρυσμένο κόμβο και το άλλο - για την ενσωμάτωση δεδομένων και πληροφοριών υπηρεσίας για μετάδοση μέσω μιας σήραγγας.

1.2 Ταξινόμηση δικτύων VPN

Τα λύματα VPN μπορούν να ταξινομηθούν σύμφωνα με διάφορες βασικές παραμέτρους:

1. Με τον τύπο μέσου που χρησιμοποιείται:

- Ασφαλίστε δίκτυα VPN. Η πιο κοινή επιλογή για ιδιωτικά ιδιωτικά δίκτυα. Με αυτό, είναι δυνατό να δημιουργηθεί ένα αξιόπιστο και ασφαλές υποδίκτυο με βάση ένα αναξιόπιστο δίκτυο, κατά κανόνα, το Διαδίκτυο. Παραδείγματα ασφαλών VPN είναι: IPSec, OpenVPN και PPTP.

- Δίκτυα VPN Trust. Χρησιμοποιείται σε περιπτώσεις όπου το μέσο μετάδοσης μπορεί να θεωρηθεί αξιόπιστο και μόνο το έργο της δημιουργίας ενός εικονικού υποδικτύου μέσα σε ένα μεγαλύτερο δίκτυο πρέπει να επιλυθεί. Τα ζητήματα ασφαλείας καθίστανται άσχετα. Παραδείγματα τέτοιων λύσεων VPN είναι: MPLS και L2TP. Είναι πιο σωστό να πούμε ότι αυτά τα πρωτόκολλα μετατοπίζουν την εργασία ασφαλείας σε άλλους, για παράδειγμα το L2TP, κατά κανόνα, που χρησιμοποιείται σε συνδυασμό με το IPSec.

2. Σύμφωνα με τη μέθοδο εφαρμογής:

- VPN δίκτυο με τη μορφή ειδικού λογισμικού και υλικού. Η υλοποίηση του δικτύου VPN πραγματοποιείται με τη βοήθεια ειδικού λογισμικού και υλικού. Η εφαρμογή αυτή παρέχει υψηλή απόδοση και, κατά κανόνα, υψηλό βαθμό ασφάλειας.

- VPN δίκτυο ως λύση λογισμικού. Χρησιμοποιήστε έναν προσωπικό υπολογιστή με ειδικό λογισμικό που παρέχει λειτουργίες VPN.

- Δίκτυο VPN με ολοκληρωμένη λύση. Η λειτουργία VPN παρέχεται από ένα συγκρότημα που επιλύει επίσης τα προβλήματα φιλτραρίσματος της κυκλοφορίας δικτύου, οργάνωση ενός τείχους προστασίας και εξασφάλιση ποιότητας υπηρεσιών.

3. Με διορισμό:

- Intranet VPN. Χρησιμοποιούνται για την ενοποίηση διαφόρων κατανεμημένων κλάδων του ίδιου οργανισμού σε ένα μόνο προστατευμένο δίκτυο, το οποίο ανταλλάσσει δεδομένα μέσω ανοιχτών διαύλων επικοινωνίας.

- VPN απομακρυσμένης πρόσβασης. Χρησιμοποιείται για τη δημιουργία ενός ασφαλούς καναλιού μεταξύ ενός τμήματος ενός εταιρικού δικτύου (κεντρικό γραφείο ή υποκατάστημα) και ενός μόνο χρήστη ο οποίος, εργάζεται από το σπίτι, συνδέεται με εταιρικούς πόρους από έναν οικιακό υπολογιστή ή, ενώ εργάζεται σε επαγγελματικό ταξίδι, συνδέεται με εταιρικούς πόρους χρησιμοποιώντας ένα φορητό υπολογιστή.

- Extranet VPN. Χρήση για δίκτυα στα οποία είναι συνδεδεμένοι οι "εξωτερικοί" χρήστες (για παράδειγμα, πελάτες ή πελάτες). Το επίπεδο εμπιστοσύνης σε αυτούς είναι πολύ χαμηλότερο από αυτό των εργαζομένων της εταιρείας, επομένως, είναι απαραίτητο να διασφαλιστούν ειδικά «σύνορα» προστασίας που εμποδίζουν ή περιορίζουν την πρόσβαση του τελευταίου σε ιδιαίτερα πολύτιμες και εμπιστευτικές πληροφορίες.

4. Κατά τύπο πρωτοκόλλου:

- Υπάρχουν εφαρμογές εικονικού ιδιωτικού δικτύου για TCP / IP, IPX και AppleTalk. Αλλά σήμερα υπάρχει μια τάση προς μια καθολική μετάβαση στο πρωτόκολλο TCP / IP και η απόλυτη πλειοψηφία των λύσεων VPN την υποστηρίζουν.

5. Επίπεδο πρωτοκόλλου δικτύου:

- Με επίπεδο πρωτοκόλλου δικτύου βασισμένο σε χαρτογράφηση σε επίπεδα μοντέλου δικτύου αναφοράς ISO / OSI.

1.3. Δημιουργία ενός VPN

Υπάρχουν διάφορες επιλογές για την κατασκευή ενός VPN. Κατά την επιλογή μιας λύσης, είναι απαραίτητο να ληφθούν υπόψη οι παράγοντες απόδοσης των εργαλείων κατασκευής VPN. Για παράδειγμα, εάν ένας δρομολογητής λειτουργεί ήδη στο όριο ισχύος του, η προσθήκη σήραγγων VPN και η χρήση κρυπτογράφησης / αποκρυπτογράφησης πληροφοριών μπορεί να σταματήσει τη λειτουργία ολόκληρου του δικτύου, λόγω του γεγονότος ότι ο δρομολογητής δεν θα αντιμετωπίσει απλή κίνηση, για να μην αναφέρουμε το VPN. Η εμπειρία δείχνει ότι για να οικοδομήσουμε ένα VPN είναι καλύτερο να χρησιμοποιήσουμε εξειδικευμένο εξοπλισμό, αλλά εάν υπάρχει ένας περιορισμός στα μέσα, τότε μπορείτε να δώσετε προσοχή σε μια καθαρά λύση λογισμικού. Εξετάστε ορισμένες επιλογές για την κατασκευή ενός VPN.

- VPN με βάση το τείχος προστασίας. Τα τείχη προστασίας από τους περισσότερους κατασκευαστές υποστηρίζουν τη σήραγγα και την κρυπτογράφηση δεδομένων. Όλα αυτά τα προϊόντα βασίζονται στο γεγονός ότι η κίνηση που διέρχεται μέσω του τείχους προστασίας είναι κρυπτογραφημένη. Μια μονάδα κρυπτογράφησης προστίθεται στο λογισμικό του ίδιου του τείχους προστασίας. Το μειονέκτημα αυτής της μεθόδου είναι η εξάρτηση της απόδοσης από το υλικό στο οποίο τρέχει το τείχος προστασίας. Όταν χρησιμοποιείτε τείχη προστασίας μέσω υπολογιστή, πρέπει να θυμόμαστε ότι μια τέτοια λύση μπορεί να χρησιμοποιηθεί μόνο για μικρά δίκτυα με μικρή ποσότητα πληροφοριών που μεταδίδονται.

- VPN με δρομολογητές. Ένας άλλος τρόπος για να δημιουργήσετε ένα VPN είναι να χρησιμοποιήσετε δρομολογητές για να δημιουργήσετε ασφαλή κανάλια. Δεδομένου ότι όλες οι πληροφορίες που προέρχονται από το τοπικό δίκτυο περνούν από το δρομολογητή, καλό είναι να αναθέσετε αυτό το δρομολογητή και εργασίες κρυπτογράφησης.Ένα παράδειγμα εξοπλισμού για την κατασκευή VPN σε δρομολογητές είναι ο εξοπλισμός της Cisco Systems. Ξεκινώντας με την έκδοση 11.3 του λογισμικού IOS, οι δρομολογητές Cisco υποστηρίζουν πρωτόκολλα L2TP και IPSec. Εκτός από την απλή κρυπτογράφηση των παρεχόμενων πληροφοριών, η Cisco υποστηρίζει επίσης και άλλες λειτουργίες VPN, όπως η αναγνώριση κατά τη δημιουργία μιας σύνδεσης σήραγγας και ανταλλαγής κλειδιών.Για να βελτιωθεί η απόδοση του δρομολογητή, μπορεί να χρησιμοποιηθεί μια προαιρετική μονάδα ESA κρυπτογράφησης. Επιπλέον, η Cisco System έχει κυκλοφορήσει μια αποκλειστική συσκευή VPN, η οποία ονομάζεται Router Access VPN Cisco 1720 (Router Access VPN), σχεδιασμένη για εγκατάσταση σε μικρές και μεσαίες επιχειρήσεις, καθώς και σε κλάδους μεγάλων οργανισμών.

- Λογισμικό βασισμένο σε VPN. Η επόμενη προσέγγιση για την κατασκευή ενός VPN είναι καθαρές λύσεις λογισμικού. Κατά την εφαρμογή αυτής της λύσης, χρησιμοποιείται εξειδικευμένο λογισμικό που λειτουργεί σε έναν ειδικό υπολογιστή και στις περισσότερες περιπτώσεις λειτουργεί ως διακομιστής μεσολάβησης. Ένας υπολογιστής με τέτοιο λογισμικό μπορεί να βρίσκεται πίσω από ένα τείχος προστασίας.

- VPN με βάση το λειτουργικό σύστημα δικτύου.Λύσεις που βασίζονται στο λειτουργικό σύστημα δικτύου, θεωρούμε το παράδειγμα του λειτουργικού συστήματος Windows της Microsoft. Για να δημιουργήσει ένα VPN, η Microsoft χρησιμοποιεί το PPTP, το οποίο είναι ενσωματωμένο στο σύστημα των Windows. Αυτή η λύση είναι πολύ ελκυστική για τους οργανισμούς που χρησιμοποιούν τα Windows ως εταιρικό λειτουργικό σύστημα. Πρέπει να σημειωθεί ότι το κόστος μιας τέτοιας λύσης είναι σημαντικά χαμηλότερο από το κόστος άλλων λύσεων. Το VPN που βασίζεται στα Windows χρησιμοποιεί μια βάση χρηστών που είναι αποθηκευμένη στον ελεγκτή πρωτεύοντος τομέα (PDC). Κατά τη σύνδεση με το διακομιστή PPTP, ο χρήστης επαληθεύεται με PAP, CHAP ή MS-CHAP. Τα μεταδιδόμενα πακέτα είναι ενσωματωμένα σε πακέτα GRE / PPTP. Για την κρυπτογράφηση των πακέτων, χρησιμοποιείται ένα μη τυποποιημένο πρωτόκολλο από τη Microsoft Point-to-Point Encryption με ένα κλειδί 40 ή 128 bit που λαμβάνεται τη στιγμή που δημιουργείται η σύνδεση. Τα μειονεκτήματα αυτού του συστήματος είναι η έλλειψη ελέγχου της ακεραιότητας των δεδομένων και η αδυναμία αλλαγής πλήκτρων κατά τη σύνδεση. Θετικές πτυχές είναι η ευκολία ενσωμάτωσης στα Windows και το χαμηλό κόστος.

- Βασισμένο στο υλικό VPN. Η δυνατότητα δημιουργίας VPN σε ειδικές συσκευές μπορεί να χρησιμοποιηθεί σε δίκτυα που απαιτούν υψηλή απόδοση. Ένα παράδειγμα τέτοιας λύσης είναι το προϊόν Radugard IPro-VPN. Αυτό το προϊόν χρησιμοποιεί κρυπτογράφηση υλικού των μεταδιδόμενων πληροφοριών, ικανό να περάσει ένα ρεύμα 100 Mbps. Το IPro-VPN υποστηρίζει το πρωτόκολλο IPSec και το μηχανισμό διαχείρισης κλειδιών ISAKMP / Oakley. Μεταξύ άλλων, αυτή η συσκευή υποστηρίζει εγκαταστάσεις μετάφρασης διευθύνσεων δικτύου και μπορεί να συμπληρωθεί με μια ειδική κάρτα που προσθέτει λειτουργίες τείχους προστασίας.

2. Πρωτόκολλα δικτύου VPN

Τα VPN κατασκευάζονται χρησιμοποιώντας πρωτόκολλα μεταφοράς σήματος δεδομένων μέσω δημόσιου δικτύου επικοινωνιών μέσω Διαδικτύου και πρωτόκολλα σήραγγας κρυπτογραφούν δεδομένα και διαβιβάζουν δεδομένα μεταξύ χρηστών. Κατά κανόνα, τα πρωτόκολλα των παρακάτω επιπέδων χρησιμοποιούνται σήμερα για την κατασκευή VPN:

- Επίπεδο συνδέσμου

- Στρώμα δικτύου

- Επίπεδο μεταφοράς.

2.1 Στρώμα συνδέσμου

Στο επίπεδο σύνδεσης δεδομένων, μπορούν να χρησιμοποιηθούν πρωτόκολλα σήραγγας δεδομένων L2TP και PPTP, τα οποία χρησιμοποιούν εξουσιοδότηση και έλεγχο ταυτότητας.

PPTP.

Επί του παρόντος, το πιο κοινό πρωτόκολλο VPN είναι Πρωτόκολλο σημειακής σήρασης (PPTP). Αναπτύχθηκε από την 3Com και τη Microsoft για την παροχή ασφαλούς απομακρυσμένης πρόσβασης σε εταιρικά δίκτυα μέσω του Διαδικτύου. Το PPTP χρησιμοποιεί υπάρχοντα ανοικτά πρότυπα TCP / IP και βασίζεται σε μεγάλο βαθμό στο παρωχημένο πρωτόκολλο PPP point-to-point. Στην πράξη, το PPP παραμένει το πρωτόκολλο επικοινωνίας της σύνδεσης σύνδεσης PPTP. Το PPTP δημιουργεί μια σήραγγα μέσω του δικτύου στον εξυπηρετητή NT του παραλήπτη και στέλνει πακέτα PPP στον απομακρυσμένο χρήστη μέσω αυτού. Ο διακομιστής και ο σταθμός εργασίας χρησιμοποιούν ένα εικονικό ιδιωτικό δίκτυο και δεν δίνουν προσοχή στο πόσο ασφαλές ή προσβάσιμο είναι το παγκόσμιο δίκτυο μεταξύ τους. Ο τερματισμός μιας περιόδου σύνδεσης με πρωτοβουλία του διακομιστή, σε αντίθεση με εξειδικευμένους διακομιστές απομακρυσμένης πρόσβασης, επιτρέπει στους τοπικούς διαχειριστές δικτύου να μην επιτρέπουν απομακρυσμένους χρήστες εκτός του συστήματος ασφαλείας του Windows Server.

Αν και η ικανότητα του πρωτοκόλλου PPTP επεκτείνεται μόνο σε συσκευές που εκτελούν Windows, παρέχει στις εταιρείες τη δυνατότητα να αλληλεπιδρούν με τις υπάρχουσες υποδομές δικτύου και να μην βλάπτουν το δικό τους σύστημα ασφαλείας. Με αυτόν τον τρόπο, ένας απομακρυσμένος χρήστης μπορεί να συνδεθεί στο Internet χρησιμοποιώντας έναν τοπικό παροχέα μέσω αναλογικής τηλεφωνικής γραμμής ή ISDN καναλιού και να δημιουργήσει μια σύνδεση με έναν διακομιστή NT. Ταυτόχρονα, η εταιρεία δεν χρειάζεται να δαπανήσει μεγάλα ποσά για την οργάνωση και τη συντήρηση μιας μόντεμ που παρέχει υπηρεσίες απομακρυσμένης πρόσβασης.

Στη συνέχεια είναι το έργο της RRTR. Το PPTP ενσωματώνει πακέτα IP για μετάδοση μέσω ενός δικτύου IP. Οι πελάτες PPTP χρησιμοποιούν τη θύρα προορισμού για τη δημιουργία ενός διαχειριστή σηράγγων. Αυτή η διαδικασία συμβαίνει στο επίπεδο μεταφοράς του μοντέλου OSI. Αφού δημιουργηθεί η σήραγγα, ο υπολογιστής-πελάτης και ο διακομιστής αρχίζουν να ανταλλάσσουν πακέτα υπηρεσιών. Εκτός από τη σύνδεση ελέγχου PPTP, η οποία διασφαλίζει την υγεία του καναλιού, δημιουργείται σύνδεση για αποστολή μέσω της σήραγγας δεδομένων. Η ενθυλάκωση δεδομένων πριν από την αποστολή μέσω μιας σήραγγας είναι λίγο διαφορετική από την κανονική μετάδοση. Η ενσωμάτωση των δεδομένων πριν από την αποστολή τους στη σήραγγα περιλαμβάνει δύο βήματα:

- Πρώτον, δημιουργείται το τμήμα πληροφοριών για τις δημόσιες συμβάσεις. Τα δεδομένα περνούν από πάνω προς τα κάτω, από το επίπεδο εφαρμογής OSI στο επίπεδο του καναλιού.

- Τα δεδομένα που προκύπτουν στη συνέχεια αποστέλλονται επάνω στο μοντέλο OSI και εγκλωβίζονται με πρωτόκολλα ανώτερου στρώματος.

Έτσι, κατά τη διάρκεια της δεύτερης διέλευσης, τα δεδομένα φθάνουν στο επίπεδο μεταφοράς. Ωστόσο, οι πληροφορίες δεν μπορούν να σταλούν στον προορισμό, καθώς το στρώμα συνδέσμων OSI είναι υπεύθυνο για αυτό. Επομένως, το PPTP κρυπτογραφεί το πεδίο ωφέλιμου φορτίου πακέτου και αναλαμβάνει λειτουργίες δευτέρου επιπέδου, που συνήθως ανήκουν σε PPP, δηλ. προσθέτει μια κεφαλίδα PPP και ένα τέλος στο πακέτο PPTP. Αυτό ολοκληρώνει τη δημιουργία του στρώματος ζεύξης δεδομένων.

Στη συνέχεια, το PPTP ενθυλακώνει το πλαίσιο PPP στο πακέτο γενικής σύμπλεξης δρομολόγησης (GRE), το οποίο ανήκει στο επίπεδο δικτύου. Το GRE ενσωματώνει πρωτόκολλα στρώματος δικτύου, όπως IPX, AppleTalk, DECnet, για να διασφαλιστεί ότι μπορούν να μεταφερθούν μέσω δικτύων IP. Ωστόσο, το GRE δεν έχει τη δυνατότητα να ρυθμίσει περιόδους σύνδεσης και να προστατεύει δεδομένα από εισβολείς. Για να γίνει αυτό, χρησιμοποιήστε την ικανότητα PPTP για να δημιουργήσετε μια σύνδεση για τον έλεγχο της σήραγγας. Η χρήση του GRE ως μεθόδου εγκλωβισμού περιορίζει το πεδίο δράσης PPTP μόνο σε δίκτυα IP.

Αφού το πλαίσιο PPP έχει εγκλωβιστεί σε πλαίσιο με κεφαλίδα GRE, η εγκαψούλωση εκτελείται σε πλαίσιο με κεφαλίδα IP. Η κεφαλίδα IP περιέχει τον αποστολέα και τον δέκτη του πακέτου. Τέλος, το PPTP προσθέτει μια κεφαλίδα PPP και τελειώνει.

Το σύστημα αποστολής στέλνει δεδομένα μέσω της σήραγγας. Το σύστημα παραλήπτη διαγράφει όλες τις κεφαλίδες υπηρεσιών, αφήνοντας μόνο δεδομένα PPP.

L2TP

Στο προσεχές μέλλον, αναμένεται αύξηση του αριθμού των εικονικών ιδιωτικών δικτύων που αναπτύσσονται με βάση το νέο πρωτόκολλο σήραγγας Layer 2 Tunneling Layer 2 - L2TP.

Το L2TP είναι το αποτέλεσμα ενός συνδυασμού πρωτοκόλλων PPTP και L2F (Layer 2 Forwarding). Το PPTP επιτρέπει τη μεταφορά των πακέτων PPP μέσω της σήραγγας και των πακέτων L2F SLIP και PPP. Προκειμένου να αποφευχθούν προβλήματα σύγχυσης και διαλειτουργικότητας στην αγορά τηλεπικοινωνιών, η επιτροπή για την τεχνολογία του Internet Engineering Task Force (IETF) συνέστησε τη Cisco Systems να συγχωνεύσει τα PPTP και L2F. Με όλους τους λογαριασμούς, το L2TP ενσωματώνει τα καλύτερα χαρακτηριστικά των PPTP και L2F. Το κύριο πλεονέκτημα του L2TP είναι ότι το πρωτόκολλο αυτό σας επιτρέπει να δημιουργήσετε μια σήραγγα όχι μόνο σε δίκτυα IP, αλλά και σε ATM, X.25 και Frame Relay. Δυστυχώς, η εφαρμογή L2TP στα Windows 2000 υποστηρίζει μόνο IP.

Το L2TP χρησιμοποιεί το πρωτόκολλο UDP ως μεταφορά και χρησιμοποιεί την ίδια μορφή μηνύματος τόσο για τον έλεγχο της σήραγγας όσο και για τη μεταφορά δεδομένων. Το L2TP στην εφαρμογή της Microsoft χρησιμοποιεί πακέτα UDP που περιέχουν κρυπτογραφημένα πακέτα PPP ως μηνύματα ελέγχου. Η αξιοπιστία της παράδοσης εγγυάται τον έλεγχο της ακολουθίας των πακέτων.

Η λειτουργικότητα PPTP και L2TP είναι διαφορετική. Το L2TP μπορεί να χρησιμοποιηθεί όχι μόνο σε δίκτυα IP, τα μηνύματα υπηρεσίας για τη δημιουργία μιας σήραγγας και την αποστολή δεδομένων μέσω αυτού χρησιμοποιούν την ίδια μορφή και πρωτόκολλα. Το PPTP μπορεί να χρησιμοποιηθεί μόνο σε δίκτυα IP και χρειάζεται ξεχωριστή σύνδεση TCP για να δημιουργήσει και να χρησιμοποιήσει μια σήραγγα. Το L2TP over IPSec προσφέρει περισσότερα επίπεδα ασφάλειας από το PPTP και μπορεί να εγγυηθεί σχεδόν 100% ασφάλεια για ευαίσθητα δεδομένα. Τα χαρακτηριστικά του L2TP καθιστούν ένα πολύ ελπιδοφόρο πρωτόκολλο για την κατασκευή εικονικών δικτύων.

Τα πρωτόκολλα L2TP και PPTP διαφέρουν από τα πρωτόκολλα σήραγγας τρίτου επιπέδου με ορισμένα χαρακτηριστικά:

- Παρέχοντας στις εταιρείες τη δυνατότητα να επιλέξουν ανεξάρτητα τον τρόπο επαλήθευσης των χρηστών και επαλήθευσης των διαπιστευτηρίων τους - στο δικό τους "έδαφος" ή σε πάροχο υπηρεσιών Διαδικτύου. Με επεξεργασία επεξεργασμένων πακέτων PPP, οι εταιρικοί διακομιστές δικτύου λαμβάνουν όλες τις πληροφορίες που απαιτούνται για τον εντοπισμό των χρηστών.

- Υποστήριξη αλλαγής σήραγγας - συμπληρώστε μια σήραγγα και ξεκινήστε μια άλλη από έναν από τους πολλούς δυνατούς τερματισμούς. Η εναλλαγή σηράγγων σας επιτρέπει να επεκτείνετε τη σύνδεση PPP στο απαιτούμενο τελικό σημείο.

- Παροχή διαχειριστών συστημάτων εταιρικού δικτύου με τη δυνατότητα εφαρμογής στρατηγικών για την εκχώρηση δικαιωμάτων πρόσβασης χρηστών απευθείας στο τείχος προστασίας και στους εσωτερικούς διακομιστές. Επειδή οι τερματιστές σήραγγας λαμβάνουν πακέτα PPP με πληροφορίες χρηστών, είναι σε θέση να εφαρμόσουν τις πολιτικές ασφαλείας που έχουν οι διαχειριστές στην κίνηση των μεμονωμένων χρηστών. (Τρίτο επίπεδο σήραγγας δεν διακρίνει τα εισερχόμενα πακέτα από τον πάροχο, έτσι ώστε η στρατηγική ασφάλειας είναι απαραίτητο να εφαρμόσετε φίλτρα στους τελικούς σταθμούς εργασίας και συσκευές δικτύου.) Επιπλέον, στην περίπτωση της σήραγγας διακόπτη είναι δυνατόν να οργανώσει μια «συνέχεια» της σήραγγας δεύτερο επίπεδο για άμεση μετάδοση κίνησης ατόμουχρήστες στους αντίστοιχους εσωτερικούς διακομιστές τους. Σε αυτούς τους διακομιστές μπορεί να ανατεθεί η εργασία πρόσθετου φιλτραρίσματος πακέτων.

· MPLS

Επίσης στο επίπεδο του καναλιού για την οργάνωση των σηράγγων μπορεί να χρησιμοποιηθεί η τεχνολογία MPLS (Από την Αγγλική Επεξεργασία Ετικετών Πολλαπλών Προγραμμάτων - Εναλλαγή Ετικετών Πολλαπλών Προγραμμάτων - ένας μηχανισμός μεταφοράς δεδομένων που εξομοιώνει διάφορες ιδιότητες δικτύων μεταγωγής κυκλωμάτων μέσω δικτύων με μεταγωγή πακέτων). Το MPLS λειτουργεί σε ένα επίπεδο που θα μπορούσε να εντοπιστεί μεταξύ του καναλιού και των τρίτων στρώσεων δικτύου του μοντέλου OSI και ως εκ τούτου ονομάζεται συνήθως πρωτόκολλο στρώματος καναλιού-δικτύου. Σχεδιάστηκε για να παρέχει μια καθολική υπηρεσία δεδομένων τόσο για τους πελάτες με μεταγωγή κυκλωμάτων όσο και για τους μεταγωγείς πακέτων. Με το MPLS, μπορείτε να στείλετε κυκλοφορία πολύ διαφορετικής φύσης, όπως πακέτα IP, ATM, SONET και πλαίσια Ethernet.

Οι λύσεις VPN στο επίπεδο σύνδεσης δεδομένων έχουν μάλλον περιορισμένο πεδίο, κατά κανόνα, στον τομέα του παροχέα.

2.2 Στρώμα δικτύου

Στρώμα δικτύου (επίπεδο IP). Το πρωτόκολλο IPSec χρησιμοποιείται για την εφαρμογή της κρυπτογράφησης δεδομένων και της ιδιωτικής ζωής, καθώς και για τον έλεγχο ταυτότητας συνδρομητών. Η χρήση του πρωτοκόλλου IPSec σας επιτρέπει να εφαρμόσετε μια πλήρως εξοπλισμένη πρόσβαση, ισοδύναμη με μια φυσική σύνδεση στο εταιρικό δίκτυο. Για να δημιουργηθεί ένα VPN, κάθε συμμετέχων πρέπει να ρυθμίσει ορισμένες παραμέτρους του IPSec, δηλ. Κάθε πελάτης πρέπει να διαθέτει λογισμικό που υλοποιεί το IPSec.

Ipsec

Φυσικά, καμία εταιρεία δεν θα ήθελε να μεταδώσει ανοιχτά Διαδικτυακές οικονομικές ή άλλες ευαίσθητες πληροφορίες. Τα κανάλια VPN προστατεύονται από ισχυρούς αλγόριθμους κρυπτογράφησης που ορίζονται στα πρότυπα πρωτοκόλλου ασφαλείας Isecsec. IPSec ή Internet Protocol Security - ένα πρότυπο που έχει επιλεγεί από τη διεθνή κοινότητα, το IETF - Internet Engineering Task Force, δημιουργεί βασικές αρχές ασφάλειας για το πρωτόκολλο Internet (IP / IPSec παρέχει προστασία σε επίπεδο δικτύου και απαιτεί υποστήριξη από IPSec μόνο από συσκευές επικοινωνίας Όλες οι άλλες συσκευές που βρίσκονται μεταξύ τους παρέχουν απλά κίνηση πακέτων IP.

Ο τρόπος με τον οποίο αλληλεπιδρούν οι χρήστες που χρησιμοποιούν τεχνολογία IPSec ορίζεται συνήθως από τον όρο "Ένωση Ασφαλείας" - η Ένωση Ασφαλείας (SA). Μια ασφαλής ένωση λειτουργεί με βάση μια συμφωνία που συνάπτεται από τα μέρη που χρησιμοποιούν τα εργαλεία IPSec για την προστασία των πληροφοριών που διαβιβάζονται μεταξύ τους. Η συμφωνία αυτή διέπει διάφορες παραμέτρους: διευθύνσεις IP του αποστολέα και του παραλήπτη, έναν κρυπτογραφικό αλγόριθμο, τη σειρά ανταλλαγής κλειδιών, τα μεγέθη των κλειδιών, τη βασική διάρκεια ζωής, τον αλγόριθμο ελέγχου ταυτότητας.

Το IPSec είναι ένα σταθερό σύνολο ανοικτών προτύπων που έχει έναν πυρήνα που μπορεί να προστεθεί απλά με νέα χαρακτηριστικά και πρωτόκολλα. Ο πυρήνας IPSec αποτελείται από τρία πρωτόκολλα:

· Έναςή επικεφαλίδα ελέγχου ταυτότητας - επικεφαλίδα ελέγχου ταυτότητας - διασφαλίζει την ακεραιότητα και την αυθεντικότητα των δεδομένων. Ο κύριος σκοπός του Πρωτοκόλλου AH - επιτρέπει στο παραλαμβάνον μέρος να διασφαλίσει ότι:

- το πακέτο απεστάλη από το μέρος με το οποίο είναι εγκατεστημένος ο ασφαλής σύλλογος.

- το περιεχόμενο του πακέτου δεν παραμορφώθηκε κατά τη διάρκεια της μετάδοσης μέσω του δικτύου.

- Ένα πακέτο δεν είναι ένα αντίγραφο ενός ήδη παραληφθέντος πακέτου.

Οι πρώτες δύο λειτουργίες είναι απαραίτητες για το πρωτόκολλο AH και το τελευταίο επιλέγεται όταν δημιουργείται συσχέτιση κατά βούληση. Το πρωτόκολλο AH χρησιμοποιεί μια ειδική κεφαλίδα για την εκτέλεση αυτών των λειτουργιών. Η δομή της θεωρείται ως εξής:

- Το επόμενο πεδίο κεφαλίδας δηλώνει τον κώδικα του πρωτοκόλλου υψηλότερου επιπέδου, δηλαδή το πρωτόκολλο, το μήνυμα του οποίου βρίσκεται στο πεδίο δεδομένων του πακέτου IP.

- Το πεδίο μήκους ωφέλιμου φορτίου περιέχει το μήκος της κεφαλίδας AH.

- Ο δείκτης παραμέτρων ασφαλείας (SPI) χρησιμοποιείται για τη συσχέτιση ενός πακέτου με μια ασφαλή συσχέτιση που παρέχεται για αυτό.

- Το πεδίο αριθμού ακολουθίας (Αριθμός ακολουθίας, SN) υποδεικνύει τον αριθμό ακολουθίας του πακέτου και χρησιμοποιείται για την προστασία του από ψευδή επανάληψη (όταν ένα τρίτο μέρος επιχειρεί να επαναχρησιμοποιήσει προστατευμένα πακέτα που έχουν αποσταλεί από τον πιστοποιημένο αποστολέα).

- Το πεδίο δεδομένων στοιχείων ελέγχου ταυτότητας (δεδομένα ελέγχου ταυτότητας), το οποίο περιέχει την αποκαλούμενη τιμή Value Integrity Check (ICV), χρησιμοποιείται για τον έλεγχο ταυτότητας και την επαλήθευση της ακεραιότητας του πακέτου. Αυτή η τιμή, που ονομάζεται επίσης και χώνευση, υπολογίζεται χρησιμοποιώντας μία από τις δύο υπολογιστικές μη αναστρέψιμες λειτουργίες MD5 ή SAH-1, οι οποίες υποστηρίζονται απαραίτητα από το πρωτόκολλο AH, αλλά μπορεί να χρησιμοποιηθεί οποιαδήποτε άλλη λειτουργία.

· ESP ή το Encapsulating Security Payload - Ενθυλάκωση κρυπτογραφημένων δεδομένων - κρυπτογραφεί τα διαβιβαζόμενα δεδομένα, διασφαλίζοντας την εμπιστευτικότητα, μπορεί επίσης να υποστηρίζει την πιστοποίηση ταυτότητας και την ακεραιότητα των δεδομένων.

Το πρωτόκολλο ESP λύνει δύο ομάδες προβλημάτων.

- Ο πρώτος περιλαμβάνει καθήκοντα παρόμοια με τα καθήκοντα του πρωτοκόλλου AH, είναι να διασφαλιστεί η αυθεντικότητα και η ακεραιότητα των δεδομένων με βάση ένα digest,

- Στο δεύτερο - τα διαβιβαζόμενα δεδομένα με την κρυπτογράφηση από μη εξουσιοδοτημένη προβολή.

Η κεφαλίδα χωρίζεται σε δύο μέρη, χωρισμένα από ένα πεδίο δεδομένων.

- Το πρώτο μέρος, που ονομάζεται ίδια η κεφαλίδα ESP, αποτελείται από δύο πεδία (SPI και SN), ο σκοπός του οποίου είναι παρόμοιος με τα πεδία του ίδιου ονόματος του πρωτοκόλλου AH και τοποθετείται μπροστά από το πεδίο δεδομένων.

- Τα υπόλοιπα πεδία υπηρεσιών του πρωτοκόλλου ESP, που ονομάζεται ρυμουλκούμενο ESP, βρίσκονται στο τέλος του πακέτου.

Δύο πεδία ρυμουλκουμένων - τα επόμενα στοιχεία κεφαλίδας και ελέγχου ταυτότητας - είναι παρόμοια με τα πεδία της κεφαλίδας AH. Το πεδίο δεδομένων ελέγχου ταυτότητας απουσιάζει αν, κατά την καθιέρωση ασφαλούς συσχέτισης, αποφασίζεται να μην χρησιμοποιείται το πρωτόκολλο προστασίας της ακεραιότητας ESP. Εκτός από αυτά τα πεδία, το τρέιλερ περιέχει δύο επιπλέον πεδία - το σύμβολο κράτησης θέσης και το μήκος του σύμβολο κράτησης θέσης.

Τα πρωτόκολλα AH και ESP μπορούν να προστατεύσουν δεδομένα σε δύο λειτουργίες:

- στη μεταφορά - η μεταφορά πραγματοποιείται με τις αρχικές κεφαλίδες IP.

- στη σήραγγα - το αρχικό πακέτο τοποθετείται στο νέο πακέτο IP και η μετάδοση πραγματοποιείται με νέες κεφαλίδες.

Η εφαρμογή ενός συγκεκριμένου τρόπου λειτουργίας εξαρτάται από τις απαιτήσεις για προστασία δεδομένων, καθώς και από τον ρόλο που διαδραματίζει ο κόμβος στο δίκτυο, το τελικό ασφαλές κανάλι. Έτσι, ένας κόμβος μπορεί να είναι ένας κεντρικός κόμβος (end node) ή μια πύλη (ενδιάμεσος κόμβος).

Συνεπώς, υπάρχουν τρία συστήματα για την εφαρμογή του πρωτοκόλλου IPSec:

- ξενιστής υποδοχής.

- πύλη πύλης

- κεντρική πύλη

Δυνατότητες AH και ESP πρωτόκολλα μέρει επικαλύπτονται: το πρωτόκολλο AH είναι υπεύθυνη μόνο για τη διασφάλιση της ακεραιότητας των δεδομένων και ελέγχου ταυτότητας, το πρωτόκολλο ESP μπορεί να κρυπτογραφήσει τα δεδομένα και, επιπροσθέτως, να ενεργεί ως το πρωτόκολλο AH (σε συντομογραφία). Το ESP μπορεί να υποστηρίζει λειτουργίες κρυπτογράφησης και ελέγχου ταυτότητας / ακεραιότητας σε οποιονδήποτε συνδυασμό, δηλαδή είτε ολόκληρη την ομάδα λειτουργιών είτε μόνο πιστοποίηση / ακεραιότητα ή μόνο κρυπτογράφηση.

· IKE ή Internet Key Exchange - Ανταλλαγή πλήκτρων Internet - επιλύει την βοηθητική εργασία που παρέχει αυτόματα τα τελικά σημεία του ασφαλούς καναλιού με τα μυστικά κλειδιά που είναι απαραίτητα για τη λειτουργία των πρωτοκόλλων ελέγχου ταυτότητας και κρυπτογράφησης δεδομένων.

2.3 Επίπεδο μεταφοράς

Το στρώμα μεταφοράς χρησιμοποιεί SSL / TLS ή Secure Socket Layer / Transport Layer Security, το οποίο υλοποιεί την κρυπτογράφηση και τον έλεγχο ταυτότητας μεταξύ των επιπέδων μεταφοράς δέκτη και πομπού. Το SSL / TLS μπορεί να χρησιμοποιηθεί για την προστασία της κυκλοφορίας TCP και δεν μπορεί να χρησιμοποιηθεί για την προστασία της κυκλοφορίας UDP. Για τη λειτουργία VPN που βασίζεται σε SSL / TLS, δεν υπάρχει ανάγκη εφαρμογής ειδικού λογισμικού, καθώς κάθε πρόγραμμα περιήγησης και ηλεκτρονικού ταχυδρομείου είναι εξοπλισμένο με αυτά τα πρωτόκολλα. Λόγω του γεγονότος ότι το SSL / TLS υλοποιείται σε επίπεδο μεταφοράς, δημιουργείται μια ασφαλής σύνδεση "από άκρο σε άκρο".

Το πρωτόκολλο TLS βασίζεται στο πρωτόκολλο Netscape SSL 3.0 και αποτελείται από δύο μέρη - το πρωτόκολλο εγγραφής TLS και το πρωτόκολλο Handshake TLS. Οι διαφορές μεταξύ του SSL 3.0 και του TLS 1.0 είναι δευτερεύουσες.

Το SSL / TLS περιλαμβάνει τρεις κύριες φάσεις:

- Ένας διάλογος μεταξύ των μερών, σκοπός του οποίου είναι να επιλέξει έναν αλγόριθμο κρυπτογράφησης.

- Ανταλλαγή κλειδιών με βάση τα κρυπτοσυστήματα δημόσιου κλειδιού ή τον έλεγχο ταυτότητας βάσει πιστοποιητικού.

- Μετάδοση κρυπτογραφημένων δεδομένων χρησιμοποιώντας συμμετρικούς αλγόριθμους κρυπτογράφησης.

2.4 Εφαρμογή VPN: IPSec ή SSL / TLS;

Συχνά, οι επικεφαλής των τμημάτων πληροφορικής αντιμετωπίζουν το ερώτημα: ποιο πρωτόκολλο θα επιλέξει για την οικοδόμηση ενός εταιρικού δικτύου VPN; Η απάντηση δεν είναι προφανής καθώς κάθε μία από τις προσεγγίσεις έχει πλεονεκτήματα και μειονεκτήματα. Θα προσπαθήσουμε να διεξαγάγουμε και να προσδιορίσουμε πότε είναι απαραίτητο να χρησιμοποιήσουμε το IPSec, και όταν SSL / TLS. Όπως φαίνεται από την ανάλυση των χαρακτηριστικών αυτών των πρωτοκόλλων, δεν είναι εναλλάξιμα και μπορούν να λειτουργήσουν τόσο ξεχωριστά όσο και παράλληλα, προσδιορίζοντας τα λειτουργικά χαρακτηριστικά κάθε ενός από τα εφαρμοσμένα VPN.

Η επιλογή ενός πρωτοκόλλου για την κατασκευή ενός εταιρικού δικτύου VPN μπορεί να γίνει σύμφωνα με τα ακόλουθα κριτήρια:

· Είδος πρόσβασης που απαιτείται για τους χρήστες του δικτύου VPN.

- Πλήρης μόνιμη σύνδεση στο εταιρικό δίκτυο. Η συνιστώμενη επιλογή είναι το IPSec.

- Μια προσωρινή σύνδεση, όπως ένας χρήστης κινητής τηλεφωνίας ή ένας χρήστης που χρησιμοποιεί δημόσιο υπολογιστή, προκειμένου να αποκτήσει πρόσβαση σε ορισμένες υπηρεσίες, όπως το ηλεκτρονικό ταχυδρομείο ή μια βάση δεδομένων. Η συνιστώμενη επιλογή είναι το πρωτόκολλο SSL / TLS, το οποίο σας επιτρέπει να οργανώσετε ένα VPN για κάθε επιμέρους υπηρεσία.

· Εάν ο χρήστης είναι υπάλληλος της εταιρείας.

- Εάν ο χρήστης είναι υπάλληλος της εταιρείας, η συσκευή που χρησιμοποιεί για την πρόσβαση στο εταιρικό δίκτυο μέσω του IPSec VPN μπορεί να ρυθμιστεί με κάποιο συγκεκριμένο τρόπο.

- Εάν ο χρήστης δεν είναι υπάλληλος της εταιρείας του οποίου το εταιρικό δίκτυο είναι προσβάσιμο, συνιστάται η χρήση SSL / TLS. Αυτό θα περιορίσει την πρόσβαση των επισκεπτών μόνο σε ορισμένες υπηρεσίες.

· Ποιο είναι το επίπεδο ασφάλειας του εταιρικού δικτύου;

- Υψηλή Η συνιστώμενη επιλογή είναι το IPSec. Πράγματι, το επίπεδο ασφάλειας που προσφέρεται από το IPSec είναι πολύ υψηλότερο από το επίπεδο ασφάλειας που προσφέρεται από το SSL / TLS λόγω της χρήσης διαμορφωμένου λογισμικού από την πλευρά του χρήστη και της πύλης ασφαλείας στην πλευρά του εταιρικού δικτύου.

- Μέσος όρος Η συνιστώμενη επιλογή είναι το πρωτόκολλο SSL / TLS που επιτρέπει την πρόσβαση από οποιοδήποτε τερματικό.

· Το επίπεδο ασφαλείας των δεδομένων που μεταδίδονται από το χρήστη.

- Υψηλή, για παράδειγμα, η διεύθυνση της εταιρείας. Η συνιστώμενη επιλογή είναι το IPSec.

- Μεσαίο, για παράδειγμα, συνεργάτης. Η συνιστώμενη επιλογή είναι το πρωτόκολλο SSL / TLS.

Ανάλογα με την υπηρεσία - από μέσο έως υψηλό. Η συνιστώμενη επιλογή είναι ένας συνδυασμός πρωτοκόλλων IPSec (για υπηρεσίες που απαιτούν υψηλό επίπεδο ασφάλειας) και SSL / TLS (για υπηρεσίες που απαιτούν μέσο επίπεδο ασφάλειας).

· Το πιο σημαντικό είναι η γρήγορη ανάπτυξη VPN ή η μελλοντική δυνατότητα κλιμάκωσης της λύσης.

- Ταχεία ανάπτυξη VPN με ελάχιστο κόστος. Η συνιστώμενη επιλογή είναι το πρωτόκολλο SSL / TLS. Σε αυτή την περίπτωση, δεν υπάρχει ανάγκη να εφαρμοστεί ειδικό λογισμικό από την πλευρά του χρήστη όπως στην περίπτωση του IPSec.

- Δυνατότητα κλιμάκωσης του δικτύου VPN - προσθήκη πρόσβασης σε διάφορες υπηρεσίες. Η συνιστώμενη επιλογή είναι το IPSec, το οποίο επιτρέπει την πρόσβαση σε όλες τις υπηρεσίες και τους πόρους του εταιρικού δικτύου.

- Ταχεία ανάπτυξη και κλιμάκωση. Η συνιστώμενη επιλογή είναι ένας συνδυασμός IPSec και SSL / TLS: χρησιμοποιώντας το SSL / TLS στο πρώτο στάδιο για να έχετε πρόσβαση στις απαραίτητες υπηρεσίες και στη συνέχεια να εφαρμόσετε το IPSec.

3. Μέθοδοι υλοποίησης δικτύων VPN

Ένα εικονικό ιδιωτικό δίκτυο βασίζεται σε τρεις μεθόδους εφαρμογής:

· Σήραγγα;

· Κρυπτογράφηση.

· Έλεγχος ταυτότητας.

3.1 Σήραγγα

Η σήραγγα παρέχει τη μεταφορά δεδομένων μεταξύ δύο σημείων - το τέλος της σήραγγας - με τέτοιο τρόπο ώστε για την πηγή και τον παραλήπτη των δεδομένων να κρύπτεται ολόκληρη η υποδομή δικτύου που βρίσκεται μεταξύ τους.

Το μέσο μεταφοράς σήραγγας, όπως ο ατμός, παίρνει πακέτα του χρησιμοποιούμενου πρωτοκόλλου δικτύου στην είσοδο της σήραγγας και τα παραδίδει στην έξοδο χωρίς αλλαγές. Η δημιουργία μιας σήραγγας είναι αρκετή για να συνδέσετε δύο κόμβους δικτύου, έτσι ώστε από την άποψη του λογισμικού που εκτελείται πάνω τους, να φαίνονται συνδεδεμένοι με το ίδιο (τοπικό) δίκτυο. Ωστόσο, δεν πρέπει να ξεχνάμε ότι στην πραγματικότητα ο «ατμός» με τα δεδομένα περνά μέσα από πολλούς ενδιάμεσους κόμβους (δρομολογητές) ενός ανοικτού δημόσιου δικτύου.

Αυτή η κατάσταση είναι γεμάτη με δύο προβλήματα. Το πρώτο είναι ότι οι πληροφορίες που μεταδίδονται μέσω της σήραγγας μπορούν να παρεμποδιστούν από τους εισβολείς. Εάν είναι εμπιστευτική (αριθμοί τραπεζικών καρτών, οικονομικές εκθέσεις, προσωπικές πληροφορίες), τότε η απειλή του συμβιβασμού είναι αρκετά πραγματική, η οποία είναι από μόνη της δυσάρεστη. Ακόμη χειρότερα, οι επιτιθέμενοι μπορούν να τροποποιήσουν τα δεδομένα που μεταδίδονται μέσω της σήραγγας έτσι ώστε ο παραλήπτης να μην μπορεί να επαληθεύσει την ακρίβειά τους. Οι συνέπειες μπορεί να είναι οι χειρότερες. Λαμβάνοντας υπόψη τα παραπάνω, καταλήγουμε στο συμπέρασμα ότι η σήραγγα στην καθαρή της μορφή είναι κατάλληλη μόνο για ορισμένους τύπους παιχνιδιών υπολογιστών δικτύου και δεν μπορεί να ισχυριστεί ότι είναι πιο σοβαρή. Και τα δύο προβλήματα επιλύονται με σύγχρονα μέσα κρυπτογραφικής προστασίας των πληροφοριών. Για να αποτρέψετε μη εξουσιοδοτημένες αλλαγές στη συσκευασία με τα δεδομένα που βρίσκονται στη διαδρομή μέσω της σήραγγας, χρησιμοποιήστε τη μέθοδο ηλεκτρονικής ψηφιακής υπογραφής (). Η ουσία της μεθόδου είναι ότι κάθε μεταδιδόμενο πακέτο παρέχεται με ένα επιπλέον μπλοκ πληροφοριών, το οποίο παράγεται σύμφωνα με έναν ασύμμετρο κρυπτογραφικό αλγόριθμο και είναι μοναδικό για τα περιεχόμενα του πακέτου και το μυστικό κλειδί του EDS του αποστολέα. Αυτό το μπλοκ πληροφοριών είναι το EDS του πακέτου και σας επιτρέπει να επαληθεύσετε τα δεδομένα στον παραλήπτη που γνωρίζει το δημόσιο κλειδί του αποστολέα. Η προστασία των δεδομένων που μεταδίδονται μέσω της σήραγγας από μη εξουσιοδοτημένη προβολή επιτυγχάνεται με τη χρήση ισχυρών αλγορίθμων κρυπτογράφησης.

3.2 Έλεγχος ταυτότητας

Η ασφάλεια είναι η κύρια λειτουργία ενός VPN. Όλα τα δεδομένα από υπολογιστές-πελάτες περνούν από το Internet στο διακομιστή VPN. Ένας τέτοιος διακομιστής μπορεί να βρίσκεται σε μεγάλη απόσταση από τον υπολογιστή-πελάτη και τα δεδομένα που πηγαίνουν στο δίκτυο του οργανισμού περνούν μέσω του εξοπλισμού πολλών παρόχων. Πώς να βεβαιωθείτε ότι τα δεδομένα δεν έχουν διαβαστεί ή αλλάξει; Για να το κάνετε αυτό, χρησιμοποιήστε διαφορετικές μεθόδους ελέγχου ταυτότητας και κρυπτογράφησης.

Το PPTP μπορεί να χρησιμοποιήσει οποιοδήποτε από τα πρωτόκολλα που χρησιμοποιούνται για το PPP για τον έλεγχο ταυτότητας χρηστών.

- EAP ή πρωτόκολλο επεκτάσιμης πιστοποίησης.

- Το πρωτόκολλο MSCHAP ή το πρόθεμα επαλήθευσης χειραφέτησης από την Microsoft Challenge (εκδόσεις 1 και 2).

- CHAP ή πρωτόκολλο ελέγχου ταυτότητας Challenge Handshake.

- SPAP ή πρωτόκολλο ελέγχου ταυτότητας κωδικού πρόσβασης Shiva;

- PAP ή πρωτόκολλο ελέγχου ταυτότητας με κωδικό πρόσβασης.

Τα καλύτερα είναι τα πρωτόκολλα MSCHAP έκδοσης 2 και Transport Layer Security (EAP-TLS), δεδομένου ότι παρέχουν αμοιβαία πιστοποίηση, δηλ. Ο διακομιστής VPN και ο πελάτης αναγνωρίζουν το ένα το άλλο. Σε όλα τα άλλα πρωτόκολλα, μόνο ο διακομιστής επαληθεύει τους πελάτες.

Παρόλο που το PPTP παρέχει επαρκή βαθμό ασφάλειας, αλλά το L2TP πάνω από το IPSec είναι πιο αξιόπιστο. Το L2TP over IPSec παρέχει έλεγχο ταυτότητας στα επίπεδα "user" και "computer", καθώς και την ταυτότητα και την κρυπτογράφηση δεδομένων.

Ο έλεγχος ταυτότητας εκτελείται είτε με ανοικτό τεστ (κωδικός πρόσβασης για καθαρό κείμενο) είτε με σχέδιο αιτήματος / απόκρισης (πρόκληση / απόκριση). Με απλό κείμενο, όλα είναι ξεκάθαρα. Ο πελάτης αποστέλλει έναν κωδικό πρόσβασης στο διακομιστή. Ο διακομιστής συγκρίνει αυτό με το πρότυπο και είτε αρνηθεί την πρόσβαση είτε λέει "ευπρόσδεκτη". Ο ανοικτός έλεγχος ταυτότητας δεν απαντάται σχεδόν ποτέ.

Το σχήμα αίτησης / απάντησης είναι πολύ πιο προηγμένο. Σε γενικές γραμμές, μοιάζει με αυτό:

- ο πελάτης αποστέλλει αίτημα για έλεγχο ταυτότητας στον διακομιστή.

- ο διακομιστής επιστρέφει μια τυχαία απάντηση.

- ο πελάτης αφαιρεί ένα hash από τον κωδικό του (ένας hash είναι το αποτέλεσμα μιας συνάρτησης κατακερματισμού που μετατρέπει μια συστοιχία εισόδου αυθαίρετου μήκους σε μια σειρά εξόδου bit σταθερού μήκους), κρυπτογραφεί την απάντηση και την στέλνει στον εξυπηρετητή.

- ο διακομιστής κάνει το ίδιο πράγμα, συγκρίνοντας το αποτέλεσμα με την απόκριση του πελάτη.

- αν η κρυπτογραφημένη απάντηση συμφωνεί, ο έλεγχος ταυτότητας θεωρείται επιτυχής.

Στο πρώτο στάδιο πιστοποίησης των πελατών και VPN servers, το L2TP over IPSec χρησιμοποιεί τοπικά πιστοποιητικά που έχουν ληφθεί από την υπηρεσία πιστοποίησης. Τα πιστοποιητικά ανταλλαγής πελάτη και διακομιστή δημιουργούν μια ασφαλή σύνδεση ESP SA (ένωση ασφαλείας). Μετά την ολοκλήρωση της διαδικασίας ελέγχου ταυτότητας υπολογιστή, το L2TP (μέσω IPSec) εκτελείται έλεγχος ταυτότητας σε επίπεδο χρήστη. Για τον έλεγχο ταυτότητας, μπορείτε να χρησιμοποιήσετε οποιοδήποτε πρωτόκολλο, ακόμα και PAP, το οποίο μεταδίδει το όνομα χρήστη και τον κωδικό πρόσβασης σε καθαρό κείμενο. Αυτό είναι απολύτως ασφαλές, αφού το L2TP over IPSec κρυπτογραφεί ολόκληρη την περίοδο σύνδεσης. Ωστόσο, η εκτέλεση του ελέγχου ταυτότητας χρήστη χρησιμοποιώντας το MSCHAP, το οποίο χρησιμοποιεί διαφορετικά κλειδιά κρυπτογράφησης για τον έλεγχο ταυτότητας ενός υπολογιστή και ενός χρήστη, μπορεί να ενισχύσει την ασφάλεια.

3.3. Κρυπτογράφηση

Η κρυπτογράφηση PPTP διασφαλίζει ότι κανείς δεν μπορεί να έχει πρόσβαση στα δεδομένα όταν αποστέλλεται μέσω του Διαδικτύου. Επί του παρόντος, υποστηρίζονται δύο μέθοδοι κρυπτογράφησης:

- Το πρωτόκολλο MPPE ή Microsoft Point-to-Point Encryption είναι συμβατό μόνο με το MSCHAP (έκδοση 1 και 2).

- EAP-TLS και μπορεί να επιλέξει αυτόματα το μήκος του κλειδιού κρυπτογράφησης όταν οι παράμετροι είναι αντικείμενο διαπραγμάτευσης μεταξύ του πελάτη και του διακομιστή.

Το MPPE υποστηρίζει την εργασία με πλήκτρα 40, 56 ή 128 bit. Τα παλαιότερα λειτουργικά συστήματα Windows υποστηρίζουν κρυπτογράφηση με μήκος κλειδιού μόνο 40 bits, έτσι σε ένα μικτό περιβάλλον Windows, επιλέξτε το ελάχιστο μήκος κλειδιού.

Το PPTP αλλάζει την τιμή του κλειδιού κρυπτογράφησης μετά από κάθε ληφθέν πακέτο. Το πρωτόκολλο MMPE αναπτύχθηκε για διαύλους επικοινωνίας από σημείο σε σημείο στο οποίο τα πακέτα μεταδίδονται διαδοχικά και η απώλεια δεδομένων είναι πολύ μικρή. Σε αυτήν την περίπτωση, η τιμή κλειδιού για το επόμενο πακέτο εξαρτάται από τα αποτελέσματα αποκρυπτογράφησης του προηγούμενου πακέτου. Κατά την κατασκευή εικονικών δικτύων μέσω δημόσιων δικτύων, οι συνθήκες αυτές δεν μπορούν να παρατηρηθούν, δεδομένου ότι τα πακέτα δεδομένων συχνά φτάνουν στον παραλήπτη, όχι στην αλληλουχία στην οποία αποστέλλονται. Επομένως, το PPTP χρησιμοποιεί αριθμούς ακολουθίας πακέτων για να αλλάξει το κλειδί κρυπτογράφησης. Αυτό επιτρέπει την αποκρυπτογράφηση ανεξάρτητα από τα προηγούμενα ληφθέντα πακέτα.

Και τα δύο πρωτόκολλα εφαρμόζονται τόσο στα Microsoft Windows όσο και έξω από αυτό (για παράδειγμα, στο BSD), οι αλγόριθμοι της λειτουργίας VPN ενδέχεται να διαφέρουν σημαντικά.

Έτσι, ο σύνδεσμος "tunneling + authentication + encryption" σάς επιτρέπει να μεταφέρετε δεδομένα μεταξύ δύο σημείων μέσω δημόσιου δικτύου, προσομοιώντας τη λειτουργία ενός ιδιωτικού (τοπικού) δικτύου. Με άλλα λόγια, τα εξεταζόμενα εργαλεία σας επιτρέπουν να δημιουργήσετε ένα εικονικό ιδιωτικό δίκτυο.

Ένα επιπλέον ευχάριστο αποτέλεσμα της σύνδεσης VPN είναι η δυνατότητα (και ακόμη και η αναγκαιότητα) χρήσης του συστήματος διευθύνσεων που υιοθετείται στο τοπικό δίκτυο.

Η υλοποίηση του εικονικού ιδιωτικού δικτύου στην πράξη έχει ως εξής. Ένας διακομιστής VPN εγκαθίσταται στο τοπικό δίκτυο του γραφείου της εταιρείας. Ένας απομακρυσμένος χρήστης (ή ένας δρομολογητής, εάν έχουν συνδεθεί δύο γραφεία) χρησιμοποιώντας το λογισμικό πελάτη VPN ξεκινά μια σύνδεση με το διακομιστή. Ο έλεγχος ταυτότητας χρήστη πραγματοποιείται - η πρώτη φάση δημιουργίας σύνδεσης VPN. Στην περίπτωση επιβεβαίωσης της αρχής, αρχίζει η δεύτερη φάση - μεταξύ του πελάτη και του διακομιστή, οι λεπτομέρειες της διασφάλισης της σύνδεσης συντονίζονται. Στη συνέχεια, δημιουργείται μια σύνδεση VPN, η οποία παρέχει ανταλλαγή πληροφοριών μεταξύ του πελάτη και του διακομιστή στη μορφή, όταν κάθε πακέτο δεδομένων περνά μέσω ελέγχων κρυπτογράφησης / αποκρυπτογράφησης και ακεραιότητας - ελέγχου ταυτότητας δεδομένων.

Το κύριο πρόβλημα των VPN είναι η έλλειψη καθιερωμένων προτύπων για τον έλεγχο ταυτότητας και την ανταλλαγή κρυπτογραφημένων πληροφοριών. Αυτά τα πρότυπα βρίσκονται ακόμα στο στάδιο της ανάπτυξης και επομένως τα προϊόντα από διαφορετικούς κατασκευαστές δεν μπορούν να δημιουργήσουν συνδέσεις VPN και να ανταλλάξουν αυτόματα κλειδιά. Το πρόβλημα αυτό συνεπάγεται επιβράδυνση της εξάπλωσης των δικτύων VPN, δεδομένου ότι είναι δύσκολο να εξαναγκαστούν διάφορες εταιρείες να χρησιμοποιούν προϊόντα από τον ίδιο κατασκευαστή και ως εκ τούτου είναι δύσκολη η διαδικασία ενσωμάτωσης των δικτύων εταιρειών-εταίρων στα λεγόμενα δίκτυα extranet.

Τα πλεονεκτήματα της τεχνολογίας VPN είναι ότι η οργάνωση της απομακρυσμένης πρόσβασης δεν γίνεται μέσω τηλεφωνικής γραμμής, αλλά μέσω του Διαδικτύου, το οποίο είναι πολύ φθηνότερο και καλύτερο. Το μειονέκτημα της τεχνολογίας VPN είναι ότι τα εργαλεία κατασκευής VPN δεν είναι πλήρη εργαλεία για την ανίχνευση και την παρεμπόδιση των επιθέσεων. Μπορούν να αποτρέψουν μια σειρά μη εξουσιοδοτημένων ενεργειών, αλλά όχι όλες τις λειτουργίες που μπορούν να χρησιμοποιηθούν για τη διείσδυση του εταιρικού δικτύου. Αλλά, παρά το γεγονός αυτό, η τεχνολογία VPN έχει προοπτικές περαιτέρω ανάπτυξης.

Τι μπορούμε να περιμένουμε από την άποψη της ανάπτυξης τεχνολογιών VPN στο μέλλον; Χωρίς αμφιβολία, θα αναπτυχθεί και εγκριθεί ένα ενιαίο πρότυπο για την κατασκευή τέτοιων δικτύων. Πιθανότατα, η βάση αυτού του προτύπου θα είναι το ήδη αποδεδειγμένο πρωτόκολλο IPSec. Στη συνέχεια, οι κατασκευαστές θα επικεντρωθούν στη βελτίωση της απόδοσης των προϊόντων τους και στη δημιουργία βολικών εργαλείων διαχείρισης VPN. Πιθανότατα, η ανάπτυξη εργαλείων κατασκευής VPN θα προχωρήσει προς την κατεύθυνση του VPN που βασίζεται σε δρομολογητές, καθώς η λύση αυτή συνδυάζει επαρκώς υψηλές επιδόσεις, ενσωμάτωση VPN και δρομολόγηση σε μία συσκευή. Ωστόσο, θα αναπτυχθούν λύσεις χαμηλού κόστους για μικρούς οργανισμούς. Εν κατακλείδι, πρέπει να πω ότι, παρά το γεγονός ότι η τεχνολογία VPN εξακολουθεί να είναι πολύ μικρή, έχει ένα μεγάλο μέλλον.

Αφήστε το σχόλιό σας!

Ας εξοικειωθούμε με το VPN, να μάθουμε τα βασικά ζητήματα και να χρησιμοποιήσουμε αυτά τα τρία γράμματα προς όφελός μας.

VPN τι είναι;

Δείτε πώς μεταφέρονται οι πληροφορίες μεταξύ του φορητού υπολογιστή μου και του smartphone που βρίσκεται δίπλα του, το λεγόμενο εντοπισμό διαδρομής. Και υπάρχει πάντοτε ένας ασθενής σύνδεσμος όπου τα δεδομένα μπορούν να παρεμποδιστούν.

Τι είναι το VPN;

Για τη δικτύωση εντός δικτύων και την προστασία τους. Ας καταλάβουμε ότι το VPN είναι καλό. Γιατί Επειδή τα δεδομένα σας θα είναι ασφαλέστερα. Χτίζουμε ασφαλούς δικτύου μέσω του Διαδικτύου ή άλλου δικτύου. Είναι σαν ένα τεθωρακισμένο αυτοκίνητο για τη μεταφορά χρημάτων κάτω από το δρόμο από μια τράπεζα σε μια άλλη τράπεζα. Μπορείτε να στείλετε χρήματα σε ένα κανονικό αυτοκίνητο, και μπορείτε να το θωρακισμένο αυτοκίνητο. Σε κάθε δρόμο, τα χρήματα στο θωρακισμένο αυτοκίνητο είναι ασφαλέστερα. Φανταστικά το VPN είναι ένα θωρακισμένο αυτοκίνητο για τις πληροφορίες σας. Ένας διακομιστής VPN είναι ένα πρακτορείο τεθωρακισμένων οχημάτων. Με λίγα λόγια Το VPN είναι καλό.

Για να διασφαλιστεί η ασφάλεια των δεδομένων:

Χρησιμοποιήστε ένα εικονικό ιδιωτικό δίκτυο (σύνδεση VPN)

Χρησιμοποιώντας μια σύνδεση VPN κατά τη σύνδεση σε ένα δημόσιο δίκτυο Wi-Fi, μπορείτε να χρησιμοποιήσετε αποτελεσματικά τις τεχνολογίες κρυπτογράφησης δεδομένων που περνούν από το δίκτυο. Αυτό μπορεί να αποτρέψει τους κυβερνοεγκληματίες που παρακολουθούν το δίκτυο από την παρεμπόδιση των δεδομένων σας.

Ακόμα δεν είμαστε πεπεισμένοι; Εδώ, για παράδειγμα, ο τίτλος μιας από τις προσφορές:

Παροχή υπηρεσιών για την παροχή διαύλων επικοινωνίας με χρήση τεχνολογίας VPN για την οργάνωση της μεταφοράς δεδομένων μεταξύ των τμημάτων του Γραφείου του Υπουργείου Εσωτερικών της Ρωσίας για το Καζάν

Η αστυνομία φροντίζει για την ασφάλειά τους, ανησυχεί και απαιτεί την παρουσία τέτοιων καναλιών κρατικών εταιρειών και εταιρειών και γιατί χειρόμαστε; Είμαστε ακόμα καλύτεροι, διότι δεν θα ξοδέψουμε τα κονδύλια του προϋπολογισμού, αλλά τα τακτοποιήσουμε γρήγορα, απλά και δωρεάν.

Ας πάμε λοιπόν. Προστατεύουμε τους λογαριασμούς και τους κωδικούς πρόσβασης χρησιμοποιώντας VPN κατά τη χρήση ανοιχτών δικτύων Wi-Fi. Κατά κανόνα, αυτός είναι ο ασθενέστερος κρίκος. Φυσικά, οι υπηρεσίες ασφαλείας ολόκληρου του κόσμου, οι εγκληματικές ομάδες μπορούν να αντέξουν τον εξοπλισμό που αντικαθιστά τον εαυτό τους και να παρακολουθεί την κυκλοφορία όχι μόνο δικτύων Wi-Fi, αλλά και δικτύων δορυφορικής και κινητής επικοινωνίας. Αυτό είναι ένα άλλο επίπεδο και πέρα από το πεδίο αυτής της θέσης πηγαίνει.  Η καλύτερη επιλογή όταν έχετε δικό σας διακομιστή VPN. Εάν όχι, τότε πρέπει να βασιστείτε στην ειλικρίνεια όσων σας παρέχουν αυτές τις υπηρεσίες. Έτσι, υπάρχουν πληρωμένες εκδόσεις του VPN και δωρεάν. Ας περάσουμε το δεύτερο. Ναι, ο διακομιστής VPN μπορεί να ρυθμιστεί στον οικιακό υπολογιστή, αλλά και σε αυτό σε ξεχωριστή θέση.

Η καλύτερη επιλογή όταν έχετε δικό σας διακομιστή VPN. Εάν όχι, τότε πρέπει να βασιστείτε στην ειλικρίνεια όσων σας παρέχουν αυτές τις υπηρεσίες. Έτσι, υπάρχουν πληρωμένες εκδόσεις του VPN και δωρεάν. Ας περάσουμε το δεύτερο. Ναι, ο διακομιστής VPN μπορεί να ρυθμιστεί στον οικιακό υπολογιστή, αλλά και σε αυτό σε ξεχωριστή θέση.

Πώς να ρυθμίσετε το VPN

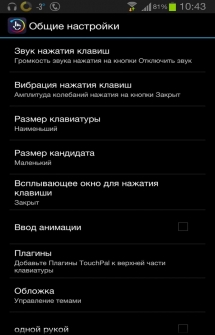

Θα εξετάσει Δωρεάν VPN για Android στο παράδειγμα του Opera VPN - Unlimited VPN.

Κατεβάστε τον δωρεάν πελάτη VPN. Οι ρυθμίσεις είναι ελάχιστες και βράζουν προς τα κάτω για να ενεργοποιήσετε το VPN, επιλέξτε μια χώρα, από προεπιλογή βρίσκεται κοντά, η μονάδα ελέγχου δικτύου. Υπάρχουν επίσης ενεργοποιημένες οι ρυθμίσεις συντήρησης VPN.

Μετά την εγκατάσταση της εφαρμογής, το στοιχείο VPN εμφανίζεται στο μενού ρυθμίσεων Android. Αυτός ο διακόπτης εμφανίζει την κύρια οθόνη του Opera VPN (αν έχετε μόνο έναν τρόπο σύνδεσης με ένα VPN).

Για να ελέγξετε τον τρόπο απενεργοποίησης και ενεργοποίησης του VPN, μπορείτε να ενεργοποιήσετε τα εικονίδια εφαρμογών στις ρυθμίσεις Android.

Ρυθμίσεις-\u003e Ειδοποιήσεις και γραμμή κατάστασης -\u003e Ειδοποιήσεις εφαρμογών-\u003e Opera VPN

Να είστε προετοιμασμένοι για το γεγονός ότι μερικές εφαρμογές στη λειτουργία επικοινωνίας μέσω της σήραγγας VPN θα σας ζητηθεί να επιβεβαιώσετε την κατάστασή σας. Έτσι, η εφαρμογή VKontakte με ενεργοποιημένο VPN θα ζητήσει τον αριθμό τηλεφώνου σας, αφού θεωρεί ότι ένας εισβολέας από τη Γερμανία ή τις Κάτω Χώρες προσπαθεί να εισέλθει στον λογαριασμό σας, τον οποίο συνδέεστε συνήθως από τη Μόσχα. Εισάγετε τον αριθμό και συνεχίστε να χρησιμοποιείτε.

Εδώ είναι ο ευκολότερος τρόπος για να χρησιμοποιήσετε το VPN στη συσκευή σας Android. Μπορείτε επίσης να δημιουργήσετε ένα εικονικό ιδιωτικό δίκτυο βασισμένο στον δρομολογητή σας και να συνδεθείτε στον οικιακό σας υπολογιστή από οπουδήποτε στον κόσμο μέσω ενός ασφαλούς καναλιού που μοιράζεται ελεύθερα ιδιωτικά δεδομένα. Αλλά θα σας πω για αυτή την πιο περίπλοκη μέθοδο, καθώς και για τις ρυθμίσεις των εφαρμογών και των υπηρεσιών που πληρώνονται σε άλλες θέσεις.

(8 βαθμολογίες, μέσος όρος: 4,75 από 5)

Άντον Τρέτυκ Αντον Τρετιάκ [προστατευμένο με ηλεκτρονικό ταχυδρομείο] Διαχειριστής site - κριτικές, οδηγίες, lifehacks

Η οργάνωση των καναλιών μεταξύ απομακρυσμένων δικτύων μέσω σύνδεσης VPN είναι ένα από τα πιο δημοφιλή θέματα στον ιστότοπό μας. Ταυτόχρονα, όπως δείχνει η απάντηση του αναγνώστη, η σωστή προσαρμογή δρομολόγησης είναι η πιο δύσκολη, αν και δώσαμε ιδιαίτερη προσοχή σε αυτό το σημείο. Αφού αναλύσαμε τις πιο συχνές ερωτήσεις, αποφασίσαμε να αφιερώσουμε ένα ξεχωριστό άρθρο στο θέμα της δρομολόγησης. Οποιεσδήποτε ερωτήσεις; Ελπίζουμε ότι μετά την ανάγνωση αυτού του υλικού θα γίνουν μικρότερες.

Πρώτα απ 'όλα, ας δούμε τι είναι δρομολόγηση. Η δρομολόγηση είναι η διαδικασία καθορισμού των πληροφοριών διαδρομής που ακολουθούνται στα δίκτυα επικοινωνιών. Για να είμαι ειλικρινής, αυτό το θέμα είναι πολύ βαθύ και απαιτεί πολλές θεωρητικές γνώσεις, έτσι σε αυτό το άρθρο θα απλοποιήσουμε συνειδητά την εικόνα και θα αγγίξουμε τη θεωρία στο βαθμό που θα αρκεί για την κατανόηση των διαδικασιών και την απόκτηση πρακτικών αποτελεσμάτων.

Πάρτε έναν αυθαίρετο σταθμό εργασίας συνδεδεμένο στο δίκτυο, πώς καθορίζει πού να στείλει ένα συγκεκριμένο πακέτο; Για το σκοπό αυτό προορίζεται πίνακα δρομολόγησηςπου περιέχει μια λίστα κανόνων για όλους τους πιθανούς προορισμούς. Με βάση αυτόν τον πίνακα, ο κεντρικός υπολογιστής (ή ο δρομολογητής) αποφασίζει ποια διεπαφή και διεύθυνση προορισμού αποστέλλει ένα πακέτο που απευθύνεται σε συγκεκριμένο παραλήπτη.

Εκτυπώστε τη διαδρομή

Ως αποτέλεσμα, θα δούμε τον ακόλουθο πίνακα:

Είναι πολύ απλό, μας ενδιαφέρει το τμήμα. Πίνακας διαδρομής IPv4, οι δύο πρώτες στήλες περιέχουν τη διεύθυνση προορισμού και τη μάσκα δικτύου, τότε ακολουθεί η πύλη - ο κόμβος στον οποίο θα πρέπει να ανακατευθυνθούν τα πακέτα για τον καθορισμένο προορισμό, τη διεπαφή και τη μέτρηση. Αν στη στήλη Πύλη υποδεικνύεται Σε σύνδεσητότε σημαίνει ότι η διεύθυνση προορισμού βρίσκεται στο ίδιο δίκτυο με τον κεντρικό υπολογιστή και είναι προσβάσιμη χωρίς δρομολόγηση. Μετρικό καθορίζει την προτεραιότητα των κανόνων δρομολόγησης, εάν η διεύθυνση προορισμού έχει αρκετούς κανόνες στον πίνακα δρομολογίων, τότε χρησιμοποιείται ο κανόνας με τη χαμηλότερη μέτρηση.

Είναι πολύ απλό, μας ενδιαφέρει το τμήμα. Πίνακας διαδρομής IPv4, οι δύο πρώτες στήλες περιέχουν τη διεύθυνση προορισμού και τη μάσκα δικτύου, τότε ακολουθεί η πύλη - ο κόμβος στον οποίο θα πρέπει να ανακατευθυνθούν τα πακέτα για τον καθορισμένο προορισμό, τη διεπαφή και τη μέτρηση. Αν στη στήλη Πύλη υποδεικνύεται Σε σύνδεσητότε σημαίνει ότι η διεύθυνση προορισμού βρίσκεται στο ίδιο δίκτυο με τον κεντρικό υπολογιστή και είναι προσβάσιμη χωρίς δρομολόγηση. Μετρικό καθορίζει την προτεραιότητα των κανόνων δρομολόγησης, εάν η διεύθυνση προορισμού έχει αρκετούς κανόνες στον πίνακα δρομολογίων, τότε χρησιμοποιείται ο κανόνας με τη χαμηλότερη μέτρηση.

Ο σταθμός εργασίας μας ανήκει στο δίκτυο 192.168.31.0 και, σύμφωνα με τον πίνακα δρομολογίων, όλες οι αιτήσεις σε αυτό το δίκτυο αποστέλλονται στη διασύνδεση 192.168.31.175, η οποία αντιστοιχεί στη διεύθυνση δικτύου αυτού του σταθμού. Εάν η διεύθυνση προορισμού βρίσκεται στο ίδιο δίκτυο με τη διεύθυνση προέλευσης, οι πληροφορίες παραδίδονται χωρίς τη χρήση δρομολόγησης IP (επίπεδο δικτύου L3 του μοντέλου OSI), στο επίπεδο σύνδεσης δεδομένων (L2). Διαφορετικά, το πακέτο αποστέλλεται στον κόμβο που καθορίζεται στον αντίστοιχο πίνακα διαδρομής κανόνα δικτύου προορισμού.

Εάν δεν υπάρχει κανένας τέτοιος κανόνας, το πακέτο αποστέλλεται από μηδενική διαδρομήτο οποίο περιέχει τη διεύθυνση της κύριας πύλης δικτύου. Στην περίπτωσή μας, αυτή είναι η διεύθυνση του δρομολογητή 192.168.31.100. Μηδενίστε αυτή τη διαδρομή καλείται επειδή η διεύθυνση προορισμού για αυτό είναι 0.0.0.0. Αυτό το σημείο είναι πολύ σημαντικό για την περαιτέρω κατανόηση της διαδικασίας δρομολόγησης: όλα τα πακέτα, που δεν ανήκουν σε αυτό το δίκτυο και χωρίς ξεχωριστές διαδρομές, πάντα αποστέλλονται κύρια πύλη δικτύου.

Τι θα κάνει ο δρομολογητής λαμβάνοντας ένα τέτοιο πακέτο; Πρώτα απ 'όλα, ας δούμε τη διαφορά μεταξύ ενός δρομολογητή και ενός τακτικού σταθμού δικτύου. Μιλώντας εξαιρετικά απλοποιημένη, ο δρομολογητής (δρομολογητής) είναι μια συσκευή δικτύου που είναι ρυθμισμένη να μεταδίδει πακέτα μεταξύ των διεπαφών δικτύου. Στα Windows, αυτό επιτυγχάνεται ενεργοποιώντας την υπηρεσία. Δρομολόγηση και απομακρυσμένη πρόσβαση, στο Linux θέτοντας επιλογές ip_forward.

Η απόφαση μεταφοράς πακέτων στην περίπτωση αυτή γίνεται επίσης με βάση τον πίνακα δρομολόγησης. Ας δούμε τι περιέχει αυτός ο πίνακας στον πιο συνηθισμένο δρομολογητή, για παράδειγμα, που περιγράφεται από εμάς στο άρθρο :. Σε συστήματα Linux, μπορείτε να πάρετε τον πίνακα διαδρομής με την εντολή:

Διαδρομή -n

Όπως μπορείτε να δείτε, ο δρομολογητής μας περιέχει διαδρομές στα δίκτυα 192.168.31.0 και 192.168.3.0 που είναι γνωστά σε αυτόν, καθώς και η μηδενική διαδρομή προς την πύλη υψηλού επιπέδου 192.168.3.1.

Η διεύθυνση 0.0.0.0 στη στήλη πύλης (Gateway) υποδεικνύει ότι η διεύθυνση προορισμού είναι προσπελάσιμη χωρίς δρομολόγηση. Έτσι, όλα τα πακέτα με διευθύνσεις προορισμού στα δίκτυα 192.168.31.0 και 192.168.3.0 θα σταλούν στην κατάλληλη διεπαφή και όλα τα άλλα πακέτα θα προωθηθούν κατά μήκος της μηδενικής διαδρομής.

Η διεύθυνση 0.0.0.0 στη στήλη πύλης (Gateway) υποδεικνύει ότι η διεύθυνση προορισμού είναι προσπελάσιμη χωρίς δρομολόγηση. Έτσι, όλα τα πακέτα με διευθύνσεις προορισμού στα δίκτυα 192.168.31.0 και 192.168.3.0 θα σταλούν στην κατάλληλη διεπαφή και όλα τα άλλα πακέτα θα προωθηθούν κατά μήκος της μηδενικής διαδρομής.

Το επόμενο σημαντικό σημείο είναι οι διευθύνσεις ιδιωτικών (ιδιωτικών) δικτύων, είναι επίσης "γκρίζες", περιλαμβάνουν τρεις σειρές:

- 10.0.0.0/8

- 172.16.0.0/12

- 192.168.0.0/16

Αυτές οι διευθύνσεις μπορούν να χρησιμοποιηθούν ελεύθερα από οποιονδήποτε και ως εκ τούτου δεν δρομολογείται. Τι σημαίνει αυτό; Οποιοδήποτε πακέτο με διεύθυνση προορισμού που ανήκει σε ένα από αυτά τα δίκτυα θα αφαιρεθεί από το δρομολογητή αν δεν υπάρχει ξεχωριστή καταχώρηση στον πίνακα δρομολόγησης για αυτό. Με απλά λόγια, η προεπιλεγμένη διαδρομή (μηδέν) για τέτοια πακέτα από το δρομολογητή δεν ισχύει. Θα πρέπει επίσης να καταλάβετε ότι αυτός ο κανόνας ισχύει μόνο για τη δρομολόγηση, δηλ. κατά την αποστολή πακέτων μεταξύ διασυνδέσεων, ένα εξερχόμενο πακέτο με μια γκρι διεύθυνση θα αποστέλλεται κατά μήκος μιας διαδρομής μηδενός, ακόμη και αν αυτός ο κόμβος είναι ο ίδιος δρομολογητής.

Για παράδειγμα, εάν ο δρομολογητής μας λάβει ένα εισερχόμενο πακέτο με μια ανάθεση, για παράδειγμα, 10.8.0.1, τότε θα απορριφθεί, αφού ένα τέτοιο δίκτυο είναι άγνωστο σε αυτό και οι διευθύνσεις αυτού του εύρους δεν δρομολογούνται. Αν όμως στραφούμε στον ίδιο κόμβο απευθείας από το δρομολογητή, το πακέτο θα αποσταλεί κατά μήκος της μηδενικής διαδρομής στην πύλη 192.168.3.1 και θα απορριφθεί από αυτό ήδη.

Ήρθε η ώρα να ελέγξετε πώς όλα λειτουργούν. Ας προσπαθήσουμε να πιάσουμε τον κόμβο 192.168.3.106 από την τοποθεσία μας 192.168.31.175, η οποία βρίσκεται στο δίκτυο πίσω από το δρομολογητή. Όπως μπορείτε να δείτε, επιτύχαμε, αν και ο πίνακας δρομολόγησης του κόμβου δεν περιέχει καμία πληροφορία σχετικά με το δίκτυο 192.168.3.0.

Πώς ήταν δυνατό αυτό; Δεδομένου ότι ο κόμβος προέλευσης δεν γνωρίζει τίποτα για το δίκτυο προορισμού, θα στείλει το πακέτο στη διεύθυνση πύλης. Η πύλη θα ελέγξει τον πίνακα δρομολογίων της, θα βρει μια εγγραφή εκεί για το δίκτυο 192.168.3.0 και θα στείλει ένα πακέτο στην κατάλληλη διεπαφή, αυτό είναι εύκολο να επαληθευτεί τρέχοντας μια εντολή εντοπισμού που δείχνει ολόκληρη τη διαδρομή του πακέτου μας:

Πώς ήταν δυνατό αυτό; Δεδομένου ότι ο κόμβος προέλευσης δεν γνωρίζει τίποτα για το δίκτυο προορισμού, θα στείλει το πακέτο στη διεύθυνση πύλης. Η πύλη θα ελέγξει τον πίνακα δρομολογίων της, θα βρει μια εγγραφή εκεί για το δίκτυο 192.168.3.0 και θα στείλει ένα πακέτο στην κατάλληλη διεπαφή, αυτό είναι εύκολο να επαληθευτεί τρέχοντας μια εντολή εντοπισμού που δείχνει ολόκληρη τη διαδρομή του πακέτου μας:

Tracert 192.168.3.106

Τώρα ας προσπαθήσουμε να πιάσουμε τον κόμβο 192.168.31.175 από τον κόμβο 192.168.3.106, δηλ. προς την αντίθετη κατεύθυνση. Τίποτα δεν συνέβη εδώ. Γιατί

Τώρα ας προσπαθήσουμε να πιάσουμε τον κόμβο 192.168.31.175 από τον κόμβο 192.168.3.106, δηλ. προς την αντίθετη κατεύθυνση. Τίποτα δεν συνέβη εδώ. Γιατί

Ας ρίξουμε μια πιο προσεκτική ματιά στον πίνακα δρομολόγησης. Δεν περιέχει εγγραφές για το δίκτυο 192.168.31.0, οπότε το πακέτο θα αποσταλεί στον δρομολογητή 192.168.3.1, ως κύρια πύλη δικτύου, το οποίο αυτό το πακέτο θα πέσει, καθώς δεν διαθέτει δεδομένα σχετικά με το δίκτυο προορισμού. Πώς να είναι; Προφανώς, πρέπει να στείλετε ένα πακέτο στον κόμβο που περιέχει τις απαραίτητες πληροφορίες και να μεταφέρετε το πακέτο στον προορισμό του, στην περίπτωση μας είναι ο δρομολογητής 192.168.31.100, ο οποίος σε αυτό το δίκτυο έχει τη διεύθυνση 192.168.3.108.

Ας ρίξουμε μια πιο προσεκτική ματιά στον πίνακα δρομολόγησης. Δεν περιέχει εγγραφές για το δίκτυο 192.168.31.0, οπότε το πακέτο θα αποσταλεί στον δρομολογητή 192.168.3.1, ως κύρια πύλη δικτύου, το οποίο αυτό το πακέτο θα πέσει, καθώς δεν διαθέτει δεδομένα σχετικά με το δίκτυο προορισμού. Πώς να είναι; Προφανώς, πρέπει να στείλετε ένα πακέτο στον κόμβο που περιέχει τις απαραίτητες πληροφορίες και να μεταφέρετε το πακέτο στον προορισμό του, στην περίπτωση μας είναι ο δρομολογητής 192.168.31.100, ο οποίος σε αυτό το δίκτυο έχει τη διεύθυνση 192.168.3.108.

Προκειμένου να αποσταλούν τα πακέτα για το δίκτυο 192.168.31.0, πρέπει να δημιουργήσουμε μια ξεχωριστή διαδρομή.

192.168.31.0 μάσκα 255.255.255.0 192.168.3.108

Στο μέλλον, θα τηρήσουμε αυτό το αρχείο διαδρομής, τι σημαίνει αυτό; Τα πάντα είναι απλά, τα πακέτα για το δίκτυο 192.168.31.0 με τη μάσκα 255.255.255.0 πρέπει να σταλούν στον κόμβο 192.168.3.108. Στα Windows, η διαδρομή μπορεί να προστεθεί με την εντολή:

Προσθέστε διαδρομή 192.168.31.0 μάσκα 255.255.255.0 192.168.3.108

Πρόσθετο δρομολογίου 192.168.31.0 netmask 255.255.255.0 gw 192.168.3.108

Ας προσπαθήσουμε.

Ας αναλύσουμε το αποτέλεσμα, μια διαδρομή εμφανίστηκε στον πίνακα δρομολόγησης και όλα τα πακέτα στο δίκτυο 192.168.31.0 αποστέλλονται τώρα στον δρομολογητή αυτού του δικτύου, όπως φαίνεται από την απάντηση της εντολής ping, αλλά δεν φτάνουν στον προορισμό. Τι συμβαίνει; Ήρθε η ώρα να θυμόμαστε ότι μία από τις κύριες εργασίες του δρομολογητή δεν είναι μόνο η δρομολόγηση, αλλά και η λειτουργία του τείχους προστασίας, το οποίο απαγορεύει ρητά την πρόσβαση από το εξωτερικό δίκτυο στο εσωτερικό. Αν προσωρινά αντικαταστήσουμε αυτόν τον κανόνα με την άδεια, τότε όλα θα λειτουργήσουν.

Ας αναλύσουμε το αποτέλεσμα, μια διαδρομή εμφανίστηκε στον πίνακα δρομολόγησης και όλα τα πακέτα στο δίκτυο 192.168.31.0 αποστέλλονται τώρα στον δρομολογητή αυτού του δικτύου, όπως φαίνεται από την απάντηση της εντολής ping, αλλά δεν φτάνουν στον προορισμό. Τι συμβαίνει; Ήρθε η ώρα να θυμόμαστε ότι μία από τις κύριες εργασίες του δρομολογητή δεν είναι μόνο η δρομολόγηση, αλλά και η λειτουργία του τείχους προστασίας, το οποίο απαγορεύει ρητά την πρόσβαση από το εξωτερικό δίκτυο στο εσωτερικό. Αν προσωρινά αντικαταστήσουμε αυτόν τον κανόνα με την άδεια, τότε όλα θα λειτουργήσουν.

Οι διαδρομές που έχουν προστεθεί από τις παραπάνω εντολές αποθηκεύονται μέχρι να γίνει επανεκκίνηση του κόμβου · αυτό είναι βολικό, ακόμη και αν είστε πολύ σκληρός, μπορείτε απλά να επανεκκινήσετε για να αναιρέσετε τις αλλαγές. Για να προσθέσετε μια μόνιμη διαδρομή στα Windows, εκτελέστε την εντολή:

Οι διαδρομές που έχουν προστεθεί από τις παραπάνω εντολές αποθηκεύονται μέχρι να γίνει επανεκκίνηση του κόμβου · αυτό είναι βολικό, ακόμη και αν είστε πολύ σκληρός, μπορείτε απλά να επανεκκινήσετε για να αναιρέσετε τις αλλαγές. Για να προσθέσετε μια μόνιμη διαδρομή στα Windows, εκτελέστε την εντολή:

Προσθήκη διαδρομής 192.168.31.0 μάσκα 255.255.255.0 192.168.3.108 -p

Στο linux in / etc / network / interfacesΜετά την περιγραφή της διασύνδεσης, πρέπει να προσθέσετε:

Πρόσθετη διαδρομή δρομολόγησης 192.168.31.0 netmask 255.255.255.0 gw 192.168.3.108

Παρεμπιπτόντως, αυτός δεν είναι ο μόνος τρόπος για να ρυθμίσετε την πρόσβαση από το δίκτυο 192.168.3.0 στο δίκτυο 192.168.31.0, αντί να προσθέσετε μια διαδρομή για κάθε κόμβο, μπορείτε να "διδάξετε" τον δρομολογητή να στέλνει σωστά τα πακέτα.

Σε αυτή την περίπτωση, ο κόμβος προέλευσης δεν έχει αρχεία δικτύου προορισμού και στέλνει το πακέτο στην πύλη, η πύλη έριξε το πακέτο την τελευταία φορά, αλλά τώρα έχουμε προσθέσει τη διαδρομή στον πίνακα δρομολόγησης και στέλνει το πακέτο στον κόμβο 192.168.3.108, ο οποίος θα το μεταφέρει στον προορισμό.

Σε αυτή την περίπτωση, ο κόμβος προέλευσης δεν έχει αρχεία δικτύου προορισμού και στέλνει το πακέτο στην πύλη, η πύλη έριξε το πακέτο την τελευταία φορά, αλλά τώρα έχουμε προσθέσει τη διαδρομή στον πίνακα δρομολόγησης και στέλνει το πακέτο στον κόμβο 192.168.3.108, ο οποίος θα το μεταφέρει στον προορισμό.

Σας συνιστούμε να ακολουθείτε παρόμοια παραδείγματα έτσι ώστε η δρομολόγηση να μην είναι πλέον ένα μαύρο κουτί για εσάς και οι διαδρομές να είναι ένα κινεζικό δίπλωμα. Αφού προκύψει η κατανόηση, μπορείτε να προχωρήσετε στο δεύτερο μέρος αυτού του άρθρου.

Τώρα ας δούμε τα παραδείγματα πραγματικής ζωής της δικτύωσης γραφείων μέσω μιας σύνδεσης VPN. Παρόλο που το OpenVPN χρησιμοποιείται πιο συχνά για αυτούς τους σκοπούς και στα παραδείγματά μας εννοούμε επίσης λύσεις που βασίζονται σε αυτό, όλα αυτά θα ισχύουν για κάθε τύπο σύνδεσης VPN.

Η πιο εύκολη περίπτωση είναι όταν ο διακομιστής VPN (client) και ο δρομολογητής δικτύου βρίσκονται στον ίδιο κεντρικό υπολογιστή. Εξετάστε το παρακάτω διάγραμμα: