TLS-Protokoll im Internet Explorer. TLS und SSL: Mindestkenntnisse erforderlich. TLS-Protokoll nicht installiert

Beschreibung

TLS ermöglicht Client-Server-Anwendungen die Kommunikation über ein Netzwerk auf eine Weise, die Abhören und unbefugten Zugriff verhindert.

Da die meisten Kommunikationsprotokolle mit oder ohne TLS (oder SSL) verwendet werden können, müssen Sie beim Verbindungsaufbau dem Server explizit mitteilen, ob der Client TLS installieren möchte. Dies kann entweder durch die Verwendung einer einheitlichen Portnummer erreicht werden, auf der die Verbindung immer über TLS aufgebaut wird (z. B. Port 443 für HTTPS), oder durch die Verwendung eines beliebigen Ports und einen speziellen Befehl an den Server von der Client-Seite, um die Verbindung umzuschalten an TLS unter Verwendung spezieller Protokollmechanismen (z. B. STARTTLS für E-Mail-Protokolle). Sobald Client und Server der Verwendung von TLS zugestimmt haben, müssen sie eine sichere Verbindung herstellen. Dies erfolgt über ein Handshake-Verfahren. Sichere Socket-Schichten). Dabei einigen sich Client und Server auf verschiedene Parameter, die zum Aufbau einer sicheren Verbindung erforderlich sind.

Es gibt auch Angriffsvarianten, die direkt auf der Software-Implementierung des Protokolls und nicht auf seinem Algorithmus basieren.

TLS-Handshaking-Verfahren im Detail

Gemäß dem TLS-Protokoll tauschen Anwendungen Datensätze aus, die die zu übertragenden Informationen kapseln (in sich selbst speichern). Jeder der Einträge kann abhängig vom aktuellen Verbindungsstatus (Protokollstatus) komprimiert, aufgefüllt, verschlüsselt oder durch einen MAC (Message Authentication Code) identifiziert werden. Jeder TLS-Eintrag enthält die folgenden Felder: Inhaltstyp (definiert den Inhaltstyp des Eintrags), ein Feld, das die Paketlänge angibt, und ein Feld, das die TLS-Protokollversion angibt.

Beim ersten Verbindungsaufbau erfolgt die Interaktion über das TLS-Handshake-Protokoll. Inhaltstyp das ist 22.

Einfacher Handshake in TLS

- Verhandlungsphase:

- Der Client sendet eine Nachricht KundeHallo

- Der Server antwortet mit einer Nachricht ServerHallo

- Der Server sendet eine Nachricht Zertifikat

- Der Server sendet eine Nachricht ServerHelloDone

- Der Client antwortet mit einer Nachricht ClientKeyExchange, das den öffentlichen Schlüssel von PreMasterSecret enthält (Dieses PreMasterSecret wird mit dem öffentlichen Schlüssel des Serverzertifikats verschlüsselt.) oder nichts (hängt wiederum vom Verschlüsselungsalgorithmus ab);

- PreMasterSecret

- Der Client sendet eine Nachricht ChangeCipherSpec

- Der Client sendet eine Nachricht Fertig

- Der Server sendet ChangeCipherSpec

Handshake mit Client-Authentifizierung

Dieses Beispiel demonstriert die vollständige Clientauthentifizierung (zusätzlich zur Serverauthentifizierung wie im vorherigen Beispiel) durch den Austausch von Zertifikaten zwischen Server und Client.

- Verhandlungsphase:

- Der Client sendet eine Nachricht KundeHallo, Angabe der neuesten Version des unterstützten TLS-Protokolls, einer Zufallszahl und einer Liste der unterstützten Verschlüsselungs- und Komprimierungsmethoden, die für die Arbeit mit TLS geeignet sind;

- Der Server antwortet mit einer Nachricht ServerHallo, enthaltend: die vom Server ausgewählte Protokollversion, eine vom Client gesendete Zufallszahl, einen geeigneten Verschlüsselungs- und Komprimierungsalgorithmus aus der vom Client bereitgestellten Liste;

- Der Server sendet eine Nachricht Zertifikat, das das digitale Zertifikat des Servers enthält (je nach Verschlüsselungsalgorithmus kann dieser Schritt übersprungen werden);

- Der Server sendet eine Nachricht Zertifikatsanforderung, das eine Client-Zertifikatsanforderung zur gegenseitigen Authentifizierung enthält;

- [Der Punkt zum Erhalten und Überprüfen des Client-Zertifikats fehlt] ;

- Der Server sendet eine Nachricht ServerHelloDone, Identifizieren des Endes des Handshakes;

- Der Client antwortet mit einer Nachricht ClientKeyExchange, das den öffentlichen PreMasterSecret-Schlüssel oder nichts enthält (wiederum abhängig vom Verschlüsselungsalgorithmus);

- Client und Server verwenden Schlüssel PreMasterSecret und zufällig generierten Zahlen wird ein gemeinsamer geheimer Schlüssel berechnet. Alle anderen Schlüsselinformationen werden aus dem gemeinsamen geheimen Schlüssel (und vom Client und Server generierten Zufallswerten) abgeleitet.

- Der Client sendet eine Nachricht ChangeCipherSpec, was bedeutet, dass alle nachfolgenden Informationen mithilfe des während des Handshake-Prozesses festgelegten Algorithmus und unter Verwendung eines gemeinsamen geheimen Schlüssels verschlüsselt werden. Dies sind Nachrichten auf Datensatzebene und daher vom Typ 20 statt 22;

- Der Client sendet eine Nachricht Fertig, das den aus vorherigen Handshake-Nachrichten generierten Hash und MAC enthält;

- Der Server versucht, die Fertigmeldung des Clients zu entschlüsseln und den Hash und den MAC zu überprüfen. Wenn der Entschlüsselungs- oder Verifizierungsprozess fehlschlägt, gilt der Handshake als fehlgeschlagen und die Verbindung muss beendet werden.

- Der Server sendet ChangeCipherSpec und die verschlüsselte Nachricht ist fertig, und der Client führt wiederum auch die Entschlüsselung und Überprüfung durch.

Ab diesem Zeitpunkt gilt die Kommunikationsbestätigung als abgeschlossen, das Protokoll ist erstellt. Alle nachfolgenden Paketinhalte sind vom Typ 23 und alle Daten werden verschlüsselt.

Wiederaufnahme einer TLS-Verbindung

Asymmetrische Verschlüsselungsalgorithmen, die zur Generierung des Sitzungsschlüssels verwendet werden, sind in der Regel hinsichtlich der Rechenleistung teuer. Um zu vermeiden, dass sie sich bei der Wiederaufnahme der Verbindung wiederholen, erstellt TLS beim Handshake eine spezielle Verknüpfung, die zur Wiederaufnahme der Verbindung verwendet wird. In diesem Fall ergänzt der Client während einer normalen Kommunikationsbestätigung die Nachricht KundeHallo vorherige Sitzungs-ID Session-ID. Client bindet ID Session-ID mit der Server-IP-Adresse und dem TCP-Port, sodass Sie beim Herstellen einer Verbindung zum Server alle Parameter der vorherigen Verbindung verwenden können. Der Server stimmt mit der vorherigen Sitzungs-ID überein Session-ID mit Verbindungsparametern, wie dem verwendeten Verschlüsselungsalgorithmus und dem Hauptgeheimnis. Beide Seiten müssen das gleiche Master-Geheimnis haben, sonst kommt die Verbindung nicht zustande. Dies verhindert die Verwendung Session-ID Kryptoanalytiker, um sich unbefugten Zugriff zu verschaffen. Zufällige Zahlenfolgen in Nachrichten KundeHallo Und ServerHallo Damit können Sie garantieren, dass sich der generierte Sitzungsschlüssel vom Sitzungsschlüssel während der vorherigen Verbindung unterscheidet. Der RFC nennt diese Art von Handshake abgekürzt.

- Verhandlungsphase:

- Der Client sendet eine Nachricht KundeHallo, Angabe der neuesten Version des unterstützten TLS-Protokolls, einer Zufallszahl und einer Liste der unterstützten Verschlüsselungs- und Komprimierungsmethoden, die für die Arbeit mit TLS geeignet sind; Die vorherige Verbindungskennung wird der Nachricht ebenfalls hinzugefügt. Session-ID.

- Der Server antwortet mit einer Nachricht ServerHallo, enthält: die vom Server ausgewählte Protokollversion, eine vom Client gesendete Zufallszahl, einen geeigneten Verschlüsselungs- und Komprimierungsalgorithmus aus der vom Client bereitgestellten Liste. Wenn der Server die Sitzungs-ID erkennt Session-ID ServerHallo die gleiche Kennung Session-ID. Dies ist ein Signal für den Client, dass die vorherige Sitzung fortgesetzt werden kann. Wenn der Server die Sitzungs-ID nicht erkennt Session-ID, dann ergänzt er die Nachricht ServerHallo stattdessen eine andere Bedeutung Session-ID. Für den Client bedeutet dies, dass die erneuerte Verbindung nicht genutzt werden kann. Daher müssen Server und Client über dasselbe Hauptgeheimnis und dieselben Zufallszahlen verfügen, um einen Sitzungsschlüssel zu generieren.

- Der Client sendet eine Nachricht ChangeCipherSpec, was bedeutet, dass alle nachfolgenden Informationen mit dem gemeinsamen geheimen Schlüssel verschlüsselt werden, der während des Handshake-Prozesses erstellt wurde. Dies sind Nachrichten auf Datensatzebene und daher vom Typ 20 statt 22;

- Der Client sendet eine Nachricht ChangeCipherSpec, was bedeutet, dass alle nachfolgenden Informationen mithilfe des während des Handshake-Prozesses festgelegten Algorithmus und unter Verwendung eines gemeinsamen geheimen Schlüssels verschlüsselt werden. Dies sind Nachrichten auf Datensatzebene und daher vom Typ 20 statt 22;

- Der Client sendet eine Nachricht Fertig, das den aus vorherigen Handshake-Nachrichten generierten Hash und MAC enthält;

- Der Server versucht, die Fertigmeldung des Clients zu entschlüsseln und den Hash und den MAC zu überprüfen. Wenn der Entschlüsselungs- oder Verifizierungsprozess fehlschlägt, gilt der Handshake als fehlgeschlagen und die Verbindung muss beendet werden;

- Der Server sendet ChangeCipherSpec und die verschlüsselte Nachricht ist fertig, und der Client führt wiederum auch die Entschlüsselung und Überprüfung durch.

Ab diesem Zeitpunkt gilt die Kommunikationsbestätigung als abgeschlossen, das Protokoll ist erstellt. Alle nachfolgenden Paketinhalte sind vom Typ 23 und alle Daten werden verschlüsselt.

Zusätzlich zu den Leistungsvorteilen kann der Vzur Implementierung von Single Sign-On verwendet werden, da gewährleistet ist, dass die ursprüngliche Sitzung und jede fortgesetzte Sitzung vom selben Client initiiert werden (RFC 5077). Dies ist besonders wichtig für die Implementierung von FTP über TLS/SSL, das andernfalls anfällig für einen Man-in-the-Middle-Angriff wäre, bei dem ein Angreifer den Dateninhalt abfangen könnte, wenn eine erneute Verbindung hergestellt wird.

In TLS verwendete Algorithmen

Die folgenden Algorithmen sind in dieser aktuellen Version des Protokolls verfügbar:

- Um Schlüssel auszutauschen und ihre Authentizität zu überprüfen, werden Kombinationen von Algorithmen verwendet: RSA (asymmetrische Verschlüsselung), Diffie-Hellman (sicherer Schlüsselaustausch), DSA (digitaler Signaturalgorithmus) und Fortezza-Technologie-Algorithmen;

- Für symmetrische Verschlüsselung: RC2, RC4, IDEA, DES, Triple DES oder AES;

Je nach Protokollversion können Algorithmen ergänzt werden.

Vergleich mit Analoga

Eine Anwendung einer TLS-Verbindung ist die Verbindung von Hosts in einem virtuellen privaten Netzwerk. Neben TLS können auch eine Reihe von IPSec-Protokollen und eine SSH-Verbindung verwendet werden. Jeder dieser Ansätze zur Implementierung eines virtuellen privaten Netzwerks hat seine eigenen Vor- und Nachteile. .

- TLS/SSL

- Vorteile:

- Unsichtbar für Protokolle höherer Ebene;

- Beliebter Einsatz bei Internetverbindungen und E-Commerce-Anwendungen;

- Fehlende dauerhafte Verbindung zwischen Server und Client;

- TCP/IP wie E-Mail, Programmiertools usw.

- Mängel:

- UDP und ICMP;

- Die Notwendigkeit, den Verbindungsstatus zu überwachen;

- Für die TLS-Unterstützung gelten zusätzliche Softwareanforderungen.

- Vorteile:

- IPsec

- Vorteile:

- Die Sicherheit und Zuverlässigkeit des Datenschutzes des Protokolls wurde seit der Einführung des Protokolls als Internetstandard getestet und nachgewiesen;

- Arbeiten Sie in der oberen Schicht des Netzwerkprotokolls und verschlüsseln Sie Daten über der Netzwerkprotokollschicht.

- Mängel:

- Komplexität der Umsetzung;

- Zusätzliche Anforderungen an Netzwerkgeräte (Router usw.);

- Es gibt viele verschiedene Implementierungen, die nicht immer korrekt miteinander interagieren.

- Vorteile:

- SSH

- Vorteile:

- Ermöglicht die Erstellung eines Tunnels für Anwendungen, die TCP/IP verwenden, wie E-Mail, Programmiertools usw.;

- Die Sicherheitsschicht ist für den Benutzer unsichtbar.

- Mängel:

- In Netzwerken mit einer großen Anzahl von Gateways wie Routern oder Firewalls schwierig zu verwenden;

- Unfähigkeit zur Verwendung mit UDP- und ICMP-Protokollen.

- Vorteile:

siehe auch

Links

- T. Dierks, E. Rescorla Das Transport Layer Security (TLS)-Protokoll, Version 1.2 (August 2008). Archiviert vom Original am 9. Februar 2012.

- Das SSL-Protokoll: Version 3.0 Netscapes endgültiger SSL 3.0-Entwurf (18. November 1996)

- „SSL/TLS im Detail“. Microsoft TechNet. Aktualisiert am 31. Juli 2003.

- Dan Goodin . Das Register(19. September 2011). Archiviert

- Eric Rescorla Den TLS-Neuverhandlungsangriff verstehen. Fundierte Vermutungen(5. November 2009). Archiviert vom Original am 9. Februar 2012. Abgerufen am 7. Dezember 2011.

- McMillan, Robert. Laut Security Pro kann ein neuer SSL-Angriff viele Websites treffen. PC Welt(20. November 2009). Abgerufen am 7. Dezember 2011.

- SSL_CTX_set_options SECURE_RENEGOTIATION . OpenSSL-Dokumente(25. Februar 2010). Archiviert vom Original am 9. Februar 2012. Abgerufen am 7. Dezember 2010.

- GnuTLS 2.10.0 veröffentlicht. GnuTLS-Versionshinweise(25. Juni 2010). Archiviert vom Original am 9. Februar 2012. Abgerufen am 7. Dezember 2011.

- Versionshinweise zu NSS 3.12.6. NSS-Versionshinweise(3. März 2010). Abgerufen am 24. Juli 2011.

- Verschieden IE SSL-Sicherheitslücke. Fundierte Vermutungen(10. August 2002).

Die Netzwerkprotokolle SSL und TLS sind kryptografische Protokolle, die Authentifizierung und Schutz vor unbefugtem Zugriff und Verletzung der Integrität übertragener Daten bieten. SSL/TLS-Protokolle sollen das Spoofing von Identifikatoren auf Client- oder Serverseite sowie die Offenlegung oder Beschädigung von Daten verhindern. Zu diesem Zweck werden eine zuverlässige Authentifizierungsmethode, eine Kommunikationskanalverschlüsselung und Nachrichtenintegritätscodes verwendet. Der standardmäßige Standardport für SSL/TLS ist 443 für HTTPS, 465 für SMTPS (E-Mail), 636 für LDAPS, 563 für NNTPS, 994 für IRCS (Chat), 995 für POP3S.

SSL-Protokoll

Das SSL-Protokoll wurde von Netscape entwickelt, um Daten zwischen Dienst- und Transportprotokollen zu schützen. Die erste öffentliche Version wurde 1995 veröffentlicht. Weit verbreitet für VoIP-Anwendungen und Instant-Messaging-Dienste. SSL ist ein sicherer Kanal mit den folgenden Eigenschaften:

- Privater Kanal. Stellt sicher, dass alle Nachrichten nach dem zur Ermittlung des Verschlüsselungsschlüssels erforderlichen Dialog verschlüsselt werden.

- Der Kanal ist authentifiziert. Die Authentifizierung ist für die Clientseite optional, für die Serverseite jedoch obligatorisch.

- Kanalzuverlässigkeit. Beim Transport von Nachrichten werden Integritätsprüfungen mithilfe von MAC durchgeführt.

Das SSL-Protokoll verwendet sowohl symmetrische als auch asymmetrische Schlüssel.

Funktionen und Zweck des SSL-Protokolls

Das SSL-Protokoll bietet eine Lösung für zwei Probleme – die Verschlüsselung der übertragenen Informationen und die Übertragung der Informationen genau dort, wo sie benötigt werden (Authentifizierung). Der Hauptzweck des Protokolls besteht darin, eine zuverlässige Möglichkeit zum Datenaustausch zwischen Anwendungen bereitzustellen. Die Implementierung von SSL erfolgt in Form einer mehrschichtigen Umgebung, die der sicheren Übertragung von Informationen über ungesicherte Kommunikationskanäle dient.

Die mehrschichtige Struktur wird durch eine Verbindungsbestätigungsprotokollschicht und eine Aufzeichnungsprotokollschicht dargestellt. Die erste Schicht ist ein Transportprotokoll, zum Beispiel TCP – zusammen mit dem SSL Record Protocol bilden diese Schichten den Kern von SSL, das anschließend an der Bildung komplexer Infrastrukturen beteiligt ist.

Zu den Hauptmerkmalen des SSL-Protokolls gehört die Unabhängigkeit von der Softwareplattform. Derzeit bietet das SSL-Protokoll keine ausreichende Sicherheit – es wurde durch das TLS-Protokoll ersetzt.

TLS-Protokoll

Das TLS-Protokoll ist ein kryptografisches Protokoll, das der sicheren Datenübertragung zwischen verschiedenen Knoten im Internet dient. Dieses Protokoll wird in VoIP-Anwendungen, Webbrowsern und Instant-Messaging-Anwendungen verwendet. TLS wird basierend auf der SSL 3.0-Spezifikation implementiert. Das Protokoll wird von der IETF entwickelt und weiterentwickelt.

Zu den wichtigsten Sicherheitsmaßnahmen des TLS-Protokolls gehören:

- Verwendung eines Schlüssels zur Überprüfung des Nachrichtenauthentifizierungscodes.

- Die Möglichkeit, die TLS-Version herunterzustufen oder durch ein weniger sicheres Netzwerkprotokoll zu ersetzen, entfällt.

- Die Handshake-Nachricht enthält einen Hash aller zwischen den Parteien ausgetauschten Nachrichten.

- Verwendung der Nummerierung von Anwendungsdatensätzen mithilfe von MAC.

- Die Verwendung einer Pseudozufallsfunktion, die die Eingabenachrichten in zwei Teile aufteilt, die jeweils von einer anderen Hash-Funktion verarbeitet werden.

Merkmale und Zweck des TLS-Protokolls

Das TLS-Protokoll verwendet die folgenden Algorithmen:

- RC4, Triple DES, SEED, IDEA usw. für symmetrische Verschlüsselung.

- RSA, DSA, Diffie-Hellman und ECDSA für die Schlüsselauthentifizierung.

- MD5, SHA und SHA-256/384 für Hash-Funktionen.

Anwendungen tauschen Datensätze aus, in denen Daten gespeichert werden. Datensätze können komprimiert, erweitert, verschlüsselt oder identifiziert werden. In diesem Fall gibt jeder Eintrag die Länge des Pakets und die verwendete TLS-Version an.

Im Allgemeinen verringert der Einsatz von Kryptografie in SSL/TLS-Protokollen die Anwendungsleistung erheblich, bietet aber eine zuverlässige Sicherheit bei der Datenübertragung. Die Protokolle erfordern praktisch keine Einstellungen auf der Clientseite und gelten als die gängigsten Sicherheitsprotokolle im Internet.

Wenn Sie auf ein Problem stoßen, bei dem der Zugriff auf eine bestimmte Website fehlschlägt und eine Meldung in Ihrem Browser angezeigt wird, gibt es dafür eine vernünftige Erklärung. Die Ursachen und Lösungen des Problems werden in diesem Artikel aufgeführt.

SSL TLS-Protokoll

Benutzer von Haushaltsorganisationen und nicht nur von Haushaltsorganisationen, deren Aktivitäten in direktem Zusammenhang mit Finanzen stehen, führen im Zusammenspiel mit Finanzorganisationen, beispielsweise dem Finanzministerium, dem Finanzministerium usw., alle ihre Operationen ausschließlich über das sichere SSL-Protokoll durch. Grundsätzlich nutzen sie bei ihrer Arbeit den Browser Internet Explorer. In einigen Fällen - Mozilla Firefox.

SSL-Fehler

Das Hauptaugenmerk bei der Durchführung dieser Vorgänge und Arbeiten im Allgemeinen wird auf das Sicherheitssystem gelegt: Zertifikate, elektronische Signaturen. Für den Betrieb wird die aktuelle Version der CryptoPro-Software verwendet. Hinsichtlich Probleme mit SSL- und TLS-Protokollen, Wenn SSL-Fehler aufgetaucht ist, gibt es höchstwahrscheinlich keine Unterstützung für dieses Protokoll.

TLS-Fehler

TLS-Fehler in vielen Fällen kann es auch auf eine mangelnde Protokollunterstützung hinweisen. Aber... mal sehen, was in diesem Fall getan werden kann.

Unterstützung des SSL- und TLS-Protokolls

Wenn Sie also Microsoft Internet Explorer verwenden, um eine SSL-gesicherte Website zu besuchen, wird die Titelleiste angezeigt Stellen Sie sicher, dass die Protokolle SSL und TLS aktiviert sind. Zunächst müssen Sie die Unterstützung für das TLS 1.0-Protokoll im Internet Explorer aktivieren.

Wenn Sie eine Website besuchen, auf der Internet Information Services 4.0 oder höher ausgeführt wird, hilft die Konfiguration von Internet Explorer zur Unterstützung von TLS 1.0, Ihre Verbindung zu sichern. Vorausgesetzt natürlich, dass der Remote-Webserver, den Sie verwenden möchten, dieses Protokoll unterstützt.

Dies geschieht im Menü Service Team auswählen Internet Optionen.

Auf der Registerkarte Zusätzlich Im Kapitel Sicherheit Stellen Sie sicher, dass die folgenden Kontrollkästchen aktiviert sind:

- Verwenden Sie SSL 2.0

- Verwenden Sie SSL 3.0

- Verwenden Sie SSL 1.0

Drück den Knopf Anwenden , Und danach OK . Starten Sie Ihren Browser neu .

Versuchen Sie nach der Aktivierung von TLS 1.0 erneut, die Website zu besuchen.

Systemsicherheitsrichtlinie

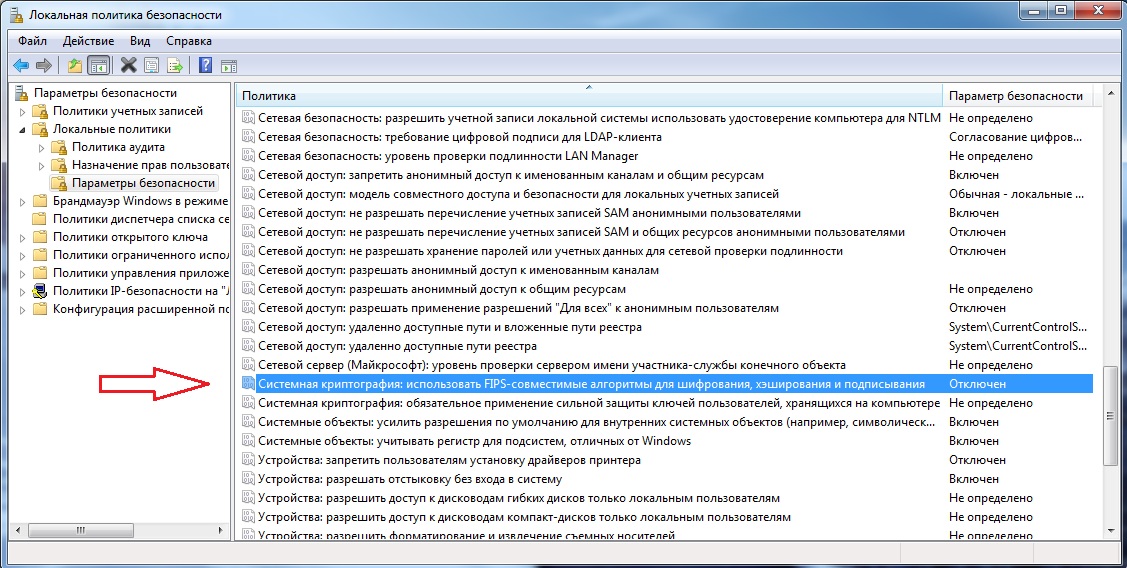

Falls sie noch auftreten Fehler bei SSL und TLS Wenn Sie SSL immer noch nicht verwenden können, unterstützt der Remote-Webserver TLS 1.0 wahrscheinlich nicht. In diesem Fall müssen Sie die Systemrichtlinie deaktivieren, die FIPS-kompatible Algorithmen erfordert.

Um dies zu tun, in Bedienfelder wählen Verwaltung, und doppelklicken Sie dann Lokale Sicherheitsrichtlinie.

Erweitern Sie unter „Lokale Sicherheitseinstellungen“. Lokale Richtlinien und klicken Sie dann auf die Schaltfläche Sicherheitseinstellungen.

Doppelklicken Sie entsprechend der Richtlinie auf der rechten Seite des Fensters Systemkryptografie: Verwenden Sie FIPS-konforme Algorithmen für Verschlüsselung, Hashing und Signierung und klicken Sie dann auf die Schaltfläche Deaktiviert.

Aufmerksamkeit!

Die Änderung wird wirksam, wenn die lokale Sicherheitsrichtlinie erneut angewendet wird. Schalten Sie es ein und starten Sie Ihren Browser neu.

CryptoPro TLS SSL

Aktualisieren Sie CryptoPro

Eine Möglichkeit zur Lösung des Problems besteht darin, CryptoPro zu aktualisieren und die Ressource zu konfigurieren. In diesem Fall handelt es sich um elektronische Zahlungen. Gehen Sie zur Zertifizierungsstelle. Wählen Sie als Ressource Elektronische Marktplätze aus.

Nach dem Start der automatischen Arbeitsplatzeinrichtung bleibt nur noch: Warten Sie, bis der Vorgang abgeschlossen ist, wonach Browser neu laden. Wenn Sie eine Ressourcenadresse eingeben oder auswählen müssen, wählen Sie die gewünschte Adresse aus. Möglicherweise müssen Sie Ihren Computer auch neu starten, wenn die Einrichtung abgeschlossen ist.

Gemäß den Anforderungen der russischen Gesetzgebung wird nur die Verwendung von TLS-Verbindungen anerkannt, die gemäß den russischen kryptografischen Algorithmen GOST 28147-89, GOST R 34.10-94, GOST R 34.11-94 und GOST R 34.10-2001 hergestellt wurden. Wenn Sie daher Websites verwenden müssen, die Verschlüsselung gemäß GOST-Algorithmen verwenden, müssen Sie das Programm CryptoPro CSP installieren.

Windows-Betriebssysteme verwenden das Programm CryptoPro CSP – eine Reihe kryptografischer Dienstprogramme zum Generieren elektronischer Signaturen und zum Arbeiten mit Zertifikaten

Um CryptoPro CSP zu installieren, verwenden Sie die Materialien von der offiziellen Website:

Nach der Installation von CryptoPro CSP überprüft der Browser das Vorhandensein und die Funktionalität dieses Programms.

Websites, die eine GOST-TLS-Verschlüsselung anfordern

Wenn eine Site eine GOST-TLS-Verschlüsselung anfordert, prüft der Browser, ob das Programm CryptoPro CSP installiert ist. Wenn das Programm installiert ist, wird ihm die Kontrolle übertragen.

Beispiele für Websites, die eine Verschlüsselung anfordern: www.gosuslugi.ru, Websites unter der Domain .gov.ru, .kamgov.ru, .nalog.ru.

Wenn die Site nicht auf der Liste steht, wird eine zusätzliche Bestätigung angefordert. Wenn Sie der Site vertrauen und die Verbindung mithilfe der GOST-TLS-Verschlüsselung hergestellt werden muss, klicken Sie auf die Schaltfläche „Weiter“.

Das TLS-Protokoll verschlüsselt Internetverkehr aller Art und macht so die Kommunikation und den Online-Verkauf sicher. Wir werden darüber sprechen, wie das Protokoll funktioniert und was uns in Zukunft erwartet.

Aus dem Artikel erfahren Sie:

Was ist SSL?

SSL oder Secure Sockets Layer war der ursprüngliche Name des Protokolls, das Netscape Mitte der 90er Jahre entwickelte. SSL 1.0 war nie öffentlich verfügbar und Version 2.0 wies schwerwiegende Mängel auf. SSL 3.0 wurde 1996 veröffentlicht und war eine komplette Überarbeitung, die den Ton für die nächste Entwicklungsphase vorgab.

Was ist TLS?

Als 1999 die nächste Version des Protokolls veröffentlicht wurde, standardisierte die Internet Engineering Task Force es und gab ihm einen neuen Namen: Transport Layer Security oder TLS. In der TLS-Dokumentation heißt es: „Der Unterschied zwischen diesem Protokoll und SSL 3.0 ist nicht kritisch.“ TLS und SSL bilden eine fortlaufende Reihe von Protokollen und werden häufig unter der Bezeichnung SSL/TLS zusammengefasst.

Das TLS-Protokoll verschlüsselt Internetverkehr jeglicher Art. Der häufigste Typ ist der Webverkehr. Dass Ihr Browser eine TLS-Verbindung aufbaut, erkennen Sie daran, dass der Link in der Adresszeile mit „https“ beginnt.

TLS wird auch von anderen Anwendungen wie E-Mail- und Telefonkonferenzsystemen verwendet.

So funktioniert TLS

Für eine sichere Online-Kommunikation ist eine Verschlüsselung erforderlich. Wenn Ihre Daten nicht verschlüsselt sind, kann jeder sie analysieren und sensible Informationen lesen.

Die sicherste Verschlüsselungsmethode ist asymmetrische Verschlüsselung. Dafür sind 2 Schlüssel erforderlich, 1 öffentlicher und 1 privater. Dabei handelt es sich um Dateien mit Informationen, meist sehr große Zahlen. Der Mechanismus ist komplex, aber vereinfacht gesagt: Sie können einen öffentlichen Schlüssel zum Verschlüsseln von Daten verwenden, benötigen jedoch einen privaten Schlüssel, um sie zu entschlüsseln. Die beiden Schlüssel sind mithilfe einer komplexen mathematischen Formel verknüpft, die schwer zu hacken ist.

Sie können sich den öffentlichen Schlüssel als Informationen über den Standort eines verschlossenen Briefkastens mit einer Lücke vorstellen, und den privaten Schlüssel als den Schlüssel, der den Briefkasten öffnet. Wer weiß, wo sich das Kästchen befindet, kann dort einen Brief ablegen. Aber um es zu lesen, braucht man einen Schlüssel, um die Kiste zu öffnen.

Da die asymmetrische Verschlüsselung komplexe mathematische Berechnungen verwendet, erfordert sie viele Rechenressourcen. TLS löst dieses Problem, indem die asymmetrische Verschlüsselung nur zu Beginn einer Sitzung verwendet wird, um die Kommunikation zwischen Server und Client zu verschlüsseln. Server und Client müssen sich auf einen einzigen Sitzungsschlüssel einigen, mit dem beide Datenpakete verschlüsseln.

Der Prozess, bei dem sich Client und Server auf einen Sitzungsschlüssel einigen, wird aufgerufen Händedruck. Dies ist der Moment, in dem sich zwei kommunizierende Computer einander vorstellen.

TLS-Handshake-Prozess

Der TLS-Handshake-Prozess ist recht komplex. Die folgenden Schritte beschreiben den Prozess im Allgemeinen, damit Sie verstehen, wie er im Allgemeinen funktioniert.

- Der Client kontaktiert den Server und fordert eine sichere Verbindung an. Der Server antwortet mit einer Liste von Chiffren – einem Algorithmussatz zum Erstellen verschlüsselter Verbindungen –, die er zu verwenden weiß. Der Client vergleicht die Liste mit seiner Liste der unterstützten Verschlüsselungen, wählt die entsprechende aus und teilt dem Server mit, welche die beiden verwenden werden.

- Der Server stellt sein digitales Zertifikat bereit – ein von einem Dritten signiertes elektronisches Dokument, das die Authentizität des Servers bestätigt. Die wichtigste Information im Zertifikat ist der öffentliche Schlüssel der Chiffre. Der Kunde bestätigt die Echtheit des Zertifikats.

- Mithilfe des öffentlichen Schlüssels des Servers erstellen Client und Server einen Sitzungsschlüssel, den sie beide während der gesamten Sitzung zum Verschlüsseln der Kommunikation verwenden. Hierfür gibt es mehrere Methoden. Der Client kann den öffentlichen Schlüssel verwenden, um eine beliebige Zahl zu verschlüsseln, die dann zum Entschlüsseln an den Server gesendet wird. Anschließend verwenden beide Parteien diese Zahl, um den Sitzungsschlüssel festzulegen.

Ein Sitzungsschlüssel ist nur für eine fortlaufende Sitzung gültig. Wenn die Kommunikation zwischen Client und Server aus irgendeinem Grund unterbrochen wird, ist ein neuer Handshake erforderlich, um einen neuen Sitzungsschlüssel festzulegen.

Schwachstellen der Protokolle TLS 1.2 und TLS 1.2

TLS 1.2 ist die am weitesten verbreitete Version des Protokolls. Diese Version installierte die ursprüngliche Plattform der Sitzungsverschlüsselungsoptionen. Allerdings ermöglichte dieses Protokoll, wie einige frühere Versionen des Protokolls, die Verwendung älterer Verschlüsselungstechniken zur Unterstützung älterer Computer. Leider führte dies in Version 1.2 zu Schwachstellen, da diese älteren Verschlüsselungsmechanismen anfälliger wurden.

Beispielsweise ist TLS 1.2 besonders anfällig für Manipulationsangriffe geworden, bei denen ein Angreifer Datenpakete während einer Sitzung abfängt und sie versendet, nachdem er sie gelesen oder verändert hat. Viele dieser Probleme sind in den letzten zwei Jahren aufgetreten, sodass es dringend erforderlich ist, eine aktualisierte Version des Protokolls zu erstellen.

TLS 1.3

Version 1.3 des TLS-Protokolls, die bald fertiggestellt wird, löst viele der Probleme mit Schwachstellen, indem sie auf die Unterstützung älterer Verschlüsselungssysteme verzichtet.

Die neue Version ist mit früheren Versionen kompatibel: Beispielsweise wird die Verbindung auf TLS 1.2 zurückgreifen, wenn eine der Parteien kein neueres Verschlüsselungssystem in der Liste der zulässigen Protokollalgorithmen der Version 1.3 verwenden kann. Wenn jedoch ein Hacker bei einem Verbindungsmanipulationsangriff mitten in einer Sitzung gewaltsam versucht, die Protokollversion auf 1.2 herunterzustufen, wird dieser Vorgang bemerkt und die Verbindung wird beendet.

So aktivieren Sie die TLS 1.3-Unterstützung in den Browsern Google Chrome und Firefox

Firefox und Chrome unterstützen TLS 1.3, diese Version ist jedoch standardmäßig nicht aktiviert. Der Grund dafür ist, dass es derzeit nur in Entwurfsform vorliegt.

Mozilla Firefox

Geben Sie about:config in die Adressleiste Ihres Browsers ein. Bestätigen Sie, dass Sie die Risiken verstehen.

- Der Firefox-Einstellungseditor wird geöffnet.

- Geben Sie security.tls.version.max in die Suche ein

- Ändern Sie den Wert auf 4, indem Sie auf den aktuellen Wert doppelklicken.

Google Chrome

- Geben Sie chrome://flags/ in die Adressleiste Ihres Browsers ein, um das Experimentierfeld zu öffnen.

- Suchen Sie nach der Option #tls13-variant

- Klicken Sie auf das Menü und stellen Sie es auf Aktiviert (Entwurf).

- Starten Sie Ihren Browser neu.

So überprüfen Sie, ob Ihr Browser Version 1.2 verwendet

Wir erinnern Sie daran, dass Version 1.3 noch nicht öffentlich verwendet wird. Wenn du nicht willst

Wenn Sie den Entwurf verwenden, können Sie bei Version 1.2 bleiben.

Um zu überprüfen, ob Ihr Browser Version 1.2 verwendet, befolgen Sie die gleichen Schritte wie in den obigen Anweisungen und stellen Sie sicher, dass:

- Für Firefox beträgt der security.tls.version.max-Wert 3. Wenn er niedriger ist, ändern Sie ihn auf 3, indem Sie auf den aktuellen Wert doppelklicken.

- Für Google Chrome: Klicken Sie auf das Browsermenü – auswählen Einstellungen- wählen Erweiterte Einstellungen anzeigen- Gehen Sie zum Abschnitt System und klicken Sie auf Proxy-Einstellungen öffnen…:

- Klicken Sie im sich öffnenden Fenster auf die Registerkarte Sicherheit und stellen Sie sicher, dass das Feld TLS 1.2 verwenden aktiviert ist. Wenn nicht, überprüfen Sie es und klicken Sie auf OK:

Die Änderungen werden wirksam, nachdem Sie Ihren Computer neu gestartet haben.

Ein schnelles Tool zum Überprüfen der SSL/TLS-Protokollversion Ihres Browsers

Gehen Sie zum Online-Tool zur Überprüfung der Protokollversion von SSL Labs. Die Seite zeigt in Echtzeit die verwendete Protokollversion und ob der Browser anfällig für Schwachstellen ist.

Quellen: Übersetzung