Serwer Linux do wyboru. Dystrybucje systemu Linux dla serwerów. Najlepsze systemy operacyjne Linux dla serwerów.

Pierwsza znajomość z każdym nowym systemem zaczyna się od jego instalacji. Pomimo tego, że temat ten jest raczej bity i nie pisał o nim po prostu leniwy, bez opisu procesu instalacji nasz cykl dla początkujących będzie niepełny. Postaramy się nie tylko powiedzieć, w jaki sposób umieścić system, ale także dlaczego wybieramy te lub inne ustawienia i jakie one wpływają. Zastanowimy się także nad zainstalowaniem wersji serwerowej Ubuntu, ponieważ nasz cykl jest przeznaczony dla początkujących administratorów, aby mogli wyeliminować luki w wiedzy i świadomie zbliżyć się do postrzegania reszty naszych materiałów.

Ta opcja zwiększa wydajność, ale ma wartość integralności danych w przypadku niebezpiecznego restartu. Aby sprawdzić zmiany. Aby sprawdzić poprawność pracy. Zamontuj katalog zdalny na zawsze! Dodaj taką linię na końcu pliku.

W przypadku instalacji na kliencie jest to to samo, co powyżej. Za pomocą tego protokołu przesyłanie plików jest szyfrowane od końca do końca, co pozwala zabezpieczyć przesyłanie plików bez odczytu ani przechwycenia. Możesz zaszyfrować transmisję, ale wymaga to ciężkiej konfiguracji.

Ponieważ głównym systemem naszych rozwiązań jest Ubuntu Server, zainstalujemy go. Zawsze możesz pobrać nowe wydanie z: http://www.ubuntu.com/download/server. Zdecydowanie zalecamy używanie tylko wersji LTS, jako najbardziej stabilnego i długotrwałego wsparcia. Normalne wersje są z reguły poligonem doświadczalnym do uruchamiania nowych technologii i mogą działać niestabilnie, nie wspominając o tym, że okres wsparcia wynoszący 9 miesięcy jest absolutnie nie do przyjęcia dla systemów operacyjnych serwerów.

Zmień port nasłuchiwania 22 na inny wybrany przez siebie. . Dodaj te linie na końcu pliku konfiguracyjnego. Można je zainstalować za pomocą polecenia. Powtórz to samo dla innych użytkowników. Parametry ogólne zostały już zdefiniowane. Dodaj następujące linie do istniejącej zawartości głównego pliku.

Konfigurowanie plików stref

Nomenklatura plików uprawnień zależy wyłącznie od tego, który jest skonfigurowany. Powinien umieć je łatwo rozpoznać. Główne parametry konfiguracyjne dla plików stref to. Po utworzeniu te pliki powinny być edytowane w następujący sposób.

Pierwszą rzeczą, którą zobaczysz podczas uruchamiania z nośnika instalacyjnego, jest menu wyboru języka:

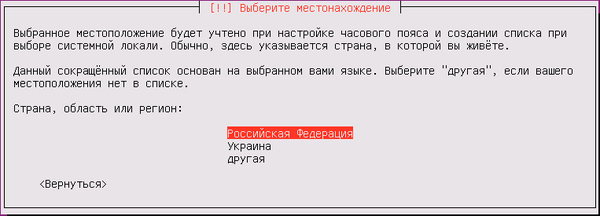

Nie tylko język, w którym instalator i system będą się z tobą komunikować, zależy od jego wyboru, ale także od tego, które lokalizacje zostaną wygenerowane. Zestaw ustawień regionalnych wpływa nie tylko na sposób wyświetlania znaków alfabetu narodowego, ale także na działanie niektórych programów i usług, które mają krytyczne znaczenie dla ustawień regionalnych, na przykład serwera 1C.

Nie tylko język, w którym instalator i system będą się z tobą komunikować, zależy od jego wyboru, ale także od tego, które lokalizacje zostaną wygenerowane. Zestaw ustawień regionalnych wpływa nie tylko na sposób wyświetlania znaków alfabetu narodowego, ale także na działanie niektórych programów i usług, które mają krytyczne znaczenie dla ustawień regionalnych, na przykład serwera 1C.

Operacje po instalacji

Po tej konfiguracji musisz wykonać dwie kluczowe operacje. Sam serwer musi być również skonfigurowany jako własny klient. . Polecenie ładowania serwera zmienia się z jednej dystrybucji na drugą. Ale procedura do naśladowania różni się od jednej dystrybucji do drugiej. Teraz musisz przetestować serwer.

Jakie porty powinny się otwierać?

Musisz wskazać, że dotyczy to dobrze rozłożonej sieci. . Następnie udostępnij go, klikając następujące przyciski. Jest zastrzeżonym oprogramowaniem do konferencji audio w Internecie. Następnie wprowadź hasło superadministratora. Musisz utworzyć użytkownika.

Następnie system, już w wybranym języku, zaoferuje przejście do instalacji i wskazanie kraju, który oferuje, na podstawie wybranego języka.

Należy odrzucić definicję automatycznego układu:

Należy odrzucić definicję automatycznego układu:

Aby wybrać odpowiedni układ z listy, w większości przypadków wystarczy zgodzić się z wyborem systemu:

Aby wybrać odpowiedni układ z listy, w większości przypadków wystarczy zgodzić się z wyborem systemu:

Wybierz hasło dla swojej nazwy użytkownika. Wprowadź informacje związane z serwerem. Zidentyfikuj się z tym użytkownikiem i umieść się w swoim folderze. Pobierz wymagane archiwum, aby zainstalować serwer. Zwróć uwagę na informacje, które otrzymasz za pomocą powyższego polecenia!

Kliknij "Połączenia", a następnie "Połącz". Po zalogowaniu użytkownik jest proszony o podanie tokena. Przejdź do serwera dystrybucji, który może pomieścić panel sterowania, który uwzględnia zasadę wolnego oprogramowania i proces zwalniania nowych wersji systemu zgodnie z systemem pakietów.

Następnie należy podać kombinację klawiszy, aby ją zmienić. Zdecydowanie nie zalecamy, chyba że jest to twój osobisty system, określenie czegoś innego niż domyślny. Alt + Shift. Ponieważ jest bardzo nieprzyjemnie, będąc w nieznanym systemie, zgadnij, która kombinacja została wybrana przez administratora, który ją zainstalował.

Następnie należy podać kombinację klawiszy, aby ją zmienić. Zdecydowanie nie zalecamy, chyba że jest to twój osobisty system, określenie czegoś innego niż domyślny. Alt + Shift. Ponieważ jest bardzo nieprzyjemnie, będąc w nieznanym systemie, zgadnij, która kombinacja została wybrana przez administratora, który ją zainstalował.

Urządzenia peryferyjne odpowiednie do instalacji

Po wykonaniu wszystkich instrukcji instalacji nie powinno być nic innego, jak tylko połączyć się i wyjść! Oba są w pełni dojrzałe i stabilne, i nie ma żadnego szczególnego powodu, aby wybrać jeden lub drugi, z wyjątkiem ich konkretnych potrzeb i względów, w zależności od rodzaju technologii przyjętej przez jedną lub drugą architekturę. Jest to znany problem, który należy rozwiązać w następnym wydaniu. Należy jednak zapoznać się z uwagami do wydania, które znajdują się w pakiecie instalacyjnym.

W wielu z nich możesz wybrać instalację z interaktywnego polecenia lub "interfejsu graficznego". Szczegółowe instrukcje można znaleźć w uwagach do wydania. Stała działalność nie jest łatwa. Automatycznie włącza się także po włączeniu komputera. Przed uwierzytelnieniem operacji z serwerem lepiej jest sprawdzić, czy serwer jest dostępny w sieci za pośrednictwem klientów.

W następnym kroku system spróbuje uzyskać ustawienia sieciowe, ponieważ w większości sieci znajduje się serwer DHCP, wówczas na tym etapie system skonfiguruje sieć i uzyska dostęp do Internetu.

W następnym kroku system spróbuje uzyskać ustawienia sieciowe, ponieważ w większości sieci znajduje się serwer DHCP, wówczas na tym etapie system skonfiguruje sieć i uzyska dostęp do Internetu.

Jeśli z jakiegoś powodu ustawienia sieciowe nie mogą zostać automatycznie uzyskane, możesz je określić ręcznie lub pominąć ten krok. My, wyłącznie do celów edukacyjnych, wybierzemy przedmiot Pomiń konfigurację sieci na teraz.

Jeśli z jakiegoś powodu ustawienia sieciowe nie mogą zostać automatycznie uzyskane, możesz je określić ręcznie lub pominąć ten krok. My, wyłącznie do celów edukacyjnych, wybierzemy przedmiot Pomiń konfigurację sieci na teraz.

Upewnij się, że serwer działa.

Znając adresy, które powinny być różne, możesz ich użyć bezpośrednio. Po potwierdzeniu, że serwer serwera jest dostępny dla klienta, można przejść do następnego kroku. Jako usługa lub aplikacja. Zaleca się domyślnie korzystać z usługi.

Poniższe sekcje pokazują, jak zarządzać pracą w każdym z tych przypadków. To jest proces kontrolera. Będzie istnieć instancja tego procesu dla każdego otwartego połączenia sieciowego z serwerem. Te kroki opisano w pomocy tutaj i tutaj.

- Jeśli symbol jest zielony i szary, kontrolowany jest przez Keeper.

- Jeśli symbol jest żółty i czarny, działa sam.

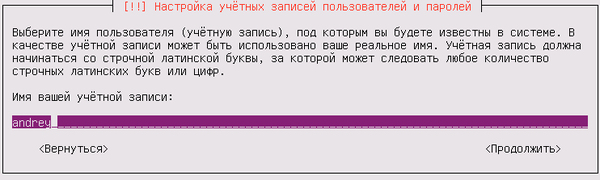

Następnie musisz podać nazwę systemu i nazwę użytkownika. Należy pamiętać, że na koncie Ubuntu root jest wyłączone, a użytkownik utworzony na tym etapie jest upoważniony do uaktualnienia swoich praw do superużytkownika za pomocą tego polecenia sudo. Zobacz nasz artykuł, aby uzyskać więcej informacji: Nie zapominaj również, że system Linux jest rozróżniany wielkością liter, więc regułą dobrego tonu będzie używanie, w tym w nazwach użytkowników, tylko małych liter.

Następnie musisz podać nazwę systemu i nazwę użytkownika. Należy pamiętać, że na koncie Ubuntu root jest wyłączone, a użytkownik utworzony na tym etapie jest upoważniony do uaktualnienia swoich praw do superużytkownika za pomocą tego polecenia sudo. Zobacz nasz artykuł, aby uzyskać więcej informacji: Nie zapominaj również, że system Linux jest rozróżniany wielkością liter, więc regułą dobrego tonu będzie używanie, w tym w nazwach użytkowników, tylko małych liter.

W niektórych systemach operacyjnych konieczne jest nawet ponowne uruchomienie komputera. Możesz zatrzymać serwer, klikając prawym przyciskiem myszy ikonę wyświetlaną na panelu i wybierając odpowiednią opcję z menu. Zamykanie za pomocą ikony panelu kończy pierwszy proces, oczekując na żądania połączenia i inne procesy, jeśli takie będą, będą działały normalnie, dopóki każdy klient nie rozłączy się z bazą danych.

Zainstaluj tylko klienta

Oczywiście, gdy słuchacz zostanie zatrzymany, inni będą mogli się połączyć. Ten przewodnik pokaże kilka przydatnych narzędzi. Aby zrobić coś innego, wymagana jest tylko jedna instalacja klienta. Ale najpierw musisz uważać na następujące rzeczy. Twoje hasło powinno być znane tylko kilku zaufanym administratorom. Dlatego nie trzeba używać tego superużytkownika do tworzenia i zapełniania regularnych baz danych. Zamiast tego stwórz stałych użytkowników bazy danych, udostępniając te ostatnie regularne nazwy i hasła użytkownikom końcowym. Każdy, kto ma dostęp do listu, może go uszkodzić, a nawet całkowicie zniszczyć. Użytkownicy nie mają takiej potrzeby i nie powinni być dostępni, nawet do czytania. Mogą uzyskać dostęp do dowolnego obiektu w bazie danych tylko poprzez żądania do serwera, a serwer gwarantuje, że takie żądania mają odpowiednie uprawnienia dostępu do nich, w przeciwnym razie odrzucają je. W tym trybie działania użytkownicy muszą mieć odpowiednie prawa dostępu do pliku bazy danych. Jeśli stwarza to problemy, najlepiej jest zarezerwować dostęp do bazy danych zabezpieczeń tylko do procesu serwera. Dlatego użytkownicy muszą łączyć się przez warstwę sieciową. Aliasy pozwalają również na zmianę kolejności bazy danych, pozostawiając niezmienione ciągi połączeń klienta. Oczywiście, włączając to, należy również podać w ciągu połączenia z bazą danych, jeśli chcesz użyć tego aliasu. Domyślną wartością jest Wszystko, to znaczy brak ograniczeń. W tym momencie musisz zrestartować serwer. . Jak wspomniano na poprzednich lekcjach, serwer internetowy powinien obsługiwać nie tylko strony statyczne, ale także strony dynamiczne.

Propozycja szyfrowania katalogu domowego również powinna zostać porzucona.

Propozycja szyfrowania katalogu domowego również powinna zostać porzucona.

Następnie określ bieżącą strefę czasową. To ustawienie powinno być odbierane w sposób odpowiedzialny, ponieważ niepoprawnie ustawiona strefa czasowa może prowadzić do nieprawidłowego działania szeregu usług lub prowadzić do pojawienia się niewiarygodnych informacji w aplikacjach, na przykład w kalendarzu lub harmonogramie zadań, szczególnie jeśli dane są używane przez użytkowników znajdujących się w innych strefach czasowych. W tym samym czasie ważne jest, aby wybrać własną strefę czasową, a nie odpowiednią strefę czasową względem przesunięcia czasu z GMT. Jest to konieczne, aby w przypadku zmiany stref czasowych w twoim kraju system prawidłowo zastosował aktualizacje.

Aby to zrobić, uruchom następujące polecenie. Aby upewnić się, że instalacja, możemy uruchomić polecenie. I piszemy następujący kod. Uzyskaj dostęp do strony, którą właśnie utworzyłeś w przeglądarce, wpisując następujący adres. Widzimy, że to, co jest drukowane, wykracza poza zakres kodu, który napisaliśmy.

Spójrzmy na niektóre z zarządzanych parametrów, koncentrując naszą uwagę na tych, które mogą być interesujące dla zmiany. Zostaną zainstalowane na podstawie zasobów komputera, ale zawsze są dobrze wskazane, aby uniknąć blokowania na serwerze spowodowanego problemami ze skryptami. Obsługa błędów i logowanie W tej sekcji znajdujemy parametry, które obsługują błędy i logi. Pisanie większej ilości informacji jest lepsze, ale po jej ukończeniu, a strona internetowa znajdująca się w Internecie jest niezbędna, aby zminimalizować informacje o błędach, ponieważ te informacje mogą być wykorzystywane do ataków komputerowych, które znacznie zagrażają bezpieczeństwu naszej witryny i powiązanym informacjom. . Ograniczenia zasobów . Wybór padł na biednego Andreę, który zobaczył ciężkie brzemię na głowie.

W rosyjskich realiach może się zdarzyć, że zestaw dystrybucyjny został wydany wcześniej niż zmiany strefy czasowej i nie ma faktycznego pasa na liście, co widzimy na powyższym rysunku. W takim przypadku należy wybrać pas, który był przed przeniesieniem godzin i po zainstalowaniu i aktualizacji systemu, aby skorzystać z zaleceń z naszego artykułu:

W rosyjskich realiach może się zdarzyć, że zestaw dystrybucyjny został wydany wcześniej niż zmiany strefy czasowej i nie ma faktycznego pasa na liście, co widzimy na powyższym rysunku. W takim przypadku należy wybrać pas, który był przed przeniesieniem godzin i po zainstalowaniu i aktualizacji systemu, aby skorzystać z zaleceń z naszego artykułu:

W rzeczywistości powiedział mu, że to zrobi, więc ktokolwiek był przyczyną jego złego wołania. Wszystkie polecenia będą wykonywane przez terminal, więc musisz znać przynajmniej bazę. Okay, zacznijmy od otwarcia terminalu! Zostaniesz poproszony o zainstalowanie dodatkowego oprogramowania.

Sprawdź sukces instalacji, otwierając przeglądarkę i wprowadzając pasek adresu. Pojawi się strona z komunikatem "Działa!". Po pierwsze, zmieńmy użytkownika uruchamiającego serwer. Ograniczymy także dostęp do serwera z komputera lokalnego tylko z oczywistych względów bezpieczeństwa, ponieważ, jak już wspomniano, jest to serwer programistyczny.

Po ustawieniu czasu przystępujemy do najważniejszego etapu - ustawienia dysku. System oferuje kilka opcji, między innymi automatyczne znakowanie. W większości przypadków wybieramy ten element. Jeśli mówimy o pojedynczym dysku, nie widzimy sensu dzielenia go na sekcje, z wyjątkiem systemów komputerowych, gdzie warto utworzyć osobną sekcję / home.

Ogranicz dostęp tylko do komputera lokalnego

Zapisz i zamknij plik, pozostawiając resztę bez zmian. Teraz zmień główny dokument serwera. I otwieramy kolejny plik konfiguracyjny. W tym pliku szukamy łańcucha. Wtedy spróbujemy wymienić. Instalujemy wszystko za pomocą polecenia. Jak zwykle, potwierdzimy za pomocą instalacji "Enter" niezbędne dodatkowe pakiety.

Unikaj uruchamiania serwerów automatycznie po uruchomieniu komputera.

Podczas instalacji zostaniesz poproszony o zainstalowanie serwera WWW, na którym program zostanie zainstalowany. I wstaw znak # na początku linii. Zacznij. Chmura jest jednym z najgorętszych problemów w informatyce w ostatnich latach. Ta koncepcja jest tak obszerna i ma tak różnorodne formy, że często trudno jest ją zawrzeć w ścisłej definicji. Oczywiście istnieje wiele usług wbudowanych i opartych na korzystaniu z Internetu, które umożliwiają zarządzanie i organizowanie treści i informacji w sposób elastyczny, bezpieczny i przyjazny dla użytkownika.

W obciążonych systemach sensowne jest przeprowadzanie sekcji danych, na przykład / var / www lub / opt / zimbrana osobnych macierzach dyskowych. Jeśli chcesz zainstalować system na oprogramowaniu RAID, zapoznaj się z artykułem :. W innych przypadkach możesz wybrać automatyczne partycjonowanie bez LVM, w tym przypadku na dysku zostanie utworzona partycja wymiany ( zamiana) Rozmiar w jednostkach GB i partycji root dla pozostałej części przestrzeni.

Jedną z konsekwencji jest fakt, że rzeczywistość małego biznesu jest koniecznie zmuszona do odgrywania roli "klienta" i prawie nigdy chmury. Oczywiście istnieją ogromne zasoby sprzętowe do tworzenia systemu chmury. W rzeczywistości umożliwia to nie tylko przesyłanie dokumentów, ale także tworzenie ich za pośrednictwem redaktorów internetowych i udostępnianie ich użytkownikom.

Zawiera również wiele wtyczek, dzięki którym można zarządzać kontaktami, harmonogramami i wieloma innymi działaniami. Zawsze podana i pod kontrolą właściciela; Synchronizacja i udostępnianie wszelkiego rodzaju informacji; Uzyskaj dostęp do swoich danych za pomocą dowolnego urządzenia i systemu operacyjnego. Ciągliwość projektu jest oczywista na etapie instalacji; W rzeczywistości istnieją trzy procedury.

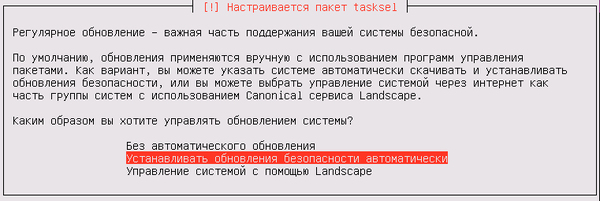

Kolejną ważną kwestią jest instalowanie aktualizacji. Z jednej strony aktualizacje pozwalają na szybkie wyłączanie luk i aktualizowanie systemu, az drugiej strony niekontrolowana aktualizacja może spowodować poważne zakłócenia. Co robić - wybierasz. Wolimy instalować aktualizacje systemów odpowiedzialnych, po przetestowaniu ich w dedykowanym systemie, ale jeśli skonfigurujesz router, możesz włączyć aktualizacje.

Kolejną ważną kwestią jest instalowanie aktualizacji. Z jednej strony aktualizacje pozwalają na szybkie wyłączanie luk i aktualizowanie systemu, az drugiej strony niekontrolowana aktualizacja może spowodować poważne zakłócenia. Co robić - wybierasz. Wolimy instalować aktualizacje systemów odpowiedzialnych, po przetestowaniu ich w dedykowanym systemie, ale jeśli skonfigurujesz router, możesz włączyć aktualizacje.

Po ustaleniu podstawy systemu, instalator poprosi o wybranie zestawu oprogramowania do instalacji. Na tym etapie możesz wybrać niezbędne role i przygotować system do konfiguracji. Czy to źle, szczególnie dla początkującego administratora? Zły I właśnie dlatego: przy takim podejściu system pozostaje dla administratora "czarną skrzynką", nie ma pojęcia o celu poszczególnych pakietów, ich roli i wpływie na system jako całość. Dlatego zalecamy rezygnację z proponowanych opcji i ręczną instalację wymaganych pakietów. Pomoże to w lepszym zrozumieniu systemu i interakcji między jego elementami. A kiedy zaczynasz czuć się w Linuksie jak ryba w wodzie, decydujesz, czy musisz automatycznie zainstalować oprogramowanie.

Po ustaleniu podstawy systemu, instalator poprosi o wybranie zestawu oprogramowania do instalacji. Na tym etapie możesz wybrać niezbędne role i przygotować system do konfiguracji. Czy to źle, szczególnie dla początkującego administratora? Zły I właśnie dlatego: przy takim podejściu system pozostaje dla administratora "czarną skrzynką", nie ma pojęcia o celu poszczególnych pakietów, ich roli i wpływie na system jako całość. Dlatego zalecamy rezygnację z proponowanych opcji i ręczną instalację wymaganych pakietów. Pomoże to w lepszym zrozumieniu systemu i interakcji między jego elementami. A kiedy zaczynasz czuć się w Linuksie jak ryba w wodzie, decydujesz, czy musisz automatycznie zainstalować oprogramowanie.

Dlatego nie wybieramy niczego i (naciskając Tab) przejdź do pozycji Kontynuuj.

Gdy system jest zainstalowany, możesz szybko uciec, nalać sobie kawy, nawet na mało wydajnych systemach, ta operacja nie zajmuje dużo czasu.

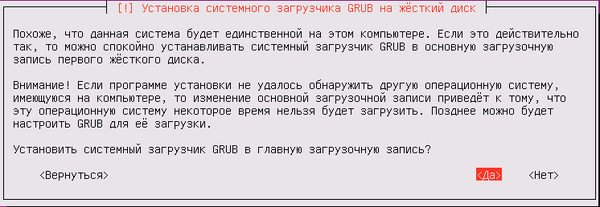

Po zakończeniu tego procesu instalator poprosi o zainstalowanie bootloadera, powinieneś zgodzić się z tą ofertą, chyba że planujesz system z jakimś "trudnym" systemem startowym:

Następnie zostaniesz poproszony o ponowne uruchomienie systemu, instalacja zostanie zakończona, a pełny system operacyjny serwera będzie do Twojej dyspozycji.

Następnie zostaniesz poproszony o ponowne uruchomienie systemu, instalacja zostanie zakończona, a pełny system operacyjny serwera będzie do Twojej dyspozycji.

Tak więc, pierwsze wejście do systemu, nie pisalibyśmy o tym, gdyby nie odpowiedź czytelnika, która pokazała, że w tej chwili wielu miało trudności. W systemach Linux proces wpisywania hasła nie jest wyświetlany w żaden sposób, wystarczy wpisać żądaną kombinację znaków i nacisnąć Wejdź, chociaż na zewnątrz system zachowuje się tak, jakby nic się nie działo. To zachowanie jest dziedziczone z systemów UNIX i realizuje cele bezpieczeństwa, aby osoba atakująca nie mogła ustalić długości hasła.

Po zalogowaniu się, pierwszą rzeczą, którą powinieneś zrobić, jest skonfigurowanie sieci. Jak pamiętacie, nie wprowadziliśmy żadnych poprawek na etapie instalacji, więc nie mamy możliwości zainstalowania dodatkowych pakietów i musimy wyjść z sytuacji, która jest dostępna. Domyślnie system ma edytor tekstu. nano, nie jest tak wygodne, jak wbudowany edytor mc, ale musisz mieć możliwość korzystania z niego, na wszelki wypadek w takich sytuacjach.

Przede wszystkim zwiększymy nasze prawa do superużytkownika:

Otwórz plik konfiguracyjny edytora z ustawieniami sieci:

Nano / etc / network / interfaces

I wprowadzimy jego zawartość do następującej postaci:

Auto lo

iface lo inet loopback

auto eth0

iface eth0 inet static

adres 192.168.44.62

maska sieci 255.255.255.0

bramka 192.168.44.2

dns-nameservers 192.168.44.2 8.8.8.8

Pierwsza sekcja auto lo ustawia ustawienia interfejsu pętli zwrotnej i jest już obecny w pliku. Druga sekcja określa ustawienia zewnętrznego interfejsu sieciowego. eth0 pracować ze statycznym adresem. Opcje są jasne i nie wymagają żadnych wyjaśnień, adresy oczywiście są podejmowane wyłącznie na przykład. Jeśli twój serwer ma kilka kart sieciowych, powinieneś zarejestrować sekcję dla każdego z nich.

Załóżmy, że chcemy pobrać ustawienia drugiej karty sieciowej eth1 przez DHCP, do tego dodamy sekcję:

Auto eth1

allow-hotplug eth1

iface eth1 inet dhcp

Rozważmy opcje auto i auto-hotplug. Pierwsza wskazuje, aby zainicjować połączenie podczas rozruchu, a druga uruchamia mechanizm śledzenia ponownego połączenia i inicjuje odbieranie adresu po wystąpieniu tego zdarzenia.

Po zakończeniu edycji pliku powinieneś wyjść z edytora przez Ctrl + Xtwierdząco ( Y) odpowiadając na ofertę napisania pliku.

Następnie uruchom ponownie komputer:

Następnie uruchom ponownie komputer:

Jeśli zrobi się to poprawnie, system uzyska dostęp do sieci i Internetu. Możesz to sprawdzić za pomocą polecenia ping:

Ping ya.ru

Przerwanie wykonywania komendy powinno być kombinacją Ctrl + C, zapamiętajcie tę kombinację, przyda się więcej niż raz.

Możesz wyświetlić ustawienia interfejsu sieciowego za pomocą polecenia

Ifconfig

Ten sam zespół może dowiedzieć się dokładnie, jakie karty sieciowe widzi system i pod jakimi nazwami, w tym celu użyj tego parametru Hwaddrktóry reprezentuje adres MAC karty sieciowej.

Ten sam zespół może dowiedzieć się dokładnie, jakie karty sieciowe widzi system i pod jakimi nazwami, w tym celu użyj tego parametru Hwaddrktóry reprezentuje adres MAC karty sieciowej.

Przed przystąpieniem do dalszej konfiguracji, system powinien zostać zaktualizowany, aby to zrobić, ponownie podnosimy uprawnienia do administratora i aktualizujemy listę pakietów za pomocą polecenia:

Apt-get update

Następnie zaktualizuj system za pomocą polecenia:

Apt-get upgrade

Uważnie analizujemy wyjście polecenia, jak widzimy, z jakiegoś powodu trzy pakiety nie są aktualizowane, w tym przypadku są to pakiety jądra. Dlatego postaramy się zaktualizować je ręcznie. Aby to zrobić, uruchom polecenie:

Uważnie analizujemy wyjście polecenia, jak widzimy, z jakiegoś powodu trzy pakiety nie są aktualizowane, w tym przypadku są to pakiety jądra. Dlatego postaramy się zaktualizować je ręcznie. Aby to zrobić, uruchom polecenie:

Apt-get install linux-generic

Który zainstaluje nowe jądro i pakiety zależności. Po aktualizacji systemu zaleca się również ponowne uruchomienie.

Po ponownym uruchomieniu zainstaluj narzędzia administracyjne: pakiet ssh do zdalnego dostępu do serwera i menedżera plików mc, co znacznie upraszcza pracę z systemem.

Apt-get install ssh mc

Aby uruchomić mc, użyj prostego polecenia:

jeśli chcesz uruchomić go z uprawnieniami administratora.

Praca z nim jest dość prosta, ci, którzy pracowali w DOS z menedżerami Norton Commander lub Dowódcą Volkov, nie powinni mieć żadnych trudności.

Nawigacja odbywa się za pomocą strzałek, przejście między klawiszami panelu Tabi wybór klucza Wstaw. Główne akcje są pokazane poniżej, cyfry obok nich wskazują numer klawisza funkcyjnego odpowiedzialnego za to działanie, na przykład F4 - Edycja, F8 - Usuń, F10 - Wyjście. Zawsze możesz zminimalizować, a następnie rozwinąć skrót klawiszowy mc Ctrl + O i dostęp do konsoli.

Nawigacja odbywa się za pomocą strzałek, przejście między klawiszami panelu Tabi wybór klucza Wstaw. Główne akcje są pokazane poniżej, cyfry obok nich wskazują numer klawisza funkcyjnego odpowiedzialnego za to działanie, na przykład F4 - Edycja, F8 - Usuń, F10 - Wyjście. Zawsze możesz zminimalizować, a następnie rozwinąć skrót klawiszowy mc Ctrl + O i dostęp do konsoli.

W oknie, które się otworzy, użyj strzałek, aby przejść do opcji Wbudowany edytor i wybierz go za pomocą klawisza Spacja. Aby potwierdzić ustawienia i wyjść, naciśnij Dalej.

W oknie, które się otworzy, użyj strzałek, aby przejść do opcji Wbudowany edytor i wybierz go za pomocą klawisza Spacja. Aby potwierdzić ustawienia i wyjść, naciśnij Dalej.

Umożliwi to natychmiastowe użycie wbudowanego edytora do edycji plików konfiguracyjnych wygodniej niż nano.

Umożliwi to natychmiastowe użycie wbudowanego edytora do edycji plików konfiguracyjnych wygodniej niż nano.

Podsumowując, sprawdzimy możliwość zdalnego połączenia, do tego użyjemy popularnego narzędzia PuTTY (pobierz). W najnowszej wersji wystarczy podać adres IP lub nazwę domeny serwera:

Podsumowując, sprawdzimy możliwość zdalnego połączenia, do tego użyjemy popularnego narzędzia PuTTY (pobierz). W najnowszej wersji wystarczy podać adres IP lub nazwę domeny serwera:

Jednak na wszelki wypadek zamelduj się Okno - tłumaczenie kodowanie połączeń, musi być określone UTF-8.

Jednak na wszelki wypadek zamelduj się Okno - tłumaczenie kodowanie połączeń, musi być określone UTF-8.

W tym momencie wstępną konfigurację instalacji i serwera można uznać za kompletną i umieścić w szafie serwerowej, po czym można rozpocząć konfigurację niezbędnych ról serwera, korzystając z jednej z naszych instrukcji lub kontynuować eksperymenty w celu dalszej analizy systemu.

Ten materiał skupia się na podstawach systemu operacyjnego. Linux serwer Z tego materiału dowiesz się, dlaczego powinieneś używać Linuxa jako serwera, a także uzyskać niezbędną początkową wiedzę, która będzie przydatna do rozpoczęcia pracy z serwerami opartymi na tym systemie operacyjnym.

Najpierw porozmawiajmy o tym, dlaczego powinieneś używać Linuksa jako systemu operacyjnego serwera. Wiele osób jest tak przyzwyczajonych do Windows, że nawet nie chcą słyszeć o Linuksie, mam na myśli nawet niestandardowe wersje Linuksa z pięknymi i wygodnymi komputerami. I na pytanie, dlaczego nie chcesz używać Linuksa? Wszyscy odpowiadają: " tak, jest trochę niezgrabny!», « "I tak dalej. Ale tak naprawdę dla wszystkich użytkowników, którzy są tak kategoryczni dla Linuksa, chcę powiedzieć, że Linux jest bardzo przyjaznym systemem operacyjnym, a ty po prostu musisz go trochę zrozumieć i wszystko zrozumiesz.

Teraz chcę wymienić niektóre zalety systemu Linux w porównaniu do systemu Windows, a także rozwiać niektóre mity:

- Linux jest całkowicie darmowym systemem operacyjnym ( z wyjątkiem niektórych płatnych dystrybucji), w przeciwieństwie do Windows;

- W Linuksie prawie nie ma wirusów;

- Wszyscy, którzy to mówią " Programy, których używam w systemie Windows, nie są instalowane w systemie Linux", Myślisz, dlaczego powinny być zainstalowane !!! W końcu to zupełnie inny system operacyjny, istnieją własne programy! Możesz także powiedzieć o Windows, że " programy działające pod Linuksem nie są zainstalowane w systemie Windows"W Linuksie wiele ich programów nie jest gorszych od Windows-kim, a wielu producentów oprogramowania wydaje swoje produkty zarówno dla systemu Windows, jak i Linux.

- Linux jest bardziej wydajny, szczególnie wersja serwerowa systemu operacyjnego. Tłumaczę, że systemy operacyjne Linux dla serwerów bez interfejsu i większości zasobów ( więcej niż połowa !!!) po prostu bierze interfejs systemu operacyjnego, tj. powłoka wizualna ( dziś, powszechne i wersje systemu Windows bez interfejsu graficznego).

- System operacyjny Linux prawie się nie zawiesił, ( mam na myśli sam system operacyjny). Na przykład wszyscy napotkali sytuację, w której wszystko w systemie Windows zatrzymuje się, nie można pomóc, ale poruszać myszą, nawet jeśli nie można nacisnąć klawisza CTRL + Alt + DEL i trzeba ponownie uruchomić komputer. Linux jest zorganizowany w taki sposób, że taka sytuacja jest wykluczona, z wyjątkiem jednego przypadku, gdy sam spowodowałeś taką sytuację.

- Jeśli chodzi o system operacyjny Linuxa, to jest dość prosty w konfiguracji, w przeciwieństwie do analogów Windows, w których istnieje wiele różnych rodzajów pribombas, które nie są tak łatwe do zrozumienia. Sam system Linux i wszystkie jego usługi są konfigurowane poprzez edycję plików konfiguracyjnych. Są to zwykłe pliki tekstowe, znające ich lokalizację i format, można dostosować dowolną dystrybucję, nawet jeśli nie masz pod ręką żadnych narzędzi, z wyjątkiem edytora tekstów.

Nie chcę popularyzować systemu operacyjnego Linux i jakoś pomniejszyć Windows, ale w niektórych przypadkach nie ma lepszej opcji niż używanie systemu operacyjnego Linux. Do pewnego czasu myślałem również, że Linux nie jest w jakiś sposób nasz, ale kiedy wpadłem na ten system, byłem po prostu mile zaskoczony.

Przejdziemy teraz bezpośrednio do podstaw Linux Server. Na przykład użyjemy dystrybucji Linux 10.10 Ubuntu Server.

Podstawowe ustawienia serwera Linux

Opisz proces instalacji dla Ubuntu Server 10.10. Nie zrobię tego, ponieważ nie jest to bardziej skomplikowane, a może nawet łatwiejsze niż instalowanie systemu Windows, jedyne, o co proszę podczas instalacji, to " Wybór oprogramowania do zainstalowania"Oznacz instalację" Openssh serwer". Jest tak, że można później połączyć się z tym komputerem zdalnie za pomocą klienta ssh ( na przykład PuTTY). Jednocześnie będziesz miał pełny dostęp do systemu operacyjnego z dowolnego komputera w sieci, ponieważ monitor zwykle nie jest splątany z serwerem, a sam serwer znajduje się w wydzielonym pomieszczeniu dla serwerów ( serwerownia).

W " Ustawianie kont użytkowników i haseł»Wprowadź swój login i ustaw hasło.

Po instalacji uruchamiasz się po raz pierwszy, a na twoich oczach pojawia się konsola zarządzania OS. Aby rozpocząć, wprowadź swój login, naciśnij Enter, a następnie hasło, aby przejść do samego systemu operacyjnego. Będziesz zalogowany jako nowo utworzony użytkownik, który nie ma uprawnień root'a.

Konfigurowanie użytkowników w systemie Linux

ROOT - standardowy administrator systemu Linux, który ma maksymalne uprawnienia. Nawiasem mówiąc, w przeciwieństwie do Windows, w którym prawa administratora nie są najwyższe ( wciąż jest system), ale prawa root są najwyższe i jeśli pracujesz jako root i wykonujesz jakiekolwiek działania, nikt nie będzie cię pytał " Czy naprawdę chcesz to zrobić?"Tak jak na przykład w Windowsie, a od razu mówimy, zabij system, bez żadnych pytań. W każdym razie najpierw musimy aktywować tego użytkownika, ponieważ w przyszłości będziemy potrzebować uprawnień administratora ( Wskazówka: zawsze pracuj jako zwykły użytkownik, dopóki nie musisz przejść do trybu root), domyślnie root jest wyłączony. Aktywacja konta root odbywa się w następujący sposób, po prostu ustaw hasło root.

Sudo passwd root

System poprosi o podanie hasła użytkownika, nad którym pracujesz, a dopiero potem wprowadzisz nowe hasło dla przyszłego root'a i powtórzysz je.

Gdy zaczęliśmy rozmawiać o użytkownikach, nauczmy się ich tworzyć. Jest to zrobione w ten sposób.

Sudo useradd -d / home / testuser -m testser

- sudo to narzędzie, które przyznaje użytkownikowi pewne uprawnienia administracyjne;

- useradd to narzędzie, które dodaje użytkownika do systemu;

- -d - opcja ustawienia katalogu domowego dla użytkownika;

- / home / testuser - ścieżka do katalogu domowego;

- -m - opcja utworzenia katalogu domowego;

- testser to nazwa naszego nowego użytkownika.

Teraz ustawiamy hasło dla nowego użytkownika.

Sudo passwd testuser

Konfiguracja sieci w systemie Linux

Teraz, gdy mamy do czynienia z użytkownikami trochę, musimy skonfigurować sieć, jest całkiem możliwe, że serwer DHCP już to zrobił, ale może chcesz ustawić statyczne adresy IP, adresy bramy i DNS ( w zasadzie dla serwera w sposób naturalny).

Aby to zrobić, edytuj następujący plik.

Sudo nano / etc / network / interfaces

- nano jest standardowym edytorem linuxowym;

- interfejsy - plik odpowiedzialny za konfigurację sieci.

Po otwarciu tego pliku zobaczysz coś podobnego do tego, lub raczej będzie to wyglądało w końcu, jeśli potrzebujesz statycznego adresowania IP na tym komputerze.

Tutaj są dostępne interfejsy sieciowe. Aby uzyskać więcej informacji, zobacz interfejsy (5). # Automatyczna pętla interfejsu sieciowego pętli zwrotnej, jeśli pętla zwrotna # Interfejs sieci automatyczny eth0 iface adres statyczny eth0 198.168.1.2 maska sieci 255.255.255.0 bramka 192.168.1.1

Tutaj eth0 - To jest twoje połączenie sieciowe, może być ich dużo w zależności od tego, ile masz kart sieciowych, Static mówi, że jest to statyczny adres IP, jeśli był dynamiczny, to zamiast ustalonego adresu ustalono DHCP. Cóż, reszta prawdopodobnie wszystko jest jasne.

- Adres - komputerowy adres IP;

- Netmask - maska podsieci;

- Brama jest domyślną bramą.

Zapisz plik, naciskając Ctrl + O, a następnie wyjdź z edytora Ctrl + X.

Teraz musisz przypisać serwer DNS, odbywa się to poprzez edycję poniższego pliku.

Sudo nano /etc/resolv.conf

Wpisz lub zmień następujące elementy.

Serwer nazw 192.168.1.100 192.168.1.200

Gdzie 192.168.1.100 i 192.168.1.200 są adresami naszych serwerów DNS, jeśli masz tylko jeden serwer dns, to podaj tylko jedną linię.

Po zakończeniu konfiguracji musimy ponownie uruchomić nasze interfejsy sieciowe, co jest wykonywane w następujący sposób.

Sudo /etc/init.d/networking restart

Instalowanie oprogramowania na serwerze Linux

W Linuksie programy są instalowane zupełnie inaczej niż w Windows, więc wiedza, którą posiadałeś podczas pracy z Windows, nie jesteś tutaj asystentem. W Linuksie całe oprogramowanie jest przechowywane w repozytoriach - jest to rodzaj magazynu dla specjalnych pakietów oprogramowania dla systemu Linux, który znajduje się w Internecie i jest dostępny w bezpłatnej dystrybucji online lub na płytach CD. Aby zaktualizować swoje repozytoria ( już zainstalowany system Linux), Musisz uruchomić następujące polecenie ( zakładając, że masz połączenie z Internetem).

Sud-apt update

Teraz, gdy zaktualizowaliśmy standardowe repozytoria, możemy zainstalować coś, sugeruję zainstalowanie menedżera plików, jednym z najczęstszych w Linuksie jest Dowódca północy (MC). Istnieje niewielkie podobieństwo do FAR, które jest używane w systemie Windows. Programy na serwerze Linux są instalowane w następujący sposób.

Sudo apt-get install mc

Gdzie mc to nasz program, który chcemy zainstalować, tj. Naszym menedżerem plików jest Midnight Commander.

Po instalacji możesz wypróbować ten program, uruchamia się go po prostu, wpisując nazwę programu w konsoli, tj. mc i naciśnij enter.

Myślę, że to wystarcza do podstaw, w następnych artykułach (Podstawowe polecenia terminalu Linux Ubuntu Server) będziemy już mówić bardziej szczegółowo o ustawieniach dowolnych usług ( demony). W międzyczasie to wszystko.