Sistem yöneticisi kayıtlı kullanımını yasaklamıştır. RDP ile bağlanırken kimlik bilgilerini kaydetmeye izin ver

RDP aracılığıyla uzak bir masaüstüne bağlanırken, her seferinde giriş yapmamaları için kimlik bilgilerini kaydetmek mümkündür. Ama bir tane incelik var. Bu nedenle, etki alanındaki bir bilgisayardan bir çalışma grubundaki bir bilgisayara bağlanırsanız, kaydedilen verileri kullanamazsınız ve aşağıdakine benzer bir ileti alırsınız:

“Sistem yöneticisi, kimlik doğrulaması tam olarak doğrulanmadığından, uzak bilgisayara oturum açmak için depolanmış kimlik bilgilerinin kullanımını yasaklamıştır. Yeni kimlik bilgileri girin. ”

Gerçek şu ki, uzak bir bilgisayara bağlanırken kimlik bilgilerini kaydetme, varsayılan etki alanı ilkeleri tarafından yasaklanmıştır. Ancak, bu durum değiştirilebilir.

Bağlandığınız bilgisayarda, tıklayın Win + R ve komutu girin gpedit.mscsonra Tamam'ı tıklatın. Ayrıca, yönetici şifresini girmeniz veya bağlı olarak onaylamanız gerekebilir.

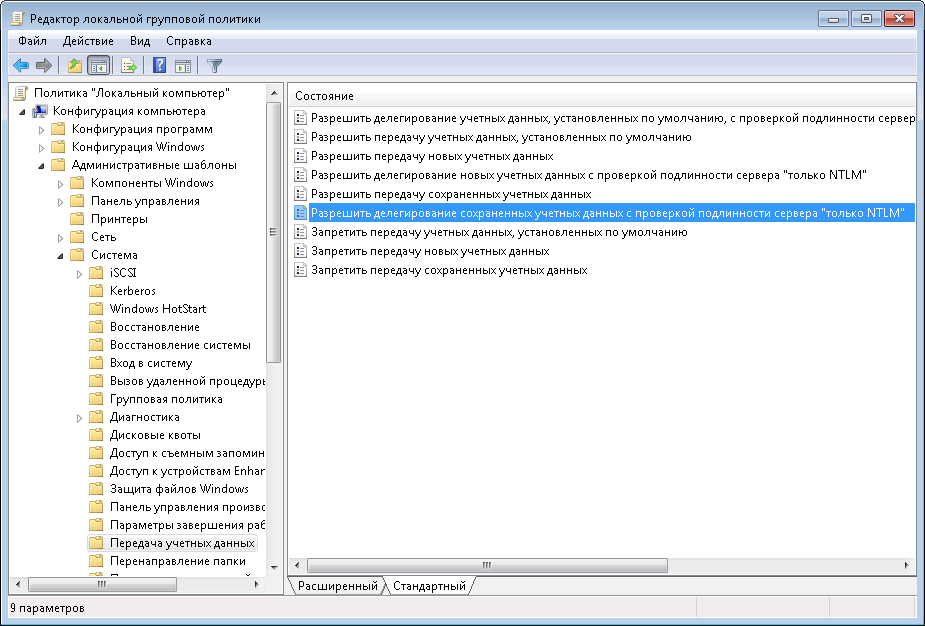

Yerel grup ilkesi düzenleyicisinin açılan penceresinde Yönetim Şablonları -\u003e Sistem -\u003e Kimlik Bilgilerini Geçirme bölümüne gidin. Kayıtlı kimlik bilgilerinin sunucu kimlik doğrulaması ile yetkilendirilmesine izin ver politikası ″ Sadece NTLM ″ (Sadece NTLM ile Sunucu Kimlik Doğrulaması ile Kaydedilen Kimlik Bilgilerini Devreye Almasına İzin Ver'in İngilizce sürümünde).

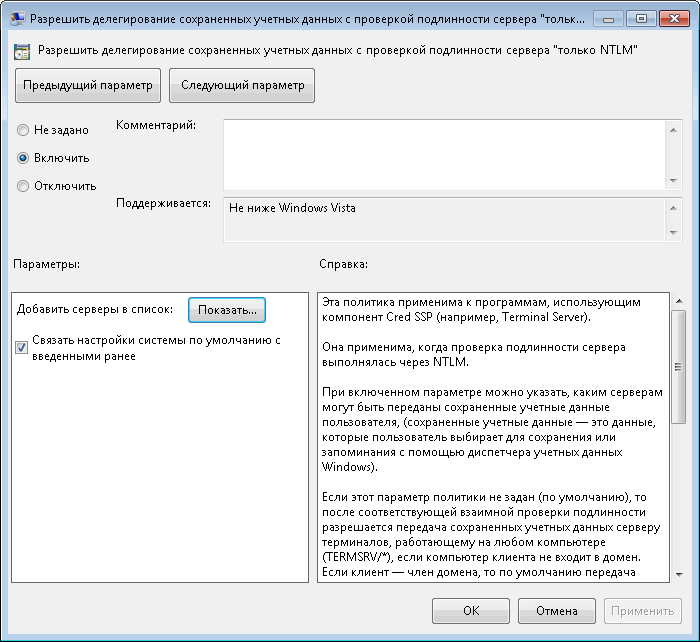

İlkeyi açın, ardından bağlanacağımız sunucuları eklemek için Göster düğmesine tıklayın.

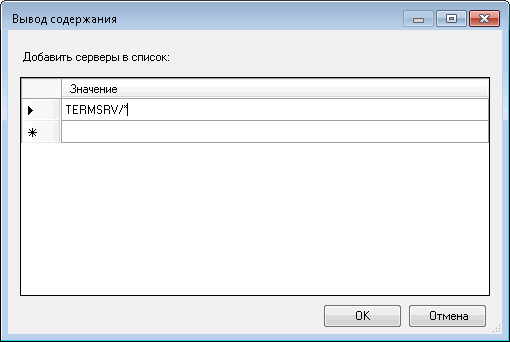

Listeyi doldurmanın birkaç yolu vardır. Örneğin:

TERMSRV / remote_pk - belirli bir bilgisayar için kimlik bilgilerini kaydetmeye izin verir;

TERMSRV / *. Contoso.com - contoso.com etki alanındaki tüm bilgisayarlar için veri kaydetmenize izin veriyoruz;

TERMSRV / * - istisnasız tüm bilgisayarlar için veri kaydetmeye izin ver.

Uyarı: örnekte olduğu gibi TERMSRV'deki büyük harfleri kullanın. Belirli bir bilgisayar belirtilmişse, remote_pc değeri tam olarak eşleştir Uzak masaüstünün "Bilgisayar" alanına girilen adla.

Listeyi doldurun, Tamam'a tıklayın ve grup politikası düzenleyicisini kapatın. Komut konsolunu açın ve ilkeleri komutla güncelleyin. gpupdate / kuvvet. Her şey bağlanabilir.

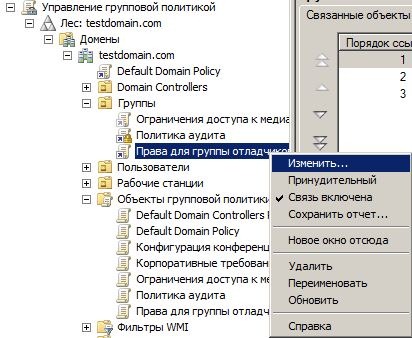

Ve daha fazlası. Yerel grup politikalarını kullanarak, yalnızca belirli bir bilgisayarda kimlik bilgilerinin depolanmasına izin veriyoruz. Birkaç bilgisayar için, etki alanında ayrı bir YB oluşturmak ve ona karşılık gelen etki alanı ilkesini bağlamak daha iyi olurdu.

Yerel güvenlik politikaları ile ilgili önceki makalelerde, hesap politikaları ve denetim politikalarının prensiplerini öğrendiniz. Edinilen bilgiye sahip olmak, kullanıcılarınızın kimlik bilgilerini önemli ölçüde koruyabilir ve yetkisiz erişim denemelerini izleyebilirsiniz. Kullanıcıların güvenlik konusunda yeterli bilgi tabanına sahip olmadıkları ve düzenli bir kullanıcının bile kendi sistemindeki ve hatta intranetinizdeki bilgisayarlara zarar verebilecek yetkinliklere sahip olabileceği düşünülmelidir. Bu tür sorunlardan kaçınmak için, bu makalede aslında tartışılacak olan yerel kullanıcı hakları atama güvenlik politikaları yardımcı olur. Kullanıcı hakları atama ilkelerini kullanarak, hangi kullanıcıların veya kullanıcı gruplarının çeşitli hak ve ayrıcalıkların verileceğini belirleyebilirsiniz. Bu politikalarla, kullanıcıların yapmamaları gereken eylemleri gerçekleştireceği konusunda endişe edemezsiniz. Hakların devri için, daha sonra tartışılacak olan 44 güvenlik politikası mevcuttur.

Kullanıcı Hakları Atama Politikaları

Yukarıda belirtildiği gibi, kullanıcı hakları atamak için 44 güvenlik ilkesi vardır. Ardından, kuruluşunuzdaki kullanıcılara veya gruplara çeşitli haklar tahsis etmekten sorumlu olan on sekiz güvenlik politikasına kendinizi alıştırın.

- Dosyaları ve dizinleri arşivleme. Bu ilke ile, dosyalar, dizinler, kayıt defteri anahtarları ve arşivlenecek diğer nesneler üzerinde yedekleme işlemleri gerçekleştirmek için kullanıcıları veya grupları belirtebilirsiniz. Bu politika aşağıdaki izinlere erişim sağlar:

- Klasöre Genel Bakış / Dosya Yürütme

- Klasör İçeriği / Veri Okuma

- Öznitelikleri Okuma

- Genişletilmiş Öznitelikleri Okuma

- Okuma izinleri

- Bellekteki sayfaları kilitle. Bu güvenlik ilkesini kullanarak, verilerin fiziksel bellekte depolanması için kullanılan verileri kullanmasına izin verilen belirli kullanıcıları veya grupları belirtebilirsiniz, böylece veriler diskte sanal belleğe dökülmez. bunun için izin yok.

- Dosyaları ve dizinleri geri yükle. Bu ilke, dosyaları ve dizinleri geri yükleyebilen, kilit dosyalarını, dizinleri, kayıt defteri anahtarlarını ve dosyaların arşiv sürümlerinde bulunan diğer nesneleri atlayan kullanıcı ve grupları belirlemenize izin verir. İş istasyonlarında ve sunucularda, bu ayrıcalıklar gruplara verilir. "Yöneticiler" ve "Yedekleme Operatörleri"ve etki alanı denetleyicilerinde "Yedekleme Operatörleri" ve "Sunucu Operatörleri".

- Toplu iş olarak giriş yap. Görev zamanlayıcısını kullanarak bir görev oluştururken, işletim sistemi kullanıcıyı sistemde bir kullanıcı girişi olan bir kullanıcı olarak kaydeder. Bu ilke, bir grubu veya belirli bir kullanıcının bu yöntemi kullanarak oturum açmasına izin verir. Varsayılan olarak, hem iş istasyonlarında hem de etki alanı denetleyicilerinde, bu ayrıcalıklar gruplara verilir. "Yöneticiler" ve "Yedekleme Operatörleri".

- Hizmet olarak giriş yap. Bazı sistem hizmetleri farklı hesaplar altında işletim sistemine girer. Örneğin, servis "Windows Ses" hesap altında çalışır "Yerel Hizmet", hizmet "Telefon" bir hesap kullanıyor "Ağ Hizmeti". Bu güvenlik ilkesi, hangi hizmet hesaplarının bir işlemi hizmet olarak kaydedebileceğini belirler Varsayılan olarak, her iki iş istasyonu ve sunucunun bu grup için herhangi bir izni yoktur.

- Birim bakım görevlerini gerçekleştirin. Bu politikayı kullanarak üyelerin, birimleri korumak için tasarlanan işlemleri gerçekleştirebilecek kullanıcıları veya grupları belirtebilirsiniz. Bu gibi ayrıcalıklara sahip kullanıcılar, ek dosyalar açıldıktan sonra istenen verileri okuma ve değiştirme hakkına sahiptir, ayrıca disklere göz atabilir ve diğer veriler tarafından kullanılan belleğe dosya ekleyebilirler. Varsayılan olarak, yalnızca iş istasyonları ve etki alanı denetleyicilerinin yöneticileri bu haklara sahiptir.

- Alana iş istasyonları ekleme. Bu politika, kullanıcıların veya grupların bir Active Directory etki alanına bilgisayar eklemesine izin vermekten sorumludur. Bu ayrıcalıklara sahip bir kullanıcı bir alana en fazla on bilgisayar ekleyebilir Varsayılan olarak, bir etki alanı denetleyicisindeki tüm kimliği doğrulanmış kullanıcılar on bilgisayar ekleyebilir.

- Güvenilir arayan adına kimlik bilgisi yöneticisine erişim. Kimlik Bilgisi Yöneticisi, ağdaki web sitelerine veya diğer bilgisayarlara oturum açmak için kullanılan kullanıcı adları ve parolalar gibi kimlik bilgilerini depolayan bir bileşendir. Bu ilke, kimlik doğrulama yöneticisi tarafından yedekleme ve geri yükleme sırasında kullanılır ve bunu kullanıcılara sunması önerilmez.Varsayılan olarak, hiçbir iş istasyonu veya sunucu grubu bunu yapma iznine sahip değildir.

- Ağdan bilgisayara erişim. Bu güvenlik politikası, belirtilen kullanıcıların veya grupların ağ üzerinden bilgisayara bağlanmasına izin vermekten sorumludur. İş istasyonlarında ve sunucularda, bu ayrıcalıklar gruplara verilir. "Yöneticiler" ve "Yedekleme Operatörleri", "Kullanıcılar" ve "Tümü". Etki alanı denetleyicilerinde - "Yöneticiler", "Doğrulanmış Kullanıcılar", "Kurumsal Etki Alanı Denetleyicileri" ve "Tümü".

- Sistemi kapat. Bu politika ayarını kullanarak, komutu kullanma yetkisi olan kullanıcıların listesini oluşturabilirsiniz. "İşin tamamlanması" Başarılı girişten sonra İş istasyonları ve sunucular üzerinde bu ayrıcalıklar gruplara verilir. "Yöneticiler", "Yedekleme Operatörleri" ve "Kullanıcılar" (yalnızca iş istasyonlarında) ve etki alanı denetleyicilerinde "Yöneticiler", "Yedekleme Operatörleri", "Sunucu Operatörleri" ve "Yazıcı Operatörleri".

- Aygıt sürücüleri yükleme ve boşaltma. Geçerli ilkeyi kullanarak, çekirdek modunda aygıt sürücülerini dinamik olarak yükleme ve kaldırma hakkı verilecek kullanıcıları belirtebilirsiniz ve bu politika PnP aygıtları için geçerli değildir. İş istasyonlarında ve sunucularda, bu ayrıcalıklar gruplara verilir. "Yöneticiler"ve etki alanı denetleyicilerinde "Yöneticiler" ve "Yazıcı Operatörleri".

- Proses seviyesi işaretleyicisini değiştirme. Bu güvenlik ilkesini kullanarak, bir hizmetin başka bir işlev, işlem veya hizmet başlatabilmesi için kullanıcıları veya bir grubu CreateProcessAsUser API işlevini kullanmalarını kısıtlayabilirsiniz. Böyle bir uygulamanın olduğu gerçeğine dikkat etmekte fayda var. "Görev Zamanlayıcısı" İşleri için bu ayrıcalıkları kullanır: Varsayılan olarak, hem iş istasyonlarında hem de etki alanı denetleyicilerinde, bu ayrıcalıklar hesaplara verilir. "Ağ Hizmeti" ve "Yerel Hizmet".

- Uzak Masaüstü Hizmetleri aracılığıyla sisteme giriş yapmayı reddet. Bu güvenlik ilkesini kullanarak, kullanıcıların veya grupların uzak masaüstü istemcisi olarak oturum açmasını kısıtlayabilirsiniz .. Varsayılan olarak, hem iş istasyonlarında hem de sunucularda, herkesin uzak masaüstü istemcisi olarak oturum açmasına izin verilir.

- Yerel girişi reddet. Bu politika, bireysel kullanıcıların veya grupların sistemde oturum açmasını önler.Varsayılan olarak, tüm kullanıcıların oturum açmasına izin verilir.

- Nesne etiketini değiştir. Bu haklar atama ilkesi sayesinde, belirtilen kullanıcıların veya grupların dosya, kayıt defteri anahtarları veya işlemler gibi diğer kullanıcıların nesnelerinin bütünlük etiketlerini değiştirmesine izin verebilirsiniz. Varsayılan olarak, hiç kimse nesne etiketlerini değiştiremez.

- Üreticinin ortam ayarlarını değiştirme. Bu güvenlik ilkesini kullanarak, donanım ortamının değişkenlerini okuyabilecek kullanıcıları veya grupları belirtebilirsiniz. Donanım ortamı değişkenleri, mimarisi x86'dan farklı olan bilgisayarların uçucu olmayan belleğinde depolanan parametrelerdir. İş istasyonları ve etki alanı denetleyicilerinde, varsayılan olarak, bu ayrıcalıklar gruplara verilir. "Yöneticiler".

- Sistem saatini değiştir. Bu politika, sistem saatini değiştirmekten sorumludur. Bu hakkı kullanıcılara veya gruplara verdiğinizde, dahili saatin tarihini ve saatini değiştirmenize izin vermenin yanı sıra, izlenen etkinliklerin ilgili saatini ek bileşende değiştirmelerine izin vereceksiniz. "Etkinlik Görüntüleyici"İş istasyonları ve sunucular üzerinde bu ayrıcalıklar gruplara verilir. "Yöneticiler" ve "Yerel Hizmet"ve etki alanı denetleyicilerinde "Yöneticiler", "Sunucu Operatörleri" ve "Yerel Hizmet".

- Saat dilimini değiştir. Geçerli güvenlik ilkesini kullanarak, bilgisayarın saat dilimini değiştirmek için bilgisayar saat dilimini değiştirmek üzere bilgisayarlarının saat dilimini değiştirmesine izin verilen kullanıcıları veya grupları belirtebilirsiniz, bu da bilgisayarın sistem saatinin ve saat dilimi sapmasının toplamıdır. İş istasyonlarında ve etki alanı denetleyicilerinde, varsayılan olarak, bu ayrıcalıklar gruplara verilir. "Yöneticiler" ve "Kullanıcılar".

İş istasyonları ve sunucular üzerinde, bu ayrıcalıklar gruplara verilir. "Yöneticiler" ve "Yedekleme Operatörleri"ve etki alanı denetleyicilerinde "Yedekleme Operatörleri" ve "Sunucu Operatörleri".

Kullanıcı haklarına yönelik politikaların uygulanması

Bu örnekte, kuruluşunuzdaki gruplardan birine bir etki alanı denetleyicisinde nasıl hak atayabileceğinizi anlatacağım. Aşağıdakileri yapın:

Sonuç

Bu makalede güvenlik politikalarını incelemeye devam ettik, yani kullanıcı haklarını atama politikalarını öğrendik. Kullanıcı hakları atama ilkelerini kullanarak, hangi kullanıcıların veya kullanıcı gruplarının çeşitli hak ve ayrıcalıkların verileceğini belirleyebilirsiniz. 44 güvenlik politikasının 18'i ayrıntılı olarak açıklanmıştır. Makaledeki örnekte, bu politikaların bir kuruluşta nasıl uygulanacağını da öğrendiniz. Bir sonraki makalede, olay günlüklerini yöneten politikaları öğreneceksiniz.

Bugün, ağda yüzlerce ve belki de binlerce yönetici hesabı var. Tüm bu hesaplar üzerinde kontrolünüz var mı ve neler yapabileceğini biliyor musunuz?

Yönetici hesaplarını neden kontrol etmem gerekiyor?

Windows ağının yöneticisi ve çoğunuz varsa, o zaman yakından ilgilendiğiniz kurumsal Active Directory kuruluşuna yönlendirilmelidir. Etki alanı denetleyicilerinin, sunucuların, hizmetlerin, uygulamaların ve Internet'e bağlanmanın güvenliği hakkındaki tüm endişelerinizle, yönetici hesaplarınızın doğru şekilde izlendiğinden emin olmak için çok az zaman kalır.

Bu hesapları kontrol etmek için gerekli olan nedenler, çok fazla. İlk olarak, bu hesapların binlerce veya büyük bir kısmı büyük veya orta ölçekli ağlarda potansiyel olarak mevcut olabilir, dolayısıyla bu hesapların kontrolden çıkma olasılığı yüksektir. İkincisi, çoğu şirket sıradan kullanıcıların yerel yönetici hesabına erişmelerine izin vererek sorunlara neden olabilir. Üçüncü olarak, orijinal yönetici hesabı dikkatle ele alınmalıdır, bu nedenle ayrıcalıkların kısıtlanması mükemmel bir ihtiyati tedbirdir.

Kaç yönetici hesabınız var?

Bu soruyu cevaplamak için, bazı hesaplamalar yapmalısınız (Jethro Bodine'nin söylediği gibi). çünkü Her Windows bilgisayarında yerel yönetici hesabı var, biz buradan başlayacağız. Bu bilgisayarlar Windows NT, 2000, XP ve Vista'yı içerir. Yöneticiler, geliştiriciler, çalışanlar tarafından kullanılan ve hatta sunucu odasında veya uygulama cihazlarında bulunan tüm istemci bilgisayarları açtığınızdan emin olun. Eğer kiosklarınız varsa, test bilgisayarlarınız, merkezi iş istasyonlarınız vs. varsa, o zaman siz de hesaplarımıza herkesi dahil etmelisiniz. Henüz kullanıcı hesaplarını okumaya gerek yok, çünkü cihazların sayısı kullanıcı sayısına uygun olmayabilir.

Şimdi sahip olduğunuz sunucu sayısını dikkate almanız gerekiyor. Bu listenin henüz etki alanı denetleyicileri içermesi gerekmez. Tüm sunucularınızdan, aşağıdaki görevleri gerçekleştiren sunucuları seçmeniz gerekir: veri depolama, yazdırma sunucusu, uygulama sunucusu, posta sunucusu, ofis sunucusu vb. Bu sunucuların her birinin yerel bir SAM'ı vardır ve bu nedenle bir yerel yönetici hesabı vardır. Bu hesap çok sık kullanılmayabilir, ancak bu haklarını kontrol etmek için daha önemli bir neden olabilir.

Son olarak, etki alanı denetleyicilerini dikkate almalısınız. Burada çok önemli bir yönetici hesabınız var - Active Directory'yi kontrol eden bir hesap. Bu yönetici hesabı sadece Active Directory'yi kontrol etmekle kalmaz, aynı zamanda şirket yöneticisi hesabının yanı sıra kök etki alanını da kontrol eder. Birden fazla alan adınız varsa, her alan için bir yönetici hesabınızın olması gerekir. İlgili yönetici hesabı, yalnızca bulunduğu alanda geçerlidir, ancak yine de çok önemli bir hesaptır.

Giriş Kısıtlaması

Bu yönetici hesaplarına giriş ayrıcalıklarını fiziksel olarak sınırlamak için pek çok olanak yoktur. Ancak, bu hesaplar günlük olarak kullanılmamalıdır. Bu nedenle kullanımlarını sınırlandırmak için bazı önlemler almak gerekir. Açık olan seçim, bu hesapların şifrelerini bilen kullanıcıların sayısını sınırlamaktır. Active Directory ile ilişkili yönetici hesapları için, kullanıcı şifrenin tamamını bilmiyorsa parola atamak için bir işlem geliştirmek iyi olur. Bu, iki farklı yönetici şifrenin bir kısmını girdikten sonra kolayca yapılabilir ve daha sonra bu bölümü belgeleyebilirsiniz. Bu hesaba ihtiyaç varsa, o zaman şifrenin her iki kısmını da almanız gerekir. Başka bir seçenek, karmaşık bir parola oluşturmanıza olanak veren bir parola oluşturmak için bir program kullanmaktır.

Bir yerel yönetici hesabına erişimi kısıtlama

Sıradan kullanıcıların iş istasyonlarına erişmelerine izin verip vermediğinize bakılmaksızın, erişimini yerel yönetici hesabına daraltmanız gerekir. Bunu yapmanın iki kolay yolu, yerel yönetici hesabının adını değiştirmek ve sık sık şifresini değiştirmek. Bu ayarların her biri için grup politikası nesneleri vardır. İlk parametre Şekil 1'de gösterildiği gibi Bilgisayar Yapılandırması | Windows Ayarları | Güvenlik Ayarları | Yerel İlkeler | Güvenlik Seçenekleri'dir. Yapılandırmanız gereken ilke, Hesaplar: Yönetici Hesabını Yeniden Adlandır.

Şekil 1: Yerel yönetici hesap adını değiştirmek için politika

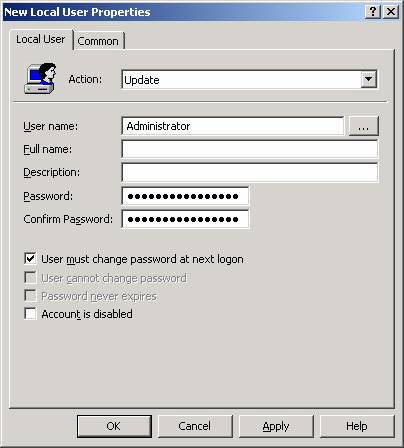

Yapılandırmanız gereken ikinci ilke, 2007'de görünecek olan yeni bir ilke ayarları paketinin (ilke ayarları paketi) bir parçasıdır. Bu politika, PolicyMaker paketi adlı paketin bir parçasıdır ve Bilgisayar Yapılandırması | Windows Ayarları | Denetim Masası | Yerel Kullanıcılar'da bulunur. ve Şekil 2'de gösterildiği gibi Gruplar.

Şekil 2: Yerel Yönetici hesabı Yönetici hesapları için parola sıfırlama ilkesi

Not: Bu politika, düzenli bir kullanıcının bu hesabı sürekli olarak izlemesini engellemez. Bunu yapmanın tek yolu, normal kullanıcıyı yöneticiler grubundan kaldırmaktır.

Ağ Erişim Kısıtlaması

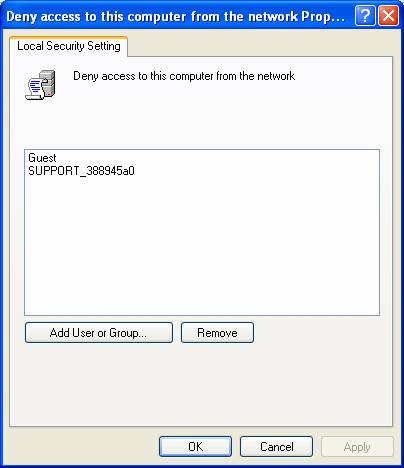

Herkesin bildiği gibi (ama herkes hatırlamıyorsa), yönetici hesabı günlük olarak kullanılmamalıdır. Bu nedenle, ağı bu hesaba göre ağa erişime izin verecek şekilde yapılandırmaya gerek yoktur. Bu hesabın haklarını sınırlamanın iyi bir yolu, yönetici hesabının ağdaki sunuculara ve etki alanı denetleyicilerine erişmesini engellemektir. Bu GPO konfigürasyonu ile kolayca yapılabilir. Bu GPO ayarı, Şekil 3'te gösterildiği gibi, Bilgisayar Yapılandırması | Windows Ayarları | Güvenlik Ayarları | Yerel İlkeler | Kullanıcı Hakları Ataması'nda bulunur. Yapılandırmanız gereken ilkeye, Ağdan bu bilgisayara Erişimi Reddet olarak adlandırılır. .

Şekil 3: Yöneticinin bilgisayara ağdan erişmesini önlemek için ilke

Diğer ayarları

Ayrıca bir şirketteki bir yönetici hesabına erişimi kısıtlayabilirsiniz. Erişimi kısıtlayabileceğiniz diğer örnekler:

- Yönetici hesabını bir hizmet hesabı olarak kullanmayın.

- Sunucu ve etki alanı denetleyicilerindeki terminal hizmetlerine erişimi engelle

- Yöneticilerin sunucularda ve etki alanı denetleyicilerinde hizmet olarak oturum açmasını engelle

- Yönetici hesabını toplu iş olarak oturum açmayı devre dışı bırak

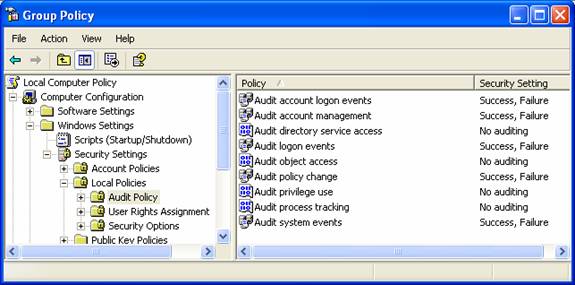

Bu ayarlar yalnızca yönetici hesabının ağdaki bilgisayarlardaki etkisini sınırlar. Bu ayarlar, yönetici erişimine sahip bir kullanıcının bu erişimi yapılandırmasını engellemez. Bu durumda, bir yönetici hesabını yapılandırmak için denetlemenin yanı sıra, bu hesabın oturum açmak ve kullanıcı haklarını kullanmak için ne zaman kullanıldığını kontrol etmeniz gerekir. Yine, bu ayarlar GPO kullanılarak yapılabilir. Bu ayarları Şekil 4'te gösterildiği gibi Bilgisayar Yapılandırması | Windows Ayarları | Güvenlik Ayarları | Yerel İlkeler | Denetim Politikası'nda bulabilirsiniz.

Şekil 4: Bir hesabı yönetmek ve kullanmak için denetim kurmak için politika

özet

Yönetici hesabı, Windows işletim sisteminin dünyasında bulunan en önemli hesaptır. Bu hesap o kadar güçlü ki, acil durum geri yükleme veya ilk kurulum gibi gerçek bir ihtiyaç ortaya çıkana kadar kullanılmamalıdır. Bu hesabın etki alanını sınırlamak için, hesabı korumak ve ona erişmek için ek ayarlar yapabilirsiniz. Grup ilkeleri, bu hakların yönetici haklarını kısıtlamanız gereken tüm bilgisayarlar arasında dağıtmak için kullanılan mekanizmadır. Bu ayarlardan sonra, yalnızca yöneticinin hesabı izlenmez, aynı zamanda bu hesapla ağınıza girme girişimlerini de tespit etmek mümkün olacaktır.