Üst test cihazı araçları: koklar ve paketlerle çalışır. Ağ Paketi Analizörleri

- Kendini kurduğunu hatırla sourid App, Siz kendiniz sonuçlardan sorumludur!

- Başkasının yazışmalarını okumak, haklarını ihlal ediyorsunuz ve bu ceza sorumluluğu için sağlandı!

- Bu talimat yalnızca saldırganların başkasının yazışmalarını nasıl okuduğu hakkında bilgi sağlar, ancak hiçbir durumda sizi bu işleme çağırmaz.

"Sniffer" nedir? Kapsamlı Jargon'da, bu kelime, güvenli bir şekilde, paslı pim bile kasayı açabilen bir kişi anlamına gelir. Whatsapp sniffer olarak böyle bir uygulamaya ihtiyacınız olan şey, bir bilgisayar ve bu arada bir telefon için, web sitemizde indirebilirsiniz.

Neden gerekir

Bu yardımcı program Amerika'daki özel sınıflandırılmış laboratuarlarda oluşturuldu - en azından geliştiricileri söylüyorlar. Bir sniffer yardımı ile, WCPC'deki herhangi bir hesabı kolayca hackleyebilir ve istenen kişinin yazışmalarının tüm sırlarına erişebilirsiniz. Tabii ki, programı kendi riskinden indirirsiniz, kimse hatalarından ve diğer olası tatsız anlardan kimse sorumlu değildir.

Bu nedenle, geliştiricilerin gelişimine göre, Sniffer size şunları yapmanızı sağlar:

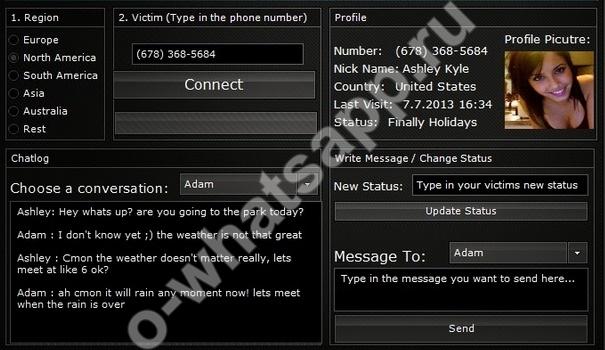

- tamamen, çözgüdeki kişisel hesabınızmış gibi "mağdurlar" hesaplarına sahip olmak;

- tüm kullanıcı mesajlarını okuyun;

- kullanıcı arkadaşlarıyla mesaj gönderin;

- fotoğrafları Avatar'da değiştirin;

- durum değiştirmek;

- dosyaları gönderin ve bunları alın.

O nasıl çalışır

Sadece Android'de yardımcı programlar. Geliştiriciler ayrıca bu uygulamanın telefon için tamamen güvenli olduğunu da garanti eder.

Böylece, Sniffer'in eserinin özü aşağıdaki gibidir: Her telefonun, yardımcı programın kopyalarının ve bu nedenle programın, normal akıllı telefondan veya başka bir gadget'tan geldiğini düşünüyor. MAC kodunu kopyala Sniffer üç yol olabilir:

- SMS. Özel SMS referansla kurbana gelmiştir. Kurban açıldığında, Sniffer bağlantısı telefona girecek ve whatsApp programı Kullanıcı, size erişimi açın.

- Aramak. Uygulama kurbanın telefonunu arar ve cevap verirse telefona ve uygulamada nüfuz eder.

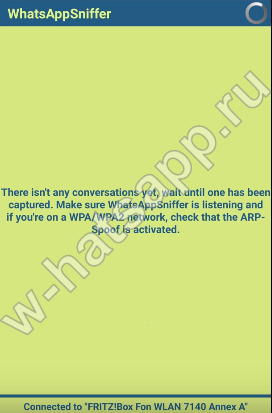

- Wifi. Eğer kurbanın yanındaysanız ve onunla bir Wai-Fatch kullanıyorsanız, sadece telefonda bir sniffer çalıştırmanız ve fedakarlık numarasını belirtmeniz gerekir: bir saniye sonra, WhatsApp'ınıza erişim sizinle birlikte olacaktır.

Sniffer'i kullanmak için, yardımcı programı çalıştırmak için yeterlidir, kullanım yöntemini seçin ve telefonu ilginç kişinize algılamanızı sağlayan bir düğme.

Nereden indirilir ve kurulur

WantsApp Sniffer for Android for Google'da arama yapmanız gerekir: "Whatsapp Sniffer Apk indirme" veya web sitemizde bulabileceğiniz yükleme dosyasını kullanın. Ne yazık ki, iPhone için Whatsapp Sniffer indirme çalışmayacak, çünkü bu işletim sistemi için kullanılamaz.

Yardımcı programı telefona ayarlamak için aşağıdaki adımları izleyin:

- Kurulum dosyasını akıllı telefonunuza iletin.

- Çalıştır - her zamanki gibi ayarlanacak.

- Dosyayı açarken, dosya bazı fonksiyonlara erişimin bir çözümünü isteyecektir, "İzin Ver" seçeneğini belirleyin. Hepsi bu kadar: Sniffer gadget'ınıza yüklenir.

Sniffer'i kurmak imkansızsa, Rusça ücretsiz Whatsapp Hach Sniffer için indirmek için gerekenler için hacklemek önerilir.

Kendinizi Whatsapp Sniffer'den nasıl korunur

Ya casus değilseniz, kurban? Telefonunuzun saldırganlar tarafından paralı askerler tarafından kullanıldığı herhangi bir en ufak şüphesiyle, WCPC uygulamasını kaldırmanız ve tekrar ayarlamanız gerekir. Ayrıca, tavsiye edilir:

- Telefonu herhangi bir antivirüs ile temizleyin;

- MCSAP'ün geliştiricilerine hitap etmek, penetrasyona karşı daha ciddi koruma sağlamak için Üçüncü taraf programları Yardımcı programda.

- Her zaman kullandığınız Wi-Fi ağının ne kadar güvenilir olduğunu kontrol edin. Öyleyse, bilgisayar korsanlarının buna bağlı olabileceği şüpheleri varsa, buna bağlanmamak daha iyidir.

Snifiers - Bu engelleyen bir programdır.

Tüm ağ trafiği. Snifiers, ağ teşhisi için kullanışlıdır (yöneticiler için) ve

Şifreleri engellemek için (kimin için temizleyin :)). Örneğin, erişiminiz varsa

bir ağ makinesi ve orada bir sniffer kurdu,

Sonra yakında tüm şifreler

Alt ağlarınız senin olacak. Snifiers koymak

Dinleme ağ kartı

Mod (Promisc). Tüm paketleri alıyorlar. LAN'da kesebilirsin

Tüm makinelerden gelen tüm paketler (eğer her türlü göbeğe bölünmezseniz),

Yani

Orada yayın nasıl uygulanır.

Sniffiers hepsini kesebilir

Paketler (çok rahatsız edici, çok hızlı bir şekilde geçişli günlük dosyası,

Ancak ağın daha ayrıntılı bir analizi için)

ya da her türlü ilk baytlar

FTP, Telnet, POP3, vb. (Bu, genellikle ilk 100 bayt hakkında en eğlencelidir.

Adı ve şifreyi içerir :)). Şimdi sniffer

Boşanmış ... bir sürü kokusun var

Hem UNIX altında hem de Windows altında (orada dosun altında bile :)).

Snifiers olabilir

Sadece belirli bir ekseni destekleyin (örneğin, Linux_Sniffer.c, hangisi

Linux :)) veya birkaç (örneğin Sniffit,

BSD, Linux, Solaris ile çalışır). Snifiers çok giyinmiş çünkü

Açık metnin ağ üzerinden hangi şifreler iletilir.

Böyle hizmetler

UYMA. Bu Telnet, FTP, POP3, WWW, vb. Bu hizmetler

UMY'nin tadını çıkar.

insanlar :). Sniffers bomundan sonra farklı görünmeye başladı

Algoritmalar

Bu protokollerin şifrelenmesi. SSH göründü (alternatif

Telnet desteği

Şifreleme), SSL (Güvenli Soket Katmanı - Şifreleme yeteneğine sahip Netscape Gelişimi

www oturumu). Herhangi bir Kerberous, VPN ortaya çıktı (sanal özel

Ağ). Bazı antisniffs, ifstatus, vb. Ama bu köklenme değil

Değiştirilen pozisyonlar. Kullanılan hizmetler

Şifreyi Transfer Düz Metin

Hepsinde yargılamak :). Bu nedenle, uzun süredir uzun sürecek :).

Sniffer'in Windows Uygulaması

linsniffer.

Bu, görüşme için basit bir sniffer.

Girişler / Şifreler. Standart Derleme (GCC -O LinSniffer

linsniffer.c).

Günlük tcp.log'da yazar.

linux_sniffer.

Linux_sniffer.

istediğiniz zaman gerekli

Ağı ayrıntılı olarak keşfedin. Standart

derleme. Ek olarak tüm shnyaga verir,

ISN, ACK, SYN, ECHO_REQUEST (PING), vb.

Kokla.

Sniffit - Gelişmiş Model

Brecht Claerhout tarafından yazılmış sniffer. Yükleme (gerekli

Libcap):

#. / Yapılandır

#Yapmak

Şimdi koş

Sniffer:

#. / Kokla

kullanım: ./sniffit [-xdabvnn] [-p proto] [-a char] [-p

Port] [(-R | -R) KayıtFile]

[-L sniflen] [-L logparam] [-f snifdevice]

[-M eklentisi]

[-D tty] (-t

(-i | -i) | -c.

Eklentiler mevcut:

0 - kukla

Eklenti.

1 - DNS eklentisi

Gördüğünüz gibi, Snfffit birçok destekler

Seçenekler. İnteraktif modda snifiac kullanabilirsiniz.

En azından sniffith

Oldukça kullanışlı bir prog, ama onu kullanmıyorum.

Neden? Çünkü sniffit

Koruma ile büyük problemler. Sniffit'a için, remotik bir kök ve dos için

Linux ve Debiana! Her sniffer ona izin vermiyor :).

Avlanmak.

o

En sevdiğim sniffiac. Kullanmak çok kolay

Çok eğlenceli destekler

Cipsler ve şu anda güvenlik ile ilgili sorunları yok.

Artı özellikle değil

Gerekli kütüphaneler (LinSniffer gibi)

Linux_sniffer). O

geçerli bağlantıları engellemek için gerçek zamanlı olabilir

Uzak terminal ile saf dökümü. İÇİNDE

Genel, kaçırma

rulezzzz :). Önermek

Geliştirilmiş Yuzania için herkes :).

Yüklemek:

#Yapmak

ÇALIŞTIRMAK:

#hunt -i.

Okuma

Sniffer Readsmb LOFTTCRACK'DAN AÇMAK VE ALTIN

Unix (garip bir şekilde yeterince :)). ReadSmb Intercepts SMB

Paketler.

Tcpdump.

tCPDump oldukça iyi bilinen bir paket analizörüdür.

Yazılı

Bir vj sıkıştırma ile ortaya çıkan daha ünlü bir adam - Ven Jacobson,

PPP ve bir prog traceroute yazdı (ve başka ne biliyor?).

Kütüphane gerektirir

Libpcap.

Yüklemek:

#. / Yapılandır

#Yapmak

Şimdi koş

ona:

#tcpdump

tCPDump: PPP0'da dinleme

Tüm bağlantılarınız devam ediyor

terminal. İşte ping'e geri çekilme örneği

ftp.technotronic.com:

02:03:08.918959

195.170.212.151.1039\u003e 195.170.212.77.Domain: 60946+ A?

ftp.technotronic.com.

(38)

02: 03: 09.456780 195.170.212.77.Domain\u003e 195.170.212.151.1039: 60946 *

1/3/3 (165)

02: 03: 09.459421 195.170.212.151\u003e 209.100.46.7: ICMP: Echo

İstek

02: 03: 09.996780 209.100.46.7\u003e 195.170.212.151: ICMP: Echo

cevap vermek

02: 03: 10.456864 195.170.212.151\u003e 209.100.46.7: ICMP: Echo

İstek

02: 03: 10.906779 209.100.46.7\u003e 195.170.212.151: ICMP: Echo

cevap vermek

02: 03: 11.456846 195.170.212.151\u003e 209.100.46.7: ICMP: Echo

İstek

02: 03: 11.966786 209.100.46.7\u003e 195.170.212.151: ICMP: Echo

cevap vermek

Genel olarak, Sniff ağları hata ayıklamak için kullanışlıdır,

Arızaları bulma I.

vb.

Dsniff.

DSNiff, Libpcap, IBNET,

Libüstü ve openssh. Yalnızca girilen komutları çok uygun hale getirir.

İşte bir konektör günlüğüne bir örnek

Unix-shells.com'da:

02/18/01

03:58:04 TCP my.ip.1501 -\u003e

HANDI4-145-253-158-170.Arcor-IP.NET.23

(Telnet)

stalsen.

asdqwe123.

ls.

pwd.

dSÖ

son.

ÇIKIŞ

Buraya

DSNiff Oturum Açma Şifreli (Stalsen / ASDQWE123).

Yüklemek:

#. / Yapılandır

#Yapmak

#Yapmak

Yüklemek

Sniffer'e karşı koruma

Karşı korumanın surest yolu

Sniffer -

Şifrelemeyi kullanın (SSH, Kerberous, VPN, S / Key, S / MIME,

SHTTP, SSL, vb.). İyi

Ve eğer düz metin hizmetlerini reddetmek ve ek oluşturmak için avlanmazsa

Paketler :)? O zaman antisniffer peckers kullanmanın zamanı geldi ...

Windows için Antisniff.

Bu ürün iyi bilinen bir grup çıkardı.

LOFT. Bir türün ilk ürünüydü.

Antisniff, belirtildiği gibi

Açıklama:

"Antisniff, grafiksel bir kullanıcı arayüzüdür (GUI) tahrikli aracıdır.

Yerel ağınızda promisous ağ arabirim kartlarını (NICS) tespit etmek

segment. "Genel olarak, kartı Promisc modunda yakalar.

Büyük destekler

Test Sayısı (DNS Testi, ARP Testi, Ping Testi, ICMP Zaman Deltası

Test, yankı testi, pingdrop testi). Tek bir araba olarak paten yapabilirsiniz,

Yani ızgara. İşte mevcuttur

Destek günlükleri. Antisniff Win95 / 98 / NT / 2000'de çalışır,

Tavsiye olmasına rağmen

NT platformu. Ama onun saltanatı kısa ve yakında

Zaman antiantisniffer adlı sniffer göründü :),

Miken yazılmış

Perry (Mike Perry) (www.void.ru/news/9908/snoof.txt adresinde bulabilirsiniz).

LinSniffer'e göre (aşağıda tartışıldı).

UNIX Sniffer tespiti:

Sniffer

Bir takımı tespit edebilirsiniz:

#ifconfig -a.

lO Link Encap: Yerel

Omurilik

Inet Addr: 127.0.0.1 Maske: 255.0.0.0

Yukarı.

Loopback Çalışan MTU: 3924 Metrik: 1

RX Paketleri: 2373 Hatalar: 0

Düştü: 0 Aşırı Aşırı: 0 Çerçeve: 0

TX paketleri: 2373 Hatalar: 0 düştü: 0

Aşırı Yerler: 0 Taşıyıcı: 0

Çarpışmalar: 0 TxQueuelen: 0

pPP0 bağlantısı.

Encap: Noktaya Protokolü

Inet Addr: 195.170.y.x.x

P-T-P: 195.170.y.x Maske: 255.255.255.255

Pointopoint Promisc'e kadar.

Koşu Noarp Multicast MTU: 1500 Metrik: 1

RX paketleri: 3281

Hatalar: 74 Düştü: 0 Aşırı Aşırı: 0 Çerçeve: 74

TX paketleri: 3398 Hatalar: 0

Düştü: 0 Aşırı Aşırı: 0 Taşıyıcı: 0

Çarpışmalar: 0 TxQueuelen: 10

Nasıl

PPP0 arayüzünü Promisc modunda görüyorsunuz. Her iki operatör

Yüklenen Sniff

Ağ kontrolleri yoksa zaten sahipsin ... ama hatırla

ifconfig sakin olabilir

Oluşturmak, bu yüzden tespit etmek için tripwire kullanın

Değişiklikler ve her türlü program

Koklaları kontrol etmek için.

Unix için antisniff.

İçin çalışır

BSD, Solaris ve

Linux. Ping / ICMP'yi destekler zaman testi, ARP testi, yankı testi, DNS

Test, Etherping testi, genel olarak analog antisniff, sadece için

Unix :).

Yüklemek:

# ol, linux - hepsi

Sentinel

Ayrıca için yararlı prog

Calov Sniffer. Birçok test destekler.

Basit B.

kullanın.

Yükle: #make

#. / Sentinel

./sentinel [-t.

Yöntemler:

[-a ARP testi]

[-D DNS testi

]

[-i icmp ping gecikme testi]

[-E ICMP Etherping Testi

]

Seçenekler:

[-f.

[-V sürümü göster ve

ÇIKIŞ]

[-N.

[-BEN.

]

Seçenekler çok basit

Yorumlar.

Daha

İşte biraz daha

Ağınızı kontrol etmek için yardımcı programlar (için

Unix):

packetstorm.securify.com/unix/ids/scanpromisc.c -rourtny

Ethernet kartları için Promisc Modu Dedektörü (Red Hat 5x için).

http://packetstorm.securify.com/unix/ids/neped.c.

- Ağ Prompuous Ethernet Dedektörü (Libcap ve GliBC'ye ihtiyacınız var).

http://packetstorm.securify.com/exploit_code_archive/promisc.c.

- Cihazın aygıtlarını koklalar için kneveler.

http://packetstorm.securify.com/unix/ids/ifstatus2.2.tar.gz.

- IFSTATUS, PROMISC modunda ağ arayüzlerini test eder.

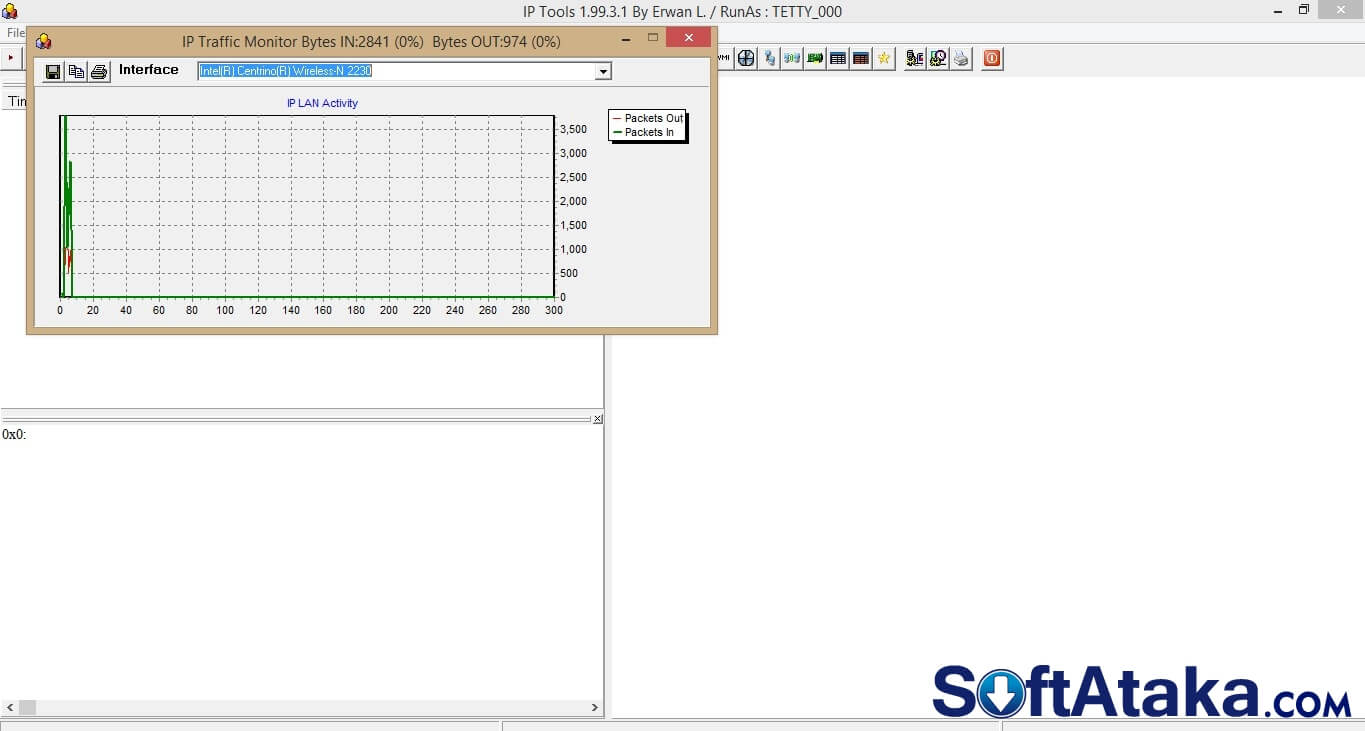

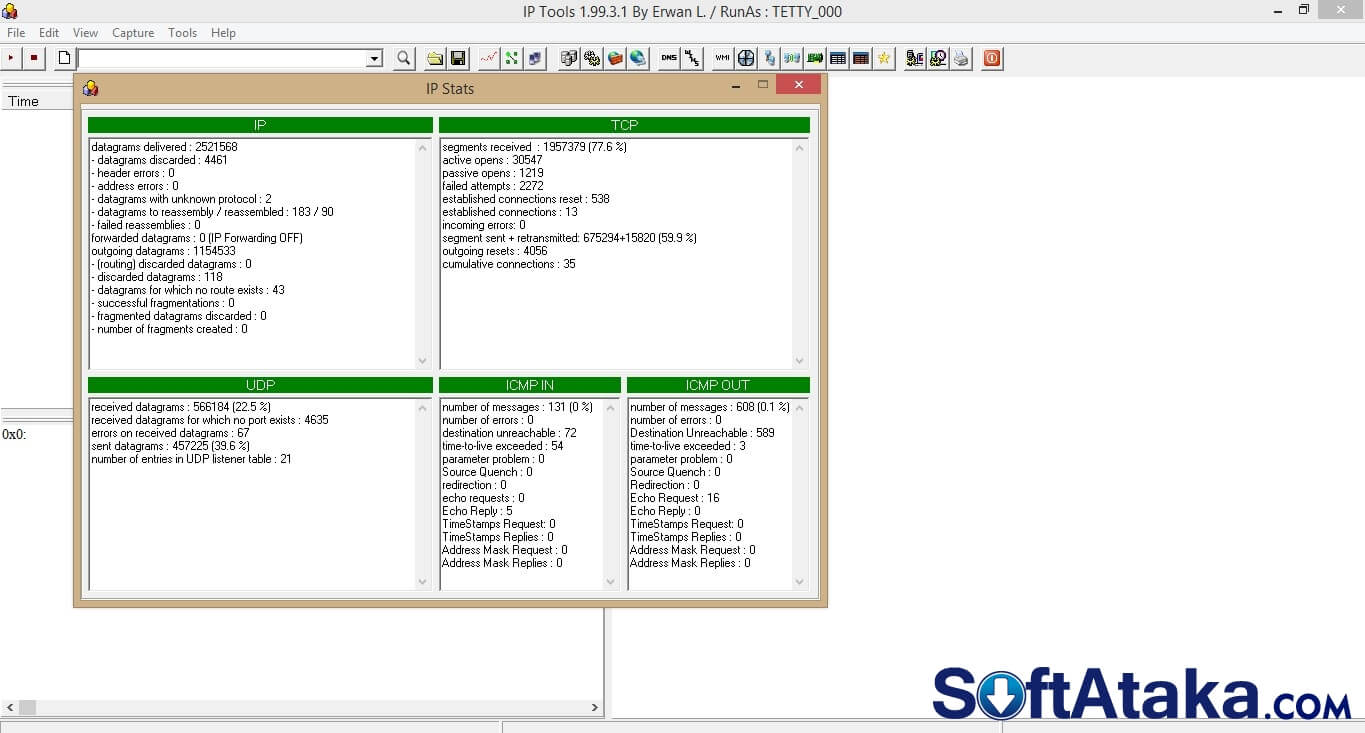

IP Sniffer - İnternet Protokolü'nden (IP) geçen paketleri izlemenizi sağlayan bir program. Program işlevselliği, paketlerin kod çözme ve filtreleme olasılığını içerir.

Modern teknolojilerin ve internet döneminde güvenlik çıkıyor. Dış dünyayla, bilgisayar özel protokollerle dijital bilgileri değiştirir. İnternet Protokolü (IP), güvenlik sayesinde en çok aranan ve popülerlerinden biridir ve yüksek hız veri iletimi.

Görünüşüyle \u200b\u200bbirlikte, 1981'de bilgisayar, birbirlerinin mesajlarını veri içeren paketlerle gönderebildi. Windows için Sniffer, trafiği kontrol etmek ve paketlerin içeriğini kontrol etmek için tasarlanmıştır. Böylece, bu yardımcı program bilgisayarınızı güvence altına almanın ek bir yoludur. IP Sniffer'ı indirin en iyi çözümdür, kontrol altındaki trafiği ve tüm akış akışlarını tutun.

IP Sniffer Ücretsiz indir

(1.4 MB)Anahtar özellikleri IP Sniffer:

- Çok fonksiyonellik;

- Emniyet;

- Küçük boy;

- Sezgisel bir arayüz.

Sniffer'in en son sürümü uygun ve basit bir arayüze sahiptir. Program, hangi IP adreslerinin en sık kullanıldığını, diğerlerinden başka, makinenize neyin bağlı olduğunu görüntülemenizi sağlar. Trafik hacmini rahatça izleyebilirsiniz. NetStat işlevini kullanarak bunu zorla tamamlayabilir veya bu bağlantıyı tamamlayabilirsiniz. Kullanıcı, ana bilgisayarlar arasındaki trafiği yakalamanın göreviyle karşılaştığında, bilgisayardaki bir sniffer'ı indirin. Bu, ARP popüler protokolünü destekleyen birçoğu arasında olan snoofing işlevini yapmanızı sağlar. Ayrıca talep fonksiyonlarında, Rusça'daki sniffer ağ ping, IP adresini ana bilgisayar adı ve geri dönüştürme yeteneği, arama DHCP Sunucuları. Ayrıca belirtilen IP adresi için NetBIOS verilerini kullanır.

Kullanıcı, trafikte kontrol altında güvenilir bir asistan almak isterse, ücretsiz sniffer önerilir. Programın kurulumuna ihtiyacı yoktur ve ek ayar. İndirdikten hemen sonra kullanabilirsiniz. Program arayüzü özlü ve basittir. Pencereler ve sekmeler, en uygun ve rahat kullanacak şekilde bulunur. Geliştirici sürekli iyileştirir ve ürününü iyileştirir. Güncellemeler düzenli olarak çıkıyor. Program, herhangi bir kötü niyetli etkiye karşı oldukça dirençlidir.

Tüm ziyaretçilere olan portalımız, bir sniffer programını kayıt ve SMS olmadan indirme yeteneğini sunar.

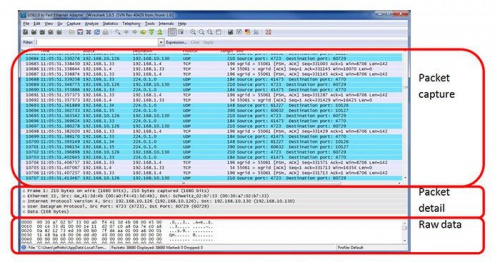

Birçok ağ yöneticisi, ağ trafiğinin analizinin yardımcı olacağı konusunda başa çıkmak için genellikle problemlerle karşılaşıyor. Ve burada trafik analizörü olarak böyle bir kavramla karşı karşıyayız. Peki bu nedir?

Netflow analizörleri ve kollektörler, ağ trafiği verilerini izleyen ve analiz eden araçlardır. Ağ Proses Analizörleri, hangi kanal bant genişliğinin azaltıldığı nedeniyle cihazları doğru bir şekilde tanımlamanıza izin verir. Sisteminizde problem alanlarını nasıl bulacağınızı ve genel ağ verimliliğini arttırırlar.

Terim " Net akış. "Cisco, IP trafiği ve ağ trafiği izleme bilgilerini toplamak için Cisco Protokolünü ifade eder. Netflow, akış teknolojileri için standart bir protokol olarak kabul edilmiştir.

Netflow yazılımı, yönlendiriciler tarafından oluşturulan akış verilerini toplar ve analiz eder ve bunları kullanıcı dostu bir biçimde sunar.

Diğer birçok tedarikçi ağ ekipmanı Verileri izlemek ve toplamak için kendi protokolleri yapın. Örneğin, ardıç, başka bir son saygın ağ cihazlarının sağlayıcısı, protokolünü çağırıyor " J-akış ". HP ve Fortinet terimini kullanıyor" s-akış. "Protokollerin farklı olarak adlandırılması gerçeğine rağmen, hepsi aynı şekilde çalışıyor. Bu makalede, Windows için 10 ücretsiz ağ trafik analizine ve Netflow kollektörüne bakacağız.

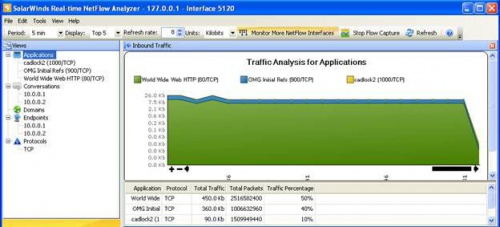

Solarwinds Gerçek Zamanlı Netflow Trafik Analiz Cihazı

Ücretsiz Netflow Trafik Analiz Cihazı, ücretsiz indirmek için mevcut en popüler araçlardan biridir. Verileri sıralamak, yürüyüş ve görüntülemek mümkün kılar farklı yollar. Bu, ağ trafiğini rahatça görselleştirmenize ve analiz etmenizi sağlar. Alet, ağ trafiğini tür ve zaman dilimlerine göre izlemek için mükemmeldir. Çeşitli uygulamalar ne kadar trafiğin tükettiğini belirlemek için test testlerinin yanı sıra.

Bu ücretsiz araç, bir NetFlow izleme arayüzüyle sınırlıdır ve yalnızca 60 dakikalık veri kaydeder. Bu Netflow Analyzer, onu uygulayan güçlü bir araçtır.

Colasoft Capsa ücretsiz.

Bu ücretsiz trafik analizörü yerel ağ 300'den fazla ağ protokolünü tanımlamanıza ve izlemenizi sağlar ve özel raporlar oluşturmanıza olanak sağlar. İzleme içerir e-posta ve sıra çizelgeleri TCP SYNCBütün bunlar bir özel panelde toplanır.

Diğer özellikler arasında ağ güvenliği analizi içerir. Örneğin, DOS / DDOS saldırılarını, solucanlar aktivitesini ve ARP saldırı algılamasını izlemek. Ayrıca, paketleri kodlama ve ekran bilgileri, ağdaki her bir barındıran istatistiksel veriler, paket değişim kontrolü ve akış rekonstrüksiyonu. Capsa ücretsiz tüm 32 bit ve 64 bit destekler windows sürümü Xp.

Kurulum için minimum sistem gereksinimleri: 2 GB rasgele erişim belleği ve 2.8 GHz işlemci. İnternet ile de bağlantınız olmalıdır ethernet ağları (nDIS 3 veya daha yüksek ile uyumlu), Karışık mod sürücüsü ile hızlı Ethernet veya Gigabit. Ethernet kablosu tarafından iletilen tüm paketleri kaydetmek için pasifleştirmeyi sağlar.

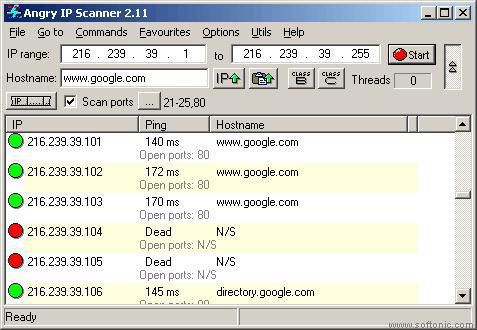

Kızgın IP Tarayıcı.

Bu bir analizördür windows trafiği Açık kaynak, hızlı ve kullanımı kolay. Kurulum gerektirmez ve Linux, Windows ve Mac OSX'te kullanılabilir. Bu araç, her bir IP adresinin basit bir ping yapımı ile çalışır ve yetkili bir kullanıcıyı belirlemek için MAC adreslerini tarama portları, NetBIOS bilgileri sağlayabilir, windows Sistemleri , Web sunucularını ve çok daha fazlasını algılayın. Yetenekleri Java eklentileriyle genişliyor. Tarama verileri CSV, TXT, XML formatlarına kaydedilebilir.

ManageEngine Netflow Analizörü Profesyonel

Tam özellikli versiyon yazılım ManageEngines'ten NetFlow. Bu, analiz ve veri toplama için eksiksiz bir özellik grubuna sahip güçlü bir yazılımdır: İzleme bant genişliği Gerçek zamanlı olarak kanallar ve işlemleri derhal yönetmenizi sağlayan eşik değerleri elde etmekle ilgili uyarılar. Ayrıca, kaynakların kullanımıyla ilgili özet verilerinin sonuçları, uygulamaların ve protokollerin izlenmesi ve çok daha fazlasını vardır.

Ücretsiz sürüm Linux Trafik Analizörü, Sınırsızlığı 30 gün boyunca kullanmanıza izin verir, ardından sadece iki arayüzü izleyebilirsiniz. Sistem gereksinimleri Netflow analizörü için manageenjin akış hızına bağlıdır. Saniyede 0 ila 3000 akıştan minimum akış hızı için önerilen gereksinimler: 2.4 GHz çift çekirdekli işlemci, 2 GB RAM ve 250 GB ücretsiz sabit disk alanı. Akış hızı arttıkça, izlenmesi gereken gereklilikler de artmaktadır.

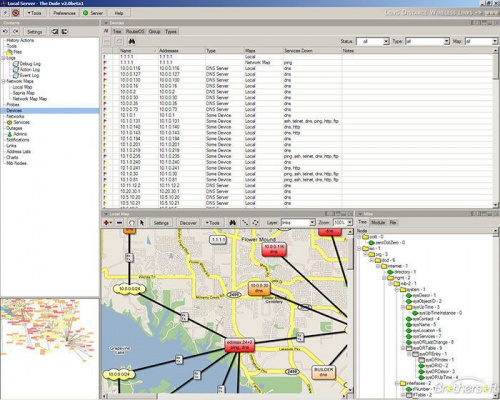

Ahbap.

Bu uygulama, Mikrotik tarafından geliştirilen popüler bir ağ monitörüdür. Tüm cihazları otomatik olarak tarar ve ağ kartını yeniden oluşturur. Çalışan sunucuları kontrol eder Çeşitli cihazlarve problem durumunda uyarır. Diğer özellikler arasında otomatik algılama ve yeni cihazları görüntülemek, kendi kartlarınızı oluşturma, araçlara erişim uzaktan kumanda aygıtlar ve daha fazlası. Windows, Linux şarap ve Macos Darwine üzerinde çalışır.

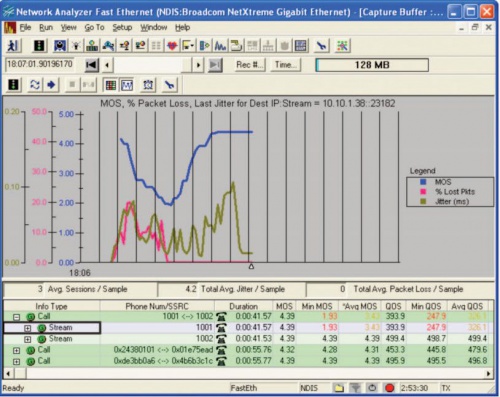

JDSU Ağ Analizörü Hızlı Ethernet

Trafik Analizörünün bu programı, ağ verilerini hızlı bir şekilde toplamanıza ve görüntülemenizi sağlar. Araç, kayıtlı kullanıcıları görüntüleme yeteneğini sunar, ağ bant genişliğini bireysel cihazlar tarafından kullanma seviyesini belirleme, hataları hızlı bir şekilde bulma ve ortadan kaldırma. Ve ayrıca gerçek zamanlı olarak veri yakalayın ve analiz eder.

Uygulama, yöneticilerin trafik anomalilerini izlemelerine, verileri büyük miktarda veri slifte ve çok daha fazlasını izlemelerine izin veren, yüksek detaylı grafikleri ve tabloları destekler. İlk seviye uzmanları için bu araç, deneyimli yöneticiler için de, kontrol altındaki bir ağı tam olarak almanıza olanak sağlar.

Plixer Scrunizer.

Bu ağ trafik analizörü, ağ trafiğini analiz etmenize ve kapsamlı bir şekilde analiz etmenizi ve hataları hızlı bir şekilde bulmanızı ve düzeltmenizi sağlar. Scrutinizer kullanarak, zaman aralıklarında, ana bilgisayarlar, uygulamalar, protokoller vb. Dahil olmak üzere verileri çeşitli şekillerde sıralayabilirsiniz. Ücretsiz sürüm, sınırsız sayıda arayüzü kontrol etmenizi ve 24 saat aktivite için veri depolanmanızı sağlar.

Bu güçlü ağ analizörü Linux, Windows, MacOS X, Solaris ve diğer platformlarda çalışabilir. Kullanarak çekilen verileri görüntülemenizi sağlar grafik arayüzüveya tty modu tshark yardımcı programlarını kullanın. Fonksiyonları arasında VoIP trafiğini toplamak ve analiz etmek, gerçek zamanlı Ethernet verileri, IEEE 802.11, Bluetooth, USB, Çerçeve rölesi, XML, PostScript, CSV, şifre çözme desteği ve çok daha fazlası içerir.

Sistem Gereksinimleri: Windows XP ve üzeri, herhangi bir modern 64/32 bit işlemci, 400 MB RAM ve 300 MB boş disk alanı. Wireshark Netflow Analyzer güçlü araçBu, herhangi bir ağ yöneticisinin çalışmasını önemli ölçüde kolaylaştırabilir.

Paessler Prtg.

Bu trafik analizörü kullanıcılara birçok faydalı özellikler: LAN, WAN, VPN, uygulamaları, sanal sunucuyu, QOS ve ortamını izlemek için destek. Çok site izleme de desteklenir. PRTG, SNMP, WMI, Netflow, SFLOW, JFLOW ve Paketlerin Analizini ve Kesintisiz Operasyon / Kapama Süresi zamanını izlemenin yanı sıra IPv6'yı desteklemektedir.

Ücretsiz bir sürüm, 30 gün içinde sınırsız sayıda sensör kullanmayı mümkün kılar, daha sonra sadece 100 parçaya kadar ücretsiz kullanabilirsiniz.

nprobe.

Bu, Netflow izlemek ve analiz etmek için tam özellikli bir açık kaynaklı başvurudur.

nPROB, IPv4 ve IPv6, Cisco Netflow V9 / IPFIX, Netflow-Lite'i destekler, VoIP trafiğini, akışların ve paketlerin örneklenmesini, günlük neslini, MySQL / Oracle ve DNS aktivitesini ve çok daha fazlasını analiz etmenin işlevlerini içerir. Trafik analizörünü indirirseniz ve Linux veya Windows'u derlerseniz, uygulama ücretsizdir. Kurulumun yürütülebilir dosyası, 2000 paketinin kapsamını sınırlar. NPROB, eğitim kurumları ve ticari olmayan ve bilimsel organizasyonlar için tamamen ücretsizdir. Bu araç 64 bit sürümlerinde çalışacaktır. işletim sistemleri Linux ve Windows.

10 ücretsiz trafik analiz cihazının ve Netflow kollektörünün bu listesi, küçük bir ofis ağında izlemeye ve sorun gidermeye devam etmenize yardımcı olacak, birkaç siteyi kapsayan, Kurumsal WAN-Network + 5 üzerinden

- Öğretici

Bu yazıda, Windows altında basit bir sniffer oluşturmayı düşüneceğiz.

Kim ilgileniyor, kedine hoş geldiniz.

Giriş

Amaç: IP protokolü üzerinden ileten ağ trafiğini (Ethernet, WiFi) yakalayacak bir program yazın.Para kaynağı:Visual Studio 2005 veya daha yüksek.

Burada açıklanan yaklaşım şahsen yazara ait değildir ve birçok reklamda başarıyla uygulanır ve aynı zamanda kategorik olarak uygulanır. ücretsiz programlar (Merhaba, GPL).

Bu çalışma öncelikle, genel olarak prizler alanında en azından temel bilgiye sahip olan ağ programındaki yeni başlayanlar için tasarlanmıştır ve özellikle Windows soketleri. Burada sık sık iyi bilinen şeyler yazacağım, çünkü konu alanı spesifik, eğer bir şey özlüyorsanız - püresi kafamda olacak.

Umarım ilgilenirsiniz.

Teori (mutlaka değil, tercihen okunur)

Şu anda, modern bilgi ağlarının ezici çoğunluğu TCP / IP protokolü yığına dayanmaktadır. TCP / IP Protokol yığını (ENG. İletim Kontrol Protokolü / İnternet Protokolü), ağlarda kullanılan farklı seviyelerin ağ protokolleri için kolektif bir addır. Bu yazıda, IP protokolüyle ilginizi çekeceğiz, verilerin marjinal olmayanları için kullanılan grafik olmayan ağ protokolü, bir ağ düğümünden diğerine (daha sadık bir terim - datagram).Bize özel ilgi, bilgi iletimi için tasarlanmış IP paketlerini temsil eder. Bu yeterli yüksek seviye ağ OSI Modeli Veriler Cihazdan ve veri aktarım ortamından ikna edebileceğiniz, yalnızca mantıklı bir gösterimi çalıştırın.

Ağ trafiğini engellemek, kontrol etmek, muhasebeleştirmek ve analiz etmek için er ya da geç araçların görünmesi gerektiği gerçeğine tamamen mantıklıdır. Bu tür araçlar genellikle trafik analizörleri, parti analizörleri veya sniffers (İngilizce'den Sniff - Sniff'e) denir. Bu, bir ağ trafik analizörü, bir program veya yazılım ve donanım aygıtı, analizi veya daha sonra analizi veya diğer düğümlere yönelik olan yalnızca ağ trafiği analizidir.

Uygulama (temel olarak konuşma)

Şu anda trafiği dinlemek için yeterince çoklu bir yazılım var. Onlardan en ünlüsü: Wireshark. Doğal olarak, defnoslarını yeniden düzenler. Amaç buna değmez - Ağ arayüzünün normal "dinleyerek" kullanarak trafiği yakalama görevi ile ilgileniyoruz. Hacking ve yakalanma ile uğraşmayacağımızın anlayışı önemlidir. yabancı trafik. Sadece ev sahibimizden geçen trafiği görüntülemeniz ve analiz etmeniz gerekir.Hangi ihtiyacı olabilir:

- Ağ bağlantısı aracılığıyla akım trafik akışını izleyin (gelen / giden / toplam).

- Daha sonraki analiz için trafiği başka bir konakçıya yönlendirin.

- Teorik olarak, bir WiFi-ağı kesmek için uygulamaya çalışabilirsiniz (yapmayacağız?).

Nasıl yani? Çok basit.

Basit bir ağ uygulamasını Ağ Analizörüne çevirmenin anahtar adımı, ağ arayüzünü, ağdaki diğer arayüzlere hitap eden paketleri almasına izin verecek olanı dinleme moduna (Promishuous Mode). Bu mod neden oldu ağ ücreti Ağa hitap edenlere bakılmaksızın tüm kareleri alın.

Windows 2000 (NT 5.0) ile başlayarak, ağ segmentini dinlemek için bir program oluşturun, çünkü çok basit hale geldi, çünkü ona ağ sürücüsü Soketi tüm paketlerin alım moduna çevirmenizi sağlar.

Anlaşılmaz bir modun dahil edilmesi

Uzun bayrak \u003d 1; Soket soketi; #Define sio_rcvall 0x98000001 ioctlsocket (soket, sio_rcvall, & rs_flag);Programımız IP paketleri ile çalışacak ve kullanır windows Kütüphanesi Sockets sürüm 2.2 ve "Ham" soket (ham soketler). IP paketine doğrudan erişim sağlamak için, soket aşağıdaki gibi oluşturulmalıdır:

Ham soket oluşturma

S \u003d soket (af_inet, sock_raw, ipproto_ip);Sabit yerine burada Sock_Stream(TCP protokolü) veya Sock_dgram.(UDP protokolü), değeri kullanıyoruz Sock_raw. Genel olarak, ham soketlerle çalışmak sadece trafik yakalama açısından ilginçtir. Aslında, paketin oluşumu üzerinde tam kontrol elde ediyoruz. Aksine, örneğin belirli bir ICMP paketi göndermesini sağlayan manuel olarak oluştururuz ...

Devam et. IP paketinin bir başlık, servis bilgisi ve aslında verilerden oluştuğu bilinmektedir. Bilgiyi yenilemek için buraya bakmanı tavsiye ederim. Bir IP başlık yapısı biçiminde tarif ediyoruz (RSDN'de mükemmel bir makale sayesinde):

IP paket yapısının açıklaması

TypeDef Struct _IPHEADER (işaretsiz char ver_len; // imzasız char tos; // servis türü imzasız kısa uzunluk; // imzasız kısa kimliğin tüm paketinin uzunluğu; // ID imzasız kısa flgs_offset; // bayrakları ve ofset imzasız char ttl; // hayat ömrü imzasız karakter protokolü; // protokol imzasız kısa xsum; // kontrol toplamı imzasız uzun SRC; // Gönderen IP adresi imzasız uzun bir dest; // atama imzalı kısa * params; // SEÇENEKLER 320 BITS) İmzasız Char * Veri; // Veri (65535 oktets)) iPheader;Dinleme algoritmasının ana işlevi şöyle görünecektir:

Bir paketin yakalama özelliği

İPheader * rs_sniff () (iPheader * HDR; int sayımı \u003d 0; sayım \u003d RECV (RS_SSOCKET, (char *) & RS_Buffer, SizeOF (RS_Buffer), 0); eğer (sayım\u003e \u003d beden (iPheader)) (HDR \u003d ( Lpipheader) malloc (max_packet_size); Memcpy (HDR, RS_Buffer, Max_Packet_Size); RS_UPDATENETSTAT (SAYISI, HDR); HDR'yi döndürün;) Başka döner 0;)Her şey burada basittir: Standart Soket Fonksiyonu işlevini kullanarak verilerin bir kısmını alırız. geri almakve sonra bunları tip yapıya kopyalayın İPheader..

Ve son olarak, sonsuz paket yakalama döngüsünü başlatıyoruz:

Ağ arayüzümüze düşecek tüm paketleri yakaladı

(Doğru) (doğru) (iPheader * HDR \u003d rs_sniff (); // Paket (HDR) (// konsoldaki başlığı yazdırın)Biraz offtopic

Burada, bazı önemli işlevler ve değişkenler üzerinde, yazar Prefekis RS_ (ham soketlerden) yaptı. Proje 3-4 yıl önce yaptı ve çiğ soketlerle çalışmak için tam teşekküllü bir kütüphane yazmak için çılgın bir fikir vardı. Genelde olduğu gibi, herhangi bir önemli (yazar için) sonuçları aldıktan sonra, UGA'ların coşkusu ve müfredatın coşkusu davayı uçtu.Prensip olarak, daha ileri gidebilir ve daha sonraki tüm protokollerin başlıklarını tanımlayabilirsiniz. Bunu yapmak için, alanı analiz etmek gerekir. protokolyapıda İPheader.. Örnek koduna bakın (evet, bir anahtar olmalı, lanet olası olmalı!), Hangi protokolün IP'de kapsüllenmiş bir paketi olduğuna bağlı olarak ortaya çıkan başlık boyası meydana gelir:

/ * * Renk Paketi Tahsisi * / Void ColorPacket (Const iPheader * H, Const U_Long Haddr, Const U_Long Whost \u003d 0) (eğer (h-\u003e xsum) setconsoletextcolor (0x17); // Paket boş değilse setconsoletextcolor ( 0x07); // Boş Paket if (HADDR \u003d\u003d H-\u003e SRC) (SETCONSOLITEXTCOYOR (BLOUNDUCTENT_BLUE | / * background_intionsity_Blue | * / Fore Plan_Red | ön plan_intsite); // "Yerli" iade için Paket) Diğerse (HADDR \u003d\u003d H- \u003e Dest) (SetConSoletextColor (background_blue | / * background_intsensity | * / fore plan_green | ön plan_intsite); // "Yerel" resepsiyon paketi) Eğer (H-\u003e protokol \u003d\u003d Prot_ICMP || H-\u003e protokol \u003d\u003d Prot_IGMP) (SETCONSOLITEXTCOY (0x70) ); // icmp paketi) Diğerse (H-\u003e Protokol \u003d\u003d Prot_ip || H-\u003e Protokol \u003d\u003d 115) (SetConsoletextColor (0x4F); // IP-IP-IP-IP paketi, L2TP) Başka biri varsa (H-\u003e Protokol \u003d\u003d 53 || H-\u003e Protokol \u003d\u003d 56) (SetConSoletextColor (0x4c); // TLS, Şifreleme ile IP) Eğer \u003d\u003d H-\u003e DEST || WHOST \u003d\u003d H-\u003e SRC) (SETCONSOLITEXTCOLEOR (0x0A) ;))

Ancak, bu bu makalenin önemli ölçüde dışındadır. Müfredatımız için, hangi trafiğin giderileceği ana bilgisayarların IP adreslerini görmek ve zamanın birimi başına numarasını hesaplamak için yeterli olacaktır (makalenin sonundaki arşivdeki bitmiş program).

IP başlık verilerini görüntülemek için, dizgedeki datagramın başlık dönüştürme özelliğini (ancak veri değil) uygulamanız gerekir. Uygulama örneği olarak, bu seçenek sunulabilir:

İp başlık dönüştürme dize

SERLINE CHAR * IPH2STR (IPHEADER * IPH) (Const Int buf_size \u003d 1024; char * r \u003d (char *) malloc (buf_size); memset (((void *) r, 0, buf_size); sprintf (r, "ver \u003d% D Hlen \u003d% D TOS \u003d% D LEN \u003d% D ID \u003d% D Flags \u003d 0x% x Offset \u003d% D TTL \u003d% DMS Prot \u003d% D CRC \u003d 0x% X SRC \u003d% S Dest \u003d% S ", BYTE_H (IPH-\u003e VER_LEN), BYTE_L (IPH-\u003e VER_LEN) * 4, IPH-\u003e TOS, NTOHS (IPH-\u003e Uzunluk), NTOHS (IPH-\u003e ID), IP_FLAGS (NTOHS (IPH-\u003e FLGS_Offset)), IP_Offset (NTOHS (IPH-\u003e FLGS_Offset)), IPH-\u003e TTL, IPH-\u003e Protokol, NTOHS (IPH-\u003e XSUM), Nethost2STR (IPH-\u003e SRC), Nethost2STR (IPH-\u003e dest); RAFT R;)Yukarıdaki temel bilgilere dayanarak, bu çok küçük bir programdır (korkunç bir isim SS, SPR. İngilizce'den. Basit Sniffer), IP trafiğinin yerel dinlenmesini uygulayın. Arayüz, Şekilde aşağıda gösterilmiştir.

Kaynak ve ikili kod, birkaç yıl önce olduğu gibi sağladım. Şimdi ona bakmaktan korkuyorum ve henüz oldukça okunabilir (elbette, bu kadar kendine güvenen olmanın imkansız). Derlemek için Visual Studio Express 2005 bile yeterli olacaktır.

Sonunda ne yaptık?

- Sniffer kullanıcı modunda çalışır, ancak yönetici ayrıcalıkları gerektirir.

- Paketler filtrelenmez, olduğu gibi görüntülenir (özel filtreler ekleyebilirsiniz - ilgi çekici ise, bir sonraki makalede bu konuyu düşünmek için ayrıntı öneririm).

- WiFi-Traffic ayrıca yakalanır (her şey belirli bir çip modeline bağlıdır, birkaç yıl önce yaşadığım gibi işe yaramazsınız), ancak bunu yapmak için harika olan ama paraya değer.

- Datagramın tüm akışı bir dosyaya giriş yapılır (makalenin sonunda ekli arşive bakınız).

- Program, Port 2000'de bir sunucu olarak çalışır. Telnet yardımcı programını ana bilgisayara kullanarak bağlanabilir ve trafik akışlarını izleyebilirsiniz. Bağlantıların sayısı yirmi (kod benim değil, ağda buldum ve deneyler için kullandım; değişmedim - bir acı)