Vpn teknolojisi ne. VPN nedir veya ağı nasıl korursunuz? VPN ne yapar?

Bir VPN'nin ne olduğunu anlamak için bu kısaltmanın şifresini çözmek ve çevirmek yeterlidir. Bu, iletilen bilgilerin gizliliğini ve güvenliğini sağlamak için tek tek bilgisayarları veya yerel ağları birleştiren bir "sanal özel ağ" anlamına gelir. Bu teknoloji, özel programlar kullanan bir halka açık ağa dayalı özel bir sunucuya bağlantı kurulmasını içerir. Sonuç olarak, mevcut bağlantıda, modern şifreleme algoritmaları tarafından güvenle korunan bir kanal belirir. Başka bir deyişle, bir VPN güvenli olmayan bir ağın içinde veya üstünde, kullanıcılar ve sunucu arasında bilgi alışverişi için güvenli bir tünel olan noktadan noktaya bir bağlantıdır.

Temel VPN özellikleri

Bir VPN'nin ne olduğunu anlamak, temel özelliklerini anlamadan eksik kalır: şifreleme, kimlik doğrulama ve erişim kontrolü. VPN'i halka açık bağlantılar temelinde faaliyet gösteren sıradan bir şirket ağından ayıran bu üç kriterdir. Bu özelliklerin uygulanması, kullanıcıların bilgisayarlarını ve kuruluşlarının sunucularını korumayı mümkün kılar. Maddi açıdan korunmayan kanallardan geçen bilgiler dış etkenlere karşı hassastır, sızıntı yapması veya yasadışı olarak kullanılması olası değildir.

VPN tipolojisi

Bir VPN'nin ne olduğunu anladıktan sonra, kullanılan protokollere göre ayırt edilen alt türlerinin dikkate alınmasına devam edebilirsiniz:

- PPTP, sıradan bir ağ üzerinden güvenli bir kanal oluşturan noktadan noktaya bir tünel protokolüdür. Bağlantı iki ağ oturumu kullanılarak kurulur: veriler GRE protokolü üzerinden PPP üzerinden iletilir, bağlantı başlatılır ve TCP (kontrol noktası 1723) üzerinden kontrol edilir. Mobil ve diğer bazı ağlarda kurmak zor olabilir. Günümüzde bu tip VPN en az güvenilir olanıdır. Üçüncü şahısların eline geçmemesi gereken verilerle çalışırken kullanılmamalıdır.

- L2TP - Seviye 2 Tünel Açma. Bu gelişmiş protokol, PPTP ve L2F'ye dayanarak geliştirilmiştir. IPSec şifrelemesi sayesinde, ana ve kontrol kanallarını tek bir UDP oturumunda birleştirmenin yanı sıra, çok daha güvenlidir.

- SSTP - Güvenli SSL soketi tünelleme. Bu protokol ile HTTPS üzerinden güvenli haberleşme sağlanır. Protokolün çalışması için, proxy'nin ötesinde bile, herhangi bir noktadan iletişim kurulmasını sağlayan açık bir 443 portu gereklidir.

VPN özellikleri

Önceki bölümlerde, bir VPN'nin teknik açıdan ne olduğu hakkında konuşuldu. Şimdi bu teknolojiye kullanıcıların gözünden bakmalı ve kendisinde hangi özel avantajları taşıdığını bulmalısınız:

- Güvenlik. Hiçbir internet kullanıcısı sosyal ağ sayfalarına giremezlerse ya da daha kötüsü, banka kartlarından ve sanal cüzdanlardan şifreleri çalmaktan hoşlanmayacaklardır. VPN kişisel verileri etkili bir şekilde korur. Hem giden hem de gelen bilgi tünelden şifrelenmiş biçimde akar. Sağlayıcı bile onlara erişemiyor. Bu öğe özellikle İnternet kafelerde ve korumasız Wi-Fi ile diğer noktalarda ağa sıklıkla bağlananlar için önemlidir. VPN'i bu gibi yerlerde kullanmazsanız, yalnızca iletilen bilgilerin değil, aynı zamanda bağlı cihazın da riski olacaktır.

- Anonimlik. VPN, IP adreslerini gizleme ve değiştirme sorunlarını ortadan kaldırır, çünkü kullanıcının ziyaret ettiği kaynaklara hiçbir zaman gerçek IP adresini göstermez. Tüm bilgi akışı güvenli bir sunucudan geçer. Anonim proxy'ler üzerinden bağlanmak şifreleme gerektirmez, kullanıcı etkinliği sağlayıcı için bir sır değildir ve IP kullanılan kaynak için kullanılabilir hale getirilebilir. Bu durumda VPN kullanıcı için kendi IP'sini verecektir.

- Sınırsız erişim. Birçok site eyalet veya yerel ağ düzeyinde engellenmiştir: örneğin, sosyal ağlar ciddi şirketlerin ofisinde mevcut değildir. Ancak daha da kötüsü, en sevdiğiniz site evden bile alamıyor. Kullanıcının IP'sini kendi şifrenizle değiştiren VPN, konumunu otomatik olarak değiştirir ve engellenen tüm sitelere giden yolu açar.

VPN uygulamaları

Sanal özel ağlar en sık kullanılır:

- Global ağa güvenli erişim sağlamak için sağlayıcılar ve sysadmin şirketleri. Aynı zamanda, yerel ağ içinde çalışmak ve genel seviyeye ulaşmak için farklı güvenlik ayarları kullanılmaktadır.

- Yöneticilerin özel ağa erişimi kısıtlamaları. Bu dava klasik. VPN'in yardımıyla, işletmelerin bölümleri ve çalışanların uzaktan bağlanması olasılığı birleştirilmiştir.

- Yöneticiler farklı seviyelerde ağları bağlamak için. Kural olarak, kurumsal ağlar çok seviyelidir ve her bir sonraki seviyeye gelişmiş koruma sağlanır. Bu durumda VPN, basit bir kombinasyondan daha fazla güvenilirlik sağlar.

VPN kurmanın ana nüansları

Bir VPN bağlantısının ne olduğunu zaten bilen kullanıcılar, genellikle kendilerini yapılandırmak için bir hedef olarak belirlenir. Çeşitli işletim sistemleri için güvenli ağlar kurma adım adım yönergeleri her yerde bulunabilir, ancak her zaman önemli bir noktadan söz etmezler. Standart bir VPN bağlantısında, ana ağ geçidi, kullanıcının İnternet bağlantısının kaybolması veya uzak bir ağ üzerinden bağlanması sonucunda VPN şebekesi için belirlenir. Bu, rahatsızlık yaratır ve bazen çifte trafik için ödemede gereksiz maliyetlere yol açar. Sorun çıkmaması için aşağıdakileri yapmanız gerekir: ağ ayarlarında TCP / IPv4 özelliklerini bulun ve uzak ağdaki ana ağ geçidinin kullanımına izin veren gelişmiş ayarlar penceresindeki işareti kaldırın.

Her yıl elektronik iletişim geliştirilir ve bilgi alışverişinde hız, güvenlik ve veri işleme kalitesi için artan gereksinimler vardır.

Ve burada ayrıntılı olarak vpn bağlantısına bakacağız: ne, ne için bir vpn tüneli ve vpn bağlantısının nasıl kullanılacağı.

Bu materyal, çeşitli işletim sistemlerinde nasıl vpn oluşturulacağını açıklayacağımız bir dizi makaleye giriş niteliğindedir.

vpn bağlantısı nedir?

Bu nedenle, sanal bir özel ağ vpn, yüksek hızlı İnternet varlığında, özel veya kamu üzerinden güvenli (harici erişimden kapalı) bir mantıksal ağ bağlantısı sağlayan bir teknolojidir.

Bu tür bilgisayarların ağ bağlantısı (birbirinden coğrafi olarak uzak mesafeler için uzak), bir noktadan noktaya bağlantı (başka bir deyişle bilgisayardan bilgisayara) kullanır.

Bilimsel olarak, bu bağlantı tipine vpn tüneli (veya tünel protokolü) denir. Herhangi bir işletim sistemine sahip bir bilgisayarınız varsa, TCP / IP kullanarak sanal bağlantı noktalarını başka bir ağa "iletebilen" bir VPN istemcisinin bulunduğu bir tünele bağlanabilirsiniz.

Vpn ne için?

Vpn'nin en büyük avantajı, bağlayıcı tarafların yalnızca hızlıca ölçeklenebilen bir bağlantı platformuna ihtiyaç duymaları değil, aynı zamanda (her şeyden önce) veri gizliliği, veri bütünlüğü ve kimlik doğrulaması sağlayan bir bağlantı platformuna ihtiyaç duymalarıdır.

Diyagram vpn ağlarının kullanımını göstermektedir.

Önceden, sunucu ve yönlendirici güvenli bir kanal üzerinden bağlantı için kurallar oluşturmalıdır.

Vpn çalışma prensibi

Vpn üzerinden bağlanırken, mesaj başlığı VPN sunucusunun ip adresi ve uzak yol hakkında bilgi içerir.

Bir genel veya genel ağ üzerinden geçen kapalı veri, tüm bilgiler şifreli olduğundan yakalanamaz.

VPN şifreleme aşaması, gönderenin tarafında uygulanır ve alıcının verileri, mesaj başlığı tarafından şifrelenir (ortak bir şifreleme anahtarı varsa).

İki şebeke arasındaki mesajın doğru bir şekilde çözülmesinden sonra, ortak bir ağ üzerinde çalışmanıza izin veren bir VPN bağlantısı kurulur (örneğin, müşteriyle 93.88.190.5 veri alışverişi).

Bilgi güvenliği gelince, İnternet son derece güvensiz bir ağdır ve OpenVPN, L2TP / IPSec, PPTP, PPPoE protokollerine sahip bir VPN veri aktarımı için tamamen güvenli ve güvenli bir yoldur.

Vpn kanalı ne için?

vpn tünelleme kullanılır:

Kurumsal ağ içinde;

Uzak ofislerin ve küçük ofislerin birleştirilmesi için;

Çok çeşitli telekomünikasyon hizmetleriyle dijital telefona servis yapmak için;

Dış BT kaynaklarına erişmek için;

Video konferans inşaatı ve uygulaması için.

Neden vpn'a ihtiyacınız var?

bir vpn bağlantısı için gereklidir:

İnternette anonim çalışma;

IP adresinin ülkenin başka bir bölgesel bölgesinde bulunması durumunda uygulama indirmeleri;

Şirket ortamında iletişimi kullanarak güvenli çalışma;

Basitlik ve bağlantı ayarlarının kolaylığı;

Kesintisiz yüksek bağlantı hızının sağlanması;

Hacker saldırıları olmadan güvenli bir kanal oluşturma.

Vpn nasıl kullanılır?

Vpn'nin nasıl çalıştığına dair örnekler, sonsuz olarak gösterilebilir. Bu nedenle, şirket ağındaki herhangi bir bilgisayarda, güvenli bir vpn bağlantısı kurduğunuzda, iletileri denetlemek, ülkenin herhangi bir yerindeki materyalleri yayınlamak veya torrent ağlarından dosya indirmek için posta kullanabilirsiniz.

VPN: Telefonda ne var?

Telefonda vpn üzerinden erişim (iPhone veya başka bir Android cihazı), anonimliği korumak ve trafiğin ele geçirilmesini engellemek ve cihazın hacklenmesini önlemek için İnternetin halka açık yerlerde kullanılmasını sağlar.

Herhangi bir işletim sisteminde kurulu olan bir VPN istemcisi, sağlayıcının ayarlarının ve kurallarının çoğunu atlamanıza izin verir (eğer herhangi bir kısıtlama varsa).

Telefon için hangi vpn seçilir?

Android işletim sistemindeki cep telefonları ve akıllı telefonlar Google Playmarket'ten uygulamaları kullanabilir:

- - vpnRoot, droidVPN,

- - Sörf ağları için tor tarayıcı, orbot

- - InBrowser, orfox (firefox + tor),

- - SuperVPN Ücretsiz VPN İstemcisi

- - OpenVPN Bağlantısı

- - TünelBear VPN

- - Hideman VPN

Bu programların çoğu, “sıcak” bir sistem kurulumunun, kısayolların başlatılmasının, İnternet'te adsız dolaşmanın, bağlantı şifreleme türünün seçilmesinin rahatlığı için kullanılır.

Ancak bir telefonda VPN kullanmanın temel görevleri şirket e-postalarını kontrol etmek, birkaç katılımcıyla görüntülü konferans oluşturmak ve ayrıca kuruluş dışında toplantılar yapmaktır (örneğin, bir çalışan iş gezisindeyken).

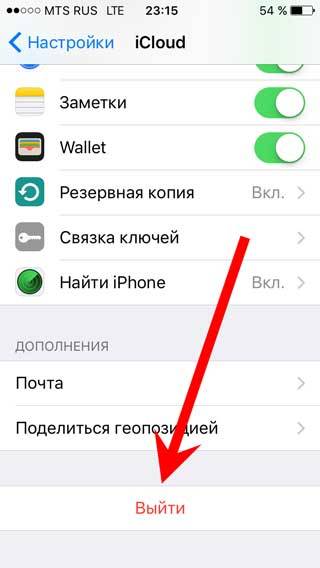

İphone'da vpn nedir?

Hangi VPN'yi seçeceğinizi ve onu iPhone'da daha ayrıntılı olarak nasıl bağlayacağınızı düşünün.

Desteklenen şebeke türüne bağlı olarak, iphone'unuzda VPN yapılandırmasını ilk kez çalıştırdığınızda, aşağıdaki protokolleri seçebilirsiniz: L2TP, PPTP ve Cisco IPSec (ayrıca, üçüncü taraf uygulamaları kullanarak vpn bağlantılarını "yapabilirsiniz").

Listelenen tüm protokoller şifreleme anahtarlarını destekler, şifre ile kullanıcı kimliği ve sertifikalandırma gerçekleştirilir.

Bir iPhone'da VPN profili ayarlarken ek özellikler şunları içerir: RSA güvenliği, şifreleme düzeyi ve sunucuya bağlanmak için yetkilendirme kuralları.

Appstore'dan iphone için şunları seçmelisiniz:

- - Herhangi bir ülkenin VPN sunucularına bağlanabileceğiniz ücretsiz bir uygulama Tunnelbear.

- - OpenVPN connect en iyi VPN istemcilerinden biridir. Burada uygulamayı çalıştırmak için, önce rsa tuşlarını itunes üzerinden telefonunuza almanız gerekir.

- - Pelerin şartlı olarak ücretsiz bir uygulamadır, çünkü bir süre ürün ücretsiz olarak kullanılabilir, ancak programı demo süresinden sonra kullanmak için satın alınması gerekir.

VPN oluşturma: ekipman seçimi ve konfigürasyonu

Büyük kuruluşlardaki veya uzak ofis birliklerindeki kurumsal iletişimler için, kesintisiz, güvenli ağ çalışmasını destekleyebilecek donanım kullanırlar.

Vpn teknolojilerini uygulamak için ağ geçidi şunlar olabilir: bir Unix sunucusu, bir Windows sunucusu, bir ağ yönlendiricisi ve bir VPN'nin yükseltildiği bir ağ geçidi.

Kurumsal bir vpn ağı veya uzak ofisler arasında bir vpn kanalı oluşturmak için kullanılan sunucu veya aygıt karmaşık teknik görevler gerçekleştirmeli ve hem iş istasyonlarında hem de mobil cihazlarda kullanıcılara tam kapsamlı hizmetler sunmalıdır.

Herhangi bir yönlendirici veya vpn yönlendiricisi, “donmadan” güvenilir bir ağ çalışmasını sağlamalıdır. Ve dahili vp işlevi, evde, kuruluşta veya uzak bir ofiste çalışmak için ağ yapılandırmasını değiştirmenize olanak sağlar.

Yönlendirici üzerinde vpn'yi yapılandırma

Genel olarak, yönlendiricideki VPN yapılandırması yönlendiricinin web arayüzü kullanılarak gerçekleştirilir. Vpn'yi düzenlemek için "klasik" cihazlarda, VPN bölümünü seçebileceğiniz, protokol türünü belirtmeniz, alt ağ adresinizin ayarlarını girmeniz, maskeler ve kullanıcılar için ip adresi aralığını belirtmeniz için "ayarlar" veya "ağ ayarları" bölümüne gitmeniz gerekir.

Ayrıca, bağlantının güvenliği için şifreleme algoritmalarını, kimlik doğrulama yöntemlerini, mutabakat anahtarlarını üretmeniz ve DNS WINS sunucusunu belirtmeniz gerekir. “Ağ Geçidi” parametrelerinde, ağ geçidinin ip adresini (ipiniz) belirtmeniz ve tüm ağ bağdaştırıcılarındaki verileri doldurmanız gerekir.

Ağda birkaç yönlendirici varsa, VPN tünelindeki tüm cihazlar için yönlendirme vpn tablosunu doldurmanız gerekir.

İşte VPN ağlarını oluşturmak için kullanılan donanımların bir listesi:

Dlink şirketi yönlendiricileri: DIR-320, DIR-620, DSR-1000 ile yeni ürün yazılımı veya D-Link DI808HV yönlendiricisi.

Cisco PIX 501, Cisco 871-SEC-K9 Yönlendiricileri

Yaklaşık 50 VPN tüneli destekleyen Linksys Rv082 yönlendirici

Netgear DG834G yönlendirici ve yönlendiriciler modelleri FVS318G, FVS318N, FVS336G, SRX5308

OpenVPN işlevine sahip mikrotik yönlendirici. Örnek RouterBoard RB / 2011L-IN Mikrotik

Vpn ekipmanı RVPN S-Terra veya VPN Kapısı

ASUS Yönlendiricileri modelleri RT-N66U, RT-N16 ve RT N-10

ZyXel ZyWALL 5, ZyWALL P1, ZyWALL USG Yönlendiricileri

Son zamanlarda telekomünikasyon dünyasında sanal özel ağlara olan ilgi artmıştır (Sanal Özel Ağ - VPN). Bu, uzak ofislerin ve uzak kullanıcıların İnternet üzerinden daha ucuz bağlantısı nedeniyle, kurumsal ağların bakım maliyetini düşürme ihtiyacından kaynaklanmaktadır. Aslında, İnternet üzerinden birkaç ağa bağlanmak için servislerin maliyetini karşılaştırırken, örneğin, Frame Relay ağları ile, maliyette önemli bir fark olduğunu fark edebilirsiniz. Bununla birlikte, İnternet üzerinden ağ oluştururken, sorunun derhal veri iletiminin güvenliğinden kaynaklandığı, bu nedenle iletilen bilgilerin gizliliğini ve bütünlüğünü sağlayacak mekanizmalar oluşturmanın gerekli olduğu unutulmamalıdır. Bu tür mekanizmalara dayanarak oluşturulan ağlara VPN denir.

Ayrıca, çoğu zaman modern bir insan, işini geliştirmek için çok seyahat etmek zorunda kalır. Ülkemizin uzak köşelerine veya yabancı ülkelere geziler olabilir. Çoğu zaman, insanlar ev bilgisayarlarında veya bir şirketin bilgisayarında depolanan bilgilere erişmeye ihtiyaç duyarlar. Bu sorun, bir modem ve hat kullanarak uzaktan erişim organize edilerek çözülebilir. Telefon hattını kullanmanın kendine has özellikleri var. Bu çözümün dezavantajları, başka bir ülkeden yapılan çağrının çok paraya mal olmasıdır. VPN adında başka bir çözüm var. VPN teknolojisinin avantajları, uzaktan erişim organizasyonunun bir telefon hattı aracılığıyla değil, daha ucuz ve daha iyi olan İnternet üzerinden yapılmasıdır. Bence teknoloji. VPN dünya çapında yaygın olma ihtimaline sahiptir.

1. VPN ağlarının kavramı ve sınıflandırılması, yapıları

1.1 VPN nedir?

VPN(tur. Sanal Özel Ağ - sanal özel ağ) - İnternet gibi başka bir ağın üzerinde oluşturulan mantıksal bir ağ. İletişimin güvenli olmayan protokoller kullanılarak halka açık ağlar üzerinden yapılmasına rağmen, şifreleme nedeniyle kapalı bilgi alışverişi kanalları yaratılmaktadır. VPN, örneğin, kuruluşun birkaç ofisini, aralarındaki iletişim için kontrol edilmeyen kanalları kullanarak tek bir ağda birleştirmenizi sağlar.

Özünde, VPN özel bir hattın birçok özelliğine sahiptir, ancak örneğin bir kamu ağı içinde konuşlandırılmıştır. Bir tünel tekniği kullanarak, veri paketleri ortak bir ağ üzerinden normal bir noktadan noktaya bağlantı olarak yayınlanır. Her “veri gönderen-alıcı” çifti arasında tuhaf bir tünel kurulur - verilerin bir protokolden diğerinin paketlerine alınmasına izin veren güvenli bir mantıksal bağlantı. Tünelin ana bileşenleri:

- başlatıcı;

- yönlendirilebilir ağ;

- tünel anahtarı;

- bir veya daha fazla tünel sonlandırıcı.

Tek başına, VPN ilkesi temel ağ teknolojileri ve protokolleriyle çelişmez. Örneğin, bir uzaktan erişim bağlantısı kurarken, istemci sunucuya bir standart PPP paketi akışı gönderir. Yerel ağlar arasında sanal kiralık hatların düzenlenmesi durumunda, yönlendiricileri PPP paketlerini takas eder. Bununla birlikte, temelde yeni bir an, paketlerin kamu ağında düzenlenen güvenli bir tünelden transferidir.

Tünel açma, bir paketin transferini düzenlemenizi sağlar farklı bir protokol kullanarak mantıksal bir ortamda protokol. Sonuç olarak, iletilen verilerin bütünlüğünü ve gizliliğini sağlama ihtiyacından başlayarak ve dış protokollerin ya da adresleme planlarının tutarsızlıklarının üstesinden gelme ile sona eren farklı tipteki ağlar arasındaki etkileşimin sorunlarını çözmek mümkün hale gelir.

Kurumun mevcut ağ altyapısı hem yazılımı hem de donanımı kullanarak bir VPN kullanmaya hazırlanabilir. Sanal bir özel ağın organizasyonu, küresel bir ağ üzerinden bir kablo döşenmesi ile karşılaştırılabilir. Kural olarak, uzak kullanıcı ile tünel terminal cihazı arasındaki doğrudan bağlantı, PPP protokolü aracılığıyla kurulur.

VPN tünellerini oluşturmanın en yaygın yöntemi, ağ protokollerini (IP, IPX, AppleTalk, vb.) PPP'ye enkapsüle etmek ve ardından oluşturulan paketleri bir tünel protokolüne enkapsüle etmektir. Genellikle, ikincisi IP veya (çok daha az) ATM ve Frame Relay'dir. Bu yaklaşıma ikinci seviye tünel denir, çünkü buradaki “yolcu” ikinci seviye protokoldür.

Alternatif bir yaklaşım - ağ protokol paketlerini doğrudan bir tünel protokolüne (örneğin VTP) kapsüllemek, üçüncü katman tünel olarak adlandırılır.

Hangi protokollerin kullanıldığı veya hangi hedeflerin önemi yok tünelin organizasyonunda yargılanan ana yöntemneredeyse hiç değişmedi. Tipik olarak, bir protokol uzak bir düğüm ile bir bağlantı kurmak için kullanılır ve diğeri - bir tünelden aktarım için veri ve servis bilgisini içine alır.

1.2 VPN ağlarının sınıflandırılması

VPN çözümleri birkaç temel parametreye göre sınıflandırılabilir:

1. Kullanılan besiyerine göre:

- Güvenli VPN ağları. Özel özel ağlar için en yaygın seçenek. Bununla beraber, güvenilmez bir ağa, bir kural olarak, İnternet'e dayalı, güvenilir ve güvenli bir alt ağ oluşturmak mümkündür. Güvenli VPN örnekleri: IPSec, OpenVPN ve PPTP.

- VPN ağlarına güvenin. İletim ortamının güvenilir olduğu düşünülen durumlarda kullanılır ve yalnızca daha büyük bir ağ içinde sanal bir alt ağ oluşturma görevinin çözülmesi gerekir. Güvenlik sorunları önemsiz hale geliyor. Bu tür VPN çözümlerinin örnekleri şunlardır: MPLS ve L2TP. Bu protokollerin güvenlik görevini başkalarına, örneğin L2TP'ye IPSec ile birlikte kullanılan kurallara kaydırdığını söylemek daha doğrudur.

2. Uygulama yöntemine göre:

- Özel yazılım ve donanım biçiminde VPN ağı. VPN ağının uygulanması özel bir yazılım ve donanım setinin yardımı ile gerçekleştirilir. Bu uygulama, yüksek performans ve bir kural olarak yüksek derecede güvenlik sağlar.

- Yazılım çözümü olarak VPN ağı. VPN işlevselliği sağlayan özel bir yazılımı olan bir kişisel bilgisayar kullanın.

- Entegre bir çözüme sahip VPN ağı. VPN işlevselliği, ağ trafiğini filtreleme, güvenlik duvarı düzenleme ve hizmet kalitesini sağlama sorunlarını da çözen bir kompleks tarafından sağlanır.

3. Randevuyla:

- Intranet VPN. Aynı organizasyonun birçok dağıtılmış şubesini, açık iletişim kanalları üzerinden veri alış verişi yapan tek bir korumalı ağda birleştirmek için kullanılırlar.

- Uzaktan Erişim VPN. Bir şirket ağının (merkez ofisi veya şubesi) bir kesimi ile evden çalışan, bir ev bilgisayarından şirket kaynaklarına veya bir iş gezisinde dizüstü bilgisayar kullanarak şirket kaynaklarına bağlanan tek bir kullanıcı arasında güvenli bir kanal oluşturmak için kullanılır.

- Extranet VPN. "Harici" kullanıcıların bağlı olduğu ağlar için kullanın (örneğin, müşteriler veya müşteriler). Onlara duyulan güven düzeyi, şirket çalışanlarınınkinden çok daha düşüktür, bu nedenle, ikincisinin özellikle değerli, gizli bilgilere erişimini engelleyen veya kısıtlayan özel “koruma sınırları” sağlanması gerekir.

4. protokol türüne göre:

- TCP / IP, IPX ve AppleTalk için sanal özel ağ uygulamaları vardır. Ancak bugün, TCP / IP protokolüne evrensel bir geçiş yönünde bir eğilim var ve VPN çözümlerinin mutlak çoğunluğu bunu destekliyor.

5. Ağ protokol seviyesine göre:

- Ağ protokolü seviyesine göre ISO / OSI referans ağ modeli seviyelerine eşlemeye dayanır.

1.3. Bir VPN Oluşturmak

Bir VPN oluşturmak için çeşitli seçenekler vardır. Bir çözüm seçerken, VPN oluşturma araçlarının performans faktörlerini dikkate almak gerekir. Örneğin, bir yönlendirici zaten güç sınırında çalışıyorsa, VPN tünellerinin eklenmesi ve bilgilerin şifreleme / şifre çözme kullanımı, bu yönlendiricinin VPN'den bahsetmeksizin basit trafikle başa çıkmaması nedeniyle tüm ağın çalışmasını durdurabilir. Deneyimler, bir VPN inşa etmenin özel ekipman kullanmak için en iyisi olduğunu gösterir, ancak araçlarda bir sınırlama varsa, o zaman tamamen yazılım çözümüne dikkat edebilirsiniz. Bir VPN oluşturmak için bazı seçenekleri düşünün.

- VPN tabanlı güvenlik duvarları. Çoğu üreticiden gelen güvenlik duvarları tünellemeyi ve veri şifrelemeyi destekler. Tüm bu ürünler, güvenlik duvarından geçen trafiğin şifrelenmiş olmasına dayanmaktadır. Güvenlik duvarının yazılımına bir şifreleme modülü eklenir. Bu yöntemin dezavantajı, performansın güvenlik duvarının çalıştığı donanıma bağımlı olmasıdır. PC tabanlı güvenlik duvarları kullanılırken, böyle bir çözümün yalnızca az miktarda bilgi iletilen küçük ağlar için kullanılabileceği unutulmamalıdır.

- Yönlendiricilere dayalı VPN. Bir VPN kurmanın başka bir yolu da güvenli kanallar oluşturmak için yönlendiriciler kullanmaktır. Yerel ağdan gelen tüm bilgiler yönlendiriciden geçtiğinden, bu yönlendiriciye ve şifreleme görevlerine güvenmeniz önerilir.Yönlendiriciler üzerinde VPN oluşturmak için bir ekipman örneği, Cisco Systems ekipmanıdır. IOS yazılımı sürüm 11.3'ten başlayarak, Cisco yönlendiricileri L2TP ve IPSec protokollerini destekler. Cisco, basit bilgi şifrelemesinin yanı sıra, bir tünel bağlantısı kurulurken tanımlanması ve anahtar değişimi gibi diğer VPN işlevlerini de destekler.Yönelticinin performansını artırmak için, isteğe bağlı bir şifreleme modülü ESA kullanılabilir. Ek olarak, Cisco System, küçük ve orta ölçekli şirketlere ve büyük kuruluşların şubelerine kurulum için tasarlanan Cisco 1720 VPN Erişim Yönlendiricisi (VPN erişim yönlendiricisi) adı verilen özel bir VPN cihazı piyasaya sürdü.

- VPN tabanlı yazılım. Bir VPN inşasına sonraki yaklaşım saf yazılım çözümleridir. Bu çözümü uygularken, özel bir bilgisayarda çalışan ve çoğu zaman bir proxy sunucusu gibi davranan özel bir yazılım kullanılır. Bu tür bir yazılımı olan bir bilgisayar bir güvenlik duvarının arkasına yerleştirilebilir.

- Ağ işletim sistemine dayalı VPN.Ağ işletim sistemine dayalı çözümler için Microsoft'un Windows işletim sistemi örneğini ele alıyoruz. VPN oluşturmak için Microsoft, Windows sistemine entegre olan PPTP'yi kullanır. Bu çözüm, Windows'u kurumsal bir işletim sistemi olarak kullanan kuruluşlar için çok caziptir. Böyle bir çözümün maliyetinin, diğer çözümlerin maliyetinden önemli ölçüde düşük olduğu belirtilmelidir. Windows tabanlı VPN, Birincil Etki Alanı Denetleyicisi'nde (PDC) depolanan bir kullanıcı tabanını kullanır. PPTP sunucusuna bağlanırken, kullanıcı PAP, CHAP veya MS-CHAP kullanılarak doğrulanır. İletilen paketler GRE / PPTP paketlerinde saklanır. Paketleri şifrelemek için, Microsoft Noktadan Noktaya Şifrelemeye ait standart dışı bir protokol, bağlantı kurulurken alınan 40 veya 128 bitlik bir anahtarla kullanılır. Bu sistemin dezavantajları, veri bütünlüğü kontrolünün eksikliği ve bir bağlantı sırasında anahtarların değiştirilmemesidir. Olumlu yönleri, Windows ile entegrasyon kolaylığı ve düşük maliyetlidir.

- Donanım tabanlı VPN. Özel cihazlarda VPN oluşturma seçeneği, yüksek performans gerektiren ağlarda kullanılabilir. Böyle bir çözüm örneği Radguard IPro-VPN ürünüdür. Bu ürün, 100 Mbps akıştan geçirilebilen, iletilen bilgilerin donanım şifrelemesini kullanır. IPro-VPN, IPSec protokolünü ve ISAKMP / Oakley anahtar yönetim mekanizmasını destekler. Diğer şeylerin yanı sıra, bu cihaz ağ adresi çeviri olanaklarını destekler ve güvenlik duvarı işlevleri ekleyen özel bir kartla desteklenebilir.

2. VPN ağ protokolleri

VPN'ler ortak bir İnternet iletişim ağı üzerinden veri tünel protokolleri kullanılarak oluşturulur ve tünel protokolleri verileri şifreler ve kullanıcılar arasında veri iletir. Kural olarak, bugün aşağıdaki seviyelerden oluşan protokoller VPN oluşturmak için kullanılmaktadır:

- Bağlantı seviyesi

- Ağ katmanı

- Taşıma seviyesi

2.1 Bağlantı Katmanı

Veri bağlantı katmanında, yetkilendirme ve kimlik doğrulama kullanan L2TP ve PPTP veri tünel protokolleri kullanılabilir.

PPTP.

Şu anda, en yaygın VPN protokolü Noktadan Noktaya Tünel Protokolüdür (PPTP). İnternet üzerinden kurumsal ağlara güvenli uzaktan erişim sağlamak için 3Com ve Microsoft tarafından geliştirilmiştir. PPTP mevcut açık TCP / IP standartlarını kullanır ve eski PPP noktadan noktaya protokolüne büyük ölçüde güvenir. Uygulamada PPP, PPTP bağlantı oturumunun iletişim protokolü olarak kalmaya devam eder. PPTP, ağ üzerinden alıcının NT sunucusuna bir tünel yaratır ve uzak kullanıcıya PPP paketlerini gönderir. Sunucu ve iş istasyonu sanal bir özel ağ kullanıyor ve bunlar arasında küresel ağın ne kadar güvenli veya erişilebilir olduğuna dikkat etmiyor. Sunucunun girişindeki, özel uzaktan erişim sunucularının aksine bir bağlantı oturumunun sonlandırılması, yerel ağ yöneticilerinin Windows Server güvenlik sistemi dışındaki uzak kullanıcıların izin vermemesini sağlar.

PPTP protokolünün yetkinliği yalnızca Windows çalıştıran cihazlara yayılsa da, şirketlere mevcut ağ altyapılarıyla etkileşime girme ve kendi güvenlik sistemlerine zarar vermeme olanağı sağlar. Bu şekilde, uzak bir kullanıcı, bir analog telefon hattı veya ISDN kanalı yoluyla yerel bir sağlayıcı kullanarak İnternete bağlanabilir ve bir NT sunucusuna bir bağlantı kurabilir. Aynı zamanda, şirket, uzaktan erişim hizmetleri sunan bir modem havuzunun organizasyonu ve bakımı için büyük miktarda harcama yapmak zorunda değildir.

Sonraki RRTR çalışmalarıdır. PPTP, bir IP ağı üzerinden iletim için IP paketlerini içine alır. PPTP istemcileri, bir tünel yöneticisi oluşturmak için hedef portu kullanır. Bu işlem, OSI modelinin taşıma düzeyinde gerçekleşir. Tünel oluşturulduktan sonra, istemci bilgisayar ve sunucu servis paketlerini değiştirmeye başlar. Kanalın sağlığını sağlayan PPTP kontrol bağlantısına ek olarak, veri tüneli üzerinden gönderilmek üzere bir bağlantı oluşturulur. Bir tünel üzerinden göndermeden önce verileri içine almak, normal iletimden biraz farklıdır. Tünele göndermeden önce verileri içine almak iki adımdan oluşur:

- İlk olarak, PPP bilgi bölümü oluşturulur. Veri OSI uygulama katmanından kanal seviyesine yukarıdan aşağıya doğru geçiş yapar.

- Elde edilen veriler daha sonra OSI modelini gönderir ve üst katman protokolleri ile kapsüllenir.

Böylece, ikinci geçişte veri taşıma seviyesine ulaşır. Ancak, OSI bağlantı katmanı bundan sorumlu olduğu için bilgiler hedefe gönderilemez. Bu nedenle, PPTP, paket yükü alanını şifreler ve genellikle PPP'ye ait olan ikinci seviye işlevler üstlenir; bir PPP başlığı ve PPTP paketine bir son ekler. Bu, veri bağlantı katmanının oluşturulmasını tamamlar.

Daha sonra, PPTP, PPP çerçevesini, ağ katmanına ait olan Genel Yönlendirme Kapsülleme (GRE) paketine içine alır. GRE, IP ağları üzerinden aktarılmalarını sağlamak için IPX, AppleTalk, DECnet gibi ağ katmanı protokollerini kapsar. Bununla birlikte, GRE, oturum açma ve verileri davetsiz misafirlere karşı koruma yeteneğine sahip değildir. Bunu yapmak için, tüneli denetlemek üzere bir bağlantı oluşturmak için PPTP özelliğini kullanın. Bir kapsülleme yöntemi olarak GRE kullanılması, PPTP eylem alanını yalnızca IP ağlarıyla sınırlar.

PPP çerçevesi bir GRE başlığına sahip bir çerçeve içine yerleştirildikten sonra, kapsül içine alma işlemi bir IP başlığına sahip bir çerçeve içinde gerçekleştirilir. IP üstbilgisi, paketin göndericisini ve alıcısını içerir. Son olarak, PPTP bir PPP başlığı ekler ve biter.

Gönderen sistem tünelden veri gönderir. Alıcı sistemi tüm servis başlıklarını siler ve sadece PPP verilerini bırakır.

L2TP

Yakın gelecekte, yeni Katman 2 Tünel Protokolü Katman 2 Tünel Protokolü - L2TP'ye dayanan sanal özel ağların sayısında bir artış beklenmektedir.

L2TP, PPTP ve L2F (Katman 2 Yönlendirme) protokollerinin bir kombinasyonunun sonucudur. PPTP, PPP paketlerinin tünelden ve L2F SLIP ve PPP paketlerinden iletilmesini sağlar. Telekomünikasyon pazarındaki karışıklık ve birlikte çalışabilirlik sorunlarını önlemek için, İnternet Mühendisliği Görev Gücü (IETF) komitesi, PPTP ve L2F'yi birleştirmek üzere Cisco Systems'ı tavsiye etti. Tüm hesaplara göre, L2TP, PPTP ve L2F'nin en iyi özelliklerini içerir. L2TP'nin ana avantajı, bu protokolün yalnızca IP ağlarında değil, ATM, X.25 ve Frame Relay'de bir tünel oluşturmanıza olanak sağlamasıdır. Ne yazık ki, Windows 2000'deki L2TP uygulaması yalnızca IP'yi destekliyor.

L2TP, UDP protokolünü bir aktarım olarak kullanır ve aynı tünel kontrolü ve veri aktarımı için aynı mesaj biçimini kullanır. Microsoft’un uygulamasındaki L2TP, kontrol mesajları olarak şifreli PPP paketleri içeren UDP paketleri kullanır. Teslimatın güvenilirliği, paketlerin sırasının kontrolünü garanti eder.

PPTP ve L2TP işlevselliği farklıdır. L2TP sadece IP ağlarında, bir tünel oluşturmak için servis mesajlarında ve bunun üzerinden veri göndermek için kullanılamaz, aynı format ve protokolleri kullanır. PPTP yalnızca IP ağlarında kullanılabilir ve bir tünel oluşturmak ve kullanmak için ayrı bir TCP bağlantısı gerekir. IPSec üzerinden L2TP, PPTP'den daha fazla güvenlik düzeyi sunar ve hassas veriler için neredeyse% 100 güvenlik sağlayabilir. L2TP'nin özellikleri onu sanal ağlar oluşturmak için umut verici bir protokol haline getiriyor.

L2TP ve PPTP protokolleri, üçüncü düzey tünel protokollerinden bazı özelliklere göre farklılık gösterir:

- Kurumlara, bağımsız bir şekilde kullanıcıların kimliklerini doğrulama yollarını seçme ve kimlik bilgilerini doğrulamalarını - kendi "bölgelerinde" veya bir İnternet servis sağlayıcısında sağlama. Tünellenmiş PPP paketlerini işleyerek, kurumsal ağ sunucuları kullanıcıları tanımlamak için gereken tüm bilgileri alır.

- Tünel değiştirme desteği - bir tüneli tamamlayın ve birçok potansiyel sonlandırıcıdan birine bir tane daha başlatın. Tünelleri değiştirmek, PPP bağlantısını istenen uç noktaya uzatmanıza olanak sağlar.

- Kurumsal ağ sistemi yöneticilerine, kullanıcıların doğrudan güvenlik duvarı ve dahili sunucularda erişim haklarını atamak için stratejiler uygulama yeteneği sağlama. Tünel sonlandırıcılar kullanıcı bilgileriyle PPP paketleri aldıklarından, yöneticilerin sahip oldukları güvenlik politikalarını bireysel kullanıcıların trafiğine uygulayabilirler. (Üçüncü seviyenin tünellenmesi, tedarikçiden gelen paketlerin ayırt edilmesine izin vermez, bu nedenle son iş istasyonlarında ve ağ cihazlarında güvenlik politikası filtreleri uygulanmalıdır.) Ayrıca, tünel anahtarı kullanılması durumunda, tünelin “devamının” organize edilmesi de mümkündür. bireysel trafiğin doğrudan iletilmesi için ikinci seviyekullanıcıları kendi iç sunucularına Bu tür sunuculara ek paket filtreleme görevi atanabilir.

· MPLS

Ayrıca tünellerin organizasyonu için kanal seviyesinde MPLS teknolojisi kullanılabilir (Çok Protokollü Etiket Anahtarlama - Çok Protokollü Etiket Anahtarlama - paket anahtarlamalı ağlar üzerinden devre anahtarlamalı ağların çeşitli özelliklerini taklit eden bir veri aktarma mekanizması). MPLS, OSI modelinin kanal ve üçüncü ağ katmanları arasında bulunabilecek bir seviyede çalışır ve bu nedenle genellikle kanal ağ katmanı protokolü olarak adlandırılır. Hem devre anahtarlamalı hem de paket anahtarlamalı istemciler için evrensel bir veri hizmeti sunmak üzere tasarlanmıştır. MPLS ile IP paketleri, ATM, SONET ve Ethernet çerçeveleri gibi çok farklı bir yapıdaki trafiği gönderebilirsiniz.

Veri bağlantısı katmanındaki VPN çözümleri, sağlayıcının etki alanı dahilinde kural olarak oldukça sınırlı bir kapsam içerir.

2.2 Ağ katmanı

Ağ katmanı (IP seviyesi). IPSec protokolü, veri şifreleme ve gizliliğin yanı sıra abone kimlik doğrulamasını da uygular. IPSec kullanımı, kurumsal ağla fiziksel bağlantıya eşdeğer tam özellikli erişim uygulamanıza olanak tanır. Bir VPN kurmak için, her katılımcının belirli IPSec parametrelerini yapılandırması gerekir, yani. Her müşterinin IPSec'i uygulayan bir yazılımı olması gerekir.

IPSec

Doğal olarak, hiçbir şirket açıkça yayın yapmak istemez İnternet finansal veya diğer hassas bilgiler. VPN kanalları, Isecsec güvenlik protokolü standartlarında belirtilen güçlü şifreleme algoritmaları ile korunmaktadır. IPSec veya İnternet Protokolü Güvenliği - uluslararası topluluk tarafından seçilen bir standart olan IETF - İnternet Mühendisliği Görev Gücü, İnternet protokolü için güvenlik temelleri oluşturur (IP / IPSec, ağ düzeyinde koruma sağlar ve IPSec'in yalnızca iletişim sağlayan cihazlardan desteklenmesini gerektirir. Bağlantının bir tarafı: Aralarında bulunan diğer tüm aygıtlar sadece IP paket trafiği sağlar.

IPSec teknolojisini kullanan kişilerin etkileşimi, genellikle “Güvenlik Derneği” - Güvenlik Birliği (SA) ile tanımlanır. Güvenli bir ilişkilendirme, birbirlerine iletilen bilgileri korumak için IPSec araçlarını kullanan taraflarca girilen bir anlaşma temelinde çalışır. Bu anlaşma birkaç parametreyi yönetir: Gönderenin ve alıcının IP adresleri, şifreleme algoritması, anahtar değişiminin sırası, anahtar boyutları, anahtar hizmet ömrü, kimlik doğrulama algoritması.

IPSec, yeni özellikler ve protokoller ile kolayca eklenebilecek bir çekirdeğe sahip tutarlı bir açık standartlar kümesidir. IPSec çekirdeği üç protokolden oluşur:

· BİRveya Kimlik Doğrulama Başlığı - kimlik doğrulama başlığı - verilerin bütünlüğünü ve orijinalliğini sağlar. AH Protokolünün temel amacı - alıcı tarafın şunları temin etmesini sağlar:

- paket, güvenli birliğin kurulduğu taraf tarafından gönderildi;

- paketin içeriği ağ üzerinden iletim sırasında bozulmamıştı;

- bir paket önceden alınmış bir paketin kopyası değildir.

İlk iki fonksiyon AH protokolü için gereklidir ve ikincisi bir isteğin üzerine kurulduğu zaman seçilir. AH protokolü bu işlevleri gerçekleştirmek için özel bir başlık kullanır. Yapısı aşağıdaki gibi kabul edilir:

- Bir sonraki başlık alanı, mesajı IP paketinin veri alanında yer alan protokol olan yüksek seviye protokolün kodunu gösterir.

- Yük taşıma uzunluğu alanı, AH başlığının uzunluğunu içerir.

- Güvenlik Parametreleri Dizini (SPI), bir paketi kendisine sağlanan güvenli bir ilişkilendirme ile ilişkilendirmek için kullanılır.

- Sıra numarası alanı (Sıra Numarası, SN) paketin sıra numarasını gösterir ve yanlış bir tekrarlamadan korumak için kullanılır (bir üçüncü taraf kimliği doğrulanan gönderen tarafından gönderilen ele geçirilmiş korumalı paketleri yeniden kullanmaya çalıştığında).

- Bütünlük Denetimi Değeri (ICV) değerini içeren kimlik doğrulama verisi alanı (kimlik doğrulama verisi), paketin bütünlüğünü doğrulamak ve doğrulamak için kullanılır. Özet olarak da adlandırılan bu değer, mutlaka AH protokolü tarafından desteklenen, hesaplamalı olarak geri dönüşü olmayan iki MD5 veya SAH-1 işlevinden biri kullanılarak hesaplanır, ancak başka herhangi bir işlev kullanılabilir.

· ESP veya Kapsüllenen Güvenlik Yükü - Şifreli verilerin kapsüllenmesi - iletilen verileri şifreler, gizlilik sağlar, ayrıca kimlik doğrulama ve veri bütünlüğünü de destekler;

ESP protokolü iki problem grubunu çözer.

- Birincisi, AH Protokolünün görevlerine benzer görevleri içeren, bir özete dayalı verilerin kimlik doğrulamasını ve bütünlüğünü sağlamak,

- İkincisi - iletilen veriyi yetkisiz görünümden şifreleyerek.

Başlık, bir veri alanı ile ayrılmış iki bölüme ayrılmıştır.

- ESP başlığının kendisi adı verilen ilk bölüm, amacı AH protokolünün aynı ad alanlarına benzer olan ve veri alanının önüne yerleştirilen iki alandan (SPI ve SN) oluşur.

- ESP protokolünün ESP treyler adı verilen geri kalan servis alanları paketin sonunda bulunur.

İki römork alanı - bir sonraki başlık ve doğrulama verileri - AH başlığının alanlarına benzer. Güvenli bir ilişki kurarken, bütünlük koruma protokolü ESP'nin kullanılmamasına karar verilirse, doğrulama veri alanı yoktur. Bu alanlara ek olarak, römork iki ek alan içerir - yer tutucu ve yer tutucunun uzunluğu.

AH ve ESP protokolleri verileri iki modda koruyabilir:

- nakliyede - transfer orijinal IP başlıkları ile gerçekleştirilir;

- tünelde - orijinal paket yeni IP paketine yerleştirilir ve iletim yeni başlıklar ile gerçekleştirilir.

Belirli bir modun uygulanması veri korumasının gerekliliklerine ve ayrıca ağdaki düğümün son güvenli kanalda oynadığı role bağlıdır. Dolayısıyla, bir düğüm bir ana bilgisayar (uç düğüm) veya bir ağ geçidi (ara düğüm) olabilir.

Buna göre, IPSec protokolünü uygulamak için üç şema vardır:

- ev sahibi ev sahibi;

- ağ geçidi ağ geçidi;

- ana bilgisayar ağ geçidi

AH ve ESP protokollerinin yetenekleri kısmen örtüşüyor: AH protokolü yalnızca verilerin bütünlüğünü ve kimlik doğrulamasını sağlamaktan sorumludur, ESP protokolü verileri şifreleyebilir ve ayrıca AH protokolünün fonksiyonlarını yerine getirir (azaltılmış formda). ESP, şifreleme ve kimlik doğrulama / bütünlük işlevlerini herhangi bir kombinasyonda, yani tüm işlev grubunda veya yalnızca kimlik doğrulama / bütünlük veya yalnızca şifrelemede destekleyebilir.

· IKE veya İnternet Anahtar Değişimi - İnternet anahtar değişimi - güvenli kanalın bitiş noktalarını, kimlik doğrulama ve veri şifreleme protokollerinin çalışması için gerekli olan gizli anahtarlarla otomatik olarak sağlamadaki yardımcı görevi çözer.

2.3 Taşıma seviyesi

Aktarım katmanı, alıcı ve verici aktarım katmanları arasında şifreleme ve kimlik doğrulama uygulayan SSL / TLS veya Güvenli Yuva Katmanı / Aktarım Katmanı Güvenliği'ni kullanır. SSL / TLS, TCP trafiğini korumak için kullanılabilir, UDP trafiğini korumak için kullanılamaz. SSL / TLS tabanlı VPN işlemi için, her tarayıcı ve e-posta istemcisi bu protokollerle donatıldığından özel bir yazılım uygulamasına gerek yoktur. SSL / TLS'nin ulaştırma seviyesinde uygulanması nedeniyle “uçtan uca” güvenli bir bağlantı kurulur.

TLS protokolü, Netscape SSL protokolü 3.0 sürümünü temel alır ve iki bölümden oluşur - TLS Kayıt Protokolü ve TLS El Sıkışma Protokolü. SSL 3.0 ve TLS 1.0 arasındaki farklar küçüktür.

SSL / TLS üç ana aşama içerir:

- Taraflar arasında diyalog, amacı bir şifreleme algoritması seçmek;

- Ortak anahtar şifreleme sistemlerine veya sertifika tabanlı kimlik doğrulamasına dayalı anahtar değişimi;

- Simetrik şifreleme algoritmaları kullanılarak şifrelenmiş verilerin iletimi.

2.4 VPN uygulaması: IPSec veya SSL / TLS?

Genellikle, BT departmanlarının başkanları şu soruyla karşı karşıya: kurumsal VPN ağı oluşturmak için hangi protokolü seçmeli? Her yaklaşımın hem avantajları hem de dezavantajları olduğu için cevap açık değildir. IPSec'i ne zaman kullanmanız gerektiğine ve ne zaman SSL / TLS kullanmaya karar vermeye çalışacağız. Bu protokollerin özelliklerinin analizinden görülebileceği gibi, birbirleriyle değiştirilemezler ve uygulanan VPN'lerin her birinin işlevsel özelliklerini belirleyerek hem ayrı hem de paralel olarak işlev görebilirler.

Kurumsal bir VPN ağı oluşturmak için bir protokol seçimi aşağıdaki kriterlere göre yapılabilir:

· VPN şebekesi kullanıcıları için gereken erişim türü.

- Kurumsal ağa tam özellikli kalıcı bağlantı. Önerilen seçim IPSec.

- E-posta veya veri tabanı gibi bazı servislere erişmek için mobil kullanıcı veya kamu bilgisayarı kullanan bir kullanıcı gibi geçici bir bağlantı. Önerilen seçenek, her bir servis için bir VPN düzenlemenizi sağlayan SSL / TLS protokolüdür.

· Kullanıcının şirketin bir çalışanı olup olmadığı.

- Kullanıcı şirketin bir çalışanı ise, şirket ağına IPSec VPN üzerinden erişmek için kullandığı aygıt belirli bir şekilde yapılandırılabilir.

- Kullanıcı, kurumsal ağına erişilen bir şirketin çalışanı değilse, SSL / TLS kullanılması önerilir. Bu, konukların yalnızca belirli hizmetlere erişimini kısıtlar.

· Kurumsal ağın güvenlik seviyesi nedir?

- Yüksek. Önerilen seçim IPSec. Aslında, IPSec tarafından sunulan güvenlik seviyesi, kullanıcı tarafında yapılandırılabilir yazılım ve kurumsal ağ tarafında güvenlik ağ geçidi kullanımı nedeniyle SSL / TLS tarafından sunulan güvenlik seviyesinden çok daha yüksektir.

- Ortalama. Önerilen seçenek, herhangi bir terminalden erişime izin veren SSL / TLS protokolüdür.

· Kullanıcı tarafından iletilen verinin güvenlik seviyesi.

- Örneğin, şirket yönetimi yüksek. Önerilen seçim IPSec.

- Orta, örneğin ortak. Önerilen seçim SSL / TLS protokolüdür.

Servise bağlı olarak - orta ila yüksek. Önerilen seçim, IPSec protokollerinin (yüksek düzeyde güvenlik gerektiren hizmetler için) ve SSL / TLS'nin (ortalama düzeyde güvenlik gerektiren hizmetler için) bir kombinasyonudur.

Daha da önemlisi, hızlı bir VPN dağıtımı veya gelecekteki çözüm ölçeklenebilirliği.

- Minimum maliyetle hızlı VPN dağıtımı. Önerilen seçim SSL / TLS protokolüdür. Bu durumda, kullanıcı tarafında IPSec'teki gibi özel bir yazılım uygulamasına gerek yoktur.

- VPN ağı ölçeklenebilirliği - çeşitli servislere erişim eklenmesi. Önerilen seçenek, şirket ağının tüm hizmetlerine ve kaynaklarına erişime izin veren IPSec'tir.

- Hızlı dağıtım ve ölçeklenebilirlik. Önerilen seçenek, IPSec ve SSL / TLS'nin bir birleşimidir: gerekli hizmetlere erişmek için ilk aşamada SSL / TLS kullanmak ve ardından IPSec'i uygulamak.

3. VPN ağlarını uygulama yöntemleri

Sanal bir özel ağ, üç uygulama yöntemine dayanır:

· Tünel açma;

· Şifreleme;

· Doğrulama.

3.1 Tünel açma

Tünel oluşturma, iki nokta arasında - tünelin sonu - veri kaynağı ve alıcı için aralarında kalan tüm ağ altyapısının gizleneceği şekilde veri aktarımı sağlar.

Tünel taşıma ortamı, buhar gibi, kullanılan ağ protokolünün paketlerini tünelin girişinde toplar ve onları herhangi bir değişiklik yapmadan çıkışa gönderir. Bir tünel inşa etmek, iki ağ düğümünü bağlamak için yeterlidir; böylece, üzerinde çalışan yazılımın bakış açısından aynı (yerel) ağa bağlı görünüyorlar. Bununla birlikte, gerçekte, verileri içeren “buharın” açık bir kamu ağının birçok ara düğümünden (yönlendiricileri) geçtiğini unutmamalıyız.

Bu durum iki sorunla doludur. Birincisi, tünelden aktarılan bilgilerin saldırganlar tarafından ele geçirilebilmesi. Eğer gizli ise (banka kartı numaraları, finansal raporlar, kişisel bilgiler), o zaman uzlaşma tehdidi oldukça gerçektir, ki bu kendi içinde tatsızdır. Daha kötüsü, saldırganlar tünelden iletilen verileri değiştirebiliyor, böylece alıcı doğruluğunu doğrulayamıyor. Sonuçlar en kötüsü olabilir. Yukarıdakileri göz önüne alarak, tünelin saf haliyle sadece bazı bilgisayar oyunları için uygun olduğu ve daha ciddi olduğunu iddia edemediği sonucuna varıyoruz. Her iki sorun da, bilginin modern şifreleme koruması yoluyla çözülür. Tünel boyunca giderken verilerde paket üzerinde yetkisiz değişiklikler yapılmasını önlemek için elektronik dijital imza yöntemini kullanın (). Yöntemin özü, iletilen her paketin, asimetrik bir şifreleme algoritmasına uygun olarak üretilen ve paketin içeriği ve gönderenin EDS'sinin gizli anahtarı için benzersiz olan ilave bir bilgi bloğu ile tedarik edilmesidir. Bu bilgi bloğu, paketin EDS'sidir ve verileri gönderenin ortak anahtarını bilen alıcıya doğrulamanızı sağlar. Tünel yoluyla iletilen verilerin yetkisiz görüntülemelerden korunması, güçlü şifreleme algoritmaları kullanılarak sağlanır.

3.2 Doğrulama

Güvenlik, VPN'in birincil işlevidir. İstemci bilgisayarlardan gelen tüm veriler İnternet üzerinden VPN sunucusuna gider. Böyle bir sunucu, istemci bilgisayardan çok uzakta bulunabilir ve kuruluşun ağına giden veriler birçok tedarikçinin ekipmanından geçer. Verilerin okunmadığından veya değiştirilmediğinden nasıl emin olunur? Bunu yapmak için, farklı kimlik doğrulama ve şifreleme yöntemleri kullanın.

PPTP, kullanıcıları doğrulamak için PPP için kullanılan protokollerden herhangi birini kullanabilir.

- EAP veya Genişletilebilir Kimlik Doğrulama Protokolü;

- MSCHAP veya Microsoft Challenge El Sıkışma Kimlik Doğrulama Protokolü (sürüm 1 ve 2);

- CHAP veya Challenge Handshake Kimlik Doğrulama Protokolü;

- SPAP veya Shiva Şifre Doğrulama Protokolü;

- PAP veya Şifre Doğrulama Protokolü.

En iyisi, MSCHAP sürüm 2 ve Aktarım Katmanı Güvenliği (EAP-TLS) protokolleridir, çünkü bunlar karşılıklı kimlik doğrulaması sağlar; VPN sunucusu ve müşteri birbirini tanımlar. Diğer tüm protokollerde yalnızca sunucu istemcileri doğrular.

Her ne kadar PPTP yeterli derecede güvenlik sağlasa da, IPSec üzerinden hala L2TP daha güvenilir. IPSec üzerinden L2TP, "kullanıcı" ve "bilgisayar" düzeyinde kimlik doğrulaması sağlar ve ayrıca verileri doğrular ve şifreler.

Kimlik doğrulama, açık bir test (açık metin şifresi) veya bir istek / cevap (meydan / cevap) şeması ile gerçekleştirilir. Düz metinle her şey açıktır. İstemci sunucuya bir şifre gönderir. Sunucu bunu standartla karşılaştırır ve erişimi reddeder veya “hoş geldiniz” der. Açık kimlik doğrulama neredeyse hiçbir zaman karşılaşılmaz.

İstek / cevap şeması çok daha gelişmiş. Genel olarak, bu gibi görünüyor:

- istemci sunucuya kimlik doğrulama isteği gönderir;

- sunucu rastgele bir yanıt verir;

- istemci bir şifreyi şifresinden çıkarır (bir karma, bir keyfi uzunluktaki bir girdi dizisini, sabit bir uzunluktaki bir çıkış biti dizisine dönüştüren bir karma fonksiyonunun sonucudur), cevabı şifreler ve sunucuya gönderir;

- sunucu aynı şeyi yapar ve sonucu müşterinin yanıtıyla karşılaştırır;

- şifreli cevap eşleşirse, kimlik doğrulamanın başarılı olduğu kabul edilir;

İstemcilerin ve VPN sunucularının kimlik doğrulamasının ilk aşamasında, IPSec üzerinden L2TP, sertifika hizmetinden alınan yerel sertifikaları kullanır. İstemci ve sunucu sertifikaları değiştirir ve güvenli bir bağlantı oluşturur ESP SA (güvenlik birliği). L2TP (IPSec üzerinden) bilgisayar kimlik doğrulama işlemini tamamladıktan sonra kullanıcı düzeyinde kimlik doğrulama gerçekleştirilir. Kimlik doğrulama için, kullanıcı adını ve şifreyi açık metin olarak aktaran herhangi bir protokolü, hatta PAP'yi kullanabilirsiniz. Bu tamamen güvenlidir, çünkü IPSec üzerindeki L2TP tüm oturumu şifreler. Ancak, bir bilgisayarı ve kullanıcıyı doğrulamak için farklı şifreleme anahtarları kullanan MSCHAP kullanarak kullanıcı kimlik doğrulaması gerçekleştirmek güvenliği artırabilir.

3.3. şifreleme

PPTP şifrelemesi, İnternet üzerinden gönderildiğinde hiç kimsenin verilere erişememesini sağlar. Şu anda, iki şifreleme yöntemi desteklenmektedir:

- MPPE veya Microsoft Noktadan Noktaya Şifreleme protokolü yalnızca MSCHAP ile uyumludur (sürüm 1 ve 2);

- EAP-TLS ve parametreler müşteri ile sunucu arasında pazarlık yaptığında şifreleme anahtarının uzunluğunu otomatik olarak seçebilir.

MPPE, 40, 56 veya 128 bit tuşlarla çalışmayı destekler. Daha eski Windows işletim sistemleri, yalnızca 40 bitlik anahtar uzunluğuna sahip şifrelemeyi destekler, bu nedenle karma bir Windows ortamında minimum anahtar uzunluğunu seçin.

PPTP, alınan her paketten sonra şifreleme anahtarı değerini değiştirir. MMPE protokolü, paketlerin sırayla iletildiği ve veri kaybının çok küçük olduğu noktadan noktaya iletişim kanalları için geliştirilmiştir. Bu durumda, bir sonraki paketin anahtar değeri önceki paketin şifre çözme sonuçlarına bağlıdır. Genel ağlar üzerinden sanal ağlar oluştururken, veri paketleri gönderildikleri sırayla değil alıcıya ulaştığından, bu koşullar gözlenemez. Bu nedenle, PPTP şifreleme anahtarını değiştirmek için paket sıra numaraları kullanır. Bu, önceki paketlerden bağımsız olarak şifre çözülmesine izin verir.

Her iki protokol de hem Microsoft Windows'da hem de bunun dışında uygulanır (örneğin, BSD'de), VPN işleminin algoritmaları önemli ölçüde farklılık gösterebilir.

Bu nedenle, “tünel + kimlik doğrulama + şifreleme” bağlantısı, özel (yerel) bir ağın çalışmasını simüle eden bir ortak ağ üzerinden iki nokta arasında veri aktarmanıza olanak tanır. Başka bir deyişle, düşünülen araçlar sanal bir özel ağ kurmanıza izin verir.

VPN bağlantısının ek bir hoş etkisi, yerel ağda kabul edilen adresleme sistemini kullanma imkanı (ve hatta gerekliliği).

Sanal özel ağın pratikte uygulanması aşağıdaki gibidir. Şirket ofisinin yerel alan ağına bir VPN sunucusu kurulur. VPN istemci yazılımını kullanan uzak bir kullanıcı (veya iki ofis bağlıysa) yönlendirici, sunucuyla bağlantı başlatır. Kullanıcı doğrulama gerçekleşir - VPN bağlantısı kurmanın ilk aşaması. Yetki onayı durumunda, ikinci aşama başlar - müşteri ile sunucu arasında, bağlantı güvenliğinin detayları koordine edilir. Bundan sonra, her veri paketi şifreleme / şifre çözme ve bütünlük kontrolleri - veri doğrulamadan geçtiğinde, istemciyle sunucu arasında bilgi alışverişi sağlayan bir VPN bağlantısı kurulur.

VPN'lerin temel sorunu, kimlik doğrulama ve şifreli bilgilerin değiş tokuşunda standartların bulunmamasıdır. Bu standartlar hala geliştirilme aşamasındadır ve bu nedenle farklı üreticilerin ürünleri VPN bağlantıları kuramaz ve anahtarları otomatik olarak değiştiremez. Bu problem, VPN'lerin yayılmasında bir yavaşlamayı gerektirmektedir, çünkü çeşitli şirketleri aynı üreticiden gelen ürünleri kullanmaya zorlamak zordur ve bu nedenle ortak şirketlerin ağlarını extranet ağlarına dahil etme süreci zordur.

VPN teknolojisinin avantajları, uzaktan erişim organizasyonunun bir telefon hattı aracılığıyla değil, daha ucuz ve daha iyi olan İnternet üzerinden yapılmasıdır. VPN teknolojisinin dezavantajı, VPN yapım araçlarının, saldırıları tespit etmek ve engellemek için eksiksiz bir araç olmamasıdır. Bir dizi yetkisiz eylemi önleyebilirler, ancak şirket ağına girmek için kullanılabilecek tüm özellikler. Ancak, tüm bunlara rağmen, VPN teknolojisinin daha da gelişmesi için umutları var.

Gelecekte VPN teknolojileri geliştirmek için neler bekleyebiliriz? Kuşkusuz, bu tür ağların kurulması için tek bir standart geliştirilecek ve onaylanacaktır. Büyük olasılıkla, bu standardın temeli zaten kanıtlanmış IPSec protokolü olacaktır. Daha sonra, üreticiler ürünlerinin performansını arttırmaya ve uygun VPN yönetim araçları yaratmaya odaklanacaklar. Büyük olasılıkla, VPN yapım araçlarının geliştirilmesi, yönlendiricilere dayalı VPN yönünde ilerleyecektir, çünkü bu çözüm yeterince yüksek performans, VPN entegrasyonu ve yönlendirmeyi tek bir cihazda birleştirmektedir. Ancak, küçük kuruluşlar için düşük maliyetli çözümler geliştirilecektir. Sonuç olarak, VPN teknolojisinin hala çok genç olmasına rağmen, çok iyi bir geleceği olduğunu söylemeliyim.

Yorumunuzu bırakın!

VPN ile tanışalım, temel sorunları bulalım ve bu üç harfi faydalarımız için kullanalım.

VPN nedir?

Bilgilerin dizüstü bilgisayarım ve yanında bulunan akıllı telefon arasında, rota izleme adı verilen bilgiler arasında nasıl geçtiğini görün. Ve her zaman verinin yakalanabileceği zayıf bir bağlantı vardır.

VPN ne için?

Ağlar içindeki ağlar ve bunların korunması için. Diyelim ki VPN iyi. Neden? Çünkü verileriniz daha güvenli olacak. Biz inşa güvenli ağ İnternet üzerinden veya başka bir ağ üzerinden. Sokaktan bir bankadan başka bir bankaya para taşımak için zırhlı bir araba gibi. Normal bir arabada para gönderebilir, zırhlı arabada gönderebilirsin. Herhangi bir yolda, zırhlı araçtaki para daha güvenlidir. Mecazi olarak VPN bilginiz için bir zırhlı araç. Bir VPN sunucusu bir zırhlı araç ajansıdır. Kısacası VPN iyi.

Veri güvenliğini sağlamak için:

Sanal bir özel ağ kullanın (VPN bağlantısı)

Halka açık bir Wi-Fi ağına bağlanırken bir VPN bağlantısı kullanarak, ağdan geçen veri şifreleme teknolojilerini verimli bir şekilde kullanabilirsiniz. Bu, ağı izleyen siber suçluların verilerinizi ele geçirmesini önleyebilir.

Hala ikna olmadınız mı? Burada, örneğin, tekliflerden birinin adı:

Kazan için Rusya İçişleri Bakanlığı Ofisinin bölümleri arasında veri aktarımını organize etmek için VPN teknolojisini kullanarak iletişim kanallarının sağlanması için hizmetlerin sağlanması

Polis kendi güvenliğini önemser, ilgilenir ve devlete ait şirketlerin ve şirketlerin bu tür kanallarının varlığını talep eder ve neden daha kötüsüz? Daha da iyiyiz, çünkü bütçe fonlarını harcayamayacağız, ancak her şeyi hızlı, basit ve ücretsiz olarak ayarlayacağız.

Öyleyse gidelim. Açık ağları Wi-Fi kullanırken hesapları, şifreleri VPN kullanarak koruyoruz. Kural olarak, bu en zayıf halkadır. Tabii ki, tüm dünyadaki güvenlik servisleri, suçlu grupları, kendisi yerine kullanılan teçhizatı karşılayabilir ve sadece Wi-Fi ağlarının değil, aynı zamanda uydu ve mobil iletişim ağlarının trafiğini de engelleyebilir. Bu başka bir seviyedir ve bu gönderinin kapsamı ötesine geçer.  Kendi VPN sunucunuz olduğunda en iyi seçenek. Olmazsa, o zaman bu hizmetleri size sunanların dürüstlüğüne güvenmek zorundasınız. Yani, VPN ve ücretsiz ücretli sürümleri var. İkinci geçelim. Evet, VPN sunucusu ana bilgisayarda yapılandırılabilir, ancak bu konuda ayrı bir gönderide de yapılandırılabilir.

Kendi VPN sunucunuz olduğunda en iyi seçenek. Olmazsa, o zaman bu hizmetleri size sunanların dürüstlüğüne güvenmek zorundasınız. Yani, VPN ve ücretsiz ücretli sürümleri var. İkinci geçelim. Evet, VPN sunucusu ana bilgisayarda yapılandırılabilir, ancak bu konuda ayrı bir gönderide de yapılandırılabilir.

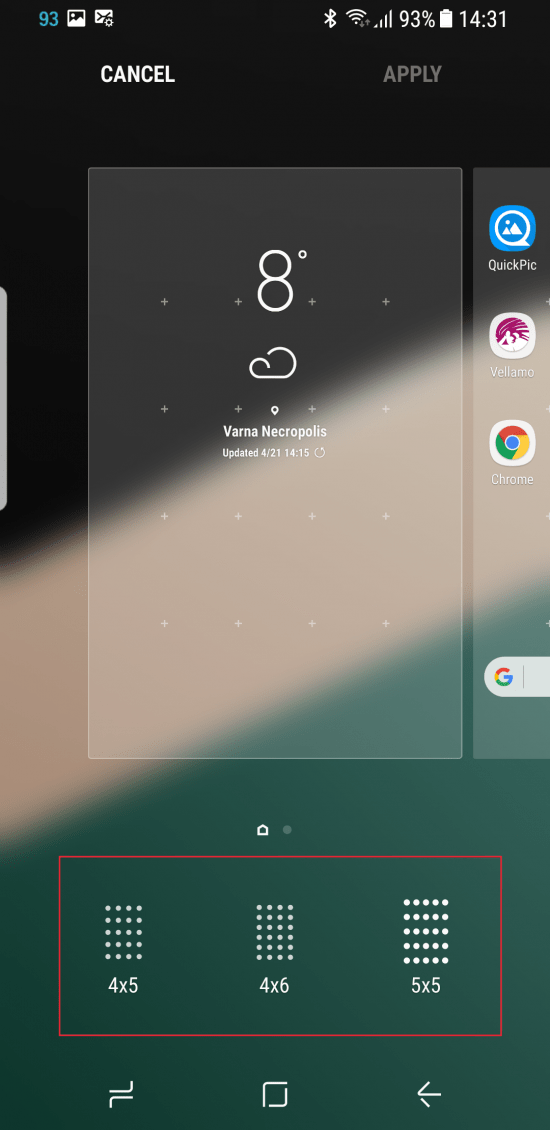

VPN nasıl yapılandırılır

Dikkate alacak Android için ücretsiz VPN Opera VPN örneğinde - Sınırsız VPN.

Ücretsiz VPN istemcisini indirin. Ayarlar minimum düzeydedir ve VPN'i etkinleştirmek, bir ülke seçmek, varsayılan olarak yakınlarda bir ağ test birimi olması için kaynatın. Etkin VPN bakım ayarları da vardır.

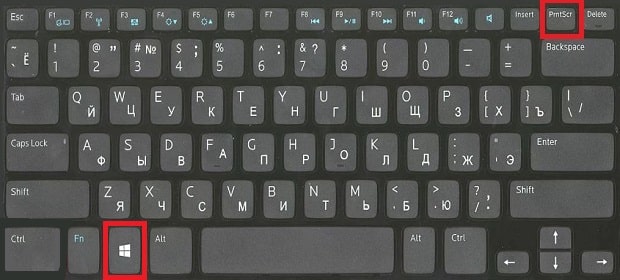

Uygulamayı yükledikten sonra, VPN öğesi Android ayarları menüsünde belirir. Bu anahtar Opera VPN ana ekranını açar (VPN'e bağlanmak için tek bir yolunuz varsa).

VPN'in nasıl açılıp kapatıldığını kontrol etmek için, uygulama simgelerini Android ayarlarında etkinleştirebilirsiniz.

Ayarlar-\u003e Bildirimler ve durum çubuğu -\u003e Uygulama bildirimleri-\u003e Opera VPN

VPN tüneli üzerinden iletişim modundaki bazı uygulamaların durumunuzu onaylaması istenecek olması için hazırlıklı olun. Bu nedenle, VPN etkin olan VKontakte uygulaması telefon numaranızı isteyecektir, çünkü Almanya veya Hollanda’lı bir saldırganın genellikle Moskova’dan giriş yaptığınız hesabınıza girmeye çalıştığını düşünür. Numarayı girin ve kullanmaya devam edin.

İşte Android cihazınızda VPN kullanmanın en kolay yolu. Yönlendiricinize bağlı olarak sanal bir özel ağ da kurabilir ve güvenli bir kanal aracılığıyla dünyanın herhangi bir yerinden ev bilgisayarınıza bağlanarak özel verileri özgürce paylaşabilirsiniz. Ancak size bu daha karmaşık yöntem hakkında ve ayrıca diğer postalardaki ücretli uygulamaların ve hizmetlerin ayarlarından bahsedeceğim.

(8 derecelendirme, ortalama: 4,75 5)

Anton Tretyak Anton Tretyak [e-posta korumalı] yönetici site - yorumlar, talimatlar, cankurtaranlar

VPN bağlantısı üzerinden uzak ağlar arasındaki kanalların düzenlenmesi sitemizdeki en popüler konulardan biridir. Aynı zamanda, okuyucunun verdiği yanıtın gösterdiği gibi, bu noktaya özellikle dikkat etmemize rağmen, doğru yönlendirme ayarlaması en zorudur. En sık sorulan soruları analiz ettikten sonra, yönlendirme konusuna ayrı bir makale ayırmaya karar verdik. Sorusu olan? Umarız bu materyali okuduktan sonra daha küçük olurlar.

Her şeyden önce, bakalım ne oldu yönlendirme. Yönlendirme, iletişim ağlarında takip edilecek rota bilgisini belirleme işlemidir. Dürüst olmak gerekirse, bu konu çok derin ve çok fazla teorik bilgi gerektiriyor; bu nedenle bu makalede, resmi bilinçli bir şekilde basitleştireceğiz ve süreçleri anlamak ve pratik sonuçlar elde etmek için yeterli olacak ölçüde teoriye değineceğiz.

Ağa bağlı keyfi bir iş istasyonunu alın, belirli bir paketi nereye göndereceğinizi nasıl belirler? Bu amaç için tasarlanmıştır yönlendirme tablosutüm olası hedefler için kuralların bir listesini içerir. Bu tabloya dayanarak, ana bilgisayar (veya yönlendirici) hangi arabirim ve hedef adresin belirli bir alıcıya yönelik bir paket göndereceğine karar verir.

Rota baskı

Sonuç olarak, aşağıdaki tabloyu göreceğiz:

Çok basit, bölümle ilgileniyoruz. IPv4 yol tablosuilk iki sütun hedef adresini ve ağ maskesini içerir, ardından ağ geçidi aşağıdakileri belirtir - belirtilen hedef için paketlerin yönlendirileceği düğüm, arayüz ve metrik. Sütundaysa geçit bilinmeyen On-linkdaha sonra, hedef adresin ev sahibi ile aynı ağda olduğu ve yönlendirme olmadan erişilebilir olduğu anlamına gelir. metrik Hedef adresin rota tablosunda birkaç kuralı varsa, yönlendirme kurallarının önceliğini belirler, daha sonra alt metriğe sahip olan kullanılır.

Çok basit, bölümle ilgileniyoruz. IPv4 yol tablosuilk iki sütun hedef adresini ve ağ maskesini içerir, ardından ağ geçidi aşağıdakileri belirtir - belirtilen hedef için paketlerin yönlendirileceği düğüm, arayüz ve metrik. Sütundaysa geçit bilinmeyen On-linkdaha sonra, hedef adresin ev sahibi ile aynı ağda olduğu ve yönlendirme olmadan erişilebilir olduğu anlamına gelir. metrik Hedef adresin rota tablosunda birkaç kuralı varsa, yönlendirme kurallarının önceliğini belirler, daha sonra alt metriğe sahip olan kullanılır.

İş istasyonumuz 192.168.31.0 ağına aittir ve rota tablosuna göre bu ağa yapılan tüm talepler, bu istasyonun ağ adresine karşılık gelen 192.168.31.175 arayüzüne gönderilir. Hedef adres, kaynak adresle aynı ağdaysa, bilgi, veri bağlantı katmanında (L2) IP yönlendirmesi (OSI modelinin L3 ağ katmanı) kullanılmadan iletilir. Aksi takdirde, paket ilgili hedef ağ kuralı rota tablosunda belirtilen düğüme gönderilir.

Böyle bir kural yoksa, paket tarafından gönderilir. sıfır yolana ağ geçidinin adresini içerir. Bizim durumumuzda bu, 192.168.31.100 yönlendiricisinin adresidir. Sıfırdan bu rota çağrılır çünkü hedef adresi 0.0.0.0'dır. Bu nokta yönlendirme sürecinin daha iyi anlaşılması için çok önemlidir: tüm paketler, bu ağa ait değil ve ayrı rotalara sahip olmamak, hep gönderildi ana ağ geçidi ağı.

Yönlendirici böyle bir paket alarak ne yapacak? Her şeyden önce, bir yönlendirici ve normal bir ağ istasyonu arasındaki farka bakalım. Son derece basitleştirilmiş bir konuşma olan yönlendirici (yönlendirici), paketleri ağ arayüzleri arasında iletmek üzere yapılandırılmış bir ağ cihazıdır. Windows'ta bu, hizmeti etkinleştirerek gerçekleştirilir. Yönlendirme ve Uzaktan Erişim, seçenekleri Linux ayarlayarak ip_forward.

Bu durumda paketlerin aktarılması kararı da yönlendirme tablosuna dayanarak verilir. Örneğin, bu tablonun en sıradan yönlendirici üzerinde ne içerdiğini görelim, örneğin, makalede açıkladığımız :. Linux sistemlerinde rota tablosunu şu komutla alabilirsiniz:

Güzergah

Gördüğünüz gibi, yönlendiricimiz, bilinen 192.168.31.0 ve 192.168.3.0 ağlarına giden yolların yanı sıra, üst seviye ağ geçidi 192.168.3.1'e giden sıfır yolu da içerir.

Ağ geçidi sütununda (Ağ Geçidi) 0.0.0.0 adresi, hedef adresin yönlendirme olmadan erişilebilir olduğunu gösterir. Böylece, 192.168.31.0 ve 192.168.3.0 ağlarında hedef adresleri olan tüm paketler uygun arayüze gönderilecek ve diğer bütün paketler sıfır yol boyunca iletilecektir.

Ağ geçidi sütununda (Ağ Geçidi) 0.0.0.0 adresi, hedef adresin yönlendirme olmadan erişilebilir olduğunu gösterir. Böylece, 192.168.31.0 ve 192.168.3.0 ağlarında hedef adresleri olan tüm paketler uygun arayüze gönderilecek ve diğer bütün paketler sıfır yol boyunca iletilecektir.

Bir sonraki önemli nokta, özel (özel) ağların adresleridir, bunlar aynı zamanda “gri” dir, bunlar üç aralığı içerir:

- 10.0.0.0/8

- 172.16.0.0/12

- 192.168.0.0/16

Bu adresler herkes tarafından serbestçe kullanılabilir ve bu nedenle yönlendirilmemiş. Bu ne anlama geliyor? Bu ağlardan birine ait bir varış adresi olan herhangi bir paket, bunun için yönlendirme tablosuna ayrı bir giriş yapılmadığında yönlendirici tarafından düşürülecektir. Basitçe söylemek gerekirse, yönlendirici tarafından bu tür paketler için varsayılan rota (sıfır) geçerli değildir. Ayrıca, bu kuralın yalnızca rotalara uygulandığını da anlamalısınız. Arayüzler arasında paket gönderirken, gri bir adrese sahip giden bir paket, bu düğümün kendisi bir yönlendirici olsa bile, boş bir yol boyunca gönderilecektir.

Örneğin, eğer yönlendiricimiz 10.8.0.1 atamasıyla gelen bir paket alırsa, o zaman bu tür bir ağ tarafından bilinmediğinden ve bu aralığın adresleri yönlendirilmediğinden atılır. Ancak, aynı yönlendiriciye doğrudan yönlendiriciden dönersek, paket boş yol boyunca ağ geçidine 192.168.3.1 gönderilir ve onun tarafından zaten reddedilir.

Her şeyin nasıl çalıştığını kontrol etmenin zamanı geldi. 192.168.3.106 düğümünü, yönlendiricinin arkasındaki ağda bulunan 192.168.31.175 sitemizden pinglemeye çalışalım. Gördüğünüz gibi, düğümün yönlendirme tablosu 192.168.3.0 ağı hakkında herhangi bir bilgi içermemesine rağmen başardık.

Bu nasıl mümkün oldu? Kaynak düğümü, hedef ağ hakkında hiçbir şey bilmediğinden, paketi ağ geçidi adresine gönderir. Ağ geçidi, rota tablosunu kontrol eder, ağ için 192.168.3.0 ağı için bir giriş bulur ve uygun arabirime bir paket gönderir; bu, paketimizin tüm yolunu gösteren bir izleme komutu çalıştırarak doğrulanması kolaydır:

Bu nasıl mümkün oldu? Kaynak düğümü, hedef ağ hakkında hiçbir şey bilmediğinden, paketi ağ geçidi adresine gönderir. Ağ geçidi, rota tablosunu kontrol eder, ağ için 192.168.3.0 ağı için bir giriş bulur ve uygun arabirime bir paket gönderir; bu, paketimizin tüm yolunu gösteren bir izleme komutu çalıştırarak doğrulanması kolaydır:

Tracert 192.168.3.106

Şimdi, 192.168.3.106 düğümünden 192.168.31.175 düğümünü pinglemeye çalışalım. ters yönde. Burada hiçbir şey olmadı. Neden?

Şimdi, 192.168.3.106 düğümünden 192.168.31.175 düğümünü pinglemeye çalışalım. ters yönde. Burada hiçbir şey olmadı. Neden?

Yönlendirme masasına daha yakından bakalım. 192.168.31.0 ağı için herhangi bir kayıt içermez, bu nedenle paket, hedef ağ hakkında herhangi bir veri bulunmadığından bu paketin düşeceği ana ağ geçidi olarak yönlendirici 192.168.3.1'e gönderilir. Nasıl olunur? Açıkçası, gerekli bilgileri içeren düğüme bir paket göndermelisiniz ve bu durumda bu ağda 192.168.3.108 adresine sahip olan yönlendirici 192.168.31.100 olan yönlendiriciye bir paket göndermelisiniz.

Yönlendirme masasına daha yakından bakalım. 192.168.31.0 ağı için herhangi bir kayıt içermez, bu nedenle paket, hedef ağ hakkında herhangi bir veri bulunmadığından bu paketin düşeceği ana ağ geçidi olarak yönlendirici 192.168.3.1'e gönderilir. Nasıl olunur? Açıkçası, gerekli bilgileri içeren düğüme bir paket göndermelisiniz ve bu durumda bu ağda 192.168.3.108 adresine sahip olan yönlendirici 192.168.31.100 olan yönlendiriciye bir paket göndermelisiniz.

192.168.31.0 ağ paketlerinin kendisine gönderilebilmesi için ayrı bir rota oluşturmamız gerekiyor.

192.168.31.0 maske 255.255.255.0 192.168.3.108

Gelecekte, bu rota kaydına sadık kalacağız, bu ne anlama geliyor? Her şey basit, 192.168.31.0 maskesinin 255.255.255.0 maskeli ağ paketleri 192.168.3.108 düğümüne gönderilmesi gerekiyor. Windows'ta rota şu komutla eklenebilir:

Rota ekle 192.168.31.0 maskesi 255.255.255.0 192.168.3.108

Güzergah eklentisi 192.168.31.0 ağ maskesi 255.255.255.0 gw 192.168.3.108

Hadi deneyelim.

Sonucu analiz edelim, yönlendirme tablosunda bir rota belirdi ve 192.168.31.0 ağına giden tüm paketler şimdi ping komutunun cevabından görülebileceği gibi bu ağın yönlendiricisine gönderildi, ancak hedefe ulaşmadı. Sorun ne Yönlendiricinin ana görevlerinden birinin yalnızca yönlendirme değil, aynı zamanda dış ağdan içeriye erişimi açıkça yasaklayan güvenlik duvarının işlevi olduğunu hatırlamanın zamanı geldi. Bu kuralı geçici olarak izin verme ile değiştirirsek, her şey işe yarayacak.

Sonucu analiz edelim, yönlendirme tablosunda bir rota belirdi ve 192.168.31.0 ağına giden tüm paketler şimdi ping komutunun cevabından görülebileceği gibi bu ağın yönlendiricisine gönderildi, ancak hedefe ulaşmadı. Sorun ne Yönlendiricinin ana görevlerinden birinin yalnızca yönlendirme değil, aynı zamanda dış ağdan içeriye erişimi açıkça yasaklayan güvenlik duvarının işlevi olduğunu hatırlamanın zamanı geldi. Bu kuralı geçici olarak izin verme ile değiştirirsek, her şey işe yarayacak.

Yukarıdaki komutlar tarafından eklenen yollar, düğüm yeniden başlatılıncaya kadar kaydedilir, bu uygundur, çok zor olsanız bile, değişiklikleri geri almak için yeniden başlatmanız yeterlidir. Windows'ta kalıcı bir rota eklemek için aşağıdaki komutu çalıştırın:

Yukarıdaki komutlar tarafından eklenen yollar, düğüm yeniden başlatılıncaya kadar kaydedilir, bu uygundur, çok zor olsanız bile, değişiklikleri geri almak için yeniden başlatmanız yeterlidir. Windows'ta kalıcı bir rota eklemek için aşağıdaki komutu çalıştırın:

Rota ekle 192.168.31.0 maske 255.255.255.0 192.168.3.108 -p

Linux'ta / etc / network / arayüzlerArayüz açıklamasından sonra şunu eklemelisiniz:

Yolculuk sonrası rota ekleme-net 192.168.31.0 ağ maskesi 255.255.255.0 gw 192.168.3.108

Bu arada, 192.168.3.0 ağına erişimi 192.168.31.0 ağından erişimi yapılandırmanın tek yolu bu değildir, her düğüm için bir rota eklemek yerine, yönlendiriciye paketleri doğru göndermeyi “öğretebilirsiniz”.

Bu durumda, kaynak düğüm hedef ağ kayıtlarına sahip değildir ve paketi ağ geçidine gönderir, ağ geçidi paketi en son bıraktı, ancak şimdi rotayı yönlendirme tablosuna ekledik ve paketi hedefine teslim edecek olan 192.168.3.108 düğümüne gönderir.

Bu durumda, kaynak düğüm hedef ağ kayıtlarına sahip değildir ve paketi ağ geçidine gönderir, ağ geçidi paketi en son bıraktı, ancak şimdi rotayı yönlendirme tablosuna ekledik ve paketi hedefine teslim edecek olan 192.168.3.108 düğümüne gönderir.

Kendinizi benzer örnekler üzerinde pratik yapmanızı şiddetle tavsiye ediyoruz, böylece rotalama artık sizin için kara bir kutu değildir ve güzergahlar bir Çince diplomasıdır. Ortaya çıktıktan sonra bu makalenin ikinci bölümüne geçebilirsiniz.

Şimdi VPN bağlantısı üzerinden gerçek hayattaki ofis ağı örneklerine bakalım. Her ne kadar OpenVPN bu amaçlar için en sık kullanılsa da ve örneklerimizde buna dayalı çözümler de kastedilse de, bunların hepsi herhangi bir VPN bağlantısı için geçerli olacaktır.

En kolay durum, VPN sunucusunun (istemci) ve ağ yönlendiricisinin aynı ana bilgisayarda bulunduğudur. Aşağıdaki diyagramı göz önünde bulundurun:

Teoriyi öğrenmiş ve pratikte çözmeyi umduğumuzdan, paket yolunu ofis ağından 192.168.31.0 şube ağına 192.168.44.0 şubesinden analiz ederek, böyle bir paket VPN sunucusu olan varsayılan ağ geçidine gönderilecektir. Bununla birlikte, bu düğüm hedef ağ hakkında hiçbir şey bilmemektedir ve bu paketi katlaması gerekecektir. Aynı zamanda, şube yönlendiricisi ile VPN ağı 10.8.0.2'deki adresinden irtibata geçebiliriz, çünkü bu ağa ofis yönlendiricisinden erişilebilir.

Teoriyi öğrenmiş ve pratikte çözmeyi umduğumuzdan, paket yolunu ofis ağından 192.168.31.0 şube ağına 192.168.44.0 şubesinden analiz ederek, böyle bir paket VPN sunucusu olan varsayılan ağ geçidine gönderilecektir. Bununla birlikte, bu düğüm hedef ağ hakkında hiçbir şey bilmemektedir ve bu paketi katlaması gerekecektir. Aynı zamanda, şube yönlendiricisi ile VPN ağı 10.8.0.2'deki adresinden irtibata geçebiliriz, çünkü bu ağa ofis yönlendiricisinden erişilebilir.

Şube ofis ağına erişmek için, bu ağın paketlerini bu ağın bir parçası olan ya da onun için bir yolu olan bir düğüme aktarmamız gerekir. Bizim durumumuzda, bu şube yönlendiricisidir. Ofis yönlendiricisine rotayı ekliyoruz:

Şimdi, şube ağının paketini alan ofis ağ geçidi, VPN kanalı üzerinden ağın bir düğümü 192.168.44.0 olan paketin hedefine teslim edeceği şube yönlendiricisine gönderecektir. Şube ofis ağından ofis ağına erişim için, şube ofis yönlendiricisine benzer bir rota kaydetmeniz gerekir.

Yönlendirici ve VPN sunucusu (istemci) farklı ağ düğümleri olduğunda daha karmaşık bir şemaya bakın. Burada iki seçenek vardır: gerekli paketi doğrudan VPN sunucusuna (müşteri) aktarın veya ağ geçidini yapması için zorlayın.

İlk önce ilk seçeneği düşünün.

Şube ofis ağının paketlerinin VPN ağına ulaşması için, her ağ istemcisine VPN sunucusuna (istemci) bir rota eklemeliyiz, aksi takdirde bunlar ağ geçidine gönderilir, bu da onları bırakacaktır:

Şube ofis ağının paketlerinin VPN ağına ulaşması için, her ağ istemcisine VPN sunucusuna (istemci) bir rota eklemeliyiz, aksi takdirde bunlar ağ geçidine gönderilir, bu da onları bırakacaktır:

Bununla birlikte, VPN sunucusu şube ağı hakkında hiçbir şey bilmez, ancak VPN ağı içinde bizim için ilgilenilen bir şube ağı olduğu paketler gönderebilir, bu nedenle paketi VPN sunucusuna (istemci) bir rota ekleyerek göndeririz:

192.168.44.0 maskesi 255.255.255.0 10.8.0.2

Bu planın dezavantajı, ağın her bir düğümünde, her zaman uygun olmayan rotaları kaydetme ihtiyacıdır. Ağda az sayıda cihaz varsa veya seçici erişim gerekiyorsa kullanılabilir. Diğer durumlarda, yönlendirme görevi ana ağ yönlendiricisine daha doğru kaydırılır.

Bu durumda, ofis ağı cihazları, şube ağı hakkında hiçbir şey bilmez ve ağ geçidi için sıfır yol boyunca paketler gönderir. Şimdi ağ geçidinin görevi bu paketi VPN sunucusuna (istemci) yönlendirmek, istenen rotayı yönlendirme tablosuna ekleyerek yapmak kolaydır:

Bu durumda, ofis ağı cihazları, şube ağı hakkında hiçbir şey bilmez ve ağ geçidi için sıfır yol boyunca paketler gönderir. Şimdi ağ geçidinin görevi bu paketi VPN sunucusuna (istemci) yönlendirmek, istenen rotayı yönlendirme tablosuna ekleyerek yapmak kolaydır:

192.168.44.0 maskesi 255.255.255.0 192.168.31.101

Yukarıdaki VPN sunucusunun (istemcisinin) görevinden bahsettik, paketleri, hedef ağın bir parçası olan ya da bir rotası olan VPN ağının düğümüne teslim etmelidir.

192.168.44.0 maskesi 255.255.255.0 10.8.0.2

Şube ofis ağından ofis ağına erişim için, şube ofis ağ düğümlerine uygun yolları eklemeniz gerekir. Bu, ofiste yapılanlarla aynı olmak zorunda değil, her türlü uygun şekilde yapılabilir. Basit ve gerçek dünyadan bir örnek: tüm şube ofis bilgisayarlarının ofis ağına erişimi olması gerekir, ancak tüm ofis bilgisayarlarının şube merkezine erişimi olmamalıdır. Bu durumda, şubede yönlendiricideki VPN sunucusuna (istemci) bir rota ekleriz ve ofiste yalnızca gerekli bilgisayarlara ekleriz.

Genel olarak, yönlendirmenin nasıl çalıştığını ve paketleri iletmek için nasıl bir karar verildiğini anlarsanız ve yönlendirme tablosunu okuyabilirseniz, doğru rotaları ayarlamak sorun olmaz. Umarız bu makaleyi okuduktan sonra da sizde olmaz.

etiketler: