Der Systemadministrator hat die Verwendung von gespeichertem verboten. Erlauben Sie das Speichern von Anmeldeinformationen bei der Verbindung über RDP

Bei der Verbindung zu einem Remote-Desktop über RDP können Anmeldeinformationen gespeichert werden, um sie nicht jedes Mal einzugeben. Es gibt jedoch eine Subtilität. Wenn Sie also von einem Computer in einer Domäne eine Verbindung zu einem Computer in einer Arbeitsgruppe herstellen, können Sie die gespeicherten Daten nicht verwenden und erhalten eine Meldung, die der folgenden ähnelt:

„Der Systemadministrator hat die Verwendung gespeicherter Anmeldeinformationen zur Anmeldung am Remote-Computer verboten, da seine Authentizität nicht vollständig überprüft wurde. Geben Sie neue Anmeldeinformationen ein. "

Tatsache ist, dass das Speichern von Anmeldeinformationen beim Herstellen einer Verbindung zu einem Remotecomputer von Standard-Domänenrichtlinien untersagt ist. Diese Situation kann jedoch geändert werden.

Klicken Sie auf dem Computer, von dem aus Sie eine Verbindung herstellen, auf Win + R und geben Sie den Befehl ein gpedit.mscKlicken Sie dann auf OK. Zusätzlich müssen Sie möglicherweise das Administratorkennwort eingeben oder bestätigen, je nach.

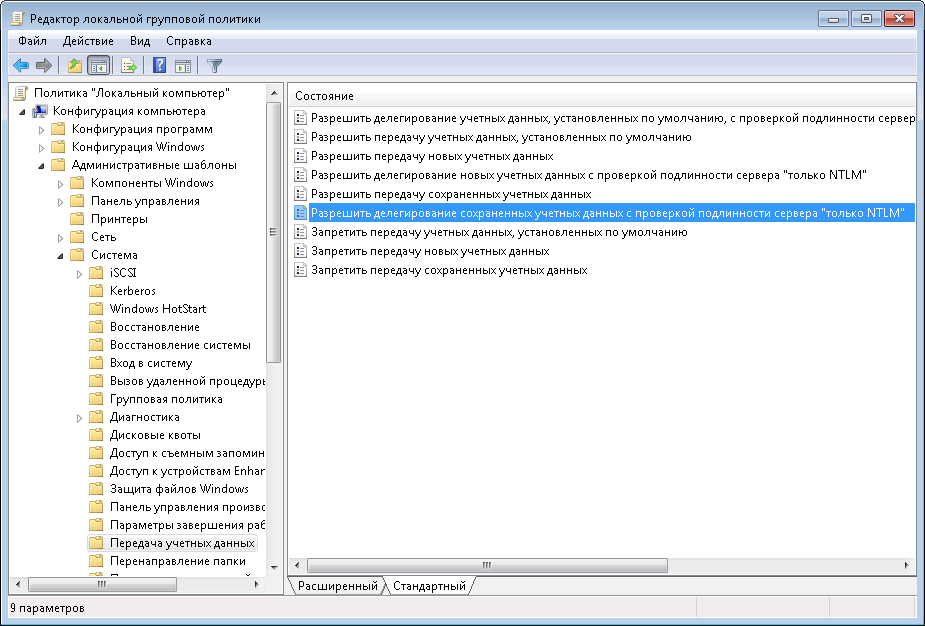

Wechseln Sie im geöffneten Fenster des lokalen Gruppenrichtlinien-Editors zum Abschnitt Administrative Vorlagen -\u003e System -\u003e Übergeben der Anmeldeinformationen. Wir sind an der Richtlinie interessiert. Delegieren von gespeicherten Anmeldeinformationen mit Serverauthentifizierung zulassen (nur NTLM) (in der englischen Version von Zulassen, dass gespeicherte Anmeldeinformationen nur mit NTLM-Serverauthentifizierung zugelassen werden).

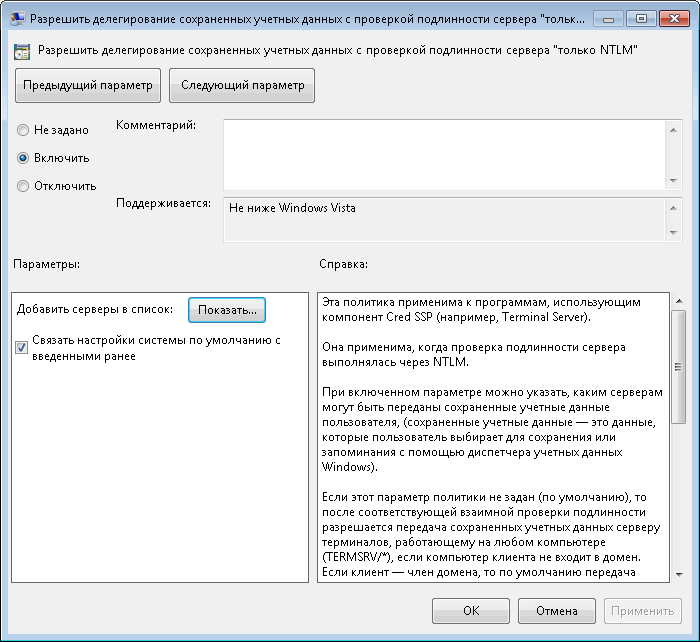

Aktivieren Sie die Richtlinie, und klicken Sie auf die Schaltfläche Anzeigen, um die Server hinzuzufügen, zu denen wir eine Verbindung herstellen möchten.

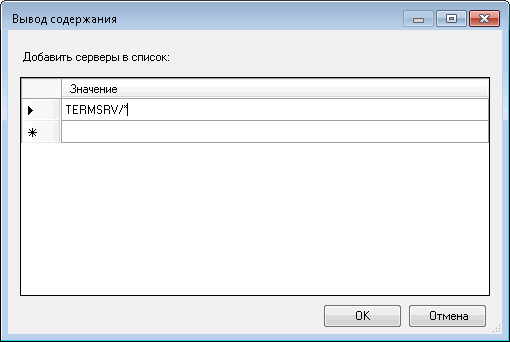

Es gibt verschiedene Möglichkeiten, die Liste auszufüllen. Zum Beispiel:

TERMSRV / remote_pk - Erlaubt das Speichern der Anmeldeinformationen für einen bestimmten Computer.

TERMSRV / *. Contoso.com - Sie können Daten für alle Computer in der Domäne "contoso.com" speichern.

TERMSRV / * - erlaubt das Speichern von Daten für alle Computer ohne Ausnahme.

Achtung: Verwenden Sie in TERMSRV Großbuchstaben, wie im Beispiel. Wenn ein bestimmter Computer angegeben wird, sollte der remote_pc-Wert angegeben werden genau übereinstimmen mit dem im Feld "Computer" des Remote-Desktops eingetragenen Namen.

Füllen Sie die Liste aus, klicken Sie auf OK und schließen Sie den Gruppenrichtlinien-Editor. Öffnen Sie die Befehlskonsole und aktualisieren Sie die Richtlinien mit dem Befehl gpupdate / force. Alles, was Sie verbinden können.

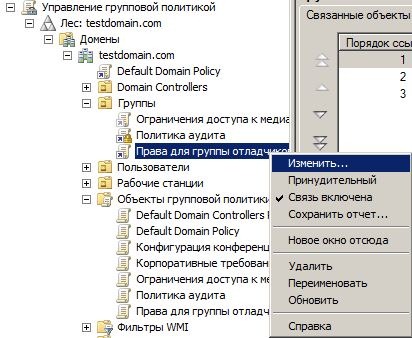

Und mehr Bei Verwendung lokaler Gruppenrichtlinien lassen wir nur Anmeldeinformationen auf einem bestimmten Computer speichern. Für mehrere Computer ist es besser, eine separate Organisationseinheit in der Domäne zu erstellen und die entsprechende Domänenrichtlinie mit ihr zu verknüpfen.

In vorherigen Artikeln zu lokalen Sicherheitsrichtlinien haben Sie die Grundsätze von Kontorichtlinien und Überwachungsrichtlinien kennen gelernt. Durch das erworbene Wissen können Sie die Anmeldeinformationen Ihrer Benutzer erheblich schützen und nicht autorisierte Zugriffsversuche verfolgen. Beachten Sie, dass die Benutzer nicht über ausreichende Sicherheitsdatenbanken verfügen und selbst ein normaler Benutzer möglicherweise über die erforderlichen Berechtigungen verfügt, um sein System und sogar die Computer in Ihrem Intranet zu beschädigen. Um solche Probleme zu vermeiden, helfen die Sicherheitsrichtlinien für die Zuweisung lokaler Benutzerrechte, die in diesem Artikel beschrieben werden. Mithilfe von Richtlinien zur Zuweisung von Benutzerrechten können Sie festlegen, für welche Benutzer oder Benutzergruppen verschiedene Rechte und Berechtigungen erteilt werden. Mit diesen Richtlinien können Sie sich keine Sorgen machen, dass Benutzer Aktionen ausführen, die sie nicht tun sollen. Für die Rechtevergabe stehen 44 Sicherheitsrichtlinien zur Verfügung, deren Anwendung später besprochen wird.

Richtlinien zur Zuweisung von Benutzerrechten

Wie oben erwähnt, gibt es 44 Sicherheitsrichtlinien zum Zuweisen von Benutzerrechten. Als Nächstes können Sie sich mit den achtzehn Sicherheitsrichtlinien vertraut machen, die dafür verantwortlich sind, Benutzern oder Gruppen in Ihrer Organisation verschiedene Rechte zuzuweisen.

- Dateien und Verzeichnisse archivieren. Mit dieser Richtlinie können Sie Benutzer oder Gruppen angeben, um Sicherungsvorgänge für Dateien, Verzeichnisse, Registrierungsschlüssel und andere Objekte durchzuführen, die archiviert werden sollen. Diese Richtlinie bietet Zugriff auf die folgenden Berechtigungen:

- Ordnerübersicht / Dateiausführung

- Ordnerinhalt / Daten lesen

- Attribute lesen

- Erweiterte Attribute lesen

- Leseberechtigungen

- Sperren Sie die Seiten im Speicher. Mithilfe dieser Sicherheitsrichtlinie können Sie bestimmte Benutzer oder Gruppen angeben, die Prozesse zum Speichern von Daten im physischen Arbeitsspeicher verwenden dürfen, um zu verhindern, dass Daten in den virtuellen Arbeitsspeicher auf der Festplatte abgelegt werden. Standardmäßig haben beide Arbeitsstationen und Server keinen Dafür gibt es keine Erlaubnis.

- Stellen Sie Dateien und Verzeichnisse wieder her. Mit dieser Richtlinie können Sie Benutzer und Gruppen angeben, die Dateien und Verzeichnisse wiederherstellen können, und dabei das Sperren von Dateien, Verzeichnissen, Registrierungsschlüsseln und anderen Objekten in Archivversionen von Dateien umgehen. Auf Arbeitsstationen und Servern werden diese Berechtigungen Gruppen erteilt "Administratoren" und "Sicherungsoperatoren"und auf Domänencontrollern - "Sicherungsoperatoren" und "Serveroperatoren".

- Melden Sie sich als Batch-Job an. Beim Erstellen einer Aufgabe mit dem Task-Scheduler registriert das Betriebssystem den Benutzer im System als Benutzer mit einem Batch-Login. Mit dieser Richtlinie kann sich eine Gruppe oder ein bestimmter Benutzer mit dieser Methode anmelden. Diese Berechtigungen werden standardmäßig auf Arbeitsstationen und Domänencontrollern Gruppen gewährt "Administratoren" und "Sicherungsoperatoren".

- Melden Sie sich als Dienst an. Einige Systemdienste melden sich unter verschiedenen Konten im Betriebssystem an. Zum Beispiel der Dienst "Windows-Audio" läuft unter dem Konto "Lokaler Dienst"Service Telefonie verwendet ein Konto "Netzwerkdienst". Diese Sicherheitsrichtlinie legt fest, welche Dienstkonten einen Prozess als Dienst registrieren können Standardmäßig verfügen sowohl Arbeitsstationen als auch Server über keine Berechtigungen für diese Gruppe.

- Führen Sie Volumenwartungsaufgaben aus. Mit dieser Richtlinie können Sie Benutzer oder Gruppen angeben, deren Mitglieder Vorgänge zur Verwaltung von Datenträgern ausführen können. Benutzer mit solchen Berechtigungen haben das Recht, die angeforderten Daten nach dem Öffnen zusätzlicher Dateien zu lesen und zu ändern, sie können auch nach Datenträgern suchen und Dateien in den von anderen Daten belegten Arbeitsspeicher einfügen.

- Arbeitsstationen zur Domäne hinzufügen. Diese Richtlinie ist dafür verantwortlich, dass Benutzer oder Gruppen Computer zu einer Active Directory-Domäne hinzufügen können. Ein Benutzer mit diesen Berechtigungen kann einer Domäne bis zu zehn Computer hinzufügen .. Standardmäßig können alle authentifizierten Benutzer eines Domänencontrollers bis zu zehn Computer hinzufügen.

- Zugriff auf den Credential Manager im Auftrag eines vertrauenswürdigen Anrufers. Der Anmeldeinformations-Manager ist eine Komponente, die Anmeldeinformationen speichert, z. B. Benutzernamen und Kennwörter, die zur Anmeldung bei Websites oder anderen Computern in einem Netzwerk verwendet werden. Diese Richtlinie wird vom Anmeldeinformations-Manager während der Sicherung und Wiederherstellung verwendet, und es wird nicht empfohlen, sie den Benutzern zur Verfügung zu stellen. Standardmäßig verfügt keine Arbeitsstation oder Servergruppe über die entsprechenden Berechtigungen.

- Zugriff auf Computer vom Netzwerk aus. Diese Sicherheitsrichtlinie sorgt dafür, dass die angegebenen Benutzer oder Gruppen über das Netzwerk eine Verbindung mit dem Computer herstellen können. Auf Arbeitsstationen und Servern werden diese Berechtigungen Gruppen erteilt "Administratoren" und "Sicherungsoperatoren", "Benutzer" und "Alle". Auf Domänencontrollern - "Administratoren", "Verifizierte Benutzer", "Unternehmensdomänencontroller" und "Alle".

- Fahren Sie das System herunter. Mit dieser Richtlinieneinstellung können Sie eine Liste von Benutzern erstellen, die zur Verwendung des Befehls berechtigt sind. "Fertigstellung der Arbeit" nach erfolgreicher Anmeldung: Auf Workstations und Servern werden diese Berechtigungen Gruppen erteilt "Administratoren", "Sicherungsoperatoren" und "Benutzer" (nur auf Arbeitsstationen) und auf Domänencontrollern - "Administratoren", "Sicherungsoperatoren", "Serveroperatoren" und "Druckoperatoren".

- Gerätetreiber laden und entladen. Mit der aktuellen Richtlinie können Sie Benutzer angeben, denen das Recht zum dynamischen Laden und Entladen von Gerätetreibern im Kernelmodus gewährt wird, und diese Richtlinie gilt nicht für PnP-Geräte. Auf Arbeitsstationen und Servern werden diese Berechtigungen Gruppen erteilt "Administratoren"und auf Domänencontrollern - "Administratoren" und "Druckoperatoren".

- Markierung auf Prozessebene ersetzen. Mithilfe dieser Sicherheitsrichtlinie können Sie die Verwendung der API-Funktion CreateProcessAsUser für Benutzer oder eine Gruppe einschränken, sodass ein Dienst eine andere Funktion, einen anderen Prozess oder einen anderen Dienst starten kann. Es lohnt sich, darauf zu achten, dass ein solcher Antrag als "Taskplaner" für ihre Arbeit verwendet diese Berechtigungen Standardmäßig werden diese Berechtigungen sowohl auf Workstations als auch auf Domänencontrollern Konten gewährt "Netzwerkdienst" und "Lokaler Dienst".

- Verweigern Sie die Anmeldung am System über Remote Desktop Services. Mit dieser Sicherheitsrichtlinie können Sie die Anmeldung von Benutzern oder Gruppen als Remotedesktopclient einschränken Standardmäßig kann sich jeder auf Arbeitsstationen und auf Servern als Remotedesktopclient anmelden.

- Lokale Anmeldung verweigern. Diese Richtlinie verhindert, dass sich einzelne Benutzer oder Gruppen am System anmelden. Standardmäßig dürfen sich alle Benutzer anmelden.

- Objektbeschriftung ändern. Dank dieser Rechtevergaberichtlinie können Sie zulassen, dass bestimmte Benutzer oder Gruppen die Integritäts-Tags der Objekte anderer Benutzer ändern, z. B. Dateien, Registrierungsschlüssel oder Prozesse. Standardmäßig darf niemand die Objektbezeichnungen ändern.

- Ändern der Umgebungseinstellungen des Herstellers. Mit dieser Sicherheitsrichtlinie können Sie Benutzer oder Gruppen angeben, die Variablen der Hardwareumgebung lesen können. Hardware-Umgebungsvariablen sind Parameter, die in einem nichtflüchtigen Speicher von Computern gespeichert sind, deren Architektur sich von x86 unterscheidet. Auf Workstations und Domänencontrollern werden diese Berechtigungen standardmäßig Gruppen erteilt "Administratoren".

- Systemzeit ändern. Diese Richtlinie ist für die Änderung der Systemzeit verantwortlich. Wenn Sie dieses Recht Benutzern oder Gruppen gewähren, können Sie nicht nur Datum und Uhrzeit der internen Uhr ändern, sondern auch die entsprechende Uhrzeit der überwachten Ereignisse im Snap-In ändern "Ereignisanzeige"Auf Arbeitsstationen und Servern werden diese Berechtigungen Gruppen erteilt. "Administratoren" und "Lokaler Dienst"und auf Domänencontrollern - "Administratoren", "Serveroperatoren" und "Lokaler Dienst".

- Zeitzone ändern. Mithilfe der aktuellen Sicherheitsrichtlinie können Sie Benutzer oder Gruppen angeben, die die Zeitzone ihres Computers so ändern können, dass sie die Ortszeit darstellt, dh die Summe der Systemzeit und des Zeitzonenversatzes des Computers. Auf Arbeitsstationen und Domänencontrollern werden diese Berechtigungen standardmäßig Gruppen erteilt "Administratoren" und "Benutzer".

Auf Arbeitsstationen und Servern werden diese Berechtigungen Gruppen erteilt. "Administratoren" und "Sicherungsoperatoren"und auf Domänencontrollern - "Sicherungsoperatoren" und "Serveroperatoren".

Anwendung der Richtlinienvergabe von Benutzerrechten

In diesem Beispiel erkläre ich Ihnen, wie Sie einer der Gruppen in Ihrer Organisation auf einem Domänencontroller Rechte zuweisen können. Tun Sie folgendes:

Fazit

In diesem Artikel haben wir weiterhin Sicherheitsrichtlinien untersucht, nämlich die Richtlinien für die Zuweisung von Benutzerrechten. Mithilfe von Richtlinien zur Zuweisung von Benutzerrechten können Sie festlegen, für welche Benutzer oder Benutzergruppen verschiedene Rechte und Berechtigungen erteilt werden. 18 von 44 Sicherheitsrichtlinien werden ausführlich beschrieben. In dem Beispiel in diesem Artikel haben Sie außerdem erfahren, wie Sie diese Richtlinien in einer Organisation anwenden. Im nächsten Artikel lernen Sie die Richtlinien zur Verwaltung von Ereignisprotokollen kennen.

Heute gibt es Hunderte und vielleicht Tausende von Administratorkonten im Netzwerk. Haben Sie die Kontrolle über all diese Konten und wissen Sie, was sie tun können?

Warum muss ich Administratorkonten kontrollieren?

Wenn Sie der Administrator des Windows-Netzwerks sind und es die meisten davon gibt, sollten Sie sich intensiv auf das Active Directory-Unternehmen des Unternehmens konzentrieren. Bei all diesen Bedenken hinsichtlich der Sicherheit von Domänencontrollern, Servern, Diensten, Anwendungen und der Verbindung zum Internet bleibt wenig Zeit, um sicherzustellen, dass Ihre Administratorkonten ordnungsgemäß überwacht werden.

Die Gründe, aus denen es notwendig ist, diese Konten zu kontrollieren, sind sehr viele. Erstens können Tausende oder große solcher Konten potenziell in großen oder mittleren Netzwerken existieren, so dass die Wahrscheinlichkeit groß ist, dass diese Konten außer Kontrolle geraten. Zweitens gestatten die meisten Unternehmen normalen Benutzern den Zugriff auf ein lokales Administratorkonto, was zu Problemen führen kann. Drittens muss das ursprüngliche Administratorkonto mit Sorgfalt behandelt werden. Daher ist die Einschränkung von Berechtigungen eine ausgezeichnete Vorsichtsmaßnahme.

Wie viele Administratorkonten haben Sie?

Um diese Frage zu beantworten, müssen Sie einige Berechnungen durchführen (wie Jethro Bodine sagen würde). Seit Jeder Windows-Computer hat ein lokales Administratorkonto, dann werden wir von hier aus beginnen. Diese Computer umfassen Windows NT, 2000, XP und Vista. Stellen Sie sicher, dass Sie alle Client-Computer einschalten, die von Administratoren, Entwicklern, Mitarbeitern und sogar im Serverraum oder auf Anwendungsgeräten verwendet werden. Wenn Sie über Kioske, Testcomputer, zentrale Workstations usw. verfügen, müssen Sie auch alle in unsere Berechnung einbeziehen. Benutzerkonten müssen noch nicht gelesen werden, weil Die Anzahl der Geräte entspricht möglicherweise nicht der Anzahl der Benutzer.

Nun müssen Sie die Anzahl der Server berücksichtigen, die Sie haben. Diese Liste muss noch keine Domänencontroller enthalten. Auf allen Ihren Servern müssen Sie Server auswählen, die die folgenden Aufgaben ausführen: Datenspeicherung, Druckserver, Anwendungsserver, Mailserver, Büroserver usw. Jeder dieser Server verfügt über eine lokale SAM und hat daher ein lokales Administratorkonto. Dieses Konto wird möglicherweise nicht sehr häufig verwendet. Dies kann jedoch ein noch wichtigerer Grund für die Kontrolle seiner Rechte sein.

Schließlich sollten Sie Domänencontroller in Betracht ziehen. Hier haben Sie ein sehr wichtiges Administratorkonto - ein Konto, das Active Directory steuert. Dieses Administratorkonto steuert nicht nur Active Directory, sondern auch die Stammdomäne sowie das Unternehmensadministratorkonto. Wenn Sie mehr als eine Domäne haben, müssen Sie für jede Domäne ein Administratorkonto haben. Das entsprechende Administratorkonto ist nur in der Domäne gültig, in der es sich befindet. Es ist jedoch ein sehr wichtiges Konto.

Zugangsbeschränkung

Es gibt nicht viele Möglichkeiten, Anmeldeberechtigungen für diese Administratorkonten physisch einzuschränken. Diese Konten sollten jedoch nicht täglich verwendet werden. Daher ist es notwendig, einige Maßnahmen zu ergreifen, um ihre Verwendung einzuschränken. Die naheliegende Wahl ist, die Anzahl der Benutzer zu begrenzen, die die Kennwörter für diese Konten kennen. Für Administratorkonten, die mit Active Directory verknüpft sind, wäre es sinnvoll, einen Prozess zum Zuweisen von Kennwörtern zu entwickeln, wenn kein Benutzer das gesamte Kennwort kennt. Dies ist problemlos möglich, wenn zwei verschiedene Administratoren einen Teil des Kennworts eingeben und diesen Teil dokumentieren. Wenn dieses Konto jemals benötigt wird, müssen Sie beide Teile des Kennworts erhalten. Eine andere Option ist die Verwendung eines Programms zum automatischen Generieren eines Kennworts, mit dem Sie ein komplexes Kennwort generieren können.

Einschränkung des Zugriffs auf ein lokales Administratorkonto

Unabhängig davon, ob Sie normalen Benutzern Zugriff auf ihre Arbeitsstation gewähren oder nicht, müssen Sie ihren Zugriff auf das lokale Administratorkonto beschränken. Es gibt zwei einfache Möglichkeiten, den Namen des lokalen Administratorkontos zu ändern und das Kennwort häufig zu ändern. Für jede dieser Einstellungen gibt es Gruppenrichtlinienobjekte. Der erste Parameter befindet sich in Computerkonfiguration | Windows-Einstellungen | Sicherheitseinstellungen | Lokale Richtlinien | Sicherheitsoptionen (siehe Abbildung 1). Die zu konfigurierende Richtlinie wird als Konten bezeichnet: Administratorkonto umbenennen.

Abbildung 1: Richtlinie zum Ändern des lokalen Administratorkontonamens

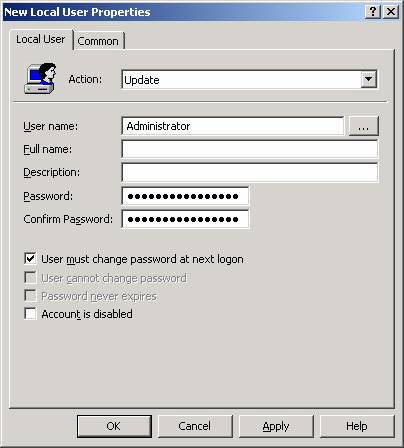

Die zweite zu konfigurierende Richtlinie ist Teil einer neuen Suite von Richtlinieneinstellungen (Suite von Richtlinieneinstellungen), die 2007 erscheinen wird. Diese Richtlinie ist Teil des Pakets mit dem Namen PolicyMaker Suite und befindet sich unter Computerkonfiguration | und Gruppen, wie in Abbildung 2 dargestellt.

Abbildung 2: Richtlinie zum Zurücksetzen des Kennworts für die lokalen Administratorkonten

Hinweis: Diese Richtlinie hindert einen regelmäßigen Benutzer nicht daran, dieses Konto ständig zu überwachen Sie können dies nur tun, indem Sie den regulären Benutzer aus der Administratorengruppe entfernen.

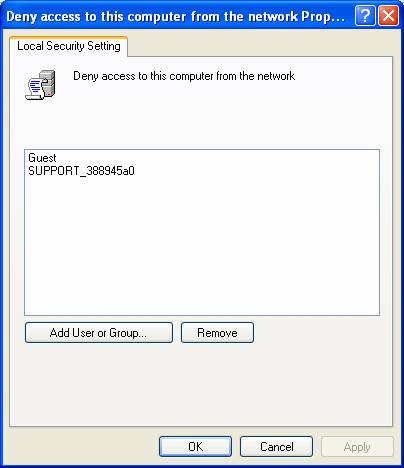

Netzwerkzugriffsbeschränkung

Wie jeder weiß (aber nicht jeder merkt sich), sollte das Administratorkonto nicht täglich verwendet werden. Aus diesem Grund muss das Netzwerk nicht so konfiguriert werden, dass der Zugriff auf das Netzwerk unter diesem Konto möglich ist. Eine gute Möglichkeit, die Rechte für dieses Konto zu beschränken, besteht darin, zu verhindern, dass das Administratorkonto auf Server und Domänencontroller im Netzwerk zugreift. Dies ist mit der GPO-Konfiguration problemlos möglich. Diese GPO-Einstellung befindet sich in Computerkonfiguration | Windows-Einstellungen | Sicherheitseinstellungen | Lokale Richtlinien | Zuweisung von Benutzerrechten (siehe Abbildung 3). Die zu konfigurierende Richtlinie wird als Zugriff auf diesen Computer vom Netzwerk aus verweigern bezeichnet .

Abbildung 3: Richtlinie, um zu verhindern, dass der Administrator vom Netzwerk aus auf den Computer zugreift

Andere Einstellungen

Sie können auch den Zugriff für ein Administratorkonto innerhalb einer Firma einschränken. Andere Beispiele, bei denen Sie den Zugriff einschränken können:

- Verwenden Sie das Administratorkonto nicht als Dienstkonto.

- Den Zugriff auf Terminaldienste auf Servern und Domänencontrollern verweigern

- Verhindern, dass sich Administratoren als Dienst auf Servern und Domänencontrollern anmelden

- Deaktivieren Sie die Anmeldung des Administratorkontos als Batch-Job

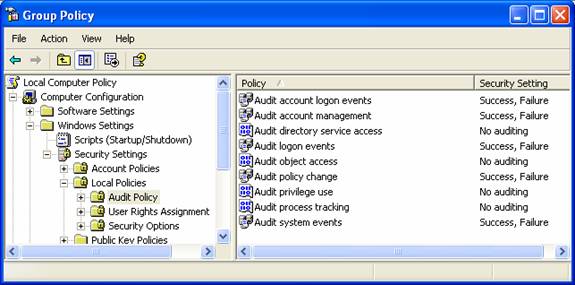

Diese Einstellungen beschränken nur den Einfluss des Administratorkontos auf Computer im Netzwerk. Diese Einstellungen verhindern nicht, dass ein Benutzer mit Administratorrechten diesen Zugriff konfiguriert. In diesem Fall müssen Sie die Überwachung konfigurieren, um ein Administratorkonto zu konfigurieren, und prüfen, wann dieses Konto zum Anmelden und zur Verwendung von Benutzerrechten verwendet wurde. Diese Einstellungen können auch mit GPO vorgenommen werden. Sie finden diese Einstellungen unter Computerkonfiguration | Windows-Einstellungen | Sicherheitseinstellungen | Lokale Richtlinien | Überwachungsrichtlinie (siehe Abbildung 4).

Abbildung 4: Richtlinie zum Einrichten einer Prüfung zum Verwalten und Verwenden eines Kontos

Zusammenfassung

Das Administratorkonto ist das wichtigste Konto, das in der Welt des Windows-Betriebssystems existiert. Dieses Konto ist so leistungsfähig, dass es nicht verwendet werden sollte, bis ein tatsächlicher Bedarf entsteht, z. B. Notfallwiederherstellung oder Erstkonfiguration. Um den Einflussbereich dieses Kontos einzuschränken, können Sie zusätzliche Einstellungen zum Schutz des Kontos und zum Zugriff darauf vornehmen. Gruppenrichtlinien sind der Mechanismus, mit dem diese reduzierten Rechte auf alle Computer verteilt werden, für die Sie Administratorrechte einschränken müssen. Nach diesen Einstellungen wird nicht nur das Konto des Administrators überwacht, sondern es können auch Versuche entdeckt werden, sich mit diesem Konto in Ihr Netzwerk zu hacken.