Was sind die wichtigsten Internetprotokolle und deren Zweck? Kommunikationsprotokoll: Datenübertragung

Ein bisschen Theorie. Datenübertragungsprotokolle - Hierbei handelt es sich um Vereinbarungen (Zählstandards), die den Datenaustausch zwischen verschiedenen Programmen regeln. Die Bedeutung von Datenübertragungsprotokollen besteht darin, diese Übertragung zu rationalisieren und sie unabhängig von der Hardwareplattform (dh von einem bestimmten Hardwareteil) zu machen.

Das Protokoll sollte nicht mit der Verbindungsschnittstelle und im Allgemeinen mit der physikalischen Schicht verwechselt werden (obwohl ein solcher Begriff in dem nachstehend betrachteten Modell vorkommen wird). Protokoll ist eine Ebene logisch.

Netzwerkprotokolle

Netzwerkprotokolle regeln den Kommunikationsaustausch zwischen zwei vernetzten Geräten. Was verstehen wir in diesem Fall im Allgemeinen unter Netzwerk? Ist die Computer- und Monitorverbindung ein Netzwerk? Nein, da der Monitor in diesem Fall ein Ausgabegerät ist. Informationen werden auf dem Bildschirm angezeigt, aber nicht ausgetauscht. Dementsprechend ist unter dem Netzwerk die Verbindung von zwei oder mehr Geräten zu verstehen, die Informationen speichern und verarbeiten können.

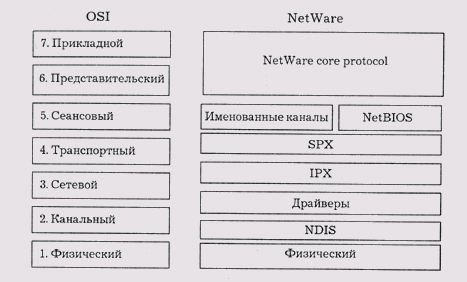

Am häufigsten werden Netzwerkprotokolle nach dem OSI-Modell (Open Systems Interconnection Basic Reference Model) klassifiziert. Das Modell besteht aus sieben Ebenen und vereinfacht das Verständnis der Funktionsweise des Netzwerks. Ebenen sind vertikal übereinander angeordnet. Ebenen interagieren vertikal über Schnittstellen miteinander und können mithilfe von Protokollen horizontal mit der parallelen Ebene eines anderen Systems interagieren. Jedes Level kann nur mit seinen Nachbarn und seiner eigenen Art interagieren.

Es ist nicht schwer zu erraten, dass die Anwendungsebene die höchste (die siebte) und die physische Ebene die Grundlage der Grundlagen ist (die erste Ebene).

Gehen wir von unten nach oben.

1. Physische Ebene - Auf dieser Ebene arbeiten die Hubs und Signalaufroller. Hier werden Daten drahtlos oder drahtgebunden übertragen. Signalcodierung erfolgt. Die Standardisierung der Netzwerkschnittstelle wird implementiert (z. B. ein RJ-45-Anschluss).

2. Kanalebene - die Ebene der Switches, Bridges und Netzwerkkartentreiber. Daten werden in Frames gepackt, Fehler überprüft und Daten an die Netzwerkschicht gesendet.

Protokolle: Ethernet, FDDI, PPP, PPTP, L2TP, xDSL usw.

3. Netzwerkschicht - hier wird der Weg der Datenübertragung bestimmt, der kürzeste Weg wird bestimmt, die Überwachung von Netzwerkfehlern erfolgt. Dies ist die Ebene der Router.

Protokolle: IPv4, IPv6, ARP, ICMP.

4. Transportebene verantwortlich für den Übertragungsmechanismus. Datenblöcke werden fragmentiert, Verlust und Vervielfältigung werden vermieden.

Protokolle: TCP, UDP, RDP, SPX, SCTP usw.

5. Sitzungsebene verantwortlich für die Aufrechterhaltung der Kommunikationssitzung. Erstellen und Beenden einer Sitzung, das Recht, Daten zu übertragen und eine Sitzung zum Zeitpunkt der Inaktivität von Anwendungen beizubehalten - alles geschieht auf dieser Ebene.

Protokolle: SSL, NetBIOS.

6. Leistungsniveau befasst sich mit der Kodierung und Dekodierung von Daten. Daten aus der Anwendung werden in ein Format für den Transport über das Netzwerk konvertiert und diejenigen, die aus dem Netzwerk stammen, in ein Format, das von der Anwendung verstanden wird.

Protokolle: FTP, SMTP, Telnet, NCP, ASN.1 usw.

7. Anwendungsebene - Dies ist die Ebene der Interaktion zwischen dem Netzwerk und dem Benutzer. Auf dieser Ebene erhalten verschiedene Programme, die eine Person verwendet, Zugriff auf das Netzwerk.

Protokolle: HTTP, HTTPS, FTP, POP3, SSH, XMPP, DNS, SIP, Gnutella usw.

Beliebte Protokolle

HTTP, HTTPS - Hypertext-Übertragungsprotokolle. Wird beim Weiterleiten von Webseiten verwendet.

FTP - Dateiübertragungsprotokoll. Es wird zum Datenaustausch zwischen Computern verwendet, von denen einige die Rolle spezieller Dateispeicher - Dateiserver - spielen.

POP - Mail-Verbindungsprotokoll. Entwickelt, um Anforderungen zum Empfangen von E-Mails von Benutzer-E-Mail-Programmen zu verarbeiten.

SMTP ist ein Mail-Protokoll, das für die Nachrichtenübertragungsregeln verantwortlich ist.

Telnet ist ein RAS-Protokoll.

TCP ist ein Netzwerkprotokoll, das für die Übertragung von Daten im Internet verantwortlich ist.

Ethernet ist ein Protokoll, das Netzwerkstandards auf der physischen Ebene und der Datenverbindungsschicht definiert.

ProtokolleDies sind die Regeln und technischen Verfahren, mit denen mehrere Computer miteinander kommunizieren können.

Denken Sie an die drei wichtigsten Punkte zu Protokollen:

Es gibt viele Protokolle. Und obwohl alle an der Implementierung der Kommunikation beteiligt sind, hat jedes Protokoll unterschiedliche Ziele, führt unterschiedliche Aufgaben aus und hat seine eigenen Vor- und Nachteile.

Protokollfunktionen werden von der Ebene bestimmt, auf der sie ausgeführt werden.

Mehrere Protokolle können zusammenarbeiten. Dies ist der sogenannte Protokollstack. Zusammengenommen geben die Protokolle eine vollständige Beschreibung der Funktionen und Fähigkeiten des Stacks.

Arbeitsprotokolle

Die Übertragung von Daten über das Netzwerk sollte aus technischer Sicht in eine Reihe aufeinanderfolgender Schritte unterteilt werden, die jeweils ihre eigenen Regeln und Verfahren oder Protokolle enthalten. Somit wird eine strenge Abfolge von Aktionen eingehalten.

Außerdem müssen diese Schritte auf jedem Netzwerkcomputer in der gleichen Reihenfolge ausgeführt werden. Auf dem sendenden Computer werden diese Aktionen von oben nach unten und auf dem empfangenden Computer von unten nach oben ausgeführt.

Computer wird gesendet

Der sendende Computer führt gemäß dem Protokoll die folgenden Aktionen aus:

zerlegt Daten in kleine Blöcke, sogenannte Pakete, mit denen das Protokoll arbeiten kann;

fügt Adressinformationen zu Paketen hinzu, damit der Empfängercomputer bestimmen kann, dass diese Daten für ihn bestimmt sind;

bereitet die Daten für die Übertragung über die Netzwerkadapterkarte und dann über das Kabel vor.

Empfängercomputer

Computerempfänger gemäß Protokoll führt dieselben Schritte aus, jedoch in umgekehrter Reihenfolge:

akzeptiert Datenpakete von einem Netzwerkkabel;

überträgt Pakete über den Netzwerkadapter an den Computer;

entfernt alle vom sendenden Computer hinzugefügten Dienstinformationen aus dem Paket;

kopiert Daten aus dem Paket in den Puffer, um sie in den ursprünglichen Datenblock zu kombinieren;

sendet der Anwendung einen Datenblock in dem von ihr verwendeten Format.

Sowohl der sendende als auch der empfangende Computer müssen jede Aktion auf die gleiche Weise ausführen, damit die im Netzwerk eingehenden Daten mit den gesendeten Daten übereinstimmen.

Wenn beispielsweise zwei Protokolle Daten auf unterschiedliche Weise in Pakete aufteilen und Informationen hinzufügen (zur Reihenfolge der Pakete, zur Synchronisierung und zur Fehlerprüfung), kann ein Computer, der eines der Protokolle verwendet, keine erfolgreiche Verbindung zu einem Computer herstellen, auf dem ein anderes Protokoll ausgeführt wird.

Routing- und Non-Routing-Protokolle

Als lokale Netzwerke einen hohen Entwicklungsstand erreichten und die Menge der von ihnen übertragenen kommerziellen Informationen zunahm, wurden LANs zu Komponenten großer Netzwerke.

Daten, die entlang einer der möglichen Routen von einem LAN zu einem anderen übertragen werden, werden als geroutet bezeichnet. Protokolle, die die Datenübertragung zwischen Netzwerken entlang mehrerer Routen unterstützen, werden als routingfähige Protokolle bezeichnet. Da über routingfähige Protokolle mehrere lokale Netzwerke zu einem globalen Netzwerk zusammengefasst werden können, nimmt ihre Rolle stetig zu.

Protokolle in mehrschichtiger Architektur

Mehrere Protokolle, die gleichzeitig im Netzwerk arbeiten, bieten die folgenden Datenoperationen:

weiterverfolgen.

ausbildung;

Übertragung;

Die Arbeit der verschiedenen Protokolle muss koordiniert werden, um Konflikte oder unvollständige Vorgänge zu beseitigen. Dies kann durch Nivellieren erreicht werden. Jede Schicht definiert unterschiedliche Protokolle zur Steuerung von Kommunikationsfunktionen oder ihrer Subsysteme. Jedes Level hat seine eigenen Regeln. Je höher die Stufe, desto schwieriger wird es, Probleme und verwandte Protokolle zu lösen.

Das in Vorlesung 16 betrachtete OSI-Modell stellt ein bestimmtes abstraktes Ideal dar, das unter realen Bedingungen praktisch nicht angewendet wird.

Standardstapel

In der Computerindustrie wurden mehrere Stapel als Standardprotokollmodelle entwickelt. Hier sind die wichtigsten:

Apple Apple Talk ®;

internetprotokollsuite, TCP / IP.

iSO / OSI-Protokollsuite;

IBM System Network Architecture (SNA);

Digital DECnet TM;

Die Protokolle dieser Stapel führen Arbeiten aus, die für ihre Ebene spezifisch sind. Die dem Netzwerk zugewiesenen Kommunikationsaufgaben führen jedoch zur Unterteilung der Protokolle in drei Typen:

angewendet;

transport;

Das Transportprotokoll kann als registrierter Postdienst betrachtet werden. Sie senden den Umschlag (die Daten) an die Post und müssen dann sicherstellen, dass die Post den Empfänger erreicht hat. In ähnlicher Weise stellt das Transportprotokoll sicher, dass die übertragenen Daten das angegebene Ziel erreichen, indem der von ihm empfangene Beleg überprüft wird. Es führt eine Steuerung und Fehlerkorrektur ohne Eingriffe auf höherer Ebene durch.

Protokolle werden auf dieselbe Weise installiert und entfernt wie Treiber. Meistens werden sie bei der Installation des Betriebssystems automatisch installiert.

WindowsNT wird mit drei Netzwerk-Transportprotokollen geliefert, die jeweils für Netzwerke unterschiedlicher Größe und mit unterschiedlichen Anforderungen ausgelegt sind:

TCP / IP (Transmission Control Protocol / Internet Protocol) ist das komplexeste Transportprotokoll für die weltweite globale Kommunikation wie das Internet. Es unterscheidet sich von anderen Protokollen, die sich auf eine bestimmte Netzwerkumgebung konzentrieren, da es in lokalen und globalen Netzwerken gut funktioniert.

Lassen Sie uns die Eigenschaften dieses Protokolls genauer betrachten.

Gute Erholung nach Ausfällen.Das Protokoll wurde vom Militär erstellt, sodass das Netzwerk auch dann überleben muss, wenn seine großen Teile aussterben.

Die Möglichkeit, neue Subnetze schnell zu verbinden. Dies bedeutet, dass die Möglichkeit vorgesehen ist, neue Netzwerke in das einheitliche Netzwerk aufzunehmen, ohne den Netzwerkdienst zu stören.

Fähigkeit, eine große Anzahl von Fehlern zu behandeln. Mit anderen Worten, es ist die Fähigkeit, unvorhersehbaren Fehlerpegeln standzuhalten und gleichzeitig eine 100% zuverlässige Kommunikation zwischen Standorten zu gewährleisten (wenn zum Beispiel einige der verwendeten Kommunikationskanäle durch einen Hurrikan zerstört werden, werden die verlorenen Informationen erneut übertragen und über andere Standorte übertragen).

Unabhängigkeit von einem bestimmten Hersteller oder Netzwerktyp. Diese Netzwerkarchitektur muss jede Art von Netzwerk unterstützen.

Geringer Overhead bei der Datenübertragung. Die überwiegende Mehrheit der Datenpakete, die das IP-Protokoll verwenden, haben einen einfachen 20-Byte-Header fester Länge. Einfache Protokolle bedeuten schnelle Übertragung und Paketvermittlung.

Derzeit wurde TCP / IP in ein umfangreiches Softwarepaket umgewandelt, das gemeinsam als TCP / IP bezeichnet wird.

IP (InternetProtokoll)

Der grundlegendste Teil des Internets ist das sogenannte IP-Interworking-Protokoll. Wenn Daten über ein vereinigtes Netzwerk (Inter-Network) übertragen werden müssen, müssen sie als IP-Paket ausgegeben werden. Dieses Paket wird dann von einem Teil des Internetworks zu einem anderen geroutet. Überlegen Sie, wie das IP-Protokoll die Nachrichtenübertragung von einem Teil des Internets zu einem anderen ermöglicht. Das Internetwork besteht aus mindestens zwei subnetze. In Abb.

zeigt zwei EthernetRomeandCarthage LAN-Segmente. Das Segment Rom verfügt über drei Computer: A, B, C. Drei weitere Computer (F, G, H) befinden sich im Segment Karthago. Jede Komponente eines Segments "hört" den gesamten Verkehr dieses Segments. ( Ethernet Der beliebteste Standard auf Ebene der Kommunikationskanäle für die Organisation lokaler Netzwerke.Ethernet Implementiert Mehrfachzugriff mit Mediensteuerung und Kollisionserkennung).

Subnetze und Router

Der größte Teil der Internetarchitektur basiert auf dem Prinzip, dass die PCs A, B, C direkt miteinander interagieren können und die Maschinen F, G, H Informationen untereinander übertragen, die Computer A, B, C jedoch nicht in der lagedatenaustausch mit F, G, H ohne Zuhilfenahme einer mit Ethernet-D- und -E-Karten ausgestatteten Maschine. Maschine D / E funktioniert als routerEin Gerät, das das Umschalten zwischen verschiedenen Netzwerksegmenten ermöglicht. Deshalb subnetz Aggregat von Maschinen, die ohne Routing miteinander interagieren.

Netzwerkdienste und Protokolle.

Netzwerkprotokolle steuern tatsächlich das Netzwerk und teilen Netzwerkgeräten mit, was sie tun sollen. Netzwerkprotokolle sind eine Reihe von Regeln, nach denen das Netzwerk arbeitet. Um Informationen über das Netzwerk zu übertragen, müssen Computer denselben Regelsatz verwenden, d. H. einzelnes Netzwerkprotokoll

Netzwerkdienste sind so konzipiert, dass sie im Rahmen des aktuellen Protokolls bestimmte Funktionen ausführen, z. B. den Dienst zur Namensauflösung, den Dienst zur automatischen Adresszuweisung usw.

Es gibt viele Arten von Netzwerkprotokollen, die in verschiedenen Netzwerken und auf verschiedenen Ebenen des OSI-Modells ausgeführt werden. Hier sind einige von ihnen:

- TCP / IP

- NetBEUI

- IPX / SPX

- NWLink

- Apple reden

Remote-Zugriffsprotokolle

Windows-Betriebssysteme umfassen den Routing- und RAS-Dienst (RRAS), mit dem Remoteclients eine transparente Verbindung zu einem Remoteserver herstellen können. RRAS unterstützt drei Remote-Zugriffsprotokolle:

- Punkt-zu-Punkt-Protokoll(PPP) ist ein standardisierter Satz von Protokollen, die Folgendes bieten:

- der Mechanismus der Koordinierung von Parametern von Datenübertragungseinrichtungen;

- einen Kompressionsmechanismus für übertragene Informationen, um die Effizienz und Zuverlässigkeit der Übertragung zu erhöhen;

- einen Fehlererkennungs- und Korrekturmechanismus;

- schutzmechanismen gegen unbefugte Verbindungen.

- Serial Line Internet Protocol(SLIP) ist ein einfaches Protokoll, bei dem Fehler, die während der Datenübertragung auftreten, nicht erkannt werden können, und das die Verwendung nur eines Netzwerkschichtprotokolls (IP) zulässt, wodurch es unwirksam wird.

- Asynchrones NetBEUI (AsyBEUI) - Microsoft Remote Access Service-Protokoll, auch als asynchrones NetBEUI bekannt; Wird von älteren RAS-Clients unter Windows NT, Windows 3.1, Windows für Workgroups, MSDOS und LAN Manager verwendet.

TCP / IP-Protokollstapel.

Der TCP / IP-Stack besteht aus einer Reihe von Protokollen, mit denen verschiedene Geräte im Internet miteinander verbunden werden können. Der Stack enthält die folgenden Protokolle

IP-Protokoll (Internetprotokoll) - Das grundlegende Netzwerkprotokoll. Gibt die Adressierungsmethode auf Netzwerkebene an. Bietet Routing in Netzwerken, die die Vereinigung von Netzwerken basierend auf verschiedenen Netzwerktechnologien darstellen.

ARP-Protokoll (Address Resolution Protocol) ist ein zusätzliches TCP / IP-Stack-Protokoll zur Ermittlung der Hardwareadresse des Zielknotens bei einer bestimmten IP-Adresse.

ICMP-Protokoll(Internet Control Message Protocol) ist ein unterstützendes TCP / IP-Stack-Protokoll zum Austauschen von Informationen über Datenübertragungsfehler durch das IP-Protokoll sowie zum Austauschen von Steuerungsinformationen auf Netzwerkebene. Insbesondere verwendet das PING-Dienstprogramm dieses Protokoll, um einen sogenannten "Ping" zu senden.

IGMP-Protokoll(Internet Group Management Protocol) ist ein Protokoll, mit dem Daten an eine bestimmte Gruppe von Empfängern gesendet werden.

TCP-Protokoll (Transmission Control Protocol) ist ein Protokoll, das eine garantierte Datenübertragung ermöglicht und eine virtuelle Verbindung zwischen Programmen herstellt, die Netzwerkdienste verwenden müssen. Das Herstellen einer virtuellen Verbindung setzt voraus, dass der Empfänger bereit ist, Daten von einem bestimmten Absender zu empfangen. Dies bedeutet, dass alle Interaktionsparameter konsistent sind und der Empfängercomputer die entsprechenden Ressourcen zugewiesen hat, um den Empfang sicherzustellen.

UDP-Protokoll (User Datagram Protocol) ist ein Protokoll, das eine nicht garantierte Datenübertragung ermöglicht, ohne eine virtuelle Verbindung zwischen Programmen herzustellen, die Netzwerkdienste verwenden müssen.

TCP- und UDP-Transportprotokolle.

IP ermöglicht die Datenübertragung zwischen zwei (oder mehr) Computern. Mehrere Programme, die Zugriff auf das Netzwerk benötigen, können jedoch auf einem Knoten parallel ausgeführt werden. Daher sollten die Daten innerhalb des Computersystems zwischen Programmen verteilt werden. Daher reicht es bei der Übertragung von Daten über das Netzwerk nicht aus, nur einen bestimmten Knoten anzusprechen. Es ist auch erforderlich, das Empfängerprogramm zu identifizieren, das unter Verwendung der Netzwerkschicht nicht implementiert werden kann.

Ein weiteres ernstes IP-Problem ist die Unfähigkeit, große Datenmengen zu übertragen. Das IP-Protokoll teilt die übertragenen Daten in Pakete auf, von denen jedes unabhängig von den anderen an das Netzwerk übertragen wird. Wenn Pakete verloren gehen, kann das IP-Modul auf der Empfängerseite den Verlust nicht erkennen, d.h. Verletzung der Integrität des gesamten Datenarrays.

Um diese Probleme zu lösen, wurden TCP- und UDP-Transportschichtprotokolle entwickelt.

Die Programmidentifikation in TCP- und UDP-Protokollen wird mit eindeutigen numerischen Werten bereitgestellt, sogenannten portnummern. Portnummern werden Programmen entsprechend ihrem funktionalen Zweck anhand bestimmter Standards zugewiesen. Für jedes Protokoll gibt es Standard-Korrespondenzlisten zwischen Portnummern und Programmen. Beispielsweise verwendet die über das TCP-Transportprotokoll ausgeführte WWW-Software den TCP-Port 80, und der DNS-Dienst interagiert mit den TCP- und UDP-Transportprotokollen über den TCP-Port 53 bzw. den UDP-Port 53.

Daher implementieren das IP-Netzwerkschichtprotokoll und das TCP- und UDP-Transportprotokoll ein zweistufiges Adressierungsschema: Die TCP- und UDP-Portnummern ermöglichen die eindeutige Identifizierung eines Programms innerhalb eines Knotens, der durch eine IP-Adresse eindeutig identifiziert wird. Daher können Sie mit einer Kombination aus IP-Adresse und Portnummer ein Programm im Internet eindeutig identifizieren. Diese kombinierte Adresse wird aufgerufen steckdose (Sockel).

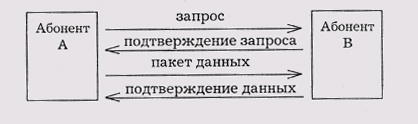

Darüber hinaus bietet TCP eine garantierte Datenlieferung. Das Prinzip der garantierten Zustellung basiert auf der Tatsache, dass der sendende Computer immer „weiß“, ob die Daten an den Empfänger geliefert wurden oder nicht. Dies wird dadurch sichergestellt, dass der empfangende Rechner den erfolgreichen Empfang von Daten bestätigt. Wenn der sendende Computer keine Bestätigung erhält, versucht er, diese erneut zu senden. Der Übertragungsmodus mit Zustellgarantie hat einen erheblichen Nachteil - das Netzwerk wird zusätzlich mit Bestätigungspaketen beladen. Dies kann ein Hauptproblem bei Kanälen mit geringer Leistung sein. Daher wird zum Übertragen kleiner Datenmengen, wenn keine Bestätigung erforderlich ist, oder zum Übertragen von Streaming-Daten (z. B. Video oder Audio) ein Übertragungsprotokoll mit nicht garantierter UDP-Übermittlung verwendet.

Komponenten der Anwendungsschicht HTTP, FTP, SMTP, SNMP, Telnet.

Auf Anwendungsebene gibt es viele Standard-TCP / IP-Dienstprogramme und -Dienste, darunter:

- nTTR-Protokoll - Ermöglicht den Zugriff auf gemeinsam genutzte Daten auf Webservern, um öffentlich zugängliche Informationen zu veröffentlichen und zu lesen. Das HTTP-Protokoll beschreibt die Interaktion zwischen HTTP-Servern (Webservern) und HTTP-Clients (Webbrowsern). Windows XP und Windows Server 2003 umfassen sowohl den Client-Teil (Internet Explorer 6.0-Webbrowser) als auch den Server-Teil (Internet Information Server, IIS-Webserver).

- fTP-Protokoll - Internetdienst, der den Dateitransfer zwischen Computern ermöglicht. Windows XP und Windows Server 2003 unterstützen FTP-Clients: Internet Explorer 6.0 und das FTP-Befehlszeilenprogramm. Der FTP-Server ist im IIS-Webserver enthalten.

- sMTP-Protokoll - Wird von Mailservern zum Übertragen von E-Mails verwendet. Der IIS-Server unterstützt das SMTP-Protokoll für die Verarbeitung von E-Mail-Nachrichten.

- telnet-Protokoll- Terminalemulationsprotokoll für die Verbindung zu Remote-Netzwerkknoten. Mit Telnet können Clients Anwendungen remote starten. Darüber hinaus vereinfacht es die Remoteverwaltung. Telnet-Implementierungen, die für fast alle Betriebssysteme verfügbar sind, erleichtern die Integration in heterogene Netzwerkumgebungen. In Windows XP und Windows Server 2003 sind Telnet-Client und -Server enthalten.

- namensdienste - eine Reihe von Protokollen und Diensten, mit denen Sie die Benennung von Computern im Netzwerk verwalten können;

- sNMP-Protokoll - Ermöglicht die zentrale Verwaltung von Netzwerkknoten wie Servern, Workstations, Routern, Bridges und Hubs. Darüber hinaus kann SNMP verwendet werden, um Remote-Geräte zu konfigurieren, die Netzwerkleistung zu überwachen, Netzwerkfehler und nicht autorisierte Zugriffsversuche zu erkennen und die Netzwerknutzung zu überwachen.

NetBEUI-Protokoll.

Das NetBEUI-Protokoll (NetBIOS Enhanced User Interface) wurde als Protokoll für kleine lokale Netzwerke mit 20 bis 200 Computern entwickelt. NetBEUI ist ein nicht routbares Protokoll, da es die Netzwerkschicht nicht implementiert. Dieses Protokoll wird von allen Microsoft-Betriebssystemen unterstützt. In modernen Windows-Versionen ist es jedoch standardmäßig deaktiviert und wird hauptsächlich zur Unterstützung von Windows 9x-Arbeitsstationen verwendet.

Die Betriebssysteme Windows XP und Windows Server 2003 unterstützen das NetBEUI-Netzwerkprotokoll nicht. Dieses Protokoll ist nicht in der Liste der Netzwerkprotokolle enthalten, die während der Installation von Windows installiert wurden.

Beim Upgrade von einer früheren Version von Microsoft Windows mit dem installierten NetBEUI-Protokoll zeigt der Kompatibilitätsprüfungs-Assistent eine Meldung an, dass das NetBEUI-Protokoll gelöscht wird, wenn das Betriebssystem aktualisiert wird ist nicht kompatibel mit Windows XP.

Es besteht jedoch die Möglichkeit, das NetBEUI-Protokoll in Windows XP zu installieren. Die Installations-CD enthält die zur Installation erforderlichen Dateien Netnbf.inf und Nbf.sys. Führen Sie die folgenden Schritte aus, um das NetBEUI-Protokoll zu installieren:

1. Klicken Sie auf die Schaltfläche Start, öffnen Sie die Systemsteuerung und wählen Sie das Element Netzwerkverbindungen aus.

2. Klicken Sie mit der rechten Maustaste auf das Symbol der Netzwerkkarte, für die Sie das NetBEUI-Protokoll hinzufügen möchten, und wählen Sie im Kontextmenü die Option Eigenschaften.

3. Klicken Sie auf die Registerkarte Startseite und dann auf Installieren.

4. Wählen Sie in der Liste der Netzwerkkomponenten Protokoll aus und klicken Sie auf die Schaltfläche Hinzufügen.

5. Klicken Sie auf die Schaltfläche Von Datenträger installieren, legen Sie die Windows XP-Installations-CD ein, öffnen Sie den Ordner Valueadd \\ msft \\ net \\ netbeui im Suchfenster, wählen Sie die Datei Netnbf.inf aus und klicken Sie auf die Schaltfläche Öffnen.

6. Klicken Sie auf OK. Klicken Sie im Fenster Netzwerkprotokoll auswählen auf OK, um die Installation abzuschließen.

NWLink-Protokoll.

Dies ist ein Microsoft-kompatibles IPX / SPX-Protokoll für Windows. Erforderlich für den Zugriff auf Netzwerke, in denen Server mit Nowell NetWare ausgeführt werden. Das NWLink-Protokoll selbst implementiert die Netzwerk- und Transportschicht der Interaktion.

Um auf die Dateien oder Drucker des NetWare-Servers zuzugreifen, müssen Sie einen speziellen Redirector verwenden, der in Windows XP Professional vom Dienst CSNW (Client für NetWare-Netzwerke) und in Windows Server 2003 vom Dienst GSNW (Gateway für NetWare-Netzwerke) bereitgestellt wird. NWLink ist in beiden Windows-Betriebssystemen enthalten und wird automatisch mit dem Client und dem Gateway-Dienst für NetWare installiert.

Apple Talk-Protokoll.

Dies ist eine Protokollsuite, die von Apple Computer, Inc. entwickelt wurde. für Kommunikationscomputer Apple Macintosh. Windows unterstützt alle AppleTalk-Protokolle, sodass dieses Betriebssystem als Router und RAS-Server für Macintosh-Netzwerke fungieren kann. Um mit dem Protokoll zu arbeiten, stellte AppleTalk den entsprechenden Dienstzugriff auf Dateien und Drucker bereit.

DLC-Protokoll.

Das DLC-Protokoll (Data Link Control) wurde für die Integration von IBM Mainframes entwickelt. Es wurde nicht als Hauptprotokoll für PCs im Netzwerk entwickelt. Häufig wird es zum Drucken auf Hewlett-Packard-Netzwerkdruckern verwendet.

IrDA-Standard.

Die Infrared Data Association (IrDA) hat eine Gruppe von drahtlosen Zwei-Wege-Hochgeschwindigkeitsprotokollen zum Austausch von Informationen im Infrarotbereich identifiziert, die allgemein als IrDA bezeichnet werden. Mit den IrDA-Protokollen können Computer mit einer Vielzahl von Geräten kommunizieren: Digitalkameras, Drucker, Taschencomputer wie PocketPC usw. Die IrDA-Unterstützung ist in Windows XP und Windows Server 2003 enthalten.

Das Verfahren zum Binden von Protokollen.

Protokolle können hinzugefügt, gelöscht und selektiv mit allen Servernetzwerkschnittstellen verknüpft werden. Standardmäßig wird die Protokollbindungsreihenfolge durch die Reihenfolge bestimmt, in der sie installiert wurden. Gleichzeitig kann der Administrator diese Reihenfolge jederzeit für einzelne Schnittstellen ändern, wodurch der Verwaltungsprozess flexibler wird. Beispielsweise können TCP / IP- und IPX / SPX-Protokolle mit TCP / IP-Protokollpriorität an eine Schnittstelle gebunden werden und dieselben Protokolle an eine andere, jedoch mit IPX / SPX-Priorität. Darüber hinaus können Sie für einzelne Netzwerkschnittstellen, Protokolle und ihre Kombinationen Netzwerkdienste beliebig aktivieren oder deaktivieren. Auf diese Weise können Administratoren auf einfache Weise sichere Netzwerkkonfigurationen erstellen (z. B. alle Netzwerkdienste für öffentliche Schnittstellen mit einer direkten Verbindung zum Internet deaktivieren).

- Protokollstapel

- Verbindungsschicht-Protokolle

- Internet Layer-Protokolle

- Transportprotokolle

- Anwendungsprotokolle

Wie bereits erwähnt, können Computer verschiedener Hersteller, die mit unterschiedlichen Geräten ausgestattet sind und unterschiedliche technische Eigenschaften aufweisen, in lokalen Netzwerken zusammenarbeiten. In der Praxis bedeutet dies, dass zur Gewährleistung der normalen Interaktion dieser Computer ein bestimmter einheitlicher Standard erforderlich ist, der den Datenübertragungsalgorithmus in einem verteilten Computersystem genau definiert. In modernen lokalen Netzwerken oder wie sie im englischsprachigen Raum LAN (Local Area Network) genannt werden, wird die Rolle eines solchen Standards von Netzwerkprotokollen übernommen.

Ein Netzwerkprotokoll oder ein Datenübertragungsprotokoll ist also ein vereinbarter und genehmigter Standard, der eine Beschreibung der Regeln zum Empfangen und Übertragen von Befehlen, Dateien und anderen Daten zwischen mehreren Computern enthält und dazu dient, die Arbeit von Computern im Netzwerk zu synchronisieren.

Zunächst sollte klar sein, dass in lokalen Netzwerken Informationen nicht nur zwischen Computern als physische Geräte übertragen werden, sondern auch zwischen Anwendungen, die Kommunikationen auf Programmebene bereitstellen. Darüber hinaus können solche Anwendungen als Komponenten des Betriebssystems verstanden werden, die die Interaktion mit verschiedenen Computergeräten organisieren, und als Clientanwendungen, die die Benutzerschnittstelle bereitstellen. So lernen wir nach und nach die mehrstufige Struktur der Netzwerkkommunikation kennen - zumindest beschäftigen wir uns einerseits mit der Konfiguration der Netzwerkhardware und andererseits mit der Konfiguration der Software.

Die Übertragung von Informationen zwischen mehreren Netzwerkcomputern ist jedoch nicht so einfach, wie es auf den ersten Blick erscheinen mag. Um dies zu verstehen, ist es ausreichend, sich die Bandbreite der Probleme vorzustellen, die beim Empfangen oder Senden von Daten auftreten können. Unter solchen „Problemen“ können Sie einen Hardwarefehler oder einen Fehler eines der Kommunikationsgeräte angeben, z. B. eine Netzwerkkarte oder einen Hub, einen Fehler in der Anwendungs- oder Systemsoftware, einen Fehler bei der Datenübertragung, einen Verlust eines Teils der übertragenen Informationen oder dessen Verzerrung. Daraus folgt, dass im lokalen Netzwerk eine strenge Kontrolle erforderlich ist, um alle diese Fehler zu verfolgen und darüber hinaus einen übersichtlichen Betrieb sowohl der Hardware- als auch der Softwarekomponenten des Netzwerks zu organisieren. All diese Aufgaben auf ein einziges Protokoll zu übertragen, ist nahezu unmöglich. Wie zu sein

Die Lösung bestand in der Unterteilung von Protokollen in mehrere konzeptionelle Ebenen, von denen jede eine Schnittstelle zwischen verschiedenen Softwaremodulen bereitstellt, die auf Computern installiert sind, die in einem Netzwerk ausgeführt werden. Somit kann der Mechanismus zum Übertragen eines Informationspakets durch ein Netzwerk von einem auf einem Computer ausgeführten Client-Programm zu einem auf einem anderen Computer ausgeführten Client-Programm bedingt als sequentielles Senden dieses Pakets von oben nach unten von einem Protokoll der obersten Ebene, das eine Interaktion bereitstellt, dargestellt werden mit der Benutzeranwendung das Protokoll der unteren Ebene, das die Schnittstelle zum Netzwerk organisiert, seine Übersetzung zum Empfängercomputer und das Postback zum Protokoll der oberen Ebene, das sich bereits auf dem Remote-Computer befindet e (Fig. 2.1).

Abb. 2.1. Konzeptionelles Modell eines mehrstufigen Protokollsystems

Gemäß diesem Schema stellt jede der Ebenen eines solchen Systems einen eigenen Satz von Funktionen bereit, wenn Informationen über ein lokales Netzwerk übertragen werden.

Beispielsweise kann davon ausgegangen werden, dass ein Protokoll der obersten Ebene, das direkt mit Client-Programmen interagiert, Daten in ein Protokoll der unteren Ebene übersetzt, das für die Arbeit mit Netzwerkhardwaregeräten „verantwortlich“ ist, und diese in eine „verständliche“ Form für diese umwandelt. Das wiederum überträgt sie an ein Protokoll, das Informationen direkt an einen anderen Computer überträgt. Am entfernten Computer führt der Datenempfang ein ähnliches Protokoll der "niedrigeren" Ebene durch und kontrolliert die Richtigkeit der empfangenen Daten, dh bestimmt, ob sie an das Protokoll weiter oben in der hierarchischen Struktur gesendet oder eine erneute Übertragung angefordert werden sollen. In diesem Fall wird die Interaktion nur zwischen den Protokollen der unteren Ebene durchgeführt, die oberen Ebenen der Hierarchie sind an diesem Prozess nicht beteiligt. Wenn die Informationen ohne Verzerrung übertragen wurden, werden sie durch benachbarte Protokollschichten nach oben übertragen, bis sie das empfangende Programm erreichen. Darüber hinaus steuert jede der Ebenen nicht nur die Genauigkeit der Datenübersetzung auf der Grundlage der Analyse des Inhalts des Informationspakets, sondern bestimmt auch weitere Aktionen auf der Grundlage von Informationen über seinen Zweck. Beispielsweise entscheidet eine der Ebenen "verantwortlich" für die Auswahl eines Geräts, von dem Daten empfangen und über das Daten an das Netzwerk übertragen werden, eine andere "darüber", ob Informationen weiter über das Netzwerk übertragen werden sollen oder ob sie für diesen Computer bestimmt sind. Die dritte Ebene "wählt" das Programm aus, das akzeptierte Informationen werden adressiert. Ein solcher hierarchischer Ansatz ermöglicht nicht nur die Aufteilung der Funktionen auf verschiedene Module der Netzwerksoftware, was die Steuerung des gesamten Systems erheblich vereinfacht, sondern auch die Korrektur von Fehlern auf der Ebene der Hierarchie, auf der sie entstanden sind. Jedes dieser hierarchischen Systeme, einschließlich eines bestimmten Satzes von Protokollen auf verschiedenen Ebenen, wird als Protokollstapel bezeichnet.

Es ist ziemlich offensichtlich, dass es einen signifikanten Unterschied zwischen Theorie und Praxis gibt, dh zwischen dem konzeptionellen Modell des Protokollstapels und seiner praktischen Umsetzung. In der Praxis wurden verschiedene Optionen für die Aufteilung des Protokollstapels in Funktionsebenen gewählt, von denen jede ihre eigenen Aufgaben ausführt. Wir werden uns auf eine dieser Optionen konzentrieren, die die universellste zu sein scheint. Dieses Schema umfasst vier Funktionsebenen und beschreibt genau wie das vorherige Diagramm keinen spezifischen Funktionsmechanismus eines Protokollstapels, sondern ein allgemeines Modell, das zum besseren Verständnis des Funktionsprinzips solcher Systeme beiträgt (Abb. 2.2).

Die Anwendungsebene des Protokollstapels ist die oberste Ebene des hierarchischen Systems und bietet eine Schnittstelle mit der zu organisierenden Software

Benutzer arbeiten im Netzwerk. Wenn Sie ein Programm starten, für dessen Ausführung ein Dialog mit dem Netzwerk erforderlich ist, ruft dieses Programm das entsprechende Protokoll auf Anwendungsebene auf. Dieses Protokoll überträgt die Programminformationen aus dem Netzwerk in einem für die Verarbeitung zugänglichen Format, dh in Form von Systemnachrichten oder als Bytestrom. Genauso können Benutzeranwendungen Datenströme empfangen und Nachrichten steuern - sowohl vom Betriebssystem selbst als auch von anderen Programmen, die auf dem Computer ausgeführt werden. Zusammenfassend können wir also sagen, dass das Protokoll der Anwendungsschicht als eine Art Vermittler zwischen dem Netzwerk und der Software fungiert und die über das Netzwerk übertragenen Informationen in eine für das Empfängerprogramm „verständliche“ Form umwandelt.

Abb. 2.2. Implementierungsmodell für Protokollstapel

Die Hauptaufgabe der Transportschichtprotokolle besteht darin, die Richtigkeit der Datenübertragung zu überwachen und die Interoperabilität zwischen verschiedenen Netzwerkanwendungen sicherzustellen. Insbesondere wird den ankommenden Datenstrom empfängt, teilt das Transportschichtprotokoll in einzelne Stücke, die als Pakete bezeichnet, Aufzeichnungen in jedem Paket wird einige zusätzliche Informationen, wie Programmkennung, für die Daten übertragen werden, und einen Steuerbetrag erforderlich, um die Integrität des Pakets zu verifizieren, und sendet sie auf eine benachbarte Ebene zur weiteren Verarbeitung. Darüber hinaus steuern die Transportschichtprotokolle die Übertragung von Informationen. Sie können beispielsweise den Empfänger auffordern, die Zustellung des Pakets zu bestätigen und die verlorenen Fragmente der übertragenen Datensequenz erneut zu senden. Einige Verwirrung kann durch die Tatsache verursacht werden, dass die Transportschichtprotokolle wie die Anwendungsschichtprotokolle mit Netzwerkprogrammen interagieren und die Datenübertragung zwischen ihnen koordinieren. Diese Situation kann durch das folgende Beispiel verdeutlicht werden: auf einem vernetzten Computer einen E-Mail-Client ausgeführt Angenommen, die zwei verschiedene Protokollanwendungsschicht nutzt - Rohrsen (Post Office Protocol) und SMTP (Simple Mail Transfer Protocol) - und das Programm wird die Dateien auf einen Remote-Server hochladen - FTP Client, der mit dem Anwendungsschichtprotokoll FTP (File Transfer Protocol) arbeitet. Alle diese Anwendungsschichtprotokolle basieren auf demselben Transportschichtprotokoll - TCP / IP (Transmission Control Protocol / Internet Protocol), das einen Datenstrom von den oben genannten Programmen empfängt und diese in Datenpakete konvertiert, bei denen die endgültige Verwendung der Anwendung angezeigt wird diese Informationen. Aus dem Beispiel, das wir betrachtet haben, folgt, dass die vom Netzwerk kommenden Daten unterschiedliche Zwecke haben können und dementsprechend von verschiedenen Programmen oder verschiedenen Modulen derselben Anwendung verarbeitet werden. Um Verwechslungen beim Empfangen und Verarbeiten von Informationen zu vermeiden, verfügt jedes Programm, das mit dem Netzwerk interagiert, über eine eigene Kennung, mit der das Transportprotokoll Daten an die genaue Anwendung senden kann, für die es bestimmt ist. Solche Kennungen werden als Software-Ports bezeichnet. Insbesondere funktioniert das SMTP-Anwendungsschichtprotokoll zum Senden von E-Mail-Nachrichten normalerweise mit Port 25, das eingehende POP3-Protokoll mit Port 110 und das Telnet-Protokoll mit Port 23. Die Aufgabe, Datenströme zwischen Software-Ports umzuleiten, liegt in den Transportprotokollen.

Auf der Ebene zwischen Netzwerken wird die Interaktion spezifischer Computer eines verteilten Computersystems implementiert, mit anderen Worten, der Prozess zum Bestimmen der Route der Informationsbewegung innerhalb eines lokalen Netzwerks wird ausgeführt und diese Information wird an einen spezifischen Empfänger gesendet. Dieser Vorgang wird als Routing bezeichnet. Beim Empfang eines Datenpakets von einem Transportprotokoll zusammen mit einer Anforderung zum Senden und einer Angabe des Empfängers bestimmt das Protokoll der Internetwork-Schicht, an welchen Computer Informationen gesendet werden sollen, ob sich dieser Computer in diesem Segment des lokalen Netzwerks befindet oder ob sich ein Gateway auf seinem Weg befindet, und wandelt sich dann um Paket zu Datagramm - eine spezielle Information, die unabhängig von anderen ähnlichen Fragmenten über das Netzwerk übertragen wird, ohne einen virtuellen Kanal zu bilden (ein speziell konfiguriertes Medium für zwei Personen) ronnego Kommunikation zwischen mehreren Geräten) und Quittierung. Die Adresse des Computers, der die Daten gesendet hat, und die Routeninformationen des Datagramms werden im Header des Datagramms aufgezeichnet. Danach wird es auf die Kanalebene übertragen.

HINWEIS

Ein Gateway ist ein Programm, mit dem Sie Informationen zwischen zwei Netzwerksystemen übertragen können, die unterschiedliche Kommunikationsprotokolle verwenden.

Beim Empfang eines Datagramms bestimmt das Gateway-Protokoll die Richtigkeit seines Empfangs und anschließend, ob es an den lokalen Computer adressiert ist oder ob es weiter über das Netzwerk gesendet werden soll. Falls keine weitere Übertragung erforderlich ist, entfernt das Gateway-Protokoll den Datagramm-Header, berechnet, welches der Transportprotokolle dieses Computers die empfangenen Informationen verarbeitet, transformiert sie in das entsprechende Paket und sendet sie an die Transportschicht. Die Veranschaulichung dieses scheinbar komplexen Mechanismus kann ein einfaches Beispiel sein. Angenommen, ein Pitch-Computer verwendet gleichzeitig zwei verschiedene Transportprotokolle: TCP / IP für die Verbindung zum Internet und NetBEUI (NetBIOS Extended User Interface) für die Arbeit in einem lokalen Netzwerk. In diesem Fall unterscheiden sich die auf der Transportschicht verarbeiteten Daten für diese Protokolle, aber auf der Internetwork-Ebene werden Informationen über Datagramme desselben Formats übertragen.

Schließlich werden auf der Datenverbindungsschicht die Datagramme in das entsprechende Signal umgewandelt, das durch das Kommunikationsgerät über das Netzwerk übertragen wird. Im einfachsten Fall, wenn ein Computer über einen Netzwerkadapter direkt mit dem lokalen Netzwerk eines bestimmten Standards verbunden ist, übernimmt der Treiber dieses Adapters die Rolle des Protokolls der Datenverbindungsschicht und implementiert direkt die Schnittstelle mit dem Netzwerk. In komplexeren Situationen können mehrere spezialisierte Protokolle gleichzeitig auf Datenverbindungsebene arbeiten, von denen jedes seine eigenen Funktionen ausführt.

Verbindungsschicht-Protokolle

Protokolle, die eine Computerinteraktion mit dem Netzwerk auf der untersten Hardwareebene ermöglichen, bestimmen weitgehend die Topologie des lokalen Netzwerks sowie dessen interne Architektur. Derzeit werden in der Praxis häufig verschiedene Standards für den Aufbau von lokalen Netzwerken verwendet, von denen die häufigsten Ethernet-, Token Ring-, FDDI- (Fibre Distributed Data Interface) und ArcNet-Technologien sind.

Heutzutage sind lokale Netzwerke, die auf dem Ethernet-Standard basieren, sowohl in unserem Land als auch auf der ganzen Welt am beliebtesten. Ethernet macht fast neunzig Prozent aller kleinen LANs und Heim-LANs aus, was nicht verwunderlich ist, da Sie mit dieser Technologie einfache und benutzerfreundliche lokale Netzwerke mit minimalen Kosten aufbauen können. Aus diesem Grund wird die Ethernet-Technologie als Hauptstandard in Betracht gezogen. Die Ethernet-Protokolle der Datenverbindungsschicht sind normalerweise in die Ausrüstung integriert, die es dem Computer ermöglicht, auf physischer Ebene eine Verbindung zum lokalen Netzwerk herzustellen. Der Ethernet-Standard ist eine Rundsendung, dh, jeder an ein Netzwerk angeschlossene Computer empfängt alle folgenden Informationen über sein Netzwerksegment, sowohl für diesen bestimmten Computer als auch für Daten, die an einen anderen Computer gesendet werden. Alle Ethernet-Netzwerke verwenden denselben Medientrennungsalgorithmus - Carrier Sense Multiple Access mit Collision Detection (CSMA / CD) - Multiple Access mit Carrier Sensing und Collision Detection.

Im Rahmen der heutigen Ethernet-Technologie gibt es verschiedene Standards für die Organisation der Netzwerkkommunikation, die die Bandbreite eines Kommunikationskanals und die maximal zulässige Länge eines Netzwerksegments, dh die Entfernung zwischen zwei mit einem Netzwerk verbundenen Geräten, bestimmen. Wir werden im nächsten Kapitel über diese Standards sprechen, das sich mit der Untersuchung von Netzwerkgeräten befasst. Zur Zeit sollte jedoch beachtet werden, dass innerhalb des Ethernet-Standards normalerweise eine von zwei verschiedenen Topologien verwendet wird: Netzwerkkonfiguration mit einem gemeinsamen Bus oder eine sternförmige Architektur.

Internet Layer-Protokolle

Die Interworking-Layer-Protokolle dienen, wie bereits erwähnt, dazu, die Informationswege im lokalen Netzwerk zu bestimmen, Datagramme zu empfangen und zu senden sowie empfangene Daten an übergeordnete Protokolle zu senden, wenn diese Daten auf einem lokalen Computer verarbeitet werden sollen. Routing-Protokolle wie RIP (Routing Internet Protocol) und OSPF (Open Shortest Path First) sowie das ICMP-Steuerungs- und Übertragungssteuerungsprotokoll (Internet Control Message Protocol) werden allgemein als Interworking-Protokolle bezeichnet. Gleichzeitig ist eines der bekanntesten Protokolle der Internetwork-Schicht das IP-Protokoll.

IP-Protokoll

IP (Internet Protocol) wird sowohl in global verteilten Systemen wie dem Internet als auch in lokalen Netzwerken verwendet. Zum ersten Mal wurde IP im ArpaNet-Netzwerk verwendet, das der Vorläufer des modernen Internets war, und hat sich seitdem zuversichtlich als eines der verbreitetsten und beliebtesten Inter-Network-Protokolle behauptet.

Da das IP-Protokoll ein universeller Standard ist, wird es häufig in sogenannten Composite-Netzwerken verwendet, dh Netzwerken, die unterschiedliche Datenübertragungstechnologien verwenden und über Gateways miteinander verbunden sind. Das gleiche Protokoll ist für die Adressierung bei der Übertragung von Informationen im Netzwerk „zuständig“. Wie erfolgt diese Adressierung?

Jeder auf der Erde lebende Mensch hat eine Adresse, an der er bei Bedarf gefunden werden kann. Ich denke, es wird niemanden überraschen, dass jeder Rechner, der im Internet oder im lokalen Netzwerk arbeitet, auch eine eigene Adresse hat. Adressen in Computernetzwerken unterscheiden sich deutlich von den üblichen postalischen Adressen. Ich fürchte, es ist völlig nutzlos, etwas wie "Intel Pentium III 1300 MHz Computer, Esq., Paney-Lane 114, Liverpool, England" zu schreiben, das Sie an das Netzwerk gesendet haben. Wenn Sie eine solche Inschrift sehen, hängt Ihre Personalka allenfalls grundlegend. Wenn Sie jedoch eine Computeradresse wie 195.85.102.14 angeben, wird das Auto Sie perfekt verstehen.

Dies ist der IP-Standard, der eine ähnliche Aufzeichnung der Adressen von Computern impliziert, die mit dem Netzwerk verbunden sind. Dieser Eintrag wird als IP-Adresse bezeichnet.

Aus dem obigen Beispiel ist ersichtlich, dass die IP-Adresse aus vier durch einen Punkt getrennten Dezimalbezeichnern oder Oktetten mit jeweils einem Byte besteht. Das linke Oktett gibt den Typ des lokalen Intranets an (der Begriff „Intranet“). Hierbei handelt es sich um ein privates lokales Unternehmens- oder Heimnetzwerk mit einer Internetverbindung, in dem sich der erforderliche Computer befindet. Innerhalb dieses Standards werden mehrere Unterarten von Intranets unterschieden, die durch den Wert des ersten Oktetts definiert sind. Dieser Wert kennzeichnet die maximale Anzahl von Subnetzen und Knoten, die ein solches Netzwerk enthalten kann. In der Registerkarte. 2.1 zeigt die Entsprechung der Netzwerkklassen zum Wert des ersten Oktetts der IP-Adresse.

Tabelle 2.1. Anpassen von Netzwerkklassen an das erste Oktett einer IP-Adresse

Klasse-A-Adressen werden in großen öffentlichen Netzwerken verwendet, da sie die Erstellung von Systemen mit einer großen Anzahl von Knoten ermöglichen. Adressen der Klasse B werden in der Regel in mittelgroßen Unternehmensnetzwerken und Adressen der Klasse C in lokalen Netzwerken kleiner Unternehmen verwendet. Um auf Gruppen von Maschinen Bezug zu nehmen, sind Broadcast-Adressen der Klasse D vorgesehen, die Adressen der Klasse E werden noch nicht verwendet: Es wird davon ausgegangen, dass sie im Laufe der Zeit zur Erweiterung des Standards verwendet werden. Der Wert des ersten Oktetts 127 ist für geschäftliche Zwecke reserviert, hauptsächlich zum Testen von Netzwerkgeräten, da IP-Pakete, die an eine solche Adresse gerichtet sind, nicht an das Netzwerk übertragen werden, sondern so wie sie gerade empfangen wurden, an das Netzwerksoftware-Steuerungs-Add-On zurückgesendet werden. Darüber hinaus gibt es eine Reihe von sogenannten "dedizierten" IP-Adressen, die von besonderer Bedeutung sind. Diese Adressen sind in der Tabelle angegeben. 2.2.

Tabelle 2.2. Der Wert der zugewiesenen IP-Adressen

HINWEIS

Der Host wird als jeder Computer bezeichnet, der mit dem Internet verbunden ist, unabhängig von seinem Ziel.

Wie bereits erwähnt, können kleine lokale Netzwerke miteinander verbunden werden und komplexere und verzweigtere Strukturen bilden. Zum Beispiel kann ein lokales Netzwerk eines Unternehmens aus einem Netzwerk eines Verwaltungsgebäudes und einem Netzwerk einer Produktionsabteilung bestehen, und ein Netzwerk eines Verwaltungsgebäudes kann wiederum ein Netzwerk eines Rechnungswesens, eine planungsökonomische Abteilung und eine Marketingabteilung umfassen. Im obigen Beispiel ist das Netzwerk der unteren Ebene ein Subnetz eines übergeordneten Systems, dh das lokale Abrechnungsnetz ist das Subnetz für das Netzwerk des Verwaltungsgebäudes und das wiederum das Subnetz für das Netzwerk des gesamten Unternehmens.

Aber zurück zum Studium der Struktur der IP-Adresse. Die letzte (rechte) Kennung der IP-Adresse gibt die Nummer des Computers im lokalen Netzwerk an. Alles, was sich in einem solchen Datensatz zwischen dem rechten und dem linken Oktett befindet, ist die Anzahl der Subnetze einer niedrigeren Ebene. Unverständlich? Nehmen wir ein Beispiel. Angenommen, wir haben eine bestimmte Internetadresse, an die wir ein Paket mit einer Reihe neuer Witze senden möchten. Nehmen Sie als Beispiel dieselbe IP-Adresse: 195.85.102.14. Wir senden also ein Paket an das 195. Subnetz des Internets, das, wie aus der Bedeutung des ersten Oktetts hervorgeht, zur Klasse C gehört. Angenommen, das 195. Netzwerk enthält 902 weitere Subnetze, aber unser Paket wird an das 85. gesendet. Es enthält 250 Subnetze

niedrigere Ordnung, aber wir brauchen die 102.. Und schließlich sind 40 Computer an das 102. Netzwerk angeschlossen. Anhand der von uns in Betracht gezogenen Adresse erhält ein Computer mit der Nummer 14 in diesem Netzwerksystem eine Auswahl an Witzen. Aus all den obigen Angaben wird ersichtlich, dass die IP-Adresse jedes Computers, der sowohl im lokalen Netzwerk als auch im globalen Computersystem arbeitet, eindeutig sein muss.

Die zentrale Verteilung von IP-Adressen in lokalen Netzwerken wird von einer staatlichen Organisation - dem Stanford International Research Institute (SRI International) im Herzen des Silicon Valley - Menlo Park, Kalifornien, USA - durchgeführt. Die Zuweisung von IP-Adressen zu einem neuen lokalen Netzwerk ist kostenlos und dauert etwa eine Woche. Kontaktieren Sie diese Organisation unter SRI International, Raum EJ210, 333 Ravenswood Avenue, Menlo Park, Kalifornien 94025, USA,kein Telefon in den USA 1-800-235-3155

oder E-Mail-Adresse, die auf der Website zu finden ist http://www.sri.com.Die meisten Administratoren kleiner lokaler Netzwerke mit 5 bis 10 Computern weisen den an das Netzwerk angeschlossenen Computern jedoch selbstständig IP-Adressen zu, basierend auf den oben beschriebenen Regeln für die Adressierung in IP-Netzwerken. Der Tatsoy-Ansatz ist vollkommen lebensberechtigt, aber gleichzeitig kann die willkürliche Vergabe von IP-Adressen ein Problem sein, wenn in Zukunft ein solches Netzwerk mit anderen lokalen Netzwerken verbunden oder eine direkte Verbindung zum Internet hergestellt wird. In diesem Fall kann das versehentliche Zusammentreffen mehrerer IP-Adressen zu sehr unangenehmen Konsequenzen führen, z. B. zu Fehlern bei der Weiterleitung der über das Netzwerk übertragenen Daten oder zum Ausfall des gesamten Netzwerks.

Kleine lokale Netzwerke mit einer begrenzten Anzahl von Computern müssen eine Adresse der Klasse C für die Registrierung anfordern. Außerdem werden jedem dieser Netzwerke nur die ersten beiden Oktette der IP-Adresse zugewiesen, beispielsweise 197.112.Х.Х. In der Praxis bedeutet dies, dass der Administrator dieses Netzwerks eine Adresse erstellen kann Subnetze und weisen Knotennummern in jedem von ihnen willkürlich zu, basierend auf ihren eigenen Bedürfnissen.

Große lokale Netzwerke, die IP als grundlegendes Internetprotokoll verwenden, verwenden häufig eine äußerst bequeme Methode zur Strukturierung des gesamten Netzwerksystems, indem ein gemeinsames IP-Netzwerk in Teilnetze aufgeteilt wird. Wenn beispielsweise das gesamte Unternehmensnetzwerk aus einer Reihe von zusammengeführten Ethernet-LANs besteht, kann es in mehrere strukturelle Komponenten unterteilt werden, d. H. Subnetze, die sich im Wert des dritten Oktetts der IP-Adresse unterscheiden. In der Regel wird das physische Netzwerk eines Unternehmensbereichs, beispielsweise ein Ethernet-Netzwerk, das alle Buchhaltungscomputer miteinander verbindet, als jedes der Subnetze verwendet. Dieser Ansatz ermöglicht zum einen

Verbrauchen Sie nicht unnötigerweise IP-Adressen, und zweitens bietet es aus administrativer Sicht bestimmte Vorteile: Beispielsweise kann ein Administrator den Zugang zum Internet nur für eines der ihm anvertrauten Subnetze öffnen oder eines der Subnetze vorübergehend vom lokalen Netzwerk des Unternehmens trennen. Wenn der Netzwerkadministrator feststellt, dass das dritte Oktett der IP-Adresse die Subnetznummer und die vierte Knotennummer darin beschreibt, werden diese Informationen in den lokalen Routingtabellen Ihres Unternehmensnetzwerks aufgezeichnet und sind von außen nicht sichtbar. Mit anderen Worten, dieser Ansatz bietet mehr Sicherheit.

Damit die Software die Nummern bestimmter Computer automatisch anhand der in diesem Netzwerksystem verwendeten IP-Adressen zuordnet, werden sogenannte Subnetzmasken verwendet. Das Prinzip, nach dem die Erkennung von Knotennummern als Teil einer IP-Adresse erfolgt, ist recht einfach: Die Bits der Subnetzmaske, die die Nummer des IP-Netzwerks selbst angeben, müssen gleich Eins sein, und die Bits, die die Knotennummer definieren, müssen Null sein. Aus diesem Grund wird in den meisten lokalen IP-basierten Netzwerken der Klasse C der Wert 255.255.255.0 als Subnetzmaske verwendet: Mit dieser Konfiguration können bis zu 256 Subnetze in das Gesamtnetzwerk aufgenommen werden, von denen jedes bis zu 254 Computer umfasst. In einigen Fällen kann sich dieser Wert ändern. Wenn beispielsweise die Anzahl der Subnetze größer als 256 als Teil eines Netzwerks verwendet werden musste, können Sie eine Subnetzmaske im Format 255.255.255.195 verwenden. In dieser Konfiguration kann das Netzwerk bis zu 1024 Subnetze umfassen, wobei die maximale Anzahl der Computer jeweils 60 nicht überschreiten darf.

In lokalen Netzwerken, in denen das IP-Netzwerkprotokoll ausgeführt wird, wird neben der Angabe der IP-Adressen der Knoten, die in das Netzwerk eintreten, auch das Computersymbol akzeptiert: Beispielsweise kann ein Computer mit der Adresse 192.112.85.7 den Netzwerknamen Localhost haben. Die Entsprechungstabelle von IP-Adressen zu symbolischen Namen von Knoten ist in einer speziellen Hostdatei enthalten, die in einem der Systemordner gespeichert ist. Insbesondere im Microsoft Windows XP-Betriebssystem befindet sich diese Datei im Ordner flKCK: \\ Windows \\ system32 \\ drivers \\ etc \\. Die Syntax zum Schreiben der LAN-Knotennamen-Übereinstimmungstabelle in IP-Adressen ist recht einfach: Jedes Tabellenelement sollte sich in einer neuen Zeile befinden, die IP-Adresse sollte in der ersten Spalte stehen, gefolgt vom Computernamen, und die IP-Adresse und der Name sollten wie folgt getrennt sein mindestens ein Leerzeichen. Jede der Zeilen der Tabelle kann einen beliebigen Kommentar enthalten, der mit dem Symbol # gekennzeichnet ist. Eine Beispiel-Hosts-Datei ist unten dargestellt:

192.112.85.7 localhost # this computer

192.112.85.1 Server # Netzwerkserver

192.112.85.2 Director # Computerempfang Director

192.112.85.5 admin # Computer des Systemadministrators

In der Regel wird eine Hostdatei für ein bestimmtes lokales Netzwerk erstellt und eine Kopie davon auf jedem der angeschlossenen Computer gespeichert. Wenn einer der Netzwerkknoten mehrere IP-Adressen hat, wird nur eine davon in der Entsprechungstabelle angegeben, unabhängig davon, welche Adresse tatsächlich verwendet wird. Wenn ein für einen bestimmten Computer bestimmtes IP-Paket vom Netzwerk empfangen wird, wird das IP-Protokoll anhand der Routing-Tabelle überprüft und anhand der Analyse des IP-Paket-Headers automatisch eine der diesem Knoten zugewiesenen IP-Adressen identifiziert.

Neben den einzelnen Knoten des Netzwerks können auch eigene symbolische Namen Teilnetze im lokalen Netzwerk enthalten sein. Die Entsprechungstabelle von IP-Adressen zu Subnetznamen ist in der Netzwerkdatei enthalten, die im selben Ordner wie die Hostdatei gespeichert ist. Die Syntax zum Schreiben dieser Zuordnungstabelle unterscheidet sich geringfügig von der vorherigen und sieht im Allgemeinen folgendermaßen aus:<сетевяе имя> <номер сети> [Pseudonyme ...] [#<конментарий>]

Wenn der Netzwerkname der jedem Subnetz zugewiesene Name ist, die Netzwerknummer Teil der IP-Adresse des Subnetzes ist (mit Ausnahme der kleineren Subnetze in diesem Subnetz und der Knotennummern), sind Aliase ein optionaler Parameter, der mögliche Synonyme für Subnetznamen angibt: Sie werden verwendet wenn ein Subnetz mehrere unterschiedliche symbolische Namen hat; und schließlich ist ein Kommentar ein beliebiger Kommentar, der die Bedeutung jedes Eintrags erklärt. Ein Beispiel für die Netzwerkdatei ist unten dargestellt:

loopback 127

Marketing 192.112.85 # Marketingabteilung

Buhgalteria 192.112.81 # Buchhaltung

Werkstatt 192.112.80 # Netzwerk der Produktionswerkstatt

Arbeitsgruppe 192.112.10 lokales Netzwerk # Hauptarbeitsgruppe

Beachten Sie, dass die Adressen, die mit 127 beginnen, für das IP-Protokoll reserviert sind. In unserem Beispiel hat das Subnetz mit der Adresse 192.112.10 zwei gemeinsame symbolische Namen.

Die Hosts und Netzwerkdateien haben keinen direkten Einfluss auf den grundlegenden Mechanismus der Arbeit des IP-Protokolls und werden hauptsächlich von Anwendungsprogrammen verwendet, vereinfachen jedoch die Konfiguration und Verwaltung des lokalen Netzwerks erheblich.

IPX-Protokoll

Das IPX-Protokoll (Internet Packet Exchange) ist ein Internetwork-Protokoll, das in lokalen Netzwerken verwendet wird, deren Knoten unter den Betriebssystemen der Nowell Netware-Familie ausgeführt werden. Dieses Protokoll stellt die Übertragung von Datagrammen in solchen Netzwerken ohne logische Verbindung sicher - permanenter bidirektionaler Datenaustausch zwischen zwei Netzwerkknoten, der vom Transportschichtprotokoll organisiert wird. Auf der Basis der Nowell-Technologie entwickelt, verliert dieses einst beliebte Protokoll aufgrund seiner Inkompatibilität mit dem extrem verbreiteten TCP / IP-Protokollstapel langsam aber sicher an Boden.

Wie das IP-Protokoll kann IPX Broadcast-Daten über Datagramme mit einer Länge von bis zu 576 Byte unterstützen, von denen 30 einen Paket-Header belegen. IPX-Netzwerke verwenden zusammengesetzte Adressen von Knoten, die aus der Netzwerknummer, der Knotenadresse und der Adresse des Anwendungsprogramms bestehen, für das das übertragene Informationspaket bestimmt ist, das auch den Namen des Sockets oder Sockets trägt. Um den Datenaustausch zwischen mehreren Netzwerkanwendungen in einer Multitasking-Umgebung zu ermöglichen, müssen auf einem Host, auf dem IPX ausgeführt wird, mehrere Sockets gleichzeitig geöffnet sein.

Da das IPX-Protokoll keine Bestätigung des Empfangs von Datagrammen während der Datenübersetzung anfordert, ist die Datenlieferung in solchen Netzwerken nicht garantiert, und daher werden die Funktionen zur Steuerung der Informationsübertragung der Netzwerksoftware zugewiesen. Tatsächlich bietet IPX nur die Kapselung von über ein Netzwerk übertragenen Datenströmen in Datagrammen, deren Weiterleitung und Paketübertragung an übergeordnete Protokolle.

Die IPX-Verbindungsschichtprotokolle übertragen Datenpakete mit der folgenden logischen Struktur:

- prüfsumme zur Bestimmung der Integrität des übertragenen Pakets (2 Byte);

- angabe der Paketlänge (2 Bytes);

- verkehrsmanagementdaten (1 Byte);

- zielnetzwerkadresse (4 Bytes);

- zielknotenadresse (6 Bytes);

- ziel-Socket-Nummer (2 Byte);

- netzwerkadresse des Absenders (4 Bytes);

- absenderknotenadresse (6 Bytes);

- absender-Socket-Nummer (2 Byte);

- übertragene Information (0-546 Bytes).

Die Dplatzieren dieses Paket innerhalb des Netzwerkrahmens und übertragen es an das verteilte Computersystem.

Transportprotokolle

Wie bereits erwähnt, ermöglichen Transportschichtprotokolle die Steuerung der Datenübertragung zwischen Internetwork-Protokollen und Anwendungen auf Betriebssystemebene. Derzeit sind verschiedene Arten von Transportprotokollen in lokalen Netzwerken am verbreitetsten.

TCP-Protokoll

Das IP-Protokoll erlaubt nur die Übertragung von Daten. Um diesen Prozess zu steuern, wird das TCP-Protokoll (Transmission Control Protocol) verwendet, das auf den Funktionen des IP-Protokolls basiert. Wie wird die Informationsübertragung gesteuert?

Angenommen, Sie möchten Ihrem Freund eine dicke Zeitschrift per Post schicken, ohne dafür Geld auszugeben. Wie kann dieses Problem behoben werden, wenn die Post keine Briefe akzeptiert, die mehr als ein paar Blatt Papier enthalten? Die Lösung ist einfach: Teilen Sie das Magazin in Seiten und senden Sie sie in separaten Briefen. Anhand der Seitenzahlen kann Ihr Freund das gesamte Tagebuch sammeln. TCP verwendet dieselbe Methode. Er teilt die Informationen in mehrere Teile auf, weist jedem Teil eine Nummer zu, anhand derer die Daten später zusammengefügt werden können, fügt ihm Service-Informationen hinzu und legt alles in einen separaten IP-Umschlag. Außerdem wird dieser „Umschlag“ über das Netzwerk gesendet - schließlich kann das Protokoll der Internetwork-Schicht solche Informationen verarbeiten. Da TCP und IP in einem solchen Schema eng miteinander verbunden sind, werden sie häufig zu einem Konzept zusammengefasst: TCP / IP. Die Größe der über das Internet übertragenen TCP / IP-Pakete beträgt normalerweise 1 bis 1500 Byte, was mit den technischen Eigenschaften des Netzwerks zusammenhängt.

Sicherlich sind Sie bei der Nutzung der normalen Postdienste mit der Tatsache konfrontiert, dass normale Briefe, Pakete und andere Postsendungen verloren gehen und überhaupt nicht dort ankommen, wo Sie möchten. Die gleichen Probleme sind typisch für lokale Netzwerke. In der Post werden solche unangenehmen Situationen von den Leitern der Postämter gelöst, und in Netzwerksystemen ist TCP dafür verantwortlich. Wenn ein Datenpaket nicht rechtzeitig an den Empfänger übermittelt wurde, wiederholt TCP die Übertragung, bis die Informationen korrekt und vollständig empfangen wurden.

Tatsächlich gehen über elektronische Netze übertragene Daten nicht nur verloren, sondern werden häufig aufgrund von Störungen auf Kommunikationsleitungen verfälscht. Die Datenübevon TCP lösen auch dieses Problem. Einer der bekanntesten Mechanismen zur Kontrolle der Richtigkeit der Informationsübertragung ist das Verfahren, nach dem eine bestimmte vom sendenden Computer berechnete Prüfsumme im Header jedes übertragenen Pakets aufgezeichnet wird. Der Empfängercomputer berechnet mit einem ähnlichen System eine Prüfsumme und vergleicht sie mit der Nummer im Paketkopf. Wenn die Nummern nicht übereinstimmen, versucht TCP erneut zu übertragen.

Es sollte auch beachtet werden, dass beim Senden von Informationspaketen TCP eine Bestätigung des Informationsempfangs vom Empfängercomputer erfordert. Dies wird durch Zeitverzögerungen beim Empfang und bei der Übertragung organisiert - Timeouts oder Erwartungen. In der Zwischenzeit sendet der Absender weiterhin Daten. Eine bestimmte Menge bereits übertragener, aber noch nicht bestätigter Daten wird gebildet. Mit anderen Worten organisiert TCP den bidirektionalen Informationsaustausch, der eine höhere Übertragungsgeschwindigkeit gewährleistet.

Wenn zwei Computer verbunden sind, überwachen ihre TCP-Module den Verbindungsstatus. Gleichzeitig wird die Verbindung selbst, über die Daten ausgetauscht werden, als virtueller oder logischer Kanal bezeichnet.

Tatsächlich ist TCP ein integraler Bestandteil des TCP / IP-Protokollstacks, und mit seiner Hilfe werden alle Funktionen zur Steuerung der Informationsübertragung über das Netzwerk sowie die Aufgaben zur Verteilung auf Clientanwendungen implementiert.

SPX-Protokoll

Analog zu TCP für IP-Netzwerke dient für Netzwerke, die auf dem IPX-Internetwork-Protokoll basieren, das Spezialprotokoll SPX (Sequenced Pocket eXchange) als Transportprotokoll. In solchen lokalen Netzwerken führt das SPX-Protokoll die folgenden Funktionen aus:

- verbindungsinitialisierung;

- organisation eines virtuellen Kommunikationskanals (logische Verbindung);

- kanalstatus prüfen;

- datenübertragungskontrolle;

- verbindung trennen.

Da das SPX-Transportprotokoll und das IPX-Internetwork-Protokoll eng miteinander verbunden sind, werden sie häufig zu einem gemeinsamen Konzept kombiniert - der IPX / SPX-Protokollfamilie. Die Unterstützung dieser Protokollfamilie ist nicht nur in den Betriebssystemen der Nowell Netware-Familie implementiert, sondern auch in Microsoft Windows 9x / Me / NT / 2000 / XP, Unix / Linux und OS / 2.

NetBIOS / NetBEUI-Protokolle

Das von IBM entwickelte NetBIOS-Transportprotokoll (Network Basic Input / Output System) ist das Basisprotokoll für Local

Netzwerke, auf denen die Betriebssysteme der Nowell Netware- und OS / 2-Familien ausgeführt werden, aber die Unterstützung wird auch im Microsoft Windows-Betriebssystem und in einigen Implementierungen von Unix-kompatiblen Betriebssystemen implementiert. Tatsächlich kann gesagt werden, dass dieses Protokoll auf mehreren logischen Ebenen des Protokollstapels funktioniert: Auf Transportebene organisiert es die Schnittstelle zwischen Netzwerkanwendungen als Add-On zu den IPX / SPX-Protokollen, auf Internetwork-Ebene steuert es das Routing von Datagrammen, auf Kanalebene organisiert es den Austausch von Nachrichten zwischen verschiedenen Netzwerkknoten.

Im Gegensatz zu anderen Protokollen basieren NetBIOS-Adressen in lokalen Netzwerken auf eindeutigen Hostnamen und erfordern fast keine Konfiguration. Dies macht sie für Systemadministratoren sehr attraktiv, die Netzwerke mit einer kleinen Anzahl von Computern verwalten. Als Hostnamen verwendet das NetBIOS-Protokoll signifikante Sequenzen mit einer Länge von 16 Byte, d. H. Jeder Netzwerkknoten hat einen eigenen eindeutigen Namen (permanenter Name), der aus der Netzwerkadresse des Computers unter Hinzufügung von zehn Servicebytes gebildet wird. Darüber hinaus hat jeder Computer in einem NetBIOS-Netzwerk einen beliebigen symbolischen Namen sowie beliebige Namen können logische * Arbeitsgruppen haben, die mehrere Knoten miteinander verbinden. Solche Namen können vom Systemadministrator nach Belieben zugewiesen und entfernt werden. Hostnamen werden zur Identifizierung eines Computers in einem Netzwerk verwendet, Arbeitsgruppennamen können insbesondere zum Senden von Daten an mehrere Computer einer Gruppe oder zum gleichzeitigen Zugreifen auf mehrere Netzwerkknoten verwendet werden.

Jedes Mal, wenn Sie eine Verbindung zu einem verteilten Computersystem herstellen, fragt NetBIOS das lokale Netzwerk ab, um die Eindeutigkeit des Hostnamens zu überprüfen. Da mehrere Knoten identische Gruppennamen haben können, wird die Eindeutigkeit des Gruppennamens nicht bestimmt.

Speziell für lokale Netzwerke, die auf dem NetBIOS-Standard basieren, hat IBM eine erweiterte Schnittstelle für dieses Protokoll namens NetBEUI (NetBIOS Extended User Interface) entwickelt. Dieses Protokoll unterstützt kleine lokale Netzwerke, darunter nicht mehr als 150-200 Computer, und da dieses Protokoll nur in einzelnen Segmenten lokaler Netzwerke verwendet werden kann (NetBEUI-Pakete können nicht über Bridges gesendet werden - Geräte, die häufig mehrere lokale Netzwerke verbinden) Unter Verwendung eines anderen Datenübertragungsmediums oder einer anderen Topologie) wird dieser Standard als veraltet angesehen und vom Microsoft Windows XP-Betriebssystem nicht mehr unterstützt, obwohl seine Unterstützung im Betriebssystem der Windows 9x / IU / 2000-Familie verfügbar ist.

Anwendungsprotokolle

Anwendungsschichtprotokolle werden verwendet, um Informationen an bestimmte Clientanwendungen zu übertragen, die auf einem Netzwerkcomputer ausgeführt werden. In IP-Netzwerken stützen sich Protokolle der Anwendungsschicht auf den TCP-Standard und führen eine Reihe spezialisierter Funktionen aus, die Benutzerprogrammen Daten für einen genau definierten Zweck bereitstellen. Im Folgenden werden einige Anwendungsprotokolle des TCP / IP-Stacks kurz betrachtet.

FTP-Protokoll

Wie der Name schon sagt, dient das FTP-Protokoll (File Transfer Protocol) zum Übertragen von Dateien über das Internet. Auf der Grundlage dieses Protokolls werden die Verfahren zum Hochladen und Herunterladen von Dateien auf Remote-Sites im World Wide Web implementiert. Mit FTP können Sie nicht nur Dateien vom Computer auf den Computer übertragen, sondern auch ganze Ordner, die Unterverzeichnisse in beliebiger Tiefe von Anhängen enthalten. Dies erfolgt über den Zugriff auf das FTP-Befehlssystem, das eine Reihe integrierter Funktionen dieses Protokolls beschreibt.

POP3- und SMTP-Protokolle

Die Anwendungsprotokolle, die beim Arbeiten mit E-Mails verwendet werden, heißen SMTP (Simple Mail Transfer Protocol) und Post Office Protocol (PORZ). Das erste Protokoll ist für das Versenden ausgehender E-Mails verantwortlich, das zweite für das Versenden eingehender E-Mails.

Die Funktionen dieser Protokolle umfassen die Organisation der Nachrichtenübermittlung per E-Mail und deren Übertragung an den E-Mail-Client. Darüber hinaus können Sie mit dem SMTP-Protokoll mehrere Nachrichten an einen Empfänger senden, die Zwischenspeicherung von Nachrichten organisieren und eine Nachricht kopieren, um sie an mehrere Empfänger zu senden. Sowohl POP3 als auch SMTP verfügen über integrierte Mechanismen zur Erkennung von E-Mail-Adressen sowie über spezielle Module zur Verbesserung der Zuverlässigkeit der Nachrichtenübermittlung.

HTTP-Protokoll

Das HTTP-Protokoll (Hyper Text Transfer Protocol) ermöglicht die Übertragung von Dokumenten, die Hypertext-Markup-Code enthalten, der in HTML oder XML geschrieben ist, dh Webseiten, von Remoteservern auf den lokalen Computer. Dieses Anwendungsprotokoll konzentriert sich in erster Linie auf die Bereitstellung von Informationen für Webbrowser, von denen die bekanntesten Anwendungen wie Microsoft Internet Explorer und Netscape Communicator sind.

Unter Verwendung des HTTP-Protokolls werden Anforderungen an entfernte HTTP-Server im Internet gesendet und deren Antworten verarbeitet. außerdem

Mit diesem HTTP können Sie World Wide Web-Ressourcenadressen des Domain Name Standard (DNS, Domain Name System) aufrufen, dh eine Bezeichnung mit der Bezeichnung URL (Uniform Resource Locator) in der Form http: / /www.domain.zone/page.htm (.html) ).

Telnet-Protokoll

Das TELNET-Protokoll dient zum Organisieren des Terminalzugriffs auf einen Remote-Knoten durch Austausch von Befehlen im ASCII-Zeichenformat. Um mit dem Server über das TELNET-Protokoll arbeiten zu können, muss auf der Clientseite in der Regel ein spezielles Programm namens Telnet-Client installiert werden, das nach dem Verbindungsaufbau mit einem Remote-Knoten die System-Shell der Server-Operating-Shell in dessen Fenster öffnet. Danach können Sie den Server-Computer im Terminal-Modus als Ihren eigenen verwalten (natürlich innerhalb des vom Administrator festgelegten Rahmens). Sie können beispielsweise Dateien und Ordner ändern, löschen, erstellen, bearbeiten und Programme auf der Festplatte des Servercomputers ausführen. Sie können den Inhalt der Ordner anderer Benutzer anzeigen. Welches Betriebssystem Sie auch verwenden, mit Telnet können Sie mit dem Remotecomputer „auf gleicher Augenhöhe“ kommunizieren. Beispielsweise können Sie auf einem Computer unter MS Windows problemlos eine UNIX-Sitzung öffnen.

UDP-Protokoll

Das UDP-Anwendungsdatenübertragungsprotokoll (User Datagram Protocol) wird in langsamen Leitungen verwendet, um Informationen als Datagramme zu übertragen.

Das Datagramm enthält einen vollständigen Satz von Daten, die zum Senden und Empfangen erforderlich sind. Bei der Übertragung von Datagrammen gewährleisten Computer nicht die Stabilität der Kommunikation, weshalb besondere Maßnahmen zur Gewährleistung der Zuverlässigkeit ergriffen werden sollten.

Das UDP-Informationsverarbeitungsschema ist im Prinzip dasselbe wie im Fall von TCP, jedoch mit einem Unterschied: UDP teilt Informationen immer nach demselben Algorithmus auf eine genau definierte Weise auf. Für die Kommunikation über das UDP-Protokoll wird ein Antwortsystem verwendet: Nach dem Empfang eines UDP-Pakets sendet der Computer ein vorbestimmtes Signal an den Absender. Wenn der Absender zu lange auf ein Signal wartet, wiederholt er einfach die Übertragung.

Auf den ersten Blick sieht es so aus, als ob das UDP-Protokoll nur aus einigen Fehlern besteht, aber es hat einen entscheidenden Vorteil: Internetanwendungsprogramme arbeiten mit UDP doppelt so schnell wie mit dem höher entwickelten TCP.

Pass-Through-Protokolle und Gateways

Das Internet ist eine einzige globale Struktur, die heute etwa 13.000 verschiedene lokale Netzwerke zusammenfasst, wobei einzelne Benutzer nicht berücksichtigt werden. Bisher verwendeten alle Netzwerke, die Teil des Internets waren, das Netzwerkprotokoll IP. Es ist jedoch die Zeit gekommen, in der Benutzer lokaler Systeme, die IP nicht verwenden, auch zum Internet aufgefordert werden. Also erschienen die Schleusen.

Anfangs wurde nur E-Mail über die Gateways übertragen, doch bald war dies für die Benutzer nicht mehr ausreichend. Jetzt können Sie alle Informationen über Gateways senden - Grafiken, Hypertext, Musik und sogar Videos. Informationen, die über solche Netzwerke an andere Netzwerksysteme gesendet werden, werden mithilfe eines End-to-End-Protokolls rundgesendet, mit dem IP-Pakete nahtlos durch ein Nicht-IP-Netzwerk geleitet werden können.

Ein Protokoll besteht aus einer Reihe von Regeln und Verfahren für die Kommunikation. Natürlich müssen alle am Austausch beteiligten Computer dieselben Protokolle verwenden, damit nach Abschluss der Übertragung alle Informationen in ihrer ursprünglichen Form wiederhergestellt werden.

Die Protokolle der niedrigsten Ebenen (physikalisch und Kanal), die sich auf das Gerät beziehen, wurden bereits in vorherigen Abschnitten erwähnt. Hierzu zählen insbesondere Kodierungs- und Dekodierungsverfahren, Austauschsteuerverfahren in einem Netzwerk. Mehr über einige von ihnen wird in speziellen Kapiteln des Buches besprochen. Und jetzt konzentrieren wir uns auf die Funktionen der Protokolle höherer Ebenen, die von Software implementiert werden.

Die Netzwerkadapterkommunikation mit der Netzwerksoftware erfolgt über Netzwerkadaptertreiber. Dem Treiber ist es zu verdanken, dass der Computer möglicherweise keine Hardwaremerkmale des Adapters kennt (weder seine Adressen noch die Regeln für den Austausch mit ihm noch seine Eigenschaften). Der Treiber vereinheitlicht die Kommunikation der Software mit jedem Board dieser Klasse. Mit Netzwerkadaptern gelieferte Netzwerktreiber ermöglichen es Netzwerkprogrammen, mit Karten verschiedener Hersteller und sogar mit Karten verschiedener lokaler Netzwerke (Ethernet, Arcnet, Token-Ring usw.) gleichermaßen zu arbeiten. Wenn wir über das Standard-OSI-Modell sprechen, führen Treiber in der Regel einige der Funktionen der oberen Unterebene (Medium Access Control Sublayer, MAC) der Datenverbindungsschicht aus, obwohl sie manchmal auch einen Teil der Funktionen der Netzwerkschicht ausführen. Beispielsweise bilden Treiber das übertragene Paket im Pufferspeicher des Adapters, lesen das Paket, das über das Netzwerk aus diesem Speicher eingegangen ist, geben den Befehl zum Senden und informieren den Computer über den Paketempfang.

In jedem Fall beeinträchtigt dies nicht das Kennenlernen der Hardware-Kompatibilitätsliste (HCL), die von allen Herstellern von Netzwerkbetriebssystemen veröffentlicht wird, bevor Sie eine Adapterkarte kaufen. Die Auswahl dort ist ziemlich groß (für Microsoft Windows NT Server enthält die Liste beispielsweise mehr als hundert Netzwerkadaptertreiber). Wenn die HCL keinen Adapter enthält, ist es besser, ihn nicht zu riskieren und nicht zu kaufen.

Betrachten Sie nun kurz die Protokolle höherer Ebenen.

Es gibt verschiedene Standardsätze (oder auch Stapel) von Protokollen, die derzeit am häufigsten verwendet werden:

- iSO / OSI-Protokollsuite;

- IBM System Network Architecture (SNA);

- Digital DECnet;

- Novell NetWare;

- Apple AppleTalk;

- protokollsuite globales Internet, TCP / IP.

Die Aufnahme globaler Netzwerkprotokolle in diese Liste ist durchaus verständlich, da das OSI-Modell für jedes offene System verwendet wird, und zwar sowohl auf der Grundlage eines lokalen Netzwerks als auch auf der Grundlage eines globalen Netzwerks oder einer Kombination aus lokalen und globalen Netzwerken.

Die Protokolle der aufgeführten Sätze sind in drei Haupttypen unterteilt:

- anwendungsprotokolle (Ausführen der Funktionen der Anwendungs-, Repräsentativ- und Sitzungsschicht des OSI-Modells);

- transportprotokolle (Ausführen der Funktionen der Transport- und Sitzungsschicht von OSI);

- netzwerkprotokolle (Ausführen der Funktionen der drei unteren Schichten von OSI).

Anwendungsprotokolle ermöglichen die Interaktion mit Anwendungen und den Datenaustausch zwischen ihnen. Die beliebtesten von ihnen sind die folgenden:

- FT AM (File Transfer Access and Management) - OSI-Dateizugriffsprotokoll; \u003e

- X.400 - CCITT-Protokoll für den internationalen E-Mail-Austausch;

- X.500 - CCITT-Protokoll für Datei- und Verzeichnisdienste auf mehreren Systemen;

- SMTP (Simple Mail Transfer Protocol) - Protokoll des globalen Internets zum Austausch von E-Mails;

- FTP (File Transfer Protocol) ist ein globales Internet-Dateiübertragungsprotokoll.

- SNMP (Simple Network Management Protocol) - ein Protokoll zur Überwachung des Netzwerks, zur Überwachung des Betriebs von Netzwerkkomponenten und zu deren Verwaltung;

- Telnet ist ein globales Internetprotokoll zum Registrieren und Verarbeiten von Daten auf Remote-Hosts.

- Microsoft SMBs (Server Message Blocks, Server Message Blocks) und Microsoft-Client-Shells oder -Redirectors;

- NCP (Novell NetWare Core Protocol) und Client-Shells oder Novell-Redirectors.

Transportprotokolle unterstützen Kommunikationssitzungen zwischen Computern und stellen einen zuverlässigen Datenaustausch zwischen ihnen sicher. Die beliebtesten von ihnen sind die folgenden:

TCP (Transmission Control Protocol) - TCP / IP-Protokoll zur garantierten Übermittlung von Daten, die in eine Folge von Fragmenten unterteilt sind;

- SPX ist Teil der IPX / SPX-Protokollsuite (Internetwork Packet Exchange / Sequential Packet Exchange) für Daten, die in eine von Novell vorgeschlagene Folge von Fragmenten unterteilt sind.

- NWLink - Implementierung des IPX / SPX-Protokolls von Microsoft;

- NetBEUI - (NetBIOS Extended User Interface, erweiterte NetBIOS-Schnittstelle) - richtet Kommunikationssitzungen zwischen Computern (NetBIOS) ein und stellt Transportdienste (NetBEUI) für höhere Ebenen bereit.

Netzwerkprotokolle steuern Adressierungs-, Routing-, Fehlerprüfungs- und Neuübertragungsanforderungen. Die beliebtesten von ihnen sind die folgenden:

- IP (Internet Protocol) - TCP / IP-Protokoll zur Datenübertragung;

- IPX (Internetwork Packet Exchange) - NetWare-Protokoll zum Übertragen und Weiterleiten von Paketen;

- NWLink - Implementierung des IPX / SPX-Protokolls durch Microsoft;

- NetBEUI ist ein Transportprotokoll, das Datentransportdienste für NetBIOS-Sitzungen und -Anwendungen bereitstellt.