Was sind eigentlich Firewalls? Firewall

Eine Firewall ist ein Software-Hardware- oder Software-Element, das den Netzwerkverkehr anhand bestimmter Parameter steuert und gegebenenfalls filtert. Es kann auch als Firewall oder Firewall bezeichnet werden.

Firewall-Zuweisung

Die Firewall wird verwendet, um einzelne Netzwerksegmente oder Hosts durch auf PCs oder Netzwerkprotokollen installierte Softwareschwachstellen vor einem möglichen unbefugten Zugriff zu schützen. Die Aufgabe des Netzwerkkrans besteht darin, die Eigenschaften des durchlaufenden Verkehrs mit den Mustern des bereits bekannten Schadcodes zu vergleichen.

Die am häufigsten verwendete Firewall ist auf dem Perimeter des lokalen Netzwerks installiert und dient zum Schutz interner Knoten. Angriffe können jedoch von innen initiiert werden. Wenn Sie also einen Server im selben Netzwerk angreifen, nimmt die Firewall dies nicht als Bedrohung wahr. Aus diesem Grund wurden Firewalls nicht nur am Rand des Netzwerks, sondern auch zwischen den Segmenten installiert, wodurch die Netzwerksicherheit erheblich erhöht wurde.

Geschichte der Schöpfung

Firewalls beginnen ihre Geschichte ab Ende der achtziger Jahre des letzten Jahrhunderts, als das Internet für die meisten Menschen noch nicht alltäglich geworden ist. Ihre Funktion wurde von Routern ausgeführt, die eine Verkehrsanalyse basierend auf Daten aus dem Netzwerkschichtprotokoll durchführten. Dann, mit der Entwicklung von Netzwerktechnologien, konnten diese Geräte Daten bereits auf Transportebene nutzen. In der Tat ist der Router die weltweit erste Software-Firewall-Implementierung.

Software-Firewalls entstanden erst viel später. Daher wurde Netfilter / iptables, eine Firewall für Linux, erst 1998 erstellt. Dies liegt an der Tatsache, dass die Funktion der Firewall früher von Antivirenprogrammen sehr erfolgreich ausgeführt wurde, aber seit Ende der 90er Jahre Viren immer komplexer wurden und das Auftreten einer Firewall notwendig wurde.

Verkehrsfilterung

Der Datenverkehr wird basierend auf den angegebenen Regeln gefiltert - Regelsatz. Im Wesentlichen ist eine Firewall eine Folge von analysierenden und verarbeiteten Verkehrsfiltern gemäß diesem Konfigurationspaket. Jeder Filter hat seinen eigenen Zweck. Darüber hinaus kann die Reihenfolge der Regeln die Leistung des Bildschirms erheblich beeinträchtigen. Beispielsweise vergleichen die meisten Firewalls bei der Analyse des Datenverkehrs diesen konsistent mit bekannten Mustern aus der Liste - offensichtlich sollten die beliebtesten Typen so hoch wie möglich positioniert sein.

Prinzipien, auf denen die Verarbeitung des eingehenden Verkehrs beruht, gibt es zwei. Gemäß dem ersten sind alle Datenpakete, mit Ausnahme der verbotenen, zulässig. Wenn sie also keiner Einschränkung aus der Liste der Konfigurationen unterliegen, werden sie weitergeleitet. Nach dem zweiten Prinzip sind nur diejenigen Daten zulässig, die nicht verboten sind - diese Methode bietet das höchste Maß an Sicherheit, belastet jedoch den Administrator erheblich.

Die Firewall führt zwei Funktionen aus: Verweigern, Sperren und Zulassen von Daten, um die weitere Übertragung des Pakets zu ermöglichen. Einige Firewalls können auch einen Ablehnungsvorgang ausführen, um den Datenverkehr zu unterbinden, den Absender jedoch über die Nichtverfügbarkeit des Dienstes zu informieren. Dies tritt nicht auf, wenn der Ablehnungsvorgang ausgeführt wird, und bietet so einen besseren Hostschutz.

Firewall-Typen

Am häufigsten werden Firewalls nach der unterstützten Ebene des OSI-Netzwerkmodells klassifiziert. Es gibt:

- Managed Switches;

- Paketfilter;

- Gateways auf Sitzungsebene;

- Vermittler auf Anwendungsebene;

- Inspektoren geben an.

Verwaltete Switches

Häufig werden sie als eine Klasse von Firewalls betrachtet, erfüllen jedoch ihre Funktion auf der Datenverbindungsschicht und sind daher nicht in der Lage, externen Datenverkehr zu verarbeiten.

Einige Hersteller (ZyXEL, Cisco) haben ihrem Produkt die Möglichkeit hinzugefügt, Daten basierend auf den in den Frame-Headern enthaltenen MAC-Adressen zu verarbeiten. Auch diese Methode bringt jedoch nicht immer das erwartete Ergebnis, da die MAC-Adresse mit speziellen Programmen leicht geändert werden kann. In dieser Hinsicht konzentrieren sich Switches heutzutage häufig auf andere Indikatoren, nämlich die VLAN-ID.

Mit VLANs können Sie Gruppen von Hosts organisieren, bei denen Daten vollständig von externen Netzwerkservern isoliert sind.

In Unternehmensnetzwerken können verwaltete Switches eine sehr effektive und relativ kostengünstige Lösung sein. Ihr Hauptnachteil ist die Unfähigkeit, die Protokolle höherer Ebenen zu verarbeiten.

Paketfilter

Paketfilter werden auf Netzwerkebene verwendet und überwachen den Datenverkehr anhand der Daten aus dem Paket-Header. Oft sind sie auch in der Lage, Protokollheader und Transporte auf höherer Ebene (UDP, TCP) zu verarbeiten. Beim Empfang von eingehendem Datenverkehr werden folgende Daten analysiert: IP des Empfängers und Absenders, Protokolltyp, Ports des Empfängers und der Quelle, Dienst-Header des Netzwerks und Transportprotokolle.

Die Sicherheitsanfälligkeit von Paketfiltern besteht darin, dass sie bösartigen Code überspringen können, wenn er in Segmente unterteilt ist: Pakete werden als Teil anderer zulässiger Inhalte angezeigt. Die Lösung für dieses Problem besteht darin, fragmentierte Daten zu blockieren. Einige Bildschirme können sie auch auf ihrem eigenen Gateway defragmentieren, bevor sie an den Hauptnetzwerkknoten gesendet werden. Selbst in diesem Fall wird die Firewall möglicherweise Opfer eines DDos-Angriffs.

Paketfilter werden als Betriebssystemkomponenten, Grenzrouter oder persönliche Firewalls implementiert.

Paketfilter weisen eine hohe Paketanalyserate auf und erfüllen ihre Funktionen perfekt an den Grenzen von Netzwerken mit geringem Vertrauen. Sie sind jedoch nicht in der Lage, hohe Protokollebenen zu analysieren, und können leicht Opfer von Angriffen werden, die eine Netzwerkadresse vortäuschen.

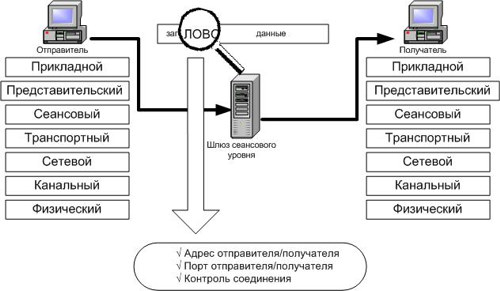

Gateways auf Sitzungsebene

Durch die Verwendung einer Firewall wird die direkte Interaktion externer Server mit einem Host beseitigt. In diesem Fall spielt sie die Rolle eines Vermittlers, der als Proxy bezeichnet wird. Es prüft jedes eingehende Paket, wobei diejenigen nicht fehlen, die nicht zu der zuvor hergestellten Verbindung gehören. Die Pakete, die sich als Pakete einer bereits abgeschlossenen Verbindung ausgeben, werden verworfen.

Das Gateway auf Sitzungsebene ist die einzige Verbindung zwischen dem externen und dem internen Netzwerk. Daher ist es schwierig, die vom Gateway auf Sitzungsebene geschützte Netzwerktopologie zu bestimmen, was die Sicherheit gegen DoS-Angriffe erheblich erhöht.

Dennoch hat auch diese Lösung einen erheblichen Nachteil: Aufgrund der mangelnden Überprüfbarkeit des Inhalts des Datenfeldes kann ein Hacker Trojaner relativ einfach in das geschützte Netzwerk übertragen.

Vermittler auf Anwendungsebene

Wie Gateways auf Sitzungsebene vermitteln Firewalls auf Anwendungsebene zwischen zwei Knoten, haben jedoch einen erheblichen Vorteil - die Möglichkeit, den Kontext der übertragenen Daten zu analysieren. Eine Firewall dieses Typs kann unerwünschte und nicht vorhandene Befehlsfolgen erkennen und blockieren (dies bedeutet häufig einen DOS-Angriff) und einige davon generell verbieten.

Vermittler auf Anwendungsebene bestimmen die Art der übermittelten Informationen - ein markantes Beispiel sind Postdienste, die die Übertragung ausführbarer Dateien untersagen. Darüber hinaus können sie den Benutzer authentifizieren, die SSL-Zertifikate haben eine Signatur von einem bestimmten Zentrum.

Der Hauptnachteil dieser Art von Firewall ist eine lange Paketanalyse, die zeitaufwendig ist. Darüber hinaus verfügen Vermittler auf Anwendungsebene nicht über eine automatische Verbindung, um neue Protokolle und Netzwerkanwendungen zu unterstützen.

Staatsinspektoren

Die Macher der staatlichen Inspektoren haben sich zum Ziel gesetzt, die Vorteile der oben genannten Firewalls zusammenzuführen und so eine Firewall zu erhalten, die den Datenverkehr sowohl auf Netzwerk- als auch auf Anwendungsebene verarbeiten kann.

Staatsinspektoren überwachen:

- alle Sitzungen - basierend auf der Statustabelle,

- alle übertragenen Datenpakete - basierend auf einer vorgegebenen Regeltabelle,

- alle Anwendungen basieren auf entwickelten Intermediären.

Das Filtern des Datenverkehrs des Statusinspektors erfolgt auf dieselbe Weise wie bei der Verwendung von Gateways auf Sitzungsebene, wodurch die Leistung wesentlich höher ist als die von Intermediären auf Anwendungsebene. Die State Inspectors verfügen über eine komfortable und verständliche Oberfläche, eine einfache Einrichtung und umfangreiche Erweiterungsmöglichkeiten.

Implementierung von Firewalls

Firewalls (Firewall) können entweder Software oder Hardware für Software sein. Ersteres kann als separates Modul in einem Router oder Switch oder als spezielles Gerät implementiert werden.

In den meisten Fällen wählen Benutzer nur Software-Firewalls aus. Aus diesem Grund ist es ausreichend, spezielle Software zu installieren. In Organisationen ist es jedoch oft schwierig, einen freien Computer für einen bestimmten Zweck zu finden - außerdem erfüllt er alle technischen Anforderungen, die oft recht hoch sind.

Aus diesem Grund bevorzugen große Unternehmen die Installation spezieller Software- und Hardwaresysteme, die als "Security Appliance" bezeichnet werden. Sie arbeiten am häufigsten auf der Basis von Linux-Systemen oder FreeBSD, begrenzt durch die Funktionalität zur Ausführung einer bestimmten Funktion.

Diese Lösung hat folgende Vorteile:

- Einfache und unkomplizierte Verwaltung: Die Steuerung des Software- und Hardwarekomplexes erfolgt über jedes Standardprotokoll (Telnet, SNMP) - oder sicher (SSL, SSH).

- Hohe Leistung: Die Bedienung des Betriebssystems zielt auf eine einzige Funktion ab, es werden keine fremden Dienste ausgeschlossen.

- Fehlertoleranz: Software- und Hardwaresysteme erfüllen ihre Aufgabe effektiv, die Ausfallwahrscheinlichkeit ist nahezu ausgeschlossen.

Firewall-Einschränkungen (Firewall)

Die Firewall filtert keine Daten, die sie nicht interpretieren kann. Der Benutzer selbst legt fest, was mit nicht erkannten Daten geschehen soll - in der Konfigurationsdatei, nach der der Datenverkehr verarbeitet wird. Zu diesen Datenpaketen gehören Datenverkehr von SRTP-, IPsec-, SSH- und TLS-Protokollen, die mithilfe von Kryptografie Inhalte verbergen, Protokolle, die Daten auf Anwendungsebene verschlüsseln (S / MIME und OpenPGP). Es ist auch unmöglich, Verkehrstunnel zu filtern, wenn der Tunnelungsmechanismus von der Firewall nicht verstanden wird. Ein wesentlicher Teil der Fehler in Firewalls wurde in UTM-Systemen von Unified Threat Management behoben, die manchmal auch als NextGen Firewall bezeichnet werden.

Firewall (Firewall, Firewall) - Hierbei handelt es sich um Computersicherheitssysteme, die das Netzwerk vor unbefugtem Zugriff, Hackern und verschiedenen Schadcodes schützen. In einer Zeit, in der die Netzwerksicherheit für Computerbenutzer ganz oben auf der Liste steht, sorgen Firewalls für den erforderlichen Schutz und die erforderliche Zuverlässigkeit.

Was sind eigentlich Firewalls?

Hierbei handelt es sich um Software oder elektronische Geräte, die den Datenverkehr in ungeschützten (Internet) und vertrauenswürdigen (privaten oder geschäftlichen) Netzwerken filtern. Firewalls analysieren den Informationsfluss und blockieren die Netzwerkpakete, die sie (abhängig von den persönlichen Firewall-Einstellungen) für den Computer oder das gesamte Netzwerk als gefährlich erachten.

Wenn Sie mit dem Internet verbunden sind, unabhängig davon, ob Sie isoliert oder mit einem lokalen Netzwerk verbunden sind, werden Computer häufig zu einem einfachen Ziel für Malware- und Hackerangriffe. Die Firewall bietet die Sicherheitsstufe, mit der Sie sich weniger Gedanken über den Datenschutz oder den Verlust des Zugriffs auf einen Computer machen müssen.

Wie arbeiten sie?

Firewalls Beginnen Sie mit der Arbeit jedes Mal, wenn Sie eine Verbindung zum Internet herstellen, und unterziehen Sie den gesamten Informationsfluss einer gründlichen Analyse. Bildschirme können so konfiguriert werden, dass sie bestimmten „Regeln“ folgen. Diese Regeln können vom Benutzer oder vom Netzwerkadministrator persönlich festgelegt werden, wodurch die vollständige Kontrolle über den Fluss des eingehenden und ausgehenden Datenverkehrs in Ihrem System oder in Ihren Netzwerken erlangt wird.

Die Regeln legen fest, wer das Recht hat, sich mit dem Internet zu verbinden, welche Art von Verbindung hergestellt werden kann und welche Dateien heruntergeladen oder gesendet werden können. Der gesamte Datenverkehr kann überwacht und überwacht werden, indem einfach die Schutzstufe und die Firewall-Sicherheit auf Maximum eingestellt werden.

Die Vorteile von Unternehmensfirewalls

Firewall kann als "Hauptverteidigungslinie" für das Netzwerk bezeichnet werden, sein Schutz vor unerwünschtem Eindringen. Ohne sie kann ein Netzwerk, das den Mitarbeitern Zugang zu wichtigen Unternehmensdaten verschaffen soll, jedem den gleichen Zugang zum Informationssystem ermöglichen. Firewalls decken alle bekannten Sicherheitslücken und Abwehrmechanismen ab.

Firewall-Logik

Firewalls verwenden drei Arten der Filterung:

- Paketfilterung oder Paketreinheit

Datenströme bestehen aus Informationspaketen, und Firewalls durchsuchen diese Pakete (abhängig von den ausgewählten Einstellungen) auf gefährliche oder unerwünschte Ereignisse.

- Proxy - In diesem Fall fungieren die Firewalls als Empfänger und leiten die Informationen an den Netzwerkknoten weiter, der die Anforderung ausgeführt hat. Genauso funktioniert es in die entgegengesetzte Richtung.

- Inspektion - In diesem Fall überwacht und speichert die Firewall die Schlüsselmerkmale aller ausgehenden Anforderungen und überprüft die eingehenden Informationen auf Übereinstimmung mit den angegebenen Parametern, anstatt jedes Informationspaket zu analysieren.

Arten von Firewalls

- Software-Firewalls - Betriebssysteme der neuen Generation verfügen normalerweise über integrierte Firewalls. Sie können jedoch jederzeit eine Software-Firewall separat erwerben.

- Hardware-Firewalls - Dies sind normalerweise Router mit einer eingebauten Ethernet-Karte und einem Kondensator. Ein Computer oder Computer in einem lokalen Netzwerk sind mit einem Router verbunden und gehen online.

Firewalls Wird nur für jeden Computer mit Zugriff auf das globale Netzwerk benötigt. Sie schützen vor allen Arten von Bedrohungen und unbefugtem Zugriff: vor Trojanern, Viren oder der Verwendung der Ressourcen Ihres PCs für DOS-Angriffe.

Firewalls

Wenn es um den Schutz vor Angriffen geht, denken die meisten Benutzer zunächst an Firewalls. Und das ist natürlich. Diese Technologie ist eine der ersten und damit bekanntesten. Was ist eine Firewall? Im Allgemeinen handelt es sich um ein Tool, das den Zugriff zwischen zwei Netzwerken (oder in einem bestimmten Fall Knoten) mit unterschiedlichen Sicherheitsanforderungen trennt. In den meisten Fällen wird eine Firewall zwischen dem Unternehmensnetzwerk und dem Internet eingerichtet.

Eine Firewall, die mehrere (mindestens zwei) Knoten gleichzeitig schützt, soll zwei Probleme lösen, von denen jeder auf seine Weise wichtig ist und je nach Organisation, die die Firewall verwendet, eine höhere Priorität hat als der andere:

- Beschränkung des Zugriffs externer (in Bezug auf das geschützte Netzwerk) Benutzer auf interne Ressourcen des Unternehmensnetzwerks. Zu diesen Benutzern können Partner, Remotebenutzer, Hacker und sogar Unternehmensmitarbeiter gehören, die versuchen, auf die durch eine Firewall geschützten Datenbankserver zuzugreifen.

Differenzierung des Zugriffs von Benutzern des geschützten Netzwerks auf externe Ressourcen. Die Lösung dieses Problems ermöglicht beispielsweise die Regulierung des Zugriffs auf Server, die für die Erfüllung offizieller Aufgaben nicht erforderlich sind.

Alle Firewalls verwenden bei ihrer Arbeit eines von zwei sich gegenseitig ausschließenden Prinzipien:

- "Alles ist erlaubt, was nicht ausdrücklich verboten ist." Dieses Prinzip erleichtert zum einen die Administration einer Firewall, da Vom Administrator ist keine Voreinstellung erforderlich. Die Firewall wird sofort nach dem Einschalten der Stromversorgung aktiviert. Jedes Netzwerkpaket, das an der ITU ankommt, wird durchgeleitet, sofern dies nicht durch die Regeln verboten ist. Auf der anderen Seite macht diese Regel im Falle einer falschen Konfiguration die Firewall zu einem undichten Sieb, das nicht vor den meisten in den vorherigen Kapiteln beschriebenen nicht autorisierten Aktionen schützt. Daher sind derzeit Hersteller

Firewalls haben die Anwendung dieses Prinzips praktisch aufgegeben.

- "Alles ist verboten, nicht ausdrücklich erlaubt." Dieses Prinzip macht die Brandmauer fast unüberwindbar (wenn Sie für eine Weile die Möglichkeit vergessen, diese Mauer zu untergraben, sie zu umgehen und ungeschützte Lücken zu durchdringen). Wie in der Regel jedoch zur Erhöhung der Sicherheit wird der Sicherheitsadministrator mit zusätzlichen Aufgaben zur Vorkonfiguration der Firewall-Regelbasis belastet. Nachdem eine solche ITU in das Netzwerk aufgenommen wurde, ist sie für keinen Datenverkehr mehr verfügbar. Der Administrator muss eine oder mehrere Regeln für jede Art von zulässiger Interaktion festlegen.

Klassifizierung

Bisher gibt es keine einheitliche und allgemein anerkannte Klassifizierung von Firewalls. Jeder Hersteller wählt eine für sich bequeme Klassifizierung und richtet sie an der von diesem Hersteller entwickelten Firewall aus. Auf der Grundlage der obigen informellen Definition der ITU können jedoch die folgenden Klassen unter Berücksichtigung der OSI-Schichten oder des TCP / IP-Stacks unterschieden werden:

- Schalter, die auf der Datenverbindungsschicht arbeiten;

- Netzwerk- oder Paketfilter, die, wie der Name schon sagt, auf Netzwerkebene arbeiten;

- Gateways auf Sitzungsebene (Proxy auf Leitungsebene);

- Vermittler auf Anwendungsebene (Anwendungs-Proxy oder Anwendungs-Gateway);

- staatliche Inspektoren.

Schalter

Diese Geräte, die auf der Datenverbindungsschicht betrieben werden, werden nicht als Firewalls eingestuft, da Sie unterscheiden den Zugriff innerhalb des lokalen Netzwerks und können nicht zur Einschränkung des Datenverkehrs aus dem Internet verwendet werden. Aufgrund der Tatsache, dass die Firewall den Zugriff zwischen zwei Netzwerken oder Knoten gemeinsam nutzt, ist diese Zuordnung jedoch ganz natürlich.

Viele Switch-Hersteller, wie Cisco, Nortel und 3Com, ermöglichen das Filtern des Datenverkehrs anhand der MAC-Adressen in Frames, die auf einen bestimmten Switch-Port zugreifen möchten. Diese Funktion wird am effektivsten in Cisco-Lösungen implementiert, insbesondere in der Familie der Catalyst-Switches, die über einen Port-Sicherheitsmechanismus verfügen. Es ist jedoch zu beachten, dass fast alle modernen Netzwerkkarten es der Software ermöglichen, ihre MAC-Adressen zu ändern, was zur Ineffizienz dieser Filtermethode führt. Daher gibt es andere Parameter, die als Zeichen der Filterung verwendet werden können. Zum Beispiel VLANs, die den Verkehr zwischen ihnen begrenzen - der Verkehr eines VLANs überschneidet sich nie mit dem Verkehr eines anderen VLANs. "Fortgeschrittenere" Switches können nicht nur auf der zweiten, sondern auch auf der dritten, vierten (z. B. Catalyst) und sogar der siebten Ebene des OSI-Modells (z. B. TopLayer AppSwitch) funktionieren. Es ist notwendig, sofort eine kleine Notiz zu machen. In der Terminologie gibt es einige Verwirrung. Einige Hersteller erwähnen das Umschalten auf der fünften Ebene, andere - auf der siebten. Beides ist richtig, aber ... Aus Marketinggründen sieht eine Umschaltanweisung auf 7 und nicht auf 5 Ebenen effektiver aus. Obwohl in beiden Fällen dasselbe impliziert ist. Tatsächlich gibt es im TCP / IP-Modell nur fünf Ebenen, und die letzte angewandte Ebene enthält die letzten drei Ebenen, die im OSI / ISO-Modell vorhanden sind.

Paketfilter

Paketfilter sind eine der ersten und am häufigsten verwendeten Firewalls, die auf der dritten Netzwerkebene ausgeführt werden und basierend auf den Informationen im Paket-Header den Datenverkehr zum Netzwerk zulassen. Viele Filter können auch Paket-Header und höhere Schichten (z. B. TCP oder UDP) verarbeiten. Die Verbreitung dieser Firewalls beruht auf der Tatsache, dass diese Technologie in der absoluten Mehrheit der Router (so genannte Screening-Router, Screening-Router) und sogar Switches (beispielsweise in Cisco-Lösungen) verwendet wird. Als Parameter für die Analyse von Netzwerkpaket-Headern können verwendet werden:

- Adressen von Absendern und Empfängern;

- Protokolltyp (TCP, UDP, ICMP usw.);

- Portnummern von Sendern und Empfängern (für TCP- und UDP-Verkehr);

- andere Paket-Header-Parameter (z. B. TCP-Header-Flags).

Mithilfe dieser in einem speziellen Regelsatz beschriebenen Parameter können Sie ein ziemlich flexibles Schema für die Zugriffssteuerung festlegen. Wenn ein Paket an einer der Schnittstellen des Routers ankommt, bestimmt es zuerst, ob es das Paket an sein Ziel liefern kann (d. H. Ob es den Routing-Prozess ausführen kann). Erst dann prüft der Router anhand der Regelwerke (sog. Access Control List, Access Control List), ob er dieses Paket weiterleiten soll. Beim Erstellen von Regeln für Paketfilter können Sie zwei Informationsquellen verwenden: interne und externe. Die erste Quelle enthält die bereits genannten Netzwerkpaket-Header-Felder. Die zweite, weniger häufig verwendete Quelle arbeitet mit Informationen außerhalb der Netzwerkpakete. Zum Beispiel das Datum und die Uhrzeit des Netzwerkpakets.

Netzwerkfilter, die eine Reihe von Vorteilen aufweisen, weisen einige schwerwiegende Nachteile auf. Erstens bleibt das Datenfeld, das möglicherweise Informationen enthält, die der Sicherheitsrichtlinie zuwiderlaufen, aufgrund der Tatsache, dass sie nur den Header analysieren (solche Filter werden als zustandslose Paketfilterung bezeichnet), außerhalb des Betrachtungsbereichs. Beispielsweise kann dieses Feld einen Befehl zum Zugriff auf die Kennwortdatei über FTP oder HTTP enthalten, was ein Zeichen für feindliche Aktivitäten ist. Ein weiteres Beispiel. Der Paketfilter kann ein TCP-Paket von dem Knoten, mit dem derzeit keine aktiven Sitzungen geöffnet sind, an das geschützte Netzwerk übergeben. Weil Wenn die auf Netzwerkebene funktionierende Firewall die dem Transport und der höheren Ebene inhärenten Informationen nicht analysiert, leitet sie ein solches Paket an das Netzwerk weiter. Im Allgemeinen besteht der Mangel an Paketfiltern darin, dass sie nicht wissen, wie der Datenverkehr auf Anwendungsebene analysiert wird, auf der viele Angriffe stattfinden - Eindringen von Viren, Internet-Würmern, Denial of Service usw. Einige Anbieter, wie z. B. Cisco, bieten eine Stateful-Packet-Filterung an, in der Informationen zum Status aktueller Sitzungen gespeichert werden, um einige Angriffe zu verhindern (z. B. die im letzten Beispiel beschriebenen).

Ein weiterer Nachteil von Paketfiltern ist die Komplexität der Konfiguration und Verwaltung. Sie müssen mindestens zwei Regeln für jede Art von zulässiger Interaktion erstellen (für eingehenden und ausgehenden Datenverkehr). Darüber hinaus sind einige Regeln, die beispielsweise in Cisco-Lösungen implementiert sind, für jede Schnittstelle des Routers unterschiedlich, was die Erstellung einer Regeltabelle (Zugriffssteuerungsliste) nur erschwert. Eine unkontrollierte Erhöhung der Anzahl von Regeln kann zu Lücken in der ersten Verteidigungslinie führen, die durch Paketfilter erzeugt werden. In einigen Fällen enthielten die Router-Regeltabellen Tausende von Regeln. Stellen Sie sich vor, welche Art von Kopfschmerzen Administratoren haben, wenn sie Probleme mit dem Datenverkehr lokalisieren möchten. Und vergessen Sie nicht, dass es beim Einrichten eines Filters zu Situationen kommen kann, in denen eine Regel der anderen widerspricht. Die Zunahme der Anzahl der Regeln bringt ein weiteres Problem mit sich - eine Abnahme der Leistung der Firewall. Schließlich wird das eingehende Paket von oben nach unten auf Übereinstimmung mit der Regeltabelle überprüft, was wiederum eine sorgfältige Beachtung der Reihenfolge der Regeln erfordert. Diese Prüfung wird solange durchgeführt, bis die entsprechende Regel gefunden oder das Ende der Tabelle erreicht ist. In vielen Implementierungen reduziert jede neue Regel zumindest nicht viel, aber dennoch die Gesamtleistung des Filters. Eine der wenigen Ausnahmen ist das bereits mehrfach erwähnte Cisco-Produkt, das hocheffiziente Mechanismen zur Verarbeitung des Netzwerkverkehrs implementiert.

Ein weiterer Nachteil von Paketfiltern ist die schwache Verkehrsauthentifizierung, die nur anhand der Absenderadresse durchgeführt wird. Mit der aktuellen Version von IP (v4) können Sie eine solche Adresse auf einfache Weise ersetzen, indem Sie eine der Adressen ersetzen, die zum Adressraum des IP-Protokolls gehören, und so den IP-Adressierungsangriff (IP-Spoofing) realisieren. Und selbst wenn sich die Adresse des sendenden Computers nicht geändert hat, was den Angreifer davon abhält, an diesem Computer zu sitzen. Schließlich fordert der Netzwerkfilter keine Benutzer-ID und kein Kennwort vom Paket an, da Diese Informationen gehören zur Anwendungsebene.

ITU-Daten können sowohl in Hardware, z. B. in Cisco-Filterroutern, als auch in Software, z. B. in Windows 2000, Unix usw., implementiert werden. Darüber hinaus kann der Paketfilter nicht nur auf dem Gerät installiert werden, das sich an der Grenze zwischen zwei Netzwerken befindet (z. B. auf dem Router), sondern auch auf der Workstation des Benutzers, wodurch dessen Sicherheit erhöht wird.

Die Einfachheit der Implementierung von Paketfiltern, ihre hohe Leistung und ihr niedriger Preis (häufig werden solche Filter frei verteilt) überwiegen jedoch diese Mängel und führen zu ihrer allgegenwärtigen Verteilung und Verwendung als obligatorisches (und häufig einziges) Element des Netzwerksicherheitssystems. Darüber hinaus sind sie ein wesentlicher Bestandteil fast aller Firewalls, die die Statusüberwachung verwenden, und werden im Folgenden beschrieben.

| Tugenden | Nachteile |

| Schnelle Arbeit. | Es gibt keine Möglichkeit, die Anwendungsschicht zu analysieren. |

| Einfache Implementierung. | Kein Schutz gegen Adressspoofing. |

| Diese Funktion ist in allen Routern und vielen Betriebssystemen integriert, sodass keine zusätzlichen finanziellen Kosten anfallen. | Die Komplexität der Konfiguration und Administration. |

| Niedrige Kosten oder kostenlose Verteilung (im Falle des Kaufs). | Durch Erhöhen der Anzahl der Regeln kann die Leistung beeinträchtigt werden. |

| Erfordert detaillierte Kenntnisse der Netzwerkdienste und -protokolle. | |

| Keine Kontrolle über den Verbindungsstatus. | |

| Die Schwierigkeit, in Netzwerken mit dynamischer Adressverteilung zu funktionieren. |

Abb. "Batch-Filter"

Gateways auf Sitzungsebene

Das Gateway auf Sitzungsebene ist eine weitere Technologie, die in Firewalls verwendet wird. Derzeit ist es jedoch sehr schwierig, es in Form einer einzelnen Technologie zu finden, die in einer Firewall implementiert ist. Sie werden in der Regel als Teil von Application Gateways oder State Inspectors geliefert. Darüber hinaus ist das Schutzniveau, das sie bereitstellen, etwas höher als das von Paketfiltern bei geringerer Leistung.

Die Bedeutung der Filtertechnologie auf Sitzungsebene besteht darin, dass das Gateway die direkte Interaktion der beiden Knoten, die als sogenannte Knoten fungieren, eliminiert. Vermittler (Proxy), der alle Anforderungen von einem Knoten abfängt, um auf einen anderen zuzugreifen, und nach Überprüfung der Gültigkeit solcher Anforderungen eine Verbindung herstellt. Danach kopiert das Gateway auf Sitzungsebene einfach die innerhalb einer Sitzung zwischen zwei Knoten übertragenen Pakete, ohne eine zusätzliche Filterung durchzuführen. Sobald eine autorisierte Verbindung hergestellt wurde, speichert das Gateway relevante Informationen in der speziellen Verbindungstabelle (Absender- und Empfängeradressen, Verbindungsstatus, Sequenznummerninformationen usw.). Sobald die Kommunikationssitzung abgeschlossen ist, wird ihr Eintrag aus dieser Tabelle entfernt. Alle nachfolgenden Pakete, die von einem Angreifer generiert werden und sich auf eine bereits abgeschlossene Verbindung beziehen, werden verworfen.

Der Vorteil dieser Technologie, für die SOCKS ein herausragender Vertreter ist, besteht darin, dass ein direkter Kontakt zwischen zwei Knoten ausgeschlossen ist. Die Gateway-Adresse der Sitzungsebene ist das einzige Element, das das von Hackern befallene externe Netzwerk mit internen, geschützten Ressourcen verbindet. Da die Verbindung zwischen den Knoten erst hergestellt wird, nachdem ihre Gültigkeit überprüft wurde, verhindert das Gateway außerdem die Implementierung von Adressenspoofing, das Paketfiltern inhärent ist.

Trotz der offensichtlichen Wirksamkeit dieser Technologie besteht ein sehr schwerwiegender Nachteil darin, dass der Inhalt des Datenfelds nicht überprüft werden kann. Dh Auf diese Weise kann der Angreifer möglicherweise Trojaner und andere Internetangriffe auf das geschützte Netzwerk übertragen. Darüber hinaus ermöglicht die in den vorherigen Kapiteln beschriebene TCP-Abfangfunktion (TCP-Hijacking) einem Angreifer, selbst innerhalb der zulässigen Sitzung, seine Angriffe auszuführen.

Reis "Sitzungs-Gateway"

Vermittler auf Anwendungsebene

Mit einer Ausnahme sind Mediatoren auf Anwendungsebene praktisch nicht von Gateways auf Sitzungsebene zu unterscheiden. Sie üben auch eine Vermittlungsfunktion zwischen zwei Knoten aus, ausgenommen deren direkte Wechselwirkung, ermöglichen jedoch das Eindringen in den Kontext des übertragenen Verkehrs, da Funktion auf Anwendungsebene. Firewalls, die auf dieser Technologie aufbauen, enthalten sogenannte. Anwendungs-Proxys, die wissen, wie eine Anwendung funktioniert, und den von ihnen erzeugten Datenverkehr verarbeiten können. So können diese Vermittler beispielsweise den GET-Befehl für ausgehenden Verkehr (Empfangsdatei) des FTP-Protokolls zulassen und den PUT-Befehl (Sendedatei) und umgekehrt verbieten. Ein weiterer Unterschied zu Gateways auf Sitzungsebene besteht in der Möglichkeit, jedes Paket zu filtern.

Wie aus der obigen Beschreibung hervorgeht, ist die Firewall jedoch nicht in der Lage, den Datenverkehr einer solchen Anwendung zu verarbeiten, wenn für eine der Anwendungen kein Anwendungsbroker vorhanden ist, und sie wird verworfen. Deshalb ist es so wichtig, dass der Firewall-Hersteller rechtzeitig Vermittler für neue Anwendungen entwickelt, zum Beispiel für Multimedia-Anwendungen.

| Tugenden | Nachteile |

| Analyse auf Anwendungsebene und Möglichkeit der Implementierung zusätzlicher Schutzmechanismen (z. B. Inhaltsanalyse). | Die Unfähigkeit, Verkehr von der "unbekannten" Anwendung zu analysieren. |

| Beseitigen Sie die direkte Interaktion zwischen zwei Knoten. | Geringe Leistung. |

| Hohe Sicherheit. | Sicherheitslücke für Angriffe auf Betriebssystem- und Anwendungsebene. |

| Verbindungsstatus überwachen. | Änderung der Client-Software erforderlich. |

| Es gibt nicht immer einen Vermittler für Anwendungen, die auf UDP- und RPC-Protokollen basieren. | |

| Duale Analyse - auf Anwendungs- und Zwischenebene. |

Reis Vermittler auf Anwendungsebene

Staatliche Inspektoren

Jede dieser Klassen von Firewalls bietet mehrere Vorteile und kann zum Schutz von Unternehmensnetzwerken verwendet werden. Es wäre jedoch viel effizienter, alle genannten ITU-Klassen in einem Gerät zu kombinieren. Dies wurde in den State Inspectors durchgeführt, die alle Vorteile der oben genannten Bildschirmtypen kombinieren, die Analyse des Datenverkehrs aus dem Netzwerk starten und mit den Anwendungsebenen enden. Auf diese Weise können Sie scheinbar inkompatible Dinge in einem Gerät kombinieren - höhere Leistung und hohe Sicherheit. Mit diesen Firewalls können Sie Folgendes steuern:

- Jedes übertragene Paket basiert auf der vorhandenen Regeltabelle.

- jede Sitzung - basierend auf der Statustabelle;

- Jede Anwendung basiert auf entwickelten Intermediären.

Nach dem Prinzip eines „fortgeschrittenen“ Gateways auf Sitzungsebene verhindert der State Inspector jedoch nicht, dass eine Verbindung zwischen zwei Knoten hergestellt wird, da eine solche Firewall deutlich leistungsfähiger ist als Gateways auf Sitzungsebene und auf Anwendungsebene und sich den Werten nähert, die nur im Paket zu finden sind Filter. Ein weiterer Vorteil von Stateful Firewalls ist die Transparenz für den Endbenutzer, für die keine zusätzliche Konfiguration oder Konfiguration der Client-Software erforderlich ist.

Abschließend möchten wir darauf hinweisen, dass der von Check Point Software eingeführte Begriff "Stateful Inspection" bei den Herstellern so beliebt war, dass es derzeit sehr schwierig ist, eine Firewall zu finden, die nicht in diese Kategorie fällt (auch wenn sie diese Technologie nicht implementiert). ). Somit gibt es derzeit nur zwei Klassen von Firewalls auf dem Markt - State Inspectors und Paketfilter.

Firewall-Auswahl

Es gibt ein wunderbares russisches Sprichwort: "Lege nicht alle deine Eier in einen Korb." Nach diesem Prinzip sollte die Firewall ausgewählt werden. Sie können keine klare Entscheidung für einen dieser Bildschirme treffen. Es ist besser, wenn Sie zwei Firewalls verwenden und so ein Verteidigungssystem in Ihrem Netzwerk aufbauen können. Wenn einer der Bildschirme deaktiviert ist und bis zu diesem Zeitpunkt die Leistung wiederhergestellt ist, übernimmt der gesamte Bildschirm den zweiten Bildschirm. Die Kombination "Paketfilter - Statusinspektor (oder Proxy auf Anwendungsebene)" wird normalerweise verwendet. Diese Kombination ist auch gut, weil Sie kein Geld für den Kauf eines Paketfilters ausgeben müssen, der bereits in den Router integriert ist, der am Rand Ihres Netzwerks installiert ist.

Möglichkeiten

Neben der Filterung des Datenverkehrs können Sie mit Firewalls auch andere wichtige Funktionen ausführen, ohne die der Perimeterschutz unvollständig wäre. Die folgende Liste ist natürlich nicht vollständig, aber dieses Material ist kein Leitfaden für die Auswahl einer Firewall. Wir weisen nur auf einige Schutzmaßnahmen gegen die zuvor beschriebenen Angriffe hin.

Netzwerkadressübersetzung

Wie bereits erwähnt, muss ein Angreifer die Adresse seines Opfers kennen, um viele Angriffe ausführen zu können. Um diese Adressen sowie die Topologie des gesamten Netzwerks auszublenden, erfüllen Firewalls eine sehr wichtige Funktion - die Netzwerkadressübersetzung (Network Address Translation). Die Übersetzung kann auf zwei Arten erfolgen - dynamisch und statisch. Im ersten Fall wird die Adresse dem Knoten zum Zeitpunkt des Zugriffs auf die Firewall zugewiesen. Nachdem die Verbindung hergestellt wurde, wird die Adresse freigegeben und kann von jedem anderen Knoten im Unternehmensnetzwerk verwendet werden. Im zweiten Fall ist die Knotenadresse immer einer ITU-Adresse zugeordnet.

Reis "Network Address Translation"

Benutzerauthentifizierung

Firewalls können nicht nur die Zulassung verschiedener Anwendungen zum Netzwerk zulassen oder verweigern, sondern auch ähnliche Aktionen für Benutzer ausführen, die auf externe oder interne Ressourcen zugreifen möchten, die von der Firewall gemeinsam genutzt werden. Gleichzeitig kann die Authentifizierung (Authentifizierung) eines Benutzers entweder durch Vorlage einer regulären Kennung (Name) und eines Kennworts oder mit zuverlässigeren Methoden, beispielsweise mit SecureID oder digitalen Zertifikaten, durchgeführt werden.

Reis "Authentifizierung"

Event Registrierung

Die Firewall ist ein wichtiges Element des Schutzsystems für Unternehmensnetzwerke und kann alle von ihr aufgezeichneten Aktionen registrieren. Solche Aktionen umfassen nicht nur das Überspringen oder Blockieren von Netzwerkpaketen, sondern auch das Ändern der Regeln für die Zugriffssteuerung durch den Sicherheitsadministrator und andere Aktionen. Mit einer solchen Registrierung können Sie bei Bedarf auf die erstellten Protokolle zugreifen - im Falle eines Sicherheitsvorfalls oder um Beweise für die Einreichung bei den Gerichten oder für interne Ermittlungen zu sammeln.

Implementierung

Für die Implementierung von Firewalls gibt es zwei Möglichkeiten: Software und Software und Hardware. Die zweite Option kann auch auf zwei Arten implementiert werden - als spezialisiertes Gerät und als Modul in einem Router oder Switch. Das Interesse an Software- und Hardwarelösungen hat in den letzten zwei Jahren weltweit zugenommen. Solche Lösungen verdrängen nach und nach "reine" Softwaresysteme und beginnen, die erste Geige auf diesem Markt zu spielen.

Die erste Lösung ist die am häufigsten verwendete und auf den ersten Blick attraktivere. Dies liegt an der Tatsache, dass es nach Meinung vieler für die Anwendung ausreicht, nur eine Firewall-Software zu erwerben und auf einem beliebigen Computer in der Organisation zu installieren. In der Praxis ist es jedoch bei weitem nicht immer so, dass eine Organisation über einen freien Computer verfügt, und sie erfüllt auch ziemlich hohe Anforderungen an die Systemressourcen. Daher wird gleichzeitig mit der Anschaffung von Software auch ein Computer für die Installation gekauft. Anschließend wird ein Betriebssystem auf einem Computer installiert und eingerichtet, was auch Zeit und Kosten für die Installateure erfordert. Erst danach wird die Software des Angriffserkennungssystems installiert und konfiguriert. Wie Sie sehen, ist der Gebrauch einer normalen Person nicht so einfach, wie es auf den ersten Blick scheint. Aus diesem Grund haben in den letzten Jahren spezialisierte Software- und Hardwarelösungen, die als Security Appliance bezeichnet werden, begonnen, diese zu erhalten. Sie werden als spezielle Software- und Hardwaresysteme unter Verwendung spezieller oder Standard-Betriebssysteme (normalerweise auf FreeBSD oder Linux basierend) geliefert, "getrimmt", um nur bestimmte Funktionen auszuführen. Die Vorteile solcher Lösungen umfassen:

- Einfache Implementierung in die Informationsverarbeitungstechnologie. Da solche Geräte bereits mit einem vorinstallierten und konfigurierten Betriebssystem und Schutzmechanismen ausgeliefert werden, muss es nur innerhalb weniger Minuten an das Netzwerk angeschlossen werden. Und obwohl noch einige Anpassungen erforderlich sind, ist der Zeitaufwand erheblich geringer als bei der Installation und Konfiguration der Firewall von Grund auf neu.

- Einfache Verwaltung. Diese Geräte können von jeder Windows 9x-, NT-, 2000- oder Unix-Workstation aus gesteuert werden. Die Verwaltungskonsole kommuniziert mit dem Gerät entweder über Standardprotokolle wie Telnet oder SNMP oder über spezielle oder sichere Protokolle wie Ssh oder SSL.

- Leistung. Aufgrund der Tatsache, dass alle "unnötigen" Dienste und Subsysteme vom Betriebssystem ausgeschlossen sind, arbeitet das Gerät in Bezug auf Leistung und Zuverlässigkeit effizienter.

- Fehlertoleranz und hohe Verfügbarkeit. Durch die Implementierung einer Firewall in einem speziellen Gerät können Sie Mechanismen implementieren, die nicht nur Software, sondern auch Hardwarefehlertoleranz und Hochverfügbarkeit sicherstellen. Solche Geräte sind relativ einfach zu gruppieren.

- Fokus auf Schutz. Durch das Lösen nur von Netzwerksicherheitsaufgaben werden keine Ressourcen für andere Funktionen wie Routing usw. verschwendet. In der Regel führt der Versuch, ein universelles Gerät zu entwickeln, das viele Probleme auf einmal löst, zu nichts Gutem.

In einem Bericht des unabhängigen Beratungsunternehmens Gartner Group vom Juni 1997 heißt es, dass bis 2002 80% der Unternehmen mit einem Umsatz von 20 bis 200 Millionen US-Dollar Hardwarelösungen und keine Software wählen würden. Der Hauptgrund für diese Wahl liegt darin, dass Sie den gleichen hohen Schutz bieten wie bei Softwarelösungen, jedoch für weniger Geld. Der zweite Grund ist die Einfachheit und Leichtigkeit, solche Lösungen in das Unternehmenssystem zu integrieren.

Solche Hardware-Implementierungen sind auf den ersten Blick deutlich teurer, aber nur auf den ersten Blick. Die Kosten für Software- und Hardwarelösungen liegen zwischen 5.000 und 12.000 USD. Die Kosten einer Lösung, die auf der Verwendung von Software basiert, die ähnliche Funktionen ausführt, können erheblich höher sein. Dies trotz der Tatsache, dass die Software selbst weniger kostet. Dieser Effekt wird dadurch erzielt, dass die Kosten einer Softwarelösung Folgendes umfassen:

- Die Kosten des Computers.

- Die Kosten für eine lizenzierte Distribution des Betriebssystems.

- Kosten für die zugehörige Software (z. B. Internet Explorer oder Oracle DBMS).

- Die Kosten für die Installation kosten und konfigurieren den gesamten Komplex als Ganzes. Typischerweise betragen diese Kosten 20-30% der Kosten der Komponenten des gesamten Komplexes.

- Die Kosten für die Unterstützung aller Komponenten des Komplexes (Computer und seine Hardwarekomponenten, Betriebssystem, zusätzliche Software usw.).

Für den Software- und Hardwarekomplex fallen diese "zusätzlichen" Kosten nicht an, weil Sie sind bereits im Preis von "Eisen" enthalten.

Es sollte jedoch sofort beachtet werden, dass ein spezialisierter Computer nicht mit einem Router mit Angriffserkennungsfunktionen identisch ist (z. B. Router mit Cisco Secure Integrated Software). Beim Routerhersteller steht immer die Verbesserung des Prozesses und die Erhöhung der Routing-Geschwindigkeit im Vordergrund. Und erst dann versucht er, die Schutzfunktionen zu implementieren. Wenn sie zwischen Routing und Schutz wählen, entscheiden sie sich daher immer für Routing. Wie die Praxis zeigt, verringert der Einsatz von Schutzmechanismen bei Routern die Leistung erheblich. Oder die Schutzfunktionen sind eingeschränkt.

Nachteile

Oben haben wir bereits einige Mängel aufgeführt, die Firewalls inhärent sind, sowie Möglichkeiten, diese zu umgehen. Nachfolgend werden wir einige weitere nennen.

Einschränkung der Funktionalität von Netzwerkdiensten

Einige Unternehmensnetzwerke verwenden Topologien, die mit einer Firewall nur schwer „auszukommen“ sind (z. B. Broadcast-Verkehr), oder verwenden einige Dienste (z. B. NFS) so, dass die Anwendung von ITU eine erhebliche Umstrukturierung der gesamten Netzwerkinfrastruktur erfordert. In einer solchen Situation können die relativen Kosten für die Beschaffung und Konfiguration der Firewall mit dem Schaden in Verbindung mit dem Fehlen der ITU vergleichbar sein.

Dieses Problem kann nur gelöst werden, indem die Netzwerktopologie in der Anfangsphase der Erstellung eines Unternehmensinformationssystems richtig entworfen wird. Dies reduziert nicht nur die nachfolgenden Materialkosten für die Anschaffung von Informationssicherheits-Tools, sondern integriert auch effektiv Firewalls in die vorhandene Informationsverarbeitungstechnologie. Wenn das Netzwerk bereits konzipiert und funktionsfähig ist, kann es sich lohnen, statt einer Firewall eine andere Lösung zu verwenden, z. B. ein Angriffserkennungssystem.

Potenziell gefährliche Gelegenheiten

Neuere Funktionen, die Internetnutzern das Leben erleichtern, wurden unter Berücksichtigung der Sicherheitsanforderungen entwickelt. Beispielsweise haben sich JavaScript, Java, ActiveX und andere Dienste auf die Arbeit mit Daten konzentriert. Die Besonderheit des mobilen Codes besteht darin, dass er sowohl als Mittel zur Durchführung von Angriffen als auch als Angriffsobjekt verwendet werden kann. In der ersten Variante besteht die Gefahr, dass der mobile Code auf den Computer des Benutzers heruntergeladen und als normales Programm ausgeführt wird, um Zugriff auf Systemressourcen zu erhalten. Die zweite Option wird in der Regel verwendet, um den mobilen Code zu ändern - als Vorstufe, bevor Angriffe auf den lokalen Computer des Benutzers ausgeführt werden. Angriffe auf den mobilen Code als Mittel zur Ausführung von Funktionen sind noch nicht weit verbreitet. Dies ist auf die Tatsache zurückzuführen, dass der mobile Code noch nicht für ernsthafte Operationen, z. B. zur Durchführung von Finanztransaktionen, verwendet wurde. Es gibt zwar bereits bekannte Beispiele für Bankensysteme, einschließlich russischer, die Java-Technologie für die Arbeit mit einem Kunden verwenden.

Als Mittel zur Durchführung von Angriffen kann ein mobiler Code implementiert werden in Form von:

- ein Virus, der in das Informationssystem eindringt und Daten auf lokalen Datenträgern zerstört, wobei sein Code ständig geändert wird, wodurch das Erkennen und Löschen erschwert wird;

- ein Agent, der Passwörter, Kreditkartennummern usw. abfängt;

- ein Programm, das vertrauliche Dateien mit Geschäfts- und Finanzinformationen kopiert;

- und mehr.

Solche Programme können unter animierten Bannern, interaktiven Spielen, Sounddateien usw. maskiert werden. Russische Benutzer verwenden nicht oft einen Computer, um Finanztransaktionen und andere Aktionen durchzuführen, die die Vertraulichkeit von Daten verletzen könnten. Daher betrachten wir Beispiele für einen feindlichen mobilen Code, der den Betrieb des Knotens stört, auf dem er ausgeführt wird. Dies ist die am einfachsten zu implementierende und infolgedessen häufig verwendete Bedrohung, der jeder Internetbenutzer ausgesetzt sein kann.

- Erstellen von Prozessen mit hoher Priorität, die nicht autorisierte Aktionen ausführen;

- Erzeugen einer großen Anzahl von Fenstern;

- eine große Menge an Speicher und wichtigen Systemklassen "erfassen";

- CPU-Last-Endlosschleife;

- usw.

Der übliche Ansatz zur Erkennung von mobilem Code besteht darin, den gesamten eingehenden Verkehr auf den 80. oder 443. Ports zu scannen, die von den Protokollen HHTP und HTTPS verwendet werden, um Elemente wie die entsprechenden Tags zu identifizieren. Dies reicht jedoch nicht aus, um den mobilen Code zu stoppen, da Sie ActiveX-Steuerelemente und Java-Applets auf andere Weise erhalten können. Stellen Sie sich beispielsweise vor, ein Java-Applet (normalerweise mit der Erweiterung .class) verkörpert ein Bild (dh es hat die Erweiterung gif oder jpg). Wenn die Firewall dieses Image für erforderlich hält, wird es an das Netzwerk weitergeleitet und in den Browser-Cache geladen. Danach stürzt der Browser ab, da die heruntergeladene Datei kein Image ist. Es spielt jedoch keine Rolle - der Handycode befindet sich bereits auf dem Computer. Und wenn es später aktiviert werden kann, kann es ernsthafte Probleme mit der Sicherheit des Systems geben. Eine andere Eingabemethode ist die Verwendung eines nicht standardmäßigen Ports zum Betreiben eines Webservers.

Eine der Sicherheitsoptionen, zum Beispiel für Java-Applets, kann als Scan des gesamten Datenverkehrs angesehen werden, der im geschützten Segment vorbeiführt, um das Vorhandensein bestimmter Codeabschnitte zu erkennen. Eine solche Erkennung wird durchgeführt, indem nach der Nummer des identifizierenden Bytecodes gesucht wird, der in hexadezimaler Form wie "CA FE BA BE" aussieht. Dieser Ansatz wird jedoch von Sicherheitsanbietern praktisch nicht verwendet, da der Datenverkehr normalerweise zu intensiv ist, um den Datenfluss durch jeden Port zu filtern und bestimmte Textfragmente zu identifizieren.

Viren und Angriffe

Nahezu keine Firewall verfügt über integrierte Schutzmechanismen gegen Viren und allgemein gegen Angriffe. In der Regel wird diese Funktion durch Hinzufügen zusätzlicher Module oder Programme von Drittanbietern zur ITU realisiert (z. B. das IT-System von Trend Micro für Check Point Firewall-1 oder das RealSecure-Angriffserkennungssystem für ITU). Die Verwendung von nicht standardmäßigen Archiven oder Datenübertragungsformaten sowie die Verschlüsselung des Datenverkehrs reduzieren den gesamten Virenschutz auf null. Wie können Sie sich vor Viren oder Angriffen schützen, wenn diese verschlüsselt durch die Firewall gelangen und nur auf den Endgeräten der Clients entschlüsselt werden?

In diesem Fall ist es besser, sicher zu sein und den Durchgang durch die Firewall-Daten in einem unbekannten Format zu verhindern. Zur Kontrolle des Inhalts der verschlüsselten Daten kann derzeit nichts angeboten werden. In diesem Fall bleibt zu hoffen, dass ein Schutz vor Viren und Angriffen auf Endgeräte erfolgt. Zum Beispiel mit Systemagenten System RealSecure.

Leistungsabfall

Sehr oft sind Firewalls der Engpass des Netzwerks und reduzieren dessen Durchsatz. In den Fällen, in denen nicht nur der Header (wie bei Paketfiltern), sondern auch der Inhalt jedes Pakets ("Proxy") analysiert werden muss, wird die Leistung der Firewall erheblich verringert. Bei stark frequentierten Netzwerken ist die Verwendung von regulären Firewalls nicht mehr praktikabel. In solchen Fällen sollte die Erkennung von und die Reaktion auf Angriffe an erster Stelle stehen, und der Verkehr sollte nur im Falle einer unmittelbaren Bedrohung blockiert werden. Darüber hinaus können einige Angriffserkennungs-Tools (z. B. BlackICE Gigabit Sentry) mit Gigabit-Geschwindigkeit ausgeführt werden.

Der Kompromiss zwischen den Firewall-Typen ist eine größere Flexibilität bei Paketfiltern im Vergleich zu einer höheren Sicherheit und einer hervorragenden Steuerbarkeit bei Gateways oder State Inspectors auf Anwendungsebene. Auf den ersten Blick scheint es, dass Paketfilter schneller sein sollten, da sie einfacher sind und nur Paket-Header verarbeiten, ohne ihren Inhalt zu beeinträchtigen. Dies ist jedoch nicht immer der Fall. Viele Firewalls, die auf einem Anwendungs-Gateway basieren, bieten höhere Geschwindigkeiten als Router und sind die beste Wahl für die Zugriffskontrolle. Dies liegt daran, dass Router, wie bereits erwähnt, nicht spezialisierte Geräte sind und Filterfunktionen für sie keine Priorität haben.

Persönliche Firewalls

In den letzten Jahren hat sich die Struktur der Unternehmensnetzwerke stark verändert. Wenn zuvor die Grenzen solcher Netzwerke klar abgegrenzt werden konnten, ist dies jetzt fast unmöglich. Vor nicht allzu langer Zeit durchlief eine solche Grenze alle Router oder anderen Geräte (z. B. Modems), über die auf externe Netzwerke zugegriffen wurde. In den Außenstellen der Organisation war die Situation ähnlich. Jetzt ist der vollwertige Benutzer des durch eine Firewall geschützten Netzwerks jedoch ein Mitarbeiter, der sich außerhalb des geschützten Bereichs befindet. Zu diesen Mitarbeitern zählen Benutzer, die zu Hause arbeiten oder auf Geschäftsreise sind. Benötigen sie Schutz? Sicher Alle herkömmlichen Firewalls sind jedoch so aufgebaut, dass geschützte Benutzer und Ressourcen geschützt werden müssen, d. H. von innen, was für mobile Benutzer unmöglich ist. Um dieses Problem zu beseitigen, wurden zwei Ansätze vorgeschlagen - virtuelle private Netzwerke (VPN), die später beschrieben werden, und verteilte Firewalls (verteilte Firewalls). Ein Beispiel für die erste Lösung ist das VPN-1 von Check Point Software (http://www.checkpoint.com). Ein solches System, das dem Oktopus ähnelt, der seine Tentakel ausgebreitet hatte, hatte nur einen Nachteil: Der entfernte Standort selbst war Angriffen ausgesetzt, obwohl der Zugriff auf das Unternehmensnetzwerk vor unbefugten Stößen geschützt war. Ein auf einer Remote-Workstation installiertes Trojanisches Pferd hätte einem Eindringling ermöglichen können, die Firewall und einen sicheren Kanal zu durchdringen. Immerhin verschlüsselt VPN sowohl normalen als auch nicht autorisierten Datenverkehr, ohne zwischen diesen zu unterscheiden. Zu diesem Zeitpunkt entstand die Idee einer verteilten Firewall, die nicht das gesamte Netzwerk, sondern nur einen einzelnen Computer schützt. Beispiele für eine solche Lösung sind der BlackICE Agent von Internet Security Systems (http://www.iss.net) oder RealSecure Server Sensor desselben Herstellers. Diese Lösung fand auch großen Anklang bei Heimanwendern, die endlich die Möglichkeit hatten, ihre Computer vor Eindringlingen zu schützen, die das Netzwerk durchsuchen. Aber seitdem Viele Funktionen der verteilten ITU (z. B. zentralisierte Verwaltung oder Verteilung von Sicherheitsrichtlinien) für Heimanwender waren überflüssig. Dann wurde die Technologie der verteilten ITU geändert und der neue Ansatz als „Personal Firewall“ (Personal Firewall) bezeichnet, für die ZoneAlarm und BlackICE Defender bekannt sind Unternehmen ZoneLabs (http://www.zonelabs.com) bzw. ISS. Check Point Software ist in den Vordergrund gerückt und bietet hier eine VPN-1 SecureClient- und VPN-1 SecureServer-Lösung, die nicht nur die Computer, auf denen sie installiert sind, vor externen Angriffen schützt, sondern auch den Datenverkehr, der außerhalb dieses Knotens übertragen wird (d. H. durch Organisieren von Client \\ Server-VPN). Es war diese Entscheidung, die das Netzwerk Firewalls mit vage definierten Grenzen unterwarf.

Was ist der Unterschied zwischen einer Personal Firewall und einer verteilten Firewall? Der Hauptunterschied ist das Vorhandensein einer zentralisierten Verwaltungsfunktion. Wenn persönliche Firewalls nur von dem Computer aus verwaltet werden, auf dem sie installiert sind, und für den Heimgebrauch ideal sind, können verteilte Firewalls zentral von einer einzelnen Verwaltungskonsole aus verwaltet werden, die im Hauptbüro der Organisation installiert ist. Aufgrund dieser Unterschiede konnten einige Hersteller ihre Lösungen in zwei Versionen veröffentlichen - persönlich (für Privatanwender) und verteilt (für Unternehmensanwender). So kam zum Beispiel Internet Security Systems auf den Markt, das eine BlackICE Defender-Firewall und eine verteilte BlackICE Agent-Firewall anbietet.

Welche Funktionen sollte eine effektive persönliche ITU haben? Erstens sollte dieser Bildschirm kein passives Programm sein, das nur den eingehenden Datenverkehr zu einem Computer nach festgelegten Kriterien blockiert, die normalerweise die Adresse und den Port der Quelle enthalten. Übeltäter haben vor langer Zeit gelernt, solche einfachen Schutzmechanismen zu umgehen, und im Internet finden Sie eine große Anzahl von Programmen, die viele traditionelle Schutzbarrieren überwinden können. Ein Beispiel für ein solches Programm ist das Trojanische Pferd SubSeven 2.2, mit dem Sie eine große Anzahl von Funktionen auf einem kompromittierten Computer ausführen können, ohne dass der Besitzer davon Kenntnis hat. Um sich zu verteidigen, wird ein Tool benötigt, das eine tiefere Analyse jedes Netzwerkpakets ermöglicht, das auf den geschützten Knoten abzielt. Ein solches Tool ist ein Angriffserkennungssystem, das Spuren von Hacking-Aktivitäten im Datenverkehr durch die Firewall erkennt. Sie vertraut solchen Genehmigungen wie der Quelladresse und dem Port nicht blind. Bekanntlich verfügt das IP-Protokoll, auf dessen Grundlage das moderne Internet aufgebaut ist, über keine ernsthaften Sicherheitsmechanismen, wodurch es einfach ist, Ihre reale Adresse zu ersetzen, und es unmöglich ist, einen Eindringling aufzuspüren. Darüber hinaus kann ein Hacker eine andere Person "ersetzen", indem er Ihre Adresse durch die Adresse eines Stellvertreters ersetzt. Und schließlich wird für einige Angriffe (z. B. "Denial of Service") die Quelladresse überhaupt nicht benötigt, und laut Statistik wird diese Adresse in 95% der Fälle vom Hacker geändert. Es gibt eine gute Analogie. Eine persönliche Firewall ist ein Sicherheitsbeamter in einem Gebäude, der allen Besuchern Ausweise ausstellt. In einer solchen Situation kann ein Angreifer leicht eine Waffe oder eine Bombe in ein Gebäude tragen. Wenn Sie jedoch einen Metalldetektor am Eingang platzieren, ändert sich die Situation radikal und es ist für einen Angreifer nicht mehr einfach, verbotene Gegenstände in den geschützten Bereich zu tragen.

Leider ist zu beachten, dass nur wenige Firewalls über ein integriertes Angriffserkennungssystem verfügen. Eine solche Lösung sind die BlackICE Defender- und BlackICE Agent-Systeme von Internet Security Systems. Jede Komponente der BlackICE-Familie enthält zwei Hauptmodule, die nicht autorisierte Aktivitäten erkennen und blockieren - BlackICE Firewall und BlackICE IDS. Die BlackICE Firewall ist für das Blockieren des Netzwerkverkehrs von bestimmten IP-Adressen und TCP / UDP-Ports verantwortlich. Durch das Blockieren des Datenverkehrs nach bestimmten Kriterien können Sie die Systemleistung steigern, indem Sie die Anzahl der "unnötigen" Vorgänge zur Verarbeitung von nicht autorisiertem Datenverkehr verringern. Diese Komponente kann sowohl manuell als auch automatisch konfiguriert werden. In letzterem Fall erfolgt die Neukonfiguration nach dem Erkennen nicht autorisierter Aktivitäten durch das BlackICE IDS-Modul. In diesem Fall kann die Sperrung des Datenverkehrs für einen beliebigen Zeitraum durchgeführt werden. Die BlackICE Firewall arbeitet direkt mit der Netzwerkkarte und umgeht den im Betriebssystem integrierten Protokollstapel. Dadurch wird die Gefahr beseitigt, dass viele bekannte Schwachstellen im Zusammenhang mit der fehlerhaften Implementierung des Stapels im Betriebssystem ausgenutzt werden. BlackICE IDS ist für die Erkennung von Angriffen und anderen Spuren nicht autorisierter Aktivitäten im Datenverkehr des BlackICE Firewall-Moduls verantwortlich und verwendet einen patentierten siebenstufigen Protokollanalysealgorithmus.

Der nächste Mechanismus, den eine effektive persönliche Firewall haben sollte, ist der Schutz vor gefährlichen Inhalten, die aus dem Internet abgerufen werden können. Dieser Inhalt enthält Java-Applets und ActiveX-Steuerelemente, ShockWave-Code sowie JavaScript-, Jscript- und VBScript-Skripts. Mit Hilfe dieser einerseits unersetzlichen und komfortablen Technologien kann eine Vielzahl von nicht autorisierten Aktionen auf einem Computer ausgeführt werden. Beginnend mit der Einführung von Viren und der Installation von Trojanischen Pferden bis hin zum Diebstahl oder der Entfernung aller Informationen. Außerdem sollten persönliche Firewalls vor Cookies schützen, die vertrauliche Informationen über den Besitzer des Computers preisgeben können.

Einige persönliche ITUs (z. B. Norton Internet Security von Symantec) haben Antivirensysteme eingebaut, die neben der Erkennung von Trojanern auch eine große Anzahl von Viren erkennen können, darunter Makroviren und Internet-Würmer. Häufig integrieren Hersteller VPN-Module in ihre Produkte (z. B. PGP Desktop Security oder VPN-1 SecureClient), die für die sichere Interaktion mit der Zentrale verantwortlich sind.

Weil Verteilte Bildschirme werden zentral verwaltet. Sie müssen über einen effektiven Konfigurations-, Verwaltungs- und Kontrollmechanismus verfügen, mit dem der Sicherheitsadministrator ohne zusätzlichen Aufwand detaillierte Informationen über die aufgezeichneten Versuche erhält, in die geschützten Knoten einzudringen. Darüber hinaus ist es in einigen Fällen erforderlich, ein Verfahren zur Ermittlung von Computerkriminalität einzuleiten oder Beweise zu sammeln, um Strafverfolgungsbehörden zu erreichen. Und es wird einen unverzichtbaren Mechanismus zur Verfolgung eines Angreifers geben (Rückverfolgung), der in einigen Firewalls implementiert ist. Mit dem bereits erwähnten BlackICE Agent und Defender können Sie beispielsweise einen Angreifer verfolgen, der einen Angriff auf einen geschützten Computer ausführt, und die folgenden Informationen zu einem Hacker sammeln:

- IP-, DNS-, WINS-, NetBIOS- und MAC-Adressen des Rechners, von dem aus der Angriff ausgeführt wird.

- Der Name, unter dem der Angreifer das Netzwerk betreten hat.

Ebenso wichtig ist die Möglichkeit, die Personal Firewall-Software remote zu aktualisieren (z. B. in VPN-1 SecureClient). Andernfalls müsste der Administrator jeden Computerbesitzer einzeln aufsuchen und seine Sicherheitssoftware aktualisieren. Stellen Sie sich vor, welche Art von Störung dies die Besitzer von Computern verursacht hätte, die sie von ihrer Arbeit abreißen würden. Das entfernte und vor allem für den Computerbesitzer nicht wahrnehmbare Update (einschließlich der Aktualisierung der Signaturen von Angriffen und Viren) behebt dieses Problem und erleichtert dem Sicherheitsadministrator die Arbeit. Bei der Implementierung der Remotesteuerung sollten Sie den Schutz des zwischen der Zentralkonsole und den Remoteagenten übertragenen Datenverkehrs nicht vergessen. Ein Angreifer kann diese Befehle abfangen oder ersetzen, wodurch die Sicherheit von Remotestandorten verletzt wird.

Abschließend möchte ich sagen, dass die richtige Auswahl einer persönlichen oder verteilten Firewall die Sicherheit von Computern erhöht, die unter normalen Umständen ungeschützt bleiben und als Einstiegspunkt in das Unternehmensnetzwerk dienen können.

11. Firewalls und ihre Rolle beim Aufbau sicherer Systeme

Firewall oder Netzwerkbildschirm? Ein Satz von Hardware oder Software, die Netzwerkpakete überwacht und filtert, die nach festgelegten Regeln durchlaufen.

Die Hauptaufgabe der Firewall besteht darin, Computernetzwerke oder einzelne Knoten vor unbefugtem Zugriff zu schützen. Auch werden Firewalls oft als Filter bezeichnet, als deren Hauptaufgabe ?? Übergeben Sie keine (Filter-) Pakete, die nicht den in der Konfiguration definierten Kriterien entsprechen.

Einige Firewalls erlauben auch Adressumsetzung? Dynamischer Ersatz von Intranetadressen (grau) oder Ports durch externe Adressen, die außerhalb des LANs verwendet werden.

Andere Namen

Firewall (it. Brandmauer) ?? Aus der deutschen Sprache entlehnt, ist der Begriff ein Analogon der englischen Firewall in seiner ursprünglichen Bedeutung (die Wand, die angrenzende Gebäude trennt und die Ausbreitung von Feuer verhindert). Interessanterweise wird im Bereich der deutschen Computertechnologie das Wort "Firewall" verwendet.

Firewall, Firewall, Firewall, Firewall? gebildet durch Transliteration des englischen Begriffs Firewall.

Vielzahl von Firewalls

Firewalls werden in Abhängigkeit von den folgenden Merkmalen in verschiedene Typen eingeteilt:

- ob der Bildschirm eine Verbindung zwischen einem Knoten und dem Netzwerk oder zwischen zwei oder mehr verschiedenen Netzwerken bereitstellt;

- auf der Ebene der Netzwerkprotokolle wird der Datenfluss gesteuert.

- ob aktive Verbindungen überwacht werden oder nicht.

Abhängig von der Abdeckung der überwachten Datenströme werden Firewalls in folgende Bereiche unterteilt:

- traditionelles Netzwerk (oder Firewall) ?? Ein Programm (oder ein integraler Bestandteil des Betriebssystems) auf dem Gateway (ein Server, der Datenverkehr zwischen Netzwerken überträgt) oder eine Hardwarelösung, die eingehende und ausgehende Datenflüsse zwischen verbundenen Netzwerken steuert.

- persönliche Firewall ?? das auf dem Computer des Benutzers installierte Programm, das nur diesen Computer vor unbefugtem Zugriff schützen soll.

Entarteter Fall? Verwendung eines herkömmlichen Firewall-Servers, um den Zugriff auf die eigenen Ressourcen zu beschränken.

Abhängig von der Ebene, auf der die Zugriffskontrolle stattfindet, wird eine Unterteilung in Firewalls vorgenommen:

- netzwerkebene beim Filtern basierend auf den Absender- und Empfängeradressen von Paketen, den Portnummern auf Transportebene des OSI-Modells und den vom Administrator festgelegten statischen Regeln;

- sitzungsebene (auch bekannt als stateful) ?? Nachverfolgung von Sitzungen zwischen Anwendungen, die keine Pakete zulassen, die die bei böswilligen Vorgängen häufig verwendeten TCP / IP-Spezifikationen verletzen? Scannen von Ressourcen, Hacken durch falsche Implementierung von TCP / IP, Trennen / Verlangsamen von Verbindungen, Dateninjektion.

- anwendungsebeneFiltern basierend auf der Analyse von Anwendungsdaten, die innerhalb des Pakets übertragen werden. Mit diesen Bildschirmtypen können Sie die Übertragung unerwünschter und potenziell gefährlicher Informationen basierend auf Richtlinien und Einstellungen blockieren.

Einige Lösungen für Firewalls auf Anwendungsebene sind Proxy-Server mit einigen Firewall-Funktionen, die transparente Proxy-Server mit einer Spezialisierung auf Protokolle implementieren. Die Funktionen des Proxyservers und die Multiprotokollspezialisierung machen das Filtern wesentlich flexibler als bei klassischen Firewalls. Solche Anwendungen weisen jedoch alle Nachteile von Proxyservern auf (z. B. Datenverkehrsanonymisierung).

Abhängig von der Verfolgung aktiver Verbindungen sind Firewalls:

- zustandslos (einfache Filterung), bei der aktuelle Verbindungen (z. B. TCP) nicht nachverfolgt werden, sondern der Datenstrom ausschließlich auf der Grundlage statischer Regeln gefiltert wird;

- zustandsvoll stateful Packet Inspection (SPI) (kontextbasierte Filterung) mit Verfolgung der aktuellen Verbindungen und Überspringen nur der Pakete, die der Logik und den Algorithmen der jeweiligen Protokolle und Anwendungen entsprechen. Solche Arten von Firewalls ermöglichen einen effektiveren Umgang mit verschiedenen Arten von DoS-Angriffen und Schwachstellen einiger Netzwerkprotokolle. Darüber hinaus sorgen sie für die Funktionsfähigkeit von Protokollen wie H.323, SIP, FTP usw., die komplexe Datenübertragungsschemata zwischen Empfängern verwenden, die durch statische Regeln schwer zu beschreiben sind und häufig nicht mit standardmäßigen, statusfreien Netzwerkbildschirmen kompatibel sind.

Typische Merkmale

- filtern des Zugriffs auf offensichtlich ungeschützte Dienste;

- verhinderung des Empfangs vertraulicher Informationen aus einem geschützten Teilnetz sowie der Eingabe falscher Daten in ein geschütztes Teilnetz unter Verwendung gefährdeter Dienste;

- zugangskontrolle zu Netzwerkknoten;

- kann alle Zugriffsversuche sowohl von außen als auch vom internen Netzwerk aus registrieren, wodurch Aufzeichnungen über die Nutzung des Internetzugangs durch einzelne Netzwerkknoten geführt werden können;

- regulierung des Zugangs zum Netz;

- benachrichtigung über verdächtige Aktivitäten, Versuche, Netzwerkknoten oder den Bildschirm selbst zu untersuchen oder anzugreifen;

Aus Sicherheitsgründen werden möglicherweise einige der erforderlichen Benutzerdienste blockiert, z. B. Telnet, FTP, SMB, NFS usw. Das Einrichten einer Firewall erfordert daher die Teilnahme eines Netzwerksicherheitsspezialisten. Andernfalls kann der Schaden durch eine falsche Konfiguration den Nutzen übersteigen.

Es ist auch zu beachten, dass die Verwendung einer Firewall die Antwortzeit verlängert und den Durchsatz verringert, da die Filterung nicht sofort erfolgt.

Probleme, die von der Firewall nicht behoben wurden

Die Firewall selbst ist kein Allheilmittel für alle Netzwerkbedrohungen. Insbesondere hat er:

- schützt Netzwerkknoten nicht vor dem Eindringen in „Schraffuren“ (englische Hintertüren) oder Softwarelücken;

- bietet keinen Schutz vor vielen internen Bedrohungen in erster Linie? Datenlecks;

- schützt Benutzer nicht vor dem Herunterladen von Schadprogrammen, einschließlich Viren;

Um die letzten beiden Probleme zu lösen, werden geeignete zusätzliche Tools verwendet, insbesondere Virenschutzprogramme. In der Regel stellen sie eine Verbindung zur Firewall her und leiten den entsprechenden Teil des Netzwerkverkehrs durch sich selbst weiter, wobei sie für andere Netzwerk-Proxys transparent sind, oder sie erhalten eine Kopie aller von der Firewall gesendeten Daten. Eine solche Analyse erfordert jedoch erhebliche Hardwareressourcen, sodass sie normalerweise auf jedem Knoten des Netzwerks unabhängig ausgeführt wird.

Firewalls (Firewall, Firewall) ermöglichen es, ein- und ausgehenden Datenverkehr über Ihr System zu filtern. Die Firewall verwendet eine oder mehrere Gruppen von „Regeln“, um Netzwerkpakete zu überprüfen, wenn sie über eine Netzwerkverbindung ein- oder ausgehen. Sie lässt den Datenverkehr entweder durch oder blockiert ihn. Firewall-Regeln können eine oder mehrere Paketmerkmale überprüfen, einschließlich, aber nicht beschränkt auf den Protokolltyp, die Quell- oder Zielhostadresse und den Quell- oder Zielport.

Firewalls können die Sicherheitsstufe eines Hosts oder Netzwerks erheblich erhöhen. Sie können verwendet werden, um eine oder mehrere der folgenden Aufgaben auszuführen:

- Schutz und Isolation von Anwendungen, Diensten und Maschinen im internen Netzwerk vor unerwünschtem Datenverkehr aus dem externen Internet.

- Einschränkung oder Sperrung des Zugriffs der internen Netzwerkhosts auf die externen Internetdienste.

- Unterstützung der Network Address Translation (NAT), mit der private IP-Adressen im internen Netzwerk verwendet und eine Internetverbindung gemeinsam genutzt werden können (entweder über eine dedizierte IP-Adresse oder über eine Adresse aus einem Pool von automatisch zugewiesenen öffentlichen Adressen).

Firewall-Prinzipien

Es gibt zwei Hauptmethoden zum Erstellen von Firewall-Regelsätzen: "Einschließen" und "Ausschließen". Eine exklusive Firewall lässt den gesamten Datenverkehr zu, mit Ausnahme des Datenverkehrs, der einer Reihe von Regeln entspricht. Die aktivierende Firewall verhält sich genau umgekehrt. Es wird nur Verkehr zugelassen, der den Regeln entspricht und alles andere blockiert.

Eine integrierte Firewall bietet eine weitaus bessere Kontrolle über den ausgehenden Datenverkehr. Daher ist eine umfassende Firewall die beste Wahl für Systeme, die Dienste im Internet bereitstellen. Es steuert auch die Art des Datenverkehrs, der in Ihr privates Netzwerk geleitet wird. Verkehr, der nicht unter die Regeln fällt, wird blockiert, und die entsprechenden Einträge werden in der Protokolldatei vorgenommen. Inklusive Firewalls sind in der Regel sicherer als exklusive Firewalls, da sie das Risiko, dass die Firewall unerwünschten Datenverkehr durchläuft, erheblich verringern.

Hinweis: Sofern nicht anders angegeben, handelt es sich bei allen Beispielen für Regelsätze und Konfigurationen in diesem Abschnitt um einen Firewall-Typ.

Die Sicherheit kann durch eine "" Firewall unter Beibehaltung des Status "" weiter erhöht werden. Eine solche Firewall speichert Informationen über offene Verbindungen und lässt nur Datenverkehr über offene Verbindungen oder das Öffnen neuer Verbindungen zu. Das Fehlen einer Stateful Firewall besteht darin, dass sie für Denial-of-Service-Angriffe (DoS) anfällig sein kann, wenn viele neue Verbindungen sehr schnell geöffnet werden. Mit den meisten Firewalls können Sie das Verhalten mit dem Status "ohne Status" und "ohne Status" kombinieren. Auf diese Weise können Sie für jedes System die optimale Konfiguration erstellen.

Was ist eine Firewall?

Eine Firewall (Firewall mit anderen Namen, Firewall) ist eine Schutzbarriere zwischen Ihrem Computer und dem Netzwerk, mit dem er verbunden ist. Wenn Sie online gehen, wird Ihr Computer für die Außenwelt sichtbar. Sie sind durch einen sogenannten Port sichtbar. Ein Port ist eine Systemressource, die durch eine bestimmte Nummer gekennzeichnet ist und einer Anwendung zugewiesen ist, die auf einem Netzwerkhost (Computer oder einem anderen Netzwerkgerät) ausgeführt wird, um mit Anwendungen zu kommunizieren, die auf anderen Netzwerkhosts ausgeführt werden (einschließlich anderer Anwendungen auf demselben Host). Es gibt viele tausend solcher Ports und wie oben erwähnt hat jeder seine eigene eindeutige Nummer.

Die am häufigsten verwendeten Ports im World Wide Web sind:

- 80 ?? Port zum Laden von Webseiten;

- 110 ?? Wird standardmäßig für E-Mail-Downloads verwendet.

- 25 ?? Wird standardmäßig zum Senden von E-Mails verwendet.

Der Kern der Firewall besteht darin, nicht verwendete Ports zu schließen. Andernfalls kann ein Angreifer oder ein Schadprogramm (Virus, Trojaner) in Ihren PC eindringen. Wenn Sie mit dem Internet verbunden sind, benötigen Sie lediglich eine Firewall.

Was kann passieren, wenn Sie keine Firewall verwenden?

Wenn Sie nach der Installation des Betriebssystems die Firewall nicht oder nicht standardmäßig aktivieren, wird Ihr System möglicherweise einige Minuten nach dem Zugriff auf das Internet angegriffen. Viren, Trojaner und Spyware können in Zukunft in offene Ports eindringen und Ihnen große Probleme bereiten. Einmal hat die maßgebliche Ausgabe von PC Format im Ausland ein Experiment gestartet, und infolgedessen war das Betriebssystem auf ihrem völlig ungeschützten Computer nach zweieinhalb Stunden Surfen im Internet völlig ungeeignet. Eine Firewall könnte einige der Angriffe stoppen, denen der Computer ausgesetzt war.

Es muss auch nicht davon ausgegangen werden, dass nur eine Firewall Sie vor allen Übeln schützt. Vergessen Sie nicht, das Virenschutzprogramm zu installieren und die Datenbanken regelmäßig zu aktualisieren. Außerdem müssen Sie regelmäßig Sicherheitsupdates für Windows herunterladen und installieren.

Wie eine Firewall Ihren PC schützt

Die meisten Firewalls, einschließlich der in Windows integrierten, informieren Sie über verdächtigen eingehenden Datenverkehr. Eine gute Firewall sollte Sie jedoch auf verdächtigen ausgehenden Datenverkehr hinweisen. Die integrierte Windows XP-Firewall weiß beispielsweise nicht, wie dies zu tun ist. Es ist daher besser, sie durch ein Programm eines Drittanbieters zu ersetzen. Das Vorhandensein von verdächtigem ausgehendem Verkehr hilft Ihnen zu verstehen, dass Ihrder Computer ist bereits infiziert Trojaner oder Spyware.

Arten von Firewalls

Firewalls lassen sich in zwei einfache Kategorien einteilen: Hardware und Software Eine Hardware-Firewall kann ein Router sein, der sich zwischen Ihrem PC und dem Internet befindet. In diesem Fall können mehrere Computer angeschlossen werden, und alle werden durch eine Firewall geschützt, die Teil des Routers ist. Software-Firewall? Dies ist eine spezielle Software, die der Benutzer auf seinem Computer installiert.

Auch wenn du schon hastrouter Mit einer integrierten Firewall können Sie auch eine Software-Firewall auf jedem Computer einzeln installieren. Dann wird es für den Angreifer viel schwieriger sein, in Ihr System einzudringen.

Ich hoffe, ich konnte klar erklären, was eine Firewall ist, und diejenigen, die sie noch immer nicht verwenden, werden damit beginnen.

Vergiss nicht einen Kommentar zu hinterlassen. Wir sehen uns wieder!

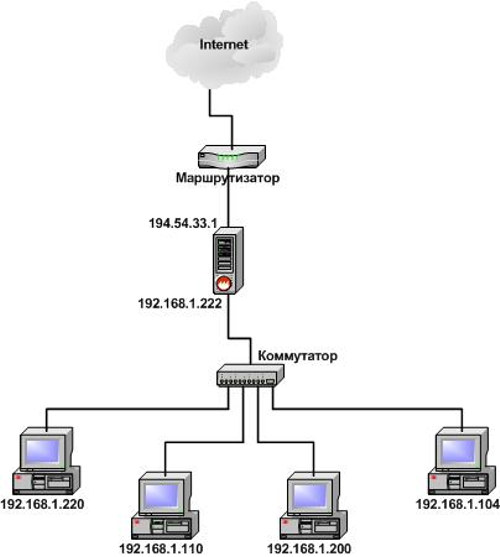

Firewall oder firewall (in seiner brandmauerauf englisch auf russisch grenze des Feuers) ist ein System oder eine Kombination von Systemen, mit denen Sie ein Netzwerk in zwei oder mehr Teile aufteilen und einen Satz von Regeln implementieren können, mit denen die Bedingungen für die Weitergabe von Paketen von einem Teil an einen anderen festgelegt werden (siehe Abbildung 1). Am häufigsten wird diese Grenze zwischen gezogen lokales Netzwerk Unternehmen und INTERNET, obwohl es innerhalb des lokalen Netzwerks des Unternehmens durchgeführt werden kann. Die Firewall durchläuft somit den gesamten Datenverkehr. Für jedes durchlaufende Paket entscheidet die Firewall, es zu überspringen oder zu verwerfen. Damit die Firewall diese Entscheidungen treffen kann, muss sie eine Reihe von Regeln definieren. Wie diese Regeln beschrieben werden und welche Parameter in ihrer Beschreibung verwendet werden, wird später erläutert.

abb.1

In der Regel funktionieren Firewalls auf jeder UNIX-Plattform - am häufigsten BSDI, SunOS, AIX, IRIX usw., seltener DOS, VMS, WNT, Windows NT. Von den Hardwareplattformen gibt es die Intel-, Sun SPARC-, RS6000-, Alpha-, HP PA-RISC- und RISC R4400-R5000-Prozessorfamilie. Zusätzlich zu Ethernet unterstützen viele Firewalls FDDI, Token Ring, 100Base-T, 100VG-AnyLan und verschiedene serielle Geräte. Die Anforderungen an RAM und Festplattenkapazität hängen von der Anzahl der Computer im geschützten Netzwerksegment ab.

In der Regel wird das Betriebssystem geändert, unter dem die Firewall ausgeführt wird. Der Zweck besteht darin, den Schutz der Firewall selbst zu erhöhen. Diese Änderungen betreffen sowohl den Betriebssystemkern als auch die entsprechenden Konfigurationsdateien. In der Firewall selbst dürfen keine Benutzerkonten (und damit potenzielle Lücken), sondern nur ein Administratorkonto vorhanden sein. Einige Firewalls funktionieren nur im Einzelbenutzermodus. Viele Firewalls verfügen über ein System zur Überprüfung der Integrität von Software-Codes. Gleichzeitig werden die Prüfsummen der Programmcodes an einem geschützten Ort gespeichert und zu Beginn des Programms verglichen, um ein Ersetzen der Software zu vermeiden.

Alle Firewalls können in drei Typen unterteilt werden:

Alle Typen können sich gleichzeitig in derselben Firewall treffen. Paketfilter

Paketfilter-Firewalls entscheiden anhand der IP-Adressen, Flags oder TCP-Portnummern im Header dieses Pakets, ob ein Paket verworfen oder verworfen werden soll. Die IP-Adresse und die Portnummer sind die Informationen der Netzwerk- bzw. Transportebene, die Paketfilter verwenden jedoch die Informationen auf Anwendungsebene, da Alle Standard-TCP / IP-Dienste sind einer bestimmten Portnummer zugeordnet.

Um die Regeln für die Weitergabe eines Pakets zu beschreiben, werden Typentabellen erstellt:

Das Feld "Aktion" kann Werte zum Überspringen oder Verwerfen annehmen.

Der Pakettyp ist TCP, UDP oder ICMP.

Flags - Flags aus dem IP-Paket-Header.

Die Felder "Quellport" und "Zielport" sind nur für TCP- und UDP-Pakete sinnvoll. Anwendungsserver

Firewalls mit Anwendungsservern verwenden spezifische Server von Dienstleistungen (Proxy-Server) - TELNET, FTP usw. werden auf der Firewall ausgeführt und leiten den gesamten Datenverkehr für diesen Dienst weiter. Somit werden zwei Verbindungen zwischen dem Client und dem Server hergestellt: vom Client zur Firewall und von der Firewall zum Ziel.

Der vollständige Satz unterstützter Server ist für jede bestimmte Firewall unterschiedlich, am häufigsten gibt es jedoch Server für die folgenden Dienste:

- terminals (Telnet, Rlogin);

- dateiübertragung (FTP);

- e-Mail (SMTP, POP3);

- WWW (HTTP);

- Gopher;

- Wais;

- X Window System (X11);

- netzwerkdruck (LP);

- remote Task Execution (Rsh);

- Finger;

- usenet-Nachrichten (NNTP);

- Whois;

- RealAudio.

Mithilfe von Servern auf Anwendungsebene können Sie eine wichtige Aufgabe lösen - die Struktur des lokalen Netzwerks vor externen Benutzern zu verbergen, einschließlich Informationen in den Kopfzeilen von E-Mail-Paketen oder Domain Name Service (DNS). Ein weiteres positives Merkmal ist die Fähigkeit, sich auf Benutzerebene zu authentifizieren (erinnern Sie sich, dass Authentifizierung der Prozess der Bestätigung der Identität von etwas ist; in diesem Fall ist es der Prozess der Bestätigung, ob der Benutzer wirklich der ist, für den er sich ausgibt).

- Bei der Beschreibung der Zugriffsregeln werden Parameter verwendet wie z

- servicename,

- benutzername,