Top-Tester-Tools: Schnüffeln und Arbeiten mit Paketen. Netzwerkpaketanalysatoren.

- Erinnern Sie sich, dass Sie sich selbst etablieren sourde App.Sie selbst sind für die Folgen verantwortlich!

- Wenn Sie die Korrespondenz eines anderen Personen lesen, verstoßen Sie gegen seine Rechte, und für diese strafrechtliche Haftung wird angeboten!

- Diese Anweisung enthält nur Informationen darüber, wie Angreifer die Korrespondenz eines anderen lesen, aber in keinem Fall ruft Sie zu dieser Aktion an.

Was ist "Sniffer"? In der gründlichen Jargon bedeutet dieses Wort eine Person, die den Safe von irgendetwas öffnen kann, selbst der rostige Pin. Lassen Sie uns herausfinden, worauf Sie eine solche Anwendung als WhatsApp-Sniffer benötigen, für einen Computer und ein Telefon, das übrigens auf unserer Website herunterladen kann.

Warum brauchen

Dieses Dienstprogramm wurde in speziellen klassifizierten Laboratorien in Amerika erstellt - zumindest sagen sie die Entwickler. Mit Hilfe eines Sniffers können Sie problemlos jedes Konto in der WCPC hacken und Zugriff auf alle Geheimnisse der Korrespondenz der gewünschten Person erhalten. Natürlich laden Sie das Programm auf Ihr eigenes Risiko herunter, niemand ist für seine Fehler und andere mögliche unangenehme Momente verantwortlich.

Entsprechend der Entwicklung von Entwicklern ermöglicht Ihnen der Sniffer:

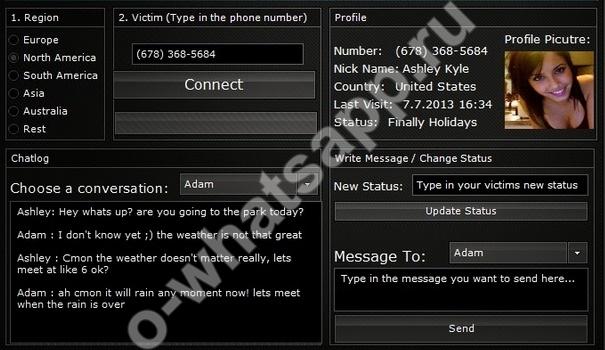

- besitzen Sie die Konten der "Opfer" vollständig, als ob es Ihr persönliches Konto in der Kette wäre;

- lesen Sie alle Benutzermeldungen;

- senden Sie Nachrichten von Benutzerfreunden aus seinem Namen;

- Ändern Sie Fotos auf Avatar;

- status ändern;

- senden Sie Dateien und holen Sie sie.

Wie funktioniert es

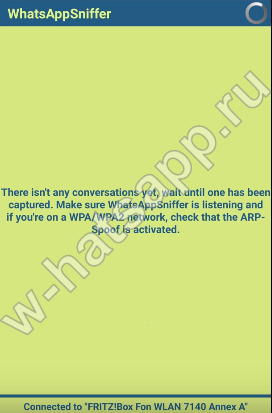

Funktioniert das Dienstprogramm nur auf Android. Entwickler versichern uns auch, dass diese Anwendung für Ihr Telefon absolut sicher ist.

Die Essenz der Arbeit des Sniffers lautet wie folgt: Jedes Telefon verfügt über einen eigenen originalen Mac-Code, den der Dienstprogramm kopiert und das Programm denkt, dass das Programm denkt, dass es vom üblichen Smartphone oder einem anderen Gadget kam. Mac-Code kopieren Sniffer können drei Wege:

- SMS. Spezielle SMS ist mit Bezug auf das Opfer gekommen. Wenn das Opfer öffnet, wird der SNIFFER-Link in das Telefon eindringen und in whatsApp-Programm Benutzer, den Zugang zu Ihnen eröffnen.

- Anruf. Die Anwendung ruft das Telefon des Opfers an, und wenn er antwortet, um das Telefon und in der App einzudringen.

- W-lan. Wenn Sie sich neben dem Opfer befinden, und Sie verwenden mit einem WAI-FAI-FAIK mit dem Telefon, dann müssen Sie nur einen Sniffer am Telefon ausführen und die Opfernummer angeben: Nach einem zweiten Zugriff auf Ihre WhatsApp wird mit Ihnen zusammen sein.

Um den SNEFFER zu verwenden, reicht es aus, das Dienstprogramm auszuführen, wählen Sie die Verwendung der Methode verwenden und klicken Sie auf "SPOOF" - eine Schaltfläche, mit der Sie das Telefon an Ihre interessante Person erkennen können.

Wo zum Herunterladen und wie Sie installieren sollen

Zum WellnessApp Sniffer Download für Android Sie müssen in Google wählen: "WhatsApp Sniffer APK Download" oder verwenden Sie die Installationsdatei, die Sie auf unserer Website finden können. WhatsApp Sniffer Download für das iPhone funktioniert leider nicht, da es einfach nicht für dieses Betriebssystem verfügbar ist.

Um das Dienstprogramm zum Telefon einzustellen, führen Sie die folgenden Schritte aus:

- Geben Sie die Installationsdatei auf Ihr Smartphone weiter.

- Führen Sie es an - es wird wie gewohnt eingestellt.

- Beim Öffnen der Datei fordert die Datei eine Auflösung von Zugriff auf einige Funktionen an, wählen Sie "Erlauben". Das ist alles: Der Sniffer ist auf Ihrem Gadget installiert.

Wenn es unmöglich ist, SNEFFER zu installieren, wird empfohlen, es zu hacken, was Sie für den kostenlosen WhatsApp HACH SNEFFER auf Russisch herunterladen müssen.

So sichern Sie sich von WhatsApp Sniffer

Was ist, wenn Sie kein Spion sind, und das Opfer? Mit einem geringsten Verdacht, dass Ihr Telefon von Angreifern für Söldnerzwecke verwendet wird, sollten Sie die WCPC-Anwendung entfernen und erneut einstellen. Außerdem wird empfohlen:

- Reinigen Sie das Telefon mit jedem Antivirus;

- An die Entwickler des MCSAP anzurufen, um einen ernsteren Schutz gegen das Eindringen zu bringen programme von Drittanbietern Im Dienstprogramm.

- Überprüfen Sie immer, wie viel das von Ihnen verwendete Wi-Fi-Netzwerk zuverlässig ist. Wenn Sie also den Verdacht haben, dass Hacker daran angeschlossen werden können, ist es besser, nicht mit der Verbindung zu verbinden.

Sniffiers. - Dies ist ein Programm, das abfangen

Alle Netzwerkverkehrs. Sniffiers sind nützlich für die Netzwerkdiagnostik (für Admins) und

Passwörter abfangen (klar für wen :)). Wenn Sie zum Beispiel Zugriff haben

eine Netzwerkmaschine und installiert ein Schnüffer,

dann bald alle Passwörter von

Ihre Subnetze sind Ihnen. Schnuffiers

Netzwerkkarte beim Zuhören

Modus (Promisc). Sie erhalten alle Pakete. In LAN können Sie abfangen

Alle versandfertigten Pakete von allen Maschinen (wenn Sie nicht von allen Arten von Hubs aufgeteilt sind),

So

Wie Sendung wird dort geübt.

Schnuffiers können alles abfangen

Pakete (was sehr unbequem ist, schrecklich schnell überlieferte Protokolldatei,

Aber für eine detailliertere Analyse des Netzwerks selbst)

oder nur die ersten Bytes von allen Arten

FTP, Telnet, POP3 usw. (Dies ist der meiste Spaß, normalerweise um die ersten 100 Bytes

Enthält den Namen und das Kennwort :)). Sniffer jetzt

geschieden ... Viele Sniffers haben

Beide unter UNIX und unter Windows (auch unter DOS dort :)).

Schnuffiers können

Unterstützt nur eine bestimmte Achse (z. B. linux_sniffer.c, was

Unterstützt Linux :)) oder mehrere (zum Beispiel Sniffit,

Funktioniert mit BSD, Linux, Solaris). Schnuffiers so gekleidet, weil

Welche Passwörter werden im offenen Text über das Netzwerk übertragen.

Solche Dienstleistungen.

Uyma Dies ist Telnet, FTP, POP3, WWW usw. Diese dienstleistungen.

Genießen Sie Uym.

Menschen :). Nachdem der Boom der Sniffers anders erscheinen begann

Algorithmen

Verschlüsselung dieser Protokolle. SSH erschien (Alternative

Telnet unterstützung.

Verschlüsselung), SSL (Sichere Sockelschicht - Netscape-Entwicklung, die zu verschlüsseln kann

www Sitzung). Jeder kerberous, VPN erschien (virtuell privat

Netzwerk). Einige Antisniffs, ifstatus usw. Aber das ist nicht verwurzelt

Geänderte Positionen. Dienstleistungen, die verwendet werden

Kennwort einigen einfachen Text übertragen

In allen urteilen :). Daher wird es lange lang lang sein :).

Windows-Implementierung von Sniffer

linsniffer.

Dies ist ein einfacher Sniffer für das Abfangen

Anmeldungen / Kennwörter. Standardkompilierung (GCC -O LINNNIFFER)

linsniffer.c).

Protokoll schreibt in TCP.LOG.

linux_sniffer.

Linux_sniffer.

erforderlich, wenn Sie möchten

Erkunden Sie das Netzwerk im Detail. Standard

Zusammenstellung. Gibt alle shnyaga zusätzlich aus,

Typ ISN, ACK, SYN, ECHO_REQUEST (PING) usw.

Rieche es.

Sniffit - erweitertes Modell

Sniffer geschrieben von Brecht Claerhout. Installieren (erforderlich

Libcap):

#. / Konfigurieren

#machen

Jetzt laufen

Sniffer:

#. / Rieche es

verwendung: ./sniffit [-XDABVNN] [-P Proto] [-A char] [-p

Port] [(-R | -r) RecordFile]

[-l sniflen] [-l logparam] [-f Snifdevice]

[-M-Plugin]

[-D tty] (-t

(-i | -i) | -c.

Plugins verfügbar:

0 - Dummy.

Plugin.

1 - DNS-Plugin

Wie Sie sehen, unterstützt SNFFFIT viele

Optionen. Sie können Sniffiac im interaktiven Modus verwenden.

Sniffith mindestens I.

Ziemlich nützlicher Prog, aber ich benutze sie nicht.

Warum? Weil Sniffit.

Große Probleme mit Schutz. Für Sniffit'a, eine Remotionalwurzel und dos für

Linux und Debiana! Nicht jeder Sniffer erlaubt ihm :).

Jagd.

Das

Mein liebster Sniffiac. Er ist sehr leicht zu handhaben

Unterstützt viel Spaß

Chips und momentan hat keine Probleme mit der Sicherheit.

Plus nicht besonders

Erforderliche Bibliotheken (wie Linsnifferer und

Linux_sniffer). Es

kann in Echtzeit die aktuellen Verbindungen abfangen und unter

Pure Dump mit einem Remote-Terminal. IM

General, Hijack.

Regelzzz :). Empfehlen

Jeder für verbesserte Yuzania :).

Installieren:

#machen

LAUF:

#hunt -i.

Readsmb.

Sniffer readsmb aus Lophtcrack geschnitzt und unter portiert

Unix (seltsam genug :)). Readsmb fängt SMB ab.

Pakete.

TCPDump.

tCPDump ist ein ziemlich bekanntes Paketanalysator.

Geschrieben

Ein noch berühmterer Mann - Ven Jacobson, der mit einer VJ-Komprimierung für herauskam

PPP und schrieb eine Prog Traceroute (und wer weiß, was sonst noch?).

Erfordert eine Bibliothek

Libpcap.

Installieren:

#. / Konfigurieren

#machen

Jetzt laufen

ihr:

#tcpdump.

tCPDump: Hören auf PPP0

Alle Ihre Verbindungen nehmen an

Terminal. Hier ist ein Beispiel für den Rückzug an Ping

ftp.technotronic.com:

02:03:08.918959

195.170.212.151.1039\u003e 195.170.212.77.domain: 60946+ A?

ftp.technotronic.com.

(38)

02: 03: 09.456780 195.170.212.77.domain\u003e 195.170.212.151.1039: 60946 *

1/3/3 (165)

02: 03: 09.459421 195.170.212.151\u003e 209.100.46.7: ICMP: ECHO

Anfrage

02: 03: 09.996780 209.100.46.7\u003e 195.170.212.151: ICMP: ECHO

Antworten

02: 03: 10.456864 195.170.212.151\u003e 209.100.46.7: ICMP: ECHO

Anfrage

02: 03: 10.906779 209.100.46.7\u003e 195.170.212.151: ICMP: ECHO

Antworten

02: 03: 11.456846 195.170.212.151\u003e 209.100.46.7: ICMP: ECHO

Anfrage

02: 03: 11.966786 209.100.46.7\u003e 195.170.212.151: ICMP: ECHO

Antworten

Im Allgemeinen ist Sniff nützlich, um Netzwerke zu debuggen,

Fehler fundieren I.

usw.

Dsniff.

Dsniff erfordert libpcap, ibnet,

Libnids und OpenSH. Datensätze Nur die eingegebenen Befehle, die sehr bequem ist.

Hier ist ein Beispiel eines Anschlussprotokolls

auf unix-shells.com:

02/18/01

03:58:04 TCP My.IP.1501 -\u003e

Handi4-145-253-158-170.Arcor-IP.net.23.

(Telnet)

stalsen.

aSDQWE123.

ls

pwd.

wHO

letzte.

aUSFAHRT

Hier

Dsniff abgefangen Login mit Passwort (stalsen / asdqwe123).

Installieren:

#. / Konfigurieren

#machen

#machen

Installieren

Schutz gegen Sniffer.

Der sicherste Weg zum Schutz vor

Sniffer -

Verschlüsselung verwenden (SSH, KERBEROUS, VPN, S / KEY, S / MIME,

SHTTP, SSL usw.). Gut

Und wenn nicht die Jagd, um einfache Textdienste abzulehnen und zusätzlich zu etablieren

Pakete :)? Dann ist es an der Zeit, Antisnifferer-Pecker zu verwenden ...

Antisniff für Windows.

Dieses Produkt hat eine bekannte Gruppe veröffentlicht.

Lopht. Es war das erste Produkt einer Art.

Antisniff, wie in angegeben

Beschreibung:

"Antisniff ist eine grafische Benutzeroberfläche (GUI) angetriebenes Werkzeug für

Erkennen von promizabüchtigen Netzwerkschnittstellenkarten (NICs) in Ihrem lokalen Netzwerk

Segment. "Im Allgemeinen fängt die Karte im Promisc-Modus.

Unterstützt riesig

Anzahl der Tests (DNS-Test, ARP-Test, Ping-Test, ICMP-Zeit Delta

Test, Echo-Test, Pingdrop-Test). Sie können als ein Auto skaten,

Also das Gitter. Hier ist verfügbar

Unterstützungsprotokolle. Antisniff arbeitet an Win95 / 98 / NT / 2000,

Obwohl empfohlen

Nt-Plattform. Aber seine Regierungszeit war kurz und schon bald

Die Zeit erschien Sniffer mit dem Namen Antiantisnifferfer :),

Miken schriftlich

Perry (Mike Perry) (Sie finden es unter www.void.ru/news/9908/snoof.txt).

Basierend auf Linsnifferer (diskutiert unten).

Unix Sniffer erkennen:

Sniffer

Sie können ein Team erkennen:

#ifonfig -a.

lo link encap: lokal

LOOPBACK

Inet Addr: 127.0.0.1 Maske: 255.0.0.0

Oben.

Loopback läuft MTU: 3924 Metrik: 1

RX-Pakete: 2373 Fehler: 0

LOPPED: 0 Überschreitungen: 0 Rahmen: 0

TX-Pakete: 2373 Fehler: 0 gelöscht: 0

Überschreitungen: 0 Träger: 0

Kollisionen: 0 Txqueuelen: 0

pPP0-Link.

Encap: Point-to-Point-Protokoll

Inet Addr: 195.170.y.x.x

P-T-P: 195.170.Y.x Maske: 255.255.255.255

Up pointopoint promisc.

Ausführen von Noarp Multicast MTU: 1500 Metrik: 1

RX-Pakete: 3281

Fehler: 74 fallen gelassen: 0 Überlauf: 0 Rahmen: 74

TX-Pakete: 3398 Fehler: 0

LOPPED: 0 Überschreitungen: 0 Träger: 0

Kollisionen: 0 TXQUEELEN: 10

Wie

Sie sehen die PPP0-Schnittstelle im Promisc-Modus. Entweder Bediener

Hochgeladene Schnüffel für

Netzwerkprüfungen oder Sie haben bereits ... aber erinnern

dass ifconfig ruhig sein kann

Erstellen Sie, also verwenden Sie den Tripwire, um zu erkennen

Änderungen und alle möglichen Programme

Zur Überprüfung der Schnüffel.

Antisniff für UNIX.

Funktioniert für

BSD, Solaris und

Linux. Unterstützt Ping / ICMP zeittest, ARP-Test, Echo-Test, DNS

Test, Eetherping-Test, im allgemeinen analoge Antisniff für Sieg, nur für

UNIX :).

Installieren:

#Make Linux-alles

Wächter

Auch nützlich prog für

Calov Sniffer. Unterstützt viele Tests.

Einfaches B.

benutzen.

Installieren: #Make.

#. / Wächter

./sentinel [-t.

Methoden:

[-a ARP-Test]

[-D DNS-Test

]

[-i ICMP Ping Latenzetest]

[EE ICMP ETHERPESTEST

]

Optionen:

[-f.

[-V Show-Version und

AUSFAHRT]

[-N

[-ICH.

]

Optionen sind so einfach, dass nein

Bemerkungen.

Mehr

Hier sind noch mehr

Dienstprogramme zum Überprüfen Ihres Netzwerks (für

UNIX):

packetstorm.securify.com/unix/ids/scanpromisc.c -rotty.

Promisc-Mode-Detektor für Ethernet-Karten (für Red Hat 5x).

http://packetstorm.securify.com/unix/ids/neped.c.

- Network Promiscuous Ethernet-Detektor (benötigen libcap & glibc).

http://packetstorm.securify.com/exploit_code_archive/promisc.c.

- Strichen der Geräte des Geräts für Schnüffeln.

http://packetstorm.securify.com/unix/ids/ifstatus2.2.tar.gz.

- IFStatus testet Netzwerkschnittstellen im Promisc-Modus.

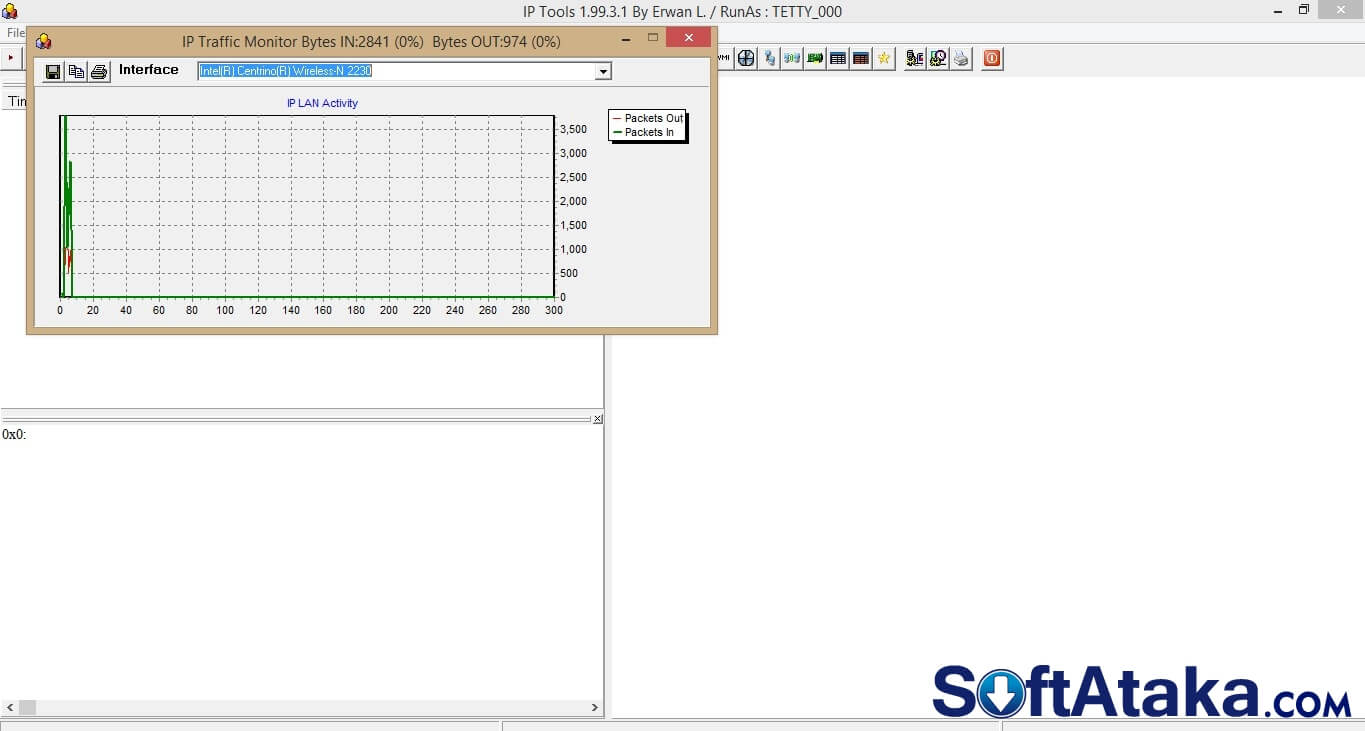

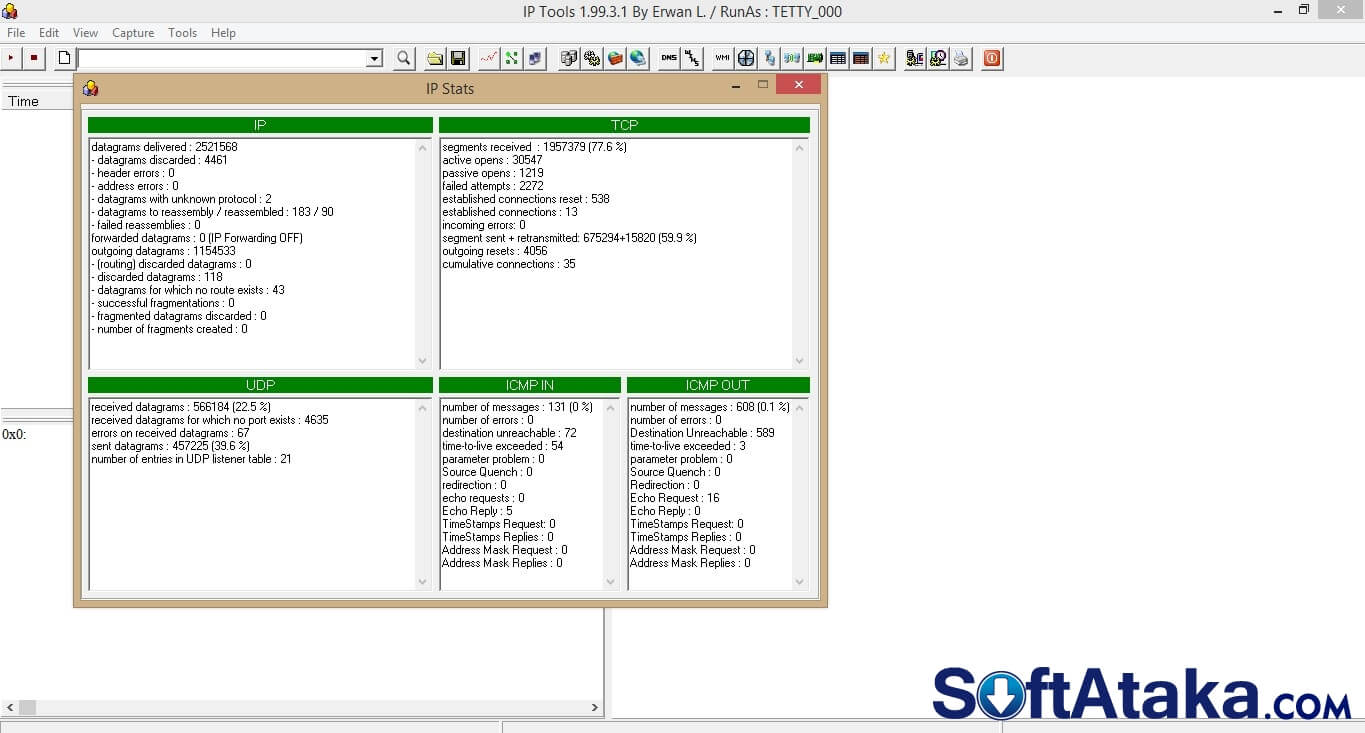

IP-Sniffer - ein Programm, mit dem Sie Pakete überwachen können, die über das Internetprotokoll (IP) übertragen werden. Die Programmfunktionalität umfasst die Möglichkeit, Pakete zu dekodieren und zu filtern.

In der Ära der modernen Technologien und des Internets kommt die Sicherheit heraus. Mit der Außenwelt tauscht der Computer digitale Informationen durch spezielle Protokolle aus. Internetprotokoll (IP) ist einer der am meisten gefragtesten und beliebten dank der Sicherheit und schnelle Geschwindigkeit Datenübertragung.

Es ist mit seinem Erscheinungsbild, 1981 konnte der Computer die Nachrichten des anderen in Form von Paketen mit Daten schicken. Sniffer für Windows ist so konzipiert, dass er den Verkehr steuert und den Inhalt der Pakete prüft. Daher ist dieses Dienstprogramm eine zusätzliche Möglichkeit, Ihren Computer zu sichern. IP-Sniffer herunterladen ist die beste Lösung, halten Sie den Verkehr unter Kontrolle und alle Fließströme.

IP-Sniffer herunterladen

(1,4 MB)Schlüsselfunktionen IP SNIFFER:

- Multifunktionalität;

- Sicherheit;

- Kleine Größe;

- Eine intuitive Schnittstelle.

Die neueste Version des Sniffer hat eine bequeme und einfache Benutzeroberfläche. Mit dem Programm können Sie anzeigen, welche IP-Adressen am häufigsten verwendet werden, was andere als andere an Ihre Maschine angeschlossen sind. Sie können das Volumen des Verkehrs bequem überwachen. Sie können diese oder diese Verbindung auch mit der NetStat-Funktion zwangsweise abschließen. Laden Sie ein Sniffer auf einem Computer herunter, wird empfohlen, wenn der Benutzer mit der Aufgabe des Abfangens des Verkehrs zwischen den Hosts konfrontiert ist. Auf diese Weise können Sie die Snoofing-Funktion ausführen, die unter vielen ist, die das ARP-Volksprotokoll unterstützt. Auch in Bedarfsfunktionen ist der Sniffier in Russisch Network Ping, die Möglichkeit, die IP-Adresse in Hostname und Rücken zu konvertieren, zu suchen DHCP-Server. Es verwendet auch NetBIOS-Daten für die angegebene IP-Adresse.

Download Free Sniffer wird empfohlen, wenn der Benutzer einen zuverlässigen Assistenten in der Kontrolle über den Verkehr erhalten möchte. Das Programm benötigt keine Installation und zusätzliche Einstellung. Sie können es sofort nach dem Download verwenden. Die Programmschnittstelle ist prägnant und einfach. Die Fenster und Registerkarten befinden sich, um die bequemsten und komfortabelsten zu verwenden. Der Entwickler verbessert sich ständig und verbessert sein Produkt. Updates kommen regelmäßig heraus. Das Programm ist sehr widerstandsfähig gegen bösartige Effekte.

Unser Portal an alle Besucher bietet die Möglichkeit, ein Sniffer-Programm ohne Registrierung und SMS herunterzuladen.

Viele Netzwerkadministratoren stoßen häufig auf Probleme, damit sich die Analyse des Netzwerkverkehrs hilft. Und hier sind wir mit einem solchen Konzept als Verkehrsanalysator konfrontiert. Also, was ist es?

NetFlow-Analysatoren und Sammler sind Tools, die dabei helfen, Netzwerkverkehrsdaten zu verfolgen und zu analysieren. Mit Netzwerkprozessanalysatoren können Sie Geräte, die aufgrund der Kanalbandbreite verringert werden, genau definieren. Sie wissen, wie Sie Problembereiche auf Ihrem System finden können, und erhöhen die Gesamtnetzeffizienz.

Begriff " NetFlow. "Cisco bezieht sich auf das Cisco-Protokoll zum Sammeln von IP-Verkehrs- und Netzwerkverkehrsüberwachungsinformationen. NetFlow wurde als Standardprotokoll für Streaming-Technologien angenommen.

Die NetFlow-Software sammelt und analysiert Stream-Daten, die von Routern erzeugt werden, und präsentiert sie in einem benutzerfreundlichen Format.

Mehrere andere Anbieter. netzwerkausrüstung Haben ihre eigenen Protokolle zum Überwachen und Sammeln von Daten. Zum Beispiel nennt Wacholder, ein weiterer hoch angesehener Anbieter von Netzwerkgeräten, sein Protokoll " J-flow. ". HP und Fortinet verwenden den Begriff" s-Flow. "Trotz der Tatsache, dass die Protokolle anders gerufen werden, arbeiten sie alle auf dieselbe Weise. In diesem Artikel werden wir 10 kostenlose Netzwerk-Verkehrsanalysatoren und NetFlow-Kollektoren für Windows ansehen.

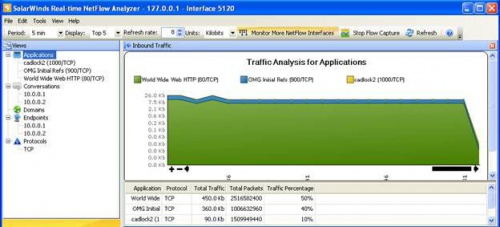

Solarwinds Echtzeit NetFlow Traffic Analyzer

Kostenloser NetFlow Traffic Analyzer ist eines der beliebtesten Tools für den kostenlosen Download. Es ermöglicht es, Daten zu sortieren, zu märzieren und anzuzeigen verschiedene Wege. Auf diese Weise können Sie den Netzwerkverkehr bequem visualisieren und analysieren. Das Tool eignet sich hervorragend für die Überwachung des Netzwerkverkehrs nach Typ und Zeiträume. Sowie Testtests, um zu bestimmen, wie viel Verkehr verschiedene Anwendungen verbraucht.

Dieses kostenlose Tool ist auf eine NetFlow-Überwachungsschnittstelle beschränkt und spart nur 60 Minuten Daten. Dieser NetFlow Analyzer ist ein leistungsstarkes Werkzeug, das es wert ist, es anzuwenden.

Colasoft Capsa kostenlos.

Dieser kostenlose Verkehrsanalysator lokales Netzwerk Ermöglicht das Erkennen und Verfolgen von mehr als 300 Netzwerkprotokollen und können Sie benutzerdefinierte Berichte erstellen. Es beinhaltet die Überwachung email und Sequenzdiagramme. TCP Sync.All dies wird in einem benutzerdefinierten Panel gesammelt.

Andere Funktionen sind die Netzwerksicherheitsanalyse. Zum Beispiel Tracking von DOS / DDOs-Angriffen, Worms-Aktivität und ARP-Angriffserkennung. Und auch die Dekodierung von Paketen und Anzeigen von Informationen, statistischen Daten auf jedem Host im Netzwerk, Paketaustauschsteuerung und -flussrekonstruktion. Capsa Free unterstützt alle 32-Bit- und 64-Bit-Bit windows-Version XP

Minimale Systemanforderungen für die Installation: 2 GB arbeitsspeicher und 2,8 GHz-Prozessor. Sie müssen auch eine Verbindung zum Internet haben ethernet-Netzwerke. (kompatibel mit NDIS 3 oder höher), FAST Ethernet oder Gigabit mit einem Mischmodus-Treiber. Es ermöglicht passiv, alle von Ethernet-Kabel übertragenen Pakete aufzuzeichnen.

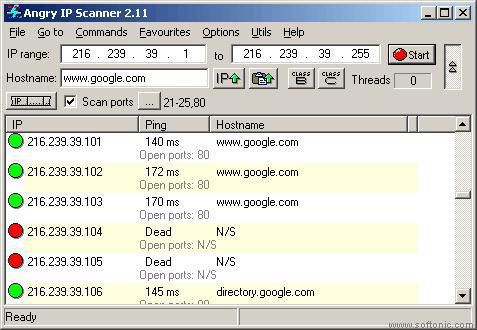

Wütender IP-Scanner.

Dies ist ein Analysator windows-Verkehr Offene Quelle, schnell und einfach zu bedienen. Es erfordert keine Installation und kann auf Linux, Windows und Mac OSX verwendet werden. Dieses Tool arbeitet durch ein einfaches Pingen jeder IP-Adresse und kann MAC-Adressen, Scan-Ports definieren, NetBIOS-Informationen bereitstellen, um einen autorisierten Benutzer zu ermitteln windows-Systeme , erkennen Sie Webserver und vieles mehr. Seine Fähigkeiten erweitern sich mit Java-Plugins. Scandaten können in CSV-, TXT-, XML-Formaten gespeichert werden.

Managegine NetFlow Analyzer Professional

Voll ausgestattete Version software Netflow aus Managinggines. Dies ist eine leistungsstarke Software mit einem vollständigen Satz von Funktionen für die Analyse und Datenerfassung: Überwachung bandbreite Kanäle in Echtzeit und Alarme zum Erreichen von Schwellenwerten, mit denen Sie die Prozesse umgehend verwalten können. Darüber hinaus gibt es einen Abschluss von zusammenfassenden Daten zur Verwendung von Ressourcen, Überwachung von Anwendungen und Protokollen und vielem mehr.

Freie Version Mit dem Linux-Verkehrsanalysator können Sie das Produkt 30 Tage lang nicht benutzen, wonach Sie nur zwei Schnittstellen überwachen können. System Anforderungen Für den NetFlow Analyzer hängt das Managinggine von der Flussrate ab. Empfohlene Anforderungen an den Mindestflussraten von 0 bis 3000 Streams pro Sekunde: 2,4 GHz Dual-Core-Prozessor, 2 GB RAM und 250 GB freier Festplattenspeicher. Wenn die Flussrate zunimmt, was verfolgt werden muss, erhöhen sich auch die Anforderungen.

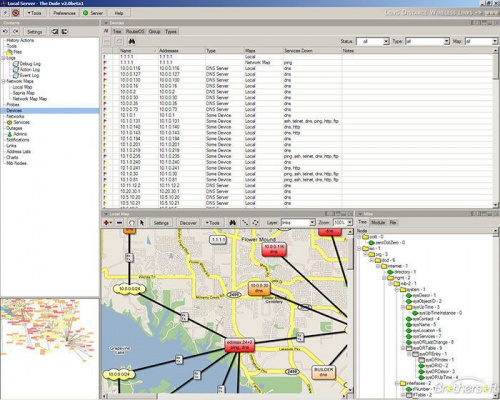

Der Kerl.

Diese Anwendung ist ein beliebter Netzwerkmonitor, der von Mikrotik entwickelt wurde. Es scannt automatisch alle Geräte und erstellt die Netzwerkkarte. Der Kerl steuert Server verschiedene Geräteund warnt im Falle von Problemen. Andere Funktionen sind enthalten automatische Erkennung. und Anzeigen neuer Geräte, die Möglichkeit, Ihre eigenen Karten zu erstellen, den Zugriff auf die Werkzeuge für fernbedienung Geräte und mehr. Es funktioniert unter Windows, Linux-Wein und Macos Darwine.

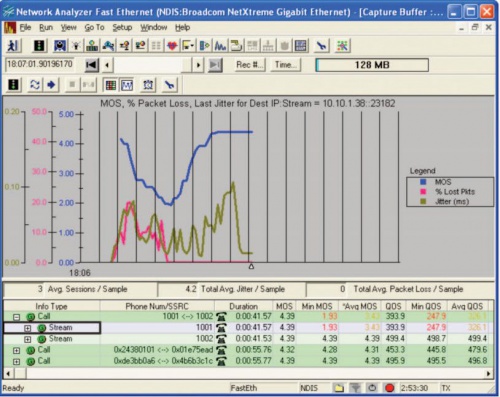

JDSU Network Analyzer Fast Ethernet

Mit diesem Programm des Verkehrsanalysators können Sie Netzwerkdaten schnell sammeln und anzeigen. Das Tool bietet die Möglichkeit, registrierte Benutzer anzuzeigen, das Niveau der Netzwerkbandbreite von einzelnen Geräten zu bestimmen, schnell zu finden und zu beseitigen. Und erfassen Sie auch Daten in Echtzeit und analysieren sie.

Die Anwendung unterstützt High-Detail-Grafiken und Tabellen, mit denen Administratoren Verkehrsanomalien verfolgen, die Daten filtern, um große Datenmengen und vieles mehr aufzunehmen. Mit diesem Instrument für anfängliche Level-Spezialisten sowie für erfahrene Administratoren können Sie ein Netzwerk unter Kontrolle übernehmen.

PLIXER-CRAFERIZER.

Mit diesem Netzwerkverkehrsanalysator können Sie den Netzwerkverkehr sammeln und umfassend analysieren sowie Fehlern schnell finden und beheben. Mit dem Scrutinizer können Sie Daten auf verschiedene Arten sortieren, einschließlich Zeitintervalle, Hosts, Anwendungen, Protokolle usw. Mit der kostenlosen Version können Sie eine unbegrenzte Anzahl von Schnittstellen steuern und Daten für 24 Stunden lang speichern.

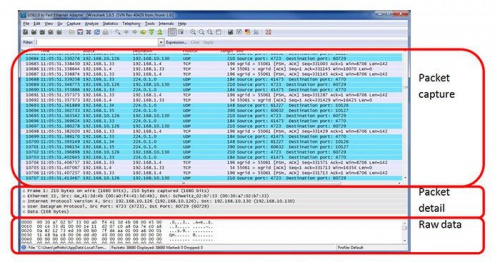

Dieser leistungsstarke Netzwerkanalysator kann auf Linux, Windows, MacOS X, Solaris und anderen Plattformen arbeiten. Ermöglicht das Anzeigen von erfassten Daten mit grafische SchnittstelleOder verwenden Sie TY-MODE Tshark-Dienstprogramme. Die Funktionen umfassen das Sammeln und Analysieren des VoIP-Verkehrs, der Anzeige in Echtzeit-Ethernet-Daten, IEEE 802.11, Bluetooth, USB, Frame Relay, Datenausgabe in XML, Postscript, CSV, Unterstützung für Entschlüsseln und vieles mehr.

Systemanforderungen: Windows XP und höher, jeder moderne 64/32-Bit-Prozessor, 400 MB RAM und 300 MB freier Speicherplatz. Wireshark NetFlow Analyzer ist leistungsfähiges Werkzeugwas die Arbeit eines Netzwerkadministrators erheblich vereinfachen kann.

Paessler PRTG.

Dieser Verkehrsanalysator bietet Benutzern viele nützliche Funktionen: Unterstützung für die Überwachung von LAN, WAN, VPN, Anwendungen, virtuellen Server, QoS und Medium. Die Multi-Site-Überwachung wird ebenfalls unterstützt. PRTG verwendet SNMP, WMI, Netflow, SFLOW, JFLOW und Analyse von Paketen sowie Überwachung der Zeit der ununterbrochenen Bedienung / Ausfallzeiten und Unterstützung IPv6.

Eine kostenlose Version ermöglicht es, innerhalb von 30 Tagen eine unbegrenzte Anzahl von Sensoren zu verwenden, wonach Sie nur bis zu 100 Stück kostenlos verwenden können.

nopobe

Dies ist eine voll funktionsfähige Open-Source-Anwendung zum Tracking und Analysieren von NetFlow.

nPROBE unterstützt IPv4 und IPv6, Cisco NetFlow V9 / IPFIX, NetFlow-Lite, enthält die Funktionen der Analyse des VoIP-Verkehrs, der Probenahme von Streams und Paketen, der Protokollerzeugung, MySQL / Oracle und DNS-Aktivität sowie vieles mehr. Die Anwendung ist kostenlos, wenn Sie den Verkehrsanalysator herunterladen und auf Linux oder Windows kompilieren. Die ausführbare Datei der Installation begrenzt den Umfang von bis zu 2000 Paketen. Nprobe ist völlig kostenlos für Bildungseinrichtungen sowie nicht kommerzielle und wissenschaftliche Organisationen. Dieses Tool funktioniert auf 64-Bit-Versionen. betriebssysteme Linux und Windows.

Diese Liste von 10 kostenlosen Verkehrsanalysatoren und NetFlow-Kollektoren hilft Ihnen dabei, in einem kleinen Büronetz oder umfangreiche Fehlerbehebung in einem kleinen Bürometz oder umfangreicher, der mehreren Websites, Corporate WAN-Network +4 von 5 4 weiterzumachen

- Lernprogramm

In diesem Artikel werden wir in Betracht ziehen, ein einfaches Sniffer unter Windows zu erstellen.

Wer ist interessiert, willkommen in der Katze.

Einführung

Zweck: Schreiben Sie ein Programm, das den Netzwerkverkehr (Ethernet, WiFi) übermittelt, der über das IP-Protokoll übermittelt wird.Mittel:Visual Studio 2005 oder höher.

Der hier beschriebene Ansatz gehört nicht persönlich zum Autor und wird in vielen Werbespots erfolgreich angewendet und auch kategorisch kostenlose Programme (Hi, GPL).

Diese Arbeit ist in erster Linie für Anfänger in der Netzwerkprogrammierung vorgesehen, die jedoch im Allgemeinen mindestens grundlegendes Wissen auf dem Gebiet der Sockel- und Windows-Sockel aufweisen. Hier werde ich oft bekannte Dinge schreiben, weil der Themenbereich spezifisch ist, wenn Sie etwas vermissen - Brei wird in meinem Kopf sein.

Ich hoffe, Sie werden interessiert sein.

Theorie (lesen Sie nicht unbedingt, aber vorzugsweise)

Im Moment basiert der überwältigende Mehrheit der modernen Informationsnetze auf dem TCP / IP-Protokollstapel. TCP / IP-Protokollstapel (ENG. Übertragungssteuerungsprotokoll / Internet-Protokoll) ist ein kollektiver Name für Netzwerkprotokolle verschiedener Ebenen, die in Netzwerken verwendet werden. In diesem Artikel werden wir an dem IP-Protokoll interessiert sein, das routbare Netzwerkprotokoll, das für die nicht marginale Lieferung von Daten verwendet wird, die in sogenannte Pakete (ein treuer Term - Datagram) von einem Netzwerkknoten in ein anderes unterteilt ist.Von besonderem Interesse für uns repräsentieren IP-Pakete, die zur Übertragung von Informationen bestimmt sind. Das ist genug hohes Niveau netzwerk OSI-Modell. Daten, wenn Sie vom Gerät und der Datenübertragungsumgebung überzeugen können, betreibt nur eine logische Darstellung.

Es ist völlig logisch, auf die Tatsache, dass früher oder spätere Tools, um den Netzwerkverkehr abzufangen, zu steuern, zu steuern, zu rechen und zu analysieren. Solche Mittel werden in der Regel als Verkehrsanalysatoren, Batch-Analysatoren oder Schnüffel (von der Englisch bis Sniff - Sniff) bezeichnet. Dies ist ein Netzwerkverkehrsanalysator, ein Programm- oder Software- und Hardwaregerät, das abfangen, um abzufangen und anschließende Analysen oder nur Netzwerkverkehrsanalyse für andere Knoten vorzunehmen.

Praxis (Gespräch im Wesentlichen)

Im Moment gibt es eine ausreichend mehrere Software zum Hören des Verkehrs. Der berühmteste von ihnen: Wireshark. Natürlich ernten Sie seine Lorbeeren. Das Ziel ist es nicht wert - wir interessieren sich für die Aufgabe, den Verkehr mit dem üblichen "Zuhören" der Netzwerkschnittstelle abzusperren. Es ist wichtig zu verstehen, dass wir nicht mit Hacking und Abfangen umgehen werden außerirdischer der Verkehr. Sie müssen nur den Verkehr ansehen und analysieren, der unseren Host durchläuft.Für die es braucht:

- Beobachten Sie den aktuellen Verkehrsfluss durch die Netzwerkverbindung (eingehende / ausgehende / insgesamt).

- Umleiten des Datenverkehrs für die anschließende Analyse an einen anderen Host.

- Theoretisch können Sie versuchen, es anwenden, um ein WLAN-Netzwerk zu hacken (wir werden es nicht tun?).

Wie? Sehr einfach.

Ein wichtiger Schritt beim Drehen einer einfachen Netzwerkanwendung des Netzwerkanalysators besteht darin, die Netzwerkschnittstelle in den Hörmodus (Promiscuous-Modus) zu wechseln, der es ermöglicht, Pakete auf andere Schnittstellen im Netzwerk zu empfangen. Dieser Modus wird verursacht netzwerkgebühr Nehmen Sie alle Frames, unabhängig von denen, die an das Netzwerk gerichtet sind.

Beginnend mit Windows 2000 (NT 5.0), erstellen Sie ein Programm zum Zuhören des Netzwerksegments sehr einfach, da ihr netzwerktreiber Ermöglicht das Übersetzen von Socket in den Empfangsmodus aller Pakete.

Einbeziehung eines unbeeintragbaren Modus

Langes Flag \u003d 1; Steckdose; #Define sio_rcvall 0x98000001 ioctlsocket (Sockel, sio_rcvall, & rs_flag);Unser Programm funktioniert mit IP-Paketen und verwendet windows-Bibliothek Sockets Version 2.2 und "rohe" Sockets (rohe Buchsen). Um den direkten Zugriff auf das IP-Paket zu erhalten, muss der Socket wie folgt erstellt werden:

Erstellen einer rohen Buchse

S \u003d Buchse (AF_INET, SOCK_RAW, IPPROTO_IP);Hier statt konstant Sock_stream.(TCP-Protokoll) oder Sock_Dgram.(UDP-Protokoll), wir verwenden den Wert Sock_RAW.. Im Allgemeinen ist das Arbeiten mit rohen Buchsen nicht nur in Bezug auf die Verkehrsaufnahme interessant. In der Tat erhalten wir eine vollständige Kontrolle über die Bildung des Pakets. Vielmehr bilden wir es manuell, wodurch beispielsweise ein bestimmtes ICMP-Paket gesendet werden kann ...

Gehen Sie geradeaus. Es ist bekannt, dass das IP-Paket aus einem Header, Serviceinformationen und eigentlich Daten besteht. Ich rate Ihnen, hierher zu suchen, um das Wissen aufzufrischen. Wir beschreiben in Form einer IP-Titelstruktur (dank eines ausgezeichneten Artikels auf RSDN):

Beschreibung der IP-Paketstruktur

Typedef struct _ipHeader (unsigniertes char ver_len; // Version und Länge des nicht signierten char tos; // Art des Dienstes unsigniert kurze Länge; // Länge des gesamten Pakets der nicht signierten kurzen ID; // id unsigniert Kurze FLGS_OFFSET; // Flaggen und offset nicht signierte char ttl; // lebenslebensdauer unsigniertes charprotokoll; // Protokoll nicht signiertes kurzes Xsum; // Steuerungssumme nicht signiert langer SRC; // Sender-IP-Adresse unsigniert lange dest; // IP-Adresse der Zuweisung nicht signierten kurzen * params; // Optionen (bis zu 320 Bit) nicht signierte char * -daten; // Daten (bis zu 65535 Oktette)) iPhreader;Die Hauptfunktion des Höralgorithmus wird so aussehen:

Die Erfassungsfunktion eines Pakets

Ipheader * rs_sniff () (ipheader * HDR; int count \u003d 0; count \u003d recv (rs_ssocket, (char *) & rs_buffer, sizeof (rs_buffer), 0); if (count\u003e \u003d sizeof (ipheader)) (HDR \u003d Lpipheader) malloc (max_packet_size); Memcpy (HDR, RS_BUFFER, MAX_PACKET_SIZE); RS_UPDatenetstat (Anzahl, HDR); Rückgabe HDR;) Rückgabe 0;))Hier ist alles einfach: Wir erhalten einen Teil von Daten mit der Standard-Socket-Funktionsfunktion renoveund kopiere sie dann in die Typstruktur Ipheader..

Und schließlich starten wir den unendlichen Paket-Erfassungszyklus:

Alle Pakete ergriffen, die auf unsere Netzwerkschnittstelle fallen

Während (true) (ipheader * hdr \u003d rs_sniff (); // Verarbeitung, wenn Pack (HDR) (// den Kopf in der Konsole drucken))Ein bisschen Offftopic.

Bei einigen wichtigen Funktionen und Variablen machte der Autor Prefkis RS_ (aus Rohdosen). Das Projekt tat vor 3-4 Jahren, und es gab eine verrückte Idee, eine vollwertige Bibliothek für die Arbeit mit rohen Buchsen zu schreiben. Wie es oft geschieht, flohen die Enthusiasmus der UGAS nach Erhalt eines erheblichen (für Autor), der Begeisterung der UGAs und auf dem Lehrplan nicht den Fall.Grundsätzlich können Sie weiter gehen, und beschreiben die Überschriften aller nachfolgenden Protokolle oben. Dazu ist es notwendig, das Feld zu analysieren protokollin der Struktur Ipheader.. Sehen Sie sich den Beispielcode an (ja, es sollte ein Schalter sein, verdammt noch mal!), Wobei die Headerfärbung abhängig davon erfolgt, welche Protokoll ein Paket aufweist, das in IP eingekapselt ist:

/ * * Farbpaket-Allocation * / void ColorPacket (Const Ipheader * H, Const U_Long Haddr, const u_long woost \u003d 0) (wenn (H-\u003e Xsum) setconsoletextcolor (0x17); // Wenn das Paket nicht leer ist, sonst setconsoletextcolor ( 0x07); // leerer pack if (haddr \u003d\u003d h-\u003e src) (setconsoletextcolor (backglay_blue | / * background_intemssity | * / für Vordergrund | vordergrund_intensity); // "Native" -Paket für Return \u003e DEST) (SETCONSOLETEXTCOLOR (Background_Blue | / * Background_intensity | * / foreground_green | vordergrund_intensity); // "Native" Empfangspaket) if (H-\u003e Protokoll \u003d\u003d PROT_ICMP || H-\u003e Protokoll \u003d\u003d prot_igmp) (SETCONSOLETEXTColor (0x70) ); // ICMP-Paket) ELSE (H-\u003e Protokoll \u003d\u003d PROT_IP || H-\u003e Protokoll \u003d\u003d 115) (SETCONSOLETEXTColor (0x4f); // IP-In-IP-Paket, L2TP), wenn (H-\u003e Protokoll \u003d\u003d 53 || H-\u003e Protokoll \u003d\u003d 56) (SETCONSOLETEXTColor (0x4c); // TLS, IP mit Verschlüsselung) Wenn \u003d\u003d H-\u003e DEST || Wost \u003d\u003d H-\u003e SRC) (SETCONSOLETEXTColor (0x0a) ;))

Dies ist jedoch deutlich aus diesem Artikel. Für unseren Lehrplan reicht es aus, um die IP-Adressen von Hosts zu sehen, von denen aus und an welchen Verkehr angeht, und um seine Nummer pro Zeiteinheit zu berechnen (das fertige Programm im Archiv am Ende des Artikels).

Um die IP-Titelsendaten anzuzeigen, müssen Sie die Header-Konvertierungsfunktion (jedoch keine Daten) des Datagramms in der Zeichenfolge implementieren. Als Beispiel für Implementierung kann diese Option angeboten werden:

IP-Header-Konvertierung in Zeichenfolge

inline char * iph2str (ipheader * iph) (const int buf_size \u003d 1024; char * r \u003d (char *) malloc (buf_size); MEMSET ((void *) r, 0, buf_size); sprinf (r, "ver \u003d% D hlen \u003d% d tos \u003d% d len \u003d% d ID \u003d% d Flags \u003d 0x% x offset \u003d% d ttl \u003d% dms prot \u003d% d crc \u003d 0x% x src \u003d% s dest \u003d% s ", byte_h (iph-\u003e ver_len), byte_l (iph-\u003e ver_len) * 4, iph-\u003e tos, ntohs (iph-\u003e länge), ntohs (iph-\u003e id), ip_flags (ntohs (iph-\u003e flaGs_offset)), ip_offset (NTOHS (iph-\u003e flaGs_offset)), iph-\u003e ttl, iph-\u003e protokoll, nths (iph-\u003e xsum), nethost2str (iph-\u003e src), nethost2str (iph-\u003e dest)); return r;)Basierend auf den obigen grundlegenden Informationen ist dies ein so kleines Programm (ein schrecklicher Name SS, Sopr. Aus dem Englischen. Einfache Sniffer), die lokale Hörer des IP-Verkehrs implementieren. Die Schnittstelle ist unten in der Figur dargestellt.

Quell- und Binärcode, den ich sei, wie es ist, wie es vor einigen Jahren war. Jetzt habe ich Angst, ihn anzusehen, und dennoch ist er ziemlich lesbar (natürlich ist es unmöglich, so selbstbewusst zu sein). Zum Kompilieren wird selbst visual Studio Express 2005 ganz ausreichend sein.

Was haben wir am Ende gemacht?

- Die Sniffer funktioniert im Benutzermodus, erfordert jedoch Administratorrechte.

- Pakete werden nicht gefiltert, angezeigt, wie es ist (Sie können benutzerdefinierte Filter hinzufügen - ich empfehle das Detail, dieses Thema im nächsten Artikel in Betracht zu ziehen, falls interessant).

- Wifi-Traffic wird auch erfasst (alles hängt von dem jeweiligen Chip-Modell ab, Sie können nicht funktionieren, da ich vor einigen Jahren habe), obwohl es Airtpcap gibt, das es wunderbar ist, es zu tun, aber das Geld wert zu sein, aber das Geld wert ist.

- Der gesamte Fluss des Datagramms wird in einer Datei angemeldet (siehe am Ende des Artikels angeschlossenen Archiv).

- Das Programm funktioniert als Server in Port 2000. Sie können mit dem Telnet-Dienstprogramm mit dem Host verbinden und die Verkehrsströme überwachen. Die Anzahl der Verbindungen ist auf zwanzig begrenzt (der Code ist nicht mein, ich habe es im Netzwerk gefunden und für Experimente verwendet; Ich habe mich nicht geändert - es ist schade)