Physisches Kanalnetzwerk Wie funktioniert das OSI-Modell?

Ich werde wie üblich mit der Definition beginnen. Das OSI-Modell ist das theoretische Idealmodell für die Datenübertragung über ein Netzwerk. Dies bedeutet, dass Sie in der Praxis nie eine genaue Übereinstimmung mit diesem Modell finden werden. Dies ist der Standard, den Entwickler von Netzwerkprogrammen und Netzwerkgeräteherstellern einhalten, um die Kompatibilität ihrer Produkte zu unterstützen. Sie können dies mit den Ideen von Menschen über die ideale Person vergleichen - Sie können nirgends finden, aber jeder weiß, wonach Sie streben müssen.

Wir werden hier nicht zu viele Protokolle erwähnen, weil wir sie bereits in einem separaten Artikel diskutiert haben. Was die Struktur des Modells selbst betrifft, so kann gesagt werden, dass es zwischen der höheren Ebene immer Dienste auf der gleichen Etage darunter verwendet. Was darunter steht, berücksichtigt nicht notwendigerweise, was eine sehr starke technologische Vereinfachung ist. Einzelne Schichten interagieren über Protokolle in einem einzigen "Patra", vertikale Kommunikation bietet Schnittstellen. Nach dieser kurzen Einführung können wir uns jetzt auf die Aktivität einzelner Schichten konzentrieren.

Ich will nur eine Nuance bezeichnen - das über das Netzwerk innerhalb des OSI-Modells übertragen wird, werde ich auf Daten beziehen, die nicht ganz korrekt, aber in Ordnung ist nicht die Anfänger Leser Begriffe zu verwirren, ging ich für einen Kompromiss mit seinem Gewissen.

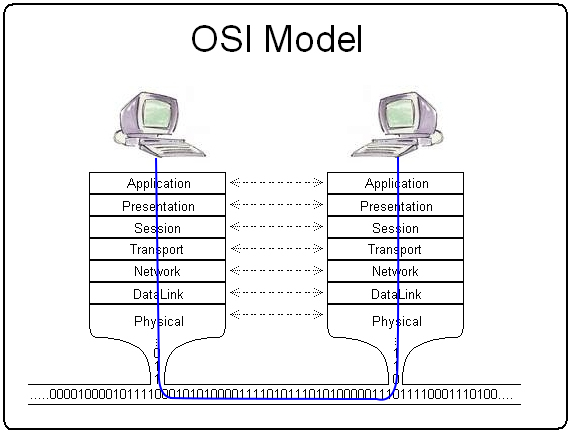

Unten ist das bekannteste und verständlichste Schema des OSI-Modells. In dem Artikel wird es noch Zeichnungen geben, aber ich schlage vor, den ersten als den wichtigsten zu betrachten:

Die physische Ebene ist das, was die meisten Menschen unter dem Konzept der physischen Netzwerkgeräte sehen werden. Seine Aufgabe ist es, die Kommunikation mit der Kommunikationsumgebung herzustellen und zu beenden, elektromagnetische Signale zu verwalten und zu organisieren. Modulation und Demodulation, Übertragung von Daten von einem Computer auf ein physikalisches Medium, etc.

Die Channel-Ebene ist für die grundlegende logische Organisation des Netzwerks verantwortlich - Sie können zwei Nachbarn zusammenführen, Schaltungen erstellen, Fehler erkennen und korrigieren. Er oder sie ist dafür verantwortlich, die physische Adresse zu melden oder das Wechseln von Kreisen zu organisieren. Die Netzwerkebene ist viel interessanter und kann viel mehr gesagt werden als die ersten beiden. Dies ermöglicht die Suche nach Adressen zwischen Knoten, das Weiterleiten von Paketen, das Verbinden neuer Knoten mit Netzwerken usw. In neuen Versionen unterstützt es eine Vielzahl von Sicherheitsgarantien oder Unterstützung für Mobilität.

Die Tabelle besteht aus zwei Spalten, im Anfangsstadium interessiert uns nur das Recht. Lesen Sie die Tabelle wird von unten nach oben (und wie sonst :)). In der Tat, das ist nicht meine Laune, aber ich mache es für die Bequemlichkeit des Lernens von Informationen - von einfach bis komplex. Lass uns gehen!

Auf der rechten Seite der obigen Tabelle wird der Datenpfad, der über das Netzwerk übertragen wird, von unten nach oben angezeigt (z. B. von Ihrem Heimrouter zu Ihrem Computer). Verfeinerung - wenn Sie die OSI-Ebenen von unten nach oben lesen, dann ist dies der Datenpfad auf der Empfangsseite, wenn es von oben nach unten ist, und umgekehrt - der sendende. Ich hoffe bis jetzt ist es klar. Um Zweifel vollständig zu zerstreuen, hier ein weiteres Schema zur Klarheit:

Wenn Sie Zeit haben, können Sie diese Schicht für Studenten sehr genau auswählen, wie Sie einen Knoten mit dem Netzwerk verbinden, etwas über den Status und die unsichere Konfiguration sagen; Oder sobald ein Kontakt zwischen dem Knoten und dem Mischer hergestellt ist. In diesem Stadium können Sie auch das Problem der Netzwerktopologie angehen.

Das Transportniveau ist relativ nah am Netzwerk. Sein Zweck ist die Kommunikation und Datenübertragung zwischen zwei Knoten. Dies kann als kombinierter Service oder als bester Aufwand erfolgen. Aus technischer Sicht ist es auch notwendig, das Thema Eigenkapital zu betrachten - wie man das Netzwerk effektiv nutzt und dass eine beliebige Anzahl von Stationen mit dem Netzwerk verbunden werden kann.

Um den Datenpfad und legen sie folgen auf den Ebene ausreichende Änderung zur Verfügung zu stellen, wie sie sich entlang der blauen Linie in dem Diagramm zu verschieben, zuerst nach unten entlang der OSI-Schichten von dem ersten Computer bewegt wird, und dann von unten nach Sekunde. Jetzt, genauer, werden wir jede Ebene analysieren.

Die relationale Ebene stellt Dienste für einzelne Verbindungen bereit. Heute bietet es höchstwahrscheinlich Sicherheit, aber Sie können auch Zeit und Daten synchronisieren, Notfallbenachrichtigungen austauschen usw. Diese Schicht bietet auch Zugriff auf Dateien, Daten oder Peripheriegeräte in lokalen Netzwerken.

Die Präsentationsschicht ist jetzt relativ künstlich. Das Ziel besteht darin, Daten in eine Form zu konvertieren, die eine Anwendungsschicht verwenden kann, wenn Dienste auf relationaler Ebene verwendet werden. Es geht um die Struktur der Daten und nicht um ihre Bedeutung. Die Anwendungsschicht bietet Anwendungen Zugriff auf die Kommunikationsumgebung. Es beinhaltet Unterstützung fernzugriff, Serverdienste, E-Mail und vieles mehr.

1) Physisch (physisch) - bezieht sich auf das sogenannte "Datenübertragungsmedium", d.h. Drähte, optisches Kabel, Radiowellen (im Fall von drahtlosen Verbindungen) und dergleichen. Wenn Ihr Computer beispielsweise über Kabel mit dem Internet verbunden ist, reagieren die Kabel, die End-of-Wire-Kontakte, die Pins des Netzwerkkartensteckers Ihres Computers und die internen Stromkreise auf den Computerplatinen auf die Qualität der Datenübertragung auf der ersten physischen Ebene. Netzwerkingenieure haben den Begriff "Problem mit der Physik" - das bedeutet, dass der Spezialist das Gerät als eine "nicht übertragende" Datengeräte-Physical-Schicht ansah, zum Beispiel irgendwo, wo das Netzwerkkabel abgeschnitten wurde, oder einen niedrigen Signalpegel.

Oberhalb dieser Ebene befinden sich separate Anwendungen, die Netzwerkdienste und natürlich den Benutzer verwenden. Wenn der Kommentar zu den Protokollen an einzelne Schichten gebunden ist, können die Schüler eine klare Vorstellung davon bekommen, wie Computernetzwerke aussehen und funktionieren.

Zweifellos werden wir uns der Frage stellen, was Netzwerke noch sagen könnten. Natürlich wird es notwendig sein, den Sicherheitsbereich zu identifizieren, der hier natürlich im Zusammenhang mit Angriffen auf Server, Cyberterrorismus und anderen Themen angeboten wird. Natürlich könnte man über die Besonderheiten privater Netzwerke und öffentlicher Netzwerke sprechen oder die Hauptunterschiede zwischen Wolle und dem Wassernetz betrachten.

2) Kanal (Datalink) - hier ist es viel interessanter. Um die Link-Ebene zu verstehen, müssen wir zuerst das Konzept der MAC-Adresse verstehen, da es die Hauptfigur in diesem Kapitel sein wird :). Die MAC-Adresse wird auch "physikalische Adresse", "Hardware-Adresse" genannt. Es stellt eine Menge von 12 Zeichen dar hexadezimalkalkülsystem, unterteilt in 6 oktettestrich oder Doppelpunkt, zum Beispiel 08: 00: 27: b4: 88: c1. Es wird benötigt, um das Netzwerkgerät im Netzwerk eindeutig zu identifizieren. Theoretisch ist die MAC-Adresse global einzigartig, d.h. nirgendwo in der welt kann eine solche adresse nicht sein und sie wird im netzwerkgerät bei der produktion "vernäht". Es gibt jedoch einfache Möglichkeiten, um es in willkürlich zu ändern, und neben einigen skrupellosen und wenig bekannten Herstellern meiden die Tatsache, dass zum Beispiel viele 5000 Niet netzwerkkarten mit genau der gleichen MAC. Wenn also mindestens zwei solcher "Akrobatenbrüder" im selben lokalen Netzwerk auftauchen, beginnen Konflikte und Probleme.

Es ist eine Frage der didaktischen Diskussion, ob es notwendig ist, in den Bereich der Kommunikationsdienste, wie z mobile Technologienoder nur klassische Computernetzwerke in der Informatik zu retten. Versuchen Sie nach dem Studium der Literatur die Fragen hier zu beantworten. Wenn die Antwort nicht klar ist, gehen Sie zurück zur Bildungsliteratur. Nur wenn Sie die Antwort beim Lesen der Literatur nicht finden, lesen Sie einige Male, um passende Fragen für ein Lehrbuch oder ein Lehrbuch vorzubereiten.

Teilen Sie Medienfreigabe-Methoden

Wie wird die maximale Übertragungsgeschwindigkeit der übertragenen Daten auf jedem realen Medium von oben übertragen? Warum wird die Modulation für die Datenübertragung verwendet? Was sind die wichtigsten Modulationsarten, die Sie kennen? Erklären Sie den Begriff "strukturierte Kabel". Welche Methoden können verwendet werden, um ein Übertragungsmedium zu teilen, das bereitstellt durchsatzmehrere Signale gleichzeitig übertragen? Erläutern Sie das Grundprinzip dieser Methoden.

Austausch von Kanälen

Sicherheit der Datenübertragung, Bestätigungsschemata. Dies ist ausreichend für das Positive. negative Bestätigung? Erläutern Sie das Prinzip von Schemata zur Bestätigung von Stopp und Warten und Gruppenübersetzung. Unter welchen Bedingungen wird das Stoppen und Warten sehr ineffektiv sein und wann können sie genutzt werden? Erklären Sie das Prinzip des Gruppenrundfunks mit dem Sliding-Window-Algorithmus. Welche Rolle spielen Sender und Empfangspuffer, Bestätigungen und Fristen? Warum und wo werden die linearen Protokolle verwendet? Was ist die Gesamtstruktur und Struktur im Allgemeinen? Erläutern Sie den Unterschied zwischen bitweisen und byteorientierten Protokollen.Netzwerk, aktive Elemente und ihre Prinzipien

Wie kann ein Administrator eine aktive Topologie erstellen und warum kann sie nützlich sein? Warum bekommen wir nicht genug Schalter zum Verbinden? von verschiedenen Arten lokale Netzwerke, aber brauchen wir einen Router?Switched Netzwerke, virtuelle Netzwerke

Algorithmen für Routing und Routing. Erläutern Sie die Begriffe "User Agent", "Message Transfer Agent" und "Mailbox". Welche Protokolle werden zum Senden von Nachrichten verwendet? e-Mail und was Sie verwenden, um Nachrichten aus der Ferne abzurufen postfächer? Wie hoch ist die Authentifizierungs- und Verschlüsselungsstufe in gängigen Mail- und Boot-Protokollen? Geben Sie Beispieldaten in den Nachrichtenkopf ein. Wer kann den Titel der Nachricht ändern? Wie können E-Mails eine Textnachricht mit Nicht-Text-Inhalt und mehrteiligen Nachrichten senden? Beschreibe wie mail-Client Ihr Arbeitsplatz erhält über das Internet eine Nachricht an den Empfänger. Warum heißt es instabil und was sind seine Einschränkungen für eine Firewall mit vollem Funktionsumfang?- Welche Nebenwirkungen beeinflussen das von der Umgebung übertragene Signal?

- Welche physikalischen Eigenschaften des Mediums sind betroffen?

- Kann ich sie komplett beseitigen?

- Die physikalischen Eigenschaften des realen Transportmediums hängen von der Frequenz ab?

- Nennen Sie Beispiele für solche physikalischen Eigenschaften.

- Welche Topologie von Computernetzwerken kennen Sie?

- Was sind die Vor- und Nachteile von jedem?

- Welche Art von Medien kennst du?

- Was sind die Vor- und Nachteile jedes Typs?

- Warum ist es notwendig, die Methode des Zugriffs auf den gemeinsamen Kanal in lokalen Netzwerken zu implementieren?

- Warum muss die Datenübertragung in einem Computernetzwerk bestätigt werden?

- Erläutern Sie die Vorteile einer mehrstufigen Architektur von Kommunikationssystemen.

- Welche Netzwerkelemente kennen Sie?

- Warum brauchen wir oft einen Router, um Netzwerke desselben Typs zu verbinden?

- Erklären Sie die Funktion des Schalters.

- Wie unterscheidet sich der Schalter von der Brücke?

- Erklären Sie, was das virtuelle Netzwerk bedeutet.

- Was ist der Vorteil ihrer Bereitstellung?

- Erklären Sie das Konzept der Rahmenmarkierung.

- Was sind nicht klassifizierte Adressen und wofür wird die Subnetzmaske verwendet?

- Was sind die privaten Adressen und wofür werden sie verwendet?

- Warum und unter welchen Umständen ist Fragmentierung?

- Welche Protokolle werden auf dieser Ebene im Internet verwendet?

- Was sind die aktiven Elemente des Paket-Routing?

- Erklären Sie das Konzept der Routing-Tabelle.

- Wie ist der Domainname aufgebaut?

- Welche Log-Operatoren garantieren, dass die Datei gelesen und gespeichert wird?

- Was ist das Transportschichtprotokoll, das auf diese Weise verwendet wird?

- Wie ist die Struktur der E-Mail-Nachricht?

- Welche Parameter können übergeben werden?

- Was ist der Vorteil, bevor eine statische Station eingerichtet wird?

- Wie unterscheidet sich ein symmetrisches und ein asymmetrisches kryptographisches System?

- Was ist der Zugangspunkt?

- Wie läuft das bei realistischen Geschwindigkeiten ab?

Auf der Datenverbindungsschicht werden die Daten also von einem Netzwerkgerät verarbeitet, das nur eines interessiert - unsere berüchtigte MAC-Adresse, d.h. er interessiert sich für den Zustellungsadressaten. Link-level Devices umfassen beispielsweise Switches (sie sind auch Switches) - sie speichern die MAC-Adressen von Netzwerkgeräten, mit denen sie direkt kommunizieren, und beim Empfang von Daten an ihrem Empfangsport MAC-Adressen in den Daten vom MAC Adressen im Speicher. Wenn es Zufälle gibt, werden die Daten an den Adressaten übertragen, die anderen werden einfach ignoriert.

Darüber hinaus gibt es jeweils andere Möglichkeiten. Interaktionsmöglichkeiten durch sogenannte Repeater, Brücken, Schalter oder Tore. Es unterscheidet sich von einer bestimmten Art der Arbeit, aber es ist auch ihre allgemeine Philosophie und Entschlossenheit. Zusammen werden alle diese Geräte "aktive Netzwerkelemente" genannt - aktiv, weil die Tags, die sie passieren, nicht nur passiv sind, sondern auch irgendwie aktiv mit ihnen arbeiten: verstärken, auswerten usw. Der Vollständigkeit halber sind auch Geräte aufgelistet, die zusätzliche Funktionalitäten des lokalen Netzwerks und damit Benutzerkomfort bieten.

3) Netzwerk (Netzwerk) - "heilige" Ebene, Verständnis des Prinzips der Funktionsweise, von denen der Netzwerk-Ingenieur in der Regel macht. Hier regiert die "IP-Adresse" die eiserne Hand, hier ist es die Basis der Grundlagen. Aufgrund der niedrigen IP-Adresse wird es möglich, Daten zwischen Computern zu übertragen, die nicht Teil desselben lokalen Netzwerks sind. Datenübertragung zwischen verschiedenen lokale Netzwerke Routing genannt, und Geräte, die es tun können - von Routern (sie sind auch Router, obwohl in den letzten Jahren das Konzept des Routers stark verzerrt wurde).

Radiatoren werden in Netzwerken verwendet, die nicht zu breit sind, oder wo es notwendig ist, die existierende mögliche Anzahl von verbundenen Stationen zu erweitern. Jeder Splitter kann auf das koaxiale Netzwerksegment ausgerichtet werden, dh der Hopper wird an alle Stationen gesendet. Irgendwann wird die Signalübertragung nur für einen Sender und für den Sender vermittelt. Die übrigen Stationen warten auf die Ausgabe des Übertragungskanals. Somit ist der Cluster ein Bereich von Kollisionen sowie ein Segment eines Koaxialkabels.

Angesichts der obigen Prinzipien ist es offensichtlich, dass die Verwendung von Beschleunigern in solchen Netzwerken, wo es nicht zu viel schweres Netzwerk überwindet, was die Anzahl der Kollisionen erhöhen würde, bis das Netzwerk überlastet ist. Diese Definition ist heute nicht mehr gültig, da ihre Preise im Vergleich zum aktuellen Zeitpunkt auf dem gleichen Niveau liegen.

Somit IP-Adresse - wenn Sie nicht in die Details gehen Sie, ist es ein Satz von 12 Zahlen in Dezimal ( „normal“) Berechnungssystem, aufgeteilt in 4 Bytes durch Punkte getrennt ist, das Verbindungsnetzwerkgerät mit dem Netzwerk prisvaivatesya. Hier müssen Sie etwas tiefer gehen: Zum Beispiel kennen viele die Adresse der Serie 192.168.1.23. Es ist offensichtlich, dass es hier keine 12 Ziffern gibt. Wenn Sie jedoch die Adresse in vollem Format schreiben, fällt alles in Position - 192.168.001.023. Wir werden jetzt nicht tiefer graben, da IP Adressierung ein separates Thema für Storytelling und Display ist.

Schalttafeln werden in Netzwerken verwendet, in denen ein relativ hoher Schweregrad des Netzes mit einer großen Anzahl von Stationen beobachtet wird. Langsamere Ports umfassen Stationen oder Beschleuniger, schnellere Server oder zweisprachige Ports. In der Praxis durchlaufen die meisten Kommunikationen den Server-Server- oder Server-Server-Pfad, so dass die Netzwerkgeschwindigkeit der serverseitige Geschwindigkeitskanal ist. Das Prinzip des Umschaltens besteht darin, dass die interne Schaltlogik die in der übertragenen Information enthaltenen Adressen des Senders und des Empfängers überprüft und anhand dieser Adressen das Paket nur zu dem Switch-Port wechselt, an dem sich die Station oder der Server mit der Zieladresse befindet.

4) Transportniveau (Transport) - wie der Name schon sagt, gerade für die Zustellung und Übermittlung von Daten an den Adressaten benötigt wird. In Analogie zu unserer leidigen Post ist die IP-Adresse die tatsächliche Liefer- oder Empfangsadresse, und das Transportprotokoll ist der Postbote, der lesen kann und weiß, wie der Brief zuzustellen ist. Protokolle sind unterschiedlich für verschiedene Zwecke, aber sie haben eine Bedeutung - Lieferung.

Das Transportniveau ist das letzte, das im Großen und Ganzen für Netzwerktechniker interessant ist. systemadministratoren. Wenn alle 4 unteren Ebenen so funktionieren, wie es sollte, aber die Daten das Ziel nicht erreicht haben, sollte das Problem bereits in gesucht werden software bestimmter Computer. Protokolle der sogenannten oberen Ebenen sind für Programmierer und manchmal für Systemadministratoren (wenn sie beispielsweise Server bedienen) sehr aufregend. Deshalb werde ich den Zweck dieser Ebenen weiter beschreiben. Außerdem, wenn man sich die Situation objektiv sehen, am häufigsten in der Praxis die Funktionen mehrerer der oberen Schichten des OSI-Modells übernehmen eine Anwendung oder einen Dienst, und es ist unmöglich, mit Sicherheit zu sagen, wo es zu setzen.

5) Sitzung (Sitzung) - steuert das Öffnen und Schließen der Datenübertragungssitzung, prüft die Zugriffsrechte, steuert die Synchronisierung des Beginns und des Endes der Übertragung. Wenn Sie beispielsweise eine Datei aus dem Internet herunterladen, sendet Ihr Browser (oder was auch immer Sie dort herunterladen) eine Anfrage an den Server, auf dem sich die Datei befindet. An dieser Stelle sind Sitzungsprotokolle enthalten, die einen erfolgreichen Dateidownload sicherstellen, nach dem die Idee automatisch ausgeschaltet wird, obwohl es Optionen gibt.

6) Vertreter (Präsentation) - bereitet die Daten für die Verarbeitung durch die Endanwendung vor. Zum Beispiel, wenn dies der Fall ist textdateiSie sollten die Codierung überprüfen (die nicht „kryakozyabry“ der Fall war), ist es möglich, aus dem Archiv hier auspacken .... aber noch einmal deutlich zu sehen, dass, was ich früher geschrieben habe - sehr schwer zu unterscheiden, wo sie die Präsentationsschicht endet und wo der nächste beginnt :

7) Angewandt(Anwendung) - wie der Name sagt, die Ebene der Anwendungen, die die empfangenen Daten verwenden, und wir sehen das Ergebnis der Arbeit aller Ebenen des OSI-Modells. Beispielsweise lesen Sie diesen Text, weil er in der richtigen Kodierung, der gewünschten Schriftart usw. geöffnet wurde. Ihr Browser.

Und jetzt, wenn wir zumindest ein allgemeines Verständnis der Technologie des Prozesses haben, halte ich es für notwendig, Ihnen zu sagen, was Bits, Rahmen, Pakete, Blöcke und Daten sind. Wenn Sie sich erinnern, am Anfang des Artikels habe ich Sie gebeten, die linke Spalte in der Haupttabelle nicht zu beachten. So, es ist Zeit! Nun werden wir nochmals alle Ebenen des OSI-Modells durchlaufen und sehen, wie aus den einfachen Bits (Nullen und Einsen) Daten werden. Wir werden auch von unten nach oben gehen, um nicht die Sequenz der Beherrschung des Materials zu verletzen.

Auf dem physisch Niveau haben wir ein Signal. Es kann elektrisch, optisch, Radiowellen usw. sein. Bis jetzt sind das nicht gerade Bits, aber das Netzwerkgerät analysiert das empfangene Signal und wandelt es in Null um. Dieser Vorgang wird "Hardware-Konvertierung" genannt. Ferner werden die Bits bereits innerhalb des Netzwerkgeräts in Bytes (in einem Byte acht Bits) zusammengefasst, verarbeitet und an die Verbindungsschicht übertragen.

Auf dem kanal Ebene, wir haben die sogenannte rahmen.Wenn die grobe, dann ist diese Packung von Bytes, 64-1518 und in einem Bündel, von denen der Schalter chitatet Header, der die MAC-Adresse des Empfängers und Absenders erfaßt, sowie technische Informationen. Nach dem Anzeigen der Übereinstimmungen der MAC - Adresse in der Kopfzeile und in seiner schalttisch(Speicher) überträgt der Schalter Rahmen mit solchen Koinzidenzen an das Zielgerät

Auf dem netzwerkebene zu all diesen guten sind die IP-Adressen des Empfängers und des Absenders, die alle aus dem gleichen Header extrahiert und es aufgerufen werden charge.

Auf dem transport Das Level-Paket wird an das entsprechende Protokoll adressiert, den Code, der in der Header-Dienstinformation spezifiziert ist, und wird an die Protokolle der oberen Schicht gegeben, für die dies bereits vollständige Daten sind, d.h. Informationen in einer verdaulichen, verwendbaren Form.

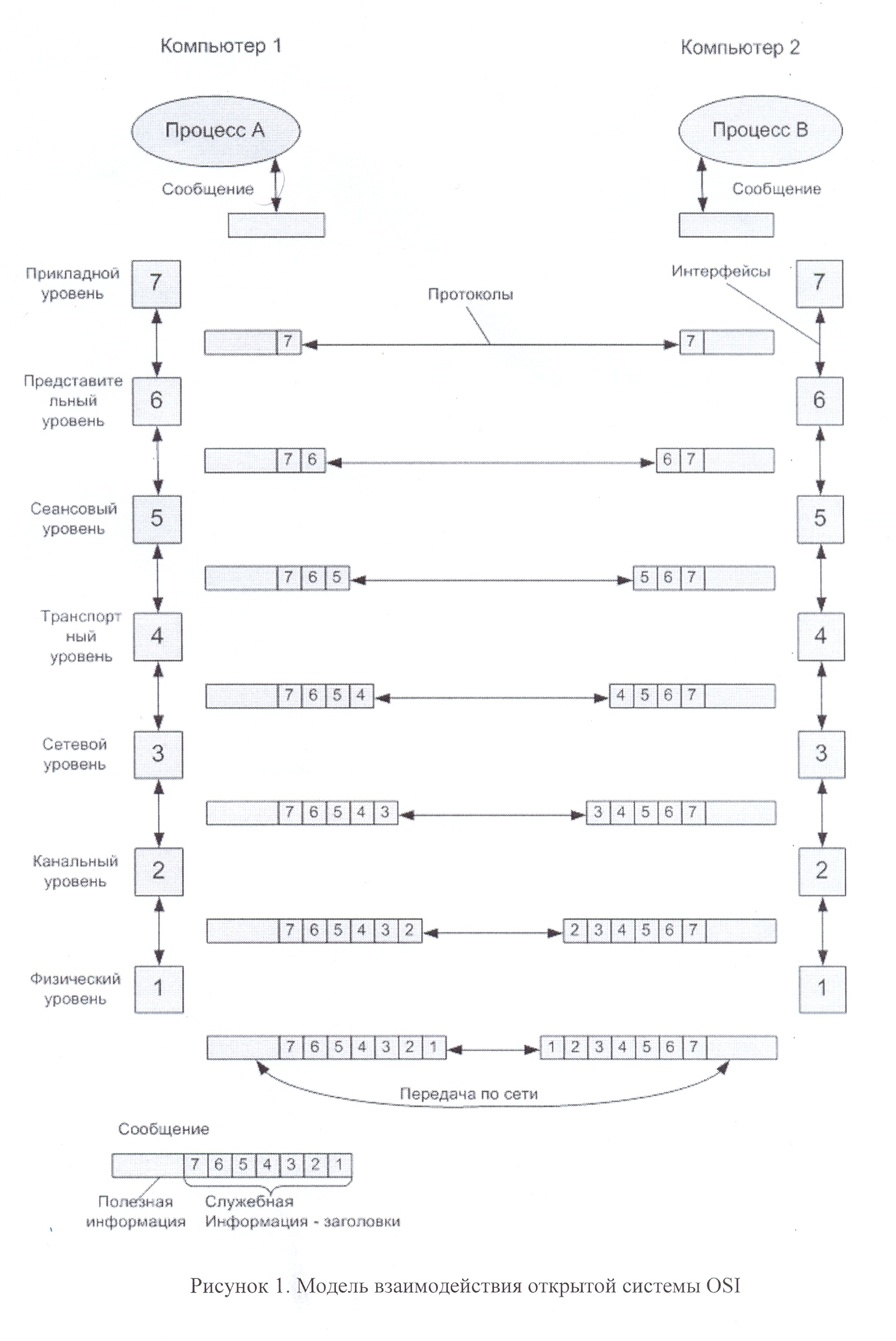

Im folgenden Diagramm wird dies deutlicher zu sehen sein:

Trotz der Tatsache, dass die Protokolle, die dem OSI-Referenzmodell zugeordnet sind, jetzt sehr selten verwendet werden, ist das Modell selbst immer noch sehr relevant, und die Eigenschaften seiner Ebenen, die in diesem Abschnitt besprochen werden, sind sehr wichtig. Im Referenz-TCP / IP-Modell ist das Gegenteil der Fall: Das Modell selbst wird fast nicht verwendet, und seine Protokolle sind am gebräuchlichsten. Auf dieser Grundlage werden wir die Details beider Modelle diskutieren.

Referenz oSI-Modell

Das OSI - Referenzmodell (mit Ausnahme der physikalischen Umgebung) ist in Abb. 1.16. Dieses Modell basiert auf der Entwicklung der Internationalen Organisation für Normung (ISO) und ist der erste Schritt zur internationalen Standardisierung von Protokollen auf verschiedenen Ebenen (Day und Zimmerman, 1983). Dann wurde es 1995 überarbeitet (Day, 1995). Diese Struktur wird als Referenzmodell der Interaktion offener Systeme ISO (ISO System (Open System Interconnection) Referenzmodell) bezeichnet, da sie sich verbindet offene Systemedh Systeme, die für die Kommunikation mit anderen Systemen offen sind. Der Kürze halber werden wir dieses Modell einfach "OSI-Modell" nennen.

Das OSI-Modell hat sieben Stufen. Das Aussehen dieser besonderen Struktur ergab sich aus den folgenden Überlegungen.

1. Die Ebene sollte nach Bedarf erstellt werden, eine separate Ebene der Abstraktion.

2. Jede Ebene muss eine genau definierte Funktion erfüllen.

3. Bei der Wahl der Funktionen für jede Ebene sollte die Erstellung von standardisierten internationalen Protokollen berücksichtigt werden.

4. Die Grenzen zwischen den Ebenen sollten so gewählt werden, dass der Datenfluss zwischen den Schnittstellen minimal ist.

5. Die Anzahl der Ebenen muss groß genug sein, so dass die verschiedenen Funktionen nicht auf einer Ebene ohne die Notwendigkeit kombiniert werden, aber nicht zu hoch, so dass die Architektur nicht beschwerlich wird.

Als nächstes werden wir jede Ebene des Modells diskutieren, beginnend mit der niedrigsten Stufe. Hinweis: Das OSI-Modell ist keine Netzwerkarchitektur, da es die auf jeder Ebene verwendeten Dienste und Protokolle nicht beschreibt. Es bestimmt einfach, was jedes Level tun soll. Dennoch hat ISO für jede Ebene Standards entwickelt, obwohl diese Standards nicht im Referenzmodell selbst enthalten sind. Jeder von ihnen wurde als separater internationaler Standard veröffentlicht.

Physische Ebene

Die physikalische Schicht behandelt die tatsächliche Übertragung von Rohbits auf dem Kommunikationskanal. Bei der Entwicklung eines Netzwerks müssen Sie sicherstellen, dass, wenn eine Seite eine Einheit überträgt, die empfangende Partei auch eine Einheit erhält, nicht eine Null. Die Hauptfragen hier sind: Welche Spannung sollte verwendet werden, um die Einheit anzuzeigen, und welche - für Null; Wie viele Mikrosekunden dauert das Bit? ob die Übertragung gleichzeitig in zwei Richtungen erfolgen kann; wie die erste Verbindung hergestellt wird und wie sie endet, wenn beide Seiten ihre Aufgaben erfüllt haben; Aus welcher Anzahl von Drähten sollte das Kabel bestehen und welche Funktion hat jeder Draht? Entwicklungsfragen beziehen sich hauptsächlich auf mechanische, elektrische und prozedurale Schnittstellen sowie auf ein physikalisches Medium, das unterhalb der physikalischen Ebene liegt.

Datenübertragungslevel

Die Hauptaufgabe der Datenübertragungsschicht besteht darin, "rohe" Daten der physikalischen Schicht entlang einer zuverlässigen Kommunikationsleitung zu übertragen, frei von unerkannten Fehlern vom Standpunkt der höheren Netzwerkschicht. Die Ebene führt diese Aufgabe durch, indem sie die Eingabedaten in Rahmen aufteilt, deren übliche Größe von einigen hundert bis zu mehreren tausend Bytes reicht. Datenrahmen werden sequentiell mit der Verarbeitung von Bestätigungsrahmen übertragen, die vom Empfänger zurückgesendet werden.

Ein anderes Problem, das auf der Ebene der Datenübertragung (und auch auf den meisten höheren Ebenen) auftritt, ist, wie die Situation verhindert werden kann, wenn ein schneller Sender den Empfänger mit Daten füllt. Es sollte einen bestimmten Regelungsmechanismus geben, der den Sender über den verfügbaren Platz im Empfängerpuffer zum gegenwärtigen Zeitpunkt informiert. Häufig ist diese Steuerung mit dem Fehlerbehandlungsmechanismus kombiniert.

In Broadcast-Netzwerken gibt es ein weiteres Problem mit der Datenübertragungsschicht: wie den Zugriff auf einen gemeinsamen Kanal zu steuern. Dieses Problem wird gelöst, indem eine spezielle zusätzliche Unterebene der Datenübertragungsschicht - die Medienzugriffsunterschicht - eingeführt wird.

Netzwerkschicht

Die Netzwerkschicht verwaltet Subnetzoperationen. Der wichtigste Punkt hier ist die Definition der Routen für die Weiterleitung von Paketen von der Quelle zum Ziel. Routen können fest als Tabellen codiert und selten geändert werden. Darüber hinaus können sie am Anfang jeder Verbindung festgelegt werden, z. B. eine Terminalsitzung. Schließlich können sie sehr dynamisch sein, dh sie werden für jedes Paket unter Berücksichtigung der aktuellen Netzwerklast neu berechnet.

Wenn gleichzeitig zu viele Pakete in einem Subnetz vorhanden sind, können sie die Straße miteinander verbinden und Engpässe verursachen. Eine solche Blockierung zu vermeiden, ist auch Aufgabe der Netzwerkebene. In einem allgemeineren Sinne ist die Netzwerkschicht damit beschäftigt, ein bestimmtes Serviceniveau bereitzustellen (dies betrifft Verzögerungen, Übertragungszeit, Synchronisationsprobleme).

Wenn ein Paket von einem Netzwerk zu einem anderen übertragen wird, kann es auch eine Anzahl von Problemen geben. Daher kann sich das Adressierungsverfahren, das in einem Netzwerk verwendet wird, von dem in dem anderen Netzwerk verwendeten unterscheiden. Das Netzwerk kann Pakete überhaupt ablehnen, weil sie zu groß sind. Protokolle usw. können sich auch unterscheiden usw. Es ist die Netzwerkschicht, die all diese Probleme lösen muss, um heterogene Netzwerke zu vereinen.

In Broadcast-Netzwerken ist das Routing-Problem sehr einfach, so dass die Netzwerkschicht sehr primitiv oder gar nicht vorhanden ist.

Transportebene

Die Hauptfunktion der Transportschicht - übernimmt Daten von der Sitzungsschicht, spaltet sie bei Bedarf in kleine Stücke, übergibt sie an die Netzwerkschicht, und stellen Sie sicher, dass diese Teile in der richtigen Form sind am Bestimmungsort ankommen. Darüber hinaus muss alles effizient und in einer Weise durchgeführt werden, die höhere Ebenen von Änderungen in der Hardwaretechnologie isoliert.

Die Transportschicht bestimmt auch die Art des Dienstes durch die Sitzungsschicht und schließlich die Nutzer des Netzes. Die beliebteste Art von Verkehrsverbindung wird durch einen Kanal zwischen zwei Knoten Fehlern, geschützte Nachrichten oder Bytes in der Reihenfolge zu liefern, in der sie gesendet wurden. Jedoch kann die Transportschicht andere Arten von Dienstleistungen, wie zum Beispiel mit der Reihenfolge ihrer Lieferung ohne die Garantie der Einhaltung einzelne Nachrichten senden oder gleichzeitig Nachrichten an verschiedene Ziele auf der Grundlage der Sendung zu schicken. Die Art des Dienstes wird beim Verbindungsaufbau festgelegt. (Streng genommen ist vollständig von Kanalfehler geschützt kann nicht erzeugt werden. Es wird gesagt, nur auf einen solchen Kanal, der Fehlerrate, die klein genug ist, dass sie in der Praxis ignoriert werden kann.)

Die Transportschicht ist eine echte Querschnittsebene, das heißt, um Nachrichten an den Empfänger von der Quelle zu liefern. Mit anderen Worten steht das Programm auf der Quellmaschine mit einem ähnlichen Programm auf einem anderen Rechner mit Nachrichten-Header und Steuernachrichten. Auf den unteren Ebenen zu unterstützen, sind die Verbindungen Verbindungen zwischen allen benachbarten Maschine, durch die das Nachrichtenroute.

Sitzungsebene

Die Sitzungsschicht ermöglicht es Benutzern von verschiedenen Computern Kommunikationssitzungen miteinander zu etablieren. Zur gleichen Zeit verschiedene Arten Dienstleistungen, einschließlich Dialogsteuerung (Tracking-Datensequenz), Token-Management und Synchronisation (Einstellung der offiziellen Marken in langen Nachrichten, so dass, wenn der Fehler von der Stelle, um die Übertragung fortzusetzen aufgelöst wird, an den sie unterbrochen wurden) (die gleichzeitige Ausführung von kritischen Operationen in mehreren Systemen zu verhindern).

Präsentationsebene

Im Gegensatz zu den unteren Ebenen, die Aufgabe, die - die zuverlässige Übertragung von Bits und Bytes, die Präsentationsschicht befasst sich hauptsächlich Syntax und Semantik der übertragenen Informationen. Um die Lage sein, Computer mit unterschiedlichen Datendarstellungen, Datenformate kommunizieren müssen miteinander umgewandelt werden, indem sie über das Netzwerk in einer bestimmten standardisierten Form übergeben. Die Präsentationsschicht befasst sich mit diesen Transformationen, die Bereitstellung der Fähigkeit, Datenstrukturen von einer höheren Ebene (zB Datenbankdatensätze) zu definieren und zu ändern.

Anwendungsschicht

Die Anwendungsebene enthält eine Reihe beliebter Protokolle, notwendig für Benutzer. Eine der gebräuchlichsten ist das HTTP HyperText Transfer Protocol, das die Grundlage der World-Wide-Web-Technologie bildet. Wenn ein Browser eine Webseite anfordert, übergibt er seinen Namen (Adresse) und berechnet, dass der Server HTTP verwendet. Der Server sendet eine Seite als Antwort. Andere Anwendungsprotokolle werden für Dateiübertragung, E-Mail, Netzwerk-Mailings verwendet.

Kritik an OSI-Modell und -Protokollen

Vor einiger Zeit dachten viele Experten auf dem Gebiet, dass das OSI-Modell und seine Protokolle die ganze Welt erobern und alles andere verdrängen würden. Es ist nicht geschehen. Warum? Es kann nützlich sein, einige der Lektionen dieser Geschichte zu betrachten und zu berücksichtigen. Die Hauptgründe für das Scheitern des OSI-Modells waren vier:

Mangel an Aktualität;

Erfolglose Technologie;

Erfolglose Implementierung;

Erfolglose Politik

Mangel an Aktualität

Betrachten Sie zuerst den Hauptgrund: unzeitgemäß. Für den Erfolg des Standards ist es äußerst wichtig, zu welcher Zeit es etabliert ist. David Clark von M.I.T. Es gibt eine Theorie der Standards, die er die Apokalypse von zwei Elefanten nennt.

Diese Abbildung zeigt die Aktivität, die eine neue Entwicklung begleitet. Die Öffnung eines neuen Themas führt zunächst zu einem Aufschwung der Forschungstätigkeit in Form von Diskussionen, Artikeln und Treffen. Nach einer Weile gibt es einen Rückgang der Aktivität, dieses Thema ist für Unternehmen geöffnet, und in der Folge werden Milliarden von Dollar in Unternehmen investiert.

Wesentlich ist, dass die Standards genau in der Zeit zwischen den beiden "Elefanten" geschrieben sind. Wenn sie zu früh erstellt werden, bevor die Forschung endet, kann das Thema zu wenig erforscht und verstanden werden, was zur Annahme schlechter Standards führen wird. Wenn Sie sie zu spät erstellen, haben Unternehmen möglicherweise Zeit, in etwas andere Technologiestandards zu investieren, so dass die verabschiedeten Standards ignoriert werden können. Wenn das Intervall zwischen den beiden Aktivitätsspitzen zu kurz ist (und jeder so schnell wie möglich Geld verdienen will), haben die Standardentwickler möglicherweise einfach keine Zeit, sie zu entwickeln.

Jetzt wird klar, warum die Standard-OSI-Protokolle fehlgeschlagen sind. Bis zu ihrem Erscheinen haben sich die konkurrierenden TCP / IP-Protokolle unter Forschungsuniversitäten bereits verbreitet. Und obwohl die Investitionswelle diesen Bereich noch nicht erreicht hat, war der Universitätsmarkt breit genug für viele Entwickler, die vorsichtig Produkte anbieten, die TCP / IP-Protokolle unterstützen. Als der OSI erschien, wollten die Entwickler den zweiten Protokollstack nicht unterstützen; Daher gab es keine ersten Vorschläge. Jedes Unternehmen hat gewartet, während das erste jemanden anderen, deshalb OSI beginnen wird, so hat jeder auch nicht angefangen zu unterstützen.

Schlechte Technologie

Der zweite Grund, warum das OSI-Modell nicht implementiert wurde, war die Unvollkommenheit des Modells selbst und seiner Protokolle. Die Wahl einer siebenstufigen Struktur ist eher eine politische als eine technische Entscheidung. Als Ergebnis sind zwei Schichten (Sitzung und Präsentationsebene) fast leer, während die anderen beiden (Netzwerk und Datenübertragung) überlastet sind.

Das OSI-Referenzmodell war zusammen mit den entsprechenden Servicedefinitionen und -protokollen unglaublich komplex. Wenn Sie einen Ausdruck der offiziellen Standardbeschreibung stapeln, erhalten Sie einen Stapel Papier einen Meter hoch. Das Modell ist im Betrieb schwer zu implementieren und ineffizient.

Ein weiteres Problem, das OSI-Standards nicht zu verstehen, war, dass einige Funktionen wie Adressierung, Flusskontrolle und Fehlerbehandlung in jeder Ebene immer wieder wiederholt wurden. Zum Beispiel geben Saltzer et al. (1984) an, dass, um eine Fehlerkontrolle wirksam zu machen, sie auf der höchsten Ebene ausgeführt werden muss, so dass es oft überflüssig und ineffizient ist, sie auf jeder Ebene immer wieder zu wiederholen.

Erfolglose Implementierung

Angesichts der enormen Komplexität des Modells und der Protokolle war die Umständlichkeit und Langsamkeit der ersten Implementierungen nicht überraschend. Jeder, der versucht hat, dieses Modell umzusetzen, ist gescheitert. Daher wurde das Konzept von "OSI" bald mit schlechter Qualität assoziiert. Und obwohl sich die Produkte im Laufe der Zeit verbessert haben, sind Verbände geblieben.

Die ersten auf Berkley UNIX basierenden TCP / IP-Implementierungen waren dagegen gut genug (ganz zu schweigen davon, dass sie offen waren). Sie kamen schnell zum Einsatz, was zur Entstehung einer großen Nutzergemeinschaft führte. Dies führte zu Korrekturen und Verbesserungen in der Implementierung, wodurch die Benutzergemeinschaft gewachsen ist. In diesem Fall war das Feedback eindeutig positiv.

Erfolglose Politik

Aufgrund der Eigenschaften der anfänglichen Implementierung, viele, vor allem in universitären Kreisen, als TCP / IP-Teil des UNIX-Systems. Und zum Unix-System in den Universitätskreisen in den 80ern erlebten Gefühle, der Durchschnitt zwischen den Eltern (damals war es in Bezug auf die Rechte der männlichen Bevölkerung als mütterlich bezeichnet) und Gefühle für den Apfelkuchen.

Auf der anderen Seite wurde OSI als Geisteskind der europäischen Telekommunikationsministerien, der Europäischen Gemeinschaft und (später) der US-Regierung betrachtet. All dies war nur teilweise richtig, aber die Idee einer Gruppe von Regierungsbeamten, die versuchten, den technisch erfolglosen Standard in die Kehle von armen Forschern und Programmierern zu schieben, die bahnbrechende Computernetze in Gräben bauten, trug nicht zur Weiterentwicklung dieses Modells bei. Einige Leute betrachteten diese Entwicklung im selben Licht wie IBMs Erklärungen von 1960, PL / I sei die Sprache der Zukunft, oder das Verteidigungsministerium, das später diese Aussage mit seiner Aussage korrigierte, dass tatsächlich eine solche Sprache wäre Ada.

Trotz aller Mängel erwies sich das OSI-Modell (mit Ausnahme der Sitzungsebene und Präsentationsebene) als äußerst nützlich für theoretische Diskussionen über Computernetzwerke. Die OSI-Protokolle wurden andererseits nicht weit verbreitet verwendet. Bei TCP / IP ist das Gegenteil der Fall: Das Modell existiert nicht, während die Protokolle sehr beliebt sind.