Was ist ein drahtloses Netzwerk? Installation von Wireless LAN.

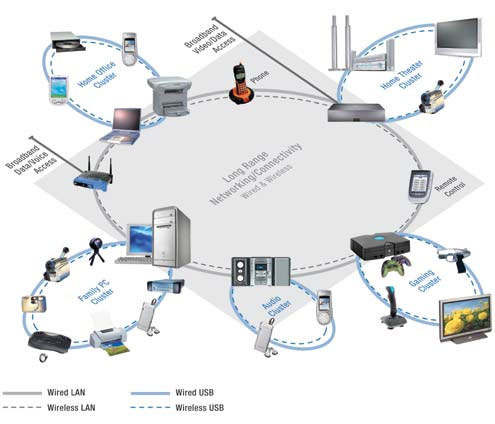

Die drahtlose Netzwerktechnologie wird zum Verbinden von zwei oder mehr Geräten verwendet und ermöglicht die Kommunikation über Zugangspunkte zur Signalübertragung. - Dies ist nichts anderes als ein Netzwerk, das mehrere Computer zum Senden und Empfangen von Daten zusammenbringt. Computer müssen über drahtlose Netzwerkadapter verfügen, um mit Zugriffspunkten zu kommunizieren. Durch die Einrichtung eines drahtlosen Netzwerks wird eine Datenübertragung über die Luft ermöglicht. Die Integration von Geräten erfolgt ohne Verwendung von Kabelverbindungen. Der Begriff „drahtlos“ umfasst nicht nur die bereits mehrfach überprüfte WLAN-Site, sondern auch alle Arten von drahtlosen Technologien und Geräten, einschließlich Mobilfunk und BlueTooth. Kombinieren Sie alle mit einem Wireless-Modul ausgestatteten Geräte - Computer mit Wireless-Adaptern, Computerzubehör (Wireless-Mäuse, Wireless-Tastatur, Fernbedienungen, Wireless-Router, Wireless-Netzwerkkarten), TV, Tablet, Laptop, Smartphone, Webcam usw.

Funkverbindungen werden drahtlos über elektromagnetische Wellen (Funkfrequenzen, Infrarot, Satellit) hergestellt. Alle modernen Geräte, die mit gängigen Betriebssystemen arbeiten, wie Windows XP, Windows 7, Mac OS und Linux, arbeiten mit drahtlosen Netzwerken.

Es gibt verschiedene Möglichkeiten, ein drahtloses Netzwerk ("Topologie" oder "Architektur") und vier Grundtypen von Funkfrequenzstandards für drahtlose Netzwerke einzurichten: 802.11, 802.11a, 802.11b, 802.11g. Die Hauptunterschiede zwischen ihnen sind die Verbindungsgeschwindigkeit (802.11 und 802.11b sind mit 1-2 Mbit bzw. 5,5-11 Mbit pro Sekunde am langsamsten). Die tatsächliche Datenübertragungsrate hängt von der Anzahl und Größe der physischen Barrieren innerhalb des Netzwerks und möglichen Interferenzen mit Funkübertragungen ab.

Drahtlosnetzwerke werden je nach Umfang des abgedeckten Gebiets in vier Haupttypen unterteilt.

Drahtlose persönliche Netzwerke (PAN).

Hierbei handelt es sich um kleine Netzwerke, die normalerweise zwei Geräte miteinander verbinden, z. B. zwei Smartphones, ein Telefon und ein Headset oder ein Smartphone und ein Laptop. Ein Beispiel ist Bluetooth.

Wireless LANs (WLAN).

WLANs ermöglichen die drahtlose Kommunikation in einem relativ kleinen Bereich oder in einer kleinen Gruppe von Gebäuden (Unternehmen) mithilfe von Funkwellen oder Infrarotsignalen. Netzwerke verbinden und verbinden eine unbegrenzte Anzahl von Computern und Laptops, und dies verbindet Personen, die diese Computer verwenden. Personen innerhalb der Arbeitsgruppe sind über LAN verbunden. Ein Beispiel für ein solches Netzwerk ist WLAN, das den Zugriff auf das Internet ermöglicht. Es gibt drahtlose lokale Netzwerke, deren Knoten sich in einer Entfernung von mehr als 12.500 km befinden (Raumstationen und Orbitalzentren). Diese Netzwerke werden auch als lokal klassifiziert.

Drahtlose Stadtnetze (MAN)

Dies ist nicht eines, sondern mehrere lokale Netzwerke, die miteinander verbunden sind. Ein Beispiel für einen MAN ist Wimax (Yota). Viele lokale Netzwerke sind miteinander verbunden

Globales WAN (Wide Area Network), die die Kommunikation zwischen Personen per E-Mail erleichtern. Heutzutage ist E-Mail die einfachste und billigste Möglichkeit, Informationen zwischen Benutzern zu übertragen. Globale drahtlose Netzwerke decken große geografische Gebiete ab (am beliebtesten ist das Internet.

Die Entwicklung von WLAN-Netzwerken ist in der Welt der Technik einzigartig und herausragend. Sie sind einfach zu installieren und kostengünstig. Das Einrichten eines drahtlosen Netzwerks dauert nicht lange, aber mit ihrer Hilfe können Sie das Internet über Computer und Mobiltelefone (wenn Sie über Router verfügen) nutzen. Ihr Haupt- und Hauptvorteil ist das Fehlen von Drähten. Der Nachteil von drahtlosen Netzwerken ist die Bedrohung der Informationssicherheit, weil Funkfrequenzsignale werden in Grenzen übertragen, die freiwillig oder unfreiwillig abgefangen werden können.

Wie Sie WLANs und das Internet auf Ihrem Laptop oder Computer mit Windows 7 oder XP einrichten, erzähle ich ausführlich in den Artikeln dieses Blogs. Lesen und abonnieren Sie die Blog-News - Sie werden viele interessante Dinge finden!

Ausführliche Beschreibung

Wireless LAN (WLAN) darstellt drahtloses ComputernetzwerkDies verbindet zwei oder mehr Geräte mit einer drahtlosen Verteilungsmethode (häufig mit Spread-Spektrum oder OFDM) innerhalb eines begrenzten Bereichs, z. B. zu Hause, in der Schule, im Computerraum oder in einem Bürogebäude. Dies gibt Benutzern die Möglichkeit, sich innerhalb zu bewegen lokale Abdeckung und immer noch sein mit dem Netzwerk verbundenund kann auch bieten internetverbindung. Am modernsten wireless LAN basierend auf dem IEEE 802.11-Standard, der unter dem Markennamen verkauft wird Wi-Fi .

Wireless LAN sind im Alltag aufgrund der einfachen Installation und Verwendung sowie in kommerziellen Komplexen beliebt geworden drahtloser Zugang an ihre Kunden, oft kostenlos.

Wussten Sie, dass ... New York beispielsweise ein Pilotprogramm gestartet hat, um städtischen Arbeitern in allen Teilen der Stadt einen drahtlosen Internetzugang zu bieten.

Anfangs Hardware WLAN (Wireless Local Area Network) wird nur als verwendet kabel-Netzwerk-Alternativen wo die Verwendung von Kabeln schwierig oder überhaupt nicht möglich war.

STATIONEN

Alle Komponenten, die an eine drahtlose Netzwerkumgebung angeschlossen werden können, werden aufgerufen nach Stationen. Alle Stationen sind ausgestattet controller für drahtlose Netzwerkschnittstellen (WNICs). Drahtlose Stationen

fallen in eine von zwei kategorien: drahtlose Zugangspunkte

und kunden

. Zugangspunkte

, allgemein, wireless-Router

sind Basisstationen für drahtloses Netzwerk. Sie senden und empfangen Funkfrequenzen für wireless-Geräte mit Unterstützung mit anderen kommunizieren Drahtlose Kunden

Es können mobile Geräte wie Laptops, persönliche digitale Assistenten, IP-Telefone und andere Smartphones oder stationäre Geräte wie Desktop-Computer und Workstations vorhanden sein drahtlose Netzwerkschnittstelle.

![]()

BASE SET

Basic Service Kit

ist eine Menge aller Stationen, die auf physischer Ebene miteinander interagieren können. Jeder Satz hat eine Identifikationsnummer und wird angerufen Bssid was ist MAC-Adresse des Zugangspunktsdienen der Grundversorgung.

Es gibt zwei Arten grunddienstesatz: Independent bss (IBSS) und bSS-Infrastruktur . Unabhängige BSS (IBSS) darstellt spezielles Netzwerk, das keine Zugangspunkte enthält Dies bedeutet, dass sie keine Verbindung zu anderen Basisdiensten herstellen können.

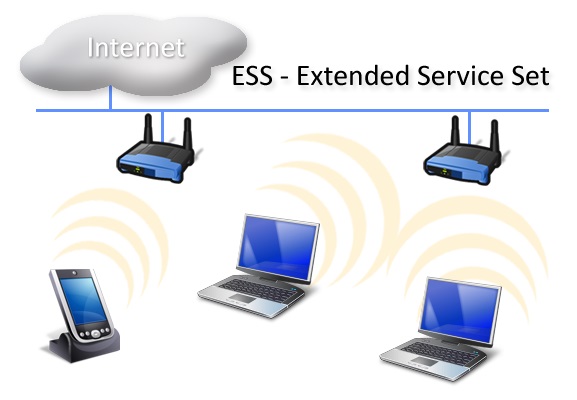

ERWEITERTER SERVICE-SET

Extended Service Set (ESS)

darstellt satz von verbundenen BssZugangspunkte, an denen ein Verteilungssystem angeschlossen ist. Jeder Ess hat eine id genannt sSID, das ist eine 32-Byte-Zeichenfolge.

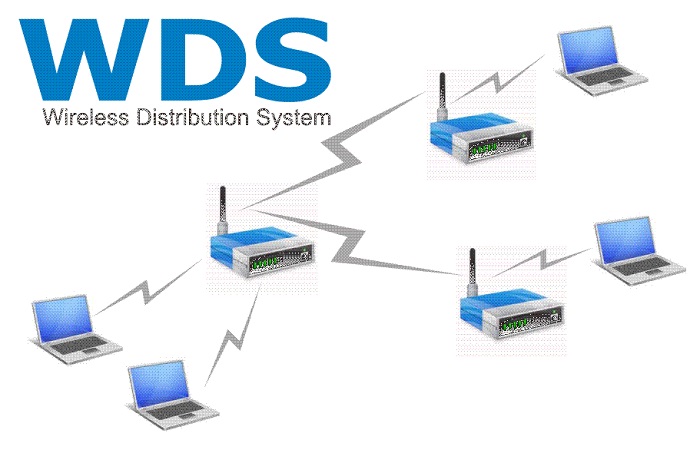

VERTEILUNGSSYSTEM

Vertriebssystem (DS)

verbindet alle Zugangspunkte mit Erweitertes Serviceangebot.

DS kann verwendet werden, um die Netzwerkabdeckung durch Roaming zwischen Zellen zu erhöhen.

Auch DS kann sein verdrahtetoder drahtlos. Moderne drahtlose Verteilungssysteme hauptsächlich basierend auf WDS oder Netzprotokolle, es werden jedoch auch andere Systeme verwendet.

Der Mensch ist ein soziales Wesen. Diese Definition impliziert vor allem die Kommunikation zwischen verschiedenen Personen. Bei allem auf einmal oder einzeln ist es egal. Unsere entfernten Vorfahren konnten die Kommunikationsmöglichkeiten erkennen, die ihnen die Natur bot. Die auf besondere Weise ausgeatmete Luft begann sich in Worte zu fassen, die später in Form eines Schreibens grafisch dargestellt wurden.

Die Kommunikation mit Ton blieb und ist jedoch vorzuziehen. Lange Zeit verwendeten wir natürliche Methoden zur Übertragung von Schallwellen: so weit wie möglich zu schreien und mit allen möglichen Gliedmaßen zu gestikulieren, um zu zeigen, dass wir etwas von jemandem wollen, der jetzt weit weg ist; oder es war nur möglich, das Notwendige durch einen Vermittler zu übertragen.

In der zweiten Hälfte des 19. Jahrhunderts wurde die Stimme per Draht übertragen. Die Geschwindigkeit stieg um mehrere Größenordnungen - nun genügte es, das Telefon abzuheben, und in wenigen Sekunden konnte man eine Person auf einem anderen Kontinent in 20.000 Kilometern Entfernung hören. Technologien des letzten Jahrhunderts haben die Kommunikation noch zugänglicher und komfortabler gemacht. Sie wurde drahtlos. Heute kann man fast jeden "fangen", wo er gerade ist. Eine andere Sache ist, dass sich nicht jeder über eine solche "Freiheit" freut, besonders diejenigen, für die es eine andere Art der Kontrolle geworden ist, aber die Geschichte handelt nicht davon.

Computer, die nicht nur Ton (insbesondere Sprache) über Entfernungen übertragen dürfen, sondern auch Text und die Videoübertragung ist in letzter Zeit zu einem immer beliebteren Dienst geworden. Und wenn Sie die neuesten Trends beobachten, werden Computernetze: a) drahtlos; und b) global. In dieser Vielfalt der Standards für drahtlose digitale Netzwerke versuchen wir, diesen Artikel zu verstehen.

Zellulare Kommunikation, deren neueste Generationen nicht nur für Telefone, sondern auch für Computer hartnäckig "heimisch" werden, werden wir nicht berühren. Dies geschieht in unserem anderen Artikel: "". Wir werden hier auf diejenigen Netzwerke eingehen, die auf einer weniger "globalen" Ebene geschaffen werden, aber gleichzeitig recht häufig sind.

Viele moderne Wireless-Standards unterstützen die Arbeit mit fast jedem PC, einige sind jedoch für etwas weniger universelle, aber gleichzeitig sehr beliebte Geräte ausgelegt. Zum Beispiel Handys. Tatsächlich können viele von ihnen heute Daten nicht nur über GSM-Netze (NMT, CDMA und andere) senden und empfangen, sondern auch Daten mit lokalen Geräten austauschen. Wir beginnen mit drahtlosen Netzwerken mit kurzer Reichweite.

Bluetooth

Der Bluetooth-Standard (oder wie er allgemein als "blauer Zahn" bezeichnet wird) ist heute einer der bekanntesten und beliebtesten. Es wurde 1994 von zwei Experten der schwedischen Firma Ericsson entwickelt - Jaap Haartsen und Sven Mattisson. Der Hauptzweck von Bluetooth ist der Datenaustausch ohne Verkabelung zwischen zwei oder mehr Geräten.

Da der "Zahn" ein Unternehmen war, das Mobiltelefone herstellt, wurde diese Technologie für diese Geräte entwickelt. Ist es ein Wunder, dass das Ericsson R520 eines der ersten Telefone war, die mit dem Bluetooth-Modul ausgestattet sind? Nach heutigen Maßstäben ist es ein sehr gewichtiger und funktionell benachteiligter "Ziegel", der zu seiner Zeit nicht beansprucht wurde.

Warum Ja, denn vor 6-7 Jahren war Bluetooth buchstäblich mit ein paar Geräten ausgestattet. Genau so war die Situation bei Wi-Fi. Was nützt es Apple, ein iBook mit einer optionalen WLAN-Karte zu kaufen, wenn nur ein paar Access Points zu einem fantastischen Preis erhältlich sind? Wi-Fi kann jedoch problemlos mit einem herkömmlichen kabelgebundenen Netzwerk gekoppelt werden, was mit Bluetooth nicht möglich ist. Denn für den Datenaustausch wird nicht das gesamte standardisierte TCP / IP-Protokoll verwendet, sondern ein eigenes. Aber dazu später mehr.

Lassen Sie uns zunächst die Geschichte des Problems berühren. Am 20. Mai 1998 wurde die Gründung der Bluetooth Special Interest Group (SIG) offiziell bekannt gegeben, die mit der Entwicklung und Einführung von Standards für diese Technologie begann. Anfangs waren dies Ericsson (jetzt Sony Ericsson), IBM, Intel, Toshiba und Nokia. Später kamen andere hinzu. Bis heute hat die Gruppe sechs Bluetooth-Standards übernommen:

Bluetooth 1.0 und 1.0B

Die allerersten Versionen des Standards hatten viele Fehler und Mängel. Beim Pairing von Geräten gab es verschiedene Probleme, die Verbindung war instabil.

Bluetooth 1.1

Die neue Version des Standards beseitigte viele Fehler 1.0B und wurde auch als IEEE 802.15.1-2002-Standard übernommen. Dies fügte Unterstützung für das Durcharbeiten von Kanälen ohne Datenverschlüsselung sowie die Unterstützung des Signal Strength Indicator (RSSI) hinzu.

Bluetooth 1.2

Version 1.2 war der Höhepunkt der Entwicklung der ersten Generation von "Blue Tooth". Sie können immer noch im Handel erhältliche Geräte mit ihrer Unterstützung finden (z. B. Laptops oder Telefone vor drei oder vier Jahren). Zu seinen Änderungen gehören folgende:

schnellere Suche nach Geräten und Herstellen einer Verbindung zu ihnen;

erhöhte Stabilität der Verbindung, insbesondere beim Fahren;

höhere Datenaustauschrate (in der Praxis bis zu 721 Kbit / s);

verbesserte Kommunikationsqualität mit dem Soundübertragungskopfhörer;

unterstützung für HCI (Host Controller Interface) hinzugefügt.

Diese Version wurde als IEEE 802.15.1-2005-Standard übernommen. Aber schon bald wurde es durch die zweite Generation von Bluetooth ersetzt.

Bluetooth 2.0

Bluetooth 2.0 ist in der digitalen Industrie zu einem wichtigen Ereignis geworden. Die neuen "Zähne" könnten jetzt viel mehr Daten "anbeißen", was durch den Postfix "EDR", der zum aktualisierten Standardnamen hinzugefügt wurde, deutlich angezeigt wird: Bluetooth 2.0 + EDR. EDR bedeutet Enhanced Data Rate, die frei als "Zähne in drei Reihen" übersetzt werden kann. Witz Tatsächlich klingt die Übersetzung wie "Erweiterte Bandbreite". Die Geschwindigkeit stieg in einigen Fällen um das Zehnfache an, überschritt jedoch nicht wirklich 2,1 Mbit / s und der Spitzenwert beträgt 3,0 Mbit / s.

Interessanterweise ist Bluetooth 2.0 ohne EDR Bluetooth 1.2 mit Fehlerbehebungen. Einige Geräte unterstützen genau diese Version, obwohl die meisten Hersteller eine erhöhte Datenübertragungsrate bereitgestellt haben. Außerdem wurde der Stromverbrauch reduziert.

Bluetooth 2.1

Zuletzt wurde Bluetooth 2.1 übernommen. Das passierte schon während des Aufenthalts unseres Projekts, worüber wir sogar das passende geschrieben haben. Innovationen wurden leicht gemacht. Unter ihnen - eine noch größere Reduzierung des Stromverbrauchs, beschleunigte Paarung, bessere Immunität und andere. Bisher ist die Unterstützung dieser Version bei vielen nicht relevant. Moderne Laptops (bei denen die Datenübertragungsrate wesentlich wichtiger ist als für Mobiltelefone), sind daher immer noch mit Bluetooth 2.0 + EDR-Controllern ausgestattet.

Bluetooth 3.0

Natürlich hat die Entwicklung von Bluetooth nicht aufgehört. Obwohl es heute einige Alternativen zu diesem Standard gibt, auf die später noch eingegangen wird, ist die Entwicklung des Bluetooth 3.0-Standards, bekannt unter dem Codenamen "Seattle", bereits angelaufen. Dass er noch schneller sein wird, kannst du so erraten. Die Bluetooth SIG-Organisation möchte die UWB-Technologie (etwas niedriger) anpassen, die Geschwindigkeiten von bis zu 480 Mbps ermöglicht (hier können wir ohne unangemessene Bescheidenheit von mehreren hundert "Zahnreihen" sprechen).

Wenn dieses Konzept implementiert wird, wird Bluetooth zu einem ernsthaften Konkurrenten des aktiv entwickelten und bereits implementierten Wireless USB-Standards, der seltsamerweise auf derselben UWB-Spezifikation basiert. Aber dazu später mehr.

Neben einer deutlich erhöhten Bandbreite werden natürlich auch neue Funktionen hinzugefügt. Es ist geplant, spezielle Informationspunkte einzurichten, die Informationen enthalten (Werbung, Wetterdaten, Aktienkurse, Währungen usw.), und es wird möglich sein, diese Informationen abzulesen. Dank automatisierter Topologiemanagement wird auch eine Vereinfachung der Gerätepaarung erwartet. Für die Datenübertragung wird eine Alternative zu MAC- und PHY-Profilen eingeführt, die den Energieverbrauch bei geringem Datenfluss verringert und die Geschwindigkeit erhöht, wenn Sie eine große Informationsmenge übertragen müssen.

Betrachten Sie nun das Funktionsprinzip von Bluetooth. Dieser Standard funktioniert nicht mit Zugangspunkten wie Wi-Fi. Jedes Gerät, das mit einem geeigneten Controller ausgestattet ist, kann als Zugangspunkt fungieren. Konventionell wird es als "Master" bezeichnet und bildet um ihn herum ein "Piconet" (Piconet), in das bis zu sieben andere Geräte eintreten können. Genauer können sieben Geräte zu einem bestimmten Zeitpunkt aktiv sein, während sich weitere 255 Geräte in einem inaktiven Zustand befinden können, der bei Bedarf umgekehrt wird.

Das Pikonetz kann miteinander verbunden werden. Dann dienen mehrere Geräte als Brücke für den Datenaustausch. Die volle Unterstützung für diese Funktionalität ist jedoch nicht erschienen. Sie sollte jedoch in zukünftigen Versionen des Standards implementiert werden.

Zu einem Zeitpunkt können Daten mit einem Gerät ausgetauscht werden. Wenn Sie die Daten weitergeben müssen, wechseln Sie schnell. Parallele Übertragung ist ebenfalls möglich, wird jedoch selten verwendet. Zur gleichen Zeit übernehmen alle Slave-Geräte im Piconetz bei Bedarf problemlos die Rolle des Masters.

Um moderne Computer mit Bluetooth zu unterstützen, werden spezielle USB-Adapter genannt. Viele moderne Laptops der durchschnittlichen Preisklasse (ab 1.000 USD) verfügen normalerweise über einen integrierten Controller. Controller gibt es in drei Klassen:

Klasse 3. Leistung 1 mW. Die Reichweite von etwa 1 Meter;

Klasse 2.Leistung 2,5 mW. Die Reichweite von etwa 10 Metern;

Klasse 1.Leistung 100 mW. Die Reichweite von etwa 100 Metern.

Heutzutage sind die Klassen 1 und 2 am weitesten verbreitet, was nicht überraschend ist - trotz des sehr geringen Stromverbrauchs der Klasse 3 ist ihr Anwendungsbereich äußerst begrenzt. Selbst für ein Headset passt es sehr schlecht. Es ist nicht notwendig, das Telefon in einer Brusttasche aufzubewahren - es kann leicht in Jeans sein, wo die Tasche direkt über dem Knie oder sogar auf dem Tisch genäht wird und der Besitzer im Umkreis von 5-7 Metern vom Gerät beobachtet wird.

Klasse 1 und 2 werden jedoch recht aktiv verkauft. Wenn Sie sich für Ihren externen USB-Bluetooth-Adapter entscheiden, achten Sie besser auf die Reichweite. Denn selbst mit einem Adapter der Klasse 1 kann ein schwächeres Gerät der Klasse 2 in größerer Entfernung arbeiten.

Nun, ein wenig zum Umfang. Wie bereits klar ist, handelt es sich dabei in erster Linie um mobile „Gadgets“: den Datenaustausch zwischen Mobiltelefonen (Taschencomputern, Mobiltelefonen und Laptops usw.), dem Anschluss eines drahtlosen Headsets zum Sprechen. In letzter Zeit wurde Bluetooth in Computermäusen und Tastaturen aktiv eingesetzt. Viele GPS-Navigatoren "sprechen" mit Hilfe von "blauen Zähnen". Selbst die Joysticks der modernen Konsolen Nintendo Wii und PlayStation 3 funktionieren über Bluetooth.

Nicht alle Geräte benötigen jedoch eine hohe Datenübertragungsrate sowie einen großen Aktionsradius. Dies wird von Apple am Telefon-Communicator deutlich gezeigt. Wer nicht weiß, wir informieren Sie, dass sein Bluetooth-Controller nur mit einem Headset arbeiten kann. Datenaustausch steht ihm nicht zur Verfügung.

Und warum sollte ein Mobiltelefon (insbesondere ein Einstiegsniveau) mehr Informationen übertragen können? "Zähne" werden meistens für Headsets verwendet. In diesem Fall benötigen Sie einen stabilen Datenstrom, der normalerweise über eine Entfernung von 5-10 Metern mit fester Geschwindigkeit übertragen wird und dabei ein Minimum an Energie verbraucht. Aus diesem Grund haben einige Unternehmen verzweigte Standards geschaffen.

Wibree

Mitte Juni 2007 veröffentlichte Nokia eine offizielle Pressemitteilung, in der über die Entwicklung des Standards informiert wurde. Wibree basiert auf der Bluetooth-Technologie und soll diese ergänzen, aber nicht mithalten. Am wichtigsten ist, dass es sich vom "Original" unterscheidet - ein viel geringerer Energieverbrauch. Es wird davon ausgegangen, dass Wibree-Module in Geräten wie biometrischen Sensoren zur Überwachung menschlicher Parameter, in drahtlosen Headsets, Tastaturen und verschiedenen Fernbedienungsgeräten verwendet werden. Seien Sie also nicht überrascht, wenn eine Person, die neben Ihnen im Bus steht, plötzlich etwas in den Bereich ihres Nabels drückt und mit sich selbst zu sprechen beginnt.

Work Wibree liegt im selben Bereich wie Bluetooth: 2,4 GHz. Die maximale Bandbreite beträgt bis zu 1 Mbit / s. Die Reichweite beträgt 5-10 Meter. Im Allgemeinen erinnert es an Bluetooth 1.2 Class 2 mit extrem niedrigem Stromverbrauch.

Obwohl Wibree auf blauen Zähnen basiert, gibt es immer noch keine vollständige Rückwärtskompatibilität. Obwohl Sie nichts daran hindern, es in moderne Bluetooth-Controller zu integrieren, müssen Sie sie nur ein wenig ändern. In jedem Fall können jedoch nicht alle modernen Geräte Daten mit Ihrem Tennisschläger, einem Biosensor oder einem intelligenten Wasserkocher austauschen, sondern melden das Kochen nicht mit einer banalen Pfeife, sondern über Ihr Mobiltelefon per SMS.

Wibree ist jedoch nicht der einzige Standard mit geringem Stromverbrauch. Es gibt seine Analoga und ist bereits fertig, und manchmal sogar die erste Generation. Die endgültigen Spezifikationen von Wibree werden in der ersten Hälfte dieses Jahres fertiggestellt, während ZigBee bereits in der dritten Version verfügbar ist.

Zigbee

ZigBee ist ein weiterer "Ultra-Mega-Super-Maxi-Low-Power" -Standard mit zwei "EE" am Ende. Es wurde erstmals 1998 konzipiert, als klar wurde, dass Wi-Fi und Bluetooth nicht für alle Anlässe geeignet sind. Wie der letzte ZigBee, der zum Koppeln von Geräten entwickelt wurde, unterscheidet sich das Funktionsprinzip jedoch etwas.

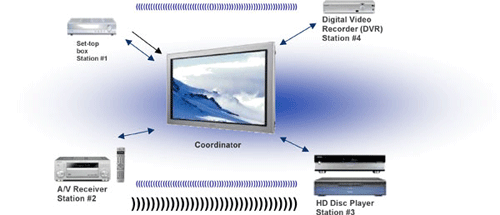

Es gibt drei Arten von ZigBee-Geräten: den Koordinator (ZigBee Coordinator - ZC), den Router (ZigBee Router - ZR) und das "Endgerät" (ZigBee End Device - ZED). Der erste ist der wichtigste im erstellten drahtlosen Netzwerk und kann sowohl als Router als auch als Brücke für den Datenaustausch und für andere Netzwerke dienen. Der Router empfängt Daten vom Endgerät und kann auch Informationen mit anderen Routern und Koordinatoren austauschen. Das Endgerät selbst kann nur Daten übertragen.

Daher ist ZigBee als Technologie für den Datenaustausch zwischen digitalen Geräten wie Abspielgeräten, Kameras, Druckern, PDAs, Laptops usw. ausgeschlossen. Der Einsatz dieser Technologie in der Produktion oder als Sicherheitssystem ist jedoch viel relevanter. In dieser Richtung wird es benutzt.

Auf der offiziellen Seite des Projekts können Sie erfolgreiche Projekte lesen, die sich auf die Automatisierung der Produktion beziehen (im Werk, während des Baus usw.), für die Sicherheit der Räumlichkeiten, die Automatisierung moderner Gebäude, die Integration von Haushaltsgeräten in ein einziges Netzwerk usw. sorgen. Bluetooth (und Wibree) konzentriert sich mehr auf die Übertragung von "Computer" -Daten, während die ZigBee-Kanäle hauptsächlich Bits und Bytes mit technischen Informationen von Sensoren, Fernbedienungen usw. verteilen.

Nun ein wenig zu den Prinzipien des Aufbaus von ZigBee-Netzwerken. Es gibt zwei davon: ohne und mit konstantem ZED-Polling. Im ersten Fall wartet der Router oder Koordinator ständig auf ein Signal vom Endgerät (ZED). Ein gutes Beispiel für ein solches Netzwerk ist der Betrieb eines drahtlosen Lichtschalters. Die Lampe fungiert als Router, der normalerweise mit einer konstanten Stromquelle ausgestattet ist. ZED ist der Schalter selbst. Er ist in einem inaktiven Zustand. Sobald Sie darauf klicken, wird es aktiviert und sendet ein Signal an den Router. Letzterer wird reagieren und einen Befehl zum Einschalten des Lichts geben. In diesem Fall werden die Energietransferdaten mindestens verbraucht. Die Batterien im Schalter halten ein Jahr oder sogar einige Jahre. Natürlich, wenn Sie nicht ständig "leichte Musik" machen.

Bei der zweiten Option wird davon ausgegangen, dass der Router den ZED in regelmäßigen Abständen abruft. Gleichzeitig verbraucht es weniger Energie, so dass keine konstante Energiequelle erforderlich ist. Für den ZED wird jedoch mehr Strom benötigt. Wir glauben, dass diese Art von Netzwerk für Sicherheitssysteme oder für verschiedene Sensoren besser geeignet ist. Durch eine ZED-Umfrage können Sie den Status eines bestimmten Objekts überprüfen und bei Bedarf schnell auf Änderungen in der Situation reagieren.

ZigBee-Geräte müssen dem IEEE 802.15.4-2003-Standard entsprechen, der den Betrieb bei 2,4 GHz, 915 und 868 MHz ermöglicht. Im ersten Fall können bis zu 16 Kanäle für die Datenübertragung verwendet werden (bei Frequenzen von 2405-2480 MHz in Schritten von 5 MHz). In diesem Fall kann die Geschwindigkeit des Informationsaustauschs 250 Kbit / s erreichen. Bei Frequenzen von 915 und 868 MHz beträgt die Geschwindigkeit 40 bzw. 20 Kbit / s. Die Wahl dieser drei Frequenzbereiche hängt sowohl von technologischen als auch von geographischen Gründen ab. So ist die Frequenz von 868 MHz in Europa, 915 in Australien und den USA und 2,4 GHz fast überall erlaubt. Es ist erwähnenswert, dass ZigBee die 128-Bit-Verschlüsselung unterstützt.

Daher ist ZigBee ein hervorragendes Beispiel für die Implementierung eines industriellen Funkstandards, der unser Leben und unsere Arbeit erweitert und vereinfacht. Bluetooth und Wibree wären für diesen Zweck wirklich schlecht, weshalb eine solche spezialisierte Technologie geschaffen wurde. Heute wird es von vielen Herstellern unterstützt. Der Eintritt in die ZigBee Alliance und die Verwendung von Standardspezifikationen für kommerzielle Zwecke kostet nur 3.500 USD pro Jahr. Und wenn nicht kommerziell, ist es in der Regel kostenlos.

Es gibt einige weitere solcher Entwicklungen, beispielsweise MiWi, JenNet, EnOcean, Z-Wave. Sie konkurrieren sowohl mit ZigBee als auch mit Wibree, und ihre Implementierung stimmt an einigen Punkten überein. Wir werden uns nicht mit ihnen beschäftigen - obwohl sie digital sind, werden sie immer noch zum Datenaustausch zwischen relativ einfachen und hoch spezialisierten Geräten verwendet. In diesem Material interessiert uns vor allem das Zusammenspiel von Computern, Handys, PDAs und Multimedia-Haushaltsgeräten. ZigBee wurde nur als Beispiel für eine alternative Verwendung von drahtlosen Netzwerken beschrieben. In der Zwischenzeit gehen wir zur nächsten Unterklasse von Standards über, die in einem relativ kleinen Radius arbeiten, aber im Vergleich zu Bluetooth bereits mit enormen Geschwindigkeiten.

Uwb

Das übertragene Informationsvolumen wächst mit jeder Sekunde. Vor 7 bis 8 Jahren schien das MP3-Format ein Allheilmittel für die allgegenwärtige Verbreitung von Musik über das Internet zu sein. Tausende komprimierter Tracks mit einer durchschnittlichen Bitrate von 128 Kbit / s wurden im Web veröffentlicht, so dass die durchschnittliche Größe eines Songs 3 bis 6 MB betrug. Zu dieser Zeit wurden Websites sowohl in Bezug auf Code als auch Grafik optimiert, und niemand dachte daran, Filme herunterzuladen.

Mal sehen was jetzt passiert. Songs werden auch in MP3 vertrieben, nur die durchschnittliche Bitrate ist auf 160-320 Kbps angewachsen. Und wenn wir früher nach einer kleineren Version eines Songs suchen könnten, ist es jetzt andersherum - wir suchen nach einer besseren Qualität, insbesondere wenn uns der Track sehr gut gefällt. Filme im MPEG4-Format, die eine DVD perfekt auf eine CD abgestimmt haben, beanspruchen jetzt oft 1400 MB anstelle der üblichen 700 MB. Moderne Geschwindigkeiten ermöglichen jedoch das Herunterladen einer vollständigen DVD aus einem P2P-Netzwerk (beispielsweise BitTorrent) in wenigen Stunden, die allmählich durch HDTV ersetzt werden. Im letzteren Fall handelt es sich um Dutzende Gigabyte.

Moderne Festplatten übertragen problemlos Daten mit Geschwindigkeiten von bis zu 100 MB / s. Die Kapazität von optischen Festplatten ist auf 50 GB gestiegen und kann sich in zwei bis drei Jahren verdoppeln. Denken Sie, dass moderne Bluetooth-Geschwindigkeit für solche Mengen ausreicht? Wie lange dauert die Übertragung von 20 GB durch einen 3-MBit / s-Kanal? Selbst ein ziemlich schneller WLAN-Standard ist hier nicht gut. Es ist eher für drahtloses Internet als für das Ansehen von HDTV-Filmen von einem nahegelegenen Computer gedacht. In diesem Fall wird eine Technologie benötigt, die eine hohe Datenübertragungsrate und nicht unbedingt eine große Entfernung bietet. Dies ist das Hauptkonzept von UWB.

UWB ist eine Abkürzung für Ultra-WideBand, die in unserer kostenlosen Übersetzung wie "Awesome Fast Connection" klingt. Witz Fast. Die Verbindung ist wirklich sehr schnell, was durch die Breitbanddatenübertragung gewährleistet wird. Wie oben erwähnt, handelt es sich nicht wirklich um eine Technologie, sondern um ein Konzept. Dies ist die Basis für verschiedene Standards, von denen zwei im Folgenden beschrieben werden.

Das Herzstück von UWB ist nach wie vor der Entwurfsstandard IEEE 802.15.4a. Im Gegensatz zu herkömmlichen Funkübertragungen überträgt die UWB Daten zu Wellen, die zu bestimmten Zeitpunkten erzeugt werden. Es verwendet einen breiten Frequenzbereich und verursacht somit eine Zeitmodulation.

Für die Datenübertragung können Frequenzen von 500 MHz und höher verwendet werden. Am 14. Februar 2002 empfahl die Federal Communications Commission (FCC - Federal Communications Commission) der Vereinigten Staaten einen Bereich von 3,1 bis 10,6 GHz für UWB. Es wird davon ausgegangen, dass die Datenübertragung im selben Raum erfolgt. Mit zunehmender Sender- und Empfängerleistung erhöht sich jedoch auch die Reichweite des Netzwerks. Es ist jedoch verboten.

Nun zum Termin. Es ist nicht schwer zu erraten, dass UWB verwendet wird, um große Datenmengen zwischen digitalen Geräten zu übertragen. Zu letzteren gehören vor allem Computer, Mobiltelefone (insbesondere Topmodelle mit großem Speicher), Drucker, digitale Foto- und Videokameras, Audio- und Videoplayer usw. Die Höchstgeschwindigkeit von UWB ist uns unbekannt, kann aber Dutzende Gigabits erreichen. Sehr beeindruckender Wert nicht nur für moderne Standards, sondern auch für die Standards der nahen Zukunft. Es gibt also eine Aktie.

Nun direkt zu den auf UWB basierenden Standards. Zunächst einmal ist dies eine neue Generation von Bluetooth. Es ist noch nicht klar, ob dieses Konzept in Bluetooth 3.0 verwendet wird oder nicht, aber es gibt definitiv etwas in den Plänen. Es gibt Gerüchte über eine Geschwindigkeitssteigerung von bis zu 480 Mbps. Wir glauben, dass sie nicht weit von der Wahrheit entfernt sind. Nur hier werden solche Möglichkeiten hauptsächlich für die Übertragung großer Datenmengen und nach fünfzig Warnungen vor einem hohen Stromverbrauch zur Verfügung stehen. Solche Geschwindigkeiten stehen jedoch nicht umsonst zur Verfügung.

Wann aber das Licht zu sehen ist, ist den Spezifikationen von Bluetooth 3.0 noch nicht bekannt. Nun sind Wireless USB-Controller für die Massenproduktion bereit, und kürzlich haben wir die Veröffentlichung der ersten Version des Standards angekündigt. Lassen Sie uns näher auf diese beiden Technologien eingehen.

Wireless USB

Wireless USB (WUSB) ist nicht völlig neu. Intel sprach das erste Mal auf seiner IDF-Sitzung im Frühjahr 2004 darüber. Die Geräte selbst lieferten dann nicht, sowie die Verfügbarkeit von Spezifikationen nicht angekündigt. Sie haben lediglich angekündigt, dass eine solche Technologie existiert. Es ist so dort, dachte die Leute, die es hörten, und lebte weiter wie früher.

2005 hatte Intel bereits während der Herbstsitzung der IDF die ersten Prototypen gezeigt. Prototyp muss ich sagen inspiriert. Es ist zwar nicht klar, was genau: Respekt oder Staunen. Es war eine riesige PCI-Karte, in die der PCMCIA-Controller integriert war, und eine Antenne hinter der Halterung. Eine seltsame Entscheidung, die in Zukunft in Motherboards und Laptops integriert werden sollte. Es stellte sich jedoch heraus, dass es eher das erste Arbeitsprobe war als der Prototyp der Serie.

Bis heute scheint es so, als wären normale Wireless-USB-Module verfügbar, ebenso wie die ersten Geräte mit seiner Unterstützung. Was sind diese Geräte? Ja, genau die gleichen, die wir über einen normalen USB-Anschluss anschließen: Drucker, Scanner, Kameras, Mäuse, externe Festplatten, PDAs usw. Mit WUSB können Sie die Fähigkeiten eines beliebten kabelgebundenen seriellen Busses auf Funkschienen übertragen.

Mal sehen, wie es funktioniert. Beginnen wir mit der Topologie. Für den Datenaustausch zwischen Geräten steht ein spezieller Hostcontroller zur Verfügung. Jedem Gerät, das sich in Reichweite befindet, wird ein separater Kommunikationskanal zugewiesen. Letzteres ist besonders wichtig, wenn Sie Daten mit hoher Geschwindigkeit übertragen müssen - eine Kanaltrennung wie WLAN kann traurige Folgen haben (z. B. Beschädigung der optischen Disc während der Aufnahme, wenn die Daten zu langsam empfangen werden). Ein "normaler" WUSB-Host unterstützt den Anschluss von bis zu 127 Geräten.

Es gibt auch nicht ganz "normale" Host-Controller - das sind die Geräte selbst. Sie verfügen über eine begrenzte Liste von Funktionen, können jedoch auch Daten aus anderen Quellen empfangen und übertragen. Auf diese Weise wird eine Art zellulares Netzwerk erhalten, wenn Informationen von einer ziemlich entfernten Quelle durch mehrere Geräte geleitet werden können und dann zum Haupthost gelangen, der sie direkt an den Computer übermittelt, der die Anforderung gestellt hat.

Wie kann dies in derselben Wohnung oder in demselben Haus verwendet werden? Nicht weit vom Hauptcomputer entfernt installieren Sie einen WUSB-Controller oder verbinden ihn direkt mit der Hauptplatine. Danach können Sie alle Geräte innerhalb des Raums verwenden, die mit Wireless USB direkt oder über einen Hub arbeiten können. Ja, es ist der Hub - der Host-Controller, der mit den gebräuchlichsten USB-Anschlüssen ausgestattet werden kann, an die die meisten üblichen Geräte wie Maus, Tastatur oder Drucker angeschlossen werden können.

Gleichzeitig können andere Host-Controller oder Wireless-USB-Geräte selbst sowie bequemere WLAN-Zugangspunkte oder sogar normale LAN-Switches für die Kommunikation mit anderen Räumen verwendet werden.

Der große Vorteil von Wireless USB ist die volle Kompatibilität mit dem ursprünglichen Kabelstandard. Hier bietet sich die Analogie zu LAN und WLAN an: Der WLAN-Zugangspunkt stellt die Verbindung zu einem kabelgebundenen LAN über das gebräuchlichste Twisted Pair her. Danach können alle Geräte innerhalb ihres Betriebsradius die Ressourcen des gesamten Netzwerks sicher nutzen, nicht nur drahtlos.

Da WUSB USB-Kompatibilität bietet, sollte dieser Funkstandard genauso schnell funktionieren. Eigentlich ist es so: In einem Radius von 3 Metern beträgt die Geschwindigkeit 480 Mbit / s und in einem Radius von 10 Metern 110 Mbit / s. In nachfolgenden Versionen verspricht der Standard, die Geschwindigkeit auf 1 GBit / s zu erhöhen. Für die Datenübertragung werden Frequenzen aus dem Bereich von 3,1 bis 10,6 GHz verwendet, was eindeutig den Ursprung dieses Standards von UWB angibt.

Was den Energieverbrauch angeht, sollte dies nicht sehr bedeutsam sein. Moderne Mobiltelefone und PDAs mit einem aktivierten WUSB-Controller funktionieren also genauso gut wie zuvor (natürlich, wenn Sie nicht ständig Gigabytes an Informationen übertragen), und WUSB-basierte Fernbedienungen können mehrere Monate lang mit einer einzigen Gebühr auskommen. In letzterem Fall ist es jedoch viel wichtiger, Technologien wie Wibree oder ZigBee zu verwenden - es ist wirtschaftlicher und das Angebot ist größer.

Hat Wireless USB Zukunftsperspektiven? Gemessen an den Daten der Agentur hat iSuppli. Im Jahr 2007 betrug der Markt für kompatible Geräte nur 15 Millionen US-Dollar, im Jahr 2011 wird er jedoch auf 2,6 Milliarden US-Dollar steigen. Die Anzahl der verkauften Geräte wird im gleichen Jahr von 1 Million auf 500 Millionen ansteigen. Nun, hoffen wir, dass dies alles wird .

Wirelesshd

Die drahtlose Integration von Computern und Peripheriegeräten, die mit ihnen arbeiten, ist für moderne Technologien weit von den Grenzen entfernt. Und es ist leicht, ein kurzes USB-Kabel vom Drucker zur Systemeinheit zu ertragen. Wenn Sie jedoch ein teures Heimkino-System installiert haben, von dem aus sich eine Drahtwolke erstreckt, dann könnte man daran denken, sie und sie loszuwerden. Es ist jedoch nicht immer so einfach, solche "Reize des Lebens" zu verbergen, auch wenn es nur wenige davon gibt.

Wenn man bedenkt, dass moderne Heimkinos originale Halbcomputer sind, dann ist die Ausstattung mit drahtloser Kommunikation nicht so schwierig. Ist es ein Wunder, dass Sony LocationFree-ähnliche Konsolen in der Lage waren, Video und Audio von einem Computer auf LCD-Fernseher und Akustik zu übertragen? Sie funktionieren jedoch über Wi-Fi, und diese Art von Netzwerkbandbreite reicht nicht immer aus, insbesondere wenn Sie Videos im 1080i / p-Format übertragen.

So wurde der WirelessHD-Standard erfunden. Vor kurzem haben wir die erste Version ihrer Spezifikationen angenommen. Dies ist ein spezieller Funkstandard, der zur Kombination von Unterhaltungselektronik entwickelt wurde. Sein Frequenzbereich geht weit über das UWB hinaus und arbeitet bei 60 GHz (je nach Land ± 5 GHz). Der Aktionsradius ist klein - nur 10 Meter. Dies reicht aus, um die Interaktion von Heimkino-Geräten anzupassen.

Die Verwendung solcher Frequenzen ist notwendig, um hohe Datenübertragungsraten zu erreichen. In den ersten Versionen des Standards sind es etwa 2-5 Gbit / s. Die theoretische Grenze liegt jedoch bei 20-25 Gbit / s. Zum Vergleich: Der Höchstwert für HDMI 1.3 beträgt 10,2 Gbit / s. Es gibt also eine Reserve für die Zukunft, und zwar eine sehr gute.

An der Spitze des WirelessHD-Netzwerks steht der Koordinator - ein Gerät, das die Übertragung von Audio- und Videoströmen steuert und deren Prioritäten festlegt. Alle anderen Geräte sind Stationen, die sowohl Quelle als auch Empfänger von Daten sein können, sowie der Koordinator selbst.

Ob die Unterstützung für WirelessHD für den Computer bereitgestellt wird, ist noch nicht bekannt, aber wir glauben, dass dies der Fall sein wird. Dies ist wie bei den HDMI-Ausgängen vieler moderner Grafikkarten und Laptops. So können Video und Audio von einem normalen Computer abgespielt werden, wodurch die Funktionalität erheblich erweitert wird. Schließlich unterstützen inländische Spieler nicht immer die neuesten Codecs, von den Formaten der Festplatten ganz zu schweigen. Ich muss sagen, dass die Implementierung dieser Technologie sehr nützlich und relevant ist. Es ist viel bequemer als das, was jetzt verwendet wird. Und jetzt wird, wie gesagt, WLAN genutzt. Wir fahren mit der Beschreibung dieses Standards fort.

Wi-Fi

Von allen in diesem Artikel diskutierten WLAN-Standards ist die Kombination mit Bluetooth die bekannteste und beliebteste. Wi-Fi gewann dank Laptops an Popularität. Heute sind sogar die billigsten Modelle mit einer WLAN-Karte ausgestattet. Aber wie immer wurde diese Technologie bei der Präsentation nicht sofort populär.

Die erste Arbeit an Wi-Fi begann in den 80er Jahren des letzten Jahrhunderts. Die endgültigen Spezifikationen waren jedoch erst 1997 fertig. Die IEEE-Organisation hat ihnen das Label 802.11 (bzw. 802.11-1997) zugewiesen. 1999 wurden sie als Standard angenommen. Neue und vielversprechende Technologien haben Apple sofort aufgegriffen. Als Option für die neuen iBook-Laptops wurde eine Wi-Fi-Netzwerkkarte angeboten. Aber auch heute hat Apple keine marktbeherrschende Stellung inne, und es begann sich erst eine langwierige Krise zu entwickeln. So konnte die "Obstfirma" nicht als Pionier um den Planeten gehen und überall Wi-Fi-Getreide säen. Diese Ehre war Intel vorbehalten.

Wir glauben, dass viele von der mobilen Plattform Intel Centrino gehört haben. Ihre erste Generation wurde 2003 eingeführt. Um ein neues und trendiges Logo zu erhalten, muss der Laptop auf einem Intel-Prozessor (jetzt Core Duo oder Core 2 Duo und dann auf einem Pentium M) basieren, ein Intel-Chipsatz und eine von Intel hergestellte Wi-Fi-Netzwerkkarte müssen installiert sein. Dies war der Anstoß für die weite Verbreitung drahtloser lokaler Netzwerke.

Man kann jedoch nicht sagen, dass dies allein auf Intel zurückzuführen ist. Gerade der Markt war bereits für diese Technologie bereit. Die Initiative von Apple war einmal zu innovativ, als dass sie keineswegs alle akzeptierte. Vier Jahre später war die WLAN-Ausrüstung auch recht teuer, aber nicht so sehr. Ja, und das Sortiment hat sich erheblich erweitert. Intel hat einfach jedem die bequemste Form zur Verfügung gestellt, um die nächste Technologie einzusetzen, die eine glänzende Zukunft näher bringt.

Nun wollen wir sehen, wie das WLAN funktioniert. Da klar wurde, sollte die entsprechende Netzwerkkarte im Computer installiert sein. Es kann sich dabei entweder um eine PCI-Erweiterungskarte (PCI-Erweiterungskarte) oder einen relativ kleinen USB-Stick handeln. Es gibt PCMCIA- (PC Card) und ExpressCard-Versionen für Laptops.

Mit einer drahtlosen Netzwerkkarte können Sie dieselbe Verbindung zu einer anderen herstellen. Das heißt, es ist nicht schwierig, eine Netzwerkverbindung zwischen zwei Laptops oder zwischen einem Laptop und einem Desktop-PC herzustellen. Nur hier wird ein anderer Teilnehmer trotz der scheinbaren Verbindungsfreiheit keinen Erfolg haben. Der dritte ist, wie sie sagen, überflüssig. Um diese Einschränkung zu umgehen, muss auf Zugangspunkte zurückgegriffen werden.

Ein WLAN-Zugangspunkt ist ein Analogon zu einem normalen LAN-Router. Nur Verbindungen dazu werden über Funk hergestellt und nicht über Kabel. Theoretisch ist ihre Anzahl unbegrenzt, obwohl es für eine höhere Geschwindigkeit und Stabilität besser ist, die verbundenen Computer auf mehrere Punkte zu verteilen. In diesem Fall ist die Analogie zur zellularen Kommunikation relevant. Eine Basisstation kann mehrere Teilnehmer gleichzeitig bedienen, aber wenn viele vorhanden sind, ist sie überlastet und jemand kommt möglicherweise nicht durch, und jemand bricht die Verbindung ab.

Im Allgemeinen ähnelt das Prinzip der Bereitstellung von Wi-Fi einem Mobilfunknetz. In der Rolle der Basisstationen befinden sich Zugangspunkte. Wenn Sie sie entsprechend konfigurieren, kommunizieren sie miteinander, sodass Informationen zwischen Computern ausgetauscht werden können, die mit ihnen verbunden sind. Wenn Sie dies nicht tun, bietet das Wi-Fi-Kartenverwaltungsprogramm die Möglichkeit, eine Verbindung zu einem der verfügbaren Netzwerke herzustellen.

Um sich jedoch mit einem Wi-Fi-Netzwerk zu verbinden, ist es manchmal erforderlich, das Passwort oder den Zugangsschlüssel zu kennen. Trotzdem können sehr wichtige Daten über das Netzwerk übertragen werden, beispielsweise Passwörter für den Zugriff auf Geldkonten verschiedener Dienste, und es ist viel einfacher, ein Radioprogramm abzufangen als der übliche Informationsaustausch über Leitungen. Zu diesem Zweck wurden mehrere Verschlüsselungsstandards implementiert.

Die erste davon, WEP (Wired Equivalent Privacy), die 2001 angenommen wurde, hielt nicht lange an. Es ist ein eher schwacher Schutz gegen unbefugtes Eindringen. Heute können Sie problemlos ein Programm finden, das einen Schlüssel in kurzer Zeit hacken kann. Danach können Sie alle Pakete im Netzwerk verfolgen.

Mitte 2003 wurde ein neuer WPA-Verschlüsselungsalgorithmus (Wi-Fi Protected Access) als Ersatz für WEP vorgeschlagen. Es basiert auf dem Entwurfsstandard 802.11i. Letzteres wurde später im Juni 2004 verabschiedet. Gleichzeitig schlug er als Hauptschutzmethode einen fortgeschritteneren WPA2-Algorithmus vor. Das Hacken ist viel schwieriger, daher wird die Verwendung dringend empfohlen. Natürlich steht der Fortschritt nicht still, und es wurden noch weiterentwickelte Schutzfunktionen vorgeschlagen, die in der Zukunft als Standards gelten werden. Eines davon ist 802.11w.

Ein wenig über die Notwendigkeit, Daten zu schützen. Häufig wird in einem Apartment häufig ein Zugangspunkt für die Vernetzung aller lokalen Computer (und PDAs mit Mobiltelefonen, falls sie WLAN unterstützen) installiert. Wenn Sie außerdem nur Filme, Musik und ähnliche Informationen austauschen, ist Ihr Netzwerk nicht von großem Wert. Nichts hindert jedoch einen Nachbarn hinter der Wand daran, seinen Laptop an Ihr Netzwerk anzuschließen, insbesondere wenn er nicht geschützt ist. Darüber hinaus müssen Sie in einem solchen Netzwerk keine Angst vor jedem und allem haben, sodass Sie bestimmte Festplattenpartitionen für den vollständigen freien Zugriff öffnen können. Natürlich kann nichts als die neueste Komödie und der Actionfilm dort liegen, aber es wird immer diejenigen geben, die es verderben wollen. Es ist immer noch nicht schön, wenn der gerade kopierte Film vor dem Ansehen gelöscht wird.

Die Situation ist jedoch anders. Bei Ihnen zu Hause ist das Internet über ein ADSL-Modem verbunden. Wenn Sie über mehrere Computer oder einen Laptop verfügen, kann das Modem mit einem WLAN-Zugangspunkt ausgestattet werden. Stimmen Sie zu, bequem von überall in der Wohnung im Internet zu sitzen. Wenn Wi-Fi nicht richtig geschützt ist, kann jeder auf Ihr Internet zugreifen. Theoretisch kann man sich sogar von der Straße auf die Bank unter dem Fenster setzen. Wenn Sie einen unbegrenzten Kanal haben, spüren Sie einfach eine Abnahme der Geschwindigkeit. Und wenn der Verkehr? Sie können den gesamten auf dem Konto liegenden Betrag einlösen. Der Schutz eines lokalen drahtlosen Netzwerks ist daher von größter Bedeutung. Es ist nicht notwendig, nur auf die WPA (2) -Codierung beschränkt zu sein. Wenn Computer immer eine statische Nummer sind, kann jeder ein separates Konto erstellen und gleichzeitig die MAC-Adresse der Netzwerkkarte verwenden.

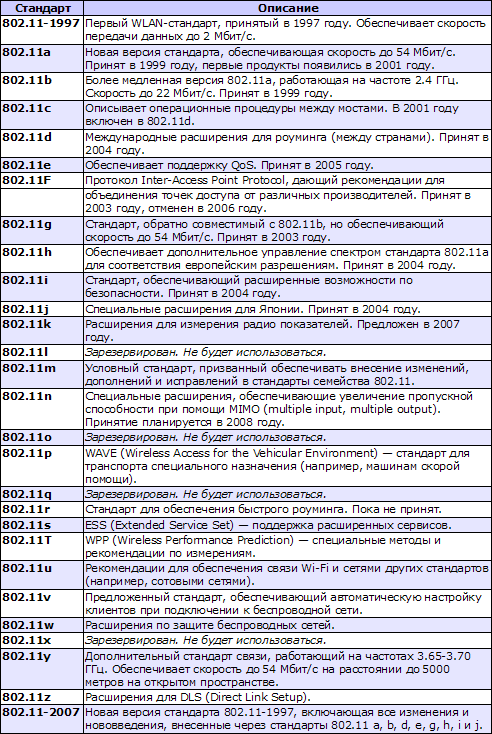

Nun, über die Standards von Wi-Fi. Insgesamt konnten wir 28 Standards kennenlernen. Nur sechs davon beschreiben direkt die Geschwindigkeit des Datenaustauschs, den Aktionsbereich und die Betriebsfrequenz:

Die allererste Version von Wi-Fi, um es milde auszudrücken, ist nicht beeindruckend. Obwohl es vor Bluetooth eingeführt wurde, erreicht es nicht einmal das moderne Bluetooth 2.0 + EDR. Ursprünglich wurde der Standard jedoch als drahtloses Analogon von kabelgebundenen LANs entwickelt, in denen große Datenmengen übertragen werden können. 802.11a / b bot weitaus bessere Optionen, insbesondere 802.11a. Die Frequenz von 5,0 GHz ist jedoch nicht überall erlaubt, daher wurde sie nicht häufig verwendet. Aus diesem Grund wurde 802.11g entwickelt, das eine ähnliche Geschwindigkeit bietet und mit 2,4 GHz arbeiten kann.

Seit letztem Jahr erscheinen Access Points und Netzwerkkarten mit 802.11n-Unterstützung auf dem Markt. Wie die Tabelle zeigt, arbeitet es einige Male schneller als 802.11g. Diese Norm wird jedoch immer noch als Entwurf bezeichnet. Gemessen an den verfügbaren Daten wird es frühestens im nächsten Jahr angenommen. Wahrscheinlich werden jedoch alle modernen Geräte, die auf dem 802.11n-Entwurf basieren, nach dem Firmware-Update mit der endgültigen Spezifikation kompatibel sein.

Der 802.11y-Standard ist ein Analogon von 802.11g, das in einer größeren Entfernung arbeiten kann (bis zu 5 km im Freien). Zu diesem Zweck wurde er geschaffen. Um solche Indikatoren zu erreichen, mussten höherfrequente Wellen aus dem 3,7 GHz-Bereich verwendet werden.

Jetzt listen wir alle anderen Standards der 802.11-Familie auf. Alle lateinischen Zeichen waren dafür reserviert:

Wie Sie sehen, wächst das WLAN immer noch. Es ist möglich, dass die Geschwindigkeit dieser Technologie in Zukunft noch weiter zunimmt. Darüber hinaus wird der Unterstützung für diesen Standard in allen Geräten heute keine geringe Aufmerksamkeit gewidmet. Kommunikatoren und Mobiltelefone mit WLAN sind nicht selten. Es ist nicht überraschend, dass es in vielen modernen Städten Zugangspunkte gibt. Und das Internet durch sie kann viel schneller sein als durch WWAN (EDGE / GPRS, UMTS / WCDMA, HSDPA). Für das Internet wurde jedoch eine weitere vielversprechende Technologie erfunden: WiMAX.

WiMAX

Ergänzt unsere Liste der Standard-WiMAX. Der Hauptunterschied zu allen vorherigen liegt im Aktionsradius. Abhängig von den verwendeten Sendern kann das Signal in einer Entfernung von bis zu 50 km von der Quelle empfangen werden. Wir sprechen hier von einem Analogon der zellularen Kommunikation und nicht nur von "einem anderen drahtlosen lokalen Netzwerk".

WiMAX ist nicht ausschließlich für die Bereitstellung eines Netzwerks in einer Wohnung, einem Haus oder einer Umgebung konzipiert, obwohl es dafür verwendet werden kann. Eines der Hauptziele ist es, einen schnellen Zugang zum Internet sowohl für besonders abgelegene Gemeinden als auch für einzelne Stadtteile zu bieten.

Dies ist keine wirkliche Alternative zur zellularen Kommunikation, da sie mehrere andere Möglichkeiten bietet und nicht mehr computerorientiert ist. Es handelt sich vielmehr um eine Zwischenoption zwischen den Mobilfunkstandards der neuesten Generation (UMTS, HSDPA) und drahtlosen lokalen Netzwerken. WiMAX bietet einen größeren Radius als Wi-Fi, die durchschnittliche Datenübertragungsrate ist jedoch niedriger. Gleichzeitig wird die zellulare Kommunikation für eine größere Entfernung eingesetzt und ist geräuschresistenter, die Datenübertragungsrate ist jedoch geringer.

WiMAX wird jedoch als Konkurrenz zu Mobilfunknetzen der vierten Generation bezeichnet. Wir neigen dazu zu glauben, dass dies nicht weit von der Wahrheit entfernt ist, sondern nur zum Teil. WiMAX ist jedoch in erster Linie für Computer und nur für Kommunikatoren und Mobiltelefone konzipiert. Wir fangen jedoch an, uns mit den Besonderheiten dieser Norm zu beschäftigen. Zunächst eine kleine Geschichte.

Die WiMAX Forum-Organisation, die 2001 gegründet wurde, ist für die Entwicklung der WiMAX-Spezifikationen verantwortlich. Der Name WiMAX selbst ist eine Abkürzung für "Worldwide Interoperability for Microwave Access" oder "Worldwide Networking for Microwave Access". Im Dezember 2001 wurden die endgültigen WiMAX-Spezifikationen vorgestellt, die als 802.16-2001-Standard ratifiziert wurden. Im Jahr 2004 wurde der 802.16-2004-Standard, auch bekannt als 802.16d, verabschiedet, der die Möglichkeit beschreibt, WiMAX in Innenräumen zu organisieren. Schließlich wurde die neueste Version des Standards 2005 verabschiedet und erhielt den 802.16-2005-Index, der jedoch informell als 802.16e bezeichnet wurde.

Nun zu den Prinzipien der Arbeit. Innerhalb von WiMAX ist das IP-Protokoll implementiert, sodass es einfach in moderne Netzwerke integriert werden kann. Daher kann diese Technologie eine großartige Ergänzung zu Wi-Fi sein. Im Gegensatz zum neuesten Stand bietet WiMAX jedoch eine stabilere Verbindung. Beispielsweise kann eine Verbindung mit einem WLAN-Zugangspunkt mit einer erheblichen Entfernung instabil sein, wenn sich ein anderer Punkt in der Nähe befindet. Im Falle von WiMAX wird einer Verbindung ein einzelner Steckplatz zugewiesen, den kein anderer verwenden kann. Wenn Sie umziehen, sind verschiedene WiMAX-Basisstationen für ihre Aktivität verantwortlich.

Ja, WiMAX basiert auch auf Basisstationen. Je nach Aufgabenstellung können sie recht klein sein (z. B. für Räumlichkeiten) oder in separaten Türmen installiert werden, um Daten über eine große Entfernung zu übertragen. Anfänglich wurde WiMAX ein Frequenzbereich von 10 bis 66 GHz zugewiesen, später wurde jedoch die Unterstützung für niedrigere Frequenzen von 2 bis 11 GHz hinzugefügt.

Warum braucht jeder das? Der Bereich von 10-66 GHz eignet sich für konstante Übertragung bei hohen Geschwindigkeiten. So kann die Spitzenübertragungsrate 120 Mbps erreichen und dies liegt in einer Entfernung von mehreren zehn Kilometern. Eine großartige Möglichkeit, eine kleine Siedlung anzuschließen. Da ultrahohe Frequenzen direkte Sichtbarkeit für eine gewöhnliche Stadt erfordern, sind sie jedoch nicht so gut. Daher ist es von einem Laptop oder Mobiltelefon aus problematisch, eine Verbindung zum Netzwerk herzustellen. Für sie ist der Bereich von 2-11 GHz viel besser.

In dieser Hinsicht gibt es vier Modi von WiMAX:

Feste WiMAX.Verwendet den Hochfrequenzbereich von 10 bis 66 GHz, der dazu dient, entfernte Objekte in Sichtweite zu kombinieren.

Nomadisches WiMAX. Im Wesentlichen das gleiche Fixed WiMAX, jedoch mit Sitzungsunterstützung. So wird eine Verbindung zu einer Tower-Sitzung hergestellt. Wenn Sie sich außerhalb der Reichweite befinden, sich aber in einem anderen Bereich befinden, kann Ihre Sitzung übertragen werden. In diesem Zusammenhang wird nicht leiden;

Tragbares WiMAX.Ermöglicht das automatische Wechseln von Sitzungen von einer Basisstation zur anderen. Verwendet einen niedrigeren Frequenzbereich, sodass Sie sich mit Geschwindigkeiten von bis zu 40 km / h bewegen können.

Mobile WiMAX.Diese Version des Standards wurde als neueste Version der Ergänzung zu 802.16-2005 angenommen. Ermöglicht den Empfang eines Signals mit einer Geschwindigkeit von bis zu 120 km / h. Ideal für mobile Geräte.

Wie Sie sehen, sind alle Kategorien abgedeckt: von den Schlafgebieten in Großstädten sowie deren Büros bis hin zu abgelegenen Siedlungen und Personen, die sich mit Laptops, PDAs und Mobiltelefonen zwischen ihnen bewegen. Wenn es weit verbreitet ist, kann es wirklich zu einem ernstzunehmenden Konkurrenten der heute entwickelten Mobilfunknetze der vierten Generation werden. Letzteres verspricht zwar inzwischen Geschwindigkeiten von bis zu mehreren Gigabits, aber die zweite Version des WiMAX-Standards wird auch im Mobilmodus die Messlatte auf 100 Mbit / s und im Festmodus auf bis zu 1 Gbit / s anheben.

WiMAX wurde jedoch nirgendwo wirklich eingeführt. Weltweit sind Dutzende Testnetzwerke im Einsatz, darunter Russland und die Ukraine. Und in der Mehrheit ist es WiMAX Fixed. Südkorea stellte jedoch im Testmodus ein WiBro-Netzwerk bereit, das im Wesentlichen in Mobile WiMAX umbenannt wird. Es bietet eine Verbindung mit Geschwindigkeiten von bis zu 30-50 Mbit / s in einem Umkreis von bis zu 5 km. Die Geschwindigkeit kann bis zu 120 km / h betragen. Zum Vergleich: Die übliche zellulare Kommunikation funktioniert mit Geschwindigkeiten von bis zu 250 km / h.

Derzeit sind nur wenige Geräte erhältlich, sowohl für die Bereitstellung als auch für die Verwendung von WiMAX. Letztere soll Mitte 2008 mit der fünften Generation der mobilen Plattform Intel Centrino vorgestellt werden. Wir hoffen, dass dies einen ähnlichen Impuls für den Markt geben kann, der einst der erste Intel Centrino für Wi-Fi war.

Zu ende

Total was wir sehen? Drahtlose Netzwerke umgeben die ganze Welt mit ihren unsichtbaren "Fäden". Sie stören keine Grenzen, kein Land, kein Wasser, keine Gebäude, und noch besser wäre mehr Energie und mehr Freiraum. Und je mehr dies sein wird, desto näher ist unsere glänzende Zukunft bei Ihnen. Die Zukunft, in der alles zu einem einzigen Netzwerk vereint wird, das nicht nur alle möglichen Telefone, Computer, Kaffeemaschinen, Wasserkocher, Herde, Kühlschränke und Bügeleisen umfasst, sondern auch alle Planeten des Sonnensystems, der Galaxie sowie des kleinen Planeten K-PAX.

Im Ernst, die Zukunftsaussichten sind klar. Miniaturgeräte erhalten allmählich die Fähigkeit, Daten unter Verwendung des Bluetooth-Standards (oder eines ähnlichen Ersatzes) auszutauschen. Die Reichweite des kabellosen Headsets wird mit Hilfe von Wibree erweitert, und der ZigBee schaltet das Licht im Raum von der Fernbedienung aus ein.

Verbinden Sie die Peripherie innerhalb des Raums mit dem Namen Wireless USB. Übrigens, vor nicht allzu langer Zeit wurde er gerufen, um ihm zu helfen. Es bietet die gleichen Geschwindigkeiten, außer dass der Abstand von der Quelle nur wenige Zentimeter betragen kann. Die Platzierungsfreiheit ist nicht viel, aber es sind keine Kabel erforderlich. Für Heimkino ist WirelessHD konzipiert. Eine interessante und vielversprechende Technologie, die die moderne Kabelverbindung letztendlich verdrängen kann.

Auf der Ebene einer Wohnung oder sogar mehrerer Wohnungen oder zur Verbindung von kabelgebundenen LANs zwischen Häusern wird WLAN verwendet. Es ist für diesen Zweck geschaffen und es ist bequemer. Es ist viel billiger, einen kleinen Zugangspunkt für 50-70 USD in einer Wohnung oder in einem Café (für Besucher) zu installieren als teures WiMAX-Gerät. Es muss aber auch richtig installiert und konfiguriert werden.

Für WiMAX ist dieser Standard vor allem für Internetanbieter gut geeignet. Damit können sie den Lichtstrahl des World Wide Web in die dunkelsten Backwaters unseres Planeten bringen. Es ist jedoch noch nicht bekannt, was die vierte Generation der zellularen Kommunikation uns bieten wird. In jedem Fall werden wir gewinnen - die gewöhnlichen Bewohner eines kleinen Planeten Erde, die bereits mit Drähten umgürtet sind und von denen sich jeder schnell entfernt.

Das Material verwendete Informationen aus den folgenden Quellen:

Probleme und Anwendungsbereiche von Wireless LAN

Drahtlose lokale Netzwerke (WLAN) sind in manchen Fällen der drahtgebundenen Netzwerklösung vorzuziehen und manchmal auch die einzig mögliche. In WLAN wird das Signal von hochfrequenten elektromagnetischen Wellen propagiert.

Der Vorteil von Wireless LANs liegt auf der Hand: Sie sind einfacher und kostengünstiger bereitzustellen und zu ändern, da die gesamte sperrige Kabelinfrastruktur überflüssig ist. Ein weiterer Vorteil ist die Mobilität der Benutzer. Das Hauptproblem ist jedoch eine instabile und unvorhersehbare drahtlose Umgebung, z. B. Interferenz von verschiedenen Haushaltsgeräten und anderen Telekommunikationssystemen, atmosphärische Interferenz und Signalreflexionen.

Lokale Netzwerke sind in erster Linie ein Netzwerk von Gebäuden, und die Ausbreitung eines Funksignals innerhalb eines Gebäudes ist noch komplizierter als außerhalb.

Spread-Spectrum-Techniken tragen dazu bei, die Auswirkungen von Interferenzen auf das Nutzsignal zu reduzieren, und die drahtlose Vorwärtsfehlerkorrektur (FEC) und die erneute Übertragung verlorener Frames werden in drahtlosen Netzwerken häufig eingesetzt.

Eine ungleichmäßige Verteilung der Signalintensität führt nicht nur zu Bitfehlern der übertragenen Informationen, sondern auch zur Unsicherheit des Erfassungsbereichs eines drahtlosen lokalen Netzwerks. Bei verkabelten LANs gibt es kein solches Problem. Wireless LAN verfügt nicht über einen genauen Abdeckungsbereich. Tatsächlich kann das Signal so geschwächt sein, dass Geräte, die innerhalb der beabsichtigten Grenzen des Abdeckungsbereichs liegen, überhaupt keine Informationen empfangen und senden können.

In fig. 12.14a zeigt ein fragmentiertes lokales Netzwerk. Das unvollständige drahtlose Netzwerk wirft das Problem auf, auf eine gemeinsam genutzte Umgebung zuzugreifen, die als verstecktes Terminal bezeichnet wird. Das Problem tritt auf, wenn sich zwei Knoten außerhalb der Reichweite befinden (Knoten A und C in Abb. 12.14, a), und es einen dritten Knoten B gibt, der Signale von sowohl A als auch C empfängt Das Funknetzwerk verwendet ein herkömmliches Zugriffsverfahren, das auf dem Abhören des Trägers basiert, beispielsweise CSMA / CD. In diesem Fall treten Kollisionen viel häufiger auf als in drahtgebundenen Netzwerken. Angenommen, Knoten B ist mit dem Austausch von Knoten A beschäftigt. Es ist schwierig für Knoten C zu bestimmen, dass das Medium beschäftigt ist. Er kann es als frei betrachten und seinen Frame senden. Infolgedessen werden die Signale in der Nähe des Knotens B verzerrt, das heißt, es kommt zu einer Kollision, deren Auftrittswahrscheinlichkeit in einem drahtgebundenen Netzwerk unermesslich geringer wäre.

Das Erkennen von Kollisionen ist im Funknetzwerk auch schwierig, da das Signal des eigenen Senders das Signal des entfernten Senders im Wesentlichen unterdrückt und es häufig unmöglich ist, die Signalverzerrung zu erkennen.

Bei Zugriffsmethoden, die in drahtlosen Netzwerken verwendet werden, lehnen sie nicht nur den Träger ab, sondern erkennen auch Kollisionen. Stattdessen verwenden sie Techniken zur Vermeidung von Kollisionen, einschließlich Abfragemethoden.

Die Verwendung einer Basisstation kann die Netzwerkkonnektivität verbessern (Abb. 12.14, b). Die Basisstation verfügt normalerweise über mehr Leistung, und ihre Antenne ist so installiert, dass sie das erforderliche Gebiet gleichmäßiger und reibungsloser abdeckt. Folglich können alle Knoten eines drahtlosen lokalen Netzwerks mit der Basisstation kommunizieren, die Daten zwischen Knoten überträgt.

Abb. 12.14. WLAN-Konnektivität: a - ein spezielles drahtloses Netzwerk, b - ein drahtloses Netzwerk mit einer Basisstation

Wireless LANs gelten als vielversprechend für Anwendungen, in denen die Verwendung von kabelgebundenen Netzwerken schwierig oder unmöglich ist. Anwendungen von drahtlosen lokalen Netzwerken.

Heim-LANs. Wenn mehrere Computer im Haus auftauchen, wird die Organisation eines lokalen Heimnetzwerks zu einem dringenden Problem.

Anwohnerzugang für alternative Telekommunikationsbetreiber, die keinen drahtgebundenen haben, Zugang zu Kunden, die in Mehrfamilienhäusern leben,

Der sogenannte "nomadische" Zugang an Flughäfen, Bahnhöfen usw.

Die Organisation lokaler Netzwerke in Gebäuden, in denen es nicht möglich ist, ein modernes Kabelsystem zu installieren, z. B. in historischen Gebäuden mit ursprünglichem Interieur.

Die Organisation temporärer lokaler Netzwerke, zum Beispiel während Konferenzen.

LAN-Erweiterungen. Manchmal kann ein Gebäude eines Unternehmens, z. B. ein Prüflabor oder eine Werkstatt, von anderen getrennt sein. Eine geringe Anzahl von Jobs in einem solchen Gebäude macht es äußerst nachteilig, ein separates Kabel zu verlegen, sodass die drahtlose Kommunikation eine rationellere Option darstellt.

Mobile lokale Netzwerke. Wenn der Benutzer Netzwerkdienste erhalten möchte, von Raum zu Raum oder von Gebäude zu Gebäude wechselt, gibt es einfach keinen Konkurrenten für das WLAN. Ein klassisches Beispiel für einen solchen Benutzer ist ein Arzt, der einen Umweg ausführt und seinen Laptop für die Kommunikation mit der Krankenhausdatenbank verwendet.

802.11 LAN-Topologien

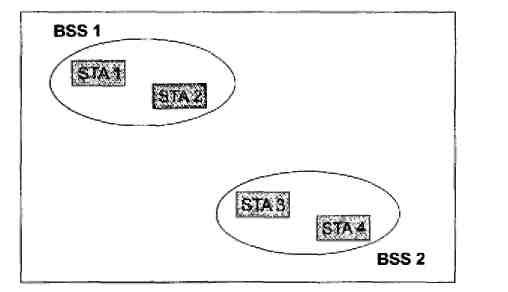

Der 802.11-Standard unterstützt zwei Arten von lokalen Netzwerktopologien: grundlegende und erweiterte Dienstsätze.

Ein Netzwerk mit einem grundlegenden Satz von Diensten (Basic Service Set, BSS) wird von einzelnen Stationen gebildet, die Basisstation ist nicht vorhanden und die Knoten interagieren direkt miteinander, Abb. 12.15. Um das BSS-Netzwerk zu betreten, muss die Station den Join-Vorgang durchführen.

BSS-Netzwerke sind keine traditionellen Zellen in Bezug auf Versorgungsgebiete, sie können in einem beträchtlichen Abstand voneinander angeordnet sein, können sich jedoch teilweise oder vollständig überlappen - der 802.11-Standard lässt dem Netzwerkdesigner hier Freiheit.

Stationen können ein gemeinsam genutztes Medium zum Übertragen von Daten verwenden:

direkt miteinander innerhalb desselben BSS-Netzwerks;

innerhalb desselben BSS-Netzwerks über den Zugangspunkt;

zwischen verschiedenen BSS-Netzwerken über zwei Zugangspunkte und ein verteiltes System;

zwischen dem BSS-Netzwerk und dem kabelgebundenen LAN über den Zugangspunkt, das verteilte System und das Portal

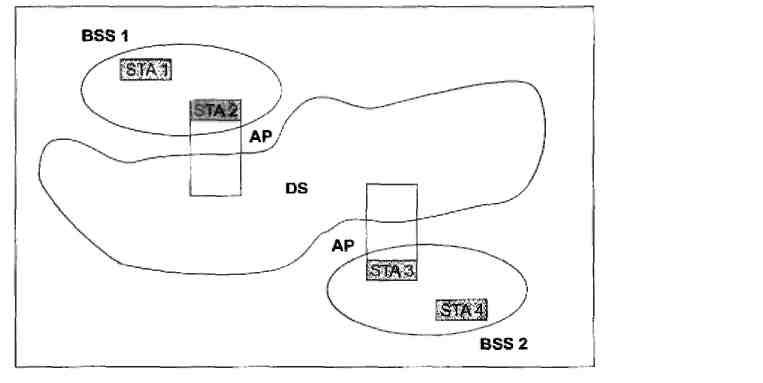

Abb. 12.15. Netzwerke mit Basisdienstleistungen

In Netzwerken mit Infrastruktur sind einige Netzwerkstationen grundlegende oder in 802.11-Terminologie Zugangspunkte (Access Point, AP). Eine Station, die die Funktionen eines AP ausführt, ist Mitglied eines BSS-Netzwerks (Abb. 12.16). Alle Netzwerk-Basisstationen sind unter Verwendung eines verteilten Systems (Verteilungssystem, DS) miteinander verbunden, das dasselbe Medium (d. H. Funk- oder Infrarotwellen) als Medium für die Interaktion zwischen Stationen oder ein anderes verwenden kann verdrahtet. Access Points unterstützen zusammen mit dem verteilten System den Distributed System Service (DSS). Die Aufgabe von DSS besteht darin, Pakete zwischen Stationen zu übertragen, die aus irgendeinem Grund nicht direkt miteinander interagieren können oder wollen. Der offensichtlichste Grund für die Verwendung von DSS ist, dass Stationen zu verschiedenen BSS-Netzwerken gehören. In diesem Fall senden sie 1 Frame an ihre Zugriffs-Schubkarre, die sie durch DS an den Zugangspunkt weiterleitet, der das BSS-Netzwerk mit der Zielstation bedient.

Abb. 12.16. Erweitertes Servicenetz

Ein ESS-Netzwerk (Extended Service Set) besteht aus mehreren BSS-Netzwerken, die in einer verteilten Umgebung miteinander verbunden sind.

Das ESS-Netzwerk bietet Stationen Mobilität - sie können von einem BSS-Netzwerk zu einem anderen wechseln. Diese Bewegungen werden durch die Funktionen der MAC-Ebene der Arbeits- und Basisstationen bereitgestellt, da sie für die LLC-Ebene vollständig transparent sind. Ein ESS-Netzwerk kann auch mit einem kabelgebundenen LAN verbunden sein. Dazu muss ein Portal im verteilten System vorhanden sein.

Bridge als Vorgänger und funktionelles Analog des Switches

Logische Netzwerke und Bridges

Die Brückelokal netzwerk(LAN-Bridge) oder einfach die Brückeerschien als Mittel zum Aufbau großer lokaler Netzwerke in einer gemeinsam genutzten Umgebung, da es unmöglich ist, ein ziemlich großes Netzwerk in einer einzigen gemeinsam genutzten Umgebung aufzubauen

Die Verwendung einer einzigen gemeinsam genutzten Umgebung in einem Ethernet-Netzwerk führt zu einigen strengen Einschränkungen:

der Gesamtdurchmesser des Netzwerks darf nicht mehr als 2500 m betragen.

die Anzahl der Knoten darf 1024 nicht überschreiten (bei Ethernet-Netzwerken auf Coax ist diese Einschränkung noch strenger).

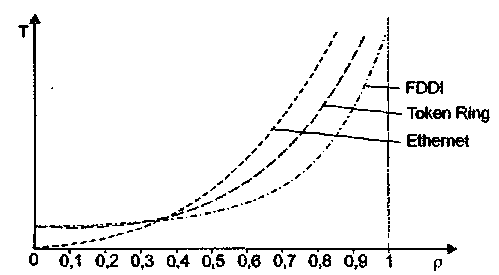

Abbildung 13.1 zeigt die Abhängigkeit der Zugriffsverzögerung auf das Übertragungsmedium von der Netzwerklast, die für Ethernet-, Token Ring- und FDDI-Netzwerke durch Simulationsmodellierung erhalten wird.

Abb. 13.1. Ethernet-Zugriffsverzögerung für Ethernet, Token Ring und FDDI

Wie aus der Abbildung ersichtlich, zeichnen sich alle Technologien durch ein qualitativ identisches Bild des exponentiellen Wertzuwachses von Zugriffsverzögerungen mit zunehmender Netzwerkauslastung aus. Sie zeichnen sich jedoch durch eine Schwelle aus, bei der sich das Verhalten des Netzwerks stark ändert, wenn eine fast geradlinige Beziehung in eine steile exponentielle Beziehung übergeht. Für die gesamte Familie der Ethernet-Technologien - das sind 30 - 50% (Auswirkungen von Kollisionen) -, für die Token Ring-Technologie - 60% und für die FDDI-Technologie - 70-80%.

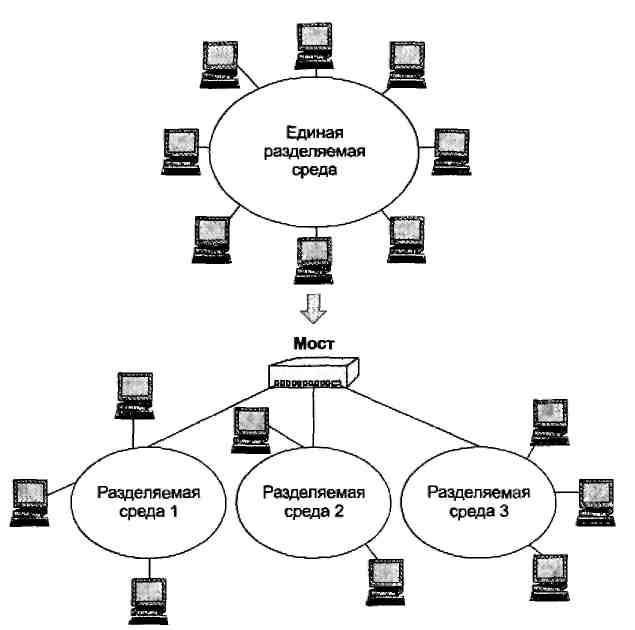

Einschränkungen, die sich aus der Verwendung einer einzigen gemeinsam genutzten Umgebung ergeben, können überwunden werden, indem eine logische Netzwerkstrukturierung durchgeführt wird, d. H. Durch Unterteilung einer einzigen gemeinsam genutzten Umgebung in mehrere, und Verbinden der erhaltenen Netzwerksegmente mit einer Kommunikationsvorrichtung, die nicht Daten bitweise als Repeater überträgt, sondern Frames und sendet sie dann abhängig von der Zieladresse des Frames an ein bestimmtes Segment (Abbildung 13.2)

Es ist notwendig, die logische Strukturierung von der physischen zu unterscheiden. Hubs des 10Base-T-Standards ermöglichen den Aufbau eines Netzwerks aus mehreren Kabelsegmenten auf einem verdrillten Kabelpaar. Dies ist jedoch eine physische Strukturierung, da alle diese Segmente logisch eine einzige gemeinsam genutzte Umgebung darstellen.

Die Brücke ist seit langem die wichtigste Art von Geräten, die zur logischen Strukturierung lokaler Netzwerke verwendet wurden. Jetzt haben Brücken Switches ersetzt, aber da der Algorithmus ihrer Arbeit den Algorithmus für den Betrieb der Bridge wiederholt, sind die Ergebnisse ihrer Anwendung von der gleichen Art und werden nur aufgrund der viel höheren Leistung der Switches verbessert.

Zusätzlich zu Bridges / Switches können Router zur Strukturierung lokaler Netzwerke verwendet werden, es handelt sich jedoch um komplexere und kostspieligere Geräte, die zudem immer manuell konfiguriert werden müssen, so dass ihre Verwendung in lokalen Netzwerken begrenzt ist.

Die logische Strukturierung des lokalen Netzwerks ermöglicht es Ihnen, verschiedene Probleme zu lösen, die hauptsächlich die Erhöhung der Produktivität, Flexibilität und Sicherheit sowie die Verbesserung der Verwaltbarkeit des Netzwerks betreffen.

Abb. 13.2. Logische Netzwerkstrukturierung

Wenn Sie ein Netzwerk als eine Gruppe von Segmenten aufbauen, kann jedes von ihnen an die spezifischen Bedürfnisse der Arbeitsgruppe oder Abteilung angepasst werden. Dies bedeutet eine erhöhte Netzwerkflexibilität. Das Aufteilen des Netzwerks in logische Segmente kann in entgegengesetzter Richtung betrachtet werden, als das Erstellen eines großen Netzwerks aus vorhandenen kleinen Netzwerken.

Durch die Installation verschiedener logischer Filter auf Bridges / Switches können Sie den Benutzerzugriff auf Ressourcen in anderen Segmenten steuern, die von Repeatern nicht zugelassen werden. Dies wird durch die Verbesserung der Datensicherheit erreicht.

Ein Nebeneffekt der Verringerung des Datenverkehrs und der Verbesserung der Datensicherheit besteht in der Vereinfachung der Netzwerkverwaltung, d. H. Der Netzwerkverwaltung. Probleme sind sehr oft innerhalb eines Segments lokalisiert. Die Segmente bilden logische Netzwerkverwaltungsdomänen.

IEEE 802.1D-Algorithmus für transparente Brücken

In den lokalen Netzwerken der 80er und 90er Jahre wurden Brücken verschiedener Art verwendet:

transparente Brücken (für Ethernet-Technologie);

brücken mit Quellrouting (für Token Ring-Technologie);

broadcast-Bridges (für Ethernet- und Token Ring-Verbindungen).

Das Wort "transparent" im Namen des transparenten Bridge-Algorithmus spiegelt die Tatsache wider, dass Bridges und Switches in ihrer Arbeit nicht das Vorhandensein von Netzwerkadaptern für Endknoten, Hubs und Repeater berücksichtigen. Gleichzeitig funktionieren die aufgelisteten Netzwerkgeräte, ohne dass Brücken und Switches im Netzwerk vorhanden sind.

Die Bridge baut ihre Promotion-Tabelle (Adresstabelle) auf der Grundlage der passiven Beobachtung des Verkehrs auf, der in den an die Ports angeschlossenen Segmenten fließt. In diesem Fall berücksichtigt die Bridge die Adressen der an ihren Ports ankommenden Quellen der Datenrahmen. An der Quelladresse des Frames bestimmt die Bridge, dass der Quellknoten zu einem bestimmten Netzwerksegment gehört.

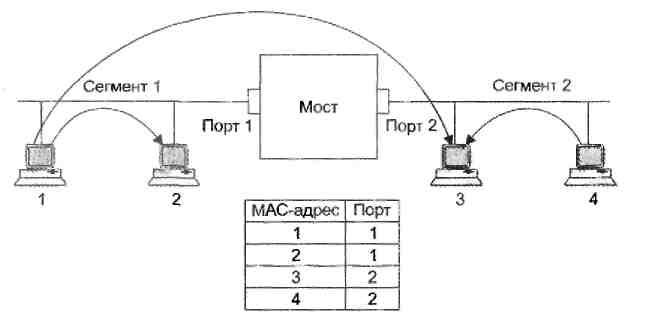

Betrachten Sie den Prozess der automatischen Erstellung einer Tabelle der Bridge-Promotion und ihrer Verwendung am Beispiel eines einfachen Netzwerks, das in Abb. 1 dargestellt ist. 13.4.

Abb. 13.4. Das Prinzip der transparenten Brücke / des Schalters

Die Brücke verbindet zwei Netzwerksegmente. Segment 1 besteht aus Computern, die mit einem Koaxialkabel an Port 1 der Bridge angeschlossen sind, und Segment 2 - Computern, die mit einem anderen Koaxialkabel an Port 2 der Bridge angeschlossen sind. Im ursprünglichen Zustand kennt die Bridge nicht die Computer, mit denen MAC-Adressen mit ihren Ports verbunden sind. In dieser Situation überträgt die Bridge einfach alle erfassten und gepufferten Frames an alle ihre Ports, mit Ausnahme des Ports, von dem dieser Frame empfangen wird. In unserem Beispiel hat die Bridge nur zwei Ports, also sendet sie Frames von Port 1 zu Port 2 und umgekehrt. Der Unterschied zwischen dem Betrieb der Bridge in diesem Modus und dem Repeater besteht darin, dass ein Frame übertragen wird, der vorab gepuffert wird, und nicht bitweise, wie der Repeater dies tut. Durch das Puffern wird die Logik aller Segmente als einzelne gemeinsam genutzte Umgebung aufgehoben.

Gleichzeitig mit der Übertragung des Frames an alle Ports untersucht die Bridge die Quelladresse des Frames und zeichnet seine Zugehörigkeit zu einem oder einem anderen Segment in seiner Adresstabelle auf. Diese Tabelle wird auch als Filtertabelle oder Promotion bezeichnet. Wenn Sie zum Beispiel einen Frame von Computer 1 an Port 1 empfangen haben, nimmt die Bridge den ersten Eintrag in ihrer Adresstabelle vor:

MAC-Adresse 1 - Port 1.

Dieser Eintrag bedeutet, dass der Computer mit der MAC-Adresse 1 zu dem Segment gehört, das an Port 1 des Switches angeschlossen ist. Wenn alle vier Computer dieses Netzwerks aktiv sind und Frames miteinander senden, erstellt die Bridge in Kürze eine vollständige Netzwerk-Adresstabelle, die aus 4 Einträgen besteht - ein Eintrag pro Knoten (vgl. Abb. 13.4).

Bei jedem Eintreffen des Frames in den Port der Bridge versucht es zunächst, die Zieladresse des Frames in der Adresstabelle zu finden. Wir setzen beispielsweise die Betrachtung der Aktionen der Brücke fort (siehe Abb. 13.4).

Wenn ein Frame von Computer 1 an Computer 3 gesendet wird, durchsucht die Bridge die Adresstabelle nach der Adresse in einem der Datensätze mit der Zieladresse - MAC-Adresse 3. Der Datensatz mit der gewünschten Adresse befindet sich in der Adresstabelle.

Die Bridge führt die zweite Stufe der Tabellenanalyse aus. Sie prüft, ob sich die Computer mit Quell- und Zieladressen im selben Segment befinden. In dem Beispiel befinden sich Computer 1 (MAC-Adresse 1) und Computer 3 (MAC-Adresse 3) in verschiedenen Segmenten. Folglich führt die Bridge eine Frame-Forwarding-Operation aus - sie leitet den Frame an Port 2 weiter, der zum Empfängersegment führt, erhält Zugriff auf das Segment und sendet das Frame dort.

Wenn sich herausstellte, dass die Computer zum selben Segment gehörten, würde der Frame einfach aus dem Puffer entfernt. Eine solche Operation wird als Fikering bezeichnet.

Wenn der Eintrag für die MAC-Adresse 3 in der Adresstabelle nicht vorhanden war, zieladresse war unbekanntÜberbrückung würde er den Frame an alle seine Ports übertragen, mit Ausnahme des Ports - der Quelle des Frames sowie in der Anfangsphase des Lernprozesses.

Der Lernprozess der Brücke endet nie und findet gleichzeitig mit der Beförderung und Filterung von Personal statt. Die Bridge überwacht ständig die Quelladressen der gepufferten Frames, um sich automatisch an Änderungen im Netzwerk anzupassen, z. B. die Bewegung von Computern von einem Netzwerksegment in ein anderes, die Trennung und das Auftauchen neuer Computer.

Die Einträge der Adresstabelle können dynamisch sein, während des Selbstlernprozesses der Bridge erstellt werden, und statisch, die manuell vom Netzwerkadministrator erstellt werden. Statische Datensätze haben jedoch eine Lebensdauer, die es dem Administrator ermöglicht, den Betrieb der Bridge zu beeinflussen, indem beispielsweise die Übertragung von Frames mit bestimmten Adressen von einem Segment zu einem anderen beschränkt wird.

Dynamische Datensätze haben eine Lebensdauer: Wenn Sie einen Eintrag in der Adresstabelle erstellen oder aktualisieren, wird ihm ein Zeitstempel zugewiesen. Nach einem bestimmten Timeout wird der Eintrag als ungültig markiert, wenn die Bridge während dieser Zeit keinen einzelnen Frame mit der angegebenen Adresse im Quelladressfeld empfangen hat. Dadurch kann die Bridge automatisch auf das Verschieben des Computers von Segment zu Segment reagieren. Wenn die Verbindung zum alten Segment getrennt wird, wird der Datensatz, das der Computer zu diesem Segment gehört, im Laufe der Zeit aus der Adresstabelle gelöscht. Nachdem der Computer mit einem anderen Segment verbunden ist, beginnen seine Frames über einen anderen Port in den Puffer der Bridge zu gelangen, und in der Adresstabelle wird ein neuer Eintrag angezeigt, der dem aktuellen Netzwerkstatus entspricht.

Frames mit Broadcast-MAC-Adressen sowie Frames mit unbekannten Zieladressen werden von der Bridge an alle Ports übertragen. Dieser Rahmenausbreitungsmodus wird Fluten genannt. Das Vorhandensein von Bridges im Netzwerk verhindert nicht die Verbreitung von Broadcast-Frames in allen Netzwerksegmenten. Dies ist jedoch nur von Vorteil, wenn die Broadcast-Adresse von einem ordnungsgemäß funktionierenden Knoten generiert wird.

Infolge von Software- oder Hardwarefehlern beginnt das Protokoll der obersten Ebene oder der Netzwerkadapter häufig nicht richtig zu arbeiten, nämlich Frames mit einer Rundsendeadresse mit hoher Intensität zu erzeugen. Die Bridge überträgt gemäß ihrem Algorithmus fehlerhaften Verkehr an alle Segmente. Diese Situation wird als Rundfunksturm (Rundfunk, Sturm) bezeichnet.

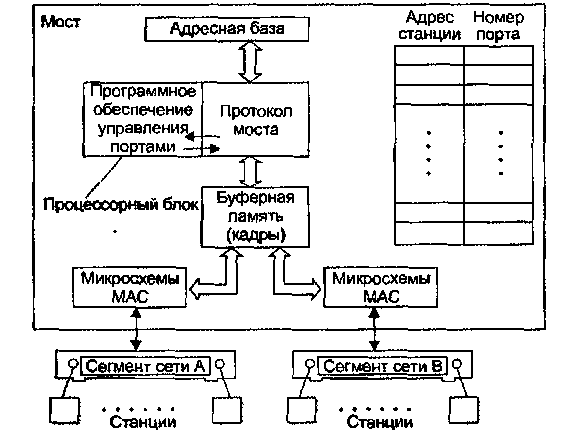

In fig. 13.5 zeigt eine typische Brückenstruktur. Die Medienzugriffsfunktionen zum Empfangen und Senden von Frames werden von MAC-Chips ausgeführt, die mit den Netzwerkadapterchips identisch sind.

Abb. 13.5. Bridge / Switch-Struktur

Das Protokoll, das den Switch-Algorithmus implementiert, befindet sich zwischen den Ebenen der MAC-HLLC.

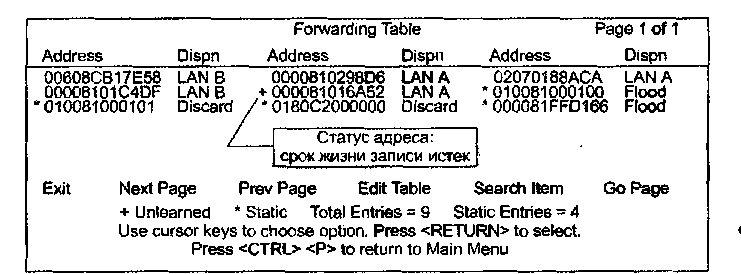

In fig. Abbildung 13.6 zeigt eine Kopie des Terminalbildschirms mit der Bridge-Adresstabelle.

Abb. 13.6. Adressentabelle wechseln

Aus der auf dem Bildschirm angezeigten Adresstabelle ist ersichtlich, dass das Netzwerk aus zwei Segmenten besteht - LAN A und LAN B. Es gibt mindestens 3 Stationen im LAN A-Segment und 2 Stationen im LAN B-Segment. Die vier mit Sternchen gekennzeichneten Adressen sind statisch, dh vom Administrator manuell vergeben. Eine mit einem Plus markierte Adresse ist eine dynamische, abgelaufene Adresse.

Die Tabelle hat das Feld Dispn - "disposition" (dies ist eine "Reihenfolge" für die Brücke darüber, welche Operation mit dem Rahmen ausgeführt werden soll, der die angegebene Zieladresse hat). Normalerweise wird beim automatischen Erstellen einer Tabelle in diesem Feld das Symbol des Zielports festgelegt. Wenn Sie die Adresse jedoch manuell festlegen, können Sie in diesem Feld eine nicht standardmäßige Rahmenverarbeitungsoperation eingeben. Bei einem Flood-Vorgang (Flooding) sendet die Bridge beispielsweise einen Frame im Broadcast-Modus, auch wenn die Zieladresse nicht gesendet wird. Die Discard-Operation (Discard) teilt der Bridge mit, dass der Frame mit dieser Adresse nicht an den Zielport gesendet werden muss. Im Allgemeinen definieren die im Feld Dispn angegebenen Operationen spezielle Bedingungen für das Filtern von Frames, die die Standardbedingungen für ihre Verteilung ergänzen. Solche Bedingungen werden im Allgemeinen als benutzerdefinierte Filter bezeichnet.

Topologische Einschränkungen bei der Verwendung von Brücken in lokalen Netzwerken

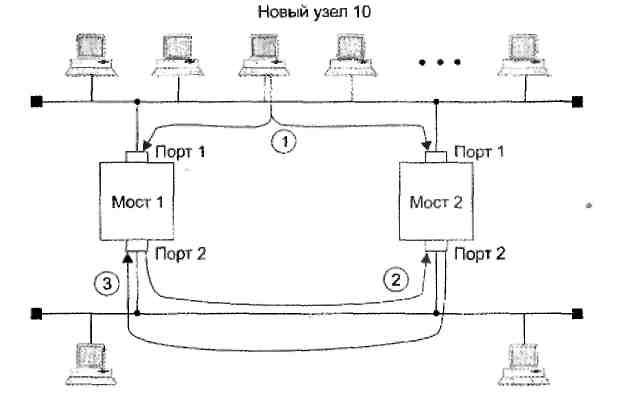

Betrachten Sie diese Einschränkung am Beispiel des Netzwerks in Abb. 13,7.

Abb. 13,7. Die Auswirkung geschlossener Pfade auf den Schalterbetrieb

Zwei Ethernet-Segmente sind durch zwei Brücken parallel verbunden, so dass eine Schleife gebildet wird. Lassen Sie die neue Station mit der MAC-Adresse 123 zum ersten Mal in diesem Netzwerk arbeiten. Normalerweise wird der Start eines Betriebssystems von der Verteilung von Broadcast-Frames begleitet, in denen die Station ihre Existenz erklärt und gleichzeitig nach Netzwerkservern sucht.

In Schritt 1 sendet die Station den ersten Frame mit der Broadcast-Zieladresse und der Quelladresse 123 an sein Segment. Ein Frame wird sowohl in Bridge 1 als auch in Bridge 2 aufgenommen. In beiden Bridges wird die neue Quelladresse 123 mit einem Hinweis auf ihre Zugehörigkeit zu Segment 1 in die Adresstabelle eingetragen, dh es wird ein neuer Datensatz erstellt:

MAC-Adresse 123 - Port 1.