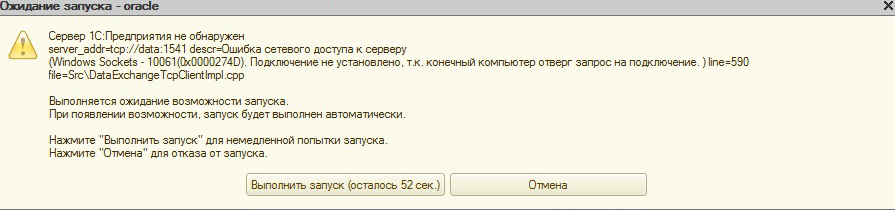

Server 1c Enterprise ServerAdr nicht erkannt. Richtig - Starten Sie den Server. Fehler Subd: Datenbank ist nicht für die Verwendung geeignet.

Fehler, die sich bei der Arbeit mit Softwareprodukten zeigen, machen es oft unmöglich, sie zu verwenden. Und das Fehlen spezieller Kenntnisse zum Verständnis der Betriebsalgorithmen führt auch dazu, dass die auftretenden Fehler nicht diagnostiziert und korrigiert werden können. In diesem Artikel betrachten wir das Problem "1C: Enterprise Server nicht gefunden, wie kann der Start des Agent-Servers behoben werden?".

Sie sollten die folgende Checkliste durchgehen, um das Problem „Verbindung abgelehnt“ zu beheben. Überprüfen Sie, ob der Name des Zielcomputers lautet. In dieser Situation ist dies aufgrund einer ungültigen Clientanforderung möglich. Aber machen Sie sich keine Sorgen, denn wenn Ihnen dies passiert oder Ihnen passiert, können Sie es in nur fünf Schritten lösen.

Jetzt werden wir mit der Behebung dieses Fehlers beginnen, aber wir werden sehen, da es wichtig ist, alle Zahlen korrekt zu installieren und einzugeben. Da gehen wir! Die Prozedur ist einfach, die Felder werden nur mit diesen Zahlen gefüllt. Wenn Sie jedoch Zweifel haben, können Sie gerne einen Kommentar hinterlassen. Hat dieses Tutorial geholfen? Ist der Fehler behoben?

Es gibt mehrere Möglichkeiten, das Problem in der Arbeit von 1C zu lösen.

Die aufgetretenen Fehler haben einen anderen Hintergrund und können nach Auftrittsstufe sortiert werden:

- Falsches Schreiben von Codes durch die Entwickler von one-eski selbst;

- Fehler, die von Programmierern gemacht wurden, die das Produkt in Bezug auf die Anforderungen (Aufgaben) eines bestimmten Benutzers ändern (ändern);

- Fehler, die durch Fehler in der Arbeit des Cache verursacht wurden, was Programmierer meistens verwirrt;

Was den Fehler "1C: Enterprise-Server wird nicht erkannt" anbelangt, so ist es unrealistisch, einem davon zuzuordnen, da eine solche Benachrichtigung den Benutzer darauf hinweist, dass eine bestimmte notwendige Aktion nicht ausgeführt wurde, damit das Programm funktioniert.

Grundsatz des Mindestprivilegs

Sie sollten mit den Betriebssysteminstallationen und der Befehlszeile vertraut sein. Um die Konzepte dieser Lektion vollständig zu verstehen, mussten Sie dem beiliegenden Lehrbuch "." Folgen. Eine Internetverbindung ist auch erforderlich, um bestimmte im Lernprogramm verwendete Softwarepakete herunterzuladen. Ein wirklich sicheres Netzwerk stellt sicher, dass das Prinzip der Mindestprivilegien für das Unternehmen gilt und nicht nur für Server. Die von Servern und Desktops ausgeführten Funktionen bestimmen auch, wie das Betriebssystem, der Computer, geschützt werden soll.

Richtig - Starten Sie den Server

Die Situation, die dieser Veröffentlichung gewidmet ist, tritt also auf, wenn der Agent-Server-Dienst deaktiviert oder angehalten ist. Beachten Sie, dass die Gründe dafür in der Regel unklar sind (wer wird anerkannt).

Der Desktop kann ein attraktiver Ort für ein Skript für Kinder sein, dessen Angriffe durch moderne Software- und Malware-Scanner immer behindert werden. Ein Rechenzentrum mit Benutzerkonten oder Kreditkarteninformationen ist jedoch ein viel attraktiveres Ziel für qualifizierte Hacker. in einer Umgebung, die nicht geschützt wurde.

Mehrere Möglichkeiten, um Fehler und Lösungen zu finden

Der Schutz eines Servers unterscheidet sich aus verschiedenen Gründen erheblich vom Schutz eines Desktop-Computers. Der Standard ist das Desktop-Betriebssystem, das dem Benutzer eine Umgebung bietet, die automatisch gestartet werden kann. Desktop-Betriebssysteme werden unter der Voraussetzung verkauft, dass sie eine minimale Konfiguration erfordern und mit möglichst vielen Anwendungen geladen werden, die vom Benutzer gestartet und ausgeführt werden können. Umgekehrt muss das Server-Betriebssystem dem Prinzip des Mindestprivilegs folgen, das besagt, dass für die Ausführung von Aufgaben, für die es verantwortlich ist, nur Dienste, Software und Berechtigungen vorhanden sein müssen.

Dieser Dienst wird auf zwei Arten gestartet - entweder als Anwendung oder als Dienst. Mal sehen, wie es in beiden Fällen geht:

Als anwendung

Um es als Anwendung auszuführen, führen Sie den Befehl aus:

Dabei werden der Port, die Portbereiche, die Ebene und das Verzeichnis angegeben (in ihren Einstellungen). Wenn diese Parameter nicht angegeben werden, werden ihre Werte standardmäßig vom Programm festgelegt.

Überarbeitung der unveränderlichen Sicherheitsgesetze

Es gibt zwei Versionen dieser Gesetze: eine für Benutzer und eine für Systemadministratoren. Im Laufe der Jahre wurden diese Gesetze von Personen im Sicherheitsmarktsegment überprüft und ignoriert. Trotz einiger negativer Bewertungen können 10 Gesetze für Administratoren eine hervorragende Grundlage sein, um ein System zu schützen, wenn es korrekt angewendet wird.

Fehler subd: Datenbank ist nicht für die Verwendung geeignet

Zunächst gilt für allgemeine Sicherheitsregeln folgendes Gesetz: Sicherheit funktioniert nur, wenn die sichere Methode auch der einfachste Weg ist. Dies ist das wichtigste Gesetz für jeden Systemadministrator. Das beste Beispiel ist mit Passwörtern verbunden.

Das 1C: Enterprise Server Bundle und PostgreSQL sind die zweitbeliebteste unter 1C-Installationen und die am häufigsten verwendete Lösung auf der Linux-Plattform. Im Gegensatz zu Windows-basierten und MSSQL-Bereitstellungen, bei denen dies nur schwer funktionieren kann, stellen Linux-basierte Bereitstellungen viele Gefahren für einen unerfahrenen Administrator. Es scheint oft, dass alles richtig gemacht wurde, aber der Fehler folgt dem Fehler. Heute betrachten wir die typischsten von ihnen.

Richtig - Starten Sie den Server

Wenn Benutzer sich ein Passwort merken sollten, das aus 15 Großbuchstaben, Kleinbuchstaben, Zahlen und Symbolen besteht, sollte ein hoher Prozentsatz von Benutzern aufgefordert werden, das Passwort in das Post-It-Kennwort einzugeben und auf dem Monitor zu platzieren. Die vier Gesetze von Kalpa gelten direkt für das in dieser Lektion beschriebene Material.

Planning Server-Installation

Wenn Sie die neuesten Sicherheitspatches nicht kennen, ist Ihr Netzwerk nicht lang. Als Systemadministrator müssen Sie sicherstellen, dass Ihr System auf dem neuesten Stand ist. Sicherheit bedeutet nicht, Risiken zu vermeiden; Dies ist auf das Risikomanagement zurückzuführen. Fakten passieren Möglicherweise liegt eine Malware-Epidemie vor oder Ihre Website könnte angegriffen werden. Oder es kann etwas passieren, das nicht Ihrer Kontrolle entspricht, wie eine Naturkatastrophe. Auf die eine oder andere Weise wird die Sicherheit Ihres Systems überprüft. Stellen Sie sicher, dass Sie alles getan haben, um Ihr System zu schützen und die Bedrohung zu beseitigen, sodass Server und Ressourcen Benutzern zur Verfügung stehen, die sich auf sie verlassen. Technologie ist kein Werkzeug, das alle Krankheiten heilen kann. Wenn es ein Gesetz gibt, das allen, die mit Technologie arbeiten, bekannt sein muss, ist das alles. Wenn Sie einfach mehr Technologie in ein Sicherheitsproblem bringen, wird dies nicht gelöst.

- Hacker entdecken jeden Tag Schwachstellen.

- Dies führt jedoch zu einem Unterschied zwischen dem Schutz des Desktops und dem Schutz des Servers.

- Überwachung schützt Ihr System.

allgemeine Informationen

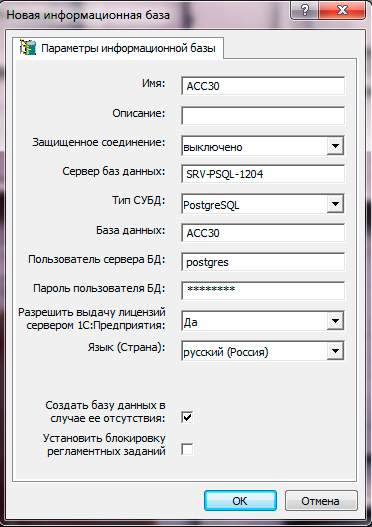

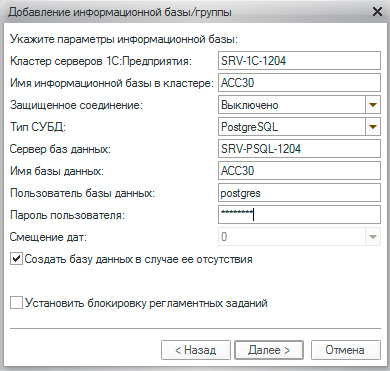

Bevor Sie mit der Suche nach Installationsfehlern beginnen, empfiehlt es sich im Allgemeinen, die Implementierung der Serverversion von 1C: Enterprise zu aktualisieren, um die Ansicht der Funktionsweise zu aktualisieren:

In kleinen Implementierungen werden der 1C-Server und der DBMS-Server normalerweise auf demselben physischen Server kombiniert, wodurch der mögliche Fehlerbereich etwas eingeschränkt wird. In unserem Fall wird die Situation berücksichtigt, wenn die Server von verschiedenen Maschinen getrennt werden. In unserem Testlabor haben wir folgendes Schema eingesetzt:

Die einzigen Anwendungen und Dienste, die sie auf ihren Servern ausführen dürfen, sind diejenigen, die für die Aufgabe erforderlich sind, die der Server ausführen muss. Aus zwei Gründen sollten keine zusätzlichen Elemente installiert werden. Die Installation zusätzlicher Software oder das Ausführen zusätzlicher Dienste bedeutet, dass eine andere Tür blockiert werden muss. Die einfache Existenz auf dem Server gibt dem Hacker eine andere Möglichkeit, auf sein System zuzugreifen. Ebenso muss jede andere auf diesem Server installierte Software aktualisiert, repariert und überwacht werden, um sicherzustellen, dass sie keine Sicherheitsanfälligkeit darstellt, die ein Hacker ausnutzen kann. Die Installation zusätzlicher Software auf dem Server bedeutet, dass jemand versucht ist, einen solchen Server für etwas zu verwenden, das nicht mit der beabsichtigten Verwendung zusammenhängt. Durch die Verwendung des Servers für andere Aufgaben werden nicht nur Ressourcen von Ihrer primären Aufgabe entfernt, sondern der Server wird auch mit Bedrohungen versehen, die ihn ohne installierte Software wahrscheinlich nicht betreffen. Sie müssen unter anderem entscheiden, ob Sie eine grafische Benutzeroberfläche installieren.

Wir haben zwei Server mit Ubuntu 12.04 x64, einer davon mit einem Server mit 1C: Enterprise Version 8.3, ein anderer PostgreSQL 9.04 von Ethersoft und einen Client mit Windows. Wir erinnern Sie daran, dass der Kunde arbeitet nur mit 1C-Server, der wiederum die erforderlichen Anforderungen an den Datenbankserver generiert. Keine Anforderungen vom Client an den Datenbankverwaltungsserver passiert nicht.

Wir haben zwei Server mit Ubuntu 12.04 x64, einer davon mit einem Server mit 1C: Enterprise Version 8.3, ein anderer PostgreSQL 9.04 von Ethersoft und einen Client mit Windows. Wir erinnern Sie daran, dass der Kunde arbeitet nur mit 1C-Server, der wiederum die erforderlichen Anforderungen an den Datenbankserver generiert. Keine Anforderungen vom Client an den Datenbankverwaltungsserver passiert nicht.

Sicherheit durch Dunkelheit

Diese Seite betont auch, dass Befehle schnell in die Befehlszeile eingegeben werden können, ohne dass Menüs und Ordner durchsucht werden müssen, wenn eine Aufgabe ausgeführt wird. Sobald Sie angemeldet sind, müssen Sie auf die Befehlszeile zugreifen. Wenn die Installation eines der Pakete abgeschlossen ist, wird es immer noch in der Befehlszeile angezeigt. Sie können jederzeit zum Original zurückkehren.

Benutzer in der Freischaltliste

Nun müssen Sie den Teil der Datei suchen, in dem die Portnummer konfiguriert ist. Sobald Sie es platziert haben, können Sie es in eine beliebige Zahl ändern. Es gibt über tausend Türen; Wählen Sie oben auf der Skala etwas aus, aber die Nummer, die Sie sich merken. Denken Sie daran, dass erfahrene Hacker wissen, was die Leute denken. Dieser Vorgang wird als Entsperrliste bezeichnet.

WICHTIG: Benutzer "postgres" hat sich nicht authentifiziert (Ident)

Dieser Fehler tritt auf, wenn Server-Server aufgrund einer falsch konfigurierten Authentifizierung im lokalen Netzwerk auf verschiedene PCs verteilt sind. Offen zu beseitigen /var/lib/pgsql/data/pg_hba.conf, finde die Zeile:

Ersetzen Sie anstelle eines Benutzernamens die Benutzernamen Ihrer Liste. . Sie können den Zugriff auf Ihren Server über eine Firewall verweigern.

- Sie sehen die Meldung "Die Firewall wird beim Systemstart gestartet und aktiviert."

- Jetzt können Sie Regeln für Ihre Firewall erstellen.

Sie können den Verkehr auch gemäß dem verwendeten Protokoll zulassen oder verweigern. Sie sehen eine Liste von Regeln, die Sie bereits für Ihre Firewall erstellt haben. Wenn Sie die Regel sehen, die Sie löschen möchten, geben Sie ein. Sicherheitskreise auf Computern sagen, dass die einzige Möglichkeit, Computer wirklich zu schützen, darin besteht, sie vollständig auszuschalten und in der Schublade zu verriegeln. Nicht so einfach, aber die Hauptbotschaft lautet: Wenn ein Hacker das System wirklich hacken möchte, wird er höchstwahrscheinlich einen Weg finden.

Host alle 192.168.31.0/24 ident

und denk daran:

Hosten Sie alle 192.168.31.0/24 md5

wo 192.168.31.0/24 - Reichweite Ihres lokalen Netzwerks. Wenn keine solche Zeile vorhanden ist, sollte sie im Abschnitt erstellt werden Lokale IPv4-Verbindungen.

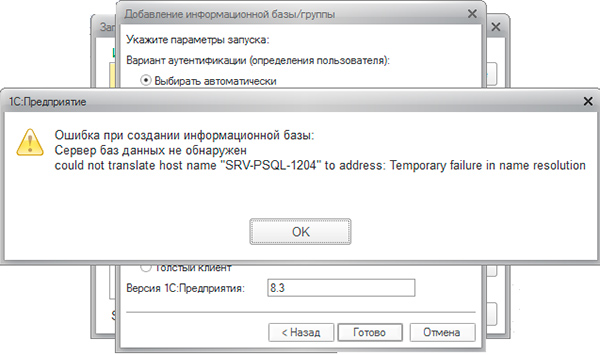

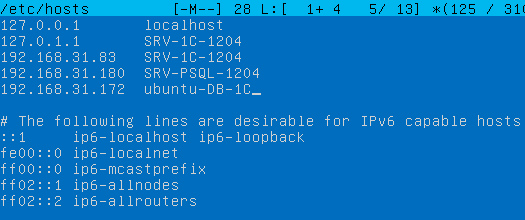

Datenbankserver nicht erkannt

hostname "NAME" konnte nicht in Adresse übersetzt werden: Temporärer Fehler bei der Namensauflösung

Auf den ersten Blick ist der Fehler eindeutig: Der Client kann den Namen des DBMS-Servers nicht auflösen. Dies ist ein typischer Fehler für kleine Netzwerke, in denen kein lokaler DNS-Server vorhanden ist. Fügen Sie als Lösung einen Eintrag zur Datei hinzu. gastgeber auf dem Client, der kein Ergebnis liefert ...

Auf den ersten Blick ist der Fehler eindeutig: Der Client kann den Namen des DBMS-Servers nicht auflösen. Dies ist ein typischer Fehler für kleine Netzwerke, in denen kein lokaler DNS-Server vorhanden ist. Fügen Sie als Lösung einen Eintrag zur Datei hinzu. gastgeber auf dem Client, der kein Ergebnis liefert ...

Nachdem Sie die Schritte zur Verhinderung von Sicherheitsverletzungen abgeschlossen haben, müssen Sie ein Überwachungssystem einrichten, um festzustellen, ob auf Ihrem Server ein Angriff installiert wurde. Wenn Sie vor dem Angriff gewarnt werden, sollten Sie sich im Voraus darauf vorbereiten. In den folgenden Abschnitten werden die Schritte zum Installieren und Konfigurieren von zwei Programmen beschrieben, mit denen Eindringlinge erkannt werden.

Bei der Ausführung einer Informationsbasisoperation ist ein Fehler aufgetreten. Server_addr = NAME descr = 11001 (0x00002AF9): Dieser Host ist unbekannt

Sie meldet dann alle Anomalien in dieser Baseline über eine E-Mail- oder Magazin-Benachrichtigung. Wenn die System-Binärdateien geändert wurden, werden Sie darüber Bescheid wissen. Wenn eine legitime Installation eine solche Änderung bewirkt, treten keine Probleme auf.

Und jetzt erinnern wir uns an das, was früher gesagt wurde. Der Client des DBMS-Servers ist der 1C-Server, nicht jedoch der Client-PC. Daher muss der Datensatz auf dem 1C: Enterprise-Server der Datei hinzugefügt werden / etc / hosts auf der Linux-Plattform oder in der Windows-Plattform.

Ein ähnlicher Fehler tritt auf, wenn Sie das Hinzufügen vergessen Geben Sie einen Datensatz ein für den DBMS-Server auf dem lokalen DNS-Server.

Wenn die Binärdateien jedoch infolge der Installation eines Trojaners oder Rootkits geändert werden, hat dies einen Ausgangspunkt für die Suche nach Angriffen und die Behebung von Problemen. Sie können die Datenbank durch Eingabe starten. Diese Baseline wird verwendet, um auf kritische Dateiänderungen zu prüfen. Wenn eine solche Änderung erkannt wird, wird eine Warnung gesendet. Sie können jederzeit Integritätsprüfungen durchführen, indem Sie diese Schritte ausführen.

Sie erhalten einen Bericht, der im Berichtskatalog gespeichert wird. . Für dieses Programm ist ein E-Mail-Server in Ihrem Netzwerk erforderlich, um Protokolle per E-Mail senden zu können. Geben Sie ein, um die Protokolle per E-Mail an sich selbst zu senden. Durch Klicken wird eine Kopie des Berichts an die angegebene E-Mail-Adresse gesendet.

Fehler beim Durchführen einer Informationsbasisoperation

server_addr = NAME descr = 11001 (0x00002AF9): Dieser Host ist unbekannt.

![]() Wie beim letzten ist dieser Fehler auf die falsche Auflösung des Servernamens durch den Client zurückzuführen. Diesmal ist es der Client-PC. Als Lösung fügen Sie die Datei hinzu / etc / hosts auf der Linux-Plattform oder in C: \\ Windows \\ System32 \\ drivers \\ etc \\ hosts auf der Windows-Plattform folgender Eintrag:

Wie beim letzten ist dieser Fehler auf die falsche Auflösung des Servernamens durch den Client zurückzuführen. Diesmal ist es der Client-PC. Als Lösung fügen Sie die Datei hinzu / etc / hosts auf der Linux-Plattform oder in C: \\ Windows \\ System32 \\ drivers \\ etc \\ hosts auf der Windows-Plattform folgender Eintrag:

Sie können Benutzer in Gruppen organisieren, um die Verwaltung zu vereinfachen. Sie müssen jedoch auch Zugriff auf Dateien und Ordner über Berechtigungen gewähren. Kein gewöhnlicher "Benutzer der Berechtigung" gibt Benutzern Zugriff auf irgendetwas in einem Computer oder Netzwerk.

Die Benutzerebene definiert den Benutzer, der die Datei oder das Verzeichnis erstellt hat, die Gruppenebene bestimmt die Gruppe, in der sich der Benutzer befindet, und die andere Ebene für alle Benutzer außerhalb der Benutzergruppe. Dateiberechtigungen - Lesen, Schreiben und Ausführen. . Sie können jeder Auflösung einen numerischen Wert zuweisen. Wenn der Benutzer lesen, schreiben und ausführen kann, geben Sie daher die entsprechenden Zahlen 4, 2 und 1 für die Gesamtzahl der folgenden Gruppenberechtigungen an. Zum Beispiel können andere Mitglieder einer Benutzergruppe lesen und ausführen, aber nicht schreiben.

192.168.31.83SRV-1C-1204

dort geben Sie die Adresse und den Namen Ihres 1C: Enterprise Servers an. Wenn Sie ein lokales DNS verwenden, fügen Sie hinzu A-Aufnahme für 1C Server.

DBMS-Fehler: DATABASE nicht verwendbar

Ein viel schwerwiegenderer Fehler, der darauf hinweist, dass Sie die mit 1C: Enterprise nicht kompatible PostgreSQL-Version installiert haben oder bei der Installation grobe Fehler gemacht haben, hat nicht alle erforderlichen Abhängigkeiten installiert, insbesondere die Bibliothek libICU.

Ein viel schwerwiegenderer Fehler, der darauf hinweist, dass Sie die mit 1C: Enterprise nicht kompatible PostgreSQL-Version installiert haben oder bei der Installation grobe Fehler gemacht haben, hat nicht alle erforderlichen Abhängigkeiten installiert, insbesondere die Bibliothek libICU.

Wenn Sie über ausreichende Erfahrung mit der Verwaltung von Linux-Systemen verfügen, können Sie versuchen, die erforderlichen Bibliotheken zu installieren und den Datenbankcluster neu zu initialisieren. Andernfalls ist es besser, PostgreSQL erneut zu installieren, und den Inhalt des Ordners nicht zu löschen. / var / lib / pgsql.

Dieser Fehler kann auch bei der Verwendung von Baugruppen auftreten 9.1.xund 9.2.x [E-Mail geschützt] Details finden Sie unten.

DBMS-Fehler:

FEHLER: Die Bibliothek "/usr/lib/x86_64-linux-gnu/postgresql/fasttrun.so" konnte nicht geladen werden.

Ziemlich ein spezifischer Buildfehler 9.1.xund 9.2.x [E-Mail geschützt]

kann auch zu einem vorherigen Fehler führen. Der Grund liegt in dem nicht korrigierten Fehler in der Bibliothek fasttrun.so. Lösung - zurück zum Build 9.0.x [E-Mail geschützt]

.

Ziemlich ein spezifischer Buildfehler 9.1.xund 9.2.x [E-Mail geschützt]

kann auch zu einem vorherigen Fehler führen. Der Grund liegt in dem nicht korrigierten Fehler in der Bibliothek fasttrun.so. Lösung - zurück zum Build 9.0.x [E-Mail geschützt]

.

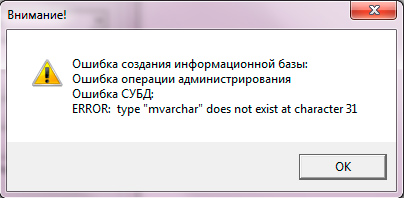

DBMS-Fehler

FEHLER: Typ "mvarchar" ist bei Zeichen 31 nicht vorhanden

Es tritt auf, wenn die Datenbank ohne Hilfe des 1C: Enterprise-Systems erstellt wurde. Denken Sie daran, dass das Arbeiten mit der 1C-Datenbank nur mit den Tools der 1C-Plattform erstellt werden sollte: über die Konsole

Es tritt auf, wenn die Datenbank ohne Hilfe des 1C: Enterprise-Systems erstellt wurde. Denken Sie daran, dass das Arbeiten mit der 1C-Datenbank nur mit den Tools der 1C-Plattform erstellt werden sollte: über die Konsole

oder durch den Launcher 1C.

Datenbankserver nicht erkannt

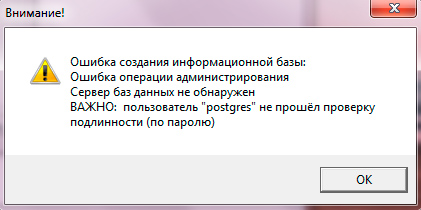

WICHTIG: Benutzer "postgres" hat sich nicht authentifiziert (Passwort)

Sehr einfacher Fehler. Das Kennwort für den postgres-DBMS-Superuser ist falsch. Es gibt zwei mögliche Lösungen: Speichern Sie das Passwort oder ändern Sie es. Im zweiten Fall müssen Sie das Kennwort in den Eigenschaften aller vorhandenen Informationsdatenbanken über das Snap-In ändern. Administration von 1C Enterprise Servern.

Sehr einfacher Fehler. Das Kennwort für den postgres-DBMS-Superuser ist falsch. Es gibt zwei mögliche Lösungen: Speichern Sie das Passwort oder ändern Sie es. Im zweiten Fall müssen Sie das Kennwort in den Eigenschaften aller vorhandenen Informationsdatenbanken über das Snap-In ändern. Administration von 1C Enterprise Servern.

Datenbankserver nicht erkannt

FATAL: Datenbank "NAME" ist nicht vorhanden

Ein weiterer sehr einfacher Fehler. Dies bedeutet, dass die angegebene Datenbank nicht vorhanden ist. Meistens entsteht ein Fehler bei der Angabe des Namens der Datenbank. Es ist zu beachten, dass die 1C-Informationsdatenbank im Cluster und die Datenbank des DBMS zwei verschiedene Entitäten sind und unterschiedliche Namen haben können. Denken Sie auch daran, dass Linux-Systeme die Groß- und Kleinschreibung berücksichtigen unf83 und UNF83 zwei verschiedene namen.

Ein weiterer sehr einfacher Fehler. Dies bedeutet, dass die angegebene Datenbank nicht vorhanden ist. Meistens entsteht ein Fehler bei der Angabe des Namens der Datenbank. Es ist zu beachten, dass die 1C-Informationsdatenbank im Cluster und die Datenbank des DBMS zwei verschiedene Entitäten sind und unterschiedliche Namen haben können. Denken Sie auch daran, dass Linux-Systeme die Groß- und Kleinschreibung berücksichtigen unf83 und UNF83 zwei verschiedene namen.