Top Tester Tools:スニフとパッケージを扱う。 ネットワークパッケージアナライザ

- 自分を確立することを忘れないでください ソーリッドアプリ、あなた自身はその結果に責任があります!

- 他の誰かの対応を読むように、あなたは彼の権利に違反し、この刑事責任のために提供されています!

- この命令は、攻撃者が他の誰かの対応をどのように読み取るかについての情報を提供しますが、このアクションに電話をかけることはできません。

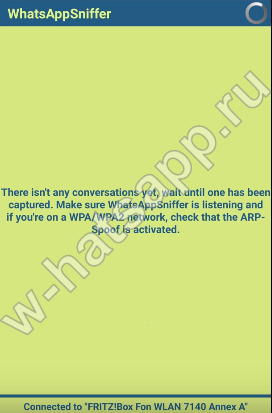

「スニファ」とは何ですか? 徹底的な野良猫では、この言葉は、さびたピンでさえ、何でも安全なものを開くことができる人を意味します。 WhatsAppスニファとしてそのようなアプリケーションが必要なもののために、コンピュータと電話機のために、あなたは私たちのウェブサイトでダウンロードすることができます。

なぜ必要な必要性

このユーティリティはアメリカの特別分類研究所で作成されました - 少なくとも彼らは開発者を言う。 スニファの助けを借りて、あなたは簡単にWCPCのアカウントをハックし、望ましい人の対応のすべての秘密にアクセスすることができます。 もちろん、あなたはあなた自身のリスクでプログラムをダウンロードし、そのバグや他の考えられる不快な瞬間に対して誰も責任がありません。

したがって、開発者の開発によると、スニファは次のことを可能にします。

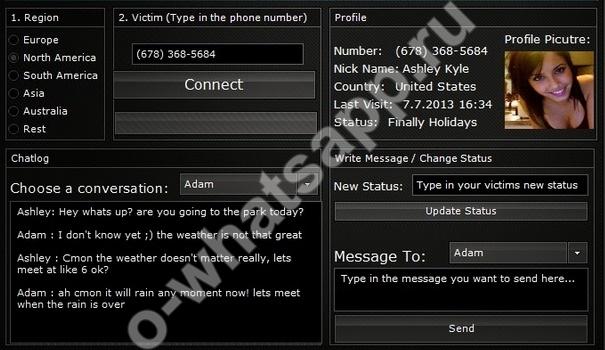

- それがワープのあなたの個人的なアカウントであったかのように、完全に「被害者」口座を所有しています。

- すべてのユーザーメッセージを読んでください。

- 彼の代わりからユーザーフレンドによってメッセージを送る。

- アバターの写真を変更する。

- ステータスを変更する;

- ファイルを送信してそれらを入手してください。

それはどのように働きますか

AndroidでのみWorksユーティリティ。 開発者はまた、このアプリケーションがあなたの携帯電話にとって完全に安全であることを私たちに保証します。

したがって、スニファの作業の本質は次のとおりです。 Mac Code Snifferをコピーすると3つの方法があります。

- SMS。 特別なSMSは犠牲者に参考文献に来ました。 犠牲者がスニファのリンクを開くとき、電話に入る whatsAppプログラム ユーザー、あなたへのアクセスを開く。

- コール。 アプリケーションは、被害者の電話を呼び出し、それが電話を浸透してアプリで応答するとき。

- Wi-Fi。 あなたが犠牲者の隣にあるならば、それと1つのワイファッチを使うならば、あなたは電話でスニファを実行して犠牲番号を指定する必要があります。

スニファを使用するには、ユーティリティを実行するのに十分です。使用方法を選択し、[偽装] - [興味深い人に電話を検出できるようにする]ボタンをクリックします。

ダウンロードする場所とインストール方法

WantSapp Snifferのダウンロードをダウンロードするには、Google: "WhatsApp Sniffer APKダウンロード"をダイヤルする必要があるか、または私たちのウェブサイトで見つけることができるインストールファイルを使用してください。 残念ながら、iPhoneのためのWhatsApp Snifferのダウンロードは、このオペレーティングシステムでは利用できないため、機能しません。

ユーティリティを電話に設定するには、次の手順を実行します。

- インストールファイルをスマートフォンに渡します。

- それを実行する - 通常どおりに設定されます。

- ファイルを開くとき、ファイルはいくつかの関数へのアクセス解決を要求し、「許可」を選択します。 それだけです:スニファがあなたのガジェットにインストールされています。

スニファをインストールすることが不可能な場合は、ロシア語で無料のWhatsapp Hach Snifferをダウンロードする必要があるもののためにそれをハックすることをお勧めします。

WhatsApp Snifferから自分自身を確保する方法

あなたがスパイではないのなら、そして犠牲者は何だろうか? あなたの携帯電話が傭兵の目的で攻撃者によって使われているというわずかな疑いで、あなたはWCPCアプリケーションを削除してそれを再設定するべきです。 さらに、それは推奨されます。

- アンチウイルスで電話を清掃してください。

- 貫通に対してより深刻な保護を課すためにMCSAPの開発者に訴えるために サードパーティのプログラム ユーティリティで。

- 使用するWi-Fiネットワークが信頼できるものを必ず確認してください。 そのため、ハッカーを接続できる疑いがある場合は、接続しないことがわかります。

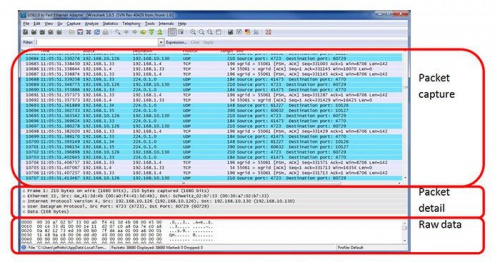

スニッファー - これは傍受するプログラムです

すべてのネットワークトラフィック スニッファはネットワーク診断(管理者用)に役立ちます。

パスワードを傍受するため(誰にとっては明確です)。 たとえば、アクセスした場合

1つのネットワークマシンとスニファがインストールされている、

それからすぐにすべてのパスワード

あなたのサブネットはあなたのものになります。 スニッファーを入れた

リスニングのネットワークカード

モード(Promisc)。彼らはすべてのパッケージを手に入れます。 LANで傍受することができます

すべてのマシンからのすべての出荷パケット(あなたがあらゆる種類のハブで分けられていない場合)、

そう

放送がどのように行われるか。

スニッファーはすべてを傍受することができます

パッケージ(非常に不快な、ひどく急速なオーバーフローされたログファイル、

しかし、ネットワーク自体のより詳細な分析のために)

またはあらゆるソートからの最初のバイトのみ

FTP、Telnet、POP3など (これは最も楽しいです、通常は最初の100バイトについて

名前とパスワード:)を含みます。 スニファー

離婚した...多くのスニファーを持っています

Unixの下にあり、Windowsの下(Dosでも:))。

スニッファー缶

特定の軸のみをサポートします(たとえば、Linux_Sniffer.c、

Linux :))、または複数の(たとえばSniffitなど)をサポートします。

BSD、Linux、Solarisで動作します。 スニッファーはとても服を着たので

開いているテキストのネットワーク上でどのパスワードが送信されます。

そのようなサービス

UYMA。 これはTelnet、FTP、POP3、WWWなどです。 これらのサービス

UYMをお楽しみください。

人 :)。 スニファーのブームが異なるように見え始めた

アルゴリズム

これらのプロトコルの暗号化 SSHが登場(代替案.

Telnetサポート

暗号化)、SSL(Secure Socket Layer - 暗号化できるNetscape開発)

WWWセッション)。 Kerberous、VPNが登場しました(仮想プライベート

通信網)。 いくつかの鎮静剤、ifStatusなどを言う しかしこれは応援していません

位置を変更しました。 それを使うサービス

パスワードのプレーンテキストを転送します

裁判官すべての判断:)。 したがって、それは長い間長くなるでしょう:)。

SnifferのWindowsの実装

linsniffer。

これは傍受のためのシンプルなスニファです

ログイン/パスワード 標準コンパイル(GCC -O LinsNifer

linsniffer.c)。

tcp.logでログ書き込みを記録します。

linux_sniffer。

linux_sniffer。

必要に応じて必要です

ネットワークを詳しく調べてください。 標準

編集 すべてのシュニャガを追加的に渡す

タイプISN、ACK、SYN、ECHO_REQUEST(PING)など

スニッフィット。

Sniffit - 高度なモデル

Brecht Claerhoutによって書かれたスニファ。 インストール(必要です

libcap):

#。 / 構成、設定

#メイク

今走る

スニファー:

#。/スニフィット

使用法:./sniffit [-xdabvnn] [-p proto] [-a char] [-p

ポート] [(-R | -R)レコードファイル]

[-L Sniflen] [-L logparam] [-f snifdevice]

[-mプラグイン]

[-D TTY](-T.

(-i | -i)| -c。

プラグインが利用可能です:

0 - ダミー

プラグイン。

1 - DNSプラグイン

あなたが見ることができるように、snfffitは多くの多くをサポートしています

オプション。 インタラクティブモードでSniffiacを使用できます。

少なくともIのスニフィス

かなり有用なProgですが、私は彼女を使わないでください。

どうして? スニフィットだから

保護に関する大きな問題。 Sniffit'aのために、動きの根とDOSのために

LinuxとDebiana! すべてのスニファーが彼にするわけではありません。

ハント。

それ

私のお気に入りのスニフィック。 彼は扱いやすいです

たくさんの楽しみをサポートします

チップと現時点では安全性に問題がありません。

特にそうではありません

必要なライブラリ(LinsNifferなど)

linux_sniffer)。 それ

現在の接続を傍受するためにリアルタイムで

リモート端末の純粋なダンプ。 に

一般的なハイジャック

ルールズズ:)。 お勧めします

Yuzaniaを強化するためのみんな:)。

インストール:

#メイク

実行:

#hunt -i。

readsmb.

Sniffer ReadsMBはLophtcrackから刻まれて、その下に移植されました

UNIX(奇妙なほど十分:)) ReadsMBはSMBを傍受します

パッケージ。

tcpdump。

tCPDUMPはかなり有名なパッケージアナライザです。

述べた

VJの圧縮を思いついた、さらに有名な人 - Ven Jacobson

PPPとProg Tracerouteを書いた(そして誰が他に何を知っているのか)。

ライブラリが必要です

libpcap。

インストール:

#。 / 構成、設定

#メイク

今走る

彼女の

#tcpdump.

tcpdump:PPP0を聞いています

すべての接続がかかります

ターミナル。 これはPingへの撤退の例です

ftp.technotronic.com:

02:03:08.918959

195.170.212.151.1039\u003e 195.170.212.77.domain:60946+ A?

ftp.technotronic.com

(38)

02:03:09.456780 195.170.212.77.domain\u003e 195.170.212.151.1039:60946 *

1/3/3 (165)

02:03:09.459421 195.170.212.151\u003e 209.100.46.7:ICMP:エコー

リクエスト

02:03:09.996780 209.100.46.7\u003e 195.170.212.151:ICMP:エコー

応答

02:03:10.456864 195.170.212.151\u003e 209.100.46.7:ICMP:エコー

リクエスト

02:03:10.906779 209.100.46.7\u003e 195.170.212.151:ICMP:エコー

応答

02:03:11.456846 195.170.212.151\u003e 209.100.46.7:ICMP:エコー

リクエスト

02:03:11.966786 209.100.46.7\u003e 195.170.212.151:ICMP:エコー

応答

一般に、スニフはネットワークをデバッグするのに役立ちます。

障害者を見つけるI.

等

dsniff。

DSNIFFにはlibpcap、ibnet、

libnidsとopenssh。 入力されたコマンドのみを記録します。これは非常に便利です。

これはコネクタログの例です

Unix-Shells.comで:

02/18/01

03:58:04 TCP My.IP.1501 - \u003e

Handi4-145-253-158-170.arcor-IP.NET.23

(telnet)

スタタン。

aSDQWE123。

ls。

pWD。

wHO

最終。

出口

ここに

DSNIFFはパスワードでログインを傍受しました(StalSen / ASDQWE123)。

インストール:

#。 / 構成、設定

#メイク

#メイク

インストール

スニファの保護

反対する最安値

スニファ -

暗号化を使用する(SSH、Kerberous、VPN、S / KEY、S / MIME、

SHTTP、SSLなど)。 上手

そしてプレーンテキストサービスを拒否し、追加を確立するために狩猟していない場合

パッケージ:)? それから貧弱なペッカーを使う時が来ました...

Windows用のantisniff。

この製品は有名なグループをリリースしました。

ロップ。 それは種類の最初の製品でした。

述べられているように、antisniff

説明:

「AntisNiffはグラフィカルユーザーインターフェース(GUI)駆動ツールです。

ローカルネットワーク上の無差別ネットワークインタフェースカード(NIC)の検出

セグメント。一般的に、PromisSモードでカードをキャッチします。

巨大をサポートします

テスト数(DNSテスト、ARPテスト、PINGテスト、ICMPタイムデルタ

テスト、エコーテスト、ピンドロップテスト)。 あなたは一人の車としてスケートすることができます、

それでグリッド。 こちらがあります

サポートログ antisniffはWin95/98 / NT / 2000で動作します。

おすすめですが

NTプラットフォーム しかし彼の治世は短くてすぐに

antiantisniffer :)と呼ばれる時間が登場しました:)

ミケが書かれました

Perry(Mike Perry)(www.void.ru/news/9908/snoof.txt)でそれを見つけることができます。

リンスニファに基づく(後述)。

UNIXスニファー検出:

嗅ぐ

あなたはチームを検出することができます:

#ifconfig -a。

lO LINK ENCAP:ローカル

ループバック

INET ADDR:127.0.0.1マスク:255.0.0.0

アップ。

ループバック実行MTU:3924メトリック:1

RXパケット:2373エラー:0.

ドロップしました:0オーバーラン:0フレーム:0.

TXパケット:2373エラー:0ドロップした:0

オーバーラン:0キャリア:0.

衝突:0 Txqueuelen:0.

pPP0リンク

ENCAP:ポイントツーポイントプロトコル

inet addr:195.170.y.x.x.

P-T-P:195.170.Y.Xマスク:255.255.25555

ポイントポイントのプロミスをアップしてください。

ランニングNOARPマルチキャストMTU:1500メトリック:1

RXパケット:3281

エラー:74ドロップしました:0オーバーラン:0フレーム:74

TXパケット:3398エラー:0.

ドロップされた:0オーバーラン:0キャリア:0.

衝突:0 Txqueuelen:10.

どうやって

PPP0インタフェースがPromiscモードで表示されます。 どちらの演算子も

アップロードされた盗聴

ネットワークチェックまたはあなたはすでに持っています...しかし覚えています

ifconfigが落ち着いたことができます

作成するので、Tripwireを使用して検出します

変更とあらゆるプログラム

スニフをチェックするため。

UNIX用のantisniff。

働く

BSD、Solaris、

Linux。 ping / icmpをサポート 時間テスト、ARPテスト、エコーテスト、DNS

テスト、エーテルテスト、一般的な勝ちの勝利のための、

Unix :)。

インストール:

#linux-allの任意

センチネル

For.にも便利なPROGです

カロフスニファー。 多くのテストをサポートします。

シンプルなB.

使用する。

インストール:#make.

#。/ Sentinel.

./sentinel [-t。

メソッド:

[ARPテスト]

[-D DNSテスト

]

[-I ICMP PINGレイテンシテスト]

[-E ICMP Etherping Test.

]

オプション:

[-f。

[-Vバージョンを表示する

出口]

[-n。

[-私。

]

オプションはとても簡単です

コメント

もっと

これがもう少しです

ネットワークを確認するためのユーティリティ(For.

UNIX):

packetsstorm.securify.com/unix/ids/scanpromisc.c -rortny.

イーサネットカード用のPromisc Mode Detector(Red Hat 5x用)。

http://packetstorm.securify.com/unix/ids/neped.c。

- ネットワーク無差別イーサネット検出器(libcap&glibcが必要です)。

http://packetstorm.securify.com/exploit_code_archive/promisc.c。

- スニフのためのデバイスのデバイスをナメットします。

http://packetstorm.securify.com/unix/ids/ifstatus2.2.tar.gz。

- ifStatusは、PromisSモードでネットワークインタフェースをテストします。

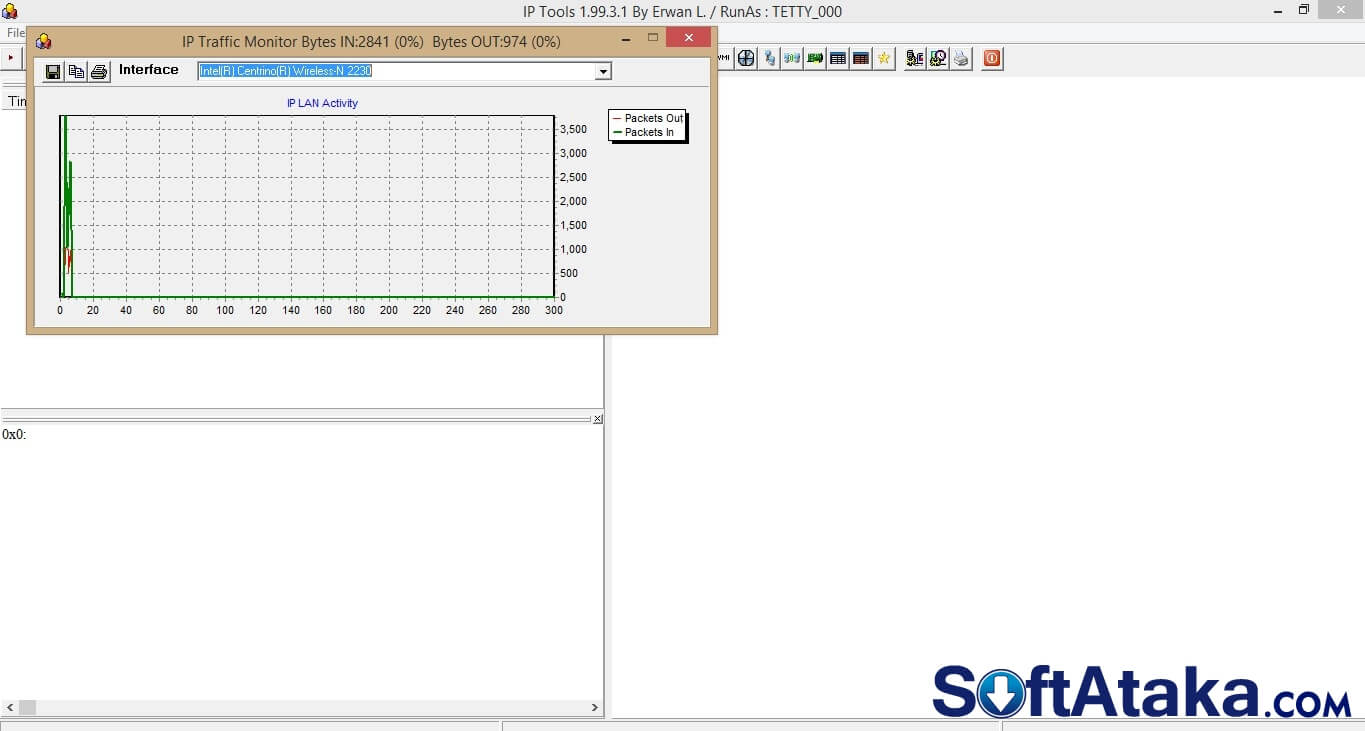

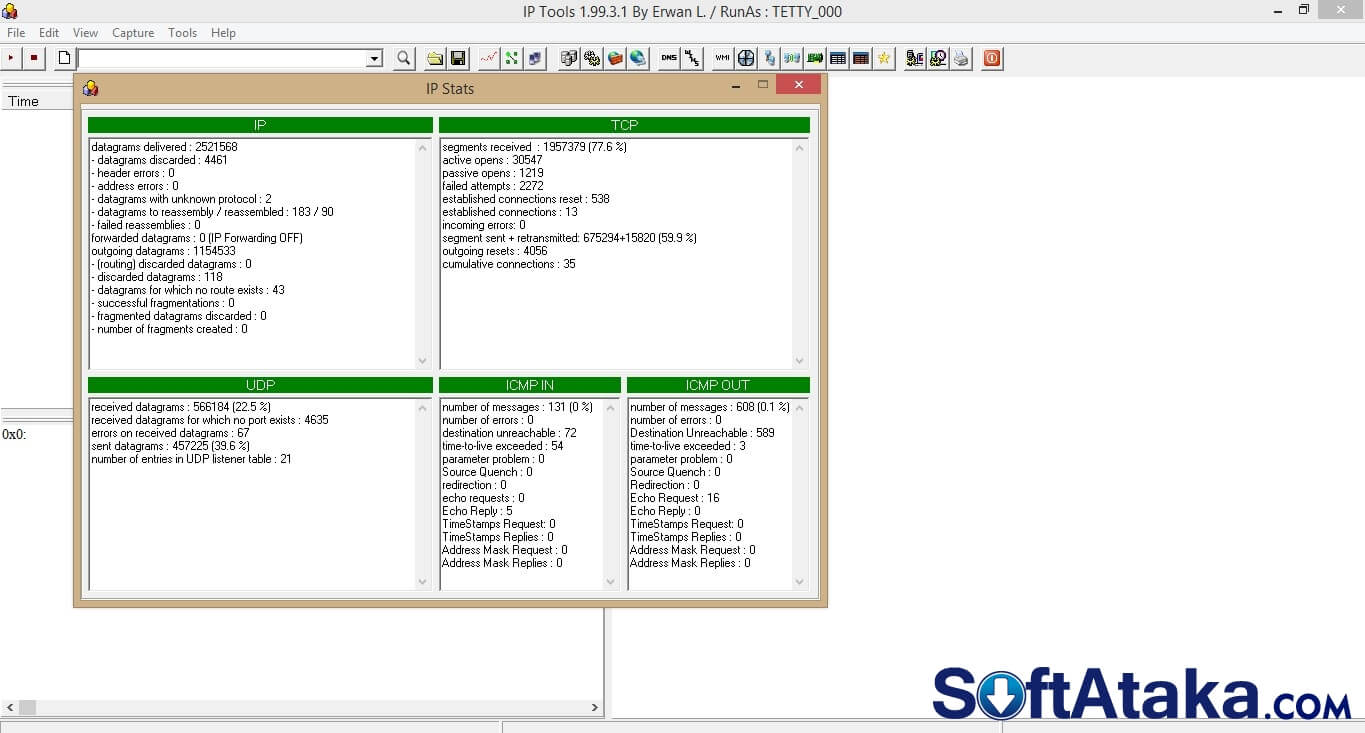

IPスニファ - インターネットプロトコル(IP)を通過するパッケージを監視することを可能にするプログラム。 プログラム機能は、パケットを復号化してそれらをフィルタリングする可能性を含む。

現代の技術とインターネットの時代には、セキュリティが出ます。 外部の世界では、コンピュータは特別なプロトコルを通してデジタル情報を交換します。 インターネットプロトコル(IP)は、安全性のおかげで最も人気があります。 高速 データ送信。

それは彼の外見で、1981年に、コンピュータはパッケージの形で互いのメッセージを送ることができました。 Sniffer for Windowsは、トラフィックを制御し、パケットの内容を確認するように設計されています。 したがって、このユーティリティはあなたのコンピュータを保護するための追加の方法です。 ダウンロードIP Snifferは最良のソリューションで、トラフィックをコントロールとすべてのフローストリームに保存します。

IP Snifferをダウンロードしてください

(1.4 MB)主な機能IPスニファ:

- 多機能

- 安全性;

- 小さいサイズ;

- 直感的なインターフェース

最新バージョンのスニファーには便利で簡単なインターフェースがあります。 プログラムを使用すると、どのIPアドレスが最もよく使用されているかを表示できます。これにより、他のIPアドレスがマシンに接続されています。 あなたは簡単に交通量を監視することができます。 これを強制的に完了することも、NetStat関数を使用してその接続を完了することもできます。 ユーザーがホスト間のトラフィックを傍受するタスクに直面する場合は、コンピュータ上のスニファをダウンロードすることをお勧めします。 これにより、ARPの一般的なプロトコルをサポートすることが多い、スノーリング機能を実行できます。 また、需要機能において、ロシア語のスニフィアはネットワークPing、ホスト名とバックのIPアドレスを変換する機能です。 DHCPサーバー。 指定されたIPアドレスのNetBIOSデータも使用します。

ユーザーがトラフィックを制御する際に信頼性の高いアシスタントを取得したい場合は、無料のSnifferをダウンロードすることをお勧めします。 プログラムはインストールを必要としません 追加設定。 ダウンロード後すぐに使用できます。 プログラムインタフェースは簡潔でシンプルです。 ウィンドウとタブは、最も便利で快適に使用するように配置されています。 開発者は常にその製品を改善し、改善しています。 更新は定期的に出てくる。 プログラムは悪意のある効果に非常に耐性があります。

私たちのポータルはすべての訪問者に登録やSMSなしでスニファプログラムをダウンロードする機能を提供します。

ネットワークトラフィックの分析が役立つことを対処するために、多くのネットワーク管理者が問題に遭遇することがよくあります。 そしてここで私たちはそのような概念に直面しています。 それで、それは何ですか?

NetFlowアナライザおよびコレクタは、ネットワークトラフィックデータを追跡および分析するのに役立つツールです。 ネットワークプロセスアナライザを使用すると、どのチャネル帯域幅が短縮されているかによって、デバイスを正確に定義できます。 彼らはあなたのシステム上の問題領域を見つけ、そして全体的なネットワーク効率を高める方法を知っています。

期間 " NetFlow。 「シスコとは、IPトラフィックとネットワークトラフィック監視情報を収集するためのシスコプロトコルを指します。NetFlowはストリーミング技術の標準プロトコルとして採用されています。

NetFlowソフトウェアは、ルータによって生成されたストリームデータを収集して分析し、それらをユーザーフレンドリーな形式で提示します。

他のいくつかのサプライヤー ネットワーク機器 データを監視および収集するための独自のプロトコルを持ってください。 たとえば、Juniper、他の高度にネットワークデバイスのプロバイダは、そのプロトコルを呼び出します。 Jフロー 「。HPとFortinetは用語を使う」 sフロー プロトコルが異なるように呼ばれているという事実にもかかわらず、それらはすべて同じように機能します。この記事では、Windows用の10の無料のネットワークトラフィックアナライザとNetFlow Collectorを調べます。

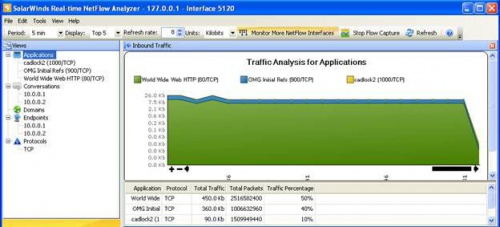

SolarWindsリアルタイムNetFlowトラフィックアナライザ

無料のNetFlow Traffic Analyzerは無料ダウンロード可能な最も人気のあるツールの1つです。 データを分類することを可能にします。 違う方法。 これにより、ネットワークトラフィックを簡単に視覚的に視覚的に視覚化および分析することができます。 このツールは、タイプと期間によるネットワークトラフィックを監視するのに最適です。 テストテストと同様に、さまざまなアプリケーションがどのくらいのアプリケーションを消費するかを決定するためのテスト。

このフリーツールは1つのNetFlow監視インターフェースに制限され、60分のデータしか保存されます。 このNetFlowアナライザは、適用する価値がある強力なツールです。

Colaso\u200b\u200bft Capsa無料。

この無料のトラフィックアナライザー 地元のネットワーク 300を超えるネットワークプロトコルを識別して追跡することができ、カスタムレポートを作成できます。 それは監視を含みます eメール そしてシーケンスチャート TCP同期これはすべてのカスタムパネルに収集されます。

他の機能にはネットワークセキュリティ分析が含まれます。 たとえば、DOS / DDOS攻撃、ワームの活動、ARP攻撃の検出を追跡します。 また、パッケージと表示情報、ネットワーク上の各ホスト上の統計データ、パッケージ交換制御とフロー再構成の復号化。 Capsa Freeは32ビットと64ビットすべてをサポート windows版 XP。

インストールの最小システム要件:2 GB ランダム・アクセス・メモリ 2.8 GHzプロセッサ。 インターネットへの接続も必要です イーサネットネットワーク (nDIS 3以上と互換性がありますモードドライバを備えたファストイーサネットまたはギガビット。 それは受動的にイーサネットケーブルによって送信されたすべてのパッケージを記録することを可能にします。

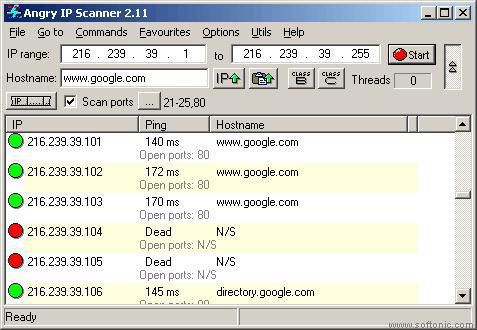

怒っているIPスキャナー。

これはアナライザーです windowsトラフィック オープンソース、速くて使いやすいです。 インストールを必要とせず、Linux、Windows、およびMac OSXで使用できます。 このツールは、各IPアドレスの単純なpingを通して機能し、認証されたユーザーを決定するために、MACアドレス、スキャンポートの提供、NetBIOS情報の提供を定義できます。 windowsシステム Webサーバーを検出し、さらに多くの場合。 その機能はJavaプラグインで拡大しています。 スキャンデータはCSV、TXT、XMLフォーマットに保存できます。

ManageEngine NetFlow Analyzer Professional.

フル機能版 ソフトウェア ManageEnginesからのNetFlow。 これは、分析とデータ収集のための機能の完全なセットを持つ強力なソフトウェアです。 帯域幅 リアルタイムでチャンネルと警告して、しきい値を達成することについて警告します。これにより、プロセスを速やかに管理できます。 さらに、リソースの使用、アプリケーションおよびプロトコルの監視に関する要約データの締め切りがある。

無料版 Linuxトラフィックアナライザを使用すると、30日間無制限に使用できます。その後、2つのインタフェースのみを監視できます。 システム要求 NetFlow Analyzerの場合、MANAGEENGINEは流速によって異なります。 2.4 GHzデュアルコアプロセッサ、2 GBのRAM、250 GBのフリーハードディスクスペース250 GBのリフレットの推奨要件。 流速が上昇するにつれて、追跡されなければならないので、要求もまた増加する。

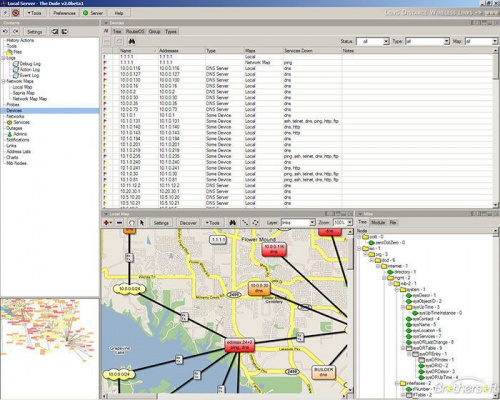

男。

このアプリケーションはMikrotikによって開発された人気のあるネットワークモニタです。 それはすべてのデバイスを自動的にスキャンし、ネットワークカードを再作成します。 DUDEコントロールは、オンを実行しているサーバーを制御します 様々な機器問題の場合に警告してください。 その他の機能には含まれています 自動検出 新しいデバイスの表示、自分のカードを作成する機能、ツールへのアクセス リモコン デバイスなど。 Windows、Linux Wine、Macos Darwineで動作します。

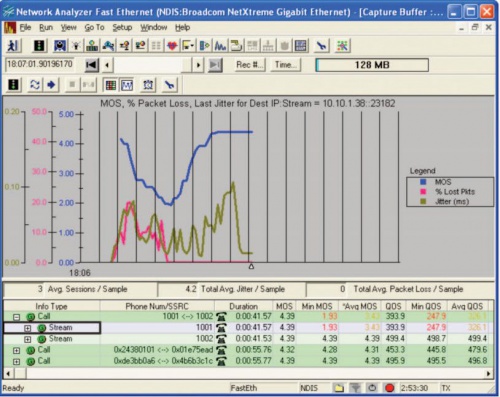

JDSUネットワークアナライザ高速イーサネット

このトラフィックアナライザのプログラムを使用すると、ネットワークデータを素早く収集して表示できます。 このツールは、登録ユーザーを表示し、個々のデバイスでネットワーク帯域幅を使用するレベルを決定し、エラーを迅速に見つけて排除します。 そしてリアルタイムでデータをキャプチャしてそれらを分析します。

アプリケーションは、管理者がトラフィック異常を追跡し、データをフィルタリングして大量のデータを削減することを可能にする高度なグラフィックとテーブルをサポートします。 初期レベルのスペシャリスト、および経験豊富な管理者のためのこのツールは、コントロールの下でネットワークを完全に取り込むことができます。

Plexer Scrunizer。

このネットワークトラフィックアナライザでは、エラーを迅速に見つけて修正するだけでなく、ネットワークトラフィックを収集して包括的に分析することができます。 Scrutinizerを使用して、時間間隔、ホスト、アプリケーション、プロトコルなどを含むさまざまな方法でデータを並べ替えることができます。 無料版を使用すると、無制限の数のインタフェースを制御し、24時間のアクティビティのデータを保存できます。

この強力なネットワークアナライザは、Linux、Windows、MacOS X、Solaris、およびその他のプラットフォームで動作できます。 キャプチャされたデータを使用してキャプチャしたデータを表示できます グラフィックインタフェースまたはtty-mode tsharkユーティリティを使用してください。 その機能は、VoIPトラフィックの収集と分析、リアルタイムイーサネットデータ、IEEE 802.11、Bluetooth、USB、フレームリレー、XML、PostScript、CSV、復号化のサポートなどのデータ出力を含む。

システム要件:Windows XP以上、最新の64/32ビットプロセッサ、400 MBのRAMおよび300 MBの空きディスク容量。 Wireshark NetFlowアナライザIS 強力なツールこれはネットワーク管理者の作業を大幅に単純化することができます。

Paessler PRTG。

このトラフィックアナライザはユーザーをユーザーに提供します 便利な機能:LAN、WAN、VPN、アプリケーション、仮想サーバー、QoS、および中程度の監視のサポート。 マルチサイト監視もサポートされています。 PRTGは、未途切れの操作/ダウンタイムの時間を監視し、IPv6をサポートする時間を監視するだけでなく、SNMP、WMI、NetFlow、SFLOW、JFLOW、および分析を使用しています。

無料版は30日以内に無制限の数のセンサーを使用することを可能にします。その後、最大100個まで無料で使用できます。

nProbe.

これはNetFlowの追跡と分析のためのフル機能のオープンソースアプリケーションです。

nProbeはIPv4およびIPv6、Cisco NetFlow V9 / IPFIX、NetFlow-Liteをサポートしています.NetFlow-Liteには、VoIPトラフィック、ストリーム、パッケージのサンプリング、ログ生成、MySQL / Oracle、DNSアクティビティ、さらにはるかにはるかに多く含まれています。 トラフィックアナライザをダウンロードしてLinuxまたはWindowsでコンパイルすると、アプリケーションは無料です。 インストールの実行可能ファイルは、最大2000パッケージの範囲を制限します。 NProbeは教育機関、ならびに非営利団体および科学的組織のために完全に無料です。 このツールは64ビットバージョンで動作します。 オペレーティングシステム LinuxとWindows。

この10の無料のトラフィックアナライザとNetFlow Collectorのこのリストは、小規模オフィスネットワークでの監視とトラブルシューティングに進み、いくつかのサイトを網羅した、企業WANネットワーク+ 4のうち5 4

- チュートリアル

この記事では、Windowsの下でシンプルなスニファーを作成することを検討します。

誰が興味があり、猫へようこそ。

前書き

目的: IPプロトコル経由で送信するネットワークトラフィック(イーサネット、WiFi)をキャプチャするプログラムを書きます。ファンド:Visual Studio 2005以上。

ここで説明されているアプローチは、個人的に著者に属しており、多くのコマーシャルで正常に適用され、またカテゴリーでも適用されます。 無料のプログラム (こんにちは、GPL)。

この作業は、主にネットワークプログラミングの初心者のために意図されています。ただし、一般的にソケットの分野では少なくとも基本的な知識を持ち、特にWindowsのソケットを持っています。 ここで私はよく知られていることを書くでしょう。

私はあなたが興味があることを願っています。

理論(必ずしも読むわけではないが、好ましくは)

現時点では、近代的な情報ネットワークの圧倒的多数はTCP / IPプロトコルスタックに基づいています。 TCP / IPプロトコルスタック(ENG。送信制御プロトコル/インターネットプロトコル)は、ネットワークで使用されるさまざまなレベルのネットワークプロトコルのための集合名です。 この記事では、IPプロトコル、1つのネットワークノードから別のネットワークノードへのいわゆるパッケージ(より忠実な用語データグラム)に分割されたデータの非限界配信に使用されるルーティング可能なネットワークプロトコルに興味があります。米国にとって特に興味深いのは、情報を送信するためのIPパケットを表す。 これで十分です 高いレベル ネットワークOSIモデル データとデータ転送環境から説得できる場合は、論理表現のみを操作できます。

早いまたは後でのツールがネットワークトラフィックを傍受、制御、会計処理、分析するように見えるように見えることは完全に論理的です。 そのような手段は通常、トラフィックアナライザ、バッチアナライザー、またはスニファと呼ばれます(英語からスニフ - スニフ - スニフ)。 これは、ネットワークトラフィックアナライザ、プログラムまたはソフトウェア、およびソフトウェア、およびハードウェアデバイスであり、その後の分析、または他のノードを対象としたネットワークトラフィック分析のみです。

練習(本質的に会話)

現時点では、トラフィックを聴くのに十分な複数のソフトウェアがあります。 それらの最も有名なもの:Wireshark。 当然、彼の月桂樹を享受する。目標はそれだけの価値がありません - 私たちはネットワークインターフェースの通常の「リスニング」を使ってトラフィックを傍受するという仕事に興味があります。 私たちがハッキングと傍受に対処するつもりはないことを理解することは重要です エイリアン トラフィック。 あなたは私たちのホストを通過するトラフィックを表示および分析する必要があります。それが必要な場合があります。

- ネットワーク接続を介して現在のトラフィックの流れの流れを確認します(着信/発信/合計)。

- 後続の分析のためにトラフィックを別のホストにリダイレクトします。

- 理論的には、WiFiネットワークをハッキングするために適用しようとすることができます(私たちはそれをするつもりはありませんか?)。

どうして? とても簡単です。

単純なネットワークアプリケーションをネットワークアナライザに回す際のキーステップは、ネットワークインタフェースをリスニングモード(無差別モード)に切り替えることで、ネットワーク上の他のインタフェースに対処されるパッケージを受信することができます。 このモードは引き起こされます ネットワークフィー ネットワークに宛てられている人に関係なく、すべてのフレームを取ります。

Windows 2000(NT 5.0)から始めて、ネットワークセグメントをリッスンしているためのプログラムを作成しているため、 彼女の ネットワークドライバー ソケットをすべてのパッケージの受信モードに変換できます。

意図しないモードを含める

長いフラグ\u003d 1。 ソケットソケット #define sio_rcvall 0x98000001 ioctlsocket(ソケット、SIO_RCVALL、&RS_FLAG);私たちのプログラムはIPパッケージで動作し、使用 windowsライブラリ ソケットバージョン2.2と「RAW」ソケット(生ソケット)。 IPパケットへの直接アクセスを取得するためには、ソケットを次のように作成する必要があります。

生ソケットを作成する

s \u003d socket(af_inet、sock_raw、ipproto_ip);ここでは代わりに sock_stream(TCPプロトコル)または sock_dgram.(UDPプロトコル)、その価値を使用しています sock_raw。。 一般的に言って、生のソケットを使って作業することは、交通捕獲の面でだけでなく興味深いものです。 実際、私たちはパッケージの形成を完全に制御します。 むしろ、それを手動で形成します。たとえば、特定のICMPパッケージを送信できます。

先に行く。 IPパケットは、ヘッダ、サービス情報、および実際にデータで構成されていることが知られている。 私はあなたに知識をリフレッシュするためにここをクリックしてアドバイスします。 IPタイトル構造の形式で説明します(RSDN上の優れた記事のおかげで)。

IPパッケージ構造の説明

typedef struct_ipheader(unsigned char ver_len; // unsigned char tos; //サービス符号なしの短い長さの種類。//符号なし短いIDのパケット全体の長さおよび長さ。// flags undigned short flgs_offset; // flags undigned char ttl; // life lifetime unsigned charプロトコル; //プロトコル符号なし短XSUM; // SUMの符号なしLONG SRC; //送信者IPアドレスunsigned long est; //属性符号なし短い* PARAMSのIPアドレス。 //オプション(最大320ビット)unsigned char * data; //データ(最大65535オクテット))iPheader;リスニングアルゴリズムの主な機能は次のようになります。

1つのパッケージのキャプチャ機能

iPheader * rs_sniff()(IPheader * HDR; int count \u003d 0; count \u003d recv(rs_ssocket、(char *)&rs_buffer、sizeof(rs_buffer)、0); if(count\u003e \u003d sizeof(ipheader))(HDR \u003d( LPIPHeader)Malloc(MAX_PACKET_SIZE); memcpy(hdr、rs_buffer、max_packet_size); rs_updatenetstat(count、HDR); elsel; else)0;)0;)ここですべてシンプル:標準ソケット機能関数を使用してデータの一部を取得します recその後、それらを型構造にコピーします iPheader。.

そして最後に、無限パッケージキャプチャサイクルを開始します。

ネットワークインタフェースに落ちるすべてのパッケージをキャプチャしました

while(true)(iPheader * hdr \u003d rs_sniff(); // Pack(HDR)(//コンソールのヘッダーを印刷する))少しオフトピック

ここでは、いくつかの重要な機能と変数で、作者は(RAWソケットから)Prefkis RS_を作った。 このプロジェクトは3~4年前に、生のソケットを扱うためのフルフレッジライブラリを書くことをクレイジーなアイデアがありました。 それがしばしば起こるので、(著者のために)結果を受け取った後、UGAの熱意、そしてカリキュラムでは事件を飛ばさなかった。原則として、上記の以降のすべてのプロトコルの見出しを説明することができます。 これを行うには、フィールドを分析する必要があります プロトコル構造中 iPheader。。 サンプルコードを見てください(はい、スイッチがあるはずです。それを気にするはずです。)、ヘッダーの着色は、どのプロトコルにIPにカプセル化されているパッケージがあるかによって発生します。

/ * *カラーパッケージの割り当て* / void colarpacket(const ipheader * h、const u_long haddr、const u_long whost \u003d 0)(if(h-\u003e xsum)setConsoleTextColor(0x17); //パケットが空でない場合はsetConsoleTextColor( 0x07); // empty pack if(HADDR \u003d\u003d H-\u003e src)(setConsoleTextColor(background_blue | / * background_int | * / foreground_red | foreground_intensity); // "Native" Package for Return "Package) \u003e dest)(background_blue | / * background_intensity | forground_intensity); // "NATIVE"受信パッケージ)if(h-\u003e protocol \u003d\u003d prot_icmp || h-\u003e protocol \u003d\u003d prot_igmp)(setConsoleTextColor(0x70) ); // ICMPパケット(h-\u003e protocol \u003d\u003d prot_ip || h-\u003e protocol \u003d\u003d 115)(setConsoleTextColor(0x4F); // IP-IN-IPパッケージ、L2TP)ELSE(H-\u003e Protocol \u003d\u003d 53 || H-\u003e Protocol \u003d\u003d 56)(SetConsoleTextColor(0x4C); // TLS、暗号化付き)\u003d\u003d H-\u003e DEST || whost \u003d\u003d H→SRC)(setConsoleTextColor(0x0a) ;)))

しかし、これはこの記事から重要です。 私たちのカリキュラムのために、どのトラフィックのIPアドレス、そこからのホストのIPアドレスが表示され、そこからどのトラフィックが実行され、単位時間ごとの数(記事の最後にあるアーカイブの完成プログラム)を計算するのに十分です。

IPタイトルデータを表示するには、文字列内のデータグラムのヘッダー変換機能(データベグラムではない)を実装する必要があります。 実装例として、このオプションを提供することができます。

文字列内のIPヘッダ変換

インラインCHAR * IPH2STR(IPHEADER * IPH)(const int buf_size \u003d 1024; char * r \u003d(char *)malloc(buf_size); memset((void *)R、0、buf_size); sprintf(r、 "ver \u003d% D HLEN \u003d%D TOS \u003d%D LEN \u003d%D ID \u003d%Dフラグ\u003d 0x%X OFFSET \u003d%D TTL \u003d%DMS PROT \u003d%D CRC \u003d 0X%X SRC \u003d%S DEST \u003d%S "、byte_h (IPH-\u003e VER_LEN)、BYTE_L(IPH-\u003e VER_LEN)* 4、IPH-\u003e TOS、NTOHS(IPH-\u003e長さ)、NTOHS(IPH-\u003e ID)、IP_FLAGS(NTOHS(IPH-\u003e FLGS_OFFSET))、IP_OFFSET (NTOHS(IPH-\u003e FLGS_OFFSET))、IPH-\u003e TTL、IPH-\u003eプロトコル、NTOHS(IPH-\u003e XSUM)、NETHOST2STR(IPH-\u003e SRC)、NETHOST2STR(IPH-\u003e DES))。RETURN R;)上記の基本情報に基づいて、これはそのような小さなプログラム(ひどい名前SS、英語からのSOPR。単純なスニファー)で、IPトラフィックのローカルリスニングを実装します。 以下に図のインターフェースを示します。

私が数年前のようなものとして提供するソースおよびバイナリコード。 今、私は彼を見るのが怖い、そしてまだ彼はかなり読みやすいです(もちろん、そのような自信を持っていることは不可能です)。 コンパイルするために、Visual Studio Express 2005でさえも十分になります。

最後に何をしましたか:

- スニファーはユーザーモードで機能しますが、管理者権限が必要です。

- パッケージはフィルタ処理されず、そのように表示されます(カスタムフィルタを追加できます。興味深い場合は、次の記事でこのトピックを検討するための詳細をお勧めします)。

- WiFiトラフィックもキャプチャされています(それはすべて特定のチップモデルに依存しています、私は数年前に持っていないので、あなたは働かないかもしれません)。それをするのは素晴らしいですが、お金の価値があります。

- データグラムの全フローはファイルにログインされます(記事の最後にあるアーカイブを参照)。

- プログラムはポート2000のサーバーとして機能します.Telnetユーティリティをホストに接続してトラフィックフローを監視することができます。 接続数は20に制限されています(コードは私のものではありません、私はネットワーク上で見つけ、実験に使用しました。変化しませんでした - それは残念です)