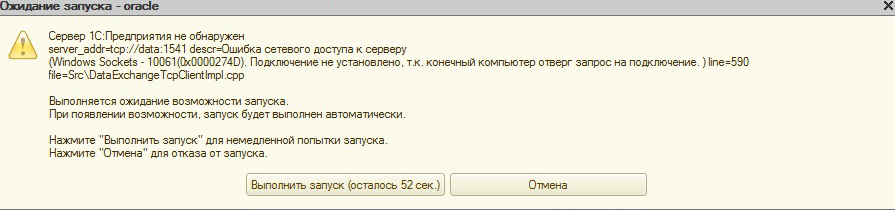

Serwer 1c nie wykrył serwera addr serwera. Popraw - uruchom serwer. Błąd Subd: baza danych nie nadaje się do użytku.

Błędy ujawniające się podczas pracy z oprogramowaniem często uniemożliwiają korzystanie z nich. A brak specjalistycznej wiedzy do zrozumienia algorytmów operacyjnych prowadzi również do niemożności diagnozowania i korygowania występujących awarii. W tym artykule przyjrzymy się problemowi "1C: Nie znaleziono serwera Enterprise, jak naprawić uruchomienie serwera-agenta?"

Lepiej przejrzyj poniższą listę kontrolną, aby rozwiązać problem "odmówił połączenia". Sprawdź, czy nazwa komputera docelowego. W tej sytuacji jest to możliwe z powodu nieprawidłowego żądania klienta. Ale nie martw się, ponieważ jeśli tak się stanie z tobą lub w twoim przypadku, w zaledwie 5 krokach możesz go rozwiązać.

Teraz zaczniemy rozwiązywać ten błąd, ale zobaczymy, ponieważ ważne jest, aby poprawnie zainstalować i wprowadzić wszystkie liczby. Idziemy! Procedura jest prosta, wypełnia pola tylko tymi liczbami. Ale jeśli masz jakiekolwiek wątpliwości, możesz zostawić komentarz. Czy ten samouczek pomógł? Czy błąd został naprawiony?

Istnieje kilka sposobów rozwiązania problemu w pracy 1C.

Błędy, które występują, mają inne tło, można je sortować według poziomu występowania:

- Niewłaściwe przepisanie kodów przez twórców samego Eskiego;

- Błędy popełniane przez programistów, którzy modyfikują (zmieniają) produkt w odniesieniu do wymagań (zadań) konkretnego użytkownika;

- Błędy spowodowane błędami w pracy pamięci podręcznej, najczęściej mylące programistów;

Jeśli chodzi o błąd "1C: Serwer korporacyjny nie został wykryty", przypisanie jednego z nich jest nierealne, ponieważ takie powiadomienie jest wskazaniem dla użytkownika, że nie podjęto pewnych niezbędnych działań, aby program działał.

Zasada minimalnego przywileju

Powinieneś zapoznać się z instalacjami systemu operacyjnego i wierszem poleceń. Aby w pełni zrozumieć pojęcia tej lekcji, musieliście przestrzegać dołączonego podręcznika ".". Do pobrania niektórych pakietów oprogramowania użytych w podręczniku wymagane jest również połączenie z Internetem. Prawdziwie bezpieczna sieć zapewnia, że zasada minimalnego przywileju dotyczy przedsiębiorstwa, a nie tylko serwerów. Funkcje wykonywane przez serwery i komputery również określają sposób ochrony systemu operacyjnego - komputer.

Popraw - uruchom serwer

Tak więc sytuacja, która jest poświęcona tej publikacji, ma miejsce w przypadku, gdy usługa agenta-serwera jest wyłączona lub zatrzymana. Należy zauważyć, że z reguły przyczyny tego pozostają niejasne (kto jest uznany).

Pulpit może być atrakcyjnym miejscem na scenariusz dla dzieci, których ataki zawsze są blokowane przez nowoczesne oprogramowanie i skanery złośliwego oprogramowania, ale centrum danych z kontami użytkowników lub kartami kredytowymi jest znacznie atrakcyjniejszym celem dla wykwalifikowanego hakera. w środowisku, które nie było chronione.

Kilka opcji wyszukiwania błędów i rozwiązań

Ochrona serwera różni się znacznie od ochrony komputera stacjonarnego z różnych powodów. Domyślnie jest to komputerowy system operacyjny, który zapewnia użytkownikowi środowisko, które może się uruchomić automatycznie. Komputerowe systemy operacyjne są sprzedawane z założeniem, że wymagają minimalnej konfiguracji i są obciążone możliwie jak największą liczbą aplikacji, które mogą być uruchamiane i uruchamiane przez użytkownika. I odwrotnie, system operacyjny serwera musi być zgodny z zasadą minimalnego poziomu uprawnień, zgodnie z którą do wykonywania zadań, za które jest odpowiedzialny, muszą istnieć tylko usługi, oprogramowanie i uprawnienia.

Ta usługa jest uruchamiana na dwa sposoby - jako aplikacja lub jako usługa. Zobaczmy, jak to zrobić w obu przypadkach:

Jako aplikacja

Aby uruchomić go jako aplikację, uruchom polecenie:

Na tym etapie określa się port, zakresy portów, poziom i katalog (w ich ustawieniach). Jeśli te parametry nie zostaną określone, ich wartości zostaną ustawione przez program "domyślnie".

Rewizja niezmiennych praw bezpieczeństwa

Istnieją dwie wersje tych praw: jedna dla użytkowników i jedna dla administratorów systemu. Z biegiem lat przepisy te zostały zweryfikowane i zignorowane przez osoby z segmentu rynku bezpieczeństwa. Pomimo pewnych negatywnych opinii, 10 praw dla administratorów może służyć jako doskonała podstawa do ochrony systemu, jeśli jest on prawidłowo stosowany.

Błąd Subd: baza danych nie nadaje się do użytku

Po pierwsze, do ogólnych zasad bezpieczeństwa obowiązują następujące przepisy: Bezpieczeństwo działa tylko wtedy, gdy bezpieczna metoda jest również najłatwiejsza. To jest najważniejsze prawo dla każdego administratora systemu. Najlepszy przykład jest związany z hasłami.

Pakiety serwerów 1C: Enterprise i PostgreSQL to druga co do popularności wśród instalacji 1C i najczęściej używane rozwiązanie na platformie Linux. W przeciwieństwie do wdrożeń opartych na systemie Windows i MSSQL, gdzie trudno jest to zrobić, aby nie działało, wdrożenia oparte na systemie Linux stwarzają wiele pułapek dla niedoświadczonego administratora. Często zdarza się, że wszystko wydaje się być wykonane poprawnie, ale błąd wynika z błędu. Dzisiaj patrzymy na najbardziej typowy z nich.

Popraw - uruchom serwer

Wymaganie od użytkowników zapamiętywania hasła składającego się z 15 znaków wielkimi literami, małymi literami, cyframi i symbolami powinno wymagać od dużej liczby użytkowników wpisania hasła w post-it i umieszczenia go na monitorze. Cztery prawa Kalpy odnoszą się bezpośrednio do materiału opisanego w tej lekcji.

Planowanie instalacji serwera

Jeśli nie wiesz o najnowszych poprawkach zabezpieczeń, twoja sieć nie będzie długa. Jako administrator systemu musisz upewnić się, że Twój system jest aktualny. Bezpieczeństwo nie polega na unikaniu ryzyka; Wynika to z zarządzania ryzykiem. Fakty się zdarzają. Może wystąpić epidemia złośliwego oprogramowania lub Twoja strona może zostać zaatakowana. Może się zdarzyć coś zupełnie poza twoją kontrolą, na przykład katastrofa naturalna. W pewnym momencie bezpieczeństwo Twojego systemu zostanie sprawdzone. Upewnij się, że zrobiłeś wszystko, co możliwe, aby chronić swój system i wyeliminować zagrożenie, aby twój serwer i zasoby były dostępne dla użytkowników, którzy na nim polegają. Technologia nie jest narzędziem, które może wyleczyć wszystkie choroby. Jeśli istnieje prawo, które powinni znać wszyscy, którzy pracują z technologią, to wszystko. Po prostu wrzucenie większej ilości technologii do kwestii bezpieczeństwa nie rozwiąże problemu.

- Hakerzy odkrywają luki każdego dnia.

- Ale to prowadzi do różnicy między ochroną komputera a ochroną serwera.

- Nadzór jest tym, co chroni Twój system.

Informacje ogólne

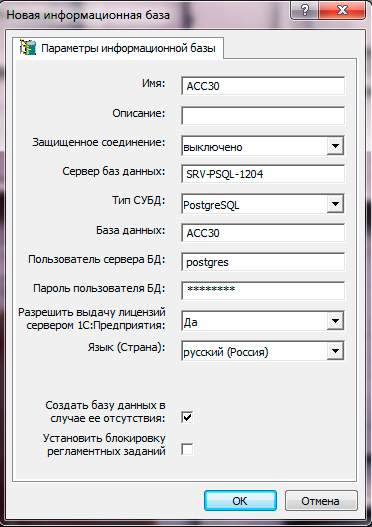

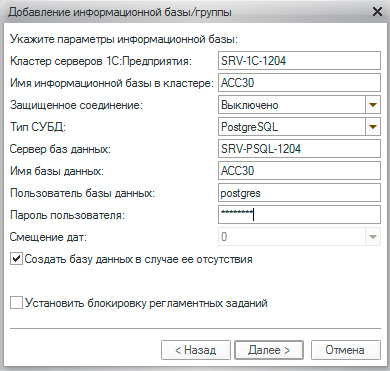

Zanim zaczniesz szukać błędów instalacji i ogólnie dobrze byłoby odświeżyć wprowadzenie wersji serwerowej 1C: Enterprise, aby odświeżyć widok, jak to działa:

W małych implementacjach serwer 1C i serwer DBMS są zwykle łączone na tym samym serwerze fizycznym, co nieznacznie zawęża zakres możliwych błędów. W naszym przypadku sytuacja będzie brana pod uwagę, gdy serwery zostaną rozdzielone przez różne maszyny. W naszym laboratorium testowym wdrożyliśmy następujący schemat:

Jedynymi aplikacjami i usługami, które muszą umożliwiać uruchamianie na swoich serwerach, są te, które są niezbędne do wykonania zadania, które musi wykonać serwer. Żadne dodatkowe elementy nie powinny być instalowane z dwóch powodów. Zainstalowanie dodatkowego oprogramowania lub wykonanie dodatkowych usług oznacza, że istnieją inne drzwi, które należy zablokować. Jego proste istnienie na serwerze zapewni hakerowi inny sposób dostępu do jego systemu. Podobnie, każde inne oprogramowanie zainstalowane na tym serwerze musi być aktualizowane, naprawiane i monitorowane, aby upewnić się, że nie stanowi luki, którą może wykorzystać haker. Instalacja dodatkowego oprogramowania na serwerze oznacza, że ktoś będzie miał ochotę użyć takiego serwera do czegoś, co nie jest związane z jego przeznaczeniem. Używanie serwera do innych zadań nie tylko usuwa zasoby z podstawowego zadania, ale także zapewnia serwerom zagrożenia, które nie mają na nie wpływu bez zainstalowanego na nim oprogramowania. Między innymi musisz zdecydować, czy zainstalować graficzny interfejs użytkownika.

Do naszej dyspozycji są dwa serwery z systemem Ubuntu 12.04 x64, jeden z nich zamontowany 1C: Enterprise serwera wersji 8.3, na drugim PostgreSQL 9.04 z Ethersoft, jak i klienta z systemem Windows. Przypominamy, że klient działa tylko z serwerem 1C, który z kolei tworzy niezbędne żądania do serwera bazy danych. Brak żądań od klienta do serwera zarządzania bazami danych nie zdarza się.

Do naszej dyspozycji są dwa serwery z systemem Ubuntu 12.04 x64, jeden z nich zamontowany 1C: Enterprise serwera wersji 8.3, na drugim PostgreSQL 9.04 z Ethersoft, jak i klienta z systemem Windows. Przypominamy, że klient działa tylko z serwerem 1C, który z kolei tworzy niezbędne żądania do serwera bazy danych. Brak żądań od klienta do serwera zarządzania bazami danych nie zdarza się.

Bezpieczeństwo przez zapomnienie

Ta strona podkreśla również, że polecenia można szybko wprowadzać do wiersza poleceń, bez konieczności przeglądania menu i folderów podczas wykonywania zadania. Po zalogowaniu musisz uzyskać dostęp do wiersza poleceń. Gdy instalacja któregokolwiek z pakietów jest zakończona, nadal znajduje się w wierszu poleceń. Zawsze możesz wrócić do oryginału.

Użytkownicy na liście odblokowującej

Teraz musisz znaleźć część pliku, w którym skonfigurowany jest numer portu. Po umieszczeniu go możesz zmienić go na dowolny numer. Jest ponad tysiąc drzwi; Wybierz coś na górze skali, ale numer, który pamiętasz. Pamiętaj, że doświadczeni hakerzy wiedzą, co ludzie myślą. Ten proces jest znany jako lista odblokowująca.

WAŻNE: użytkownik "postgres" nie uwierzytelnił się (Ident)

Ten błąd występuje, gdy serwery są rozmieszczone na różnych komputerach z powodu nieprawidłowo skonfigurowanego uwierzytelniania w sieci lokalnej. Aby wyeliminować otwarte /var/lib/pgsql/data/pg_hba.conf, znajdź linię:

Zamiast nazwy użytkownika, zamień nazwy użytkowników na liście. . Możesz odmówić dostępu do serwera przez zaporę ogniową.

- Pojawi się komunikat "Zapora ogniowa jest uruchomiona i włączona po uruchomieniu systemu."

- Teraz możesz utworzyć reguły dla swojej zapory ogniowej.

Możesz także zezwalać lub odmawiać ruchu zgodnie z używanym protokołem. Zobaczysz listę reguł, które już stworzyłeś dla swojej zapory. Jeśli zobaczysz regułę, którą chcesz usunąć, wpisz. Kręgi bezpieczeństwa na komputerach mówią, że jedynym sposobem na naprawdę ochronę komputera jest całkowite wyłączenie go i zablokowanie w szufladzie. Nie takie proste, ale głównym przesłaniem jest to, że jeśli haker naprawdę chce zhakować system, najprawdopodobniej znajdzie sposób.

Hostuj wszystkie identyfikatory 192.168.31.0/24

i przynieś to do głowy:

Hostuj wszystkie 192.168.31.0/24 md5

gdzie 192.168.31.0/24 - zasięg twojej lokalnej sieci. Jeśli nie ma takiej linii, należy ją utworzyć w sekcji Połączenia lokalne IPv4.

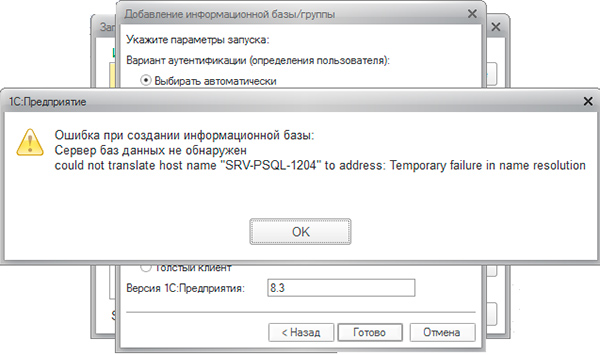

Serwer bazy danych nie został wykryty

nie można przetłumaczyć nazwy hosta "NAME" na adres: Tymczasowa awaria w rozpoznawaniu nazw

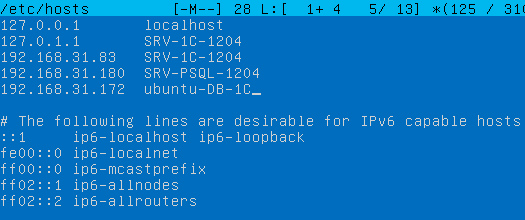

Na pierwszy rzut oka błąd jest jasny: klient nie może rozpoznać nazwy serwera DBMS, typowego błędu dla małych sieci, w których nie ma lokalnego serwera DNS. Jako rozwiązanie dodaj wpis do pliku. gospodarze na kliencie, który nie daje żadnego wyniku ...

Na pierwszy rzut oka błąd jest jasny: klient nie może rozpoznać nazwy serwera DBMS, typowego błędu dla małych sieci, w których nie ma lokalnego serwera DNS. Jako rozwiązanie dodaj wpis do pliku. gospodarze na kliencie, który nie daje żadnego wyniku ...

Po wykonaniu kroków zapobiegania włamaniom należy skonfigurować system monitorowania w celu ustalenia, czy atak został zainstalowany na serwerze. Następnie, jeśli zostaniesz ostrzeżony o ataku, najlepiej przygotować się wcześniej. W poniższych sekcjach opisano kroki instalowania i konfigurowania dwóch programów ułatwiających wykrywanie włamań.

Wystąpił błąd podczas wykonywania operacji w bazie danych server_addr = NAME descr = 11001 (0x00002AF9): Ten host jest nieznany

Następnie zgłasza wszelkie anomalie na tej linii bazowej za pomocą wiadomości e-mail lub alertu magazynu. W rzeczywistości, jeśli binaria systemowe zostały zmienione, będziesz o tym wiedzieć. Jeśli uzasadniona instalacja powoduje taką zmianę, nie ma żadnych problemów.

A teraz przypominamy sobie, co zostało powiedziane nieco wcześniej. Klientem serwera DBMS jest serwer 1C, ale nie komputer kliencki, więc rekord musi zostać dodany do serwera 1C: Enterprise / etc / hosts na platformie Linux lub na platformie Windows.

Podobny błąd wystąpi, jeśli zapomnisz dodać Rekord typu A. dla serwera DBMS na lokalnym serwerze DNS.

Ale jeśli pliki binarne zostaną zmienione w wyniku instalacji trojana lub rootkita, będzie to punkt wyjścia do wyszukiwania ataków i rozwiązywania problemów. Możesz uruchomić bazę danych, wpisując. Ta linia bazowa będzie używana do sprawdzania istotnych zmian plików. Jeśli taka zmiana zostanie wykryta, ostrzeżenie zostanie wysłane. Możesz przeprowadzić kontrolę integralności w dowolnym momencie, wykonując następujące kroki.

Otrzymasz raport, który zostanie zapisany w katalogu raportów. . Ten program wymaga serwera poczty e-mail działającego w sieci do wysyłania dzienników pocztą e-mail. Aby wysłać e-maile do siebie, wpisz. Kliknięcie wysyła kopię raportu na podany adres e-mail.

Błąd podczas wykonywania operacji bazy informacyjnej

server_addr = NAME descr = 11001 (0x00002AF9): Ten host jest nieznany.

![]() Podobnie jak w ostatnim, błąd ten wynika z nieprawidłowej rozdzielczości nazwy serwera przez klienta. Tym razem jest to komputer kliencki. Jako rozwiązanie dodaj do pliku / etc / hosts na platformie Linux lub w C: \\ Windows \\ System32 \\ drivers \\ etc \\ hosts na platformie Windows, następujący wpis:

Podobnie jak w ostatnim, błąd ten wynika z nieprawidłowej rozdzielczości nazwy serwera przez klienta. Tym razem jest to komputer kliencki. Jako rozwiązanie dodaj do pliku / etc / hosts na platformie Linux lub w C: \\ Windows \\ System32 \\ drivers \\ etc \\ hosts na platformie Windows, następujący wpis:

Możesz organizować użytkowników w grupy, aby uprościć administrację, ale musisz także przyznać dostęp do plików i folderów za pomocą uprawnień. Żaden powszechny "użytkownik uprawnień" nie daje użytkownikom dostępu do niczego na komputerze lub w sieci.

Poziom użytkownika definiuje użytkownika, który utworzył plik lub katalog, poziom grupy określa grupę, w której znajduje się użytkownik, a drugi poziom dla dowolnego użytkownika spoza grupy użytkowników. Uprawnienia do plików - czytaj, pisz i uruchom. . Możesz zastosować wartość numeryczną do każdej rozdzielczości. Tak więc, jeśli użytkownik może czytać, pisać i wykonywać, należy dołączyć odpowiednie liczby 4, 2 i 1 dla łącznej liczby następujących uprawnień grup. Na przykład inni członkowie grupy użytkowników mogą czytać i wykonywać, ale nie piszą.

192.168.31.83SRV-1C-1204

gdzie podajesz adres i nazwę swojego serwera 1C: Enterprise. Jeśli korzystasz z lokalnego DNS, dodaj A-record dla serwera 1C.

Błąd DBMS: DATABASE nie nadaje się do użytku.

O wiele poważniejszy błąd, który wskazuje, że zainstalowałeś wersję PostgreSQL niekompatybilną z 1C: Enterprise lub popełniłeś poważne błędy podczas instalacji, na przykład, nie zainstalowałeś wszystkich niezbędnych zależności, w szczególności biblioteki libICU.

O wiele poważniejszy błąd, który wskazuje, że zainstalowałeś wersję PostgreSQL niekompatybilną z 1C: Enterprise lub popełniłeś poważne błędy podczas instalacji, na przykład, nie zainstalowałeś wszystkich niezbędnych zależności, w szczególności biblioteki libICU.

Jeśli masz wystarczające doświadczenie w administrowaniu systemami Linux, możesz spróbować zainstalować niezbędne biblioteki i ponownie zainicjować klaster bazy danych. W przeciwnym razie lepiej jest ponownie zainstalować PostgreSQL, nie zapomnij usunąć zawartości folderu. / var / lib / pgsql.

Ten błąd może również wystąpić podczas używania złożeń 9.1.xi 9.2.x [email protected] , patrz poniżej, aby uzyskać szczegółowe informacje.

Błąd DBMS:

BŁĄD: nie można załadować biblioteki "/usr/lib/x86_64-linux-gnu/postgresql/fasttrun.so"

Dość typowy błąd typowy dla złożeń 9.1.xi 9.2.x [email protected]

może również spowodować poprzedni błąd. Przyczyną jest nieskorygowany błąd w bibliotece fasttrun.so. Rozwiązanie - wycofaj do kompilacji 9.0.x [email protected]

.

Dość typowy błąd typowy dla złożeń 9.1.xi 9.2.x [email protected]

może również spowodować poprzedni błąd. Przyczyną jest nieskorygowany błąd w bibliotece fasttrun.so. Rozwiązanie - wycofaj do kompilacji 9.0.x [email protected]

.

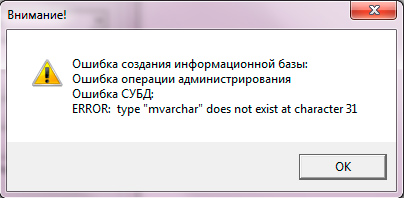

Błąd DBMS

BŁĄD: wpisz "mvarchar" nie występuje w charakterze 31

Występuje, jeśli baza danych została utworzona bez pomocy systemu 1C: Enterprise. Pamiętaj, aby pracować z bazą danych 1C powinno się tworzyć tylko przy użyciu narzędzi platformy 1C: przez konsolę

Występuje, jeśli baza danych została utworzona bez pomocy systemu 1C: Enterprise. Pamiętaj, aby pracować z bazą danych 1C powinno się tworzyć tylko przy użyciu narzędzi platformy 1C: przez konsolę

lub przez launcher 1C.

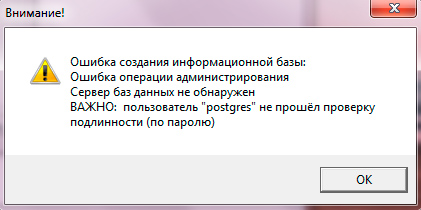

Serwer bazy danych nie został wykryty

WAŻNE: użytkownik "postgres" nie uwierzytelnił się (przez hasło)

Bardzo prosty błąd. Hasło dla superużytkownika DBMS postgres jest niepoprawne. Istnieją dwa możliwe rozwiązania: zapamiętaj hasło lub zmień je. W drugim przypadku będziesz musiał zmienić hasło we właściwościach wszystkich istniejących baz danych informacji poprzez przystawkę. Administrowanie serwerami korporacyjnymi 1C.

Bardzo prosty błąd. Hasło dla superużytkownika DBMS postgres jest niepoprawne. Istnieją dwa możliwe rozwiązania: zapamiętaj hasło lub zmień je. W drugim przypadku będziesz musiał zmienić hasło we właściwościach wszystkich istniejących baz danych informacji poprzez przystawkę. Administrowanie serwerami korporacyjnymi 1C.

Serwer bazy danych nie został wykryty

FATAL: baza danych "NAME" nie istnieje

Kolejny bardzo prosty błąd. Jego znaczenie jest takie, że określona baza danych nie istnieje. Najczęściej pojawia się z powodu błędu w określaniu nazwy bazy danych. Należy pamiętać, że baza danych informacji 1C w klastrze i baza danych DBMS to dwie różne jednostki i mogą mieć różne nazwy. Pamiętaj też, że w systemach Linux rozróżniana jest wielkość liter i dla nich unf83 i UNF83 dwie różne nazwy.

Kolejny bardzo prosty błąd. Jego znaczenie jest takie, że określona baza danych nie istnieje. Najczęściej pojawia się z powodu błędu w określaniu nazwy bazy danych. Należy pamiętać, że baza danych informacji 1C w klastrze i baza danych DBMS to dwie różne jednostki i mogą mieć różne nazwy. Pamiętaj też, że w systemach Linux rozróżniana jest wielkość liter i dla nich unf83 i UNF83 dwie różne nazwy.