Gerçekten güvenlik duvarları nedir? güvenlik duvarı

Güvenlik duvarı, ağ trafiğini belirtilen parametrelere göre denetleyen ve gerekirse filtreleyen bir yazılım-donanım veya yazılım öğesidir. Ayrıca güvenlik duvarı veya güvenlik duvarı olarak da adlandırılabilir.

Güvenlik Duvarı Ataması

Güvenlik duvarı, PC'lere veya ağ protokollerine yüklenen yazılım açıkları aracılığıyla tek tek ağ bölümlerini veya ana bilgisayarları olası yetkisiz girişlerden korumak için kullanılır. Ağ vinçinin görevi, içinden geçen trafiğin özelliklerini zaten bilinen kötü amaçlı kodun kalıplarıyla karşılaştırmaktır.

En yaygın güvenlik duvarı, iç düğümlerin korumasını gerçekleştirdiği yerel ağın çevresine kurulur. Ancak, içeriden saldırılar başlatılabildiğinden, aynı ağdaki bir sunucuya saldırırken, güvenlik duvarı bunu bir tehdit olarak algılamayacaktır. Güvenlik duvarlarının yalnızca ağın kenarına değil, aynı zamanda ağ güvenliği düzeyini de önemli ölçüde artıran bölümleri arasına kurmaya başlamasının nedeni budur.

Yaratılışın tarihi

Güvenlik duvarları, tarihçelerinin yüzyılın sonlarından itibaren, İnternet henüz çoğu insan için günlük bir şey haline gelmediği zaman başlar. İşlevleri, ağ katmanı protokolünden gelen verilere dayanarak trafik analizi yapan yönlendiriciler tarafından gerçekleştirildi. Daha sonra, ağ teknolojilerinin gelişmesiyle birlikte, bu cihazlar zaten taşıma düzeyindeki verileri kullanabildiler. Aslında, yönlendirici dünyanın ilk yazılım güvenlik duvarı uygulamasıdır.

Yazılım güvenlik duvarları daha sonra ortaya çıktı. Böylece, Linux için bir güvenlik duvarı olan Netfilter / iptables sadece 1998'de yaratıldı. Bunun nedeni, güvenlik duvarının işlevinin daha önce antivirüs programları tarafından ve çok başarılı bir şekilde gerçekleştirilmiş olmasıdır, ancak 90'ların sonundan beri virüsler daha karmaşık hale geldi ve bir güvenlik duvarının ortaya çıkması gerekli hale geldi.

Trafik filtreleme

Trafik belirtilen kurallara göre filtrelenir - kural. Temel olarak, bir güvenlik duvarı, bu konfigürasyon paketine göre analiz eden ve işlenen trafik filtrelerinin bir sekansıdır. Her filtrenin kendi amacı vardır; Ayrıca, kuralların sırası ekranın performansını önemli ölçüde etkileyebilir. Örneğin, trafiği analiz ederken çoğu güvenlik duvarı, onu listedeki bilinen kalıplarla tutarlı bir şekilde karşılaştırır - açıkçası, en popüler türler mümkün olduğunca yükseğe yerleştirilmelidir.

Gelen trafiğin işlenme prensipleri üzerinde iki tane var. Birincisine göre, yasak olanlar dışında herhangi bir veri paketine izin verilir, bu nedenle yapılandırma listesinden herhangi bir kısıtlamaya girmezse, iletilir. İkinci ilkeye göre, yalnızca yasaklanmayan verilere izin verilir - bu yöntem en yüksek düzeyde güvenlik sağlar ancak yöneticiyi önemli ölçüde yükler.

Güvenlik duvarı iki işlevi yerine getirir: paketin daha fazla iletilmesine olanak tanıyan verileri reddetmek, verileri yasaklamak - ve izin vermek -. Bazı güvenlik duvarları da bir reddetme işlemi gerçekleştirebilir - trafiği yasaklamak, ancak göndereni reddetme işlemi yapıldığında gerçekleşmeyen hizmetin kullanılamazlığı hakkında bilgilendirir, böylece daha fazla ana bilgisayar koruması sağlar.

Güvenlik Duvarı Türleri

Çoğu zaman güvenlik duvarları, OSI ağ modelinin desteklenen seviyesine göre sınıflandırılır. Vardır:

- Yönetilen Anahtarlar;

- Paket filtreler;

- Oturum seviyesi ağ geçitleri;

- Uygulama Seviyesi Aracıları;

- Müfettişler durumu.

Yönetilen Anahtarlar

Genellikle, bir güvenlik duvarı sınıfı olarak kabul edilirler, ancak işlevlerini veri bağlantı katmanında yaparlar ve bu nedenle dış trafiği idare edemezler.

Bazı üreticiler (ZyXEL, Cisco), ürünlerine çerçeve başlıklarında bulunan MAC adreslerine dayanarak veri işleme yeteneği eklediler. Bununla birlikte, bu yöntem bile her zaman beklenen sonucu vermez, çünkü MAC adresi özel programlar kullanılarak kolayca değiştirilebilir. Bu bakımdan, günümüzde, anahtarlar genellikle diğer göstergelere, yani VLAN Kimliğine odaklanmaktadır.

VLAN'lar, verilerin tamamen dış ağ sunucularından izole edildiği ana bilgisayar gruplarını düzenlemenizi sağlar.

Kurumsal ağlarda, yönetilen anahtarlar çok etkili ve nispeten ucuz bir çözüm olabilir. Başlıca dezavantajları, daha yüksek seviyelerin protokollerini işleyememektir.

Paket filtreleri

Paket filtreleri, ağ başlığında kullanılır; paket başlığındaki verilere göre trafiği izler. Genellikle protokol başlıkları ve daha yüksek seviye taşıma (UDP, TCP) ile de başa çıkabiliyorlar.Paket filtreler ilk güvenlik duvarları haline geldi ve bugün en popüler olmaya devam ediyor. Gelen trafik alınırken, bu veriler şu şekilde analiz edilir: alıcının ve gönderenin IP'si, protokol türü, alıcı ve kaynağın portları, ağın servis başlıkları ve taşıma protokolleri.

Paket filtrelerinin güvenlik açığı, bölümlere ayrılırsa kötü amaçlı kodu atlayabilmeleridir: paketler kendilerini izin verilen diğer içeriklerin bir parçası olarak sunarlar. Bu sorunun çözümü, parçalanmış verileri engellemektir, bazı ekranlar ana ağ düğümüne göndermeden önce bunları kendi ağ geçitlerinde de birleştirebilir. Ancak bu durumda bile, güvenlik duvarı bir DDos saldırısının kurbanı olabilir.

Paket filtreleri işletim sistemi bileşenleri, kenar yönlendiricileri veya kişisel güvenlik duvarları olarak uygulanır.

Paket filtreler yüksek bir paket analiz oranına sahiptir, işlevlerini düşük güven şebekeleri ile sınırlarında mükemmel şekilde yerine getirir. Ancak, yüksek düzeyde protokolleri analiz edemezler ve kolayca bir ağ adresini taklit eden saldırıların kurbanı olabilirler.

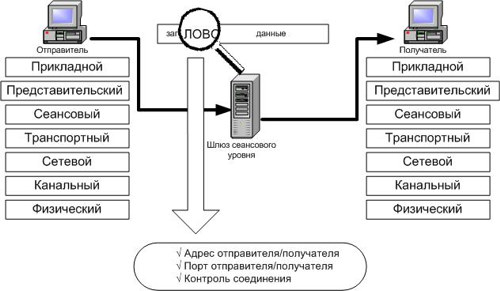

Oturum Seviyesi Ağ Geçitleri

Bir güvenlik duvarı kullanmak, harici sunucuların bir ana bilgisayarla doğrudan etkileşimini ortadan kaldırır - bu durumda, proxy adı verilen bir aracı rolünü oynar. Her gelen paketi kontrol eder, önceden kurulmuş bağlantıya ait olmayanları kaçırmaz. Önceden tamamlanmış bir bağlantının paketi gibi görünen bu paketler atılır.

Oturum düzeyinde ağ geçidi, dış ve iç ağlar arasındaki tek bağlantıdır. Bu nedenle, oturum düzeyinde ağ geçidinin koruduğu ağ topolojisini belirlemek zorlaşır ve bu da DoS saldırılarına karşı güvenliğini büyük ölçüde artırır.

Bununla birlikte, bu çözümün bile önemli bir dezavantajı vardır: veri alanının içeriğini kontrol etme yeteneğinin yetersizliği nedeniyle, bir bilgisayar korsanı, Truva atlarını nispeten kolayca korunan ağa aktarabilir.

Uygulama Seviyesi Aracıları

Oturum düzeyinde ağ geçitleri gibi, uygulama düzeyinde güvenlik duvarları iki düğüm arasında aracılık eder, ancak önemli bir avantaja sahiptir - iletilen verinin içeriğini analiz etme yeteneği. Bu tür bir güvenlik duvarı, istenmeyen ve var olmayan komut dizilerini tanımlayabilir ve engelleyebilir (bu genellikle bir DOS saldırısı anlamına gelir) ve ayrıca bazılarını genel olarak yasaklar.

Uygulama düzeyinde arabulucular aktarılan bilgilerin türünü belirler - çarpıcı bir örnek çalıştırılabilir dosyaların aktarılmasını yasaklayan posta hizmetleridir. Ayrıca, kullanıcının kimliğini doğrulayabilirler, SSL sertifikalarının belirli bir merkezden imzası vardır.

Bu tür bir güvenlik duvarının ana dezavantajı, zaman alan bir paket analizidir. Ayrıca, uygulama düzeyinde aracılar yeni protokolleri ve ağ uygulamalarını desteklemek için otomatik bağlantıya sahip değildir.

Devlet müfettişleri

Devlet denetçilerinin yaratıcıları, yukarıdaki güvenlik duvarı türlerinin her birinin avantajlarını bir araya getirmek için bir hedef belirledi, böylece hem ağ hem de uygulama seviyelerinde trafiği işleyebilen bir güvenlik duvarı elde edildi.

Devlet müfettişleri izliyor:

- tüm oturumlar - durum tablosuna dayanarak,

- iletilen tüm veri paketlerini - belirli bir kural tablosuna dayanarak,

- tüm gelişmiş aracıları temel alan uygulamalar.

Durum denetçisinin trafiğinin filtrelenmesi, oturum seviyesindeki ağ geçitlerini kullanırken olduğu gibi gerçekleşir, çünkü performansı uygulama düzeyinde aracılarınkinden daha yüksektir. Devlet müfettişleri uygun ve anlaşılır bir arayüze, kolay kuruluma ve kapsamlı genişletilebilirliğe sahiptir.

Güvenlik duvarlarının uygulanması

Güvenlik duvarları (Firewall) yazılım için yazılım ve donanım olabilir. Birincisi, bir yönlendirici veya anahtarda ayrı bir modül olarak veya özel bir cihaz olarak uygulanabilir.

Çoğu zaman, kullanıcılar yalnızca yazılım güvenlik duvarlarını seçerler - bunları kullanmaları nedeniyle, özel yazılım yüklemeleri yeterlidir. Ancak, kuruluşlarda belirli bir amaç için ücretsiz bir bilgisayar bulmak çoğu zaman zordur - bunun yanı sıra, genellikle oldukça yüksek olan tüm teknik gereksinimleri karşılar.

Bu nedenle büyük şirketler "güvenlik cihazı" adı verilen özel bir yazılım ve donanım sistemi kurmayı tercih ediyor. En sık olarak Linux sistemleri veya FreeBSD temelinde çalışırlar, belirli bir işlevi yerine getirme işlevleri tarafından sınırlandırılırlar.

Bu çözüm aşağıdaki avantajlara sahiptir:

- Kolay ve basit yönetim: Yazılım ve donanım kompleksinin kontrolü herhangi bir standart protokolden (Telnet, SNMP) - veya güvenli (SSL, SSH) gerçekleştirilir.

- Yüksek performans: İşletim sisteminin çalışması tek bir işlevi hedeflemektedir, herhangi bir yabancı hizmeti içermemektedir.

- Hata toleransı: yazılım ve donanım sistemleri görevlerini etkin bir şekilde yerine getirir, arıza olasılığı neredeyse imkansızdır.

Güvenlik Duvarı Kısıtlamaları (Güvenlik Duvarı)

Güvenlik duvarı yorumlayamadığı verileri filtrelemez. Kullanıcı tanınmayan verilerle ne yapılacağını kendisi belirler - konfigürasyon dosyasında, böyle bir trafiğin işlendiğine göre. Bu veri paketleri, içeriği gizlemek için şifreleme kullanan SRTP, IPsec, SSH, TLS protokollerinden gelen trafiği, uygulama düzeyinde verileri şifreleyen protokolleri (S / MIME ve OpenPGP) içerir. Tünel mekanizması güvenlik duvarı tarafından anlaşılmıyorsa, trafik tünellerini filtrelemek de imkansızdır. Güvenlik duvarlarındaki kusurların önemli bir kısmı, bazen NextGen Güvenlik Duvarı olarak da adlandırılan Unified Threat Management UTM sistemlerinde düzeltildi.

Güvenlik duvarı (güvenlik duvarı, güvenlik duvarı) - Bunlar, ağı yetkisiz erişime, bilgisayar korsanlarına ve çeşitli zararlı kodlara karşı koruyan bilgisayar güvenlik sistemleridir. Ağ güvenliği bilgisayar kullanıcıları için listenin başındayken, güvenlik duvarları gerekli korumayı ve güvenilirliği sağlamaya yardımcı olur.

Gerçekten güvenlik duvarları nedir?

Bunlar korunmasız (İnternet) ve güvenilir (özel veya kurumsal) ağlarda trafik akışını filtreleyen yazılım veya elektronik cihazlardır. Güvenlik duvarları, bilgi akışlarını analiz eder ve bilgisayar veya tüm ağ için tehlikeli olduğunu düşündüğü ağ paketlerini (kişisel güvenlik duvarı ayarlarına bağlı olarak) engeller.

İnternete bağlanıldığında, izole edilmiş veya yerel bir ağa bağlı olsun, bilgisayarlar kötü amaçlı yazılım ve bilgisayar korsanları saldırıları için genellikle kolay bir hedef haline gelir. Güvenlik duvarı, veri koruması veya bilgisayara erişim kaybı hakkında daha az endişelenmenize izin verecek bir güvenlik düzeyi sağlayabilir.

Nasıl çalışırlar

güvenlik duvarları İnternete her bağlandığınızda, tüm bilgi akışını kapsamlı bir analize tabi tutmaya başlayın. Ekranlar belirli “kurallara” uyacak şekilde yapılandırılabilir. Bu kurallar kullanıcı veya ağ yöneticisi tarafından kişisel olarak belirlenebilir, böylece sisteminizde veya ağlarınızda gelen ve giden trafik akışı üzerinde tam kontrol sahibi olunur.

Kurallar, Internet’e kimin bağlanabileceğini, hangi tür bağlantıların kurulabileceğini ve hangi dosyaların indirilebileceğini veya gönderilebileceğini belirler. Koruma seviyesini ve güvenlik duvarı güvenliğini maksimum seviyeye ayarlayarak tüm trafik izlenebilir ve izlenebilir.

Kurumsal güvenlik duvarlarının faydaları

güvenlik duvarı İstenmeyen izinsiz girişlere karşı korunması için ağ için "ana savunma hattı" olarak adlandırılabilir. Onsuz, çalışanların önemli kurumsal verilere erişimini sağlaması gereken bir ağ, bilgi sistemine aynı erişimi herkese açabilir. Güvenlik duvarları bilinen tüm güvenlik açıklarını ve savunmaları kapsar.

Güvenlik Duvarı Mantığı

Güvenlik duvarları 3 tür filtreleme kullanır:

- Paket Filtreleme veya Paket Saflığı

Veri akışları, bilgi paketlerinden oluşur ve güvenlik duvarları bu paketleri tehlikeli veya istenmeyen varlıkları için tarar (seçilen ayarlara bağlı olarak).

- Proxy - bu durumda, güvenlik duvarları bir alıcı gibi davranır ve ardından bilgileri isteği gerçekleştiren ağ düğümüne iletir. Aynı şekilde ters yönde çalışır.

- Muayene - bu durumda, her bir bilgi paketini analiz etmek yerine, güvenlik duvarı tüm giden isteklerin temel özelliklerini izler ve saklar ve gelen bilgileri belirtilen parametrelere uygunluk açısından kontrol eder.

Güvenlik duvarı türleri

- Yazılım Güvenlik Duvarları - Yeni nesil işletim sistemlerinde genellikle yerleşik güvenlik duvarları bulunur, ancak her zaman bir yazılım güvenlik duvarını ayrı olarak satın alabilirsiniz.

- Donanım Güvenlik Duvarları - Bunlar genellikle dahili Ethernet kartı ve kondansatöre sahip yönlendiricilerdir. Yerel bir ağdaki bir bilgisayar veya bilgisayarlar bir yönlendiriciye bağlı ve çevrimiçi olur.

güvenlik duvarları Sadece küresel ağa erişimi olan herhangi bir bilgisayar için gerekli. Her türlü tehdide ve yetkisiz erişime karşı korurlar: Truva atlarından, virüslerden veya PC kaynaklarınızı DOS saldırıları için kullanmak.

güvenlik duvarları

Saldırılara karşı korunma söz konusu olduğunda, çoğu kullanıcı için akla gelen ilk şey güvenlik duvarlarıdır. Ve bu doğal. Bu teknoloji, ilk ve dolayısıyla en ünlü olanlardan biridir. Peki güvenlik duvarı nedir? Genel olarak konuşursak, iki ağ (veya belirli bir durumda düğümler) arasındaki farklı güvenlik gereksinimlerine sahip erişimi ayıran bir araçtır. En yaygın durumda, şirket ağı ve Internet arasında bir güvenlik duvarı kurulur.

Aynı anda birçok (en az iki) düğümü koruyan bir güvenlik duvarı, her biri kendi yolunda önemli olan ve güvenlik duvarını kullanan kuruma bağlı olarak, diğerlerinden daha yüksek önceliğe sahip olan iki sorunu çözmek için tasarlanmıştır.

- Harici (korumalı ağla ilgili) kullanıcıların kurumsal ağın iç kaynaklarına erişiminin kısıtlanması. Bu tür kullanıcılar, güvenlik duvarı korumalı veritabanı sunucularına erişmeye çalışan ortakları, uzak kullanıcıları, bilgisayar korsanlarını ve hatta şirket çalışanlarını içerebilir.

Korunan ağ kullanıcılarının dış kaynaklara erişiminin farklılaşması. Bu sorunun çözümü, örneğin resmi görevlerin yerine getirilmesi için gerekli olmayan sunuculara erişimi düzenlemeye izin verir.

Tüm güvenlik duvarları, çalışmalarında karşılıklı olarak birbirinden bağımsız iki ilkeden birini kullanır:

- "Açıkça yasaklanmayan her şeye izin verilir." Bir yandan, bu prensip bir güvenlik duvarının yönetimini kolaylaştırmaktadır, çünkü Yöneticiden ön ayar gerekmez - güvenlik duvarı güç kaynağını açtıktan hemen sonra çalışmaya başlar. ITU’ya gelen herhangi bir ağ paketi, kurallarca yasaklanmadığı takdirde, içinden geçirilir. Öte yandan, yanlış yapılandırma durumunda, bu kural güvenlik duvarını önceki bölümlerde açıklanan yetkisiz işlemlerin çoğuna karşı koruma sağlamayan sızdıran bir elek haline getirir. Bu nedenle, şu anda üreticiler

güvenlik duvarları bu ilkenin kullanımını neredeyse terk etti.

- "Her şey yasak, açıkça izin verilmiyor." Bu ilke, güvenlik duvarını neredeyse geçirimsiz duvar yapar (eğer bir süre bu duvarı baltalama olasılığını, korunmasız boşluklardan geçme ve atlanma ihtimalini unutursanız). Bununla birlikte, genellikle olduğu gibi, güvenliği arttırmak için güvenlik yöneticisini güvenlik duvarı kural tabanını önceden yapılandırmak için ek görevlerle yüklüyoruz. Ağa böyle bir ITU eklendikten sonra, herhangi bir trafik için kullanılamaz hale gelir. Yönetici, her izin verilen etkileşim türü için bir veya daha fazla kural belirlemelidir.

sınıflandırma

Şimdiye kadar, tek ve genel olarak kabul edilmiş bir güvenlik duvarı sınıflandırması yoktur. Her üretici, kendisi için uygun olan bir sınıflandırma seçer ve bu üretici tarafından geliştirilen güvenlik duvarı ile hizalar. Bununla birlikte, yukarıdaki ITU’nun resmi olmayan tanımına dayanarak, OSI katmanları veya TCP / IP yığını dikkate alınarak aşağıdaki sınıflar ayırt edilebilir:

- Veri bağlantı katmanında çalışan anahtarlar;

- adından da anlaşılacağı gibi, ağ düzeyinde çalışan ağ veya paket filtreleri;

- oturum seviyesi ağ geçitleri (devre seviyesi vekil);

- uygulama seviyesi aracıları (uygulama vekil veya uygulama ağ geçidi);

- devlet denetçiler.

anahtarlar

Veri bağlantı katmanında çalışan bu cihazların güvenlik duvarı olarak kabul edilmediğinden yerel ağ içerisindeki erişimi farklılaştırırlar ve İnternet trafiğini sınırlamak için kullanılamazlar. Ancak, güvenlik duvarının iki ağ veya düğüm arasındaki erişimi paylaştığı gerçeğine dayanarak, bu tahsisat oldukça doğaldır.

Cisco, Nortel, 3Com gibi çoğu anahtar üreticisi, belirli bir anahtar bağlantı noktasına erişmeye çalışan çerçevelerde bulunan MAC adreslerini temel alarak trafiği filtrelemeye izin verir. Bu özellik en etkili şekilde Cisco çözümlerinde, özellikle Port Security mekanizmasına sahip olan Catalyst switch ailesinde uygulanır. Ancak, neredeyse tüm modern ağ kartlarının yazılımın MAC adreslerini değiştirmesine izin verdiği ve bu filtreleme yönteminin verimsizliğine yol açtığı belirtilmelidir. Bu nedenle, filtreleme işareti olarak kullanılabilecek başka parametreler vardır. Örneğin, aralarındaki trafiği sınırlayan VLAN'lar - bir VLAN'ın trafiği hiçbir zaman başka bir VLAN'ın trafiğiyle kesişmez. Daha "gelişmiş" anahtarlar sadece ikincide değil, üçüncü, dördüncü (örneğin Catalyst) ve hatta OSI modelinin yedinci seviyelerinde (örneğin, TopLayer AppSwitch) çalışabilir. Hemen küçük bir not almak için gereklidir. Terminolojide bazı karışıklıklar var. Bazı üreticiler, beşinci seviyeden, diğerleri ise yedinci seviyede geçiş yapmaktan bahseder. Her ikisi de doğru, ama ... Pazarlama amacıyla, 7'de bir geçiş ifadesi, 5 seviyeden daha etkili görünmüyor. Aslında her iki durumda da aynı şekilde ima edilir. Gerçekten de, TCP / IP modelinde sadece beş seviye vardır ve en son uygulanan seviye OSI / ISO modelinde bulunan son üç seviyeyi içerir.

Paket filtreleri

Paket filtreleri, üçüncü ağ düzeyinde çalışan ve paket başlığındaki bilgilere dayanarak ağ trafiğine izin vermeye karar veren ilk ve en yaygın güvenlik duvarlarından biridir. Birçok filtre ayrıca paket başlıklarını ve daha yüksek katmanları (örneğin, TCP veya UDP) kullanabilir. Bu güvenlik duvarlarının yaygınlığı, bu teknolojinin yönlendiricilerin mutlak çoğunluğunda (sözde ekran yönlendiricisi, ekran yönlendiricisi) ve hatta anahtarların (örneğin Cisco çözümlerinde) kullanılmasından kaynaklanmaktadır. Ağ paket başlıklarının analizinde kullanılan parametreler kullanılabilir:

- gönderenlerin ve alıcıların adresleri;

- protokol tipi (TCP, UDP, ICMP, vb.);

- gönderen ve alıcıların port numaraları (TCP ve UDP trafiği için);

- diğer paket başlık parametreleri (örneğin, TCP başlık bayrakları).

Özel bir kurallar grubunda açıklanan bu parametreler sayesinde, oldukça esnek bir erişim kontrolü şeması belirleyebilirsiniz. Bir paket yönlendiricinin herhangi bir arayüzüne ulaştığında, önce paketi hedefine teslim edip edemeyeceğini belirler (yani, yönlendirme işlemini yapıp yapamayacağını). Ve sadece o zaman yönlendirici, bu paketi yönlendirmesi gerekip gerekmediğini kontrol ederek birtakım kurallara (erişim kontrol listesi, erişim kontrol listesi) göre kontrol eder. Paket filtreleri için kurallar oluştururken iki bilgi kaynağı kullanabilirsiniz: dahili ve harici. İlk kaynak önceden adlandırılmış ağ paketi başlık alanlarını içerir. İkinci, daha az kullanılan kaynak ağ paketlerine harici bilgilerle çalışır. Örneğin, ağ paketinin tarih ve saati.

Bir dizi avantaja sahip olan ağ filtreleri, ciddi dezavantajlara sahip değildir. Birincisi, yalnızca başlığı analiz ettikleri gerçeğine dayanarak (bu tür filtrelere durumsuz paket filtreleme denir), güvenlik politikasına aykırı bilgiler içerebilen veri alanı dikkate alınmaz. Örneğin, bu alan, düşmanca faaliyetin bir işareti olan FTP veya HTTP yoluyla şifre dosyasına erişmek için bir komut içerebilir. Başka bir örnek Paket filtresi, etkin oturumların şu anda korunan ağa açık olmadığı düğümden bir TCP paketini geçirebilir. çünkü Ağ düzeyinde çalışan güvenlik duvarı, taşıma ve daha yüksek düzeyde bulunan bilgiyi analiz etmezse, böyle bir paketi ağa iletir. Genel olarak, paket filtrelerin bulunmaması, pek çok saldırının gerçekleştiği uygulama düzeyinde trafiğin nasıl analiz edileceğini bilmedikleridir - virüslerin sızması, internet solucanları, hizmet reddi, vb. Cisco gibi bazı satıcılar mevcut oturumların durumu hakkında bilgi depolayan ve bazı saldırıların (son örnekte açıklananlar gibi) önlenmesine yardımcı olan durum bilgisi olan paket filtreleme sunar.

Paket filtrelerin bir başka dezavantajı, konfigürasyon ve uygulamanın karmaşıklığıdır. Her izin verilen etkileşim türü için (gelen ve giden trafik için) en az iki kural oluşturmanız gerekir. Üstelik, örneğin Cisco çözümlerinde uygulanan bazı kurallar, sadece bir kural tablosu (erişim kontrol listesi) oluşturulmasını zorlaştıran yönlendiricinin her arayüzü için farklıdır. Kural sayısındaki kontrolsüz bir artış, paket filtreleri tarafından oluşturulan ilk savunma hattında boşluklara yol açabilir. Yönlendirici kural tablolarının binlerce kural içerdiği durumlar vardır. Trafik geçişi ile ilgili herhangi bir sorunu lokalize etmek isteselerdi, ne tür bir baş ağrısı yöneticilerinin yüzleşeceğini hayal edin. Ve bir filtre kurarken, bir kural diğerine aykırı olduğunda bir durum ortaya çıkabileceğini unutmayın. Kural sayısındaki artış, beraberinde başka bir problem getirir - güvenlik duvarının performansında düşüş. Sonuçta, gelen paket, kuralların sırasına dikkat etmek gerektiren, en baştan başlayarak kurallar tablosuna uygunluk açısından kontrol edilir. Bu kontrol, ilgili kural bulunana veya tablonun sonuna ulaşılıncaya kadar yapılır. Birçok uygulamada, her yeni kural, en azından çok değil, ancak yine de filtrenin genel performansını düşürür. Birkaç istisnadan biri, ağ trafiğini işlemek için yüksek verimli mekanizmalar uygulayan ve tekrar tekrar bahsedilen Cisco ürünüdür.

Paket filtrelerin bir başka dezavantajı, yalnızca gönderenin adresi temelinde gerçekleştirilen zayıf trafik doğrulamadır. IP'nin (v4) şu anki sürümü kolayca IP protokolünün adres alanına ait adreslerden herhangi birinin yerine geçerek böyle bir adresin yerini kolayca almanızı sağlar, böylece IP adresleme saldırısı (IP Sahtekarlığı) gerçekleştirilir. Ve gönderen bilgisayarın adresi değişmediyse bile, saldırganın bu bilgisayarda oturmasını engelleyen şey nedir. Sonuçta, ağ filtresi, paketten bir kullanıcı kimliği ve şifre istemiyor, çünkü Bu bilgi uygulama seviyesine aittir.

ITU verileri hem donanımda, örneğin Cisco filtreleme yönlendiricilerinde hem de yazılımda, örneğin Windows 2000, Unix, vb. Ayrıca, paket filtresi yalnızca iki ağ (örneğin, yönlendirici) arasındaki sınırda bulunan cihaza değil, aynı zamanda kullanıcının iş istasyonuna da yüklenebilir ve böylece güvenliğini artırabilir.

Bununla birlikte, paket filtrelerin uygulanmasının basitliği, yüksek performansları ve düşük fiyatları (genellikle bu tür filtreler serbestçe dağıtılmaktadır) bu eksikliklerden ağır basar ve her yerde dağıtımlarına neden olur ve ağ güvenliği sisteminin zorunlu (ve çoğu zaman sadece) unsuru olarak kullanılmasına neden olur. Ek olarak, durum izleme kullanan ve aşağıda açıklanan tüm güvenlik duvarlarının ayrılmaz bir parçasıdır.

| haysiyet | eksiklikler |

| Yüksek hızlı iş. | Uygulama katmanını analiz etme imkanı yoktur. |

| Uygulama kolaylığı. | Adres sahtekarlığına karşı koruma yok. |

| Bu özellik, tüm yönlendiricilere ve ek finansal maliyet gerektirmeyen birçok işletim sistemine dahil edilmiştir. | Yapılandırma ve yönetimin karmaşıklığı. |

| Düşük maliyetli veya ücretsiz dağıtım (satın alma durumunda). | Kural sayısının arttırılması performansı düşürebilir. |

| Ağ servisleri ve protokoller hakkında detaylı bilgi gerektirir. | |

| Bağlantı durumunun kontrolü yok. | |

| Adreslerin dinamik dağılımlı ağlarda işleyişinin zorluğu. |

Şek. “Toplu Filtre”

Oturum Seviyesi Ağ Geçitleri

Oturum düzeyinde ağ geçidi, güvenlik duvarlarında kullanılan başka bir teknolojidir, ancak bugün onu güvenlik duvarında uygulanan tek bir teknoloji şeklinde bulmak çok zordur. Genellikle uygulama ağ geçitleri veya devlet denetçilerinin bir parçası olarak sunulurlar. Ek olarak, sağladıkları koruma düzeyi, daha düşük performansa sahip paket filtrelerden biraz daha yüksektir.

Filtreleme teknolojisinin oturum seviyesindeki anlamı, ağ geçidinin iki düğümün doğrudan etkileşimini elimine ettiği, yani sözde davrandığıdır. bir düğümden gelen tüm istekleri diğerine erişim için araya alan ve bu tür isteklerin geçerliliğini doğruladıktan sonra bir bağlantı kurar. Ondan sonra, oturum seviyesi ağ geçidi, iki filtre arasında bir seansta iletilen paketleri, ilave filtreleme yapmadan kopyalar. Yetkili bir bağlantı kurulur kurulmaz, ağ geçidi özel bağlantı tablosuna (gönderen ve alıcı adresleri, bağlantı durumu, sıra numarası bilgileri vb.) İlgili bilgileri yerleştirir. İletişim oturumu tamamlanır tamamlanmaz, girişi bu tablodan kaldırılır. Bir saldırgan tarafından üretilebilecek ve daha önce tamamlanmış bir bağlantıya atıfta bulunmuş gibi “atılacak” tüm paketler atılır.

SOCKS'un önde gelen bir temsilcisi olduğu bu teknolojinin avantajı, iki düğüm arasındaki doğrudan teması dışlamasıdır. Oturum seviyesinin ağ geçidi adresi, bilgisayar korsanları tarafından istila edilen harici ağı iç korunan kaynaklar ile bağlayan tek unsurdur. Ek olarak, düğümler arasındaki bağlantı sadece geçerliliği doğrulandıktan sonra kurulduğundan, ağ geçidi böylece paket filtrelerinde bulunan adres sahtekarlığının uygulanmasını önler.

Bu teknolojinin belirgin etkinliğine rağmen, çok ciddi bir dezavantajı var - veri alanının içeriğini doğrulayamamak. yani Böylece, saldırgan Truva atlarını ve diğer İnternet saldırılarını korunan ağa aktarabilir. Ayrıca, önceki bölümlerde açıklanan TCP müdahale yeteneği (TCP ele geçirme), bir saldırganın izin verilen oturumda bile saldırılarını gerçekleştirmesine olanak tanır.

Şek. "Oturum Ağ Geçidi"

Uygulama Seviyesi Aracıları

Uygulama katmanı aracıları, bir istisna dışında, neredeyse oturum düzeyinde ağ geçitlerinden ayırt edilemez. Ayrıca, doğrudan etkileşimleri hariç olmak üzere iki düğüm arasında bir ara işlevi gerçekleştirirler, ancak iletilen trafiğin içeriğine girmeye izin verirler. uygulama düzeyinde Bu teknolojiye dayanan güvenlik duvarları sözde içerir. Bir uygulamanın nasıl işlediğini “bilen” olan ve kendileri tarafından oluşturulan trafiği işleyebilen uygulama proxy'leri. Dolayısıyla, bu aracılar örneğin, FTP protokolünün giden trafik GET komutuna (dosya alma) izin verebilir ve PUT komutunu (dosya gönderme) ve bunun tersini yasaklayabilir. Oturum seviyesi ağ geçitlerinden bir başka fark, her bir paketi filtreleme yeteneğidir.

Bununla birlikte, yukarıdaki açıklamadan da anlaşılacağı gibi, uygulamalardan herhangi biri için bir uygulama aracısı yoksa, güvenlik duvarı böyle bir uygulamanın trafiğini kaldıramayacak ve atılacaktır. Bu nedenle güvenlik duvarı üreticisinin, örneğin multimedya uygulamaları için zamanında yeni uygulamalar için aracılar geliştirmesi çok önemlidir.

| haysiyet | eksiklikler |

| Uygulama düzeyinde analiz ve ek koruma mekanizmaları (örneğin içerik analizi) uygulama imkanı. | "Bilinmeyen" uygulamadan gelen trafiği analiz edememe. |

| İki düğüm arasındaki doğrudan etkileşimi ortadan kaldırın. | Düşük performans |

| Yüksek güvenlik seviyesi. | İşletim sistemi ve uygulama düzeyinde saldırılara karşı güvenlik açığı. |

| Bağlantı durumunu izleme. | İstemci yazılımı değişikliğini değiştirme gereksinimi. |

| UDP ve RPC protokollerine dayalı uygulamalar için her zaman bir aracı yoktur. | |

| İkili analiz - uygulama düzeyinde ve orta düzeyde. |

Şek. "Uygulama Seviyesi Aracı"

Devlet müfettişleri

Bu güvenlik duvarı sınıflarının her birinin birkaç avantajı vardır ve şirket ağlarını korumak için kullanılabilir. Ancak, söz konusu ITU sınıflarının tümünü tek bir cihazda birleştirmek çok daha etkili olacaktır. Bu, yukarıda belirtilen ekran tiplerinin tüm avantajlarını birleştiren, ağdan gelen trafik analizini başlatan ve uygulama düzeyleriyle biten ve daha fazla performans ve yüksek güvenlik sağlayan görünüşte uyumsuz şeyleri birleştirmenize izin veren uygulama düzeyleriyle biten durum denetçilerinde yapıldı. Bu güvenlik duvarları kontrol etmenizi sağlar:

- iletilen her paket mevcut kural tablosuna dayanmaktadır;

- her oturum - durum tablosuna dayanarak;

- Her uygulama gelişmiş aracılara dayanmaktadır.

Bununla birlikte, devlet denetçisi, “gelişmiş” bir oturum seviyesi ağ geçidi ilkesiyle hareket ederek, bu paketin performansından ötürü, oturum düzeyinde ve uygulama düzeyinde ağ geçitlerinden önemli ölçüde daha yüksek olan ve yalnızca paket içinde bulunan değerlere yaklaşan iki düğüm arasında bir bağlantı kurulmasını engellemez. filtreler. Durum bilgisi olan güvenlik duvarlarının bir başka avantajı, istemci yazılımı için ek konfigürasyon veya konfigürasyon gerektirmeyen son kullanıcı için şeffaflıktır.

Güvenlik duvarı sınıflarının tanımını tamamlayarak Check Point Software tarafından sunulan "durumsal denetim" teriminin üreticiler tarafından çok sevildiğini ve bu kategoriye girmeyecek bir güvenlik duvarı bulmanın çok zor olduğunu (bu teknolojiyi uygulamamış olsalar bile) not etmek istiyoruz. ). Bu nedenle, şu anda piyasada yalnızca iki sınıf güvenlik duvarı var - devlet denetçileri ve paket filtreleri.

Güvenlik duvarı seçimi

Harika bir Rus atasözü var: "Tüm yumurtalarını bir sepete koyma." Bu prensipte güvenlik duvarının seçilmesi gerekir. Bu ekranlardan herhangi birinin lehine net bir seçim yapamazsınız. İki güvenlik duvarı kullanabilirseniz, ağınıza bir savunma sistemi kurarak daha iyi olur. Ekranlardan biri açık değilse, o zamana kadar performansı geri kazanılana kadar, tüm ekran ikinci ekranı devralacak. Genellikle "paket filtre durum denetçisi (veya uygulama seviyesi vekil)" kombinasyonu kullanılır. Ayrıca bu birleşim de iyidir, çünkü ağınızın ucunda kurulu olan yönlendiricinin içine yerleştirilmiş bir paket filtresi satın almak için para harcamanıza gerek yoktur.

fırsatlar

Trafiği filtrelemenin yanı sıra, güvenlik duvarları, çevre koruma önleminin tamamlanmayacağı aynı derecede önemli diğer işlevleri yerine getirmenize izin verir. Tabii ki, aşağıdaki liste ayrıntılı değildir, ancak bu malzeme bir güvenlik duvarı seçmek için bir rehber değildir. Daha önce açıklanan saldırılara karşı korunmanın bazı yollarını işaret ediyoruz.

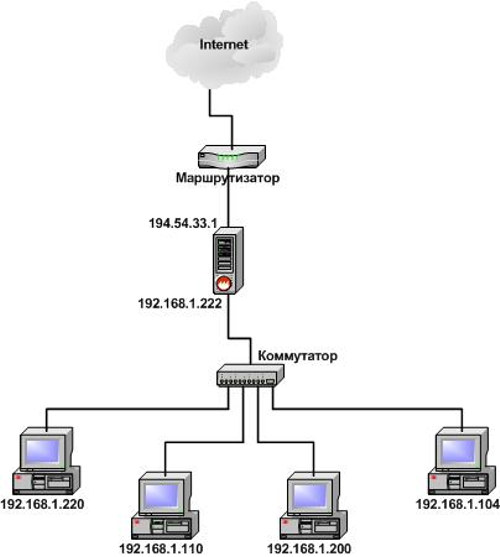

Ağ Adresi Çevirisi

Daha önce de gösterildiği gibi, bir saldırganın birçok saldırı uygulamak için kurbanının adresini bilmesi gerekir. Bu adresleri ve tüm ağın topolojisini gizlemek için, güvenlik duvarları çok önemli bir işlevi yerine getirir - ağ adresi çevirisi (ağ adresi çevirisi). Çeviri iki şekilde yapılabilir - dinamik ve statik. İlk durumda, adres güvenlik duvarına erişim sırasında düğüme tahsis edilir. Bağlantı tamamlandıktan sonra, adres serbest bırakılır ve şirket ağındaki diğer herhangi bir düğüm tarafından kullanılabilir. İkinci durumda, düğüm adresi her zaman bir ITU adresiyle ilişkilendirilir.

Şek. "Ağ Adresi Çevirisi"

Kullanıcı Doğrulama

Güvenlik duvarları, çeşitli uygulamaların ağa kabul edilmesine izin verilmesinin veya reddedilmesinin yanı sıra, güvenlik duvarı tarafından paylaşılan harici veya dahili kaynaklara erişmek isteyen kullanıcılar için de benzer eylemler gerçekleştirebilir. Aynı zamanda, bir kullanıcının kimlik doğrulaması (kimlik doğrulaması), normal bir tanımlayıcı (ad) ve şifre sunarak veya örneğin SecureID veya dijital sertifikalar kullanarak daha güvenilir yöntemler kullanılarak gerçekleştirilebilir.

Şek. "Doğrulama"

Etkinlik kaydı

Kurumsal ağ koruma sisteminin kritik bir unsuru olan güvenlik duvarı, kaydettiği tüm işlemleri kaydetme yeteneğine sahiptir. Bu tür eylemler arasında yalnızca ağ paketlerinin atlanması veya engellenmesi değil, güvenlik yöneticisi ve diğer eylemler tarafından erişim denetimi kurallarının değiştirilmesi de yer almaktadır. Bu kayıt, oluşturulan kayıtlara gerektiği gibi erişmenizi sağlar - bir güvenlik olayı veya mahkemelere sunulması veya iç soruşturmalar için kanıt toplanması durumunda.

uygulama

Güvenlik duvarlarının uygulanması için iki seçenek vardır - yazılım ve yazılım ve donanım. İkinci seçenek iki şekilde de uygulanabilir - özel bir cihaz olarak ve bir yönlendiricideki veya anahtardaki bir modül olarak. Yazılım ve donanım çözümlerine ilgi son iki yılda dünya genelinde artmıştır. Bu tür çözümler yavaş yavaş "tamamen" yazılım sistemlerini desteklemektedir ve bu pazardaki ilk keman çalmaya başlar.

İlk çözüm en sık kullanılan ve ilk bakışta daha çekici. Bunun nedeni, pek çok kişinin görüşüne göre, uygulamasının yalnızca güvenlik duvarı yazılımı satın almak ve onu kuruluştaki herhangi bir bilgisayara yüklemek için yeterli olmasıdır. Bununla birlikte, uygulamada, bir kuruluşun ücretsiz bir bilgisayarı olması her zaman çok uzaktır ve ayrıca sistem kaynakları için oldukça yüksek gereksinimleri karşılamaktadır. Bu nedenle, yazılım edinimi ile eş zamanlı olarak, kurulumu için bir bilgisayar da satın alınmıştır. Ardından, bir işletim sistemini bir bilgisayara kurma ve kurma süreci de gelir, bu da montajcılar için zaman ve ödeme gerektirir. Ve bundan sonra saldırı tespit sistemi yazılımı kurulur ve yapılandırılır. Gördüğünüz gibi, normal bir kişinin kullanımı ilk bakışta göründüğü kadar kolay değildir. Bu nedenle son yıllarda güvenlik cihazı denilen özel yazılım ve donanım çözümleri almaya başlamıştır. Yalnızca belirtilen işlevleri yerine getirmek için "düzeltilmiş" özel veya standart işletim sistemleri (genellikle FreeBSD veya Linux tabanlı) kullanan özel yazılım ve donanım sistemleri olarak sunulurlar. Bu tür çözümlerin avantajları şunlardır:

- Bilgi işlem teknolojisinde uygulama kolaylığı. Bu tür cihazlar önceden kurulmuş ve yapılandırılmış bir işletim sistemi ve koruyucu mekanizmalar ile birlikte teslim edildiğinden, yalnızca birkaç dakika içinde gerçekleştirilen ağa bağlanması gerekir. Bazı ayarlamalar hala gerekli olmakla birlikte, üzerinde harcanan zaman, güvenlik duvarının sıfırdan kurulum ve konfigürasyonundan önemli ölçüde daha azdır.

- Yönetim kolaylığı. Bu cihazlar herhangi bir Windows 9x, NT, 2000 veya Unix iş istasyonundan kontrol edilebilir. Yönetim konsolu, Telnet veya SNMP gibi standart protokolleri veya Ssh veya SSL gibi özel veya güvenli protokolleri kullanarak cihazla iletişim kurar.

- Performans. Tüm "gereksiz" hizmetlerin ve alt sistemlerin işletim sisteminden dışlanması nedeniyle, cihaz performans ve güvenilirlik açısından daha verimli çalışır.

- Hata toleransı ve yüksek kullanılabilirlik. Bir güvenlik duvarını özel bir cihaza uygulamak, yalnızca yazılımı değil donanım hata toleransını ve yüksek kullanılabilirliği sağlamak için mekanizmalar uygulamanıza izin verir. Bu tür cihazların kümelenmesi nispeten kolaydır.

- Korumaya odaklanmak. Yalnızca ağ güvenliği görevlerini çözmek, yönlendirme vb. Gibi diğer işlevlerdeki kaynakları israf etmez. Genellikle, aynı anda birçok sorunu çözen evrensel bir cihaz yaratma denemesi iyi bir şeye yol açmaz.

Bağımsız danışmanlık şirketi Gartner Group tarafından Haziran 1997'de yayınlanan bir raporda, 2002'ye kadar, 20 milyon dolardan 200 milyon dolara geliri olan şirketlerin% 80'inin yazılım değil donanım çözümleri seçeceği yazılmıştır. Bu seçimin ana nedeni, yazılım çözümlerinde olduğu gibi aynı yüksek seviyede koruma sağlamak, ancak daha az para kazanmaktır. İkinci neden ise bu tür çözümleri şirket sistemine entegre etmenin basitliği ve kolaylığıdır.

İlk bakışta, bu tür donanım uygulamaları önemli ölçüde daha pahalıdır, ancak bu sadece ilk bakışta. Yazılım ve donanım çözümlerinin maliyeti yaklaşık 5000-12000 dolar arasındadır. Benzer işlevleri yerine getiren yazılımın kullanımına dayanan bir çözümün maliyeti önemli ölçüde daha yüksek olabilir. Bu, yazılımın kendisinin daha az maliyetli olmasına rağmen. Bu etki, bir yazılım çözümünün maliyetinin aşağıdakileri içermesi nedeniyle elde edilir:

- Bilgisayarın maliyeti.

- İşletim sisteminin lisanslı dağıtımının maliyeti.

- Eşlik eden yazılımın maliyeti (örneğin, Internet Explorer tarayıcısı veya Oracle DBMS).

- Kurulum maliyeti ve tüm kompleksi bir bütün olarak yapılandırın. Tipik olarak, bu maliyetler tüm kompleksin bileşenlerinin maliyetinin% 20-30'udur.

- Kompleksin tüm bileşenlerini desteklemenin maliyeti (bilgisayar ve donanım bileşenleri, işletim sistemi, ek yazılım vb.).

Çünkü bu "ek" maliyetlerin yazılım ve donanım kompleksi mevcut değildir, çünkü Zaten "demir" fiyatına dahil edildiler.

Ancak, özel bir bilgisayarın, saldırı tespit işlevlerine sahip bir yönlendirici ile aynı olmadığı (örneğin, Cisco Secure Integrated Software'li yönlendiriciler) olmadığı hemen belirtilmelidir. Yönlendirici üreticisinde, öncelik her zaman süreci iyileştirmek ve yönlendirme hızını artırmaktır. Ve ancak o zaman koruma özelliklerini uygulamaya çalışır. Bu nedenle, yönlendirme ve koruma arasında bir seçim yaparak, her zaman yönlendirme lehine yaparlar. Uygulamada gösterildiği gibi, yönlendiricilerde koruyucu mekanizmaların kullanılması performanslarını önemli ölçüde azaltır. Veya koruyucu fonksiyonlar sınırlıdır.

eksiklikler

Yukarıda, güvenlik duvarlarında mevcut olan bazı eksiklikleri ve bunları aşmanın yollarını zaten listeledik. Aşağıda bunlardan bazılarını göstereceğiz.

Şebeke servisleri işlevselliğinin kısıtlanması

Bazı kurumsal ağlar, bir güvenlik duvarı (örneğin, yayın trafiği) ile “geçinmesi” zor olan topolojiler kullanır veya ITU uygulamasının tüm ağ altyapısının önemli bir şekilde yeniden yapılandırılmasını gerektirecek şekilde bazı hizmetleri (örneğin, NFS) kullanır. Böyle bir durumda, güvenlik duvarını edinmenin ve yapılandırmanın nispi maliyetleri, ITU'nun bulunmamasıyla bağlantılı hasar ile karşılaştırılabilir.

Bu sorun, yalnızca kurumsal bilgi sistemi oluşturmanın ilk aşamasında ağ topolojisini doğru bir şekilde tasarlayarak çözülebilir. Bu, yalnızca bilgi güvenliği araçlarının edinilmesi için müteakip maddi maliyetleri düşürmekle kalmaz, aynı zamanda güvenlik duvarlarını mevcut bilgi işlem teknolojisine etkili bir şekilde entegre eder. Ağ önceden tasarlanmış ve çalışıyorsa, bir güvenlik duvarı yerine başka bir çözüm kullanmayı düşünebilirsiniz, örneğin bir saldırı tespit sistemi.

Potansiyel olarak tehlikeli fırsatlar

Son zamanlarda ortaya çıkan ve Internet kullanıcıları için hayatı kolaylaştıran yeni özellikler, güvenlik gereksinimleri dikkate alınmadan geliştirilmiştir. Örneğin, JavaScript, Java, ActiveX ve verilerle çalışmaya odaklanan diğer hizmetler. Mobil kodun özgüllüğü, hem saldırıları gerçekleştirme aracı olarak hem de bir saldırı nesnesi olarak kullanılabilecek şekildedir. İlk varyasyonda, tehlike mobil kodun kullanıcının bilgisayarına indirilmesi ve normal bir program olarak çalıştırılması ve sistem kaynaklarına erişim sağlanmasıdır. İkinci seçenek, bir kural olarak, kullanıcının yerel bilgisayarına saldırılar yapmadan önce bir ön aşama olarak mobil kodu değiştirmek için kullanılır. Herhangi bir işlevi yerine getirmenin bir yolu olarak mobil koda yapılan saldırılar henüz yaygınlaşmamıştır. Bu, örneğin, finansal işlemlerin yapılması gibi herhangi bir ciddi işlemi gerçekleştirmek için mobil kodun henüz uygulanmamış olmasından kaynaklanmaktadır. Zaten bir müşteriyle çalışmak için Java teknolojisini kullanan, Ruslar da dahil olmak üzere bankacılık sistemlerinden bilinen örnekler olmasına rağmen.

Saldırıları gerçekleştirmenin bir yolu olarak, bir mobil kod şu şekilde uygulanabilir:

- Bilgi sistemine izinsiz giren ve yerel disklerdeki verileri tahrip eden, kodunu sürekli değiştiren, böylece tespit etmeyi ve silmeyi zorlaştıran bir virüs;

- şifreleri, kredi kartı numaralarını vb. ele geçiren bir aracı;

- Ticari ve finansal bilgiler içeren gizli dosyaları kopyalayan bir program;

- ve dahası.

Bu tür programlar animasyonlu pankartlar, interaktif oyunlar, ses dosyaları vb. Altında maskelenebilir. Rus kullanıcılar, finansal işlemleri ve verilerin gizliliğini ihlal edebilecek diğer eylemleri yürütmek için genellikle bilgisayarı kullanmaz. Bu nedenle, üzerinde çalıştığı düğümün çalışmasını bozan düşmanca bir mobil kod örneği ele alıyoruz. Bu, uygulanması en kolay olan ve sonuç olarak, herhangi bir İnternet kullanıcısının maruz kalabileceği sıkça kullanılan bir tehdittir.

- yetkisiz eylemler gerçekleştiren yüksek öncelikli süreçler oluşturmak;

- çok sayıda pencere oluşturmak;

- büyük miktarda bellek ve önemli sistem sınıflarını “yakalamak”;

- CPU yükü sonsuz döngü;

- vb.

Mobil kodu algılamak için kullanılan genel yaklaşım, karşılık gelen etiketler gibi öğeleri tanımlamak için HHTP ve HTTPS protokolleri tarafından kullanılan 80. veya 443. bağlantı noktalarında gelen tüm trafiği taramaktır. Ancak bu, mobil kodu durdurmak için yeterli değildir, çünkü ActiveX denetimlerini ve Java uygulamalarını başka şekillerde alabilirsiniz. Örneğin, bir Java uygulamasının (genellikle .class uzantısına sahip) bir resim olarak kendini taklit ettiğini (yani, gif veya jpg uzantısına sahip olduğunu) hayal edin. Güvenlik duvarı bu görüntünün dikkate alındığında, ağa geçirilir ve tarayıcı önbelleğine yüklenir, ardından indirilen dosya bir görüntü olmadığından tarayıcı çöker. Ancak, farketmez - mobil kod zaten bilgisayarda. Ve eğer daha sonra çalıştırılabilirse, o zaman sistemin güvenliği ile ilgili ciddi problemler olabilir. Başka bir giriş yöntemi, bir web sunucusunu çalıştırmak için standart olmayan bir port kullanmaktır.

Örneğin Java uygulamaları için güvenlik seçeneklerinden biri, belirli kod bölümlerinin varlığını tespit etmek için korumalı segmentten geçen tüm trafiğin taraması olarak düşünülebilir. Bu tespit, onaltılı formda "CA FE BA BE" gibi görünen tanımlayıcı bayt kodunun sayısını arayarak gerçekleştirilir. Bununla birlikte, bu yaklaşım pratik olarak güvenlik sağlayıcıları tarafından kullanılmamaktadır, çünkü trafik belirli metin parçalarını tanımlamak için her bir bağlantı noktasındaki akışını filtrelemek için çok yoğundur.

Virüsler ve saldırılar

Neredeyse hiçbir güvenlik duvarında virüslere ve genel olarak saldırılara karşı yerleşik koruma mekanizmaları yoktur. Kural olarak, bu özellik ITU'ya ek modüller veya üçüncü taraf programlar eklenerek gerçekleştirilir (örneğin, Check Micro Firewall-1 için Trend Micro'nun BT sistemi veya bunun için RealSecure saldırı algılama sistemi). Standart olmayan arşivleyicilerin veya veri aktarma biçimlerinin yanı sıra trafik şifrelemesinin kullanılması, tüm virüsten koruma korumasını hiçbir şeye düşürmez. Güvenlik duvarından şifreli bir biçimde geçerlerse ve yalnızca müşterilerin son cihazlarında şifresi çözülürse virüslere veya saldırılara karşı nasıl korunabilirsiniz?

Bu durumda, güvenlik duvarı verilerinden geçişi bilinmeyen bir biçimde güvenli tutmak ve yasaklamak daha iyidir. Şu anda şifreli verilerin içeriğini kontrol etmek için hiçbir şey teklif edilemez. Bu durumda, virüslere ve saldırılara karşı korumanın terminal cihazlarda gerçekleştirilmesi umuduyla kalmaktadır. Örneğin, sistem aracıları sistemi RealSecure kullanarak.

Performans düşüşü

Çok sık olarak, güvenlik duvarları verimi azaltan ağın tıkanıklığıdır. Sadece başlığı (paket filtrelerinin yaptığı gibi) değil, aynı zamanda her paketin içeriğini de ("proxy") analiz etmek gerektiğinde, güvenlik duvarının performansı önemli ölçüde azalır. Yoğun trafiği olan ağlar için, normal güvenlik duvarlarının kullanımı pratik olmaz. Bu gibi durumlarda, saldırıların tespiti ve müdahalesi ilk etapta konulmalı ve trafik sadece acil bir tehdit durumunda engellenmelidir. Ayrıca, bazı saldırı tespit araçları (örneğin, BlackICE Gigabit Sentry) gigabit hızlarında çalışabilir.

Güvenlik duvarı türleri arasındaki denge, uygulama filtrelerindeki veya durum denetçilerindeki daha yüksek güvenlik ve mükemmel kontrol edilebilirliğe karşı paket filtrelerinde daha fazla esneklik sağlar. İlk bakışta paket filtrelerinin daha hızlı olması gerektiği görülmesine rağmen, daha basit ve içeriklerini etkilemeden yalnızca paket başlıklarını işlediklerinden, bu her zaman doğru değildir. Bir uygulama ağ geçidi üzerine kurulu birçok güvenlik duvarı, yönlendiricilere göre daha yüksek hızlar gösterir ve erişim kontrolü için en iyi seçimdir. Bunun nedeni, daha önce de belirtildiği gibi, yönlendiricilerin özel olmayan aygıtlar olmaları ve bunlar için filtreleme işlevlerinin öncelikli olmamasıdır.

Kişisel Güvenlik Duvarları

Geçtiğimiz birkaç yıl boyunca, kurumsal ağların yapısında büyük değişiklikler meydana geldi. Eğer bu tür ağların sınırları net bir şekilde tanımlanmadan önce, şimdi neredeyse imkansızdır. Çok uzun zaman önce, böyle bir sınır, dış ağlara erişimin sağlandığı tüm yönlendiricilerden ya da diğer cihazlardan (örneğin modemler) geçti. Örgütün uzak ofislerinde de durum benzerdi. Ancak, şimdi bir güvenlik duvarı tarafından korunan tam teşekküllü kullanıcı, korunan alanın dışında kalan bir çalışandır. Bu çalışanlar arasında evde çalışan veya bir iş gezisinde olan kullanıcıları içerir. Korunmaya ihtiyaçları var mı? Kuşkusuz. Ancak, tüm geleneksel güvenlik duvarları, korunan kullanıcıların ve kaynakların, korunmalarının koruması altında olması gerektiği şekilde inşa edilir. içeriden, mobil kullanıcılar için imkansız. Bu sorunu gidermek için iki yaklaşım önerildi - daha sonra anlatılacak olan sanal özel ağlar (VPN) ve dağıtılmış güvenlik duvarları (dağıtılmış güvenlik duvarları). İlk çözümün bir örneği Check Point Software'in VPN-1'idir (http://www.checkpoint.com). Dokunaçlarını dağıtan ahtapot gibi, bu tür bir plan tek bir dezavantaja sahipti - uzaktaki sitenin saldırılarına maruz kaldı, ancak kurumsal ağa erişim yetkisiz etkilerden korunuyordu. Uzak bir iş istasyonuna yüklenen bir Truva atı, davetsiz misafirin güvenlik duvarı ve güvenli bir kanaldan içeri girmesine izin verebilirdi. Sonuçta, VPN hem normal hem de izinsiz trafiği şifreleyerek aralarında bir ayrım yapmaz. O zaman dağıtılmış bir güvenlik duvarı fikri doğdu, bu da tüm ağı değil sadece tek bir bilgisayarı koruyan bir mini ekran olacaktı. Böyle bir çözüme örnek olarak, aynı üreticiden Internet Security Systems'in BlackICE Agent'ı (http://www.iss.net) veya RealSecure Server Sensor verilebilir. Bu çözüm, sonunda, bilgisayarlarını davetsiz misafirleri ağı izlemeye zorlayan bilgisayarlardan koruma fırsatı bulmuş olan ev kullanıcıları tarafından da beğenildi. Ama, beri ev kullanıcıları için dağıtılmış ITU'nun birçok işlevi (örneğin, merkezi yönetim veya güvenlik politikalarının dağıtımı) gereksizdi, sonra dağıtılmış ITU teknolojisi değiştirildi ve yeni yaklaşımın parlak temsilcileri ZoneAlarm ve BlackICE Defender olan “kişisel güvenlik duvarı” olarak adlandırıldı. şirketler ZoneLabs (http://www.zonelabs.com) ve ISS sırasıyla. Check Point Software, yalnızca kuruldukları bilgisayarları değil, aynı zamanda bu düğümün dışına gönderilen trafiği de koruyan VPN-1 SecureClient ve VPN-1 SecureServer çözümü sunarak ön plana çıkmıştır. client \\ server vpn düzenleyerek). Bu karar ağın belirsiz sınırları olan güvenlik duvarlarına maruz kalmasına neden oldu.

Kişisel bir güvenlik duvarı ile dağıtılmış güvenlik duvarı arasındaki fark nedir? Temel fark, merkezi bir yönetim fonksiyonunun varlığıdır. Kişisel güvenlik duvarları yalnızca yüklü oldukları bilgisayardan yönetiliyorsa ve evde kullanım için idealse, dağıtılmış güvenlik duvarları, kuruluşun ana ofisinde kurulu tek bir yönetim konsolundan merkezi olarak yönetilebilir. Bu farklılıklar bazı üreticilerin çözümlerini iki versiyonda yayınlamalarına izin verdi - kişisel (ev kullanıcıları için) ve dağıtıldı (kurumsal kullanıcılar için). Örneğin, bir BlackICE Defender kişisel güvenlik duvarı ve bir BlackICE Aracısı dağıtılmış güvenlik duvarı sunan Internet Güvenlik Sistemleri geldi.

Etkili bir kişisel ITU hangi işlevlere sahip olmalıdır? Öncelikle, bu ekran pasif bir program olmamalıdır; bu, yalnızca bir bilgisayara gelen trafiği, genellikle kaynağın adresini ve bağlantı noktasını içeren belirli ölçütlere göre gelen trafiği engelleyen ne olmalıdır. Erkek faktörler uzun zaman önce bu kadar basit koruyucu mekanizmaları atlamayı öğrendiler ve internette birçok geleneksel koruyucu bariyere nüfuz edebilecek çok sayıda program bulabilirsiniz. Böyle bir programın bir örneği, sahibinin bilgisi olmadan tehlikeye atılmış bir bilgisayarda çok sayıda işlev gerçekleştirmenize olanak sağlayan Truva Atı SubSeven 2.2'dir. Kendini savunmak için, korunan düğüme yönelik her ağ paketinin daha derin bir analizine olanak sağlayacak bir araca ihtiyaç vardır. Böyle bir araç, güvenlik duvarından geçen trafikte bilgisayar korsanlığı eyleminin izlerini tespit eden bir saldırı tespit sistemidir. Kaynak adresi ve liman gibi izinlere körel şekilde güvenmiyor. Bilindiği gibi, modern İnternet'in temelini oluşturan IP protokolü, gerçek adresinizi değiştirmeyi kolaylaştıran ve böylece bir saldırganın izlenmesini imkansız kılan ciddi bir güvenlik mekanizmasına sahip değildir. Dahası, bir bilgisayar korsanı bir başkasını "ikame edebilir" ve adresinizi bir vekilin adresi ile değiştirebilir. Ve son olarak, bazı saldırılar için (örneğin, “hizmet reddi”) kaynak adrese hiç ihtiyaç duyulmaz ve istatistiklere göre vakaların% 95'inde bu adres bilgisayar korsanı tarafından değiştirilir. İyi bir benzetme var. Kişisel bir güvenlik duvarı, tüm ziyaretçilere geçişi sağlayan bir binadaki güvenlik görevlisidir. Böyle bir durumda, saldırgan bir binanın içine kolayca bir silah veya bomba taşıyabilir. Bununla birlikte, girişte bir metal detektörü yerleştirirseniz, durum kökten değişir ve bir saldırganın yasaklanmış maddeleri korunan alana taşıması artık kolay değildir.

Ne yazık ki, birkaç güvenlik duvarının yerleşik bir saldırı tespit sistemine sahip olduğunu belirtmek gerekir. Bu çözümlerden biri, Internet Security Systems'ın BlackICE Defender ve BlackICE Agent sistemleridir. BlackICE ailesinin herhangi bir bileşeni, yetkisiz faaliyetleri algılayan ve engelleyen iki ana modül içerir - BlackICE Firewall ve BlackICE IDS. BlackICE Firewall, belirli IP adreslerinden ve TCP / UDP bağlantı noktalarından gelen ağ trafiğini engellemekten sorumludur. Trafiği belirli ölçütlere göre önceden engellemek, yetkisiz trafiği işlemek için "gereksiz" işlem sayısını azaltarak sistem performansını artırmanıza olanak tanır. Bu bileşen hem manuel hem de otomatik olarak yapılandırılabilir. İkinci durumda, yeniden yapılandırma, BlackICE IDS modülü tarafından yetkisiz etkinliklerin tespit edilmesinden sonra gerçekleşir. Bu durumda, trafik engelleme herhangi bir süre için gerçekleştirilebilir. BlackICE Güvenlik Duvarı, işletim sisteminde yerleşik olan protokol yığınını atlayarak doğrudan işletim kartında çalışır ve bu, işletim sisteminin yığında yanlış uygulanmasıyla ilgili bilinen birçok güvenlik açığını kullanma tehlikesini ortadan kaldırır. BlackICE IDS, BlackICE Güvenlik Duvarı modülünden gelen trafikteki saldırıları ve diğer yetkisiz etkinlik izlerini tespit etmekten sorumludur ve patentli yedi seviyeli bir protokol analizi algoritması kullanır.

Etkin bir kişisel güvenlik duvarının sahip olması gereken bir sonraki mekanizma, İnternet'ten elde edilebilecek tehlikeli içeriğe karşı korunmadır. Bu içerik Java uygulamalarını ve ActiveX denetimlerini, ShockWave kodunu ve JavaScript, Jscript ve VBScript komut dosyalarını içerir. Bunların yardımıyla, bir yandan yeri doldurulamaz ve kullanışlı teknolojiler, bir bilgisayarda çok sayıda yetkisiz eylem gerçekleştirilebilir. Virüslerin tanıtımından ve Truva atlarının yerleştirilmesinden başlayarak tüm bilgilerin çalınması veya silinmesiyle sona erer. Ayrıca, kişisel güvenlik duvarları, bilgisayarın sahibi hakkındaki gizli bilgileri açığa çıkarabilecek çerezlere karşı korunmalıdır.

Bazı kişisel ITU'lar (örneğin, Symantec'ten Norton Internet Security), Truva atlarını algılamanın yanı sıra, makro virüsleri ve Internet solucanları dahil olmak üzere çok sayıda virüsü tespit edebilen virüsten koruma sistemlerinde yerleşiktir. Genellikle üreticiler, merkez ofisi ile güvenli etkileşimi sağlamaktan sorumlu VPN modüllerini ürünlerine (örneğin, PGP Desktop Security veya VPN-1 SecureClient) yerleştirir.

çünkü dağıtılmış ekranlar merkezi olarak yönetilir, güvenlik yöneticisinin, korunan düğümlere daha fazla çaba göstermeden nüfuz etme girişimleri hakkında ayrıntılı bilgi edinmesini sağlayan etkili bir yapılandırma, yönetim ve kontrol mekanizmasına sahip olmaları gerekir. Ayrıca, bazı durumlarda, kolluk kuvvetlerine gitmek için bir bilgisayar suçu soruşturma prosedürü başlatmak veya kanıt toplamak gerekir. Ve bazı güvenlik duvarlarında uygulanan bir saldırganın izlenmesi (geri izleme) için vazgeçilmez bir mekanizma olacak. Örneğin, daha önce belirtilen BlackICE Agent ve Defender, korunan bir bilgisayarda bir saldırı gerçekleştiren bir saldırganı izlemenize ve bir bilgisayar korsanı hakkında aşağıdaki bilgileri toplamanıza izin verir:

- Saldırının gerçekleştirildiği bilgisayarın IP, DNS, WINS, NetBIOS ve MAC adresleri.

- Saldırganın ağa girdiği isim.

Aynı derecede önemli, kişisel güvenlik duvarı yazılımını uzaktan güncelleme yeteneği (örneğin, VPN-1 SecureClient'te). Aksi halde, yöneticinin bilgisayar sahiplerinin her birini bağımsız olarak ziyaret etmesi ve güvenlik yazılımını güncellemesi gerekir. Bunun, bilgisayar sahiplerine çalışmalarından kopacaklarını düşündürecek ne tür bir rahatsızlık olduğunu hayal edin. Uzaktan kumanda ve en önemlisi, bilgisayarın sahibi için algılanamayan güncelleme (saldırı ve virüs imzalarının güncellenmesi dahil) bu sorunu ortadan kaldırıyor ve güvenlik yöneticisinin çalışmasını kolaylaştırıyor. Uzaktan kumandayı uygularken, merkezi konsol ve uzak ajanlar arasında iletilen trafiğin korunmasını unutmamalısınız. Bir saldırgan uzak komutların güvenliğini ihlal edecek bu komutları araya girebilir veya değiştirebilir.

Bu bölümün sonunda, kişisel ya da dağıtılmış bir güvenlik duvarının doğru seçiminin, normal şartlar altında korunmayan ve şirket ağına giriş noktası görevi gören bilgisayarların güvenliğini artıracağını söylemek istiyorum.

11. Güvenlik duvarları ve güvenli sistemler oluşturmadaki rolü

güvenlik duvarı veya ağ ekranı ?? belirtilen kurallara uygun olarak içinden geçen ağ paketlerini izleyen ve filtreleyen bir donanım veya yazılım kümesidir.

Güvenlik duvarının ana görevi, bilgisayar ağlarını veya tek tek düğümleri yetkisiz erişime karşı korumaktır. Ayrıca, güvenlik duvarları genellikle ana görevi olarak filtreler olarak adlandırılır. Konfigürasyonda tanımlanan kriterlere uymayan paketleri geçemez (filtre).

Bazı güvenlik duvarları adres çevirisine de izin verir ?? intranet (gri) adreslerinin veya bağlantı noktalarının LAN dışında kullanılan harici adreslerin dinamik olarak değiştirilmesi.

Diğer isimler

Güvenlik duvarı (bu. Brandmauer) ?? Alman dilinden ödünç alınan terim, İngilizce güvenlik duvarının orijinal anlamında (bitişik binaları birbirinden ayıran, yangının yayılmasını önleyen duvar) bir analogudur. İlginçtir, Almancadaki bilgisayar teknolojisi alanında, "Güvenlik Duvarı" kelimesi kullanılır.

Güvenlik duvarı, güvenlik duvarı, güvenlik duvarı, güvenlik duvarı İngilizce güvenlik duvarı terimini çevirerek oluşturdu.

Güvenlik duvarları çeşitleri

Güvenlik duvarları, aşağıdaki özelliklere bağlı olarak farklı türlerde sınıflandırılır:

- ekranın bir düğüm ile ağ arasında veya iki veya daha fazla farklı ağ arasında bir bağlantı sağlayıp sağlamadığını;

- hangi ağ protokollerinin seviyesinde veri akışı kontrol edilir;

- aktif bağlantıların izlenip izlenmediği.

İzlenen veri akışlarının kapsamına bağlı olarak, güvenlik duvarları aşağıdakilere ayrılır:

- geleneksel ağ (veya güvenlik duvarı) ?? ağ geçidinde (ağlar arasında trafik ileten bir sunucu) bir program (veya işletim sisteminin ayrılmaz bir parçası) veya bağlı ağlar arasında gelen ve giden veri akışını kontrol eden bir donanım çözümü.

- kişisel güvenlik duvarı ?? Program, kullanıcının bilgisayarında yüklü ve sadece bu bilgisayarın yetkisiz erişime karşı korunması için tasarlanmıştır.

Dejenere vaka ?? Kendi kaynaklarına erişimi sınırlamak için geleneksel güvenlik duvarı sunucusunun kullanılması.

Erişim kontrolünün gerçekleştiği seviyeye bağlı olarak, üzerinde çalışan güvenlik duvarlarına bölünme vardır:

- paketlemenin gönderici ve alıcı adreslerine, OSI modelinin taşıma düzeyindeki port numaralarına ve yönetici tarafından belirlenen statik kurallara göre filtreleme gerçekleştiğinde ağ seviyesi;

- oturum seviyesi (aynı zamanda durumlu olarak da bilinir) ?? Kötü niyetli işlemlerde sıklıkla kullanılan TCP / IP özelliklerini ihlal eden paketlere izin vermeyen uygulamalar arasındaki oturumları izleme ?? kaynakların taranması, TCP / IP'nin yanlış uygulamaları yoluyla hackleme, bağlantıların kesilmesi / yavaşlaması, veri enjeksiyonu.

- uygulama seviyesipaket içinde iletilen uygulama verilerinin analizine dayanarak filtreleme. Bu tür ekranlar, politikalara ve ayarlara dayalı olarak istenmeyen ve potansiyel olarak tehlikeli bilgilerin aktarılmasını engellemenizi sağlar.

Uygulama düzeyinde güvenlik duvarlarıyla ilgili bazı çözümler, bazı güvenlik duvarı özelliklerine sahip proxy sunuculardır ve şeffaf proxy sunucularını protokollerde uzmanlaşarak uygular. Proxy sunucusu ve çoklu protokol uzmanlığı yetenekleri filtrelemeyi klasik güvenlik duvarlarından çok daha esnek hale getirir, ancak bu tür uygulamalar proxy sunucularının tüm dezavantajlarına sahiptir (örneğin, trafik gizliliği).

Etkin bağlantıların izlenmesine bağlı olarak, güvenlik duvarları:

- mevcut bağlantıları izlemeyen (örneğin, TCP) durumsuz (basit filtreleme), ancak veri akışını yalnızca statik kurallara göre filtreleyen;

- duruma, durum bilgisi olan paket denetimi (SPI) (bağlam tabanlı filtreleme), geçerli bağlantıların izlenmesi ve yalnızca ilgili protokollerin ve uygulamaların mantığını ve algoritmalarını karşılayan paketleri atlayarak. Bu tür güvenlik duvarları, çeşitli DoS saldırıları ve bazı ağ protokollerinin güvenlik açıkları ile daha etkin şekilde başa çıkmayı mümkün kılar. Ek olarak, bunlar, statik kurallarla tanımlanması zor olan ve genellikle standart, durumsuz ağ ekranlarıyla uyumlu olmayan, alıcılar arasında karmaşık veri aktarım şemaları kullanan, H.323, SIP, FTP, vb. Gibi protokollerin çalışmasını sağlar.

Tipik özellikleri

- açıkça korunmasız hizmetlere erişimi filtrelemek;

- hassas bilgilerin korumalı bir alt ağdan alınmasının ve yanlış verilerin korunan bir alt ağa hatalı hizmetlerin dahil edilmesinin önlenmesi;

- ağ düğümlerine erişim kontrolü;

- İnternet erişiminin tek tek ağ düğümleri tarafından kullanımına ilişkin kayıtların tutulmasına izin veren tüm erişim girişimlerini hem dışardan hem de iç ağdan kaydedebilir;

- ağa erişimin düzenlenmesi;

- şüpheli faaliyetlerin bildirilmesi, ağ düğümlerine veya ekranın kendisine soruşturma veya saldırı teşebbüsü;

Güvenlik kısıtlamaları nedeniyle, Telnet, FTP, SMB, NFS ve benzeri gibi gerekli kullanıcı servislerinden bazıları engellenebilir. Bu nedenle, bir güvenlik duvarı kurmak, bir ağ güvenlik uzmanının katılımını gerektirir. Aksi takdirde, yanlış yapılandırmadan kaynaklanan zarar, kazancı aşabilir.

Ayrıca, güvenlik duvarının kullanılmasının tepki süresini arttırdığı ve verimi düşürdüğü, çünkü filtreleme anında olmadığı için not edilmelidir.

Güvenlik duvarı tarafından çözülmeyen sorunlar

Güvenlik duvarının kendisi tüm ağ tehditleri için her derde deva değil. Özellikle, o:

- ağ düğümlerinin “kapaklardan” (İngilizce arka kapılar) veya yazılım açıklarından geçmesini engellemez;

- İlk başta birçok iç tehdide karşı koruma sağlamaz mı? veri sızıntıları;

- kullanıcıları virüsler dahil kötü amaçlı programlar indirmekten korumaz;

Son iki sorunu çözmek için uygun antivirüsler gibi uygun ek araçlar kullanılır. Genellikle güvenlik duvarına bağlanırlar ve ağ trafiğinin karşılık gelen kısmını diğer ağ proxy'leri için şeffaf olarak çalışarak veya güvenlik duvarından gönderilen tüm verilerin bir kopyasını alırlar. Bununla birlikte, böyle bir analiz önemli donanım kaynakları gerektirir, bu yüzden genellikle ağın her bir düğümünde bağımsız olarak gerçekleştirilir.

Güvenlik duvarları (güvenlik duvarı, güvenlik duvarı) sisteminizden gelen ve giden trafiği filtrelemeyi mümkün kılar. Güvenlik duvarı, ağ paketlerini bir ağ bağlantısı üzerinden girerken veya çıkarken denetlemek için bir veya daha fazla "kural" kümesi kullanır, trafiğin geçmesine izin verir veya engeller. Güvenlik duvarı kuralları, protokol türü, kaynak veya hedef ana bilgisayar adresi ve kaynak veya hedef bağlantı noktası dahil ancak bunlarla sınırlı olmamak üzere, bir veya daha fazla paket özelliğini kontrol edebilir.

Güvenlik duvarları bir ana bilgisayarın veya ağın güvenlik düzeyini ciddi şekilde artırabilir. Aşağıdaki görevlerden birini veya birkaçını gerçekleştirmek için kullanılabilirler:

- Dahili ağdaki uygulamaları, hizmetleri ve makineleri, harici Internet'ten gelen istenmeyen trafikten korumak ve izole etmek.

- Dahili ağ ana bilgisayarlarının harici İnternet servislerine erişimini kısıtlamak veya yasaklamak için.

- Dahili ağda özel IP adreslerini kullanmayı ve bir İnternet bağlantısını paylaşmayı mümkün kılan ağ adresi çevirisini (NAT) desteklemek için (özel bir IP adresiyle veya otomatik olarak atanmış genel adres havuzundan bir adresle).

Güvenlik Duvarı Prensipleri

Güvenlik duvarı kural kümeleri oluşturmanın iki ana yolu vardır: "dahil" ve "" hariç ". Özel bir güvenlik duvarı, bir dizi kuralla eşleşen trafik hariç tüm trafiğin geçişine izin verir. Etkinleştiren güvenlik duvarı tam tersi bir şekilde hareket eder. Yalnızca kurallara uyan ve her şeyi engelleyen trafiğe izin verir.

Kapsayıcı bir güvenlik duvarı, giden trafik üzerinde çok daha fazla kontrol sağlar. Bu nedenle, kapsamlı bir güvenlik duvarı, Internet'te hizmet veren sistemler için en iyi seçimdir. Ayrıca, ortaya çıkan ve özel ağınıza giden trafik türünü de kontrol eder. Kurallara uymayan trafik engellenir ve karşılık gelen girişler günlük dosyasına yapılır. Kapsayıcı güvenlik duvarları genellikle özel güvenlik duvarlarından daha güvenlidir, çünkü güvenlik duvarının istenmeyen trafikten geçme riskini önemli ölçüde azaltır.

sözler: Aksi belirtilmedikçe, bu bölümdeki tüm kural kümesi ve konfigürasyon örnekleri kapsayıcı güvenlik duvarı tipindedir.

Güvenlik "" devlet korunurken güvenlik duvarı "" kullanılarak daha da geliştirilebilir. Böyle bir güvenlik duvarı açık bağlantılar hakkında bilgi depolar ve sadece açık bağlantılar veya yeni bağlantılar açarak trafiğe izin verir. Durum bilgisi olmayan güvenlik duvarı eksikliği, çok sayıda yeni bağlantının çok hızlı bir şekilde açılması durumunda Hizmet Reddi (DoS) hizmet reddi saldırılarına karşı savunmasız olabilir. Çoğu güvenlik duvarı, davranışları durumsuz ve durumsuz ile birleştirmenize izin verir; bu, her bir sistem için en uygun yapılandırmayı oluşturmanıza olanak sağlar.

Güvenlik duvarı nedir

Güvenlik duvarı (diğer adlar güvenlik duvarı, güvenlik duvarı), bilgisayarınız ile bağlı olduğu ağ arasında koruyucu bir engeldir. Çevrimiçi olduğunuzda, bilgisayarınız dış dünyaya görünür hale gelir. Bağlantı noktası denilen bir şey aracılığıyla görülebilir. Bir bağlantı noktası, bir ağ ana bilgisayarında çalışan bir uygulamaya (bilgisayar veya diğer ağ aygıtı) çalışan, belirli bir numara ile tanımlanmış, diğer ağ ana bilgisayarlarında çalışan uygulamalarla (aynı ana bilgisayardaki diğer uygulamalar dahil) iletişim kurmak için ayrılmış bir sistem kaynağıdır. Bu tür binlerce liman vardır ve yukarıda da belirtildiği gibi, her birinin kendine özgü bir numarası vardır.

Dünya çapında ağda en çok kullanılan portlar:

- 80 ?? web sayfalarını yüklemek için bağlantı noktası;

- 110 ?? e-posta indirmeleri için varsayılan olarak kullanılır;

- 25 ?? e-posta göndermek için varsayılan olarak kullanılır.

Güvenlik duvarının özü kullanmadığınız portları kapatmaktır. Aksi takdirde, bir saldırgan veya kötü amaçlı bir program (virüs, truva atı) PC'nizin içinden geçebilir. İnternete bağlıysanız, güvenlik duvarınızın olması gerekir.

Güvenlik duvarı kullanmazsanız ne olabilir?

İşletim sistemini yükledikten sonra güvenlik duvarını etkinleştirmezseniz veya varsayılan olarak etkinleştirilmemişse, İnternet'e eriştikten birkaç dakika sonra sisteminize saldırı yapılabilir. Virüsler, Trojan solucanlar ve casus yazılımlar açık bağlantı noktalarına nüfuz edebilir ve gelecekte size büyük sıkıntılara neden olabilir ve bu konuda bir tahminde bulunmayacaksınız bile. Bir zamanlar, yurtdışındaki PC Formatının yetkili baskısı bir deneme başlattı ve sonuç olarak tamamen korunmasız bilgisayarlarındaki işletim sistemi internette iki buçuk saat gezindikten sonra tamamen uygun hale getirildi. Güvenlik duvarı, bilgisayarın maruz kaldığı bazı saldırıları durdurabilir.

Ayrıca yalnızca bir güvenlik duvarına sahip olmanın sizi tüm kötülüklerden korumanıza yardımcı olacağını varsaymak gerekmez. Antivirüs programını kurmayı ve ardından veritabanlarını düzenli olarak güncellemeyi, ayrıca Windows için güvenlik güncellemelerini düzenli olarak indirip kurmayı unutmayın.

Güvenlik duvarı PC'nizin korunmasına nasıl yardımcı olur?

Windows'a dahil olanlar da dahil olmak üzere çoğu güvenlik duvarı, şüpheli gelen trafik konusunda sizi uyaracaktır. Ancak iyi bir güvenlik duvarı, şüpheli giden trafikten sizi uyarmalıdır. Örneğin, yerleşik Windows XP güvenlik duvarı bunun nasıl yapıldığını bilmediğinden, üçüncü taraf bir programla değiştirmek daha iyidir. Şüpheli giden trafik trafiğinin varlığı,bilgisayara zaten virüslü Truva atı veya casus yazılım.

Güvenlik duvarı türleri

Güvenlik duvarları iki basit kategoriye ayrılabilir: donanım ve yazılım Donanım güvenlik duvarı PC'niz ve İnternet arasında bulunan bir yönlendirici olabilir. Bu durumda, birkaç bilgisayar buna bağlanabilir ve hepsi yönlendiricinin bir parçası olan bir güvenlik duvarı tarafından korunacaktır. Yazılım güvenlik duvarı ?? Bu, kullanıcının bilgisayarına yüklediği özel bir yazılımdır.

Zaten sahip olsanız bileyönlendirici Yerleşik bir güvenlik duvarı ile, her bilgisayara ayrı ayrı bir yazılım güvenlik duvarı da yükleyebilirsiniz. O zaman saldırgan sisteminize girmek çok daha zor olacak.

Umarım bir güvenlik duvarının ne olduğunu açık bir şekilde anlatabilirim ve hala kullanmayanlar bunu yapmaya başlar.

Yorum bırakmayı unutma. Tekrar görüşmek üzere!

güvenlik duvarı veya güvenlik duvarı (onun içinde brandmaueringilizce rusça ateş sınırı) bir ağı iki veya daha fazla parçaya bölmenize ve paketleri bir parçadan diğerine geçirme koşullarını belirleyen bir kurallar kümesi uygulamanıza izin veren bir sistem veya sistemler birleşimidir (bkz. Şekil 1). Çoğu zaman, bu sınır arasında çizilir yerel alan ağı işletmeler ve İNTERNETAncak, işletmenin yerel ağı içinde gerçekleştirilebilmesine rağmen. Güvenlik duvarı böylece tüm trafikten geçer. Her geçen paket için, güvenlik duvarı atlamaya veya atmaya karar verir. Güvenlik duvarının bu kararları alabilmesi için bir dizi kural tanımlaması gerekir. Bu kuralların nasıl tanımlandığı ve açıklamalarında hangi parametrelerin kullanıldığı daha sonra tartışılacaktır.

Şekil.1

Kural olarak, güvenlik duvarları herhangi bir UNIX platformunda çalışır - çoğunlukla BSDI, SunOS, AIX, IRIX, vb., Daha az sıklıkla DOS, VMS, WNT, Windows NT. Donanım platformlarından INTEL, Sun SPARC, RS6000, Alfa, HP PA-RISC, RISC R4400-R5000 işlemci ailesi bulunur. Ethernet'e ek olarak, birçok güvenlik duvarı FDDI, Token Ring, 100Base-T, 100VG-AnyLan, çeşitli seri aygıtları destekler. RAM ve sabit disk kapasitesi için gerekenler, korunan ağ bölümündeki makinelerin sayısına bağlıdır.

Genellikle, güvenlik duvarının çalıştığı işletim sistemi değişir, bunun amacı güvenlik duvarının korumasını arttırmaktır. Bu değişiklikler hem işletim sistemi çekirdeğini hem de karşılık gelen yapılandırma dosyalarını etkiler. Güvenlik duvarında, kullanıcı hesaplarına (ve dolayısıyla potansiyel boşluklara), yalnızca bir yönetici hesabına izin verilmemektedir. Bazı güvenlik duvarları yalnızca tek kullanıcı modunda çalışır. Çoğu güvenlik duvarında, yazılım kodlarının bütünlüğünü kontrol etmek için bir sistem bulunur. Aynı zamanda, program kodlarının sağlama toplamı korumalı bir yerde saklanır ve yazılımın değiştirilmesini önlemek için programın başında karşılaştırılır.

Tüm güvenlik duvarları üç türe ayrılabilir:

Tüm tipler aynı güvenlik duvarında aynı anda buluşabilir. Paket filtreleri

Paket filtre güvenlik duvarları, bir paketin düşürülmesine veya bu paketin başlığındaki IP adreslerine, bayraklara veya TCP bağlantı noktası numaralarına bakarak atılmasına karar verir. IP adresi ve port numarası sırasıyla ağ ve taşıma seviyelerinin bilgisidir, ancak paket filtreleri uygulama seviyesi bilgisini kullanır, çünkü Tüm standart TCP / IP servisleri belirli bir port numarası ile ilişkilidir.

Bir paketi iletme kurallarını tanımlamak için, tür tabloları oluşturulur:

"Action" alanı atlamak veya atmak için değer alabilir.

Paket tipi, TCP, UDP veya ICMP'dir.

Bayraklar - IP paket başlığındaki bayraklar.

"Kaynak portu" ve "hedef port" alanları sadece TCP ve UDP paketleri için anlamlıdır. Uygulama Sunucusu

Uygulama sunucuları olan güvenlik duvarları, belirli sunucuları kullanır hizmetlerin (proxy sunucusu) - TELNET, FTP, vb., güvenlik duvarında çalışır ve bu hizmetle ilgili tüm trafikten geçer. Böylece, istemci ile sunucu arasında iki bağlantı oluşur: istemciden güvenlik duvarına ve güvenlik duvarından hedefe.

Desteklenen sunucuların tam seti, her güvenlik duvarı için farklıdır, ancak çoğu zaman aşağıdaki hizmetler için sunucular vardır:

- terminaller (Telnet, Rlogin);

- dosya aktarımı (ftp);

- e-posta (SMTP, POP3);

- WWW (HTTP);

- sincap;

- wais;

- X Pencere Sistemi (X11);

- ağ üzerinden yazdırma (LP);

- uzaktan görev yürütme (Rsh);

- Parmak;

- usenet haberleri (NNTP);

- Whois;

- RealAudio.

Uygulama düzeyinde sunucular kullanmak, önemli bir görevi çözmenize olanak tanır - yerel ağın yapısını, posta paketlerinin veya Etki Alanı Adı Hizmeti'nin (DNS) başlıklarındaki bilgiler de dahil olmak üzere harici kullanıcılardan gizlemek için. Diğer bir olumlu özellik, kullanıcı düzeyinde kimlik doğrulama yeteneğidir (kimlik doğrulamanın bir şeyin kimliğini doğrulama işlemi olduğunu hatırlayın; bu durumda, kullanıcının gerçekte kim olduğunu iddia edip etmediğini doğrulama işlemidir).

- Erişim kurallarını tanımlarken, gibi parametreler kullanılır.

- servis ismi

- kullanıcı adınızı,

- hizmeti kullanmak için izin verilen zaman aralığı,

- servisi kullanabileceğiniz bilgisayarlar

- kimlik doğrulama şemaları.

Uygulama düzeyinde sunucular, bu yana en yüksek seviyede koruma sağlar. dış dünyalarla etkileşim, gelen ve giden tüm trafiği tamamen kontrol eden az sayıda uygulama programı ile gerçekleştirilir. Bağlantı seviyesi sunucuları

Bağlantı seviyesi sunucusu bir TCP bağlantı tercümanıdır. Kullanıcı, güvenlik duvarında belirli bir bağlantı noktasıyla bir bağlantı kurar; ikincisi güvenlik duvarının diğer tarafındaki hedefle bağlantı kurar. Bir seans sırasında, bu tercüman her iki yönde de bayt kopyalayarak tel görevi görür.

Kural olarak, varış yeri önceden ayarlanır, ancak birçok kaynak olabilir (bir tür bağlantı - birçok). Farklı bağlantı noktaları kullanarak farklı yapılandırmalar oluşturabilirsiniz.

Bu tür bir sunucu, TCP'ye dayalı herhangi bir kullanıcı tanımlı servis için bir tercüman oluşturmanıza, bu servise erişimi kontrol etmenize ve kullanımına ilişkin istatistikleri toplamanıza izin verir.

Paket filtrelerin ve uygulama sunucularının karşılaştırmalı özellikleri

Aşağıda paket filtrelerin ve uygulama düzeyindeki sunucuların birbirlerine göre başlıca avantajları ve dezavantajları bulunmaktadır.

- Paket filtrelerin avantajları:

- nispeten düşük maliyetli;

- filtreleme kurallarının tanımlanmasında esneklik;

- geçen paketlerde hafif bir gecikme.

- Paket filtrelerin dezavantajları:

- yerel ağ İNTERNET'ten görülebilir (yönlendirilir);

- paket filtreleme kurallarını tanımlamak zordur, TCP ve UDP teknolojilerinin çok iyi bilinmesi gerekir;

- güvenlik duvarı arızalanırsa, arkasındaki tüm bilgisayarlar tamamen korunmaz veya erişilemez hale gelir;

- iP adresi kullanarak kimlik doğrulama IP sahtekarlığı kullanılarak kandırılabilir (saldıran sistem IP adresini kullanarak başka birini taklit eden);

- kullanıcı düzeyinde kimlik doğrulama yok.

- Uygulama düzeyinde sunucuların avantajları:

- yerel ağ İNTERNET'ten görünmez;

- bir güvenlik duvarı arızalandığında, paketler artık güvenlik duvarından geçmez, bu nedenle korunan makineler için tehdit oluşturmaz;

- uygulama seviyesindeki koruma, çok sayıda ek kontrole izin verir, böylelikle yazılımda delik kullanarak hackleme olasılığını azaltır;

- kullanıcı düzeyinde kimlik doğrulama, bir bilgisayar korsanlığı girişimi derhal uyarma sistemi uygulanabilir.

- Uygulama sunucularının dezavantajları:

- paket filtrelerden daha yüksek;

- rPC ve UDP protokollerini kullanamama;

- performans, paket filtrelerinden daha düşüktür.

Sanal ağlar

Bir dizi güvenlik duvarı ayrıca sanal şirket ağlarını düzenlemenizi sağlar ( Sanal Özel Ağ), yani İNTERNET'te bulunan birkaç yerel ağı tek bir sanal ağda birleştirin. VPN şifreleme kullanarak iletilen bilgilerin gizliliğini ve bütünlüğünü korurken, kullanıcıların yerel ağlara bağlanması için şeffaf bir düzenleme yapmanızı sağlar. Bu durumda, İNTERNET üzerinden aktarırken, yalnızca kullanıcının verileri değil, aynı zamanda ağ bilgileri de - ağ adresleri, port numaraları vb. Şifrelenir.

Güvenlik Duvarı Bağlantı Şemaları

Güvenlik duvarlarını bağlamak için farklı şemalar kullanılır. Bir güvenlik duvarı, harici bir ağa bağlanmak için desteklenen cihaz türlerini kullanarak harici bir yönlendirici olarak kullanılabilir (bkz. Şekil 1). Bazen Şekil 2'de gösterilen şema kullanılır, ancak yönlendiricilerin çok dikkatli bir şekilde kurulması gerektiğinden ve küçük hatalar ciddi güvenlik delikleri oluşturabileceğinden, yalnızca son çare olarak kullanılmalıdır.

Şekil 2

Çoğu zaman, bağlantı iki Ethernet arabirimini (sözde çift bağlantılı güvenlik duvarı adı verilen) (bir bilgisayarda iki ağ kartı) destekleyen harici bir yönlendirici üzerinden yapılır (bkz. Şekil 3).

Şekil 3,

Aynı zamanda harici yönlendirici ile güvenlik duvarı arasında, tüm trafiğin geçtiği tek bir yol vardır. Genellikle yönlendirici, güvenlik duvarının dışarıdan görülebilen tek makine olacak şekilde yapılandırılır. Bu program güvenlik ve korumanın güvenilirliği açısından en çok tercih edilenidir.

Şekil 4'te başka bir şema gösterilmektedir.

Şekil 4,

Bu durumda, güvenlik duvarı yönlendiriciden çıkan birkaç taneden yalnızca bir alt ağını korur. Güvenlik duvarı tarafından korunmayan bir alanda, genellikle dışarıdan görünmesi gereken sunucular vardır (WWW, FTP vb.). Çoğu güvenlik duvarı, bu sunucuları kendinize yerleştirmenize izin verir - makine yükü ve güvenlik duvarının kendisinin güvenliği açısından en iyisinden uzak bir çözüm.

Üçüncü bir ağ dışında görünmesi gereken sunucular için düzenlemenizi sağlayan çözümler vardır (bkz. Şekil 5); bu, ana ağdaki makinelerin gerekli koruma seviyesini korurken, onlara erişimi kontrol etmenizi sağlar.

Şekil 5,

Aynı zamanda, iç ağ kullanıcılarının bu sunucular üzerinden yanlışlıkla ya da kasıtlı olarak yerel ağda bir delik açamayacaklarına dikkat edilmektedir. Güvenlik seviyesini arttırmak için, aynı ağda birbiri ardına birkaç güvenlik duvarı kullanmak mümkündür.

yönetim

Yönetim kolaylığı, etkili ve güvenilir bir güvenlik sistemi oluşturmanın anahtar yönlerinden biridir. Erişim kurallarının tanımlanmasındaki hatalar, sistemin saldırıya uğradığı bir delik oluşturabilir. Bu nedenle çoğu güvenlik duvarında, bir dizi kuralın girilmesini, silinmesini ve görüntülenmesini kolaylaştıran hizmet programları uygulanır. Bu yardımcı programların varlığı, kuralları girerken veya düzenlerken sözdizimi veya mantıksal hataları denetlemeyi de mümkün kılar. Kural olarak, bu yardımcı programlar, belirli bir kullanıcı veya hizmetle ilgili her şeyi, örneğin ölçütlere göre gruplanmış bilgileri görüntülemenizi sağlar.

İstatistik toplama sistemleri ve saldırı uyarıları

Güvenlik duvarının bir diğer önemli bileşeni, istatistik ve saldırı uyarı sistemidir. Tüm olaylar hakkında bilgi - arızalar, gelen, giden bağlantılar, aktarılan bayt sayısı, kullanılan servisler, bağlantı süresi vb. - istatistik dosyalarında birikir. Birçok güvenlik duvarı, saldırılar veya yetkisiz erişim denemeleri sırasında güvenlik duvarının eylemlerini açıklamak için günlüğe kaydedilecek olayları esnek bir şekilde tanımlamanıza izin verir - bu konsola bir mesaj, sistem yöneticisine bir posta mesajı, vb. Olabilir. Konsol ekranında bir bilgisayar korsanlığı girişimiyle ilgili mesajı hemen görüntülemek veya bir yönetici, girişimin başarılı olup saldırganın sisteme daha önce girip girmediğine yardımcı olabilir. Pek çok güvenlik duvarı, istatistik işlemek için rapor üreteçleri içerir. Belirli kullanıcılar tarafından kaynakların kullanımı, hizmetlerin kullanımı, arızalar, yetkisiz erişim girişimlerinin yapıldığı kaynaklar vb. Hakkında istatistikler toplamanıza izin verir.

kimlik doğrulama

Kimlik doğrulama, güvenlik duvarlarının en önemli bileşenlerinden biridir. Kullanıcıya bu hizmeti veya bu hizmeti kullanma hakkı verilmeden önce, gerçekten iddia ettiği kişi olduğundan emin olmak gerekir.

Kural olarak, “bildiklerini” olarak adlandırılan prensip kullanılır - yani. kullanıcı, isteğine cevap olarak kimlik doğrulama sunucusuna gönderdiği bazı gizli kelimeleri bilir.

Kimlik doğrulama şemalarından biri, standart UNIX şifrelerinin kullanılmasıdır. Bu şema güvenlik açısından en savunmasız olanıdır - şifre başka bir kişi tarafından ele geçirilebilir ve kullanılabilir.

Güvenlik Duvarı Güvenlik Sınıfları

Gizli bilgilerin işlenmesiyle ilgili olarak, otomatik sistemler (AS) üç gruba ayrılır:

- Çok kullanıcılı hoparlörler, çeşitli gizlilik seviyelerinde bilgi işlemektedir.

- Tüm kullanıcıların farklı gizlilik seviyelerine sahip medyada bulunan tüm işlenmiş bilgilere eşit erişime sahip olduğu çok kullanıcılı hoparlörler.

- Kullanıcının, farklı gizlilik seviyelerine sahip medyada bulunan tüm işlenmiş bilgilere erişebildiği tek kullanıcılı hoparlörler.