Beschreibung der Grundlagen von VLAN, Prinzipien des Aufbaus von Netzwerken mit VLAN. Virtuelle lokale Netzwerke (VLANs).

Und Switches ermöglichen über eine physikalische Netzwerkschnittstelle (Ethernet, Wi-Fi-Schnittstelle) mehrere virtuelle lokale Netzwerke zu erstellen. VLANs werden verwendet, um eine logische Netzwerktopologie zu erstellen, die nicht von der physischen Topologie abhängig ist.

Beispiele für die Verwendung von VLANs

Kombinieren eines einzelnen Netzwerks von Computern, die mit verschiedenen Switches verbunden sind.

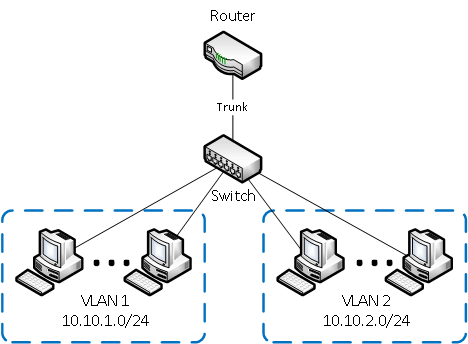

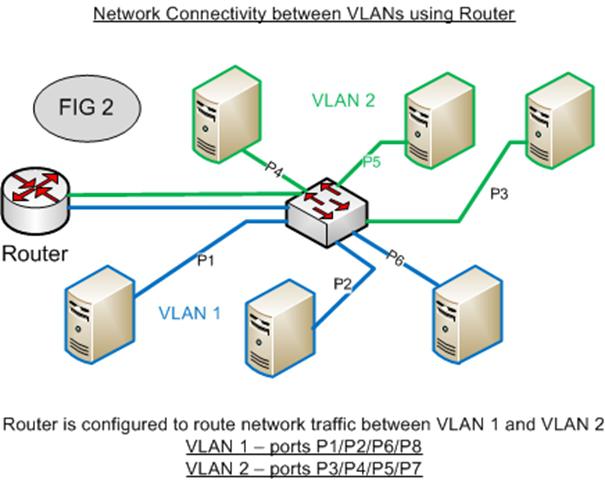

Nehmen wir an, Sie haben Computer, die mit verschiedenen Switches verbunden sind, aber sie müssen in einem Netzwerk zusammengeführt werden. Wir integrieren einige Computer in ein virtuelles lokales Netzwerk VLAN 1 und andere in ein VLAN 2. Mit der VLAN-Funktion arbeiten die Computer in jedem virtuellen Netzwerk so, als wären sie mit demselben Switch verbunden. Computer aus verschiedenen virtuellen Netzwerken VLAN 1 und VLAN 2 sind für einander unsichtbar.

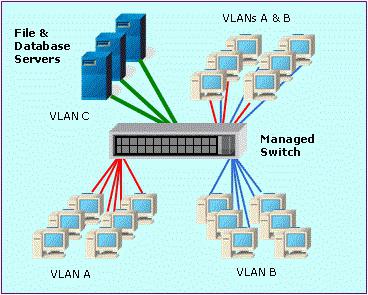

Aufteilen der Computer, die mit demselben Switch verbunden sind, auf verschiedene Subnetze.

In der Figur sind die Computer physikalisch mit einem einzigen Schalter verbunden, sind jedoch in verschiedene virtuelle Schalter unterteilt vLANs 1 und VLAN 2. Computer aus verschiedenen virtuellen Subnetzen sind füreinander unsichtbar.

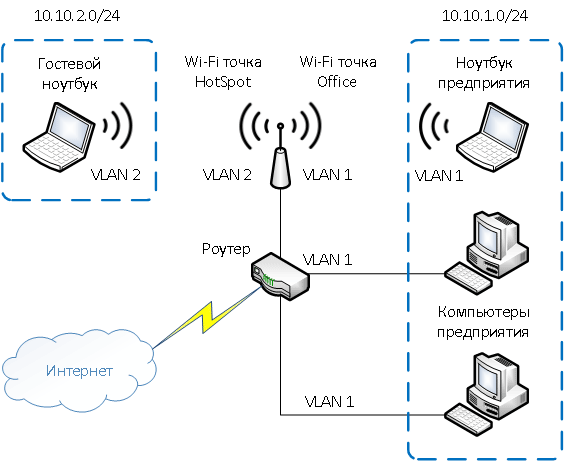

Trennung des Gastes WLAN-Netzwerk und Wi-Fi-Netzwerk des Unternehmens.

In der Abbildung ist ein WLAN-Zugangspunkt physisch mit dem Router verbunden. Zwei virtuelle Wi-Fi-Punkte mit den Namen HotSpot und Office werden auf dem Punkt erstellt. HotSpot wird über Wi-Fi-Gast-Laptops mit dem Internet und mit Office-Laptops des Unternehmens verbunden sein. Aus Sicherheitsgründen sollten Gast-Laptops keinen Zugriff auf das Unternehmensnetzwerk haben. Um dies zu tun, die Computer des Unternehmens und virtuell Wi-Fi-Punkt Office ist in das VLAN 1 des virtuellen lokalen Netzwerks integriert, und Gast-Laptops befinden sich im virtuellen VLAN 2-Netzwerk. Gast-Laptops aus dem VLAN 2-Netzwerk haben keinen Zugriff auf das VLAN 1-Netzwerk.

Vorteile der Verwendung von VLANs

Flexible Gerätepartitionierung

In der Regel entspricht ein VLAN einem Teilnetz. Computer in verschiedenen VLANs werden voneinander isoliert. Sie können auch Computer, die mit verschiedenen Switches verbunden sind, in einem virtuellen Netzwerk kombinieren.

Reduzierung des Rundfunkverkehrs im Netzwerk

Jedes VLAN stellt eine separate Broadcast-Domäne dar. Broadcast-Verkehr wird nicht zwischen verschiedenen VLANs übertragen. Wenn Sie dasselbe VLAN für verschiedene Switches konfigurieren, bilden die Ports verschiedener Switches eine Broadcast-Domäne.

Erhöhen Sie die Netzwerksicherheit und Verwaltbarkeit

In einem Netzwerk, das in virtuelle Subnetze unterteilt ist, empfiehlt es sich, für jedes VLAN Sicherheitsrichtlinien und -regeln anzuwenden. Die Richtlinie wird auf das gesamte Subnetz und nicht auf ein separates Gerät angewendet.

Reduzierung der Anzahl von Geräten und Netzwerkkabeln

Um ein neues virtuelles lokales Netzwerk zu erstellen, müssen Sie keinen Switch erwerben und ein Netzwerkkabel installieren. Sie müssen jedoch teurere Managed Switches mit VLAN-Unterstützung verwenden.

Stellen Sie sich diese Situation vor. Wir haben ein Büro einer kleinen Firma, die 100 Computer und 5 Server in ihrem Arsenal hat. Zur gleichen Zeit arbeiten verschiedene Kategorien von Angestellten in diesem Unternehmen: Manager, Buchhalter, Personalverantwortliche, technische Spezialisten, Administratoren. Es ist notwendig, dass jede Abteilung in ihrem Subnetz arbeitet. Wie unterscheidet man den Traffic dieses Netzwerkes? Im Allgemeinen gibt es zwei solcher Methoden: Die erste Möglichkeit besteht darin, den IP-Adresspool auf einem Unterweb aufzuteilen und ein Subnetz für jede Abteilung zuzuweisen. Die zweite Methode besteht in der Verwendung von VLAN.

VLAN (Virtual Local Area Network) - eine Gruppe von Netzwerkknoten, deren Datenverkehr, einschließlich Broadcast, auf Kanalebene vollständig vom Verkehr anderer Knoten des Netzwerks isoliert ist. In modernen Netzwerken ist VLAN der Hauptmechanismus zum Erstellen einer logischen Netzwerktopologie, die nicht von ihrer physischen Topologie abhängt.

Die VLAN-Technologie ist im IEEE 802.1q-Dokument definiert - einem offenen Standard, der das Tagging-Verfahren zum Übermitteln von Informationen über die Zugehörigkeit zu einem VLAN beschreibt. 802.1q platziert ein Tag in den Ethernet-Frame, der Informationen über den Besitz des Datenverkehrs an das VLAN weiterleitet.

Betrachten Sie die VLAN-TAG:

- TPID (Tag Protocol Identifier) - Kennung des Tagging-Protokolls. Gibt an, welches Protokoll für die Markierung verwendet wird. Für 802.1Q wird der Wert 0x8100 verwendet.

- Priorität hat Priorität. Wird verwendet, um die Priorität des übertragenen Datenverkehrs (QoS) festzulegen.

- CFI (Canoncial Format Indicator) - gibt das Format der MAC-Adresse an (Ethernet oder Token Ring).

- VID (VLAN Identifier) ist die VLAN ID. Gibt an, zu welchem VLAN der Rahmen gehört. Sie können eine Zahl von 0 bis 4094 angeben.

Beim Senden von Frames weiß der Computer nicht, in welchem VLAN er sich befindet - es ist der Switch, der das tut. Der Switch weiß, an welchen Port der Computer angeschlossen ist und legt anhand dessen fest, in welchem VLAN sich dieser Computer befindet.

Der Switch hat zwei Arten von Ports:

- Tagged Port (getaggt, trunk) - ein Port, über den Sie Traffic von mehreren VLAN-Gruppen übertragen oder empfangen können. Wenn über einen markierten Port gesendet wird, wird dem Frame eine VLAN-Bezeichnung hinzugefügt. Wird zur Verbindung mit Switches, Routern (dh Geräten, die VLAN-Tags erkennen) verwendet.

- Ein unmarkierter Port (unmarkiert, Zugriff) ist der Port, über den unmarkierte Frames übertragen werden. Wird verwendet, um eine Verbindung zu den Endknoten (Computer, Server) herzustellen. Jeder nicht markierte Port befindet sich in einem bestimmten VLAN. Wenn Datenverkehr von diesem Port übertragen wird, wird das VLAN-Tag entfernt und es ist bereits nicht konfigurierter Datenverkehr zum Computer vorhanden (der das VLAN nicht erkennt). Im umgekehrten Fall, wenn Verkehr an einem nicht angedockten Port empfangen wird, wird ihm eine VLAN-Bezeichnung hinzugefügt.

Konfigurieren von VLANs auf einem verwalteten Dlink-Switch DES-3528

Die xStack Switch-Familie DES-3528/3552 umfasst stapelbare L2 + Switches der Zugriffsebene, die eine sichere Verbindung der Endbenutzer mit dem Netzwerk großer Unternehmen und kleiner und mittlerer Unternehmen (SMB) ermöglichen. Die Switches bieten physische Stapelung, statisches Routing, Multicast-Unterstützung und erweiterte Sicherheitsfunktionen. All dies macht dieses Gerät zu einer idealen Lösung für den Zugriff. Der Switch lässt sich problemlos in L3-Core-Switches integrieren, um eine mehrstufige Netzwerkstruktur mit einem Hochgeschwindigkeits-Backbone und zentralisierten Servern zu bilden. Die DES-3528/3552-Serie verfügt über 24 oder 48 10/100-Mbit / s-Ethernet-Ports und unterstützt bis zu 4 Uplink-Gigabit-Ethernet-Ports.

Beachten Sie die Prinzipien zum Konfigurieren von VLANs auf verwalteten Dlink-Switches. Im Laufe der Arbeit werden wir die Möglichkeiten zum Erstellen, Löschen und Ändern von VLANs untersuchen und verschiedene Arten von Ports hinzufügen (getaggt und nicht getaggt).

Die Verbindung zum Switch erfolgt über den Konsolenport mit HyperTerminal.

Verwenden Sie den Befehl show vlan, um Informationen zu den vorhandenen VLANs anzuzeigen.

Die obige Abbildung zeigt, dass zunächst nur ein Standard-VLAN auf dem Switch mit dem Namen default angelegt wurde. Der Befehl show vlan zeigt folgende Felder an:

- VID ist die VLAN-ID

- VLAN-Typ - VLAN-Typ

- Member Ports - beteiligte Ports

- Statische Ports - statische Ports

- Aktuelle getaggte Ports - aktuelle getaggte Ports

- Current Untagged Ports - aktuelle nicht typisierte Ports

- Statisch getaggte Ports - statische getaggte Ports

- Statische nicht getaggte Ports - statische nicht typisierte Ports

- Gesamteinträge - Gesamtdatensatz

- VLAN-Name - der Name des VLANs

- Werbung - Status

Erstellen Sie ein neues VLAN, das die Initialen AA als Name und Nummer 22 als Bezeichner verwendet Verwenden Sie dazu den Befehl create vlan.

Das neue VLAN enthält noch keine Ports. Mit Config Vlan ändern wir das VLAN AA so, dass die getaggten Ports 10, 14-17 und die nicht typisierten Ports 2-5 darin erscheinen.

Der Befehl show vlan zeigt Informationen zu den erstellten VLANs an.

Im Moment nutzen viele moderne Organisationen und Unternehmen praktisch keine so sehr nützliche und oft notwendige Möglichkeit, wie die Organisation eines virtuellen lokalen Netzwerks (VLAN) im Rahmen einer integrierten Infrastruktur, die von den meisten modernen Switches bereitgestellt wird. Dies ist auf viele Faktoren zurückzuführen, so dass es sich lohnt, diese Technologie aus der Position der Möglichkeit ihrer Verwendung für solche Zwecke zu betrachten.

Allgemeine Beschreibung

Zuerst müssen Sie entscheiden, welche VLANs sind. Auf diese Weise wird eine Gruppe von Computern mit dem Netzwerk verbunden, die logisch zu einer Domäne zum Senden von Broadcast-Nachrichten auf einer bestimmten Basis kombiniert werden. Zum Beispiel können Gruppen abhängig von der Struktur des Unternehmens oder der Art der Arbeit an dem Projekt oder der Aufgabe zusammen zugewiesen werden. VLANs bieten mehrere Vorteile. Für den Anfang sprechen wir über einen viel effektiveren Einsatz von durchsatz (im Vergleich zu traditionellen lokalen Netzwerken), erhöhter Schutzgrad der übertragenen Informationen, sowie ein vereinfachtes Verwaltungsschema.

Da bei der Verwendung von VLAN das gesamte Netzwerk in Broadcast-Domänen aufgeteilt wird, wird die Information innerhalb einer solchen Struktur nur zwischen ihren Mitgliedern und nicht allen Computern in dem physischen Netzwerk übertragen. Es stellt sich heraus, dass der Broadcast-Verkehr, der von den Servern erzeugt wird, auf eine vordefinierte Domäne beschränkt ist, dh nicht an alle Stationen in diesem Netzwerk gesendet wird. Auf diese Weise kann eine optimale Verteilung der Netzwerkbandbreite zwischen dedizierten Computergruppen erreicht werden: Server und Workstations aus verschiedenen VLANs sehen sich einfach nicht.

Wie laufen alle Prozesse ab?

In einem solchen Netzwerk sind Informationen ziemlich gut vor der Tatsache geschützt, dass Daten innerhalb einer bestimmten Gruppe von Computern ausgetauscht werden, d. H. Sie können keinen Datenverkehr empfangen, der in einer anderen ähnlichen Struktur erzeugt wird.

Wenn wir darüber sprechen, was VLANs sind, ist es angebracht, den Verdienst dieser Organisationsmethode zu beachten, wie sich ein vereinfachtes Netzwerk auf Aufgaben wie das Hinzufügen neuer Elemente zum Netzwerk, das Verschieben und Löschen von Elementen auswirkt. Wenn beispielsweise ein VLAN-Benutzer in einen anderen Raum wechselt, muss der Netzwerkadministrator die Kabel nicht erneut anschließen. Es sollte einfach das Netzwerkgerät von seiner Workstation aus konfigurieren. In einigen Implementierungen solcher Netzwerke kann die Steuerung der Bewegung von Teammitgliedern automatisch durchgeführt werden, ohne dass ein Administrator eingreifen muss. Er muss nur wissen, wie das VLAN konfiguriert wird, um alle notwendigen Operationen auszuführen. Es kann neue logische Gruppen von Benutzern erstellen, ohne aufzustehen. Das alles spart sehr viel Arbeitszeit, was für die Lösung von nicht weniger wichtigen Problemen nützlich sein kann.

Möglichkeiten, VLANs zu organisieren

Es gibt drei verschiedene Möglichkeiten: auf der Basis von Ports, Third-Level-Protokollen oder MAC-Adressen. Jede Methode entspricht einer der drei unteren Schichten des OSI-Modells: physisch, Netzwerk und Kanal. Wenn wir darüber sprechen, was VLANs sind, sollten wir auch die Existenz der vierten Organisationsmethode auf der Grundlage von Regeln beachten. Jetzt wird es extrem selten verwendet, obwohl es mehr Flexibilität bietet. Sie können jede der aufgeführten Möglichkeiten genauer betrachten, um zu verstehen, welche Funktionen sie haben.

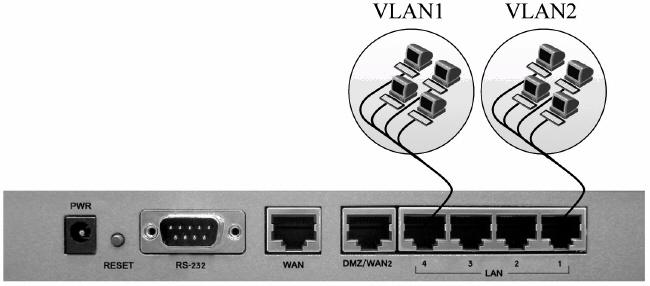

Port-basierte VLANs

Dies setzt die logische Kombination bestimmter physischer Switch-Ports voraus, die für die Interaktion ausgewählt wurden. Zum Beispiel kann es bestimmen, dass bestimmte Ports, zum Beispiel 1, 2 und 5, VLAN1 bilden, und die Nummern 3, 4 und 6 werden für VLAN2 verwendet und so weiter. Über einen Port des Switches können mehrere Computer verbunden werden, für die beispielsweise ein Hub verwendet wird. Alle von ihnen werden als Teilnehmer eines virtuellen Netzwerks definiert, an dem der Serving-Port des Switches registriert ist. Solch eine starre Bindung der Mitgliedschaft im virtuellen Netzwerk ist der Hauptnachteil eines solchen Organisationsschemas.

MAC-basierte VLANs

Diese Methode basiert auf der Verwendung eindeutiger hexadezimaler Adressen auf Linkebene, die für jeden Server oder jede Netzwerkarbeitsstation verfügbar sind. Wenn wir darüber sprechen, was VLANs sind, sollte man beachten, dass diese Methode im Vergleich zu der vorherigen als flexibler betrachtet wird, da es durchaus möglich ist, Computer, die zu verschiedenen virtuellen Netzwerken gehören, mit einem Port des Switches zu verbinden. Darüber hinaus verfolgt es automatisch die Bewegungen von Computern von einem Port zum anderen, sodass Sie die Identität des Clients ohne Administratoreingriff in einem bestimmten Netzwerk behalten können.

Das Prinzip der Bedienung ist hier sehr einfach: Der Switch unterstützt die Korrespondenztabelle von MAC-Adressen von Workstations zu virtuellen Netzwerken. Sobald der Computer auf einen anderen Port umschaltet, wird das MAC-Adressfeld mit den Daten in der Tabelle verglichen, wonach die korrekte Aussage über die Zugehörigkeit des Computers zu dem bestimmten Netzwerk getroffen wird. Als Nachteile dieser Methode ist die Komplexität der VLAN-Konfiguration zu nennen, die zunächst zu Fehlern führen kann. Während der Switch die Adresstabellen selbst erstellt, muss der Netzwerkadministrator alle anzeigen, um zu bestimmen, welche Adressen zu welchen virtuellen Gruppen gehören. Danach weist er sie den entsprechenden VLANs zu. Und hier treten die Fehler auf, die manchmal im Cisco VLAN auftreten, dessen Konfiguration ziemlich einfach ist, aber die nachfolgende Neuverteilung wird schwieriger sein als bei der Verwendung von Ports.

VLAN basiert auf Layer-3-Protokollen

Diese Methode wird selten in Switches auf Arbeitsgruppen- oder Abteilungsebene verwendet. Es ist typisch für Backbones, ausgestattet mit integrierten Mitteln zur Weiterleitung der Hauptprotokolle von lokalen Netzwerken - IP, IPX und AppleTalk. Bei dieser Methode wird davon ausgegangen, dass eine Gruppe von Switch-Ports, die zu einem bestimmten VLAN gehören, einem IP-Subnetz oder IPX zugeordnet wird. In diesem Fall wird die Flexibilität durch die Tatsache gewährleistet, dass das Verschieben des Benutzers zu einem anderen Port, der zu demselben virtuellen Netzwerk gehört, vom Switch überwacht wird und nicht neu konfiguriert werden muss. VLAN-Routing ist in diesem Fall ziemlich einfach, da der Switch in diesem Fall Netzwerkadressen von Computern analysiert, die für jedes Netzwerk definiert sind. Diese Methode unterstützt auch die Interaktion zwischen verschiedenen VLANs ohne die Verwendung zusätzlicher Tools. Es gibt einen Nachteil mit dieser Methode - die hohen Kosten von Switches, in denen es implementiert ist. VLAN Rostelecom unterstützt die Arbeit auf dieser Ebene.

Schlussfolgerungen

Wie Sie bereits verstanden haben, sind virtuelle Netzwerke ein ziemlich mächtiges Mittel der Netzwerkorganisation, das Probleme in Bezug auf die Sicherheit der Datenübertragung, Administration, Zugriffskontrolle und erhöhte Effizienz der Nutzung lösen kann

VLANs sind virtuelle Netzwerke, die auf der zweiten Ebene des OSI-Modells existieren. Das heißt, der Vilan kann auf einem Switch der zweiten Ebene konfiguriert werden. Wenn man sich die Vilan ansieht, abstrahiert man vom Konzept der "virtuellen Netzwerke", kann man sagen, dass das VLAN nur eine Markierung in dem Rahmen ist, der über das Netzwerk übertragen wird. Das Etikett enthält die Nummer des Vorarbeiters (VLAN-ID oder VID genannt), der 12 Bits zugewiesen sind, dh die Vilan kann von 0 bis 4095 nummeriert werden. Die erste und die letzte Nummer sind reserviert, sie können nicht verwendet werden. Normalerweise wissen Workstations nichts über VLAN (es sei denn, Sie konfigurieren das VLAN speziell für Karten). Sie denken an Schalter. Auf den Switch-Ports wird angezeigt, in welchem VLAN sie sich befinden. Abhängig davon wird der gesamte Verkehr, der den Port durchläuft, mit einem Label, also VLAN, markiert. Daher hat jeder Port eine PVID (Port-Vlan-Kennung) .Dieser Verkehr kann dann durch andere Switch-Ports, die in diesem VLAN sind, gehen und wird nicht durch alle anderen Ports passieren. Als Ergebnis wird eine isolierte Umgebung (Subnetz) erstellt, die ohne das zusätzliche Gerät (Router) nicht mit anderen Subnetzen interagieren kann.

Warum brauchen wir Vilans?

- Die Möglichkeit, ein Netzwerk aufzubauen, dessen logische Struktur nicht vom Physischen abhängt. Das heißt, die Topologie des Netzwerks auf der Verbindungsebene wird ungeachtet des geografischen Standorts der Komponenten des Netzwerks erstellt.

- Möglichkeit, eine Broadcast-Domäne in mehrere Broadcast-Domänen aufzuteilen. Das heißt, der Broadcast-Verkehr einer Domäne geht nicht in eine andere Domäne und umgekehrt. Dies reduziert die Belastung der Netzwerkgeräte.

- Die Fähigkeit, das Netzwerk vor unbefugtem Zugriff zu schützen. Das heißt, auf der Verbindungsschicht werden Frames von anderen vilans durch den Switch-Port abgeschnitten, unabhängig davon, welche Quell-IP-Adresse das Paket in diesem Frame verkapselt.

- Die Möglichkeit, Richtlinien auf eine Gruppe von Geräten anzuwenden, die sich in demselben vilane befinden.

- Die Möglichkeit, virtuelle Schnittstellen für das Routing zu verwenden.

Gekennzeichnete und nicht gefütterte Ports

Wenn ein Port in der Lage sein muss, Datenverkehr von verschiedenen VLANs zu empfangen oder zu geben, muss er in einem markierten oder gebündelten Zustand sein. Die Konzepte eines Trunk-Ports und eines markierten Ports sind gleich. Ein Trunk oder ein markierter Port kann standardmäßig sowohl die angegebenen VLANs als auch alle VLANs senden, sofern nicht anders angegeben. Wenn der Port nicht markiert ist, kann er nur ein VLAN (nativ) übertragen. Wenn der Port nicht angibt, in welchem VLAN er sich befindet, wird davon ausgegangen, dass er sich im ersten VLAN (VID 1) im nicht gespeisten Zustand befindet.

Unterschiedliches Equipment wird in diesem Fall anders konfiguriert. Für ein Gerät müssen Sie auf der physischen Schnittstelle angeben, in welchem Status sich diese Schnittstelle befindet, und auf der anderen Seite in einem bestimmten VLAN müssen Sie angeben, welcher Port positioniert wird - mit oder ohne Tag. Und wenn es für diesen Port notwendig ist, mehrere VLANs durch sich selbst zu passieren, dann ist es in jedem dieser VLANs notwendig, diesen Port mit einem Tag zu registrieren. Zum Beispiel müssen wir in Enterasys Networks-Switches angeben, welches VLAN der spezifische Port ist, und diesen Port zur Ausgangsliste dieses VLAN hinzufügen, damit der Datenverkehr diesen Port passieren kann. Wenn wir möchten, dass Datenverkehr von einem weiteren VLAN durch unseren Port geleitet wird, fügen wir dieses VLAN zur Ausgangsliste hinzu. Auf HP-Hardware (z. B. ProCurve-Switches) geben wir im VLAN selbst an, welche Ports den Datenverkehr dieses VLAN weiterleiten können, und fügen den Status der Ports hinzu - entweder mit oder ohne Tags. Der einfachste Weg ist Cisco Systeme auszurüsten. Bei solchen Switches geben wir einfach an, auf welchen Ports die VLANs nicht markiert sind (im Zugriffsmodus) und welche Ports im markierten Zustand sind (im Trunk-Modus).

Um Ports im Amtsleitungsmodus zu konfigurieren, werden spezielle Protokolle erstellt. Ein solcher Standard ist der IEEE 802.1Q-Standard. Dies ist ein internationaler Standard, der von allen Herstellern unterstützt wird und am häufigsten zum Konfigurieren virtueller Netzwerke verwendet wird. Darüber hinaus können verschiedene Hersteller ihre eigenen Datenübertragungsprotokolle haben. Zum Beispiel hat Cisco für seine Ausrüstung das Protokoll ISL (Inter Switch Lisk) geschaffen.

Intervisuelles Routing

Was ist Routing zwischen Routing? Dies ist das übliche Subnetz-Routing. Der einzige Unterschied besteht darin, dass jedes Subnetz einem bestimmten VLAN auf der zweiten Ebene entspricht. Was bedeutet das. Nehmen wir an, wir haben zwei VLANs: VID = 10 und VID = 20. Auf der zweiten Ebene teilen diese VLANs ein Netzwerk in zwei Subnetze auf. Hosts, die sich in diesen Subnetzen befinden, sehen sich nicht. Das heißt, der Verkehr ist vollständig isoliert. Damit Hosts miteinander interagieren können, ist es erforderlich, den Verkehr dieser VLANs zu routen. Dazu müssen wir jede Schnittstelle auf der dritten Ebene jedem der VLANs zuweisen, dh ihnen eine IP-Adresse anhängen. Beispiel: Für VID = 10 lautet die IP-Adresse 10.0.10.1/24 und für VID = 20 IP-Adresse - 10.0.20.1/24. Diese Adressen fungieren weiterhin als Gateways für den Zugriff auf andere Subnetze. Somit können wir Datenverkehr von einem VLAN zu einem anderen VLAN leiten. Was bietet uns VLAN-Routing im Vergleich zum einfachen Routing von Besuchen ohne Verwendung von VLAN? Und hier ist was.

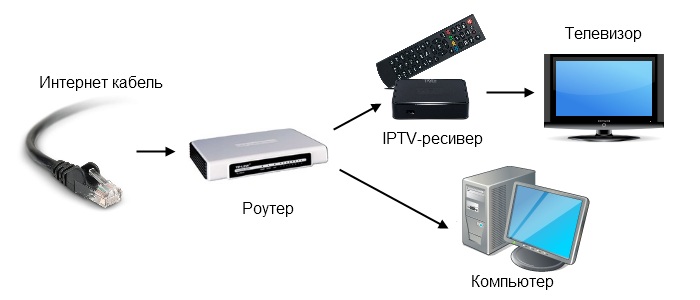

Wenn Sie einen Router / Modem von Rostelecom selbst anschließen möchten oder möchten, wenn Sie IPTV- oder digitale Telefoniedienste verbinden müssen, dann sollten Sie wissen, was eine VLAN-ID ist und wie Sie sie finden.

Die VLAN-ID ist eine Identifikations-12-Bit-Zifferngruppe, über die Sie mehrstufige virtuelle Netzwerke erstellen und dabei physische Hindernisse wie den geografischen Standort vermeiden können, um bestimmte Informationen an die gewünschten Geräte zu übertragen. Die "Vilan" -Technologie ist in Geräten vorhanden, die die Schaffung eines gemeinsamen Netzwerks sicherstellen. Vereinfacht ausgedrückt ist die "WiLan" ID die Adresse, an die spezielle Geräte, die sie erkennen (die Switches), Datenpakete senden.

Die Technologie ist sehr bequem, hat ihre Vor- und Nachteile, wird von Rostelecom für die Datenübertragung genutzt: zum Beispiel für digitales Fernsehen (IPTV). Das heißt, wenn Sie sich entscheiden, IPTV selbst zu verbinden oder zu konfigurieren, dann müssen Sie die Kennung kennen. Wie Sie sich vorstellen können, verwendet das russische Unternehmen diese speziellen Nummern, um es Personen an einer gemeinsamen "Adresse" zu ermöglichen, ihre Modems / Router zum Anzeigen von IPTV zu verwenden. Das heißt, dieser "Leuchtturm" ermöglicht es Ihnen, die gleichen Informationen an verschiedene Personen zu erhalten.

Dies geschieht nicht nur aus Gründen der Bequemlichkeit und unter Umgehung physikalischer Grenzen. Die Kennung ermöglicht den sicheren Zugriff auf verschiedene virtuelle Netzwerke. Beispielsweise separate Gastverbindungen von Unternehmensverbindungen oder im Fall von IPTV nur bestimmten Benutzern den Zugriff gewähren.

Tagging Verkehr

Es gibt getaggte und nicht typisierte Ports. Dies bedeutet, dass es Ports gibt, die Tags verwenden und nicht verwenden. Ein unmarkierter Port kann nur ein privates VLAN senden, getaggt - es kann Daten von verschiedenen "Beacons" empfangen und senden.

Tags werden an den Datenverkehr "angehängt", damit Netzwerk-Switches sie erkennen und akzeptieren können. Tags werden auch von Rostelecom verwendet.

Die interessanteste Sache, die Tags erlauben - Computer können mit einem Schalter (Schalter) verbunden werden, erhalten ein Wi-Fi-Signal von einem Punkt. Aber sie werden sich nicht sehen und nicht die gleichen Daten erhalten, wenn sie zu verschiedenen "Beacons" gehören. Dies liegt daran, dass bestimmte "Tags" für einen "Vilan" verwendet werden und der andere im Allgemeinen nicht taggen kann und diesen Verkehr nicht überspringt.

Aktivieren Sie diese Funktion

Aktivieren Sie diese Kennung, um sicherzustellen, dass Geräte, die Informationen empfangen, diese sehen können. Ansonsten sind alle verschlüsselten Informationen nicht sichtbar.

Daher lohnt es sich, das VLAN für jeden spezifischen Dienst zu aktivieren. Wenn es bereits aktiviert ist und Sie es nicht getan haben, müssen Sie immer noch Ihre "Adresse" kennen.

Wie finde ich meine ID?

Wenn du keine ID hast und du sie so schnell wie möglich finden musst, kannst du deine Nachbarn nach dem Haus fragen. Eine weitere Möglichkeit besteht darin, eine Anwendung zu verlassen, indem Sie die Hotline von Rostelecom anrufen. Nach Ihrer Anmeldung wird an den technischen Support der Region gesendet, wo die ID-Adressen Ihrer Siedlung bekannt sind.

Also, jetzt wissen Sie, nach welchem Prinzip IPTV von Rostelecom funktioniert. Außerdem wissen Sie, welche Tags verwendet werden, wie Sie Ihr VLAN herausfinden und welche Rolle es spielt.