Wie Vlan funktioniert. Beschreibung der Grundlagen von VLAN, Prinzipien des Aufbaus von Netzwerken mit VLAN.

Leider haben viele der heutigen Unternehmen und Organisationen praktisch keine solche nützlich und oft müssen benutzen Sie einfach die von den meisten modernen Schaltern versehen Möglichkeit, lokale Netzwerke (LANs), wie die Organisation von virtuellen LANs (VLANs, VLAN) innerhalb der Netzwerkinfrastruktur. Es ist schwer zu sagen, was das verursacht hat. Vielleicht ist der Mangel an Informationen über die von VLAN-Technologie vorgesehenen Leistungen, seine scheinbaren Komplexität oder Abneigung „raw“ zu verwenden, bedeutet nicht zwischen Netzwerkgeräten verschiedenen Herstellern (obwohl VLAN-Technologie für ein Jahr als standardisierte Gewährleistung der Interoperabilität und all führenden Hersteller von aktiven Netzwerkgeräten unterstützen diesen Standard ). Daher ist dieser Artikel der VLAN-Technologie gewidmet. Es werden die Vorteile der Verwendung von VLAN, der gebräuchlichsten Möglichkeiten zum Organisieren von VLANs und der Interaktionen zwischen diesen sowie Funktionen besprochen erstellen von VLANs Bei Verwendung von Schaltern einiger bekannter Hersteller.

warum ist es notwendig?

Was ist VLAN? Dies ist eine Gruppe von Computern, die mit dem Netzwerk verbunden sind, die logisch mit der Domäne der Broadcast-Broadcast-Nachrichten auf einer bestimmten Basis verbunden sind. Zum Beispiel können Gruppen von Computern in Übereinstimmung mit der Organisationsstruktur des Unternehmens (nach Abteilungen und

einheiten) oder auf der Grundlage von Arbeiten an einem gemeinsamen Projekt oder einer gemeinsamen Aufgabe.

Die Verwendung von VLAN bietet drei Hauptvorteile. Dies ist eine viel effizientere Verwendung durchsatz, als in herkömmlichen LAN, erhöhte Schutz der übertragenen Informationen vor unbefugtem Zugriff und Vereinfachung der Netzwerkverwaltung.

Da, wenn VLAN gesamte Netzwerk in logische Broadcast-Domänen aufgeteilt ist, wird die Information nur VLAN-Mitglieder an die anderen Mitglieder des gleichen VLAN übertragen, aber nicht alle physischen Netzwerk des Computers. Daher ist Broadcast-Verkehr (der normalerweise von Servern erzeugt wird, die ihre Anwesenheit und Fähigkeiten anderen Netzwerkgeräten melden) auf eine vordefinierte Domäne beschränkt und wird nicht an alle Stationen im Netzwerk gesendet. Dadurch wird eine optimale Verteilung Netzwerk-Bandbreite zwischen logischen Gruppen von Computern: Workstations und Server aus der ganzen VLAN einander „nicht sehen“ und sich nicht gegenseitig stören.

Da Daten nur innerhalb eines bestimmten VLANs ausgetauscht werden, sind Computer von verschiedenen virtuelle Netzwerke Der in anderen VLANs generierte Datenverkehr kann nicht empfangen werden. Die Verwendung von Protokollanalysatoren und Netzwerküberwachungswerkzeugen zum Sammeln von Verkehr in anderen VLANs zusätzlich zu demjenigen, zu dem der Benutzer dies wünscht, bringt erhebliche Schwierigkeiten mit sich. Deshalb werden in der VLAN-Umgebung Informationen, die über das Netzwerk übertragen werden, viel besser vor unbefugtem Zugriff geschützt.

Ein weiterer Vorteil der Verwendung von VLAN ist die Vereinfachung der Netzwerkverwaltung. Insbesondere betrifft es Aufgaben wie Hinzufügen neuer Elemente zum Netzwerk, Verschieben und Löschen von Elementen. Wenn beispielsweise ein VLAN-Benutzer in einen anderen Raum wechselt, selbst wenn er sich in einer anderen Etage oder in einem anderen Gebäude des Unternehmens befindet, muss der Netzwerkadministrator die Kabel nicht erneut anschließen. Er muss nur die Netzwerkgeräte von seinem Arbeitsplatz aus einstellen. Darüber hinaus kann die Steuerung der Bewegung von VLAN-Mitgliedern in einigen VLAN-Implementierungen automatisch ausgeführt werden, ohne dass ein Administrator eingreifen muss. Vorgänge zum Erstellen neuer logischer Gruppen von Benutzern, Hinzufügen neuer Mitglieder zu Gruppen, kann der Netzwerkadministrator auch über das Netzwerk ausführen, ohne seinen Arbeitsplatz zu verlassen. All dies spart erheblich die Arbeitszeit des Administrators, die zur Lösung anderer ebenso wichtiger Aufgaben verwendet werden kann.

möglichkeiten, VLANs zu organisieren

Führende Hersteller von Abteilungs- und Arbeitsgruppen-Switches verwenden in ihren Geräten in der Regel eine von drei Möglichkeiten, VLANs zu organisieren: auf der Basis von Ports, MAC-Adressen oder Protokollen der dritten Ebene. Jede dieser Methoden entspricht einer der drei unteren Ebenen des Interaktionsmodells offene Systeme OSI: physikalisch, Kanal bzw. Netzwerk. Es gibt eine vierte Möglichkeit, VLANs zu organisieren - regelbasiert. Derzeit wird es nur selten verwendet, bietet jedoch mehr Flexibilität bei der Organisation von VLANs und wird möglicherweise in Geräten der nahen Zukunft häufig verwendet. Werfen wir einen kurzen Blick auf jede der oben genannten VLAN-Organisationsmethoden, ihre Vor- und Nachteile.

Port-basierte VLANs Wie aus dem Namen der Methode hervorgeht, sind VLANs durch logische Kombination der ausgewählten physischen Ports des Switches organisiert. Zum Beispiel kann der Netzwerkadministrator, dass die Schalter-Ports anzeigen, mit 1, 2, 5 bilden VLAN1 und Ports numerierten 3, 4, 6 bilden VLAN2 etc .. Um einen Switch-Port kann mehrere Computer verbunden werden (zum Beispiel durch Nabe). Sie alle gehören demselben VLAN an - demjenigen, dem der Switch-Port zugewiesen ist, der sie bedient. Eine solche enge Bindung der VLAN-Mitgliedschaft ist ein Nachteil der Art, wie virtuelle Netzwerke basierend auf Ports organisiert werden können.

VLAN basiert auf MAC-Adressen. Mit dieser Methode können Sie ein VLAN basierend auf der eindeutigen hexadezimalen Link-Level-Adresse erstellen, die jeder Netzwerkadapter des Servers oder der Workstation des Netzwerks besitzt. Dies ist eine flexiblere Möglichkeit, VLANs im Vergleich zum vorherigen zu organisieren, da Geräte, die zu verschiedenen VLANs gehören, mit demselben Switch-Port verbunden werden können. Darüber hinaus können die Verlagerung von Computern von einem Switch-Port an einem anderen Switch automatisch nachgeführt und Sie sparen gehört, den Computer zu einem bestimmten VLAN ohne das Eingreifen des Netzwerkadministrators zu bewegen. Die Bedienung ist recht einfach: Der Switch unterstützt die Korrespondenztabelle von MAC-Adressen von Computern zu virtuellen Netzwerken. Sobald der Computer zu einem anderen Switch-Port geschaltet wird, in dem Header des ersten Rahmens, das Feld der Senders MAC-Adresse zu vergleichen übertragen, nachdem den Rechner mit den Daten von seinem Tisch zu bewegen, wird der Schalter, um den richtigen Schluss machen über die zugehörigen, den Computer zu einem VLAN bewegen. Der Nachteil dieser Methode der VLAN-Organisation ist die anfängliche Komplexität der VLAN-Konfiguration, die mit Fehlern behaftet ist. Obwohl die MAC-Adresse, Tisch schaltet automatisch aufgebaut wird, müssen Netzwerkadministratoren, um alle seine Ansicht, und um zu bestimmen, dass die hex-MAC-Adresse auf eine solche Arbeitsstation entspricht, und dann schreiben sie in den entsprechenden virtuellen Netzwerk. Die nachträgliche Rekonfiguration von VLANs auf Basis von MAC-Adressen erfordert jedoch deutlich weniger Aufwand als bei Ports basierten VLANs.

VLAN basiert auf den Protokollen der dritten Ebene. Diese Methode wird selten in Abteilungs- und Arbeitsgruppen-Switches verwendet. Es ist typisch für Backbone-Routing-Switches, die integrierte Routing-Funktionen für die wichtigsten LAN-Protokolle IP, IPX und AppleTalk haben. Bei dieser Methode ist eine Gruppe von Switch-Ports, die zu einem bestimmten VLAN gehören, einem bestimmten IP-Subnetz oder IPX-Netzwerk zugeordnet. Die Flexibilität wird dadurch gewährleistet, dass der Benutzer zu einem anderen Port, der zu demselben VLAN gehört, durch den Switch überwacht wird und seine Rekonfiguration nicht erfordert. Der Vorteil dieser Methode ist auch die Einfachheit der VLAN-Konfiguration, die automatisch durchgeführt werden kann, da der Switch die Netzwerkadressen von Computern analysiert, die jedem VLAN zugeordnet sind. Darüber hinaus, wie bereits VLAN Art und Weise der Organisation auf der Grundlage des dritten Geräteebene Protokolle sind eingebaut in Routing-Tool erwähnt, unterstützt, die ohne den Einsatz zusätzlicher Mittel Interoperabilität zwischen verschiedenen VLAN ermöglicht. Der Nachteil dieser Methode ist vielleicht nur einer - der hohe Preis von Switches, in denen es implementiert ist.

VLAN basiert auf Regeln. Es wird angenommen, dass der Switch in der Lage ist, die vorbestimmten Felder und sogar einzelne Bits der durchlaufenden Pakete als Mechanismen zum Erstellen von VLANs im Detail zu analysieren. Diese Methode bietet praktisch unbegrenzte Möglichkeiten zum Erstellen virtueller Netzwerke basierend auf einer Vielzahl von Kriterien. Zum Beispiel auch nach dem Prinzip, alle Benutzer, deren Computer installiert sind, in VLAN einzubinden netzwerkadapter spezifizierter Hersteller. Trotz der immensen Flexibilität ist das Konfigurieren von VLANs auf Basis von Regeln sehr zeitaufwendig. Darüber hinaus kann das Vorhandensein komplexer Regeln den Durchsatz des Switches beeinträchtigen, da ein großer Teil seiner Rechenleistung für die Paketanalyse aufgewendet wird.

Außerdem können Geräte bei Verwendung des 802.1x-Protokolls basierend auf Benutzer- oder Geräteauthentifizierungsdaten automatisch in das VLAN verschoben werden.

erstellen von verteilten VLANs

Moderne LANs enthalten oft mehr als einen Switch. Die Computer, die zu demselben VLAN gehören, können mit verschiedenen Switches verbunden werden. So richtig Verkehr zu lenken, muss ein Mechanismus sein, der die Schalter Informationen über Zubehör, um sie an die VLAN-Geräte angeschlossen austauschen. Zuvor implementierte jeder Hersteller in seinen Geräten proprietäre Mechanismen für den Austausch solcher Informationen. Zum Beispiel 3Com wurde diese Technologie VLT (Virtual LAN Trunk) genannt, von Cisco Systems - ISL (Inter-Switch Link). Daher ist für verteilte VLAN war es notwendig, Geräte des gleichen Herstellers zu verwenden. Die Situation hat sich verbessert als Standard für den Bau von markierten VLAN angenommen wurde - IEEE 802.1Q, die saychas und die VLAN-Welt dominiert. Unter anderem regelt es auch den Mechanismus zum Austausch von VLAN-Informationen zwischen Switches. Dieser Mechanismus ermöglicht es Ihnen, die übertragene Frames zwischen Switches Feldern zu ergänzen, was darauf hindeutet Mitgliedschaft in einem bestimmten VLAN. Bis heute unterstützen alle führenden Hersteller von LAN-Switches den Standard 802.1Q in ihren Geräten. Daher ist es heute bereits möglich, virtuelle Netzwerke mit Switches verschiedener Hersteller aufzubauen. Obwohl, wie Sie später sehen werden, auch wenn nach 802.1Q arbeiten, schaltet verschiedene Hersteller bieten nicht die gleichen VLAN-Funktionen der Organisation.

organisation der Interaktion zwischen VLANs

Es befindet sich in verschiedenen Computern VLAN können nicht direkt miteinander kommunizieren. Für die Organisation einer solchen Interaktion notwendig ist, einen Router zu verwenden. Bisher wurden dafür herkömmliche Router verwendet. Darüber hinaus war es erforderlich, dass der Router viele physikalische Netzwerkschnittstellen, da es hat VLAN sind. Darüber hinaus haben die Schalter einen Port von jedem VLAN zuzuordnen, den Router zu verbinden. Angesichts des hohen Kosten für die Router-Ports, die Kosten einer solchen Lösung sehr hoch. Darüber hinaus macht der herkömmliche Router eine erhebliche Verzögerung bei der Übertragung von Daten zwischen dem VLAN. Heute ist für die Datenübertragung zwischen dem VLAN-Routing-Schalter verwendet werden, die ein niedrig Kosten pro Port aufweisen, und Hardware-Routing des Verkehrs durch die Geschwindigkeit des Kommunikationskanals erfolgen. Leitwegvermittlungen auch mit IEEE 802.1Q-Standard und für die Organisation der Interaktion zwischen verteilten VLAN entsprechen sollten sie nur für einen Port für den Anschluß von jedem des Schalter der Arbeitsgruppen verwendet werden, um die Netzwerkgeräte zu verbinden, um verschiedene VLAN entsprechen. Mit anderen Worten kann ein einzelne Port modernes Routing-Switch zwischen Geräten unterschiedlicher VLAN ausgetauscht werden.

verwenden von freigegebenen Netzwerkressourcen von Computern verschiedener VLANs

Sehr interessant ist die Möglichkeit, den Zugriff auf gemeinsam genutzte Netzwerkressourcen bereitzustellen (Netzwerk-Server, Drucker, etc.) für Computer, die zu verschiedenen VLAN gehören. Die Vorteile dieser Möglichkeit liegen auf der Hand. Erstens gibt es keine Notwendigkeit, einen Router oder Routing-Switch zu kaufen, wenn Sie den direkten Austausch von Daten zwischen Computern aus verschiedenen VLAN organisieren wollen. Gewährleistung der Interoperabilität zwischen Computern mit unterschiedlichen VLAN kann ein Netzwerk-Server durch die von allen oder einem VLAN zugegriffen werden. Zweitens halten alle Vorteile eines VLAN verwenden, können Sie keine Server für jedes VLAN kaufen einzeln und gemeinsam nutzen.

Die einfachste Möglichkeit, Benutzern aus verschiedenen VLANs Zugriff auf einen Server zu gewähren, besteht darin, mehrere Netzwerkadapter auf dem Server zu installieren und jeden dieser Adapter mit den Switch-Ports zu verbinden, die zu verschiedenen VLANs gehören. Doch dieser Ansatz durch die Anzahl der VLAN (in dem Server installieren, können nicht mehrere Netzwerkadapter) begrenzt ist, hat strenge Anforderungen an die Serverkomponenten (Netzwerk-Adapter-Treiber Erhöhung der Menge an RAM benötigen, stellt eine schwere Last auf dem lokalen CPU-Bus IO-Server, etc.) und hilft nicht, Geld zu sparen (mit mehreren Netzwerkadaptern und zusätzlichen Switch-Ports).

Mit dem Aufkommen des IEEE 802.1Q-Standards wurde es möglich, Informationen über alle oder mehrere VLANs über einen Switch-Port zu übertragen. Wie oben erwähnt, fügt zu diesem Zweck ein Switch (oder ein anderes Gerät, das 802.1Q unterstützt) in dem netzwerkgesendeten Rahmen ein Feld hinzu, das den zu einem bestimmten VLAN gehörenden Rahmen eindeutig identifiziert. Sie können an diesen Port nur eine für alle VLAN-Server gemeinsame Kommunikationsleitung anschließen. Die einzige Bedingung ist, dass der Netzwerkadapter des Servers den 802.1Q-Standard unterstützen muss, damit der Server erkennen kann, aus welchem VLAN die Anforderung stammt und wo die Antwort gesendet werden muss. Auf diese Weise ist der Server in VLANs in verwalteten Abteilungen und Workgroup-Switches von 3Com, Hewlett-Packard und Cisco Systems unterteilt.

schlussfolgerung

Wie Sie sehen können, sind VLANs ein leistungsstarkes Netzwerkmanagement-Tool, das Verwaltungsprobleme lösen, die Sicherheit der Datenübertragung gewährleisten, den Zugriff auf Informationsressourcen abgrenzen und die Effizienz der Netzwerkbandbreite erheblich steigern kann.

Oleg Podukov, Leiter der technischen Abteilung der Firma "KOMPLIT"

Stellen Sie sich diese Situation vor. Wir haben ein Büro einer kleinen Firma, die 100 Computer und 5 Server in ihrem Arsenal hat. Zur gleichen Zeit arbeiten verschiedene Kategorien von Angestellten in diesem Unternehmen: Manager, Buchhalter, Personalverantwortliche, technische Spezialisten, Administratoren. Es ist notwendig, dass jede Abteilung in ihrem Subnetz arbeitet. Wie unterscheidet man den Traffic dieses Netzwerkes? Im Allgemeinen gibt es zwei solcher Methoden: Die erste Möglichkeit besteht darin, den IP-Adresspool auf einem Unterweb aufzuteilen und ein Subnetz für jede Abteilung zuzuweisen. Die zweite Methode besteht in der Verwendung von VLAN.

VLAN (Virtual Local Area Network) - eine Gruppe von Netzwerkknoten, deren Datenverkehr, einschließlich Broadcast, auf Kanalebene vollständig vom Verkehr anderer Knoten des Netzwerks isoliert ist. In modernen Netzwerken ist VLAN der Hauptmechanismus zum Erstellen einer logischen Netzwerktopologie, die nicht von ihrer physischen Topologie abhängt.

Die VLAN-Technologie ist im IEEE 802.1q-Dokument definiert - einem offenen Standard, der das Tagging-Verfahren zum Übermitteln von Informationen über die Zugehörigkeit zu einem VLAN beschreibt. 802.1q platziert ein Tag in den Ethernet-Frame, der Informationen über den Besitz des Datenverkehrs an das VLAN weiterleitet.

Betrachten Sie die VLAN-TAG:

- TPID (Tag Protocol Identifier) - Kennung des Tagging-Protokolls. Gibt an, welches Protokoll für die Markierung verwendet wird. Für 802.1Q wird der Wert 0x8100 verwendet.

- Priorität hat Priorität. Wird verwendet, um die Priorität des übertragenen Datenverkehrs (QoS) festzulegen.

- CFI (Canoncial Format Indicator) - gibt das Format der MAC-Adresse an (Ethernet oder Token Ring).

- VID (VLAN Identifier) ist die VLAN ID. Gibt an, zu welchem VLAN der Rahmen gehört. Sie können eine Zahl von 0 bis 4094 angeben.

Beim Senden von Frames weiß der Computer nicht, in welchem VLAN er sich befindet - es ist der Switch, der das tut. Der Switch weiß, an welchen Port der Computer angeschlossen ist und legt anhand dessen fest, in welchem VLAN sich dieser Computer befindet.

Der Switch hat zwei Arten von Ports:

- Tagged Port (getaggt, trunk) - ein Port, über den Sie Traffic von mehreren VLAN-Gruppen übertragen oder empfangen können. Wenn über einen markierten Port gesendet wird, wird dem Frame eine VLAN-Bezeichnung hinzugefügt. Wird zur Verbindung mit Switches, Routern (dh Geräten, die VLAN-Tags erkennen) verwendet.

- Ein unmarkierter Port (unmarkiert, Zugriff) ist der Port, über den unmarkierte Frames übertragen werden. Wird verwendet, um eine Verbindung zu den Endknoten (Computer, Server) herzustellen. Jeder nicht markierte Port befindet sich in einem bestimmten VLAN. Wenn Datenverkehr von diesem Port übertragen wird, wird das VLAN-Tag entfernt und es ist bereits nicht konfigurierter Datenverkehr zum Computer vorhanden (der das VLAN nicht erkennt). Im umgekehrten Fall, wenn Verkehr an einem nicht angedockten Port empfangen wird, wird ihm eine VLAN-Bezeichnung hinzugefügt.

Konfigurieren von VLANs auf einem verwalteten Dlink-Switch DES-3528

Switch-Serie DES-3528/3552 xStack umfasst stapelbare L2 + Zugriffsschicht, um eine sichere Verbindung Endnutzern Netzwerke von großen Unternehmen die Bereitstellung und kleine und mittlere Unternehmen (SMB). Die Switches bieten physische Stapelung, statisches Routing, Multicast-Unterstützung und erweiterte Sicherheitsfunktionen. All dies macht dieses Gerät zu einer idealen Lösung für den Zugriff. Der Switch lässt sich problemlos in L3-Core-Switches integrieren, um eine mehrstufige Netzwerkstruktur mit einem Hochgeschwindigkeits-Backbone und zentralisierten Servern zu bilden. Die DES-3528/3552-Serie verfügt über 24 oder 48 10/100-Mbit / s-Ethernet-Ports und unterstützt bis zu 4 Uplink-Gigabit-Ethernet-Ports.

Beachten Sie die Prinzipien zum Konfigurieren von VLANs auf verwalteten Dlink-Switches. Im Laufe der Arbeit werden wir die Möglichkeiten zum Erstellen, Löschen und Ändern von VLANs untersuchen und verschiedene Arten von Ports hinzufügen (getaggt und nicht getaggt).

Die Verbindung zum Switch erfolgt über den Konsolenport mit HyperTerminal.

Verwenden Sie den Befehl show vlan, um Informationen zu den vorhandenen VLANs anzuzeigen.

Die obige Abbildung zeigt, dass zunächst nur ein Standard-VLAN auf dem Switch mit dem Namen default angelegt wurde. Der Befehl show vlan zeigt folgende Felder an:

- VID ist die VLAN-ID

- VLAN-Typ - VLAN-Typ

- Member Ports - beteiligte Ports

- Statische Ports - statische Ports

- Aktuelle getaggte Ports - aktuelle getaggte Ports

- Current Untagged Ports - aktuelle nicht typisierte Ports

- Statisch getaggte Ports - statische getaggte Ports

- Statische nicht getaggte Ports - statische nicht typisierte Ports

- Gesamteinträge - Gesamtdatensatz

- VLAN-Name - der Name des VLANs

- Werbung - Status

Erstellen Sie ein neues VLAN, das die Initialen AA als Name und Nummer 22 als Bezeichner verwendet Verwenden Sie dazu den Befehl create vlan.

Das neue VLAN enthält noch keine Ports. Mit Config Vlan ändern wir das VLAN AA so, dass die getaggten Ports 10, 14-17 und die nicht typisierten Ports 2-5 darin erscheinen.

Der Befehl show vlan zeigt Informationen zu den erstellten VLANs an.

Zu Beginn der Ethernet-Historie waren lokale Netzwerke auf eine Domänenkollision beschränkt. Wenn Bridges mit zwei oder mehr Ports angezeigt werden, wurde es möglich, ein großes Netzwerk in kleinere Kollisionsdomänen zu segmentieren, was die Netzwerkleistung erheblich verbessert. Dies hat jedoch die durch den plötzlichen Rundfunksturm verursachte Netzwerküberlastung nicht verringert. Broadcast-Verkehr bewegte sich frei durch Ethernet-Brücken.

Mit dem Aufkommen von Ethernet-Routern begannen Netzwerkbenutzer, sich in Arbeitsgruppen mit einer gemeinsamen Kollisionsdomäne zu gruppieren. Dies verbesserte nicht nur die Effizienz des Netzwerks in jeder Gruppe, sondern reduzierte auch die durch das plötzliche Broadcast-Sturm verursachte Überlastung des gemeinsamen Netzwerks. Die gemeinsame Nutzung des gemeinsamen Netzwerks durch Router in Arbeitsgruppen verursachte jedoch andere Probleme. Kommunikation zwischen Arbeitsgruppen wurde nur durch Router der Stufe 3 möglich. Dies verlangsamte den Zugriff auf die globalen Server des Unternehmens.

Mit dem Aufkommen von Dial-VLAN-Ethernet-Technologie wurde es möglich, logisch Segment das Netzwerkes in mehr Broadcast-Domänen, die Netzwerk-Performance zu verbessern und Broadcast-Verkehr zu reduzieren, ohne den Zugang zu dem globalen Server des Unternehmens zu verlangsamen.

Geschaltetes VLAN-Ethernet

Mit dem Aufkommen von geschalteten Ethernet hat der Bedarf für dieses auf dem Markt zugenommen und zugenommen. Seit einigen Jahren nimmt die Anzahl der Switched-Ports in Unternehmensnetzwerken stetig zu. Dabei wurde jeder Switched Port durch eine immer kleinere Anzahl von Benutzern des Netzwerks geteilt und erreichte sogar eine einzelne Verbindung jedes Netzwerkbenutzers mit den Switched Ports. Diese Art von Netzwerkinfrastruktur eignet sich am besten für die Bereitstellung von virtuellen lokalen Netzwerken (VLANs).

Virtuelle Netzwerke können auf eine bestimmte Abteilung oder gemeinsame Durchführung bestimmter Funktionen zugewiesen als den Benutzergruppen sein, ohne Einschränkung, physischen Standort und auch ohne die Verwendung von verschiedenen Netzwerkgeräte zu beschränken (Switches), an dem sie physikalisch verbunden sind.

Der obige Vorschlag bestimmt die Grenzen des Virtuellen lokale Netzwerke (VLAN). Häufiger wird ein virtuelles lokales Netzwerk als eine allgemeine Broadcast-Domäne wahrgenommen. Bei der VLAN-Technologie wird eine große Broadcast-Domäne in kleinere Broadcast-Domänen unterteilt, wodurch der Broadcast-Verkehr innerhalb einer Benutzergruppe eingeschränkt wird.

Port-orientiertes VLAN

Diese Art von virtuellem lokalem Netzwerk (VLAN) bestimmt die Mitgliedschaft von jedem VLAN basierend auf der Nummer des verbundenen Ports. Siehe das folgende Beispiel für ein portorientiertes VLAN.

Beispiel 1 Die Ports 3,6,8 und 9 gehören zu VLAN1 und die Ports 1,2,4,5 und 7 gehören zu VLAN2

| PORT | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 |

| VLAN 1 | x | x | x | x | |||||

| VLAN 2 | x | x | x | x | x |

Abbildung 1 zeigt ein Beispiel für eine port-orientierte VLAN-Implementierung (basierend auf dem SXP1224WM-Switch und dem Compex-Zweistufen-Konzentrator DX2216).

Abb. 1.

In diesem Beispiel sind die beiden DX2216-Hubs mit einzelnen Ports am SXP1224WM-Switch verbunden. Da das portorientierte VLAN die VLAN-Mitgliedschaft basierend auf der Portnummer bestimmt, gehören alle mit den Hub-Ports (DX2216) verbundenen Arbeitsstationen zum selben VLAN. In unserem Fall gehören die Arbeitsplätze, die über den DX2216 mit dem 1 Switch-Port verbunden sind, zu VLAN2, und die Workstations, die über den DX2216 mit dem 3 Switch-Port verbunden sind, gehören zu VLAN1. Da diese automatisierten Workstations über einen DX2216-Hub verbunden sind, müssen sie physisch nicht weit voneinander entfernt sein. Auf der anderen Seite sind 7 Workstations der Stationen direkt mit den Ports des Switches verbunden (Private Port Switching). Die mit den Ports 6, 8 und 9 des SXP1224WM-Switches verbundenen Arbeitsstationen sind physisch von anderen Stationen (über den Konzentrator verbunden) getrennt, gehören jedoch alle zu VLAN2.

Für einen SXP1224WM-Switch beträgt die maximale Anzahl von Benutzern mit einer direkten (nicht freigegebenen) Verbindung zum Switched-Port 24, je nach der Anzahl der Ports für diesen Switch. Wie können VLANs implementiert werden, wenn mehr als ein SXP1224WM-Switch verwendet wird und Benutzer desselben VLANs mit verschiedenen Switches verbunden sind?

Abbildung 2 zeigt ein Beispiel für die Verbindung von VLAN-Benutzern über mehrere Switches hinweg.

Abb.2.

Die VLAN-Mitglieder für dieses Beispiel sind in Tabelle 2 und 3 aufgeführt.

| PORT | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| VLAN | x | x | x | x | x | ||||

| VLAN | x | x | x | x |

| PORT | 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| VLAN | x | x | x | ||||

| VLAN | x | x | x | x |

In diesem Beispiel sind zwei gemeinsam genutzte virtuelle Subnetze (VLANs) auf beiden Switches definiert. VLAN1 in Switch # 1 und VLAN1 in Switch # 2 ist das gleiche allgemeine VLAN, für das der gemeinsame Port definiert werden sollte. In diesem Fall sind Port 6 auf Switch # 1 und Port 7 auf Switch # 2 Mitglieder von VLAN1 und diese Ports (Port # 6 von Switch # 1 und Port # 7 von Switch # 2) sind miteinander verbunden. Wenn man berücksichtigt, dass der Port 7 von Switch # 1 und Port 8 von Switch # 2 Mitglieder von VLAN2 sind, sind sie auch miteinander verbunden.

VLAN mit getaggten Frames (IEEE 802.1Q)

Dieser VLAN-Typ verwendet die zweite Ebene netzwerkmodell. Ein ID-Tag wird in jeden Rahmen eingefügt, um ihre Zugehörigkeit zu einem bestimmten VLAN zu identifizieren. Diese Technologie wird verwendet, um virtuelle Netzwerke (VLANs) zu erstellen, die mehrere Switches umfassen. Abbildung 3 zeigt ein Beispiel für ein solches VLAN.

Abb. 3.

Die ID-Tags in einem solchen VLAN können explizit oder implizit hinzugefügt werden. Wenn das Netzwerk hat netzwerkkarten mit Unterstützung für IEEE 802.1Q, und diese Karten enthalten die entsprechenden Optionen, dann enthalten die ausgehenden Ethernet-Frames von diesen Karten VLAN-IDs. Diese VLAN-Identifikations-Tags wurden explizit hinzugefügt. IEEE 802.1Q-Support-Switches identifizieren die VLAN-Mitgliedschaft, indem sie ID-Tags in Ethernet-Frames prüfen.

Wenn die Netzwerkadapter (die mit diesem Netzwerk verbunden sind) das IEEE 802.1Q-Protokoll nicht unterstützen, kann das Hinzufügen von VLAN-Tags weiterhin durch Gruppieren nach Ports durchgeführt werden. Angenommen, die Ports 1-3 sind in einem VLAN gruppiert. Ein Switch, der IEEE 802.1Q unterstützt, fügt den eingehenden Ethernet-Frames am Port ein ID-Tag mit der entsprechenden VLAN-ID hinzu. Diese Tags werden jedoch durch den Wechsel von den ausgehenden Frames entfernt.

Wenn die Identifizierung des VLANs mit den 802.1Q-Protokoll-Tags durch beide Optionen implementiert wurde - explizit und implizit - können die an die Switch-Ports ankommenden Frames aus (mit und ohne) Rahmentypen bestehen. In diesem Fall werden die von der Portgruppierungsmethode beschriebenen VLAN-ID-Tags zu den nicht markierten eingehenden Frames hinzugefügt. Mit Tags versehene Frames unterstützen die VLAN-Mitgliedschaft bereits explizit. Wenn beispielsweise Port 5 implizit unter VLAN1 gruppiert wurde, werden die eingehenden Port-Port-5-Frames mit ID-Markierungen versehen vLANs2 synchronisieren ihre Mitgliedschaft in VLAN2, obwohl Port 5 unter VLAN1 gruppiert wurde.

VLANs basieren auf High-Level-Protokollen

Protokollbasierte VLANs werden auf der 3-Ebene des Netzwerkmodells implementiert und gruppieren Arbeitsstationen mit einem spezifischen Transportprotokoll für ein bestimmtes VLAN. Wenn das Netzwerk beispielsweise aus Apple-Computern und Unix-Workstations besteht, die jeweils die Protokolle AppleTalk und TCP / IP verwenden, apple Computer kann in einem einzelnen VLAN gruppiert werden, während sich eine Unix-Station in einem anderen befindet. Das protokollbasierte VLAN prüft die Informationen in den Paketen auf die Informationen der 3-Level-Protokolle und ermöglicht es, dass Pakete mit einem bestimmten Transportprotokoll (AppleTalk oder TCP / IP) an der entsprechenden Broadcast-Domäne teilnehmen. Abbildung 4 zeigt ein Beispiel für die Implementierung eines solchen VLANs.

Abb. 4

Vorteile von VLANs

Virtuelle Arbeitsgruppen

Die Hauptfunktion virtueller Netzwerke besteht in der Erstellung virtueller Arbeitsgruppen, die auf den allgemeinen Funktionen der Benutzer und den gemeinsamen Ressourcen basieren, auf die sie zugreifen müssen. Zum Beispiel besteht ein Unternehmen aus vielen Abteilungen - Buchhaltung, Versorgung, Marketing, Vertrieb usw. Benutzer jeder Abteilung benötigen Zugriff auf bestimmte ihrer Ressourcen. Mit der Implementierung von VLAN können Benutzer jeder Abteilung logisch beschrieben und in verschiedene Arbeitsgruppen mit verschiedenen verfügbaren Netzwerkressourcen gruppiert werden.

Verbesserung der Netzwerkleistung

Wir waren uns einig, dass das VLAN einer Broadcast-Domäne ähnelt und dass virtuelle lokale Netzwerke echten Broadcast-Domänen in Netzwerken mit mehreren VLANs entsprechen. Angenommen, es gibt ein Netzwerk mit 1000 automatisierten Workstations in derselben Broadcast-Domäne. Jede Workstation in diesem Netzwerk empfängt Broadcast-Datenverkehr, der von anderen Workstations generiert wurde. Bei Verwendung der VLAN-Technologie dies großes Netzwerk Bei großem Broadcast-Verkehr werden mehrere Broadcast-Domänen mit mehreren Arbeitsstationen pro breiter Domäne segmentiert. Daher wird die Frequenz (Dichte) der Sendung reduziert. Die Leistung jedes Subnetzes erhöht sich, da alle Netzwerkgeräte im Netzwerk weniger von der Übertragung realer Daten beim Empfang von Broadcast-Verkehr abgelenkt werden.

Abb. 5

Die Zerstörung traditioneller Netzwerkgrenzenkonzepte

In der Vergangenheit waren Arbeitsstationen in der gleichen Arbeitsgruppe oder Abteilung in der Regel physisch am selben Ort. Bei Verwendung der VLAN-Technologie sind Netzwerkbenutzer einer Arbeitsgruppe oder Abteilung weniger durch ihren physischen Standort eingeschränkt. Diese Freiheit hängt von den Fähigkeiten der verwendeten Ethernet-Switches ab. Im Falle von VLANs können Netzwerkbenutzer einer Arbeitsgruppe oder Abteilung sich auf verschiedenen Stockwerken und sogar in verschiedenen Gebäuden befinden und sich gleichzeitig auf dasselbe virtuelle Netzwerk beziehen, wie in Abbildung 6 gezeigt.

Abb. 6.

Abbildung 6 zeigt ein Netzwerk auf zwei verschiedenen Etagen des Gebäudes. In der zweiten Etage sind alle 5 Arbeitsplätze direkt mit dem Ethernet-Switch verbunden (Private Port Switching). Beachten Sie, dass 3 Arbeitsplätze im Erdgeschoss mit einem DX2216-Hub mit zwei Geschwindigkeiten verbunden sind und zwei weitere Arbeitsplätze direkt mit den Buchsen des Schalters sowie im 2. Stock verbunden sind. Der pendelte Pot, über den der DX2216 in Kaskade geschaltet wird, ist für VLAN2 definiert, daher sind alle drei Computer, die mit dem DS2216 verbunden sind, VLAN2. Arbeitsstationen, die an den DX2216-Konzentrator mit zwei Geschwindigkeiten angeschlossen sind, müssen sich physisch nahe beieinander befinden und derselben Arbeitsgruppe oder Abteilung angehören. Auf der anderen Seite gehören Arbeitsstationen, die mit demselben VLAN-Switch verbunden sind, nicht notwendigerweise zur selben Arbeitsgruppe oder Abteilung. Workstations, die mit verschiedenen Switches verbunden sind, die nicht physisch miteinander verbunden sind, können derselben Arbeitsgruppe oder Abteilung angehören und an derselben Broadcast-Domäne teilnehmen.

Sicherheit und Freigabe des Zugriffs auf Netzwerkressourcen

Viele verwaltete Switches (z. B. SXP1216 / 24WM und SGX3224 / PLUS von Compex) ermöglichen es einem Switch-Port, Mitglied in mehreren VLANs zu sein. Zum Beispiel kann Switch Port 5 gleichzeitig zu VLAN1, VLAN2 und VLAN3 gehören und an der Übertragung aller drei virtuellen Netzwerke teilnehmen. Aufgrund dieser Funktion kann der mit Port 5 verbundene Server Zugriff auf Arbeitsstationen in allen drei Netzwerken gewähren. Auf der anderen Seite ist der Zugriff auf die Server einer Abteilung, die an Ports mit Mitgliedschaft in einem VLAN angeschlossen sind, nur innerhalb des entsprechenden VLAN möglich.

Abb. 7.

Reduzierte Kosten beim Umzug

Nehmen wir an, es ist notwendig, Personal-Jobs aus verschiedenen Abteilungen innerhalb des Unternehmens zu verschieben oder den physischen Standort einer bestimmten Abteilung zu ändern. Wenn ein Tag VLAN (IEEE 802.1Q) mit einer direkten Verbindung zu den DFÜ-Ports Anwendung beinhaltet Kosten für die Bewegungs die physische Bewegung von Personal Jobs weil indentifikotory VLAN Membership ID zusammen mit den Netzwerk-Workstations übertragen werden. Es ist nicht erforderlich, Verbindungen auf vorhandenen Ethernet-Switches erneut herzustellen.

Fazit

Obwohl es anerkannte Standards für die Organisation von virtuellen lokalen Netzwerken gibt, hängen die Methoden zum Aufbau von VLANs und die Art und Weise der Zuweisung von Mitgliedschaft zu VLANs jedoch von den Eigenschaften der Ausrüstung ab, die von verschiedenen Anbietern bereitgestellt werden. Beispielsweise können VLANs erstellt werden, indem die Mitgliedschaft nach den Switch-Portnummern gruppiert wird. Und wenn der Inhalt von Ethernet-Rahmen verarbeitet wird, ist es möglich, die Zugehörigkeit basierend auf einer MAC-Adresstabelle oder durch den Inhalt eines speziellen Ethernet-Rahmen-ID-Tags zu gruppieren.

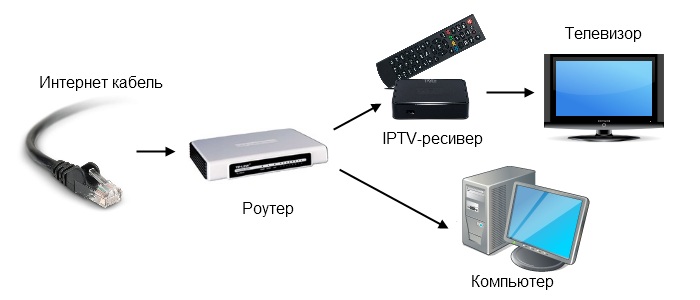

Wenn Sie einen Router / Modem von Rostelecom selbst anschließen möchten oder möchten, wenn Sie IPTV- oder digitale Telefoniedienste verbinden müssen, dann sollten Sie wissen, was eine VLAN-ID ist und wie Sie sie finden.

Die VLAN-ID ist eine Identifikations-12-Bit-Zifferngruppe, über die Sie mehrstufige virtuelle Netzwerke erstellen und dabei physische Hindernisse wie den geografischen Standort vermeiden können, um bestimmte Informationen an die gewünschten Geräte zu übertragen. Die "Vilan" -Technologie ist in Geräten vorhanden, die die Schaffung eines gemeinsamen Netzwerks sicherstellen. Vereinfacht ausgedrückt ist die "WiLan" ID die Adresse, an die spezielle Geräte, die sie erkennen (die Switches), Datenpakete senden.

Die Technologie ist sehr bequem, hat ihre Vor- und Nachteile, wird von Rostelecom für die Datenübertragung genutzt: zum Beispiel für digitales Fernsehen (IPTV). Das heißt, wenn Sie sich entscheiden, IPTV selbst zu verbinden oder zu konfigurieren, dann müssen Sie die Kennung kennen. Wie Sie sich vorstellen können, verwendet das russische Unternehmen diese speziellen Nummern, um es Personen an einer gemeinsamen "Adresse" zu ermöglichen, ihre Modems / Router zum Anzeigen von IPTV zu verwenden. Das heißt, dieser "Leuchtturm" ermöglicht es Ihnen, die gleichen Informationen an verschiedene Personen zu erhalten.

Dies geschieht nicht nur aus Gründen der Bequemlichkeit und unter Umgehung physikalischer Grenzen. Die Kennung ermöglicht den sicheren Zugriff auf verschiedene virtuelle Netzwerke. Beispielsweise separate Gastverbindungen von Unternehmensverbindungen oder im Fall von IPTV nur bestimmten Benutzern den Zugriff gewähren.

Tagging Verkehr

Es gibt getaggte und nicht typisierte Ports. Dies bedeutet, dass es Ports gibt, die Tags verwenden und nicht verwenden. Ein unmarkierter Port kann nur ein privates VLAN senden, getaggt - es kann Daten von verschiedenen "Beacons" empfangen und senden.

Tags werden an den Datenverkehr "angehängt", damit Netzwerk-Switches sie erkennen und akzeptieren können. Tags werden auch von Rostelecom verwendet.

Die interessanteste Sache, die Tags erlauben - Computer können mit einem Schalter (Schalter) verbunden werden, erhalten ein Wi-Fi-Signal von einem Punkt. Aber sie werden sich nicht sehen und nicht die gleichen Daten erhalten, wenn sie zu verschiedenen "Beacons" gehören. Dies liegt daran, dass bestimmte "Tags" für einen "Vilan" verwendet werden und der andere im Allgemeinen nicht taggen kann und diesen Verkehr nicht überspringt.

Aktivieren Sie diese Funktion

Aktivieren Sie diese Kennung, um sicherzustellen, dass Geräte, die Informationen empfangen, diese sehen können. Ansonsten sind alle verschlüsselten Informationen nicht sichtbar.

Daher lohnt es sich, das VLAN für jeden spezifischen Dienst zu aktivieren. Wenn es bereits aktiviert ist und Sie es nicht getan haben, müssen Sie immer noch Ihre "Adresse" kennen.

Wie finde ich meine ID?

Wenn du keine ID hast und du sie so schnell wie möglich finden musst, kannst du deine Nachbarn nach dem Haus fragen. Eine weitere Möglichkeit besteht darin, eine Anwendung zu verlassen, indem Sie die Hotline von Rostelecom anrufen. Nach Ihrer Anmeldung wird an den technischen Support der Region gesendet, wo die ID-Adressen Ihrer Siedlung bekannt sind.

Also, jetzt wissen Sie, nach welchem Prinzip IPTV von Rostelecom funktioniert. Außerdem wissen Sie, welche Tags verwendet werden, wie Sie Ihr VLAN herausfinden und welche Rolle es spielt.

18.03.2016 |

VLANs Dies sind virtuelle Netzwerke, die auf der zweiten Ebene des Modells existieren OSI. Das heißt, das VLAN kann auf einem Switch der zweiten Ebene konfiguriert werden. Wenn man sich das VLAN ansieht, abstrahiert man vom Konzept der "virtuellen Netzwerke", dann kann man sagen, dass das VLAN nur ein Label im Frame ist, das über das Netzwerk übertragen wird. Das Label enthält die VLAN-Nummer (VLAN-ID oder VID genannt), der 12 Bit zugewiesen ist, dh die Vilan kann von 0 bis 4095 nummeriert werden. Die erste und die letzte Nummer sind reserviert, sie können nicht verwendet werden. Normalerweise wissen Workstations nichts über VLAN (es sei denn, Sie konfigurieren das VLAN speziell für Karten). Sie denken an Schalter. Auf den Switch-Ports wird angezeigt, in welchem VLAN sie sich befinden. Abhängig davon wird der gesamte Verkehr, der den Port durchläuft, mit einem Label, also VLAN, markiert. Somit hat jeder Port eine PVID ( port-VLAN-KennungDieser Datenverkehr kann dann andere Switch-Ports passieren, die sich in diesem VLAN befinden und nicht alle anderen Ports passieren. Als Ergebnis wird eine isolierte Umgebung (Subnetz) erstellt, die ohne das zusätzliche Gerät (Router) nicht mit anderen Subnetzen interagieren kann.

Warum brauchen wir Vilans?

- Die Möglichkeit, ein Netzwerk aufzubauen, dessen logische Struktur nicht vom Physischen abhängt. Das heißt, die Topologie des Netzwerks auf der Verbindungsebene wird ungeachtet des geografischen Standorts der Komponenten des Netzwerks erstellt.

- Möglichkeit, eine Broadcast-Domäne in mehrere Broadcast-Domänen aufzuteilen. Das heißt, der Broadcast-Verkehr einer Domäne geht nicht in eine andere Domäne und umgekehrt. Dies reduziert die Belastung der Netzwerkgeräte.

- Die Fähigkeit, das Netzwerk vor unbefugtem Zugriff zu schützen. Das heißt, auf der Verbindungsschicht werden Frames von anderen vilans durch den Switch-Port abgeschnitten, unabhängig davon, welche Quell-IP-Adresse das Paket in diesem Frame verkapselt.

- Die Möglichkeit, Richtlinien auf eine Gruppe von Geräten anzuwenden, die sich in demselben vilane befinden.

- Die Möglichkeit, virtuelle Schnittstellen für das Routing zu verwenden.

Beispiele für die Verwendung von VLANs

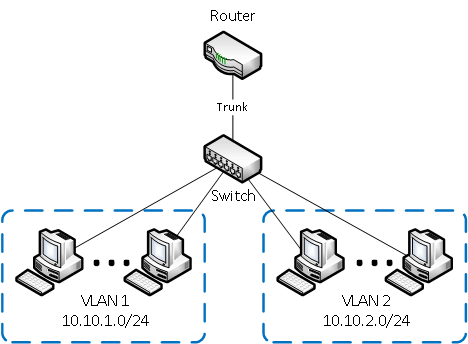

- Kombinieren von Computern, die mit verschiedenen Switches verbunden sind, in einem einzigen Netzwerk. Nehmen wir an, Sie haben Computer, die mit verschiedenen Switches verbunden sind, aber sie müssen in einem Netzwerk zusammengeführt werden. Wir werden einige Computer in ein virtuelles lokales Netzwerk integrieren VLAN 1, während andere - zum Netzwerk VLAN 2. Dank der Funktion VLAN Computer in jedem virtuellen Netzwerk funktionieren, als wären sie mit demselben Switch verbunden. Computer aus verschiedenen virtuellen Netzwerken VLAN 1 und VLAN 2 werden füreinander unsichtbar sein.

- Aufteilen der Computer, die mit demselben Switch verbunden sind, auf verschiedene Subnetze.In der Abbildung sind die Computer physisch mit einem einzigen Switch verbunden, sind jedoch in verschiedene virtuelle Netzwerke unterteilt VLAN 1 und VLAN 2. Computer aus verschiedenen virtuellen Subnetzen sind füreinander unsichtbar.

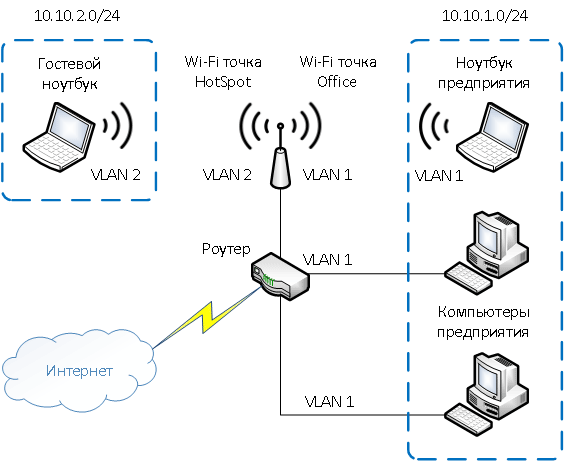

- Trennung des Gastes WLAN-Netzwerk und Wi-Fi-Netzwerk des Unternehmens. In der Abbildung ist eine physisch mit dem Router verbunden Wi-Fi-Punkt Zugang. Zwei virtuelle Wi-Fi-Punkte mit Namen wurden auf dem Punkt erstellt HotSpot und Büro. Zu HotSpot Wird über WLAN-Gast-Laptops mit dem Internet verbunden, und um Büro - Unternehmenslaptops. Aus Sicherheitsgründen sollten Gast-Laptops keinen Zugriff auf das Unternehmensnetzwerk haben. Dazu unternehmenseigene Computer und ein virtueller Wi-Fi-Point Büro sind in einem virtuellen lokalen Netzwerk vereint VLAN 1und Gast-Laptops werden in einem virtuellen Netzwerk sein VLAN 2. Gäste-Laptops aus dem Netzwerk VLAN 2 hat keinen Zugriff auf das Unternehmensnetzwerk VLAN 1.

Vorteile der Verwendung von VLANs

- Flexible Gerätepartitionierung

- In der Regel entspricht ein VLAN einem Teilnetz. Computer in verschiedenen VLANs werden voneinander isoliert. Sie können auch Computer, die mit verschiedenen Switches verbunden sind, in einem virtuellen Netzwerk kombinieren.

- Reduzierung des Rundfunkverkehrs im Netzwerk

- Jedes VLAN stellt eine separate Broadcast-Domäne dar. Broadcast-Verkehr wird nicht zwischen verschiedenen VLANs übertragen. Wenn Sie dasselbe VLAN für verschiedene Switches konfigurieren, bilden die Ports verschiedener Switches eine Broadcast-Domäne.

- Erhöhen Sie die Netzwerksicherheit und Verwaltbarkeit

- In einem Netzwerk, das in virtuelle Subnetze unterteilt ist, empfiehlt es sich, für jedes VLAN Sicherheitsrichtlinien und -regeln anzuwenden. Die Richtlinie wird auf das gesamte Subnetz und nicht auf ein separates Gerät angewendet.

- Reduzierung der Anzahl von Geräten und Netzwerkkabeln

- Um ein neues virtuelles lokales Netzwerk zu erstellen, müssen Sie keinen Switch erwerben und ein Netzwerkkabel installieren. Sie müssen jedoch teurere Managed Switches mit VLAN-Unterstützung verwenden.

Gekennzeichnete und nicht gefütterte Ports

Wenn ein Port in der Lage sein muss, Datenverkehr von verschiedenen VLANs zu empfangen oder zu geben, muss er in einem markierten oder gebündelten Zustand sein. Die Konzepte eines Trunk-Ports und eines markierten Ports sind gleich. Ein Trunk oder ein markierter Port kann standardmäßig sowohl die angegebenen VLANs als auch alle VLANs senden, sofern nicht anders angegeben. Wenn der Port nicht markiert ist, kann er nur ein VLAN (nativ) übertragen. Wenn der Port nicht angibt, in welchem VLAN er sich befindet, wird davon ausgegangen, dass er sich im ersten VLAN (VID 1) im nicht gespeisten Zustand befindet.

Unterschiedliches Equipment wird in diesem Fall anders konfiguriert. Für ein Gerät müssen Sie auf der physischen Schnittstelle angeben, in welchem Status sich diese Schnittstelle befindet, und auf der anderen Seite in einem bestimmten VLAN müssen Sie angeben, welcher Port positioniert wird - mit oder ohne Tag. Und wenn es für diesen Port notwendig ist, mehrere VLANs durch sich selbst zu passieren, dann ist es in jedem dieser VLANs notwendig, diesen Port mit einem Tag zu registrieren. Zum Beispiel in Switches Enterasys Netzwerke Wir müssen angeben, in welchem VLAN ein bestimmter Port liegt, und diesen Port zur Ausgangsliste dieses VLAN hinzufügen, damit der Datenverkehr diesen Port passieren kann. Wenn wir möchten, dass Datenverkehr von einem weiteren VLAN durch unseren Port geleitet wird, fügen wir dieses VLAN zur Ausgangsliste hinzu. Auf der Ausrüstung HP (z.B. Schalter ProCurve) Wir im VLAN selbst legen fest, welche Ports den Datenverkehr dieses VLAN überspringen können und fügen den Port-Status hinzu - entweder mit oder ohne Tags. Einfachste Hardware Cisco Systeme. Auf solchen Switches geben wir einfach an, auf welchen Ports die VLANs nicht markiert sind zugang) und welche Ports im markierten Zustand sind (im Modus stamm).

So konfigurieren Sie Ports in der stammspezielle Protokolle wurden erstellt. Ein solcher Standard ist der IEEE 802.1Q-Standard. Dies ist ein internationaler Standard, der von allen Herstellern unterstützt wird und am häufigsten zum Konfigurieren virtueller Netzwerke verwendet wird. Darüber hinaus können verschiedene Hersteller ihre eigenen Datenübertragungsprotokolle haben. Zum Beispiel Ciscoerstellt für seine Ausrüstung das Protokoll ISL (Inter Schalter Lisk).

Intervlanovskaya Routing

Was ist Intervlan Routing? Dies ist das übliche Subnetz-Routing. Der einzige Unterschied besteht darin, dass jedes Subnetz einem bestimmten VLAN auf der zweiten Ebene entspricht. Was bedeutet das. Nehmen wir an, wir haben zwei VLANs: VID = 10 und VID = 20. Auf der zweiten Ebene teilen diese VLANs ein Netzwerk in zwei Subnetze auf. Hosts, die sich in diesen Subnetzen befinden, sehen sich nicht. Das heißt, der Verkehr ist vollständig isoliert. Damit Hosts miteinander interagieren können, ist es erforderlich, den Verkehr dieser VLANs zu routen. Dazu müssen wir jede Schnittstelle auf der dritten Ebene jedem der VLANs zuweisen, dh ihnen eine IP-Adresse anhängen. Beispiel: Für VID = 10 lautet die IP-Adresse 10.0.10.1/24 und für VID = 20 IP-Adresse - 10.0.20.1/24. Diese Adressen fungieren weiterhin als Gateways für den Zugriff auf andere Subnetze. Somit können wir Datenverkehr von einem VLAN zu einem anderen VLAN leiten. Was bietet uns VLAN-Routing im Vergleich zum einfachen Routing von Besuchen ohne Verwendung von VLAN? Und hier ist was:

- Die Möglichkeit, auf der Clientseite Mitglied eines anderen Subnetzes zu werden, ist blockiert. Das heißt, wenn sich der Host in einem bestimmten VLAN befindet, bleibt er, selbst wenn er seine Adressierung von einem anderen Subnetz ändert, in dem VLAN, das er war. Dies bedeutet, dass es keinen Zugriff auf ein anderes Subnetz erhält. Dies wiederum schützt das Netzwerk vor "schlechten" Kunden.

- Wir können mehrere physische Schnittstellen auf den Switch im VLAN setzen. Das heißt, wir haben die Möglichkeit, auf der dritten Ebene das Routing sofort zu konfigurieren, indem Sie die Clients des Netzwerks mit ihm verbinden, ohne einen externen Router zu verwenden. Alternativ können wir einen externen Router verwenden, der mit einem Switch der zweiten Schicht verbunden ist, auf dem VLANs konfiguriert sind, und so viele Subschnittstellen auf dem Port des Routers erstellen, wie viele VLANs weitergeleitet werden müssen.

- Es ist sehr praktisch, die zweite Ebene in Form eines VLAN zwischen der ersten und dritten Schicht zu verwenden. Es ist praktisch, das Subnetz als VLAN mit bestimmten Schnittstellen zu kennzeichnen. Es ist praktisch, ein VLAN zu konfigurieren und eine Reihe von Switch-Ports einzubauen. Und im Allgemeinen sind viele Dinge bequem zu tun, wenn ein VLAN vorhanden ist.