Datentransfer. Geräte, Systeme, Programme. Informationstechnologie

Die Datenübertragung zwischen Computern und anderen Geräten tritt parallel oder sequentiell auf.

Die meisten PCs verwenden also einen parallelen Port, um mit dem Drucker zu arbeiten. Der Begriff "parallel" bedeutet, dass die Daten gleichzeitig von mehreren Drähten übertragen werden.

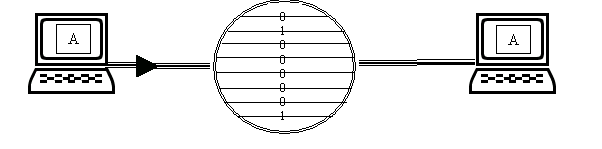

Um Bytes von Daten an einer parallelen Verbindung zu senden, setzt der PC gleichzeitig das gesamte Bit an acht Drähten. Das Diagramm einer parallelen Verbindung kann in Fig. 1 dargestellt sein. 1.7:

Feige. 1.7. Parallele Verbindung

Wie aus der Zeichnung ersichtlich ist, parallele Verbindung Mit acht Drähten können Sie Datenbytes gleichzeitig übertragen.

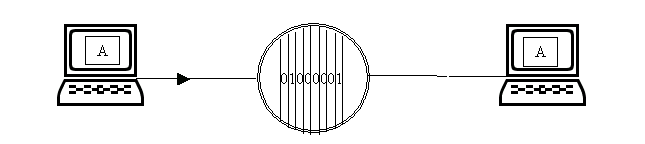

Im Gegenteil, die serielle Verbindung impliziert die Datenübertragung wiederum, Bit hinaus. In Netzwerken wird am häufigsten verwendet, dass eine solche Arbeitsweise, wenn die Bits miteinander aufgebaut sind und konsequent übertragen werden (und auch akzeptiert werden), was 4 darstellt. 1.8.

Feige. 1.8. Serielle Verbindung

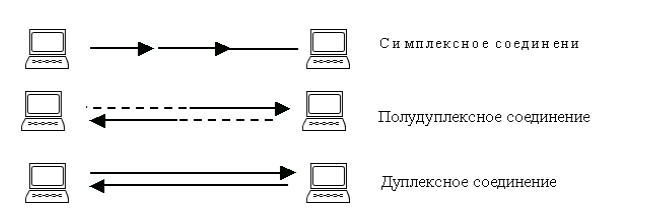

Beim Anschluss durch Netzwerkkanäle drei verschiedene Methoden. Die Verbindung passiert: Simplex, Halbduplex und Duplex.

ÜBER simplex-Verbindungsie sagen, wenn die Daten nur in eine Richtung bewegt werden (Abb. 1.9). Halbe Duplexverbindung.erlaubt es Ihnen, sich in beide Richtungen zu bewegen, jedoch zu unterschiedlichen Zeiten.

feige. einer

Halbe Duplexverbindung.

Duplexverbindung

Feige. 1.9. Arten von Verbindungen.

Und endlich, duplexverbindungermöglicht das Navigieren in beide Richtungen gleichzeitig.

Die Hauptmerkmale des Flugzeugs.

Die Hauptmerkmale der Sonne sind:

netzwerkbetriebsfunktionen;

zeitliche Eigenschaften;

verlässlichkeit;

performance;

kosten.

Die Betriebsmöglichkeiten des Netzwerks zeichnen sich durch Bedingungen aus, z. B.:

bereitstellung des Zugriffs auf angewandte Software, Datenbank, BZ usw.;

remote-Eingabeaufgaben;

Übertragen von Dateien zwischen Netzwerkknoten;

zugriff auf Remote-Dateien;

ausgabe von Informationen und Softwareressourcen;

verteilte Datenverarbeitung auf mehreren Computern und so weiter.

Die temporären Netzwerkmerkmale bestimmen die Dauer der Benutzeranfragen:

durchschnittliche Zugriffszeit, die von der Größe des Netzwerks, der Abgelegenheit der Benutzer, des Herunterladens und der Bandbreite von Kommunikationskanälen usw. abhängt;

durchschnittliche Servicezeit.

Easy charakterisieren die Zuverlässigkeit der einzelnen Netzwerkelemente und des gesamten Netzwerks.

es gibt drei Haupt- Organisationsweisen der Intercomputerverbindung:

- kombinieren eines zwei nächsten Computers durch ihre Kommunikationsanschlüsse mit einem Special kabel;

- Übertragung von Daten von einem Computer in einen anderen durch modem mit kabelgebundenen, drahtlosen oder Satellitenkommunikationslinien;

- computer Union B. computernetzwerk

Bei der Organisation der Kommunikation zwischen zwei Computern für ein Computer wird der Rolle des Ressourcenanbieters zugewiesen (Programme, Daten usw.), und nach dem anderen - die Rolle des Benutzers dieser Ressourcen. In diesem Fall wird der erste Computer aufgerufen server , und zweitens - klient oder Workstation. Sie können nur auf dem Computer des Clients unter der Kontrolle des Specials arbeiten software.

Server (deu dienen. - zu dienen) - Dies ist ein Hochleistungscomputer mit einem großen Volumen externer Speicherder bereitstellt bedienung andere Computer, indem die Verteilung teurer Teilenressourcen (Programme, Daten- und Peripheriegeräte) steuern.

Zur Überwindung. schnittstelle Inkompatibilität. separate Computer Wir produzieren spezielle Standards, die als Kommunikationsprotokolle bezeichnet werden.

Kommunikationsprotokolle werden verschrieben, um das gesamte Volumen der übertragenen Daten aufzuteilen pakete - separate Blöcke mit fester Größe. Pakete sind nummeriert damit sie dann gesammelt werden können richtige Reihenfolge. Zu den in der Packung enthaltenen Daten werden weitere Informationen annähernd dieses Format hinzugefügt:

Summe überprüfen Die Paketdaten enthalten die zur Steuerung von Fehlern erforderlichen Informationen. Das erste Mal wird er vom Sendelcomputer berechnet. Nachdem das Paket übertragen wird, summe überprüfen Von dem empfangenden Computer neu berechnet. Wenn Werte nicht übereinstimmen, bedeutet dies, dass die Paketdaten waren während der Übertragung beschädigt . Ein solches Paket wird verworfen, und die Anforderung wird automatisch gesendet. fahren Sie das Paket erneut an.

Das Computernetzwerk ist eine Gesamtheit knoten (Computer, Workstations usw.) und miteinander verbinden geäst .

Netzzweig. - dies ist ein Pfad, der zwei benachbarte Knoten verbindet.

Netzwerke des Netzwerks sind drei Typen:

- drehen Knoten - am Ende von nur einem Zweig angeordnet;

- mittlere Knoten - an den Enden von mehr als einem Zweig angeordnet;

- benachbart Knoten - solche Knoten sind mindestens eine Art verbunden, die keine anderen Knoten enthalten.

Computer können in ein Netzwerk kombiniert werden verschiedene Wege.

Die häufigsten Arten von Netzwerktopologien:

Es enthält nur zwei Klemmenknoten, beliebige Anzahl von Zwischenknoten und hat nur einen Pfad zwischen zweier Knoten.

Das Netzwerk, in dem zwei und nur zwei Zweige an jedem Knoten angebracht sind.

Das Netzwerk, das mehr als zwei Klemmknoten und mindestens zwei Zwischenknoten enthält, und in dem nur ein Pfad zwischen zwei Knoten besteht.

![]()

Das Netzwerk, in dem es nur einen Zwischenknoten gibt.

Ein Netzwerk, das mindestens zwei Knoten mit zwei oder mehr Pfaden zwischen ihnen enthält.

Faln Beloved Network. Das Netzwerk, in dem es einen Zweig zwischen zwei Knoten gibt. Das wichtigste Merkmal des Computernetzwerks ist seine Architektur.

Die häufigsten Architekturen:

- Ethernet. (deu Äther - Ether) - Rundfunknetz. Dies bedeutet, dass alle Netzwerkstationen alle Nachrichten empfangen können. Topologie - linear oder sternförmig. Datenrate von 10 oder 100 Mbps.

- Arcnet (Angehängte Ressourcencomputernetzwerk - Computernetzwerk der angeschlossenen Ressourcen) - Broadcast-Netzwerk. Physische Topologie - Holz. Datenübertragungsrate von 2,5 Mbps.

- Token-Ring. (Relaisringnetz, Netzwerk mit einer Markierungsübertragung) - ein Ringnetzwerk, in dem das Datenübertragungsprinzip auf der Tatsache basiert, dass jeder Knoten des Rings die Ankunft einer kurzen einzigartigen Bit-Sequenz erwartet - marker - vom benachbarten vorherigen Knoten. Markers Ankunft zeigt an, dass Sie eine Nachricht von diesem Knoten entlang des Flusses weiter senden können. Datenübertragungsrate 4 oder 16 Mbps.

- FDDI (Faserverteilte Datenschnittstelle) - Netzwerkarchitektur der Hochgeschwindigkeitsdatenübertragung über faseroptischen Linien. Übertragungsgeschwindigkeit - 100 Mbps. Die Topologie ist ein Doppelring oder gemischt (mit der Aufnahme von sternartigen oder Baumsubnetzen). Die maximale Anzahl von Stationen im Netzwerk beträgt 1000. Sehr hohe Ausrüstungskosten.

- Geldautomat (ASYNCHRONER ÜBERTRAGUNGSMODUS) - Vielversprechend, während noch sehr teure Architektur die Übertragung digitaler Daten, Videoinformationen und Stimmen entsprechend denselben Zeilen gewährleistet. Übertragungsrate bis 2,5 GB / s. Optische Kommunikationslinien.

Dafür gibt es Möglichkeiten, Daten übertragen zu können und wie Sie genau denjenigen auswählen, der ideal für Ihre Bedürfnisse ist.

In der Lebensdauer jedes Computerbenutzers kommt es früher oder später, wenn Sie alle Dateien an einen anderen Benutzer bestehen müssen. Wenn dies Ihr Kollege oder ein Nachbarn in der Treppenhaus ist, dann ist der einfachste Weg, Daten auf die Festplatte oder das Flashlaufwerk zu schreiben, und geben sie von Hand an Hand. Es ist jedoch notwendig, die Daten in einer anderen Stadt oder sogar in ein anderes Land zu übertragen ...

Methoden der direkten Dateiübertragung

Beginnen wir mit der Tatsache, dass die Dateien sowohl direkt als auch durch übertragen werden können dienste von Drittanbietern. Es gibt nicht viele Möglichkeiten, Dateiübertragungsmethoden zu leiten, daher denke ich, dass es am logischsten ist, sofort mit ihnen zu verstehen.

Der Hauptvorteil der direkten Datenübertragung zwischen Computern ist die Geschwindigkeit und nahezu vollständige Unabhängigkeit von der Arbeit von Drittanbietern. Wenn Sie zum Beispiel benötigen, übertragen Sie textdatei, Screenshot oder nur ein lustiges Bild, dann wird die Direktübertragung am meisten sein der schnelle Weg. Wenn Sie sich in der Stabilität Ihrer Internetverbindung zuversichtlich sind, können Sie somit große Dateien mit maximaler Geschwindigkeit übertragen.

Auf dem Prinzip der Nutzung (oder Nichtnutzung) Drittanbieterprogramme und -Dienste können Sie mehrere Subtypen der direkten Datenübertragung auswählen:

- Transfer in lokale Netzwerke. Diese Methode Es ist das einzige echte autonome. Das heißt, wenn Sie sich entscheiden, müssen Sie keine verwenden programme von Drittanbietern oder dienstleistungen. Für seine Implementierung erfordert es jedoch diese am meisten lokale Netzwerke.

Lokale Netzwerke sind sowohl Corporate (Combinescomputer einer Organisation) und der Öffentlichkeit (z. B. ein lokales Stadtnetzwerk). Tatsächlich ist der Bereich der Dateiübertragung nur auf die Kugel der Netzwerkabdeckung beschränkt, und dies ist der einzige Nachteil dieser Methode.

Sie können lesen, wie Sie mit einem lokalen Netzwerk konfigurieren und arbeiten können.

- Übertragen Sie durch Kunden, um zu kommunizieren. Diese Methode ist die zweit beliebteste und einfachste Implementierung. Wenn Sie nicht nur im Internet kommunizieren können soziale Netzwerke, aber auch spezielle Instant-Messaging-Programme oder Videokommunikation, dann haben Sie die Möglichkeit, sie verwenden, um ein Direktübertragungsgateway zu organisieren.

In fast einer ähnlichen Anwendung gibt es zusätzliche Schaltflächen, die uns die Funktionalität bieten. In beispielsweise der direkten Datenübertragung wird beispielsweise durch Drücken der Taste mit dem Clip-Symbol (links vom Nachrichteneingabefeld) und der Aktivierung der Position "Send File" angezeigt. Und in QIP Hierfür gibt es eine Schaltfläche mit einem Diskettensymbol und die Option "Datei senden" (die einzige Einschränkung - Ihre Adresse muss auch schnell sein):

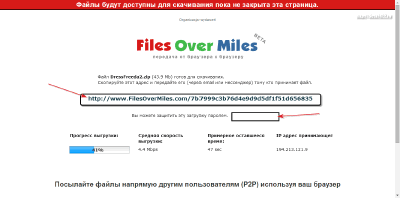

- Übertragen Sie durch Online-Gateways. Diese Methode besteht darin, die direkten HTTP-Tunnelfunktionen durch Zwischenservern verschiedener Dienste zu verwenden. Wir zeigen, wie alles im Beispiel des FilesOvermiles.com-Diensts funktioniert.

Die Essenz seiner Arbeit ist sehr einfach: Sie wählen die Datei auf Ihrem Computer mindestens 1 Megabyte, die Sie benötigen, um einen einzigartigen Link zu erhalten, während Sie ein einzigartiges Link erhalten, während der Empfänger in der Lage ist, sich an Ihre Verteilung anzuschließen. Die Registerkarte mit dem erstellten Link kann nicht geschlossen werden, bis Ihre Datei vollständig heruntergeladen wird. Andernfalls wird die Übertragung unterbrechen:

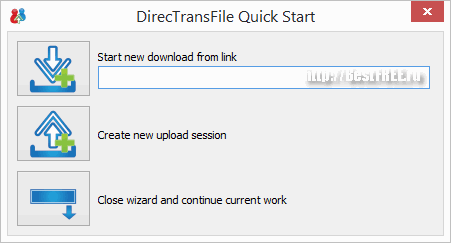

- Übertragung mit speziellen Programmen. Um direkte Dateiübertragungs-Gateways von einem Computer an einen Computer zu organisieren, gibt es auch spezielle Programme. Einer der einfachsten und kleinen Direktransferfile.

Nach dem Prinzip seiner Arbeit ähnelt er den oben beschriebenen Online-Gateways-Diensten, nur im Gegensatz zu ihnen erfordern keine Besuche an den Websites, und unterstützt auch die Dateien von Dateien und erhalten Verteilungen.

Das Programm verfügt über eine englischsprachige Schnittstelle, hat jedoch einen ziemlich einfachen Master, der nur drei Schaltflächen enthält: "Download", "Erstellen Sie einen Transfer" und "Zusammenbruch in Tablett". Um die Datei zu übertragen, müssen wir die zweite Schaltfläche "Neue Upload-Sitzung erstellen" drücken, danach legen Sie die Datei oder den Ordner an, den Sie senden möchten, und drücken Sie die Taste "Registrieren", um einen einzigartigen Link zu Ihrer Verteilung zu erhalten.

- Übertragung mit Torrents. Diese Methode ist im Wesentlichen kombiniert und ist nicht völlig unabhängig. Es wird jedoch häufig zur Übertragung verwendet große Dateien Durch das Bit-Torrent-Pirot-Netzwerk.

Ihr Prinzip wird reduziert, um eine kleine Torrent-Datei, eine Übertragung zu erstellen diese Datei Empfänger und anschließendes Laden der gewünschten großen Datei. Im beliebten Client sieht der uTorrent-Prozess der Erstellung der Verteilung so aus . Wir prüfen, ob die Liste der Tracker leer ist, und drücken Sie die Taste "Erstellen". An die Frage, ob wir eine Datei erstellen möchten, ohne an den Tracker zu binden, antworten Sie mit "Ja" und alles, was wir unseren Torrent an den Empfänger senden können.

Indirekte Dateiübertragung.

Direkte Datenübertragung ist gut: und die Geschwindigkeit ist hoch und das Sicherheitsniveau, und es gibt keine Grenzen. Es gibt jedoch eine direkte Übertragung von Dateien und einem minus: Zum Zeitpunkt des Herunterladens der Datei muss Ihr Computer eingeschaltet sein. Wenn Ihr Empfänger eine zu kleine Verbindungsgeschwindigkeit in das Internet hat, kann eine solche Verteilung sich für einen Tag oder mehr strecken (abhängig von der Größe der Datei)!

In einigen Fällen ist es in einigen Fällen bequemer, Dienste von Drittanbietern zu verwenden, um Ihre Daten zu posten und den Zugriff auf sie zu öffnen. Im Gegensatz zur direkten Übertragung laden Sie Ihre Datei hier zuerst in den ausgewählten Dateispeicher herunter und aktivieren Sie dann einen öffentlichen Link dafür, nach dem Sie den Empfänger herunterladen können.

Der Vorteil dieser Art der Dateifreigabe ist, dass Sie Ihren Computer nicht ständig aufbewahren müssen - alle unbelasteten Daten online verfügbar. Es gibt jedoch Nuancen hier. Zum Beispiel kann der Dienst eine Grenze auf die maximale Dateigröße (normalerweise von 1 Gigabyte bis 10) oder einen begrenzten Datenspeicher aufweisen. Ich schlage vor, alles in Betracht zu ziehen moderne Optionen Indirekte Dateifreigabe:

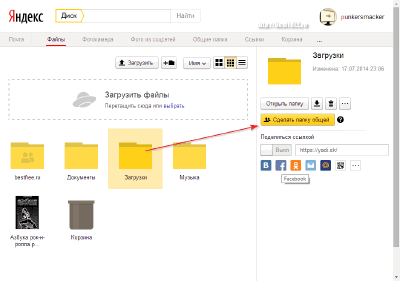

- Benutzen. Dies ist vielleicht eines der modernsten und komfortablen Dateifreigabeoptionen, mit dem Sie Ihre Online-Dateispeicherung und den Zugriffsniveaus schnell verwalten können.

Es gibt heute in meiner Meinung nach ziemlich viele Online-Festplatten, die am bequem am bequemsten im Sinne implementiert werden. Es gibt keine Einschränkungen der Größe der heruntergeladenen Dateien, 10 Gigabytes werden angegeben (mit der Fähigkeit, auf 20 kostenlose, einladende Freunde), und es gibt auch ein sehr praktisches Zugangskontrollsystem an separate Ordner und Dateien.

- Daten über soziale Netzwerke übertragen. Wenn Sie ein Konto venkontakte, facebook oder mail.ru haben, können Sie kleine Dateien übertragen, die direkt an Nachrichten investiert werden.

In dieser Hinsicht ist das Beste, um sich zu kontaktieren. Sie können mit der Größe von Dateien bis zu 200 Megabyte anhängen, während Facebook und meine Welt aus mail.ru Upper Planck nur 25 Megabyte sind. Im Falle der E-Mails ist alles nicht so eindeutig nicht so eindeutig ... Die Tatsache ist, dass die Dateien, die das Lautstärke überschreiten, automatisch an die "mail.ru cloud" angeboten werden, die nicht so praktisch wie derselbe Yandex ist .Disk, aber er kann bis zu 100 Gigabyte des freien Raums erhalten!

Die auf diese Weise überflutete Datei zur "Cloud" wird der Nachricht in Form der Referenz angehängt. Seine Größe sollte jedoch 2 GB nicht überschreiten. Ansonsten muss es mit "brechen" mit dateimanagerUnd dann mit seiner Hilfe, um am PC auf dem PC auf dem PC zu sammeln, nachdem sie alle Teile geladen.

- Daten über temporäre Downloaddienste übertragen. Eine andere Art und Weise, die etwa 5 bis 6 existiert, ist die Datenübertragung durch sonderleistungen Für den einmaligen Download. Ihre Essenz kommt darauf, dass die von Ihnen geladene Datei automatisch entweder unmittelbar nach dem Herunterladen des Empfängers oder ein paar Tage später gelöscht wird.

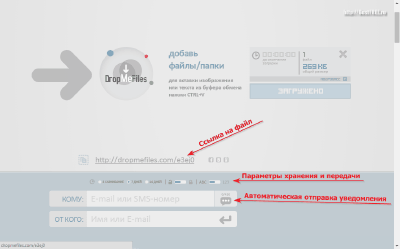

Meiner Meinung nach ist eine der besten russischsprachigen Dienste dieses Plans Dropmefiles.com. Sie können Ihre Daten hier ohne Registrierung von bis zu 50 Gigabyte herunterladen, und Ihre Dateien werden hier bis 14 Tage gespeichert!

Nach Abschluss des Entladens der Datei an den Server werden Sie einen Link dazu ausgestellt, der sofort von gesendet werden kann email oder SMS-Nachricht. Achten Sie auch auf die Speicher- und Verarbeitungsparameter Ihrer Datei. Standardmäßig wird es 7 Tage gespeichert, Sie können jedoch einmalig einen Referenz erstellen oder bis zu 2 Wochen verlängern. Optional ist es möglich, die Kennwortdatei zu schützen und Links auf einen Satz von Nummern zu transformieren, um die Downloaddatei mit SmartTV zu vereinfachen.

Es gibt auch eine andere Möglichkeit - Übertragung von Daten über die sogenannte Dateifreigabe. Dies sind Dienste, die anbieten, die Datei oder das Geld ohne Einschränkungen herunterzuladen, oder kostenlos, aber eher langsam (ungefähr mit der Geschwindigkeit von 20 - 128 kbps). Ich glaube, er ist (wie einige andere) unsere Aufmerksamkeit nicht wert, Unannehmlichkeiten für den Empfänger, aber ich konnte ihn einfach nicht erwähnen :).

Erstellen Sie Ihren eigenen Server

Nahezu alle Optionen für die kostenlose Dateifreigabe, wir sahen jedoch an, aber es gibt noch einen anderen, den wir noch nicht erwähnt haben. Sie können nicht nur "Dienste der anderen Personen" verwenden, um Dateien zu übertragen, sondern auch Ihren eigenen vollwertigen Server!

Der einfachste Weg, um einen Server zur Verfügung zu erhalten, ist, eine Domain im Internet zu kaufen und das Hosting zu veranstalten. Bei Ihrem Hosting können Sie zumindest Ihre eigene Website organisieren, selbst eine Datei, diese Option ist jedoch möglicherweise sehr teuer für einige ...

Wenn Sie für das gesamte Hosting bezahlen, möchten Sie nicht, aber der Wunsch zu trauern eigener Server Es gibt, dass Sie zu einer anderen Weise gehen können - um Ihren eigenen PC auf den Server zu drehen!

Um den Computer auf den Server drehen zu können, ist es nicht für viele Dinge erforderlich: Unbegrenzter Internetzugang (und so gibt es viele) Ja statische IP-Adresse (mein Anbieter bietet der Service. Insgesamt weitere 10 Griwna pro Monat, die am aktuellen Kurs etwa 24 Rubel beträgt).

Wenn Sie bereits unbegrenzt und Adresse haben, bleibt es, die Software zu ermitteln, mit der Sie Ihre Ideen umsetzen können. Da wir im Rahmen dieses Artikels einen einfachen Dateiserver (mit einer kleinen Last und ohne Website darauf) erstellen, reichen wir für die Konfiguration eines normalen Office-PCs aus und müssen nicht einmal ein Special installieren Server-Betriebssystem!

Es bleibt nur dann, um über das Übertragungsprotokoll unserer Dateien zu entscheiden. Für gewöhnlich dateiserver Ich empfehle das Verwenden des Protokolls. Und Sie können es mit dem FileZilla Server-Programm implementieren.

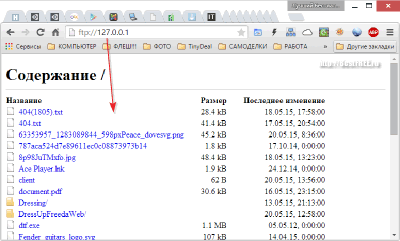

Bei der Installation des Servers können Sie in den Einstellungen etwas ändern. Nach Abschluss der Installation werden Sie im Eintragsdialog auf das Bedienfeld angezeigt:

Beim ersten Start müssen Sie die lokale Adresse des Servers angeben (Standard 127.0.0.1), den Anschluss (Sie können das Administratorkennwort auch nicht berühren, und klicken Sie dann auf "OK", und wir werden in das Server-Bedienfeld fallen. Zunächst sollte es konfiguriert werden. In meinem Fall geht die Verbindung des Computers direkt und über den Router, sodass der aktive Betriebsmodus des Servers nicht für mich verfügbar ist. Betrachten Sie die Einstellungen der Passive. Gehen Sie dazu in das Menü "Bearbeiten", rufen Sie den Element "Einstellungen" auf, und gehen Sie im Fenster "Einstellungen" auf, und gehe auf den Abschnitt "Passivmoduseinstellungen":

Hier müssen wir das Sortiment an Arbeitsanschlüssen für den Zugriff auf den Server und Ihre externe IP-Adresse angeben, mit der wir auf unseren Server von Remotecomputern zugreifen.

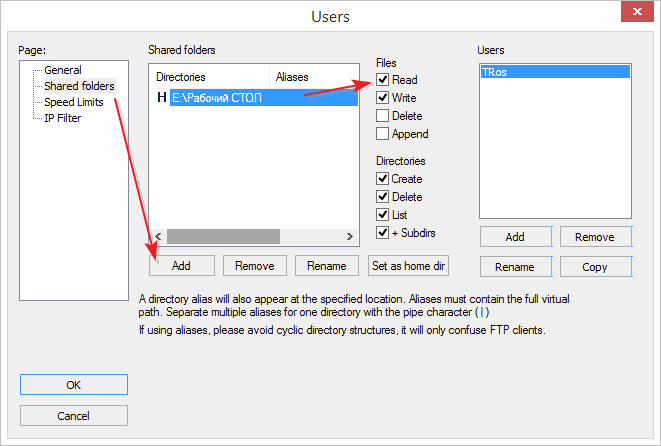

Schließen Sie die Einstellungen und gehen Sie zum Menü "Bearbeiten" zurück, aber diesmal geben wir den Abschnitt "Benutzer" ein:

Auf der ersten Registerkarte ("Allgemein") müssen wir auf die Schaltfläche "Hinzufügen" klicken, nach der Sie einen neuen Benutzernamen und ein neues Benutzername und ein Kennwort festlegen. Wenn der erstellte Benutzer in der Liste angezeigt wird, gehen Sie zur nächsten Registerkarte ("freigegebene Ordner") und fügen Sie uns der Ordnerliste auf FTP auf, und rechts in der Ordnerliste, um sie mit der Ordnerliste zu fügen, konfigurieren Sie die Berechtigungen für sie (standardmäßig sind nicht zur Aufnahme verfügbar, da das Kontrollkästchen entfernt wird. Schreiben Sie "):

Wenn Sie alles richtig machen, können Sie die Leistung Ihres Servers testen. Wenn Sie hierher Dateien von einem lokalen PC sehen möchten, geben Sie die Adresse FTP: / 127.0.0.1 an die Adressleiste (oder Ihre externe IP, wenn Sie Zugriff benötigen computer von Drittanbietern) Und drücken Sie ENTER. Eine Abfrage und ein Kennwort können angezeigt werden, wonach die Dateiliste in den Ordnern angezeigt wird, die Sie öffnen:

Oben wurden nur beschrieben allgemeine Grundsätze Servereinstellungen, Sie haben jedoch einige Punkte. Um alles richtig zu konfigurieren, ratsche ich Ihnen, zu erkunden.

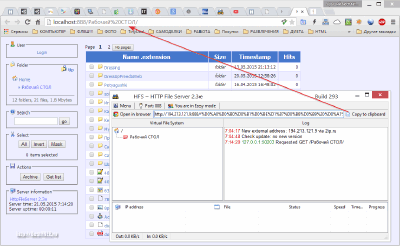

Alternativ können Sie nicht FTP erstellen, sondern einen HTTP-Server. Der einfachste Weg mit tragbares Programm HFS. Wenn Sie über den Router Zugriff auf das Internet haben, müssen Sie einen bestimmten Port darin öffnen (Wie Sie dies für Ihr Router-Modell tun, finden Sie in Google) und registrieren Sie es in einem speziellen Bereich des Programms.

Der zweite Schritt auf dem Pfad zur Konfiguration des Servers zeigt eine externe IP-Adresse an. HFS ermöglicht es Ihnen, es automatisch zu erhalten. Gehen Sie dazu in das Menü "Menü", um den Abschnitt "IP-Adresse" zu markieren, und klicken Sie auf den unteren Punkt - "Externe Adresse finden". Wenn alles in Ordnung ist, muss die externe Adresse entscheiden und im oberen Bereich erscheinen adresszeile Anstelle des aktuellen lokalen.

Jetzt müssen wir nur Dateien und Ordner angeben, die über unseren Server verfügbar sind. Um dies zu tun, gehen Sie zu "MENU" und wählen Sie die Option "Dateien hinzufügen" oder "Ordner" von Datenträger hinzufügen ", je nachdem, was wir zum Teilen senden möchten.

Um jetzt mit dem erstellten Server herzustellen, müssen wir seine Adresse nur in dem Browser angeben, ohne das Protokoll anzugeben, da wir es für die FTP-Verbindung getan haben. Für einen größeren Komfort erzeugt HFS automatisch einen Link zu sich und kann in die Zwischenablage kopiert werden, indem Sie auf die Schaltfläche "Kopieren in die Zwischenablage" klicken:

Schlussfolgerungen

Das Zusammenfassen des gesamten Vorstehenden kann gesagt werden, dass heute viele Möglichkeiten gibt, Dateien von einem Computer an einen Computer zu übertragen. Wenn Sie eine bestimmte Übertragungsoption auswählen, hängt nur von den Benutzereinstellungen und dem Volumendaten der übertragenen Daten ab.

Wenn Sie möchten, dass Sie Dateien oft direkt mit einer anderen Person austauschen, können Sie empfehlen spezielle ProgrammeTyp angesehener DirectRansfile. Wenn Sie eine große Menge an Informationen vermitteln müssen, empfehle ich, auf die Dienste von Online-Datenübertragungsdiensten zurückzugreifen. Wenn Sie oft dieselben Dateien übertragen haben, kann es sinnvoll sein, darüber nachzudenken, wie Sie Ihren eigenen Dateiserver erstellen können.

Erfolgreiche Dateifreigabe und hohe Geschwindigkeiten Datenübertragung!

P. Es dürfen diesen Artikel frei kopieren und zitieren, wenn Sie einen offenen aktiven Bezug auf die Quelle angeben und die Urheberschaft von Ruslana Händler aufrechterhalten.

Einführung

Die komplexe Natur und Dynamik moderner Weltwirtschaftsbeziehungen führten dazu, neue Telekommunikationstechnologien zu erstellen, die neue Dienste erzielen, und ein entsprechend steigender Bedarf an sie.

Das Volumen und die Methoden des Informationsspezialisten mit Hilfe von Computerkommunikationsfonds haben in den letzten Jahren radikal geändert. Und wenn früher solche Fonds nur für einen schmalen Kreis von Spezialisten und erfahrenen Benutzern bestimmt waren, sind sie jetzt für das breiteste Publikum konzipiert.

Derzeit wird die Datenübertragung mit Computern, der Einsatz lokaler und globaler Computernetzwerke, so häufig wie die Computer selbst.

Der Zweck dieses Handbuchs besteht darin, die Studierenden für den kompetenten Einsatz lokaler und globaler Computernetzwerke, Kommunikationsgeräte und Software vorzubereiten.

Nach dem Abschluss des eingereichten Abschnitts sollten die Studierenden in der Lage sein, unter der reichen Vielfalt der vorgeschlagenen Geräte und Programme in den Prinzipien des Betriebs lokaler Rechennetze in den Netzwerkprotokollen und den Grundlagen der Internet-Technologien zu navigieren.

Die Präsentation des Materials in allen Kapiteln basiert auf vielen Beispielen. Nach jedem Kapitel werden Kontrollfragen dargestellt, um das studierte theoretische Material, Tests für die Selbststeuerung sowie eine Liste der empfohlenen Literatur zu sichern, um den Kurs zu studieren.

1 Allgemeines Auf Computing-Netzwerke 1.1 Zweck von Computing-Netzwerken

Computer-Netzwerke (Sun) erschienen vor langer Zeit. Selbst bei dem Dawn-Erscheinungsbild von Computern gab es riesige Systeme, die als Zeittrennsysteme bekannt waren. Sie durften einen zentralen Computer mit Remote-Terminals verwenden. Ein solches Anschluss bestand aus einer Anzeige und Tastatur. Sie sah nach außen aus wie ein gewöhnlicher PC, hatte jedoch keinen eigenen Prozessorblock. Die Verwendung solcher Terminals, Hunderte, und manchmal hatten Tausende von Mitarbeitern Zugang zum zentralen Computer.

Dieser Modus wurde sichergestellt, da das Time-Separationssystem die Betriebszeit des zentralen Computers für kurze Zeitintervalle brach, wobei sie zwischen den Benutzern verteilt werden. Gleichzeitig wird die Illusion der gleichzeitigen Verwendung von Central Computer von vielen Mitarbeitern erstellt.

In den 70er Jahren wurde großer Computer von dem Ort an Minicomputersysteme mit demselben Zeitabscheidungsmodus gegeben. Die Technologie entwickelte sich jedoch, und seit dem Ende der 70er Jahre erschienen Personal Computer in den Arbeitsplätzen. Autonom funktionierende Personalcomputer greifen jedoch nicht direkt auf die Daten der gesamten Organisation zu und erlauben keine Freigabe von Programmen und -geräten.

Ab diesem Zeitpunkt beginnt die moderne Entwicklung von Computernetzwerken.

Rechennetzwerk.ein System, das aus zwei oder mehr Remotecomputern besteht, die mit speziellen Geräten verbunden sind und über Datenübertragungskanäle miteinander interagieren.

Das einfachste Netzwerk (Netzwerk) besteht aus mehreren PCs, die mit einem Netzwerkkabel verbunden sind (Abbildung 1). Gleichzeitig stellt jeder Computer ein spezielles Network Adapter (NIC) ein, der zwischen dem Systembus und dem Hauptkabel / 1 / kommuniziert wird.

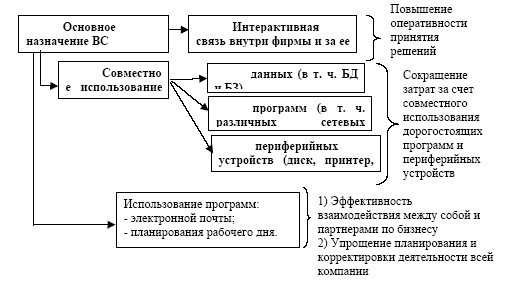

Darüber hinaus führen alle Computernetzwerke ein spezielles Netzwerkbetriebssystem (NOS-Netzwerkbetrieb SISTEM). Der Hauptzweck von Computernetzwerken ist der Teilen von Ressourcen und die Implementierung der interaktiven Kommunikation sowohl innerhalb eines Unternehmens als auch

über seine Grenzen hinaus (Abbildung 2).

Abbildung 2 - Zweck des Computernetzes

Ressourcen - bilden Daten (einschließlich Unternehmensdatenbanken und Wissen), Anwendungen (einschließlich verschiedener Netzwerkprogramme) sowie periphere Geräte, z. B. Drucker, Scanner, Modem usw.

Bevor Sie einen PC mit dem Netzwerk in das Netzwerk kombinieren, musste jeder Benutzer seinen eigenen Drucker, einen Plotter und andere Peripheriegeräte sowie auf jedem Computer verfügen, dieselbe Software, die von der Benutzergruppe verwendet wurde, sollte installiert sein.

Eine weitere attraktive Seite des Netzwerks ist die Verfügbarkeit von E-Mail- und Planungsprogrammen. Dank ihnen interagieren Mitarbeiter effektiv miteinander miteinander und Geschäftspartnern, und die Planung und Anpassung der Aktivitäten des gesamten Unternehmens sind viel einfacher. Mit der Verwendung von Computernetzwerken können Sie: a) die Effizienz des Personals des Unternehmens erhöhen. b) Kostensenkung durch das Teilen von Daten, teuren Peripheriegeräten und Software (Anwendungen) senken.

Die Hauptmerkmale des Computernetzes sind:

netzwerkbetriebsfunktionen;

zeitliche Eigenschaften;

verlässlichkeit;

performance;

Netzwerkbetriebsfunktionen zeichnen sich durch solche Bedingungen aus

Zugriff auf angewandte Software, Datenbank,

Bz usw.;

remote-Eingabeaufgaben;

Übertragen von Dateien zwischen Netzwerkknoten;

zugriff auf Remote-Dateien;

ausgabe von Informationen und Softwareressourcen;

verteilte Datenverarbeitung auf mehrfacher Computer usw. Zeiteigenschaften des Netzwerks Bestimmen Sie die Servicedauer der Benutzeranfragen:

durchschnittliche Zugriffszeit, die von der Größe des Netzwerks, der Abgelegenheit der Benutzer, des Herunterladens und der Bandbreite von Kommunikationskanälen usw. abhängt;

durchschnittliche Servicezeit.

Easy charakterisieren die Zuverlässigkeit der einzelnen Netzwerkelemente und des gesamten Netzwerks.

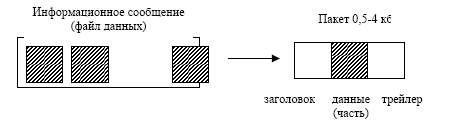

Paket als Haupteinheit der Information in Computing-Netzwerken. Beim Austausch von Daten zwischen Personalcomputern wird jede Informationsnachricht durch Datenübertragungsprogramme in kleine Datenblöcke unterteilt, die aufgerufen werden pakete(Figur 3).

Abbildung 3 - Informationsnachricht

Dies ist darauf zurückzuführen, dass die Daten normalerweise in großformatigen Dateien enthalten sind, und wenn der Sender vollständig gesendet wird, füllt er den Kommunikationskanal schnell und "verbindet" den Betrieb des gesamten Netzwerks, dh es ist es wird das Zusammenspiel anderer Netzwerkteilnehmer behindern. Darüber hinaus verursacht das Auftreten von Fehlern beim Senden großer Blöcke hohe Zeit als auf seiner erneuten Übertragung.

Paket ist die Haupteinheit der Informationen in Computernetzwerken.Beim Umgang mit Daten auf Paketen steigt die Geschwindigkeit ihrer Übertragung so sehr an, dass jedes Netzwerk des Netzwerks Daten in der Lage ist, Daten an fast gleichzeitig mit dem Rest der PCs / 2 / zu senden und übertragen zu können.

Beim Umgang mit Daten auf den Paketen fügt das Netzwerkbetriebssystem an die übertragenen Daten selbst eine spezielle Additionsinformation hinzu:

der Header, in dem die Adresse des Absenders angegeben ist, sowie Informationen zur Erfassung von Datenblöcken auf die ursprüngliche Informationsnachricht, wenn sie mit dem Empfänger empfangen werden.

der Anhänger enthält Informationen zum Prüfen von Fehlern in der Paketübertragung. Wenn der Fehler erkannt wird, wird die Übertragung des Pakets

muss wiederholen

Möglichkeiten, die Datenübertragung zwischen Personalcomputern zu organisieren.Die Datenübertragung zwischen Computern und anderen Geräten tritt parallel oder sequentiell auf.

Die meisten Personalcomputer verwenden also einen parallelen Port, um mit dem Drucker zu arbeiten. Der Begriff "parallel" bedeutet, dass die Daten gleichzeitig von mehreren Drähten übertragen werden.

Um Bytes von Daten an einer parallelen Verbindung zu senden, setzt der Computer gleichzeitig das gesamte Byte auf acht Drähten. Das Diagramm der parallelen Verbindung kann in 4 dargestellt sein.

Abbildung 4 - Parallelanschluss

Wie aus der Figur ersichtlich ist, können Sie über die parallele Verbindung über acht Drähte die Datenbyte gleichzeitig übertragen.

Im Gegenteil, die serielle Verbindung impliziert die Datenübertragung wiederum, Bit hinaus. In Netzwerken wird am häufigsten verwendet, dass eine solche Arbeitsweise, wenn die Bits miteinander aufgebaut sind und konsequent übertragen werden (und auch akzeptiert werden), was Fig. 5 darstellt.

Abbildung 5 - serielle Verbindung

Beim Anschluss über Netzwerkkanäle werden drei verschiedene Methoden verwendet. Die Verbindung passiert: Simplex, Halbduplex und Duplex.

ÜBER simplex-Verbindungsie sagen, wenn die Daten nur in eine Richtung bewegt werden (Abbildung 6). Halbe Duplexverbindung.erlaubt es Ihnen, sich in beide Richtungen zu bewegen, jedoch zu unterschiedlichen Zeiten.

Und endlich, duplexverbindungermöglicht das Navigieren in beide Richtungen gleichzeitig.

Abbildung 6 - Arten von Verbindungen

Architektur "Client-Server"

Netzwerk Eum.(Computernetzwerk oder rechennetzwerk. - Sun) ist ein Satz von Computern und Terminals, die mit Kommunikationskanälen in einem einzelnen System verbunden sind, das den Anforderungen eines verteilten Datentyps erfüllt, gemeinsame Informationen und Berechnungsressourcen teilen.

Oft besteht eine Verwirrung zwischen verteilten Systemen und E-Mail-Netzwerken. Arbeiten mit einem verteilten System, der Benutzer hat möglicherweise nicht die geringste Darstellung, an der Prozessoren, wobei genau das Programm verwenden, wobei die physischen Ressourcen sein Programm ausgeführt werden. In dem Netzwerk muss der Benutzer, da alle Autos autonom sind, alles klar tun. Der Hauptunterschied zwischen diesen Systemen liegt in der Organisation ihrer Software. Und dort und es gibt eine Übertragung von Informationen. Online - Benutzer, in einem verteilten System - System.

Distributed-Berechnungen in Computernetzwerken basieren auf dem Client-Server-Archiv, das zur dominierenden Datenverarbeitungsmethode geworden ist. Die Begriffe "Client" und "Server" bezeichnen die Rollen, die verschiedene Komponenten in einer verteilten Rechenumgebung abspielen. Die Komponenten "Client" und "Server" müssen nicht an verschiedenen Maschinen arbeiten, obwohl dies normalerweise ist - die Client-Anwendung ist aktiviert arbeitsplatz Benutzer und Server - auf einer speziellen markierten Maschine. Die häufigsten erhaltenen Server sind: Dateiserver, Datenbankserver, Druckserver, E-Mail-Server, Webserver und andere. IM in letzter Zeit Multifunktionale Anwendungsserver werden intensiv implementiert.

Der Client generiert eine Anforderung an den Server, um die entsprechenden Funktionen auszuführen. Beispielsweise bietet der Dateiserver die Speicherung allgemeiner Benutzerdaten, organisiert den Zugriff auf sie und überträgt Daten an den Client. Die Datenverarbeitung wird in einem oder anderen Verhältnis zwischen dem Server und dem Client verteilt. In letzter Zeit begann der Anteil der Verarbeitung pro Kunde mit der Anruf der "Dicke" des Kunden.

Die Entwicklung der Architektur "Client-Server" erfolgt auf der Spirale und in

derzeit ist der Trend der Zentralisierung von Berechnungen geplant, dh der Ersatz von "dicken" Kunden - Workstations basierend auf dem Hochleistungs-PC, der mit leistungsstarker Software ausgestattet ist, um Anwendungsprogramme, Multimedia, Navigation und Navigation zu unterstützen grafische Schnittstelle - "dünne" Kunden. Die historischen Vorgänger der "dünnen" Clients waren alphanumerische Terminals, die mit dem Hauptcomputer oder Mainframes durch spezialisierte Schnittstellen oder universelle serielle Anschlüsse verbunden sind.

Mainframe ist ein klassisches Beispiel für Centraling Computing, da alle Rechenressourcen, Speicherung und Verarbeitung von riesigen Datenarrays in einem einzigen Komplex konzentriert wurden. Die wichtigsten Vorteile der zentralisierten Architektur sind Einfachheit des Verwaltungs- und Informationsschutzes. Alle Terminals waren derselbe Typ - Folglich konnten die Geräte in den Arbeitsplätzen der Benutzer vorhersehbar einnahmen und jederzeit ersetzt werden, die Wartungskosten von Terminals und Kommunikationslinien wurden ebenfalls leicht vorhergesagt / 3 /.

Mit dem Aufkommen von Personalcomputern wurde es möglich, Rechen- und Informationsressourcen auf dem Desktop des Benutzers zu ermitteln und sie auf Ihrem eigenen Verständnis mit einem Farbfenster-grafischen Schnittstelle zu verwalten. Eine Erhöhung der PC-Leistung ermöglichte es, den Teil des Systems (Benutzeroberfläche, Anwendungslogik) zu übertragen, um auf einem PC direkt am Arbeitsplatz auszuführen, und die Datenverarbeitungsfunktionen bleiben auf dem zentralen Computer. Das System ist verteilt - ein Teil der Funktionen erfolgt auf dem zentralen Computer, der andere ist auf einem persönlichen, der dem Central über das Kommunikationsnetzwerk zugeordnet ist. Somit ist ein Client-Server-Modell der Interaktion von Computern und Programmen im Netzwerk aufgetreten, und die Afür die Umsetzung von In-Formation-Systemen sind auf dieser Basis entwickelt.

Die zweistufige Architektur "Client-Server" hat jedoch solche erheblichen Nachteile wie die Komplexität der Verwaltung und die geringe Formatierungssicherheit, insbesondere auffällig, wenn sie mit der zentralen Architektur der Mainframes (Tabelle 1) verglichen werden.

Tabelle 1 - Vergleich der zentralisierten Architektur der Mainframes und der zweistufigen Architektur "Client-Server"

|

Zentralisierte Architektur von Mainfreumov |

Zwei-Level-Architektur "Client-Server" |

|

Alle Informationssystem auf dem zentralen Computer |

Das System bestehend aus einer Vielzahl von Computern mit unterschiedlichem Typ, auf die heterogene Anwendungen funktionieren, ist schwer zu verwalten |

|

Auf Arbeiter einfache Geräte Zugriff, der dem Benutzer angibt, Prozesse in verwalten informationssystem |

Computer sind komplex in Konfiguration und Fehlerbehebung, die Servicekosten sind recht hoch. |

|

Das Zugriffsgerät kommuniziert mit einem zentralen Computer über ein einfaches Hardwareprotokoll |

Der Computer ist sehr anfällig für Viren und nicht autorisierter Zugriff. |

Klassifizierung von Computing-Netzwerken

Heute gibt es keine allgemein akzeptierte Netzwerkklassifizierung. Es gibt zwei allgemein akzeptierte Faktor für ihre Unterscheidung: Übertragungstechnologieund rahmen.

Es gibt zwei Haupttypen von Übertragungstechnologien, die in Netzwerken verwendet werden:

rundfunk (von einem zu vielen);

point-Point.

Netzwerktype-Broadcasting.einen einzelnen Datenübertragungskanal haben, der alle Netzwerkmaschinen verwenden. Paket, das von einer Maschine gesendet wird, erhalten Sie alle anderen Netzwerkmaschinen. Die Adresse des Empfängers ist im speziellen Paketfeld angegeben. Jede Maschine prüft dieses Feld, und wenn er seine Adresse in diesem Bereich erkennt, verarbeitet sie die Verarbeitung dieses Pakets. Wenn dieses Feld nicht seine Adresse ist, ignoriert es dieses Paket einfach.

Netzwerke wie Rundfunk, haben in der Regel einen Modus, wenn ein Paket an alle Maschinen im Netzwerk angesprochen wird. Dies ist der sogenannte Wide Broadcast-Modus. Es gibt Gruppen des Gruppenrundwandsmodus in solchen Netzwerken - das gleiche Paket wird von Maschinen erhalten, die zu einer bestimmten Gruppe im Netzwerk gehören.

Point-Point-Netzwerkverbinden Sie jedes Maschinpaar mit einem einzelnen Kanal. Daher, bevor das Paket den Empfänger erreicht, führt dies mehrere Zwischenmaschinen durch. Diese Netzwerke haben ein Routing erforderlich. Aus seiner Effizienz hängt die Liefergeschwindigkeit der Nachrichten ab, die Verteilung der Last auf dem Netzwerk.

Netzwerke wie Rundfunk werden normalerweise an geografisch kleinen Gebieten eingesetzt. Point-to-Point-Netzwerke - um große Netzwerke aufzubauen, die große Bereiche abdecken / 4 /.

Netzwerkskala- ein weiteres Kriterium für die Klassifizierung von Netzwerken. Die Länge der vom Rechennetzwerk bereitgestellten Kommunikation kann unterschiedlich sein: innerhalb eines Raumes, Gebäuden, Unternehmen, Region, Kontinent oder der ganzen Welt.

ZU lokale Netzwerke -Lokal Bereich Netzwerke. (Lan.) - Fügen Sie Netzwerke von Computern ein, die sich auf einen kleinen Bereich konzentriert (normalerweise innerhalb eines Radius nicht mehr als 1-2 km). Im Allgemeinen ist das lokale Netzwerk ein Kommunikationssystem, das einer Organisation gehört. Aufgrund von kurzen Entfernungen in lokalen Netzwerken ist es möglich, relativ qualitativ hochwertige Kommunikationslinien zu verwenden, mit denen es uns ermöglicht, einfache Datenübertragungsmethoden anzuwenden, um hohe Datenaustauschraten von etwa 100 MBit / s zu erreichen. In dieser Hinsicht zeichnen sich die von lokalen Netzwerken bereitgestellten Dienste durch eine Vielzahl aus, die in der Regel im Online-Modus eine Implementierung bereitstellen.

Globale Netzwerke -Breit Bereich Netzwerke. (Wan.) - Kombinieren Sie geografisch dispergierte Computer, die sich in verschiedenen Städten und Ländern befinden können. Da die Dichtung hochwertiger Kommunikationslinien über langen Entfernungen sehr teuer kostet, werden bereits vorhandene Kommunikationslinien in globalen Netzwerken verwendet, die anfangs für andere Zwecke bestimmt sind. Zum Beispiel viele globale Netzwerke Basierend auf der Grundlage von Telefon- und Telegraphenkanälen des allgemeinen Zwecks. wegen niedrige Geschwindigkeiten Solche Verbindungen in globalen Netzwerken (zehn Kilobit pro Sekunde) Die Set von Dienstleistungen ist in der Regel auf Übertragung von Dateien beschränkt, die hauptsächlich nicht in Betrieb genommen werden, sondern im Hintergrund mit E-Mails. Für eine nachhaltige Übertragung diskreter Daten zu schlechten Qualitätslinien werden Methoden und Geräte verwendet, die sich wesentlich von Methoden und Ausrüstungseigenschaften von unterscheiden

lokale Netzwerke. In der Regel werden hier komplexe Verfahren zur Überwachung und Wiederherstellung von Daten verwendet, da der typische Datenübertragungsmodus über dem territorialen Kommunikationskanal mit signifikanten Signalverzerrungen verbunden ist.

Stadtnetzwerke (oder Metallmetalle) -Metropolitan. Bereich Netzwerke. (Mann.) - sind eine weniger häufigste Art von Netzwerken. Diese Netzwerke erschienen relativ kürzlich. Sie sollen das Territorium einer großen Stadt erwerben - die Metropole. Während lokale Netzwerke am besten für die Trennung von Ressourcen in kurzen Entfernungen und Rundfunkgeräten geeignet sind, und globale Netzwerke bieten Arbeiten in großen Entfernungen, aber mit begrenzter Geschwindigkeit und schlechter Service-Set belegen das Netzwerk von Megacitys eine bestimmte Zwischenstellung. Sie verwenden digitale Hauptkommunikationslinien, oft faseroptisch, mit Geschwindigkeiten von 45 MBit / s und sind so konzipiert, dass sie lokale Netzwerke in der ganzen Stadt kommunizieren und lokale Netzwerke mit Global verbinden. Diese Netzwerke wurden ursprünglich zum Übertragen von Daten entwickelt, unterstützen jedoch auch solche Dienste als Videokonferenzen und integrierter Stimme und Text. Die Entwicklung der Metropolis-Netzwerktechnologie wurde von lokalen Telefongesellschaften durchgeführt.

Lokale Rechennetzwerke.

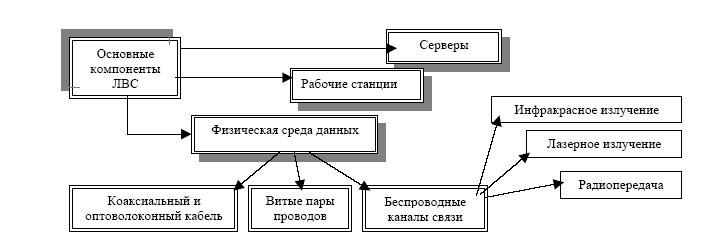

Lokale Rechennetzwerke (LAN) wurden derzeit aufgrund einer kleinen Komplexität und niedrigen Kosten weit verbreitet. Sie werden in der Automatisierung von kommerziellem Banking verwendet und verteilt, Manager und Informations- und Referenzsysteme erstellt. LANs haben eine modulare Organisation (Abbildung 7):

Ihre Hauptkomponenten sind

Server sind Hardware-Software-Komplexe, die die Verteilungsfunktionen der Verteilung von Netzwerkzugriffsressourcen ausführen,

workstations sind Computer, die auf die vom Server bereitgestellten Netzwerkressourcen zugreifen

physische Datenumgebung ( netzwerkkabel) - Dies sind koaxiale und faseroptische Kabel, verdrehte Paare Drähte sowie drahtlose Kommunikationskanäle (Infrarotstrahlung, Laser, Funkübertragung).

Zwei Haupttypen lokaler Rechennetzwerke werden zugewiesen: Peer-based und Server-basiert. Die Unterschiede zwischen ihnen sind von grundlegender Bedeutung, da sie unterschiedliche Fähigkeiten dieser Netzwerke definieren.

Peer-Netzwerke.In diesen Netzwerken sind alle Computer gleich: Es gibt keine Hierarchie unter ihnen; Kein ausgewählter Server. In der Regel arbeitet jeder PC sowohl als Workstation (PC) als auch als Server, dh es gibt keinen PC, der für die Verwaltung des gesamten Netzwerks verantwortlich ist. Alle Benutzer entscheiden, welche Daten und Ressourcen auf ihrem Computer öffentlich über dem Netzwerk verfügbar sind.

Die Arbeitsgruppe ist ein kleines Team, das von einem gemeinsamen Ziel und Interessen kombiniert wird. Daher in Peer-to-Peer-Netzwerken meistens nicht mehr als 10 Computer. Diese Netzwerke sind relativ einfach, da jeder PC sowohl RS als auch der Server ist. Es ist kein leistungsstarker zentraler Server oder in anderen Komponenten erforderlich, die für komplexere Netzwerke erforderlich sind.

In solchen Betriebssystemen als MS-Witwen NT für Workstation, MS WIDOWS 95/98, WIDOWS 2000-Unterstützung für Peer-to-Peer-Netzwerke. Um ein Peer-to-Peer-Netzwerk zu installieren, ist eine zusätzliche Software erforderlich, und ein einfaches Kabelsystem wird auf Computer kombiniert.

Trotz der Tatsache, dass Peer-to-Peer-Netzwerke den Bedürfnissen kleiner Unternehmen ziemlich zufriedenstellen, gibt es Situationen, wenn ihre Verwendung unangemessen ist. In diesen Netzwerken setzt Schutz die Kennworteinstellung auf die freigegebene Ressource (z. B. ein Verzeichnis). Der zentral verwaltende Schutz in einem Peer-to-Peer-Netzwerk ist sehr schwierig, als:

der Benutzer installiert es unabhängig;

"Allgemeine" Ressourcen können auf allen PCs liegen, nicht nur auf dem zentralen Server.

Eine solche Situation ist eine Bedrohung für das gesamte Netzwerk; Darüber hinaus können einige Benutzer überhaupt keinen Schutz erstellen. Wenn Vertraulichkeitsprobleme für das Unternehmen grundlegend sind, werden solche Netzwerke nicht empfohlen. Da in diesen LANs jeder PC sowohl als PC als auch als Server arbeitet, müssen Benutzer ein ausreichendes Wissen auf Arbeit und als Benutzer und als Administratoren ihres Computers haben.

Netzwerk basierend auf dem Server.Wenn mehr als 10 Benutzer angeschlossen ist, ist ein Peer-to-Peer-Netzwerk möglicherweise nicht sehr produktiv. Daher verwenden die meisten Netzwerke dedizierte Server. Gewidmetdiese Server werden nur als Server aufgerufen (ohne PC- oder Clientfunktionen). Sie sind speziell für die schnelle Verarbeitung optimiert.

abfragen von Netzwerkkunden und zum Verwalten von Dateischutz und -verzeichnissen.

Begriffe der Aufgaben, die Server dienen, sind vielfältig und gefaltet. Um sich an die zunehmenden Bedürfnisse der Benutzer anzupassen, wurden die Server im LAN spezialisiert. So gibt es beispielsweise im Betriebssystem Windows NT Server verschiedene Typen Server:

Dateiserver und Druckserver. Sie verwalten den Zugriff auf Benutzer auf Dateien und Drucker.

Anwendungsserver (einschließlich Datenbankserver, Webserver). Auf diese sind ein Teil des Serveranwendungsclients (Programme) angewendet.

Mail-Server - Verwalten Sie E-Mail-Nachrichten zwischen Netzwerkbenutzern.

Faxserver - steuern Sie den Fluss der ankommenden und ausgehenden Faxnachrichten über ein oder mehrere Faxmodems.

Kommunikationsserver - steuern Sie den Datenstrom und mail-Nachrichten Zwischen diesem LAN und anderen Netzwerken oder Remotebenutzern über ein Modem und eine Telefonleitung. Sie bieten Zugang zum Internet.

Der Directory Services-Server soll Informationen im Netzwerk suchen, speichern und schützen. Windows NT Server kombiniert PC an logische Domänengruppen, dessen Schutzsystem den Benutzern verschiedene Zugriffsrechte an jede Netzwerkressource enthält.

Abteilungen, Campus, Unternehmensnetzwerke

Eine andere beliebte Art, Netzwerke zu klassifizieren, ist ihre Klassifizierung auf der Skala der Produktionseinheit, in der das Netzwerk gültig ist. Unterscheiden Sie die Netzwerke, Campus und Corporate Networks.

Netzwerke von Abteilungen.- Dies sind Netzwerke, die von einer relativ kleinen Gruppe von Mitarbeitern verwendet werden, die in einer Unternehmensabteilung arbeiten. Diese Mitarbeiter entscheiden etwas gemeinsame AufgabenZum Beispiel Buchhaltung oder Marketing. Es wird angenommen, dass die Abteilung mit bis zu 100-150 Mitarbeitern möglich ist.

Der Hauptzweck des Netzwerks der Abteilung besteht darin, lokale Ressourcen, z. B. Anwendungen, Daten, Laserdrucker und Modems, zu teilen. In der Regel haben Abteilungen ein oder zwei Dateiserver und nicht mehr als dreißig Benutzer. Die Netzwerke der Abteilungen sind in der Regel nicht in Subnetze unterteilt. In diesen Netzwerken ist der größte Teil des Verkehrs des Unternehmens lokalisiert. Die Abteilungen werden in der Regel basierend auf einem einzigen Netzwerktechnologie - Ethernet, Token Ring erstellt

Netzwerkmanagementaufgaben auf der Abteilung Ebene sind relativ einfach: Hinzufügen neuer Benutzer, die einfache Ausfälle, die Installation neuer Knoten und die Installation neuer Softwareversionen beseitigen. Ein solches Netzwerk kann einen Mitarbeitern verwalten, der Zölle widmet

administrator nur ein Teil ihrer Zeit. Am häufigsten hat der Administrator des Netzwerks der Abteilung keine besondere Ausbildung, ist jedoch die Person in der Abteilung, die besser in Computern verstanden wird, und von selbst herausschaltet, dass sie in der Netzwerkverwaltung tätig ist.

Es gibt eine andere Art von Netzwerken in der Nähe von Abteilungen, - netzwerke der Arbeitergruppe. Solche Netzwerke umfassen sehr kleine Netzwerke, darunter bis zu 10-20 Computer. Die Merkmale der Netzwerke von Arbeitsgruppen unterscheiden sich praktisch nicht von den Eigenschaften der Netzwerke der oben beschriebenen Abteilungen. Eigenschaften wie die Einfachheit des Netzwerks und der Homogenität manifestieren sich in größtem Maße, während die Abteilungen in einigen Fällen auf die Skala der Netzwerknetzwerke angegangen werden können - Campene.

Campus-Netzwerkeerhielt ihren Namen aus dem englischen Wort Campus-BESTAUTHT-Stadt. Es war auf dem Territorium der Universitätsstädte, in denen oft mehrere kleinere Netzwerke in einem großen Netzwerk kombiniert wurden. Jetzt ist dieser Name nicht mit Studentenstädten verbunden, sondern nutzen Unternehmen und Organisationen, um Netzwerke zu bezeichnen.

Die Hauptmerkmale von Campus sind folgende. Das Netzwerk dieses Typs kombiniert viele Netzwerke verschiedener Abteilungen eines Unternehmens innerhalb eines separaten Gebäudes oder innerhalb eines Territoriums, das den Bereich in mehreren Quadratkilometern abdeckt. Gleichzeitig werden globale Verbindungen in Campusnetzwerken nicht verwendet. Ein solcher Netzwerkdienst beinhaltet die Interaktion zwischen den Netzwerken von Abteilungen, Zugriff auf allgemeine Unternehmensdatenbanken, Zugriff auf gemeinsame Faxserver, Hochgeschwindigkeitsmodems und Hochgeschwindigkeitsdrucker. Infolgedessen erhalten Mitarbeiter jeder Unternehmensabteilung Zugriff auf einige Dateien und Ressourcen von Netzwerken anderer Abteilungen. Ein wichtiger Service, der von den Campus bereitgestellt wird, hat Zugang zu Unternehmensdatenbanken, unabhängig davon, welche Arten von Computer, die sie befinden.

Es ist auf der Ebene des Campus-Netzwerks, dass sich die Integration von inhomogener Hardware und Software entsteht. Arten von Computern, Netzwerkbetriebssystemen, Netzwerkhardware können sich in jeder Abteilung unterscheiden. Daher die Komplexität des Netzwerkmanagements

campus. Die Administratoren müssen in diesem Fall qualifizierter sein, und die Werkzeuge für die operative Verwaltung des Netzwerks sind perfekter.

Unternehmensnetzwerke.sie beziehen sich auch auf Netzwerke des Unternehmens. Netzwerke des Unternehmens (Corporate Networks) kombinieren eine große Anzahl von Computern in allen Territorien eines separaten Unternehmens. Sie können schwierig sein, die Stadt, die Region, die Region oder den sogar Kontinent zu verbinden und abzudecken. Die Anzahl der Benutzer und Computer kann mit Tausenden gemessen werden, und die Anzahl der Server - Hunderte, der Abstand zwischen den Netzwerken einzelner Territorien kann so sein, dass es notwendig ist, globale Verbindungen zu verwenden. Um abgelegene lokale Netzwerke und einzelnen Computer im Unternehmensnetzwerk anzusetzen, werden verschiedene Telekommunikationsprodukte verwendet, darunter Telefonkanäle, Funkkanäle, Satellitenkommunikation. Das Unternehmensnetzwerk kann in Form von "Inseln lokaler Netzwerke" dargestellt werden, die in der Telekommunikationsumgebung schweben.

Im Corporate Network werden verschiedene Computertypen verwendet - von Mainframes bis zum Personal, mehreren Arten von Betrieb

systeme und viele verschiedene Anwendungen. Inhomogene Teile des Unternehmensnetzwerks sollten als einzelne Einheit arbeiten, die Benutzer als transparenter Zugriff auf alle erforderlichen Ressourcen bieten.

Bei der Kombination einzelner Netzwerke eines großen Unternehmens mit Niederlassungen in verschiedenen Städten und sogar Ländern in einheitliches Netzwerk Viele quantitative Merkmale des kombinierten Netzwerks übertreffen einen kritischen Schwellenwert, der neue Qualität beginnt.

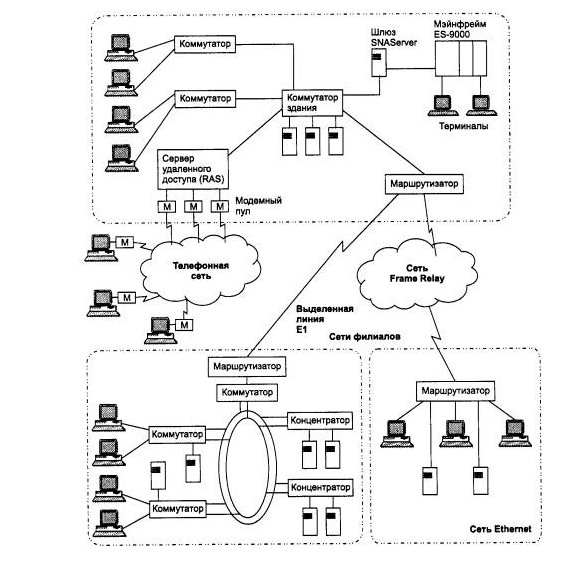

Abbildung - Beispiel eines Unternehmensnetzwerks

Der einfachste Weg, um zu lösen, besteht darin, die Anmeldeinformationen jedes Benutzers in der lokalen Datenbank jedes Computers zu platzieren, an den der Benutzer Zugriff auf die Ressourcen haben muss. Wenn Sie auf den Zugriff versuchen, werden diese Daten vom lokalen Konto abgerufen und auf ihrem Basiszugriff bereitgestellt oder nicht angegeben. Für ein kleines Netzwerk, bestehend aus 5-10 Computern und etwa der gleichen Anzahl von Benutzern, funktioniert diese Methode sehr gut. Wenn jedoch mehrere tausend Benutzer im Netzwerk vorhanden sind, von denen sich jeder Zugang zu mehreren Dutzend bedarf

server ist offensichtlich, dass diese Lösung äußerst unwirksam wird. Der Administrator muss mehrere Zehnseiten des Betriebs der Benutzeranmeldeinformationen wiederholen. Der Benutzer selbst ist auch gezwungen, den logischen Eingabevorgang jedes Mal zu wiederholen, wenn er Zugriff auf die Ressourcen des neuen Servers benötigt. Eine gute Lösung dieses Problems für eine große Netzwerknutzung eines zentralisierten Referenzdienstes in der Datenbank, deren Daten gespeichert ist konten Alle Netzwerkbenutzer. Der Administrator führt einmal den Betrieb der Benutzerdaten in dieser Datenbank aus, und der Benutzer führt einmal den logischen Eingabevorgang aus und nicht auf einem separaten Server, sondern auf das gesamte Netzwerk.

Beim Umzug von einem einfacheren Netzwerktyp bis komplexer - vom Netzwerk der Abteilung bis zum Unternehmensnetzwerk - muss das Netzwerk immer zuverlässiger und fehlertolerant sein, und die Anforderungen an seine Leistung steigen ebenfalls deutlich an. Wenn das Netzwerk zunimmt, steigt seine Funktionalität. Im Netzwerk zirkuliert die zunehmende Menge an Daten, und das Netzwerk sollte ihre Sicherheit und Sicherheit zusammen mit der Verfügbarkeit gewährleisten. Verbindungen, die die Interaktion bereitstellen, sollten transparenter sein. Bei jedem Übergang zum nächsten Komplexitätsniveau wird die Netzwerkcomputerausrüstung immer vielfältiger, und die geografischen Entfernungen erhöhen sich, was die Erreichung der Ziele komplizierter macht; Solche Verbindungen werden problematisch und teuerer.

Netzwerk-Topologie- und Datenzugriffsmethoden

Topologienetzwerk.es zeichnet sich durch eine Verbindungs- und räumliche Partitionierung, relativ zu einem Freund der Netzwerkkomponenten - Netzwerkcomputer (Hosts), Workstations, Kabel und andere aktive und passive Geräte aus.

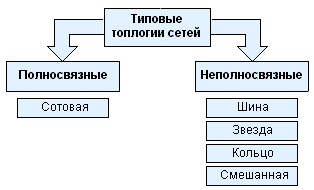

Topologienetzwerke können in zwei Hauptgruppen unterteilt werden: vollständig und nicht begrenzt.

Die Topologie betrifft:

zusammensetzung und Eigenschaften von Netzwerkgeräten;

netzwerkerweiterungsfunktionen;

methode des Netzwerkmanagements.

Alle Netzwerke werden auf der Grundlage von drei grundlegenden Topologien erstellt:

stern (Stern);

ring Ring).

Zugriffsmethode zur Datenübertragungsmethodegibt an, wie die zeitgeteilte Ressource ein Netzwerkkabel ist - die Netzwerkknoten werden an die Datenübertragungsakte bereitgestellt. Grundlegende Datenzugriffsmethoden für die Datenübertragung:

constatory-Methode (mehrfacher Zugriff mit der Steuerung des Trägers und der Erkennung von Kollisionen - CSMA / CD);

mit Markerübertragung;

auf Anfrage Priorität.

Die erste Datenübertragung zwischen den beiden Computern im Netzwerk innerhalb des Arpanet-Projekts ist die Geburt des Internets.

Im Jahr 1969 hielt das US-Verteidigungsministerium an, dass im Falle von Krieg Amerika in Amerika erforderlich ist zuverlässiges System Informationsübertragung. Fortgeschrittene Agentur. forschungsprojekte (ARPA) angeboten, ein Computernetzwerk dafür zu entwickeln. Die Entwicklung eines solchen Netzwerks wurde der Universität von Kalifornien in Los Angeles, Stanford Research Center, Utah University und University of California in Santa Barbara zugewiesen.

Die erste Testtechnologie trat am 29. Oktober 1969 um 21:00 Uhr auf. Das Netzwerk bestand aus zwei Terminals, deren erster Linie an der Universität von Kalifornien befand, und der zweite in einer Entfernung von 600 km von der Stanford University. Die Testaufgabe war, dass der erste Bediener das Wort "log" eingeführt hat, und der zweite musste bestätigen, dass er es auf dem Bildschirm sieht. Das erste Experiment war nicht erfolgreich, nur die Buchstaben "L" und "O" wurden angezeigt. Eine Stunde später wurde das Experiment wiederholt und alles lief erfolgreich.

Das Computernetzwerk wurde im Rahmen des Projektnetzwerks United Four spezifizierte wissenschaftliche Institutionen namens Arpanet genannt. Alle Arbeiten wurden von der US-Verteidigungsministerium finanziert. Dann begann das Arpanet-Netzwerk aktiv zu wachsen und sich zu entwickeln, wissen Wissenschaftler aus verschiedenen Wissenschaftsbereiche, um sie zu benutzen. 1973 waren die ersten ausländischen Organisationen aus Großbritannien und Norwegen mit dem Netzwerk verbunden, das Netzwerk wurde international. Versandkosten email Auf dem Arpanet-Netzwerk betrug 50 Cent. Im Jahr 1984 erschien ein ernsthafter Rivalen im Arpanet-Netzwerk, die National Science Foundation for NSF (NSF) gründete ein umfangreiches NSFNet-Inter-Universitätsnetzwerk, das viel mehr als BO hatte durchsatz (56 kbit / s) als Arpanet. Im Jahr 1990 gab das Arpanet-Netzwerk nicht mehr, um den NSFnet-Wettbewerb vollständig zu verlieren.

Ziele des Arpanet-Projekts

- durchführung von Experimenten in der Computerkommunikation;

- vereinigung des wissenschaftlichen Potenzials von Forschungseinrichtungen;

- studium, wie man nachhaltige Kommunikation bei einem Atomangriff aufrechterhält;

- entwicklung des Konzepts der verteilten Verwaltung von militärischen und zivilen Strukturen während des Krieges.