Datenübertragung in Computernetzwerken. Datenübertragungsnetze

Der Artikel berührte die grundlegenden Metriken der Qualität von Netzen und Datenübertragungssystemen. Es wurde auch versprochen, darüber zu schreiben, wie alles von innen funktioniert. Auf die Qualität des Datenübertragungsmediums und dessen Eigenschaften wurde bewusst verzichtet. Hoffentlich gibt der neue Artikel Antworten auf diese Fragen.

Übertragungsmedium

Vielleicht fange ich mit dem letzten Punkt an - der Qualität des Übertragungsmediums. Wie bereits oben geschrieben, wurde in der vorherigen Erzählung nichts darüber gesagt, da die Anzahl der Umgebungen und ihre Eigenschaften selbst sehr unterschiedlich sind und nur von einer kolossalen Menge von Faktoren abhängen. Diese Vielfalt zu verstehen, ist die Aufgabe der entsprechenden Spezialisten. Die Nutzung von Funkluft als Datenübertragungsmedium ist für jeden selbstverständlich. Ich erinnere mich, dass in den späten 90er und frühen 00er Jahren so exotische Übertragungsmethoden wie atmosphärische Lasersender bei Telekommunikationsbetreibern besonders beliebt wurden. Sie sahen je nach Hersteller und Konfiguration ungefähr so aus wie auf dem Bild links (ja, fast so ein leichtes Telefon aus der Kindheit eines Funkamateurs). Ihr Vorteil war, dass die Auflösung des GRKCH nicht benötigt werden musste und die Geschwindigkeiten im Vergleich zur Funkbrücke etwas höher waren, außerdem gab es Modifikationen für die Organisation von Zeitmultiplexkanälen (E1 usw.) und ähnliche Geräte für den Funkzugang waren unerschwinglich teuer. Warum kein optisches Kabel? Denn in denen glückliche Zeiten Die Optik des Wild-Anbieters war noch recht teuer, und für einen Schnittstellenwandler oder ein aktives Gerät, das eine optische Verbindung aufnehmen konnte, ergaben sie direkt einen kleinen (oder sogar einen großen) Goldbarren. Es gab noch Satellitenkanäle, aber das ist im Allgemeinen nicht im Reich der Fantasie und nur Unternehmen aus dem Ölsektor und anderen nationalen Wohlfahrtsunternehmen könnten sie sich leisten. Aber die Arbeit des Kanals über den Satelliten wird auf die Verwendung von Radioluft reduziert, mit allen Konsequenzen und der Einführung einer großen Verzögerung.

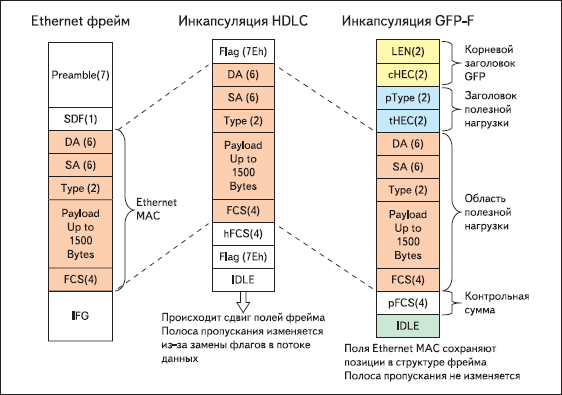

Sie sahen je nach Hersteller und Konfiguration ungefähr so aus wie auf dem Bild links (ja, fast so ein leichtes Telefon aus der Kindheit eines Funkamateurs). Ihr Vorteil war, dass die Auflösung des GRKCH nicht benötigt werden musste und die Geschwindigkeiten im Vergleich zur Funkbrücke etwas höher waren, außerdem gab es Modifikationen für die Organisation von Zeitmultiplexkanälen (E1 usw.) und ähnliche Geräte für den Funkzugang waren unerschwinglich teuer. Warum kein optisches Kabel? Denn in denen glückliche Zeiten Die Optik des Wild-Anbieters war noch recht teuer, und für einen Schnittstellenwandler oder ein aktives Gerät, das eine optische Verbindung aufnehmen konnte, ergaben sie direkt einen kleinen (oder sogar einen großen) Goldbarren. Es gab noch Satellitenkanäle, aber das ist im Allgemeinen nicht im Reich der Fantasie und nur Unternehmen aus dem Ölsektor und anderen nationalen Wohlfahrtsunternehmen könnten sie sich leisten. Aber die Arbeit des Kanals über den Satelliten wird auf die Verwendung von Radioluft reduziert, mit allen Konsequenzen und der Einführung einer großen Verzögerung. Wenn wir uns also der Frage widmen, werden wir viele Umgebungen und kein einziges verallgemeinertes Merkmal haben. Dennoch ist die Umwelt für uns nur Transport, der Informationen von Punkt A nach Punkt B überträgt. Und für den Transport (auch für den öffentlichen Verkehr) ist ein Merkmal, das seine Qualität widerspiegelt, die Lieferung aller Bits (oder Passagiere) ohne Verzerrung und Verlust (I möchte nicht einen Teilkörper auf dem Transport verlieren, stimme zu). Jene. Wir kommen zu einer so verallgemeinerten Metrik der Transportqualität wie der Anzahl der Bitfehler oder BER (Bitfehlerrate). In reinen Paketnetzen wird er praktisch nicht verwendet, da Übertragungsfehler auf Paketebene erkannt werden, beispielsweise durch Berechnung von Prüfsummen: FCS (Frame Check Sequence) für L2 oder Prüfsumme IP für L3. Wenn die Prüfsumme nicht übereinstimmt, wird das gesamte Paket als ungültig verworfen. Betrachten wir heterogene Netze, bei denen ein Nicht-Paketnetz als Transport dienen kann, und zum Beispiel eine der oben beschriebenen Möglichkeiten oder sogar Transit über ATM, PDH, SDH und dergleichen ohne direkte ( aber mit Wiederherstellung) Paketübertragung, dann kann der Bitfehlertransport natürlich je nach Technologie stark beeinflusst werden. Betrachten Sie die Kapselung und Übertragung eines Ethernet-Frames in HDLC. Andere Technologien verwenden die gleiche Technik.

Das Diagramm wird von links nach rechts gelesen (aufgenommen).

- Ein Knoten von Netzwerk A sendet ein Paket an einen Knoten von Netzwerk B

- Der Transport zwischen den Netzwerken basiert auf dem PDH-Netzwerk

- Der Knoten am Rand des Ausgangs von Netzwerk A schneidet den Nutzlastbereich aus dem Ethernet-Frame (Felder von DestinationAddress bis einschließlich FCS), verpackt die Header in HDLC und sendet ihn an den Randknoten des Eingangs von Netzwerk B

- Der Eingangs-Edge-Knoten von Netzwerk B weist den Nutzlastbereich zu und baut den Ethernet-Frame neu auf

- Ein Frame von einem Edge-Knoten wird an einen Empfänger gesendet

Aber das Encapsulation Add-In wird nicht immer verwendet, oder es wird überhaupt kein vollwertiger Frame übertragen, sondern nur das Nutzdatenfeld. Jene. der Bereich wird geschnitten, in ein internes Protokoll verpackt und auf der anderen Seite werden die fehlenden Daten einschließlich der fehlenden L2-Header wiederhergestellt. Dementsprechend verschwindet auch FCS – es wird einfach neu berechnet. So stellt sich heraus, dass, wenn die Daten beschädigt wurden und der FCS auf der Grundlage der "beschädigten" Daten berechnet wurde, der Empfänger ein völlig anderes Paket erhält, das an ihn gesendet wurde. Dies ist bei der Satellitenkommunikation ziemlich üblich, um die nützliche Nutzung des Kanals zu erhöhen und die Übertragung von bedingt "unnötigen" Informationen zu vermeiden. Zusammenfassend stellt sich heraus, dass die BER-Metrik in Fällen interessant sein kann, wenn:

- es ist notwendig, die Stabilität des physikalischen Kanals zu überprüfen, zum Beispiel für Optiken ist es 10E-12 (in IEEE802.3 erwähnt)

- Ethernet-Frames werden in SDH (GFP), PDH, ATM und andere Transportnetzwerke gepackt.

- xHSL-Technologien verwendet werden, PPP-Protokolle in die IP-Pakete gepackt sind

BER-Test

Die Metrik ist bekannt - sie ist das Verhältnis der Anzahl der Bitfehler zur Gesamtzahl der übertragenen Bits. Die Messtechnik für TDM-Netzwerke ist als ITU-T G.821 Spezifikation bekannt. Klassisch wird BERT (BER Test) der ersten Ebene zum Testen von Kanälen verwendet, aber unter Berücksichtigung der Besonderheiten des Betriebs der Kapselungsprotokolle von Paketnetzen und des Funktionsprinzips von Paketnetzen ist es notwendig, in der Lage zu sein, Führen Sie Tests auf L1-L4 durch. Ein wenig weiter wird genauer betrachtet. Nun, jetzt ist es notwendig zu entscheiden, was und wie überprüft werden soll. Auf die Frage: "Was ist zu überprüfen?" Entspricht ITU-T 0.150. In seiner Klausel 5 werden die Arten von PSP (Pseudo-Random Sequences) betrachtet, aus denen einfach Daten entnommen werden, um ein Paket zu bilden. Jene. Sie müssen nur die entsprechende Ebene des Pakets mit den Daten des ausgewählten PSP nehmen und ausfüllen. Unsere Geräte verwenden die folgende PSP:- PSP 2e9 (ITU-T 0.150 Abschnitt 5.1)

- PSP 2e11 (ITU-T 0.150 Abschnitt 5.2)

- PSP 2е15 (ITU-T 0.150 Abschnitt 5.3)

- PSP 2е23 (ITU-T 0.150 Abschnitt 5.6)

- PSP 2е31 (ITU-T 0.150 Abschnitt 5.8)

- Benutzersequenz (32 Bit)

- alle Nullen

- alle Einheiten

- alternative Sequenz (0010101)

Die Frage, wie man das überprüfen kann, ist noch offen, versuchen wir es herauszufinden. Nehmen wir an, wir wissen, wie man bestimmte Pakete generiert. Wenn Sie ein solches Paket an das andere Ende des Transports senden, wie können Sie dann verstehen, dass es sich nicht geändert hat (wir sollten vom Paketprinzip abstrahieren, da wir möglicherweise nicht über FCS und andere Arten von Kontrolle verfügen, wie zuvor beschrieben)? Die einfachste Möglichkeit besteht darin, das Paket zurück zu verpacken (bei TDM heißt es „Schleifen machen“, bei Ethernet heißt es Loopback installieren). Ein Turn-In kann in vielen Fällen am Ausgang des Kanals erfolgen, ohne das Übertragungsmedium zu ändern, d.h. Setzen Sie tatsächlich eine Schleife auf den Ausgang von E1 und alles wird funktionieren. Aber seit Da die Daten einen doppelten Weg zurücklegen, verdoppelt sich auch die Fehlerwahrscheinlichkeit. Und die Kanäle können asymmetrisch oder unidirektional sein. Dementsprechend wäre es ideal, Informationen über die korrekte Nachverfolgung zu haben und die eingehenden Pakete mit den bereits bekannten Informationen zu vergleichen. Die erste und einfachste Möglichkeit, die anwendbar ist, wenn beide Kanalausgänge nebeneinander liegen (dies ist z Port des gleichen Geräts empfängt und vergleicht, und da Da der Vergleich im selben Knoten wie die Generierung stattfindet, gibt es keine Probleme beim Vergleichen der Sequenzdaten. Die zweite Möglichkeit besteht darin, die ursprüngliche Sequenz wiederherzustellen und mit den eingehenden Daten zu vergleichen. Bei einer vollständig zufälligen Sequenz ist dies nicht realisierbar, aber wenn die Sequenz pseudo-zufällig ist, dann vollständig. Ganz am Anfang des Tests wird einige Zeit für die Synchronisierung aufgewendet, aber dann ist der Vergleich nicht schwierig. Da die Bandbreite des ersten Geräts und die Bandbreite des zweiten Geräts bekannt und gleich sind, wird die Synchronisation darauf reduziert, den Ort zu finden, an dem der Vergleich in der Bandbreite des zweiten Geräts beginnt. Daher existieren die folgenden Topologien:

- "Allein" 1 - ein Gerät an einem Port, am anderen Ende des Transports befindet sich eine Schleife

- "Allein" 2 - ein Gerät von einem Port seines eigenen Ports zu einem anderen seines eigenen Ports

- von einem Gerät zu einem anderen Gerät, mit Synchronisation

- ein Ethernet-Frame wird gebildet, der die Bandbreitendaten enthält

- für einen solchen Frame wird FCS berechnet und es passt in den Ausgabepuffer

- der Frame wird über das Netzwerk an ein anderes Gerät gesendet

- aus irgendeinem Grund ändert sich nur ein Bit innerhalb des Pakets

- der Empfänger nimmt das Paket an

- FCS des empfangenen Pakets stimmt nicht mit dem Inhalt überein

- das Paket wird verworfen (wenn z.B. zwischen Sender und Empfänger ein Wechsel erfolgt, dann erreicht das „krumme“ Paket den Empfänger gar nicht, da es vor ihm vernichtet wird)

- der Absender bildet das nächste Paket (alles beginnt mit Punkt 1)

Und was ist mit der Drüse?

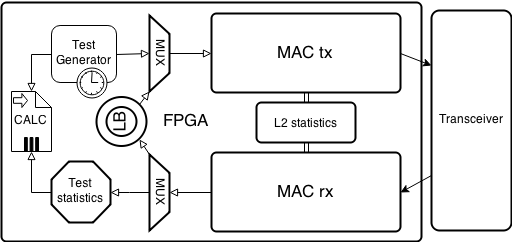

Bei anderen weiß ich es nicht, aber bei unseren Berkut-Geräten (, ETX, ETL, B100 sowie dem B5-GBE-Modul für MMT) ist die Situation wie folgt. Unter Berücksichtigung des Prinzips, Verkehr so nah wie möglich am physischen Segment aus dem ersten Artikel zu generieren und zu analysieren, wurden all diese Aufgaben dem FPGA übertragen. Ein vereinfachtes Blockdiagramm sieht so aus:

Der MAC-Kern wird durch zwei Blöcke dargestellt: einer zum Empfangen, der andere zum Senden. Damit können Sie unabhängig Pakete empfangen und versenden, d.h. es gibt keine gegenseitige Beeinflussung der Sendewarteschlange auf die Empfangswarteschlange und umgekehrt. Es ist auch möglich, allgemeine Statistiken über den empfangenen und gesendeten Verkehr von zwei unabhängigen Blöcken unabhängig von der Art des Tests zu führen. Daten von der Sendeeinheit gelangen in den Sender und werden an das Netzwerk gesendet, und die ankommenden Daten vom Transceiver gehen in die Empfangseinheit ein.

Da einige Testtopologien eine Loopback-Funktionalität erfordern, wird diese in einem separaten Block implementiert. Es ist möglich, eine Schleife der Ebene L1-L4 zu installieren:

- L1 - lenkt den Verkehr einfach zurück (es passiert sogar im Transceiver)

- L2 - ändert DstMAC<->SrcMAC platziert, erzählt FCS

- L3 - ändert DstMAC<->SrcMAC und DstIP<->SrcIP an einigen Stellen, berechnet FCS neu

- L4 - ändert DstMAC<->SrcMAC, DstIP<->SrcIP und DstPort<->SrcPort, berechnet FCS neu

Das Generatormodul ist für jeden Testtyp unterschiedlich, für BERT enthält es einen PSP-Generator aller deklarierten Typen.

Es funktioniert wie folgt. Vom PSP-Generator werden Daten an den Multiplexer (mit anderen Worten, einen Schalter) gesendet, der, wenn ein anderer Kanal gerade nicht eingeschaltet ist, den Fluss zum MAC-Tx-Modul leitet. Das MAC tx-Modul bildet entsprechend den Testeinstellungen (BERT-Level, Paketgröße, Felddaten) einen gültigen Ethernet-Frame von der PSP und sendet ihn an den Transceiver, der ihn wiederum an das Netzwerk sendet. Je nach Testtopologie wird der Frame entweder von der Gegenseite umhüllt oder analysiert. In jedem Fall ist die anfängliche Verarbeitung des Pakets nicht anders. Der Frame wird an den MAC-RX-Kern gesendet, der ihn an den Multiplexer sendet. Der Multiplexer sendet das Paket je nach Betriebsmodus des Geräts entweder an das Loopback-Modul, von wo es nach der Verarbeitung sofort zum Senden an den MAC tx gesendet wird, oder an das Verarbeitungs- und Teststatistikmodul, wo, wenn Bei Bedarf wird versucht, die Speicherbandbreite zu synchronisieren und die Originalsequenz mit der empfangenen zu vergleichen. Die Verarbeitungsergebnisse werden an das Statistikausgabemodul gesendet.

Durch die Verwendung von FPGA oder ASIC können alle Operationen parallel ausgeführt werden, was keine Verarbeitungsverzögerungen mit sich bringt und die gegenseitige Beeinflussung von Verarbeitungsmodulen ausschließt.

Abschluss

Bei aller scheinbaren Einfachheit der Algorithmen und Techniken stecken viele Jahre ernsthafter Forschung dahinter. Sowohl die Messgenauigkeit als auch die Kosten der Geräte (Präzisionselemente, Hochgeschwindigkeits-FPGAs) werden immer noch von einer Vielzahl von Faktoren beeinflusst. Zum Beispiel ist der obige BER-Test in allgemeiner algorithmischer Hinsicht nicht sehr komplex, erfordert jedoch Kenntnisse in Mathematik, Informatik und Informationstheorie, um ein tragfähiges Modell zu entwickeln. Das Modifizieren des BER-Tests für Paketnetze (L2-L4-Unterstützung) erfordert ein tiefes Verständnis der Switching- und Routing-Prinzipien. Ich hoffe, dass diese Art von Artikeln interessant und nützlich sind. In den nächsten Veröffentlichungen plane ich über zertifizierte Tests, Traffic-Generatoren, Filter und Analysekomplexe zu schreiben. Immerhin, wie John Fitzgerald Kennedy in einer Rede vor US-Bürgern vor dem Start des Mondprogramms sagte:„Und wir werden es tun. Nicht weil es einfach ist, sondern weil es schwierig ist."

PS. Stellen Sie Fragen und schlagen Sie Themen vor, innerhalb unserer Kompetenz sind wir für alles bereit :)

Datenübertragung über das Netzwerk

http://www.do.rksi.ru/library/courses/kts/tema3_3.dbk

Stichwort: Paket.

Plastiktüte- eine von . übermittelte Informationseinheit Computernetzwerk.

Sekundärbegriffe

Quelladresse;

Zieladresse;

Der Header ist ein Teil eines Pakets, das die folgenden Informationen enthält:

Daten ist der Teil des Pakets, der die tatsächlich übertragenen Daten enthält;

ein Trailer (oder Trailer) ist ein Teil eines Pakets, der Informationen enthält, um beim Empfang eines Pakets auf Fehler zu prüfen.

Zweck der Pakete

Die Daten sind normalerweise in großen Dateien enthalten. Netzwerke funktionieren jedoch nicht richtig, wenn der Computer den gesamten Datenblock sendet. Es gibt zwei Gründe, das Netzwerk zu verlangsamen, wenn große Datenblöcke über das Kabel übertragen werden.

Zuerst füllt ein solcher Block, der von einem Computer gesendet wird, das Kabel und "verbindet" den Betrieb des gesamten Netzwerks, d.h. stört das Zusammenspiel anderer Netzwerkkomponenten.

Zweitens führt das Auftreten von Fehlern bei der Übertragung großer Blöcke zu einer erneuten Übertragung des gesamten Blocks. Und wenn ein kleiner Datenblock beschädigt ist, ist die erneute Übertragung dieses speziellen kleinen Datenblocks erforderlich, was erheblich Zeit spart.

Um Daten schnell und einfach, ohne Wartezeiten zu verschwenden, über das Netzwerk übertragen zu können, ist es notwendig, diese in kleine überschaubare Blöcke aufzuteilen. Diese Blöcke werden Pakete oder Frames genannt. Obwohl die Begriffe "Paket" und "Rahmen" synonym sind, sind sie keine vollständigen Synonyme. Bei einigen Arten von Computernetzwerken gibt es Unterschiede zwischen diesen Begriffen.

Ein Paket ist die grundlegende Informationseinheit in Computernetzwerken. Wenn Daten in Pakete aufgeteilt werden, erhöht sich die Übertragungsgeschwindigkeit so stark, dass jeder Computer im Netzwerk fast gleichzeitig mit anderen Computern Daten empfangen und übertragen kann. Auf dem Zielcomputer (Zielcomputer) werden die Pakete gesammelt und in der richtigen Reihenfolge angeordnet, um die ursprüngliche Ansicht der Daten wiederherzustellen.

Beim Aufteilen von Daten in Pakete wird das Netzwerk operationssystem fügt jedem Paket spezifische Steuerinformationen hinzu. Es bietet:

Übertragung der Anfangsdaten in kleinen Blöcken;

Erhebung von Daten in geeigneter Weise (nach Erhalt);

Überprüfung der Daten auf Fehler (nach der Montage).

Paketstruktur

Pakete können verschiedene Datentypen enthalten:

Informationen (wie Nachrichten oder Dateien);

bestimmte Arten von Daten und Befehlen, die den Computer steuern (z. B. Anfragen an Dienste);

Sitzungssteuercodes (z. B. Anforderung einer erneuten Übertragung zum Korrigieren eines Fehlers).

Hauptbestandteile

Für alle Pakettypen werden mehrere Komponenten benötigt:

die Quelladresse (Quelle), die den sendenden Computer identifiziert;

übertragene Daten;

Zieladresse, die den Zielcomputer identifiziert;

Anweisungen an Netzwerkkomponenten über den weiteren Datenweg;

Informationen an den empfangenden Computer, wie das übertragene Paket mit dem Rest zu kombinieren ist, um die Daten in ihrer ursprünglichen Form zu erhalten;

Fehlerüberprüfungsinformationen, um eine korrekte Übertragung sicherzustellen.

Die Paketkomponenten sind in drei Abschnitte gruppiert: Header, Daten und Trailer.

Abbildung 3.3.3. Paketkomponenten

Üerschrift

Der Titel beinhaltet:

ein Signal, das anzeigt, dass ein Paket übertragen wird;

Quelladresse;

Zieladresse;

informationssynchronisierende Übertragung.

Daten

Dieser Teil des Pakets sind die tatsächlich übertragenen Daten. Die Größe des Netzwerks kann je nach Netzwerktyp variieren. Bei den meisten Netzwerken reicht sie jedoch von 512 Byte (0,5 KB) bis 4 KB.

Da die Quelldaten normalerweise viel größer als 4 KB sind, müssen sie in kleinere Blöcke aufgeteilt werden, um in ein Paket zu passen. Beim Übertragen einer großen Datei sind möglicherweise viele Pakete erforderlich.

Anhänger

Der Inhalt des Trailers hängt von der Kommunikationsmethode oder dem Protokoll ab. In den meisten Fällen enthält der Trailer jedoch Fehlerprüfinformationen, die als Cyclical Redundancy Check (CRC) bezeichnet werden. CRC ist eine Zahl, die als Ergebnis mathematischer Transformationen auf der Verpackung und den Originalinformationen erhalten wird. Wenn das Paket sein Ziel erreicht, werden diese Umwandlungen wiederholt. Stimmt das Ergebnis mit dem CRC überein, wurde das Paket fehlerfrei empfangen. Andernfalls haben sich die Daten während der Übertragung geändert, daher ist es erforderlich, die Übertragung des Pakets zu wiederholen.

Abbildung 3.3.4. Geformtes Paket

Das Format und die Größe des Pakets hängt von der Art des Netzwerks ab. Und die maximale Paketgröße bestimmt wiederum die Anzahl der Pakete, die vom Netzwerkbetriebssystem erstellt werden, um einen großen Datenblock zu übertragen.

Verpackung

Der Paketerzeugungsprozess beginnt auf der Anwendungsschicht des OSI-Modells, d. h. wo Daten "geboren" werden. Die Informationen, die über das Netzwerk gesendet werden müssen, fließen von oben nach unten auf allen sieben Ebenen, beginnend mit Applied.

Auf jeder Ebene des sendenden Computers werden dem Datenblock Informationen hinzugefügt, die für die entsprechende Ebene des empfangenden Computers bestimmt sind. Zum Beispiel werden Informationen, die auf der Verbindungsschicht des sendenden Computers hinzugefügt wurden, von der Verbindungsschicht des empfangenden Computers gelesen.

Abbildung 3.3.5. Paketbildung

Die Transportschicht teilt den ursprünglichen Datenblock in Pakete auf. Die Struktur der Pakete wird durch das Protokoll bestimmt, das von zwei Computern verwendet wird – dem Empfänger und dem Sender. Die Transportschicht fügt dem Paket auch Informationen hinzu, um dem Computer des Empfängers zu helfen, die ursprünglichen Daten aus der Paketsequenz wiederherzustellen. Wenn das Paket, nachdem es seinen Weg zum Kabel vollendet hat, die physikalische Schicht passiert, enthält es Informationen von allen anderen sechs Schichten.

Paketadressierung

Die meisten Pakete im Netzwerk sind an einen bestimmten Computer adressiert, und daher antwortet nur er allein darauf. Jede Netzwerkadapterkarte "sieht" alle Pakete, die über ein Segment des Kabels übertragen werden, aber nur wenn die Paketadresse mit der Adresse des Computers übereinstimmt, unterbricht sie ihren Betrieb. Es wird auch eine Broadcast-Adressierung verwendet. Viele Computer im Netzwerk antworten gleichzeitig auf ein Paket mit dieser Art von Adresse.

In großen Netzwerken, die riesige Gebiete (oder Staaten) abdecken, werden mehrere mögliche Routen für die Datenübertragung vorgeschlagen. Die Vermittlungs- und Verbindungsnetzkomponenten verwenden die Adressinformationen der Pakete, um die beste Route zu bestimmen.

Netzwerkkomponenten verwenden die Adressinformationen von Paketen für andere Zwecke: um Pakete an ihr Ziel zu lenken und zu verhindern, dass sie in Bereiche des Netzwerks gelangen, zu denen sie nicht gehören. Es gibt zwei Schlüsselrollen bei der richtigen Verteilung von Paketen.

Paketaktion

Der Computer kann das Paket basierend auf der Adresse im Paketheader an die nächste geeignete Netzwerkkomponente senden.

Paketfilterung

Der Computer kann bestimmte Pakete basierend auf einigen Kriterien auswählen, wie z. B. Adressen.

Schlussfolgerungen zum Thema

Ein Paket ist eine Informationseinheit, die über ein Computernetzwerk übertragen wird.

Wenn Daten in Pakete aufgeteilt werden, fügt das Netzwerkbetriebssystem jedem Paket spezifische Steuerinformationen hinzu.

Die Paketkomponenten sind in drei Abschnitte gruppiert: Header, Daten und Trailer.

Das Format und die Größe des Pakets hängt von der Art des Netzwerks ab.

Der Paketierungsprozess beginnt auf der Anwendungsschicht des OSI-Modells.

Die Informationen, die über das Netzwerk gesendet werden müssen, fließen von oben nach unten auf allen sieben Ebenen, beginnend mit Applied.

Auf jeder Ebene des sendenden Computers werden dem Datenblock Informationen hinzugefügt, die für die entsprechende Ebene des empfangenden Computers bestimmt sind.

Die meisten Pakete im Netzwerk sind an einen bestimmten Computer adressiert, und daher antwortet nur er allein darauf.

Es wird auch eine Broadcast-Adressierung verwendet. Viele Computer im Netzwerk antworten gleichzeitig auf ein Paket mit dieser Art von Adresse.

Fragen zur Selbstkontrolle

Erklären Sie den Begriff: "Paket".

Warum werden Daten über ein Computernetzwerk in Pakete aufgeteilt?

Welche Funktion haben die speziellen Steuerinformationen, die das Netzwerkbetriebssystem jedem Paket hinzufügt?

Wie ist das Paket aufgebaut?

Was bedeutet der Begriff "Promotion" von Paketen?

Was bedeutet der Begriff "Filtern" von Paketen?

Erweiterungsblock

IP-Paketstruktur

Ein IP-Paket besteht aus einem Header und einem Datenfeld. Der meist 20 Byte lange Header hat folgenden Aufbau (Abbildung 3.3.7).

Das 4-Bit-Feld Version zeigt die Version des IP-Protokolls an. Version 4 (IPv4) ist mittlerweile weit verbreitet und ein Übergang auf Version 6 (IPv6) ist in Vorbereitung.

Das Feld Header Length (IHL) eines IP-Pakets ist 4 Bit lang und gibt die Headerlänge an, gemessen in 32-Bit-Wörtern. Normalerweise ist der Header 20 Byte lang (fünf 32-Bit-Wörter), aber wenn der Overhead zunimmt, kann diese Länge erhöht werden, indem zusätzliche Bytes im Feld IP-Optionen verwendet werden. Der größte Header ist 60 Oktetts.

Das Feld Typ des Dienstes belegt ein Byte und legt die Priorität des Pakets und das Auswahlkriterium für die Art der Route fest. Die ersten drei Bits dieses Feldes bilden das Vorrang-Unterfeld. Die Priorität kann von der niedrigsten - 0 (normales Paket) bis zur höchsten - 7 (Kontrollpaket) reichen. Router und Computer können die Priorität des Pakets berücksichtigen und die wichtigeren Pakete zuerst verarbeiten. Das Feld Diensttyp enthält außerdem drei Bits, die die Kriterien zum Auswählen einer Route bestimmen. Die eigentliche Wahl besteht zwischen drei Alternativen: niedrige Latenz, hohe Wiedergabetreue und hoher Durchsatz. Das gesetzte D-(Verzögerungs-)Bit zeigt an, dass die Route gewählt werden sollte, um die Verzögerung bei der Zustellung dieses Pakets zu minimieren, das T-Bit – um den Durchsatz zu maximieren, und das R-Bit – um die Zustellzuverlässigkeit zu maximieren. In vielen Netzen geht die Verbesserung eines dieser Parameter mit der Verschlechterung des anderen einher, zudem erfordert die Verarbeitung jedes einzelnen zusätzlichen Rechenaufwand. Daher ist es selten sinnvoll, mindestens zwei dieser drei Routenauswahlkriterien gleichzeitig festzulegen. Reservierte Bits sind null.

Abbildung 3.3.6. IP-Header-Struktur

Das Feld Gesamtlänge ist 2 Byte groß und zeigt die Gesamtlänge des Pakets einschließlich der Header- und Datenfelder an. Die maximale Paketlänge wird durch die Länge des Felds begrenzt, das diesen Wert definiert und beträgt 65.535 Byte, aber die meisten Hosts und Netzwerke verwenden keine so großen Pakete. Bei der Übertragung über Netze verschiedener Typen wird die Paketlänge unter Berücksichtigung der maximalen Länge des Protokollpakets der unteren Schicht ausgewählt, das IP-Pakete trägt. Handelt es sich um Ethernet-Frames, so werden Pakete mit einer maximalen Länge von 1500 Byte ausgewählt, die in das Datenfeld des Ethernet-Frames passen. Der Standard schreibt vor, dass alle Hosts bereit sein müssen, Pakete mit einer Länge von bis zu 576 Bytes (ganz oder in Fragmenten) zu empfangen. Hosts wird empfohlen, Pakete mit mehr als 576 Byte nur dann zu senden, wenn sie sicher sind, dass der empfangende Host oder das Zwischennetzwerk bereit ist, Pakete dieser Größe bereitzustellen.

Das Identifikationsfeld ist 2 Byte lang und wird verwendet, um Pakete zu identifizieren, die durch Fragmentierung des ursprünglichen Pakets erstellt wurden. Alle Fragmente müssen den gleichen Wert für dieses Feld haben.

Das Flags-Feld ist 3 Bit lang und enthält Flags bezüglich der Fragmentierung. Das gesetzte DF (Nicht fragmentieren) Bit verhindert, dass der Router dieses Paket fragmentiert, und das gesetzte MF (More Fragments) Bit zeigt an, dass dieses Paket ein Zwischenfragment (nicht das letzte) Fragment ist. Der Rest des Bits ist reserviert.

Das Feld Fragment Offset ist 13 Bit lang und spezifiziert den Offset in Bytes des Datenfelds dieses Pakets vom Anfang des allgemeinen Datenfelds des ursprünglichen fragmentierten Pakets. Es wird beim Assemblieren / Disassemblieren von Paketfragmenten verwendet, wenn sie zwischen Netzwerken mit unterschiedlichen MTU-Werten übertragen werden. Der Offset muss ein Vielfaches von 8 Byte sein.

Das Feld Time to Live ist ein Byte und gibt das Zeitlimit an, innerhalb dessen ein Paket das Netzwerk durchqueren kann. Die Lebensdauer eines bestimmten Pakets wird in Sekunden gemessen und von der Übertragungsquelle festgelegt. Auf Routern und in anderen Knoten des Netzwerks wird nach jeder Sekunde eins von der aktuellen Lebensdauer abgezogen; eins wird auch abgezogen, wenn die Verzögerungszeit weniger als eine Sekunde beträgt. Da moderne Router selten ein Paket länger als eine Sekunde verarbeiten, kann die Lebensdauer als gleich der maximalen Anzahl von Knoten betrachtet werden, die ein bestimmtes Paket passieren darf, bevor es sein Ziel erreicht. Wenn der Parameter für die Lebensdauer null wird, bevor das Paket den Empfänger erreicht, wird das Paket verworfen. Die Lebensdauer kann als Selbstzerstörungsmechanismus eines Uhrwerks angesehen werden. Der Wert dieses Felds wird geändert, wenn der Header des IP-Pakets verarbeitet wird.

Die Kennung Das Upper Layer Protocol (Protokoll) belegt ein Byte und gibt an, zu welchem Upper-Layer-Protokoll die im Datenfeld des Pakets platzierten Informationen gehören (zB TCP-Segmente, UDP-Datagramme, ICMP- oder OSPF-Pakete). Die Bedeutung der Identifier für die verschiedenen Protokolle ist im RFC "Assigned Numbers" angegeben.

Die Header-Prüfsumme beträgt 2 Byte und wird nur anhand des Headers berechnet. Da einige der Header-Felder ihren Wert während der Übertragung des Pakets über das Netzwerk ändern (zB die Time-to-Live), wird die Prüfsumme bei jeder Verarbeitung des IP-Headers überprüft und neu berechnet. Die Prüfsumme - 16 Bit - wird als Komplement zur Summe aller 16-Bit-Worte im Header berechnet. Bei der Berechnung der Prüfsumme wird der Wert des Feldes „Prüfsumme“ selbst auf Null gesetzt. Ist die Prüfsumme falsch, wird das Paket verworfen, sobald ein Fehler erkannt wird.

Die Felder Quell-IP-Adresse und Ziel-IP-Adresse haben dieselbe 32-Bit-Länge und dieselbe Struktur.

Das Feld IP-Optionen ist optional und wird normalerweise nur beim Debuggen eines Netzwerks verwendet. Der Optionsmechanismus stellt Steuerfunktionen bereit, die in bestimmten Situationen notwendig oder einfach nützlich sind, aber bei der normalen Kommunikation nicht benötigt werden. Dieses Feld besteht aus mehreren Unterfeldern, von denen jedes einen von acht vordefinierten Typen haben kann. In diesen Unterfeldern können Sie die genaue Route der Router angeben, die Router protokollieren, die das Paket durchlaufen hat, sowie Sicherheitsinformationen und Zeitstempel eingeben. Da die Anzahl der Unterfelder beliebig sein kann, müssen am Ende des Optionsfelds mehrere Bytes hinzugefügt werden, um den Paketheader an einer 32-Bit-Grenze auszurichten.

Das Feld Padding wird verwendet, um sicherzustellen, dass der IP-Header an einer 32-Bit-Grenze endet. Die Ausrichtung erfolgt mit Nullen.

IPX-Paketformat

Das IPX-Paket hat im Vergleich zum IP-Paket eine viel einfachere Struktur, die tatsächlich die geringere Funktionalität des IPX-Protokolls widerspiegelt.

Das IPX-Paket hat die folgenden Felder.

Die Prüfsumme ist ein 2-Byte-"Legacy"-Feld, das IPX vom GOR-Protokoll des Xerox-Stacks trägt. Da Low-Level-Protokolle (wie Ethernet) immer Prüfsummen durchführen, verwendet IPX dieses Feld nicht und setzt es immer auf eins.

Länge (Länge) beträgt 2 Byte und legt die Größe des gesamten Pakets fest, einschließlich des IPX-Headers und des Datenfelds. Das kürzeste Paket, 30 Byte, enthält nur den IPX-Header, während die empfohlene maximale Größe von 576 Byte den IPX-Header plus 546 Byte Daten enthält. Die maximale Paketgröße von 576 Byte entspricht den Empfehlungen der Internetstandards für verkettete Netzwerke. Das IPX-Protokoll berechnet den Wert dieses Felds basierend auf Informationen, die das Anwendungsprogramm beim Aufrufen der IPX-Funktion bereitstellt. Das IPX-Paket kann das empfohlene Maximum von 576 Byte überschreiten, was in local passiert Ethernet-Netzwerke wobei IPX-Pakete von 1500 Byte mit einem Datenfeld von 1470 Byte verwendet werden.

Die Transportsteuerung ist 8 Bit lang. Dieses Feld definiert die Lebensdauer des Pakets in Hops. Ein IPX-Paket kann bis zu 15 Router durchlaufen. IPX setzt dieses Ein-Byte-Feld vor der Übertragung auf 0 und erhöht es dann jedes Mal um 1, wenn ein Paket den Router passiert. Eu, ui Zähler überschreitet 15, das Paket wird storniert.

Der Pakettyp ist 8 Bit lang. Xerox definierte auf einmal spezifische Werte für verschiedene Typen Pakete: Anwendungen, die IPX-Pakete senden, MÜSSEN dieses Feld auf 4 setzen. Ein Wert von 5 entspricht Overhead-IPX-Paketen, die von SPX als Overhead-Nachrichten verwendet werden. Ein Wert von 17 zeigt an, dass das IPX-Datenfeld eine NetWare Core Protocol (NCP)-Nachricht enthält, das Haupt-NetWare-Dateidienstprotokoll.

Zieladresse - besteht aus drei Feldern: Zielnetznummer, Zielknotennummer, Ziel-Socketnummer. Diese Felder sind 4, 6 bzw. 2 Byte groß.

Quelladresse - Quellnetzwerknummer, Quellknotennummer, Quellsocketnummer. Entspricht den Zieladressenfeldern.

Datenfeld. Es kann 0 bis 546 Byte belegen. Ein Datenfeld der Länge Null kann beispielsweise in Dienstpaketen verwendet werden, um den Empfang eines vorherigen Pakets zu bestätigen.

Aus der Analyse des Paketformats lassen sich einige Rückschlüsse auf die Grenzen des IPX-Protokolls ziehen.

Eine dynamische Fragmentierung auf Netzwerkebene ist nicht möglich. Es gibt keine Felder im IPX-Paket, die der Router auch zum Aufteilen verwenden kann großes Paket in Teile. Wenn ein Paket an ein Netzwerk mit einer niedrigeren MTU gesendet wird, verwirft der IPX-Router das Paket. Ein Protokoll der oberen Schicht, wie beispielsweise NCP, muss die Paketgröße schrittweise reduzieren, bis es eine positive Bestätigung dafür erhält.

Hohe Gemeinkosten für Serviceinformationen. Die relativ geringe maximale Länge des Datenfeldes eines IPX-Pakets (546 Byte bei einer Header-Länge von 30 Byte) führt dazu, dass mindestens 5 % der Daten Overhead sind.

Die Paketlebensdauer ist auf 15 begrenzt, was für ein großes Netzwerk möglicherweise nicht ausreichend ist (zum Vergleich: In IP-Netzwerken kann ein Paket bis zu 255 Zwischenrouter passieren).

Es gibt kein QoS-Feld, das Router daran hindert, sich automatisch an die Anwendungsanforderungen für die Verkehrsqualität anzupassen.

Darüber hinaus hängen einige der Nachteile von Novell-Netzwerken nicht mit IPX zusammen, sondern mit Eigenschaften anderer Protokolle im IPX / SPX-Stack. Viele Nachteile treten auf, wenn der IPX / SPX-Stack auf langsamen globalen Verbindungen arbeitet, und dies ist natürlich, da das NetWare-Betriebssystem für die Arbeit in einem lokalen Netzwerk optimiert wurde.

Die ineffektive Arbeit der Wiederherstellung verlorener und fehlerhafter Pakete auf langsamen WANs ist beispielsweise darauf zurückzuführen, dass das NCP-Protokoll, das die Arbeit erledigt, eine Empfangsmethode außerhalb der Reihenfolge verwendet. In lokalen Netzwerken mit einer Geschwindigkeit von 10 Mbit / s funktionierte diese Methode recht effektiv, und auf langsamen Kanälen verlangsamt die Wartezeit auf einen Empfang den Betrieb des sendenden Knotens merklich.

Vor NetWare 4.0 wurden symbolische Servernamen ihren Netzwerkadressen nur unter Verwendung des Service Advertising Protocol (SAP) zugeordnet. Broadcasts überladen jedoch langsame WAN-Verbindungen merklich. Novell modernisiert seinen Stack für große Unternehmensnetzwerke und verwendet nun NetWare Directory Services (NDS), um eine Vielzahl von Informationen über Ressourcen und Dienste im Netzwerk zu finden, einschließlich der Zuordnung eines Servernamens zu seiner Netzwerkadresse. Da der NDS-Dienst nur von Servern mit NetWare 4.x und höheren Versionen unterstützt wird, erkennen Router für die Arbeit mit NetWare 3.x-Versionen SAP-Pakete anhand ihrer Socket-Nummer und senden sie an alle Ports, um Broadcasts im lokalen Netzwerk zu imitieren einen erheblichen Teil der Bandbreite langsamer globaler Leitungen. Außerdem negiert dieser "Pseudo-Broadcast" die Isolierung von Netzwerken von ungültigen SAP-Paketen.

Mit den neuesten Versionen seines Betriebssystems NetWare hat Novell seinen Stack deutlich modifiziert, damit er in großen, verketteten Netzwerken effizienter eingesetzt werden kann.

Mit NDS können Sie sich vom SAP-Broadcast-Protokoll abmelden. NDS basiert auf einer hierarchisch verteilten Datenbank, die Informationen über Benutzer und Netzwerkfreigaben speichert. Anwendungen greifen auf diesen Dienst über das NDS-Anwendungsschichtprotokoll zu.

Ein Modul zur Implementierung des Sliding Window-Verfahrens hinzugefügt - das sogenannte Burst Mode Protocol NLM.

Modul hinzugefügt, um lange IPX-Pakete in globalen Netzwerken zu unterstützen -Large Internet Packet NLM.

Darüber hinaus mildert die kontinuierliche Verbesserung der globalen Serviceleistung die Unzulänglichkeiten des ursprünglichen IPX/SPX-Stacks, sodass einige Beobachter über den Erfolg von NetWare in WANs ohne diese Innovationen sprechen können.

Ziel: lernen Sie den Aufbau und die Grundprinzipien des World Wide Web, die grundlegenden Internetprotokolle und das Adressierungssystem kennen.

Architektur und Prinzipien des Internets

Globale Netzwerke, die Millionen von Menschen erreichen, haben den Prozess der Verbreitung und Wahrnehmung von Informationen grundlegend verändert.

Weitverkehrsnetze (WAN) Sind Netzwerke dafür ausgelegt, sich zu verbinden? einzelne Computer und lokale Netzwerke in beträchtlicher Entfernung (Hunderte und Tausende von Kilometern) voneinander entfernt sind. Globale Netzwerke vereinen Nutzer auf der ganzen Welt über die unterschiedlichsten Kommunikationskanäle.

Modernes Internet- ein sehr komplexes und hochtechnisiertes System, das es dem Benutzer ermöglicht, jederzeit mit Menschen zu kommunizieren der Globus, schnell und bequem alle notwendigen Informationen finden, der Öffentlichkeit die Daten veröffentlichen, die er der ganzen Welt mitteilen möchte.

In Wirklichkeit ist das Internet nicht nur ein Netzwerk, sondern eine Struktur, die gewöhnliche Netzwerke verbindet. Das Internet ist ein "Netzwerk der Netzwerke".

Um das heutige Internet zu beschreiben, ist es hilfreich, eine strenge Definition zu verwenden.

In seinem Buch « DieMatrix:RechnerNetzwerkeundKonferenzenSystemeWeltweit" John Quarterman beschreibt das Internet als "Ein Metanetzwerk bestehend aus vielen Netzwerken, die nach den Protokollen der TCP/IP-Familie arbeiten, über Gateways miteinander verbunden sind und einen einzigen Adress- und Namensraum verwenden".

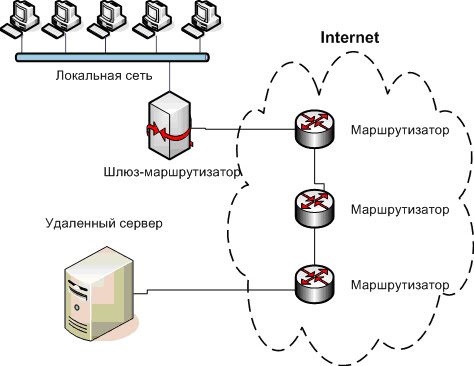

Es gibt keinen einzigen Punkt für das Abonnement oder die Registrierung im Internet, sondern Sie wenden sich an einen Dienstanbieter, der Ihnen über Ihren lokalen Computer Zugang zum Netzwerk gewährt. Auch die Folgen einer solchen Dezentralisierung in Bezug auf die Verfügbarkeit von Netzressourcen sind erheblich. Das Datenübertragungsmedium im Internet ist nicht nur als Draht- oder Glasfasernetz zu betrachten. Digitalisierte Daten werden durchgesendet Router , die Netzwerke verbinden und komplexe Algorithmen verwenden, um die besten Routen für den Informationsfluss zu wählen (Abb. 1).

Im Gegensatz zu lokalen Netzen, die über eigene Hochgeschwindigkeits-Informationsübertragungskanäle verfügen, sind globale (sowie regionale und in der Regel Unternehmen ) umfasst das Netz ein Kommunikations-Subnetz (sonst: ein territoriales Kommunikationsnetz, Informationsübertragungssystem), an das lokale Netze, einzelne Komponenten und Endgeräte (Mittel zur Eingabe und Anzeige von Informationen) angeschlossen sind (Abb. 2).

Ein Kommunikationssubnetz besteht aus Informationsübertragungskanälen und Kommunikationsknoten, die dazu bestimmt sind, Daten über das Netzwerk zu übertragen, die optimale Route für die Übertragung von Informationen auszuwählen, Pakete zu vermitteln und eine Reihe anderer Funktionen mit einem Computer (einem oder mehreren) und den entsprechenden Software im Kommunikationsknoten verfügbar. Die Computer, die die Client-Benutzer ausführen, heißen Arbeitsplätze , und Computer, die Quellen von Netzwerkressourcen sind, die Benutzern zur Verfügung gestellt werden, werden als . bezeichnet Server ... Diese Netzwerkstruktur heißt Knoten .

Abb. 1 Das Interaktionsschema im Internet

Internet Ist ein globales Informationssystem, das:

· Logisch miteinander verbunden durch den Raum global eindeutiger Adressen auf Basis des Internet Protocol (IP);

· Ist in der Lage, die Kommunikation über die Protokollfamilie der Transmission Control zu unterstützen - TCP / IP oder seine nachfolgenden Erweiterungen / Nachfolger und / oder andere IP-kompatible Protokolle;

· Bietet, verwendet oder stellt auf öffentlicher oder privater Basis hochrangige Dienste bereit, die auf der hier beschriebenen Kommunikations- und anderen zugehörigen Infrastruktur aufbauen.

Internet-Infrastruktur(Abb. 2):

1. Backbone-Ebene (ein System von miteinander verbundenen Hochgeschwindigkeits-Telekommunikationsservern).

2.Ebene der mit dem Backbone verbundenen Netze und Zugangspunkte (große Telekommunikationsnetze).

3.Ebene regionaler und anderer Netzwerke.

4.ISP – Internetdienstanbieter.

5. Benutzer.

Zu den technischen Ressourcen des Internets umfasst Computerknoten, Router, Gateways, Kommunikationskanäle usw.

Abb. 2 Internet-Infrastruktur

Die Netzwerkarchitektur basiert auf mehrstufiges Nachrichtenübertragungsprinzip ... Die Bildung der Nachricht erfolgt amdie oberste Ebene des Modells ISO/OSI .. Dann (während der Übertragung) ist es nachFolglich durchläuft es alle Ebenen des Systems bis zur untersten Ebene, wo es über den Kommunikationskanal an den Adressaten übermittelt wird. Während Sie durch jeden fortschreitenvon den Ebenen des Systems wird die Nachricht transformiert, aufgeteilt in relativ kurze Teile, die mit zusätzlichen . geliefert werdenHeader, die ähnliche Informationen wie dienoch auf dem Zielknoten. An diesem Knoten wandert die Nachricht von unten nach oben und entfernt die Header. Als Ergebnis erhält der Adressat die Nachricht in ihrer ursprünglichen Form.

In territorialen Netzwerken Datenaustauschsteuerung durchführenwird von den Top-Level-Protokollen des Modells gehandhabt ISO/OSI ... Unabhängig internes Design jedes spezifischen Protokolls des ObermaterialsEbene, sie zeichnen sich durch die Präsenz aus gemeinsame Funktionen: Initialisierung der Kommunikation, Übertragung und Empfang von Daten, Abschluss des Austauschs. Jeder PrototypPfahl hat die Mittel, um jeden zu identifizieren Arbeitsplatz das Netzwerknach Name, Netzwerkadresse oder beidem. Aktivierungder Informationsaustausch zwischen interagierenden Knoten beginntwird nach der Identifizierung des Zielknotens durch den initiierenden Knoten aufgerufenDatenaustausch. Die Ursprungsstation legt eine der folgenden Einstellungen fest Methoden zur Organisation des Datenaustauschs: Datagramm-Methode oder Methode Kommunikationssitzungen. Das Protokoll bietet die Mittel zum Empfangen / Sendenchi-Nachrichten des Adressaten und der Quelle. In diesem Fall normalerweise überlagerndes gibt Beschränkungen für die Länge der Nachrichten.

T CP / IP- Technologie des Interworking

Das gebräuchlichste BörsenkontrollprotokollDaten sind TCP/IP. Der Hauptunterschied zwischen dem Netzwerk Internet aus anderen Netzwerken liegt genau in seinen TCP/IP-Protokollen Abdeckungeine ganze Familie von Protokollen für die Interaktion zwischen ComputernNetzbetreiber. TCP / IP ist eine Internetworking-Technologie, Internet technologie. Daher r ein globales Netzwerk, das mich verbindeteine Reihe von Netzwerken mit TechnologieTCP / IP wird genannt Internet.

TCP / IP-Protokoll ist eine Softwarefamilie implementiertübergeordnete Protokolle, die nicht mit Hardware arbeitenRucken. Technisch besteht das TCP / IP-Protokoll aus zwei Teilen - IP und TCP.

Protokoll IP ( Internet Protokoll - Internetprotokoll) ist ein das Hauptprotokoll der Familie, es implementiert die Verbreitung von Formationen in IP -Netzwerk und wird im Modus der dritten (Netzwerk-)Ebene durchgeführt ob ISO/OSI. IP-Protokoll bietet die Lieferung von Datagrammpaketencomov, seine Hauptaufgabe ist das Paket-Routing. Er ist nicht verantwortlich für die Zuverlässigkeit der Informationsbereitstellung, für deren Integrität, für die Bewahrungdie Reihenfolge des Paketflusses. Netzwerke, die das Protokoll verwenden IP heißen IP -Netzwerke. Sie arbeiten hauptsächlich analog Kanäle (d. h. um einen Computer mit dem Netzwerk zu verbinden, benötigen Sie IP -mo dem) und sind paketvermittelte Netzwerke. Das Paket heißt hierist Datagramm.

High-Level-Protokoll TCP ( Übertragung Steuerung Protokoll - Übertragungskontrollprotokoll) arbeitet auf Transportebene undteilweise - auf Sitzungsebene. Dies ist ein Protokoll mit der Einrichtung von loeine logische Verbindung zwischen Sender und Empfänger. Er ist fettleibigunterhält eine Sitzungsverbindung zwischen zwei Knoten mit einer garantierten Bereitstellung von Informationen, überwacht die Integrität der Übertragung Informationen, behält die Reihenfolge des Paketstroms bei.

Für Computer entspricht das TCP/IP-Protokoll den Regeln der ZeitDialekt für Menschen. Es wird als offizieller Standard im Web akzeptiert Internet , d.h. Netzwerktechnologie TCP / IP hat sich zu einer De-facto-Technologie entwickeltgia des weltweiten Netzes des Internets.

Der Schlüsselteil des Protokolls ist das Paket-Routing-Schema, das auf eindeutigen Netzwerkadressen basiert. Internet. Jedes Werk Teestation, Teil der lokalen oder globales Netzwerk, habenhat eine eindeutige Adresse, die zwei Teile enthält, die definierenNetzwerkadresse und Stationsadresse innerhalb des Netzwerks. Ein solches Schema erlaubt re Nachrichten sowohl innerhalb dieses Netzwerks als auch an externe Netzwerke senden.

INTERNET-ADRESSIERUNG

Grundlegende Internetprotokolle

Arbeit Internet-Netzwerke basierend auf der Verwendung von Kommunikationsprotokollfamilien TCP / IP (ÜbertragungSteuerungProtokoll/ InternetProtokoll). TCP/IP wird sowohl im globalen Internetnetz als auch in vielen lokalen Netzen zur Datenübertragung verwendet.

Der Name TCP/IP definiert eine Familie von Protokollen zur Übertragung von Netzwerkdaten. Protokoll ist ein Regelwerk, das alle Unternehmen einhalten müssen, um die Kompatibilität von hergestellter Hard- und Software zu gewährleisten. Diese Regeln garantieren die Kompatibilität der hergestellten Hard- und Software. Darüber hinaus ist TCP/IP Ihre Garantie dafür, dass Ihre Persönlicher Computerüber das Internet mit jedem Computer der Welt kommunizieren können, der auch mit TCP/IP arbeitet. Solange bestimmte Standards eingehalten werden, spielt es keine Rolle, wer der Hersteller der Soft- oder Hardware ist, damit das gesamte System funktioniert. Die Ideologie der offenen Systeme geht von der Verwendung von Standardhardware und -software aus. TCP/IP ist ein offenes Protokoll und alle speziellen Informationen werden veröffentlicht und können frei verwendet werden.

Die verschiedenen in TCP / IP enthaltenen Dienste und die Funktionen dieser Protokollfamilie lassen sich nach der Art ihrer Aufgaben einteilen. Wir werden nur die Hauptprotokolle erwähnen, da ihre Gesamtzahl mehr als ein Dutzend beträgt:

· Transportprotokolle- Verwaltung der Datenübertragung zwischen zwei Maschinen :

· TCP/ IP(Übertragungskontrollprotokoll),

· UDP(Benutzer-Datagramm-Protokoll);

· Routing-Protokolle- Datenadressierung handhaben, tatsächliche Datenübertragung bereitstellen und den besten Weg für das Paket bestimmen :

· IP(Internetprotokoll),

· ICMP(Internet Control Message Protocol),

· RUHE IN FRIEDEN(Routing-Informationsprotokoll)

· und andere;

· Protokolle zur Unterstützung von Netzwerkadressen- Datenadressierung handhaben, Maschinenidentifikation mit eindeutiger Nummer und Namen versehen :

· DNS(Domainnamensystem),

· ARP(Adressauflösungsprotokoll)

· und andere;

· Anwendungsdienstprotokolle sind Programme, die ein Benutzer (oder Computer) verwendet, um auf verschiedene Dienste zuzugreifen :

· FTP(Dateiübertragungsprotokoll),

· TELNET,

· HTTP(Hypertext Transfer Protocol)

· NNTP(NetNewsTransfer-Protokoll)

·und andere

Dies umfasst die Übertragung von Dateien zwischen Computern, den Remote-Terminal-Zugriff auf das System, die Übertragung von Hypermedia-Informationen usw .;

· Gateway-Protokolle helfen, Verkehrsleitnachrichten und Informationen über den Zustand des Netzwerks über das Netzwerk zu übertragen, sowie Prozessdaten für lokale Netzwerke :

· EGP(Externes Gateway-Protokoll),

· GGP(Gateway-zu-Gateway-Protokoll),

· IGP(Interior Gateway Protocol);

· andere Protokolle- werden verwendet, um E-Mail-Nachrichten zu übertragen, wenn mit Verzeichnissen und Dateien eines Remote-Computers usw. gearbeitet wird :

· SMTP(Simple Mail Transfer Protocol),

· NFS(Netzwerkdateisystem).

IP-Adressierung

Schauen wir uns nun das Konzept einer IP-Adresse genauer an.

Jeder Computer im Internet (einschließlich aller PCs, die eine DFÜ-Sitzung mit einem ISP aufbauen) hat eine eindeutige Adresse namens IP-die Anschrift.

Eine IP-Adresse ist 32 Bit lang und besteht aus vier 8-Bit-Teilen, benannt nach der Netzwerkterminologie Oktette (Oktette) ... Dies bedeutet, dass jeder Teil der IP-Adresse einen Wert zwischen 0 und 255 haben kann. Die vier Teile werden zu einem Datensatz zusammengefasst, in dem jeder 8-Bit-Wert durch einen Punkt getrennt ist. Bei einer Netzwerkadresse handelt es sich normalerweise um eine IP-Adresse.

Würden alle 32 Bit einer IP-Adresse genutzt, gäbe es über vier Milliarden mögliche Adressen – mehr als genug für den zukünftigen Ausbau des Internets. Einige Bitkombinationen sind jedoch für spezielle Zwecke reserviert, was die Anzahl möglicher Adressen reduziert. Außerdem werden 8-Bit-Quadrupel je nach Netzwerktyp auf besondere Weise gruppiert, so dass die tatsächliche Anzahl der Adressen noch geringer ist.

Mit dem Konzept IP-Adressen sind eng verwandtes Konzept Gastgeber (Gastgeber) ... Manche Leute setzen das Konzept eines Hosts einfach mit einem Computer gleich, der mit dem Internet verbunden ist. Im Prinzip ist das so, aber im Allgemeinen unter dem Gastgeber bezeichnet jedes Gerät, das das TCP/IP-Protokoll verwendet, um mit anderen Geräten zu kommunizieren. Das heißt, neben Computern können es spezielle Netzwerkgeräte sein - Router, Hubs (habs) und andere. Diese Geräte haben ebenso wie die Computer der Netzwerkknoten der Benutzer ihre eigenen eindeutigen IP-Adressen.

Irgendein IP-Adresse besteht aus zwei Teilen: Netzwerkadressen(Netzwerk-ID) und Hostadressen(Host-ID, Host-ID) in diesem Netzwerk... Dank dieser Struktur können die IP-Adressen von Computern in verschiedenen Netzwerken die gleichen Nummern haben. Da die Adressen der Netzwerke jedoch unterschiedlich sind, sind diese Computer eindeutig identifiziert und können nicht miteinander verwechselt werden.

IP-Adressen werden in Abhängigkeit von der Größe der Organisation und der Art ihrer Aktivitäten vergeben. Wenn es sich um eine kleine Organisation handelt, sind in ihrem Netzwerk wahrscheinlich nur wenige Computer (und daher IP-Adressen) vorhanden. Im Gegensatz dazu kann ein großes Unternehmen Tausende (oder sogar mehr) Computer haben, die mit vielen miteinander verbundenen lokalen Netzwerken verbunden sind. Für maximale Flexibilität IP-Adressen sind in Klassen eingeteilt: A, B und C. Es gibt noch Kurse D und E sie werden jedoch für bestimmte Servicezwecke verwendet.

Drei Klassen von IP-Adressen ermöglichen es Ihnen, diese abhängig von der Größe des Unternehmensnetzwerks zu verteilen. Da 32 Bit die zulässige volle Größe einer IP-Adresse sind, teilen die Klassen die vier 8-Bit-Anteile der Adresse je nach Klasse in eine Netzwerkadresse und eine Hostadresse auf.

Klasse NetzwerkadresseEIN bestimmt durch das erste Oktett der IP-Adresse (von links nach rechts gezählt). Das erste Oktett im Bereich 1-126 ist riesigen multinationalen Unternehmen und großen Anbietern vorbehalten. So kann es in der Klasse A weltweit nur 126 große Unternehmen geben, von denen jedes fast 17 Millionen Computer umfassen kann.

KlasseBVerwendet Die ersten 2 Oktette als Netzwerkadresse, der Wert des ersten Oktetts kann im Bereich von 128-191 liegen. Jedes Klasse-B-Netzwerk kann etwa 65.000 Computer umfassen, und solche Netzwerke befinden sich in den größten Universitäten und anderen großen Organisationen.

Bzw, in der KlasseC die ersten drei Oktetts sind bereits für die Netzwerkadresse zugewiesen und der Wert des ersten Oktetts kann im Bereich 192-223 liegen. Dies sind die am weitesten verbreiteten Netzwerke, ihre Anzahl kann mehr als zwei Millionen überschreiten und die Anzahl der Computer (Hosts) in jedem Netzwerk kann bis zu 254 betragen. Es ist zu beachten, dass „Lücken“ in zulässige Werte das erste Oktett zwischen Netzwerkklassen tritt auf, weil ein oder mehrere Bits am Anfang der IP-Adresse reserviert sind, um die Klasse zu identifizieren.

Wenn überhaupt Wird die IP-Adresse symbolisch als eine Menge von Oktetten w .x .y .z bezeichnet, so lässt sich die Struktur für Netze unterschiedlicher Klassen in Tabelle 1 darstellen.

Immer wenn eine Nachricht an einen Host im Internet gesendet wird, wird die IP-Adresse verwendet, um die Quell- und Zieladresse anzugeben. Natürlich müssen sich Nutzer nicht alle IP-Adressen selbst merken, denn es gibt Spezialdienst TCP/IP namens Domain Name System

Tabelle 1. Struktur von IP-Adressen in Netzwerken verschiedener Klassen

|

Netzwerkklasse |

Wert des ersten Oktetts (W) |

Netzwerknummernoktette |

Hostnummernoktette |

Anzahl möglicher Netzwerke |

Die Anzahl der Hosts in solchen Netzwerken |

|

1-126 |

x.y.z |

128(2 7) |

16777214(2 24) |

||

|

128-191 |

w.x |

y.z |

16384(2 14) |

65536(2 16) |

|

|

192-223 |

w.x.y |

2097151(2 21) |

254(2 8) |

Subnetzmaskenkonzept

Um die Netzwerk-ID von der Host-ID zu trennen, wird eine spezielle 32-Bit-Zahl verwendet, die als Subnetzmaske bezeichnet wird. Oberflächlich betrachtet ist die Subnetzmaske genau der gleiche Satz von vier Oktetten, die durch Punkte getrennt sind, wie jede IP-Adresse. Tabelle 2 listet die Standardwerte der Subnetzmaske für Netzwerke der Klassen A, B, C auf.

Tabelle 2. Wert der Subnetzmaske (Standard)

|

Netzwerkklasse |

Maskenwert in Bits (binäre Darstellung) |

Dezimaler Maskenwert |

|

11111111 00000000 00000000 00000000 |

255.0.0.0 |

|

|

11111111 11111111 00000000 00000000 |

255.255.0,0 |

|

|

11111111 11111111 1111111100000000 |

255,255.255.0 |

Die Maske wird auch verwendet, um große IP-Netzwerke logisch in mehrere kleinere Subnetze zu unterteilen. Stellen Sie sich zum Beispiel vor, dass die Sibirische Föderale Universität, die über ein Klasse-B-Netzwerk verfügt, 10 Fakultäten hat und jede von ihnen 200 Computer (Hosts) installiert hat. Mit einer Subnetzmaske von 255.255.0.0 kann dieses Netzwerk in 254 separate Subnetze mit jeweils bis zu 254 Hosts unterteilt werden.

Die Standardwerte für die Subnetzmaske sind nicht die einzigen verfügbaren. Beispielsweise kann der Systemadministrator für ein bestimmtes IP-Netzwerk einen anderen Teilnetzmaskenwert verwenden, um nur einige der Bits im Host-ID-Oktett hervorzuheben.

Wie man sich registriertIP-das Netzwerk Ihrer Organisation?

Tatsächlich sind Endbenutzer nicht an dieser Aufgabe beteiligt, die auf den Schultern des Systemadministrators dieser Organisation liegt. Dabei wird er wiederum von Internetprovidern unterstützt, die in der Regel alle Registrierungsverfahren bei einer entsprechenden internationalen Organisation namens . übernehmen InterNIC (NetzwerkInformationCenter). Beispielsweise möchte die Sibirische Föderale Universität eine Internet-E-Mail-Adresse erhalten, die die Zeichenfolge sfu -kras .ru enthält. Anhand dieser Kennung, einschließlich des Firmennamens, kann der Absender der E-Mail das Unternehmen des Empfängers identifizieren.

Um eine dieser eindeutigen Kennungen, den sogenannten Domänennamen, zu erhalten, sendet ein Unternehmen oder ein Anbieter eine Anfrage an die Behörde, die die Internetverbindung kontrolliert – InterNIC. Wenn InterNIC (oder die von ihr für eine solche Registrierung in einem bestimmten Land autorisierte Stelle) den Namen des Unternehmens genehmigt, wird er in die Internet-Datenbank aufgenommen. Domänennamen müssen eindeutig sein, um Fehler zu vermeiden. Das Konzept einer Domäne und ihre Rolle bei der Adressierung von über das Internet gesendeten Nachrichten werden unten diskutiert. Weitere Informationen zur Arbeit von InterNIC finden Sie auf der Internetseite http://rs.internic.ru.

DOMAINNAMENSYSTEM

Domain Namen

Neben IP-Adressen werden die sog Domain-Hostname ... Genau wie die IP-Adresse ist dies der Name ist für jeden Computer (Host) einzigartig mit dem Internet verbunden - nur hier werden Wörter anstelle der Zahlenwerte der Adresse verwendet.

In diesem Fall ist das Konzept Domain meint eine Sammlung von Internet-Hosts, die nach einem Attribut gruppiert sind (zum Beispiel auf territorialer Ebene, wenn es um die staatliche Domäne geht).

Natürlich wurde die Verwendung eines Domänen-Hostnamens nur eingeführt, um es den Benutzern zu erleichtern, sich die Namen der gewünschten Computer zu merken. Computer selbst benötigen aus offensichtlichen Gründen keinen solchen Dienst und verzichten vollständig auf IP-Adressen. Aber stellen Sie sich vor, statt so klangvoller Namen wie www. Microsoft. com oder www. ibm. com Sie müssten sich Zahlenreihen merken - 207.46.19.190 bzw. 129.42.60.216.

Wenn wir über die Regeln für die Zusammensetzung von Domainnamen sprechen, dann gibt es keine so strengen Beschränkungen der Anzahl der Namensbestandteile und ihrer Bedeutungen wie bei IP-Adressen. Zum Beispiel, wenn in HTI - Branch of SFU ein Host mit dem Namen khti, enthalten in der Domäne der Republik Chakassien Khakassien, und das wiederum gehört zur Domäne Russlands ru, dann lautet der Domänenname eines solchen Computers khti. Khakassien. ru... Im Allgemeinen kann die Anzahl der Komponenten eines Domainnamens unterschiedlich sein und aus einem oder mehreren Teilen bestehen, zum Beispiel: Wut. mp3. Apfel. sda. org oder www. ru .

Meistens besteht der Domainname eines Unternehmens aus drei Komponenten, der erste Teil ist der Hostname, der zweite ist der Domainname des Unternehmens und der letzte ist der Domainname des Landes oder der Name einer von sieben speziellen Domains, die den Besitz von der Gastgeber, die Organisation eines bestimmten Tätigkeitsprofils (siehe Tabelle 1 ). Wenn Ihr Unternehmen also "KomLinc" heißt, heißt der Webserver des Unternehmens meistens www .komlinc .ru (wenn es sich um ein russisches Unternehmen handelt) oder beispielsweise www .komlinc .com, wenn Sie gefragt haben der Anbieter, um Sie hauptsächlich internationale Domains von Handelsorganisationen zu registrieren.

Der letzte Teil des Domainnamens wird als Top-Level-Domain-ID bezeichnet (z. B. . ru oder . com). Es gibt sieben Top-Level-Domains, die von InterNIC eingerichtet wurden.

Tisch1. Internationale Top-Level-Domains

|

Domainname |

Domain-Host-Eigentum |

|

ARPA |

Ur-Ur-Oma Internet, ARPANet (veraltet) |

|

COM |

Handelsorganisationen (Firmen, Unternehmen, Banken usw.) |

|

Regierung |

Behörden und Organisationen |

|

EDU |

Bildungsinstitutionen |

|

MIL |

Militärische Einrichtungen |

|

NETZ |

„Vernetzte“ Organisationen, die das Internet kontrollieren oder Teil davon sind |

|

ORG |

Organisationen, die in keine der aufgeführten Kategorien passen |

Historisch gesehen bezeichnen diese sieben standardmäßigen Top-Level-Domains den (zu ihnen gehörenden) geografischen Standort des Hosts in den Vereinigten Staaten. Daher erlaubt das Internationale Komitee von InterNIC zusammen mit den oben genannten Top-Level-Domains die Verwendung von Domains (spezielle Zeichenkombinationen), um andere Länder zu identifizieren, in denen der Organisationsinhaber dieses Hosts ansässig ist.

So, Top-Level-Domains werden unterteilt in organisatorisch(siehe Tabelle 1) und territorial. Für alle Länder der Welt gibt es zweibuchstabige Bezeichnungen: . ru- für Russland (bisher die Domain . su Vereinigung von Gastgebern auf dem Territorium der Republiken der ehemaligen UdSSR), .ca- für Kanada, . Vereinigtes Königreich- für Großbritannien usw. Sie werden häufig anstelle einer der sieben in Tabelle 1 oben aufgeführten Kennungen verwendet.

Territoriale Top-Level-Domains:

... ru (Russland) - Russland;

Su (Sowjetunion ) - Länder der ehemaligen UdSSR, jetzt eine Reihe von GUS-Staaten;

Großbritannien (Großbritannien) ) - Vereinigtes Königreich;

Vereinigte Arabische Emirate (Ukraine) - Ukraine;

Bg (Bulgarien) - Bulgarien;

Hu (Ungarn) - Ungarn;

De (Niederlande) ) - Deutschland usw.

C vollständige Liste alle Domainnamen von Staaten sind auf verschiedenen Servern im Internet zu finden.

Nicht alle Unternehmen außerhalb der USA haben Länderkennungen. Die Verwendung einer Länderkennung oder einer der sieben US-Kennungen hängt teilweise davon ab, wann der Domainname des Unternehmens registriert wurde. Beispielsweise erhielten Unternehmen, die schon lange mit dem Internet verbunden waren (als die Zahl der registrierten Organisationen noch relativ klein war), eine aus drei Buchstaben bestehende Kennung. Einige Unternehmen, die außerhalb der Vereinigten Staaten tätig sind, aber einen Domainnamen über ein US-Unternehmen registrieren, können frei wählen, ob sie die ID des Gastlandes verwenden. Heute können Sie in Russland eine Domainkennung erhalten . com, wofür Sie dieses Problem mit Ihrem Internetanbieter besprechen sollten.

WieArbeitServerDNS

Lassen Sie uns nun darüber sprechen, wie Domänennamen in computerlesbare IP-Adressen übersetzt werden.

Macht das DomainNameSystem(DNS, Domainnamensystem) ein von TCP / IP bereitgestellter Dienst, der bei der Adressierung von Nachrichten hilft. Es ist der Arbeit von DNS zu verdanken, dass Sie sich die IP-Adresse nicht merken können, sondern eine viel einfachere Domänenadresse verwenden. Das DNS-System übersetzt den symbolischen Domänennamen eines Computers in eine IP-Adresse, indem es einen entsprechenden Eintrag in einer verteilten Datenbank (auf Tausenden von Computern gespeichert) findet Domainname... Es ist auch erwähnenswert, dass DNS-Server in der russischsprachigen Computerliteratur wird oft genannt "Nameserver".

Root-Zonen-Nameserver

Obwohl es Tausende von Nameservern auf der Welt gibt, gibt es neun Server an der Spitze des gesamten DNS-Systems, genannt Root-Zone-Server ( Wurzel Zone Server ) . Root-Zone-Server haben Namen bekommen ein. Wurzel_ Server. Netz, B. Wurzel_ Server. Netz und so weiter bis ich. Wurzel_ Server. Netz... Der erste ist ein. Wurzel_ Server. Netz- Fungiert als primärer Internet-Nameserver, verwaltet vom InterNIC-Clearinghouse, das alle Domains in mehreren Domains registriert Höchststufe... Der Rest der Nameserver ist sekundär, aber sie behalten alle Kopien derselben Dateien. Dadurch kann jeder der Server in der Root-Zone den Rest ersetzen und sichern.

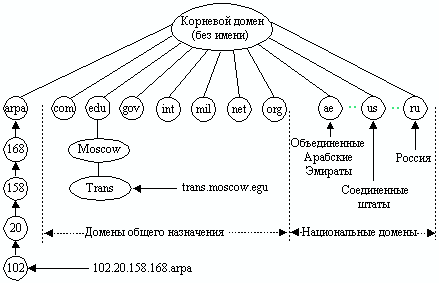

Diese Computer hosten Informationen über die Hostcomputer der Nameserver, die die sieben Top-Level-Domains bedienen: .com, .edu, .mil, .gov, .net, .org und custom.arpa (Abbildung 1). Jeder dieser neun Server trägt dieselbe Datei der obersten Ebene wie .uk (UK), .de (Deutschland), .jp (Japan) und so weiter.

Reis. 1. Die hierarchische Struktur von Internet-Domain-Namen

Die Root-Zonendateien enthalten alle Hostnamen und IP -Adressen von Nameservern für jede Subdomain, die in der Top-Level-Domain enthalten ist. Mit anderen Worten, jeder Root-Server hat Informationen über alle Top-Level-Domains und kennt auch den Namen des Host-Computers und IP -Adresse von mindestens einem Nameserver, der jede der sekundären Domains bedient, die in jeder Top-Level-Domain enthalten sind. Für Domains des Auslands speichert die Datenbank Informationen zu Nameservern für jedes Land. Zum Beispiel in einer bestimmten DomäneGesellschaft. comdie Root-Zonen-Dateien für die Domain enthalten die Nameserver-Daten für jede Adresse, die auf endetGesellschaft. com.

Neben Root-Zonen-Nameservern gibt es lokale Nameserver in untergeordneten Domänen installiert. Der lokale Nameserver speichert die Liste der gesuchten Hosts in In letzter Zeit... Dadurch entfällt die Notwendigkeit, ständig mit dem System in Kontakt zu treten. DNS bei Abfragen zu häufig verwendeten Host-Computern. Auch lokale Nameserver sind iterativ und die Root-Zone-Server sind rekursiv... Dies bedeutet, dass der lokale Nameserver den Prozess der Abfrage von Informationen über andere Nameserver wiederholt, bis er eine Antwort erhält.

Root-Server Internet an der Spitze der Struktur DNS im Gegenteil, sie liefern nur Zeiger auf Domänen der nächsten Ebene. Erreichen Sie das Ende der Kette und holen Sie sich die erforderlichen IP -address ist die Aufgabe des lokalen Nameservers. Um es zu lösen, muss er die hierarchische Struktur hinuntergehen und nacheinander fragen lokale Server Namen sind Zeiger auf seine unteren Ebenen.

Datenübertragungsnetz- eine Reihe von Kommunikationsendgeräten (Terminals), die durch Datenübertragungskanäle und Vermittlungsgeräte (Netzknoten) vereint sind und den Austausch von Nachrichten zwischen allen Endgeräten gewährleisten.

LAN ist eine Transportinfrastruktur zur Datenübertragung auf geografisch begrenztem Raum(Gebäude oder Gebäudegruppe). Ein LAN ist ein Schlüsselelement einer Unternehmensinfrastruktur, und wie berechenbar sich ein LAN verhält, bestimmt weitgehend die Stabilität seines Betriebs. Informationssysteme und damit die Geschäftsstabilität. Mit einer steigenden Anzahl von Benutzern, Verwaltung und Support Computernetzwerk wird immer verantwortungsvoller und komplexer Prozess. Wenn die Teilnehmerzahl im Netzwerk 500 überschreitet oder mehrere Standorte (Büros) über optische Ethernet-Kanäle zu einem einzigen LAN zusammengefasst werden, wird aus einem traditionellen LAN ein Campus.

Ein LAN ist ein obligatorischer Bestandteil der Informationsinfrastruktur jedes großen Unternehmens (Bank, Industriekomplex usw.). Für solche Unternehmen sind die Zuverlässigkeit und Sicherheit des Unternehmens untrennbar mit dem Funktionieren ihrer Computerinfrastruktur verbunden. Netzausfälle führen zu direkten materiellen Verlusten.

Hierarchisches Netzwerkmodell

Beim Bauen LAN-Netzwerke Goodnet verwendet eine mehrschichtige Architektur, die auf den folgenden Prinzipien basiert:

- Hierarchie - das Netzwerk ist in mehrere Ebenen unterteilt, wobei jede Ebene bestimmte Funktionen ausführt;

- Modularität - Ebenen werden auf der Grundlage von "Bau"-Modulen aufgebaut, jedes Modul ist eine funktional vollständige Einheit, die die Funktionen der entsprechenden Ebene erfüllt.

Der Hauptzweck der Verwendung einer mehrschichtigen Architektur beim Aufbau von LAN-Netzwerken besteht darin, eine hohe Zuverlässigkeit und Skalierbarkeit zu gewährleisten (die Möglichkeit, ein Netzwerk mit minimale Kosten), Hochleistung.

Das Erreichen der oben genannten Eigenschaften basiert auf dem Prinzip "Teile und herrsche", das die Lösung eines komplexen Problems durch Aufteilen in einfachere und leichter lösbare Teile impliziert. Die komplexe Aufgabe des Aufbaus eines Campusnetzes impliziert somit Gebäudeebenen, auf denen jeweils nur ein bestimmtes Spektrum von Aufgaben gelöst wird, offensichtlich einfachere.

Generell werden im Netz folgende Ebenen unterschieden:

- Kern des Netzwerks;

- Aggregationsebene;

- Zugriffsebene;

- Serverfarm.

Innerhalb jeder Schicht besteht die größte Herausforderung darin, die Skalierbarkeit sicherzustellen, d. h. die Kapazität der Schicht ohne größere Architekturänderungen zu erweitern. Um dieses Ziel zu erreichen, ist jede Ebene nach "Baumodulen" organisiert - funktional komplette Gerätegruppen. Jedes Level baut auf einer (in schwierigen Fällen zwei) Typen von "Baumodulen" auf. Theoretisch kann eine Ebene aus beliebig vielen Modulen des gleichen Typs bestehen, wodurch die Skalierbarkeit der Lösung gewährleistet wird. Dieser Ansatz kann die Netzwerkfehlersuche reduzieren.

Kern des Netzwerks

Die Aufgabe des Netzwerkkerns ist die Hochgeschwindigkeits-Verkehrsvermittlung. Die Geräte, aus denen der Netzwerkkern besteht, führen die folgenden Funktionen aus:

- Hochgeschwindigkeits-Routing/Switching von Campus-Netzwerkverkehr;

- Redundanz auf Geräte- und Kanalebene;

- Lastverteilung über parallele Kanäle;

- schnell zwischen Haupt- und . wechseln Backup-Kanäle;

- effektiver Einsatz Verbindungsbandbreite.

Der Netzwerkkern besteht aus Modulen, die von einem Hochleistungsgerät mit Hardwareredundanz gebildet werden. Als solche Geräte werden Switches der Catalyst 6500 und 4500 Serie verwendet Softwarefehler oder Bedienungsfehler (durch eine Vielzahl von Fehlerbehebungsmechanismen).

Aggregationsebene

Die Verteilungsschicht führt die Verbindungsfunktion und die Funktion des Sammelns des Teilnehmerverkehrs aus. Die Hauptanforderung für diese Stufe ist die Bereitstellung von Redundanz und optimaler Lastverteilung zwischen parallele Verbindungen(sowohl zur Zugangsebene als auch zum Kern des Netzwerks). Die zur Organisation der Verteilungsschicht verwendeten Gebäudemodule werden normalerweise durch zwei ähnliche Switches organisiert, die in einem gegenseitigen Redundanzmodus arbeiten. Ein typischer Baustein für diese Schicht ist ein Paar fest konfigurierter Switches (Catalyst 3750-Geräte) oder bei Bedarf modulare Catalyst 4500/6500-Switches für höhere Portdichten. Somit ermöglicht der Aufbau einer auf Catalyst-Switches basierenden Verteilungsschicht:

- gewährleisten die Sicherheit der Teilnehmer im LAN, indem die Schwachstellen von Ethernet-Protokollen (ARP, DHCP) blockiert werden.

Zugriffsebene

Diese Ebene wurde entwickelt, um Workstations und andere zu verbinden Peripheriegeräte (Netzwerkdrucker und andere) an das LAN. Die Hauptanforderung an eine Ausrüstung auf Zugangsebene besteht darin, alle Arten von Funktionen zu unterstützen, die die Sicherheit der Verbindung eines Teilnehmers gewährleisten. Außerdem sollten Zugangsschalter die Verwaltung von Teilnehmerverbindungen so weit wie möglich erleichtern und Routinevorgänge automatisieren, um das Netz wann immer möglich zu unterstützen. Es wird vorgeschlagen, separate Catalyst-Switches als Bausteine dieser Schicht zu verwenden. Bei geringer Teilnehmerdichte bis zu 100 Ports pro Vermittlungsknoten - Catalyst 2960, bei höherer Dichte - Catalyst 3750 Switches oder modulare Catalyst 4500 Switches.

- Reduzierung von Netzwerkausfallzeiten, sowohl bei Hardwarefehlern (aufgrund flexibler Redundanzschemata) als auch bei Software- oder Bedienfehlern (aufgrund verschiedener Fehlerbehebungsmechanismen);

- optimale Nutzung der LAN-Kanalinfrastruktur durch flexible Mechanismen zur Lastverteilung (Verkehrsströme) sowohl zwischen Geräten als auch zwischen parallelen Kanälen;

- Gewährleistung der Sicherheit der Teilnehmer im LAN durch Blockieren der Schwachstellen von Ethernet-Protokollen (ARP, DHCP);

- automatisieren Sie routinemäßige Benutzerunterstützungsvorgänge;

- ein Kontroll- und Schutzsystem implementieren Malware basierend auf der NAC-Architektur.

Serverfarm

Eine Serverfarm ist eine Gruppe von Switches, die eine Schlüsselkomponente eines Netzwerks darstellt, das Server mit ihr verbindet. Eine wichtige Voraussetzung für eine Serverfarm ist hohe Leistung und Zuverlässigkeit. Ausfallzeiten von Serverfarmen führen zu Ausfallzeiten von Informationssystemen und damit zu Geschäftsverlusten. Es wird vorgeschlagen, 3750 und Catalyst 4900 als Switches zum Erstellen von Serverfarmen zu verwenden. In einigen Fällen ist es ratsam, Catalyst 6500-Switches in einer Serverfarm zu verwenden. So ermöglicht der Aufbau einer Serverfarm auf Basis von Catalyst-Switches:

- Reduzierung von Netzwerkausfallzeiten, sowohl bei Hardwarefehlern (aufgrund flexibler Redundanzschemata) als auch bei Software- oder Bedienfehlern (aufgrund verschiedener Fehlerbehebungsmechanismen);

- sorgen für minimale Verzögerungen bei der Verkehrsübertragung zwischen Servern (Anwendungen) innerhalb der Serverfarm.

Ergebnis

Somit bietet der Aufbau eines Campus-Netzwerks gemäß einem hierarchischen Campus-Netzwerkmodell auf Basis von Cisco-Geräten die folgenden Vorteile:

- Reduzierung der Ausfallzeiten des Netzwerks und der Informationssysteme, sowohl bei Hardwarefehlern (durch flexible Redundanzschemata) als auch bei Softwarefehlern oder Bedienfehlern (durch verschiedene Fehlerbehebungsmechanismen);

- um den Arbeitszeitverlust durch die schnelle Lokalisierung von Schadprogrammen (mit der NAC-Technologie) zu minimieren;

- die Implementierung von überlagerten High-Tech-Subsystemen zu gewährleisten, beispielsweise IP-Telefonie und Videokonferenzen;

- die vorhandene Kanalinfrastruktur optimal nutzen;

- den Zeitaufwand für den Netzbetrieb reduzieren.

Unternehmensdatenübertragungsnetz

Der Zweck des Aufbaus von Unternehmensdatenübertragungsnetzwerken (KSPD) besteht darin, den Transport für geografisch verteilte Geschäftsanwendungen bereitzustellen. Diese Anwendungen umfassen in der Regel:

- Netzwerkdatenbanken;

- Informationsportale;

- E-Mail;

- traditionelle Dateifreigabe;

- IP-Telefonie;

- Videokonferenzen;

- Fernunterricht.

Datennetzwerk

Eines der wichtigsten Tools zur Geschäftsentwicklung. Ein qualitativ hochwertiges und zuverlässiges Unternehmensnetzwerk hat vor allem geografisch verteilte Unternehmen, deren Geschäft von der Verlässlichkeit und Flexibilität der gemeinsamen Arbeit seiner Geschäftsbereiche abhängt.

Modell zum Aufbau eines Datenübertragungsnetzes

Der Aufbau eines Datenübertragungsnetzwerks ist die Organisation der IP-Konnektivität zwischen Workstations und Unternehmensservern. IP ist ein Standard für Datennetze und geografisch verteilte Geschäftsanwendungen. Das Netzwerk wird durch eine Reihe von Kommunikationsknoten gebildet, die sich auf dem Territorium von Büros oder anderen Präsenzpunkten des Unternehmens befinden.

Die Lösung für den Aufbau von Unternehmensdatenübertragungsnetzen basiert auf der Designmethodik von Cisco Systems basierend auf Composite Netzwerkmodell Unternehmen. Diese Entscheidung ist ein modularer Ansatz zum Aufbau einer Netzwerkstruktur. Die Lösungsmethodik ermöglicht den Aufbau sowohl kleiner Netzwerke mit mehreren Büros als auch großer Netzwerke mit Hunderten von Knoten.

Durch die Weiterentwicklung des Netzwerks durch Hinzufügen neuer Module oder Knoten gewährleistet der Ansatz eine vorhersehbare Netzwerkleistung und erfordert minimalen Aufwand und Ressourcen für die Fehlerbehebung.

Das zusammengesetzte Modell basiert auf dem Prinzip der Aufteilung des Netzwerks in Bausteine. Jedes zeichnet sich durch seine einzigartigen Funktionen und Implementierungsmerkmale aus.

- Modul für externe Dienste;

- WAN-Modul;

- LAN-Modul.

Kommunikationsdienste zum Aufbau eines Datenübertragungsnetzes

Die Schlüsselkomponente, die die Knoten des Datenübertragungsnetzes verbindet, ist der Kommunikationsdienst, der die Übertragung des Verkehrs zwischen den Knoten gewährleistet. Die Arten von Kommunikationsdiensten, die beim Organisieren von Kanälen zwischen Knoten verwendet werden, werden in die folgenden Gruppen unterteilt:

- dedizierte Kommunikationsleitungen - optische oder Kupferkabel, die die Knoten des Kundennetzes verbinden (dies können sowohl eigene als auch gemietete Kommunikationsleitungen sein);

- dedizierte Datenkanäle - Datenkanäle, die von einem Telekommunikationsbetreiber zusätzlich zu seinem Datenübertragungsnetz bereitgestellt werden:

- Frame-Relais (PVC)

- Geldautomat (PVC);

- E1/E3/STM-1;

- Ethernet-VLAN;

- Verbindungsdienste basierend auf "Gruppen"-Zugriffen:

- IP-VPN;

- VPLS steht für Virtual Private LAN Service. Die Technologie ermöglicht die Emulation eines verteilten LANs über dem Netz des Betreibers;

- Internet".

Der grundlegende Unterschied zwischen diesen Arten von Diensten liegt in den unterschiedlichen Mechanismen zum Übertragen von Verkehr zwischen den Netzwerkknoten des Clients. Im ersten Fall werden dedizierte Kommunikationskanäle verwendet, dh der Verkehr fließt streng in bestimmte Richtungen. Beim Gruppenzugriff kann der Verkehr zufällig zwischen beliebigen Büros passieren.

Das zweite Verfahren bietet bessere Geschwindigkeitseigenschaften der Verkehrsübertragung und eine optimale "billige" Nutzung der Bandbreite.

Datenübertragungsnetzknoten

Die Knoten von Datenübertragungsnetzen lassen sich in drei Gruppen einteilen:

- Zentralhub;

- Zweig / großer Knoten;

- Endknoten.

Zentral sind die größten Knoten im Netzwerk. Diese Knoten konsolidieren Informationsressourcen, hosten den Großteil der Anwendungsserver, stellen dedizierte Sicherheitssubsysteme bereit und docken an externe Netzwerke an.

Branch/Major Nodes sind die „Masse“ des Netzwerks. Hier befinden sich Informationsressourcen, die nur lokale Bedeutung haben und Dienste nur lokal bereitstellen - für die Teilnehmer dieses Knotens.

Endknoten - gegebener Typ Knoten ist am wenigsten mächtig. Es enthält keine Informationsressourcen und Anwendungsserver. Diese Knoten sind nur für die Verbindung von Benutzern vorgesehen.

Für die Bildung eines WAN (Wide-Area Network)-Subsystems aller Arten von Knoten wird vorgeschlagen, Geräte von Cisco Systems zu verwenden - Router mit integrierten Diensten, die Lösungen für die folgenden Aufgaben bieten:

- traditionell für einen Router - Übertragung von IP-Verkehr und Sicherstellung der Konnektivität über IP

- Sicherheitsgarantie:

- Firewalling und Angriffserkennung - Schutz vor möglichen Netzwerkangriffen durch einen Eindringling, der darauf abzielt, das normale Funktionieren des Netzwerks zu unterbrechen;

- Datenverschlüsselung - Gewährleistung der Vertraulichkeit der über das Netzwerk übertragenen Informationen;

- Kontrolle der Datenintegrität - Gewährleistung der Unmöglichkeit der Datenmanipulation während der Übertragung über das Netzwerk.

- unterbrechungsfreier Betrieb von IP-Telefonie-Anwendungen:

- Anrufweiterleitung;

- Voicemail;

- Andocken mit herkömmlicher Telefonie.

Beim Aufbau von LAN-Knoten wird vorgeschlagen, abhängig von der Art des Knotens im Datenübertragungsnetz und der Anzahl der Benutzer die folgenden Prinzipien zu verwenden.