Benutzerkontenverwaltung Namenskonfliktlösung

Heute unsere Lektion und diskutieren Benutzerkontenverwaltung.

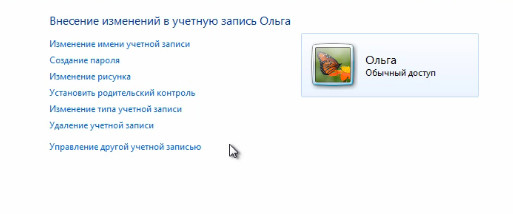

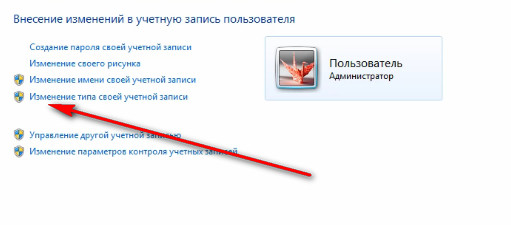

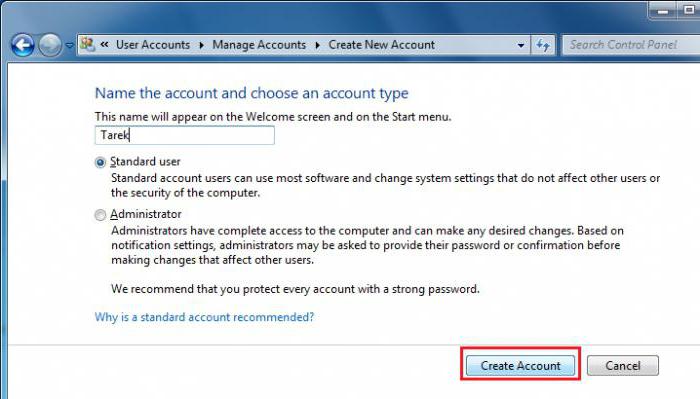

Wir haben den Namen angegeben, wählen wir nun zum Beispiel den Typ des Eintrags "Normaler Zugriff" und klicken auf die Schaltfläche "Konto erstellen". Wählen Sie nun aus der Liste den neu erstellten Account und gehen Sie zu seinen Einstellungen.

Die Hauptsache, die wir bereits konfiguriert haben, ist im Prinzip der Name des Accounts und dessen Typ. Jetzt können wir etwas ändern, aber etwas hinzufügen.

Also zum Beispiel der erste Gegenstand "Ändern des Kontonamens" Wir werden die Möglichkeit geben, den Namen entsprechend zu ändern.

Wir können das Konto einfach umbenennen.

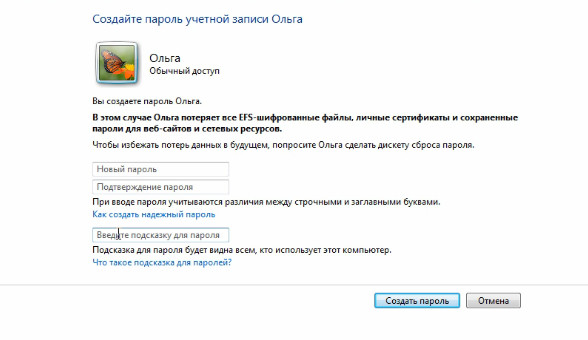

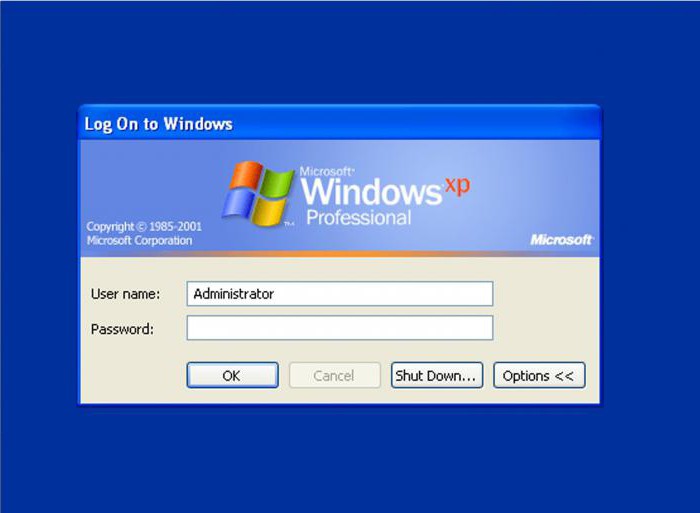

Wenn Sie zu Ihrem Konto möchten passwort wurde eingestelltb, und Sie könnten nur durch Tippen auf den Computer gehen. So können Sie den Zugriff auf einige Ihrer persönlichen Dokumente beschränken, die in Ihrem Profil gespeichert sind. Dementsprechend können Sie in diesem Bereich ein Passwort erstellen. Hier geben Sie das Passwort ein und geben dasselbe Passwort zur Bestätigung erneut ein. Sie können auch einen Hinweis eingeben, der Ihnen angezeigt wird.

Lassen Sie uns zum Beispiel ein einfaches Passwort festlegen, bestätigen Sie es und geben Sie den Texthinweis "Texthinweis zum Passwort" ein. Klicken Sie auf den Button "Erstellen".

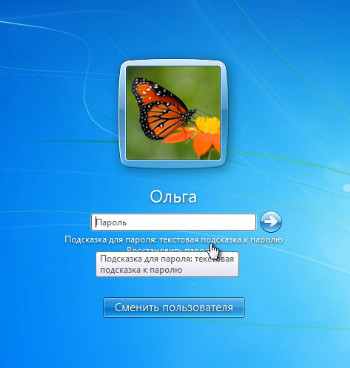

Wenn ich jetzt neben der Schaltfläche Herunterfahren auf das schwarze Dreieck klicke und aus der Dropdown-Liste wähle "Benutzer ändern"Dann sehe ich den Begrüßungsbildschirm.

Um in die Aufzeichnung Olga zu gelangen, müssen Sie auf dieses Symbol klicken und ich habe ein Fenster, wo ich ein Passwort eingeben muss.

Um in diesen Eintrag zu gelangen, muss ich ein Passwort eingeben. Wenn ich das Passwort vergessen oder falsch eingegeben habe, wird hier mein Hinweis, der eingegebene Text, angezeigt.

Lassen Sie uns zu meinem Benutzer zurückkehren und überlegen, was als nächstes kommt.

Nachdem wir das Passwort eingegeben haben, haben wir die Möglichkeit es zu löschen, indem wir einfach auf diesen Punkt klicken.

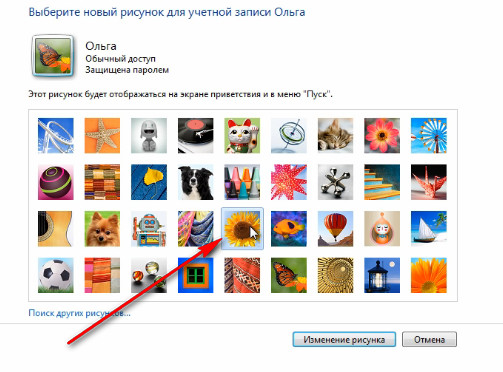

Dies hier zu zeichnen ist das Bild, das wir unserem Konto zugeordnet haben. Wie wir bereits wissen, wird dieses Bild nicht nur auf dem Willkommensbildschirm, sondern auch im Startmenü angezeigt. Daher können wir dieses Bild aus einigen Standardbildern auswählen, die uns hier präsentiert werden.

Wählen wir zum Beispiel dieses hier ist eine Sonnenblume und klicken Sie auf Bild ändern. Hier, jetzt hat er sich beworben.

Oder wir können den Knopf benutzen. "Suche nach anderen Bildern" und wählen Sie ein Bild auf Ihrem Computer, dann wird dieses Bild als dieses Bild Ihres Kontos angezeigt.

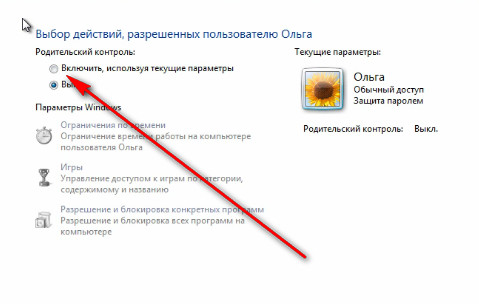

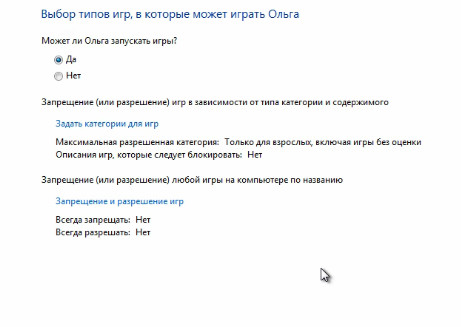

Wir haben auch eine Option "Kindersicherung einstellen". Was ist das? Wenn ein Kind an Ihrem Computer arbeitet, können Sie ein separates Konto erstellen und anschließend die Parameter der Kindersicherung anpassen. Um dies zu tun, müssen wir unser Konto auswählen.

Die Kindersicherung ist standardmäßig deaktiviert und hier können wir sie aktivieren.

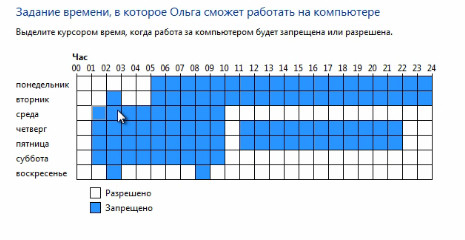

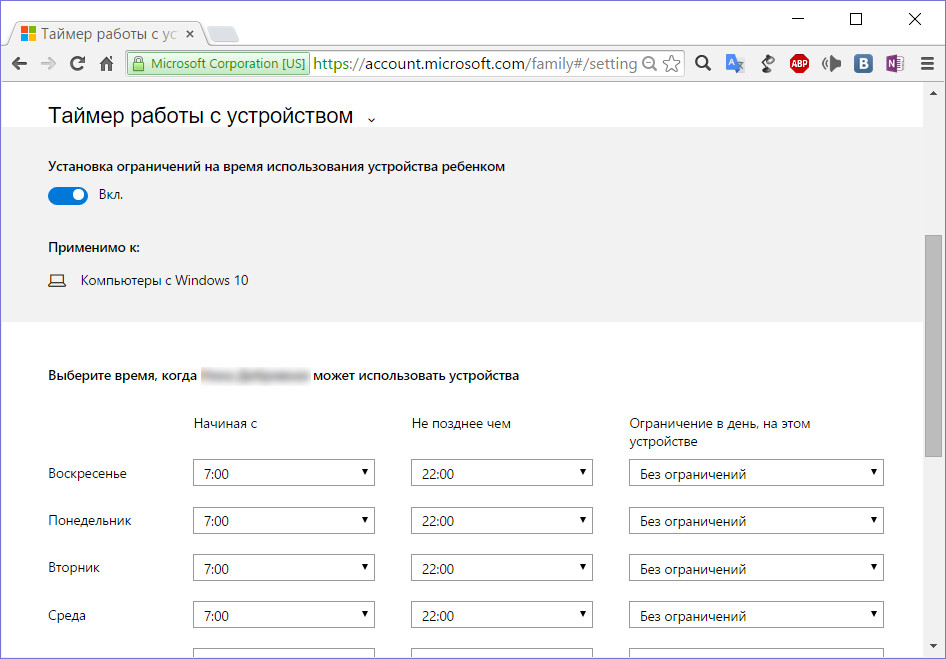

Hier können wir Fristen einführen. Das heißt, hier können wir die Zeitintervalle angeben, in denen der Zugriff auf den Computer erlaubt ist. Alles, was wir tun müssen, um dies zu tun, ist einfach die Stunden anzugeben, in denen der Zugriff auf den Computer blockiert wird.

Blockieren Sie einfach die Uhren, die wir für notwendig halten. Oder wir können alles blockieren und dann nur die Uhr angeben, wenn der Zugriff auf den Computer erlaubt ist. Danach müssen Sie auf OK klicken.

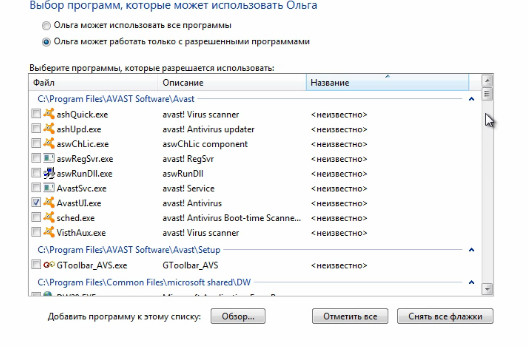

Und das Letzte, was hier konfiguriert werden kann, ist die Erlaubnis, in einigen Programmen zu arbeiten. Hier können wir diese Programme auswählen, eine Liste der Programme, die dort vorhanden sind, wird hier angezeigt, und wir können die Kästchen neben den Programmen markieren, auf die der Benutzer zugreifen kann.

Und dementsprechend können wir die Programme deaktivieren, für die der Zugriff unerwünscht ist. Und dementsprechend wird Ihr Kind nicht in der Lage sein, ein Programm auszuführen, das Sie nicht ausführen möchten.

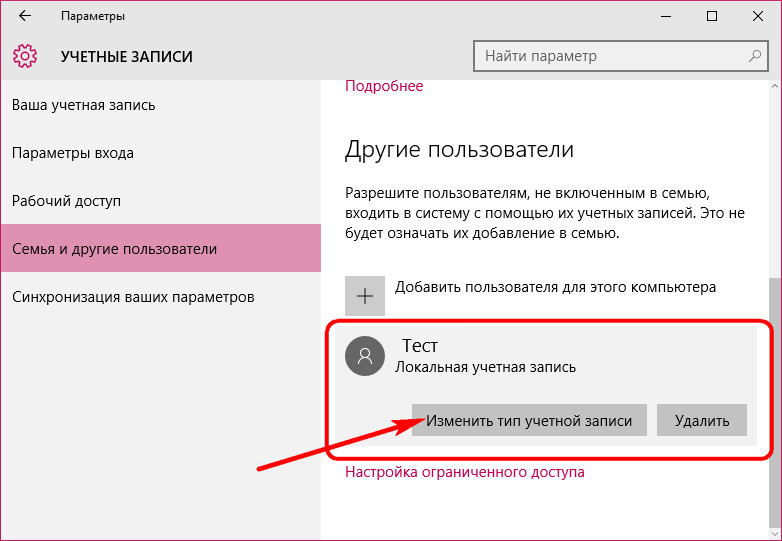

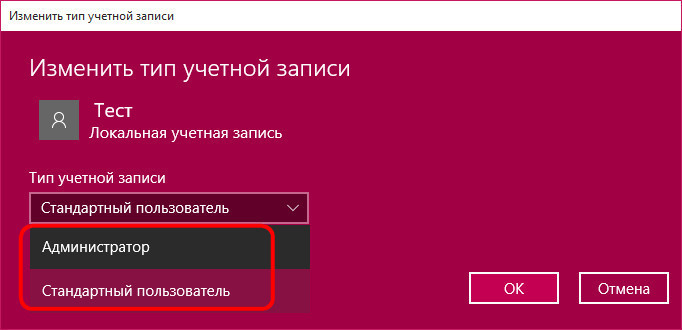

Lass uns zu den allgemeinen Einstellungen zurückkehren. Bei Bedarf können wir den Kontotyp jederzeit ändern. Das heißt, wir haben diesen Benutzer oder Administrator oder haben ein reguläres Konto. Dies geschieht im Absatz "Ändern des Kontotyps".

Um jedoch den Typ von "Normal" zu "Administrator" zu ändern, müssen Sie bereits Administrator auf diesem Computer sein. Das heißt, Sie müssen sich am Computer unter einem Administratorkonto anmelden, das bereits über Rechte verfügt. Wenn Sie unter Ihrem Konto sind und Ihr Konto über einen normalen Zugriffstyp verfügt, können Sie diese Änderung nicht vornehmen.

Es ist im Prinzip relevant für "Löschung des Kontos"Wenn Sie ein Konto löschen möchten, benötigen Sie für diesen Computer Administratorrechte.

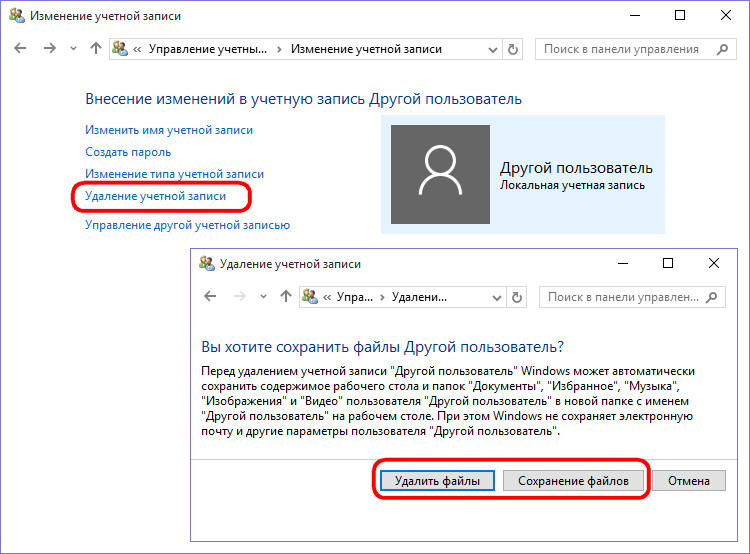

Um ein Konto zu löschen, müssen Sie zum Menüpunkt "Kontoverwaltung" gehen und dementsprechend das gewünschte Konto auswählen und die Option "Konto löschen" auswählen. Hier wird uns sofort angeboten, entweder alle Dateien auf einmal zu löschen, also das gesamte Profil dieses Benutzers, oder "Save Files" und nur im Windows-Record zu löschen. So etwas werde ich noch nicht tun.

Also haben wir gelernt, wie man Konten erstellt. Ich beende diese Lektion.

Natalia Gerasimenko

Wahrscheinlich gibt es heute keine einzige Person, die nicht auf eine Situation stößt, in der mehrere Personen auf demselben Computer arbeiten, und jeder meldet sich mit seinem Benutzernamen und seinem Passwort an (das sogenannte Benutzerkonto in Windows). Aber weit entfernt von allen Benutzern wissen, was "Buchhaltung" ist und wie man seine grundlegenden Parameter ändern oder kontrollieren.

Was ist ein Benutzerkonto?

Der Begriff, der das Konto bezeichnet, stammt aus der üblichen Übersetzung des englischen Satzes User Account. Mit anderen Worten, ein Benutzerkonto mit einem Computersystem mit verschiedenen Zugriffsebenen auf Informationen, Parameter, persönliche Einstellungen, verwendete Programme usw.

Es ist nicht nötig zu erklären, dass wir überall auf Accounts stoßen. Selbst eine normale E-Mail-Adresse auf einem kostenlosen Mail-Server kann als "Benutzerkonto" interpretiert werden. Dasselbe gilt beispielsweise für Online-Spiele, Benutzer, die an Computerterminals arbeiten, die an ein lokales Netzwerk angeschlossen sind, Programme wie Skype, ICQ usw. Wenn man sich in einfacher Sprache ausdrückt, sind dies die Registrierungsdaten des Benutzers. Aber hier unterscheiden sich alle diese Arten von "Buchhaltung" ziemlich stark. Jetzt werden genau die Benutzerkonten von Windows 10 sowie 8, 7 und andere Versionen des Betriebssystems berücksichtigt. Grundsätzlich bleibt ihr Wesen für alle "Betriebssysteme" gleich.

Was sind die Vorteile eines Benutzerkontos?

Sehen wir uns zuerst die Vorteile eines Kontos an. Zunächst ist anzumerken, dass jeder Benutzer, der auf der Verwaltungsebene keine Zugriffsrechte auf Informationen hat, sich seiner eigenen Sicherheit voll und ganz sicher sein kann - aus der Sicht, dass keine andere Person, die ihm in Bezug auf die Zugriffsrechte gleich ist, seine Person sehen kann Dateien, Geschichte der Arbeit im Internet, ändern Sie persönliche Daten oder etwas anderes.

Es stellt sich heraus, dass das System alle diese Dateien einfach vor neugierigen Blicken verbirgt, aber nur, wenn Ordnern und Dokumenten nicht der Status eines gemeinsamen Zugriffs zugewiesen wird, wenn absolut alle Computerbenutzer, die sich beispielsweise in einem lokalen oder virtuellen Netzwerk befinden, solche Dateien verwenden können . Aus Sicht der Vertraulichkeit ist dies sehr gut, und nur der Administrator eines bestimmten Computers oder der Systemadministrator eines lokalen Netzwerks (sysadmin) hat vollen Zugriff. Mal sehen, was seine Funktionen sind.

Admin

Wie beim Hauptkonto (ursprünglich erstellt) kann dieses "Konto" so beschrieben werden, dass es einer einzelnen Person volle Zugriffsrechte auf Informationen gewährt, die Konfiguration von Systemparametern ändert, Programme und Anwendungen installiert oder entfernt und andere Konten verwaltet.

Vereinfacht ausgedrückt ist der Administrator der wichtigste Benutzer, für den keine Einschränkungen bei der Arbeit mit einem Computer und dem Betriebssystem bestehen und der die exklusiven Berechtigungen zum Ausführen bestimmter Aktionen besitzt. Und es ist der Administrator, der die vollständige Kontrolle über Benutzerkonten mit der Möglichkeit übernimmt, Rechte zu gewähren oder die Fähigkeiten anderer Benutzer einzuschränken.

Aber das Interessanteste ist, dass ein Computersystem (wenn nur ein oder mehrere Betriebssysteme installiert sind) einen oder mehrere Administratoren haben kann. Besser - wenn man. Und parallel dazu könnte es natürlich Benutzer geben, die praktisch dieselben Rechte haben, aber eine solche Hierarchie kann man zum Beispiel mit der Armee vergleichen.

Angenommen, es gibt zwei Offiziere im Range eines Obersten. Aber einer von ihnen laut der Post ist der Regimentskommandeur, und der zweite ist der Stabschef. Der Titel ist das Zugriffsrecht, der Titel ist der Benutzertyp. Wahrscheinlich wird es klar, dass innerhalb einer Einheit (Computer in unserem Fall) der Regimentskommandant der Status des Verwalters, und des Chefs des Personals (unten) - der Status des Benutzers mit einigen Beschränkungen in Rechten hat.

Arten von Benutzern

Jetzt gehen wir direkt zu den Benutzern und Gruppen selbst. In der Regel sind alle Arten von Benutzerkonten in Windows in drei Typen unterteilt: Administrator, Benutzer mit normalem Zugriff (Standardbenutzerkonto) und Gast ("Gast").

Wie bereits klar ist, hat der Administrator absolut alle Rechte, normale Benutzer dürfen einfach mit einem bestimmten Computerterminal arbeiten. Gäste sind, grob gesagt, Fremde, die minimale Rechte haben (nur um sich am System anzumelden, aber nicht mehr).

Was die Gruppen betrifft, kann der Administrator selbst sie völlig willkürlich und in unbegrenzten Mengen erstellen. Tatsächlich können Benutzer, die bestimmte Rechte und Berechtigungen haben, in verschiedene Gruppen gruppiert werden, oder sie können auf einer anderen Basis gruppiert werden, beispielsweise gehören sie zu einer bestimmten Struktur in der Unternehmensverwaltung (technische Abteilung, Buchhaltung usw.).

Benutzerkontensteuerung

Zur Kontrolle werden die Hauptfunktionen dem Administrator zugewiesen. Das System dient in diesem Fall lediglich dazu, die Rechte der Benutzer durchzusetzen oder ein gewisses Sicherheitsniveau aufrechtzuerhalten.

Zu beachten ist, dass die Steuerung von Benutzerkonten (z. B. Windows 7) nur bei der Anmeldung am System mit dem Login- und Admin-Passwort durchgeführt werden kann. Kein anderer Nutzer hat das Recht, Änderungen an den Einstellungen des "Accounts" vorzunehmen, Rechte an Aktionen zu vergeben oder Einschränkungen zu entfernen.

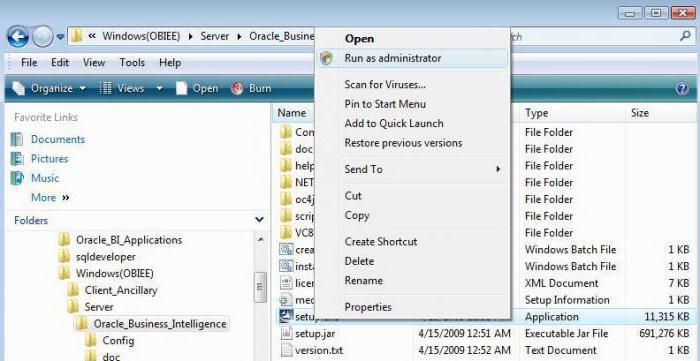

Hier ist es wichtig, einen wichtigen Moment zu beachten. Trotz der Tatsache, dass das System selbst die Kontrolle von Benutzerkonten ermöglicht, können Windows 7 und andere neuere Versionen des Betriebssystems Benutzern temporäre Administratorrechte gewähren (es sei denn, dies widerspricht den Sicherheits- und Gruppenrichtlinieneinstellungen). Dazu gibt es im Kontextmenü zum Start von Programmen eine spezielle Zeile, mit der Benutzer beispielsweise eigene Anwendungen installieren oder die gleichen portablen Versionen von Programmen verwenden können, die keine kritischen Änderungen an der Registry vornehmen oder die Sicherheitseinstellungen nicht ändern.

Zugriffsrechte und Einschränkungen für Konten

In Bezug auf die Einschränkungen der Rechte können sie ziemlich viel sein. Tatsache ist, dass die Benutzerkontensteuerung der 8., 7. oder 10. Version von Windows einen ausreichend großen Bereich dessen bereitstellt, was dem Benutzer mit bestimmten Rechten erlaubt oder verweigert werden kann.

In den meisten Fällen können die Haupteinschränkungen für Benutzer unterhalb der Administrator-Ebene daher wie folgt aussehen: Erzwingen des Zugriffs auf die Registrierung und deren Bearbeitung, Ändern der Einstellungen des Sicherheitssystems oder der Gruppenrichtlinien.

Gleichzeitig ist es auch verboten, bestimmte Programme zu installieren, bereits installierte Anwendungen zu verwenden oder mit bestimmten Arten von Dateien und Ordnern zu arbeiten, Wechselmedien zu lesen usw. Dies ist ein vernünftiger Schritt, da ein unerfahrener Benutzer leicht versuchen kann, Dateien auf einem infizierten Gerät anzuzeigen Virus Flash-Laufwerk oder installieren Sie ein verdächtiges Programm, und wenn das Computer-Terminal mit einem lokalen Netzwerk verbunden ist, kann der Virus leicht auf andere Maschinen migrieren und schaden, so dass absolut alle Terminals nicht funktionieren otosomed

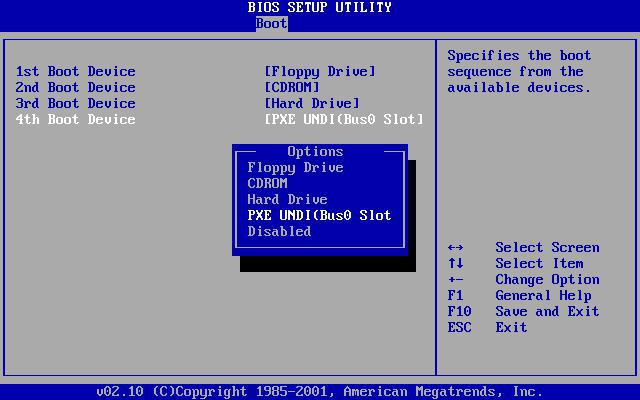

Deshalb wird im selben "lokalka" oft recht interessant eingesetzt. In der Standardversion hat jedes Terminal ein eigenes "OS" (egal welche Modifikation es ist), das unabhängig vom zentralen Server funktioniert.

Im zweiten Fall hat der Computer überhaupt kein Betriebssystem (manchmal hat er nicht einmal eine Festplatte), und das Netzwerk-Betriebssystem bootet von einem einzigen entfernten Server für alle Endgeräte. Dieser Boot-Typ ist in den BIOS-Einstellungen zu sehen (normalerweise als PXE Boot oder Network Boot bezeichnet). Die Vorteile eines solchen Windows-Starts liegen auf der Hand, denn der Benutzer kann, egal wie er möchte, keine Parameter ändern, nicht einmal die einfachsten.

Erstellen Sie ein Konto in Windows

Jetzt werden wir die Kontrolle über die Benutzerkonten in Ruhe lassen und darüber nachdenken, wie ein "Konto" des einen oder anderen Typs erstellt werden kann. Wie oben erwähnt, erhält der Benutzer nach einer Neuinstallation des Systems Administratorrechte, und er hat das ausschließliche Recht, ein im System vorhandenes Konto zu erstellen, zu löschen oder zu ändern.

Um einen neuen Datensatz auf dem lokalen Computer zu erstellen, gehen Sie im einfachsten Fall zum entsprechenden Abschnitt "Control Panels", wählen Sie die Erstellung eines neuen "account", geben Sie den Namen ein ("Peter", "Vasya" ist nicht wichtig) und bestimmen Sie den Datensatz ( normaler Zugriff oder Administrator) und bestätigen Sie Ihre Aktionen. Danach können Sie im selben Abschnitt ein Login und ein Passwort erstellen, die beim Einloggen in das System verwendet werden. Sie können auch das Bild und andere für diesen Registrierungseintrag verfügbare Optionen ändern. Und natürlich können die Passwörter und Benutzerkonten vom Administrator auch ohne das Eingreifen der Benutzer selbst geändert werden. In einigen Fällen (z. B. Einschränkung der Rechte) ist ihre Zustimmung nicht erforderlich. Aber meistens betrifft es lokale Netzwerke und Systemadministratoren, wenn der Benutzer irgendwie schuldig ist und das System beschädigt hat.

Verwalten Sie persönliche Kontoeinstellungen

In Bezug auf die Verwaltung wird das Benutzerkonto jeder Ebene direkt vom Administrator gesteuert. Der Benutzer kann jedoch einige Systemeinstellungen ändern, z. B. das Desktop-Hintergrundbild, die Größe von Fenstern usw.

Was die Rechte betrifft, schwerwiegendere Parameter zu ändern, können sie vom Administrator über das Steuermenü bereitgestellt werden, in dem sich das angegebene Konto befindet. Ein anderer Benutzer kann nichts ändern. Lassen Sie uns sehen, welche Einstellungen in diesem Fall vorgenommen werden können.

Ändern der Grundeinstellungen von Konten

Zunächst einmal kann der Administrator Berechtigungen für Systemeinstellungen, Programme und einige Dateitypen konfigurieren. All dies wird entweder im obigen Abschnitt oder im Gruppenrichtlinienclient festgelegt.

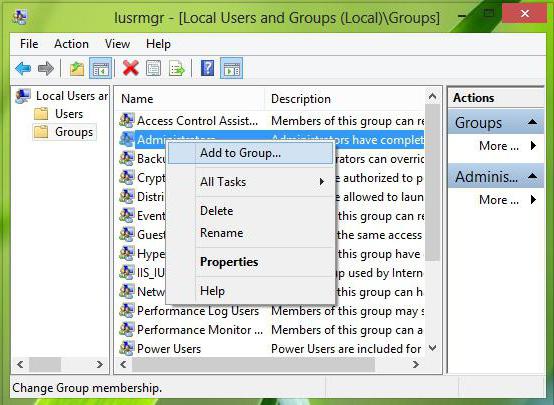

Sie können jedoch zunächst den Abschnitt Lokale Benutzer und Gruppen verwenden, um einen Benutzer hinzuzufügen. Dazu wird der Befehl lusrmgr.msc im Menü Ausführen eingegeben, und bereits im Computerverwaltungsmenü ist dies der Benutzerabschnitt, in dem das Kontextmenü mit der Option zum Hinzufügen einer neuen Person angezeigt wird. Sie können es zu einer Gruppe hinzufügen, entweder über das Eigenschaftsmenü, wo Gruppenzugehörigkeit ausgewählt ist, und dann den Namen der Arbeitsgruppe und die Suche nach Namen eingeben oder über die Gruppensuche selbst, indem Sie die Schaltfläche Erweitert im Voraus verwenden. Es bleibt nur um die Wahl zu bestätigen.

Wenn wir über die Zugriffsrechte für bestimmte Funktionen sprechen, ist es am besten, die Steuerparameter in der "Systemsteuerung" oder in der Systemkonfiguration (msconfig) mit der Auswahl des Service-Menüs und der Steuerungseinstellungen zu verwenden, aber dazu später mehr. Gleichzeitig können Sie die entsprechenden Prioritäten festlegen (es gibt genügend Einstellungen).

Löschen eines Kontos

Sie können jedes "Konto" aus der gleichen "Systemsteuerung" löschen oder deaktivieren, wo Sie im Kontrollmenü eines anderen Kontos einfach die Löschzeile auswählen (natürlich, wenn Sie sich als Administrator anmelden). Das ist alles.

Dann kann der Benutzer beim Versuch, sich beim System anzumelden, eine Benachrichtigung erhalten, dass das Benutzerkonto deaktiviert ist. Es ist nicht möglich, es nach dem Löschen wiederherzustellen, also müssen Sie im Auftrag des Administrators einen neuen erstellen. Beim Löschen eines Datensatzes können Sie jedoch benutzerdefinierte Dateien speichern, die nach Abschluss des Vorgangs verfügbar sind.

Deaktivieren der Benutzerkontensteuerung über die "Systemsteuerung"

Wenn wir darüber sprechen, wie man die Kontrolle über Benutzerkonten deaktiviert, ist das erste, was zu tun ist, die "Systemsteuerung" zu verwenden.

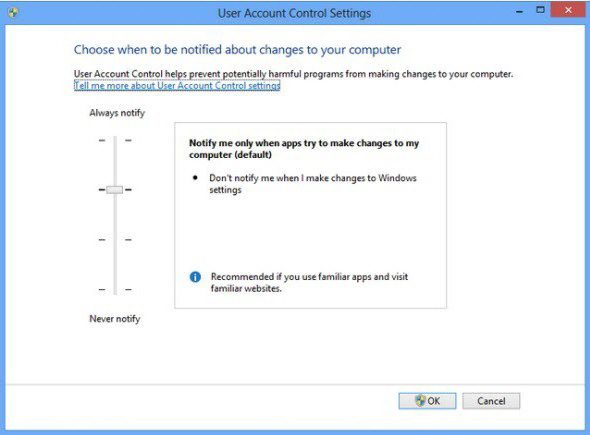

Hier müssen Sie das Optionsmenü auswählen und in dem Fenster, in dem sich der vertikale Schieber befindet, diesen einfach an die niedrigste Position verschieben, die dem Parameter "Nie benachrichtigen" entspricht, was bedeutet, dass das System keine Warnungen bezüglich der Konfigurationsänderungen ausgeben wird.

Deaktivieren Sie die Benutzerkontensteuerung über die Befehlszeile

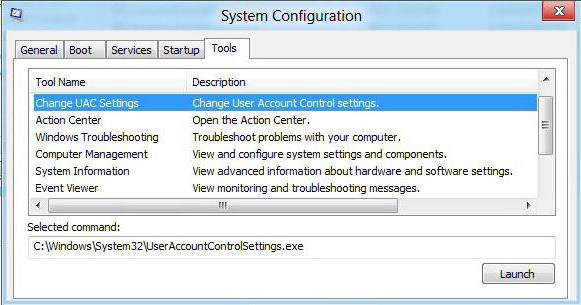

Wie bereits erwähnt, können Sie im Menü "Ausführen" den Befehl msconfig mit einem Übergang in den Abschnitt "Service" oder den Abschnitt "Tools" verwenden, in dem die Einstellung ausgewählt ist, die der Steuerung von Benutzerkonten entspricht.

Wählen Sie diese Zeile aus, klicken Sie dann auf die Schaltfläche "Start" und führen Sie die oben genannten Aktionen aus. Der Zugriff auf die Trennung kann jedoch vereinfacht werden, wenn die Zeichenfolge UserAccountControlSettings.exe sofort als Befehl eingegeben wird. Dann ist alles gleich.

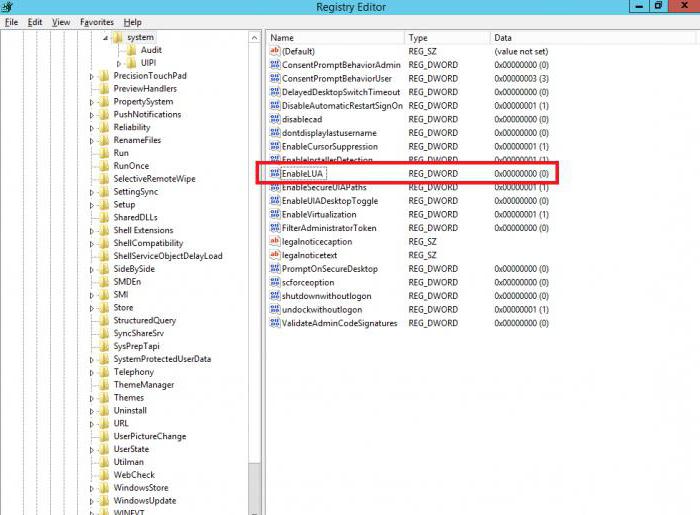

Sie können natürlich auch den EnableLUA-Parameter verwenden (ändern Sie den Wert auf "0"), der sich im Zweig Policies \\ System des Hauptbaums HKEY_LOCAL_MACHINE \\ Software und weiter oder mit Hilfe des Windows-Befehlshandlers befindet (in beiden Fällen bleibt das Benutzerkonto unverändert) und die Kontrolle darüber wird deaktiviert). Diese Verfahren werden jedoch für einen normalen Benutzer etwas schwierig sein.

Anstelle eines Nachworts

Kurz gesagt, alles hängt davon ab, was "Buchhaltung" und Kontrolle von Benutzerkonten auf dem lokalen Computer ausmacht. Themen, die sich auf ähnliche Aktionen des lokalen Netzwerkadministrators beziehen, wurden nicht behandelt, aber im Prinzip könnte man sagen, dass alle grundlegenden Verfahren fast identisch sind, mit der Ausnahme, dass einige Änderungen und Einstellungen sich manchmal auf die Netzwerkprotokolle auswirken. Aber das, wie sie sagen, ist eine andere Frage.

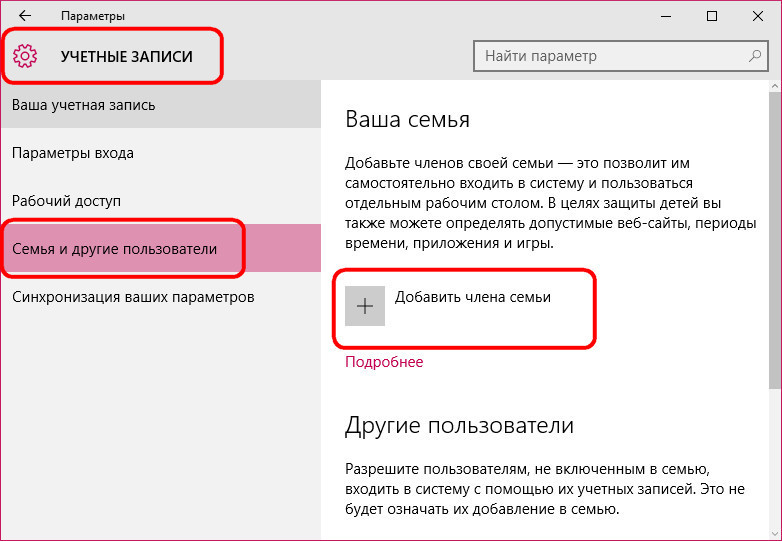

In dem neuen Windows 10 setzte Microsoft die Tradition fort, den Computerraum durch separate Konten für Fälle zu begrenzen, in denen das Gerät von mehreren Personen verwendet wird. Im Vergleich zum Vorgänger von Windows 8.1 werden wir im neuen System keine wesentlichen Änderungen feststellen. Windows 10, wie Windows 8.1, ermöglicht die Arbeit mit lokalen Benutzerkonten und mit verbundenen Microsoft-Konten.

Letzteres ist immer noch bevorzugt. Wie zuvor ist das Microsoft-Konto etwas von einem Zugriffsschlüssel für die Synchronisierung von Systemeinstellungen, um die Arbeit einiger Metro-funktionalsowie andere Microsoft-Webdienste. Änderungen in der Funktionalität von Konten sind unbedeutend, aber sie sind: im Gegensatz zu ihren Vorgängern bietet Windows 10 ein ausgefeilteres System der Verwendung eines Computergeräts durch mehrere Benutzer. Jetzt teilt das Betriebssystem sie streng in ein ihre und fremde . Für Windows 10 bietet die Erstellung von speziellen Konten von Familienmitgliedern, einschließlich Kinder mit anpassbaren Online-Kindersicherungsfunktion.

Lassen Sie uns die Funktionalität von Accounts im Windows 10-System im Detail betrachten.

Regelmäßige Tools zum Arbeiten mit Accounts

Tools zum Arbeiten mit Konten in Windows 10, wie in Windows 8.1, sind auf zwei Arten von Systemeinstellungen verteilt - in der Systemsteuerung und in Metro-Anwendung "Parameter" . In der Systemsteuerung von Windows 10 gibt es Funktionen zum Ändern des Namens, des Passworts, des Kontotyps. Links und die Möglichkeit ihrer Entfernung. Aber das Vorrecht der Schöpfung gehört rein Metrofunktionelles System.

Daher konzentrieren sich die meisten Funktionen für die Arbeit mit Konten in Metro-Die Anwendung ist jeweils ein Abschnitt.

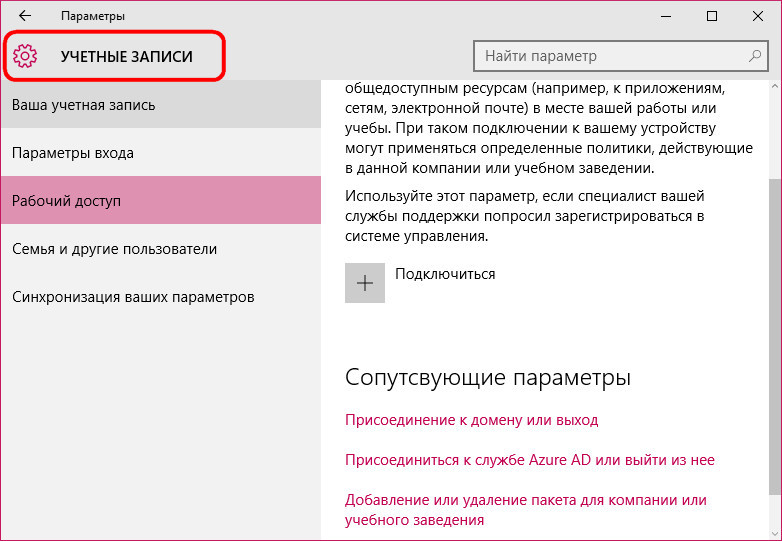

Im Bereich Konten Metro- Systemeinstellungen Sie können Microsoft-Konten verbinden und trennen, neue Konten erstellen und löschen, Kennwörter und PIN-Codes ändern, Synchronisationsparameter einrichten, Verbindungen zu Ressourcen von Ihrem Arbeitsplatz oder Lernort herstellen usw.

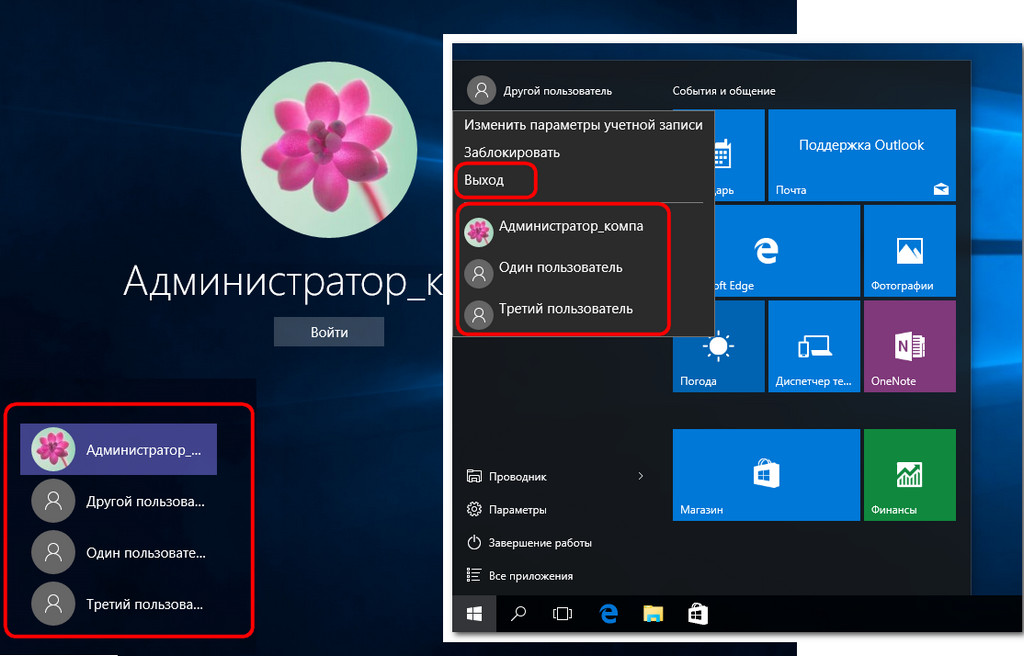

Wechseln Sie zwischen den Computerkonten im Menü "Start". Der aktuelle Benutzer meldet sich von seinem Konto ab, und auf dem Systemsperrbildschirm meldet sich stattdessen ein anderer Benutzer an. Bei einem anderen Account ist es auch möglich, schnell auf den Sperrbildschirm zu fummeln, wenn ein anderer Benutzer sofort im Menü ausgewählt wird "Start". In diesem Fall ist das aktuelle Benutzerkonto gesperrt, und niemand wird es ohne ein Kennwort eingeben.

Hinzufügen eines Nicht-Familienbenutzerkontos

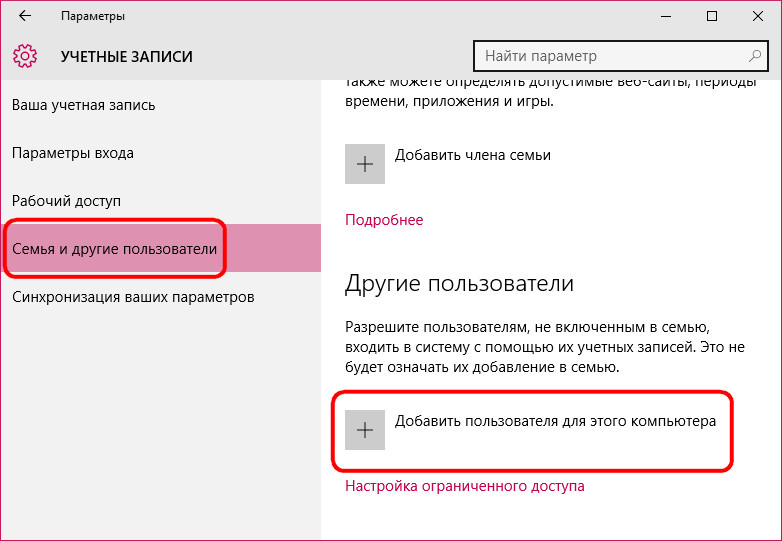

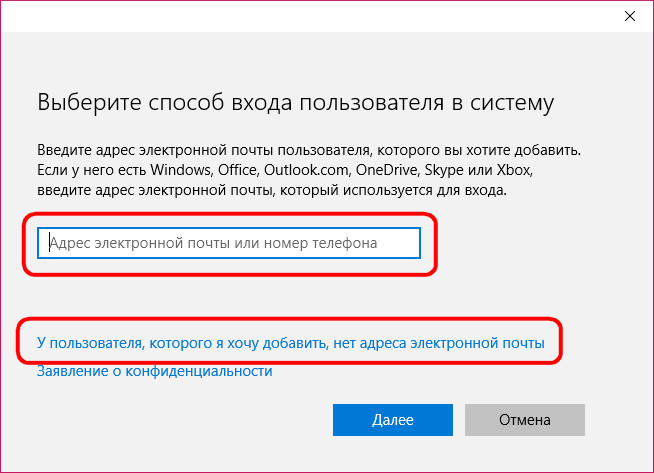

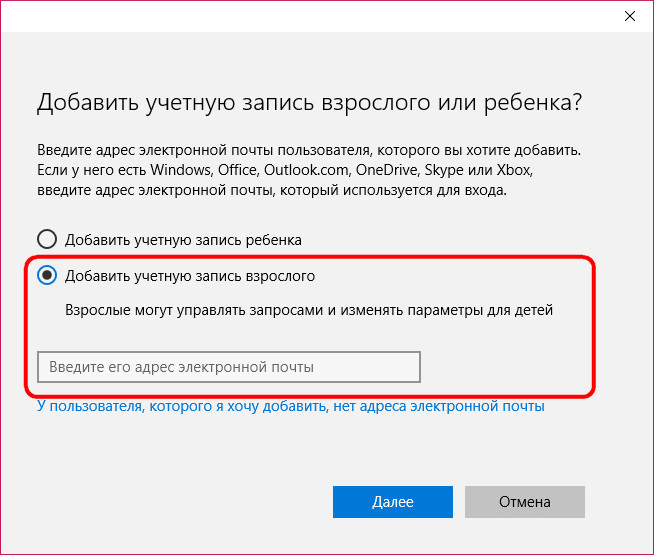

Für Benutzer nicht aus dem Familienkreis In Windows 10 können Sie wie in früheren Versionen des Systems separate Konten erstellen. Dazu braucht es nur zu besitzen administratorrechte. Ein verbundenes Microsoft-Konto ist optional. In den Anwendungskonten gehen Sie auf die Registerkarte. Wählen Sie im rechten Fenster die Spalte aus und klicken Sie auf die Schaltfläche, um neue Benutzer hinzuzufügen.

Das System schlägt vor, zuerst ein Konto mit einer Verbindung zu erstellen microsoft-Konto. Um dies zu tun, müssen Sie die E-Mail-Adresse aus diesem Konto eingeben. Sie können darauf verzichten, Ihr Microsoft-Konto zu verbinden und ein reguläres lokales Konto zu erstellen, indem Sie den folgenden Link in diesem Fenster auswählen. Es wird für diejenigen bereitgestellt, die noch kein Microsoft-Konto erworben haben.

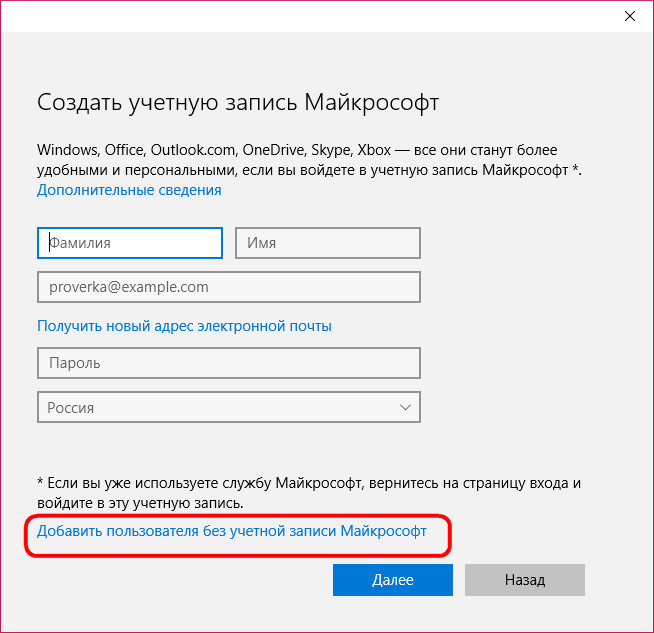

Das Fenster, das über diesen Link geöffnet wird, konzentriert sich hauptsächlich auf das Microsoft-Konto und bietet an, es direkt dort zu erstellen. Und nur ganz unten werden wir eine unauffällige Option sehen, die das Hinzufügen eines lokalen Kontos vorsieht.

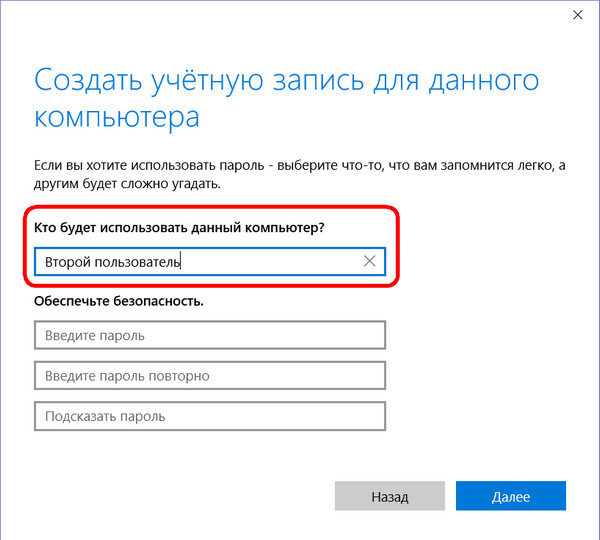

Dann wird ein lokales Konto Dateneingabefenster angezeigt. Bei der Erstellung der letzten ist ein Passwort nicht notwendig. Im Gegensatz zu einem Microsoft-Konto kann ein reguläres lokales Konto ohne Kennwörter und PIN-Codes verwendet werden, ohne dass Zeit für die Eingabe während des Startvorgangs des Betriebssystems verloren geht.

Nachdem Sie ein Konto erstellt haben, wird es in der Spalte angezeigt, in der Sie seinen Typ ändern können.

Standardmäßig weist Windows alle hinzugefügten Konten zu standard-Benutzertyp. In der Liste der Kontotypen, zu denen Sie den Standardbenutzer ändern können, sehen wir nur den Administrator.

Der Typ des untergeordneten Kontos, wie in Windows 8.1 in Windows 10, ist in den Familienkonten konfiguriert.

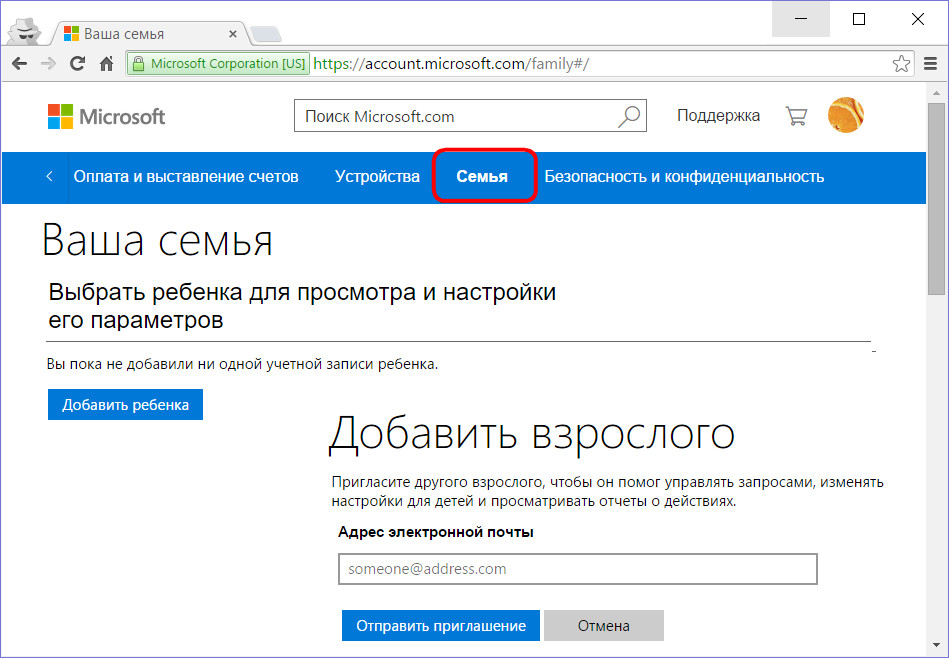

Vorteile von Familienkonten

Was ist der Vorteil von Familienkonten? Konten von Familienmitgliedern, die mit einem Computergerät verbunden sind, sind später nach der Synchronisierung auf anderen Geräten verfügbar, auf denen Windows 10 ausgeführt wird. Die Einstellungen für das Familienkonto werden im Internet in einem speziellen Bereich des Microsoft-Kontos vorgenommen. Jetzt muss der übergeordnete Benutzer keinen physischen Zugriff auf einen Windows 10-basierten Computer haben, um dem Kind bestimmte Funktionen zu verbieten oder zu erlauben, wie in früheren Versionen des Betriebssystems. Um Kinder zu manipulieren und Änderungen an den Einstellungen für die elterliche Kontrolle ihrer Konten vorzunehmen, können Eltern jetzt von überall auf der Welt, wo es Internet gibt, wechseln. Darüber hinaus hat sich Microsoft um die Gleichstellung der Eltern bei der Kindererziehung gekümmert. Sie können dasselbe Microsoft-Konto eines anderen Erwachsenen mit einem Microsoft-Konto eines Erwachsenen verbinden, und dieses Konto kann auch die Einstellungen der Kindersicherung auf einem Windows 10-Gerät ändern.

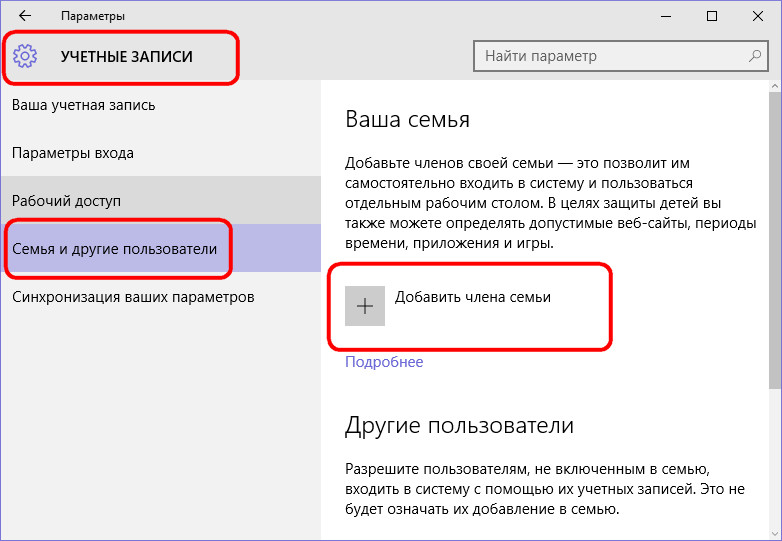

Familienmitglied Konto

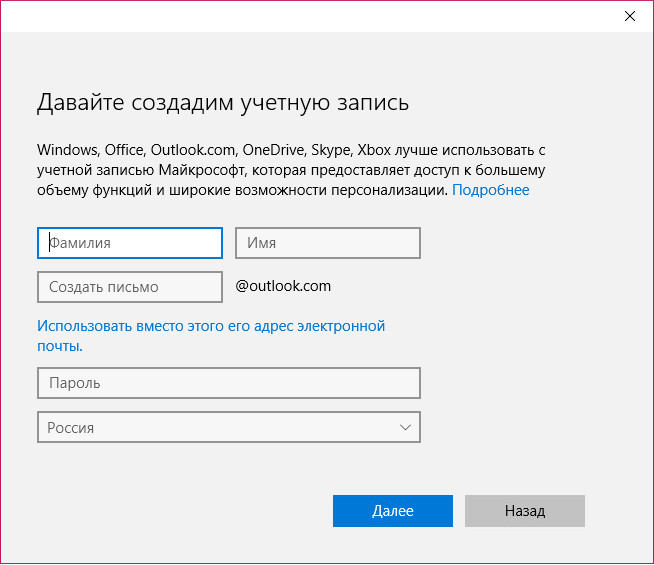

Da die verknüpften Familienkonten mithilfe eines Microsoft-Administratorkontos synchronisiert werden, muss zu deren Erstellung ein Administrator mit einem Microsoft-Konto verbunden sein. Wählen Sie auf der Registerkarte die Schaltfläche zum Hinzufügen eines Familienmitglieds aus.

Und wenn es nicht angezeigt wird, bietet das System in diesem Fall keine Alternative mehr für ein lokales Konto an. Microsoft-Konto muss erstellt werden.

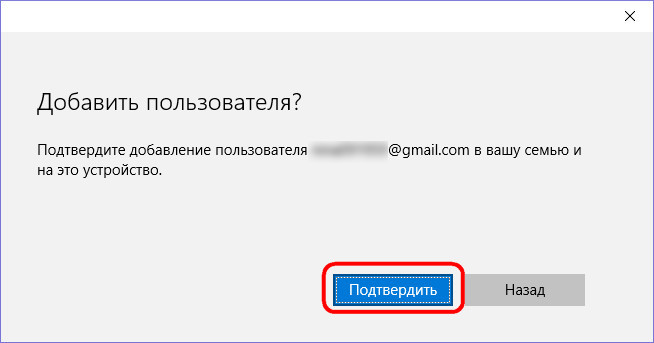

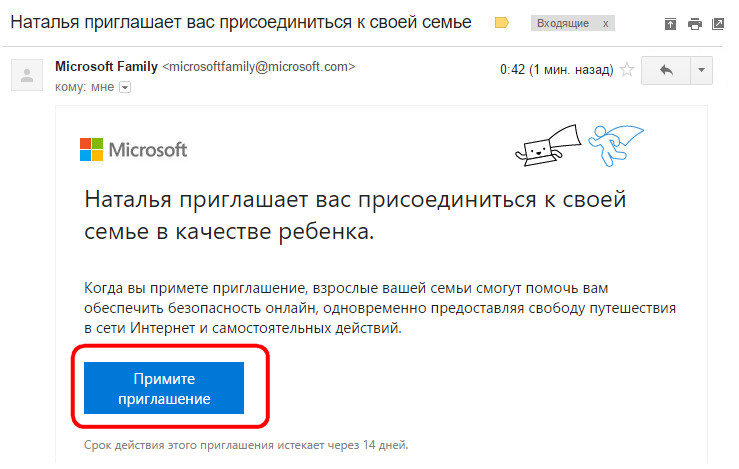

Bestätigen Sie das Hinzufügen eines neuen Benutzers unter Familienmitgliedern.

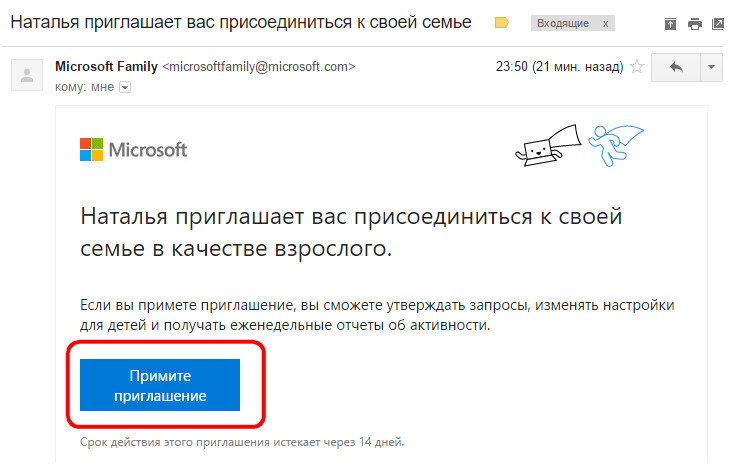

Dann werden wir die Benachrichtigung des Systems sehen, dass das neu hinzugefügte Familienmitglied in der Lage sein wird, die elterliche Kontrollfunktion in den Konten der Kinder zu verwalten, wenn er die Einladung annimmt, die ihm per Post geschickt wird. Eigentlich bleibt ihm nur noch, sein Postfach zu überprüfen und den Knopf zu drücken, um eine Einladung anzunehmen.

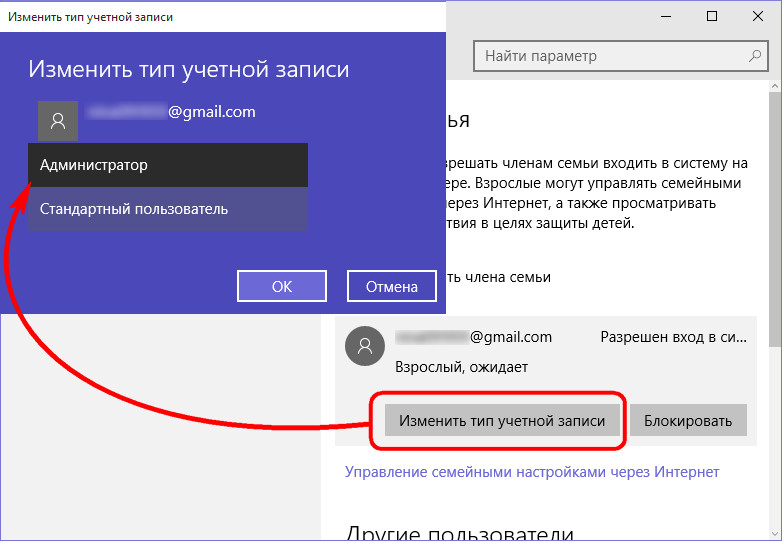

In jeder anderen Hinsicht unterscheiden sich die Konten der Familienmitglieder nicht von den Konten der gewöhnlichen Benutzer. Sie sind auch verfügbar, um den Typ zu ändern. Bei Bedarf kann ein Familienmitglied zum zweiten Administrator des Computers ernannt werden.

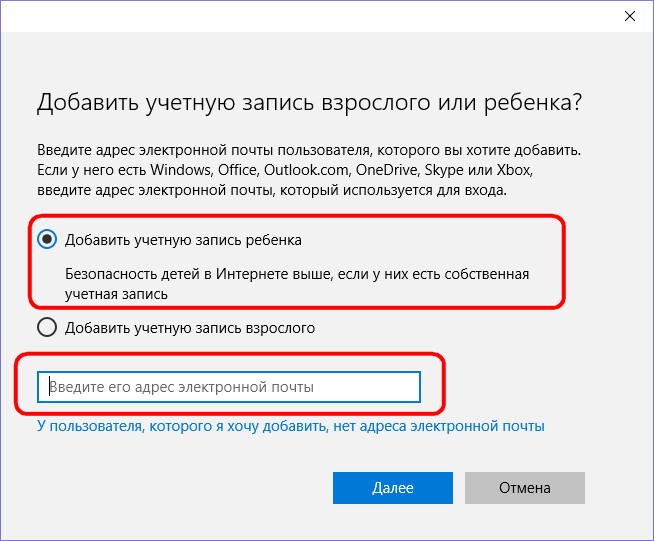

Um ein untergeordnetes Konto hinzuzufügen, verwenden Sie die Registerkarte auf der Registerkarte, um ein neues Familienmitglied hinzuzufügen.

Nach dem Hinzufügen eines Kinderkontos müssen Sie die Funktion der Kindersicherung bestätigen. Bei der Aktivierung dieser Funktion selbst das Kind muss dem Brief zustimmenan seine E-Mail gesendet. Es ist unlogisch, aber nach allen Regeln der Demokratie.

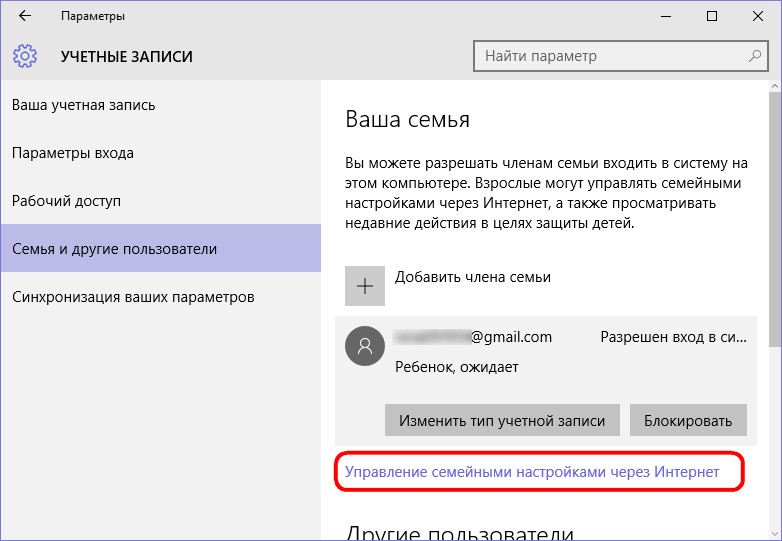

Nachdem das Kind zugestimmt hat, die elterliche Kontrollfunktion in seinem Konto zu aktivieren, wird auf der Registerkarte ein neuer Eintrag angezeigt, über den die Familieneinstellungen online verwaltet werden können.

Dies ist eine direkte Verbindung zum Microsoft-Kontobereich, in dem Sie konfigurieren können elterliche Kontrolle - den Besuch bestimmter Websites, die Verwendung bestimmter Anwendungen und Spiele zu verbieten, die Nutzung eines Computers zu beschränken und die Aktivitäten des Kindes im Internet regelmäßig zu überwachen.

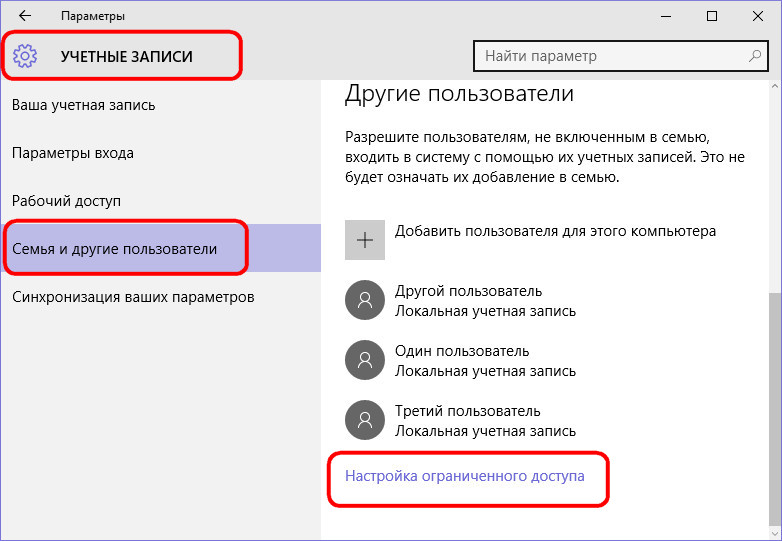

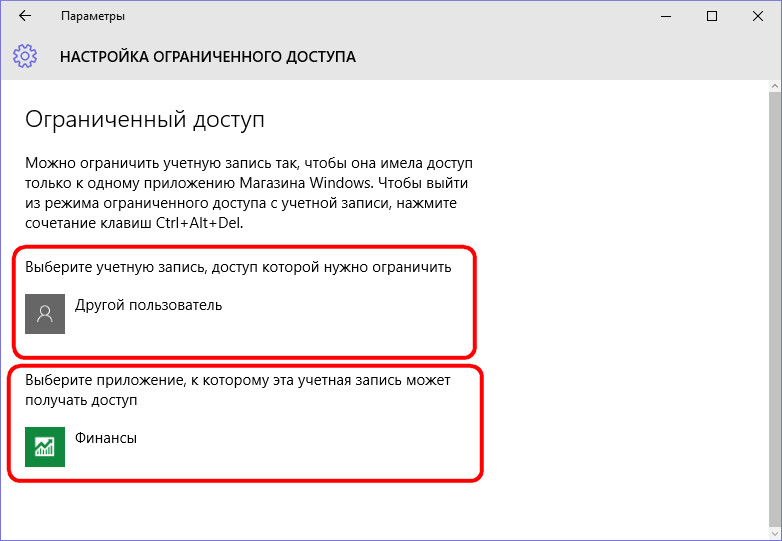

Beschränkter Zugriff für einzelne Konten

Der eingeschränkte Zugriffsmodus vom Vorgänger Windows 8.1 auf das neue Windows 10 wurde mit einer geringfügigen Änderung migriert. Im Betriebssystem können Sie weiterhin individuelle Computerkonten einrichten (natürlich, außer für das Administratorkonto) Spezialmodus mit eingeschränktem Zugriff, wenn nur einer verwendet wird Metro-Anwendungen. Diese Einstellung in Windows 10 ist am unteren Rand der Registerkarte verfügbar.

Im angezeigten Einstellungsfenster müssen Sie auswählen konto und die einzige, die ihr zur Verfügung steht Metro-Anwendung.

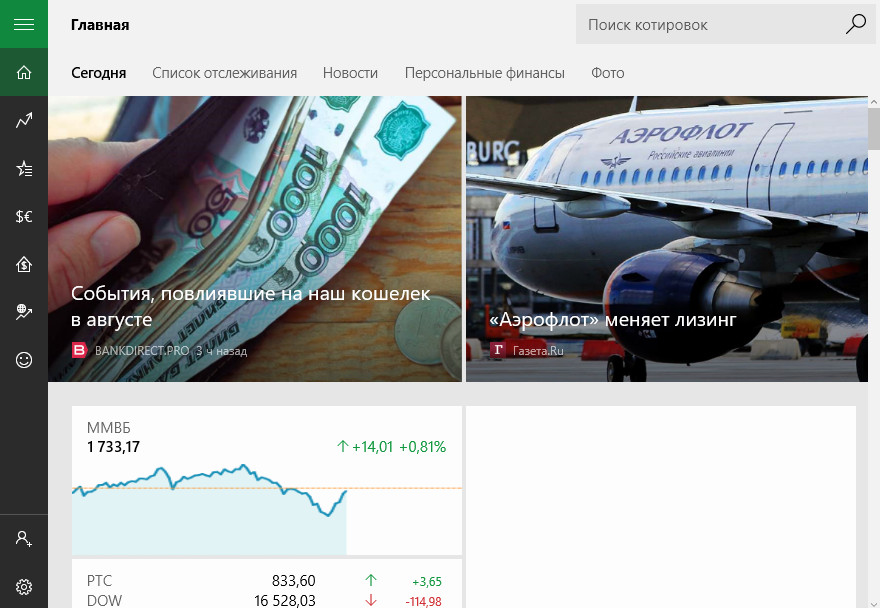

Der Beschränkungsmodus verwandelt das gesamte Konto in eine einzige Anwendung, die auf dem gesamten Bildschirm bereitgestellt wird. Kein Zugriff auf das Menü "Start"noch zu anderen Systemanwendungen.

Der Ausstieg aus einem solchen Account mit Einschränkungen erfolgt mit Hilfe von Hotkeys. In Windows 8.1 müssen Sie die Win-Taste fünf Mal schnell drücken. In Windows 10 entschied sich Microsoft, die klassische Version der Tastenkombination - Strg + Alt + Entf - zu verwenden, um das Konto mit Einschränkungen zu verlassen.

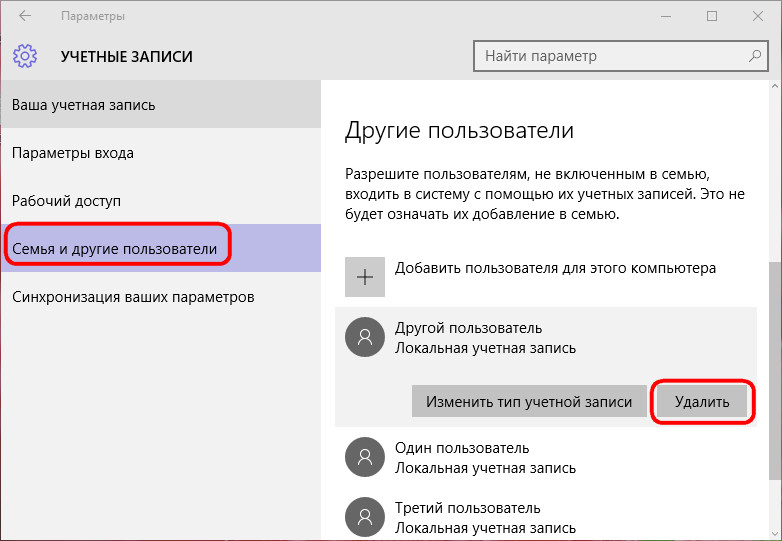

Konten löschen

Löschen von nicht verwendeten Konten erfolgt in Metro-Anwendung Die Schaltfläche zum Löschen wird angezeigt, wenn Sie in der Registerkarte auf ein Konto klicken.

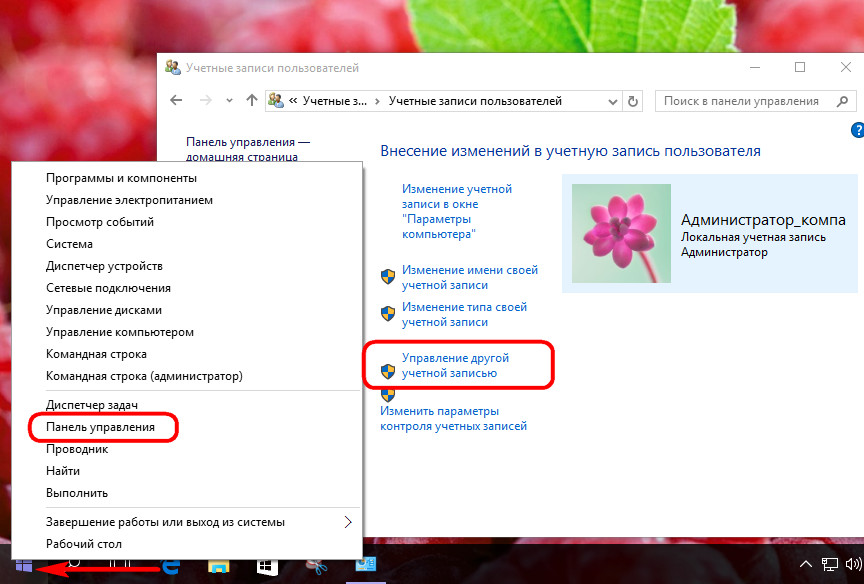

Sie können Konten in der Systemsteuerungskonsole löschen. Klicken Sie im Bereich auf die Option, um ein anderes Konto zu verwalten.

Wählen Sie dann den zu löschenden aus. konto und wir löschen es tatsächlich - entweder unter Beibehaltung der Benutzerprofildateien oder ohne sie.

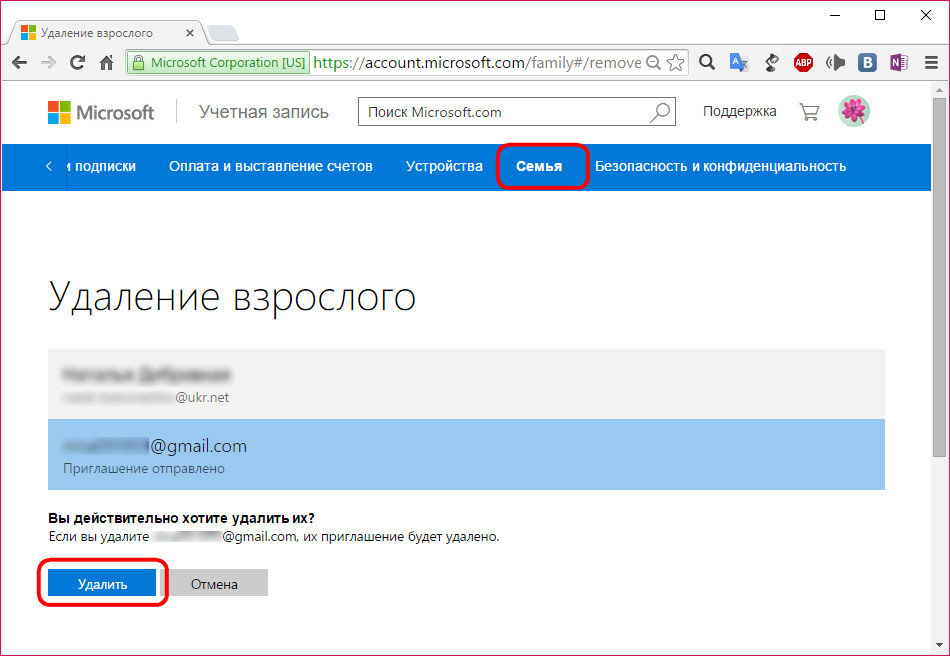

Ein Familienmitgliedskonto wird im Abschnitt "Microsoft-Konto" gelöscht.

Danach kann das Konto auf einem bestimmten Computer durch die Funktionalität des Control Panels entfernt werden.

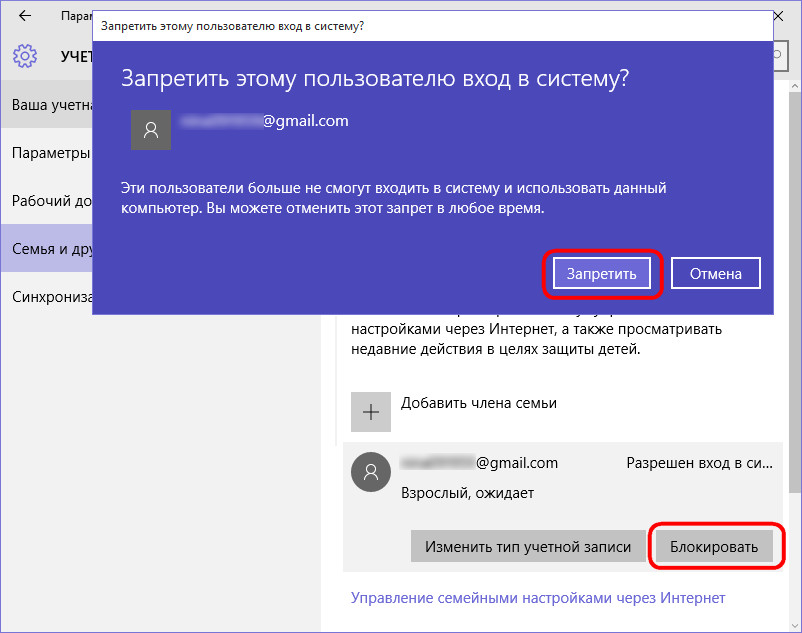

Familienmitgliedern kann es vorübergehend untersagt sein, sich bei einem bestimmten Gerät anzumelden. Anstelle der Löschoption enthalten die Konten der Familienmitglieder eine Schaltfläche in der Anwendung. blockieren. Nach dem Drücken müssen Sie das Einreiseverbot bestätigen.

Ein Einreiseverbot für ein Familienmitglied kann jederzeit widerrufen werden.

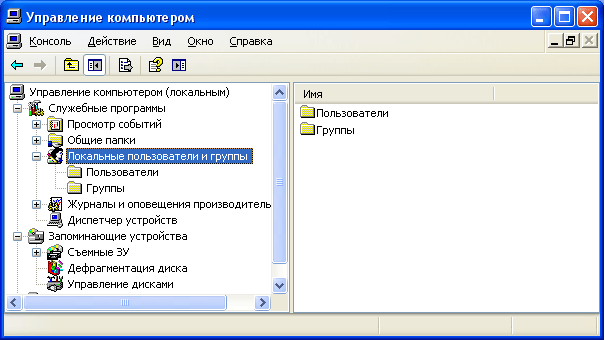

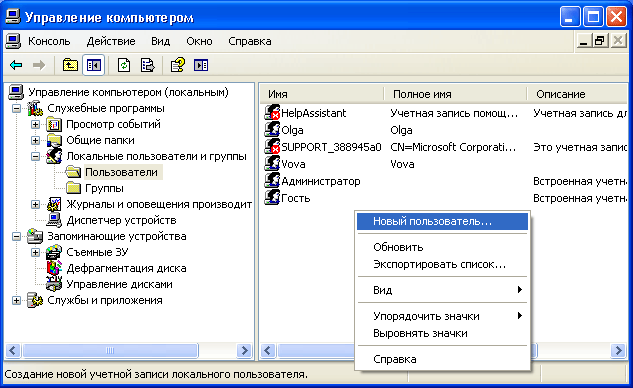

In einem meiner Artikel habe ich bereits geschrieben, dass Sie die Eigenschaften von Benutzerkonten über die "Systemsteuerung" - "Benutzerkonten" hinzufügen und ändern können. Diese Methode eignet sich jedoch eher für normale Benutzer. Der Systemadministrator ist jedoch besser in der Lage, Konten über die Konsole "Computerverwaltung" - "Lokale Benutzer und Gruppen" zu verwalten.

Um zur Konsole "Computerverwaltung" zu gelangen, klicken Sie mit der rechten Maustaste auf das Symbol "Arbeitsplatz" auf dem Desktop und wählen Sie "Verwaltung". Als nächstes erweitern Sie den Abschnitt "Dienstprogramme" und wählen Sie "Lokale Benutzer und Gruppen".

Das Snap-In "" dient zum Erstellen neuer Benutzer und Gruppen, Verwalten von Konten, Zuweisen von Aufgaben und Zurücksetzen von Benutzerkennwörtern.  Lokaler Benutzer

- Dies ist ein Konto, dem bestimmte Berechtigungen und Rechte auf Ihrem Computer gewährt werden können. Der Account hat immer seinen Namen und sein Passwort (das Passwort darf leer sein). Sie können auch einen anderen Benutzerkontonamen hören - kontot

und statt "username" oft sagen einloggen

.

Lokaler Benutzer

- Dies ist ein Konto, dem bestimmte Berechtigungen und Rechte auf Ihrem Computer gewährt werden können. Der Account hat immer seinen Namen und sein Passwort (das Passwort darf leer sein). Sie können auch einen anderen Benutzerkontonamen hören - kontot

und statt "username" oft sagen einloggen

.

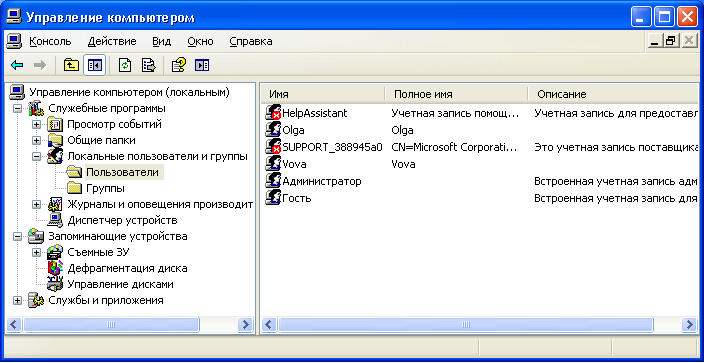

Der Snap-In "Lokale Benutzer und Gruppen" zeigt eine Liste von Benutzerkonten an: integrierte Konten (z. B. "Administrator" und "Gast") sowie die Konten, die Sie für echte PC-Benutzer erstellt haben.  Integrierte Benutzerkonten werden bei der Installation von Windows automatisch erstellt und können nicht gelöscht werden. Wenn Sie einen neuen Benutzer erstellen, müssen Sie ihm einen Namen und ein Passwort geben (vorzugsweise) und bestimmen, welcher Gruppe der neue Benutzer angehört. Jeder Benutzer kann einer oder mehreren Gruppen angehören.

Integrierte Benutzerkonten werden bei der Installation von Windows automatisch erstellt und können nicht gelöscht werden. Wenn Sie einen neuen Benutzer erstellen, müssen Sie ihm einen Namen und ein Passwort geben (vorzugsweise) und bestimmen, welcher Gruppe der neue Benutzer angehört. Jeder Benutzer kann einer oder mehreren Gruppen angehören.

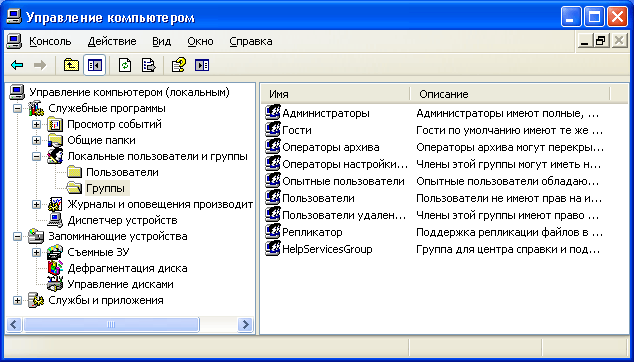

Der Knoten zeigt sowohl integrierte Gruppen als auch solche an, die vom Administrator (d. H. Sie) erstellt wurden. Integrierte Gruppen werden bei der Installation von Windows automatisch erstellt.  Zugehörigkeit zu einer Gruppe gewährt dem Benutzer bestimmte Rechte, verschiedene Aktionen auf dem Computer durchzuführen. Benutzer gruppieren Administratoren

haben unbegrenzte Rechte. Es wird empfohlen, den Administratorzugriff nur für die folgenden Aktionen zu verwenden:

Zugehörigkeit zu einer Gruppe gewährt dem Benutzer bestimmte Rechte, verschiedene Aktionen auf dem Computer durchzuführen. Benutzer gruppieren Administratoren

haben unbegrenzte Rechte. Es wird empfohlen, den Administratorzugriff nur für die folgenden Aktionen zu verwenden:

- installation des Betriebssystems und seiner Komponenten (Gerätetreiber, Systemdienste, Service Packs);

- aktualisieren und Wiederherstellen des Betriebssystems;

- installation von Programmen und Anwendungen;

- konfigurieren Sie die wichtigsten Parameter des Betriebssystems (Passwortrichtlinie, Zugangskontrolle usw.);

- verwaltung von Sicherheits- und Auditprotokollen;

- archivierung und Wiederherstellung des Systems usw.

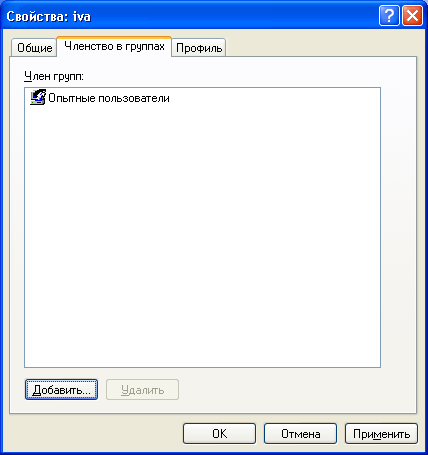

Sie als Systemadministrator benötigen ein Konto, das zur Gruppe "Administratoren" gehört. Alle anderen Benutzer des Computers müssen über Konten verfügen, die entweder der Gruppe "Benutzer" oder der Gruppe "erfahrene Benutzer" angehören.

Fügen Sie Benutzer zu einer Gruppe hinzu Benutzerund ist am sichersten, da die Berechtigungen, die dieser Gruppe gewährt werden, Benutzern nicht erlauben, die Betriebssystemeinstellungen oder Daten anderer Benutzer zu ändern, einige Software zu installieren, aber auch keine veralteten Anwendungen ausführen zu können. Ich selbst bin wiederholt auf eine Situation gestoßen, in der die alten DOS-Programme nicht unter dem Konto eines Mitglieds der Gruppe "Benutzer" funktionierten.

Gruppe Hauptbenutzer Hauptsächlich unterstützt von der Kompatibilität mit früheren Versionen von Windows, für nicht-zertifizierte und ältere Anwendungen. "Fortgeschrittene Benutzer" haben mehr Berechtigungen als Mitglieder der Gruppe "Benutzer" und weniger als "Administratoren". Mit den Standardberechtigungen für diese Gruppe können Mitglieder der Gruppe bestimmte Computereinstellungen ändern. Wenn Unterstützung für nicht Windows-zertifizierte Anwendungen erforderlich ist, sollten Benutzer Mitglieder der Gruppe "Hauptbenutzer" sein.

Konto Der Gast gewährt jedem Benutzer, der kein Konto besitzt, Zugriff auf einen Computer. Um die Sicherheit Ihres Computers zu erhöhen, sollten Sie das Konto "Gast" deaktivieren und vorhandene Benutzer für den Zugriff auf die freigegebenen Ressourcen des PCs konfigurieren.

Sehen wir uns nun an, wie die Kontoerstellung über die Konsole "Computerverwaltung" - "Lokale Benutzer und Gruppen" erfolgt.

Kontoerstellung

Bei der Installation der ursprünglichen Version von Windows XP (dh nicht von Zver oder dergleichen) vorgeschlagen, Computerbenutzerkonten zu erstellen. Sie müssen mindestens ein Konto erstellen, unter dem Sie sich beim ersten Start anmelden können. In der Regel ist es jedoch in der Praxis erforderlich, für jeden am Computer arbeitenden Benutzer oder für eine Gruppe von Benutzern, die durch eine gemeinsame Aufgabe und Zugriffsberechtigungen vereint sind, mehrere Konten zu erstellen.

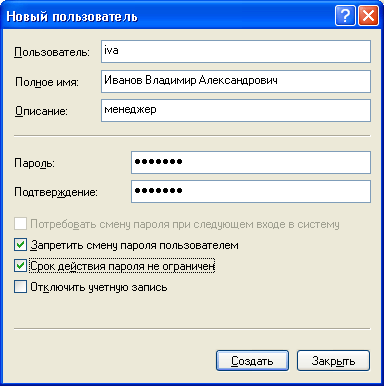

Um ein neues Konto hinzuzufügen, öffnen Sie das Snap-In "Lokale Benutzer und Gruppen" - wählen Sie den Ordner "Benutzer" - klicken Sie dann mit der rechten Maustaste in ein leeres Feld - wählen Sie die Option "Neuer Benutzer":  Geben Sie im angezeigten Fenster den Benutzernamen und die Beschreibung ein. Legen Sie auch ein Passwort für den Benutzer fest (wie Sie ein sicheres Passwort für das Konto erstellen, das Sie lesen können).

Geben Sie im angezeigten Fenster den Benutzernamen und die Beschreibung ein. Legen Sie auch ein Passwort für den Benutzer fest (wie Sie ein sicheres Passwort für das Konto erstellen, das Sie lesen können).

Konfigurieren Sie dann zusätzliche Parameter - aktivieren oder deaktivieren Sie die Kontrollkästchen neben den erforderlichen Elementen:  Sie können das Kontrollkästchen neben "Kennwortänderung bei der nächsten Anmeldung erforderlich" deaktivieren und die Kontrollkästchen "Benutzer kann Kennwort ändern" und "Kennwortablauf ist nicht eingeschränkt" aktivieren. In diesem Fall kann der Benutzer das Passwort seines Kontos nicht ändern. Dies kann nur von Ihnen unter einem Administratorkonto durchgeführt werden.

Sie können das Kontrollkästchen neben "Kennwortänderung bei der nächsten Anmeldung erforderlich" deaktivieren und die Kontrollkästchen "Benutzer kann Kennwort ändern" und "Kennwortablauf ist nicht eingeschränkt" aktivieren. In diesem Fall kann der Benutzer das Passwort seines Kontos nicht ändern. Dies kann nur von Ihnen unter einem Administratorkonto durchgeführt werden.

Nach dem Klicken auf die Schaltfläche "Erstellen" in der Liste der Benutzer wird ein neues Konto angezeigt. Doppelklicken Sie darauf und öffnen Sie im sich öffnenden Fenster den Reiter "Gruppenmitgliedschaft". Klicken Sie hier auf "Hinzufügen" - "Erweitert" - "Suchen". Wählen Sie dann die Gruppe, zu der der Benutzer gehören soll (die Gruppe "Benutzer" oder "Hauptbenutzer" wird empfohlen), und klicken Sie in allen angezeigten Fenstern auf "OK". Danach entfernen Sie auf der Registerkarte "Gruppenmitgliedschaft" alle Gruppen mit Ausnahme der Gruppe, die Sie gerade ausgewählt haben. Klicken Sie auf "OK":  Sie haben also ein neues Konto erstellt und es in die Gruppe aufgenommen.

Sie haben also ein neues Konto erstellt und es in die Gruppe aufgenommen.

Jetzt sagen Sie dem Benutzer (in unserem Fall Ivanov) den Namen seines Kontos ( iva) und Passwort, damit er sich einloggen kann. Auf allen Computern im Netzwerk, auf deren Ressourcen Ivanov zugreifen muss, müssen Sie dasselbe Konto mit den gleichen Parametern erstellen. Wenn auf irgendeinem Computer im Netzwerk kein Konto für Ivanov vorhanden ist und das Konto "Gast" deaktiviert ist, kann Ivanov die freigegebenen Netzwerkressourcen dieses Computers nicht anzeigen.

Wenn das Benutzerkonto nicht mehr benötigt wird, können Sie es löschen. Um verschiedene Arten von Problemen zu vermeiden, wird empfohlen, Benutzerkonten vor dem Löschen zu deaktivieren. Klicken Sie dazu mit der rechten Maustaste auf den Kontonamen - wählen Sie "Eigenschaften" - aktivieren Sie im Fenster mit den Kontoeigenschaften das Kontrollkästchen neben "Konto deaktivieren" und klicken Sie auf "OK". Nachdem Sie sichergestellt haben, dass dies keine Probleme verursacht (beobachten Sie das Netzwerk für mehrere Tage), können Sie das Konto sicher löschen: Klicken Sie mit der rechten Maustaste auf den Kontonamen und wählen Sie "Löschen" im Kontextmenü. Ein gelöschtes Benutzerkonto und alle damit verbundenen Daten können nicht wiederhergestellt werden.

Zugriffskontrolle

Nehmen wir an, mehrere Benutzer arbeiten auf demselben Computer, und Sie haben für jeden Benutzer ein eigenes Konto erstellt, das den oben beschriebenen Regeln entspricht. Aber plötzlich musste der Zugriff auf bestimmte Ordner oder Dateien auf einem Computer für bestimmte Benutzer gesperrt werden. Diese Aufgabe wird gelöst, indem Computerressourcen bestimmte Zugriffsrechte zugewiesen werden.

Zugriffskontrolle besteht darin, Benutzern, Gruppen und Computern bestimmte Rechte zum Zugriff auf Objekte (Dateien, Ordner, Programme usw.) im Netzwerk und auf dem lokalen Rechner zu geben.

Benutzerzugriffssteuerung lokaler Computera getan, indem Sie die Einstellungen auf der "Registerkarte ändern Sicherheit"Im Fenster" Eigenschaften ":

Sicherheitseinstellungen für Meine Dokumente

"Vorsprung" Zugriff"Dasselbe Fenster wird zur Steuerung verwendet netzwerkzugriff auf freigegebene Objekte (Dateien, Ordner und Drucker) auf Netzwerkcomputern.

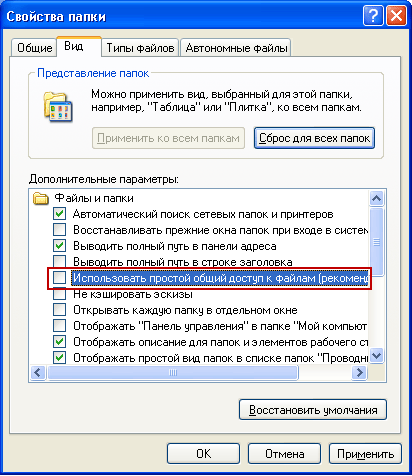

In diesem Artikel werden wir über die Zugriffskontrolle sprechen. lokale Benutzer zu Objekten lokaler Computer. Diese Funktion ist nur im NTFS-Dateisystem verfügbar. Wenn der Computer über ein NTFS-Dateisystem verfügt, aber die Registerkarte "Sicherheit" nicht angezeigt wird, gehen Sie zu "Start" - "Systemsteuerung" - "Ordneroptionen". Deaktivieren Sie auf der Registerkarte "Ansicht" im Abschnitt "Erweiterte Einstellungen" das Kontrollkästchen " Einfache Dateifreigabe verwenden (empfohlen)"Und klicken Sie auf" OK ":  Das Grundkonzept der Zugangskontrolle ist Berechtigungen

.

Das Grundkonzept der Zugangskontrolle ist Berechtigungen

.

Berechtigungen bestimmen den Typ des Benutzer- oder Gruppenzugriffs auf ein Objekt oder seine Eigenschaften. Berechtigungen gelten für Dateien, Ordner, Drucker, Registrierungsobjekte. Um Berechtigungen für ein Objekt festzulegen oder zu ändern, klicken Sie mit der rechten Maustaste auf seinen Namen und wählen Sie "Eigenschaften" im Kontextmenü. Auf der Registerkarte "Sicherheit" können Sie die Berechtigungen für eine Datei oder einen Ordner ändern, indem Sie die Kontrollkästchen in der Liste der Berechtigungen aktivieren oder deaktivieren.

Für jeden Benutzer können Sie Ihre Berechtigungen festlegen. Zuerst müssen Sie den Benutzer in der Liste auswählen und dann die Berechtigungen für diesen Benutzer angeben. Zum Beispiel darf ein Benutzer nur den Inhalt einer bestimmten Datei lesen (Berechtigung " Lesen"), Another - um Änderungen an der Datei vorzunehmen (Erlaubnis" Ändern"), Und alle anderen Benutzer im Allgemeinen den Zugriff auf diese Datei verweigern (deaktivieren Sie alle Kästchen unter" Erlauben"Oder alle Kästchen ankreuzen" Zu verbieten”).

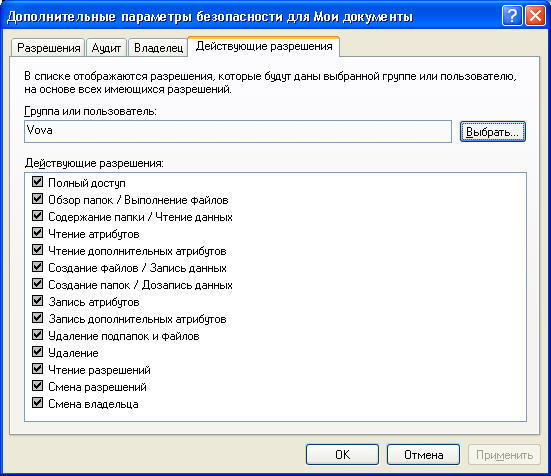

Um alle gültigen Berechtigungen für Dateien und Ordner auf dem lokalen Computer anzuzeigen, wählen Sie "Eigenschaften" - "Sicherheit" - "Erweitert" - "Aktive Berechtigungen" - "Auswählen" - "Erweitert" - "Suchen", markieren Sie den Namen des gewünschten Benutzers und klicken Sie auf "OK ". Elemente, die mit Kontrollkästchen markiert sind, haben Berechtigungen für diesen Benutzer:  Im selben Fenster können Sie die Registerkarten "Berechtigungen", "Audit", "Besitzer" sehen. Ich werde im Rahmen dieses Artikels nicht näher auf sie eingehen, denn es ist schon zu voluminös.

Im selben Fenster können Sie die Registerkarten "Berechtigungen", "Audit", "Besitzer" sehen. Ich werde im Rahmen dieses Artikels nicht näher auf sie eingehen, denn es ist schon zu voluminös.

Wenn die Benutzerliste auf der Registerkarte "Sicherheit" nicht über den Benutzer verfügt, dem Sie Berechtigungen zuweisen möchten, klicken Sie auf der Registerkarte "Sicherheit" auf die folgenden Schaltflächen: Hinzufügen” – “Fortgeschritten” – “Suche". Wählen Sie in der Liste den Namen des Benutzerkontos aus, dem Sie Berechtigungen zuweisen möchten, und klicken Sie auf "OK". Anstelle eines separaten Benutzers können Sie eine Gruppe auswählen - die Berechtigungen werden auf alle Benutzer in dieser Gruppe angewendet. Erinnere dich an diese Knöpfe. Sie tun dies in allen Fällen, in denen Sie einen neuen Benutzer zur Liste der Berechtigungen, Überwachung, Eigentumsrechte, Netzwerkzugriff usw. hinzufügen müssen.

Zugriffskontrolle wird nicht nur auf Benutzer angewendet lokaler Computer, aber auch Zugriff auf freigegebene Dateien, Ordner und Drucker über das Netzwerk. Über die Unterscheidung von Zugriffsrechten für Netzwerkbenutzer in Bezug auf den Ordner, den ich bereits in dem Artikel erzählt habe.

Diese Dokumentation wurde in das Archiv verschoben und wird nicht unterstützt.

Benutzerkontenverwaltung

Büro 365

Anwendbar für:Büro 365

Zuletzt geänderter Abschnitt:2017-04-26

Microsoft Office 365: Unterstützt die folgenden Methoden zum Erstellen, Authentifizieren und Verwalten von Benutzern.

Informationen zu Tools, mit denen Sie Verwaltungsaufgaben ausführen können, finden Sie unter Office 365-Kontoverwaltungstools. Informationen zur Durchführung alltäglicher Verwaltungsaufgaben finden Sie unter Häufige Verwaltungsaufgaben in Office 365.

Office 365: verfügt über zwei Systeme, die für Benutzeranmeldeinformationen verwendet werden können.

Arbeits- oder Schulkonto (Cloud ID). Benutzer erhalten Azure Active Directory-Cloud-Anmeldeinformationen zum Anmelden bei Office 365: und anderen Microsoft Cloud-Diensten. Diese Anmeldeinformationen sind in keiner Weise mit anderen Anmeldeinformationen (Unternehmen oder für den Zugriff auf einen Computer) verknüpft und stellen eine Standardidentität dar. Wir empfehlen, sie zu verwenden, um die Bereitstellung zu vereinfachen. Verwenden Sie für Kennwörter für Arbeits- oder Lernkonten die Azure Active Directory-Kennwortrichtlinie.

Verbundkonto (föderierte Identität). Benutzer in Organisationen mit lokalem Active Directory, die Single Sign-On verwenden, können sich mit ihren Active Directory-Anmeldeinformationen bei Office 365-Diensten anmelden. Corporate Active Directory speichert und verwaltet Kennwortrichtlinien. Informationen zur einmaligen Anmeldung finden Sie unter Single Sign-On-Strategie.

Die Art der Identität wirkt sich auf Benutzerinteraktions- und Benutzsowie auf Hardware- und Softwareanforderungen und andere Aspekte der Bereitstellung aus.

Wenn Sie einen neuen Benutzer erstellen, werden seine E-Mail-Adresse und sein Login der Standarddomäne zugewiesen, die im Office 365-Administratorcenter festgelegt wurde: Weitere Informationen finden Sie unter Hinzufügen von Benutzern und Domänen zu Office 365.

Office 365-Abonnementstandard: Verwendete Domäne<firmenname>.onmicrosoft.comMit einem Konto erstellt. * Sie können die Domäne "onmicrosoft.com" nicht speichern, jedoch eine oder mehrere persönliche Domänen zu Office 365 hinzufügen und dann den Benutzern die verifizierten Domänen zum Anmelden zuweisen. Jede zugewiesene Benutzerdomäne ist eine E-Mail-Adresse, die beim Senden und Empfangen von E-Mail-Nachrichten angezeigt wird.

Sie können in Office 365: bis zu 900 registrierte Internetdomänen platzieren, von denen jede durch einen separaten Namespace repräsentiert wird.

Für Organisationen, die Single Sign-On verwenden, müssen alle Benutzer in der Domäne dasselbe Identifizierungssystem verwenden: entweder eine Cloud- oder eine föderierte Identität. Beispielsweise gibt es möglicherweise eine Gruppe von Benutzern, die nur eine Cloud-Identität benötigen, da sie keinen Zugriff auf lokale Systeme haben, und eine andere Gruppe von Benutzern, die Office 365 verwenden: und lokale Systeme. In diesem Fall müssen Sie Office 365 zwei Domänen hinzufügen, z. B. contractors.contoso.com und staff.contoso.com, und die einmalige Anmeldung für nur eine von ihnen konfigurieren. Die gesamte Domäne kann von einer Cloud-Identität in eine föderierte Identität oder von einer föderierten Identität in eine Cloud-Identität konvertiert werden.

Weitere Informationen zu Domänen in Office 365 finden Sie in der Dienstbeschreibung.

* Wenn Sie Office 365: verwenden, das von 21Vianet in China bereitgestellt wird, sieht die Standarddomäne wie folgt aus<название_компании>.onmsChina.cn. Wenn Sie Office 365 Deutschland verwenden, sieht die Standarddomäne wie folgt aus<название_компании>.onmicrosoft.de

Mit Ausnahme von Internetsites für anonymen Zugriff, die in SharePoint Online beim Zugriff auf Office 365-Dienste erstellt wurden: Benutzer müssen authentifiziert werden.

Moderne Authentifizierung Die moderne Authentifizierung ermöglicht die plattformübergreifende Anmeldung an Office-Clientanwendungen auf der Basis der Active Directory-Authentifizierungsbibliothek (ADAL). Dadurch werden Anmeldefunktionen wie die Multi-Faktor-Authentifizierung (MFA), die Verwendung von SAML-basierten Identitätsprovidern von Drittanbietern mit Office-Clientanwendungen sowie die Authentifizierung mithilfe von Smartcards und zertifikatbasierter Authentifizierung ausgelöst. Darüber hinaus ist es nicht erforderlich, das Stafür Microsoft Outlook zu verwenden. Weitere Informationen, einschließlich Informationen zur Verfügbarkeit moderner Authentifizierung für verschiedene Office-Anwendungen, finden Sie im Artikel Grundlagen der modernen Authentifizierung für Office 2013- und Office 2016-Clientanwendungen und Verwenden der modernen Office 365-Authentifizierung mit Office-Clients.

Die moderne Authentifizierung ist für Exchange Online nicht standardmäßig aktiviert. Sie können die Anweisungen zur Aktivierung im Artikel Aktivieren der modernen Authentifizierung in Exchange Online lesen.

Cloud Identitätsauthentifizierung. Die Authentifizierung von Benutzern mit Cloud-Identitäten ist eine traditionelle Anfrage- und Bestätigungsauthentifizierung. Der Webbrowser leitet zum Office 365-Anmeldedienst weiter: Hier geben Sie Ihren Benutzernamen und Ihr Passwort für Ihr Arbeits- oder Schulkonto ein. Der Anmeldedienst authentifiziert die Anmeldeinformationen, erstellt ein Service-Token, das vom Webbrowser an den angeforderten Dienst gesendet wird, und meldet sich beim Benutzer an.

Authentifizierung föderierte Identität Benutzer mit Verbundidentitäten werden mithilfe von Active Directory-Verbunddienste (AD FS) 2.0 oder anderen Sicherheitstokendienstleistungen authentifiziert. Der Webbrowser wird zum Office 365-Anmeldedienst umgeleitet: Hier geben Sie eine Unternehmenskennung in Form eines Benutzerprinzipalnamens (User Principal Name, UPN) ein. zum Beispiel [E-Mail geschützt] Der Anmeldungsdienst bestimmt, dass Sie Teil einer Verbunddomäne sind, und bietet an, Sie zur Authentifizierung an einen lokalen Verbundserver weiterzuleiten. Wenn Sie bei einem Computer angemeldet sind (einer Domäne angehören), werden Sie authentifiziert (mit Kerberos oder NTLMv2), und der lokale Sicherheitstokendienst erstellt ein Token, das der Webbrowser an den Office 365-Anmeldedienst sendet:. Mit diesem Token erstellt der Anmeldedienst ein Token, das der Webbrowser an den angeforderten Dienst sendet, und anschließend wird es angemeldet. Eine Liste der verfügbaren Sicherheitstokendienstleistungen finden Sie unter Single Sign-On-Strategie.

Office 365: verwendet die formularbasierte Authentifizierung und der Authentifizierungsdatenverkehr, der das Netzwerk durchläuft, wird immer mithilfe von TLS / SSL über Port 443 verschlüsselt. Der Authentifizierungsdatenverkehr verwendet eine geringe Bandbreite für Office 365-Dienste.

Für voll funktionsfähige Clients wie klassische Microsoft Office-Anwendungen kann die Authentifizierung auf zwei Arten erfolgen.

Wenn Sie über eine cloudbasierte Identität verfügen, werden Sie aufgefordert, Anmeldeinformationen einzugeben, die der Kundendienst an den Office 365-Ansendet (mithilfe von WS-Trust).

Wenn Sie über eine föderierte Identität verfügen, greift der Clientdienst zuerst auf den AD FS 2.0-Server zu, um die Anmeldeinformationen (mit Kerberos oder NTLMv2) zu authentifizieren, und erhält ein Anmeldetoken, das an den Office 365-SSO-Dienst gesendet wird WS-Vertrauen

Microsoft Online Services-Anmeldeassistent Der Login-Assistent, der vom Office 365-Desktop-Update-Installationsprogramm für Desktop installiert wird, enthält einen Client-Dienst, der ein Service-Token vom Office 365-Anmeldedienst empfängt und an einen voll funktionsfähigen Client zurückgibt.

Basis- / Proxy-Authentifizierung über SSL Der Outlook-Client führt in Exchange Online eine grundlegende Authentifizierung über SSL durch. Exchange Online sendet eine Authentifizierungsanforderung an die Office 365 Identity Platform: und dann an den lokalen Active Directory Federation Server Federation-Server (für die einmalige Anmeldung).

Um sicherzustellen, dass Office 365-Dienste ordnungsgemäß erkannt und authentifiziert werden, müssen Administratoren Komponenten und Aktualisierungen auf allen Arbeitsstationen anwenden, die voll funktionsfähige Clients (z. B. Microsoft Office 2010) verwenden, und eine Verbindung zu Office 365 herstellen:. Office 365 Update Installer: Desktop ist ein automatisiertes Tool zum Installieren erforderlicher Updates auf Arbeitsstationen. Weitere Informationen finden Sie unter Verwenden von installierten installierten klassischen Office-Anwendungen mit Office 365.

Die Anmeldeschnittstelle hängt vom Typ der Office 365-Identität ab, die Sie verwenden:

| Cloud-ID | Föderierte ID | |

|---|---|---|

| Melden Sie sich bei jeder Sitzung an1 | Melden Sie sich bei jeder Sitzung an2 |

|

| Melden Sie sich bei jeder Sitzung an1 | Melden Sie sich bei jeder Sitzung an2 |

|

| Outlook 2010 oder Office 2007 unter Windows 7 | Melden Sie sich bei jeder Sitzung an1 | Melden Sie sich bei jeder Sitzung an2 |

| Outlook 2010 oder Office Outlook 2007 in Windows Vista | Melden Sie sich bei jeder Sitzung an1 | Melden Sie sich bei jeder Sitzung an2 |

| Microsoft Exchange ActiveSync | Melden Sie sich bei jeder Sitzung an1 | Melden Sie sich bei jeder Sitzung an2 |

| POP, IMAP, Outlook für Mac | Melden Sie sich bei jeder Sitzung an1 | Melden Sie sich bei jeder Sitzung an2 |

| Webschnittstellen: Office 365-Portal: / Outlook-Webanwendung / SharePoint Online / Office Online | Melden Sie sich bei jeder Browsersitzung an4 | Melden Sie sich bei jeder Sitzung an3 |

| Office 2010 oder Office 2007 mit SharePoint Online | Melden Sie sich bei jeder SharePoint Online4-Sitzung an | Melden Sie sich bei jeder SharePoint Online3-Sitzung an |

| Skype für Unternehmen Online | Melden Sie sich bei jeder Sitzung an1 | Ohne Anfrage |

| Outlook für Mac | Melden Sie sich bei jeder Sitzung an1 | Melden Sie sich bei jeder Sitzung an2 |

| 1 Bei der ersten Anfrage können Sie das Passwort für die zukünftige Verwendung speichern. Sie erhalten die folgende Anfrage erst, wenn Sie das Passwort ändern. 2 Sie geben Ihre Firmenanmeldeinformationen ein. Sie können das Passwort speichern, und die nächste Anfrage erscheint erst, nachdem Sie das Passwort geändert haben. 3 Für alle Anwendungen müssen Sie einen Benutzernamen eingeben oder auf Anmelden klicken. Wenn der Computer einer Domäne angehört, wird das Kennwort nicht angefordert. Wenn Sie die Option auswählen Bleiben Sie eingeloggt, wird die Dateneingabeanforderung erst angezeigt, wenn Sie sich abmelden. 4 Wenn Sie auswählen Bleiben Sie eingeloggt, wird die Dateneingabeanforderung erst angezeigt, wenn Sie sich abmelden. |

Wie Sie Konten löschen, hängt davon ab, ob die Verzeichnissynchronisierung verwendet wird.

Wenn Sie die Verzeichnissynchronisierung nicht verwenden, können Sie Konten auf der Office 365-Verwaltungsseite löschen: oder mithilfe von Windows PowerShell.

Wenn die Verzeichnissynchronisierung verwendet wird, müssen Sie Benutzer aus Ihrem lokalen Active Directory und nicht aus Office 365 entfernen:.

Richtlinien und Verfahren zum Verwalten von Kennwörtern hängen vom Kennzeichnungssystem ab.

Cloud Identity Passwortverwaltung:

Wenn Sie Cloud-Identitäten verwenden, werden beim Erstellen eines Kontos automatisch Passwörter erstellt.

Informationen zu den Sicherheitsanforderungen für das Kennwort für die Cloud-Anmeldeinformationen finden Sie im Artikel zu den Kennwortrichtlinien.

Um die Sicherheit zu erhöhen, müssen Benutzer beim ersten Zugriff auf Office 365-Dienste ihre Kennwörter ändern: Vor dem Zugriff auf Office 365-Dienste müssen sich Benutzer daher beim Office 365-Portal anmelden: Dort werden sie aufgefordert, das Kennwort zu ändern.

Es gibt mehrere Möglichkeiten, Kennwörter für Benutzer mit Cloud-Identitäten zurückzusetzen:

Passwort wurde vom Administrator zurückgesetzt Wenn Benutzer ihre Kennwörter verlieren oder vergessen, können Administratoren Benutzerkennwörter im Office 365-Portal zurücksetzen: oder mithilfe von Windows PowerShell. Benutzer können ihre Kennwörter nur ändern, wenn sie die aktuellen Kennwörter kennen.

Setzen Sie Passwörter mit Windows PowerShell zurück Serviceadministratoren können Kennwörter mithilfe von Windows PowerShell zurücksetzen.

Föderierte Identitätskennwörter verwalten:

Bei föderierten Identitäten erfolgt die Kennwortverwaltung in Active Directory. Der lokale Sicherheitstokendienst verhandelt die Authentifizierung mit dem Office 365: Federation Gateway, ohne lokale Active Directory-Benutzerkennwörter über das Internet an Office 365 zu übertragen:. Lokale Passwortrichtlinien werden verwendet oder, im Fall von Web-Clients, Zwei-Faktor-Identifikation: Outlook Web App enthält keinen Hyperlink zum Ändern des Kennworts. Benutzer ändern Kennwörter mit lokalen Standardwerkzeugen oder mithilfe der Anmeldeparameter ihrer Desktops.

Office 365-Lizenz: Bietet dem Benutzer Zugriff auf eine Reihe von Office 365-Diensten: Der Administrator weist jedem Benutzer eine Lizenz für den Dienst zu, auf den er zugreifen kann. Beispielsweise können Sie Skype for Business Online einen Benutzer zuweisen, nicht jedoch SharePoint Online.

In Office 365: Enterprise wird das RBAC-Modell angewendet: Berechtigungen und Funktionen werden von Verwaltungsrollen definiert. Ein Benutzer, der seine Organisation bei Office 365 registriert, wird automatisch zu einem globalen oder übergeordneten Administrator. Es gibt fünf Administratorrollen: globaler Administrator, Abrechnungsadministrator, Kennwortadministrator, Dienstadministrator und Benutzerverwaltungsadministrator. Weitere Informationen zu Administratorrollen in Office 365: Enterprise, einschließlich ihrer Verwendung in Exchange Online, SharePoint Online und Skype for Business Online, finden Sie unter Zuweisen von Administratorrollen. Wenn Sie den von 21Vianet in China verwalteten Office 365: - Plan verwenden, lesen Sie den Artikel. Möchten Sie mit einem Kundendienstmitarbeiter chatten? Blättern Sie zu Wählen Sie einen Plan und klicken Sie auf das Symbol. chatten auf dem roten Banner an der Spitze.