Ποιες είναι οι τείχη προστασίας; Firewall

Ένα τείχος προστασίας είναι ένα λογισμικό-υλικό ή ένα στοιχείο λογισμικού που ελέγχει την κυκλοφορία του δικτύου βάσει συγκεκριμένων παραμέτρων και, εάν είναι απαραίτητο, το φιλτράρει. Μπορεί επίσης να ονομάζεται τείχος προστασίας ή τείχος προστασίας.

Αντιστοίχιση τείχους προστασίας

Το τείχος προστασίας χρησιμοποιείται για την προστασία επιμέρους τμημάτων δικτύου ή υπολογιστών από πιθανή μη εξουσιοδοτημένη είσοδο μέσω ευπαθειών λογισμικού εγκατεστημένων σε υπολογιστές ή πρωτόκολλα δικτύου. Η δουλειά του γερανού δικτύου είναι να συγκρίνει τα χαρακτηριστικά της κυκλοφορίας που διέρχεται από αυτό με τα πρότυπα του ήδη γνωστού κακόβουλου κώδικα.

Το πιο συνηθισμένο τείχος προστασίας είναι εγκατεστημένο στην περίμετρο του τοπικού δικτύου, όπου εκτελεί την προστασία των εσωτερικών κόμβων. Ωστόσο, οι επιθέσεις μπορούν να ξεκινήσουν από μέσα, οπότε όταν επιτίθεται σε διακομιστή στο ίδιο δίκτυο, το τείχος προστασίας δεν θα το αντιληφθεί ως απειλή. Αυτός ήταν ο λόγος για τον οποίο άρχισαν να εγκαθίστανται τείχη προστασίας όχι μόνο στην άκρη του δικτύου, αλλά και μεταξύ των τμημάτων του, πράγμα που αυξάνει σημαντικά το επίπεδο ασφάλειας δικτύου.

Ιστορία της δημιουργίας

Τα τείχη προστασίας αρχίζουν την ιστορία τους από τα τέλη της δεκαετίας του '80 του περασμένου αιώνα, όταν το Διαδίκτυο δεν έχει γίνει ακόμα καθημερινό πράγμα για τους περισσότερους ανθρώπους. Η λειτουργία τους εκτελέστηκε από δρομολογητές που πραγματοποίησαν ανάλυση κυκλοφορίας βάσει δεδομένων από το πρωτόκολλο στρώματος δικτύου. Στη συνέχεια, με την ανάπτυξη τεχνολογιών δικτύου, αυτές οι συσκευές ήταν σε θέση να χρησιμοποιήσουν δεδομένα που έχουν ήδη μεταφορικό επίπεδο. Στην πραγματικότητα, ο δρομολογητής είναι η πρώτη υλοποίηση τείχους προστασίας λογισμικού στον κόσμο.

Τα τείχη προστασίας λογισμικού εμφανίστηκαν πολύ αργότερα. Έτσι, το Netfilter / iptables, ένα τείχος προστασίας για το Linux, δημιουργήθηκε μόλις το 1998. Αυτό οφείλεται στο γεγονός ότι προηγουμένως η λειτουργία του τείχους προστασίας εκτελέστηκε και με μεγάλη επιτυχία από προγράμματα προστασίας από ιούς, αλλά από το τέλος των δεκαετιών του 1990 οι ιοί έχουν γίνει πιο περίπλοκοι και η εμφάνιση ενός τείχους προστασίας έχει καταστεί αναγκαία.

Φιλτράρισμα της κυκλοφορίας

Η κίνηση φιλτράρεται βάσει των κανόνων που καθορίζονται - σύνολο κανόνων. Στην ουσία, ένα τείχος προστασίας είναι μια ακολουθία αναλύσεων και επεξεργασμένων φίλτρων κυκλοφορίας σύμφωνα με αυτό το πακέτο διαμορφώσεων. Κάθε φίλτρο έχει το δικό του σκοπό. Επιπλέον, η ακολουθία κανόνων μπορεί να επηρεάσει σημαντικά την απόδοση της οθόνης. Για παράδειγμα, κατά την ανάλυση της κυκλοφορίας, τα περισσότερα τείχη προστασίας τη συγκρίνουν με γνωστά μοτίβα από τη λίστα - προφανώς, οι πιο δημοφιλείς τύποι πρέπει να βρίσκονται όσο το δυνατόν ψηλότερα.

Αρχές στις οποίες η επεξεργασία της εισερχόμενης κίνησης, υπάρχουν δύο. Σύμφωνα με την πρώτη, όλα τα πακέτα δεδομένων, εκτός από τα απαγορευμένα, επιτρέπονται, οπότε αν δεν εμπίπτει σε κανένα περιορισμό από τον κατάλογο των διαμορφώσεων, μεταβιβάζεται. Σύμφωνα με τη δεύτερη αρχή, επιτρέπονται μόνο τα δεδομένα που δεν απαγορεύονται - αυτή η μέθοδος παρέχει τον υψηλότερο βαθμό ασφάλειας, αλλά φορτώνει σημαντικά τον διαχειριστή.

Το τείχος προστασίας εκτελεί δύο λειτουργίες: άρνηση, απαγόρευση δεδομένων - και επιτρέποντας - την περαιτέρω μετάδοση του πακέτου. Ορισμένα τείχη προστασίας είναι επίσης σε θέση να εκτελέσουν μια λειτουργία απόρριψης - να απαγορεύσουν την κυκλοφορία, αλλά να ενημερώσουν τον αποστολέα σχετικά με τη μη διαθεσιμότητα της υπηρεσίας, κάτι που δεν συμβαίνει όταν εκτελείται η λειτουργία άρνησης, παρέχοντας έτσι μεγαλύτερη προστασία του κεντρικού υπολογιστή.

Τύποι τείχους προστασίας

Πιο συχνά, τα τείχη προστασίας ταξινομούνται σύμφωνα με το υποστηριζόμενο επίπεδο του μοντέλου δικτύου OSI. Υπάρχουν:

- Διαχειριζόμενους διακόπτες;

- Φίλτρα πακέτων;

- Πύλες επιπέδου συνεδρίας.

- Ενδιάμεσοι επιπέδου εφαρμογής ·

- Οι επιθεωρητές δηλώνουν.

Διαχειριζόμενες Διακόπτες

Συχνά, θεωρείται ότι είναι μια κατηγορία τείχους προστασίας, αλλά εκτελούν τη λειτουργία τους στο στρώμα ζεύξης δεδομένων, επομένως, δεν είναι σε θέση να χειριστούν εξωτερική κίνηση.

Μερικοί κατασκευαστές (ZyXEL, Cisco) έχουν προσθέσει στο προϊόν τους τη δυνατότητα επεξεργασίας δεδομένων με βάση τις διευθύνσεις MAC που περιέχονται στις κεφαλίδες πλαισίων. Ωστόσο, ακόμα και αυτή η μέθοδος δεν αποφέρει πάντα το αναμενόμενο αποτέλεσμα, καθώς η διεύθυνση MAC μπορεί εύκολα να αλλάξει χρησιμοποιώντας ειδικά προγράμματα. Από την άποψη αυτή, στις μέρες μας, οι διακόπτες συχνά επικεντρώνονται σε άλλους δείκτες, συγκεκριμένα το αναγνωριστικό VLAN.

Τα δίκτυα VLAN σας επιτρέπουν να οργανώνετε ομάδες υπολογιστών, στις οποίες τα δεδομένα είναι απομονωμένα από εξωτερικούς διακομιστές δικτύου.

Εντός των εταιρικών δικτύων, οι διαχειριζόμενες συσκευές μεταγωγής μπορούν να είναι μια πολύ αποτελεσματική και σχετικά φθηνή λύση. Το κύριο μειονέκτημα τους είναι η αδυναμία επεξεργασίας των πρωτοκόλλων υψηλότερων επιπέδων.

Φίλτρα πακέτων

Τα φίλτρα πακέτων χρησιμοποιούνται σε επίπεδο δικτύου, παρακολουθώντας την επισκεψιμότητα με βάση τα δεδομένα από την κεφαλίδα πακέτων. Συχνά, είναι επίσης σε θέση να χειρίζονται κεφαλίδες πρωτοκόλλων και μεταφορές υψηλότερου επιπέδου (UDP, TCP). Τα φίλτρα πακέτων έχουν γίνει τα πρώτα τείχη προστασίας και παραμένουν τα πιο δημοφιλή σήμερα. Κατά την λήψη της εισερχόμενης κίνησης, τα δεδομένα αυτά αναλύονται ως εξής: IP του δέκτη και του αποστολέα, τύπος πρωτοκόλλου, θύρες του δέκτη και πηγής, επικεφαλίδες υπηρεσιών του δικτύου και πρωτόκολλα μεταφοράς.

Η ευπάθεια των φίλτρων πακέτων είναι ότι μπορούν να παρακάμψουν τον κακόβουλο κώδικα αν χωρίζεται σε τμήματα: τα πακέτα παρουσιάζονται ως μέρος άλλου επιτρεπόμενου περιεχομένου. Η λύση αυτού του προβλήματος είναι η παρεμπόδιση των κατακερματισμένων δεδομένων, ορισμένες οθόνες μπορούν επίσης να ανασυγκροτήσουν τις δικές τους πύλες πριν από την αποστολή στον κεντρικό κόμβο του δικτύου. Ωστόσο, ακόμη και σε αυτήν την περίπτωση, το τείχος προστασίας μπορεί να γίνει θύμα μιας επίθεσης DDos.

Τα φίλτρα πακέτων υλοποιούνται ως στοιχεία λειτουργικού συστήματος, περιμετρικά δρομολογητές ή προσωπικά τείχη προστασίας.

Τα φίλτρα πακέτων έχουν υψηλό ρυθμό ανάλυσης πακέτων, εκτελούν τέλεια τις λειτουργίες τους στα όρια με δίκτυα χαμηλής εμπιστοσύνης. Ωστόσο, δεν είναι σε θέση να αναλύσουν υψηλά επίπεδα πρωτοκόλλων και μπορούν εύκολα να πέσουν θύματα επιθέσεων που παραποιούν μια διεύθυνση δικτύου.

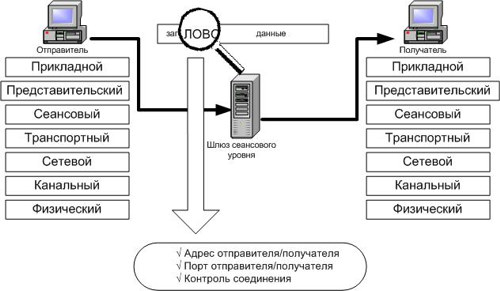

Πύλες επιπέδου συνεδρίας

Η χρήση ενός τείχους προστασίας εξαλείφει την άμεση αλληλεπίδραση εξωτερικών εξυπηρετητών με έναν κεντρικό υπολογιστή - σε αυτή την περίπτωση, παίζει ρόλο διαμεσολαβητή, που ονομάζεται διακομιστής μεσολάβησης. Ελέγχει κάθε εισερχόμενο πακέτο, χωρίς να λείπουν εκείνα που δεν ανήκουν στην προηγούμενη σύνδεση. Τα πακέτα που προσποιούνται ότι είναι πακέτα μιας ήδη ολοκληρωμένης σύνδεσης απορρίπτονται.

Η πύλη σε επίπεδο σύνδεσης είναι η μόνη σύνδεση μεταξύ των εξωτερικών και των εσωτερικών δικτύων. Επομένως, καθίσταται δύσκολο να προσδιοριστεί η τοπολογία του δικτύου που προστατεύει η πύλη σε επίπεδο συνεδρίας, πράγμα που αυξάνει σημαντικά την ασφάλειά της ενάντια στις επιθέσεις DoS.

Παρόλα αυτά, ακόμη και αυτή η λύση έχει ένα σημαντικό μειονέκτημα: εξαιτίας της έλλειψης δυνατότητας ελέγχου του περιεχομένου του τομέα δεδομένων, ένας χάκερ μπορεί να μεταφέρει τους Trojans σχετικά εύκολα στο προστατευόμενο δίκτυο.

Ενδιάμεσοι επιπέδου εφαρμογής

Όπως οι πύλες σε επίπεδο σύνδεσης, τα firewalls σε επίπεδο εφαρμογών διαμεσολαβούν μεταξύ δύο κόμβων, αλλά έχουν ένα σημαντικό πλεονέκτημα - την ικανότητα να αναλύουν το περιεχόμενο των μεταδιδόμενων δεδομένων. Ένα τείχος προστασίας αυτού του τύπου μπορεί να εντοπίσει και να αποκλείσει ανεπιθύμητες και ανύπαρκτες ακολουθίες εντολών (αυτό συχνά σημαίνει επίθεση DOS) και επίσης απαγορεύει κάποιες από αυτές γενικά.

Οι μεσολαβητές επιπέδου εφαρμογής καθορίζουν τον τύπο των πληροφοριών που μεταδίδονται - ένα εντυπωσιακό παράδειγμα είναι οι ταχυδρομικές υπηρεσίες που απαγορεύουν τη μεταφορά εκτελέσιμων αρχείων. Επιπλέον, μπορούν να πιστοποιήσουν τον χρήστη, τα πιστοποιητικά SSL έχουν υπογραφή από ένα συγκεκριμένο κέντρο.

Το κύριο μειονέκτημα αυτού του τύπου τείχους προστασίας είναι μια μακροχρόνια ανάλυση πακέτων, η οποία απαιτεί χρονοβόρα. Επιπλέον, οι μεσάζοντες επιπέδου εφαρμογής δεν διαθέτουν αυτόματη σύνδεση για την υποστήριξη νέων πρωτοκόλλων και εφαρμογών δικτύου.

Κρατικοί επιθεωρητές

Οι δημιουργοί των κρατικών επιθεωρητών έθεσαν ως στόχο να συγκεντρώσουν τα πλεονεκτήματα καθενός από τους παραπάνω τύπους τείχους προστασίας, αποκτώντας έτσι ένα τείχος προστασίας ικανό να επεξεργάζεται την κυκλοφορία τόσο σε επίπεδο δικτύου όσο και σε επίπεδο εφαρμογών.

Οι κρατικοί επιθεωρητές παρακολουθούν:

- όλες οι συνεδρίες - με βάση τον πίνακα κατάστασης,

- όλα τα μεταδιδόμενα πακέτα δεδομένων - βάσει ενός συγκεκριμένου πίνακα κανόνων,

- όλες οι εφαρμογές που βασίζονται σε αναπτυγμένους διαμεσολαβητές.

Η φιλτράρισμα της επισκεψιμότητας του επιθεωρητή κατάστασης συμβαίνει με τον ίδιο τρόπο όπως όταν χρησιμοποιείτε πύλες σε επίπεδο συνόδου, λόγω των οποίων η απόδοσή της είναι πολύ υψηλότερη από αυτή των ενδιάμεσων εφαρμογών σε επίπεδο εφαρμογής. Οι κρατικοί επιθεωρητές έχουν ένα βολικό και κατανοητό περιβάλλον εργασίας, εύκολη εγκατάσταση και εκτεταμένη δυνατότητα επέκτασης.

Εφαρμογή τείχους προστασίας

Τα τείχη προστασίας (Firewall) μπορούν να είναι λογισμικό και υλικό, για λογισμικό. Ο πρώτος μπορεί να εφαρμοστεί ως ξεχωριστό στοιχείο σε δρομολογητή ή διακόπτη ή ως ειδική συσκευή.

Συχνά, οι χρήστες επιλέγουν μόνο τείχη προστασίας λογισμικού - για το λόγο ότι τα χρησιμοποιούν, αρκεί να εγκαταστήσετε ειδικό λογισμικό. Ωστόσο, σε οργανισμούς είναι συχνά δύσκολο να βρεθείς ένας ελεύθερος υπολογιστής για ένα δεδομένο σκοπό - εκτός αυτού, ικανοποιεί όλες τις τεχνικές απαιτήσεις, συχνά αρκετά υψηλές.

Αυτός είναι ο λόγος για τον οποίο οι μεγάλες εταιρείες προτιμούν να εγκαταστήσουν εξειδικευμένα συστήματα λογισμικού και υλικού, που ονομάζονται "συσκευές ασφαλείας". Δουλεύουν πιο συχνά με βάση τα συστήματα Linux ή το FreeBSD, που περιορίζονται από τη λειτουργικότητα για να εκτελέσουν μια συγκεκριμένη λειτουργία.

Η λύση αυτή έχει τα ακόλουθα πλεονεκτήματα:

- Εύκολη και απλή διαχείριση: ο έλεγχος του complex λογισμικού και υλικού πραγματοποιείται από οποιοδήποτε πρότυπο πρωτόκολλο (Telnet, SNMP) - ή ασφαλές (SSL, SSH).

- Υψηλή απόδοση: η λειτουργία του λειτουργικού συστήματος στοχεύει σε μία μόνο λειτουργία, αποκλείει οποιεσδήποτε εξωτερικές υπηρεσίες.

- Ανεκτικότητα σφαλμάτων: Τα συστήματα λογισμικού και υλικού εκτελούν αποτελεσματικά το έργο τους, η πιθανότητα αποτυχίας είναι σχεδόν αδύνατη.

Περιορισμοί του τείχους προστασίας (Firewall)

Το τείχος προστασίας δεν φιλτράρει δεδομένα που δεν μπορεί να ερμηνεύσει. Ο ίδιος ο χρήστης καθορίζει τι πρέπει να κάνει με μη αναγνωρισμένα δεδομένα - στο αρχείο διαμόρφωσης, σύμφωνα με το οποίο γίνεται επεξεργασία αυτής της επισκεψιμότητας. Αυτά τα πακέτα δεδομένων περιλαμβάνουν την κυκλοφορία από πρωτόκολλα SRTP, IPsec, SSH, TLS, τα οποία χρησιμοποιούν κρυπτογράφηση για την απόκρυψη περιεχομένου, πρωτόκολλα που κρυπτογραφούν δεδομένα επιπέδου εφαρμογής (S / MIME και OpenPGP). Επίσης, είναι αδύνατο να φιλτράρετε σήραγγες κυκλοφορίας εάν ο μηχανισμός σήραγγας δεν κατανοείται από το τείχος προστασίας. Ένα σημαντικό μέρος των ατελειών στα τείχη προστασίας έχει καθοριστεί στα συστήματα Unified Threat Management UTM, μερικές φορές ονομάζεται επίσης NextGen Firewall.

Τείχος προστασίας (τείχος προστασίας, τείχος προστασίας) - Πρόκειται για συστήματα ασφάλειας υπολογιστών που προστατεύουν το δίκτυο από μη εξουσιοδοτημένη πρόσβαση, χάκερ και διάφορους κακόβουλους κώδικες. Σε μια εποχή κατά την οποία η ασφάλεια δικτύου είναι στην κορυφή της λίστας για χρήστες υπολογιστών, τα τείχη προστασίας βοηθούν στην εξασφάλιση της απαραίτητης προστασίας και αξιοπιστίας.

Ποιες είναι οι τείχη προστασίας;

Πρόκειται για λογισμικό ή ηλεκτρονικές συσκευές που φιλτράρουν τις ροές κυκλοφορίας σε μη προστατευμένα (Internet) και αξιόπιστα (ιδιωτικά ή εταιρικά) δίκτυα. Τα τείχη προστασίας αναλύουν τις ροές πληροφοριών και αποκλείουν τα πακέτα δικτύου που θεωρούν επικίνδυνα (ανάλογα με τις ρυθμίσεις του προσωπικού τείχους προστασίας) για τον υπολογιστή ή ολόκληρο το δίκτυο.

Όταν συνδέονται στο Διαδίκτυο, ανεξάρτητα από το εάν είναι απομονωμένα ή συνδεδεμένα σε ένα τοπικό δίκτυο, οι υπολογιστές συχνά αποτελούν εύκολο στόχο για επιθέσεις κακόβουλων προγραμμάτων και χάκερ. Το τείχος προστασίας μπορεί να παρέχει το επίπεδο ασφάλειας που θα επιτρέψει λιγότερες ανησυχίες για την προστασία δεδομένων ή την απώλεια πρόσβασης σε έναν υπολογιστή.

Πώς λειτουργούν

Firewalls να αρχίσετε να εργάζεστε κάθε φορά που συνδέεστε στο Internet, υποβάλλοντας όλη τη ροή πληροφοριών σε μια λεπτομερή ανάλυση. Οι οθόνες μπορούν να ρυθμιστούν ώστε να ακολουθούν ορισμένους "κανόνες". Αυτοί οι κανόνες μπορούν να οριστούν προσωπικά από τον χρήστη ή τον διαχειριστή δικτύου, αποκτώντας έτσι πλήρη έλεγχο της ροής εισερχόμενης και εξερχόμενης κίνησης στο σύστημά σας ή στα δίκτυά σας.

Οι κανόνες καθορίζουν ποιος έχει δικαίωμα σύνδεσης στο Internet, ποιος τύπος σύνδεσης μπορεί να δημιουργηθεί και ποια αρχεία μπορούν να ληφθούν ή να σταλούν. Όλη η κυκλοφορία μπορεί να παρακολουθείται και να παρακολουθείται με απλά ρύθμιση του επιπέδου προστασίας και της ασφάλειας τείχους προστασίας στο μέγιστο.

Τα οφέλη των firewalls των επιχειρήσεων

Firewall μπορεί να ονομαστεί "κύρια γραμμή άμυνας" για το δίκτυο, την προστασία του από την ανεπιθύμητη εισβολή. Χωρίς αυτό, ένα δίκτυο που θα πρέπει να παρέχει στους υπαλλήλους πρόσβαση σε σημαντικά εταιρικά δεδομένα, μπορεί να ανοίξει την ίδια πρόσβαση σε κάθε χρήστη στο σύστημα πληροφοριών. Τα τείχη προστασίας καλύπτουν όλες τις γνωστές τρύπες ασφαλείας και άμυνες.

Λογική τείχους προστασίας

Τα τείχη προστασίας χρησιμοποιούν 3 τύπους φιλτραρίσματος:

- Φιλτράρισμα πακέτων ή καθαρότητα πακέτων

Οι ροές δεδομένων αποτελούνται από πακέτα πληροφοριών και τείχη προστασίας που σαρώνουν αυτά τα πακέτα για την παρουσία επικίνδυνων ή ανεπιθύμητων (ανάλογα με τις επιλεγμένες ρυθμίσεις).

- Διακομιστής μεσολάβησης - στην περίπτωση αυτή, τα τείχη προστασίας λειτουργούν ως παραλήπτης και στη συνέχεια διαβιβάζουν τις πληροφορίες στον κόμβο δικτύου που εκτέλεσε το αίτημα. Με τον ίδιο τρόπο λειτουργεί προς την αντίθετη κατεύθυνση.

- Έλεγχος - στην περίπτωση αυτή, αντί να αναλύει κάθε πακέτο πληροφοριών, το τείχος προστασίας παρακολουθεί και αποθηκεύει τα βασικά χαρακτηριστικά όλων των εξερχόμενων αιτημάτων και ελέγχει τις εισερχόμενες πληροφορίες για συμμόρφωση με τις καθορισμένες παραμέτρους.

Τύποι τείχους προστασίας

- Λογισμικό Firewalls - Τα λειτουργικά συστήματα νέας γενιάς έχουν συνήθως ενσωματωμένα τείχη προστασίας, αλλά μπορείτε πάντα να αγοράσετε ένα τείχος προστασίας λογισμικού ξεχωριστά.

- Hardware Firewalls - Αυτές είναι συνήθως δρομολογητές με ενσωματωμένη κάρτα Ethernet και συμπυκνωτή. Ένας υπολογιστής ή υπολογιστές σε ένα τοπικό δίκτυο είναι συνδεδεμένοι σε δρομολογητή και συνδέονται στο διαδίκτυο.

Firewalls Απλά χρειάζεται για οποιονδήποτε υπολογιστή με πρόσβαση στο παγκόσμιο δίκτυο. Προστατεύουν από κάθε είδους απειλές και μη εξουσιοδοτημένη πρόσβαση: από trojans, ιούς ή χρησιμοποιώντας τους πόρους του υπολογιστή σας για επιθέσεις DOS.

Firewalls

Όταν πρόκειται για την προστασία από επιθέσεις, το πρώτο πράγμα που έρχεται στο μυαλό για τους περισσότερους χρήστες είναι τα τείχη προστασίας. Και είναι φυσικό. Αυτή η τεχνολογία είναι μία από τις πρώτες και κατά συνέπεια η πιο διάσημη. Τι είναι το τείχος προστασίας; Σε γενικές γραμμές, είναι ένα εργαλείο που χωρίζει την πρόσβαση μεταξύ δύο δικτύων (ή, σε μια συγκεκριμένη περίπτωση, κόμβων) με διαφορετικές απαιτήσεις ασφαλείας. Στη συνηθέστερη περίπτωση, δημιουργείται ένα τείχος προστασίας μεταξύ του εταιρικού δικτύου και του Internet.

Ένα τείχος προστασίας που προστατεύει ταυτόχρονα πολλούς (τουλάχιστον δύο) κόμβους έχει σχεδιαστεί για να λύσει δύο προβλήματα, το καθένα από τα οποία είναι σημαντικό με τον δικό του τρόπο και, ανάλογα με τον οργανισμό που χρησιμοποιεί το τείχος προστασίας, έχει υψηλότερη προτεραιότητα από το άλλο:

- Περιορισμός της πρόσβασης εξωτερικών χρηστών (σε σχέση με το προστατευόμενο δίκτυο) σε εσωτερικούς πόρους του εταιρικού δικτύου. Αυτοί οι χρήστες ενδέχεται να περιλαμβάνουν συνεργάτες, απομακρυσμένους χρήστες, χάκερς και ακόμη και υπαλλήλους της εταιρείας που προσπαθούν να αποκτήσουν πρόσβαση στους διακομιστές βάσης δεδομένων που προστατεύονται από τείχος προστασίας.

Διαφοροποίηση της πρόσβασης των χρηστών του προστατευόμενου δικτύου σε εξωτερικούς πόρους. Η λύση αυτού του προβλήματος επιτρέπει, για παράδειγμα, τη ρύθμιση της πρόσβασης σε διακομιστές που δεν απαιτούνται για την εκτέλεση των επίσημων καθηκόντων.

Όλα τα firewalls χρησιμοποιούν μία από τις δύο αμοιβαία αποκλειστικές αρχές στη δουλειά τους:

- "Όλα επιτρέπονται και δεν απαγορεύονται ρητά." Από τη μία πλευρά, αυτή η αρχή διευκολύνει τη διαχείριση ενός τείχους προστασίας, δεδομένου ότι δεν απαιτείται προρύθμιση από το διαχειριστή - το τείχος προστασίας αρχίζει να λειτουργεί αμέσως μετά την ενεργοποίηση του τροφοδοτικού. Κάθε πακέτο δικτύου που φτάνει στην ITU περνά μέσα από αυτό, αν δεν απαγορεύεται από τους κανόνες. Από την άλλη πλευρά, σε περίπτωση λανθασμένης διαμόρφωσης, ο κανόνας αυτός καθιστά το τείχος προστασίας ένα κόσκινο που διαρρέει και δεν προστατεύει από τις περισσότερες από τις μη εξουσιοδοτημένες ενέργειες που περιγράφονται στα προηγούμενα κεφάλαια. Ως εκ τούτου, αυτή τη στιγμή οι κατασκευαστές

firewalls ουσιαστικά εγκατέλειψε τη χρήση αυτής της αρχής.

- "Τα πάντα απαγορεύονται, δεν επιτρέπονται ρητά." Αυτή η αρχή καθιστά το τείχος σχεδόν μη δυνάμενο να κατακρημνιστεί τοίχο (αν για κάποιο διάστημα ξεχνάμε τη δυνατότητα υπονόμευσης αυτού του τείχους, της παράκαμψης και της διείσδυσής του μέσω απροστάτευτων κενών). Ωστόσο, όπως συνήθως συμβαίνει, αυξάνοντας την ασφάλεια, επιβαρύνουμε έτσι τον διαχειριστή ασφαλείας με πρόσθετες εργασίες για να ρυθμίσετε εκ των προτέρων τη βάση κανόνων του τείχους προστασίας. Μετά τη συμπερίληψη μιας τέτοιας ITU στο δίκτυο, δεν διατίθεται για οποιοδήποτε είδος κίνησης. Ο διαχειριστής πρέπει να ορίσει έναν ή περισσότερους κανόνες για κάθε τύπο επιτρεπόμενης αλληλεπίδρασης.

Ταξινόμηση

Μέχρι τώρα, δεν υπάρχει ενιαία και γενικά αποδεκτή ταξινόμηση των τείχη προστασίας. Κάθε κατασκευαστής επιλέγει μια ταξινόμηση που είναι βολική για τον εαυτό του και ευθυγραμμίζεται με το τείχος προστασίας που αναπτύχθηκε από αυτόν τον κατασκευαστή. Ωστόσο, με βάση τον ανεπίσημο ορισμό της ITU, μπορούν να διακριθούν οι ακόλουθες κλάσεις, λαμβάνοντας υπόψη τα επίπεδα OSI ή τη στοίβα TCP / IP:

- διακόπτες που λειτουργούν στο στρώμα ζεύξης δεδομένων,

- φίλτρα δικτύου ή πακέτων, τα οποία, όπως υποδηλώνει το όνομα, λειτουργούν σε επίπεδο δικτύου,

- πύλες επιπέδου συνεδρίας (πληρεξούσιο επιπέδου κυκλώματος),

- ενδιάμεσοι επιπέδου εφαρμογής (διακομιστής μεσολάβησης εφαρμογών ή πύλη εφαρμογής) ·

- κρατικοί επιθεωρητές.

Διακόπτες

Αυτές οι συσκευές που λειτουργούν στο στρώμα ζεύξης δεδομένων δεν θεωρούνται ως ταξινομημένες ως firewalls, δεδομένου ότι διαφοροποιούν την πρόσβαση στο τοπικό δίκτυο και δεν μπορούν να χρησιμοποιηθούν για τον περιορισμό της επισκεψιμότητας από το Internet. Ωστόσο, με βάση το γεγονός ότι το τείχος προστασίας μοιράζεται πρόσβαση μεταξύ δύο δικτύων ή κόμβων, αυτή η κατανομή είναι απολύτως φυσική.

Πολλοί κατασκευαστές μεταγωγής, όπως η Cisco, η Nortel, η 3Com, επιτρέπουν τη φιλτραρίσματος της κυκλοφορίας με βάση τις διευθύνσεις MAC που περιέχονται σε πλαίσια που προσπαθούν να έχουν πρόσβαση σε μια συγκεκριμένη θύρα μεταγωγής. Αυτό το χαρακτηριστικό εφαρμόζεται αποτελεσματικότερα στις λύσεις της Cisco, ιδιαίτερα στην οικογένεια των διακοπτών Catalyst, που διαθέτουν μηχανισμό ασφαλείας Port. Ωστόσο, πρέπει να σημειωθεί ότι σχεδόν όλες οι σύγχρονες κάρτες δικτύου επιτρέπουν στο λογισμικό να αλλάζει τις MAC διευθύνσεις τους, γεγονός που οδηγεί στην αναποτελεσματικότητα αυτής της μεθόδου φιλτραρίσματος. Επομένως, υπάρχουν και άλλες παράμετροι που μπορούν να χρησιμοποιηθούν ως σημάδι φιλτραρίσματος. Για παράδειγμα, VLAN που οριοθετούν την κυκλοφορία μεταξύ τους - η κίνηση ενός VLAN δεν διασταυρώνεται ποτέ με την κυκλοφορία άλλου VLAN. Περισσότεροι "προηγμένοι" διακόπτες μπορούν να λειτουργούν όχι μόνο στο δεύτερο, αλλά και στο τρίτο, τέταρτο (για παράδειγμα, Catalyst) και ακόμα και το έβδομο επίπεδο του μοντέλου OSI (για παράδειγμα, TopLayer AppSwitch). Είναι απαραίτητο να κάνετε αμέσως μια μικρή σημείωση. Υπάρχει κάποια σύγχυση στην ορολογία. Ορισμένοι κατασκευαστές αναφέρουν την εναλλαγή στο πέμπτο επίπεδο, άλλοι - στην έβδομη. Και οι δύο έχουν δίκιο, αλλά ... Για λόγους μάρκετινγκ, μια δήλωση εναλλαγής σε 7, όχι σε 5 επίπεδα φαίνεται πιο αποτελεσματική. Αν και στην πραγματικότητα και στις δύο περιπτώσεις το ίδιο είναι σιωπηρό. Πράγματι, στο μοντέλο TCP / IP υπάρχουν μόνο πέντε επίπεδα και το τελευταίο, εφαρμοσμένο επίπεδο περιλαμβάνει τα τρία τελευταία επίπεδα που υπάρχουν στο μοντέλο OSI / ISO.

Φίλτρα πακέτων

Τα φίλτρα πακέτων είναι ένα από τα πρώτα και πιο κοινά τείχη προστασίας που λειτουργούν στο τρίτο επίπεδο δικτύου και αποφασίζουν να επιτρέπουν την κυκλοφορία στο δίκτυο με βάση τις πληροφορίες στην κεφαλίδα πακέτων. Πολλά φίλτρα μπορούν επίσης να χειριστούν κεφαλίδες πακέτων και υψηλότερα επίπεδα (για παράδειγμα, TCP ή UDP). Ο επιπολασμός αυτών των τείχη προστασίας οφείλεται στο γεγονός ότι η τεχνολογία αυτή χρησιμοποιείται στην απόλυτη πλειοψηφία των δρομολογητών (ο λεγόμενος δρομολογητής διαλογής, ο δρομολογητής διαλογής) και ακόμη και διακόπτες (για παράδειγμα, σε λύσεις της Cisco). Ως παράμετροι που χρησιμοποιούνται στην ανάλυση των κεφαλίδων πακέτων δικτύου, μπορούν να χρησιμοποιηθούν:

- διευθύνσεις αποστολέων και αποδεκτών ·

- τύπος πρωτοκόλλου (TCP, UDP, ICMP, κλπ.),

- Αριθμοί θυρών αποστολέων και δεκτών (για κυκλοφορία TCP και UDP).

- άλλες παραμέτρους κεφαλίδων πακέτων (για παράδειγμα, σημαίες κεφαλίδας TCP).

Με τη βοήθεια αυτών των παραμέτρων που περιγράφονται σε ένα ειδικό σύνολο κανόνων, μπορείτε να ορίσετε ένα αρκετά ευέλικτο σχήμα ελέγχου πρόσβασης. Όταν ένα πακέτο φτάσει σε οποιαδήποτε από τις διεπαφές του δρομολογητή, καθορίζει πρώτα εάν μπορεί να παραδώσει το πακέτο στον προορισμό του (δηλ. Αν μπορεί να εκτελέσει τη διαδικασία δρομολόγησης). Μόνο τότε ο δρομολογητής ελέγχει το σύνολο των κανόνων (τη λεγόμενη λίστα ελέγχου πρόσβασης, λίστα ελέγχου πρόσβασης), ελέγχοντας αν πρέπει να δρομολογήσει αυτό το πακέτο. Κατά τη δημιουργία κανόνων για φίλτρα πακέτων, μπορείτε να χρησιμοποιήσετε δύο πηγές πληροφοριών: εσωτερικές και εξωτερικές. Η πρώτη πηγή περιλαμβάνει τα ήδη οριζόμενα πεδία κεφαλίδας πακέτου δικτύου. Η δεύτερη, λιγότερο συχνά χρησιμοποιούμενη πηγή λειτουργεί με πληροφορίες εκτός των πακέτων δικτύου. Για παράδειγμα, η ημερομηνία και η ώρα του πακέτου δικτύου.

Τα φίλτρα δικτύου, που διαθέτουν ορισμένα πλεονεκτήματα, δεν παρουσιάζουν κάποια σοβαρά μειονεκτήματα. Πρώτον, με βάση το γεγονός ότι αναλύουν μόνο την κεφαλίδα (τέτοια φίλτρα ονομάζονται φιλτράρισμα πακέτων χωρίς κατάσταση), το πεδίο δεδομένων, το οποίο μπορεί να περιέχει πληροφορίες αντίθετες με την πολιτική ασφαλείας, παραμένει εκτός του πεδίου εφαρμογής. Για παράδειγμα, αυτό το πεδίο μπορεί να περιέχει εντολή για πρόσβαση στο αρχείο κωδικού πρόσβασης μέσω FTP ή HTTP, το οποίο αποτελεί ένδειξη εχθρικής δραστηριότητας. Ένα άλλο παράδειγμα. Το φίλτρο πακέτων μπορεί να μεταβιβάσει ένα πακέτο TCP από τον κόμβο με τον οποίο δεν υπάρχουν επί του παρόντος ανοιχτές ενεργές περιόδους σύνδεσης στο προστατευμένο δίκτυο. Επειδή Εάν το τείχος προστασίας που λειτουργεί σε επίπεδο δικτύου δεν αναλύει τις πληροφορίες που είναι εγγενείς στο μεταφορικό και σε υψηλότερο επίπεδο, θα περάσει ένα τέτοιο πακέτο στο δίκτυο. Γενικά, η έλλειψη φίλτρων πακέτων είναι ότι δεν γνωρίζουν πώς να αναλύουν την κυκλοφορία σε επίπεδο εφαρμογής, όπου συμβαίνουν πολλές επιθέσεις - διείσδυση ιών, σκουλήκια Internet, άρνηση εξυπηρέτησης κ.λπ. Ορισμένοι προμηθευτές, όπως η Cisco, προσφέρουν κρατικό φιλτράρισμα πακέτων, το οποίο αποθηκεύει πληροφορίες σχετικά με την κατάσταση των τρέχουσων περιόδων σύνδεσης, γεγονός που βοηθά στην αποτροπή ορισμένων επιθέσεων (όπως αυτές που περιγράφονται στο τελευταίο παράδειγμα).

Ένα άλλο μειονέκτημα των φίλτρων πακέτων είναι η πολυπλοκότητα της διαμόρφωσης και της διοίκησης. Πρέπει να δημιουργήσετε τουλάχιστον δύο κανόνες για κάθε τύπο επιτρεπόμενης αλληλεπίδρασης (για εισερχόμενη και εξερχόμενη κίνηση). Επιπλέον, ορισμένοι κανόνες, για παράδειγμα, που εφαρμόζονται σε λύσεις της Cisco, διαφέρουν για κάθε διεπαφή του δρομολογητή, γεγονός που δυσχεραίνει τη δημιουργία ενός πίνακα κανόνων (λίστα ελέγχου πρόσβασης). Μια ανεξέλεγκτη αύξηση του αριθμού των κανόνων μπορεί να οδηγήσει σε κενά στην πρώτη γραμμή άμυνας που δημιουργείται από τα φίλτρα πακέτων. Υπάρχουν περιπτώσεις όπου οι πίνακες κανόνας του δρομολογητή περιείχαν χιλιάδες κανόνες. Φανταστείτε τι είδους διαχειριστές κεφαλαλγίας θα αντιμετώπιζαν εάν ήθελαν να εντοπίσουν οποιοδήποτε πρόβλημα με τη διέλευση της κυκλοφορίας. Και μην ξεχνάτε ότι κατά τη ρύθμιση ενός φίλτρου, μπορεί να συμβεί μια κατάσταση όταν ένας κανόνας αντιφάσκει με τον άλλο. Η αύξηση του αριθμού των κανόνων φέρνει μαζί του ένα άλλο πρόβλημα - τη μείωση της απόδοσης του τείχους προστασίας. Μετά από όλα, η εισερχόμενη συσκευασία ελέγχεται για τη συμμόρφωση με τον πίνακα κανόνων, ξεκινώντας από την κορυφή της, η οποία με τη σειρά της απαιτεί ιδιαίτερη προσοχή στη σειρά των κανόνων. Ένας τέτοιος έλεγχος διεξάγεται μέχρι να βρεθεί ο αντίστοιχος κανόνας ή να φτάσει το τέλος του πίνακα. Σε πολλές εφαρμογές, κάθε νέος κανόνας, τουλάχιστον όχι πολύ, αλλά μειώνει τη συνολική απόδοση του φίλτρου. Μία από τις λίγες εξαιρέσεις είναι το προϊόν Cisco που έχει αναφερθεί επανειλημμένα, το οποίο υλοποιεί μηχανισμούς υψηλής απόδοσης για την επεξεργασία της κυκλοφορίας του δικτύου.

Ένα άλλο μειονέκτημα των φίλτρων πακέτων είναι η ελλιπής επαλήθευση της κυκλοφορίας, η οποία πραγματοποιείται μόνο με βάση τη διεύθυνση του αποστολέα. Η τρέχουσα έκδοση του IP (v4) σάς επιτρέπει να αντικαταστήσετε εύκολα μια τέτοια διεύθυνση αντικαθιστώντας την οποιαδήποτε διεύθυνση που ανήκει στο χώρο διευθύνσεων του πρωτοκόλλου IP, πραγματοποιώντας έτσι την επίθεση διευθυνσιοδότησης IP (IP Spoofing). Και ακόμα κι αν η διεύθυνση του υπολογιστή αποστολέα δεν έχει αλλάξει, αυτό που εμποδίζει τον εισβολέα να κάθεται σε αυτόν τον υπολογιστή. Μετά από όλα, το φίλτρο δικτύου δεν απαιτεί ένα αναγνωριστικό χρήστη και έναν κωδικό πρόσβασης από το πακέτο, δεδομένου ότι Αυτές οι πληροφορίες ανήκουν στο επίπεδο εφαρμογής.

Τα δεδομένα της ITU μπορούν να υλοποιηθούν τόσο σε υλικό, για παράδειγμα, σε δρομολογητές φιλτραρίσματος Cisco, και σε λογισμικό, για παράδειγμα, στα Windows 2000, Unix κ.λπ. Επιπλέον, το φίλτρο πακέτων μπορεί να εγκατασταθεί όχι μόνο στη συσκευή που βρίσκεται στα σύνορα μεταξύ δύο δικτύων (για παράδειγμα, στο δρομολογητή), αλλά και στο σταθμό εργασίας του χρήστη, αυξάνοντας έτσι την ασφάλειά του.

Ωστόσο, η απλότητα στην εφαρμογή των φίλτρων πακέτων, η υψηλή τους απόδοση και η χαμηλή τιμή (συχνά τέτοια φίλτρα διανέμονται ελεύθερα) αντισταθμίζουν αυτές τις αδυναμίες και προκαλούν την πανταχού παρούσα διανομή και χρήση τους ως υποχρεωτικό (και συχνά το μόνο) στοιχείο του συστήματος ασφάλειας δικτύων. Επιπλέον, αποτελούν αναπόσπαστο μέρος σχεδόν όλων των τείχη προστασίας που χρησιμοποιούν κρατική παρακολούθηση και περιγράφονται παρακάτω.

| Αρετές | Μειονεκτήματα |

| Υψηλή ταχύτητα εργασίας. | Δεν υπάρχει δυνατότητα ανάλυσης του στρώματος εφαρμογής. |

| Ευκολία εφαρμογής. | Δεν υπάρχει προστασία κατά της πλαστογράφησης διευθύνσεων. |

| Αυτή η δυνατότητα ενσωματώνεται σε όλους τους δρομολογητές και σε πολλά λειτουργικά συστήματα, τα οποία δεν απαιτούν πρόσθετο οικονομικό κόστος. | Η πολυπλοκότητα της διαμόρφωσης και της διαχείρισης. |

| Χαμηλό κόστος ή δωρεάν διανομή (σε περίπτωση αγοράς). | Η αύξηση του αριθμού των κανόνων μπορεί να μειώσει την απόδοση. |

| Απαιτεί λεπτομερή γνώση των υπηρεσιών δικτύου και των πρωτοκόλλων. | |

| Δεν υπάρχει έλεγχος της κατάστασης σύνδεσης. | |

| Η δυσκολία λειτουργίας σε δίκτυα με δυναμική κατανομή διευθύνσεων. |

Το Σχ. "Φίλτρο παρτίδας"

Πύλες επιπέδου συνεδρίας

Η πύλη σε επίπεδο συνόδου είναι μια άλλη τεχνολογία που χρησιμοποιείται σε τείχη προστασίας, αλλά σήμερα είναι πολύ δύσκολο να την βρούμε με τη μορφή μιας ενιαίας τεχνολογίας που εφαρμόζεται σε ένα τείχος προστασίας. Συνήθως παρέχονται ως μέρος των πύλων εφαρμογής ή των κρατικών επιθεωρητών. Επιπλέον, το επίπεδο προστασίας που παρέχουν είναι ελαφρώς υψηλότερο από αυτό των φίλτρων πακέτων, με χαμηλότερες επιδόσεις.

Η σημασία της τεχνολογίας φιλτραρίσματος σε επίπεδο συνεδρίασης είναι ότι η πύλη εξαλείφει την άμεση αλληλεπίδραση των δύο κόμβων, ενεργώντας ως λεγόμενος. ενδιάμεσος (proxy), ο οποίος παρακολουθεί όλα τα αιτήματα από έναν κόμβο για πρόσβαση σε άλλο και, αφού επαληθεύσει την εγκυρότητα των αιτημάτων αυτών, δημιουργεί μια σύνδεση. Μετά από αυτό, η πύλη σε επίπεδο συνόδου αντιγράφει απλώς τα πακέτα που μεταδίδονται σε μία συνεδρία μεταξύ δύο κόμβων, χωρίς να πραγματοποιήσει πρόσθετο φιλτράρισμα. Μόλις δημιουργηθεί μια εξουσιοδοτημένη σύνδεση, η πύλη τοποθετεί σχετικές πληροφορίες στον ειδικό πίνακα σύνδεσης (διευθύνσεις αποστολέα και παραλήπτη, κατάσταση σύνδεσης, πληροφορίες αριθμού ακολουθίας κ.λπ.). Μόλις ολοκληρωθεί η περίοδος επικοινωνίας, καταργείται η καταχώρισή της από αυτόν τον πίνακα. Όλα τα επόμενα πακέτα που μπορεί να δημιουργηθούν από έναν εισβολέα και "σαν να αναφέρεται" σε μια ήδη ολοκληρωμένη σύνδεση απορρίπτονται.

Το πλεονέκτημα αυτής της τεχνολογίας, της οποίας η SOCKS είναι εξέχων εκπρόσωπος, είναι ότι αποκλείει την άμεση επαφή μεταξύ δύο κόμβων. Η διεύθυνση πύλης του επιπέδου συνεδρίας είναι το μόνο στοιχείο που συνδέει το εξωτερικό δίκτυο, το οποίο είναι μολυσμένο από hackers, με εσωτερικούς, προστατευμένους πόρους. Επιπλέον, δεδομένου ότι η σύνδεση μεταξύ των κόμβων καθιερώνεται μόνο αφού επαληθευτεί η εγκυρότητά της, η πύλη εμποδίζει έτσι την υλοποίηση της πλαστογράφησης διευθύνσεων που είναι εγγενής στα φίλτρα πακέτων.

Παρά την φαινομενική αποτελεσματικότητα αυτής της τεχνολογίας, έχει ένα πολύ σοβαρό μειονέκτημα - την αδυναμία επαλήθευσης του περιεχομένου του πεδίου δεδομένων. Δηλαδή ο επιτιθέμενος μπορεί να είναι σε θέση να μεταφέρει ιούς τύπου Trojan και άλλες επιθέσεις στο Internet στο προστατευόμενο δίκτυο. Επιπλέον, η δυνατότητα παρακολούθησης TCP που περιγράφηκε στα προηγούμενα κεφάλαια (TCP αεροπειρατεία) επιτρέπει σε έναν εισβολέα, ακόμα και εντός της επιτρεπόμενης περιόδου σύνδεσης, να εφαρμόσει τις επιθέσεις του.

ρύζι "Gateway Session"

Ενδιάμεσοι επιπέδου εφαρμογής

Οι διαμεσολαβητές στρώματος εφαρμογών είναι σχεδόν αδιαίρετοι από τις πύλες σε επίπεδο συνόδου, με μία εξαίρεση. Επίσης, εκτελούν μια ενδιάμεση λειτουργία μεταξύ δύο κόμβων, εξαιρουμένης της άμεσης αλληλεπίδρασής τους, αλλά επιτρέπουν τη διείσδυση στο πλαίσιο της μεταφερόμενης κυκλοφορίας, δεδομένου ότι λειτουργία σε επίπεδο εφαρμογής. Τα τείχη προστασίας που βασίζονται σε αυτήν την τεχνολογία περιέχουν τα λεγόμενα. οι οποίοι, γνωρίζοντας τον τρόπο λειτουργίας μιας εφαρμογής, μπορούν να επεξεργαστούν την κυκλοφορία που παράγουν. Έτσι, αυτοί οι ενδιάμεσοι μπορούν, για παράδειγμα, να επιτρέψουν την εντολή GET εξερχόμενης κίνησης (λήψη αρχείου) του πρωτοκόλλου FTP και να απαγορεύσουν την εντολή PUT (αποστολή αρχείου) και αντίστροφα. Μια άλλη διαφορά από τις πύλες σε επίπεδο συνεδρίας είναι η δυνατότητα φιλτραρίσματος κάθε πακέτου.

Ωστόσο, όπως φαίνεται από την παραπάνω περιγραφή, εάν για κάποια από τις εφαρμογές δεν υπάρχει μεσίτης εφαρμογών, τότε το τείχος προστασίας δεν θα είναι σε θέση να χειριστεί την κίνηση μιας τέτοιας εφαρμογής και θα απορριφθεί. Αυτός είναι ο λόγος για τον οποίο είναι τόσο σημαντικό ότι ο κατασκευαστής τείχους προστασίας αναπτύσσει μεσάζοντες για νέες εφαρμογές εγκαίρως, για παράδειγμα, για εφαρμογές πολυμέσων.

| Αρετές | Μειονεκτήματα |

| Ανάλυση στο επίπεδο εφαρμογής και δυνατότητα εφαρμογής πρόσθετων μηχανισμών προστασίας (για παράδειγμα, ανάλυση περιεχομένου). | Η αδυναμία ανάλυσης της κυκλοφορίας από την εφαρμογή "άγνωστη". |

| Εξαλείψτε την άμεση αλληλεπίδραση μεταξύ δύο κόμβων. | Χαμηλή απόδοση. |

| Υψηλό επίπεδο ασφάλειας. | Ευπάθεια σε επιθέσεις σε επίπεδο λειτουργικών συστημάτων και εφαρμογών. |

| Παρακολούθηση της κατάστασης σύνδεσης. | Απαιτείται αλλαγή της τροποποίησης λογισμικού πελάτη. |

| Δεν υπάρχει πάντα ένας διαμεσολαβητής για εφαρμογές που βασίζονται σε πρωτόκολλα UDP και RPC. | |

| Διπλή ανάλυση - σε επίπεδο εφαρμογής και σε ενδιάμεσο επίπεδο. |

ρύζι "Ενδιάμεσος Επίπεδο Εφαρμογής"

Κρατικοί επιθεωρητές

Κάθε μία από αυτές τις κατηγορίες τείχους προστασίας έχει αρκετά πλεονεκτήματα και μπορεί να χρησιμοποιηθεί για την προστασία εταιρικών δικτύων. Ωστόσο, θα ήταν πολύ πιο αποδοτικό να συνδυαστούν όλες οι αναφερόμενες κλάσεις της ITU σε μία συσκευή. Αυτό έγινε στους κρατικούς επιθεωρητές, οι οποίοι συνδυάζουν όλα τα πλεονεκτήματα των παραπάνω τύπων οθονών, ξεκινώντας την ανάλυση της κυκλοφορίας από το δίκτυο και τελειώνοντας με τα επίπεδα εφαρμογής, πράγμα που σας επιτρέπει να συνδυάσετε φαινομενικά ασυμβίβαστα πράγματα σε μία συσκευή - μεγαλύτερη απόδοση και υψηλή ασφάλεια. Αυτά τα τείχη προστασίας σάς επιτρέπουν να ελέγχετε:

- κάθε πακέτο που μεταδίδεται βασίζεται στον υπάρχοντα πίνακα κανόνων.

- Κάθε συνεδρία - με βάση τον πίνακα κατάστασης.

- κάθε αίτηση βασίζεται σε αναπτυγμένους διαμεσολαβητές.

Εντούτοις, ο επιθεωρητής του κράτους δεν προλαμβάνει τη δημιουργία σύνδεσης μεταξύ δύο κόμβων, λόγω της απόδοσης τέτοιου τείχους προστασίας σημαντικά υψηλότερου από τις πύλες σε επίπεδο συνεδρίας και επίπεδο εφαρμογής, προσεγγίζοντας τις τιμές που βρίσκονται μόνο στο πακέτο φίλτρα. Ένα άλλο πλεονέκτημα των stateful τείχους προστασίας είναι η διαφάνεια για τον τελικό χρήστη, η οποία δεν απαιτεί πρόσθετη διαμόρφωση ή διαμόρφωση λογισμικού πελάτη.

Συμπληρώνοντας την περιγραφή των κατηγοριών τείχους προστασίας, θέλουμε να σημειώσουμε ότι ο όρος "stateful inspection", που εισήχθη από την Check Point Software, αγαπήθηκε τόσο από τους κατασκευαστές ώστε είναι πολύ δύσκολο να βρεθεί ένα τείχος προστασίας που να μην εμπίπτει σε αυτήν την κατηγορία (ακόμα και αν δεν εφαρμόζει αυτή την τεχνολογία). ). Έτσι, τώρα υπάρχουν μόνο δύο κατηγορίες τείχους προστασίας στην αγορά - κρατικοί επιθεωρητές και φίλτρα πακέτων.

Επιλογή τείχους προστασίας

Υπάρχει μια θαυμάσια ρωσική παροιμία: "Μην βάζετε όλα τα αυγά σας σε ένα καλάθι". Βάσει αυτής της αρχής πρέπει να επιλέγεται το τείχος προστασίας. Δεν μπορείτε να κάνετε σαφή επιλογή υπέρ μιας από αυτές τις οθόνες. Είναι καλύτερα αν μπορείτε να χρησιμοποιήσετε δύο τείχη προστασίας, δημιουργώντας έτσι ένα αμυντικό σύστημα στο δίκτυό σας. Εάν μια από τις οθόνες είναι ανίκανος, τότε μέχρι εκείνη τη στιγμή η απόδοση της έχει αποκατασταθεί, ολόκληρη η οθόνη θα πάρει τη δεύτερη οθόνη. Συνήθως χρησιμοποιείται ο συνδυασμός του "φίλτρου πακέτων - επιθεωρητής κατάστασης (ή διακομιστή μεσολάβησης επιπέδου εφαρμογής)". Και αυτός ο συνδυασμός είναι επίσης καλός επειδή δεν χρειάζεται να ξοδεύετε χρήματα για την αγορά ενός φίλτρου πακέτων που είναι ήδη ενσωματωμένο στον δρομολογητή που είναι εγκατεστημένος στην άκρη του δικτύου σας.

Ευκαιρίες

Εκτός από το φιλτράρισμα της κυκλοφορίας, τα τείχη προστασίας σας επιτρέπουν να εκτελέσετε άλλες εξίσου σημαντικές λειτουργίες, χωρίς τις οποίες η παροχή περιμετρικής προστασίας θα ήταν ελλιπής. Φυσικά, ο παρακάτω κατάλογος δεν είναι εξαντλητικός, αλλά αυτό το υλικό δεν είναι ένας οδηγός για την επιλογή ενός τείχους προστασίας. Απλώς επισημαίνουμε κάποια μέσα προστασίας από τις επιθέσεις που περιγράφηκαν προηγουμένως.

Μετάφραση διεύθυνσης δικτύου

Όπως έχει φανεί νωρίτερα, ο επιτιθέμενος πρέπει να γνωρίζει τη διεύθυνση του θύματος του προκειμένου να εκτελέσει πολλές επιθέσεις. Για να αποκρύψετε αυτές τις διευθύνσεις, καθώς και την τοπολογία ολόκληρου του δικτύου, τα τείχη προστασίας αποκτούν μια πολύ σημαντική λειτουργία - μετάφραση διεύθυνσης δικτύου (μετάφραση διεύθυνσης δικτύου). Η μετάφραση μπορεί να γίνει με δύο τρόπους - δυναμικά και στατικά. Στην πρώτη περίπτωση, η διεύθυνση διατίθεται στον κόμβο κατά τη στιγμή της πρόσβασης στο τείχος προστασίας. Αφού ολοκληρωθεί η σύνδεση, η διεύθυνση απελευθερώνεται και μπορεί να χρησιμοποιηθεί από οποιονδήποτε άλλο κόμβο στο εταιρικό δίκτυο. Στη δεύτερη περίπτωση, η διεύθυνση κόμβου συνδέεται πάντοτε με μία διεύθυνση ITU.

ρύζι "Μετάφραση διεύθυνσης δικτύου"

Έλεγχος ταυτότητας χρήστη

Τα firewalls, πέραν του ότι επιτρέπουν ή αρνούνται την εισαγωγή διαφόρων εφαρμογών στο δίκτυο, μπορούν επίσης να εκτελούν παρόμοιες ενέργειες για χρήστες που επιθυμούν να έχουν πρόσβαση σε εξωτερικούς ή εσωτερικούς πόρους που μοιράζονται το τείχος προστασίας. Ταυτοχρόνως, ο έλεγχος ταυτότητας ενός χρήστη μπορεί να πραγματοποιηθεί είτε με την παρουσίαση ενός τακτικού αναγνωριστικού (όνομα) και κωδικού πρόσβασης, είτε με πιο αξιόπιστες μεθόδους, για παράδειγμα χρησιμοποιώντας SecureID ή ψηφιακά πιστοποιητικά.

ρύζι "Έλεγχος ταυτότητας"

Εγγραφή γεγονότος

Ως κρίσιμο στοιχείο του συστήματος προστασίας των εταιρικών δικτύων, το τείχος προστασίας έχει τη δυνατότητα να καταγράφει όλες τις ενέργειες που καταγράφονται από αυτόν. Τέτοιες ενέργειες περιλαμβάνουν όχι μόνο την παραβίαση ή την παρεμπόδιση πακέτων δικτύου, αλλά και την αλλαγή των κανόνων ελέγχου πρόσβασης από τον διαχειριστή ασφαλείας και άλλες ενέργειες. Η καταχώρηση αυτή σας επιτρέπει να έχετε πρόσβαση στα δημιουργημένα αρχεία καταγραφής, όπως απαιτείται - σε περίπτωση συμβάντος ασφαλείας ή να συγκεντρώσετε αποδεικτικά στοιχεία για την υποβολή τους στα δικαστήρια ή για εσωτερική έρευνα.

Εφαρμογή

Υπάρχουν δύο επιλογές για την εφαρμογή τείχους προστασίας - λογισμικό και λογισμικό και υλικό. Η δεύτερη επιλογή μπορεί επίσης να εφαρμοστεί με δύο τρόπους - ως εξειδικευμένη συσκευή και ως μονάδα σε δρομολογητή ή διακόπτη. Το ενδιαφέρον για λύσεις λογισμικού και υλικού αυξήθηκε παγκοσμίως τα τελευταία δύο χρόνια. Τέτοιες λύσεις σταδιακά αντικαθιστούν τα "καθαρά" συστήματα λογισμικού και αρχίζουν να παίζουν το πρώτο βιολί στην αγορά αυτή.

Η πρώτη λύση είναι η πιο συχνά χρησιμοποιούμενη και με την πρώτη ματιά πιο ελκυστική. Αυτό οφείλεται στο γεγονός ότι, κατά τη γνώμη πολλών, για την εφαρμογή της, αρκεί μόνο να αγοράσετε λογισμικό τείχους προστασίας και να το εγκαταστήσετε σε οποιονδήποτε υπολογιστή της εταιρείας. Ωστόσο, στην πράξη, είναι πολύ μακριά από το ότι ο οργανισμός διαθέτει έναν ελεύθερο υπολογιστή και ικανοποιεί επίσης τις υψηλές απαιτήσεις για τους πόρους του συστήματος. Συνεπώς, ταυτόχρονα με την απόκτηση λογισμικού, αγοράζεται επίσης ένας υπολογιστής για την εγκατάσταση του. Έπειτα έρχεται η διαδικασία εγκατάστασης ενός λειτουργικού συστήματος σε έναν υπολογιστή και η τοποθέτησή του, η οποία επίσης απαιτεί χρόνο και πληρωμή για τους εγκαταστάτες. Και μόνο μετά από αυτό το λογισμικό συστήματος ανίχνευσης επίθεσης εγκαθίσταται και διαμορφώνεται. Όπως μπορείτε να δείτε, η χρήση ενός κανονικού ατόμου δεν είναι τόσο εύκολη όσο φαίνεται με την πρώτη ματιά. Αυτός είναι ο λόγος για τον οποίο τα τελευταία χρόνια έχουν αρχίσει να λαμβάνουν εξειδικευμένες λύσεις λογισμικού και υλικού, που ονομάζονται συσκευές ασφαλείας. Παρέχονται ως ειδικά λογισμικά και συστήματα υλικού χρησιμοποιώντας εξειδικευμένα ή τυποποιημένα λειτουργικά συστήματα (συνήθως βασισμένα σε FreeBSD ή Linux), "trimmed" για την εκτέλεση μόνο συγκεκριμένων λειτουργιών. Τα πλεονεκτήματα αυτών των λύσεων περιλαμβάνουν:

- Ευκολία εφαρμογής στην τεχνολογία επεξεργασίας πληροφοριών. Δεδομένου ότι οι συσκευές αυτές έχουν ήδη παραδοθεί με ένα προεγκατεστημένο και ρυθμισμένο λειτουργικό σύστημα και μηχανισμούς προστασίας, είναι απαραίτητο μόνο να συνδεθεί με το δίκτυο, το οποίο εκτελείται μέσα σε λίγα λεπτά. Και παρόλο που απαιτείται κάποια προσαρμογή, ο χρόνος που δαπανάται για αυτό είναι σημαντικά μικρότερος από ό, τι στην περίπτωση της εγκατάστασης και της διαμόρφωσης του τείχους προστασίας από το μηδέν.

- Ευκολία διαχείρισης. Αυτές οι συσκευές μπορούν να ελέγχονται από οποιονδήποτε σταθμό εργασίας Windows 9x, NT, 2000 ή Unix. Η κονσόλα διαχείρισης επικοινωνεί με τη συσκευή χρησιμοποιώντας είτε τυποποιημένα πρωτόκολλα, όπως Telnet ή SNMP, είτε χρησιμοποιώντας εξειδικευμένα ή ασφαλή πρωτόκολλα, όπως Ssh ή SSL.

- Απόδοση. Λόγω του γεγονότος ότι όλες οι "περιττές" υπηρεσίες και υποσυστήματα αποκλείονται από το λειτουργικό σύστημα, η συσκευή λειτουργεί πιο αποτελεσματικά όσον αφορά την απόδοση και την αξιοπιστία.

- Αντοχή σφάλματος και υψηλή διαθεσιμότητα. Η εφαρμογή ενός τείχους προστασίας σε μια ειδική συσκευή σας επιτρέπει να εφαρμόσετε μηχανισμούς που θα εξασφαλίζουν όχι μόνο λογισμικό, αλλά και ανοχή σφάλματος υλικού και υψηλή διαθεσιμότητα. Τέτοιες συσκευές είναι σχετικά εύκολο να συσσωρευτούν.

- Εστίαση στην προστασία. Η επίλυση μόνο των καθηκόντων ασφάλειας δικτύου δεν σπαταλάει πόρους σε άλλες λειτουργίες, όπως δρομολόγηση κ.λπ. Συνήθως, μια προσπάθεια δημιουργίας μιας καθολικής συσκευής που να λύνει πολλά προβλήματα ταυτόχρονα δεν οδηγεί σε κάτι καλό.

Σε έκθεση που δημοσίευσε η ανεξάρτητη εταιρεία παροχής συμβουλών Gartner Group τον Ιούνιο του 1997, γράφτηκε ότι μέχρι το 2002, το 80% των εταιρειών με έσοδα από 20 εκατομμύρια έως 200 εκατομμύρια δολάρια θα επιλέξει λύσεις υλικού και όχι λογισμικό. Ο κύριος λόγος αυτής της επιλογής είναι να προσφέρει το ίδιο υψηλό επίπεδο προστασίας με τις λύσεις λογισμικού, αλλά για λιγότερα χρήματα. Και ο δεύτερος λόγος είναι η απλότητα και η ευκολία ενσωμάτωσης τέτοιων λύσεων στο εταιρικό σύστημα.

Με την πρώτη ματιά, οι υλοποιήσεις αυτού του υλικού είναι σημαντικά ακριβότερες, αλλά αυτό είναι μόνο με την πρώτη ματιά. Το κόστος των λύσεων λογισμικού και υλικού είναι περίπου $ 5000-12000. Το κόστος μιας λύσης που βασίζεται στη χρήση λογισμικού που εκτελεί παρόμοιες λειτουργίες μπορεί να είναι σημαντικά υψηλότερο. Αυτό συμβαίνει παρά το γεγονός ότι το ίδιο το λογισμικό κοστίζει λιγότερο. Αυτό το αποτέλεσμα επιτυγχάνεται εξαιτίας του γεγονότος ότι το κόστος μιας λύσης λογισμικού περιλαμβάνει:

- Το κόστος του υπολογιστή.

- Το κόστος μιας άδειας διανομής του λειτουργικού συστήματος.

- Κόστος συνοδευτικού λογισμικού (για παράδειγμα, πρόγραμμα περιήγησης Internet Explorer ή DBMS Oracle).

- Το κόστος του κόστους εγκατάστασης και διαμόρφωση του συνόλου του συγκροτήματος στο σύνολό του. Τυπικά, αυτά τα έξοδα είναι 20-30% του κόστους των συνιστωσών του συνόλου του συγκροτήματος.

- Το κόστος υποστήριξης όλων των στοιχείων του συγκροτήματος (υπολογιστής και εξαρτήματα του υλικού του, λειτουργικό σύστημα, πρόσθετο λογισμικό κλπ.).

Για το σύμπλεγμα λογισμικού και υλικού αυτών των "πρόσθετων" δαπανών δεν υπάρχει, επειδή αυτά περιλαμβάνονται ήδη στην τιμή του "σιδήρου".

Ωστόσο, θα πρέπει να σημειωθεί αμέσως ότι ένας εξειδικευμένος υπολογιστής δεν είναι ο ίδιος με έναν δρομολογητή με λειτουργίες ανίχνευσης επίθεσης (για παράδειγμα δρομολογητές με Cisco Secure Integrated Software). Στον κατασκευαστή του δρομολογητή, προτεραιότητα είναι πάντα η βελτίωση της διαδικασίας και η αύξηση της ταχύτητας δρομολόγησης. Και μόνο τότε προσπαθεί να εφαρμόσει τα χαρακτηριστικά προστασίας. Ως εκ τούτου, κάνοντας μια επιλογή μεταξύ της δρομολόγησης και της προστασίας, πάντοτε είναι υπέρ της δρομολόγησης. Όπως δείχνει η πρακτική, η χρήση προστατευτικών μηχανισμών στους δρομολογητές μειώνει σημαντικά την απόδοσή τους. Ή οι προστατευτικές λειτουργίες είναι περιορισμένες.

Μειονεκτήματα

Πάνω από αυτά έχουμε ήδη αναφέρει μερικές από τις αδυναμίες που ενυπάρχουν στα τείχη προστασίας, καθώς και τρόπους για την παράκαμψη τους. Παρακάτω θα υποδείξουμε κάποιες από αυτές.

Περιορισμός της λειτουργίας των υπηρεσιών δικτύου

Ορισμένα εταιρικά δίκτυα χρησιμοποιούν τοπολογίες που είναι δύσκολο να «συναντηθούν» με ένα τείχος προστασίας (π.χ. κυκλοφορία ραδιοφωνικής μετάδοσης) ή να χρησιμοποιήσουν ορισμένες υπηρεσίες (για παράδειγμα, NFS) με τέτοιο τρόπο ώστε η εφαρμογή της ITU να απαιτεί σημαντική αναδιάρθρωση ολόκληρης της υποδομής δικτύου. Σε μια τέτοια κατάσταση, το σχετικό κόστος απόκτησης και διαμόρφωσης του τείχους προστασίας μπορεί να συγκριθεί με τις ζημίες που συνδέονται με την απουσία της ITU.

Αυτό το πρόβλημα μπορεί να λυθεί μόνο με το σωστό σχεδιασμό της τοπολογίας του δικτύου στο αρχικό στάδιο της δημιουργίας ενός εταιρικού συστήματος πληροφοριών. Αυτό όχι μόνο θα μειώσει το κόστος υλικών που θα προκύψει για την απόκτηση εργαλείων ασφάλειας πληροφοριών, αλλά και θα ενσωματώσει αποτελεσματικά τείχη προστασίας στην υπάρχουσα τεχνολογία επεξεργασίας πληροφοριών. Εάν το δίκτυο έχει ήδη σχεδιαστεί και λειτουργήσει, τότε ίσως αξίζει να σκεφτούμε να χρησιμοποιήσουμε κάποια άλλη λύση αντί ενός τείχους προστασίας, για παράδειγμα, ένα σύστημα ανίχνευσης επίθεσης.

Δυνητικά επικίνδυνες ευκαιρίες

Νέες δυνατότητες που έχουν προκύψει πρόσφατα και διευκολύνουν τη ζωή των χρηστών του Διαδικτύου, έχουν αναπτυχθεί με ελάχιστες απαιτήσεις ασφαλείας. Για παράδειγμα, οι εφαρμογές JavaScript, Java, ActiveX και άλλες υπηρεσίες επικεντρώθηκαν στην επεξεργασία δεδομένων. Η ιδιαιτερότητα του κώδικα κινητής τηλεφωνίας είναι τέτοια ώστε να μπορεί να χρησιμοποιηθεί και ως μέσο για τη διεξαγωγή επιθέσεων και ως αντικείμενο επίθεσης. Στην πρώτη παραλλαγή, ο κίνδυνος είναι ότι ο κινητός κώδικας μεταφορτώνεται στον υπολογιστή του χρήστη και εκτελείται σε αυτόν ως κανονικό πρόγραμμα, αποκτώντας πρόσβαση σε πόρους του συστήματος. Η δεύτερη επιλογή, κατά κανόνα, χρησιμοποιείται για να τροποποιήσει τον κινητό κώδικα - ως προκαταρκτικό στάδιο πριν από τη διεξαγωγή επιθέσεων στον τοπικό υπολογιστή του χρήστη. Οι επιθέσεις στον κώδικα του κινητού, ως μέσο εκτέλεσης οποιωνδήποτε λειτουργιών, δεν έχουν ακόμη γίνει ευρέως διαδεδομένες. Αυτό οφείλεται στο γεγονός ότι ο κώδικας κινητής τηλεφωνίας δεν έχει ακόμη εφαρμοστεί για την εκτέλεση οποιωνδήποτε σοβαρών πράξεων, για παράδειγμα, διεξαγωγή οικονομικών συναλλαγών. Παρόλο που υπάρχουν ήδη γνωστά παραδείγματα τραπεζικών συστημάτων, συμπεριλαμβανομένων των ρωσικών, χρησιμοποιώντας τεχνολογία Java για να συνεργαστεί με έναν πελάτη.

Ως μέσο για τη διεξαγωγή επιθέσεων, ένας κώδικας κινητής τηλεφωνίας μπορεί να εφαρμοστεί με τη μορφή:

- ένας ιός που εισβάλλει στο σύστημα πληροφοριών και καταστρέφει δεδομένα σε τοπικούς δίσκους, τροποποιώντας συνεχώς τον κώδικα του, καθιστώντας έτσι δύσκολη την ανίχνευση και τη διαγραφή.

- ένας πράκτορας που παρακολουθεί κωδικούς πρόσβασης, αριθμούς πιστωτικών καρτών κ.λπ.

- ένα πρόγραμμα που αντιγράφει εμπιστευτικά αρχεία που περιέχουν επιχειρηματικές και οικονομικές πληροφορίες,

- και πολλά άλλα.

Τέτοια προγράμματα μπορούν να καλυφθούν με κινούμενα πανό, διαδραστικά παιχνίδια, αρχεία ήχου κλπ. Οι Ρώσοι χρήστες δεν χρησιμοποιούν συχνά έναν υπολογιστή για τη διεξαγωγή οικονομικών συναλλαγών και άλλων ενεργειών που θα μπορούσαν να παραβιάσουν την εμπιστευτικότητα των δεδομένων. Επομένως, θεωρούμε παραδείγματα ενός εχθρικού κώδικα για κινητά που διαταράσσει τη λειτουργία του κόμβου στον οποίο εκτελείται. Αυτό είναι το πιο εύκολο να εφαρμοστεί και ως αποτέλεσμα μια συχνά χρησιμοποιούμενη απειλή που μπορεί να υποστεί οποιοσδήποτε χρήστης του Διαδικτύου. Μια τέτοια απειλή μπορεί να επιτευχθεί με:

- δημιουργία διαδικασιών υψηλής προτεραιότητας που εκτελούν μη εξουσιοδοτημένες ενέργειες ·

- δημιουργία μεγάλου αριθμού παραθύρων,

- "συλλάβει" μια μεγάλη ποσότητα μνήμης και σημαντικές κατηγορίες συστημάτων.

- CPU φορτίο άπειρο βρόχο?

- κλπ.

Η συνήθης προσέγγιση που χρησιμοποιείται για την ανίχνευση του κινητού κώδικα είναι η σάρωση όλων των εισερχόμενων δεδομένων στη 80ή ή στις 443η θύρες που χρησιμοποιούνται από τα πρωτόκολλα HHTP και HTTPS, προκειμένου να εντοπιστούν στοιχεία όπως οι αντίστοιχες ετικέτες. Αλλά αυτό δεν αρκεί για να σταματήσει ο κωδικός του κινητού, επειδή μπορείτε να πάρετε τα στοιχεία ελέγχου ActiveX και τις μικροεφαρμογές Java με άλλους τρόπους. Για παράδειγμα, φανταστείτε ότι μια μικροεφαρμογή Java (που συνήθως έχει την επέκταση .class) μοιράζεται τον εαυτό της ως εικόνα (δηλαδή έχει την επέκταση gif ή jpg). Εάν το τείχος προστασίας θεωρεί ότι αυτή η εικόνα, τότε μεταβιβάζεται στο δίκτυο και φορτώνεται στην προσωρινή μνήμη του προγράμματος περιήγησης, μετά την οποία το πρόγραμμα περιήγησης διακόπτεται, αφού το ληφθέν αρχείο δεν είναι εικόνα. Ωστόσο, δεν έχει σημασία - ο κωδικός για κινητά βρίσκεται ήδη στον υπολογιστή. Και αν αργότερα μπορεί να ενεργοποιηθεί, τότε μπορεί να υπάρχουν σοβαρά προβλήματα με την ασφάλεια του συστήματος. Μια άλλη μέθοδος εισαγωγής είναι η χρήση μιας μη τυποποιημένης θύρας για τη λειτουργία ενός διακομιστή ιστού.

Μια από τις επιλογές ασφαλείας, για παράδειγμα, για τις μικροεφαρμογές Java, μπορεί να θεωρηθεί ως σάρωση όλης της κίνησης που περνάει από το προστατευμένο τμήμα προκειμένου να εντοπιστεί η παρουσία συγκεκριμένων τμημάτων κώδικα. Η ανίχνευση αυτή πραγματοποιείται με την αναζήτηση του αριθμού του αναγνωριστικού byte-code, ο οποίος σε δεκαεξαδική μορφή μοιάζει με "CA FE BA BE". Ωστόσο, αυτή η προσέγγιση πρακτικά δεν χρησιμοποιείται από τους πωλητές ασφάλειας, καθώς η κυκλοφορία είναι συνήθως πολύ έντονη για να φιλτράρει τη ροή της από κάθε θύρα για τον εντοπισμό συγκεκριμένων θραυσμάτων κειμένου.

Ιοί και επιθέσεις

Σχεδόν κανένα τείχος προστασίας δεν έχει ενσωματωμένους μηχανισμούς προστασίας από ιούς και, γενικά, από επιθέσεις. Κατά κανόνα, το χαρακτηριστικό αυτό επιτυγχάνεται με τη σύνδεση πρόσθετων στοιχείων ή προγραμμάτων τρίτων με την ITU (για παράδειγμα το σύστημα πληροφορικής της Trend Micro για το Check Point Firewall-1 ή το σύστημα ανίχνευσης επίθεσης RealSecure για αυτό). Η χρήση μη τυπικών αρχειοθηκών ή μορφοτύπων μεταφοράς δεδομένων, καθώς και η κρυπτογράφηση της κυκλοφορίας, μειώνουν την προστασία από τον ιό σε τίποτα. Πώς μπορείτε να προστατεύσετε από ιούς ή επιθέσεις εάν περνούν από το τείχος προστασίας σε κρυπτογραφημένη μορφή και αποκρυπτογραφούνται μόνο στις τελικές συσκευές των πελατών;

Σε αυτή την περίπτωση, είναι καλύτερο να είστε ασφαλείς και να απαγορεύετε τη μετάβαση από τα δεδομένα τείχους προστασίας σε άγνωστη μορφή. Για τον έλεγχο των περιεχομένων των κρυπτογραφημένων δεδομένων δεν μπορεί να προσφερθεί τίποτα. Σε αυτήν την περίπτωση, εξακολουθεί να υπάρχει ελπίδα ότι η προστασία από ιούς και επιθέσεις πραγματοποιείται σε τερματικές συσκευές. Για παράδειγμα, χρησιμοποιώντας σύστημα RealSecure συστήματος παραγόντων.

Υποβάθμιση της απόδοσης

Πολύ συχνά, τα τείχη προστασίας αποτελούν τη συμφόρηση του δικτύου, μειώνοντας την απόδοση του. Σε αυτές τις περιπτώσεις, όταν είναι απαραίτητο να αναλυθεί όχι μόνο η κεφαλίδα (όπως τα φίλτρα πακέτων), αλλά και το περιεχόμενο κάθε πακέτου ("proxy"), η απόδοση του τείχους προστασίας μειώνεται σημαντικά. Για δίκτυα με μεγάλη κίνηση, η χρήση κανονικών τείχη προστασίας γίνεται μη πρακτική. Σε τέτοιες περιπτώσεις, θα πρέπει να τεθεί η ανίχνευση και η ανταπόκριση στις επιθέσεις και η κυκλοφορία θα πρέπει να αποκλειστεί μόνο σε περίπτωση άμεσης απειλής. Επιπλέον, ορισμένα εργαλεία ανίχνευσης επίθεσης (για παράδειγμα, BlackICE Gigabit Sentry) μπορούν να λειτουργούν σε ταχύτητες gigabit.

Η αντιστάθμιση μεταξύ των τύπων τείχους προστασίας είναι μεγαλύτερη ευελιξία στα φίλτρα πακέτων έναντι μεγαλύτερης ασφάλειας και εξαιρετικής δυνατότητας ελέγχου στις πύλες επιπέδου εφαρμογής ή στους επιθεωρητές κατάστασης. Αν και με την πρώτη ματιά φαίνεται ότι τα φίλτρα πακέτων θα πρέπει να είναι ταχύτερα, επειδή είναι απλούστερα και επεξεργάζονται μόνο τις κεφαλίδες πακέτων χωρίς να επηρεάζουν τα περιεχόμενά τους, αυτό δεν είναι πάντα αλήθεια. Πολλά τείχη προστασίας που είναι ενσωματωμένα σε μια πύλη εφαρμογής παρουσιάζουν υψηλότερες ταχύτητες από τους δρομολογητές και αποτελούν την καλύτερη επιλογή για έλεγχο πρόσβασης. Αυτό οφείλεται στο γεγονός ότι, όπως ήδη αναφέρθηκε, οι δρομολογητές είναι μη εξειδικευμένες συσκευές και οι λειτουργίες φιλτραρίσματος για αυτούς δεν είναι προτεραιότητα.

Προσωπικά τείχη προστασίας

Τα τελευταία χρόνια, σημειώθηκαν σημαντικές αλλαγές στη δομή των εταιρικών δικτύων. Εάν πριν τα όρια τέτοιων δικτύων μπορέσουν να οριοθετηθούν σαφώς, είναι πλέον σχεδόν αδύνατο. Όχι πολύ καιρό πριν, ένα τέτοιο όριο πέρασε από όλους τους δρομολογητές ή άλλες συσκευές (για παράδειγμα, μόντεμ) μέσω των οποίων έγινε η πρόσβαση σε εξωτερικά δίκτυα. Σε απομακρυσμένα γραφεία της οργάνωσης, η κατάσταση ήταν παρόμοια. Ωστόσο, τώρα ο πλήρης χρήστης του δικτύου που προστατεύεται από ένα τείχος προστασίας είναι ένας υπάλληλος που βρίσκεται εκτός της προστατευόμενης περίμετρος. Αυτοί οι εργαζόμενοι περιλαμβάνουν χρήστες που εργάζονται στο σπίτι ή ταξιδεύουν επαγγελματικά. Χρειάζονται προστασία; Σίγουρα. Ωστόσο, όλα τα παραδοσιακά τείχη προστασίας είναι κατασκευασμένα κατά τρόπον ώστε οι προστατευόμενοι χρήστες και οι πόροι να πρέπει να προστατεύονται από την προστασία τους, δηλ. από το εσωτερικό, κάτι που είναι αδύνατο για τους χρήστες κινητών συσκευών. Προκειμένου να εξαλειφθεί αυτό το πρόβλημα, προτάθηκαν δύο προσεγγίσεις - εικονικά ιδιωτικά δίκτυα (VPN), τα οποία θα περιγραφούν αργότερα, και κατανεμημένα τείχη προστασίας (διανεμημένα τείχη προστασίας). Ένα παράδειγμα της πρώτης λύσης είναι το VPN-1 της Check Point Software (http://www.checkpoint.com). Ένα τέτοιο σχήμα, παρόμοιο με το χταπόδι που είχε εξαπλωθεί στα πλοκάμια του, είχε μόνο ένα μειονέκτημα - η απομακρυσμένη περιοχή υποβλήθηκε σε επιθέσεις, αν και η πρόσβαση στο εταιρικό δίκτυο προστατεύεται από μη επιτρεπόμενες επιπτώσεις. Ένας Δούρειος ίππος εγκατεστημένος σε απομακρυσμένο σταθμό εργασίας θα μπορούσε να επέτρεπε σε έναν εισβολέα να διεισδύσει μέσω του τείχους προστασίας και μέσω ενός ασφαλούς καναλιού. Μετά από όλα, το VPN κρυπτογραφεί τόσο την κανονική όσο και την μη εξουσιοδοτημένη κυκλοφορία, χωρίς να κάνει καμία διάκριση μεταξύ τους. Τότε γεννήθηκε η ιδέα ενός κατανεμημένου τείχους προστασίας, που θα ήταν μια μίνι οθόνη που θα προστατεύει όχι ολόκληρο το δίκτυο, αλλά μόνο έναν μόνο υπολογιστή. Παραδείγματα μιας τέτοιας λύσης είναι ο BlackICE Agent του Internet Security Systems (http://www.iss.net) ή ο RealSecure Server Sensor από τον ίδιο κατασκευαστή. Η λύση αυτή ήταν επίσης άρεσε από τους οικιακούς χρήστες, οι οποίοι έλαβαν τελικά την ευκαιρία να προστατεύσουν τους υπολογιστές τους από εισβολείς που καθαρίζουν το δίκτυο. Από τότε οι πολλές λειτουργίες της διανεμημένης ITU (για παράδειγμα, η κεντρική διαχείριση ή η διανομή των πολιτικών ασφαλείας) για τους οικιακούς χρήστες ήταν περιττές, τότε τροποποιήθηκε η τεχνολογία της κατανεμημένης ITU και η νέα προσέγγιση ονομάστηκε "προσωπικός τείχος προστασίας", φωτεινοί εκπρόσωποι των οποίων είναι οι ZoneAlarm και BlackICE Defender εταιρείες ZoneLabs (http://www.zonelabs.com) και ISS αντίστοιχα. Το λογισμικό Check Point έχει έρθει στο προσκήνιο και εδώ προσφέροντας μια λύση VPN-1 SecureClient και VPN-1 SecureServer, η οποία όχι μόνο προστατεύει τους υπολογιστές από τους οποίους έχουν εγκατασταθεί από εξωτερικές επιθέσεις, αλλά προστατεύει επίσης την κίνηση που μεταδίδεται εκτός αυτού του κόμβου (δηλ. με την οργάνωση του πελάτη \\ server vpn). Αυτή ήταν η απόφαση που έκανε το δίκτυο να υπόκειται σε τείχη προστασίας με αόριστα καθορισμένα όρια.

Ποια είναι η διαφορά μεταξύ ενός προσωπικού τείχους προστασίας και ενός κατανεμημένου τείχους προστασίας; Η κύρια διαφορά είναι η παρουσία μιας κεντρικής λειτουργίας διαχείρισης. Εάν τα προσωπικά τείχη προστασίας διαχειρίζονται μόνο από τον υπολογιστή στον οποίο είναι εγκατεστημένα και είναι ιδανικά για οικιακή χρήση, τότε τα κατανεμημένα τείχη προστασίας μπορούν να διαχειρίζονται κεντρικά από μια ενιαία κονσόλα διαχείρισης που είναι εγκατεστημένη στο κεντρικό γραφείο του οργανισμού. Τέτοιες διαφορές επέτρεψαν σε ορισμένους κατασκευαστές να απελευθερώσουν τις λύσεις τους σε δύο εκδόσεις - προσωπικές (για οικιακούς χρήστες) και διανεμημένες (για εταιρικούς χρήστες). Έτσι, για παράδειγμα, ήρθε το Internet Security Systems, το οποίο προσφέρει ένα προσωπικό τείχος προστασίας BlackICE Defender και έναν αντιπρόσωπο BlackICE Agent που διανέμει τείχος προστασίας.

Ποιες λειτουργίες πρέπει να έχει μια αποτελεσματική προσωπική ITU; Πρώτον, αυτή η οθόνη δεν πρέπει να είναι ένα παθητικό πρόγραμμα, το οποίο κάνει μόνο ό, τι μπλοκάρει την εισερχόμενη κίνηση σε έναν υπολογιστή με καθορισμένα κριτήρια, τα οποία συνήθως περιλαμβάνουν τη διεύθυνση και τη θύρα της πηγής. Οι μαχητές έμαθαν πολύ καιρό για να παρακάμψουν αυτούς τους απλούς μηχανισμούς προστασίας και στο Διαδίκτυο μπορείτε να βρείτε ένα μεγάλο αριθμό προγραμμάτων που μπορούν να διεισδύσουν σε πολλά παραδοσιακά προστατευτικά εμπόδια. Ένα παράδειγμα ενός τέτοιου προγράμματος είναι ο δούρειος ίππος SubSeven 2.2, ο οποίος σας επιτρέπει να εκτελείτε μεγάλο αριθμό λειτουργιών σε υπολογιστή που έχει υποστεί βλάβη χωρίς να γνωρίζει ο ιδιοκτήτης του. Για να υπερασπιστεί τον εαυτό του, χρειάζεται ένα εργαλείο που θα επιτρέψει μια βαθύτερη ανάλυση κάθε πακέτου δικτύου που στοχεύει στον προστατευμένο κόμβο. Ένα τέτοιο εργαλείο είναι ένα σύστημα ανίχνευσης επίθεσης που εντοπίζει ίχνη δραστηριότητας hacking στην κυκλοφορία που περνά μέσω του τείχους προστασίας. Δεν εμπιστεύεται τυφλά τέτοιες άδειες όπως τη διεύθυνση πηγής και το λιμάνι. Όπως είναι γνωστό, το πρωτόκολλο IP, βάσει του οποίου κατασκευάζεται το σύγχρονο Διαδίκτυο, δεν έχει κανέναν σοβαρό μηχανισμό ασφαλείας, ο οποίος καθιστά εύκολη την αντικατάσταση της πραγματικής σας διεύθυνσης, καθιστώντας έτσι αδύνατη την παρακολούθηση ενός εισβολέα. Επιπλέον, ένας χάκερ μπορεί να "υποκαταστήσει" κάποιον άλλο, αντικαθιστώντας τη διεύθυνσή σας με τη διεύθυνση ενός υποκατάστατου. Τέλος, για κάποιες επιθέσεις (για παράδειγμα, "άρνηση εξυπηρέτησης") η διεύθυνση προέλευσης δεν χρειάζεται καθόλου και σύμφωνα με στατιστικά στοιχεία σε 95% των περιπτώσεων η διεύθυνση αυτή αλλάζει από τον hacker. Υπάρχει μια καλή αναλογία. Ένα προσωπικό τείχος προστασίας είναι ένας φρουρός ασφαλείας σε ένα κτίριο που εκδίδει περάσματα σε όλους τους επισκέπτες. Σε μια τέτοια κατάσταση, ένας εισβολέας μπορεί εύκολα να μεταφέρει ένα όπλο ή μια βόμβα σε ένα κτίριο. Ωστόσο, εάν τοποθετήσετε έναν ανιχνευτή μετάλλων στην είσοδο, η κατάσταση αλλάζει ριζικά και δεν είναι πλέον εύκολο για έναν εισβολέα να μεταφέρει απαγορευμένα αντικείμενα στην προστατευόμενη περιοχή.

Δυστυχώς, πρέπει να σημειωθεί ότι λίγα firewalls έχουν ενσωματωμένο σύστημα ανίχνευσης επίθεσης. Μία τέτοια λύση είναι τα συστήματα BlackICE Defender και BlackICE Agent των συστημάτων ασφαλείας στο Διαδίκτυο. Οποιοδήποτε από τα στοιχεία της οικογένειας BlackICE περιέχει δύο βασικές ενότητες που ανιχνεύουν και αποκλείουν μη εξουσιοδοτημένες δραστηριότητες - BlackICE Firewall και BlackICE IDS. Το BlackICE Firewall είναι υπεύθυνο για το κλείδωμα της κυκλοφορίας δικτύου από ορισμένες διευθύνσεις IP και θύρες TCP / UDP. Η προ-κλείδωμα της κυκλοφορίας με ορισμένα κριτήρια σας επιτρέπει να αυξήσετε την απόδοση του συστήματος μειώνοντας τον αριθμό των περιττών λειτουργιών για να επεξεργαστείτε μη εξουσιοδοτημένη κίνηση. Αυτό το στοιχείο μπορεί να ρυθμιστεί τόσο με το χέρι όσο και αυτόματα. Στην τελευταία περίπτωση, η αναδιάρθρωση πραγματοποιείται μετά την ανίχνευση μη εξουσιοδοτημένων δραστηριοτήτων από την ενότητα BlackICE IDS. Σε αυτήν την περίπτωση, η παρεμπόδιση της κυκλοφορίας μπορεί να πραγματοποιηθεί για οποιαδήποτε χρονική περίοδο. Το BlackICE Firewall λειτουργεί απευθείας με την κάρτα δικτύου, παρακάμπτοντας τη στοίβα πρωτοκόλλου ενσωματωμένη στο λειτουργικό σύστημα, η οποία εξαλείφει τον κίνδυνο χρήσης πολλών γνωστών τρωτών σημείων που σχετίζονται με την εσφαλμένη υλοποίηση της στοίβας στο λειτουργικό σύστημα. Το BlackICE IDS είναι υπεύθυνο για τον εντοπισμό επιθέσεων και άλλων ιχνών μη εξουσιοδοτημένης δραστηριότητας στην κίνηση που προέρχεται από τη μονάδα BlackICE Firewall και χρησιμοποιεί έναν πατενταρισμένο αλγόριθμο ανάλυσης πρωτοκόλλου επτά επιπέδων.

Ο επόμενος μηχανισμός που πρέπει να έχει ένα αποτελεσματικό προσωπικό τείχος προστασίας είναι η προστασία από επικίνδυνο περιεχόμενο που μπορεί να αποκτηθεί από το Διαδίκτυο. Αυτό το περιεχόμενο περιλαμβάνει μικροεφαρμογές Java και στοιχεία ελέγχου ActiveX, κώδικα ShockWave και δέσμες ενεργειών JavaScript, Jscript και VBScript. Με τη βοήθεια αυτών, αφενός, αναντικατάστατες και βολικές τεχνολογίες, ένας μεγάλος αριθμός μη εξουσιοδοτημένων ενεργειών μπορεί να εκτελεστεί σε έναν υπολογιστή. Ξεκινώντας από την εισαγωγή ιών και την εγκατάσταση ιχνών Trojan και τελειώνοντας με την κλοπή ή την αφαίρεση όλων των πληροφοριών. Επίσης, τα προσωπικά τείχη προστασίας θα πρέπει να προστατεύονται από τα cookies, τα οποία μπορούν να αποκαλύψουν εμπιστευτικές πληροφορίες σχετικά με τον ιδιοκτήτη του υπολογιστή.

Ορισμένες προσωπικές ITU (για παράδειγμα, το Norton Internet Security από τη Symantec) έχουν ενσωματώσει συστήματα προστασίας από ιούς που, εκτός από την ανίχνευση Trojans, μπορούν να ανιχνεύσουν μεγάλο αριθμό ιών, συμπεριλαμβανομένων των ιών μακροεντολών και των σκουληκιών Internet. Συχνά, οι κατασκευαστές ενσωματώνουν μονάδες VPN στα προϊόντα τους (για παράδειγμα, PGP Desktop Security ή VPN-1 SecureClient), τα οποία είναι υπεύθυνα για την εξασφάλιση ασφαλούς αλληλεπίδρασης με το κεντρικό γραφείο.

Επειδή οι διανεμημένες οθόνες διαχειρίζονται κεντρικά, πρέπει να διαθέτουν έναν αποτελεσματικό μηχανισμό διαμόρφωσης, διαχείρισης και ελέγχου που επιτρέπει στον διαχειριστή ασφαλείας να λαμβάνει λεπτομερείς πληροφορίες σχετικά με τις καταγεγραμμένες προσπάθειες διείσδυσης στους προστατευμένους κόμβους χωρίς πρόσθετες προσπάθειες. Επιπλέον, σε ορισμένες περιπτώσεις, είναι απαραίτητο να ξεκινήσει μια διαδικασία έρευνας για το έγκλημα πληροφορικής ή να συγκεντρωθούν αποδείξεις για να μεταβούν σε υπηρεσίες επιβολής του νόμου. Και θα υπάρχει ένας απαραίτητος μηχανισμός για την παρακολούθηση ενός εισβολέα (back tracing), που εφαρμόζεται σε μερικά firewalls. Για παράδειγμα, ο προαναφερόμενος πράκτορας BlackICE και ο Defender σας επιτρέπουν να παρακολουθείτε έναν εισβολέα που επιτίθεται σε έναν προστατευμένο υπολογιστή και να συλλέγει τις ακόλουθες πληροφορίες σχετικά με έναν χάκερ:

- IP-, DNS-, WINS-, NetBIOS- και MAC-διευθύνσεις του υπολογιστή από τον οποίο γίνεται η επίθεση.

- Το όνομα στο οποίο εισήλθε ο εισβολέας στο δίκτυο.

Εξίσου σημαντική είναι η δυνατότητα εξ αποστάσεως ενημέρωσης του προσωπικού λογισμικού τείχους προστασίας (για παράδειγμα, στο VPN-1 SecureClient). Διαφορετικά, ο διαχειριστής θα πρέπει να επισκέπτεται ανεξάρτητα καθέναν από τους κατόχους υπολογιστών και να ενημερώνει το λογισμικό ασφαλείας του. Φανταστείτε τι είδους διαταραχή αυτό θα είχε προκαλέσει στους ιδιοκτήτες υπολογιστών, τους οποίους θα αποσύρουν από το έργο τους. Το απομακρυσμένο και, το σημαντικότερο, ανεπιθύμητο για τον ιδιοκτήτη του υπολογιστή, η ενημέρωση (συμπεριλαμβανομένης της ενημέρωσης των υπογραφών επιθέσεων και ιών) καταργεί αυτό το πρόβλημα και διευκολύνει τη σκληρή δουλειά του διαχειριστή της ασφάλειας. Κατά την εφαρμογή του τηλεχειριστηρίου, δεν πρέπει να ξεχνάτε την προστασία της κυκλοφορίας που μεταδίδεται μεταξύ της κεντρικής κονσόλας και των απομακρυσμένων πρακτόρων. Ένας εισβολέας θα μπορούσε να παρακολουθήσει ή να αντικαταστήσει αυτές τις εντολές, οι οποίες θα παραβίαζαν την ασφάλεια των απομακρυσμένων τοποθεσιών.

Στο τέλος αυτής της ενότητας θέλω να πω ότι η σωστή επιλογή προσωπικού ή κατανεμημένου τείχους προστασίας θα αυξήσει την ασφάλεια των υπολογιστών, οι οποίοι υπό κανονικές συνθήκες παραμένουν απροστάτευτοι και μπορούν να λειτουργήσουν ως σημείο εισόδου στο εταιρικό δίκτυο.

11. Firewalls και ο ρόλος τους στην κατασκευή ασφαλών συστημάτων

Firewall ή οθόνη δικτύου; ένα σύνολο υλικού ή λογισμικού που παρακολουθεί και φιλτράρει πακέτα δικτύου που διέρχονται από αυτό σύμφωνα με συγκεκριμένους κανόνες.

Το κύριο καθήκον του τείχους προστασίας είναι να προστατεύει δίκτυα υπολογιστών ή μεμονωμένους κόμβους από μη εξουσιοδοτημένη πρόσβαση. Επίσης, τα τείχη προστασίας καλούνται συχνά φίλτρα, ως κύριο καθήκον τους; μην περάσετε (φιλτράρετε) πακέτα που δεν ταιριάζουν με τα κριτήρια που ορίζονται στη διαμόρφωση.

Μερικά τείχη προστασίας επιτρέπουν επίσης τη μετάφραση διευθύνσεων; δυναμική αντικατάσταση διευθύνσεων intranet (γκρι) ή θύρες με εξωτερικές που χρησιμοποιούνται εκτός LAN.

Άλλα ονόματα

Firewall (αυτό είναι Brandmauer); δανεισμένο από τη γερμανική γλώσσα, ο όρος είναι ανάλογος του αγγλικού τείχους προστασίας στην αρχική του έννοια (το τείχος που χωρίζει τα παρακείμενα κτίρια, εμποδίζοντας την εξάπλωση της φωτιάς). Είναι ενδιαφέρον το γεγονός ότι στον τομέα της τεχνολογίας των υπολογιστών στα γερμανικά χρησιμοποιείται η λέξη "Firewall".

Τείχος προστασίας, τείχος προστασίας, τείχος προστασίας, τείχος προστασίας; που σχηματίστηκε από τη μετάφραση του αγγλικού όρου firewall.

Ποικιλίες τείχους προστασίας

Τα firewalls ταξινομούνται σε διαφορετικούς τύπους ανάλογα με τα ακόλουθα χαρακτηριστικά:

- αν η οθόνη παρέχει μια σύνδεση μεταξύ ενός κόμβου και του δικτύου ή μεταξύ δύο ή περισσότερων διαφορετικών δικτύων.

- στο επίπεδο των πρωτοκόλλων δικτύου που ελέγχεται η ροή δεδομένων.

- αν οι ενεργές συνδέσεις παρακολουθούνται ή όχι.

Ανάλογα με την κάλυψη των παρακολουθούμενων ροών δεδομένων, τα τείχη προστασίας χωρίζονται σε:

- παραδοσιακό δίκτυο (ή τείχος προστασίας); ένα πρόγραμμα (ή ένα αναπόσπαστο τμήμα του λειτουργικού συστήματος) στην πύλη (ένας διακομιστής που μεταδίδει κίνηση μεταξύ δικτύων) ή μια λύση υλικού που ελέγχει εισερχόμενες και εξερχόμενες ροές δεδομένων μεταξύ των συνδεδεμένων δικτύων.

- προσωπικό τείχος προστασίας ??? το πρόγραμμα που είναι εγκατεστημένο στον υπολογιστή του χρήστη και έχει σχεδιαστεί για να προστατεύει από την μη εξουσιοδοτημένη πρόσβαση μόνο αυτού του υπολογιστή.

Εκφυλισμένη περίπτωση; χρήση του παραδοσιακού διακομιστή τείχους προστασίας για τον περιορισμό της πρόσβασης στους δικούς του πόρους.

Ανάλογα με το επίπεδο στο οποίο εμφανίζεται ο έλεγχος πρόσβασης, υπάρχει διαχωρισμός στα τείχη προστασίας που εκτελούνται σε:

- επίπεδο δικτύου κατά το φιλτράρισμα με βάση τις διευθύνσεις αποστολέα και δέκτη των πακέτων, τους αριθμούς θυρών επιπέδου μεταφοράς του μοντέλου OSI και τους στατικούς κανόνες που ορίζει ο διαχειριστής.

- επίπεδο συνεδρίασης (επίσης γνωστό ως stateful); παρακολούθηση περιόδων σύνδεσης μεταξύ εφαρμογών που δεν επιτρέπουν πακέτα που παραβιάζουν τις προδιαγραφές TCP / IP που χρησιμοποιούνται συχνά σε κακόβουλες λειτουργίες; σάρωση πόρων, hacking μέσω λανθασμένων εφαρμογών του TCP / IP, αποσύνδεση / επιβράδυνση συνδέσεων, ένεση δεδομένων.

- επίπεδο εφαρμογής, το φιλτράρισμα βασίζεται στην ανάλυση των δεδομένων εφαρμογής που μεταδίδονται μέσα στο πακέτο. Αυτοί οι τύποι οθονών σάς επιτρέπουν να αποκλείσετε τη μεταφορά ανεπιθύμητων και δυνητικά επικίνδυνων πληροφοριών βάσει πολιτικών και ρυθμίσεων.

Ορισμένες λύσεις που σχετίζονται με τείχη προστασίας σε επίπεδο εφαρμογής είναι διακομιστές μεσολάβησης με ορισμένες δυνατότητες τείχους προστασίας, εφαρμόζοντας διαφανείς διακομιστές μεσολάβησης με εξειδίκευση στα πρωτόκολλα. Οι δυνατότητες του διακομιστή μεσολάβησης και της εξειδίκευσης πολλαπλών πρωτοκόλλων καθιστούν το φιλτράρισμα πολύ πιο ευέλικτο από ό, τι στα κλασικά τείχη προστασίας, αλλά τέτοιες εφαρμογές έχουν όλα τα μειονεκτήματα των διακομιστών μεσολάβησης (για παράδειγμα, ανώνυμο κυκλοφορίας).

Ανάλογα με την παρακολούθηση ενεργών συνδέσεων, τα τείχη προστασίας είναι:

- (απλό φιλτράρισμα), τα οποία δεν παρακολουθούν τρέχουσες συνδέσεις (για παράδειγμα, TCP), αλλά φιλτράρουν τη ροή δεδομένων μόνο με βάση τους στατικούς κανόνες.

- κρατικό κρατικός έλεγχος πακέτων (SPI) (φιλτράρισμα βάσει περιβάλλοντος), με παρακολούθηση των σημερινών συνδέσεων και παρακάμπτοντας μόνο εκείνα τα πακέτα που ικανοποιούν τη λογική και τους αλγορίθμους των αντίστοιχων πρωτοκόλλων και εφαρμογών. Αυτοί οι τύποι τείχους προστασίας καθιστούν δυνατή την αποτελεσματικότερη αντιμετώπιση διαφόρων τύπων επιθέσεων DoS και τρωτών σημείων ορισμένων πρωτόκολλων δικτύου. Επιπλέον, προβλέπουν τη λειτουργία τέτοιων πρωτοκόλλων όπως τα H.323, SIP, FTP κ.λπ., τα οποία χρησιμοποιούν σύνθετα συστήματα μεταφοράς δεδομένων μεταξύ παραληπτών, τα οποία είναι δύσκολο να περιγραφούν με στατικούς κανόνες και συχνά ασύμβατα με τις τυπικές οθόνες δικτύου χωρίς καθεστώς.

Τυπικά χαρακτηριστικά

- φιλτράροντας την πρόσβαση σε προφανώς απροστάτευτες υπηρεσίες.

- την παρεμπόδιση της λήψης ευαίσθητων πληροφοριών από προστατευμένο υποδίκτυο, καθώς και την εισαγωγή ψευδών δεδομένων σε προστατευμένο υποδίκτυο που χρησιμοποιεί ευάλωτες υπηρεσίες ·

- Έλεγχος πρόσβασης σε κόμβους δικτύου.

- μπορεί να καταχωρίσει όλες τις προσπάθειες πρόσβασης τόσο από το εξωτερικό όσο και από το εσωτερικό δίκτυο, γεγονός που επιτρέπει την τήρηση αρχείων για τη χρήση της πρόσβασης στο Διαδίκτυο από μεμονωμένους κόμβους δικτύου.

- ρύθμιση της πρόσβασης στο δίκτυο ·

- ειδοποίηση ύποπτης δραστηριότητας, προσπάθειες ανίχνευσης ή επίθεσης των κόμβων δικτύου ή της ίδιας της οθόνης.

Λόγω περιορισμών ασφαλείας, ορισμένες από τις απαραίτητες υπηρεσίες χρήστη ενδέχεται να αποκλειστούν, όπως Telnet, FTP, SMB, NFS κ.ο.κ. Επομένως, η δημιουργία ενός τείχους προστασίας απαιτεί τη συμμετοχή ενός ειδικού ασφαλείας δικτύου. Διαφορετικά, η βλάβη από κακή διαμόρφωση μπορεί να υπερβαίνει το όφελος.

Θα πρέπει επίσης να σημειωθεί ότι η χρήση του τείχους προστασίας αυξάνει τον χρόνο απόκρισης και μειώνει την απόδοση, καθώς το φιλτράρισμα δεν συμβαίνει στιγμιαία.

Προβλήματα που δεν λύθηκαν από το τείχος προστασίας

Το ίδιο το τείχος προστασίας δεν είναι πανάκεια για όλες τις απειλές του δικτύου. Συγκεκριμένα, αυτός:

- δεν προστατεύει τους κόμβους δικτύου από τη διείσδυση μέσω "καταπακτών" (αγγλικές πίσω πόρτες) ή ευπάθειας λογισμικού.

- δεν παρέχει προστασία έναντι πολλών εσωτερικών απειλών κατά πρώτο λόγο; διαρροές δεδομένων ·

- δεν προστατεύει τους χρήστες από τη λήψη κακόβουλων προγραμμάτων, συμπεριλαμβανομένων των ιών.

Για την επίλυση των δύο τελευταίων προβλημάτων, χρησιμοποιούνται τα κατάλληλα πρόσθετα εργαλεία, ειδικότερα τα antivirus. Συνήθως συνδέονται με το τείχος προστασίας και μεταφέρουν το αντίστοιχο μέρος της κυκλοφορίας δικτύου μέσω των ίδιων, λειτουργώντας ως διαφανείς για άλλους διακομιστές μεσολάβησης δικτύου ή λαμβάνουν αντίγραφο όλων των δεδομένων που αποστέλλονται από το τείχος προστασίας. Ωστόσο, αυτή η ανάλυση απαιτεί σημαντικούς πόρους υλικού, επομένως συνήθως εκτελείται σε κάθε κόμβο του δικτύου ανεξάρτητα.

Τα τείχη προστασίας (τείχος προστασίας, τείχος προστασίας) καθιστούν δυνατή την φιλτράρισμα εισερχόμενης και εξερχόμενης κίνησης μέσω του συστήματός σας. Το τείχος προστασίας χρησιμοποιεί ένα ή περισσότερα σύνολα "κανόνων" για την επιθεώρηση των πακέτων δικτύου καθώς μπαίνουν ή εξέρχονται μέσω μιας σύνδεσης δικτύου, είτε επιτρέπουν στην κίνηση να περάσει ή να την αποκλείσει. Οι κανόνες τείχους προστασίας μπορούν να ελέγξουν ένα ή περισσότερα χαρακτηριστικά πακέτων, μεταξύ των οποίων ο τύπος πρωτοκόλλου, η διεύθυνση κεντρικού υπολογιστή προέλευσης ή προορισμού και η θύρα προέλευσης ή προορισμού.

Τα τείχη προστασίας μπορούν να αυξήσουν σημαντικά το επίπεδο ασφάλειας ενός κεντρικού υπολογιστή ή δικτύου. Μπορούν να χρησιμοποιηθούν για να εκτελέσουν μία ή περισσότερες από τις ακόλουθες εργασίες:

- Προστασία και απομόνωση εφαρμογών, υπηρεσιών και μηχανών στο εσωτερικό δίκτυο από ανεπιθύμητη κίνηση που προέρχεται από εξωτερικό Internet.

- Για να περιορίσετε ή να απαγορεύσετε την πρόσβαση των εσωτερικών κεντρικών υπολογιστών δικτύου στις εξωτερικές υπηρεσίες Internet.

- Υποστήριξη μετάφρασης διεύθυνσης δικτύου (NAT), η οποία καθιστά δυνατή τη χρήση ιδιωτικών διευθύνσεων IP στο εσωτερικό δίκτυο και την κοινή χρήση μίας σύνδεσης στο Διαδίκτυο (είτε μέσω μιας αποκλειστικής διεύθυνσης IP είτε μέσω μιας διεύθυνσης από μία ομάδα δημόσιων διευθύνσεων που έχουν εκχωρηθεί αυτόματα).

Αρχές τείχους προστασίας

Υπάρχουν δύο κύριοι τρόποι δημιουργίας συνόλων κανόνων τείχους προστασίας: "συμπεριλαμβανομένων" και "" εξαιρουμένων "." Ένα αποκλειστικό τείχος προστασίας επιτρέπει τη διέλευση ολόκληρης της κυκλοφορίας, με εξαίρεση την κυκλοφορία που ταιριάζει με ένα σύνολο κανόνων. Το ενεργοποιημένο τείχος προστασίας λειτουργεί ακριβώς με τον αντίθετο τρόπο. Επιτρέπει μόνο κυκλοφορία που συμμορφώνεται με τους κανόνες και μπλοκάρει τα υπόλοιπα.

Ένα ολοκληρωμένο τείχος προστασίας παρέχει έναν πολύ μεγαλύτερο βαθμό ελέγχου της εξερχόμενης κίνησης. Ως εκ τούτου, ένα ολοκληρωμένο τείχος προστασίας είναι η καλύτερη επιλογή για συστήματα που παρέχουν υπηρεσίες στο Internet. Ελέγχει επίσης τον τύπο της κίνησης που δημιουργείται και κατευθύνεται στο ιδιωτικό σας δίκτυο. Η κυκλοφορία που δεν εμπίπτει στους κανόνες είναι αποκλεισμένη και οι αντίστοιχες καταχωρήσεις γίνονται στο αρχείο καταγραφής. Τα ενσωματωμένα τείχη προστασίας είναι συνήθως ασφαλέστερα από τα αποκλειστικά τείχη προστασίας, καθώς μειώνουν σημαντικά τον κίνδυνο του τείχους προστασίας να περάσει ανεπιθύμητη κίνηση.

Σημείωση: Εκτός εάν δηλώνεται διαφορετικά, όλα τα παραδείγματα των συνόλων κανόνων και των διαμορφώσεων σε αυτήν την ενότητα είναι του τύπου τείχους προστασίας που περιλαμβάνει.

Η ασφάλεια μπορεί να ενισχυθεί περαιτέρω χρησιμοποιώντας ένα "" τείχος προστασίας ενώ διατηρείται η κατάσταση "". Ένα τέτοιο τείχος προστασίας αποθηκεύει πληροφορίες σχετικά με ανοικτές συνδέσεις και επιτρέπει μόνο την κυκλοφορία μέσω ανοιχτών συνδέσεων ή ανοίγματος νέων συνδέσεων. Η έλλειψη κρατικού τείχους προστασίας είναι ότι μπορεί να είναι ευάλωτη σε επιθέσεις άρνησης εξυπηρέτησης Denial of Service (DoS) αν πολλές νέες συνδέσεις ανοίγουν πολύ γρήγορα. Τα περισσότερα τείχη προστασίας σας επιτρέπουν να συνδυάσετε τη συμπεριφορά σας με τους απάτριδες και τους απάτριδες, που σας επιτρέπουν να δημιουργήσετε τη βέλτιστη διαμόρφωση για κάθε συγκεκριμένο σύστημα.

Τι είναι ένα τείχος προστασίας;

Ένα τείχος προστασίας (άλλο firewall όνομα, τείχος προστασίας) είναι ένα προστατευτικό εμπόδιο μεταξύ του υπολογιστή σας και του δικτύου με το οποίο είναι συνδεδεμένο. Όταν μεταβαίνετε στο διαδίκτυο, ο υπολογιστής σας γίνεται ορατός στον έξω κόσμο. Είστε ορατοί μέσα από κάτι που ονομάζεται λιμάνι. Μια θύρα είναι ένας πόρος συστήματος που προσδιορίζεται από έναν συγκεκριμένο αριθμό, που κατανέμεται σε μια εφαρμογή που εκτελείται σε έναν κεντρικό υπολογιστή δικτύου (υπολογιστή ή άλλη συσκευή δικτύου), για να επικοινωνεί με εφαρμογές που εκτελούνται σε άλλους κεντρικούς υπολογιστές δικτύου (συμπεριλαμβανομένων άλλων εφαρμογών στον ίδιο κεντρικό υπολογιστή). Υπάρχουν πολλοί χιλιάδες τέτοιων λιμένων και, όπως αναφέρθηκε παραπάνω, ο καθένας έχει τον δικό του μοναδικό αριθμό.

Οι πιο συχνά χρησιμοποιούμενες θύρες στον παγκόσμιο ιστό είναι:

- 80; Θύρα για τη φόρτωση ιστοσελίδων.

- 110; χρησιμοποιείται από προεπιλογή για λήψεις ηλεκτρονικού ταχυδρομείου.

- 25; από προεπιλογή για την αποστολή μηνυμάτων ηλεκτρονικού ταχυδρομείου.

Η ουσία του τείχους προστασίας είναι να κλείσει τα λιμάνια που δεν χρησιμοποιείτε. Διαφορετικά, ένας εισβολέας ή ένα κακόβουλο πρόγραμμα (ιός, trojan) μπορεί να διεισδύσει στον υπολογιστή σας μέσω αυτών. Εάν είστε συνδεδεμένοι στο Internet, τότε πρέπει απλά να έχετε ένα τείχος προστασίας.

Τι μπορεί να συμβεί αν δεν χρησιμοποιήσετε τείχος προστασίας;

Εάν, μετά την εγκατάσταση του λειτουργικού συστήματος, δεν ενεργοποιήσετε το τείχος προστασίας ή εάν δεν είναι ενεργοποιημένο από προεπιλογή, τότε το σύστημά σας ενδέχεται να επιτεθεί λίγα λεπτά μετά την πρόσβαση στο Internet. Οι ιοί, τα σκουλήκια τύπου Trojan και το spyware μπορούν να διεισδύσουν σε ανοιχτά λιμάνια και να σας προκαλέσουν πολλά προβλήματα στο μέλλον και δεν θα μαντέψετε ούτε καν για αυτό. Μία φορά, η έγκυρη έκδοση του PC Format στο εξωτερικό ξεκίνησε ένα πείραμα και ως εκ τούτου, το λειτουργικό σύστημα στον εντελώς απαγορευμένο υπολογιστή τους κατέστη εντελώς ακατάλληλο μετά από δυόμισι ώρες περιήγησης στο Διαδίκτυο. Ένα τείχος προστασίας θα μπορούσε να σταματήσει μερικές από τις επιθέσεις που υπέστη ο υπολογιστής.

Δεν είναι επίσης απαραίτητο να υποθέσουμε ότι η κατοχή μόνο ενός τείχους προστασίας θα σας βοηθήσει να προστατευθείτε από όλα τα κακά. Μην ξεχάσετε να εγκαταστήσετε το antivirus και στη συνέχεια να ενημερώνετε τακτικά τις βάσεις δεδομένων, καθώς και να κάνετε τακτικά λήψη και εγκατάσταση ενημερώσεων ασφαλείας για τα Windows σας.

Πώς ένα τείχος προστασίας βοηθά στην προστασία του υπολογιστή σας

Τα περισσότερα τείχη προστασίας, συμπεριλαμβανομένων εκείνων που είναι ενσωματωμένα στα Windows, θα σας ειδοποιήσουν για ύποπτη εισερχόμενη κίνηση. Αλλά ένα καλό τείχος προστασίας θα πρέπει να σας ειδοποιεί για την ύποπτη εξερχόμενη κίνηση. Για παράδειγμα, το ενσωματωμένο τείχος προστασίας των Windows XP δεν γνωρίζει πώς να το κάνει αυτό, οπότε είναι καλύτερο να το αντικαταστήσετε με ένα πρόγραμμα τρίτου κατασκευαστή. Η ύπαρξη ύποπτης εξερχόμενης κίνησης θα σας βοηθήσει να καταλάβετε ότι σαςο υπολογιστής είναι ήδη μολυσμένος Trojan ή spyware.

Τύποι τείχους προστασίας

Τα τείχη προστασίας μπορούν να χωριστούν σε δύο απλές κατηγορίες: υλικό και λογισμικό. Ένα τείχος προστασίας υλικού μπορεί να είναι ένας δρομολογητής που βρίσκεται μεταξύ του υπολογιστή σας και του Internet. Σε αυτή την περίπτωση, μπορούν να συνδεθούν με αυτόν αρκετοί υπολογιστές και όλοι τους θα προστατεύονται από ένα τείχος προστασίας, το οποίο είναι μέρος του δρομολογητή. Λογισμικό τείχος προστασίας; Αυτό είναι εξειδικευμένο λογισμικό που ο χρήστης εγκαθιστά στον υπολογιστή του.

Ακόμα κι αν έχετε ήδηδρομολογητή Με ένα ενσωματωμένο τείχος προστασίας, μπορείτε επίσης να εγκαταστήσετε ένα τείχος προστασίας λογισμικού σε κάθε υπολογιστή ξεχωριστά. Τότε ο επιτιθέμενος θα είναι πολύ πιο δύσκολο να διεισδύσει στο σύστημά σας.

Ελπίζω να μπορώ να εξηγήσω με σαφήνεια τι είναι ένα τείχος προστασίας και εκείνοι που δεν το χρησιμοποιούν ακόμα θα αρχίσουν να το κάνουν.

Μην ξεχάσετε να αφήσετε ένα σχόλιο. Θα σε δω ξανά!

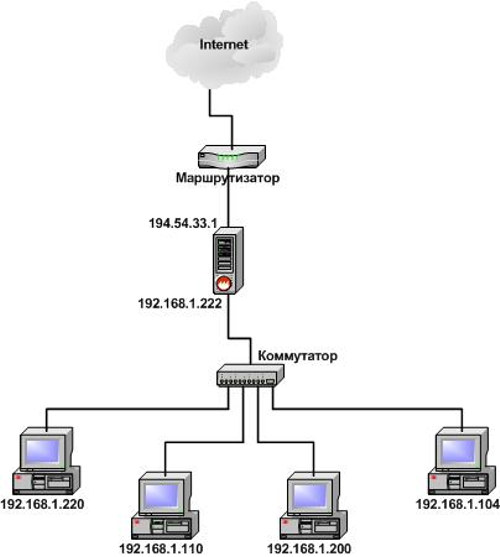

Firewall ή τείχος προστασίας (στο δικό του brandmauerστα αγγλικά στα ρωσικά σύνορα της φωτιάς) είναι ένα σύστημα ή ένας συνδυασμός συστημάτων που σας επιτρέπουν να διαιρέσετε ένα δίκτυο σε δύο ή περισσότερα μέρη και να εφαρμόσετε ένα σύνολο κανόνων που καθορίζουν τις προϋποθέσεις για τη διέλευση των πακέτων από το ένα μέρος στο άλλο (βλ. Σχήμα 1). Τις περισσότερες φορές, αυτό το όριο συσχετίζεται μεταξύ τοπικό δίκτυο επιχειρήσεις και επιχειρήσεις INTERNET, αν και μπορεί να πραγματοποιηθεί στο τοπικό δίκτυο της επιχείρησης. Έτσι, το τείχος προστασίας περνάει όλη την κίνηση. Για κάθε πακέτο που περνάει, το τείχος προστασίας αποφασίζει να το παρακάμψει ή να το απορρίψει. Προκειμένου το τείχος προστασίας να λάβει αυτές τις αποφάσεις, πρέπει να ορίσει ένα σύνολο κανόνων. Ο τρόπος με τον οποίο περιγράφονται αυτοί οι κανόνες και ποιες παράμετροι χρησιμοποιούνται στην περιγραφή τους θα συζητηθεί αργότερα.

εικ.1