Данные службы active directory. Основные понятия Active Directory

Всем привет, продолжаем настройку сервера печати Windows , и изучать его возможности и функционал. В предыдущей части мы с вами научились выполнять установку принтеров групповой политикой , метод отличный, но по мимо него есть еще один, это публикация в AD принтеров, что мы и рассмотрим сегодня. Очень часто в обучающих книгах, этот метод считается вторым по значимости, рассчитанный на компьютерную грамотность пользователей, но на практике почти не применим.

Настройка принтера через ad

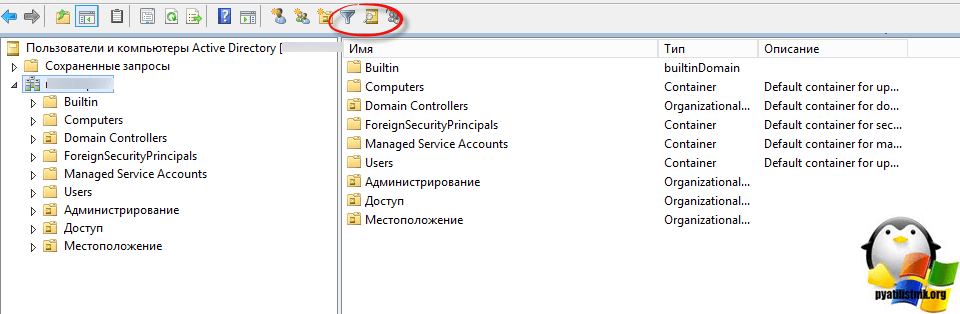

И так давайте рассмотрим, что же такое публикация принтера. Откройте оснастку Acrive Directory Пользователи и компьютеры ил как ее еще называют ADUC. Сверху нажмите иконку поиска.

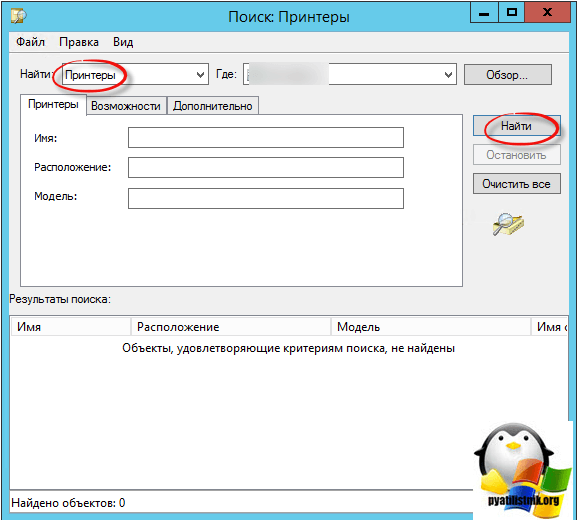

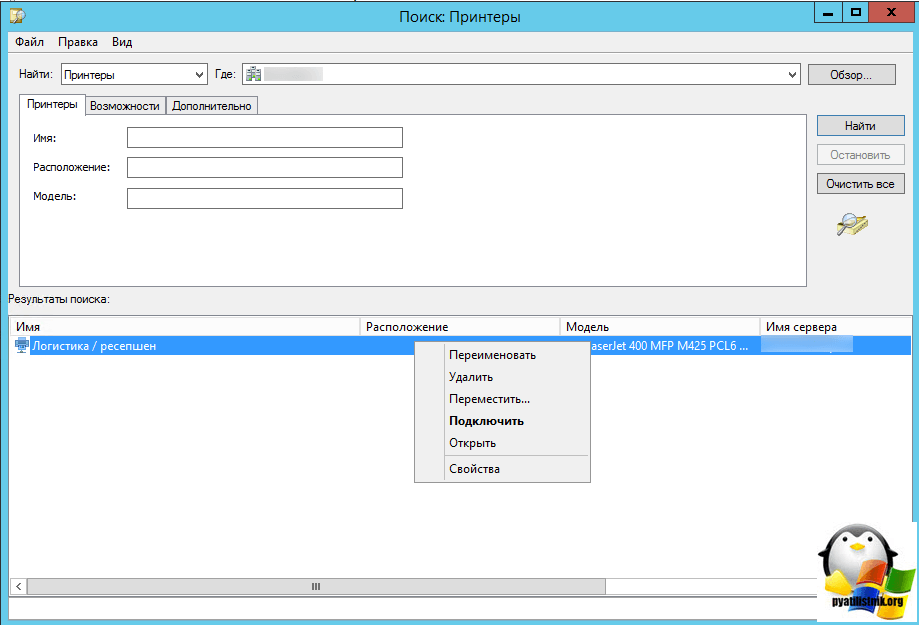

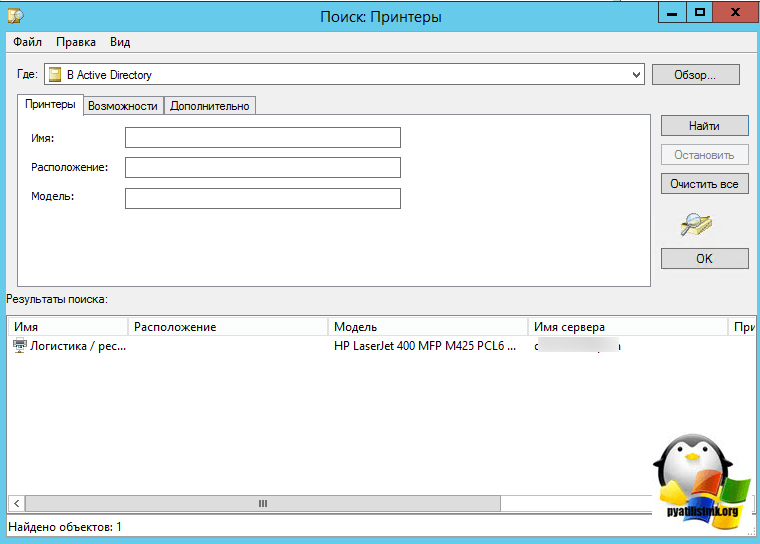

У вас откроется форма поиска, где в пункте найти вы выбираете принтеры, а в обзоре выбираете домен или лес. Жмете Найти. Как видите, у меня нет ни одного принтера.

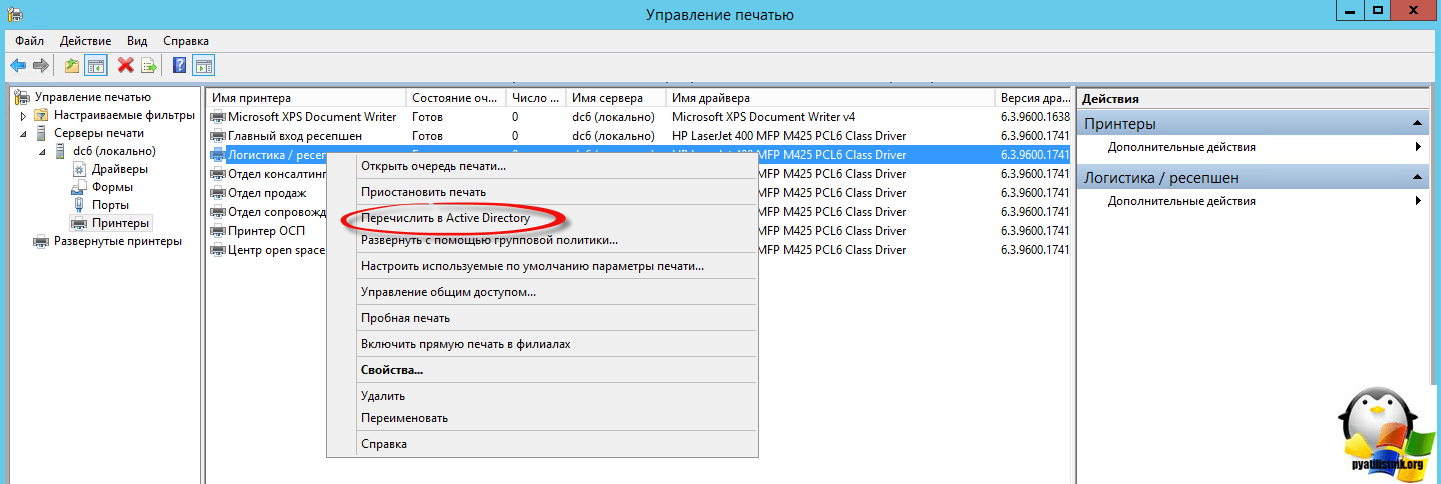

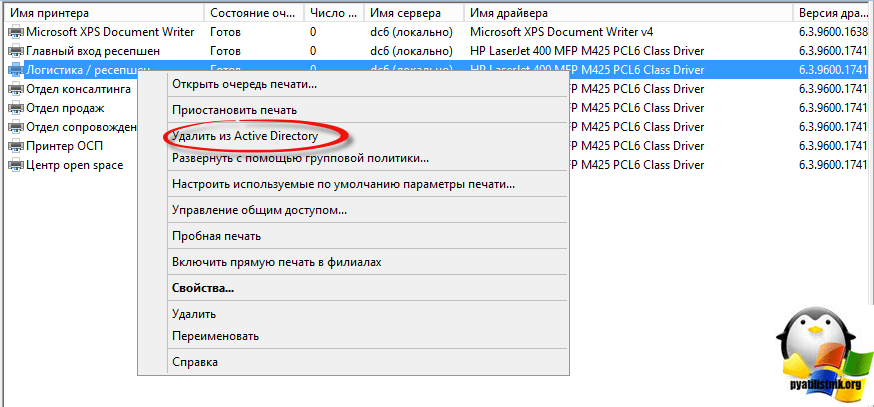

Теперь идете на сервер печати и щелкаете по нужному принтеру правым кликом и из контекстного меню выбираете Перечислить в Active Directory, это и есть публикация, видимо трудности перевода.

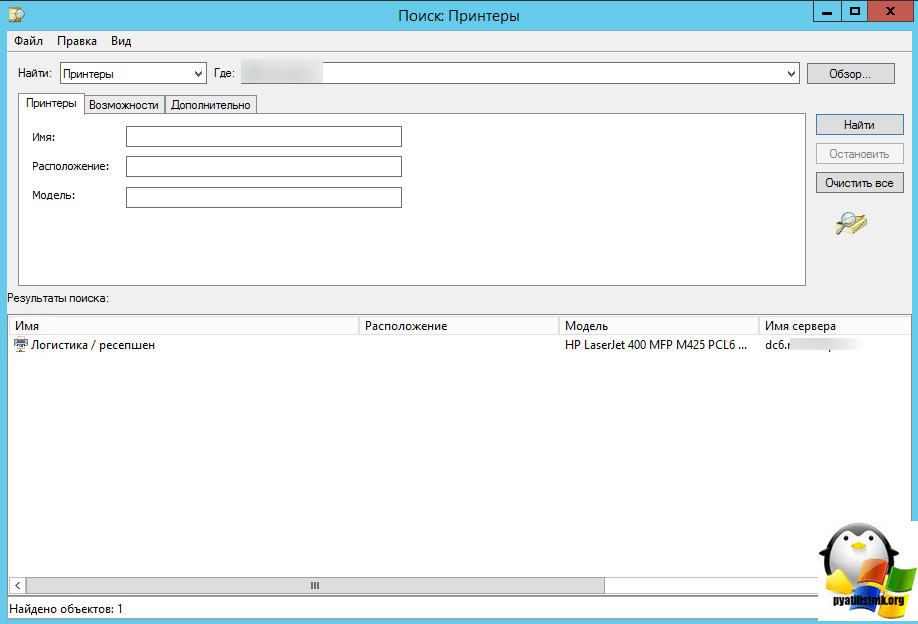

На экране ничего не появится, но это и не важно, переходим снова в ADUC и делаем поиск по принтерам. Как видите ad принтеры уже видит и содержит в своей базе данных.

- Есть название принтера

- Модель

- И имя сервера где он находится

Если посмотреть возможные команды, то тут есть подключить, но мы то понимаем что рядовой пользователь сюда и не полезет, да и его и не пустят, но плюс публикации есть, его рассмотрим ниже.

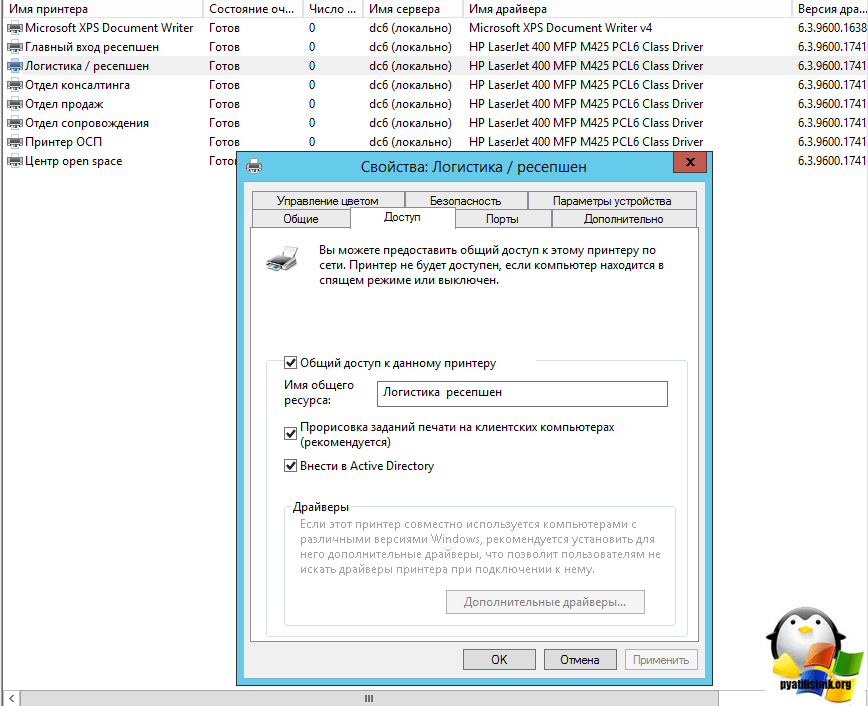

Что происходит когда вы ставите перечислить принтеры в AD, тут все просто, в свойствах принтера на вкладке Доступ ставится галочка Внести в Active Directory.

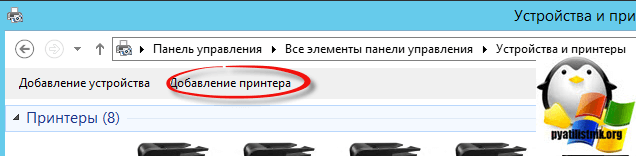

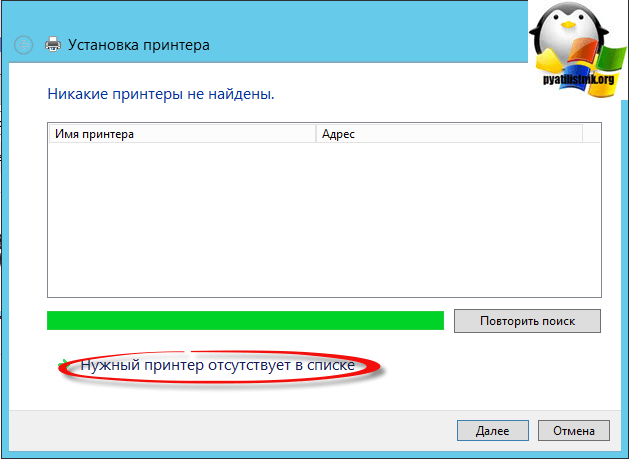

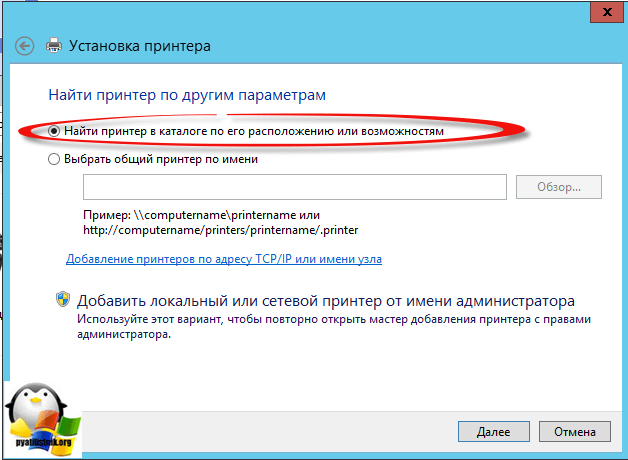

Теперь предположим, вы не успели настроить групповую политику или вы сидите в другом доверительном домене и вам нужен некий принтер, то его можно поискать при добавлении устройства в панели управления.

Откроется окно поиска и вы получите список принтеров.

Управление принтерами через GP

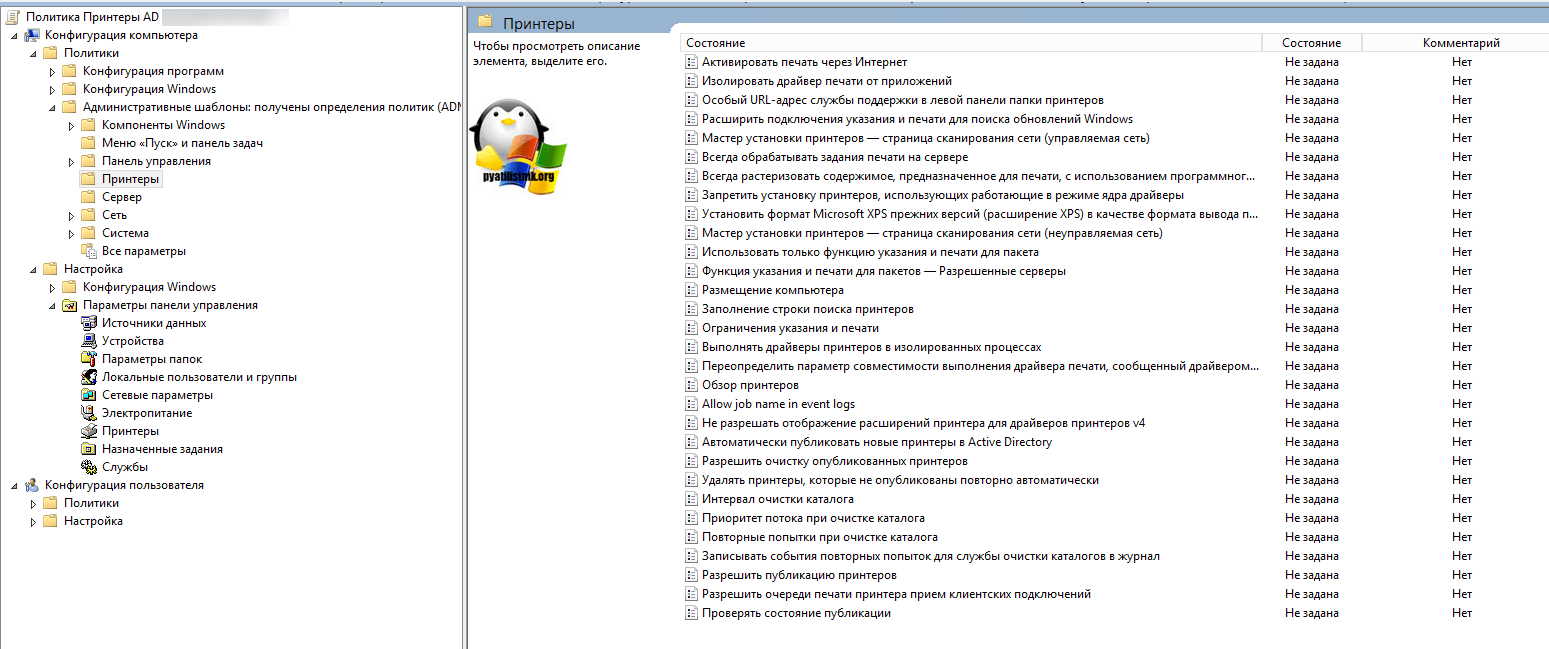

В ad принтеры централизованно настраиваются через групповые политики, и для опубликованных принтеров есть более 20 настроек.

Откройте Редактор управления групповыми политиками > Конфигурация компьютера\Политики\Административные шаблоны > Принтеры.

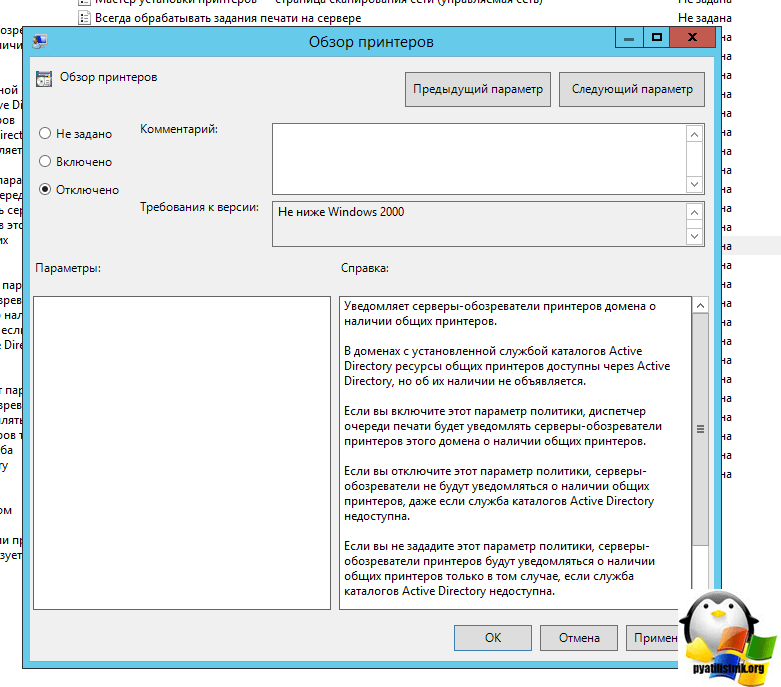

Что советую отключить, это Обзор принтеров . Как вам известно, в доменах Active Directory, информация об установленных принтерах хранится в доменных службах, однако, по умолчанию, она не объявляется в списках просмотра службы каталога в том случае, если пользователь выполнил вход в домен. Если же доменные службы Active Directory не доступны, то в таком случае общие принтеры будут добавляться в список просмотра. В свою очередь, если включить данный параметр политики, то диспетчер очереди печати будет объявлять общие принтеры подсистеме печати. А клиенты, при каждом уведомлении о наличии принтеров должны использовать клиентские лицензии. Чтобы подсистема печати не добавляла общие принтеры в список просмотра, рекомендуется данный параметр политики отключить

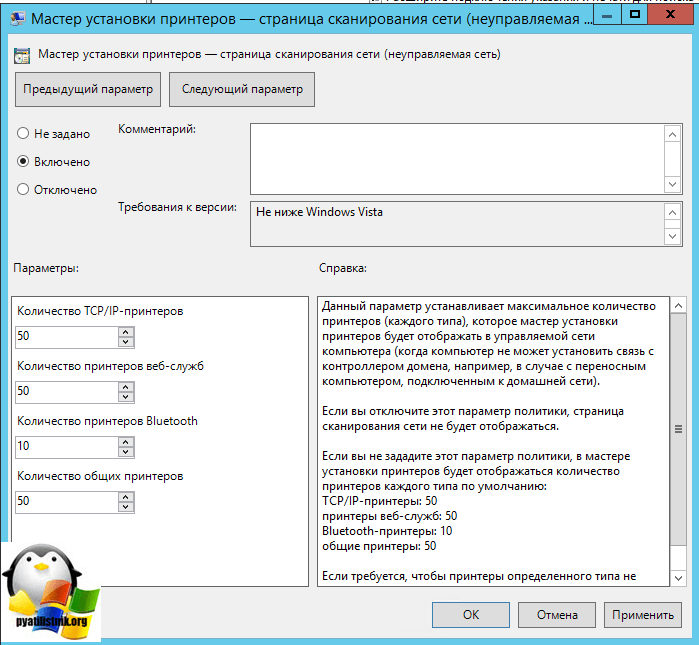

Мастер установки принтеров – страница сканирования сети (неуправляемая сеть)» и Мастер установки принтеров – страница сканирования сети (управляемая сеть) . Первый предназначен для установки количества принтеров в неуправляемой сети, то есть в сети, где невозможно обнаружить контроллер домена, например, в аэропорту или в домашнем окружении, а второй, соответственно, для управляемой сети, где у компьютера есть доступ к контроллеру домена. При помощи этих параметров политики вы можете определить отображаемое количество принтеров для TCP/IP-принтеров, принтеров веб-служб, Bluetooth принтеров, а также количество общих принтеров, которые выводятся в списке найденных результатов. Параметр политики для управляемых принтеров отличается лишь тем, что в нем еще присутствует возможность настройки определения принтеров Active Directory. Значения по умолчанию для каждого типа принтеров в параметрах политики отличаются. По умолчанию, для неуправляемой сети должны отображаться по 50 TCP/IP-принтеров, общих принтеров, а также принтеров веб-служб, а Bluetooth принтеров должно отображаться максимум 10 штук. В свою очередь, в управляемой сети по умолчанию должны отображаться только 20 принтеров Active Directory и 10 Bluetooth принтеров. Для определения своих параметров следует в обоих параметрах политики установить переключатель на опцию Включить и указать свое количество принтеров для каждого типа. Например, для неуправляемой сети можно установить для трех типов значение 10, а для Bluetooth принтеров указать значение 0. Это означает, что мастер не будет отображаться принтеры данного типа. Для управляемой сети зададим значение 20 для каждого типа помимо общих принтеров. Для этого типа укажем значение 10. Диалоговое окно настроек мастера установки принтеров для управляемой сети отображено ниже:

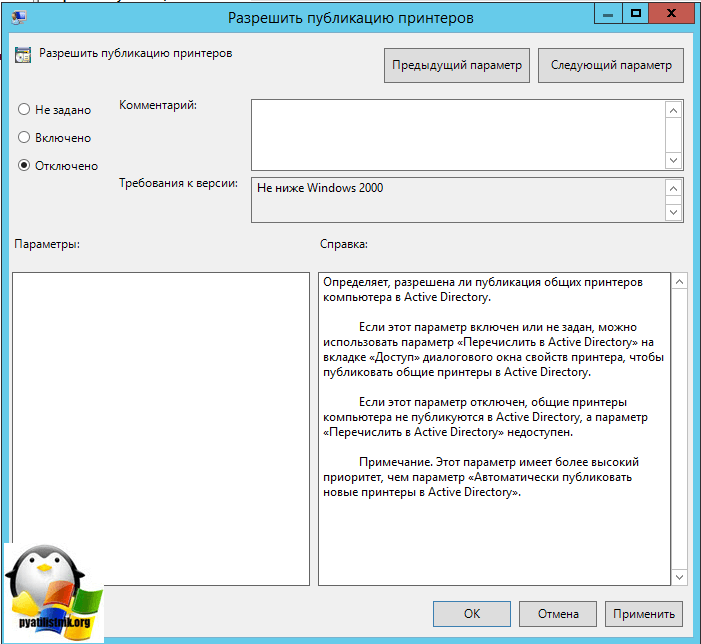

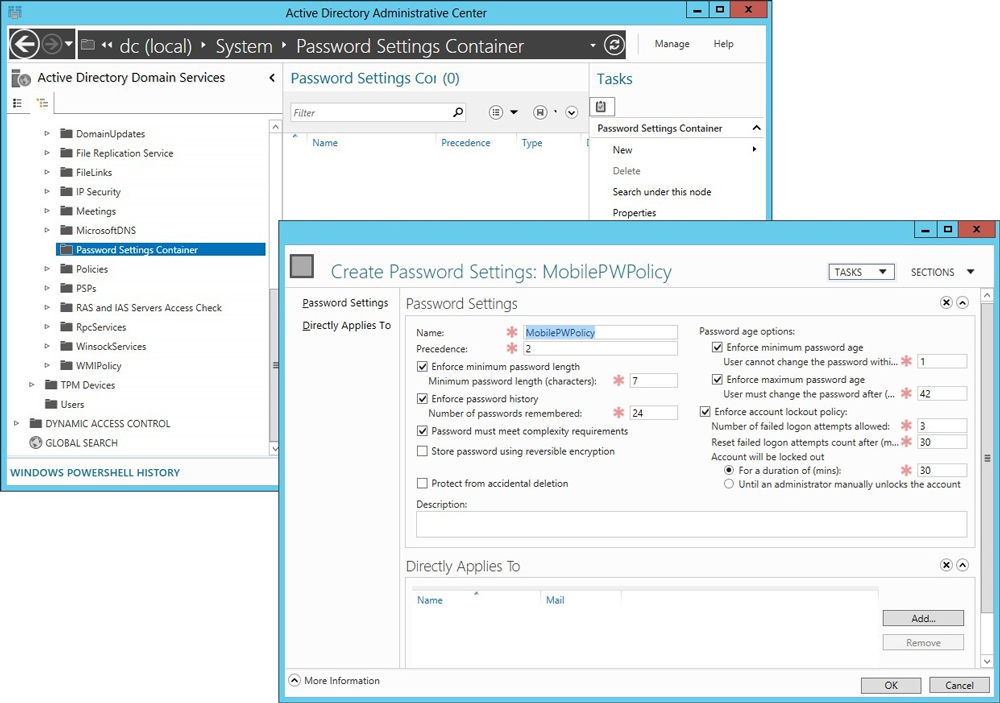

Следующие рассматриваемые в этой статье параметры политики предназначены для управления публикацией принтеров. Как вы знаете, каждому пользователю по умолчанию предоставлена возможность публикации принтера в Active Directory. Принтеры можно опубликовывать в Active Directory, установив флажок Внести в Active Directory на вкладке доступа диалогового окна свойств установленного общедоступного принтера. При желании пользователей можно лишить этой возможности, установив переключатель на опцию Отключено в диалоговом окне свойств параметра политики Разрешить публикацию принтеров. Так как в большинстве случаев нет необходимости в запрещении публикации принтеров, следует установить переключатель на опцию Включено. После того как принтер будет опубликован, операционная система должна проверять доступность своих опубликованных принтеров в доменных службах Active Directory. По умолчанию такая проверка выполняется однократно во время запуска самой операционной системы. Этим параметром также можно управлять при помощи функциональных возможностей групповой политики. Для этого следует открыть диалоговое окно свойств параметра политики Проверять состояние публикации, а затем установить переключатель на опцию Включено. После этого из раскрывающегося списка Периодичность проверки состояния публикации следует выбрать интервал проверки публикации. Например, оптимальным значением будет 4 часа, однако, если вы укажите значение Никогда, то это будет приравниваться тому, как если бы вы установили переключатель на опцию Отключено. Диалоговое окно свойств этого параметра политики с интервалами, указанными в соответствующем раскрывающемся списке отображено ниже:

Еще один параметр политики, отвечающий за публикацию принтеров, который рассматривается в этой статье, называется Удалять принтеры, которые не были повторно опубликованы. Для чего необходим этот параметр политики? Бывают такие ситуации, когда во время проверки состояния публикации компьютер, принтер которого опубликован в Active Directory при помощи возможностей оснастки Active Directory – пользователи или компьютеры или специального скрипта Pubprn.vbs, не отвечает на запросы. Так вот, данный параметр политики определяет, можно ли уменьшить количество принтеров в доменных службах при помощи службы очистки, о которой будет рассказано ниже. Установив переключатель на опцию Включить вы можете выбрать одну из следующих опций:

- Никогда . Данный параметр установлен по умолчанию, даже если не настраивать этот параметр политики и позволяет не удалять объекты принтеров, которые автоматически не публикуются повторно;

- Только если найден сервер печати . В данном случае такие объекты удаляются лишь в тогда, когда принтер недоступен, но в сети можно обнаружить работающий сервер печати;

- Когда принтер не найден . В этом случае, принтер будет удален, если компьютер не отвечает на запросы в тот момент, когда должна выполняться автоматическая публикация последнего.

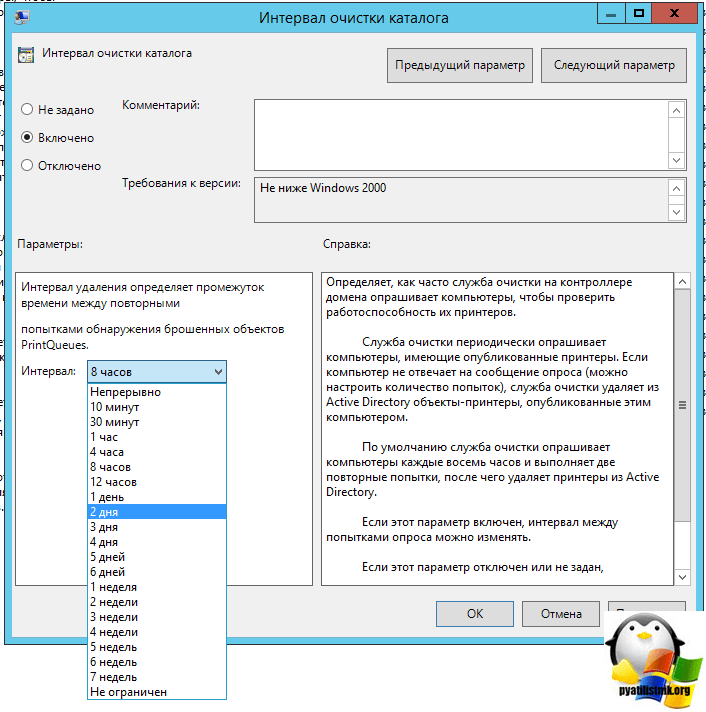

Следующие четыре параметра политики отвечают за возможность очистки принтеров. Собственно, служба очистки предназначена для удаления из доменных служб Active Directory объектов принтеров. Первый, рассматриваемый в этой статье параметр очистки, называется Интервал очистки Active Directory . В принципе, предыдущий параметр, описанный в этой статье, напрямую зависит от значения, которое вы укажите в текущем параметре политики. При помощи данного параметра политики вы можете указать интервал, определяющий время, через которое служба очистки на контроллере домена будет опрашивать компьютеры на наличие работоспособности опубликованных принтеров. Соответственно, если компьютер не ответит на запрос, то объект принтера, опубликованного в доменных службах Active Directory, будет удален. Установите переключатель на опцию Включить и из раскрывающегося списка Интервал укажите требуемый промежуток времени между попытками обнаружения так называемых брошенных компьютеров. Рекомендуется, чтобы этот интервал был больше указанного в предыдущем параметре политики, например, как показано на следующей иллюстрации, 12 часов:

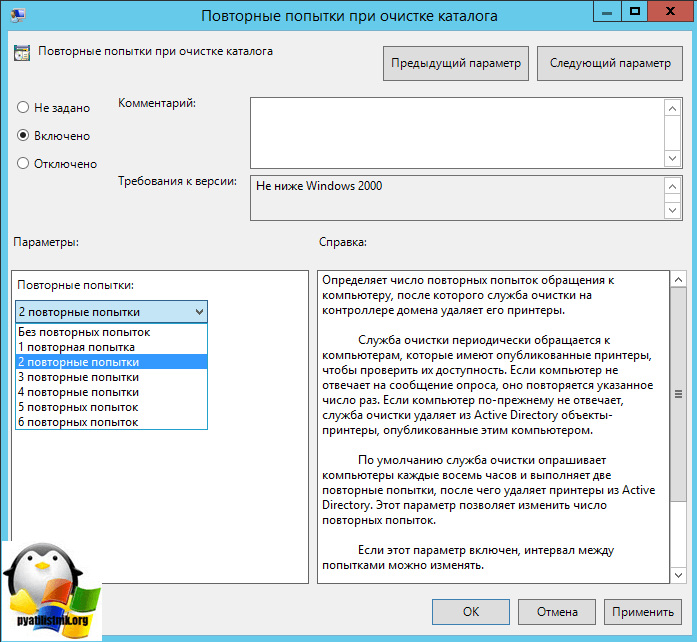

Для того чтобы объект принтера случайно не был удален в тот момент, когда при каком-то обстоятельстве компьютер, опубликовавший принтер может быть случайно недоступен, следует определять количество повторов попыток обращения к опубликовавшему принтер компьютеру, после которого служба очистки удалит объект принтера из доменных служб Active Directory. По умолчанию служба очистки дважды повторно опрашивает компьютер, перед тем как удалить объект из доменных служб. Используя параметр политики Повторы при очистке Active Directory вы можете изменить количество повторов. Откройте диалоговое окно свойств этого параметра политики и из раскрывающегося списка Повторы выберите необходимое для вас количество повторов, например, три повтора и нажмите на кнопку ОК.

Как я уже не один раз упомянул, в том случае, если компьютер, опубликовавший принтер не ответит на сообщение опроса на протяжении указанных в предыдущем параметре политики попыток, принтер будет удален из Active Directory. При желании вы можете запретить очистку опубликованных ранее принтеров, установив переключатель на опцию Отключено в диалоговом окне свойств параметра политики Разрешить очистку опубликованных принтеров . Естественно, этот параметра политики спасет опубликованные принтеры от очистки в том случае, если компьютеры, опубликовывающие принтеры в обязательном порядке должны выключаться, однако, в диалоговом окне данного параметра лучше установить переключатель на опцию Включить.

Последний параметр политики, позволяющий настроить службу очистки, называется Приоритет потока при очистке Active Directory . Как вы догадались, используя свойства этого параметра политики, вы можете указать приоритет, влияющий на порядок получения процессорного времени, определяющий вероятность вытеснения другими процессами, которые могут быть более приоритетными. Сам поток очистки, соответственно, удаляет ненужные объекты принтеров из доменных служб Active Directory. В раскрывающемся списке Приоритет диалогового окна свойств данного параметра политики можно найти 5 значений: Самый низкий, Ниже среднего, Средний, Выше среднего, а также Самый высокий. По умолчанию установлено значение Средний , а так как поток очистки не является приоритетным процессом, выполняющимся на контроллере домена (а поток очистки выполняется лишь на контроллерах).

Как видите настроек очень много, остальные вы сможете прочитать в описании к политикам. Далее мы поговорим о безопасности принтеров и печати. Чтобы убрать принтер из публикации, просто на сервере печати щелкните по нему правым кликом и выберите

Основные понятия Active Directory

Служба Active Directory

Расширяемая и масштабируемая служба каталогов Active Directory (Активный каталог) позволяет эффективно управлять сетевыми ресурсами.

Active Directory - это иерархически организованное хранилище данных об объектах сети, обеспечивающее удобные средства для поиска и использования этих данных . Компьютер, на котором работает Active Directory, называется контроллером домена . С Active Directory связаны практически все административные задачи.

Технология Active Directory основана на стандартных Интернет - протоколах и помогает четко определять структуру сети.

Active Directory и DNS

В Active Director y используется доменная система имен.

Domen Name System , (DNS) - стандартная служба Интернета, организующая группы компьютеров в домены. Домены DNS имеют иерархическую структуру, которая составляет основу Интернета. Разные уровни этой иерархии идентифицируют компьютеры, домены организаций и домены верхнего уровня. DNS также служит для преобразования имен узлов, например z eta.webatwork.com, в численные IP-адреса, например 192.168.19.2. Средствами DNS иерархию доменов Active Directory можно вписать в пространство Интернета или оставить самостоятельной и изолированной от внешнего доступа.

Для доступа к ресурсам в домене применяется полное имя узла, например zeta.webatwork.com. Здесь z eta - имя индивидуального компьютера, webatwork - домен организации, a com - домен верхнего уровня. Домены верхнего уровня составляют фундамент иерархии DNS и потому называются корневыми доменами (root domains ). Они организованы географически, с названиями на основе двухбуквенных кодов стран (ru для России), по типу организации (сот для коммерческих организаций) и по назначению (mil для военных организаций).

Обычные домены, например microsoft.com, называются родительскими (parent domain ), поскольку они образуют основу организационной структуры. Родительские домены можно разделить на поддомены разных отделений или удаленных филиалов. Например, полное имя компьютера в офисе Microsoft в Сиэтле может быть jacob.seattle.microsoft.com, где j acob - имя компьютера, s e altle - поддомен , а microsoft.com - родительский домен. Другое название поддомена - дочерний домен (child domain ).

Компоненты Active Directory

Active Directory объединяет физическую и логическую структуру для компонентов сети. Логические структуры Active Directory помогают организовывать объекты каталога и управлять сетевыми учетными записями и общими ресурсами. К логической структуре относятся следующие элементы:

организационное подразделение (organizational unit ) - подгруппа компьютеров, как правило, отражающая структуру компании;

домен (domain ) - группа компьютеров, совместно использующих общую БД каталога;

дерево доменов (domain tree ) - один или несколько доменов, совместно использующих непрерывное пространство имен;

лес доменов (domain forest ) - одно или несколько деревьев, совместно использующих информацию каталога.

Физические элементы помогают планировать реальную структуру сети. На основании физических структур формируются сетевые связи и физические границы сетевых ресурсов. К физической структуре относятся следующие элементы:

подсеть (subnet ) - сетевая группа с заданной областью IP- адресов и сетевой маской;

сайт ( site ) - одна или несколько подсетей. Сайт используется для настройки доступа к каталогуи для репликации.

Организационные подразделения

Организационные подразделения (ОП) - это подгруппы в доменах, которые часто отражают функциональную структуру организации. ОП представляют собой своего рода логические контейнеры, в которых размещаются учетные записи, общие ресурсы и другие ОП. Например, можно создать в домене microsof t . com подразделения Resourses , IT , Marketing . Потом эту схему можно расширить, чтобы она содержала дочерние подразделения.

В ОП разрешается помещать объекты только из родительского домена. Например, ОП из домена Seattle.microsoft.com содержат объекты только этого домена. Добавлять туда объекты из m y . m icrosoft.com нельзя. ОП очень удобны при формировании функциональной или бизнес - структуры организации. Но это не единственная причина их применения.

ОП позволяют определять групповую политику для небольшого набора ресурсов в домене, не применяя ее ко всему домену. С помощью ОП создаются компактные и более управляемые представления объектов каталога в домене, что помогает эффективнее управлять ресурсами.

ОП позволяют делегировать полномочия и контролировать административный доступ к ресурсам домена, что помогает задавать пределы полномочий администраторов в домене. Можно передать пользователю А административные полномочия только для одного ОП и в то же время передать пользователю В административные полномочия для всех OП в домене.

Домены

Домен Active Directory - этогруппа компьютеров, совместно использующих общую БД каталога. Имена доменов Active Directory должны быть уникальными. Например, не может быть двух доменов m icrosoft.com, но может быть родительский домен microsoft.com с дочерними доменами seattle.microsoft.com и m y.microsoft.com. Если домен является частью закрытой сети, имя, присвоенное новому домену, не должно конфликтовать ни с одним из существующих имен доменов в этой сети. Если домен - часть глобальной сети Интернет, то его имя не должно конфликтовать ни с одним из существующих имен доменов в Интернете. Чтобы гарантировать уникальность имен в Интернете, имя родительского домена необходимо зарегистрировать через любую полномочную регистрационную организацию.

В каждом домене действуют собственные политики безопасности и доверительные отношения с другими доменами. Зачастую домены распределяются по нескольким физическим расположениям, т. е. состоят из нескольких сайтов, а сайты - объединяют несколько подсетей. В БД каталога домена хранятся объекты, определяющие учетные записи для пользователей, групп и компьютеров, а также общие ресурсы, например принтеры и папки.

Функции домена ограничиваются и регулируются режимом его функционирования. Существует четыре функциональных режима доменов:

смешанный режим Windows 2000 (mixed mode ) - поддерживает контроллеры доменов, работающие под управлением Windows NT 4.0, Windows 2000 и Windows Server 2003;

основной режим Windows 2000 (native mode ) - поддерживает контроллеры доменов, работающие под управлением Windows 2000 и Windows Server 2003;

промежуточный режим Windows Server 2003 ( interim mode ) - поддерживает контроллеры доменов, работающие под управлением Windows NT 4.0 и Windows Server 2003;

режим Windows Server 2003 - поддерживает контроллеры доменов, работающие под управлением Windows Server 2003.

Леса и деревья

Каждый домен Active Directory обладает DNS -именем типа microsoft .com . Домены, совместно использующие данные каталога, образуют лес (forest ). Имена доменов леса в иерархии имен DNS бывают несмежными (discontiguous ) или смежными (contiguous ).

Домены, обладающие смежной структурой имен, называют деревом доменов. Если у доменов леса несмежные DNS-имена, они образуют отдельные деревья доменов в лесу. В лес можно включить одно или несколько деревьев. Для доступа к доменным структурам предназначена консоль Active Directory - домены и доверие (Active Directory Domains and Trusts ).

Функции лесов ограничиваются и регулируются функциональным режимом леса. Таких режимов три:

Windows 2000 - поддерживает контроллеры доменов, работающие под управлением Windows NT 4.0, Windows 2000 и Windows Server 2003;

промежуточный ( interim ) Windows Server 2003 - поддерживает контроллеры доменов, работающие под управлением Windows NT 4.0 и Windows Server 2003;

Windows Server 2003 - поддерживает контроллеры доменов, работающие под управлением Windows Server 2003.

Самые современные функции Active Directory доступны в режиме Windows Server 2003. Если все домены леса работают в этом режиме, можно пользоваться улучшенной репликацией (тиражированием) глобальных каталогов и более эффективной репликацией данных Active Directory . Также есть возможность отключать классы и атрибуты схемы, использовать динамические вспомогательные классы, переименовывать домены и создавать в лесу односторонние, двухсторонние и транзитивные доверительные отношения.

Сайты и подсети

Сайт - это группа компьютеров в одной или нескольких IP-подсетях, используемая для планирования физической структуры сети. Планирование сайта происходит независимо от логической структуры домена. Active Directory позволяет создать множество сайтов в одном домене или один сайт, охватывающий множество доменов.

В отличие от сайтов, способных охватывать множество областей IP-адресов, подсети обладают заданной областью IP-адресов и сетевой маской. Имена подсетей указываются в формате сеть/битовая маска , например 192.168.19.0/24, где сетевой адрес 192.168.19.0 и сетевая маска 255.255.255.0 скомбинированы в имя подсети 192.168.19.0/24.

Компьютеры приписываются к сайтам в зависимости от местоположения в подсети или в наборе подсетей. Если компьютеры в подсетях способны взаимодействовать на достаточно высоких скоростях, их называют хорошо связанными (well connected ).

В идеале сайты состоят из хорошо связанных подсетей и компьютеров, Если скорость обмена между подсетями и компьютерами низка, может потребоваться создать несколько сайтов. Хорошая связь дает сайтам некоторые преимущества.

Когда клиент входит в домен, в процессе аутентификации сначала производится поиск локального контроллера домена в сайте клиента, т. е. по возможности первыми опрашиваются локальные контроллеры, что ограничивает сетевой трафик и ускоряет аутентификацию.

Информация каталога реплицируется чаще внутри сайтов, чем между сайтами. Это снижает межсетевой трафик, вызванный репликацией, и гарантирует, что локальные контроллеры доменов быстро получат обновленную информацию.

Можно настроить порядок репликации данных каталога, используя связи сайтов (site links ). Например, определить сервер-плацдарм (bridgehead ) для репликации между сайтами.

Основная часть нагрузки от репликации между сайтами ляжет на этот специализированный сервер, а не на любой доступный сервер сайта. Сайты и подсети настраиваются в консоли Active Directory - сайты и службы (Active Directory Sites and Services).

Работа с доменами Active Directory

В сети Windows Server 2003 служба Active Directory настраивается одновременно с DNS . Тем не менее у доменов Active Directory и доменов DNS разное назначение. Домены Active Directory помогают управлять учетными записями, ресурсами и защитой.

Иерархия доменов DNS предназначена, главным образом, для разрешения имен.

В полной мере воспользоваться преимуществами Active Directory способны компьютеры, работающие под управлением Windows XP Professional и Windows 2000. Они работают в сети как клиенты Active Directory и им доступны транзитивные доверительные отношения, существующие в дереве или лесу доменов. Эти отношения позволяют авторизованным пользователям получать доступ к ресурсам в любом домене леса.

Система Windows Server 2003 функционирует как контроллер домена или как рядовой сервер. Рядовые серверы становятся контроллерами после установки Active Directory ; контроллеры понижаются до рядовых серверов после удаления Active Directory .

Оба процесса выполняет мастер установки Active Directory . В домене может быть несколько контроллеров. Они реплицируют между собой данные каталога по модели репликации с несколькими хозяевами, которая позволяет каждому контроллеру обрабатывать изменения каталога, а затем передавать их на другие контроллеры. Благодаря структуре с несколькими хозяевами все контроллеры по умолчанию обладают равной ответственностью. Впрочем, можно предоставить некоторым контроллерам домена приоритет над другими в определенных задачах, например, создать сервер-плацдарм, который обладает приоритетом при репликации данных каталога на другие сайты.

Кроме того, некоторые задачи лучше выполнять на выделенном сервере. Сервер, обрабатывающий специфический тип задач, называется хозяином операций (operations master ).

Для всех компьютеров с Windows 2000, Windows XP Professional и Windows Server 2003, присоединенных к домену, создаются учетные записи, хранящиеся, подобно другим ресурсам, в виде объектов Active Directory . Учетные записи компьютеров служат для управления доступом к сети и ее ресурсам, Прежде чем компьютер получает доступ к домену по своей учетной записи, он в обязательном порядке проходит процедуру аутентификации.

Структура каталога

Данные каталога предоставляются пользователям и компьютерам через хранилище данных (data stores ) и глобальные каталоги (global catalogs ). Хотя большинство функций Active Directory затрагивают хранилище данных, глобальные каталоги (ГК) не менее важны, поскольку используются для входа в систему и поиска информации. Если ГК недоступен, обычные пользователи не смогут войти в домен. Единственный способ обойти это условие - локальное кэширование членства в универсальных группах.

Доступ и распространение данных Active Directory обеспечиваются средствами протоколов доступа к каталогу (directory access protocols ) и репликации (replication ).

Репликация нужна для распространения обновленных данных на контроллеры. Главный метод распространения обновлений - репликация с несколькими хозяевами, но некоторые изменения обрабатываются только специализированными контроллерами - хозяевами операций (operations masters ).

Способ выполнения репликации с несколькими хозяевами в Windows Server 2003 также изменился благодаря появлению разделов каталога приложений (application directory partitions ). Посредством их системные администраторы могут создавать в лесу доменов разделы репликации, которые представляют собой логические структуры, используемые для управления репликацией в пределах леса доменов. Например, можно создать раздел, который будет ведать репликацией информации DNS в пределах домена. Другим системам домена репликация информации DNS запрещена.

Разделы каталога приложений могут быть дочерним элементом домена, дочерним элементом другого прикладного раздела или новым деревом в лесу доменов. Реплики разделов разрешается размещать на любом контроллере домена Active Directory , включая глобальные каталоги. Хотя разделы каталога приложений полезны в больших доменах и лесах, они увеличивают издержки на планирование, администрирование и сопровождение.

Хранилище данных

Хранилище содержит сведения о важнейших объектах службы каталогов Active Directory - учетных записях, общих ресурсах, ОП и групповых политиках. Иногда хранилище данных называют просто каталогом (directory ). На контроллере домена каталог хранится в файле NTDS.DIT, расположение которого определяется при установке Active Directory (это обязательно должен быть диск NTFS). Некоторые данные каталога можно хранить и отдельно от основного хранилища, например, групповые политики, сценарии и другую информацию, записанную в общем системном ресурсе SYSVOL.

Предоставление информации каталога в совместное пользование называют публикацией (publish ). Например, открывая принтер для использования в сети, его публикуют; публикуется информация об общей папке и т. д. Контроллеры доменов реплицируют большинство изменений в хранилище по схеме с несколькими хозяевами. Администратор небольшой или среднего размера организации редко управляет репликацией хранилища, поскольку она осуществляется автоматически, но её можно настроить согласно специфике сетевой архитектуры.

Реплицируются не все данные каталога, а только:

Данные домена - информация об объектах в домене, включая объекты учетных записей, общих ресурсов, ОП и групповых политик;

Данные конфигурации - сведения о топологии каталога: список всех доменов, деревьев и лесов, а также расположение контроллеров и серверов ГК;

Данные схемы - информация обо всех объектах и типах данных, которые могут храниться в каталоге; стандартная схема Windows Server 2003 описывает объекты учетных записей, объекты общих ресурсов и др., её можно расширить, определив новые объекты и атрибуты или добавив атрибуты для существующих объектов.

Глобальный каталог

Если локальное кэширование членства в универсальных группах не производится, вход в сеть осуществляется на основе информации о членстве в универсальной группе, предоставленной ГК.

Он также обеспечивает поиск в каталоге по всем доменам леса. Контроллер, выполняющий роль сервера ГК, хранит полную реплику всех объектов каталога своего домена и частичную реплику объектов остальных доменов леса.

Для входа в систему и поиска нужны лишь некоторые свойства объектов, поэтому возможно использование частичных реплик. Для формирования частичной реплики при репликации нужно передать меньше данных, что снижает сетевой трафик.

По умолчанию сервером ГК становится первый контроллер домена. Поэтому, если в домене только один контроллер, то сервер ГК и контроллер домена - один и тот же сервер. Можно расположить ГК на другом контроллере, чтобы сократить время ожидания ответа при входе в систему и ускорить поиск. Рекомендуется создать по одному ГК в каждом сайте домена.

Есть несколько способов решения этой проблемы. Разумеется, можно создать сервер ГК на одном из контроллеров домена в удаленном офисе. Недостаток этого способа - увеличение нагрузки на сервер ГК, что может потребовать дополнительных ресурсов и тщательного планирования времени работы этого сервера.

Другой способ решения проблемы - локальное кэширование членства в универсальных группах. При этом любой контроллер домена может обслуживать запросы на вход в систему локально, не обращаясь к серверу ГК. Это ускоряет процедуру входа в систему и облегчает ситуацию в случае выхода сервера ГК из строя. Кроме того, при этом снижается трафик репликации.

Вместо того чтобы периодически обновлять весь ГК по всей сети, достаточно обновлять информацию в кэше о членстве в универсальной группе. По умолчанию обновление происходит каждые восемь часов на каждом контроллере домена, в котором используется локальное кэширование членства в универсальной группе.

Членство в универсальной группе индивидуально для каждого сайта. Напомним, что сайт - это физическая структура, состоящая из одной или нескольких подсетей, имеющих индивидуальный набор IP-адресов и сетевую маску. Контроллеры домена Windows Server 2003 и ГК, к которому они обращаются, должны находиться в одном сайте. Если есть несколько сайтов,придется настроить локальное кэширование на каждом из них. Кроме того, пользователи, входящие в сайт, должны быть частью домена Windows Server 2003, работающего в режиме леса Windows Server 2003.

Репликация в Active Directory

В каталоге хранятся сведения трех типов: данные домена, данные схемы и данные конфигурации. Данные домена реплицируются на все контроллеры домена. Все контроллеры домена равноправны, т.е. все вносимые изменения с любого контроллера домена будут реплицированы на все остальные контроллеры домена Схема и данные конфигурации реплицируются на все домены дерева или леса. Кроме того, все объекты индивидуального домена и часть свойств объектов леса реплицируются в ГК. Это означает, что контроллер домена хранит и реплицирует схему для дерева или леса, информацию о конфигурации для всех доменов дерева или леса и все объекты каталога и свойства для собственного домена.

Контроллер домена, на котором хранится ГК, содержит и реплицирует информацию схемы для леса, информацию о конфигурации для всех доменов леса и ограниченный набор свойств дл я всех объектов каталога в лесу (он реплицируется только между серверами ГК), а также все объекты каталога и свойства для своего домена.

Чтобы понять суть репликации, рассмотрим такой сценарий настройки новой сети.

1. В домене А установлен первый контроллер. Этот сервер - единственный контроллер домена. Он же является и сервером ГК. Репликация в такой сети не происходит, поскольку нет других контроллеров.

2. В домене А устанавливается второй контроллер, и начинается репликация. Можно назначить один контроллер хозяином инфраструктуры, а другой - сервером ГК. Хозяин инфраструктуры следит за обновлениями ГК и запрашивает их для измененных объектов. Оба этих контроллера также реплицируют данные схемы и конфигурации.

3. В домене А устанавливается третий контроллер, на котором нет ГК. Хозяин инфраструктуры следит за обновлениями ГК, запрашивает их для измененных объектов, а затем реплицирует изменения на третий контроллер домена. Все три контроллера также реплицируют данные схемы и конфигурации.

4. Создается новый домен Б , в него добавляются контроллеры. Серверы ГК в домене А и домене Б реплицируют все данные схемы и конфигурации, а также подмножество данных домена из каждого домена. Репликация в домене А продолжается, как описано выше, плюс начинается репликация внутри домена Б.

Active Directory и LDAP

Упрощенный протокол доступа к каталогам (Lightweight Directory Access Protocol , LDAP) - стандартный протокол Интернет соединений в сетях TCP/IP. LDAP спроектирован специально для доступа к службам каталогов с минимальными издержками. В LDAP также определены операции, используемые для запроса и изменения информации каталога.

Клиенты Active Directory применяют LDAP для связи с компьютерами, на которых работает Active Directory , при каждом входе в сеть или поиске общих ресурсов. LDAP упрощает взаимосвязь каталогов и переход на Active Directory с других служб каталогов. Для повышения совместимости можно использовать интерфейсы служб Active Directory (Active Directory Service - Interfaces , ADSI ).

Роли хозяина операций

Хозяин операций решает задачи, которые неудобно выполнять в модели репликации с несколькими хозяевами. Существует пять ролей хозяина операций, которые можно назначить одному или нескольким контроллерам доменов. Одни роли должны быть уникальны на уровне леса, для других достаточно уровня домена. В каждом лесе Active Directory должны существовать следующие роли:

Хозяин схемы (schema master ) - управляет обновлениями и изменениями схемы каталога. Для обновления схемы каталога необходим доступ к хозяину схемы. Чтобы определить, какой сервер в данное время является хозяином схемы в домене, достаточно открыть окно командной строки и ввести: dsquery server - has f smo schema .

Хозяин именования доменов (domain naming master ) - управляет добавлением и удалением доменов в лесу. Чтобы добавить или удалить домен,требуется доступ к хозяину именования доменов. Чтобы определить, какой сервер в данное время является хозяином именования доменов, достаточно в окне командной строки ввести: dsquery server - has f smo name .

Эти роли, общие для всего леса в целом, должны быть в нем уникальными.

В каждом домене Active Directory в обязательном порядке существуют следующие роли.

Хозяин относительных идентификаторов (relative ID master ) - выделяет относительные идентификаторы контроллерам доменов. Каждый раз при создании объекта пользователя, группы или компьютера контроллеры назначают объекту уникальный идентификатор безопасности, состоящий из идентификатора безопасности домена и уникального идентификатора, который был выделен хозяином относительных идентификаторов. Чтобы определить, какой сервер в данное время является хозяином относительных идентификаторов в домене, достаточно в окне командной строкиввести: dsquery server - has f smo rid .

Эмулятор PDC (PDC emulator ) - в смешанном или промежуточном режиме домена действует как главный контроллер домена Windows NT. Он аутентифицирует вход в Windows NT, обрабатывает изменения пароля и реплицирует обновления на P DC. Чтобы определить, какой сервер в данное время является эмулятором PDC в домене, достаточно в окне командной строкиввести dsquery server - hasfsmo pdc .

Хозяин инфраструктуры (infrastructure master ) - обновляет ссылки объектов, сравнивая данные своего каталога с данными ГК. Если данные устарели, он запрашивает из ГК обновления и реплицирует их на остальные контроллеры в домене. Чтобы определить, какой сервер в данное время является хозяином инфраструктуры в домене, достаточно в окне командной строки и ввести dsquery server -hasfsmo infr .

Эти роли, общие для всего домена, должны быть в нем уникальными. Иными словами, можно настроить только один хозяин относительных идентификаторов, один эмулятор PDC и один хозяин инфраструктуры для каждого домена.

Обычно роли хозяина операций назначаются автоматически, но их можно переназначить. При установке новой сети все роли хозяев операций получает первый контроллер первого домена. Если позднее будет создан новый дочерний домен или корневой домен в новом дереве, роли хозяина операций также автоматически назначаются первому контроллеру домена. В новом лесу доменов контроллеру домена назначаются все роли хозяина операций. Если новый домен создается в том же лесу, его контроллеру назначаются роли хозяина относительных идентификаторов, эмулятора Р D С и хозяина инфраструктуры. Роли хозяина схемы и хозяина именования доменов остаются у первого домена леса.

Если в домене только один контроллер, он выполняет все роли хозяев операций. Если в сети один сайт, стандартное расположение хозяев операций оптимально. Но по мере добавления контроллеров домена и доменов иногда требуется переместить роли хозяев операций на другие контроллеры доменов.

Если в домене два или более контроллеров, рекомендуется сконфигурировать два контроллера домена для выполнения ролей хозяина операций. Например, назначить один контроллер домена основным хозяином операций, а другой - запасным, который понадобится при отказе основного.

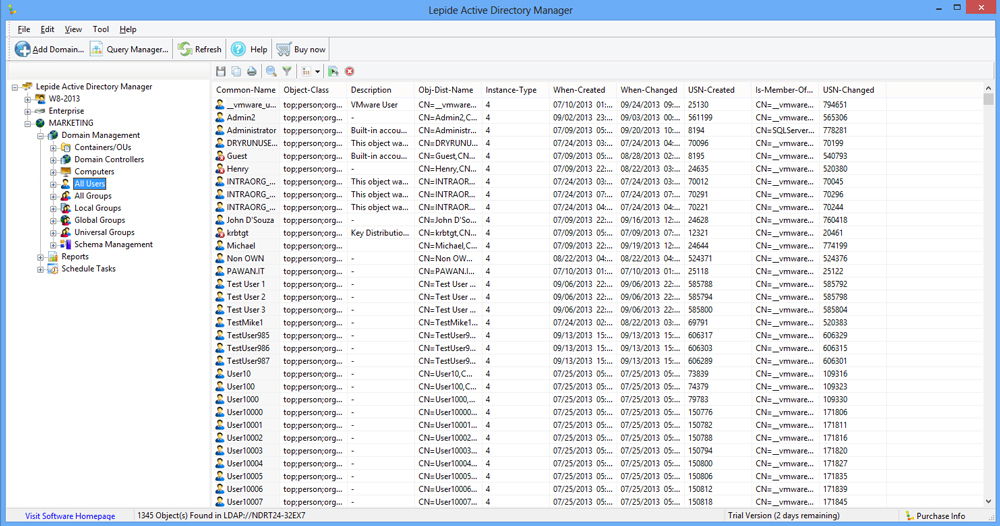

Администрирование Active Directory

C помощью службы Active Directory создаются учетные записи компьютеров, проводится подключение их к домену, производится управление компьютерами, контроллерами домена и организационными подразделениями (ОП).

Для управления Active Directory предназначены средства администрирования и поддержки. Перечисленные ниже инструменты реализованы и виде оснасток консоли ММС (Microsoft Management Console ):

Active Directory - пользователи и компьютеры (Active Directory Users and Computers ) позволяет управлять пользователями, группами, компьютерами и организационными подразделениями (ОП);

Active Directory - домены и доверие ( Active Directory Domains and Trusts ) служит для работы с доменами, деревьями доменов и лесами доменов;

Active Directory - сайты и службы (Active Directory Sites and Services) позволяет управлять сайтами и подсетями ;

Результирующая политика (Resultant Set of Policy ) используется для просмотра текущей политики пользователя или системы и для планирования изменений в политике.

В Microsoft Windows 2003 Server можно получить доступ к этим оснасткам напрямую из меню Администрирование (Administrative Tools ).

Еще одно средство администрирования - оснастка Схема Active Directory (Active Directory Schema ) - позволяет управлять и модифицировать схему каталога.

Утилиты командной строки Active Directory

Для управления объектами Active Directory существуют средства командной строки, которые позволяют осуществлять широкий спектр административных задач:

DSADD - добавляет в Active Directory компьютеры, контакты, группы, ОП и пользователей.

DSGET - отображает свойства компьютеров, контактов, групп, ОП, пользователей, сайтов, подсетей и серверов, зарегистрированных в Active Directory .

DSMOD - изменяет свойства компьютеров, контактов, групп, ОП, пользователей и серверов, зарегистрированных в Active Directory .

DSMOVE - перемещает одиночный объект в новое расположение в пределах домена или переименовывает объект без перемещения.

DSQXJERY - осуществляет поиск компьютеров, контактов, групп, ОП, пользователей, сайтов, подсетей и серверов в Active Directory по заданным критериям.

DSRM - удаляет объект из Active Directory .

NTDSUTIL - позволяет просматривать информацию о сайте, домене или сервере, управлять хозяевами операций (operations masters ) и обслуживать базу данных Active Directory .

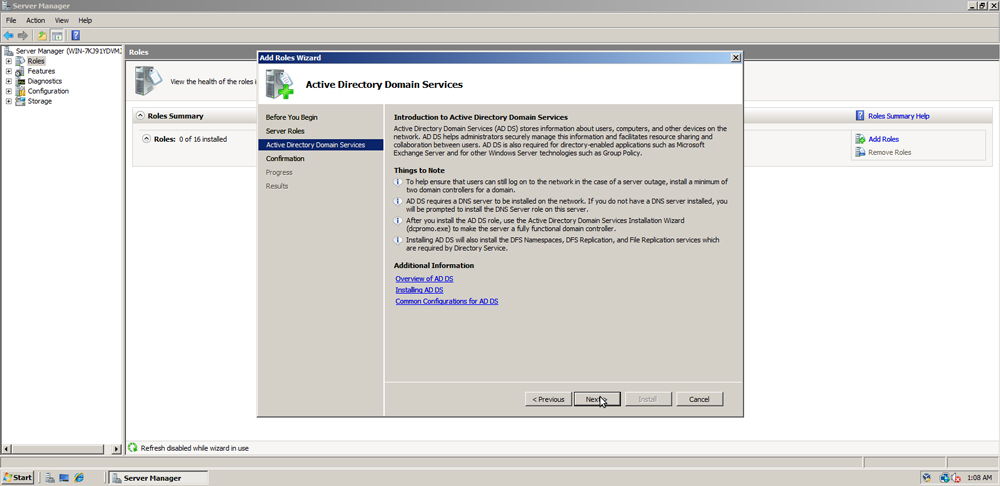

Сегодняшняя статья посвящена Active Directory, а именно ADDS.

Мы начнем именно с него, потому что этот, кажется, небольшой сервис позволяет решать огромное количество проблем, связанных с обеспечением безопасности и настройкой инфраструктур на базе ОС windows и не только.

Итак, что же представляют из себя ADDS. Это служба, которая хранит в своей базе все объекты инфраструктуры: компьютеры (рабочие станции и сервера), пользователи, группы (различных объектов, в том числе пользователей), принтеры, политики безопасности, и др. Сама база хранится на серверах с настроенной ролью ADDS, именуемых контроллерами домена. Компьютер, подключенный к доменным сервисам, в процессе загрузки обращается к контроллеру домена и получает из активной директории политики – предписания для ряда настроек системы, разрешения для доступа к локальным и сетевым ресурсам. Также и пользователь домена получает разрешения и настройки каждый раз когда выполняет вход. Однажды созданный пользователь может войти в домен с любого компьютера доменной сети, если конечно не настроены ограничения на вход. И на любом компьютере он получит свои настройки и права доступа.

Какие же еще преимущества внедрения Active Directory можно назвать:

- Централизованный вход в систему.

- И как следствие, централизованное логирование входа в домен.

- Централизованное управление компьютерами и другими объектами. С помощью групповых политик можно настраивать параметры системы и приложений, корректировать записи реестра, устанавливать ПО и размещать в сети определенные файлы, удаленно запускать скрипты.

- Обеспечение возможности использования единого логина\пароля для входа на компьютер и в приложение. (Single Sign On). В случае если приложение поддерживает авторизацию через Active Directory,то Вы можете настроить приложение на работу с учетными данными домена. Таких приложений огромное количество: среди популярных у пользователей в корпоративной среде, можно отметить почтовые службы, 1С, а также сервера для доступа в Интернет, сервера баз данных системы контроля доступа и пр.

- Для каждого объекта в AD имеются свои свойства, среди них есть как преднастроенные так и кастомные поля. Таким образом, в АД можно хранить полезную информацию о сотрудниках компании. Например, табельный номер сотрудника, дату его рождения или номер пропуска на предприятие. По этим параметрам также можно выдавать права доступ и настройки.

- Active Directory Domain Services тесно интегрируются с DNS, таким образом внедрив AD, вы получаете сервера DNS для обслуживания внутренней сети.

- На базе служб ADDS работают другие службы и сервисы.

Для того, чтобы внедрить Active Directory, нужно выполнить ряд шагов. Итак, план внедрения доменных служб:

- Подготовка существующей инфраструктуры.

- Планирование доменных служб с учетом гео-распределения системы и требований к ее безопасности.

- Установка домен-контроллеров

- Настройка параметров и создание требуемых объектов домена.

- Подключение серверов, рабочих станций и прочего оборудование к созданному домену.

Однозначно доменные службы активной директории являются сердцем Вашей инфраструктуры. Однако они абсолютно не требовательны в поддержке и обслуживании. Конечно, любая система любит заботу и уход, и периодическое выполнение резервного копирования является обязательной процедурой. Однако поддержка хорошо продуманного и настроенного однажды сервиса ADDS не требует слишком много усилий. Нужно просматривать домен на предмет устаревших объектов и по необходимости создавать новые, добавлять их в группы, периодически скидывать пароли для легкомысленных пользователей. Проверять качество выполненных бекапов. Вот собственно и все задачи, в случае, конечно, если в Вашей инфраструктуре не происходит изменений. Впрочем, все выше перечисленное можно автоматизировать. Порог вхождения для сервиса достаточно низкий. Да и литературы по планированию, внедрению и поддержке инфраструктуры active directory вполне предостаточно. Этой службе уже более 15 лет и за это время она развивается и дополняется, но без кардинальных изменений. Это говорит о стабильности и востребованности службы.

Так что, внедрение доменных служб active directory, как говорится, «must have» для проекта по построению современной инфраструктуры предприятия.

Наша компания предлагает услуги с использованием продуктов Microsoft, в нашем штате имеются сертифицированные специалисты, обращайтесь office@сайт

Active Directory представляет собой службы для системного управления. Они являются намного лучшей альтернативой локальным группам и позволяют создать компьютерные сети с эффективным управлением и надёжной защитой данных.

Если вы не сталкивались ранее с понятием Active Directory и не знаете, как работают такие службы, эта статья для вас. Давайте разберёмся, что означает данное понятие, в чём преимущества подобных баз данных и как создать и настроить их для первоначального пользования.

Active Directory - это очень удобный способ системного управления. С помощью Active Directory можно эффективно управлять данными.

Указанные службы позволяют создать единую базу данных под управлением контроллеров домена. Если вы владеете предприятием, руководите офисом, в общем, контролируете деятельность множества людей, которых нужно объединить, вам пригодится такой домен.

В него включаются все объекты - компьютеры, принтеры, факсы, учётные записи пользователей и прочее. Сумма доменов, на которых расположены данные, именуется «лесом». База Active Directory - это доменная среда, где количество объектов может составлять до 2 миллиардов. Представляете эти масштабы?

То есть, при помощи такого «леса» или базы данных можно соединить большое количество сотрудников и оборудования в офисе, причём без привязки к месту - в службах могут быть соединены и другие юзеры, например, из офиса компании в другом городе.

Кроме того, в рамках служб Active Directory создаются и объединяются несколько доменов - чем больше компания, тем больше средств необходимо для контроля её техники в рамках базы данных .

Далее, при создании такой сети определяется один контролирующий домен, и даже при последующем наличии других доменов первоначальный по-прежнему остаётся «родительским» - то есть только он имеет полный доступ к управлению информацией.

Где хранятся эти данные, и чем обеспечивается существование доменов? Чтобы создать Active Directory, используются контроллеры. Обычно их ставится два - если с одним что-то произойдёт, информация будет сохранена на втором контроллере.

Ещё один вариант использования базы - если, например, ваша компания сотрудничает с другой, и вам предстоит выполнить общий проект. В таком случае может потребоваться доступ посторонних личностей к файлам домена, и здесь можно настроить своего рода «отношения» между двумя разными «лесами», открыть доступ к требуемой информации, не рискуя безопасностью остальных данных.

В общем, Active Directory является средством для создания базы данных в рамках определённой структуры, независимо от её размеров. Пользователи и вся техника объединяются в один «лес», создаются домены, которые размещаются на контроллерах.

Ещё целесообразно уточнить - работа служб возможна исключительно на устройствах с серверными системами Windows. Помимо этого, на контроллерах создаётся 3-4 сервера DNS. Они обслуживают основную зону домена, а в случае, когда один из них выходит из строя, его заменяют прочие серверы.

После краткого обзора Active Directory для чайников, вас закономерно интересует вопрос - зачем менять локальную группу на целую базу данных? Естественно, здесь поле возможностей в разы шире, а чтобы выяснить другие отличия данных служб для системного управления, давайте детальнее рассмотрим их преимущества.

Преимущества Active Directory

Плюсы Active Directory следующие:

- Использование одного ресурса для аутентификации. При таком раскладе вам нужно на каждом ПК добавить все учётные записи , требующие доступ к общей информации. Чем больше юзеров и техники, тем сложнее синхронизировать между ними эти данные.

И вот, при использовании служб с базой данных учётные записи хранятся в одной точке, а изменения вступают в силу сразу же на всех компьютерах.

Как это работает? Каждый сотрудник, приходя в офис, запускает систему и выполняет вход в свою учётную запись. Запрос на вход будет автоматически подаваться к серверу, и аутентификация будет происходить через него.

Что касается определённого порядка в ведении записей, вы всегда можете поделить юзеров на группы - «Отдел кадров» или «Бухгалтерия».

Ещё проще в таком случае предоставлять доступ к информации - если нужно открыть папку для работников из одного отдела, вы делаете это через базу данных. Они вместе получают доступ к требуемой папке с данными, при этом для остальных документы так и остаются закрытыми.

- Контроль над каждым участником базы данных.

Если в локальной группе каждый участник независим, его трудно контролировать с другого компьютера, то в доменах можно установить определённые правила, соответствующие политике компании.

Вы как системный администратор можете задать настройки доступа и параметры безопасности, а после применить их для каждой группы пользователей. Естественно, в зависимости от иерархии, одним группам можно определить более жёсткие настройки, другим предоставить доступ к иным файлам и действиям в системе.

Кроме того, когда в компанию попадает новый человек, его компьютер сразу же получит нужный набор настроек, где включены компоненты для работы.

- Универсальность в установке программного обеспечения.

Кстати, о компонентах - при помощи Active Directory вы можете назначать принтеры, устанавливать необходимые программы сразу же всем сотрудникам, задавать параметры конфиденциальности. В общем, создание базы данных позволит существенно оптимизировать работу, следить за безопасностью и объединить юзеров для максимальной эффективности работы.

А если на фирме эксплуатируется отдельная утилита или специальные службы, их можно синхронизировать с доменами и упростить к ним доступ. Каким образом? Если объединить все продукты, использующиеся в компании, сотруднику не нужно будет вводить разные логины и пароли для входа в каждую программу - эти сведения будут общими.

Теперь, когда становятся понятными преимущества и смысл использования Active Directory, давайте рассмотрим процесс установки указанных служб.

Используем базу данных на Windows Server 2012

Установка и настройка Active Directory - весьма нетрудное дело, а также выполняется проще, чем это кажется на первый взгляд.

Чтобы загрузить службы, для начала необходимо выполнить следующее:

- Поменять название компьютера: нажмите на «Пуск», откройте Панель управления, пункт «Система». Выберите «Изменить параметры» и в Свойствах напротив строки «Имя компьютера» кликните «Изменить», впишите новое значение для главного ПК.

- Выполните перезагрузку по требованию ПК.

- Задайте настройки сети так:

- Через панель управления откройте меню с сетями и общим доступом.

- Откорректируйте настройки адаптера. Правой клавишей нажмите «Свойства» и откройте вкладку «Сеть».

- В окне из списка кликните на протокол интернета под номером 4, опять нажмите на «Свойства».

- Впишите требуемые настройки, например: IP-адрес - 192.168.10.252 , маска подсети - 255.255.255.0, основной подшлюз - 192.168.10.1.

- В строке «Предпочтительный DNS-сервер» укажите адрес локального сервера, в «Альтернативном…» - другие адреса DNS-серверов.

- Сохраните изменения и закройте окна.

Установите роли Active Directory так:

- Через пуск откройте «Диспетчер сервера».

- В меню выберите добавление ролей и компонентов.

- Запустится мастер, но первое окно с описанием можно пропустить.

- Отметьте строку «Установка ролей и компонентов», перейдите дальше.

- Выберите ваш компьютер, чтобы поставить на него Active Directory.

- Из списка отметьте роль, которую нужно загрузить - для вашего случая это «Доменные службы Active Directory».

- Появится небольшое окно с предложением загрузки необходимых для служб компонентов - примите его.

- После вам предложат установить другие компоненты - если они вам не нужны, просто пропустите этот шаг, нажав«Далее».

- Мастер настройки выведет окно с описаниями устанавливаемых вами служб - прочтите и двигайтесь дальше.

- Появиться перечень компонентов, которые мы собираемся установить - проверьте, всё ли верно, и если да, жмите на соответствующую клавишу.

- По завершении процесса закройте окно.

- Вот и всё - службы загружены на ваш компьютер.

Настройка Active Directory

Для настройки доменной службы вам нужно сделать следующее:

- Запустите одноимённый мастер настройки.

- Кликните на жёлтый указатель вверху окна и выберите «Повысить роль сервера до уровня контроллера домена».

- Нажмите на добавление нового «леса» и создайте имя для корневого домена, затем кликните «Далее».

- Укажите режимы работы «леса» и домена - чаще всего они совпадают.

- Придумайте пароль, но обязательно запомните его. Перейдите далее.

- После этого вы можете увидеть предупреждение о том, что домен не делегирован, и предложение проверить имя домена - можете пропустить эти шаги.

- В следующем окне можно изменить путь к каталогам с базами данных - сделайте это, если они вам не подходят.

- Теперь вы увидите все параметры, которые собираетесь установить - просмотрите, правильно ли выбрали их, и идите дальше.

- Приложение проверит, выполняются ли предварительные требования, и если замечаний нет, или они некритичны, жмите «Установить».

- После окончания инсталляции ПК самостоятельно перегрузиться.

Ещё вам может быть интересно, как добавить юзера в базу данных. Для этого воспользуйтесь меню «Пользователи или компьютеры Active Directory», которое вы найдёте в разделе «Администрирование» в панели управления, или эксплуатируйте меню настроек базы данных.

Чтобы добавить нового юзера, нажмите правой клавишей по названию домена, выберите «Создать», после «Подразделение». Перед вами появится окно, где нужно ввести имя нового подразделения - оно служит папкой, куда вы можете собирать пользователей по разным отделам. Таким же образом вы позже создадите ещё несколько подразделений и грамотно разместите всех сотрудников.

Далее, когда вы создали имя подразделения, нажмите на него правой клавишей мыши и выберите «Создать», после - «Пользователь». Теперь осталось только ввести необходимые данные и поставить настройки доступа для юзера.

Когда новый профиль будет создан, нажмите на него, выбрав контекстное меню, и откройте «Свойства». Во вкладке «Учётная запись» удалите отметку напротив «Заблокировать…». На этом всё.

Общий вывод таков - Active Directory это мощный и полезный инструмент для системного управления, который поможет объединить все компьютеры сотрудников в одну команду. С помощью служб можно создать защищённую базу данных и существенно оптимизировать работу и синхронизацию информации между всеми пользователями. Если деятельность вашей компании и любого другого места работы связана с электронными вычислительными машинами и сетью, вам нужно объединять учётные записи и следить за работой и конфиденциальностью, установка базы данных на основе Active Directory станет отличным решением.