Berechtigungen verwalten Android. So entfernen Sie den Schreibschutz von microsd

Permission Master ist ein spezielles Modul für das Xposed Framework, mit dem die Berechtigungen aller auf Ihrem Gadget installierten Programme verwaltet werden. Ich habe eine detaillierte Beschreibung dieses Projekts mit schrittweisen Anweisungen zum Installieren von Xposed und separaten Modulen für dieses Projekt erstellt, sodass wir es nicht noch einmal wiederholen, sondern direkt mit der Arbeit von Permission Master fortfahren.

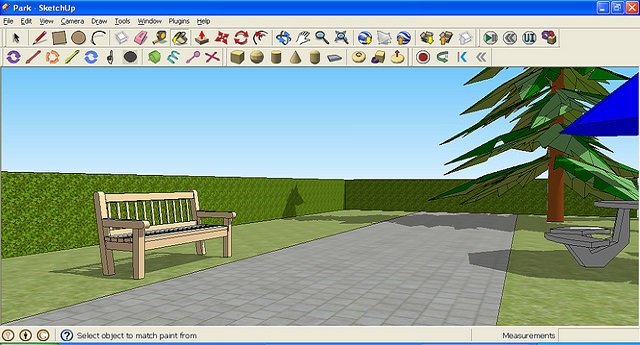

Nach der Installation des Moduls und dem Neustart des Geräts finden Sie in der Liste der Anwendungen ein neues Symbol in Form eines grünen Schildes mit einem Zahnrad. Führen Sie das Programm aus und sehen Sie ein Fenster, das in zwei Registerkarten unterteilt ist. Die erste enthält die Namen aller verfügbaren Berechtigungen. Tippen Sie auf einen beliebigen Namen in der Liste, um alle Programme mit dieser Eigenschaft anzuzeigen. Ein weiterer Tipp und der Name des Programms wird rot und durchgestrichen, was bedeutet, dass die entsprechende Berechtigung deaktiviert wurde.

Auf der zweiten Registerkarte wird ungefähr derselbe Algorithmus verwendet, aber hier sind alle Berechtigungen nach Programmen gruppiert. Sie können die Liste der verfügbaren Aktionen für jede Anwendung anzeigen und unnötige Aktionen mit einem Fingertipp deaktivieren. Beachten Sie, dass ein Popup-Fenster mit einer Erläuterung der Eigenschaften angezeigt wird, wenn Sie den Namen einer Auflösung mit dem Finger berühren. Dies ist sehr nützlich für diejenigen, die die Notwendigkeit und Sicherheit dieser oder jener Maßnahme bezweifeln. Um sich vor zusätzlichen Problemen zu schützen, vergessen Sie nicht, die Einstellungen des Berechtigungsmasters aufzurufen und die Anzeige von Systemprogrammen zu deaktivieren.

Die Permission Master-Anwendung eignet sich für alle fortgeschrittenen Android-Benutzer, die die volle Kontrolle über die installierten Anwendungen haben möchten. Jetzt können Sie Tracking-Funktionen in der Nähe der Programme deaktivieren, die sie überhaupt nicht benötigen, Ihr Smartphone verbieten und vieles mehr, was normalen Android-Nutzern nicht zur Verfügung steht.

Manchmal sollte der Benutzer darüber nachdenken, ob eine bestimmte Anwendung eine bestimmte Berechtigung erteilen soll.

Wie Sie wissen, muss das Android-Programm die entsprechenden Berechtigungen erhalten, damit es normal funktioniert. Einige Anwendungen benötigen Zugriff auf das Lesen des Dateisystems, andere benötigen ebenfalls einen Datensatz, einige möchten weiterhin die Standortinformationen des Benutzers kennen, einige vier möchten Daten in beliebiger Menge über WLAN übertragen ... für den Fall, dass Sie sich zu 100% sicher sind.

Zeitmanagement "Schlaf"

Jedes Smartphone und Tablet wird nach einer gewissen Zeit zu einem „Traum“. Dies ermöglicht es dem Prozessor, die Hälfte seiner Kerne auszuschalten, wodurch Energie gespart wird. Die meisten Anwendungen können das Gerät nicht aktivieren, ihre Arbeit wird angehalten. Es sei denn, das Programm hat eine Arbeitserlaubnis erhalten, auch im Schlaf.

Eine solche Erlaubnis ist durchaus möglich, einen E-Mail-Client oder Messenger bereitzustellen. Sollte es und Kunden von sozialen Netzwerken erhalten. Allerdings sollte nicht jeder eine solche Erlaubnis erteilen.

Wenn ein bösartiges Programm es empfängt, kann es auch im Hintergrund Berechnungen durchführen. Im vermeintlichen Schlafmodus sendet ein Smartphone aufgrund dieser Anwendung beispielsweise Spam-Mails oder sogar meine Kryptowährung. In einigen Fällen kann sich das Gerät dadurch erwärmen. Und fast immer verkürzen solche Aktionen des Schadprogramms die Batterielebensdauer.

Standort basierend auf GPS-Daten

Mittlerweile sind fast alle Android-basierten Smartphones mit einem GPS-Chip ausgestattet. Sein Zeugnis beeinflusst, welche Art von Werbung im Browser und in anderen Anwendungen angezeigt wird. Außerdem werden geografische Koordinaten für Suchergebnisse benötigt, in denen zuerst die Geschäfte angezeigt werden, die dem Benutzer am nächsten sind, und dann alle anderen. Natürlich müssen Navigationsprogramme, die die Karte enthalten, über die Erlaubnis zum Abrufen von GPS-Daten verfügen. Aber warum erfordert eine solche Berechtigung, dass Flashlight von Google Play heruntergeladen wird?

Wie Sie verstehen, ist es nicht erforderlich, eine Berechtigung zu erteilen, um den Speicherort absolut aller Anwendungen zu bestimmen. Kleine Versorger können durchaus darauf verzichten. Auch Kunden von Online-Shops können ohne diese Erlaubnis problemlos arbeiten - Sie müssen lediglich Ihren Städtenamen selbst eingeben.

Es sei daran erinnert, dass jeder Aufruf der Messwerte eines GPS-Chips eine bestimmte Menge an Energie verbraucht. Daher ist es besser, wenn solche Anforderungen nur von einigen Programmen ausgeführt werden können.

Standort basierend auf GSM-Moduldaten

Das Android-Betriebssystem kann den Standort nicht nur mit Hilfe eines GPS-Chips ermitteln. Ungefähre Informationen erhalten Sie über Mobilfunkmasten. Natürlich wird es nur Ihre Gegend oder Ihr Viertel kennenlernen. Dies kann jedoch für böswillige Anwendungen ausreichen. Achten Sie darauf, welche Programme Sie zur Ermittlung des Standorts der GSM-Kommunikation zulassen!

Zugriff auf Autorun-System

Geben Sie auf keinen Fall eine solche Erlaubnis, wenn Sie sich der Entwickler der Anwendung nicht hundertprozentig sicher sind! Normalerweise wird der Zugriff auf den Android-Autostart von allen Arten von Optimierern angefordert, die versuchen, die Akkulaufzeit zu verlängern.

Das Problem besteht darin, dass die Anwendung bei Erhalt dieser Berechtigung einige Änderungen an den Konfigurationsdateien des Betriebssystems vornehmen kann. So können Sie beispielsweise das Starten von Antivirus in aller Ruhe verhindern. Oder weisen Sie das System an, beim Start einen schädlichen Code zu starten.

Die Berechtigung zum Zugriff auf die Betriebssystemautorun sollte nur bewährten Tweakers erteilt werden. Zum Beispiel die Tatsache, dass in unserer Sammlung berücksichtigt.

Voller Internetzugang

Viele Anwendungen benötigen jetzt uneingeschränkten Zugriff auf das globale Web. Außerhalb des Netzabdeckungsbereichs scheint ein modernes Smartphone überhaupt nicht mehr zu funktionieren. In der Tat ist es natürlich durchaus möglich, die entsprechende Erlaubnis nicht jedem zu erteilen, der danach fragt.

Boten und Kunden von sozialen Netzwerken sollten jederzeit in der Lage sein, Nachrichten zu empfangen. Aber wenn eine Anfrage nach einem dauerhaften Zugang zum Internet einen Taschenrechner liefert, müssen Sie zehnmal nachdenken. Es ist möglich, dass dies eine Art böswilliges Hilfsprogramm oder Virus ist. Das Programm kann eine solche Erlaubnis anfordern, um das Smartphone von Zeit zu Zeit als Bot zu verwenden. Es kann auch regelmäßig die Standortdaten des Benutzers an das Netzwerk übertragen, wenn es auch eine solche Erlaubnis erhalten hat. Kurz gesagt, es ist notwendig, nur denjenigen Anwendungen Zugang zum World Wide Web zu gewähren, die es wirklich verdienen.

Vibrationskontrolle

Auf den ersten Blick völlig harmlos. Die Angreifer glauben dies jedoch nicht. Sie erstellen Anwendungen, die Vibrationen ausschalten. Ein anderes Programm (und möglicherweise dasselbe) fängt Nachrichten ab, die auf einem Smartphone eingehen, bis der Benutzer, der die entsprechende Benachrichtigung nicht erhalten hat, sie liest.

SD-Kartenzugriff

Ohne Zugriff auf die Speicherkarte kann kein Dateimanager normal funktionieren. Es wird für alle Player benötigt, die Musik und Videos von der Karte lesen. Aber ist dieser Zugang für alle Anwendungen unbedingt erforderlich?

Wenn für die entsprechende Berechtigung ein Editor erforderlich ist, ist es besser, diesen nicht bereitzustellen. Solche Programme können Daten im internen Speicher speichern. Es ist möglich, dass ein Virus als nützliche Anwendung maskiert ist. Nach Erhalt der Genehmigung wird er die SD-Karte zum Speichern illegaler oder gestohlener Daten verwenden. Außerdem kann eine solche Anwendung im Hintergrund persönliche Dateien an den Entwickler senden - Fotos, Dokumente und ähnliches.

Wenn Sie einige geheime Daten auf Ihrem Smartphone aufbewahren (z. B. Finanzberichte Ihres eigenen Unternehmens), ist es besser, unbekannten Programmen keinen Zugriff auf die SD-Karte zu gewähren. Darüber hinaus wird diesen Personen empfohlen, die Speicherkarte regelmäßig zu sichern und zu formatieren - mindestens einmal pro Quartal.

Kommunikationsstatus

Diese Berechtigung ist für fast alle böswilligen Anwendungen erforderlich. Tatsache ist, dass mit seiner Hilfe verschiedene Kommunikationsmodule gesteuert werden, über die der Schadcode dann übertragen wird. Dadurch kann das Programm das Gerät als Teil eines Botnetzes verwenden, das beispielsweise zum Versenden von Spam dient.

Die Kontrolle über den Kommunikationsstatus sollte den Clients für Browser, Messenger und soziale Netzwerke zur Verfügung gestellt werden. Gehen Sie dann mit äußerster Vorsicht vor - einige Anwendungen können die Verbindung ohne Ihre Erlaubnis mit böswilliger Absicht ein- und ausschalten.

Zugriff auf den Anwendungsstatus

Diese Berechtigung ist sehr nützlich für Programme, die Werbemodule in das System einbetten. Sie handeln sehr einfach.

Nur die wichtigsten Dienstprogramme sollten auf den Status der Anwendungen zugreifen. Es können Virenschutz- und Optimierungsprogramme sein. Und entscheiden Sie sich nicht für diese Rolle der Schöpfung, die noch keinem Entwickler bekannt war.

Wi-Fi-Verbindungskontrolle

Diese Berechtigung muss für alle Anwendungen erteilt werden, die über eine Internetverbindung ausgeführt werden. Stellen Sie ihm jedoch auf keinen Fall alle Arten von "Taschenlampen" und Programmen zum Erstellen von Notizen zur Verfügung (es sei denn, diese können synchronisieren).

Wenn sich herausstellt, dass die Anwendung bösartig ist, kann sie mit dem Scannen Ihres Wi-Fi-Netzwerks beginnen. Es erkennt seine Einstellungen und sendet sie dann an den Entwicklerserver. Es ist möglich, dass dies in Zukunft zum Abfangen der Kommunikation sowie zum Senden und Empfangen von schädlichem Code führt. Dies wird durch die kürzliche Einführung des KRACK-Virus bestätigt, von dem eine große Anzahl von Benutzern betroffen war.

Nicht vor den Auswirkungen von Hackern und beliebten Anwendungen geschützt - alle Arten von Browsern und Instant Messenger. Vergessen Sie daher nicht, diese zu aktualisieren, damit alle gefundenen „Sicherheitslücken“ schnell geschlossen werden können.

Zugriff auf den Status des Smartphones und dessen Identifikation

Einige Anwendungen erfordern vollen Zugriff auf die Smartphone-Identifikation. Dies bedeutet, dass sie nun seine IMEI, Konfiguration, Telefonnummer und andere Informationen kennen. Um dies alles zu wissen, ist jedes Programm völlig optional. Wenn es sich um einen einfachen Angler handelt, ist es besser, die entsprechende Anfrage abzulehnen. Stellen Sie sicher, dass Sie ein lizenziertes Spiel (für dessen Kauf Sie bezahlt haben), eine Bankanwendung, den Client Yandex.Money oder ein ähnliches Programm installiert haben. Bei den restlichen Kreationen der Entwickler werden Sie über ihren Benutzernamen und ihr Kennwort informiert. Sie müssen IMEI nicht kennen.

Was können Schadprogramme tun, wenn sie Zugriff auf Geräteidentifikationsdaten erhalten? Ihre Urheber können die erhaltenen Informationen zu ihrem Vorteil nutzen. Sie können beispielsweise IMEI klonen, Spam an Ihre Telefonnummer senden und andere ähnliche Aktionen ausführen. In etwa ist dies die Art und Weise, wie Verbrechen im Bereich der Online-Finanzierung am häufigsten begangen werden.

Zugriff auf Kontakte und SMS

Eine Vielzahl von Anwendungen hat Probleme, Kontakte aus Ihrem Telefonbuch zu lesen. Zuallererst sind dies Instant Messenger und Kunden für soziale Netzwerke.

Wenn die Erlaubnis zum Lesen von Kontakten eine Art böswillige Anwendung erhält, können Ihre Freunde und Kollegen auf alle Arten von Spam in Form von SMS warten. Auf diese Weise werden am häufigsten Datenbanken von Telefonnummern gesammelt, die jetzt bei Telegram frei erhältlich sind.

Kurz gesagt, bieten Sie keinen angemessenen Zugriff auf Fotogalerien und Büroanwendungen. Sie brauchen keine Kontakte. Es gibt jedoch Ausnahmen von der Regel. Samsung Health scannt beispielsweise Kontakte, damit Sie mit anderen Inhabern dieses Programms konkurrieren können. Wir empfehlen Ihnen auch, Ihr Kontaktbuch von Zeit zu Zeit zu reinigen. Lass nur die Leute drin, mit denen Kommunikation möglich ist. Es ist nicht erforderlich, die Nummern, die Sie durch kostenlose Anzeigen erhalten haben, im Telefonbuch zu führen. Es ist verständlich, dass Sie eine solche Person nicht mehr anrufen.

Zusammenfassend

Hier sind alle Berechtigungen für Anwendungen.

Bei älteren Versionen des Android-Betriebssystems mussten Sie alle Berechtigungen erteilen, die die Anwendung während der Installation angefordert hat. Glücklicherweise sind die Genehmigungsanforderungen jetzt einheitlicher. Wenn das Programm zuerst online gehen wollte, wird eine entsprechende Benachrichtigung angezeigt. In dieser Hinsicht können Sie sicher verhindern, dass Dienstprogramme Zugriff auf bestimmte Funktionen des Betriebssystems erhalten. Benutze es!

Wie stehen Sie zur Sicherheit? Verfolgen Sie, welche Berechtigungen von den Anwendungen, die Sie installieren, angefordert werden? Hinterlasse deine Meinung in den Kommentaren.

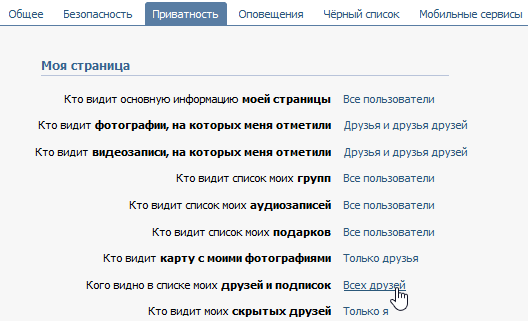

In Android Eibisch Dem Benutzer wird eine bequeme Möglichkeit zur Steuerung gegeben anwendungsberechtigungenauf Ihrem Smartphone oder Tablet gespeichert.

Bei installierten Anwendungen von Drittanbietern sind manchmal Daten von Ihrem Gerät erforderlich, und dies ist eine normale Situation. Es kommt jedoch vor, dass eine solche Anfrage ein Alarm sein kann. Warum benötigte die Bildbearbeitungsanwendung beispielsweise plötzlich Zugriff auf Ihre SMS-Nachrichten, Ihren Kalender oder Ihre Kamera? Besonders in dieser Situation sollten Sie gewarnt werden, wenn die Anwendung nicht mit Google Play installiert wurde.

In früheren Versionen Android Der Benutzer wurde bei der Installation der Anwendung über die Notwendigkeit informiert, Zugriff auf bestimmte Ressourcen zu gewähren. Bei der späteren Installation von Updates wurden auch neue Zugriffsanforderungen festgelegt. In der restlichen Zeit haben die Anwendungen das getan, was sie wollten, und nur wenige Benutzer waren über Sicherheitsprobleme besorgt.

Jetzt ist die App-Berechtigungsfunktion integriert, mit der Sie jede Anwendung auf Ihrem Smartphone oder Tablet jederzeit nach der Installation überwachen können. Dies bedeutet, dass der Benutzer die Möglichkeit hat, zu entscheiden, ob er der Anwendung Zugriff auf seine Daten gewähren und gegebenenfalls seine Entscheidung ändern möchte.

Die Anwendungsberechtigungsfunktion ist einfach zu verwalten. Sie können es in nur vier schnellen Schritten einrichten.

Schritt 1.

Öffnen Sie das Menü Einstellungen über das Symbol im Hauptbildschirm, im Dropdown-Benachrichtigungsfeld oder in der Taskleiste. Wählen Sie “ Anwendungen(Apps).

Schritt 2.

Klicken Sie auf das Zahnradsymbol in der oberen rechten Ecke des Anwendungsmenüs. Wählen Sie im nächsten Bildschirm „ Anwendungsberechtigungen"(App-Berechtigungen).

Schritt 3.

Als Nächstes sehen Sie Berechtigungen, die nach Typ gruppiert sind. Diese Liste zeigt an, wie viele Anwendungen über das Body Sensor-Programm auf Ihre Gesundheitsdaten zugreifen dürfen, auf den Kalender, die Kamera, die Kontaktliste, den Standort, das Mikrofon, die SMS oder auf die Liste der gespeicherten Dateien und Programme. Wenn Sie auf eines der Elemente klicken, erhalten Sie eine Liste der Anwendungen, die Zugriff auf diese Daten haben.

Schritt 4.

Wenn etwas in dieser Liste alarmierend ist oder Sie nur den Zugriff auf eine bestimmte Datenanwendung verweigern möchten, ziehen Sie den Schieberegler einfach nach links. Danach wechselt die Farbe des Schalters von grün nach grau (nicht aktiv). Sie können die Einstellungen bei Bedarf jederzeit ändern.

Jedes Mal, wenn wir eine neue Anwendung auf Android installieren, werden Sie aufgefordert, die Erlaubnis für bestimmte Aktionen einzuholen. Meistens achtet niemand auf diese Liste von Berechtigungen. Wir stimmen zu und setzen die Installation fort, in der Hoffnung, dass die Anwendung gleichzeitig getestet wurde und keinen Schaden anrichten kann. In diesem Artikel erklären wir, welche Berechtigungen Anwendungen auf Android haben und wie diese verwaltet werden.

Was sind Anwendungsberechtigungen auf Android?

Anwendungen auf Android können auf Hardware- und Softwareressourcen des Systems zugreifen. Zum Beispiel Zugriff auf Standortverfolgung, Kamera- und Tonaufnahme, Tätigen von Anrufen, Zahlungen usw.

Während der Installation der Anwendung wird die Liste der erforderlichen Berechtigungen angezeigt. Ohne unsere Zustimmung zur Erteilung dieser Berechtigungen wird keine Anwendung installiert.

Sie können auch die Berechtigungen von Anwendungen auf Android anzeigen, bevor Sie sie installieren:

- Öffnen Sie die Anwendungsseite in Google Play

- Scrolle nach unten

- Klicken Sie auf "Berechtigungen anzeigen".

Seien Sie vorsichtig mit Anwendungen, die die Erlaubnis für Aktionen anfordern, die für sie nicht charakteristisch sind. Wenn beispielsweise eine Anwendung zum Einschalten einer Taschenlampe den Zugriff auf das Internet anfordert und versucht, Ihre Nachrichten zu lesen. Es ist anzumerken, dass in vielen Fällen der Zugriff auf das Internet nur zum Herunterladen von Werbung in die Anwendung erforderlich ist, sodass im Fall einer Taschenlampenanwendung der Zugriff auf das Internet verweigert werden kann.

Verwaltung von Anwendungsberechtigungen

Die Verwaltung von Anwendungsberechtigungen wurde erstmals mit der Veröffentlichung von Android 4.3 ermöglicht. Hierzu wurde das App Ops-Dienstprogramm zum System hinzugefügt. Aber über die Einstellungen wurde der Zugriff darauf gesperrt, da er ausschließlich für Entwickler gedacht war.

Ab Android 5.0 wurde es für einen normalen Benutzer noch schwieriger, auf die Berechtigungsverwaltung zuzugreifen, aber in Android 6 gaben Entwickler jedem die Möglichkeit, Anwendungsberechtigungen über Geräteeinstellungen zu verwalten.

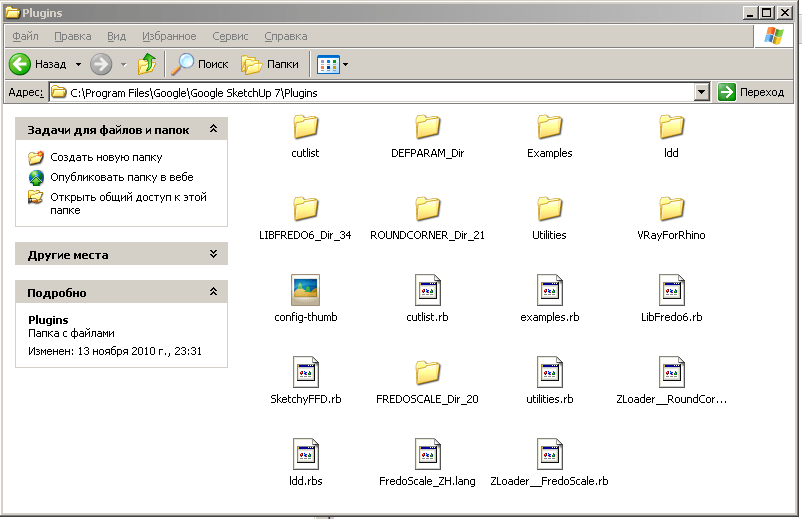

Anwendungsberechtigungen für Android 4.3-4.4

Wenn Sie ein Smartphone mit einer Version von Android 4.3-4.4 haben, hilft Ihnen das AppOps-Dienstprogramm beim Zugriff auf die Verwaltung der Anwendungsberechtigungen.

Die Vorgehensweise ist wie folgt:

- Öffnen Sie AppOps

- Suchen Sie die Anwendung in der Liste und klicken Sie darauf.

- Deaktivieren Sie das Kontrollkästchen neben den Rechten, die Sie sperren möchten

Anwendungsberechtigungen unter Android 5.0-5.1

Wenn Sie über Root-Rechte verfügen (Sie können die Berechtigungen aller Anwendungen, Systeme und Drittanbieter verwalten):

- Wählen Sie den Root-Betriebsmodus

- Klicken Sie auf "Überprüfen"

- Wir geben der Anwendung Superuser-Rechte

- Klicken Sie auf "Fertig"

Wenn Sie nicht über Root-Rechte verfügen (Sie können nur Berechtigungen von Drittanbieteranwendungen verwalten):

- Auswählen eines Arbeitsmodus Berechtigungsmodus

- Laden Sie das Shizuku Manager-Dienstprogramm herunter und öffnen Sie es.

- Klicken Sie auf die Liste der autorisierten Anwendungen und aktivieren Sie den App Ops - Permission Manager

- Gehen Sie zum App Ops - Berechtigungsmanager und klicken Sie auf "Fertig".

Danach können Sie im App Ops - Berechtigungs-Manager die Berechtigungseinstellungen für eine bestimmte Anwendung nach eigenem Ermessen konfigurieren.

Und wie steuern Sie die Berechtigungen von Anwendungen auf Android? Schreiben Sie Ihre Optionen in die Kommentare.

Antworten auf Fragen

Was kann ich tun, nachdem das Festlegen von Berechtigungen in der Anwendung fehlgeschlagen ist?

Dies kann passieren, wenn die Anwendung für eine ältere Version von Android als auf Ihrem Gerät geschrieben wurde. Wenn die Anwendung abstürzt, rufen Sie die Berechtigungsverwaltung auf und aktivieren Sie die deaktivierte Berechtigung erneut. Danach funktioniert die Anwendung normal.

Permission Master ist ein spezielles Modul für das Xposed Framework, mit dem die Berechtigungen aller auf Ihrem Gadget installierten Programme verwaltet werden. Ich habe eine detaillierte Beschreibung dieses Projekts mit schrittweisen Anweisungen zum Installieren von Xposed und separaten Modulen für dieses Projekt erstellt, sodass wir es nicht noch einmal wiederholen, sondern direkt mit der Arbeit von Permission Master fortfahren.

Nach der Installation des Moduls und dem Neustart des Geräts finden Sie in der Liste der Anwendungen ein neues Symbol in Form eines grünen Schildes mit einem Zahnrad. Führen Sie das Programm aus und sehen Sie ein Fenster, das in zwei Registerkarten unterteilt ist. Die erste enthält die Namen aller verfügbaren Berechtigungen. Tippen Sie auf einen beliebigen Namen in der Liste, um alle Programme mit dieser Eigenschaft anzuzeigen. Ein weiterer Tipp und der Name des Programms wird rot und durchgestrichen, was bedeutet, dass die entsprechende Berechtigung deaktiviert wurde.

Auf der zweiten Registerkarte wird ungefähr derselbe Algorithmus verwendet, aber hier sind alle Berechtigungen nach Programmen gruppiert. Sie können die Liste der verfügbaren Aktionen für jede Anwendung anzeigen und unnötige Aktionen mit einem Fingertipp deaktivieren. Beachten Sie, dass ein Popup-Fenster mit einer Erläuterung der Eigenschaften angezeigt wird, wenn Sie den Namen einer Auflösung mit dem Finger berühren. Dies ist sehr nützlich für diejenigen, die die Notwendigkeit und Sicherheit dieser oder jener Maßnahme bezweifeln. Um sich vor zusätzlichen Problemen zu schützen, vergessen Sie nicht, die Einstellungen des Berechtigungsmasters aufzurufen und die Anzeige von Systemprogrammen zu deaktivieren.

Die Permission Master-Anwendung eignet sich für alle fortgeschrittenen Android-Benutzer, die die volle Kontrolle über die installierten Anwendungen haben möchten. Jetzt können Sie Tracking-Funktionen in der Nähe der Programme deaktivieren, die sie überhaupt nicht benötigen, Ihr Smartphone verbieten und vieles mehr, was normalen Android-Nutzern nicht zur Verfügung steht.