Für was Benutzerkonten erstellen. Erstellen Sie ein Benutzerkonto

Diese Dokumentation wurde in das Archiv verschoben und wird nicht unterstützt.

Aktualisiert: Dezember 2008

Zweck: Windows Server 2008, Windows Server 2008 R2, Windows Server 2012

Erstellen Sie Benutzerkonten in Active Directory-Domänendiensten (AD DS), um Domänenbenutzer zu verwalten. Um Benutzer zu verwalten, die mit einem Computer arbeiten, erstellen Sie dagegen lokale Benutzerkonten. Weitere Informationen finden Sie unter "Erstellen einer lokalen Datei" konto Benutzer "().

Gruppenmitgliedschaft Buchhaltungsbetreiber, Domänenadministratoren, Organisationsadministratoren oder gleichwertig ist die Mindestanforderung für die Durchführung dieses Verfahrens. Details zur Verwendung der entsprechenden Konten und Gruppenmitgliedschaften finden Sie auf der Seite.

Erstellen Sie ein Benutzerkonto

Auf dem Feld Vorname Gib den Benutzernamen ein.

Auf dem Feld Initialen Geben Sie die Initialen des Benutzers ein.

Auf dem Feld Nachname Geben Sie den Nachnamen des Benutzers ein.

Ändern Vollständiger NameInitialen hinzufügen oder Vor- und Nachnamen tauschen.

Auf dem Feld Benutzername Geben Sie den Benutzernamen ein, um sich anzumelden, klicken Sie auf das Suffix für den primären Benutzernamen (UPN) in der Dropdown-Liste und klicken Sie dann auf Weiter.

Wenn der Benutzer eine andere Anmeldung für Computer verwendet, die unter Microsoft® Windows® 95, Windows 98 oder Windows NT® ausgeführt werden, können Sie den Benutzernamen ändern, der in angezeigt wird Benutzeranmeldename (Pre-Windows 2000).

Auf dem Feld Passwort und Feld Bestätigung Geben Sie das Benutzerkennwort ein und wählen Sie die entsprechenden Kennwortoptionen aus.

- Um dieses Verfahren ausführen zu können, müssen Sie in AD DS Mitglied der Gruppe Kontenoperatoren, Domänen-Admins oder Organisations-Admins sein oder delegationsberechtigt sein. Aus Sicherheitsgründen empfehlen wir, den Befehl zu verwenden Ausführen als.

- Beim Erstellen eines Benutzerkontoattributs vollständiger Name im Format erstellt Vorname Nachname Default. Attribut vollständiger Name Steuert auch das Format des Anzeigenamens, der in der globalen Adressliste angezeigt wird. Das Anzeigenamensformat kann mit dem ADSI-Bearbeitungswerkzeug geändert werden. Wenn Sie das Format des angezeigten Namens ändern, ändert sich auch das Format des vollständigen Namens. Weitere Informationen finden Sie im Microsoft Knowledge Base-Artikel 250455 ().

- Die Aufgabe dieser Prozedur kann auch mithilfe des Active Directory-Moduls für Windows PowerShell ™ ausgeführt werden. Um das Active Directory-Modul zu öffnen, klicken Sie auf StartenKlicken Sie auf Verwaltungund dann klick.

Server-ManagerKlicken Sie auf Serviceund dann klick Active Directory-Modul für Windows PowerShell.

).

Zusätzliche Materialien

Erstellen eines Benutzerkontos über die Befehlszeile

Um zu öffnen befehlszeileDrücke die Taste StartenKlicken Sie auf Laufeingeben cmdund dann klick Ok.

Um eine Eingabeaufforderung zu öffnen, cmdund dann klick Ok.

Geben Sie den folgenden Befehl ein und drücken Sie die Eingabetaste.

dsadd Benutzer

[-samid ] -pwd ( Parameter Beschreibung Gibt den definierten Namen des hinzuzufügenden Benutzerobjekts an.

Setzt den Wert

. Gibt den SAM-Namen (Security Account Manager) als eindeutigen SAM-Kontonamen für diesen Benutzer an (z. B. Linda). Wenn SAM nicht angegeben ist, dsadd versucht, einen SAM-Kontonamen unter Verwendung der ersten 20 Zeichen des normalen Namens (CN) zu erstellen BenutzerDN.

Setzt den Passwortwert.

Gibt das Kennwort an, das für das Benutzerkonto verwendet werden soll. Wenn dieser Parameter auf eingestellt ist * , werden Sie aufgefordert, ein Passwort einzugeben.

Geben Sie den folgenden Befehl ein, und drücken Sie dann die EINGABETASTE, um die vollständige Syntax für diesen Befehl sowie Informationen zum Eingeben von Benutzerkontodaten in die Befehlszeile anzuzeigen.

- Um dieses Verfahren auszuführen, müssen Sie Mitglied der Gruppe Kontenoperatoren, Domänen-Admins oder Organisations-Admins in Active Directory-Domänendienste sein oder durch Delegieren berechtigt sein. Aus Sicherheitsgründen empfehlen wir, den Befehl zu verwenden Ausführen als.

- Ein neues Benutzerkonto mit demselben Namen wie das zuvor gelöschte Benutzerkonto erhält nicht automatisch die Berechtigungen und Mitgliedschaften des zuvor gelöschten Kontos, da die Sicherheitskennung (SID) jedes Kontos eindeutig ist. Wenn Sie ein Remotebenutzerkonto spielen möchten, müssen Sie alle Berechtigungen und Mitgliedschaften manuell neu erstellen.

- Die Aufgabe dieser Prozedur kann auch mithilfe des Active Directory-Moduls für Windows PowerShell ausgeführt werden. Um das Active Directory-Modul zu öffnen, klicken Sie auf StartenKlicken Sie auf Verwaltungund dann klick Active Directory-Modul für Windows PowerShell.

Öffnen Sie das Active Directory-Modul für Windows PowerShell Server-ManagerKlicken Sie auf Serviceund dann klick Active Directory-Modul für Windows PowerShell.

Weitere Informationen finden Sie unter Erstellen eines Benutzerkontos (). Weitere Informationen zu Windows PowerShell finden Sie im Windows PowerShell-Artikel (

Die Besonderheit der Arbeit in einer Mehrbenutzerumgebung von Windows XP OS besteht darin, dass jeder Benutzer sein eigenes Konto haben muss, das seine Rechte und Befugnisse bei der Arbeit mit Software und Hardware eines PCs bestimmt. Das Benutzerkonto wird vom Administrator erstellt und kann von ihm geändert werden.

Konto Ist ein Datensatz, der alle Informationen enthält, die einen Benutzer in Windows XP definiert:

sein Name und sein Passwort, die erforderlich sind, um sich beim Benutzer anzumelden;

die Namen der Gruppen, denen der Benutzer angehört;

rechte und Berechtigungen, die er hat, wenn er im System arbeitet und Zugriff auf seine Ressourcen hat.

Benutzerberechtigungen für den Zugriff auf PC-Ressourcen sind unterteilt in:

vollzugriff - unbegrenzter Zugang zu allen Ressourcen;

normaler Zugang - die Fähigkeit, den Computer anzupassen und Programme zu installieren, aber ohne Zugriff auf Dateien und Ordner anderer Benutzer;

eingeschränkter Zugang - die Fähigkeit, auf einem PC zu arbeiten, Dokumente zu erstellen und zu speichern, aber ohne die Möglichkeit, Programme zu installieren oder potenziell gefährliche Änderungen vorzunehmen systemdateien und Parameter.

Auf der Ebene des Zugriffs auf PC-Ressourcen sind alle Benutzer in Kategorien unterteilt:

Administratoren - uneingeschränkten uneingeschränkten Zugriff auf einen Computer oder eine Domäne haben;

Hauptbenutzer - haben normale Zugangsrechte; kann beliebige und nicht nur zertifizierte Anwendungen ausführen;

Benutzer - eingeschränkte Zugangsrechte haben; Sie haben keine Rechte, Systemparameter zu ändern und können nicht viele nicht zertifizierte Anwendungen ausführen.

Die Gäste - Standardmäßig haben sie die gleichen Rechte wie Benutzer, mit Ausnahme des Kontos "Gast"begrenzter in Rechten;

Archivbetreiber - kann Zugriffsbeschränkungen nur für die Archivierung und Wiederherstellung von Dateien blockieren;

Replikator - bietet Unterstützung für die Replikation (Replikation) von Dateien in der Domäne.

Der Einfachheit halber können Benutzer mit denselben Rechten zu Gruppen zusammengefasst werden. In diesem Fall wird erstellt gruppenkontoeine Reihe von Anmeldeinformationen darstellen benutzerdatensätze. Wenn ein Benutzerkonto in einer Gruppe enthalten ist, erhält der entsprechende Benutzer alle Rechte und Berechtigungen, die dieser Gruppe erteilt wurden.

Es gibt zwei Arten von Benutzerkonten auf dem PC:

1) Computer-Administrator-Konto - für diejenigen, die Änderungen auf Systemebene vornehmen können, Programme installieren und Zugriff auf alle Dateien auf dem Computer haben. Ein Benutzer mit einem solchen Konto hat vollen Zugriff auf andere Benutzerkonten auf dem Computer. Er kann:

erstellen und Löschen von Benutzerkonten auf dem Computer;

erstellen Sie Passwörter für andere Benutzer auf dem Computer;

Änderung im Konto benutzernamen, Bilder, Passwörter und Kontotypen.

2) Konto mit begrenzte Rechte - Entwickelt für Benutzer, denen es untersagt sein sollte, die meisten Computereinstellungen zu ändern und wichtige Dateien zu löschen. Benutzer mit diesem Konto:

kann keine Software und Hardware installieren, hat aber Zugriff auf Programme, die bereits auf dem Computer installiert sind;

kann Ihr eigenes, Ihrem Konto zugeordnetes Bild ändern sowie ein eigenes Passwort erstellen, ändern oder löschen;

kann den Namen oder Typ des eigenen Accounts nicht ändern. Solche Änderungen müssen vom Benutzer mit einem Administratorkonto vorgenommen werden.

Bei der Installation von Windows XP wird ein Administratorkonto erstellt. Konten anderer Benutzerkategorien werden vom Administrator während des Betriebs des PCs erstellt. Wenn Sie Aufgaben ausführen, z. B. Benutzerkonten erstellen, Software installieren oder Änderungen vornehmen, die sich auf alle Benutzer auswirken, müssen Sie sich mit einem Administratorkonto anmelden. Berechtigungen für andere Benutzer festlegen können nur Administratoren. Wenn Sie Windows XP aktualisieren, belässt das Installationsprogramm die aktuellen Kontoeinstellungen unverändert, einschließlich Administratorkontoinformationen.

Verständnis der absoluten Adresse in MS Excel

An der Kreuzung der Zeile und Spalte ist zelle Tabellen, die ihr eigenes Unikat haben adressegebildet durch den Spaltennamen und den Zeilennamen, zum Beispiel A2, C4, Bz156.

Zelladressen werden in Formeln verwendet, um auf bestimmte Zellen zu verweisen.

Um die Daten aus mehreren Tabellen in MS Excel in den Berechnungen verwenden zu können, können Sie Verbindungen zwischen den Tabellen herstellen externe Links (Zelladressen), die neben dem Spaltennamen und der Zeilennummer den Namen der Datei enthalten, deren Daten verwendet werden.

Formeln sind Ausdrücke, die auf einem Arbeitsblatt berechnet werden. Die Formel beginnt mit einem Gleichheitszeichen (=). Als Argumente werden in der Regel Formeln für Zellen verwendet, zum Beispiel: = A1 + B1.

Für Berechnungen in Formeln verwenden Sie verschiedene Arten der Adressierung.

Eine Zellenadresse, die sich beim Kopieren einer Formel ändert, wird aufgerufen relativ. Es hat die Form B1, A3. Standardmäßig behandelt Excel Zellenadressen als relativ. Relative Zelladressierung ist ein häufiges Vorkommen in formelbasierten Berechnungen. Wenn Sie eine solche Formel kopieren, ändert sich die Spaltenüberschrift im Zellennamen nach rechts oder links, und beim Kopieren nach oben oder unten ändert sich die Zeilennummer.

Die absolute Adressierung wird verwendet, wenn Sie einen Wert verwenden müssen, der sich während der Berechnung nicht ändert. Dann schreibe zum Beispiel so: = $ A $ 5. Wenn Sie also eine solche Formel in andere Zellen des aktuellen Arbeitsblatts kopieren, haben sie immer den Wert = $ A $ 5. Um eine absolute Adresse für eine Zelle festzulegen, müssen Sie vor der Zeilennummer und der Spaltennummer das Symbol "$" angeben oder die Taste F4 drücken

Die gemischte Adressierung ist eine Kombination aus relativer und absoluter Adressierung, wenn eine der Komponenten des Namens der Zelle beim Kopieren unverändert bleibt. Beispiele für solche Adressierung: $ A3, B $ 1.

Absolute Adresse gibt immer die genaue Adresse der Zelle an, unabhängig davon, wo sich die Formel befindet, die diese Zelle verwendet. Externes Zeichen absolute Adresse ist das Vorhandensein eines Zeichens $ vor dem Wert der Koordinate in der Adresse der Zelle. Zeichen $ kann in der Adresse sein, sowohl vor der Bezeichnung der Spalte, als auch vor der Zeilennummer. Zum Beispiel die Adresse $ A $ 1 - Die absolute Adresse, mit jedem Kopieren und Verschieben wird unverändert bleiben und immer auf die Zelle zeigen, die sich am Schnittpunkt der Spalte befindet A und Saiten 1 .

In der Regel wird die relative Adressierung in Formeln verwendet, da in diesem Fall beim Kopieren und Verschieben von Formeln die Beziehungen zwischen den Tabellenzellen vollständig erhalten bleiben. Die absolute Adressierung wird verwendet, wenn in der Formel unveränderte Werte enthalten sind, die sich immer in denselben Zellen befinden, unabhängig von der Position der Formeln, auf die sie sich beziehen.

Formulare, die durch boolesche Funktionen dargestellt werden

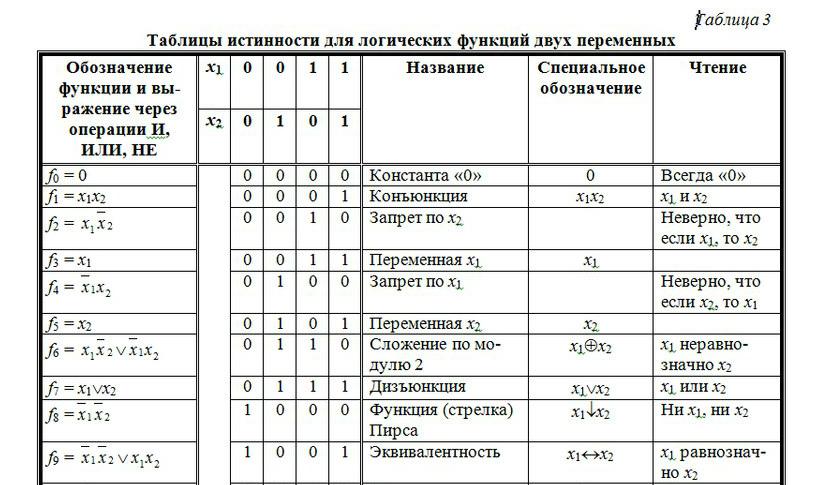

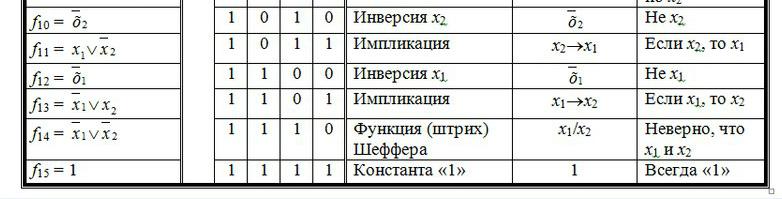

Binäre (logische, boolesche) Funktion Von binären Variablen wird eine Funktion genannt, die nur zwei Werte annehmen kann: 0 und 1.

Die Domäne einer Booleschen Funktion ist endlich, da die Argumente der Funktion nur zwei Werte annehmen. Die Gesamtzahl der Binärargumente, für die die Boolesche Funktion definiert ist, beträgt 2 n .

Jede Boolesche Funktion kann mit Hilfe einer Tabelle angegeben werden, in deren linkem Teil alle Sätze von Werten von binären Variablen ausgeschrieben sind, und im rechten Teil - die entsprechenden Werte der Funktion. Diese Tabelle wird aufgerufen wahrheitstabelle. Beispiel-Wahrheitstabelle:

Tabelle 1

Wahrheitstabellen einer logischen Funktion

Die Gesamtzahl der verschiedenen booleschen Funktionen von n variablen sind gleich.

Für die Analyse und Synthese von PC-Schaltungen werden häufig Boolesche Funktionen von ein und zwei Variablen verwendet.

Für eine einzelne boolesche Variable gibt es vier verschiedene boolesche Funktionen (Tabelle 2).

Tabelle 2

Wahrheitstabellen für logische Funktionen einer Variablen

Die Anzahl aller Booleschen Funktionen von zwei Variablen ist 16 (Tabelle 3).

Verwenden von Funktionen von ein und zwei binären Variablen, aufgerufen elementare logische FunktionenEs ist möglich, das Prinzip der Superposition zu verwenden (d. h. Boolesche Funktionen anstelle von Argumenten in eine andere Funktion zu ersetzen), um irgendeine boolesche Funktion zu konstruieren.

Betrachtet man die booleschen Funktionen von ein und zwei Variablen als Operationen auf der Menge aller Booleschen Funktionen, kann man verschiedene Algebren boolescher Funktionen konstruieren.

Methoden zur Minimierung logistischer Funktionen

Um die Minimierungsmethoden zu betrachten, führen wir einige Definitionen ein.

Konjunktion genannt elementarwenn die Anzahl seiner Mitglieder kleiner ist als ein Satz von Variablen nund jede Variable wird nur einmal in die Konjunktion aufgenommen. Die Anzahl der Mitglieder einer elementaren Konjunktion bestimmt ihre rang.

Unter implikant Boolesche Funktion f(x 1 , x 2 , ...,x n) Diese Boolesche Funktion wird verstanden f 1 (x 1 , x 2 , ...,x n) wenn auf einer Menge von Variablenwerten x 1 , x 2 , ...,x n auf dem der Wert der Funktion f 1 ist eins, der Wert der Funktion f auch gleich eins.

Unter einfacher Implikant Boolesche Funktion f(x 1 , x 2 , ...,x n) wird jedes elementare Produkt verstanden, das eine implizite Funktion ist f und kein eigener Teil dieser Arbeit zu funktionieren f nicht enthalten, d.h. einfache Implikanten sind die elementaren Konjunktionen des kleinsten Ranges, die in dieser Booleschen Funktion enthalten sind.

Vertraglich disjunktive Normalform Eine Boolesche Funktion wird eine solche Funktion genannt, die gleich der Disjunktion aller ihrer einfachen Implikanten ist.

Obwohl die abgekürzte DNP einer Booleschen Funktion eine kleinere Anzahl von Buchstaben als die SDNF derselben Funktion enthält, erlaubt sie in den meisten Fällen eine weitere Vereinfachung aufgrund der Absorption einiger einfacher Implikanten durch Disjunktion anderer einfacher Implikanten. Wenn in einer Disjunktion eines einfachen Implikanten, der eine gegebene boolesche Funktion repräsentiert, keiner der Implikanten ausgeschlossen werden kann, wird eine solche Disjunktion aufgerufen dead-end disjunktive Normalform gegebene Funktion.

Einige boolesche Funktionen haben mehrere Dead-End-DNFs. Eine boolesche DNF-Funktion für den Dead-End-Modus, die die kleinste Anzahl von Buchstaben enthält, ist die minimale DNF.

Somit kann das allgemeine Problem der Minimierung boolescher Funktionen in einer solchen Sequenz gelöst werden.

1. Suchen Sie für eine gegebene Funktion das abgekürzte DNF, d.h. alle einfachen Implikanten.

2. Ermitteln Sie den Dead-End-DNF einer bestimmten Funktion, unter dem Sie den Mindest-DNF auswählen.

Benutzerverwaltung

Lernziele:

Erfahren Sie, wie Sie den Prozess zum Erstellen eines Benutzerkontos beschreiben: Treffen Sie vier Arten von Benutzergruppenkonten; lernen, ihnen eine Definition zu geben. Erfahren Sie, wie Sie die geeigneten Kontotypen für eine bestimmte Netzwerkumgebung identifizieren. Erfahren Sie, wie Sie ein Benutzerkonto und ein Gruppenkonto erstellen.

Netzwerkverwaltung

Ein Netzwerk, das alleine funktionieren kann, wurde noch nicht erfunden. Von Zeit zu Zeit müssen Sie neue Benutzer verbinden und unter den vorhandenen manchmal löschen. Wir müssen neue Ressourcen installieren und sie gemeinsam nutzen, um die entsprechenden Zugriffsrechte zu erhalten. Zugriffsrechte sind Regeln, die einer Ressource zugeordnet sind, normalerweise einem Verzeichnis, einer Datei oder einem Drucker. Rechte regeln den Benutzerzugriff auf Ressourcen.

All dies bedeutet, dass nach der Installation das Netzwerk verwaltet werden muss.

Die Netzwerkverwaltung umfasst fünf Hauptbereiche, mit denen der Netzwerkadministrator vertraut sein sollte:

- benutzerverwaltung - Erstellen und Verwalten von Benutzerkonten, Verwalten des Benutzerzugriffs auf Ressourcen;

- ressourcenmanagement - Installation und Support von Netzwerkressourcen;

- konfigurationsmanagement - Planung der Netzwerkkonfiguration, deren Erweiterung sowie Pflege der notwendigen Dokumentation;

- performance-Management - Überwachung und Kontrolle des Netzwerkbetriebs zur Aufrechterhaltung und Verbesserung der Systemleistung;

- unterstützung - Verhindern, Erkennen und Lösen von Netzwerkproblemen.

Administrator Verantwortlichkeiten

Im Bereich der Netzwerkverwaltung können Sie eine Liste von Aufgaben erstellen, für die der Netzwerkadministrator zuständig ist:

- erstellen von Benutzerkonten und deren Verwaltung;

- datenschutz;

- benutzerschulung und Unterstützung (falls erforderlich);

- aktualisieren Sie vorhandene Software, und installieren Sie neue Software

- archivierung;

- warnung vor Datenverlust;

- Überwachen und Verwalten von Speicherplatz auf dem Server;

- netzwerkkonfiguration für maximale Leistung;

- sichern Daten;

- netzwerkschutz gegen Viren;

- netzwerk-Problemlösung;

- aktualisieren und Ersetzen von Netzwerkkomponenten (falls erforderlich);

- hinzufügen neuer Computer zum Netzwerk.

In dieser Lektion konzentrieren wir uns auf Aufgaben im Zusammenhang mit der Benutzerverwaltung. Andere Aufgaben sind die Themen für die nächsten Klassen.

Erstellen Sie Benutzerkonten

Jeder, der im Netzwerk arbeitet, muss ein Benutzerkonto vergeben, das aus dem Benutzernamen und den ihm zugeordneten Login-Parametern besteht. Diese Information wird vom Administrator eingegeben und vom Netzwerkbetriebssystem gespeichert. Wenn ein Benutzer versucht, sich beim Netzwerk anzumelden, wird sein Name verwendet, um das Konto zu überprüfen.

Alle Netzwerke verfügen über Dienstprogramme, mit deren Hilfe Administratoren der Netzwerksicherheitsdatenbank neue Konten hinzufügen können. Dieser Prozess wird manchmal als "Erstellen eines Benutzers" bezeichnet. In Microsoft Windows NT Server wird das Dienstprogramm zum Erstellen von Konten Benutzer-Manager für Domänen genannt. Es befindet sich in der Programmgruppe Verwaltung.

Das Dienstprogramm ausführen Benutzermanager, Wählen Sie aus dem Menü Benutzer Neuer Befehl Benutzer ... Es wird ein Fenster mit demselben Namen angezeigt, in dem Sie die Informationen eingeben können, die zum Erstellen eines neuen Benutzerkontos erforderlich sind.

Geben Sie Benutzerdaten ein

Das Konto enthält Informationen, die den Benutzer im Netzwerksicherheitssystem identifizieren, einschließlich:

- benutzername und Passwort;

- benutzerrechte für den Zugriff auf Systemressourcen;

- gruppen, zu denen das Konto gehört.

- Diese Daten sind erforderlich, damit der Administrator ein neues Konto erstellen kann.

Lassen Sie uns den Zweck einiger Felder erläutern, die beim Erstellen eines neuen Kontos ausgefüllt werden.

Benutzername -identifiziert das Benutzerkonto. Der Benutzername sollte nicht gemeinsam mit dem Namen eines anderen Benutzers, einer Gruppe der verwalteten Domäne oder des Computers verwendet werden Es kann bis zu 20 beliebige Zeichen eines beliebigen Registers enthalten, mit Ausnahme der folgenden:

- Vollständiger Name - enthält den vollständigen Benutzernamen.

- Beschreibung - Enthält Text, der das Konto oder den Benutzer beschreibt.

- Passwort und Passwort bestätigen enthält ein Passwort, dessen maximale Länge 14 Zeichen beträgt. Das Zeichenverzeichnis ist in diesem Fall von Bedeutung: Sie müssen in beiden Feldern das gleiche Passwort eingeben.

Windows NT Server implementiert die Funktion, die in den meisten Dienstprogrammen zur Benutzerverwaltung verfügbar ist - Kopieren von Konten. Mit seiner Hilfe erstellt der Administrator ein "Modell" des Benutzers, dessen individuelle Parameter und Eigenschaften von anderen Benutzern benötigt werden. Um ein neues Konto mit diesen Merkmalen anzulegen, kopiert der Administrator einfach diesen - beispielhaften - Eintrag und gibt ihm einen neuen Namen.

Benutzeroptionen einstellen

In den meisten Netzwerken können Administratoren Benutzern zusätzliche Optionen zuweisen, darunter:

- registrierungszeit - um die Zeit zu begrenzen, während der sich der Benutzer am Netzwerk anmelden kann;

- home-Verzeichnis - um dem Benutzer einen Platz zum Speichern seiner persönlichen Dateien bereitzustellen;

- kontendauer - um den "Aufenthalt" einiger Benutzer im Netzwerk zu begrenzen.

Der Administrator benötigt außerdem eine weitere Möglichkeit, eine Netzwerkumgebung für einige Benutzer zu erstellen. Dies ist beispielsweise notwendig, um ein gewisses Maß an Sicherheit zu gewährleisten oder um Benutzer zu unterstützen, die Computer und Netzwerke nicht so beherrschen, dass sie mit dieser Technologie unabhängig arbeiten können. Der Administrator kann Profile erstellen (profile ) um die Benutzerumgebung zu verwalten, in der sie sich nach der Anmeldung im System befinden. Die Umgebung umfasst Netzwerkverbindungen und verfügbare Programme sowie:

- verbindung zu Druckern herstellen;

- programm-Manager-Einstellungen;

- abzeichen;

- mauseinstellungen;

- bildschirmfarben;

- bildschirmschoner.

Außerdem enthalten die Profileinstellungen manchmal spezielle Anmeldebedingungen und Informationen darüber, wo ein Benutzer seine Dateien speichern kann.

Hauptbenutzerkonten

Netzwerk betriebssysteme Sie erhalten vordefinierte Benutzerkonten einiger Typen, die während der Installation des Systems automatisch aktiviert werden.

Administrator - AnfangskontoWenn ein Netzwerkbetriebssystem installiert ist, wird ein Benutzerkonto mit voller Leistung im Netzwerk erstellt. Folgende Funktionen sind ihm zugeordnet:

In Microsoft-Netzwerken Dieser Benutzer hat einen NamenAdministrator (Administrator) In der UmweltNovell ist bekannt als Supervisor (Vorgesetzter).

In der Regel tritt derjenige, der das Netzwerkbetriebssystem installiert hat, zuerst in das Netzwerk ein. Er meldet sich mit einem Administratorkonto im Netzwerk an und hat die volle Kontrolle über alle Netzwerkfunktionen.

Gastkonto

Ein anderer Standardbenutzer, der vom Installer erstellt wurde, wird aufgerufenGast (Gast) Dieses Konto ist für Personen gedacht, die keine vollständigen Benutzer des Netzwerks sind, aber temporären Zugriff darauf benötigen. Einige Netzwerkbetriebssysteme zum BeispielMicrosoft Windows NT Server Lassen Sie das Gastkonto nach der Installation deaktiviert. Der Netzwerkadministrator kann sie aktivieren.

Passwörter (Passwörter ) Gewährleistung der Sicherheit der Netzwerkumgebung. Daher sollte der Administrator beim Festlegen seiner Kontoeinstellungen zunächst das Kennwort ändern. Es verhindert unbefugten Zugriff auf das Netzwerk von Benutzern mit Administratorrechten und die Erstellung anderer Benutzer.

Jeder sollte ein einzigartiges Passwort für sich selbst erfinden und geheim halten. In besonders wichtigen Fällen sollten Benutzer verpflichtet sein, ihre Kennwörter regelmäßig zu ändern. Viele Netzwerkbetriebssysteme bieten Tools an, die Benutzer nach einer vom Administrator festgelegten Zeit automatisch dazu zwingen, dies zu tun.

In Situationen, in denen die Sicherheit nicht so wichtig ist oder wenn die Zugriffsrechte begrenzt sind (wie im Gastkonto), können Sie das Konto so ändern, dass ein bestimmter Benutzer kein Kennwort für die Anmeldung am Netzwerk benötigt.

Der Administrator muss schließlich eine solche Option berücksichtigen: Ein Benutzer, der bereits von der Firma gefeuert hat, versucht sich einzuloggen. Die einzige Möglichkeit, dies zu vermeiden, ist, das Konto des ehemaligen Mitarbeiters so schnell wie möglich zu deaktivieren.

Hier sind einige traditionelle Tipps zur Passwortverwaltung:

- verwenden Sie keine offensichtlichen Passwörter wie Ihr Geburtsdatum, den Namen Ihres Ehepartners oder Kindes, den Namen des Hundes usw .;

- der beste Ort, um ein Passwort zu speichern, ist Ihr Gedächtnis, kein auf den Monitor geklebtes Blatt Papier;

- vergessen Sie nicht den Ablauf Ihres Passworts (wenn das Enddatum festgelegt wurde), um das Passwort zu ändern, bevor es abläuft und das System gesperrt wird.

Sobald die Benutzer, denen der Administrator bei den Passwortoperationen geholfen hat, etwas Erfahrung sammeln, hat der Administrator das Recht, die für sie akzeptable Passwortschutzrichtlinie festzulegen.

Gruppenkonten

Netzwerke können Tausende von Konten unterstützen (konten ). Es gibt Fälle, in denen der Administrator die gleichen Aktionen für jeden dieser Datensätze oder zumindest für einen signifikanten Teil von ihnen ausführen muss.Manchmal ist ein Administrator gezwungen, dieselbe Nachricht an eine große Anzahl von Benutzern zu senden (um sie über ein Ereignis zu informieren) oder um festzustellen, welche Benutzer Zugriff auf bestimmte Ressourcen haben sollen. Dazu muss der Administrator jedes Konto ändern und die Zugriffsrechte eines bestimmten Benutzers ändern. Wenn 100 Personen die Berechtigung zum Verwenden einer Ressource benötigen, muss der Administrator wiederum jedem der Hundert dieses Recht gewähren.

Praktisch alle Netzwerke lösen dieses Problem, indem sie vorschlagen, einzelne Benutzerkonten zu einem speziellen Kontotyp zusammenzufassen, der als Gruppe bezeichnet wird. Gruppe (gruppe ) ist ein Konto, das andere Konten enthält. Der Hauptgrund für die Implementierung von Gruppen ist die Vereinfachung der Verwaltung. Gruppen ermöglichen es Administratoren, mit einer großen Anzahl von Benutzern als ein Netzwerkbenutzer zu arbeiten.

Wenn 100 Konten gruppiert sind, kann der Administrator eine Nachricht an die Gruppe senden, und alle seine Mitglieder erhalten sie automatisch. Ebenso kann das Recht auf Zugang zu einer Ressource einer Gruppe zugewiesen werden, und alle ihre Mitglieder erhalten es.

Gruppenplanung

Da Gruppen ein sehr leistungsfähiges Administrationswerkzeug sind, benötigen sie besondere Aufmerksamkeit bei der Planung eines Netzwerks. Erfahrene Administratoren wissen, dass es praktisch keine einzelnen Benutzer im Netzwerk geben sollte. Jeder Benutzer teilt bestimmte Privilegien und Verantwortlichkeiten mit anderen. Privilegien (

rechte ) autorisieren Sie den Benutzer, bestimmte Aktionen im System durchzuführen. Zum Beispiel kann er das Privileg haben, das System zu sichern. Privilegien beziehen sich auf das System als Ganzes und unterscheiden sich von Rechten. Rechte (berechtigungen ) und Berechtigungen müssen Gruppen zugewiesen werden, damit der Administrator sie wie Einzelbenutzer behandeln kann.

- Gruppen helfen, Folgendes zu tun.

- Bereitstellen von Zugriff auf Ressourcen (z. B. Dateien, Verzeichnisse und Drucker) Die Rechte, die der Gruppe gewährt werden, werden automatisch ihren Mitgliedern gewährt.

- Erteilen Sie Berechtigungen zum Ausführen von Systemaufgaben (z. B. Sichern, Wiederherstellen von Dateien (aus Sicherungen) oder Ändern der Systemzeit). Standardmäßig ist keinem der Benutzer eine der Berechtigungen zugewiesen. Benutzer erhalten Privilegien durch Gruppenmitgliedschaft.

- Vereinfachen Sie die Kommunikation, indem Sie die Anzahl der vorbereiteten und übertragenen Nachrichten reduzieren.

Gruppen erstellen

Das Erstellen von Gruppen ist wie das Erstellen eines individuellen Benutzerkontos. Die meisten Netzwerke verfügen über Dienstprogramme, mit denen der Administrator neue Gruppen erstellen kann. dieMicrosoft Windows NT Server Dieses Programm wird aufgerufen Benutzermanager für Domänen und ist in der Programmgruppe Verwaltungstools

Das Dienstprogramm ausführen Benutzermanager, Wählen Sie aus dem Menü Benutzer Neuer Befehl Lokale Gruppe ....Es wird ein Dialogfeld mit demselben Namen angezeigt, in dem Sie Informationen zu einer neuen lokalen Gruppe eingeben können.

Lassen Sie uns den Zweck der Felder erläutern, die beim Erstellen neuer Gruppen ausgefüllt werden:

- Gruppenname - identifiziert die lokale Gruppe. Der Name der Gruppe sollte nicht mit dem Namen einer anderen Gruppe (oder eines anderen Benutzers) in der verwalteten Domäne oder dem Computer übereinstimmen. Es darf beliebige Zeichen eines beliebigen Registers enthalten, ausgenommen das Folgende.

- Beschreibung - Enthält Text, der die Gruppe oder die Benutzer dieser Gruppe beschreibt.

Der Hauptunterschied zwischen dem Erstellen einer Gruppe und dem Erstellen eines einzelnen Benutzers besteht darin, dass die Gruppe "wissen" muss, welche Benutzer Mitglieder davon sind. Daher besteht die Aufgabe des Administrators darin, die entsprechenden Benutzer auszuwählen und sie der Gruppe zuzuweisen.

Arten von Gruppen

Microsoft Windows NT Server verwendet Gruppen von vier Arten.

lokale) Gruppen.

- Lokal (

Gruppen dieses Typs sind in einer Datenbank einzelner Computerkonten implementiert. Lokale Gruppen bestehen aus Benutzerkonten mit Rechten und Berechtigungen für lokaler Computerund globale Gruppenkonten.

Gruppen dieses Typs werden innerhalb der Grenzen der gesamten Domäne verwendet. Globale Gruppen sind am Hauptdomänencontroller (POS) registriert und können nur die Benutzer enthalten, deren Konten sich in der Datenbank dieser Domäne befinden.

Diese Gruppen werden häufig verwendet.Windows NT Server für interne Systemanforderungen.

Einige Funktionen von Gruppen dieses Typs sind allen Netzwerken gemeinsam. Dazu gehören die meisten Verwaltungs- und Wartungsaufgaben. Um einige Standardvorgänge auszuführen, müssen Administratoren Benutzerkonten und Gruppen mit den entsprechenden Berechtigungen erstellen, viele Netzwerkanbieter entlasten Administratoren jedoch, indem sie ihnen integrierte lokale oder globale Gruppen anbieten. Eingebaute Gruppen lassen sich in drei Kategorien einteilen:

- administratoren - Benutzer dieser Gruppen haben die höchstmöglichen Rechte;

- betreiber - die Nutzer dieser Gruppen verfügen nur über begrenzte Verwaltungskapazitäten, um bestimmte Aufgaben auszuführen;

- andere - Benutzer dieser Gruppen führen eingeschränkte Aufgaben aus.

Privilegien für Gruppen vergeben

Die einfachste Methode, einer großen Anzahl von Benutzern dieselben Rechte zu gewähren, besteht darin, diese Rechte einer Gruppe zuzuweisen und sie dann der Benutzergruppe hinzuzufügen. In ähnlicher Weise werden Benutzer der integrierten Gruppe hinzugefügt. Wenn zum Beispiel ein Administrator möchte, dass ein Benutzer administrative Aufgaben in einem Netzwerk ausführt, wird er diesen Benutzer zu einem Mitglied der Gruppe machenAdministratoren.

Benutzerkonten sperren und löschen

Manchmal muss der Administrator die Verwendung eines Kontos im Netzwerk ausschließen. Dies kann durch Blockieren oder Löschen erreicht werden.

Blockierung

Wenn das Konto gesperrt ist, befindet es sich weiterhin in der Datenbank der Netzwerkkonten, aber niemand kann es verwenden, um sich am Netzwerk anzumelden. Das gesperrte Konto existiert nicht.

Der Administrator sollte das Konto sofort deaktivieren, nachdem der Benutzer damit fertig ist. Wenn klar wird, dass das Konto überhaupt nicht mehr benötigt wird, kann es gelöscht werden.

Um Benutzerkonten in Windows NT Server zu sperren, verwenden Sie die Benutzereigenschaften die Programme Benutzermanager. Um einen Benutzer zu blockieren, doppelklicken Sie auf seinen Kontonamen, aktivieren Sie das Kontrollkästchen Konto deaktiviert, und dann auf OK klicken. Jetzt ist das Konto gesperrt.

Löschung

Durch das Löschen eines Kontos werden Benutzerinformationen in der Netzwerkkontendatenbank gelöscht. Der Benutzer kann nicht mehr auf das Netzwerk zugreifen.

Das Benutzerkonto muss in folgenden Fällen gelöscht werden:

Der Prozess zum Löschen eines Benutzers ist normalerweise einfach: Sie müssen den Kontonamen auswählen und auf die Schaltfläche im Dialogfeld klicken. dieMicrosoft Windows NT Server Zum Beispiel, um Benutzerkonten zu entfernen, ist das Programm Benutzermanager für Domänen. Wählen Sie das Konto, das Sie löschen möchten, und drücken SieLÖSCHEN . Nachdem Sie bestätigt haben, dass Sie das Konto wirklich löschen möchten, klicken Sie aufOk - Der Account wird gelöscht.

Einer der Hauptarbeitsbereiche des Netzwerkadministrators ist die Erstellung von Benutzerkonten. Konten werden für einzelne Benutzer und Gruppen erstellt. Wenn sich ein Administrator zum ersten Mal beim System anmeldet, werden automatisch Konten erstellt.Administrator und Gast . Kennwörter sind eine wichtige Komponente aller Konten, da sie das Netzwerk schützen.

Beim Erstellen eines Benutzerkontos müssen Sie verschiedene Parameter eingeben (z. B. Benutzername, Kennwort, Systemberechtigungen und Zugriffsrechte für Ressourcen) und außerdem die Gruppen angeben, denen der Benutzer angehört. Profile werden verwendet, um die Arbeitsumgebung des Benutzers zu verwalten. Profile umfassen normalerweise Druckerverbindungen, Symbole, Mausoptionen und mehr.

Bei der Planung eines Netzwerks sollte besonderes Augenmerk auf verschiedene Gruppen gelegt werden. Das Erstellen von Gruppen vereinfacht die Arbeit des Administrators erheblich. Es gibt vier Arten von Gruppen: lokal, global, speziell (für Windows NT Server) und integriert. Viele Netzwerkbetriebssysteme erstellen automatisch eingebettete lokale und globale Gruppen während der Netzwerkinstallation.

Die Benutzerverwaltung ist trotz ihrer Wichtigkeit nur einer der Faktoren, die einen zuverlässigen Betrieb des Netzwerks gewährleisten. Wenn ein Administrator ein Netzwerk intelligent plant und diesen Plan konsistent ausführt, sollte die Kontoverwaltung nicht viel Zeit oder andere Ressourcen beanspruchen.

Die Gewährleistung des korrekten Betriebs des Netzwerks (in Übereinstimmung mit bestimmten Erwartungen) und die Aufrechterhaltung eines anständigen Service-Levels kann jedoch zu einem sehr arbeitsintensiven Prozess werden, der all Ihre Arbeitszeit in Anspruch nimmt.