WhatsApp Sniffer:プログラムの説明と自分を守る方法。 ネットワークパケットアナライザ

IPスニファ - インターネットプロトコル(IP)を通過するパケットを監視できるようにするプログラム。 プログラムの機能には、パケットをデコードしてフィルタリングする機能が含まれています。

現代の技術とインターネットの時代には、安全が第一です。 コンピュータは特別なプロトコルを通して外界とデジタル情報を交換します。 インターネットプロトコル(IP)は、セキュリティと高速データ転送のために最も人気があり人気があるものの1つです。

1981年、コンピュータはデータパケットの形式で互いにメッセージを送信することができました。 Windows用のスニファは、トラフィックを監視し、パケットの内容を確認するように設計されています。 したがって、このユーティリティはコンピュータを保護するための追加の方法です。 ダウンロードIPスニファは、トラフィックとすべての情報の流れを管理下に置くための最良のソリューションです。

IP Snifferを無料でダウンロード

(1.4 MB)IPスニファの主な特徴:

- 多機能性

- セキュリティ

- 小さいサイズ

- 直感的なインターフェース

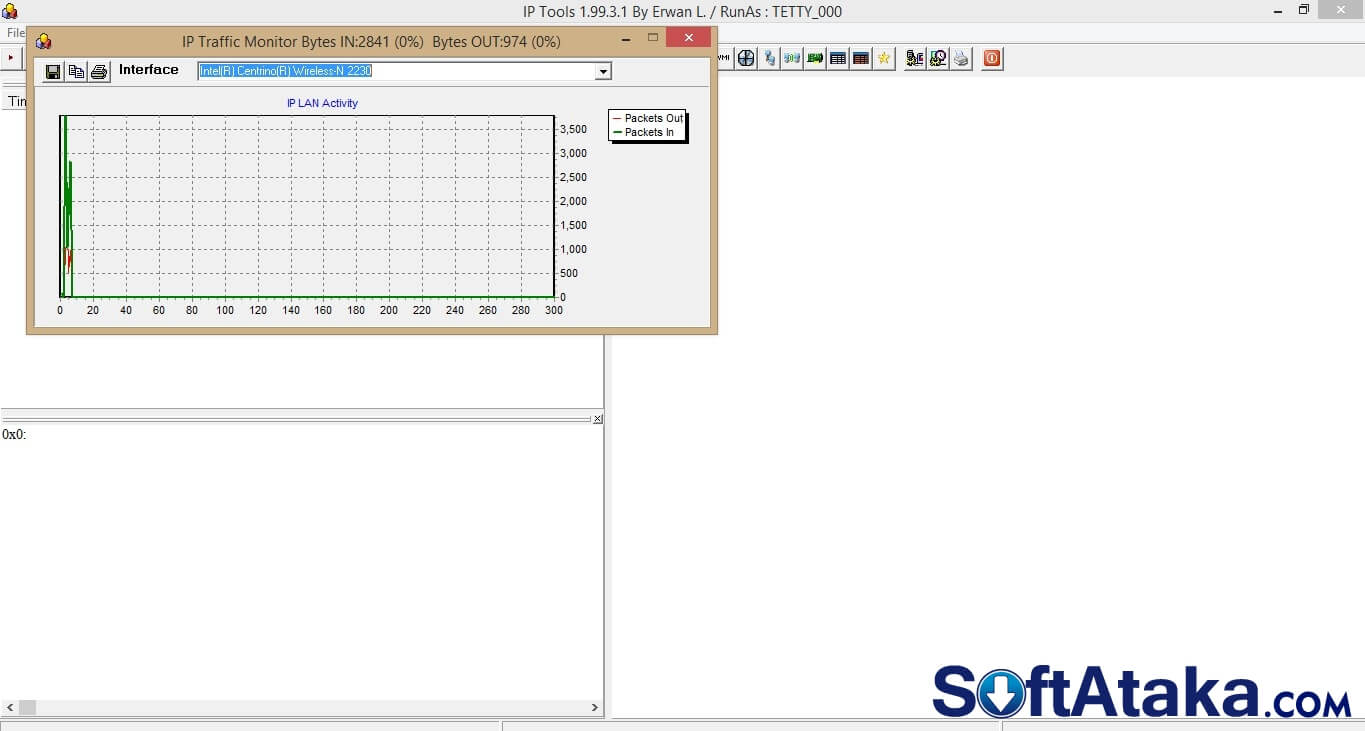

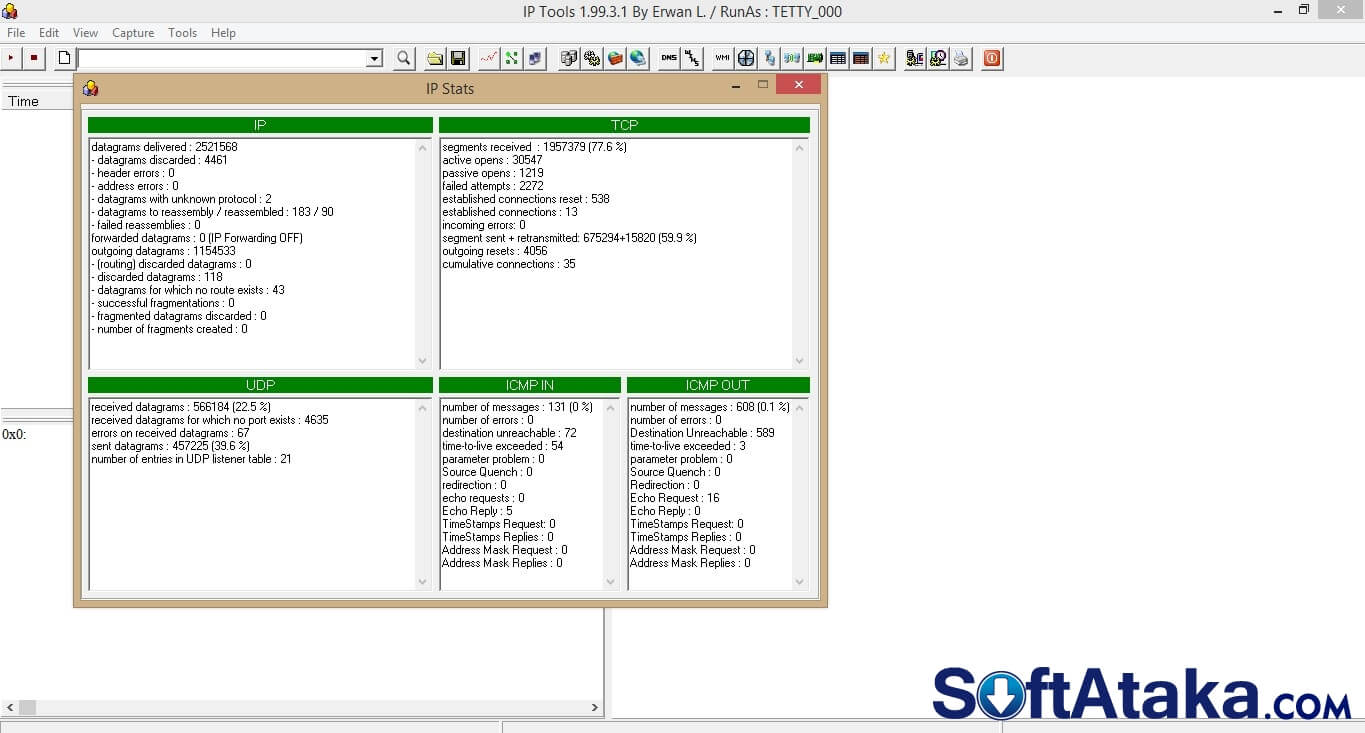

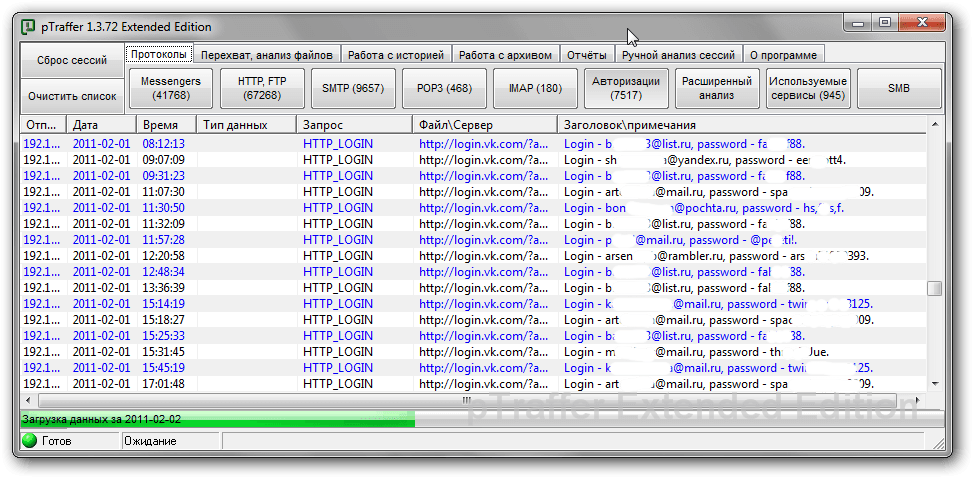

スニファの最新版は便利でシンプルなインターフェースを持っています。 このプログラムでは、どのIPアドレスが最も頻繁に使用されているか、どのIPアドレスが自分のマシンに最も頻繁に接続されているかを表示できます。 便利には、トラフィック量を監視できます。 Netstat機能を使用して特定の接続を強制終了することも可能です。 ユーザがホスト間のトラフィックを傍受するタスクに直面している場合は、コンピュータにスニファをダウンロードすることをお勧めします。 これはあなたがスヌーフィング機能を作ることを可能にします、そしてそれは多くの間で人気のあるARPプロトコルをサポートします。 ロシア語のスニファの一般的な機能としては、pingネットワーク、IPアドレスをホスト名に変換して元に戻す機能、などがあります。 DHCPサーバー。 指定したIPアドレスのNetbiosデータを取得するためにも使用できます。

ユーザーがトラフィック制御の信頼できるアシスタントを取得したい場合は、無料のスニファをダウンロードすることをお勧めします。 プログラムをインストールする必要はありません。 高度なセットアップ。 ダウンロード後すぐに使用できます。 プログラムインターフェースは簡潔で単純です。 ウィンドウとタブは、使用が最も便利で快適になるように配置されています。 開発者は絶えず彼らの製品を改良し改良しています。 アップデートは定期的に出ています。 プログラムは悪意のある影響に対して非常に耐性があります。

私たちのポータルはすべての訪問者に登録とSMSなしでスニファプログラムをダウンロードする機会を提供します。

ネットワークパケットアナライザ、つまりスニファは、もともとネットワークの問題を解決する手段として開発されました。 それらはネットワークを介して送信された後の分析パケットのために傍受し、解釈しそして保存することができる。 一方では、それは可能にします システム管理者 技術サポートエンジニアは、データがネットワーク上でどのように転送されるかを監視し、発生した問題を診断して修正します。 この意味で、パケットスニファはネットワークの問題を診断するための強力なツールです。 その一方で、もともと管理を目的とした他の多くの強力なツールと同様に、時間の経過とともにスニファは完全に他の目的に使用されるようになりました。 実際、侵入者の手に渡る盗聴者はかなり危険なツールであり、パスワードやその他の機密情報を入手するために使用される可能性があります。 しかし、そのスニファとは思わないでください? これは、どんなハッカーもネットワークを介して送信された機密情報を簡単に見ることができる一種の魔法の道具です。 そして、スニファによってもたらされる危険がそれがしばしば提示されるほど大きくないことを証明する前に、それらの機能の原理をより詳細に考察させてください。

バッチスニファの原理

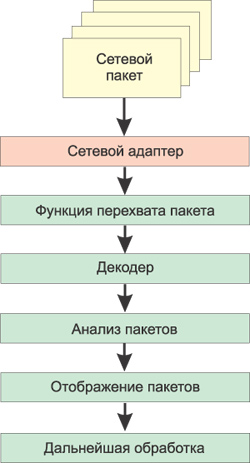

さらにこの記事では、イーサネットネットワーク用に設計されたソフトウェアスニファのみを検討します。 スニファ? これはレベルで動作するプログラムです ネットワークアダプタ NIC(ネットワークインターフェイスカード)(データリンク層)と隠された方法ですべてのトラフィックを傍受します。 スニファはOSIモデルのデータリンク層で働くので、それらはより高いレベルのプロトコルの規則に従ってプレーするべきではない。 スニファは、イーサネットドライバとTCP / IPスタックがデータの解釈に使用するフィルタリングメカニズム(アドレス、ポートなど)を迂回します。 パケットスニファはワイヤから何かをキャプチャします。 スニファはフレームをバイナリ形式で保存し、後でそれらを復号化して内部に隠されている高レベルの情報を明らかにすることができます(図1)。

スニファがネットワークアダプタを通過するすべてのパケットを傍受するには、ネットワークアダプタドライバが無差別動作モードをサポートしている必要があります。 スニファがすべてのパケットを傍受することができるのは、ネットワークアダプタのこの動作モードです。 ネットワークアダプタのこの動作モードは、スニファが起動されると自動的に有効になるか、またはスニファの対応する設定によって手動で設定されます。

傍受されたトラフィックはすべてパケットデコーダに送信され、パケットデコーダはパケットを識別して適切なレベルの階層に分割します。 特定の探知機器の能力に応じて、パケットについて提示された情報を後でさらに分析し、フィルタリングすることができます。

スニファの使用制限

最も危険なスニファは、情報が(暗号化されていない)オープン形式でネットワークを介して送信され、ローカルネットワークがハブ(ハブ)に基づいて構築されていた時代にありました。 しかし、これらの時代は取り返しのつかないほど消え去り、そして今や機密情報へのアクセスを得るための探知機器の使用は? その作業は簡単ではありません。

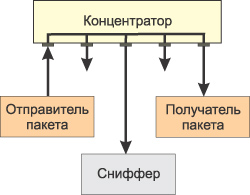

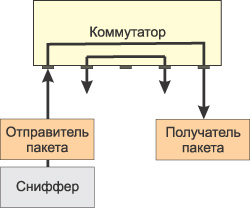

ハブに基づいてローカルネットワークを構築する場合、共通のデータ転送環境(ネットワークケーブル)があり、すべてのネットワークノードがこのメディアへのアクセスを求めてパケットを交換し(図2)、1つのネットワークノードから送信されたパケットが送信されます。 ハブのすべてのポートに対してこのパケットはネットワークの他のすべてのノードをリッスンしますが、それがアドレス指定されているノードのみがそれを受信します。 さらに、パケットスニファがネットワークノードの1つにインストールされている場合は、このネットワークセグメント(ハブによって形成されたネットワーク)に属するすべてのネットワークパケットを傍受できます。

スイッチはブロードキャストハブよりもインテリジェントなデバイスであり、ネットワークトラフィックを隔離します。 スイッチは各ポートに接続されているデバイスのアドレスを認識し、パケットを送信するのはポート間だけです。 必要なポート。 これにより、ハブのように各パケットを転送することなく他のポートをオフロードできます。 したがって、あるネットワークノードから送信されたパケットは、そのパケットの受信側が接続されているスイッチポートにのみ送信され、他のすべてのネットワークノードはこのパケットを検出できません(図3)。

したがって、ネットワークがスイッチに基づいて構築されている場合、ネットワーク上のいずれかのコンピュータにインストールされているスニファは、コンピュータがネットワーク上の他のノードと交換するパケットだけを傍受することができます。 結果として、コンピュータまたはサーバがネットワークの他の部分と交換することに関心があるパケットを傍受することができるようにするために、この特定のコンピュータ(サーバ)にスニファをインストールする必要があり、これは実際にはそれほど容易ではない。 ただし、パケットスニファの中には次のものから起動されるものもあります。 コマンドライン そしてグラフィカルインタフェースを持っていないかもしれません。 このようなスニファは、原則として、ユーザには見えないように遠隔からインストールして実行することができる。

また、スイッチはネットワークトラフィックを分離しますが、すべての管理対象スイッチはポート転送機能またはミラーリング機能を備えていることにも注意してください。 つまり、他のスイッチポートに到着するすべてのパケットがそれに複製されるように、スイッチポートを設定できます。 この場合、パケットスニファを持つコンピュータがそのようなポートに接続されていると、ネットワークセグメント内のコンピュータ間で交換されたすべてのパケットを傍受する可能性があります。 ただし、原則として、スイッチを設定する機能はネットワーク管理者だけが利用できます。 もちろん、これは攻撃者になることができないという意味ではありませんが、ネットワーク管理者は他の方法ですべてのユーザーを制御できます。 ローカルネットワークそして、彼はそのような洗練された方法であなたをフォローすることはまずありません。

スニファが以前と同じくらい危険であることをやめたもう一つの理由は、現在最も重要なデータが暗号化された形式で送信されるということです。 オープンで暗号化されていないサービスは、インターネットから急速に消えつつあります。 たとえば、Webサイトを訪問するとき、SSL(Secure Sockets Layer)プロトコルがますます使用されています。 の代わりに fTPを開く SFTP(Secure FTP)が使用され、デフォルトで暗号化を使用しないその他のサービスでは、仮想プライベートネットワーク(VPN)の使用が増えています。

そのため、悪意のあるパケットスニファの使用の可能性を心配している人は、次の点に留意する必要があります。 まず、ネットワークに深刻な脅威をもたらすには、スニファがネットワーク自体の内部にいる必要があります。 次に、今日の暗号化標準では、機密情報を傍受することが非常に困難になっています。 したがって、現在のところ、パケットスニファはハッカーツールとしての関連性を徐々に失いつつありますが、同時にネットワークを診断するための効果的かつ強力なツールであり続けています。 さらに、スニファは、ネットワークの問題を診断および特定するだけでなく、監査にも使用できます。 ネットワークセキュリティ。 特に、パケットアナライザを使用すると、不正なトラフィックの検出、不正なソフトウェアの検出と識別、未使用のプロトコルの識別によるネットワークからの削除、侵入テスト用のトラフィックの生成(侵入テスト)、保護システムのテスト、侵入検知システムの操作が可能になります。 侵入検知システム(IDS)。

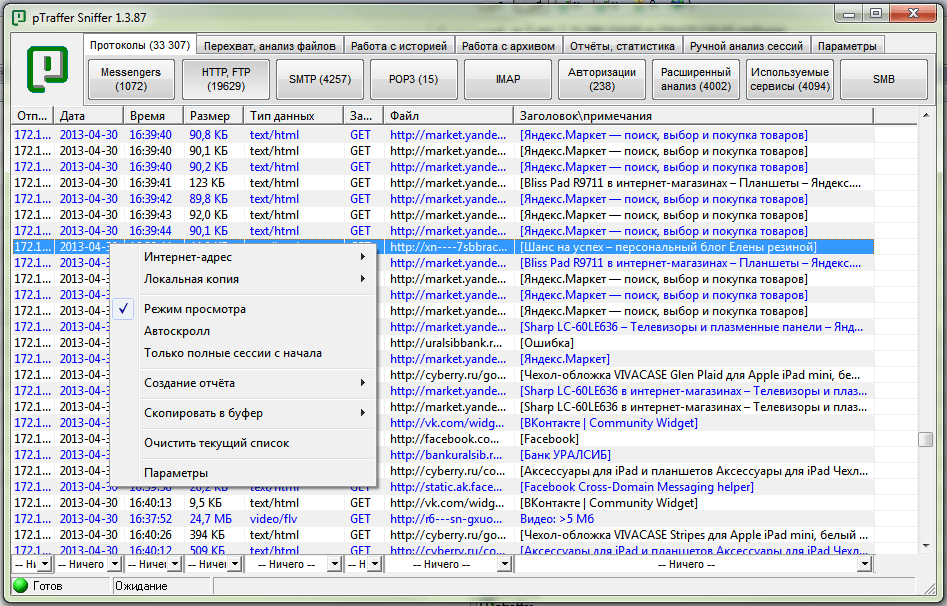

ソフトウェアパッケージスニファの概要

すべてのソフトウェアスニファは、2つのカテゴリに分類できます。コマンドラインからの実行をサポートするスニファと、グラフィカルインタフェースを持つスニファです。 同時に、これらの両方の可能性を兼ね備えたスニファがあります。 さらに、スニファは、サポートするプロトコル、キャプチャされたパケットの分析の深さ、フィルタを設定する機能、および他のプログラムとの互換性によって互いに異なります。

通常、グラフィカルスニファウィンドウは3つの領域で構成されています。 最初のものは傍受されたパケットの合計データを表示します。 通常、この領域には最低限のフィールドが表示されます。 パケットの送信者と受信者のIPアドレス。 パケットの送信側と受信側のMACアドレス、ポートの送信元アドレスと宛先アドレス。 プロトコルタイプ(ネットワーク、トランスポート、またはアプリケーション層) 傍受されたデータに関する要約情報。 2番目の領域には選択されたパッケージに関する統計情報が表示され、最後に3番目の領域にはパッケージが16進形式または記号形式で表示されます。 ASCIIです。

ほとんどすべてのパケットスニファがデコードされたパケットの分析を可能にします(これがパケットスニファがパケットスニファ、またはプロトコルスニファとも呼ばれる理由です)。 スニファは、傍受したパケットをレイヤとプロトコルで配信します。 一部のパケットスニファはプロトコルを認識し、傍受された情報を表示することができます。 この種の情報は通常、スニファウィンドウの2番目の領域に表示されます。 たとえば、どのスニファでもTCPプロトコルを認識でき、高度なスニファはどのアプリケーションがこのトラフィックを生成したのかを判断できます。 ほとんどのプロトコルアナライザは、500を超える異なるプロトコルを認識し、それらを名前で記述およびデコードすることができます。 探知機器がデコードして画面に表示できる情報が多いほど、手動でデコードする必要が少なくなります。

パケットアナライザが遭遇するかもしれない問題の1つ? デフォルトポート以外のポートを使用してプロトコルを正しく識別できない。 たとえば、セキュリティを強化するために、一部の有名なアプリケーションはデフォルトポート以外のポートを使用するように設定できます。 そのため、Webサーバー用に予約されている従来のポート80の代わりに、このサーバーを強制的にポート8088またはその他のポートに再設定できます。 この状況の一部のパケットアナライザは、プロトコルを正しく判断できず、下位レベルのプロトコル(TCPまたはUDP)に関する情報だけを表示できません。

ソフトウェアスニファがあります。プラグインまたは組み込みモジュールとして、傍受したトラフィックに関する有用な分析情報を含むレポートを作成できるソフトウェア分析モジュールが添付されています。

ほとんどのソフトウェアパッケージアナライザのもう一つの特徴は? トラフィックキャプチャの前後にフィルタを設定する機能。 フィルタは特定の基準に従って一般的なトラフィックから特定のパケットを分離します。これにより、トラフィックを分析するときに不要な情報を取り除くことができます。

- 自分自身を設定することを忘れないでください サードパーティ製のアプリケーション、あなた自身が結果に責任があります!

- 他人の連絡文書を読んで、あなたは彼の権利を侵害します。そしてこの刑事責任に対して提供されます!

- このマニュアルでは、攻撃者が他のユーザーの連絡文書をどのように読み取ったかについての情報のみを提供していますが、決してこの行動を促すものではありません。

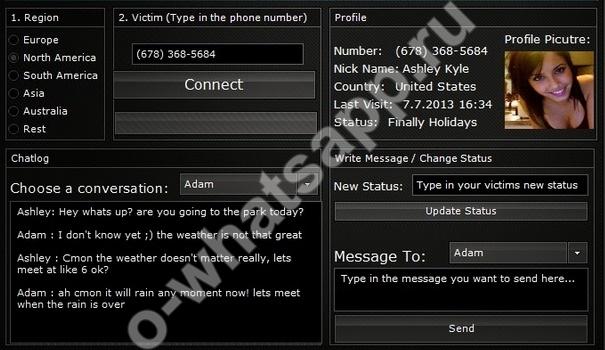

「スニファ」とは何ですか? 刑法上のスラングでは、この言葉は金庫を何でもで開くことができる人を意味します、最も正直なピンさえ。 ところで、WhatsApp Snifferのようなコンピュータや携帯電話用のアプリケーション(私たちのウェブサイトからダウンロード可能)が必要なものを見てみましょう。

なぜあなたは必要ですか

このユーティリティは、少なくとも開発者の言うとおり、アメリカの特別な機密研究所で作成されています。 スニファの助けを借りて、あなたは簡単にWotsapaの任意のアカウントをハッキングし、目的の人の対応のすべての秘密へのアクセスを得ることができます。 もちろん、あなたはあなた自身のリスクとリスクでプログラムをダウンロードしてください、誰もそのバグと他の考えられる不快な瞬間に責任を負いません。

だから、開発者によると、スニファは許可します:

- これがWotsapのあなたの個人アカウントであるかのように、「被害者」のアカウントを完全に掌握する。

- すべてのユーザー投稿を読む。

- ユーザーの代わりにユーザーの友人にメッセージを送信します。

- アバターの写真を変更します。

- ステータスを変更します。

- ファイルを送信して受信します。

どのように動作しますか

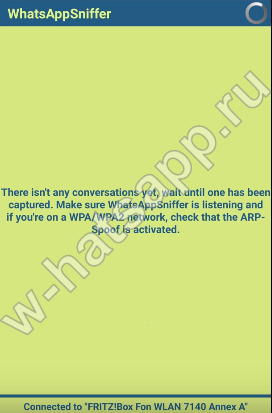

このユーティリティはAndroid上でのみ動作します。 開発者はまた、このアプリケーションは電話に対して完全に安全であることを私たちに保証します。

だから、スニファの仕事の本質は次のとおりです:各電話はユーティリティがコピーし、したがってプログラムはそれがおなじみのスマートフォン、または別のガジェットから来たと考えている独自のオリジナルのMACコードを持っています。 スニファは3つの方法でMACコードをコピーできます。

- SMS リンクを使って被害者に特別なSMSを送信します。 被害者がリンクを開くと、探知機器は電話に入り、 whatsappプログラム ユーザー、あなたへのアクセスを開きます。

- 電話する アプリケーションは被害者の電話に電話をかけ、彼女が答えると電話とアプリケーションに侵入します。

- Wi-Fi あなたが犠牲者の近くにいて、あなたが彼女と一緒に1つのwi-fayを使っているなら、あなたはただ電話で探知機を走らせて、犠牲者の数を指定する必要があります:秒であなたはWhatsAppにアクセスするでしょう。

探知機器を使用するには、単にユーティリティを起動し、使用方法を選択し、あなたが興味のある人の電話を検出することができる「なりすまし」ボタンを押してください。

ダウンロード先とインストール方法

Android用WhatsApp Snifferをダウンロードするには、Googleで「whatsapp sniffer apk download」を入力するか、または当社のウェブサイトで見つけることができるインストールファイルを使用する必要があります。 残念ながら、iPhone用のWhatsappスニファダウンロードは機能しません、これは オペレーティングシステム それだけではありません。

お使いの携帯電話にユーティリティをインストールするには、次の手順に従います。

- スマートフォンにインストールファイルを転送します。

- 実行してください - 通常どおりにインストールされます。

- あなたがファイルを開くとき、特定の機能にアクセスする許可を要求するでしょう、「許可する」を選択してください。 それがすべてです。スニファがガジェットにインストールされています。

Snifferをインストールできない場合は、無料のWhatsApp Hach Snifferをロシア語でダウンロードするために必要なものをハッキングすることをお勧めします。

WhatsApp Snifferから身を守る方法

あなたがスパイではなく被害者であるならばどうしますか? お使いの携帯電話が個人的な利益のためにハッカーによって使用されているという少しの疑いで、あなたはWotsapアプリケーションを削除してそれを再インストールする必要があります。 さらに、それはお勧めです:

- ウイルス対策ソフトで電話を掃除してください。

- Wotsapの開発者に、侵入に対するより深刻な保護のために連絡してください。 サードパーティプログラム ユーティリティに。

- 使用しているWi-Fiネットワークの信頼性を常に確認してください。 だから、あなたがハッカーがそれに接続することができると疑うなら、それはそれに接続しない方が良いです。

- チュートリアル

この記事では、Windowsで簡単なスニファを作成する方法を見ていきます。

気にする人は、猫の下にようこそ。

はじめに

目的: IP経由で送信されるネットワークトラフィック(イーサネット、WiFi)をキャプチャするプログラムを作成します。意味:Visual Studio 2005以上

ここで説明されているアプローチは個人的には作者のものではなく、多くのコマーシャルだけでなくカテゴリー的にもうまく適用されています 無料プログラム (こんにちは、GPL)。

この作業は、主にネットワークプログラミングの初心者を対象としていますが、一般的には少なくともソケット全般、特にwindowsソケットについての基本的な知識があります。 あなたが何かを見逃した場合、主題の分野は特定であるため、ここで私はよく知られていることを書きます - あなたの頭の中にお粥があるでしょう。

あなたが興味を持ってくれることを願っています。

理論(オプションは読むが望ましい)

現在、現代の情報ネットワークの大多数は、TCP / IPプロトコルスタックの基盤に基づいています。 TCP / IPプロトコルスタック(Transmission Control Protocol / Internet Protocol)は、ネットワークで使用されるさまざまなレベルのネットワークプロトコルの総称です。 この記事では、主にIPプロトコル、つまりあるノードから別のノードへのいわゆるパケット(より正確にはデータグラム)に分割されたデータの不当な配信に使用されるルーティング可能なネットワークプロトコルに注目します。私達にとって特に興味深いのは、情報を送信するように設計されたIPパケットです。 これはかなり高いレベルです。 ネットワークOSIモデル データは、デバイスとデータ伝送媒体から切り離される可能性がある場合は、論理的な表現でのみ動作します。

遅かれ早かれネットワークトラフィックを傍受し、制御し、記録し、分析するためのツールがあるべきであることは非常に論理的です。 このようなツールは通常、トラフィックアナライザ、パケットアナライザ、またはスニファと呼ばれます(英語からスニフ - スニフまで)。 これは、傍受およびその後の分析を目的としたネットワークトラフィックアナライザ、プログラムまたはハードウェアソフトウェアデバイス、あるいは他のノードを対象としたネットワークトラフィックの分析のみです。

練習(基本的に話す)

現時点では、かなりたくさん作成しました ソフトウェア トラフィックを聞くために。 それらの中で最も有名なのはWiresharkです。 当然のことながら、目標はその栄誉を享受することではありません - 私たちは、ネットワークインターフェースの通常の「リスニング」を使用してトラフィックを傍受するタスクに関心があります。 私たちは強盗や傍受に関与するつもりはないことを理解することが重要です エイリアン トラフィック あなたは私たちのホストを通過するトラフィックを見て分析する必要があります。それが必要とされるかもしれないもののために:

- ネットワーク接続を通る現在のトラフィックフローを表示します(着信/発信/合計)。

- 後で分析するためにトラフィックを別のホストにリダイレクトします。

- 理論的には、WiFiネットワークをハッキングするためにそれを使用することを試みることができます(私達はこれをするつもりではないですか?)

どうですか? とても簡単です。

単純なネットワークアプリケーションをネットワークアナライザに変えるための重要なステップは、ネットワークインターフェイスをリスニングモード(無差別モード)に切り替えることです。これにより、ネットワーク上の他のインターフェイス宛てのパケットを受信できるようになります。 このモードは強制されています ネットワークカード 誰がネットワークにアドレス指定されているかに関係なく、すべてのフレームを取得します。

Windows 2000(NT 5.0)からは、ネットワークセグメントを監視するためのプログラムを作成するのが非常に簡単になりました。 そのネットワークドライバを使用すると、ソケットを切り替えてすべてのパケットを受信できます。

判読不能モードを有効にする

ロングフラグ= 1。 ソケットソケット。 #define SIO_RCVALL 0x98000001 ioctlsocket(ソケット、SIO_RCVALL、&RS_Flag);私たちのプログラムはIPパケットで動作し、Windows Socketsバージョン2.2ライブラリと生のソケットを使用します。 IPパケットに直接アクセスするには、次のようにソケットを作成する必要があります。

生のソケットを作る

s =ソケット(AF_INET、SOCK_RAW、IPPROTO_IP);ここでは定数の代わりに SOCK_STREAM(TCPプロトコル)または SOCK_DGRAM(UDPプロトコル)、値を使用 SOCK_RAW。 一般的に言って、生のソケットを使って作業することはトラフィックキャプチャの観点からだけでなく興味深いです。 実際、私たちはパッケージの形成を完全に管理しています。 そうではなく、それを手動で設定することで、例えば特定のICMPパケットを送信することができます。

どうぞ。 IPパケットは、ヘッダ、サービス情報、そして実際にはデータからなることが知られている。 私はあなたに知識をリフレッシュするためにここを見ることを勧めます。 私たちは構造の形でIPヘッダーを説明します(RSDNに関するすばらしい記事のおかげで):

IPパケット構造の説明

typedef struct _IPHeader(unsigned char ver_len; //バージョンとヘッダの長さunsigned char tos; //サービスタイプunsigned short length; //パッケージ全体の長さunsigned short id; // Id unsigned short flgs_offset; //フラグとオフセットunsigned char ttl ; //ライフタイムunsigned charプロトコル; //プロトコルunsigned short xsum; //チェックサムunsigned long src; //送信者のIPアドレスunsigned long dest; //宛先IPアドレスunsigned short * params; //パラメータ(to 320ビット)unsigned char * data; // data(最大65535オクテット))IPHeader;リスニングアルゴリズムの主な機能は次のとおりです。

シングルパケットキャプチャ機能

IPHeader * RS_Sniff()(IPHeader * hdr; int count = 0; count = recv(RS_SSocket、(char *)&RS_Buffer、sizeof(RS_Buffer)、0); if(count\u003e = sizeof(IPHeader))(hdr =(LPIPHeader) )malloc(MAX_PACKET_SIZE); memcpy(hdr、RS_Buffer、MAX_PACKET_SIZE); RS_UpdateNetStat(count、hdr); hdrを返す;)それ以外の場合は0を返す。それは簡単です:socket-functionの標準機能を使ってデータの一部を取得します recvそれからそれらを型構造にコピーします イフェイダー.

そして最後に、無限のパケットキャプチャループを実行します。

私たちのネットワークインターフェースに届くすべてのパケットをキャプチャする。

while(true)(IPHeader * hdr = RS_Sniff(); //(hdr)の場合はIPパケットを処理する(//コンソールにヘッダーを入力する))ちょっとしたオフトピック

これ以降、作者はいくつかの重要な関数と変数のためにRS_(Raw Socketsから)を作りました。 このプロジェクトは3〜4年前に行われたもので、生のソケットを扱うための本格的なライブラリを作成するという狂った思いがありました。 しばしばそうであるように、ある意味のある(作者にとって)結果を受け取った後、熱意は消え、そして事件はそれ以上進行しませんでした。原則として、さらに進んで上記のすべての後続プロトコルのヘッダーを記述することが可能です。 これのためにあなたは分野を分析する必要があります プロトコル構造的に イフェイダー。 例のコードを見てください(そう、スイッチがあるはずです、気をつけて!)、パケットがIPでカプセル化されているプロトコルに応じてヘッダーの色付けが行われます。

/ * *カラーハイライト表示* / void ColorPacket(const IPHeader * h、const u_long haddr、const u_long whost = 0)(if(h-\u003e xsum)SetConsoleTextColor(0x17); //パッケージが空でない場合はSetConsoleTextColor(0x07) ; //空のパッケージの場合(haddr == h-\u003e src)(SetConsoleTextColor(backgrounds_BLUE | / * backgrounds_INTENSITY | * / FOREGROUND_RED | FOREGROUND_INTENSITY); //戻り値の「ネイティブ」パケット)その他の場合(haddr == h-\u003e dest) ((h-\u003e protocol == PROT_ICMP || h-\u003e protocol == PROT_IGMP)-ectConet == PROT_ICMP ||(SetConsoleTextColor(backgrounds_BLUE | / * backgrounds_INTENSITY | * / FOREGROUND_GREEN | FOREGROUND_INTENSITY); //受信時の「ネイティブ」パケット ; // ICMPパケット)そうでなければ(h-\u003e protocol == PROT_IP || h-\u003e protocol == 115)(SetConsoleTextColor(0x4F); // IP-in-IPパケット、L2TP) \u003e protocol == 53 || h-\u003e protocol == 56)(SetConsoleTextColor(0x4C); // TLS、暗号化されたIP)if(whost = = h-\u003e dest || whost == h-\u003e src)(SetConsoleTextColor(0x0A);))

ただし、これはこの記事の範囲を大幅に超えています。 トレーニングの例では、トラフィックの送信元のホストのIPアドレスを調べて単位時間あたりの量を計算するだけで十分です(記事の最後にあるアーカイブ内の完成したプログラム)。

IPヘッダーデータを表示するには、データグラムのヘッダー(データではない)を文字列に変換する関数を実装する必要があります。 実装の例として、このオプションを提供できます。

IPヘッダを文字列に変換する

インラインchar * iph2str(IPヘッダー* iph)(const int BUF_SIZE = 1024; char * r =(char *)malloc(BUF_SIZE); memset((void *)r、0、BUF_SIZE); sprintf(r、 "ver =%) d hlen =%d tos =%d len =%d id =%dフラグ= 0x%Xオフセット=%d ttl =%dms prot =%d crc = 0x%X src =%s dest =%s "、BYTE_H (iph-\u003e ver_len)、BYTE_L(iph-\u003e ver_len)* 4、iph-\u003e tos、ntohs(iph-\u003e length)、ntohs(iph-\u003e id)、IP_FLAGS(ntohs(iph-\u003e flgs_offset))、IP_OFFSET (ntohs(iph-\u003e flgs_offset))、iph-\u003e ttl、iph-\u003eプロトコル、ntohs(iph-\u003e xsum)、nethost2str(iph-\u003e src)、nethost2str(iph-\u003e dest)); return r;)上記の基本的な情報に基づいて、IPトラフィックのローカルリスニングを実装するそのような小さなプログラム(英語の単純なスニファからのひどい名前ss、略称)が判明しました。 そのインタフェースを以下に示します。

ソースコードとバイナリコードは、数年前のように現状のまま提供されます。 今、私は彼を見るのが怖いです、そして、それでも、それはかなり読みやすいです(もちろん、あなたはそれほど自信があることはできません)。 Visual Studio Express 2005でもコンパイルには十分です。

最後に得たもの

- スニファはユーザモードで動作しますが、管理者権限が必要です。

- パッケージはフィルタリングされず、そのまま表示されます(カスタムフィルタを追加することができます - 興味があれば次の記事でこのトピックを詳しく見ることをお勧めします)。

- WiFiトラフィックもキャプチャされます(これはすべて、特定のチップモデルに依存します。数年前と同様に、うまく機能しない場合があります)。ただし、これをうまく行うことができるAirPcapはありますが、費用がかかります。

- データグラムストリーム全体がファイルに記録されます(記事の最後に添付されているアーカイブを参照)。

- プログラムはポート2000のサーバとして機能します。telnetユーティリティを使用してホストに接続し、トラフィックフローを監視できます。 接続数は20に制限されています(コードは私のものではありません。ネットワークの空きスペースで見つけて実験に使用しました。削除していませんでした - 残念です)。

ロシアのスニファ これはデータを傍受できる一種のリスニングデバイスです。 そのような装置は、ネットワークインターフェースカードまたはイーサネットカードの下に設置される。 情報は、あなたのコンピュータから他のコンピュータへパケットの形で送信されます。 ロシアのスニファ これらのパッケージが通過する中間マシンです。 情報の標準パケットはネットワーク全体を通過しますが、この情報が意図されていないコンピュータはパケットを無視します。 しかし ロシアのスニファ この規則を排除してデータパケットをキャプチャします。 そのような傍受の可能性はインターネットユーザーにとって危険です。あなたのデータはハッカーによって傍受されて彼ら自身の目的のために使用される可能性があるからです。 スニファーはあなたのコンピュータにオープンアタックを引き起こすことはありません、それはかなり受動的なアタックです。 秘密情報の漏洩が増加すると、 ロシアのスニファ ホストコンピュータに近いコンピュータのホストにインストールされている。

あなたのデータへの不正な攻撃から保護するために、時には彼らは同じを置く ローカルネットワーク用のスニファこれは、作業中のスニファを監視し、危険を特定します。 したがって、最善の防御策は攻撃です。 無関係なスニファを検出するためにあなたは使うことができます ローカルネットワーク用のスニファ 3つのタイプのうちの1つ:

- オペレーティングシステムのテストはパケット内に存在しないアドレスを持つICMP Pingです。プロミスキャスモードで動作しているコンピュータはそのようなパケットを受け入れてスニファに入ります。

- ネットワークレイテンシテスト - ネットワークアダプタのフィルタが無効になっているため、情報の処理に時間がかかる最も長く、最もリソースを消費するスニファを実行します。

- DNSルックアップテスト - 作成 ローカルネットワーク用のスニファこれは、新しいコンピュータの外観をシミュレートし、ネットワーク上の特定のコンピュータからのDNS逆引きクエリのトラフィックを傍受します。

スニファー 無線ネットワーク これらはパケットスニファとHTTPスニファです。 パケットスニファには、衛星から送信されたトラフィックの処理を処理するプログラムが含まれています。多くの管理者は、衛星フィッシングまたは捕捉と呼んでいます。 解凍可能なファイルはあなたに保存されます ハードドライブ. ワイヤレススニファ 着信情報を処理するフィルタもあります。 WPAとWEPの2つの暗号化プロトコルを使用して、情報の傍受からワイヤレス(Wi-Fi)ネットワークを保護します。 最初の種類のプロトコルは信頼性が高く、総当たりでそれをクラックするのは困難です。 そして2番目のタイプのプロトコルは脆弱性を含んでいます。 スニファー 無線ネットワークは、仮想プライベートVPNを使用するとより困難になります。