Zarządzanie kontem użytkownika. Nazwij rozwiązywanie konfliktów

Dzisiaj nasza lekcja i omówienie zarządzania kontem użytkownika.

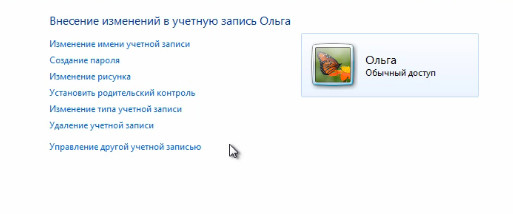

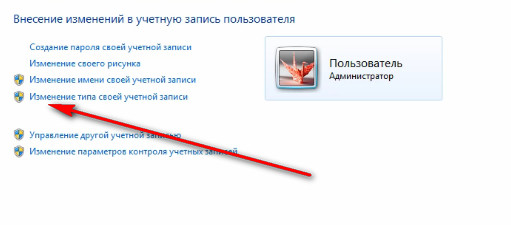

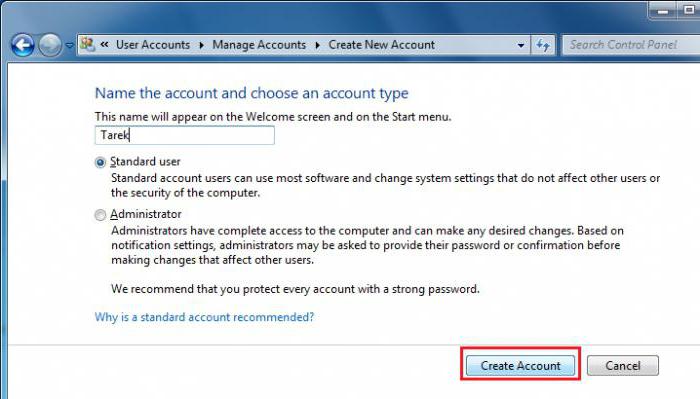

Podaliśmy nazwę, teraz wybierzmy, na przykład, typ wpisu "Normalny dostęp" i kliknij przycisk "Utwórz konto". Teraz wybierz z listy nowo utworzone konto i przejdź do jego ustawień.

Zasadniczo najważniejszą rzeczą, którą już skonfigurowaliśmy, jest nazwa konta i jego typ. Teraz możemy coś zmienić, ale coś dodać.

Na przykład pierwszy element "Zmień nazwę konta" zapewnimy możliwość odpowiedniej zmiany nazwy.

Możemy po prostu zmienić nazwę konta.

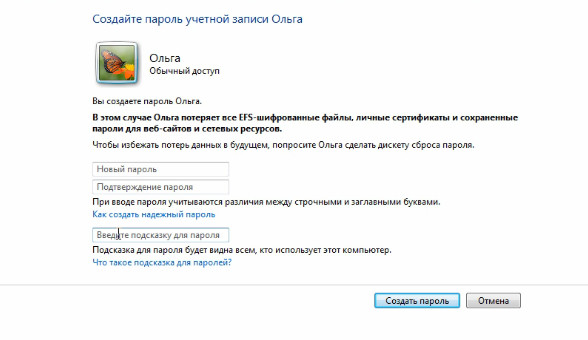

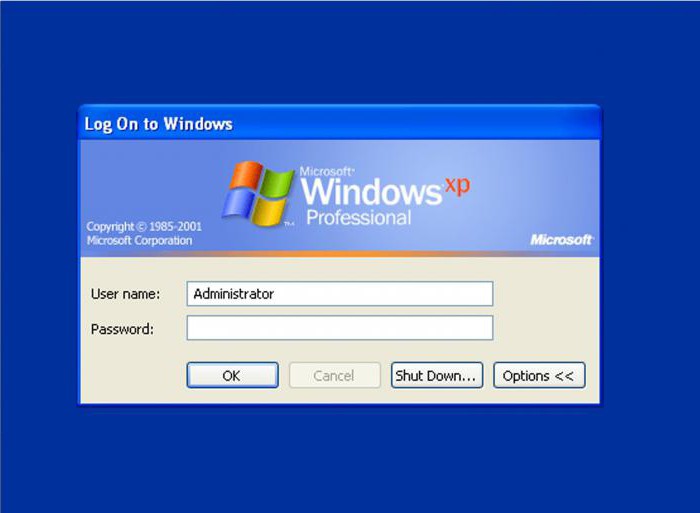

Jeśli chcesz na swoje konto hasło zostało ustawioneb, a możesz przejść do komputera tylko, wpisując go. W ten sposób możesz ograniczyć dostęp do niektórych swoich osobistych dokumentów przechowywanych w Twoim profilu. W związku z tym możesz utworzyć hasło w tym obszarze. Tutaj wprowadź hasło, a następnie wprowadź ponownie to samo hasło w celu potwierdzenia, a także wprowadź wskazówkę, która zostanie wyświetlona.

Ustawmy na przykład pewne proste hasło, potwierdź je i wprowadź wskazówkę tekstową "podpowiedź tekstowa do hasła". Kliknij przycisk "Utwórz".

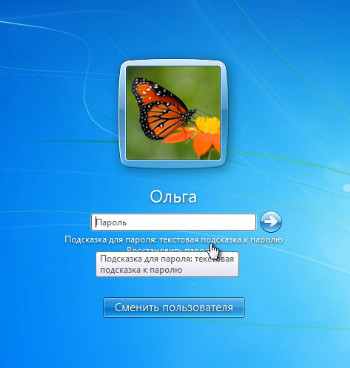

Jeśli teraz i obok przycisku Zamknij, kliknij czarny trójkąt i wybierz z rozwijanej listy "Zmień użytkownika"wtedy zobaczę ekran powitalny.

Aby dostać się do nagrania Olgi, musisz kliknąć tę ikonę i mam okno, w którym muszę wpisać hasło.

W związku z tym, aby uzyskać dostęp do tego wpisu, muszę podać hasło. Jeśli zapomniałem hasła lub wprowadziłem je niepoprawnie, wyświetla się moja podpowiedź, tekst, który wpisałem.

Wróćmy do mojego użytkownika i zastanówmy się, co dalej.

Po wprowadzeniu hasła mamy możliwość usunięcia go, klikając ten element.

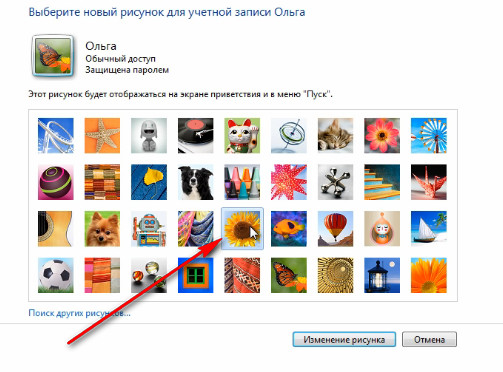

Rysowanie tego tutaj jest obrazem, który powiązaliśmy z naszym kontem. Jak już wiemy, ten obraz jest wyświetlany nie tylko na ekranie powitalnym, ale także w menu Start. Dlatego możemy wybrać ten obraz spośród kilku standardowych, które nam tutaj prezentujemy.

Wybierzmy, na przykład, tutaj jest słonecznik i kliknij Zmień zdjęcie. Tutaj, teraz złożył podanie.

Lub możemy użyć przycisku. "Wyszukaj inne zdjęcia" i wybierz obraz na komputerze, a następnie ten obraz zostanie wyświetlony jako ten obraz Twojego konta.

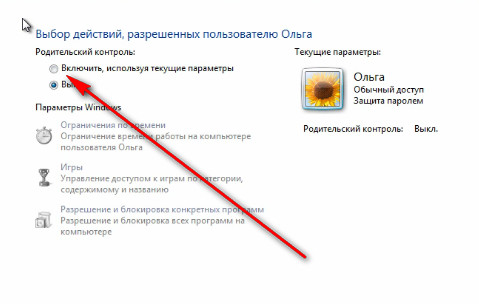

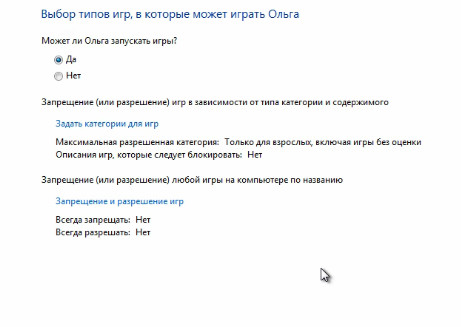

Mamy również opcję "Ustaw kontrolę rodzicielską". Co to jest? Jeśli dziecko pracuje na komputerze, możesz utworzyć dla niego oddzielne konto, a następnie dostosować parametry kontroli rodzicielskiej. Aby to zrobić, musimy wybrać nasze konto.

Kontrola rodzicielska jest domyślnie wyłączona i tutaj możemy ją włączyć.

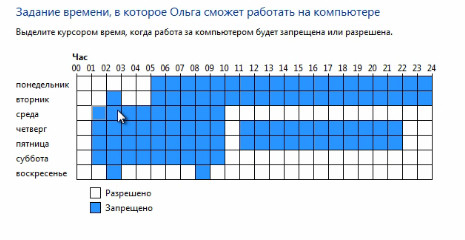

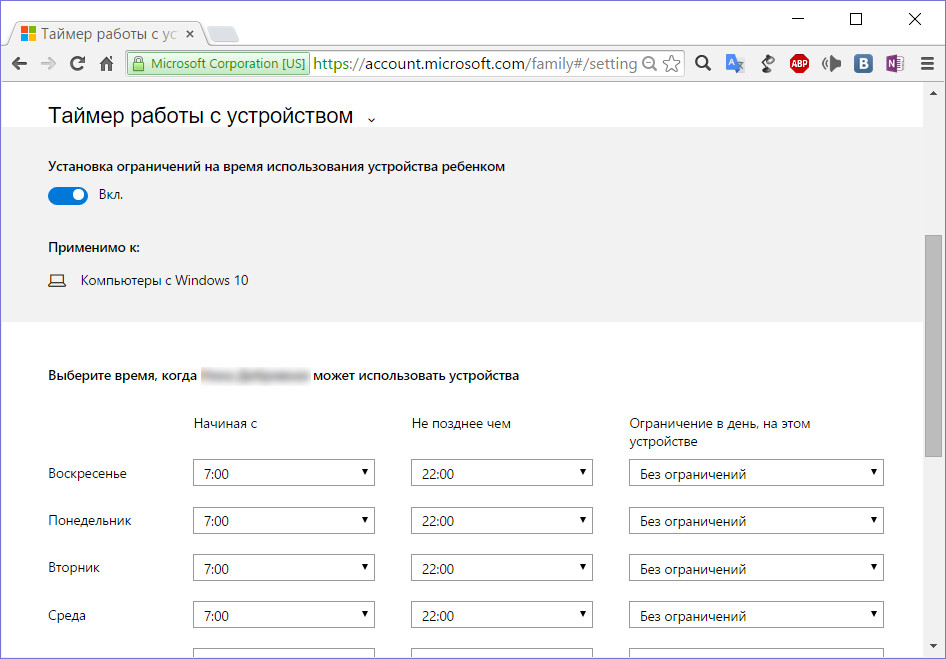

Tutaj możemy wprowadzić ograniczenia czasowe. Oznacza to, że tutaj możemy określić przedziały czasowe, w których dostęp do komputera będzie dozwolony. Wszystko, co musimy zrobić, aby to zrobić, to po prostu wskazać godziny, w których dostęp do komputera zostanie zablokowany.

Po prostu zablokuj te zegarki, które uważamy za konieczne. Lub możemy wszystko zablokować, a następnie wskazać zegar, kiedy dostęp do komputera będzie dozwolony. Następnie, odpowiednio, musisz kliknąć OK.

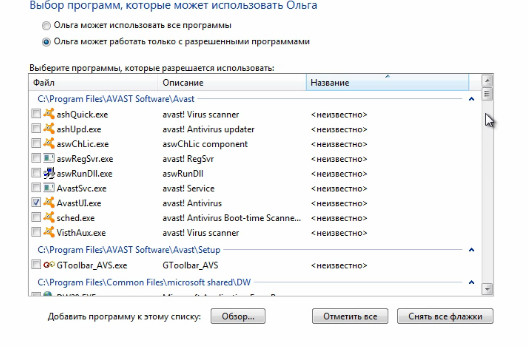

I ostatnią rzeczą, którą można tu skonfigurować, jest uprawnienie do pracy w niektórych programach. Tutaj możemy wybrać te programy, lista tych programów, które tam są, zostanie wyświetlona, a my możemy zaznaczyć pola obok tych programów, do których użytkownik będzie miał dostęp.

W związku z tym możemy odznaczyć te programy, dla których dostęp jest niepożądany. W związku z tym twoje dziecko nie będzie mogło uruchomić jakiegoś programu, którego nie chciałbyś, aby działał.

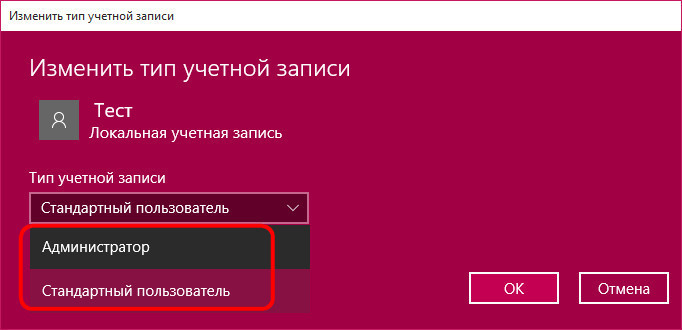

Powróćmy do ustawień ogólnych. W razie potrzeby zawsze możemy zmienić typ konta. Oznacza to, że będziemy mieć tego użytkownika lub administratora, lub będziemy mieć regularne konto. Odbywa się to w paragrafie "Zmień typ konta".

Jednak aby zmienić typ z normalnego na Administratora, musisz już być administratorem tego komputera. Oznacza to, że musisz zalogować się do komputera na koncie administracyjnym, które ma już prawa. Jeśli jesteś pod swoim kontem, a Twoje konto ma zwykły typ dostępu, nie będziesz w stanie dokonać tej zmiany.

Jest to z zasady istotne dla "Usunięcie konta"Jeśli chcesz usunąć konto, w tym celu musisz mieć uprawnienia administracyjne na tym komputerze.

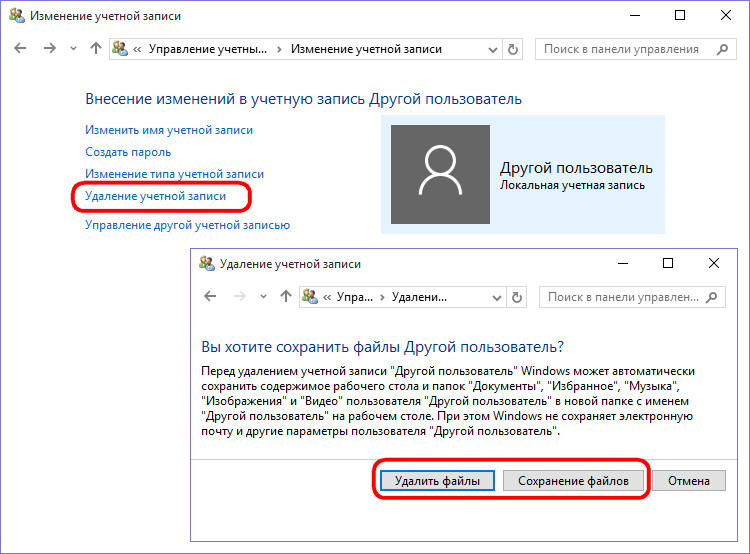

Aby usunąć konto, musisz przejść do opcji "Zarządzanie kontem" i odpowiednio wybrać niezbędne konto i wybrać opcję "Usuń konto". W tym miejscu natychmiast zaoferujemy usunięcie wszystkich plików jednocześnie i całkowicie, czyli całego profilu tego użytkownika, lub "Zapisz pliki" i usuń tylko w rekordzie systemu Windows. Nic takiego jeszcze nie zrobię.

Więc nauczyliśmy się tworzyć konta, kończę tę lekcję.

Natalia Gerasimenko

Prawdopodobnie dzisiaj nie ma ani jednej osoby, która nie spotkałaby się z sytuacją, w której kilka osób pracuje na tym samym komputerze, a każdy loguje się przy użyciu swojej nazwy użytkownika i hasła (tak zwanego konta użytkownika w systemie Windows). Jednak daleko od wszystkich użytkowników wiemy, czym jest "rachunkowość" i jak zmieniać lub kontrolować jej podstawowe parametry.

Co to jest konto użytkownika?

Termin oznaczający konto pochodzi ze zwykłego tłumaczenia angielskiego wyrażenia Konto użytkownika. Innymi słowy, konto użytkownika z systemem komputerowym o różnych poziomach dostępu do informacji, parametrów, ustawień osobistych, używanych programów itp.

Nie trzeba tłumaczyć, że wszędzie spotykamy konta. Nawet zwykły adres e-mail na bezpłatnym serwerze pocztowym można zinterpretować jako "konto użytkownika". To samo odnosi się na przykład do gier online, użytkowników pracujących na terminalach komputerowych podłączonych do sieci lokalnej, programów takich jak Skype, ICQ itp. Ogólnie, jeśli wyraża się w prostym języku, jest to dane rejestracyjne użytkownika. Ale tutaj wszystkie te rodzaje "rachunkowości" różnią się dość mocno. Teraz będzie uważane za dokładnie konta użytkowników systemu Windows 10, a także 8, 7 i innych wersji systemu operacyjnego. Zasadniczo ich istota dla wszystkich "systemów operacyjnych" pozostaje taka sama.

Jakie są zalety konta użytkownika?

Najpierw zobaczmy, jakie są zalety konta. Przede wszystkim należy zauważyć, że każdy użytkownik, który nie ma praw dostępu do informacji na poziomie administracyjnym, może mieć całkowitą pewność co do własnego bezpieczeństwa - z punktu widzenia, że żadna inna osoba równa mu się pod względem praw dostępu nie może zobaczyć swojego osobistego pliki, historia pracy w Internecie, zmiana danych osobowych lub zrobienie czegoś innego.

Okazuje się, że system po prostu ukrywa wszystkie te pliki przed wzrokiem ciekawskich, ale tylko wtedy, gdy foldery i dokumenty nie mają przypisanego statusu współdzielonego dostępu, gdy absolutnie wszyscy użytkownicy komputerów, którzy są na przykład w jednej lokalnej lub wirtualnej sieci, mogą używać takich plików . Z punktu widzenia poufności jest to bardzo dobre i tylko administrator określonego komputera lub administrator systemu sieci lokalnej (sysadmin) ma pełny dostęp. Zobaczmy, jakie są jego funkcje.

Administrator

Jeśli chodzi o główne (początkowo utworzone) konto administratora, to "konto" można opisać jako przyznanie jednej osobie pełnych praw dostępu do informacji, zmianę konfiguracji parametrów systemu, instalowanie lub usuwanie programów i aplikacji oraz zarządzanie innymi kontami.

Mówiąc najprościej, administrator jest najważniejszym użytkownikiem, dla którego nie ma żadnych ograniczeń dotyczących pracy z komputerem i systemem operacyjnym oraz kto ma wyłączne uprawnienia do wykonywania określonych czynności. I to administrator dokonuje pełnej kontroli kont użytkowników z możliwością nadania uprawnień lub ograniczenia możliwości jakiegokolwiek innego użytkownika.

Ale najbardziej interesujące jest to, że system komputerowy (jeśli zainstalowany jest tylko jeden lub kilka systemów operacyjnych) może mieć jednego lub kilku administratorów. Lepiej - jeśli tak. I oczywiście, równolegle, mogą istnieć użytkownicy z praktycznie tymi samymi prawami, ale taką hierarchię można porównać z, powiedzmy, armią.

Załóżmy, że dwóch oficerów ma rangę pułkownika. Ale jeden z nich według stanowiska jest dowódcą pułku, a drugi szefem sztabu. Tytuł to prawa dostępu, tytuł to typ użytkownika. Prawdopodobnie jest jasne, że w jednej jednostce (komputer w naszym przypadku) dowódca pułku ma status administratora, a szef sztabu (poniżej) - status użytkownika z pewnymi ograniczeniami praw.

Rodzaje użytkowników

Teraz przejdźmy bezpośrednio do użytkowników i grup. Z reguły wszystkie typy kont użytkowników w systemie Windows są podzielone na trzy typy: administrator, użytkownik z normalnym dostępem (standardowe konto użytkownika) i gość ("gość").

Jak już wiadomo, administrator ma absolutnie wszystkie prawa, zwykli użytkownicy mogą po prostu pracować z określonym terminalem komputerowym. Goście są, w przybliżeniu, nieznajomymi, którzy mają minimalne prawa (tylko po to, aby zalogować się do systemu, ale nie więcej).

Jeśli chodzi o grupy, administrator sam może je stworzyć całkowicie dowolnie iw nieograniczonych ilościach. W rzeczywistości użytkownicy, którzy mają określone prawa i uprawnienia, mogą być zgrupowani w różne grupy lub mogą być zgrupowani na innej podstawie, na przykład należą do określonej struktury w zarządzaniu przedsiębiorstwem (dział techniczny, księgowość itp.).

Kontrola konta użytkownika

Jeśli chodzi o kontrolę, główne funkcje są przypisane do administratora. System w tym przypadku działa jedynie jako środek egzekwowania praw użytkowników lub utrzymywania określonego poziomu bezpieczeństwa.

Należy zauważyć, że kontrola kont użytkowników (na przykład Windows 7) może być przeprowadzana tylko przy logowaniu do systemu przy użyciu loginu i hasła administratora. Żaden inny użytkownik nie ma prawa do wprowadzania zmian w ustawieniach "konta", przyznawania praw do jakichkolwiek działań lub usuwania ograniczeń.

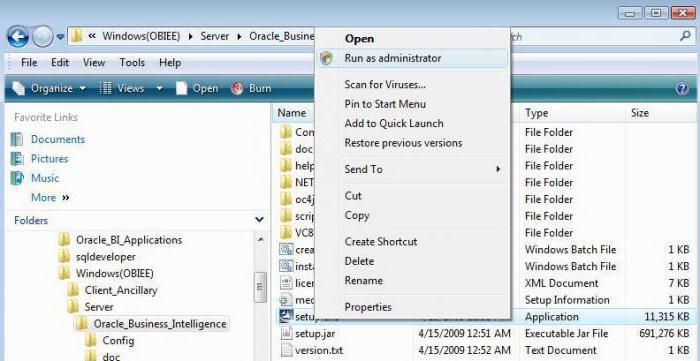

Tutaj warto zwrócić uwagę na jedną ważną chwilę. Pomimo faktu, że sam system zapewnia kontrolę kont użytkowników, system Windows 7 i inne nowsze wersje systemu operacyjnego mogą przyznawać użytkownikom tymczasowe prawa administratora (chyba że jest to sprzeczne z ustawieniami zabezpieczeń i grup). Aby to zrobić, w menu kontekstowym znajduje się specjalna linia do uruchamiania programów. Takie podejście pozwala użytkownikom, na przykład, zainstalować własne aplikacje lub korzystać z tych samych przenośnych wersji programów, które nie wprowadzają krytycznych zmian w rejestrze lub nie zmieniają ustawień zabezpieczeń.

Prawa dostępu i ograniczenia nałożone na konta

Jeśli chodzi o ograniczenia praw, to może być całkiem sporo. Faktem jest, że kontrola konta użytkownika w 8, 7 lub 10 wersji systemu Windows zapewnia wystarczająco duży zakres tego, co może być dozwolone lub zabronione użytkownikowi z określonymi uprawnieniami.

Dlatego w większości przypadków głównymi ograniczeniami dla użytkowników poniżej poziomu administratora mogą być: nałożenie zakazu dostępu do rejestru i jego edycja, zmiana ustawień systemu bezpieczeństwa lub ustawień zasad grupy.

Jednocześnie w wyniku tego istnieje również zakaz instalowania niektórych programów, używania już zainstalowanych aplikacji lub pracy z pewnymi typami plików i folderów, odczytywania nośników wymiennych itp. Jest to rozsądny krok, ponieważ niedoświadczony użytkownik może łatwo spróbować wyświetlić pliki na zainfekowanym komputerze. napęd flashowy lub zainstalowanie podejrzanego programu, a jeśli terminal komputerowy jest podłączony do sieci lokalnej, wirus może łatwo migrować do innych komputerów i szkodzić, aby absolutnie wszystkie terminale nie działały otosomed

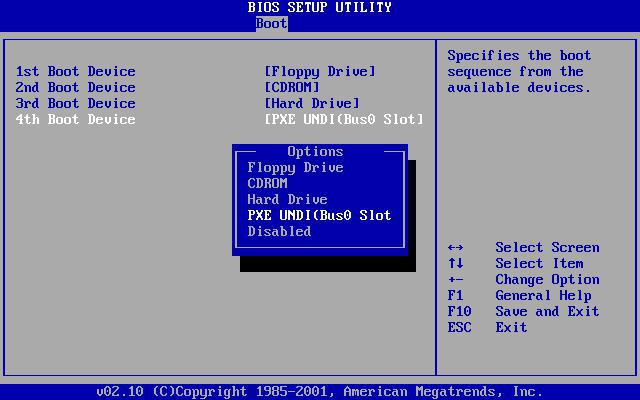

Dlatego dość interesująca jest często używana w tej samej "lokalka" .W standardowej wersji, każdy terminal ma swój "system operacyjny" (bez względu na to, jaka to modyfikacja), który działa niezależnie od centralnego serwera.

W drugim przypadku komputer nie ma systemu operacyjnego jako takiego (czasami nie ma nawet dysku twardego), a system operacyjny w sieci uruchamia się z jednego zdalnego serwera dla wszystkich terminali. Ten typ rozruchu można zobaczyć w ustawieniach systemu BIOS (zwykle nazywane PXE Boot lub Network Boot). Zalety takiego uruchamiania systemu Windows są oczywiste, ponieważ użytkownik, niezależnie od tego, jak by sobie tego życzył, nie może po prostu zmienić żadnych parametrów, nawet tych najprostszych.

Utwórz konto w systemie Windows

Teraz na razie zostawimy sobie kontrolę nad kontami użytkowników i zastanowimy się, jak utworzyć "konto" jednego lub drugiego rodzaju. Jak wspomniano powyżej, po czystej instalacji systemu użytkownik otrzymuje prawa administratora i to on ma wyłączne prawo do tworzenia, usuwania lub zmieniania dowolnego konta obecnego w systemie.

Aby utworzyć nowy rekord na komputerze lokalnym, w najprostszym przypadku przejdź do odpowiedniej sekcji "Panele sterowania", następnie wybierz utworzenie nowego "konta", wprowadź nazwę ("Peter", "Vasya" nie jest ważne) i określ typ rekordu ( normalny dostęp lub administrator), a następnie potwierdź swoje działania. Następnie w tej samej sekcji możesz utworzyć login i hasło, które będą używane podczas logowania do systemu. Możesz również zmienić zdjęcie i inne opcje dostępne dla tego rekordu rejestracji. I oczywiście hasła i konta użytkowników przez administratora mogą być zmieniane nawet bez interwencji samych użytkowników. W rzeczywistości, w niektórych przypadkach (np. Ograniczenie praw), ich zgoda nie jest wymagana. Ale najczęściej dotyczy to lokalnych sieci i administratorów systemu, gdy użytkownik jest w jakiś sposób winny i uszkodził system.

Zarządzaj ustawieniami konta osobistego

Pod względem zarządzania konto użytkownika na dowolnym poziomie jest kontrolowane bezpośrednio przez administratora. Jednak użytkownik może zmienić niektóre ustawienia systemowe, np. Tapetę pulpitu, zmieniać rozmiar okien itp.

Jeśli chodzi o prawo do zmiany poważniejszych parametrów, administrator może je zapewnić za pośrednictwem menu kontrolnego, w którym znajduje się określone konto. Inny użytkownik nie może nic zmienić. Zobaczmy, jakie ustawienia można wprowadzić w tym przypadku.

Zmiana podstawowych ustawień kont

Przede wszystkim administrator może konfigurować uprawnienia do ustawień systemowych, programów i niektórych typów plików. Wszystko to ustawia się w powyższej sekcji lub w kliencie zasad grupy.

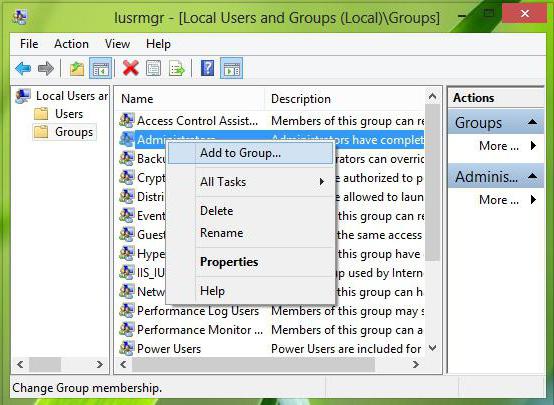

Możesz jednak najpierw użyć sekcji lokalnych użytkowników i grup, aby dodać użytkownika. Aby to zrobić, polecenie lusrmgr.msc wprowadza się w menu Uruchom, a już w menu zarządzania komputerem jest to sekcja użytkownika, w której wyświetlane jest menu z prawym przyciskiem myszy z opcją dodania nowej osoby. Możesz dodać go do grupy za pomocą menu właściwości, w którym zaznaczono członkostwo w grupie, a następnie wprowadza się nazwę grupy roboczej i wyszukiwanie nazw lub poprzez wyszukiwanie grupowe, z wyprzedzeniem za pomocą przycisku Zaawansowane. Pozostaje tylko potwierdzić wybór.

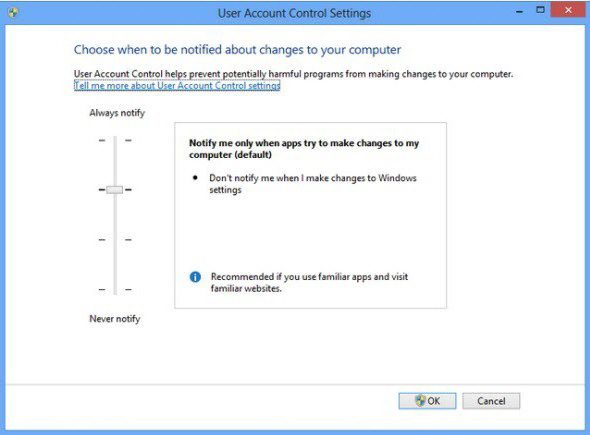

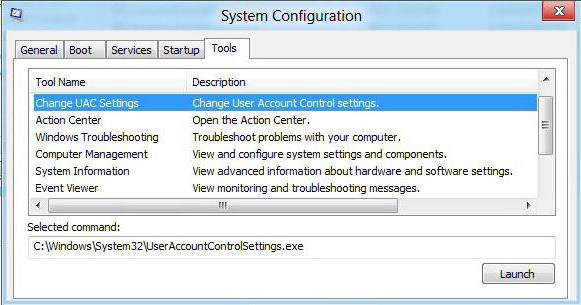

Jeśli mówimy o prawach dostępu do niektórych funkcji, najlepiej użyć parametrów kontrolnych w "Panelu sterowania" lub w konfiguracji systemu (msconfig) z wyborem menu serwisowego i ustawień sterowania, ale o tym później. W tym samym można ustawić odpowiednie priorytety (jest wystarczająco dużo ustawień).

Usuwanie konta

Możesz usunąć lub wyłączyć dowolne "konto" z tego samego "Panelu sterowania", gdzie w menu kontrolnym innego konta po prostu wybierasz linię kasowania (oczywiście przy logowaniu się jako administrator). To wszystko.

Następnie użytkownik podczas próby zalogowania się do systemu może otrzymać powiadomienie o wyłączeniu konta użytkownika. Po skasowaniu nie będzie można go przywrócić, dlatego w imieniu administratora trzeba będzie utworzyć nowy. Jednak podczas usuwania rekordu można zapisywać pliki niestandardowe, które będą dostępne po zakończeniu procedury.

Wyłączanie Kontroli konta użytkownika poprzez "Panel sterowania"

Jeśli mówimy o tym, jak wyłączyć kontrolę kont użytkowników, pierwszą rzeczą do zrobienia jest użycie "Panelu sterowania".

Tutaj musisz wybrać menu opcji iw oknie, w którym znajduje się pionowy suwak, po prostu przenieś go do najniższej pozycji odpowiadającej parametrowi "Nigdy nie powiadamiaj", co oznacza, że system nie będzie ostrzegał o zmianach konfiguracji.

Wyłącz kontrolę konta użytkownika za pomocą wiersza poleceń

Jak wspomniano powyżej, w menu "Uruchom" można użyć polecenia msconfig z przejściem do sekcji "Usługa" lub sekcji "Narzędzia", gdzie wybrane jest ustawienie, które odpowiada kontroli kont użytkowników.

Wybierz tę linię, a następnie kliknij przycisk "Start", a następnie wykonaj czynności wskazane powyżej. Jednak dostęp do rozłączenia można uprościć, jeśli ciąg UserAccountControlSettings.exe zostanie natychmiast wprowadzony jako polecenie. Wtedy wszystko jest takie samo.

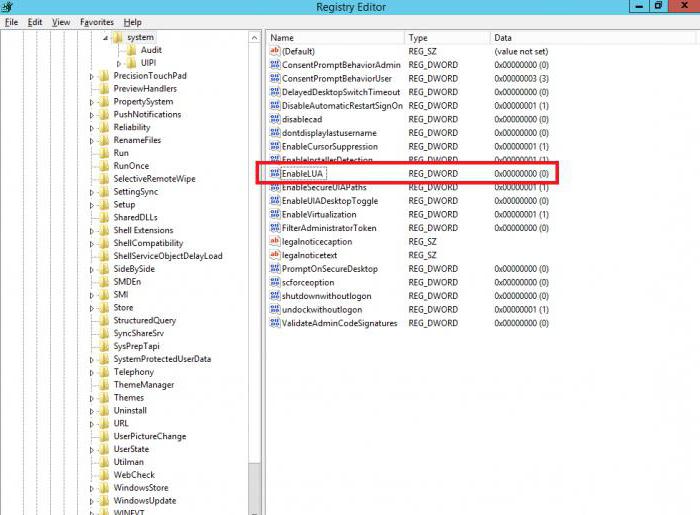

Możesz oczywiście użyć parametru EnableLUA (zmień wartość na "0"), który znajduje się w gałęzi Polityki \\ System głównego drzewa HKEY_LOCAL_MACHINE \\ Software i dalej lub za pomocą obsługi poleceń Windows (w obu przypadkach konto użytkownika pozostanie niezmienione , a kontrola nad nim zostanie wyłączona). Jednak te metody będą dość trudne dla zwykłego użytkownika.

Zamiast posłowia

Krótko mówiąc, wszystko to, co stanowi "księgowość" i kontrola kont użytkowników na lokalnym komputerze. Nie obejmował on tematów związanych z podobnymi działaniami administratora sieci lokalnej, ale w zasadzie można powiedzieć, że wszystkie podstawowe procedury są prawie takie same, z tym że czasami niektóre zmiany i ustawienia mogą wpływać na protokoły sieciowe. Ale to, jak mówią, to kolejne pytanie.

W nowym systemie Windows 10 firma Microsoft kontynuowała tradycję ograniczania przestrzeni komputerowej przez oddzielne konta dla przypadków, gdy urządzenie jest używane przez kilka osób. Nie zobaczymy większych zmian w stosunku do poprzednika systemu Windows 8.1 w nowym systemie. System Windows 10, taki jak Windows 8.1, umożliwia pracę z lokalnymi kontami użytkowników i połączonymi kontami Microsoft.

Ten drugi jest nadal preferowany. Tak jak poprzednio, konto Microsoft jest czymś w rodzaju klucza dostępu do synchronizacji ustawień systemu, do pracy niektórych Metro-funkcjonalny, a także inne usługi sieciowe firmy Microsoft. Zmiany w funkcjonalności kont są nieistotne, ale są: w przeciwieństwie do swoich poprzedników, Windows 10 oferuje bardziej rozbudowany system korzystania z jednego urządzenia komputerowego przez kilku użytkowników. Teraz system operacyjny sztywno dzieli je na ich i obcy . System Windows 10 umożliwia tworzenie specjalnych kont członków rodziny, w tym dzieci z konfigurowalną funkcją kontroli rodzicielskiej online.

Rozważmy szczegółowo funkcjonalność kont w systemie Windows 10.

Regularne narzędzia do pracy z kontami

Narzędzia do pracy z kontami w systemie Windows 10, podobnie jak w Windows 8.1, są rozproszone na dwa rodzaje ustawień systemowych - w panelu sterowania i w Aplikacja Metro "Parametry" . W panelu sterowania systemu Windows 10 dostępne są funkcje zmiany nazwy, hasła, rodzaju kont. W lewo i możliwość ich usunięcia. Ale przywilej stworzenia należy wyłącznie Metro-funkcjonalny system.

Dlatego większość funkcji do pracy z kontami jest skoncentrowana Metro-Aplikacja to odpowiednio sekcja.

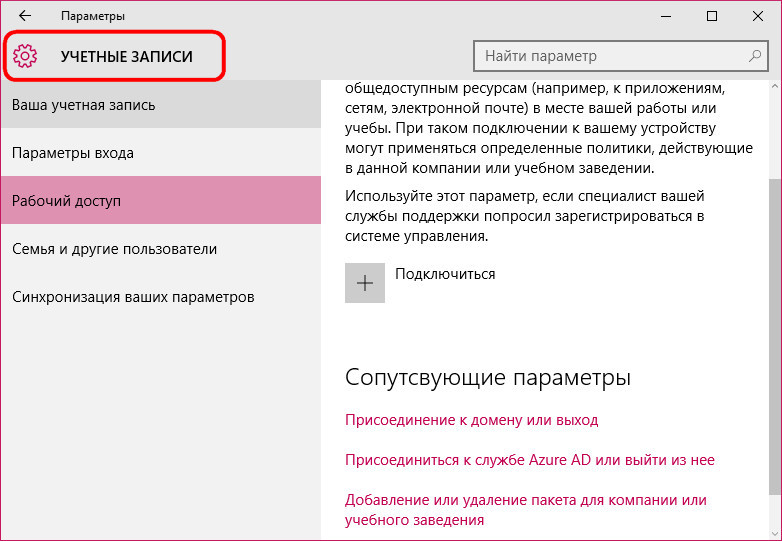

W sekcji rachunków Metro- ustawienia systemowe umożliwiające łączenie i rozłączanie kont Microsoft, tworzenie i usuwanie nowych kont, zmianę haseł i kodów PIN, konfigurowanie parametrów synchronizacji, łączenie się z zasobami z miejsca pracy lub nauki itp.

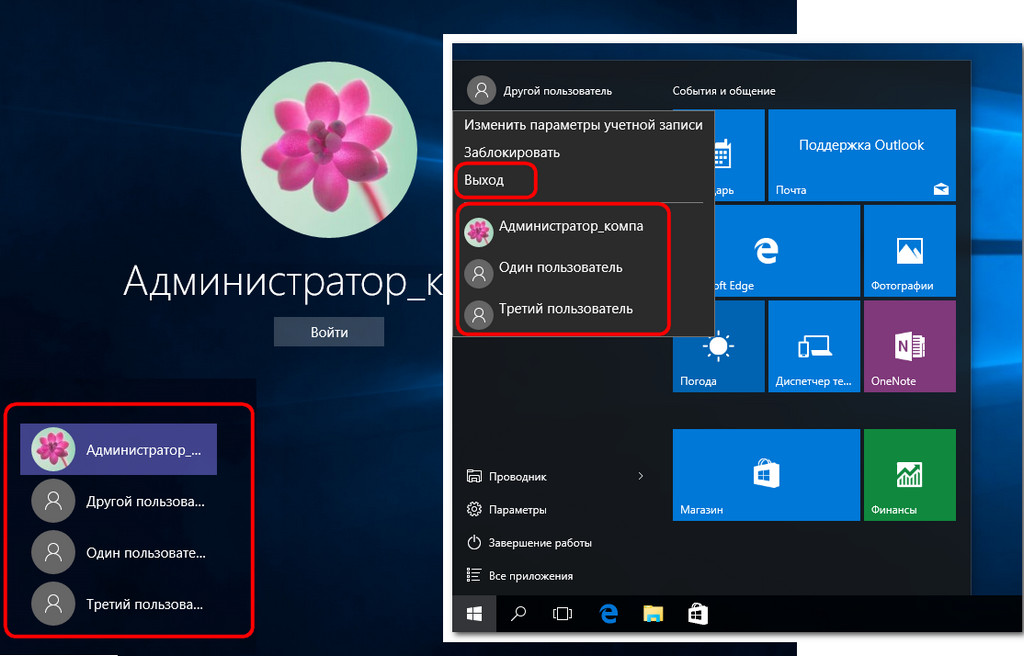

Przełącz między kontami komputera w menu "Start". Bieżący użytkownik wylogowuje się ze swojego konta, a na ekranie blokady systemu inny użytkownik loguje się. Na innym koncie można również szybko przejść bez zbędnego przeglądania ekranu blokady, gdy inny użytkownik zostanie wybrany bezpośrednio w menu "Start". W takim przypadku bieżące konto użytkownika zostanie zablokowane i nikt nie wejdzie do niego bez hasła.

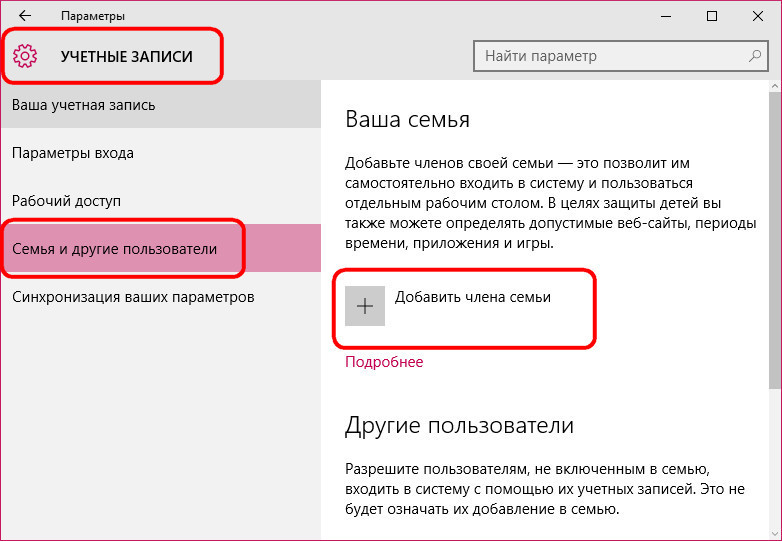

Dodawanie nie-rodzinnego konta użytkownika

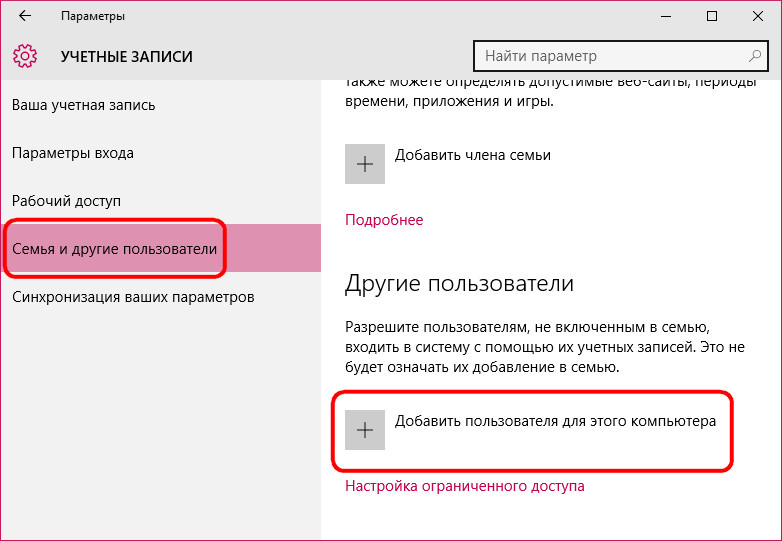

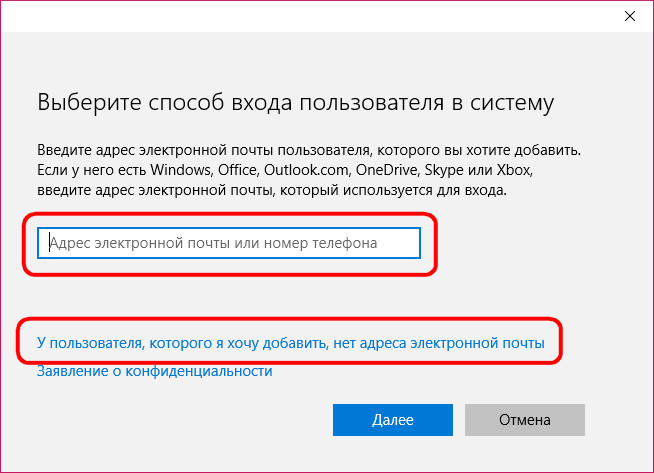

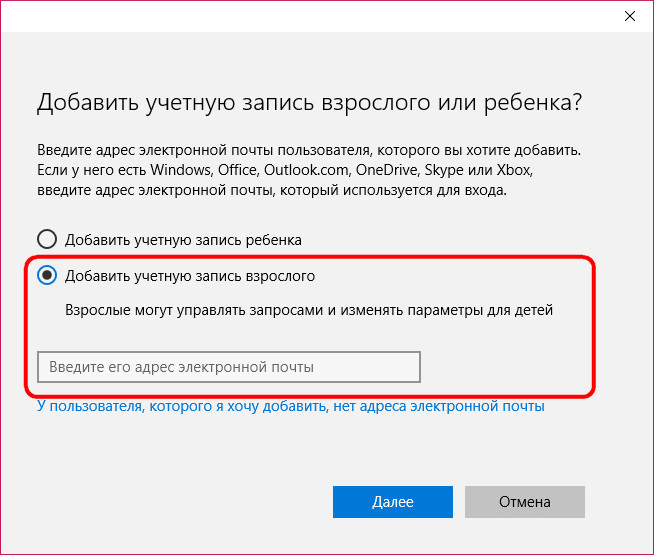

Dla użytkowników nie z kręgu rodzinnego w systemie Windows 10 można tworzyć oddzielne konta, tak jak w poprzednich wersjach systemu. Do tego konieczne jest jedynie posiadanie prawa administratora. Połączone konto Microsoft jest opcjonalne. W kontach aplikacji przejdź do zakładki. W oknie po prawej stronie wybierz kolumnę i kliknij przycisk, aby dodać nowych użytkowników.

System zasugeruje najpierw utworzenie konta z połączeniem konto Microsoft. Aby to zrobić, wymagane jest wprowadzenie adresu e-mail z tego konta. Możesz obejść się bez łączenia konta Microsoft i utworzenia zwykłego konta lokalnego, wybierając poniższy link w tym oknie. Jest on przeznaczony dla tych, którzy jeszcze nie zdołali nabyć konta Microsoft.

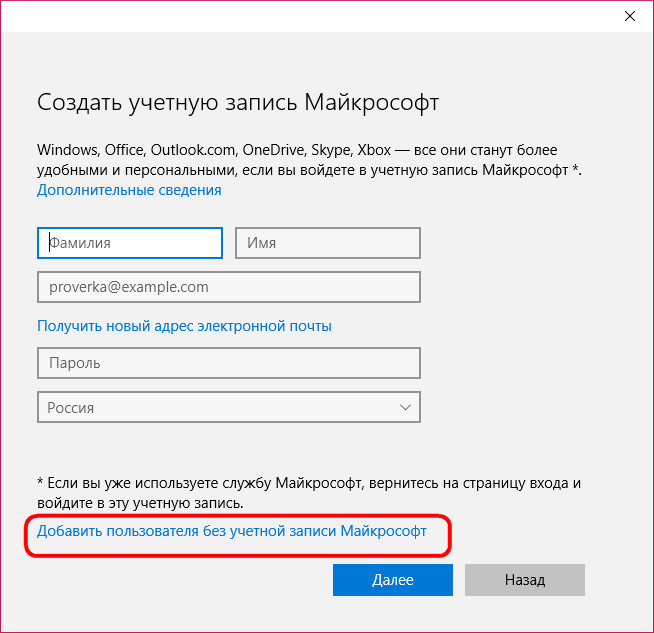

Okno otwierane przez ten link będzie również koncentrować się przede wszystkim na koncie Microsoft, oferując jego utworzenie. I tylko na samym dole zobaczysz niepozorną opcję, umożliwiającą dodanie konta lokalnego.

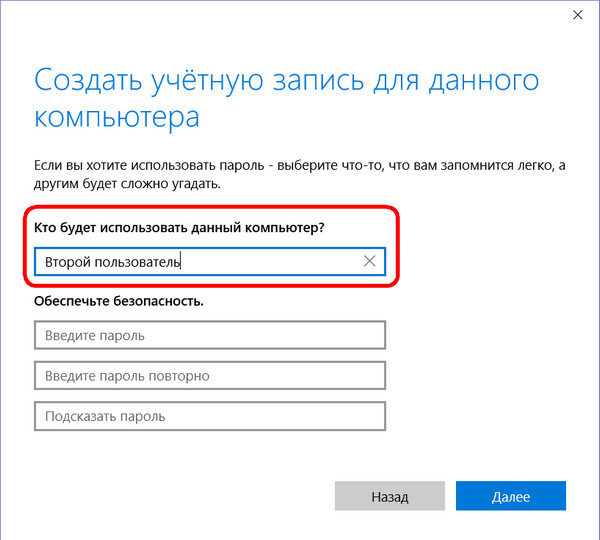

Następnie pojawi się okno wprowadzania danych konta lokalnego. Podczas tworzenia ostatniego do wymyślenia hasła nie jest konieczne. W przeciwieństwie do konta Microsoft, zwykłe konto lokalne może być używane bez haseł i kodów PIN, bez tracenia czasu na wprowadzanie ich podczas procesu uruchamiania systemu operacyjnego.

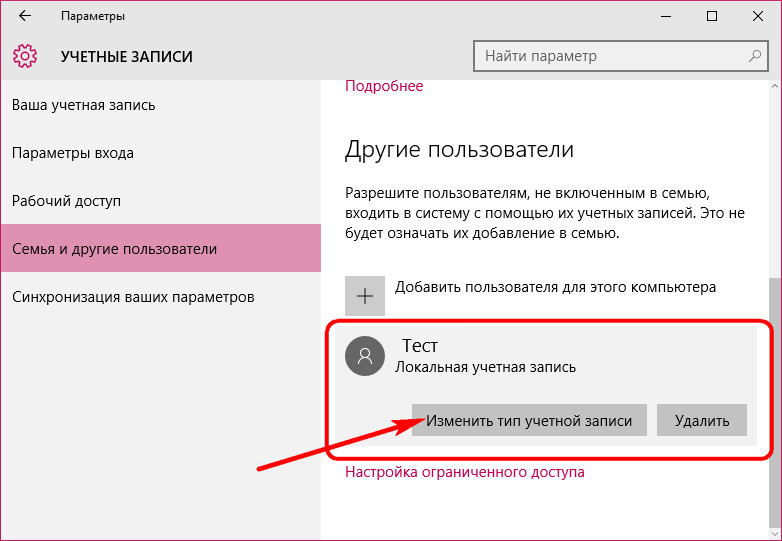

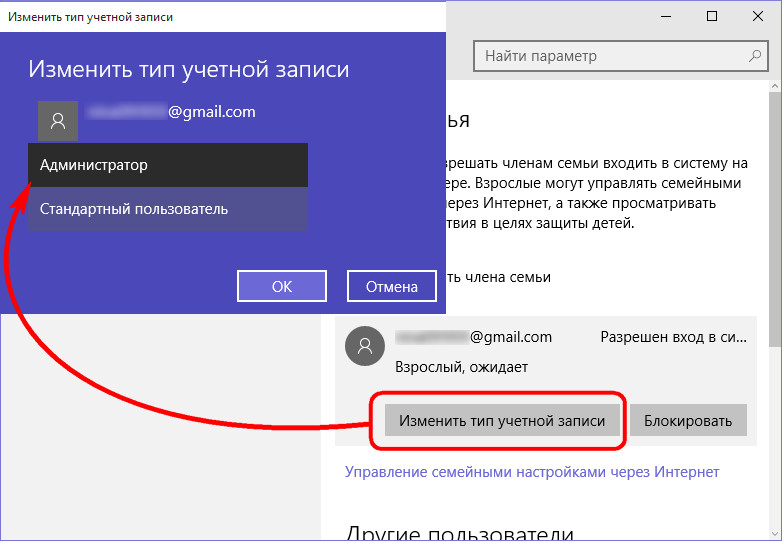

Po utworzeniu konta pojawi się ono w kolumnie, w której można zmienić jego typ.

Domyślnie system Windows przypisuje wszystkie dodane konta standardowy typ użytkownika. Na liście typów kont, na które można zmienić użytkownika standardowego, zobaczymy tylko administratora.

Typ konta podrzędnego, tak jak w Windows 8.1, w Windows 10, jest skonfigurowany w ramach kont rodzinnych.

Korzyści z kont rodzinnych

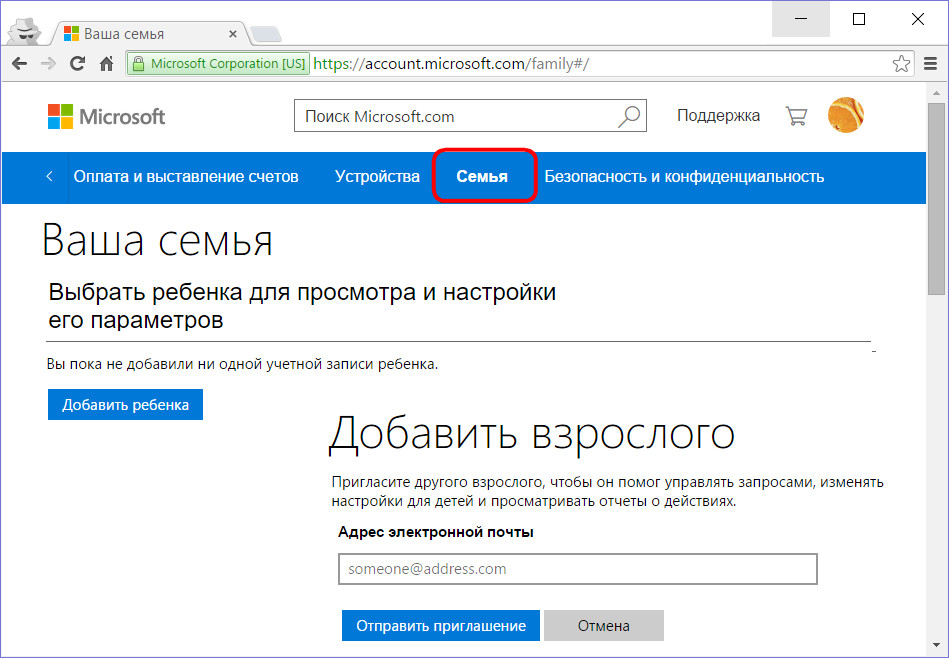

Jaka jest zaleta kont rodzinnych? Konta członków rodziny podłączone do jednego urządzenia komputerowego będą później dostępne po synchronizacji na innych urządzeniach z systemem Windows 10. Ustawienia konta rodzinnego są dokonywane w Internecie, w specjalnej sekcji konta Microsoft -. Teraz rodzic nie musi mieć fizycznego dostępu do komputera z systemem Windows 10, aby uniemożliwić dziecku korzystanie z pewnych funkcji, tak jak w poprzednich wersjach systemu operacyjnego. Aby manipulować dziećmi, wprowadzając zmiany w ustawieniach kontroli rodzicielskiej ich kont, rodzice mogą teraz z dowolnego miejsca na świecie, gdzie jest Internet. Ponadto Microsoft zadbał o równość rodziców w procesie wychowywania dzieci. Możesz połączyć to samo konto Microsoft innej osoby dorosłej z kontem Microsoft jednego dorosłego, a także będzie można wprowadzić zmiany w ustawieniach kontroli rodzicielskiej konta dziecka na urządzeniu z systemem Windows 10.

Konto członka rodziny

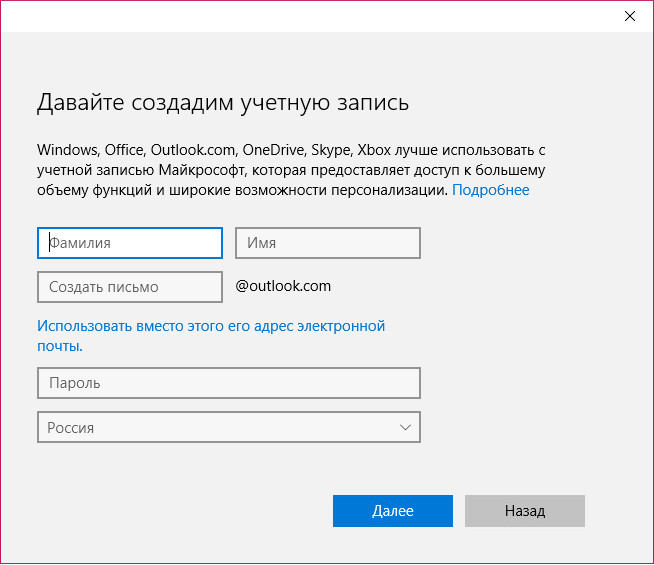

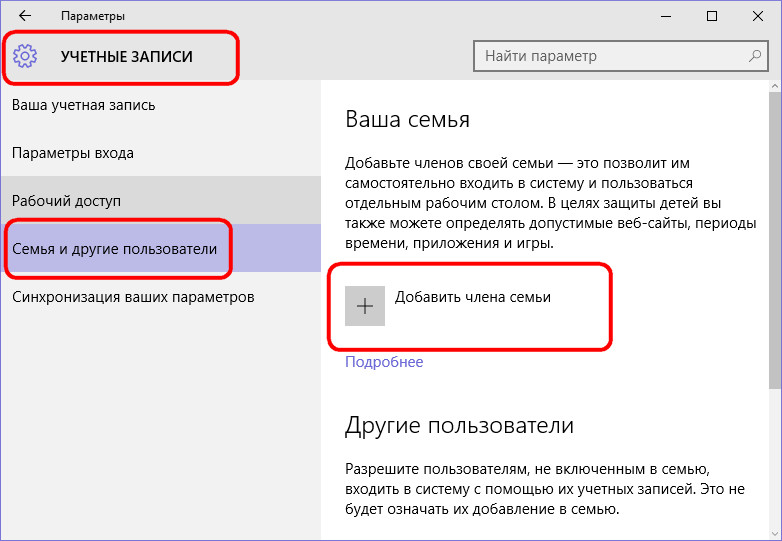

Ponieważ powiązane konta rodzinne są zsynchronizowane przy użyciu konta administratora firmy Microsoft, dlatego aby je utworzyć, administrator musi mieć połączone konto Microsoft. Na karcie wybierz przycisk, aby dodać członka rodziny.

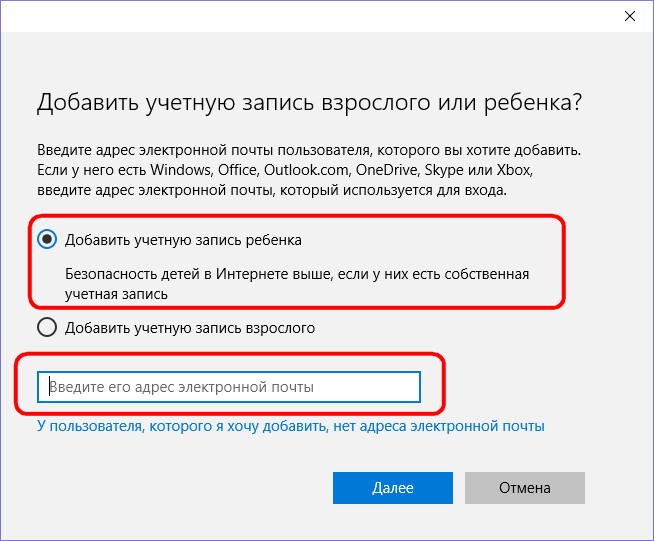

A jeśli się nie pojawi, w tym przypadku system nie będzie już oferował alternatywy dla konta lokalnego. Konto Microsoft będzie musiało utworzyć.

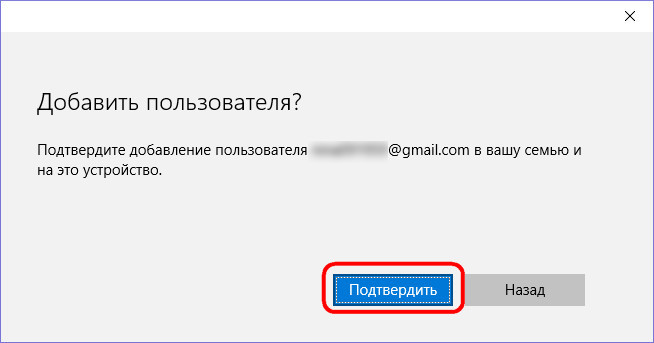

Potwierdź dodanie nowego użytkownika spośród członków rodziny.

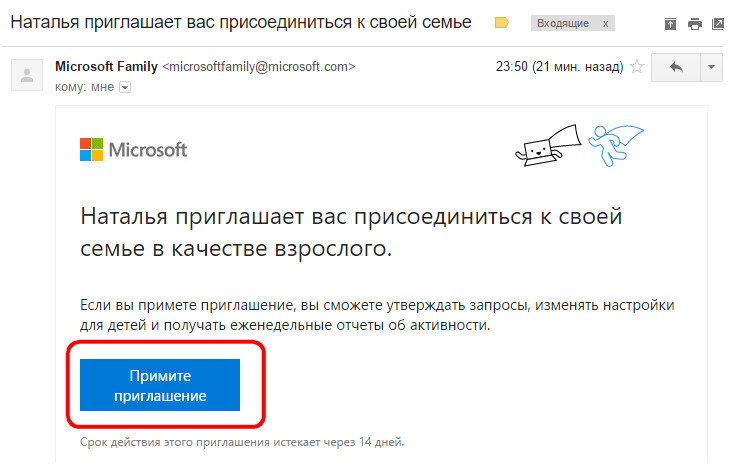

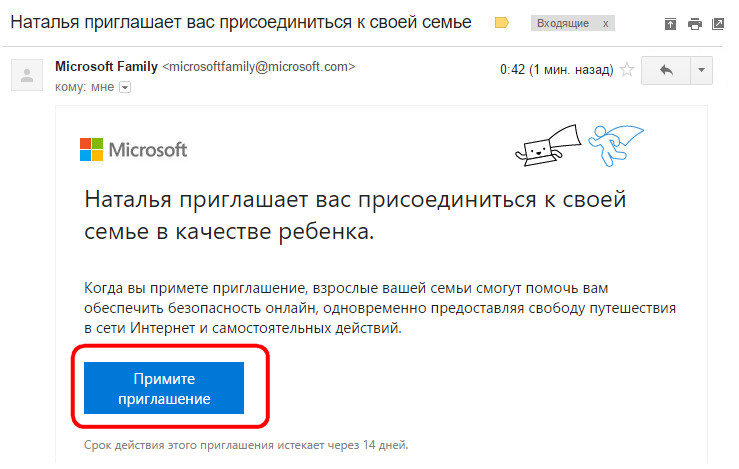

Wtedy zobaczymy powiadomienie systemu, że nowo dodany członek rodziny będzie mógł zarządzać funkcją kontroli rodzicielskiej na kontach dzieci, jeśli przyjmie zaproszenie wysłane pocztą. Właściwie teraz pozostaje mu tylko sprawdzić skrzynkę pocztową i nacisnąć przycisk akceptacji zaproszenia.

Pod każdym innym względem rachunki członków rodziny nie różnią się od rachunków zwykłych użytkowników. Są one również dostępne do zmiany typu, aw razie potrzeby każdy członek rodziny może zostać drugim administratorem komputera.

Aby dodać konto podrzędne, użyj karty na karcie, aby dodać nowego członka rodziny.

Po dodaniu konta podrzędnego należy potwierdzić funkcję kontroli rodzicielskiej. Przy aktywacji samej tej funkcji dziecko musi wyrazić zgodę w liściewysłane na jego e-mail. Jest to nielogiczne, ale zgodnie ze wszystkimi zasadami demokracji.

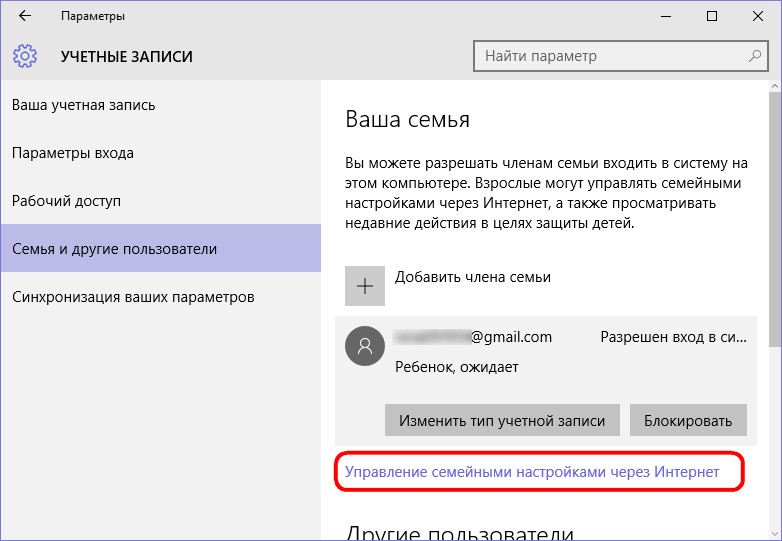

Po tym, jak dziecko wyraziło zgodę na aktywację funkcji kontroli rodzicielskiej na swoim koncie, na karcie pojawi się nowy element umożliwiający zarządzanie ustawieniami rodziny online.

Jest to bezpośredni link do sekcji konta Microsoft, w której można skonfigurować kontrola rodzicielska - zabronić odwiedzania określonych stron, korzystania z niektórych aplikacji i gier, ograniczyć czas korzystania z komputera i okresowo monitorować aktywność dziecka w Internecie.

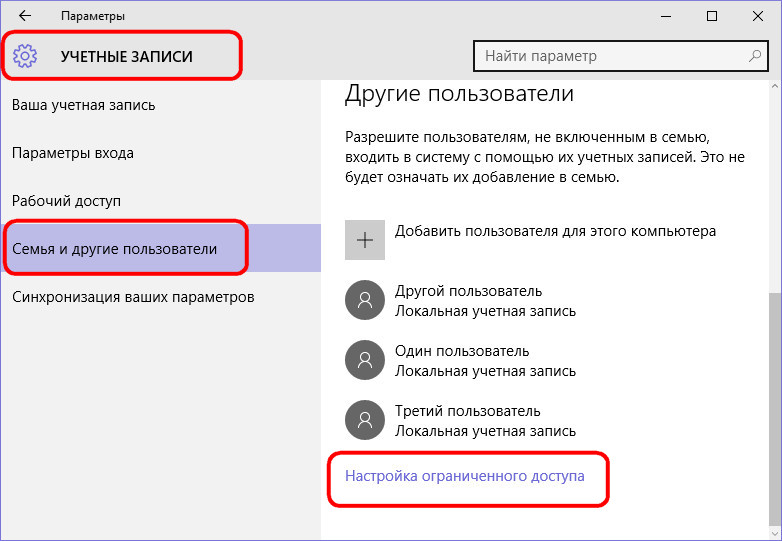

Ograniczony dostęp do indywidualnych kont

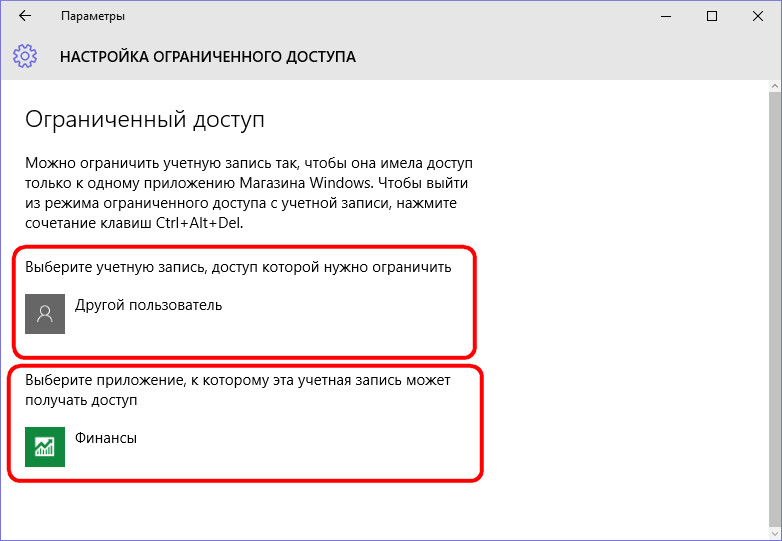

Tryb ograniczonego dostępu od poprzednika Windows 8.1 do nowego systemu Windows 10 został zmigrowany z jedną niewielką zmianą. System operacyjny nadal pozwala ustawić dla poszczególnych kont komputerów (oczywiście oprócz konta administratora) tryb specjalny z ograniczonym dostępem, gdy używany jest tylko jeden Metro-programy. To ustawienie w systemie Windows 10 jest dostępne u dołu karty.

W wyświetlonym oknie ustawień musisz wybrać konto i jedyny dostępny dla niej Metro-aplikacja.

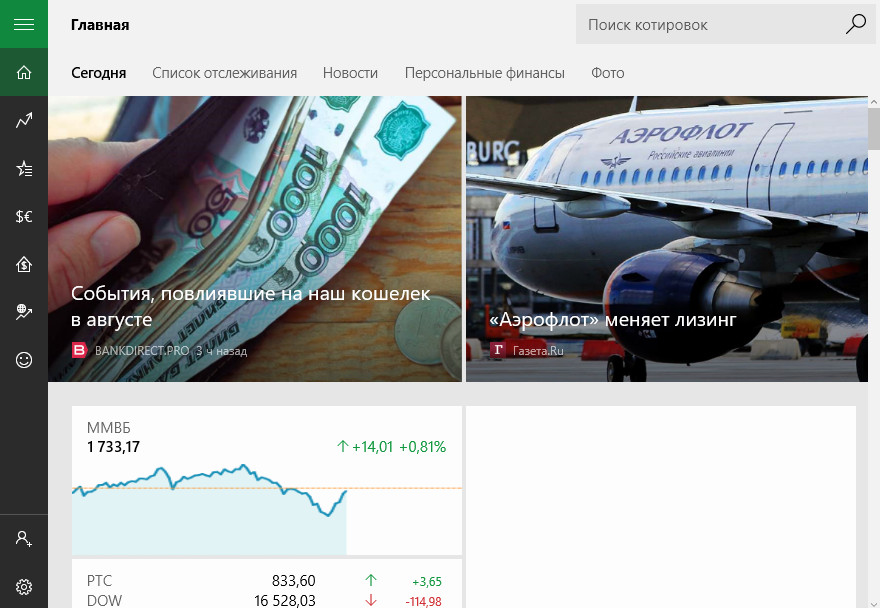

Tryb ograniczenia zamienia całe konto w pojedynczą aplikację wdrożoną na całym ekranie. Brak dostępu do menu "Start"ani do innych aplikacji systemowych.

Wyjście z takiego konta z ograniczeniami odbywa się za pomocą skrótów klawiszowych. W Windows 8.1, musisz pięciokrotnie nacisnąć klawisz Win. W systemie Windows 10 Microsoft zdecydował się użyć klasycznej wersji kombinacji klawiszy skrótu - Ctrl + Alt + Del -, aby opuścić konto z ograniczeniami.

Usuwanie kont

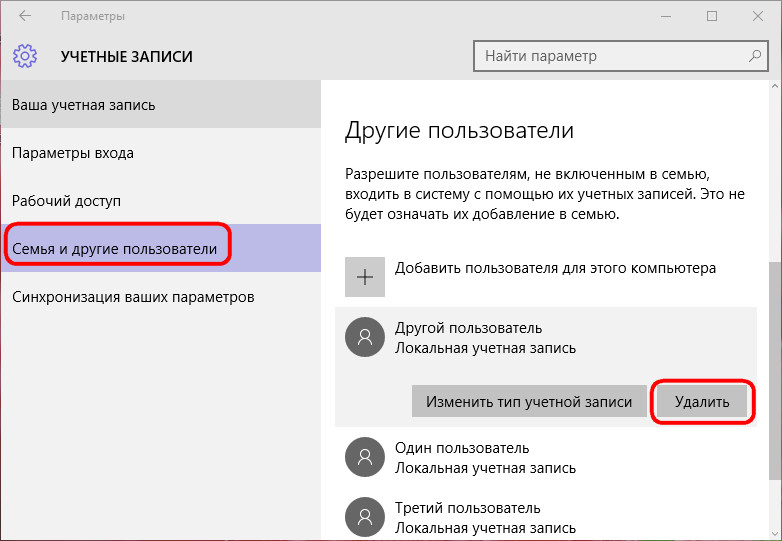

Usuwanie nieużywanych kont odbywa się w Metro-aplikacja Przycisk usuwania pojawia się po kliknięciu konta na karcie.

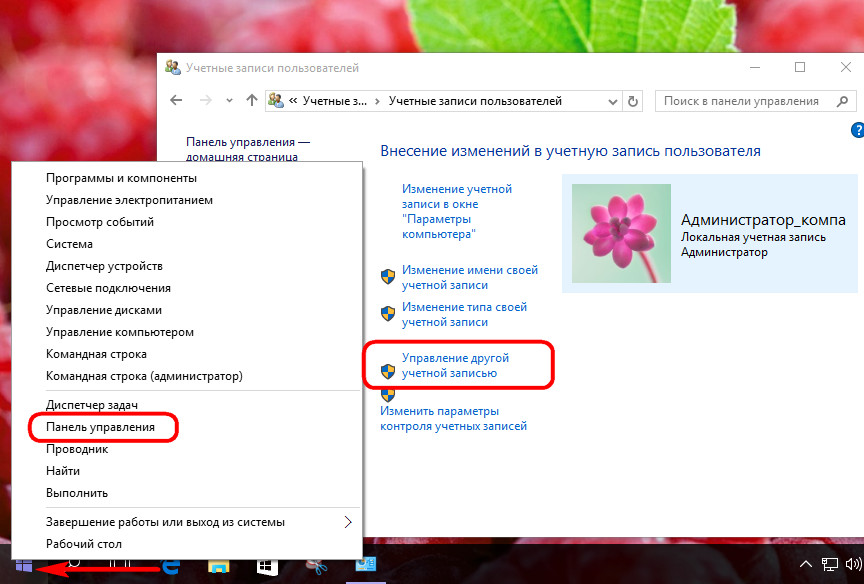

Możesz usunąć konta w panelu sterowania systemu. W sekcji kliknij opcję zarządzania innym kontem.

Następnie wybierz ten, który ma zostać usunięty. konto i, w rzeczywistości, usuwamy go - z zachowaniem plików profilu użytkownika lub bez niego.

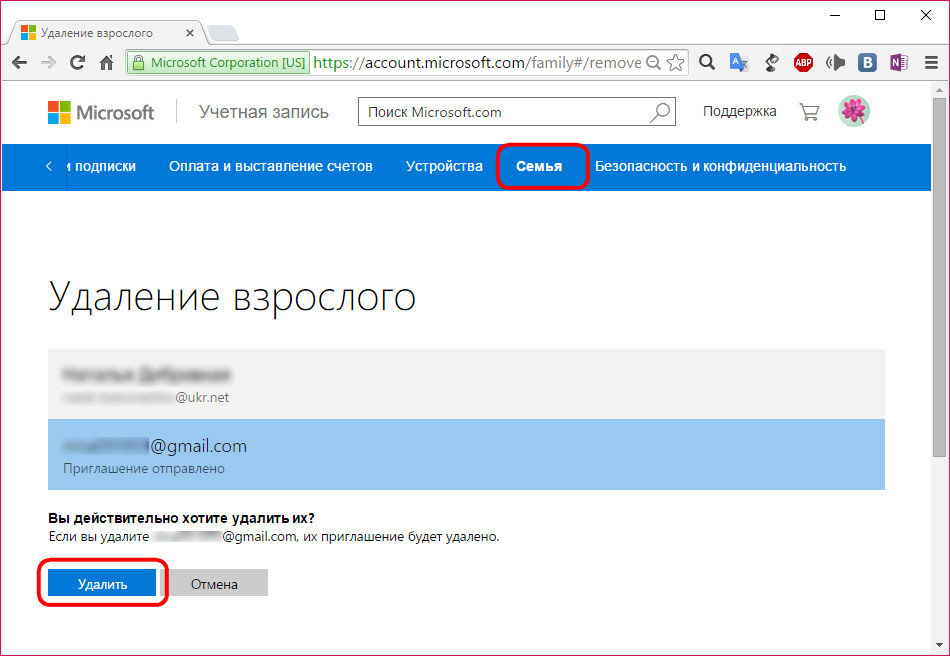

Konto członka rodziny jest usuwane z sekcji konta Microsoft.

Następnie konto na określonym urządzeniu komputerowym może zostać usunięte przez funkcjonalność panelu sterowania.

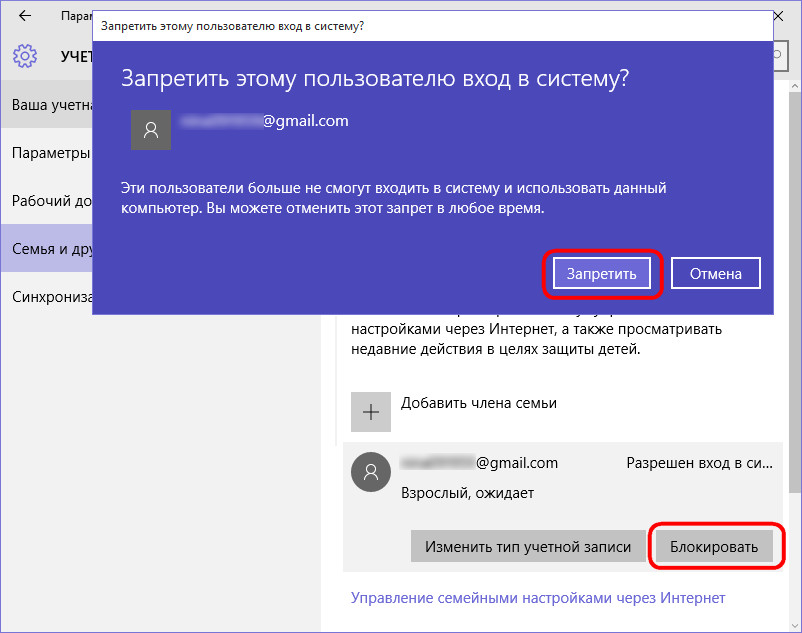

Członkowie rodziny mogą zostać tymczasowo zablokowani przed zalogowaniem się na określone urządzenie. Zamiast opcji usuwania konta członków rodzin zawierają przycisk w aplikacji blokowanie. Po jego naciśnięciu musisz potwierdzić zakaz wjazdu.

Zakaz wjazdu członka rodziny może zostać anulowany w dowolnym momencie.

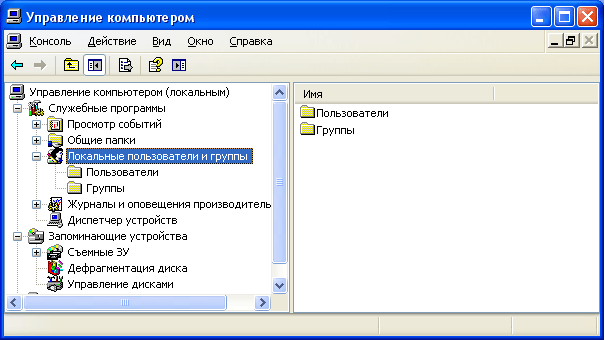

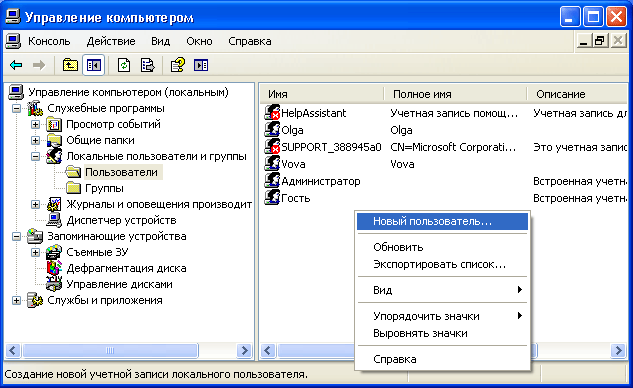

W jednym z moich artykułów napisałem już, że możesz dodawać i zmieniać właściwości kont użytkowników poprzez "Panel sterowania" - "Konta użytkowników". Jednak ta metoda jest bardziej odpowiednia dla zwykłych użytkowników. Ale administrator systemu będzie wygodniejszy w zarządzaniu kontami za pomocą konsoli "Zarządzanie komputerem" - "Lokalni użytkownicy i grupy".

Aby przejść do konsoli "Zarządzanie komputerem", kliknij prawym przyciskiem myszy ikonę "Mój komputer" na pulpicie i wybierz "Zarządzanie". Następnie rozwiń sekcję "Narzędzia" i wybierz "Lokalni użytkownicy i grupy".

Przystawka "" służy do tworzenia nowych użytkowników i grup, zarządzania kontami, przydzielania zadań i resetowania haseł użytkowników.  Użytkownik lokalny

- To jest konto, na które można uzyskać pewne uprawnienia i prawa na swoim komputerze. Konto ma zawsze swoją nazwę i hasło (hasło może być puste). Możesz również usłyszeć inną nazwę konta użytkownika - kontot

, a zamiast "nazwa użytkownika" często mówią zaloguj się

.

Użytkownik lokalny

- To jest konto, na które można uzyskać pewne uprawnienia i prawa na swoim komputerze. Konto ma zawsze swoją nazwę i hasło (hasło może być puste). Możesz również usłyszeć inną nazwę konta użytkownika - kontot

, a zamiast "nazwa użytkownika" często mówią zaloguj się

.

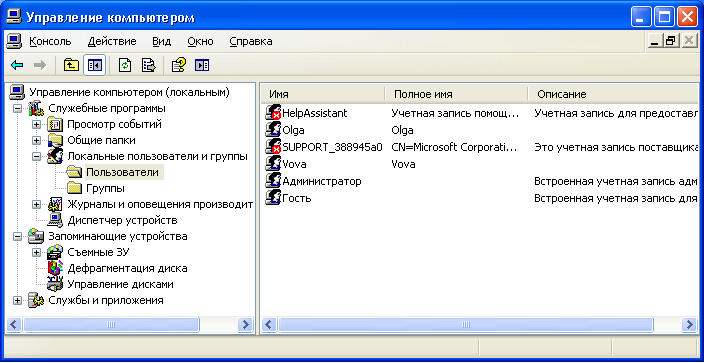

Węzeł snap-in "Lokalni użytkownicy i grupy" wyświetla listę kont użytkowników: wbudowane konta (na przykład "Administrator" i "Gość"), a także konta utworzone dla rzeczywistych użytkowników komputerów PC.  Wbudowane konta użytkowników są tworzone automatycznie podczas instalacji systemu Windows i nie można ich usunąć. Tworząc nowego użytkownika, musisz podać mu nazwę i hasło (najlepiej), a także określić, do której grupy będzie należeć nowy użytkownik. Każdy użytkownik może należeć do jednej lub kilku grup.

Wbudowane konta użytkowników są tworzone automatycznie podczas instalacji systemu Windows i nie można ich usunąć. Tworząc nowego użytkownika, musisz podać mu nazwę i hasło (najlepiej), a także określić, do której grupy będzie należeć nowy użytkownik. Każdy użytkownik może należeć do jednej lub kilku grup.

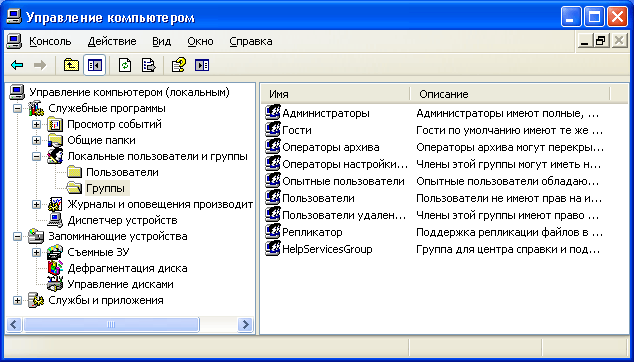

Węzeł wyświetla zarówno wbudowane grupy, jak i te utworzone przez administratora (tj. Ciebie). Wbudowane grupy są tworzone automatycznie po zainstalowaniu systemu Windows.  Przynależność do grupy przyznaje użytkownikowi pewne uprawnienia do wykonywania różnych czynności na komputerze. Grupuj użytkowników Administratorzy

mieć nieograniczone prawa. Zaleca się używanie dostępu administracyjnego tylko w celu wykonania następujących działań:

Przynależność do grupy przyznaje użytkownikowi pewne uprawnienia do wykonywania różnych czynności na komputerze. Grupuj użytkowników Administratorzy

mieć nieograniczone prawa. Zaleca się używanie dostępu administracyjnego tylko w celu wykonania następujących działań:

- instalacja systemu operacyjnego i jego komponentów (sterowniki urządzeń, usługi systemowe, dodatki Service Pack);

- zaktualizować i przywrócić system operacyjny;

- instalacja programów i aplikacji;

- konfiguracja najważniejszych parametrów systemu operacyjnego (polityka haseł, kontrola dostępu itp.);

- zarządzanie dziennikami bezpieczeństwa i kontroli;

- archiwizacja i przywracanie systemu itp.

Ty, jako administrator systemu, musisz mieć konto należące do grupy "Administratorzy". Wszyscy pozostali użytkownicy komputera muszą mieć konta należące do grupy "Użytkownicy" lub grupy "Doświadczeni użytkownicy".

Dodaj użytkowników do grupy Użytkowniki jest najbezpieczniejszy, ponieważ uprawnienia przyznane tej grupie nie pozwalają użytkownikom zmieniać ustawień systemu operacyjnego lub danych innych użytkowników, instalować oprogramowania, ale także nie pozwalają na uruchamianie nieaktualnych aplikacji. Sam wielokrotnie spotkałem się z sytuacją, w której stare programy DOS nie działały pod kontem członka grupy "Użytkownicy".

Grupa Użytkownicy zaawansowani Obsługiwane głównie w celu zapewnienia zgodności z poprzednimi wersjami systemu Windows w przypadku niecertyfikowanych i starszych aplikacji. "Użytkownicy zaawansowani" mają więcej uprawnień niż członkowie grupy "Użytkownicy" i mniej niż "Administratorzy". Domyślne uprawnienia przyznane tej grupie pozwalają członkom grupy na zmianę określonych ustawień komputera. Jeśli wymagana jest obsługa aplikacji nie posiadających certyfikatu Windows, użytkownicy powinni należeć do grupy "Użytkownicy zaawansowani".

Konto Gość daje dostęp do komputera każdemu użytkownikowi, który nie ma konta. Aby zwiększyć bezpieczeństwo komputera, zaleca się wyłączenie konta "Gość" i skonfigurowanie istniejących użytkowników, tak aby mieli dostęp do współdzielonych zasobów komputera.

Zobaczmy teraz, jak tworzenie konta odbywa się za pomocą konsoli "Zarządzanie komputerem" - "Lokalni użytkownicy i grupy".

Utworzenie konta

Podczas instalowania oryginalnej wersji systemu Windows XP (czyli nie buduj z Zver lub tym podobne) proponuje się tworzenie kont użytkowników komputerów. Musisz utworzyć przynajmniej jedno konto, na którym będziesz mógł się zalogować przy pierwszym uruchomieniu. Z reguły jednak w rzeczywistości wymagane jest utworzenie kilku kont dla każdego użytkownika pracującego na komputerze lub dla grupy użytkowników połączonej wspólnym zadaniem i uprawnieniami dostępu.

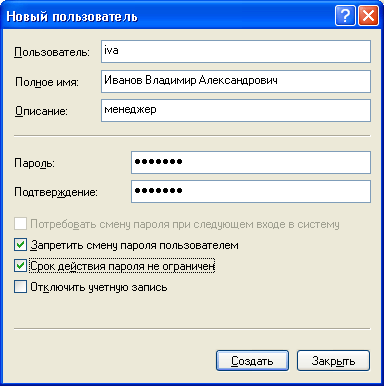

Aby dodać nowe konto, otwórz przystawkę "Lokalni użytkownicy i grupy" - wybierz folder "Użytkownicy" - a następnie kliknij prawym przyciskiem myszy w pustym miejscu prawym przyciskiem myszy - wybierz opcję "Nowy użytkownik":  W wyświetlonym oknie podaj nazwę użytkownika i opis. Ustaw również hasło dla użytkownika (jak utworzyć silne hasło do konta, które możesz przeczytać).

W wyświetlonym oknie podaj nazwę użytkownika i opis. Ustaw również hasło dla użytkownika (jak utworzyć silne hasło do konta, które możesz przeczytać).

Następnie skonfiguruj dodatkowe parametry - zaznacz lub odznacz pola obok wymaganych pozycji:  Możesz odznaczyć pole "Wymagaj zmiany hasła przy następnym logowaniu" i zaznacz pola "Nie zezwalaj użytkownikowi na zmianę hasła" i "Data wygaśnięcia hasła nie jest ograniczona". W takim przypadku użytkownik nie będzie mógł zmienić hasła swojego konta. Może to zrobić tylko Ty, pracując na koncie administracyjnym.

Możesz odznaczyć pole "Wymagaj zmiany hasła przy następnym logowaniu" i zaznacz pola "Nie zezwalaj użytkownikowi na zmianę hasła" i "Data wygaśnięcia hasła nie jest ograniczona". W takim przypadku użytkownik nie będzie mógł zmienić hasła swojego konta. Może to zrobić tylko Ty, pracując na koncie administracyjnym.

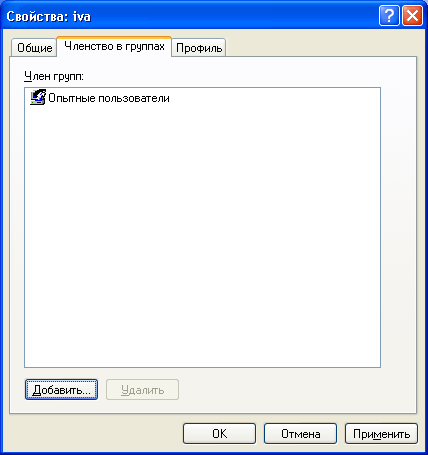

Po kliknięciu przycisku "Utwórz" na liście użytkowników pojawi się nowe konto. Kliknij go dwukrotnie, a w otwartym oknie przejdź do zakładki "Group Membership". Tutaj kliknij "Dodaj" - "Zaawansowane" - "Szukaj". Następnie wybierz grupę, do której należy dołączyć użytkownika (zaleca się grupę "Użytkownicy" lub "Użytkownicy zaawansowani") i kliknij "OK" we wszystkich wyświetlanych oknach. Następnie, w zakładce "Członkostwo w grupie", usuń z listy wszystkie grupy oprócz tego, które właśnie wybrałeś. Kliknij "OK":  Więc stworzyłeś nowe konto i umieściłeś je w grupie.

Więc stworzyłeś nowe konto i umieściłeś je w grupie.

Teraz powiedz użytkownikowi (w naszym przypadku Ivanovowi) nazwę swojego konta ( iva) i hasło, aby mógł się zalogować. Na wszystkich komputerach w sieci, do których zasobów Ivanov potrzebuje dostępu, musisz utworzyć to samo konto o tych samych parametrach. Jeśli na jakimkolwiek komputerze w sieci nie ma konta dla Iwanowa, a konto "Gość" jest wyłączone, wówczas Iwanow nie będzie mógł oglądać udostępnionych zasobów sieciowych tego komputera.

Jeśli konto użytkownika nie jest już potrzebne, możesz je usunąć. Jednak w celu uniknięcia różnego rodzaju problemów zaleca się wyłączenie kont użytkowników przed usunięciem. Aby to zrobić, kliknij prawym przyciskiem myszy nazwę konta - wybierz "Właściwości" - w oknie właściwości konta zaznacz pole "Wyłącz konto" i kliknij "OK". Po upewnieniu się, że nie spowodowało to żadnych problemów (obejrzyj sieć przez kilka dni), możesz bezpiecznie usunąć konto: kliknij prawym przyciskiem myszy nazwę konta i wybierz "Usuń" w menu kontekstowym. Usuniętego konta użytkownika i wszystkich powiązanych z nim danych nie można odzyskać.

Kontrola dostępu

Załóżmy, że kilku użytkowników pracuje na tym samym komputerze, a dla każdego utworzono własne konto zgodnie z zasadami opisanymi powyżej. Ale nagle pojawiła się potrzeba zamknięcia dostępu do niektórych folderów lub plików na komputerze dla niektórych użytkowników. Zadanie to rozwiązuje się, przypisując określone prawa dostępu do zasobów komputera.

Kontrola dostępu jest zapewnienie użytkownikom, grupom i komputerom określonych praw dostępu do obiektów (plików, folderów, programów itp.) w sieci i na komputerze lokalnym.

Kontrola dostępu użytkownika komputer lokalnya zrobić, zmieniając ustawienia na karcie " Bezpieczeństwo"W oknie" Właściwości ":

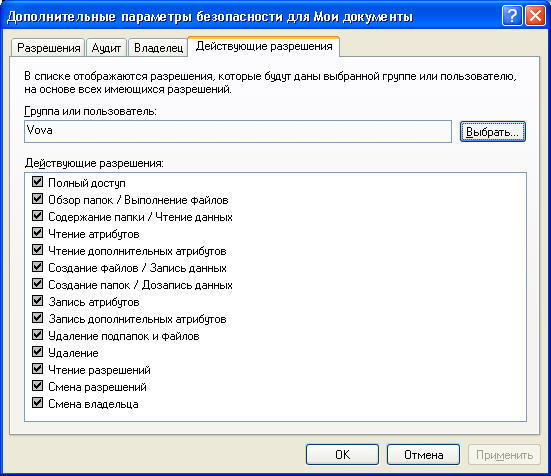

Ustawienia zabezpieczeń dla moich dokumentów

"Tab" Dostęp"To samo okno służy do sterowania dostęp do sieci do współdzielonych obiektów (plików, folderów i drukarek) na komputerach sieciowych.

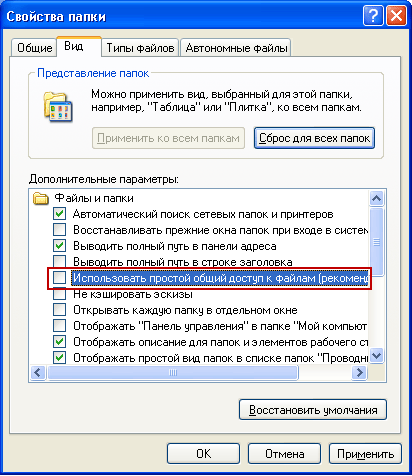

W tym artykule porozmawiamy o kontroli dostępu. użytkownicy lokalni do obiektów komputer lokalny. Ta funkcja jest dostępna tylko w systemie plików NTFS. Jeśli komputer ma system plików NTFS, ale karta "Zabezpieczenia" nie jest wyświetlana, przejdź do "Start" - "Panel sterowania" - "Opcje folderów". Na karcie "Widok" w sekcji "Ustawienia zaawansowane" usuń zaznaczenie " Użyj prostego udostępniania plików (zalecane)"I kliknij" OK ":  Podstawową koncepcją związaną z kontrolą dostępu jest Uprawnienia

.

Podstawową koncepcją związaną z kontrolą dostępu jest Uprawnienia

.

Uprawnienia określają typ dostępu użytkownika lub grupy do obiektu lub jego właściwości. Uprawnienia dotyczą plików, folderów, drukarek i obiektów rejestru. Aby ustawić lub zmienić uprawnienia dla obiektu, kliknij prawym przyciskiem myszy jego nazwę i wybierz "Właściwości" w menu kontekstowym. Na karcie "Zabezpieczenia" możesz zmienić uprawnienia do pliku lub folderu, zaznaczając lub odznaczając pola na liście uprawnień.

Dla każdego użytkownika możesz ustawić swoje uprawnienia. Najpierw wybierz użytkownika z listy, a następnie określ uprawnienia dla tego użytkownika. Na przykład jeden użytkownik może mieć tylko możliwość odczytu zawartości określonego pliku (pozwolenie " Czytanie"), Kolejny - aby dokonać zmian w pliku (pozwolenie" Zmień"), A także wszystkim innym użytkownikom, którzy odmawiają dostępu do tego pliku (odznacz wszystkie pola w" Pozwól"Lub sprawdź wszystkie pola" Zakazać”).

Aby wyświetlić wszystkie ważne uprawnienia do plików i folderów na komputerze lokalnym, wybierz "Właściwości" - "Zabezpieczenia" - "Zaawansowane" - "Aktywne uprawnienia" - "Wybierz" - "Zaawansowane" - "Szukaj", podświetl nazwę wybranego użytkownika i kliknij "OK ". Przedmioty oznaczone polami wyboru mają uprawnienia dla tego użytkownika:  W tym samym oknie widoczne są zakładki "Uprawnienia", "Audyt", "Właściciel". Nie będę się nad nimi szczegółowo zastanawiać w ramach tego artykułu, ponieważ to już okazuje się zbyt obszerne.

W tym samym oknie widoczne są zakładki "Uprawnienia", "Audyt", "Właściciel". Nie będę się nad nimi szczegółowo zastanawiać w ramach tego artykułu, ponieważ to już okazuje się zbyt obszerne.

Jeśli na liście użytkowników na karcie "Bezpieczeństwo" nie ma użytkownika, któremu chcesz przypisać uprawnienia, kliknij kolejno następujące przyciski na karcie "Zabezpieczenia": " Aby dodać” – “Zaawansowane” – “Wyszukaj". Z listy wybierz nazwę konta użytkownika, do którego chcesz przypisać uprawnienia, i kliknij "OK". Zamiast oddzielnego użytkownika możesz wybrać grupę - uprawnienia zostaną zastosowane do wszystkich użytkowników należących do tej grupy. Zapamiętaj te przyciski. Wykonasz tę procedurę we wszystkich przypadkach, gdy musisz dodać nowego użytkownika do listy uprawnień, audytu, prawa własności, dostępu do sieci itp.

Kontrola dostępu jest stosowana nie tylko dla użytkowników komputer lokalny, ale także w celu uzyskania dostępu do udostępnionych plików, folderów i drukarek przez sieć. O różnicowaniu praw dostępu dla użytkowników sieci w odniesieniu do folderu, który już powiedziałem w artykule.

Ta dokumentacja została przeniesiona do archiwum i nie jest obsługiwana.

Zarządzanie kontem użytkownika

Office 365

Dotyczy:Office 365

Ostatnia modyfikowana sekcja:2017-04-26

Microsoft Office 365: Obsługuje następujące metody tworzenia użytkowników, uwierzytelniania i zarządzania nimi.

Aby uzyskać informacje na temat narzędzi, które mogą pomóc w wykonywaniu zadań administracyjnych, zobacz Narzędzia zarządzania kontem Office 365. Aby uzyskać informacje na temat wykonywania codziennych zadań związanych z zarządzaniem, zobacz Częste zadania zarządzania w Office 365.

Office 365: ma dwa systemy poniżej, które mogą być używane dla poświadczeń użytkownika.

Konto służbowe lub szkolne (identyfikator w chmurze). Użytkownicy uzyskują dane logowania do chmury usługi Azure Active Directory, aby logować się do usługi Office 365: i innych usług chmurowych Microsoft. Te poświadczenia nie są w żaden sposób powiązane z innymi poświadczeniami (firmowymi lub dostępowymi do komputera) i stanowią domyślną tożsamość. Zalecamy ich stosowanie w celu uproszczenia wdrożenia. W przypadku haseł do kont roboczych lub studyjnych użyj zasad haseł Azure Active Directory.

Konto stowarzyszone (tożsamość federacyjna). Użytkownicy w organizacjach z lokalną usługą Active Directory, którzy korzystają z funkcji pojedynczego logowania, mogą logować się do usług Office 365 przy użyciu swoich poświadczeń Active Directory. Firmowa usługa Active Directory przechowuje i zarządza zasadami haseł. Aby uzyskać informacje na temat pojedynczego logowania, zobacz Strategię jednokrotnego logowania.

Typ tożsamości wpływa na interakcje użytkownika i ustawienia zarządzania kontem użytkownika, a także wymagania sprzętowe i programowe oraz inne aspekty wdrożenia.

Podczas tworzenia nowego użytkownika jego adres e-mail i login są przypisywane do domeny domyślnej, zgodnie z ustawieniem w centrum administracyjnym usługi Office 365: Aby uzyskać więcej informacji, zobacz Dodawanie użytkowników i domeny do Office 365.

Ustawienie domyślne subskrypcji usługi Office 365: używana domena<nazwa firmy>.onmicrosoft.comutworzone przy użyciu konta. * Nie można zapisać domeny onmicrosoft.com, ale dodać do usługi Office 365 jedną lub więcej domen osobistych, a następnie przypisać jedną ze zweryfikowanych domen do zalogowania się użytkownikom. Każda przypisana domena użytkownika to adres e-mail, który pojawi się podczas wysyłania i odbierania wiadomości e-mail.

Możesz umieścić w Office 365: do 900 zarejestrowanych domen internetowych, z których każda jest reprezentowana przez oddzielny obszar nazw.

W przypadku organizacji korzystających z pojedynczego logowania wszyscy użytkownicy domeny muszą używać tego samego systemu identyfikacji: chmury lub tożsamości federacyjnej. Na przykład może istnieć jedna grupa użytkowników, którzy potrzebują tylko tożsamości w chmurze, ponieważ nie mają dostępu do systemów lokalnych i innej grupy użytkowników korzystających z usługi Office 365: i systemów lokalnych. W takim przypadku musisz dodać do Office 365: dwie domeny, na przykład contractors.contoso.com i staff.contoso.com, i skonfigurować pojedyncze logowanie dla tylko jednego z nich. Całą domenę można przekonwertować z tożsamości chmury na tożsamość federacyjną lub tożsamość federacyjną na chmurę chmurową.

Aby uzyskać więcej informacji na temat domen w usłudze Office 365: zobacz opis usługi.

* Jeśli korzystasz z usługi Office 365: dostarczonej przez 21Vianet w Chinach, domyślna domena wygląda tak<название_компании>.onmsChina.cn. Jeśli korzystasz z usługi Office 365 Germany, domyślna domena wygląda tak<название_компании>.onmicrosoft.de

Z wyjątkiem witryn internetowych do anonimowego dostępu utworzonego w SharePoint Online, podczas uzyskiwania dostępu do usług Office 365: użytkownicy muszą być uwierzytelnieni.

Nowoczesne uwierzytelnianie Współczesne uwierzytelnianie zapewnia logowanie do aplikacji klienckich Office na platformach opartych na bibliotece uwierzytelniania Active Directory (ADAL). Spowoduje to uruchomienie funkcji logowania, takich jak uwierzytelnianie wieloskładnikowe (MFA), korzystanie z dostawców tożsamości opartych na SAML innych firm z aplikacjami klienckimi Office oraz uwierzytelnianie przy użyciu kart inteligentnych i uwierzytelniania na podstawie certyfikatów. Ponadto nie ma potrzeby korzystania z podstawowego protokołu uwierzytelniania dla programu Microsoft Outlook. Aby uzyskać więcej informacji, w tym informacje na temat dostępności nowoczesnego uwierzytelniania dla różnych aplikacji pakietu Office, zobacz artykuł Podstawy nowoczesnego uwierzytelniania dla Office 2013 i aplikacji klienckich Office 2016 oraz Korzystanie z nowoczesnego uwierzytelniania Office 365 z klientami biur.

Współczesne uwierzytelnianie nie jest domyślnie włączone w Exchange Online. Możesz przeczytać instrukcje włączania go w artykule Włączanie nowoczesnego uwierzytelniania w Exchange Onlinen.

Uwierzytelnianie tożsamości w chmurze. Uwierzytelnianie użytkowników za pomocą tożsamości w chmurze to tradycyjne uwierzytelnianie z prośbą i potwierdzeniem. Przeglądarka przekierowuje do usługi logowania do usługi Office 365: gdzie podajesz swoją nazwę użytkownika i hasło do konta służbowego lub szkolnego. Usługa logowania uwierzytelnia poświadczenia, tworzy token usługi, który przeglądarka wysyła do żądanej usługi i loguje użytkownika.

Uwierzytelnianie tożsamości federacyjnej. Użytkownicy z tożsamością federacyjną są uwierzytelniani przy użyciu usług Active Directory Federation Services (AD FS) 2.0 lub innych usług tokenów zabezpieczających. Przeglądarka internetowa jest przekierowywana do usługi logowania do usługi Office 365 :, w której podaje się firmowy identyfikator w postaci głównej nazwy użytkownika (UPN); na przykład [email protected] Usługa logowania ustala, że należysz do sfederowanej domeny i oferuje przekierowanie do lokalnego serwera federacyjnego w celu uwierzytelnienia. Jeśli jesteś zalogowany na komputerze (dołączony do domeny), jesteś uwierzytelniany (przy użyciu protokołu Kerberos lub NTLMv2), a lokalny token zabezpieczający tworzy token wysyłany przez przeglądarkę do usługi logowania do usługi Office 365:. Za pomocą tego tokena usługa logowania tworzy token, który przeglądarka wysyła do żądanej usługi, a następnie jest zalogowany. Aby uzyskać listę dostępnych usług tokenów zabezpieczających, zobacz Strategię pojedynczego logowania.

Office 365: wykorzystuje uwierzytelnianie oparte na formularzach, a ruch uwierzytelniający przechodzący przez sieć jest zawsze szyfrowany przy użyciu protokołu TLS / SSL przy użyciu portu 443. Ruch uwierzytelniający wykorzystuje niewielką przepustowość dla usług Office 365.

W przypadku pełnowartościowych klientów, takich jak klasyczne aplikacje Microsoft Office, uwierzytelnianie można przeprowadzić na dwa sposoby.

Jeśli masz tożsamość chmurową, pojawia się monit o podanie poświadczeń, które usługa klienta wysyła do usługi Office 365: Logowanie uwierzytelniające (przy użyciu usługi WS-Trust).

Jeśli masz tożsamość federacyjną, usługa klienta najpierw uzyskuje dostęp do serwera AD FS 2.0 w celu uwierzytelnienia poświadczeń (przy użyciu protokołu Kerberos lub NTLMv2) i otrzymuje token logowania, który jest wysyłany do usługi pojedynczego logowania usługi Office 365 (przy użyciu konsoli WS-Federation i WS-Trust

Microsoft Online Services Login Assistant Asystent logowania instalowany przez Instalatora aktualizacji pulpitu Office 365 dla komputera stacjonarnego zawiera usługę klienta, która odbiera token usługi z usługi logowania w usłudze Office 365: i zwraca go do klienta z pełną funkcjonalnością.

Uwierzytelnianie Basic / Proxy przez SSL Klient Outlook wykonuje podstawowe uwierzytelnianie przez SSL w Exchange Online. Usługa Exchange Online wysyła żądanie uwierzytelnienia do platformy tożsamości Office 365, a następnie do lokalnego serwera federacyjnego Federation Federation Federation (w celu pojedynczego logowania).

Aby zapewnić prawidłowe wykrywanie i uwierzytelnianie usług Office 365, administratorzy muszą stosować komponenty i aktualizacje na każdej stacji roboczej, która używa w pełni wyposażonych klientów (takich jak Microsoft Office 2010) i łączy się z Office 365:. Instalator aktualizacji Office 365: Desktop to automatyczne narzędzie do instalowania wymaganych aktualizacji na stacjach roboczych. Aby uzyskać więcej informacji, zobacz Korzystanie z zainstalowanych zainstalowanych klasycznych aplikacji Office z Office 365.

Interfejs logowania różni się w zależności od typu używanej tożsamości usługi Office 365:

| Cloud ID | Federacyjny ID | |

|---|---|---|

| Zaloguj się do każdej sesji1 | Zaloguj się do każdej sesji2 |

|

| Zaloguj się do każdej sesji1 | Zaloguj się do każdej sesji2 |

|

| Outlook 2010 lub Office 2007 w systemie Windows 7 | Zaloguj się do każdej sesji1 | Zaloguj się do każdej sesji2 |

| Outlook 2010 lub Office Outlook 2007 w systemie Windows Vista | Zaloguj się do każdej sesji1 | Zaloguj się do każdej sesji2 |

| Microsoft Exchange ActiveSync | Zaloguj się do każdej sesji1 | Zaloguj się do każdej sesji2 |

| POP, IMAP, Outlook dla komputerów Mac | Zaloguj się do każdej sesji1 | Zaloguj się do każdej sesji2 |

| Interfejsy sieciowe: portal Office 365: / aplikacja internetowa Outlook / SharePoint Online / Office Online | Zaloguj się do każdej sesji przeglądarki4 | Zaloguj się do każdej sesji3 |

| Office 2010 lub Office 2007 za pomocą usługi SharePoint Online | Zaloguj się do każdej sesji SharePoint Online4 | Zaloguj się do każdej sesji programu SharePoint Online3 |

| Skype dla firm online | Zaloguj się do każdej sesji1 | Bez zapytania |

| Outlook dla komputerów Mac | Zaloguj się do każdej sesji1 | Zaloguj się do każdej sesji2 |

| 1 Na pierwsze żądanie możesz zapisać hasło do przyszłego użytku. Nie otrzymasz następującej prośby, dopóki nie zmienisz hasła. 2 Wprowadź firmowe dane uwierzytelniające. Możesz zapisać hasło, a następne żądanie pojawi się dopiero po zmianie hasła. 3 Wszystkie aplikacje wymagają podania nazwy użytkownika lub kliknięcia, aby się zalogować. Jeśli komputer jest przyłączony do domeny, hasło nie jest wymagane. Jeśli wybierzesz opcję Pozostań zalogowany, żądanie wprowadzenia danych nie będzie wyświetlane, dopóki się nie wylogujesz. 4 Jeśli wybierzesz Pozostań zalogowany, żądanie wprowadzenia danych nie będzie wyświetlane, dopóki się nie wylogujesz. |

Sposób usuwania kont zależy od tego, czy używana jest synchronizacja katalogów.

Jeśli nie używasz synchronizacji katalogów, możesz usuwać konta na stronie administracyjnej Office 365 lub używając Windows PowerShell.

Jeśli używana jest synchronizacja katalogów, musisz usunąć użytkowników z lokalnego Active Directory, a nie z Office 365:.

Zasady i procedury zarządzania hasłami zależą od systemu identyfikacji.

Zarządzanie hasłem Cloud Identity:

Podczas korzystania z tożsamości w chmurze hasła są tworzone automatycznie po utworzeniu konta.

Aby uzyskać więcej informacji na temat wymagań dotyczących haseł dotyczących poświadczeń w chmurze, zobacz artykuł o zasadach haseł.

Aby zwiększyć bezpieczeństwo, użytkownicy muszą zmienić swoje hasła przy pierwszym dostępie do usług Office 365: W rezultacie przed uzyskaniem dostępu do usług Office 365: użytkownicy muszą zalogować się do portalu Office 365: gdzie zostaną poproszeni o zmianę hasła.

Istnieje kilka sposobów resetowania haseł dla użytkowników o tożsamości w chmurze:

Resetowanie hasła przez administratora Jeśli użytkownicy utracą lub zapomną hasła, administratorzy mogą zresetować hasła użytkowników w portalu Office 365: lub przy użyciu Windows PowerShell. Użytkownicy mogą zmieniać swoje hasła tylko wtedy, gdy znają aktualne hasła.

Zresetuj hasła za pomocą Windows PowerShell Administratorzy usług mogą resetować hasła za pomocą Windows PowerShell.

Zarządzanie federacyjnymi hasłami tożsamości:

Dzięki tożsamościom federacyjnym zarządzanie hasłami odbywa się w Active Directory. Lokalna usługa tokena zabezpieczającego negocjuje uwierzytelnianie z Office 365: Federation Gateway bez przesyłania lokalnych haseł użytkowników Active Directory przez Internet do Office 365:. Lokalne zasady haseł są stosowane lub, w przypadku klientów sieci Web, identyfikacja dwuskładnikowa. Aplikacja internetowa Outlook nie zawiera hiperłącza do zmiany hasła. Użytkownicy zmieniają hasła przy użyciu standardowych narzędzi lokalnych lub przy użyciu parametrów logowania ich komputerów.

Licencja Office 365: umożliwia użytkownikowi dostęp do zestawu usług Office 365: Administrator przypisuje licencję każdemu użytkownikowi do usługi, do której dostęp potrzebuje. Na przykład możesz przypisać użytkownika do Skype for Business Online, ale nie do SharePoint Online.

W Office 365: Enterprise stosowany jest model RBAC: uprawnienia i możliwości są definiowane przez role zarządzania. Użytkownik rejestrujący swoją organizację w Office 365 automatycznie staje się administratorem globalnym lub wyższego poziomu. Istnieje pięć ról administratora: administrator globalny, administrator ds. Rozliczeń, administrator haseł, administrator usług i administrator zarządzania użytkownikami. Aby uzyskać więcej informacji na temat ról administratora w usłudze Office 365: Enterprise, w tym sposobu ich używania w programach Exchange Online, SharePoint Online i Skype dla firm Online, zobacz Przypisywanie ról administratora. Jeśli korzystasz z usługi Office 365 :, plan zarządzany przez 21Vianet w Chinach, zobacz artykuł. Chcesz porozmawiać z przedstawicielem obsługi klienta? Przewiń do Wybierz plan i kliknij ikonę. czat na czerwonym sztandarze u góry.