Model osi und Geräte arbeiten. Wie funktioniert das OSI-Modell?

Das Konzept des "offenen Systems" und die Probleme der Standardisierung

Die universelle These über die Vorteile einer für alle Industrien gerechten Standardisierung in Computernetzwerken ist von besonderer Bedeutung. Das Wesen des Netzwerkes ist die Verbindung verschiedener Geräte, was bedeutet, dass das Kompatibilitätsproblem eines der akutesten ist. Ohne die Annahme allgemein anerkannter Regeln für Gebäudeausrüstung durch alle Hersteller wären Fortschritte beim "Aufbau" von Netzen unmöglich. Daher spiegelt sich die gesamte Entwicklung der Computerindustrie letztlich in den Standards wider - jede neue Technologie erhält erst dann einen "legalen" Status, wenn ihr Inhalt in dem entsprechenden Standard festgelegt ist.

In Computernetzwerken ist die ideologische Basis der Standardisierung ein mehrstufiger Ansatz für die Entwicklung von Werkzeugen für die Interaktion mit Netzwerken. Auf der Grundlage dieses Ansatzes wurde ein Standardmodell für die Interaktion mit offenen Systemen auf sieben Ebenen entwickelt, das zu einer Art universeller Sprache für Netzwerkspezialisten geworden ist.

Multi-Level-Ansatz. Das Protokoll. Schnittstelle. Protokollstapel

Die Organisation der Interaktion zwischen Geräten im Netzwerk ist eine schwierige Aufgabe. So wie es bekannt ist, wird zur Lösung komplexer Probleme ein universeller Trick verwendet - die Zerlegung, dh die Aufteilung einer komplexen Aufgabe in mehrere einfachere Modulaufgaben (Abb. 1.20). Die Dekompositionsprozedur enthält eine klare Definition der Funktionen jedes Moduls, das eine separate Aufgabe löst, und die Schnittstellen zwischen ihnen. Das Ergebnis ist eine logische Vereinfachung der Aufgabe und zusätzlich wird es möglich, einzelne Module zu ändern, ohne den Rest des Systems zu ändern.

Die Dekomposition verwendet häufig einen mehrstufigen Ansatz. Es besteht im Folgenden. Alle die vielen Module sind in Ebenen unterteilt. Die Ebenen bilden eine Hierarchie, dh es gibt darüber liegende und darunter liegende Ebenen (Abb. 1.21). Der Satz von Modulen, die jede Ebene bilden, ist derart gebildet, dass sie, um ihre Aufgaben zu erfüllen, Anforderungen nur an die Module der unmittelbar benachbarten unteren Ebene adressieren. Auf der anderen Seite können die Ergebnisse der Arbeit aller Module, die zu einer bestimmten Ebene gehören, nur auf die Module der benachbarten oberen Ebene übertragen werden. Eine solche hierarchische Zerlegung der Aufgabe impliziert eine klare Definition der Funktion jeder Ebene und der Schnittstellen zwischen den Ebenen. Die Schnittstelle definiert eine Reihe von Funktionen, die die darunterliegende Schicht für die darüber liegende Schicht bereitstellt. Als Ergebnis der hierarchischen Zerlegung wird eine relative Unabhängigkeit der Ebenen erreicht, und daher die Möglichkeit ihres leichten Ersetzens.

In diesem Fall können untergeordnete Module beispielsweise alle Probleme lösen, die mit einer zuverlässigen Übertragung von elektrischen Signalen zwischen zwei benachbarten Knoten verbunden sind. Module einer höheren Ebene organisieren den Transport von Nachrichten innerhalb des gesamten Netzwerks, wobei hierfür die Mittel der unteren Ebene verwendet werden. Und auf der obersten Ebene gibt es Module, die den Benutzern Zugriff auf verschiedene Dienste bieten - Datei, Drucken, usw. Natürlich ist dies nur eine von vielen möglichen Optionen, um die Gesamtaufgabe der Organisation der Netzwerkinteraktion in private Teilaufgaben zu unterteilen.

Der mehrstufige Ansatz zur Beschreibung und Implementierung von Systemfunktionen findet nicht nur in Bezug auf Netzwerkeinrichtungen Anwendung. Ein solches funktionierendes Modell wird beispielsweise lokal verwendet dateisystemewenn die eingehende Anfrage für den Zugriff auf die Datei sequentiell von mehreren Programmebenen bearbeitet wird (Abb. 1.22). Die Anfrage wird zuerst durch die oberste Ebene analysiert, bei der sequentielle Analyse des zusammengesetzten symbolischen Dateinamens und Bestimmung der eindeutigen Dateikennung durchgeführt werden. Die nächste Ebene findet durch den eindeutigen Namen alle Haupteigenschaften der Datei: Adresse, Zugriffsattribute, usw. Dann werden auf einer niedrigeren Ebene die Zugriffsrechte auf diese Datei geprüft, und dann nach der Berechnung der Koordinaten des Dateibereichs, der die erforderlichen Daten enthält, der physische Austausch mit externes Gerät Verwenden eines Festplattentreibers.

![]()

Die vielschichtige Darstellung der Vernetzungsmittel hat ihre eigenen Besonderheiten, die mit dem Austausch von Nachrichten zusammenhängen zweimaschinen, das heißt, in diesem Fall ist es notwendig, die koordinierte Arbeit der zwei "Hierarchien" zu organisieren. Beim Senden von Nachrichten müssen beide Mitglieder einer Netzwerkbörse eine Vielzahl von Vereinbarungen akzeptieren. Zum Beispiel müssen sie sich über die Ebenen und die Form der elektrischen Signale einigen, wie die Länge der Nachrichten zu bestimmen ist, die Methoden der Zuverlässigkeitskontrolle vereinbaren usw. Mit anderen Worten, Vereinbarungen müssen für alle Ebenen akzeptiert werden, angefangen vom niedrigsten - dem Übertragungsniveau der Bits - bis zum höchsten, implementiert den Dienst für Netzwerkbenutzer.

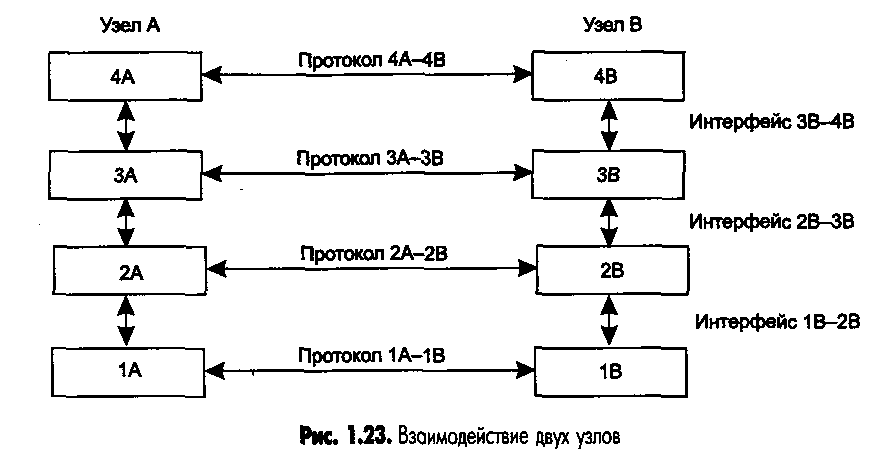

In Abb. 1.23 zeigt das Modell der Wechselwirkung zweier Knoten. Auf jeder Seite sind die Mittel der Interaktion durch vier Ebenen dargestellt. Die Vorgehensweise für die Interaktion dieser beiden Knoten kann als ein Satz von Regeln für die Interaktion jedes Paares entsprechender Ebenen beider beteiligten Parteien beschrieben werden.

Formalisierte Regeln, die die Reihenfolge und das Format von Nachrichten bestimmen, die zwischen Netzwerkkomponenten ausgetauscht werden, die auf derselben Ebene, aber in verschiedenen Knoten liegen, werden aufgerufen protokoll.

Module, die Protokolle der benachbarten Schicht implementieren und sich in demselben Knoten befinden, interagieren auch gemäß wohldefinierten Regeln und unter Verwendung von standardisierten Nachrichtenformaten miteinander. Diese Regeln werden aufgerufen schnittstelle. Die Schnittstelle definiert eine Reihe von Diensten, die von dieser Ebene bis zur nächsten Ebene bereitgestellt werden.

Im Wesentlichen drücken das Protokoll und die Schnittstelle das gleiche Konzept aus, aber traditionell haben sie in Netzwerken unterschiedliche Bereiche zugewiesen: Protokolle definieren die Regeln für die Interaktion von Modulen einer Ebene in verschiedenen Knoten und Schnittstellen definieren Module benachbarter Ebenen in einem Knoten.

Mittel jeder Ebene müssen erstens ein eigenes Protokoll entwickeln und zweitens Schnittstellen zu benachbarten Ebenen herstellen.

Ein hierarchisch organisierter Satz von Protokollen, der ausreicht, um die Interaktion von Knoten in einem Netzwerk zu organisieren, wird aufgerufen stapel von Kommunikationsprotokollen.

Kommunikationsprotokolle können sowohl in Software als auch in Hardware implementiert werden. Protokolle der unteren Schicht werden oft durch eine Kombination von Software und Hardware implementiert, und Protokolle der oberen Schicht sind normalerweise reine Software.

Ein Softwaremodul, das ein Protokoll implementiert, wird der Kürze halber auch als "Protokoll" bezeichnet. Die Beziehung zwischen einem Protokoll - einer formal definierten Prozedur und einem Protokoll - einem Softwaremodul, das diese Prozedur implementiert, ähnelt der Beziehung zwischen einem Algorithmus zur Lösung eines bestimmten Problems und einem Programm, das dieses Problem löst.

Es ist klar, dass derselbe Algorithmus mit einem anderen Grad an Effizienz programmiert werden kann. In ähnlicher Weise kann ein Protokoll mehrere Software-Implementierungen aufweisen. Deshalb sollte man beim Vergleich von Protokollen nicht nur die Logik ihrer Arbeit, sondern auch die Qualität von Softwarelösungen berücksichtigen. Darüber hinaus wird die Effektivität der Interaktion von Geräten in einem Netzwerk durch die Qualität des gesamten Satzes von Protokollen beeinflusst, die den Stack bilden, insbesondere, wie effizient die Funktionen zwischen Protokollen auf verschiedenen Ebenen verteilt sind und wie gut die Schnittstellen zwischen den beiden definiert sind.

OSI-Modell

Aus der Tatsache, dass das Protokoll eine Vereinbarung ist, die von zwei interagierenden Objekten übernommen wird, in diesem Fall von zwei Computern, die in einem Netzwerk arbeiten, folgt daraus überhaupt nicht, dass es notwendigerweise Standard ist. In der Praxis bemühen sie sich jedoch bei der Implementierung von Netzwerken, Standardprotokolle zu verwenden. Dies können proprietäre, nationale oder internationale Standards sein.

In den frühen 1980er Jahren entwickelten eine Reihe von internationalen Normungsorganisationen - ISO, ITU-T und einige andere - ein Modell, das eine bedeutende Rolle bei der Entwicklung von Netzwerken spielte. Dieses Modell wird aufgerufen interaktionsmodell offene Systeme (Öffnen System Verbindung, OSI) oder ein OSI-Modell. Das OSI-Modell definiert verschiedene Ebenen der Systeminteraktion, gibt ihnen Standardnamen und zeigt an, welche Funktionen jede Ebene ausführen soll. Das OSI-Modell wurde auf der Grundlage einer großen Erfahrung in den 1970er Jahren entwickelt, die beim Aufbau von Computernetzwerken, meist global, gewonnen wurde. Eine vollständige Beschreibung dieses Modells erfordert mehr als 1000 Textseiten.

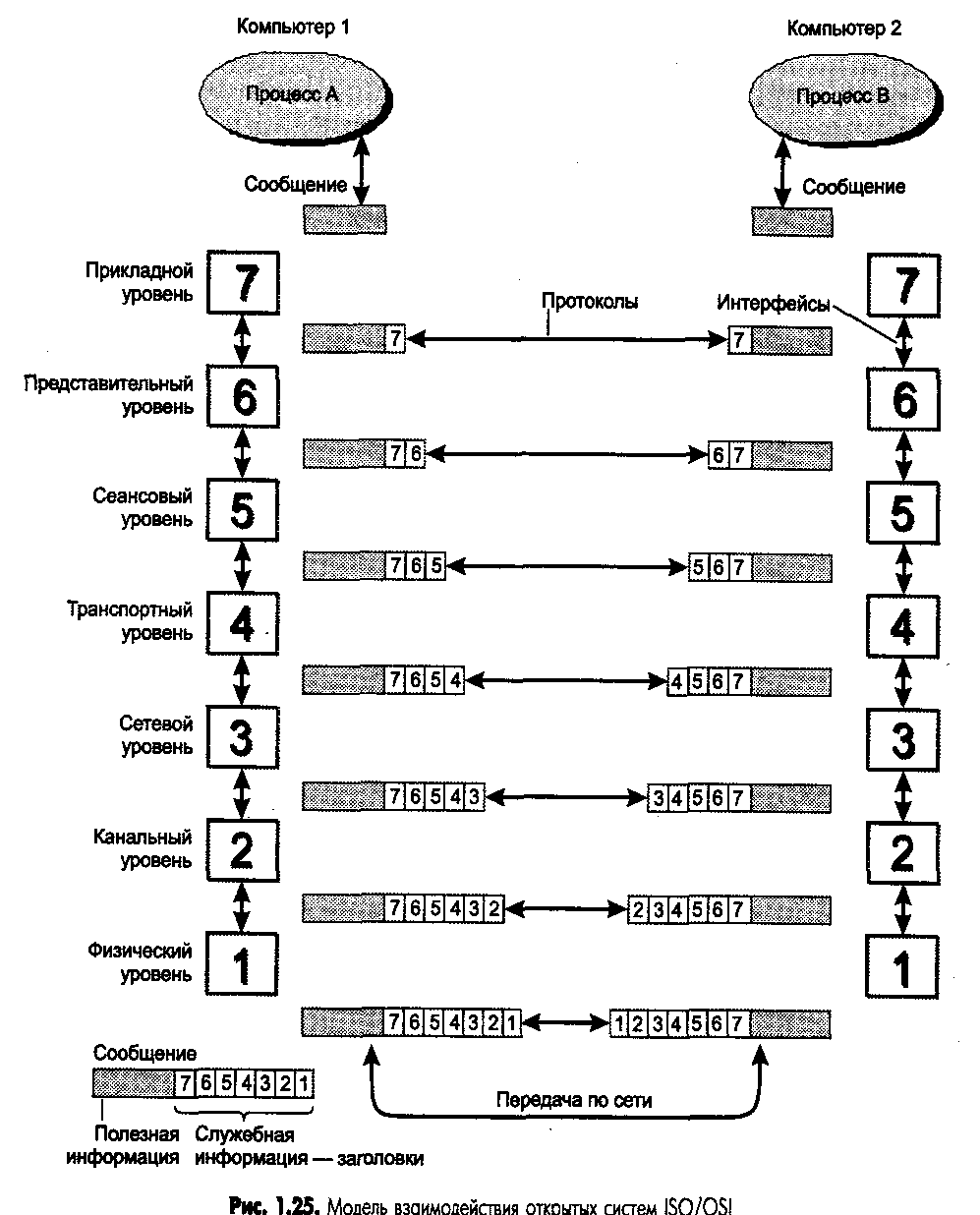

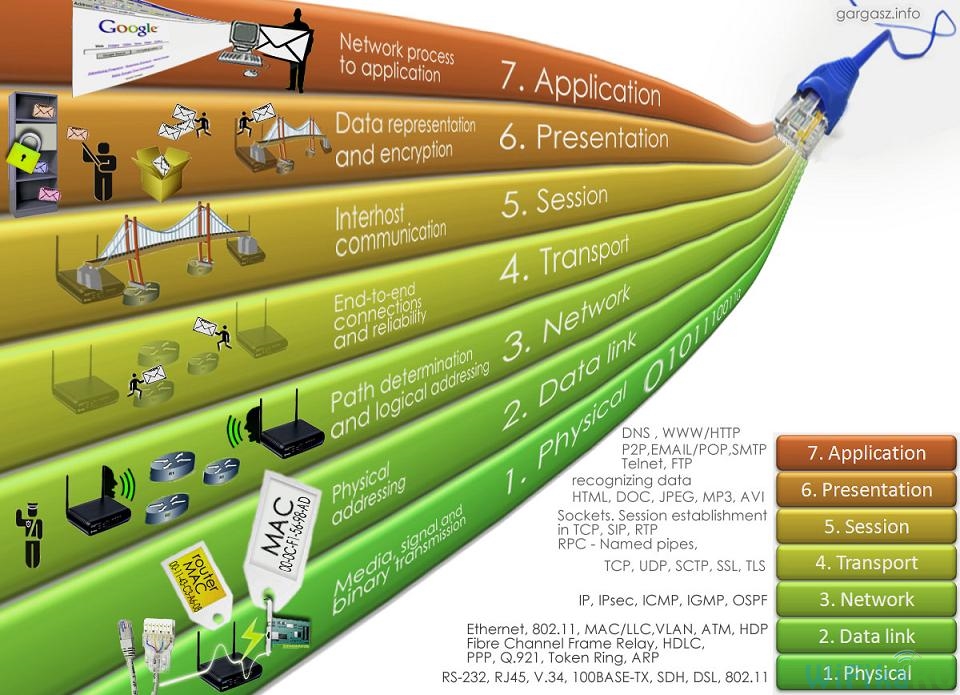

Im OSI-Modell (Abb. 1.25) sind die Interaktionstools in sieben Ebenen unterteilt:

Angewandt

Sympathisch

Sitzung

Transport

Vernetzt

Kanal

Physisch

Jede Schicht beschäftigt sich mit einem bestimmten Aspekt der Interaktion von Netzwerkgeräten.

Das OSI-Modell beschreibt nur Systeminteroperabilitätstools, die vom Betriebssystem, den Systemdienstprogrammen und der Systemhardware implementiert werden. Das Modell enthält keine Mittel zur Interaktion zwischen Endbenutzeranwendungen. Anwendungen implementieren ihre eigenen Interaktionsprotokolle unter Bezugnahme auf Systemtools. Daher ist es notwendig, zwischen dem Grad der Interaktion zwischen Anwendungen und der Anwendungsschicht zu unterscheiden.

Es sollte auch berücksichtigt werden, dass die Anwendung die Funktionen einiger der oberen Schichten des OSI-Modells übernehmen kann. Einige DBMS verfügen beispielsweise über einen integrierten Remote-Dateizugriff. In diesem Fall Zugriff auf Remote-Ressourcen die Anwendung durchführen, nicht die Systemdatei-Dienst verwenden: Es umgeht die oberen Ebenen des OSI-Modells und bezieht sich direkt auf System-Tools, die für Nachrichten über das Netzwerk zu transportieren, die auf den unteren Ebenen des OSI-Modells befinden.

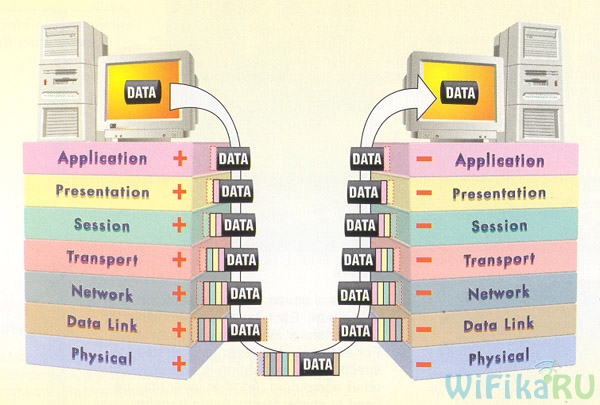

Lassen Sie die Anwendung die Anwendungsebene anfordern, z. B. den Dateidienst. Basierend auf dieser Anforderung erzeugt die Anwendungsebene-Software eine Nachricht in einem Standardformat. Eine reguläre Nachricht besteht aus einem Header und einem Datenfeld. Der Header enthält die Dienstinformationen, die über das Netzwerk an die Anwendungsschicht des Zielcomputers übertragen werden müssen, um ihn über die auszuführende Arbeit zu informieren. In unserem Fall sollte der Header natürlich Informationen über den Speicherort der Datei und die Art der Operation enthalten, die an ihr ausgeführt werden muss. Das Datenfeld der Nachricht kann leer sein oder einige Daten enthalten, z. B. solche, in die geschrieben werden muss gelöschte Datei. Um diese Informationen an ihr Ziel zu liefern, müssen jedoch noch viele Aufgaben gelöst werden, für die die unteren Ebenen verantwortlich sind.

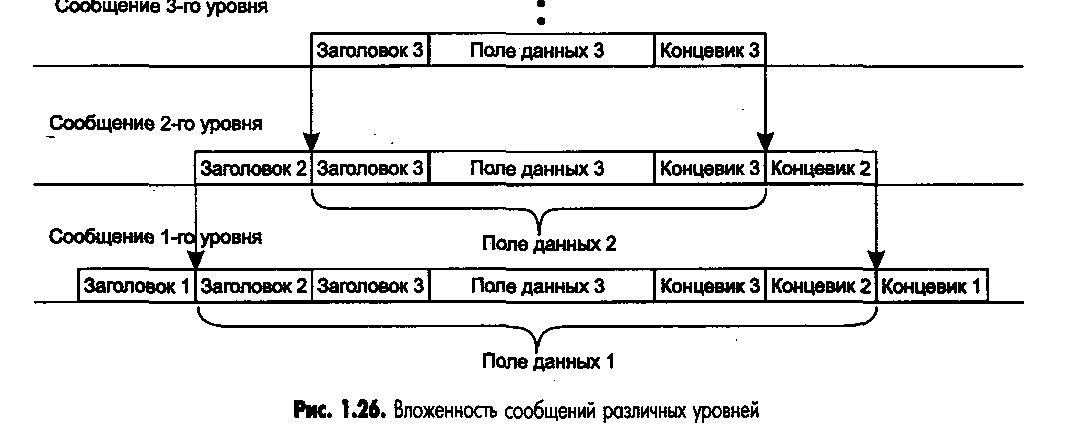

Nach dem Erstellen der Nachricht leitet die Anwendungsschicht den Stapel auf die repräsentative Ebene herunter. Auf der Grundlage der vom Header der Anwendungsebene erhaltenen Informationen führt das Protokoll der repräsentativen Schicht die erforderlichen Aktionen durch und fügt der Nachricht seine eigenen Dienstinformationen hinzu - den Header der repräsentativen Schicht, der Anweisungen für das Protokoll der repräsentativen Schicht der Zielmaschine enthält. Die resultierende Nachricht wird auf die Sitzungsebene gesendet, die wiederum ihren eigenen Header usw. hinzufügt. (Einige Implementierungen von Protokollen platzieren die Dienstinformationen nicht nur am Anfang der Nachricht als Kopfzeile, sondern auch am Ende in Form eines sogenannten "Trailers"). -.) Schließlich erreicht die Nachricht die untere, physikalische Schicht, die sie selbst über die Kommunikationsleitungen an die Maschine des Empfängers übermittelt. An dieser Stelle ist die Nachricht mit Überschriften auf allen Ebenen "überladen" (Abb. 1.26).

Wenn eine Nachricht über das Netzwerk an der Zielmaschine ankommt, wird sie von ihrer physikalischen Schicht empfangen und bewegt sich sequenziell von Level zu Level. Jede Ebene analysiert und verarbeitet die Überschrift ihrer Ebene, führt die Funktionen aus, die dieser Ebene entsprechen, und löscht dann diesen Header und sendet eine Nachricht an die obere Ebene.

Zusammen mit dem Begriff nachricht (nachricht) Es gibt andere Begriffe, die von Netzwerkspezialisten verwendet werden, um sich auf Dateneinheiten in Austauschprozeduren zu beziehen. In ISO-Standards bezeichnet der generische Name Dateneinheiten, die Protokolle auf verschiedenen Ebenen behandeln. protokolleinheit daten ( Protokoll Daten Einheit , PDU ). Um Datenblöcke bestimmter Ebenen anzuzeigen - häufig verwendete spezielle Namen: Rahmen (Rahmen), Paket (Paket), Datagramm (Datagramm), Segment (Segment).

Das OSI-Modell unterscheidet zwei Haupttypen von Protokollen: In Protokollen mit Verbindungsaufbau (verbindung- orientiert) Vor dem Austausch von Daten müssen der Absender und der Empfänger zunächst eine Verbindung herstellen und möglicherweise einige Protokollparameter auswählen, die sie beim Erfassen von Daten verwenden.Nachdem der Dialog abgeschlossen ist, müssen sie diese Verbindung trennen . Telefon ist ein Beispiel für Interaktion. , Verbindung aufbauen .

Die zweite Gruppe von Protokollen - Protokolle ohne vorherige Verbindung (verbindungslos). Solche Protokolle werden auch genannt datagramm Protokolle. Der Sender überträgt die Nachricht einfach, wenn sie fertig ist. Den Brief fallen lassen briefkasten - Dies ist ein Beispiel für die Kommunikation ohne vorherige Verbindung. Wenn Computer interagieren, werden beide Arten von Protokollen verwendet.

OSI-Modellebenen

Physische Ebene

die physikalische Schicht (Physical Layer) befasst sich mit der Übertragung von Bits über physikalische Kommunikationskanäle, wie beispielsweise Koaxialkabel, Twisted Pair, Glasfaserkabel oder digitaler territorialer Kanal. Eigenschaften von physikalischen Medien Übertragungsmedien, wie Bandbreite, Rauschunempfindlichkeit, charakteristische Impedanz und andere, sind auf diese Ebene bezogen. Auf der gleichen Ebene werden die Eigenschaften von elektrischen Signalen, die diskrete Informationen übertragen, bestimmt, beispielsweise die Steilheit der Impulsfronten, die Spannungs- oder Strompegel des übertragenen Signals, die Art der Codierung und die Signalübertragungsrate. Außerdem sind hier die Steckertypen und der Zweck jedes Kontaktes standardisiert.

Die Funktionen der physikalischen Schicht sind in allen Geräten implementiert, die mit dem Netzwerk verbunden sind. Auf der Computerseite werden die Funktionen der physikalischen Schicht von einem Netzwerkadapter oder einem seriellen Port ausgeführt.

Ein Beispiel für ein Protokoll der physikalischen Schicht kann die Spezifikation 1OBase sein - Ethernet-Technologie, die ein ungeschirmtes Twisted-Pair-Kabel der Kategorie 3 mit einer Impedanz von 100 Ω, einen RJ-45-Stecker, eine maximale physikalische Segmentlänge von 100 Metern, einen Manchester-Code zur Darstellung von Daten im Kabel sowie einige andere Eigenschaften des Mediums und der elektrischen Signale definiert.

Link-Ebene

Auf der physischen Ebene werden Bits einfach gesendet. Es wird nicht berücksichtigt, dass in einigen Netzwerken, in denen Kommunikationsleitungen abwechselnd von mehreren Paaren interagierender Computer verwendet (getrennt) werden, das physikalische Übertragungsmedium belegt sein kann. Eine der Aufgaben der Sicherungsschicht besteht daher darin, die Verfügbarkeit des Übertragungsmediums zu prüfen. Eine weitere Aufgabe der Kanalebene besteht darin, Mechanismen zum Erkennen und Korrigieren von Fehlern zu implementieren, indem auf der Kanalebene Bits in sogenannte Sätze gruppiert werden rahmen (rahmen). Die Verbindungsschicht gewährleistet die korrekte Übertragung jedes Rahmens, setzt eine spezielle Sequenz von Bits am Anfang und Ende jedes Rahmens, um sie hervorzuheben, berechnet auch die Prüfsumme, verarbeitet alle Bytes des Rahmens in einer bestimmten Weise und fügt dem Rahmen die Prüfsumme hinzu. Wenn ein Rahmen in dem Netzwerk ankommt, berechnet der Empfänger erneut die Prüfsumme der empfangenen Daten und vergleicht das Ergebnis mit der Prüfsumme aus dem Rahmen. Wenn sie übereinstimmen, wird der Rahmen als korrekt angesehen und akzeptiert. Wenn die Prüfsummen nicht übereinstimmen, ist ein Fehler behoben. Die Verbindungsschicht kann nicht nur Fehler erkennen, sondern auch korrigieren, indem beschädigte Rahmen erneut übertragen werden. Es ist zu beachten, dass die Fehlerkorrekturfunktion für die Sicherungsschicht nicht obligatorisch ist und daher in einigen Protokollen auf dieser Ebene beispielsweise in Ethernet und Frame Relay nicht vorhanden ist.

In den in lokalen Netzwerken verwendeten Dasind eine bestimmte Struktur von Verbindungen zwischen Computern und die Methoden ihrer Adressierung festgelegt. Obwohl die Verbindungsschicht Frame-Zustellung zwischen zwei beliebigen Knoten eines lokalen Netzwerks bereitstellt, geschieht dies nur in einem Netzwerk mit einer vollständig definierten Verbindungstopologie, genau der Topologie, für die sie entworfen wurde. Solche typischen Topologien, die von Protokollen der Datenverbindungsschicht von lokalen Netzwerken unterstützt werden, umfassen einen gemeinsamen Bus, einen Ring und einen Stern sowie Strukturen, die von diesen unter Verwendung von Brücken und Schaltern abgeleitet sind. Beispiele für Protokolle der Sicherungsschicht sind Ethernet, Token Ring, FDDI, IOOVG-AnyLAN.

In lokalen Netzwerken werden Protokolle für Datenverbindungsschichten von Computern, Bridges, Switches und Routern verwendet. In Computern werden Link-Level-Funktionen durch gemeinsame Anstrengungen von Netzwerkadaptern und ihren Treibern implementiert.

In globalen Netzwerken, die selten eine reguläre Topologie aufweisen, sorgt die Sicherungsschicht oft für den Austausch von Nachrichten zwischen zwei benachbarten Computern, die über eine einzelne Kommunikationsleitung verbunden sind. Beispiele für Point-to-Point-Protokolle (wie solche Protokolle oft genannt werden) sind die weit verbreiteten Protokolle PPP und LAP-B. In solchen Fällen werden Netzwerkschichteinrichtungen verwendet, um Nachrichten zwischen Endknoten über das gesamte Netzwerk zu liefern. So sind X.25-Netzwerke organisiert. Manchmal sind in globalen Netzwerken die Funktionen der Sicherungsschicht in ihrer reinen Form schwierig zu isolieren, da sie mit den Funktionen der Netzwerkschicht in demselben Protokoll kombiniert sind. Beispiele für diesen Ansatz umfassen ATM- und Frame-Relay-Technologieprotokolle.

Im Allgemeinen stellt die Sicherungsschicht eine sehr leistungsfähige und vollständige Gruppe von Funktionen zum Senden von Nachrichten zwischen Netzwerkknoten dar. In einigen Fällen erweisen sich die Protokolle der Datenverbindungsschicht als autarke Fahrzeuge und können direkt auf den Protokollen oder Anwendungen der Anwendungsschicht arbeiten, ohne dass Mittel von den Netzwerk- und Transportschichten benötigt werden. Zum Beispiel gibt es eine Implementierung des Netzwerkverwaltungsprotokolls SNMP direkt über Ethernet, obwohl dieses Protokoll standardmäßig über dem Netzwerkprotokoll IP und dem Transportprotokoll UDP arbeitet. Natürlich wird die Verwendung einer solchen Implementierung begrenzt sein - sie ist nicht geeignet für zusammengesetzte Netzwerke unterschiedlicher Technologien, wie Ethernet und X.25 und sogar für ein solches Netzwerk, in dem Ethernet in allen Segmenten verwendet wird, aber zwischen den Segmenten sind Loopback-Verbindungen. Aber in einem Zwei-Segment-Ethernet-Netzwerk, das durch eine Brücke verbunden ist, wird die Implementierung von SNMP über die Sicherungsschicht ziemlich effizient sein.

Um jedoch den qualitativ hochwertigen Transport von Nachrichten in Netzwerken beliebiger Topologien und Technologien zu gewährleisten, reichen die Funktionen der Sicherungsschicht nicht aus. Daher liegt die Lösung dieses Problems im OSI-Modell in den nächsten beiden Ebenen, Netzwerk und Transport.

Netzwerkschicht

Die Netzwerkschicht (Netzwerkschicht) wird verwendet, um ein vereinheitlichtes Transportsystem zu bilden. , Kombinieren mehrerer Netzwerke, und diese Netzwerke können völlig unterschiedliche Prinzipien der Nachrichtenübertragung zwischen Endknoten verwenden und haben eine willkürliche Struktur von Verbindungen. Die Funktionen der Netzwerkebene sind sehr unterschiedlich. Wir beginnen mit ihrer Betrachtung am Beispiel der Verbindung lokaler Netzwerke.

Die Protokolle der Datensicherungsschicht von lokalen Netzwerken gewährleisten die Übertragung von Daten zwischen beliebigen Knoten nur in einem Netzwerk mit einer entsprechenden typischen Topologie, beispielsweise der Hierarchie eines hierarchischen Sterns. Dies ist eine sehr strenge Einschränkung, die es nicht erlaubt, Netzwerke mit einer entwickelten Struktur aufzubauen, beispielsweise Netzwerke, die mehrere Unternehmensnetzwerke zu einem einzigen Netzwerk kombinieren, oder hochzuverlässige Netzwerke, in denen redundante Verbindungen zwischen Knoten bestehen. Es wäre möglich, die Protokolle der Datenverbindungsschicht zu komplizieren, um redundante Schleifen mit Schleifen aufrechtzuerhalten, aber das Prinzip der Trennung der Aufgaben zwischen den Ebenen führt zu einer anderen Lösung. Um einerseits die Einfachheit von Datenübertragungsverfahren für typische Topologien zu erhalten und andererseits die Verwendung beliebiger Topologien zu ermöglichen, wird eine zusätzliche Netzwerkschicht eingeführt.

Auf der Netzwerkebene der Begriff selbst netzwerk geben Sie einen bestimmten Wert an. In diesem Fall ist ein Netzwerk eine Gruppe von Computern, die gemäß einer der typischen Standardtopologien miteinander verbunden sind und eines der für diese Topologie definierten Dverwenden, um Daten zu übertragen.

Innerhalb des Netzwerks wird die Datenlieferung durch die geeignete Datenverbindungsschicht bereitgestellt, aber die Datenschicht zwischen Netzwerken wird durch die Netzwerkschicht behandelt, die unterstützt die richtige Wahl Route der Nachrichtenübertragung selbst in dem Fall, in dem die Struktur der Kommunikation zwischen den Komponentennetzwerken einen von den in den Protokollen der Datenlinkschicht angenommenen Charakter unterscheidet.

Netzwerke sind durch spezielle Geräte, sogenannte Router, miteinander verbunden. Router - Dies ist ein Gerät, das Informationen über die Topologie von Verbindungen sammelt und auf seiner Basis die Pakete der Netzwerkschicht an das Zielnetzwerk weiterleitet. Um eine Nachricht von einem Absender im selben Netzwerk an einen Empfänger in einem anderen Netzwerk zu senden, müssen Sie eine bestimmte Anzahl von Nachrichten erstellen transittransfers zwischen Netzwerken, oder hüpfen (aus hopfen - springen), wobei jedes Mal eine geeignete Route gewählt wird. Somit ist eine Route eine Sequenz von Routern, durch die ein Paket geht.

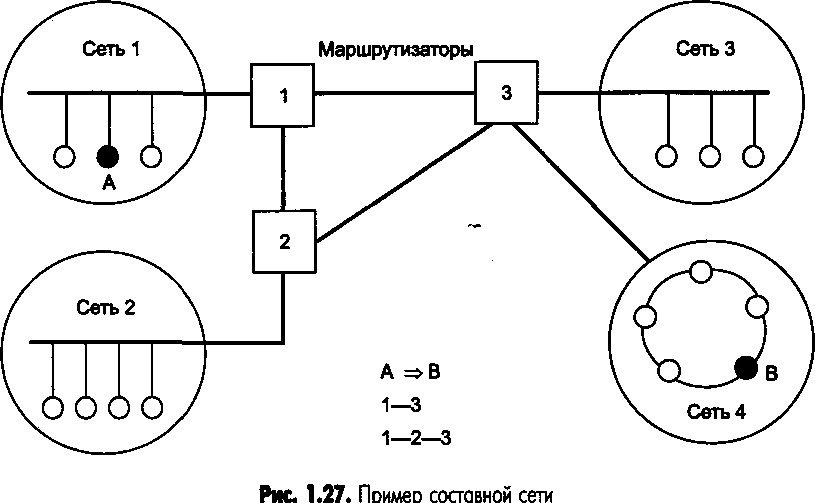

In Abb. 1.27 zeigt vier Netzwerke, die durch drei Router verbunden sind. Es gibt zwei Routen zwischen den Knoten A und B dieses Netzwerks: die ersten Router 1 und 3 und die zweiten Router 1, 2 und 3.

Das Problem der Wahl des besten Pfades wird genannt routing und seine Lösung ist eine der Hauptaufgaben der Netzwerkschicht. Dieses Problem wird durch die Tatsache kompliziert, dass der kürzeste Weg nicht immer der beste ist. Häufig ist das Kriterium bei der Wahl einer Route der Zeitpunkt der Datenübertragung auf dieser Route; Dies hängt von der Bandbreite der Kommunikationskanäle und der Intensität der Grafik ab, die sich im Laufe der Zeit ändern kann. Einige Routing-Algorithmen versuchen sich an Änderungen der Last anzupassen, während andere Entscheidungen auf der Grundlage von Durchschnittswerten für eine lange Zeit treffen. Die Routenauswahl kann gemäß anderen Kriterien vorgenommen werden, beispielsweise der Übertragungszuverlässigkeit.

Im allgemeinen Fall sind die Funktionen der Netzwerkschicht breiter als die Funktionen zum Übertragen von Nachrichten über Verbindungen mit einer Nicht-Standard-Struktur, die wir nun am Beispiel der Kombination mehrerer lokaler Netzwerke betrachtet haben. Die Netzwerkschicht löst auch das Problem der Koordinierung verschiedener Technologien, vereinfacht die Adressierung in großen Netzwerken und schafft zuverlässige und flexible Barrieren für unerwünschten Verkehr zwischen Netzwerken.

Netzwerkschicht-Nachrichten werden aufgerufen pakete (pakete). Wenn die Zustellung von Paketen auf Netzwerkebene organisiert wird, wird der Begriff "Netzwerknummer" verwendet. In diesem Fall besteht die Empfängeradresse aus dem höchsten Teil - der Netzwerknummer und dem unteren Teil - der Knotennummer in diesem Netzwerk. Alle Knoten im selben Netzwerk müssen denselben oberen Teil der Adresse haben, daher kann der Begriff "Netzwerk" auf Netzwerkebene eine andere, formellere Definition erhalten: Ein Netzwerk ist eine Sammlung von Knoten, deren Netzwerkadresse dieselbe Netzwerknummer enthält.

Auf der Netzwerkebene sind zwei Arten von Protokollen definiert. Die erste Sicht ist netzwerkprotokolle (routedprotocols) - implementieren Sie die Förderung von Paketen über das Netzwerk. Es sind diese Protokolle, die normalerweise gemeint sind, wenn sie über Netzwerkschichtprotokolle sprechen. Jedoch oft eine andere Art von Protokollen Routing-Informationen Austauschprotokolle oder einfach genannt routing-Protokolle (routing protokolle). Mit diesen Protokollen sammeln Router Informationen über die Verbindungstopologie. Protokolle der Netzwerkschicht werden durch Softwaremodule des Betriebssystems sowie "Software und Hardware von Routern" implementiert.

Auf Netzwerkebene arbeiten Protokolle eines anderen Typs, die für die Zuordnung der Adresse des Knotens, der auf der Netzwerkebene verwendet wird, zu der lokalen Netzwerkadresse verantwortlich sind. Solche Protokolle werden oft genannt adressauflösungsprotokolle - Adressauflösungsprotokoll, ARP. Manchmal beziehen sie sich nicht auf die Netzwerkebene, sondern auf die Kanalebene, obwohl die Feinheiten der Klassifizierung ihre Essenz nicht verändern.

Beispiele für Netzwerkschichtprotokolle sind das IP-Interworking-Protokoll des TCP / IP-Stacks und das Interworking-Protokoll der IPX-Pakete des Novell-Stacks.

Transportebene

Auf dem Weg vom Absender zum Empfänger können die Pakete verzerrt oder verloren gehen. Obwohl einige Anwendungen ihre eigenen Fehlerbehebungswerkzeuge haben, gibt es solche, die es bevorzugen, sofort mit einer zuverlässigen Verbindung zu arbeiten. . Die Transportschicht bietet Anwendungen oder höheren Ebenen des Stapels, der Anwendung und der Sitzung Datenübertragungen mit dem Grad an Zuverlässigkeit, den sie benötigen. Das OSI-Modell definiert fünf Dienstklassen, die von der Transportschicht bereitgestellt werden. Diese Arten von Diensten unterscheiden sich durch die Qualität der angebotenen Dienste: Dringlichkeit, die Möglichkeit, unterbrochene Kommunikation wiederherzustellen , die Verfügbarkeit von Mitteln zum Multiplexen mehrerer Verbindungen zwischen verschiedenen Anwendungsprotokollen durch ein gemeinsames Transportprotokoll und, am wichtigsten, die Fähigkeit, Übertragungsfehler wie Verzerrung, Verlust und Duplizierung von Paketen zu erkennen und zu korrigieren.

Die Wahl der Serviceklasse der Transportebene wird zum einen dadurch bestimmt, inwieweit die Aufgabe, die Zuverlässigkeit zu gewährleisten, durch die Anwendungen und Protokolle höher als die Transportebene selbst gelöst wird und zum anderen davon abhängt, wie zuverlässig das Datentransportsystem ist Netzwerk, bereitgestellt von den Ebenen unter dem Transport - Netzwerk, Kanal und physischen. Wenn beispielsweise die Qualität von Kommunikationskanälen sehr hoch ist und die Wahrscheinlichkeit von Fehlern, die von Protokollen niedrigerer Ebene nicht erkannt werden, gering ist, ist es sinnvoll, einen der leichten Transport-Level-Dienste zu verwenden, die nicht mit zahlreichen Überprüfungen, Bestätigungen und anderen Methoden zur Verbesserung der Zuverlässigkeit belastet sind. Wenn die Fahrzeuge der unteren Ebene anfänglich sehr unzuverlässig sind, ist es ratsam, sich an den fortschrittlichsten Transport-Level-Dienst zu wenden, der maximale Fehler erkennt und beseitigt - indem er eine logische Verbindung herstellt, die Nachrichtenübermittlung durch Prüfsummen und zyklische Nummerierung steuert Pakete, Einstellen von Lieferzeiten usw.

In der Regel werden alle Protokolle, beginnend mit der Transportschicht und höher, von der Software der Netzwerkknoten - den Komponenten ihrer Netzwerkbetriebssysteme - implementiert. Beispiele für Transportprotokolle sind die TCP- und UDP-Protokolle des TCP / IP-Stacks und das SPX-Protokoll des Novell-Stacks.

Die Protokolle der unteren vier Ebenen werden allgemein als Netzwerktransport oder das Transport-Subsystem bezeichnet, da sie das Problem des Transports von Nachrichten mit einem gegebenen Qualitätsniveau in zusammengesetzten Netzwerken mit beliebiger Topologie und verschiedenen Technologien vollständig lösen. Die verbleibenden drei oberen Ebenen lösen das Problem der Bereitstellung von Anwendungsdiensten basierend auf dem vorhandenen Transport-Subsystem.

Sitzungsebene

Der Sitzungs-Layer (Sitzungs-Layer) bietet Dialog-Management: Fixiert, welcher der Teilnehmer gerade aktiv ist, bietet ein Mittel zur Synchronisation. Letztere ermöglichen es Ihnen, Kontrollpunkte in langen Übertragungen einzufügen, so dass Sie im Fehlerfall zum letzten Kontrollpunkt zurückkehren und nicht alles von Anfang an starten können. In der Praxis verwenden nur wenige Anwendungen die Sitzungsschicht und werden selten als separate Protokolle implementiert, obwohl die Funktionen dieser Schicht oft mit den Funktionen der Anwendungsschicht kombiniert und in einem Protokoll implementiert sind.

Repräsentative Ebene

Die repräsentative Schicht (Präsentationsschicht) befasst sich mit der Form der Darstellung von Informationen, die über das Netzwerk übertragen werden, ohne ihren Inhalt zu ändern. Auf Kosten der Darstellungsebene wird die von der Anwendungsschicht eines Systems übertragene Information immer von der Anwendungsschicht eines anderen Systems verstanden. Mithilfe von Tools auf dieser Ebene können Protokolle auf Anwendungsebene syntaktische Unterschiede in der Datendarstellung oder Unterschiede in Zeichencodes wie ASCII und EBCDIC überwinden. Auf dieser Ebene kann eine Datenverschlüsselung und -entschlüsselung durchgeführt werden, dank der die Geheimhaltung des Datenaustauschs für alle Anwendungsdienste auf einmal gewährleistet ist. Ein Beispiel für ein solches Protokoll ist das Secure Socket Layer (SSL) -Protokoll, das geheime Nachrichten für die Protokolle der Anwendungsschicht des TCP / IP-Stacks bereitstellt.

Anwendungsschicht

Die Anwendungsschicht besteht eigentlich nur aus einer Reihe von verschiedenen Protokollen, über die Netzwerkbenutzer auf gemeinsam genutzte Ressourcen wie Dateien, Drucker oder Hypertext-Webseiten zugreifen und ihre Arbeit zum Beispiel mithilfe eines Protokolls organisieren e-Mail. Die Dateneinheit, auf der die Anwendungsschicht arbeitet, wird üblicherweise aufgerufen durch Nachricht (nachricht).

Es gibt sehr viele verschiedene Dienste auf Anwendungsebene. Nehmen wir als Beispiel einige der gebräuchlichsten Implementierungen von Dateidiensten: NCP im Novell NetWare-Betriebssystem, SMB in Microsoft Windows NT, NFS, FTP und TFTP im TCP / IP-Stack.

Netzwerk- und netzunabhängige Ebenen

Die Funktionen aller Ebenen des OSI-Modells können einer von zwei Gruppen zugeordnet werden:

entweder um in Abhängigkeit von der spezifischen technischen Implementierung des Netzwerks zu funktionieren oder um Funktionen zu entwickeln, die auf die Arbeit mit Anwendungen ausgerichtet sind.

Die drei unteren Ebenen - physisch, Kanal und Netzwerk - sind netzwerkabhängig, dh die Protokolle dieser Ebenen stehen in engem Zusammenhang mit der technischen Implementierung des Netzwerks und der verwendeten Kommunikationsausrüstung. Beispielsweise bedeutet das Umschalten auf FDDI-Ausrüstung eine vollständige Änderung der physikalischen Protokolle und der Protokolle der Verbindungsschicht an allen Netzwerkknoten.

Die drei oberen Ebenen - Anwendung, Vertreter und Sitzung - sind anwendungsorientiert und hängen wenig von den technischen Merkmalen des Netzwerks ab. Die Protokolle dieser Ebenen werden nicht durch Änderungen in der Netztopologie, den Austausch von Geräten oder den Übergang zu einer anderen Netzwerktechnologie beeinflusst. Der Übergang von Ethernet zu High-Speed-Technologie lOOVG-AnyLAN wird daher keine Änderungen erfordern softwaretoolsah, die Funktionen der Anwendung, Vertreter und Sitzung Ebenen implementieren.

Das Transportniveau ist intermediär, es verbirgt alle Details des Funktionierens der unteren Ebenen von den oberen Ebenen. So können Sie Anwendungen entwickeln, die nicht auf die technischen Möglichkeiten des direkten Nachrichtentransports angewiesen sind.

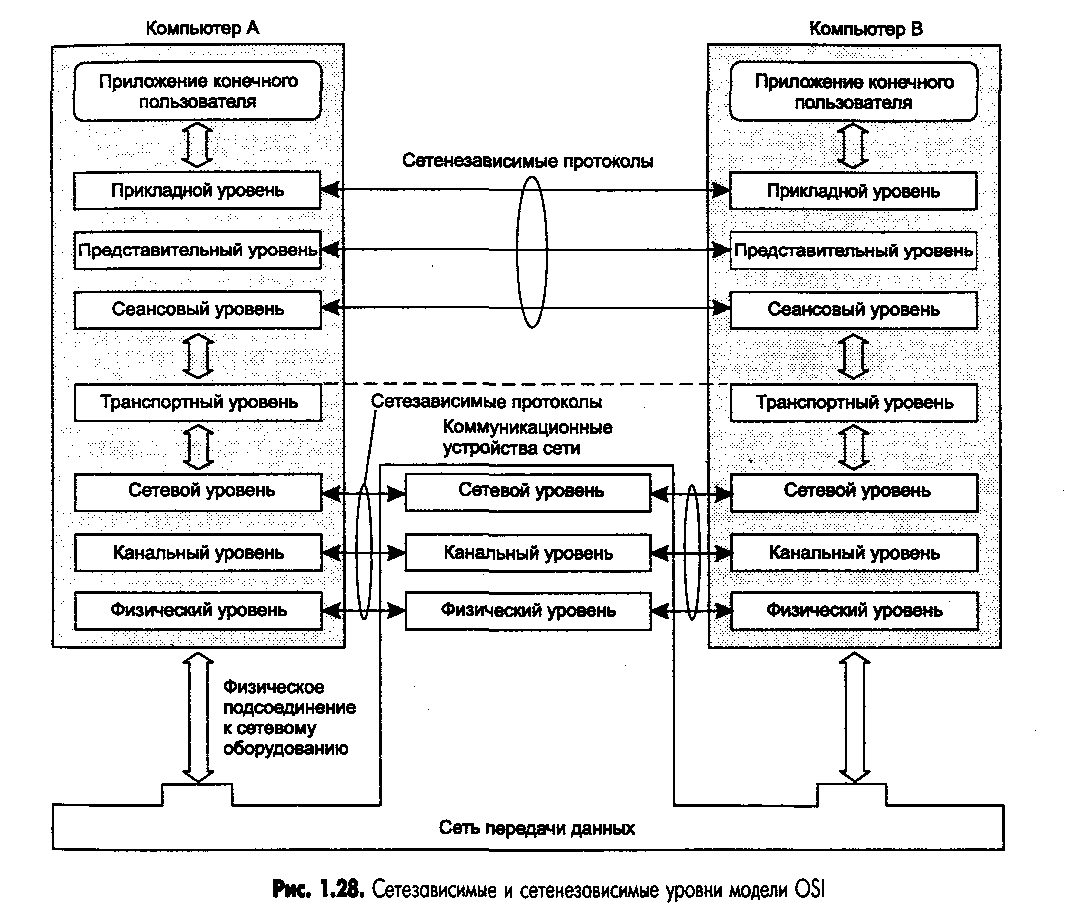

In Abb. 1.28 zeigt die Ebenen des Modell-OSI , auf denen verschiedene Elemente des Netzwerks arbeiten. Ein Computer, auf dem ein Netzwerk-Betriebssystem installiert ist, interagiert mit einem anderen Computer unter Verwendung von Protokollen aller sieben Ebenen Computer interagieren indirekt über verschiedene Kommunikationsgeräte: Hubs, Modems, Bridges, Switches, Router, Multiplexer. Je nach Typ kann das Kommunikationsgerät entweder nur auf der physikalischen Schicht (Repeater) oder auf dem physikalischen und Link-Kanal (Bridge) oder auf dem physikalischen, Link-Kanal und Netzwerk arbeiten, manchmal auch die Transportschicht (Router) erfassen.

In Abb. 1.29 zeigt die Übereinstimmung der Funktionen verschiedener Kommunikationsgeräte mit den OSI-Modellebenen. .

Das OSI-Modell ist zwar sehr wichtig, aber nur eines von vielen Kommunikationsmodellen. Diese Modelle und ihre zugehörigen Protokollstapel können sich in der Anzahl der Schichten, ihrer Funktionen, Nachrichtenformate, auf den obersten Ebenen unterstützten Diensten und anderen Parametern unterscheiden.

0Netzwerk oSI-Modell - Dies ist ein Referenzmodell für offene Systemverbindungen, das in Englisch wie das Open Systems Interconnection Basic-Referenzmodell klingt. Ihr Zweck ist eine verallgemeinerte Darstellung von Netzwerkwerkzeugen.

Das heißt, das OSI-Modell ist der verallgemeinerte Standard für Softwareentwickler, dank dem jeder Computer Daten von einem anderen Computer gleichermaßen entschlüsseln kann. Um es klar zu machen, werde ich ein Lebensbeispiel geben. Es ist bekannt, dass die Bienen im Licht einer Toilette alles um sich herum sehen. Das heißt, das gleiche Bild, unser Auge und die Biene nehmen absolut anders wahr und was Insekten sehen, ist für das menschliche Sehen nicht wahrnehmbar.

Ähnlich verhält es sich mit Computern: Wenn ein Entwickler eine Anwendung in einer beliebigen Programmsprache schreibt, die sein eigener Computer versteht, aber für keine andere Anwendung zugänglich ist, können Sie das von dieser Anwendung erstellte Dokument nicht lesen. Daher kamen wir auf die Idee, dass wir beim Schreiben von Anwendungen ein einziges Regelwerk befolgen, das für alle verständlich ist.

OSI-Ebenen

Zur Verdeutlichung ist der Prozess des Netzwerks in 7 Ebenen unterteilt, von denen jede ihre eigene Gruppe von Protokollen aufweist.

Ein Netzwerkprotokoll sind die Regeln und technischen Verfahren, die es Computern, die an ein Netzwerk angeschlossen sind, ermöglichen, Daten zu verbinden und auszutauschen.

Es wird eine Gruppe von Protokollen genannt, die durch ein einziges Ziel miteinander verbunden sind protokollstapel.

Um verschiedene Aufgaben auszuführen, gibt es mehrere Protokolle, die Systeme verwalten, z. B. den TCP / IP-Stapel. Schauen wir uns einmal genauer an, wie Informationen von einem Computer gesendet werden lokales Netzwerk auf einer anderen Comp.

Die Aufgaben des SENDER-Computers:

- Nimm Daten aus der Anwendung

- Teilen Sie sie in kleine Pakete auf, wenn sie groß sind

- Bereiten Sie die Übertragung vor, geben Sie die Route an, verschlüsseln Sie sie und transcodieren Sie sie in ein Netzwerkformat.

- Akzeptiere Datenpakete

- Entfernen Sie Serviceinformationen von ihm

- Kopiere Daten in die Zwischenablage

- Formatieren Sie nach dem Empfang aller Pakete den Quelldatenblock von ihnen.

- Gib es der Anwendung

Um alle diese Operationen korrekt auszuführen, benötigen Sie einen einzelnen Regelsatz, dh das Referenz-OSI-Modell.

Lass uns zurück zu den OSI-Ebenen gehen. Sie werden üblicherweise in umgekehrter Reihenfolge gezählt und im oberen Teil der Tabelle sind Netzwerkanwendungen und im unteren Teil das physikalische Medium der Informationsübertragung. Da Daten vom Computer direkt auf das Netzwerkkabel übertragen werden, werden Protokolle, die auf verschiedenen Ebenen ausgeführt werden, schrittweise konvertiert und auf die physische Übertragung vorbereitet.

Lassen Sie uns sie genauer untersuchen.

7. Anwendungsschicht

Seine Aufgabe besteht darin, Daten aus der Netzwerkanwendung zu übernehmen und an Level 6 zu senden.

6. Präsentationsschicht

Übersetzt diese Daten in eine einzige universelle Sprache. Tatsache ist, dass jeder Computerprozessor sein eigenes Datenverarbeitungsformat hat, aber sie müssen in einem universellen Format in das Netzwerk gelangen - genau darum geht es in der Präsentationsschicht.

5. Sitzungsschicht

Er hat viele Aufgaben.

1. Richten Sie eine Kommunikationssitzung mit dem Empfänger ein. Die Software warnt den empfangenden Computer, dass Daten an ihn gesendet werden.

2. Namenserkennung und -schutz finden hier statt:

- Identifizierung - Namenserkennung

- Authentifizierung - Passwort prüfen

- Registrierung - Zuweisung der Autorität

3. Implementieren, welche der Parteien die Information übermittelt und wie lange sie dauern wird.

4. Anordnung kontrollpunkte im allgemeinen Datenfluss, so dass im Falle eines Verlustes eines Teils einfach festgestellt werden kann, welcher Teil verloren ist und erneut gesendet werden sollte.

5. Segmentierung - Aufteilung eines großen Blocks in kleine Pakete.

4. Transportschicht

Bietet Anwendungen den erforderlichen Schutz bei der Nachrichtenzustellung. Es gibt zwei Gruppen von Protokollen:

1. Verbindungsorientierte Protokolle - sie verfolgen die Datenlieferung und fordern bei Bedarf eine erneute Übermittlung an. Dieses TCP ist ein Protokoll zum Steuern der Übertragung von Information.

2. Nicht-verbindungsorientiert (UDP) - sie senden einfach Blöcke und überwachen ihre Zustellung nicht mehr.

3. Netzwerkschicht

Bietet Ende-zu-Ende-Übertragung eines Pakets, Berechnung seiner Route. Auf dieser Ebene werden in den Paketen die IP-Adressen des Senders und des Empfängers zu allen vorherigen Informationen hinzugefügt, die von anderen Schichten erzeugt werden. Ab diesem Zeitpunkt heißt das Datenpaket PACKET selbst, das \u003e\u003e IP-Adressen hat (IP-Protokoll ist ein Interworking-Protokoll).

2. Datenverbindungsschicht

Hier wird ein Paket innerhalb eines einzelnen Kabels, dh eines lokalen Netzwerks, übertragen. Es funktioniert nur bis zu einem einzigen lokalen Netzwerk-Border-Router. Die Link-Schicht fügt dem empfangenen Paket einen Header hinzu - die MAC-Adressen des Senders und Empfängers, und in dieser Form wird der Datenblock bereits FRAME genannt.

![]()

Bei der Übertragung außerhalb eines lokalen Netzwerks wird einem Paket eine MAC zugewiesen, die nicht einem Host (Computer), sondern einem Router eines anderen Netzwerks entspricht. Hier taucht die Frage der grauen und weißen IP auf, auf die in dem Artikel Bezug genommen wurde, auf den oben verwiesen wurde. Grau ist die Adresse im selben lokalen Netzwerk, die nicht von ihren Grenzen verwendet wird. Weiß - eine einzigartige Adresse im globalen Internet.

Wenn ein Paket am Grenzrouter ankommt, wird das IP-Paket durch die IP dieses Routers ersetzt und das gesamte lokale Netzwerk wird unter einer einzigen IP-Adresse an das globale, dh das Internet, übertragen. Wenn die Adresse weiß ist, ändert sich der Teil der Daten mit der IP-Adresse nicht.

1. Physikalische Schicht (Transportschicht)

Verantwortlich für die Umwandlung von binären Informationen in ein physikalisches Signal, das an einen physischen Datenkanal gesendet wird. Wenn es ein Kabel ist, dann ist das Signal elektrisch, wenn das Glasfasernetz, dann in das optische Signal. Diese Konvertierung wird mit einem Netzwerkadapter durchgeführt.

Protokollstapel

TCP / IP ist ein Protokollstapel, der Datenübertragungen sowohl im lokalen Netzwerk als auch im globalen Internet verwaltet. Dieser Stapel enthält 4 Ebenen, das heißt, gemäß dem OSI-Referenzmodell, jeder von ihnen kombiniert mehrere Ebenen.

1. Angewandt (auf OSI - Anwendung, Präsentation und Sitzung)

Die folgenden Protokolle sind für diese Ebene verantwortlich:

TELNET - Fernkommunikationssitzung als Befehlszeile

FTP - Dateiübertragungsprotokoll

SMTP - Mail-Übertragungsprotokoll

POP3 und IMAP - Empfangen von E-Mails

HTTP - Arbeiten mit Hypertext-Dokumenten

2. Transport (OSI ist das gleiche) - das sind TCP und UDP bereits oben beschrieben.

3. Internetarbeit (auf OSI - Netzwerk) - das ist das IP-Protokoll

4. Die Ebene der Netzwerkschnittstellen (OSI - Kanal und physisch)

Die Arbeit dieser Ebene liegt in der Verantwortung von Netzwerkadaptertreibern.

Terminologie für die Bezeichnung des Datenblocks

Fließen - jene Daten, die auf Anwendungsebene betrieben werden

Im heutigen Artikel möchte ich zu den Grundlagen zurückkehren und darüber sprechen offene Interaktionsmodelle oSI-Systeme . Dieses Material wird für Anfänger nützlich sein. systemadministratoren und an alle, die am Aufbau von Computernetzen interessiert sind.

Alle Netzwerkkomponenten, beginnend mit dem Datenübertragungsmedium und endend mit der Ausrüstung, funktionieren und interagieren gemäß einem Regelwerk, das in dem sogenannten offene Systemverbindungsmodelle.

Offenes Systemverbindungsmodell OSI (Open System Interconnection) wird von der internationalen Organisation für Normen ISO (Inernational Standards Organization) entwickelt.

Nach dem OSI-Modell passieren die Daten, die von der Quelle zum Ziel übertragen werden sieben Ebenen . Auf jeder Ebene wird eine spezifische Aufgabe ausgeführt, die letztlich nicht nur die Zustellung der Daten an das Ziel gewährleistet, sondern auch deren Übertragung von den dafür verwendeten Mitteln unabhängig macht. Somit wird die Kompatibilität zwischen Netzwerken mit verschiedenen Topologien und Netzwerkgeräten erreicht.

Die Aufteilung aller Netzwerkwerkzeuge in Ebenen vereinfacht deren Entwicklung und Anwendung. Je höher das Level, desto schwieriger löst es sich. Die ersten drei Ebenen des OSI-Modells ( physisch, Kanal, Netzwerk) in engem Zusammenhang mit der verwendeten Netzwerk- und Netzwerkausrüstung. Die letzten drei Ebenen ( sitzung, Datenpräsentation, Anwendung) werden mit Hilfe des Betriebssystems und der Anwendungsprogramme implementiert. Transportebene fungiert als Vermittler zwischen den beiden Gruppen.

Vor dem Senden über das Netzwerk werden die Daten in unterteilt pakete d.h. Teile von Informationen in einer bestimmten Weise organisiert, so dass sie für den Empfang und die Übertragung von Geräten klar sind. Beim Senden von Daten wird das Paket sequentiell mit allen Ebenen des OSI-Modells verarbeitet, angefangen von der Anwendung bis hin zum physischen. Auf jeder Ebene werden Verwaltungsinformationen dieser Ebene zum Paket hinzugefügt (genannt paketkopf ), die für eine erfolgreiche Datenübertragung über das Netzwerk notwendig ist.

Als Ergebnis beginnt diese Netzwerknachricht einem mehrschichtigen Sandwich zu ähneln, das für den Computer, der es empfangen hat, "essbar" sein sollte. Zu diesem Zweck müssen Sie bestimmte Regeln für den Datenaustausch zwischen Netzwerkcomputern einhalten. Solche Regeln werden aufgerufen protokolle .

Auf der Empfangsseite wird das Paket über alle Ebenen des OSI-Modells in umgekehrter Reihenfolge verarbeitet, beginnend mit dem Physischen und endend mit der Anwendung. Auf jeder Ebene lesen die geeigneten Mittel, geleitet durch das Protokoll der Ebene, die Paketinformation, löschen dann die Information, die zu dem Paket auf dem gleichen Level durch die sendende Partei hinzugefügt wurde, und übertragen das Paket mittels der nächsten Ebene. Wenn das Paket die Anwendungsebene erreicht, werden alle Steuerinformationen aus dem Paket entfernt, und die Daten nehmen ihre ursprüngliche Form an.

Betrachten Sie nun die Arbeit jeder Ebene des OSI-Modells genauer:

Physische Ebene

- der niedrigste, unmittelbar dahinter ist der Kommunikationskanal, über den Informationen übertragen werden. Er beteiligt sich an der Organisation der Kommunikation unter Berücksichtigung der Besonderheiten der Datenübertragungsumgebung. Es enthält also alle Informationen über das Datenübertragungsmedium: Signalpegel und -frequenz, Vorhandensein von Störungen, Signaldämpfungsgrad, Kanalwiderstand usw. Darüber hinaus ist er für die Übertragung des Informationsstroms und die Transformation nach den vorhandenen Kodierungsmethoden verantwortlich. Die Arbeit der physikalischen Schicht wird anfänglich der Netzwerkausrüstung zugewiesen.

Es sollte angemerkt werden, dass es durch die physikalische Schicht, die verdrahtet und drahtloses Netzwerk. Im ersten Fall wird ein Kabel als physikalisches Medium verwendet, in der zweiten jede Art drahtlose VerbindungZum Beispiel Radiowellen oder Infrarotstrahlung.

Link-Ebene erfüllt die komplexeste Aufgabe - es gewährleistet den garantierten Datentransfer mittels Physical-Layer-Algorithmen und überprüft die Korrektheit der empfangenen Daten.

Vor Beginn der Datenübertragung wird die Verfügbarkeit des Übertragungskanals bestimmt. Informationen werden in Blöcken übertragen, die angerufen werden rahmen oder rahmen . Jeder dieser Rahmen wird am Ende und am Anfang des Blocks mit einer Folge von Bits versorgt und außerdem mit einer Prüfsumme ergänzt. Wenn ein Empfänger einen solchen Block auf der Sicherungsschicht empfängt, muss der Empfänger die Integrität des Blocks prüfen und die empfangene Prüfsumme mit der zugehörigen Prüfsumme vergleichen. Wenn sie übereinstimmen, werden die Daten als korrekt angesehen, andernfalls wird ein Fehler behoben und eine erneute Übertragung ist erforderlich. In jedem Fall wird dem Sender ein Signal mit dem Ergebnis der Operation gesendet, und dies geschieht mit jedem Frame. Die zweite wichtige Aufgabe der Sicherungsschicht ist also die Datenvalidierung.

Die Datensicherungsschicht kann sowohl in Hardware (z. B. unter Verwendung von Switches) als auch in software (z. B. Netzwerkadaptertreiber).

Netzwerkschicht notwendig, um die Arbeit an der Übertragung von Daten mit einer vorläufigen Bestimmung des optimalen Pfades für die Paketbewegung durchzuführen. Da das Netzwerk aus Segmenten mit unterschiedlichen Topologien bestehen kann, besteht die Hauptaufgabe der Netzwerkschicht darin, den kürzesten Pfad zu bestimmen und logische Adressen und die Namen von Netzwerkgeräten in ihre physische Darstellung umzuwandeln. Dieser Prozess wird aufgerufen routing und die Wichtigkeit davon ist schwer zu überschätzen. Mit einem Routingschema, das aufgrund des Auftretens verschiedener Arten von "Überlastung" im Netzwerk ständig aktualisiert wird, wird die Datenübertragung so schnell wie möglich und mit maximaler Geschwindigkeit ausgeführt.

Transportebene verwendet, um eine zuverlässige Datenübertragung zu organisieren, die den Verlust von Informationen, deren Unkorrektheit oder Duplizierung beseitigt. Gleichzeitig wird die Einhaltung der korrekten Reihenfolge bei der Übertragung und dem Empfang von Daten, ihre Aufteilung in kleinere Pakete oder ihre Kombination in größere Pakete überwacht, um die Integrität der Information zu bewahren.

Sitzungsebene verantwortlich für die Erstellung, Aufrechterhaltung und Aufrechterhaltung einer Kommunikationssitzung für die erforderliche Zeit, um die Übertragung des gesamten Datenvolumens abzuschließen. Darüber hinaus synchronisiert es die Paketübertragung und verifiziert die Zustellung und Integrität des Pakets. Bei der Übertragung von Daten werden spezielle Kontrollpunkte erstellt. Wenn die Übertragung / der Empfang fehlgeschlagen ist, werden die fehlenden Pakete erneut gesendet, beginnend mit dem nächsten Kontrollpunkt, wodurch es möglich ist, die gesamte Datenmenge so schnell wie möglich zu übertragen, wodurch eine allgemein gute Geschwindigkeit sichergestellt wird.

Präsentationsebene (oder wie es heißt, führungsebene ) ist intermediär, seine Hauptaufgabe besteht darin, Daten aus einem Format zur Übertragung über ein Netzwerk in ein Format umzuwandeln, das für eine höhere Ebene verständlich ist, und umgekehrt. Darüber hinaus ist er dafür verantwortlich, die Daten in ein einziges Format zu bringen: Wenn Informationen zwischen zwei völlig verschiedenen Netzwerken mit unterschiedlichen Datenformaten übertragen werden, müssen sie vor ihrer Verarbeitung in eine Form gebracht werden, die sowohl vom Empfänger als auch vom Absender verstanden wird. Auf dieser Ebene werden Verschlüsselungs- und Datenkomprimierungsalgorithmen angewendet.

Anwendungsschicht - die letzte und höchste im OSI-Modell. Verantwortlich für die Netzwerkkommunikation mit Benutzern - Anwendungen, die Informationen von Netzwerkdiensten auf allen Ebenen benötigen. Damit erfahren Sie alles, was beim Datentransfer passiert ist, sowie Informationen über Fehler, die bei der Übertragung aufgetreten sind. Darüber hinaus gewährleistet diese Stufe den Betrieb aller externen Prozesse, die über den Zugriff auf das Netzwerk ausgeführt werden - Datenbanken, mail-Clients, Datei-Download-Manager usw.

Im Internet habe ich ein Bild gefunden, in dem ein unbekannter Autor vorgestellt wurde oSI-Netzwerkmodell in Form eines Burgers. Ich denke, das ist ein sehr einprägsames Bild. Wenn Sie plötzlich alle sieben Ebenen des OSI-Modells in der richtigen Reihenfolge in einer bestimmten Situation (zum Beispiel während eines Vorstellungsgesprächs) aufzählen müssen, denken Sie einfach an dieses Bild und es wird Ihnen helfen. Aus praktischen Gründen übersetzte ich die Namen der Ebenen von Englisch auf Russisch: Heute ist das alles. Im nächsten Artikel werde ich das Thema weiterführen und Ihnen davon erzählen.

Unter der IT-Infrastruktur eines Unternehmens wird die Gesamtheit der verfügbaren technischen, netzwerk- und systemweiten Softwaretools und eine Reihe von Diensten verstanden, die mit diesen Tools arbeiten.

Technische Mittel der IT-Infrastruktur umfassen:

- physische Server;

- datennetze, aktive und passive Netzausrüstung (einschließlich Telefonie);

- benutzerarbeitsplätze;

- bürogeräte.

Technische Mittel sind der Teil der IT-Infrastruktur, auf den man nicht ohne direkte finanzielle Investitionen verzichten kann - Eisen muss gekauft werden. Aber auch die Kosten für Hardware können mit kostenloser freier Software intelligent minimiert werden.

Bei einer systemweiten Software ist die Situation völlig anders. Es ist unvernünftig, viel Geld für proprietäre (bezahlte, kommerzielle) Systemsoftware für die Mehrheit der kleinen und mittleren Unternehmen unnötigen Luxus auszugeben.

Es ist durchaus möglich, mit freier Open-Source-Software - wie es jetzt heißt - freie Software zu nutzen. Darüber hinaus wird ein gut aufgebauter systemweiter Teil der IT-Infrastruktur viel schneller und zuverlässiger funktionieren. Es gibt keine Einschränkungen bei der Skalierung, da keine Lizenzen für die Entwicklung und Erweiterung von Funktionen erworben werden müssen. Und für den Endanwender ist alles absolut transparent und er wird nicht einmal verstehen, worauf die Systemsoftware basiert.

Grundlegende IT-Systemsoftware

Operationssystem

Auf der ganzen Welt gab es eine Tendenz, die eine oder andere Linux-Distribution als Basisserver-Betriebssystem zu verwenden.

Bis auf wenige Ausnahmen sind sie kostenlos, Open Source und werden unter GPL- oder BSD-Lizenzen vertrieben. Alle Linux-Systeme sind extrem zuverlässig und sicher. Extrem seltene Systemschwachstellen werden von Entwicklergemeinschaften auf der ganzen Welt sehr schnell erkannt und korrigiert.

Als Server-Betriebssystem bevorzugen und empfehlen wir am dynamischsten und am schnellsten entwickelnde. Ein sehr zuverlässiges und durchdachtes System - das bestätigt unsere langjährige Erfahrung. Der Hauptentwickler und Sponsor ist Canonical. Derzeit wird das Projekt aktiv von der freien Community entwickelt und unterstützt.

Darüber hinaus wird Ubuntu als offizielles Betriebssystem in China verwendet. Offiziell angekündigt, mit der chinesischen Regierung zusammenzuarbeiten ubuntu-Version für die Bevölkerung Chinas. Die Seite hat eine neue Filiale - Ubuntu Kylin (der offizielle Name der chinesischen Filiale des Distributionskits), die sich parallel zur Hauptdistribution entwickelt und hauptsächlich die Community chinesischer Entwickler.

Das System ist ziemlich gut russifiziert, obwohl es für das Server-Betriebssystem nicht viel bedeutet. Bessere Versionen von LTS ( Lang Begriff Unterstützung - Unterstützung über einen langen Zeitraum) - derzeit 14.04LTS.

Virtualisierung

Die Zeit, in der die IT-Infrastruktur nach dem Modell "Ein Anwendungssystem - Ein Physischer Server" aufgebaut wurde, ist längst vorbei. Jetzt, auf dem gleichen physischen Server, funktionieren dank der Virtualisierungssysteme mehrere Anwendungssysteme, manchmal unter verschiedenen Betriebssystemen in verschiedenen virtuelle Maschinen. Ihre Anzahl hängt nur von der Rechenleistung des physischen Servers (Host) und manchmal von der kompetenten Berechnung der Ressourcen ab, die von den virtuellen Maschinen verbraucht werden, und von der Verteilung der funktionalen Ressourcen zwischen ihnen.

Heutzutage gibt es auf der ganzen Welt eine wachsende Tendenz, bei der Auswahl eines Virtualisierungssystems auf freie Software umzusteigen. Leider ist dies in Russland nicht der Fall - der Schwerpunkt liegt immer noch auf kommerziellen (sehr günstigen) Microsoft-Produkten und VMware, obwohl es freie Open-Source-Produkte gibt, sind nicht minderwertig und ihnen oft in Zuverlässigkeit und Funktionalität überlegen.

Um eine IT-Infrastruktur aufzubauen, ist es ratsam, eine sinnvolle Kombination von zwei Virtualisierungstechnologien - Container (Virtualisierung auf Betriebssystemebene), einfacher und ohne Overhead und vollständige Hardware-Virtualisierung zu verwenden.

In Ubuntu 14.04 ist eine industrielle Version des seit langem bekannten Containervirtualisierungssystems mit einer langen Supportdauer (5 Jahre) erschienen. Die LXC-Technologie ist seit langem, sehr erfolgreich und sogar auf eigene Gefahr und Gefahr in industriellen Systemen bekannt und wird aktiv genutzt. Die industrielle Version unterscheidet sich von den vorherigen durch größere Zuverlässigkeit, Stabilität und erweiterte Funktionalität.

Entwickelt, um in isolierten Containern einzelner Instanzen von Linux-ähnlichen Betriebssystemen zu laufen. Es ist sehr praktisch, um das Funktionieren verschiedener Anwendungssysteme zu gewährleisten, die an der Web-Technologie arbeiten - Webseiten, Informationsportale, Kollaborationssysteme (DMS, ERP, CRM, ...), usw.

Als vollständiges Virtualisierungssystem ist es am besten geeignet, eine moderne Harzu verwenden, an deren Entwicklung nicht nur Vertreter der Entwicklergemeinschaft beteiligt sind, sondern auch Unternehmen wie IBM, Intel, HP, RedHat usw. Trotz der Solidität der an der Entwicklung beteiligten Unternehmen bleibt das System frei, frei, Open Source.

Sie können fast jede Art von KVM-VM ausführen. betriebssystem - Linux, Windows, Solaris, BSD usw.

Die Zuverlässigkeit, Funktionalität und Geschwindigkeit von KVM übertrifft in vielerlei Hinsicht seine kommerziellen Gegenstücke.

OSI-Modell

OSI-Netzwerkmodell (grundlegendes Referenzmodell der offenen SystemverbindungEnglisch Basisreferenzmodell für offene Systeme Interconnection ) - Abstraktes Netzwerkmodell zur Kommunikation und Entwicklung von Netzwerkprotokollen. Stellt einen mehrstufigen Ansatz für das Netzwerk dar. Jedes Level dient seinem Teil des Interaktionsprozesses. Dank dieser Struktur wird die Zusammenarbeit von Netzwerkgeräten und Software viel einfacher und transparenter.

Derzeit wird als Hauptprotokollfamilie TCP / IP verwendet, deren Entwicklung nicht mit dem OSI-Modell zusammenhängt.

OSI-Modellebenen

Das Modell besteht aus 7 übereinander liegenden Ebenen. Ebenen interagieren (vertikal) über Schnittstellen miteinander und können mithilfe von Protokollen mit der parallelen Ebene eines anderen Systems (horizontal) interagieren. Jede Ebene kann nur mit ihren Nachbarn interagieren und Funktionen ausführen, die nur ihr zugeordnet sind. Weitere Details finden Sie in der Abbildung.

Angewandte (Anwendungs-) Ebene (engl.) Anwendungsschicht)

Die obere (7.) Ebene des Modells stellt die Interaktion zwischen dem Netzwerk und dem Benutzer bereit. Die Ebene ermöglicht Benutzeranwendungen Zugriff auf Netzwerkdienste, z. B. einen Datenbankanforderungshandler, Dateizugriff und E-Mail-Weiterleitung. Es ist auch verantwortlich für die Übertragung von Service-Informationen, bietet Fehlerinformationen für Anwendungen und Formulare Anfragen an präsentationsebene. Beispiel: POP3, FTP.

Executive (Leistungsniveau) (engl. Präsentationsschicht)

Diese Schicht ist verantwortlich für die Protokollkonvertierung und Datencodierung / Decodierung. Anwendungsanforderungen, die von der Anwendungsebene empfangen werden, werden in ein Format für die Übertragung über das Netzwerk konvertiert und Daten, die vom Netzwerk empfangen werden, werden in ein für Anwendungen verständliches Format konvertiert. Auf dieser Ebene können Datenkomprimierung / -dekomprimierung oder Datencodierung / -decodierung sowie die Umleitung von Anforderungen an eine andere Netzwerkressource durchgeführt werden, wenn sie nicht lokal verarbeitet werden können.

Die Schicht 6 (Ansichten) des OSI-Referenzmodells ist üblicherweise ein Zwischenprotokoll zum Konvertieren von Information von benachbarten Schichten. Dies ermöglicht den anwendungstransparenten Austausch von Anwendungen auf unterschiedlichen Computersystemen. Die Präsentationsebene bietet Formatierung und Code-Konvertierung. Die Codeformatierung wird verwendet, um sicherzustellen, dass die Anwendung Informationen zur Verarbeitung erhält, die für sie sinnvoll sind. Bei Bedarf kann diese Ebene von einem Datenformat in ein anderes übertragen werden. Die Darstellungsschicht beschäftigt sich nicht nur mit den Formaten und der Darstellung von Daten, sondern auch mit den Datenstrukturen, die von Programmen verwendet werden. Schicht 6 gewährleistet somit die Organisation der Daten beim Senden.

Um zu verstehen, wie das funktioniert, stellen Sie sich vor, dass es zwei Systeme gibt. Man verwendet den erweiterten ASCII-Binärcode für die Datendarstellung (die meisten anderen Computerhersteller verwenden ihn). Wenn diese beiden Systeme Informationen austauschen müssen, wird eine Präsentationsschicht benötigt, die die Konvertierung durchführt und zwischen zwei verschiedenen Formaten übersetzt.

Eine weitere Funktion, die auf der Darstellungsebene ausgeführt wird, ist die Datenverschlüsselung, die in Fällen verwendet wird, in denen es erforderlich ist, übertragene Informationen davor zu schützen, dass sie von nicht autorisierten Empfängern empfangen werden. Um dieses Problem zu lösen, müssen Prozesse und Codes auf der Ebene von Repräsentationen eine Datenkonvertierung durchführen. Auf dieser Ebene gibt es andere Subroutinen, die Texte komprimieren und Grafikbilder in Bitströme umwandeln, so dass sie über das Netzwerk übertragen werden können.

View-Level-Standards definieren auch, wie Grafiken dargestellt werden. Für diese Zwecke kann das PICT-Format verwendet werden - ein Bildformat, das zum Übertragen von QuickDraw-Grafiken zwischen Programmen für Macintosh-Computer und PowerPC verwendet wird. Ein anderes Präsentationsformat ist das mit Tags versehene JPEG-Bilddateiformat.

Es gibt eine weitere Gruppe von Standards auf Ansichtsebene, die die Darstellung von Ton- und Filmfragmenten definieren. Dazu gehört die MPEG - Schnittstelle für elektronische Musikinstrumente, die zum Komprimieren und Codieren von Videoclips auf CDs, zum Speichern in digitalisierter Form und zum Übertragen mit Geschwindigkeiten von bis zu 1,5 Mbps und Sitzungsebene)

Die fünfte Ebene des Modells ist verantwortlich für die Aufrechterhaltung der Kommunikationssitzung, so dass Anwendungen für eine lange Zeit miteinander interagieren können. Die Schicht steuert die Erstellung / Beendigung einer Sitzung, den Austausch von Informationen, die Synchronisierung von Aufgaben, die Bestimmung des Rechts auf Übertragung von Daten und die Aufrechterhaltung einer Sitzung während Zeiten der Inaktivität von Anwendungen. Die Übertragungssynchronisation wird durch das Platzieren von Kontrollpunkten in dem Datenstrom bereitgestellt, von wo aus der Prozess fortgesetzt wird, wenn die Interaktion unterbrochen wird.

Transportebene (dt. Transportschicht)

Die 4. Ebene des Modells ist darauf ausgelegt, Daten ohne Fehler, Verluste und Doppelungen in der Reihenfolge zu übermitteln, in der sie übermittelt wurden. Es spielt keine Rolle, welche Daten von wo und wo übertragen werden, das heißt, sie stellt den Übertragungsmechanismus selbst bereit. Sie teilt Datenblöcke in Fragmente auf, deren Größe vom Protokoll abhängt, kombiniert kurze in eins und bricht lange Blöcke auf. Protokolle dieser Ebene sind für die Punkt-zu-Punkt-Kommunikation vorgesehen. Beispiel: UDP.

Es gibt viele Klassen von Transportschichtprotokollen, die von Protokollen, die nur grundlegende Transportfunktionen bereitstellen (beispielsweise Datenübertragungsfunktionen ohne Empfangsbestätigung), bis hin zu Protokollen, die die Zustellung mehrerer Datenpakete an das Ziel in der richtigen Reihenfolge garantieren, mehrere Datenströme multiplexen, bereitstellen Flusskontrollmechanismus und stellen die Zuverlässigkeit der empfangenen Daten sicher.

Einige Netzwerkschichtprotokolle, die als verbindungslose Protokolle bezeichnet werden, gewährleisten nicht, dass die Daten in der Reihenfolge an das Ziel gesendet werden, in der sie vom Quellgerät gesendet wurden. Einige Transport-Layer behandeln dies, indem sie Daten in der richtigen Reihenfolge sammeln, bevor sie auf die Session-Ebene übertragen werden. Multiplexing (Multiplexing) von Daten bedeutet, dass die Transportschicht in der Lage ist, mehrere Datenströme gleichzeitig zu verarbeiten (es können auch Ströme kommen) verschiedene Anwendungen) zwischen den beiden Systemen. Der Datenflusssteuermechanismus ist ein Mechanismus zum Anpassen der Datenmenge, die von einem System zu einem anderen übertragen wird. Protokolle auf Transportebene haben oft die Funktion, die Datenlieferung zu steuern, wobei das empfangende System gezwungen wird, Bestätigungen an das sendende Ende des Datenempfangs zu senden.

Netzwerkebene (engl. Netzwerkschicht)

3. Ebene netzwerkmodell OSI wurde entwickelt, um den Datenübertragungsweg zu bestimmen. Verantwortlich für die Übersetzung logischer Adressen und Namen in physikalische Adressen, Ermittlung der kürzesten Routen, Switching und Routing, Tracking-Probleme und Engpässe im Netzwerk. Auf dieser Ebene funktioniert ein Netzwerkgerät wie ein Router.

Protokolle der Netzwerkschicht leiten Daten von der Quelle zum Ziel und können in zwei Klassen eingeteilt werden: Protokolle mit und ohne Verbindung.

Beschreiben Sie die Arbeit der Protokolle mit dem Aufbau der Verbindung kann ein Beispiel sein normales Telefon. Protokolle dieser Klasse beginnen mit der Übertragung von Daten von einem Anruf oder legen die Route für Pakete von der Quelle zum Empfänger fest. Starten Sie danach die serielle Datenübertragung und brechen Sie am Ende der Übertragung die Verbindung ab.

Verbindungslose Protokolle, die Daten senden, die vollständige Adressinformationen in jedem Paket enthalten, arbeiten ähnlich wie das Mail-System. Jeder Brief oder jedes Paket enthält die Adresse des Absenders und des Empfängers. Als nächstes liest jedes Zwischenpostamt oder Netzwerkgerät die Adressinformation und trifft eine Entscheidung über das Datenrouting. Ein Brief- oder Datenpaket wird von einem Zwischengerät an ein anderes gesendet, bis es an den Empfänger geliefert wird. Protokolle, die keine Verbindung herstellen, garantieren nicht den Empfang von Informationen an den Empfänger in der Reihenfolge, in der er gesendet wurde. Für die Installation von Daten in der richtigen Reihenfolge bei der Verwendung von Netzwerkprotokollen ohne Verbindungsaufbau sind Transportprotokolle verantwortlich.

Kanal-Ebene (engl. Datenverknüpfungsschicht)

Diese Schicht soll die Verbindung von Netzwerken auf physikalischer Ebene sicherstellen und mögliche Fehler kontrollieren. Er packt die von der physikalischen Schicht empfangenen Daten in Rahmen, prüft die Integrität, korrigiert gegebenenfalls Fehler (sendet eine wiederholte Anforderung für einen beschädigten Rahmen) und sendet sie an die Netzwerkschicht. Die Verbindungsschicht kann mit einer oder mehreren physikalischen Schichten interagieren und diese Interaktion steuern und steuern. Die IEEE-802-Spezifikation unterteilt diese Schicht in zwei Unterebenen - MAC (Media Access Control) steuert den Zugriff auf ein gemeinsames physikalisches Medium, LLC (Logical Link Control) stellt Dienste für die Netzwerkschicht bereit.