Installation des openssh Servers ubuntu. Protokolle SSH1 und SSH2. Plattformübergreifender OpenSSH-Client für das Terminal. SSH-Client für Linux.

SSH steht für "Secure Shell" und ist ein Netzwerkprotokoll, mit dem Sie sicher Befehle an einen Remote-Computer senden können. Standardmäßig im Operationssaal ubuntu-System Server 12.04 ssh-server ist nicht installiert, obwohl er auf dem Serversystem ssh liegt, das am häufigsten für die Fernverwaltung benötigt wird. In diesem Handbuch wird beschrieben, wie der SSH-Server in Ubuntu Server 12.04 LTS installiert wird.

Daher haben wir die Einstellungen überlastet und unser Remote-Desktop läuft bereits. Hier gibt es viele Möglichkeiten und Kombinationen, jeder macht so, wie er denkt. Mit Hilfe einiger Tools können Sie remote arbeiten. Das bedeutet, dass wir in einem Raum am Computer sitzen und die Ressourcen des Computers im anderen Raum nutzen können. Außerdem spielt der Abstand zwischen den beiden Computern keine Rolle. Wir können Operationen am Computer an einem anderen Ort ausführen, als ob wir daran arbeiten würden lokaler Computer.

Es gibt verschiedene Protokolle für die Kommunikation mit entfernten Terminals. Derzeit sind Router recht beliebte Geräte. Abbildung 1 zeigt das Schema heimnetzwerk mit zwei Laptops und zwei Desktops. Achten Sie auf zwei Laptops: Fett und Thomas. Später in diesem Kapitel wird Ihnen gezeigt, wie Sie sich mit einem Laptop verbinden und ein dickes Notebook erstellen und daran arbeiten können.

Die Installation wird von Standard-Ubuntu-Repositories durchgeführt, daher benötigen Sie eine konfigurierte Verbindung zum Internet.

Ubuntu Server 12.04 verwendet OpenSSH Server, der installiert wird. Geben Sie den folgenden Befehl aus:

sudo apt-get installieren openssh-server

Die Installation dauert nicht lange, vielleicht einige Minuten, abhängig von der Geschwindigkeit der Verbindung mit dem Internet. Nachdem die Installation abgeschlossen ist, können Sie den sshd-Dienst sofort starten und den ssh-Server verwenden, weil Alle OpenSSH-Einstellungen, die bei der Installation installiert werden, haben ein hohes Maß an Sicherheit. Um den OpenSSH-Server zu starten, führen Sie Folgendes aus:

Zuerst müssen wir das entsprechende Programm installieren, also öffne die Konsole und tippe. Natürlich müssen Sie es auf beiden Computern installieren. Nun, wenn alles installiert ist, müssen Sie versuchen, eine Verbindung herzustellen. Die Verbindung ist einfach, im Konsolentyp.

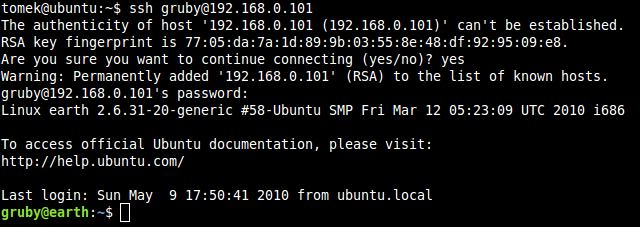

Zuerst geben wir den Befehl ein, das Terminal wird uns sagen, ob wir die Verbindung fortsetzen wollen, geben Sie ein: ja, und wir geben das Passwort für das Fettige konto. Wenn das Passwort korrekt ist, haben wir uns eingeloggt und von nun an, auf dem Laptop sitzend, arbeiten wir wirklich an einem dicken Laptop, den Sie sehen.

Möglicherweise möchten Sie jedoch Einschränkungen hinzufügen und die Sicherheit verbessern. Dazu müssen Sie die Einstellungen geringfügig ändern. Wie in fast allen Server-Software, sSH-Einstellungen sind die Entsprechungen der Namen der Parameter und ihrer Werte in der Konfigurationsdatei (in diesem Fall - / etc / ssh / sshd_config).

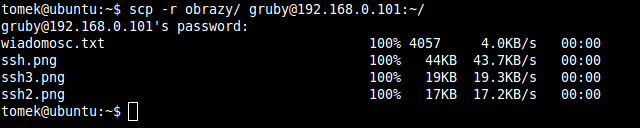

Das Kopieren einer Datei vom Client zum Server sieht im Allgemeinen so aus. Wenn die obige Aussage nicht klar ist - keine Sorge. Das Beispiel zeigt, wie es aussieht, und alles wird klar sein. Das Kopieren einer Datei vom Server auf den Client im allgemeinen Fall ist wie folgt.

Secure Shell und sichere Kopie ohne Passwort

Ein Beispiel ist in der Abbildung gezeigt. Das Kopieren eines Verzeichnisses zusammen mit Inhalten vom Client zum Server sieht im Allgemeinen wie folgt aus.

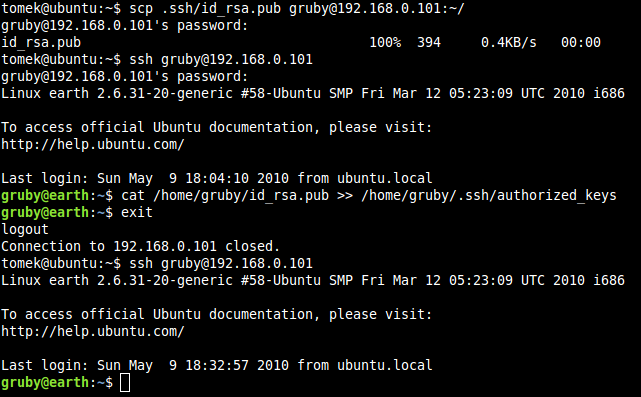

Es ist sehr schwierig, das Kennwort weiterhin einzugeben, wenn Sie eine Verbindung zu einem Remotecomputer herstellen oder Dateien senden. Dies kann wie folgt korrigiert werden: Schlüsselerzeugung. Geben Sie ein, um den Schlüssel in der Konsole zu generieren.

Verbesserung der SSH-Server-Sicherheit

Bevor Sie Änderungen an der Konfigurationsdatei / etc / ssh / sshd_config vornehmen, müssen Sie für alle Fälle eine Kopie davon erstellen. Sie können beispielsweise eine Datei in Ihren Benutzerordner kopieren:

sudo cp / etc / ssh / sshd_config ~

Jetzt können Sie mit der Konfiguration des SSH-Servers beginnen. Öffnen Sie die Datei / etc / ssh / sshd_config in einem Texteditor, zum Beispiel vi:

Wenn wir aufgefordert werden, einen Generator in die Generatordatei einzugeben, um den Schlüssel zu speichern, drücken Sie einfach "Enter". Das Ergebnis dieses Befehls wird in der Zeichnung angezeigt.

Der nächste Schritt besteht darin, die generierte Datei an den Remote-Computer zu senden. Alle diese Aktionen sehen wie eine Zeichnung aus.

Danach können wir uns ohne Passwort anmelden. Wir können auch Dateien senden, ohne ein Passwort einzugeben.

Auf dem Server installieren wir mehrere Pakete aus dem Paket. Auf dem Server installieren wir eine grafische Umgebung. Vorteile: - 100% Open-Source-Design und Knockout, das ständig von der Community entwickelt wird - kein Grund zur Sorge um die Sicherheit. Es gibt viele Einstellungen, was bedeutet, dass Sie einen reibungslosen Betrieb mit weniger getrennten Verbindungen sicherstellen können. - Der Client arbeitet mit fast jeder Grafikumgebung und ermöglicht den Remote-Start jedes Befehls.

sudo vi / etc / ssh / sshd_config

Ändern des SSH-Server-Ports

Ein Standard-TCP / IP-Port, der den SSH-Server verwendet, ist 22. Wenn Sie wissen, scannen viele automatische Hacker-Programme das Netzwerk, ermitteln die offenen 22 Ports und versuchen, eine Verbindung herzustellen ssh und wähle ein Passwort. Für den Fall, dass der Benutzername und das Passwort einfach sind (was natürlich inakzeptabel ist), besteht die Gefahr, dass sie abgeholt werden und der Angreifer in Ihr System gelangt. Wenn Sie den Port in den meisten Fällen auf einen anderen ändern, wird Ihr ssh-Server vor automatischen Hacker-Systemen geschützt. Um den Port zu ändern, suchen Sie in der Konfigurationsdatei die Zeile "Port 22" und ändern Sie den Port-Wert, zum Beispiel:

Es ist einfacher, den Drucker in einer Tasse auf dem Server zu verbinden. Leider gab es in meinem Fall immer Probleme mit der Abstimmung dieses Tunnels.

Wir können auch überprüfen, ob unser Remote-Server es uns ermöglicht, sich mit Benutzernamen und Passwörtern anzumelden. Kurz gesagt, können wir sagen, dass dies die Konsole ist, in der Sie Remote-Computer unterstützen, die Ihre eigenen verwenden.

Entgegen der landläufigen Meinung ist kein dedizierter Server oder virtueller Server erforderlich. Es gibt Firmen, die es auch für gemeinsames Shared Hosting anbieten. Verbindung mit Hosting ist eine ganz andere Sache. Datenübertragung - das Dienstprogramm ist einfach.

Bitte beachten Sie, dass die SSH-Port Änderung nicht immer eine sehr gute Lösung sein kann, zum Beispiel, weil Sie zumindest die Portnummer merken müssen, wenn auf den Server zu verbinden versucht. Um unter Verwendung von Brute-Force-SSH-Schlüssel anstelle von Passwörtern weiter zu sich selbst zu schützen.

Ssh-root-Login nicht zulassen

Ban Eintrag als root über ssh als ein paar Sicherheit verbessern, denn wenn der Angreifer in der Lage sein wird, das Passwort und melden Sie sich in Ihr System als root zu erraten „om, er erhält sofort die vollständige Kontrolle über das System. Diese Einstellung ausführen zu können, gehen Sie zu“ PermitRootLogin „und seinen Wert ändern "Ja" zu "Nein":

Nur eine Miniatur ist verschwunden. Die Feststellung der Schuldigen dauerte einige Minuten. Und das verursacht nicht so viel Gefahr, wie man sich vorstellen kann. Wir senden einen Zertifikatsserver, der es unserem Konto auf dem lokalen Computer erlaubt, sich als spezieller Benutzer auf dem entfernten Computer ohne Passwort zu registrieren. Also, wie geht das? Starten Sie die Konsole auf dem Computer, auf dem Sie sitzen. . Es ist nicht so, dass Sie mit der Befehlszeile umgehen müssen. Befehlszeile nicht unheimlich.

Am schlimmsten ist, wenn Sie die Verbindung schließen, ist alles, was Sie tun, geschlossen. Stellen Sie sich nun vor, dass Sie die Dateien, die Sie von einem anderen Server auf den Server laden, so schnell wiederherstellen möchten. Sie möchten also den Download starten sicherung und schließe den Computer.

Ssh-only-Login für bestimmte Benutzer zulassen

Eine weitere Möglichkeit, die Sicherheit zu erhöhen, besteht darin, die Anzahl der Benutzer zu beschränken, die sich bei ssh anmelden können. Dies kann mit der Direktive "AllowUsers" erfolgen. Wenn es in der Konfigurationsdatei vorhanden ist, ist die Anmeldung nur für Benutzer zulässig, die darin beschrieben sind. Wenn Sie beispielsweise zulassen möchten, dass sich ssh nur beim Benutzer "howtoit" anmeldet, fügen Sie am Ende der Datei / etc / ssh / sshd_config die folgende Zeile hinzu:

Die Sitzung, mit der wir uns trennten, arbeitete sie höflich im Hintergrund auf dem Server. Je nachdem, wie lange wir nicht gesehen haben, die Arbeitsergebnisse oder der aktuelle Stand der Aufgabe. Wir können auch mehrere verschiedene virtuelle Sitzungen erstellen, dann müssen wir ihnen bei der Konfiguration einen Namen geben.

Sie können die aktuelle Liste der Sitzungen mit dem Befehl anzeigen. Um die Sitzung zu beenden, geben Sie einfach ein. Fang den Nautilus an. Wählen Sie im Dateimenü "Mit Server verbinden" und geben Sie die Verbindungsinformationen ein. Leider funktioniert das nicht mit dem oben erwähnten Zertifikatstrick, aber es gibt ein "Remember Password" -Kontrollkästchen, das wir speichern können. Durch Klicken auf den Link wird das System geladen dateisystem Server, wie jede andere Ressource.

Wenn Sie der Liste mehrere Benutzer hinzufügen möchten, fügen Sie sie einfach durch ein Leerzeichen hinzu, z.

AllowUsers howtotru someuser

Nachdem die Konfiguration abgeschlossen ist, speichern und schließen Sie die Konfigurationsdatei und starten Sie den SSH-Server neu:

Jetzt können Sie sich von einem anderen Rechner aus mit dem ssh-Client mit Ihrem Ubuntu Server 12.04-System verbinden.

Sie schließen ein ernsthaftes Sicherheitsloch, ohne die Funktionalität zu beeinträchtigen. Wenn Sie Dateivorgänge nicht selbst durchführen können, können Sie die Hilfe unserer Administratoren nutzen. Dies bedeutet, dass Operationen mit Dateien von unseren Administratoren nach der Bestellung des entsprechenden Dienstes und nach der Bezahlung dieser Bestellung durchgeführt werden.

Um mit Tunnelschnittstellen zu arbeiten, müssen wir die Rechte haben systemadministrator sowohl auf dem Client als auch auf dem Server. Dann können wir die Verwendung von Kennwörtern verweigern, was die Sicherheit des Dienstes erheblich verbessert. Starten Sie den Dienst anschließend neu. Beginnen wir mit der Konfiguration auf dem Client. Vergessen Sie nicht, die Schnittstellennummern der Einstellungen entsprechend einzustellen.

In diesem Artikel zeige ich Ihnen, wie ich die SSH-Verbindung zu dem Server, auf dem CentOS 6.3 installiert ist, eingerichtet habe.

Unter Ubuntu 12.04 und 12.10 ist das Standardpaket open-ssh-Client. Wenn Sie alle ssh-Pakete vollständig installieren müssen, führen Sie den Befehl in der Konsole aus:

sudo apt-get installieren ssh

Sie können sich bereits über ssh mit Ubuntu verbinden.

Konfigurieren Sie nun ssh auf dem Server

Gehen wir zur Konsole von CentOS 6.3:

Zu installieren SSH-Server Gib den Befehl ein:

yum -y installiere openssh-server

Sie werden wahrscheinlich den Wert Ihres Schlafes anpassen müssen, der Ihnen Zeit gibt, diese Verbindung mit der anderen Partei herzustellen. Dann haben wir die Standard-Schnittstellenkonfiguration, dh Adresse, Maske und Tunneladressen adressieren auch das andere Ende der Verbindung. Daher brauchen wir eine entsprechende Konfiguration dieser Schnittstelle und dort. Vielleicht ist es ein bisschen seltsam, aber hier werden normalerweise zwei Adressen verwendet. Der erste ist die Adresse des externen Servers und der zweite ist die dynamisch übereinstimmende Standard-Gateway-Adresse für die externe Netzwerkschnittstelle auf dem Client.

Wir starten dienstleistungen:

chkconfig sshd auf

Service sshd starten

Konfigurieren von IpTables:

yum install iptables System-Konfiguration-Security-Level-Tui

System-Konfiguration-Firewall-Tui

* Auf der Registerkarte erlauben wir auch ssh

Starten Sie den Dienst neu, um die Änderungen zu speichern.

Dienst iptables Neustart

Die ssh-Konfigurationsdatei befindet sich in / etc / ssh / sshd_config.

Bearbeiten Sie es:

nano / etc / ssh / sshd_config

Wenn Sie Root-Zugriff auf ssh zulassen möchten, entfernen Sie die Kommentarzeichen für die Zeile

Hier ist nichts fortgeschritten, aber das ist nicht das Ende unserer spaßigen Serverdownloads. Wir akzeptieren die Änderungen durch Aufruf des folgenden Befehls. Um dies herauszufinden, starten Sie das Terminal auf dem Client und geben Sie den folgenden Befehl ein. Fehler sollten nicht sein. Um die Verbindung zu beenden, geben Sie den Client im Terminal ein.

Dies bedeutet, dass die Vorgänge auf Ihrem Server von unseren Administratoren nach der Bestellung des entsprechenden Verwaltungsdienstes und nach der Bezahlung dieser Bestellung ausgeführt werden. Dann kehren wir zur Kategorie "Session" zurück und können nun die Verbindungsdaten eingeben.

Es öffnet sich ein Terminalfenster, in dem Sie den Benutzer, mit dem Sie sich anmelden möchten, und das Passwort eingeben müssen. Sie können Operationen auf dem ausführen entfernter Server, indem Sie die Shell-Befehle eingeben. Eine Liste bekannter Hosts ist in der Datei verfügbar. Wir laden Sie herzlich zu kostenlosen Testversionen unserer Hosting-Accounts ein.

Der Rest der Einstellungen wird nicht demontiert.

Starten Sie den Dienst neu, um die Einstellungen zu speichern:

dienst sshd Neustart

Alles, das Setup ist auf der Serverseite beendet

Jetzt in konsolen Ubuntu gib den Befehl ein:

Geben Sie anstelle von hostname den Hostnamen oder die IP-Adresse Ihres Servers ein.

Eine Nachricht sollte erscheinen:

Die Authentizität des Hosts "192.168.0.101 (192.168.0.101)" kann nicht festgestellt werden.

Der RSA-Schlüssel-Fingerabdruck ist **************.

Sind Sie sicher, dass Sie die Verbindung fortsetzen möchten (ja / nein)?

Theoretische Fragen, sanfte Präsentation

Auf einem physischen Server können viele dieser virtuellen Maschinen arbeiten, sodass sie Ressourcen gemeinsam nutzen können. Jeder virtuelle Maschine kann seine eigene starten betriebssystemEs kann gestoppt werden und als physischer Server neu gestartet werden. Der Unterschied besteht darin, dass der Neustart, der Start und andere Vorgänge auf der Ebene ausgeführt werden softwaredas macht es viel schneller. Sie erhalten eine Warnung über das Sicherheitszertifikat. Kein Problem, akzeptiere oder fahre fort. Dies folgt aus dem zukünftigen Material. Wir können Passwörter in einer übersichtlichen Form speichern, so dass wir die Option zur Passwort-Erinnerung verwenden können, oder wir können sie in verschlüsselter Form speichern. Das Fehlen eines sicheren Kennwortspeichers ist sichtbar, wenn das System kompromittiert ist. Wenn Sie jedoch kein einziges Kennwort auf der ganzen Welt haben, kann ein Angreifer das Kennwort nicht für den Zugriff auf andere von Ihnen verwendete Dienste verwenden. Selbst wenn der Server kompromittiert ist, geht es zunächst nicht um Passwörter. Wir überprüfen und korrigieren den Hostnamen im ersten Feld. Speichern und anwenden, laden Sie die Konfiguration neu. Systeminformationen - überprüfen und aktualisieren Sie die Konfiguration. Bild unten. Hier setzen wir die Hintergrundsammlung auf einen höheren Wert oder gar nie. Aus den Systeminformationen können wir immer Informationen über das aktualisierte System bereitstellen, und wir werden aktualisierte Daten haben. Systeminformationen - aktualisieren Sie die Informationen über das System, und alles sollte in Ordnung sein. Jetzt sind wir bereit, Websites zu veröffentlichen, aber das ist im nächsten Artikel. Es ist eine virtuelle, unabhängige, isolierte Maschine. . Und wenn es immer noch "Propagandist" genannt wird, hier ein paar Tipps zur persönlichen Sicherheit im Auto.