Τα τείχη προστασίας και ο ρόλος τους στην οικοδόμηση προστατευμένων συστημάτων. Εργασία με ένα τείχος προστασίας. Απενεργοποιήστε το τείχος προστασίας των Windows

Σύμφωνα με τους καθορισμένους κανόνες.

Το κύριο έργο της οθόνης δικτύου είναι η προστασία του δικτύου ή των μεμονωμένων κόμβων του από μη εξουσιοδοτημένη πρόσβαση. Επίσης, οι οθόνες δικτύου συχνά ονομάζονται φίλτρα, καθώς το κύριο καθήκον τους δεν είναι να παραλείπουν τα πακέτα (φίλτρο) που δεν είναι κατάλληλα για κριτήρια που ορίζονται στη διαμόρφωση.

Ορισμένες οθόνες δικτύου σας επιτρέπουν επίσης να μεταδίδουν διευθύνσεις - τη δυναμική αντικατάσταση για τις διευθύνσεις ή τις θύρες του Intranet (γκρίζες) στο εξωτερικό, που χρησιμοποιείται εκτός του τοπικού δικτύου, το οποίο μπορεί να παράσχει πρόσθετη ασφάλεια.

Αλλα ονόματα

Τείχος προστασίας, Τείχος προστασίας, Τείχος προστασίας, Φάρος - που σχηματίζεται από τη μεταγραφή του αγγλικού όρου Τείχος προστασίας.

Ποικιλίες οθονών δικτύου

Το υποστηριζόμενο επίπεδο του μοντέλου δικτύου OSI είναι το κύριο χαρακτηριστικό κατά την ταξινόμηση των τείχους προστασίας. Οι ακόλουθοι τύποι τείχους προστασίας διακρίνουν:

- Ελεγχόμενοι διακόπτες (επίπεδο καναλιού).

- Φίλτρα δικτύου δικτύου (απάτριδα). Το στατικό φιλτράρισμα πραγματοποιείται με την ανάλυση της πηγής και του δέκτη, του πρωτοκόλλου, του αποστολέα και των θυρών παραληπτών.

- Πύλες επιπέδου περιόδου σύνδεσης (πληρεξούσιο επίπεδο κυκλώματος). ΣΕ Μοντέλο δικτύου TCP / IP Δεν υπάρχει επίπεδο μοναδικά σχετική συνεδρίαση Επίπεδο OSIΩς εκ τούτου, οι πύλες περιόδου σύνδεσης περιλαμβάνουν τα φίλτρα που δεν μπορούν να προσδιοριστούν με δίκτυα ή μεταφορές, ούτε με εφαρμοσμένο επίπεδο:

- Πύλες, μεταφράσεις διευθύνσεων (NAT, Pat) ή πρωτόκολλα δικτύου (μεταφραστική γέφυρα).

- Φίλτρα ελέγχου κατάστασης καναλιών. Τα φίλτρα για τον έλεγχο της κατάστασης του καναλιού επικοινωνίας περιλαμβάνουν συχνά φίλτρα δικτύου δικτύου με προηγμένες λειτουργίες (κατάσταση), οι οποίες αναλύουν επιπρόσθετα τις κεφαλίδες πακέτων και μπορούν να φιλτράρουν πακέτα).

- Πύλες επιπέδου περιόδου σύνδεσης. Η πιο διάσημη και δημοφιλής πύλη επιπέδου συνεδρίας είναι κάλτσες.

- Πύλη επιπέδου εφαρμογής (Proxy σε επίπεδο εφαρμογής), που συχνά ονομάζεται διακομιστές μεσολάβησης. Διαχωρίζονται σε διαφανή (διαφανή) και αδιαφανή (στερεά).

- Το Firewall Spi (δραστηριότητα επιθεώρησης πακέτων, SPI) ή άλλως τείχη προστασίας με δυναμικό φιλτράρισμα πακέτων (διπλωματικό φιλτράρισμα πακέτων), είναι ουσιαστικά πύλες επιπέδου σε περιόδους σύνδεσης με προηγμένες λειτουργίες. Οι επιθεωρητές κατάστασης λειτουργούν στο επίπεδο περιόδου σύνδεσης, αλλά "κατανοούν" τα πρωτόκολλα των επιπέδων εφαρμογής και δικτύου. Σε αντίθεση με την πύλη του εφαρμοσμένου επιπέδου, η οποία ανοίγει δύο Εικονικό κανάλι TCP (ένα - για τον πελάτη, το άλλο - για διακομιστή) για κάθε σύνδεση, ο επιθεωρητής κατάστασης δεν εμποδίζει την άμεση σύνδεση μεταξύ του πελάτη και του διακομιστή.

Υπάρχει επίσης η έννοια της "καυσόξυλου επιπέδου εμπειρογνωμόνων". Οθόνη δικτύου Αυτός ο τύπος Βασίζονται σε διαμεσολαβητές επιπέδου εφαρμογής ή επιθεωρητές κατάστασης, αλλά είναι απαραίτητα εξοπλισμένες με πύλες περιόδου σύνδεσης και φίλτρα δικτύου, μερικές φορές κατανόηση και επίπεδο δικτύου. Συχνά έχουν τις ειδοποιήσεις καταγραφής συμβάντων και διαχειριστή, εργαλεία απομακρυσμένης υποστήριξης χρήστη (για παράδειγμα εξουσιοδότηση), εικονικά ιδιωτικά εργαλεία κατασκευής δικτύου, κλπ. Είναι σχεδόν όλα τα τείχη προστασίας στην αγορά.

Τυπικά χαρακτηριστικά

- Φιλτραρίσματος Πρόσβαση σε προφανώς απροστάτευτες υπηρεσίες.

- Αποτροπή κλειστών πληροφοριών από προστατευόμενο υποδίκτυο, καθώς και την εισαγωγή ψευδών δεδομένων σε προστατευμένο υποδίκτυο χρησιμοποιώντας ευάλωτες υπηρεσίες.

- Έλεγχος πρόσβασης στους κόμβους δικτύου.

- Μπορεί να καταχωρίσει όλες τις προσπάθειες πρόσβασης τόσο για το εξωτερικό όσο και από το εσωτερικό δίκτυο, το οποίο σας επιτρέπει να καταγράψετε τη χρήση πρόσβασης στο Internet με μεμονωμένους κόμβους δικτύου.

- Ρύθμιση της διαδικασίας πρόσβασης στο δίκτυο.

- Κοινοποίηση ύποπτων δραστηριοτήτων, προσπαθώντας να δοκιμάσετε ή να επιτεθεί σε κόμβους δικτύου ή την ίδια την οθόνη.

Ως αποτέλεσμα προστατευτικών περιορισμών, ορισμένοι μπορεί να αποκλειστούν αναγκαία για τον χρήστη Υπηρεσίες όπως Telnet, FTP, SMB, NFs, και ούτω καθεξής. Ως εκ τούτου, η ρύθμιση FaceVolt απαιτεί τη συμμετοχή ενός ειδικού Ασφάλεια δικτύου. Διαφορετικά, η βλάβη από την ακατάλληλη διαμόρφωση μπορεί να υπερβεί το όφελος.

Θα πρέπει επίσης να σημειωθεί ότι η χρήση του τείχους προστασίας αυξάνει τον χρόνο απόκρισης και μειώνει διακίνησηΔεδομένου ότι το φιλτράρισμα δεν εμφανίζεται αμέσως.

Προβλήματα που δεν λυθούν από το τείχος προστασίας

Το ίδιο το τείχος προστασίας δεν είναι πανάκεια από όλες τις απειλές για το δίκτυο. Συγκεκριμένα, αυτός:

- Δεν προστατεύει τους κόμβους δικτύου από τη διείσδυση μέσω "καταπακτών" (ENG. Πίσω πόρτες.) ή ευπάθεια του λογισμικού ·

- δεν προστατεύει από πολλούς Εσωτερικές απειλές, πρώτα απ 'όλα - διαρροές δεδομένων,

- δεν προστατεύει από τη λήψη από τους χρήστες κακόβουλα προγράμματα, συμπεριλαμβανομένων των ιών.

Για την επίλυση των δύο τελευταίων προβλημάτων, τα κατάλληλα πρόσθετα κεφάλαια χρησιμοποιούνται, ιδίως, τα αντιιικά. Συνήθως συνδέονται με το τείχος προστασίας και περνάει από τον εαυτό τους το αντίστοιχο μέρος της κυκλοφορίας δικτύου, που εργάζεται ως διαφανής για άλλους κόμβους δικτύου ή λαμβάνουν αντίγραφο όλων των δεδομένων που αποστέλλονται από το τείχος προστασίας. Ωστόσο, μια τέτοια ανάλυση απαιτεί σημαντικούς πόρους υλικού, επομένως συνήθως πραγματοποιείται σε κάθε κόμβο του δικτύου ανεξάρτητα.

Βιβλιογραφία

- David V. Chepman, Ml, Andy Fox. Cisco Secure Pix® Firewall Firewalls Cisco® Secure Pix® Firewalls. - m.: "Williams", 2003. - Ρ. 384. - ISBN 1-58705-035-8.

δείτε επίσης

Σημειώνει

Συνδέσεις

| Ρύθμιση ενός τείχους προστασίας στο Linux Σε έναν επιστήμονα του Wiki |

- Διάλεξη 10 "Τείχη προστασίας" / Eric Maywood, ασφάλεια δικτύου: πληροφορίες, intouit 2006, ISBN 978-5-9570-0046-9

- Πύλες ασφαλείας: Νέο κύμα / "Λύση περιοδικών / LAN", № 09, 2010

| Οθόνες πυροσβεστικού | ||

|---|---|---|

Οι οθόνες πυροσβεστήρα μπορούν να χωριστούν σε μαθήματα σε διάφορα χαρακτηριστικά.

Μέχρι Τοποθεσία:

Προσωπικό τείχος προστασίας (Προσωπικό τείχος προστασίας) - ένα πρόγραμμα που είναι εγκατεστημένο σε κάθε ένα Σταθμός εργασίας Στο δίκτυο και ελέγχει τις συνδέσεις που προσπαθούν να καθορίσουν αυτή ή αυτή την εφαρμογή.

Κατανεμημένο τείχος προστασίας Το κατανεμημένο τείχος προστασίας είναι συνήθως εγκατεστημένο στο "κενό" μεταξύ του εσωτερικού δικτύου και του Διαδικτύου και ελέγχει όλη την κίνηση που περνάει μέσα από αυτό. Εάν υπάρχει ένα επαρκώς μεγάλο δίκτυο, έχει νόημα να εγκαταστήσετε διάφορα τείχη προστασίας: για κάθε υπηρεσία ή ομάδα εργασίας - ως μέσο προστασίας έναντι επιθέσεων στο δίκτυο της εταιρείας.

Σύμφωνα με την αρχή της λειτουργίας:

Φίλτρα παρτίδας (Φίλτρο πακέτων, φίλτρο διαλογής)

Ένα φίλτρο συσκευασίας σε καθαρή μορφή είναι μια συσκευή που φιλτράρει τα πακέτα δικτύου με βάση προκαθορισμένα δεδομένα σχετικά με τις διευθύνσεις δικτύου και τους λιμένες της πηγής και του παραλήπτη. Ωστόσο, με τη μορφή ανεξάρτητων συμπλοκών λογισμικού και υλικού, τα τείχη προστασίας αυτού του τύπου δεν έχουν βρεθεί για μεγάλο χρονικό διάστημα λόγω ανεπαρκούς λειτουργικότητας. Ένα φίλτρο παρτίδας μπορεί εύκολα να παρακάμψει, για παράδειγμα, αλλάζοντας επιπλέον τη διεύθυνση IP (Spoofing IP), επιπλέον, τα φίλτρα παρτίδας είναι συνήθως ενσωματωμένα σε δρομολογητές.

- Φτήνια

- "Διαφάνεια" για εφαρμογές

- Υψηλή απόδοση

- Περιορισμένες δυνατότητες ανάλυσης (μέχρι το 4ο επίπεδο του μοντέλου OSI Μέγιστο)

- Χαμηλό επίπεδο προστασίας που είναι εύκολο να πάρει γύρω

- Την πολυπλοκότητα της διαμόρφωσης και της παρακολούθησης

Διακομιστές μεσολάβησης (Proxy, Gateway Layer Application)

Η τεχνολογία διακομιστή μεσολάβησης είναι ότι οι οικοδεσπότες στο εσωτερικό δίκτυο και ο ξενιστής στο εξωτερικό δίκτυο δημιουργεί τις συνδέσεις μεταξύ τους δεν είναι άμεσα, αλλά μέσω του εικονικού "διαμεσολαβητή" - μια ξεχωριστή υπηρεσία που αναφέρεται στον πελάτη για λογαριασμό του διακομιστή, και με το διακομιστή - εξ ονόματος του πελάτη. Έτσι, το τείχος προστασίας λειτουργεί ως μέρος της ένωσης και, κατά συνέπεια, μπορεί να αναλύσει όλα τα συμβάντα που εμφανίζονται όταν το συμβάν συνδέεται, ανακαλύπτοντας, συμπεριλαμβανομένων πιθανών επιθέσεων.

Οι διακομιστές μεσολάβησης υπάρχουν κυρίως για πολλά από τα πιο δημοφιλή πρωτόκολλα επιπέδου εφαρμογής: http, ftp και κάποιες άλλες. Υπάρχει επίσης ένα παγκόσμιο πρότυπο για τη δημιουργία διακομιστών μεσολάβησης για τα δικά του πρωτόκολλα Socks5 (RFC 1928). Επιπλέον, η διήθηση της παρτίδας είναι πιο συχνά.

- Προστασία υψηλού επιπέδου

- Η δυνατότητα ελέγχου του περιεχομένου (φιλτραρίσματος ιστού, ΗΛΕΚΤΡΟΝΙΚΗ ΔΙΕΥΘΥΝΣΗ και τα λοιπά.)

- Περιορισμένος αριθμός υποστηριζόμενων πρωτοκόλλων

- "Opology" - Η ανάγκη να ορίσετε τη διεύθυνση του διακομιστή μεσολάβησης στις μηχανές-πελάτες

- Διπλασιάζοντας τον αριθμό των συνδέσεων

- Χαμηλή απόδοση, υψηλές απαιτήσεις ισχύος διακομιστή στις οποίες εγκαθίσταται υπηρεσία μεσολάβησης

- Κακή κλιμακωτή

Τείχη προστασίας με έλεγχο κατάστασης Δραστηριοποιημένη επιθεώρηση)

Τα τείχη προστασίας αυτής της κατηγορίας παράγουν μια πιο λεπτή ανάλυση της διέλευσης της κυκλοφορίας, δηλαδή, εξετάστε κάθε πακέτο στο πλαίσιο των εξαρτημάτων του σε μια συγκεκριμένη σύνδεση, συμπεριλαμβανομένης, λαμβάνοντας υπόψη το ένα πότε και πώς δημιουργήθηκε η σύνδεση και ποια δραστηριότητα Αυτή η ένωση Ήταν πριν λάβετε ένα πακέτο. Επιπλέον, δεδομένου ότι ορισμένα πρωτόκολλα λειτουργούν χωρίς να εγκατασταθούν μια σύνδεση (για παράδειγμα, UDP), το τείχος προστασίας παράγει εργασίες με πακέτα στο πλαίσιο της λεγόμενης "εικονικής" σύνδεσης - ροής. Στην περίπτωση αυτή, τέτοια πακέτα εξετάζονται σε ένα ενιαίο πλαίσιο. Σε αυτή την περίπτωση, αυτός ο τύπος τείχους προστασίας μπορεί να χρησιμοποιήσει πληροφορίες όχι μόνο για την τρέχουσα σύνδεση, αλλά και τις προηγούμενες συνδέσεις.

- Προστασία υψηλού επιπέδου

- Ελέγξτε σε όλα τα επίπεδα του μοντέλου OSI (έως 7 ετών)

- "Διαφάνεια" για εφαρμογές

- Υψηλή απόδοση (σε σύγκριση με διακομιστές μεσολάβησης)

- Επεκτασιμότητα

- Σχετικά υψηλό κόστος

Μέχρι σήμερα, τα τείχη προστασίας σε καθαρή μορφή είναι αρκετά σπάνια. Τις περισσότερες φορές, εκτός από τις λειτουργίες της κυκλοφορίας φιλτραρίσματος, οι συσκευές περιλαμβάνουν διάφορες Επιπρόσθετα χαρακτηριστικά Φίλτρο περιεχομένου, Διεύθυνση Δίκτυο Μετάφραση (NAT), Εικονική ιδιωτική δικτύωση (VPN), Ανίχνευση των πιο κοινών επιθέσεων (IDS) και άλλοι. Ας διευκρινίσουμε το σκοπό ορισμένων από τις πιο χρήσιμες λειτουργίες.

Αποσύνδεση ζώνη (αποστρατιωτική ζώνη, DMZ)

Ένα τυπικό σύνολο διασύνδεσης interfaces περιλαμβάνει μια θύρα σύνδεσης ενός εσωτερικού δικτύου, θύρα για ένα εξωτερικό δίκτυο και μία ή περισσότερες θύρες για αποστρατιωτικές ζώνες (DMZ).

Η ουσία του DMZ είναι ότι δεν εισέρχεται άμεσα σε ένα εσωτερικό ή εξωτερικό δίκτυο και η πρόσβαση σε αυτό μπορεί να πραγματοποιηθεί μόνο σε προκαθορισμένους κανόνες του τείχους προστασίας. Δεν υπάρχουν χρήστες σε διακομιστές μόνο DMZ μόνο (για παράδειγμα, διακομιστής βάσεων δεδομένων, διακομιστής ιστού, ταχυδρομικός διακομιστής ή διακομιστή FTP). Η αποστρατιωτικοποιημένη ζώνη συνήθως χρησιμεύει για την πρόληψη της πρόσβασης από το εξωτερικό δίκτυο στους οικοδεσπότες του εσωτερικού δικτύου λόγω της απομάκρυνσης από την αφαίρεση τοπικό δίκτυο Στην ειδική ζώνη όλων των υπηρεσιών που απαιτούν πρόσβαση από το εξωτερικό.

Αρχείο διεύθυνσης δικτύου (Διευθυντής Δίκτυο Μετάφραση, NAT)

Όταν χρησιμοποιείτε το NAT, το τείχος προστασίας παίζει το ρόλο μιας πύλης που αντικαθιστά τη διεύθυνση IP των συσκευασιών που περνούν μέσα στο εσωτερικό δίκτυο ή από αυτό. Αυτή η λειτουργία μπορεί να είναι χρήσιμη σε δύο περιπτώσεις:

1. να αποκρύψει το εσωτερικό σύστημα δικτύου από τον εξωτερικό κόσμο και να εξασφαλίσει τη μερική ανωνυμία του αποστολέα της συσκευασίας ·

2. Για να μετατρέψετε ιδιωτικές διευθύνσεις IP του εσωτερικού δικτύου (192.168. *. *, 172.16-31. *. *, 10. *. * *) Στην πραγματικότητα για τη δυνατότητα εργασίας στο Διαδίκτυο.

Υπάρχουν δύο ποικιλίες NAT:

- Στατική εκπομπή (στατική nat, one-to-one nat), στην οποία κάθε εσωτερική διεύθυνση IP αντιστοιχεί στη δική του εξωτερική διεύθυνση.

- Δυναμική εκπομπή (δυναμική NAT, απόκρυψη NAT, τη μετάφραση της διεύθυνσης λιμένων), στην οποία οι εσωτερικές διευθύνσεις είναι μεγαλύτερες από τις εξωτερικές. Τις περισσότερες φορές, η δυναμική εκπομπή χρησιμοποιείται παρουσία μιας πραγματικής διεύθυνσης IP που εκδίδεται από τον πάροχο και αρκετοί υπολογιστές στο εσωτερικό δίκτυο, οι οποίες πρέπει να παρέχονται με πρόσβαση στο διαδίκτυο. Σε αυτή την περίπτωση, όλοι οι σταθμοί εργασίας, ενώ προσπαθούν να εγκαταστήσετε μια σύνδεση στο Internet, θα χρησιμοποιήσουν την ίδια εξωτερική διεύθυνση IP. Σημείωση: Μια συσκευή που εφαρμόζει τη λειτουργία NAT θα αντικαταστήσει τη διεύθυνση προέλευσης (από το εσωτερικό δίκτυο) στη διεύθυνση του. Διαφορετικοί σταθμοί εσωτερικού δικτύου θα αντιστοιχούν σε διαφορετικές θύρες της πηγής στη μετασχηματισμένη συσκευασία.

Εικονικά ιδιωτικά δίκτυα (εικονικά ιδιωτικά δίκτυα, VPN)

Η τεχνολογία VPN χρησιμεύει για να συνδυάσει σωματικά Απομακρυσμένα αντικείμενα (δίκτυα ή μεμονωμένους οικοδεσπότες) γενικά Εικονικό δίκτυοΧρησιμοποιώντας δημόσια δίκτυα (για παράδειγμα, Internet), παρακάμπτοντας την ανάγκη θέσης πρόσθετων καναλιών επικοινωνίας. Δεδομένου ότι οι πληροφορίες περνούν μέσω ενός κοινού δικτύου, πρέπει να προστατευθεί από την ανάγνωση και την αλλαγή. Για αυτό, ισχύουν διάφορα μέσα κωδικοποίησης. Μπορούν να επικαλεστεί στο τρίτο επίπεδο (δίκτυο) του μοντέλου OSI ή να χρησιμοποιήσουν τη λειτουργία συντονισμού, η οποία δημιουργεί χρήστες από την ψευδαίσθηση της εργασίας σε ένα τοπικό δίκτυο, που απομονώνονται από το Διαδίκτυο.

Στη Δύση, το IPSec, το PPTP, L2TP, κλπ., Χρησιμοποιώντας το DES (56-bit), 3DES (168-bit) και AES (128-bit / 256-bit) χρησιμοποιούνται για την προστασία της κυκλοφορίας.

Στη χώρα μας, το ζήτημα της χρήσης κρυπτογραφικών παραγόντων ρυθμίζεται από το FSB. Ενημερώθηκαν επίσημες πτυχές, ας πούμε απλώς ότι για την προστασία των δεδομένων που σχετίζονται με τις κατηγορίες εμπιστευτικών, μυστικών, εντελώς μυστικής ή ιδιαίτερης σημασίας, τη χρήση πιστοποιημένων (Γκοτεκομισίας ή FSB - ανάλογα με τον τύπο) των κεφαλαίων που εφαρμόζουν τον αλγόριθμο GOST 28147-89 . Ταυτόχρονα, όταν χρησιμοποιείτε τέτοια εργαλεία απαιτεί άδεια ή σύναψη σύμβασης με μια εταιρεία που έχει σχετική άδεια.

Πρέπει να σημειωθεί ότι για το έργο των ανωτέρω αλγορίθμων στις πύλες VPN απαιτεί επαρκώς σοβαρή υπολογιστική δύναμη, επομένως έχει νόημα να αγοράζετε όχι λογισμικό, αλλά ειδικό υλικό για τη δημιουργία σήραγγες VPN.

Υπάρχουν δύο βασικά συστήματα για την οικοδόμηση δικτύων VPN.

Σχέδιο "Δίκτυο δικτύου" Συνήθως χρησιμοποιούνται για τη σύνδεση των απομακρυσμένων γραφείων της επιχείρησης, οι οποίες μπορεί να βρίσκονται σε διαφορετικές πόλεις και ακόμη και χώρες. Σε κάθε ένα από τα γραφεία, είναι εγκατεστημένο μια πύλη VPN, η οποία είναι πιο συχνά ενσωματωμένη στο τείχος προστασίας. Πρέπει να ληφθεί υπόψη ότι η κυκλοφορία προστατεύεται μόνο μέσα στην ίδια την σήραγγα VPN - δεν προστατεύεται μέσα σε κάθε δίκτυο.

Σχέδιο "Point-Network" Το πιο συχνά χρησιμεύει για να συνδεθεί στο δίκτυο των απομακρυσμένων υπαλλήλων της εταιρείας, ενώ το τελευταίο έξω από το γραφείο (για παράδειγμα, σε ένα επαγγελματικό ταξίδι). Για να το κάνετε αυτό, ένας πελάτης VPN πρέπει να εγκατασταθεί στον υπολογιστή του χρήστη (ο οποίος μπορεί να ενσωματωθεί στο λειτουργικό σύστημα, για παράδειγμα, Microsoft Windows. 2000 / XP) στην οποία ο χρήστης θα συνδεθεί με την πύλη VPN της εταιρείας μέσω του Διαδικτύου.

Κριτήρια επιλογής ενός τείχους προστασίας:

- Λειτουργικότητα (Υποστηριζόμενες λειτουργίες: NAT, VPN, φιλτράρισμα περιεχομένου και άλλα).

- Πρέπει να υπολογίσετε τον απαιτούμενο αριθμό διασυνδέσεων (DMZ, πισίνες μόντεμ ...).

- Τη δυνατότητα ολοκλήρωσης με τον υπάρχοντα εξοπλισμό (με λογισμικό κατά του ιού, με σύστημα ελέγχου περιεχομένου, με σύστημα ανίχνευσης επίθεσης κ.λπ.) ·

- Το κόστος ιδιοκτησίας (η τιμή της συσκευής + η ανάγκη για πρόσθετη κατάρτιση του διαχειριστή του τείχους προστασίας + μισθό ενός τέτοιου διαχειριστή + τεχνική υποστήριξη).

Εντατική ανάπτυξη της παγκόσμιας Δίκτυα υπολογιστών, η εμφάνιση νέων τεχνολογιών αναζήτησης πληροφοριών προσελκύει αυξανόμενη προσοχή στο Διαδίκτυο από ιδιώτες και διάφορους οργανισμούς. Πολλοί οργανισμοί λαμβάνουν αποφάσεις σχετικά με την ένταξη των τοπικών και εταιρικών δικτύων τους στο Διαδίκτυο. Η χρήση του Διαδικτύου για εμπορικούς σκοπούς, καθώς και κατά τη μετάδοση πληροφοριών που περιέχουν εμπιστευτικές πληροφορίες, συνεπάγεται την ανάγκη δημιουργίας ενός αποτελεσματικού συστήματος προστασίας δεδομένων. Η χρήση του παγκόσμιου Διαδικτύου έχει αναμφισβήτητα πλεονεκτήματα, αλλά, όπως και πολλές άλλες νέες τεχνολογίες, έχει τα δικά της μειονεκτήματα. Η ανάπτυξη παγκόσμιων δικτύων οδήγησε σε πολλαπλή αύξηση του αριθμού των όχι μόνο των χρηστών, αλλά και επιτίθεται σε υπολογιστές που συνδέονται με το Διαδίκτυο. Οι ετήσιες απώλειες λόγω του ανεπαρκούς επιπέδου της ασφάλειας των υπολογιστών βαθμολογούνται δεκάδες εκατομμύρια δολάρια. Επομένως, όταν η σύνδεση στο Διαδίκτυο, πρέπει να ληφθεί μέριμνα ένα τοπικό ή εταιρικό δίκτυο για την παροχή της ασφάλειας των πληροφοριών.

Το Frontal Internet Network δημιουργήθηκε ως Ανοικτό σύστημαπου προορίζεται για δωρεάν ανταλλαγή πληροφοριών. Λόγω του ανοίγματος της ιδεολογίας του, το Διαδίκτυο παρέχει στους επιτιθέμενους πολύ μεγαλύτερες ευκαιρίες για διείσδυση σε συστήματα πληροφοριών. Μέσω του Διαδικτύου, ο δράστης μπορεί:

- να εισβάλουν στο εσωτερικό δίκτυο της επιχείρησης και να αποκτήσετε μη εξουσιοδοτημένη πρόσβαση σε εμπιστευτικές πληροφορίες ·

- Αντιγράψτε παράνομα τις σημαντικές και πολύτιμες πληροφορίες για την Εταιρεία.

- Λάβετε κωδικούς πρόσβασης, διευθύνσεις διακομιστή και μερικές φορές το περιεχόμενό τους.

- εισαγω Σύστημα πληροφορίων Επιχειρήσεις με το όνομα του εγγεγραμμένου χρήστη κ.λπ.

Λαμβάνοντας έναν εισβολέα πληροφοριών, η ανταγωνιστικότητα της επιχείρησης και η εμπιστοσύνη των πελατών της μπορεί να υπονομευθεί σοβαρά.

Ορισμένες εργασίες για να αντικατοπτρίζουν τις πιο πιθανές απειλές για τα εσωτερικά δίκτυα, είναι σε θέση να λύσουν τα τείχη προστασίας. Το τείχος προστασίας είναι ένα σύστημα τείχους προστασίας που σας επιτρέπει να διαιρέσετε κάθε δίκτυο σε δύο ή περισσότερα μέρη και να εφαρμόσετε ένα σύνολο κανόνων που καθορίζουν τις συνθήκες για τη διέλευση των πακέτων με δεδομένα από το ένα μέρος. κοινόχρηστο δίκτυο σε άλλο. Κατά κανόνα, τα σύνορα αυτά διεξάγονται μεταξύ του εταιρικού (τοπικού) δικτύου της επιχείρησης και του παγκόσμιου δικτύου διαδικτύου, αν και μπορεί να διεξαχθεί στο πλαίσιο του εταιρικού δικτύου της επιχείρησης. Η χρήση των τείχους προστασίας σας επιτρέπει να οργανώσετε μια εσωτερική πολιτική ασφάλειας του δικτύου επιχειρήσεων, να διαιρώσετε ολόκληρο το δίκτυο σε τμήματα. Αυτό σας επιτρέπει να διατυπώσετε τις βασικές αρχές της αρχιτεκτονικής ασφαλείας του εταιρικού δικτύου:

- Εισαγωγή Οι κατηγορίες απορρήτου και τη δημιουργία n διατεθειμένο τμήματα δικτύου, αντίστοιχα. Ταυτόχρονα, κάθε χρήστης μέσα στο τμήμα δικτύου έχει το ίδιο επίπεδο μυστικότητας (που εισάγεται στις πληροφορίες ενός επιπέδου μυστικότητας). Η υπόθεση αυτή μπορεί να συγκριθεί με το μυστικό φυτό, όπου όλοι οι εργαζόμενοι σύμφωνα με το επίπεδο πρόσβασης τους έχουν πρόσβαση μόνο σε ορισμένα δάπεδα. Αυτή η δομή εξηγείται από το γεγονός ότι σε καμία περίπτωση δεν μπορεί να συγχέει τις ροές πληροφόρησης διαφορετικών επιπέδων μυστικότητας. Καμία λιγότερο προφανής εξήγηση αυτού του διαχωρισμού όλων των χρηστών σε n, απομονωμένα τμήματα είναι η ευκολία επίθεσης μέσα σε ένα τμήμα δικτύου.

- Κατανομή σε ξεχωριστό τμήμα όλων των εσωτερικών διακομιστών της εταιρείας. Αυτό το μέτρο σας επιτρέπει επίσης να απομονώσετε τις ροές πληροφοριών μεταξύ των χρηστών που έχουν διαφορετικά επίπεδα πρόσβασης.

- Κατανάλωση σε ξεχωριστό τμήμα όλων των διακομιστών της εταιρείας στην οποία θα παρέχονται πρόσβαση από το Διαδίκτυο (δημιουργία μιας αποστρατιωτικοποιημένης ζώνης για εξωτερικούς πόρους).

- Δημιουργώντας ένα επιλεγμένο τμήμα της διοικητικής διαχείρισης.

- Δημιουργία επιλεγμένου τμήματος διαχείρισης ασφαλείας.

Το τείχος προστασίας περνάει από τον εαυτό του όλη την κυκλοφορία, λαμβάνοντας μια απόφαση σε κάθε πακέτο που περνάει: να του δώσει την ευκαιρία να περάσει ή όχι. Προκειμένου το τείχος προστασίας να κάνει αυτή τη λειτουργία, πρέπει να καθορίσει το σύνολο κανόνων φιλτραρίσματος. Η απόφαση να φιλτράρει εάν τα συγκεκριμένα πρωτόκολλα και διευθύνσεις φιλτράρονται χρησιμοποιώντας ένα τείχος προστασίας εξαρτάται από τις πολιτικές ασφαλείας που εγκρίθηκαν στο προστατευόμενο δίκτυο. Το τείχος προστασίας είναι ένα σύνολο εξαρτημάτων προσαρμόσιμο για την εφαρμογή των επιλεγμένων πολιτικών ασφαλείας.

Η πολιτική ασφάλειας δικτύου κάθε οργανισμού πρέπει να περιλαμβάνει δύο συστατικά:

- Πολιτική υπηρεσίας δικτύου.

- Την πολιτική εφαρμογής των τείχους προστασίας.

Οι πολιτικές πρόσβασης των υπηρεσιών δικτύου πρέπει να αποτελούν αποσαφήνιση των συνολικών πολιτικών του οργανισμού σχετικά με την προστασία των πόρων πληροφόρησης στον οργανισμό. Προκειμένου το τείχος προστασίας να υπερασπιστεί με επιτυχία τους πόρους του οργανισμού, οι πολιτικές πρόσβασης των χρηστών στις υπηρεσίες δικτύου πρέπει να είναι ρεαλιστικές. Αυτή είναι η πολιτική κατά την οποία έχει βρεθεί αρμονική ισορροπία μεταξύ της προστασίας του δικτύου του οργανισμού από τους γνωστούς κινδύνους και την ανάγκη πρόσβασης σε χρήστες σε υπηρεσίες δικτύου. Σύμφωνα με τις υιοθετημένες πολιτικές πρόσβασης στις υπηρεσίες δικτύου, ο κατάλογος προσδιορίζεται. Υπηρεσίες ΔιαδικτύουΣτην οποία οι χρήστες πρέπει να έχουν περιορισμένη πρόσβαση. Οι περιορισμοί στις μεθόδους πρόσβασης καθορίζονται επίσης, ώστε οι χρήστες να μην έχουν πρόσβαση στις απαγορευμένες υπηρεσίες διαδικτύου με την εναλλαγή.

Το τείχος προστασίας μπορεί να εφαρμόσει μια σειρά πολιτικών πρόσβασης στις υπηρεσίες. Αλλά συνήθως η πολιτική πρόσβασης στις υπηρεσίες δικτύου βασίζεται σε μία από τις ακόλουθες αρχές:

- Απενεργοποιήστε την πρόσβαση από το Internet στο εσωτερικό δίκτυο και επιτρέψτε την πρόσβαση από το εσωτερικό δίκτυο στο Internet.

- Επιτρέψτε περιορισμένη πρόσβαση στο εσωτερικό δίκτυο από το Διαδίκτυο, εξασφαλίζοντας το έργο μόνο μεμονωμένων εξουσιοδοτημένων συστημάτων, όπως οι διακομιστές πληροφόρησης και ηλεκτρονικού ταχυδρομείου.

Σύμφωνα με την πολιτική εφαρμογής των τείχους προστασίας, προσδιορίζονται οι κανόνες πρόσβασης στους πόρους του εσωτερικού δικτύου. Πρώτα απ 'όλα, είναι απαραίτητο να δημιουργηθεί το πώς "εμπιστευτικό" ή "ύποπτο" πρέπει να είναι ένα σύστημα προστασίας. Με άλλα λόγια, οι κανόνες πρόσβασης σε εσωτερικούς πόρους πρέπει να βασίζονται σε μία από τις ακόλουθες αρχές:

- Να απαγορεύσουν τα πάντα που δεν επιτρέπονται ρητά.

- Επιτρέπουν όλα αυτά που δεν απαγορεύονται ρητά.

Η αποτελεσματικότητα της προστασίας του εσωτερικού δικτύου που χρησιμοποιεί τα τείχη προστασίας εξαρτάται όχι μόνο στην επιλεγμένη πολιτική πρόσβασης στις υπηρεσίες δικτύου και των πόρων του εσωτερικού δικτύου, αλλά και στον ορθολογισμό της επιλογής και της χρήσης των κύριων συστατικών του τείχους προστασίας.

Λειτουργικές απαιτήσεις για τα τείχη προστασίας καλύπτουν τις ακόλουθες σφαίρες:

- φιλτράρισμα στο επίπεδο του δικτύου.

- φιλτράρισμα στο εφαρμοσμένο επίπεδο.

- Ορίζοντας τους κανόνες φιλτραρίσματος και διαχείρισης.

- Έλεγχος ταυτότητας δικτύου;

- Εφαρμογή κορμών και λογιστικής.

Ταξινόμηση των τείχους προστασίας

Επί του παρόντος, δεν υπάρχει ομοιόμορφη και γενικά αποδεκτή ταξινόμηση των τείχους προστασίας. Επισημάνετε τις ακόλουθες κατηγορίες τείχους προστασίας:

- Δρομολόγια φίλτρου.

- Πύλες επιπέδου περιόδου σύνδεσης.

- Πύλες επιπέδου εφαρμογής.

Αυτές οι κατηγορίες μπορούν να θεωρηθούν ως βασικά στοιχεία των πραγματικών τείχη προστασίας. Μόνο μερικά τείχη προστασίας περιλαμβάνουν μόνο μία από τις καταχωρημένες κατηγορίες. Παρ 'όλα αυτά, αυτά τα εξαρτήματα αντικατοπτρίζουν τα βασικά χαρακτηριστικά που διακρίνουν τα τείχη προστασίας από το άλλο.

Δρομητές φιλτραρίσματος

Ο δρομολογητής φίλτρου είναι ένας δρομολογητής ή ένα πρόγραμμα που εκτελεί ένα διακομιστή διαμορφωμένο με τέτοιο τρόπο ώστε να φιλτράρει εισερχόμενα και εξερχόμενα πακέτα. Το φιλτράρισμα συσκευασίας πραγματοποιείται ενεργοποιημένο Τη βάση των πληροφοριώνπου περιέχονται σε συσκευασίες TCP και IP τίτλων.

Ο δρομολογητής φίλτρου μπορεί συνήθως να φιλτράρει πακέτα IP με βάση την ομάδα των ακόλουθων πεδίων κεφαλίδας πακέτων:

- Διεύθυνση IP του αποστολέα.

- Διεύθυνση IP του παραλήπτη.

- λιμάνι του αποστολέα.

- Λιμάνι του παραλήπτη.

Ελέγχουν ορισμένοι δρομολογητές, ένα πακέτο προέρχεται από το οποίο η διεπαφή δικτύου του δρομολογητή και στη συνέχεια χρησιμοποιήστε αυτές τις πληροφορίες ως ένα πρόσθετο κριτήριο φιλτραρίσματος.

Η διήθηση μπορεί να εφαρμοστεί με διάφορους τρόπους για να μπλοκάρουν τις συνδέσεις με συγκεκριμένους υπολογιστές ή θύρες. Για παράδειγμα, μπορείτε να μπλοκάρετε τις συνδέσεις που προέρχονται από συγκεκριμένες διευθύνσεις αυτών των υπολογιστών και δικτύων που θεωρούνται εχθρικά ή αναξιόπιστα.

Οι κανόνες φιλτραρίσματος συσκευών διατυπώνονται δύσκολα, εξάλλου, συνήθως δεν υπάρχει για να ελέγξετε την ορθότητα τους, εκτός από την αργή χειροκίνητη δοκιμή. Σε αυτή την περίπτωση, απουσία δρομολογητή φιλτραρίσματος των εργαλείων καταγραφής (εάν οι κανόνες φιλτραρίσματος πακέτων εξακολουθούν να επιτρέπουν επικίνδυνες συσκευασίες μέσω του δρομολογητή) τέτοια πακέτα δεν θα μπορούν να ανιχνευθούν πριν από την επίδραση της διείσδυσης. Ακόμη και αν ο διαχειριστής δικτύου μπορεί να δημιουργήσει αποτελεσματικούς κανόνες φιλτραρίσματος, οι δυνατότητές τους θα παραμείνουν περιορισμένες. Για παράδειγμα, ο διαχειριστής ορίζει τον κανόνα σύμφωνα με το οποίο ο δρομολογητής θα απορρίψει όλα τα πακέτα με μια άγνωστη διεύθυνση του αποστολέα. Ωστόσο, στην περίπτωση αυτή, ο χάκερ για διείσδυση στο προστατευόμενο δίκτυο μπορεί να είναι μια επίθεση, η οποία ονομάζεται υποκατάσταση της διεύθυνσης. Σε τέτοιες συνθήκες, ο δρομολογητής φιλτραρίσματος δεν θα είναι σε θέση να διακρίνει ένα ψεύτικο πακέτο από το παρόν και να το χάσει.

Οι ακόλουθοι τύποι δρομολογητών φιλτραρίσματος μπορούν να αποδοθούν στις θετικές ιδιότητες των δρομολογητών φιλτραρίσματος:

- σχετικά χαμηλό κόστος.

- ευελιξία στον καθορισμό των κανόνων φιλτραρίσματος ·

- Μια μικρή καθυστέρηση κατά τη διέλευση των πακέτων.

Μειονεκτήματα των δρομολογητών φίλτρου:

- Το εσωτερικό δίκτυο είναι ορατό (δρομολογημένο) από το Διαδίκτυο.

- Οι κανόνες φιλτραρίσματος συσκευών είναι δύσκολες στην περιγραφή και απαιτούν πολύ καλή γνώση των τεχνολογιών TCP και UDP.

- Όταν διαταράσσετε τη χωρητικότητα λειτουργίας του τείχους προστασίας με πακέτα φιλτραρίσματος, όλοι οι υπολογιστές πίσω από αυτό γίνονται εντελώς απροστάτευτοι ή απρόσιτοι.

- Δεν υπάρχει έλεγχος ταυτότητας στο επίπεδο του χρήστη.

Πύλες συνόδου

Αυτή η κατηγορία δρομολογητών είναι ένας μεταφραστής σύνδεσης TCP. Η πύλη δέχεται έναν εξουσιοδοτημένο πελάτη σε συγκεκριμένες υπηρεσίες και μετά τον έλεγχο του παραδεκτού της ζητούμενης περιόδου που καθορίζει μια σύνδεση προορισμού (εξωτερικός κεντρικός υπολογιστής). Μετά από αυτό, η πύλη αντιγράφει πακέτα και στις δύο κατευθύνσεις χωρίς να τους φιλτράρει. Κατά κανόνα, ο προορισμός τίθεται εκ των προτέρων, ενώ οι πηγές μπορούν να είναι πολλά. Χρησιμοποιώντας διαφορετικές θύρες, μπορείτε να δημιουργήσετε μια ποικιλία διαμορφώσεων συνδέσεων. Αυτός ο τύπος πύλης σας επιτρέπει να δημιουργήσετε έναν μεταφραστή σύνδεσης TCP για οποιαδήποτε υπηρεσία που έχει καθοριστεί από το χρήστη με βάση το TCP, την παρακολούθηση της πρόσβασης σε αυτήν την υπηρεσία και να συλλέξει στατιστικά στοιχεία σχετικά με τη χρήση του.

Η πύλη παρακολουθεί την επιβεβαίωση (επιβεβαίωση) της σύνδεσης μεταξύ του εξουσιοδοτημένου πελάτη και του εξωτερικού ξενιστή, καθορίζοντας αν η ζητούμενη περίοδος συνεδρίασης είναι επιτρεπτή. Για να προσδιοριστεί το επιτρεπτό αίτημα μιας συνεδρίας επικοινωνίας, η πύλη εκτελεί την ακόλουθη διαδικασία. Όταν ένας εξουσιοδοτημένος πελάτης ζητά κάποια υπηρεσία, η πύλη δέχεται αυτό το αίτημα, ελέγχει αν ο πελάτης ικανοποιεί τα βασικά κριτήρια φιλτραρίσματος. Στη συνέχεια, ενεργώντας εξ ονόματος του πελάτη, η πύλη καθιερώνει μια σύνδεση με τον εξωτερικό κεντρικό υπολογιστή και παρακολουθεί τη διαδικασία συμμόρφωσης για το πρωτόκολλο TCR. Αυτή η διαδικασία αποτελείται από την ανταλλαγή πακέτων TSR που σημειώνονται με σημαίες SYN (συγχρονίζουν) και ζητήστε (επιβεβαιώστε).

Το πρώτο πακέτο συνεδρίας TCP που σημειώνεται από τη σημαία SYN και περιέχει έναν αυθαίρετο αριθμό, για παράδειγμα 500, είναι ένα αίτημα πελάτη να ανοίξει μια συνεδρία. Ο εξωτερικός ξενιστής, ο οποίος έλαβε αυτό το πακέτο, στέλνει ένα άλλο, επισημασμένο ως σύμβαση ζητήστε και περιέχει μια μονάδα μεγαλύτερη από ό, τι στο υιοθετημένο πακέτο (στην περίπτωσή μας 501), επιβεβαιώνοντας έτσι την υποδοχή της συσκευασίας syp από τον πελάτη.

Στη συνέχεια, η αντίστροφη διαδικασία πραγματοποιείται: ο κεντρικός υπολογιστής στέλνει το πακέτο syn με έναν αριθμό πηγής, για παράδειγμα, 700 και ο πελάτης επιβεβαιώνει ότι θα λάβει τη μεταφορά ενός πακέτου που περιέχει το οποίο περιέχει τον αριθμό 701. Σε αυτή τη σύζευξη της διαδικασίας επικοινωνίας ολοκληρώθηκε.

Η πύλη επιπέδου συνεδρία αναγνωρίζει την ολοκληρωμένη ένωση επιτρεπτή μόνο εάν εκτελούνται οι σημαίες SYN και ACC και ASC διαδικασία, καθώς και οι αριθμοί που περιέχονται στα πακέτα TCP συνδέονται λογικά.

Μετά την διαπίστωση της πύλης ότι ο αξιόπιστος πελάτης και ο εξωτερικός ξενιστής είναι εξουσιοδοτημένοι συμμετέχοντες στη συνεδρία TCP και ελέγχουν το παραδεκτό του, καθιερώνει μια ένωση. Από αυτό το σημείο, η πύλη αντιγράφει και ανακατευθύνει τα πακέτα και την πλάτη, χωρίς να κάνει κανένα φιλτραρίσματος. Υποστηρίζει τον πίνακα εγκατεστημένων συνδέσεων, τη διέλευση δεδομένων που ανήκουν σε μία από τις συνεδρίες επικοινωνίας που καταγράφονται σε αυτόν τον πίνακα. Όταν ολοκληρωθεί η σύνοδος, η πύλη αφαιρεί το αντίστοιχο στοιχείο από τον πίνακα και σπάει το δίκτυο που χρησιμοποιείται στην τρέχουσα συνεδρία.

Το μειονέκτημα των πύλων επιπέδου συνεδρίασης είναι η έλλειψη ελέγχου των περιεχομένων των μεταδιδόμενων πακέτων, οι οποίες επιτρέπει την εξασθένιση να διεισδύσει μέσω μιας τέτοιας πύλης.

Πύλες επιπέδου εφαρμογής

Προκειμένου να προστατευθούν ορισμένα ευάλωτα καθίσματα που είναι εγγενή σε δρομολογητές φιλτραρίσματος, τα τείχη προστασίας πρέπει να χρησιμοποιούν λογισμικό εφαρμογών για να φιλτράρουν συνδέσεις με υπηρεσίες όπως το Telnet και το FTP. Μια τέτοια αίτηση ονομάζεται υπηρεσία μεσολάβησης και ο ξενιστής στον οποίο εκτελείται η υπηρεσία μεσολάβησης είναι η πύλη του επιπέδου εφαρμογής. Μια τέτοια πύλη εξαλείφει την άμεση αλληλεπίδραση μεταξύ ενός εξουσιοδοτημένου πελάτη και ενός εξωτερικού ξενιστή. Η πύλη φιλτράρει όλα τα εισερχόμενα και εξερχόμενα πακέτα στο εφαρμοσμένο επίπεδο.

Μετά την εξεύρεση μιας συνόδου δικτύου, η πύλη εφαρμογής το σταματά και προκαλεί μια εξουσιοδοτημένη εφαρμογή να παρέχει την ολοκληρωμένη υπηρεσία. Για να επιτευχθεί ένα υψηλότερο επίπεδο ασφάλειας και ευελιξίας, οι πύλες επιπέδου εφαρμογής και οι δρομολογητές φίλτρων μπορούν να συνδυαστούν σε ένα τείχος προστασίας.

Οι εφαρμοζόμενες πύλες επιπέδου σάς επιτρέπουν να παρέχετε αξιόπιστη προστασία, καθώς η αλληλεπίδραση με τον εξωτερικό κόσμο υλοποιείται μέσω ενός μικρού αριθμού εξουσιοδοτημένων εφαρμογών που ελέγχουν πλήρως ολόκληρη την εισερχόμενη και εξερχόμενη κίνηση. Πρέπει να σημειωθεί ότι οι πύλες επιπέδου εφαρμογών απαιτούν ξεχωριστή εφαρμογή για κάθε υπηρεσία δικτύου.

Σε σύγκριση με την εργασία σε κανονική λειτουργία, στην οποία η εφαρμοζόμενη κυκλοφορία παραλείπεται απευθείας στους εσωτερικούς κεντρικούς υπολογιστές, οι πύλες επιπέδου εφαρμογής έχουν αριθμό πλεονεκτημάτων:

- Αόρατο της δομής του προστατευμένου δικτύου από το παγκόσμιο Διαδίκτυο. Ονόματα Εσωτερικά συστήματα Δεν μπορείτε να αναφέρετε Εξωτερικά συστήματα Μέσω του DNS, δεδομένου ότι η πύλη επιπέδου εφαρμογής μπορεί να είναι ο μόνος ξενιστής του οποίου το όνομα θα είναι γνωστό σε εξωτερικά συστήματα.

- Αξιόπιστος έλεγχος ταυτότητας και εγγραφής. Η εφαρμοσμένη κυκλοφορία μπορεί να επικυρωθεί πριν φτάσει στους εσωτερικούς οικοδεσπότες και είναι εγγεγραμμένος πιο αποτελεσματικά από τη χρήση της τυπικής εγγραφής.

- Μια αποδεκτή σχέση τιμής και αποδοτικότητας. Το πρόσθετο λογισμικό ή ο έλεγχος ταυτότητας ή η εγγραφή υλικού πρέπει να εγκατασταθούν μόνο στην πύλη επιπέδου εφαρμογής.

- Απλούς κανόνες διήθηση. Οι κανόνες σχετικά με τον δρομολογητή φίλτρου είναι λιγότερο περίπλοκες από ό, τι στο δρομολογητή που φιλτράρει ανεξάρτητα την εφαρμογή της κυκλοφορίας και την αποστέλλει μεγάλο αριθμό εσωτερικών συστημάτων. Ο δρομολογητής πρέπει να παραλείπει την εφαρμοσμένη κίνηση που προορίζεται μόνο για την πύλη επιπέδου εφαρμογής και να εμποδίσει το υπόλοιπο υπόλοιπο.

- Τη δυνατότητα διοργάνωσης μεγάλου αριθμού ελέγχων. Η προστασία στο επίπεδο εφαρμογής σας επιτρέπει να εφαρμόσετε ένας μεγάλος αριθμός από Πρόσθετοι έλεγχοι, οι οποίοι μειώνει την πιθανότητα hacking χρησιμοποιώντας "τρύπες" στο λογισμικό.

Οι ελλείψεις των πύλων επιπέδου εφαρμογής είναι:

- Σχετικά χαμηλή απόδοση σε σύγκριση με τους δρομολογητές φίλτρου. Συγκεκριμένα, όταν χρησιμοποιείτε πρωτόκολλα-διακομιστών πελάτη, όπως το Telnet, απαιτείται διαδικασία δύο διπλώματος για τις συνδέσεις εισόδου και εξόδου.

- Υψηλότερο κόστος σε σύγκριση με τους δρομολογητές φίλτρου.

Ένα από τα σημαντικά στοιχεία της έννοιας του τείχους προστασίας είναι ο έλεγχος ταυτότητας (έλεγχος ταυτότητας χρήστη), δηλαδή ο χρήστης παίρνει το δικαίωμα να χρησιμοποιεί οποιαδήποτε άλλη υπηρεσία μόνο αφού αποδειχθεί ότι είναι πραγματικά αυτός που δίνει. Πιστεύεται ότι η υπηρεσία για Αυτός ο χρήστης Επιτρέπεται (η διαδικασία ορισμού που επιτρέπεται σε έναν συγκεκριμένο χρήστη ονομάζεται εξουσιοδότηση).

Όταν λάβετε αίτημα για τη χρήση της υπηρεσίας για λογαριασμό οποιουδήποτε χρήστη, το τείχος προστασίας ελέγχει ποια μέθοδο ελέγχου ταυτότητας ορίζεται για το θέμα αυτό και μεταφέρει τη διαχείριση του διακομιστή ελέγχου ταυτότητας. Μετά τη λήψη μιας θετικής απόκρισης από τον διακομιστή ελέγχου ταυτότητας, το τείχος προστασίας παρέχεται από τον χρήστη που ζητά ο χρήστης. Κατά κανόνα, τα περισσότερα εμπορικά τείχη προστασίας υποστηρίζουν πολλά διαφορετικά συστήματα ελέγχου ταυτότητας, παρέχοντας τη διοίκηση ασφάλειας δικτύων την ευκαιρία να επιλέγουν το πιο αποδεκτό σύστημα στις τρέχουσες συνθήκες.

Κύριοι τρόποι ανάπτυξης τείχους προστασίας σε εταιρικά δίκτυα

Σύνδεση εταιρικού ή τοπικού δικτύου σε παγκόσμια δίκτυα, ο διαχειριστής ασφάλειας δικτύων πρέπει να λύσει τις ακόλουθες εργασίες:

- Προστασία του εταιρικού ή τοπικού δικτύου από μη εξουσιοδοτημένη απομακρυσμένη πρόσβαση από το παγκόσμιο δίκτυο.

- Κρύβοντας πληροφορίες σχετικά με τη δομή του δικτύου και των εξαρτημάτων του από τους χρήστες του παγκόσμιου δικτύου.

- Απόρριψη πρόσβασης στο προστατευόμενο δίκτυο από το παγκόσμιο και προστατευόμενο δίκτυο στην παγκόσμια.

Η ανάγκη εργασίας με τους απομακρυσμένους χρήστες απαιτεί τη δημιουργία αυστηρών περιορισμών στην πρόσβαση σε πόρους πληροφόρησης του προστατευόμενου δικτύου. Ταυτόχρονα, η οργάνωση συχνά προκύπτει την ανάγκη να έχουν διάφορα τμήματα με διαφορετικά επίπεδα ασφάλειας ως μέρος ενός εταιρικού δικτύου:

- ελεύθερα διαθέσιμα τμήματα ·

- Τμήματα S. Περιορισμένη πρόσβαση;

- Κλειστά τμήματα.

Τα ακόλουθα κύρια συστήματα για την οργάνωση των τείχους προστασίας χρησιμοποιούνται για την προστασία του εταιρικού ή του τοπικού δικτύου:

- Το τείχος προστασίας που παρουσιάστηκε ως δρομολογητής φίλτρου.

- Firewatch που βασίζεται σε μια πύλη δύο θυρών.

- Firewatch που βασίζεται σε θωρακισμένη πύλη.

- Firewatch με θωρακισμένο υποδίκτυο.

Το τείχος προστασίας που παρουσιάστηκε ως δρομολογητής φίλτρου

Ένα τείχος προστασίας που βασίζεται στο φιλτράρισμα πακέτων είναι το πιο κοινό και πιο απλό στην εφαρμογή, που αντιπροσωπεύει ένα δρομολογητή φίλτρου που βρίσκεται μεταξύ του προστατευμένου δικτύου και του Διαδικτύου.

Ο δρομολογητής φίλτρου έχει ρυθμιστεί ώστε να μπλοκάρει ή να φιλτράρει εισερχόμενα και εξερχόμενα πακέτα με βάση την ανάλυση των διευθύνσεων και των θυρίδων τους.

Οι υπολογιστές στο προστατευόμενο δίκτυο έχουν άμεση πρόσβαση στο Internet, ενώ το μεγαλύτερο μέρος της πρόσβασης στο Internet είναι αποκλεισμένο. Κατ 'αρχήν, ο δρομολογητής φίλτρων μπορεί να υλοποιήσει οποιαδήποτε από τις πολιτικές ασφαλείας που περιγράφονται προηγουμένως. Ωστόσο, εάν ο δρομολογητής δεν φιλτράρει τα πακέτα πάνω από τη θύρα πηγής και τον αριθμό θύρας εισόδου και εξόδου, η εφαρμογή της πολιτικής "απαγορεύεται από όλα όσα δεν επιτρέπονται" σε ρητή μορφή μπορεί να είναι δύσκολη.

Οι οθόνες φιλμ με βάση το φιλτράρισμα συσκευασίας έχουν τα ίδια μειονεκτήματα με τους δρομολογητές φιλτραρίσματος.

Firewatch με βάση μια πύλη δύο λιμένων

Το τείχος προστασίας στη βάση δεδομένων μιας πύλης εφαρμογής δύο θυρών είναι ένας κεντρικός υπολογιστής με δύο διεπαφές δικτύου. Κατά τη μεταφορά πληροφοριών μεταξύ αυτών των διεπαφών και πραγματοποιείται το κύριο φιλτράρισμα. Για να εξασφαλιστεί πρόσθετη προστασία μεταξύ της εφαρμοσμένης πύλης και του Διαδικτύου, τοποθετεί το δρομολογητή φίλτρου. Ως αποτέλεσμα, σχηματίζεται ένα εσωτερικό θωρακισμένο υποδίκτυο μεταξύ της εφαρμοσμένης πύλης και του δρομολογητή. Μπορεί να χρησιμοποιηθεί για να φιλοξενήσει τον διαθέσιμο διαθέσιμο διακομιστή πληροφοριών. Η τοποθέτηση του διακομιστή πληροφοριών αυξάνει την ασφάλεια του δικτύου, διότι ακόμη και όταν το εισχωρήσει ο εισβολέας, δεν θα είναι σε θέση να έχει πρόσβαση σε συστήματα δικτύου μέσω μιας πύλης με δύο διεπαφές.

Σε αντίθεση με ένα σχήμα τείχους προστασίας με δρομολογητή φίλτρου, η πύλη εφαρμογής εμποδίζει πλήρως την κυκλοφορία IP μεταξύ του Διαδικτύου και του προστατευμένου δικτύου. Μόνο οι εξουσιοδοτημένες εφαρμογές που βρίσκονται στην πύλη εφαρμογής μπορούν να παρέχουν υπηρεσίες και πρόσβαση σε χρήστες.

Αυτή την επιλογή Το τείχος προστασίας εφαρμόζει την πολιτική ασφάλειας που βασίζεται στην αρχή "απαγορεύεται όλα όσα δεν επιτρέπονται ρητά". Ταυτόχρονα, μόνο οι υπηρεσίες για τις οποίες εντοπίζονται η αρμόδια αρχή. Αυτή η προσέγγιση παρέχει υψηλό επίπεδο Ασφάλεια, δεδομένου ότι οι διαδρομές προς το προστατευόμενο υποδίκτυο είναι γνωστό μόνο στο τείχος προστασίας και είναι κρυμμένα από εξωτερικά συστήματα.

Το σχέδιο της οργάνωσης τείχους προστασίας είναι σχετικά απλό και αρκετά αποτελεσματικό. Δεδομένου ότι το τείχος προστασίας χρησιμοποιεί τον κεντρικό υπολογιστή, μπορεί να εγκατασταθεί προγράμματα για βελτιωμένο έλεγχο ταυτότητας χρήστη. Το τείχος προστασίας μπορεί επίσης να καταγράψει την πρόσβαση, προσπαθεί να δοκιμάσει και Σύστημα επιθέσεωνπου σας επιτρέπει να εντοπίσετε τις ενέργειες των εισβολέων.

Firewatch με βάση τη θωρακισμένη πύλη

Το τείχος προστασίας που βασίζεται στην θωρακισμένη πύλη έχει μεγαλύτερη ευελιξία σε σύγκριση με το τείχος προστασίας, που βασίζεται βάσει μιας πύλης με δύο διεπαφές, ωστόσο, αυτή η ευελιξία επιτυγχάνεται με κάποια μείωση της ασφάλειας. Το τείχος προστασίας αποτελείται από ένα δρομολογητή φιλτραρίσματος και μια πύλη εφαρμογής που βρίσκεται από το εσωτερικό δίκτυο. Η εφαρμοσμένη πύλη υλοποιείται στον κεντρικό υπολογιστή και έχει μόνο μία διεπαφή δικτύου.

Σε αυτό το σχήμα, η πρωτογενής ασφάλεια παρέχεται από ένα δρομολογητή φίλτρου που φιλτράρει ή μπλοκάρει δυνητικά επικίνδυνα πρωτόκολλα έτσι ώστε να μην φτάνουν στην πύλη εφαρμογής και τα εσωτερικά συστήματα. Το φιλτράρισμα παρτίδας στο δρομολογητή φίλτρου μπορεί να εφαρμοστεί σε μία από τις ακόλουθες μεθόδους:

- Οι εσωτερικοί οικοδεσπότες επιτρέπεται να ανοίγουν συνδέσεις με τους οικοδεσπότες στο διαδίκτυο για ορισμένες υπηρεσίες (η πρόσβαση σε αυτά επιτρέπεται από το περιβάλλον φιλτραρίσματος πακέτων).

- Όλες οι συνδέσεις από εσωτερικούς οικοδεσπότες απαγορεύονται (θα πρέπει να χρησιμοποιούν εξουσιοδοτημένες εφαρμογές στην πύλη εφαρμογής).

Σε τέτοια διαμόρφωση, το τείχος προστασίας μπορεί να χρησιμοποιήσει ένα συνδυασμό δύο πολιτικών, ο λόγος μεταξύ του οποίου εξαρτάται από την ειδική πολιτική ασφαλείας που εγκρίθηκε στο εσωτερικό δίκτυο. Συγκεκριμένα, το φιλτράρισμα πακέτων στο δρομολογητή φίλτρου μπορεί να τοποθετηθεί κατά τέτοιο τρόπο ώστε η πύλη εφαρμογής, χρησιμοποιώντας τις εξουσιοδοτημένες εφαρμογές του, να παρέχει τα προστατευμένα συστήματα δικτύου όπως το Telnet, FTP, SMTP.

Το κύριο μειονέκτημα του συστήματος τείχους προστασίας με την θωρακισμένη πύλη είναι ότι εάν η δυσλειτουργία του εισβολέα είναι σε θέση να διεισδύσει στον οικοδεσπότη, μπροστά του θα είναι απροστάτευτα συστήματα εσωτερικού δικτύου. Ένα άλλο μειονέκτημα συνδέεται με τον πιθανό συμβιβασμό του δρομολογητή. Εάν ο δρομολογητής αποδειχθεί συμβιβασμένος, το εσωτερικό δίκτυο θα είναι διαθέσιμο στον εισβολέα του παραβάτη.

Οθόνη προστασίας από θωρακισμένο υποδίκτυο

Το τείχος προστασίας που αποτελείται από ένα θωρακισμένο υποδίκτυο είναι η ανάπτυξη ενός σχήματος τείχους προστασίας που βασίζεται στην θωρακισμένη πύλη. Για να δημιουργήσετε ένα θωρακισμένο υποδίκτυο, χρησιμοποιούνται δύο δρομολογητές θωράκισης. Ο εξωτερικός δρομολογητής βρίσκεται μεταξύ του Διαδικτύου και του επεκτατικού υποδικτύου και το εσωτερικό - μεταξύ του θωρακισμένου υποδικτύου και του προστατευμένου εσωτερικού δικτύου. Το θωρακισμένο υποδίκτυο περιλαμβάνει μια πύλη εφαρμογής και διακομιστές πληροφοριών και άλλα συστήματα που απαιτούν ελεγχόμενη πρόσβαση μπορούν επίσης να συμπεριληφθούν. Αυτό το σύστημα τείχους προστασίας παρέχει ένα υψηλό επίπεδο ασφάλειας λόγω της οργάνωσης του θωρακισμένου υποδικτύου, το οποίο απομονώνεται ακόμη καλύτερα το εσωτερικό προστατευόμενο δίκτυο από το Διαδίκτυο.

Ο εξωτερικός δρομολογητής προστατεύει από τις εισβολές από το Διαδίκτυο, τόσο θωρακισμένο υποδίκτυο όσο και ένα εσωτερικό δίκτυο. Ο εξωτερικός δρομολογητής απαγορεύει την πρόσβαση από το παγκόσμιο δίκτυο στα εσωτερικά συστήματα δικτύου και εμποδίζει όλη την κυκλοφορία στο Διαδίκτυο, το οποίο προέρχεται από συστήματα που δεν πρέπει να είναι οι εκκινητές των ενώσεων.

Αυτός ο δρομολογητής μπορεί επίσης να χρησιμοποιηθεί για να εμποδίσει άλλα ευάλωτα πρωτόκολλα που δεν πρέπει να μεταδίδονται στον εσωτερικό δίκτυο υποδοχής ή από αυτούς.

Ο εσωτερικός δρομολογητής προστατεύει το εσωτερικό δίκτυο από μη εξουσιοδοτημένη πρόσβαση τόσο από το Internet όσο και από το θωρακισμένο υποδίκτυο. Επιπλέον, ασκεί το μεγαλύτερο μέρος της διήθησης παρτίδας και ελέγχει επίσης την κυκλοφορία στα εσωτερικά συστήματα δικτύου και από αυτά.

Το τείχος προστασίας με θωρακισμένο υποδίκτυο είναι κατάλληλη για την προστασία των δικτύων με μεγάλους όγκους κυκλοφορίας ή με Υψηλές ταχύτητες ανταλλαγή

Τα μειονεκτήματά του περιλαμβάνουν το γεγονός ότι το ζεύγος δρομολογητών φιλτραρίσματος χρειάζεται μεγάλη προσοχή στη διασφάλιση του απαραίτητου επιπέδου ασφάλειας, δεδομένου ότι λόγω σφαλμάτων στη διαμόρφωσή τους, οι αποτυχίες ενδέχεται να προκύψουν στο σύστημα ασφαλείας ολόκληρου του δικτύου. Επιπλέον, υπάρχει μια θεμελιώδης ικανότητα πρόσβασης στην πύλη εφαρμογής.

Μειονεκτήματα της χρήσης των τείχους προστασίας

Χρησιμοποιούνται ηλεκτρονικές οθόνες κατά την οργάνωση προστατευμένων εικονικών ιδιωτικών δικτύων. Αρκετά τοπικά δίκτυα που συνδέονται με το παγκόσμιο επίπεδο συνδυάζονται σε ένα προστατευόμενο εικονικό ιδιωτικό δίκτυο. Η μεταφορά δεδομένων μεταξύ αυτών των τοπικών δικτύων είναι αόρατο για τους χρήστες, και η εμπιστευτικότητα και η ακεραιότητα των μεταδιδόμενων πληροφοριών πρέπει να παρέχονται με τη βοήθεια εργαλείων κρυπτογράφησης, τη χρήση ψηφιακών υπογραφών κλπ. Με τη μεταφορά δεδομένων, όχι μόνο τα περιεχόμενα της συσκευασίας μπορούν να κρυπτογραφηθούν, αλλά και μερικά πεδία κλάσης.

Το τείχος προστασίας δεν είναι σε θέση να λύσει όλα τα προβλήματα ασφαλείας του εταιρικού δικτύου. Εκτός από τα πλεονεκτήματα που περιγράφηκαν παραπάνω, υπάρχουν ορισμένοι περιορισμοί στη χρήση τους και υπάρχουν απειλές για την ασφάλεια, από τις οποίες δεν μπορούν να προστατεύσουν τα τείχη προστασίας. Σημειώστε τους πιο σημαντικούς περιορισμούς στη χρήση των τείχους προστασίας:

- Ένα μεγάλο αριθμό υπολοίπων ευάλωτων θέσεων. Τα firewrites δεν προστατεύονται από μαύρες εισόδους (καταπακτές) στο δίκτυο. Για παράδειγμα, εάν μπορείτε να εφαρμόσετε απεριόριστη πρόσβαση σε ένα μόντεμ σε ένα δίκτυο που προστατεύεται από ένα τείχος προστασίας, οι επιτιθέμενοι μπορούν να παρακάμψουν αποτελεσματικά το τείχος προστασίας.

- Μη ικανοποιητική προστασία από επιθέσεις υπαλλήλων της εταιρείας. Οι οθόνες πυροσβεστικών που συνήθως δεν προστατεύουν από τις εσωτερικές απειλές.

- Περιορισμό στην πρόσβαση στις επιθυμητές υπηρεσίες. Το πιο προφανές μειονέκτημα του τείχους προστασίας είναι ότι μπορεί να εμποδίσει μια σειρά υπηρεσιών που χρησιμοποιούν χρήστες - Telnet, FTP, et αϊ. Για την επίλυση τέτοιων προβλημάτων, απαιτείται μια καλή πολιτική ασφάλειας, στην οποία η ισορροπία μεταξύ των απαιτήσεων ασφαλείας και οι ανάγκες των χρηστών θα τηρούνται.

- Ασφαλίστε την αλληλεπίδραση των χρηστών και των πόρων πληροφόρησης που βρίσκονται σε δίκτυα Extrapete και Intranet, με εξωτερικά δίκτυα, όπως το Διαδίκτυο.

- Τεχνολογικά Ενιαίο συγκρότημα Μέτρα προστασίας για τα κατανεμημένα και κατάθημα τοπικά δίκτυα επιχειρήσεων.

- Η παρουσία ενός συστήματος ιεραρχικής προστασίας που παρέχει επαρκή εργαλεία ασφαλείας για διάφορα στεγανότητα των τεμαχίων εταιρικών δικτύων.

- Κινητικότητα και επεκτασιμότητα σε σχέση με διάφορες πλατφόρμες υλικού και λογισμικού.

- την ικανότητα ενσωμάτωσης με εργαλεία υλικού και λογισμικού άλλων κατασκευαστών ·

- Εύκολη εγκατάσταση, διαμόρφωση και λειτουργία.

- Διαχείριση σύμφωνα με τις συγκεντρωτικές πολιτικές ασφαλείας.

- Υλικό και το λογισμικό ή το τείχος προστασίας λογισμικού.

- δρομολογητή με ένα ενσωματωμένο φίλτρο παρτίδας.

- ένα εξειδικευμένο δρομολογητή που εφαρμόζει τον μηχανισμό προστασίας που βασίζεται σε λίστες πρόσβασης ·

- λειτουργικό σύστημα UNIX ή, λιγότερο συνήθως, MS Windows, ενισχυμένα με ειδικά βοηθητικά προγράμματα που εφαρμόζουν φιλτράρισμα παρτίδας.

- σημασιολογικό φιλτράρισμα των μεταφορών των ρευμάτων δεδομένων.

- φιλτράρισμα με βάση τις διευθύνσεις δικτύου του αποστολέα και του παραλήπτη.

- Αιτήματα φιλτραρίσματος στο επίπεδο μεταφοράς για τη δημιουργία εικονικών ενώσεων.

- Αιτήματα φιλτραρίσματος στο επίπεδο εφαρμογής στις υπηρεσίες εφαρμογής.

- Ο τοπικός συναγερμός προσπαθεί να παραβιάσει τους κανόνες φιλτραρίσματος.

- Η απαγόρευση της πρόσβασης ενός άγνωστου θέματος ή του θέματος, η αυθεντικότητα του οποίου δεν επιβεβαιώθηκε κατά τη διάρκεια της επαλήθευσης ταυτότητας.

- Ασφάλεια από το σημείο στο σημείο: Εξουσιοδότηση τείχους προστασίας, δρομολογητή και δρομολογητή, σήραγγα για διαδρομή και κρυπτογράφηση δεδομένων κ.λπ.

- Με εκτέλεση:

- - υλικό και λογισμικό,

- - λογισμικό;

- Λειτουργώντας στα επίπεδα του μοντέλου OSI:

- - Πύλη εμπειρογνωμόνων,

- - Πύλη θωράκισης (εφαρμοσμένη πύλη),

- - μεταφορά θωράκισης (πύλη επιπέδου συνεδρίας),

- - Δρομέας θωράκισης (φίλτρο παρτίδας);

- Σύμφωνα με την τεχνολογία που χρησιμοποιείται:

- - παρακολούθηση της κατάστασης του πρωτοκόλλου,

- - με βάση τις ενδιάμεσες ενότητες (πληρεξούσιο).

- Με σύστημα σύνδεσης:

- - ενοποιημένο σχέδιο Προστασία δικτύου,

- - Σχέδιο με προστατευμένα κλειστά και μη προστατευμένα τμήματα ανοικτού δικτύου,

- - Σχέδιο με χωριστή προστασία των κλειστών και ανοικτών τμημάτων δικτύου.

- εξασφαλίζοντας την ασφάλεια της εισερχόμενης και εξερχόμενης κυκλοφορίας ·

- παρέχοντας μια κλιμακωτή αρχιτεκτονική διανομής προστασίας χρησιμοποιώντας ένα τείχος προστασίας σε πολυάριθμους διακομιστές.

- Εξάλειψη του παραδοσιακού τείχους προστασίας ως ο μόνος τόπος αποτυχιών.

- Εξασφαλίζοντας ένα φθηνό, εύκολο στην εφαρμογή και διαχείριση της ασφάλειας.

- Προστατεύει τις μεταδιδόμενες πληροφορίες ανεξάρτητα από το περιβάλλον δεδομένων και δεδομένων ( Δορυφορικά κανάλια, οπτικές γραμμές επικοινωνίας, τηλεφωνικές συνδέσεις, γραμμές ραδιοφωνικού ρελέ).

- εκτελεί προστασία οποιωνδήποτε εφαρμογών χωρίς να απαιτείται αλλαγές τους ·

- διαφανής για τους τελικούς χρήστες.

- Σας επιτρέπει να εφαρμόσετε συστήματα κλιμάκωσης προστασίας με τη δυνατότητα περαιτέρω αύξησης και της περιπλοκής ως οργανισμών και να βελτιώσετε τις απαιτήσεις των πολιτικών ασφαλείας.

- Προστατεύει μεμονωμένα συστήματα πληροφοριών δικτύου και εφαρμογές ανεξάρτητα από την τοπολογία των δικτύων που χρησιμοποιούν.

- Προστατεύει το σύστημα πληροφοριών της επιχείρησης από επιθέσεις από το εξωτερικό περιβάλλον.

- Προστατεύει πληροφορίες από την παρακολούθηση και τις αλλαγές όχι μόνο σε εξωτερικές ανοικτές συνδέσεις, αλλά και στα εσωτερικά δίκτυα της εταιρείας.

- μπορεί εύκολα να αναδιαμορφωθεί ως ανάπτυξη εταιρικών πολιτικών ασφάλεια πληροφοριών, προσθέστε πόρους, τεχνολογία ενημέρωσης, ανάπτυξη δικτύου εταιρειών.

Χαρακτήρας Σύγχρονη επεξεργασία Τα δεδομένα σε εταιρικά συστήματα Internet / Intranet απαιτούν τις ακόλουθες βασικές ιδιότητες στα τείχη προστασίας:

Ανάλογα με την κλίμακα της οργάνωσης και της πολιτικής ασφάλειας που υιοθετείται στην επιχείρηση, μπορούν να εφαρμοστούν διάφορα τείχη προστασίας. Για τις μικρές επιχειρήσεις που χρησιμοποιούν μέχρι δώδεκα κόμβους, τα τείχη προστασίας είναι κατάλληλα με βολικό γραφική διεπαφήεπιτρέποντας τοπική διαμόρφωση χωρίς εφαρμογή κεντρικής διαχείρισης. Για μεγάλες επιχειρήσεις, κατά προτίμηση το σύστημα με κονσόλες και διαχειριστές διαχείρισης, οι οποίοι παρέχουν επιχειρησιακή διαχείριση τοπικών τείχη προστασίας, υποστηρίζοντας εικονικά ιδιωτικά δίκτυα.

Αύξηση των ροών πληροφοριών που μεταδίδονται μέσω του Διαδικτύου με εταιρείες και ιδιωτικούς χρήστες, καθώς και την ανάγκη οργάνωσης Απομακρυσμένη πρόσβαση Τα εταιρικά δίκτυα είναι οι λόγοι για τη συνεχή βελτίωση της τεχνολογίας της σύνδεσης των εταιρικών δικτύων στο Διαδίκτυο.

Πρέπει να σημειωθεί ότι τώρα καμία από τις τεχνολογίες σύνδεσης με τα χαρακτηριστικά υψηλής απόδοσης, στην τυπική διαμόρφωση δεν μπορεί να παράσχει πλήρη προστασία του εταιρικού δικτύου. Η λύση αυτού του προβλήματος καθίσταται δυνατή μόνο όταν χρησιμοποιείτε την τεχνολογία του τείχους προστασίας, η οποία οργανώνει ασφαλή αλληλεπίδραση με το εξωτερικό περιβάλλον.

Σκεφτείτε λεπτομερέστερα τις τεχνολογίες του τείχους προστασίας.

Προστασία του εταιρικού δικτύου από μη εξουσιοδοτημένη πρόσβαση από το Διαδίκτυο

Όταν συνδέετε το δίκτυο μιας επιχείρησης στο Internet, μπορείτε να προστατεύσετε το εταιρικό δίκτυο από μη εξουσιοδοτημένη πρόσβαση χρησιμοποιώντας μία από τις ακόλουθες λύσεις:

Η προστασία των εταιρικών δικτύων που βασίζεται σε ένα τείχος προστασίας σάς επιτρέπει να έχετε υψηλό βαθμό ασφάλειας και να εφαρμόσετε τα ακόλουθα χαρακτηριστικά:

Πρέπει να σημειωθεί ότι τα τείχη προστασίας σας επιτρέπουν να οργανώσετε ολοκληρωμένη προστασία από εταιρικές δικτύου από μη εξουσιοδοτημένη πρόσβαση, με βάση το φιλτράρισμα παραδοσιακών συντακτικών (πακέτων IP) των ελεγχόμενων ρευμάτων δεδομένων που διεξάγονται από τα περισσότερα από τα παράθυρα και την οικογένεια Unix και στο σημασιολογικό (περιεχόμενο), Διατίθεται μόνο σε εμπορικές ειδικές λύσεις.

Επί του παρόντος, όλα τα απελευθέρωστα τείχη προστασίας μπορούν να ταξινομηθούν σύμφωνα με τα ακόλουθα βασικά χαρακτηριστικά:

Μια μάλλον κοινή προστασία των εταιρικών δικτύων που βασίζεται στον κατάλογο πρόσβασης με έναν κατάλογο πρόσβασης βασίζεται στη χρήση εξειδικευμένων δρομολογητών. Το καθεστώς αυτό έχει υψηλή απόδοση και επαρκή βαθμό ασφάλειας. Ως τέτοια απόφαση, οι δρομολογητές της σειράς Cisco 12000, 7600 διανεμήθηκαν ευρέως. Για να συνδέσετε το δίκτυο μιας επιχείρησης στο Internet, μπορείτε επίσης να χρησιμοποιήσετε την προηγούμενη σειρά δρομολογητών αυτής της εταιρείας.

Προστασία του εταιρικού δικτύου που βασίζεται σε λειτουργικά συστήματα, βελτιωμένες λειτουργίες φιλτραρίσματος πακέτων, βασίζεται στο γεγονός ότι η συστημική λογισμικό Εκτελεί δρομολόγηση, φιλτράρισμα, υπηρεσία κλπ. Όσον αφορά την αξιοπιστία, την ασφάλεια και την απόδοση, τις πλέον προτιμώμενες λύσεις που βασίζονται σε ένα λειτουργικό σύστημα που μοιάζει με UNIX.

Οργάνωση της πολιτικής εσωτερικής ασφάλειας του εταιρικού δικτύου

ΣΕ Σύγχρονες συνθήκες Περισσότερο από το 50% των διαφόρων επιθέσεων και οι προσπάθειες πρόσβασης στις πληροφορίες πραγματοποιούνται από το εσωτερικό των τοπικών δικτύων. Το εταιρικό δίκτυο μπορεί να θεωρηθεί πραγματικά προστατευμένο από μη εξουσιοδοτημένη πρόσβαση μόνο εάν υπάρχει ένα μέσο προστασίας των σημείων εισόδου από το Διαδίκτυο και τις λύσεις που εξασφαλίζουν ασφάλεια Ξεχωριστούς υπολογιστές, εταιρικοί διακομιστές και θραύσματα του τοπικού δικτύου της επιχείρησης. Ασφάλεια μεμονωμένων υπολογιστών, εταιρικών διακομιστών και τοπικών θραυσμάτων δικτύου στις καλύτερες δυνατές λύσεις που βασίζονται σε κατανεμημένα ή προσωπικά τείχη προστασίας.

Οι εσωτερικοί εταιρικοί διακομιστές της εταιρείας, κατά κανόνα, είναι εφαρμογές που εκτελούν τη λειτουργία Συστήματα Windows NT / 2000, Netware ή, λιγότερο συχνά, η οικογένεια Unix. Για το λόγο αυτό, οι εταιρικοί διακομιστές γίνονται δυνητικά ευάλωτοι σε διαφορετικά είδη επιθέσεων.

Ο απλούστερος τρόπος Προστασία διακομιστή - Εγκατάσταση μεταξύ διακομιστών και τείχους προστασίας Internet, όπως σημείο ελέγχου τείχος προστασίας-1. Με τη σωστή διαμόρφωση, τα περισσότερα από τα τείχη προστασίας μπορούν να προστατεύσουν τους εσωτερικούς διακομιστές από εξωτερικούς επιτιθέμενους και ορισμένες ανιχνεύουν και να αποτρέπουν τις επιθέσεις των επιθέσεων "άρνησης συντήρησης". Παρ 'όλα αυτά, αυτή η προσέγγιση δεν στερείται ορισμένων μειονεκτημάτων. Όταν οι εταιρικοί διακομιστές προστατεύονται από ένα και μόνο το τείχος προστασίας, όλοι οι κανόνες για τον έλεγχο πρόσβασης και τα δεδομένα της πρόσβασης επικεντρώνονται σε ένα μέρος. Έτσι, το τείχος προστασίας γίνεται ένα εμπόδιο και καθώς το φορτίο αυξάνεται σημαντικά χάνει στην απόδοση.

Εναλλακτική λύση στο προηγούμενο πρόγραμμα - απόκτηση πρόσθετων διακομιστών και την εγκατάσταση του τείχους προστασίας τείχους προστασίας του τείχους προστασίας-1 ή της Cisco Pix της Cisco Cisco μπροστά από κάθε διακομιστή. Ως αποτέλεσμα του γεγονότος ότι το τείχος προστασίας γίνεται ένας ειδικός πόρος διακομιστή, το πρόβλημα μιας συμφόρησης επιλύεται και η επίδραση ενός ξεχωριστού τείχους προστασίας μειώνεται για το συνολικό κράτος δικτύου. Ωστόσο, αυτή η προσέγγιση δεν μπορεί να κληθεί τέλεια, δεδομένου ότι τα έξοδα της εταιρείας αυξάνουν έντονα τον εξοπλισμό. Επιπλέον, το κόστος εργασίας για την αύξηση της διαχείρισης και της συντήρησης του δικτύου.

Η πιο επιτυχημένη λύση στην προστασία των εταιρικών διακομιστών είναι η τοποθέτηση εργαλείων ασφαλείας σε μία πλατφόρμα με το διακομιστή που θα προστατεύσουν. Αυτή η εργασία εκτελείται με τη χρήση κατανεμημένων ή προσωπικών τείχη προστασίας, όπως η λύση ασφαλείας του Cyberwallplus-1. Αυτές οι λύσεις συμπληρώνουν σημαντικά τη λειτουργικότητα των παραδοσιακών (περιμετρικών) τείχους προστασίας και μπορούν να χρησιμοποιηθούν για την προστασία τόσο των εσωτερικών και των διακομιστών διαδικτύου.

Σε αντίθεση με τα παραδοσιακά τείχη προστασίας, τα οποία είναι συνήθως τοπικά " Σημεία ελέγχου»Ελέγξτε την πρόσβαση σε κρίσιμους πόρους πληροφοριών της εταιρείας, τα κατανεμημένα τείχη προστασίας είναι το πρόσθετο λογισμικό που προστατεύει με ασφάλεια τους εταιρικούς διακομιστές, όπως ένας διακομιστής Διαδικτύου.

Συγκρίνετε παραδοσιακά και κατανεμημένα τείχη προστασίας σε διάφορους δείκτες.

Αποδοτικότητα. Το παραδοσιακό τείχος προστασίας βρίσκεται συχνά γύρω από την περίμετρο, παρέχοντας μόνο ένα στρώμα προστασίας. Οι προσωπικές λειτουργίες τείχους προστασίας στο επίπεδο του πυρήνα του λειτουργικού συστήματος και προστατεύει με ασφάλεια τους εταιρικούς διακομιστές, ελέγχοντας όλα τα εισερχόμενα και εξερχόμενα πακέτα.

Εύκολη εγκατάσταση. Το παραδοσιακό τείχος προστασίας πρέπει να εγκατασταθεί ως μέρος της διαμόρφωσης εταιρικού δικτύου. Το κατανεμημένο τείχος προστασίας είναι ένα λογισμικό που είναι εγκατεστημένο και διαγράφεται σε λεπτά.

Ελεγχος. Το παραδοσιακό τείχος προστασίας ελέγχεται από έναν διαχειριστή δικτύου. Ένα κατανεμημένο τείχος προστασίας μπορεί να ελεγχθεί είτε από έναν διαχειριστή δικτύου είτε έναν τοπικό χρήστη δικτύου.

Εκτέλεση. Το παραδοσιακό τείχος προστασίας είναι μια συσκευή για την παροχή ενός τείχους προστασίας με σταθερό περιορισμό της απόδοσης από πακέτα ανά δευτερόλεπτο και δεν είναι κατάλληλο για τα αναπτυσσόμενα πάρκα διακομιστή που συνδέονται μεταξύ τους σε ένα άλλο σε ένα άλλο. Το κατανεμημένο τείχος προστασίας σάς επιτρέπει να δημιουργήσετε πάρκα διακομιστή χωρίς να θίγετε την αποδεκτή πολιτική ασφαλείας.

Κόστος. Τα παραδοσιακά τείχη προστασίας, κατά κανόνα, είναι συστήματα με σταθερές λειτουργίες και αρκετά υψηλό κόστος. Τα κατανεμημένα τείχη προστασίας είναι λογισμικό, το κόστος της οποίας, κατά κανόνα, κυμαίνεται από 20 έως 10% του κόστους των παραδοσιακών οθονών. Για παράδειγμα, το δίκτυο-1 λύση ασφαλείας που κατανεμήθηκε το τείχος προστασίας cyberwallplus είναι 6 χιλιάδες δολάρια, ενώ η τιμή της Cisco Cisco Pix 535 της Cisco είναι περίπου 50 χιλιάδες δολάρια.

Τα κατανεμημένα τείχη προστασίας συνδυάζουν τους ελέγχους πρόσβασης δικτύου με ενσωματωμένα εργαλεία για μη εξουσιοδοτημένη πρόσβαση και λειτουργούν σε λειτουργία πυρήνα ελέγχοντας κάθε συσκευασία πληροφοριών καθώς φτάνει από το δίκτυο. Οι δραστηριότητες όπως η hacking και οι μη εξουσιοδοτημένες προσπάθειες πρόσβασης εμποδίζονται από αυτήν την οθόνη πριν μετακινηθούν στο επίπεδο εφαρμογής του διακομιστή.

Τα κύρια πλεονεκτήματα των κατανεμημένων τείχους προστασίας περιλαμβάνουν:

Έτσι, τα τείχη προστασίας Cyberwallplus παρέχουν ένα πρόσθετο επίπεδο προστασίας των πλατφορμών που εκτελούν το λειτουργικό σύστημα Windows NT / 2000 στο οποίο εγκαθίστανται οι εταιρικές εφαρμογές, όπως ένας διακομιστής Internet. Επιπλέον, το τείχος προστασίας του Cyberwallplus μπορεί να αποτρέψει τη χρήση γνωστών τύπων επιθέσεων για εισβολή στους κρίσιμους διακομιστές της εταιρείας και να ενημερώσει τον διαχειριστή ασφαλείας σε ύποπτες δραστηριότητες στο δίκτυο.

Έτσι, το τείχος προστασίας:

Εφαρμογή τείχους προστασίας

Επί του παρόντος, ένας μεγάλος αριθμός των ξένων και εγχώριων εταιρειών προσφέρει διάφορες υλικές και λογισμικού και λογισμικού υλοποιήσεις τείχους προστασίας. Παρακάτω δίνεται Σύντομη περιγραφή Ορισμένα προϊόντα που παράγονται σήμερα είναι προϊόντα κορυφαίων ξένων κατασκευαστών.

Το Netscreen Technologies προσφέρει ένα ευρύ φάσμα προϊόντων, που κυμαίνονται από συσκευές για να παρέχουν μεμονωμένους χρήστες στο εταιρικό δίκτυο μιας επιχείρησης σε ένα προστατευόμενο κανάλι και τελειώνοντας με μοντέλα που προορίζονται για υλοποίηση στη δομή των μεγάλων επιχειρήσεων και τη δημιουργία συστημάτων ασφαλείας με υψηλό εύρος ζώνης. Κάθε προϊόν της σειράς NetScreen είναι ένας συνδυασμός ενός τείχους προστασίας και Συσκευές VPN Εικονικό ιδιωτικό δίκτυο).

Η σειρά προϊόντων NetScreen-5 σάς επιτρέπει να δημιουργήσετε ένα εύρος ζώνης με ένα εύρος ζώνης 70 mbps για το μοντέλο NetScreen-5xt και 20 Mbps για το μοντέλο NetScreen-5xp, καθώς και ένα VPN με ένα εύρος ζώνης 20 και 13 Mbps, αντίστοιχα. Σε αντίθεση με το NetScreen-5xp, υποστηρίζοντας έως και πέντε θύρες 10base-t, το μοντέλο NetScreen-5xt παρέχει πέντε γρήγορες διασυνδέσεις Ethernet.

Και τα δύο προϊόντα είναι ικανά να υποστηρίζουν έως και 2 χιλιάδες σήραγγες VPN και έως και 2 χιλιάδες ταυτόχρονες συνδέσεις TCP. Συμπληρώθηκαν με το λειτουργικό σύστημα NetScreen Screens 4.0, το οποίο χρησιμοποιείται για τη διαμόρφωση φυσικών και εικονικών διεπαφών σύμφωνα με τις απαιτήσεις ασφαλείας.

Τα προϊόντα της σειράς NetScreen-5 είναι ιδανικά κατάλληλα για την εγκατάσταση μεταξύ του οικιακού υπολογιστή του χρήστη και του διαδικτύου ή για την εξασφάλιση ασφαλούς πρόσβασης στο τοπικό δίκτυο της επιχείρησης.

Για την εισαγωγή τεχνολογιών NetScreen, τα προϊόντα NetScreen-25, -50, -100, -200, έχουν αναπτυχθεί σε μικρές και μεσαίες επιχειρήσεις. Σας επιτρέπουν να δημιουργείτε τείχη προστασίας με ένα εύρος ζώνης από 100 έως 550 Mbps. Επιπλέον, τα δεδομένα που κρυπτογραφούνται από το πρωτόκολλο Triple Des με ένα κλειδί 168-bit που μεταδίδονται μεταξύ των κόμβων εικονικής σήραγγας Ιδιωτικό δίκτυο Σε ταχύτητες από 20 έως 200 Mbps. Αυτά τα προϊόντα σειράς υποστηρίζονται από τέσσερις έως οκτώ θύρες γρήγορου Ethernet.

Η οικογένεια συσκευών NetScreen-500, NetScreen-1000 και NetScreen-5000 διακρίνεται με εξαιρετικό εύρος ζώνης, επομένως είναι η καλύτερη λύση για την εισαγωγή σε μεγάλες επιχειρήσεις. Το μοντέλο NetScreen-500 παρέχει εύρος ζώνης σχεδόν 750 Mbps, καθώς και ένα VPN με ταχύτητα 240 Mbps.

Το μοντέλο NetScreen-5200 σάς επιτρέπει να εφαρμόσετε ένα τείχος προστασίας με ένα εύρος ζώνης 4 GB / S και VPN με 2 GBIT / s. Υποστηρίζει έως και οκτώ θύρες Ethernet Gigabit ή δύο θύρες Gigabit Ethernet και 24 γρήγορο Ethernet. Το μοντέλο NetScreen-5400 παρέχει ταχύτητα 12 GBIT / S για ένα τείχος προστασίας και 6 GB / s για VPN. Υποστηρίζει έως και 78 θύρες Gigabit Ethernet και γρήγορου Ethernet.

Και τα δύο προϊόντα είναι σε θέση να υποστηρίξουν έως και 25 χιλιάδες σήραγγες VPN και μέχρι ένα εκατομμύριο ταυτόχρονες συνδέσεις TCP. Είναι εξοπλισμένα με το λειτουργικό σύστημα NetScreen 3.1. Επιπλέον, οι τεχνολογίες Netscreen υποστηρίζουν την ακτίνα (υπηρεσία κλήσης ταυτότητας ταυτότητας κλήσης - την υπηρεσία ελέγχου ταυτότητας εξ αποστάσεως για τις μετατροπείς γραμμές) και έχουν τη δική τους βάση δεδομένων για τον έλεγχο ταυτότητας των χρηστών που υποβάλλουν αίτηση για απομακρυσμένη πρόσβαση.

Οι τεχνολογίες του WatchGuard προσφέρουν μοντέλα που έχουν σχεδιαστεί για να εισάγουν τόσο τις μικρές όσο και τις μεσαίες επιχειρήσεις. Για χρήση σε μικρές και μεσαίες επιχειρήσεις, προσφέρονται προϊόντα της σειράς Firebox III (4500, 2500, 1000 και 700). Τα μοντέλα Firebox 4500 και 2500 είναι τα τείχη προστασίας υλικού που τρέχουν Linux με προστατευμένο πυρήνα. Το εύρος ζώνης του τείχους προστασίας είναι 197 Mbps στη λειτουργία φιλτραρίσματος πακέτων και 60 Mbps - στη λειτουργία Mediator (διαφανή μεσολάβηση) στο επίπεδο εφαρμογής. Κάθε τείχος προστασίας έχει δύο διεπαφές δικτύου 10/100 MBPS 10/100 γρήγορη Ethernet.

Και τα δύο τείχη προστασίας μπορούν να υποστηρίξουν έως και 3 χιλιάδες σήραγγες VPN, αλλά το μοντέλο Firebox 4500 σάς επιτρέπει να επιτευχθεί υψηλότερη σε σχέση με τις ταχύτητες κρυπτογράφησης πληροφοριών Firebox 2500 σύμφωνα με τον αλγόριθμο τριπλού αλγορίθμου - 100 και 55 Mbps, αντίστοιχα.

Για τις μικρές και μεσαίες επιχειρήσεις και τα απομακρυσμένα γραφεία, η εταιρεία κατασκευάζει fiatbox SOHO 6, FIREBOX SOHO 6 / TC και Firebox 700 προϊόντα.

Το Firebox 700 είναι σε θέση να εξυπηρετεί ταυτόχρονα έως 250 χρήστες. Αυτό είναι ένα τείχος προστασίας που υποστηρίζει τόσο το φιλτράρισμα παρτίδας όσο και τα φίλτρα - οι ενδιάμεσοι εφαρμογής. Οι ειδικοί του WatchGuard αξιολογούν την απόδοση της Firebox 700 σε 131 Mbps σε λειτουργία φιλτραρίσματος πακέτων και 43 Mbps σε μια ενδιάμεση λειτουργία. Το Firebox 700 σας επιτρέπει να δημιουργήσετε ένα εικονικό ιδιωτικό δίκτυο με 150 σήραγγες ταυτόχρονα και να εκτελέσετε κρυπτογράφηση τριπλής με ταχύτητα 5 Mbps.

Το Firebox SOHO 6 υποστηρίζει φίλτρα παρτίδας με εύρος ζώνης 75 Mbps. Υποστηρίζει επίσης ένα εικονικό ιδιωτικό δίκτυο με πέντε σήραγγες και 20 Mbps εύρος ζώνης (τροποποίηση SOHO / TC) κατά τη χρήση κρυπτογράφησης τριπλής.

Για να εξασφαλιστεί το εύρος ζώνης υψηλής ταχύτητας μεγάλων εταιρειών πληροφόρησης, έχει αναπτυχθεί το μοντέλο Firebox Vclass, το οποίο σας επιτρέπει να πάρετε τη διακίνηση μέχρι 600 Mbps. Το προϊόν είναι σε θέση να υποστηρίξει έως και 20 χιλιάδες σήραγγες VPN. Σε κατάσταση κρυπτογράφησης, επιτυγχάνεται ταχύτητα 300 Mbps.

Το Cisco Systems προσφέρει μια σειρά τείχους προστασίας τείχους προστασίας της Cisco Pix, παρέχοντας υψηλό επίπεδο ασφάλειας, επιδόσεων και αξιοπιστίας. Τη σύνθεση Τα τείχη προστασίας αντιπροσωπεύονται από τα ακόλουθα προϊόντα: pix 506e, 515ε, 525 και 535.

Τα τείχη προστασίας της Cisco Pix 506e και 515E είναι αναβαθμίσεις των μοντέλων Cisco Pix 506 και 515, αντίστοιχα. Αυτά τα μοντέλα προορίζονται για χρήση σε εταιρικά δίκτυα μικρών επιχειρήσεων, καθώς και για να εξασφαλίσουν την ασφάλεια των απομακρυσμένων πελατών εταιρικών δικτύων επιχειρήσεων. Το μοντέλο 506E έχει χωρητικότητα 20 Mbps και 515e - 188 Mbps. Η ροή δεδομένων κρυπτογράφησης μπορεί να πραγματοποιηθεί και οι δύο χρησιμοποιώντας τον αλγόριθμο DES με ένα πλήκτρο 56-bit και τριπλασιάζεται με ένα πλήκτρο 168 bit. Cisco pix 506e χωρητικότητα με κρυπτογράφηση des. - 20 Mbps, τριπλό - 16 Mbps. Η ταχύτητα κρυπτογράφησης για το μοντέλο 515E στον αλγόριθμο τριπλών είναι 63 Mbps. Το μοντέλο 515e υποστηρίζει έως και 2 χιλιάδες σήραγγες VPN.

Για χρήση σε μεσαίες και μεγάλες επιχειρήσεις, η Cisco κατασκευάζει μοντέλα 525 και 535. Το εύρος ζώνης του μοντέλου 525 είναι 370 Mbps. Αυτό το μοντέλο μπορεί ταυτόχρονα να εξυπηρετεί έως και 280 χιλιάδες συνεδρίες. Το μοντέλο Cisco Pix 535 έχει μία απόδοση 1 GB / S και υποστηρίζει VPN με εύρος ζώνης 100 Mbps. Επιπλέον, αυτό το μοντέλο υποστηρίζει έως και 2 χιλιάδες σήραγγες VPN και μέχρι 500 χιλιάδες ταυτόχρονες συνδέσεις TCP.

Ως μέθοδος προστασίας των τείχους προστασίας της Cisco, μια ποικιλία αλγορίθμου ασφαλείας αλγόριθμου ασφαλείας (ASA) και ενός εσωτερικού λειτουργικού συστήματος εσωτερικής Pix OS θα χρησιμοποιηθεί για να εξασφαλιστεί η υψηλή αξιοπιστία και ασφάλεια από τις πιθανές επιθέσεις στο διαδίκτυο.

ESOFT, INC. Τον Νοέμβριο του 2002 παρουσιάστηκε μια νέα σειρά Instagate Products XSP, η οποία αντικατέστησε τα προηγούμενα μοντέλα Instagate EX2 και Instagate Pro. Σύμφωνα με το Instagate Brand XSP, το ESOFT κατασκευάζεται από την Instagate Branch Office για μικρά και κατανεμημένα γραφεία και εγκατάσταση επιχειρήσεων XSP για μεσαία και μεγάλα γραφεία. Τα προϊόντα σειρά XSP παρέχονται με πακέτο εφαρμογών SoftPak, επιτρέποντας στους χρήστες να δημιουργούν γρήγορα και εύκολα Αξιόπιστο σύστημα Την ασφάλεια ολόκληρης της περιμέτρου του εταιρικού δικτύου. Η σειρά προϊόντων XSP είναι πλήρως συμβατή με τα υπάρχοντα μοντέλα Instagate και σας επιτρέπει να δημιουργείτε εικονικά ιδιωτικά δίκτυα με βάση το IPSec και το PPTP. Το Onstagate Office Branch XSP υποστηρίζει έως και 10 χρήστες και 10 σήραγγες VPN και εγκατάσταση XSP επιχείρηση έως 100 χρήστες και 100 σήραγγες VPN. Τα προϊόντα αυτής της σειράς διαφέρουν σχετικά χαμηλό κόστος.

Η εταιρεία 3COM προσφέρει δύο τύπους τείχους προστασίας: SuperstAL 3, σχεδιασμένο για εταιρικά έδρα και μεγάλα γραφεία, καθώς και για τους πελάτες που χρειάζονται πρόσβαση υψηλής απόδοσης στο εικονικό ιδιωτικό δίκτυο και το OfficeConnect - για μικρά γραφεία με τον αριθμό των εργαζομένων λιγότερο από ό, τι εκατό, οικιακά γραφεία και εργάζονται σε επαγγελματίες στο σπίτι.

Σύμφωνα με τις εκτιμήσεις των κατασκευαστών, το Superstack 3 υποστηρίζει έναν απεριόριστο αριθμό χρηστών εταιρικών δικτύων και παρέχει έως και 1000 σήραγγες VPN. Το εύρος ζώνης αυτού του μοντέλου στην κρυπτογράφηση του αλγορίθμου τριπλαστών είναι 45 Mbps.

Η σειρά μοντέλων του OfficeConnect αντιπροσωπεύεται από τα μοντέλα OfficeConnect Το τείχος προστασίας του διαδικτύου 25 και OfficeConnect Internet Firewall DMZ. Το μοντέλο Offeconvonnect Internet Firewall DMZ που χρησιμοποιεί τη θύρα DMZ σας επιτρέπει να έχετε ασφαλώς πρόσβαση σε πόρους δικτύου. OfficeVonnect Internet Firewall DMZ υποστηρίζει έως και 100 χρήστες και OfficeVonnect Internet Firewall 25 - 25 χρήστες. Μαζί με το OfficeConnect Internet Firewall DMZ και OfficeVonnect Internet Firewall 25, Officeconnect Web Site Web Web, παρέχοντας πρόσβαση σε ανεπιθύμητες ιστοσελίδες. Όλες οι οθόνες πυρκαγιάς 3COM είναι πιστοποιημένα ICSA. Η οικογένεια οθονών προσώπου 3COM συνδυάζει εξαιρετική ευκολία χρήσης με την ευελιξία επιλογής λύσεων. Τα τείχη προστασίας του 3COM εγκαθίστανται εύκολα και παρέχουν ένα εξαιρετικά υψηλό επίπεδο προστασίας. Η εγκατάσταση σε λειτουργία plug-and-play εξαλείφει τις πολύπλοκες και τις μακροπρόθεσμες διαδικασίες διαμόρφωσης και διαχείρισης με την επιφύλαξη της αυστηρότητας, της πληρότητας και των λεπτομερειών της στρατηγικής ασφαλείας.

Έτσι, η χρήση των τείχους προστασίας αποτελεί βασικό στοιχείο για την οικοδόμηση υψηλής απόδοσης, ασφαλούς και αξιόπιστες πληροφορίες και αναλυτικά συστήματα και συστήματα για την αυτοματοποίηση των επιχειρήσεων, των χρηματοπιστωτικών συστημάτων, των κατανεμημένων βάσεων δεδομένων, των συστημάτων απομακρυσμένης πρόσβασης των εργαζομένων σε εσωτερικούς πόρους εταιρικών δικτύων, εταιρικού δικτύου τμήματα και εταιρικό δίκτυο στο σύνολό του..

Σε αυτό το άρθρο θα βρείτε μια σύντομη εξήγηση για το τι ένα τείχος προστασίας (τείχος προστασίας, τείχος προστασίας). Μάθετε πώς να απενεργοποιήσετε το Windows Firewall. Και στο τέλος της ανάρτησης, θα υπάρξει μια ανασκόπηση δύο δωρεάν και ισχυρά τείχη προστασίας για τα Windows.

Τι είναι ένα τείχος προστασίας;

Firawall (Firawall) - από τα αγγλικά. Σημαίνει τον τοίχο καύσης, χρησιμοποιείται επίσης ο όρος. "Τείχος προστασίας" (Brandmauer), που είναι μαζί του. Σημαίνει μάρκα - πυρκαγιά και mauer - τοίχο. Ο όρος τείχος προστασίας χρησιμοποιείται συχνότερα και το τείχος προστασίας είναι απλώς μια μετάφραση από τα αγγλικά στα γερμανικά, θα είναι πιο σωστή η χρήση " Τείχος προστασίας"Ελπίζω να καταλάβετε τι είναι ένα τείχος προστασίας, ένα τείχος προστασίας, ένα τείχος προστασίας; αυτά. Όλα αυτά είναι το ίδιο πράγμα.

Ποιο είναι το τείχος προστασίας (τείχος προστασίας, τείχος προστασίας);

- το τείχος πυρκαγιάς που εμποδίζει τη διείσδυση του χάκερ ή σε ένα τοπικό δίκτυο ή μέσω του Διαδικτύου σε έναν υπολογιστή. Το τείχος προστασίας εμποδίζει επίσης την αποστολή κακόβουλου λογισμικού σε άλλους υπολογιστές.

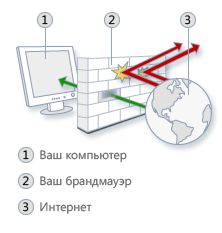

Εικονογραφήσεις απόθεμα με ένα τείχος προστασίας:

Απενεργοποιήστε το τείχος προστασίας των Windows (XP, Vista, 7)

Πώς να απενεργοποιήσετε τα τείχη προστασίας των Windows XP;

Για να απενεργοποιήσετε το τείχος προστασίας (Firewall) Windows XP Go: Έναρξη\u003e Πίνακας ελέγχου\u003e Κέντρο ασφαλείας\u003e Τείχος προστασίας των Windows. Στο παράθυρο που ανοίγει, μεταβαίνει σε "απενεργοποίηση" και κάντε κλικ στο "OK". Αλλά αυτό δεν αρκεί, τα Windows θα μας προειδοποιήσουν συνεχώς την ασφάλεια και αυτό το παίρνει αυτό, σε αυτό, στο "Κέντρο Ασφαλείας", κινούμε στα αριστερά στην καρτέλα "Αλλαγή τρόπου για την προειδοποίηση του Κέντρου Ασφαλείας", το παράθυρο θα γίνει Ανοίξτε πού να αφαιρέσετε όλα τα πλαίσια ελέγχου (τα τρία ανέκδοτα τους). Όλοι, μόλις απενεργοποιήσαμε τα Windows XP Firewall.

Πώς να απενεργοποιήσετε το τείχος προστασίας των Windows Vista;

Απενεργοποιήστε το τείχος προστασίας Στα Windows Vitsa, δεν είναι πρακτικά διαφορετική αντίθεση με το XP. Πάμε: Ξεκινήσουμε\u003e Πίνακας ελέγχου\u003e Αρχική σελίδα \u003e Άδεια εκτέλεσης του προγράμματος μέσω του τείχους προστασίας, στη συνέχεια στην καρτέλα Γενικά, κάντε κλικ στην επιλογή Απενεργοποίηση, Εφαρμογή και περίπου. Όλα, τίποτα περίπλοκο Στην απενεργοποίηση του τείχους προστασίας Windows Vista. δεν.

Πώς να απενεργοποιήσετε τα Windows 7 Τείχος προστασίας;

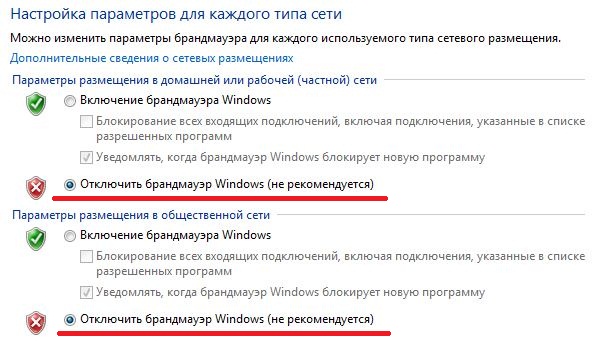

Αποσύνδεση τείχος προστασίας των Windows 7. Πηγαίνουμε:

Έναρξη\u003e Πίνακας Ελέγχου\u003e Σύστημα και Ασφάλεια\u003e Τείχος προστασίας των Windows, στην αριστερή καρτέλα "Ενεργοποιήστε και απενεργοποιήστε τα Windows Firewall" και τοποθετήστε και τις δύο τιμές για να απενεργοποιήσετε τα crossbars και κάντε κλικ στο "OK".

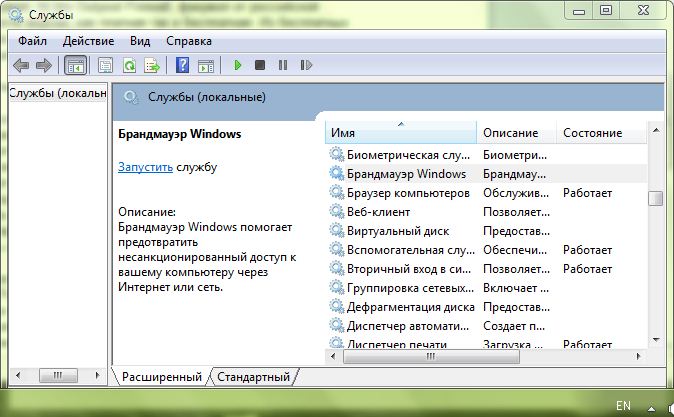

Ω, ναι, ξέχασα σχεδόν, πρέπει ακόμα να απενεργοποιήσετε το τείχος προστασίας των Windows, να ανοίξετε το "Execute" ή απλά πατήστε Win + R και Τύπος:

Υπηρεσίες.msc.

Βρίσκουμε το τείχος προστασίας των Windows.

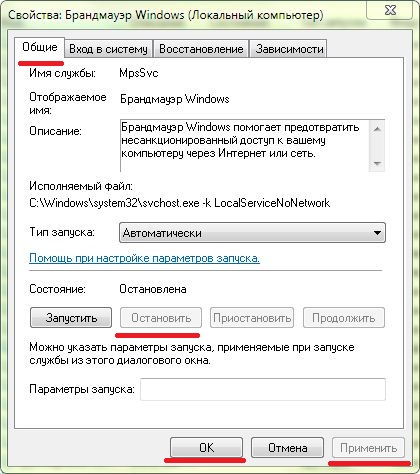

Κάντε κλικ δύο φορές με το αριστερό πλήκτρο του ποντικιού και στο παράθυρο που ανοίγει, κάντε κλικ στην επιλογή "Απενεργοποίηση", στη συνέχεια "Εφαρμογή" και "OK".

Πρέπει επίσης να απενεργοποιήσετε το τείχος προστασίας των Windows, για αυτό ξανά κατάλογος συμφραζόμενων "Εκτέλεση" (Win + R) πρέπει να καλέσετε:

msconfig

Μεταβείτε στην καρτέλα "Autostask" Εύρεση του τείχους προστασίας των Windows, αφαιρέστε το πλαίσιο ελέγχου και κάντε κλικ στην επιλογή "Εφαρμογή" και "OK".

Όλοι, μόλις κατάλαβα πώς να απενεργοποιήσετε τα Windows XP, Vista, 7 τείχους προστασίας.

Τα τείχη προστασίας δεν υπάρχει αρκετή, οπότε δεν είναι απαραίτητο να χρησιμοποιήσετε Τυπικό τείχος προστασίας Παράθυρα. Υπάρχουν επίσης πληρωμένα και δωρεάν, αυτή τη στιγμή και έχουν ήδη περάσει πολύς χρόνος για τον ηγέτη σε αυτό το τμήμα, και πιο συγκεκριμένα, αν λέτε το καλύτερο τείχος προστασίας, τότε αυτό είναι outpost τείχος προστασίας, το τείχος προστασίας από τη ρωσική εταιρεία Agnitum, εκεί είναι οι εκδόσεις όπως καταβάλλονται τόσο και δωρεάν. Από το ελεύθερο μου σήμερα θα κάνω μια μικρή επισκόπηση των δύο τείχους προστασίας, ίσως μπορείτε για τον εαυτό σας Επιλέξτε το καλύτερο δωρεάν τείχος προστασίας.

Επισκόπηση δύο δωρεάν τείχη προστασίας για τα Windows.

Στην πραγματικότητα, αυτό το τείχος προστασίας δεν υπάρχει πλέον, δηλ. Ως ξεχωριστή πρόσφατα περιλαμβάνεται στο πακέτο Εργαλεία PC. διαδικτυακή ασφάλεια , είναι και τα δύο τείχη από μαζί, εγώ Παλιά εκδοχή Μου αρέσει περισσότερο, και ειλικρινά παραδέχομαι τώρα τώρα έχω εγκαταστήσει αυτό το τείχος προστασίας στο laptop μου και δεν πρόκειται να πάω στο τρέχον, πλήρες πακέτο, με antivirus και τείχος προστασίας, αν αποφασίσω να αλλάξω το τείχος προστασίας, τότε θα προτιμούσα να αλλάξω πηγαίνετε στο προϊόν άλλου κατασκευαστή. Και η παλιά, όμορφη έκδοση, Firewall Plus Tools Firevola μπορεί να κατεβάσει εδώ.

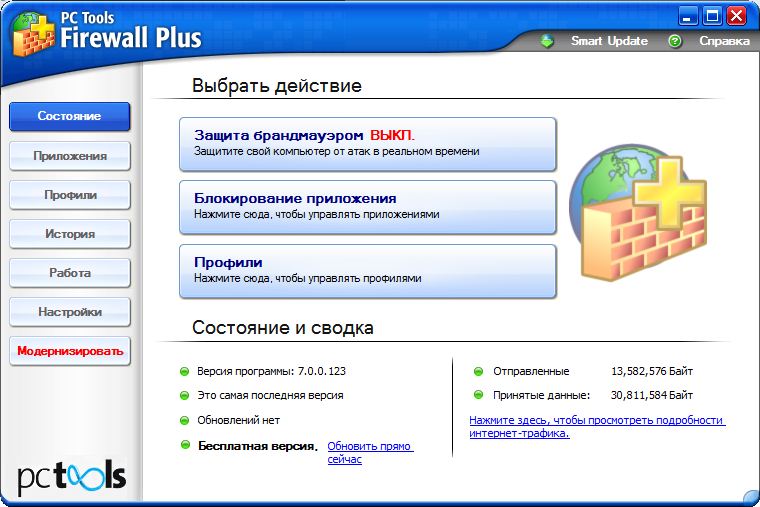

Ας εξοικειωθούμε πιο κοντά σε αυτό το πρόγραμμα και να προχωρήσουμε στο Firewall Plus PC Εργαλεία Firewall. Όταν ξεκινάτε για πρώτη φορά, ( Εκτελέστε: Κάντε διπλό κλικ στο αριστερό κουμπί του ποντικιού στο εικονίδιο δίσκου):

Βλέπουμε την καρτέλα "Κατάσταση", όπου μπορείτε να ενεργοποιήσετε / απενεργοποιήσετε το τείχος προστασίας, να μάθετε για νέες ενημερώσεις, λάβετε πληροφορίες κυκλοφορίας.

Πηγαίνοντας στο στοιχείο "Κλείδωμα εφαρμογής" ή απλά στην ενότητα "Εφαρμογές" (ίδια), μπορούμε να διαχειριστούμε τη λίστα των προγραμμάτων που είναι εγκατεστημένα στον υπολογιστή για τον οποίο μπορείτε να διαμορφώσετε τους περιορισμούς κυκλοφορίας (εξερχόμενες / εισερχόμενες). Εάν τα προγράμματα που χρειάζεστε για να δημιουργήσετε ορισμένους περιορισμούς δεν βρίσκονται στη λίστα των εφαρμογών, μπορεί εύκολα να προσθέσει στην κάρτα Green Plus:

Μπορείτε επίσης να διαγράψετε ένα συγκεκριμένο πρόγραμμα αρχικά να τον επισημάνει και να κάνετε κλικ σε ένα Ερυθρό Σταυρό. "Ιστορία", απλά το περιοδικό της δράσης τείχους προστασίας. Στην καρτέλα "Εργασία", μπορείτε να δείτε πληροφορίες σχετικά με τις εφαρμογές εργασίας, τις υπηρεσίες αυτή τη στιγμή. Τμήμα "Ρυθμίσεις". Αυτή η ενότητα έχει Γενικές Ρυθμίσεις Faervola, όπως ο κωδικός πρόσβασης, το φιλτράρισμα και η λειτουργία πλήρους οθόνης, καθώς και οι "μικρές" ρυθμίσεις που σχετίζονται κυρίως στον χρήστη, επιλέγοντας μια γλώσσα, ελέγχει ενημερώσεις και άλλες επιλογές. Η καταγραφή κωδικού πρόσβασης σάς επιτρέπει να ορίσετε τον κωδικό πρόσβασης στις ρυθμίσεις σας για να προστατεύσετε άλλο κακόβουλο λογισμικό. Η ενεργοποίηση της επιλογής "FullScreen Mode" σάς επιτρέπει να λαμβάνετε πληροφορίες σχετικά με την επίθεση, στο ΛΕΙΤΟΥΡΓΙΑ ΠΛΗΡΟΥΣ ΟΘΟΝΗΣ Έργα, όπως ένας παίκτης ή ένα παιχνίδι σε ολόκληρη την οθόνη.

Πολύ ισχυρό και λειτουργικό τείχος προστασίας, μερικούς ελεύθερους ανταγωνιστές στο καλύτερο firewall outpost firewall (θα σας πω αργότερα).

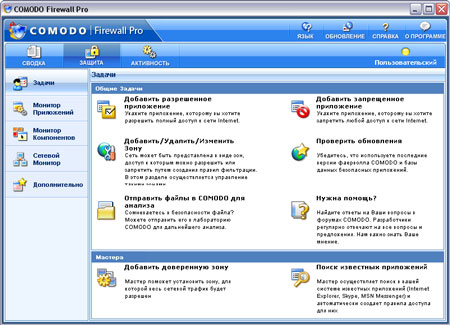

Το τείχος προστασίας COMODO μπορεί να μεταφορτωθεί εδώ. Δεν θα εξετάσω τις λεπτομέρειες της εγκατάστασης, αλλά θα σταματήσω λίγο στις ρυθμίσεις του ελεύθερου τείχους προστασίας.

Όταν ξεκινάτε πρώτα, όπως και σε άλλα τείχη προστασίας, μπορείτε να δείτε τις βασικές παραμέτρους, πάνω από τον πίνακα υπάρχουν τρεις καρτέλες "Περίληψη", "Προστασία", "Δραστηριότητα".

Πηγαίνοντας σε οποιαδήποτε καρτέλα στα αριστερά των παραθύρων τείχους προστασίας είναι ορατά περισσότερα δείγματα, για παράδειγμα, πηγαίνοντας σε "εργασίες", μπορείτε να αλλάξετε τις ρυθμίσεις, να απαγορεύσετε και να επιτρέψετε εφαρμογές, κλπ., Ομοίως, όπως στο Firevol PC Tools Firewall Plus, Αρχή, χωρίς να χρειάζεται, δεν μπορείτε να αλλάξετε. "Παρακολούθηση εφαρμογών", εδώ είναι ένας κατάλογος αξιόπιστων, χρηστών, εφαρμογών. "Component Monitor" - Ανάλυση της ακεραιότητας των αρχείων, το τείχος προστασίας μπορεί να απαγορεύσει την αλλαγή των κακόβουλων προγραμμάτων τους. "Παρακολούθηση δικτύου" - Σε αυτό το στοιχείο, μπορείτε να διαμορφώσετε το φιλτράρισμα της μεταφοράς δεδομένων IP, μπορείτε να κλείσετε τις επικίνδυνες θύρες.

Στην πραγματικότητα, έχω ήδη πει ότι δεν αρκεί για ξεχωριστά και να εξετάσει κάθε στοιχείο λεπτομερώς, απλά εξηγήστε τις βασικές ρυθμίσεις της Faervol, νομίζω ότι αρκεί να κατανοήσουμε τις βασικές λειτουργίες, τα δεδομένα, τα δωρεάν τείχη προστασίας.

Σε αυτό, το άρθρο που είναι αφιερωμένο στα τείχη προστασίας (Firewalls) έχει ολοκληρωθεί για τα Windows. Νομίζω ότι θα είναι χρήσιμο για εσάς.

Μια απεικόνιση που δείχνει τη θέση της οθόνης δικτύου (τείχος προστασίας) στο δίκτυο.

Διαστολέςσχετικά μεy ecrαλλάΝ., Δίκτυοσχετικά μεy ecrαλλάΝ., Τείχος προστασίας, Μάρκα.αλλάΖύμη - Συγκρότημα υλικού ή λογισμικότον έλεγχο και το φιλτράρισμα που διέρχεται από αυτό Πακέτα δικτύου Σύμφωνα με τους καθορισμένους κανόνες.

Το κύριο καθήκον της οθόνης δικτύου είναι η προστασία των δικτύων υπολογιστών ή των μεμονωμένων κόμβων από μη εξουσιοδοτημένη πρόσβαση. Επίσης, οι οθόνες δικτύου συχνά ονομάζονται φίλτρα, καθώς το κύριο καθήκον τους δεν είναι να παραλείπουν τα πακέτα (φίλτρο) που δεν είναι κατάλληλα για κριτήρια που ορίζονται στη διαμόρφωση.

Ορισμένες οθόνες δικτύου σας επιτρέπουν επίσης να μεταδίδουν διευθύνσεις - τη δυναμική αντικατάσταση για διευθύνσεις ή θύρες intranet (γκρίζες) στο εξωτερικό που χρησιμοποιείται εκτός του LAN.

Αλλα ονόματα

Τείχος προστασίας, Τείχος προστασίας, Τείχος προστασίας, Φάρος - που σχηματίζεται από τη μεταγραφή του αγγλικού όρου Τείχος προστασίας.

Ποικιλίες οθονών δικτύου

Το υποστηριζόμενο επίπεδο του μοντέλου δικτύου OSI είναι το κύριο χαρακτηριστικό κατά την ταξινόμηση των τείχους προστασίας. Οι ακόλουθοι τύποι τείχους προστασίας διακρίνουν:

- Ελεγχόμενοι διακόπτες (επίπεδο καναλιού).

- Φίλτρα δικτύου δικτύου (απάτριδα). Το στατικό φιλτράρισμα πραγματοποιείται με την ανάλυση της πηγής και του δέκτη, του πρωτοκόλλου, του αποστολέα και των θυρών παραληπτών.

- Πύλες επιπέδου περιόδου σύνδεσης (πληρεξούσιο επίπεδο κυκλώματος). Δεν υπάρχει επίπεδο στο μοντέλο δικτύου TCP / IP που είναι σίγουρα κατάλληλο για το επίπεδο περιόδου σύνδεσης OSI, επομένως, οι πύλες επιπέδου περιόδου σύνδεσης περιλαμβάνουν φίλτρα που δεν μπορούν να προσδιοριστούν ούτε δίκτυο ούτε με μεταφορές ή εφαρμοσμένα επίπεδα:

- Πύλες, μεταφράσεις διευθύνσεων (NAT, Pat) ή πρωτόκολλα δικτύου (μεταφραστική γέφυρα).