Αλγόριθμοι κρυπτογράφησης δεδομένων. Συμμετρικοί αλγόριθμοι κρυπτογράφησης. Αλγόριθμος κρυπτογράφησης RSA. Αλγόριθμος κρυπτογράφησης DES. Η επιλογή του αλγορίθμου κρυπτογράφησης. Περίληψη: Κρυπτογραφία Ciphers, τύποι και ιδιότητες τους

Βασικές έννοιες της κρυπτογραφίας

Το πρόβλημα της προστασίας των πληροφοριών από μη εξουσιοδοτημένη (μη εξουσιοδοτημένη) πρόσβαση (μη εξουσιοδοτημένη πρόσβαση) επιδεινώνεται αισθητά λόγω των εκτεταμένων τοπικών και ιδιαίτερα παγκόσμιων δικτύων υπολογιστών.

Η προστασία των πληροφοριών είναι απαραίτητη για να μειωθεί η πιθανότητα διαρροής (αποκάλυψης), τροποποίησης (εσκεμμένη στρέβλωση) ή απώλειας (καταστροφής) πληροφοριών ιδιαίτερης αξίας στον κάτοχό της.

Το πρόβλημα της ασφάλειας των πληροφοριών αφορά τους ανθρώπους εδώ και αρκετούς αιώνες.

Σύμφωνα με τον Ηρόδοτο, ήδη στον V αιώνα. Π.Χ. ε χρησιμοποιήθηκε η μέθοδος μετατροπής πληροφοριών κωδικοποίησης.

Μία από τις πρώτες συσκευές κρυπτογράφησης ήταν περιπλανήθηκε,που χρησιμοποιήθηκε στον αιώνα V. Π.Χ. κατά τη διάρκεια του πολέμου της Σπάρτης εναντίον της Αθήνας. Το Skitala είναι ένας κύλινδρος στον οποίο τυλίγεται ένα πηνίο ταινίας παπύρου πάνω στο πηνίο (χωρίς κενά και επικαλύψεις). Στη συνέχεια, σε αυτήν την ταινία κατά μήκος του άξονα του κυλίνδρου (στήλες) κατέγραψε το κείμενο που είναι απαραίτητο για μετάδοση. Η ταινία ξετυλίχθηκε από τον κύλινδρο και στάλθηκε στον παραλήπτη. Αφού έλαβε ένα τέτοιο μήνυμα, ο παραλήπτης τυλίγει την ταινία σε έναν κύλινδρο της ίδιας διαμέτρου με τη διάμετρο της σκαριφής του αποστολέα. Ως αποτέλεσμα, ήταν δυνατή η ανάγνωση του κρυπτογραφημένου μηνύματος.

Ο Αριστοτέλης είχε την ιδέα να σπάσει έναν τέτοιο κωδικό. Πρότεινε να κάνει ένα μακρύ κώνο και, ξεκινώντας από τη βάση, να το τυλίξει με μια ταινία με ένα μήνυμα κρυπτογράφησης, μετατοπίζοντας βαθμιαία την κορυφή. Σε κάποιο μέρος του κώνου, θα προβληθούν τα μέρη του αναγνώσιμου κειμένου. Αυτό καθορίζει το μυστικό μέγεθος του κυλίνδρου.

Τα ψηφία εμφανίστηκαν στην αρχαιότητα με τη μορφή κρυπτογραφήματος (σε ελληνικό - μυστικό γράψιμο). Μερικές φορές τα ιερά κείμενα των Εβραίων αποκαλύφθηκαν με αντικατάσταση. Αντί του πρώτου γράμματος του αλφαβήτου, γράφτηκε η τελευταία επιστολή, αντί του δεύτερου, του τελευταίου γράμματος, κλπ. Αυτό το αρχαίο κρυπτογράφημα ονομάσθηκε atbash. Γνωστή αλληλογραφία κρυπτογράφησης γεγονότων Τζούλια Καίσαρα(100-44 π.Χ., Ε.) Με το Κικέρωνα (106-43 π.Χ., Ε.).

Ο Cesar cipherυλοποιείται αντικαθιστώντας κάθε γράμμα στο μήνυμα με ένα άλλο γράμμα του ίδιου αλφάβητου, χωρισμένο από αυτό στο αλφάβητο με σταθερό αριθμό γραμμάτων. Στην κρυπτογράφηση του, ο Caesar αντικατέστησε το γράμμα του αρχικού κειμένου με την επιστολή, η οποία ήταν τρεις θέσεις μπροστά από την αρχική επιστολή.

Στην αρχαία Ελλάδα (2ος αιώνας π.Χ.) ο κώδικας ήταν γνωστός, ο οποίος δημιουργήθηκε με τη χρήση πλακίδια πολυβίου.Ο πίνακας κρυπτογράφησης ήταν ένα τετράγωνο με πέντε στήλες και πέντε γραμμές, οι οποίες αριθμούσαν από 1 έως 5. Ένα γράμμα γράφτηκε σε κάθε κελί ενός τέτοιου πίνακα. Ως αποτέλεσμα, ένα ζευγάρι αριθμών αντιστοιχούσε σε κάθε γράμμα και η κρυπτογράφηση μειώθηκε στην αντικατάσταση του γράμματος με ένα ζευγάρι αριθμών.

Η ιδέα του τετράγωνου Πολύβιου απεικονίζει το τραπέζι με ρωσικά γράμματα. Ο αριθμός των γραμμάτων στο ρωσικό αλφάβητο είναι διαφορετικός από τον αριθμό των γραμμάτων στο ελληνικό αλφάβητο, επομένως το μέγεθος του πίνακα είναι διαφορετικό (τετράγωνο 6 x 6). Σημειώστε ότι η σειρά με την οποία οι χαρακτήρες τοποθετούνται στην πλατεία Polybius είναι μυστικές πληροφορίες (κλειδί).

Κρυπτογράφηση της λέξης ΚΡΥΠΤΟΓΡΑΦΙΑ χρησιμοποιώντας το τετράγωνο Polybius:

26 36 24 35 42 34 14 36 11 44 24 63

Από το παράδειγμα μπορεί να φανεί ότι στον κρυπτογράφο, ο πρώτος είναι ο αριθμός σειράς και ο δεύτερος είναι ο αριθμός της στήλης. Στην πλατεία Polybius, οι στήλες και οι γραμμές μπορούν να επισημανθούν όχι μόνο με αριθμούς, αλλά και με γράμματα.

Επί του παρόντος, τα θέματα ασφάλειας πληροφοριών είναι κρυπτολογία(κρυπτό - μυστικό, λογότυπα - επιστήμη). Η κρυπτολογία χωρίζεται σε δύο περιοχές - κρυπτογραφία και κρυπτοανάλυση. Οι στόχοι αυτών των δύο τομέων κρυπτολογίας είναι ακριβώς το αντίθετο.

Κρυπτογραφία- την επιστήμη της προστασίας των πληροφοριών από μη εξουσιοδοτημένη πρόσβαση σε αυτά από μη εξουσιοδοτημένα άτομα. Τα συμφέροντα της κρυπτογραφίας - η ανάπτυξη και η έρευνα μεθόδων κρυπτογράφησης πληροφοριών.

Κάτω από κρυπτογράφησηγίνεται κατανοητό μια τέτοια μετασχηματισμός πληροφοριών που καθιστά τα αρχικά δεδομένα δυσανάγνωστα και δύσκολα αποκαλυπτόμενα χωρίς να γνωρίζουν τις ειδικές μυστικές πληροφορίες - κλειδί. ΣτοΩς αποτέλεσμα της κρυπτογράφησης, το απλό κείμενο μετατρέπεται σε κρυπτογράφο και καθίσταται ακατάλληλο για ανάγνωση χωρίς τη χρήση μετασχηματισμού αποκρυπτογράφησης. CipherΜπορεί να καλείται διαφορετικά: κρυπτογραφημένο κείμενο, κρυπτογράφημα, κρυπτογράφηση ή κρυπτογράφημα. Ο κώδικας καθιστά δυνατή την απόκρυψη της σημασίας του μεταδιδόμενου μηνύματος.

Σφαίρα ενδιαφέροντος cryptanalysisτο αντίθετο είναι η ανάπτυξη και μελέτη μεθόδων για την αποκρυπτογράφηση (αποκάλυψη) ενός κρυπτογράφου, ακόμη και χωρίς να γνωρίζει το μυστικό κλειδί.

Κάτω από κλειδίΚατανοήστε τις μυστικές πληροφορίες που καθορίζουν ποιος μετασχηματισμός από το σύνολο πιθανών μετασχηματισμών κρυπτογράφησης εκτελείται σε αυτή την περίπτωση πάνω από το απλό κείμενο. Όταν χρησιμοποιείτε περιπλάνηση, το κλειδί είναι η διάμετρος του κυλίνδρου.

Αποκρυπτογράφηση- κρυπτογράφηση αντίστροφης διαδικασίας. Κατά την αποκρυπτογράφηση με το κλειδί, το κρυπτογραφημένο κείμενο (κρυπτογράφηση, κρυπτογράφηση) μετατρέπεται στο αρχικό κείμενο.

Εμφανίζεται η διαδικασία απόκτησης μηνύματος κρυπτοαναλυτικών δεδομένων από κρυπτογράφημα χωρίς προηγουμένως γνωστό κλειδί αυτοψίαή διάρρηξηκρυπτογράφηση.

Υπάρχουν πολλές ταξινομήσεις κρυπτογράφησης.

Από τη φύση της χρήσης κλειδιών, οι αλγόριθμοι κρυπτογράφησης χωρίζονται σε δύο τύπους: συμμετρική(με ένα κλειδί, διαφορετικά με ένα μυστικό κλειδί) και ασύμμετρη(με δύο πλήκτρα ή δημόσιο κλειδί). Ασυμμετρικοί αλγόριθμοι κρυπτογράφησης και αποκρυπτογράφησης καλούνται μερικές φορές ασύμμετρη.

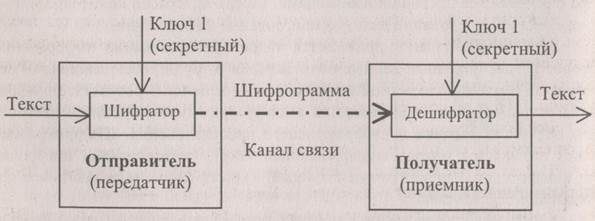

Στην πρώτη περίπτωση, το ίδιο κλειδί χρησιμοποιείται στον κωδικοποιητή του αποστολέα και στον αποκωδικοποιητή του δέκτη (Πλήκτρο 1, βλέπε εικόνα). Ο κωδικοποιητής σχηματίζει την κρυπτογράφηση που είναι συνάρτηση του απλού κειμένου. Ο συγκεκριμένος τύπος της λειτουργίας μετατροπής (κρυπτογράφησης) καθορίζεται από το μυστικό κλειδί. Ο αποκωδικοποιητής του παραλήπτη μηνύματος εκτελεί τον αντίστροφο μετασχηματισμό σε σχέση με το μετασχηματισμό που έγινε στον κωδικοποιητή. Το μυστικό κλειδί παραμένει εμπιστευτικό και μεταδίδεται μέσω ενός καναλιού που αποκλείει την απόκτηση του κλειδιού από έναν κρυπτοαναλυτή ενός αντιπάλου ή ενός εμπορικού ανταγωνιστή.

Στη δεύτερη περίπτωση (χρησιμοποιώντας έναν ασύμμετρο αλγόριθμο), ο παραλήπτης στέλνει πρώτα το δημόσιο κλειδί (Κλειδί 1) στον αποστολέα μέσω του ανοικτού καναλιού, με τον οποίο ο αποστολέας κρυπτογραφεί τις πληροφορίες. Κατά τη λήψη πληροφοριών, ο παραλήπτης το αποκρυπτογραφεί χρησιμοποιώντας το δεύτερο μυστικό κλειδί (Πλήκτρο 2). Η παρεμπόδιση ενός δημόσιου κλειδιού (Κλειδί 1) από τον κρυπτοαναλυτή ενός αντιπάλου εμποδίζει την αποκρυπτογράφηση του ιδιωτικού μηνύματος, αφού αποχαρακτηρίζεται μόνο από το δεύτερο μυστικό κλειδί (Κλειδί 2). Σε αυτή την περίπτωση, το μυστικό κλειδί 2 είναι σχεδόν αδύνατο να υπολογιστεί χρησιμοποιώντας το δημόσιο κλειδί 1.

Κατά την αξιολόγηση της αποτελεσματικότητας του κρυπτογράφου καθοδηγείται συνήθως από τον κανόνα του Ολλανδού Auguste Kerkhoff(1835-1903), σύμφωνα με την οποία η ισχύς ενός κρυπτογράφου καθορίζεται μόνο από την μυστικότητα του κλειδιού, δηλαδή ο κρυπτοαναλυτής γνωρίζει όλες τις λεπτομέρειες της διαδικασίας κρυπτογράφησης και αποκρυπτογράφησης (αλγόριθμος), αλλά δεν είναι γνωστό ποιο κλειδί χρησιμοποιείται για την κρυπτογράφηση αυτού του κειμένου.

Ανθεκτικότητα κρύπτηονομάζεται χαρακτηριστικό κρυπτογράφησης που καθορίζει την αντοχή του στην αποκρυπτογράφηση χωρίς να γνωρίζει το κλειδί (δηλαδή αντοχή στην κρυπτανάλυση). Υπάρχουν αρκετοί δείκτες κρυπτογραφικής αντοχής, συμπεριλαμβανομένου του αριθμού όλων των πιθανών κλειδιών και του μέσου χρόνου που απαιτείται για την κρυπτοανάλυση.

Οι κρυπτογραφικοί αλγόριθμοι δημόσιου κλειδιού χρησιμοποιούν το αποκαλούμενο μη αναστρέψιμες ή μονόδρομες λειτουργίες.Αυτές οι λειτουργίες έχουν την ακόλουθη ιδιότητα: για μια δεδομένη τιμή παραμέτρου xσχετικά απλό για τον υπολογισμό της τιμής μιας συνάρτησης f (x).Ωστόσο, εάν είναι γνωστή η τιμή της Λειτουργίας y = f (χ),δεν υπάρχει ένας απλός τρόπος υπολογισμού της αξίας του επιχειρήματος x

Όλα τα κρυπτοσυστήματα δημόσιου κλειδιού που χρησιμοποιούνται σήμερα βασίζονται σε έναν από τους ακόλουθους τύπους μη αναστρέψιμων μετασχηματισμών.

1. Αποσύνθεση μεγάλων αριθμών σε πρωταρχικούς παράγοντες (αλγόριθμος RSA,συγγραφείς - Raivest, Shamir και Adleman - Rivest, Shamir, Adleman).

2. Υπολογισμός του λογαρίθμου ή της εκθέσεως (αλγόριθμος DH, συγγραφείς - Diffie και Hellmann).

3. Υπολογισμός των ριζών των αλγεβρικών εξισώσεων.

Εξετάστε το απλούστερο παράδειγμα των "μη αναστρέψιμων" λειτουργιών. Είναι εύκολο να βρούμε το προϊόν δύο πρώτων αριθμών 11 και 13. Αλλά δοκιμάστε γρήγορα στο μυαλό σας να βρείτε δύο απλούς αριθμούς των οποίων το προϊόν είναι ίσο με 437. Ανάλογες δυσκολίες προκύπτουν όταν χρησιμοποιείτε την τεχνολογία υπολογιστών για να βρείτε δύο απλούς παράγοντες για έναν πολύ μεγάλο αριθμό: πάρτε πολύ χρόνο.

Έτσι, στο σύστημα κωδικοποίησης RSA βασισμένο σε factoring, χρησιμοποιούνται δύο διαφορετικά κλειδιά: το ένα για την κρυπτογράφηση του μηνύματος, και το δεύτερο - διαφορετικό από το πρώτο, αλλά συνδέεται με αυτό - για αποκρυπτογράφηση. Το κλειδί κρυπτογράφησης (δημόσιο, μη-μυστικό κλειδί) βασίζεται στο προϊόν δύο τεράστιων πριμοδοτήσεων και το κλειδί αποκρυπτογράφησης (ιδιωτικό, μυστικό κλειδί) βασίζεται στα ίδια τα πρωτόκολλα.

Σημειώστε ότι κάποιες φορές καλείται η λειτουργία της αποσύνθεσης ενός πρωταρχικού παράγοντα παραγοντοποίηση.

Ο όρος "μη αναστρέψιμη" είναι ανεπιτυχής. Θα ήταν πιο σωστό να τους ονομάζουμε γρήγορα (ή απλά) μη αναστρέψιμες λειτουργίες. Ωστόσο, ο όρος αυτός είναι καθιερωμένος και πρέπει να αναφερθεί με ανακρίβεια.

Στη δεκαετία του 40 του XX αιώνα. Ο Αμερικανός μηχανικός και μαθηματικός Claude Shannon πρότεινε την ανάπτυξη ενός κρυπτογράφου έτσι ώστε η αποκάλυψή του να ήταν ισοδύναμη με την επίλυση ενός πολύπλοκου μαθηματικού προβλήματος. Επιπλέον, η πολυπλοκότητα του προβλήματος πρέπει να είναι τέτοια ώστε ο αριθμός των απαραίτητων υπολογισμών να ξεπερνά τις δυνατότητες των σύγχρονων υπολογιστών.

Σε ασύμμετρα συστήματα, πρέπει να χρησιμοποιείτε πλήκτρα μεγάλης διάρκειας (2048 bits και περισσότερο). Ένα μεγάλο πλήκτρο αυξάνει τον χρόνο κρυπτογράφησης ενός ανοιχτού μηνύματος. Επιπλέον, η δημιουργία πλήκτρων γίνεται πολύ μεγάλη. Αλλά τα δημόσια κλειδιά μπορούν να αποστέλλονται μέσω απροστάτευτων (μη ασφαλισμένων, ανοιχτών) καναλιών επικοινωνίας. Αυτό είναι ιδιαίτερα κατάλληλο, για παράδειγμα, για εμπορικούς εταίρους που διαχωρίζονται από μεγάλες αποστάσεις. Είναι βολικό να μεταφέρετε ταυτόχρονα το δημόσιο κλειδί από τραπεζίτη σε πολλούς καταθέτες.

Στο συμμετρικήΟι αλγόριθμοι χρησιμοποιούν μικρότερα πλήκτρα, έτσι ώστε η κρυπτογράφηση και η αποκρυπτογράφηση να γίνονται πιο γρήγορα. Αλλά σε τέτοια συστήματα, η κατανομή των κλειδιών είναι μια σύνθετη διαδικασία. Περάστε τα πλήκτρα στα κλειστά (μυστικά) κανάλια. Η χρήση αποστολέων για την αποστολή μυστικών κλειδιών είναι μια δαπανηρή, πολύπλοκη και αργή διαδικασία.

Στις ΗΠΑ, το ευρύτερα χρησιμοποιούμενο πρότυπο για τη μετάδοση μυστικών μηνυμάτων είναι το DES (Standard Encryption Standard).

Το DES είναι ένας κρυπτογραφητής. Κρυπτογραφεί τα δεδομένα σε μπλοκ των 64 bit. Η κρυπτογράφηση χρησιμοποιεί ένα μήκος κλειδιού 56 bits. Αυτό το πρότυπο υποβλήθηκε σε πολλαπλή αναλυτική κρυπτοανάλυση. Για τους hacking, εξειδικευμένοι υπολογιστές αναπτύχθηκαν με κόστος έως και 20 εκατομμύρια δολάρια. Μέθοδοι hacking force του προτύπου DES αναπτύχθηκαν με βάση κατανεμημένους υπολογιστές που χρησιμοποιούν πολλαπλούς υπολογιστές. Για να αυξηθεί η κρυπτογραφική ισχύς, αναπτύχθηκε αργότερα μέθοδος κρυπτογράφησης DES χρησιμοποιώντας τρία πλήκτρα - το λεγόμενο "τριπλό DES".

Μπορεί να υποστηριχθεί ότι με την πάροδο του χρόνου η κρυπτογράφηση αποκρυπτογραφεί ανάλυση συχνότηταςτην εμφάνιση των μεμονωμένων χαρακτήρων και τους συνδυασμούς τους. Οι πιθανότητες εμφάνισης μεμονωμένων γραμμάτων στο κείμενο ποικίλλουν σημαντικά. Για τη ρωσική γλώσσα, για παράδειγμα, το γράμμα "o" εμφανίζεται 45 φορές πιο συχνά από το γράμμα "f" και 30 φορές πιο συχνά από το γράμμα "e". Αναλύοντας ένα αρκετά μεγάλο κείμενο, κρυπτογραφημένο με τη μέθοδο αντικατάστασης, είναι δυνατό να γίνει μια αντίστροφη αντικατάσταση με τη συχνότητα εμφάνισης των χαρακτήρων και να αποκατασταθεί το αρχικό κείμενο. Ο πίνακας δείχνει τη σχετική συχνότητα εμφάνισης ρωσικών γραμμάτων.

| Επιστολή | Συχνότητα | Επιστολή | Συχνότητα | Επιστολή | Συχνότητα | Επιστολή | Συχνότητα |

| περίπου | 0.09 | στο | 0.038 | s | 0.016 | καλά | 0.007 |

| e, e | 0.072 | l | 0.035 | s | 0.016 | sh | 0.006 |

| α | 0.062 | να | 0.028 | β | 0.014 | yu | 0.006 |

| και | 0.062 | m | 0.026 | ь, ъ | 0.014 | γ | 0.004 |

| n | 0.053 | δ | 0.025 | g | 0.013 | u | 0.003 |

| t | 0.053 | n | 0.023 | h | 0.012 | Μα | 0.003 |

| με | 0.045 | στο | 0.021 | και | 0.01 | στ | 0.002 |

| σ | 0.04 | μου | 0.018 | x | 0.009 |

Η σχετική συχνότητα εμφάνισης ενός διαστήματος ή σημείου στίξης στη ρωσική είναι 0,174. Αυτά τα στοιχεία σημαίνουν τα εξής: μεταξύ των 1000 γραμμάτων του κειμένου θα υπάρχουν κατά μέσο όρο 174 διαστήματα και σημεία στίξης, 90 γράμματα "o", 72 γράμματα "e" κλπ.

Κατά τη διενέργεια κρυπτοαναλύσεων, απαιτείται να αποφασιστεί από ένα μικρό τμήμα του κειμένου ποιο είναι το αποκρυπτογραφημένο κείμενο: ένα σημαντικό μήνυμα ή ένα σύνολο τυχαίων χαρακτήρων. Συχνά, κρυπτοαναλυτές αποκαλύπτουν κρυπτογράφηση σε έναν υπολογιστή με αναζήτηση κλειδιού. Είναι αδύνατο να εκτελεστεί χειροκίνητα μια ανάλυση πολλών τμημάτων των αποκρυπτογραφημένων κειμένων. Επομένως, το έργο της αναγνώρισης σημαντικού κειμένου (δηλαδή, η ανίχνευση σωστά αποκωδικοποιημένου κειμένου) επιλύεται από τον υπολογιστή. Σε αυτή την περίπτωση, χρησιμοποιούνται οι θεωρητικές έννοιες που αναπτύχθηκαν στα τέλη του 19ου αιώνα. Πετρούπολη Μαθηματικός Α.Α. Markov,τις επονομαζόμενες αλυσίδες Markov.

Πρέπει να σημειωθεί ότι, σύμφωνα με ορισμένους ειδικούς, δεν υπάρχει άθραυστος κωδικός. Για να αποχαρακτηρίζετε (hack) οποιοδήποτε ψηφίο μπορεί να είναι για μεγάλο χρονικό διάστημα, ή για πολλά χρήματα. Στη δεύτερη περίπτωση, η αποκρυπτογράφηση θα απαιτήσει τη χρήση πολλών υπερυπολογιστών, πράγμα που θα οδηγήσει σε σημαντικό κόστος υλικού. Όλο και περισσότερο, τα μυστικά μηνύματα που χρησιμοποιούν τα hack χρησιμοποιούν κατανεμημένους πόρους Διαδικτύου, παραλληλισμούς υπολογισμών και εκατοντάδες ή και χιλιάδες σταθμούς εργασίας στους υπολογισμούς.

Υπάρχει μια άλλη άποψη. Αν το μήκος του κλειδιού είναι ίσο με το μήκος του μηνύματος και το κλειδί παράγεται από τυχαίους αριθμούς με διανομή με δυνατότητα εξισορρόπησης και μεταβάλλεται με κάθε νέο μήνυμα, τότε ο κρυπτογράφος δεν μπορεί να σπάσει ακόμα και θεωρητικά. Μια παρόμοια προσέγγιση περιγράφηκε για πρώτη φορά από τον G. Vernam στις αρχές του 20ου αιώνα, προτείνοντας έναν αλγόριθμο για κρυπτοκλειστούς χρόνους.

Εξετάστε μια άλλη ταξινόμηση κρυπτογράφησης.

Πολλές σύγχρονες μέθοδοι κρυπτογράφησης μπορούν να χωριστούν σε τέσσερις μεγάλες ομάδες: μεθόδους αντικαταστάσεις(υποκαταστάσεις) παραλλαγές, πρόσθετο(gammirovaniya) και σε συνδυασμόμεθόδων.

Σε κρυπτογράφηση μεταλλάξειςόλα τα γράμματα του απλού κειμένου παραμένουν αμετάβλητα, αλλά μετακινούνται από τις αρχικές τους θέσεις σε άλλα μέρη (ένα παράδειγμα είναι η κρυπτογράφηση με περιπλάνηση).

Η επόμενη απλούστερη "κρυπτογράφηση" αποκτήθηκε με την εναλλαγή δύο γειτονικών γραμμάτων του RKPIOTRGFAYAI.

Σε αυτό το "μυστικό" μήνυμα είναι εύκολο να αναγνωριστεί η λέξη CRYPTOGRAPHY.

Ένας πιο σύνθετος αλγόριθμος μεταλλαγής μειώνεται στο διαχωρισμό ενός μηνύματος σε ομάδες τριών γραμμάτων. Σε κάθε ομάδα, το πρώτο γράμμα τοποθετείται στην τρίτη θέση και το δεύτερο και το τρίτο γράμμα μετατοπίζονται μία θέση προς τα αριστερά. Το αποτέλεσμα είναι ένα κρυπτογράφημα: RIKTOPRAGIIF.

Οι μεταβολές προκύπτουν ως αποτέλεσμα της σύνταξης του κειμένου πηγής και της ανάγνωσης του κειμένου κρυπτογράφησης κατά μήκος διαφορετικών διαδρομών ενός συγκεκριμένου γεωμετρικού σχήματος.

Σε κρυπτογράφηση αντικαταστάσειςοι θέσεις των γραμμάτων στην κρυπτογράφηση παραμένουν οι ίδιες με αυτές του απλού κειμένου, αλλά οι χαρακτήρες απλού κειμένου αντικαθίστανται με τους χαρακτήρες ενός άλλου αλφάβητου. Για παράδειγμα, μπορείτε να καλέσετε τον τετράγωνο Polybius. Εδώ τα γράμματα αντικαθίστανται από τους αντίστοιχους αριθμούς.

Η μέθοδος αντικατάστασης συχνά εφαρμόζεται από πολλούς χρήστες κατά τύχη όταν εργάζεστε σε έναν υπολογιστή. Εάν, από την καθυστέρηση, δεν αλλάζετε το μητρώο από το λατινικό σε κυριλλικό στο πληκτρολόγιο, τότε τυπώνονται γράμματα του λατινικού αλφάβητου αντί των γραμμάτων του ρωσικού αλφαβήτου καθώς πληκτρολογείτε. Ως αποτέλεσμα, το αρχικό μήνυμα θα είναι "κρυπτογραφημένο" με λατινικά γράμματα. Για παράδειγμα, ο rhbgnjuhfabz είναι ο τρόπος κρυπτογράφησης της κρυπτογράφησης.

Στο πρόσθετοη μέθοδος του γράμματος του αλφαβήτου αντικαθίσταται πρώτα με αριθμούς, στους οποίους προστίθενται οι αριθμοί μίας μυστικής ακολουθίας ψευδοτυχαίων αριθμών (γ). Η σύνθεση του γάμμα ποικίλει ανάλογα με το χρησιμοποιούμενο κλειδί. Συνήθως, η λογική λειτουργία "Exclusive OR" χρησιμοποιείται για την κρυπτογράφηση. Κατά την αποκρυπτογράφηση, το ίδιο γάμμα υπερτίθεται στα κρυπτογραφημένα δεδομένα. Η μέθοδος gamming χρησιμοποιείται ευρέως σε στρατιωτικά κρυπτογραφικά συστήματα. Οι κρυφές ψηφίδες που λαμβάνονται με τη μέθοδο του προσθέτου ονομάζονται μερικές φορές κρυπτογράφηση ροής.

Συνδυασμένοοι μέθοδοι υποθέτουν ότι χρησιμοποιούνται πολλές μέθοδοι για την κρυπτογράφηση ενός μηνύματος ταυτόχρονα (για παράδειγμα, πρώτα να αντικατασταθούν οι χαρακτήρες και στη συνέχεια να επαναδιαμορφωθούν).

Υπάρχει μια άλλη προσέγγιση για τη μεταφορά των μυστικών μηνυμάτων. Έρχεται κάτω για να κρύψει το ίδιο το γεγονός της μεταφοράς πληροφοριών. Η επιστήμη ασχολείται με τέτοιες μεθόδους κρυπτογράφησης. steganography.

Εάν η κρυπτογραφία κάνει ένα ανοικτό μήνυμα δυσανάγνωστο χωρίς να γνωρίζει το μυστικό κλειδί, τότε η steganography αναπτύσσει μεθόδους κρυπτογράφησης που δυσκολεύουν να παρατηρήσουν το γεγονός της μεταφοράς πληροφοριών.

Η στεγανογραφία χρησιμοποιεί ειδικά δοχεία στα οποία το μεταδιδόμενο μήνυμα είναι κρυμμένο. Για παράδειγμα, ένα μυστικό κείμενο είναι ενσωματωμένο στο αβλαβές πρότυπο ενός λουλουδιού σε μια ευχετήρια κάρτα.

Κρυπτογράφηση μηνυμάτων με διάφορες μεθόδους

Αντί μιας ουράς, υπάρχει ένα πόδι, Και στο πόδι, κέρατα.

L. Derbeneyev.

Εξετάστε πώς μπορείτε να κρυπτογραφήσετε ένα μήνυμα. με τη μέθοδοαντικαταστάσεις (με άλλα λόγια, η μέθοδος υποκατάστασης). Αρχικά χρησιμοποιούμε τον κρυφτό του Caesar. Ας υποθέσουμε ότι θέλετε να κρυπτογραφήσετε το μήνυμα "WHERE ABBA".

Όπως γνωρίζετε, ο κυκλικός κωδικός του Caesar αποκτάται με την αντικατάσταση κάθε γράμματος του απλού κειμένου με γράμματα του ίδιου αλφάβητου, που βρίσκεται μπροστά από έναν ορισμένο αριθμό θέσεων, για παράδειγμα, τρεις θέσεις. ΚυκλικήΚαλείται επειδή όταν εκτελείται αντικατάσταση, μετά το τελευταίο γράμμα του αλφαβήτου, ακολουθεί και πάλι το πρώτο γράμμα του αλφαβήτου. Θα γράψουμε αποσπάσματα του ρωσικού αλφαβήτου και θα δείξουμε πώς εκτελείται η κρυπτογράφηση (σειρά αντικατάστασης):

Ως αποτέλεσμα της μετατροπής, αποκτάται ο ακόλουθος κωδικός:

GOZHD GDDG.

Σε αυτήν την περίπτωση, το κλειδί είναι το ποσό της στροφής (ο αριθμός των θέσεων μεταξύ των γραμμάτων). Ο αριθμός των πλήκτρων αυτού του κρυπτογράφου είναι μικρός (είναι ίσος με τον αριθμό των γραμμάτων του αλφαβήτου). Δεν είναι δύσκολο να ανοίξετε μια τέτοια κρύπτη μέσω όλων των πιθανών κλειδιών. Το μειονέκτημα του κρυπτογράφου του Caesar είναι η χαμηλή κρυπτογραφική του αντοχή. Αυτό εξηγείται από το γεγονός ότι στο κρυπτογραφημένο κείμενο τα γράμματα είναι ακόμη διατεταγμένα με αλφαβητική σειρά, μόνο η προέλευση μετατοπίζεται από διάφορες θέσεις.

Η αντικατάσταση μπορεί να γίνει με χαρακτήρες άλλου αλφαβήτου και με πιο σύνθετο κλειδί (αλγόριθμος αντικατάστασης). Για λόγους απλότητας, δίνουμε και πάλι μόνο τα αρχικά μέρη των αλφαβήτων. Οι γραμμές δείχνουν τη σειρά με την οποία τα γράμματα του ρωσικού αλφαβήτου αντικαθίστανται από τα γράμματα του λατινικού αλφάβητου. Κρυπτογράφηση της φράσης "WHERE ABBA"

Αυτή η κρυπτογράφηση θα έχει ως αποτέλεσμα ένα κρυπτογράφημα:

Είναι πιο ορθολογικό να γράψουμε το κλειδί που χρησιμοποιήθηκε στην τελευταία περίπτωση ως πίνακα:

| Α | Β | Στο | R | Δ | Ε |

| Ε | F | Α | Με | Δ | Στο |

Όταν τα κρυπτογραφικά γράμματα μπορούν να αντικατασταθούν από αριθμούς (στην απλούστερη περίπτωση, τους αριθμούς σειράς των γραμμάτων στο αλφάβητο). Στη συνέχεια, η κρυπτογράφηση θα έχει την εξής μορφή:

Η αντικατάσταση των χαρακτήρων απλών χαρακτήρων μπορεί να συμβεί με ειδικούς χαρακτήρες, για παράδειγμα, με τους "χορευτικούς άνδρες", όπως στην ιστορία του K. Doyle ή με τη βοήθεια των κουτιών ελέγχου, όπως γίνεται από τους ναυτικούς.

Υψηλότερη κρυπτογραφική ισχύ σε σύγκριση με τον κρυπτογράφο του Caesar έχει συγγενικά κρυπτοσυστήματα.

Στα συγγενικά κρυπτοσυστήματα, λόγω των μαθηματικών μετασχηματισμών, τα γράμματα που αντικαθιστούν το απλό κείμενο αναμειγνύονται τυχαία. Σε συγγενικά κρυπτοσυστήματα, τα ανοικτά γράμματα αριθμούνται, για παράδειγμα, για κυριλλικά από 0 έως 32. Στη συνέχεια, κάθε γράμμα του απλού κειμένου αντικαθίσταται από ένα γράμμα, ο αριθμός ακολουθίας του οποίου υπολογίζεται χρησιμοποιώντας μια γραμμική εξίσωση και υπολογίζοντας το υπόλοιπο διαιρέσεως ακέραιων αριθμών.

Τα συνημμένα κρυπτοσυστήματα καθορίζονται χρησιμοποιώντας δύο αριθμούς. ακαι β . Για το ρωσικό αλφάβητο, αυτοί οι αριθμοί επιλέγονται από την κατάσταση α ≥0, β≤ 32. Ο μέγιστος αριθμός χαρακτήρων στο χρησιμοποιούμενο αλφάβητο υποδεικνύεται από το σύμβολο γ. Και οι αριθμοί ακαι γ = 33 πρέπει να είναι σχετικά απλή. Εάν δεν πληρούται αυτή η συνθήκη, τότε δύο διαφορετικά γράμματα μπορούν να εμφανιστούν (μετασχηματισμένα) σε μία. Κάθε κώδικας μ γράμματος απλού κειμένου αντικαθίσταται από έναν κώδικα γράμματος κρυπτογραφήματος με τον ακόλουθο κανόνα. Αρχικά, υπολογίζεται ο αριθμός α = a ∙ μ + b , a τότε εκτελείται η λειτουργία της ακεραίας διαιρέσεως του αριθμού α με τον αριθμό γ = 33, δηλαδή, α = β (mod (γ)). Το υπόλοιπο της ακέραιας διαίρεσης χρησιμοποιείται ως κώδικας του συμβόλου Cipher. Για λόγους σαφήνειας, επιλέξτε τους ακόλουθους αριθμούς: α= 5 και β= 3 Ένα κομμάτι της διαδικασίας που απεικονίζει τη διαδικασία κρυπτογράφησης δίνεται στον πίνακα.

Στους κρυπτογράφους που εξετάσαμε νωρίτερα, κάθε γράμμα του απλού κειμένου αντιστοιχούσε σε ένα συγκεκριμένο γράμμα του κρυπτογραφήματος. Τέτοια ψηφιακά πεδία ονομάζονται κρυφές ψηφίδες. μονή αλφαβητική υποκατάσταση.

Μεγάλα μηνύματα που λαμβάνονται με τη μέθοδο μιας αλφαβητικής υποκατάστασης (άλλο όνομα - απλός κώδικαςένα γράμμα αντικαταστάσεις)αποκαλύπτονται χρησιμοποιώντας πίνακες σχετικών συχνοτήτων. Για να γίνει αυτό, υπολογίστε τη συχνότητα εμφάνισης κάθε χαρακτήρα, διαιρούμενο με τον συνολικό αριθμό των χαρακτήρων του κρυπτογράφου. Στη συνέχεια, χρησιμοποιώντας τον πίνακα σχετικών συχνοτήτων, καθορίζεται ποια αντικατάσταση έγινε κατά την κρυπτογράφηση.

Αυξήστε την ευρωστία κρυφά αλφάβητα πολλαπλών αλφαβήτωναντικαταστάτες (ή κρυπτογράφηση αντικατάστασης πολλών τιμών). Επιπλέον, κάθε σύμβολο του ανοιχτού αλφάβητου αποδίδεται όχι μόνο ένας, αλλά πολλοί χαρακτήρες κρυπτογράφησης.

Παρακάτω είναι ένα κομμάτι της βασικής αντικατάστασης πολλαπλών αλφαβητικών:

| Α | Β | Στο | R | Δ | Ε |

Χρησιμοποιώντας τον πολυλειτουργικό αλφάβητο, το μήνυμα "WHERE ABBA" μπορεί να κρυπτογραφηθεί με διάφορους τρόπους:

19-83-32-48-4-7-12,

10-99-15-12-4-14-12, κλπ.

Για κάθε γράμμα του αρχικού αλφαβήτου, δημιουργείται ένα συγκεκριμένο σύνολο συμβόλων κρυπτογράφησης έτσι ώστε τα σύνολα κάθε γράμματος να μην περιέχουν ταυτόσημα στοιχεία. Οι αλφαριθμητικοί ψηφιακοί κώδικες αλλάζουν το πρότυπο των στατιστικών συχνοτήτων της εμφάνισης των γραμμάτων και αυτό καθιστά δύσκολο το άνοιγμα του κρυπτογράφου χωρίς να γνωρίζει το κλειδί.

Εξετάστε έναν άλλο κώδικα πολυ-αλφαβητικής αντικατάστασης, ο οποίος περιγράφηκε το 1585 από τον γάλλο διπλωμάτη Blaise de Vizhenerom.Η κρυπτογράφηση πραγματοποιείται χρησιμοποιώντας τον επονομαζόμενο πίνακα Vigenere. Εδώ, όπως και πριν, εμφανίζεται μόνο ένα μέρος του πίνακα για να παρουσιάσει μόνο την ιδέα της μεθόδου.

Κάθε σειρά σε αυτόν τον πίνακα αντιστοιχεί σε έναν απλό κρυπτογραφητή αντικατάστασης (όπως ένας κωδικός Caesar). Κατά την κρυπτογράφηση, γράφεται ένα ανοικτό μήνυμα σε μια γραμμή και κάτω από αυτό τίθεται ένα κλειδί. Αν το πλήκτρο είναι μικρότερο από το μήνυμα, το πλήκτρο επαναλαμβάνεται κυκλικά. Η κρυπτογράφηση αποκτάται με την εύρεση του χαρακτήρα στη μήτρα των γραμμάτων του κειμένου κρυπτογράφησης. Το κρυπτογραφικό σύμβολο βρίσκεται στη διασταύρωση της στήλης με το γράμμα του απλού κειμένου και τη γραμμή με το αντίστοιχο γράμμα του κλειδιού.

Ας υποθέσουμε ότι θέλετε να κρυπτογραφήσετε το μήνυμα "WHERE ABBA". Ως κλειδί, επιλέξτε τη λέξη "DEVA". Ως αποτέλεσμα, έχουμε:

Yayag Ayeu.

Σύστημα Playfeiraδημιουργεί κρυπτογράφους πολλαπλών αλφαβήτων. Εξετάστε τη βασική ιδέα αυτού του συστήματος.

Η κρυπτογράφηση πραγματοποιείται χρησιμοποιώντας ένα τετράγωνο (ή ένα ορθογώνιο) στο οποίο εγγράφονται τα γράμματα του αντίστοιχου εθνικού αλφαβήτου. Τα γράμματα γράφονται σε τετράγωνο ή ορθογώνιο σε τυχαία σειρά. Αυτή η επιστολή γραφής και η διαμόρφωση πίνακα είναι το μυστικό κλειδί. Για λόγους σαφήνειας, παίρνουμε ένα ορθογώνιο τραπέζι μεγέθους 8x4, τα γράμματα του αλφαβήτου είναι κυριλλικά και τα γράμματα ταξινομούνται αλφαβητικά. Δεδομένου ότι ο αριθμός των ρωσικών γραμμάτων είναι 33 και ο αριθμός των κυττάρων είναι 32, αποκλείουμε από τον πίνακα το γράμμα Υ.

Ας υποθέσουμε ότι θέλετε να κρυπτογραφήσετε τη λέξη CRYPTOGRAPHY. Εξετάστε τους κανόνες κρυπτογράφησης.

1. Το απλό κείμενο χωρίζεται σε δύο γράμματα. Τα γράμματα σε ένα τετράγωνο δεν πρέπει να είναι τα ίδια. Εκτελέστε τη διαίρεση της αρχικής λέξης σε δύο γράμματα KR-IP-TO-GR-AF-Ia.

2. Εάν τα γράμματα του μπλοκ που πρόκειται να κρυπτογραφηθεί βρίσκονται σε διαφορετικές σειρές και στήλες, τότε τα γράμματα που βρίσκονται στις γωνίες του ορθογωνίου που καλύπτουν τα γράμματα του απλού κειμένου χρησιμοποιούνται ως γράμματα αντικατάστασης. Για παράδειγμα, η μονάδα CR αντικαθίσταται με χαρακτήρες ΙΤ.

3. Εάν τα γράμματα του απλού κειμένου εμπίπτουν σε μία γραμμή, τότε το κβαντικό κείμενο αποκτάται με κυκλική μετατόπιση προς τα δεξιά από ένα κελί. Για παράδειγμα, ένα μπλοκ IP θα μετατραπεί σε YI. Ένα άλλο παράδειγμα αυτού του κανόνα. Εάν, ας υποθέσουμε, απαιτείται να μετασχηματιστεί ένα μπλοκ ενός KN, τότε θα ληφθεί ένα LO.

4. Αν και τα δύο γράμματα ενός απλού κειμένου εμπίπτουν σε μία στήλη, τότε για κρυπτογράφηση, κυκλώνονται ένα κελί κάτω.

Το μπλοκ κύκλου ζωής θα μετατραπεί σε σύμβολα OU και το μπλοκ Tb σε σύμβολα bb.

Σύμφωνα με τους κανόνες που περιγράφονται, η λέξη CRYPTOGRAPHY θα μετατραπεί σε κρυπτογράφημα ITYKAKAUDRPSH.

Σημειώστε ότι αν τα μπλοκ κειμένου συνθέτουν τα ίδια γράμματα, τότε το κρυπτογράφημα θα περιέχει επίσης τα ίδια ζεύγη χαρακτήρων. Για το λόγο αυτό, ο θεωρημένος κωδικός αναφέρεται σε ένα αλφαβητικό. Ωστόσο, η τροποποίηση αυτού του κρυπτογράφου το μετατρέπει σε ένα πολυ-αλφαβητικό σύστημα. Για να το κάνετε αυτό, χρησιμοποιήστε διάφορα πινάκια Playfeire και εκτελέστε πολλαπλή κρυπτογράφηση.

Είναι σκόπιμο να εξεταστεί ένα κρυπτογραφικό σύστημα. Hill,στην οποία η κρυπτογράφηση πραγματοποιείται χρησιμοποιώντας μαθηματικούς μετασχηματισμούς: υπολογισμοί χρησιμοποιώντας τις τεχνικές της γραμμικής άλγεβρας.

Αυτός ο κώδικας για ένα μόνο γράμμα μπορεί να θεωρηθεί πολυ-αλφαβητικός. Ωστόσο, ζεύγη γραμμάτων κρυπτογραφούνται παντού με τον ίδιο τρόπο. Ως εκ τούτου, με την ευρεία έννοια της έννοιας, το κρυπτογραφικό σύστημα του Hill θα πρέπει να αναφέρεται ως μονο-αλφαβητικά κρυπτά.

Η αρχική μέθοδος αντικατάστασης κειμένου πρέπει να μετατραπεί σε μια συλλογή αριθμών. Ας υποθέσουμε ότι γράφτηκε ένα κείμενο που γράφτηκε με 26 λατινικά γράμματα. Επιλέξτε τον ακόλουθο αλγόριθμο για την αντικατάσταση των γραμμάτων με τους αριθμούς: Τα γράμματα A, B, C, D, ..., Z θα αντικατασταθούν με 1, 2, 3, 4, ..., 26. Με άλλα λόγια: στο αλφάβητο, και κατά την αντικατάσταση θα χρησιμοποιήσουμε τους αριθμούς σειράς τους. Σε αυτή την περίπτωση, ο αλγόριθμος αντικατάστασης επιλέγεται, αλλά είναι σαφές ότι μπορεί να είναι οτιδήποτε.

Ας υποθέσουμε ότι πρέπει να κρυπτογραφήσετε τη γερμανική λέξη ZEIT. Αντικαταστήστε τα γράμματα σύμφωνα με τους αριθμούς σειράς τους στο αλφάβητο με τέσσερις αριθμούς: 26 - 5 - 9 - 20.

Στη συνέχεια, επιλέξτε έναν αριθμό. d\u003e 2.Αυτός ο αριθμός υποδεικνύει τη σειρά διαίρεσης του απλού κειμένου σε ομάδες χαρακτήρων (καθορίζει τον αριθμό των γραμμάτων σε κάθε ομάδα). Από μαθηματική άποψη, ο αριθμός δδείχνει πόσες σειρές θα πρέπει να υπάρχουν σε διανύσματα στηλών. Θα πάρει δ= 2. Αυτό σημαίνει ότι οι αριθμοί 26 - 5 - 9 - 20 πρέπει να χωριστούν σε ομάδες με δύο αριθμούς σε κάθε ομάδα και να τις γράψουμε με τη μορφή διανυσμάτων στηλών:

Εξετάστε τα παραδείγματα της μεθόδου κρυπτογράφησης μηνυμάτων μεταλλάξεις.

Η ιδέα αυτής της κρυπτογραφικής μεθόδου είναι ότι η γραφή του απλού κειμένου και η επακόλουθη ανάγνωση της κρυπτογράφησης γίνεται με διάφορους τρόπους με κάποια γεωμετρική μορφή (για παράδειγμα, ένα τετράγωνο).

Για να διευκρινιστεί η ιδέα, πάρτε ένα τετράγωνο τραπέζι (μήτρα) 8x8. Θα γράψουμε το κείμενο διαδοχικά σε γραμμές από πάνω προς τα κάτω και θα διαβάσουμε τις στήλες διαδοχικά από αριστερά προς τα δεξιά.

Ας υποθέσουμε ότι θέλετε να κρυπτογραφήσετε ένα μήνυμα:

ΣΤΟ ΠΡΩΤΟ ΜΑΘΗΜΑ, ΜΟΝΟ ΤΑ ΠΡΩΤΗ ΤΕΤΑΡΤΕΣ ΧΡΟΝΙΑ ΜΠΟΡΟΥΝ ΝΑ ΜΑΘΟΥΝ ΝΑ ΜΑΘΕΤΕ.

| n | Α | _ | F | Ε | R | στο | Ω |

| m | να | Έχεις | R | Με | Ε | _ | |

| t | Είμαι | καλά | Ε | L | Ω | _ | Έχεις |

| h | Και | t | Β | Με | Είμαι | _ | t |

| Ω | L | s | Για να | Ω | _ | F | Ε |

| σ | στο | s | Ε | _ | H | Ε | Τ |

| s | σ | Ε | _ | g | Ω | δ | Α |

| _ | δ | Ε | Για να | Α | n | Α | Τ |

Στον πίνακα, το σύμβολο "_" δηλώνει ένα κενό.

Οι μετασχηματισμοί θα οδηγήσουν σε κρυπτογράφηση.

NITCHORA_A_YAILVRD_KZHTIEEVUEKE_KERLSO_GARSOYA_CHONVE_

PEDAO_UTETAT.

Όπως μπορείτε να δείτε από το παράδειγμα, η κρυπτογράφηση και το απλό κείμενο περιέχουν τους ίδιους χαρακτήρες, αλλά βρίσκονται σε διαφορετικά μέρη.

Το κλειδί σε αυτή την περίπτωση είναι το μέγεθος της μήτρας, η σειρά της γραφής του απλού κειμένου και η ανάγνωση του κρυπτογραφικού κειμένου. Φυσικά, το κλειδί μπορεί να είναι διαφορετικό. Για παράδειγμα, η γραφή απλού κειμένου σε σειρές μπορεί να γίνει με αυτή τη σειρά: 48127653 και η ανάγνωση ενός κρυπτογραφήματος μπορεί να εμφανιστεί σε στήλες με την ακόλουθη σειρά: 81357642.

Θα ονομάσουμε τη σειρά εγγραφής στις σειρές της μήτρας το κλειδί εγγραφής και η σειρά ανάγνωσης του κρυπτογράφου ανά στήλη είναι το κλειδί ανάγνωσης.

Στη συνέχεια, ο κανόνας αποκρυπτογράφησης ενός κρυπτογραφήματος που λαμβάνεται με τη μέθοδο μετάθεσης μπορεί να γραφεί ως εξής.

Για να αποκρυπτογραφήσετε το κρυπτογράφημα που λαμβάνεται χρησιμοποιώντας τη μήτρα nxnπρέπει να σπάσετε το κρυπτογράφημα σε ομάδες χαρακτήρων από nχαρακτήρων σε κάθε ομάδα. Γράψτε την αριστερή ομάδα από πάνω προς τα κάτω σε μια στήλη της οποίας ο αριθμός αντιστοιχεί στο πρώτο ψηφίο του αναγνωσμένου κλειδιού. Γράψτε τη δεύτερη ομάδα χαρακτήρων στη στήλη, ο αριθμός των οποίων συμπίπτει με το δεύτερο ψηφίο του πλήκτρου ανάγνωσης κλπ. Καθαρό κείμενο που διαβάζεται από τη μήτρα σε σειρές σύμφωνα με τα ψηφία της καταχώρησης κλειδιού.

Εξετάστε ένα παράδειγμα αποκρυπτογράφησης ενός κρυπτογραφήματος που αποκτάται με τη μέθοδο μετάθεσης. Είναι γνωστό ότι για την κρυπτογράφηση χρησιμοποιείται το 6x6 matrix, το κλειδί εγγραφής 352146 και το αναγνωριστικό κλειδί 425316. Το κείμενο της κρυπτογράφησης έχει ως εξής:

DKAHCHOVA_RUAAKOEEBZERE_DSOKHTESE_T_LU

Διαχωρίζουμε την κρυπτογράφηση σε ομάδες των 6 χαρακτήρων:

DOWNT OVA_RU ΑΑΚΟΕΒ ZERE_D SOHTES E_T_LU

Στη συνέχεια, γράφουμε την πρώτη ομάδα χαρακτήρων στη στήλη 4 του πίνακα 6x6, καθώς το πρώτο ψηφίο του αναγνωσμένου πλήκτρου είναι 4 (βλ. Εικόνα a). Θα γράψουμε τη δεύτερη ομάδα των 6 χαρακτήρων στη στήλη 2 (βλέπε σχήμα b), την τρίτη ομάδα χαρακτήρων στη στήλη 5 (βλ. Σχήμα c), παρακάμπτοντας τις δύο φάσεις της πλήρωσης της μήτρας, σχεδιάζουμε μια πλήρως γεμάτη μήτρα (βλ.

Ανάγνωση του απλού κειμένου σύμφωνα με το κλειδί εγγραφής αρχίζει με τη γραμμή 3, τότε χρησιμοποιούμε τη γραμμή 5, κλπ. Ως αποτέλεσμα της αποκρυπτογράφησης, έχουμε το απλό κείμενο:

Η φύση ενός ανθρώπου συνθέτει την μοίρα του

Φυσικά, η περιγραφείσα διαδικασία για την αποκρυπτογράφηση ενός κρυπτογραφήματος εκτελείται από έναν υπολογιστή που χρησιμοποιεί αυτόματα προηγουμένως αναπτυγμένα προγράμματα.

| Δ | ||||||

| Για να | ||||||

| Α | ||||||

| R | ||||||

| h | ||||||

| s |

| Ω | δ | |||||

| Στο | να | |||||

| Α | Α | |||||

| R | ||||||

| R | h | |||||

| Έχεις | s |

| Ω | Δ | Α | ||||

| Στο | Για να | Α | ||||

| Α | Α | Για να | ||||

| R | Ω | |||||

| R | h | Ε | ||||

| Έχεις | s | Β |

| Με | Ω | δ | Α | Ε | ||

| Ω | Στο | Ε | να | Α | ||

| Χ | Α | R | Α | Για να | Τ | |

| t | Ε | R | Ω | |||

| Ε | R | h | Ε | L | ||

| Με | Έχεις | δ | s | Β | Έχεις |

Για να αυξηθεί η ευρωστία των μεθόδων αντικατάστασης και αναδιάταξης χρησιμοποιούνται συχνά σε συνδυασμό με τη μέθοδο προσθέτου.

© 2015-2019 ιστοσελίδα

Όλα τα δικαιώματα ανήκουν στους δημιουργούς τους. Αυτός ο ιστότοπος δεν ισχυρίζεται ότι είναι συγγραφέας και παρέχει δωρεάν χρήση.

Ημερομηνία δημιουργίας σελίδας: 2016-04-11

Μέθοδοι: επεξηγηματική και επεξηγηματική, μερική αναζήτηση.

- Δημιουργήστε συνθήκες για την αύξηση του γνωστικού ενδιαφέροντος για το θέμα.

- Προώθηση της ανάπτυξης της σκέψης αναλυτικής συνθέσεως.

- Προώθηση του σχηματισμού δεξιοτήτων και συνηθειών γενικής επιστημονικής και γενικής πνευματικής φύσης.

Εργασίες:

εκπαιδευτικό:

- γενίκευση και συστηματοποίηση της γνώσης των βασικών εννοιών: κώδικας, κωδικοποίηση, κρυπτογραφία,

- να εξοικειωθούν με τις απλούστερες μεθόδους κρυπτογράφησης και τους δημιουργούς τους.

- να επεξεργαστείτε την ικανότητα να διαβάζει την κρυπτογράφηση και να κρυπτογραφεί τις πληροφορίες.

αναπτύσσοντας:

- αναπτύσσει τη γνωστική δραστηριότητα και τις δημιουργικές ικανότητες των μαθητών.

- να διαμορφώσουν λογική και αφηρημένη σκέψη.

- αναπτύξουν την ικανότητα να εφαρμόζουν αυτές τις γνώσεις σε μη τυποποιημένες καταστάσεις.

- να αναπτύξουν τη φαντασία και την προσοχή.

εκπαιδευτικό:

- καλλιεργούν μια επικοινωνιακή κουλτούρα.

- ανάπτυξη γνωστικού ενδιαφέροντος.

Η προτεινόμενη εξέλιξη μπορεί να χρησιμοποιηθεί για μαθητές σε βαθμούς 7-9. Η παρουσίαση βοηθά να γίνει το υλικό οπτικό και προσβάσιμο.

Η κοινωνία στην οποία ζει ένα άτομο, κατά την ανάπτυξή του, ασχολείται με την πληροφόρηση. Συσσωρεύεται, ανακυκλώνεται, αποθηκεύεται, μεταδίδεται. (Παρουσίαση 2)

Και πρέπει όλοι να γνωρίζουν πάντα τα πάντα;

Φυσικά όχι.

Οι άνθρωποι πάντα προσπάθησαν να κρύψουν τα μυστικά τους. Σήμερα θα μάθετε για την ιστορία της ανάπτυξης μυστικής γραφής, να μάθετε τις απλούστερες μεθόδους κρυπτογράφησης. Θα μπορείτε να αποκρυπτογραφήσετε τα μηνύματα.

Απλές τεχνικές κρυπτογράφησης χρησιμοποιήθηκαν και απέκτησαν κάποια διανομή ήδη στην εποχή των αρχαίων βασιλείων και στην αρχαιότητα.

Η μυστική γραφή - η κρυπτογραφία - είναι της ίδιας ηλικίας με τη γραφή. Η ιστορία της κρυπτογραφίας έχει πάνω από μια χιλιετία. Η ιδέα της δημιουργίας κειμένων με μυστική έννοια και κρυπτογραφημένα μηνύματα είναι σχεδόν τόσο παλιά όσο και η τέχνη της γραφής. Υπάρχουν πολλά στοιχεία για αυτό. Πήλινο δισκίο από το Ugarit (Συρία) - ασκήσεις που διδάσκουν την αποκρυπτογράφηση της τέχνης (1200 π.Χ.). Η «Βαβυλωνιακή Θεοδίκη» από το Ιράκ είναι ένα παράδειγμα ακροστικής (μέσα 2ης χιλιετίας π.Χ.).

Ένας από τους πρώτους συστηματικούς κρυφούς αναπτύχθηκε από τους αρχαίους Εβραίους. Αυτή η μέθοδος ονομάζεται tempura - "ανταλλαγή".

Το απλούστερο από αυτά είναι το "Atbash", το αλφάβητο χωρίστηκε στη μέση, έτσι ώστε τα δύο πρώτα γράμματα, Α και Β, συνέπιπταν με τα δύο τελευταία γράμματα, Τ και S. Η χρήση του temur cipher μπορεί να βρεθεί στη Βίβλο. Αυτή η προφητεία του Ιερεμία, που έγινε στις αρχές του 6ου αιώνα π.Χ., περιέχει μια κατάρα σε όλους τους ηγεμόνες του κόσμου, τελειώνοντας με τον «βασιλιά του Σίσα» ο οποίος, όταν αποκρυπτογραφείται από τον κρυμμένο Atbash, αποδεικνύεται βασιλιάς της Βαβυλώνας.

(Slide 3) Μια πιο έξυπνη μέθοδος κρυπτογράφησης επινοήθηκε στην αρχαία Σπάρτη κατά τη διάρκεια του Λυκούργου (V αιώνας π.Χ.). Η Stsitalla χρησιμοποιήθηκε για την κρυπτογράφηση του κειμένου - μια ράβδο κυλινδρικού σχήματος, πάνω στην οποία τυλίχθηκε μια ταινία περγαμηνής. Το κείμενο καταγράφηκε κατά γραμμή κατά μήκος του άξονα του κυλίνδρου, η ταινία ξετυλίχθηκε από τη ράβδο και μεταδόθηκε στον αποδέκτη της Scitalla με την ίδια διάμετρο. Αυτή η μέθοδος πραγματοποίησε τη μετάθεση των γραμμάτων του μηνύματος. Το κλειδί κρυπτογράφησης ήταν η διάμετρος του Scitalla. Ο ΑΡΙΣΤΟΤΕΛ ανακάλυψε μια μέθοδο για το άνοιγμα ενός τέτοιου κρυπτογράφου. Έχει εφεύρει τη συσκευή αποκρυπτογράφησης "Anti-Cittal".

(Διαφάνεια 4) Quest "Ελέγξτε τον εαυτό σας"

(Slide 5) Ο Έλληνας συγγραφέας POLYBII χρησιμοποίησε ένα σύστημα σηματοδότησης το οποίο χρησιμοποιήθηκε ως μέθοδος κρυπτογράφησης. Με αυτό, μπορείτε να μεταδώσετε απολύτως κάθε πληροφορία. Έγραψε τα γράμματα του αλφαβήτου σε ένα τετράγωνο τραπέζι και τα αντικατέστησε με συντεταγμένες. Η σταθερότητα αυτού του κρυπτογράφου ήταν μεγάλη. Ο κύριος λόγος για αυτό ήταν η δυνατότητα να αλλάζουμε συνεχώς την αλληλουχία των γραμμάτων στην πλατεία.

(Σχήμα 6) Quest "Ελέγξτε τον εαυτό σας"

(Slide 7) Η μέθοδος κρυπτογράφησης που προτάθηκε από τον YULI ZEZAREM και περιγράφεται από αυτόν στις "Σημειώσεις για τον Γαλλικό πόλεμο". Έχει ένα ειδικό ρόλο στη διατήρηση του μυστικού.

(Διαφάνεια 8) Quest "Ελέγξτε τον εαυτό σας"

(Παρουσίαση 9) Υπάρχουν πολλές τροποποιήσεις του κρυπτογράφου του Caesar. Ένας από αυτούς είναι ο αλγόριθμος κρυπτογράφησης του Gronsfeld (που δημιουργήθηκε το 1734 από τον Βέλγο Jose de Bronkhor, τον κοτ ντε Γκρόνσφελντ, στρατιωτικό και διπλωμάτη). Η κρυπτογράφηση είναι ότι το μέγεθος της μετατόπισης δεν είναι σταθερό, αλλά ορίζεται από ένα κλειδί (γάμμα).

(Slide 10) Για το άτομο που μεταδίδει την κρυπτογράφηση, η αντίσταση αποκρυπτογράφησης είναι σημαντική. Αυτό το χαρακτηριστικό του κρυπτογράφου αποκαλείται κρυπτογραφική αντοχή. Η ενίσχυση της αντιστάσεως κρυπτογράφησης επιτρέπει στους κρυπτογράφους να έχουν πολλές αντικαταστάσεις αλφαβητικές ή πολυτιμότερες. Σε τέτοιους κρυπτογράφους, δεν αποδίδεται ένα, αλλά πολλά σύμβολα κρυπτογράφησης σε κάθε χαρακτήρα του ανοιχτού αλφάβητου.

(Slide 11) Οι επιστημονικές μέθοδοι στην κρυπτογραφία εμφανίστηκαν για πρώτη φορά στις αραβικές χώρες. Την αραβική προέλευση και την ίδια την λέξη cipher (από την αραβική "φιγούρα"). Οι Άραβες ήταν οι πρώτοι που αντικατέστησαν γράμματα με αριθμούς για να προστατεύσουν το κείμενο πηγής. Ακόμη και στα παραμύθια "Χιλιάδες και μία νύχτες" λέγεται για μυστική γραφή και το νόημά της. Το πρώτο βιβλίο, ειδικά αφιερωμένο στην περιγραφή κάποιων κρυφών χαρακτήρων, εμφανίστηκε το 855, ονομάστηκε "Ένα βιβλίο για την μεγάλη φιλοδοξία του ανθρώπου να λύσει τα αινίγματα της αρχαίας γραφής".

(Slide 12) Ο Ιταλός μαθηματικός και φιλόσοφος DZHEROLAMO CARDANO έγραψε ένα βιβλίο για τις λεπτότητες, στο οποίο υπάρχει ένα τμήμα για την κρυπτογραφία.

Η συμβολή του στην επιστήμη της κρυπτογραφίας περιέχει δύο προτάσεις:

Το πρώτο είναι να χρησιμοποιήσετε το απλό κείμενο ως το κλειδί.

Δεύτερον, πρότεινε έναν κρυπτογραφημένο κωδικό, που τώρα ονομάζεται "Cardano Grid".

Εκτός από αυτές τις προτάσεις, ο Cardano δίνει μια "απόδειξη" για τη δύναμη των ψηφιακών κρυπτογραφητών, με βάση τον αριθμό των πλήκτρων.

Το πλέγμα Cardano είναι ένα φύλλο από συμπαγές υλικό, στο οποίο, σε ακανόνιστα διαστήματα, γίνονται ορθογώνιες εγκοπές για το ύψος μιας γραμμής και διαφορετικά μήκη. Επιβάλλοντας αυτό το πλέγμα σε ένα φύλλο χαρτιού γραφής, ήταν δυνατό να καταγράψει ένα μυστικό μήνυμα στις εγκοπές. Τα υπόλοιπα μέρη γεμίστηκαν με αυθαίρετο κείμενο που αποκρύπτει το μυστικό μήνυμα. Αυτή η μέθοδος κάλυψης χρησιμοποιήθηκε από πολλά διάσημα ιστορικά στοιχεία, τον Καρδινάλιο Richelieu στη Γαλλία και τον Ρώσο διπλωμάτη Α. Griboedov. Βάσει ενός τέτοιου πλέγματος, ο Cardano δημιούργησε έναν κρυπτογράφο μεταστοιχείωσης.

(Διαφάνεια 13) Quest "Ελέγξτε τον εαυτό σας"

(Slide 14) Ίδρυμα κρυπτογραφίας στη Ρωσία. Οι χρησιμοποιούμενες κρυφές ψηφίδες είναι οι ίδιες με τις δυτικές χώρες - μια συμβολική, αντικατάσταση, μεταλλαγή.

Η ημερομηνία εμφάνισης της κρυπτογραφικής υπηρεσίας στη Ρωσία θα πρέπει να θεωρηθεί το έτος 1549 (η βασιλεία του Ivan IV), από τη στιγμή του σχηματισμού της "τάξης πρεσβείας" στην οποία υπήρχε ένας "ψηφιακός κλάδος".

Ο Πέτρος I αναδιοργάνωσε πλήρως την κρυπτογραφική υπηρεσία, δημιουργώντας το "γραφείο της Πρεσβείας". Αυτή τη στιγμή, οι κωδικοί χρησιμοποιούνται για την κρυπτογράφηση, ως εφαρμογές στο "αλφάβητο κρυπτογράφησης". Στη περίφημη "περίπτωση του Τσαρέβιτς Αλεξέι" στα κατηγοριακά υλικά εμφανίστηκε και "ψηφιακά αλφάβητα".

(Διαφάνεια 15) Quest "Ελέγξτε τον εαυτό σας"

(Slide 16) Ο αιώνας του 19ου αιώνα έφερε πολλές νέες ιδέες στην κρυπτογραφία. Ο THOMAS JEFFERSON δημιούργησε ένα σύστημα κρυπτογράφησης που κατέχει μια ξεχωριστή θέση στην ιστορία της κρυπτογραφίας - το "κρυπτογραφικό δίσκο". Αυτός ο κρυπτογράφος εφαρμόστηκε χρησιμοποιώντας μια ειδική συσκευή, η οποία αργότερα ονομάστηκε κωδικοποιητής Jefferson.

Το 1817, ο DESIUS WODSWORT σχεδίασε μια κρυπτογραφική συσκευή που εισήγαγε μια νέα αρχή στην κρυπτογραφία. Μια καινοτομία ήταν ότι έκανε αλφάβητα ανοικτών και κρυπτογραφημένων κειμένων διαφόρων διαστάσεων. Η συσκευή με την οποία ολοκλήρωσε αυτό ήταν ένας δίσκος, με δύο κινητούς δακτυλίους με αλφάβητα. Τα γράμματα και οι αριθμοί του εξωτερικού δακτυλίου ήταν αποσπώμενα και μπορούσαν να συναρμολογηθούν με οποιαδήποτε σειρά. Αυτό το σύστημα κρυπτογράφησης εφαρμόζει μια περιοδική πολυ-αλφαβητική αντικατάσταση.

(Παρουσίαση 17) Υπάρχουν πολλοί τρόποι κωδικοποίησης των πληροφοριών.

Ο αρχηγός του γαλλικού στρατού CHARLES BARBIER ανέπτυξε το 1819 ένα σύστημα κωδικοποίησης noctrume ecriture - μια νυχτερινή επιστολή. Το σύστημα χρησιμοποίησε κυρτά σημεία και παύλες, η έλλειψη ενός συστήματος είναι η πολυπλοκότητά του, καθώς δεν ήταν γράμματα που κωδικοποιούνται, αλλά ακούγονται.

Ο LOUIS BRILE βελτίωσε το σύστημα, ανέπτυξε το δικό του κρυπτογράφημα. Τα βασικά του συστήματος αυτού χρησιμοποιούνται σήμερα.

(Slide 18) Η SAMUEL MORZE ανέπτυξε το 1838 ένα σύστημα κωδικοποίησης χαρακτήρων χρησιμοποιώντας μια κουκκίδα και μια παύλα. Είναι επίσης ο εφευρέτης του τηλεγράφου (1837) - η συσκευή στην οποία χρησιμοποιήθηκε αυτό το σύστημα. Το πιο σημαντικό πράγμα σε αυτήν την εφεύρεση είναι ο δυαδικός κώδικας, δηλαδή, χρησιμοποιώντας μόνο δύο χαρακτήρες για κωδικοποίηση επιστολών.

(Διαφάνεια 19) Quest "Ελέγξτε τον εαυτό σας"

(Slide 20) Στα τέλη του 19ου αιώνα, η κρυπτογραφία άρχισε να αποκτά τα χαρακτηριστικά της ακριβούς επιστήμης, και όχι μόνο τις τέχνες, αρχίζει να μελετάται σε στρατιωτικές ακαδημίες. Ένας από αυτούς ανέπτυξε τον δικό του στρατιωτικό κώδικα πεδίου, που ονομάζεται "Γραμμή Saint-Cyr". Αυτό επέτρεψε να βελτιωθεί σημαντικά η αποτελεσματικότητα του έργου του κρυπτογράφου, για να διευκολυνθεί ο αλγόριθμος για την υλοποίηση του κρυπτογράφου Vigenère. Σε αυτή τη μηχανισμό των διαδικασιών κρυπτογράφησης-αποκρυπτογράφησης, οι συγγραφείς του χάρακα συμβάλλουν στην πρακτική κρυπτογραφία.

Στην ιστορία της κρυπτογραφίας του XIX αιώνα το όνομα OGUSTA KERKGOFFFS ήταν χαραγμένο. Στη δεκαετία του '80 του 19ου αιώνα, δημοσίευσε το βιβλίο «Στρατιωτική κρυπτογραφία» με συνολικά 64 σελίδες, αλλά απομνημόνευσε το όνομά του στην ιστορία της κρυπτογραφίας. Εκθέτει 6 ειδικές απαιτήσεις για κρυπτογράφηση, δύο από τα οποία σχετίζονται με ισχυρή κρυπτογράφηση και τα υπόλοιπα με λειτουργικές ιδιότητες. Ένας από αυτούς ("ο συμβιβασμός του συστήματος δεν θα έπρεπε να προκαλεί ταλαιπωρία στους ανταποκριτές") έγινε γνωστή ως "κανόνας Kirkgoffs". Όλες αυτές οι απαιτήσεις εξακολουθούν να ισχύουν σήμερα.

Τον 20ο αιώνα, η κρυπτογραφία έγινε ηλεκτρομηχανική, έπειτα ηλεκτρονική. Αυτό σημαίνει ότι οι ηλεκτρομηχανικές και οι ηλεκτρονικές συσκευές έχουν γίνει το κύριο μέσο μετάδοσης πληροφοριών.

(Slide 21) Κατά το δεύτερο μισό του 20ου αιώνα, μετά την ανάπτυξη της βασικής βάσης της τεχνολογίας υπολογιστών, εμφανίστηκαν ηλεκτρονικοί κωδικοποιητές. Σήμερα είναι ηλεκτρονικοί κρυπτογράφοι που αποτελούν το συντριπτικό ποσοστό της κρυπτογράφησης. Πληρούν τις συνεχώς αυξανόμενες απαιτήσεις για αξιοπιστία και ταχύτητα κρυπτογράφησης.

Στη δεκαετία του εβδομήντα, υπήρξαν δύο γεγονότα που επηρέασαν σοβαρά την περαιτέρω ανάπτυξη της κρυπτογραφίας. Πρώτον, εγκρίθηκε (και δημοσιεύθηκε!) Το πρώτο πρότυπο κρυπτογράφησης δεδομένων (DES), το οποίο "νομιμοποίησε" την αρχή Kerkgoffs στην κρυπτογραφία. Δεύτερον, μετά τη δουλειά των Αμερικανών μαθηματικών W. Diffie και M. Hellman, γεννήθηκε μια "νέα κρυπτογραφία" - μια κρυπτογραφία δημόσιου κλειδιού.

(Διαφάνεια 22) Quest "Ελέγξτε τον εαυτό σας"

(Slide 23) Ο ρόλος της κρυπτογράφησης θα αυξηθεί λόγω της επέκτασης των περιοχών εφαρμογής της:

- ψηφιακή υπογραφή

- επικύρωση και επιβεβαίωση της γνησιότητας και της ακεραιότητας των ηλεκτρονικών εγγράφων,

- ασφάλεια ηλεκτρονικού επιχειρείν

- προστασία των πληροφοριών που μεταδίδονται μέσω του Διαδικτύου κ.λπ.

Για κάθε χρήστη ηλεκτρονικών μέσων ανταλλαγής πληροφοριών θα απαιτηθεί εξοικείωση με την κρυπτογραφία, οπότε η μελλοντική κρυπτογραφία θα γίνει «τρίτη παιδεία» μαζί με το «δεύτερο γραμματισμό» - δεξιότητες πληροφορικής και τεχνολογία πληροφοριών.

Τύποι κρυπτογράφησης

Η προσοχή των ερευνητών επανειλημμένα στράφηκε στην κρυπτογραφημένη αλληλογραφία στη Ρωσία του χρόνου του Πέτρου Μεγάλου. Ήδη από το τέλος του 18ου αιώνα. άρχισαν να εμφανίζονται σε έντυπη δημοσίευση κρυπτογραφημένων κειμένων και κρυπτών - τα αποκαλούμενα "ψηφιακά αλφάβητα" ή "κλειδιά" σε μυστικά γράμματα.

Ο πρώτος που δημοσίευσε τον κώδικα που χρησιμοποιήθηκε εσωτερικά για κυβερνητική αλληλογραφία με κυβερνήτες και στρατιωτικούς ηγέτες (για τον Μπουλάβεν και την εξέγερση για τον Don) ήταν ο Ι. Ι. Golikov. Κ. Γα. Τρομονίνη τοποθετείται στην "Αναγνώριση της Μόσχας" στο πρώτο μισό του 19ου αιώνα. ένα κρυπτογραφημένο έγγραφο με το 1711 ο Μέγας Πέτρος για τον επιστάτη Π Γιάκοβλεφ Μιχαήλ Pogodin που δημοσιεύθηκε στην «Moskvityanin» τρεις κρυπτογραφημένα μηνύματα ηλεκτρονικού ταχυδρομείου με τις εργοδηγός Peter FN δοκάρια και τα βάζουμε τον κωδικό για «Υλικά για τη λειτουργία ιστορία Gangut» τυπωμένο αποκρυπτογραφηθούν γράμματα και τέσσερα ψηφιακά γράμματα του 1713-1714. Η πληρέστερα κρυπτογραφημένη αλληλογραφία της εποχής του Πέτρου παρουσιάζεται στην έκδοση πολλών όγκων (Letters and Papers) του αυτοκράτορα Πέτρου του Μεγάλου (1887-1956), που εκδόθηκε από τους Α. F. και Ι. Α. Bychkov. Θα θέλαμε να ασχοληθούμε με αυτό το έργο (το οποίο θα ονομάσουμε "Επιστολές και Έγγραφα" για λόγους συντομίας).

Ο ακαδημαϊκός Ivan Afanasyevich Bychkov εργάζεται πάντα για τη δημοσίευση πηγών από την εποχή του Μεγάλου Πέτρου από τις αρχές της δεκαετίας του '80. XIX αιώνα. Αρχικά, διεξήγαγε το έργο αυτό υπό την καθοδήγηση του πατέρα του, Ακαδημαϊκού Α. F. Bychkov, και μετά το θάνατο του τελευταίου το 1899, το συνέχισε ανεξάρτητα. Η έκδοση ανακλήθηκε το 1918, όταν προετοιμάστηκε για εκτύπωση το 2ο τεύχος του 7ου τόμου. Στα επόμενα χρόνια της ζωής του, ο Ι. Α. Bychkov δεν σταμάτησε να εργάζεται για την προετοιμασία για τη δημοσίευση των επόμενων τόμων "P. και Β. " Η δημοσίευση της 2ης έκδοσης του 7ου όγκου παραδόθηκε στο σχέδιο εκδόσεις της Ακαδημίας Επιστημών της ΕΣΣΔ το 1944 για να λάβουν μέρος σε αυτό το έργο ΙΑ Bychkova απέτυχε: 23 του Μάρτη 1944 σε ηλικία 85 χρόνων πέθανε, κληροδοτώντας του συλλογή της Ακαδημίας Επιστημών της ΕΣΣΔ υλικά για τους επόμενους όγκους.

Από τον Μάιο του 1943 ιδρύθηκε στο Ινστιτούτο Ιστορίας μια ειδική ομάδα υπό την ηγεσία του Ακαδημαϊκού Yu.V. Gotye και από τον Σεπτέμβριο του 1943 υπό την προεδρία του Α. Ι. Ανδρέου, Διδάκτορα Ιστορικών Επιστημών, που εργάζεται για τη μελέτη του Μεγάλου Πέτρου. Μετά το θάνατο του Ι. Α. Bychkov, η δημοσίευση επιστολών και εγγράφων ανατέθηκε από το Ινστιτούτο σε αυτή την ομάδα.

Ο Α. Φ. Και ο Ι. Α. Bychkovs στην έκδοσή τους για τις επιστολές και τα έγγραφα δημοσίευσαν όχι μόνο αλληλογραφία που αποκρυπτογραφήθηκε από αυτούς, αλλά και μερικά από τα κρυφά και κρυπτογραφημένα γράμματα στο σύνολό τους, αν δεν μπορούσαν να διαβαστούν. Σημειώνουμε, παρεμπιπτόντως, ότι ο Α. F. Bychkov τοποθέτησε το ίδιο υλικό στη συλλογή της ρωσικής ιστορικής κοινωνίας, που κυκλοφόρησε το 1873. Το έργο του Μπίτσκοφ για τη δημοσίευση των πεπραγμένων του Πέτρου Α συνεχίστηκε στη 2η έκδοση του 7ου τεύχους της παρούσας έκδοσης Α. Ι. Ανδρέου, αλλά η μεταγενέστερη εκτύπωση των κρυπτογραφημάτων του Πέτρου Α σε αυτή την έκδοση είχε ανασταλεί.

Κρυπτογραφημένη αλληλογραφία αρχή του XVIII αιώνα. Παρέχει πλούσιο υλικό για την παρατήρηση των ψηφιακών ψηφίδων που χρησιμοποιούνται στη Ρωσία αυτή τη στιγμή. Ο Α. F. Bychkov στα σχόλιά του προς τη δημοσίευσή του επανειλημμένα ασχολείται με τα ζητήματα της αποκρυπτογράφησης των πιο δύσκολων κειμένων υπό αυτή την έννοια, κατά την άποψή του.

Ρωσικούς "αριθμούς" και τα πλήκτρα των 1700s-1720s. αντιπροσωπεύουν κώδικες αντικατάστασης που μας είναι ήδη γνωστοί από τα αρχαία ρωσικά χειρόγραφα, όπου τα στοιχεία του απλού κειμένου, τα οποία θα καλέσουμε και άλλες κρυπτογραφικές τιμές, αντικαθίστανται από σύμβολα - σύμβολα κρυπτογράφησης. Τα κείμενα που πρέπει να κρυπτογραφηθούν γράφονταν στα ρωσικά, γαλλικά, γερμανικά και ακόμη και στα ελληνικά. Σε διάφορες τιμές ψηφιακού κρυπτογράφου εμφανίστηκαν χωριστά γράμματα, λέξεις και τυποποιημένες εκφράσεις. Ως όρος κρυπτογράφησης, χρησιμοποιήθηκαν κατά κανόνα στοιχεία ειδικά σχεδιασμένων αλφαβήτων, τα οποία θα μπορούσαν να είναι κυριλλικά, λατινικά, άλλα αλφάβητα (για παράδειγμα, ρήματα), αριθμοί και ειδικά σήματα. Μερικά από αυτά τα εικονίδια είχε μερικές φορές πολύ παράξενο γραμμές ήταν, όπως φαίνεται, είναι ουδέτερη σε σημασία, άλλα είναι σύμβολα για το χρόνο μας σχεδόν ξεχάσει εντελώς και είναι γνωστό μόνο σε ένα στενό κύκλο των ανθρώπων, και σε εκείνη τη μακρινή εποχή μεταφέρουν κάποιο νόημα. Αυτά τα τελευταία περιλαμβάνουν τα σύμβολα των πλανητών, τα οποία είναι επίσης σύμβολα των μετάλλων και τις ημέρες της εβδομάδας:

Σελήνη - ασήμι - Δευτέρα

Υδράργυρος - Ερμής - Μεσαίο

Αφροδίτη - χαλκός - Παρασκευή

Κυρ - Χρυσός - Κυριακή

Άρης - Σίδερο - Τρίτη

Δία - Καρδιά - Πέμπτη

Κρόνος - Μόλυβδος - Σάββατο

Στους κώδικες της εποχής του Πέτρου χρησιμοποιήθηκαν μόνο ινδοαραβικοί αριθμοί, που ήταν πιθανώς το αποτέλεσμα του γεγονότος ότι ήταν ο Πέτρος Α στις αρχές του 18ου αιώνα. Η αρχαϊκή αλφαβητική κυριλλική αρίθμηση, η οποία χρησιμοποιήθηκε πριν, αφαιρέθηκε από τη χρήση. Ο Peter αναμόρφωσε και κυριλλικό γράψιμο, εισάγοντας νέους τύπους γραμματοσειρών που ορίζουν τη σύγχρονη εμφάνιση της ρωσικής γραφής. Ωστόσο, τα παλιά graphemes εξακολουθούν να χρησιμοποιούνται ως μυστική γραφή.

Χρησιμοποιείται ως συνδυασμοί γραμματοσειρών και γραμματοσειρών. Επομένως, εκείνη τη στιγμή στη Ρωσία χρησιμοποιήθηκαν ψηφιακοί ψηφιακοί, αλφαριθμητικοί αντικαταστάτες ψηφιακοί ψηφιογράφοι.

Οι πρώτοι κρατικοί ψηφείς ήταν απλοί ή ένας προς ένα κρυφείς υποκαταστάτες, στους οποίους μόνο ένας αριθμός κρυπτογράφησης αντιστοιχεί σε κάθε τιμή cif και κάθε τιμή κρυπτογράφησης αντιστοιχεί σε κάθε τιμή κρυπτογράφησης.

Στους ρώσικους κώδικες της εξεταζόμενης περιόδου, κατά κανόνα, εισάγονται "dummies" - σημειώσεις κρυπτογράφησης, οι οποίες δεν αντιστοιχούν σε κανένα απλό κείμενο. Παρά το γεγονός ότι χρησιμοποιείται γενικά για το σκοπό αυτό μόνο οκτώ παρα πέντε shifrvelichin όπως πιπίλες, είναι προφανές ότι η εισαγωγή τους στο κρυπτοκείμενο, με αποτέλεσμα την αντικατάσταση των στοιχείων απλού shifroboznacheniyami, αντανακλά την επιθυμία των ιδρυτών να κατανοήσουν κρυπτογράφησης αποκρυπτογράφησης shifrperepiski. Αυτά τα ανδρείκελα σπάνε τις δομικές γλωσσικές συνδέσεις του απλού κειμένου και, σε κάποιο βαθμό, αλλάζουν τους στατιστικούς νόμους, δηλαδή εκείνα τα χαρακτηριστικά του κειμένου που χρησιμοποιούνται κυρίως για την αποκρυπτογράφηση του απλού κρυπτογράφου αντικατάστασης. Επιπλέον, αλλάζουν το μήκος του μεταδιδόμενου ανοικτού μηνύματος, γεγονός που περιπλέκει τη σύνδεση του κειμένου στο μήνυμα κρυπτογράφησης. Ως εκ τούτου, προφανώς δεν είναι τυχαία, σύμφωνα με τον D. Kahn, ο πρώτος τέτοιος ρωσικός κρυπτογραφημένος αποκρυπτογραφήθηκε από τους Άγγλους μόνο το 1725. Επιπλέον, σε ορισμένα κρυπτογραφημένα ψηφιακά ψηφιακά ψηφιακά ψηφιακά ψηφία θα μπορούσαν να χρησιμοποιηθούν για την κρυπτογράφηση των σημείων και των κόμβων που περιέχονται στο απλό κείμενο. Κατά κανόνα, αυτό αναφέρεται ρητά στους σύντομους κανόνες για τη χρήση του κρυπτογράφου, ο οποίος σε αυτές τις περιπτώσεις τοποθετήθηκε σε κρυφές ψηφίδες.

Εξωτερικά cipher ηλικία των Peter αντιπροσωπεύει το φύλλο χαρτιού στο οποίο του χεριού γραπτής πίνακα αντικατάστασης: α οριζοντίως διατεταγμένα σε αλφαβητική σειρά κυριλλικά γράμματα της αλφαβήτου ή ένα αντίστοιχο μήνυμα ανοιχτό-γλώσσα αντίστοιχα στοιχεία shifralfavita υπογραφεί. Παρακάτω μπορούν να τοποθετηθούν dummies, σύντομοι όροι χρήσης, καθώς και ένα μικρό λεξικό που ονομάζεται "super element" και περιέχει ορισμένο αριθμό λέξεων (ονόματα, γεωγραφικές ονομασίες) ή κάποιες σταθερές φράσεις που θα μπορούσαν να χρησιμοποιηθούν ενεργά σε κείμενα που προορίζονται για κρυπτογράφηση κρυπτογράφηση.

Ο πρώτος από τους περισσότερους από πενήντα ψηφιακούς κρυπτογράφους του τύπου που περιγράφεται από εμάς έχει ιδιαίτερο ενδιαφέρον.

Αυτό είναι το "αλφάβητο των γραμμάτων" του 1700 για αλληλογραφία με το Κολλέγιο Εξωτερικών με τον Ρώσο πρεσβευτή στην Κωνσταντινούπολη, τον Πέτρο Τολστόι.

Το αλφάβητο του Π. Α. Τολστόι, που γράφτηκε από τον Πέτρο Ι. 1700

Είναι ένας απλός κρυφός αντικαταστάτης, στον οποίο το κυριλλικό αλφάβητο αντιστοιχεί σε ένα ειδικά συνθετικό αλφάβητο. Υπάρχουν δύο καταχωρήσεις εδώ. Το πρώτο είναι: "Μια λίστα με ένα αλφάβητο κρυπτογράφησης μοντέλου, το οποίο είναι γραμμένο και αποστέλλεται στη γη των Tours με τον πρεσβευτή και το stolnik με το Tolstoy simi litera". Το δεύτερο είναι ιδιαίτερα ενδιαφέρον: "Σε αυτό το αλφάβητο του azvolnil (izvolil - T. S.) το 1700 για να γράψει με το δικό του χέρι τον Μεγάλο Κυρίαρχο από την άλλη είναι θαυμάσιο". Από αυτό προκύπτει ότι ο συγγραφέας αυτού του τσίφιρ ήταν ο ίδιος ο Πέτρος ο Μέγας.

Ένας πολύ παρόμοιος κώδικας για την αλληλογραφία του Ι. Α. Τολστόι με τον πρίγκηπα V. V. Dolgoruky διατηρήθηκε στην αρχική επιστολή του Πέτρου στον πρίγκιπα Dolgoruky. Ένα αντίγραφο αυτού του κρυπτογράφου αναπαράγεται από τον Α. F. Bychkov.

Οδηγεί τον A. F. Bychkov και μια επιστολή κρυπτογραφημένη με αυτόν τον κωδικό, γραμμένο από τον Peter I προσωπικά. Εδώ είναι το κείμενο:

"Κύριε Δήμαρχο. Οι επιστολές σας έφτασαν, από τις οποίες έκανα σαφές ότι σκοπεύατε και στα δύο συντάγματα, δηλ. Τον Kropot Dragoon και τον Pszhey από το Κίεβο, για να κρατήσετε τον εαυτό σας, στον οποίο θα δεχτείτε τι είναι επικίνδυνο, αν είναι επικίνδυνο να περάσετε τον Azov, , όχι mshkav, φυσικά να στείλει στο Ταϊγάνιο. Υπάρχει επίσης μια απόσυρση των επιστολών σας, η οποία είναι πιο αργή, η οποία δεν είναι πολύ ευχάριστη για μας όταν περιμένετε το τάγμα μας και το Ingermonlansky και Bilsov σύνταγμα, τότε αμέσως.

Το κρυπτογραφημένο κείμενο έχει ως εξής: "Πηγαίνετε στο Cherkasky και, αναφερόμενος στον κυβερνήτη του Azov, το διορθώστε αμέσως με τη βοήθεια του Θεού από τους κλέφτες της αλιείας και που τους απέσυρε από τους poimans, τους οδήγησαν μέσω των ουκρανικών πόλεων. Και όταν θα είστε στο Cherkasy, τότε καλή ελπίδα και ότι θα επιλέξετε το ataman ενός καλού άνδρα? και μετά από την παραμονή σας, όταν επιστρέψετε, τότε οι πόλεις που βρίσκονται κατά μήκος του Don είναι καθησυχαστικές, και κατά μήκος των ποταμών Ντόνετς και των κραυγαλέων, οι πόλεις που βρίσκονται κάτω καταστρέφονται και ο λαός καταστρέφεται σύμφωνα με το διάταγμα ».

Το κρατικό αρχείο του Ταταρστάν περιέχει χειρόγραφη επιστολή του Πέτρου Α στον Α. Τολστόι, όπου λέει, συγκεκριμένα, ότι του στέλνει αριθμό για αλληλογραφία. Το κείμενο της επιστολής δημοσιεύθηκε αρκετές φορές, αλλά ο Α. F. Bychkov αναφέρει ότι ο αριθμός που στάλθηκε με την επιστολή αυτή δεν διατηρήθηκε μέχρι τα τέλη του 19ου αιώνα. Ο Bychkov το αναπαράγει από τον Golikov.

A B C D E F G H I K L

μπορώ να πάω να σε δω

M N O P R S T U F X S

ti u hi από tscha

C ch sh b b b b b y ya

β Ю а б а б б б б

Αυτός ο κωδικός είχε τους όρους χρήσης:

"Αυτά τα λόγια θα πρέπει να γράφονται χωρίς διαίρεση και χωρίς περιόδους και κόμματα και αντί για σημεία και κόμματα και διαχωρισμό ομιλιών να εισάγετε από τις παρακάτω υπογεγραμμένες επιστολές ..." Υπήρχε επίσης ένα μικρό λεξικό με ονόματα κάποιων πολιτικών και ονόματα πολλών στρατιωτικών μονάδων και γεωγραφικών ονομάτων. Αυτή η περίσταση αντικατοπτρίζεται επίσης στους όρους χρήσης, όπου λέει: «Αλλά όταν συμβεί να γράψω τα ακόλουθα πρόσωπα και ούτω καθεξής, τότε γράφουν τα πάντα εντελώς, χωρίς να απομακρύνονται και να γράφουν γράμματα μεταξύ τους, που δεν σημαίνουν τίποτα».

Η επιστολή του Πέτρου Α ήταν αυτή:

"Κυβερνήτης! Αργότερα, γνωρίζετε ήδη τον πολλαπλασιασμό του κλέφτη Bulavin και ότι κατεβαίνει. Εξάλλου, χάριν του καλύτερου φόβου για αυτή την απαραίτητη εκδίκηση, στείλαμε σε σας ένα σύνταγμα Σμολένσκ από το Κίεβο και του παρατάξαμε να βιάζεται. Αλλά αυτός ο υπολοχαγός του κυρίου μας Peskarsky στάλθηκε στο Vam για να μάθει πραγματικά για την κατάστασή σας και πόση φωτιά έχετε ανάμεσα στους στρατιώτες. Επίσης (από όσα εξοικονομεί ο Θεός, αν Cherkask δεν κρατάει) έχετε την ελπίδα για τους στρατιώτες σας, ας γνωρίζουν όλοι αμέσως για αυτό το πρόσωπο έστειλε, που σας έστειλε με την επιστολή προς εμάς. Επίσης ένα άλλο κλειδί είναι η αλληλογραφία με τον κ. Mayorom (Guard Dolgorukim), ο οποίος στάλθηκε σε εκείνους τους κλέφτες από στρατιωτικούς και τα υπόλοιπα τιμωρήθηκαν από τον αγγελιοφόρο προφορικά.

Βρήκαμε έναν άλλο κρυπτογραφημένο κώδικα της ίδιας χρονικής στιγμής, επαναλαμβάνοντας σχεδόν πλήρως τους χαμένους, σύμφωνα με τον Α. F. Bychkov, tsifir 1708. Ας ονομάσουμε τον πρώτο κωδικό A tsifir και τον δεύτερο κωδικό B tsifir. Οι διαφορές στην κρυπτογράφηση που αντιστοιχούν στα γράμματα του κυριλλικού αλφαβήτου απουσιάζουν εντελώς, αλλά εξακολουθούν να είναι διαφορετικά ψηφιακά. Οι διαφορές τους φτάνουν στο εξής: στο "tsifir B" υπάρχει ένα ακόμη κενό πιπίλα, αλλά εδώ το "συμπλήρωμα" είναι πολύ πιο εκτεταμένο.

Η φύση των τιμών λεξιλογίου που τοποθετούνται στο σούπερ στοιχείο κάθε δεδομένου tsifir καθιστά συνήθως δυνατό να κρίνουμε ποια θέματα μπορούν να αφιερώσουν τα μηνύματα κρυπτογραφημένα με αυτό το tsifir. Έτσι, ένα μικρό λεξικό στο "tsifir A" περιέχει αξίες που σχετίζονται με την αλληλογραφία σχετικά με την εξέγερση του Bulavin (Bulavin, ο κυβερνήτης του Azov, ο στρατός Ataman και οι Κοζάκοι κλπ.). Και πράγματι, στην παραπάνω επιστολή του Πέτρου Α, κρυπτογραφημένη με το "tsifiryu A", το θέμα αυτό αντικατοπτρίζεται. Το λεξικό είναι «tsifiri Β» περιλαμβάνει τιμές που είναι τυπικές για στρατιωτική αλληλογραφία, και όχι σε όλα, και είναι απαραίτητο για την αλληλογραφία σχετικά με τα γεγονότα σε ένα καλά καθορισμένο θέατρο των επιχειρήσεων (Graf Friz, Rzeczpospolita, πρίγκιπας Primas, Getman Oginski, Sapieha, Προύσα της Πολωνίας, της Λιθουανίας , Η Μεγάλη Πολωνία και άλλοι).

Στον τόμο IV των επιστολών και εγγράφων, τα κείμενα των λευκών και των σχεδίων επιστολών γράφτηκαν από τον ίδιο τον Πέτρο το Μεγάλο στη γαλλική γλώσσα στον πρίγκιπα Ν. Ι. Repnin στις 29 Ιανουαρίου 1706. Η επιστολή αυτή ήταν εν μέρει κρυπτογραφημένη. Το πρωτότυπο δεν διατηρείται. Μόνο η μετάφραση αυτής της επιστολής από τον στρατηγό Rennes διατηρήθηκε και οι ανταποκριτές δεν είχαν το κλειδί να αποκρυπτογραφήσουν την επιστολή από τον βασιλιά και οι κρυπτογραφημένοι τόποι δεν αποκρυπτογραφήθηκαν. Το κείμενο της επιστολής και οι εκδότες επιστολών και εγγράφων έχουν δημοσιευθεί σε αυτή τη φόρμα. Όσον αφορά την έλλειψη κλειδιών, ο στρατηγός Rennes έγραψε στον Πέτρο:

"Ο πιο φωτεινός, πιο ισχυρός βασιλιάς, ο πιο ευγενικός κυρίαρχος. Σε vsepokornost επιφανή Μεγαλειότατε donoshu: ημέρα vcherashnyago έλαβα στοιχεία lichbu αποστέλλονται μέσω από επιφανή σας Majesty Σμολένσκ συντάγματα σημαία, για την οποία ο κ Γενική πρίγκιπας Νικήτα Ιβάνοβιτς (Ρέπνιν - TS) θα chastenest. Μόνο η κακοτυχία μου που τα κλειδιά του lichba αποστέλλονται στο τρένο. Παρακαλώ, ευλογήστε την Αυτού Μεγαλειότητα, για να παραγγείλετε τα κλειδιά που πρέπει να σταλούν και για την ώρα δεν θα έχουμε κανένα κλειδί, όπως μπορούμε να σκεφτούμε και να λάβουμε με το διάταγμα της Αυτού Μεγαλειότητας, δεν θα αφήσουμε ο ένας τον άλλον επίσης ... ".

Όχι λιγότερο ενδιαφέρον για εμάς είναι ο φορητός υπολογιστής με τους κώδικες που αντιστοιχούσε ο Πέτρος Ι. Πρόκειται για ένα σημειωματάριο, τα φύλλα του οποίου είναι στερεωμένα με σχοινί. Το μέγεθος του φορητού υπολογιστή είναι 20x16 εκ. Κάθε σελίδα περιέχει έναν κρυπτογράφο, έξι συνολικά:

1) το ψηφίο του Πέτρου Α, το οποίο του στάλθηκε από το Σώμα των Εξωτερικών στη Γαλλία το 1720 για αλληλογραφία «από το δικαστήριο στο δικαστήριο».

2) τον κωδικό "για τις επιστολές στον Κόμη Γ. Και τον Βαρόνιο Π."

3) στον πρίγκιπα Γκριγκόρι Φεντόροβιτς Ντολγκούρουκι.

4) στον πρίγκιπα Α.Ι. Repnin (1715).

5) "το αλφάβητο που απεστάλη από το δικαστήριο της βασιλικής του μεγαλειότητας με τον αριθμό διάταξης ... και έλαβε την 30η Ιουλίου 1721".

6) "Το αλφάβητο είναι κρυπτογραφημένο, αυτό που έστειλε ο Ντμίτρι Καντεμίρ το 1721."

Ο τελευταίος κωδικός με το ρωσικό αλφάβητο διαφέρει από τους προηγούμενους με το ότι δεν χρησιμοποιεί αριθμούς οποιουδήποτε αλφάβητου, αλλά αριθμούς ως σύμβολα κρυπτογράφησης.

Εξετάστε μερικά ακόμα αρχικά ψηφιακά ψηφία τύπου που χρησιμοποιήθηκαν στην εποχή του Πέτρου.

"Το ABC, που δόθηκε στο Κρατικό Κολέγιο Εξωτερικών στις 3 Νοεμβρίου 1721, στάλθηκε στο θάλαμο καταιγισμού του Μιχαήλ Βελουτζέφ, το οποίο αποστέλλεται στη Σουηδία" με σκοπό να κρυπτογραφήσει τις επιστολές του Μπεγιουζέφ στον Πέτρο Α και στο Κολλέγιο Εξωτερικών. Το αλφάβητο σε αυτόν τον κωδικό είναι ρωσικό, ένα απλό αλφαριθμητικό χαρακτήρα αντικατάστασης. Δεν υπάρχουν επιπλοκές. Αυτό και πολλά άλλα αλφάβητα αποθηκεύονται στους σύγχρονους φακέλους τους, πάνω στους οποίους υπάρχουν επιγραφές σχετικά με το σκοπό για τον οποίο προορίζεται αυτός ο κώδικας. Η μελέτη αυτών των επιγραφών καθιστά δυνατό να διαπιστωθεί ότι οι ψηφίδες για αλληλογραφία με τον κυρίαρχο ή το Σώμα των Εξωτερικών υποβλήθηκαν υποχρεωτικά σε όλους όσους πήγαν στο εξωτερικό με κυβερνητική αποστολή. Θα μπορούσαν να είναι διπλωμάτες και μη διπλωμάτες. Για παράδειγμα, διατηρήθηκε το "αλφάβητο για αλληλογραφία με τον κ. Brigadier και από τον φρουρό, Major Semyon Saltykov, ο οποίος απεστάλη στην Υψηλότητά του Herceg του Mecklenburg. Dana Saltykov 1 Δεκεμβρίου 1721 ".

Οι ψηφίδες του Καγκελαρίου GI Golovkin επέζησαν επίσης. Έτσι, τα ψηφία που χρησιμοποίησε ο Καγκελάριος το 1721, 1724 και 1726. για αλληλογραφία με διάφορους πολιτικούς, στριμωγμένους σε ένα σημειωματάριο. Οι ανταποκριτές Golovkin ήταν τα πρώτα αντίγραφα αυτών των chippers, ο καγκελάριος - ο δεύτερος. Αυτός ο φορητός υπολογιστής περιλαμβάνει 17 κρυπτογράφους. Ανάμεσά τους, «ABC Alexei Gavrilovich Golovkin», «ABC Μπόρις Kurakin Πρίγκιπα», «Το ABCs του Alexei Bestuzhev», «Το αλφαβητάρι του κυβερνήτη του Αστραχάν κ Volyn», «ABC Florio Beneveni» και άλλα. Όλες αυτές οι κωδικοί είναι χτισμένα με τον ίδιο τρόπο, αν και έχουν κάποια χαρακτηριστικά . Έτσι, στο "ABC του A.G. Golovkin" το ρωσικό αλφάβητο, όπου κάθε συφωνητικό γράφηα αντιστοιχεί σε έναν κωδικογράφο και ένα φωνήεν το καθένα, ένα από τα οποία είναι ένα λατινικό γράμμα και το άλλο είναι διψήφιο ή δύο διψήφιο. Υπάρχουν δεκατρείς μανδύες (κυριλλικά γράμματα), όπως σημειώνονται: "κενά μεταξύ των λέξεων, έτσι ώστε να μην γνωρίζετε τις ρυθμίσεις". Επιπλέον, υπάρχουν και ειδικοί χαρακτήρες για τις κόμματα και τις περιόδους. Υπάρχουν πέντε τέτοια σύμβολα.

ΑΒΟ Α. G. Golovkin. 20s του XVIII αιώνα.

«ABC Alexei Bestuzhev» έχει δέκα διψήφια ψηφιακή shifroboznacheny για τα σημεία και τα κόμματα, με την ίδια λειτουργία σε αυτή την κρυπτογράφηση εκτελεί τον αριθμό 100. Αυτή η κρυπτογράφηση αλφάβητο - κυριλλικό, shifroboznacheniya - σαφής και διψήφιους αριθμούς και τα γράμματα του λατινικού αλφαβήτου.

Το "Αλφάβητο Florio Beneveni" δεν έχει ανδρείκελα, δέκα διψήφιοι αριθμοί χρησιμοποιήθηκαν για τον προσδιορισμό των πόντων.

Σε γενικές γραμμές, μπορεί να αναφερθεί ότι αυτός ο τύπος απλού κρυπτογράφου αντικατάστασης ήταν ο συνηθέστερος στην κρατική αλληλογραφία της Ρωσίας, τουλάχιστον μέχρι τα τέλη της δεκαετίας του 20 του 18ου αιώνα.

Από το βιβλίο Η καθημερινή ζωή των Ηνωμένων Πολιτειών σε μια εποχή ευημερίας και απαγόρευσης συγγραφέας Kaspi AndreΕίδη εργασίας Ωστόσο, τι είδους εργασία θα μπορούσε να κάνει μια γυναίκα; Υπήρξαν αλλαγές. Αυτό οφειλόταν στην ανάπτυξη του τομέα των υπηρεσιών. Το 1900, οι κύριες μορφές εργασίας για τις γυναίκες σχετίζονταν με την οικιακή φροντίδα: αυτές ήταν οι οικιακές εργασίες, η γεωργική εργασία, το ράψιμο, η ανατροφή

Από το βιβλίο Secret Informers του Κρεμλίνου. Παράνομες ο συγγραφέας Karpov Vladimir NikolaevichΕιδικός εξόρυξης κρυπτογράφησης Ήταν η άνοιξη του 1921. Ο εμφύλιος πόλεμος στον Βόρειο Καύκασο και την Κριμαία έφτασε στο τέλος του. Ο Βάσιλι Πούντιν ήταν τότε βοηθός του διοικητή του Επαναστατικού Στρατοδικείου του 9ου Στρατού και των στρατευμάτων της Περιφέρειας Δον. Μετά την ήττα του Wrangel, ο 9ος Στρατός ήταν

Από το βιβλίο της Αναστάσεως του Περού. Για την ανασυγκρότηση του ανατολικού σλαβικού παγανισμού ο συγγραφέας Klein Lev Samuilovich Από το βιβλίο Guerrilla War. Στρατηγική και τακτική. 1941-1943 συγγραφέας Armstrong John1. Τύποι και μεγέθη αποσπασμάτων Μπορούμε να πούμε ότι η ανάπτυξη των αντάρτικων αποσπασμάτων στην περιοχή Bryansk πραγματοποιήθηκε σε τρία στάδια, τα οποία θα συζητηθούν λεπτομερέστερα κατωτέρω. Αυτά τα τρία στάδια δεν συμπίπτουν πάντοτε εγκαίρως σε διαφορετικά μέρη της περιοχής, αλλά παντού υπήρχε ένα κοινό

Από το βιβλίο Η καθημερινή ζωή των ρωσικών σιδηροδρόμων ο συγγραφέας Vulfov Alexey BorisovichΤύποι μηνυμάτων Τώρα στους τύπους μηνυμάτων. Πριν από την επανάσταση, υπήρχε μια άμεση (μακρινή) και τοπική σιδηροδρομική υπηρεσία επιβατών. Ήταν σαφώς ρυθμισμένη - το άρθρο 28 του Κανονισμού του 1875 είχε ως εξής: "Για να μεταφερθούν οι επιβάτες από τη μια σιδηροδρομική στην άλλη

Από το βιβλίο Maximilian I ο συγγραφέας Grössing Sigrid MariaΠροβολές του παπικού θρόνου Όταν ο Μαξιμιλιαν ανακηρύχθηκε αυτοκράτορας στην Τρίτη, δεν ήταν πλέον νεαρός άνδρας: τα ξανθά μαλλιά του έγιναν γκρίζα και στο πρόσωπό του υπήρχαν ίχνη ενός πλησίον γήρατος. Αλλά το στρατόπεδο του παρέμεινε λεπτό, για την επιδεξιότητά του και το αγωνιστικό του πνεύμα, όπως και πριν,

Από το βιβλίο Ιστορία της επιχείρησης κρυπτογράφησης στη Ρωσία ο συγγραφέας Soboleva Tatyana ΑΒελτίωση της κρυπτογραφικής υπηρεσίας και των chippers του Υπουργείου Εξωτερικών Στις 15 Απριλίου 1856, ο Κ.Β. Nesselrode παραιτήθηκε από τη ΜΧΣ διατηρώντας τη θέση του καγκελάριου του κράτους. Για εξήντα χρόνια πιστής υπηρεσίας προς το θρόνο και το κράτος, βρέθηκε με ευνοϊκές συνθήκες.

Από το βιβλίο Βυζάντιο συγγραφέας Kaplan MichelIX ΤΥΠΟΙ ΑΝΑΨΥΧΗΣ Το ελεύθερο χρόνο, όπως το καταλαβαίνουμε σήμερα, δεν ήταν στο Βυζάντιο. Αντίθετα, μπορεί να ονομαστεί μια δραστηριότητα στην οποία οι άνθρωποι αφιερώνουν εκτός από το κύριο επάγγελμα: για ανθρώπους από τον λαό - διάφορες θέσεις εργασίας, για την αριστοκρατία - υπηρεσία, για τις γυναίκες - οικιακές δουλειές. Και

Από το βιβλίο Ιστορία της Ιεράς Εξέτασης συγγραφέας Makek A. ALΤύποι βασανιστηρίων Μπορεί να φαίνεται ότι, γενικά, η Ιερά Εξέταση χρησιμοποίησε τις ίδιες μεθόδους βασανισμού με τα κοσμικά δικαστήρια - βασανιστήρια για το νερό, πλαίσιο και strappado. Η πιο αηδιαστική έκδοση του πρώτου χρησιμοποιήθηκε στην Ισπανία. Πρώτον, ένα κομμάτι υγρού ιστού συνδέθηκε με τη γλώσσα του εναγομένου, σύμφωνα με την οποία

Από το βιβλίο ρωσική κουζίνα ο συγγραφέας Κοβαλέβ Νικολάι ΙβάνοβιτςΝέοι τύποι δημητριακών Η κατσικίσια κατανάλωση είναι σχεδόν αχρησιμοποίητη, αλλά έρχονται αντιμέτωποι με νέους τύπους κρουπιέρης.Κατά βραστό φαγόπυρο κρουτόν.Σε βιομηχανικές εγκαταστάσεις, το φαγόπυρο επεξεργάζεται υδροθερμικά: ατμός και αποξηραμένος. Τέτοια κρουαζιέρα

Από το βιβλίο ρωσική κουζίνα ο συγγραφέας Κοβαλέβ Νικολάι ΙβάνοβιτςΞεχασμένα είδη δημητριακών Φυσικά, στον πίνακα των κυρίαρχων της Μόσχας και της φεουδαρχικής αριστοκρατίας χυλός δεν έπαιξε ένα τέτοιο ρόλο όπως στο τραπέζι του κοινού λαού. Το τραπέζι των πατριάρχων ήταν πιο κοντά στις λαϊκές παραδόσεις, επομένως το χυλό έπαιξε μεγάλο ρόλο σε αυτό. Έτσι, στη λίστα των πιάτων του Πατριάρχη Adrian ονομάζεται κουάκερ

Από το βιβλίο Μια Σύντομη Ιστορία των Ειδικών Υπηρεσιών ο συγγραφέας Ζαγιάκιν Μπόρις ΝικολάεβιτςΚεφάλαιο 11. Η εμφάνιση των κρυφών ψηφίων Για να στείλουν μυστικές αναφορές, οι Σπαρτιάτες εφευρέθηκαν επίσης με ένα πρωτότυπο τρόπο - η επιστολή γράφτηκε σε ένα κύλινδρο πληγή σε ένα ειδικό "wanderer" ραβδί. Μόνο ο παραλήπτης, που έχει ένα ακριβές αντίγραφο αυτού του ραβδιού, μπορούσε να το διαβάσει,

Από το βιβλίο Η δημοκρατία ριζώνει στη Ρωσία ο συγγραφέας Yasin Evgeny GrigorievichΤύποι ελίτ Υπάρχουν πολλές επαγγελματικές και τοπικές ελίτ. Συνήθως στο επίπεδο της κοινωνίας, στις χώρες διατίθεται η ελίτ πολιτική (πολιτική τάξη), η πνευματική, η επιχειρηματική (επιχειρηματική ελίτ) και άλλες. Στη σύνθεση της πολιτικής ελίτ βρίσκεται η κυρίαρχη ελίτ -

Από το βιβλίο Σχετικά με την προέλευση του ονόματος "Ρωσία" ο συγγραφέας Kloss Boris MikhailovichΔΕΙΚΤΗΣ ΚΩΔΙΚΟΠΟΙΗΣΗΣ ΤΩΝ ΧΡΗΣΙΜΟΠΟΙΗΜΕΝΩΝ ΕΓΧΕΙΡΙΔΙΩΝ Βιβλιοθήκη Ακαδημίας Επιστημών 16.5.7 118 17.8.36 27 33.8.13 32Αρχανγκέλσκο συλλέγονται. Arch. D. 193 90 Coll. Το τρέχον εισόδημα συνεχίζεται 1107 28Υλικό Αρχείου της Περιφέρειας YaroslavlNSAJ-446 57-60,69 Κρατικό Ιστορικό Μουσείο Coll. Ε. Βαρσοβά Μπαρ. 1516

Από το βιβλίο Nobility, Power, and Society στην Επαρχιακή Ρωσία του 18ου αιώνα ο συγγραφέας Ομάδα συγγραφέωνΕίδη τιμωριών Εξετάστε τις τιμωρίες που επιβλήθηκαν από το σύνταγμα krigshrekhtah σύμφωνα με τον ισχύοντα στρατιωτικό νόμο. Από τις 204 περιπτώσεις εφαρμογής κυρώσεων κατά των παραβατών σε 84 περιπτώσεις, πρόκειται μόνο για σύλληψη. Επιπλέον, η διάρκεια φυλάκισης, κατά κανόνα,

Από το βιβλίο Tutorial για την κοινωνική φιλοσοφία συγγραφέας Benin V.L. η κρυπτογράφηση μπορεί επίσης να ερμηνευτεί ως έλεγχος ταυτότητας.Τα πάντα ακούγονται αρκετά ωραία και συνήθως δικαιολογούνται στην πράξη όταν χρησιμοποιείτε κρυπτογράφηση. Η κρυπτογράφηση είναι αναμφισβήτητα ένα βασικό εργαλείο ασφάλειας. Οι μηχανισμοί κρυπτογράφησης βοηθούν στην προστασία εμπιστευτικότητα και την ακεραιότητα των πληροφοριών. Οι μηχανισμοί κρυπτογράφησης συμβάλλουν στην αναγνώριση της πηγής πληροφοριών. Ωστόσο, μόνο η κρυπτογράφηση δεν είναι η λύση σε όλα τα προβλήματα. Οι μηχανισμοί κρυπτογράφησης μπορούν και πρέπει να είναι μέρος ενός πλήρως εξοπλισμένου προγράμματος ασφαλείας. Πράγματι, οι μηχανισμοί κρυπτογράφησης χρησιμοποιούνται ευρέως. μηχανισμούς ασφαλείας ακριβώς επειδή βοηθούν στην παροχή εμπιστευτικότητατην ακεραιότητα και τη δυνατότητα ταυτοποίησης.

Ωστόσο, η κρυπτογράφηση είναι μόνο μια ενέργεια καθυστέρησης. Είναι γνωστό ότι οποιοδήποτε σύστημα κρυπτογράφησης μπορεί να παραβιαστεί. Το θέμα είναι ότι μπορεί να χρειαστεί πολύς χρόνος και πολλοί πόροι για να αποκτήσετε πρόσβαση σε κρυπτογραφημένες πληροφορίες. Δεδομένου αυτού του γεγονότος, ένας εισβολέας μπορεί να προσπαθήσει να βρει και να εκμεταλλευτεί άλλες αδυναμίες σε ολόκληρο το σύστημα.

Αυτή η διάλεξη θα καλύψει τις βασικές έννοιες που σχετίζονται με την κρυπτογράφηση και τον τρόπο χρήσης κρυπτογράφησης για την εξασφάλιση της ασφάλειας των πληροφοριών. Δεν θα εξετάσουμε λεπτομερώς τη μαθηματική βάση της κρυπτογράφησης, οπότε ο αναγνώστης δεν θα χρειαστεί πολλές γνώσεις σε αυτόν τον τομέα. Ωστόσο, θα δούμε μερικά παραδείγματα για να καταλάβουμε πόσο διαφορετικά αλγόριθμους κρυπτογράφησης χρησιμοποιείται καλά ασφάλειας.

Βασικές έννοιες κρυπτογράφησης

Η κρυπτογράφηση είναι α πληροφορίες κρύβονται από μη εξουσιοδοτημένα πρόσωπα που παρέχουν ταυτόχρονα πρόσβαση σε εξουσιοδοτημένους χρήστες. Οι χρήστες καλούνται εξουσιοδοτημένοι εάν διαθέτουν το κατάλληλο κλειδί για την αποκρυπτογράφηση των πληροφοριών. Αυτή είναι μια πολύ απλή αρχή. Η όλη δυσκολία έγκειται στο πώς υλοποιείται ολόκληρη η διαδικασία.

Μια άλλη σημαντική ιδέα που πρέπει να γνωρίζετε είναι ότι ο στόχος οποιουδήποτε συστήματος κρυπτογράφησης είναι να καταστήσει όσο το δυνατόν πιο δύσκολο για τους μη εξουσιοδοτημένους ανθρώπους να έχουν πρόσβαση σε πληροφορίες, ακόμη και αν έχουν κρυπτογραφημένο κείμενο και ο αλγόριθμος που χρησιμοποιείται για την κρυπτογράφηση είναι γνωστός. Όσο ένας μη εξουσιοδοτημένος χρήστης δεν διαθέτει το κλειδί, δεν παραβιάζεται η μυστικότητα και η ακεραιότητα των πληροφοριών.

Η κρυπτογράφηση παρέχει τρεις πληροφορίες για την κατάσταση ασφαλείας.

- Εμπιστευτικότητα Χρησιμοποιείται κρυπτογράφηση πληροφορίες κρύβονται από μη εξουσιοδοτημένους χρήστες κατά τη μεταφορά ή την αποθήκευση.

- Ακεραιότητα Η κρυπτογράφηση χρησιμοποιείται για την αποτροπή αλλαγών στις πληροφορίες κατά τη διάρκεια της μετάδοσης ή της αποθήκευσης.

- Αναγνωσιμότητα Η κρυπτογράφηση χρησιμοποιείται για τον έλεγχο ταυτότητας της πηγής πληροφοριών και αποτρέπει τον αποστολέα να αρνηθεί τις πληροφορίες που τους έχουν σταλεί.

Όροι κρυπτογράφησης

Πριν ξεκινήσουμε μια λεπτομερή ιστορία σχετικά με την κρυπτογράφηση, δίνουμε κάποιους ορισμούς των όρων που θα χρησιμοποιηθούν στη συζήτηση. Πρώτον, θα ασχοληθούμε με όρους που υποδηλώνουν τα στοιχεία που εμπλέκονται στην κρυπτογράφηση και την αποκρυπτογράφηση. Το σχήμα 12.1 δείχνει τη γενική αρχή ότι εφαρμόζεται η κρυπτογράφηση.

Υπάρχουν επίσης τέσσερις όροι που πρέπει να ξέρετε:

- Κρυπτογραφία Η επιστήμη της απόκρυψης πληροφοριών μέσω της κρυπτογράφησης.

- Κρυπτογράφος Το πρόσωπο που εμπλέκεται στην κρυπτογραφία.

- Κρυπτοαναλύσεις. Η τέχνη της ανάλυσης κρυπτογραφικών αλγορίθμων για ευπάθειες.

- Κρυπτοαναλυτής. Ένα άτομο που χρησιμοποιεί cryptanalysis για τον εντοπισμό και τη χρήση τρωτών σημείων σε κρυπτογραφικούς αλγορίθμους.

Επιθέσεις κρυπτογράφησης

Τα συστήματα κρυπτογράφησης μπορούν να επιτεθούν με τρεις τρόπους:

- Μέσα από τα αδύνατα σημεία του αλγορίθμου.

- Μέσα από την επίθεση της "βίαιης δύναμης" σε σχέση με το κλειδί.

- Μέσω ευπάθειας στο περιβάλλον σύστημα.

Όταν επιτίθεται στον αλγόριθμο, ο κρυπτοαναλυτής αναζητά ευπάθειες στη μέθοδο μετασχηματισμού ανοικτό κείμενο κρυπτογράφηση για να αποκαλύψει κείμενο χωρίς χρήση κλειδιού. Αλγόριθμοι που έχουν τέτοιες ευπάθειες δεν μπορούν να ονομαστούν αρκετά ισχυροί. Ο λόγος είναι ότι μπορεί να χρησιμοποιηθεί μια γνωστή ευπάθεια για την γρήγορη ανάκτηση του κειμένου πηγής. Ο επιτιθέμενος στην περίπτωση αυτή δεν θα χρειαστεί να χρησιμοποιήσει πρόσθετους πόρους.

Οι βίαιες επιθέσεις είναι προσπάθειες να ταιριάζουν με οποιοδήποτε πιθανό κλειδί για τη μετατροπή του κρυπτογράφου σε απλό κείμενο. Κατά μέσο όρο, ένας αναλυτής που χρησιμοποιεί αυτή τη μέθοδο πρέπει να δοκιμάσει το 50% όλων των κλειδιών πριν πετύχουν. Έτσι, η ισχύς του αλγορίθμου καθορίζεται μόνο από τον αριθμό των κλειδιών που χρειάζεται ο αναλυτής να δοκιμάσει. Κατά συνέπεια, όσο μεγαλύτερο είναι το κλειδί, τόσο μεγαλύτερος είναι ο συνολικός αριθμός των πλήκτρων και τα περισσότερα κλειδιά που πρέπει να δοκιμάσει ο εισβολέας πριν εντοπίσει το σωστό κλειδί. Οι βίαιες επιθέσεις θα πρέπει πάντα να τελειώνουν με επιτυχία με τον απαιτούμενο χρόνο και πόρους. Συνεπώς, οι αλγόριθμοι πρέπει να αξιολογούνται με βάση την χρονική περίοδο κατά την οποία οι πληροφορίες παραμένουν προστατευμένες κατά τη διενέργεια επιθέσεων με τη χρήση "βίαιης δύναμης".

Η κρυπτογράφηση δεδομένων είναι εξαιρετικά σημαντική για την προστασία της ιδιωτικής ζωής. Σε αυτό το άρθρο, θα συζητήσω τους διαφορετικούς τύπους και μεθόδους κρυπτογράφησης που χρησιμοποιούνται σήμερα για την προστασία των δεδομένων.

Ξέρετε;

Κατά τη διάρκεια της Ρωμαϊκής Αυτοκρατορίας, η κρυπτογράφηση χρησιμοποιήθηκε από τον Julius Caesar για να κάνει τα γράμματα και τα μηνύματα ακατανόητα για τον εχθρό. Διαδραμάτισε σημαντικό ρόλο ως στρατιωτική τακτική, ειδικά κατά τη διάρκεια πολέμων.

Καθώς το Διαδίκτυο συνεχίζει να αυξάνεται, όλο και περισσότερες από τις επιχειρήσεις μας προσλαμβάνονται online. Μεταξύ αυτών, οι σημαντικότερες είναι οι τραπεζικές συναλλαγές μέσω Διαδικτύου, οι ηλεκτρονικές πληρωμές, τα μηνύματα ηλεκτρονικού ταχυδρομείου, τα μηνύματα ιδιωτών και επιχειρήσεων κ.λπ., τα οποία προβλέπουν την ανταλλαγή εμπιστευτικών δεδομένων και πληροφοριών. Εάν αυτά τα δεδομένα πέσουν σε λάθος χέρια, μπορεί να βλάψουν όχι μόνο τον μεμονωμένο χρήστη, αλλά και ολόκληρο το ηλεκτρονικό επιχειρησιακό σύστημα.

Προκειμένου να αποφευχθεί αυτό, ελήφθησαν ορισμένα μέτρα ασφάλειας δικτύων για την προστασία της διαβίβασης δεδομένων προσωπικού χαρακτήρα. Επικεφαλής μεταξύ τους είναι οι διαδικασίες κρυπτογράφησης δεδομένων και αποκρυπτογράφησης, οι οποίες είναι γνωστές ως κρυπτογραφία. Υπάρχουν τρείς κύριες μέθοδοι κρυπτογράφησης που χρησιμοποιούνται σήμερα στα περισσότερα συστήματα: συρρίκνωση, συμμετρική και ασύμμετρη κρυπτογράφηση. Στις επόμενες γραμμές, θα μιλήσω για κάθε ένα από αυτά τα είδη κρυπτογράφησης λεπτομερέστερα.

Είδη κρυπτογράφησης

Συμμετρική κρυπτογράφηση

Με συμμετρική κρυπτογράφηση, τα κανονικά αναγνωρίσιμα δεδομένα, γνωστά ως απλό κείμενο, είναι κρυπτογραφημένα (κρυπτογραφημένα) έτσι ώστε να καθίστανται δυσανάγνωστα. Αυτή η κρυπτογράφηση δεδομένων γίνεται με ένα κλειδί. Μόλις τα δεδομένα κρυπτογραφηθούν, μπορούν να μεταφερθούν με ασφάλεια στον δέκτη. Στον παραλήπτη, τα κρυπτογραφημένα δεδομένα αποκωδικοποιούνται χρησιμοποιώντας το ίδιο κλειδί που χρησιμοποιήθηκε για την κωδικοποίηση.

Έτσι, είναι σαφές ότι το κλειδί είναι το πιο σημαντικό μέρος της συμμετρικής κρυπτογράφησης. Πρέπει να αποκρύπτεται από τους ξένους, δεδομένου ότι όλοι που έχουν πρόσβαση σε αυτό θα είναι σε θέση να αποκρυπτογραφήσουν τα ιδιωτικά δεδομένα. Αυτός είναι ο λόγος για τον οποίο αυτός ο τύπος κρυπτογράφησης είναι επίσης γνωστός ως "μυστικό κλειδί".