システム管理者がsavedの使用を禁止しました。 RDP経由で接続するときに資格情報の保存を許可する

RDPを介してリモートデスクトップに接続するとき、毎回入力しないようにするために認証情報を保存することが可能です。 しかし、微妙な点が1つあります。 そのため、ドメイン内のコンピュータからワークグループ内のコンピュータに接続すると、保存したデータを使用できなくなり、次のようなメッセージが表示されます。

システム管理者は、その信頼性が完全に検証されていないため、保存されている資格情報を使用してリモートコンピューターにログオンすることを禁止しています。 新しい資格情報を入力してください。」

実際、リモートコンピュータに接続するときに資格情報を保存することは、既定のドメインポリシーによって禁止されています。 しかし、この状況は変わる可能性があります。

接続元のコンピュータで、をクリックします。 勝ち+ R そして、コマンドを入力してください gpedit.msc次に[OK]をクリックします。 また、管理者パスワードを入力するか確認する必要があります。

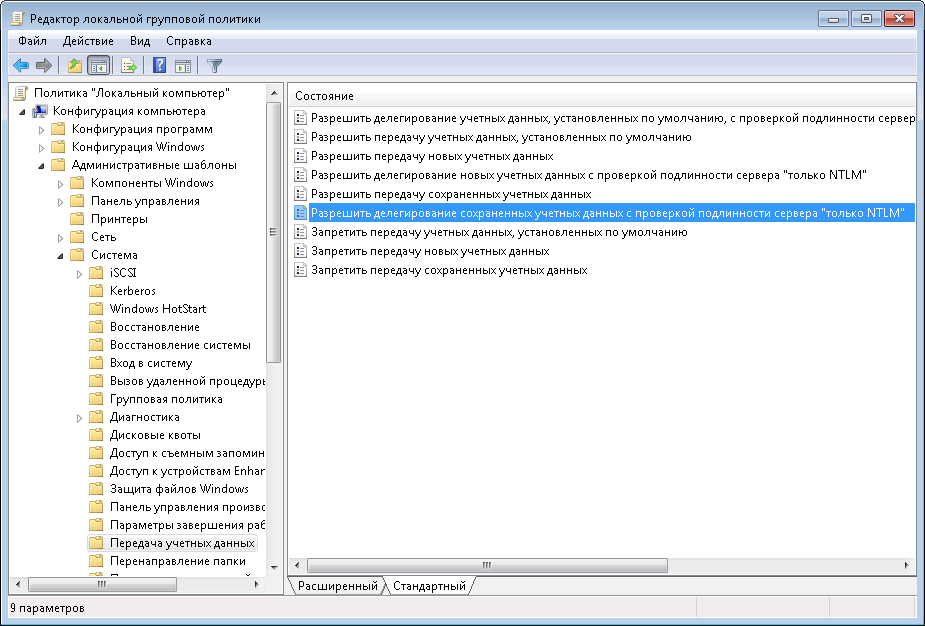

ローカルグループポリシーエディタの開いたウィンドウで、[管理用テンプレート] - \u003e [システム] - \u003e [認証情報の受け渡し]セクションに移動します。 「NTLMのみのサーバー認証による保存された資格情報の委任を許可する」(英語版のNTLMのみのサーバー認証による保存された資格情報の委任を許可する)ポリシーに関心があります。

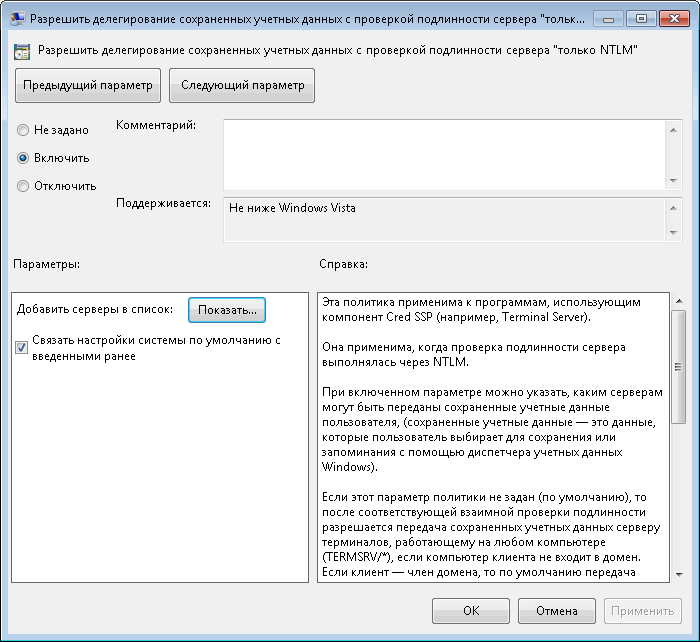

ポリシーをオンにしてから、[表示]ボタンをクリックして、接続先のサーバーをリストに追加します。

リストを埋めるにはいくつかの方法があります。 例えば、

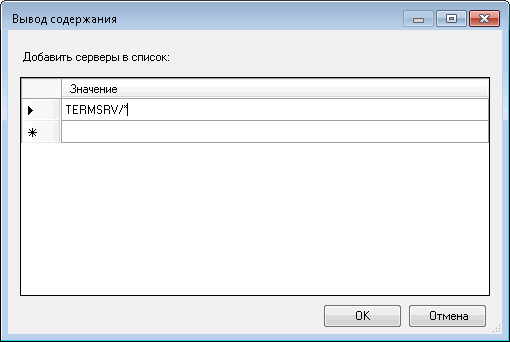

TERMSRV / remote_pc - 1台の特定のコンピュータの認証情報を保存することを許可します。

TERMSRV / *。Contoso.com - contoso.comドメイン内のすべてのコンピューターのデータを保存できます。

TERMSRV / * - すべてのコンピュータのデータを例外なく保存できます。

注意: 例のように、TERMSRVでは大文字を使用してください。 特定のコンピュータが指定されている場合は、remote_pc値は 完全に一致 リモートデスクトップの[コンピュータ]フィールドに名前を入力します。

リストに入力して[OK]をクリックし、グループポリシーエディタを閉じます。 コマンドコンソールを開き、コマンドでポリシーを更新します。 gpupdate / force。 すべて接続できます。

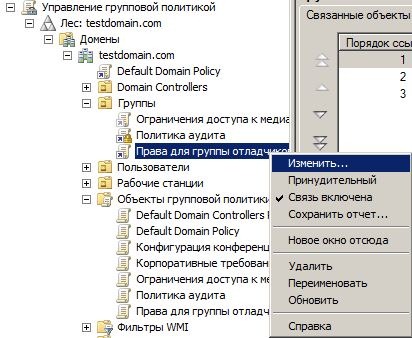

そしてもっと。 ローカルグループポリシーを使用して、資格情報を特定の1台のコンピュータに保存することのみを許可します。 複数のコンピュータでは、ドメイン内に別々のOUを作成し、それに対応するドメインポリシーをリンクすることをお勧めします。

ローカルセキュリティポリシーに関するこれまでの記事では、アカウントポリシーと監査ポリシーの原則について学びました。 習得した知識を持っているので、あなたはあなたのユーザーの信任状を大いに保護し、無許可のアクセスの試みを追跡することができます。 ユーザーにはセキュリティに関する十分な知識ベースがなく、通常のユーザーでも自分のシステムやイントラネット上のコンピュータさえも損傷するのに十分な特権を持っている可能性があることを考慮する価値があります。 このような問題を回避するために、ローカルユーザー権利の割り当てセキュリティポリシーが役立ちます。これについては、この記事で説明します。 ユーザー権利の割り当てポリシーを使用して、どのユーザーまたはユーザーグループにさまざまな権利と特権を付与するかを決定できます。 これらのポリシーでは、ユーザーが想定していないアクションをユーザーが実行するという事実について心配することはできません。 権利の割り当てに関しては、44のセキュリティポリシーが利用可能であり、その適用はさらに議論される。

ユーザー権利の割り当てポリシー

上記のように、ユーザーの権利を割り当てるための44のセキュリティポリシーがあります。 次に、組織内のユーザーまたはグループにさまざまな権利を割り当てる責任を負う18のセキュリティポリシーをよく理解します。

- ファイルとディレクトリのアーカイブ。 このポリシーでは、操作を実行するユーザーまたはグループを指定できます。 バックアップ アーカイブの対象となるファイル、ディレクトリ、レジストリキー、その他のオブジェクト。 このポリシーは、以下の権限へのアクセスを提供します。

- フォルダの参照/ファイルの実行

- フォルダ内容/データ読み込み

- 属性の読み取り

- 拡張属性の読み方

- 読み取り権限

- メモリ内のページをロックする。 このセキュリティポリシーを使用すると、データをディスク上の仮想メモリにダンプできないように、プロセスを使用してデータを物理メモリに格納することを許可されている特定のユーザーまたはグループを指定できます。 これに対する許可はありません。

- ファイルとディレクトリを復元する。 このポリシーを使用すると、ファイル、ディレクトリ、レジストリキー、およびアーカイブバージョンのファイルにある他のオブジェクトのロックを回避して、ファイルとディレクトリを復元できるユーザーとグループを指定できます。 「管理者」 そして 「バックアップオペレータ」、そしてドメインコントローラ - 「バックアップオペレータ」 そして 「サーバーオペレータ」.

- バッチジョブとしてログイン。 タスクスケジューラを使用してタスクを作成すると、オペレーティングシステムは、そのユーザーをシステムにバッチログインを持つユーザーとして登録します。 このポリシーでは、グループまたは特定のユーザーがこの方法でログインすることができますデフォルトでは、ワークステーションとドメインコントローラの両方で、これらの特権はグループに付与されます。 「管理者」 そして 「バックアップオペレータ」.

- サービスとしてログイン。 一部のシステムサービスは、異なるアカウントでオペレーティングシステムにログインします。 たとえば、サービス 「Windowsオーディオ」 アカウントで実行 「地域サービス」サービス テレフォニー アカウントを使用 「ネットワークサービス」。 このセキュリティポリシーは、プロセスをサービスとして登録できるサービスアカウントを決定しますデフォルトでは、ワークステーションとサーバーの両方にこのグループに対するアクセス許可がありません。

- ボリュームメンテナンスタスクを実行する。 このポリシーを使用して、ボリュームを維持するために設計された操作をメンバーが実行できるユーザーまたはグループを指定できます。 このような権限を持つユーザーは、追加のファイルを開いた後に要求されたデータを読み取ったり変更したりする権限を持ち、他のデータによって占有されているメモリにディスクを参照したりファイルを追加することもできます。

- ドメインにワークステーションを追加する。 このポリシーは、ユーザーまたはグループがActive Directoryドメインにコンピューターを追加することを許可する責任があります。 これらの特権を持つユーザーは、ドメインに最大10台のコンピューターを追加できますデフォルトでは、ドメインコントローラー上のすべての認証済みユーザーは、最大10台のコンピューターを追加できます。

- 信頼できる呼び出し元に代わって資格情報マネージャーにアクセスする。 資格情報マネージャは、Webサイトまたはネットワーク上の他のコンピュータにログオンするために使用される、ユーザー名やパスワードなどの資格情報を格納するコンポーネントです。 このポリシーは、バックアップおよび復元中に認証情報マネージャによって使用されるため、ユーザーに提供することはお勧めできません。

- ネットワークからコンピュータへのアクセス。 このセキュリティポリシーは、指定されたユーザーまたはグループがネットワーク経由でコンピューターに接続することを許可する責任がありますワークステーションおよびサーバーでは、これらの特権はグループに付与されます。 「管理者」 そして 「バックアップオペレータ」, 「ユーザー」 そして 「すべて」。 ドメインコントローラ上 - 「管理者」, 「認証済みユーザー」, 「エンタープライズドメインコントローラ」 そして 「すべて」.

- システムをシャットダウンする。 このポリシー設定を使用して、コマンドの使用を承認されているユーザーの一覧を作成できます。 「仕事の完成」 ワークステーションおよびサーバーでは、これらの特権はグループに付与されます。 「管理者」, 「バックアップオペレータ」 そして 「ユーザー」 (ワークステーションのみ)、およびドメインコントローラ - 「管理者」, 「バックアップオペレータ」, 「サーバーオペレータ」 そして 「印刷オペレータ」.

- デバイスドライバのロードとアンロード。 現在のポリシーを使用すると、カーネルモードでデバイスドライバを動的にロードおよびアンロードする権限を付与されるユーザーを指定でき、このポリシーはPnPデバイスには適用されませんワークステーションおよびサーバーでは、これらの権限はグループに付与されます。 「管理者」、そしてドメインコントローラ - 「管理者」 そして 「印刷オペレータ」.

- プロセスレベルマーカーの交換。 このセキュリティポリシーを使用して、あるサービスが別の機能、プロセス、またはサービスを開始できるように、ユーザーまたはグループがCreateProcessAsUser API関数を使用することを制限できます。 そのようなアプリケーションが次のような事実に注目する価値があります。 「タスクスケジューラ」 デフォルトでは、ワークステーションとドメインコントローラの両方で、これらの特権はアカウントに付与されます。 「ネットワークサービス」 そして 「地域サービス」.

- リモートデスクトップサービスを介したシステムへのログオンを拒否する。 このセキュリティポリシーを使用すると、ユーザーまたはグループがリモートデスクトップクライアントとしてログインすることを制限できますデフォルトでは、ワークステーションとサーバーの両方で、全員がリモートデスクトップクライアントとしてログオンできます。

- ローカルログインを拒否する。 このポリシーは、個々のユーザーまたはグループがシステムにログオンするのを防ぎますデフォルトでは、すべてのユーザーがログオンを許可されています。

- オブジェクトラベルを変更する。 この権利割り当てポリシーにより、特定のユーザーまたはグループがファイル、レジストリキー、プロセスなどの他のユーザーのオブジェクトの整合性タグを変更できるようにすることができます。

- 製造元の環境設定を変更する。 このセキュリティポリシーを使用して、ハードウェア環境の変数を読み取ることができるユーザーまたはグループを指定できます。 ハードウェア環境変数は、アーキテクチャがx86とは異なるコンピュータの不揮発性メモリに格納されているパラメータですワークステーションおよびドメインコントローラでは、デフォルトで、これらの特権がグループに付与されます。 「管理者」.

- システム時刻を変更する。 このポリシーはシステム時刻を変更する責任があります。 この権利をユーザーまたはグループに付与することで、内部時計の日付と時刻を変更できるだけでなく、監視対象イベントの対応する時刻も変更できます。 「イベントビューア」ワークステーションおよびサーバーでは、これらの特権はグループに付与されています。 「管理者」 そして 「地域サービス」、そしてドメインコントローラ - 「管理者」, 「サーバーオペレータ」 そして 「地域サービス」.

- タイムゾーンを変更する。 現在のセキュリティポリシーを使用して、コンピュータのタイムゾーンを変更してローカルタイムを表示することを許可されているユーザーまたはグループを指定できます(ローカルシステムタイムとタイムゾーンオフセットの合計)。 「管理者」 そして 「ユーザー」.

ワークステーションおよびサーバーでは、これらの特権はグループに付与されています。 「管理者」 そして 「バックアップオペレータ」、そしてドメインコントローラ - 「バックアップオペレータ」 そして 「サーバーオペレータ」.

ユーザー権利のポリシー割り当ての適用

この例では、ドメインコントローラで組織内のいずれかのグループに権限を割り当てる方法を説明します。 次の手順に従ってください。

結論

この記事では、セキュリティポリシーの研究を続けました。つまり、ユーザー権限を割り当てるためのポリシーについて学びました。 ユーザー権利の割り当てポリシーを使用して、どのユーザーまたはユーザーグループにさまざまな権利と特権を付与するかを決定できます。 44のセキュリティポリシーの18が詳細に説明されています。 この記事の例では、これらのポリシーを組織に適用する方法も学びました。 次の記事では、イベントログを管理するポリシーについて学びます。

今日、ネットワーク上には数百、場合によっては数千もの管理者アカウントがあります。 あなたはこれらすべてのアカウントを管理していますか、またそれらが実行できることを知っていますか?

管理者アカウントを管理する必要があるのはなぜですか?

あなたが管理者である場合 windowsネットワークそして、そのような大多数の場合、あなたの細心の注意は、企業のActive Directory企業に向けられるべきです。 ドメインコントローラ、サーバー、サービス、アプリケーション、およびインターネットへの接続のセキュリティに関するこれらすべての懸念により、管理者アカウントが適切に制御されていることを確認する時間はほとんど残っていません。

これらのアカウントを管理する必要がある理由は、たくさんあります。 第一に、そのようなアカウントが数千から大規模なネットワークに存在する可能性があるため、これらのアカウントが制御不能になる可能性が高いです。 第二に、ほとんどの企業は一般ユーザーが アカウント ローカル管理者、これは問題を引き起こす可能性があります。 第3に、元の管理者アカウントは慎重に処理する必要があるため、特権の制限は優れた予防策です。

管理者アカウントはいくつありますか。

この質問に答えるには、(Jethro Bodineが言うように)計算をする必要があります。 から すべてのWindowsコンピュータはローカル管理者アカウントを持っています、そしてここから始めましょう。 これらのコンピュータには、Windows NT、2000、XP、およびVistaが含まれます。 管理者、開発者、従業員によって使用され、さらにサーバールームまたはアプリケーションデバイス上にあるすべてのクライアントコンピューターの電源を入れてください。 キオスク、テストコンピュータ、集中型ワークステーションなどがある場合は、すべて計算に含める必要があります。 まだユーザーアカウントを読む必要はありません。 デバイスの数はユーザーの数に対応しない場合があります。

今、あなたはあなたが持っているサーバーの数を考慮する必要があります。 このリストにはまだドメインコントローラを含める必要はありません。 すべてのサーバーのうち、次のタスクを実行するサーバーを選択する必要があります。データストレージ、印刷用サーバー、アプリケーションサーバー、 メールサーバー、オフィスサーバーなど これらの各サーバーにはローカルSAMがあるため、ローカル管理者アカウントがあります。 このアカウントはそれほど頻繁には使用されないかもしれませんが、これはその権利を制御するためのさらに重要な理由かもしれません。

最後に、ドメインコントローラを検討する必要があります。 ここには非常に重要な管理者アカウント、つまりActive Directoryを制御するアカウントがあります。 この管理者アカウントは、Active Directoryを制御するだけでなく、企業の管理者アカウントと同様にルートドメインも制御します。 複数のドメインがある場合は、ドメインごとに1つの管理者アカウントが必要です。 対応する管理者アカウントは、それが配置されているドメインでのみ有効ですが、それでも非常に重要なアカウントです。

エントリー制限

これらの管理者アカウントのログイン権限を物理的に制限することはそれほど多くの可能性はありません。 ただし、これらのアカウントは毎日使用しないでください。 したがって、それらの使用を制限するためにいくつかの対策を講じる必要があります。 明らかな選択は、これらのアカウントのパスワードを知っているユーザーの数を制限することです。 Active Directoryに関連付けられている管理者アカウントの場合、パスワード全体を知っているユーザーがいないときにパスワードを割り当てるプロセスを開発するとよいでしょう。 これは、2人の異なる管理者がパスワードの一部を入力してからこの部分を文書化すると簡単に実行できます。 このアカウントが必要な場合は、パスワードの両方の部分を入手する必要があります。 他の選択肢は、複雑なパスワードを生成することを可能にするパスワードを自動的に生成するためのプログラムを使用することです。

ローカル管理者アカウントへのアクセスを制限する

一般ユーザーに自分のワークステーションへのアクセスを許可するかどうかにかかわらず、ローカル管理者アカウントへのアクセスを制限する必要があります。 二 簡単な方法 そのためには、ローカル管理者アカウントの名前を変更し、そのパスワードを頻繁に変更する必要があります。 これらの各設定には、グループポリシーオブジェクトがあります。 最初のパラメーターは、図1に示すように、[コンピューターの構成]、[Windowsの設定]、[セキュリティの設定]、[ローカルポリシー]、[セキュリティのオプション]の順に選択します。

図1:ローカル管理者アカウント名を変更するためのポリシー

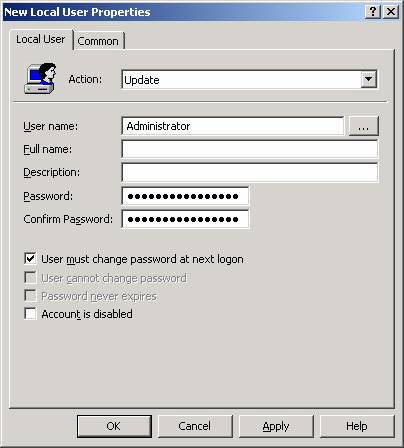

このポリシーは、PolicyMakerスイートと呼ばれるスイートの一部で、[コンピュータの構成]、[Windowsの設定]、[コントロールパネル]、[ローカルユーザー]の順に選択します。 図2に示すように、グループ。

図2:ローカル管理者アカウントのパスワードリセットポリシー

注:このポリシーでは、通常のユーザーがこのアカウントを常に監視することは禁止されていません。 これを行う唯一の方法は、管理者グループから通常のユーザーを削除することです。

ネットワークアクセス制限

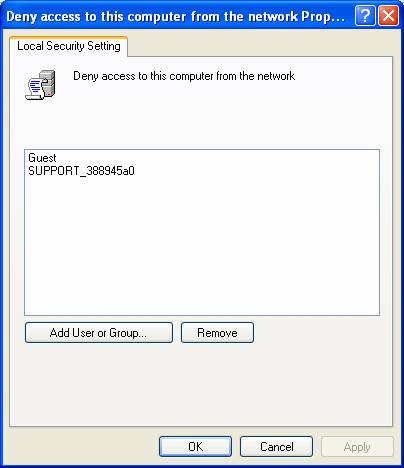

誰もが知っているように(しかし誰もが覚えているわけではありませんが)、管理者アカウントは日常的に使われるべきではありません。 このため、このアカウントでネットワークへのアクセスを許可するようにネットワークを設定する必要はありません。 このアカウントの権限を制限する1つの良い方法は、管理者アカウントがネットワーク上のサーバーやドメインコントローラにアクセスするのを防ぐことです。 これはGPO設定で簡単に行えます。 このGPO設定は、図3に示すように、[コンピュータの構成]、[Windowsの設定]、[セキュリティの設定]、[ローカルポリシー]、[ユーザー権利の割り当て]の順に選択します。 。

図3:管理者がネットワークからコンピュータにアクセスするのを防ぐためのポリシー

その他の設定

企業内の管理者アカウントへのアクセスを制限することもできます。 アクセスを制限できる他の例:

- 管理者アカウントをサービスアカウントとして使用しないでください。

- サーバーおよびドメインコントローラのターミナルサービスへのアクセスを拒否する

- 管理者がサーバーおよびドメインコントローラのサービスとしてログインできないようにする

- バッチジョブとして管理者アカウントのログインを無効にする

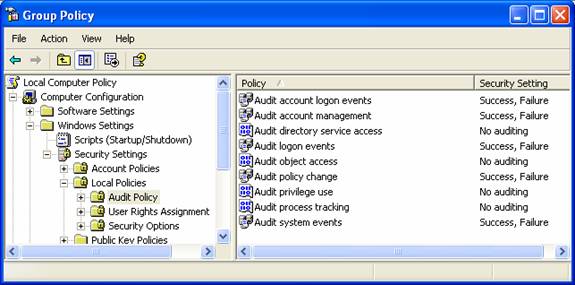

これらの設定は、ネットワーク上のコンピュータに対する管理者アカウントの影響のみを制限します。 これらの設定は、このアクセスを設定する管理者権限を持つユーザを妨げることはありません。 この場合、管理者アカウントを設定するように監査を設定し、このアカウントがログインおよびユーザー権限の使用に使用された時期を確認する必要があります。 繰り返しますが、これらの設定はGPOを使用して行うことができます。 これらの設定は、図4に示すように、[コンピュータの構成]、[Windowsの設定]、[セキュリティの設定]、[ローカルポリシー]、[監査ポリシー]にあります。

図4:アカウントを管理および使用するための監査を設定するためのポリシー

まとめ

管理者アカウントは、世界で最も重要なアカウントです。 オペレーティングシステム Windowsオペレーティングシステム このアカウントは非常に強力であるため、緊急復旧や初期設定など、実際のニーズが発生するまで使用しないでください。 このアカウントの影響範囲を制限するために、 詳細設定 アカウントを保護してアクセスするため。 グループポリシーは、管理者権限を制限する必要があるすべてのコンピュータにこれらの制限された権限を配布するために使用されるメカニズムです。 これらの設定後、管理者アカウントが監視されるだけでなく、このアカウントを使用してネットワークに侵入する試みを検出することも可能になります。