Установка openssh server ubuntu. Протоколы SSH1 и SSH2. Кросплатформенный OpenSSH-client для терминала. SSH клиент для Linux.

SSH означает "secure shell" и является сетевым протоколом, который позволяет безопасно отправлять команды на удаленную машину. По-умолчанию в операционной системе Ubuntu Server 12.04 ssh-сервер не установлен, хотя именно на серверной системе ssh чаще всего необходим для удаленного администрирования. В этом руководстве описывается процесс установки сервера ssh в Ubuntu Server 12.04 LTS.

Таким образом, мы перегрузили настройки, и наш удаленный рабочий стол уже запущен. Здесь возможностей и комбинаций много, все делают, как он думает 😉. С помощью некоторых инструментов вы можете работать удаленно. Это означает, что мы можем сидеть за компьютером в одной комнате и использовать ресурсы компьютера, стоящего в другой комнате. Более того, расстояние между двумя компьютерами не имеет значения. Мы можем выполнять операции на компьютере в другом месте, как если бы мы работали на локальном компьютере.

Существует несколько протоколов для связи с удаленными терминалами. В настоящее время маршрутизаторы являются довольно популярными устройствами. На рисунке 1 показана схема домашней сети с двумя ноутбуками и двумя рабочими столами. Обратите внимание на два ноутбука: жир и томас. Позже в этой главе будет показано, как подключиться к ноутбуку и сделать толстый ноутбук и работать над ним.

Установка будет выполнятся из стандартных репозиториев Ubuntu, поэтому потребуется настроенное подключение к сети интернет.

В Ubuntu Server 12.04 используется OpenSSH Server, который и будет установлен. Выполните следующую команду:

sudo apt-get install openssh-server

Установка не займет много времени, возможно несколько минут, в зависимости от скорости подключения к сети интернет. После того, как установка будет завершена можно сразу запустить службу sshd и начать пользоваться ssh сервером, т.к. все настройки OpenSSH, которые устанавливаются при его инсталляции имеют высокую степень безопасности. Для запуска сервера OpenSSH выполните:

Прежде всего, нам нужно установить соответствующую программу, поэтому откройте консоль и введите. Конечно, вы должны установить его на обоих компьютерах. Хорошо, если все установлено, вам нужно попытаться подключиться. Соединение прост, в консольном типе.

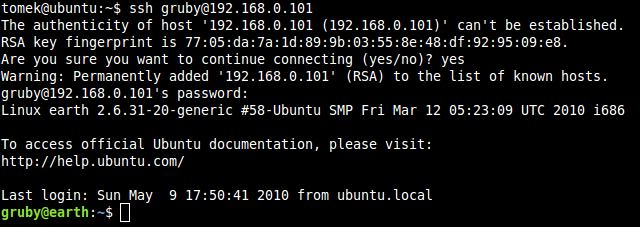

Сначала мы вводим команду, терминал скажет нам, хотим ли мы продолжить соединение, введите: да, и мы дадим пароль для жирной учетной записи. Если пароль правильный, мы вошли в систему и с этого момента, сидя на ноутбуке, мы действительно работаем на толстом ноутбуке, который вы видите.

Однако, возможно вы захотите добавить ограничений и повысить безопасность, а для этого необходимо внести небольшие изменения в настройки. Как практически во всем серверном программном обеспечении, настройки SSH представляют собой соответствия названий параметров и их значений в файле конфигурации (в данном случае - /etc/ssh/sshd_config).

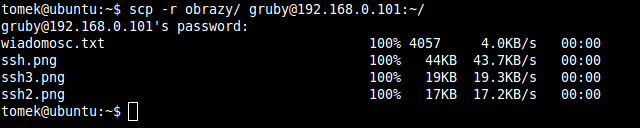

Копирование файла с клиента на сервер в общем случае выглядит следующим образом. Если вышеуказанное утверждение непонятно - не беспокойтесь. Пример покажет, как он выглядит, и все будет ясно. Копирование файла с сервера на клиент в общем случае выглядит следующим образом.

Безопасная оболочка и безопасная копия без пароля

Пример показан на рисунке. Копирование каталога вместе с содержимым от клиента на сервер в общем случае выглядит следующим образом.

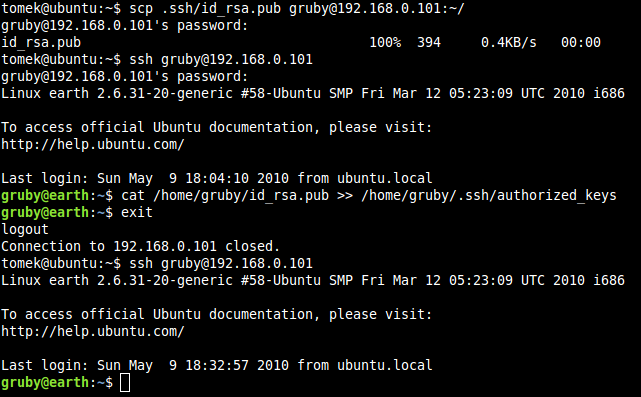

Очень сложно продолжать вводить пароль либо при подключении к удаленному компьютеру, либо при отправке файлов. Это можно исправить следующим образом - генерация ключей. Чтобы сгенерировать ключ в консоли, введите.

Повышение безопасности ssh сервера

Прежде чем приступить к внесению изменений в файл конфигурации /etc/ssh/sshd_config необходимо сделать его копию на всякий случай. Например, можно скопировать файл в свою домашнюю папку:

sudo cp /etc/ssh/sshd_config ~

Теперь можно приступить к настройке сервера ssh. Откройте файл /etc/ssh/sshd_config в текстовом редакторе, например, vi:

Когда нас попросят ввести в файл генератора для сохранения ключа, просто нажмите «Ввод». Результат этой команды показан на чертеже.

Следующий шаг - отправить сгенерированный файл на удаленный компьютер. Все эти действия выглядят как рисунок.

После этого мы сможем войти в систему без пароля. Мы также сможем отправлять файлы без ввода пароля.

На сервере мы устанавливаем несколько пакетов из пакета. На сервере мы устанавливаем любую графическую среду. Плюсы: - 100% дизайн с открытым исходным кодом и нокаутом, который постоянно разрабатывается сообществом - не нужно беспокоиться о безопасности. Существует множество настроек, что означает, что вы можете обеспечить плавную работу с менее разъединенными ссылками. - Клиент работает практически с любой графической средой и позволяет каждой команде запускаться удаленно.

sudo vi /etc/ssh/sshd_config

Смена порта ssh-сервера

Стандартный TCP/IP порт, который использует ssh-сервер - 22. Зная это многие автоматические программы взлома сканируют сеть, определяя открытые 22 порты и пытаются соеденится по протоколу ssh и подобрать пароль. В том случае, если имя пользователя и пароль просты (что, конечно же, недопустимо) вы подвергаетесь риску, что они будут подобраны и злоумышленник попадет в вашу систему. Смена порта на любой другой в большинстве случаев позволит спрятать ваш ssh-сервер от автоматических систем взлома. Для смены порта найдите в файле конфигурации строчку "Port 22" и измените значение порта, например:

Легче подключить принтер в чашке на сервере. К сожалению, в моем случае всегда были проблемы с настройкой этого туннеля.

Мы также можем проверить, позволяет ли наш удаленный сервер войти в систему, предоставив имена пользователей и пароли. Короче говоря, можно сказать, что это консоль, в которой вы поддерживаете удаленные компьютеры, используя свои собственные.

Вопреки распространенному мнению, нет необходимости в выделенном сервере или виртуальном сервере. Есть компании, которые также предлагают его для обычного общего хостинга. Подключение к хостингу - совсем другое дело. Передача данных - полезность проста.

Обратите внимание, что смена порта ssh не всегда может быть очень хорошем решением, например, потому, что вам как минимум придется запоминать номер порта при попытке соединится с сервером. Для того, чтобы еще более обезопасить себя от перебора паролей используйте ключи ssh, а не пароли.

Запрещение входа пользователя root по ssh

Запрет входа пользователя root через ssh также несколько улучшит безопасность, ведь если атакующему удастся подобрать пароль и зайти в вашу систему под root"ом, то он сразу получает полный контроль над системой. Для выполнения этой настройки найдите параметр "PermitRootLogin" и смените его значение с "yes" на "no":

Только одна миниатюра исчезла. Нахождение виновных заняло несколько минут. И это не вызывает столько опасностей, как можно было бы себе представить. Мы отправляем сервер сертификатов, который разрешает нашей учетной записи на локальном компьютере регистрироваться как конкретный пользователь на удаленном компьютере без пароля. Так, в свою очередь, как это сделать? Запустите консоль на компьютере, где вы сидите. . Дело не в том, что вам приходится иметь дело с командной строкой. Командная строка не страшна.

Хуже всего то, что когда вы закрываете соединение, все, что вы делаете, закрыто. Теперь представьте, что вы хотите восстановить файлы, которые вы загружаете с какого-либо другого сервера на сервер, так быстро в противном случае. Поэтому вы хотите запустить загрузку резервной копии и закрыть компьютер.

Разрешение входа по ssh только определенным пользователям

Другой способ повышения безопасности - ограничить количество пользователей, которым разрешен вход по ssh. Это можно сделать с помощью директивы "AllowUsers". Когда она присутствует в файле конфигурации вход разрешен только тем пользователям, которые описаны в ней. Например, вы хотите разрешить выполнение входа через ssh только пользователю "howtoit", для этого допишите в конец файла /etc/ssh/sshd_config строчку:

Сеанс, с которым мы разошлись, она вежливо работала в фоновом режиме на сервере. В зависимости от того, как долго мы не видели, результатов работы или текущего состояния задачи. Мы также можем создать несколько разных виртуальных сеансов, тогда нам нужно указать им имя при настройке.

Вы можете просмотреть текущий список сеансов, используя команду. Чтобы завершить сеанс, просто введите. Запустите наутилус. В меню файла выберите «Подключиться к серверу» и введите сведения о соединении. К сожалению, это не работает с трюком сертификата, упомянутым выше, но есть флажок «запомнить пароль», который мы можем сохранить. Нажимая на ссылку, система будет монтировать файловую систему сервера, как и любой другой ресурс.

Если вы хотите внести в список нескольких пользователей, просто добавьте их через пробел, например так:

AllowUsers howtoitru someuser

После окончании настройки сохраните и закройте файл конфигурации и перезапустите сервер ssh:

Теперь вы сможете подключится к вашей системе Ubuntu Server 12.04 c другой машины, используя ssh-клиент.

Вы закрываете серьезную дыру в безопасности без ущерба для функциональности. Если вы не можете выполнять операции с файлами самостоятельно, вы можете воспользоваться помощью, предлагаемой нашими администраторами. Это означает, что операции с файлами будут выполняться нашими администраторами после заказа соответствующей услуги и после оплаты этого заказа.

Для работы с туннельными интерфейсами нам необходимо иметь права системного администратора как на клиенте, так и на сервере. Затем мы сможем отказаться от использования паролей, что значительно повысит безопасность службы. Затем перезапустите службу. Начнем с конфигурации на клиенте. Не забудьте настроить номера интерфейсов настройки соответственно.

В данной статье я покажу на личном опыте, как я настраивал подключение по ssh к серверу, на котором установлена CentOs 6.3.

На Убунту 12.04 и 12.10 по умолчанию установлен пакет open-ssh клиента. Если нужно установить полностью пакеты ssh, выполните команду в консоле:

sudo apt-get install ssh

Уже можно подключаться по ssh с Ubuntu.

Теперь настроим ssh на сервере

Переходим в консоль CentOS 6.3:

Для установки SSH сервера

вводим команду:

yum -y install openssh-server

Вам, вероятно, потребуется настроить значение вашего сна, которое предназначено для того, чтобы дать вам некоторое время для установления этого соединения с другой стороной. Затем у нас есть стандартная конфигурация интерфейса, то есть адреса адреса, маски и туннеля также адресуют другой конец соединения. Поэтому нам понадобится соответствующая конфигурация этого интерфейса и там. Может быть, это немного странно, но здесь обычно используются два адреса. Первым является адрес внешнего сервера, а второй - динамически согласованный адрес шлюза по умолчанию для внешнего сетевого интерфейса на клиенте.

Запускаем службы :

chkconfig sshd on

Service sshd start

Настройка IpTables:

yum install iptables system-config-securitylevel-tui

System-config-firewall-tui

* на вкладке дополнительно разрешаем ssh

Перезапускаем службу, для сохранения изменений.

service iptables restart

Файл конфигурации ssh находится в /etc/ssh/sshd_config.

Редактируем его:

nano /etc/ssh/sshd_config

Если надо разрешить доступ под рутом по ssh, раскоментируем строку

Здесь нет ничего продвинутого, но это не конец нашей веселой загрузки на сервере. Мы принимаем изменения, вызывая следующую команду. Чтобы узнать, запустите терминал на клиенте и введите следующую команду. Ошибок не должно быть. Чтобы завершить соединение, введите в терминал клиент.

Это означает, что операции на вашем сервере будут выполняться нашими администраторами после заказа соответствующей административной службы и после оплаты этого заказа. Затем мы возвращаемся в категорию «Сессия» и теперь можем вводить данные соединения.

Откроется окно терминала, в котором вы должны ввести пользователя, которому вы хотите войти в систему, и пароль. Вы можете выполнять операции на удаленном сервере, введя команды оболочки. Список известных хостов доступен в файле. Мы тепло приглашаем вас на бесплатные испытания наших хостинговых счетов.

Остальные настройки разбирать не буду.

Перезапускаем службу для сохранения настроек:

service sshd restart

Всё, настройка закончена на стороне сервера

Теперь в консоле Ubuntu вводим команду:

ssh root@hostname

Вместо hostname вводим hostname или ip вашего сервера.

Должно появиться сообщение:

The authenticity of host "192.168.0.101 (192.168.0.101)" can"t be established.

RSA key fingerprint is **************.

Are you sure you want to continue connecting (yes/no)?

Теоретические вопросы, мягкое представление

На физическом сервере многие такие виртуальные машины могут работать так, чтобы они могли совместно использовать ресурсы. Каждая виртуальная машина может запускать свою собственную операционную систему, ее можно остановить, перезапустить как физический сервер, причем разница в том, что перезагрузка, загрузка и другие операции выполняются на уровне программного обеспечения, что делает его намного быстрее. Вы получите предупреждение о сертификате безопасности. Нет проблем, принять или продолжить. Это следует из будущего материала. Мы можем хранить пароли в ясном виде, что позволяет использовать опцию напоминания пароля, или мы можем хранить их в зашифрованном виде. Недостаток четкого хранения паролей заключается в том, что он виден, если система скомпрометирована, но если у вас нет единого пароля во всем мире, злоумышленник не может использовать пароль для доступа к другим службам, которые вы используете. Уже когда сервер скомпрометирован, первое беспокойство - это уже не пароли. Мы также проверяем и исправляем имя хоста в первом поле. Сохраните и примените, перезагрузите конфигурацию. Системная информация - повторная проверка и обновление конфигурации. Рисунок ниже. Здесь мы устанавливаем фоновой коллекции на большее значение или даже никогда. Из системной информации мы всегда можем предоставить информацию о обновленной системе, и у нас будут обновленные данные. Системная информация - обновить информацию о системе, и все должно быть в порядке. Теперь мы готовы размещать сайты, но это в следующей статье. Это виртуальная, независимая, изолированная машина. . И если это все еще называется «пропагандист», вот несколько советов по личной безопасности автомобиля.