Управление учетными записями пользователей. Корректировка конфигурационных файлов пользователей и групп. Срок действия пароля

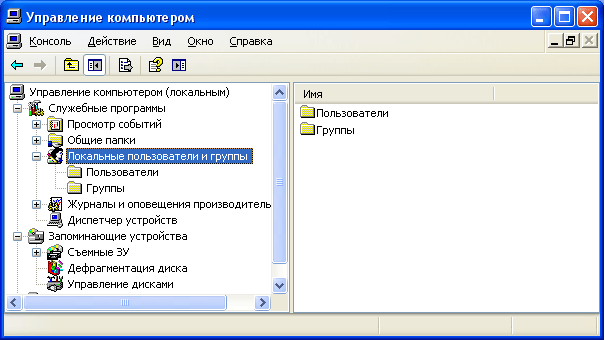

В одной из своих статей я уже писал о том, что добавлять и изменять свойства учетных записей пользователей можно через “Панель управления” – “Учетные записи пользователей”. Однако данный способ больше подходит для простых пользователей. А вот системному администратору будет удобнее управлять учетными записями через консоль “Управление компьютером” – “Локальные пользователи и группы”.

Чтобы попасть в консоль “Управление компьютером” щелкните правой клавишей мыши по значку “Мой компьютер” на рабочем столе и выберите пункт “Управление”. Далее раскройте раздел “Служебные программы” и выберите пункт “Локальные пользователи и группы”.

Оснастка “” предназначена для создания новых пользователей и групп, управления учетными записями, задания и сброса паролей пользователей. Локальный пользователь

– это учетная запись, которой могут быть предоставлены определенные разрешения и права на вашем компьютере. Учетная запись всегда имеет свое имя и пароль (пароль может быть пустым). Вы также можете услышать другое название учетной записи пользователя – аккаун

т

, а вместо “имя пользователя” часто говорят логин

.

Локальный пользователь

– это учетная запись, которой могут быть предоставлены определенные разрешения и права на вашем компьютере. Учетная запись всегда имеет свое имя и пароль (пароль может быть пустым). Вы также можете услышать другое название учетной записи пользователя – аккаун

т

, а вместо “имя пользователя” часто говорят логин

.

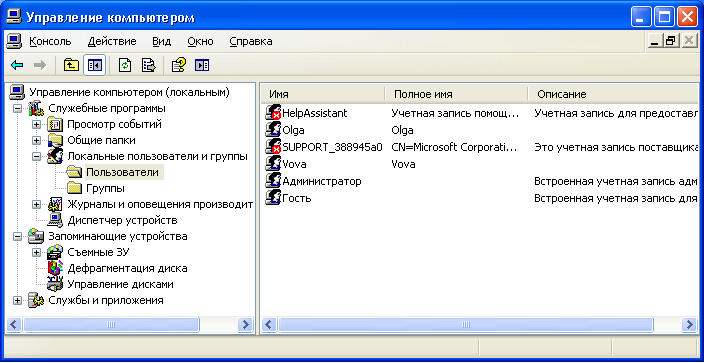

Узел оснастки “Локальные пользователи и группы” отображает список учетных записей пользователей: встроенные учетные записи (например, “Администратор” и “Гость”), а также созданные вами учетные записи реальных пользователей ПК. Встроенные учетные записи пользователей создаются автоматически при установке Windows и не могут быть удалены. При создании нового пользователя вы должны будете присвоить ему имя и пароль (желательно), а также определить, в какую группу будет входить новый пользователь. Каждый пользователь может входить в одну или несколько групп.

Встроенные учетные записи пользователей создаются автоматически при установке Windows и не могут быть удалены. При создании нового пользователя вы должны будете присвоить ему имя и пароль (желательно), а также определить, в какую группу будет входить новый пользователь. Каждый пользователь может входить в одну или несколько групп.

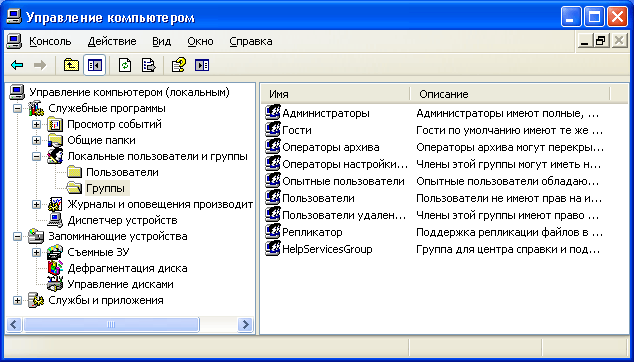

В узле отображаются как встроенные группы, так и созданные администратором (т.е. вами). Встроенные группы создаются автоматически при установке Windows. Принадлежность к группе предоставляет пользователю определенные права на выполнение различных действий на компьютере. Пользователи группы Администраторы

обладают неограниченными правами. Рекомендуется использовать административный доступ только для выполнения следующих действий:

Принадлежность к группе предоставляет пользователю определенные права на выполнение различных действий на компьютере. Пользователи группы Администраторы

обладают неограниченными правами. Рекомендуется использовать административный доступ только для выполнения следующих действий:

- установки операционной системы и ее компонентов (драйверов устройств, системных служб, пакетов обновления);

- обновления и восстановления операционной системы;

- установки программ и приложений;

- настройки важнейших параметров операционной системы (политики паролей, управления доступом и т.п.);

- управления журналами безопасности и аудита;

- архивирования и восстановления системы и т.п.

Вы, как системный администратор, должны иметь учетную запись, входящую в группу “Администраторы”. Все остальные пользователи компьютера должны иметь учетные записи, входящие либо в группу “Пользователи”, либо в группу “Опытные пользователи”.

Добавление пользователей в группу Пользовател и является наиболее безопасным, поскольку разрешения, предоставленные этой группе, не позволяют пользователям изменять параметры операционной системы или данные других пользователей, установки некоторого ПО, но также не допускают выполнение устаревших приложений. Я сам неоднократно сталкивался с ситуацией, когда старые DOSовские программы не работали под учетной записью участника группы “Пользователи”.

Группа Опытные пользователи поддерживается, в основном, для совместимости с предыдущими версиями Windows, для выполнения не сертифицированных и устаревших приложений. “Опытные пользователи” имеют больше разрешений, чем члены группы “Пользователи”, и меньше, чем “Администраторы”. Разрешения по умолчанию, предоставленные этой группе, позволяют членам группы изменять некоторые параметры компьютера. Если необходима поддержка не сертифицированных под Windows приложений, пользователи должны быть членами группы “Опытные пользователи”.

Учетная запись Гость предоставляет доступ на компьютер любому пользователю, не имеющему учетной записи. Для повышения безопасности компьютера рекомендуют отключать учетную запись “Гость” и настраивать доступ к общим ресурсам ПК существующим пользователям.

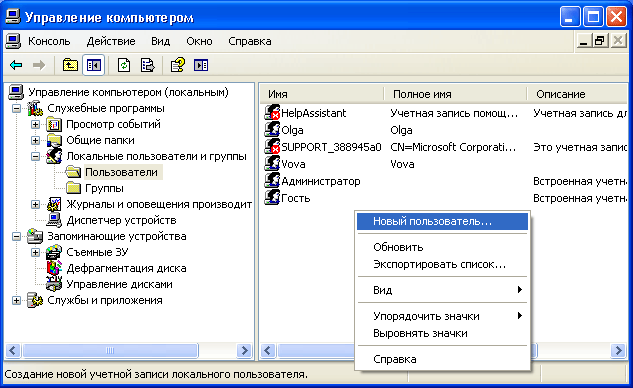

Теперь давайте посмотрим, как происходит создание учетной записи через консоль “Управление компьютером” – “Локальные пользователи и группы”.

Создание учетной записи

При установке оригинальной версии Windows XP (имеется в виду не сборка от Zver или т.п.) предлагается создать учетные записи пользователей компьютера. Необходимо создать как минимум одну учетную запись, под которой вы сможете войти в систему при первом запуске. Но, как правило, в реальной жизни требуется создавать несколько учетных записей для каждого пользователя, работающего за компьютером, либо для группы пользователей, объединенных общей задачей и разрешениями доступа.

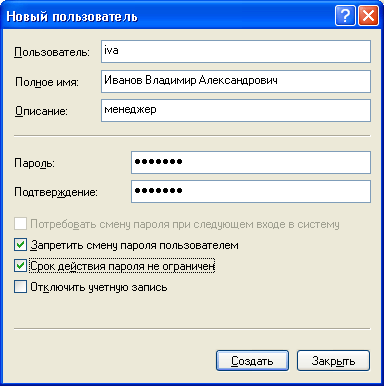

Для добавления новой учетной записи раскройте оснастку “Локальные пользователи и группы” – выделите папку “Пользователи” – затем в правом окне щелкните на пустом месте правой кнопкой мыши – выберите пункт “Новый пользователь”: В появившемся окне задайте имя пользователя и описание. Также задайте для пользователя пароль (как придумать надежный пароль для учетной записи можете прочитать ).

В появившемся окне задайте имя пользователя и описание. Также задайте для пользователя пароль (как придумать надежный пароль для учетной записи можете прочитать ).

Затем настройте дополнительные параметры – поставьте или снимите флажки напротив нужных пунктов: Можно снять флажок напротив пункта “Потребовать смену пароля при следующем входе в систему” и поставить флажки напротив “Запретить смену пароля пользователем” и “Срок действия пароля не ограничен”. В этом случае пользователь не сможет сам сменить пароль своей учетной записи. Это можете делать только вы, работая под администраторской учетной записью.

Можно снять флажок напротив пункта “Потребовать смену пароля при следующем входе в систему” и поставить флажки напротив “Запретить смену пароля пользователем” и “Срок действия пароля не ограничен”. В этом случае пользователь не сможет сам сменить пароль своей учетной записи. Это можете делать только вы, работая под администраторской учетной записью.

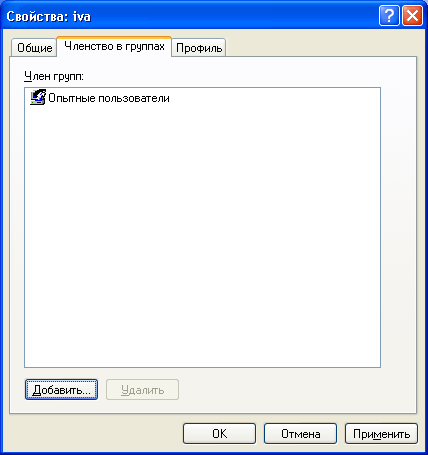

После нажатия кнопки “Создать” в списке пользователей появится новая учетная запись. Щелкните по ней дважды мышкой и в открывшемся окне перейдите на вкладку “Членство в группах”. Здесь нажмите кнопку “Добавить” – “Дополнительно” – “Поиск”. Затем выберите группу, в которую должен входить пользователь (рекомендуется группа “Пользователи” или “Опытные пользователи”) и нажмите “ОК” во всех отобразившихся окнах. После этого здесь же во вкладке “Членство в группах” удалите из списка все группы, кроме той, которую только что выбрали. Нажмите “ОК”: Таким образом, вы создали новую учетную запись и включили ее в группу.

Таким образом, вы создали новую учетную запись и включили ее в группу.

Теперь сообщите пользователю (в нашем случае Иванову) имя его учетной записи (iva ) и пароль, чтобы он смог войти в систему. На всех компьютерах сети, к ресурсам которых Иванову необходим доступ, нужно будет создать такую же учетную запись с аналогичными параметрами. Если же на каком-либо компьютере сети не будет учетной записи для Иванова и при этом будет отключена учетная запись “Гость”, то Иванов не сможет просмотреть общие сетевые ресурсы данного компьютера.

Если учетная запись пользователя больше не нужна, ее можно удалить. Но во избежание различного рода проблем учетные записи пользователей перед удалением рекомендуется сначала отключить. Для этого щелкните правой кнопкой мыши по имени учетной записи – выберите “Свойства” – в окне свойств учетной записи установите флажок напротив “Отключить учетную запись” и нажмите “ОК”. Убедившись, что это не вызвало неполадок (понаблюдайте за сетью несколько дней), можно безопасно удалить учетную запись: щелкните правой кнопкой мыши по имени учетной записи и в контекстном меню выберите “Удалить”. Удаленную учетную запись пользователя и все данные, связанные с ней, восстановить невозможно.

Управление доступом

Итак, допустим, за одним компьютером работает несколько пользователей, и вы создали для каждого свою учетную запись по описанным выше правилам. Но вдруг появилась необходимость закрыть доступ к некоторым папкам или файлам на компьютере для тех или иных пользователей. Данная задача решается путем назначения определенных прав доступа к ресурсам компьютера.

Управление доступом заключается в предоставлении пользователям, группам и компьютерам определенных прав на доступ к объектам (файлам, папкам, программам и т.д.) по сети и на локальной машине.

Управление доступом для пользователей локального компьютер а осуществляется путем изменения параметров на вкладке “Безопасность ” в окне “Свойства”:

Настройка безопасности для папки "Мои документы"

Вкладка “Доступ ” того же окна используется для управления сетевым доступом к общим объектам (файлам, папкам и принтерам) на компьютерах сети.

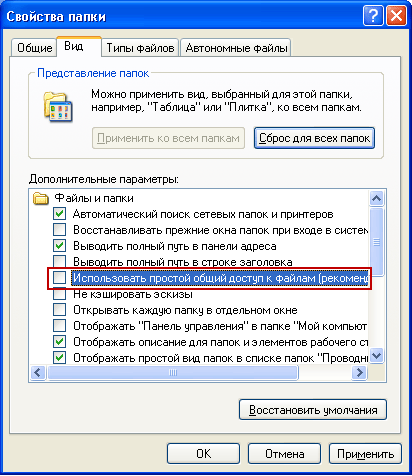

В данной статье мы будем говорить о разграничении доступа локальных пользователей

к объектам локального компьютера

. Данная функция доступна только в файловой системе NTFS. Если на компьютере файловая система NTFS, но вкладка “Безопасность” не отображается, зайдите в “Пуск” – “Панель управления” – “Свойства папки”. На вкладке “Вид” в разделе “Дополнительные параметры” снимите флажок “Использовать простой общий доступ к файлам (рекомендуется)

” и нажмите “ОК”: Основное понятие, связанное с управлением доступом – это Разрешения

.

Основное понятие, связанное с управлением доступом – это Разрешения

.

Разрешения определяют тип доступа пользователя или группы к объекту или его свойствам. Разрешения применяются к файлам, папкам, принтерам, объектам реестра. Чтобы установить или изменить разрешения для объекта, щелкните по его названию правой кнопкой мыши и в контекстном меню выберите команду “Свойства”. На вкладке “Безопасность” можно изменить разрешения для файла или папки, устанавливая или снимая флажки напротив нужных пунктов в списке разрешений.

Для каждого пользователя можно задать свои разрешения. Сначала нужно выделить пользователя в списке, а затем указать разрешения для этого пользователя. Например, одному пользователю можно разрешить только читать содержимое некоторого файла (разрешение “Чтение ”), другому – вносить изменения в файл (разрешение “Изменить ”), а всем остальным пользователям вообще запретить доступ к этому файлу (снять все флажки под пунктом “Разрешить ”, либо поставить все флажки “Запретить ”).

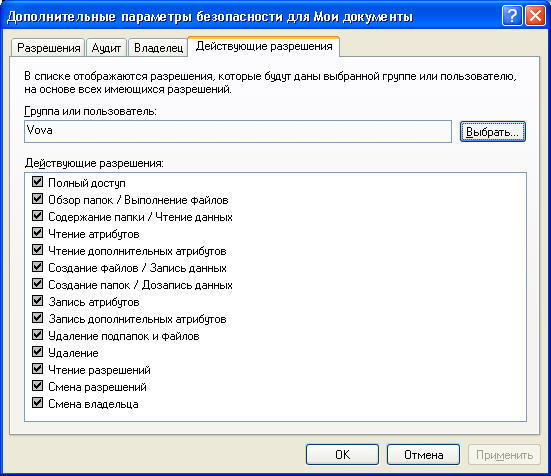

Чтобы просмотреть все действующие разрешения для файлов и папок локального компьютера, выберите “Свойства” – “Безопасность” – “Дополнительно” – “Действующие разрешения” – “Выбрать” – “Дополнительно” – “Поиск”, выделите имя нужного пользователя и нажмите “ОК”. Пункты, отмеченные флажками, и есть разрешения для данного пользователя: В этом же окне вы можете ознакомиться с вкладками “Разрешения”, “Аудит”, “Владелец”. Я не буду останавливаться на них подробно в рамках данной статьи, т.к. она и так получается слишком объемной.

В этом же окне вы можете ознакомиться с вкладками “Разрешения”, “Аудит”, “Владелец”. Я не буду останавливаться на них подробно в рамках данной статьи, т.к. она и так получается слишком объемной.

Если в списке пользователей на вкладке “Безопасность” нет пользователя, которому необходимо назначить разрешения, последовательно нажмите следующие кнопки на вкладке “Безопасность”: “Добавить ” – “Дополнительно ” – “Поиск ”. Из списка выберите имя учетной записи пользователя, которому необходимо назначить разрешения и нажмите “ОК”. Вместо отдельного пользователя можно выбрать группу – разрешения будут применяться ко всем пользователям, входящим в эту группу. Хорошо запомните эти кнопки. Такую процедуру вы будете проделывать во всех случаях, когда необходимо добавить нового пользователя в список разрешений, аудита, владения, сетевого доступа и т.п.

Управление доступом применяется не только для пользователей локального компьютера , но и для доступа к общим файлам, папкам и принтерам по сети . Про разграничение прав доступа для пользователей сети применительно к папке я уже рассказывал в статье .

Сегодня наше занятие и обсудим управление учетными записями пользователей.

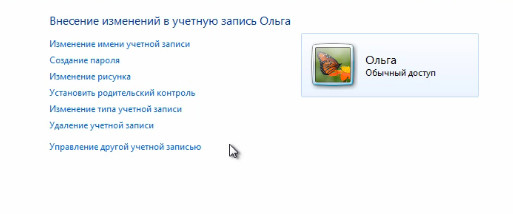

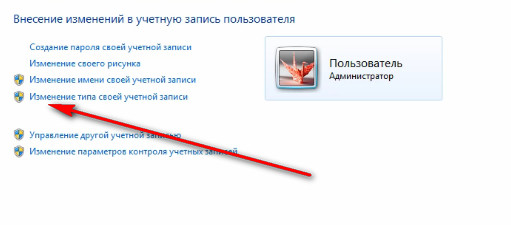

Мы с вами указали имя, теперь давайте выберем, например, тип записи «Обычный доступ» и нажимаем кнопку «Создание учетной записи». Теперь выбираем из списка вновь нами созданную учетную запись и переходим к её настройкам.

В принципе, основное мы уже настроили, это имя учетной записи и её тип. Теперь можем что-то изменить, а что-то и добавить.

Так, например, первый пункт «Изменение имени учетной записи» нам предоставит возможность изменить имя, соответственно.

Мы можем просто переименовать учетную запись.

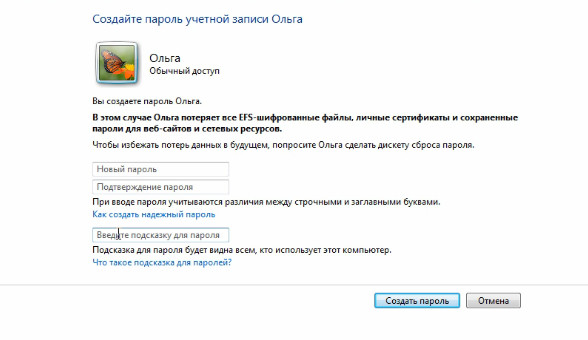

Если вы хотите чтобы на вашу учетную запись был установлен парол ь, и вы могли заходить на компьютер, только введя его. Таким образом вы можете ограничить доступ к своим каким-то личным документам, которые хранятся именно в вашем профиле. Соответственно вы можете создать пароль в этой области. Здесь вы вводите пароль, далее вводите тот же самый пароль повторно для подтверждения, а так же можете ввести подсказку, которая вам будет выводиться.

Давайте установим, например, какой-нибудь простенький пароль, подтвердим его, и и ввелем текстовую подсказку «текстовая подсказка к паролю». Кликаем на клавишу «Создать».

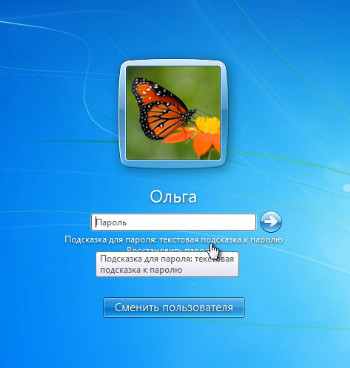

Если я теперь , и около кнопки Завершение работы нажму на черненький треугольничек и из выпадающего списка выберу «Сменить пользователя» , то попаду на экран приветствия.

Для того что бы попасть в запись Ольга, надо нажать на данную иконку и у меня выводится окошко, где мне нужно ввести пароль.

Соответственно для того чтобы попасть в данную запись мне нужно ввести пароль. Если я забыла пароль или ввела его не верно, то у меня выводится вот здесь такая подсказка, текст который я ввела.

Вернемся обратно к моему пользователю и рассмотрим, что здесь есть дальше.

После того как мы ввели пароль у нас есть возможность удалить его, просто нажав на данный пункт.

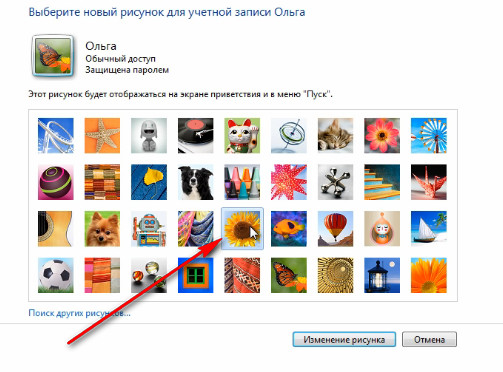

Рисунок это вот это вот изображение, которое у нас ассоциировано с нашей учетной записью. Как мы уже знаем, данное изображение выводится не только на экране приветствия, но еще и в меню Пуск. Поэтому мы можем данное изображение выбрать из каких-то стандартных, которые нам здесь представлены.

Давайте выберем, например, вот этот вот подсолнух и нажмем Изменить рисунок. Вот, теперь он у нас применен.

Либо мы можем воспользоваться кнопочкой «Поиск других рисунков» и выбрать изображение на компьютере, после этого данное изображение будет выводиться в качестве вот этого изображения вашей учетной записи.

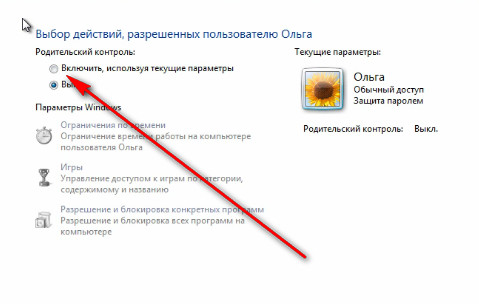

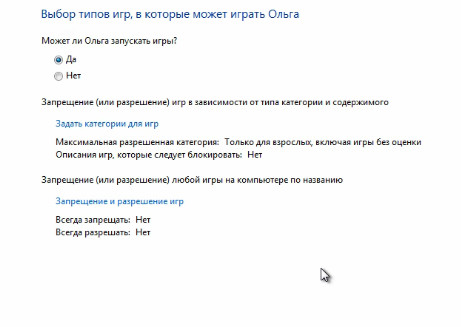

Есть еще у нас опция «Установить родительский контроль» . Что это такое? Если за вашим компьютером работает ребенок, то вы можете создать для него отдельную учетную запись, а за тем настроить параметры родительского контроля. Для этого нам нужно выбрать нашу учетную запись.

Родительский контроль по умолчанию отключен и здесь мы можем его включить.

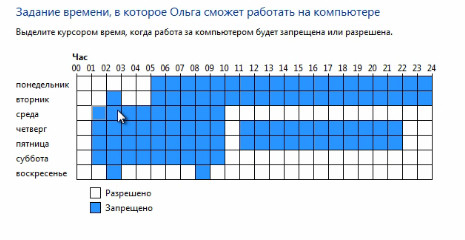

Здесь мы можем ввести Ограничения по времени. То есть, здесь мы можем указать временные интервалы, в которые доступ к компьютеру будет разрешен. Все что нам нужно для этого сделать, это просто указать те часы, в которые доступ к компьютеру будет заблокирован.

Просто блокируем те часы, которые считаем нужным. Либо можем заблокировать вообще все, а потом просто указать те часы, когда доступ к компьютеру будет разрешен. После этого соответственно нужно нажать ОК.

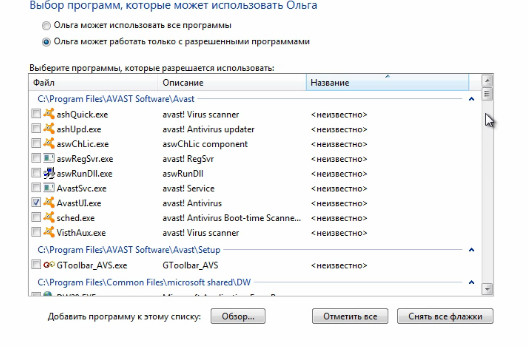

И последнее, что здесь можно настроить, это разрешение на работу в некоторых программах. Здесь мы можем выбрать те программы, здесь будет выведен список тех программ, которые есть, и мы здесь можем установить галочки напротив тех программ, к которым пользователь будет иметь доступ.

И соответственно можем снять галочки с тех программ, доступ к которым нежелателен. И соответственно ваш ребенок не сможет запустить какую-то программу, которую вы бы не хотели, чтобы он запускал.

Давайте вернемся к общим настройкам. При необходимости, мы всегда можем изменить тип учетной записи. То есть, будет у нас данный пользователь либо Администратором, либо будет иметь обычную учетную запись. Делается это в пункте «Изменение типа учетной записи» .

Но для того, чтобы изменить тип с обычного на Администратор, вы уже должны быть администратором на данном компьютере. То есть, вы должны зайти на компьютер под административной учетной записью, которая уже имеет права. Если вы находитесь под своей учетной записью и ваша учетная запись имеет тип Обычный доступ, то вы не сможете произвести данное изменение.

Это, в принципе, актуально и для «Удаления учетной записи », если вы захотите удалить какую-то учетную запись, то для этого вам нужно иметь административные права на данном компьютере.

Для того чтобы удалить учетную запись, нужно перейти в пункт «Управление учетными записями» и соответственно здесь можно выбрать нужную учетную запись и выбрать опцию «Удаление учетной записи». Тут сразу нам предложат удалить либо сразу и полностью все файлы, то есть весь профиль данного пользователя, либо «Сохранить файлы» а удалить только в записи виндовс. Я пока ничего такого делать не буду.

Вот мы с вами и научились создавать учетные записи, я на этом заканчиваю данный урок.

Наталия Герасименко

Эта документация перемещена в архив и не поддерживается.

Управление учетными записями пользователей

Office 365

Применимо к: Office 365

Последнее изменение раздела: 2017-04-26

Microsoft Office 365: поддерживает следующие методы создания пользователей, проверки их подлинности и управления ими.

Сведения об инструментах, которые помогут выполнять административные задачи, см. в статье Средства для управления учетными записями Office 365 . Сведения о выполнении каждодневных задач управления см. в статье Частые задачи управления в Office 365 .

Office 365: имеет две приведенных ниже системы, которые можно использовать для пользовательских удостоверений.

Рабочая или учебная учетная запись (облачное удостоверение) . Пользователи получают облачные учетные данные Azure Active Directory для входа в Office 365: и другие Облачные службы Майкрософт. Эти учетные данные никак не связаны с другими учетными данными (корпоративными или для доступа к компьютеру) и представляют собой удостоверение по умолчанию. Рекомендуем использовать их для упрощения развертывания. Для паролей к рабочим или учебным учетным записям используйте Azure Active Directoryполитику паролей .

Федеративная учетная запись (федеративное удостоверение). Пользователи в организациях с локальной службой Active Directory, которые используют единый вход, могут входить в службы Office 365: с помощью своих учетных данных Active Directory. Корпоративная служба Active Directory хранит политику паролей и управляет ею. Сведения о едином входе см. в статье Стратегия единого входа .

Тип удостоверения влияет на взаимодействие с пользователем и параметры управления учетными записями пользователей, а также на требования к оборудованию и программному обеспечению и другие аспекты развертывания.

При создании нового пользователя его электронный адрес и имя для входа назначаются домену по умолчанию, как установлено в Центре администрирования Office 365:. Дополнительные сведения см. в статье Добавление пользователей и домена в Office 365 .

По умолчанию для подписки на Office 365: используется домен <company name >.onmicrosoft.com , созданный с учетной записью.* Вы можете не сохранять домен onmicrosoft.com, а добавить в Office 365: один или несколько личных доменов, после чего назначить любой из проверенных доменов для входа пользователей. Каждый назначенный домен пользователя - это электронный адрес, который будет появляться при отправке и получении электронных сообщений.

Вы можете размещать в Office 365: до 900 зарегистрированных интернет-доменов, каждый из которых представлен отдельным пространством имен.

Для организаций, использующих единый вход, все пользователи в домене должны использовать одну и ту же систему идентификации: либо облачное, либо федеративное удостоверение. Например, может быть одна группа пользователей, которым требуется только облачное удостоверение, поскольку они не имеют доступ к локальным системам, и другая группа пользователей, которые используют Office 365: и локальные системы. В этом случае придется добавить в Office 365: два домена, например contractors.contoso.com и staff.contoso.com, и настроить единый вход только для одного из них. Весь домен можно конвертировать из облачного удостоверения в федеративное удостоверение или из федеративного удостоверения в облачное.

Дополнительные сведения о доменах в Office 365: см. в описании службы .

* Если вы используете службу Office 365:, предоставляемую компаний 21Vianet в Китае, домен по умолчанию выглядит как <название_компании>.onmsChina.cn . Если вы используете Office 365 Germany, домен по умолчанию выглядит как <название_компании>.onmicrosoft.de

За исключением Интернет-сайтов для анонимного доступа, созданных в SharePoint Online, при доступе к службам Office 365: должна выполняться проверка подлинности пользователей.

Современная проверка подлинности Современная проверка подлинности обеспечивает вход в клиентские приложения Office на разных платформах на основе библиотеки проверки подлинности Active Directory (ADAL). Это запускает такие возможности для входа, как многофакторная проверка подлинности (MFA), использование сторонних поставщиков удостоверений на основе SAML с клиентскими приложениями Office, а также проверки подлинности с помощью смарт-карт и на основе сертификатов. Кроме того, отпадает необходимость использовать протокол обычной проверки подлинности для Microsoft Outlook. Дополнительные сведения, в том числе информацию о доступности современной проверки подлинности для различных приложений Office, см. в статьях Принципы работы современной проверки подлинности для клиентских приложений Office 2013 и Office 2016 и Использование современной проверки подлинности Office 365 с клиентами Offices .

Современная проверка подлинности не включена по умолчанию для Exchange Online. Ознакомиться с инструкцией по ее включению можно в статье Включение современной проверки подлинности в Exchange Onlinen .

Проверка подлинности облачного удостоверения . Проверка подлинности пользователей с облачными удостоверениями представляет собой традиционную проверку подлинности с запросом и подтверждением. Веб-браузер выполняет перенаправление в службу входа Office 365:, где вы вводите имя пользователя и пароль для рабочей или учебной учетной записи. Служба входа проверяет подлинность учетных данных, создает маркер службы, который веб-браузер отправляет в запрошенную службу, и выполняет вход пользователя.

Аутентификация федеративного удостоверения. Пользователи с федеративными удостоверениями проходят аутентификацию с помощью Службы федерации Active Directory (AD FS) 2.0 или других служб маркеров безопасности. Веб-браузер перенаправляется в службу входа Office 365:, где вы вводите корпоративный идентификатор в форме имени участника-пользователя (UPN); например, [email protected]. Служба входа определяет, что вы являетесь частью федеративного домена, и предлагает перенаправить вас на локальный сервер федерации для аутентификации. Если вы вошли в систему на компьютере (присоединенном к домену), вы проходите аутентификацию (с помощью Kerberos или NTLMv2), и локальная служба маркеров безопасности создает маркер, который веб-браузер отправляет в службу входа Office 365:. С помощью этого маркера служба входа создает маркер, который веб-браузер отправляет в запрошенную службу, после чего выполняется вход. Список доступных служб маркеров безопасности см. в статье Стратегия единого входа .

Office 365: использует проверку подлинности на основе форм, и трафик проверки подлинности, проходящий по сети, всегда шифруется с помощью TLS/SSL с использованием порта 443. Трафик проверки подлинности использует незначительную долю полосы пропускания для служб Office 365:.

Для полнофункциональных клиентов, таких как классические приложения Microsoft Office, проверка подлинности может выполняться двумя способами.

Если у вас имеется облачное удостоверение, то вы получаете запрос учетных данных, которые служба клиента отправляет в службу входа Office 365: для проверки подлинности (с помощью WS-Trust).

Если у вас имеется федеративное удостоверение, то служба клиента сначала обращается к серверу AD FS 2.0 для проверки подлинности учетных данных (с помощью Kerberos или NTLMv2) и получает маркер входа, который отправляется в службу единого входа Office 365: (с помощью WS-Federation и WS-Trust).

Помощник по входу в Microsoft Online Services Помощник Помощник по входу в, который устанавливается Установщик обновлений Office 365 для настольных систем, содержит службу клиента, получающую маркер службы от службы входа Office 365: и возвращающую его в полнофункциональный клиент.

Основная/прокси проверка подлинности через SSL Клиент Outlook проводит основную проверку подлинности через SSL в Exchange Online. Exchange Online передает запрос на проверку подлинности платформе удостоверения Office 365: и затем локальному серверу федерации Active Directory Federation Server (для единого входа).

Чтобы обеспечить правильное обнаружение и аутентификацию служб Office 365:, администраторы должны применить компоненты и обновления на каждой рабочей станции, которая использует полнофункциональные клиенты (такие как Microsoft Office 2010) и подключается к Office 365:. Установщик обновлений Office 365: для настольных систем - это автоматический инструмент для установки необходимых обновлений на рабочие станции. Дополнительные сведения см. в статье Использование установленных классических приложений Office с Office 365 .

Интерфейс входа изменяется в зависимости от типа используемого удостоверения Office 365:.

| Облачное удостоверение | Федеративное удостоверение | |

|---|---|---|

| Вход в каждый сеанс1 | Вход в каждый сеанс2 |

|

| Вход в каждый сеанс1 | Вход в каждый сеанс2 |

|

| Outlook 2010 или Office 2007 в Windows 7 | Вход в каждый сеанс1 | Вход в каждый сеанс2 |

| Outlook 2010 или Office Outlook 2007 в Windows Vista | Вход в каждый сеанс1 | Вход в каждый сеанс2 |

| Microsoft Exchange ActiveSync | Вход в каждый сеанс1 | Вход в каждый сеанс2 |

| POP, IMAP, Outlook для Mac | Вход в каждый сеанс1 | Вход в каждый сеанс2 |

| Веб-интерфейсы: Портал Office 365: / Outlook Web App/ SharePoint Online / Office Online | Вход в каждый сеанс браузера4 | Вход в каждый сеанс3 |

| Office 2010 или Office 2007 с помощью SharePoint Online | Вход в каждый сеанс SharePoint Online4 | Вход в каждый сеанс SharePoint Online3 |

| Skype для бизнеса Online | Вход в каждый сеанс1 | Без запроса |

| Outlook для Mac | Вход в каждый сеанс1 | Вход в каждый сеанс2 |

| 1

При первом запросе можно сохранить пароль для будущего использования. Вы не будете получать следующий запрос до тех пор, пока не измените пароль. 2 Вы вводите свои корпоративные учетные данные. Можно сохранить пароль, и тогда следующий запрос появится только после изменения пароля. 3 Все приложения требуют ввести имя пользователя или щелкнуть для входа. Если компьютер присоединен к домену, то пароль не запрашивается. Если выбрать параметр Оставаться в системе , то запрос на ввод данных не будет отображаться, пока вы не выйдете из системы. 4 Если выбрать параметр Оставаться в системе , то запрос на ввод данных не будет отображаться, пока вы не выйдете из системы. |

Способ удаления учетных записей зависит от того, используется ли синхронизация каталогов.

Если синхронизация каталогов не используется, то учетные записи можно удалить на странице администрирования Office 365: или с помощью Windows PowerShell.

Если синхронизация каталогов используется, то необходимо удалять пользователей из локальных Active Directory, а не из Office 365:.

Политики и процедуры для управления паролями зависят от системы идентификации.

Управление паролями облачного удостоверения:

При использовании облачных удостоверений пароли создаются автоматически при создании учетной записи.

Сведения о требованиях к надежности пароля облачного удостоверения см. в статье о политике паролей .

Для повышения безопасности пользователи должны изменить свои пароли при первом доступе к службам Office 365:. В результате перед доступом к службам Office 365: пользователи должны войти на портал Office 365:, где им будет предложено изменить пароль.

Существует несколько средств сброса паролей для пользователей с облачными удостоверениями:

Сброс пароля администратором Если пользователи теряют или забывают свои пароли, администраторы могут сбросить пароли пользователей в портале Office 365: или с помощью Windows PowerShell. Пользователи могут изменять свои пароли, только если знают текущие пароли.

Сброс паролей с помощью Windows PowerShell Администраторы служб могут сбрасывать пароли с помощью Windows PowerShell.

Управление паролями федеративных удостоверений:

При использовании федеративных удостоверений управление паролями осуществляется в Active Directory. Локальная служба маркеров безопасности согласует проверку подлинности со шлюзом Office 365: Federation Gateway, не передавая локальные пользовательские пароли Active Directory по Интернету в Office 365:. Используются локальные политики паролей или в случае веб-клиентов двухфакторная идентификация.Outlook Web App не включает гиперссылку смены пароля. Пользователи изменяют пароли с помощью стандартных локальных средств или с помощью параметров входа своих настольных ПК.

Лицензия Office 365: предоставляет пользователю доступ к набору служб Office 365:. Администратор назначает лицензию каждому пользователю для службы, доступ к которой ему требуется. Например, можно назначить пользователю доступ к Skype для бизнеса Online, но не к SharePoint Online.

В Office 365: корпоративный применяется модель RBAC: разрешения и возможности определяются ролями управления. Пользователь, который регистрирует свою организацию в Office 365:, автоматически становится глобальным администратором или администратором высшего уровня. Существует пять ролей администратора: глобальный администратор, администратор выставления счетов, администратор паролей, администратор служб и администратор управления пользователями. Дополнительные сведения о ролях администратора в Office 365: корпоративный, в том числе об их применении в Exchange Online, SharePoint Online и Skype для бизнеса Online, см. в статье Назначение ролей администратора . Если вы используете план Office 365:, которым управляет 21Vianet в Китае, см. статью. Хотите пообщаться с представителем отдела обслуживания клиентов? Перейдите к пункту Выберите план и щелкните значок чата на красном баннере вверху.

Штат любой организации постоянно обновляется, одни сотрудники поступают на работу, другие увольняются. И, как известно, далеко не всегда человек бывает доволен тем, что покидает компанию. Если у такого недовольного экс-работника есть ключи от офиса, руководитель наверняка поменяет замок. Если у бывшего пользователя имеется учетная запись, необходимо сделать так, чтобы он не смог ею воспользоваться - особенно если с данной учетной записью связаны привилегии, которые в принципе дают ее владельцу возможность причинить вред. В этой статье речь пойдет о том, как с помощью программных средств включать и отключать учетные записи пользователей и устанавливать пароли учетных записей. Кроме того, я расскажу о программе, с помощью которой можно разрешить пользователям менять пароли даже тогда, когда доступ к диалоговому окну Windows Security из соображений безопасности закрыт.

Включение и отключение учетных записей

Даже если сотрудник отсутствует временно, лучше на этот период перевести его учетную запись в режим бездействия, чтобы злоумышленники не могли воспользоваться данной учетной записью для атаки на систему. Однако удалять бездействующую учетную запись не стоит, поскольку в таком случае придется восстанавливать все связанные с ней настройки безопасности, когда пользователь вернется. Любой опытный администратор знает, что учетную запись следует отключать на то время, пока она не используется, и удалять ее только тогда, когда есть полная уверенность, что эта учетная запись больше не понадобится.

Чтобы упростить процесс блокирования учетной записи, когда пользователь отсутствует, и включения учетной записи, когда он возвращается, можно задействовать программу из листинга 1 . Сценарий прост: сначала выполняется подключение к выбранной учетной записи, затем изменяется параметр AccountDisabled. Также можно отключить учетную запись, редактируя управляющий флаг, связанный с учетной записью, но предлагаемый мною метод, во-первых, проще, а во-вторых, одинаково эффективен для наших целей. Если необходимо, чтобы эта же программа выполняла двойную обязанность (т. е. отключение и включение учетных записей), требуется сделать параметр AccountDisabled аргументом программы. Небольшая подпрограмма Help подсказывает пользователю, какое значение следует ввести, чтобы получить желаемый результат. Поскольку программа использует пространство имен WinNT, она будет работать и с доменами SAM, и с доменами Active Directory (AD). Обновив содержимое оснастки Active Directory Users and Computers консоли Microsoft Management Console (MMC) на контроллере домена (DC), вы увидите, что учетная запись с определенным именем теперь отключена или включена, в зависимости от указаний.

Смена пароля учетной записи

Иногда отключение учетной записи не подходит, например, невозможно отключить учетную запись администратора, используемую несколькими сотрудниками, только потому, что один человек уходит. В таком случае требуется изменить пароль учетной записи.

Active Directory Service Interfaces (ADSI) поддерживает два метода изменения паролей: ChangePassword и SetPassword. При использовании ChangePassword необходимо, чтобы сотрудник, осуществляющий смену пароля, знал текущий пароль. Едва ли ChangePassword - инструмент для администраторов, поскольку администраторы не должны знать паролей пользователей. Однако ChangePassword действительно удобен, когда администратор закрывает доступ к диалоговому окну Windows Security, используя Group Policy или другие средства, но хочет разрешить пользователям менять свои пароли. SetPassword как раз просто заменяет существующий пароль новым.

Программа, позволяющая зарегистрированному пользователю менять пароль, должна делать следующее:

- распознавать имя пользователя;

- запрашивать текущий пароль пользователя;

- предлагать пользователю ввести новый пароль;

- предлагать пользователю подтвердить новый пароль;

- сравнить два пароля и не принять их, если они не совпадают;

- изменить пароль и записать новый пароль в базу данных безопасности;

О том, как реализовать эти действия в виде кода, рассказывалось в предыдущих статьях, поэтому здесь я сосредоточу свое внимание только на том, как эти части собраны вместе в программе в листинге 2 .

Во-первых, надо идентифицировать зарегистрировавшегося пользователя. Напомню, что свойство UserName объекта WshNetwork возвращает имя пользователя. Поэтому для того, чтобы получить имя пользователя, нужно создать объект WshNetwork (WScript.Network), связать этот объект с переменной (oNet), а затем задействовать свойство UserName для извлечения имени пользователя, как показано в метке A листинга 2.

Теперь, когда у нас есть имя текущего пользователя, можно применить функцию InputBox и запросить у пользователя текущий и новый пароли. Проще всего создать для этих целей небольшую подпрограмму. Подпрограмма CheckPwd хранит в глобальных переменных sPword1, sPword2 и sPword3 текущий и новый пароли. Подпрограмма запрашивает у пользователя текущий пароль (sPword1), новый пароль (sPword2) и еще раз новый пароль (sPword3) для подтверждения. Если новый пароль и пароль-подтверждение не совпадают, подпрограмма сообщает об этом пользователю и выводит запрос заново. Сравнение sPword2 и sPword3 чувствительно к регистру, поэтому FROG и frog - не одно и то же.

Как объяснялось ранее, функция InputBox языка VBScript всегда отображает кнопки OK и Cancel и зависит от трех аргументов:

InputBox (prompt, title, default)

где prompt - это текст окна сообщения, title - текст заголовка, а default - значение по умолчанию. Поскольку эти аргументы разделяются запятыми, использовать запятые внутри текста окна сообщения и заголовка нельзя. Вместо запятых можно применять символ конкатенации (&), как в подпрограмме CheckPwd.

Функция InputBox имеет один недостаток: она не поддерживает маскировку вводимых символов. Так, если пользователь вводит в диалоговом окне слово swordfish, соответствующее паролю, то он увидит на экране swordfish, а не ряд из звездочек (*********). Если программа по изменению пароля выполняется в Windows 2000 и более ранних версиях, с этим ограничением придется смириться, но если программа выполняется в Windows Server 2003 или Windows XP, существует еще одна возможность. Эти версии Windows содержат компонент scriptpw.dll, который маскирует вводимые пользователем символы. Компонент scriptpw несовершенен - при вводе нет точного соответствия количества введенных символов и заменяющих их звездочек, но это более безопасно, чем открытый набор паролей в окне ввода.

Подпрограмма HidePwd содержит код, использующий Scriptpw. Код HidePwd подобен коду CheckPwd, за исключением того, что HidePwd выдает приглашение вводить символы в командной строке, а не в диалоговом окне и HidePwd скрывает вводимые пользователем символы. Строка ответа командного процессора после каждого запроса пароля заканчивается переходом на новую строку, иначе весь выводимый текст содержался бы в одной строке.

Для того чтобы не потребовалось иметь две версии программы по изменению пароля, Userpword.vbs определяет операционную систему и только затем выполняет соответствующую подпрограмму ввода паролей. Объект, представляющий компьютер, имеет свойство OperatingSystemVersion, которое можно запросить. Точное совпадение не требуется. Необходимо только знать, не меньше ли номер версии, чем 5.1, т. е. номер версии XP. Программа уже использовала объект WshNetwork для получения имени компьютера, поэтому код в листинге 2 под меткой B проверяет версию операционной системы на локальном компьютере.

Какую бы подпрограмму ввода паролей ни использовала программа, она сохраняет новый пароль в sPword2, а старый пароль - в sPword1, а затем передает их в код под меткой C, который и меняет пароль. Если пользователь не предоставит правильный старый пароль, работа программы завершится с весьма красноречивым сообщением об ошибке: The specified network password is not correct.

Назначение паролей учетным записям

Если текущего пароля учетной записи нет, то для назначения пароля применяется несколько иной подход. Программа должна сделать следующее:

- принять полученные имя пользователя и домена;

- найти имя пользователя в базе данных безопасности;

- выдать приглашение для ввода нового пароля;

- назначить новый пароль;

- потребовать от пользователя изменить пароль при следующей регистрации (чтобы администратор не знал его);

- сделать запись о том, что пароль был изменен.

Большая часть программы Adminpword.vbs для назначения пароля, показанной в листинге 3 , состоит из кода, уже написанного для двух первых программ. Из Disableuser.vbs программа Adminpword.vbs берет код, принимающий имя пользователя и домена и подключающийся к соответствующей учетной записи. Из Userpword.vbs программа Adminpword.vbs берет подпрограммы, которые выдают приглашение ввести новый пароль. Подпрограммы в Adminpword.vbs немного изменены, поскольку текущий пароль не нужен. Можно было бы в явном виде указать пароль по умолчанию в Adminpword.vbs, но делать этого не следует. Если в явном виде записать пароль в Adminpword.vbs, он будет храниться как простой текст. Довольно просто реализуется в виде кода оставшаяся часть задачи по назначению нового пароля, а именно требование сменить пароль при следующей регистрации и запись о том, что пароль был изменен.

Поскольку назначается новый пароль, метод ChangePassword заменяется на метод SetPassword и вводится только новый пароль, как показано в метке A листинга 3. Свойство PasswordExpired определяет, должен ли пользователь сменить пароль при следующей регистрации. Когда значение этого параметра равно 0, пароль действителен, когда 1 - срок действия пароля истек. Следовательно, чтобы добиться смены пароля, необходимо присвоить этому параметру значение 1. Поскольку oUser представляет пользовательскую учетную запись, код в метке B листинга 3 вынуждает сменить пароль.

Отключение учетной записи или изменение пароля должно завершаться соответствующей записью в журнале событий. Напомню, что в предыдущей статье о редактировании реестра говорилось, что для записи в Event Log нужно подключиться к объекту WshShell и использовать метод LogEvent с типом события и поясняющим текстом в качестве аргументов. В нашем случае тип события - уведомление, так что это событие типа 4. Дата и время автоматически записываются вместе с событием, поэтому в программу их можно не вносить. Чтобы об изменении пароля была сделана запись, следует в конец основной программы ввести код, показанный в метке C листинга 3.

Функции отключения неиспользуемых учетных записей и изменения паролей очень важны, и соответствующие им программы должны быть максимально простыми и эффективными. Но процедура изменения пароля через графический интерфейс Windows 2000, к примеру, состоит из шести шагов. Применяя программу, описанную в данной статье, администраторы смогут без труда включать и отключать пользовательские учетные записи, предоставлять пользователям возможность менять свои пароли, не имея доступа к диалоговому окну Windows Security, и устанавливать новые пароли для важных учетных записей.