Zusammenfassung: Kryptographie-Chiffren sind ihre Typen und Eigenschaften. Kryptographie und Verschlüsselungsarten

Sergey Panasenko,

Leiter der Softwareentwicklungsfirma "Ankad"

[E-Mail geschützt]

Grundlegende Konzepte

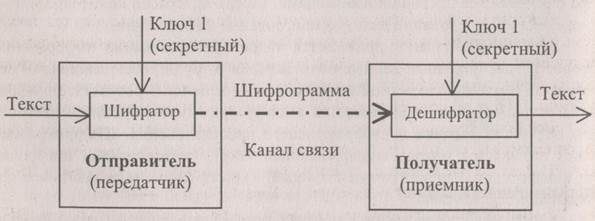

Der Prozess der Konvertierung offener Daten in verschlüsselte und umgekehrt wird als Verschlüsselung bezeichnet, und die beiden Komponenten dieses Prozesses werden als Verschlüsselung bzw. Entschlüsselung bezeichnet. Mathematisch wird diese Transformation durch die folgenden Abhängigkeiten dargestellt, die Aktionen mit den Anfangsinformationen beschreiben:

C = Ek1 (M)

M "= Dk2 (C)

wobei M (Nachricht) - offene Informationen (in der Literatur zum Schutz von Informationen häufig als "Quellcode" bezeichnet);

C (Chiffretext) - der Chiffretext (oder das Kryptogramm), der als Ergebnis der Verschlüsselung erhalten wird;

E (Verschlüsselung) - Verschlüsselungsfunktion, die kryptografische Transformationen für den Quelltext ausführt.

k1 (Schlüssel) ist ein Parameter der Funktion E, der als Verschlüsselungsschlüssel bezeichnet wird.

M "- Information, die als Ergebnis der Entschlüsselung erhalten wurde;

D (Entschlüsselung) - eine Entschlüsselungsfunktion, die kryptografische Konvertierungen an Chiffretext ausführt, der zur Verschlüsselung invers ist;

k2 ist der Schlüssel, mit dem Informationen entschlüsselt werden.

Das Konzept des "Schlüssels" im Standard-GOST 28147-89 (symmetrischer Verschlüsselungsalgorithmus) ist wie folgt definiert: "ein spezifischer geheimer Zustand einiger Parameter des kryptographischen Transformationsalgorithmus, der die Auswahl einer einzelnen Transformation aus einer Kombination aller möglichen Transformationen für einen gegebenen Algorithmus sicherstellt". Mit anderen Worten, der Schlüssel ist ein eindeutiges Element, mit dem Sie die Ergebnisse des Verschlüsselungsalgorithmus ändern können: Derselbe Quellcode wird bei Verwendung unterschiedlicher Schlüssel unterschiedlich verschlüsselt.

Damit das Entschlüsselungsergebnis mit der ursprünglichen Nachricht übereinstimmt (d. H. Für M "= M), müssen zwei Bedingungen gleichzeitig erfüllt sein. Erstens muss die Entschlüsselungsfunktion D der Verschlüsselungsfunktion E entsprechen. Zweitens muss der Entschlüsselungsschlüssel k2 übereinstimmen Verschlüsselungsschlüssel k1.

Wenn ein kryptoresistenter Verschlüsselungsalgorithmus für die Verschlüsselung verwendet wurde, ist es ohne den richtigen k2-Schlüssel unmöglich, M = M zu erhalten. Die Kryptoresistenz ist das Hauptmerkmal der Verschlüsselungsalgorithmen und gibt in erster Linie den Schwierigkeitsgrad an, mit dem der ursprüngliche Text aus dem k2-verschlüsselten Schlüssel erhalten werden kann.

Verschlüsselungsalgorithmen können in zwei Kategorien unterteilt werden: symmetrische und asymmetrische Verschlüsselung. Für erstere ist das Verhältnis von Verschlüsselungs- und Entschlüsselungsschlüsseln definiert als k1 = k2 = k (d. H., Die Funktionen E und D verwenden denselben Verschlüsselungsschlüssel). Bei asymmetrischer Verschlüsselung wird der Verschlüsselungsschlüssel k1 mit dem Schlüssel k2 so berechnet, dass die Rücktransformation nicht möglich ist, z. B. mit der Formel k1 = ak2 mod p (a und p sind die Parameter des verwendeten Algorithmus).

Symmetrische Verschlüsselung

Symmetrische Verschlüsselungsalgorithmen führen ihre Geschichte von der Antike an: Diese Methode des Versteckens von Informationen verwendete der römische Kaiser Guy Julius Caesar im 1. Jahrhundert vor Christus. und der von ihm erfundene Algorithmus ist als "Caesars Kryptosystem" bekannt.

Derzeit der bekannteste Algorithmus für symmetrische Verschlüsselung DES (Data Encryption Standard), der 1977 entwickelt wurde. Bis vor kurzem war dies der „US-Standard“, da die Regierung dieses Landes die Verwendung für die Implementierung verschiedener Datenverschlüsselungssysteme empfahl. Trotz der Tatsache, dass DES ursprünglich nicht länger als 10-15 Jahre verwendet werden sollte, begannen die Versuche, es zu ersetzen, erst 1997.

Wir werden DES nicht im Detail betrachten (fast alle Bücher aus der Liste der zusätzlichen Materialien haben die detaillierteste Beschreibung), sondern uns moderneren Verschlüsselungsalgorithmen zuwenden. Es ist anzumerken, dass der Hauptgrund für die Änderung des Verschlüsselungsstandards seine relativ schwache kryptografische Stärke ist, der Grund dafür ist, dass die Länge des DES-Schlüssels nur 56 signifikante Bits beträgt. Es ist bekannt, dass jeder kryptoresistente Algorithmus geknackt werden kann, indem alle möglichen Optionen für Verschlüsselungsschlüssel (die sogenannte Brute-Force-Methode) durchlaufen werden. Es ist leicht zu berechnen, dass ein Cluster von 1 Million Prozessoren, von denen jeder 1 Million Schlüssel pro Sekunde berechnet, in fast 20 Stunden 256 DES-Schlüsselvarianten überprüft und der DES-Algorithmus muss durch einen stärkeren ersetzt werden.

Heute werden zunehmend zwei moderne kryptoresistente Verschlüsselungsalgorithmen verwendet: der nationale Standard GOST 28147-89 und der neue US-amerikanische Kryptostandard AES (Advanced Encryption Standard).

Standard GOST 28147-89

Der in GOST 28147-89 (Abb. 1) definierte Algorithmus hat eine Verschlüsselungsschlüssellänge von 256 Bit. Es verschlüsselt Informationen in Blöcken von jeweils 64 Bit (solche Algorithmen werden als Block bezeichnet), die dann in zwei Unterblöcke von jeweils 32 Bit (N1 und N2) aufgeteilt werden. Die Untereinheit N1 wird auf eine bestimmte Weise verarbeitet, wonach ihr Wert zu dem Wert der Untereinheit N2 addiert wird (die Addition wird modulo 2 durchgeführt, dh die XOR-Logikoperation ist "exklusiv oder"), und dann werden die Untereinheiten ausgetauscht. Diese Umwandlung wird eine bestimmte Anzahl von Malen ("Runden") durchgeführt: 16 oder 32, abhängig von der Arbeitsweise des Algorithmus. In jeder Runde werden zwei Operationen ausgeführt.

Das erste ist die Schlüsselüberlagerung. Der Inhalt der Untereinheit N1 wird modulo 2 mit einem 32-Bit-Teil des Kx-Schlüssels hinzugefügt. Der vollständige Verschlüsselungsschlüssel wird als 32-Bit-Unterschlüsselverkettung dargestellt: K0, K1, K2, K3, K4, K5, K6, K7. Der Verschlüsselungsprozess verwendet einen dieser Unterschlüssel, abhängig von der Rundennummer und der Funktionsweise des Algorithmus.

Die zweite Operation ist eine Tabellenersetzung. Nach dem Anwenden des Schlüssels wird die Untereinheit N1 in 8 Teile von 4 Bits unterteilt, deren Wert jeweils gemäß der Ersetzungstabelle für diesen Teil der Untereinheit ersetzt wird. Dann wird die bitweise zyklische Verschiebung des Unterblocks nach links um 11 Bits ausgeführt.

Tischersatz(Substitution Box - S-Box) werden häufig in modernen Verschlüsselungsalgorithmen verwendet, weshalb es sich lohnt, zu erklären, wie eine solche Operation organisiert ist. Die Ausgabewerte der Bausteine sind in der Tabelle eingetragen. Ein Datenblock einer bestimmten Dimension (in unserem Fall 4-Bit) hat eine eigene numerische Darstellung, die die Nummer des Ausgabewerts bestimmt. Wenn zum Beispiel die S-Box 4, 11, 2, 14, 15, 0, 8, 13, 3, 12, 9, 7, 5, 10, 6, 1 ist und ein 4-Bit-Block "0100" am Eingang angekommen ist (Wert 4), dann wird gemäß der Tabelle der Ausgabewert 15 sein, d. h. "1111" (0 a 4, 1 a 11, 2 a 2 ...).

Der von GOST 28147-89 definierte Algorithmus bietet vier Betriebsarten: einfaches Ersetzen, Gamming, Gamming mit Feedback und Generieren von Simulatoren. Sie verwenden die gleiche Verschlüsselungstransformation, die oben beschrieben wurde, aber da die Zuweisung von Modi unterschiedlich ist, wird diese Transformation in jedem von ihnen unterschiedlich durchgeführt.

Im Modus einfacher Austauschum jeden 64-Bit-Informationsblock zu verschlüsseln, werden 32 oben beschriebene Runden durchgeführt. In diesem Fall werden 32-Bit-Unterschlüssel in der folgenden Reihenfolge verwendet:

K0, K1, K2, K3, K4, K5, K6, K7, K0, K1 usw. - in den Runden vom 1. bis zum 24.;

K7, K6, K5, K4, K3, K2, K1, K0 - in Runden 25 bis 32.

Die Entschlüsselung in diesem Modus erfolgt auf die gleiche Weise, jedoch mit einer etwas anderen Reihenfolge von Plug-In-Anwendungen:

K0, K1, K2, K3, K4, K5, K6, K7 - in den Runden 1 bis 8;

K7, K6, K5, K4, K3, K2, K1, K0, K7, K6 usw. in den Runden 9 bis 32.

Alle Blöcke werden unabhängig voneinander verschlüsselt, d. H. Das Ergebnis der Verschlüsselung jedes Blocks hängt nur von seinem Inhalt ab (dem entsprechenden Block des Quelltextes). Wenn mehrere identische Blöcke des Quelltextes (Klartext) vorhanden sind, sind auch die entsprechenden Chiffretextblöcke identisch. Dies bietet zusätzliche nützliche Informationen für den Versuch, die kryptoanalytische Chiffre zu öffnen. Daher wird dieser Modus hauptsächlich zum Verschlüsseln der Verschlüsselungsschlüssel selbst verwendet (sehr oft werden Mehrschlüsselschemata implementiert, bei denen die Schlüssel aus einer Reihe von Gründen aufeinander verschlüsselt sind). Zwei weitere Betriebsarten - Gamming und Gamming mit Feedback - werden zum Verschlüsseln der Informationen selbst verwendet.

In gamma-Modus Jeder Klartextblock wird Bit für Bit mit einem 64-Bit-Gammablock einer Chiffre modularisiert. Gamma-Chiffre ist eine spezielle Sequenz, die als Ergebnis bestimmter Operationen mit den Registern N1 und N2 erhalten wird (siehe Fig. 1).

1. Die anfängliche Füllung wird in den Registern N1 und N2 aufgezeichnet - 64-Bit-Wert, Synchro-Send genannt.

2. Die Verschlüsselung des Inhalts der Register N1 und N2 (in diesem Fall Synchro-Send) im einfachen Ersetzungsmodus wird durchgeführt.

3. Der Inhalt des Registers N1 wird modulo (232-1) mit der Konstante C1 = 224 + 216 + 28 + 24 addiert, und das Ergebnis der Addition wird in das Register N1 geschrieben.

4. Der Inhalt des Registers N2 wird modulo 232 mit der Konstante C2 = 224 + 216 + 28 + 1 addiert, und das Ergebnis der Addition wird in das Register N2 geschrieben.

5. Der Inhalt der Register N1 und N2 wird als 64-Bit-Gammablock der Verschlüsselung an den Ausgang ausgegeben (in diesem Fall bilden N1 und N2 den ersten Gammablock).

Wenn der nächste Gammablock benötigt wird (d. H. Die Verschlüsselung oder Entschlüsselung muss fortgesetzt werden), kehren Sie zu Schritt 2 zurück.

Das Entschlüsseln des Gammas erfolgt auf ähnliche Weise, und dann wird die XOR-Operation erneut auf die Bits des Chiffretexts und des Gammas angewendet. Da diese Operation reversibel ist, wird bei einem richtig entwickelten Gamma der Ausgangstext erhalten (Tabelle).

Verschlüsselung und Entschlüsselung im Gamming-Modus

Um die erforderliche Verschlüsselung für die Entschlüsselung der Verschlüsselung zu generieren, muss der Benutzer, der das Kryptogramm entschlüsselt, denselben Schlüssel und denselben Synchronisierungssendewert haben, der zum Verschlüsseln der Informationen verwendet wurde. Andernfalls kann der Quellcode nicht aus dem verschlüsselten Code abgerufen werden.

In den meisten Implementierungen des GOST 28147-89-Algorithmus ist das Synchronisierungspaket nicht geheim, aber es gibt Systeme, bei denen das Synchronisierungspaket dasselbe geheime Element wie der Verschlüsselungsschlüssel ist. Für solche Systeme wird die effektive Schlüssellänge des Algorithmus (256 Bit) um weitere 64 Bit der geheimen Synchronität erhöht, die auch als Schlüsselelement betrachtet werden kann.

Im Gammamodus mit Rückkopplung wird zum Füllen der Register N1 und N2 ab dem 2. Block nicht der vorherige Gammablock verwendet, sondern das Ergebnis der Verschlüsselung des vorherigen Klartextblocks (Fig. 2). Der erste Block in diesem Modus wird ganz ähnlich wie der vorherige generiert.

|

Abb. 2. Erzeugung der Gamma-Chiffre im Gamming-Modus mit Rückmeldung. |

Betrachtet man den Modus generieren von SimulatorenEs ist notwendig, das Konzept des Themas der Erzeugung zu definieren. Ein Simulator ist eine kryptografische Prüfsumme, die mithilfe eines Verschlüsselungsschlüssels berechnet und zur Überprüfung der Integrität von Nachrichten entwickelt wurde. Beim Generieren des Simulators werden die folgenden Operationen ausgeführt: Der erste 64-Bit-Block des Informationsarrays, für den der Simulator berechnet wird, wird in die Register N1 und N2 geschrieben und im reduzierten einfachen Ersetzungsmodus verschlüsselt (die ersten 16 Runden von 32 werden ausgeführt). Das erhaltene Ergebnis wird mit dem nächsten Informationsblock mit dem in N1 und N2 gespeicherten Ergebnis modulo 2 aufsummiert.

Der Zyklus wird bis zum letzten Informationsblock wiederholt. Das resultierende 64-Bit-Ergebnis dieser Konvertierungen der Register N1 und N2 oder eines Teils davon wird als Nachahmer bezeichnet. Die Größe des Simulators wird auf der Grundlage der erforderlichen Zuverlässigkeit der Nachrichten gewählt: Wenn die Simulatorlänge r Bits beträgt, beträgt die Wahrscheinlichkeit, dass die Nachrichtenänderung unbemerkt bleibt, 2 R. Der 32-Bit-Simulator wird am häufigsten verwendet, d.h. die Hälfte des Registerinhalts. Dies ist ausreichend, da der Simulator wie jede Prüfsumme in erster Linie zum Schutz vor versehentlicher Verfälschung von Informationen ausgelegt ist. Zum Schutz vor absichtlicher Datenänderung werden andere kryptografische Verfahren verwendet, vor allem die elektronische digitale Signatur.

Der Simulator dient beim Informationsaustausch als eine Art zusätzliche Kontrolle. Es wird beim Verschlüsseln von Informationen für Klartext berechnet und zusammen mit dem Chiffretext gesendet. Nach der Entschlüsselung wird der neue Wert des Simulators berechnet, der mit dem gesendeten verglichen wird. Stimmen die Werte nicht überein, wurde der Chiffretext während der Übertragung beschädigt oder die falschen Schlüssel wurden während der Entschlüsselung verwendet. Ein Simulator ist besonders nützlich, um die Richtigkeit der Entschlüsselung von Schlüsselinformationen bei Verwendung von Mehrschlüsselschemata zu überprüfen.

Der GOST 28147-89-Algorithmus wird als sehr starker Algorithmus angesehen. Derzeit werden keine effizienteren Methoden für seine Offenlegung vorgeschlagen als die oben erwähnte "Brute Force" -Methode. Die hohe Lebensdauer wird vor allem durch die lange Schlüssellänge von 256 Bit erreicht. Bei Verwendung der geheimen Synchronisierung wird die effektive Schlüssellänge auf 320 Bit erhöht, und die Klassifizierung der Ersetzungstabelle fügt zusätzliche Bits hinzu. Darüber hinaus hängt die kryptografische Resistenz von der Anzahl der Transformationsrunden ab, die gemäß GOST 28147-89 32 betragen muss (die volle Wirkung der Verteilung der Eingabedaten wird nach 8 Runden erreicht).

AES-Standard

Im Gegensatz zum GOST 28147-89-Algorithmus, der lange Zeit geheim geblieben war, wurde der amerikanische AES-Verschlüsselungsstandard, der DES ersetzen sollte, in einem offenen Wettbewerb ausgewählt, in dem alle interessierten Organisationen und Einzelpersonen die Kandidatenalgorithmen studieren und kommentieren konnten.

Der DES-Austauschwettbewerb wurde 1997 vom US-amerikanischen National Institute of Standards and Technology (NIST) ausgeschrieben. Während des Wettbewerbs wurden 15 Kandidaten für eine Kandidatur entwickelt, die von auf dem Gebiet der Kryptographie (RSA-Sicherheit, Gegenpane usw.) bekannten Organisationen und Privatpersonen entwickelt wurden. Die Ergebnisse des Wettbewerbs wurden im Oktober 2000 bekannt gegeben: Der von den beiden belgischen Kryptographen Vincent Rijmen und Joan Daemen entwickelte Rijndael-Algorithmus wurde zum Sieger erklärt.

Der Rijndael-Algorithmus ähnelt nicht den meisten bekannten symmetrischen Verschlüsselungsalgorithmen, deren Struktur als "Feistel-Netzwerk" bezeichnet wird und der russischen GOST 28147-89 ähnelt. Ein Merkmal des Feistel-Netzwerks besteht darin, dass der Eingabewert in zwei oder mehr Teilblöcke aufgeteilt wird, von denen einige in jeder Runde nach einem bestimmten Gesetz verarbeitet und dann unverarbeiteten Teilblöcken überlagert werden (siehe Abb. 1).

Im Gegensatz zum nationalen Verschlüsselungsstandard stellt der Rijndael-Algorithmus einen Datenblock in Form eines zweidimensionalen Byte-Arrays der Größe 4X4, 4X6 oder 4X8 dar (es ist zulässig, mehrere feste Größen des verschlüsselten Informationsblocks zu verwenden). Alle Operationen werden mit einzelnen Bytes des Arrays sowie mit unabhängigen Spalten und Zeilen ausgeführt.

Der Rijndael-Algorithmus führt vier Transformationen durch: BS (ByteSub) - tabellarisches Ersetzen jedes Bytes des Arrays (Abb. 3); SR (ShiftRow) - Verschiebung der Zeilen des Arrays (Abb. 4). Bei dieser Operation bleibt die erste Zeile unverändert, während die übrigen Byte für Byte durch Verschieben um eine feste Anzahl von Bytes nach links in Abhängigkeit von der Größe des Arrays durchlaufen werden. Beispielsweise werden für ein Array von 4 × 4 die Zeilen 2, 3 und 4 um 1, 2 bzw. 3 Byte verschoben. Als nächstes folgt MC (MixColumn) - eine Operation für unabhängige Spalten des Arrays (Abb. 5), bei der jede Spalte mit einer festen Regel mit einer festen Matrix c (x) multipliziert wird. Und schließlich AK (AddRoundKey) - Hinzufügen eines Schlüssels. Jedes Bit des Arrays ist Modulo 2 mit dem entsprechenden Bit des Schlüssels der Runde, der wiederum auf eine bestimmte Weise aus dem Verschlüsselungsschlüssel berechnet wird (Fig. 6).

|

| Abb. 3. Bedienung BS. |

|

| Abb. 4. Bedienung SR. |

|

| Abb. 5. Bedienung MC. |

Die Anzahl der Verschlüsselungsrunden (R) im Rijndael-Algorithmus ist variabel (10, 12 oder 14 Runden) und hängt von der Blockgröße und dem Verschlüsselungsschlüssel ab (es gibt auch mehrere feste Größen für den Schlüssel).

Die Entschlüsselung wird mit den folgenden inversen Operationen durchgeführt. Die Tabelle wird umgekehrt und eine Tabelle in der inversen Tabelle ersetzt (relativ zu der für die Verschlüsselung verwendeten). Die inverse Operation zu SR ist eine zyklische Verschiebung von Zeilen nach rechts und nicht nach links. Die inverse Operation für MC ist die Multiplikation mit den gleichen Regeln mit einer anderen Matrix d (x), die die Bedingung erfüllt: c (x) * d (x) = 1. Das Hinzufügen des Schlüssels AK ist zu sich selbst invers, da nur die XOR-Operation verwendet wird. Diese umgekehrten Operationen werden beim Entschlüsseln in der Reihenfolge angewendet, die der beim Verschlüsseln verwendeten Reihenfolge entgegengesetzt ist.

Rijndael hat sich aufgrund einer Reihe von Vorteilen gegenüber anderen Algorithmen zu einem neuen Standard für die Datenverschlüsselung entwickelt. Erstens bietet es eine Hochgeschwindigkeitsverschlüsselung auf allen Plattformen: sowohl in Software als auch in Hardware. Es zeichnet sich durch eine unvergleichlich bessere Parallelisierung der Berechnungen im Vergleich zu anderen für den Wettbewerb eingereichten Algorithmen aus. Darüber hinaus sind die Anforderungen an die Ressourcen für seine Arbeit minimal, was wichtig ist, wenn es in Geräten mit begrenzten Rechenkapazitäten verwendet wird.

Der Nachteil des Algorithmus kann nur als sein inhärentes unkonventionelles Schema angesehen werden. Tatsache ist, dass die Eigenschaften von Algorithmen, die auf dem Feistel-Netzwerk basieren, gut erforscht sind und Rijndael im Gegensatz dazu möglicherweise versteckte Schwachstellen enthält, die erst nach einiger Zeit seit ihrer Verbreitung entdeckt werden können.

Asymmetrische Verschlüsselung

Wie bereits erwähnt, verwenden asymmetrische Verschlüsselungsalgorithmen zwei Schlüssel: k1 ist der Verschlüsselungsschlüssel (public) und k2 der Entschlüsselungsschlüssel (secret). Der öffentliche Schlüssel wird aus dem Geheimnis berechnet: k1 = f (k2).

Asymmetrische Verschlüsselungsalgorithmen basieren auf der Verwendung von unidirektionalen Funktionen. Gemäß der Definition ist die Funktion y = f (x) unidirektional, wenn: es einfach ist, für alle möglichen x und für die meisten möglichen Werte von y einen solchen Wert von x zu berechnen, für den y = f (x) ist.

Ein Beispiel für eine unidirektionale Funktion ist die Multiplikation zweier großer Zahlen: N = P * Q. An sich ist eine solche Multiplikation eine einfache Operation. Die inverse Funktion (Zerlegung von N in zwei große Faktoren), die nach heutigen Zeitschätzungen als Faktorisierung bezeichnet wird, ist jedoch eine recht komplexe mathematische Aufgabe. ZB Faktorisierung von N um eine Dimension von 664 Bits mit P? Q erfordert ungefähr 1023 Operationen, und für die inverse Berechnung von x für den modularen Exponenten y = ax mod p mit bekannten a, p und y (mit den gleichen Dimensionen a und p) müssen Sie ungefähr 1026 Operationen ausführen. Das letzte dieser Beispiele wird als diskretes Logarithmusproblem (DLP - Discrete Logarithm Problem) bezeichnet, und diese Art von Funktion wird häufig in asymmetrischen Verschlüsselungsalgorithmen sowie in Algorithmen zum Erstellen einer elektronischen digitalen Signatur verwendet.

Eine weitere wichtige Klasse von Funktionen, die bei der asymmetrischen Verschlüsselung verwendet werden, ist das Ausblenden von unidirektionalen Funktionen. Ihre Definition besagt, dass eine Funktion mit einer geheimen Bewegung unidirektional ist, wenn sie unidirektional ist und es eine Möglichkeit gibt, die inverse Funktion x = f - 1 (y) effektiv zu berechnen, das heißt, wenn eine "geheime Bewegung" bekannt ist (auf die eine bestimmte Geheimzahl angewendet wird) asymmetrische Verschlüsselungsalgorithmen - der geheime Schlüsselwert).

Versteckte unidirektionale Funktionen werden im weit verbreiteten asymmetrischen RSA-Verschlüsselungsalgorithmus verwendet.

RSA-Algorithmus

1978 von drei Autoren (Rivest, Shamir, Adleman) entwickelt, erhielt es seinen Namen nach den ersten Buchstaben der Namen der Entwickler. Die Zuverlässigkeit des Algorithmus basiert auf der Komplexität der Faktorisierung großer Zahlen und der Berechnung diskreter Logarithmen. Der Hauptparameter des RSA-Algorithmus ist das Modul des Systems N, nach dem alle Berechnungen im System durchgeführt werden, und N = P * Q (P und Q sind geheime zufällige große Primzahlen, die gewöhnlich dieselbe Dimension haben).

Der private Schlüssel k2 wird zufällig ausgewählt und muss folgende Bedingungen erfüllen:

1 wobei GCD der größte gemeinsame Divisor ist, d. h. k1 muss einfach sein, wobei der Wert der Euler-Funktion F (N) gleich der Anzahl positiver ganzer Zahlen im Bereich von 1 bis N ist, die mit N übereinstimmen, und wird berechnet als F (N) = (P - 1) * (Q - 1). Der öffentliche Schlüssel k1 wird aus der Relation berechnet (k2 * k1) = 1 mod F (N)Zu diesem Zweck wird der verallgemeinerte euklidische Algorithmus (der Algorithmus zur Berechnung des größten gemeinsamen Divisors) verwendet. Die Verschlüsselung des Datenblocks M nach dem RSA-Algorithmus erfolgt wie folgt: C = M [bis Grad k1] mod N. Da in einem realen Kryptosystem, das RSA verwendet, die Zahl k1 sehr groß ist (gegenwärtig kann ihre Dimension bis zu 2048 Bit betragen), ist eine direkte Berechnung von M erforderlich [bis Grad k1] unwirklich Verwenden Sie dazu die Kombination der multiplen Quadratur M mit der Multiplikation der Ergebnisse. Das Invertieren dieser Funktion für große Dimensionen ist nicht möglich. Mit anderen Worten, es ist unmöglich, M durch das bekannte C, N und k1 zu finden. Mit dem geheimen Schlüssel k2 können Sie jedoch mit einfachen Transformationen M = Ck2 mod N berechnen. Offensichtlich ist es zusätzlich zum geheimen Schlüssel selbst erforderlich, die Geheimhaltung der Parameter P und Q sicherzustellen. Der Hauptnachteil der symmetrischen Verschlüsselung ist die Notwendigkeit, Schlüssel "von Hand zu Hand" zu übertragen. Dieser Nachteil ist sehr gravierend, da er die Verwendung einer symmetrischen Verschlüsselung in Systemen mit einer unbegrenzten Anzahl von Teilnehmern unmöglich macht. Der Rest der symmetrischen Verschlüsselung weist jedoch einige Vorteile auf, die vor dem Hintergrund einer schwerwiegenden asymmetrischen Verschlüsselung deutlich sichtbar werden. Die erste ist die geringe Geschwindigkeit von Ver- und Entschlüsselungsvorgängen, da ressourcenintensive Vorgänge vorhanden sind. Ein weiterer Nachteil der "Theorie" ist, dass die mathematische Stabilität von asymmetrischen Verschlüsselungsalgorithmen mathematisch nicht bewiesen wurde. Dies ist hauptsächlich auf das diskrete Logarithmusproblem zurückzuführen - es konnte noch nicht bewiesen werden, dass seine Lösung in einer akzeptablen Zeit unmöglich ist. Das Erfordernis, öffentliche Schlüssel vor Spoofing zu schützen, führt zu unnötigen Schwierigkeiten. Durch das Ersetzen des öffentlichen Schlüssels eines legitimen Benutzers kann ein Angreifer eine wichtige Nachricht mit seinem öffentlichen Schlüssel verschlüsseln und später einfach mit seinem geheimen Schlüssel entschlüsseln. Diese Nachteile verhindern jedoch nicht die weit verbreitete Verwendung von asymmetrischen Verschlüsselungsalgorithmen. Heutzutage gibt es Kryptosysteme, die die Zertifizierung öffentlicher Schlüssel unterstützen und symmetrische und asymmetrische Verschlüsselungsalgorithmen kombinieren. Dies ist jedoch ein Thema für einen separaten Artikel. Für Leser, die sich für Verschlüsselung interessieren, empfiehlt der Autor, dass Sie Ihren Horizont mit Hilfe der folgenden Bücher erweitern. Eine vollständige Beschreibung der Verschlüsselungsalgorithmen finden Sie in den folgenden Dokumenten: Das Problem des Diebstahls personenbezogener Daten ist zu einer Geißel der Zivilisation geworden. Informationen über den Benutzer werden von allen und verschiedenen Personen abgerufen: von Personen, die nach einer Einwilligung gefragt haben (soziale Netzwerke, Betriebssysteme, Computer und mobile Anwendungen), von Personen ohne Erlaubnis und Aufforderung (Angreifer aller Art und Unternehmer, die aus Informationen über eine bestimmte Person Nutzen ziehen). In jedem Fall ist es wenig angenehm und es besteht immer die Gefahr, dass neben harmlosen Informationen etwas in die falschen Hände gerät, das Ihnen oder Ihrem Arbeitgeber persönlich schaden kann: amtliche Dokumente, private oder geschäftliche Korrespondenz, Familienfotos ... Aber wie können Undichtigkeiten verhindert werden? Eine Folienkappe hilft hier nicht, obwohl dies zweifellos eine schöne Lösung ist. Die vollständige Datenverschlüsselung hilft jedoch: Wenn verschlüsselte Dateien abgefangen oder gestohlen werden, versteht der Spion nichts in ihnen. Sie können dies tun, indem Sie Ihre gesamte digitale Aktivität mit einer robusten Kryptografie schützen (Verschlüsselungen werden als persistent bezeichnet, und das Einbrechen in die vorhandene Rechenleistung dauert mindestens länger als die Lebenserwartung einer Person). Hier sind 6 praktische Rezepte, mit denen Sie dieses Problem lösen. Webbrowser-Aktivität verschlüsseln Das globale Netzwerk ist so konzipiert, dass Ihre Anfrage auch an nahe gelegene Standorte (wie yandex.ru) über viele Computer („Knoten“) geleitet wird, die sie weiterleiten. Sie können eine beispielhafte Liste von ihnen anzeigen, indem Sie den Befehl tracert site_address in die Befehlszeile eingeben. Der erste in dieser Liste ist Ihr Internetanbieter oder der Besitzer eines Wi-Fi-Zugangspunkts, über den Sie eine Verbindung zum Internet hergestellt haben. Dann gibt es einige andere Zwischenstandorte, und erst ganz am Ende befindet sich der Server, auf dem der von Ihnen benötigte Standort gespeichert ist. Und wenn Ihre Verbindung nicht verschlüsselt ist, dh unter Verwendung des üblichen HTTP-Protokolls durchgeführt wird, kann jeder, der sich zwischen Ihnen und der Site befindet, die übertragenen Daten abfangen und analysieren. Machen Sie deshalb einfach Folgendes: Fügen Sie das Symbol "s" in das "http" in der Adressleiste ein, sodass die Website-Adresse mit "https: //" beginnt. Auf diese Weise aktivieren Sie die Verkehrsverschlüsselung (die sogenannte SSL / TLS-Sicherheitsschicht). Wenn die Site HTTPS unterstützt, wird dies zugelassen. Und um nicht jedes Mal zu leiden, installieren Sie ein Browser-Plugin: Es wird mit Nachdruck versuchen, die Verschlüsselung auf jeder von Ihnen besuchten Website zu aktivieren. Nachteile: Der Spion wird nicht in der Lage sein, die Bedeutung der gesendeten und empfangenen Daten herauszufinden, aber er wird wissen, dass Sie eine bestimmte Site besucht haben. Verschlüsseln Sie Ihre E-Mail. Per E-Mail verschickte E-Mails werden auch über Vermittler weitergeleitet, bevor sie den Empfänger erreichen. Durch die Verschlüsselung verhindern Sie, dass der Spion deren Inhalt versteht. Die technische Lösung ist hier jedoch komplizierter: Sie müssen ein zusätzliches Programm zum Ver- und Entschlüsseln verwenden. Eine klassische Lösung, die bis jetzt nicht an Relevanz verloren hat, ist das OpenPGP-Paket oder das kostenlose Analogon von GPG oder ein Plugin für den Browser (z. B. Mailvelope), das dieselben Verschlüsselungsstandards unterstützt. Bevor Sie eine Korrespondenz starten, generieren Sie einen sogenannten öffentlichen Kryptoschlüssel, mit dem Ihre Empfänger an Sie gerichtete Briefe „schließen“ (verschlüsseln) können. Im Gegenzug muss jeder Ihrer Adressaten auch seinen eigenen Schlüssel generieren: Mithilfe der Schlüssel eines anderen können Sie Briefe für dessen Eigentümer „schließen“. Um nicht mit den Schlüsseln verwechselt zu werden, ist es besser, das oben genannte Browser-Plugin zu verwenden. Ein "geschlossener" Kryptoschlüssel verwandelt einen Brief in einen Satz bedeutungsloser Zeichen - und nur der Schlüsselbesitzer kann ihn "öffnen" (entschlüsseln). Nachteile: Wenn Sie eine Korrespondenz beginnen, müssen Sie die Schlüssel mit Ihren Korrespondenten austauschen. Stellen Sie sicher, dass niemand den Schlüssel abfangen und ändern kann: Übergeben Sie ihn von Hand zu Hand oder veröffentlichen Sie ihn auf einem Server mit öffentlichem Schlüssel. Andernfalls kann der Spion durch Ersetzen Ihres Schlüssels durch Ihren eigenen Ihre Korrespondenten täuschen und sich Ihrer Korrespondenz bewusst werden (der sogenannte Mann im mittleren Angriff - der Vermittler). Sofortnachrichten verschlüsseln. Am einfachsten ist es, Messenger zu verwenden, die bereits wissen, wie man Korrespondenz verschlüsselt: Telegramm, WhatsApp, Facebook Messenger, Privater Messenger, Google Allo, Gliph usw. In diesem Fall sind Sie vor neugierigen Blicken geschützt durch: Wenn eine zufällige Person Nachrichten abfängt, sieht sie nur ein Durcheinander von Symbolen. Die Neugier des Unternehmens, dem der Bote gehört, schützt Sie jedoch nicht: Unternehmen haben in der Regel die Schlüssel, um Ihre Korrespondenz zu lesen - und tun dies nicht nur gern selbst, sondern geben sie auf Verlangen an die Strafverfolgungsbehörden weiter. Daher ist die beste Lösung, einen beliebten kostenlosen (Open Source) Instant Messenger mit einem Plug-In-Plug-In für die spontane Verschlüsselung zu verwenden (dieses Plug-In wird häufig als „OTR“ bezeichnet: Off the Record - Verhindert die Aufnahme). Eine gute Wahl wäre Pidgin. Nachteile: Wie bei der E-Mail ist auch bei einer Mediator-Attacke keine Garantie gegeben. Nachteile: abwesend. Das gleiche Ergebnis erzielen Sie, wenn Sie TOR auf Ihrem Computer installieren - mit dem Unterschied, dass es in diesem Fall keinen Anbieter gibt: Sie gehen über zufällige Knoten, die zu anderen Mitgliedern dieses Netzwerks gehören, dh zu unbekannten Personen oder Organisationen, ins Internet. Nachteile: Denken Sie daran, dass Ihr Datenverkehr auf dem Ausgangsknoten entschlüsselt wird, dh auf dem Server des VPN-Anbieters oder auf dem Computer eines zufälligen TOR-Teilnehmers. Daher können die Eigentümer auf Wunsch Ihren Datenverkehr analysieren: Versuchen Sie, Kennwörter abzufangen, wertvolle Informationen aus der Korrespondenz hervorzuheben usw. Kombinieren Sie sie daher mithilfe eines VPN oder TOR mit anderen Verschlüsselungsverfahren. Außerdem ist es keine leichte Aufgabe, TOR richtig einzurichten. Wenn Sie keine Erfahrung haben, ist es besser, eine vorgefertigte Lösung zu verwenden: die TOR + -Suite des Firefox-Browsers (in diesem Fall wird nur der Browserverkehr verschlüsselt) oder die Tails Linux-Distribution (von einer CD oder einem Flash-Laufwerk), bei der der gesamte Verkehr bereits für die Weiterleitung durch TOR konfiguriert ist . Verschlüsseln Sie Flash-Laufwerke und Wechseldatenträger sowie mobile Geräte. Hier können Sie auch die Verschlüsselung der Festplatte auf dem funktionierenden Computer hinzufügen, aber Sie riskieren nicht, diese zu verlieren - die Wahrscheinlichkeit, dass dies bei tragbaren Laufwerken der Fall ist. Verwenden Sie BitLocker-Anwendungen (integriert in MS Windows), FileVault (integriert in OS X), DiskCryptor, 7-Zip und dergleichen, um nicht ein separates Dokument, sondern eine ganze Festplatte auf einmal zu verschlüsseln. Solche Programme arbeiten "transparent", das heißt, Sie werden sie nicht bemerken: Dateien werden automatisch "on the fly" verschlüsselt und entschlüsselt. Ein Angreifer, dem beispielsweise ein mit seiner Hilfe gesperrter Stick in die Hände fällt, kann jedoch nichts daraus extrahieren. Bei Smartphones und Tablets ist es für eine vollständige Verschlüsselung besser, die integrierte Funktionalität des Betriebssystems zu verwenden. Suchen Sie auf Android-Geräten unter "Einstellungen -\u003e Sicherheit" und auf iOS unter "Einstellungen -\u003e Passwort". Nachteile: da nun alle daten verschlüsselt gespeichert sind, muss der prozessor sie beim lesen entschlüsseln und beim schreiben verschlüsseln, was natürlich zeit und energie kostet. Daher kann der Leistungseinbruch spürbar sein. Wie sehr sich Ihr digitales Gerät wirklich verlangsamt, hängt von seinen Eigenschaften ab. Im Allgemeinen werden modernere und Topmodelle eine bessere Leistung erbringen. Dies ist eine Liste der Maßnahmen, die ergriffen werden sollten, wenn Sie Bedenken haben, dass möglicherweise Dateien in die falschen Hände gelangen. Daneben gibt es jedoch einige allgemeine Überlegungen, die berücksichtigt werden sollten: Eine kostenlose Anwendung zum Schutz der Privatsphäre ist in der Regel zuverlässiger als eine proprietäre Anwendung. Free ist so, dass der Quellcode unter einer freien Lizenz (GNU GPL, BSD usw.) veröffentlicht wird und von jedem geändert werden kann. Eigentum - solche, deren ausschließliche Rechte einem Unternehmen oder Entwickler gehören; Der Quellcode solcher Programme wird normalerweise nicht veröffentlicht. Die Verschlüsselung umfasst die Verwendung von Passwörtern. Stellen Sie daher sicher, dass Ihr Passwort korrekt ist: lang, zufällig, abwechslungsreich. Viele Office-Anwendungen (Texteditoren, Tabellenkalkulationen usw.) können ihre Dokumente selbst verschlüsseln. Die Stärke der verwendeten Chiffren ist jedoch normalerweise gering. Aus Gründen des Schutzes ist es daher besser, eine der oben genannten universellen Lösungen zu bevorzugen. Für Aufgaben, die Anonymität / Datenschutz erfordern, ist es bequemer, einen separaten Browser zu verwenden, der für den „paranoiden“ Modus konfiguriert ist (wie das bereits erwähnte Firefox + TOR-Bundle). Javascript, das oft im Web verwendet wird, ist ein echter Fund für einen Spion. Wenn Sie etwas zu verbergen haben, ist es daher besser, Javascript in den Browsereinstellungen zu blockieren. Blockieren Sie auch Werbeanzeigen bedingungslos (fügen Sie ein Plug-in hinzu, das diese Funktion implementiert, z. B. AdBlockPlus): In der letzten Zeit werden in Form von Bannern häufig schädliche Codes gesendet. Wenn das berüchtigte "Frühlingsgesetz" noch in Kraft tritt (laut Plan soll es am 1. Juli 2018 passieren), müssen die Ersatzschlüssel für alle Chiffren in Russland an den Staat übergeben werden, sonst wird die Chiffre nicht beglaubigt. Und für die Verwendung von nicht zertifizierter Verschlüsselung können sogar normale Besitzer von Smartphones mit der Beschlagnahme eines digitalen Geräts mit einer Geldstrafe von bis zu 3000 Rubel belegt werden. P.S. Der Artikel verwendete ein Foto von Christiaan Colen. Wenn Ihnen der Artikel gefallen hat - empfehlen Sie ihn Ihren Freunden, Bekannten oder Kollegen, die mit dem kommunalen oder öffentlichen Dienst zu tun haben. Es scheint uns, dass es für sie sowohl nützlich als auch angenehm sein wird. Die Lösung für das Problem der Bestimmung des Schlüssels durch einfaches Durchlaufen aller möglichen Optionen ist normalerweise unpraktisch, mit Ausnahme der Verwendung eines sehr kurzen Schlüssels. Wenn der Kryptoanalytiker eine echte Chance haben möchte, die Chiffre zu knacken, muss er daher die "frontalen" Brute-Force-Methoden aufgeben und eine andere Strategie anwenden. Beim Öffnen vieler Verschlüsselungsschemata kann eine statistische Analyse anhand der Häufigkeit des Auftretens einzelner Zeichen oder ihrer Kombinationen durchgeführt werden. Um die Lösung des Problems des Öffnens einer Chiffre mithilfe statistischer Analysen zu erschweren, schlug K. Shannon zwei Verschlüsselungskonzepte vor, die so genannten durcheinander bringen

(verwirrung) und verbreitung

(verbreitung). Mischen ist die Verwendung einer Substitution, bei der die Beziehung zwischen einem Schlüssel und einem Chiffretext so komplex wie möglich wird. Die Anwendung dieses Konzepts erschwert die Anwendung der statistischen Analyse, die den Schlüsselsuchbereich einschränkt, und das Entschlüsseln selbst einer sehr kurzen Kryptogrammsequenz erfordert das Aussortieren einer großen Anzahl von Schlüsseln. Die Diffusion ist wiederum die Anwendung solcher Transformationen, die die statistischen Unterschiede zwischen Symbolen und ihren Kombinationen ausgleichen. Infolgedessen kann die Verwendung statistischer Analysen durch einen Kryptoanalytiker nur dann zu einem positiven Ergebnis führen, wenn eine ausreichend große Länge von Chiffretext abgefangen wird. Die Verwirklichung der mit diesen Konzepten proklamierten Ziele wird durch den wiederholten Einsatz elementarer Verschlüsselungsmethoden wie der Substitutions-, Transpositions- und Verschlüsselungsmethode erreicht. 10.4.1.

Substitutionsmethode Die einfachste und größte Historie ist die Substitutionsmethode, deren Kern darin besteht, dass das Quelltext-Symbol durch ein anderes ersetzt wird, das aus diesem oder einem anderen Alphabet gemäß der durch den Verschlüsselungsschlüssel festgelegten Regel ausgewählt wird. Die Position des Zeichens im Text ändert sich nicht. Eines der frühesten Beispiele für die Verwendung der Staging-Methode ist caesars Chiffredie von Guy Julius Caesar während seiner gallischen Kampagnen verwendet wurde. Dabei wurde jeder Buchstabe des Klartextes durch einen anderen ersetzt, der aus demselben Alphabet stammt, jedoch zyklisch um eine bestimmte Anzahl von Zeichen verschoben wurde. Die Verwendung dieser Verschlüsselungsmethode wird anhand des in Abbildung 10.3 dargestellten Beispiels veranschaulicht, in dem die Verschlüsselungstransformation auf der Verwendung eines Alphabets mit einer zyklischen Verschiebung um fünf Positionen basiert. Abb. 10.3,

a

) Quellcode Kryptogramm Abb. 10.3,

b

) Offensichtlich ist der Chiffrierschlüssel der Betrag der zyklischen Verschiebung. Wenn Sie einen anderen als den im Beispiel angegebenen Schlüssel auswählen, ändert sich die Verschlüsselung. Ein weiteres Beispiel für ein klassisches Schema auf Substitutionsbasis ist ein so genanntes Verschlüsselungssystem polybius Platz. Mit Bezug auf das russische Alphabet kann dieses Schema wie folgt beschrieben werden. Ursprünglich in einem Buchstaben E, E vereint; Und nd und b, b, deren wahrer Wert im entschlüsselten Text leicht aus dem Kontext wiederhergestellt werden kann. Dann werden 30 Buchstaben des Alphabets in eine Tabelle mit einer Größe von 6 bis 5 eingegeben, von denen ein Beispiel in Fig. 4 dargestellt ist. 10.4. Abb. 10.4. Die Verschlüsselung eines beliebigen Klartextbuchstabens erfolgt durch Einstellen seiner Adresse (d. H. Zeilen- und Spaltennummern oder umgekehrt) in der Tabelle. So wird beispielsweise das Wort CEASAR unter Verwendung des Polybius-Quadrats als 52 21 23 11 41 61 verschlüsselt. Es ist klar, dass die Codeänderung aufgrund von Permutationen der Buchstaben in der Tabelle vorgenommen werden kann. Es sollte auch beachtet werden, dass diejenigen, die die Besichtigung der Dungeons der Peter- und Paul-Festung besuchten, sich an die Worte des Führers erinnern sollten, die besagten, wie Gefangene zusammengeschlagen wurden. Offensichtlich fällt ihre Kommunikationsmethode vollständig unter diese Verschlüsselungsmethode. Ein Beispiel für eine Polyalphabet-Chiffre ist ein Schema, das auf einem sogenannten basiert. progressiver Trithemius. Grundlage dieser Verschlüsselungsmethode ist die in Abb. 10.5, deren Zeilen Kopien des ursprünglichen Alphabets sind, die zyklisch um eine Position verschoben sind. Die erste Zeile hat also eine Nullpunktverschiebung, die zweite Zeile wird zyklisch um eine Position nach links verschoben, die dritte um zwei Positionen relativ zur ersten Zeile usw. Abb. 10.5. Eine der Verschlüsselungsmethoden, die eine solche Tabelle verwenden, besteht darin, anstelle des ersten Klartextsymbols ein Symbol aus der ersten zyklischen Verschiebung des ursprünglichen Alphabets unter dem zu verschlüsselnden Symbol, das zweite Klartextsymbol aus der Zeile, die der zweiten zyklischen Verschiebung entspricht, usw. zu verwenden. Ein Beispiel für die Nachrichtenverschlüsselung wird im Folgenden ähnlich dargestellt (Abb. 10.6). Klartext Chiffriertext Abb. 10.6. Es gibt mehrere interessante Verschlüsselungsvarianten, die auf dem progressiven Trithemius-Schlüssel basieren. In einem von ihnen genannt viginers SchlüsselmethodeEs wird ein Schlüsselwort verwendet, das die Zeilen zum Verschlüsseln und Entschlüsseln jedes nachfolgenden Zeichens des Klartextes angibt: Der erste Buchstabe des Schlüssels gibt die Zeile der Tabelle in Abbildung an. 10.5, mit dem das erste Zeichen der Nachricht verschlüsselt wird, der zweite Buchstabe des Schlüssels definiert die Zeile der Tabelle, die das zweite Zeichen des Klartextes usw. verschlüsselt. Wenn Sie das Wort „THROMB“ als Schlüssel auswählen, kann die mit dem Viginer-Schlüssel verschlüsselte Nachricht wie folgt dargestellt werden (Abb. 10.7). Offensichtlich kann das Öffnen des Schlüssels auf der Grundlage einer statistischen Analyse der Chiffre ausgeführt werden. Klartext Chiffriertext Abb. 10.7. Eine Variante dieser Methode ist die sogenannte. automatische Methode

(offen)

schlüssel

Viginerain welcher als schlüsselgenerator Ein einzelner Buchstabe oder ein einzelnes Wort wird verwendet. Dieser Schlüssel gibt die Startzeile oder die Startzeilen an, um das erste oder mehrere erste Zeichen des Klartextes auf dieselbe Weise wie im vorherigen Beispiel zu verschlüsseln. Dann werden Klartextzeichen als Schlüssel zum Auswählen der Verschlüsselungszeichenfolge verwendet. Im folgenden Beispiel wird der Buchstabe „AND“ als Schlüsselgenerator verwendet (Abb. 10.8): Klartext Chiffriertext Abb. 10.8. Wie das Beispiel zeigt, wird die Wahl der Verschlüsselungszeilen vollständig durch den Klartextinhalt bestimmt, d.h. Klartext-Feedback wird in den Verschlüsselungsprozess eingeführt. Eine andere Art der Vizhinera-Methode ist automatische Methode

(verschlüsselt)

viginer-Schlüssel. Ebenso wie die Verschlüsselung mit öffentlichen Schlüsseln werden auch der Schlüsselgenerator und das Feedback verwendet. Der Unterschied besteht darin, dass nach der Verschlüsselung mit dem Schlüsselgenerator jedes nachfolgende Schlüsselsymbol in der Sequenz nicht aus dem Klartext, sondern aus dem resultierenden Kryptogramm entnommen wird. Nachfolgend finden Sie ein Beispiel, in dem das Prinzip der Verwendung dieser Verschlüsselungsmethode erläutert wird. Dabei wird nach wie vor der Buchstabe „I“ als Generierungsschlüssel verwendet (Abb. 10.9): Klartext Chiffriertext Abb. 10.9. Wie aus dem obigen Beispiel ersichtlich ist, hängt jedes nachfolgende Schlüsselsymbol, obwohl es durch das vorhergehende Kryptogrammsymbol bestimmt wird, funktionell von allen vorhergehenden Symbolen der offenen Nachricht und des Schlüsselgenerators ab. Folglich gibt es einen Streueffekt auf die statistischen Eigenschaften des Quelltextes, was es schwierig macht, eine statistische Analyse eines Kryptoanalytikers zu verwenden. Das schwache Glied bei dieser Methode ist, dass der Chiffretext Schlüsselzeichen enthält. Nach den aktuellen Standards wird die Viginer-Verschlüsselung nicht als sicher angesehen, aber der Hauptbeitrag ist die Entdeckung, dass nicht wiederkehrende Schlüsselsequenzen entweder unter Verwendung der Nachrichten selbst oder der Funktionen aus den Nachrichten gebildet werden können. Eine Variante der Implementierung der Substitutionstechnologie, die das Konzept des Mischens ausreichend implementiert, ist das folgende Beispiel, das auf einer nichtlinearen Transformation basiert. Der Strom von Informationsbits ist in Längenblöcke vorgeteilt mwobei jeder Block durch eines von verschiedenen Symbolen dargestellt wird. Dann viel Abb. 10.10. Es ist nicht schwer zu zeigen, dass es gibt Das sehen wir jetzt S–Block dargestellt in Abb. 10.10 führt wirklich eine nichtlineare Transformation durch, für die wir das Prinzip der Überlagerung verwenden: Transformation 10.4.2.

Permutationsmethode Mit Permutation (oder umsetzung) entsprechend dem Schlüssel wird die Reihenfolge der Zeichen des Klartextes geändert und der Wert des Symbols bleibt erhalten. Die Permutations-Chiffren sind Block, dh der Quelltext ist zuvor in Blöcke unterteilt, in denen die durch den Schlüssel festgelegte Permutation durchgeführt wird. Die einfachste Version der Implementierung dieses Verschlüsselungsverfahrens kann als der zuvor diskutierte Verschachtelungsalgorithmus dienen, dessen Kern darin besteht, den Strom von Informationssymbolen in Längenblöcke aufzuteilen Abb. 10.11. Die in Betracht gezogene Variante des Permutationsverfahrens kann durch die Einführung von Schlüsseln kompliziert werden. Abb. 10.12. In Abb. 10.13 zeigt ein Beispiel für eine binäre Datenpermutation (lineare Operation), aus der hervorgeht, dass die Daten einfach gemischt oder neu angeordnet werden. Die Konvertierung erfolgt mit einem Permutationsblock ( permutation

blockieren,

P-Block). Die von dieser Einheit implementierte Permutationstechnologie weist einen Hauptfehler auf: Sie ist anfällig für betrügerische Nachrichten. Die betrügerische Nachricht ist in Abb. 2 dargestellt. 10.13 und besteht darin, eine einzelne Einheit mit den verbleibenden Nullen an den Eingang zu senden, um einen der internen Links zu erkennen. Wenn der Kryptoanalytiker ein solches Schema mit einem Klartextangriff analysieren muss, sendet er eine Folge solcher betrügerischen Nachrichten, wobei er bei jeder Übertragung eine einzelne Einheit um eine Position verschiebt. Infolge dieses Angriffs werden alle Eingangs- und Ausgangsverbindungen hergestellt. Dieses Beispiel zeigt, warum die Sicherheit einer Schaltung nicht von ihrer Architektur abhängen sollte. 10.4.3.

Gamming-Methode. F wo sind die Koeffizienten? Da die Anzahl der verschiedenen Registerzustände endlich ist (nicht mehr als Beispiel 10.4.1.

In Abb. 10.16, apräsentiert die Implementierung eines Generators basierend auf einem linearen Rückkopplungsschieberegister, das eine binäre Pseudozufallssequenz einer Periode bildet Auf den ersten Blick ist davon auszugehen, dass die Nutzung der Langzeitspeicherbandbreite ein ausreichend hohes Sicherheitsniveau bieten kann. Beispielsweise wird in dem zellularen Mobilkommunikationssystem des IS-95-Standards die PSP-Periode als das Verwürfeln verwendet Daher kann davon ausgegangen werden, dass die Sequenz, da sie sich über einen so langen Zeitraum nicht wiederholt, als zufällig angesehen werden kann und eine perfekte Geheimhaltung gewährleistet. Es gibt jedoch einen grundlegenden Unterschied zwischen einer Pseudozufallsfolge und einer wirklich zufälligen Folge: Eine Pseudozufallsfolge wird nach einem Algorithmus gebildet. Wenn also der Algorithmus bekannt ist, ist die Sequenz selbst bekannt. Infolge dieser Funktion ist ein Verschlüsselungsschema, das ein lineares Schieberegister mit Rückkopplung verwendet, anfällig für den Angriff von bekanntem Klartext. Um Rückkopplungsabgriffe, den Anfangszustand des Registers und die gesamte Sequenz zu bestimmen, benötigt ein Kryptoanalytiker lediglich Beispiel 10.4.2.

Lassen Sie die Periodenbandbreite als Verschlüsselung verwendet werden. infolgedessen wird eine Sequenz gebildet. Angenommen, der Kryptoanalytiker, der nichts über die Rückkopplungsstruktur des SRP-Generators weiß, hat es geschafft, diese zu erhalten Wenn der Kryptoanalytiker dann beide Sequenzen modulo 2 addiert, verfügt er über ein Fragment der Verwürfelungssequenz, das den Zustand des Schieberegisters zu verschiedenen Zeitpunkten anzeigt. Beispielsweise entsprechen die ersten vier Bits der Tastenfolge zu einem bestimmten Zeitpunkt dem Zustand des Registers. wo Wenn Sie den Zustand des Schieberegisters zu vier aufeinander folgenden Zeitpunkten analysieren, können Sie das folgende System aus vier Gleichungen mit vier Unbekannten erstellen: Die Lösung dieses Gleichungssystems liefert die folgenden Werte der Koeffizienten: Somit ist der Verbindungskreis des Linearregisters ermittelt und dessen Zustand zum Zeitpunkt bekannt Zusammenfassen des betrachteten Beispiels für ein beliebiges Speicherschieberegister nkann die ursprüngliche Gleichung dargestellt werden als und das Gleichungssystem ist in der folgenden Matrixform geschrieben wo Es kann gezeigt werden, dass die Spalten der Matrix Matrixumkehrung erfordert Bestellung Um die analytische Berechnung der Elemente der SRP beim Vergleich von Klartext- und Verschlüsselungsfragmenten zu erschweren, werden Ausgabe- und Chiffretext-Feedback verwendet. In Abb. 10.17 erklärt das Prinzip der Einführung von Rückmeldungen zum Chiffretext. Abb. 10.17. Stream-Verschlüsselung mit Feedback. Zunächst wird die Präambel übertragen, die Informationen über die Parameter des generierten SRP enthält, einschließlich des Werts der Anfangsphase Z 00 Von jedem n Generierte Zeichen der Chiffrierroutine werden berechnet und im Generator ein neuer Phasenwert gesetzt Verschlüsselung kryptografischer Daten Der Lehrer _________________ Chubarov A.V. datum der Unterzeichnung Student UB15-11b; 431512413

_________________ Repnevskaya E.V. datum der Unterzeichnung Krasnojarsk 2017 Einleitung 3 1. Geschichte der Kryptographie. 5 1.1 Das Erscheinen von Chiffren. 6 1.2 Evolution der Kryptographie. 7 2. Chiffren, ihre Typen und Eigenschaften. 9 2.1 Symmetrische Verschlüsselung. 9 2.2 Asymmetrische Kryptografiesysteme. 11 Fazit 16 Referenzen .. 17 Einleitung Unterschiedliche Menschen verstehen unter Verschlüsselung verschiedene Dinge. Kinder spielen Spielzeugchiffren und geheime Sprachen. Dies hat jedoch nichts mit echter Kryptographie zu tun. Echte Kryptografie (starke Kryptografie) sollte ein solches Maß an Geheimhaltung bieten, damit Sie wichtige Informationen zuverlässig vor der Entschlüsselung durch große Organisationen wie die Mafia, transnationale Unternehmen und große Staaten schützen können. Echte Kryptographie wurde in der Vergangenheit nur für militärische Zwecke verwendet. Mit der Entwicklung der Informationsgesellschaft wird sie jedoch zu einem zentralen Instrument für die Gewährleistung der Vertraulichkeit. Mit der Herausbildung der Informationsgesellschaft stehen den großen Staaten technologische Mittel zur umfassenden Überwachung von Millionen von Menschen zur Verfügung. Daher wird Kryptografie zu einem der wichtigsten Instrumente zur Gewährleistung von Vertraulichkeit, Vertrauen, Autorisierung, elektronischen Zahlungen, Unternehmenssicherheit und zahllosen anderen wichtigen Dingen. Kryptographie ist keine militärische Idee mehr, mit der man sich nicht anlegen sollte. Es ist an der Zeit, die Geheimnisse aus der Kryptographie zu entfernen und alle ihre Möglichkeiten zum Wohle der modernen Gesellschaft zu nutzen. Die weit verbreitete Verwendung der Kryptographie ist eine der wenigen Möglichkeiten, einen Menschen vor einer Situation zu schützen, in der er plötzlich in einem totalitären Staat lebt, der jeden seiner Schritte kontrollieren kann. Stellen Sie sich vor, Sie müssen eine Nachricht an den Adressaten senden. Sie möchten, dass niemand außer dem Adressaten die gesendeten Informationen liest. Es besteht jedoch immer die Möglichkeit, dass jemand den Umschlag öffnet oder die E-Mail abfängt. In der kryptografischen Terminologie wird die ursprüngliche Nachricht als Klartext (Klartext oder Klartext) bezeichnet. Das Ändern des Quelltextes, um seinen Inhalt vor anderen zu verbergen, wird als Verschlüsselung bezeichnet. Die verschlüsselte Nachricht wird als Chiffretext (ciphertext) bezeichnet. Der Vorgang, mit dem der Klartext aus dem Chiffretext extrahiert wird, wird als Entschlüsselung bezeichnet. In der Regel wird beim Ver- und Entschlüsseln ein bestimmter Schlüssel (Schlüssel) verwendet, und der Algorithmus stellt sicher, dass die Entschlüsselung nur durchgeführt werden kann, wenn Sie diesen Schlüssel kennen. Kryptographie ist die Wissenschaft, wie die Geheimhaltung einer Nachricht sichergestellt werden kann. Kryptoanalyse ist die Wissenschaft, wie man eine verschlüsselte Nachricht öffnet, dh wie man einen Klartext extrahiert, ohne den Schlüssel zu kennen. Kryptografen beschäftigen sich mit Kryptographie und Kryptoanalytiker mit Kryptoanalyse. Die Kryptografie deckt alle praktischen Aspekte der geheimen Nachrichtenübermittlung ab, einschließlich Authentifizierung, digitaler Signaturen, elektronischem Geld und mehr. Kryptologie ist ein Zweig der Mathematik, der die mathematischen Grundlagen kryptografischer Methoden untersucht. Der Zweck dieses Artikels ist es, sich mit Kryptographie vertraut zu machen. Chiffren, ihre Typen und Eigenschaften. Kryptographie anzeigen Betrachten Sie die Chiffren, ihre Typen und Eigenschaften Kryptographie-Geschichte Die Geschichte der Kryptographie hat ungefähr 4000 Jahre. Als Hauptkriterium für die Periodisierung der Kryptographie können die technologischen Eigenschaften der verwendeten Verschlüsselungsmethoden herangezogen werden. Die erste Periode (ungefähr ab dem 3. Jahrtausend v. Chr. E.) ist durch die Dominanz monoalphabetischer Chiffren gekennzeichnet (das Grundprinzip besteht darin, das Alphabet des Ausgangstextes durch ein anderes Alphabet zu ersetzen, indem Buchstaben durch andere Buchstaben oder Symbole ersetzt werden). Die zweite Periode (vom 9. Jahrhundert im Nahen Osten (Al-Kindi) und vom 15. Jahrhundert in Europa (Leon Battista Alberti) bis zum Beginn des 20. Jahrhunderts) war durch die Einführung polalphabetischer Chiffren gekennzeichnet. Die dritte Periode (von Anfang bis Mitte des 20. Jahrhunderts) ist durch die Einführung elektromechanischer Geräte in die Arbeit von Kryptographen gekennzeichnet. Gleichzeitig wurde die Verwendung von Polyalphabet-Chiffren fortgesetzt. Die vierte Periode (von der Mitte bis in die 70er Jahre des 20. Jahrhunderts) ist die Zeit des Übergangs zur mathematischen Kryptographie. In der Arbeit von Shannon erscheinen strenge mathematische Definitionen der Informationsmenge, Datenübertragung, Entropie, Verschlüsselungsfunktionen. Die obligatorische Phase der Chiffrenerstellung wird als Untersuchung der Anfälligkeit für verschiedene bekannte Angriffe angesehen - lineare und differentielle Kryptoanalyse. Bis 1975 blieb die Kryptographie jedoch "klassisch", genauer gesagt die Kryptographie mit einem geheimen Schlüssel. Die moderne Entwicklungsperiode der Kryptographie (von den späten 1970er Jahren bis zur Gegenwart) ist durch die Entstehung und Entwicklung einer neuen Richtung gekennzeichnet - der Kryptographie mit öffentlichen Schlüsseln. Sein Erscheinungsbild ist nicht nur durch neue technische Möglichkeiten gekennzeichnet, sondern auch durch die relativ weit verbreitete Verwendung der Kryptographie für den Einzelnen (in früheren Epochen war die Verwendung der Kryptographie das ausschließliche Vorrecht des Staates). Die gesetzlichen Bestimmungen zur Verwendung von Kryptografie durch Einzelpersonen in verschiedenen Ländern sind sehr unterschiedlich - von der Erlaubnis bis zum vollständigen Verbot. Die moderne Kryptographie bildet ein eigenes wissenschaftliches Feld an der Schnittstelle von Mathematik und Informatik - Arbeiten auf diesem Gebiet werden in wissenschaftlichen Fachzeitschriften veröffentlicht, regelmäßige Konferenzen werden organisiert. Die praktische Anwendung der Kryptografie ist ein wesentlicher Bestandteil des Lebens der modernen Gesellschaft geworden - sie wird in Branchen wie dem elektronischen Handel, dem elektronischen Dokumentenmanagement (einschließlich digitaler Signaturen), der Telekommunikation und anderen eingesetzt. Erscheinungsbild der Chiffre Einige der kryptografischen Systeme sind aus der dichten Antike auf uns zurückzuführen. Höchstwahrscheinlich wurden sie gleichzeitig mit dem Schreiben im 4. Jahrtausend vor Christus geboren. Methoden der geheimen Korrespondenz wurden in vielen alten Staaten, wie Ägypten, Griechenland und Japan, unabhängig erfunden, aber die detaillierte Zusammensetzung der Kryptologie in ihnen ist jetzt unbekannt. Kryptogramme gibt es schon in der Antike, obwohl sie aufgrund der in der Antike verwendeten ideografischen Schrift in Form von stilisierten Piktogrammen eher primitiv waren. Die Sumerer benutzten offenbar die Kunst des geheimen Schreibens. Eine Reihe von keilförmigen Tontafeln wurden von Archäologen gefunden, bei denen die erste Aufzeichnung häufig mit einer dicken Tonschicht bestrichen wurde, auf der die zweite Aufzeichnung angefertigt wurde. Das Erscheinen derart seltsamer Tabletten könnte durchaus gerechtfertigt und heimlich und recycelbar sein. Da die Anzahl der Zeichen in einem ideografischen Brief mehr als tausend betrug, war es immer noch eine schwierige Aufgabe, sie sich zu merken - es lag nicht an der Verschlüsselung. Codes, die zur gleichen Zeit wie Wörterbücher erschienen, waren in Babylon und im assyrischen Staat sehr bekannt, und die alten Ägypter verwendeten mindestens drei Verschlüsselungssysteme. Mit dem Ursprung der phonetischen Schrift wurde das Schreiben sofort vereinfacht. Im altsemitischen Alphabet des II. Jahrtausends v. Chr. Gab es nur etwa 30 Zeichen. Sie bezeichneten Konsonanten sowie einige Vokale und Silben. Die Vereinfachung des Schreibens führte zur Entwicklung der Kryptographie und Verschlüsselung. Sogar in den Büchern der Bibel finden wir Beispiele für Verschlüsselung, obwohl sie fast niemand bemerkt. Im Buch des Propheten Jeremia (22,23) lesen wir: "... und der König von Sessah wird nach ihnen trinken." Dieser König und ein solches Königreich existierten nicht - ist es wirklich der Fehler des Autors? Nein, es ist nur so, dass manchmal die heiligen jüdischen Manuskripte mit einem regelmäßigen Ersatz verschlüsselt wurden. Anstelle des ersten Buchstabens des Alphabets wurde der letzte geschrieben, anstelle des zweiten der vorletzte und so weiter. Diese alte Art der Kryptographie heißt atbash. Wenn wir das Wort CESSAH lesen, haben wir in der Originalsprache das Wort BABYLON, und die ganze Bedeutung des biblischen Manuskripts kann auch von denen verstanden werden, die nicht blind an die Wahrheit der Schrift glauben. Evolution der Kryptographie Die Entwicklung der Verschlüsselung im 20. Jahrhundert war sehr schnell, aber völlig ungleichmäßig. Betrachtet man die Geschichte seiner Entwicklung als einen bestimmten Bereich menschlicher Tätigkeit, so lassen sich drei grundlegende Perioden unterscheiden. Die Initiale. Ich habe mich nur mit Handchiffren befasst. Es begann in der Antike und endete erst Ende der dreißiger Jahre des zwanzigsten Jahrhunderts. In dieser Zeit hat das geheime Schreiben einen langen Weg zurückgelegt, von der magischen Kunst prähistorischer Priester bis zum alltäglichen, angewandten Beruf von Geheimagenten. Eine weitere Periode kann durch die Schaffung und umfassende Einführung mechanischer, dann elektromechanischer und am Ende elektronischer Kryptographiegeräte in die Entwicklung ganzer Netze verschlüsselter Kommunikation verzeichnet werden. Als Geburtsstunde der dritten Entwicklungsperiode der Verschlüsselung wird üblicherweise das Jahr 1976 angesehen, in dem die amerikanischen Mathematiker Diffie und Hellman eine grundlegend neue Art der Organisation der verschlüsselten Kommunikation erfanden, die keine vorherige Bereitstellung geheimer Schlüssel für die Teilnehmer erfordert - die sogenannte Verschlüsselung mit öffentlichen Schlüsseln. In der Folge entstanden kryptografische Systeme, die auf dem in den 1940er Jahren von Shannon erfundenen Verfahren basierten. Er schlug vor, eine Verschlüsselung so zu erstellen, dass ihre Entschlüsselung der Lösung eines komplexen mathematischen Problems gleichkam, das die Durchführung von Berechnungen erfordert, die die Fähigkeiten moderner Computersysteme übersteigen würden. Diese Periode der Entwicklung der Verschlüsselung ist gekennzeichnet durch die Entstehung vollständig automatisierter verschlüsselter Kommunikationssysteme, in denen jeder Benutzer sein persönliches Passwort zur Verifizierung besitzt, es beispielsweise auf einer Magnetkarte oder an einem anderen Ort speichert und es bei der Autorisierung im System vorlegt, und alles andere geschieht automatisch. Chiffren, ihre Typen und Eigenschaften In der Kryptographie werden kryptographische Systeme (Chiffren) wie folgt klassifiziert: - symmetrische Kryptosysteme; - asymmetrische Kryptosysteme. 2.1 Symmetrische Verschlüsselung Symmetrische Kryptosysteme (auch symmetrische Verschlüsselung, symmetrische Chiffren) sind ein Verschlüsselungsverfahren, bei dem derselbe kryptografische Schlüssel für die Ver- und Entschlüsselung verwendet wird. Vor der Erfindung asymmetrischer Verschlüsselungsschemata war die symmetrische Verschlüsselung die einzige existierende Methode. Der Algorithmusschlüssel muss von beiden Parteien geheim gehalten werden. Der Verschlüsselungsalgorithmus wird von den Parteien vor dem Austausch von Nachrichten ausgewählt. Gegenwärtig sind symmetrische Chiffren: Block Chiffren. Sie verarbeiten Informationen in Blöcken einer bestimmten Länge (normalerweise 64, 128 Bit) und wenden den Schlüssel auf den Block in der vorgeschriebenen Reihenfolge an, in der Regel mit mehreren Zyklen des Mischens und Ersetzens, Runden genannt. Das Ergebnis der Wiederholung von Runden ist ein Lawineneffekt - ein zunehmender Verlust der Korrespondenz von Bits zwischen Blöcken offener und verschlüsselter Daten. Streamen Sie Chiffren, bei denen die Verschlüsselung über jedes Bit oder Byte des ursprünglichen (offenen) Texts mithilfe von Gamming ausgeführt wird. Die Stream-Verschlüsselung kann auf einfache Weise auf der Grundlage eines Blocks (z. B. GOST 28147-89 im Gamming-Modus) erstellt werden, der in einem speziellen Modus gestartet wurde. Die meisten symmetrischen Chiffren verwenden eine komplexe Kombination einer großen Anzahl von Permutationen und Permutationen. Viele solcher Chiffren werden in mehreren (manchmal bis zu 80) Durchläufen ausgeführt, wobei bei jedem Durchlauf der „Pass-Schlüssel“ verwendet wird. Der Satz von "Schlüsselübergaben" für alle Übergaben wird als "Schlüsselplan" (Schlüsselplan) bezeichnet. In der Regel wird es aus einem Schlüssel erstellt, indem bestimmte Vorgänge ausgeführt werden, einschließlich Permutationen und Ersetzungen. Eine typische Methode zum Erstellen symmetrischer Verschlüsselungsalgorithmen ist das Feistel-Netzwerk. Der Algorithmus erstellt ein Verschlüsselungsschema basierend auf der Funktion F (D, K), wobei D ein Teil der Daten ist, die Hälfte der Größe des Verschlüsselungsblocks und K der "Pass-Schlüssel" für diesen Pass ist. Für die Funktion ist keine Reversibilität erforderlich - die Umkehrfunktion ist möglicherweise nicht bekannt. Die Vorteile des Feistel-Netzwerks liegen in der nahezu vollständigen Übereinstimmung von Entschlüsselung und Verschlüsselung (der einzige Unterschied ist die umgekehrte Reihenfolge der Pass-Keys im Zeitplan), was die Hardware-Implementierung erheblich erleichtert. Die Permutationsoperation mischt die Bits der Nachricht gemäß einem Gesetz. In Hardware-Implementierungen wird es einfach als Verschränkung von Leitern implementiert. Es sind die Permutationsoperationen, die es ermöglichen, den "Lawineneffekt" zu erzielen. Die Permutationsoperation ist linear - f (a) x oder f (b) == f (a x oder b). Substitutionsoperationen werden ausgeführt, indem der Wert eines bestimmten Teils der Nachricht (häufig 4, 6 oder 8 Bits) durch eine Standardnummer ersetzt wird, die fest in den Algorithmus integriert ist, indem auf ein konstantes Array verwiesen wird. Die Substitutionsoperation führt Nichtlinearität in den Algorithmus ein. Häufig hängt die Robustheit eines Algorithmus, insbesondere gegenüber der differentiellen Kryptoanalyse, von der Auswahl der Werte in den Nachschlagetabellen (S-Blöcken) ab. Zumindest wird das Vorhandensein von festen Elementen S (x) = x sowie das Fehlen des Einflusses eines Bits des Eingangsbytes auf ein beliebiges Bit des Ergebnisses als unerwünscht angesehen - dh das Ergebnisbit ist für alle Paare von Eingangswörtern, die sich nur in diesem Bit unterscheiden, gleich (Abbildung 1). Abbildung 1 - Arten von Schlüsseln Symmetrische Kryptografiesysteme sind also Kryptosysteme, bei denen derselbe Schlüssel für die Ver- und Entschlüsselung verwendet wird. Ein sehr wirksames Mittel zur Verbesserung der Verschlüsselungsstärke ist die kombinierte Verwendung mehrerer unterschiedlicher Verschlüsselungsmethoden. Der Hauptnachteil der symmetrischen Verschlüsselung besteht darin, dass der geheime Schlüssel sowohl dem Absender als auch dem Empfänger bekannt sein muss. © 2015-2019 Website Methoden: erklärende und illustrative Teilrecherche. Aufgaben:

pädagogisch: entwickeln: pädagogisch: Die vorgeschlagene Entwicklung kann für Schüler der Klassen 7-9 verwendet werden. Die Präsentation hilft, das Material visuell und zugänglich zu machen. Die Gesellschaft, in der ein Mensch lebt, befasst sich während seiner Entwicklung mit Informationen. Es wird akkumuliert, recycelt, gespeichert, übertragen. (Folie 2. Präsentation) Und sollte jeder immer alles wissen? Natürlich nicht. Die Menschen haben immer versucht, ihre Geheimnisse zu verbergen. Heute lernen Sie die Geschichte der Entwicklung des geheimen Schreibens kennen, lernen die einfachsten Methoden der Verschlüsselung. Sie können Nachrichten entschlüsseln. Einfache Verschlüsselungstechniken wurden bereits in der Zeit der alten Königreiche und in der Antike eingesetzt und verbreiteten sich. Geheimschrift - Kryptographie - ist genauso alt wie das Schreiben. Die Geschichte der Kryptographie hat mehr als ein Jahrtausend. Die Idee, Texte mit geheimer Bedeutung und verschlüsselten Nachrichten zu erstellen, ist fast so alt wie die Kunst des Schreibens. Dafür gibt es viele Belege. Tontafel aus Ugarit (Syrien) - Übungen zur Entschlüsselung der Kunst (1200 v. Chr.). Die babylonische Theodizee aus dem Irak ist ein Beispiel für einen Akrostichon (Mitte des 2. Jahrtausends v. Chr.). Eine der ersten systematischen Chiffren wurde von den alten Juden entwickelt; Diese Methode nennt man Tempura - "Austausch". Das einfachste von ihnen ist "Atbash", das Alphabet wurde in der Mitte geteilt, so dass die ersten beiden Buchstaben A und B mit den letzten beiden Buchstaben T und S zusammenfielen. Die Verwendung der Temur-Chiffre ist in der Bibel zu finden. Diese Prophezeiung von Jeremia, die zu Beginn des 6. Jahrhunderts v. Chr. Gemacht wurde, enthält einen Fluch für alle Herrscher der Welt und endet mit „dem König von Sesah“, der sich als König von Babylon herausstellt, wenn er aus der Atbash-Chiffre entschlüsselt wird. (Folie 3) Eine ausgeklügeltere Verschlüsselungsmethode wurde im antiken Sparta während der Zeit von Lykurg (V. Jahrhundert v. Chr.) Erfunden. Stsitalla wurde verwendet, um den Text zu verschlüsseln - eine Stange mit zylindrischer Form, auf die ein Pergamentband gewickelt wurde. Der Text wurde zeilenweise entlang der Zylinderachse niedergeschrieben, das Klebeband von der Stange abgewickelt und an den Empfänger von Scitalla mit dem gleichen Durchmesser weitergeleitet. Diese Methode führte die Permutation der Buchstaben der Nachricht durch. Der Chiffrierschlüssel war der Durchmesser der Scitalla. ARISTOTLE hat eine Methode zum Öffnen einer solchen Chiffre erfunden. Er erfand das "Anti-Cittal" -Entschlüsselungsgerät. (Folie 4) Quest „Überprüfe dich selbst“ (Folie 5) Der griechische Schriftsteller POLYBII verwendete ein Signalsystem, das als Verschlüsselungsmethode verwendet wurde. Damit können Sie absolut beliebige Informationen übermitteln. Er schrieb die Buchstaben des Alphabets in eine quadratische Tabelle und ersetzte sie durch Koordinaten. Die Stabilität dieser Chiffre war großartig. Der Hauptgrund dafür war die Möglichkeit, die Reihenfolge der Buchstaben im Quadrat ständig zu ändern. (Folie 6) Quest „Überprüfe dich selbst“ (Folie 7) Die von YULI ZEZAREM vorgeschlagene und von ihm in den "Notes on the Gallic War" beschriebene Verschlüsselungsmethode spielte eine besondere Rolle bei der Geheimhaltung. (Folie 8) Quest „Überprüfe dich selbst“ (Folie 9) Es gibt verschiedene Modifikationen der Caesar-Chiffre. Einer von ihnen ist der Verschlüsselungsalgorithmus von Gronsfeld (1734 von dem Belgier Jose de Bronkhor, dem Comte de Gronsfeld, einem Militär und einem Diplomaten erstellt). Verschlüsselung ist, dass die Größe der Verschiebung nicht konstant ist, sondern durch einen Schlüssel (Gamma) definiert wird. (Folie 10) Für die Person, die die Verschlüsselung überträgt, ist die Entschlüsselungsbeständigkeit wichtig. Diese Eigenschaft der Chiffre wird als kryptografische Stärke bezeichnet. Durch die Verbesserung der Kryptoresistenz können Chiffren durch viele alphabetische oder mehrwertige Substitutionen ersetzt werden. In solchen Chiffren werden jedem Zeichen des offenen Alphabets nicht ein, sondern mehrere Verschlüsselungssymbole zugewiesen. (Folie 11) Wissenschaftliche Methoden der Kryptographie tauchten erstmals in arabischen Ländern auf. Arabischer Ursprung und das Wort selbst verschlüsseln (von der arabischen "Figur"). Die Araber waren die ersten, die Buchstaben durch Zahlen ersetzten, um den Quelltext zu schützen. Auch in Märchen wird „Tausend und eine Nacht“ über das geheime Schreiben und seine Bedeutung gesprochen. Das erste Buch, das speziell der Beschreibung einiger Chiffren gewidmet war, erschien im Jahr 855 und hieß "Ein Buch über das große Streben eines Mannes, die Rätsel der alten Schrift zu lösen". (Folie 12) Der italienische Mathematiker und Philosoph DZHEROLAMO CARDANO hat ein Buch über Feinheiten geschrieben, in dem es einen Abschnitt über Kryptographie gibt. Sein Beitrag zur Wissenschaft der Kryptographie enthält zwei Sätze: Das erste ist, Klartext als Schlüssel zu verwenden. Zweitens schlug er eine Chiffre vor, die nun als "Cardano Grid" bezeichnet wird. Zusätzlich zu diesen Vorschlägen liefert Cardano einen "Beweis" für die Stärke der Chiffren, basierend auf der Anzahl der Schlüssel. Cardano-Gitter ist eine Platte aus festem Material, in der in unregelmäßigen Abständen rechteckige Ausschnitte für die Höhe einer Linie und für verschiedene Längen hergestellt werden. Indem man dieses Gitter auf ein Blatt Schreibpapier legte, war es möglich, eine geheime Nachricht in den Ausschnitten aufzuzeichnen. Die verbleibenden Stellen waren mit beliebigem Text gefüllt, der die geheime Nachricht maskierte. Diese Maskierungsmethode wurde von vielen berühmten historischen Persönlichkeiten, Kardinal Richelieu in Frankreich und dem russischen Diplomaten A. Griboedov, angewendet. Auf der Grundlage eines solchen Gitters erstellte Cardano eine Permutations-Chiffre. (Folie 13) Quest „Überprüfe dich selbst“ (Folie 14) Fundus der Kryptographie in Russland. Die verwendeten Chiffren sind die gleichen wie in westlichen Ländern - eine symbolische Ersetzung, Permutation. Das Datum des Erscheinens des Kryptografiedienstes in Russland sollte als das Jahr 1549 (die Regierungszeit von Iwan IV.) Ab dem Zeitpunkt der Bildung der „Botschaftsordnung“ angesehen werden, in der es eine „digitale Niederlassung“ gab. Peter I hat den Kryptografiedienst komplett neu organisiert und das "Botschaftsbüro" eingerichtet. Derzeit werden Codes zur Verschlüsselung als Anwendungen für das "Chiffralphabet" verwendet. Im berühmten "Fall von Zarewitsch Alexei" tauchten in den Anklagematerialien auch "digitale Alphabete" auf. (Folie 15) Quest „Überprüfe dich selbst“ (Folie 16) Das 19. Jahrhundert brachte viele neue Ideen in der Kryptographie. THOMAS JEFFERSON hat ein Verschlüsselungssystem geschaffen, das einen besonderen Platz in der Geschichte der Kryptographie einnimmt - die "Disk-Chiffre". Diese Verschlüsselung wurde mit einem speziellen Gerät implementiert, das später als Jefferson-Encoder bezeichnet wurde. Im Jahr 1817 entwarf DESIUS WODSWORT ein kryptografisches Gerät, das ein neues Prinzip für die Kryptografie einführte. Eine Neuerung war, dass er Alphabete aus offenen und verschlüsselten Texten unterschiedlicher Länge anfertigte. Das Gerät, mit dem er dies bewerkstelligte, war eine Scheibe mit zwei beweglichen Ringen mit Buchstaben. Die Buchstaben und Zahlen des Außenrings waren abnehmbar und konnten in beliebiger Reihenfolge zusammengesetzt werden. Dieses Verschlüsselungssystem implementiert ein periodisches Ersetzen durch mehrere Buchstaben. (Folie 17) Es gibt viele Möglichkeiten, Informationen zu codieren. Der Hauptmann der französischen Armee, CHARLES BARBIER, entwickelte 1819 ein elektronisches Noctrume-Codierungssystem - einen Nachtbrief. Das System verwendete konvexe Punkte und Striche, das Fehlen eines Systems ist seine Komplexität, da nicht Buchstaben codiert wurden, sondern Töne. LOUIS BRILE hat das System verbessert und eine eigene Chiffre entwickelt. Die Grundlagen dieses Systems werden heute angewendet. (Folie 18) SAMUEL MORZE entwickelte 1838 ein Zeichenkodierungssystem mit einem Punkt und einem Strich. Er ist auch der Erfinder des Telegraphen (1837) - der Vorrichtung, in der dieses System verwendet wurde. Das Wichtigste bei dieser Erfindung ist der Binärcode, der nur zwei Zeichen zum Codieren von Buchstaben verwendet. (Folie 19) Quest „Überprüfe dich selbst“ (Folie 20) Ende des 19. Jahrhunderts begann die Kryptographie, die Merkmale der exakten Wissenschaft zu erlernen, und nicht nur die Künste, sondern auch das Studium an Militärakademien. Einer von ihnen entwickelte eine eigene militärische Vorwahl namens „Saint-Cyr-Linie“. Dadurch wurde es möglich, die Effizienz der Arbeit des Chiffrierers erheblich zu verbessern und den Algorithmus für die Implementierung der Vigenère-Chiffre zu vereinfachen. In dieser Mechanisierung der Verschlüsselungs- und Entschlüsselungsprozesse tragen die Autoren des Lineals zur praktischen Kryptographie bei. In der Geschichte der Kryptographie des 19. Jahrhunderts der Name OGUSTA KERKGOFFFS wurde hell geätzt. In den 80er Jahren des 19. Jahrhunderts veröffentlichte er das Buch "Military Cryptography" mit insgesamt 64 Seiten, die jedoch seinen Namen in der Geschichte der Kryptographie verewigten. Es enthält 6 spezifische Anforderungen für Chiffren, von denen sich zwei auf die starke Verschlüsselung und der Rest auf die betrieblichen Eigenschaften beziehen. Einer von ihnen („der Kompromiss des Systems sollte den Korrespondenten keine Unannehmlichkeiten bereiten“) wurde als „Kirkgoffs-Regel“ bekannt. All diese Anforderungen sind bis heute aktuell. Im 20. Jahrhundert wurde die Kryptographie elektromechanisch, dann elektronisch. Dies bedeutet, dass elektromechanische und elektronische Geräte das primäre Mittel zur Informationsübertragung geworden sind. (Folie 21) In der zweiten Hälfte des 20. Jahrhunderts entstanden nach der Entwicklung der Elementbasis der Computertechnologie elektronische Encoder. Heute machen elektronische Verschlüsseler den überwiegenden Teil der Verschlüsselung aus. Sie erfüllen die ständig wachsenden Anforderungen an Zuverlässigkeit und Verschlüsselungsgeschwindigkeit. In den siebziger Jahren gab es zwei Ereignisse, die die weitere Entwicklung der Kryptographie stark beeinflussten. Zunächst wurde der erste Datenverschlüsselungsstandard (DES) verabschiedet (und veröffentlicht!), Der das Kerkgoffs-Prinzip in der Kryptographie „legalisierte“. Zweitens wurde nach der Arbeit der amerikanischen Mathematiker W. Diffie und M. Hellman eine „neue Kryptographie“ geboren - eine Kryptographie mit öffentlichem Schlüssel. (Folie 22) Quest „Überprüfe dich selbst“ (Folie 23) Die Rolle der Kryptographie wird aufgrund der Erweiterung ihrer Anwendungsbereiche zunehmen: Die Kenntnis der Kryptografie wird für jeden Benutzer elektronischer Informationsaustauschmittel erforderlich sein, daher wird die Kryptografie in Zukunft neben der zweiten auch zur „dritten Kompetenz“ - Computerkenntnisse und Informationstechnologie.Welche Verschlüsselung ist besser?

Zusätzliche Informationsquellen

Verschlüsseln Sie Dokumente in der Cloud. Wenn Sie Cloud-Speicher wie Google Drive, Dropbox, OneDrive oder iCloud verwenden, können Ihre Dateien von jemandem gestohlen werden, der Ihr Kennwort überprüft (oder abgerufen) hat, oder wenn im Dienst selbst eine Sicherheitsanfälligkeit festgestellt wird. Bevor Sie etwas in die Cloud stellen, verschlüsseln Sie es daher. Das Implementieren eines solchen Schemas ist am einfachsten und bequemsten mit Hilfe eines Dienstprogramms, das einen Ordner auf einem Computer erstellt - die Dokumente, die dort abgelegt werden, werden automatisch verschlüsselt und an das Cloud-Laufwerk weitergeleitet. Dies ist beispielsweise Boxcryptor. Etwas weniger bequem für Anwendungen mit demselben Zweck wie TrueCrypt - Erstellen eines gesamten verschlüsselten Volumes, das in der "Cloud" gehostet wird.

Verschlüsseln Sie den gesamten (nicht nur Browser-) Datenverkehr von Ihrem Computer. Dies kann hilfreich sein, wenn Sie einen nicht getesteten offenen Zugang zum Netzwerk verwenden müssen, z. B. unverschlüsseltes WLAN an einem öffentlichen Ort. Hier sollten Sie VPN verwenden: Vereinfacht gesagt handelt es sich um einen verschlüsselten Kanal, der von Ihnen zum VPN-Anbieter reicht. Auf dem Server des Providers wird der Datenverkehr entschlüsselt und weiter zum Ziel gesendet. VPN-Anbieter können entweder kostenlos (VPNbook.com, Freevpn.com, CyberGhostVPN.com) oder kostenpflichtig sein - mit unterschiedlichen Zugriffsgeschwindigkeiten, Sitzungszeiten usw. Der große Vorteil einer solchen Verbindung ist, dass Sie für die ganze Welt von einem VPN-Server und nicht von Ihrem Computer aus online zu gehen scheinen. Befindet sich der VPN-Anbieter außerhalb der Russischen Föderation, haben Sie Zugriff auf Websites, die innerhalb der Russischen Föderation gesperrt sind.

Bei einem Nachdruck von Materialien ist die Quellenangabe obligatorisch.

zeichen werden gemischt, sodass jedes Zeichen durch ein anderes Zeichen aus dieser Gruppe ersetzt wird. Nach dem Mischen wird das Symbol wieder zu m-Bit Block Ein Gerät, das den beschriebenen Algorithmus mit implementiert

zeichen werden gemischt, sodass jedes Zeichen durch ein anderes Zeichen aus dieser Gruppe ersetzt wird. Nach dem Mischen wird das Symbol wieder zu m-Bit Block Ein Gerät, das den beschriebenen Algorithmus mit implementiert  dargestellt durch Zeichnung. 10.10, wobei in der Tabelle die Regel des Mischens der Symbole der Menge von

dargestellt durch Zeichnung. 10.10, wobei in der Tabelle die Regel des Mischens der Symbole der Menge von  gegenstände.

gegenstände.

verschiedene Substitutionen oder damit verbundene mögliche Modelle. In Verbindung mit was mit großen Werten m Die Aufgabe des Kryptoanalytikers wird rechnerisch nahezu unmöglich. Zum Beispiel, wenn