Schädliche Programme und Viren. Methoden der Verteilung und Struktur

Mithilfe der in diesem Artikel enthaltenen Tipps "So bereinigen Sie den infizierten Computer" können Sie alle Arten von Malware von Ihrem Computer entfernen und in den ordnungsgemäßen Zustand zurückversetzen

1. Stellen Sie sicher, dass der Computer wirklich infiziert ist.

Bevor Sie versuchen, eine Infektion von Ihrem Computer zu entfernen, müssen Sie sicherstellen, dass der Computer tatsächlich infiziert ist. Beachten Sie hierzu die Empfehlungen im Artikel "". Wenn Sie als Ergebnis wirklich feststellen, dass Ihr Computer infiziert ist, fahren Sie mit den Schritten im nächsten Abschnitt fort. Stellen Sie sicher, dass Sie die Anweisungen in der richtigen Reihenfolge befolgen.

2. So reinigen Sie Ihren Computer und stellen sicher, dass er wirklich sauber ist

Bitte beachten Sie, dass erfahrene Benutzer hier einfach zum letzten Teil übergehen können, um den Computer entsprechend zu reinigen. Dies ist der effektivste Ansatz, aber auch einer der arbeitsintensivsten. Bei Bedarf können Sie jedoch direkt zu diesem Abschnitt gehen und dann wieder zum Anfang zurückkehren, wenn die Infektion nicht vollständig beseitigt wurde.

2.1 Computer mit CCE und TDSSKiller reinigen

Laden Sie Comodo Cleaning Essentials (CCE) hier von dieser Seite herunter. Stellen Sie sicher, dass Sie die richtige Version für Ihr Betriebssystem auswählen. Wenn Sie nicht sicher sind, auf welchem Betriebssystem Ihr 32-Bit- oder 64-Bit-Computer ausgeführt wird, lesen Sie. Laden Sie außerdem Kaspersky TDSSKiller von dieser Seite herunter. Wenn Sie eines dieser Programme nicht herunterladen können oder Ihre Internetverbindung nicht funktioniert, müssen Sie dies mit einem anderen Computer tun und es mit einem Flash-Laufwerk auf den Infizierten übertragen. Stellen Sie sicher, dass sich keine anderen Dateien auf dem Flash-Laufwerk befinden. Gehen Sie mit dem Flash-Gerät vorsichtig um, da Malware es infizieren kann, wenn Sie es in Ihren Computer einsetzen. Schließen Sie es daher nach dem Übertragen dieser Programme nicht an andere Computer an. Außerdem möchte ich darauf hinweisen, dass beide Programme portierbar sind. Dies bedeutet, dass Sie sie nach Beendigung der Verwendung nicht deinstallieren müssen. Löschen Sie einfach ihre Ordner und sie werden gelöscht.

Nachdem Sie das CCE heruntergeladen haben, entpacken Sie die Datei, öffnen Sie den Ordner und doppelklicken Sie auf die Datei mit dem Namen "CCE". Das Hauptfenster des Programms Comodo Cleaning Essentials wird geöffnet. Wenn das Öffnen nicht geschehen ist, drücken Sie die Umschalttaste und doppelklicken Sie bei gedrückter Maustaste auf die Datei mit dem Namen "CCE". Nachdem das CCE erfolgreich geöffnet wurde, können Sie die Umschalttaste loslassen. Lassen Sie es jedoch erst los, wenn das Programm vollständig in den Speicher geladen ist. Wenn Sie es mindestens während der UAC-Anforderung freigeben, kann es auch durch die erzwungene Methode nicht ordnungsgemäß geöffnet werden. Wenn Sie die Umschalttaste gedrückt halten, wird sie auch auf stark infizierten Computern geöffnet. Dazu werden viele unnötige Prozesse unterdrückt, die den Start verhindern könnten. Wenn es immer noch nicht hilft, laden Sie ein Programm mit dem Namen RKill herunter und führen Sie es aus. Es kann hier von dieser Seite heruntergeladen werden. Dieses Programm stoppt bekannte schädliche Prozesse. Daher sollte der CCE nach seinem Start einwandfrei starten.

Führen Sie nach dem Start einen Smart Scan (Smart Scan) in CCE durch und isolieren Sie alle gefundenen Daten. Dieses Programm sucht auch nach Systemänderungen, die durch Malware vorgenommen werden könnten. Sie werden in den Ergebnissen angezeigt. Ich würde Ihnen raten, dem Programm zu erlauben, es auch zu reparieren. Starten Sie den Computer neu, wenn Sie dazu aufgefordert werden. Starten Sie nach dem Neustart des Computers Kaspersky TDSSKiller, führen Sie einen Scan durch und isolieren Sie die in der Quarantäne befindlichen Objekte.

Wenn Ihre Internetverbindung zuvor nicht funktioniert hat, prüfen Sie, ob sie jetzt funktioniert. Für die nächsten Schritte in diesem Abschnitt ist eine gültige Internetverbindung erforderlich.

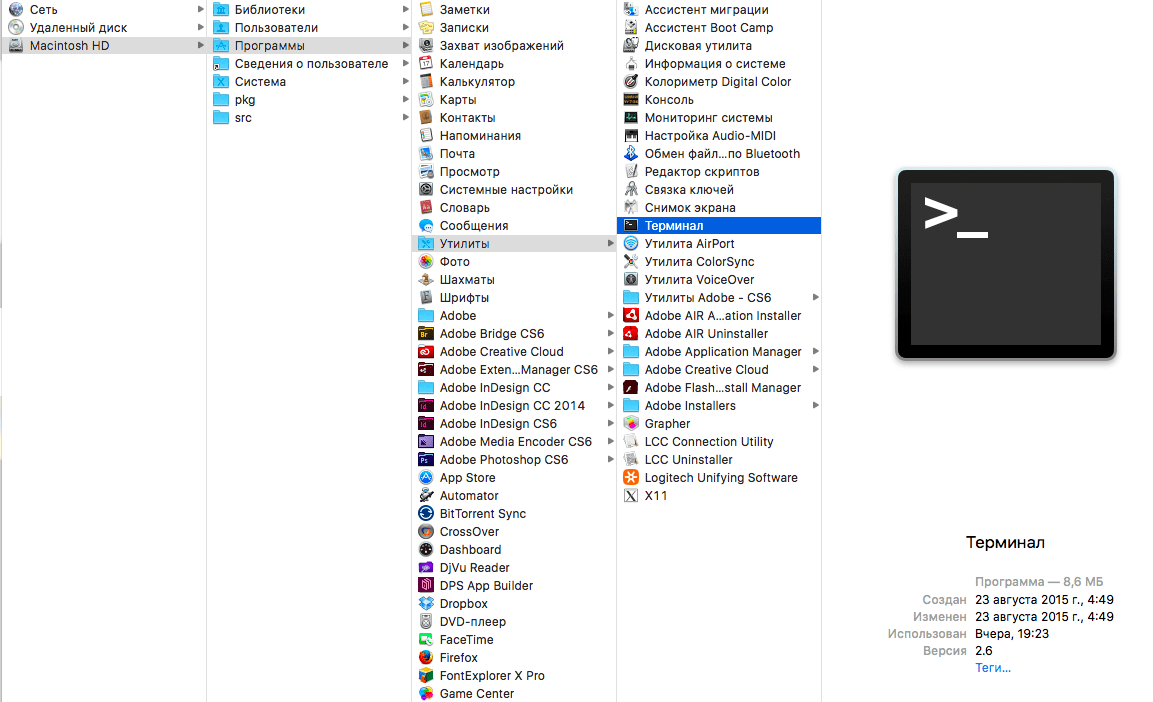

Wenn der CCE-Scan abgeschlossen ist und Sie zufrieden sind, dass Ihre Internetverbindung funktioniert, öffnen Sie CCE erneut. Es wird gehofft, dass es dieses Mal geöffnet wird, aber wenn nicht, öffnen Sie es, während Sie die Umschalttaste gedrückt halten. Öffnen Sie dann im Menü Extras in CCE KillSwitch. Wählen Sie in KillSwitch im Menü "Ansicht" die Option "Sichere Prozesse ausblenden". Klicken Sie dann mit der rechten Maustaste auf alle Prozesse, die als verdächtig oder gefährlich markiert sind, und wählen Sie die Option zum Entfernen aus. Sie sollten auch mit der rechten Maustaste auf alle verbleibenden unbekannten Prozesse klicken und die Option "Prozess beenden" auswählen. Löschen Sie keine Prozesse, die als FLS.Unknown markiert sind. Starten Sie anschließend in CCE über das Tool-Menü den Autorun Analyzer und wählen Sie im Menü "Ansicht" die Option "Sichere Einträge ausblenden". Deaktivieren Sie dann alle Elemente, die zu Dateien gehören, die als verdächtig oder gefährlich gekennzeichnet sind. Deaktivieren Sie dazu die Kontrollkästchen neben den Elementen. Sie sollten auch alle Elemente deaktivieren, die als FLS.Unknown gekennzeichnet sind, von denen Sie jedoch annehmen, dass sie mit größter Wahrscheinlichkeit zu Malware gehören. Entfernen Sie keine Gegenstände.

Starten Sie nun den Computer neu. Überprüfen Sie Ihren Computer nach dem Neustart erneut anhand der Ratschläge, die ich im Artikel "" gegeben habe. Wenn alles in Ordnung ist, können Sie zum Abschnitt "" gehen. Denken Sie daran, dass deaktivierte Registrierungseinträge nicht gefährlich sind. Beachten Sie außerdem, dass Ihr Computer auch dann, wenn er frei von aktiven Infektionen ist, möglicherweise noch Teile von Malware enthält. Sie sind nicht gefährlich, aber seien Sie nicht überrascht, wenn der Scan in einem anderen Programm weiterhin Malware auf Ihrem Computer entdeckt. Dies sind inaktive Überreste dessen, was Sie gerade gelöscht haben. Wenn Sie mit dem Vorhandensein dieser Rückstände auf Ihrem Computer nicht zufrieden sind, können Sie die meisten davon entfernen, indem Sie die im nächsten Abschnitt genannten Programme scannen.

Wenn Ihr Computer jedoch noch nicht von aktiven Infektionen befreit ist, aber mindestens eines der Programme gestartet werden konnte, führen Sie die Schritte in diesem Abschnitt erneut aus und prüfen Sie, ob Sie die Infektionen entfernen können. Wenn jedoch keines der Programme nicht gestartet werden konnte, fahren Sie mit dem nächsten Abschnitt fort. Auch wenn es nicht ausreicht, die Anweisungen in diesem Abschnitt erneut auszuführen, müssen Sie zum Bereinigen Ihres Computers mit dem nächsten Abschnitt fortfahren.

2.2 Wenn der Computer immer noch nicht gereinigt ist, scannen Sie mit HitmanPro, Malwarebytes und Emsisoft Anti-Malware

Wenn die oben genannten Schritte die Infektion nicht vollständig beseitigt haben, müssen Sie HitmanPro von dieser Seite herunterladen. Installieren Sie das Programm und führen Sie den "Standard-Scan" aus. Wenn es nicht installiert wird, fahren Sie mit dem nächsten Absatz fort und installieren Sie Malwarebytes. Wenn die entsprechende Anforderung während der Installation von HitmanPro angezeigt wird, empfehle ich, dass Sie die Option auswählen, nur einen einzelnen Computerscan durchzuführen. Dies sollte für die meisten Benutzer geeignet sein. Wenn die Malware den ordnungsgemäßen Start verhindert, öffnen Sie das Programm, indem Sie die STRG-Taste gedrückt halten, bis es in den Speicher geladen wird. Verschieben Sie den Computer in die Quarantäne, um alle gefundenen Infektionen zu isolieren. Beachten Sie, dass dieses Programm Infektionen nur innerhalb von 30 Tagen nach der Installation entfernen kann. Während des Löschvorgangs werden Sie aufgefordert, die Testlizenz zu aktivieren.

Sobald HitmanPro alle erkannten Infektionen entfernt hat oder wenn Hitman Pro nicht installiert werden konnte, müssen Sie die kostenlose Version von Malwarebytes von dieser Seite herunterladen. Bitte beachten Sie, dass sie über die Chamäleontechnologie verfügt, mit deren Hilfe sie auch auf stark infizierten Computern installiert werden kann. Ich rate Ihnen, dass Sie während der Installation das Kontrollkästchen "Kostenlose Testversion von Malwarebytes Anti-Malware Pro aktivieren" deaktivieren. Stellen Sie sicher, dass das Programm vollständig aktualisiert ist, und führen Sie dann einen schnellen Scan durch. Isolieren Sie alle gefundenen Infektionen unter Quarantäne. Wenn Sie von einem Programm aufgefordert werden, den Computer neu zu starten, müssen Sie ihn unbedingt neu starten.

Laden Sie dann das Emsisoft Emergency Kit von dieser Seite herunter. Sobald der Ladevorgang abgeschlossen ist, extrahieren Sie den Inhalt der ZIP-Datei. Doppelklicken Sie anschließend auf die Datei "start" und öffnen Sie den "Emergency Kit Scanner". Lassen Sie das Programm die Datenbank aktualisieren, wenn Sie dazu aufgefordert werden. Kehren Sie nach der Aktualisierung zum Menü Sicherheit zurück. Gehen Sie dann zu "Prüfen" und wählen Sie "Schnell" und klicken Sie dann auf "Prüfen". Sobald der Scan abgeschlossen ist, isolieren Sie alle erkannten Objekte. Starten Sie den Computer bei Bedarf neu.

Nach dem Scannen Ihres Computers in diesen Programmen müssen Sie ihn neu starten. Überprüfen Sie dann Ihren Computer erneut anhand der Tipps, die ich im Artikel "" gegeben habe. Wenn alles in Ordnung ist, können Sie zum Abschnitt "" gehen. Denken Sie daran, dass deaktivierte Registrierungseinträge nicht gefährlich sind. Wenn Ihr Computer jedoch immer noch nicht gereinigt ist, führen Sie die in diesem Abschnitt beschriebenen Schritte erneut durch, und prüfen Sie, ob dies zur Beseitigung von Infektionen beiträgt. Wenn die Programme in Abschnitt 2.1 zuvor nicht ordnungsgemäß funktionieren konnten, sollten Sie sie erneut ausführen. Wenn keines der oben genannten Programme gestartet werden kann, starten Sie den Computer mit Netzwerkunterstützung im abgesicherten Modus und versuchen Sie, von dort aus zu scannen. Wenn sie jedoch ordnungsgemäß gestartet werden konnten und die Bedrohungen auch nach erneutem Befolgen der Anweisungen in diesem Abschnitt bestehen bleiben, können Sie mit dem nächsten Abschnitt fortfahren.

2.3 Versuchen Sie gegebenenfalls diese nicht so schnellen Methoden.

Wenn die oben genannten Maßnahmen die Infektion nicht vollständig beseitigt haben, befindet sich möglicherweise eine sehr unreaktive Malware auf Ihrem Computer. Daher sind die in diesem Abschnitt beschriebenen Methoden viel leistungsfähiger, benötigen jedoch mehr Zeit. Als erstes rate ich Ihnen, Ihren Computer mit einem anderen Anti-Rootkit-Scanner namens GMER zu scannen. Es kann von dieser Seite heruntergeladen werden. Entfernen Sie alle rot schattierten Teile. Stellen Sie sicher, dass Sie unmittelbar nach Abschluss der schnellen Systemanalyse auf die Schaltfläche Scannen klicken. Wenn Sie ein 32-Bit-Betriebssystem verwenden, sollten Sie ein Programm herunterladen, um das ZeroAccess-Rootkit zu suchen und zu entfernen. Informationen zu diesem Rootkit und einen Link zum Programm zum Entfernen von 32-Bit-Systemen finden Sie hier. AntiZeroAccess kann über den Link im zweiten Absatz heruntergeladen werden.

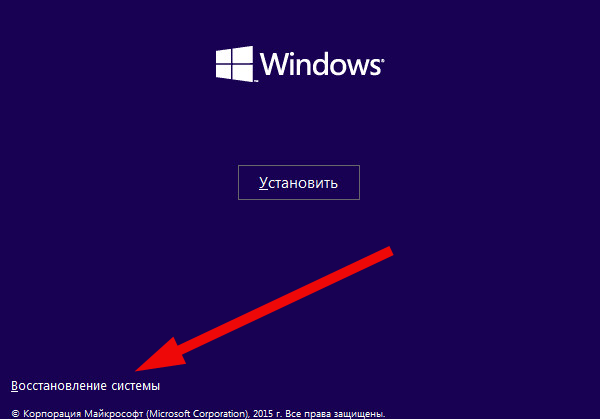

Nach dem Scannen in den obigen Programmen sollten Sie das CCE öffnen, die Einstellungen aufrufen und die Option "Nach verdächtigen MBR-Änderungen suchen" ("Nach verdächtigen MBR-Änderungen suchen") auswählen. Klicken Sie anschließend auf "OK". Führen Sie jetzt in CCE einen vollständigen Scan durch. Starten Sie bei Bedarf neu und isolieren Sie alles, was gefunden wird. Bitte beachten Sie, dass diese Option relativ gefährlich sein kann, da sie Probleme aufdecken kann, bei denen es keine gibt. Gehen Sie vorsichtig damit um und stellen Sie sicher, dass bereits eine Sicherungskopie aller wichtigen Daten erstellt wurde. Bitte beachten Sie, dass in seltenen Fällen das Scannen mit diesen Optionen dazu führen kann, dass das System nicht mehr bootfähig ist. Dies kommt selten vor, ist aber selbst dann reparabel. Wenn Ihr Computer nach dieser Überprüfung nicht mehr ausgeführt wird, stellen Sie das System mithilfe der Windows-Installationsdiskette wieder her. Dies sollte Ihrem Computer helfen, neu zu starten.

Wenn der CCE vollständig abgeschlossen ist, öffnen Sie den CCE erneut, während Sie die UMSCHALTTASTE gedrückt halten. Diese Aktion führt die meisten unnötigen Vorgänge aus, die Sie möglicherweise am Scannen hindern. Öffnen Sie dann den KillSwitch, gehen Sie zum Menü "Ansicht" und wählen Sie "Sichere Prozesse ausblenden". Entfernen Sie jetzt noch einmal alle gefährlichen Prozesse. Dann sollten Sie auch mit der rechten Maustaste auf alle verbleibenden unbekannten Prozesse klicken und "Prozess beenden" auswählen. Entfernen Sie sie nicht. Befolgen Sie bei jedem Neustart des Computers die Anweisungen in diesem Abschnitt, um sicherzustellen, dass die nächsten Überprüfungen so effektiv wie möglich sind.

Nachdem Sie alle Prozesse abgeschlossen haben, die als nicht zuverlässig eingestuft wurden, sollten Sie HitmanPro bei gedrückter STRG-Taste öffnen. Führen Sie dann den Standard-Scan ("Standard-Scan") durch und isolieren Sie alle gefundenen Daten. Führen Sie dann einen vollständigen Scan in Malwarebytes und im Emsisoft Emergency Kit durch. Isolieren Sie in der Quarantäne, was sie finden. Laden Sie anschließend die kostenlose Version von SUPERAntiSpyware hier von dieser Seite herunter. Seien Sie während der Installation sehr vorsichtig, da andere Programme mit dem Installationsprogramm geliefert werden. Deaktivieren Sie auf der ersten Seite unbedingt beide Optionen für die Installation von Google Chrome. Wählen Sie nun die Option "Benutzerdefinierte Installation". Während der benutzerdefinierten Installation müssen Sie die beiden Kontrollkästchen erneut entfernen und Google Chrome hinzufügen.

Abgesehen davon ist das Programm perfekt installiert. Wenn ein Angebot zum Starten einer kostenlosen Testphase erscheint, rate ich Ihnen, dies abzulehnen. Wenn das Programm vollständig geladen ist, wählen Sie die Option Vollständiger Scan und klicken Sie auf die Schaltfläche "Scannen Sie Ihren Computer ...". Klicken Sie anschließend auf die Schaltfläche "Start Complete Scan\u003e". Löschen Sie alle erkannten Dateien und starten Sie den Computer bei Bedarf neu.

Nachdem Sie diese Schritte ausgeführt haben, müssen Sie den Computer neu starten. Dann überprüfe es noch einmal mit dem Rat, den ich im Artikel "" gebe. Wenn alles in Ordnung ist, können Sie zum Abschnitt "" gehen. Denken Sie daran, dass deaktivierte Registrierungseinträge nicht gefährlich sind. Wenn Ihr Computer jedoch immer noch nicht gereinigt ist, befolgen Sie die Schritte in diesem Abschnitt erneut und prüfen Sie, ob dies zur Beseitigung der Infektion beiträgt. Wenn nicht, müssen Sie mit dem nächsten Abschnitt fortfahren.

2.4 Erstellen Sie gegebenenfalls eine Bootdiskette.

Wenn die oben genannten Methoden die Infektion nicht vollständig beseitigt haben oder Sie den Computer nicht einmal booten können, benötigen Sie möglicherweise eine bootfähige CD (oder ein USB-Flash-Laufwerk), die auch als Bootdiskette bezeichnet wird, um den Computer zu reinigen. Ich weiß, dass dies alles kompliziert erscheinen mag, aber es ist wirklich nicht so schlimm. Denken Sie daran, diese Festplatte auf einem Computer zu erstellen, der nicht infiziert ist. Andernfalls können Dateien beschädigt oder sogar infiziert werden.

Da diese Festplatte bootfähig ist, kann sich keine Malware vor ihr verstecken, sie deaktivieren oder ihre Arbeit in irgendeiner Weise stören. Wenn Sie also verschiedene Programme auf diese Weise scannen, können Sie fast jeden Computer reinigen, unabhängig davon, wie stark er infiziert ist. Die einzige Ausnahme ist, wenn die Systemdateien auf dem Computer selbst infiziert wurden. In diesem Fall kann das Entfernen der Infektion das System schädigen. Vor allem aus diesem Grund haben Sie vor Beginn des Reinigungsvorgangs alle wichtigen Dokumente reserviert. Manchmal können Sie dies jedoch umgehen, indem Sie den nachstehenden Ratschlägen folgen.

Dazu müssen Sie herunterladen. Dies ist ein hervorragendes Programm, mit dem Sie eine einzelne Bootdiskette mit mehreren Antivirenprogrammen erstellen können. Es hat auch viele andere nützliche Funktionen, die ich in diesem Artikel nicht diskutieren werde. Einige sehr nützliche Tutorials für SARDU finden Sie hier auf dieser Seite. Seien Sie sehr vorsichtig mit den zusätzlichen Angeboten, die jetzt im Installationsprogramm enthalten sind. Leider versucht dieses Programm jetzt, Leute aufzublasen, um zusätzliche Programme zu installieren, die meistens nicht benötigt werden.

Entpacken Sie nach dem Herunterladen den Inhalt und öffnen Sie den SARDU-Ordner. Führen Sie dann die ausführbare Datei aus, die Ihrem Betriebssystem entspricht, entweder sardu oder sardu_x64. Klicken Sie auf der Registerkarte Antivirus auf die Antivirenanwendungen, die Sie auf den Datenträger schreiben möchten, den Sie erstellen. Sie können so viel oder so wenig hinzufügen, wie Sie für richtig halten. Ich empfehle Ihnen, Ihren Computer zumindest auf Dr.Web LiveCD, Avira Rescue System und Kaspersky Rescue Disk zu scannen. Das Schöne an Dr.Web ist, dass es manchmal möglich ist, eine infizierte Datei durch eine saubere Version zu ersetzen, anstatt sie einfach zu löschen. Auf diese Weise können Sie einige Computer bereinigen, ohne das System zu beschädigen. Daher empfehle ich dringend, Dr.Web auf Ihrer Bootdiskette zu speichern.

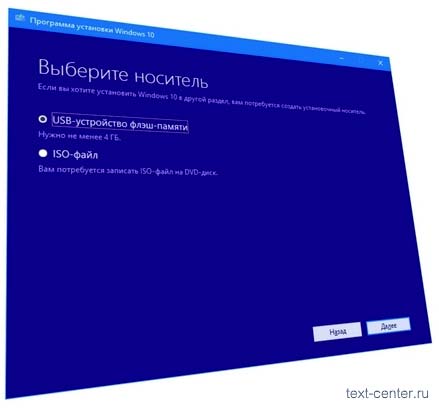

Wenn Sie auf die Namen verschiedener Antivirenprogramme klicken, werden Sie häufig zu einer Seite weitergeleitet, auf der Sie ein ISO-Image mit dem entsprechenden Antivirenprogramm herunterladen können. Gelegentlich erhalten Sie stattdessen die Möglichkeit, es direkt über SARDU herunterzuladen, das Sie auf der Registerkarte Downloader finden. Wenn es eine Auswahl gibt, wählen Sie immer die ISO-Startoption. Nach dem Herunterladen der ISO-Datei müssen Sie diese möglicherweise in den ISO-Ordner verschieben, der sich im Hauptordner von SARDU befindet. Sobald Sie die ISO-Images aller benötigten Antivirenprodukte in den ISO-Ordner verschoben haben, können Sie eine Notfall-Bootdiskette erstellen. Wechseln Sie dazu zur Registerkarte Antivirus und überprüfen Sie, ob alle von Ihnen ausgewählten Antivirenprogramme aktiviert sind. Drücken Sie nun die Taste, um entweder ein USB-Gerät oder eine Festplatte zu erstellen. Jede dieser Optionen ist akzeptabel. Es hängt nur davon ab, wie Sie die Rettungsdiskette ausführen möchten - von USB oder von einer CD.

Nach dem Erstellen der Rettungsdiskette müssen Sie wahrscheinlich die Startreihenfolge in Ihren BIOS-Einstellungen ändern, um sicherzustellen, dass beim Einlegen einer bootfähigen CD oder eines bootfähigen Flash-Geräts der Computer diese startet und nicht wie gewohnt das Betriebssystem. Für unsere Zwecke müssen Sie die Reihenfolge so ändern, dass der erste Platz das Element "CD / DVD-ROM-Laufwerk" ist, wenn Sie von einer CD oder DVD booten möchten, oder "Wechselmedien" ("Wechselmedien"), wenn Sie von dort booten möchten Flash-Laufwerk. Starten Sie anschließend den Computer von der Rettungsdiskette.

Nach dem Booten von der Festplatte können Sie auswählen, mit welchem Antivirenprogramm Sie Ihren Computer scannen möchten. Wie ich bereits erwähnte, würde ich empfehlen, mit Dr.Web zu beginnen. Wenn dieses Programm beendet ist und Sie alles, was es findet, wiederherstellen oder löschen, müssen Sie den Computer ausschalten. Starten Sie den Computer anschließend von der Festplatte neu und scannen Sie andere Antivirenprogramme weiter. Fahren Sie mit diesem Vorgang fort, bis Sie Ihren Computer in allen Antivirenprogrammen gescannt haben, die Sie auf die Startdiskette gebrannt haben.

Nachdem Sie den Computer in den Programmen gesäubert haben, die Sie auf die Festplatte gebrannt haben, müssen Sie nun versuchen, Windows erneut auszuführen. Wenn der Computer unter Windows gestartet werden kann, überprüfen Sie ihn anhand der Anweisungen im Artikel "". Wenn alles in Ordnung ist, können Sie zum Abschnitt "" gehen. Denken Sie daran, dass deaktivierte Registrierungseinträge nicht gefährdet werden können.

Wenn Ihr Computer noch nicht geklärt, aber man kann von unter Windows bootet, dann würde ich Ihnen raten, zu versuchen, es zu bereinigen, während auf Windows, mit diesem Artikel beginnen und das vorgeschlagene Verfahren folgende. Wenn Ihr Computer Windows jedoch immer noch nicht laden kann, versuchen Sie erneut, es mithilfe der Windows-Installations-CD in die richtige Reihenfolge zu bringen. Dies sollte den Neustart Ihres Computers erleichtern. Auch wenn dies nicht dazu beiträgt, dass es bootfähig ist, fügen Sie der Notfall-Bootdiskette weitere Virenschutzprogramme hinzu und scannen Sie den Computer erneut. Wenn dies immer noch nicht hilft, lesen Sie.

3. Was tun, wenn die oben genannten Methoden nicht zur Bereinigung Ihres Computers beigetragen haben?

Wenn Sie alle oben genannten Anweisungen befolgt haben und Ihren Computer immer noch nicht bereinigen konnten, aber Sie davon überzeugt sind, dass die Probleme durch Malware verursacht werden, sind wir Ihnen sehr dankbar, wenn Sie einen Kommentar hinterlassen und erläutern, was Sie versucht haben, um den Computer zu bereinigen, und welche zurückgeblieben sind Anzeichen, die den Eindruck erwecken, dass der Computer immer noch nicht sauber ist. Dies ist sehr wichtig, um diesen Artikel zu verbessern. In der Tat hoffen wir, dass niemand jemals diesen Abschnitt erreichen wird. Dieser Artikel soll Ihnen die Möglichkeit geben, den infizierten Computer vollständig zu bereinigen.

Sie können sich auch in einem speziellen Forum zum Entfernen von Malware beraten lassen. Ein sehr nützliches Forum, das unser Partner ist. Wenn Ihr Computer jedoch auch nach der Bitte um Hilfe im Forum zum Entfernen von Malware immer noch nicht frei von schädlichen Programmen ist, müssen Sie ihn möglicherweise formatieren und so ausführen. Dies bedeutet, dass Sie alles verlieren, was Sie nicht im Voraus kopiert haben. Stellen Sie in diesem Fall sicher, dass die vollständige Formatierung Ihres Computers abgeschlossen ist, bevor Sie Windows neu installieren. Dadurch wird fast jede Art von Malware zerstört. Befolgen Sie nach der Neuinstallation von Windows die unter beschriebenen Schritte.

4. Was ist zu tun, wenn festgestellt wurde, dass die Malware endgültig entfernt werden soll?

Nachdem Sie sichergestellt haben, dass Ihr Computer sauber ist, können Sie nun versuchen, alle verlorenen Daten wiederherzustellen. Sie können das Windows-Reparaturdienstprogramm (All In One) verwenden, ein All-in-One-Tool, das viele bekannte Windows-Probleme behebt, darunter Registrierungsfehler, Dateiberechtigungen, Internet Explorer, Windows-Updates und die Windows-Firewall. Wenn Sie alle Prozeduren folgen Sie den Computer richtig funktioniert, können Sie auch die Comodo Autorun Analyzer zuzugreifen, und wählen Sie die Registrierungseinträge löschen, die Sie bisher nur abgeschnitten. Daher befinden sie sich in der Regel nicht mehr auf Ihrem Computer.

Sobald Sie alle Infektionen sicher von Ihrem Computer entfernt und die Überreste der verheerenden Folgen beseitigt haben, müssen Sie Maßnahmen ergreifen, um sicherzustellen, dass dies nicht erneut geschieht. Aus diesem Grund habe ich den Leitfaden "So gewährleisten Sie die Online-Sicherheit" geschrieben, der in Kürze auf unserer Website veröffentlicht wird. Bitte lesen Sie es später durch und implementieren Sie die Methoden, die Ihren Anforderungen am besten entsprechen.

Nachdem Sie die Sicherheit Ihres Computers sichergestellt haben, können Sie jetzt alle Dateien wiederherstellen, die während des Bereinigungsvorgangs verloren gegangen sind und zuvor in der Sicherung gespeichert wurden. Ich hoffe, dass dieser Schritt nicht durchgeführt werden muss. Stellen Sie außerdem vor dem Wiederherstellen sicher, dass Ihr Computer sehr gut geschützt ist. Wenn Sie Ihren Computer nicht ausreichend schützen, können Sie ihn versehentlich infizieren. Anschließend müssen Sie die Infektion erneut bereinigen. Wenn Sie ein USB-Gerät zum Übertragen von Dateien auf einen infizierten Computer verwendet haben, können Sie es jetzt wieder in Ihren Computer einfügen und sicherstellen, dass es keine Malware enthält. Ich empfehle dies durch Löschen aller darauf verbleibenden Dateien.

Tippfehler gefunden? Drücken Sie Strg + Eingabetaste

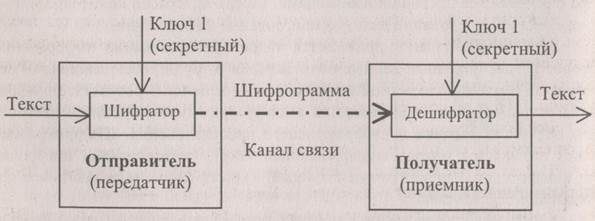

Dateivirus-Algorithmus

Nach Erhalt der Kontrolle führt der Virus die folgenden Aktionen aus (eine Liste der häufigsten Aktionen des Virus wird bei seiner Ausführung angezeigt; für einen bestimmten Virus kann die Liste ergänzt, Elemente ausgetauscht und erheblich erweitert werden):

Ein residenter Virus überprüft den Arbeitsspeicher auf seine Kopie und infiziert den Arbeitsspeicher des Computers, wenn keine Kopie des Virus gefunden wird. Ein nicht residenter Virus sucht nach nicht infizierten Dateien im aktuellen Inhaltsverzeichnis und / oder im Stamm-Inhaltsverzeichnis, in Inhaltsverzeichnissen, die mit dem Befehl PATH gekennzeichnet sind, durchsucht den Verzeichnisbaum der logischen Laufwerke und infiziert dann die erkannten Dateien.

führt, falls vorhanden, zusätzliche Funktionen aus: destruktive Aktionen, Grafik- oder Soundeffekte usw. Zusätzliche Funktionen des residenten Virus können einige Zeit nach der Aktivierung aufgerufen werden, abhängig von der aktuellen Uhrzeit, der Systemkonfiguration, den internen Virenzählern oder anderen Bedingungen. In diesem Fall verarbeitet der Virus bei der Aktivierung den Status der Systemuhr, setzt seine Zähler usw .;

Die Methode zum Wiederherstellen der ursprünglichen Form des Programms hängt davon ab, wie die Datei infiziert ist. Wenn ein Virus am Anfang einer Datei eingebettet ist, werden die infizierten Programmcodes entweder um die Anzahl der Bytes verschoben, die der Länge des Virus entsprechen, oder ein Teil des Programmcodes wird vom Ende zum Anfang verschoben, oder die Datei wird auf der Festplatte wiederhergestellt und anschließend gestartet. Wenn der Virus am Ende der Datei aufgezeichnet wird, verwendet das Programm beim Wiederherstellen die Informationen, die beim Infizieren der Datei in seinem Körper gespeichert sind. Dies kann bei einer COM-Datei die Länge der Datei, bei einer EXE-Datei mehrere Bytes des Dateianfangs oder mehrere Bytes des Headers sein. Wenn der Virus auf besondere Weise in der Mitte der Datei aufgezeichnet wird, werden beim Wiederherstellen der Datei auch spezielle Algorithmen verwendet.

Booten Sie Viren

Boot-Viren infizieren den Boot-Sektor der Diskette und den Boot-Sektor oder den Master Boot Record (MBR) der Festplatte. Das Prinzip der Startviren basiert auf den Startalgorithmen des Betriebssystems, wenn Sie den Computer einschalten oder neu starten. Nach den erforderlichen Tests der installierten Hardware (Speicher, Datenträger usw.) liest das Systemstartprogramm den ersten physischen Sektor des Startdatenträgers (A:, C: oder CD-ROM) abhängig von den im BIOS-Setup eingestellten Parametern) und überträgt die Kontrolle darauf.

Bei einer Diskette oder einer CD erhält das Management den Boot-Sektor, der die Plattenparametertabelle (BPB - BIOS Parameter Block) auswertet, die Adressen der Systemdateien des Betriebssystems berechnet, in den Speicher einliest und zur Ausführung startet. Wenn sich keine Betriebssystemdateien auf der Startdiskette befinden, gibt das im Startsektor der Diskette befindliche Programm eine Fehlermeldung aus und schlägt vor, die Startdiskette auszutauschen.

Im Falle einer Festplatte erhält die Steuerung ein Programm, das sich im MBR der Festplatte befindet. Dieses Programm analysiert die Fe(Disk Partition Table), berechnet die Adresse des aktiven Bootsektors (normalerweise ist dieser Sektor der Bootsektor der C :) -Diskette, lädt ihn in den Speicher und überträgt die Steuerung an ihn. Nachdem die Kontrolle erlangt wurde, führt der aktive Bootsektor der Festplatte dieselben Aktionen aus wie der Bootsektor der externen Medien.

Beim Infizieren von Datenträgern ersetzen Boot-Viren ihren Code anstelle von Programmen, die beim Booten des Systems die Kontrolle übernehmen. Das Prinzip der Infektion ist daher in allen oben beschriebenen Punkten dasselbe: Der Virus zwingt das System, beim Neustart in den Speicher einzulesen und nicht den ursprünglichen Loader-Code, sondern den Virus-Code zu kontrollieren.

Das Infizieren von Disketten erfolgt auf die einzig bekannte Weise - der Virus schreibt seinen Code anstelle des Originalcodes des Bootsektors der Diskette. Die Festplatte ist auf drei Arten infiziert: Der Virus wird entweder anstelle des MBR-Codes oder anstelle des Bootsektorcodes der Bootdiskette (normalerweise Laufwerk C :) aufgezeichnet oder es wird die Adresse des aktiven Bootsektors in der Partitionstabelle der Festplatte im MBR geändert.

Wenn eine Festplatte infiziert ist, überträgt der Virus in den meisten Fällen den ursprünglichen Bootsektor (oder MBR) auf einen anderen Sektor der Festplatte. Wenn die Länge des Virus größer als die Länge des Sektors ist, wird der erste Teil des Virus in den infizierten Sektor gestellt, die restlichen Teile werden in andere Sektoren gestellt.

Es gibt verschiedene Möglichkeiten, um den anfänglichen Startsektor auf einer Festplatte zu platzieren und den Virus fortzusetzen: in Sektoren eines freien logischen Festplattenclusters, in nicht verwendete oder selten verwendete Systemsektoren, in Sektoren außerhalb der Festplatte.

Befindet sich die Fortsetzung eines Virus in Sektoren, die zu freien Festplattenclustern gehören (bei der Suche nach diesen Sektoren muss der Virus die Dateizuordnungstabelle (File Allocation Table, FAT) analysieren), markiert der Virus diese Cluster in der FAT in der Regel als fehlgeschlagen (sogenannte pseudo-bad-Cluster). Diese Methode wird von Viren "Gehirn", "Ping-Pong" und einigen anderen verwendet.

Eine andere Methode ist an Viren der Familie „Stoned“ beteiligt. Diese Viren platzieren den anfänglichen Startsektor in einem nicht verwendeten oder selten verwendeten Sektor - in einem der Festplattensektoren (falls vorhanden) zwischen dem MBR und dem ersten Startsektor. Auf einer Diskette wird dieser Sektor aus den letzten Sektoren des Stammverzeichnisses ausgewählt.

Einige Viren schreiben ihren Code in die letzten Sektoren der Festplatte, da diese Sektoren nur verwendet werden, wenn die Festplatte vollständig mit Informationen gefüllt ist (was in Anbetracht der Größe moderner Festplatten recht selten ist). Die Methode zum Speichern des Fortbestehens eines Virus außerhalb des Datenträgers wird seltener verwendet. Dies wird auf zwei Arten erreicht. Das erste Problem besteht darin, die Größe der logischen Laufwerke zu verringern: Der Virus subtrahiert die erforderlichen Werte von den entsprechenden BPB-Feldern des Boot-Sektors und der Festplattenpartitionstabelle der Festplatte (falls die Festplatte infiziert ist), verringert die Größe des logischen Laufwerks und schreibt seinen Code in die davon abgeschnittenen Sektoren.

Die zweite Möglichkeit besteht darin, Daten außerhalb der physischen Partitionierung der Festplatte zu schreiben. Es gibt Viren, die ihren Code außerhalb des verfügbaren Speicherplatzes auf der Festplatte schreiben, sofern die installierte Hardware dies zulässt.

Natürlich gibt es auch andere Methoden, um den Virus auf der Festplatte abzulegen, zum Beispiel enthalten die Viren der „Azusa“ -Familie in ihrem Körper den Standard-MBR-Loader und werden während der Infektion über den ursprünglichen MBR geschrieben, ohne ihn zu speichern.

Während der Infektion kopieren die meisten Viren die im ursprünglichen Loader gespeicherten Systeminformationen in den Code ihres Bootloaders (für den MBR ist dies die Festplattenpartitionstabelle für den Bootsektor der Disketten - BIOS-Parameterblock). Andernfalls kann sich das System nicht selbst laden, da die Festplattenadressen der Systemkomponenten anhand dieser Informationen berechnet werden. Solche Viren lassen sich ganz einfach entfernen, indem der Bootloader-Code im Bootsektor und im MBR neu geschrieben wird. Starten Sie dazu von einer nicht infizierten Systemdiskette und verwenden Sie die SYS-Befehle, um die Disketten und logischen Laufwerke der Festplatte zu neutralisieren, oder FDISK / MBR, um den infizierten MBR-Sektor zu desinfizieren.

Einige 100-prozentige Stealth-Viren speichern diese oder noch mehr Informationen jedoch nicht - sie verschlüsseln sie absichtlich. Wenn das System oder andere Programme auf die infizierten Sektoren zugreifen, ersetzt der Virus die nicht infizierten Originale und das System startet ohne Fehler, jedoch führt die MBR-Behandlung mit FDISK / MBR im Falle eines solchen Virus zum Verlust von Informationen über die Festplattenpartition (Tabelle). In diesem Fall muss die Festplatte mit dem Verlust aller Informationen neu formatiert werden, oder die Festplattenpartitionstabelle muss "manuell" wiederhergestellt werden, was bestimmte Qualifikationen erfordert.

Es sollte auch beachtet werden, dass Boot-Viren selten auf derselben Festplatte miteinander auskommen - sie verwenden häufig dieselben Festplattensektoren, um ihren Code / ihre Daten abzulegen. Infolgedessen sind der Code / die Daten des ersten Virus beschädigt, wenn er / sie mit dem zweiten Virus infiziert sind, und das System bleibt entweder beim Laden hängen oder führt zu Schleifen (was ebenfalls dazu führt, dass der Virus hängen bleibt).

Benutzer neuer Betriebssysteme, die Viren starten, können ebenfalls Probleme verursachen. Obwohl die oben aufgeführten Systeme direkt mit Datenträgern arbeiten (unter Umgehung von BIOS-Aufrufen), wodurch der Virus blockiert und nicht weiter verbreitet werden kann, wird der Viruscode beim Neustart des Systems immer noch kontrolliert, obwohl dies sehr selten der Fall ist. Daher kann der Virus "March6" beispielsweise jahrelang auf dem MBR-Server "leben" und die Leistung und Leistung des Computersystems in keiner Weise beeinträchtigen. Wenn Sie jedoch am 6. März versehentlich neu starten, zerstört dieser Virus alle Daten auf der Festplatte vollständig.

Booten Sie den Virus-Algorithmus

Fast alle Startviren sind resident. Sie werden beim Booten von einer infizierten Festplatte in den Arbeitsspeicher des Computers eingebettet. In diesem Fall liest der Systemlader den Inhalt des ersten Sektors des Datenträgers, von dem er gestartet wird, legt die gelesenen Informationen im Speicher ab und überträgt die Kontrolle (dh den Virus) darauf. Danach werden die Virusanweisungen ausgeführt:

Reduziert in der Regel den freien Speicherplatz, kopiert den Code in den freien Speicherplatz und liest die Fortsetzung (falls vorhanden) von der Festplatte. In Zukunft warten einige Viren darauf, dass das Betriebssystem die Speichergröße lädt und auf den ursprünglichen Wert zurücksetzt. Infolgedessen befinden sie sich nicht außerhalb des Betriebssystems, sondern als separate Speicherblöcke, die dem System zugewiesen sind.

Fängt die erforderlichen Interrupt-Vektoren ab (normalerweise INT 13H), liest den ursprünglichen Boot-Sektor in den Speicher und überträgt die Steuerung an ihn.

In Zukunft verhält sich der Boot-Virus wie eine residente Datei: Er fängt den Zugriff des Betriebssystems auf die Festplatten ab und infiziert sie, führt abhängig von bestimmten Bedingungen destruktive Aktionen aus oder verursacht Audio- oder Videoeffekte.

Es gibt nicht residente Startviren. Beim Start infizieren sie den MBR der Festplatte und der externen Medien, sofern diese auf den Festplatten vorhanden sind. Solche Viren übertragen dann die Kontrolle auf den ursprünglichen Loader und beeinträchtigen den Betrieb des Computers nicht mehr.

Makroviren

Makroviren sind Programme in Sprachen (Makrosprachen), die in einigen Datenverarbeitungssystemen (Texteditoren, Tabellenkalkulationen), Animationen usw. eingebettet sind. Solche Viren nutzen für ihre Reproduktion die Fähigkeiten von Makrosprachen und übertragen sich mit ihrer Hilfe von einer infizierten Datei (Dokument) auf andere. Am häufigsten sind Makroviren für Microsoft Word, Excel und Office. Es gibt auch Makroviren, die Ami Pro-Dokumente und Microsoft Access-Datenbanken sowie Flash-Animationen infizieren. Heutzutage gibt es viele Systeme, für die Makroviren existieren. In diesen Systemen erhalten Viren die Kontrolle, wenn sie eine infizierte Datei öffnen oder schließen, Standardfunktionen abfangen und dann Dateien infizieren, auf die auf irgendeine Weise zugegriffen wird.

Für das Vorhandensein von Viren in einem bestimmten System (Editor) muss eine Makrosprache mit den folgenden Funktionen in das System integriert sein:

Binden Sie das Programm in der Makrosprache an eine bestimmte Datei.

Kopieren von Makroprogrammen von einer Datei in eine andere;

die Möglichkeit, die Kontrolle über das Makro-Programm ohne Benutzereingriff zu erlangen (automatische oder Standard-Makros).

Diese Bedingungen werden von den Redakteuren von Microsoft Word, Office und AmiPro sowie einer Excel-Tabelle und einer Microsoft Access-Datenbank erfüllt. Diese Systeme enthalten Makrosprachen: Word, Excel, Access, Office - Visual Basic für Applikationen. Dabei:

Makroprogramme sind mit einer bestimmten Datei verknüpft (AmiPro) oder befinden sich in einer Datei (Word, Excel, Office).

Die Makrosprache ermöglicht das Kopieren von Dateien (AmiPro) oder das Verschieben von Makroprogrammen in Systemdienstdateien und bearbeitbare Dateien (Word, Excel, Office).

Wenn Sie unter bestimmten Bedingungen (Öffnen, Schließen usw.) mit einer Datei arbeiten, werden Makroprogramme (sofern vorhanden) aufgerufen, die auf besondere Weise definiert sind (AmiPro) oder Standardnamen haben (Word, Excel, Office).

Diese Funktion von Makrosprachen ist für die automatische Datenverarbeitung in großen Organisationen oder in globalen Netzwerken konzipiert und ermöglicht es Ihnen, das sogenannte "automatisierte Dokumentenmanagement" zu organisieren. Andererseits ermöglichen die Makrosprachenfähigkeiten solcher Systeme dem Virus, seinen Code auf andere Dateien zu übertragen und diese damit zu infizieren.

Der physische Speicherort des Virus in der Datei hängt von seinem Format ab, das bei Microsoft-Produkten äußerst komplex ist. Jede Word-Dokumentdatei oder Excel-Tabelle ist eine Folge von Datenblöcken (von denen jeder auch ein eigenes Format hat), die mit einer großen Menge von Servicedaten kombiniert werden . Dieses Format wird als OLE2 - Object Linking and Embedding bezeichnet.

Die meisten bekannten Viren für Word sind nicht kompatibel mit nationalen (einschließlich russischen) Versionen von Word oder umgekehrt. Sie wurden nur für lokalisierte Versionen von Word entwickelt und funktionieren nicht in einer anderen Sprachversion. Der Virus im Dokument bleibt jedoch weiterhin aktiv und kann andere Computer mit der entsprechenden installierten Version von Word infizieren.

Word-Viren können Computer jeder Klasse infizieren, nicht nur den IBM-PC. Eine Infektion ist möglich, wenn auf diesem Computer ein Texteditor installiert ist, der vollständig mit Microsoft Word kompatibel ist.

Es sollte auch beachtet werden, dass die Komplexität von Word-Dokumentformaten, Excel-Tabellen und insbesondere von Office die folgende Besonderheit aufweist: Es gibt "zusätzliche" Datenblöcke in den Dokumentdateien und Tabellen, d. H. Daten, die sich nicht auf den bearbeiteten Text oder die bearbeiteten Tabellen beziehen oder in denen versehentlich Kopien anderer Dateidaten gefunden wurden. Der Grund für das Auftreten solcher Datenblöcke ist die Cluster-Organisation von Daten in OLE2-Dokumenten und -Tabellen - auch wenn nur ein Zeichen des Textes eingegeben wird, werden ihm ein oder sogar mehrere Datencluster zugewiesen. Beim Speichern von Dokumenten und Tabellen in Clustern, die nicht mit "nützlichen" Daten gefüllt sind, verbleibt "Müll", der zusammen mit anderen Daten in die Datei gelangt.

Dies hat zur Folge, dass sich beim Bearbeiten eines Dokuments seine Größe unabhängig von den damit verbundenen Aktionen ändert. Wenn Sie einen neuen Text hinzufügen, wird die Dateigröße möglicherweise verringert und beim Löschen eines Teils des Texts erhöht. Dasselbe gilt für Makroviren: Wenn eine Datei infiziert wird, kann sich ihre Größe verringern, vergrößern oder unverändert bleiben.

Beim Arbeiten mit einem Dokument führt Word einer beliebigen Version verschiedene Aktionen aus: Öffnen, Speichern, Drucken, Schließen usw. eines Dokuments. Gleichzeitig sucht Word nach den entsprechenden "eingebetteten Makros" und führt sie aus. Wenn Sie eine Datei mit dem Befehl "Datei / Speichern" speichern, wird das Makro "FileSave" aufgerufen. Wenn Sie mit dem Befehl "Datei / Speichern als" - "FileSaveAs" speichern, wenn Sie Dokumente drucken - "FilePrint" usw. Makros definiert.

Es gibt auch mehrere "Auto-Makros", die unter verschiedenen Bedingungen automatisch aufgerufen werden. Wenn Sie beispielsweise ein Dokument öffnen, prüft Word, ob ein AutoOpen-Makro vorhanden ist. Wenn ein solches Makro vorhanden ist, wird es von Word ausgeführt. Wenn Sie ein Dokument schließen, führt Word das AutoClose-Makro aus. Wenn Sie Word starten, wird das AutoExec-Makro aufgerufen, wenn Sie den Job beenden - AutoExit -, wenn Sie ein neues Dokument erstellen - AutoNew.

Ähnliche Mechanismen (jedoch mit unterschiedlichen Makronamen und -funktionen) werden auch in Excel / Office verwendet, bei denen die Rolle von Auto- und eingebetteten Makros von Auto- und eingebetteten Funktionen ausgeführt wird, die in einem Makro oder in Makros vorhanden sind. In einem Makro können sich mehrere befinden. eingebaute und automatische Funktionen.

Makros / Funktionen, die einem Schlüssel zugeordnet sind, entweder ein Zeitpunkt oder ein Datum, d.h. Word / Excel ruft ein Makro / eine Funktion auf, wenn Sie eine bestimmte Taste (oder Tastenkombination) drücken oder wenn Sie einen bestimmten Zeitpunkt erreichen. In Office ist die Fähigkeit zum Abfangen von Ereignissen etwas verbessert, das Prinzip ist jedoch dasselbe.

Makroviren, die Word-, Excel- oder Office-Dateien infizieren, verwenden in der Regel eine der drei oben aufgeführten Methoden. Der Virus enthält entweder ein Auto-Makro (Auto-Funktion) oder überschreibt eines der Standard-Systemmakros (mit einem beliebigen Element verknüpft). Menü) oder ein Virenmakro wird automatisch aufgerufen, wenn Sie eine beliebige Taste oder Tastenkombination drücken. Es gibt auch Halbviren, die nicht alle diese Techniken verwenden und sich nur vermehren, wenn der Benutzer sie zur Ausführung startet.

Wenn das Dokument infiziert ist, ruft Word beim Öffnen des Dokuments das infizierte AutoOpen-Makro (oder AutoClose beim Schließen des Dokuments) auf und führt daher den Viruscode aus, sofern dies nicht durch die Systemvariable DisableAutoMacros verboten ist. Wenn der Virus Makros mit Standardnamen enthält, erhalten sie die Kontrolle, indem sie den entsprechenden Menüpunkt aufrufen (Datei / Öffnen, Datei / Schließen, Datei / Speichern unter). Wird ein Tastatursymbol neu definiert, wird der Virus erst nach Drücken der entsprechenden Taste aktiviert.

Die meisten Makroviren enthalten alle ihre Funktionen in Form von Standard-Word / Excel / Office-Makros. Es gibt jedoch Viren, die Methoden verwenden, um ihren Code zu verbergen und als Nicht-Makros zu speichern. Drei ähnliche Techniken sind bekannt: Alle verwenden die Fähigkeit von Makros, andere Makros zu erstellen, zu bearbeiten und auszuführen. In der Regel haben solche Viren einen kleinen (manchmal polymorphen) Makrovirus-Loader, der den eingebauten Makroeditor aufruft, ein neues Makro erstellt, es mit dem Hauptviruscode füllt, es ausführt und es dann in der Regel zerstört (um Spuren des Vorhandenseins des Virus zu verbergen). Der Hauptcode solcher Viren ist entweder im Virenmakro selbst als Textzeichenfolge (manchmal verschlüsselt) vorhanden oder wird im Bereich für Dokumentvariablen oder im Bereich für automatischen Text gespeichert.

Algorithmus Word Word-Makroviren

Die meisten bekannten Word-Viren übertragen ihren Code (Makros) beim Start in den globalen Dokumentmakrobereich („allgemeine“ Makros) und verwenden dazu die Makrokopierbefehle MacroCopy, OrganizerCopy oder einen Makroeditor - der Virus erstellt ein neues Makro und fügt es ein Darin der Code, der im Dokument gespeichert wird.

Wenn Sie Word beenden, werden globale Makros (einschließlich Virenmakros) automatisch in der DOT-Datei von globalen Makros aufgezeichnet (normalerweise ist diese Datei NORMAL.DOT). Daher wird der Virus beim nächsten Start des MS-Word-Editors zu dem Zeitpunkt aktiviert, an dem WinWord globale Makros lädt, d. H. sofort

Anschließend definiert der Virus ein oder mehrere Standardmakros (z. B. FileOpen, FileSave, FileSaveAs, FilePrint) neu (oder enthält diese bereits) und fängt damit Befehle für die Arbeit mit Dateien ab. Wenn diese Befehle aufgerufen werden, infiziert der Virus die Datei, auf die zugegriffen wird. Zu diesem Zweck konvertiert der Virus die Datei in das Vorlagenformat (was es unmöglich macht, das Dateiformat weiter zu ändern, dh in ein anderes Format als das Vorlagenformat zu konvertieren) und schreibt die Makros in die Datei, einschließlich des Auto-Makros.

Wenn also ein Virus ein FileSaveAs-Makro abfängt, wird jede DOC-Datei infiziert, die über ein von einem Virus abgefangenes Makro gespeichert wird. Wenn das FileOpen-Makro abgefangen wird, wird der Virus beim Lesen von der Festplatte in die Datei geschrieben.

Die zweite Möglichkeit, einen Virus in das System einzuschleusen, wird viel seltener verwendet - sie basiert auf den sogenannten "Add-In" -Dateien, d. H. Dateien, die Service-Ergänzungen zu Word sind. In diesem Fall ändert sich NORMAL.DOT nicht und Word lädt beim Start Virenmakros aus einer (oder mehreren) als "Add-In" definierten Datei (en). Diese Methode wiederholt die Infektion globaler Makros fast vollständig, mit der Ausnahme, dass Virenmakros nicht in NORMAL.DOT, sondern in einer anderen Datei gespeichert werden.

Es ist auch möglich, einen Virus in Dateien einzubetten, die sich im STARTUP-Verzeichnis befinden. Word lädt automatisch Vorlagendateien aus diesem Verzeichnis.

Excel-Algorithmus-Makroviren

Methoden zur Aufzucht von Excel-Viren ähneln im Allgemeinen den Methoden von Word-Viren. Die Unterschiede liegen in den Makrokopierbefehlen (zum Beispiel Sheets.Copy) und in der Abwesenheit von NORMAL.DOT - seine Funktion (im Sinne eines Virus) wird von den Dateien im STARTUP-Excel-Verzeichnis ausgeführt.

Polymorphe Viren

Polymorphe Viren umfassen solche Viren, deren Erkennung mit der Verwendung sogenannter Virenmasken unmöglich (oder äußerst schwierig) ist - Abschnitte eines festen Codes, der für ein bestimmtes Virus spezifisch ist. Dies wird auf zwei Arten erreicht: durch Verschlüsseln des Hauptviruscodes mit einem nicht permanenten Schlüssel und einem zufälligen Befehlssatz vom Entschlüsseler oder durch Ändern des eigentlichen Viruscodes. Es gibt auch andere, eher exotische Beispiele für Polymorphismus - der DOS-Virus „Bomber“ ist beispielsweise nicht verschlüsselt, aber die Befehlsfolge, die die Kontrolle auf den Viruscode überträgt, ist vollständig polymorph.

Polymorphismen unterschiedlicher Komplexität treten bei Viren aller Art auf - von Boot- und File-DOS-Viren über Windows-Viren bis hin zu Makroviren.

Polymorphe Entschlüsseler

Das einfachste Beispiel für einen teilweise polymorphen Entschlüsseler ist der folgende Befehlssatz, aufgrund dessen beim Infizieren verschiedener Dateien kein einziges Byte des Virencodes und seines Entschlüsselers konstant ist:

MOV reg_1, count; reg_1, reg_2, reg_3 sind ausgewählt aus

MOV reg_2, key; AXT, BX, CX, DX, SI, DI, BP

MOV reg_3, _offset; count, key, _offset können sich ebenfalls ändern

xxx Byte ptr, reg_2; xor, add oder sub

Komplexere polymorphe Viren verwenden komplexere Algorithmen, um den Code für ihre Decoder zu generieren: Die obigen Anweisungen (oder ihre Äquivalente) werden von Infektion zu Infektion ausgetauscht und mit nicht modifizierenden Befehlen wie NOP, STI, CLI, STC, CLC, DEC, nicht verwendetem Register verdünnt. Nicht verwendete XCHG-Register usw.

Vollwertige polymorphe Viren verwenden noch komplexere Algorithmen, wodurch die Operationen SUB, ADD, XOR, ROR, ROL und andere in einer beliebigen Anzahl und Reihenfolge in einem Virendecoder auftreten können. Das Laden und Ändern von Schlüsseln und anderen Verschlüsselungsparametern wird auch durch eine beliebige Reihe von Vorgängen ausgeführt, bei denen fast alle Anweisungen des Intel-Prozessors angetroffen werden können (ADD, SUB, TEST, XOR oder SHR, SHL, ROR, MOV, XCHG, JNZ, PUSH, POP). ..) mit allen möglichen Adressierungsarten.

Zu Beginn einer Datei, die mit einem ähnlichen Virus infiziert ist, gibt es eine Reihe von Anweisungen, die auf den ersten Blick bedeutungslos sind, und einige Kombinationen, die voll funktionsfähig sind, werden von proprietären Disassemblern nicht übernommen (z. B. eine Kombination aus CS: CS: oder CS: NOP). Und unter diesen „Brei“ von Befehlen und Daten fallen gelegentlich MOV, XOR, LOOP, JMP - Befehle, die wirklich „funktionieren“.

Polymorphismusstufen

Je nach Komplexität des Codes, der in den Decodern dieser Viren enthalten ist, werden polymorphe Viren in Ebenen unterteilt.

Stufe 1: Viren, die einen Satz von Decodern mit einem permanenten Code haben und einen davon während der Infektion auswählen. Solche Viren sind "semi-polymorph" und werden auch "oligomorph" (oligomorph) genannt. Beispiele: "Cheeba", "Slowakei", "Wal".

Stufe 2: Der Virus-Entschlüsseler enthält eine oder mehrere permanente Anweisungen, deren Hauptteil nicht konstant ist.

Stufe 3: Entschlüsseler enthält nicht verwendete Anweisungen - "Müll" vom Typ NOP, CLI, STI usw.

Stufe 4: Entschlüsseler verwendet austauschbare Anweisungen und ändert die Reihenfolge (Mischung) von Anweisungen. Der Entschlüsselungsalgorithmus wird nicht geändert.

Stufe 5: Alle oben genannten Methoden werden verwendet, der Entschlüsselungsalgorithmus ist inkonsistent, möglicherweise wird der Viruscode neu verschlüsselt und der Entschlüsselungscode selbst teilweise verschlüsselt.

Stufe 6: Permutieren von Viren. Der Hauptviruscode kann sich ändern - er ist in Blöcke unterteilt, die während der Infektion in zufälliger Reihenfolge neu angeordnet werden. Der Virus bleibt funktionsfähig. Solche Viren können unverschlüsselt sein.

Die obige Unterteilung ist nicht frei von Mängeln, da sie nach einem einzigen Kriterium durchgeführt wird - der Fähigkeit, ein Virus gemäß dem Code des Entschlüsselers unter Verwendung der Standardtechnik der Virusmasken zu erkennen:

Stufe 1: Zum Erkennen eines Virus sind mehrere Masken erforderlich.

Stufe 2: Maskenerkennung mithilfe von Platzhaltern.

Stufe 3: Maskenerkennung nach Löschen von Anweisungen - „Müll“.

Ebene 4: Die Maske enthält mehrere Varianten des möglichen Codes, d. H. wird algorithmisch.

Stufe 5: Unfähigkeit, Viren mithilfe einer Maske zu erkennen.

Die Unzulänglichkeit einer solchen Unterteilung zeigt sich im Virus der 3. Stufe der Polymorphizität, das als "Stufe 3" bezeichnet wird. Dieser Virus ist einer der komplexesten polymorphen Viren gemäß der obigen Unterteilung und fällt in Level 3, da er über einen konstanten Entschlüsselungsalgorithmus verfügt, dem eine große Anzahl von "Garbage" -Befehlen vorausgeht. Bei diesem Virus wurde der Algorithmus zur Garbage-Generierung jedoch perfektioniert: Fast alle Anweisungen des i8086-Prozessors sind im Decoder-Code enthalten.

Wenn Sie aus Sicht von Antivirenprogrammen, die automatische Viruscode-Entschlüsselungssysteme (Emulatoren) verwenden, eine Unterteilung in Ebenen vornehmen, hängt die Unterteilung in Ebenen von der Komplexität der Emulation eines Viruscodes ab. Möglicher Nachweis des Virus und anderer Methoden, z. B. Dekodierung nach mathematischen Grundgesetzen usw.

Ändern des ausführbaren Codes

Am häufigsten wird eine ähnliche Methode des Polymorphismus von Makroviren verwendet, die beim Erstellen ihrer neuen Kopien die Namen ihrer Variablen zufällig ändern, leere Zeilen einfügen oder ihren Code auf andere Weise ändern. Somit bleibt der Algorithmus des Virus unverändert, aber der Viruscode ändert sich fast vollständig von Infektion zu Infektion.

Diese Methode wird seltener von komplexen Startviren verwendet. Solche Viren übertragen nur einen relativ kurzen Vorgang in den Bootsektor, bei dem die Festplatte und der Hauptviruscode gelesen und die Kontrolle darauf übertragen werden. Der Code für diese Prozedur wird aus verschiedenen Optionen ausgewählt (die auch mit "leeren" Befehlen verdünnt werden können), die Befehle werden untereinander ausgetauscht usw.

Seltener tritt diese Technik bei Dateiviren auf - schließlich müssen sie ihren Code vollständig ändern, was recht komplexe Algorithmen erfordert. Heutzutage sind nur zwei solche Viren bekannt, von denen einer ("Ply") seine Befehle zufällig um seinen Körper herum verschiebt und sie durch JMP- oder CALL-Befehle ersetzt. Ein anderer Virus ("TMC") verwendet eine kompliziertere Methode: Jedes Mal, wenn ein Virus infiziert wird, tauscht der Virus Blöcke seines Codes und seiner Daten aus, fügt "Garbage" ein und setzt in seinen Assembly-Anweisungen neue Werte für Datenoffsets, ändert Konstanten usw. Obwohl der Virus seinen Code nicht verschlüsselt, handelt es sich daher um einen polymorphen Virus. Der Code enthält keinen permanenten Befehlssatz. Darüber hinaus ändert sich beim Erstellen ihrer neuen Kopien der Virus seine Länge.

Ministerium für Bildung und Wissenschaft der Russischen Föderation

Russische Handels- und Wirtschaftsuniversität

Kasaner Institut (Zweigstelle)

Fakultät für Mathematik und Höhere Mathematik

Prüfung №1

zur Disziplin: "Informatik"

COMPUTER-VIREN

Abgeschlossen:

student im ersten Jahr auf dem Korrespondenzweg

büros speziell. Fakultät

Gruppe "Finanzen und Kredit"

Überprüft:

Kasan, 2007

PLAN

Einleitung

1. Das Wesen und die Manifestation von Computerviren

2. Die Haupttypen und Typen von Computerviren

3. Wie verbreiten sich Viren?

4. Erkennung von Computerviren

5. Vorbeugende Maßnahmen gegen Viren

Fazit

Liste der verwendeten Literatur

Einleitung

Computervirus - Ein speziell erstelltes Programm, mit dem bestimmte Aktionen ausgeführt werden können, die die Arbeit am Computer beeinträchtigen. Viele Programme - Viren sind harmlos, aber leider nicht alle sind völlig harmlos. Erstens belegen sie Speicherplatz im RAM und auf der Festplatte. Zweitens können sie Fehler enthalten, die zu Systemabstürzen und einem Neustart führen können. Wenn das Virus ziemlich harmlos ist, sollten Sie es trotzdem loswerden.

Derzeit gibt es verschiedene Arten und Typen von Viren. Die Haupttypen von Computerviren sind: Software, Startviren und Makroviren. Derzeit sind mehr als 5.000 Arten von Softwareviren bekannt, die nach folgenden Kriterien klassifiziert werden können: Lebensraum; Lebensraumkontaminationsmethode; Auswirkungen; Merkmale des Algorithmus.

Die Hauptwege für das Eindringen von Viren in einen Computer sind Wechseldatenträger (flexibel und Laser) sowie Computernetzwerke. Eine Infektion einer Festplatte mit Viren kann auftreten, wenn ein Computer von einer Diskette mit einem Virus gebootet wird. Eine solche Infektion kann beispielsweise versehentlich auftreten, wenn die Diskette nicht aus Laufwerk A: entfernt und der Computer neu gestartet wird und die Diskette möglicherweise nicht systemweit ist. Das Infizieren einer Diskette ist viel einfacher. Es kann einen Virus bekommen, auch wenn eine Diskette einfach in das Diskettenlaufwerk eines infizierten Computers eingelegt wird und beispielsweise dessen Inhalt liest. Die häufigste Art, Viren zu verbreiten, ist jedoch ein Computernetzwerk, insbesondere das Internet, in dem andere Programme, z. B. Spiele, umgeschrieben und ausgeführt werden. Es kann andere, sehr seltene Fälle geben, in denen eine andere Festplatte, die infiziert wurde, in einen Computer eingesetzt wird. Um dies zu vermeiden, starten Sie von der Systemdiskette und überprüfen Sie die Festplatte entweder mit speziellen Antivirenprogrammen oder partitionieren und formatieren Sie die Festplatte mit den Programmen Fdisk und Format.

Um Viren zu identifizieren, gibt es spezielle Antivirenprogramme, mit denen Sie Viren erkennen und zerstören können. Es gibt eine ziemlich breite Palette von Antivirenprogrammen. Dies sind Aidstest (Lozinski), Dr. Web, Norton Antivirus für Windows, DSAV und andere.

1. Das Wesen und die Manifestation von Computerviren

Die massive Nutzung von Personalcomputern war leider mit der Entstehung von sich selbst replizierenden Virenprogrammen verbunden, die den normalen Betrieb des Computers stören, die Dateistruktur der Festplatten zerstören und die auf dem Computer gespeicherten Informationen beschädigen. Wenn ein Computervirus in einen Computer eindringt, kann er sich auf andere Computer ausbreiten.

Die Ursachen für die Entstehung und Verbreitung von Computerviren lauern einerseits in der Psychologie der menschlichen Person und ihrer Schattenseiten (Neid, Rache, Eitelkeit unerkannter Schöpfer) andererseits sind auf den mangelnden Hardwareschutz und den Widerspruch des Betriebssystems des PCs zurückzuführen.

Trotz der in vielen Ländern verabschiedeten Gesetze zur Bekämpfung von Computerkriminalität und der Entwicklung spezieller Software zum Schutz vor Viren nimmt die Anzahl neuer Softwareviren stetig zu. Dies setzt voraus, dass der PC des Benutzers über die Art der Viren informiert ist, wie sie infiziert sind und wie sie vor ihnen geschützt sind.

Die Hauptwege für das Eindringen von Viren in einen Computer sind Wechseldatenträger (flexibel und Laser) sowie Computernetzwerke. Eine Infektion einer Festplatte mit Viren kann auftreten, wenn ein Computer von einer Diskette mit einem Virus gebootet wird. Eine solche Infektion kann beispielsweise versehentlich auftreten, wenn die Diskette nicht aus Laufwerk A: entfernt und der Computer neu gestartet wird und die Diskette möglicherweise nicht systemweit ist. Das Infizieren einer Diskette ist viel einfacher. Es kann einen Virus bekommen, auch wenn eine Diskette einfach in das Diskettenlaufwerk eines infizierten Computers eingelegt wird und beispielsweise dessen Inhalt liest.

Wenn ein Computer mit einem Virus infiziert ist, ist es sehr wichtig, ihn rechtzeitig zu erkennen. Dazu sollten Sie die wichtigsten Anzeichen für die Manifestation von Viren kennen. Dazu gehören:

· Beendigung der Arbeit oder unsachgemäße Arbeit früherer erfolgreich funktionierender Programme;

· Langsamer Computerbetrieb;

· Die Unfähigkeit, das Betriebssystem zu laden;

· Das Verschwinden von Dateien und Verzeichnissen oder die Verfälschung ihres Inhalts;

· Ändern Sie das Datum und die Uhrzeit der Dateiänderung.

· Ändern der Größe von Dateien;

· Unerwarteter signifikanter Anstieg der Anzahl der Dateien auf der Festplatte;

· Eine deutliche Verringerung der Größe des freien Arbeitsspeichers;

· Anzeigen unerwünschter Nachrichten oder Bilder4

· Abgabe unvorhergesehener Tonsignale;

· Häufiges Einfrieren und Fehlfunktionen des Computers.

Bei all diesen Anzeichen kann man jedoch nicht mit Sicherheit sagen, dass ein Virus in den Computer gelangt ist. Da es andere Fehlfunktionen geben kann, die durch Fehlfunktionen oder ungelöstes System verursacht werden. Beispielsweise werden beim Starten des gekauften Computers anstelle der russischen Zeichen die unverständlichen Zeichen angezeigt, die Sie zum ersten Mal sehen. Der Grund dafür kann sein, dass der kyrillische Treiber für die Anzeige nicht installiert ist. Der gleiche Grund - das Fehlen eines Treibers für den Drucker - kann auf das merkwürdige Verhalten des Druckers zurückgeführt werden. Systemfehler können die Ursache für einen fehlerhaften Chip in der Systemeinheit oder beim Anschließen des Kabels sein.

2. Die Haupttypen und Typen von Computerviren

Die Haupttypen von Computerviren sind:

Software-Viren;

Boot-Viren;

Makroviren

Bei Computern sind Viren benachbart und die sogenannten trojaner

pferde (Trojaner, Trojaner).

Software-Viren.

Softwareviren sind Codeblöcke, die gezielt in andere Anwendungsprogramme eingebettet werden. Wenn ein Programm gestartet wird, das einen Virus enthält, wird der implantierte Viruscode gestartet.

Die Bedienung dieses Codes bewirkt vor dem Benutzer verborgene Änderungen im Dateisystem von Festplatten und / oder im Inhalt anderer Programme. Beispielsweise kann sich ein Virencode im Hauptteil anderer Programme reproduzieren - dieser Vorgang wird aufgerufen zucht. Nach einer bestimmten Zeit, in der eine ausreichende Anzahl von Kopien erstellt wurde, kann ein Software-Virus zerstörerische Maßnahmen ergreifen: Die Funktionsfähigkeit von Programmen und Betriebssystemen wird gestört, auf der Festplatte gespeicherte Informationen werden gelöscht. Dieser Vorgang wird aufgerufen virenbefall.

Die verheerendsten Viren können die Formatierung der Festplatte auslösen. Da das Formatieren von Festplatten ein ziemlich langer Prozess ist, der vom Benutzer nicht unbemerkt bleiben sollte, beschränken sich Softwareviren in vielen Fällen darauf, Daten nur in den Sektoren des Festplattensystems zu vermehren, was dem Verlust der Dateisystemtabellen entspricht. In diesem Fall bleiben die Daten auf der Festplatte erhalten, können jedoch nicht ohne die Verwendung von Spezialwerkzeugen verwendet werden, da nicht bekannt ist, welche Sektoren der Festplatte zu welchen Dateien gehören. Theoretisch können in diesem Fall Daten wiederhergestellt werden, aber der Aufwand für diese Arbeiten kann extrem hoch sein.

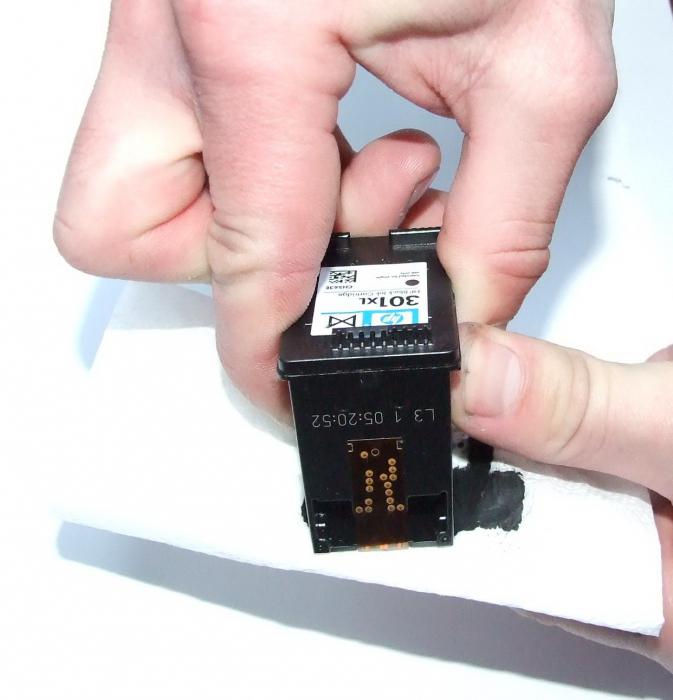

Es wird angenommen, dass kein Virus in der Lage ist, die Computerhardware zu deaktivieren. Es gibt jedoch Fälle, in denen Hardware und Software so miteinander verbunden sind, dass Softwareschäden durch Austausch der Hardware behoben werden müssen. Beispielsweise ist bei den meisten modernen Motherboards das BIOS (Basic Input-Output System) in wiederbeschreibbaren permanenten Speichergeräten (den sogenannten flash-Speicher).

Die Fähigkeit, Informationen in einem Flash-Speicherchip zu überschreiben, wird von einigen Softwareviren verwendet, um BIOS-Daten zu zerstören.

In diesem Fall ist es zur Wiederherstellung der Computerleistung erforderlich, entweder den das BIOS speichernden Chip auszutauschen oder ihn mit Hilfe einer speziellen Software neu zu programmieren.

Softwareviren gelangen auf den Computer, wenn nicht getestete Programme ausgeführt werden, die auf externen Medien (Diskette, CD usw.) oder aus dem Internet empfangen wurden. Besondere Aufmerksamkeit sollte den Wörtern geschenkt werden beim Start. Während des normalen Kopierens infizierter Dateien kann keine Computerinfektion auftreten. In diesem Zusammenhang müssen alle Daten, die aus dem Internet stammen, einer obligatorischen Prüfung unterzogen werden.

aus Sicherheitsgründen und wenn unerwünschte Daten von einer unbekannten Quelle empfangen werden, sollten sie vernichtet werden, ohne dies zu berücksichtigen. Die übliche Methode zum Verteilen von Trojanern ist das Anhängen einer E-Mail mit einer „Empfehlung“ zum Extrahieren und Starten eines vermeintlich nützlichen Programms.

Booten Sie Viren.

Von Software-Viren unterscheiden sich Boot-Viren in der Verbreitungsmethode. Sie betreffen Nicht-Programmdateien und bestimmte Systembereiche magnetischer Medien (Disketten und Festplatten). Darüber hinaus können sie sich auf einem eingeschalteten Computer vorübergehend im RAM befinden.

In der Regel tritt eine Infektion auf, wenn ein Computer von einem magnetischen Medium gestartet wird, dessen Systembereich einen Startvirus enthält. Wenn Sie beispielsweise versuchen, einen Computer von einer Diskette zu booten, gelangt der Virus zuerst in den Hauptspeicher und dann in den Bootsektor der Festplatten. Dann wird dieser Computer selbst zur Quelle der Verbreitung des Boot-Virus.

Makroviren

Diese Art von Virus infiziert Dokumente, die in einigen Anwendungsprogrammen ausgeführt werden. Mit den Mitteln, die sogenannten auszuführen makrobefehle. Zu diesen Dokumenten gehören insbesondere Microsoft Word-Textverarbeitungsdokumente (sie haben die Erweiterung

Doc). Eine Infektion tritt auf, wenn eine Dokumentdatei im Programmfenster geöffnet wird, es sei denn, die Fähigkeit zur Ausführung von Makros ist deaktiviert.

Wie bei anderen Arten von Viren kann das Ergebnis eines Angriffs sowohl relativ harmlos als auch zerstörerisch sein.

Die wichtigsten Arten von Computerviren.

Gegenwärtig sind mehr als 5.000 Softwareviren bekannt, die nach folgenden Merkmalen klassifiziert werden können (Abb. 1):

· Lebensraum;

· Wie der Lebensraum infiziert ist;

· Belichtung;

· Funktionen des Algorithmus.

d)

Abb.1 Computervirus-Klassifizierung:

a - nach Lebensraum; b - durch die Methode der Infektion;

in - das Ausmaß der Auswirkungen; d - durch die Merkmale der Algorithmen.

Abhängig von lebensraum Viren können in Netzwerk-, Datei-, Boot- und Dateiboot unterteilt werden.

Netzwerkviren über verschiedene Computernetzwerke verteilt.

Datei Viren hauptsächlich in ausführbaren Dateien implementiert, d.h. in Dateien mit den Erweiterungen COM und EXE. Dateiviren können in andere Dateitypen eingebettet werden, werden jedoch in der Regel nicht kontrolliert und verlieren daher ihre Reproduktionsfähigkeit.

Booten Sie Viren eingebettet in den Boot-Sektor der Festplatte (Boot) oder in den Sektor, der die Programm-Boot-System-Festplatte enthält (Master Boot Record).

Datei-Boot-Viren infizieren Sie sowohl Dateien als auch Bootsektoren von Festplatten.

Durch eine Infektion Viren werden in gebietsansässige und gebietsfremde Viren unterteilt.

Residenter Virus Wenn ein Computer infiziert wird, verbleibt sein residenter Teil im RAM, der dann den Zugriff des Betriebssystems auf die infizierten Objekte (Dateien, Startsektoren usw.) abfängt und in diese eingefügt wird. Residente Viren befinden sich im Speicher und sind aktiv, bis der Computer ausgeschaltet oder neu gestartet wird.

Nicht residente Viren Infizieren Sie nicht den Computerspeicher und sind für eine begrenzte Zeit aktiv.

Durch Aufprall Viren können in die folgenden Typen unterteilt werden:

1. ungefährlich Diese Viren beeinträchtigen nicht den Betrieb des Computers, sondern verringern den freien Arbeitsspeicher und den Arbeitsspeicher auf den Datenträgern. Die Auswirkungen dieser Viren äußern sich in Grafik- oder Soundeffekten.

2. gefährlich Viren, die zu verschiedenen Verletzungen des Computers führen können;

3. sehr gefährlich , deren Auswirkung zum Verlust von Programmen, zur Zerstörung von Daten und zum Löschen von Informationen in den Systembereichen der Festplatte führen kann.

3. Wie verbreiten sich Viren?

Es gibt verschiedene Möglichkeiten, hauptsächlich durch flexible Disketten. Wenn Sie eine Diskette von einem Freund erhalten haben, der einen Virus im Computer hat, ist die Diskette höchstwahrscheinlich infiziert. Hier sind zwei Optionen. Die erste - der Virus befindet sich im Systembereich der Festplatte, und die zweite - es gibt eine oder mehrere infizierte Dateien. Wie bereits erwähnt, muss der Virus verwaltet werden. Wenn es sich also um eine Systemdiskette handelt, können Sie den Computer beim Booten infizieren. Wenn es sich um eine Systemdiskette handelt und Sie versucht haben, einen Computer von dieser zu booten, und die Meldung angezeigt wird, dass keine Systemdiskette angezeigt wird, können Sie in diesem Fall Ihren Computer infizieren, da auf jeder Diskette ein Betriebssystem-Bootloader installiert ist wird die Kontrolle bekommen.

Die zweite Option sind infizierte Dateien. Nicht alle Dateien können infiziert werden. Wenn zum Beispiel ein Text aus einem Brief oder einem anderen Dokument mit Hilfe des Editors Norton Commander geschrieben wurde, ist kein Virus vorhanden. Selbst wenn er zufällig dort war, können Sie beim Anzeigen der Datei mit Hilfe desselben Editors oder dergleichen am Anfang oder Ende einer solchen Datei unverständliche Zeichen erkennen, die Sie besser zerstören sollten. Andere Editoren erstellen Dateien, die Steuerungsinformationen enthalten, wie z. B. Größe oder Schriftart, Einzüge, andere Konvertierungstabellen usw. In der Regel ist es fast unmöglich, über eine solche Datei infiziert zu werden. Die Word Editor-Versionen 6.0 und 7.0 können jedoch ganz am Anfang des Dokuments Makros enthalten, auf die die Steuerung übertragen wird, sodass sich ein Virus in den Dokumenten ausbreiten kann.

Andere Methoden zur Verbreitung von Viren übertragen sich auf andere Speichermedien, z. B. auf CD-ROMs, was sehr selten vorkommt. Beim Kauf von lizenzierter Software stellte sich heraus, dass diese mit einem Virus infiziert war, aber solche Fälle sind äußerst selten.

Die Besonderheit von CD-ROMs besteht darin, dass auf ihnen keine Informationen aufgezeichnet werden. Wenn eine virenfreie CD-ROM einen infizierten Computer besucht hat, wird dieser nicht infiziert. Wenn jedoch von einem Virus aufgezeichnete Informationen darauf aufgezeichnet sind, können in diesem Fall keine Antivirenprogramme die Festplatte von Viren reinigen.

Viren verbreiten sich am häufigsten über ein Computernetzwerk und insbesondere über das Internet, wenn andere Programme, z. B. Spiele, umgeschrieben und ausgeführt werden. Es kann andere, sehr seltene Fälle geben, in denen eine andere Festplatte, die infiziert wurde, in einen Computer eingesetzt wird. Um dies zu vermeiden, starten Sie von der Systemdiskette und überprüfen Sie die Festplatte entweder mit speziellen Antivirenprogrammen oder partitionieren und formatieren Sie die Festplatte mit den Programmen Fdisk und Format.

4. Erkennung von Computerviren

Um Viren zu identifizieren, gibt es spezielle Antivirenprogramme, mit denen Sie Viren erkennen und zerstören können. Es können jedoch nicht alle Viren erkannt werden, da immer neue Formen auftreten.

Ein Antivirenprogramm ähnelt einem Medikament, wirkt also selektiv auf einige Viren und überspringt andere. Wenn also ein Antivirenprogramm jeden Tag (Woche, Monat) auf einem Computer gestartet wird, ist es immer noch nicht zu 100% sicher, dass es Viren erkennt.

Es gibt eine ziemlich breite Palette von Antivirenprogrammen. Dies sind Aidstest (Lozinski), Dr. Web, Norton Antivirus für Windows, DSAV und andere. Übrigens können sie in drei Arten unterteilt werden:

1) Detektoren produzieren scannen . Dies ist die einfachste und gebräuchlichste Form, bei der Dateien und Startdatensätze auf Signaturerkennung überprüft werden (die Signatur ist der Code eines Virenprogramms). Zusätzlich zur Anzeige auf der Signatur kann die heuristische Analysemethode verwendet werden: Durch Überprüfen der Codes zur Identifizierung der virusspezifischen Codes entfernen die Detektoren die erkannten Viren, die sogenannten Polyphagen. Solche Programme können heuristische Analysen durchführen und neue Viren erkennen.

2) Wirtschaftsprüfer - Programme, die sich den Status von Dateien und Systembereichen merken und häufig die Prüfsumme oder Dateigröße zählen.

3) Programme - Filter, oder resident Watchman Sie befinden sich ständig im RAM des Computers und analysieren Startdateien und eingelegte Disketten. Sie informieren den Benutzer über einen Versuch, den Bootsektor zu ändern, die Entstehung eines residenten Programms, die Fähigkeit, auf die Festplatte zu schreiben usw.

4) Hardware-Schutz Es ist ein Controller, der in den Erweiterungssteckplatz eingesteckt wird und den Zugriff auf Disketten- und Festplattenlaufwerke überwacht. Sie können bestimmte Teile wie Startdatensätze, ausführbare Dateien, Konfigurationsdateien usw. schützen. Im Gegensatz zu früheren Methoden kann es auch funktionieren, wenn ein Computer infiziert ist.

5) In sind Programme installiert Bios Computer, wenn Sie versuchen, in den Bootsektor auf dem Bildschirm zu schreiben, wird eine Meldung darüber angezeigt.

5. Vorbeugende Maßnahmen gegen Viren

Zur Vorbeugung benötigen Sie:

1. Daten archivieren . Beim Archivieren werden Dateien auf Wechselmedien geschrieben. Am häufigsten in einer solchen Rolle sind flexible Disketten oder Magnetbänder, die in speziellen Geräten (Bandlaufwerken) verwendet werden. Beispielsweise müssen Windows-Dateien nicht gespeichert werden, wenn eine Installationsdiskette vorhanden ist, von der Sie das System neu starten und Dateien wiederherstellen können. Wenn sich auf einem Computer nur Disketten von Wechseldatenträgern befinden, müssen Sie sich daher Informationen merken, die schwer wiederherstellbar sind.

Archivierung . In der Regel werden Informationen auf mehr als einer Disc aufgezeichnet. Angenommen, die Informationen werden auf einer einzelnen Diskette abgelegt und einmal pro Woche kopiert. Zuerst werden die Informationen am 4. August aufgezeichnet, das nächste Mal am 11. August erfolgt die Aufzeichnung auf einer anderen Diskette aus denselben Verzeichnissen. Am 18. August findet die Aufnahme erneut auf der ersten Diskette statt, am 25. August auf der zweiten, dann auf der ersten und so weiter. Dazu benötigen Sie mindestens zwei Disketten. Tatsache ist, dass das Schreiben auf eine Diskette fehlschlagen kann und die meisten Informationen verloren gehen. Von Zeit zu Zeit wird die Frequenz auf dem zu kopierenden Heimcomputer vom Benutzer festgelegt.

2. Auf das Ganze informationen von anderen Computern empfangen geprüft Antivirensoftware. Zuvor wurde bereits geschrieben, dass einige Dateien, zum Beispiel mit grafischen Informationen, aus Sicht der Vireninfektion ziemlich sicher sind. Wenn sich daher nur solche Informationen auf einer Diskette befinden, sind diese Informationen nicht gefährlich. Wenn ein Virus entdeckt wird, müssen Sie alle Computer überprüfen, die über Disketten mit dem infizierten Netzwerk verbunden waren. Es ist notwendig, den Virus nicht nur von der Festplatte zu entfernen, sondern auch von Disketten, Archivdateien. Wenn der Verdacht auf einen Virus im Computer besteht oder Informationen über Disketten oder das Internet auf den Computer übertragen werden, können Sie dies tun installieren Sie die Antivirensoftware in Autoexec . In bei Wenn Sie den Computer einschalten, beginnen sie zu arbeiten.

3. Booten Sie nicht von unbekannten Disketten . Stellen Sie beim Booten von einer Festplatte sicher, dass Laufwerk A: oder B: keine Disketten enthält, insbesondere nicht von anderen Computern.

Fazit

Die massive Nutzung von Personalcomputern war leider mit der Entstehung von sich selbst replizierenden Virenprogrammen verbunden, die den normalen Betrieb des Computers stören, die Dateistruktur der Festplatten zerstören und die auf dem Computer gespeicherten Informationen beschädigen.

Computervirus - Ein speziell erstelltes Programm, mit dem bestimmte Aktionen ausgeführt werden können, die die Arbeit am Computer beeinträchtigen.

Wenn ein Computervirus in einen Computer eindringt, kann er sich auf andere Computer ausbreiten.

Das Virusprogramm ist in Assemblersprache geschrieben, um eine geringe Größe und eine schnelle Ausführung zu gewährleisten, obwohl es Programme gibt, die in C, Pascal und anderen Sprachen geschrieben sind. Viele residente Virusprogramme verwenden die in den Treibern entwickelten Prinzipien, dh, die Adresse des Virusprogramms wird in der Interrupt-Tabelle festgelegt, und nach Beendigung des Virus wird die Steuerung an das normale Programm übertragen, dessen Adresse zuvor in der Interrupt-Tabelle enthalten war. Dies wird als Abhörkontrolle bezeichnet.

Es gibt automatisierte Programme zum Erstellen neuer Viren, mit denen Sie den Quellcode des Virus online in Assembler erstellen können. Beim Aufrufen des Pakets können Sie Optionen festlegen, mit denen Sie festlegen können, welche Art von zerstörerischen Aktionen der Virus ausführt, ob der Text des Computercodes verschlüsselt wird, wie schnell Dateien auf Datenträgern infiziert werden usw.

Die Hauptsache, die Sie für einen Virus benötigen, ist, die Kontrolle zu erlangen, um mit Ihrer Arbeit zu beginnen. Wenn der Virus die darin enthaltene Aktion sofort ausführt, ist es einfacher, den Computer zu identifizieren und von ihm zu reinigen. Die Schwierigkeit liegt darin, dass Viren möglicherweise nicht sofort auftreten, wenn sie auf dem Computer erscheinen, sondern erst nach einer bestimmten Zeit, beispielsweise an einem bestimmten Tag.

In der modernen Welt gibt es viele Antivirenprogramme, mit denen Sie Viren erkennen und zerstören können. Es können jedoch nicht alle Viren erkannt werden, da immer neue Formen auftreten.

Um zu verhindern, dass das Virenprogramm das Virenschutzprogramm beschädigt, sollte es von der Systemdiskette geladen, der Computer von der Systemdiskette geladen und das Virenschutzprogramm gestartet werden.

Halten Sie Ihre Antivirensoftware auf dem neuesten Stand, da spätere Versionen möglicherweise mehr Arten von Viren erkennen. Um die neuesten Versionen von Antivirenprogrammen zu aktualisieren, können Sie diese über ein Modem empfangen und Spezialisten von Antivirenunternehmen anrufen.

Liste der verwendeten Literatur

1. A. Kostsov, V. Kostsov. Große Enzyklopädie. Alles über den Personal Computer. - M .: "Martin", 2003. - 720s.

2. Informatik: Lehrbuch. - 3. Pererab. ed. / Ed. N. V. Makarova. - M .: Finance and Statistics, 2005. - 768 S., Ill.

3. Informatik für Anwälte und Wirtschaftswissenschaftler. / Herausgegeben von S. V. Simonovich und anderen. - SPb.: St. Petersburg, 2001. - 688 S. 6 ill.

computerviren

Datei Viren

Ein Virus kann drei Arten von Dateien infizieren:

Befehl (BAT);

Herunterladbare Treiber (IO.SYS, MSDOS.SYS usw.);

Ausführbare Binärdateien (exe, com).

Es ist möglich, einen Virus in Datendateien einzufügen. Diese Fälle treten jedoch entweder aufgrund eines Virenfehlers auf oder wenn der Virus seine aggressiven Eigenschaften zeigt.

Der Virus wird wie folgt in die SYS-Datei eingefügt: Viren werden in die SYS-Datei eingefügt, sie weisen ihre Codes der Datei „body“ zu und ändern die Adressen der Strategieprogramme (Strategy) und Interrupt des infizierten Treibers (es gibt Viren, die die Adresse nur eines der Programme ändern). ). Wenn ein infizierter Treiber initialisiert wird, fängt der Virus die entsprechende Anforderung des Betriebssystems ab, überträgt sie an den Treiber, wartet auf eine Antwort darauf, korrigiert sie und verbleibt mit dem Treiber in einem Speicherblock im RAM. Ein solcher Virus kann extrem gefährlich und hartnäckig sein, da er in den Arbeitsspeicher eingebettet ist, wenn DOS vor einem Antivirenprogramm geladen wird, wenn es sich natürlich auch um einen Treiber handelt.

Infizierter Dateitreiber:

Es ist auch möglich, dass der Systemtreiber auf andere Weise infiziert wird, wenn der Virus seinen Header so ändert, dass DOS die infizierte Datei als Kette von zwei (oder mehr) Dateien behandelt.