Algorithmen zur Datenverschlüsselung. Symmetrische Verschlüsselungsalgorithmen. RSA-Verschlüsselungsalgorithmus. DES-Verschlüsselungsalgorithmus. Die Wahl des Verschlüsselungsalgorithmus. Abstract: Kryptographie-Chiffren, ihre Typen und Eigenschaften

Grundbegriffe der Kryptographie

Das Problem des Schutzes von Informationen vor nicht autorisiertem (nicht autorisiertem) Zugriff (nicht autorisiertem Zugriff) wird aufgrund der weit verbreiteten lokalen und insbesondere globalen Computernetzwerke zusehends verschärft.

Der Schutz von Informationen ist erforderlich, um die Wahrscheinlichkeit eines Lecks (Offenlegung), einer Änderung (absichtlichen Verfälschung) oder eines Verlusts (Zerstörung) von Informationen von besonderem Wert für den Eigentümer zu verringern.

Das Problem der Informationssicherheit beschäftigt die Menschen seit mehreren Jahrhunderten.

Laut Herodot schon im 5. Jahrhundert. BC e. verwendete Ider Kodierung.

Eines der allerersten Verschlüsselungsgeräte war gewandert,das wurde im V Jahrhundert verwendet. BC während des Krieges von Sparta gegen Athen. Skitala ist ein Zylinder, auf den eine Papyrusbandspule (ohne Lücken und Überlappungen) gewickelt ist. Dann wurde auf diesem Band entlang der Achse des Zylinders (Spalten) der für die Übertragung notwendige Text aufgezeichnet. Das Band wurde vom Zylinder abgewickelt und an den Empfänger gesendet. Nachdem der Empfänger eine solche Nachricht erhalten hatte, wickelte er das Band auf einen Zylinder mit demselben Durchmesser wie der Skit-Durchmesser des Absenders. Infolgedessen konnte die verschlüsselte Nachricht gelesen werden.

Aristoteles hatte die Idee, eine solche Chiffre zu brechen. Er schlug vor, einen langen Kegel zu machen und ihn von der Basis aus mit einem Band mit einer Chiffrierungsnachricht zu umwickeln, wobei er ihn allmählich nach oben schob. An einigen Stellen des Kegels werden die Teile des lesbaren Texts angezeigt. Dies bestimmt die geheime Größe des Zylinders.

Die Chiffren erschienen in der Antike in Form von Kryptogrammen (in griechisch - geheimer Schrift). Manchmal wurden heilige jüdische Texte durch Ersatz chiffriert. Anstelle des ersten Buchstabens des Alphabets wurde der letzte Buchstabe geschrieben, anstelle des vorletzten der zweite usw. Diese alte Chiffre wurde atbash genannt. Bekannter Sachverhalt Verschlüsselungskorrespondenz Julia Caesar(100-44 v. Chr. E.) Mit Cicero (106-43 v. Chr. E.).

Caesar-Chiffreimplementiert, indem jeder Buchstabe in der Nachricht durch einen anderen Buchstaben desselben Alphabets ersetzt wird, der im Alphabet durch eine feste Anzahl von Buchstaben getrennt ist. In seiner Verschlüsselung ersetzte Caesar den Buchstaben des ursprünglichen Klartextes durch den Buchstaben, der drei Stellen vor dem ursprünglichen Buchstaben stand.

Im alten Griechenland (2. Jahrhundert v. Chr.) War der Code bekannt, der mit erstellt wurde polybiumquadrate.Die Verschlüsselungstabelle war ein Quadrat mit fünf Spalten und fünf Zeilen, die von 1 bis 5 nummeriert waren. In jede Zelle einer solchen Tabelle wurde ein Buchstabe geschrieben. Infolgedessen entsprach ein Zahlenpaar jedem Buchstaben, und die Verschlüsselung wurde auf das Ersetzen des Buchstabens durch ein Zahlenpaar reduziert.

Die Idee des quadratischen Polybios illustriert den Tisch mit russischen Buchstaben. Die Anzahl der Buchstaben im russischen Alphabet unterscheidet sich von der Anzahl der Buchstaben im griechischen Alphabet, daher ist die Größe der Tabelle unterschiedlich (Quadrat 6 x 6). Beachten Sie, dass die Reihenfolge, in der die Zeichen im Polybius-Quadrat platziert werden, eine geheime Information (Schlüssel) ist.

Verschlüsseln Sie das Wort CRYPTOGRAPHY mit dem Polybius-Quadrat:

26 36 24 35 42 34 14 36 11 44 24 63

Aus dem Beispiel ist ersichtlich, dass in der Chiffre die erste die Zeilennummer und die zweite die Spaltennummer ist. Im Polybius-Quadrat können Spalten und Zeilen nicht nur mit Zahlen, sondern auch mit Buchstaben beschriftet werden.

Derzeit gibt es Probleme mit der Informationssicherheit kryptologie(Kryptos - Geheimnis, Logos - Wissenschaft). Die Kryptologie gliedert sich in zwei Bereiche - Kryptographie und Kryptoanalyse. Die Ziele dieser beiden Bereiche der Kryptologie sind genau das Gegenteil.

Kryptographie- die Wissenschaft, Informationen vor unbefugtem Zugriff durch unbefugte Personen zu schützen. Interessen der Kryptographie - die Entwicklung und Erforschung von Informationsverschlüsselungsmethoden.

Unter verschlüsselungunter einer solchen Transformation von Informationen ist eine solche Transformation zu verstehen, bei der die Originaldaten unleserlich und schwer preiszugeben sind, ohne die besonderen geheimen Informationen zu kennen. schlüssel. Indurch die Verschlüsselung wird der Klartext in eine Chiffre umgewandelt und kann ohne Verwendung einer Entschlüsselungstransformation nicht mehr gelesen werden. ChiffreKann anders heißen: verschlüsselter Text, Kryptogramm, Verschlüsselung oder Chiffretext. Der Code ermöglicht es, die Bedeutung der übertragenen Nachricht zu verbergen.

Interessengebiet kryptoanalysedas Gegenteil ist die Entwicklung und Untersuchung von Methoden zur Entschlüsselung (Offenlegung) einer Chiffre, auch ohne Kenntnis des geheimen Schlüssels.

Unter schlüsselverstehen Sie die geheimen Informationen, die bestimmen, welche Transformation aus dem Satz möglicher Verschlüsselungstransformationen in diesem Fall über Klartext ausgeführt wird. Bei Verwendung von Wandern ist der Schlüssel der Durchmesser des Zylinders.

Entschlüsselung- Prozessverschlüsselung rückgängig machen. Beim Entschlüsseln mit dem Schlüssel wird der verschlüsselte Text (Chiffre, Verschlüsselung) in den ursprünglichen Klartext konvertiert.

Das Verfahren zum Erhalten einer offenen Nachricht aus einem Kryptogramm ohne einen zuvor bekannten Schlüssel wird aufgerufen autopsieoder einbruchchiffre.

Es gibt mehrere Chiffrenklassifikationen.

Aufgrund der Art der Schlüsselverwendung werden Verschlüsselungsalgorithmen in zwei Typen unterteilt: symmetrisch(mit einem Schlüssel, anders mit einem geheimen Schlüssel) und asymmetrisch(mit zwei Schlüsseln oder öffentlichem Schlüssel). Manchmal werden asymmetrische Verschlüsselungs- und Entschlüsselungsalgorithmen genannt asymmetrisch.

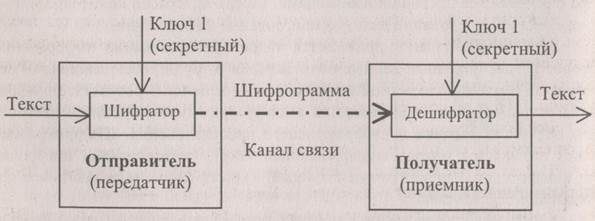

Im ersten Fall wird derselbe Schlüssel im Codierer des Senders und im Decodierer des Empfängers verwendet (Schlüssel 1, siehe Abbildung). Der Encoder bildet die vom Klartext abhängige Verschlüsselung. Der spezifische Typ der Konvertierungs- (Verschlüsselungs-) Funktion wird durch den geheimen Schlüssel bestimmt. Der Decoder des Nachrichtenempfängers führt die inverse Transformation in Bezug auf die im Encoder durchgeführte Transformation durch. Der geheime Schlüssel wird vertraulich behandelt und über einen Kanal übertragen, der ausschließt, dass der Schlüssel von einem Kryptoanalytiker eines Gegners oder eines kommerziellen Konkurrenten erhalten wird.

Im zweiten Fall (unter Verwendung eines asymmetrischen Algorithmus) sendet der Empfänger zuerst den öffentlichen Schlüssel (Schlüssel 1) über den offenen Kanal an den Absender, mit dem der Absender die Informationen verschlüsselt. Beim Empfang von Informationen entschlüsselt der Empfänger diese mit dem zweiten geheimen Schlüssel (Schlüssel 2). Das Abfangen eines öffentlichen Schlüssels (Schlüssel 1) durch den Kryptoanalytiker eines Gegners verhindert, dass die private Nachricht entschlüsselt wird, da sie nur durch den zweiten geheimen Schlüssel (Schlüssel 2) freigegeben wird. In diesem Fall ist es nahezu unmöglich, den geheimen Schlüssel 2 mit dem öffentlichen Schlüssel 1 zu berechnen.

Bei der Beurteilung der Wirksamkeit der Chiffre richtet sich die Regel in der Regel nach dem Niederländer Auguste Kerkhoff(1835-1903), wonach die Stärke einer Chiffre nur durch die Geheimhaltung des Schlüssels bestimmt wird, dh der Kryptoanalytiker kennt alle Details des Ver- und Entschlüsselungsprozesses (Algorithmus), es ist jedoch nicht bekannt, mit welchem Schlüssel dieser Text verschlüsselt wird.

Krypta-Resistenzwird ein Verschlüsselungsmerkmal genannt, das seinen Widerstand gegen Entschlüsselung bestimmt, ohne den Schlüssel zu kennen (d. h. Widerstand gegen Kryptoanalyse). Es gibt verschiedene Indikatoren für die kryptografische Resistenz, einschließlich der Anzahl aller möglichen Schlüssel und der durchschnittlichen Zeit, die für die Kryptoanalyse erforderlich ist.

Kryptografische Algorithmen mit öffentlichem Schlüssel verwenden den sogenannten irreversible oder Einwegfunktionen.Diese Funktionen haben die folgende Eigenschaft: für einen bestimmten Argumentwert xrelativ einfach, den Wert einer Funktion zu berechnen f (x).Wenn jedoch der Wert der Funktion bekannt ist y = f (x),es gibt keine einfache Möglichkeit, den Wert des Arguments zu berechnen x

Alle derzeit verwendeten Kryptosysteme mit öffentlichem Schlüssel basieren auf einer der folgenden Arten irreversibler Transformationen.

1. Zerlegung großer Zahlen in Primfaktoren (Algorithmus RSA,autoren (Raivest, Shamir und Adleman - Rivest, Shamir, Adleman).

2. Berechnung des Logarithmus oder der Exponentiation (Algorithmus DH, Autoren - Diffie und Hellmann).

3. Berechnung der Wurzeln algebraischer Gleichungen.

Betrachten Sie das einfachste Beispiel für "irreversible" Funktionen. Es ist leicht, das Produkt aus zwei Primzahlen 11 und 13 zu finden. Versuchen Sie jedoch schnell, zwei einfache Zahlen zu finden, deren Produkt gleich 437 ist. Ähnliche Schwierigkeiten treten auf, wenn Sie mithilfe der Computertechnologie zwei einfache Faktoren für eine sehr große Zahl finden: Sie können Faktoren finden, lange dauern.

In dem auf Factoring basierenden RSA-Codierungssystem werden daher zwei verschiedene Schlüssel verwendet: einer zum Verschlüsseln der Nachricht und der zweite - der andere, der jedoch damit verbunden ist - zum Entschlüsseln. Der Verschlüsselungsschlüssel (öffentlicher, nicht geheimer Schlüssel) basiert auf dem Produkt von zwei riesigen Primzahlen, und der Entschlüsselungsschlüssel (privater, geheimer Schlüssel) basiert auf den Primzahlen selbst.

Beachten Sie, dass der Vorgang des Zerlegens eines Primfaktors manchmal aufgerufen wird faktorisierung.

Der Begriff "irreversible" Funktion ist nicht erfolgreich. Richtiger wäre es, sie schnell (oder einfach) als irreversible Funktionen aufzurufen. Dieser Begriff ist jedoch gut etabliert und man muss sich mit Ungenauigkeiten abfinden.

In den 40er Jahren des XX Jahrhunderts. Der amerikanische Ingenieur und Mathematiker Claude Shannon schlug vor, eine Verschlüsselung zu entwickeln, deren Offenlegung der Lösung eines komplexen mathematischen Problems gleichkam. Darüber hinaus sollte die Komplexität des Problems derart sein, dass die Menge der erforderlichen Berechnungen die Fähigkeiten moderner Computer übersteigen würde.

In asymmetrischen Systemen müssen lange Schlüssel (2048 Bit und mehr) verwendet werden. Ein langer Schlüssel verlängert die Verschlüsselungszeit einer geöffneten Nachricht. Außerdem wird die Erzeugung von Schlüsseln sehr lang. Öffentliche Schlüssel können jedoch über ungeschützte (ungesicherte, offene) Kommunikationskanäle gesendet werden. Dies ist zum Beispiel besonders praktisch für Geschäftspartner, die durch große Entfernungen voneinander getrennt sind. Es ist praktisch, den öffentlichen Schlüssel von einem Bankier auf mehrere Einzahler gleichzeitig zu übertragen.

In symmetrischalgorithmen verwenden kürzere Schlüssel, sodass die Ver- und Entschlüsselung schneller erfolgt. In solchen Systemen ist die Verteilung von Schlüsseln jedoch ein komplexer Vorgang. Geben Sie die Schlüssel an die geschlossenen (geheimen) Kanäle weiter. Die Verwendung von Kurieren zum Senden geheimer Schlüssel ist ein teures, kompliziertes und langsames Verfahren.

In den USA ist DES (Data Encryption Standard) der am weitesten verbreitete Standard für die Übertragung geheimer Nachrichten.

DES ist eine Blockchiffre. Es verschlüsselt Daten in 64-Bit-Blöcken. Die Verschlüsselung verwendet eine Schlüssellänge von 56 Bit. Dieser Standard wurde einer mehrfachen detaillierten Kryptoanalyse unterzogen. Für das Hacken wurden spezialisierte Computer mit Kosten von bis zu 20 Millionen US-Dollar entwickelt. Methoden des Force-Hacking des DES-Standards wurden basierend auf verteiltem Rechnen mit mehreren Computern entwickelt. Um die kryptographische Stärke zu erhöhen, wurde später ein Verfahren zur DES-Verschlüsselung unter Verwendung von drei Schlüsseln entwickelt - das sogenannte "Triple DES".

Es kann argumentiert werden, dass im Laufe der Jahre die Entschlüsselung von Kryptogrammen hilft frequenzanalysedas Erscheinen einzelner Charaktere und ihrer Kombinationen. Die Wahrscheinlichkeiten für das Auftreten einzelner Buchstaben im Text sind sehr unterschiedlich. In der russischen Sprache beispielsweise erscheint der Buchstabe „o“ 45-mal häufiger als der Buchstabe „f“ und 30-mal häufiger als der Buchstabe „e“. Wenn Sie einen längeren Text analysieren, der mit der Ersetzungsmethode verschlüsselt wurde, können Sie einen umgekehrten Ersatz anhand der Häufigkeit des Auftretens von Zeichen vornehmen und den ursprünglichen Klartext wiederherstellen. Die Tabelle zeigt die relative Häufigkeit des Auftretens russischer Buchstaben.

| Buchstabe | Frequenz | Buchstabe | Frequenz | Buchstabe | Frequenz | Buchstabe | Frequenz |

| über | 0.09 | in der | 0.038 | s | 0.016 | na ja | 0.007 |

| e, e | 0.072 | l | 0.035 | s | 0.016 | sh | 0.006 |

| a | 0.062 | zu | 0.028 | b | 0.014 | yu | 0.006 |

| und | 0.062 | m | 0.026 | ь, ъ | 0.014 | c | 0.004 |

| n | 0.053 | d | 0.025 | g | 0.013 | u | 0.003 |

| t | 0.053 | n | 0.023 | h | 0.012 | uh | 0.003 |

| mit | 0.045 | bei | 0.021 | und | 0.01 | f | 0.002 |

| p | 0.04 | mir | 0.018 | x | 0.009 |

Die relative Häufigkeit des Auftretens eines Leerzeichens oder eines Interpunktionszeichens in Russisch beträgt 0,174. Diese Zahlen bedeuten Folgendes: Unter den 1000 Buchstaben des Textes befinden sich durchschnittlich 174 Leerzeichen und Satzzeichen, 90 Buchstaben "o", 72 Buchstaben "e" usw.

Bei der Durchführung der Kryptoanalyse muss anhand eines kleinen Teils des Texts entschieden werden, welcher Text entschlüsselt wird: eine aussagekräftige Nachricht oder ein Satz zufälliger Zeichen. Häufig decken Kryptoanalytiker Chiffren auf einem Computer mithilfe der Schlüsselsuchmethode auf. Eine manuelle Analyse vieler Fragmente entschlüsselter Texte ist nicht möglich. Daher wird die Aufgabe des Identifizierens von aussagekräftigem Text (d. H. Das Erkennen von korrekt decodiertem Text) vom Computer gelöst. In diesem Fall werden die am Ende des 19. Jahrhunderts entwickelten theoretischen Konzepte verwendet. Petersburger Mathematiker A.A. Markov,die sogenannten Markov-Ketten.

Es sei darauf hingewiesen, dass es nach Ansicht einiger Experten keine unzerbrechliche Chiffre gibt. Jede Chiffre zu deklassieren (hacken) kann entweder für lange Zeit oder für viel Geld sein. Im zweiten Fall erfordert die Entschlüsselung den Einsatz mehrerer Supercomputer, was zu erheblichen Materialkosten führt. Gehackte geheime Nachrichten verwenden zunehmend verteilte Internetressourcen, parallelisieren Berechnungen und beziehen Hunderte und sogar Tausende von Arbeitsstationen in die Berechnungen ein.

Es gibt eine andere Meinung. Wenn die Schlüssellänge gleich der Nachrichtenlänge ist und der Schlüssel aus Zufallszahlen mit gleichwahrscheinlicher Verteilung generiert wird und sich mit jeder neuen Nachricht ändert, kann die Chiffre nicht einmal theoretisch geknackt werden. Ein ähnlicher Ansatz wurde erstmals von G. Vernam zu Beginn des 20. Jahrhunderts beschrieben, indem ein Algorithmus für einmalige Kryptoblöcke vorgeschlagen wurde.

Betrachten Sie eine andere Verschlüsselungsklassifikation.

Viele moderne Verschlüsselungsmethoden können in vier große Gruppen unterteilt werden: Methoden ersatz(Auswechslungen) permutationen, additive(gammirovaniya) und kombiniertmethoden.

In der Chiffre permutationenalle Buchstaben des Klartextes bleiben unverändert, werden jedoch von ihren ursprünglichen Positionen an andere Stellen verschoben (ein Beispiel ist die Verschlüsselung durch Wandern).

Die nächst einfachere "Verschlüsselung" wurde durch Vertauschen zweier benachbarter Buchstaben des RKPIOTRGFAYAI erhalten.

In dieser "geheimen" Nachricht ist das Wort CRYPTOGRAPHY leicht zu erkennen.

Ein komplexerer Permutationsalgorithmus reduziert sich darauf, eine Nachricht in Gruppen von drei Buchstaben aufzuteilen. In jeder Gruppe steht der erste Buchstabe an dritter Stelle und der zweite und dritte Buchstabe werden um eine Position nach links verschoben. Das Ergebnis ist ein Kryptogramm: RIKTOPRAGIIF.

Permutationen ergeben sich aus dem Schreiben des Ausgangstextes und dem Lesen des Chiffretextes entlang verschiedener Pfade einer bestimmten geometrischen Figur.

In der Chiffre ersatzdie Positionen der Buchstaben in der Verschlüsselung bleiben dieselben wie die des Klartextes, jedoch werden die Klartextzeichen durch die Zeichen eines anderen Alphabets ersetzt. Als Beispiel können Sie das Quadrat Polybius nennen. Hier werden die Buchstaben durch die entsprechenden Ziffern ersetzt.

Die Ersetzungsmethode wird häufig von vielen Benutzern zufällig implementiert, wenn sie an einem Computer arbeiten. Wenn Sie das Register auf der Tastatur aus Vergesslichkeitsgründen nicht von Latein auf Kyrillisch umschalten, werden während der Eingabe Buchstaben des lateinischen Alphabets anstelle von Buchstaben des russischen Alphabets gedruckt. Infolgedessen wird die ursprüngliche Nachricht in lateinischen Buchstaben „verschlüsselt“. Mit rhbgnjuhfabz wird beispielsweise die Kryptografie verschlüsselt.

In zusatzstoffdie Methode des Buchstabens des Alphabets wird zuerst durch Zahlen ersetzt, zu denen dann die Zahlen einer geheimen Pseudozufallszahlenfolge (Gamma) hinzugefügt werden. Die Zusammensetzung der Skala hängt vom verwendeten Schlüssel ab. Normalerweise wird für die Verschlüsselung die logische Operation „Exklusives ODER“ verwendet. Beim Entschlüsseln werden die verschlüsselten Daten mit demselben Gamma überlagert. Das Gamming-Verfahren ist in militärischen Kryptografiesystemen weit verbreitet. Die durch das additive Verfahren erhaltenen Chiffren werden manchmal als Stream-Chiffren bezeichnet.

Kombiniertbei Methoden wird davon ausgegangen, dass mehrere Methoden zum gleichzeitigen Verschlüsseln einer Nachricht verwendet werden (z. B. erst Zeichen ersetzen und dann neu anordnen).

Es gibt einen anderen Ansatz für die Übertragung geheimer Nachrichten. Es kommt darauf an, die Tatsache der Übertragung von Informationen zu verbergen. Die Wissenschaft befasst sich mit solchen Verschlüsselungsmethoden. steganographie.

Wenn die Kryptografie eine offene Nachricht unlesbar macht, ohne den geheimen Schlüssel zu kennen, entwickelt die Steganografie Verschlüsselungsmethoden, die es schwierig machen, die Tatsache der Informationsübertragung zu bemerken.

Die Steganographie verwendet spezielle Container, in denen die übermittelte Nachricht versteckt ist. Zum Beispiel wird ein geheimer Text in das harmlose Muster einer Blume auf einer Grußkarte eingebettet.

Nachrichtenverschlüsselung mit verschiedenen Methoden

Anstelle eines Schwanzes gibt es ein Bein und am Fuß Hörner.

L. Derbeneyev.

Überlegen Sie, wie eine Nachricht verschlüsselt werden soll. nach Methodeersetzungen (dh die Ersetzungsmethode). Zuerst benutzen wir die Chiffre von Cäsar. Angenommen, Sie möchten die Nachricht "WHERE ABBA" verschlüsseln.

Wie Sie wissen, wird Caesars zyklische Chiffre erhalten, indem jeder Buchstabe des Klartextes durch Buchstaben desselben Alphabets ersetzt wird, die sich an einer bestimmten Anzahl von Positionen befinden, z. B. an drei Stellen. Zyklisches wird aufgerufen, weil beim Ersetzen nach dem letzten Buchstaben des Alphabets wieder der erste Buchstabe des Alphabets folgt. Wir werden Fragmente des russischen Alphabets aufschreiben und zeigen, wie die Verschlüsselung durchgeführt wird (Ersetzungsreihenfolge):

Als Ergebnis der Konvertierung wird die folgende Chiffre erhalten:

GOZHD GDDG.

In diesem Fall ist der Schlüssel der Betrag der Verschiebung (die Anzahl der Positionen zwischen Buchstaben). Die Anzahl der Schlüssel dieser Chiffre ist gering (sie entspricht der Anzahl der Buchstaben des Alphabets). Es ist nicht schwer, einen solchen Chiffrierschrei durch alle möglichen Schlüssel zu öffnen. Der Nachteil der Caesar-Chiffre ist ihre geringe kryptografische Stärke. Dies erklärt sich dadurch, dass im verschlüsselten Text die Buchstaben noch in alphabetischer Reihenfolge angeordnet sind, lediglich der Ursprung um mehrere Stellen verschoben ist.

Die Ersetzung kann für Zeichen eines anderen Alphabets und mit einer komplexeren Taste (Ersetzungsalgorithmus) durchgeführt werden. Der Einfachheit halber geben wir wieder nur die ersten Teile der Alphabete an. Die Zeilen geben die Reihenfolge an, in der die Buchstaben des russischen Alphabets durch die Buchstaben des lateinischen Alphabets ersetzt werden. Verschlüssle die Phrase "WHERE ABBA"

Diese Verschlüsselung führt zu einem Kryptogramm:

Es ist sinnvoller, den im letzteren Fall verwendeten Schlüssel als Tabelle zu schreiben:

| A | B | In | R | D | E |

| E | F | A | Mit | D | In |

Bei der Verschlüsselung können Buchstaben durch Zahlen ersetzt werden (im einfachsten Fall die fortlaufende Anzahl von Buchstaben im Alphabet). Dann sieht unsere Verschlüsselung so aus:

Das Ersetzen von Klartextzeichen kann durch Sonderzeichen erfolgen, beispielsweise durch "tanzende Männer", wie in der Geschichte von K. Doyle oder mit Hilfe von Kontrollkästchen, wie dies von Seeleuten durchgeführt wird.

Höhere kryptographische Stärke im Vergleich zur Caesar-Chiffre haben affine Kryptosysteme.

In affinen Kryptosystemen werden die Buchstaben, die den Klartext ersetzen, aufgrund mathematischer Transformationen zufällig gemischt. In affinen Kryptosystemen werden Klartextbuchstaben beispielsweise für Kyrillisch von 0 bis 32 nummeriert. Dann wird jeder Klartextbuchstabe durch einen Buchstaben ersetzt, dessen Folgenummer unter Verwendung einer linearen Gleichung berechnet und der Rest der Ganzzahldivision berechnet wird.

Affine Kryptosysteme werden mit zwei Zahlen angegeben. aund b . Für das russische Alphabet werden diese Zahlen aus der Bedingung ausgewählt a ≥0, b≤ 32. Die maximale Anzahl von Zeichen im verwendeten Alphabet wird durch das Symbol γ angezeigt. Und die Zahlen aund γ = 33 sollte relativ einfach sein. Wenn diese Bedingung nicht erfüllt ist, können zwei verschiedene Buchstaben in einen umgewandelt werden. Jeder Klartextbuchstabencode μ wird durch die folgende Regel durch einen Kryptogrammbuchstabencode ersetzt. Zunächst wird die Zahl α = a ∙ μ + b berechnet , a dann wird die Operation der ganzzahligen Division der Zahl α durch die Zahl γ = 33 durchgeführt, dh α = β (mod (γ)). Der Rest der Ganzzahldivision wird als Code des Cipher-Symbols verwendet. Wählen Sie für die Bestimmtheit die folgenden Zahlen: a= 5 und b= 3 Ein Teil der Prozedur zur Veranschaulichung der Verschlüsselung ist in der Tabelle aufgeführt.

In den zuvor besprochenen Ziffern entsprach jeder Buchstabe des Klartextes einem bestimmten Buchstaben des Kryptogramms. Solche Chiffren werden Chiffren genannt. einfache alphabetische Ersetzung.

Lange Nachrichten, die nach der Methode der einseitigen alphabetischen Ersetzung empfangen werden (ein anderer Name - einfache Chiffreeinzelner Buchstabe ersatz)offenbart unter Verwendung von relativen Häufigkeitstabellen. Zählen Sie dazu die Häufigkeit des Auftretens jedes Zeichens, geteilt durch die Gesamtzahl der Zeichen in der Chiffre. Anhand der Tabelle der relativen Häufigkeiten wird dann bestimmt, welche Ersetzung während der Verschlüsselung vorgenommen wurde.

Erhöhen Sie die zulässige Robustheit multi-Alphabet-Chiffrenersatz (oder mehrwertige Ersatzchiffren). Darüber hinaus ist jedem Symbol des offenen Alphabets nicht nur ein, sondern mehrere Zeichen der Verschlüsselung zugeordnet.

Unten sehen Sie ein Fragment der wichtigsten Ersetzung durch mehrere Buchstaben:

| A | B | In | R | D | E |

Mit der Multi-Alphabet-Verschlüsselung kann die Nachricht „WHERE ABBA“ auf verschiedene Arten verschlüsselt werden:

19-83-32-48-4-7-12,

10-99-15-12-4-14-12 usw.

Für jeden Buchstaben des ursprünglichen Alphabets wird ein bestimmter Satz von Chiffriersymbolen erstellt, sodass die Sätze jedes Buchstabens keine identischen Elemente enthalten. Multi-alphanumerische Chiffren ändern das Muster der statistischen Häufigkeit des Auftretens von Buchstaben, und dies erschwert das Öffnen der Chiffre, ohne den Schlüssel zu kennen.

Betrachten Sie einen anderen Code für die Ersetzung mehrerer Buchstaben, der 1585 vom französischen Diplomaten Blaise de beschrieben wurde Vizhenerom.Die Verschlüsselung erfolgt über die sogenannte Vigenere-Tabelle. Hier wird wie bisher nur ein Teil der Tabelle gezeigt, um nur die Idee der Methode darzustellen.

Jede Zeile in dieser Tabelle entspricht einer einfachen Ersatzchiffre (wie eine Caesar-Chiffre). Beim Verschlüsseln wird eine offene Nachricht in eine Zeile geschrieben und ein Schlüssel darunter platziert. Ist der Schlüssel kürzer als die Nachricht, wird der Schlüssel zyklisch wiederholt. Die Verschlüsselung erfolgt durch Auffinden des Zeichens in der Buchstabenmatrix des Chiffretexts. Das kryptografische Symbol befindet sich am Schnittpunkt der Spalte mit dem Buchstaben des Klartextes und der Zeile mit dem entsprechenden Buchstaben des Schlüssels.

Angenommen, Sie möchten die Nachricht "WHERE ABBA" verschlüsseln. Wählen Sie als Schlüssel das Wort "DEVA". Als Ergebnis erhalten wir:

Yayag Ayeu.

System Playfeiraerstellt Mehralphabet-Chiffren. Betrachten Sie die Grundidee dieses Systems.

Die Verschlüsselung erfolgt mit einem Quadrat (oder einem Rechteck), in das die Buchstaben des entsprechenden nationalen Alphabets eingegeben werden. Buchstaben werden in einem Quadrat oder Rechteck in zufälliger Reihenfolge geschrieben. Diese Schreibreihenfolge und Tabellenkonfiguration ist der geheime Schlüssel. Zur Sicherheit nehmen wir eine rechteckige Tabelle mit den Maßen 8x4, die Buchstaben des Alphabets sind kyrillisch, und wir ordnen die Buchstaben in alphabetischer Reihenfolge an. Da die Anzahl der russischen Buchstaben 33 und die Anzahl der Zellen 32 beträgt, schließen wir den Buchstaben Y aus der Tabelle aus.

Angenommen, Sie möchten das Wort CRYPTOGRAPHY verschlüsseln. Beachten Sie die Verschlüsselungsregeln.

1. Einfacher Text wird in Blöcke mit zwei Buchstaben unterteilt. Buchstaben in einem Block sollten nicht gleich sein. Führen Sie die Aufteilung des ursprünglichen Wortes in Blöcke mit zwei Buchstaben KR-IP-TO-GR-AF-Ia durch.

2. Befinden sich die Buchstaben des zu verschlüsselnden Blocks in verschiedenen Zeilen und Spalten, werden die Buchstaben in den Ecken des Rechtecks, die die Buchstaben des Klartextes abdecken, als Ersatzbuchstaben verwendet. Beispielsweise wird die CR-Einheit durch IT-Zeichen ersetzt.

3. Fallen die Buchstaben des Klartextes in eine Zeile, so wird der Chiffretext durch zyklisches Verschieben um eine Zelle nach rechts erhalten. Beispielsweise wird ein IP-Block in YI konvertiert. Ein weiteres Beispiel für diese Regel. Wenn angenommen wird, dass es erforderlich ist, einen Block eines KN zu transformieren, wird ein LO erhalten.

4. Wenn beide Buchstaben eines Klartextes in eine Spalte fallen, werden sie zur Verschlüsselung eine Zelle nach unten durchlaufen.

Der Lebenszyklusblock wird in OU-Symbole und der Tb-Block in bb-Symbole konvertiert.

In Übereinstimmung mit den beschriebenen Regeln wird das Wort CRYPTOGRAPHY in ein ITYKAKAUDRPSH-Kryptogramm umgewandelt.

Beachten Sie, dass das Kryptogramm auch dieselben Zeichenpaare enthält, wenn die Klartextblöcke aus denselben Buchstaben bestehen. Aus diesem Grund bezieht sich die betrachtete Chiffre auf ein Alphabet. Die Modifikation dieser Chiffre verwandelt sie jedoch in ein mehralphabetisches System. Verwenden Sie dazu mehrere Playfeire-Tabellen und führen Sie mehrere Verschlüsselungen durch.

Hier ist es angebracht, ein kryptografisches System in Betracht zu ziehen. Hügel,bei der die Verschlüsselung mit mathematischen Transformationen durchgeführt wird: Berechnungen mit den Techniken der linearen Algebra.

Dieser Code für einen einzelnen Buchstaben kann als mehralphabetisch angesehen werden. Buchstabenpaare werden jedoch überall auf die gleiche Weise verschlüsselt. Daher sollte das kryptografische System von Hill im weitesten Sinne des Konzepts als einzelne alphabetische Chiffren bezeichnet werden.

Die ursprüngliche Klartext-Ersetzungsmethode sollte in eine Sammlung von Zahlen konvertiert werden. Angenommen, ein Text besteht aus 26 lateinischen Buchstaben. Wählen wir den folgenden Algorithmus, um Buchstaben durch Zahlen zu ersetzen: Die lateinischen Buchstaben A, B, C, D, ..., Z werden durch 1, 2, 3, 4, ..., 26 ersetzt. Mit anderen Worten, nummerieren wir die Buchstaben in der Reihenfolge ihrer Position im Alphabet und beim Ersetzen werden wir ihre Folgenummern verwenden. In diesem Fall wird dieser Ersetzungsalgorithmus gewählt, aber es ist klar, dass es sich um irgendetwas handeln kann.

Angenommen, Sie müssen das deutsche Wort ZEIT verschlüsseln. Ersetzen Sie die Buchstaben in Übereinstimmung mit ihren Folgenummern im Alphabet durch vier Zahlen: 26 - 5 - 9 - 20.

Wählen Sie als Nächstes eine Nummer aus. d\u003e 2.Diese Zahl gibt die Reihenfolge an, in der der Klartext in Zeichengruppen aufgeteilt wird (bestimmt, wie viele Buchstaben in jeder Gruppe enthalten sind). Aus mathematischer Sicht die Zahl dzeigt an, wie viele Zeilen in Spaltenvektoren enthalten sein sollen. Wird nehmen d= 2. Dies bedeutet, dass die Zahlen 26 - 5 - 9 - 20 in Gruppen zu je zwei Zahlen aufgeteilt und in Form von Spaltenvektoren geschrieben werden müssen:

Betrachten Sie die Beispiele für die Nachrichtenverschlüsselungsmethode permutationen.

Die Idee dieser kryptografischen Methode ist, dass das Schreiben von Klartext und das anschließende Lesen der Verschlüsselung auf unterschiedliche Weise für eine geometrische Figur (z. B. ein Quadrat) erfolgt.

Um die Idee zu verdeutlichen, nehmen Sie einen quadratischen Tisch (Matrix) von 8x8. Wir werden den Text nacheinander in Zeilen von oben nach unten schreiben und die Spalten nacheinander von links nach rechts lesen.

Angenommen, Sie möchten eine Nachricht verschlüsseln:

AUF DEM ERSTEN GANG LERNEN NUR DIE ERSTEN VIER JAHRE.

| n | A | _ | F | E | R | in der | Oh |

| m | zu | Haben | R | Mit | E | _ | |

| t | Ich bin | na ja | E | L | Oh | _ | Haben |

| h | Und | t | B | Mit | Ich bin | _ | t |

| Oh | L | s | Zu | Oh | _ | F | E |

| p | in der | s | E | _ | H | E | T |

| s | p | E | _ | g | Oh | d | A |

| _ | d | E | Zu | A | n | A | T |

In der Tabelle kennzeichnet das Symbol "_" ein Leerzeichen.

Transformationen führen zur Verschlüsselung.

NITCHORA_A_YAILVRD_KZHTIEEVUEKE_KERLSO_GARSOYA_CHONVE_

PEDAO_UTETAT.

Wie Sie dem Beispiel entnehmen können, enthalten die Verschlüsselung und der Klartext dieselben Zeichen, sie befinden sich jedoch an verschiedenen Stellen.

Der Schlüssel ist in diesem Fall die Größe der Matrix, die Reihenfolge des Schreibens des Klartextes und des Lesens des Chiffretextes. Natürlich kann der Schlüssel unterschiedlich sein. Das Schreiben von einfachem Text in Zeilen kann beispielsweise in der folgenden Reihenfolge erfolgen: 48127653, und das Lesen eines Kryptogramms kann in Spalten in der folgenden Reihenfolge erfolgen: 81357642.

Wir werden die Schreibreihenfolge in den Zeilen der Matrix den Schreibschlüssel nennen, und die Reihenfolge des Lesens der Chiffre nach Spalten ist der Leseschlüssel.

Dann kann die Regel zum Entschlüsseln eines durch das Permutationsverfahren erhaltenen Kryptogramms wie folgt geschrieben werden.

Entschlüsseln des mit der Matrix erhaltenen Kryptogramms nxnsie müssen das Kryptogramm in Zeichengruppen aufteilen, indem Sie nzeichen in jeder Gruppe. Schreiben Sie die Gruppe ganz links von oben nach unten in eine Spalte, deren Nummer mit der ersten Ziffer des gelesenen Schlüssels übereinstimmt. Schreiben Sie die zweite Gruppe von Zeichen in die Spalte, deren Nummer mit der zweiten Ziffer des Leseschlüssels übereinstimmt. Klartext, der entsprechend den Ziffern der Tasteneingabe zeilenweise aus der Matrix gelesen wird.

Betrachten Sie ein Beispiel zum Entschlüsseln eines Kryptogramms, das mit der Permutationsmethode erhalten wurde. Es ist bekannt, dass die 6x6-Matrix, der 352146-Schreibschlüssel und der 425316-Leseschlüssel für die Verschlüsselung verwendet werden.

DKAHCHOVA_RUAAKOEEBZERE_DSOKHTESE_T_LU

Wir unterteilen die Verschlüsselung in Gruppen von 6 Zeichen:

DOWNT OVA_RU AAKOEB ZERE_D SOHTES E_T_LU

Dann schreiben wir die erste Gruppe von Zeichen in Spalte 4 der 6x6-Matrix, da die erste Ziffer des Leseschlüssels 4 ist (siehe Abbildung a). Wir schreiben die zweite Gruppe von 6 Zeichen in Spalte 2 (siehe Abbildung b), die dritte Gruppe von Zeichen in Spalte 5 (siehe Abbildung c), überspringen die beiden Phasen des Füllens der Matrix und zeichnen eine vollständig gefüllte Matrix (siehe Abbildung d).

Das Lesen des Klartexts gemäß dem Schreibschlüssel beginnt mit Zeile 3, dann verwenden wir Zeile 5 usw. Als Ergebnis der Entschlüsselung erhalten wir den Klartext:

Die Natur eines Mannes schafft sein Schicksal

Natürlich wird die beschriebene Prozedur zum Entschlüsseln eines Kryptogramms von einem Computer automatisch unter Verwendung zuvor entwickelter Programme durchgeführt.

| D | ||||||

| Zu | ||||||

| A | ||||||

| R | ||||||

| h | ||||||

| s |

| Oh | d | |||||

| In | zu | |||||

| A | A | |||||

| R | ||||||

| R | h | |||||

| Haben | s |

| Oh | D | A | ||||

| In | Zu | A | ||||

| A | A | Zu | ||||

| R | Oh | |||||

| R | h | E | ||||

| Haben | s | B |

| Mit | Oh | d | A | E | ||

| Oh | In | E | zu | A | ||

| X | A | R | A | Zu | T | |

| t | E | R | Oh | |||

| E | R | h | E | L | ||

| Mit | Haben | d | s | B | Haben |

Zur Erhöhung der Robustheit werden die Austausch- und Umlagerungsmethoden häufig in Kombination mit der Additivmethode eingesetzt.

© 2015-2019 Website

Alle Rechte liegen bei ihren Urhebern. Diese Seite erhebt keinen Anspruch auf Urheberschaft und bietet kostenlose Nutzung.

Erstellungsdatum der Seite: 2016-04-11

Methoden: erklärende und illustrative Teilrecherche.

- Schaffen Sie Bedingungen, um das kognitive Interesse an dem Thema zu steigern.

- Förderung der Entwicklung des analytisch-synthetisierenden Denkens.

- Förderung der Ausbildung von Fähigkeiten und Gewohnheiten allgemeiner wissenschaftlicher und allgemeiner intellektueller Natur.

Aufgaben:

pädagogisch:

- verallgemeinern und systematisieren Sie das Wissen über grundlegende Konzepte: Code, Codierung, Kryptographie;

- machen Sie sich mit den einfachsten Verschlüsselungsmethoden und ihren Erstellern vertraut.

- erarbeiten Sie die Fähigkeit, Verschlüsselung zu lesen und Informationen zu verschlüsseln.

entwickeln:

- entwicklung der kognitiven Aktivität und der kreativen Fähigkeiten der Schüler;

- logisches und abstraktes Denken bilden;

- die Fähigkeit entwickeln, dieses Wissen in nicht standardmäßigen Situationen anzuwenden;

- fantasie und Aufmerksamkeit entwickeln;

pädagogisch:

- eine kommunikative Kultur pflegen;

- kognitives Interesse entwickeln.

Die vorgeschlagene Entwicklung kann für Schüler der Klassen 7-9 verwendet werden. Die Präsentation hilft, das Material visuell und zugänglich zu machen.

Die Gesellschaft, in der ein Mensch lebt, befasst sich während seiner Entwicklung mit Informationen. Es wird akkumuliert, recycelt, gespeichert, übertragen. (Folie 2. Präsentation)

Und sollte jeder immer alles wissen?

Natürlich nicht.

Die Menschen haben immer versucht, ihre Geheimnisse zu verbergen. Heute lernen Sie die Geschichte der Entwicklung des geheimen Schreibens kennen, lernen die einfachsten Methoden der Verschlüsselung. Sie können Nachrichten entschlüsseln.

Einfache Verschlüsselungstechniken wurden bereits in der Zeit der alten Königreiche und in der Antike eingesetzt und verbreiteten sich.

Geheimschrift - Kryptographie - ist genauso alt wie das Schreiben. Die Geschichte der Kryptographie hat mehr als ein Jahrtausend. Die Idee, Texte mit geheimer Bedeutung und verschlüsselten Nachrichten zu erstellen, ist fast so alt wie die Kunst des Schreibens. Dafür gibt es viele Belege. Tontafel aus Ugarit (Syrien) - Übungen zur Entschlüsselung der Kunst (1200 v. Chr.). Die babylonische Theodizee aus dem Irak ist ein Beispiel für einen Akrostichon (Mitte des 2. Jahrtausends v. Chr.).

Eine der ersten systematischen Chiffren wurde von den alten Juden entwickelt; Diese Methode nennt man Tempura - "Austausch".

Das einfachste von ihnen ist "Atbash", das Alphabet wurde in der Mitte geteilt, so dass die ersten beiden Buchstaben A und B mit den letzten beiden Buchstaben T und S zusammenfielen. Die Verwendung der Temur-Chiffre ist in der Bibel zu finden. Diese Prophezeiung von Jeremia, die zu Beginn des 6. Jahrhunderts v. Chr. Gemacht wurde, enthält einen Fluch für alle Herrscher der Welt und endet mit „dem König von Sesah“, der sich als König von Babylon herausstellt, wenn er aus der Atbash-Chiffre entschlüsselt wird.

(Folie 3) Eine ausgeklügeltere Verschlüsselungsmethode wurde im antiken Sparta während der Zeit von Lykurg (V. Jahrhundert v. Chr.) Erfunden. Stsitalla wurde verwendet, um den Text zu verschlüsseln - eine Stange mit zylindrischer Form, auf die ein Pergamentband gewickelt wurde. Der Text wurde zeilenweise entlang der Zylinderachse niedergeschrieben, das Klebeband von der Stange abgewickelt und an den Empfänger von Scitalla mit dem gleichen Durchmesser weitergeleitet. Diese Methode führte die Permutation der Buchstaben der Nachricht durch. Der Chiffrierschlüssel war der Durchmesser der Scitalla. ARISTOTLE hat eine Methode zum Öffnen einer solchen Chiffre erfunden. Er erfand das "Anti-Cittal" -Entschlüsselungsgerät.

(Folie 4) Quest „Überprüfe dich selbst“

(Folie 5) Der griechische Schriftsteller POLYBII verwendete ein Signalsystem, das als Verschlüsselungsmethode verwendet wurde. Damit können Sie absolut beliebige Informationen übermitteln. Er schrieb die Buchstaben des Alphabets in eine quadratische Tabelle und ersetzte sie durch Koordinaten. Die Stabilität dieser Chiffre war großartig. Der Hauptgrund dafür war die Möglichkeit, die Reihenfolge der Buchstaben im Quadrat ständig zu ändern.

(Folie 6) Quest „Überprüfe dich selbst“

(Folie 7) Die von YULI ZEZAREM vorgeschlagene und von ihm in den "Notes on the Gallic War" beschriebene Verschlüsselungsmethode spielte eine besondere Rolle bei der Geheimhaltung.

(Folie 8) Quest „Überprüfe dich selbst“

(Folie 9) Es gibt verschiedene Modifikationen der Caesar-Chiffre. Einer von ihnen ist der Verschlüsselungsalgorithmus von Gronsfeld (1734 von dem Belgier Jose de Bronkhor, dem Comte de Gronsfeld, einem Militär und einem Diplomaten erstellt). Verschlüsselung ist, dass die Größe der Verschiebung nicht konstant ist, sondern durch einen Schlüssel (Gamma) definiert wird.

(Folie 10) Für die Person, die die Verschlüsselung überträgt, ist die Entschlüsselungsbeständigkeit wichtig. Diese Eigenschaft der Chiffre wird als kryptografische Stärke bezeichnet. Durch die Verbesserung der Kryptoresistenz können Chiffren durch viele alphabetische oder mehrwertige Substitutionen ersetzt werden. In solchen Chiffren werden jedem Zeichen des offenen Alphabets nicht ein, sondern mehrere Verschlüsselungssymbole zugewiesen.

(Folie 11) Wissenschaftliche Methoden der Kryptographie tauchten erstmals in arabischen Ländern auf. Arabischer Ursprung und das Wort selbst verschlüsseln (von der arabischen "Figur"). Die Araber waren die ersten, die Buchstaben durch Zahlen ersetzten, um den Quelltext zu schützen. Auch in Märchen wird „Tausend und eine Nacht“ über das geheime Schreiben und seine Bedeutung gesprochen. Das erste Buch, das speziell der Beschreibung einiger Chiffren gewidmet war, erschien im Jahr 855 und hieß "Ein Buch über das große Streben eines Mannes, die Rätsel der alten Schrift zu lösen".

(Folie 12) Der italienische Mathematiker und Philosoph DZHEROLAMO CARDANO hat ein Buch über Feinheiten geschrieben, in dem es einen Abschnitt über Kryptographie gibt.

Sein Beitrag zur Wissenschaft der Kryptographie enthält zwei Sätze:

Das erste ist, Klartext als Schlüssel zu verwenden.

Zweitens schlug er eine Chiffre vor, die nun als "Cardano Grid" bezeichnet wird.

Zusätzlich zu diesen Vorschlägen liefert Cardano einen "Beweis" für die Stärke der Chiffren, basierend auf der Anzahl der Schlüssel.

Cardano-Gitter ist eine Platte aus festem Material, in der in unregelmäßigen Abständen rechteckige Ausschnitte für die Höhe einer Linie und für verschiedene Längen hergestellt werden. Indem man dieses Gitter auf ein Blatt Schreibpapier legte, war es möglich, eine geheime Nachricht in den Ausschnitten aufzuzeichnen. Die verbleibenden Stellen waren mit beliebigem Text gefüllt, der die geheime Nachricht maskierte. Diese Maskierungsmethode wurde von vielen berühmten historischen Persönlichkeiten, Kardinal Richelieu in Frankreich und dem russischen Diplomaten A. Griboedov, angewendet. Auf der Grundlage eines solchen Gitters erstellte Cardano eine Permutations-Chiffre.

(Folie 13) Quest „Überprüfe dich selbst“

(Folie 14) Fundus der Kryptographie in Russland. Die verwendeten Chiffren sind die gleichen wie in westlichen Ländern - eine symbolische Ersetzung, Permutation.

Das Datum des Erscheinens des Kryptografiedienstes in Russland sollte als das Jahr 1549 (die Regierungszeit von Iwan IV.) Ab dem Zeitpunkt der Bildung der „Botschaftsordnung“ angesehen werden, in der es eine „digitale Niederlassung“ gab.

Peter I hat den Kryptografiedienst komplett neu organisiert und das "Botschaftsbüro" eingerichtet. Derzeit werden Codes zur Verschlüsselung als Anwendungen für das "Chiffralphabet" verwendet. Im berühmten "Fall von Zarewitsch Alexei" tauchten in den Anklagematerialien auch "digitale Alphabete" auf.

(Folie 15) Quest „Überprüfe dich selbst“

(Folie 16) Das 19. Jahrhundert brachte viele neue Ideen in der Kryptographie. THOMAS JEFFERSON hat ein Verschlüsselungssystem geschaffen, das einen besonderen Platz in der Geschichte der Kryptographie einnimmt - die "Disk-Chiffre". Diese Verschlüsselung wurde mit einem speziellen Gerät implementiert, das später als Jefferson-Encoder bezeichnet wurde.

Im Jahr 1817 entwarf DESIUS WODSWORT ein kryptografisches Gerät, das ein neues Prinzip für die Kryptografie einführte. Eine Neuerung war, dass er Alphabete aus offenen und verschlüsselten Texten unterschiedlicher Länge anfertigte. Das Gerät, mit dem er dies bewerkstelligte, war eine Scheibe mit zwei beweglichen Ringen mit Buchstaben. Die Buchstaben und Zahlen des Außenrings waren abnehmbar und konnten in beliebiger Reihenfolge zusammengesetzt werden. Dieses Verschlüsselungssystem implementiert ein periodisches Ersetzen durch mehrere Buchstaben.

(Folie 17) Es gibt viele Möglichkeiten, Informationen zu codieren.

Der Hauptmann der französischen Armee, CHARLES BARBIER, entwickelte 1819 ein elektronisches Noctrume-Codierungssystem - einen Nachtbrief. Das System verwendete konvexe Punkte und Striche, das Fehlen eines Systems ist seine Komplexität, da nicht Buchstaben codiert wurden, sondern Töne.

LOUIS BRILE hat das System verbessert und eine eigene Chiffre entwickelt. Die Grundlagen dieses Systems werden heute angewendet.

(Folie 18) SAMUEL MORZE entwickelte 1838 ein Zeichenkodierungssystem mit einem Punkt und einem Strich. Er ist auch der Erfinder des Telegraphen (1837) - der Vorrichtung, in der dieses System verwendet wurde. Das Wichtigste bei dieser Erfindung ist der Binärcode, der nur zwei Zeichen zum Codieren von Buchstaben verwendet.

(Folie 19) Quest „Überprüfe dich selbst“

(Folie 20) Ende des 19. Jahrhunderts begann die Kryptographie, die Merkmale der exakten Wissenschaft zu erlernen, und nicht nur die Künste, sondern auch das Studium an Militärakademien. Einer von ihnen entwickelte eine eigene militärische Vorwahl namens „Saint-Cyr-Linie“. Dadurch wurde es möglich, die Effizienz der Arbeit des Chiffrierers erheblich zu verbessern und den Algorithmus für die Implementierung der Vigenère-Chiffre zu vereinfachen. In dieser Mechanisierung der Verschlüsselungs- und Entschlüsselungsprozesse tragen die Autoren des Lineals zur praktischen Kryptographie bei.

In der Geschichte der Kryptographie des 19. Jahrhunderts der Name OGUSTA KERKGOFFFS wurde hell geätzt. In den 80er Jahren des 19. Jahrhunderts veröffentlichte er das Buch "Military Cryptography" mit insgesamt 64 Seiten, die jedoch seinen Namen in der Geschichte der Kryptographie verewigten. Es enthält 6 spezifische Anforderungen für Chiffren, von denen sich zwei auf die starke Verschlüsselung und der Rest auf die betrieblichen Eigenschaften beziehen. Einer von ihnen („der Kompromiss des Systems sollte den Korrespondenten keine Unannehmlichkeiten bereiten“) wurde als „Kirkgoffs-Regel“ bekannt. All diese Anforderungen sind bis heute aktuell.

Im 20. Jahrhundert wurde die Kryptographie elektromechanisch, dann elektronisch. Dies bedeutet, dass elektromechanische und elektronische Geräte das primäre Mittel zur Informationsübertragung geworden sind.

(Folie 21) In der zweiten Hälfte des 20. Jahrhunderts entstanden nach der Entwicklung der Elementbasis der Computertechnologie elektronische Encoder. Heute machen elektronische Verschlüsseler den überwiegenden Teil der Verschlüsselung aus. Sie erfüllen die ständig wachsenden Anforderungen an Zuverlässigkeit und Verschlüsselungsgeschwindigkeit.

In den siebziger Jahren gab es zwei Ereignisse, die die weitere Entwicklung der Kryptographie stark beeinflussten. Zunächst wurde der erste Datenverschlüsselungsstandard (DES) verabschiedet (und veröffentlicht!), Der das Kerkgoffs-Prinzip in der Kryptographie „legalisierte“. Zweitens wurde nach der Arbeit der amerikanischen Mathematiker W. Diffie und M. Hellman eine „neue Kryptographie“ geboren - eine Kryptographie mit öffentlichem Schlüssel.

(Folie 22) Quest „Überprüfe dich selbst“

(Folie 23) Die Rolle der Kryptographie wird aufgrund der Erweiterung ihrer Anwendungsbereiche zunehmen:

- digitale Signatur

- authentifizierung und Bestätigung der Authentizität und Integrität elektronischer Dokumente,

- e-Business-Sicherheit

- schutz von Informationen, die über das Internet usw. übertragen werden

Die Kenntnis der Kryptografie wird für jeden Benutzer elektronischer Informationsaustauschmittel erforderlich sein, daher wird die Kryptografie in Zukunft neben der zweiten auch zur „dritten Kompetenz“ - Computerkenntnisse und Informationstechnologie.

Arten der Chiffre

Die Aufmerksamkeit der Forscher hat sich wiederholt der verschlüsselten Korrespondenz in Russland von Peter dem Großen zugewandt. Bereits direkt vom Ende des 18. Jahrhunderts. begann in gedruckter Veröffentlichung von verschlüsselten Texten und Chiffren - die sogenannten "digitalen Alphabete" oder "Schlüssel" für geheime Briefe zu erscheinen.

Der erste, der den Code veröffentlichte, der intern für den Regierungskorrespondenz mit Gouverneuren und Militärführern verwendet wurde (über Bulawin und den Aufstand am Don), war I. I. Golikow. K. Ya. Tromonin wurde in der ersten Hälfte des 19. Jahrhunderts in die „Anerkennung Moskaus“ aufgenommen. 1711 verschlüsselter Brief von Peter dem Großen an den Brigadier P. I. Yakovlev, M. P. Pogodin, gedruckt in Moskvityanin, drei verschlüsselte Briefe von Peter an den Brigadier F. N. Balku und eine Chiffre für sie. Briefe und vier Chiffren von 1713–1714. Die vollständigste verschlüsselte Korrespondenz der Peter-Epoche ist in der mehrbändigen Ausgabe Briefe und Papiere von Kaiser Peter dem Großen (1887–1956), herausgegeben von A. F. und I. A. Bychkov, enthalten. Wir möchten auf diese Arbeit eingehen (die wir der Kürze halber "Briefe und Papiere" nennen).

Der Akademiker Ivan Afanasyevich Bychkov hat seit den frühen 80er Jahren immer an der Veröffentlichung von Quellen aus der Ära von Peter dem Großen gearbeitet. XIX Jahrhundert. Er leitete diese Arbeit zunächst unter der Leitung seines Vaters, des Akademiemitglieds A. F. Bychkov, und setzte sie nach dessen Tod 1899 selbständig fort. Die Veröffentlichung wurde 1918 ausgesetzt, als die zweite Ausgabe des siebten Bandes für den Druck vorbereitet wurde. I. A. Bychkov hat in den folgenden Jahren seines Lebens nicht aufgehört, an den Vorbereitungen für die Veröffentlichung der folgenden Bände von „P. und B. Die Veröffentlichung der 2. Ausgabe des 7. Bandes wurde 1944 in den Verlagsplan der Akademie der Wissenschaften der UdSSR aufgenommen. IA Bychkov konnte sich nicht an dieser Arbeit beteiligen: Am 23. März 1944 starb er im Alter von 85 Jahren im Besitz der Akademie der Wissenschaften der UdSSR Materialien für nachfolgende Bände.

Ab Mai 1943 wurde am Institut für Geschichte eine Sondergruppe gebildet, zunächst unter der Leitung des Akademiemitglieds Yu.V. Gotye, und seit September 1943 unter dem Vorsitz von A. I. Andreev, Doktor der Geschichtswissenschaften, der sich mit dem Studium von Peter dem Großen befasste. Nach dem Tod von I. A. Bychkov wurde diese Gruppe vom Institut mit der Herausgabe von Briefen und Aufsätzen betraut.

A. F. und I. A. Bychkovs veröffentlichten in ihrer Ausgabe von Letters and Papers nicht nur die von ihnen entzifferte Korrespondenz, sondern auch einige der Chiffren und verschlüsselten Briefe in ihrer Gesamtheit, wenn sie nicht gelesen werden konnten. Übrigens haben wir festgestellt, dass A. F. Bychkov dasselbe Material in die Sammlung der Russischen Historischen Gesellschaft von 1873 aufgenommen hat. Bychkovs Arbeit zur Veröffentlichung der Chiffren von Peter I. wurde in der 2. Ausgabe des 7. Bandes dieser Ausgabe A. I. Andrejew fortgesetzt. Der spätere Druck der Chiffren von Peter I. in dieser Ausgabe wurde jedoch ausgesetzt.

Verschlüsselter Briefwechsel Anfang des 18. Jahrhunderts. Es bietet reichhaltiges Material für die Beobachtung der in Russland zu dieser Zeit verwendeten Chiffren. A. F. Bychkov geht in seinen Kommentaren zu seiner Publikation immer wieder auf die Frage ein, wie man nach seiner Meinung die schwierigsten Texte in diesem Sinne entziffern kann.

Russische "Ziffern" und Schlüssel der 1700er-1720er Jahre. stellen Ersatzcodes dar, die uns bereits aus alten russischen handgeschriebenen Denkmälern bekannt sind, bei denen die Elemente des Klartextes, die wir weiter als Chiffrewerte bezeichnen, durch Symbole ersetzt werden - Chiffresymbole. Zu verschlüsselnde Texte wurden in Russisch, Französisch, Deutsch und sogar Griechisch verfasst. In verschiedenen Chiffrierwerten tauchten getrennte Buchstaben, Wörter und Standardausdrücke auf. Als Chiffrierbegriff wurden Elemente in der Regel von speziell gestalteten Alphabeten verwendet, die kyrillisch, lateinisch, andere Alphabete (zum Beispiel Verben), Zahlen und Sonderzeichen sein konnten. Einige dieser Ikonen, die manchmal ziemlich bizarre Umrisse hatten, waren unserer Meinung nach von neutraler Bedeutung, andere waren Symbole, zu unserer Zeit fast völlig vergessen und nur einem engen Personenkreis bekannt, und in dieser fernen Epoche trugen sie eine gewisse semantische Ladung. Zu letzteren gehören die Symbole der Planeten, die auch Symbole der Metalle sind, und die Wochentage:

Mond - Silber - Montag

Quecksilber - Quecksilber - Mittel

Venus - Kupfer - Freitag

Sonne - Gold - Sonntag

Mars - Eisen - Dienstag

Jupiter - Tin - Donnerstag

Saturn - Blei - Samstag

In den Codes der Peter-Epoche wurden nur indo-arabische Ziffern verwendet, was wahrscheinlich darauf zurückzuführen ist, dass es sich zu Beginn des 18. Jahrhunderts um Peter I. handelte. Die zuvor verwendete archaische alphabetische kyrillische Nummerierung wurde entfernt. Peter reformierte und kyrillische Schriften und führte neue Arten von Schriften ein, die den modernen Look der russischen Schrift definieren. Alte Grapheme werden jedoch weiterhin als geheime Schriften verwendet.

Wird als Kombination aus Chiffriernotation und Buchstaben verwendet. So wurden zu dieser Zeit in Russland Ersatzchiffren mit einem Buchstaben, zwei Buchstaben, einer Zahl und einer Alpha-Silbe verwendet.

Die ersten Zustands-Chiffren waren einfache oder Eins-zu-Eins-Substitutions-Chiffren, in denen jedem Chiffrenwert nur eine Chiffrennummer entspricht und jeder Chiffrenwert jedem Chiffrenwert entspricht.

In den russischen Codes des betrachteten Zeitraums werden in der Regel „Dummies“ eingeführt - eine Chiffrenotation, die keinem Klartextzeichen entspricht. Obwohl normalerweise nur fünf bis acht Chiffrewerte für Dummies verwendet wurden, ist es offensichtlich, dass die Einführung in den Chiffretext, die sich aus dem Ersetzen von Klartextelementen durch Chiffriersymbole ergibt, den Wunsch der Chiffrierer widerspiegelt, die Entschlüsselung des Chiffretexts zu verstehen. Diese Dummies unterbrechen die strukturellen sprachlichen Verknüpfungen des Klartextes und ändern in gewissem Maße die statistischen Gesetze, dh die Merkmale des Textes, die hauptsächlich zum Entschlüsseln der einfachen Ersatzchiffre verwendet werden. Außerdem ändern sie die Länge der übertragenen offenen Nachricht, was die Bindung von Text an die Chiffriernachricht erschwert. Offensichtlich nicht zufällig, so D. Kahn, wurde die erste russische Chiffre erst 1725 von den Engländern entschlüsselt. In einigen Chiffriernotationen konnten Scheinchiffren verwendet werden, um die im Klartext enthaltenen Punkte und Kommas zu verschlüsseln. Dies wurde in der Regel in den kurzen Regeln für die Verwendung von Chiffren ausdrücklich erwähnt, die in diesen Fällen in Chiffren abgelegt wurden.

Äußerlich ist die Peter-Epoche-Chiffre ein Blatt Papier, auf das eine Ersatztabelle von Hand geschrieben wird: Unter den horizontal in alphabetischer Reihenfolge angeordneten Buchstaben eines kyrillischen oder anderen Alphabets, die der Sprache der geöffneten Nachricht entsprechen, sind die Elemente des entsprechenden Chiffrierschrifts signiert. Darunter befinden sich Dummies, kurze Nutzungsbedingungen sowie ein kleines Wörterbuch, das als „Superelement“ bezeichnet wird und eine bestimmte Anzahl von Wörtern (Eigennamen, geografische Namen) oder einige stabile Phrasen enthält, die aktiv in Texten verwendet werden können, die für die Verschlüsselung mit dieser Funktion vorgesehen sind Chiffre.

Von den mehr als fünfzig Ziffern der von uns beschriebenen Art ist die früheste von besonderem Interesse.

Dies ist das „Alphabet der Buchstaben“ von 1700 für den Schriftverkehr mit dem Außenministerium mit dem russischen Botschafter in Konstantinopel, Peter Tolstoi.

Das Alphabet von P. A. Tolstoi, geschrieben von Peter I. 1700

Es ist eine einfache Ersatzchiffre, bei der das kyrillische Alphabet einem speziell komponierten Alphabet entspricht. Hier gibt es zwei Einträge. Die erste lautet: „Eine Liste mit einem Musteralphabet, das geschrieben und mit dem Botschafter und dem Stolnik mit Tolstoy simi litera in das Land der Tours geschickt wird“. Der zweite ist besonders interessant: "Um dies ist das Alphabet von Azvolnil (izvolil. - T. S.) im Jahr 1700, um mit seiner eigenen Hand den Großen Souverän auf der anderen Seite zu schreiben, ist wunderbar". Daraus folgt, dass der Autor dieses Zifirs Peter der Große selbst war.

Ein sehr ähnlicher Code für die Korrespondenz von I. A. Tolstoi mit Fürst V. V. Dolgoruky wurde im Originalbrief von Peter an Fürst Dolgoruky aufbewahrt. Eine Kopie dieser Chiffre wird von A. F. Bychkov reproduziert.

Führt A. F. Bychkov und einen mit dieser Chiffre verschlüsselten Brief, der von Peter I. persönlich geschrieben wurde. Hier ist der Text:

Bürgermeister. Ihre Briefe erreichten mich, aus denen ich klarstellte, dass Sie beide Regimenter, d. H. Kropot Dragoon und Pszhey aus Kiew, beabsichtigten, sich zu halten, an die Sie akzeptieren werden, was gefährlich ist, wenn es gefährlich ist, nach Asow zu gelangen, dann behalten Sie es und reiten , nicht mshkav, natürlich nach Taganrog schicken. Es gibt auch einen Rückzug Ihrer Briefe, der langsamer ist, was für uns nicht sehr angenehm ist, wenn Sie auf unser Bataillon und Ingermonlansky- und Bilsov-Regiment warten, dann sofort.

Der verschlüsselte Text lautet wie folgt: „Gehen Sie nach Tscherkasky und reparieren Sie ihn unter Bezugnahme auf den Gouverneur von Asow sofort mit Gottes Hilfe, indem Sie Diebe fischen, und die sie den Poimans entzogen haben, führten sie sie durch die ukrainischen Städte. Und wenn Sie in Tscherkassy sein werden, dann hoffen Sie, dass Sie den Ataman eines guten Mannes wählen; und wenn du zurückgehst, dann beruhigen die Städte entlang des Don, und entlang der Donez und der weinenden Flüsse werden die Städte, die unten liegen, zerstört und die Menschen werden gemäß dem Dekret zerstört. “

Das Staatsarchiv von Tatarstan enthält einen handschriftlichen Brief von Peter I. an A. Tolstoi, in dem er insbesondere mitteilt, dass er ihm eine Korrespondenznummer zukommen lässt. Der Text des Briefes wurde mehrmals veröffentlicht, aber A. F. Bychkov berichtet, dass die Nummer, die mit diesem Brief verschickt wurde, bis zum Ende des 19. Jahrhunderts nicht erhalten geblieben ist. Bychkov reproduziert es von Golikov.

A B C D E F G H I K L

kann ich zu dir gehen?

M N O P R S T U F X S

ti u hi von tscha

C ch sh b b b b y ya

ь ъ Ю б а а б

Diese Chiffre hatte die Nutzungsbedingungen:

"Diese Wörter sollten ohne Trennzeichen und ohne Punkte und Kommas geschrieben werden, und anstelle von Punkten und Kommas und Trennung von Reden kommen die unten signierten Buchstaben ..." Es gab auch ein kleines Wörterbuch mit den Namen einiger Staatsmänner und den Namen mehrerer Militäreinheiten und geografischen Namen. Dieser Umstand spiegelt sich auch in den Nutzungsbedingungen wider, in denen es heißt: "Aber wenn es sich um folgende Personen handelt und so weiter, dann schreiben sie alles vollständig, ohne irgendwo zu bleiben, und setzen Buchstaben dazwischen, die nichts bedeuten."

Der Brief von Peter I. lautete:

„Herr Gouverneur! Später ist Ihnen bereits bewusst, dass sich der Dieb Bulavin vermehrt und dass er untergeht. im übrigen sandten wir aus Furcht vor dieser notwendigen Rache ein Regiment Smolensk von Kiew zu Ihnen und befahlen ihm, sich zu beeilen; Aber dieser Leutnant unseres Lords Peskarsky wurde nach Vam geschickt, um wirklich etwas über Ihren Zustand und das Ausmaß Ihrer Flammen zwischen Soldaten zu erfahren. Auch (von dem, was Gott außer, wenn Tscherkask nicht festhält) haben Sie Hoffnung für Ihre Soldaten, lassen Sie jeden sofort über diese Person informiert, die Sie durch den Brief an uns geschickt haben. Ein weiterer Schlüssel ist die Korrespondenz mit Herrn Mayorom (Wache Dolgorukim), der von Militärs zu diesen Dieben geschickt wurde, und der Rest wurde vom Boten verbal bestraft.

Wir haben eine weitere Chiffre aus der gleichen Zeit gefunden, die die verlorenen fast vollständig nach A. F. Bychkov, Zifir 1708, wiederholt. Nennen wir die erste Chiffre A Zifir und die zweite Chiffre B Zifir. Die Unterschiede in der Chiffriernotation, die den Buchstaben des kyrillischen Alphabets entsprechen, fehlen insgesamt, aber sie sind immer noch verschiedene Chiffren. Ihre Unterschiede lassen sich auf Folgendes zurückführen: Im „Tsifir B“ gibt es noch einen leeren Schnuller, aber hier ist die „Ergänzung“ viel umfangreicher.

Die Art der Vokabularwerte, die in das Superelement jedes gegebenen Tsifirs gesetzt werden, ermöglicht es normalerweise zu beurteilen, welchen Themen die mit diesem Tsifir verschlüsselten Nachrichten gewidmet werden können. So enthält ein kleines Wörterbuch in „Tsifir A“ Werte, die mit der Korrespondenz über den Bulawin-Aufstand zusammenhängen (Bulawin, der Gouverneur von Asow, der Militärataman und die Kosaken usw.). In dem obigen Brief von Peter I., der mit „tsifiryu A“ verschlüsselt ist, spiegelt sich dieses Thema wider. Das Wörterbuch „Tsifir B“ enthält die Werte, die für militärische Korrespondenz charakteristisch sind und nicht im Allgemeinen, sondern für die Korrespondenz über Ereignisse in einem genau definierten Militäreinsatztheater (Graf Friz, Rzeczpospolita, Prinz Primas, Hetman Oginsky, Sapega, polnische Preußen, Litauen) erforderlich sind , Großpolen und andere).

In Band IV der Briefe und Papiere wurden die Texte der Weiß- und Entwurfsbriefe von Peter dem Großen am 29. Januar 1706 auf Französisch an Prinz N. I. Repnin geschrieben. Dieser Brief wurde teilweise verschlüsselt. Das Original ist nicht erhalten. Nur die Übersetzung dieses Briefes von General Rennes ist erhalten geblieben, und die Korrespondenten hatten keinen Schlüssel, um den Brief des Königs zu entschlüsseln, und die verschlüsselten Stellen wurden nicht entschlüsselt. Der Text des Briefes und die Herausgeber von Briefen und Aufsätzen wurden in dieser Form veröffentlicht. In Bezug auf das Fehlen von Schlüsseln schrieb General Rennes an Peter:

„Der hellste, mächtigste König, der gnädigste Herrscher. In aller Bescheidenheit Ihre gesegnete Majestät donos: Gestern erhielt ich einen Lichby mit Zahlen durch Ensign, der von Ihrer glorreichen Majestät der Smolensker Regimenter gesandt wurde, wonach Prinz Gennady Nikita Ivanovich (Repnin - TS) von Herrn General (Repnin - TS) instruiert wird. Nur mein Unglück, dass die Lichba-Schlüssel in den Zug geschickt wurden. Bitte segnen Sie Ihre Majestät, damit die Schlüssel gesendet werden, und wir werden vorerst keine Schlüssel haben, da wir denken können und durch das Dekret Ihrer Majestät empfangen werden, werden wir uns auch nicht verlassen ... ".

Nicht weniger interessant für uns ist das Notizbuch mit den Codes, mit denen Peter I. korrespondierte. Es ist ein Notizbuch, dessen Blätter mit einem Seil befestigt sind. Die Größe des Notizbuchs beträgt 20 x 16 cm. Jede Seite enthält eine Ziffer, insgesamt sechs:

1) die Chiffre von Peter I., die ihm 1720 vom französischen Auswärtigen Amt zur Korrespondenz „von Gericht zu Gericht“ zugesandt wurde;

2) die Chiffre "für Briefe an Graf G. und Baron P.";

3) Fürst Grigory Fedorovich Dolgoruky;

4) Fürst A. I. Repnin (1715);

5) "das Alphabet, das vom Hof seiner königlichen Majestät auf Erlass Nr. ... gesendet und am 30. Juli 1721 erhalten wurde";

6) "Das Alphabet ist Chiffre, was Dmitry Kantemir 1721 sandte."

Die letzte Chiffre mit dem russischen Alphabet unterscheidet sich von den vorherigen darin, dass sie keine Zahlen eines Alphabets verwendet, sondern Zahlen als Chiffriersymbole.

Betrachten Sie ein paar weitere frühe Chiffren, die in der Ära von Peter verwendet wurden.

"Das ABC, das am 3. November 1721 vom Staatlichen Kollegium für auswärtige Angelegenheiten ausgehändigt wurde, wurde an Michail Bestushews Kadettenkammer geschickt, die nach Schweden geschickt wurde", um Bestushews Briefe an Peter I. und das Kollegium für auswärtige Angelegenheiten zu verschlüsseln. Das Alphabet in dieser Chiffre ist Russisch, eine einfache Ersetzung durch alphanumerische Zeichen. Keine Komplikationen. Dieses und viele andere Alphabete werden in ihren modernen Umschlägen aufbewahrt, auf denen Aufschriften über den Zweck stehen, für den dieser Code bestimmt ist. Durch das Studium dieser Inschriften kann festgestellt werden, dass die Ziffern für die Korrespondenz mit dem Souverän oder dem College of Foreign Affairs notwendigerweise jedem ausgehändigt wurden, der mit einem Regierungsauftrag ins Ausland ging. Es können sowohl Diplomaten als auch Nicht-Diplomaten sein. So ist beispielsweise das „Alphabet für die Korrespondenz mit Herrn Brigadier und dem Wachmann Major Semyon Saltykov, der an Seine Hoheit Herceg von Mecklenburg geschickt wurde, erhalten geblieben. Dana Saltykov 1. Dezember 1721 ".

Die Chiffren von Kanzler GI Golovkin sind ebenfalls erhalten. So wurden die Chiffren von der Kanzlerin in den Jahren 1721, 1724 und 1726 verwendet. für die Korrespondenz mit verschiedenen Staatsmännern in einem Notizbuch. Die Korrespondenten Golovkin waren die ersten Kopien dieser Chiffren, der Kanzler - der zweite. Dieses Notizbuch enthält 17 Ziffern. Darunter sind das Alphabet von Alexey Gavrilovich Golovkin, das Alphabet von Prinz Boris Ivanovich Kurakin, das Alphabet von Alexei Bestuzhev, das Alphabet des Gouverneurs von Astrachan, Mr. Volynsky, und das Alphabet Florio Beneveni usw. Alle diese Ziffern sind auf die gleiche Weise gebaut, obwohl sie einige Besonderheiten haben . Also, im "ABC von A. G. Golovkin" das russische Alphabet, wo jeder Konsonantenbuchstabe einer Chiffriernotation und zwei Vokalen entspricht, von denen einer ein lateinischer Buchstabe und der andere eine zweistellige Zahl oder zwei zweistellige Zahlen ist. Es gibt dreizehn Dummies (kyrillische Buchstaben), die wie folgt markiert sind: "Leer zwischen Wörtern, damit Sie die Einstellungen nicht kennen." Darüber hinaus gibt es spezielle Buchstabenbezeichnungen für Kommas und Punkte. Es gibt fünf solche Symbole.

ABC A. G. Golovkin. 20er Jahre des 18. Jahrhunderts.

Das Alphabet von Alexey Bestuzhev enthält zehn zweistellige Ziffern für Punkte und Kommas, die Ziffer 100. Das Alphabet in dieser Ziffer ist kyrillisch, die Ziffern sind einstellige und zweistellige Ziffern sowie lateinische Buchstaben.

"Alphabet Florio Beneveni" hat keine Schnuller, zehn zweistellige Zahlen wurden zur Kennzeichnung der Punkte verwendet.

Im Allgemeinen kann festgestellt werden, dass diese Art der einfachen Ersatzchiffre in der staatlichen Korrespondenz Russlands zumindest bis zum Ende der zwanziger Jahre des 18. Jahrhunderts die häufigste war.

Aus dem Buch Das tägliche Leben der Vereinigten Staaten in einer Ära des Wohlstands und der Prohibition Autor Kaspi AndreArten von Arbeit Doch welche Art von Arbeit könnte eine Frau leisten? Es gab Veränderungen. Dies ist auf die Entwicklung des Dienstleistungssektors zurückzuführen. Im Jahr 1900 standen die Hauptaufgaben der Frauen im Zusammenhang mit der Haushaltsführung: Haushaltsarbeiten, landwirtschaftliche Arbeiten, Nähen und Erziehung

Aus dem Buch Geheime Informanten des Kremls. Illegale der Autor Karpov Vladimir NikolaevichSpezialist für Chiffrenabbau Es war Frühling 1921. Der Bürgerkrieg im Nordkaukasus und auf der Krim ging zu Ende. Wassili Pudin war zu dieser Zeit Assistent des Kommandanten des Revolutionären Militärgerichts der 9. Armee und der Truppen des Don-Gebiets. Nach der Niederlage von Wrangel wurde die 9. Armee

Aus dem Buch Auferstehung von Perun. Zum Wiederaufbau des ostslawischen Heidentums der Autor Klein Lev Samuilovich Aus dem Buch Guerillakrieg. Strategie und Taktik. 1941-1943 Autor Armstrong John1. Art und Größe der Abteilungen: Man kann sagen, dass die Entwicklung der Partisanenabteilungen in der Region Brjansk in drei Schritten erfolgte, auf die weiter unten näher eingegangen wird. Diese drei Phasen fielen in verschiedenen Teilen der Region nicht immer zeitlich zusammen, aber überall gab es eine gemeinsame

Aus dem Buch Das tägliche Leben der russischen Eisenbahnen der Autor Vulfov Alexey BorisovichArten von Nachrichten Nun zu den Arten von Nachrichten. Vor der Revolution gab es eine direkte (entfernte) und lokale Personenbahnverbindung. Es war klar geregelt - § 28 der Vorschriften von 1875 lautete: „Damit die Fahrgäste von einer Eisenbahn in eine andere befördert werden konnten

Aus dem Buch Maximilian I. der Autor Grössing Sigrid MariaBlick auf den päpstlichen Thron Als Maximilian in Trient zum Kaiser proklamiert wurde, war er kein junger Mann mehr: Sein blondes Haar war grau geworden, und auf seinem Gesicht waren Spuren eines nahenden Alters zu sehen. Aber sein Lager blieb schlank, über seine Geschicklichkeit und Kampfgeist, wie zuvor,

Aus dem Buch Geschichte des Verschlüsselungsgeschäfts in Russland der Autor Soboleva Tatyana AVerbesserung des Kryptografiedienstes und der Chiffren des Außenministeriums Am 15. April 1856 trat Earl K.V. Nesselrode aus dem Außenministerium aus und behielt die Position des Staatskanzlers bei. Für sechzig Jahre treuen Dienstes am Thron und am Staat wurde er mit Gefälligkeiten überschüttet.

Aus dem Buch Byzanz Autor Kaplan MichelIX FREIZEITARTEN Freizeit, wie wir sie heute verstehen, war nicht in Byzanz. Vielmehr kann es eine Tätigkeit genannt werden, der sich Menschen neben der Hauptbeschäftigung widmen: für Menschen vom Volk - verschiedene Berufe, für den Adelsdienst, für Frauen - Hausarbeiten. Und

Aus dem Buch Geschichte der Inquisition Autor Makek A. ALArten von Folter Es mag den Anschein haben, dass die Inquisition im Allgemeinen die gleichen Foltermethoden anwendete wie die weltlichen Gerichte - Wasserfolter, Rahmen und Strappado. Die widerlichste Version der ersten wurde in Spanien verwendet. Zunächst wurde ein Stück Feuchttuch an die Zunge des Angeklagten gebunden

Aus dem Buch Russische Küche der Autor Kovalev Nikolay IvanovichNeue Getreidesorten Hausgemachter Pudding ist fast unbrauchbar, stattdessen gibt es neue Kruppentypen: schnellgekochte Buchweizenkruppe: In Industrieanlagen wird Buchweizen hydrothermisch verarbeitet: Es wird gedämpft und getrocknet. Eine solche Kruppe

Aus dem Buch Russische Küche der Autor Kovalev Nikolay IvanovichVergessene Getreidesorten Natürlich spielten in der Tabelle der Moskauer Fürsten und feudalen Adelsbrei keine so große Rolle wie in der Tabelle der einfachen Leute. Der Tisch der Patriarchen war den Volkstraditionen näher, daher spielte Brei eine große Rolle. Also, in der Liste der Gerichte des Patriarchen Adrian genannt Brei

Aus dem Buch Eine kurze Geschichte der Special Services der Autor Zayakin Boris NikolaevichKapitel 11. Das Erscheinen von Chiffren Um geheime Berichte zu senden, erfanden die Spartaner auch eine originelle Methode - der Brief wurde auf eine Schriftrolle geschrieben, die auf einem speziellen Zauberstab „Wanderer“ gewickelt war. Nur der Empfänger, der eine exakte Kopie dieses Zauberstabs hat, konnte ihn lesen.

Aus dem Buch Wurzelt die Demokratie in Russland? der Autor Yasin Evgeny GrigorievichArten von Eliten Es gibt viele professionelle und lokale Eliten. Normalerweise werden die Länder auf der Ebene der Gesellschaft der politischen (politischen Klasse), der intellektuellen, der geschäftlichen (Geschäftselite) und anderen Elite zugeordnet. In der Zusammensetzung der politischen Elite steht die herrschende Elite -

Aus dem Buch Über die Herkunft des Namens "Russland" der Autor Kloss Boris MikhailovichVERZEICHNIS DER VERSCHLÜSSELUNG DER GEBRAUCHTEN HANDBÜCHER Bibliothek der Akademie der Wissenschaften 16.5.7 118 17.8.36 27 33.8.13 32Arkhangelskoe gesammelt. Arch. D. 193 90 Coll. Laufendes Einkommen 1107 28Staatsarchiv der Region JaroslawlNSAJ-446 57-60,69 Staatliches Historisches Museum Coll. E. V. Barsova Bars. 1516

Aus dem Buch Adel, Macht und Gesellschaft im Provinzialrussland des 18. Jahrhunderts der Autor AutorenteamArten von Strafen Betrachten Sie die Strafen, die von Regimentskrigshrekhtah in Übereinstimmung mit dem geltenden Militärgesetz verhängt wurden. Von den 204 Fällen, in denen Sanktionen gegen Verstöße verhängt wurden, handelte es sich in 84 Fällen nur um Festnahmen. Gleichzeitig ist die Haftstrafe in der Regel

Aus dem Buch Tutorial zur Sozialphilosophie Autor Benin V.L. Verschlüsselung kann auch als Authentifizierung interpretiert werden.Alles klingt ziemlich gut und ist in der Praxis normalerweise gerechtfertigt, wenn Verschlüsselung verwendet wird. Die Verschlüsselung ist zweifellos ein wesentliches Sicherheitstool. Verschlüsselungsmechanismen tragen zum Schutz bei vertraulichkeit und Integrität der Informationen. Verschlüsselungsmechanismen helfen dabei, die Informationsquelle zu identifizieren. Verschlüsselung allein ist jedoch nicht die Lösung für alle Probleme. Verschlüsselungsmechanismen können und sollten Teil eines umfassenden Sicherheitsprogramms sein. In der Tat sind Verschlüsselungsmechanismen weit verbreitet. sicherheitsmechanismen nur weil sie mithelfen vertraulichkeitIntegrität und die Möglichkeit der Identifizierung.

Die Verschlüsselung ist jedoch nur eine Verzögerung. Es ist bekannt, dass jedes Verschlüsselungssystem gehackt werden kann. Der Punkt ist, dass der Zugriff auf verschlüsselte Informationen sehr viel Zeit und Ressourcen in Anspruch nehmen kann. Angesichts dieser Tatsache kann ein Angreifer versuchen, andere Schwachstellen im gesamten System zu finden und auszunutzen.

In dieser Vorlesung werden die grundlegenden Konzepte im Zusammenhang mit der Verschlüsselung und die Verwendung der Verschlüsselung zur Gewährleistung der Informationssicherheit behandelt. Wir werden die mathematischen Grundlagen der Verschlüsselung nicht im Detail betrachten, so dass der Leser nicht viel Wissen auf diesem Gebiet benötigt. Wir werden uns jedoch einige Beispiele ansehen, um zu verstehen, wie unterschiedlich sie sind verschlüsselungsalgorithmen in gut verwendet sicherheitsprogramm.

Grundlegende Verschlüsselungskonzepte

Verschlüsselung ist a informationen verstecken von nicht autorisierten Personen, die gleichzeitig autorisierten Benutzern Zugriff gewähren. Benutzer werden als autorisiert bezeichnet, wenn sie über den entsprechenden Schlüssel zum Entschlüsseln der Informationen verfügen. Dies ist ein sehr einfaches Prinzip. Die ganze Schwierigkeit liegt darin, wie der gesamte Prozess umgesetzt wird.

Ein weiteres wichtiges Konzept, das Sie kennen müssen, ist das Ziel jedes Verschlüsselungssystems, es Unbefugten so schwer wie möglich zu machen, auf Informationen zuzugreifen, selbst wenn sie verschlüsselten Text haben und der zur Verschlüsselung verwendete Algorithmus bekannt ist. Solange ein nicht autorisierter Benutzer den Schlüssel nicht besitzt, wird die Geheimhaltung und Integrität der Informationen nicht verletzt.

Die Verschlüsselung bietet drei Sicherheitszustände für Informationen.

- Vertraulichkeit Verschlüsselung wird verwendet, um informationen verstecken von nicht autorisierten Benutzern während der Übertragung oder Speicherung.

- Integrität Die Verschlüsselung wird verwendet, um Änderungen der Informationen während der Übertragung oder Speicherung zu verhindern.

- Erkennbarkeit Die Verschlüsselung wird verwendet, um die Informationsquelle zu authentifizieren und zu verhindern, dass der Absender die Informationen ablehnt, an die die Daten gesendet wurden.

Verschlüsselungsbedingungen

Bevor wir eine detaillierte Geschichte über Verschlüsselung beginnen, geben wir einige Definitionen von Begriffen an, die in der Diskussion verwendet werden. Zunächst werden Begriffe behandelt, die die an der Ver- und Entschlüsselung beteiligten Komponenten bezeichnen. Abbildung 12.1 zeigt das allgemeine Prinzip, dass die Verschlüsselung implementiert ist.

Es gibt auch vier Begriffe, die Sie kennen müssen:

- Kryptographie Die Wissenschaft des Versteckens von Informationen durch Verschlüsselung.

- Kryptograph Die Person, die an der Kryptographie beteiligt ist.

- Kryptoanalyse. Die Kunst, kryptografische Algorithmen auf Schwachstellen zu analysieren.

- Kryptoanalytiker. Eine Person, die Kryptoanalyse verwendet, um Schwachstellen in kryptografischen Algorithmen zu identifizieren und zu nutzen.

Verschlüsselungsangriffe

Verschlüsselungssysteme können auf drei Arten angegriffen werden:

- Durch die Schwachstellen im Algorithmus.

- Durch den Angriff von "Brute Force" in Bezug auf den Schlüssel.

- Durch Schwachstellen im umgebenden System.

Bei einem Angriff auf den Algorithmus sucht der Kryptoanalytiker nach Schwachstellen in der Transformationsmethode text öffnen Chiffre zum Anzeigen von Klartext ohne Verwendung eines Schlüssels. Algorithmen mit solchen Schwachstellen können nicht als leistungsfähig genug bezeichnet werden. Der Grund dafür ist, dass eine bekannte Sicherheitsanfälligkeit verwendet werden kann, um den Quelltext schnell wiederherzustellen. In diesem Fall muss der Angreifer keine zusätzlichen Ressourcen verwenden.

Brute-Force-Angriffe sind Versuche, einen möglichen Schlüssel zu finden, um die Chiffre in Klartext zu konvertieren. Im Durchschnitt sollte ein Analyst, der diese Methode verwendet, 50 Prozent aller Schlüssel testen, bevor sie erfolgreich sind. Daher wird die Leistung des Algorithmus nur durch die Anzahl der Schlüssel bestimmt, die der Analyst versuchen muss. Je länger der Schlüssel, desto mehr Schlüssel muss der Angreifer probieren, bevor er den richtigen Schlüssel findet. Brute-Force-Angriffe sollten theoretisch immer mit dem erforderlichen Zeit- und Ressourcenaufwand erfolgreich enden. Folglich müssen die Algorithmen nach dem Zeitraum ausgewertet werden, in dem die Informationen bei einem Angriff mit "Brute Force" geschützt bleiben.

Die Datenverschlüsselung ist äußerst wichtig, um die Privatsphäre zu schützen. In diesem Artikel werde ich die verschiedenen Typen und Verschlüsselungsmethoden erläutern, die heute zum Schutz von Daten verwendet werden.

Wissen Sie?

Zur Zeit des Römischen Reiches verwendete Julius Cäsar die Verschlüsselung, um Briefe und Nachrichten für den Feind unleserlich zu machen. Es spielte eine wichtige Rolle als militärische Taktik, insbesondere während der Kriege.

Da das Internet weiter wächst, werden immer mehr unserer Unternehmen online eingestellt. Zu den wichtigsten zählen Internet-Banking, Online-Zahlungen, E-Mails, private und geschäftliche Nachrichten usw., die den Austausch vertraulicher Daten und Informationen ermöglichen. Wenn diese Daten in falsche Hände geraten, kann dies nicht nur dem einzelnen Benutzer, sondern auch dem gesamten Online-Geschäftssystem schaden.

Um dies zu verhindern, wurden einige Maßnahmen zur Netzwerksicherheit ergriffen, um die Übertragung personenbezogener Daten zu schützen. Zu den wichtigsten zählen Datenverschlüsselungs- und -entschlüsselungsprozesse, die als Kryptographie bezeichnet werden. Heutzutage werden in den meisten Systemen drei Hauptverschlüsselungsmethoden verwendet: Hashing, symmetrische und asymmetrische Verschlüsselung. In den folgenden Zeilen werde ich auf jede dieser Verschlüsselungsarten näher eingehen.

Arten der Verschlüsselung

Symmetrische Verschlüsselung