Das Telefon stellt keine Verbindung zum WLAN-Schutz wpa2 her. Wi-Fi Sicherheitsmodi: WEP, WPA, WPA2. Was ist besser

Dieser Artikel konzentriert sich auf die Sicherheit der Verwendung drahtlose Netzwerke WiFi.

Einführung - WiFi-Schwachstellen

Hauptgrund Die Verletzlichkeit von Benutzerdaten, wenn diese Daten über WiFi-Netzwerke übertragen werden, besteht darin, dass der Austausch über die Funkwelle erfolgt. Und dies ermöglicht es, Nachrichten an jedem Punkt abzufangen, an dem das WiFi-Signal physikalisch verfügbar ist. Einfach gesagt, wenn das Access-Point-Signal in einer Entfernung von 50 Metern abgefangen werden kann, dann Abhören des gesamten Netzwerkverkehrs von diesem WiFi-Netzwerk möglich in einem Umkreis von 50 Metern vom Zugangspunkt. Im nächsten Raum, auf der anderen Etage des Gebäudes, auf der Straße.

Stellen Sie sich dieses Bild vor. Im Büro lokales Netzwerk über WiFi gebaut. Das Signal des Zugangspunktes dieses Büros wird außerhalb des Gebäudes, beispielsweise auf einem Parkplatz, abgefangen. Ein Angreifer außerhalb des Gebäudes kann auf das Büronetzwerk zugreifen, dh von den Besitzern dieses Netzwerks unbemerkt. Auf WiFi-Netzwerke kann einfach und unauffällig zugegriffen werden. Technisch viel einfacher als verkabelte Netzwerke.

Ja. Bis heute entwickelte und implementierte Mittel zum Schutz von WiFi-Netzwerken. Dieser Schutz basiert auf der Verschlüsselung des gesamten Datenverkehrs zwischen dem Zugriffspunkt und dem damit verbundenen Endgerät. Das heißt, ein Funksignal kann von einem Angreifer abgefangen werden, aber für ihn ist es einfach ein digitaler "Müll".

Wie funktioniert WLAN-Sicherheit?

Der Zugangspunkt umfasst nur das Gerät, das das korrekte Passwort (in den Einstellungen des Zugangspunkts angegeben) an sein WiFi-Netzwerk sendet. In diesem Fall wird das Passwort auch verschlüsselt in Form eines Hashes gesendet. Hash ist das Ergebnis irreversibler Verschlüsselung. Das heißt, die Daten, die in einen Hash übersetzt werden, können nicht entschlüsselt werden. Wenn ein Angreifer einen Kennwort-Hashwert abfängt, kann er das Kennwort nicht abrufen.

Aber wie kennt der Access Point das richtige Passwort oder nicht? Wenn sie auch einen Hash erhält, aber nicht entschlüsseln kann? Es ist einfach - in den Einstellungen des Access Points wird das Passwort in seiner reinen Form angegeben. Das Autorisierungsprogramm nimmt ein sauberes Passwort, erstellt daraus einen Hash und vergleicht dann diesen Hash mit dem vom Client empfangenen. Wenn die Hashes übereinstimmen, hat der Client das richtige Passwort. Hier verwenden wir die zweite Eigenschaft von Hashes: Sie sind einzigartig. Derselbe Hash kann nicht aus zwei verschiedenen Datensätzen (Passwörtern) erhalten werden. Wenn zwei Hashes übereinstimmen, werden beide aus demselben Datensatz erstellt.

Übrigens. Aufgrund dieser Funktion werden Hashes verwendet, um die Integrität von Daten zu steuern. Wenn zwei Hashwerte (die mit einem Zeitintervall erstellt wurden) übereinstimmen, wurden die ursprünglichen Daten (für dieses Zeitintervall) nicht geändert.

Trotz der Tatsache, dass die modernste Methode zum Schutz des WiFi-Netzwerks (WPA2) zuverlässig ist, kann dieses Netzwerk gehackt werden. Auf welche Weise?

Es gibt zwei Möglichkeiten, unter dem Schutz von WPA2 auf das Netzwerk zuzugreifen:

- Passwortauswahl anhand von Passwörtern (sog. Suche im Wörterbuch).

- Verwenden der Sicherheitsanfälligkeit in der WPS-Funktion.

Im ersten Fall fängt ein Angreifer den Passwort-Hash zum Access Point ab. Basierend auf einer Datenbank, in der Tausende oder Millionen von Wörtern geschrieben werden, werden Hashwerte verglichen. Aus dem Wörterbuch wird ein Wort genommen, ein Hash wird für dieses Wort erzeugt und dann wird dieser Hash mit dem Hash verglichen, der abgefangen wurde. Wenn der Access Point ein primitives Passwort verwendet, ist das Hacken des Passworts, dieser Access Point, eine Frage der Zeit. Ein Kennwort mit 8 Ziffern (die Länge von 8 Zeichen entspricht der Mindestlänge für WPA2) ist beispielsweise eine Million Kombinationen. Auf einem modernen Computer können Sie in wenigen Tagen oder sogar Stunden eine Million Werte suchen.

Im zweiten Fall wird eine Schwachstelle in den ersten Versionen der WPS-Funktion ausgenutzt. Mit dieser Funktion können Sie ein Gerät mit dem Zugangspunkt verbinden, an dem Sie kein Passwort eingeben können, z. B. einen Drucker. Bei Verwendung dieser Funktion tauschen das Gerät und der Zugangspunkt einen digitalen Code aus, und wenn das Gerät den richtigen Code sendet, autorisiert der Zugangspunkt den Client. In dieser Funktion gab es eine Sicherheitslücke - der Code war 8-stellig, aber nur vier wurden überprüft! Das heißt, um WPS zu hacken, müssen Sie alle Werte durchlaufen, die 4 Ziffern ergeben. Hacking Access Points durch WPS können daher in wenigen Stunden auf jedem der schwächsten Geräte durchgeführt werden.

Konfigurieren der WLAN-Netzwerksicherheit

Die WLAN-Netzwerksicherheit wird durch die Einstellungen des Zugangspunkts bestimmt. Einige dieser Einstellungen wirken sich direkt auf die Sicherheit des Netzwerks aus.

WLAN-Netzwerkzugriffsmodus

Der Zugangspunkt kann in einem von zwei Modi arbeiten - offen oder geschützt. Im Falle eines öffentlichen Zugriffs kann jedes Gerät eine Verbindung zum Zugangspunkt herstellen. Bei einem sicheren Zugriff wird nur das Gerät verbunden, das das korrekte Zugangspasswort übermittelt.

Es gibt drei Arten (Standard) des Schutzes für WiFi-Netzwerke:

- WEP (Wired Equivalent Privacy). Der allererste Schutzstandard. Heute bietet er keinen Schutz, weil er aufgrund der Schwäche der Schutzmechanismen sehr leicht gehackt wird.

- WPA (Wi-Fi-geschützter Zugang). Chronologisch der zweite Schutzstandard. Zum Zeitpunkt der Erstellung und Inbetriebnahme stellte es effektiven Schutz für WiFi-Netzwerke zur Verfügung. Aber am Ende der Null Jahre wurden Möglichkeiten zum Hacken gefunden wPA-Schutz durch Schwachstellen in den Schutzmechanismen.

- WPA2 (Wi-Fi-geschützter Zugang). Der letzte Schutzstandard. Bietet zuverlässigen Schutz bei Einhaltung bestimmter Regeln. Bis heute gibt es nur zwei Möglichkeiten, die WPA2-Sicherheit zu knacken. Stellen Sie das Passwort für das Wörterbuch und die Problemumgehung über den WPS-Dienst wieder her.

Um die Sicherheit des WLAN-Netzwerks zu gewährleisten, müssen Sie daher die Schutzart WPA2 wählen. Dies kann jedoch nicht von allen Clientgeräten unterstützt werden. Beispielsweise unterstützt Windows XP SP2 nur WPA.

Zusätzlich zur Auswahl des WPA2-Standards sind zusätzliche Bedingungen erforderlich:

Verwenden Sie die AES-Verschlüsselungsmethode.

Das Passwort für den Zugriff auf das WLAN-Netzwerk sollte wie folgt zusammengestellt werden:

- Verwenden Buchstaben und Zahlen im Passwort. Eine willkürliche Menge von Buchstaben und Zahlen. Oder sehr selten, nur für dich bedeutungsvoll, ein Wort oder eine Phrase.

- Nicht Verwenden Sie einfache Kennwörter wie Name + Geburtsdatum oder ein Wort + mehrere Zahlen lena1991 oder dom12345.

- Wenn Sie nur ein digitales Passwort verwenden müssen, muss die Länge mindestens 10 Zeichen betragen. Weil das achtstellige digitale Passwort durch eine Suche in Echtzeit ausgewählt wird (von einigen Stunden bis zu mehreren Tagen, abhängig von der Leistung des Computers).

Wenn Sie in Übereinstimmung mit diesen Regeln komplexe Kennwörter verwenden, kann Ihr WLAN-Netzwerk nicht mit der Wörterbuchkennwortmethode geknackt werden. Zum Beispiel für ein Passwort des Formulars 5Fb9pE2a (beliebig alphanumerisch), so viel wie möglich 218340105584896 Kombinationen. Heute ist es fast unmöglich auszuwählen. Selbst wenn der Computer 1.000.000 (Millionen) Wörter pro Sekunde vergleicht, dauert es fast 7 Jahre, um alle Werte aufzulisten.

WPS (WLAN-geschützte Einrichtung)

Wenn der Zugangspunkt hat wPS-Funktion (Wi-Fi Protected Setup) müssen Sie es deaktivieren. Wenn diese Funktion erforderlich ist, müssen Sie sicherstellen, dass ihre Version auf die folgenden Funktionen aktualisiert wird:

- Verwendung aller 8 Symbole eines PIN-Codes statt 4 wie am Anfang.

- Aktivieren der Verzögerung nach mehreren Versuchen, den falschen PIN-Code vom Client zu übertragen.

Eine zusätzliche Möglichkeit, den WPS-Schutz zu verbessern, ist die Verwendung eines alphanumerischen PIN-Codes.

Sicherheit von öffentlichen WiFi-Netzwerken

Heute ist es in Mode, das Internet über WiFi-Netzwerke an öffentlichen Orten zu nutzen - in Cafés, Restaurants, Einkaufszentren usw. Es ist wichtig zu verstehen, dass die Verwendung solcher Netzwerke zum Diebstahl Ihrer persönlichen Daten führen kann. Wenn Sie über ein solches Netzwerk ins Internet gehen und dann auf einer Website eine Autorisierung vornehmen, können Ihre Daten (Login und Passwort) von einer anderen Person abgefangen werden, die mit demselben WLAN verbunden ist. Auf jedem Gerät, das autorisiert und mit dem Zugangspunkt verbunden ist, können Sie den Netzwerkverkehr von allen anderen Geräten dieses Netzwerks abfangen. Eine Eigenschaft von öffentlichen WiFi-Netzwerken ist, dass jeder ihr beitreten kann, einschließlich eines Eindringlings, und nicht nur netzwerk öffnen, aber auch zum geschützten.

Was kann ich tun, um meine Daten zu schützen, wenn ich über ein öffentliches WiFi-Netzwerk eine Verbindung zum Internet herstelle? Es gibt nur eine Möglichkeit, das HTTPS-Protokoll zu verwenden. Im Rahmen dieses Protokolls wird eine verschlüsselte Verbindung zwischen dem Client (Browser) und der Site hergestellt. Aber nicht alle Sites unterstützen das HTTPS-Protokoll. Adressen auf einer Site, die das HTTPS-Protokoll unterstützt, beginnen mit dem Präfix https: //. Wenn die Adressen auf der Site ein Präfix http: // haben, bedeutet dies, dass die Site HTTPS nicht unterstützt oder nicht verwendet wird.

Einige Sites verwenden standardmäßig nicht HTTPS, aber sie haben dieses Protokoll und Sie können es verwenden, wenn Sie das Präfix https: // explizit (manuell) angeben.

Wie bei anderen Fällen der Verwendung von Internet-Chatrooms, Skype usw. können Sie diese Daten mit kostenlosen oder kostenpflichtigen VPN-Servern schützen. Stellen Sie zuerst eine Verbindung zum VPN-Server her und verwenden Sie dann einen Chat oder eine offene Site.

Schützen Sie Ihr WLAN-Passwort

In dem zweiten und dritten Teil dieses Artikels schrieb ich, dass, wenn Sie WPA2-Sicherheitsstandard verwenden, eine der Möglichkeiten, um das WiFi-Netzwerk zu hacken ist Passwort-Wörterbuch zu erraten. Aber es ist ein weiterer Angreifer das Passwort für Ihr WLAN-Netzwerk zu erhalten. Wenn Sie Ihr Passwort an den Monitor geklebt auf einem Aufkleber zu speichern, gibt es die Möglichkeit, dieses Passwort an einen Fremden zu sehen. Und Ihr Passwort kann von einem Computer gestohlen werden, die mit Ihrem WLAN-Netzwerk verbunden ist. Dies kann zu einem Fremden machen, in dem Fall, dass Ihr Computer nicht vor unbefugtem Zugriff geschützt. Dies kann mit einem Schadprogramm durchgeführt werden. Darüber hinaus können Sie das Passwort stehlen und das Gerät aus dem Büro (Haus, Wohnung) genommen - von Ihrem Smartphone, Tablet.

Wenn Sie also einen zuverlässigen Schutz Ihres WLAN-Netzwerk benötigen, ist es notwendig, Maßnahmen für die sichere Speicherung von Passwörtern zu nehmen. Um es vor unbefugtem Zugriff zu schützen.

Wenn Sie nützlich waren oder nur diesen Artikel gemocht haben, dann seien Sie nicht schüchtern - unterstützen Sie den Autor finanziell. Es ist leicht, Geld zu verdienen Yandex Wallet Nr. 410011416229354. oder Telefon +7 918-16-26-331 .

Schon eine kleine Menge kann helfen, neue Artikel zu schreiben :)

Heute kann nicht etwas aus dem üblichen heraus aufgerufen werden. Doch viele Nutzer (vor allem Besitzer mobile GeräteGesicht) das Problem, welche Art von Schutzsystem verwendet: WEP, WPA oder WPA2-PSK. Welche Art von Technologie, sehen wir jetzt. Allerdings werden die meisten Aufmerksamkeit zu WPA2-PSK bezahlt, da diese Schirmherrschaft ist jetzt die beliebtesten.

WPA2-PSK: Was ist das?

Lassen Sie sich sofort sagen: Das System zum Schutz eines mit einem drahtlosen Netzwerk verbindet lokale basierend auf Wi-Fi. Für verdrahtete Systeme basieren netzwerkkartenMit einer direkten Verbindung über das Ethernet ist es irrelevant.

Mit WPA2-PSK-Technologie ist heute die „advanced“. Sogar einige veraltete Methoden, die eine Anmeldung erfordern und Passwortabfrage, sowie die Verschlüsselung von sensiblen Daten in Empfang und Übertragung beteiligt, schauen sie, gelinde gesagt, kindliche Geplapper. Und deshalb.

Artenschutz

Lassen Sie uns beginnen mit der Tatsache, dass bis vor kurzem die sicherste Schutz Anschlusstechnik WEP Struktur betrachtet wird. Es wird von dem Integritätsschlüssel mit einer drahtlosen Verbindung und einer devaysa gewesen Standard IEEE 802. 11i verwendet.

WiFi-Netzwerk-Sicherheit WPA2-PSK funktioniert im Prinzip ist fast die gleiche, aber überprüft der Zugriffsschlüssel Platz auf 802. 1X Ebene. Mit anderen Worten, überprüft das System alle möglichen Varianten.

Allerdings gibt es neuere Technologie, die so genannte WPA2 Enterprise. Im Gegensatz zu WPA, bietet es nicht nur einen persönlichen Zugangscode anfordern, sondern auch die Anwesenheit des Radius-Server den Zugang. Wobei eine solche Authentifizierungsalgorithmus kann gleichzeitig in mehreren Modi ausgeführt (beispielsweise Enterprise-PSK und damit involvierten AES CCMP Verschlüsselungsstufe aufweist).

Basisschutz und Sicherheitsprotokolle

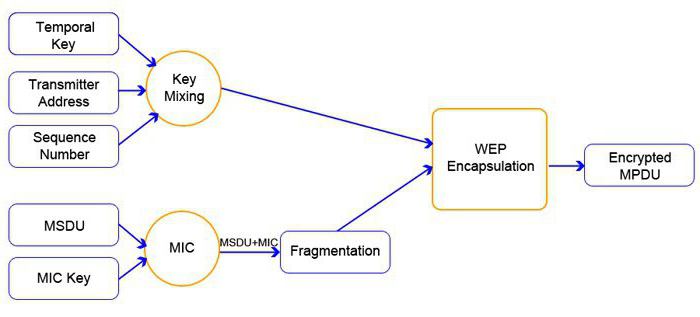

Wie auch in der Vergangenheit zu verlassen, verwenden moderne Sicherheitsverfahren das gleiche Protokoll. Es TKIP (WEP-Schutzsystem basierend auf Update software und RC4-Algorithmus). All dies deutet auf eine temporäre Tasteneingabe für den Zugriff auf das Netzwerk.

Wie durch den praktischen Einsatz gezeigt, wird ein spezieller Algorithmus für eine sichere Verbindung mit dem drahtlosen Netzwerk an sich nicht gegeben. erste, WPA, WPA2 und dann mit PSK (persönlicher Schlüssel Zugang) und TKIP (Temporal Key) ergänzt: Deshalb neue Technologien entwickelt wurden. Außerdem werden hier die Daten wurden während des Empfangs-Übertragung enthalten, die heute als AES-Standard bekannt.

veraltete Technik

Sicherheitstyp WPA2-PSK ist relativ neu. Davor, wie oben gesagt wurde, verwenden wir WEP-System in Verbindung mit TKIP. Schutz TKIP ist nichts anderes, als ein Mittel, um das Bit passkey zu erhöhen. Derzeit wird angenommen, dass der Grundmodus Schlüssel von 40 Bit auf 128 Bit erhöhen können. Mit all diesen können Sie auch eine einzelne ändern wEP-Schlüssel mehrere verschiedene generiert und automatisch durch den Server gesendet, eine Benutzerauthentifizierung bei der Anmeldung zu erzeugen.

Darüber hinaus beinhaltet das System die Verwendung einer strengen Hierarchie der Schlüsselverteilung, sowie die Methodik des sogenannten Problems der Berechenbarkeit loszuwerden. Mit anderen Worten, wenn zum Beispiel für ein drahtloses Netzwerk, das einen Schutz WPA2-PSK verwendet, ein Passwort als eine Art von „123456789“ Sequenz angegeben ist, ist es nicht schwer zu erraten, dass die gleichen Programmen, Schlüsselgeneratoren und Passwörter, die gemeinhin KeyGen oder so ähnlich genannt, wenn Sie die ersten vier Ziffern eingeben können automatisch den nächsten vier erzeugen. Hier, wie sie sagen, müssen nicht die einzige, die Art der verwendeten Sequenz zu erraten. Aber es ist wahrscheinlich schon verstanden, das einfachste Beispiel.

Was das Geburtsdatum des Benutzers im Passwort betrifft, wird dies überhaupt nicht diskutiert. Sie können leicht durch die gleichen Registrierungsdaten in berechnen soziale Netzwerke. Die gleichen digitalen Passwörter dieses Typs sind absolut unzuverlässig. Es ist besser, Zahlen, Buchstaben und Symbole zusammen zu verwenden (Sie können sogar nicht drucken, wenn Sie eine Kombination von Hotkeys angeben) und ein Leerzeichen verwenden. Aber selbst mit diesem Ansatz kann WPA2-PSK gehackt werden. Hier müssen Sie die Methodik des Systems selbst erklären.

Typischer Zugriffsalgorithmus

Jetzt ein paar Worte zum WPA2-PSK-System. Was ist das für die praktische Anwendung? Das ist die Kombination mehrerer Algorithmen sozusagen in der Betriebsart. Lassen Sie uns die Situation mit einem Beispiel erklären.

Idealerweise ist die Abfolge der Ausführung des Verfahrens zum Schützen der Verbindung und der Verschlüsselung von übertragenen oder empfangenen Informationen wie folgt:

WPA2-PSK (WPA-PSK) + TKIP + AES.

Die Hauptrolle spielt hier ein gemeinsamer Schlüssel (PSK) mit einer Länge von 8 bis 63 Zeichen. In welcher Reihenfolge die Algorithmen verwendet werden (ob die Verschlüsselung zuerst stattfindet, ob nach der Übertragung oder in dem Prozess unter Verwendung von zufälligen Zwischenschlüsseln usw.), ist nicht wichtig.

Aber selbst mit einem Schutz- und Verschlüsselungssystem auf der AES 256-Ebene (was die Chiffrierschlüssellänge bedeutet) wird das Hacken von WPA2-PSK für Hacker, die sich in diesem Geschäft auskennen, eine schwierige Aufgabe, aber möglich.

Sicherheitsanfälligkeit

2008 wurde PacSec auf der Konferenz eine Technik vorgestellt, mit der man hacken kann drahtlose Verbindung und lesen Sie die übertragenen Daten vom Router zum Client-Terminal. All das dauerte ungefähr 12-15 Minuten. Es war jedoch nicht möglich, die umgekehrte Übertragung (Client-Router) zu knacken.

Tatsache ist, dass wenn der QoS-Router-Modus aktiviert ist, Sie die übertragenen Informationen nicht nur lesen, sondern auch durch eine falsche ersetzen können. Im Jahr 2009 führten japanische Spezialisten eine Technologie ein, die die Zeit des Hackens auf eine Minute reduzieren würde. Und im Jahr 2010 hat das Web Informationen, dass es am einfachsten ist, das Hole 196-Modul, das in WPA2 vorhanden ist, mit seinem eigenen privaten Schlüssel zu hacken.

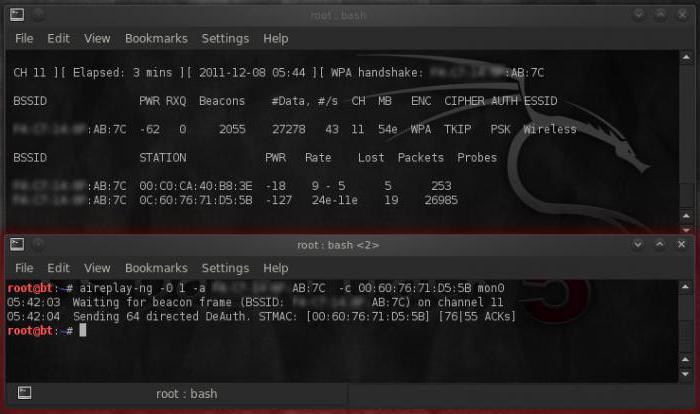

Von einem Eingriff in die generierten Schlüssel ist keine Rede. Zuerst wird ein sogenannter Wörterbuchangriff in Verbindung mit Brute Force verwendet, und dann wird der Raum gescannt drahtlose Verbindung mit dem Zweck des Abfangens von übertragenen Paketen und ihrer nachfolgenden Aufzeichnung. Es genügt, wenn ein Benutzer eine Verbindung herstellt, sobald seine Deaktivierung erfolgt, Abfangen der Übertragung von anfänglichen Paketen (Handshake). Danach ist selbst die Nähe zum Hauptzugangspunkt nicht erforderlich. Sie können im Offline-Modus arbeiten. Um all diese Aktionen auszuführen, benötigen Sie jedoch spezielle Software.

Wie hackt man WPA2-PSK?

Aus offensichtlichen Gründen wird hier der vollständige Algorithmus der Hacking-Verbindungen nicht gegeben, da dies als eine bestimmte Handlungsanweisung verwendet werden kann. Lassen Sie uns nur auf die Hauptpunkte eingehen und dann - nur allgemein.

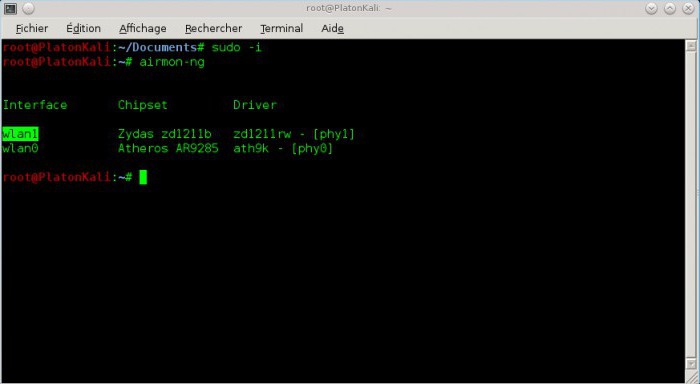

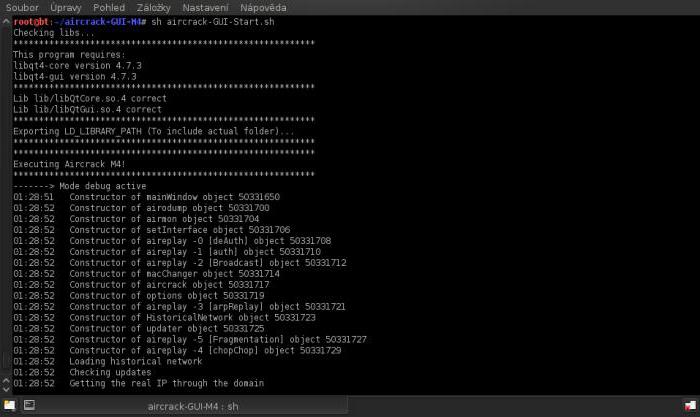

In der Regel kann es bei direktem Zugriff auf den Router in den sogenannten Airmon-NG-Modus zur Verfolgung des Verkehrs übersetzt werden (airmon-ng start wlan0 - Umbenennung) kabelloser Adapter). Danach treten die Ergreifung und Fixierung mit dem Kommando-Datenverkehr airdump ng mon0 (Datenkanal Bakenverfolgungsrate, die Geschwindigkeit und die Verschlüsselungsverfahren, die Menge der übertragenen Daten und so weiter. D.).

Befehl ausgewählt Fixationskanal, woraufhin ein Befehl eingegeben aireplay-NG deauth mit zugehörigen Werten (sie sind nicht gezeigt aus Gründen der Wirksamkeit der Verwendung solcher Verfahren) weiterhin aktiviert.

Danach (wenn der Benutzer bereits zur Verbindung autorisiert wurde) kann der Benutzer einfach vom Netzwerk getrennt werden. In diesem Fall wiederholt das System bei der erneuten Eingabe der Hacker-Seite die Autorisierung des Eintrags, woraufhin alle Zugangspasswörter abgefangen werden können. Als nächstes wird ein Fenster mit einem "Handshake" (Handshake) erscheinen. Dann können Sie den Start einer speziellen Datei namens WPAcrack verwenden, mit der Sie jedes Passwort knacken können. Natürlich, wie genau fängt es an, niemand wird es jemandem sagen. Wir merken nur an, dass der gesamte Prozess von einigen Minuten bis zu mehreren Tagen dauert, wenn ein bestimmtes Wissen vorhanden ist. Beispielsweise kann ein Intel-basierter Prozessor, der mit 2,8 GHz arbeitet, nicht mehr als 500 Kennwörter pro Sekunde oder 1,8 Millionen pro Stunde verarbeiten. Im Allgemeinen, wie bereits klar ist, sollten Sie sich nicht schmeicheln.

Anstelle eines Nachworts

Das ist alles, was zu WPA2-PSK kommt. Was es ist, vielleicht ist die erste Lesung klar und wird nicht sein. Trotzdem verwendet die Grundlagen des Datenschutzes und Verschlüsselungssysteme, glaube ich, jeder verstehen. Darüber hinaus konfrontiert heute, mit diesem fast alle Besitzer von mobilen Geräten. Jemals bemerkt, dass, wenn Sie eine neue Verbindung zum selben Smartphone-System erstellen bietet eine bestimmte Art von Sicherheit (WPA2-PSK) zu benutzen? Viele Menschen einfach nicht zahlen Aufmerksamkeit auf sie, aber vergeblich. In den erweiterten Einstellungen können Sie eine ganze Reihe von zusätzlichen Parametern, um die Sicherheit zu verbessern, verwenden.

Das Filtern von Passwörtern und MAC-Adressen sollte Sie vor Hackerangriffen schützen. In der Tat hängt Sicherheit mehr von Ihrer Vorsicht ab. Ungeeignete Methoden zum Schutz, einfachen Passwort und frivol Haltung gegenüber Außen Benutzern heimnetzwerk geben Angreifer zusätzliche Funktionen für den Angriff. In diesem Artikel erfahren Sie, wie Sie das WEP-Passwort knacken, warum Sie keine Filter mehr verwenden sollten und wie Sie Ihr drahtloses Netzwerk von allen Seiten schützen können.

Schutz vor Eindringlingen

Ihr Netzwerk ist nicht sicher, deshalb früher oder später, Ihr drahtloses Netzwerk wird den Benutzer Außenseiter verbindet - nicht einmal speziell möglich, da Smartphones und Tablets automatisch auf ungesicherte Netzwerke verbinden. Wenn er nur mehrere Websites öffnet, passiert höchstwahrscheinlich nichts als die Kosten des Datenverkehrs. Die Situation wird komplizierter, wenn der Gast beginnt, illegale Inhalte über Ihre Internetverbindung hochzuladen.

Wenn Sie noch keine Sicherheitsmaßnahmen ergriffen haben, rufen Sie über den Browser die Router-Schnittstelle auf und ändern Sie die Netzwerkzugangsdaten. Die Adresse des Routers sieht in der Regel so aus: http://192.168.1.1. Wenn dies nicht der Fall ist, können Sie die IP-Adresse Ihres Netzwerkgeräts herausfinden befehlszeile. In der betriebssystem Windows 7, klicken Sie auf „Start“ und geben Sie die Such-Zeichenfolge Befehl „cmd“. Rufen Sie die Netzwerkeinstellungen mit dem Befehl "ipconfig" auf und suchen Sie nach der Zeile "Default Gateway". Die angegebene IP ist die Adresse Ihres Routers, die Sie in der Adressleiste des Browsers eingeben müssen. Die Position der Router-Sicherheitseinstellungen hängt vom Hersteller ab. In der Regel werden sie in dem Abschnitt mit dem «WLAN Typ Namens | Sicherheit. "

Wenn Ihr drahtloses Netzwerk eine nicht sichere Verbindung verwendet, sollten Sie besonders vorsichtig sein, mit dem Inhalt, der in Ordner befindet gemeinsame Nutzung, da es in Abwesenheit des Schutzes anderen Benutzern vollständig zur Verfügung steht. In diesem Fall im Operationssaal das Windows-System XP Home Die Situation mit Shared Access ist einfach katastrophal: Standardmäßig können Sie überhaupt keine Passwörter setzen - diese Funktion ist nur in der Professional-Version vorhanden. Stattdessen werden alle Netzwerkanforderungen über ein ungeschütztes Gastkonto ausgeführt. Sichern Sie das Netzwerk in Windows XP mit ein wenig Manipulation: Starten Sie die Eingabeaufforderung, geben Sie "net user guest Ihr neues Passwort" ein und bestätigen Sie die Operation mit der "Enter" -Taste. Nachher windows neu starten Zugriff auf Netzwerkressourcen wird nur mit einem Passwort möglich sein, aber eine Feinabstimmung in dieser Version des Betriebssystems ist leider nicht möglich. Die Verwaltung der Freigabeeinstellungen ist in Windows 7 wesentlich komfortabler. Um den Benutzerkreis einzuschränken, reicht es aus, in der Systemsteuerung das "Netzwerk- und Freigabecenter" einzutragen und eine mit einem Passwort geschützte Hausgruppe zu erstellen.

Das Fehlen eines geeigneten Schutzes im drahtlosen Netzwerk ist auch eine Quelle anderer Gefahren, da Hacker irgendwelche speziellen Programme (Sniffer) verwenden können, um alle ungeschützten Verbindungen zu erkennen. Angreifer können so Ihre Identifikationsdaten von verschiedenen Diensten abfangen.

Hacker

Nach wie vor sind heute zwei Methoden des Schutzes am beliebtesten: MAC-Adressfilterung und SSID (Netzwerkname) -Hiding: Diese Sicherheitsmaßnahmen bieten Ihnen keine Sicherheit. Um den Namen des Netzwerks zu identifizieren, benötigt der Angreifer einen WLAN-Adapter, der mithilfe eines modifizierten Treibers und eines Sniffers, z. B. Kismet, in den Überwachungsmodus wechselt. Der Angreifer überwacht das Netzwerk, bis der Benutzer (Client) eine Verbindung zu ihm herstellt. Dann manipuliert er die Datenpakete und "wirft" den Client aus dem Netzwerk. Wenn der Benutzer die Verbindung wieder herstellt, sieht der Angreifer den Netzwerknamen. Dies scheint kompliziert, aber tatsächlich dauert der gesamte Prozess nur ein paar Minuten. Der MAC-Filter kann auch umgangen werden: Der Angreifer ermittelt die MAC-Adresse und weist sie seinem Gerät zu. Somit bleibt die Verbindung eines Außenseiters für den Besitzer des Netzwerks unbemerkt.

Wenn Ihr Gerät nur WEP-Verschlüsselung unterstützt, ergreifen Sie dringend Maßnahmen - dieses Passwort kann auch für Nicht-Profis in wenigen Minuten geknackt werden.

Besonders beliebt bei Cyber-Betrügern ist das Aircrack-ng-Softwarepaket, das neben dem Sniffer auch eine Anwendung zum Herunterladen und Ändern von WLAN-Adaptertreibern enthält und auch die Wiederherstellung von WEP-Schlüsseln ermöglicht. Bekannte Methoden zum Hacken sind PTW und FMS / KoreKataks, bei denen der Verkehr abgefangen wird und ein WEP-Schlüssel basierend auf seiner Analyse berechnet wird. In dieser Situation haben Sie nur zwei Möglichkeiten: Zuerst sollten Sie Ihr Gerät mit der aktuellen Firmware suchen, die die neuesten Verschlüsselungsmethoden unterstützt. Wenn der Hersteller keine Updates bereitstellt, ist es besser, die Verwendung eines solchen Geräts zu verweigern, da gleichzeitig die Sicherheit Ihres Heimnetzwerks gefährdet ist.

Beliebte Ratschläge zur Verkürzung des Radius wLAN-Aktionen gibt nur die Sichtbarkeit des Schutzes. Nachbarn können weiterhin eine Verbindung zu Ihrem Netzwerk herstellen, und Angreifer verwenden häufig Wi-Fi-Adapter mit einem großen Aktionsradius.

Öffentliche Zugangspunkte

Orte mit kostenlosem Wi-Fi ziehen Cyber-Betrüger an, weil durch sie riesige Mengen an Informationen weitergegeben werden und jeder die Tools des Hacking nutzen kann. In Cafés, Hotels und anderen öffentlichen Orten finden Sie öffentliche Zugangspunkte. Andere Benutzer derselben Netzwerke können jedoch Ihre Daten abfangen und beispielsweise die Kontrolle über Ihre Daten übernehmen konten auf verschiedenen Webdiensten.

Schutz von Cookies. Einige Methoden des Angriffs sind wirklich so einfach, dass jeder sie ausnutzen kann. Firesheep Erweiterung für firefox-Browser automatisch liest und zeigt in Form einer Liste Konten anderer Benutzer, einschließlich Amazon, Google, Facebook und Twitter. Klickt ein Hacker auf einen der Einträge in der Liste, erhält er sofort vollen Zugriff auf das Konto und kann die Daten des Benutzers nach eigenem Ermessen ändern. Firesheep führt kein Passwort-Cracking durch, sondern kopiert nur aktive, unverschlüsselte Cookies. Zum Schutz vor solchen Abhörungen sollten Sie das spezielle HTTPS Everywhere Add-On für Firefox verwenden. Diese Erweiterung zwingt Onlinedienste, die verschlüsselte Verbindung ständig über das HTTPS-Protokoll zu verwenden, wenn es vom Server des Dienstanbieters unterstützt wird.

Schützen Sie Android. In der jüngsten Vergangenheit wurde allgemein auf den Fehler im Operationssaal aufmerksam gemacht android-SystemDadurch können Betrüger in Diensten wie Picasa und Google Kalender auf Ihre Konten zugreifen und auch Kontakte lesen. Google hat diese Sicherheitsanfälligkeit in Android 2.3.4 beseitigt, aber auf älteren Geräten, die zuvor von Benutzern erworben wurden, sind ältere Versionen des Systems installiert. Sie können die SyncGuard-Anwendung verwenden, um sie zu schützen.

WPA 2

Den besten Schutz bietet die WPA2-Technologie, die seit 2004 von Computerausrüstern verwendet wird. Die meisten Geräte unterstützen diese Art der Verschlüsselung. Aber wie andere Technologien, WPA2 hat auch seinen Schwachpunkt: einen Wörterbuch-Angriff oder eine Methode Brute-Force mit ( «Brute-Force") kann Hacker Passwörter knacken - aber nur im Fall ihrer Unzuverlässigkeit. Wörterbücher sortieren einfach die in ihren Datenbanken gespeicherten Schlüssel - in der Regel alle möglichen Kombinationen von Zahlen und Namen. Kennwörter wie "1234" oder "Ivanov" werden so schnell erraten, dass der Computer des Einbrechers nicht einmal Zeit hat, sich zu erhitzen.

Die Bruteforce-Methode beinhaltet nicht die Verwendung einer fertigen Datenbank, sondern die Auswahl eines Passwortes durch Aufzählung aller möglichen Zeichenkombinationen. Auf diese Weise kann der Angreifer jeden Schlüssel berechnen - die einzige Frage ist, wie viel Zeit dafür benötigt wird. Die NASA empfiehlt in ihren Sicherheitsanweisungen mindestens acht Zeichen oder besser sechzehn Zeichen. Zuallererst ist es wichtig, dass es aus Klein- und Großbuchstaben, Zahlen und Sonderzeichen besteht. Um ein solches Passwort zu knacken, dauert ein Hacker Jahrzehnte.

Derzeit ist Ihr Netzwerk nicht vollständig geschützt, da alle Benutzer darin Zugriff auf Ihren Router haben und Änderungen an seinen Einstellungen vornehmen können. Einige Geräte bieten zusätzliche Schutzfunktionen, die ebenfalls verwendet werden sollten.

Deaktivieren Sie zunächst die Möglichkeit, den Router über Wi-Fi zu manipulieren. Leider ist diese Funktion nur in einigen Geräten verfügbar - zum Beispiel Linksys Router. Alle modernen Router-Modelle können außerdem ein Passwort für die Verwaltungsschnittstelle festlegen, mit dem Sie den Zugriff auf Einstellungen beschränken können.

Wie bei jedem Programm ist die Firmware des Routers nicht perfekt - kleine Defekte oder kritische Löcher im Sicherheitssystem sind nicht ausgeschlossen. Normalerweise verbreiten sich Informationen darüber sofort im Web. Suchen Sie regelmäßig nach neuer Firmware für Ihren Router (einige Modelle haben sogar eine automatische Update-Funktion). Ein weiterer Pluspunkt beim Flashen ist, dass sie dem Gerät neue Funktionen hinzufügen können.

Eine regelmäßige Analyse des Netzwerkverkehrs hilft dabei, die Anwesenheit ungebetener Gäste zu erkennen. In der Management-Oberfläche des Routers finden Sie Informationen darüber, welche Geräte und wann sie mit Ihrem Netzwerk verbunden sind. Es ist schwieriger herauszufinden, wie viele Daten ein bestimmter Nutzer hochgeladen hat.

Gastzugang - Heimnetzwerksicherheit

Wenn Sie den Router mit einem starken Passwort bei der Verwendung der WPA2-Verschlüsselung schützen, sind Sie nicht länger in Gefahr. Aber nur bis Sie Ihr Passwort an andere Benutzer übertragen. Freunde und Bekannte, die mit ihren Smartphones, Tablets oder Laptops über Ihre Verbindung ins Internet wollen, sind ein Risikofaktor. Zum Beispiel können Sie nicht die Möglichkeit ausschließen, dass ihre Geräte mit Schadprogrammen infiziert sind. aus diesem Grund jedoch müssen Sie nicht an Freunde geben, wie die Top-Modelle von Routern, wie Belkin N oder Netgear WNDR3700, speziell für solche Fälle für den Gastzugang zur Verfügung gestellt. Der Vorteil dieses Modus besteht darin, dass der Router ein eigenes Netzwerk mit einem eigenen Kennwort erstellt und das Heimnetzwerk nicht verwendet wird.

Zuverlässigkeit der Sicherheitsschlüssel

WEP (WIRKLICHE ÄQUIVALENTE DATENSCHUTZ).Verwendet einen Pseudozufallszahlengenerator (RC4-Algorithmus), um den Schlüssel sowie die Initialisierungsvektoren zu erhalten. Da die letzte Komponente nicht verschlüsselt ist, ist es möglich, mit Dritten einzugreifen und den WEP-Schlüssel neu zu erstellen.

WPA (WI-FI GESCHÜTZTER ZUGANG) Es basiert auf dem Mechanismus von WEP, bietet aber für verbesserten Schutz einen dynamischen Schlüssel. Die vom TKIP-Algorithmus erzeugten Schlüssel können durch einen Bek-Tevs-Angriff oder einen Ohigashi-Moriya-Angriff geknackt werden. Dazu werden einzelne Pakete entschlüsselt, manipuliert und zurück an das Netzwerk gesendet.

WPA2 (WI-FI GESCHÜTZTER ZUGANG 2) Verschlüsselt einen robusten AES-Algorithmus (Advanced Encryption Standard). Zusammen mit TKIP wurde das Protokoll CCMP (Counter-Mode / CBC-MAC-Protokoll) hinzugefügt, das ebenfalls auf dem AES-Algorithmus basiert. Das durch diese Technologie geschützte Netzwerk konnte bisher nicht geknackt werden. Die einzige Möglichkeit für Hacker ist eine Wörterbuch-Attacke oder "Brute-Force-Methode", wenn der Schlüssel durch Auswahl erraten wird, aber mit einem komplexen Passwort nicht abgeholt werden kann.

Heute haben viele zuhause Wi-Fi Router. Schließlich ist es viel einfacher, einen Laptop, ein Tablet und ein Smartphone anzuschließen, wodurch sich jede Familie mehr als Menschen voneinander getrennt hat. Und er (der Router) ist im Wesentlichen ein Tor zum Informationsuniversum. Lies die Eingangstür. Und von dieser Tür hängt ab, ob ein ungebetener Gast ohne Ihre Erlaubnis zu Ihnen kommt. Daher ist es sehr wichtig darauf zu achten richtig konfiguriert Router, damit Ihr drahtloses Netzwerk nicht gefährdet ist.

Ich muss Sie nicht daran erinnern, dass Sie die Access Point SSID nicht schützen. Die Beschränkung des MAC-Zugriffs ist nicht effektiv. Daher nur moderne Verschlüsselungsmethoden und ein komplexes Passwort.

Warum verschlüsseln? Wen brauche ich? Ich habe nichts zu verbergen

Es ist nicht so schlimm, wenn du einen PIN-Code stiehlst kreditkarte und entziehen Sie ihm das ganze Geld. Außerdem, wenn jemand auf Ihre Kosten im Internet sitzen wird, wissen Sie das Wi-Fi-Passwort. Und es ist nicht so schlimm, wenn sie Ihre Fotos von Firmenpartys veröffentlichen, wo Sie in einem unattraktiven Zustand sind. Es ist viel beleidigender, wenn Eindringlinge in Ihren Computer kommen und Fotos löschen, während Sie Ihren Sohn aus dem Krankenhaus mitnahmen, wie er seine ersten Schritte machte und in die erste Klasse ging. Über Backups sind ein separates Thema, das sie sicherlich tun müssen ... Aber Sie können Ihren Ruf mit der Zeit wiederherstellen, Sie können Geld verdienen, aber teure Fotos für Sie sind nicht mehr da. Ich denke, jeder hat etwas, das er nicht verlieren will.

Ihr Router ist ein Grenzgerät zwischen privat und öffentlich, also passen Sie seinen Schutz optimal an. Zumal es nicht so schwer ist.

Technologien und Algorithmen der Verschlüsselung

Ich lasse die Theorie fallen. Es spielt keine Rolle, wie es funktioniert, Hauptsache, man kann es benutzen.

Die Technologien zum Schutz drahtloser Netzwerke wurden in der folgenden chronologischen Reihenfolge entwickelt: WEP, WPA, WPA2. Auch die Verschlüsselungsmethoden RC4, TKIP, AES haben sich weiterentwickelt.

Die bisher beste Sicherheit ist die WPA2-AES-Verbindung. So sollten Sie versuchen, WLAN zu konfigurieren. Es sollte ungefähr so aussehen:

WPA2 ist seit dem 16. März 2006 verpflichtend. Aber manchmal können Sie immer noch Geräte finden, die dies nicht unterstützen. Insbesondere wenn Sie Windows XP auf Ihrem Computer ohne das 3. Service Pack installiert haben, funktioniert WPA2 nicht. Aus Gründen der Kompatibilität auf den Routern finden Sie daher Optionen zum Einstellen von WPA2-PSK -\u003e AES + TKIP und einer anderen Menagerie.

Aber wenn der Park der Geräte auf dem neuesten Stand ist, dann ist es besser, WPA2 (WPA2-PSK) -\u003e AES, als die sicherste Version für heute zu verwenden.

Was ist der Unterschied zwischen WPA (WPA2) und WPA-PSK (WPA2-PSK)?

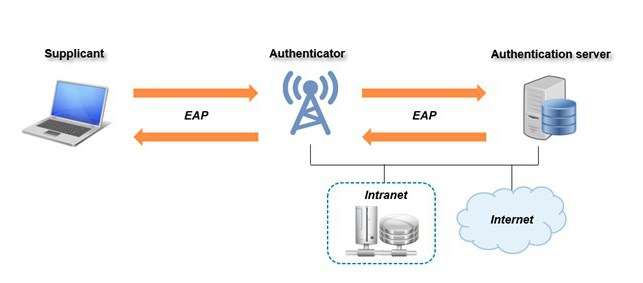

Der WPA-Standard sieht ein Extensible Authentication Protocol (EAP) als Grundlage für einen Benutvor. Eine unabdingbare Bedingung für die Authentifizierung ist die Präsentation eines Zertifikats (auch bekannt als Mandat) durch den Benutzer, das sein Recht bestätigt, auf das Netzwerk zuzugreifen. Für dieses Recht wird der Benutzer in einer speziellen Datenbank von registrierten Benutzern getestet. Ohne Authentifizierung ist der Netzwerkbetrieb für den Benutzer verboten. Die Datenbank der registrierten Benutzer und das System der Überprüfung in große Netzwerke befinden sich in der Regel auf einem speziellen Server (meist RADIUS).

Vereinfachter Modus Mit dem Pre-Shared Key (WPA-PSK, WPA2-PSK) können Sie ein Passwort verwenden, das direkt im Router gespeichert wird. Auf der einen Seite ist alles vereinfacht, es besteht keine Notwendigkeit, eine Benutzerdatenbank zu erstellen und zu pflegen, auf der anderen Seite stehen alle unter einem Passwort.

Zu Hause ist es zweckmäßiger, WPA2-PSK zu verwenden, dh einen vereinfachten Modus des WPA-Standards. Wi-Fi-Sicherheit leidet nicht unter dieser Vereinfachung.

Zugangspasswort (Verschlüsselung) Wi-Fi

Alles ist einfach. Das Passwort für Ihren Wireless Access Point (Router) muss mehr als 8 Zeichen umfassen und Buchstaben in verschiedenen Registern, Zahlen und Satzzeichen enthalten. Und er sollte von keiner Seite mit dir in Verbindung gebracht werden. Und das bedeutet, dass Sie keine Geburtsdaten, Ihre Namen, Nummern von Autos, Telefone usw. als Passwort verwenden können.

Da es WPA2-AES fast unmöglich ist, in die Stirn einzudringen (es wurden nur ein paar Fälle im Labor simuliert), sind die wichtigsten Methoden, WPA2 zu hacken, Wörterbuchangriff und Brute-Force (serielle Suche aller Passwortoptionen). Je komplizierter das Passwort, desto geringer die Chance für Eindringlinge.

... Automatische Speicherkammern sind in der UdSSR an Bahnhöfen weit verbreitet. Als eine Kombination des Schlosses verwendet einen Buchstaben und drei Ziffern. Jedoch wissen nur sehr wenige Leute, dass die erste Version der Zellen der Speicherkammer 4 Ziffern als eine Code-Kombination verwendet hat. Es scheint, was ist der Unterschied? Immerhin ist die Anzahl der Code-Kombinationen gleich - 10.000 (zehntausend). Aber wie die Praxis (insbesondere der Moskauer Kriminalpolizei), wenn ein Mann als Passwort an die Speicherzelle bot eine Kombination von 4 Ziffern zu verwenden, eine Menge Leute benutzen ihr Geburtsdatum (nicht zu vergessen). Was erfolglos von Eindringlingen verwendet wurde. Nach den ersten beiden Ziffern des Geburtsdatum der absoluten Mehrheit der Bevölkerung bekannt waren - 19 von Auge Links des ungefähre Alter des Dealers Gepäck zu bestimmen, und jeder von uns kann diese von +/- 3 Jahren mit einer Genauigkeit zu tun, und am Ende bekommen wir (mehr Angreifer) weniger 10 Kombinationen für die Auswahl des Zugriffscodes auf die Zelle der automatischen Speicherkammer ...

Das beliebteste Passwort

Menschliche Faulheit und Verantwortungslosigkeit fordern ihren Tribut. Hier ist die Liste der beliebtesten Passwörter:

- 123456

- qWERTY

- 111111

- 123123

- 1a2b3c

- Geburtsdatum

- Handynummer

Sicherheitsregeln beim Erstellen eines Passworts

- Jedem das Seine. Das heißt, das Passwort des Routers muss mit keinem Ihrer anderen Passwörter übereinstimmen. Zum Beispiel von Mail. Nehmen Sie für sich die Regel, alle Konten haben ihre eigenen Passwörter und sie sind alle unterschiedlich.

- Verwenden Sie starke Kennwörter, die nicht erraten werden können. Zum Beispiel: 2Rk7-kw8Q11vlOp0

Haben WLAN-Passwort Es gibt ein großes Plus. Es muss nicht erinnert werden. Es kann auf Papier geschrieben und auf den Boden des Routers geklebt werden.

WLAN-Zone

Wenn Ihr Router Ihnen erlaubt, einen Gastbereich zu organisieren. Dann mach das unbedingt. Natürlich verteidige es mit WPA2 und einem starken Passwort. Und wenn Freunde jetzt zu Ihnen nach Hause kommen und im Internet danach fragen, müssen Sie ihnen nicht das Hauptpasswort geben. Darüber hinaus ist die Gastzone in den Routern vom Hauptnetzwerk getrennt. Und etwaige Probleme mit den Geräten Ihrer Gäste haben keine Auswirkungen auf Ihr Heimnetzwerk.