WhatsApp Sniffer: περιγραφή του προγράμματος και πώς να προστατεύσετε τον εαυτό σας. Αναλυτές πακέτων δικτύου

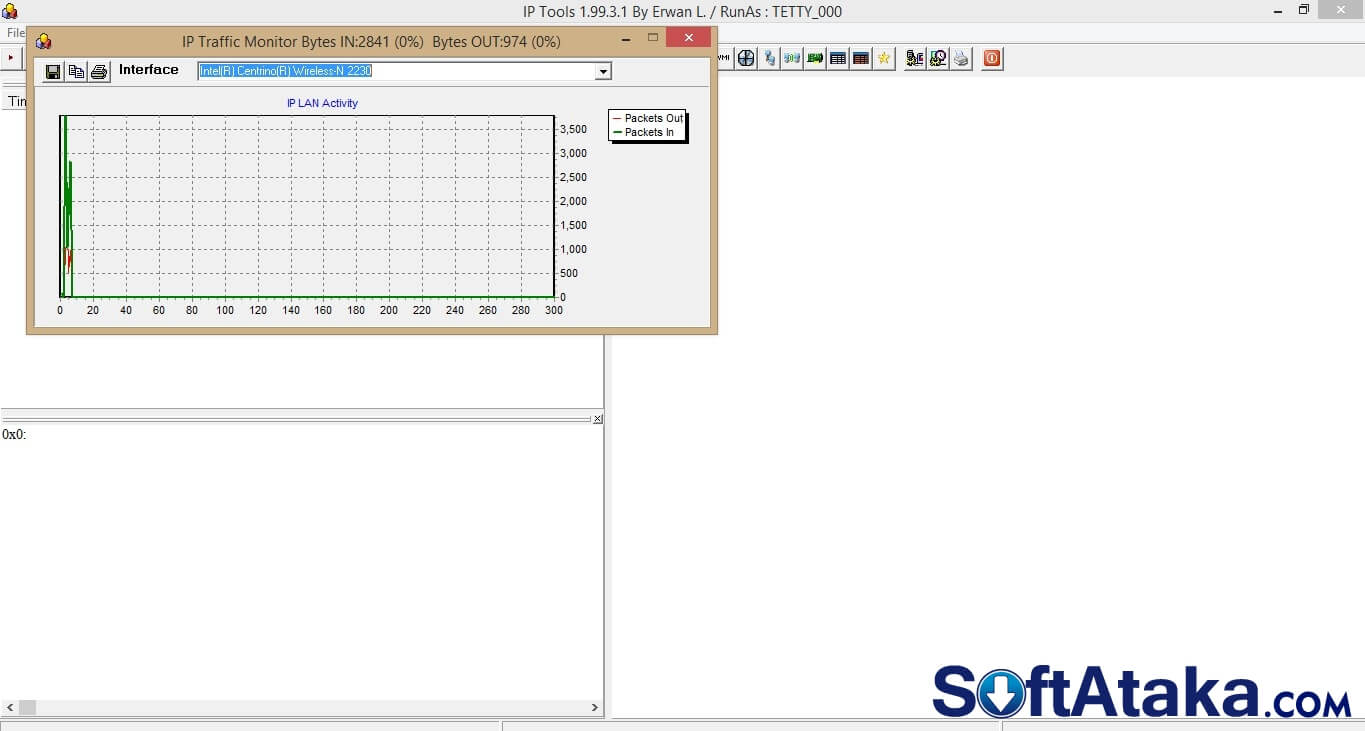

IP Sniffer - Ένα πρόγραμμα που σας επιτρέπει να παρακολουθείτε τα πακέτα που περνούν από το πρωτόκολλο Internet (IP). Η λειτουργικότητα του προγράμματος περιλαμβάνει τη δυνατότητα αποκωδικοποίησης πακέτων και φιλτραρίσματος αυτών.

Στην εποχή της σύγχρονης τεχνολογίας και του Διαδικτύου, η ασφάλεια έρχεται πρώτη. Ο υπολογιστής ανταλλάσσει ψηφιακές πληροφορίες με τον έξω κόσμο μέσω ειδικών πρωτοκόλλων. Το πρωτόκολλο Internet (IP) είναι ένα από τα πιο περιζήτητα και δημοφιλή λόγω της ασφάλειας και της υψηλής ταχύτητας μεταφοράς δεδομένων.

Ήταν με την εμφάνισή του, το 1981, οι υπολογιστές ήταν σε θέση να στείλουν η μία την άλλη μηνύματα με τη μορφή πακέτων δεδομένων. Το Sniffer για Windows έχει σχεδιαστεί για να παρακολουθεί την κυκλοφορία και να ελέγχει τα περιεχόμενα των πακέτων. Έτσι, αυτό το βοηθητικό πρόγραμμα είναι ένας επιπλέον τρόπος για να εξασφαλίσετε τον υπολογιστή σας. Λήψη IP Sniffer είναι η καλύτερη λύση για να κρατήσετε την κυκλοφορία και όλες τις ροές πληροφοριών υπό έλεγχο.

Μεταφορτώστε τον IP Sniffer Δωρεάν

(1,4 MB)Τα κύρια χαρακτηριστικά του IP Sniffer:

- Πολυλειτουργικότητα;

- Ασφάλεια.

- Μικρό μέγεθος.

- Διαισθητική διασύνδεση.

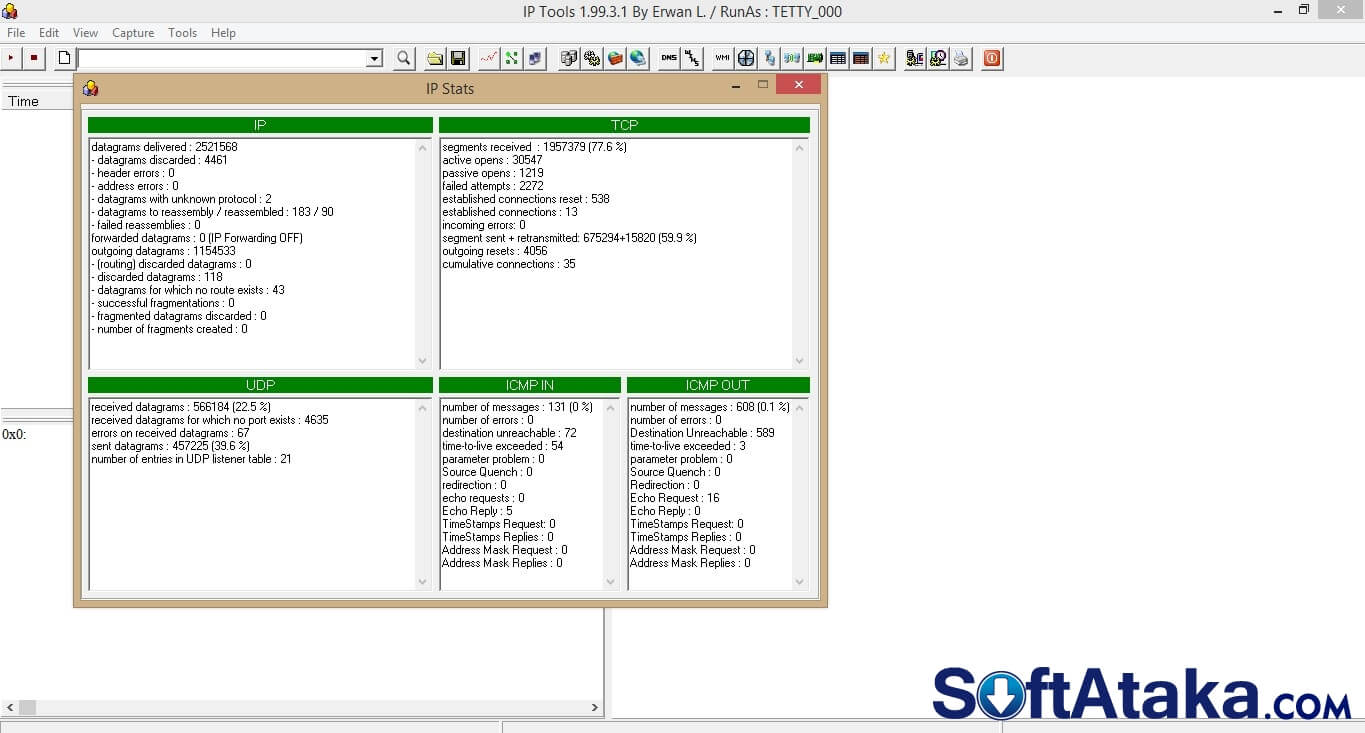

Η τελευταία έκδοση του sniffer έχει μια βολική και απλή διεπαφή. Το πρόγραμμα σάς επιτρέπει να βλέπετε ποιες διευθύνσεις IP χρησιμοποιούνται συχνότερα, ποιες συνδέονται συχνότερα με το μηχάνημά σας. Βολικά, μπορείτε να παρακολουθήσετε το ποσό της κυκλοφορίας. Είναι επίσης δυνατό να τερματίσετε βίαια μία συγκεκριμένη σύνδεση χρησιμοποιώντας τη συνάρτηση Netstat. Παίρνοντας ένα sniffer σε έναν υπολογιστή συνιστάται αν ο χρήστης βρίσκεται αντιμέτωπος με το έργο της παρακολούθησης της κυκλοφορίας μεταξύ hosts. Αυτό σας επιτρέπει να κάνετε τη λειτουργία Snoofing, η οποία μεταξύ πολλών υποστηρίζει το δημοφιλές πρωτόκολλο ARP. Επίσης δημοφιλείς λειτουργίες του sniffer στη ρωσική είναι ping δίκτυα, η δυνατότητα να μετατρέψει μια διεύθυνση IP στο Hostname και πίσω, αναζήτηση Διακομιστές DHCP. Μπορεί επίσης να χρησιμοποιηθεί για τη λήψη δεδομένων Netbios για την καθορισμένη διεύθυνση IP.

Κάντε λήψη δωρεάν sniffer συνιστάται εάν ο χρήστης θέλει να πάρει έναν αξιόπιστο βοηθό στον έλεγχο της κυκλοφορίας. Το πρόγραμμα δεν χρειάζεται να εγκατασταθεί και προηγμένη ρύθμιση. Μπορείτε να το χρησιμοποιήσετε αμέσως μετά τη λήψη. Η διεπαφή του προγράμματος είναι συνοπτική και απλή. Τα παράθυρα και οι καρτέλες βρίσκονται έτσι ώστε η χρήση να ήταν πιο βολική και άνετη. Ο προγραμματιστής βελτιώνει συνεχώς και βελτιώνει το προϊόν του. Οι ενημερώσεις εξέρχονται τακτικά. Το πρόγραμμα είναι ιδιαίτερα ανθεκτικό σε οποιαδήποτε κακόβουλα αποτελέσματα.

Η πύλη μας παρέχει σε όλους τους επισκέπτες την ευκαιρία να κατεβάσουν ένα πρόγραμμα sniffer χωρίς εγγραφή και SMS.

Οι αναλυτές πακέτων δικτύου ή τα sniffers αναπτύχθηκαν αρχικά ως μέσο επίλυσης προβλημάτων δικτύου. Είναι σε θέση να παρακολουθούν, να ερμηνεύουν και να αποθηκεύουν για μεταγενέστερη ανάλυση πακέτα που μεταδίδονται μέσω του δικτύου. Από τη μία πλευρά, επιτρέπει διαχειριστές συστήματος και μηχανικούς τεχνικής υποστήριξης για την παρακολούθηση του τρόπου με τον οποίο μεταδίδονται τα δεδομένα μέσω του δικτύου, τη διάγνωση και την επίλυση των προβλημάτων που προκύπτουν. Με αυτή την έννοια, τα sniffers πακέτων είναι ένα ισχυρό εργαλείο για τη διάγνωση προβλημάτων δικτύου. Από την άλλη πλευρά, όπως και πολλά άλλα ισχυρά εργαλεία που αρχικά προορίζονταν για τη διοίκηση, με την πάροδο του χρόνου τα sniffers άρχισαν να χρησιμοποιούνται πλήρως για άλλους σκοπούς. Πράγματι, ένας εχθρός στα χέρια ενός εισβολέα είναι ένα μάλλον επικίνδυνο εργαλείο και μπορεί να χρησιμοποιηθεί για την απόκτηση κωδικών πρόσβασης και άλλων εμπιστευτικών πληροφοριών. Ωστόσο, μην πιστεύετε ότι sniffers; είναι ένα είδος μαγικού εργαλείου μέσω του οποίου οποιοσδήποτε χάκερ μπορεί να δει εύκολα τις εμπιστευτικές πληροφορίες που μεταδίδονται μέσω του δικτύου. Και προτού αποδείξουμε ότι ο κίνδυνος που προκαλούν τα sniffers δεν είναι τόσο μεγάλος όσο παρουσιάζεται συχνά, ας εξετάσουμε λεπτομερέστερα τις αρχές της λειτουργίας τους.

Αρχές των sniffers παρτίδας

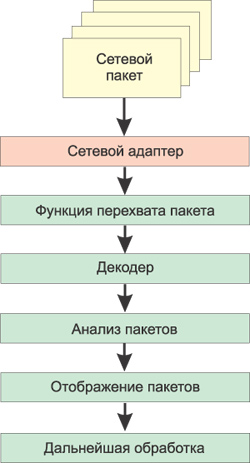

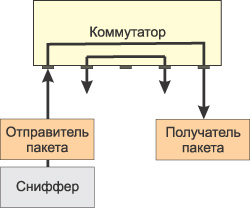

Περαιτέρω σε αυτό το άρθρο θα εξετάσουμε μόνο τα sniffers λογισμικού σχεδιασμένα για δίκτυα Ethernet. Sniffer ?? αυτό είναι ένα πρόγραμμα που λειτουργεί σε επίπεδο προσαρμογέα δικτύου NIC (Network Interface Card) (στρώμα διασύνδεσης δεδομένων) και με κρυφό τρόπο αναστέλλει όλη την κίνηση. Δεδομένου ότι οι sniffers εργάζονται στο στρώμα ζεύξης δεδομένων του μοντέλου OSI, δεν πρέπει να παίζουν σύμφωνα με τους κανόνες πρωτοκόλλων υψηλότερου επιπέδου. Τα Snifers παρακάμπτουν τους μηχανισμούς φιλτραρίσματος (διευθύνσεις, θύρες κ.λπ.) που χρησιμοποιούν τα προγράμματα οδήγησης Ethernet και τη στοίβα TCP / IP για την ερμηνεία δεδομένων. Τα sniffers πακέτων καταγράφουν οτιδήποτε από το καλώδιο. Τα sniffers μπορούν να αποθηκεύσουν πλαίσια σε δυαδική μορφή και αργότερα να τα αποκρυπτογραφήσουν για να αποκαλύψουν πληροφορίες υψηλότερου επιπέδου που είναι κρυμμένες στο εσωτερικό τους (Εικ. 1).

Προκειμένου ο ιχνηλάτης να παρακολουθήσει όλα τα πακέτα που περνούν από τον προσαρμογέα δικτύου, ο οδηγός του προσαρμογέα δικτύου πρέπει να υποστηρίξει τον άτακτο τρόπο λειτουργίας. Σε αυτόν τον τρόπο λειτουργίας του προσαρμογέα δικτύου ο ιχνηλάτης είναι ικανός να παρακολουθεί όλα τα πακέτα. Αυτός ο τρόπος λειτουργίας του προσαρμογέα δικτύου ενεργοποιείται αυτόματα όταν ξεκινάει ο ερασιτέχνης ή έχει ρυθμιστεί χειροκίνητα από τις αντίστοιχες ρυθμίσεις του ιχνηθέτη.

Όλες οι παρεμπιπτόμενες μεταφορές μεταδίδονται στον αποκωδικοποιητή πακέτων, ο οποίος αναγνωρίζει και χωρίζει τα πακέτα σε κατάλληλα επίπεδα της ιεραρχίας. Ανάλογα με τις δυνατότητες ενός συγκεκριμένου sniffer, οι πληροφορίες που παρουσιάζονται σχετικά με τα πακέτα μπορούν στη συνέχεια να αναλυθούν και να φιλτραριστούν περαιτέρω.

Περιορισμοί στη χρήση σκουληκιών

Τα πιο επικίνδυνα sniffers ήταν εκείνες τις στιγμές που η πληροφορία μεταδόθηκε μέσω του δικτύου σε ανοιχτή μορφή (χωρίς κρυπτογράφηση) και τα τοπικά δίκτυα χτίστηκαν με κόμβους. Ωστόσο, αυτοί οι χρόνοι είναι ανεπανόρθωτα φύγει, και τώρα η χρήση sniffers να αποκτήσουν πρόσβαση σε εμπιστευτικές πληροφορίες; Το έργο δεν είναι απλό.

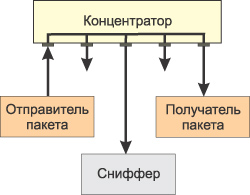

Το γεγονός ότι η κατασκευή των τοπικών δικτύων μέσω πλημνών, υπάρχει κάποια γενική μέσων επικοινωνίας (καλώδιο δικτύου) και όλοι οι κόμβοι του δικτύου επικοινωνούν πακέτα ανταγωνίζονται για την πρόσβαση στο μέσο (Εικ. 2), το πακέτο αποστέλλεται από έναν κόμβο δικτύου μεταδίδεται σε όλες τις θύρες του κόμβου και αυτό το πακέτο ακούει όλους τους άλλους κόμβους του δικτύου, αλλά λαμβάνει μόνο το κόμβο στο οποίο απευθύνεται. Επιπλέον, αν ένας προσαρμογέας πακέτων είναι εγκατεστημένος σε έναν από τους κόμβους του δικτύου, τότε μπορεί να παρεμποδίσει όλα τα πακέτα δικτύου που ανήκουν σε αυτό το τμήμα δικτύου (το δίκτυο που σχηματίζεται από το διανομέα).

Οι διακόπτες είναι πιο έξυπνες συσκευές από τους κόμβους εκπομπής και απομονώνουν την κυκλοφορία δικτύου. Ο διακόπτης γνωρίζει τις διευθύνσεις των συσκευών που είναι συνδεδεμένες σε κάθε θύρα και μεταδίδει μόνο πακέτα μεταξύ τους απαραίτητες θύρες. Αυτό σας επιτρέπει να εκφορτώσετε άλλες θύρες χωρίς να μεταφέρετε κάθε πακέτο σε αυτά, όπως κάνει ο κόμβος. Έτσι, ένα πακέτο που αποστέλλεται από έναν συγκεκριμένο κόμβο δικτύου μεταδίδεται μόνο στη θύρα μεταγωγής στην οποία είναι συνδεδεμένος ο δέκτης του πακέτου και όλοι οι άλλοι κόμβοι δικτύου δεν μπορούν να ανιχνεύσουν αυτό το πακέτο (Εικ. 3).

Επομένως, αν το δίκτυο είναι κατασκευασμένο με βάση ένα διακόπτη, τότε το sniffer που είναι εγκατεστημένο σε έναν από τους υπολογιστές του δικτύου είναι σε θέση να παρακολουθήσει μόνο τα πακέτα που ανταλλάσσει ο υπολογιστής με άλλους κόμβους στο δίκτυο. Ως αποτέλεσμα, για να είναι δυνατή η ανάκτηση πακέτων που ένας υπολογιστής ή διακομιστής ενδιαφέρεται για ανταλλαγή με το υπόλοιπο δίκτυο, είναι απαραίτητο να εγκαταστήσετε έναν ιχνηλάτη σε αυτόν τον συγκεκριμένο υπολογιστή (server), ο οποίος στην πραγματικότητα δεν είναι τόσο εύκολος. Ωστόσο, θα πρέπει να έχετε κατά νου ότι κάποια sniffers πακέτων ξεκινούν από γραμμή εντολών και μπορεί να μην έχει γραφική διεπαφή. Τέτοια sniffers, κατ 'αρχήν, μπορούν να εγκατασταθούν και να εκτελεστούν απομακρυσμένα και αόρατα στο χρήστη.

Επιπλέον, πρέπει επίσης να ληφθεί υπόψη ότι, παρόλο που οι διακόπτες απομονώνονται από την κυκλοφορία δικτύου, όλοι οι διαχειριζόμενοι διακόπτες έχουν λειτουργία προώθησης θύρας ή κατοπτρισμού. Δηλαδή, η θύρα διακόπτη μπορεί να ρυθμιστεί με τέτοιο τρόπο ώστε όλα τα πακέτα που φθάνουν σε άλλες θύρες μεταγωγής να διπλασιαστούν σε αυτήν. Εάν σε αυτή την περίπτωση ένας υπολογιστής με πακέτο sniffer είναι συνδεδεμένος σε μια τέτοια θύρα, τότε μπορεί να παρακολουθήσει όλα τα πακέτα που ανταλλάσσονται μεταξύ υπολογιστών στο τμήμα δικτύου. Ωστόσο, κατά κανόνα, η δυνατότητα ρύθμισης παραμέτρων του διακόπτη είναι διαθέσιμη μόνο στο διαχειριστή του δικτύου. Αυτό, βεβαίως, δεν σημαίνει ότι δεν μπορεί να είναι εισβολέας, αλλά ο διαχειριστής δικτύου έχει πολλούς άλλους τρόπους για να ελέγξει όλους τους χρήστες. τοπικό δίκτυο, και είναι απίθανο να σας ακολουθήσει με τέτοιο περίπλοκο τρόπο.

Ένας άλλος λόγος για τον οποίο τα sniffers έχουν πάψει να είναι τόσο επικίνδυνοι όσο ήταν, είναι ότι σήμερα τα πιο σημαντικά δεδομένα μεταδίδονται σε κρυπτογραφημένη μορφή. Οι ανοικτές, μη κρυπτογραφημένες υπηρεσίες εξαφανίζονται γρήγορα από το Internet. Για παράδειγμα, όταν επισκέπτεστε ιστότοπους, το πρωτόκολλο SSL (Secure Sockets Layer) χρησιμοποιείται όλο και περισσότερο. αντί για ανοίξτε FTP Χρησιμοποιείται SFTP (Secure FTP) και για άλλες υπηρεσίες που δεν χρησιμοποιούν κρυπτογράφηση από προεπιλογή, χρησιμοποιούνται ολοένα και περισσότερα εικονικά ιδιωτικά δίκτυα (VPN).

Επομένως, όσοι ανησυχούν για την πιθανότητα κακόβουλης χρήσης παγιδευτών πακέτων θα πρέπει να θυμούνται τα εξής. Πρώτον, για να δημιουργήσετε μια σοβαρή απειλή στο δίκτυό σας, τα sniffers πρέπει να βρίσκονται μέσα στο ίδιο το δίκτυο. Δεύτερον, τα σημερινά πρότυπα κρυπτογράφησης καθιστούν εξαιρετικά δύσκολη την παρακράτηση εμπιστευτικών πληροφοριών. Επομένως, προς το παρόν, τα sniffers πακέτων χάνουν σταδιακά τη συνάφεια τους ως εργαλεία χάκερ, αλλά ταυτόχρονα παραμένουν ένα αποτελεσματικό και ισχυρό εργαλείο για τη διάγνωση δικτύων. Επιπλέον, τα sniffers μπορούν να χρησιμοποιηθούν με επιτυχία όχι μόνο για τη διάγνωση και τον εντοπισμό προβλημάτων δικτύου, αλλά και για τον έλεγχο. ασφάλεια δικτύου. Ειδικότερα, η χρήση της ανάλυσης πακέτων μπορεί να ανιχνεύσει μη εξουσιοδοτημένη κίνηση, για την ανίχνευση και τον εντοπισμό μη εξουσιοδοτημένο λογισμικό για τον εντοπισμό περιττών πρωτόκολλα για την απομάκρυνση τους από το δίκτυο για την εκτέλεση της δοκιμής παραγωγή της κυκλοφορίας στην (δοκιμή της διείσδυσης) εισβολή για να ελέγξετε τη λειτουργία του συστήματος ασφαλείας με συστήματα ανίχνευσης εισβολής ( Σύστημα ανίχνευσης εισβολών, IDS).

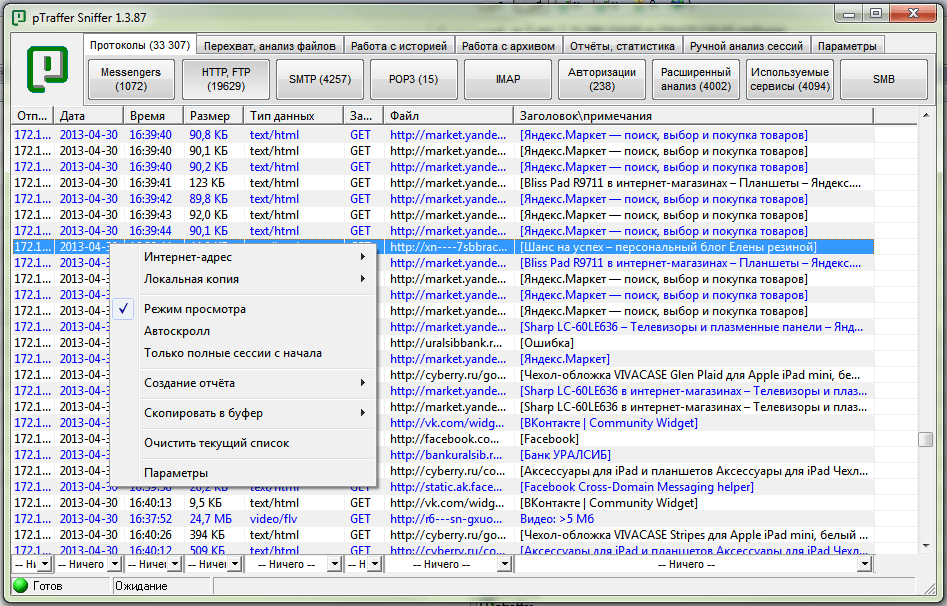

Επισκόπηση του πακέτου λογισμικού sniffers

Όλα τα sniffers λογισμικού μπορούν να χωριστούν σε δύο κατηγορίες: Sniffers που υποστηρίζουν το τρέξιμο από τη γραμμή εντολών, και sniffers που έχουν μια γραφική διεπαφή. Ταυτόχρονα, παρατηρούμε ότι υπάρχουν sniffers που συνδυάζουν και τις δύο αυτές δυνατότητες. Επιπλέον, τα sniffers διαφέρουν μεταξύ τους από τα πρωτόκολλα που υποστηρίζουν, το βάθος ανάλυσης των παγιδευμένων πακέτων, τη δυνατότητα ρύθμισης των φίλτρων και τη συμβατότητα με άλλα προγράμματα.

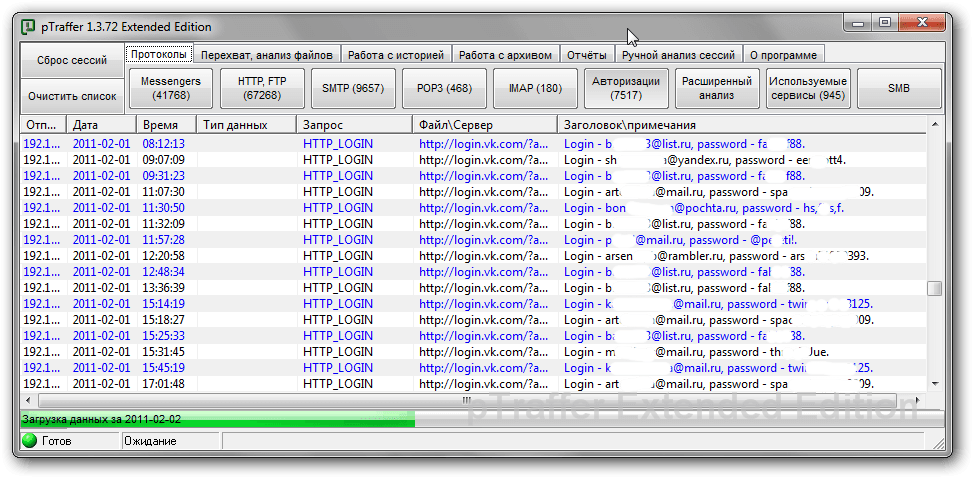

Συνήθως, κάθε γραφικό παράθυρο sniffer αποτελείται από τρεις περιοχές. Το πρώτο εμφανίζει τα συνολικά δεδομένα των παγιδευμένων πακέτων. Συνήθως, αυτή η περιοχή εμφανίζει ένα ελάχιστο πεδίο, δηλαδή: χρόνο λήψης πακέτων. Διεύθυνση IP του αποστολέα και του παραλήπτη του πακέτου. Διευθύνσεις MAC του αποστολέα και του παραλήπτη των διευθύνσεων πακέτων, προέλευσης και προορισμού των λιμένων · Τύπος πρωτοκόλλου (δίκτυο, μεταφορά ή επίπεδο εφαρμογής). ορισμένες συνοπτικές πληροφορίες σχετικά με τα παρακολουθούμενα δεδομένα. Στη δεύτερη περιοχή εμφανίζονται στατιστικές πληροφορίες για το επιλεγμένο πακέτο και, τέλος, στην τρίτη περιοχή, είναι το πακέτο που παρουσιάζεται σε δεκαεξαδική μορφή ή σε συμβολική μορφή; ASCII.

Σχεδόν όλα τα sniffers πακέτων επιτρέπουν την ανάλυση των αποκωδικοποιημένων πακέτων (αυτός είναι ο λόγος για τον οποίο τα sniffers πακέτων ονομάζονται επίσης sniffers πακέτων ή sniffers πρωτοκόλλου). Το Sniffer διανέμει παγιδευμένα πακέτα με στρώματα και πρωτόκολλα. Ορισμένα sniffers πακέτων είναι σε θέση να αναγνωρίζουν το πρωτόκολλο και να εμφανίζουν τις παρακολουθούμενες πληροφορίες. Αυτός ο τύπος πληροφοριών εμφανίζεται συνήθως στη δεύτερη περιοχή του παραθύρου του σφυγμομέτρου. Για παράδειγμα, οποιοσδήποτε ιχνηλάτης είναι σε θέση να αναγνωρίσει το πρωτόκολλο TCP και τα προηγμένα sniffers είναι σε θέση να προσδιορίσουν ποια εφαρμογή δημιούργησε αυτήν την κίνηση. Οι περισσότεροι αναλυτές πρωτοκόλλων αναγνωρίζουν περισσότερα από 500 διαφορετικά πρωτόκολλα και είναι σε θέση να τα περιγράψουν και να τα αποκωδικοποιήσουν με το όνομα. Όσες περισσότερες πληροφορίες μπορεί ο αποκωδικοποιητής να αποκωδικοποιήσει και να εμφανίσει στην οθόνη, τόσο λιγότερο θα πρέπει να αποκωδικοποιηθεί χειροκίνητα.

Ένα από τα προβλήματα που οι αναλυτές πακέτων μπορεί να συναντήσουν; αδυναμία σωστής αναγνώρισης ενός πρωτοκόλλου χρησιμοποιώντας μια θύρα διαφορετική από την προεπιλεγμένη θύρα. Για παράδειγμα, προκειμένου να αυξηθεί η ασφάλεια, ορισμένες γνωστές εφαρμογές μπορούν να ρυθμιστούν ώστε να χρησιμοποιούν θύρες διαφορετικές από τις προεπιλεγμένες. Έτσι, αντί για την παραδοσιακή θύρα 80 που προορίζεται για τον εξυπηρετητή ιστού, αυτός ο διακομιστής μπορεί να αναδιαμορφωθεί βίαια στη θύρα 8088 ή σε οποιαδήποτε άλλη. Μερικοί αναλυτές πακέτων σε αυτή την περίπτωση δεν είναι σε θέση να καθορίσουν σωστά το πρωτόκολλο και να εμφανίσουν μόνο πληροφορίες σχετικά με το πρωτόκολλο χαμηλότερου επιπέδου (TCP ή UDP).

Υπάρχουν sniffers λογισμικού, στα οποία, ως plug-in ή ενσωματωμένες μονάδες, προσαρμόζονται αναλυτικές μονάδες λογισμικού που σας επιτρέπουν να δημιουργείτε αναφορές με χρήσιμες αναλυτικές πληροφορίες σχετικά με την παρεμπόδιση της κυκλοφορίας.

Ένα άλλο χαρακτηριστικό των περισσότερων αναλυτών πακέτων λογισμικού; τη δυνατότητα ρύθμισης παραμέτρων φίλτρων πριν και μετά την καταγραφή της κυκλοφορίας. Τα φίλτρα απομονώνουν ορισμένα πακέτα από μια γενική κίνηση σύμφωνα με ένα δεδομένο κριτήριο, το οποίο καθιστά δυνατή την απαλλαγή από περιττές πληροφορίες κατά την ανάλυση της κυκλοφορίας.

- Θυμηθείτε ότι ο ίδιος ο ίδιος εφαρμογή τρίτου μέρους, εσείς οι ίδιοι είστε υπεύθυνοι για τις συνέπειες!

- Αν διαβάζετε την αλληλογραφία κάποιου άλλου, παραβιάζετε τα δικαιώματά του και γι 'αυτό παρέχεται η ποινική ευθύνη!

- Αυτό το εγχειρίδιο παρέχει μόνο πληροφορίες σχετικά με τον τρόπο με τον οποίο οι εισβολείς διαβάζουν την αλληλογραφία κάποιου άλλου, αλλά σε καμία περίπτωση δεν σας καλεί σε αυτή τη δράση.

Τι είναι "sniffer"; Σε εγκληματικό αργκό, αυτή η λέξη σημαίνει ένα άτομο που μπορεί να ανοίξει ένα ασφαλές με οτιδήποτε, ακόμα και το rustiest pin. Ας δούμε τι είναι απαραίτητη μια εφαρμογή όπως η WhatsApp Sniffer για τον υπολογιστή και το τηλέφωνο, η οποία παρεμπιπτόντως μπορείτε να κατεβάσετε στην ιστοσελίδα μας.

Γιατί χρειάζεστε

Αυτό το βοηθητικό πρόγραμμα δημιουργείται σε ειδικά μυστικά εργαστήρια στην Αμερική - τουλάχιστον όπως λένε οι προγραμματιστές. Με τη βοήθεια ενός sniffer, μπορείτε εύκολα να χάσετε οποιοδήποτε λογαριασμό στο Wotsapa και να αποκτήσετε πρόσβαση σε όλα τα μυστικά της αλληλογραφίας του επιθυμητού προσώπου. Φυσικά, κατεβάζετε το πρόγραμμα με δική σας ευθύνη και κίνδυνο, κανείς δεν είναι υπεύθυνος για τα σφάλματά του και άλλες πιθανές δυσάρεστες στιγμές.

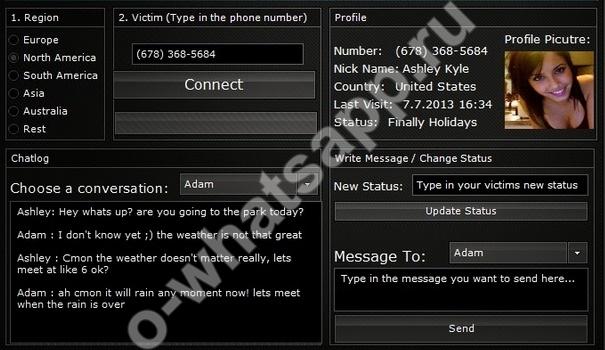

Έτσι, σύμφωνα με τους προγραμματιστές, ο sniffer επιτρέπει:

- να καταλάβετε πλήρως τους λογαριασμούς του "θύματος", σαν να είναι αυτός ο προσωπικός σας λογαριασμός στο Wotsap.

- να διαβάσετε όλες τις δημοσιεύσεις των χρηστών.

- να στείλει μηνύματα στους φίλους του χρήστη για λογαριασμό του.

- αλλάξτε τη φωτογραφία στο avatar

- κατάσταση αλλαγής;

- να στείλετε αρχεία και να τα λάβετε.

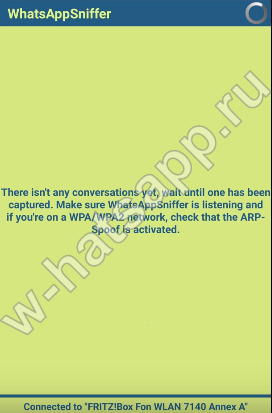

Πώς λειτουργεί

Το βοηθητικό πρόγραμμα λειτουργεί μόνο με το Android. Οι προγραμματιστές μας διαβεβαιώνουν επίσης ότι αυτή η εφαρμογή είναι απολύτως ασφαλής για το τηλέφωνο.

Έτσι, η ουσία του έργου του sniffer έχει ως εξής: κάθε τηλέφωνο έχει τον δικό του πρωτότυπο MAC-κώδικα, το οποίο αντιγράφει το βοηθητικό πρόγραμμα και έτσι το πρόγραμμα πιστεύει ότι προέρχεται από ένα γνωστό smartphone ή άλλο gadget. Ο ιχνηλάτης μπορεί να αντιγράψει τον κώδικα MAC με τρεις τρόπους:

- SMS. Στείλτε ένα ειδικό SMS στο θύμα με ένα σύνδεσμο. Όταν το θύμα ανοίξει το σύνδεσμο, ο σφυγμός μπαίνει στο τηλέφωνο και μέσα whatsapp πρόγραμμα χρήστη, ανοίγοντας πρόσβαση για εσάς.

- Τηλεφωνήστε Η εφαρμογή καλεί το τηλέφωνο του θύματος και όταν απαντά διεισδύει στο τηλέφωνο και στην εφαρμογή.

- Wi-Fi. Εάν βρίσκεστε κοντά στο θύμα και χρησιμοποιείτε ένα wi-fay μαζί του, τότε πρέπει απλώς να τρέξετε το sniffer στο τηλέφωνο και να ορίσετε τον αριθμό του θύματος: σε ένα δευτερόλεπτο θα έχετε πρόσβαση στο WhatsApp.

Για να χρησιμοποιήσετε το sniffer, απλά ξεκινήστε το βοηθητικό πρόγραμμα, επιλέξτε τον τρόπο χρήσης και πατήστε το κουμπί "spoof", το οποίο σας επιτρέπει να ανιχνεύσετε το τηλέφωνο ενός ενδιαφέροντος ατόμου.

Πού να κατεβάσετε και πώς να εγκαταστήσετε

Για να κατεβάσετε το λογισμικό WhatsApp Sniffer για Android, πρέπει να πληκτρολογήσετε στο Google: "whatsapp sniffer apk download" ή να χρησιμοποιήσετε το αρχείο εγκατάστασης που μπορείτε να βρείτε στον ιστότοπό μας. Δυστυχώς, το Whatsapp sniffer κατεβάσετε για το iphone δεν θα λειτουργήσει, γιατί γι 'αυτό λειτουργικό σύστημα δεν είναι ακριβώς εκεί.

Για να εγκαταστήσετε το βοηθητικό πρόγραμμα στο τηλέφωνό σας, ακολουθήστε τα εξής βήματα:

- Μεταφέρετε το αρχείο εγκατάστασης στο smartphone σας.

- Εκτελέστε το - θα εγκατασταθεί ως συνήθως.

- Όταν ανοίξετε το αρχείο θα ζητήσει άδεια πρόσβασης σε ορισμένες λειτουργίες, επιλέξτε "Να επιτρέπεται". Αυτό είναι όλο: ο sniffer είναι εγκατεστημένος στο gadget σας.

Εάν δεν μπορείτε να εγκαταστήσετε το Sniffer, τότε συνιστάται να το hack για αυτό που χρειάζεστε για να κατεβάσετε το δωρεάν WhatsApp Hach Sniffer στα ρωσικά.

Πώς να προστατευθείτε από το WhatsApp Sniffer

Τι γίνεται αν δεν είσαι κατάσκοπος, αλλά θύμα; Σε οποιαδήποτε παραμικρή υπόνοια ότι το τηλέφωνό σας χρησιμοποιείται από χάκερ για προσωπικό κέρδος, τότε πρέπει να καταργήσετε την εφαρμογή Wotsap και να την εγκαταστήσετε ξανά. Επιπλέον, συνιστάται:

- Καθαρίστε το τηλέφωνο με οποιοδήποτε πρόγραμμα προστασίας από ιούς.

- Επικοινωνήστε με τους προγραμματιστές της Wotsap για πιο σοβαρή προστασία από τη διείσδυση. προγράμματα τρίτων στο βοηθητικό πρόγραμμα.

- Ελέγχετε πάντα πόσο αξιόπιστο είναι το δίκτυο Wi-Fi που χρησιμοποιείτε. Έτσι, αν υποψιάζεστε ότι οι χάκερ μπορούν να συνδεθούν με αυτό, τότε είναι καλύτερο να μην συνδεθείτε με αυτό.

- Εκπαιδευτικό υλικό

Σε αυτό το άρθρο θα εξετάσουμε τη δημιουργία ενός απλού sniffer κάτω από τα Windows.

Ποιος νοιάζεται, καλωσορίζουμε κάτω από τη γάτα.

Εισαγωγή

Σκοπός: να γράψετε ένα πρόγραμμα που θα καταγράψει την κυκλοφορία δικτύου (Ethernet, WiFi) που μεταδίδεται μέσω IP.Μέσα:Visual Studio 2005 ή νεότερη έκδοση.

Η προσέγγιση που περιγράφεται εδώ δεν ανήκει προσωπικά στον συγγραφέα και εφαρμόζεται επιτυχώς σε πολλά εμπορικά αλλά και κατηγορηματικά δωρεάν προγράμματα (γεια, GPL).

Αυτό το έργο προορίζεται κυρίως για αρχάριους προγραμματιστές δικτύων, οι οποίοι, ωστόσο, έχουν τουλάχιστον βασικές γνώσεις για πρίζες εν γένει και κυρίως για υποδοχές παραθύρων. Εδώ θα γράφω συχνά γνωστά πράγματα, επειδή η περιοχή είναι συγκεκριμένη, αν χάσετε κάτι - θα υπάρχει κουάκερ στο κεφάλι σας.

Ελπίζω να σας ενδιαφέρει.

Θεωρία (διαβάθμιση προαιρετική, αλλά επιθυμητή)

Επί του παρόντος, η συντριπτική πλειοψηφία των σύγχρονων δικτύων πληροφοριών βασίζεται στην ίδρυση της στοίβας πρωτοκόλλων TCP / IP. Η στοίβα πρωτοκόλλου TCP / IP (πρωτόκολλο ελέγχου μετάδοσης / πρωτόκολλο Internet) είναι ένα συλλογικό όνομα για πρωτόκολλα δικτύου διαφορετικών επιπέδων που χρησιμοποιούνται στα δίκτυα. Σε αυτό το άρθρο θα ασχοληθούμε πρωτίστως με το πρωτόκολλο IP - ένα πρωτεύον πρωτόκολλο που χρησιμοποιείται για την αδικαιολόγητη παράδοση δεδομένων που χωρίζεται σε λεγόμενα πακέτα (ένας πιο ακριβής όρος είναι ένα datagram) από έναν κόμβο δικτύου σε άλλο.Ιδιαίτερο ενδιαφέρον για εμάς είναι τα πακέτα IP σχεδιασμένα να μεταδίδουν πληροφορίες. Αυτό είναι ένα αρκετά υψηλό επίπεδο. μοντέλο OSI δικτύου δεδομένων, όταν μπορείτε να αποκόψετε τη συσκευή και το μέσο μετάδοσης δεδομένων, λειτουργώντας μόνο με μια λογική παράσταση.

Είναι λογικό ότι αργά ή γρήγορα θα πρέπει να υπάρχουν εργαλεία για την παρακολούθηση, τον έλεγχο, την καταγραφή και την ανάλυση της κυκλοφορίας δικτύου. Τέτοια εργαλεία ονομάζονται συνήθως αναλυτές κυκλοφορίας, αναλυτές πακέτων ή sniffers (από την αγγλική ως sniff-sniff). Πρόκειται για έναν αναλυτή κυκλοφορίας δικτύου, ένα πρόγραμμα ή μια συσκευή υλικού-λογισμικού που προορίζεται για παρακολούθηση και μεταγενέστερη ανάλυση ή μόνο ανάλυση της κίνησης δικτύου που προορίζεται για άλλους κόμβους.

Πρακτική (μιλάμε ουσιαστικά)

Προς το παρόν, δημιούργησε αρκετά λογισμικού για να ακούσετε την κίνηση. Το πιο διάσημο από αυτά: Wireshark. Φυσικά, ο στόχος δεν είναι να αποκομίσουμε τις δάφνες μας - μας ενδιαφέρει το έργο της παρεμπόδισης της κυκλοφορίας χρησιμοποιώντας τη συνηθισμένη "ακρόαση" της διεπαφής δικτύου. Είναι σημαντικό να καταλάβουμε ότι δεν πρόκειται να ασχοληθούμε με διάρρηξη και υποκλοπή αλλοδαπός κυκλοφορίας. Απλά πρέπει να δείτε και να αναλύσετε την κίνηση που περνάει από τον κεντρικό υπολογιστή μας.Για ό, τι μπορεί να χρειαστεί:

- Προβάλετε την τρέχουσα ροή της κυκλοφορίας μέσω της σύνδεσης δικτύου (εισερχόμενα / εξερχόμενα / συνολικά).

- Ανακατεύθυνση επισκεψιμότητας για μεταγενέστερη ανάλυση σε άλλο κεντρικό υπολογιστή.

- Θεωρητικά, μπορείτε να δοκιμάσετε να το χρησιμοποιήσετε για να χάσετε ένα WiFi δίκτυο (δεν πρόκειται να το κάνουμε αυτό;).

Πόσο; Πολύ απλό.

Το βασικό βήμα για τη μετατροπή μιας απλής εφαρμογής δικτύου σε έναν αναλυτή δικτύου είναι η εναλλαγή της διασύνδεσης δικτύου στη λειτουργία ακρόασης (αδιάκριτη λειτουργία), η οποία θα της επιτρέψει να λαμβάνει πακέτα που απευθύνονται σε άλλες διεπαφές στο δίκτυο. Αυτή η λειτουργία αναγκάζεται κάρτα δικτύου λαμβάνουν όλα τα πλαίσια, ανεξάρτητα από το ποιοι απευθύνονται στο δίκτυο.

Ξεκινώντας από τα Windows 2000 (NT 5.0), έγινε πολύ εύκολο να δημιουργηθεί ένα πρόγραμμα για να ακούσετε ένα τμήμα δικτύου, επειδή το πρόγραμμα οδήγησης του δικτύου σάς επιτρέπει να αλλάζετε την υποδοχή για να λαμβάνετε όλα τα πακέτα.

Ενεργοποίηση δυσανάγνωστης λειτουργίας

μακρά σημαία = 1; Υποδοχή SOCKET; #define SIO_RCVALL 0x98000001 ioctlsocket (υποδοχή, SIO_RCVALL, & RS_Flag);Το πρόγραμμά μας λειτουργεί με πακέτα IP και χρησιμοποιεί τη βιβλιοθήκη των Windows Sockets έκδοση 2.2 και τις ακατέργαστες υποδοχές. Για να έχετε άμεση πρόσβαση στο πακέτο IP, πρέπει να δημιουργήσετε μια υποδοχή ως εξής:

Δημιουργία ακατέργαστης υποδοχής

s = υποδοχή (AF_INET, SOCK_RAW, IPPROTO_IP).Εδώ αντί της σταθεράς SOCK_STREAM(Πρωτόκολλο TCP) ή SOCK_DGRAM(Πρωτόκολλο UDP) χρησιμοποιούμε αξία SOCK_RAW. Σε γενικές γραμμές, η εργασία με τις ακατέργαστες υποδοχές είναι ενδιαφέρουσα όχι μόνο όσον αφορά τη δέσμευση της κυκλοφορίας. Στην πραγματικότητα, έχουμε τον πλήρη έλεγχο της διαμόρφωσης του πακέτου. Αντίθετα, το ρυθμίζουμε χειροκίνητα, πράγμα που επιτρέπει, για παράδειγμα, να στείλετε ένα συγκεκριμένο πακέτο ICMP ...

Πάρε μπροστά. Είναι γνωστό ότι ένα πακέτο IP αποτελείται από μια κεφαλίδα, πληροφορίες υπηρεσίας και, στην πραγματικότητα, δεδομένα. Σας συμβουλεύω να κοιτάξετε εδώ για να ανανεώσετε τη γνώση. Περιγράφουμε την κεφαλίδα IP με τη μορφή δομής (χάρη στο εξαιρετικό άρθρο του RSDN):

Περιγραφή της δομής πακέτων IP

typedef struct _IPHeader (unsigned char ver_len? // έκδοση και το μήκος της κεφαλίδας unsigned tos char? // Είδος υπηρεσίας ανυπόγραφα μικρό μήκος? // μήκος ολόκληρου του πακέτου ανυπόγραφα σύντομο id? // Id ανυπόγραφα σύντομο flgs_offset? // σημαίες και offset unsigned TTL char // ζωής unsigned char πρωτόκολλο? // πρωτόκολλο ανυπόγραφα σύντομο xsum? // άθροισμα ελέγχου ανυπόγραφο καιρό src? // IP διεύθυνση του αποστολέα ανυπόγραφα καιρό dest? // ανάθεση IP διεύθυνση ανυπόγραφα σύντομο * παραμέτρους που? // ρυθμίσεις (μέχρι 320 bits) δεδομένα που δεν έχουν υπογραφεί * δεδομένα * (έως 65535 οκτάδες)) IPHeader;Η κύρια λειτουργία του αλγορίθμου ακρόασης θα είναι η εξής:

Λειτουργία μοναδικής δέσμευσης πακέτων

IPHeader * RS_Sniff () (IPHeader * HDR? Count int = 0? Μετράνε = recv (RS_SSocket, (char *) & RS_Buffer, sizeof (RS_Buffer), 0)? Αν (μετράνε\u003e = sizeof (IPHeader)) (HDR = (LPIPHeader ) malloc (MAX_PACKET_SIZE)? memcpy (hdr, RS_Buffer, MAX_PACKET_SIZE)? RS_UpdateNetStat (μετράνε, HDR)? HDR επιστροφή?) άλλος επιστροφή 0?)Είναι απλό: λάβετε ένα κομμάτι δεδομένων χρησιμοποιώντας την τυπική λειτουργία της λειτουργίας υποδοχής recvκαι στη συνέχεια να τα αντιγράψετε στη δομή τύπου Ipheader.

Και τέλος, τρέχουμε ένα άπειρο βρόχο σύλληψης πακέτων:

Καταγραφή όλων των πακέτων που φτάνουν στη διεπαφή δικτύου μας.

ενώ (true) (IPHeader * hdr = RS_Sniff (); // επεξεργασία του πακέτου IP αν (hdr) (// πληκτρολογώντας την κεφαλίδα στην κονσόλα))Μικρή offtopopic

Εδώ και παρακάτω, ο συγγραφέας έκανε RS_ (από Raw Sockets) για ορισμένες σημαντικές λειτουργίες και μεταβλητές. Το έργο έγινε πριν από 3-4 χρόνια, και υπήρξε μια τρελή σκέψη για να γράψει μια πλήρης βιβλιοθήκη για την εργασία με ακατέργαστες πρίζες. Όπως συμβαίνει συχνά, αφού έλαβε κάποια σημαντικά (για το συγγραφέα) αποτελέσματα, ο ενθουσιασμός εξαφανίστηκε και στη συνέχεια η υπόθεση δεν προχώρησε περισσότερο.Κατ 'αρχήν, είναι δυνατόν να προχωρήσουμε περαιτέρω και να περιγράψουμε τις επικεφαλίδες όλων των επόμενων πρωτοκόλλων που αναφέρονται παραπάνω. Για αυτό πρέπει να αναλύσετε το πεδίο πρωτόκολλοσε δομή Ipheader. Κοιτάξτε τον κώδικα του παραδείγματος (ναι, θα πρέπει να υπάρχει ένας διακόπτης, το καταραμένο!), Όπου γίνεται ο χρωματισμός κεφαλίδας ανάλογα με το πρωτόκολλο που έχει το πακέτο που έχει εγκλωβιστεί σε IP:

/ * Επισημάνετε το πακέτο * / άκυρη ColorPacket (const IPHeader * h, const u_long haddr, whost = 0 const u_long) (εάν (h-\u003e xsum) SetConsoleTextColor (0X17)? // Αν το πακέτο δεν είναι άδειο άλλος SetConsoleTextColor (0x07) // άδειο πακέτο αν (haddr == h-\u003e src) (SetConsoleTextColor (BACKGROUND_BLUE | / * BACKGROUND_INTENSITY | * / FOREGROUND_RED | FOREGROUND_INTENSITY)? // "φυσική" επιστρέφει πακέτο) else if (haddr == h-\u003e dest ) (SetConsoleTextColor (BACKGROUND_BLUE | / * BACKGROUND_INTENSITY | * / FOREGROUND_GREEN | FOREGROUND_INTENSITY)? // "φυσική" πακέτο στη ρεσεψιόν) εάν (h-\u003e πρωτόκολλο == PROT_ICMP || h-\u003e πρωτόκολλο == PROT_IGMP) (SetConsoleTextColor (0x70) (// IP-in-IP-πακέτο, L2TP) αλλιώς αν (h-\u003e πρωτόκολλο == PROT_IP || h-\u003e πρωτόκολλο == 115) (SetConsoleTextColor (0x4F) \u003e πρωτόκολλο == 53 || h-\u003e protocol == 56) (SetConsoleTextColor (0x4C); // TLS, IP με κρυπτογράφηση) if (whost = = h-\u003e dest || whost == h-\u003e src) (SetConsoleTextColor (0x0A);))

Ωστόσο, αυτό είναι σημαντικά πέρα από το πεδίο εφαρμογής αυτού του άρθρου. Για παράδειγμα, η εκπαίδευση θα είναι αρκετή για να εξετάσουμε τις διευθύνσεις IP των κεντρικών υπολογιστών από τις οποίες αποστέλλεται η κίνηση και να υπολογίσουμε την ποσότητα ανά μονάδα χρόνου (το τελικό πρόγραμμα στο αρχείο στο τέλος του άρθρου).

Για να εμφανίσετε τα δεδομένα κεφαλίδας IP, πρέπει να εφαρμόσετε τη λειτουργία για να μετατρέψετε την κεφαλίδα (αλλά όχι τα δεδομένα) του datagram σε μια συμβολοσειρά. Ως παράδειγμα εφαρμογής, μπορείτε να προσφέρετε αυτήν την επιλογή:

Μετατροπή κεφαλίδας IP σε συμβολοσειρά

inline char * iph2str (IPHeader * IPH) (const int BUF_SIZE = 1024? char * r = (char *) malloc (BUF_SIZE)? memset ((void *) r, 0, BUF_SIZE)? sprintf (r, «ver =% d hlen =% d tos =% d len =% d id =% d flags = 0x% X offset =% d ttl =% dms prot =% d crc = 0x% X src = (iph-\u003e ver_len), BYTE_L (iph-\u003e ver_len) * 4, iph-\u003e tos, ntohs (iph-\u003e μήκος), ntohs (iph-\u003e id), IP_FLAGS (ntohs (iph-\u003e flgs_offset)), IP_OFFSET (ntohs (iph-\u003e flgs_offset)), iph-\u003e TTL, iph-\u003e πρωτόκολλο, ntohs (iph-\u003e xsum), nethost2str (iph-\u003e src), nethost2str (iph-\u003e dest))? επιστροφή r?)Με βάση τις παραπάνω βασικές πληροφορίες, αποδεικνύεται ότι ένα τόσο μικρό πρόγραμμα (το φοβερό όνομα ss, abbr από το απλό αγγλικό sniffer) που υλοποιεί την τοπική ακρόαση της κίνησης IP. Η διασύνδεσή του φαίνεται παρακάτω.

Ο πηγαίος κώδικας και ο δυαδικός κώδικας παρέχονται ως έχουν, όπως ήταν πριν από αρκετά χρόνια. Τώρα φοβάμαι να τον κοιτάξω, και όμως, είναι αρκετά ευανάγνωστο (φυσικά, δεν μπορείς να είσαι τόσο αυτοπεποίθηση). Ακόμα και το Visual Studio Express 2005 θα αρκεί για τη σύνταξη.

Τι πήραμε στο τέλος:

- Το Sniffer λειτουργεί σε κατάσταση χρήστη, αλλά απαιτεί δικαιώματα διαχειριστή.

- Τα πακέτα δεν φιλτράρονται, εμφανίζονται ως έχουν (μπορείτε να προσθέσετε προσαρμοσμένα φίλτρα - προτείνουμε να εξετάσουμε αυτό το θέμα λεπτομερώς στο επόμενο άρθρο αν σας ενδιαφέρει).

- Η κυκλοφορία WiFi είναι επίσης καταληφθεί (όλα εξαρτώνται από το συγκεκριμένο μοντέλο τσιπ, μπορεί να μην λειτουργούν για εσάς, όπως έχω πριν από μερικά χρόνια), αν και υπάρχει ένα AirPcap που μπορεί να το κάνει υπέροχα, αλλά κοστίζει χρήματα.

- Ολόκληρη η ροή του datagram καταγράφεται σε ένα αρχείο (δείτε το αρχείο που επισυνάπτεται στο τέλος του άρθρου).

- Το πρόγραμμα λειτουργεί ως διακομιστής στη θύρα 2000. Μπορείτε να συνδεθείτε στον κεντρικό υπολογιστή χρησιμοποιώντας το βοηθητικό πρόγραμμα telnet και να παρακολουθήσετε τις ροές κυκλοφορίας. Ο αριθμός των συνδέσεων περιορίζεται σε είκοσι (ο κώδικας δεν είναι δικός μου, το βρήκα στους ανοικτούς χώρους του δικτύου και το χρησιμοποίησα για πειράματα · δεν το διαγράψα - είναι κρίμα)

Ρώσικα ερασιτέχνες Αυτό είναι ένα είδος συσκευής ακρόασης που μπορεί να παρακολουθήσει δεδομένα. Μια τέτοια συσκευή εγκαθίσταται κάτω από μια κάρτα διασύνδεσης δικτύου ή μια κάρτα Ethernet. Οποιεσδήποτε πληροφορίες μεταδίδονται με τη μορφή πακέτων από τον υπολογιστή σας σε άλλο υπολογιστή, και Ρώσικα ερασιτέχνες είναι η ενδιάμεση μηχανή μέσω της οποίας περνούν αυτές οι συσκευασίες. Ένα τυπικό πακέτο πληροφοριών περνάει από ολόκληρο το δίκτυο, ενώ υπολογιστές για τους οποίους δεν προορίζονται οι πληροφορίες αυτές πρέπει να αγνοούν το πακέτο. Ωστόσο Ρώσικα ερασιτέχνες εξαλείφει αυτόν τον κανόνα και καταγράφει το πακέτο δεδομένων. Η πιθανότητα τέτοιου υποκλοπισμού είναι ένας κίνδυνος για τους χρήστες του Διαδικτύου, επειδή τα δεδομένα σας μπορούν να συλλαμβάνονται από τους χάκερ για χρήση για δικούς τους σκοπούς. Το Sniffer δεν προκαλεί ανοικτή επίθεση στον υπολογιστή σας, είναι μάλλον μια παθητική επίθεση, η οποία είναι πολύ δύσκολο να εντοπιστεί. Η αυξημένη διαρροή μυστικών πληροφοριών ενισχύεται εάν Ρώσικα ερασιτέχνες εγκατεστημένο σε υπολογιστές που βρίσκονται κοντά στον κεντρικό υπολογιστή.

Για να προστατεύσετε από μη επιτρεπόμενες επιθέσεις στα δεδομένα σας, μερικές φορές τα βάζουν το ίδιο sniffer για το τοπικό δίκτυοη οποία παρακολουθεί τη λειτουργία sniffers και εντοπίζει τον κίνδυνο. Έτσι, η καλύτερη αμυντική τακτική είναι επίθεση. Για να ανιχνεύσετε ξένα σπιράλ που μπορείτε να χρησιμοποιήσετε sniffer για το τοπικό δίκτυο ένας από τους τρεις τύπους:

- Η δοκιμή του λειτουργικού συστήματος είναι το ICMP Ping, το οποίο έχει μια μη υπάρχουσα διεύθυνση στο πακέτο, οι υπολογιστές που λειτουργούν σε αδιέξοδη λειτουργία δέχονται ένα τέτοιο πακέτο και έτσι πέφτουν στον ιχνηλάτη.

- Δοκιμή λανθάνουσας διάρκειας δικτύου - Εκτελώ τα μακρύτερα και τα πιο απαιτητικά sniffers πόρων, τα οποία χρειάζονται περισσότερο χρόνο για την επεξεργασία πληροφοριών λόγω των φίλτρων που έχουν απενεργοποιηθεί στον προσαρμογέα δικτύου.

- Δοκιμή αναζήτησης DNS - παράγει sniffer για το τοπικό δίκτυοη οποία προσομοιώνει την εμφάνιση νέων υπολογιστών και παρακολουθεί την κυκλοφορία αντιστρεπτών ερωτημάτων DNS που προέρχονται από ορισμένους υπολογιστές του δικτύου.

Sniffer ασύρματα δίκτυα Αυτά είναι τα sniffers πακέτων και τα sniffers HTTP. Τα sniffers πακέτων περιλαμβάνουν προγράμματα που χειρίζονται την επεξεργασία της κυκλοφορίας που μεταδίδεται από το δορυφόρο, πολλοί διαχειριστές την αποκαλούν δορυφορική αλιεία ή αρπαγή. Τα αποσπάσιμα αρχεία αποθηκεύονται στο σκληρό δίσκο. Ασύρματα σκουλήκια επίσης, φίλτρα που επεξεργάζονται τις εισερχόμενες πληροφορίες. Προστασία ασύρματων (Wi-Fi) δικτύων από την παρακολούθηση πληροφοριών χρησιμοποιώντας δύο πρωτόκολλα κρυπτογράφησης - WPA και WEP. Ο πρώτος τύπος πρωτοκόλλου είναι πιο αξιόπιστος, είναι δύσκολο να το σπάσει με βίαιη δύναμη. Και ο δεύτερος τύπος πρωτοκόλλου περιέχει ευπάθειες. Sniffer Τα ασύρματα δίκτυα λειτουργούν πιο σκληρά χρησιμοποιώντας εικονικά ιδιωτικά VPN.