本当にファイアウォールとは何ですか? ファイアウォール

ファイアウォールは、指定されたパラメータに基づいてネットワークトラフィックを制御し、必要に応じてそれをフィルタリングするソフトウェア - ハードウェアまたはソフトウェア要素です。 ファイアウォールまたはファイアウォールとも呼ばれます。

ファイアウォール割り当て

ファイアウォールは、PCまたはネットワークプロトコルにインストールされているソフトウェアの脆弱性により、個々のネットワークセグメントまたはホストを不正な侵入から保護するために使用されます。 ネットワーククレーンの仕事は、それを通過するトラフィックの特性を、既知の悪質なコードのパターンと比較することです。

最も一般的なファイアウォールは、ローカルノードの保護を実行するローカルネットワークの周辺にインストールされています。 ただし、攻撃は内部から開始される可能性があるため、同じネットワーク上のサーバーを攻撃する場合、ファイアウォールはこれを脅威とは見なしません。 これが、ファイアウォールがネットワークのエッジだけでなくセグメント間にもインストールされるようになった理由であり、これによりネットワークのセキュリティレベルが大幅に向上します。

創造の歴史

ファイアウォールは、インターネットがまだほとんどの人にとって日常的なものになっていない20世紀の終わりから歴史を始めます。 それらの機能は、ネットワーク層プロトコルからのデータに基づいてトラフィック分析を実行したルーターによって実行されました。 そして、ネットワーク技術の発展により、これらの機器はすでにトランスポートレベルのデータを使用することができました。 実際には、ルータは世界初のソフトウェアファイアウォールの実装です。

ソフトウェアファイアウォールはずっと後に登場しました。 そのため、Linux用のファイアウォールであるNetfilter / iptablesは1998年にのみ作成されました。 これは、ファイヤーウォールの機能が早期に、そして非常にうまくアンチウイルスプログラムによって実行されたという事実によるが、90年代の終わりからウイルスはより複雑になり、そしてファイヤーウォールの出現が必要になった。

トラフィックフィルタリング

指定されたルール(ルールセット)に基づいてトラフィックがフィルタリングされます。 本質的には、ファイアウォールは、この一連の構成に従ってトラフィックフィルタを分析し処理したシーケンスです。 各フィルタには独自の目的があります。 さらに、一連の規則は、画面のパフォーマンスに大きな影響を与える可能性があります。 たとえば、トラフィックを分析するとき、ほとんどのファイアウォールは一貫してそれをリストからの既知のパターンと比較します - 明らかに、最もポピュラーなタイプはできるだけ高いところに配置されるべきです。

着信トラフィックの処理に関する原則は、2つあります。 最初のものによると、禁止されているものを除いて、どんなデータパケットでも許可されます、それでそれが構成のリストからのどんな制限にも該当しないならば、それは渡されます。 2番目の原則によると、禁止されていないデータのみが許可されます。この方法では最高レベルのセキュリティが提供されますが、管理者に大きな負荷がかかります。

ファイアウォールは2つの機能を実行します。拒否、データの禁止、そして許可 - パケットのさらなる送信を許可します。 トラフィックを禁止するために拒否操作を実行することもできないサービスもあり、拒否操作が実行されたときには発生しないため、ホスト保護が強化されます。

ファイアウォールの種類

ほとんどの場合、ファイアウォールはOSIネットワークモデルのサポートされているレベルに従って分類されます。 あります:

- 管理対象スイッチ

- パケットフィルタ

- セッションレベルのゲートウェイ

- アプリケーションレベルの仲介者

- 検査官は述べる。

管理スイッチ

多くの場合、これらはファイアウォールのクラスと見なされますが、データリンク層で機能を実行するため、外部トラフィックを処理できません。

一部の製造元(ZyXEL、Cisco)は、製品にフレームヘッダーに含まれるMACアドレスに基づいてデータを処理する機能を追加しました。 ただし、この方法でも、特別なプログラムを使用してMACアドレスを簡単に変更できるため、必ずしも期待どおりの結果が得られるとは限りません。 この点で、私たちの時代には、スイッチはしばしば他の指標、すなわちVLAN IDに焦点を合わせています。

VLANを使用すると、データを外部ネットワークサーバーから完全に分離したホストのグループを編成できます。

企業ネットワーク内では、マネージドスイッチは非常に効果的で比較的安価なソリューションです。 それらの主な欠点は、より高いレベルのプロトコルを処理できないことです。

パケットフィルタ

パケットフィルタはネットワークレベルで使用され、パケットヘッダーからのデータに基づいてトラフィックを監視します。 多くの場合、それらはプロトコルヘッダや高レベルの転送(UDP、TCP)を処理することも可能で、パケットフィルタは最初のファイアウォールとなり、今日でも最も普及しています。 受信トラフィックを受信すると、このようなデータは次のように分析されます。受信者と送信者のIP、プロトコルの種類、受信者と送信元のポート、ネットワークのサービスヘッダー、トランスポートプロトコル。

パケットフィルタの脆弱性は、悪意のあるコードが複数のセグメントに分割されている場合、それらがスキップされる可能性があることです。パッケージは他の許可されたコンテンツの一部として存在します。 この問題を解決するには、断片化したデータをブロックします。メインネットワークノードに送信する前に、画面によってはそれらを独自のゲートウェイで最適化することもできます。 ただし、この場合でも、ファイアウォールはDDos攻撃の犠牲になる可能性があります。

パケットフィルタは、OSコンポーネント、境界ルータ、またはパーソナルファイアウォールとして実装されています。

パケットフィルタは高いパケット解析率を持ち、信頼性の低いネットワークとの境界でそれらの機能を完全に実行します。 しかし、それらは高レベルのプロトコルを分析することができず、簡単にネットワークアドレスを偽造する攻撃の犠牲になる可能性があります。

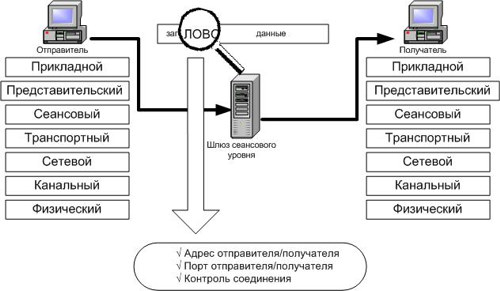

セッションレベルゲートウェイ

ファイアウォールを使用すると、外部サーバーとホストとの直接のやり取りがなくなります。この場合、プロキシと呼ばれる仲介者の役割を果たします。 それは以前に確立された接続に属さないものを見逃すことなく、すべての着信パケットをチェックします。 すでに完了した接続のパケットのふりをしているパケットは破棄されます。

セッションレベルゲートウェイは、外部ネットワークと内部ネットワーク間の唯一のリンクです。 そのため、セッションレベルゲートウェイで保護されているネットワークトポロジを特定することが難しくなり、DoS攻撃に対するセキュリティが大幅に向上します。

それにもかかわらず、この解決策でさえも重大な欠点があります。データフィールドの内容をチェックする能力の欠如により、ハッカーは比較的簡単に保護されたネットワークにトロイの木馬を転送することができます。

アプリケーションレベルの仲介者

セッションレベルのゲートウェイと同様に、アプリケーションレベルのファイアウォールは2つのノード間を仲介しますが、送信データのコンテキストを分析できるという大きな利点があります。 このタイプのファイアウォールは、不要で存在しない一連のコマンド(これはDOS攻撃を意味することが多い)を識別してブロックし、さらに一般的にそれらのいくつかを禁止する可能性があります。

アプリケーションレベルのメディエータは、送信される情報の種類を決定します。顕著な例は、実行可能ファイルの転送を禁止する郵便サービスです。 さらに、彼らはユーザーを認証することができ、SSL証明書は特定のセンターからの署名を持っています。

このタイプのファイアウォールの主な欠点は、長いパケット分析であり、これには時間がかかります。 さらに、アプリケーションレベルの仲介者は、新しいプロトコルやネットワークアプリケーションをサポートするための自動接続を持っていません。

州の検査官

ステートインスペクタの作成者は、上記の各タイプのファイアウォールの利点をまとめて、ネットワークレベルとアプリケーションレベルの両方でトラフィックを処理できるファイアウォールを取得するという目標を設定しました。

州の検査官はモニターする:

- すべてのセッション - 状態テーブルに基づいて

- すべての送信データパケット - 与えられたルールテーブルに基づきます。

- 開発された仲介者に基づくすべてのアプリケーション。

ステータスインスペクタのトラフィックのフィルタリングは、セッションレベルゲートウェイを使用する場合と同じ方法で行われます。これは、そのパフォーマンスがアプリケーションレベルの仲介者のパフォーマンスよりもはるかに高いためです。 州の検査官は、便利でわかりやすいインターフェース、簡単なセットアップ、および広範な拡張性を持っています。

ファイアウォールの実装

ファイアウォール(ファイアウォール)はソフトウェアでもソフトウェアでもハードウェアのどちらでもかまいません。 前者は、ルータやスイッチの中の独立したモジュールとして、あるいは特別な装置として実装することができます。

ほとんどの場合、ユーザーはソフトウェアファイアウォールのみを選択します。それらを使用するには、特別なソフトウェアをインストールするだけで十分です。 しかし、組織内では、特定の目的のために無料のコンピュータを見つけるのは難しいことが多くあります。さらに、それはすべての技術的要件を満たしていることが多く、非常に高いものです。

大企業が "セキュリティアプライアンス"と呼ばれる特殊なソフトウェアとハードウェアシステムをインストールすることを好むのはそのためです。 これらは、ほとんどの場合、LinuxシステムまたはFreeBSDをベースにして動作しますが、特定の機能を実行する機能によって制限されています。

このソリューションには次の利点があります。

- 簡単で簡単な管理:ソフトウェアとハードウェアの複合体の制御は、あらゆる標準プロトコル(Telnet、SNMP)またはセキュア(SSL、SSH)から実行されます。

- 高性能:オペレーティングシステムの操作は単一の機能を目的としており、それはあらゆる無関係なサービスを排除します。

- フォールトトレランス:ソフトウェアおよびハードウェアシステムは効果的にそれらのタスクを実行し、失敗の可能性はほとんど不可能です。

ファイアウォールの制限事項(ファイアウォール)

ファイアウォールは、解釈できないデータをフィルタリングしません。 ユーザー自身が認識できないデータをどう処理するかを設定ファイルに設定します。 このようなデータパケットには、コンテンツを隠すために暗号化を使用するSRTP、IPsec、SSH、TLSプロトコル、アプリケーションレベルのデータを暗号化するプロトコル(S / MIMEおよびOpenPGP)からのトラフィックが含まれます。 トンネリングメカニズムがファイアウォールによって理解されていない場合、トラフィックトンネリングをフィルタリングすることも不可能です。 ファイアウォールの問題の大部分は、NextGen Firewallとも呼ばれるUnified Threat Management UTMシステムで修正されています。

ファイアウォール(ファイアウォール、ファイアウォール) - これらは、不正アクセス、ハッカー、およびさまざまな悪意のあるコードからネットワークを保護するコンピュータセキュリティシステムです。 ネットワークセキュリティがコンピュータユーザーにとって最も重要なものとなっている現在、ファイアウォールは必要な保護と信頼性の確保に役立ちます。

本当にファイアウォールとは何ですか?

これらは、保護されていない(インターネット)および信頼されている(プライベートまたは企業の)ネットワーク内のトラフィックフローをフィルタリングするソフトウェアまたは電子デバイスです。 ファイアウォールは、情報の流れを分析し、コンピュータまたはネットワーク全体にとって危険であると思われるネットワークパケット(個人のファイアウォール設定によって異なります)をブロックします。

インターネットに接続されている場合、隔離されているかローカルネットワークに接続されているかにかかわらず、コンピュータはマルウェアやハッカーの攻撃の標的になることがよくあります。 ファイアウォールは、データ保護やコンピュータへのアクセスの喪失についての心配を少なくするセキュリティレベルを提供できます。

彼らはどのように動作します

ファイアウォール インターネットに接続するたびに機能し始め、情報の流れすべてを徹底的に分析します。 画面は特定の「規則」に従うように設定できます。 これらの規則は、ユーザーまたはネットワーク管理者が個人的に設定することができ、それによってシステムまたはネットワーク内の送受信トラフィックの流れを完全に制御することができます。

ルールは、誰がインターネットに接続する権利を持つのか、どのタイプの接続を確立できるのか、そしてどのファイルをダウンロードまたは送信できるのかを決定します。 保護レベルとファイアウォールセキュリティを最大に設定するだけで、すべてのトラフィックを監視および監視できます。

エンタープライズファイアウォールの利点

ファイアウォール ネットワークの「主な防衛線」と呼ばれ、望ましくない侵入に対する防御と言えます。 それがなければ、従業員に重要な企業データへのアクセスを提供する必要があるネットワークは、情報システムへの同じアクセスを誰にでも開くことができます。 ファイアウォールは、既知のすべてのセキュリティホールと防御をカバーします。

ファイアウォールロジック

ファイアウォールは3種類のフィルタリングを使用します。

- パケットフィルタリングまたはパケット純度

データストリームは情報パケットで構成され、ファイアウォールは(選択された設定に応じて)これらのパケットをスキャンして危険または不要なものがないかどうかを調べます。

- プロキシ - この場合、ファイアウォールは受信者として機能し、要求を実行したネットワークノードに情報を転送します。 同じようにそれは反対方向に機能します。

- 検査 - この場合、各情報パケットを分析する代わりに、ファイアウォールはすべての発信要求の主な特性を監視および保存し、指定されたパラメータに準拠しているかどうか着信情報をチェックします。

ファイアウォールの種類

- ソフトウェアファイアウォール - 新世代のオペレーティングシステムには通常ファイアウォールが内蔵されていますが、ソフトウェアファイアウォールは別に購入することができます。

- ハードウェアファイアウォール - これらは通常イーサネットカードとコンデンサを内蔵したルータです。 ローカルネットワーク上の1つまたは複数のコンピュータがルーターに接続され、オンラインになります。

ファイアウォール グローバルネットワークにアクセスできるすべてのコンピュータに必要です。 これらは、トロイの木馬、ウイルス、またはDOS攻撃のためのPCのリソースの使用など、あらゆる種類の脅威と不正アクセスから保護します。

ファイアウォール

攻撃に対する保護に関しては、ほとんどのユーザーにとって最初に思い浮かぶのはファイアウォールです。 そしてそれは自然です。 この技術は最初のものであり、したがって最も有名です。 それで、ファイアウォールは何ですか? 一般的に言って、それはセキュリティ要件が異なる2つのネットワーク(または特定の場合にはノード)間でアクセスを分離するツールです。 最も一般的なケースでは、ファイアウォールが企業ネットワークとインターネットの間に確立されています。

一度に多数(少なくとも2つ)のノードを保護するファイアウォールは、2つの問題を解決するように設計されています。それぞれの問題はそれ自体が重要であり、ファイアウォールを使用する組織によっては他より優先順位が高くなります。

- (保護されたネットワークに関して)外部ユーザーの企業ネットワークの内部リソースへのアクセス制限。 このようなユーザーには、パートナー、リモートユーザー、ハッカー、さらにはファイアウォールで保護されたデータベースサーバーにアクセスしようとしている企業の従業員も含まれます。

保護されたネットワークのユーザーによる外部リソースへのアクセスの差別化。 この問題に対する解決策は、例えば、公務の遂行に必要ではないサーバへのアクセスを規制することを可能にする。

すべてのファイアウォールは、2つの相互に排他的な原則のいずれかを使用しています。

- "明示的に禁止されていないことはすべて許可されています。" 一方では、この原則によってファイアウォールの管理が容易になります。 管理者からの事前設定は不要です。電源を入れた直後にファイアウォールが機能し始めます。 ITUに到着したネットワークパケットは、ルールで禁止されていない限り、通過します。 一方、設定が正しくない場合は、この規則によってファイアウォールが漏れやすいふるいになり、前の章で説明したほとんどの不正な操作から保護されません。 したがって、現時点では製造業者

ファイアウォールはこの原則の使用を事実上放棄しました。

- 「すべてが禁止されています。明示的に許可されていません。」 この原則により、ファイアウォールはほとんど不浸透性の壁になります(しばらくの間、この壁、そのバイパス、および保護されていない抜け穴の侵入の可能性を忘れた場合)。 ただし、通常そうであるように、セキュリティが強化されているため、セキュリティ管理者には、ファイアウォールのルールベースを事前設定するための追加の作業が必要になります。 そのようなITUをネットワークに含めると、それはあらゆる種類のトラフィックに使用できなくなります。 管理者は、許可される対話の種類ごとに1つ以上の規則を設定する必要があります。

分類

今まで、ファイアウォールの分類は一般的に認められていませんでした。 各製造元は、自分にとって都合のよい分類を選択し、それをこの製造元によって開発されたファイアウォールと位置合わせします。 ただし、上記のITUの非公式の定義に基づいて、OSIレイヤまたはTCP / IPスタックを考慮して、次のクラスを区別できます。

- データリンク層で動作しているスイッチ。

- ネットワークフィルタまたはパケットフィルタ。名前が示すとおり、ネットワークレベルで動作します。

- セッションレベルゲートウェイ(回線レベルプロキシ)

- アプリケーションレベルの仲介者(アプリケーションプロキシまたはアプリケーションゲートウェイ)

- ステートフルインスペクタ

スイッチ

データリンク層で動作するこれらのデバイスは、ファイアウォールとして分類されるとは見なされません。 これらはローカルネットワーク内のアクセスを区別し、インターネットからのトラフィックを制限するために使用することはできません。 ただし、ファイアウォールが2つのネットワークまたはノード間でアクセスを共有するという事実に基づいて、この割り当ては非常に自然です。

Cisco、Nortel、3Comなどの多くのスイッチ製造元は、特定のスイッチポートにアクセスしようとしているフレームに含まれるMACアドレスに基づいてトラフィックをフィルタリングすることを許可しています。 この機能は、シスコのソリューション、特にポートセキュリティメカニズムを備えたCatalystスイッチファミリに最も効果的に実装されています。 ただし、最近のほとんどすべてのネットワークカードでは、ソフトウェアでMACアドレスを変更することが許可されているため、このフィルタリング方法は非効率的です。 したがって、フィルタリングのしるしとして使用できる他のパラメータがあります。 たとえば、それらの間のトラフィックを区切るVLAN、つまりあるVLANのトラフィックが別のVLANのトラフィックと交差することはありません。 2番目のスイッチだけでなく、3番目、4番目(たとえばCatalyst)、さらには7番目のレベルのOSIモデル(たとえばTopLayer AppSwitch)でも機能することができます。 すぐにメモを取る必要があります。 用語に混乱があります。 一部の製造業者は5番目のレベルへの切り替えに言及し、他のものは - 7番目に。 どちらも正しいですが、マーケティング目的では、5レベルではなく7レベルの切り替えステートメントのほうが効果的です。 実際にはどちらの場合も同じことが暗示されています。 実際、TCP / IPモデルには5つのレベルしかなく、最後の適用レベルには、OSI / ISOモデルに存在する最後の3つのレベルが含まれています。

パケットフィルタ

パケットフィルタは、3番目のネットワークレベルで動作し、パケットヘッダー内の情報に基づいてネットワークへのトラフィックを許可することを決定する最初の最も一般的なファイアウォールの1つです。 多くのフィルタは、パケットヘッダーや上位層(TCPやUDPなど)も処理できます。 これらのファイアウォールが普及しているのは、このテクノロジーがルーターの大多数(いわゆるスクリーニングルーター、スクリーニングルーター)、さらにはスイッチ(たとえば、シスコのソリューション)で使用されているためです。 ネットワークパケットヘッダの解析に使用されるパラメータとしては、次のものを使用できます。

- 送信者と受信者のアドレス

- プロトコルタイプ(TCP、UDP、ICMPなど)。

- 送信側と受信側のポート番号(TCPおよびUDPトラフィック用)。

- 他のパケットヘッダーパラメータ(TCPヘッダーフラグなど)

特別な規則のセットで説明されているこれらのパラメータの助けを借りて、アクセス制御のかなり柔軟なスキームを設定することができます。 パケットがルータのいずれかのインターフェースに到着すると、まずパケットをその宛先に配信できるかどうか(すなわち、ルーティングプロセスを実行できるかどうか)を判定する。 そしてその時になって初めて、ルータは一連のルール(いわゆるアクセスコントロールリスト、アクセスコントロールリスト)をチェックし、このパケットをルーティングするべきかどうかをチェックします。 パケットフィルタのルールを作成するときは、内部と外部の2つの情報源を使用できます。 最初のソースには、名前付きネットワークパケットヘッダーフィールドが含まれています。 あまり一般的ではない2番目の送信元は、ネットワークパケットの外部の情報で動作します。 たとえば、ネットワークパケットの日付と時刻です。

ネットワークフィルタには多くの利点がありますが、重大な欠点がないわけではありません。 まず、ヘッダーのみを分析するという事実(このようなフィルターはステートレスパケットフィルタリングと呼ばれます)に基づいて、セキュリティポリシーに反する情報を含む可能性があるデータフィールドは、考慮の範囲外です。 たとえば、このフィールドには、FTPまたはHTTPを介してパスワードファイルにアクセスするためのコマンドが含まれている可能性があります。これは、悪意のある行為の兆候です。 別の例 パケットフィルタは、アクティブセッションが現在開かれていないノードから保護ネットワークにTCPパケットを渡すことができます。 なぜなら ネットワークレベルで機能するファイアウォールが、トランスポートレベルおよびそれより高いレベルに固有の情報を分析しない場合、そのようなパケットはネットワークに渡されます。 一般に、パケットフィルタがないのは、ウイルスの侵入、インターネットワーム、サービス拒否など、多くの攻撃が行われるアプリケーションレベルでトラフィックを分析する方法がわからないことです。 シスコなどの一部のベンダーは、現在のセッションの状態に関する情報を格納するステートフルパケットフィルタリングを提供しています。これは、(最後の例で説明したような)一部の攻撃を防ぐのに役立ちます。

パケットフィルタのもう1つの欠点は、設定と管理が複雑なことです。 許可されるインタラクションの種類ごとに少なくとも2つのルールを作成する必要があります(着信トラフィックと発信トラフィック用)。 さらに、たとえばシスコのソリューションに実装されているいくつかのルールは、ルータの各インターフェイスで異なるため、ルールテーブル(アクセスコントロールリスト)の作成が複雑になるだけです。 規則の数が無制限に増加すると、パケットフィルタによって作成される最初の防御線にギャップが生じる可能性があります。 ルータのルールテーブルに何千ものルールが含まれている場合があります。 トラフィックの通過に関する問題を特定したい場合、どのような種類の頭痛管理者が直面するであろうかを想像してください。 また、フィルタを設定するときに、一方のルールが他方のルールと矛盾するときに状況が発生する可能性があることを忘れないでください。 ルール数の増加は、ファイアウォールのパフォーマンスの低下というもう1つの問題をもたらします。 結局のところ、入ってきたパッケージは、上から順に、規則の表に準拠しているかどうかがチェックされます。そのため、規則の順序には細心の注意が必要です。 このようなチェックは、対応する規則が見つかるまで、またはテーブルの終わりに達するまで実行されます。 多くの実装では、それぞれの新しい規則は、少なくともそれほど重要ではありませんが、それでもフィルターの全体的なパフォーマンスを低下させます。 数少ない例外の1つは、繰り返し言及されているシスコ製品です。これは、ネットワークトラフィックを処理するための非常に効率的なメカニズムを実装しています。

パケットフィルタのもう1つの欠点は、弱いトラフィック認証です。これは、送信者のアドレスに基づいてのみ実行されます。 現在のバージョンのIP(v4)では、そのようなアドレスをIPプロトコルのアドレス空間に属するアドレスのいずれかに簡単に置き換えることができ、IPアドレッシング攻撃(IPスプーフィング)を実現しています。 また、送信側コンピュータのアドレスが変更されていなくても、攻撃者がこのコンピュータにアクセスするのを防ぎます。 結局、ネットワークフィルタはパケットからユーザーIDとパスワードを要求しません。 この情報はアプリケーションレベルに属します。

ITUデータは、シスコのフィルタリングルータなどのハードウェアと、Windows 2000、Unixなどのソフトウェアの両方で実装できます。 さらに、パケットフィルタは、2つのネットワーク間の境界にあるデバイス(ルータなど)だけでなく、ユーザのワークステーションにもインストールできるため、セキュリティが向上します。

しかしながら、パケットフィルタの実装の単純さ、それらの高性能および低価格(しばしばそのようなフィルタは自由に分配される)はこれらの欠点を上回り、それらの偏在的分配およびネットワークセキュリティシステムの必須(そしてしばしば唯一の)要素としての使用を引き起こす。 さらに、これらは状態監視を使用するほとんどすべてのファイアウォールに欠くことのできない部分であり、それらについて以下に説明します。

| 美徳 | デメリット |

| 高速作業 | アプリケーション層を分析することはできません。 |

| 実装のしやすさ | アドレスのなりすましに対する保護はありません。 |

| この機能は、すべてのルータと多くのオペレーティングシステムに組み込まれているため、追加の費用はかかりません。 | 構成と管理の複雑さ。 |

| 低コストまたは無料配布(購入の場合) | ルール数を増やすと、パフォーマンスが低下する可能性があります。 |

| ネットワークサービスとプロトコルに関する詳細な知識が必要です。 | |

| 接続状況を制御できません。 | |

| 動的にアドレスを配布するネットワークで機能することの難しさ。 |

図 「バッチフィルター」

セッションレベルゲートウェイ

セッションレベルゲートウェイは、ファイアウォールで使用されるもう1つのテクノロジですが、今日ではファイアウォールに実装された単一のテクノロジの形で見つけることは非常に困難です。 それらは通常、アプリケーションゲートウェイまたは州の検査官の一部として提供されます。 さらに、これらが提供する保護レベルは、パケットフィルタよりもわずかに高く、パフォーマンスは低くなります。

セッションレベルでのフィルタリング技術の意味は、ゲートウェイが2つのノードの直接的な相互作用を排除し、いわゆる機能を果たすことです。 あるノードから他のノードへのアクセスのためにすべての要求を傍受し、そのような要求の妥当性を検証した後に接続を確立する中間(プロキシ)。 その後、セッションレベルゲートウェイは、追加のフィルタリングを実行せずに、2つのノード間で1つのセッション内で送信されたパケットを単純にコピーします。 許可された接続が確立されるとすぐに、ゲートウェイは関連する情報を特別な接続テーブルに入れます(送信者アドレスと受信者アドレス、接続ステータス、シーケンス番号情報など)。 通信セッションが完了するとすぐに、そのエントリはこのテーブルから削除されます。 攻撃者によって生成され、すでに完了した接続を「参照しているかのように」生成される可能性がある後続のパケットはすべて破棄されます。

SOCKSが代表的なものであるこの技術の利点は、2つのノード間の直接の接触が排除されることです。 セッションレベルのゲートウェイアドレスは、ハッカーによって侵害されている外部ネットワークを内部の保護されたリソースとリンクする唯一の要素です。 さらに、ノード間の接続はその有効性を検証した後にのみ確立されるので、ゲートウェイはそれによってパケットフィルタに固有のアドレススプーフィングの実施を防止する。

この技術の明らかな有効性にもかかわらず、それは1つの非常に重大な欠点 - データフィールドの内容を検証することができないこと - を持っています。 すなわち そのため、攻撃者はトロイの木馬やその他のインターネット攻撃を保護されたネットワークに転送する可能性があります。 さらに、前の章で説明したTCP代行受信機能(TCPハイジャック)により、攻撃者は許可されたセッション内でも攻撃を実行することができます。

ごはん 「セッションゲートウェイ」

アプリケーションレベルの仲介者

アプリケーション層メディエータは、1つの例外を除いて、セッションレベルのゲートウェイとほとんど区別がつかない。 それらはまた直接の相互作用を除いて2つのノード間の仲介機能を実行します、しかしそれらは送信されたトラフィックのコンテキストを突き通すことを可能にします、 アプリケーションレベルで機能します。 この技術に基づいて構築されたファイアウォールには、いわゆるが含まれています。 アプリケーションプロキシは、アプリケーションがどのように機能するかを「知っている」ことによって、それらによって生成されたトラフィックを処理できます。 したがって、これらの仲介者は、例えば、FTPプロトコルの発信トラフィックGETコマンド(受信ファイル)を許可し、PUTコマンド(送信ファイル)を禁止し、逆もまた同様である。 セッションレベルゲートウェイとのもう1つの違いは、各パケットをフィルタリングする機能です。

ただし、上記の説明からわかるように、アプリケーションのいずれにもアプリケーションブローカがない場合、ファイアウォールはそのようなアプリケーションのトラフィックを処理できず、破棄されます。 そのため、ファイアウォールの製造元が新しいアプリケーションの仲介者をタイムリーに、たとえばマルチメディアアプリケーションのために開発することが非常に重要です。

| 美徳 | デメリット |

| アプリケーションレベルでの分析、および追加の保護メカニズムを実装する可能性(コンテンツ分析など)。 | 「未知の」アプリケーションからのトラフィックを分析できない |

| 2つのノード間の直接的な相互作用を排除します。 | 低パフォーマンス |

| 高レベルのセキュリティ | OSやアプリケーションのレベルでの攻撃に対する脆弱性 |

| 接続状態の監視 | クライアントソフトウェアの変更を変更するための要件。 |

| UDPおよびRPCプロトコルに基づくアプリケーションの仲介者は常に存在するわけではありません。 | |

| 二重分析 - アプリケーションレベルと中間レベルで。 |

ごはん 「アプリケーションレベルの仲介者」

州の検査官

これらのクラスのファイアウォールにはそれぞれいくつかの利点があり、企業ネットワークを保護するために使用できます。 しかし、1つのデバイスにすべての言及されたITUクラスを組み合わせることははるかに効率的でしょう。 これはステートインスペクタで行われました。これは、ネットワークからのトラフィックの分析を開始し、アプリケーションレベルで終わる上記の種類の画面のすべての利点を組み合わせたものです。 これらのファイアウォールにより、次のものを制御できます。

- 各送信パケットは既存のルールテーブルに基づいています。

- 各セッション - 状態テーブルに基づく。

- 各アプリケーションは、開発された仲介者に基づいています。

しかし、「高度な」セッションレベルゲートウェイの原則に基づいて動作している状態インスペクタは、このようなファイアウォールのパフォーマンスにより、セッションレベルおよびアプリケーションレベルゲートウェイよりもはるかに高く、パケットにしか見られない値に近づくため、2つのノード間の接続の確立を妨げません。 フィルタ ステートフルファイアウォールのもう1つの利点は、エンドユーザーに対する透過性です。これにより、追加の構成やクライアントソフトウェアの構成が不要になります。

ファイアウォールクラスの説明を締めくくると、Check Point Softwareによって導入された「ステートフルインスペクション」という用語は製造業者によって非常に愛されていたため、このカテゴリに入らないファイアウォールを見つけることは今では非常に困難です。 ) したがって、現在市場に出ているのは2つのクラスのファイアウォールだけです - 州の検査官とパケットフィルタ。

ファイアウォールの選択

ロシア語の素晴らしいことわざがあります。「すべての卵を1つのかごに入れないでください」。 ファイアウォールを選択する必要があるのは、この原則に基づいています。 あなたはこれらの画面のいずれかを支持して明確な選択をすることはできません。 2つのファイアウォールを使用できるのであれば、ネットワーク内に防御システムを構築できます。 画面の1つが機能しなくなった場合は、それまでそのパフォーマンスが回復していたため、画面全体が2番目の画面を引き継ぎます。 通常、「パケットフィルタ - 状態インスペクタ(またはアプリケーションレベルプロキシ)」の組み合わせが使用されます。 ネットワークの端に設置されているルーターに既に組み込まれているパケットフィルタを購入するためにお金を費やす必要はないので、この組み合わせも優れています。

機会

トラフィックのフィルタリングに加えて、ファイアウォールを使用すると、同様に重要な他の機能を実行できますが、それ以外の場合は境界保護の提供が不完全になります。 もちろん、以下のリストは網羅的なものではありませんが、この資料はファイアウォールを選択するためのガイドではありません。 先に説明した攻撃に対する保護手段をいくつか指摘します。

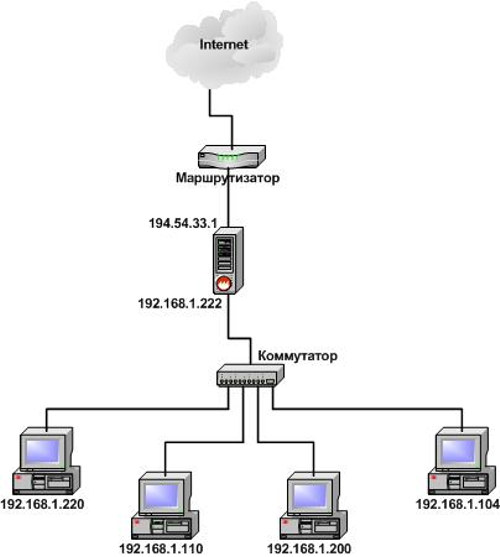

ネットワークアドレス変換

先に示したように、攻撃者は多くの攻撃を実行するために彼の犠牲者のアドレスを知る必要があります。 これらのアドレスやネットワーク全体のトポロジを隠すために、ファイアウォールは非常に重要な機能、つまりネットワークアドレス変換(ネットワークアドレス変換)を実行します。 翻訳は動的と静的の2つの方法で行うことができます。 前者の場合、アドレスはファイアウォールにアクセスするときにノードに割り当てられます。 接続が完了すると、アドレスは解放され、企業ネットワーク内の他のどのノードでも使用できるようになります。 後者の場合、ノードアドレスは常に1つのITUアドレスに関連付けられています。

ごはん 「ネットワークアドレス変換」

ユーザー認証

ファイアウォールは、ネットワークへのさまざまなアプリケーションの許可を許可または拒否することに加えて、ファイアウォールによって共有されている外部または内部のリソースにアクセスすることを望むユーザに対しても同様のアクションを実行できます。 同時に、ユーザの認証(認証)は、通常の識別子(名前)とパスワードを提示するか、またはより信頼性の高い方法を使用して(たとえば、SecureIDまたはデジタル証明書を使用して)実行できます。

ごはん 「認証」

イベント登録

企業ネットワーク保護システムの重要な要素であるファイアウォールには、それによって記録されたすべてのアクションを登録する機能があります。 このようなアクションには、ネットワークパケットをスキップまたはブロックするだけでなく、セキュリティ管理者によるアクセス制御の規則やその他のアクションの変更も含まれます。 このような登録により、セキュリティ上の問題が発生したり、裁判所に提出したり内部調査のために証拠を収集したりした場合に、必要に応じて作成されたログにアクセスできます。

実装

ファイアウォールの実装には、ソフトウェアとソフトウェアとハードウェアの2つの選択肢があります。 2つ目のオプションは、2つの方法で実装することもできます。特別なデバイスとして、およびルーターまたはスイッチ内のモジュールとしてです。 ソフトウェアおよびハードウェアソリューションへの関心は過去2年間で世界的に高まっています。 このようなソリューションは徐々に「純粋な」ソフトウェアシステムに取って代わり、この市場で最初のバイオリンを弾き始めます。

最初の解決策は最も頻繁に使用されており、一見するとより魅力的です。 これは、多くの人の意見では、そのアプリケーションにとっては、ファイアウォールソフトウェアを購入して組織内の任意のコンピュータにインストールするだけで十分であるという事実によるものです。 ただし、実際には、組織が空きコンピュータを所有していることは常にそうではなく、システムリソースに対するかなり高い要件も満たしています。 そのため、ソフトウェアの取得と同時に、インストール用にコンピュータも購入されます。 次に、オペレーティングシステムをコンピュータにインストールしてセットアップするプロセスが発生します。これには、インストーラにも時間と支払いが必要です。 そしてその後に初めて、攻撃検知システムソフトウェアがインストールされ設定されます。 お分かりのように、普通の人の使用は一見するとそれほど容易ではありません。 そのため、近年セキュリティアプライアンスと呼ばれる特殊なソフトウェアおよびハードウェアソリューションが採用され始めています。 特別なソフトウェアやハードウェアシステムとして、特別なまたは標準的なオペレーティングシステム(通常はFreeBSDまたはLinuxをベースにしています)を使用して提供されます。 このようなソリューションの利点は次のとおりです。

- 情報処理技術における実施の容易さ。 このようなデバイスは、あらかじめインストールされ構成されたオペレーティングシステムと保護メカニズムを備えて出荷されているので、それをネットワークに接続するだけでよく、数分以内に実行されます。 それでもある程度の調整は必要ですが、それに費やされる時間は、最初からファイアウォールをインストールおよび構成する場合よりも大幅に短くなります。

- 管理のしやすさ。 これらのデバイスは、Windows 9x、NT、2000、またはUnixワークステーションから制御できます。 管理コンソールは、TelnetやSNMPなどの標準プロトコル、またはSshやSSLなどの特殊なプロトコルまたは安全なプロトコルを使用してデバイスと通信します。

- パフォーマンス すべての「不要な」サービスおよびサブシステムがオペレーティングシステムから除外されているという事実により、デバイスはパフォーマンスと信頼性の観点からより効率的に機能します。

- フォールトトレランスと高可用性。 特別なデバイスにファイアウォールを実装することで、ソフトウェアだけでなくハードウェアのフォールトトレランスや高可用性も確保するためのメカニズムを実装できます。 このようなデバイスは比較的クラスタ化が容易です。

- 保護に焦点を当てる。 ネットワークセキュリティタスクのみを解決しても、ルーティングなどの他の機能にリソースが浪費されることはありません。 通常、一度に多くの問題を解決する汎用デバイスを作成しようとしても、何も良い結果にはなりません。

1997年6月に独立系コンサルティング会社Gartner Groupが発表したレポートでは、2002年までに、収益が2,000万ドルから2億ドルの企業の80%がソフトウェアではなくハードウェアソリューションを選択すると書かれています。 この選択の主な理由はソフトウェアソリューションと同じ高レベルの保護を提供することですが、より少ないお金のためです。 そして2つ目の理由は、そのようなソリューションを企業システムに統合することの単純さと容易さです。

一見すると、そのようなハードウェア実装はかなり高価ですが、これは一見しただけです。 ソフトウェアおよびハードウェアソリューションのコストは約5000〜12000ドルです。 同様の機能を実行するソフトウェアの使用に基づくソリューションのコストは、かなり高くなる可能性があります。 これは、ソフトウェア自体のコストが低いという事実にもかかわらずです。 この効果は、ソフトウェアソリューションのコストに次のものが含まれるという事実によって達成されます。

- コンピュータの費用

- オペレーティングシステムのライセンス配布のコスト。

- 付属ソフトウェアのコスト(Internet ExplorerブラウザやOracle DBMSなど)。

- 設置コストは、全体としてコンプレックス全体を構成します。 通常、これらのコストは、複合施設全体のコンポーネントのコストの20〜30%です。

- 複合施設のすべてのコンポーネント(コンピュータとそのハードウェアコンポーネント、オペレーティングシステム、追加ソフトウェアなど)をサポートするためのコスト。

これらの「追加」費用のソフトウェアとハードウェアの複合体には、 それらはすでに「鉄」の価格に含まれています。

ただし、特殊なコンピュータは攻撃検出機能を備えたルータ(たとえば、Cisco Secure Integrated Softwareを備えたルータ)と同じではありません。 ルーター製造元では、優先順位は常にプロセスを改善し、ルーティングの速度を上げることです。 それから彼は保護機能を実装しようとします。 したがって、ルーティングと保護の間で選択をすると、彼らは常にルーティングを優先してそれを行います。 実例が示すように、ルータの保護メカニズムの使用はそれらのパフォーマンスをかなり低下させます。 または保護機能が制限されています。

デメリット

上記の説明では、ファイアウォールに内在するいくつかの欠点と、それらを回避する方法をすでにリストしました。 以下にそれらのいくつかを示します。

ネットワークサービス機能の制限

一部の企業ネットワークでは、ファイアウォールとのやり取りが難しいトポロジ(ブロードキャストトラフィックなど)や、ITUの適用にネットワークインフラストラクチャ全体の大幅な再構築が必要となるようなサービス(NFSなど)を使用しています。 このような状況では、ファイアウォールを取得して設定するための相対的なコストは、ITUが存在しないことに関連する損害に匹敵する可能性があります。

この問題は、企業情報システムを構築する初期段階でネットワークトポロジを正しく設計することによってのみ解決できます。 これにより、その後の情報セキュリティツールの取得にかかる材料費が削減されるだけでなく、ファイアウォールが既存の情報処理技術に効果的に統合されます。 ネットワークがすでに設計され機能している場合は、ファイアウォールの代わりに他のソリューション(攻撃検出システムなど)を使用することを検討することをお勧めします。

潜在的に危険な機会

セキュリティ要件をほとんど考慮せずに、最近登場し、インターネットユーザーの生活を楽にする新機能が開発されました。 たとえば、JavaScript、Java、ActiveX、およびその他のサービスは、データの処理に重点を置いていました。 モバイルコードの特異性は、攻撃を実行する手段としても、攻撃の対象としても使用できるということです。 第1の変形において、危険は、モバイルコードがユーザのコンピュータにダウンロードされ、そして通常のプログラムとしてそれで実行され、システムリソースへのアクセスを得ることである。 2番目のオプションは、原則として、モバイルコードを変更するために使用されます - ユーザーのローカルコンピュータへの攻撃を実行する前の予備段階として。 何らかの機能を実行する手段としてのモバイルコードへの攻撃は、まだ広まっていません。 これは、モバイルコードが金融取引の実行など、深刻な操作の実行にまだ適用されていないためです。 ロシアのものを含め、クライアントと連携するためにJavaテクノロジを使用する銀行システムの例はすでに知られています。

攻撃を実行する手段として、モバイルコードは次の形式で実装できます。

- 情報システムに侵入してローカルディスク上のデータを破壊し、絶えずコードを変更しているため、検出や削除が困難なウイルス。

- パスワード、クレジットカード番号などを傍受するエージェント。

- ビジネス及び財務情報を含む機密ファイルをコピーするプログラム

- そしてもっと。

このようなプログラムは、アニメーションバナー、インタラクティブゲーム、サウンドファイルなどの下に隠すことができます。 ロシアのユーザーは、金融取引やデータの機密性を侵害する可能性のあるその他の行為を行うためにコンピューターを使用することはあまりありません。 そのため、動作しているノードの動作を妨害する敵対的なモバイルコードの例を検討します。 これは最も実装が簡単な方法であり、結果として、あらゆるインターネットユーザーが受ける可能性のある頻繁に使用される脅威です。

- 権限のない行動を実行する優先度の高いプロセスを作成する。

- 多数のウィンドウを生成する。

- 大量のメモリと重要なシステムクラスを「キャプチャ」する。

- CPU負荷無限ループ

- など

モバイルコードを検出するために使用される通常のアプローチは、対応するタグなどの要素を識別するために、HHTPおよびHTTPSプロトコルによって使用される80番ポートまたは443番ポートですべての着信トラフィックをスキャンすることです。 しかし、これはモバイルコードを止めるのに十分ではありません。ActiveXコントロールやJavaアプレットを他の方法で入手できるからです。 たとえば、Javaアプレット(通常は拡張子.classを持つ)がイメージを偽装する(つまり、拡張子gifまたはjpgを持つ)とします。 ファイアウォールがこのイメージを考慮すると、ダウンロードされたファイルはイメージではないため、ネットワークに渡されてブラウザキャッシュにロードされ、その後ブラウザはクラッシュします。 しかし、それは問題ではありません - モバイルコードは既にコンピュータ上にあります。 そして後でそれを起動することができれば、それからシステムのセキュリティに重大な問題があるかもしれません。 もう1つの入力方法は、Webサーバーを操作するために非標準のポートを使用することです。

Javaアプレットなどのセキュリティオプションの1つは、特定のコードセクションの存在を検出するために保護されたセグメントを通過するすべてのトラフィックのスキャンと見なすことができます。 そのような検出は、16進形式では「CA FE BA BE」のように見える識別バイトコードの番号を検索することによって実行される。 ただし、トラフィックは通常、各ポートを通過するフローをフィルタリングして特定のテキストフラグメントを識別するには強すぎるため、このアプローチはセキュリティベンダによって実際には使用されていません。

ウイルスと攻撃

実質的にどのファイアウォールにも、ウイルスに対する、そして一般的には攻撃に対する防御メカニズムが組み込まれていません。 通常、この機能は、追加のモジュールまたはサードパーティ製プログラムをITUに接続することによって実現されます(たとえば、Check Point Firewall-1用のTrend MicroのITシステム、またはそのためのRealSecure攻撃検出システム)。 トラフィックの暗号化と同様に、非標準のアーカイバまたはデータ転送フォーマットの使用は、すべてのアンチウィルス保護を無に減らす。 暗号化された形式でファイアウォールを通過し、クライアントのエンドデバイスでのみ復号化された場合、どのようにウイルスや攻撃から保護することができますか?

この場合、安全で、未知の形式のファイアウォールデータの通過を禁止することをお勧めします。 現時点で暗号化されたデータの内容を制御するために何も提供することはできません。 この場合、ウイルスや攻撃に対する保護が端末デバイスで実行されることを期待することに残ります。 たとえば、システムエージェントsystem RealSecureを使用します。

性能低下

多くの場合、ファイアウォールはネットワークのボトルネックになり、スループットが低下します。 ヘッダだけでなく(パケットフィルタのように)各パケットの内容(「プロキシ」)を分析する必要がある場合、ファイアウォールのパフォーマンスは大幅に低下します。 トラフィックの多いネットワークでは、通常のファイアウォールを使用することは現実的ではありません。 そのような場合は、攻撃の検出と対応を第一に行い、トラフィックは即時の脅威が発生した場合にのみブロックする必要があります。 さらに、一部の攻撃検出ツール(たとえば、BlackICE Gigabit Sentry)はギガビット速度で機能できます。

ファイアウォールの種類の間のトレードオフは、パケットフィルタの柔軟性の高さと、アプリケーションレベルのゲートウェイまたは状態インスペクタのセキュリティの高さおよび優れた制御性です。 一見したところでは、パケットフィルタはより高速であるべきであるように見えますが、それらはより単純で、内容に影響を与えることなくパケットヘッダを処理するだけなので、これは必ずしも真実ではありません。 アプリケーションゲートウェイ上に構築された多くのファイアウォールは、ルーターよりも高速であり、アクセス制御に最適です。 これは、すでに述べたように、ルーターは特殊なデバイスではなく、それらに対するフィルタリング機能が優先されないためです。

パーソナルファイアウォール

過去数年間で、企業ネットワークの構造に大きな変化がありました。 そのようなネットワークの境界を明確に描くことができる前には、今ではそれはほとんど不可能です。 少し前までは、そのような境界は、外部ネットワークへのアクセスが行われていたすべてのルーターまたは他のデバイス(モデムなど)を通過していました。 組織の遠隔地のオフィスでも、状況は同様でした。 しかし、ファイアウォールで保護されたネットワークの本格的なユーザーは、保護された境界の外側にいる従業員です。 このような従業員には、在宅勤務または出張中のユーザーが含まれます。 彼らは保護が必要ですか? もちろんです。 しかし、伝統的なファイアウォールはすべて、保護されたユーザーとリソースが保護されている必要があるように構築されています。 内側から、モバイルユーザーには不可能です。 この問題を解決するために、2つのアプローチ、すなわち後述する仮想私設ネットワーク(VPN)と、分散型ファイアウォール(分散型ファイアウォール)が提案された。 最初の解決策の例は、Check Point SoftwareのVPN-1(http://www.checkpoint.com)です。 触手を広げたタコに似たそのようなスキームは唯一の欠点を持っていました - 企業ネットワークへのアクセスは許可されていない影響から保護されましたが、リモートサイト自体は攻撃を受けました。 リモートワークステーションにインストールされたトロイの木馬は、侵入者がファイアウォールを通過し、安全なチャネルを通過することを可能にした可能性がある。 結局のところ、VPNは通常のトラフィックと無許可のトラフィックの両方を暗号化し、それらを区別しません。 分散型ファイアウォールというアイデアが生まれたのは、ネットワーク全体を保護するのではなく、1台のコンピュータだけを保護するミニスクリーンになるということでした。 このようなソリューションの例としては、Internet Security SystemsのBlackICEエージェント(http://www.iss.net)や、同じ製造元のRealSecure Server Sensorがあります。 この解決策は、最終的にネットワークを襲っている侵入者から自分のコンピュータを保護する機会を得たホームユーザーにも好まれました。 しかし、それ以来 ホームユーザー向けの分散ITUの多くの機能(たとえば、集中管理やセキュリティポリシーの配布)は不要で、その後分散ITUのテクノロジが変更され、新しいアプローチは "パーソナルファイアウォール"(パーソナルファイアウォール)と呼ばれました。 それぞれZoneLabs(http://www.zonelabs.com)とISS。 Check Point Softwareは、VPN-1 SecureClientとVPN-1 SecureServerのソリューションを提供することで、それらがインストールされているコンピュータを外部の攻撃から保護するだけでなく、このノードの外部に送信されるトラフィックも保護します。 client \\ server vpnを整理することによって) この決定により、ネットワークは曖昧に定義された境界を持つファイアウォールの影響を受けやすくなりました。

パーソナルファイアウォールと分散型ファイアウォールの違いは何ですか? 主な違いは、集中管理機能の存在です。 パーソナルファイアウォールがインストールされているコンピュータからのみ管理され、家庭での使用に理想的な場合は、組織の本社に設置された単一の管理コンソールから分散ファイアウォールを集中管理できます。 そのような違いはいくつかの製造業者が2つのバージョンで彼らのソリューションをリリースすることを可能にしました - 個人的な(ホームユーザーのための)そして分配された(企業ユーザーのための)。 たとえば、Internet Security Systemsが登場し、BlackICE DefenderパーソナルファイアウォールとBlackICEエージェント分散ファイアウォールが提供されています。

効果的な個人用ITUにはどのような機能がありますか? まず、この画面はパッシブプログラムであってはなりません。パッシブプログラムは、通常は送信元のアドレスとポートを含む指定された基準によって、コンピュータへの着信トラフィックをブロックするだけです。 そのような単純な保護メカニズムを迂回することを昔から学んできた悪意のある人々や、インターネット上では、多くの伝統的な保護障壁を突き抜けることができる多数のプログラムを見つけることができます。 そのようなプログラムの例は、トロイの木馬SubSeven 2.2です。これにより、侵入先のコンピュータでその所有者の知らないうちに多数の機能を実行することが可能になります。 自分自身を守るためには、保護されたノードに向けられた各ネットワークパケットのより深い分析を可能にするツールが必要です。 このようなツールは、ファイアウォールを通過するトラフィックの中のハッキング活動の痕跡を検出する攻撃検出システムです。 送信元アドレスやポートなどの許可を盲目的に信頼することはありません。 よく知られているように、現代のインターネットの基礎となっているIPプロトコルには重大なセキュリティメカニズムがないため、実際のアドレスを簡単に置き換えることができるため、侵入者を追跡することは不可能です。 さらに、ハッカーはあなたのアドレスをサロゲートのアドレスに置き換えて、他の誰かを「代用する」ことができます。 そして最後に、いくつかの攻撃(たとえば、「サービス拒否」)では、送信元アドレスはまったく必要ではなく、統計によると95%のケースで、このアドレスはハッカーによって変更されています。 良い例えがあります。 パーソナルファイアウォールは、問題がすべての訪問者に渡される建物内のセキュリティガードです。 このような状況では、攻撃者は武器や爆弾を建物に簡単に持ち込むことができます。 ただし、入り口に金属探知機を設置すると状況が急激に変化するため、攻撃者が禁止されたアイテムを保護区域に持ち込むことはもはや容易ではありません。

残念ながら、組み込みの攻撃検知システムを備えているファイアウォールはほとんどないことに注意する必要があります。 そのようなソリューションの1つが、Internet Security SystemsのBlackICE DefenderおよびBlackICE Agentシステムです。 BlackICEファミリーのどのコンポーネントにも、不正行為を検出してブロックする2つの主要モジュール、BlackICEファイアウォールとBlackICE IDSが含まれています。 BlackICEファイアウォールは、特定のIPアドレスおよびTCP / UDPポートからのネットワークトラフィックをブロックします。 特定の基準でトラフィックを事前にブロックすることで、許可されていないトラフィックを処理するための「不要な」操作の数を減らすことによってシステムパフォーマンスを向上させることができます。 このコンポーネントは手動と自動の両方で設定できます。 後者の場合、BlackICE IDSモジュールによる不正なアクティビティの検出後に再設定が行われます。 この場合、トラフィックの遮断は任意の期間実行できます。 BlackICEファイアウォールは、オペレーティングシステムに組み込まれているプロトコルスタックを迂回してネットワークカードと直接連携します。これにより、OSでのスタックの誤った実装に関連した既知の脆弱性の多くを使用する危険性がなくなります。 BlackICE IDSは、BlackICEファイアウォールモジュールからのトラフィックにおける攻撃やその他の不正行為の痕跡を検出する責任があり、特許取得済みの7レベルのプロトコル分析アルゴリズムを使用しています。

効果的なパーソナルファイアウォールが持つべき次のメカニズムは、インターネットから入手できる危険なコンテンツに対する保護です。 このコンテンツには、JavaアプレットとActiveXコントロール、ShockWaveコード、およびJavaScript、Jscript、およびVBScriptスクリプトが含まれています。 これらの助けを借りて、一方ではかけがえのないそして便利な技術では、コンピュータ上で多数の許可されていないアクションを実行することができます。 ウイルスの導入やトロイの木馬のインストールから始まり、すべての情報の盗難や除去で終わります。 また、パーソナルファイアウォールは、コンピュータの所有者に関する機密情報を漏らす可能性があるCookieから保護する必要があります。

個人用ITU(シマンテック社のNorton Internet Securityなど)には、トロイの木馬の検出に加えて、マクロウイルスやインターネットワームを含む多数のウイルスを検出できるアンチウイルスシステムが組み込まれているものがあります。 多くの場合、製造元は自社の製品(たとえば、PGP Desktop SecurityやVPN-1 SecureClient)にVPNモジュールを組み込んでいます。これらは、電話局との安全なやり取りを保証する責任があります。

なぜなら 分散画面は一元管理され、セキュリティ管理者が追加の努力なしに保護されたノードに侵入しようとする記録された試みに関する詳細な情報を取得できる有効な設定、管理、および制御メカニズムを持つ必要があります。 さらに、場合によっては、コンピュータ犯罪捜査の手続きを開始したり、法執行機関に行くための証拠を収集する必要があります。 そしていくつかのファイアウォールで実行される攻撃者を追跡するための不可欠なメカニズム(バックトレース)があるでしょう。 たとえば、すでに言及したBlackICEエージェントおよびDefenderでは、保護されたコンピュータを攻撃している攻撃者を追跡し、ハッカーに関する次の情報を収集することができます。

- 攻撃が実行されたコンピュータのIPアドレス、DNSアドレス、WINSアドレス、NetBIOSアドレス、およびMACアドレス。

- 攻撃者がネットワークに侵入したときの名前。

同様に重要なのは、パーソナルファイアウォールソフトウェアをリモートで更新する機能です(たとえば、VPN-1 SecureClientで)。 それ以外の場合、管理者は各コンピュータの所有者に個別にアクセスしてセキュリティソフトウェアを更新する必要があります。 これがコンピュータの所有者にどのような障害を引き起こしたのかを想像してみてください。 リモートの、そして最も重要なことには、コンピュータの所有者にとって気付かれないアップデート(攻撃やウイルスのシグネチャのアップデートを含む)はこの問題を取り除き、セキュリティ管理者の大変な作業を軽減します。 リモートコントロールを実装するときは、セントラルコンソールとリモートエージェント間で送信されるトラフィックの保護について忘れないでください。 攻撃者がこれらのコマンドを傍受または置換する可能性があり、これによりリモートサイトのセキュリティが侵害される可能性があります。

このセクションの結論として、パーソナルファイアウォールまたは分散型ファイアウォールを正しく選択することで、通常の条件下では保護されないままで企業ネットワークへの入り口として機能することができるコンピュータのセキュリティが強化されると思います。

11.ファイアウォールと安全なシステム構築におけるその役割

ファイアウォール またはネットワーク画面? 指定された規則に従って、通過するネットワークパケットを監視およびフィルタリングする一連のハードウェアまたはソフトウェア。

ファイアウォールの主な役割は、コンピュータネットワークや個々のノードを不正アクセスから保護することです。 また、ファイアウォールは主なタスクとして、しばしばフィルタと呼ばれています。 設定で定義された基準に一致しないパケットを通過(フィルタ)しないでください。

一部のファイアウォールではアドレス変換も許可されていますか。 イントラネット(灰色)アドレスまたはポートをLANの外部で使用される外部のものと動的に置き換える。

その他の名前

ファイアウォール(それ。Brandmauer) ドイツ語から借用されたこの用語は、その本来の意味での英語ファイアウォールの類似物です(隣接する建物を分離し、火の拡散を防ぎます)。 興味深いことに、ドイツ語のコンピュータ技術の分野では、「ファイアウォール」という言葉が使用されています。

ファイアウォール、ファイアウォール、ファイアウォール、ファイアウォール? 英語の用語ファイアウォールを音訳することによって形成されます。

さまざまなファイアウォール

ファイアウォールは、次の特性によってさまざまな種類に分類されます。

- 画面が1つのノードとネットワークとの間、または2つ以上の異なるネットワーク間の接続を提供するかどうか。

- データフローが制御されるネットワークプロトコルのレベル

- アクティブな接続が監視されているかどうか

監視対象のデータストリームのカバレッジに応じて、ファイアウォールは次のように分類されます。

- 従来のネットワーク (またはファイアウォール)? ゲートウェイ(ネットワーク間でトラフィックを伝送するサーバー)上のプログラム(またはオペレーティングシステムの不可欠な部分)、または接続されたネットワーク間の送受信データフローを制御するハードウェアソリューション。

- パーソナルファイアウォール ? プログラムはユーザーのコンピュータにインストールされ、このコンピュータのみの不正アクセスから保護するように設計されています。

縮退した場合 独自のリソースへのアクセスを制限するための従来のファイアウォールサーバーの使用。

アクセス制御が行われるレベルに応じて、実行されているファイアウォールへの分割があります。

- フィルタリングが行われるときのネットワークレベルは、パケットの送信側および受信側アドレス、OSIモデルのトランスポートレベルのポート番号、および管理者が設定した静的ルールに基づいて行われます。

- セッションレベル (ステートフルとも呼ばれる) 悪意のある操作でよく使用されるTCP / IP仕様に違反するパケットを許可しないアプリケーション間のセッションの追跡 リソースのスキャン、TCP / IPの誤った実装によるハッキング、接続の切断/減速、データ注入。

- アプリケーションレベルパケット内で送信されたアプリケーションデータの分析に基づくフィルタリング。 このような種類の画面では、ポリシーや設定に基づいて、不要で危険性のある情報の転送をブロックできます。

アプリケーションレベルのファイアウォールに関連するいくつかのソリューションは、いくつかのファイアウォール機能を備えたプロキシサーバーであり、プロトコルを専門とした透過型プロキシサーバーを実装しています。 プロキシサーバーとマルチプロトコルの特殊化の機能により、従来のファイアウォールよりもはるかに柔軟にフィルタリングが可能になりますが、そのようなアプリケーションにはプロキシサーバーのすべての欠点(トラフィック匿名化など)があります。

アクティブ接続の追跡に応じて、ファイアウォールは次のようになります。

- ステートレス(単純フィルタリング)。現在の接続(たとえばTCP)を追跡しませんが、静的ルールのみに基づいてデータストリームをフィルタリングします。

- ステートフル ステートフルパケットインスペクション(SPI) 現在の接続を追跡し、それぞれのプロトコルとアプリケーションのロジックとアルゴリズムを満たすパケットのみをスキップすることで(コンテキストベースのフィルタリング)。 このような種類のファイアウォールにより、さまざまな種類のDoS攻撃や一部のネットワークプロトコルの脆弱性により効果的に対処することができます。 さらに、静的ルールでは記述が困難で、標準のステートレスネットワーク画面との互換性がないことが多い、受信者間で複雑なデータ転送方式を使用するH.323、SIP、FTPなどのプロトコルの動作もサポートしています。

代表的な機能

- 明らかに保護されていないサービスへのアクセスをフィルタリングする。

- 保護されたサブネットワークから機密情報を受信すること、および脆弱なサービスを使用して保護されたサブネットワークに誤ったデータを導入することを防ぐ。

- ネットワークノードへのアクセス制御

- 外部ネットワークと内部ネットワークの両方からのすべてのアクセス試行を登録できます。これにより、個々のネットワークノードによるインターネットアクセスの使用状況を記録できます。

- ネットワークへのアクセスの規制

- 疑わしい活動の通知、ネットワークノードまたは画面自体の調査または攻撃の試み

セキュリティ上の制限により、Telnet、FTP、SMB、NFSなど、必要なユーザーサービスの一部がブロックされている可能性があります。 したがって、ファイアウォールを設定するには、ネットワークセキュリティの専門家の参加が必要です。 さもなければ、設定ミスによる害は利益を超えるかもしれません。

フィルタリングは瞬時には行われないため、ファイアウォールを使用すると応答時間が長くなり、スループットが低下することにも注意してください。

ファイアウォールによって解決されない問題

ファイアウォール自体は、すべてのネットワークの脅威に対する万能薬ではありません。 特に、彼は:

- ネットワークノードが「ハッチ」(英語の裏口)またはソフトウェアの脆弱性を通過するのを防ぎません。

- そもそも多くの内部の脅威に対する保護を提供していません? データが漏れる。

- ウイルスを含む悪意のあるプログラムのダウンロードからユーザーを保護しません。

最後の2つの問題を解決するために、適切な追加のツール、特にアンチウイルスが使用されます。 通常、それらはファイアウォールに接続し、ネットワークトラフィックの対応する部分を自分自身を通過させて他のネットワークプロキシに対して透過的に機能するか、またはファイアウォールから送信されたすべてのデータのコピーを受信します。 ただし、このような分析にはかなりのハードウェアリソースが必要であるため、通常はネットワークの各ノードで個別に実行されます。

ファイアウォール(ファイアウォール、ファイアウォール)を使用すると、システムを介して送受信トラフィックをフィルタリングできます。 ファイアウォールは、ネットワークパケットがネットワーク接続を通過するときに出入りするネットワークパケットを検査するために、1つ以上の「ルール」を使用します。トラフィックが通過することを許可するかブロックします。 ファイアウォールルールは、プロトコルの種類、送信元または宛先のホストアドレス、送信元または宛先のポートなど、1つまたは複数のパケットの特性を確認できます。

ファイアウォールは、ホストまたはネットワークのセキュリティレベルを著しく高める可能性があります。 これらは、以下のタスクを1つ以上実行するために使用できます。

- 内部ネットワーク上のアプリケーション、サービス、およびマシンを、外部インターネットからの不要なトラフィックから保護し、分離すること。

- 内部ネットワークホストから外部インターネットサービスへのアクセスを制限または禁止すること。

- 内部ネットワークでプライベートIPアドレスを使用し、1つのインターネット接続を共有することを可能にするネットワークアドレス変換(NAT)をサポートする(1つの専用IPアドレスまたは自動的に割り当てられたパブリックアドレスのプールからのアドレスを介して)。

ファイアウォールの原則

ファイアウォールルールセットを作成するには、主に2つの方法があります。「含む」と「除外」です。 専用ファイアウォールは、トラフィックが一連のルールに一致する場合を除き、すべてのトラフィックを通過させます。 有効にしているファイアウォールは、まったく逆に機能します。 それは、ルールに準拠し、それ以外のすべてを遮断するトラフィックのみを許可します。

包括的なファイアウォールは、発信トラフィックに対してより高度な制御を提供します。 したがって、包括的なファイアウォールは、インターネット上でサービスを提供するシステムに最適です。 また、発生してプライベートネットワークに向かうトラフィックの種類も制御します。 ルールに該当しないトラフィックはブロックされ、対応するエントリがログファイルに作成されます。 包括的ファイアウォールは、ファイアウォールが不要なトラフィックを通過させるリスクを大幅に軽減するため、通常は排他的ファイアウォールよりも安全です。

注: 特に明記しない限り、このセクションのルールセットと設定の例はすべて包括的なファイアウォールのタイプです。

セキュリティを ""状態を維持しながらファイアウォールを使ってさらに強化することが ""可能です。 このようなファイアウォールは、開いている接続に関する情報を格納し、開いている接続または新しい接続を開いているトラフィックのみを許可します。 ステートフルファイアウォールの欠如は、多くの新しい接続が非常に早く開くと、サービス拒否(DoS)サービス拒否攻撃に対して脆弱になる可能性があることです。 ほとんどのファイアウォールでは、動作をステートレスおよびステートレスと組み合わせることができます。これにより、特定の各システムに最適な設定を作成できます。

ファイアウォールとは

ファイアウォール(他の名前はfirewall、firewall)は、あなたのコンピュータとそれが接続されているネットワークとの間の防護壁です。 あなたがオンラインになると、あなたのコンピュータは外の世界に見えるようになります。 あなたはポートと呼ばれるものを通して見えます。 ポートは特定の番号で識別されるシステムリソースで、他のネットワークホスト(同じホスト上の他のアプリケーションを含む)で動作するアプリケーションと通信するために、ネットワークホスト(コンピュータまたは他のネットワークデバイス)で動作するアプリケーションに割り当てられます。 そのようなポートは何千もあり、上で述べたように、それぞれ独自の番号を持っています。

World Wide Web上で最も一般的に使用されているポートは次のとおりです。

- 80? Webページをロードするためのポート。

- 110? 電子メールのダウンロードにデフォルトで使用されます。

- 25? 電子メールを送信するためにデフォルトで使用されます。

ファイアウォールの本質は、使用していないポートを閉じることです。 そうでなければ、攻撃者や悪質なプログラム(ウイルス、トロイの木馬)がそれらを介してあなたのPCに侵入する可能性があります。 あなたがインターネットに接続しているなら、あなたは単にファイアウォールを持っていなければなりません。

ファイアウォールを使わないとどうなりますか?

オペレーティングシステムのインストール後にファイアウォールを有効にしなかった場合、またはデフォルトで有効になっていない場合は、インターネットにアクセスして数分後にシステムが攻撃を受ける可能性があります。 ウイルス、トロイの木馬、スパイウェアは、オープンポートに侵入し、将来あなたに多くの問題を引き起こす可能性があり、あなたはそれについて推測することすらしません。 かつて、海外での正式版のPC Formatが実験を開始し、その結果、彼らの完全に保護されていないコンピュータ上のオペレーティングシステムは、インターネットを2時間半サーフィンした後で完全に不適切になりました。 ファイアウォールは、コンピュータが受ける攻撃のいくつかを阻止する可能性があります。

ファイアーウォールだけがあなたをすべての悪から守るのに役立つと仮定することも必要ではありません。 ウイルス対策プログラムをインストールしてからデータベースを定期的に更新すること、およびWindows用のセキュリティ更新プログラムを定期的にダウンロードしてインストールすることを忘れないでください。

ファイアウォールがPCの保護にどのように役立つか

Windowsに組み込まれているものを含むほとんどのファイアウォールは、疑わしい着信トラフィックについて警告します。 しかし、優れたファイアウォールは疑わしい送信トラフィックを警告するはずです。 たとえば、組み込みのWindows XPファイアウォールではその方法がわからないため、サードパーティ製のプログラムに置き換えることをお勧めします。 疑わしい発信トラフィックがあることは、コンピュータはすでに感染しています トロイの木馬またはスパイウェア。

ファイアウォールの種類

ファイアウォールは、ハードウェアとソフトウェアの2つの単純なカテゴリに分類できますハードウェアファイアウォールは、PCとインターネットの間にあるルータです。 この場合、複数のコンピュータを接続することができ、それらのすべてがルータの一部であるファイアウォールによって保護されます。 ソフトウェアファイアウォール? これは、ユーザーが自分のコンピューターにインストールする特殊なソフトウェアです。

すでに持っていてもルーター ファイアウォールを内蔵しているため、各コンピュータにソフトウェアファイアウォールを個別にインストールすることもできます。 それから、攻撃者はあなたのシステムに侵入することがはるかに困難になります。

ファイアウォールとは何かを明確に説明できれば、まだファイアウォールを使用していない人がそれを実行し始めることを願っています。

コメントを忘れずに。 またね。

ファイアウォール または ファイアウォール (彼の brandmauer英語で ロシア語で 火の国境)は、ネットワークを2つ以上の部分に分割し、ある部分から別の部分にパケットを渡すための条件を決定する一連の規則を実装できるようにするシステムまたはシステムの組み合わせです(図1を参照)。 ほとんどの場合、この境界線は ローカルエリアネットワーク ビジネスと インターネットただし、企業のローカルネットワーク内で実行することは可能です したがって、ファイアウォールはすべてのトラフィックを通過させます。 通過するパケットごとに、ファイアウォールはそれをスキップするか破棄するかを決定します。 ファイアウォールがこれらの決定を下すためには、一連の規則を定義する必要があります。 これらの規則がどのように説明され、それらの説明でどのようなパラメータが使用されるかについては後で論じる。

図1

原則として、ファイアウォールは任意のUNIXプラットフォーム上で動作します。ほとんどの場合、BSDI、SunOS、AIX、IRIXなどですが、DOS、VMS、WNT、Windows NTなどはほとんどありません。 ハードウェアプラットフォームからは、インテル、Sun SPARC、RS6000、Alpha、HP PA-RISC、RISC R4400-R5000プロセッサファミリがあります。 イーサネットに加えて、多くのファイアウォールはFDDI、トークンリング、100Base-T、100VG-AnyLan、さまざまなシリアルデバイスをサポートしています。 RAMとハードディスク容量の要件は、保護されたネットワークセグメント内のマシンの数によって異なります。

通常、ファイアウォールが動作しているオペレーティングシステムが変更され、その目的はファイアウォール自体の保護を強化することです。 これらの変更はOSカーネルと対応する設定ファイルの両方に影響します。 ファイアウォール自体では、ユーザーアカウント(したがって潜在的なホール)を持つことは許可されておらず、管理者アカウントのみを持つことができます。 一部のファイアウォールはシングルユーザーモードでのみ機能します。 多くのファイアウォールはソフトウェアコードの完全性をチェックするためのシステムを持っています。 同時に、プログラムコードのチェックサムは保護された場所に格納され、ソフトウェアの置き換えを避けるためにプログラムの開始時に比較されます。

すべてのファイアウォールは3つのタイプに分けられます。

すべてのタイプが同じファイアウォールで同時に会うことができます。 パケットフィルタ

パケットフィルタファイアウォールは、このパケットのヘッダにあるIPアドレス、フラグ、またはTCPポート番号を見て、パケットをドロップするか破棄するかを決定します。 IPアドレスとポート番号は、それぞれネットワークレベルとトランスポートレベルの情報ですが、パケットフィルタはアプリケーションレベルの情報を使用します。 すべての標準TCP / IPサービスは特定のポート番号に関連付けられています。

パケットを通過させるための規則を説明するために、次のタイプのテーブルがコンパイルされます。

フィールド "action"は、スキップまたは破棄する値を取ります。

パケットの種類は、TCP、UDP、またはICMPです。

Flags - IPパケットヘッダからのフラグ

「送信元ポート」および「宛先ポート」というフィールドは、TCPパケットとUDPパケットにのみ有効です。 アプリケーションサーバー

アプリケーションサーバーを備えたファイアウォールは特定のサーバーを使用します サービスの (プロキシサーバー) - TELNET、FTPなど、ファイアウォール上で実行され、このサービスに関連するすべてのトラフィックを通過させます。 したがって、クライアントとサーバーの間には、クライアントからファイアウォールへ、およびファイアウォールから宛先への2つの接続が形成されます。

サポートされているサーバーのフルセットはファイアウォールごとに異なりますが、ほとんどの場合、次のサービス用のサーバーがあります。

- 端末(Telnet、Rlogin)。

- ファイル転送(ftp)。

- 電子メール(SMTP、POP3)

- WWW(HTTP)

- ゴーファー;

- Wais;

- Xウィンドウシステム(X11);

- ネットワーク印刷(LP)。

- リモートタスク実行(Rsh)。

- 指;

- usenetニュース(NNTP)。

- Whois;

- RealAudio

アプリケーションレベルのサーバーを使用すると、メールパケットのヘッダーやドメインネームサービス(DNS)の情報など、ローカルネットワークの構造を外部ユーザーから隠すという重要なタスクを解決できます。 もう1つの利点は、ユーザーレベルで認証できることです(認証は、何かの身元を確認するプロセスです。この場合、ユーザーが本人であると主張しているかどうかを確認するプロセスです)。

- アクセス規則を記述するときは、次のようにパラメータが使用されます。

- サービス名

- ユーザー名

- サービスを利用するための許容時間範囲

- サービスを利用できるコンピュータ

- 認証スキーム

アプリケーションレベルのサーバーは最高レベルの保護を提供します。 外部とのやり取りは、すべての送受信トラフィックを完全に制御する少数のアプリケーションプログラムによって実現されます。 接続レベルサーバー

接続レベルサーバはTCP接続トランスレータです。 ユーザはファイアウォール上の特定のポートとの接続を確立し、その後、後者はファイアウォールの反対側の宛先との接続を確立します。 セッション中に、このトランスレータは双方向としてバイトをコピーし、ワイヤとして機能します。

原則として、送信先は事前に設定されていますが、送信元は多数ある場合があります(1種類の接続 - 多数)。 さまざまなポートを使用して、さまざまな構成を作成できます。

このタイプのサーバーを使用すると、TCPに基づいてユーザー定義サービス用のトランスレータを作成し、このサービスへのアクセスを制御し、その使用に関する統計を収集できます。

パケットフィルタとアプリケーションサーバの比較特性

以下に、パケットフィルタとアプリケーションレベルサーバの主な長所と短所を示します。

- パケットフィルタの利点:

- 比較的低コスト。

- フィルタリング規則を定義する際の柔軟性。

- パケットを通過させる際のわずかな遅延。

- パケットフィルタのデメリット:

- ローカルネットワークはインターネットから見える(ルーティングされる)。

- パケットフィルタリングルールは説明が困難で、TCPとUDPの技術に関する非常に優れた知識が必要です。

- ファイアウォールが誤動作すると、その背後にあるすべてのコンピュータが完全に保護されていないかアクセス不能になります。

- iPアドレスを使用した認証は、IPスプーフィング(攻撃側のシステムがそのIPアドレスを使用して別のものになりすます)を使用することによってだまされる可能性があります。

- ユーザーレベルの認証はありません。

- アプリケーションレベルサーバーの利点

- ローカルネットワークはインターネットからは見えません。

- ファイアウォールが誤動作すると、パケットはファイアウォールを通過しなくなるため、保護されているマシンに脅威が及ぶことはありません。

- アプリケーションレベルでの保護は多数の追加チェックを可能にし、それによってソフトウェアのホールを使ってハッキングの可能性を減らす。

- ユーザーレベルの認証は、ハッキングの試みを即座に警告するシステムとして実装できます。

- アプリケーションサーバーの短所

- パケットフィルタよりも高い。

- rPCおよびUDPプロトコルを使用できない

- パフォーマンスはパケットフィルタよりも低くなります。

仮想ネットワーク

多数のファイアウォールを使用して、仮想企業ネットワークを編成することもできます( バーチャルプライベートネットワーク)、すなわち インターネットに含まれるいくつかのローカルネットワークを1つの仮想ネットワークにマージします。 VPN 暗号化を使用して送信された情報のプライバシーと完全性を維持しながら、ローカルネットワークへのユーザー接続の透過的な整理を可能にします。 この場合、インターネット経由で送信する場合、ユーザーのデータだけでなく、ネットワーク情報(ネットワークアドレス、ポート番号など)も暗号化されます。

ファイアウォール接続図

ファイアウォールを接続するためにさまざまな方式が使用されます。 サポートされているデバイスタイプを使用して外部ネットワークに接続することで、ファイアウォールを外部ルーターとして使用できます(図1を参照)。 ときどき図2に示されている方式が使用されますが、ルータの非常に慎重な設定が必要とされ、小さなエラーが深刻なセキュリティホールを形成する可能性があるため、最後の手段としてのみ使用されるべきです。

図2

ほとんどの場合、接続は2つのイーサネットインターフェイスをサポートする外部ルーター(いわゆるデュアルホームファイアウォール)(1つのコンピューターに2つのネットワークカード)を通して行われます(図3を参照)。

図3

外部ルーターとファイアウォールの間に同時に、すべてのトラフィックが通過するパスは1つしかありません。 通常、ルーターは、ファイアウォールが外側から見える唯一のマシンになるように構成されています。 この方式は、セキュリティと保護の信頼性の観点から最も好ましい方法です。

他のスキームが図4に示されている。

図4

この場合、ファイアウォールはルータから出てくる複数のサブネットのうち1つだけを保護します。 ファイアウォールで保護されていない地域では、外部から見えなければならないサーバーがしばしばあります(WWW、FTPなど)。 ほとんどのファイアウォールでは、これらのサーバーを自分で配置することができます。これは、マシンの負荷とファイアウォール自体のセキュリティの観点から、最善とは言い難い解決策です。

サーバ用に整理できるようにするソリューション(図5を参照)があります。これは、3つ目のネットワークの外側に表示される必要があります。 これにより、メインネットワーク内のマシンの必要な保護レベルを維持しながら、それらへのアクセスを制御できます。

図5

同時に、内部ネットワークのユーザーがこれらのサーバーを介してローカルネットワークに誤ってまたは意図的に穴を開けることはできないという事実に多くの注意が払われています。 セキュリティレベルを上げるために、同じネットワーク内で複数のファイアウォールを次々に使用することが可能です。

管理

管理のしやすさは、効果的で信頼性の高いセキュリティシステムを構築する上で重要な側面の1つです。 アクセスルールの定義に誤りがあると、システムがハッキングされる可能性がある穴が形成される可能性があります。 したがって、ほとんどのファイアウォールでは、一連の規則の入力、削除、および表示を容易にするサービスユーティリティが実装されています。 これらのユーティリティが存在することで、ルールを入力または編集するときに構文エラーや論理エラーをチェックすることもできます。 通常、これらのユーティリティを使用すると、特定のユーザーやサービスに関連するすべてのものなど、任意の基準でグループ化された情報を表示できます。

統計収集システムと攻撃の警告

ファイアウォールのもう一つの重要な要素は統計と攻撃の警告システムです。 すべてのイベントに関する情報 - 失敗、着信、発信接続、転送されたバイト数、使用されたサービス、接続時間など - 統計ファイルに蓄積します。 多くのファイアウォールでは、攻撃または不正アクセスの試み中のファイアウォールの動作を記述するために、記録するイベントを柔軟に定義できます。これは、コンソールへのメッセージ、システム管理者へのメールメッセージなどです。 ハッキングの試みに関するメッセージをコンソール画面または管理者に直ちに表示すると、その試みが成功し、攻撃者がすでにシステムに侵入している場合に役立ちます。 多くのファイアウォールには、統計処理用のレポートジェネレータが含まれています。 特定のユーザーによるリソースの使用、サービスの使用、失敗、不正アクセスの試みが行われた原因などに関する統計を収集できます。

認証

認証は、ファイアウォールの最も重要な要素の1つです。 ユーザーがこのサービスまたはそのサービスを使用する権利を付与される前に、そのユーザーが本当にそのユーザーであると主張しているユーザーであることを確認する必要があります。

原則として、「知っていること」と呼ばれる原則が使われます。 ユーザーは自分の要求に応じて認証サーバーに送信する秘密の単語を知っています。

認証方式の1つは、標準のUNIXパスワードの使用です。 このスキームはセキュリティの観点から最も脆弱です - パスワードは他人に傍受され使用される可能性があります。

ファイアウォールセキュリティクラス

機密情報の処理に関して、自動システム(AS)は3つのグループに分けられます。

- マルチユーザースピーカーがさまざまなレベルのプライバシーで情報を処理します。

- マルチユーザースピーカー。すべてのユーザーが、異なる機密レベルのメディアにあるすべての処理済み情報に平等にアクセスできます。

- ユーザーが異なる機密レベルのメディアにあるすべての処理済み情報にアクセスできるシングルユーザースピーカー。

最初のグループにはAUの5つのセキュリティクラスがあります。1A、1B、1B、1G、1D、2番目と3番目のグループには2つのセキュリティクラス、それぞれ2A、2Bと3A、3Bがあります。 クラスAは最大クラスDに対応します - AUの最小セキュリティ。

ファイアウォールを使用すると、外部領域からの不正な要求を無視して、内部領域のオブジェクトのセキュリティを維持できます。 実行する スクリーニング。 その結果、最初のサードパーティの侵入者が防衛メカニズムが特に慎重かつ厳格に設定されているファイアウォールを克服する必要があるため、内部オブジェクトの脆弱性が軽減されます。 さらに、一般的なものとは対照的に、スクリーニングシステムはより単純であり、したがってより安全である。 それは遮蔽機能を果たすのに必要なそれらの構成要素だけを含む。 遮蔽はまた、外部領域に向けられた情報の流れを制御する能力を提供し、それは内部領域の機密性を維持するのを助ける。 アクセス制御機能に加えて、ファイアウォールは情報フローを登録します。

セキュリティのレベルによって、ファイアウォールは5つのクラスに分けられます。 最低のセキュリティクラスは5番目です。 AC Class 1Dと環境との安全な相互作用のために使用されます。4つ目は1G用、3つ目は1B用、2つ目は1B用、最も高いものは1つ目、1A用です。

クラス2B、3Bのスピーカーの場合、最低5年生のファイアウォールが使用されます。

クラス2A、3Aのスピーカーの場合、処理される情報の重要性に応じて、次のクラスのファイアウォールが使用されます。

- 秘密に分類される情報を処理するとき - 第3のクラスより低くない。

- 「トップシークレット」スタンプで情報を処理するとき - 2番目のクラスより低くない。

- 「特別な重要性」のスタンプで情報を処理するとき - 最初のクラスだけ。

セキュリティ指標は表1にまとめられています。

伝説:

| セキュリティ指標 | セキュリティクラス | ||||

| 5 | 4 | 3 | 2 | 1 | |

| アクセス制御(データフィルタリングとアドレス変換) | + | + | + | + | = |

| 識別と認証 | - | - | + | = | + |

| 登録 | - | + | + | + | = |

| 管理:識別と認証 | + | = | + | + | + |

| 管理:登録 | + | + | + | = | = |

| 管理:使いやすさ | - | - | + | = | + |

| 誠実さ | + | = | + | + | + |

| 回復 | + | = | = | + | = |

| テスト | + | + | + | + | + |

| セキュリティ管理者ガイド | + | = | = | = | = |

| テスト資料 | + | + | + | + | + |

| 設計(プロジェクト)文書 | + | = | + | = | + |

ファイアウォールガイド

ICSA研究所のTruSecureの研究部門は、「Firewall Buyers Guide」という文書を作成しました。 この文書のセクションの1つでは、次の形式の購入者の評価が示されています。

- 連絡先情報 - 住所および責任者。

- ビジネス作業環境

- 企業の個々の機関(建物)の数と場所

- 細分化された性質の限定された性質および情報の利用可能性が細分化された部分間の相互作用、それらの分布のために重要である情報の表示。

- 相互作用を組織することが必要である相手との外部パートナーの指示。

- 公に開かれたサービスの説明

- 企業の内部情報スペースへのリモートアクセスを組織化するための要件。

- 公衆通信チャネルを使用した電子サービス(たとえば、電子商取引)。

- リストされたパラメーターのためにビジネス環境の計画された変更

- 情報環境

- ハードウェア、システム、およびアプリケーションソフトウェアを表示するユーザワークステーションの数

- トポロジー、データ伝送媒体、使用される装置およびプロトコルの表示を伴うネットワーク構造。

- 認証方法と同様に、使用されるデバイスの表示を伴うリモートアクセスの構造。

- ハードウェア、システム、およびアプリケーションソフトウェアを示すサーバの数

- サプライヤによる情報システムを支援する既存のシステムとその指示および活動分野の境界。

- ウイルス対策システムおよびその他のソフトウェア制御システム

- ネットワークおよび情報管理技術

- 認証技術 - リストと説明。

- 記載されているパラメーターについて、情報環境の計画的な変更を行います。

- インターネット接続:

- インターネット接続の種類

- 既存のファイアウォール(存在する場合)

- 内部システムによって使用される、外部環境との通信手段。

- 外部からアクセス可能な内部システムおよびサービス

- 電子商取引およびその他の取引システム

- インターネットへのアクセスと使用に関する承認されたセキュリティポリシーの存在の表示。

- 予定されているイベント(ファイアウォールが購入されているもの):

- インターネットアクセス方法と企業のセキュリティポリシーの変更。

- これは、内部ユーザー、リモートアクセスを持つユーザー、または公に利用可能な特別なユーザーのために別々に管理する必要があります。

- 必要なファイアウォール機能

- アクセス制御

- メッセージが表示されます。

- 認証

- 構成管理

- 通過トラフィックの内容を制御します。

- 登録ログ

- 攻撃の認識

- ネットワークオプション(インタフェース数、アクセス方法)

- リモート管理

- システム要件(ターンキー、他の製品との統合など)

- その他の条件

- ファイアウォールの推定コスト(会社がいくら費やすことができるか)。

- 製品の発売予定日

- 製品証明書の要件

- 製品およびサポートサービスの意図された管理者のための要件

- 契約の特別な条件(もしあれば)

- このフォームに含まれていない他のコメント。

このフォームに記入して製造元に送信することで、会社が購入者に対して最高品質のオファーを作成できるようになります。 ただし、このフォームに記入すると、誰にも送信しなくても、組織はどのようなソリューションが必要かをよりよく理解できるようになります。