Správca systému zakázal používanie uložených poverení. Povoliť ukladanie poverení pri pripojení cez RDP

Pri pripájaní k vzdialenej ploche cez službu RDP je možné ukladať poverenia, aby ste ich nezadali vždy. Existuje však jedna jemnosť. Ak sa teda pripojíte z počítača umiestneného v doméne k počítaču v pracovnej skupine, nebudete môcť používať uložené údaje a zobrazí sa podobná správa:

"Správca systému zakázal používanie uložených poverení na prihlásenie do vzdialeného počítača, pretože jeho pravosť nebola úplne overená. Zadajte nové poverenia. "

Skutočnosť, že pri pripájaní k vzdialenému počítaču sú poverenia uložené v predvolených zásadách domény. Táto situácia sa však môže zmeniť.

Na počítači, z ktorého sa pripájate, kliknite na Win + R a zadajte príkaz gpedit.mscpotom kliknite na tlačidlo OK. Okrem toho možno budete musieť zadať heslo správcu alebo ho potvrdiť.

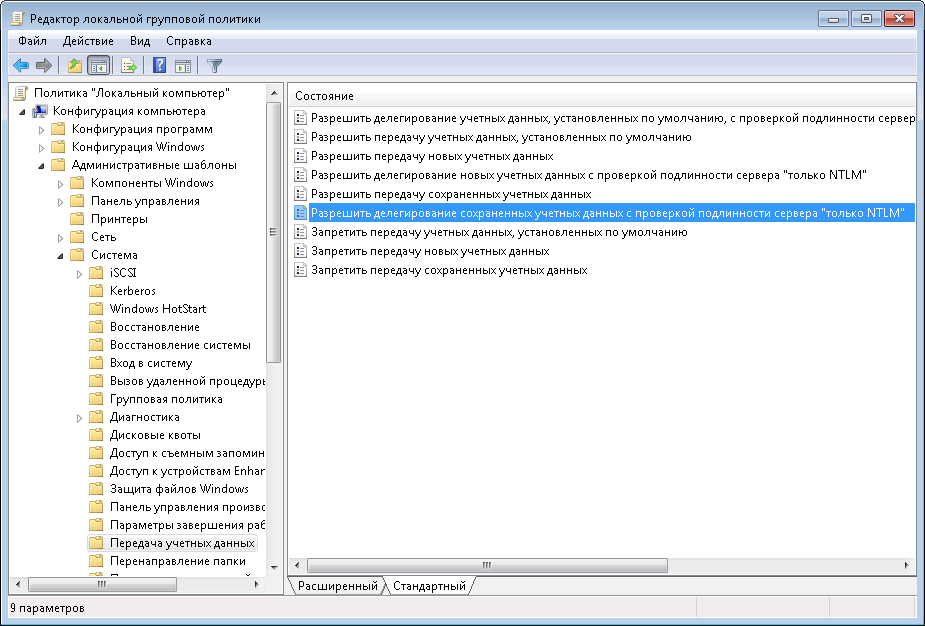

V otvorenom okne editora miestnych zásad politiky prejdite do sekcie Šablóny pre správu -\u003e Systém -\u003e Odovzdávanie poverenia. Máme záujem o politiku Povoliť delegovanie uložených poverení s overením servera "iba NTLM" (v anglickom znení povolenia Delegovanie uložených poverení s autentifikáciou servera NTLM iba).

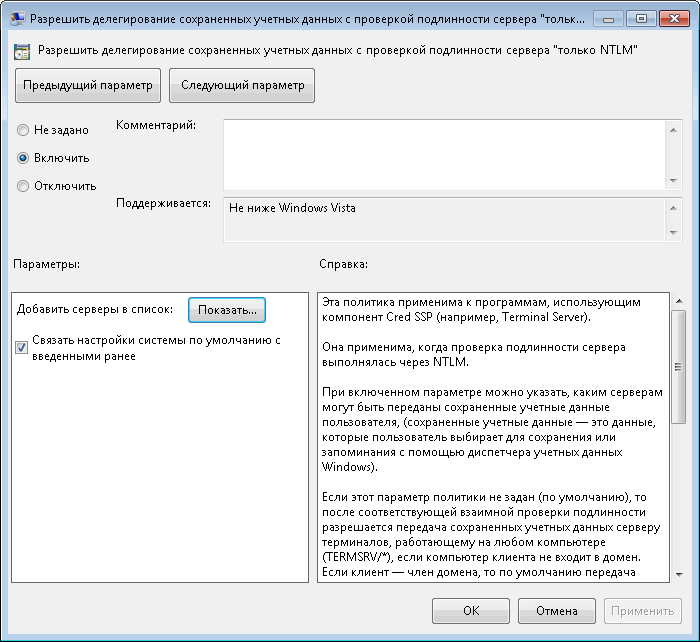

Zapnite pravidlá a potom kliknite na tlačidlo Zobraziť, ak chcete do zoznamu pridať servery, ku ktorým sa chystáme pripojiť.

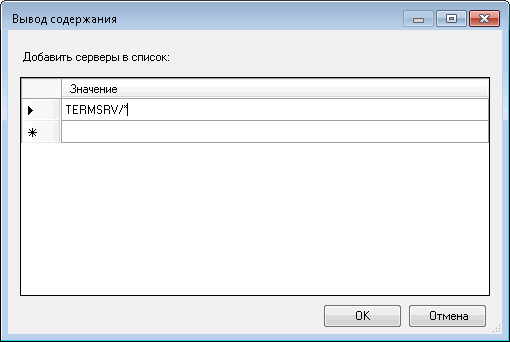

Môžete vyplniť zoznam niekoľkými spôsobmi. Napríklad:

TERMSRV / remote_pk - dovoľujeme vám uložiť poverenia pre jeden konkrétny počítač;

TERMSRV / * Contoso.com - umožňuje ukladanie údajov pre všetky počítače v doméne contoso.com;

TERMSRV / * - dovoľujeme uložiť dáta pre všetky počítače bez výnimky.

varovanie: použite veľké písmená v TERMSRV, ako v príklade. Ak je zadaný konkrétny počítač, mal by byť hodnota remote_pc presne odpovedať s názvom zadaným v poli "Počítač" vzdialenej pracovnej plochy.

Po vyplnení zoznamu kliknite na tlačidlo OK a zatvorte editor politiky skupiny. Otvorte konzolu príkazov a aktualizujte pravidlá príkazom gpupdate / force, Všetko, čo sa dá pripojiť.

A ešte viac. Pri používaní politiky miestnych skupín povoľujeme iba ukladanie poverení v jednom konkrétnom počítači. Pre niekoľko počítačov by bolo lepšie vytvoriť v doméne samostatnú OU a prepojiť príslušnú politiku domény s touto doménou.

Dnes je v sieti stovky a možno tisíce správcovských účtov. Máte kontrolu nad všetkými týmito účtami a viete, čo môžu robiť?

Prečo potrebujem kontrolovať účty správcu?

Ak ste administrátor windows Networkinga takáto väčšina, potom vaša pozornosť by mala byť zameraná na firemné podnikanie Active Directory. So všetkými týmito obavami týkajúcimi sa bezpečnosti radičov domén, serverov, služieb, aplikácií a pripojenia k internetu zostáva len málo času, aby ste účty správcovia sú správne kontrolovaní.

Dôvody, prečo je potrebné tieto účty riadiť, je obrovská rozmanitosť. Po prvé, tisíce alebo veľké množstvo takýchto účtov môže potenciálne existovať vo veľkých alebo stredných sieťach, takže existuje veľká pravdepodobnosť, že sa tieto účty môžu dostať mimo kontroly. Po druhé, väčšina spoločností umožňuje bežným používateľom prístup k miestnemu účtu správcu, čo môže spôsobiť problémy. Po tretie, s pôvodným správcovským účtom sa musí zaobchádzať opatrne, a preto obmedzenie výsad je vynikajúcim preventívnym opatrením.

Koľko správcovských účtov máte?

Ak chcete odpovedať na túto otázku, musíte urobiť nejaký výpočet (ako by povedal Jethro Bodine). pretože každý počítač so systémom Windows má účet miestneho správcu, potom začneme odtiaľto. Tieto počítače zahŕňajú Windows NT, 2000, XP a Vista. Uistite sa, že zapnete všetky klientske počítače, ktoré používajú správcovia, vývojári, zamestnanci, a dokonca sa nachádzajú v serverovej miestnosti alebo na aplikačných zariadeniach. Ak máte kiosky, testovacie počítače, centralizované pracovné stanice atď., Musíte tiež zahrnúť všetkých do nášho výpočtu. Nie je potrebné čítať používateľské účty zatiaľ, pretože počet zariadení nemusí zodpovedať počtu používateľov.

Teraz je potrebné zvážiť počet serverov, ktoré máte. V tomto zozname zatiaľ nie je potrebné zahrnúť radičov domény. Zo všetkých vašich serverov je potrebné vybrať servery, ktoré vykonávajú nasledujúce úlohy: ukladanie dát, server pre tlač, aplikačný server, mailový server, kancelársky server, atď. Každý z týchto serverov má lokálny SAM, a preto má účet lokálneho správcu. Tento účet sa nesmie používať veľmi často, môže to byť ešte dôležitejší dôvod, prečo je potrebné kontrolovať jeho práva.

Nakoniec by ste mali zvážiť radič domény. Tu máte veľmi dôležitý účet správcu - účet, ktorý kontroluje službu Active Directory. Tento účet správcu nielen ovláda službu Active Directory, ale tiež riadi koreňovú doménu, ako aj účet správcu spoločnosti. Ak máte viac ako jednu doménu, musíte mať pre každú doménu jeden účet správcu. Príslušný účet správcu je platný iba v doméne, v ktorej sa nachádza, ale stále je to veľmi dôležitý účet.

Obmedzenie vstupu

Nie je veľa možností fyzického obmedzenia prihlasovacích práv pre tieto účty správcu. Tieto účty by sa však nemali používať denne. Preto je potrebné prijať určité opatrenia na obmedzenie ich používania. Jasnou voľbou je obmedziť počet používateľov, ktorí poznajú heslá pre tieto účty. Pre správcovské účty priradené k službe Active Directory by bolo pekné vytvoriť proces priraďovania hesiel, keď žiadny používateľ nezná úplné heslo. To sa dá ľahko urobiť, keď dvaja správcovia zadajú časť hesla a potom dokumentujú túto časť. Ak je tento účet vždy potrebný, potrebujete obidve časti hesla. Ďalšou možnosťou je použiť program na automatické generovanie hesla, ktoré vám umožní generovať zložité heslo.

Obmedzenie prístupu k miestnemu účtu správcu

Bez ohľadu na to, či povolíte bežným používateľom prístup k ich pracovnej stanici alebo nie, musíte obmedziť prístup k miestnemu správcovskému účtu. dva jednoduchými spôsobmi pretože toto je zmeniť názov účtu miestneho správcu a často ho meniť. Existujú objekty skupinovej politiky pre každé z týchto nastavení. Prvý parameter je v časti Konfigurácia počítača Nastavenia systému Windows Nastavenia zabezpečenia Lokálne politiky Možnosti zabezpečenia, ako je znázornené na obrázku 1. Pravidlá, ktoré chcete nakonfigurovať, sa nazývajú Účty: Premenovať účet správcu.

Obrázok 1: Pravidlá pre úpravu lokálneho účtu správcu účtu

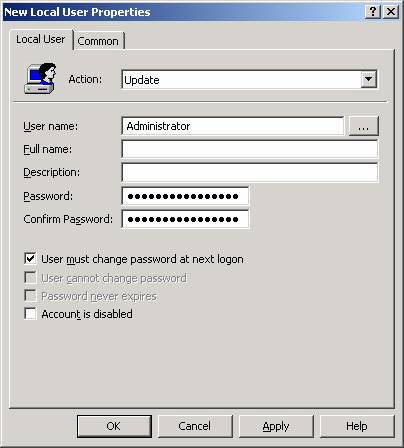

Druhá politika, ktorý chcete konfigurovať, je súčasťou novej sady nastavenia politiky (sady nastavenia politiky), ktorý sa objaví v roku 2007. Táto politika je súčasťou skupiny nazývanej tvorcom politiky kúpeľňa, a je umiestnený v sekcii Konfigurácia počítačom | Nastavenie systému Windows | Ovládací panel | lokálnych užívateľov a skupín, ako je znázornené na obrázku 2.

Obrázok 2: Pravidlá na obnovenie hesla pre účty správcu účtu lokálneho správcu účtu

Poznámka: Toto pravidlo nebráni tomu, aby bežný používateľ neustále monitoroval tento účet, pretože jediný spôsob, ako to urobiť, je odstrániť bežného používateľa zo skupiny administrátorov.

Obmedzenie prístupu do siete

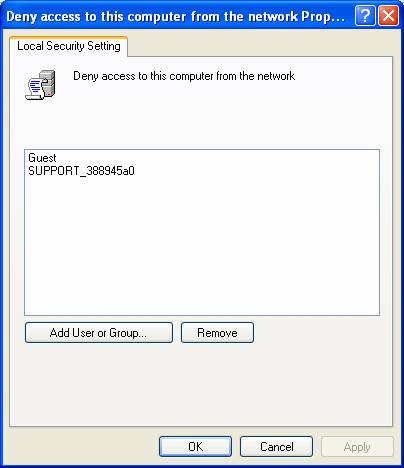

Ako všetci vie (ale nie si všetci pamätajú), administrátorský účet by sa nemal používať denne. Z tohto dôvodu nie je potrebné konfigurovať sieť, aby umožňovala prístup do siete v rámci tohto účtu. Jedným z dobrých spôsobov, ako obmedziť práva tohto účtu, je zabrániť prístupu správcovského účtu k serverom a radičom domény v sieti. To sa dá ľahko urobiť pomocou konfigurácie GPO. Toto nastavenie je GPO Konfigurácia počítača | Nastavenie systému Windows | Nastavenie zabezpečenia | Lokálna politika | Priradenie užívateľských práv, ako je znázornené na obrázku 3. Politiky, ktoré by ste mali nakonfigurovať tak zvané Odoprieť prístup k tomuto počítaču zo siete (odoprieť prístup k tomuto počítaču zo siete) ,

Obrázok 3: Pravidlá na zabránenie prístupu správcu k počítaču zo siete

Ďalšie nastavenia

Môžete tiež obmedziť prístup k účtu správcu v spoločnosti. Ďalšie príklady, v ktorých môžete obmedziť prístup:

- Nepoužívajte konto správcu ako účet služby

- Zakázať prístup k terminálovým službám na serveroch a radičoch domén

- Zabrániť administrátorom, aby sa mohli prihlásiť ako služba na serveroch a radičoch domén

- Zakázať prihlásenie administrátora ako dávková úloha

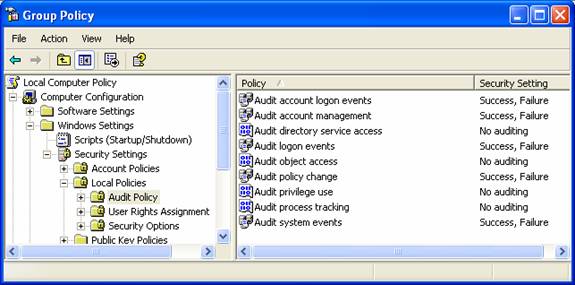

Tieto nastavenia obmedzia iba vplyv účtu správcu na počítače v sieti. Tieto nastavenia nebránia používateľovi s právami správcu konfigurovať tento prístup. V tomto prípade musíte nakonfigurovať audit, aby ste nakonfigurovali účet správcu, ako aj skontrolovať, kedy bol tento účet použitý na prihlásenie a používanie používateľských práv. Tieto nastavenia môžete znova vykonať pomocou nástroja GPO. Tieto nastavenia nájdete v časti Konfigurácia počítača | Nastavenia systému Windows | Nastavenia zabezpečenia | Lokálne politiky | Audítorské pravidlá, ako je znázornené na obrázku 4.

Obrázok 4: Pravidlá pre nastavenie auditu pre správu a používanie účtu

Zhrnutie

Účet správcu je najdôležitejší účet, ktorý existuje v operačnom svete. systém Windows operačný systém. Tento účet je taký výkonný, že by sa nemal používať, kým nenastane skutočná potreba, ako napríklad núdzová obnova alebo počiatočné nastavenie. Ak chcete obmedziť rozsah vplyvu tohto účtu, môžete to urobiť pokročilé nastavenia chrániť svoj účet a pristupovať k nemu. Zásady skupiny sú mechanizmom, ktorý sa používa na distribúciu týchto znížených práv medzi všetkými počítačmi, pre ktoré je potrebné obmedziť práva správcu. Po týchto nastaveniach sa bude monitorovať nielen účet správcu, ale bude možné zistiť aj pokusy o nájdenie v sieti s týmto účtom.

V predchádzajúcich článkoch o politikách miestnej bezpečnosti ste sa dozvedeli o zásadách zásad politiky a zásad auditu. Vlastniť získané poznatky, môžete výrazne chrániť poverenie vašich používateľov a sledovať neoprávnené pokusy o prístup. Stojí za zváženie, že používatelia nemajú dostatočnú znalostnú základňu o bezpečnosti a že aj pravidelný používateľ môže mať dostatočné privilégiá na poškodenie svojho systému a dokonca aj počítačov na vašom intranetu. Priradenie miestnych bezpečnostných pravidiel používateľskými právami pomáha predchádzať takýmto problémom, ktoré sa v skutočnosti budú diskutovať v tomto článku. Pomocou pravidiel priradenia užívateľských práv môžete určiť, pre ktorých používateľov alebo skupiny používateľov budú udelené rôzne práva a privilégiá. Pomocou týchto pravidiel sa nemôžete obávať skutočnosti, že používatelia vykonajú akcie, ktoré nemajú robiť. Pri prideľovaní práv je k dispozícii 44 bezpečnostných politík, ktorých uplatňovanie bude prerokované neskôr.

Pravidlá priradenia používateľských práv

Ako bolo uvedené vyššie, pre prideľovanie používateľských práv existuje 44 bezpečnostných politík. Potom sa môžete oboznámiť s osemnásť bezpečnostnými pravidlami, ktoré sú zodpovedné za priradenie rôznych práv používateľom alebo skupinám vo vašej organizácii.

- Archivácia súborov a adresárov, Pomocou týchto pravidiel môžete určiť používateľov alebo skupiny na vykonanie operácií. zálohovanie súbory, adresáre, kľúče databázy Registry a ďalšie objekty, ktoré podliehajú archivácii. Tieto pravidlá poskytujú prístup k nasledujúcim povoleniam:

- Prehľadávať priečinky / spúšťať súbory

- Obsah / čítanie zložiek

- Čítanie atribútov

- Čítanie rozšírených atribútov

- Povolenia na čítanie

- Zamknúť stránky v pamäti, Pomocou týchto bezpečnostných pravidiel môžete špecifikovať konkrétnych používateľov alebo skupiny, ktoré môžu používať procesy na ukladanie údajov vo fyzickej pamäti, aby sa zabránilo tomu, že sa dáta z diskutovať do virtuálnej pamäte na disku.V predvolenom nastavení nie sú obe pracovné stanice ani servery na to nie je povolenie.

- Obnovte súbory a adresáre, Tieto pravidlá vám umožňujú špecifikovať používateľov a skupiny, ktoré môžu obnoviť súbory a adresáre, obchádzať uzamykacie súbory, adresáre, kľúče databázy Registry a iné objekty umiestnené v archívnych verziách súborov. Na pracovných staniciach a serveroch sú tieto oprávnenia udelené skupinám "Správcovia" a "Zálohovací operátori", a na radičoch domén - "Zálohovací operátori" a "Serverové operátory".

- Prihláste sa ako dávková úloha, Pri vytváraní úlohy pomocou plánovača úloh operačný systém zaregistruje používateľa v systéme ako používateľ s dávkovým prihlásením. Tieto pravidlá umožňujú skupine alebo konkrétnemu používateľovi prihlásiť sa pomocou tejto metódy.V predvolenom nastavení na pracovných staniciach a radičoch domény sú tieto privilégiá udelené skupinám "Správcovia" a "Zálohovací operátori".

- Prihláste sa ako služba, Niektoré systémové služby sa prihlásia operačný systém pod rôznymi účtami. Napríklad služba "Windows Audio" beží pod účtom "Miestna služba"služba "Telephony" používa účet Sieťová služba, Táto bezpečnostná politika určuje, ktoré účty služby môžu registrovať proces ako službu. Štandardne obe pracovné stanice a servery nemajú žiadne povolenia pre túto skupinu.

- Vykonajte úlohy údržby objemu, Pomocou týchto pravidiel môžete určiť používateľov alebo skupiny, ktorých členovia môžu vykonávať operácie určené na obsluhu zväzkov. Používatelia s takýmito oprávneniami majú práva na čítanie a zmenu požadovaných údajov po otvorení ďalších súborov, môžu tiež prehliadať disky a pridať súbory do pamäte obsadenej inými údajmi. Predvolene majú takéto práva iba správcovia pracovných staníc a radiče domén.

- Pridávanie pracovných staníc do domény, Tieto pravidlá zodpovedajú za to, aby používatelia alebo skupiny mohli pridávať počítače do domény služby Active Directory. Používateľ s týmito oprávneniami môže do domény pridať až 10 počítačov. V predvolenom nastavení môžu všetci overení používatelia na radiči domény pridať až desať počítačov.

- Prístup k správcovi poverení v mene dôveryhodného volajúceho, Správca poverení je komponent, ktorý ukladá poverenia, napríklad používateľské mená a heslá, ktoré sa používajú na prihlásenie na webové stránky alebo iné počítače v sieti. Toto pravidlo používa správca poverení počas zálohovania a obnovy a nie je vhodné ho poskytovať používateľom. Štandardne obe pracovné stanice a servery nemajú pre túto skupinu žiadne povolenia.

- Prístup k počítaču zo siete, Táto bezpečnostná politika je zodpovedná za to, že umožňuje používateľom počítačov pripojiť sa k určeným používateľom alebo skupinám v sieti. Na pracovných staniciach a serveroch sa tieto oprávnenia udeľujú skupinám "Správcovia" a "Zálohovací operátori", "Užívatelia" a "All", Na radičoch domén - "Správcovia", "Overené používatelia", "Ovládače podnikových domén" a "All".

- Vypnite systém, Pomocou tohto nastavenia pravidiel môžete vytvoriť zoznam používateľov, ktorí sú oprávnení používať príkaz. "Dokončenie práce" Po úspešnom prihlásení sa tieto oprávnenia na pracovných staniciach a serveroch udeľujú skupinám "Správcovia", "Zálohovací operátori" a "Užívatelia" (iba na pracovných staniciach) a na radičoch domén - "Správcovia", "Zálohovací operátori", "Serverové operátory" a "Operátori tlače".

- Načítavanie a vykladanie ovládačov zariadení, Pomocou aktuálnych pravidiel môžete určiť používateľov, ktorým bude udelené právo dynamicky načítavať a uvoľňovať ovládače zariadení v režime jadra a tieto pravidlá sa nevzťahujú na zariadenia PnP. Na pracovných staniciach a serveroch sa tieto oprávnenia udeľujú skupinám "Správcovia", a na radičoch domén - "Správcovia" a "Operátori tlače".

- Nahradenie značky úrovne procesu, Pomocou týchto bezpečnostných pravidiel môžete používateľov alebo skupinu obmedziť na používanie funkcie API CreateProcessAsUser tak, aby jedna služba mohla spustiť ďalšiu funkciu, proces alebo službu. Stojí za pozornosť skutočnosť, že takáto žiadosť ako "Plánovač úloh" Pre svoju prácu používa údaje o privilégiách. V predvolenom nastavení sú tieto práva udelené účtom na pracovných staniciach aj v radičoch domén Sieťová služba a "Miestna služba".

- Zakázať prihlásenie do systému prostredníctvom vzdialených pracovných staníc, Pomocou týchto pravidiel zabezpečenia môžete používateľom alebo skupinám obmedziť prihlásenie sa ako klienti vzdialenej pracovnej plochy. V predvolenom nastavení sa môžu všetci na pracovných staniciach aj serveroch prihlásiť ako klienti vzdialenej pracovnej plochy.

- Zakázať miestne prihlásenie, Tieto pravidlá zabraňujú jednotlivým používateľom alebo skupinám prihlásiť sa do systému. V predvolenom nastavení sa môžu všetci používatelia prihlásiť.

- Zmena štítku objektov, Vďaka týmto pravidlám priradenia práv môžete povoliť určeným používateľom alebo skupinám zmeniť značky integrity objektov iných používateľov, ako sú súbory, kľúče databázy Registry alebo procesy. V predvolenom nastavení nie je nikto oprávnený meniť menovky objektov.

- Zmena prostredia výrobcu, Pomocou týchto pravidiel zabezpečenia môžete určiť používateľov alebo skupiny, ktoré budú môcť čítať premenné hardvérového prostredia. Premenné prostredia hardvéru sú parametre uložené v energeticky nezávislej pamäti počítačov, ktorých architektúra je odlišná od x86. Na pracovných staniciach a radičoch domény sa tieto oprávnenia predvolene udeľujú skupinám "Správcovia".

- Zmeňte systémový čas, Tieto pravidlá zodpovedajú za zmenu systémového času. Poskytnutím tohto práva používateľom alebo skupinám vám okrem toho, že budete môcť zmeniť dátum a čas vnútorných hodín, im umožníte zmeniť čas sledovaných udalostí v modulu snap-in "Zobrazovač udalostí"Na pracovných staniciach a serveroch sa tieto oprávnenia udeľujú skupinám. "Správcovia" a "Miestna služba", a na radičoch domén - "Správcovia", "Serverové operátory" a "Miestna služba".

- Zmeňte časové pásmo, Pomocou aktuálnych bezpečnostných pravidiel môžete špecifikovať používateľov alebo skupiny, ktoré majú povolené zmeniť časové pásmo svojho počítača, aby zobrazili miestny čas, čo je súčet systémového časového a časového posunu počítača. Na pracovných staniciach a radičoch domény sa predvolene tieto oprávnenia udeľujú skupinám "Správcovia" a "Užívatelia".

Na pracovných staniciach a serveroch sa tieto práva udeľujú skupinám. "Správcovia" a "Zálohovací operátori", a na radičoch domén - "Zálohovací operátori" a "Serverové operátory".

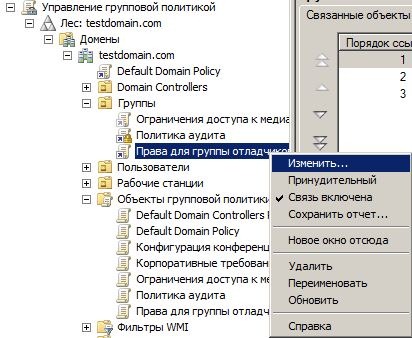

Uplatňovanie pravidiel priradenia užívateľských práv

V tomto príklade vám poviem, ako môžete priradiť práva k jednej zo skupín vo vašej organizácii v radiči domény. Postupujte takto:

záver

V tomto článku sme pokračovali v štúdiu bezpečnostných politík, konkrétne sa dozvedeli o pravidlách priradenia užívateľských práv. Pomocou pravidiel priradenia užívateľských práv môžete určiť, pre ktorých používateľov alebo skupiny používateľov budú udelené rôzne práva a privilégiá. 18 z 44 bezpečnostných politík je podrobne popísaných. V príklade v článku ste sa tiež naučili, ako tieto politiky aplikovať v organizácii. V ďalšom článku sa naučíte pravidlá, ktoré spravujú denníky udalostí.