opensshサーバのインストールubuntu。 プロトコルSSH1およびSSH2。 端末用のクロスプラットフォームOpenSSHクライアント。 Linux用のSSHクライアント

SSHは「セキュアシェル」の略で、リモートマシンにコマンドを安全に送信するためのネットワークプロトコルです。 手術室のデフォルトでは ubuntuシステム サーバ12.04 ssh-serverはインストールされていませんが、リモート管理に最も必要なサーバシステムssh上にあります。 このガイドでは、Ubuntu Server 12.04 LTSにsshサーバーをインストールする方法について説明します。

したがって、私たちは設定をオーバーロードし、リモートデスクトップはすでに実行されています。 ここにはたくさんの機会と組み合わせがあり、誰もが思うように行動します。 いくつかのツールの助けを借りて、リモートで作業することができます。 つまり、ある部屋のコンピュータに座って、他の部屋のコンピュータのリソースを使用することができます。 さらに、2台のコンピュータ間の距離は関係ありません。 私たちが作業しているかのように、別の場所にあるコンピュータ上で操作を実行できます ローカルコンピュータ.

遠隔端末と通信するためのいくつかのプロトコルがある。 現在、ルータは非常に一般的なデバイスです。 図1は、 ホームネットワーク 2台のノートパソコンと2台のデスクトップがあります。 脂肪とトーマスの2つのラップトップに注意してください。 この章の後半では、ラップトップに接続して厚手のノートブックを作成して作業する方法を示します。

インストールは標準のUbuntuリポジトリから実行されるため、インターネットへの接続が設定されている必要があります。

Ubuntu Server 12.04はOpenSSH Serverを使用してインストールされます。 次のコマンドを発行します。

sudo apt-get openssh-serverをインストールする

インターネットへの接続速度にもよりますが、インストールには数分かかることがあります。 インストールが完了したら、すぐにsshdサービスを開始し、sshサーバの使用を開始することができます。 インストール時にインストールされるすべてのOpenSSH設定は高度なセキュリティを備えています。 OpenSSHサーバを起動するには、次のコマンドを実行します。

まず、適切なプログラムをインストールする必要があるので、コンソールを開いて入力します。 もちろん、両方のコンピュータにインストールする必要があります。 まあ、すべてがインストールされている場合は、接続しようとする必要があります。 接続はコンソールタイプで簡単です。

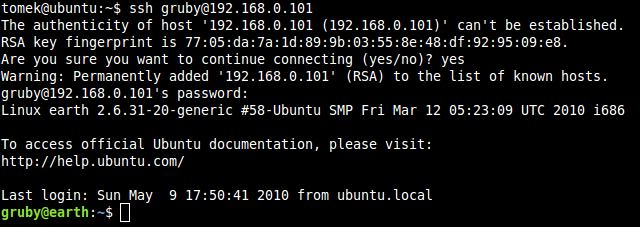

最初にコマンドを入力すると、端末は接続を続けるかどうかを教えてくれます:yesと入力します。 アカウント。 パスワードが正しい場合は、ログインしてから、今からラップトップに座って、われわれは実際にあなたが見る厚いラップトップに取り組んでいます。

ただし、制限を追加してセキュリティを強化したい場合は、設定を少し変更する必要があります。 ほぼすべてのサーバーソフトウェアと同様に、 sSHの設定 設定ファイル(この場合は/ etc / ssh / sshd_config)内のパラメータの名前とその値の対応です。

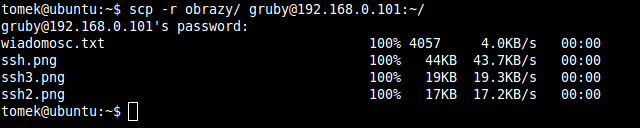

クライアントからサーバーにファイルをコピーするのは一般的に次のようになります。 上記のステートメントが明確でない場合は、心配しないでください。 この例は、どのように見えるかを示し、すべてが明確になります。 一般的なケースでサーバーからクライアントにファイルをコピーする方法は次のとおりです。

安全なシェルとパスワードなしでコピーを保護する

図に例を示します。 クライアントからサーバーへのコンテンツと共にディレクトリをコピーするのは一般的に次のようになります。

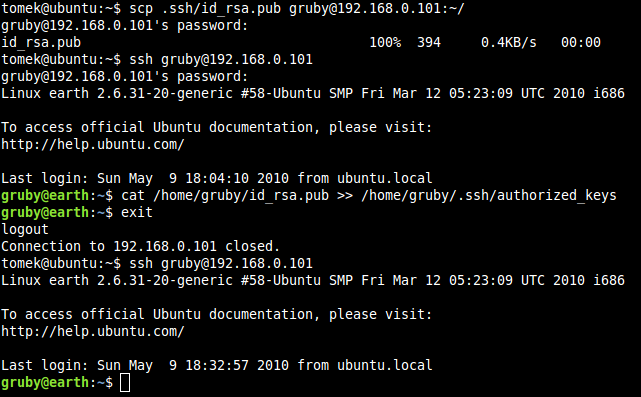

リモートコンピュータに接続するとき、またはファイルを送信するときに、パスワードの入力を続行するのは非常に困難です。 これは以下のように修正することができます:鍵生成。 コンソールにキーを生成するには、「」と入力します。

sshサーバのセキュリティを改善する

設定ファイル/ etc / ssh / sshd_configの変更を開始する前に、そのコピーを作成する必要があります。 たとえば、ファイルをホームフォルダにコピーすることができます。

sudo cp / etc / ssh / sshd_config〜

これで、sshサーバの設定を開始できます。 テキストエディタで/ etc / ssh / sshd_configファイルを開きます(viなど)。

キーを保存するためにジェネレータファイルにジェネレータを入力するように求められたら、 "Enter"を押してください。 このコマンドの結果は、図に示されています。

次のステップは、生成されたファイルをリモートコンピュータに送信することです。 これらのアクションはすべて図面のように見えます。

その後、パスワードなしでログインすることができます。 また、パスワードを入力せずにファイルを送信することもできます。

サーバー上で、パッケージからいくつかのパッケージをインストールします。 サーバー上には、任意のグラフィカル環境をインストールします。 長所: - デザイン絶えずコミュニティによって開発された100%オープンソースとノックアウトは、 - セキュリティを心配する必要はありません。 多くの設定があります。つまり、リンクが少なくてもスムーズに操作できるようになります。 - クライアントはほぼすべてのグラフィックス環境で動作し、各コマンドをリモートで起動することができます。

sudo vi / etc / ssh / sshd_config

sshサーバーポートの変更

標準TCP / SSHサーバIPポート - 22はこのことを知って、多くの自動ハッキングプログラムが開いているポート22を決定するとの橋渡ししようとすると、ネットワークをスキャン ssh パスワードを選択します。 ユーザー名とパスワードが(これは、もちろん、許容できない)シンプルであれば、その場合には、あなたは彼らがピックアップされると、攻撃者がシステムに入っていることのリスクを実行します。 ほとんどの場合、他のポートを変更自動遮断システムからあなたのsshサーバを非表示にすることができます。 設定ファイル内の行の「ポート22」のポートの外観を変更し、例えば、ポート値を変更するには:

サーバー上のカップにプリンタを接続する方が簡単です。 残念ながら、私の場合、このトンネルのチューニングにはいつも問題がありました。

また、リモートサーバーがユーザー名とパスワードを提供してログインできるかどうかを確認することもできます。 一言で言えば、これはあなた自身のものを使ってリモートコンピュータをサポートするコンソールです。

一般的な考え方とは異なり、専用のサーバーまたは仮想サーバーは必要ありません。 共通の共有ホスティングのために提供している企業もあります。 ホスティングへの接続は全く別の問題です。 データ転送 - ユーティリティは簡単です。

あなたは、少なくともサーバーに接続しようとすると、ポート番号を覚えておく必要があるため、SSHポートの変更は常に、例えば、非常に良い解決策ではないかもしれないことに注意してください。 さらにブルートフォースのsshキーの代わりに、パスワードを使用して自分自身を守るために。

sshのrootログインを許可しない

攻撃者がパスワードを推測し、rootとしてシステムにログインできるようになる場合ので、いくつかは、安全性を向上させるようにssh経由ルートとしてエントリを禁止のPermitRootLogin「「オム、彼はすぐにシステムを完全に制御を得る。この設定を行うには、へスクロール」し、その値を変更します 「はい」から「いいえ」へ:

1つのミニチュアだけが姿を消した。 有罪判決は数分かかった。 そして、これは想像以上の危険を引き起こすものではありません。 ローカルコンピュータのアカウントをパスワードなしでリモートコンピュータ上の特定のユーザーとして登録できるようにする証明書サーバーを送信します。 だから、順番に、それを行う方法? 座っているコンピュータでコンソールを起動します。 。 コマンドラインに対処する必要はありません。 コマンドライン 恐ろしいことではない。

最悪の場合、接続を閉じると、すべてのことが閉じられます。 今度は、他のサーバーからサーバーにロードしたファイルをすばやく復元することを想像してください。 あなたはダウンロードを開始したい バックアップ コンピュータを閉じます。

特定のユーザーにsshのみのログインを許可する

セキュリティを高めるもう1つの方法は、sshにログインできるユーザー数を制限することです。 これは、 "AllowUsers"ディレクティブを使用して行うことができます。 これが設定ファイルに存在する場合、ログインはそこに記述されているユーザに対してのみ許可されます。 たとえば、sshがユーザー "howtoit"のみにログオンできるようにするには、/ etc / ssh / sshd_configファイルの最後に次の行を追加します。

私たちが分断したセッションは、サーバーのバックグラウンドで丁寧に働いていました。 私たちが見たことのない時間、作業結果、またはタスクの現在の状態によって異なります。 いくつかの異なる仮想セッションを作成することもできます。設定するときには、それらに名前を付ける必要があります。

このコマンドを使用すると、セッションの現在のリストを表示できます。 セッションを終了するには、単に入力してください。 ノーチラスを起動します。 ファイルメニューで「サーバーに接続」を選択し、接続情報を入力します。 残念ながら、これは上記の証明書のトリックでは機能しませんが、保存することができる「パスワードを覚えてください」チェックボックスがあります。 リンクをクリックすると、システムがマウントされます ファイルシステム 他のリソースと同様に、

複数のユーザーをリストに追加する場合は、スペースを使用して追加するだけです(例:

someUsers howtoitruを許可するユーザー

設定が完了したら、設定ファイルを保存して閉じ、sshサーバを再起動します:

これで、sshクライアントを使用して別のマシンからUbuntu Server 12.04システムに接続できます。

機能を損なうことなく、セキュリティ上の深刻な問題を解決します。 ファイル操作を自分で実行できない場合は、管理者が提供するヘルプを使用できます。 これは、ファイルによる操作は、対応するサービスの注文後およびこの注文の支払い後に管理者によって実行されることを意味します。

トンネルインターフェースで作業するためには、 システム管理者 クライアントとサーバーの両方で実行できます。 その後、パスワードの使用を拒否することができます。これにより、サービスのセキュリティが大幅に向上します。 その後、サービスを再開します。 クライアントの設定から始めましょう。 それに応じて設定のインターフェイス番号を設定することを忘れないでください。

この記事では、CentOS 6.3がインストールされているサーバーへのssh接続をセットアップする方法を説明します。

Ubuntu 12.04と12.10では、デフォルトパッケージはopen-sshクライアントです。 すべてのsshパッケージを完全にインストールする必要がある場合は、コンソールで次のコマンドを実行します。

sudo apt-get install ssh

すでにssh経由でUbuntuに接続することができます。

サーバー上でsshを設定する

CentOS 6.3のコンソールに行きましょう:

インストールする SSHサーバー 次のコマンドを入力します。

yum -y install openssh-server

おそらく、相手とのこの接続を確立する時間を与えるために設計されたあなたの睡眠の値を調整する必要があります。 次に、標準的なインターフェース構成を持っています。つまり、アドレス、マスク、トンネルのアドレスは接続のもう一方の端にも対応しています。 したがって、このインターフェースの適切な設定が必要です。 たぶんそれはちょっと変わったかもしれませんが、ここでは通常2つのアドレスが使用されています。 最初は外部サーバーのアドレス、もう1つはクライアント上の外部ネットワークインターフェイスの動的に一致する既定のゲートウェイアドレスです。

我々は立ち上げる サービス:

chkconfig sshd on

サービスsshd start

IpTablesの設定:

yumはiptablesをインストールしますsystem-config-securitylevel-tui

System-config-firewall-tui

*タブでは、ssh

変更を保存するには、サービスを再起動します。

サービスiptables restart

ssh設定ファイルは/ etc / ssh / sshd_configにあります。

それを編集する:

nano / etc / ssh / sshd_config

sshでrootアクセスを許可する場合は、行のコメントを外します

ここには進んだものはありませんが、これは私たちの楽しいサーバダウンロードの終わりではありません。 次のコマンドを呼び出して変更を受け入れます。 確認するには、クライアント上でターミナルを起動し、次のコマンドを入力します。 間違いはあってはいけません。 接続を終了するには、端末にクライアントを入力します。

これは、サーバー上での操作が、関連する管理サービスの注文後およびこの注文の支払い後に管理者によって実行されることを意味します。 その後、「セッション」カテゴリに戻り、接続データを入力できるようになります。

端末ウィンドウが開き、ログインするユーザとパスワードを入力する必要があります。 あなたは リモートサーバーシェルコマンドを入力してください。 既知のホストのリストがファイルにあります。 Googleではホスティングアカウントの無料試用をお手伝いします。

残りの設定は逆アセンブルされません。

サービスを再起動して設定を保存します。

サービスsshd restart

すべてが、セットアップはサーバー側で完了です

今すぐ コンソール Ubuntuはコマンドを入力します:

ssh [電子メールで保護された]

hostnameの代わりに、サーバーのホスト名またはipを入力します。

メッセージが表示されます。

ホスト "192.168.0.101(192.168.0.101)"の真正性は確立できません。

RSAキーの指紋は*************です。

接続を続行してもよろしいですか(はい/いいえ)?

理論的な質問、ソフトプレゼンテーション

物理サーバでは、多くの仮想マシンがリソースを共有できるように動作します。 それぞれ 仮想マシン 自ら立ち上げることができる オペレーティングシステム、それは停止することができます、物理サーバーとして再起動され、違いは、再起動、ブートなどの操作がレベルで実行されていることです ソフトウェアそれははるかに速くなります。 安全証明書に関する警告が表示されます。 問題はない、受け入れるか、続行する。 これは、将来の資料に基づいています。 私たちはパスワードを明確な形式で保存することができます。これにより、パスワードリマインダオプションを使用することができます。また、暗号化された形式で保存することもできます。 明確なパスワードストレージがないということは、システムが侵害された場合に表示されることですが、世界中に単一のパスワードがない場合、攻撃者はパスワードを使用して他のサービスにアクセスすることはできません。 サーバーが侵害されても、最初の懸念事項はパスワードではありません。 また、最初のフィールドでホスト名を確認して修正します。 保存して適用し、構成を再ロードします。 システム情報 - 構成を再確認して更新します。 下の写真。 ここでは、バックグラウンドコレクションをより高い値に設定します。 システム情報からは、更新されたシステムに関する情報を常に提供することができ、更新されたデータがあります。 システム情報 - システムに関する情報を更新します。すべてが順調でなければなりません。 今、私たちはサイトを投稿する準備が整いましたが、これは次の記事にあります。 これは、独立した仮想の独立したマシンです。 。 そしてそれがまだ「宣伝主義者」と呼ばれているなら、ここに個人的な車の安全に関するいくつかのヒントがあります。