保護されたシステムの構築におけるファイアウォールとその役割 ファイアウォールを操作する。 Windowsファイアウォールを無効にします

指定された規則に従って。

ネットワーク画面の主なタスクは、ネットワークまたは個々のノードを不正アクセスから保護することです。 また、メインタスクは、その構成で定義された基準に適していないパケットをスキップ(フィルタ)することはできないため、ネットワークスクリーンはしばしばフィルタと呼ばれます。

一部のネットワーク画面では、ローカルネットワークの外部でイントラネット(グレー)アドレスまたはポートの動的な置き換えをブロードキャストできます。ローカルネットワークの外部に使用されている外部へのポートは、追加の安全性を提供できます。

他の名前

ファイアウォール, ファイアウォール, ファイアウォール, ファリアール - 英語の言葉の転記によって形成された ファイアウォール.

ネットワークスクリーンの品種

OSIネットワークモデルのサポートされているレベルは、ファイアウォールを分類するときの主な特性です。 次の種類のファイアウォールが区別されます。

- 制御されたスイッチ(チャネルレベル)。

- ネットワークネットワークフィルタ(ステートレス)。 静的フィルタリングは、送信元、プロトコル、送信者、および受信者ポートを分析することによって実行されます。

- セッションレベルゲートウェイ(回線レベルプロキシ)。 に ネットワークモデル TCP / IPレベルのユニークな関連セッション oSIレベルしたがって、セッションレベルゲートウェイには、ネットワークやトランスポートで識別できないフィルタも、適用されたレベルでも含まれます。

- ゲートウェイ、アドレス(NAT、PAT)またはネットワークプロトコル(翻訳橋);

- チャネルステータス制御フィルタ 通信チャネルの状態を制御するためのフィルタは、パケットヘッダをさらに分析し、パケットをフィルタリングすることができる高度な機能(ステートフル)を有するネットワークレベルのネットワークフィルタを含むことが多い。

- セッションレベルゲートウェイ。 最も有名で人気のあるセッションレベルゲートウェイは靴下です。

- アプリケーションレベルゲートウェイ(アプリケーションレベルのプロキシ)、しばしばプロキシサーバーと呼ばれます。 それらは透明(透明)と不透明(固体)に分けられます。

- SPIファイアウォール(ステートフルパケット検査、SPI)、またはそれ以外の場合は動的パケットフィルタリング(動的パケットフィルタリング)を使用したファイアウォールは、高度な機能を備えた本質的にセッションレベルゲートウェイです。 ステータス検査官はセッションレベルで動作しますが、アプリケーションとネットワークレベルのプロトコルを「理解」します。 適用されたレベルゲートウェイとは異なり、2つが開きます 仮想運河 TCP(ワン - クライアント用、もう1つはサーバ用)各接続の場合、ステータスインスペクタはクライアントとサーバー間の直接接続を妨げません。

「エキスパートレベルの薪」の概念もあります。 ネットワーク画面 このタイプ それらはアプリケーションレベルの仲介者またはステータス検査官に基づいていますが、必ずセッションレベルのゲートウェイとネットワークフィルタを搭載している場合があります。 イベントロギングと管理者のアラート、リモートユーザーサポートツール(たとえば、承認など)、仮想プライベートネットワーク構築ツールなどがあることがよくあります。市場で入手可能なほとんどすべてのファイアウォールです。

典型的な機能

- 明らかに保護されていないサービスへのアクセスをフィルタリングする。

- 脆弱なサービスを使用して、保護されたサブネットからの閉じられた情報の閉じて、誤ったデータを保護されたサブネットに導入します。

- ネットワークノードへのアクセス制御。

- 内部ネットワークと内部ネットワークからアクセスするためのすべての試みを登録できます。これにより、個々のネットワークノードを使用してインターネットへのアクセスの使用を録音できます。

- ネットワークにアクセスするための手順の規制。

- 疑わしい活動の通知、ネットワークノードまたはスクリーン自体を検討または攻撃しようとしています。

保護制限の結果として、いくつかのブロック ユーザーに必要です Telnet、FTP、SMB、NFSなどのサービス。 したがって、FileVoltの設定は専門家の参加を必要とします ネットワークセキュリティー。 それ以外の場合は、不適切な構成からの害は利点を超える可能性があります。

ファイアウォールの使用は応答時間を増加させ、縮小することにも注意してください。 スループットフィルタリングは即座に発生しません。

ファイアウォールによって解決されない問題

ファイアウォール自体は、ネットワークへのすべての脅威からのPanaceaではありません。 特に彼は:

- ネットワークノードを「ハッチング」を通して浸透から保護しない(ENG。 バックドア)またはソフトウェアの脆弱性。

- 多くの人から守らない 内陸の脅威、まず第一のデータ漏洩。

- ユーザーによるダウンロードから保護しません 悪意のあるプログラムウイルスを含む。

最後の2つの問題を解決するために、適切な追加資金が使用され、特にウイルス対策。 通常、それらはファイアウォールに接続されており、ネットワークトラフィックの対応する部分を通過させ、他のネットワークノードの透過的なものとして機能するか、またはファイアウォールからのすべての送信データのコピーを受信します。 しかしながら、そのような分析にはかなりのハードウェアリソースが必要とされているため、通常、ネットワークの各ノードで独立して実行されます。

文献

- David V. Chepman、ML、Andy Fox。 Cisco SecurePIX®ファイアウォールファイアウォールCisco®SecurePIX®ファイアウォール。 - M。:「Williams」、2003. - P. 384. - ISBN 1-58705-035-8。

もっと見る

ノート

リンク

| Linuxでファイアウォールを設定します Wikiの科学者で |

- 講義10 "ファイアウォール" / Eric Maywood、ネットワークセキュリティ:情報、Intouit 2006、ISBN 978-5-9570-0046-9

- セキュリティゲートウェイ:New Wave / "Magazine Solution / LAN"、§09,2010

| ファイアウォータースクリーン | ||

|---|---|---|

ファイアウォーター画面はさまざまな機能でクラスに分類できます。

場所によって:

パーソナルファイアウォール (パーソナルファイアウォール) - それぞれにインストールされているプログラム ワークステーション ネットワーク上で、このアプリケーションまたはそのアプリケーションを確立しようとしている接続を制御します。

分散ファイアウォール 分散ファイアウォールは通常、内部ネットワークとインターネットの間の「ギャップ」にインストールされ、それを通過するすべてのトラフィックを確認します。 十分に大きいネットワークがある場合は、会社のネットワーク内の攻撃に対する保護の手段として、複数のファイアウォールをインストールすることは理にかなっています。

操作の原理によると:

バッチフィルタ (パケットフィルタ、スクリーニングフィルタ)

純粋な形式のパッケージフィルタは、ネットワークアドレスとソースおよび受信者のポート上の事前定義されたデータに基づいてネットワークパケットをフィルタリングするデバイスです。 ただし、独立したソフトウェアとハ\u200b\u200bードウェアの複合体の形式では、このタイプのファイアウォールは機能不足のために長時間見つかりませんでした。 バッチフィルタは、例えばIPアドレス(IPスプーフィング)を変更することによって簡単にバイパスすることができます。さらに、バッチフィルタは通常ルータに埋め込まれています。

- 安価

- アプリケーションの「透明度」

- ハイパフォーマンス

- 制限解析機能(OSIモデルの最大4レベルまで)

- 回避するのが簡単な低レベルの保護

- 構成と監視の複雑さ

プロキシサーバー (プロキシ、アプリケーション層ゲートウェイ)

プロキシサーバーテクノロジは、内部ネットワーク内のホストと外部ネットワーク上のホストが互いに接続を確立することは直接ではなく、仮想「Mediator」を通して - サーバーに代わってクライアントを参照する別のサービスです。そしてサーバーとクライアントに代わって。 したがって、ファイアウォールは化合物の一部として機能し、したがって、イベントが接続されているときに発生したすべてのイベントを分析し、可能な攻撃を含むことができます。

プロキシサーバーは、主に最も人気のあるアプリケーションレベルのプロトコルのいくつかについて存在します.http、ftp、そして他の人もいます。 Socks5独自のプロトコル用のプロキシサーバーを作成するためのグローバル標準もあります(RFC 1928)。 さらに、バッチ濾過が最も頻繁に存在する。

- ハイレベルの保護

- 内容を制御する能力(Webフィルタリング、 eメール 等。)

- サポートされているプロトコルの限られた数

- "opology" - クライアントマシン上のプロキシサーバーのアドレスを処方する必要性

- 接続数を2倍にする

- プロキシサービスがインストールされている低パフォーマンス、高いサーバー電源要件

- 悪いスケーラビリティ

コンディションコントロールを持つファイアウォール ステートフル検査)

このカテゴリのファイアウォールは、トラフィックを渡す、すなわち、そのアクセサリのコンテキストで各パッケージを考慮して、接続の確立されたものとその中のどのようなアクティビティを考慮しても、そのアクセサリのコンテキストで各パッケージを考慮しています。 この化合物 パッケージを受け取る前にいました。 さらに、接続をインストールせずに多数のプロトコルが動作すること(UDPなど)、ファイアウォールは、いわゆる「仮想」接続フローのフレームワーク内のパケットとの作業を生成します。 この場合、そのようなパッケージは単一の文脈で考慮されます。 この場合、この種のファイアウォールは現在の接続だけでなく以前の接続についても情報を使用できます。

- ハイレベルの保護

- OSIモデルのすべてのレベルで確認してください(最大7回目まで)

- アプリケーションの「透明度」

- 高性能(プロキシサーバーと比較して)

- スケーラビリティ

- 比較的高いコスト

今日まで、純粋な形のファイアウォールは非常にまれです。 ほとんどの場合、トラフィックをフィルタリングする機能に加えて、デバイスは様々なものを含みます 追加機能 コンテンツフィルタリング、ネットワークアドレス変換(NAT)、仮想プライベートネットワーク(VPN)、最も一般的な攻撃(ID)などを検出します。 最も便利な機能のいくつかの目的を明確にしましょう。

武装ゾーン(武装ゾーン、DMZ)

典型的な相互接続画面セットのインタフェースは、内部ネットワークを接続するためのポート、外部ネットワーク用のポート、および武装ゾーン(DMZ)用の1つまたは複数のポートを含む。

DMZの本質は、それが直接内部ネットワークまたは外部ネットワークに入らないことであり、それへのアクセスはファイアウォールの所定の規則でしか実行できません。 DMZのユーザーはいません - サーバーのみがそこにあります(たとえば、データベースサーバー、Webサーバー、 メールサーバー またはFTPサーバー)。 非武装ゾーンは通常、外部ネットワークからの外部ネットワークへのアクセスを防止するのに役立ちます。 地元のネットワーク 外部からのアクセスを必要とするすべてのサービスの特別なゾーン。

ネットワークアドレスのラッチ(ネットワークアドレス翻訳、NAT)

NATを使用する場合、ファイアウォールは、それを通過するパッケージのIPアドレスを内部ネットワークに置き換えるゲートウェイの役割を再生します。 この機能は2つのケースで役立ちます。

1.外部の世界から内部ネットワークスキームを隠し、パッケージの送信者の部分的な匿名性を確保する。

2.内部ネットワークのプライベートIPアドレスを変換する(192.168。*、172.16-31。*。*。*。*。*。*。* *)インターネット上で作業する可能性がある。

NATの2種類があります。

- 各内部IPアドレスが独自の外部アドレスに対応する静的ブロードキャスト(スタティックNAT、1対1のNAT)。

- ダイナミックブロードキャスト(ダイナミックNAT、NAT、ポートアドレス変換)、内部アドレスが外部より大きい。 ほとんどの場合、動的放送は、プロバイダによって発行された1つの実際のIPアドレス、およびインターネットアクセスを提供する必要がある内部ネットワーク内のいくつかのコンピュータの存在下で使用されます。 この場合、インターネット接続をインストールしようとしたときに、すべてのワークステーションが同じ外部IPアドレスを使用します。 注:NAT関数を実装するデバイスは、(内部ネットワークから)送信元アドレスをそのアドレスに置き換えます。 異なる内部ネットワークステーションは、変換されたパッケージ内のソースのさまざまなポートに対応します。

仮想プライベートネットワーク(仮想プライベートネットワーク、VPN)

VPN技術は物理的に組み合わせるのに役立ちます リモートオブジェクト (ネットワークまたは個々のホスト)一般的に 仮想ネットワークパブリックネットワーク(インターネットなど)を使用して、追加の通信チャネルを配置する必要性を迂回します。 情報は共通のネットワークを通過するため、読みや変更から保護する必要があります。 このために、様々な符号化手段が適用される。 OSIモデルの3番目の(ネットワーク)レベルに重ね合わせるか、インターネットから分離された1つのローカルネットワークでの作業の錯覚からユーザーを作成するチューニング機能を使用することができます。

西部では、DES(56ビット)、3DES(168ビット)、AES(128ビット/ 256ビット)を使用してトラフィックを保護するために使用されます。

私たちの国では、暗号化剤の使用の問題はFSBによって調整されます。 フォーマルな側面を更新しました.GOST 28147-89アルゴリズムを実装するファンドの認定(ゴステコミシアまたはFSB - の種類に応じて)のカテゴリに関連するデータを保護するために、 。 同時に、そのようなツールを使用するときは、関連するライセンスを持つ会社との契約のライセンスまたは締結が必要です。

VPNゲートウェイ上の上記のアルゴリズムの作業では、十分に深刻なコンピューティング電力を必要とするため、ソフトウェアではなく、VPNトンネルを作成するための特別なハードウェアが理にかなっていることに注意してください。

VPNネットワークを構築するための2つの主なスキームがあります。

スキーム「ネットワークネットワーク」 通常、企業のリモートオフィスを接続するために使用されます。これは、さまざまな都市や各国にある可能性があります。 各事務所では、VPNゲートウェイが設置されています。これは、ファイアウォールに最も頻繁に埋め込まれています。 トラフィックはVPNトンネル自体の内部にのみ保護されていることに留意すべきです - 各ネットワーク内では保護されていません。

スキーム「ポイントネットワーク」 ほとんどの場合、当社のリモート従業員のネットワークに接続するのに役立ちますが、オフィスの最後の外部(たとえば、出張中)です。 これを行うには、VPNクライアントをユーザーのコンピュータにインストールする必要があります(たとえば、オペレーティングシステムに組み込むことができます。 マイクロソフトウィンドウズ。 ユーザーがインターネットを介して会社のVPNゲートウェイに接続する2000 / XP)。

ファイアウォールを選択するための基準:

- 機能(サポートされている機能:NAT、VPN、コンテンツフィルタリングなど)。

- 必要なインタフェース(DMZ、モデムプール...)を計算する必要があります。

- 既存の機器との統合の可能性(アンチウイルスソフトウェア、コンテンツ制御システム、攻撃検出システムなど)。

- 所有コスト(デバイスの価格+このような管理者+テクニカルサポートのファイアウォール+給与の管理者の追加トレーニングの必要性)。

グローバルの集中的な発展 コンピューターネットワーク、新しい情報検索技術の出現は、個人やさまざまな組織からのインターネットに注目を集めています。 多くの組織は、地元のインターネットネットワークと企業のインターネットネットワークの統合について決定を下します。 商業目的のためのインターネットの使用、ならびに機密情報を含む情報を送信するときは、効果的なデータ保護システムを構築する必要性を伴う。 グローバルインターネットの使用は無意識の利点を持っていますが、他の多くの新しい技術と同様に、独自の欠点があります。 グローバルネットワークの開発は、ユーザーだけでなく、インターネットに接続されているコンピュータに対する攻撃も攻撃されました。 コンピュータセキュリティの不十分なレベルによる年間損失は数百万ドルの定格です。 したがって、インターネットに接続するときには、その情報セキュリティを提供するためには、地域または企業ネットワークを講じなければなりません。

前頭インターネットネットワークはASとして作成されました オープンシステム無料の情報交換を目的としています。 イデオロギーの開放性のために、インターネットは攻撃者を情報システムへの侵入のためのはるかに大きな機会を提供します。 インターネットを介して、犯罪者は次のようにします。

- 企業の内部ネットワークに侵入し、機密情報への不正アクセスを取得します。

- 会社の重要で貴重な情報を違法にコピーします。

- パスワード、サーバーアドレス、およびその内容を取得します。

- 入る 情報システム 登録ユーザーの名前などの企業など

攻撃者を受け取ることによって、企業の競争力とそのクライアントの信頼性が深刻に損なわれる可能性があります。

内部ネットワークに対する最も可能性の高い脅威を反映するためのいくつかのタスクは、ファイアウォールを解決することができる。 ファイアウォールは、各ネットワークを2つ以上の部分に分割することを可能にし、一部から境界線を渡ってデータを渡すための条件を決定する一連の規則を実装するためのファイアウォールのシステムです。 共有ネットワーク 別のものに。 原則として、この国境は、企業の企業ネットワーク内で実施することができますが、企業ネットワークの企業ネットワークの企業(ローカル)ネットワーク間で実行されます。 ファイアウォールを使用すると、ネットワーク全体をセグメントに分割して、エンタープライズネットワークの内部セキュリティポリシーを整理できます。 これにより、企業ネットワークセキュリティアーキテクチャの基本原則を定式化することができます。

- はじめにN個のプライバシーカテゴリとN個の割り当てられたネットワークセグメントの作成。 同時に、ネットワークセグメント内の各ユーザーは同じレベルの秘密(1レベルのSECRECYの情報に認めた)です。 この場合は、アクセスレベルに従ったすべての従業員が特定の階だけにアクセスできる秘密プラントと比較できます。 この構造は、異なるレベルのSecrecyの情報フローを混乱させることができないという事実によって説明されます。 N個のすべてのユーザーのこの分離の明らかな説明は、1つのネットワークセグメント内の攻撃の容易さです。

- 会社のすべての内部サーバーの別のセグメントでの割り当て。 この対策により、アクセスレベルが異なるユーザー間で情報の流れを分離することもできます。

- インターネットからのアクセスが提供される会社のすべてのサーバーの別のセグメントへの割り当て(外部リソースの非武装区域を作成する)。

- 管理管理の選択されたセグメントを作成します。

- 選択したセキュリティ管理セグメントを作成します。

ファイアウォールはすべてのトラフィックを通過し、各通過パッケージに関する決定を下して:彼に行く機会を与えるために。 ファイアウォールがこの操作をするためには、フィルタリングルールのセットを決定する必要があります。 特定のプロトコルとアドレスがファイアウォールを使用してフィルタリングされた場合にフィルタリングするという決定は、保護されたネットワークで採用されているセキュリティポリシーによって異なります。 ファイアウォールは、選択したセキュリティポリシーを実装するためにカスタマイズ可能な一連のコンポーネントです。

各組織のネットワークセキュリティポリシーには、2つのコンポーネントを含める必要があります。

- ネットワークサービスポリシー

- ファイアウォールを実装する方針。

ネットワークサービスのアクセスポリシーは、組織内の情報リソースの保護に関する組織の全体的なポリシーの明確化であるべきです。 ファイアウォールが組織のリソースをうまく守るためには、ネットワークサービスに対するユーザーアクセスポリシーが現実的なはずです。 そのようなものは、有名なリスクから組織のネットワークの保護とネットワークサービスにユーザーにアクセスする必要性との間に調和のあるバランスが発見された方針です。 ネットワークサービスへの採用されたアクセスポリシーに従って、リストが決定されます。 インターネットサービスどのユーザーにアクセスが制限されている必要があります。 アクセス方法の制限も設定されているため、ユーザーは回避策によって禁止されているインターネットサービスにアクセスできません。

ファイアウォールはサービスに多数のアクセスポリシーを実装できます。 しかし、通常、ネットワークサービスへのアクセスポリシーは、次の原則のいずれかに基づいています。

- インターネットから内部ネットワークへのアクセスを無効にし、内部ネットワークからインターネットへのアクセスを許可します。

- インターネットからの内部ネットワークへのアクセスが制限され、情報や電子メールサーバーなどの個々の許可されたシステムのみの作業を確保できます。

ファイアウォールの実装ポリシーに従って、内部ネットワークのリソースへのアクセス規則が決定されます。 まず第一に、「機密」や「疑わしい」が保護システムであるべきであることを確立する必要があります。 つまり、内部リソースにアクセスするための規則は、次のいずれかの原則に基づいている必要があります。

- 明示的に許可されていないすべてを禁止する。

- 明示的に禁止されていないすべてのものを許可してください。

ファイアウォールを使用した内部ネットワーク保護の有効性は、内部ネットワークのネットワークサービスおよびリソースへのアクセスの選択されたポリシーだけでなく、ファイアウォールの主要コンポーネントの選択および使用にも依存します。

ファイアウォールの機能要件は、以下の球をカバーしています。

- ネットワークレベルをフィルタリングする。

- 適用されたレベルでのフィルタリング。

- フィルタリングルールと管理ルールを設定します。

- ネットワーク認証;

- ログと会計の実装

ファイアウォールの分類

現在、ファイアウォールの均一で一般的に認められている分類はありません。 次のクラスのファイアウォールを強調表示します。

- フィルタルータ。

- セッションレベルゲートウェイ。

- アプリケーションレベルゲートウェイ

これらのカテゴリは、実際のファイアウォールの基本コンポーネントと見なすことができます。 いくつかのファイアウォールだけが、リストされているカテゴリのうちの1つだけを含みます。 それにもかかわらず、これらのコンポーネントはファイアウォールを互いに区別する重要な機能を反映しています。

フィルタリングルータ

フィルタルータは、着信パケットと発信パケットをフィルタリングするように構成されたルータまたはサーバー実行プログラムです。 パッケージフィルタリングが実行されます 情報の基礎TCPおよびIPヘッドラインパッケージに含まれています。

フィルタルータは通常、次のパケットヘッダーフィールドのグループに基づいてIPパケットをフィルタリングできます。

- 送信者のIPアドレス。

- 受信者のIPアドレス。

- 送信者のポート。

- 受取人のポート。

いくつかのルータがチェックされ、パッケージがルータのネットワークインタフェースが起こり、この情報を追加のフィルタリング基準として使用します。

ろ過は、特定のコンピュータまたはポートとの接続をブロックするためにさまざまな方法で実装できます。 たとえば、敵対的または信頼性が低いと考えられるこれらのコンピュータとネットワークの特定のアドレスからの接続をブロックできます。

パッケージフィルタリングルールは困難であり、さらに遅い手動テストを除いて、通常、正確さを確認する必要はありません。 この場合、ロギングツールのフィルタリングルータがない場合(パケットフィルタリングルールがまだ危険なパッケージを依然として許可する場合)このようなパケットは、侵入の影響の前に検出できません。 ネットワーク管理者が効果的なフィルタリングルールを作成できる場合でも、それらの機能は限られています。 たとえば、管理者は、ルータが送信者の未知のアドレスを持つすべてのパケットを拒否するルールを設定します。 しかしながら、この場合、保護されたネットワークへの侵入のためのハッカーは攻撃であり、アドレス置換と呼ばれる。 そのような条件では、フィルタリングルータは偽のパッケージを現在から区別してそれを逃すことができません。

次の種類のフィルタリングルータは、正の品質に起因する可能性があります。

- 比較的低コスト。

- フィルタリングルールの決定における柔軟性

- パケットを渡すときのわずかな遅延。

フィルタルータの短所:

- 内部ネットワークはインターネットから表示されます(ルーティング)。

- パッケージフィルタリングルールは説明では困難であり、TCPおよびUDPテクノロジの非常に良い知識が必要です。

- フィルタリングパケットを使用してファイアウォールの作業能力を乱すと、その背後にあるすべてのコンピュータが完全に保護されていないかアクセスできない。

- ユーザーレベルで認証はありません。

セッションゲートウェイ

このクラスのルータはTCP接続トランスレータです。 ゲートウェイは特定のサービスに対する許可されたクライアントを受け入れ、要求されたセッションの許可を確認した後、宛先接続(外部ホスト)を確立します。 その後、ゲートウェイはそれらをフィルタリングせずに両方向にパケットをコピーします。 原則として、宛先は事前に設定され、ソースはロットになることができます。 さまざまなポートを使用すると、さまざまな接続設定を作成できます。 このタイプのゲートウェイでは、TCPに基づいて、このサービスへのアクセスをモニターし、その使用方法の統計を収集するために、ユーザー定義のサービス用のTCP接続トランスレータを作成できます。

ゲートウェイは、許可されたクライアントと外部ホスト間の接続の確認(確認応答)を監視し、要求されたセッションが許可されているかどうかを判断します。 通信セッションの要求の許容許容性を特定するために、ゲートウェイは以下の手順を実行する。 許可されたクライアントが何らかのサービスを要求すると、ゲートウェイはこの要求を受け入れ、クライアントが基本的なフィルタリング基準を満たすかどうかを確認します。 その後、クライアントに代わって行動すると、ゲートウェイは外部ホストへの接続を確立し、TCRプロトコルのコンプライアンス手順を監視します。 この手順は、SYNフラグ(同期)でマークされているTSRパッケージを交換してASK(確認)を検索します。

SYNフラグによってマークされ、任意の数値を含む最初のTCPセッションパッケージは、セッションを開くクライアント要求である。 このパッケージを受信した外部ホストは、ASKフラグとしてラベル付けされ、採用されたパッケージ内でより長いユニットを含む(当社の場合は、当社の場合501)、クライアントからのSYNパッケージの受信を確認する。

次に、逆手順が実行されます。ホストはSYNパッケージをソース番号、たとえば700で送信し、クライアントは、番号701を含むASKのパッケージの転送を受け取るように確認します。完成されました。

セッションレベルゲートウェイは、SYNとASCフラグとASCプロシージャが実行されている場合にのみ、完了した複合を認識し、TCPパッケージに含まれる数字は論理的に接続されています。

ゲートウェイがTCPセッションの信頼できるクライアントと外部ホストが認可された参加者であると判断し、その認証を確認したと判断した。 この点から、ゲートウェイはフィルタリングを行わずにパッケージとバックをコピーしてリダイレクトします。 インストールされている接続の表をサポートし、このテーブルに記録されている通信セッションの1つに属するデータを渡します。 セッションが完了すると、ゲートウェイは対応する要素をテーブルから削除し、現在のセッションで使用されているネットワークを分割します。

セッションレベルゲートウェイの不利な点は、送信されたパケットの内容をチェックすることの欠如であり、これにより減損がそのようなゲートウェイを介して侵入することが可能になる。

アプリケーションレベルゲートウェイ

フィルタリングルータに固有の数の脆弱な座席を保護するために、ファイアウォールはTelnetやFTPなどのサービスとの接続をフィルタリングするためにアプリケーションソフトウェアを使用する必要があります。 そのようなアプリケーションはプロキシサービスと呼ばれ、プロキシサービスが実行されているホストはアプリケーションレベルのゲートウェイです。 そのようなゲートウェイは、許可されたクライアントと外部ホストとの間の直接的な対話を排除する。 ゲートウェイは、印加されたレベルですべての着信パケットと発信パケットをフィルタリングします。

ネットワークセッションを見つけた後、アプリケーションゲートウェイはそれを停止し、許可されたアプリケーションが完了したサービスを提供させます。 より高いレベルのセキュリティと柔軟性を達成するために、アプリケーションレベルゲートウェイとフィルタルータをファイアウォールで組み合わせることができます。

適用されたレベルゲートウェイを使用すると、外部の世界との相互作用は、着信および発信トラフィック全体を完全に制御する少数の許可アプリケーションを通じて実装されているため、信頼できる保護を提供できます。 アプリケーションレベルゲートウェイは、各ネットワークサービスに対して別々のアプリケーションを必要とすることに注意してください。

適用されたトラフィックが内部ホストに直接スキップされる通常モードでの作業と比較して、アプリケーションレベルゲートウェイにはいくつかの利点があります。

- グローバルインターネットからの保護ネットワークの構造の不可分性 名前 内部システム あなたは報告できません 外部システム アプリケーションレベルゲートウェイは、その名前が外部システムに認識される唯一のホストである可能性があるため、DNSを介して。

- 信頼できる認証と登録 適用されるトラフィックは、内部ホストに到達する前に認証でき、標準登録を使用するよりも効率的に登録されています。

- 許容できる価格と効率比。 追加のソフトウェアまたはハードウェア認証または登録は、アプリケーションレベルゲートウェイにのみインストールする必要があります。

- 簡単な規則 濾過。 フィルタルータのルールは、適用されたトラフィックを独立してフィルタリングして多数の内部システムを送信するルータよりも複雑ではありません。 ルータは、アプリケーションレベルゲートウェイに対してのみ宛てられたトラフィックをスキップし、残りの残りの部分をブロックする必要があります。

- 多数の小切手を整理する可能性。 アプリケーションレベルでの保護を実装できます たくさんの 追加のチェック、ソフトウェアの「穴」を使用してハッキングする可能性が低減されます。

アプリケーションレベルゲートウェイの欠点は次のとおりです。

- フィルタルータと比較して比較的低い性能。 特に、TELNETなどのクライアントサーバープロトコルを使用する場合は、入力接続と出力接続に2つのプロシージャが必要です。

- フィルタルータと比較してより高いコスト。

ファイアウォールの概念の重要な要素の1つが認証(ユーザー認証)、すなわち、ユーザーは他のサービスを使用する権利を得る権利を得ることができます。 それはのためのサービスと信じられている このユーザー 許可されている(定義プロセスは特定のユーザーに許可されていることを許可と呼ばれます)。

どのユーザーに代わってサービスを利用する要求を受けた場合、ファイアウォールはこの件用の認証方法を定義し、認証サーバ管理を転送する。 認証サーバから正の応答を受信した後、ファイアウォールは、ユーザが要求したユーザによって提供される。 原則として、ほとんどの商用ファイアウォールはいくつかの異なる認証方式をサポートし、ネットワークセキュリティ管理を提供し、現在の条件で最も許容できるスキームを選択する機会を提供します。

企業ネットワークにファイアウォールを展開するための主な方法

企業またはローカルネットワークをグローバルネットワークに接続すると、ネットワークセキュリティ管理者は以下のタスクを解決する必要があります。

- グローバルネットワークからの不正なリモートアクセスからの企業またはローカルネットワークの保護。

- グローバルネットワークのユーザーからのネットワークとそのコンポーネントに関する情報を隠す。

- グローバルおよび保護されたネットワークからグローバルへの保護ネットワークへのアクセスの処分。

リモートユーザーを操作する必要があるため、保護されたネットワークの情報リソースへのアクセスに関する厳密な制限の確立が必要です。 同時に、組織はしばしば企業ネットワークの一部として異なるレベルのセキュリティを持ついくつかのセグメントを持つ必要性に起因しています。

- 自由に利用可能なセグメント。

- セグメントS 限られたアクセス;

- 閉じたセグメント。

ファイアウォールの組織化の主なスキームは、企業またはローカルネットワークを保護するために使用されます。

- ファイアウォールはフィルタルータとして表示されます。

- 2ポートゲートウェイに基づくファイアワッチ。

- シールドゲートウェイに基づく薪

- シールドサブネット付きファイアウォッチ。

ファイアウォールはフィルタルータとして表示されています

パケットフィルタリングに基づくファイアウォールは、保護されたネットワークとインターネットの間に配置されたフィルタルータを表す実装が最も一般的で最も単純な実装です。

フィルタルータは、アドレスとポートの分析に基づいて、着信パケットと発信パケットをブロックまたはフィルタリングするように構成されています。

保護されたネットワーク内のコンピュータはインターネットに直接アクセスすることができ、ほとんどのインターネットアクセスはブロックされています。 原則として、フィルタルータは前述のセキュリティポリシーのいずれかを実装できます。 ただし、ルータが送信元ポートと入力および出力ポート番号を介してパケットをフィルタリングしない場合、「明示的な形式では許可されていないすべてのもの」というポリシーの実装は難しい場合があります。

パッケージフィルタリングに基づくフィルムスクリーンは、フィルタリングルータと同じ不利益を持ちます。

2ポートゲートウェイに基づくファイアワッチ

2ポートアプリケーションゲートウェイのデータベースのファイアウォールは、2つのネットワークインターフェイスを持つホストです。 これらのインタフェースとメインフィルタリングとの間で情報を転送する場合 適用されたゲートウェイとインターネットの間の追加の保護を確実にするために、フィルタルータを配置してください。 その結果、印加されたゲートウェイとルータとの間に内部シールドサブネットが形成される。 利用可能な利用可能な情報サーバーを収容するために使用できます。 情報サーバの配置はネットワークのセキュリティを増大させ、攻撃者がそれを貫通しても、2つのインタフェースを備えたゲートウェイを介してネットワークシステムにアクセスすることはできません。

フィルタルータを使用したファイアウォールスキーマとは異なり、アプリケーションゲートウェイはインターネットと保護されたネットワーク間のIPトラフィックを完全にブロックします。 アプリケーションゲートウェイ上にある許可されたアプリケーションのみがサービスとユーザーへのアクセスを提供できます。

このオプション ファイアウォールは、原則に基づいてセキュリティポリシーを実装しています。 同時に、適切な権限が識別されているサービスのみです。 このアプローチは提供します 高いレベル 保護されたサブネットへのルートはファイアウォールにのみ知られており、外部システムから隠されています。

ファイアウォール組織のスキームは比較的簡単でかなり効果的です。 ファイアウォールはホストを使用しているので、強化されたユーザー認証のためのプログラムをインストールすることができます。 ファイアウォールはアクセスをログに記録し、プロービングを試みることもできます。 攻撃システムそれはあなたが侵入者の行動を特定することを可能にします。

シールドゲートウェイに基づく薪

シールドゲートウェイに基づくファイアウォールは、2つのインタフェースを有するゲートウェイに基づいて構築されたファイアウォールと比較してより大きな柔軟性を有するが、この柔軟性は安全性の一定の減少によって達成される。 ファイアウォールは、フィルタリングルータと内部ネットワークからのアプリケーションゲートウェイで構成されています。 適用ゲートウェイはホスト上に実装されており、ネットワークインタフェースが1つだけです。

この方式では、プライマリセキュリティは、潜在的に危険なプロトコルをフィルタリングまたはブロックするフィルタルータによって提供され、それらがアプリケーションゲートウェイと内部システムに到達しないようにする。 フィルタルータのバッチフィルタリングは、次のいずれかの方法で実装できます。

- 内部ホストは、特定のサービスについてインターネット上のホストとの接続を開くことができます(それらへのアクセスはパケットフィルタリング環境によって許可されます)。

- 内部ホストからのすべての接続は禁止されています(それらはアプリケーションゲートウェイで承認されたアプリケーションを使用する必要があります)。

このような構成では、ファイアウォールは2つのポリシーの組み合わせを使用することができ、その比率は内部ネットワークで採用されている特定のセキュリティポリシーによって異なります。 特に、フィルタルータ上のパケットフィルタリングは、その許可されたアプリケーションを使用してアプリケーションゲートウェイがTelnet、FTP、SMTPを提供するように構成することができる。

シールドゲートウェイを用いたファイアウォール方式の主な欠点は、攻撃者の障害がホストを侵入することができると、保護されていない内部ネットワークシステムになることがわかる。 他の欠点は、ルータの妥協点に関連付けられている。 ルータが危険にさらされることが判明した場合、内部ネットワークは違反者の攻撃者に利用可能になります。

シールドサブネット付きファイアウォッチスクリーン

シールドされたサブネットからなるファイアウォールは、シールドゲートウェイに基づくファイアウォールスキーマの開発です。 シールドサブネットを作成するには、2つのシールドルータが使用されます。 外部ルータは、インターネットと拡張可能サブネットとの間にあり、内部 - シールドされたサブネットと保護された内部ネットワークとの間にある。 シールドされたサブネットはアプリケーションゲートウェイを含み、情報サーバおよび制御されたアクセスを必要とする他のシステムも含まれ得る。 このファイアウォール方式は、シールドされたサブネットの構成により、インターネットからの内部保護ネットワークをよりよく分離するためにより高い安全性を提供します。

外部ルータは、シールドされたサブネットと内部ネットワークの両方、インターネットからの侵入から保護します。 外部ルーターは、グローバルネットワークから内部ネットワークシステムへのアクセスを禁止し、インターネットへのすべてのトラフィックをブロックします。これは、化合物のイニシエータになれないシステムからのものです。

このルータは、ホストコンピュータの内部ネットワークまたはそれらから送信されるべきではない他の脆弱なプロトコルをブロックするためにも使用できます。

内部ルータは、インターネットとシールドされたサブネット内の両方からの不正アクセスから内部ネットワークを保護します。 また、バッチろ過の大部分を運動させ、また内部ネットワークシステムへのトラフィックを制御します。

シールドされたサブネットを持つファイアウォールは、大量のトラフィックまたはでネットワークを保護するのに適しています。 高速 両替

その不利な点には、必要なセキュリティレベルを確保するために、必要なレベルのセキュリティを確保するために大きな注意が必要なため、ネットワーク全体のセキュリティシステムで障害が発生する可能性があります。 さらに、アプリケーションゲートウェイにアクセスするための基本的な機能があります。

ファイアウォールの使用の欠点

e-E-Screensは、保護された仮想プライベートネットワークを整理するときに使用されます。 グローバルに接続されているいくつかのローカルネットワークが、保護された仮想プライベートネットワークに組み合わされます。 これらのローカルネットワーク間でデータを転送することはユーザーには見えません、そして送信された情報の機密性と整合性は暗号化ツールの助け、デジタル署名の使用などを提供する必要があります。 データ転送では、パッケージの内容だけでなく、いくつかの見出しフィールドも暗号化できます。

ファイアウォールは、企業ネットワークのすべてのセキュリティ問題を解決することはできません。 上記の利点に加えて、それらの使用にはいくつかの制限があり、安全に脅威があり、そこからファイアウォールが保護できない。 ファイアウォールの使用に関する最上位の制限事項に注意してください。

- 残りの脆弱な場所の多数。 ファイアウトはネットワーク上の黒い入力(ハッチング)から保護されていません。 たとえば、ファイアウォールによって保護されているネットワークへのモデムへの無制限のアクセスを実装できる場合、攻撃者はファイアウォールを効果的にバイパスすることができます。

- 会社の従業員の攻撃に対する不満足な保護。 ファイアウォータースクリーンは通常内部脅威から保護されません。

- 希望のサービスへのアクセス制限 ファイアウォールの最も明白な欠点は、それがユーザを使用する多数のサービスをブロックできることです - Telnet、FTP、et al。そのような問題を解決するためには、セキュリティ要件間のバランスが必要とされています。そしてユーザーのニーズは尊重されます。

- インターネットのような外部ネットワークと、Extrapeteネットワークとイントラネットネットワークにあるユーザーと情報リソースの安全な相互作用。

- 技術的に 単一の複合体 企業ユニットの分散およびセグメント化されたローカルネットワークのための保護措置。

- 企業ネットワークセグメントのさまざまな親密さに適切なセキュリティツールを提供する階層型保護システムの存在。

- さまざまなハードウェアおよびソフトウェアプラットフォームに対するモビリティとスケーラビリティ。

- 他の製造業者のハードウェアおよびソフトウェアツールと統合する機能。

- 簡単なインストール、設定、操作。

- 集中型のセキュリティポリシーに従って管理。

- ハードウェアとソフトウェアまたはソフトウェアファイアウォール。

- バッチフィルタ内蔵ルータ。

- アクセスリストに基づいて保護メカニズムを実装する特殊なルーター。

- オペレーティング・システム UNIXまたは、一般的に、MS Windowsは、バッチフィルタリングを実装する特別なユーティリティで強化されています。

- 循環データストリームの意味フィルタリング

- 送信者と受信者のネットワークアドレスに基づくフィルタリング。

- 仮想化合物を確立するためのトランスポートレベルでの要求をフィルタリングする。

- アプリケーションサービスへのアプリケーションレベルでの要求をフィルタリングします。

- ローカルアラームはフィルタリングルールに違反しようとします。

- 未知の被写体または被験者のアクセスの禁止は、認証中の信頼性が確認されなかった。

- ポイントツーポイントからのセキュリティ:ファイアウォール、ルート、ルータの許可、ルートのトンネル、データの路線、暗号論など

- 実行によって:

- - ハードウェアとソフトウェア、

- - ソフトウェア

- oSIモデルのレベルで機能することによって:

- - エキスパートレベルゲートウェイ、

- - シールドゲートウェイ(Applied Gateway)、

- - シールド輸送(セッションレベルゲートウェイ)、

- - シールドルータ(バッチフィルタ)。

- 使用される技術によると:

- - プロトコルのステータスを監視する

- - 中間モジュール(プロキシ)に基づく。

- 接続スキームによる:

- - 統一されたスキーム ネットワーク保護,

- - 保護された閉じられていないオープンネットワークセグメントを備えたスキーム、

- - 閉じたネットワークセグメントとオープンネットワークセグメントを個別に保護した方式。

- 着信トラフィックと発信トラフィックの安全性を確保する。

- ファイアウォールを多数のサーバーに使用して保護を分散させることによってスケーラブルなアーキテクチャを提供します。

- 故障の唯一の故障の場所としての伝統的なファイアウォールの排除。

- 安価で、実装が簡単で、セキュリティを管理します。

- データ環境とデータ環境に関係なく送信された情報を保護します( 衛星チャンネル、光通信線、電話接続、無線中継線)。

- 変更を必要とせずにアプリケーションを保護します。

- エンドユーザーのための透明

- さらに増減する可能性を高め、複雑化の可能性を有効にし、セキュリティポリシーの要件を改善することができます。

- 使用するネットワークのトポロジに関係なく、個々のネットワーク情報システムとアプリケーションを保護します。

- 外部環境からの攻撃から企業の情報システムを保護します。

- 傍受から情報を保護し、外部のオープン接続だけでなく、企業の内部ネットワークでも変更を保護します。

- 企業政策策定として簡単に再構成できます 情報セキュリティー、リソースを追加し、アップデートテクノロジー、企業ネットワーク成長。

キャラクター 現代の処理 企業のインターネット/イントラネットシステムのデータには、ファイアウォールで次の基本的な資質が必要です。

組織の規模や企業で採用されているセキュリティポリシーによっては、さまざまなファイアウォールを適用できます。 ダースノードまで使用している小規模企業の場合、ファイアウォールは便利に適しています グラフィカルインタフェース集中管理を適用せずにローカル構成を許可します。 大企業、好ましくは、仮想プライベートネットワークをサポートする、ローカルファイアウォールの運用管理を提供する、コンソールと管理マネージャを備えたシステムです。

インターネットを介して企業や個人的なユーザーを介して送信された情報フロー、および組織の必要性 リモートアクセス 企業ネットワークは、企業ネットワークをインターネットに接続する技術の継続的な改善の理由です。

これで、標準的な構成では、高性能特性を持つ接続技術のどれも企業ネットワークのフル機能の保護を提供することはできません。 この問題の解決策は、ファイアウォールのテクノロジを使用する場合にのみ、外部環境と安全な対話を整理することが可能になります。

ファイアウォールの技術をより詳細に検討してください。

インターネットからの不正アクセスからの企業ネットワークの保護

企業のネットワークをインターネットに接続するときは、次のいずれかの解決策を使用して、企業ネットワークを不正アクセスから保護できます。

ファイアウォールに基づく企業ネットワーク保護により、高度なセキュリティを得ることができ、以下の機能を実装することができます。

ファイアウォールは、ほとんどのWindowsおよびUnixファミリの、そしてセマ\u200b\u200bンティック(コンテンツ)によって実行される制御データストリームの従来の構文(IPパケット)フィルタリングに基づいて、不正なアクセスから包括的な企業ネットワーク保護を整理することを可能にします。商業用の特別な解決策にのみ利用可能です。

現在、リリースされたすべてのファイアウォールは、次の基本的な機能に従って分類できます。

アクセスリストを持つアクセスリストに基づくかなり一般的な企業ネットワーク保護は、特殊ルータの使用に基づいています。 この方式では高効率で十分な安全性があります。 このような決定として、Cisco Series 12000,7600のルータは広く分布していました。企業のネットワークをインターネットに接続するには、この会社の以前のシリーズのルータを使用することもできます。

企業ネットワークの保護オペレーティングシステム、拡張パケットフィルタリング機能に基づいて、全身性があるという事実に基づいて構築されています。 ソフトウェア 信頼性、安全性、性能、UNIXのようなオペレーティングシステムに基づく最も優先ソリューションの観点から、ルーティング、フィルタリング、サービスなどを実行します。

企業ネットワークの内部セキュリティポリシーの構成

に 現代の条件 さまざまな攻撃の50%以上、情報へのアクセスの試みは、ローカルネットワークの内側から実行されます。 企業ネットワークは、インターネットからのエントリーポイントを保護する手段、およびセキュリティを確保するソリューションがある場合にのみ、本当に不正アクセスから保護されていると見なすことができます。 別々のコンピュータ、企業のローカルネットワークの企業サーバーおよびフラグメント。 分散型またはパーソナルファイアウォールに基づく最良の解決策における個々のコンピュータ、企業サーバ、およびローカルネットワークフラグメントの安全性。

原則として、会社の内部企業サーバーは、オペレーティングを実行しているアプリケーションです。 windowsシステム NT / 2000、NetWare、または、頻繁、UNIXファミリ。 このため、企業のサーバーはさまざまな種類の攻撃に対して脆弱になります。

最も簡単な方法です サーバー保護 - ファイアウォール1チェックポイントなどのサーバーとインターネットファイアウォールの間のインストール。 正しい設定では、ほとんどのファイアウォールは外部の攻撃者から内部サーバーを保護することができ、「メンテナンスの拒否」攻撃の攻撃を検出して防ぐことができます。 それにもかかわらず、このアプローチはいくつかの欠点を奪われていません。 企業サーバーが1つだけのファイアウォールによって保護されている場合、アクセス制御とデータのすべての規則は一箇所に集中しています。 したがって、ファイアウォールはボトルネックになり、負荷が増加するにつれてパフォーマンスが大幅に失われます。

前のスキームの代わりに、追加のサーバーの取得とファイアウォール1ファイアウォール1ファイアウォールまたは各サーバーの前のCiscoのCisco PIXのインストール。 ファイアウォールが専用サーバーリソースになるという事実の結果として、ボトルネックの問題が解決され、ネットワーク全体の状態に対して別のファイアウォールの影響が減少しています。 しかし、当社の費用は急激に増加するため、このアプローチを完璧と呼ぶことはできません。 さらに、管理とネットワークの維持管理の人件費が増加します。

企業サーバーの保護に対する最も成功したソリューションは、サーバーが保護するサーバーを持つ1つのプラットフォーム上のセキュリティツールの配置です。 このタスクは、Cyber\u200b\u200bWallPlus Network-1 Security Solutionなどの分散型またはパーソナルファイアウォールを使用して実行されます。 これらのソリューションは、従来の(境界)ファイアウォールの機能を大幅に補完し、内部サーバーとインターネットサーバーの両方を保護するために使用できます。

通常はローカルな伝統的なファイアウォールとは異なり」 コントロールポイント»企業の重要な情報資源への制御アクセス、分散型ファイアウォールは、インターネットサーバーなどの企業サーバーを安全に保護する追加のソフトウェアです。

伝統的なファイアウォールと分散型ファイアウォールと分散ファイアウォールをいくつかのインジケータと比較してください。

効率。 伝統的なファイアウォールはしばしば周囲の周りに配置され、保護の層のみを提供します。 パーソナルファイアウォールは、オペレーティングシステムのカーネルのレベルで機能し、企業サーバーを安全に保護し、すべての着信パケットと発信パケットをチェックします。

簡単インストール。 従来のファイアウォールは、企業ネットワーク構成の一部としてインストールする必要があります。 分散ファイアウォールは、分単位でインストールおよび削除されたソフトウェアです。

コントロール。 従来のファイアウォールはネットワーク管理者によって制御されます。 分散型ファイアウォールは、ネットワーク管理者またはローカルネットワークユーザのいずれかによって制御することができる。

性能 従来のファイアウォールは、毎秒パッケージによるパフォーマンスの固定制限を持つファイアウォールを提供するためのデバイスであり、互いにコミュニケーションされた各コミュニケーションのローカルネットワークに接続されているサーバーパークの拡大には適していません。 分散ファイアウォールでは、承認されたセキュリティポリシーに偏見せずにサーバーパークを構築することができます。

費用。 通常のファイアウォールは、原則として、固定機能を持つシステムと非常に高いコストです。 分散型ファイアウォールはソフトウェア、そのコストが原則として、伝統的な画面のコストの20から10%の範囲です。 たとえば、Network-1 Security Solutionの分散Cyber\u200b\u200b WallPlusファイアウォールは600ドルで、シスコのCisco Cisco PIX 535の価格は約5万ドルです。

分散ファイアウォールは、ネットワークアクセス制御を組み合わせて、不正アクセスのための組み込みツールを組み合わせ、ネットワークから到着するにつれて各パッケージをチェックしてカーネルモードで動作します。 ハッキングや不正アクセスの試行などのアクティビティは、サーバーアプリケーションレベルに移動する前にこの画面によってブロックされます。

分散ファイアウォールの主な利点は次のとおりです。

したがって、Cyber\u200b\u200b WallPlusファイアウォールは、インターネットサーバーなどの企業アプリケーションがインストールされているWindows NT / 2000オペレーティングシステムを実行しているプラ\u200b\u200bットフォームの追加レベルの保護を提供します。 さらに、Cyber\u200b\u200bWallPlusファイアウォールは、会社の重要なサーバーへの侵入の既知の種類の攻撃の使用を防ぎ、ネットワーク上の不審な活動にセキュリティ管理者に通知することができます。

それで、ファイアウォール:

ファイアウォールの実装

現在、多数の外国企業と国内の両方の企業は、ファイアウォールのさまざまなハードウェアとソフトウェアおよびソフトウェアの実装を提供しています。 以下は与えられています 簡単な説明 今日製造された製品の中には、大手外国製造業者の製品です。

NetScreen Technologiesは、デバイスから幅広い製品を提供して、個々のユーザーが保護されたチャネルで企業の企業ネットワークに提供し、大企業の構造の実装を目的としたモデルと高い帯域幅を持つ安全システムを作成するモデルで終わります。 NetScreenシリーズの各製品はファイアウォールの組み合わせです。 vPNデバイス 仮想プライベートネットワーク)。

NetScreen-5 Product Seriesを使用すると、NetScreen-5XTモデルに対して70 Mbpsの帯域幅を、NetScreen-5XPモデルでは20 Mbps、および20 Mbps、帯域幅20~13 Mbpsの帯域幅を作成できます。 NetScreen-5xpとは異なり、5つのポート10BASE-TをサポートするNetScreen-5XTモデルは、5つのファストイーサネットインターフェイスを提供します。

両方の製品は、最大2000のVPNトンネルと最大2000個の同時TCP接続をサポートすることができます。 安全要件に従って物理的インターフェイスと仮想インタフェースを設定するために使用されるNetScreen ScreenOS 4.0オペレーティングシステムで完成します。

NetScreen-5シリーズ製品は、ユーザーのホームコンピュータとWeb間のインストールに理想的に適しています。また、企業のローカルネットワークへの安全なアクセスを提供します。

NetScreen Technologiesを導入するために、NetScreen-25、-50、-100、-200シリーズ製品は中小企業で開発されました。 100から550 Mbpsの帯域幅を持つファイアウォールを作成できます。 さらに、仮想トンネルノード間で送信された168ビット鍵でTriple DESプロトコルによって暗号化されたときのデータ プライベートネットワーク 20から200Mbpsの速度で。 これらのシリーズ製品は4~8個のファストイーサネットポートからサポートされています。

NetScreen-500、NetScreen-1000、およびNetScreen-5000のデバイスファミリは、優れた帯域幅によって区別されています。したがって、大企業で導入するための最良の解決策です。 NetScreen-500モデルは、約750 Mbpsの帯域幅、および240 MbpsのVPNの帯域幅を提供します。

NetScreen-5200モデルでは、2 Gbit / sの4 Gb / s、VPNの帯域幅を持つファイアウォールを実装できます。 最大8つのギガビットイーサネットポートまたは2つのギガビットイーサネットポートと24のファストイーサネットをサポートしています。 NetScreen-5400モデルは、ファイアウォールに12 Gbit / s速度を提供し、VPNでは6 GB /秒です。 それは最大78ポートのギガビットイーサネットとファストイーサネットをサポートしています。

両方の製品は、最大25千のVPNトンネルおよび最大100万TCP同時接続をサポートすることができます。 彼らはネットスクリーンのスクリーン3.1オペレーティングシステムを装備しています。 さらに、NetScreenテクノロジは、RADIUS(リモート認証ダイヤルインユーザーサービス - 切り替えラインの距離認証サービス)をサポートし、リモートアクセスの要求を送信するユーザーを認証するための独自のデータベースを持っています。

WatchGuard Technologiesは、中小企業と中規模の企業の両方を導入するように設計されたモデルを提供しています。 中小企業での使用のために、Firebox IIIシリーズ(4500,2500,1000、および700)の製品が提供されています。 Firebox 4500と2500モデルは、保護されたカーネルでLinuxを実行しているハードウェアファイアウォールです。 ファイアウォールの帯域幅は、パケットフィルタリングモードでは197 Mbps、メディエータモード(透過プロキシ)のアプリケーションレベルでは60 Mbpsです。 各ファイアウォールには、3つの10/100 Mbps 10/100ネットワークインタフェースがファストイーサネット

両方のファイアウォールは最大3000個のVPNトンネルをサポートできますが、Firebox 4500モデルでは、TripleDesアルゴリズム-100および55 Mbpsのアルゴリズムに従って、Firebox 2500の情報暗号化速度と比較して高く達成できます。

中小企業や遠隔事務所の場合、当社はFirebox Soho 6、Firebox Soho 6 / TCおよびFirebox 700製品を製造しています。

Firebox 700は、同時に最大250個のユーザーにサービスを提供できます。 これは、バッチフィルタリングとフィルタ - アプリケーション仲介者の両方をサポートするファイアウォールです。 WatchGuardスペシャリストは、パケットフィルタリングモードで131 MbpsでFirebox 700のパフォーマンスを評価し、中間モードで43 Mbpsです。 Firebox 700では、150のトンネルを持つ仮想プライベートネットワークを同時に作成し、5 Mbpsの速度でTripleDesの暗号化を実行できます。

Firebox Soho 6は75 Mbpsの帯域幅を持つバッチフィルタをサポートしています。 また、TripleDesの暗号化を使用する場合は、5つのトンネルと20 Mbpsの帯域幅(Soho / TCの変更)を持つ仮想プライベートネットワークもサポートされています。

大規模な情報会社の高速帯域幅を確保するために、Firebox VCLASSモデルが開発されました。これにより、スループットを最大600 Mbps)に入手できます。 製品は最大20千のVPNトンネルをサポートすることができます。 暗号化モードでは、300Mbpsの速度が達成されます。

Cisco Systemsは、シリーズのCisco PIXファイアウォールファイアウォールを提供し、高レベルのセキュリティ、パフォーマンス、および信頼性を提供します。 ラインナップ ファイアウォールは、PIX 506E、515E、525および535の製品によって表されます。

Cisco PIX 506Eおよび515Eファイアウォールは、それぞれCisco PIX 506および515モデルのアップグレードです。 これらのモデルは、中小企業の企業ネットワークの企業ネットワークでの使用、ならびに企業の企業ネットワークのリモートクライアントの安全性を確保するためのものです。 モデル506Eには、20 Mbps、および515E - 188 Mbpsの容量があります。 暗号化データフローは、DESアルゴリズムを使用して56ビットキーと168ビットキーで3枚目のキーを使用することができます。 Cisco PIX 506E容量 暗号化DES。 - 20 Mbps、TripleDes - 16 Mbps。 TripleDesアルゴリズムのモデル515Eの暗号化速度は63 Mbpsです。 モデル515Eは最大2千のVPNトンネルをサポートします。

中規模および大規模企業で使用するために、Ciscoはモデル525および535を製造しています。モデル525の帯域幅は370 Mbpsです。 このモデルは、同時に最大28万千件のセッションを果たすことができます。 Cisco PIX 535モデルは1 Gbp / sの性能を持ち、100 Mbpsの帯域幅を持つVPNをサポートします。 さらに、このモデルは最大2000のVPNトンネルと最大500000のTCP同時接続をサポートしています。

シスコのファイアウォールでの保護方法として、さまざまな文脈検証アルゴリズム適応型セキュリティアルゴリズム(ASA)と内部PIX OSオペレーティングシステムが、可能なインターネット攻撃からの高い信頼性とセキュリティを確保するために使用されます。

Esoft、Inc。 2002年11月には、以前のモデルがinstagate ex2とInstagate Proを置き換えた新しいシリーズのInstagate XSP製品が表示されています。 Instagate XSPブランドの下で、ESOFTは小規模および分散オフィスのためにInstagate XSPブランチオフィス、そして中規模および大規模オフィスのためのXSPビジネスを瞬時に製造されています。 XSPシリーズ製品にはSoftPakアプリケーションパッケージが付属しており、ユーザーがすばやく簡単に作成できます。 信頼できるシステム 企業ネットワークの全周の安全性。 XSP Product Seriesは、既存のInstagateモデルと完全に互換性があり、IPsecとPPTPに基づいて仮想プライベートネットワークを作成できます。 Instagate XSPブランチオフィスは、最大10個のユーザーと10 VPNトンネルをサポートし、最大100個のユーザーと100 VPNトンネルを監視します。 このシリーズの製品は比較的低コストで異なります。

当社の3Comは、企業本部および大事務所向けに設計された2種類のファイアウォールを提供しています。百、宅配、そして専門家で働いています。

製造業者の見積もりによると、SuperStack 3は無制限の数の企業ネットワークユーザーをサポートし、最大1000のVPNトンネルを提供します。 TripleDesアルゴリズムの暗号化におけるこのモデルの帯域幅は45 Mbpsです。

OfficeConnectモデル範囲は、OfficeConnectモデルによって表されます インターネットファイアウォール 25とOfficeConnectインターネットファイアウォールDMZ。 DMZポートを使用したOfficeConnectインターネットファイアウォールDMZモデルでは、ネットワークリソースを安全にアクセスできます。 OfficeConnectインターネットファイアウォールDMZは最大100人のユーザー、およびOfficeConnect Internet Firewall 25 - 25人のユーザーをサポートしています。 OfficeConnect Internet Firewall DMZとOfficeConnect Internet Firewall 25とともに、OfficeConnect WebサイトのWebサイトが使用され、不要なWebサイトへのアクセスを提供します。 すべての3Com FireスクリーンはICSA認定です。 3Com Face Screensファミリは、例外的な使いやすさとソリューションの選択の柔軟性を組み合わせたものです。 3COMのファイアウォールは簡単に設置され、非常に高いレベルの保護を提供します。 プラグアンドプレイモードへのインストールは、厳格、完全性、およびセキュリティ戦略の詳細を偏見することなく、複雑で長期的な構成および管理手順を排除します。

したがって、ファイアウォールの使用は、高性能、安全性、信頼性の高い情報および分析システム、および企業の自動化、金融システム、分散データベース、従業員のためのリモートアクセスシステム、企業ネットワークの内部資源へのリモートアクセスシステムの重要な要素です。全体としてセグメントと企業ネットワーク。。

この記事では、ファイアウォール(ファイアウォール、ファイアウォール)の簡単な説明があります。 Windowsファイアウォールを無効にする方法を調べてください。 そして投稿の終わりに、Windows用の2つの無料で強力なファイアウォールのレビューがあります。

ファイアウォールとは何ですか?

Firawall(FiraWall) - 英語から。 燃焼壁を意味し、用語も使用されます。 「ファイアウォール」 (ブランドマウア)。 ブランド - 火と茂魚 - 壁を意味します。 ファイアウォールという用語はより頻繁に使用され、ファイアウォールは英語からドイツ語への単なる翻訳で、それはより正確になるでしょう」 ファイアウォール「。ファイアウォールが何であるか、ファイアウォール、ファイアウォールですか?それらすべてが同じことです。

ファイアウォール(ファイアウォール、ファイアウォール)とは何ですか?

- ハッカーの浸透を防止する、またはローカルネットワーク上、またはコンピュータ上のインターネットを介して。 ファイアウォールはまた、悪意のあるソフトウェアの他のコンピュータへの送信を防ぎます。

ファイアウォールを促層したストックイラストレーション

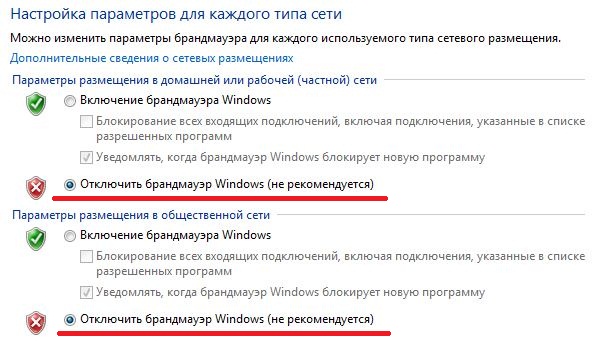

Windowsファイアウォールを無効にする(XP、Vista、7)

Windows XPファイアウォールを無効にする方法

ファイアウォール(ファイアウォール)Windows XP Go:Start\u003e Control Panel\u003e Security Center\u003e Windowsファイアウォールを無効にします。 開いているウィンドウで、「オフ」に切り替わり、「OK」をクリックします。 しかし、これは十分ではありません、Windowsはセキュリティについて絶えず私たちに警告します。これで、「セキュリティセンター」では、「セキュリティセンターへの変更方法」タブの左側に移動します。ウィンドウはすべてのチェックボックスを削除する場所を開きます(それらの3つのジョーク)。 すべて、Windows XPファイアウォールをオフにしたばかりです。

Windows Vistaファイアウォールを無効にする方法

ファイアウォールを無効にします Windows vitsaでは、XPとは対照的には実質的に異なりません。 私たちは行きます:スタート\u003eコントロールパネル\u003e ホームページ \u003eファイアウォールを介してプログラムを実行する権限、[全般]タブで、[無効]をクリックし、[適用]をクリックします。 全て、何も複雑ではありません ファイアウォールをオフにしてください Windows Vista。 そうではありません。

Windows 7ファイアウォールを無効にする方法

断線 windowsファイアウォール 7.行きます:

スタート\u003eコントロールパネル\u003eシステムとセキュリティ\u003e Windowsファイアウォールの[Windowsファイアウォール]の[Windowsファイアウォールを有効にし、無効にする]および[両方の値]をクリックしてクロスバーでオフにして[OK]をクリックします。

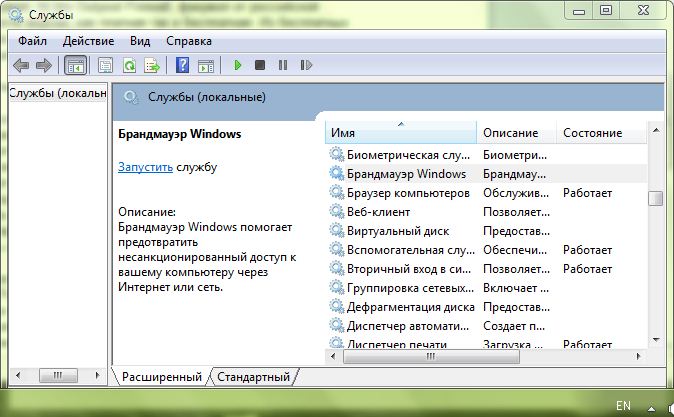

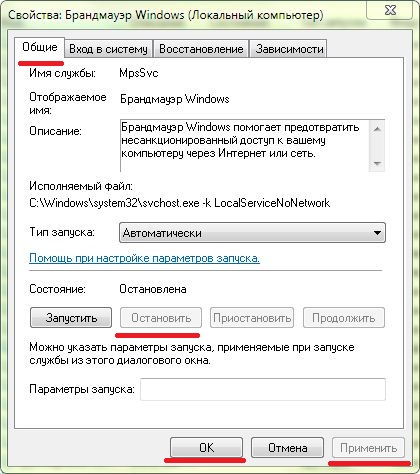

ああ、はい、私はほとんど忘れました、あなたはまだWindowsファイアウォールを無効にする必要があり、「実行」を開くか、単にWin + Rを押してタイプを入力します。

services.MSC。

Windowsファイアウォールを見つけます。

マウスの左ボタンで2回クリックすると、開くウィンドウで[無効]をクリックしてから[適用]、[OK]をクリックします。

また、Windowsファイアウォールを無効にする必要があります。 コンテキストメニュー "RUN"(win + r)をダイヤルする必要があります。

mSCONFIG

「autostask」タブに移動Windowsファイアウォールを検索し、チェックボックスを削除し、[適用]と[OK]をクリックします。

すべて、Windows XP、Vista、7ファイアウォールを無効にする方法を考え出しました。

ファイアウォールは十分ではないので、使用する必要はありません 標準のファイアウォール ウィンドウズ。 現時点では給料も無料で、すでにこのセグメントのリーダーに長い時間が経ちました。具体的には、あなたが最高のファイアウォールを言うと、これはロシアの会社からのファイアウォール、そこにあるファイアウォールです。それほど無料で無料のバージョンです。 今日の無料私から、私は2つのファイアウォールの少し概要をします、おそらくあなたはあなた自身のためにできる 最高の無料のファイアウォールを選択してください.

Windows用の2つの無料のファイアウォールの概要。

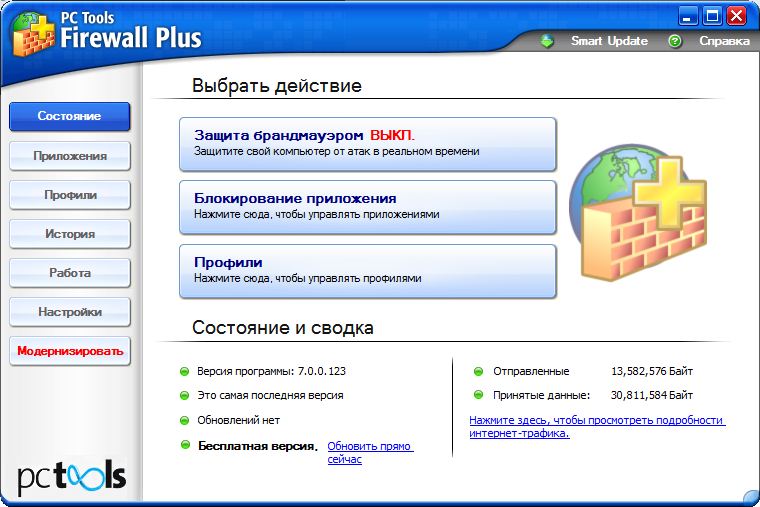

実際には、このファイアウォールはもう存在しない、すなわち 最近別のものとしてそれはパッケージに含まれています PCツール インターネットセキュリティ 、それは一緒にファイアウォール、私の両方です 旧バージョン 私はそれが好きで、私は今、私は私のラップトップにこのファイアウォールをインストールした今、私は現在、フルパッケージ、ファイアウォールを変更することにしたら、私はファイアウォールを変更することにした場合、私はむしろ私はむしろ私は今すぐ正直に認めていません。他の製造業者の積に行きなさい。 そして古い、美しい版、ファイアウォールプラスPCツールFirevolaはここでダウンロードできます。

このプログラムに近づき、Firewall Plus PCツールのファイアウォール設定に進みましょう。 最初に起動すると( 実行:トレイアイコンのマウスの左ボタンをダブルクリックします。):

ファイアウォールを有効/無効にする[ステータス]タブが表示され、新しいアップデートについて学び、交通情報を取得します。

「アプリケーションロック」項目または単に「アプリケーション」セクション(同じ)に移動します(同じ)、トラフィックの制限を設定できるコンピュータにインストールされているプログラムのリストを管理できます(発信/着信)。 特定の制限を確立するために必要なプログラムがアプリケーションのリストに含まれていない場合は、Green Plus Cardに簡単に追加できます。

最初にそれを強調表示して赤十字をクリックする特定のプログラムを削除することもできます。 「履歴」、単にファイアウォールのアクションのジャーナル。 [作業]タブで、現時点でのサービス、サービスに関する情報を確認できます。 セクション「設定」 このセクションは持っています 一般設定 パスワード、フィルタリング、フルスクリーンモードなどのFaervola、主にユーザーに関連する「小さい」設定、言語を選択し、更新やその他のオプションを確認します。 パスワードロギングを使用すると、他の悪意のあるソフトウェアを保護するためにパスワードを設定に設定できます。 「フルスクリーンモード」オプションの有効化を使用すると、攻撃に関する情報を受け取ることができます。 フルスクリーンモード プレイヤーや画面全体のゲームなどの作品。

かなり強力で機能的なファイアウォール、無料のファイアウォールアウトポストファイアウォールへの無料の競合他社(後で教えます)。

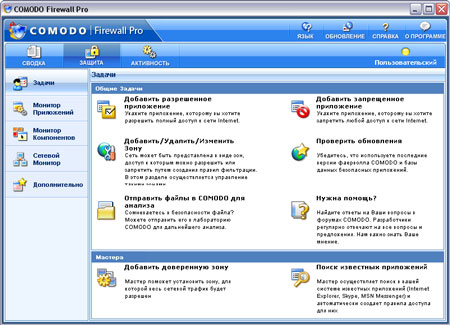

Comodoファイアウォールはここでダウンロードできます。 インストールの詳細は考慮されませんが、無料のファイアウォールの設定を少し停止します。

最初に起動すると、原則として、他のファイアウォールのように、パネルの上に基本的なパラメータが表示されます。「概要」、「保護」、「アクティビティ」という3つのタブがあります。

ファイアウォールウィンドウの左側にあるタブに移動すると、「タスク」に移動することで、Firevol PCツールFirewall Plusと同様に、アプリケーションなどを変更、禁止、許可するなど、アプリケーションなどを変更できます。原則、必要なしに変更することはできません。 "アプリケーションモニタ"は、ここに信頼できるユーザー、アプリケーションのリストです。 「コンポーネントモニタ」 - ファイルの完全性の分析ファイアウォールは悪意のあるプログラムを変更することを禁止することがあります。 "Network Monitor" - この項目では、IPデータ転送のフィルタリングを設定できます。危険なポートを閉じることができます。

実際には、別途、各項目を詳細に検討するだけでは不十分であるとすでに言っています。Faervolの基本的な設定を説明するだけで、基本的な機能、データ、無料のファイアウォールを理解するのに十分です。

これで、ファイアウォール専用の記事(ファイアウォール)はWindows用に終了しました。 私は彼女があなたに役立つと思います。

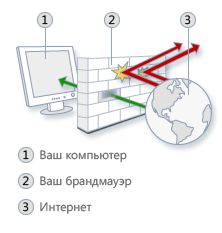

ネットワーク上のネットワーク画面(ファイアウォール)の場所を示す図。

インターセット約y ecrだがn, 通信網約y ecrだがn, ファイアウォール, ブランド。だがwe we - ハードウェアコンプレックスまたは ソフトウェアそれを通過する制御とフィルタリング ネットワークパック 指定された規則に従って。

ネットワーク画面の主なタスクは、コンピュータネットワークまたは個々のノードを不正アクセスから保護することです。 また、メインタスクは、その構成で定義された基準に適していないパケットをスキップ(フィルタ)することはできないため、ネットワークスクリーンはしばしばフィルタと呼ばれます。

一部のネットワーク画面では、アドレスをブロードキャストすることもできます。イントラネット(グレー)アドレスまたはLANの外部の外部からのポートの動的な置き換えを可能にします。

他の名前

ファイアウォール, ファイアウォール, ファイアウォール, ファリアール - 英語の言葉の転記によって形成された ファイアウォール.

ネットワークスクリーンの品種

OSIネットワークモデルのサポートされているレベルは、ファイアウォールを分類するときの主な特性です。 次の種類のファイアウォールが区別されます。

- 制御されたスイッチ(チャネルレベル)。

- ネットワークネットワークフィルタ(ステートレス)。 静的フィルタリングは、送信元、プロトコル、送信者、および受信者ポートを分析することによって実行されます。

- セッションレベルゲートウェイ(回線レベルプロキシ)。 セッションレベルゲートウェイには、OSIセッションレベルに間違いなく適切なTCP / IPネットワークモデルにはレベルはありません。したがって、セッションレベルゲートウェイは、ネットワークでも識別できないフィルタもトランスポートまたは適用レベルを使用しています。

- ゲートウェイ、アドレス(NAT、PAT)またはネットワークプロトコル(翻訳橋);

- チャネルステータス制御フィルタ 通信チャネルの状態を制御するためのフィルタは、パケットヘッダをさらに分析し、パケットをフィルタリングすることができる高度な機能(ステートフル)を有するネットワークレベルのネットワークフィルタを含むことが多い。

- セッションレベルゲートウェイ。 最も有名で人気のあるセッションレベルゲートウェイは靴下です。

- アプリケーションレベルゲートウェイ(アプリケーションレベルのプロキシ)、しばしばプロキシサーバーと呼ばれます。 それらは透明(透明)と不透明(固体)に分けられます。

- SPIファイアウォール(ステートフルパケット検査、SPI)、またはそれ以外の場合は動的パケットフィルタリング(動的パケットフィルタリング)を使用したファイアウォールは、高度な機能を備えた本質的にセッションレベルゲートウェイです。 ステータス検査官はセッションレベルで動作しますが、アプリケーションとネットワークレベルのプロトコルを「理解」します。 接続レベルゲートウェイとは異なり、接続ごとに2つのTCP仮想チャンネル(1つ、サーバー用のサーバーがサーバーにとって)が表示されます。ステータスインスペクタは、クライアントとサーバー間の直接接続を妨げません。

「エキスパートレベルの薪」の概念もあります。 このタイプのネットワーク画面は、アプリケーションレベルの仲介者またはステータス検査官に基づいていますが、必ずセッションレベルゲートウェイとネットワークフィルタを搭載している場合があります。 イベントロギングと管理者のアラート、リモートユーザーサポートツール(たとえば、承認など)、仮想プライベートネットワーク構築ツールなどがあることがよくあります。市場で入手可能なほとんどすべてのファイアウォールです。

典型的な機能

- 明らかに保護されていないサービスへのアクセスをフィルタリングする。

- 脆弱なサービスを使用して、保護されたサブネットからの閉じられた情報の閉じて、誤ったデータの保護されたサブネットへの誤ったデータの導入。

- ネットワークノードへのアクセス制御。

- それはすべてのアクセス試行を外部ネットワークからのすべてのアクセス試行を登録するかもしれず、それはあなたが個々のネットワークノードを持つインターネットへの会計アクセスを可能にすることを可能にします。

- ネットワークにアクセスするための手順の規制。

- 疑わしい活動の通知、ネットワークノードまたは画面自体を検討または攻撃しようとしている。

保護の制限により、Telnet、FTP、SMB、NFSなどの必要なサービスユーザーのいくつかはブロックされてもよい。 したがって、ファイアウォールの構成はネットワークセキュリティスペシャリストの参加を必要とします。 それ以外の場合は、不適切な構成からの害は利点を超える可能性があります。

ファイアウォールの使用は、フィルタリングが即座に発生しないので、ファイアウォールの使用は応答時間を増加させ、帯域幅を減少させることに留意されたい。

ファイアウォールによって解決されない問題

ファイアウォール自体は、ネットワークへのすべての脅威からのPanaceaではありません。 特に彼は:

- ネットワークノードを「ハッチング」を通して浸透から保護しない(ENG。 バックドア)またはソフトウェアの脆弱性。

- まず、全部のデータ漏洩を保護していません。

- ウイルスを含む悪意のあるプログラムのユーザーの読み込みを保護しません。

最後の2つの問題を解決するために、適切な追加資金が使用され、特にウイルス対策。 通常、それらはファイアウォールに接続されており、ネットワークトラフィックの対応する部分を通過させ、他のネットワークノードの透過的なものとして機能するか、またはファイアウォールからのすべての送信データのコピーを受信します。 しかしながら、そのような分析にはかなりのハードウェアリソースが必要とされているため、通常、ネットワークの各ノードで独立して実行されます。

文献

- David V. Chepman、ML、Andy Fox. Cisco SecurePIX®ファイアウォールファイアウォールCisco®SecurePIX®ファイアウォール。 - M。:「Williams」、2003. - P. 384. - ISBN 1-58705-035-8

もっと見る

リンク

| Linuxでファイアウォールを設定します Wikiの科学者で | |

| [(#invoke:wikidata / Interproject | getWikisourceLink)|ファイアウォール]] ウィキテクで |