Zarządzanie kontami użytkowników. Korekta plików konfiguracyjnych użytkowników i grup. Wygaśnięcie hasła

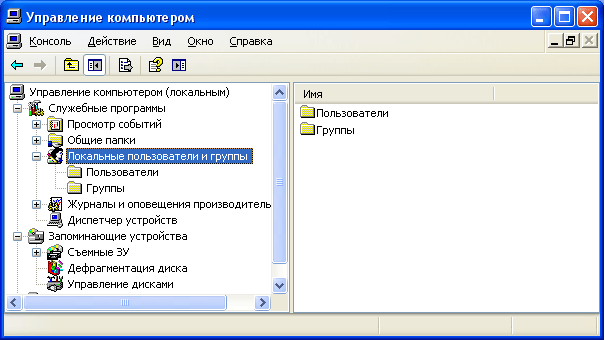

W jednym z moich artykułów napisałem już, że możesz dodawać i zmieniać właściwości kont użytkowników poprzez "Panel sterowania" - "Konta użytkowników". Jednak ta metoda jest bardziej odpowiednia dla zwykłych użytkowników. Ale administrator systemu będzie wygodniejszy w zarządzaniu kontami za pomocą konsoli "Zarządzanie komputerem" - "Lokalni użytkownicy i grupy".

Aby przejść do konsoli "Zarządzanie komputerem", kliknij prawym przyciskiem myszy ikonę "Mój komputer" na pulpicie i wybierz "Zarządzanie". Następnie rozwiń sekcję "Narzędzia" i wybierz "Lokalni użytkownicy i grupy".

Przystawka "" służy do tworzenia nowych użytkowników i grup, zarządzania kontami, przydzielania zadań i resetowania haseł użytkowników.  Użytkownik lokalny

Jest kontem, któremu można nadać pewne uprawnienia i prawa na twoim komputerze. Konto ma zawsze swoją nazwę i hasło (hasło może być puste). Możesz również usłyszeć inną nazwę konta użytkownika - kontot

, a zamiast "nazwa użytkownika" często mówią zaloguj się

.

Użytkownik lokalny

Jest kontem, któremu można nadać pewne uprawnienia i prawa na twoim komputerze. Konto ma zawsze swoją nazwę i hasło (hasło może być puste). Możesz również usłyszeć inną nazwę konta użytkownika - kontot

, a zamiast "nazwa użytkownika" często mówią zaloguj się

.

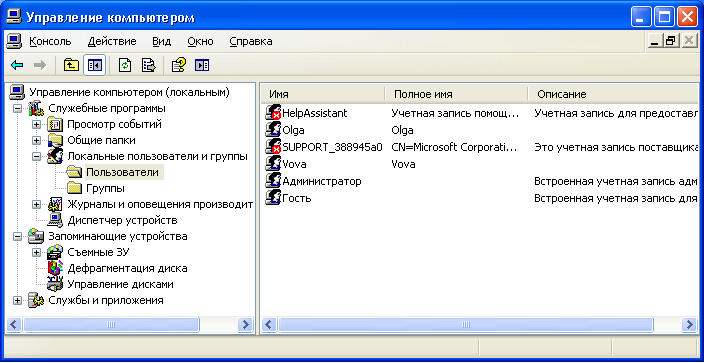

Węzeł snap-in "Lokalni użytkownicy i grupy" wyświetla listę kont użytkowników: osadzonych konta (na przykład "Administrator" i "Gość"), a także konta utworzone dla prawdziwych użytkowników komputerów PC.  Wbudowane konta użytkowników są tworzone automatycznie, kiedy zainstaluj system Windows i nie można go usunąć. Tworząc nowego użytkownika, musisz podać mu nazwę i hasło (najlepiej), a także określić, do której grupy przynależy. nowy użytkownik. Każdy użytkownik może należeć do jednej lub kilku grup.

Wbudowane konta użytkowników są tworzone automatycznie, kiedy zainstaluj system Windows i nie można go usunąć. Tworząc nowego użytkownika, musisz podać mu nazwę i hasło (najlepiej), a także określić, do której grupy przynależy. nowy użytkownik. Każdy użytkownik może należeć do jednej lub kilku grup.

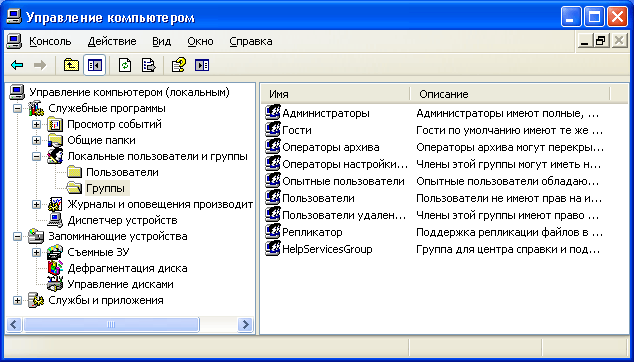

Węzeł wyświetla zarówno wbudowane grupy, jak i te utworzone przez administratora (tj. Ciebie). Wbudowane grupy są tworzone automatycznie po zainstalowaniu systemu Windows.  Własność grupy zapewnia użytkownikowi określone uprawnienia do wykonywania różnych czynności na komputerze. Członkowie grupy Administratorzy

mieć nieograniczone prawa. Zaleca się używanie dostępu administracyjnego tylko w celu wykonania następujących działań:

Własność grupy zapewnia użytkownikowi określone uprawnienia do wykonywania różnych czynności na komputerze. Członkowie grupy Administratorzy

mieć nieograniczone prawa. Zaleca się używanie dostępu administracyjnego tylko w celu wykonania następujących działań:

- instalacje system operacyjny i jego komponenty (sterowniki urządzeń, usługi systemowe, dodatki Service Pack);

- zaktualizować i przywrócić system operacyjny;

- instalacja programów i aplikacji;

- konfiguracja najważniejszych parametrów systemu operacyjnego (polityka haseł, kontrola dostępu itp.);

- zarządzanie dziennikami bezpieczeństwa i kontroli;

- archiwizacja i przywracanie systemu itp.

Jak się masz administrator systemu, musi mieć konto należące do grupy "Administratorzy". Wszyscy pozostali użytkownicy komputera muszą mieć konta należące do grupy "Użytkownicy" lub grupy "Doświadczeni użytkownicy".

Dodaj użytkowników do grupy Użytkowniki jest najbezpieczniejszy, ponieważ uprawnienia przyznane tej grupie nie pozwalają użytkownikom zmieniać ustawień systemu operacyjnego lub danych innych użytkowników, instalować oprogramowania, ale także nie pozwalają na uruchamianie nieaktualnych aplikacji. Sam wielokrotnie spotkałem się z sytuacją, w której stare programy DOS nie działały pod kontem członka grupy "Użytkownicy".

Grupa Użytkownicy zaawansowani Obsługiwane głównie w celu zapewnienia zgodności z poprzednimi wersjami systemu Windows w przypadku niecertyfikowanych i starszych aplikacji. "Użytkownicy zaawansowani" mają więcej uprawnień niż członkowie grupy "Użytkownicy" i mniej niż "Administratorzy". Domyślne uprawnienia przyznane tej grupie pozwalają członkom grupy na zmianę określonych ustawień komputera. Jeśli potrzebujesz wsparcia nie certyfikowanego w ramach Aplikacje systemu Windows, użytkownicy muszą być członkami grupy "Użytkownicy zaawansowani".

Konto Gość zapewnia dostęp do komputera każdemu użytkownikowi, który nie ma konta. Aby zwiększyć bezpieczeństwo komputera, zaleca się wyłączenie konta "Gość" i skonfigurowanie istniejących użytkowników, tak aby mieli dostęp do współdzielonych zasobów komputera.

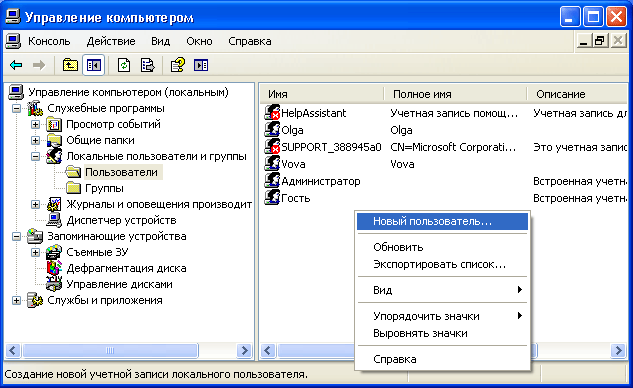

Zobaczmy teraz, jak tworzenie konta odbywa się za pomocą konsoli "Zarządzanie komputerem" - "Lokalni użytkownicy i grupy".

Utworzenie konta

Podczas instalowania oryginału wersje systemu Windows XP (czyli nie buduj z Zver lub tym podobne) proponuje się tworzenie kont użytkowników komputerów. Musisz utworzyć przynajmniej jedno konto, na którym będziesz mógł się zalogować przy pierwszym uruchomieniu. Z reguły jednak w rzeczywistości wymagane jest utworzenie kilku kont dla każdego użytkownika pracującego na komputerze lub dla grupy użytkowników połączonej wspólnym zadaniem i uprawnieniami dostępu.

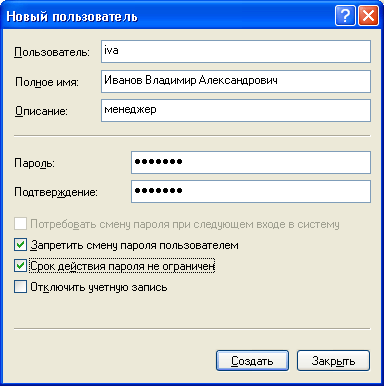

Aby dodać nowe konto, otwórz przystawkę "Lokalni użytkownicy i grupy" - wybierz folder "Użytkownicy" - w prawym oknie kliknij puste miejsce kliknij prawym przyciskiem myszy kliknięcie myszą - wybierz "Nowy użytkownik":  W wyświetlonym oknie podaj nazwę użytkownika i opis. Ustaw również hasło dla użytkownika (jak utworzyć silne hasło do konta, które możesz przeczytać).

W wyświetlonym oknie podaj nazwę użytkownika i opis. Ustaw również hasło dla użytkownika (jak utworzyć silne hasło do konta, które możesz przeczytać).

Następnie skonfiguruj dodatkowe parametry - umieść lub odznacz pola obok wymaganych elementów:  Możesz odznaczyć pole "Wymagaj zmiany hasła przy następnym logowaniu" i zaznacz pola "Zapobiegaj zmianie hasła przez użytkownika" i "Wygasanie hasła nie jest ograniczone". W takim przypadku użytkownik nie będzie mógł zmienić hasła swojego konta. Może to zrobić tylko Ty, pracując na koncie administracyjnym.

Możesz odznaczyć pole "Wymagaj zmiany hasła przy następnym logowaniu" i zaznacz pola "Zapobiegaj zmianie hasła przez użytkownika" i "Wygasanie hasła nie jest ograniczone". W takim przypadku użytkownik nie będzie mógł zmienić hasła swojego konta. Może to zrobić tylko Ty, pracując na koncie administracyjnym.

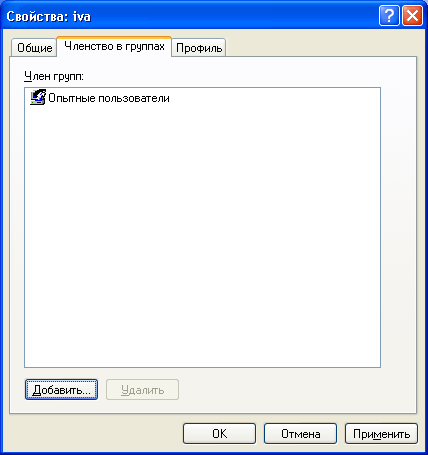

Po kliknięciu przycisku "Nowe" na liście użytkowników pojawi się nowe konto. Kliknij go dwukrotnie, a w otwartym oknie przejdź do zakładki "Group Membership". Tutaj kliknij "Dodaj" - "Zaawansowane" - "Szukaj". Następnie wybierz grupę, do której należy dołączyć użytkownika (zaleca się grupę "Użytkownicy" lub "Użytkownicy zaawansowani") i kliknij "OK" we wszystkich wyświetlanych oknach. Następnie, w zakładce "Członkostwo w grupach", usuń wszystkie grupy z listy, z wyjątkiem tej, którą właśnie wybrałeś. Kliknij "OK":  Więc utworzyłeś nowe konto i umieściłeś je w grupie.

Więc utworzyłeś nowe konto i umieściłeś je w grupie.

Teraz powiedz użytkownikowi (w naszym przypadku Ivanovowi) nazwę swojego konta ( iva) i hasło, aby mógł zalogować się do systemu. Na wszystkich komputerach w sieci, do których zasobów Ivanov potrzebuje dostępu, musisz utworzyć to samo konto o podobnych parametrach. Jeśli na jakimkolwiek komputerze w sieci nie ma konta dla Iwanowa, a konto "Gość" jest wyłączone, wówczas Iwanow nie będzie mógł oglądać udostępnionych zasobów sieciowych tego komputera.

Jeśli konto użytkownika nie jest już potrzebne, możesz je usunąć. Jednak w celu uniknięcia różnego rodzaju problemów zaleca się wyłączenie kont użytkowników przed usunięciem. Aby to zrobić, kliknij prawym przyciskiem myszy nazwę konta - wybierz "Właściwości" - w oknie właściwości konta zaznacz pole "Wyłącz konto" i kliknij "OK". Po upewnieniu się, że nie spowodowało to żadnych problemów (obejrzyj sieć przez kilka dni), możesz bezpiecznie usunąć konto: kliknij prawym przyciskiem myszy nazwę konta, a następnie menu kontekstowe wybierz "Usuń". Usuniętego konta użytkownika i wszystkich powiązanych z nim danych nie można odzyskać.

Kontrola dostępu

Załóżmy, że kilku użytkowników pracuje na tym samym komputerze, a dla każdego utworzono własne konto zgodnie z zasadami opisanymi powyżej. Ale nagle pojawiła się potrzeba zamknięcia dostępu do niektórych folderów lub plików na komputerze dla niektórych użytkowników. Zadanie to rozwiązuje się, przypisując określone prawa dostępu do zasobów komputera.

Kontrola dostępu jest zapewnienie użytkownikom, grupom i komputerom określonych praw dostępu do obiektów (plików, folderów, programów itp.) w sieci i na komputerze lokalnym.

Kontrola dostępu użytkownika komputer lokalnya zrobić, zmieniając ustawienia na karcie " Bezpieczeństwo"W oknie" Właściwości ":

Ustawienia zabezpieczeń dla moich dokumentów

"Tab" Dostęp"To samo okno służy do sterowania dostęp do sieci do wspólnych obiektów (plików, folderów i drukarek) na komputerach w sieci.

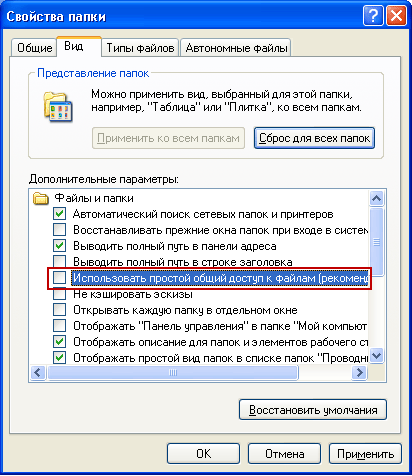

W tym artykule porozmawiamy o kontroli dostępu. użytkownicy lokalni do obiektów komputer lokalny

. Ta funkcja jest dostępna tylko w systemie plików NTFS. Jeśli na komputerze system plików NTFS, ale karta "Bezpieczeństwo" nie jest wyświetlana, przejdź do "Start" - "Panel sterowania" - "Opcje folderów". Na karcie "Widok" w sekcji "Ustawienia zaawansowane" usuń zaznaczenie " Użyj prostego dostęp współdzielony do plików (zalecane)"I kliknij" OK ":  Podstawową koncepcją związaną z kontrolą dostępu jest Uchwały

.

Podstawową koncepcją związaną z kontrolą dostępu jest Uchwały

.

Uprawnienia określają typ dostępu użytkownika lub grupy do obiektu lub jego właściwości. Uprawnienia dotyczą plików, folderów, drukarek i obiektów rejestru. Aby ustawić lub zmienić uprawnienia dla obiektu, kliknij prawym przyciskiem myszy jego nazwę i wybierz "Właściwości" w menu kontekstowym. Na karcie "Zabezpieczenia" możesz zmienić uprawnienia do pliku lub folderu, zaznaczając lub odznaczając pola na liście uprawnień.

Dla każdego użytkownika możesz ustawić swoje uprawnienia. Najpierw wybierz użytkownika z listy, a następnie określ uprawnienia dla tego użytkownika. Na przykład jeden użytkownik może mieć tylko możliwość odczytu zawartości określonego pliku (pozwolenie " Czytanie"), Kolejny - aby dokonać zmian w pliku (pozwolenie" Edytuj"), A także wszystkim innym użytkownikom, którzy odmawiają dostępu do tego pliku (odznacz wszystkie pola w" Pozwól"Lub sprawdź wszystkie pola" Zaprzeczaj”).

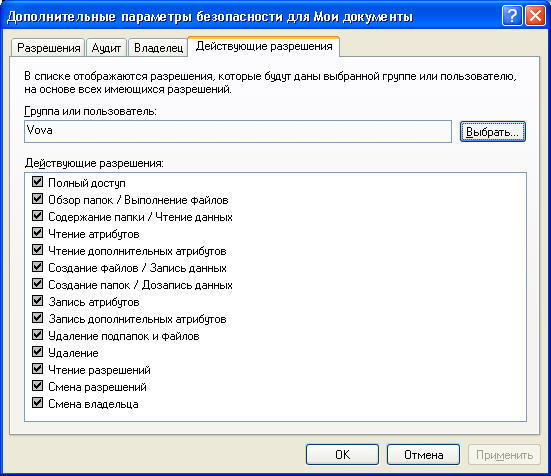

Aby wyświetlić wszystkie ważne uprawnienia do plików i folderów komputera lokalnego, wybierz "Właściwości" - "Zabezpieczenia" - "Zaawansowane" - "Prawidłowe uprawnienia" - "Wybierz" - "Zaawansowane" - "Wyszukaj", wybierz nazwę właściwy użytkownik i kliknij "OK". Przedmioty oznaczone polami wyboru mają uprawnienia dla tego użytkownika:  W tym samym oknie widoczne są zakładki "Uprawnienia", "Audyt", "Właściciel". Nie będę się nad nimi szczegółowo zastanawiać w ramach tego artykułu, ponieważ to już okazuje się zbyt obszerne.

W tym samym oknie widoczne są zakładki "Uprawnienia", "Audyt", "Właściciel". Nie będę się nad nimi szczegółowo zastanawiać w ramach tego artykułu, ponieważ to już okazuje się zbyt obszerne.

Jeśli na liście użytkowników na karcie "Zabezpieczenia" nie ma użytkownika, któremu chcesz przypisać uprawnienia, kliknij następujące przyciski na karcie "Zabezpieczenia": Aby dodać” – “Zaawansowane” – “Wyszukaj". Z listy wybierz nazwę konta użytkownika, do którego chcesz przypisać uprawnienia, i kliknij "OK". Zamiast oddzielnego użytkownika możesz wybrać grupę - uprawnienia zostaną zastosowane do wszystkich użytkowników należących do tej grupy. Zapamiętaj dobrze te przyciski. Będziesz wykonywać tę procedurę we wszystkich przypadkach, gdy musisz dodać nowego użytkownika do listy uprawnień, audytu, własności, dostęp do sieci i tym podobne.

Kontrola dostępu jest wykorzystywana nie tylko dla użytkowników komputer lokalnyale także dostęp udostępnione pliki, foldery i drukarki w sieci. O różnicowaniu praw dostępu dla użytkowników sieci w odniesieniu do folderu, który już powiedziałem w artykule.

Dzisiaj nasza lekcja i omówienie zarządzania kontem użytkownika.

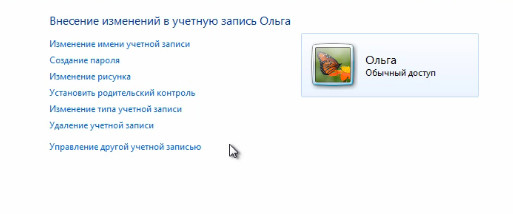

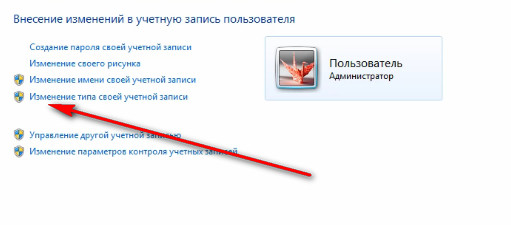

Podaliśmy nazwę, teraz wybierzmy, na przykład, typ wpisu "Normalny dostęp" i kliknij przycisk "Utwórz konto". Teraz wybierz z listy nowo utworzone konto i przejdź do jego ustawień.

Zasadniczo najważniejszą rzeczą, którą już skonfigurowaliśmy, jest nazwa konta i jego typ. Teraz możemy coś zmienić, ale coś dodać.

Na przykład pierwszy element "Zmień nazwę konta" zapewnimy możliwość odpowiedniej zmiany nazwy.

Możemy po prostu zmienić nazwę konta.

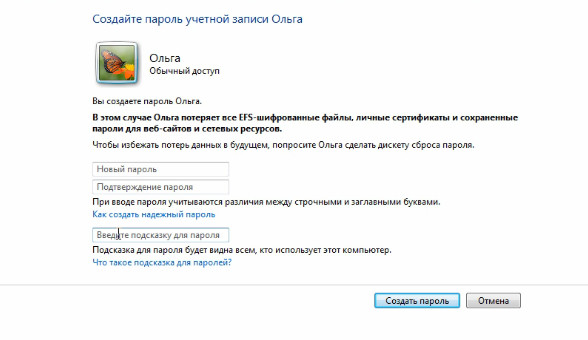

Jeśli chcesz na swoje konto hasło zostało ustawioneb, a możesz przejść do komputera tylko, wpisując go. W ten sposób możesz ograniczyć dostęp do niektórych swoich osobistych dokumentów przechowywanych w Twoim profilu. W związku z tym możesz utworzyć hasło w tym obszarze. Tutaj wprowadź hasło, a następnie wprowadź ponownie to samo hasło w celu potwierdzenia, a także wprowadź wskazówkę, która zostanie wyświetlona.

Ustawmy na przykład pewne proste hasło, potwierdź je i wprowadź wskazówkę tekstową "podpowiedź tekstowa do hasła". Kliknij przycisk "Utwórz".

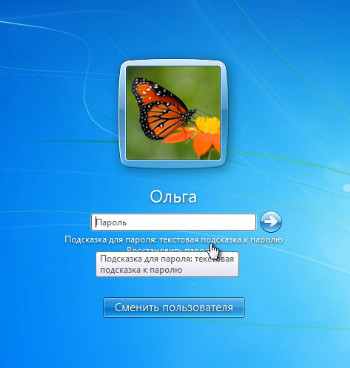

Jeśli teraz i obok przycisku Zamknij, kliknij czarny trójkąt i wybierz z rozwijanej listy "Zmień użytkownika"wtedy zobaczę ekran powitalny.

Aby dostać się do nagrania Olgi, musisz kliknąć tę ikonę i mam okno, w którym muszę wpisać hasło.

Odpowiednio, aby dostać się do ten wpis Muszę podać hasło. Jeśli zapomniałem hasła lub wprowadziłem je niepoprawnie, wyświetla się moja podpowiedź, tekst, który wpisałem.

Wróćmy do mojego użytkownika i zastanówmy się, co dalej.

Po wprowadzeniu hasła mamy możliwość usunięcia go, klikając ten element.

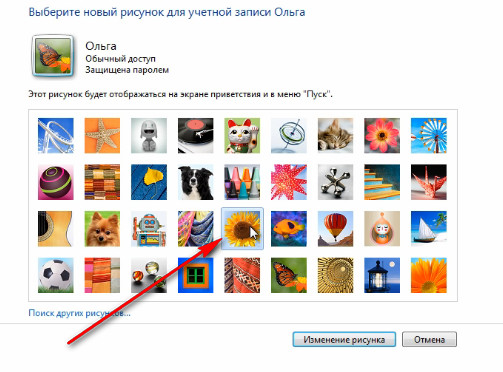

Rysowanie tego tutaj jest obrazem, który powiązaliśmy z naszym kontem. Jak już wiemy, ten obraz jest wyświetlany nie tylko na ekranie powitalnym, ale także w menu Start. Dlatego możemy wybrać ten obraz spośród kilku standardowych, które nam tutaj prezentujemy.

Wybierzmy, na przykład, tutaj jest słonecznik i kliknij Zmień zdjęcie. Tutaj, teraz złożył podanie.

Lub możemy użyć przycisku. «Szukaj innych rysunków» i wybierz obraz na komputerze, a następnie ten obraz zostanie wyświetlony jako ten obraz Twojego konta.

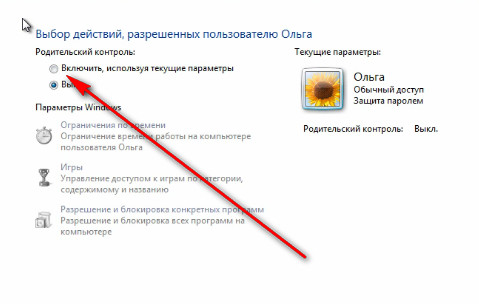

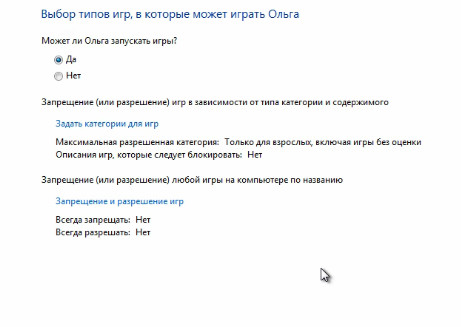

Istnieje również opcja dla nas "Ustaw kontrolę rodzicielską". Co to jest? Jeśli dziecko pracuje na komputerze, możesz dla niego utworzyć osobne konto, a następnie dostosować ustawienia kontrola rodzicielska. Aby to zrobić, musimy wybrać nasze konto.

Kontrola rodzicielska jest domyślnie wyłączona i tutaj możemy ją włączyć.

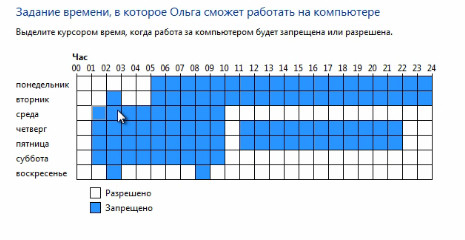

Tutaj możemy wprowadzić ograniczenia czasowe. Oznacza to, że tutaj możemy określić przedziały czasowe, w których dostęp do komputera będzie dozwolony. Wszystko, co musimy zrobić, aby to zrobić, to po prostu wskazać godziny, w których dostęp do komputera zostanie zablokowany.

Po prostu zablokuj te zegarki, które uważamy za konieczne. Lub możemy wszystko zablokować, a następnie wskazać zegar, kiedy dostęp do komputera będzie dozwolony. Następnie, odpowiednio, musisz kliknąć OK.

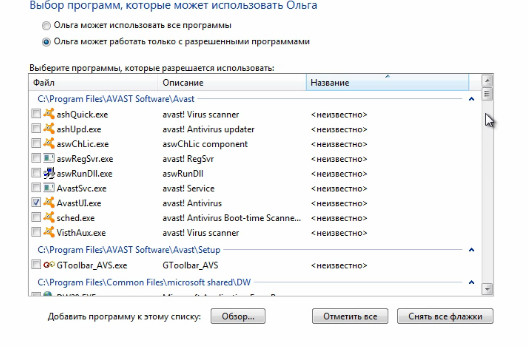

I ostatnią rzeczą, którą można tu skonfigurować, jest uprawnienie do pracy w niektórych programach. Tutaj możemy wybrać te programy, lista tych programów, które tam są, zostanie wyświetlona, a my możemy sprawdzić pola dla tych programów, do których użytkownik będzie miał dostęp.

W związku z tym możemy odznaczyć te programy, dla których dostęp jest niepożądany. W związku z tym twoje dziecko nie będzie mogło uruchomić jakiegoś programu, którego nie chciałbyś, aby działał.

Wracajmy do ustawienia ogólne. W razie potrzeby zawsze możemy zmienić typ konta. Oznacza to, że będziemy mieć tego użytkownika lub administratora, lub będziemy mieć regularne konto. Odbywa się to w paragrafie "Zmiana typu konta".

Jednak aby zmienić typ z normalnego na Administratora, musisz już być administratorem tego komputera. Oznacza to, że musisz zalogować się do komputera na koncie administracyjnym, które ma już prawa. Jeśli jesteś pod swoim kontem, a Twoje konto ma zwykły typ dostępu, nie będziesz w stanie dokonać tej zmiany.

Jest to z zasady istotne dla "Usunięcie konta"Jeśli chcesz usunąć konto, to do tego musisz mieć prawa administracyjne na tym komputerze.

Aby usunąć konto, musisz przejść do opcji "Zarządzanie kontem" i odpowiednio wybrać niezbędne konto i wybrać opcję "Usuń konto". W tym miejscu natychmiast zaoferujemy usunięcie wszystkich plików jednocześnie i całkowicie, tj. Całego profilu tego użytkownika lub "Zapisz pliki" i tylko usuń rekordy systemu Windows. Do tej pory nic takiego nie zrobię.

Więc nauczyliśmy się tworzyć konta, kończę tę lekcję.

Natalia Gerasimenko

Ta dokumentacja została przeniesiona do archiwum i nie jest obsługiwana.

Zarządzanie kontami użytkowników

Office 365

Dotyczy:Office 365

Ostatnia modyfikacja sekcja:2017-04-26

Microsoft Office 365: Obsługuje następujące metody tworzenia użytkowników, uwierzytelniania i zarządzania nimi.

Aby uzyskać informacje na temat narzędzi, które mogą pomóc w wykonywaniu zadań administracyjnych, zobacz Narzędzia zarządzania kontem Office 365. Aby uzyskać informacje na temat wykonywania codziennych zadań związanych z zarządzaniem, zobacz Częste zadania zarządzania w Office 365.

Office 365: ma dwa systemy poniżej, które mogą być używane dla poświadczeń użytkownika.

Konto służbowe lub szkolne (identyfikator w chmurze). Użytkownicy uzyskują dane logowania do chmury usługi Azure Active Directory, aby logować się do usługi Office 365: i innych usług chmurowych Microsoft. Te poświadczenia nie są w żaden sposób powiązane z innymi poświadczeniami (firmowymi lub dostępowymi do komputera) i stanowią domyślną tożsamość. Zalecamy ich stosowanie w celu uproszczenia wdrożenia. W przypadku haseł do kont roboczych lub studyjnych użyj zasad haseł Azure Active Directory.

Konto stowarzyszone (tożsamość federacyjna). Użytkownicy w organizacjach z lokalną usługą Active Directory, którzy korzystają z funkcji pojedynczego logowania, mogą logować się do usług Office 365 przy użyciu swoich poświadczeń Active Directory. Firmowa usługa Active Directory przechowuje i zarządza zasadami haseł. Aby uzyskać informacje na temat pojedynczego logowania, zobacz Strategię jednokrotnego logowania.

Typ tożsamości wpływa na interakcje użytkownika i ustawienia zarządzania kontem użytkownika, a także wymagania sprzętowe i oprogramowanie i inne aspekty wdrażania.

Podczas tworzenia nowego użytkownika jego adres e-mail i login jest przypisany do domeny domyślnej, jak skonfigurowano w centrum administracyjnym Office 365: Aby uzyskać więcej informacji, zobacz Dodawanie użytkowników i domeny do Office 365.

Ustawienie domyślne subskrypcji usługi Office 365: używana domena<nazwa firmy>.onmicrosoft.comutworzone przy użyciu konta. * Nie można zapisać domeny onmicrosoft.com, ale dodać do usługi Office 365 jedną lub więcej domen osobistych, a następnie przypisać jedną ze zweryfikowanych domen do zalogowania się użytkownikom. Każda przypisana domena użytkownika to adres e-mail, który pojawi się podczas wysyłania i odbierania wiadomości e-mail.

Możesz umieścić w Office 365: do 900 zarejestrowanych domen internetowych, z których każda jest reprezentowana przez oddzielny obszar nazw.

W przypadku organizacji korzystających z pojedynczego logowania wszyscy użytkownicy domeny muszą używać tego samego systemu uwierzytelniania: chmury lub tożsamości federacyjnej. Na przykład może istnieć jedna grupa użytkowników, którzy potrzebują tylko tożsamości w chmurze, ponieważ nie mają dostępu do systemów lokalnych i innej grupy użytkowników korzystających z usługi Office 365: i systemów lokalnych. W takim przypadku musisz dodać do Office 365: dwie domeny, na przykład contractors.contoso.com i staff.contoso.com, i skonfigurować pojedyncze logowanie dla tylko jednego z nich. Całą domenę można przekonwertować z tożsamości chmury na tożsamość federacyjną lub tożsamość federacyjną na chmurę chmurową.

Aby uzyskać więcej informacji na temat domen w usłudze Office 365: zobacz opis usługi.

* Jeśli korzystasz z usługi Office 365: dostarczonej przez 21Vianet w Chinach, domyślna domena wygląda tak<название_компании>.onmsChina.cn. Jeśli korzystasz z usługi Office 365 Germany, domyślna domena wygląda tak<название_компании>.onmicrosoft.de

Z wyjątkiem witryn internetowych do anonimowego dostępu utworzonego w SharePoint Online, podczas uzyskiwania dostępu do usług Office 365: uwierzytelnianie użytkownika musi być wykonane.

Nowoczesne uwierzytelnianie Współczesne uwierzytelnianie zapewnia logowanie do aplikacji klienckich Office na platformach opartych na bibliotece uwierzytelniania Active Directory (ADAL). Spowoduje to uruchomienie funkcji logowania, takich jak uwierzytelnianie wieloskładnikowe (MFA), korzystanie z dostawców tożsamości opartych na SAML innych firm z aplikacjami klienckimi Office oraz uwierzytelnianie przy użyciu kart inteligentnych i uwierzytelniania na podstawie certyfikatów. Ponadto nie trzeba używać standardowego protokołu uwierzytelniania dla programu Microsoft Outlook. Dodatkowe informacje, w tym dostępność nowoczesnego uwierzytelniania dla różne aplikacje Office, zobacz Jak działa uwierzytelnianie nowoczesne w aplikacjach klienckich Office 2013 i Office 2016 oraz przy użyciu nowoczesnego uwierzytelniania Office 365 w biurach klientów.

Współczesne uwierzytelnianie nie jest domyślnie włączone w Exchange Online. Możesz przeczytać instrukcje włączania go w artykule Włączanie nowoczesnego uwierzytelniania w Exchange Onlinen.

Uwierzytelnianie tożsamości w chmurze. Uwierzytelnianie użytkowników za pomocą tożsamości w chmurze to tradycyjne uwierzytelnianie z prośbą i potwierdzeniem. Przeglądarka przekierowuje do usługi logowania do usługi Office 365: gdzie podajesz swoją nazwę użytkownika i hasło do konta służbowego lub szkolnego. Usługa logowania uwierzytelnia poświadczenia, tworzy token usługi, który przeglądarka wysyła do żądanej usługi i loguje użytkownika.

Uwierzytelnianie tożsamości federacyjnej. Użytkownicy ze stowarzyszonymi poświadczeniami są uwierzytelniani za pomocą usług Active Directory Federation Services (AD FS) 2.0 lub innych usług tokenów zabezpieczających. Przeglądarka internetowa jest przekierowywana do usługi logowania do usługi Office 365 :, w której podaje się firmowy identyfikator w postaci głównej nazwy użytkownika (UPN); na przykład [email protected] Usługa logowania ustala, że należysz do sfederowanej domeny i oferuje przekierowanie do lokalnego serwera federacyjnego w celu uwierzytelnienia. Jeśli jesteś zalogowany na komputerze (dołączony do domeny), jesteś uwierzytelniany (przy użyciu protokołu Kerberos lub NTLMv2), a lokalny token zabezpieczający tworzy token wysyłany przez przeglądarkę do usługi logowania do usługi Office 365:. Za pomocą tego tokena usługa logowania tworzy token, który przeglądarka wysyła do żądanej usługi, a następnie jest zalogowany. Aby uzyskać listę dostępnych usług tokenów zabezpieczających, zobacz Strategię pojedynczego logowania.

Office 365: wykorzystuje uwierzytelnianie oparte na formularzach, a ruch uwierzytelniający przechodzący przez sieć jest zawsze szyfrowany przy użyciu protokołu TLS / SSL przy użyciu portu 443. Ruch uwierzytelniający wykorzystuje niewielką przepustowość dla usług Office 365.

W przypadku pełnowartościowych klientów, takich jak klasyczne aplikacje Microsoft Office, uwierzytelnianie można przeprowadzić na dwa sposoby.

Jeśli masz identyfikator chmury, użytkownik jest monitowany o poświadczenia, które usługa klienta wysyła do usługi rejestracji w usłudze Office 365: do uwierzytelniania (przy użyciu usługi WS-Trust).

Jeśli masz tożsamość federacyjną, usługa klienta najpierw uzyskuje dostęp do serwera AD FS 2.0 w celu uwierzytelnienia poświadczeń (przy użyciu protokołu Kerberos lub NTLMv2) i otrzymuje token logowania, który jest wysyłany do usługi pojedynczego logowania usługi Office 365 (przy użyciu konsoli WS-Federation i WS-Trust

Microsoft Online Services Login Assistant Asystent logowania instalowany przez Instalatora aktualizacji pulpitu Office 365 dla komputera stacjonarnego zawiera usługę klienta, która odbiera token usługi z usługi logowania w usłudze Office 365: i zwraca go do klienta z pełną funkcjonalnością.

Uwierzytelnianie Basic / Proxy przez SSL Klient Outlook wykonuje podstawowe uwierzytelnianie przez SSL w Exchange Online. Usługa Exchange Online wysyła żądanie uwierzytelnienia na platformę uwierzytelniania usługi Office 365: a następnie do lokalnego serwera federacyjnego Active Directory Federation (dla pojedynczego logowania).

Aby zapewnić prawidłowe wykrywanie i uwierzytelnianie usług Office 365, administratorzy muszą stosować komponenty i aktualizacje na każdej stacji roboczej, która używa w pełni wyposażonych klientów (takich jak Microsoft Office 2010) i łączy się z Office 365:. Instalator aktualizacji Office 365: Desktop to automatyczne narzędzie do instalowania wymaganych aktualizacji na stacjach roboczych. Aby uzyskać więcej informacji, zobacz Korzystanie z zainstalowanych zainstalowanych klasycznych aplikacji Office z Office 365.

Interfejs logowania różni się w zależności od typu używanej tożsamości usługi Office 365:

| Cloud ID | Federacyjny ID | |

|---|---|---|

| Zaloguj się do każdej sesji1 | Zaloguj się do każdej sesji2 |

|

| Zaloguj się do każdej sesji1 | Zaloguj się do każdej sesji2 |

|

| Outlook 2010 lub Office 2007 w systemie Windows 7 | Zaloguj się do każdej sesji1 | Zaloguj się do każdej sesji2 |

| Outlook 2010 lub Office Outlook 2007 w systemie Windows Vista | Zaloguj się do każdej sesji1 | Zaloguj się do każdej sesji2 |

| Microsoft Exchange Activesync | Zaloguj się do każdej sesji1 | Zaloguj się do każdej sesji2 |

| POP, IMAP, Outlook dla komputerów Mac | Zaloguj się do każdej sesji1 | Zaloguj się do każdej sesji2 |

| Interfejsy sieciowe: portal Office 365: / aplikacja internetowa Outlook / SharePoint Online / Office Online | Zaloguj się do każdej sesji przeglądarki4 | Zaloguj się do każdej sesji3 |

| Office 2010 lub Office 2007 z usługą SharePoint Online | Zaloguj się do każdej sesji SharePoint Online4 | Zaloguj się do każdej sesji programu SharePoint Online3 |

| Skype dla firm online | Zaloguj się do każdej sesji1 | Bez zapytania |

| Outlook dla komputerów Mac | Zaloguj się do każdej sesji1 | Zaloguj się do każdej sesji2 |

| 1 Na pierwsze żądanie możesz zapisać hasło do przyszłego użytku. Nie otrzymasz następującej prośby, dopóki nie zmienisz hasła. 2 Wprowadź firmowe dane uwierzytelniające. Możesz zapisać hasło, a następne żądanie pojawi się dopiero po zmianie hasła. 3 Wszystkie aplikacje wymagają podania nazwy użytkownika lub kliknięcia, aby się zalogować. Jeśli komputer jest przyłączony do domeny, hasło nie jest wymagane. Jeśli wybierzesz opcję Pozostań zalogowany, następnie żądanie wprowadzenia danych nie zostanie wyświetlone, dopóki się nie wylogujesz. 4 Jeśli wybierzesz Pozostań zalogowany, następnie żądanie wprowadzenia danych nie zostanie wyświetlone, dopóki się nie wylogujesz. |

Sposób usuwania kont zależy od tego, czy używana jest synchronizacja katalogów.

Jeśli nie używasz synchronizacji katalogów, możesz usunąć konta na stronie administracyjnej usługi Office 365: lub z za pomocą okien PowerShell.

Jeśli używana jest synchronizacja katalogów, musisz usunąć użytkowników z lokalnego Active Directory, a nie z Office 365:.

Zasady i procedury zarządzania hasłami zależą od systemu identyfikacji.

Zarządzanie hasłem Cloud Identity:

Podczas korzystania z tożsamości w chmurze hasła są tworzone automatycznie po utworzeniu konta.

Aby uzyskać informacje na temat wymagań bezpieczeństwa dla hasła do identyfikatora chmury, zobacz artykuł na temat zasad haseł.

Aby zwiększyć bezpieczeństwo, użytkownicy muszą zmienić swoje hasła przy pierwszym dostępie do usług Office 365: W rezultacie przed uzyskaniem dostępu do usług Office 365: użytkownicy muszą zalogować się do portalu Office 365: gdzie zostaną poproszeni o zmianę hasła.

Istnieje kilka sposobów resetowania haseł dla użytkowników o tożsamości w chmurze:

Resetowanie hasła przez administratora Jeśli użytkownicy utracą lub zapomną hasła, administratorzy mogą zresetować hasła użytkowników w portalu Office 365: lub przy użyciu Windows PowerShell. Użytkownicy mogą zmieniać swoje hasła tylko wtedy, gdy znają aktualne hasła.

Zresetuj hasła za pomocą Windows PowerShell Administratorzy usług mogą resetować hasła za pomocą Windows PowerShell.

Zarządzanie federacyjnymi hasłami tożsamości:

Dzięki tożsamościom federacyjnym zarządzanie hasłami odbywa się w Active Directory. Lokalna usługa tokena zabezpieczającego negocjuje uwierzytelnianie z Office 365: Federation Gateway bez przesyłania lokalnych haseł użytkowników Active Directory przez Internet do Office 365:. Używane są lokalne zasady haseł lub uwierzytelnianie dwuskładnikowe dla klientów sieci Web Aplikacja internetowa Outlook nie zawiera hiperłącza do zmiany hasła. Użytkownicy zmieniają hasła przy użyciu standardowych narzędzi lokalnych lub przy użyciu parametrów logowania ich komputerów.

Licencja Office 365: umożliwia użytkownikowi dostęp do zestawu usług Office 365: Administrator przypisuje licencję każdemu użytkownikowi do usługi, do której dostęp potrzebuje. Na przykład możesz przypisać użytkownika do Skype for Business Online, ale nie do SharePoint Online.

W Office 365: Enterprise stosowany jest model RBAC: uprawnienia i możliwości są definiowane przez role zarządzania. Użytkownik rejestrujący swoją organizację w Office 365 automatycznie staje się administratorem globalnym lub wyższego poziomu. Istnieje pięć ról administratora: administrator globalny, administrator ds. Rozliczeń, administrator haseł, administrator usług i administrator zarządzania użytkownikami. Aby uzyskać więcej informacji na temat ról administratora w usłudze Office 365: Enterprise, w tym sposobu ich używania w programach Exchange Online, SharePoint Online i Skype dla firm Online, zobacz Przypisywanie ról administratora. Jeśli korzystasz z usługi Office 365 :, plan zarządzany przez 21Vianet w Chinach, zobacz artykuł. Czy chciałbyś porozmawiać z przedstawicielem obsługi klienta? Przewiń do Wybierz plan i kliknij ikonę. czat na czerwonym sztandarze u góry.

Personel każdej organizacji jest stale aktualizowany, niektórzy pracownicy idą do pracy, inni odchodzą. I, jak wiadomo, nie zawsze osoba jest zadowolona z faktu, że opuszcza firmę. Jeśli taki niezadowolony były pracownik ma klucze do biura, kierownik prawdopodobnie zmieni zamek. Jeśli poprzedni użytkownik ma konto, musi zostać uczyniony tak, aby nie mógł z niego korzystać - zwłaszcza jeśli istnieją powiązania z tym kontem, które co do zasady dają właścicielowi możliwość wyrządzenia szkody. W tym artykule omówimy, jak to zrobić narzędzia programistyczne włączanie i wyłączanie kont użytkowników oraz ustawianie haseł do kont. Ponadto omówię program, za pomocą którego można zezwolić użytkownikom na zmianę haseł nawet wtedy, gdy dostęp do okna dialogowego Zabezpieczenia systemu Windows ze względów bezpieczeństwa zostanie zamknięty.

Włącz i wyłącz konta

Nawet jeśli pracownik jest chwilowo nieobecny, lepiej jest, aby w tym okresie przenieść swoje konto do trybu oczekiwania, aby napastnicy nie mogli użyć tego konta do ataku na system. Nie powinieneś jednak usuwać nieaktywnego konta, ponieważ w takim przypadku będziesz musiał przywrócić wszystkie powiązane ustawienia zabezpieczeń, gdy użytkownik powróci. Każdy doświadczony administrator wie, że konto powinno być wyłączone na czas, kiedy nie jest używane, i usuwać je tylko wtedy, gdy jest pełne przekonanie, że to konto nie będzie już potrzebne.

Aby uprościć proces blokowania konta, gdy użytkownik jest nieobecny i włączyć konto po jego powrocie, możesz użyć programu z lista 1 . Skrypt jest prosty: najpierw łączysz się z wybranym kontem, następnie zmienia się parametr AccountDisabled. Możesz także wyłączyć konto, edytując flagę kontrolną powiązaną z kontem, ale sugerowana przeze mnie metoda jest, po pierwsze, prostsza, a po drugie równie skuteczna dla naszych celów. Jeśli dla tego samego programu konieczne jest wykonanie podwójnego obciążenia (to znaczy wyłączenia i włączenia kont), parametr AccountDisabled musi być argumentem dla programu. Mały podprogram Pomoc informuje użytkownika, jaką wartość należy wprowadzić, aby uzyskać pożądany wynik. Ponieważ program używa przestrzeni nazw WinNT, będzie działał z domenami SAM i Active Directory (AD). Dzięki aktualizacji zawartości konsoli Microsoft Management Console (MMC) przystawki Użytkownicy i komputery usługi Active Directory na kontrolerze domeny (DC) zobaczysz, że konto o określonej nazwie jest teraz wyłączone lub włączone, w zależności od instrukcji.

Zmień hasło do konta

Czasami wyłączenie konta nie jest odpowiednie, na przykład niemożliwe jest wyłączenie konta administratora używanego przez kilku pracowników tylko z powodu opuszczenia jednej osoby. W takim przypadku musisz zmienić hasło do konta.

Interfejsy usługi Active Directory (ADSI) obsługują dwie metody zmiany hasła: ChangePassword i SetPassword. Podczas korzystania z ChangePassword konieczne jest, aby urzędnik zmiany hasła znał bieżące hasło. ChangePassword nie jest narzędziem dla administratorów, ponieważ administratorzy nie muszą znać haseł użytkowników. Jednak ChangePassword jest bardzo przydatna, gdy administrator zamyka dostęp do okna dialogowego Zabezpieczenia systemu Windows za pomocą zasad grupy lub w inny sposób, ale chce zezwolić użytkownikom na zmianę haseł. SetPassword zastępuje istniejące hasło nowym.

Program, który pozwala zarejestrowanemu użytkownikowi zmienić hasło, powinien wykonać następujące czynności:

- rozpoznać nazwę użytkownika;

- zażądać aktualnego hasła użytkownika;

- poproś użytkownika o wprowadzenie nowego hasła;

- poproś użytkownika, aby potwierdził nowe hasło;

- porównaj dwa hasła i nie akceptuj ich, jeśli nie pasują;

- zmienić hasło i wpisać nowe hasło do bazy danych bezpieczeństwa;

Jak wdrożyć te działania w formie kodu opisano w poprzednich artykułach, więc tutaj skupię się tylko na tym, jak te części są montowane razem w programie w listing 2 .

Po pierwsze, konieczne jest zidentyfikowanie zarejestrowanego użytkownika. Przypomnijmy, że właściwość UserName obiektu WshNetwork zwraca nazwę użytkownika. Dlatego, aby uzyskać nazwę użytkownika, należy utworzyć obiekt WshNetwork (WScript.Network), powiązać ten obiekt ze zmienną (oNet), a następnie użyć właściwości UserName w celu pobrania nazwy użytkownika, jak pokazano na etykiecie A na listingu 2.

Teraz, gdy mamy aktualną nazwę użytkownika, możemy użyć funkcji InputBox i zapytać użytkownika o aktualne i nowe hasła. Najprostszym sposobem jest stworzenie małego podprogramu do tego celu. Podprogram CheckPwd przechowuje aktualne i nowe hasła w zmiennych globalnych sPword1, sPword2 i sPword3. Podprogram wyświetla monit o bieżące hasło (sPword1), nowe hasło (sPword2) i ponownie nowe hasło (sPword3) do potwierdzenia. Jeśli nowe hasło i hasło potwierdzające nie pasują do siebie, podprogram informuje o tym użytkownika i ponownie wyświetla żądanie. Porównanie sPword2 i sPword3 uwzględnia wielkość liter, więc żaba i żaba to nie to samo.

Jak wyjaśniono wcześniej, funkcja VBScript InputBox zawsze wyświetla przyciski OK i Anuluj i zależy od trzech argumentów:

InputBox (zachęta, tytuł, domyślne)

gdzie prompt jest tekstem okna komunikatu, tytuł jest tekstem tytułu, a domyślną wartością domyślną. Ponieważ te argumenty są oddzielone przecinkami, nie można używać przecinków w tekście pola komunikatu i nagłówka. Zamiast przecinków możesz użyć znaku konkatenacji (&), podobnie jak w podprogramie CheckPwd.

Funkcja InputBox ma jedną wadę: nie obsługuje maskowania wprowadzanych znaków. Tak więc, jeśli użytkownik wprowadzi słowo miecznik w oknie dialogowym, które pasuje do hasła, zobaczy miecznik na ekranie, a nie rząd gwiazdek (*********). Jeśli program zmiany hasła zostanie uruchomiony w systemie Windows 2000 i wcześniejszych wersjach, będziesz musiał zaakceptować to ograniczenie, ale jeśli program działa w systemie Windows Server 2003 lub Windows XP, istnieje inna możliwość. Te wersje systemu Windows zawierają składnik scriptpw.dll, który maskuje znaki wprowadzane przez użytkownika. Składnik scriptpw nie jest doskonały - podczas pisania nie ma dokładnego dopasowania między liczbą wprowadzonych znaków a ich zastąpieniem gwiazdkami, ale jest to bardziej bezpieczne niż otwarty zestaw haseł w oknie wejściowym.

Podprogram HidePwd zawiera kod używający Scriptpw. Kod HidePwd jest podobny do kodu CheckPwd, z tym że HidePwd wyświetla monit o wprowadzenie znaków wiersz poleceńi nie w oknie dialogowym, a HidePwd ukrywa znaki wprowadzone przez użytkownika. Linia odpowiedzi procesora poleceń po każdym żądaniu hasła kończy się przejściem do nowej linii, w przeciwnym razie cały wyświetlany tekst byłby zawarty w jednym wierszu.

Aby nie mieć dwóch wersji programu do zmiany hasła, Userpword.vbs określa system operacyjny i dopiero wtedy wykonuje odpowiedni podprogram haseł. Obiekt reprezentujący komputer ma właściwość OperatingSystemVersion, która może być żądana. Dopasowanie ścisłe nie jest wymagane. Musisz tylko wiedzieć, czy numer wersji jest nie mniejszy niż 5.1, czyli numer wersji XP. Program użył już obiektu WshNetwork do pobrania nazwy komputera, więc kod na liście 2 pod etykietą B sprawdza wersję systemu operacyjnego na komputerze lokalnym.

Jakikolwiek podprogram do wprowadzania haseł, z którego korzysta program, zapisuje nowe hasło w sPword2 i stare hasło w sPword1, a następnie przesyła je do kodu pod etykietą C, która zmienia hasło. Jeśli użytkownik nie poda poprawnego starego hasła, program zakończy się bardzo wymownym komunikatem o błędzie: Podane hasło sieciowe jest nieprawidłowe.

Przypisywanie haseł do kont

Jeśli nie ma hasła do konta bieżącego, stosuje się nieco inne podejście w celu przypisania hasła. Program powinien wykonać następujące czynności:

- zaakceptuj otrzymaną nazwę użytkownika i nazwę domeny;

- znajdź nazwę użytkownika w bazie danych bezpieczeństwa;

- pytaj o nowe hasło;

- przypisać nowe hasło;

- zażądać od użytkownika zmiany hasła przy następnej rejestracji (aby administrator o tym nie wiedział);

- zanotuj, że hasło zostało zmienione.

Większość programu Adminpword.vbs do przydzielania hasła wyświetlanego w lista 3 , składa się z kodu już napisanego dla dwóch pierwszych programów. Z Disableuser.vbs program Adminpword.vbs przyjmuje kod, który akceptuje nazwę użytkownika i nazwę domeny i łączy się z odpowiednim kontem. Z Userpword.vbs program Adminpword.vbs przyjmuje podprogramy, które monitują o wprowadzenie nowego hasła. Podprogramy w Adminpword.vbs są nieco zmodyfikowane, ponieważ bieżące hasło nie jest potrzebne. Byłoby możliwe jawne określenie domyślnego hasła w pliku Adminpword.vbs, ale nie należy tego robić. Jeśli jawnie zarejestrujesz hasło w Adminpword.vbs, będzie ono przechowywane jako zwykły tekst. Po prostu, pozostała część zadania przydzielania nowego hasła jest zaimplementowana jako kod, a mianowicie wymóg zmiany hasła przy następnej rejestracji i rekordu, że hasło zostało zmienione.

Ponieważ nowe hasło jest przypisane, metoda ChangePassword jest zastąpiona metodą SetPassword i wprowadzane jest tylko nowe hasło, jak pokazano na etykiecie A na listingu 3. Właściwość PasswordExpired określa, czy użytkownik powinien zmienić hasło przy następnej rejestracji. Gdy wartość tego parametru wynosi 0, hasło jest ważne, gdy 1 - hasło wygasło. Dlatego, aby uzyskać zmianę hasła, należy przypisać wartość 1 do tego parametru. Ponieważ oUser reprezentuje konto użytkownika, kod na etykiecie B na liście 3 zmusza do zmiany hasła.

Wyłączenie konta lub zmiana hasła powinna kończyć się odpowiednim wpisem w dzienniku zdarzeń. Pozwolę sobie przypomnieć, że w poprzednim artykule na temat edycji rejestru stwierdzono, że aby pisać do dziennika zdarzeń, należy połączyć się z obiektem WshShell i użyć metody LogEvent z typem zdarzenia i tekstem objaśniającym jako argumentami. W naszym przypadku typ zdarzenia to powiadomienie, więc to zdarzenie ma typ 4. Data i godzina są automatycznie rejestrowane wraz z wydarzeniem, więc nie można ich dodać do programu. Aby zarejestrować zmianę hasła, należy wprowadzić kod widoczny na etykiecie C na listingu 3 na końcu programu głównego.

Funkcje wyłączania nieużywanych kont i zmiany haseł są bardzo ważne, a ich odpowiednie programy powinny być tak proste i skuteczne, jak to tylko możliwe. Na przykład procedura zmiany hasła za pomocą interfejsu graficznego systemu Windows 2000 składa się z sześciu kroków. Korzystając z programu opisanego w tym artykule, administratorzy mogą łatwo włączać i wyłączać konta użytkowników, umożliwiać użytkownikom zmianę haseł bez dostępu do okna dialogowego Zabezpieczenia systemu Windows i ustawiać nowe hasła dla ważnych kont.