Ako funguje vlan Opis základov prevádzky VLAN, zásady budovania sietí pomocou VLAN.

Bohužiaľ, mnohé moderné podniky a organizácie prakticky nevyužívajú takú užitočnú a často jednoducho potrebnú príležitosť, ktorú poskytujú najnovšie prepínače lokálnej siete (LAN), ako napríklad organizácia virtuálnych LAN (VLAN) v sieťovej infraštruktúre. Je ťažké povedať, čo to spôsobilo. Snáď nedostatok informácií o výhodách poskytovaných technológiou VLAN, jej zdanlivá zložitosť alebo neochota používať "surové" znamená, že nezaručuje interoperabilitu medzi sieťovými zariadeniami od rôznych výrobcov (hoci technológia VLAN bola štandardizovaná už rok ). Preto je tento článok venovaný technológii VLAN. Pozrie sa na výhody využívania VLAN, najbežnejších spôsobov organizácie VLAN a interakcií medzi nimi, ako aj stavať VLAN keď používate prepínače od niektorých známych výrobcov.

prečo to potrebujete

Čo je VLAN? Jedná sa o skupinu počítačov pripojených k sieti, ktoré sa logicky zjednocujú do správ o vysielaní domén na akomkoľvek základe. Napríklad skupiny počítačov môžu byť pridelené v súlade s organizačnou štruktúrou podniku (podľa oddelenia a

jednotiek) alebo na základe práce na spoločnom projekte alebo úlohe.

Používanie VLAN má tri hlavné výhody. Toto je oveľa efektívnejšie využitie. Šírka pásmanež tradičné siete LAN, zvýšená úroveň ochrany prenášaných informácií pred neoprávneným prístupom a zjednodušená správa siete.

Keďže pri používaní VLAN je celá sieť logicky rozdelená na rozhlasové domény, informácie sú prenášané členmi VLAN len ostatným členom toho istého VLAN a nie všetkým počítačom vo fyzickej sieti. Rozhranie vysielania (zvyčajne generované servermi, ktoré oznamujú svoju prítomnosť a schopnosti iným zariadeniam v sieti) je obmedzené na vopred definovanú doménu a nie je prenášané na všetky stanice v sieti. Dosiahne sa optimálne rozloženie šírky pásma siete medzi logickými skupinami počítačov: pracovné stanice a servery z rôznych VLAN "nevidia" navzájom a neinterferujú s jediným.

Keďže sa dáta vymieňajú iba v rámci konkrétnej siete VLAN, počítače z rôznych virtuálnych sietí nemôže prijímať návštevnosť generovanú v iných VLAN. Použitie analyzátorov protokolov a nástrojov na monitorovanie siete na zbieranie prevádzky v iných VLAN, okrem toho, na ktoré chce používateľ urobiť, predstavuje značné ťažkosti. Preto v prostredí VLAN sú informácie prenášané cez sieť oveľa lepšie chránené pred neoprávneným prístupom.

Ďalšou výhodou používania VLAN je zjednodušená správa siete. Platí to najmä pre také úlohy, ako je pridanie nových prvkov do siete, ich presun a výmaz. Ak sa napríklad používateľ VLAN presunie do inej miestnosti, aj keď je umiestnený na inom poschodí alebo v inej budove podniku, správca siete nemusí prepojiť káble. Potrebuje len nastaviť sieťové zariadenie z pracoviska. Okrem toho v niektorých implementáciách VLAN môže byť kontrola pohybu členov VLAN automaticky vykonaná bez toho, aby vyžadoval zásah administrátora. Správca siete môže tiež vykonávať operácie pri vytváraní nových logických skupín používateľov a pridať nových členov do skupín cez sieť bez toho, aby opustili svoje pracovisko. To všetko výrazne šetrí pracovný čas administrátora, ktorý môže byť použitý na riešenie ďalších rovnako dôležitých úloh.

spôsoby organizácie VLAN

Vedúci výrobcovia prepínačov oddelení a pracovných skupín používajú vo svojich zariadeniach spravidla jeden z troch spôsobov organizácie VLAN: na základe portov, MAC adries alebo protokolov tretej úrovne. Každá z týchto metód zodpovedá jednej z troch nižších úrovní interakčného modelu. otvorených systémov OSI: fyzické, kanálové a sieťové. Existuje štvrtý spôsob organizovania VLAN - založený na pravidlách. V súčasnosti sa zriedka používa, aj keď poskytuje väčšiu flexibilitu pri organizácii VLAN a môže byť široko používaná v zariadeniach v blízkej budúcnosti. Stručne sa pozrieme na všetky vyššie uvedené spôsoby usporiadania VLAN, ich výhody a nevýhody.

Port Based VLAN. Ako naznačuje názov, VLAN sú organizované logickou kombináciou vybratých portov fyzických prepínačov. Napríklad správca siete môže určiť, že prepínacie porty s číslom 1, 2, 5 tvoria VLAN1 a porty číslované 3, 4, 6 tvoria VLAN2 atď. Niekoľko počítačov môže byť pripojených na jeden port prepínača (napríklad cez húb). Všetky z nich budú patriť do tej istej VLAN - tej, do ktorej je priradený ich port prepínača. Takéto tesné viazanie členstva VLAN je nevýhodou virtuálnych sietí založených na portoch.

VLAN na základe MAC adries. Táto metóda vám umožňuje vytvoriť VLAN na základe jedinečnej hexadecimálnej adresy vrstvy dátového spojenia, ktorú má každý sieťový adaptér servera alebo sieťovej pracovnej stanice. Je to flexibilnejší spôsob organizácie VLAN ako predchádzajúci, pretože zariadenia patriace do rôznych VLAN môžu byť pripojené k jedinému prepínaciemu portu. Pohyb počítačov z jedného portu prepínača na druhý je automaticky sledovaný prepínačom a umožňuje uložiť presunutý počítač do konkrétnej siete VLAN bez zásahu správcu siete. Funguje jednoducho: prepínač udržiava tabuľku zodpovedajúcich MAC adries počítačov do virtuálnych sietí. Akonáhle sa počítač prepne na iný port prepínača, porovnáva pole MAC adresy odosielateľa v hlavičke prvého rámca vysielaného po presune počítača do svojej tabuľky, prepínač vyvodí správny záver, že presunutý počítač patrí do VLAN. Nevýhodou tejto metódy organizácie VLAN je počiatočná zložitosť konfigurácie VLAN, ktorá je plná chýb. Napriek tomu, že tabuľka adresy MAC ústredne je postavená automaticky, správca siete sa musí na to pozrieť a určiť, či táto šestnástková MAC adresa zodpovedá takejto pracovnej stanici a potom ju priradiť k zodpovedajúcej virtuálnej sieti. Nasledujúca konfigurácia VLAN na základe MAC adries však bude vyžadovať podstatne menej úsilia ako v prípade VLAN založeného na portoch.

VLAN na základe protokolov tretej úrovne. Táto metóda sa zriedka používa v prepínačoch úrovní oddelení a pracovných skupín. Je charakteristická pre prepojovacie vedenia, ktoré majú vstavané smerovacie nástroje pre hlavné LAN protokoly - IP, IPX a AppleTalk. Podľa tejto metódy je skupina portov prepínačov patriacich do konkrétnej VLAN spojená so špecifickou IP podsieťou alebo IPX sieťou. Flexibilita je zabezpečená tým, že používateľ sa presúva do iného portu patriaceho k tej istej VLAN, je monitorovaný prepínačom a nevyžaduje jeho rekonfiguráciu. Výhodou tejto metódy je tiež jednoduchosť konfigurácie VLAN, ktorá môže byť vykonaná automaticky, pretože prepínač analyzuje sieťové adresy počítačov priradených ku každej VLAN. Okrem toho, ako už bolo spomenuté, zariadenia, ktoré podporujú spôsob organizácie VLAN na základe protokolov tretej úrovne, majú vstavané smerovacie nástroje, ktoré umožňujú interoperabilitu medzi rôznymi VLAN bez použitia dodatočných prostriedkov. Nevýhodou tejto metódy je možno len jedna - vysoká cena prepínačov, v ktorých je implementovaná.

VLAN založený na pravidlách. Predpokladajú, že prepínač má schopnosť podrobne analyzovať vopred definované polia a dokonca aj jednotlivé bity paketov, ktoré prechádzajú cez ne ako mechanizmy na vytvorenie VLAN. Táto metóda poskytuje prakticky neobmedzené možnosti na vytváranie virtuálnych sietí na základe množstva kritérií. Napríklad aj na princípe zahrnutia do VLAN všetkých používateľov, ktorých počítače sú nainštalované sieťové adaptéry špecifikovaným výrobcom. Napriek obrovskej flexibilite je proces konfigurácie VLAN založený na pravidlách veľmi náročný. Okrem toho prítomnosť zložitých pravidiel môže nepriaznivo ovplyvniť šírku pásma prepínača, pretože značná časť výpočtovej sily bude použitá na analýzu paketov.

Zariadenia môžu byť automaticky presunuté do VLAN na základe údajov o autentifikácii používateľa alebo zariadenia pomocou protokolu 802.1x.

budovanie distribuovaných vlán

Moderné siete LAN často obsahujú viac ako jeden prepínač. Počítače patriace do tej istej VLAN môžu byť pripojené k rôznym prepínačom. Preto, aby sa správne riadil prevádzka, musí existovať mechanizmus, ktorý umožňuje prepínačom vymieňať informácie o príslušnosti zariadení pripojených k nim do VLAN. Predtým každý výrobca vo svojich zariadeniach zaviedol vlastné mechanizmy na výmenu takýchto informácií. Napríklad v spoločnosti 3Com sa táto technológia nazývala VLT (Virtual LAN Trunk), zatiaľ čo spoločnosť Cisco Systems mala ISL (Inter-Switch Link). Preto pri budovaní distribuovaných VLAN bolo potrebné používať zariadenia od jedného výrobcu. Situácia sa radikálne zlepšila, keď bol prijatý štandard pre budovanie označených VLAN - IEEE 802.1Q, ktorý prevažuje vo svete VLAN. Navyše reguluje aj mechanizmus výmeny informácií o VLAN medzi prepínačmi. Tento mechanizmus umožňuje dopĺňať rámce prenášané medzi prepínačmi s políčkami označujúcimi, že patria k určitému VLANu. Dnes všetci poprední výrobcovia LAN prepínačov podporujú 802.1Q vo svojich zariadeniach. Následne je dnes možné vytvárať virtuálne siete pomocou prepínačov od rôznych výrobcov. Hoci, ako uvidíte neskôr, dokonca aj v súlade s normou 802.1Q, prepínače od rôznych výrobcov ponúkajú zďaleka rovnaké možnosti na organizovanie VLAN.

inter-vlan komunikácia

Počítače v rôznych VLAN nemôžu komunikovať priamo medzi sebou. Ak chcete usporiadať túto interakciu, musíte použiť smerovač. Predtým sa na tento účel používali pravidelné smerovače. A bolo potrebné, aby router mal toľko fyzických sieťových rozhraní, ako existujú VLAN. Navyše, prepínače museli prideliť jeden port z každej VLAN na pripojenie smerovača. Vzhľadom na vysoké náklady na prístavy routeru, náklady na takéto riešenie boli veľmi vysoké. Okrem toho normálny smerovač zaviedol výrazné oneskorenie prenosu údajov medzi VLAN. V súčasnosti sa na prenos dát medzi VLANmi používajú smerovacie prepínače, ktoré majú nízku cenu na port a vykonávajú smerovanie hardvéru pomocou rýchlosti komunikačného kanálu. Smerovače sú tiež v súlade s normou IEEE 802.1Q a na usporiadanie interakcie medzi distribuovanými sieťami VLAN musia používať iba jeden port na pripojenie každého prepínača pracovnej skupiny, ktoré pripájajú zariadenia k sieti zodpovedajúcej rôznym VLAN. Inými slovami, môžu byť informácie vymieňané medzi zariadeniami z rôznych VLAN prostredníctvom jedného portu moderného smerovacieho prepínača.

používanie zdieľaných sieťových zdrojov počítačmi rôznych VLAN

Veľmi zaujímavá je možnosť organizácie prístupu k zdieľaným sieťovým zdrojom (sieťové servery, tlačiarne atď.) Do počítačov patriacich do rôznych VLAN. Výhody tejto funkcie sú zrejmé. Po prvé, nie je potrebné kupovať smerovač alebo smerovač, ak nepotrebujete organizovať priamu výmenu údajov medzi počítačmi z rôznych VLAN. Je možné poskytovať interakciu medzi počítačmi rôznych VLAN prostredníctvom sieťového servera, ku ktorému majú prístup všetky alebo viaceré VLAN. Po druhé, pri zachovaní všetkých výhod používania VLAN, nemôžete zakúpiť servery pre každý VLAN samostatne, ale používať bežné.

Najjednoduchší spôsob, ako poskytnúť prístup k jednému serveru používateľom z rôznych VLAN, je inštalácia viacerých sieťových adaptérov na server a pripojenie každého z týchto adaptérov na prepnutie portov patriacich do rôznych VLAN. Tento prístup však obmedzuje počet VLAN (na serveri sa nedá nainštalovať mnoho sieťových adaptérov), na serverové komponenty sa kladú prísne požiadavky (ovládače sieťového adaptéra vyžadujú zvýšenie množstva pamäte RAM, veľké zaťaženie na zbernici procesora a servera I / O atď.) a nepomáha šetriť peniaze (pomocou viacerých sieťových adaptérov a dodatočných portov prepínačov).

Pri príchode štandardu IEEE 802.1Q sa stalo možné prenášať informácie týkajúce sa všetkých alebo viacerých VLAN cez jeden prepínací port. Ako bolo spomenuté vyššie, prepínač (alebo iné zariadenie podporujúce 802.1Q) pridáva pole do rámca prenášaného cez sieť, ktorý jednoznačne identifikuje rám patriaci špecifickej VLAN. Je možné pripojiť sa k takému portu len s jednou komunikačnou linkou serverom spoločným pre všetky VLAN. Jedinou podmienkou je, že sieťový adaptér servera musí podporovať štandard 802.1Q tak, aby server mohol vedieť, od ktorého požiadavky VLAN prišla požiadavka, a podľa toho kam odoslať odpoveď. Takto sa oddelenie serverov medzi VLAN v riadených prepínačoch oddelení a pracovných skupín implementuje v 3Com, Hewlett-Packard a Cisco Systems.

záver

Ako vidíte, VLAN sú výkonným sieťovým nástrojom, ktorý dokáže vyriešiť administratívne problémy, zabezpečiť prenos dát, vymedziť prístup k informačným zdrojom a podstatne zvýšiť efektívnosť využitia šírky pásma siete.

Oleg Podukov, vedúci technického oddelenia spoločnosti COMPLETE

Predstavte si túto situáciu. Máme kanceláriu malej spoločnosti so 100 počítačmi a 5 servermi v jej arzenáli. Zároveň v tejto spoločnosti pracujú rôzne kategórie zamestnancov: manažéri, účtovníci, personálni pracovníci, technickí špecialisti, správcovia. Je potrebné, aby každé z oddelení fungovalo vo svojej vlastnej podsieti. Ako rozlišovať prevádzku tejto siete? Vo všeobecnosti existujú dve takéto metódy: prvým spôsobom je rozdeliť skupinu adries IP do podsiete a prideliť samostatnú podsieť pre každé oddelenie, druhým spôsobom je použitie VLAN.

VLAN (virtuálna lokálna sieť) - skupina sieťových uzlov, ktorých prevádzka vrátane vysielania na vrstve dátového spojenia je úplne izolovaná od prevádzky iných uzlov siete. V moderných sieťach je VLAN hlavným mechanizmom na vytvorenie topológie logickej siete, nezávisle od jej fyzickej topológie.

Technológia VLAN je definovaná v dokumente IEEE 802.1q, otvorenom štandarde, ktorý opisuje postup označovania pre prenos informácií o členstve VLAN. Zariadenie 802.1q umiestni do rámčeka ethernetu tag, ktorý prenáša informácie o príslušnosti prenosu do VLAN.

Zvážte polia VLAN TAG:

- TPID (Tag Protocol Identifier) - identifikátor protokolu značkovania. Označuje, ktorý protokol sa používa na označovanie. Pre hodnotu 802.1Q je hodnota 0x8100.

- Priorita - priorita. Používa sa na nastavenie priority prenášanej prevádzky (QoS).

- CFI (Canonical Format Indicator) - označuje formát MAC adresy (Ethernet alebo Token Ring).

- VID (Vlan Indentifier) - identifikátor VLAN. Označuje, do ktorého rámčeka patrí VLAN. Môžete nastaviť číslo od 0 do 4094.

Počítač pri odosielaní rámcov nevie, v čom je VLAN - prepínač je zapojený do tohto. Prepínač vie, na ktorý port je počítač pripojený a na základe toho určuje, na ktorom počítači VLAN sa nachádza tento počítač.

Spínač má dva druhy portov:

- Tagged port (tagged, trunk) - port, cez ktorý môžete odosielať alebo prijímať návštevnosť z niekoľkých skupín VLAN. Pri prenose prostredníctvom označeného portu sa do rámca pridá značka VLAN. Používa sa na pripojenie k prepínačom, smerovačom (teda k zariadeniam, ktoré rozpoznávajú značky VLAN).

- Neznačený port (neoznačený, prístup) - port, cez ktorý sa prenášajú neoznačené snímky. Používa sa na pripojenie na koncové uzly (počítače, servery). Každý neoznačený port je v špecifickej VLAN. Keď sa prenáša prenos z tohto portu, značka VLAN sa vymaže a nepremiestnená návštevnosť prechádza do počítača (ktorý nerozpozná sieť VLAN). V opačnom prípade pri prijímaní návštevnosti do neoznačeného portu sa k nej pridá značka VLAN.

Konfigurácia VLAN na spravovanom prepínači Dlink DES-3528

Séria spínačov DES-3528/3552 xStack zahŕňa stohovateľné prepínače úrovne prístupu L2 +, ktoré zabezpečujú koncovým používateľom zabezpečené pripojenie k sieti veľkých podnikov a malých a stredných podnikov (SMB). Prepínače poskytujú fyzické stohovanie, statické smerovanie, podporu skupinovej skupiny a pokročilé funkcie zabezpečenia. To všetko robí toto zariadenie ideálnym prístupom na úrovni prístupu. Tento prepínač sa bez problémov integruje s prepínačmi úrovne jadra L3 a vytvára viacúrovňovú sieťovú štruktúru s vysokorýchlostným chrbtom a centralizovanými servermi. Prepínače radu DES-3528/3552 sú vybavené portmi Ethernet 24 alebo 48 10/100 Mbps a podporujú až 4 Gigabit Ethernet uplink porty.

Zvážte princípy konfigurácie VLAN na spravovaných prepínačech Dlink. V priebehu našej práce budeme študovať spôsoby, ako vytvoriť, zmazať, zmeniť VLAN, pridať rôzne typy portov (označené a neoznačené).

Pripojenie k prepínaču sa uskutočňuje cez port konzoly pomocou programu HyperTerminal.

Pomocou príkazu show vlan sa pozrieme na informácie o existujúcich VLAN.

Vyššie uvedený obrázok ukazuje, že na spínač s názvom predvolené bolo pôvodne vytvorené iba jedno predvolené VLAN. Príkaz show vlan zobrazuje nasledujúce polia:

- Identifikátor VID - VLAN

- Typ VLAN - typ VLAN

- Členské prístavy - príslušné prístavy

- Statické porty - statické porty

- Aktuálne označené porty - aktuálne označené porty

- Aktuálne neoznačené porty - aktuálne neoznačené porty

- Statické označené porty - statické porty označené tagmi

- Statické neoznačené porty - statické neoznačené porty

- Celkové záznamy - celkové záznamy

- Názov VLAN - názov VLAN

- Reklama - stav

Vytvorte novú VLAN, v ktorej sú iniciály AA, a identifikátor je číslo 22. Na tento účel použite príkaz create vlan.

Nová VLAN ešte neobsahuje jediný port. Pomocou config vlan zmeníme VLAN AA tak, aby sa v ňom objavili označené porty 10, 14-17 a neoznačené porty 2-5.

Príkaz show vlan zobrazí informácie o vytvorených VLAN.

Na začiatku príbehu siete Ethernet boli lokálne siete obmedzené na jednu kolíziu domény. Pri výskyte mostov s dvomi alebo viacerými portami bolo možné segmentovať veľkú sieť na menšie kolízne domény, čo výrazne zlepšilo výkonnosť siete. To však neznížilo preťaženie siete spôsobené náhle vysielanou búrkou. Vysielanie prenosu sa voľne pohybovalo cez ethernetové mostíky.

S príchodom ethernetových smerovačov začali užívatelia siete zoskupovať do pracovných skupín so zrážkami zdieľanej domény. To nielen zlepšilo efektívnosť siete v rámci každej skupiny, ale tiež znížilo celkové preťaženie siete v dôsledku náhlej vysielanej búrky. Rozdelenie spoločnej siete smerovačmi do pracovných skupín však spôsobilo ďalšie problémy. Komunikácia pracovných skupín bola možná iba prostredníctvom smerovačov úrovne 3. To spomalilo prístup na globálne servery spoločnosti.

S príchodom prepojenej technológie VLAN Ethernet sa stala možná logická segmentácia siete do viacerých vysielacích domén, čo zlepšuje výkonnosť siete a znižuje vysielanie bez spomalenia prístupu na globálne servery spoločnosti.

Spínač VLAN Ethernet

S príchodom switched Ethernet sa jeho dopyt na trhu rozrástol a rástol. Niekoľko rokov sa počet prepojených portov v podnikových sieťach neustále zvyšuje. Súčasne bol každý prepnutý port rozdelený čoraz menším počtom používateľov siete a dokonca dosiahlo jediné pripojenie každého užívateľa siete ku prepojeným portom. Tento typ sieťovej infraštruktúry je najvhodnejší na nasadenie virtuálnych lokálnych sietí (VLAN).

Virtuálne siete môžu byť definované ako skupiny užívateľov, ktoré súvisia s konkrétnymi oddeleniami alebo vykonávajú bežné funkcie, bez obmedzenia fyzickej polohy používateľov a dokonca bez obmedzenia používania rôznych sieťových zariadení (prepínačov), do ktorých sú fyzicky prepojené.

Vyššie uvedená veta definuje hranice virtuálnej miestnej siete (VLAN). Často je virtuálna lokálna sieť vnímaná ako bežná vysielacia doména. Technológia VLAN rozdeľuje veľkú vysielaciu doménu na menšie rozhlasové domény, čím obmedzuje vysielanie v rámci jednej skupiny používateľov.

VLAN orientovaný port

Tento typ virtuálnej lokálnej siete (VLAN) určuje členstvo v každej VLAN na základe počtu pripojených portov. Pozrite si nasledujúci príklad orientovaný na port VLAN.

Príklad 1 Porty 3, 6, 8 a 9 patria do VLAN1 a porty 1,2,4,5 a 7 patria do VLAN2

| PORT | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 |

| VLAN 1 | x | x | x | x | |||||

| VLAN 2 | x | x | x | x | x |

Obrázok 1 znázorňuje príklad implementácie portu orientovaného VLAN (založeného na prepínači SXP1224WM a dvojstupňovom rozbočovači DX2216 od spoločnosti Compex).

Obr. 1.

V tomto príklade sú dve rozbočovače DX2216 pripojené k samostatným portom na prepínači SXP1224WM. Pretože port VLAN určuje členstvo vo VLAN na základe čísla portu, všetky pracovné stanice pripojené k portom rozbočovača (DX2216) patria do rovnakej VLAN. V tomto prípade pracovné stanice pripojené cez rozbočovač DX2216 do portu 1 spínača patria do VLAN2 a pracovné stanice pripojené prostredníctvom rozbočovača DX2216 do portu 3 spínača patria do VLAN1. Keďže tieto pracovné stanice sú pripojené cez rozbočovač DX2216, musia byť fyzicky umiestnené neďaleko od seba. Na druhej strane je 7 pracovných staníc staníc pripojených priamo k portom spínačov (Private Port Switching). Pracoviská, ktoré sú pripojené k portom 6, 8 a 9 rozvádzača SXP1224WM, sú fyzicky vzdialené od ostatných staníc (pripojené cez rozbočovač), avšak všetky patria do VLAN2.

Pre jeden prepínač SXP1224WM je maximálny počet používateľov s priamym (nesúkromým) pripojením ku prepojenému portu 24, podľa počtu portov tohto prepínača. Ako je možné implementovať VLAN, ak sa používa viac ako jeden prepínač SXP1224WM a používatelia tej istej VLAN sú pripojení k iným prepínačom?

Obrázok 2 znázorňuje príklad pripojenia používateľov VLAN naprieč viacerými prepínačmi.

Obr.2.

Členovia VLAN pre tento príklad sú uvedené v tabuľkách 2 a 3.

| PORT | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| VLAN | x | x | x | x | x | ||||

| VLAN | x | x | x | x |

| PORT | 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| VLAN | x | x | x | ||||

| VLAN | x | x | x | x |

V tomto príklade sú na oboch prepínačoch definované dve bežné virtuálne podsiete (VLAN). VLAN1 v prepínači # 1 a VLAN1 v prepínači # 2 sú rovnaké bežné VLAN, pre ktoré musí byť definovaný spoločný port. V tomto prípade je prepojenie č. 1 na prepínači č. 1 a port 7 na prepínači č. 2 spojené prvky VLAN1 a tieto porty (port 6 prepínača č. 1 a port 7 spínača č. 2). Vzhľadom na to, že port 7 prepínača č. 1 a port 8 spínača č. 2 sú členmi VLAN2, sú tiež prepojené.

VLAN s označenými rámcami (IEEE 802.1Q)

Tento typ VLAN používa druhú úroveň. sieťový model, Identifikačné označenie identifikujúce ich členstvo v konkrétnej VLAN je vložené do každého rámca. Táto technológia sa používa na vytváranie virtuálnych sietí (VLAN), ktoré zahŕňajú viaceré prepínače. Obrázok 3 znázorňuje príklad takéhoto VLAN.

Obr. 3.

ID značky v takejto VLAN je možné pridať explicitne alebo implicitne. Ak je sieť sieťové karty IEEE 802.1Q povolené a na týchto kartách sú povolené príslušné možnosti, potom odchádzajúce rámce Ethernet z týchto kariet budú obsahovať identifikačné značky VLAN. Tieto identifikačné značky VLAN sú explicitne pridané. Prepínače podporujúce IEEE 802.1Q identifikujú členstvo vo VLAN tým, že kontrolujú identifikačné značky v rámcoch siete Ethernet.

Ak sieťové adaptéry (pripojené k tejto sieti) nepodporujú protokol IEEE 802.1Q, pridávanie značiek VLAN sa môže vykonať na základe zoskupenia portov. Predpokladajme, že porty 1-3 sú zoskupené do nejakej VLAN. Prepínač s technológiou IEEE 802.1Q pripojí k portu Ethernet na tomto porte značku ID s príslušným identifikátorom VLAN. Tieto značky sa však odstránia prepnutím z odchádzajúcich rámcov.

Ak bola identifikácia VLAN s protokolovými značkami 802.1Q vykonaná obidvoma metódami - explicitne a implicitne, prichádzajúce snímky na porty prepínača môžu pozostávať z obidvoch typov rámcov (s alebo bez značiek). V takejto situácii sa značky VLAN ID označené skupinou portov pridajú do neoznačených prichádzajúcich snímok. Hoci označené rámce už podporujú členstvo VLAN explicitne definované. Napríklad, ak bol port 5 implicitne zoskupený pod VLAN1, prichádzajú do portov 5 rámcov so značkami ID vLAN2 udržiavali svoje členstvo vo VLAN2 aj napriek tomu, že port 5 bol zoskupený pod VLAN1.

VLAN na základe protokolov na vysokej úrovni

VLAN založené na protokole sa implementujú vo vrstve 3 sieťového modelu a zoskupujú pracovné stanice so špecifickým prenosovým protokolom pod určitým VLAN. Napríklad, ak sieť pozostáva z počítačov Apple a pracovných staníc Unix, resp. Z protokolov AppleTalk a TCP / IP, počítače Apple môžu byť zoskupené do jednej VLAN, zatiaľ čo stanice sú Unix na iné. VLAN založený na protokole kontroluje protokolové informácie na úrovni paketov 3 v paketoch a umožňuje paketom so špecifickým transportným protokolom (AppleTalk alebo TCP / IP) zúčastniť sa na príslušnej vysielaciej doméne. Obrázok 4 znázorňuje príklad implementácie takejto VLAN.

Obr. 4

Výhody VLAN

Virtuálne pracovné skupiny

Hlavnou funkciou virtuálnych sietí je vytvorenie virtuálnych pracovných skupín založených na spoločných funkciách používateľov a zdieľaných zdrojoch, ktoré potrebujú na prístup. Napríklad podnik pozostáva z mnohých oddelení - účtovníctvo, obstarávanie, marketing, predaj atď. Užívatelia každého oddelenia potrebujú prístup k určitým zdrojom. Pri implementácii VLAN môžu byť užívatelia každého oddelenia logicky popísaní a zoskupení do rôznych pracovných skupín s rôznymi dostupnými sieťovými zdrojmi.

Zvýšte výkonnosť siete

Keďže sme súhlasili s tým, že VLAN je podobná rozhlasovej doméne a že VLAN zodpovedajú reálnym rozhlasovým doménam v sieťach s viacerými VLAN. Predpokladajme, že v jednej vysielaciej doméne je sieť s 1000 automatizovanými pracovnými stanicami. Každá pracovná stanica v tejto sieti dostáva rozhlasový prenos generovaný inými pracovnými stanicami. Ak používate technológiu VLAN, toto veľká sieť s veľkým vysielaním, je segmentovaný do viacerých vysielacích domén s viacerými pracovnými stanicami na jednu vysielaciu doménu. V dôsledku toho sa frekvencia (hustota) vysielania zníži. Výkonnosť každej podsiete sa zvyšuje, pretože všetky sieťové zariadenia siete sú menej rozptýlené pri prenose reálnych údajov pri prijímaní vysielania.

Obr. 5

Zničenie koncepcií tradičných hraníc siete

V minulosti boli pracoviská tej istej pracovnej skupiny alebo oddelenia fyzicky umiestnené na tom istom mieste. Pri používaní technológie VLAN sú užívatelia siete jednej pracovnej skupiny alebo oddelenia menej obmedzené ich fyzickou polohou. Táto voľnosť závisí od možností použitých ethernetových prepínačov. V prípade siete VLAN môžu byť užívatelia siete tej istej pracovnej skupiny alebo oddelenia umiestnení na rôznych podlažiach a dokonca aj v rôznych budovách a stále patria do rovnakej virtuálnej siete, ako je znázornené na obrázku 6.

Obr. 6

Obrázok 6 znázorňuje sieť umiestnenú na dvoch rôznych podlažiach budovy. V druhom poschodí sú všetky 5 pracoviská pripojené priamo k prepínaču Ethernet (súkromné prepínanie portov). Všimnite si, že tri pracovné stanice v 1. poschodí sú pripojené k dvojstupňovému rozbočovaču DX2216 a ostatné dve úlohy sú pripojené priamo na rozvádzače, rovnako ako na 2. poschodí. Komutátor, cez ktorý je koncentrátor DX2216 kaskádovaný, je definovaný na VLAN2, preto všetky tri počítače pripojené k DS2216 patria do VLAN2. Pracovné stanice pripojené k dvojrýchlostnému centru DX2216 by mali byť fyzicky blízko k sebe a patriť do rovnakej pracovnej skupiny alebo oddelenia. Na druhej strane pracovné miesta pripojené k rovnakému prepínaču s podporou VLAN nemusia patriť do rovnakej pracovnej skupiny alebo oddelenia. Pracovné stanice pripojené k iným prepínačom, ktoré nie sú pripojené fyzickou polohou, môžu patriť do rovnakej pracovnej skupiny alebo oddelenia a zúčastniť sa tej istej vysielajúcej domény.

Zabezpečenie a oddelenie prístupu k sieťovým zdrojom

Mnoho spravovaných prepínačov (napríklad SXP1216 / 24WM a SGX3224 / PLUS) umožňujú jednému prepojenému portu mať členstvo vo viacerých VLAN. Napríklad prepínač portu 5 môže súčasne patriť do VLAN1, VLAN2 a VLAN3 a zúčastniť sa vysielania všetkých troch virtuálnych sietí. Vďaka tejto funkcii môže server pripojený k portu 5 poskytnúť prístup k pracovným staniciam vo všetkých troch sieťach. Na druhej strane prístup k serverom jedného oddelenia pripojeného k portom s členstvom v jednej VLAN je možný iba v rámci príslušnej VLAN.

Obr. 7

Zníženie nákladov pri presune personálu

Uvádzame, že je potrebné presunúť pracoviská pracovníkov z rôznych oddelení v rámci spoločnosti alebo zmeniť fyzickú polohu konkrétneho oddelenia. Pri používaní značky VLAN (IEEE 802.1Q) s priamym pripojením k prepojeným portom náklady na presun zahŕňajú len fyzický pohyb osobných pracovných staníc, pretože identifikačné čísla ID členstva VLAN budú migrované spolu so sieťovými pracoviskami. Nie je potrebné rekonštruovať pripojenia na existujúcich ethernetových prepínačoch.

záver

Napriek tomu, že existujú schválené štandardy pre organizáciu VLAN, spôsoby budovania VLAN a spôsob pridelenia členstva VLAN závisia od charakteristík vybavenia poskytovaného rôznymi dodávateľmi. VLAN môžu byť napríklad vytvorené zoskupením členstva podľa čísiel portov prepínačov. A pri spracovávaní obsahu ethernetových rámcov je možné zoskupiť členstvo na základe tabuľky MAC adries alebo obsahu špeciálnej značky Ethernet ID.

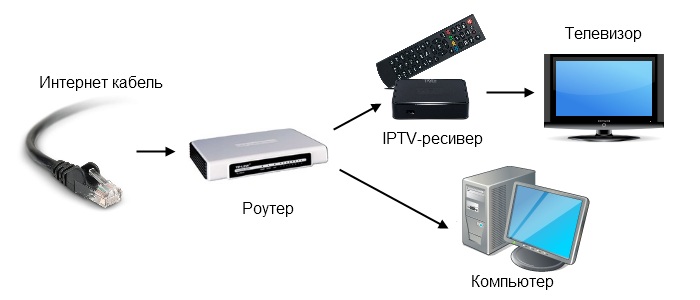

Ak potrebujete alebo ste sa rozhodli pripojiť router / modem od spoločnosti Rostelecom sami, ak potrebujete pripojiť služby IPTV alebo digitálne telefónne služby, mali by ste vedieť, čo je identifikátor VLAN a ako ho nájsť.

Identifikátor VLAN ID je identifikačná 12-bitová dial-up číslic, vďaka čomu je možné vytvárať viacúrovňové virtuálne siete, obchádzať akékoľvek fyzické prekážky, napríklad geografické umiestnenie, prenášať určité informácie na potrebné zariadenia. Technológia VILAN sa nachádza v zariadeniach, ktoré zabezpečujú vytvorenie jednej spoločnej siete. Jednoducho povedané, ID "VilAn" je adresa, na ktorú špeciálne zariadenia, ktoré ju rozpoznávajú (prepínače) posielajú dátové pakety.

Táto technológia je veľmi výhodná, má výhody aj nevýhody, využíva ju spoločnosť Rostelecom na prenos dát: napr digitálna televízia (IPTV). To znamená, že ak sa rozhodnete pripojiť alebo nakonfigurovať IPTV, potrebujete poznať identifikátor. Ako viete, ruská spoločnosť používa tieto špeciálne sady čísel, aby ľudia na spoločnej "adrese" mohli používať svoje modemy / smerovače na sledovanie IPTV. To znamená, že tento "maják" vám umožňuje získať rovnaké informácie pre rôznych ľudí.

To sa robí nielen pre pohodlie a obísť fyzické hranice. Identifikátor umožňuje zabezpečiť prístup k rôznym virtuálnym sieťam. Ak napríklad chcete oddeliť pripojenia hosťov od podnikových pripojení alebo v prípade IPTV dať prístup len určitým používateľom.

Označovanie návštevnosti

Existujú označené a neoznačené porty. To znamená, že existujú porty, ktoré používajú značky, ale existujú aj tie, ktoré nie. Neoznačený port môže prenášať iba osobnú VLAN, značka môže prijímať a odosielať návštevnosť z rôznych majákov.

Značky sú "pripojené" k návštevnosti, aby ich sieťové prepínače mohli rozpoznať a prijať. Značky používa aj spoločnosť Rostelecom.

Najzaujímavejšie je, že značky umožňujú počítače - môžu byť pripojené k jednému prepínaču (switch) a prijímať signál Wi-Fi z jedného miesta. Zároveň sa navzájom nevidia a budú dostávať rôzne údaje, ak patria k rôznym "majákom". Je to spôsobené tým, že pre jednu "VILAN" sa používajú určité značky a druhá môže byť všeobecne neoznačená a nedovoľuje, aby táto návštevnosť prešla.

Povoliť túto funkciu

Tento identifikátor musíte povoliť tak, aby ho mohli zobraziť zariadenia, ktoré prijímajú informácie. V opačnom prípade nebudú všetky šifrované informácie viditeľné.

Preto je potrebné aktivovať VLAN pre každú konkrétnu službu. Ak je už aktivovaná a vy ste to neurobili, stále by ste mali vedieť svoju "adresu".

Ako zistíte svoje ID?

Ak nemáte identifikátor a naozaj ho musíte nájsť čo najskôr, môžete sa opýtať svojich spolužiakov. Ďalšou možnosťou je ponechať požiadavku zavolaním na horúcu linku spoločnosti Rostelecom. Po odoslaní vašej žiadosti technickej podpore regiónu, kde sú známe ID adresy vašej lokality.

Takže teraz poznáte princíp IPTV spoločnosti Rostelecom. Tiež viete, aké značky sa používajú, ako rozpoznať vašu VLAN a akú úlohu hrá.

18.03.2016 |

VLAN - ide o virtuálne siete, ktoré existujú na druhej úrovni modelu. OSI, To znamená, že VLAN môže byť nakonfigurovaný na prepínač druhej úrovne. Ak sa pozrieme na VLAN a odoberáme pojem "virtuálne siete", môžeme povedať, že VLAN je len označenie v rámci, ktoré sa prenáša cez sieť. Štítok obsahuje číslo VLAN (nazýva sa VLAN ID alebo VID), na ktoré sú pridelené 12 bitov, to znamená, že Vilan môže byť očíslovaný od 0 do 4095. Prvé a posledné čísla sú vyhradené, nemožno ich použiť. Pracovné stanice obvykle zvyčajne nevedia o VLAN (ak ste na karte špecificky nakonfigurovali VLAN). Prepínače si ich myslia. Na portoch prepínačov je uvedené, v ktorých VLAN sú umiestnené. V závislosti od toho je všetka návštevnosť, ktorá prechádza portom, označená ako VLAN. Takže každý port má PVID ( port vlan identifikátor) Tento prenos môže neskôr prechádzať cez iné porty prepínača (prepínačov), ktoré sú v tejto VLAN a neprechádza cez všetky ostatné porty. Výsledkom je vytvorenie izolovaného prostredia (podsiete), ktoré nemôže komunikovať s inými podsietiami bez ďalšieho zariadenia (smerovača).

Prečo potrebujeme wilan?

- Schopnosť vybudovať sieť, ktorej logická štruktúra nezávisí od fyzickej. To znamená, že topológia siete na vrstve dátového spojenia je postavená bez ohľadu na geografickú polohu sieťových komponentov.

- Schopnosť rozdeliť jednu rozhlasovú doménu na viacero vysielacích domén. To znamená, že vysielanie jednej domény neprechádza do inej domény a naopak. Tým sa znižuje zaťaženie sieťových zariadení.

- Schopnosť chrániť sieť pred neoprávneným prístupom. To znamená, že vo vrstve dátového spojenia budú rámce z iných wilanov prerušené prepínacím portom bez ohľadu na to, aký zdrojový IP adres je paket zapuzdrený do tohto rámca.

- Schopnosť používať pravidlá pre skupinu zariadení, ktoré sú súčasťou rovnakého zariadenia Vilane.

- Schopnosť používať virtuálne rozhrania pre smerovanie.

Príklady použitia VLAN

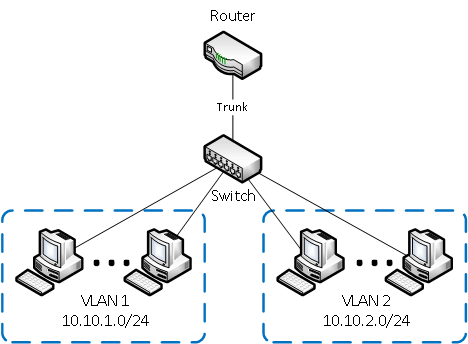

- Integrácia počítačov pripojených k rôznym prepínačom do jednej siete, Predpokladajme, že máte počítače, ktoré sú pripojené k rôznym prepínačom, ale je potrebné ich skombinovať do jednej siete. Zjednotíme počítače vo virtuálnej lokálnej sieti VLAN 1a ďalšie do siete VLAN 2, Vďaka funkcii VLAN počítače v každej virtuálnej sieti budú pracovať, akoby boli pripojené k rovnakému prepínaču. Počítače z rôznych virtuálnych sietí VLAN 1 a VLAN 2 budú navzájom neviditeľné.

- Oddelenie počítačov pripojených k rovnakému prepínaču do rôznych podsietí.Na obrázku sú počítače fyzicky spojené s tým istým prepínačom, ale sú rozdelené do rôznych virtuálnych sietí. VLAN 1 a VLAN 2, Počítače z rôznych virtuálnych podsietí budú navzájom neviditeľné.

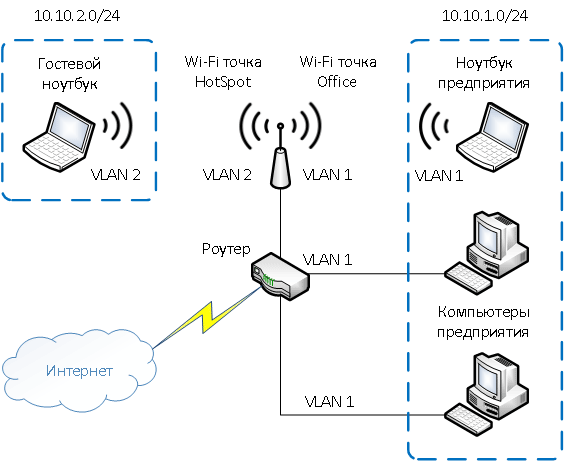

- Oddelenie hostí Wi-Fi sieť a sieť Wi-Fi podniku. Na obrázku je fyzicky pripojený k smerovaču. Wi-Fi bod Prístup. V tomto bode sa vytvoria dva virtuálne body Wi-Fi s názvami. HotSpot a kancelária, K HotSpot hosťované prenosné počítače budú pripojené cez Wi-Fi na prístup na internet a kancelária - podnikové prenosné počítače. Z bezpečnostných dôvodov nemajú hosťované prenosné počítače prístup do podnikovej siete. Vykonajte to pomocou podnikových počítačov a virtuálneho bodu Wi-Fi kancelária zlúčené do virtuálnej lokálnej siete VLAN 1a hosťované prenosné počítače budú vo virtuálnej sieti VLAN 2, Notebooky hostí zo siete VLAN 2 nebude mať prístup do podnikovej siete VLAN 1.

Výhody používania VLAN

- Flexibilné rozdelenie zariadení do skupín

- Jedna VLAN spravidla zodpovedá jednej podsieti. Počítače v rôznych VLAN budú navzájom izolované. Môžete tiež integrovať počítače pripojené k iným prepínačom do jednej virtuálnej siete.

- Zníženie prenosu v sieti

- Každá VLAN predstavuje samostatnú vysielaciu doménu. Vysielaná návštevnosť sa nebude vysielať medzi rôznymi VLAN. Ak konfigurujete rovnaký VLAN na rôznych prepínačech, potom porty rôznych prepínačov vytvoria jednu doménu vysielania.

- Zvýšte bezpečnosť a spravovateľnosť siete

- V sieti rozdelenej na virtuálne podsiete je výhodné použiť bezpečnostné pravidlá a pravidlá pre každú VLAN. Politika sa bude uplatňovať na celú podsieť, a nie na jednotlivé zariadenie.

- Zníženie množstva zariadení a sieťového kábla

- Vytvorenie novej VLAN nevyžaduje nákup prepínača a položenie sieťového kábla. Avšak musíte používať drahšie spravované prepínače s podporou VLAN.

Porty označené a neoznačené

Keď port musí byť schopný prijímať alebo odosielať prevádzku z rôznych VLAN, musí byť v štítku označenom alebo v telese. Koncepty portu trupu a označeného portu sú rovnaké. Kmeňový alebo označený port môže prenášať oddelene špecifikované VLAN a všetky predvolené VLAN, pokiaľ nie je uvedené inak. Ak je port neoznačený, môže vysielať iba jednu VLAN (natívnu). Ak port neindikuje, v ktorom VLAN je, potom sa predpokladá, že je v prvom VLAN (VID 1) v neoznačenom stave.

Rôzne zariadenia sú v tomto prípade konfigurované inak. Pre jedno zariadenie musíte na fyzickom rozhraní špecifikovať, v akom stave je rozhranie, a na druhej strane musíte určiť, ktorý port je umiestnený na konkrétnom VLAN s alebo bez značky. A ak je potrebné, aby tento port prešiel viacerými VLAN, musíte v každom z týchto VLAN zaregistrovať tento port pomocou značky. Napríklad v prepínačoch Siete Enterasys musíme špecifikovať, v ktorom VLAN sa nachádza špecifický port, a pridať tento port do zoznamu výstupov tejto VLAN, aby mohla prejsť cez tento port. Ak chceme, aby prešiel ďalším VLAN prenosom cez náš port, pridáme tento port do zoznamu výstupov tohto VLANu. Na zariadení HP (napríklad prepínače ProCurve) my v samotnom VLAN špecifikujeme, ktoré porty môže prechádzať cez túto VLAN a pridať stav portov označených alebo neoznačených. Najjednoduchší spôsob vybavenia Cisco Systems, Na týchto prepínačoch jednoducho uvádzame, ktoré porty nie sú označené VLAN (sú v režime prístup) a ktoré porty sú označené (sú v kufor).

Konfigurácia portov na kuforvytvorené špeciálne protokoly. Jeden z nich má štandard IEEE 802.1Q. Ide o medzinárodný štandard podporovaný všetkými výrobcami a najčastejšie sa používa na konfiguráciu virtuálnych sietí. Okrem toho môžu mať rôzni výrobcovia vlastné protokoly prenosu údajov. Napríklad Ciscovytvoril protokol pre svoje zariadenie ISL (Interný prepínač Lisk).

Smerovanie medzi smermi

Čo je to inter-vlan smerovanie? Toto je obvyklé smerovanie podsiete. Jediný rozdiel je v tom, že každá podsieťka zodpovedá VLAN na druhej úrovni. Čo to znamená? Predpokladajme, že máme dve VLAN: VID = 10 a VID = 20. Na druhej úrovni tieto VLAN rozdelili jednu sieť na dve podsiete. Hostitelia, ktorí sa nachádzajú na týchto podsietoch, sa navzájom nevidia. To znamená, že doprava je úplne izolovaná. Aby hostitelia mohli navzájom komunikovať, je potrebné smerovať prevádzku týchto VLAN. Aby sme to dosiahli, musíme priradiť rozhranie pre každú z VLAN na tretej úrovni, to znamená, že im pripojíme IP adresu. Napríklad pre VID = 10 IP adresa by bola 10.0.10.1/24 a pre VID = 20 IP adresu - 10.0.20.1/24. Tieto adresy budú naďalej fungovať ako brány pre prístup k iným podsietám. Preto môžeme smerovať hostiteľskú prevádzku z jednej VLAN na inú VLAN. Čo robí VLAN smerovanie v porovnaní s jednoduchým smerovaním návštev bez použitia VLAN? Tu je to, čo:

- Schopnosť stať sa členom inej podsiete na strane klienta je zablokovaná. To znamená, že ak je hostiteľ v konkrétnom VLAN, aj keď zmení jeho adresovanie z inej podsiete, zostane stále vo VLAN tak, ako to bolo. To znamená, že nedostane prístup k inej podsieti. A to zase ochráni sieť pred "zlými" zákazníkmi.

- Môžeme uviesť niekoľko fyzických rozhraní prepínačov vo VLAN. To znamená, že máme možnosť nakonfigurovať smerovanie na prepínači tretej úrovne okamžite pripojením klientov siete k nemu bez použitia externého smerovača. Alebo môžeme použiť externý smerovač pripojený k prepínaču druhej úrovne, na ktorom sú nakonfigurované VLAN a vytvoriť toľko podzákladov na portu smerovača ako celkový VLAN, ktorý má smerovať.

- Je veľmi výhodné používať druhú úroveň ako VLAN medzi prvou a treťou úrovňou. Je vhodné označiť podsiete ako VLAN so špecifickými rozhraniami. Je vhodné nakonfigurovať jednu VLAN a umiestniť do nej veľa portov prepínačov. A vo všeobecnosti sa veľa vecí dá robiť, keď je VLAN.