Datennetze und Netzwerktechnik. Die einfachsten Möglichkeiten, Daten zu übertragen

Die aktuelle Zeit erlebt im Bereich der Datennetze eine rasante Entwicklung. Arten von Netzwerken ziemlich viel. Die Definition eines Netzwerks im allgemeinen Sinne ist ein System zum Multiplexen des Zugriffs auf Kommunikationskanäle und -ressourcen. Die Netzwerke werden entsprechend ihrer Zugehörigkeit in folgende Gruppen unterteilt:

- lokale Netzwerke (LAN, Local Area Network)

- urban (MAN, Metropolitan Area Network)

- regional (WAN, Wide Area Network)

- global (Internet, FidoNet, FreeNet)

Der Hauptunterschied des globalen Netzwerks vom Rest ist eine unbegrenzte Anzahl von Abonnenten. Die Eindeutigkeit jedes Netzwerks wird durch die Zugriffsmethode auf das Datenübertragungsmedium bestimmt. Mit dem Aufkommen von Glasfaser und Twisted Pair basiert die Vernetzung nun zunehmend auf der Verwendung von optischen Kabeln und Kabeln. “ verdrehtes Paar”- das hat die Effizienz von Netzwerken auf ein neues Niveau gehoben: Sicherheit und Informationsqualität deutlich erhöht, Datenübertragungsgeschwindigkeit und Bandbreite erhöht.

Im Folgenden finden Sie einen kurzen Überblick über gängige Netzwerktechnologien. Diese Überprüfung gibt keine theoretischen Genüsse vor - die Aufgabe des Autors ist anders: die grundlegenden Konzepte zu identifizieren, die das Wesen einer bestimmten Technologie kennzeichnen.

Tabelle 1

|

technologie |

Übertragungsrate |

topologie |

grundgeräte |

netzwerkzugriffsmethode |

|

Europa USA |

punkt zu Punkt |

ausrüstung |

zeitliches plesiochrones Multiplexverfahren |

|

|

STM-1 155 Mbit / s STM-4 622 Mbit / s STM-16 2,5 Gbit / s STM-64 10 Gbit / s |

doppelring punkt zu Punkt |

SDH-Schalter |

||

|

STS-1, OC-1 52 MB / s STS-3, OC-3 155 MB / s STS-12, OC-12 622 MB / s STS-48, OC-48 2,5 Gb / s |

doppelring punkt zu Punkt |

sONET / SDH-Ausrüstung |

zeitsynchrones Multiplexverfahren |

|

|

10 Ethernet - 10 Mbit / s Fast Ethernet - 100 Mbit / s Gigabit Ethernet - 1 Gbit / s 10 G Ethernet - 10 Gbit / s 40 G Ethernet - 40 Gbit / s 100 G Ethernet - 100 Gbit / s |

reifen Stern |

routing-Schalter |

mehrfachzugriffsmethode |

|

|

doppelring |

nabe |

marker-Methode |

||

|

doppelring |

netzwerk-FDDI-Adapter |

marker-Methode |

||

|

155 Mbps |

punkt zu Punkt |

ATM-Schalter |

asynchrones Multiplexverfahren |

|

|

155 Mbps |

doppelring |

router |

dynamische Übertragung von IP-Paketen |

|

|

xDSL-Familie |

ADSL - 3,5 Mbit / s |

punkt zu Punkt Stern |

digitale Signalverarbeitung |

|

|

APON - 155 Mbps |

ring |

optischer Splitter |

wDM-Multiplexverfahren und Zeitmultiplexverfahren |

Kommentieren Sie das oben in Tabelle 1.

Die PDH-Technologie ist eine der ersten Technologien, die eine digitale Datenübertragung im Primärnetz unter Verwendung von Pulscodemodulation (PCM), d. H. Mit Hilfe spezieller Schaltgeräte wird das analoge Telefonsignal in einen digitalen Informationsfluss umgewandelt

- Die SDH-Technologie ist eine Weiterentwicklung der PDH-Technologie und bietet im Gegensatz zu dieser Technologie eine zuverlässige Steuerung und Eigendiagnose des Primärnetzes mit einer sehr stabilen Datensynchronisation.

- Die SONET-Technologie ist eine amerikanische Version der SDH-Technologie

- Die Ethernet-Technologie wird erfolgreich beim Aufbau lokaler Computernetzwerke eingesetzt. Dies ist die erste Technologie, bei der optische Kabel und Twisted Pair als Übertragungsmedium verwendet wurden. Dies führte zu einer unglaublichen Geschwindigkeitssteigerung in Ethernet-Netzwerken. Die Datenraten haben 10 Gbit / s erreicht. 40-Gigabit-Ethernet- und 100-Gigabit-Ethernet-Protokolle nähern sich einer Geschwindigkeit von 40 Gbit / s und 100 Gbit / s!

- Die ATM-Technologie ist eine relativ junge Netzwerkentwicklung, die auf dem Konzept basiert, sowohl Daten- als auch Sprach- und Videoverkehr mit hoher Geschwindigkeit zu transportieren

- Die FDDI-Technologie ist eine Weiterentwicklung von Token Ring. Im Wesentlichen sind diese Konstruktionen identisch, der Unterschied in den Datenübertragungsgeschwindigkeiten und im Codieralgorithmus

- Die DPT-Technologie ist die neueste Netzwerkentwicklung, die sich als internationaler Standard herausstellt. Das Grundkonzept von DPT-Netzwerken ist der effiziente Empfang und die Übertragung von IP-Verkehr.

- Die xDSL-Technologie, die vorhandene Telefonleitungen nutzt, hat ihren Platz im Bereich des interaktiven Zugangs zu Abonnenten eingenommen, bei dem Telefon und Internet, Fax und E-Mail erfolgreich koexistieren

- Die PON-Technologie ist eine sich rasant entwickelnde Technologie, mit der das Problem der Verbindung eines einzelnen Benutzers mit einem Diensteanbieter in relativ kurzer Zeit gelöst werden konnte.

Mehr zu jedem Technologen.

Die PDH-Technologie (Plesiochronous Digital Hierarchy) ist eine digitale Primär- (Referenz-) Netzwerktechnologie, die das Prinzip der digitalen Verarbeitung eines analogen Telefonsignals (PCM) und die Methode des Zeitmultiplexens (TDM) verwendet. Das Wesentliche dieses Zeitmultiplexverfahrens ist wie folgt: Mit einem Schalter werden die Eingangsteilnehmerkanäle für ein bestimmtes Zeitintervall, den sogenannten Zeitschlitz, sequentiell mit einem gemeinsamen Kommunikationskanal verbunden, und auf der Empfangsseite des gemeinsamen Kanals demultiplext der Schalter den Fluss in separate Abtastwerte und verteilt sie entsprechende empfangende Teilnehmerkanäle. Die PDH-Architektur hat mehrere Hierarchien von Geschwindigkeiten und dementsprechend mehrere Kanäle digitaler Informationsflüsse. Die erste Ebene, die Basis für das Primärnetzwerk, wird E1 genannt und entspricht 2,048 Mbit / s nach europäischem Standard bzw. T1 = 1,544 Mbit / s nach amerikanischem Standard. Dieses Niveau setzt sich aus 30 Teilnehmergeschwindigkeiten (jeweils 64 Kbit / s) plus zwei Dienstgeschwindigkeiten (32 x 64 Kbit / s) oder aus 24 Teilnehmern nach amerikanischen Standards plus 8 Dienst-Kbit / s (24 x 64 Kbit / s + 8) zusammen Kbps) Ferner werden mit Hilfe der Basisströme E1 und T1 andere Kanäle mit einer höheren Ebene in der Hierarchie der Geschwindigkeiten organisiert - E2 / T2, E3 / T3, E4 / T4. Es ist zu beachten, dass der Synchronisationsmechanismus dieser digitalen Ströme auf plesiochroner Ebene arbeitet, d. H. fast synchron Dies führt dazu, dass die konvertierten Digitalströme sich in der Geschwindigkeit um kleine Werte unterscheiden. Damit PDH-Netzwerke mit akzeptabler Zuverlässigkeit arbeiten können, ist eine zusätzliche Option für die Leveling-Rate erforderlich, indem spezielle Leveling-Bits hinzugefügt werden. Diese digitale Plattform erhöht jedoch aufgrund ihrer Organisation die Übertragungsgeschwindigkeit nicht wesentlich und bietet keine ausreichende Kontrolle und Verwaltung der primären Netzwerkdaten. Es ist eine weiterentwickelte SDH-Technologie entstanden, die mithilfe digitaler Informationsflüsse PDH eine schnelle und effiziente Datenübertragung organisieren kann.

Die SDH-Technologie (Synchronous Digital Hierarchy) ist eine Technologie für digitale Primär- und Transportnetzwerke. Es ist eine fortgeschrittene Version der PDH-Technologie. Die Hauptinformationsstruktur in SDH-Netzen ist ein synchrones Transportmodul mit einer geeigneten Hierarchieebene, STM-n genannt. Der STM-1-Pegel ist einfach und entspricht 155 MBit / s. SDH-Netzwerke sind eine Klasse von leitungsvermittelten Netzwerken, die das synchrone Multiplexverfahren mit Zeitteilung (TDM) verwenden. Mit dem SDH-Konzept können Sie zuverlässige Transportnetzwerke erstellen, die PDH-Streams als Eingabedaten verwenden. Alle Informationen im PDH / SDH-System werden von CN-Containern und virtuellen VC-N-Containern übertragen. Behälter typ Cn - Eingangstransportstruktur im primären SDH-Netzwerk: So wird der E1-Strom in den C-12-Container gepackt, der E3-Strom wird in den C-3-Container gepackt, und das STM-1-Modul wird in den C-4-Container gepackt. Vor dem Multiplexen und Wechseln werden die Pfadinformationen über die Route in den C-n-Container eingebettet. Nun wird ein solcher Container als virtueller VC-n-Container bezeichnet. In der Technologie mit synchroner digitaler Hierarchie wird sie auch als Multiplexeinheit bezeichnet. In SDH-Netzwerken funktioniert ein einziger hochstabiler Uhrmechanismus - Clock Network Synchronisation (TTC). Die am meisten bevorzugte Topologie ist ein doppelter Ring - Informationsverkehr wird über den ersten Ring übertragen, der zweite sind Synchronisationsdaten, und dieser Ring wird aktiviert, damit der Hauptfluss nur im Fall von Ausfällen und Notfallsituationen durchgeht.

Die SONET-Technologie ist eine digitale Primärnetzwerktechnologie, ein Analogon der SDH-Technologie. Synchrone Transportmodule im SONET-Design werden als STS-n (elektrische Signale) und OC-n (Laser-Infrarotstrahlung) bezeichnet. Die erste Schicht, die Basis für das primäre Netzwerk, STS-1 / OC-1, beträgt 52 MBit / s. Die dritte Ebene von STS-3 / OC-3 entspricht der ersten Ebene von STM-1 in der SDH-Architektur. Wie bei SDH-Netzwerken verwendet SONET das TDM-Verfahren (Temporal Synchronous Multiplexing). Wenn Menschen von Netzwerken mit synchroner digitaler Hierarchie sprechen, implizieren sie eine Technologie mit der Abkürzung SONET / SDH.

Über Ethernet. Nun ist diese Technologie das am weitesten verbreitete Netzwerkprotokoll, das die Methode des Mehrfachzugriffs mit Trägeridentifizierung und Kollisionserkennung (CSMA / CD) verwendet. In einfachen Worten erlaubt ein solches Mehrfachzugriffsverfahren keine Kollision, d. H. Situation der gleichzeitigen Datenübertragung über einen gemeinsamen Kanal zwischen Teilnehmern. Informationseinheit ist ein Rahmen. Weitere Informationen zur Ethernet-Technologie finden Sie im Abschnitt "Nützliche Informationen" unserer Website mit dem Titel "ISO / OSI-Modell und IEEE 802.3-Standard für Ethernet".

Die ATM-Technologie stellt ein asynchrones Verfahren zum Übertragen von Informationen durch Zellen mit fester Größe von 53 Bytes bereit, die aus 48 Bytes Daten und 5 Bytes des Headers bestehen. Über einen ATM-Switch werden die Zellen bei ihrer Ankunft gemultiplext. Eine solche Datenkomprimierung wird als asynchrones Multiplexverfahren bezeichnet. ATM-Netzwerke konzentrieren sich auf eine virtuelle Verbindung von zwei Arten von Schnittstellen - einem virtuellen Kanal (VC) und einem virtuellen Pfad (VI). Ein virtueller Kanal stellt für die Dauer seiner Interaktion eine Verbindung zwischen zwei Endknoten (Abonnenten) her. Ein virtueller Pfad besteht aus mehreren virtuellen Verbindungen und bildet eine Route zwischen den Switches. Die ATM-Netzwerksynchronisation wird durch die Clock-Network-Synchronisation (TTC) bereitgestellt. Der feste Zellenstandard garantiert eine konstante Verarbeitungszeit - ein unbestreitbarer Vorteil dieser Technologie. Das ATM-Konzept wurde erfolgreich in Netzwerken eingesetzt, bei denen das Hauptkriterium die Übertragung von heterogenem Verkehr (digitale, Sprach- und Multimediadaten) mit hoher Geschwindigkeit und hoher Geschwindigkeit ist.

Die FDDI- und Token Ring-Technologien verwenden eine deterministische Markerdatenübertragungsmethode. Diese Methode wird auf einfache Weise als Relay bezeichnet, da das Übertragungsrecht durch Relay vom Abonnenten an den Abonnenten ausgelöst wird. Diese Methode setzt notwendigerweise die Ringtopologie des Standorts der Abonnenten voraus, und es werden zwei Ringe erstellt: Ein Ring ist eine Sicherung in Notfallsituationen oder Ausfällen. Die Essenz der Methode ist wie folgt. Ein Token, ein spezielles Steuerpaket, rotiert kontinuierlich um den Ring. Von hier ein weiterer Name einer Methode - Token! Wenn der Marker also frei ist, gibt er dem Abonnenten das Recht zur Übertragung. Ein Teilnehmer, der eine kostenlose Markierung erhalten hat, belegt die Markierung, fügt sein Informationspaket hinzu und startet ein solches Paket in einem Kreis. Die übrigen Teilnehmer im Ring analysieren dieses Paket für den Empfänger. Wenn der Teilnehmer nicht an das Paket adressiert ist, beginnt er es im Kreis. Wenn der Teilnehmer seine Adresse im Paket findet, akzeptiert er die Informationen, markiert das Tag als akzeptiert und sendet das Paket erneut um den Ring. Der sendende Teilnehmer, der sein Paket mit einem Zulassungsschein zurückerhalten hat, löscht sein Informationspaket, markiert das Token (Token) als frei und sendet ein sauberes Token weiter entlang des Rings. Alles wiederholt sich noch einmal.

Die von Cisco Systems entwickelte DPT-Technologie wird derzeit als internationaler Standard für den Aufbau einer neuen Generation urbaner Netzwerke eingesetzt, die sich an Dienstanbieter für die Übertragung von IP-Verkehr richten. DPT ist eine Technologie zur dynamischen Übertragung von IP-Paketen. Die Dynamik dieser Entwicklung besteht darin, das gesendete Datenpaket auf dem kürzesten Weg zum Teilnehmer (Knoten) bereitzustellen. Die Ideologie der neuesten Technologie ist der gekonnte Einsatz von Ansätzen für den Aufbau bestehender Netzwerke wie: SONET / SDH, Token Ring, FDDI. Dies bezieht sich auf die Organisation der Topologie eines Doppelrings. Dies ist ein sehr effektiver Schritt von Cisco! In der "Doppelring" -Topologie der SONET / SDH-, Token Ring- und FDDI-Technologien wird die zweite Ringleitung als Backup für Ausfälle, Diskontinuitäten usw. verwendet. In DPT arbeiten zwei Ringe im aktiven Modus, wobei sich IP-Pakete in entgegengesetzte Richtungen drehen: in einem Ring im Uhrzeigersinn, im anderen im Gegenuhrzeigersinn. Eine solche Organisation von Informationsflüssen ermöglicht es dem speziellen SRP-Protokoll, den relevantesten Pfad zum empfangenden Knoten auszuwählen. Die DPT-Technologie ist auch deshalb interessant, weil sie ausreichend in mobile SONET / SDH- und Gigabit-Ethernet-Netzwerke eingebaut werden kann. In Bezug auf die Netzwerkkapazität können im Vergleich zu demselben SONET / SDH viel mehr Geräte in den DPT einbezogen werden.

Die xDSL-Technologiefamilie nutzt die vorhandenen Teilnehmeranschlüsse des öffentlichen Telefonnetzes. Damit ein solches Netzwerk mit allen Eigenschaften einer Netzwerktechnologie autark werden kann, ist dies in erster Linie: effizienter Zugang zum Internet, interaktive Kommunikation mit Teilnehmern, das xDSL-Konzept löste drei Hauptaufgaben: Die Datenübertragungsrate wurde deutlich erhöht, die Datenübertragung wurde erheblich erweitert bandbreite Linien, erhöhte die Qualität der Kommunikation! Die erste Aufgabe wird durch die Verwendung von xDSL-Modems ausgeführt, die zweite durch die Verwendung einer eindeutigen Codierung von Informationen, die dritte durch die Einführung eines digitalen Signalverarbeitungsverfahrens. Damit nimmt die xDSL-Familie ihre Nische ausreichend unter den am meisten nachgefragten Netzwerktechnologien ein.

Die PON-Technologie verwendet zwei Multiplexverfahren zum Aufbau eines optischen Netzwerks: WDM-Multiplexing / Demultiplexing und Time Division Multiple Access (TDMA). WDM-Multiplexing ist die wellenspektrale Verdichtung eines Laserflusses von Infrarotwellen in einer einzelnen Faser. Das Verfahren des mehrfachen (kollektiven) Zugriffs mit einer Zeitteilung verwendet einen speziellen Entscheidungsmechanismus, der Fälle einer Kollision von Informationsflüssen in einem gemeinsamen Datenübertragungskanal ausschließt. Normalerweise arbeiten PON-Netzwerke in der Schnittstelle mit Ethernet-Formaten und bieten auf dem letzten Kilometer Teilnehmerpfad eine effiziente Verteilung von Benutzerdiensten nach dem FTTH-Prinzip (Optics to Home). Die PON-Architektur ist ziemlich trivial. Es gibt ein aktives optisches Zentrumsterminal (OLT) mit einem Laser-Transceiver-Modul (Transceiver) und viele aktive Teilnehmer (ONT (Optical Network Terminal, ITU-T) oder ONU (Optical Network Unit, IEEE)) mit seinem Laser-Transceiver-Modul ). Zwischen diesen Geräten befindet sich ein vollständig passives optisches Medium, das keinen Strom und keine Wartung erfordert und aus optischen Kabeln und optischen Splittern besteht. Eine externe Informationsquelle für OLT ist ein Internetanbieter und Kabelfernsehen. WDM-Multiplexe und TDMA-Geräte sind in den zentralen Knoten und den Teilnehmerknoten integriert. Downstream-Flüsse werden vom OLT-Kern übertragen, der aus WDM-gepackten Signalen bei 1490 nm und 1550 nm mit spezifischer ONT-Adressierung besteht. Diese Ströme kommen zu jedem Teilnehmergerät, wo Informationen nach einer ONT-Adresse mit Zugriff auf einen bestimmten Benutzer gefiltert werden. Der umgekehrte (vorgelagerte) Fluss von allen Teilnehmergeräten wird bei einer Wellenlänge von 1310 nm übertragen. In diesem Strom wird das Zeitvielfachzugriffsverfahren verwendet, um die Möglichkeit eines Überschneidens von Signalen verschiedener Benutzer auszuschließen. Alle ONTs werden von einer gemeinsamen Timing-Quelle synchronisiert, und jedem ONT wird ein bestimmter Zeitbereich zugewiesen. Der ONT-Knoten muss die von seinem Benutzer erhaltenen Daten in seinem Puffer stapeln, bis seine temporäre Domäne ankommt. Wenn sein Zeitbereich ankommt, sendet der ONT alle im Puffer gesammelten Informationen in den Upstream, die vom zentralen OLT-Knoten empfangen werden, wo dieser Strom für den weiteren Zugriff auf den ISP demultiplext wird. Interaktiver Stream auf den Wellen von 1490 / 1310nm über einen Medienkonverter und ein Modem über ein verdrilltes Paar ist mit dem Computer (IP-Telefon) verbunden. Der ausgehende Fluss bei 1550 nm gewährleistet den Betrieb kabelfernseher. Die Entfernung zwischen OLT- und ONT-Knoten kann 20 km betragen. Die Anzahl der ONTs, die in ein OLT-Netzwerk eingebettet werden können, beträgt maximal 64 Knoten.

In diesem Artikel haben wir typische Technologien zum Aufbau von Datennetzwerken angesprochen. Wir hoffen auf das Verständnis unserer Leser in dem Zusammenhang, dass die wichtigsten und gefragtesten Konzepte unter den zahlreichen Netzwerkentwicklungen betrachtet wurden.

Danke für das Verständnis! Der Autor

Netzwerkdatenübertragung

http://www.do.rksi.ru/library/courses/kts/tema3_3.dbk

Schlüsselbegriff: Paket.

Paket- eine über ein Computernetzwerk übertragene Informationseinheit.

Nebenbegriffe

quelladresse;

zieladresse;

der Header ist der Teil des Pakets, der die folgenden Informationen enthält:

daten sind der Teil des Pakets, der die tatsächlich übertragenen Daten enthält.

ein Anhänger (oder Anhänger) ist Teil eines Pakets, das Informationen zum Überprüfen von Fehlern beim Empfang eines Pakets enthält.

Zielpakete

Daten sind normalerweise in großen Dateien enthalten. Netzwerke funktionieren jedoch nicht normal, wenn der Computer den gesamten Datenblock sendet. Es gibt zwei Gründe für die Verlangsamung des Netzwerks, wenn große Datenblöcke über ein Kabel übertragen werden.

Zunächst füllt ein solcher Block, der von einem einzelnen Computer gesendet wird, das Kabel und "bindet" die Arbeit des gesamten Netzwerks, d. H. stört die Interaktion anderer Netzwerkkomponenten.

Zweitens führt das Auftreten von Fehlern bei der Übertragung großer Blöcke zu einer erneuten Übertragung des gesamten Blocks. Und wenn ein kleiner Datenblock beschädigt ist, muss nur dieser kleine Block erneut übertragen werden, was Zeit spart.

Um Daten schnell und einfach über das Netzwerk zu übertragen, ohne Wartezeiten zu benötigen, müssen diese in kleine, kontrollierte Blöcke aufgeteilt werden. Diese Blöcke werden Pakete oder Frames genannt. Obwohl die Ausdrücke "Paket" und "Rahmen" synonym sind, handelt es sich doch nicht um vollständige Synonyme. Diese Begriffe unterscheiden sich bei bestimmten Arten von Computernetzwerken.

Ein Paket ist die grundlegende Informationseinheit in Computernetzwerken.Wenn Daten in Pakete aufgeteilt werden, steigt ihre Übertragungsrate so stark an, dass jeder Computer im Netzwerk Daten nahezu gleichzeitig mit anderen Computern empfangen und senden kann. Auf dem Zielcomputer (Empfängercomputer) werden die Pakete gesammelt und in der richtigen Reihenfolge angeordnet, um die ursprünglichen Daten wiederherzustellen.

Beim Aufteilen von Daten in Pakete fügt das Netzwerkbetriebssystem jedem Paket spezifische Steuerinformationen hinzu. Es bietet:

Übertragung von Quelldaten in kleinen Blöcken;

datenerhebung in der richtigen Reihenfolge (bei Erhalt);

Überprüfen der Daten auf Fehler (nach der Montage).

Paketstruktur

Pakete können verschiedene Datentypen enthalten:

informationen (wie Nachrichten oder Dateien);

bestimmte Arten von Daten und Computersteuerungsbefehlen (z. B. Anforderungen an Dienste);

sitzungssteuerungscodes (z. B. eine Anforderung zur erneuten Übertragung, um einen Fehler zu korrigieren).

Hauptkomponenten

Einige Komponenten sind für alle Arten von Paketen erforderlich:

quelladresse, die den sendenden Computer identifiziert;

übertragene Daten;

zieladresse, die den Empfängercomputer identifiziert;

anweisungen für Netzwerkkomponenten auf der zukünftigen Route der Daten;

informationen an den Empfängercomputer darüber, wie das übertragene Paket mit dem Rest kombiniert wird, um die Daten in ihrer ursprünglichen Form zu erhalten;

informationen zur Fehlerprüfung, um die Richtigkeit der Übertragung zu gewährleisten.

Paketkomponenten sind in drei Abschnitte unterteilt: Kopfzeile, Daten und Trailer.

Abbildung 3.3.3. Paketkomponenten

Überschrift

Überschrift beinhaltet:

das Signal "spricht", dass das Paket übertragen wird;

quelladresse;

zieladresse;

synchronisation Informationsübertragung.

Daten

Dieser Teil des Pakets besteht aus den tatsächlich übertragenen Daten. Je nach Art des Netzwerks kann seine Größe variieren. Für die meisten Netzwerke reicht sie von 512 Bytes (0,5 KB) bis 4 KB.

Da die Quellendaten normalerweise viel größer als 4 Kb sind, müssen sie in kleinere Blöcke aufgeteilt werden, um sie in ein Paket zu packen. Bei der Übertragung einer großen Datei können viele Pakete erforderlich sein.

Trailer

Der Inhalt des Anhängers hängt von der Kommunikationsmethode oder dem Protokoll ab. Am häufigsten enthält der Trailer jedoch Informationen zur Fehlerprüfung, die als Cyclic Redundancy Check (CRC) bezeichnet werden. CRC ist eine Zahl, die als Ergebnis mathematischer Transformationen oberhalb des Pakets und der Quelleninformationen erhalten wird. Wenn das Paket sein Ziel erreicht, werden diese Konvertierungen wiederholt. Wenn das Ergebnis mit dem CRC übereinstimmt, wurde das Paket ohne Fehler empfangen. Ansonsten haben sich die Daten während der Übertragung geändert, daher muss die Übertragung des Pakets wiederholt werden.

Abbildung 3.3.4. Gebildetes Paket

Das Format und die Größe des Pakets hängen von der Art des Netzwerks ab. Die maximale Paketgröße bestimmt wiederum die Anzahl der Pakete, die vom Netzwerkbetriebssystem zum Übertragen eines großen Datenblocks erstellt werden.

Paketbildung

Der Paketbildungsprozess beginnt bei der OSI-Anwendungsschicht, d.h. wo Daten "geboren" werden. Informationen, die über das Netzwerk gesendet werden müssen, werden alle sieben Ebenen von oben nach unten durchlaufen, beginnend mit Applied.

Auf jeder Ebene des sendenden Computers werden dem Datenblock Informationen hinzugefügt, die für die entsprechende Ebene des empfangenden Computers bestimmt sind. Beispielsweise werden auf der Verbindungsebene des sendenden Computers hinzugefügte Informationen von der Verbindungsebene des empfangenden Computers gelesen.

Abbildung 3.3.5. Paketbildung

Die Transportschicht teilt den Quelldatenblock in Pakete auf. Die Paketstruktur wird durch ein Protokoll festgelegt, das von zwei Computern verwendet wird - Empfänger und Absender. Auf der Transportebene werden dem Paket außerdem Informationen hinzugefügt, die dem Empfängercomputer dabei helfen, die ursprünglichen Daten aus der Paketfolge wiederherzustellen. Wenn das Paket den Pfad zum Kabel abgeschlossen hat und die physische Schicht passiert, enthält es die Informationen aller anderen sechs Ebenen.

Paketadressierung

Die meisten Pakete im Netzwerk sind an einen bestimmten Computer adressiert. Daher antwortet nur eines auf diese. Jede Netzwerkadapterkarte "sieht" alle über ein Kabelsegment übertragenen Pakete, aber nur wenn die Paketadresse mit der Adresse des Computers übereinstimmt, unterbricht sie deren Betrieb. Broadcasting wird auch verwendet. Ein Paket mit dieser Art von Adresse antwortet gleichzeitig auf viele Computer im Netzwerk.

In großen Netzwerken, die große Gebiete (oder Bundesstaaten) abdecken, werden mehrere mögliche Routen für die Datenübertragung vorgeschlagen. Die Vermittlungs- und Verbindungsnetzkomponenten verwenden die Paketadressinformationen, um die beste Route zu bestimmen.

Netzwerkkomponenten verwenden die Adressinformationen von Paketen zu anderen Zwecken: um Pakete an ihr Ziel weiterzuleiten und sie nicht in Bereichen des Netzwerks zuzulassen, zu denen sie nicht gehören. Zwei Funktionen spielen eine Schlüsselrolle für die ordnungsgemäße Verteilung von Paketen.

pauschalangebote

Ein Computer kann ein Paket basierend auf der Adresse aus dem Paketkopf an die nächste geeignete Netzwerkkomponente senden.

paketfilterung

Ein Computer kann bestimmte Pakete basierend auf bestimmten Kriterien auswählen, beispielsweise Adressen.

Schlussfolgerungen zum Thema

Ein Paket ist eine Informationseinheit, die über ein Computernetzwerk übertragen wird.

Beim Aufteilen von Daten in Pakete fügt das Netzwerkbetriebssystem jedem Paket spezifische Steuerinformationen hinzu.

Paketkomponenten sind in drei Abschnitte unterteilt: Kopfzeile, Daten und Trailer.

Das Format und die Größe des Pakets hängen von der Art des Netzwerks ab.

Der Prozess der Paketbildung beginnt auf der OSI-Anwendungsebene.

Informationen, die über das Netzwerk gesendet werden müssen, werden alle sieben Ebenen von oben nach unten durchlaufen, beginnend mit Applied.

Auf jeder Ebene des sendenden Computers werden dem Datenblock Informationen hinzugefügt, die für die entsprechende Ebene des empfangenden Computers bestimmt sind.

Die meisten Pakete im Netzwerk sind an einen bestimmten Computer adressiert. Daher antwortet nur eines auf diese.

Broadcasting wird auch verwendet. Ein Paket mit dieser Art von Adresse antwortet gleichzeitig auf viele Computer im Netzwerk.

Fragen zur Selbstkontrolle

Erläutern Sie den Begriff: Paket.

Welche Daten werden über das Computernetzwerk übertragen, aufgeteilt in Pakete?

Welche Funktion haben die spezifischen Steuerinformationen, die das Netzwerkbetriebssystem jedem Paket hinzufügt?

Wie ist die Paketstruktur?

Was bedeutet der Begriff "Promotion" von Paketen?

Was bedeutet der Begriff "Filterung" von Paketen?

Erweiterungsblock

IP-Paketstruktur

Ein IP-Paket besteht aus einem Kopf- und einem Datenfeld. Der Header hat in der Regel eine Länge von 20 Bytes und hat folgende Struktur (Abb. 3.3.7).

Das Feld für die Versionsnummer (4 Bits) gibt die IP-Version an. Version 4 (IPv4) ist inzwischen weit verbreitet und ein Übergang zu Version 6 (IPv6) ist in Vorbereitung.

Das IP Header Length (IHL) -Feld eines IP-Pakets benötigt 4 Bits und gibt die Länge des Headers an, gemessen in 32-Bit-Wörtern. Normalerweise ist ein Header 20 Bytes lang (fünf 32-Bit-Wörter). Mit zunehmendem Overhead kann diese Länge jedoch durch Verwendung zusätzlicher Bytes im Feld Options (IP Options) erhöht werden. Der größte Header ist 60 Oktette.

Das Feld "Servicetyp" ist ein Byte und legt die Priorität des Pakets und den Typ des Routenauswahlkriteriums fest. Die ersten drei Bits dieses Feldes bilden ein Paket-Prioritäts-Unterfeld (Vorrang). Priorität kann Werte von der niedrigsten - 0 (normales Paket) bis zur höchsten - 7 (Steuerinformationspaket) haben. Router und Computer können die Paketpriorität berücksichtigen und zuerst wichtigere Pakete verarbeiten. Das Feld Art des Dienstes enthält auch drei Bits, die die Kriterien für die Auswahl einer Route definieren. In der Realität kann zwischen drei Alternativen gewählt werden: niedrige Latenz, hohes Vertrauen und hoher Durchsatz. Das gesetzte D-Bit (Verzögerungsbit) zeigt an, dass die Route ausgewählt werden sollte, um die Verzögerung bei der Zustellung dieses Pakets zu minimieren, das T-Bit zur Maximierung des Durchsatzes und das R-Bit zur Maximierung der Zustellungszuverlässigkeit. In vielen Netzwerken ist die Verbesserung eines dieser Parameter mit der Verschlechterung des anderen verbunden, außerdem erfordert die Verarbeitung jedes dieser Parameter zusätzliche Rechenkosten. Daher ist es selten, wenn es sinnvoll ist, mindestens zwei dieser drei Kriterien für die Auswahl einer Route gleichzeitig festzulegen. Reservierte Bits haben einen Nullwert.

Abbildung 3.3.6. IP-Paketkopfstruktur

Das Feld "Gesamtlänge" besteht aus 2 Byte und bezeichnet die Gesamtlänge des Pakets unter Berücksichtigung des Headers und des Datenfelds. Die maximale Paketlänge ist durch die Feldbreite, die diesen Wert definiert, begrenzt und beträgt 65.535 Byte. Die meisten Hostcomputer und Netzwerke verwenden jedoch keine so großen Pakete. Bei der Übertragung über Netzwerke verschiedener Typen wird die Paketlänge unter Berücksichtigung der maximalen Länge eines Protokollpakets der unteren Schicht, das IP-Pakete trägt, ausgewählt. Handelt es sich um Ethernet-Frames, werden Pakete mit einer maximalen Länge von 1500 Byte ausgewählt, die in das Datenfeld des Ethernet-Frames passen. Der Standard sieht vor, dass alle Hosts bereit sein müssen, Pakete mit einer Länge von bis zu 576 Byte zu empfangen (unabhängig davon, ob sie ganz oder in Fragmenten vorliegen). Hosts sollten Pakete mit mehr als 576 Byte nur dann senden, wenn sie sicher sind, dass der empfangende Host oder das zwischengeschaltete Netzwerk bereit ist, Pakete dieser Größe bereitzustellen.

Das Identifikationsfeld besteht aus 2 Bytes und wird verwendet, um Pakete zu erkennen, die durch Fragmentierung des ursprünglichen Pakets gebildet werden. Alle Fragmente müssen denselben Wert für dieses Feld haben.

Das Feld Flags nimmt 3 Bits ein und enthält Zeichen, die sich auf die Fragmentierung beziehen. Das gesetzte DF-Bit (Keine Fragmentierung) verhindert, dass der Router dieses Paket fragmentiert, und das gesetzte MF-Bit (Weitere Fragmente) zeigt an, dass dieses Paket ein Zwischenfragment (nicht das letzte Fragment) ist. Das verbleibende Bit ist reserviert.

Das Fragment-Versatzfeld nimmt 13 Bits ein und legt den Versatz des Datenfelds dieses Pakets in Bytes vom Beginn des gemeinsamen Datenfeldes des der Fragmentierung unterzogenen Originalpakets fest. Wird beim Zusammenstellen / Zerlegen von Paketfragmenten verwendet, wenn diese zwischen Netzwerken mit unterschiedlichen MTU-Werten übertragen werden. Der Offset muss ein Vielfaches von 8 Bytes sein.

Das Feld Time to Live ist ein Byte und gibt die Zeitgrenze an, während der sich ein Paket im Netzwerk bewegen kann. Die Lebensdauer dieses Pakets wird in Sekunden gemessen und von der Übertragungsquelle angegeben. Auf Routern und anderen Knoten des Netzwerks wird nach jeder Sekunde eine Einheit von der aktuellen Lebensdauer abgezogen. Die Einheit wird abgezogen, wenn die Verzögerungszeit weniger als eine Sekunde beträgt. Da moderne Router ein Paket selten länger als eine Sekunde verarbeiten, kann die Lebensdauer als der maximalen Anzahl von Knoten angesehen werden, die dieses Paket passieren dürfen, bevor es sein Ziel erreicht. Wenn der Lebensdauerparameter Null wird, bevor das Paket den Empfänger erreicht, wird dieses Paket zerstört. Die Lebensdauer kann als selbstzerstörender Uhrmechanismus angesehen werden. Der Wert dieses Felds ändert sich bei der Verarbeitung eines IP-Paketkopfs.

Die Kennung des Top-Level-Protokolls (Protocol) belegt ein Byte und gibt an, zu welchem Top-Level-Protokoll die im Paketdatenfeld befindlichen Informationen gehören (beispielsweise TCP-Protokollsegmente, UDP-Datagramme, ICMP- oder OSPF-Pakete). Die Bezeichnerwerte für die verschiedenen Protokolle sind im RFC-Dokument "Zugewiesene Nummern" angegeben.

Die Prüfsumme (Header Checksum) benötigt 2 Byte und wird nur vom Header berechnet. Da einige Header-Felder ihren Wert während der Übertragung eines Pakets über das Netzwerk ändern (z. B. Lebensdauer), wird die Prüfsumme bei jeder Verarbeitung des IP-Headers überprüft und neu berechnet. Die Prüfsumme - 16 Bits - wird als Addition zur Summe aller 16-Bit-Headerwörter berechnet. Bei der Berechnung der Prüfsumme wird der Wert des Prüfsummenfelds selbst auf Null gesetzt. Wenn die Prüfsumme falsch ist, wird das Paket verworfen, sobald ein Fehler erkannt wird.

Die Felder Quell-IP-Adresse und Ziel-IP-Adresse haben dieselbe Länge (32 Bit) und dieselbe Struktur.

Das Optionsfeld (IP-Optionen) ist optional und wird normalerweise nur beim Debuggen eines Netzwerks verwendet. Der Optionsmechanismus stellt Verwaltungsfunktionen bereit, die in bestimmten Situationen notwendig oder einfach nützlich sind, für die normale Kommunikation jedoch nicht. Dieses Feld besteht aus mehreren Unterfeldern, von denen jedes eines von acht vordefinierten Typen sein kann. In diesen Unterfeldern können Sie die genaue Route der Router angeben, die vom Paket übergebenen Router registrieren, die Daten des Sicherheitssystems sowie Zeitstempel eingeben. Da die Anzahl der Unterfelder beliebig sein kann, müssen am Ende des Felds Options mehrere Bytes hinzugefügt werden, um den Paketkopf an der 32-Bit-Grenze auszurichten.

Das Feld Padding wird verwendet, um sicherzustellen, dass der IP-Header an der 32-Bit-Grenze endet. Die Ausrichtung erfolgt durch Nullen.

IPX-Protokollpaketformat

Das IPX-Protokollpaket ist im Vergleich zum IP-Paket viel einfacher aufgebaut, was tatsächlich die geringere Funktionalität des IPX-Protokolls widerspiegelt.

Das IPX-Paket enthält die folgenden Felder.

Die Prüfsumme (Checksum) ist ein 2-Byte-Feld, das ein "Rest der Vergangenheit" ist, das das IPX-Protokoll aus dem GOR-Protokoll des Xerox-Stacks führt. Da Low-Level-Protokolle (z. B. Ethernet) immer Prüfsummenprüfungen durchführen, verwendet IPX dieses Feld nicht und setzt es immer auf Einheiten.

Die Länge (Länge) dauert 2 Byte und legt die Größe des gesamten Pakets einschließlich IPX-Header und Datenfeld fest. Das kürzeste Paket, 30 Bytes, enthält nur den IPX-Header, während das empfohlene maximale Paket (576 Bytes) den IPX-Header plus 546 Bytes Daten enthält. Die maximale Paketgröße von 576 Byte entspricht den Empfehlungen der Internetstandards für Verbundnetzwerke. Das IPX-Protokoll berechnet den Wert dieses Felds basierend auf den Informationen, die vom Anwendungsprogramm beim Aufruf der IPX-Funktion bereitgestellt werden. Ein IPX-Paket kann das empfohlene Maximum von 576 Bytes überschreiten. Dies ist bei Ethernet-LANs der Fall, die IPX-Pakete mit 1.500 Bytes und einem Datenfeld von 1.470 Bytes verwenden.

Die Transportsteuerung hat eine Länge von 8 Bit. Dieses Feld definiert die Lebensdauer des Pakets in Hops. Ein IPX-Paket kann bis zu 15 Router kreuzen. Das IPX-Protokoll setzt dieses Ein-Byte-Feld vor Beginn der Übertragung auf 0 und erhöht es dann jedes Mal, wenn ein Paket einen Router durchläuft, um 1. Eu, ui-Zähler überschreitet 15, dann wird das Paket abgebrochen.

Der Pakettyp hat eine Länge von 8 Bit. Zu einem Zeitpunkt hat Xerox bestimmte Werte für verschiedene Pakettypen festgelegt: Anwendungen, die IPX-Pakete senden, müssen dieses Feld auf einen Wert von 4 setzen. Der Wert 5 entspricht den Service-IPX-Paketen, die vom SPX-Protokoll als Servicemeldungen verwendet werden. Der Wert 17 gibt an, dass sich im Datenfeld des IPX-Pakets - dem Hauptprotokoll des NetWare-Dateidienstes - eine NetWare Core Protocol (NCP) -Nachricht befindet.

Zieladresse - besteht aus drei Feldern: der Zielnetzwerknummer, der Zielknotennummer und der Zielsocketnummer. Diese Felder belegen 4, 6 bzw. 2 Bytes.

Quelladresse - Quellnetzwerknummer, Quellknotennummer, Quell-Socketnummer. Ähnlich wie die Zieladressfelder.

Datenfeld (Daten). Es kann von 0 bis 546 Byte dauern. Das Datenfeld der Länge Null kann in Dienstpaketen verwendet werden, um beispielsweise den Empfang eines vorherigen Pakets zu bestätigen.

Aus der Analyse des Paketformats können wir Rückschlüsse auf die Einschränkungen des IPX-Protokolls ziehen.

Es gibt keine Möglichkeit einer dynamischen Fragmentierung auf Netzwerkebene. Das IPX-Paket enthält keine Felder, mit denen ein zu großes Paket in Teile aufgeteilt werden kann. Beim Senden eines Pakets an ein Netzwerk mit einem niedrigeren MTU-Wert verwirft der IPX-Router das Paket. Ein Protokoll der obersten Ebene, wie beispielsweise NCP, sollte die Paketgröße sequentiell reduzieren, bis ein positiver Empfang empfangen wird.

Große Rechnungen für Serviceinformationen. Die relativ kurze maximale Länge des IPX-Paketdatenfelds (546 Byte mit einer Headerlänge von 30 Byte) bedeutet, dass mindestens 5% der Daten offiziell sind.

Die Paketlebensdauer ist auf 15 begrenzt, was für ein großes Netzwerk möglicherweise nicht ausreicht (zum Vergleich können bis zu 255 Zwischenrouter IP-Netzwerke durchlaufen).

Es gibt keinen Bereich der Dienstqualität, der es Routern nicht erlaubt, sich automatisch an die Anforderungen der Anwendung an die Qualität der Verkehrsübertragung anzupassen.

Darüber hinaus beziehen sich einige der Nachteile von Novell-Netzwerken nicht auf das IPX-Protokoll, sondern auf die Eigenschaften anderer Protokolle des IPX / SPX-Stacks. Viele der Nachteile manifestieren sich, wenn der IPX / SPX-Stack auf langsamen globalen Kommunikationsleitungen betrieben wird. Dies ist normal, da das NetWare-Betriebssystem für den Betrieb in optimiert wurde lokales Netzwerk.

Zum Beispiel ist die ineffiziente Wiederherstellung verlorener und verzerrter Pakete auf globalen Kanälen mit niedriger Geschwindigkeit darauf zurückzuführen, dass das NCP-Protokoll, das diese Funktion ausführt, die Methode zum Erhalten von Quittungen mit Ausfallzeit verwendet. In lokalen Netzwerken mit einer Geschwindigkeit von 10 Mbit / s arbeitete diese Methode recht effizient, und auf langsamen Kanälen verlangsamt die Wartezeit auf den Empfang den Betrieb des sendenden Knotens erheblich.

In Versionen von NetWare OS bis 4.0 wurde die Übereinstimmung der symbolischen Servernamen mit ihren Netzwerkadressen nur mithilfe des SAP-Broadcast-Protokolls (Service Advertising Protocol) festgelegt. Rundsendungen verstopfen jedoch langsam langsame globale Kanäle. Durch die Aufrüstung seines Stacks für die Verwendung in großen Unternehmensnetzwerken verwendet Novell jetzt den Hilfedienst NDS (NetWare Directory Services), um eine Vielzahl von Informationen zu den im Netzwerk verfügbaren Ressourcen und Diensten zu finden, einschließlich der Übereinstimmung des Servernamens mit seiner Netzwerkadresse. Da NDS nur von Servern unterstützt wird, auf denen die NetWare-Version 4.x oder höher ausgeführt wird, erkennen Router für die Verwendung von NetWare 3.x-Versionen SAP-Pakete anhand ihrer Socket-Nummer und übertragen sie an alle Ports, wodurch das Broadcasting des lokalen Netzwerks simuliert wird viel von der Bandbreite langsamer globaler Leitungen. Darüber hinaus macht dieses "Pseudo-Broadcasting" die Isolierung von Netzwerken von falschen SAP-Paketen zunichte.

In den neuesten Versionen des NetWare-Betriebssystems hat Novell seinen Stack erheblich geändert, sodass er in großen Verbundnetzwerken effektiver eingesetzt werden kann.

Mit NDS können Sie das SAP-Broadcast-Protokoll deaktivieren. NDS basiert auf einer hierarchischen verteilten Datenbank, in der Informationen zu Benutzern und freigegebenen Netzwerkressourcen gespeichert werden. Anwendungen greifen auf diesen Dienst über das NDS-Protokoll der Anwendungsschicht zu.

Es wurde ein Modul für die Implementierung der Schiebefenster-Methode hinzugefügt - das sogenannte Burst Mode Protocol NLM.

Modul hinzugefügt, um lange IPX-Pakete in globalen Netzwerken zu unterstützen - Große Internetpaket-NLM.

Darüber hinaus verringert die konstante Geschwindigkeitssteigerung bei globalen Diensten die Mängel der ursprünglichen Protokolle des IPX / SPX-Stacks, sodass einige Beobachter über den Erfolg des NetWare-Betriebssystems in globalen Netzwerken und ohne diese Neuerungen sprechen können.

Wir haben die Geschichte der Entwicklung von Computernetzwerken betrachtet. Wir haben alle wichtigen Phasen der Entwicklung des Internets und die allgemeinen Prinzipien seiner Arbeit berücksichtigt.

Unser aktuelles Thema heißt: datenübertragungstechnologien in Netzwerken. Natürlich zuerst - Computer. In diesem Artikel werden wir uns auch mit den wichtigsten Mitteln der Datenübertragung (den Konzepten physikalischer und logischer Schnittstellen) befassen, die grundlegenden Signalcodierungstechnologien während der Übertragung, die Eigenschaften von Kommunikationsleitungen sowie die Schutzmechanismen gegen Verluste analysieren.

So! Wozu dient das Netzwerk? Das ist richtig - um Daten (Informationen) durch sie zu übertragen. Und wie werden diese Informationen übertragen (verteilt)? Das ist richtig - durch eine bestimmte Übertragungsmedium (Kabelinfrastruktur oder - im Bereich der drahtlosen Kommunikation).

Datentransfer-Technologien verwenden in ihrer Arbeit (abhängig von ihrer spezifischen Implementierung) verschiedene physikalische Schnittstellen.

Hinweis: Eine Schnittstelle ist eine physikalische (oder logische) Grenze in der Interaktion mehrerer unabhängiger Objekte - eine eigentümliche Schicht zwischen ihnen.

Schnittstellen sind in zwei Kategorien unterteilt:

- physikalische Schnittstellen

- logische Schnittstellen

Physikalische Schnittstelle Dies ist der Endanschluss (Anschluss mit einer Gruppe elektrischer Kontakte). Zum Beispiel - die Schnittstelle. A ein paar PortsVerbindung über Stecker und Kabel wird als Datenleitung (Kanal) bezeichnet.

Eine logische Schnittstelle ist ein Satz von Regeln (Protokoll), der die Logik des Datenaustauschs zwischen verbundenen Geräten (Netzwerkgeräten) definiert.

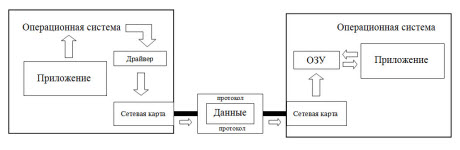

Die Organisation der Datenübertragung in einem Computernetzwerk erfolgt in enger Wechselwirkung zwischen diesen beiden Schnittstellen: der physischen Komponente (Netzwerkkarte) und der logischen Komponente (deren Treiber).

Eine Voraussetzung für die erfolgreiche Implementierung einer der Datenübertragungstechnologien ist das Vorhandensein einer zusätzlichen Komponente im Datenstrom. Übertragungsprotokoll.

Das Übertragungsprotokoll auf logischer Ebene ist ein Satz von Regeln, die den Datenaustausch zwischen definieren verschiedene Anwendungen oder Geräte. Diese Regeln definieren eine einheitliche Methode zum Übertragen von Nachrichten und zum Behandeln von Übertragungsfehlern. Auf der physikalischen Ebene ist ein Protokoll ein Satz von Dienstdaten, die an die Hauptinformationspakete (Frames) angehängt sind, ohne die eine effektive Interaktion im Netzwerk einfach unmöglich ist.

Das Protokoll sollte ein bestimmtes Übertragungsmedium abstrahieren (ignorieren), seine Aufgabe besteht darin, eine zuverlässige Kommunikation zwischen Knoten in zu gewährleisten Cloud wechseln.

Sehen wir uns den Prozess der Datenübertragung genauer an!

Zunächst geschieht Folgendes: Die Anwendung (Programm) greift auf das Betriebssystem zu, um die Netzwerkinteraktion mit einem anderen Gerät (Drucker, Remote-Computer, Überwachungskamera usw.) zuzulassen. Das Betriebssystem gibt dem Treiber einen Befehl netzwerkkarteder den ersten Teil der Daten in den Kartenpuffer lädt und den Übertragungsvorgang der Schnittstelle einleitet

Am anderen Ende der Leitung (Netzwerk) empfängt das entfernte Gerät eingehende Daten in den Puffer seiner Netzwerkkarte. Nachdem die Übertragung abgeschlossen ist, prüft das Protokoll, ob sich in den übertragenen Teilen (Paketen) Fehlerdaten befinden (fordert ggf. eine erneute Übertragung an) und lädt die empfangenen Daten aus dem Kartenpuffer in den reservierten Speicherplatz rAM. Von dort ruft die endgültige Anwendung (das Programm) Informationen ab und arbeitet damit.

Hier ist das Schema zur Verdeutlichung (anklickbar):

Aus den obigen Ausführungen können wir folgende Schlussfolgerung ziehen: Die Technologien für den Netzwerkaufbau reduzieren sich auf die elektrische und informative Verbindung der entfernten Geräte! Ie - körperlich schaffen Übertragungsmedium (Kabel, drahtlose Kommunikation) und bieten gemeinsames Datenübertragungsprotokoll über das Netzwerk.

Kunde Hierbei handelt es sich um ein Modul (Programm, Dienst, separater Computer), das zum Erzeugen und Übertragen von Nachrichten (Anforderungen) an die Remote-Geräte-Ressourcen (Server) dient und die Ergebnisse davon empfängt und an die entsprechenden Anwendungen auf dem Client überträgt.

Server Dies ist ein Modul (Programm, Dienst ...), das ständig darauf wartet, dass Anforderungen von Clients aus dem Netzwerk kommen und diese Anforderungen (mit dem lokalen Betriebssystem) bedienen.

Ein Server kann mehrere Clients gleichzeitig bedienen, ein anderes Beispiel: eine Datenbank, mit der Clients arbeiten. Auf ihnen sind Client-Module von Programmen installiert, die eine Verbindung zur Datenbank herstellen und nur eine grafische Benutzeroberfläche für die Arbeit damit unterstützen. Alle Berechnungen und Abläufe erfolgen in diesem Fall auf dem Server und unter Verwendung seiner Ressourcen.

Machen wir uns mit einer weiteren Definition vertraut! Die Client-Server-Komponente, die den Zugriff auf eine Computerressource über ein Netzwerk ermöglicht, wird aufgerufen netzwerkdienst. Darüber hinaus ist jeder Dienst einer bestimmten Art von Netzwerkressourcen zugeordnet.

Zum Beispiel: Der Druckservice ermöglicht das Drucken von Dokumenten netzwerkdruckerund den Dateidienst für den Zugriff auf Daten, die sich auf entfernten Computern befinden. Für das Surfen im Internet gibt es einen Webservice, der aus dem Serverteil (Webserver) und Client (Webbrowser) des Benutzers (IE, Opera, Firefox usw.) besteht.

In Anbetracht dessen sollten Datenübertragungstechnologien nicht nur auf Betriebssystemen basieren, sondern auch auf Netzwerkbetriebssystemen, die dem Benutzer Zugriff auf Informationen und Hardwareressourcen anderer Computer ermöglichen. Darüber hinaus sind diese Betriebssysteme gemäß den obigen Definitionen auch in zwei große Klassen unterteilt: Server- und Client-Betriebssysteme.

Client-Systeme fordern hauptsächlich Serverkomponenten anderer Computer und Serverkomponenten an serverraum OS bietet diese Dienste an. Natürlich kann derzeit fast jedes moderne Betriebssystem sowohl die Rolle eines Clients als auch eines Servers erfüllen. Serversysteme werden zunächst einfach auf der Grundlage ihrer Bedienung mit der maximalen Anzahl von Anrufen erstellt und weisen eine bessere Fehlertoleranz (Zuverlässigkeit) auf.

Welches "Spielzeug" ist hier zum Beispiel in unserem Serverraum:

Aber über sie - ein anderes Mal :)

Lassen Sie uns nun mit Ihnen darüber reden: Moderne (digitale) Signalübertragungstechnologien sind mit deren Konvertierung (Kodierung) verbunden. Warum brauchen wir das? Dafür gibt es mehrere Gründe:

- Vermeidung von Datenübertragungsfehlern (durch zuverlässige Erkennung des Signals durch die empfangende Partei)

- Daten werden schneller übertragen (aufgrund höherer Dichte an nützlichen Informationen im Stream)

Wie Sie sehen, sind dies bereits zwei sehr wichtige Gründe, sich mit den Codiermethoden zu beschäftigen :)

Das Foto unten zeigt zwei Signale: analog (rote Linie) und digital (schwarze "Schritte")

In diesem Fall wurde die analoge Sequenz mit einer bestimmten Frequenz digitalisiert (abgetastet). Je höher die Häufigkeit der Unterscheidung ist, desto kleiner ist die Stufe unsere "Stufe" und desto ähnlicher ist das digitalisierte Signal dem Original (rot).

Ähnliche Prozesse finden bei der Abtastung (Digitalisierung) unserer Stimme statt, die aus dem Mikrofoneingang entnommen wird.

Im Rechnen wird verwendet binärcode. Innerhalb eines Computers entspricht dies zwei Zuständen: Vorhandensein und Nichtvorhandensein elektrischer Spannung (eine logische "Null" oder "Eins"). Hier ist alles einfach: Es gibt einen Strom - "Eins", Nein - "Null".

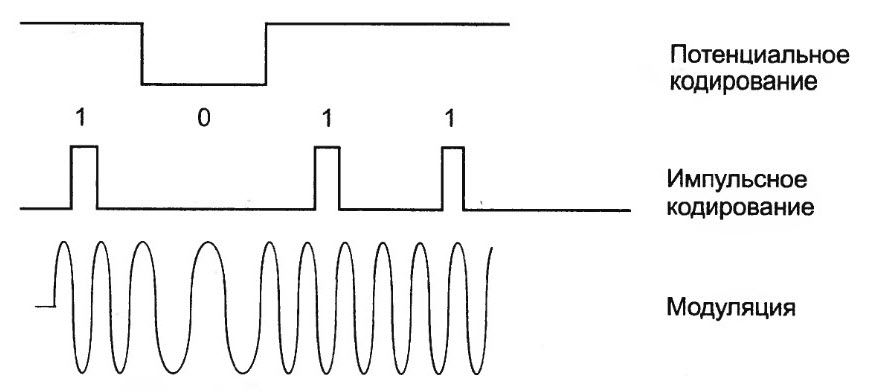

Moderne Datenübertragungstechnologien ermöglichen die Signalcodierung auf andere (effizientere) Weise. Aber vorher - noch eine kleine Einteilung. Entsprechend der Implementierungsmethode ist das Verfahren in folgende Abschnitte unterteilt:

- Physikalische Signalcodierung

- und - logisch (auf einer höheren Ebene - auf der physischen Ebene)

Lassen Sie uns zuerst den ersten Punkt überprüfen. Es gibt zum Beispiel mögliche Kodierungsmethodebei dem einer einem Spannungspegel (einem Potential) und Null - einem anderen entspricht. Und bei impulsmodus, um die Anzahl der verwendeten Impulse unterschiedlicher Polarität darzustellen.

Bei der Codierungstechnologie besteht ein spezielles Problem bei der Datenübertragung darin, dass externe Datenleitungen (in Bezug auf den Computer selbst) über große Entfernungen gedehnt werden können und verschiedenen Störungen und Störungen ausgesetzt sind. Dies führt zu einer Verzerrung der Referenzrechteckimpulse der Signalübertragung und es werden neue (zuverlässige) Algorithmen für deren Codierung und Übertragung benötigt.

In Computernetzwerken verwendet als potenzial, so und gepulst Kodierung. Auch diese Art der Datenübertragung verwendet, als modulation.

Bei der Modulation werden diskrete Daten unter Verwendung eines Sinussignals der Frequenz übertragen, die die verfügbare Kommunikationsleitung gut überträgt.

Die ersten beiden Konvertierungsoptionen werden auf qualitativ hochwertige Leitungen angewendet und die Modulation in Kanälen mit starken Signalverzerrungen. Modulation wird beispielsweise in globalen Netzen verwendet, wenn Verkehr über analoge Telefonkanäle übertragen wird, die speziell für Sprache (analoge Komponente) konzipiert wurden und daher nicht für die Übertragung digitaler Impulse geeignet sind.

Die Übertragungsmethode selbst wird durch die Anzahl der Leiter (gelebt) in den Kommunikationsleitungen beeinflusst. Um ihre Kosten zu senken, wird häufig die Anzahl der Drähte reduziert. Bei dieser Technologie wird die Datenübertragung sequentiell und nicht parallel ausgeführt (wie es für Kommunikationsleitungen innerhalb eines Computers üblich ist).

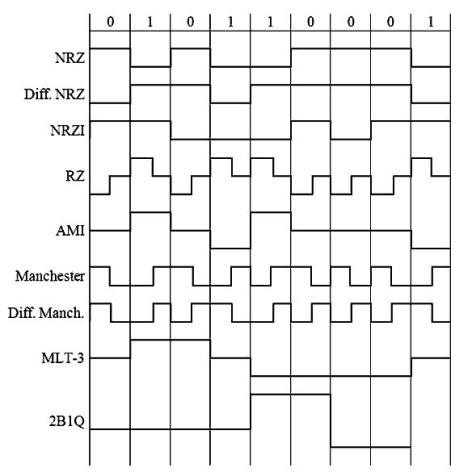

Physikalische Codierungsverfahren umfassen Algorithmen wie z Nrz (Non Return Zero), Manchester-Code ( Manchester), MLT-3 (Multi-Level-Übertragung) und einige andere. Ich sehe nicht viel Sinn darin, sie ausführlich zu behandeln, wenn es interessant ist - man kann sie immer im Internet nachlesen. Kurz gesagt, ich - otmazalsya! :)

Lassen Sie uns ein paar Worte zur logischen Codierung sagen. Wie der Name schon sagt, wird es über dem Physischen ausgeführt (überlagert) und dient zur zusätzlichen Zuverlässigkeit bei der Datenübertragung. In welcher Weise

Zum Beispiel: Wenn sich die Art des übertragenen Signals lange Zeit nicht ändert (wenn lange Sequenzen von logischen Nullen oder Einsen übertragen werden), kann der Empfänger beim Lesen des nächsten Informationsbits einen Fehler machen. Es wird einfach nicht in der Lage sein, den gesamten Datenfluss in separate Komponenten zu zerlegen und als Ergebnis die ursprüngliche Struktur in ihrem Puffer richtig zusammenzusetzen.

Die logische Codierung (der die ursprüngliche Datensequenz unterliegt) injiziert ihre Bits mit dem entgegengesetzten Wert in lange Bitsequenzen oder ersetzt sie im Allgemeinen durch andere Sequenzen. Darüber hinaus können Sie die spektralen Eigenschaften des Signals im Allgemeinen verbessern, um die Decodierung zu vereinfachen und zusätzliche Steuerungs-Overhead-Signale im allgemeinen Datenstrom zu übertragen.

Grundsätzlich werden drei Technologien für die logische Transformation verwendet:

- bit Einfügung

- redundante Kodierung

- krabbeln

Auch - ich höre nicht getrennt auf (um nicht zu ärgern) :) Ich hoffe, Sie haben die Grundidee gefunden!

Ich werde kurz den folgenden Screenshot berichten:

Darauf sehen Sie, wie das gleiche Signal aussieht, wenn verschiedene Algorithmen darauf angewendet werden:

Datentransfer-Technologien haben eine Reihe von Problemen, die angegangen werden müssen. Und eines davon ist das Problem der gegenseitigen Synchronisation des Senders eines Computers und des Empfängers eines anderen. Stimmen Sie zu, dass es schwierig ist, den Datenfluss zu verstehen, wenn zwei Geräte gleichzeitig mit der Erzeugung "aufeinander zu" beginnen. Ein Durcheinander beginnt! :)

Das Problem ist die Synchronisation remote-Computer kann gelöst werden auf verschiedene Weise: durch den Austausch von speziellen Taktsynchronimpulsen oder die Übertragung von Dienstdaten, die nicht mit dem Hauptinformationsfluss zusammenhängen. Einer der Standardtricks, der die Zuverlässigkeit der Übertragung verbessert, ist das Zählen Prüfsumme jedes Byte (Byteblock) und die Übertragung dieses Wertes an die Empfängerseite.

Hinweis: Prüfsumme ist - ein Wert, der durch Überlagerung der Daten eines bestimmten Algorithmus berechnet und zur Überprüfung der Integrität während der Übertragung verwendet wird. Prüfsummen können verwendet werden, um zwei Datensätze schnell mit ihrer Identität zu vergleichen. Unterschiedliche Daten haben unterschiedliche Prüfsummen.

Eine andere Technologie zur Bestätigung der Datenintegrität ist der Austausch zwischen Servicegeräten, die mit Geräten interagieren. signalquittungenBestätigung der Richtigkeit des Empfangs. Häufig ist diese Funktion standardmäßig im Netzwerkkommunikationsprotokoll enthalten.

Datentransfer-Technologien beinhalten die Übertragung von Informationen von einem Computer zu einem anderen - in beide Richtungen. Selbst wenn wir den Eindruck haben, dass wir nur Daten empfangen (z. B. Musik herunterladen), geht der Austausch tatsächlich in zwei Richtungen. Einfach gesagt, es gibt einen Hauptstrom von Daten (der uns interessiert - Musik) und Hilfsmittel (Service), die in die entgegengesetzte Richtung gehen, gebildet zu vitationen über erfolgreiche (oder nicht erfolgreiche) Übertragung.

Abhängig davon, ob sie Daten in beide Richtungen übertragen können oder nicht, werden physische Kanäle in verschiedene Typen unterteilt:

- Duplex-Kanal - ermöglicht die gleichzeitige Übertragung von Informationen in beide Richtungen.Der Duplex kann aus zwei unabhängigen physischen Medien bestehen (ein Leiter zum Empfangen, der zweite zum Senden). Es ist auch möglich, dass eine Umgebung für den Duplexbetrieb verwendet wird. In diesem Fall wenden die Clients zusätzliche Algorithmen an, um jeden Datenstrom aus dem allgemeinen Informationsbereich zu extrahieren.

- Halbduplex-Kanal - bietet auch eine Übertragung in beide Richtungen, jedoch nicht gleichzeitig, sondern - wiederum. Ie Für eine gewisse Zeit werden Daten in eine Richtung und dann in die entgegengesetzte Richtung übertragen.

- Simplex-Kanal - ermöglicht das Übertragen von Informationen nur in eine Richtung. Duplex kann aus zwei Simplex-Kanälen bestehen.

Oh, es ist eine Menge Briefe passiert :) Ich denke, heute reicht es, wir werden uns schrittweise bewegen. In den folgenden Artikeln werden wir auf jeden Fall unsere Bekanntschaft vorerst - auf Wiedersehen und - bis zu den folgenden Artikeln fortsetzen!

Zum Schluss schauen Sie sich das thematische Video an:

Unternehmensdaten-Netzwerk Dies ist ein Telekommunikationsnetz, das alle strukturellen Bereiche des Unternehmens in einem einzigen Informationsraum vereint.

Für Unternehmen jeder Größenordnung wird die Lösung eines Problems des schnellen, zuverlässigen und wirtschaftlichen Datenaustauschs immer wichtiger. Jeden Tag steigt die Menge an Informationen, die innerhalb der Organisation übertragen werden (insbesondere, wenn sich die Büros in verschiedenen Stadtteilen und Regionen befinden). Dies ist auf die hohe Verarbeitungsgeschwindigkeit und den erhöhten Implementierungsbedarf in externen Netzwerken wie dem Internet zurückzuführen.

Die Grundlage für die Erstellung eines einzigen Informationsraums des Unternehmens wird zu einem sicheren Unternehmensnetzwerk mit einem umfassenden Spektrum an Telekommunikationsdiensten.

Die Hauptaufgaben, die durch die Implementierung des Unternehmensnetzwerks gelöst werden:

Interaktion von Systemanwendungen (spezielle, an eine bestimmte Aufgabe angepasste) Anwendungen, die sich auf verschiedenen Knoten befinden, der Zugriff von Remote-Benutzern auf sie;

- Verringerung der Zeit für die Übertragung von Informationen zwischen Büros (E-Mail, Workflow-Systeme);

- Modernisierung und Integration separater Teile des Netzwerks in ein geographisch verteiltes Netzwerk. Schaffung eines einzigen Informationsraums;

- Ersatz bestehende Verbindungen zu Netzwerken von Telekommunikationsbetreibern und dem Internet für eine zentrale Verbindung;

- Audio- und Videokonferenzen.

Das Unternehmensnetzwerk ist in der Regel geografisch verteilt, d.h. die Vereinigung von Büros, Abteilungen und anderen Strukturen, die in beträchtlichem Abstand voneinander angeordnet sind. Häufig befinden sich die Knoten des Unternehmensnetzwerks in verschiedenen Städten und manchmal auch in Ländern. Die Prinzipien, auf denen ein solches Netzwerk aufgebaut ist, unterscheiden sich stark von denen, die zum Aufbau eines lokalen Netzwerks verwendet werden, das sogar mehrere Gebäude umfasst. Der Hauptunterschied besteht darin, dass geografisch verteilte Netzwerke Standleitungsverbindungen verwenden.

Beim Erstellen eines lokalen Netzwerks fallen die Hauptkosten beim Kauf von Ausrüstung und beim Verlegen eines Kabels an. In geografisch verteilten Netzwerken ist der größte Kostenfaktor die Miete für die Verwendung von Kanälen. Diese Einschränkung ist grundlegend. Beim Entwerfen eines Unternehmensnetzwerks sollten alle Maßnahmen ergriffen werden, um die übertragene Datenmenge zu minimieren. Im Übrigen sollte das Unternehmensnetzwerk keine Beschränkungen auferlegen, welche Anwendungen und wie sie die darauf übertragenen Informationen verarbeiten. Unter Anwendungen verstehen wir hier ein System software - Datenbanken, Mail-Systeme, Rechenressourcen, Dateidienst - und die Mittel, mit denen der Endbenutzer arbeitet.

Beim Aufbau eines geografisch verteilten Netzwerks zum Verbinden von Remote-Benutzern ist die einfachste und am besten zugängliche Option die Verwendung einer Telefonverbindung. Wo möglich, können ISDN-Netzwerke verwendet werden. In den meisten Fällen werden globale Datenübertragungsnetzwerke zum Verbinden von Netzwerkknoten verwendet. Der beste Weg, eine Verbindung herzustellen, ist die Verwendung von Standleitungen, wodurch die Anzahl der erforderlichen Kommunikationskanäle reduziert wird und nicht zuletzt die Kompatibilität des Systems mit vorhandenen globalen Netzwerken sichergestellt wird.

Unternehmensnetzwerk ist eine ziemlich komplizierte Struktur verschiedene arten Kommunikation, Kommunikationsprotokolle und Möglichkeiten, Ressourcen zu verbinden.

Alle Datennetzwerkgeräte können in zwei große Klassen unterteilt werden: Peripheriegeräte, die zum Verbinden mit dem Netzwerk der Endknoten verwendet werden, und Backbone oder Referenz, die die grundlegenden Netzwerkfunktionen implementieren (Leitungsvermittlung, Routing usw.). Es sollte beachtet werden, dass die Hauptanforderungen in der Regel an Trunk-Geräte in Bezug auf Zuverlässigkeit, Leistung, Anzahl der Ports und weitere Erweiterbarkeit gestellt werden. Peripheriegeräte sind ein notwendiger Bestandteil eines Unternehmensnetzwerks. Die Funktionen der Backbone-Knoten können das globale Datennetz übernehmen, mit dem Ressourcen verbunden sind. Trunk-Knoten innerhalb des Unternehmensnetzwerks werden in der Regel nur angezeigt, wenn geleaste Kommunikationskanäle verwendet oder eigene Zugangsknoten erstellt werden.

Peripheriegeräte von Unternehmensnetzwerken sind Router (Router), die dazu dienen, homogene LANs (normalerweise IP oder IPX) über globale Datennetze zu verbinden. Router können sowohl als eigenständige Geräte als auch implementiert werden durch Software basierend auf Computern und speziellen Kommunikationsadaptern.

Das Unternehmensdatenübertragungsnetz kann für ein Unternehmen mit einem geografisch verteilten Filialnetz aufgebaut werden, das eine verteilte Informationserfassung und -verarbeitung bereitstellt, die regelmäßig über Intercity-Wählverbindungen zum Hauptbüro übertragen wird. Alle Mitarbeiter des Unternehmens verwenden telefonverbindung sowohl innerhalb des Unternehmens als auch mit Vertretern von externen Organisationen. Durch den Aufbau eines Unternehmensnetzwerks werden die Kosten für die Telefonkommunikation zwischen den Zweigstellen des Unternehmens reduziert. Telefongespräche zwischen Abteilungen (Übertragung von gesammelten Daten, Aktualisierung von Datenbanken, Ferngespräche) werden über die Kanäle des Unternehmensdatennetzes übertragen und führen nicht zu Ferngesprächen. Mit KSPD können Sie die Datenbank in Echtzeit aktualisieren, die interne Korrespondenz vertraulich behandeln und dringende und wichtige Informationen unverzüglich übertragen.

Datenübertragung in Computernetzwerken

BALTISCHE STAATLICHE TECHNISCHE UNIVERSITÄT

Abteilung H10

Zusammenfassung

"Datenübertragung in einem Computernetzwerk"

Beendet: Student c. Р-132

Davletshin A.K.

Lehrer: S. M. Morozov

St. Petersburg

Einleitung …………………………………………………………………………………….…. 2

Ein wenig über die Vergangenheit ……………………………………………………………… ...

Grundlagen der Internettechnologie ……………………………………………………………… ..5

TCP / IP-Protokollfamilie ……………………………………………………….…. 8

Adressierung im Netzwerk ……………………………………………………… ...

... und über die Zukunft ......................................................... 13

Referenzen …………………………………………………………………… ..14

Einleitung

Dank der Entstehung und Entwicklung von Datennetzen hat sich eine neue, hocheffiziente Art der Interaktion zwischen Menschen herausgebildet. Netzwerke wurden anfangs hauptsächlich für die wissenschaftliche Forschung genutzt, dann begannen sie buchstäblich alle Bereiche der menschlichen Tätigkeit zu durchdringen. Gleichzeitig waren die meisten Netzwerke völlig unabhängig voneinander und lösten spezifische Probleme für bestimmte Benutzergruppen. Entsprechend diesen Aufgaben wurden bestimmte Netzwerktechnologien und Hardware ausgewählt. Es ist einfach unmöglich, ein universelles physisches Netzwerk von globalem Maßstab aus dem gleichen Gerätetyp aufzubauen, da ein solches Netzwerk nicht die Anforderungen aller potenziellen Benutzer erfüllen könnte. Der eine benötigt ein Hochgeschwindigkeitsnetzwerk, um die Maschinen im Gebäude zu verbinden, und der andere erfordert eine zuverlässige Kommunikation zwischen Computern, die mehrere hundert Kilometer voneinander entfernt sind. Dann entstand die Idee, viele physische Netzwerke in einem einzigen globalen Netzwerk zu vereinen, in dem sowohl die Verbindungen auf physischer Ebene als auch die neuen speziellen "Vereinbarungen" oder Protokolle verwendet werden. Diese Technologie heißt internetmusste es Computern ermöglichen, "miteinander zu kommunizieren", unabhängig davon, welches Netzwerk und wie sie miteinander verbunden sind.

In Anbetracht der Bedeutung der Idee des Internets begannen mehrere Regierungsorganisationen in den Vereinigten Staaten, an der Umsetzung zu arbeiten. Den größten Erfolg erzielte dabei die Defense Advanced Research Projects Agency (DARPA), die den TCP / IP-Protokollstack geschaffen hat. In den späten 60er Jahren entstanden. Als Projekt zur Integration von Netzwerken mehrerer großer Forschungseinrichtungen ist TCP / IP heutzutage eines der beliebtesten Netzwerkprotokolle und der De-facto-Standard für die Implementierung globaler Netzwerkverbindungen. Das Internet ist eine der Implementierungen der Internettechnologie, die etwa 10 Millionen Computer auf der ganzen Welt zusammenbringt, die über den TCP / IP-Protokollstack miteinander kommunizieren.

Die TCP / IP-Protokollserie ist ein anschauliches Beispiel für ein offenes System, da im Gegensatz zu den in Kommunikationssystemen verschiedener Hersteller verwendeten Protokollen alle Spezifikationen dieses Protokollstapels und viele seiner Implementierungen öffentlich verfügbar sind (kostenlos oder zu einem symbolischen Preis bereitgestellt). Dies ermöglicht jedem Entwickler, Software zu erstellen, die für die Interaktion über das Internet erforderlich ist. TCP / IP zeichnet sich durch seine Skalierbarkeit aus und bietet dieselben Möglichkeiten für globale und lokale Netzwerke.

Ein bisschen über die Vergangenheit ...

In der DARPA wurde Mitte der 70er Jahre mit der Entwicklung der Technologie Internet begonnen. Und 1977-1979. Die TCP / IP-Architektur und -Protokolle haben ein modernes Aussehen erhalten. Zu diesem Zeitpunkt war DARPA bereits einer der führenden Anbieter in der Forschung und Entwicklung von paketvermittelten Netzwerken und hatte in diesem Bereich viele neue Ideen in ihr ARPANET-Netzwerk umgesetzt. Die rasche Entwicklung einer Vielzahl von Netzwerktechnologien, einschließlich drahtloser Funknetze und Satellitenkommunikationskanäle, hat die DARPA-Aktivität bei der Untersuchung von Verbindungsproblemen und der Umsetzung der Prinzipien des Internets in ARPANET stimuliert.

DARPA machte keine Geheimnisse seiner Aktivitäten in dieser Richtung, daher zeigten verschiedene wissenschaftliche Gruppen großes Interesse an der Entwicklung globaler Netzwerktechnologie, insbesondere an Forschern, die bereits Erfahrung mit den Prinzipien der Paketvermittlung in ARPANET hatten. Die DARPA initiierte eine Reihe informeller Treffen, bei denen Wissenschaftler neue Ideen austauschten und die Ergebnisse von Experimenten diskutierten. Im Jahr 1979 waren an der Entwicklung von TCP / IP so bedeutende Kräfte beteiligt, dass beschlossen wurde, ein informelles Komitee einzusetzen, das die Entwicklung von Protokollen und die Architektur des Internets koordiniert und leitet. Diese Gruppe, auch Internet Control and Configuration Board (ICCB) genannt, existierte und arbeitete regelmäßig bis 1983, als sie neu organisiert wurde.

Anfang der 80er Jahre - die Geburt des echten Internets. In diesen Jahren initiierte DARPA die Übertragung von Maschinen, die an seine Forschungsnetzwerke angeschlossen waren, zur Verwendung des TCP / IP-Stacks. ARPANET wurde zum Rückgrat des Internets und wurde aktiv für zahlreiche Versuche mit TCP / IP eingesetzt. Die endgültige Umstellung auf Internettechnologie erfolgte im Januar 1983. Gleichzeitig war das ARPANET-Netzwerk in zwei unabhängige Teile aufgeteilt. Einer von ihnen war für Forschungszwecke bestimmt, und der Name ARPANET wurde zurückgelassen. Das zweite, etwas größere Netzwerk MILNET sollte für die militärische Kommunikation verantwortlich sein.

Um die Einführung und Anwendung neuer Protokolle in Universitätskreisen zu fördern, hat DARPA die TCP / IP-Implementierung verfügbar gemacht und zu einem günstigen Preis angeboten. Zu diesem Zeitpunkt verwendeten die meisten Abteilungen der Informatik die Berkeley Software Distribution-Version der Unix-Version (Berkeley Unix oder BSD Unix) der University of the pc. Kalifornien nach Berkeley. Nach der Finanzierung von Bolt Beranek und Newman (BBN) zur Implementierung von TCP / IP-Protokollen zur Verwendung mit Unix sowie der University of Berkeley zur Integration dieser Protokolle in die Version des beliebten Betriebssystems erzielte DARPA damit über 90% der Computerfakultäten der Universitäten Adaptierte eine neue Netzwerktechnologie. Die BSD-Version ist zum De-facto-Standard für Implementierungen des TCP / IP-Protokollstapels geworden. Es wurde so populär, dass es mehr als nur grundlegende Internetprotokolle bietet. Neben Standard-TCP / IP-Anwendungen bietet BSD eine Reihe von Netzwerk-Dienstprogrammen, die den Unix-Diensten ähneln, die auf einem eigenständigen Computer verwendet werden. Der Hauptvorteil dieser Dienstprogramme ist, dass sie den üblichen Unix-Werkzeugen ähneln. Die Unterstützung für den TCP / IP-Protokollstack wird jetzt von vielen Unternehmen, darunter Microsoft, Novell und Apple, in ihre Betriebssysteme integriert. Eine große Anzahl unabhängiger Anbieter arbeitet an Produkten, die die Funktionen von TCP / IP verbessern, und bietet Unterstützung für interaktive Anwendungen, Informationssicherheit, Voicemail und Tools für die Zusammenarbeit.

Aber zurück zum Anfang des letzten Jahrzehnts. Netzwerkkommunikation wird zu einem kritischen Bestandteil der Forschung. Die National Science Foundation erkannte diese Tatsache und beteiligte sich aktiv am Ausbau des Internets, um den TCP / IP-Stack für die maximale Anzahl von Forschungsorganisationen verfügbar zu machen. Seit 1985 führt NSF ein Netzwerkprogramm für sechs seiner Supercomputer-Zentren durch. Im Jahr 1986 wurde das NSFNET-Backbone-Netzwerk geschaffen, das all diese Zentren schließlich zusammenführte und sie mit ARPANET verband.

Anfang der 90er Jahre. Das Internet hat bereits Hunderte einzelner Netzwerke in den USA und in Europa vereint. Neben Forschungsinstituten und Universitäten begannen Computerunternehmen und große Unternehmen der Öl-, Automobil- und Elektronikindustrie sowie Telefongesellschaften, sich mit dem weltweiten Netzwerk zu verbinden. Darüber hinaus verwendeten viele Organisationen TCP / IP, um ihre Unternehmensnetzwerke zu erstellen, die nicht Bestandteil eines großen Internets sind. Heutzutage dringt das Internet buchstäblich in alle Bereiche des menschlichen Lebens ein, und jetzt wird ernsthaft über die Auswirkungen des globalen Netzwerks auf unser Weltbild und unser Weltbild gesprochen.

Grundlagen der Internettechnologie.

Die Erfinder der Internet-Technologie stammten also aus zwei grundsätzlichen Überlegungen:

es ist nicht möglich, ein einziges physisches Netzwerk zu erstellen, das die Bedürfnisse aller Benutzer erfüllt.

benutzer benötigen eine universelle Methode, um Verbindungen untereinander herzustellen.

In jedem physischen Netzwerk verwenden Computer, die mit diesem Netzwerk verbunden sind, eine oder eine andere Technologie (Ethernet, Token Ring, FDDI, ISDN, Punkt-zu-Punkt-Verbindung und seit kurzem auch ATM-Netzwerk- und sogar drahtlose Technologien). Zwischen den von diesen physikalischen Netzwerken abhängigen Kommunikationsmechanismen und den Anwendungssystemen ist eine neue Software eingebaut, die die Verbindung verschiedener physischer Netzwerke miteinander ermöglicht. Gleichzeitig werden die Details dieser Verbindung für die Benutzer „verborgen“ und sie haben die Möglichkeit, wie in einem großen physischen Netzwerk zu arbeiten. Diese Methode der Verbindung zu einem einzigen Satz von physischen Netzwerken und erhielt den Namen Internet. Um zwei oder mehr Netzwerke im Internet zu verbinden, werden Router (Router) verwendet - Computer, die Netzwerke physisch miteinander verbinden und mithilfe einer speziellen Software Pakete von einem Netzwerk zum anderen übertragen.

Die Internettechnologie schreibt keine bestimmte Verbindungstopologie vor. Wenn Sie ein neues Netzwerk zum Internet hinzufügen, müssen Sie es nicht an eine zentrale Vermittlungsstelle anschließen oder direkte physische Verbindungen zu allen bereits ins Internet gelangenden Netzwerken herstellen. Der Router "kennt" die Topologie des Internets außerhalb der physischen Netzwerke, die er verbindet, und überträgt das Paket basierend auf der Zielnetzwerkadresse auf der einen oder anderen Route. Im Internet werden universelle Bezeichner der mit ihm verbundenen Computer (Adressen) verwendet, so dass zwei beliebige Maschinen die Möglichkeit haben, miteinander zu interagieren. Das Internet sollte auch das Prinzip der Unabhängigkeit der Benutzerschnittstelle vom physischen Netzwerk umsetzen, dh es müssen viele Möglichkeiten bestehen, Verbindungen herzustellen und Daten zu übertragen, die für alle physischen Netzwerktechnologien gleich sind.

Das Grundprinzip des Internets ist die Gleichwertigkeit aller damit verbundenen physikalischen Netzwerke: Jedes Kommunikationssystem wird unabhängig von seinen physikalischen Parametern, der Größe der übertragenen Datenpakete und der geografischen Dimension als Bestandteil des Internets betrachtet.

Die interne Struktur des Internet-Netzwerks - die physischen Netzwerke sind über Router verbunden.

Mit der TCP / IP-Protokollfamilie können Sie ein universelles Netzwerk aufbauen, das die im vorherigen Abschnitt beschriebenen Prinzipien implementiert und Protokolle mit 4 Kommunikationsebenen enthält.

Vier TCP / IP-Protokollstapel.

Netzwerkschnittstellenschicht ist dafür verantwortlich, eine Netzwerkverbindung in einem bestimmten physischen Netzwerk herzustellen - der Internetkomponente, mit der der Computer verbunden ist. Auf dieser Ebene wird der Gerätetreiber im Betriebssystem und der entsprechende Treiber angezeigt netzwerkkarte Computer.

Netzwerkschicht - die Basis von TCP / IP. Auf dieser Ebene wird das Prinzip der Zusammenschaltung implementiert, insbesondere das Paket-Routing über das Internet. Auf Netzwerkebene implementiert das Protokoll einen unzuverlässigen Paketzustelldienst vom System zum System. Dies bedeutet, dass alles, was für die Zustellung von Paketen erforderlich ist, ausgeführt wird. Diese Zustellung ist jedoch nicht garantiert. Pakete können verloren gehen, in der falschen Reihenfolge übertragen, dupliziert werden usw. Ein verbindungsloser Dienst behandelt Pakete unabhängig voneinander. Die Hauptsache ist jedoch, dass auf dieser Ebene die Entscheidung über das Weiterleiten des Pakets durch die Verbindung getroffen wird.

Zuverlässige Datenübertragung implementiert die nächste Stufe transportDabei kommunizieren die beiden Hauptprotokolle TCP und UDP zwischen der sendenden Maschine und der Zielmaschine.

Endlich anwendungsschicht Dies sind Client-Server-Anwendungen, die auf Protokollen der unteren Schicht basieren. Im Gegensatz zu den Protokollen der anderen drei Ebenen befassen sich die Protokolle der Anwendungsschicht mit den Details einer bestimmten Anwendung und "interessieren" sich nicht für die Methoden der Datenübertragung über das Netzwerk. Zu den wichtigsten TCP / IP-Anwendungen, die in nahezu jeder Implementierung verfügbar sind, gehören das Telnet-Terminalemulationsprotokoll, das FTP-Dateiübertragungsprotokoll, das SMTP-E-Mail-Protokoll, das SNMP-Netzwerksteuerprotokoll, das HTTR-Hypertext-Übertragungsprotokoll, das im World Wide Web-System verwendet wird, usw.

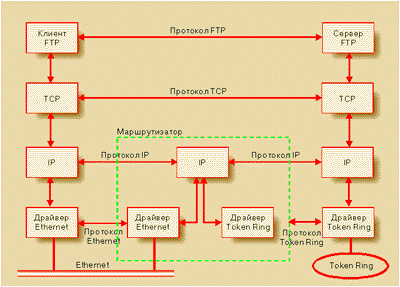

Abbildung 3 zeigt, wie die beiden Netzwerke "aus der Sicht" von TCP / IP verbunden sind. Die IP-Protokollsoftware verwendet einen Router, um Pakete von einem Ethernet-Netzwerk zu einem Token Ring-Netzwerk zu übertragen. Protokolle, Anwendungen und Transport auf oberster Ebene stellen Verbindungen zwischen Hostcomputern, dem Client und dem Anwendungsserver her, während IP die Verbindung zwischen dem Ziel und dem Server bereitstellt

zwischensysteme.

Zwei Netzwerke, die über einen Router verbunden sind, "in Bezug auf" TCP / IP.

Da im Internet die Details der physischen Verbindungen für Anwendungen verborgen sind, kümmert sich die Anwendungsschicht absolut nicht um den Anwendungsclient, der unter Ethernet ausgeführt wird, und der Server ist mit dem Token Ring-Netzwerk verbunden. Zwischen den Endsystemen kann es mehrere Dutzend Router und viele physische Zwischennetzwerke unterschiedlicher Art geben, die Anwendung wird dieses Konglomerat jedoch als ein einziges physisches Netzwerk wahrnehmen. Dies bestimmt die Hauptstärke und Attraktivität der Internet-Technologie.

TCP / IP-Protokollfamilie.

Obwohl der betreffende Protokollstapel als TCP / IP bezeichnet wird, sind die TCP- und IP-Protokolle selbst die wichtigsten, aber nicht die einzigen Vertreter dieser Familie. Jede Kommunikationsebene wird von mehreren Protokollen bedient. Betrachten Sie sie genauer.

Tcp und UDP - Protokolle der Transportschicht, die den Datenfluss zwischen Endsystemen für Anwendungen der obersten Ebene organisieren. Diese Protokolle unterscheiden sich erheblich voneinander.

TCP (Transmission Control Protocol) sorgt für zuverlässigen Datentransfer zwischen zwei Hosts. Es ermöglicht dem Client und dem Anwendungsserver, eine logische Verbindung zwischen sich herzustellen und diese dann zum Übertragen großer Datenmengen zu verwenden, als ob eine direkte physische Verbindung zwischen ihnen besteht. Das Protokoll ermöglicht das Aufteilen des Datenstroms, das Bestätigen des Empfangs von Datenpaketen, das Einstellen von Zeitüberschreitungen (mit denen der Empfang von Informationen bestätigt werden kann), das Organisieren einer erneuten Übertragung bei Datenverlust usw. Da dieses Transportprotokoll eine garantierte Bereitstellung von Informationen implementiert, können Anwendungen, die es verwenden, alle Details einer solchen Übertragung ignorieren.

Protokoll UDP (User Datagram Protocol) Implementiert einen wesentlich einfacheren Übertragungsdienst, der, wie die Protokolle der Netzwerkschicht, eine unzuverlässige Datenübermittlung bereitstellt, ohne eine logische Verbindung herzustellen, jedoch im Gegensatz zu IP für Anwendungssysteme auf Hostcomputern. Es sendet einfach Datenpakete, Datagramme (Datagramme) von einer Maschine zur anderen, bietet jedoch keine Garantie für die Zustellung. Alle zuverlässigen Übertragungsfunktionen müssen über UDP in ein Anwendungssystem eingebunden werden. UDP hat einige Vorteile gegenüber TCP. Logische Verbindungen benötigen Zeit, um abzuschließen. Sie benötigen zusätzliche Systemressourcen, um Informationen zum Verbindungsstatus auf einem Computer zu erhalten. UDP belegt Systemressourcen nur zum Zeitpunkt des Sendens oder Empfangens von Daten. Wenn ein verteiltes System einen kontinuierlichen Datenaustausch zwischen einem Client und einem Server durchführt, ist die Kommunikation unter Verwendung der TCP-Transportschicht daher effizienter. Wenn die Kommunikation zwischen Hostcomputern selten ist, wird vorzugsweise das UDP-Protokoll verwendet.

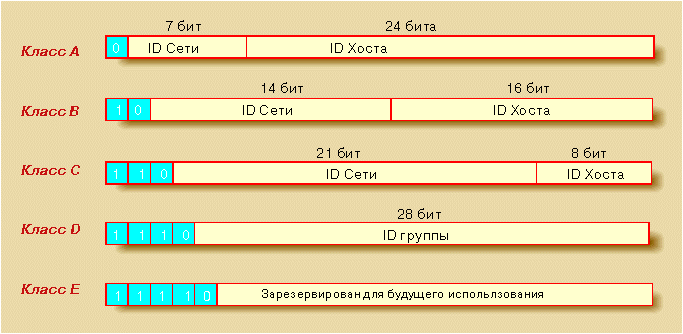

Warum gibt es zwei Transportprotokolle TCP und UDP und nicht eines davon? Tatsache ist, dass sie unterschiedliche Dienste für Antragsprozesse anbieten. Die meisten Anwendungen verwenden nur eine davon. Der Programmierer wählt das Protokoll, das seinen Bedürfnissen am besten entspricht. Wenn zuverlässige Zustellung erforderlich ist, kann TCP das Beste sein, wenn Datagramme benötigt werden, ist UDP möglicherweise besser. Wenn Sie eine effektive Übermittlung über einen langen und unzuverlässigen Datenübertragungskanal benötigen, ist das TCP-Protokoll möglicherweise besser. Wenn Sie jedoch bei schnellen Netzwerken mit kurzen Verbindungen Effizienz benötigen, ist das UDP-Protokoll möglicherweise das Beste.