Firewalls und ihre Rolle bei der Aufbau geschützter Systeme. Mit einer Firewall arbeiten. Deaktivieren Sie die Windows-Firewall

In Übereinstimmung mit den angegebenen Regeln.

Die Hauptaufgabe des Netzwerkbildschirms besteht darin, das Netzwerk oder seine einzelnen Knoten vor unbefugtem Zugriff zu schützen. Network Screens werden häufig häufig als Filter bezeichnet, da ihre Hauptaufgabe nicht übersprungen (Filter) -Pakete, die nicht für Kriterien geeignet sind, die in der Konfiguration definiert sind.

Einige Netzwerkbildschirme ermöglichen es Ihnen, Adressen auch zu senden - den dynamischen Austausch für Intranet (graue) Adressen oder Anschlüsse an der externen, außerhalb des lokalen Netzwerks, der zusätzliche Sicherheit liefern kann.

Andere Namen

Firewall, firewall, firewall, ferne Wand - gebildet durch die Transkription des englischen Begriffs firewall.

Sorten von Netzwerkbildschirmen

Der unterstützte Niveau des OSI-Netzwerkmodells ist das Hauptmerkmal beim Klassifizieren von Firewalls. Die folgenden Arten von Firewalls unterscheiden sich:

- Gesteuerte Schalter (Kanalebene).

- Netzwerk-Netzwerkfilter (stateuness). Die statische Filterung erfolgt durch Analysieren des Quell- und Empfängers, des Protokolls, des Sender- und Empfängerports.

- Session-Level-Gateways (Circuit-Level-Proxy). IM netzwerkmodell TCP / IP-NO-Niveau einzigartig relevanter Sitzung oSI-EbeneDaher umfassen die Session-Level-Gateways Filter, die nicht mit Netzwerken oder Transport identifiziert werden können, noch mit einem angewendeten Niveau:

- gateways, Übersetzen von Adressen (NAT, PAT) oder Netzwerkprotokolle (Übersetzungsbrücke);

- channel-Status-Steuerungsfilter. Filter zum Steuern des Status des Kommunikationskanals umfassen häufig Netzwerkstufen-Netzwerkfilter mit fortschrittlichen Funktionen (statistisch), die zusätzlich Paketköpfe analysieren und Pakete filtern);

- session-Level-Gateways. Das berühmteste und beliebte Session-Gateway ist Socken.

- Anwendungsniveau-Gateway (Proxy des Anwendungsstufen), oft als Proxy-Server bezeichnet. Sie sind in transparent (transparent) und undurchsichtig (solider) unterteilt.

- SPI Firewall (Stateful Packet Inspection, SPI) oder anderweitig Firewalls mit dynamischer Paketfilterung (dynamische Paketfilterung) sind im Wesentlichen Sitzungsstufen-Gateways mit fortschrittlichen Funktionen. Die Status-Inspektoren arbeiten auf der Sitzungsebene, sondern "verstehen" die Protokolle der Anwendungs- und Netzwerkstufen. Im Gegensatz zu dem angebrachten Gateway, das zwei öffnet virtueller Kanal TCP (eins - für den Client, der andere - für Server) Für jede Verbindung verhindert der Status-Inspektor nicht die direkte Verbindung zwischen dem Client und dem Server.

Es gibt auch das Konzept von "Expert Level Brennholz". Netzwerkbildschirm dieser Typ Sie basieren auf Anwendungsstufenintermediären oder Status-Inspektoren, sind jedoch notwendigerweise mit Sitzungsstufen-Gateways und Netzwerkfiltern ausgestattet, manchmal Verständnis- und Netzwerkebene. Häufig haben die Ereignisprotokollierung und -administratorwarnungen, Remote-Benutzerunterstützungswerkzeuge (z. B. Autorisierung), virtuelle private Netzwerkkonstruktionswerkzeuge usw. Es sind fast alle Firewalls auf dem Markt verfügbar.

Typische Funktionen

- Filterzugriff auf offensichtlich ungeschützte Dienste.

- Verhinderung geschlossener Informationen aus einem geschützten Subnetz sowie die Einführung falscher Daten in ein geschütztes Subnetz mit anfälligen Diensten.

- Zugriffskontrolle auf Netzwerkknoten.

- Es kann alle Versuche, sowohl außerhalb als auch aus dem internen Netzwerk zuzugreifen, zu registrieren, mit dem Sie die Verwendung des Zugriffs auf das Internet mit einzelnen Netzwerkknoten aufzeichnen können.

- Regulierung des Verfahrens zum Zugriff auf das Netzwerk.

- Benachrichtigung über verdächtige Aktivitäten, versucht, auf Netzwerkknoten oder Bildschirm selbst zu untersuchen oder anzugreifen.

Infolge von Schutzbeschränkungen können einige blockiert werden für den Benutzer notwendig Dienstleistungen wie Telnet, FTP, SMB, NFS usw. Daher erfordert die Filevolt-Einstellung die Beteiligung eines Spezialisten netzwerksicherheit. Andernfalls kann der Schaden der falschen Konfiguration den Nutzen überschreiten.

Es sei auch darauf hingewiesen, dass die Verwendung der Firewall die Antwortzeit erhöht und verringert durchsatzDa erfolgt die Filterung nicht sofort.

Probleme, die nicht von der Firewall gelöst werden

Die Firewall selbst ist kein Panacea von allen Bedrohungen des Netzwerks. Insbesondere er:

- schützt keine Netzwerkknoten von der Penetration durch "Luken" (Eng. hintertüren.) oder Anfälligkeit der Software;

- schützt nicht vor vielen binnenbedrohungen, zunächst - Datenlecks;

- schützt nicht vom Download von Benutzern schädliche Programme, einschließlich Viren.

Um die letzten beiden Probleme zu lösen, werden insbesondere Antiviren geeignete zusätzliche Fonds verwendet. Normalerweise sind sie mit der Firewall verbunden und passiert selbst den entsprechenden Teil des Netzwerkverkehrs, der als transparent für andere Netzwerkknoten arbeitet oder eine Kopie aller gesendeten Daten von der Firewall empfangen. Eine solche Analyse erfordert jedoch signifikante Hardwareressourcen, daher wird in der Regel in jedem Knoten des Netzwerks unabhängig voneinander durchgeführt.

Literatur

- David V. Chepman, Ml., Andy Fox. Cisco Secure PIX®-Firewall-Firewalls Cisco® Secure PIX®-Firewalls. - M.: "Williams", 2003. - S. 384. - ISBN 1-58705-035-8.

siehe auch

Anmerkungen

Links

| Einrichten einer Firewall in Linux In einem Wiki-Wissenschaftler |

- Vortrag 10 "Firewalls" / Eric Maywood, Netzwerksicherheit: Information, Intouit 2006, ISBN 978-5-9570-0046-9

- Sicherheitsgateways: New Wave / "Magazine Solution / LAN", № 09, 2010

| Firewater-Bildschirme. | ||

|---|---|---|

Firewater-Bildschirme können auf verschiedenen Funktionen in Klassen unterteilt werden.

Standort:

Persönliche Firewall (Persönliche Firewall) - ein Programm, das auf jedem installiert ist arbeitsplatz Im Netzwerk und steuert die Verbindungen, die versuchen, diese oder diese Anwendung festzustellen.

Verteilte Firewall. Die verteilte Firewall wird normalerweise in der "Lücke" zwischen dem internen Netzwerk und dem Internet installiert und überprüft den gesamten Datenverkehr, der es durchläuft. Wenn ein ausreichend großes Netzwerk vorhanden ist, ist es sinnvoll, mehrere Firewalls zu installieren: für jede Abteilung oder Arbeitsgruppe - als Schutzmittel gegen Angriffe innerhalb des Unternehmens des Unternehmens.

Nach dem Betriebsprinzip:

Chargenfilter (Paketfilter, Screening-Filter)

Ein Paketfilter in reiner Form ist ein Gerät, das Netzwerkpakete auf der Grundlage vordefinierter Daten zu Netzwerkadressen und Anschlüssen der Quelle und des Empfängers filtert. In Form unabhängiger Software- und Hardwarekomplexe wurden jedoch die Firewalls dieses Typs aufgrund unzureichender Funktionalität nicht lange gefunden. Ein Stapelfilter kann beispielsweise leicht umgehen, beispielsweise durch Ändern Ihrer IP-Adresse (IP-Spoofing), außerdem sind Batch-Filter in der Regel in Router eingebettet.

- Billigkeit

- "Transparenz" für Anwendungen

- Hochleistung

- Begrenzte Analysefunktionen (bis zur 4. Ebene des OSI-Modells maximal)

- Niedriger Schutzniveau, das leicht zu kommen ist

- Die Komplexität der Konfiguration und der Überwachung

Proxy-Server (Proxy, Anwendungsschicht-Gateway)

Die Proxy-Server-Technologie besteht darin, dass die Hosts im internen Netzwerk und der Host auf dem externen Netzwerk Verbindungen zueinander einrichten, jedoch nicht direkt, sondern durch den virtuellen "Mediator" - ein separater Dienst, der sich auf den Client im Namen des Servers bezieht, und mit dem Server - im Namen des Kunden. Somit fungiert die Firewall als Teil der Verbindung und kann daher alle Ereignisse analysieren, wenn das Ereignis angeschlossen ist, wenn das Ereignis angeschlossen ist, einschließlich möglicher Angriffe.

Proxy-Server existieren hauptsächlich für mehrere der beliebtesten Protokolle der Anwendungsebene: http, ftp und einige andere. Es gibt auch einen globalen Standard zum Erstellen von Proxy-Servern für die eigenen Protokolle von Socken5 (RFC 1928). Darüber hinaus ist die Chargenfiltration am häufigsten vorhanden.

- Hoher Schutz

- Die Fähigkeit, den Inhalt zu steuern (Webfilterung, email usw.)

- Begrenzte Anzahl unterstützter Protokolle

- "Opologie" - die Notwendigkeit, die Adresse des Proxy-Servers auf den Client-Maschinen vorzuschreiben

- Verdoppelung der Anzahl der Verbindungen

- Low Performance, High Server-Leistungsanforderungen, an denen der Proxy-Service installiert ist

- Schlechte Skalierbarkeit.

Firewalls mit Bedingungssteuerung Stateful Inspektion)

Die Firewalls dieser Kategorie erzeugen eine subtilere Analyse des Passing-Verkehrs, nämlich jedes Paket im Kontext seines Zubehörs an eine bestimmte Verbindung, einschließlich der Berücksichtigung desjenigen, wann und wie die Verbindung hergestellt wurde, und welche Aktivitäten innerhalb von diese Verbindung Es war bevor er ein Paket erhielt. Darüber hinaus ergibt sich, dass eine Reihe von Protokollen ohne Installation einer Verbindung (z. B. UDP) arbeiten, die Firewall mit Paketen im Rahmen des sogenannten "virtuellen" Anschlussstroms erzeugt. In diesem Fall werden solche Pakete in einem einzigen Kontext betrachtet. In diesem Fall kann dieser Typ der Firewall Informationen nicht nur um die aktuelle Verbindung, sondern auch um vorherige Verbindungen verwenden.

- Hoher Schutz

- Überprüfen Sie auf allen Ebenen des OSI-Modells (bis zu 7. Inclusive)

- "Transparenz" für Anwendungen

- Hohe Leistung (im Vergleich zu Proxyservern)

- Skalierbarkeit.

- Relativ hohe Kosten

Bislang sind Firewalls in reiner Form ziemlich selten. Am häufigsten, zusätzlich zu den Funktionen des Filterverkehrs enthalten die Geräte verschiedene zusatzfunktionen Inhaltsfilterung, Netzwerkadresse Übersetzung (NAT), virtuelles private Networking (VPN), Erkennen der häufigsten Angriffe (IDs) und andere. Lassen Sie uns den Zweck einiger der nützlichsten Funktionen klären.

Entmilitarisierte Zone (entmilitarisierte Zone, DMZ)

Ein typischer Verbindungsbildschirm Set von Schnittstellen umfasst einen Port zum Anschließen eines internen Netzwerks, eines Ports für ein externes Netzwerk und einen oder mehrere Anschlüsse für demilitarisierte Zonen (DMZ).

Die Essenz von DMZ ist, dass es nicht direkt in ein internes oder externe Netzwerk eingeht, und der Zugriff darauf kann nur an einem vorbestimmten Regeln der Firewall ausgeführt werden. Es gibt keine Benutzer in DMZ - nur Servern befinden sich dort (z. B. Datenbankserver, Webserver, mail-Server oder FTP-Server). Die demilitarisierte Zone dient normalerweise dazu, den Zugriff vom externen Netzwerk an den internen Netzwerk-Hosts aufgrund der Entfernung von zu verhindern lokales Netzwerk In der Sonderzone aller Dienstleistungen, die Zugang von außen erfordern.

Netzwerkadresse Lösungen (Netzwerkadresse Übersetzung, NAT)

Bei der Verwendung des NAT spielt die Firewall die Rolle eines Gateways, das die IP-Adresse der in das inneren Netzwerk verlaufenden Pakete ersetzt, oder davon. Diese Funktion kann in zwei Fällen nützlich sein:

1. Um das interne Netzwerksystem aus der Außenwelt zu verbergen und eine teilweise Anonymität des Absenders des Pakets sicherzustellen;

2. Um private IP-Adressen des internen Netzwerks (192.168) umzuwandeln (192.168. *. *, 172.16-31. *. *, 10. *. *. *) In real für die Möglichkeit, im Internet zu arbeiten.

Es gibt zwei Sorten von NAT:

- Statische Sendung (statischer NAT, Eins-zu-Eins NAT), in der jede innere IP-Adresse seiner eigenen externen Adresse entspricht;

- Dynamische Sendung (dynamische NAT, NAT, Portadress-Übersetzung ausblenden), in denen interne Adressen größer als externe sind. Am häufigsten wird dynamische Sendung in Anwesenheit einer realen IP-Adresse verwendet, die vom Anbieter ausgestellt wurde, und mehrere Computer im internen Netzwerk, das mit Internetzugang versehen werden muss. In diesem Fall verwenden alle Workstations, während versuchen, eine Internetverbindung zu installieren, dieselbe externe IP-Adresse. Hinweis: Ein Gerät, das die NAT-Funktion implementiert, ersetzt die Quelladresse (vom internen Netzwerk) an seine Adresse. Unterschiedliche interne Netzwerkstationen entsprechen den verschiedenen Anschlüssen der Quelle im transformierten Paket.

Virtuelle private Netzwerke (virtuelle private Netzwerke, VPN)

Die VPN-Technologie dient dazu, körperlich zu verbinden remote-Objekte (Netzwerke oder einzelnen Hosts) im Allgemeinen virtuelles NetzwerkMit öffentlichen Netzwerken (z. B. Internet) umgehen, um die Notwendigkeit zusätzliche Kommunikationskanäle zu überweisen. Da Informationen über ein gemeinsames Netzwerk bestehen, muss er vor dem Lesen und Änderungen geschützt werden. Dazu gelten verschiedene Codierungsmittel. Sie können auf der dritten (Netzwerk-) Ebene des OSI-Modells überlagert werden oder die Tuning-Funktion verwenden, die Benutzer aus der Illusion der Arbeit in einem lokalen Netzwerk erstellt, das aus dem Internet isoliert ist.

Im Westen, IPSec, PPTP, L2TP usw., mit dem DES (56-Bit), 3DES (168-Bit) und AES (128-Bit / 256-Bit) werden zum Schutz des Verkehrs verwendet.

In unserem Land wird die Frage der Verwendung von kryptographischen Agenten von der FSB reguliert. Sehen wir uns aktualisierte formelle Aspekte, lassen Sie uns einfach sagen, dass er, um die Daten, die mit den Kategorien vertraulicher, geheimer, völlig geheimer oder besonderer Bedeutung sind, die Verwendung von zertifiziertem (Gostekomissia oder FSB - je nach Typ) der Fonds, die den GOST 28147-89-Algorithmus implementieren, zu schützen . Gleichzeitig erfordert solche Instrumente eine Lizenz oder Abschluss eines Vertrags mit einem Unternehmen, das eine relevante Lizenz hat.

Es sei darauf hingewiesen, dass für die Arbeit der obigen Algorithmen auf VPN-Gateways ausreichend schwerwiegende Rechenleistung erforderlich ist, daher ist es sinnvoll, keine Software zu kaufen, sondern spezielle Hardware zum Erstellen von VPN-Tunneln.

Es gibt zwei Hauptsysteme für den Bau von VPN-Netzwerken.

Schema "Netzwerknetzwerk" Wird normalerweise zur Verbindung von Remotebüros des Unternehmens verwendet, das in verschiedenen Städten und sogar Ländern sein kann. In jedem der Büros ist ein VPN-Gateway installiert, das am häufigsten in die Firewall eingebettet ist. Es sollte berücksichtigt werden, dass der Verkehr nur im VPN-Tunnel selbst geschützt ist - es ist nicht in jedem Netzwerk geschützt.

Schema "Point-Network" Am häufig dient es, mit dem Netzwerk der Remote-Mitarbeiter des Unternehmens herzustellen, während der letzte außerhalb des Büros (zum Beispiel auf einer Geschäftsreise). Dazu muss ein VPN-Client auf dem Computer des Benutzers installiert sein (beispielsweise in das Betriebssystem eingebaut werden kann) Microsoft Windows. 2000 / XP), zu dem der Benutzer über das Internet mit dem VPN-Gateway des Unternehmens hergestellt wird.

Kriterien für die Auswahl einer Firewall:

- Funktionalität (unterstützte Funktionen: NAT, VPN, Inhaltsfilterung und andere);

- Sie müssen die erforderliche Anzahl von Schnittstellen berechnen (DMZ, Modempools ...);

- Die Möglichkeit der Integration mit vorhandenen Geräten (mit Antivirensoftware, mit Inhaltssteuerungssystem, mit Angriffserkennungssystem usw.);

- Die Betriebskosten (der Preis des Geräts + Die Notwendigkeit einer zusätzlichen Schulung des Administrators der Firewall + Gehalt eines solchen Administrators + technischer Unterstützung).

Intensive Entwicklung von Global computernetzwerke, die Entstehung neuer Informationssuche-Technologien ziehen auf das Internet von Einzelpersonen und verschiedenen Organisationen zunehmend aufmerksam. Viele Organisationen treffen Entscheidungen über die Integration ihrer lokalen und Firmennetzwerke. Die Nutzung des Internets zu kommerziellen Zwecken sowie bei der Übertragung von Informationen, die vertrauliche Informationen enthalten, beinhaltet die Notwendigkeit, ein effektives Datenschutzsystem aufzubauen. Die Nutzung des globalen Internets hat unbestreinigte Vorteile, hat jedoch wie viele andere neue Technologien eigene Nachteile. Die Entwicklung globaler Netzwerke hat zu einer mehrfachen Erhöhung der Anzahl der nicht nur Benutzern geführt, sondern auch Angriffe auf Computer, die mit dem Internet verbunden sind. Die jährlichen Verluste aufgrund des unzureichenden Niveaus der Computersicherheit werden zehn Millionen von Dollar bewertet. Bei der Verbindung mit dem Internet muss daher ein lokales oder ein Unternehmensnetzwerk zur Verfügung gestellt werden, um seine Informationssicherheit bereitzustellen.

das Front-Internet-Netzwerk wurde als erstellt offenes Systemfür den kostenlosen Informationsaustausch bestimmt. Aufgrund der Offenheit seiner Ideologie bietet das Internet Angreifer viel größere Möglichkeiten für das Eindringen in Informationssysteme. Über das Internet kann der Täter:

- fügen Sie das interne Netzwerk des Unternehmens ein und erlangen Sie nicht autorisierten Zugriff auf vertrauliche Informationen.

- illegal die wichtigen und wertvollen Informationen für das Unternehmen kopieren;

- erhalten Sie Kennwörter, Serveradressen und manchmal ihren Inhalt.

- eingeben informationssystem Unternehmen unter dem Namen des registrierten Benutzers usw.

Durch den Erhalt eines Angreifers von Informationen kann die Wettbewerbsfähigkeit des Unternehmens und das Vertrauen seiner Kunden ernsthaft untergraben werden.

Eine Reihe von Aufgaben, die die wahrscheinlichsten Bedrohungen für interne Netzwerke widerspiegeln, können Firewalls lösen. Die Firewall ist ein System der Firewall, mit dem Sie jedes Netzwerk in zwei oder mehr Teile teilen und eine Reihe von Regeln implementieren, die die Bedingungen für das Übergeben von Paketen mit Daten über die Grenze von einem Teil bestimmen. gemeinsames Netzwerk zum anderen. In der Regel wird diese Grenze zwischen dem Corporate (lokalem) Netzwerk des Unternehmens und dem globalen Internetnetzwerk durchgeführt, obwohl er innerhalb des Unternehmensnetzwerks des Unternehmens durchgeführt werden kann. Mit der Verwendung von Firewalls können Sie eine interne Sicherheitsrichtlinie des Unternehmensnetzwerks organisieren, das gesamte Netzwerk auf Segmente teilen. Auf diese Weise können Sie die Grundprinzipien der Unternehmensnetzwerk-Sicherheitsarchitektur formulieren:

- EINLEITUNG N Datenschutzkategorien und Erstellen von Network-Segmenten n. Gleichzeitig hat jeder Benutzer im Netzwerksegment den gleichen Geheimhaltungsniveau (zugelassen an die Informationen einer Geheimhaltungsebene). Dieser Fall kann mit der geheimen Anlage verglichen werden, in der alle Mitarbeiter in Übereinstimmung mit ihrer Zugangsniveau Zugang zu nur bestimmten Etagen haben. Diese Struktur wird dadurch erläutert, dass in keinem Fall Informationsströme unterschiedlicher Geheimhaltungspiegel nicht verwechseln können. Nicht weniger offensichtliche Erläuterung dieser Trennung aller Nutzer auf n, isolierten Segmenten ist der einfache Angriff in einem Netzwerksegment.

- Zuteilung in einem separaten Segment aller internen Server des Unternehmens. Mit dieser Maßnahme können Sie auch Informationsströme zwischen Benutzern mit unterschiedlichen Zugriffsstufen isolieren.

- Zuteilungen zu einem separaten Segment aller Server des Unternehmens, an das der Zugang aus dem Internet angeboten wird (Erstellen einer entmilitarisierten Zone für externe Ressourcen).

- Erstellen eines ausgewählten Segments des Verwaltungsmanagements.

- Erstellen eines ausgewählten Sicherheitsmanagement-Segments.

Die Firewall führt selbst alle Verkehr durch und entscheidet über jede Passing-Pakete: Um ihm die Möglichkeit zu geben, durchzugehen oder nicht. Damit die Firewall diesen Vorgang erstellt, muss er die Reihe von Filterregeln ermitteln. Die Entscheidung zum Filtern, wenn bestimmte Protokolle und Adressen mithilfe einer Firewall gefiltert werden, hängt von den im geschützten Netzwerk angenommenen Sicherheitsrichtlinien ab. Die Firewall ist ein Satz von Komponenten, die anpassbar sind, um die ausgewählten Sicherheitsrichtlinien umzusetzen.

Die Netzwerksicherheitspolitik jeder Organisation sollte zwei Komponenten umfassen:

- Netzwerkservice-Richtlinie.

- Die Politik der Umsetzung von Firewalls.

Die Netzwerkservice-Zugangsrichtlinien sollte eine Klarstellung der allgemeinen Richtlinien der Organisation hinsichtlich des Schutzes der Informationsressourcen in der Organisation sein. Damit die Firewall die Ressourcen der Organisation erfolgreich verteidigt, sollten die Richtlinien der Benutzer auf Netzwerkdienste realistisch sein. Dies ist die Politik, mit der ein harmonischer Saldo zwischen dem Schutz des Netzwerks der Organisation aus den bekannten Risiken und der Notwendigkeit gefunden wurde, auf Benutzer zu Netzwerkdiensten zuzugreifen. In Übereinstimmung mit den angenommenen Zugangsrichtlinien an Netzwerkdienste wird die Liste ermittelt. internet-DiensteZu dem Benutzer einen begrenzten Zugriff haben müssen. Einschränkungen für die Zugriffsmethoden werden ebenfalls eingestellt, sodass Benutzer nicht auf die verbotenen Internetdienste von der Problemumfassung zugreifen können.

Die Firewall kann eine Reihe von Zugangsrichtlinien für Dienste implementieren. In der Regel basiert der Zugriff auf die Richtlinie auf Netzwerkdienste jedoch auf einem der folgenden Prinzipien:

- Deaktivieren Sie den Zugriff vom Internet in das interne Netzwerk und ermöglichen den Zugriff vom internen Netzwerk in das Internet.

- Erlauben Sie einen begrenzten Zugang zum internen Netzwerk aus dem Internet, um sicherzustellen, dass die Arbeit nur einzelner autorisierter Systeme wie Informationen und E-Mail-Server gewährleistet ist.

In Übereinstimmung mit der Implementierungspolitik der Firewalls werden die Regeln des Zugangs auf die Ressourcen des internen Netzwerks festgelegt. Zunächst ist es notwendig, festzustellen, wie "vertraulich" oder "misstrauisch" ein Schutzsystem sein sollte. Mit anderen Worten, die Regeln für den Zugang zu internen Ressourcen sollten auf einem der folgenden Prinzipien basieren:

- Alles, was nicht explizit zulässig ist, zu verbieten.

- Erlaube alles, was nicht explizit verboten ist.

Die Wirksamkeit des internen Netzwerkschutzes mit Firewalls hängt nicht nur von der ausgewählten Richtlinie des Zugriffs auf Netzwerkdienste und Ressourcen des internen Netzwerks ab, sondern auch auf der Rationalität der Auswahl und Verwendung der Hauptkomponenten der Firewall.

Funktionale Anforderungen an Firewalls decken die folgenden Kugeln ab:

- filterung auf dem Netzwerkebene;

- filterung auf dem angewendeten Niveau;

- festlegen der Filter- und Verwaltungsregeln;

- netzwerkauthentifizierung;

- implementierung von Protokollen und Rechnungswesen.

Klassifizierung von Firewalls.

Derzeit gibt es keine einheitliche und allgemein akzeptierte Klassifizierung von Firewalls. Wir markieren die folgenden Firewallklassen:

- Filter-Router.

- Session-Level-Gateways.

- Anwendungsstufen-Gateways.

Diese Kategorien können als Grundkomponenten echter Firewalls betrachtet werden. Nur wenige Firewalls enthalten nur eine der aufgelisteten Kategorien. Trotzdem spiegeln diese Komponenten Schlüsselfunktionen wider, die Firewalls voneinander unterscheiden.

Router filtern.

Der Filterrouter ist ein Router oder ein Server-Laufprogramm, das so konfiguriert ist, dass ein ankommende und ausgehende Pakete filtriert wird. Die Paketfilterung erfolgt an die Grundlage von Informationenin TCP- und IP-Schlagzeilenpakete enthalten.

Der Filterrouter kann in der Regel IP-Pakete auf der Grundlage der Gruppe der folgenden Packet-Header-Felder filtern:

- IP-Adresse des Absenders;

- IP-Adresse des Empfängers;

- hafen des Absenders;

- hafen des Empfängers.

Einige Router werden geprüft, ein Paket ist von welcher Netzwerkschnittstelle des Routers gekommen und diese Informationen als zusätzliches Filterkriterium verwenden.

Die Filtration kann auf verschiedene Weise implementiert werden, um Verbindungen mit bestimmten Computern oder Anschlüssen zu blockieren. Beispielsweise können Sie Verbindungen von bestimmten Adressen dieser Computer und Netzwerke blockieren, die als feindselig oder unzuverlässig gelten.

Die Paketfilterungsregeln werden schwierig formuliert, außerdem gibt es normalerweise nicht vorhanden, um ihre Richtigkeit zu überprüfen, mit Ausnahme des langsamen manuellen Tests. In diesem Fall können in Abwesenheit eines Filterrouters der Protokollierungswerkzeuge (wenn die Paketfilterungsregeln immer noch gefährliche Pakete über den Router ermöglichen), können diese Pakete vor dem Effekt der Durchdringung nicht erkannt werden. Selbst wenn der Netzwerkadministrator effektive Filterregeln erstellen kann, bleiben ihre Funktionen begrenzt. Der Administrator setzt beispielsweise die Regel, nach der der Router alle Pakete mit einer unbekannten Adresse des Absenders ablehnt. In diesem Fall kann der Hacker für das Eindringen in das geschützte Netzwerk jedoch ein Angriff sein, der als Adressersatz bezeichnet wird. In solchen Bedingungen kann der Filterrouter kein gefälschtes Paket von der Gegenwart unterscheiden und vermissen.

Die folgenden Arten von Filterrouten können auf die positiven Qualitäten zurückgeführt werden:

- relativ geringe Kosten;

- flexibilität bei der Bestimmung der Filterregeln;

- eine leichte Verzögerung beim Übergeben von Paketen.

Nachteile von Filter-Routern:

- das interne Netzwerk ist aus dem Internet sichtbar (geroutet);

- paketfilterregeln sind in der Beschreibung schwierig und erfordern sehr gutes Wissen über TCP- und UDP-Technologien.

- wenn Sie die Arbeitskapazität der Firewall mit Filterpaketen stören, werden alle Computer dahinter völlig ungeschützt oder unzugänglich;

- auf Benutzerebene gibt es keine Authentifizierung.

Session Gateways

Diese Routerklasse ist ein TCP-Verbindungsübersetzer. Das Gateway akzeptiert einen autorisierten Client an bestimmte Dienste und stellt nach der Überprüfung der Zulässigkeit der angeforderten Sitzung eine Zielverbindung (externer Host) ein. Danach kopiert das Gateway Pakete in beide Richtungen, ohne sie zu filtern. In der Regel ist das Ziel im Voraus eingestellt, während Quellen viel sein können. Mit verschiedenen Ports können Sie eine Vielzahl von Anschlüsse-Konfigurationen erstellen. Mit diesem Typ des Gateways können Sie einen TCP-Verbindungsübersetzer für einen beliebigen benutzerdefinierten Dienst basierend auf TCP erstellen, den Zugriff auf diesen Service überwachen und Statistiken zu seiner Verwendung sammeln.

Das Gateway überwacht die Bestätigung (Bestätigung) der Verbindung zwischen dem autorisierten Client und dem externen Host, was bestimmt, ob die angeforderte Sitzung zulässig ist. Um die Zulässigkeit einer Anforderung für eine Kommunikationssitzung zu ermitteln, führt das Gateway das folgende Verfahren aus. Wenn ein autorisierter Client einen Dienst anfordert, akzeptiert das Gateway diese Anfrage, ob der Client die grundlegenden Filterkriterien erfüllt. Wenn Sie dann im Auftrag des Clients handeln, stellt das Gateway eine Verbindung zum externen Host her und überwacht das Compliance-Verfahren für das TCR-Protokoll. Dieses Verfahren besteht aus dem Austausch von TSR-Paketen, die mit SYN-Flags (synchronisieren) gekennzeichnet sind (synchronisieren) und fragen (bestätigen).

Das erste TCP-Sitzungspaket, das vom SYN-Flag gekennzeichnet ist und eine beliebige Zahl, beispielsweise 500, ist eine Clientanforderung, um eine Sitzung zu öffnen. Der externe Host, der dieses Paket erhielt, sendet ein anderes, das als Bittenflag gekennzeichnet ist, und enthält eine Einheit länger als in dem angenommenen Paket (in unserem Fall 501), wodurch der Empfang des SYN-Pakets vom Kunden bestätigt wird.

Als nächstes wird der umgekehrte Verfahren ausgeführt: Der Host sendet das SYN-Paket mit einer Quellnummer, z. B. 700, und der Client bestätigt sie, um die Übertragung eines ASP-Pakets aufzunehmen, das die Nummer 701 enthält, die die Nummer 701 enthält. Bei dieser Kopplung des Kommunikationsprozesses abgeschlossen.

Das Session-Peule-Gateway erkennt nur die vollständige Verbindung zulässige Verbindung, wenn die SYN- und ASC-Flags- und ASC-Prozedur durchgeführt werden, sowie die in den TCP-Paketen enthaltenen Zahlen logisch miteinander verbunden sind.

Nachdem das Gateway festgestellt wurde, dass der vertrauenswürdige Kunde und der externe Gastgeber autorisierte Teilnehmer der TCP-Sitzung, und überprüft seine Zulässigkeit, erzeugt er eine Verbindung. Von diesem Punkt an kopiert und leitet das Gateway die Pakete und den Rücken aus, ohne keine Filterung zu leiten. Es unterstützt die Tabelle der installierten Verbindungen, indem Sie Daten übergeben, die zu einem der in dieser Tabelle aufgezeichneten Kommunikationssitzungen gehören. Wenn die Sitzung abgeschlossen ist, entfernt das Gateway das entsprechende Element aus der Tabelle und bricht das in der aktuelle Sitzung verwendete Netzwerk auf.

Der Nachteil von Session-Level-Gateways ist das Fehlen der Überprüfung des Inhalts der übertragenen Pakete, wodurch die Beeinträchtigung des Eindringens durch ein solches Gateway eindringen kann.

Anwendungsstufen-Gateways

Um eine Anzahl von anfälligen Sitzen, die in Filterrouten zu schützen, müssen die Firewalls Anwendungssoftware verwenden, um Verbindungen mit Diensten wie Telnet und FTP zu filtern. Eine solche Anwendung wird als Proxy-Dienst bezeichnet, und der Host, auf dem der Proxy-Service ausgeführt wird, ist das Gateway des Anwendungsniveaus. Ein solches Gateway eliminiert die direkte Interaktion zwischen einem autorisierten Kunden und einem externen Host. Das Gateway filtert alle eingehenden und ausgehenden Pakete auf dem angewendeten Niveau.

Nach dem Finden einer Netzwerksitzung stoppt das Application Gateway es und führt dazu, dass eine autorisierte Anwendung den abgeschlossenen Dienst bereitstellt. Um ein höheres Maß an Sicherheit und Flexibilität zu erreichen, können Anwendungsstufen-Gateways und Filter-Router in einer Firewall kombiniert werden.

Ermöglichen Sie einen zuverlässigen Gateways ermöglichen einen zuverlässigen Schutz, da die Interaktion mit der Außenwelt durch eine kleine Anzahl autorisierter Anwendungen implementiert wird, die den gesamten ankommenden und ausgehenden Verkehr vollständig steuern. Es sei darauf hingewiesen, dass Anwendungsstufen-Gateways eine separate Anwendung für jeden Netzwerkdienst benötigen.

Im Vergleich zum Arbeiten im Normalmodus, in dem der angelegte Datenverkehr direkt an die internen Hosts übersprungen wird, haben die Anwendungsgrenzen-Gateways eine Reihe von Vorteilen:

- unsichtbarkeit der Struktur des geschützten Netzwerks aus dem globalen Internet. Namen interne Systeme Sie können nicht berichten externe Systeme über DNS, da das Anwendungsstufen-Gateway der einzige Host sein kann, dessen Name externe Systeme bekannt ist;

- zuverlässige Authentifizierung und Registrierung. Angewandter Verkehr kann authentifiziert werden, bevor er interne Hosts erreicht und effizienter registriert ist als die Verwendung der Standardregistrierung;

- ein akzeptabler Preis- und Effizienzquote. Zusätzliche Software- oder Hardware-Authentifizierung oder Registrierung muss nur auf dem Anwendungsniveau-Gateway installiert werden.

- einfache Regeln Filtration. Die Regeln des Filterrouters sind weniger kompliziert als auf dem Router, der unabhängig voneinander den Anwendungsverkehr filtert und eine große Anzahl von internen Systemen sendet. Der Router muss den Anwendungsverkehr nur für das Anwendungsniveau-Gateway ausspritzen und den Rest des Restes blockieren.

- die Möglichkeit, eine große Anzahl von Schecks zu organisieren. Der Schutz auf Anwendungsebene ermöglicht es Ihnen, implementieren zu können große Menge Zusätzliche Prüfungen, die die Wahrscheinlichkeit des Hackens mit "Löchern" in der Software verringert.

Die Mängel der Anwendungsstufe Gateways sind:

- relativ geringe Leistung im Vergleich zu Filterrouter. Bei Verwendung von Client-Server-Protokollen wie Telnet ist insbesondere für Ein- und Ausgangsanschlüsse eine Zwei-Hilfe-Prozedur erforderlich;

- höhere Kosten im Vergleich zu Filter-Routern.

Eines der wichtigen Elemente des Konzepts der Firewall ist die Authentifizierung (Benutzerauthentifizierung), dh der Benutzer hat das Recht, einen anderen Dienst zu verwenden, nur nachdem er etabliert ist, dass er wirklich derjenige ist. Es wird angenommen, dass der Service für dieser Benutzer Erlaubt (der Definitionsprozess, den Dienste zu einem bestimmten Benutzer zulässig sind, wird als Berechtigung bezeichnet).

Wenn Sie einen Antrag auf Verwendung des Dienstes im Namen eines Benutzers erhalten, prüft die Firewall, welche Authentifizierungsmethode für diesen Betreff definiert ist, und überträgt das Authentifizierungsservermanagement. Nach Erhalt einer positiven Antwort des Authentifizierungsservers wird die Firewall von dem vom Benutzer angeforderten Benutzer bereitgestellt. In der Regel unterstützen die meisten kommerziellen Firewalls mehrere verschiedene Authentifizierungssysteme, wodurch die Sicherheitsverwaltung der Netzwerksicherheit die Möglichkeit bietet, die am besten akzeptablen Regelung bei den aktuellen Bedingungen zu wählen.

Hauptmöglichkeiten des Bereitstellens von Firewalls in Unternehmensnetzen

anschließen eines Corporate- oder lokalen Netzwerks in globale Netzwerke, der Netzwerksicherheitsadministrator muss folgende Aufgaben lösen:

- schutz des Corporate- oder lokalen Netzwerks von unberechtigtem Remote-Zugriff aus dem globalen Netzwerk;

- verstecken von Informationen über die Struktur des Netzwerks und seiner Komponenten von Benutzern des globalen Netzwerks;

- entsorgung des Zugriffs auf das geschützte Netzwerk aus dem globalen und geschützten Netzwerk zum Global.

Die Notwendigkeit, mit Remote-Benutzern zu arbeiten, bedarf der Festlegung strikter Einschränkungen des Zugangs auf Informationsressourcen des geschützten Netzwerks. Gleichzeitig ergibt sich die Organisation oft, die Notwendigkeit, mehrere Segmente mit unterschiedlichen Sicherheitsniveaus als Teil eines Unternehmensnetzwerks zu erhalten:

- frei verfügbare Segmente;

- segmente S. eingeschränkter Zugang;

- geschlossene Segmente.

Die folgenden Hauptsysteme für die Organisation von Firewalls werden zum Schutz des Corporate- oder lokalen Netzwerks verwendet:

- Die Firewall ist als Filterrouter dargestellt.

- Firewatch basierend auf einem Two-Port-Gateway.

- Firewatch basierend auf abgeschirmten Gateway.

- Firewatch mit geschirmtem Subnetz.

Die Firewall präsentiert als Filterrouter

Eine Firewall basierend auf der Paketfilterung ist die häufigste und einfachste in der Implementierung, die einen Filterrouter darstellt, der sich zwischen dem geschützten Netzwerk und dem Internet befindet.

Der Filterrouter ist so konfiguriert, dass er ankommende und ausgehende Pakete basierend auf der Analyse ihrer Adressen und Anschlüsse blockiert oder filtriert.

Computer im geschützten Netzwerk haben direkten Zugriff auf das Internet, während der größte Teil des Internetzugangs blockiert ist. Prinzipiell kann der Filterrouter eine der früher beschriebenen Sicherheitsrichtlinien implementieren. Wenn der Router jedoch die Pakete jedoch nicht über den Quellanschluss und die Eingabe- und Ausgangsportnummer filtert, ist die Implementierung der Richtlinie "Die Implementierung der Richtlinie" ist verboten, von allem nicht erlaubt "in expliziter Formular ist schwierig.

Filmbildschirme basierend auf der Paketfilterung haben die gleichen Nachteile wie Filterrouter.

Firewatch basierend auf einem Two-Port-Gateway

Die Firewall in der Datenbank eines Zwei-Port-Anwendungsgateways ist ein Host mit zwei Netzwerkschnittstellen. Bei der Übertragung von Informationen zwischen diesen Schnittstellen und der Hauptfilterung wird ausgeführt. Um einen zusätzlichen Schutz zwischen dem angewendeten Gateway und dem Internet sicherzustellen, platziert den Filterrouter. Infolgedessen wird ein internes abgeschirmtes Subnetz zwischen dem angewendeten Gateway und dem Router gebildet. Es kann verwendet werden, um den verfügbaren Informationsserver aufzunehmen. Die Platzierung des Informationsservers erhöht die Sicherheit des Netzwerks, denn auch wenn der Angreifer eindringt, kann es nicht in der Lage sein, auf Netzwerksysteme über ein Gateway mit zwei Schnittstellen zuzugreifen.

Im Gegensatz zu einem Firewall-Schema mit einem Filterrouter blockiert das Application Gateway den IP-Verkehr zwischen dem Internet und dem geschützten Netzwerk vollständig. Nur autorisierte Anwendungen, die sich auf dem Application Gateway befinden, können Dienste und Zugriff auf Benutzer bereitstellen.

Diese Option Die Firewall implementiert die Sicherheitspolitik basierend auf dem Prinzip "Verbotenes alles, was nicht explizit zulässig ist"; Gleichzeitig sind nur die Dienste, für die die geeignete Behörde identifiziert wird. Dieser Ansatz sieht vor hohes Niveau Sicherheit, da die Routen zum geschützten Subnetz nur der Firewall bekannt sind und von externen Systemen verborgen sind.

Das Schema der Firewall-Organisation ist relativ einfach und ziemlich effektiv. Da die Firewall den Host verwendet, kann es installiert werden, um Programme zur verbesserten Benutzerauthentifizierung installiert zu werden. Die Firewall kann auch den Zugriff protokollieren, Versuche, zu empfinden, und angriffssystem angreift.Dadurch können Sie die Aktionen von Eindringlingen identifizieren.

Firewatch basierend auf abgeschirmten Gateway

Die auf dem abgeschirmte Gateway basierende Firewall verfügt über eine größere Flexibilität im Vergleich zur Firewall, die auf der Grundlage eines Gateways mit zwei Schnittstellen aufgebaut ist. Diese Flexibilität wird jedoch durch eine bestimmte Sicherheitsreduzierung erreicht. Die Firewall besteht aus einem Filterrouter und einem Anwendungsgateway, das sich aus dem internen Netzwerk befindet. Das angewendete Gateway ist auf dem Host implementiert und verfügt über nur eine Netzwerkschnittstelle.

In diesem Schema wird die primäre Sicherheit von einem Filterrouter bereitgestellt, der möglicherweise gefährliche Protokolle filtert oder blockiert, damit sie nicht das Anwendungsgateway und die internen Systeme erreichen. Die Batch-Filterung im Filterrouter kann in einer der folgenden Methoden implementiert werden:

- interne Hosts dürfen Verbindungen mit Hosts im Internet für bestimmte Dienste öffnen (der Zugriff auf sie ist von der Paketfilterumgebung zulässig);

- alle Anschlüsse von internen Hosts sind verboten (sie sollten autorisierte Anwendungen auf dem Application Gateway verwenden).

In einer solchen Konfiguration kann die Firewall eine Kombination von zwei Richtlinien verwenden, wobei das Verhältnis zwischen der in dem internen Netzwerk angenommenen spezifischen Sicherheitsrichtlinien abhängt. Insbesondere kann die Paketfilterung auf dem Filterrouter so angeordnet sein, dass das Anwendungsgateway mit seinen autorisierten Anwendungen die geschützten Netzwerksysteme wie Telnet, FTP, SMTP erstellt.

Der Hauptnachteil des Firewall-Schemas mit dem abgeschirmten Gateway besteht darin, dass, wenn die Beeinträchtigung des Angreifers in der Lage ist, den Wirt einzudringen kann, da er ungeschützte interne Netzwerksysteme ist. Ein weiterer Nachteil ist mit dem möglichen Kompromiss des Routers verbunden. Wenn sich der Router als kompromittiert herausstellt, steht dem internen Netzwerk dem Angreifer des Übertragers zur Verfügung.

Firewatch-Bildschirm mit abgeschirmten Subnetz

Die Firewall, die aus einem abgeschirmten Subnetz besteht, ist die Entwicklung eines Firewall-Schemas, das auf dem abgeschirmten Gateway basiert. Um ein abgeschirmtes Subnetz zu erstellen, werden zwei Abschirmungsrouter verwendet. Der externe Router befindet sich zwischen dem Internet und dem expansen Subnetz und dem internen zwischen dem abgeschirmten Subnetz und dem geschützten internen Netzwerk. Das abgeschirmte Subnetz enthält ein Anwendungsgateway und Informationsserver und andere Systeme, die den kontrollierten Zugriff erfordern, können ebenfalls enthalten sein. Dieses Firewall-Programm bietet aufgrund der Organisation des abgeschirmten Subnetzes ein hohes Sicherheitsniveau, das das interne geschützte Netzwerk noch besser aus dem Internet isoliert.

Der externe Router schützt vor Eindringlinge aus dem Internet, sowohl abgeschirmtes Subnetz als auch ein internes Netzwerk. Der externe Router verbietet den Zugriff vom globalen Netzwerk an die internen Netzwerksysteme und blockiert den gesamten Datenverkehr auf das Internet, das aus Systemen ist, die nicht die Initiatoren der Verbindungen sein sollen.

Dieser Router kann auch verwendet werden, um andere anfällige Protokolle zu blockieren, die nicht an das interne Netzwerk des Host-Computers oder von ihnen übertragen werden sollen.

Der interne Router schützt das interne Netzwerk vor unbefugtem Zugriff sowohl vom Internet als auch im geschirmten Subnetz. Darüber hinaus übt der größte Teil der Chargenfiltration aus und steuert den Datenverkehr auch auf die internen Netzwerksysteme und von ihnen.

Die Firewall mit geschirmtem Subnetz eignet sich gut, um Netzwerke mit großen Verkehrsmengen zu schützen hohe Geschwindigkeiten Austausch-

Seine Nachteile umfassen die Tatsache, dass das Paar von Filter-Routern viel Aufmerksamkeit auf das erforderliche Sicherheitsniveau aufmerksam macht, da aufgrund von Fehlern in ihrer Konfiguration Fehlern im Sicherheitssystem des gesamten Netzwerks auftreten können. Darüber hinaus gibt es eine grundlegende Fähigkeit, auf das Application Gateway zuzugreifen.

Nachteile der Verwendung von Firewalls

e-E-Screens werden beim Organisieren von geschützten virtuellen privaten Netzwerken verwendet. Mehrere lokale Netzwerke, die mit dem Global verbunden sind, werden in ein geschütztes virtuelles privates Netzwerk zusammengefasst. Die Übertragung von Daten zwischen diesen lokalen Netzwerken ist für Benutzer unsichtbar, und die Vertraulichkeit und Integrität der übertragenen Informationen sollte mit Hilfe von Verschlüsselungswerkzeugen, der Verwendung digitaler Signaturen usw. versehen werden. Mit der Datenübertragung kann nicht nur der Inhalt des Pakets verschlüsselt werden, sondern auch einige Überschriftfelder.

Die Firewall kann nicht alle Sicherheitsprobleme des Unternehmensnetzwerks lösen. Neben den oben beschriebenen Vorteilen gibt es eine Reihe von Einschränkungen in ihrer Verwendung, und es gibt Bedrohungen für die Sicherheit, aus denen Firewalls nicht schützen können. Beachten Sie die wichtigsten Einschränkungen bei der Verwendung von Firewalls:

- eine große Anzahl verbleibender anfälliger Orte. Firewrites sind nicht vor schwarzen Eingängen (Luken) im Netzwerk geschützt. Wenn Sie beispielsweise einen unbegrenzten Zugriff auf ein Modem in ein von einer Firewall geschütztes Netzwerk implementieren können, können die Angreifer die Firewall effektiv umgehen.

- unbefriedigender Schutz vor Anschlägen von Mitarbeitern des Unternehmens. Firewater-Bildschirme schützen normalerweise nicht vor internen Bedrohungen.

- einschränkung des Zugangs zu den gewünschten Diensten. Der offensichtlichste Nachteil der Firewall besteht darin, dass es eine Reihe von Diensten blockieren kann, die Benutzer verwenden - Telnet, FTP, et al. Um solche Probleme zu lösen, ist eine durchdachte Sicherheitsrichtlinie erforderlich, in der das Gleichgewicht zwischen den Sicherheitsanforderungen verwendet wird und Benutzerbedürfnisse werden respektiert.

- sichere Interaktion von Benutzern und Informationsressourcen, die sich in Extrapete- und Intranet-Netzwerken befinden, mit externen Netzwerken, wie dem Internet;

- technologisch einzelkomplex Schutzmaßnahmen für verteilte und segmentierte lokale Netzwerke von Unternehmenseinheiten;

- das Vorhandensein eines hierarchischen Schutzsystems, das angemessene Sicherheitsinstrumente für verschiedene Verbesserung der Unternehmensnetzwerke bietet.

- mobilität und Skalierbarkeit relativ zu verschiedenen Hardware- und Softwareplattformen;

- die Fähigkeit, sich mit Hardware- und Softwarelools anderer Hersteller zu integrieren;

- einfache Installation, Konfiguration und Betrieb;

- management gemäß zentraler Sicherheitspolitik.

- hardware- und Software- oder Software-Firewall;

- router mit einem eingebauten Batch-Filter;

- ein spezialisierter Router, der den Schutzmechanismus basierend auf Zugriffslisten implementiert;

- operationssystem UNIX oder weniger häufig, MS Windows, die mit speziellen Hilfsprogrammen verstärkt sind, die die Batch-Filterung implementieren.

- semantische Filterung von zirkulierenden Datenströmen;

- filterung basierend auf den Netzwerkadressen des Absenders und des Empfängers;

- filteranforderungen auf dem Transportniveau, um virtuelle Verbindungen herzustellen;

- filteranforderungen auf Anwendungsstufe zu Anwendungsdiensten;

- der lokale Alarm versucht, Filterregeln zu verletzen;

- das Verbot des Zugangs eines unbekannten Subjekts oder des Subjekts, deren Authentizität, deren Authentifizierung während der Authentifizierung nicht bestätigt wurde;

- sicherheit von Punkt zu Punkt: Firewall, Route und Router-Autorisierung, Tunnel für Route und Kryptocrust of Data usw.

- durch die Ausführung:

- - Hard-und Software,

- - Software;

- durch Funktionieren auf den Ebenen des OSI-Modells:

- - Expertenstufen-Gateway,

- - Abschirmungsgateway (angewendetes Gateway),

- - Abschirmtransport (Sitzungsebene Gateway),

- - Abschirmrouter (Batchfilter);

- laut der verwendeten Technologie:

- - Überwachung des Status des Protokolls,

- - basierend auf Zwischenmodulen (Proxy);

- durch Verbindungsschema:

- - einheitliches Schema. netzwerkschutz,

- - Schema mit geschützten geschlossenen und nicht geschützten offenen Netzwerksegmenten,

- - Schema mit separatem Schutz von geschlossenen und offenen Netzwerksegmenten.

- sicherstellung der Sicherheit des ankommenden und ausgehenden Verkehrs;

- bereitstellen einer skalierbaren Architektur durch Verteilen von Schutz mit einer Firewall mit zahlreichen Servern;

- beseitigung der traditionellen Firewall als einziger Ort der Ausfälle;

- sicherstellung einer kostengünstigen, einfach zu implementierenden und Verwaltung der Sicherheit.

- schützt die übertragenden Informationen unabhängig von der Daten- und Datenumgebung ( satellitenkanäle, optische Kommunikationsleitungen, Telefonanschlüsse, Funkrelaisleitungen);

- führt den Schutz von Anwendungen aus, ohne dass ihre Änderungen erforderlich sind;

- transparent für Endbenutzer;

- ermöglicht das Umsetzen skalierbarer Schutzsysteme mit der Möglichkeit, die Möglichkeit, als Organisationen weitere Erhöhung und Komplikation zu steigern und die Anforderungen der Sicherheitsrichtlinien zu verbessern.

- schützt individuelle Netzwerkinformationssysteme und -anwendungen unabhängig von der Topologie der verwendeten Netze, die sie verwenden;

- schützt das Informationssystem des Unternehmens vor Angriffen aus der externen Umgebung;

- schützt Informationen vor Abfangen und Änderungen nicht nur auf externen offenen Verbindungen, sondern auch in den internen Netzwerken der Gesellschaft;

- kann leicht als Unternehmenspolitikentwicklung neu konfiguriert werden informationssicherheit, Fügen Sie Ressourcen hinzu, Aktualisierungstechnologie, Corporation-Netzwerkwachstum.

Charakter moderne Verarbeitung Daten in Corporate Internet / Intranet Systems erfordert die folgenden Grundqualitäten in den Firewalls:

Je nach Maßstab der Organisation und der im Unternehmen angenommenen Sicherheitspolitik können verschiedene Firewalls angewendet werden. Für kleine Unternehmen, die bis zu einem Dutzend Knoten verwenden, eignen sich Firewalls mit bequemem grafische SchnittstelleLokale Konfiguration zulassen, ohne die zentrale Verwaltung anzuwenden. Für große Unternehmen, vorzugsweise das System mit Konsolen- und Verwaltungsmanagern, die ein operatives Management lokaler Firewalls bieten, unterstützen virtuelle private Netzwerke.

Erhöhende Informationsströme, die über das Internet mit Unternehmen und privaten Benutzern übertragen werden, sowie die Organisation erforderlich fernzugriff Unternehmensnetzwerke sind die Gründe für die kontinuierliche Verbesserung der Technologie der Verbindung von Unternehmensnetzwerken in das Internet.

Es sei darauf hingewiesen, dass nun keiner der Verbindungstechnologien mit hohen Leistungsmerkmalen in der Standardkonfiguration nicht den vollständigen Schutz des Unternehmensnetzwerks bieten kann. Die Lösung dieses Problems wird nur möglich, wenn die Technologie der Firewall verwendet wird, die sichere Interaktion mit der externen Umgebung organisiert.

Berücksichtigen Sie die Technologien der Firewall näher.

Schutz des Unternehmensnetzes vom unberechtigten Zugang aus dem Internet

Beim Anschließen des Netzwerks eines Unternehmens in das Internet können Sie das Unternehmensnetzwerk mit einem der folgenden Lösungen von unberechtigtem Zugriff schützen:

Der Corporate Network Protection Basierend auf einer Firewall ermöglicht es Ihnen, ein hohes Maß an Sicherheit zu erhalten und die folgenden Funktionen umzusetzen:

Es sei darauf hingewiesen, dass die Firewalls ermöglichen, dass Sie einen umfassenden Unternehmensnetzwerkschutz aus nicht autorisierter Zugriff organisieren, basierend auf dem traditionellen syntaktischen (IP-Paket), der von den meisten Windows- und UNIX-Familienfamilien- und Unix-FAMILaten durchgeführt wird, und auf semantisch (Inhalt), Erhältlich nur kommerzielle Sonderlösungen.

Derzeit können alle freigegebenen Firewalls nach den folgenden grundlegenden Funktionen klassifiziert werden:

Ein ziemlich gängiger Netzwerkschutz, der auf der Zugriffsliste mit einer Liste des Zugriffs basiert, basiert auf der Verwendung von speziellen Routern. Dieses Schema hat einen hohen Effizienz und ausreichend Sicherheit. Als eine solche Entscheidung waren die Router der Cisco-Serie 12000, 7600 weit verbreitet. Um das Netzwerk eines Unternehmens in das Internet zu verbinden, können Sie auch die vorherige Reihe von Router dieser Firma verwenden.

Schutz des Unternehmensnetzwerks basierend auf Betriebssystemen, verbesserten Paketfilterfunktionen, auf der Tatsache, dass systemisch software Führt Routing, Filtering, Service usw. in Bezug auf Zuverlässigkeit, Sicherheit und Leistung durch, die am meisten bevorzugten Lösungen, die auf einem unixartigen Betriebssystem basieren.

Organisation der internen Sicherheitspolitik des Unternehmensnetzwerks

IM moderne Bedingungen Mehr als 50% unterschiedlicher Angriffe und Versuche, Zugang zu Informationen zu erhalten, werden aus der Innenseite lokaler Netzwerke durchgeführt. Das Corporate Network kann nur als wirklich vor unbefugtem Zugang geschützt werden, wenn es ein Mittel zum Schutz der Einstiegspunkte aus dem Internet gibt, und Lösungen, die die Sicherheit gewährleisten separate Computer, Unternehmensserver und Fragmente des lokalen Netzwerks des Unternehmens. Sicherheit von einzelnen Computern, Unternehmensservern und lokalen Netzwerkfragmenten in bestmöglichen Lösungen, die auf verteilten oder persönlichen Firewalls basieren.

Interne Unternehmensserver des Unternehmens sind in der Regel Anwendungen, die den Betrieb ausführen windows-Systeme NT / 2000, NetWare oder seltener die Unix-Familie. Aus diesem Grund werden Unternehmensserver potenziell anfällig für verschiedene Arten von Angriffen.

Der einfachste Weg Serverschutz - Installation zwischen Servern und Internet-Firewall, z. B. Firewall-1-Checkpoint. Mit der richtigen Konfiguration können die meisten Firewalls die internen Server vor externen Angreifern schützen, und einige erkennen Angriffe der Angriffe "Ablehnung der Wartungsabrichtungen". Trotzdem wird dieser Ansatz nicht einige Nachteile beraubt. Wenn Corporate-Server von einer einzigen Firewall geschützt sind, konzentrieren sich alle Regeln für die Zugriffskontrolle und Daten an einem Ort. Somit wird die Firewall ein Engpass, und wenn die Last zunimmt, verliert erheblich in der Leistung.

Alternative zum vorherigen Schema - Erwerb zusätzlicher Server und Installation der Firewall-1-Firewall-1-Firewall- oder Cisco Cisco-Cisco-Pix vor jedem Server. Infolgedessen, dass die Firewall zu einer dedizierten Serverressource wird, wird das Problem eines Engpasss gelöst und der Effekt einer separaten Firewall ist für den Gesamtnetzzustand abnehmend. Dieser Ansatz kann jedoch nicht als perfekt bezeichnet werden, da die Kosten der Gesellschaft stark erhöht werden. Darüber hinaus steigen die Arbeitskosten auf Verwaltung und Netzwerkwartung.

Die erfolgreichste Lösung für den Schutz von Unternehmensservern ist die Platzierung von Sicherheitstools auf einer Plattform mit dem Server, den sie schützen. Diese Aufgabe wird unter Verwendung von verteilten oder persönlichen Firewalls wie CyberWallPlus Network-1-Sicherheitslösung durchgeführt. Diese Lösungen ergänzen die Funktionalität der traditionellen (Perimeter-) Firewalls erheblich und können verwendet werden, um sowohl Interne als auch Internet-Server zu schützen.

Im Gegensatz zu traditionellen Firewalls, die normalerweise lokal sind " kontrollpunkte»Control-Zugriff auf kritische Informationsressourcen der Corporation, verteilte Firewalls sind zusätzliche Software, die sicher schützt, dass Unternehmensserver wie ein Internet-Server sicher schützt.

Vergleichen Sie traditionelle und verteilte Firewalls in mehreren Indikatoren.

Effizienz. Die traditionelle Firewall befindet sich oft um den Umkreis herum, wodurch nur eine Schutzschicht bereitgestellt wird. Persönliche Firewall-Funktionen auf der Ebene des Betriebssystems Kernel und schützt Unternehmensserver sicher, überprüfen alle eingehenden und ausgehenden Pakete überprüft.

Einfache Installation. Die traditionelle Firewall muss als Teil der Corporate Network Configuration installiert sein. Die verteilte Firewall ist eine Software, die in Minuten installiert und gelöscht wird.

Steuerung. Die traditionelle Firewall wird von einem Netzwerkadministrator gesteuert. Eine verteilte Firewall kann entweder von einem Netzwerkadministrator oder einem lokalen Netzwerkbenutzer gesteuert werden.

Performance. Die traditionelle Firewall ist ein Gerät zum Bereitstellen einer Firewall mit einer festen Einschränkung der Leistung durch Pakete pro Sekunde und eignet sich nicht für den Anbau von Serverparks, die miteinander verbundenen örtlichen Netzwerken verbunden sind. Mit der verteilten Firewall können Sie Serverparks unbeschadet der akzeptierten Sicherheitsrichtlinie aufbauen.

Kosten. Traditionelle Firewalls sind in der Regel Systeme mit festen Funktionen und recht hohen Kosten. Verteilte Firewalls sind Software, deren Kosten in der Regel von 20 bis 10% der Kosten für traditionelle Bildschirme reichen. Zum Beispiel die Netzwerk-1-Sicherheitslösung verteilte Cyberwallplus-Firewall-Firewall beträgt 6 Tausend, während der Preis von Cisco Cisco Pix 535 von Cisco etwa 50.000 Dollar ist.

Distributed Firewalls kombinieren Netzwerkzugriffskontrollen mit eingebetteten Tools für nicht autorisierte Zugriffe und arbeitet im Kernel-Modus, indem jedes Paket der Information überprüft wird, da er aus dem Netzwerk ankommt. Aktivitäten wie Hacking und nicht autorisierte Zugriffsversuche werden von diesem Bildschirm gesperrt, bevor Sie auf den Serveranwendungsniveau ziehen.

Die Hauptvorteile verteilter Firewalls umfassen:

Somit bieten CyberWallPlus-Firewalls ein zusätzliches Schutzniveau von Plattformen, auf dem Windows NT / 2000 Betriebssystem ausgeführt wird, auf dem Unternehmensanwendungen installiert sind, z. B. einem Internetserver. Darüber hinaus kann die Cyberwallplus-Firewall die Verwendung bekannter Arten von Angriffen auf das Eindringen auf die kritischen Server des Unternehmens verhindern und den Sicherheitsadministrator über verdächtige Aktivitäten im Netzwerk informieren.

Also die Firewall:

Firewalls implementieren.

Derzeit bietet eine große Anzahl von ausländischen und inländischen Unternehmen verschiedene Hardware- und Software- und Software-Implementierungen von Firewalls an. Unten ist gegeben kurzbeschreibung Einige heutige Produkte sind Produkte der führenden ausländischen Hersteller.

NetScreen Technologies bietet eine breite Palette von Produkten, die von Geräten reichen, um einzelne Benutzer dem Unternehmensnetzwerk eines Unternehmens in einem geschützten Kanal zur Verfügung zu stellen und mit Modellen zu enden, die zur Implementierung in der Struktur großer Unternehmen vorgesehen sind, und Sicherheitssysteme mit hoher Bandbreite erstellen. Jedes Produkt der NetScreen-Serie ist eine Kombination aus einer Firewall und vPN-Geräte Virtuelles privates Netzwerk).

Mit der NetScreen-5-Produktreihe können Sie eine Bandbreite mit einer Bandbreite von 70 Mbps für das NETSCREEN-5XT-Modell und 20 MBit / s für das NETSCREEN-5XP-Modell sowie ein VPN mit einer Bandbreite von 20 bzw. 13 Mbps erstellen. Im Gegensatz zu NetScreen-5XP unterstützt das NetScreen-5XT-Modell bis zu fünf Ports 10Base-T fünf FAST Ethernet-Schnittstellen.

Beide Produkte sind in der Lage, bis zu zweitausend VPN-Tunnel und bis zu zweitausend gleichzeitige TCP-Verbindungen zu unterstützen. Sie werden mit dem Betriebssystem des NetScreen ScreenOS 4.0 abgeschlossen, mit dem physikalische und virtuelle Schnittstellen entsprechend den Sicherheitsanforderungen konfiguriert werden.

Die Produkte der NetScreen-5-Serie eignen sich ideal für die Installation zwischen dem Heimcomputer des Benutzers und des Webs oder zum sicheren Zugriff auf das lokale Netzwerk des Unternehmens.

Für die Einführung von NetScreen-Technologien wurden in kleinen und mittleren Unternehmen Produkte der NetScreen-25, -50, -100, -200-Serie entwickelt. Sie erlauben Ihnen, Firewalls mit einer Bandbreite von 100 bis 550 Mbit / s zu erstellen. Zusätzlich, Daten, wenn Sie vom Triple DES-Protocol mit einem 168-Bit-Schlüssel, der zwischen virtuellen Tunnelknoten übertragen wird, verschlüsselt privates Netzwerk Bei Geschwindigkeiten von 20 bis 200 Mbps. Diese Serienprodukte werden von vier bis acht Fast-Ethernet-Ports unterstützt.

Die NetScreen-500, NetScreen-1000 und NetScreen-5000-Familie von Geräten zeichnen sich durch eine außergewöhnliche Bandbreite aus, daher ist die beste Lösung für die Einführung in großen Unternehmen. Das NetScreen-500-Modell bietet eine Bandbreite von fast 750 Mbit / s sowie ein VPN mit einer Geschwindigkeit von 240 Mbps.

Mit dem NetScreen-5200-Modell können Sie eine Firewall mit einer Bandbreite von 4 GB / s und VPN mit 2 Gbit / s umsetzen. Es unterstützt bis zu acht Gigabit-Ethernet-Ports oder zwei Gigabit-Ethernet-Ports und 24 FAST Ethernet. Das NetScreen-5400-Modell bietet eine 12 GBIT / S-Geschwindigkeit für eine Firewall und 6 GB / s für VPN. Es unterstützt bis zu 78 Ports von Gigabit Ethernet und Fast Ethernet.

Beide Produkte können bis zu 25.000 VPN-Tunnel und bis zu einer Million TCP-Simultanverbindungen unterstützen. Sie sind mit einem NetScreen ScreenOS 3.1-Betriebssystem ausgestattet. Zusätzlich unterstützen NetScreen Technologies den Radius (Remote-Authentifizierungs-Einwahl-Benutzerdienst - den Fernauthentifizierungsdienst für geschaltete Zeilen) und verfügen über eine eigene Datenbank, um Benutzer zu authentifizieren, die eine Anforderung zum Remote-Zugriff einreichen.

Watchguard Technologies bietet Modelle an, die sowohl kleine als auch mittlere als auch mittelgroße Unternehmen einführen. Zur Verwendung in kleinen und mittleren Unternehmen werden Produkte der FireBox III-Serie (4500, 2500, 1000 und 700) angeboten. Die FIREBOX 4500- und 2500-Modelle sind Hardware-Firewalls, die Linux mit einem geschützten Kernel führen. Die Bandbreite der Firewall beträgt 197 Mbps im Paketfiltermodus und 60 MBit / s - im Mediator-Modus (transparentem Proxy) auf Anwendungsebene. Jede Firewall verfügt über drei 10/100 Mbps 10/100 Netzwerkschnittstellen Fast Ethernet.

Beide Firewalls können bis zu 3 tausend VPN-Tunnel unterstützen, aber das FREEBOX 4500-Modell ermöglicht es Ihnen, im Vergleich zu Firebox 2500-Informationsverschlüsselungsgeschwindigkeiten gemäß dem Tripledes-Algorithmus - 100 bzw. 55 Mbit / s Algorithmus höher zu erreichen.

Für kleine und mittlere Unternehmen und Remotebüros stellt das Unternehmen Feuerfeld SOHO 6, FIREBOX SOHO 6 / TC und Firebox 700-Produkte her.

Die Feuerstelle 700 kann bis zu 250 Benutzer gleichzeitig dienen. Dies ist eine Firewall, die sowohl Batch-Filterung als auch Filter unterstützt - Anwendungsintermediäre. Watchguard-Spezialisten bewerten die Leistung der Feuerstelle 700 in 131 Mbit / s im Paketfiltermodus und 43 Mbps in einem Zwischenmodus. Die FireBox 700 ermöglicht es Ihnen, ein virtuelles privates Netzwerk mit 150 Tunneln gleichzeitig zu erstellen und die Textreiberverschlüsselung mit einer Geschwindigkeit von 5 MBit / s auszuführen.

FireboX SOHO 6 unterstützt Batch-Filter mit 75 Mbit / s Bandbreite. Es unterstützt auch ein virtuelles privates Netzwerk mit fünf Tunneln und einer Bandbreite von 20 Mbps (SOHO / TC-Modifikation), wenn die Textrisigel-Verschlüsselung verwendet wird.

Um eine Hochgeschwindigkeits-Bandbreite großer Informationsunternehmen zu gewährleisten, wurde das FIREBOX VCLASS-Modell entwickelt, mit dem Sie bis zu 600 Mbps einen Durchsatz erreichen können. Das Produkt kann bis zu 20 Tausend VPN-Tunnel unterstützen. Im Verschlüsselungsmodus wird eine Geschwindigkeit von 300 MBit / s erreicht.

Cisco Systems bietet eine Reihe von Cisco Pix-Firewall-Firewalls an, die ein hohes Maß an Sicherheit, Leistung und Zuverlässigkeit bieten. Die Aufstellung Firewalls werden durch folgende Produkte dargestellt: PIX 506E, 515E, 525 und 535.

Cisco Pix 506E und 515E Firewalls sind Upgrades von Cisco Pix 506 bzw. 515-Modellen. Diese Modelle sind für den Einsatz in Unternehmensnetzen von kleinen Unternehmen bestimmt sowie die Sicherheit von Remote-Kunden von Unternehmensnetzwerken von Unternehmen sicherzustellen. Das Modell 506E hat eine Kapazität von 20 Mbit / s und 515E - 188 Mbps. Der Verschlüsselungsdatenfluss können sowohl mit dem DES-Algorithmus mit einer 56-Bit-Taste und mit einer 168-Bit-Taste ausgeführt werden. Cisco Pix 506e Kapazität mit verschlüsselung des. - 20 MBit / s, Tripledes - 16 Mbps. Die Verschlüsselungsgeschwindigkeit für Modell 515E auf dem Tripledes-Algorithmus beträgt 63 Mbps. Das Modell 515E unterstützt bis zu zweitausend VPN-Tunnel.

Für den Einsatz in mittleren und großen Unternehmen stellt Cisco die Modelle 525 und 535 her. Die Bandbreite des Modells 525 beträgt 370 Mbps. Dieses Modell kann gleichzeitig bis zu 280.000 Sitzungen dienen. Das Cisco Pix 535-Modell verfügt über 1 GB / s-Leistung und unterstützt VPN mit einer Bandbreite von 100 MBit / s unterstützen. Darüber hinaus unterstützt dieses Modell bis zu zweitausend VPN-Tunnel und bis zu 500 tausend TCP-Simultanverbindungen.

Als Schutzmethode in Cisco-Firewalls wird eine Vielzahl von kontextueller Überprüfungsalgorithmus Adaptive Security Algorithmus (ASA) und ein internes PIX-Betriebssystem verwendet, um eine hohe Zuverlässigkeit und Sicherheit aus möglichen Internetanfällen sicherzustellen.

Esoft, inc. Im November 2002 wurde eine neue Serie von instagate XSP-Produkten dargestellt, die frühere Modelle instagate ex2 und instagate Pro ersetzt hat. Unter der Marke Instagate XSP wird ESOFT von der XSP-Niederlassung von XSP für kleine und verteilte Büros und das XSP-Geschäft für mittlere und große Büros hergestellt. Die Produkte der XSP-Serie werden mit Softpak Applications-Paket geliefert, sodass Benutzer schnell und einfach erstellen können zuverlässiges System Die Sicherheit des gesamten Umfangs des Unternehmensnetzwerks. Die XSP-Produktserie ist voll kompatibel mit vorhandenen Instagat-Modellen und ermöglicht Ihnen, virtuelle private Netzwerke auf Basis von IPSec und PPTP zu erstellen. Das Instagate XSP-Niederlassungsbüro unterstützt bis zu 10 Benutzer und 10 VPN-Tunnel und instagate XSP-Geschäft bis zu 100 Benutzer und 100 VPN-Tunnel. Die Produkte dieser Serie unterscheiden sich relativ niedrig.

Das Unternehmen 3Com bietet zwei Arten von Firewalls an: Superstack 3, entwickelt für Unternehmenszentrale und große Büros sowie für Kunden, die einen leistungsstarken Zugang zum virtuellen privaten Netzwerk und officeconnect benötigen - für kleine Büros mit der Anzahl der Mitarbeiter weniger als Hundert, Heimbüros und Arbeiten zu Hause Fachkräften.

SUPERSTACK 3 unterstützt laut Hersteller-Schätzungen eine unbegrenzte Anzahl von Unternehmensnetzwerken und bietet bis zu 1000 VPN-Tunnel. Die Bandbreite dieses Modells in der Verschlüsselung des Tripledes-Algorithmus beträgt 45 Mbps.

OfficeConnect-Modellbereich wird durch OfficeConnect-Modelle dargestellt Internet-Firewall. 25 und OfficeConnect Internet-Firewall DMZ. Das OfficeConnect Internet Firewall DMZ-Modell mit dem DMZ-Anschluss ermöglicht es Ihnen, Netzwerkressourcen sicher zugreifen zu können. OfficeConnect Internet Firewall DMZ unterstützt bis zu 100 Benutzer und OfficeConnect Internet Firewall 25 - 25 Benutzer. Zusammen mit OfficeConnect Internet Firewall DMZ und OfficeConnect Internet Firewall 25 werden die Websites von OfficeConnect-Websites verwendet, die Zugriff auf unerwünschte Websites bieten. Alle 3Com-Feuerwörter sind ICSA-zertifiziert. Die 3Com Face Screens-Familie kombiniert außergewöhnliche Benutzerfreundlichkeit mit der Flexibilität der Auswahl von Lösungen. Die Firewalls von 3Com sind leicht installiert und bieten ein extrem hohes Schutzniveau. Die Installation im Plug-and-Play-Modus beseitigt komplexe und langfristige Konfigurations- und Verwaltungsverfahren, unbeschadet der Rigor, Vollständigkeit und Details der Sicherheitsstrategie.

Somit ist der Einsatz von Firewalls ein Schlüsselelement bei der Aufbau von leistungsstarken, sicheren und zuverlässigen Informationen und analytischen Systemen und Systemen zur Automatisierung von Unternehmen, Finanzsystemen, verteilten Datenbanken, Remotezugangssystemen für Mitarbeiter an interne Ressourcen von Unternehmensnetzen, Unternehmensnetzwerk Segmente und Unternehmensnetzwerk insgesamt..

In diesem Artikel finden Sie eine kurze Erklärung für eine Firewall (Firewall, Firewall). Finden Sie heraus, wie Sie die Windows-Firewall deaktivieren. Und am Ende des Beitrags gibt es eine Überprüfung von zwei freien und leistungsstarken Firewalls für Windows.

Was ist eine Firewall?

Firawall (Firawall) - aus dem Englischen. Bedeutet die brennende Wand, der Begriff wird ebenfalls verwendet. "Firewall" (Brandmauer), das damit ist. Bedeutet Marke - Feuer und Mauer - Wand. Der Begriff Firewall wird öfter genutzt, und die Firewall ist nur eine Übersetzung aus dem Englischen ins Deutsche, es ist korrekter zu verwenden " Firewall"Ich hoffe, Sie verstehen, was eine Firewall ist, eine Firewall, eine Firewall? Das. All dies ist dasselbe.

Was ist die Firewall (Firewall, Firewall)?

- Feuerwände verhindert Hackerpenetration oder auf einem lokalen Netzwerk oder über das Internet auf einem Computer. Die Firewall verhindert auch das Versenden bösartiger Software an andere Computer.

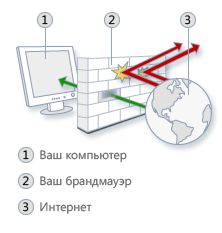

Stock Abbildung mit einer Firewall:

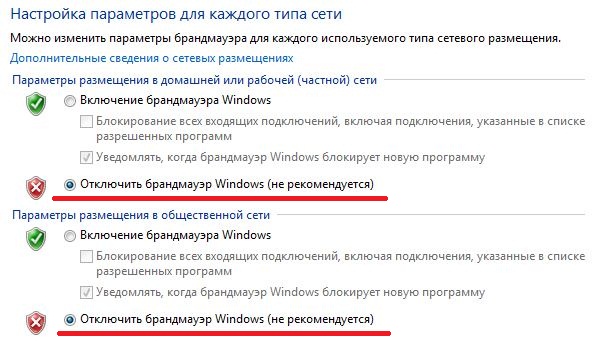

Deaktivieren Sie die Windows-Firewall (XP, Vista, 7)

Wie deaktivieren Sie die Windows XP-Firewall?

So deaktivieren Sie die Firewall (Firewall) Windows XP Go: Start\u003e Systemsteuerung\u003e Sicherheitscenter\u003e Windows-Firewall. Im Fenster, das eröffnet, wechselt, zu "Deaktivieren" und klicken Sie auf "OK". Dies reicht jedoch nicht aus, Windows wird uns ständig über die Sicherheit warnen, und dies nimmt dazu auf, dass wir in diesem im "Security Center" auf der linken Seite auf der Registerkarte "Wechseln Sie zum Alert-Sicherheitscenter" auf der linken Seite. Öffnen Sie, wo alle Kontrollkästchen (ihre drei Witze) entfernen können. Alles, wir haben gerade Windows XP Firewall deaktiviert.

Wie deaktivieren Sie die Windows Vista-Firewall?

Deaktivieren Sie die Firewall In Windows VitsA ist es im Gegensatz zu XP praktisch nicht anders. Wir gehen: Start\u003e Systemsteuerung\u003e Startseite \u003e Berechtigung zum Ausführen des Programms über die Firewall, klicken Sie auf der Registerkarte Allgemein auf Deaktivieren, Anwenden und ca. ca. Alles, nichts kompliziert beim Deaktivieren der Firewall Windows Vista. Nein.

So deaktivieren Sie die Windows 7-Firewall?

Trennung windows-Firewall 7. Wir gehen:

Start\u003e Systemsteuerung\u003e System- und Sicherheit\u003e Windows-Firewall auf der linken Registerkarte "Aktivieren und deaktivieren Sie die Windows-Firewall" und legen Sie beide Werte ein, um die Querträge auszuschalten, und klicken Sie auf "OK".

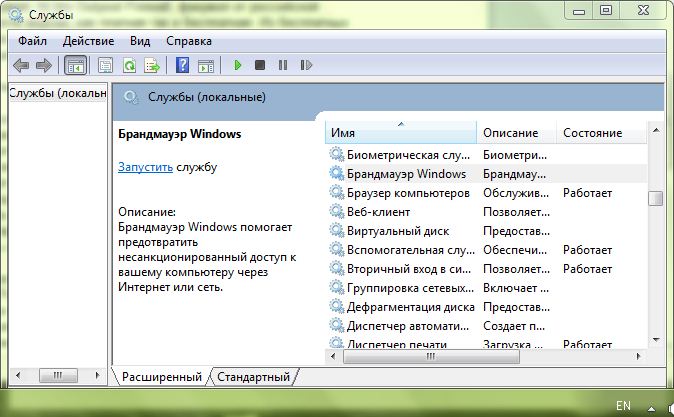

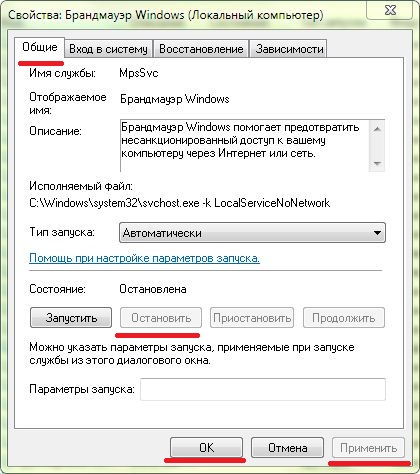

Oh, ja, ich habe fast vergessen, Sie müssen immer noch Windows-Firewall deaktivieren, die "Ausführen" öffnen oder einfach den Winc + R drücken und einfach drücken.

dienstleistungen.msc.

Wir finden die Windows-Firewall.

Klicken Sie zweimal mit der linken Maustaste, und klicken Sie in dem öffnenden Fenster auf "Deaktivieren", dann "Übernehmen" und "OK".

Sie müssen auch die Windows-Firewall deaktivieren, dafür kontextmenü "Run" (Win + R) müssen wählen:

msconfig.

gehen Sie zur Registerkarte "Autostask" Registerkarte Windows-Firewall, entfernen Sie das Kontrollkästchen und klicken Sie auf "Übernehmen" und "OK".

Wir haben nur herausgefunden, wie Sie Windows XP, Vista, 7 Firewall deaktivieren können.

Firewalls Es gibt nicht genug, daher ist es nicht notwendig zu verwenden standard-Firewall Windows. Es werden im Moment auch bezahlt und frei gezahlt und schon lange Zeit für den Anführer in diesem Segment und genauer gesagt, wenn Sie die beste Firewall sagen, dann ist dies eine Outpost-Firewall, die Firewall aus der russischen Firma Agnitum, dort sind Versionen wie bezahlt und frei. Von der freien Heute ist ich einen kleinen Überblick über die beiden Firewalls, vielleicht können Sie sich für sich selbst tun wählen Sie die beste kostenlose Firewall.

Überblick über zwei kostenlose Firewalls für Windows.

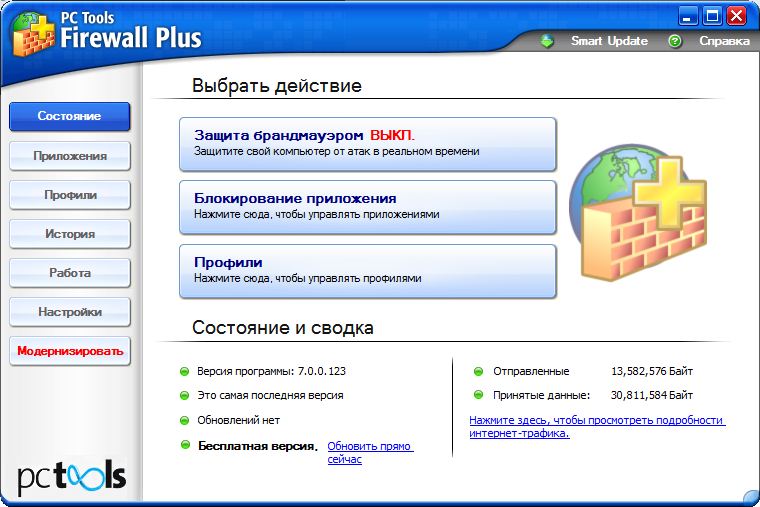

Tatsächlich existiert diese Firewall nicht mehr, d. H. Als separat kürzlich ist es in das Paket enthalten PC-Tools. Internet sicherheit , es ist beide Firewall zusammen, ich alte Version Ich mag es mehr, und ich stehe ehrlich gesagt, jetzt habe ich diese Firewall auf meinem Laptop installiert, und ich werde nicht zum aktuellen, vollen Paket, mit Antivirus und Firewall gehen, wenn ich mich dafür entscheide, die Firewall zu ändern, dann werde ich es lieber Gehen Sie zum Produkt eines anderen Herstellers. Und die alte, schöne Version, Firewall Plus PC-Tools Firevola kann hier herunterladen.

Lassen Sie uns näher mit diesem Programm kennenlernen und zur Firewall Plus PC Tools Firewall-Einstellungen weitergehen. Wenn Sie zum ersten Mal beginnen ( rUN: Doppelklicken Sie auf der linken Maustaste auf dem Tablett-Symbol):

wir sehen die Registerkarte "Status", in der Sie Firewall aktivieren / deaktivieren können, um neue Updates erfahren, Verkehrsinformationen zu erhalten.

Gehen Sie zum Element "Anwendungssperre" oder einfach an den Abschnitt "Anwendungen" ( Wenn die Programme, die Sie benötigen, um bestimmte Einschränkungen festzustellen, nicht in der Liste der Anwendungen, kann es der grünen Plus-Karte leicht hinzugefügt werden:

Sie können auch ein bestimmtes Programm löschen, das zunächst hervorhebt, und klicken Sie auf ein rotes Kreuz. "Geschichte", einfach das Journal der Firewall-Aktion. In der Registerkarte "Arbeit" können Sie momentan Informationen zu Arbeitsanwendungen, Dienstleistungen sehen. Abschnitt "Einstellungen". Dieser Abschnitt hat. allgemeine Einstellungen FAVOLA, z. B. Passwort, Filtern und Vollbildmodus sowie "kleine" Einstellungen, die sich hauptsächlich auf den Benutzer beziehen, wodurch eine Sprache auswählen, Updates und andere Optionen überprüft werden. Mit der Kennwortprotokollierung können Sie das Kennwort auf Ihre Einstellungen festlegen, um andere schädliche Software zu schützen. Die Aktivierung der Option "Vollscreen-Modus" ermöglicht es Ihnen, Informationen zum Angriff zu erhalten, in vollbildmodus Funktioniert, wie ein Spieler oder ein Spiel auf dem gesamten Bildschirm.

Ziemlich leistungsstarke und funktionale Firewall, ein kostenloser Wettbewerber der besten Firewall-Outpost-Firewall (ich sage Ihnen später).

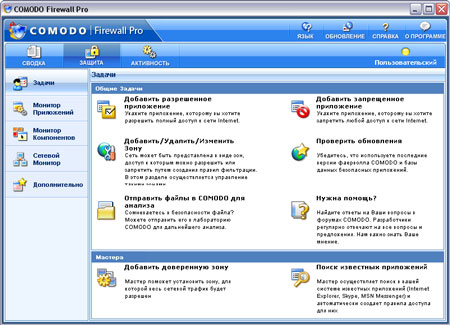

Comodo Firewall kann hier heruntergeladen werden. Ich werde die Details der Installation nicht berücksichtigen, aber ich werde auf den Einstellungen der freien Firewall ein wenig aufhören.

Wenn Sie grundsätzlich als in anderen Firewalls zunächst beginnen, können Sie die Grundparameter sehen, über dem Panel gibt es drei Registerkarten "Zusammenfassung", "Schutz", "Aktivität".

Auf einer beliebigen Registerkarte links von der Firewall-Fenster werden mehr Proben sichtbar, z. B. durch Zugang zu "Aufgaben", Sie können die Einstellungen ändern, verbieten und zulassen, Anwendungen usw., ähnlich wie in Firevol-PC-Tools Firewall Plus, in Prinzip, ohne zu bedürfen, können Sie sich nicht ändern. "Anwendungsmonitor", hier ist hier eine Liste der vertrauenswürdigen Benutzer, Anwendungen. "Component Monitor" - Analyse der Integrität der Dateien, die Firewall kann die Änderung ihrer schädlichen Programme verbieten. "Network Monitor" - In diesem Artikel können Sie die Filterung der IP-Datenübertragung konfigurieren, Sie können die gefährlichen Anschlüsse schließen.

Eigentlich habe ich bereits gesagt, dass es nicht ausreicht, dass es nicht genug ist, um jeden Artikel detailliert zu betrachten, nur die Grundeinstellungen von FAVOL zu erläutern, ich denke, es reicht aus, um die grundlegenden Funktionen, Daten, kostenlose Firewalls zu verstehen.

In diesem Artikel ist der Artikel für Firewalls (Firewalls) für Windows fertiggestellt. Ich denke, sie wird für dich nützlich sein.

Eine Abbildung, die den Standort des Netzwerkbildschirms (Firewall) im Netzwerk zeigt.

UnabhängigeÜbery ecr.abern., netzwerkÜbery ecr.abern., firewall, brandm.aberweur - Hardwarekomplex oder softwareKontrolle und Filterung durch das Durchlaufen netzwerkpackungen In Übereinstimmung mit den angegebenen Regeln.

Die Hauptaufgabe des Netzwerkbildschirms besteht darin, Computernetzwerke oder einzelne Knoten vor unbefugtem Zugriff zu schützen. Network Screens werden häufig häufig als Filter bezeichnet, da ihre Hauptaufgabe nicht übersprungen (Filter) -Pakete, die nicht für Kriterien geeignet sind, die in der Konfiguration definiert sind.

Mit einigen Netzwerkbildschirmen können Sie auch Adressen senden - den dynamischen Ersatz für Intranet (graue) Adressen oder Anschlüsse an das externe, das außerhalb des LAN verwendet wird.

Andere Namen

Firewall, firewall, firewall, ferne Wand - gebildet durch die Transkription des englischen Begriffs firewall.

Sorten von Netzwerkbildschirmen

Der unterstützte Niveau des OSI-Netzwerkmodells ist das Hauptmerkmal beim Klassifizieren von Firewalls. Die folgenden Arten von Firewalls unterscheiden sich:

- Gesteuerte Schalter (Kanalebene).

- Netzwerk-Netzwerkfilter (stateuness). Die statische Filterung erfolgt durch Analysieren des Quell- und Empfängers, des Protokolls, des Sender- und Empfängerports.

- Session-Level-Gateways (Circuit-Level-Proxy). Im TCP / IP-Netzwerkmodell, das auf dem TCP / IP-Netzwerk-Modell definitiv geeignet ist, ist der Session-Level-Gateways, daher enthalten die Session-Level-Gateways Filter, die nicht mit einem Netzwerk oder mit Transport- oder Angewandten Ebenen identifiziert werden können:

- Gateways, Übersetzen von Adressen (NAT, PAT) oder Netzwerkprotokolle (Übersetzungsbrücke);

- Channel-Status-Steuerungsfilter. Filter zum Steuern des Status des Kommunikationskanals umfassen häufig Netzwerkstufen-Netzwerkfilter mit fortschrittlichen Funktionen (statistisch), die zusätzlich Paketköpfe analysieren und Pakete filtern);

- Session-Level-Gateways. Das berühmteste und beliebte Session-Gateway ist Socken;

- Anwendungsniveau-Gateway (Proxy des Anwendungsstufen), oft als Proxy-Server bezeichnet. Sie sind in transparent (transparent) und undurchsichtig (solider) unterteilt.

- SPI Firewall (Stateful Packet Inspection, SPI) oder anderweitig Firewalls mit dynamischer Paketfilterung (dynamische Paketfilterung) sind im Wesentlichen Sitzungsstufen-Gateways mit fortschrittlichen Funktionen. Die Status-Inspektoren arbeiten auf der Sitzungsebene, sondern "verstehen" die Protokolle der Anwendungs- und Netzwerkstufen. Im Gegensatz zum Anwendungsstufen-Gateway, der zwei TCP-virtuelle Kanäle (eins - für den Client, den anderen für den Server) für jede Verbindung öffnet, verhindern der Status-Inspektor nicht die direkte Verbindung zwischen dem Client und dem Server.

Es gibt auch das Konzept von "Expert Level Brennholz". Der Netzwerkbildschirm dieses Typs basiert auf Anwendungsstufenintermediären oder Status-Inspektoren, sind jedoch notwendigerweise mit Sitzungsstufen-Gateways und Netzwerkfiltern ausgestattet, manchmal Verständnis und Netzwerkebene. Häufig haben die Ereignisprotokollierung und -administratorwarnungen, Remote-Benutzerunterstützungswerkzeuge (z. B. Autorisierung), virtuelle private Netzwerkkonstruktionswerkzeuge usw. Es sind fast alle Firewalls auf dem Markt verfügbar.

Typische Funktionen

- filterzugriff auf offensichtlich ungeschützte Dienste;

- verhinderung von geschlossenen Informationen aus dem geschützten Subnetz sowie die Einführung falscher Daten in das geschützte Subnetz mit anfälligen Diensten;

- zugriffskontrolle an Netzwerkknoten;

- es kann alle Zugriffsversuche sowohl von außen als auch von dem internen Netzwerk registrieren, mit dem Sie den Zugriff auf das Internet mit einzelnen Netzwerkknoten behalten können;

- regulierung des Verfahrens zum Zugriff auf das Netzwerk;

- benachrichtigung über verdächtige Aktivitäten, versuchen, auf Netzwerkknoten oder Bildschirm selbst zu untersuchen oder anzugreifen;

Aufgrund der Schutzeinschränkungen benötigen einige der notwendigen Dienstnutzer, wie Telnet, FTP, SMB, NFS usw., usw. blockiert werden können. Daher erfordert die Konfiguration der Firewall die Beteiligung eines Netzwerksicherheitsspezialisten. Andernfalls kann der Schaden der falschen Konfiguration den Nutzen überschreiten.