Περίληψη: Οι κρυπτογραφίες είναι οι τύποι και οι ιδιότητές τους. Κρυπτογραφία και τύποι κρυπτογράφησης

Σεργκέι Πανασένκο,

Επικεφαλής της εταιρείας ανάπτυξης λογισμικού "Ankad"

[προστατευμένο με ηλεκτρονικό ταχυδρομείο]

Βασικές έννοιες

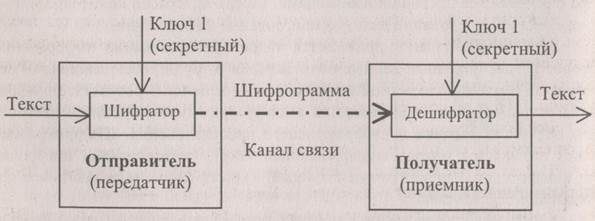

Η διαδικασία μετατροπής ανοιχτών δεδομένων σε κρυπτογραφημένα και αντίστροφα ονομάζεται κρυπτογράφηση και τα δύο συστατικά αυτής της διαδικασίας ονομάζονται κρυπτογράφηση και αποκρυπτογράφηση, αντίστοιχα. Μαθηματικά, ο μετασχηματισμός αυτός αντιπροσωπεύεται από τις ακόλουθες εξαρτήσεις που περιγράφουν ενέργειες με την αρχική πληροφορία:

C = Ek1 (Μ)

Μ "= Dk2 (C)

όπου M (μήνυμα) - ανοικτή πληροφορία (στη βιβλιογραφία για την προστασία των πληροφοριών ονομάζεται συχνά "πηγαίο κώδικα")?

C (κρυπτογραφημένο κείμενο) - το κρυπτογράφημα (ή το κρυπτογράφημα) που αποκτάται ως αποτέλεσμα της κρυπτογράφησης.

E (κρυπτογράφηση) - λειτουργία κρυπτογράφησης που εκτελεί κρυπτογραφικούς μετασχηματισμούς στο κείμενο προέλευσης.

Το k1 (πλήκτρο) είναι μια παράμετρος της συνάρτησης Ε, που ονομάζεται κλειδί κρυπτογράφησης.

M "- πληροφορίες που λαμβάνονται ως αποτέλεσμα της αποκρυπτογράφησης.

D (αποκρυπτογράφηση) - μια λειτουργία αποκρυπτογράφησης που εκτελεί κρυπτογραφικές μετατροπές σε ciphertext αντίστροφη κρυπτογράφηση.

k2 είναι το κλειδί με το οποίο οι πληροφορίες αποκρυπτογραφούνται.

Η έννοια του "κλειδιού" στο πρότυπο GOST 28147-89 (συμμετρικός αλγόριθμος κρυπτογράφησης) ορίζεται ως εξής: "μια συγκεκριμένη μυστική κατάσταση ορισμένων παραμέτρων του αλγόριθμου κρυπτογραφικού μετασχηματισμού, εξασφαλίζοντας την επιλογή ενός μόνο μετασχηματισμού από έναν συνδυασμό όλων των δυνατών μετασχηματισμών για έναν δεδομένο αλγόριθμο". Με άλλα λόγια, το κλειδί είναι ένα μοναδικό στοιχείο με το οποίο μπορείτε να αλλάξετε τα αποτελέσματα του αλγορίθμου κρυπτογράφησης: ο ίδιος πηγαίος κώδικας θα κρυπτογραφηθεί διαφορετικά όταν χρησιμοποιείτε διαφορετικά κλειδιά.

Προκειμένου το αποτέλεσμα αποκρυπτογράφησης να συμπίπτει με το αρχικό μήνυμα (δηλ., Για το Μ "= Μ), πρέπει να πληρούνται ταυτόχρονα δύο προϋποθέσεις: Πρώτον, η συνάρτηση αποκρυπτογράφησης D πρέπει να αντιστοιχεί στη λειτουργία κρυπτογράφησης Ε. Δεύτερον, το κλειδί αποκρυπτογράφησης k2 κλειδί κρυπτογράφησης k1.

Αν για κρυπτογράφηση χρησιμοποιήθηκε ένας αλγόριθμος κρυπτογράφησης ανθεκτικός στην κρυπτογράφηση, τότε απουσία του σωστού κλειδιού k2 είναι αδύνατο να ληφθεί η τιμή M "= M. Η αντίσταση κρυπτογράφησης είναι το κύριο χαρακτηριστικό των αλγορίθμων κρυπτογράφησης και δείχνει κυρίως τον βαθμό δυσκολίας λήψης του αρχικού κειμένου από το κρυπτογραφημένο κλειδί k2.

Οι αλγόριθμοι κρυπτογράφησης μπορούν να χωριστούν σε δύο κατηγορίες: συμμετρική και ασύμμετρη κρυπτογράφηση. Για τους πρώτους, ο λόγος των κλειδιών κρυπτογράφησης και αποκρυπτογράφησης ορίζεται ως k1 = k2 = k (δηλ. Οι λειτουργίες E και D χρησιμοποιούν το ίδιο κλειδί κρυπτογράφησης). Με ασύμμετρη κρυπτογράφηση, το κλειδί κρυπτογράφησης k1 υπολογίζεται χρησιμοποιώντας το κλειδί k2 κατά τέτοιο τρόπο ώστε ο αντίστροφος μετασχηματισμός να είναι αδύνατος, για παράδειγμα χρησιμοποιώντας τον τύπο k1 = ak2 mod p (a και p είναι οι παράμετροι του χρησιμοποιούμενου αλγορίθμου).

Συμμετρική κρυπτογράφηση

Οι συμμετρικοί αλγόριθμοι κρυπτογράφησης οδηγούν την ιστορία τους από την αρχαιότητα: ο Ρωμαίος αυτοκράτορας Guy Julius Caesar χρησιμοποίησε αυτή τη μέθοδο κρυφής πληροφορίας τον 1ο αιώνα π.Χ. e., και ο αλγόριθμος που εφευρέθηκε από αυτόν είναι γνωστός ως "cryptosystem του Caesar".

Επί του παρόντος, ο πιο γνωστός αλγόριθμος για την συμμετρική κρυπτογράφηση DES (Standard Encryption Standard), που αναπτύχθηκε το 1977. Μέχρι πρόσφατα, ήταν το "αμερικανικό πρότυπο", επειδή η κυβέρνηση της χώρας πρότεινε να χρησιμοποιηθεί για την εφαρμογή διαφόρων συστημάτων κρυπτογράφησης δεδομένων. Παρά το γεγονός ότι αρχικά είχε προγραμματιστεί να χρησιμοποιηθεί το DES όχι περισσότερο από 10-15 χρόνια, η προσπάθεια αντικατάστασής του άρχισε μόλις το 1997.

Δεν θα εξετάσουμε λεπτομερώς το DES (σχεδόν όλα τα βιβλία από τη λίστα των πρόσθετων υλικών έχουν την πιο λεπτομερή περιγραφή του), αλλά στραφούν σε πιο σύγχρονους αλγόριθμους κρυπτογράφησης. Αξίζει να σημειωθεί ότι ο κύριος λόγος για την αλλαγή του προτύπου κρυπτογράφησης είναι η σχετικά ασθενή κρυπτογραφική του αντοχή, ο λόγος για τον οποίο το μήκος του κλειδιού DES είναι μόνο 56 σημαντικά bits. Είναι γνωστό ότι οποιοσδήποτε κρυπτο-ανθεκτικός αλγόριθμος μπορεί να σπάσει περνώντας από όλες τις πιθανές επιλογές για τα κλειδιά κρυπτογράφησης (η αποκαλούμενη μέθοδος brute force). Είναι εύκολο να υπολογίσετε ότι ένα σύμπλεγμα 1 εκατομμυρίων επεξεργαστών, το καθένα από τα οποία υπολογίζει 1 εκατομμύριο κλειδιά ανά δευτερόλεπτο, θα ελέγξει 256 παραλλαγές των πλήκτρων DES σε περίπου 20 ώρες.Αν και με τα σημερινά πρότυπα, αυτή η υπολογιστική ισχύς είναι αρκετά πραγματική, είναι σαφές ότι το κλειδί 56 bit είναι πολύ μικρό και ο αλγόριθμος DES πρέπει να αντικατασταθεί με έναν ισχυρότερο.

Σήμερα χρησιμοποιούνται όλο και περισσότερο δύο σύγχρονοι αλγόριθμοι κρυπτογράφησης ανθεκτικοί στην κρυπτογράφηση: το εθνικό πρότυπο GOST 28147-89 και το νέο αμερικανικό κρυπτογραφικό πρότυπο AES (Advanced Encryption Standard).

Πρότυπο GOST 28147-89

Ο αλγόριθμος που ορίζεται από το GOST 28147-89 (Σχήμα 1) έχει μήκος κλειδιού κρυπτογράφησης 256 bits. Κρυπτογραφεί τις πληροφορίες σε μπλοκ των 64 bits το καθένα (τέτοιοι αλγόριθμοι ονομάζονται μπλοκ), οι οποίοι στη συνέχεια χωρίζονται σε δύο υπο-μπλοκ των 32 bits έκαστο (N1 και N2). Η υπομονάδα Ν1 επεξεργάζεται με ένα ορισμένο τρόπο, μετά την οποία η τιμή της προστίθεται στην τιμή της υπομονάδας Ν2 (η προσθήκη πραγματοποιείται modulo 2, δηλαδή η λογική λειτουργία XOR είναι "αποκλειστική ή") και στη συνέχεια οι υπομονάδες ανταλλάσσονται. Αυτή η μετατροπή εκτελείται ορισμένο αριθμό ("γύρους"): 16 ή 32, ανάλογα με τον τρόπο λειτουργίας του αλγορίθμου. Σε κάθε γύρο εκτελούνται δύο πράξεις.

Το πρώτο είναι επικάλυψη κλειδιών. Το περιεχόμενο της υπομονάδας Ν1 προστίθεται modulo 2 με ένα τμήμα 32-bit του κλειδιού Kx. Το πλήρες κλειδί κρυπτογράφησης αναπαρίσταται ως συνένωση δευτερεύοντος κλειδιού 32 bit: K0, K1, K2, K3, K4, K5, K6, K7. Η διαδικασία κρυπτογράφησης χρησιμοποιεί ένα από αυτά τα δευτερεύοντα κλειδιά, ανάλογα με τον αριθμό γύρου και τον τρόπο λειτουργίας του αλγορίθμου.

Η δεύτερη ενέργεια είναι αντικατάσταση πίνακα. Μετά την εφαρμογή του κλειδιού, η υπομονάδα Ν1 διαιρείται σε 8 μέρη των 4 δυαδικών ψηφίων, η αξία των οποίων αντικαθίσταται σύμφωνα με τον πίνακα αντικατάστασης για αυτό το τμήμα της υπομονάδας. Στη συνέχεια, η bit-σοφή κυκλική μετατόπιση του υπομπλόκ προς τα αριστερά γίνεται από 11 bits.

Αντικατάσταση πίνακα(Κουτί αντικατάστασης - S-box) χρησιμοποιούνται συχνά σε σύγχρονους αλγόριθμους κρυπτογράφησης, οπότε αξίζει να εξηγηθεί πώς οργανώνεται μια τέτοια λειτουργία. Οι τιμές εξόδου των μπλοκ καταγράφονται στον πίνακα. Ένα μπλοκ δεδομένων μιας συγκεκριμένης διάστασης (στην περίπτωση μας, 4 bit) έχει τη δική της αριθμητική αναπαράσταση, η οποία καθορίζει τον αριθμό της τιμής εξόδου. Για παράδειγμα, αν το S-box έχει φτάσει στην είσοδο 4, 11, 2, 14, 15, 0, 8, 13, 3, 12, 9, 7, 5, 10, 6, (τιμή 4), τότε, σύμφωνα με τον πίνακα, η τιμή εξόδου θα είναι 15, δηλ. "1111" (0 α 4, 1 α 11, 2 α 2 ...).

Ο αλγόριθμος, ο οποίος ορίζεται από το GOST 28147-89, προβλέπει τέσσερις τρόπους λειτουργίας: απλή αντικατάσταση, gamming, gamming με ανατροφοδότηση και δημιουργία προσομοιωτών. Χρησιμοποιούν τον ίδιο μετασχηματισμό κρυπτογράφησης που περιγράφηκε παραπάνω, αλλά δεδομένου ότι η αντιστοίχηση των τρόπων λειτουργίας είναι διαφορετική, αυτή η μετατροπή εκτελείται σε καθένα από αυτά διαφορετικά.

Σε κατάσταση λειτουργίας εύκολη αντικατάστασηΓια την κρυπτογράφηση κάθε μπλοκ πληροφοριών 64 δυαδικών ψηφίων, εκτελούνται 32 γύροι που περιγράφονται παραπάνω. Στην περίπτωση αυτή, τα δευτερεύοντα κλειδιά 32-bit χρησιμοποιούνται στην ακόλουθη ακολουθία:

K0, K1, K2, K3, K4, K5, K6, K7, K0, K1, κλπ. - στους γύρους από την 1η έως την 24η.

K7, K6, K5, K4, K3, K2, K1, K0 - στους γύρους 25 έως 32.

Η αποκρυπτογράφηση σε αυτόν τον τρόπο διεξάγεται με τον ίδιο τρόπο, αλλά με μια ελαφρώς διαφορετική ακολουθία εφαρμογών plug-in:

K0, K1, K2, K3, K4, K5, K6, K7 - στους γύρους 1 έως 8,

Κ7, Κ6, Κ5, Κ4, Κ3, Κ2, Κ1, Κ0, Κ7, Κ6, κλπ., Σε γύρους 9 έως 32.

Όλα τα μπλοκ είναι κρυπτογραφημένα ανεξάρτητα το ένα από το άλλο, δηλαδή το αποτέλεσμα της κρυπτογράφησης κάθε μπλοκ εξαρτάται μόνο από το περιεχόμενό του (το αντίστοιχο μπλοκ του κειμένου πηγής). Εάν υπάρχουν αρκετά πανομοιότυπα μπλοκ του κειμένου πηγής (καθαρό), τα αντίστοιχα μπλοκ κρυπτογράφησης θα είναι επίσης τα ίδια, πράγμα που παρέχει πρόσθετες χρήσιμες πληροφορίες για την προσπάθεια ανοίγματος του κρυπτοαναλυτικού κρυπτογράφου. Επομένως, αυτός ο τρόπος λειτουργίας χρησιμοποιείται κυρίως για την κρυπτογράφηση των ίδιων των κλειδιών κρυπτογράφησης (πολύ συχνά εφαρμόζονται συστήματα πολλαπλών κλειδιών στα οποία, για διάφορους λόγους, τα κλειδιά κρυπτογραφούνται μεταξύ τους). Δύο άλλοι τρόποι λειτουργίας - gamming και gamming με ανατροφοδότηση, χρησιμοποιούνται για την κρυπτογράφηση των ίδιων των πληροφοριών.

Στο γ κάθε τεμάχιο χωρίς διευθύνσεις είναι διαμορφωμένο από ένα bit σε ένα bit με ένα μπλοκ γάμμα 64-bit ενός κρυπτογράφου. Ο κρυπτογράφος Gamma είναι μια ειδική ακολουθία, η οποία λαμβάνεται ως αποτέλεσμα ορισμένων λειτουργιών με τους καταχωρητές Ν1 και Ν2 (βλέπε σχήμα 1).

1. Η αρχική πλήρωση καταγράφεται σε καταχωρητές N1 και N2 - τιμή 64 bit, που ονομάζεται synchro send.

2. Διεξάγεται κρυπτογράφηση των περιεχομένων των καταχωρητών N1 και N2 (σε αυτή την περίπτωση, synchro send) στον απλό τρόπο αντικατάστασης.

3. Τα περιεχόμενα του μητρώου N1 προστίθενται modulo (232-1) με τη σταθερά C1 = 224 + 216 + 28 + 24 και το αποτέλεσμα της προσθήκης γράφεται στον καταχωρητή N1.

4. Τα περιεχόμενα του μητρώου N2 προστίθενται στο modulo 232 με τη σταθερή C2 = 224 + 216 + 28 + 1 και το αποτέλεσμα της προσθήκης γράφεται στον καταχωρητή N2.

5. Τα περιεχόμενα των καταχωρητών N1 και N2 εξάγονται στην έξοδο ως ένα μπλοκ γάμμα 64-bit του κρυπτογράφου (στην περίπτωση αυτή, τα N1 και N2 σχηματίζουν το πρώτο μπλοκ γάμμα).

Εάν απαιτείται το επόμενο μπλοκ γάμα (δηλαδή, η κρυπτογράφηση ή η αποκρυπτογράφηση πρέπει να συνεχιστεί), επιστρέψτε στο βήμα 2.

Για να αποκρυπτογραφήσει το γάμμα παράγεται με παρόμοιο τρόπο, και στη συνέχεια η λειτουργία XOR εφαρμόζεται ξανά στα δυαδικά ψηφία του κρυπτογράφου και του γάμμα. Δεδομένου ότι αυτή η λειτουργία είναι αναστρέψιμη, στην περίπτωση ενός σωστά αναπτυγμένου γάμμα, λαμβάνεται το κείμενο πηγής (πίνακας).

Κρυπτογράφηση και αποκρυπτογράφηση στη λειτουργία gamming

Για να δημιουργήσει τον απαραίτητο κωδικό για την αποκρυπτογράφηση του κρυπτογράφου, ο χρήστης που αποκρυπτογραφεί το κρυπτογράφημα πρέπει να έχει το ίδιο κλειδί και την ίδια τιμή αποστολής συγχρονισμού που χρησιμοποιήθηκε για την κρυπτογράφηση των πληροφοριών. Διαφορετικά, δεν θα είναι δυνατή η λήψη του πηγαίου κώδικα από την κρυπτογραφημένη.

Στις περισσότερες εφαρμογές του αλγορίθμου GOST 28147-89, το πακέτο συγχρονισμού δεν είναι μυστικό, αλλά υπάρχουν συστήματα όπου το πακέτο συγχρονισμού είναι το ίδιο μυστικό στοιχείο με το κλειδί κρυπτογράφησης. Για τέτοια συστήματα, το πραγματικό μήκος κλειδιού του αλγορίθμου (256 bits) αυξάνεται από άλλα 64 μπιτ της μυστικής συγχρονιμότητας, το οποίο μπορεί επίσης να θεωρηθεί ως βασικό στοιχείο.

Στη λειτουργία gamming με ανατροφοδότηση, για να γεμίσει τους καταχωρητές Ν1 και Ν2 ξεκινώντας από το 2ο μπλοκ, δεν χρησιμοποιείται το προηγούμενο μπλοκ γάμα, αλλά το αποτέλεσμα της κρυπτογράφησης του προηγούμενου μπλοκ κειμένου (σχήμα 2). Το πρώτο μπλοκ σε αυτόν τον τρόπο δημιουργείται εντελώς παρόμοιο με το προηγούμενο.

|

Το Σχ. 2. Γένεση κρυπτογράφησης Gamma σε λειτουργία gamming με ανατροφοδότηση. |

Εξετάζοντας τη λειτουργία δημιουργώντας προσομοιωτές, είναι απαραίτητο να οριστεί η έννοια του θέματος της γενιάς. Ένας προσομοιωτής είναι ένα κρυπτογραφικό άθροισμα ελέγχου που υπολογίζεται χρησιμοποιώντας ένα κλειδί κρυπτογράφησης και έχει σχεδιαστεί για να επαληθεύει την ακεραιότητα των μηνυμάτων. Κατά την παραγωγή του προσομοιωτή εκτελούνται οι ακόλουθες λειτουργίες: το πρώτο μπλοκ 64 bit του πίνακα πληροφοριών για το οποίο υπολογίζεται ο προσομοιωτής εγγράφεται στους καταχωρητές N1 και N2 και κρυπτογραφείται με τη μέθοδο μειωμένης απλής αντικατάστασης (εκτελούνται οι πρώτες 16 στροφές από τις 32). Το αποτέλεσμα που προκύπτει συνοψίζεται στο modulo 2 με το επόμενο μπλοκ πληροφοριών με το αποτέλεσμα να αποθηκεύεται στα N1 και N2.

Ο κύκλος επαναλαμβάνεται μέχρι το τελευταίο μπλοκ πληροφοριών. Το προκύπτον αποτέλεσμα 64-bit από αυτές τις μετατροπές των καταχωρητών N1 και N2 ή μέρος αυτού ονομάζεται μιμητής. Το μέγεθος του προσομοιωτή επιλέγεται με βάση την απαιτούμενη αξιοπιστία των μηνυμάτων: αν το μήκος του προσομοιωτή είναι r bits, η πιθανότητα ότι η αλλαγή του μηνύματος παραμένει απαρατήρητη είναι 2-r. Ο προσομοιωτής 32 bit χρησιμοποιείται συχνότερα, δηλαδή το ήμισυ των περιεχομένων του καταχωρητή. Αυτό είναι αρκετό, αφού, όπως κάθε έλεγχος, ο προσομοιωτής έχει σχεδιαστεί κατά κύριο λόγο για την προστασία από την τυχαία στρέβλωση των πληροφοριών. Για την προστασία από σκόπιμη τροποποίηση δεδομένων, χρησιμοποιούνται άλλες κρυπτογραφικές μέθοδοι, κυρίως ηλεκτρονική ψηφιακή υπογραφή.

Κατά την ανταλλαγή πληροφοριών, ο προσομοιωτής χρησιμεύει ως ένα είδος πρόσθετου ελέγχου. Υπολογίζεται για απλό κείμενο όταν κρυπτογραφεί οποιαδήποτε πληροφορία και αποστέλλεται μαζί με το κρυπτογραφικό κείμενο. Μετά την αποκρυπτογράφηση, υπολογίζεται η νέα τιμή του προσομοιωτή, η οποία συγκρίνεται με αυτή που αποστέλλεται. Εάν οι τιμές δεν ταιριάζουν, τότε το κρυπτογράφημα καταστράφηκε κατά τη διάρκεια της μετάδοσης ή χρησιμοποιήθηκαν λάθος κλειδιά κατά τη διάρκεια της αποκρυπτογράφησης. Ένας προσομοιωτής είναι ιδιαίτερα χρήσιμος για τον έλεγχο της ορθότητας της αποκρυπτογράφησης πληροφοριών κλειδιού όταν χρησιμοποιείτε συστήματα πολλαπλών κλειδιών.

Ο αλγόριθμος GOST 28147-89 θεωρείται πολύ ισχυρός αλγόριθμος - προς το παρόν δεν προτείνονται πιο αποτελεσματικές μέθοδοι για την αποκάλυψή του παρά η μέθοδος της "ωμής βίας" που αναφέρθηκε παραπάνω. Η υψηλή αντοχή του επιτυγχάνεται κυρίως λόγω του μεγάλου μήκους πλήκτρου - 256 bits. Όταν χρησιμοποιείτε το μυστικό synchro send, το πραγματικό μήκος κλειδιού αυξάνεται στα 320 bits και η ταξινόμηση του πίνακα αντικατάστασης προσθέτει επιπλέον bits. Επιπλέον, η κρυπτογραφική αντίσταση εξαρτάται από τον αριθμό γύρων μετασχηματισμών, οι οποίοι πρέπει να είναι 32 σύμφωνα με το GOST 28147-89 (η πλήρης επίδραση της διασποράς των δεδομένων εισόδου επιτυγχάνεται μετά από 8 γύρους).

AES πρότυπο

Σε αντίθεση με τον αλγόριθμο GOST 28147-89, ο οποίος παρέμεινε μυστικός για μεγάλο χρονικό διάστημα, το αμερικανικό πρότυπο κρυπτογράφησης AES, το οποίο σχεδιάστηκε για να αντικαταστήσει το DES, επιλέχθηκε σε ανοικτό διαγωνισμό, όπου όλοι οι ενδιαφερόμενοι οργανισμοί και άτομα μπορούσαν να μελετήσουν και να σχολιάσουν τους υποψήφιους αλγορίθμους.

Ο διαγωνισμός αντικατάστασης DES αναγγέλθηκε το 1997 από το Εθνικό Ινστιτούτο Προτύπων και Τεχνολογίας των ΗΠΑ (NIST - Εθνικό Ινστιτούτο Προτύπων και Τεχνολογίας). Στον διαγωνισμό, αναπτύχθηκαν 15 υποψήφιοι υποψήφιοι, που αναπτύχθηκαν από οργανισμούς γνωστούς στον τομέα της κρυπτογραφίας (RSA Security, Counterpane, κ.λπ.) και ιδιώτες. Τα αποτελέσματα του διαγωνισμού ανακοινώθηκαν τον Οκτώβριο του 2000: ο αλγόριθμος Rijndael που αναπτύχθηκε από δύο κρυπτογράφους από το Βέλγιο, τον Vincent Rijmen και τον Joan Daemen, κηρύχθηκε ο νικητής.

Ο αλγόριθμος Rijndael δεν είναι παρόμοιος με την πλειοψηφία των γνωστών συμμετρικών αλγορίθμων κρυπτογράφησης, η δομή του οποίου ονομάζεται "δίκτυο Feistel" και είναι παρόμοια με τη ρωσική GOST 28147-89. Ένα χαρακτηριστικό του δικτύου Feistel είναι ότι η τιμή εισόδου χωρίζεται σε δύο ή περισσότερα υπο-μπλοκ, μερικά από τα οποία υποβάλλονται σε επεξεργασία σύμφωνα με έναν συγκεκριμένο νόμο σε κάθε γύρο και στη συνέχεια τοποθετούνται πάνω σε μη επεξεργασμένα υπομπλόκ (βλ. Σχήμα 1).

Σε αντίθεση με το εθνικό πρότυπο κρυπτογράφησης, ο αλγόριθμος Rijndael αντιπροσωπεύει ένα μπλοκ δεδομένων με τη μορφή μιας δισδιάστατης συστοιχίας byte μεγέθους 4X4, 4X6 ή 4X8 (επιτρέπεται η χρήση πολλών σταθερών μεγεθών του κρυπτογραφημένου μπλοκ πληροφοριών). Όλες οι λειτουργίες εκτελούνται με επιμέρους bytes της συστοιχίας, καθώς και με ανεξάρτητες στήλες και σειρές.

Ο αλγόριθμος Rijndael εκτελεί τέσσερις μετασχηματισμούς: BS (ByteSub) - πίνακας αντικατάστασης κάθε byte της συστοιχίας (Σχήμα 3). SR (ShiftRow) - μετατόπιση των σειρών της συστοιχίας (Εικ. 4). Σε αυτήν τη λειτουργία, η πρώτη γραμμή παραμένει αμετάβλητη, ενώ τα υπόλοιπα κυκλώνονται byte by byte μετατοπίζοντας προς τα αριστερά με σταθερό αριθμό byte, ανάλογα με το μέγεθος της συστοιχίας. Για παράδειγμα, για μια σειρά 4Χ4, οι σειρές 2, 3 και 4 μετατοπίζονται κατά 1, 2 και 3 bytes, αντίστοιχα. Έπειτα έρχεται MC (MixColumn) - μια λειτουργία σε ανεξάρτητες στήλες του πίνακα (Εικ. 5), όταν κάθε στήλη πολλαπλασιάζεται με έναν σταθερό κανόνα από έναν καθορισμένο πίνακα c (x). Και τέλος, AK (AddRoundKey) - προσθέτοντας ένα κλειδί. Κάθε bit της συστοιχίας είναι modulo 2 με το αντίστοιχο bit του κλειδιού του γύρου, το οποίο, με τη σειρά του, υπολογίζεται με κάποιο τρόπο από το κλειδί κρυπτογράφησης (Σχήμα 6).

|

| Το Σχ. 3. Λειτουργία BS. |

|

| Το Σχ. 4. Λειτουργία SR. |

|

| Το Σχ. 5. Λειτουργία MC. |

Ο αριθμός των κύκλων κρυπτογράφησης (R) στον αλγόριθμο Rijndael είναι μεταβλητός (10, 12 ή 14 κύκλοι) και εξαρτάται από το μέγεθος του μπλοκ και το κλειδί κρυπτογράφησης (υπάρχουν επίσης αρκετά καθορισμένα μεγέθη για το κλειδί).

Η αποκρυπτογράφηση εκτελείται χρησιμοποιώντας τις ακόλουθες αντίστροφες διαδικασίες. Ο πίνακας αντιστρέφεται και αντικατάσταση πίνακα στον αντίστροφο πίνακα (σε σχέση με αυτόν που χρησιμοποιείται για την κρυπτογράφηση). Η αντίστροφη λειτουργία του SR είναι μια κυκλική μετατόπιση γραμμών προς τα δεξιά και όχι προς τα αριστερά. Η αντίστροφη λειτουργία για το MC είναι πολλαπλασιασμός με τους ίδιους κανόνες από έναν άλλο πίνακα d (x), ικανοποιώντας την προϋπόθεση: c (x) * d (x) = 1. Η προσθήκη του κλειδιού AK είναι αντίστροφη στον εαυτό του, επειδή χρησιμοποιεί μόνο τη λειτουργία XOR. Αυτές οι αντίστροφοι λειτουργίες εφαρμόζονται όταν αποκρυπτογραφούνται στην ακολουθία απέναντι από εκείνη που χρησιμοποιείται κατά την κρυπτογράφηση.

Το Rijndael έχει γίνει ένα νέο πρότυπο για την κρυπτογράφηση δεδομένων λόγω πολλών πλεονεκτημάτων έναντι άλλων αλγορίθμων. Πρώτα απ 'όλα, παρέχει κρυπτογράφηση υψηλής ταχύτητας σε όλες τις πλατφόρμες: τόσο στο λογισμικό όσο και στο υλικό. Διακρίνεται από την ασύγκριτα καλύτερη παραλληλισμό των υπολογισμών σε σύγκριση με άλλους αλγορίθμους που υποβάλλονται για τον διαγωνισμό. Επιπλέον, οι απαιτήσεις για πόρους για την εργασία του είναι ελάχιστες, κάτι που είναι σημαντικό όταν το χρησιμοποιείτε σε συσκευές με περιορισμένες δυνατότητες υπολογιστών.

Το μειονέκτημα του αλγορίθμου μπορεί να θεωρηθεί ως εγγενές αντισυμβατικό σχέδιο. Το γεγονός είναι ότι οι ιδιότητες των αλγορίθμων που βασίζονται στο δίκτυο Feistel είναι καλά ερευνημένες και ο Rijndael, αντίθετα, μπορεί να περιέχει κρυφές ευπάθειες που μπορούν να ανακαλυφθούν μόνο μετά από κάποιο χρονικό διάστημα από την ευρεία διάδοσή του.

Ασύμμετρη κρυπτογράφηση

Όπως ήδη αναφέρθηκε, οι ασύμμετροι αλγόριθμοι κρυπτογράφησης χρησιμοποιούν δύο κλειδιά: το k1 είναι το κλειδί κρυπτογράφησης ή το δημόσιο και το k2, το κλειδί αποκρυπτογράφησης ή το μυστικό. Το δημόσιο κλειδί υπολογίζεται από το μυστικό: k1 = f (k2).

Ασύμμετρινοι αλγόριθμοι κρυπτογράφησης βασίζονται στη χρήση μονοκατευθυντικών λειτουργιών. Σύμφωνα με τον ορισμό, η συνάρτηση y = f (x) είναι μονοκατευθυντική αν: είναι εύκολο να υπολογιστεί για όλες τις πιθανές τιμές x και για τις περισσότερες πιθανές τιμές του y είναι αρκετά δύσκολο να υπολογιστεί μια τέτοια τιμή του x για την οποία y = f (x).

Ένα παράδειγμα μιας μονοκατευθυντικής συνάρτησης είναι ο πολλαπλασιασμός δύο μεγάλων αριθμών: N = P * Q. Από μόνο του, ένας τέτοιος πολλαπλασιασμός είναι μια απλή λειτουργία. Ωστόσο, η αντίστροφη συνάρτηση (αποσύνθεση του Ν σε δύο μεγάλους παράγοντες), που ονομάζεται factorization, σύμφωνα με τις σύγχρονες εκτιμήσεις χρόνου, είναι ένα μάλλον πολύπλοκο μαθηματικό έργο. Παραδείγματος χάριν, το factoring N με μια διάσταση 664 δυαδικών ψηφίων με Ρ; Το Q απαιτεί περίπου 1023 λειτουργίες και για τον αντίστροφο υπολογισμό του x για τον αρθρωτό εκθέτη y = ax mod p με γνωστές a, p και y (με τις ίδιες διαστάσεις a και p), πρέπει να εκτελέσετε περίπου 1026 πράξεις. Το τελευταίο από αυτά τα παραδείγματα ονομάζεται πρόβλημα διακριτού λογαρίθμου (DLP - Discrete Logarithm Problem) και αυτό το είδος της λειτουργίας χρησιμοποιείται συχνά σε ασύμμετρους αλγόριθμους κρυπτογράφησης καθώς και σε αλγόριθμους που χρησιμοποιούνται για τη δημιουργία ηλεκτρονικής ψηφιακής υπογραφής.

Μια άλλη σημαντική κατηγορία λειτουργιών που χρησιμοποιούνται στην ασύμμετρη κρυπτογράφηση κρύβει τις μονοκατευθυντικές λειτουργίες. Ο ορισμός τους δηλώνει ότι μια συνάρτηση είναι μονόδρομη με μια μυστική κίνηση, αν είναι μονής κατεύθυνσης και υπάρχει η δυνατότητα να υπολογιστεί αποτελεσματικά η αντίστροφη συνάρτηση x = f - 1 (y), δηλαδή εάν είναι γνωστή μια "μυστική κίνηση" ασύμμετροι αλγόριθμοι κρυπτογράφησης - η τιμή μυστικού κλειδιού).

Οι κρυφές μονοκατευθυντικές λειτουργίες χρησιμοποιούνται στον εκτεταμένο ασύμμετρο αλγόριθμο κρυπτογράφησης RSA.

Αλγόριθμος RSA

Αναπτύχθηκε το 1978 από τρεις συγγραφείς (Rivest, Shamir, Adleman), πήρε το όνομά της μετά τα πρώτα γράμματα των ονομάτων των προγραμματιστών. Η αξιοπιστία του αλγορίθμου βασίζεται στην πολυπλοκότητα του factoring μεγάλων αριθμών και του υπολογισμού των διακριτών λογαρίθμων. Η κύρια παράμετρος του αλγορίθμου RSA είναι η ενότητα του συστήματος N, σύμφωνα με την οποία όλες οι υπολογισμοί εκτελούνται στο σύστημα και N = P * Q (P και Q είναι μυστικοί μεγάλοι μεγάλοι αριθμοί, συνήθως με την ίδια διάσταση).

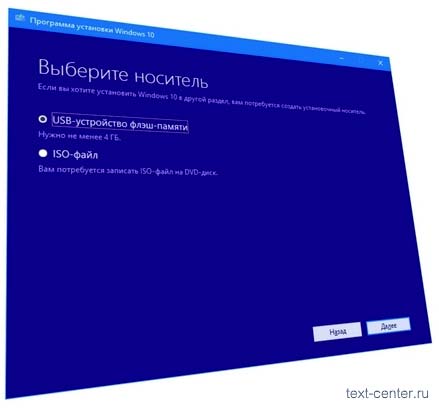

Το ιδιωτικό κλειδί k2 επιλέγεται τυχαία και πρέπει να πληροί τις ακόλουθες προϋποθέσεις:

1 όπου το GCD είναι ο μεγαλύτερος κοινός διαιρέτης, δηλ. το k1 πρέπει να είναι αμοιβαία απλό με την τιμή της συνάρτησης Euler F (N), η τελευταία είναι ίση με τον αριθμό των θετικών ακέραιων αριθμών που κυμαίνονται από 1 έως N αμοιβαία με τον Ν, και υπολογίζεται ως F (N) = (Ρ-1) * (Q-1). Το δημόσιο κλειδί k1 υπολογίζεται από τη σχέση (k2 * k1) = 1 mod F (N), και για το σκοπό αυτό χρησιμοποιείται ο γενικευμένος ευκλείδειος αλγόριθμος (ο αλγόριθμος για τον υπολογισμό του μεγαλύτερου κοινού διαιρέτη). Η κρυπτογράφηση του μπλοκ δεδομένων Μ σύμφωνα με τον αλγόριθμο RSA πραγματοποιείται ως εξής: C = Μ [σε βαθμό k1] mod N. Σημειώστε ότι, δεδομένου ότι σε ένα πραγματικό κρυπτοσύστημα χρησιμοποιώντας RSA, ο αριθμός k1 είναι πολύ μεγάλος (επί του παρόντος, η διάστασή του μπορεί να είναι μέχρι 2048 bits), ο άμεσος υπολογισμός του M [σε βαθμό k1] εξωπραγματικό Για να το αποκτήσετε, χρησιμοποιήστε τον συνδυασμό πολλαπλών τετραγώνων M με τον πολλαπλασιασμό των αποτελεσμάτων. Η μετατροπή αυτής της λειτουργίας για μεγάλες διαστάσεις δεν είναι εφικτή. με άλλα λόγια, είναι αδύνατο να βρεθεί η Μ από τα γνωστά C, N και k1. Ωστόσο, έχοντας το μυστικό κλειδί k2, χρησιμοποιώντας απλούς μετασχηματισμούς, μπορείτε να υπολογίσετε το M = Ck2 mod N. Προφανώς, εκτός από το μυστικό κλειδί, είναι απαραίτητο να διασφαλιστεί η μυστικότητα των παραμέτρων P και Q. Το κύριο μειονέκτημα της συμμετρικής κρυπτογράφησης είναι η ανάγκη μεταφοράς κλειδιών "από το ένα χέρι στο άλλο". Αυτό το μειονέκτημα είναι πολύ σοβαρό, καθότι καθιστά αδύνατη τη χρήση συμμετρικής κρυπτογράφησης σε συστήματα με απεριόριστο αριθμό συμμετεχόντων. Ωστόσο, η υπόλοιπη συμμετρική κρυπτογράφηση έχει ορισμένα πλεονεκτήματα που είναι σαφώς ορατά στο υπόβαθρο της σοβαρής ασύμμετρης κρυπτογράφησης. Η πρώτη είναι η χαμηλή ταχύτητα των διαδικασιών κρυπτογράφησης και αποκρυπτογράφησης, λόγω της παρουσίας ενεργειών με ένταση πόρων. Ένα άλλο μειονέκτημα της "θεωρητικής" είναι ότι η μαθηματική σταθερότητα των ασύμμετρων αλγορίθμων κρυπτογράφησης δεν έχει αποδειχθεί μαθηματικά. Αυτό οφείλεται κυρίως στο πρόβλημα του διακριτού λογαρίθμου - δεν ήταν ακόμη δυνατό να αποδειχθεί ότι η λύση του είναι αδύνατη σε αποδεκτό χρόνο. Η ανάγκη προστασίας των δημόσιων κλειδιών από πλαστογράφηση δημιουργεί περιττές δυσκολίες - αντικαθιστώντας το δημόσιο κλειδί ενός νόμιμου χρήστη, ο εισβολέας θα είναι σε θέση να κρυπτογραφήσει ένα σημαντικό μήνυμα με το δημόσιο κλειδί του και αργότερα να το αποκρυπτογραφήσει εύκολα με το μυστικό του κλειδί. Ωστόσο, αυτά τα μειονεκτήματα δεν εμποδίζουν την εκτεταμένη χρήση ασύμμετρων αλγορίθμων κρυπτογράφησης. Σήμερα υπάρχουν κρυπτοσυστήματα που υποστηρίζουν την πιστοποίηση δημόσιων κλειδιών, καθώς και συνδυασμό συμμετρικών και ασύμμετρων αλγορίθμων κρυπτογράφησης. Αλλά αυτό είναι ένα θέμα για ένα ξεχωριστό άρθρο. Για τους αναγνώστες που ενδιαφέρονται για την κρυπτογράφηση, ο συγγραφέας σας συνιστά να επεκτείνετε τους ορίζοντές σας με τη βοήθεια των παρακάτω βιβλίων. Μια πλήρης περιγραφή των αλγορίθμων κρυπτογράφησης μπορεί να βρεθεί στα ακόλουθα έγγραφα: Το πρόβλημα της κλοπής προσωπικών δεδομένων έχει γίνει ήσυχα μια μάστιγα του πολιτισμού. Οι πληροφορίες για τον χρήστη τραβήχτηκαν από όλους και πολλούς: κάποιος αφού ζήτησε συγκατάθεση (κοινωνικά δίκτυα, λειτουργικά συστήματα, υπολογιστές και κινητές εφαρμογές), άλλα χωρίς άδεια και απαίτηση (επιτιθέμενοι όλων των ειδών και επιχειρηματίες που αποκομίζουν οφέλη από πληροφορίες για ένα συγκεκριμένο άτομο). Σε κάθε περίπτωση, υπάρχει λίγο ευχάριστο και υπάρχει πάντα ο κίνδυνος ότι, μαζί με αβλαβείς πληροφορίες, κάτι θα πέσει σε λάθος χέρια που μπορεί να βλάψει εσένα ή τον εργοδότη σας προσωπικά: επίσημα έγγραφα, ιδιωτική ή επαγγελματική αλληλογραφία, οικογενειακές φωτογραφίες ... Αλλά πώς να αποφύγετε διαρροές; Ένα καπάκι αλουμινόχαρτου δεν βοηθά εδώ, αν και αυτό είναι αναμφίβολα μια όμορφη λύση. Όμως, η πλήρης κρυπτογράφηση δεδομένων θα βοηθήσει: να παρακολουθήσετε ή να κλέψετε κρυπτογραφημένα αρχεία, ο κατασκοπείας δεν θα καταλάβει τίποτα σε αυτά. Μπορείτε να το κάνετε αυτό, προστατεύοντας όλη την ψηφιακή σας δραστηριότητα με ισχυρή κρυπτογραφία (οι κρυφές ψηφίδες λέγονται ανθεκτικές και η διάσπαση σε αυτές με υπάρχουσα υπολογιστική ισχύς θα απαιτήσει χρόνο τουλάχιστον μεγαλύτερο από το προσδόκιμο ζωής ενός ατόμου). Εδώ είναι 6 πρακτικές συνταγές, με τις οποίες μπορείτε να λύσετε αυτό το πρόβλημα. Κρυπτογράφηση της δραστηριότητας του προγράμματος περιήγησης ιστού. Το παγκόσμιο δίκτυο έχει σχεδιαστεί με τέτοιο τρόπο ώστε το αίτημά σας, ακόμη και σε τοποθεσίες που εντοπίζονται στενά (όπως το yandex.ru), να περνάει μέσα από πολλούς υπολογιστές ("κόμβους") που το αναμεταδίδουν πέρα δώθε. Μπορείτε να δείτε μια παραδειγματική λίστα αυτών, εισάγοντας την εντολή tracert site_address στη γραμμή εντολών. Η πρώτη σε αυτή τη λίστα θα είναι ο πάροχος Διαδικτύου σας ή ο ιδιοκτήτης ενός σημείου πρόσβασης Wi-Fi μέσω του οποίου έχετε συνδεθεί στο Διαδίκτυο. Στη συνέχεια, υπάρχουν κάποιες άλλες ενδιάμεσες τοποθεσίες και μόνο στο τέλος είναι ο διακομιστής στον οποίο αποθηκεύεται ο ιστότοπος που χρειάζεστε. Και αν η σύνδεσή σας δεν είναι κρυπτογραφημένη, δηλαδή γίνεται με το συνηθισμένο πρωτόκολλο HTTP, όποιος βρίσκεται ανάμεσα σε εσάς και τον ιστότοπο θα είναι σε θέση να παρακολουθήσει και να αναλύσει τα μεταδιδόμενα δεδομένα. Επομένως, κάνετε ένα απλό πράγμα: προσθέστε το σύμβολο "s" στο "http" στη γραμμή διευθύνσεων, έτσι ώστε η διεύθυνση του ιστοτόπου να ξεκινά με "https: //". Με αυτόν τον τρόπο ενεργοποιείτε την κρυπτογράφηση της κυκλοφορίας (το λεγόμενο επίπεδο ασφαλείας SSL / TLS). Εάν ο ιστότοπος υποστηρίζει HTTPS, θα το επιτρέψει. Και για να μην υποφέρετε κάθε φορά, εγκαταστήστε ένα plugin του προγράμματος περιήγησης: θα επιχειρήσει με σθένος να ενεργοποιήσει την κρυπτογράφηση σε κάθε ιστότοπο που επισκέπτεστε. Μειονεκτήματα: ο κατάσκοπος δεν θα μπορέσει να βρει την έννοια των διαβιβαζόμενων και ληφθέντων δεδομένων, αλλά θα γνωρίζει ότι επισκεφθήκατε μια συγκεκριμένη τοποθεσία. Κρυπτογραφήστε το email σας. Τα μηνύματα ηλεκτρονικού ταχυδρομείου που αποστέλλονται μέσω ηλεκτρονικού ταχυδρομείου διαβιβάζονται επίσης μέσω διαμεσολαβητών πριν φτάσουν στον παραλήπτη. Με την κρυπτογράφηση, εμποδίζετε τον κατασκόμενο να κατανοήσει το περιεχόμενό τους. Ωστόσο, η τεχνική λύση εδώ είναι πιο περίπλοκη: θα χρειαστεί να χρησιμοποιήσετε ένα πρόσθετο πρόγραμμα κρυπτογράφησης και αποκρυπτογράφησης. Μια κλασική λύση που δεν έχει χάσει τη συνάφειά της μέχρι στιγμής θα είναι το πακέτο OpenPGP ή το δωρεάν αναλογικό του GPG ή μια πρόσθετη εφαρμογή για το πρόγραμμα περιήγησης (για παράδειγμα, Mailvelope) που υποστηρίζει τα ίδια πρότυπα κρυπτογράφησης. Πριν ξεκινήσετε μια αλληλογραφία, δημιουργείτε μια αποκαλούμενη δημόσια κρυπτογραφία, με την οποία οι παραλήπτες σας μπορούν να "κλείνουν" (κρυπτογραφούν) επιστολές που απευθύνονται σε εσάς. Με τη σειρά τους, κάθε ένας από τους αποδέκτες σας πρέπει επίσης να δημιουργήσει το δικό του κλειδί: με τη βοήθεια κλειδιών κάποιου άλλου, μπορείτε να "κλείσετε" τις επιστολές για τους ιδιοκτήτες τους. Για να μην συγχέεται με τα κλειδιά, είναι προτιμότερο να χρησιμοποιήσετε το προαναφερόμενο plugin του προγράμματος περιήγησης. Μια "κλειστή" κρυπτογραφία μετατρέπει μια επιστολή σε μια σειρά από άχρηστους χαρακτήρες - και μόνο ο κύριος ιδιοκτήτης μπορεί να "ανοίξει" (να την αποκρυπτογραφήσει). Μειονεκτήματα: Ξεκινώντας μια αλληλογραφία, πρέπει να ανταλλάξετε τα κλειδιά με τους ανταποκριτές σας. Προσπαθήστε να διασφαλίσετε ότι κανείς δεν μπορεί να παρακολουθήσει και να αλλάξει το κλειδί: να το μεταβιβάσει από χέρι σε χέρι ή να το δημοσιεύσει σε ένα διακομιστή δημόσιου κλειδιού. Διαφορετικά, αντικαθιστώντας το κλειδί με το δικό σας, ο κατάσκοπος θα μπορεί να εξαπατήσει τους ανταποκριτές σας και να γνωρίζει την αλληλογραφία σας (ο αποκαλούμενος άνθρωπος στη μεσαία επίθεση - ο διαμεσολαβητής). Κρυπτογράφηση άμεσων μηνυμάτων. Ο ευκολότερος τρόπος είναι να χρησιμοποιήσετε αγγελιοφόρους που ήδη γνωρίζουν πώς να κρυπτογραφούν την αλληλογραφία: Telegram, WhatsApp, Facebook Messenger, Private Messenger, Google Allo, Gliph κ.λπ. Σε αυτή την περίπτωση, είστε προστατευμένοι από τα αδιάκριτα μάτια με: αν ένα τυχαίο άτομο παρακολουθήσει μηνύματα, θα δει μόνο ένα συνονθύλευμα συμβόλων. Αλλά η περιέργεια της εταιρείας που κατέχει τον αγγελιοφόρο δεν σας προστατεύει: οι επιχειρήσεις συνήθως έχουν τα κλειδιά για να διαβάσουν την αλληλογραφία σας - και όχι μόνο τους αρέσει να το κάνουν οι ίδιοι, θα τις παραδώσουν στις αρχές επιβολής του νόμου κατόπιν αιτήματος. Επομένως, η καλύτερη λύση θα ήταν να χρησιμοποιήσετε κάποιο δημοφιλές δωρεάν (ανοιχτού κώδικα) instant messenger με plug-in plug-in για κρυπτογράφηση on-the-fly (αυτό το plugin συχνά ονομάζεται "OTR": εκτός εγγραφής - αποτρέποντας την εγγραφή). Μια καλή επιλογή θα ήταν ο Pidgin. Μειονεκτήματα: Όπως και με το ηλεκτρονικό ταχυδρομείο, δεν είστε εγγυημένοι κατά της επίθεσης διαμεσολαβητή. Μειονεκτήματα: απούσα. Το ίδιο αποτέλεσμα μπορεί να επιτευχθεί αν εγκαταστήσετε το TOR στον υπολογιστή σας - με τη μόνη διαφορά ότι σε αυτήν την περίπτωση δεν υπάρχει πάροχος: θα μεταβείτε στο Διαδίκτυο μέσω τυχαίων κόμβων που ανήκουν σε άλλα μέλη αυτού του δικτύου, δηλαδή σε άγνωστα άτομα ή οργανισμούς. Μειονεκτήματα: Να θυμάστε ότι η επισκεψιμότητά σας αποκρυπτογραφείται στον κόμβο εξόδου, δηλαδή στον εξυπηρετητή του παροχέα VPN ή στον υπολογιστή ενός τυχαίου χρήστη TOR. Ως εκ τούτου, εάν οι ιδιοκτήτες τους επιθυμούν, θα μπορούν να αναλύσουν την επισκεψιμότητά σας: προσπαθήστε να παρακολουθήσετε τους κωδικούς πρόσβασης, να επισημάνετε πολύτιμες πληροφορίες από την αλληλογραφία κλπ. Συνεπώς, χρησιμοποιώντας ένα VPN ή ένα TOR, συνδυάστε τα με άλλα μέσα κρυπτογράφησης. Επιπλέον, η σωστή ρύθμιση του TOR δεν είναι εύκολη υπόθεση. Εάν δεν έχετε εμπειρία, είναι προτιμότερο να χρησιμοποιήσετε μια έτοιμη λύση: η σουίτα TOR + του προγράμματος περιήγησης Firefox (στην περίπτωση αυτή μόνο η κίνηση του προγράμματος περιήγησης θα είναι κρυπτογραφημένη) ή η διανομή Tails Linux (που τρέχει από CD ή flash), όπου όλη η κυκλοφορία είναι ήδη διαμορφωμένη για να δρομολογηθεί μέσω TOR . Κρυπτογράφηση μονάδων flash και αφαιρούμενων μέσων αποθήκευσης, κινητών συσκευών. Εδώ μπορείτε επίσης να προσθέσετε κρυπτογράφηση του σκληρού δίσκου στον υπολογιστή εργασίας, αλλά τουλάχιστον δεν διακινδυνεύετε να το χάσετε - η πιθανότητα του οποίου είναι πάντα παρούσα στην περίπτωση φορητών μονάδων δίσκου. Για να κρυπτογραφήσετε όχι ένα ξεχωριστό έγγραφο, αλλά ένα ολόκληρο δίσκο ταυτόχρονα, χρησιμοποιήστε τις εφαρμογές BitLocker (ενσωματωμένες στα MS Windows), το FileVault (ενσωματωμένο στο OS X), το DiskCryptor, το 7-Zip και τα παρόμοια. Αυτά τα προγράμματα λειτουργούν "διαφανώς", δηλαδή δεν θα τα παρατηρήσετε: τα αρχεία κρυπτογραφούνται και αποκρυπτογραφούνται αυτόματα, "εν πτήσει". Ωστόσο, ένας επιτιθέμενος, στα χέρια του οποίου ένα φλας, το οποίο είναι κλειδωμένο με τη βοήθειά του, για παράδειγμα, θα πέσει, δεν θα μπορέσει να εξαγάγει τίποτα από αυτό. Όσον αφορά τα smartphones και τα tablet, για την πλήρη κρυπτογράφηση είναι προτιμότερο να χρησιμοποιείτε την ενσωματωμένη λειτουργικότητα του λειτουργικού συστήματος. Στις συσκευές Android, ανατρέξτε στο "Ρυθμίσεις -\u003e Ασφάλεια", στο iOS στο "Ρυθμίσεις -\u003e Κωδικός πρόσβασης". Μειονεκτήματα: δεδομένου ότι όλα τα δεδομένα αποθηκεύονται τώρα σε κρυπτογραφημένη μορφή, ο επεξεργαστής πρέπει να το αποκρυπτογραφήσει όταν διαβάζει και κρυπτογραφεί κατά την εγγραφή, πράγμα που απαιτεί χρόνο και ενέργεια. Ως εκ τούτου, η πτώση απόδοσης μπορεί να είναι αισθητή. Πόσο επιβραδύνει η ψηφιακή σας συσκευή εξαρτάται από τα χαρακτηριστικά της. Γενικά, πιο μοντέρνα και κορυφαία μοντέλα θα έχουν καλύτερες επιδόσεις. Πρόκειται για μια λίστα ενεργειών που πρέπει να ακολουθήσετε εάν ανησυχείτε για πιθανή διαρροή αρχείων σε λάθος χέρια. Αλλά εκτός από αυτό, υπάρχουν και αρκετές γενικές σκέψεις που πρέπει επίσης να ληφθούν υπόψη: Μια δωρεάν αίτηση για την προστασία της ιδιωτικής ζωής είναι συνήθως πιο αξιόπιστη ιδιοκτησία. Το δωρεάν είναι τέτοιο ώστε ο πηγαίος κώδικας να δημοσιεύεται με ελεύθερη άδεια χρήσης (GNU GPL, BSD κλπ.) Και μπορεί να αλλάξει από όλους. Ιδιόκτητο - όπως τα αποκλειστικά δικαιώματα που ανήκουν σε μία εταιρεία ή προγραμματιστή. ο πηγαίος κώδικας τέτοιων προγραμμάτων συνήθως δεν δημοσιεύεται. Η κρυπτογράφηση περιλαμβάνει τη χρήση κωδικών πρόσβασης, οπότε βεβαιωθείτε ότι ο κωδικός πρόσβασής σας είναι σωστός: μακρύς, τυχαίος, ποικίλος. Πολλές εφαρμογές γραφείου (επεξεργαστές κειμένων, υπολογιστικά φύλλα κ.λπ.) είναι σε θέση να κρυπτογραφούν τα έγγραφά τους μόνοι τους. Ωστόσο, η ισχύς των chippers που χρησιμοποιούν συνήθως είναι μικρή. Ως εκ τούτου, για την προστασία είναι προτιμότερο να προτιμάτε μία από τις παραπάνω καθολικές λύσεις. Για εργασίες που απαιτούν ανωνυμία / προστασία προσωπικών δεδομένων, είναι πιο βολικό να κρατήσετε ένα ξεχωριστό πρόγραμμα περιήγησης που έχει διαμορφωθεί σε λειτουργία "παρανοϊκού" (όπως η προαναφερθείσα δέσμη Firefox + TOR). Το Javascript, που χρησιμοποιείται συχνά στο διαδίκτυο, είναι ένα πραγματικό εύρημα για έναν κατάσκοπο. Επομένως, αν έχετε κάτι να κρύψετε, είναι προτιμότερο να αποκλείσετε το Javascript στις ρυθμίσεις του προγράμματος περιήγησης. Επίσης, μπλοκάρει τις διαφημίσεις χωρίς όρους (βάλτε τυχόν plug-in που εφαρμόζει αυτή τη λειτουργία, για παράδειγμα, AdBlockPlus): με το πρόσχημα των banners, πρόσφατα στέλνουν συχνά κακόβουλο κώδικα. Εάν ο πασίγνωστος "Άνοιξη Νόμος" εξακολουθεί να ισχύει (σύμφωνα με το σχέδιο θα πρέπει να συμβεί την 1η Ιουλίου 2018), τα εφεδρικά πλήκτρα για όλους τους κρυφούς στη Ρωσία θα πρέπει να μεταφερθούν στο κράτος, αλλιώς ο κωδικός δεν θα πιστοποιηθεί. Και για τη χρήση μη πιστοποιημένης κρυπτογράφησης, ακόμη και οι συνηθισμένοι ιδιοκτήτες smartphones μπορούν να επιβληθούν πρόστιμα έως και 3.000 ρούβλια με την κατάσχεση μιας ψηφιακής συσκευής. P.S. Το άρθρο χρησιμοποίησε μια φωτογραφία του Christiaan Colen. Εάν σας άρεσε το άρθρο - το συστήστε στους φίλους, τους γνωστούς ή τους συναδέλφους σας που σχετίζονται με δημοτικές ή δημόσιες υπηρεσίες. Μας φαίνεται ότι θα είναι χρήσιμο και ευχάριστο για αυτούς. Η επίλυση του προβλήματος του προσδιορισμού του κλειδιού με την απλή αλλαγή μέσω όλων των δυνατών επιλογών είναι συνήθως μη πρακτική, εκτός από τη χρήση ενός πολύ σύντομου κλειδιού. Επομένως, αν ο κρυπτοαναλυτής θέλει να έχει μια πραγματική πιθανότητα να σπάσει τον κρυπτογραφημένο κώδικα, πρέπει να εγκαταλείψει τις μεθόδους "μετωπικής" ωμής δύναμης και να εφαρμόσει μια διαφορετική στρατηγική. Κατά το άνοιγμα πολλών σχεδίων κρυπτογράφησης, η στατιστική ανάλυση μπορεί να εφαρμοστεί χρησιμοποιώντας τη συχνότητα εμφάνισης των επιμέρους χαρακτήρων ή των συνδυασμών τους. Για να περιπλέξει τη λύση του προβλήματος του ανοίγματος ενός κρυπτογράφου χρησιμοποιώντας στατιστική ανάλυση, ο Κ. Shannon πρότεινε δύο έννοιες κρυπτογράφησης, που ονομάζονται ανάμειξη

(σύγχυση) και διάχυση

(διάχυση). Η ανάμειξη είναι η χρήση μιας υποκατάστασης στην οποία η σχέση μεταξύ ενός κλειδιού και του κρυπτογράφου γίνεται όσο το δυνατόν πιο σύνθετη. Η εφαρμογή αυτής της έννοιας περιπλέκει την εφαρμογή στατιστικής ανάλυσης, η οποία περιορίζει την περιοχή κλειδιού αναζήτησης και αποκρυπτογράφηση ακόμη και μιας πολύ σύντομης ακολουθίας κρυπτογραφήματος απαιτεί τη διαλογή ενός μεγάλου αριθμού πλήκτρων. Με τη σειρά του, η διάχυση είναι η εφαρμογή τέτοιων μετασχηματισμών που εξομαλύνουν τις στατιστικές διαφορές μεταξύ των συμβόλων και των συνδυασμών τους. Ως αποτέλεσμα, η χρήση της στατιστικής ανάλυσης από έναν κρυπτοαναλύτη μπορεί να οδηγήσει σε θετικό αποτέλεσμα μόνο όταν παρακολουθεί ένα αρκετά μεγάλο μήκος κειμενικού κειμένου. Η υλοποίηση των στόχων που διακηρύσσονται από αυτές τις έννοιες επιτυγχάνεται με την επανειλημμένη χρήση στοιχειωδών μεθόδων κρυπτογράφησης όπως η μέθοδος υποκατάστασης, μεταφοράς και κρυπτογράφησης. 10.4.1.

Μέθοδος αντικατάστασης Το απλούστερο και μεγαλύτερο ιστορικό είναι η μέθοδος υποκατάστασης, η ουσία της οποίας είναι ότι το σύμβολο πηγαίου κειμένου αντικαθίσταται από ένα άλλο που επιλέγεται από αυτό ή άλλο αλφάβητο σύμφωνα με τον κανόνα που καθορίζεται από το κλειδί κρυπτογράφησης. Η θέση του χαρακτήρα στο κείμενο δεν αλλάζει. Ένα από τα πρώτα παραδείγματα της χρήσης της μεθόδου στάσης είναι Το κρυπτογραφικό του Caesarπου χρησιμοποιήθηκε από τον Guy Julius Caesar κατά τη διάρκεια των Gallic εκστρατειών του. Σε αυτό, κάθε γράμμα του απλού κειμένου αντικαταστάθηκε από ένα άλλο, που ελήφθη από το ίδιο αλφάβητο, αλλά κυκλικά μετατοπίστηκε από έναν ορισμένο αριθμό χαρακτήρων. Η χρήση αυτής της μεθόδου κρυπτογράφησης επεξηγείται από το παράδειγμα που παρουσιάζεται στο Σχήμα 10.3, στο οποίο ο μετασχηματισμός κρυπτογράφησης βασίζεται στη χρήση ενός αλφάβητου με κυκλική μετατόπιση από πέντε θέσεις. Το Σχ. 10.3,

α

) Κωδικός πηγής Κρυπτογράφημα Το Σχ. 10.3,

β

) Προφανώς, το κλειδί κρυπτογράφησης είναι η ποσότητα της κυκλικής μετατόπισης. Εάν επιλέξετε ένα διαφορετικό κλειδί από αυτό που καθορίζεται στο παράδειγμα, ο κρυπτογραφικός κωδικός θα αλλάξει. Ένα άλλο παράδειγμα ενός κλασικού συστήματος υποκατάστασης βασίζεται σε ένα σύστημα κρυπτογράφησης που ονομάζεται πλατεία polybius. Όσον αφορά το ρωσικό αλφάβητο, το σχήμα αυτό μπορεί να περιγραφεί ως εξής. Αρχικά ενωμένο σε ένα γράμμα Ε, Ε. Και, nd και b, b, η πραγματική τιμή του οποίου στο αποκρυπτογραφημένο κείμενο αποκαθίσταται εύκολα από το πλαίσιο. Στη συνέχεια, 30 χαρακτήρες του αλφαβήτου τοποθετούνται σε ένα τραπέζι μεγέθους 6 × 5, ένα παράδειγμα γεμίσματος του οποίου παρουσιάζεται στο Σχ. 10.4. Το Σχ. 10.4. Η κρυπτογράφηση οποιουδήποτε γράμματος απλού κειμένου γίνεται με τον καθορισμό της διεύθυνσης (δηλ. Των αριθμών γραμμών και στηλών ή αντιστρόφως) στον πίνακα. Έτσι, για παράδειγμα, η λέξη CEASAR κρυπτογραφείται χρησιμοποιώντας την πλατεία Polybius ως 52 21 23 11 41 61. Είναι σαφές ότι η αλλαγή κώδικα μπορεί να γίνει ως αποτέλεσμα των μεταβολών των γραμμάτων στον πίνακα. Θα πρέπει επίσης να σημειωθεί ότι εκείνοι που παρακολούθησαν την περιήγηση στα μπουντρούμια του φρουρίου του Πέτρου και του Παύλου θα πρέπει να θυμούνται τα λόγια του οδηγού για το πώς οι αιχμάλωτοι χτυπήθηκαν μαζί. Προφανώς, η μέθοδος επικοινωνίας τους εμπίπτει εντελώς σε αυτή τη μέθοδο κρυπτογράφησης. Ένα παράδειγμα κρυπτογράφου πολυαλφαβητών είναι ένα σχήμα που βασίζεται σε ένα λεγόμενο. προοδευτικό τρίτιμο. Η βάση αυτής της μεθόδου κρυπτογράφησης είναι ο πίνακας που παρουσιάζεται στο Σχ. 10.5, οι γραμμές των οποίων είναι αντίγραφα του αρχικού αλφαβήτου κυκλικά μετατοπισμένες από μία θέση. Έτσι, η πρώτη γραμμή έχει μηδενική στροφή, η δεύτερη κυκλικά μετατοπίζεται μία θέση προς τα αριστερά, η τρίτη - δύο θέσεις σε σχέση με την πρώτη γραμμή, κλπ. Το Σχ. 10.5. Μία από τις μεθόδους κρυπτογράφησης που χρησιμοποιούν έναν τέτοιο πίνακα είναι η χρήση ενός συμβόλου από την πρώτη κυκλική μετατόπιση του αρχικού αλφαβήτου κάτω από το σύμβολο που πρόκειται να κρυπτογραφηθεί αντί του πρώτου συμβόλου πλατύφυλλου, το δεύτερο σύμβολο από τη γραμμή που αντιστοιχεί στη δεύτερη κυκλική μετατόπιση κλπ. Ένα παράδειγμα κρυπτογράφησης μηνυμάτων παρουσιάζεται με παρόμοιο τρόπο παρακάτω (εικ. 10.6). Απλό κείμενο Κείμενο κρυπτογράφησης Το Σχ. 10.6. Υπάρχουν διάφορες ενδιαφέρουσες παραλλαγές κρυπτογράφησης με βάση το προοδευτικό κλειδί Trithemius. Σε ένα από αυτά, κάλεσε Η βασική μέθοδος του ViginerΧρησιμοποιείται μια λέξη-κλειδί που υποδηλώνει τις γραμμές για κρυπτογράφηση και αποκρυπτογράφηση κάθε επόμενου χαρακτήρα του απλού κειμένου: το πρώτο γράμμα του πλήκτρου υποδεικνύει τη γραμμή του πίνακα στο σχήμα. 10.5, με τον οποίο κρυπτογραφείται ο πρώτος χαρακτήρας του μηνύματος, το δεύτερο γράμμα του κλειδιού ορίζει τη σειρά του πίνακα, η οποία κρυπτογραφεί τον δεύτερο χαρακτήρα του κειμένου, κλπ. Αφήστε τη λέξη "THROMB" να επιλεγεί ως κλειδί, τότε το μήνυμα κρυπτογραφημένο με το πλήκτρο Viginer μπορεί να αναπαρασταθεί ως εξής (Εικ. 10.7). Προφανώς, το άνοιγμα του κλειδιού μπορεί να πραγματοποιηθεί με βάση μια στατιστική ανάλυση του κρυπτογράφου. Απλό κείμενο Κείμενο κρυπτογράφησης Το Σχ. 10.7. Μια παραλλαγή αυτής της μεθόδου είναι η λεγόμενη. αυτόματη μέθοδο

(ανοίξτε)

κλειδί

Vigineraστην οποία ως γεννήτρια κλειδιών Χρησιμοποιείται ένα μόνο γράμμα ή λέξη. Αυτό το κλειδί δίνει στην γραμμή εκκίνησης ή στις γραμμές να κρυπτογραφήσει τους πρώτους ή τους πρώτους χαρακτήρες του απλού κειμένου με τον ίδιο τρόπο όπως και το προηγούμενο παράδειγμα. Στη συνέχεια, οι χαρακτήρες χωρίς χαρακτήρες χρησιμοποιούνται ως κλειδί για την επιλογή της συμβολοσειράς κρυπτογράφησης. Στο παρακάτω παράδειγμα, το γράμμα "AND" χρησιμοποιείται ως γεννήτρια κλειδιών (εικ. 10.8): Απλό κείμενο Κείμενο κρυπτογράφησης Το Σχ. 10.8. Όπως δείχνει το παράδειγμα, η επιλογή των γραμμών κρυπτογράφησης προσδιορίζεται πλήρως από το περιεχόμενο σαφούς κειμένου, δηλ. η απλούστερη ανατροφοδότηση εισάγεται στη διαδικασία κρυπτογράφησης. Ένας άλλος τύπος μεθόδου Vizhinera είναι αυτόματη μέθοδο

(κρυπτογραφημένο)

Κλειδί Viginer. Αυτό, όπως και η κρυπτογράφηση δημόσιου κλειδιού, χρησιμοποιεί επίσης τη γεννήτρια και την ανατροφοδότηση. Η διαφορά είναι ότι μετά την κρυπτογράφηση με τη γεννήτρια κλειδιού, κάθε διαδοχικό σύμβολο κλειδί στην ακολουθία δεν λαμβάνεται από το απλό κείμενο, αλλά από το προκύπτον κρυπτογράφημα. Ακολουθεί ένα παράδειγμα που εξηγεί την αρχή της χρήσης αυτής της μεθόδου κρυπτογράφησης, στην οποία, όπως και πριν, το γράμμα "I" χρησιμοποιείται ως κλειδί δημιουργίας (εικ. 10.9): Απλό κείμενο Κείμενο κρυπτογράφησης Το Σχ. 10.9. Όπως μπορεί να φανεί από το παραπάνω παράδειγμα, αν και κάθε επόμενο σύμβολο κλειδιού καθορίζεται από το σύμβολο κρυπτογραφήματος που προηγείται αυτού, εξαρτάται λειτουργικά από όλα τα προηγούμενα σύμβολα του ανοικτού μηνύματος και της γεννήτριας κλειδιών. Συνεπώς, υπάρχει επίδραση σκέδασης στις στατιστικές ιδιότητες του πηγαίου κειμένου, γεγονός που καθιστά δύσκολη τη χρήση στατιστικής ανάλυσης κρυπτοανάλυσης. Ο ασθενής σύνδεσμος σε αυτήν τη μέθοδο είναι ότι το κείμενο κρυπτογράφησης περιέχει βασικούς χαρακτήρες. Σύμφωνα με τα ισχύοντα πρότυπα, η κρυπτογράφηση Viginer δεν θεωρείται ασφαλής, αλλά η κύρια συμβολή είναι η ανακάλυψη ότι μη επαναλαμβανόμενες αλληλουχίες κλειδιών μπορούν να σχηματιστούν χρησιμοποιώντας είτε τα ίδια τα μηνύματα είτε λειτουργίες από τα μηνύματα. Μια παραλλαγή της εφαρμογής της τεχνολογίας υποκατάστασης, η οποία υλοποιεί επαρκώς την έννοια της ανάμιξης, είναι το ακόλουθο παράδειγμα που βασίζεται σε μη γραμμικό μετασχηματισμό. Το ρεύμα των δυαδικών ψηφίων πληροφοριών διαχωρίζεται σε μπλοκ μήκους m, όπου κάθε μπλοκ αντιπροσωπεύεται από ένα από τα διάφορα σύμβολα. Τότε πολλά Το Σχ. 10.10. Δεν είναι δύσκολο να δείξουμε ότι υπάρχει Βλέπουμε τώρα αυτό S- Το μπλοκ που παρουσιάζεται στο σχ. 10.10, εκτελεί πραγματικά μη γραμμικό μετασχηματισμό, για τον οποίο χρησιμοποιούμε την αρχή της υπέρθεσης: μετασχηματισμού 10.4.2.

Μέθοδος μετάθεσης Με μεταλλαγή (ή μεταφοράς) σύμφωνα με το κλειδί, αλλάζει η σειρά των χαρακτήρων του απλού κειμένου και διατηρείται η αξία του συμβόλου. Τα πεδία μετατόπισης είναι μπλοκαρίσματα, δηλαδή το αρχικό κείμενο έχει προηγουμένως χωριστεί σε μπλοκ, στα οποία πραγματοποιείται η μετάθεση που καθορίζεται από το κλειδί. Η απλούστερη εκδοχή της εφαρμογής αυτής της μεθόδου κρυπτογράφησης μπορεί να χρησιμεύσει ως ο προηγούμενος αλγόριθμος αλληλεπίδρασης, η ουσία του οποίου είναι η διάσπαση του ρεύματος των συμβόλων πληροφοριών σε μπλοκ μήκους Το Σχ. 10.11. Η θεωρούμενη παραλλαγή της μεθόδου μετάθεσης μπορεί να περιπλέκεται με την εισαγωγή κλειδιών. Το Σχ. 10.12. Στο σχ. Το 10.13 δείχνει ένα παράδειγμα μιας δυαδικής μεταβολής δεδομένων (γραμμική λειτουργία), από την οποία είναι σαφές ότι τα δεδομένα απλά αναμειγνύονται ή αναδιαμορφώνονται. Η μετατροπή γίνεται χρησιμοποιώντας ένα μπλοκ μετατόπισης ( μεταλλαγή

μπλοκ,

P-Block). Η τεχνολογία μεταστοιχείωσης που εφαρμόζεται από αυτή τη μονάδα έχει ένα σημαντικό μειονέκτημα: είναι ευάλωτο σε δόλια μηνύματα. Το δόλιο μήνυμα εμφανίζεται στο σχ. 10.13 και συνίσταται στην υποβολή στην είσοδο μιας μονάδας με τα υπόλοιπα μηδενικά, η οποία επιτρέπει την ανίχνευση ενός από τους εσωτερικούς συνδέσμους. Εάν ο κρυπτοαναλυτής χρειάζεται να αναλύσει ένα τέτοιο σχήμα χρησιμοποιώντας μια σαφή επίθεση κειμένου, θα στείλει μια ακολουθία τέτοιων ψευδών μηνυμάτων, μεταθέτοντας μία μόνο μονάδα κατά μία θέση σε κάθε μεταφορά. Ως αποτέλεσμα αυτής της επίθεσης, θα δημιουργηθούν όλες οι συνδέσεις εισόδου και εξόδου. Αυτό το παράδειγμα δείχνει γιατί η ασφάλεια ενός κυκλώματος δεν πρέπει να εξαρτάται από την αρχιτεκτονική του. 10.4.3.

Μέθοδος Gamming. F όπου είναι οι συντελεστές Δεδομένου ότι ο αριθμός των διαφορετικών καταστάσεων καταχωρητών είναι πεπερασμένος (δεν υπερβαίνει το Παράδειγμα 10.4.1.

Στο σχ. 10.16, α, παρουσιάζει την υλοποίηση μιας γεννήτριας που βασίζεται σε γραμμικό καταχωρητή μετατόπισης, σχηματίζοντας μια δυαδική ψευδοτυχαία ακολουθία μιας περιόδου Με την πρώτη ματιά, μπορεί να υποτεθεί ότι η χρήση ενός εύρους ζώνης μακροχρόνιας μνήμης μπορεί να προσφέρει ένα αρκετά υψηλό επίπεδο ασφάλειας. Για παράδειγμα, στο κυψελοειδές σύστημα κινητής επικοινωνίας του προτύπου IS-95, η περίοδος PSP χρησιμοποιείται ως κρυπτογράφηση Επομένως, μπορεί να υποτεθεί ότι εφόσον η ακολουθία δεν επαναλαμβάνεται για τόσο μεγάλη χρονική περίοδο, μπορεί να θεωρηθεί τυχαία και να εξασφαλίσει τέλεια μυστικότητα. Ωστόσο, υπάρχει μια θεμελιώδης διαφορά μεταξύ μιας ψευδοτυχαίας ακολουθίας και μιας πραγματικά τυχαίας αλληλουχίας: σχηματίζεται μία ψευδοτυχαία ακολουθία σύμφωνα με κάποιον αλγόριθμο. Έτσι, εάν ο αλγόριθμος είναι γνωστός, η ίδια η ακολουθία θα είναι γνωστή. Ως αποτέλεσμα αυτής της δυνατότητας, ένα σχήμα κρυπτογράφησης που χρησιμοποιεί ένα γραμμικό καταχωρητή μετατόπισης με ανατροφοδότηση, είναι ευάλωτο στην επίθεση γνωστού απλού κειμένου. Για να προσδιοριστούν οι βρύσες ανάδρασης, η αρχική κατάσταση του μητρώου και ολόκληρη η ακολουθία, χρειάζεται ένας κρυπτοαναλυτής Παράδειγμα 10.4.2.

Αφήστε το εύρος ζώνης περιόδου να χρησιμοποιηθεί ως κρυπτογράφηση. στην αρχική κατάσταση του μητρώου 0001. Ως αποτέλεσμα, θα σχηματιστεί μια ακολουθία. Ας υποθέσουμε ότι ο κρυπτοαναλυτής, ο οποίος δεν γνωρίζει τίποτα για τη δομή ανατροφοδότησης της γεννήτριας SRP, κατάφερε να πάρει Στη συνέχεια, προσθέτοντας και τις δύο αλληλουχίες modulo 2, ο κρυπτοαναλυτής έχει στη διάθεσή του ένα κομμάτι της ακολουθίας περιπλοκής που δείχνει την κατάσταση του καταχωρητή μετατόπισης σε διαφορετικά χρονικά σημεία. Για παράδειγμα, τα πρώτα τέσσερα δυαδικά ψηφία της ακολουθίας πλήκτρων αντιστοιχούν στην κατάσταση του μητρώου σε κάποιο χρονικό σημείο. όπου Αναλύοντας την κατάσταση του μητρώου μετατόπισης σε τέσσερα διαδοχικά σημεία, μπορείτε να κάνετε το ακόλουθο σύστημα τεσσάρων εξισώσεων με τέσσερα άγνωστα: Η λύση αυτού του συστήματος εξισώσεων δίνει τις ακόλουθες τιμές των συντελεστών: Έτσι, έχοντας καθορίσει το κύκλωμα σύνδεσης της γραμμικής ανατροφοδότησης καταχωρητή και γνωρίζοντας την κατάστασή του τη στιγμή του χρόνου Συνοψίζοντας το εξεταζόμενο παράδειγμα στην περίπτωση ενός αυθαίρετου καταχωρητή μετατόπισης μνήμης n, η αρχική εξίσωση μπορεί να αναπαρασταθεί ως και το σύστημα των εξισώσεων γράφεται στην ακόλουθη μορφή μήτρας όπου Μπορούμε να δείξουμε ότι οι στήλες της μήτρας Η αντιστροφή της μήτρας απαιτεί σειρά Για να περιπλέξουμε τον υπολογισμό των αναλυτικών στοιχείων των SRP όταν συγκρίνουμε θραύσματα κειμένου και κρυπτογράφησης, χρησιμοποιείται ανατροφοδότηση εξόδου και κρυπτογράφου. Στο σχ. 10.17 εξηγεί την αρχή της εισαγωγής ανατροφοδότησης στο κρυπτοκείμενο κείμενο. Το Σχ. 10.17. Κρυπτογράφηση ροής με ανατροφοδότηση. Πρώτον, διαβιβάζεται το προοίμιο, το οποίο περιέχει πληροφορίες σχετικά με τις παραμέτρους του παραγόμενου SRP, συμπεριλαμβανομένης της τιμής της αρχικής φάσης Ζ 00 Με καθένα n οι χαρακτήρες που δημιουργούνται από τη ρουτίνα κρυπτογράφησης υπολογίζονται και ορίζονται στη γεννήτρια μια νέα τιμή φάσης Κρυπτογραφική κρυπτογράφηση δεδομένων Ο δάσκαλος _________________ Chubarov A.V. ημερομηνία υπογραφής Φοιτητής UB15-11b; 431512413

_________________ Repnevskaya E.V. ημερομηνία υπογραφής Krasnoyarsk 2017 Εισαγωγή 3 1. Ιστορία της κρυπτογραφίας. 5 1.1 Η εμφάνιση των κρυπτών. 6 1.2 Εξέλιξη της κρυπτογραφίας. 7 2. Χαρακτήρες, τύποι και ιδιότητες. 9 2.1 Συμμετρική κρυπτογράφηση. 9 2.2 Ασύμμετρα κρυπτογραφικά συστήματα .. 11 Συμπέρασμα 16 Αναφορές .. 17 Εισαγωγή Διάφοροι άνθρωποι αντιλαμβάνονται με κρυπτογράφηση διαφορετικά πράγματα. Τα παιδιά παίζουν κρυφά παιχνίδια και μυστικές γλώσσες. Αυτό, ωστόσο, δεν έχει καμία σχέση με την πραγματική κρυπτογραφία. Η αληθινή κρυπτογραφία (ισχυρή κρυπτογραφία) θα πρέπει να παρέχει ένα τέτοιο επίπεδο μυστικότητας ώστε να μπορείτε να προστατεύετε αξιόπιστα τις κρίσιμες πληροφορίες από την αποκωδικοποίηση από μεγάλους οργανισμούς όπως η μαφία, οι διεθνικές εταιρείες και τα μεγάλα κράτη. Η πραγματική κρυπτογραφία στο παρελθόν χρησιμοποιήθηκε μόνο για στρατιωτικούς σκοπούς. Ωστόσο, τώρα με την ανάπτυξη της κοινωνίας των πληροφοριών, γίνεται ένα κεντρικό εργαλείο για τη διασφάλιση της εμπιστευτικότητας. Καθώς διαμορφώνεται η κοινωνία της πληροφορίας, μεγάλα τεχνολογικά μέσα συνολικής εποπτείας εκατομμυρίων ανθρώπων διατίθενται σε μεγάλα κράτη. Ως εκ τούτου, η κρυπτογραφία γίνεται ένα από τα κύρια εργαλεία για την εξασφάλιση της εμπιστευτικότητας, της εμπιστοσύνης, της εξουσιοδότησης, των ηλεκτρονικών πληρωμών, της εταιρικής ασφάλειας και των αμέτρητων άλλων σημαντικών πραγμάτων. Η κρυπτογραφία δεν είναι πλέον μια στρατιωτική ιδέα που δεν πρέπει να χάσετε. Ήρθε η ώρα να αφαιρέσετε τα πέπλα του μυστηρίου από την κρυπτογραφία και να χρησιμοποιήσετε όλες τις δυνατότητές της προς όφελος της σύγχρονης κοινωνίας. Η εκτεταμένη χρήση της κρυπτογραφίας είναι ένας από τους λίγους τρόπους για την προστασία ενός ατόμου από μια κατάσταση όπου ξαφνικά βρίσκει τον εαυτό του να ζει σε μια ολοκληρωτική κατάσταση που μπορεί να ελέγξει κάθε βήμα του. Φανταστείτε ότι πρέπει να στείλετε ένα μήνυμα στον παραλήπτη. Δεν θέλετε, εκτός από τον παραλήπτη, να διαβάσετε τις πληροφορίες που έχετε στείλει. Ωστόσο, υπάρχει πάντοτε η πιθανότητα κάποιος να ανοίξει το φάκελο ή να παραλάβει το μήνυμα ηλεκτρονικού ταχυδρομείου. Στην κρυπτογραφική ορολογία, το αρχικό μήνυμα ονομάζεται κείμενο (καθαρό κείμενο ή cleartext). Η αλλαγή του κειμένου πηγής για να αποκρύψετε τα περιεχόμενά του από άλλους, ονομάζεται κρυπτογράφηση. Το κρυπτογραφημένο μήνυμα ονομάζεται κρυπτογράφημα (κρυπτογράφημα). Η διαδικασία με την οποία το απλό κείμενο εξάγεται από το κρυπτοκείμενο αποκαλείται αποκρυπτογράφηση. Συνήθως, κατά τη διαδικασία κρυπτογράφησης και αποκρυπτογράφησης, χρησιμοποιείται ένα συγκεκριμένο κλειδί (κλειδί) και ο αλγόριθμος εξασφαλίζει ότι η αποκρυπτογράφηση μπορεί να γίνει μόνο αν γνωρίζετε αυτό το κλειδί. Η κρυπτογραφία είναι η επιστήμη του τρόπου εξασφάλισης της μυστικότητας ενός μηνύματος. Η κρυπτοανάλυση είναι η επιστήμη για το πώς να ανοίξετε ένα κρυπτογραφημένο μήνυμα, δηλαδή πώς να εξαγάγετε ένα απλό κείμενο χωρίς να γνωρίζετε το κλειδί. Οι κρυπτογράφοι ασχολούνται με την κρυπτογραφία και οι κρυπτοαναλύτες ασχολούνται με την κρυπτοανάλυση. Η κρυπτογραφία καλύπτει όλες τις πρακτικές πτυχές των μυστικών μηνυμάτων, συμπεριλαμβανομένου του ελέγχου ταυτότητας, των ψηφιακών υπογραφών, του ηλεκτρονικού χρήματος και άλλων. Η κρυπτολογία είναι ένας κλάδος των μαθηματικών που μελετά τα μαθηματικά θεμέλια των κρυπτογραφικών μεθόδων. Σκοπός αυτής της εργασίας είναι να εξοικειωθεί με την κρυπτογραφία. τους τύπους και τις ιδιότητές τους. Προβολή κρυπτογραφίας Εξετάστε τους κρυφούς χαρακτήρες, τους τύπους και τις ιδιότητες τους Ιστορία της κρυπτογραφίας Η ιστορία της κρυπτογραφίας έχει περίπου 4 χιλιάδες χρόνια. Ως κύριο κριτήριο για την περιοδοποίηση της κρυπτογράφησης, είναι δυνατόν να χρησιμοποιηθούν τα τεχνολογικά χαρακτηριστικά των χρησιμοποιούμενων μεθόδων κρυπτογράφησης. Η πρώτη περίοδος (περίπου από την 3η χιλιετία π.Χ., Ε.) Χαρακτηρίζεται από την κυριαρχία των μονο-αλφαβητικών κρυπτών (η βασική αρχή είναι η αντικατάσταση του αλφαβήτου του αρχικού κειμένου με άλλο αλφάβητο αντικαθιστώντας γράμματα με άλλα γράμματα ή σύμβολα). Η δεύτερη περίοδος (από τον 9ο αιώνα στη Μέση Ανατολή (Al-Kindi) και από τον 15ο αιώνα στην Ευρώπη (Leon Battista Alberti) έως τις αρχές του 20ού αιώνα) σηματοδοτήθηκε από την εισαγωγή πολυφαινολικών κρυστάλλων. Η τρίτη περίοδος (από τις αρχές μέχρι τα μέσα του ΧΧ αιώνα) χαρακτηρίζεται από την εισαγωγή ηλεκτρομηχανολογικών συσκευών στο έργο των κρυπτογράφων. Την ίδια στιγμή συνέχισε τη χρήση των κρυστάλλων πολυαλφαβητών. Η τέταρτη περίοδος (από τα μέσα μέχρι τη δεκαετία του '70 του ΧΧ αιώνα) είναι η περίοδος μετάβασης στη μαθηματική κρυπτογραφία. Στο έργο του Shannon εμφανίζονται αυστηροί μαθηματικοί ορισμοί του όγκου των πληροφοριών, της μεταφοράς δεδομένων, της εντροπίας, των λειτουργιών κρυπτογράφησης. Το υποχρεωτικό στάδιο δημιουργίας κρυπτογραφήματος θεωρείται ότι είναι η μελέτη της ευπάθειας του σε διάφορες γνωστές επιθέσεις - γραμμική και διαφορική κρυπτοανάλυση. Ωστόσο, μέχρι το 1975, η κρυπτογραφία παρέμεινε "κλασική", ή, πιο σωστά, η κρυπτογραφία με ένα μυστικό κλειδί. Η σύγχρονη περίοδος ανάπτυξης της κρυπτογραφίας (από τα τέλη της δεκαετίας του 1970 έως σήμερα) χαρακτηρίζεται από την εμφάνιση και την ανάπτυξη μιας νέας κατεύθυνσης - κρυπτογράφησης δημόσιου κλειδιού. Η εμφάνισή της χαρακτηρίζεται όχι μόνο από νέες τεχνικές δυνατότητες αλλά και από τη σχετικά εκτεταμένη χρήση της κρυπτογραφίας για χρήση από τα άτομα (σε προηγούμενες εποχές, η χρήση κρυπτογραφίας ήταν το αποκλειστικό προνόμιο του κράτους). Η νομική ρύθμιση της χρήσης της κρυπτογραφίας από άτομα σε διαφορετικές χώρες ποικίλλει σε μεγάλο βαθμό - από την άδεια μέχρι την πλήρη απαγόρευση. Η σύγχρονη κρυπτογραφία αποτελεί ένα ξεχωριστό επιστημονικό πεδίο στη διασταύρωση των μαθηματικών και της επιστήμης των υπολογιστών - οι εργασίες στον τομέα αυτό δημοσιεύονται σε επιστημονικά περιοδικά, οργανώνονται τακτικές διασκέψεις. Η πρακτική εφαρμογή της κρυπτογραφίας έχει γίνει αναπόσπαστο κομμάτι της ζωής της σύγχρονης κοινωνίας - χρησιμοποιείται σε βιομηχανίες όπως το ηλεκτρονικό εμπόριο, η ηλεκτρονική διαχείριση εγγράφων (συμπεριλαμβανομένων των ψηφιακών υπογραφών), οι τηλεπικοινωνίες και άλλες. Εμφάνιση κρυπτογράφησης Κάποια από τα κρυπτογραφικά συστήματα έχουν έρθει σε μας από την πυκνή αρχαιότητα. Πιθανότατα γεννήθηκαν ταυτόχρονα με τη γραφή την 4η χιλιετία π.Χ. Μέθοδοι μυστικής αλληλογραφίας εφευρέθηκαν ανεξάρτητα σε πολλά αρχαία κράτη, όπως η Αίγυπτος, η Ελλάδα και η Ιαπωνία, αλλά η λεπτομερής σύνθεση της κρυπτολογίας τους είναι τώρα άγνωστη. Τα κρυπτογραφήματα είναι ακόμη και στην αρχαιότητα, αν και λόγω της ιδεογραφικής γραφής που χρησιμοποιήθηκε στον αρχαίο κόσμο με τη μορφή σχηματοποιημένων εικονογραμμάτων, ήταν μάλλον πρωτόγονοι. Οι Σουμέριοι, προφανώς, χρησιμοποίησαν την τέχνη της μυστικής γραφής. Ένας αριθμός αργιλοπλαστικών δισκίων βρέθηκαν από αρχαιολόγους, όπου το πρώτο ρεκόρ ήταν συχνά λερωμένο με ένα παχύ στρώμα πηλού, πάνω στο οποίο κατασκευάστηκε το δεύτερο ρεκόρ. Η εμφάνιση τέτοιων περίεργων δισκίων θα μπορούσε να δικαιολογηθεί και να κρυφτεί και να ανακυκλωθεί. Δεδομένου ότι ο αριθμός των χαρακτήρων σε μια ιδεογραφική επιστολή αριθμούσε περισσότερους από χίλιους, η απομνημόνευσή τους εξακολουθούσε να είναι ένα μάλλον δύσκολο έργο - δεν ήταν θέμα κρυπτογράφησης. Ωστόσο, οι κώδικες που εμφανίστηκαν ταυτόχρονα με τα λεξικά ήταν πολύ οικείοι στη Βαβυλώνα και στο Ασσυρικό κράτος και οι αρχαίοι Αιγύπτιοι χρησιμοποίησαν τουλάχιστον τρία συστήματα κρυπτογράφησης. Με την προέλευση της φωνητικής γραφής, η γραφή απλοποιήθηκε αμέσως. Στο παλαιό σεμιτικό αλφάβητο της 2ης χιλιετίας π.Χ., υπήρχαν μόνο περίπου 30 σημάδια. Υποδείκνυαν τα συμφώνια, καθώς και μερικούς φωνήενους ήχους και συλλαβές. Η απλούστευση της γραφής οδήγησε στην ανάπτυξη της κρυπτογράφησης και της κρυπτογράφησης. Ακόμη και στα βιβλία της Βίβλου μπορούμε να βρούμε παραδείγματα κρυπτογράφησης, αν και σχεδόν κανείς δεν τα παρατηρεί. Στο βιβλίο του προφήτη Ιερεμία (22,23), διαβάζουμε: «... και ο βασιλιάς της Σάσα θα πιει μετά από αυτούς». Αυτός ο βασιλιάς και ένα τέτοιο βασίλειο δεν υπήρχαν - είναι πραγματικά το λάθος του συγγραφέα; Όχι, είναι μερικές φορές τα ιερά εβραϊκά χειρόγραφα κρυπτογραφημένα με τακτική αντικατάσταση. Αντί του πρώτου γράμματος του αλφαβήτου, γράφτηκε το τελευταίο γράμμα, αντί του δεύτερου, του τελευταίου αλλά και ούτω καθεξής. Αυτός ο παλιός τρόπος κρυπτογραφίας ονομάζεται atbash. Διαβάζοντας μαζί του τη λέξη CESSAH, στην αρχική γλώσσα έχουμε τη λέξη BABYLON και ολόκληρη η έννοια του βιβλικού χειρόγραφου μπορεί να γίνει κατανοητή και από εκείνους που δεν πιστεύουν τυφλά στην αλήθεια της γραφής. Εξέλιξη της κρυπτογραφίας Η ανάπτυξη της κρυπτογράφησης στον εικοστό αιώνα ήταν πολύ γρήγορη, αλλά εντελώς άνιση. Εξετάζοντας την ιστορία της ανάπτυξής της ως συγκεκριμένου τομέα ανθρώπινης δραστηριότητας, μπορούμε να διακρίνουμε τρεις βασικές περιόδους. Η αρχική. Ασχολήθηκα μόνο με τις κρυφές μάρκες. Ξεκίνησε σε βαθιά αρχαιότητα και τελείωσε μόνο στα τέλη της δεκαετίας του '30 του εικοστού αιώνα. Κατά τη διάρκεια αυτής της περιόδου, η μυστική γραφή έχει καλύψει μακρύ δρόμο από τη μαγική τέχνη των προϊστορικών ιερέων στο καθημερινό εφαρμοσμένο επάγγελμα των μυστικών εργαζομένων γραφείων. Μια περαιτέρω περίοδος μπορεί να διαπιστωθεί με τη δημιουργία και τη γενίκευση της εφαρμογής μηχανικών, τότε ηλεκτρομηχανικών και τελικά ηλεκτρονικών συσκευών κρυπτογραφίας, η δημιουργία ολόκληρων δικτύων κρυπτογραφημένης επικοινωνίας. Η γενίκευση της τρίτης περιόδου ανάπτυξης της κρυπτογράφησης θεωρείται συνήθως το 1976, κατά την οποία οι Αμερικανοί μαθηματικοί Diffie και Hellman εφευρέθηκαν έναν ουσιαστικά νέο τρόπο οργάνωσης κρυπτογραφημένης επικοινωνίας που δεν απαιτεί προηγούμενη παροχή συνδρομητών με μυστικά κλειδιά - την λεγόμενη κρυπτογράφηση δημόσιου κλειδιού. Ως αποτέλεσμα, τα κρυπτογραφικά συστήματα που βασίζονται στη μέθοδο που εφευρέθηκε από τον Shannon στη δεκαετία του 1940 άρχισαν να εμφανίζονται. Πρότεινε να δημιουργήσει έναν κρυπτογράφο με τέτοιο τρόπο ώστε η αποκωδικοποίησή του να ήταν ισοδύναμη με την επίλυση ενός πολύπλοκου μαθηματικού προβλήματος που απαιτεί υπολογισμό που θα υπερέβαινε τις δυνατότητες των σύγχρονων συστημάτων ηλεκτρονικών υπολογιστών. Αυτή η περίοδος ανάπτυξης κρυπτογράφησης χαρακτηρίζεται από την εμφάνιση πλήρως αυτοματοποιημένων κρυπτογραφημένων συστημάτων επικοινωνίας στα οποία οποιοσδήποτε χρήστης κατέχει τον προσωπικό κωδικό του για επαλήθευση, το αποθηκεύει π.χ. σε μαγνητική κάρτα ή οπουδήποτε αλλού και το παρουσιάζει κατά τη διάρκεια της εξουσιοδότησης στο σύστημα και όλα τα άλλα συμβαίνουν αυτόματα. Ciphers, τους τύπους και τις ιδιότητες τους Στην κρυπτογραφία, τα κρυπτογραφικά συστήματα (chippers) ταξινομούνται ως εξής: - συμμετρικά κρυπτοσυστήματα. - ασύμμετρα κρυπτοσυστήματα. 2.1 Συμμετρική κρυπτογράφηση Τα συμμετρικά κρυπτοσυστήματα (επίσης συμμετρική κρυπτογράφηση, συμμετρικά ψηφιακά) είναι μια μέθοδος κρυπτογράφησης στην οποία το ίδιο κρυπτογραφικό κλειδί χρησιμοποιείται για κρυπτογράφηση και αποκρυπτογράφηση. Πριν από την εφεύρεση των ασύμμετρων σχημάτων κρυπτογράφησης, η συμμετρική κρυπτογράφηση ήταν η μοναδική μέθοδος που υπήρχε. Το κλειδί του αλγορίθμου πρέπει να παραμένει μυστικό και από τα δύο μέρη. Ο αλγόριθμος κρυπτογράφησης επιλέγεται από τα μέρη πριν από την ανταλλαγή μηνυμάτων. Επί του παρόντος, τα συμμετρικά ψηφιακά ψηφία είναι: Αποκλείστε τις κρυφές μνήμες. Επεξεργάζονται πληροφορίες σε μπλοκ ορισμένου μήκους (συνήθως 64, 128 bits), εφαρμόζοντας το κλειδί στο μπλοκ με την προκαθορισμένη σειρά, κατά κανόνα, με διάφορους κύκλους ανάμιξης και υποκατάστασης, που ονομάζονται γύροι. Το αποτέλεσμα της επανάληψης των γύρων είναι ένα φαινόμενο χιονοστιβάδας - μια αυξανόμενη απώλεια αντιστοιχίας των δυαδικών ψηφίων μεταξύ μπλοκ ανοιχτών και κρυπτογραφημένων δεδομένων. Οι κρυπτογραφητές ρεύματος στους οποίους πραγματοποιείται κρυπτογράφηση σε κάθε bit ή byte του αρχικού (ανοιχτού) κειμένου χρησιμοποιώντας το gamming. Ο κρυπτογράφος ροής μπορεί εύκολα να δημιουργηθεί με βάση ένα μπλοκ (για παράδειγμα GOST 28147-89 στη λειτουργία gamming) που ξεκίνησε σε ειδική λειτουργία. Τα περισσότερα συμμετρικά ψηφιακά ψηφία χρησιμοποιούν έναν σύνθετο συνδυασμό μεγάλου αριθμού μεταλλαγών και παραλλαγών. Πολλοί τέτοιοι ψηφιακοί επεξεργαστές εκτελούνται σε διάφορες (μερικές φορές μέχρι 80) περάσματα, χρησιμοποιώντας το "κλειδί" για κάθε πέρασμα. Το σύνολο των "κλειδιών περάσματος" για όλα τα περάσματα ονομάζεται "βασικό πρόγραμμα" (πρόγραμμα κλειδιών). Κατά κανόνα, δημιουργείται από ένα κλειδί, εκτελώντας ορισμένες πράξεις πάνω του, συμπεριλαμβανομένων των μεταλλαγών και των υποκαταστάσεων. Ένας τυπικός τρόπος για την κατασκευή συμμετρικών αλγορίθμων κρυπτογράφησης είναι το δίκτυο Feistel. Ο αλγόριθμος δημιουργεί ένα σχήμα κρυπτογράφησης βασισμένο στη συνάρτηση F (D, K), όπου το D είναι ένα τμήμα των δεδομένων, το μισό μέγεθος του μπλοκ κρυπτογράφησης και το K είναι το "κλειδί διέλευσης" για αυτό το πέρασμα. Η αναστρεψιμότητα δεν απαιτείται από τη λειτουργία - η αντίστροφη λειτουργία ενδέχεται να μην είναι γνωστή. Τα πλεονεκτήματα του δικτύου Feistel είναι η σχεδόν πλήρης σύμπτωση της αποκρυπτογράφησης με την κρυπτογράφηση (η μόνη διαφορά είναι η αντίστροφη σειρά των "pass keys" στο πρόγραμμα), γεγονός που διευκολύνει σημαντικά την υλοποίηση του υλικού. Η λειτουργία μεταστοιχείωσης ανακατεύει τα κομμάτια του μηνύματος σύμφωνα με κάποιο νόμο. Στις υλοποιήσεις υλικού, εφαρμόζεται τελετουργικά ως εμπλοκή αγωγών. Είναι οι πράξεις μεταστοιχείωσης που καθιστούν δυνατή την επίτευξη του "επιπτώσεις χιονοστιβάδας". Η διαδικασία μετάθεσης είναι γραμμική - f (a) xor f (b) == f (a xor b). Οι λειτουργίες αντικατάστασης εκτελούνται ως αντικατάσταση της τιμής ενός συγκεκριμένου μέρους του μηνύματος (συχνά 4, 6 ή 8 bits) με έναν τυπικό αριθμό που είναι άκαμπτα ενσωματωμένος στον αλγόριθμο με αναφορά σε μια σταθερή συστοιχία. Η λειτουργία υποκατάστασης εισάγει μη γραμμικότητα στον αλγόριθμο. Συχνά, η ευρωστία ενός αλγορίθμου, ειδικά για τη διαφορική κρυπτανάλυση, εξαρτάται από την επιλογή των τιμών στους πίνακες αναζήτησης (S-blocks). Τουλάχιστον, η παρουσία σταθερών στοιχείων S (x) = x, καθώς και η απουσία επιρροής κάποιου δυαδικού ψηφίου εισόδου σε οποιοδήποτε bit του αποτελέσματος θεωρείται ανεπιθύμητη - δηλαδή, το αποτέλεσμα bit είναι το ίδιο για όλα τα ζεύγη λέξεων εισόδου που διαφέρουν μόνο σε αυτό το bit. (Σχήμα 1). Εικόνα 1 - Τύποι πλήκτρων Έτσι, τα συμμετρικά κρυπτογραφικά συστήματα είναι κρυπτοσυστήματα στα οποία το ίδιο κλειδί χρησιμοποιείται για κρυπτογράφηση και αποκρυπτογράφηση. Ένα πολύ αποτελεσματικό μέσο ενίσχυσης της ισχύος κρυπτογράφησης είναι η συνδυασμένη χρήση διαφόρων μεθόδων κρυπτογράφησης. Το κύριο μειονέκτημα της συμμετρικής κρυπτογράφησης είναι ότι το μυστικό κλειδί πρέπει να είναι γνωστό τόσο στον αποστολέα όσο και στον παραλήπτη. © 2015-2019 ιστοσελίδα Μέθοδοι: επεξηγηματική και επεξηγηματική, μερική αναζήτηση. Εργασίες:

εκπαιδευτικό: αναπτύσσοντας: εκπαιδευτικό: Η προτεινόμενη εξέλιξη μπορεί να χρησιμοποιηθεί για μαθητές σε βαθμούς 7-9. Η παρουσίαση βοηθά να γίνει το υλικό οπτικό και προσβάσιμο. Η κοινωνία στην οποία ζει ένα άτομο, κατά την ανάπτυξή του, ασχολείται με την πληροφόρηση. Συσσωρεύεται, ανακυκλώνεται, αποθηκεύεται, μεταδίδεται. (Παρουσίαση 2) Και πρέπει όλοι να γνωρίζουν πάντα τα πάντα; Φυσικά όχι. Οι άνθρωποι πάντα προσπάθησαν να κρύψουν τα μυστικά τους. Σήμερα θα μάθετε για την ιστορία της ανάπτυξης μυστικής γραφής, να μάθετε τις απλούστερες μεθόδους κρυπτογράφησης. Θα μπορείτε να αποκρυπτογραφήσετε τα μηνύματα. Απλές τεχνικές κρυπτογράφησης χρησιμοποιήθηκαν και απέκτησαν κάποια διανομή ήδη στην εποχή των αρχαίων βασιλείων και στην αρχαιότητα. Η μυστική γραφή - η κρυπτογραφία - είναι της ίδιας ηλικίας με τη γραφή. Η ιστορία της κρυπτογραφίας έχει πάνω από μια χιλιετία. Η ιδέα της δημιουργίας κειμένων με μυστική έννοια και κρυπτογραφημένα μηνύματα είναι σχεδόν τόσο παλιά όσο και η τέχνη της γραφής. Υπάρχουν πολλά στοιχεία για αυτό. Πήλινο δισκίο από το Ugarit (Συρία) - ασκήσεις που διδάσκουν την αποκρυπτογράφηση της τέχνης (1200 π.Χ.). Η «Βαβυλωνιακή Θεοδίκη» από το Ιράκ είναι ένα παράδειγμα ακροστικής (μέσα 2ης χιλιετίας π.Χ.). Ένας από τους πρώτους συστηματικούς κρυφούς αναπτύχθηκε από τους αρχαίους Εβραίους. Αυτή η μέθοδος ονομάζεται tempura - "ανταλλαγή". Το απλούστερο από αυτά είναι το "Atbash", το αλφάβητο χωρίστηκε στη μέση, έτσι ώστε τα δύο πρώτα γράμματα, Α και Β, συνέπιπταν με τα δύο τελευταία γράμματα, Τ και S. Η χρήση του temur cipher μπορεί να βρεθεί στη Βίβλο. Αυτή η προφητεία του Ιερεμία, που έγινε στις αρχές του 6ου αιώνα π.Χ., περιέχει μια κατάρα σε όλους τους ηγεμόνες του κόσμου, τελειώνοντας με τον «βασιλιά του Σίσα» ο οποίος, όταν αποκρυπτογραφείται από τον κρυμμένο Atbash, αποδεικνύεται βασιλιάς της Βαβυλώνας. (Slide 3) Μια πιο έξυπνη μέθοδος κρυπτογράφησης επινοήθηκε στην αρχαία Σπάρτη κατά τη διάρκεια του Λυκούργου (V αιώνας π.Χ.). Η Stsitalla χρησιμοποιήθηκε για την κρυπτογράφηση του κειμένου - μια ράβδο κυλινδρικού σχήματος, πάνω στην οποία τυλίχθηκε μια ταινία περγαμηνής. Το κείμενο καταγράφηκε κατά γραμμή κατά μήκος του άξονα του κυλίνδρου, η ταινία ξετυλίχθηκε από τη ράβδο και μεταδόθηκε στον αποδέκτη της Scitalla με την ίδια διάμετρο. Αυτή η μέθοδος πραγματοποίησε τη μετάθεση των γραμμάτων του μηνύματος. Το κλειδί κρυπτογράφησης ήταν η διάμετρος του Scitalla. Ο ΑΡΙΣΤΟΤΕΛ ανακάλυψε μια μέθοδο για το άνοιγμα ενός τέτοιου κρυπτογράφου. Έχει εφεύρει τη συσκευή αποκρυπτογράφησης "Anti-Cittal". (Διαφάνεια 4) Quest "Ελέγξτε τον εαυτό σας" (Slide 5) Ο Έλληνας συγγραφέας POLYBII χρησιμοποίησε ένα σύστημα σηματοδότησης το οποίο χρησιμοποιήθηκε ως μέθοδος κρυπτογράφησης. Με αυτό, μπορείτε να μεταδώσετε απολύτως κάθε πληροφορία. Έγραψε τα γράμματα του αλφαβήτου σε ένα τετράγωνο τραπέζι και τα αντικατέστησε με συντεταγμένες. Η σταθερότητα αυτού του κρυπτογράφου ήταν μεγάλη. Ο κύριος λόγος για αυτό ήταν η δυνατότητα να αλλάζουμε συνεχώς την αλληλουχία των γραμμάτων στην πλατεία. (Σχήμα 6) Quest "Ελέγξτε τον εαυτό σας" (Slide 7) Η μέθοδος κρυπτογράφησης που προτάθηκε από τον YULI ZEZAREM και περιγράφεται από αυτόν στις "Σημειώσεις για τον Γαλλικό πόλεμο". Έχει ένα ειδικό ρόλο στη διατήρηση του μυστικού. (Διαφάνεια 8) Quest "Ελέγξτε τον εαυτό σας" (Παρουσίαση 9) Υπάρχουν πολλές τροποποιήσεις του κρυπτογράφου του Caesar. Ένας από αυτούς είναι ο αλγόριθμος κρυπτογράφησης του Gronsfeld (που δημιουργήθηκε το 1734 από τον Βέλγο Jose de Bronkhor, τον κοτ ντε Γκρόνσφελντ, στρατιωτικό και διπλωμάτη). Η κρυπτογράφηση είναι ότι το μέγεθος της μετατόπισης δεν είναι σταθερό, αλλά ορίζεται από ένα κλειδί (γάμμα). (Slide 10) Για το άτομο που μεταδίδει την κρυπτογράφηση, η αντίσταση αποκρυπτογράφησης είναι σημαντική. Αυτό το χαρακτηριστικό του κρυπτογράφου αποκαλείται κρυπτογραφική αντοχή. Η ενίσχυση της αντιστάσεως κρυπτογράφησης επιτρέπει στους κρυπτογράφους να έχουν πολλές αντικαταστάσεις αλφαβητικές ή πολυτιμότερες. Σε τέτοιους κρυπτογράφους, δεν αποδίδεται ένα, αλλά πολλά σύμβολα κρυπτογράφησης σε κάθε χαρακτήρα του ανοιχτού αλφάβητου. (Slide 11) Οι επιστημονικές μέθοδοι στην κρυπτογραφία εμφανίστηκαν για πρώτη φορά στις αραβικές χώρες. Την αραβική προέλευση και την ίδια την λέξη cipher (από την αραβική "φιγούρα"). Οι Άραβες ήταν οι πρώτοι που αντικατέστησαν γράμματα με αριθμούς για να προστατεύσουν το κείμενο πηγής. Ακόμη και στα παραμύθια "Χιλιάδες και μία νύχτες" λέγεται για μυστική γραφή και το νόημά της. Το πρώτο βιβλίο, ειδικά αφιερωμένο στην περιγραφή κάποιων κρυφών χαρακτήρων, εμφανίστηκε το 855, ονομάστηκε "Ένα βιβλίο για την μεγάλη φιλοδοξία του ανθρώπου να λύσει τα αινίγματα της αρχαίας γραφής". (Slide 12) Ο Ιταλός μαθηματικός και φιλόσοφος DZHEROLAMO CARDANO έγραψε ένα βιβλίο για τις λεπτότητες, στο οποίο υπάρχει ένα τμήμα για την κρυπτογραφία. Η συμβολή του στην επιστήμη της κρυπτογραφίας περιέχει δύο προτάσεις: Το πρώτο είναι να χρησιμοποιήσετε το απλό κείμενο ως το κλειδί. Δεύτερον, πρότεινε έναν κρυπτογραφημένο κωδικό, που τώρα ονομάζεται "Cardano Grid". Εκτός από αυτές τις προτάσεις, ο Cardano δίνει μια "απόδειξη" για τη δύναμη των ψηφιακών κρυπτογραφητών, με βάση τον αριθμό των πλήκτρων. Το πλέγμα Cardano είναι ένα φύλλο από συμπαγές υλικό, στο οποίο, σε ακανόνιστα διαστήματα, γίνονται ορθογώνιες εγκοπές για το ύψος μιας γραμμής και διαφορετικά μήκη. Επιβάλλοντας αυτό το πλέγμα σε ένα φύλλο χαρτιού γραφής, ήταν δυνατό να καταγράψει ένα μυστικό μήνυμα στις εγκοπές. Τα υπόλοιπα μέρη γεμίστηκαν με αυθαίρετο κείμενο που αποκρύπτει το μυστικό μήνυμα. Αυτή η μέθοδος κάλυψης χρησιμοποιήθηκε από πολλά διάσημα ιστορικά στοιχεία, τον Καρδινάλιο Richelieu στη Γαλλία και τον Ρώσο διπλωμάτη Α. Griboedov. Βάσει ενός τέτοιου πλέγματος, ο Cardano δημιούργησε έναν κρυπτογράφο μεταστοιχείωσης. (Διαφάνεια 13) Quest "Ελέγξτε τον εαυτό σας" (Slide 14) Ίδρυμα κρυπτογραφίας στη Ρωσία. Οι χρησιμοποιούμενες κρυφές ψηφίδες είναι οι ίδιες με τις δυτικές χώρες - μια συμβολική, αντικατάσταση, μεταλλαγή. Η ημερομηνία εμφάνισης της κρυπτογραφικής υπηρεσίας στη Ρωσία θα πρέπει να θεωρηθεί το έτος 1549 (η βασιλεία του Ivan IV), από τη στιγμή του σχηματισμού της "τάξης πρεσβείας" στην οποία υπήρχε ένας "ψηφιακός κλάδος". Ο Πέτρος I αναδιοργάνωσε πλήρως την κρυπτογραφική υπηρεσία, δημιουργώντας το "γραφείο της Πρεσβείας". Αυτή τη στιγμή, οι κωδικοί χρησιμοποιούνται για την κρυπτογράφηση, ως εφαρμογές στο "αλφάβητο κρυπτογράφησης". Στη περίφημη "περίπτωση του Τσαρέβιτς Αλεξέι" στα κατηγοριακά υλικά εμφανίστηκε και "ψηφιακά αλφάβητα". (Διαφάνεια 15) Quest "Ελέγξτε τον εαυτό σας" (Slide 16) Ο αιώνας του 19ου αιώνα έφερε πολλές νέες ιδέες στην κρυπτογραφία. Ο THOMAS JEFFERSON δημιούργησε ένα σύστημα κρυπτογράφησης που κατέχει μια ξεχωριστή θέση στην ιστορία της κρυπτογραφίας - το "κρυπτογραφικό δίσκο". Αυτός ο κρυπτογράφος εφαρμόστηκε χρησιμοποιώντας μια ειδική συσκευή, η οποία αργότερα ονομάστηκε κωδικοποιητής Jefferson. Το 1817, ο DESIUS WODSWORT σχεδίασε μια κρυπτογραφική συσκευή που εισήγαγε μια νέα αρχή στην κρυπτογραφία. Μια καινοτομία ήταν ότι έκανε αλφάβητα ανοικτών και κρυπτογραφημένων κειμένων διαφόρων διαστάσεων. Η συσκευή με την οποία ολοκλήρωσε αυτό ήταν ένας δίσκος, με δύο κινητούς δακτυλίους με αλφάβητα. Τα γράμματα και οι αριθμοί του εξωτερικού δακτυλίου ήταν αποσπώμενα και μπορούσαν να συναρμολογηθούν με οποιαδήποτε σειρά. Αυτό το σύστημα κρυπτογράφησης εφαρμόζει μια περιοδική πολυ-αλφαβητική αντικατάσταση. (Παρουσίαση 17) Υπάρχουν πολλοί τρόποι κωδικοποίησης των πληροφοριών. Ο αρχηγός του γαλλικού στρατού CHARLES BARBIER ανέπτυξε το 1819 ένα σύστημα κωδικοποίησης noctrume ecriture - μια νυχτερινή επιστολή. Το σύστημα χρησιμοποίησε κυρτά σημεία και παύλες, η έλλειψη ενός συστήματος είναι η πολυπλοκότητά του, καθώς δεν ήταν γράμματα που κωδικοποιούνται, αλλά ακούγονται. Ο LOUIS BRILE βελτίωσε το σύστημα, ανέπτυξε το δικό του κρυπτογράφημα. Τα βασικά του συστήματος αυτού χρησιμοποιούνται σήμερα. (Slide 18) Η SAMUEL MORZE ανέπτυξε το 1838 ένα σύστημα κωδικοποίησης χαρακτήρων χρησιμοποιώντας μια κουκκίδα και μια παύλα. Είναι επίσης ο εφευρέτης του τηλεγράφου (1837) - η συσκευή στην οποία χρησιμοποιήθηκε αυτό το σύστημα. Το πιο σημαντικό πράγμα σε αυτήν την εφεύρεση είναι ο δυαδικός κώδικας, δηλαδή, χρησιμοποιώντας μόνο δύο χαρακτήρες για κωδικοποίηση επιστολών. (Διαφάνεια 19) Quest "Ελέγξτε τον εαυτό σας" (Slide 20) Στα τέλη του 19ου αιώνα, η κρυπτογραφία άρχισε να αποκτά τα χαρακτηριστικά της ακριβούς επιστήμης, και όχι μόνο τις τέχνες, αρχίζει να μελετάται σε στρατιωτικές ακαδημίες. Ένας από αυτούς ανέπτυξε τον δικό του στρατιωτικό κώδικα πεδίου, που ονομάζεται "Γραμμή Saint-Cyr". Αυτό επέτρεψε να βελτιωθεί σημαντικά η αποτελεσματικότητα του έργου του κρυπτογράφου, για να διευκολυνθεί ο αλγόριθμος για την υλοποίηση του κρυπτογράφου Vigenère. Σε αυτή τη μηχανισμό των διαδικασιών κρυπτογράφησης-αποκρυπτογράφησης, οι συγγραφείς του χάρακα συμβάλλουν στην πρακτική κρυπτογραφία. Στην ιστορία της κρυπτογραφίας του XIX αιώνα το όνομα OGUSTA KERKGOFFFS ήταν χαραγμένο. Στη δεκαετία του '80 του 19ου αιώνα, δημοσίευσε το βιβλίο «Στρατιωτική κρυπτογραφία» με συνολικά 64 σελίδες, αλλά απομνημόνευσε το όνομά του στην ιστορία της κρυπτογραφίας. Εκθέτει 6 ειδικές απαιτήσεις για κρυπτογράφηση, δύο από τα οποία σχετίζονται με ισχυρή κρυπτογράφηση και τα υπόλοιπα με λειτουργικές ιδιότητες. Ένας από αυτούς ("ο συμβιβασμός του συστήματος δεν θα έπρεπε να προκαλεί ταλαιπωρία στους ανταποκριτές") έγινε γνωστή ως "κανόνας Kirkgoffs". Όλες αυτές οι απαιτήσεις εξακολουθούν να ισχύουν σήμερα. Τον 20ο αιώνα, η κρυπτογραφία έγινε ηλεκτρομηχανική, έπειτα ηλεκτρονική. Αυτό σημαίνει ότι οι ηλεκτρομηχανικές και οι ηλεκτρονικές συσκευές έχουν γίνει το κύριο μέσο μετάδοσης πληροφοριών. (Slide 21) Κατά το δεύτερο μισό του 20ου αιώνα, μετά την ανάπτυξη της βασικής βάσης της τεχνολογίας υπολογιστών, εμφανίστηκαν ηλεκτρονικοί κωδικοποιητές. Σήμερα είναι ηλεκτρονικοί κρυπτογράφοι που αποτελούν το συντριπτικό ποσοστό της κρυπτογράφησης. Πληρούν τις συνεχώς αυξανόμενες απαιτήσεις για αξιοπιστία και ταχύτητα κρυπτογράφησης. Στη δεκαετία του εβδομήντα, υπήρξαν δύο γεγονότα που επηρέασαν σοβαρά την περαιτέρω ανάπτυξη της κρυπτογραφίας. Πρώτον, εγκρίθηκε (και δημοσιεύθηκε!) Το πρώτο πρότυπο κρυπτογράφησης δεδομένων (DES), το οποίο "νομιμοποίησε" την αρχή Kerkgoffs στην κρυπτογραφία. Δεύτερον, μετά τη δουλειά των Αμερικανών μαθηματικών W. Diffie και M. Hellman, γεννήθηκε μια "νέα κρυπτογραφία" - μια κρυπτογραφία δημόσιου κλειδιού. (Διαφάνεια 22) Quest "Ελέγξτε τον εαυτό σας" (Slide 23) Ο ρόλος της κρυπτογράφησης θα αυξηθεί λόγω της επέκτασης των περιοχών εφαρμογής της: Για κάθε χρήστη ηλεκτρονικών μέσων ανταλλαγής πληροφοριών θα απαιτηθεί εξοικείωση με την κρυπτογραφία, οπότε η μελλοντική κρυπτογραφία θα γίνει «τρίτη παιδεία» μαζί με το «δεύτερο γραμματισμό» - δεξιότητες πληροφορικής και τεχνολογία πληροφοριών.Ποια κρυπτογράφηση είναι καλύτερη;

Πρόσθετες πηγές πληροφοριών

Κρυπτογράφηση εγγράφων στο σύννεφο. Εάν χρησιμοποιείτε αποθήκευση "cloud" όπως το Google Drive, το Dropbox, το OneDrive, το iCloud, τα αρχεία σας μπορούν να κλαπούν από κάποιον που έχει εξετάσει (ή έχει πάρει) τον κωδικό πρόσβασής σας ή εάν υπάρχει κάποια ευπάθεια στην ίδια την υπηρεσία. Επομένως, προτού τοποθετήσετε κάτι στο σύννεφο, κρυπτογράψτε το. Η εφαρμογή ενός τέτοιου συστήματος είναι ευκολότερη και πιο βολική με τη βοήθεια ενός βοηθητικού προγράμματος που δημιουργεί ένα φάκελο σε έναν υπολογιστή - τα τοποθετημένα έγγραφα κρυπτογραφούνται αυτόματα και προωθούνται στη μονάδα σύννεφων. Τέτοια, για παράδειγμα, είναι το Boxcryptor. Λιγότερο βολικό για χρήση για τις ίδιες εφαρμογές όπως το TrueCrypt - δημιουργώντας έναν ολόκληρο κρυπτογραφημένο τόμο που φιλοξενείται στο "σύννεφο".

Κρυπτογραφήστε όλη την κίνηση (όχι μόνο του προγράμματος περιήγησης) από τον υπολογιστή σας. Μπορεί να είναι χρήσιμο εάν πρέπει να χρησιμοποιήσετε μια μη δοκιμασμένη ανοικτή πρόσβαση στο δίκτυο - για παράδειγμα, μη κρυπτογραφημένο Wi-Fi σε δημόσιο χώρο. Εδώ θα πρέπει να χρησιμοποιήσετε το VPN: κάπως απλουστευμένο, αυτό είναι ένα κρυπτογραφημένο κανάλι που εκτείνεται από εσάς στον πάροχο VPN. Στο διακομιστή του παρόχου, η κίνηση αποκρυπτογραφείται και αποστέλλεται περαιτέρω στον προορισμό. Οι πάροχοι VPN μπορούν είτε να είναι ελεύθεροι (VPNbook.com, Freevpn.com, CyberGhostVPN.com) είτε να πληρώνονται - με διαφορετικές ταχύτητες πρόσβασης, χρόνο συνεδρίας κ.λπ. Το μεγάλο πλεονέκτημα μιας τέτοιας σύνδεσης είναι ότι για ολόκληρο τον κόσμο φαίνεται να πηγαίνετε στο διαδίκτυο από έναν διακομιστή VPN και όχι από τον υπολογιστή σας. Επομένως, εάν ο πάροχος VPN βρίσκεται εκτός Ρωσικής Ομοσπονδίας, θα έχετε πρόσβαση σε ιστότοπους που έχουν αποκλειστεί εντός της Ρωσικής Ομοσπονδίας.

Σε ανατύπωση των υλικών η αναφορά στην πηγή είναι υποχρεωτική.

οι χαρακτήρες ανακατεύονται έτσι ώστε κάθε χαρακτήρας να αντικατασταθεί από άλλο χαρακτήρα από αυτό το σετ. Μετά τη λειτουργία ανακατέματος, το σύμβολο αλλάζει ξανά m-Μπαταρίδα Μια συσκευή που υλοποιεί τον περιγραφόμενο αλγόριθμο με

οι χαρακτήρες ανακατεύονται έτσι ώστε κάθε χαρακτήρας να αντικατασταθεί από άλλο χαρακτήρα από αυτό το σετ. Μετά τη λειτουργία ανακατέματος, το σύμβολο αλλάζει ξανά m-Μπαταρίδα Μια συσκευή που υλοποιεί τον περιγραφόμενο αλγόριθμο με  αντιπροσωπεύεται από το σχέδιο. 10.10, όπου στον πίνακα ο κανόνας ανάμειξης των συμβόλων του συνόλου των

αντιπροσωπεύεται από το σχέδιο. 10.10, όπου στον πίνακα ο κανόνας ανάμειξης των συμβόλων του συνόλου των  αντικειμένων.

αντικειμένων.

διάφορες υποκαταστάσεις ή πιθανά μοντέλα που συνδέονται με αυτά. Σε σχέση με αυτό με μεγάλες αξίες m Το έργο του κρυπτοαναλύτη καθίσταται υπολογιστικά σχεδόν αδύνατο. Για παράδειγμα, πότε

διάφορες υποκαταστάσεις ή πιθανά μοντέλα που συνδέονται με αυτά. Σε σχέση με αυτό με μεγάλες αξίες m Το έργο του κρυπτοαναλύτη καθίσταται υπολογιστικά σχεδόν αδύνατο. Για παράδειγμα, πότε  Ο αριθμός των πιθανών υποκαταστάσεων ορίζεται ως

Ο αριθμός των πιθανών υποκαταστάσεων ορίζεται ως  δηλ. είναι ένας αστρονομικός αριθμός. Προφανώς, με παρόμοιο νόημα m αυτή τη μετατροπή χρησιμοποιώντας μπλοκ υποκατάστασης

(υποκατάσταση

μπλοκ,

S-Block) μπορεί να θεωρηθεί ότι έχει πρακτικό απόρρητο. Ωστόσο, η πρακτική εφαρμογή του είναι σχεδόν αδύνατη, δεδομένου ότι προϋποθέτει την ύπαρξη

δηλ. είναι ένας αστρονομικός αριθμός. Προφανώς, με παρόμοιο νόημα m αυτή τη μετατροπή χρησιμοποιώντας μπλοκ υποκατάστασης

(υποκατάσταση

μπλοκ,

S-Block) μπορεί να θεωρηθεί ότι έχει πρακτικό απόρρητο. Ωστόσο, η πρακτική εφαρμογή του είναι σχεδόν αδύνατη, δεδομένου ότι προϋποθέτει την ύπαρξη  ενώσεις.

ενώσεις. είναι γραμμική εάν. Ας υποθέσουμε

είναι γραμμική εάν. Ας υποθέσουμε  και