Είδη κρυπτογράφησης

ΥΠΟΥΡΓΕΙΟ ΠΑΙΔΕΙΑΣ ΚΑΙ ΕΠΙΣΤΗΜΗΣ ΤΗΣ ΡΩΣΙΚΗΣ ΟΜΟΣΠΟΝΔΙΑΣ ΟΜΟΣΠΟΝΔΙΑΚΟ ΚΡΑΤΟΣ ΕΚΠΑΙΔΕΥΤΙΚΟ ΙΔΡΥΜΑ ΥΨΗΛΗΣ ΕΠΑΓΓΕΛΜΑΤΙΚΗΣ ΕΚΠΑΙΔΕΥΣΗΣ

"ΝΟΤΙΟ ΟΜΟΣΠΟΝΔΙΑΚΟ ΠΑΝΕΠΙΣΤΗΜΙΟ"

ΤΕΧΝΟΛΟΓΙΚΟ ΙΝΣΤΙΤΟΥΤΟ ΝΟΤΙΟΥ ΟΜΟΣΠΟΝΔΙΑΚΟΥ ΠΑΝΕΠΙΣΤΗΜΙΟΥ ΣΤΟ ΤΑΓΑΝΟΡΟ Τμήμα Τμήματος Πληροφορικής

"Κρυπτογραφία και τύποι κρυπτογράφησης"

art. gr. Ι-21

Ολοκληρώθηκε: V.I. Mishchenko Έλεγχος: E.A. Maro Taganrog - 2012

Εισαγωγή

1. Ιστορία της κρυπτογραφίας

1.1 Εμφάνιση κρυφού

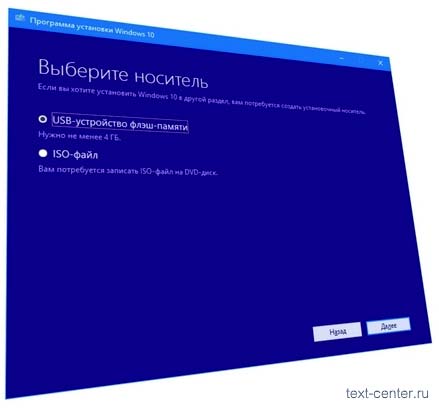

1.2 Εξέλιξη της κρυπτογραφίας

2. Κρυπτοανάλυση

2.1 Χαρακτηριστικά δημοσιεύσεις

2.2 Φυσικές ιδιότητες κειμένου

2.3 Κριτήρια για τον προσδιορισμό της φυσικότητας

3. Συμμετρική κρυπτογράφηση

4. Ασύμμετρη κρυπτογράφηση

Συμπέρασμα

Εισαγωγή Ως μέρος της εκπαιδευτικής πρακτικής, επέλεξα το θέμα "Κρυπτογραφία και τύποι κρυπτογράφησης". Κατά τη διάρκεια της εργασίας, εξετάστηκαν ζητήματα όπως το ιστορικό της εμφάνισης της κρυπτογραφίας, η εξέλιξή της και οι τύποι κρυπτογράφησης. Αναθεώρησα τους υπάρχοντες αλγόριθμους κρυπτογράφησης, με αποτέλεσμα να σημειωθεί ότι η ανθρωπότητα δεν στέκεται ακίνητη και συνεχώς έρχεται με διάφορους τρόπους αποθήκευσης και προστασίας των πληροφοριών.

Το ζήτημα της προστασίας πολύτιμων πληροφοριών με την τροποποίηση του, αποκλείοντας την ανάγνωσή του από ένα άγνωστο άτομο, έχει ενοχλεί τα καλύτερα ανθρώπινα μυαλά από τους αρχαιότερους χρόνους. Η ιστορία της κρυπτογράφησης έχει σχεδόν την ίδια ηλικία με την ιστορία της ανθρώπινης ομιλίας. Επιπλέον, το ίδιο το γράμμα ήταν από μόνο του ένα κρυπτογραφικό σύστημα, αφού στις αρχαίες κοινωνίες μόνο λίγοι από αυτούς είχαν τέτοιες γνώσεις. Τα ιερά χειρόγραφα διαφόρων αρχαίων κρατών είναι παραδείγματα αυτού.

Από τότε που η γραφή έγινε ευρέως διαδεδομένη, η κρυπτογραφία έγινε μια εντελώς ανεξάρτητη επιστήμη. Τα πρώτα κρυπτογραφικά συστήματα βρίσκονται στην αρχή της εποχής μας. Για παράδειγμα, ο Julius Caesar χρησιμοποίησε έναν συστηματικό κώδικα στην προσωπική του αλληλογραφία, η οποία αργότερα ονομάστηκε μετά από αυτόν.

Τα συστήματα κρυπτογράφησης έλαβαν σοβαρή ανάπτυξη στην εποχή του πρώτου και δεύτερου παγκόσμιου πολέμου. Ξεκινώντας από την πρώιμη μεταπολεμική περίοδο μέχρι σήμερα, η εμφάνιση των σύγχρονων υπολογιστικών συσκευών επιτάχυνε τη δημιουργία και τη βελτίωση των μεθόδων κρυπτογράφησης.

Γιατί το ζήτημα της χρήσης μεθόδων κρυπτογράφησης σε υπολογιστικά συστήματα (VS) έχει γίνει ιδιαίτερα σημαντικό στην εποχή μας;

Πρώτον, διευρύνθηκε το πεδίο εφαρμογής των δικτύων ηλεκτρονικών υπολογιστών, όπως το World Wide Web, με τη βοήθεια των οποίων μεταδίδονται τεράστιες πληροφορίες κρατικού, στρατιωτικού, εμπορικού και προσωπικού χαρακτήρα που εμποδίζουν την πρόσβαση τρίτων σε αυτό.

Δεύτερον, η εμφάνιση σύγχρονων υπερ-τροφοδοτούμενων υπολογιστών, προηγμένων τεχνολογιών δικτύων και νευρωνικών υπολογιστών καθιστά δυνατή τη διάκριση των συστημάτων κρυπτογράφησης χθες που κρίθηκαν απολύτως ασφαλή.

1. Η ιστορία της κρυπτογραφίας Με την εμφάνιση του ίδιου του ανθρώπινου πολιτισμού, έχει προκύψει η ανάγκη να μεταφέρονται πληροφορίες στους σωστούς ανθρώπους έτσι ώστε να μην γνωστοποιούνται σε τρίτους. Αρχικά, οι χρήστες χρησιμοποίησαν μόνο φωνή και χειρονομίες για να μεταδώσουν μηνύματα.

Με την έλευση της γραφής, το θέμα της διασφάλισης της μυστικότητας και της αυθεντικότητας των μηνυμάτων εκπομπής έχει καταστεί ιδιαίτερα σημαντικό. Ως αποτέλεσμα, μετά την εφεύρεση της γραφής, προέκυψε η τέχνη της κρυπτογραφίας, η μέθοδος της "κρυφής γραφής" - μιας σειράς τεχνικών που αποσκοπούσαν στη συγκεκαλυμμένη μεταφορά των ηχογραφημένων μηνυμάτων από ένα ξεκίνημα άτομο σε άλλο.

Η ανθρωπότητα εφευρέθηκε ένα σημαντικό αριθμό τεχνολογιών μυστικής γραφής, ειδικότερα συμπαθητικό μελάνι, εξαφανίζοντας σύντομα αφού έγραψαν το κείμενο ή αόρατο από την αρχή, "διαλύοντας" πολύτιμες πληροφορίες σε κείμενο μεγάλης κλίμακας με εντελώς «αλλοδαπό» νόημα, προετοιμάζοντας μηνύματα με περίεργα ακατανόητα σύμβολα.

Η κρυπτογράφηση προέκυψε ακριβώς ως πρακτικό θέμα, το οποίο μελετά και αναπτύσσει μεθόδους κρυπτογράφησης πληροφοριών, δηλαδή κατά τη μεταφορά μηνυμάτων, δεν κρύβει το γεγονός της μετάδοσης, αλλά καθιστά το κείμενο του μηνύματος απρόσιτο για ανάγνωση από άτομα που δεν έχουν εντολή. Για το σκοπό αυτό, το κείμενο του μηνύματος θα πρέπει να καταγράφεται κατά τρόπον ώστε κανείς να μην μπορεί να εξοικειωθεί με το περιεχόμενό του, εκτός από τους ίδιους τους αποδέκτες.

Η εμφάνιση των πρώτων ηλεκτρονικών υπολογιστών στα μέσα του 20ου αιώνα άλλαξε σημαντικά την κατάσταση - η πρακτική κρυπτογράφηση έκανε ένα τεράστιο άλμα στην ανάπτυξή της και ένας τέτοιος όρος "κρυπτογραφία" ξεπέρασε την αρχική της έννοια - "μυστικό γράψιμο", "μυστικό γράμμα". Σήμερα, το θέμα αυτό συνδυάζει μεθόδους προστασίας πληροφοριών με απολύτως ετερογενή χαρακτήρα, με βάση τη μετατροπή δεδομένων με χρήση μυστικών αλγορίθμων, συμπεριλαμβανομένων αλγορίθμων που χρησιμοποιούν διάφορες μυστικές παραμέτρους.

1.1 Η εμφάνιση των κρυπτογραφημάτων Κάποια από τα κρυπτογραφικά συστήματα έχουν έρθει σε μας από την πιο πυκνή αρχαιότητα. Πιθανότατα γεννήθηκαν ταυτόχρονα με τη γραφή την 4η χιλιετία π.Χ. Μέθοδοι μυστικής αλληλογραφίας εφευρέθηκαν ανεξάρτητα σε πολλά αρχαία κράτη, όπως η Αίγυπτος, η Ελλάδα και η Ιαπωνία, αλλά η λεπτομερής σύνθεση της κρυπτολογίας τους είναι τώρα άγνωστη. Τα κρυπτογραφήματα είναι ακόμη και στην αρχαιότητα, αν και λόγω της ιδεογραφικής γραφής που χρησιμοποιήθηκε στον αρχαίο κόσμο με τη μορφή σχηματοποιημένων εικονογραμμάτων, ήταν μάλλον πρωτόγονοι. Οι Σουμέριοι, προφανώς, χρησιμοποίησαν την τέχνη της μυστικής γραφής.

Ένας αριθμός αργιλοπλαστικών δισκίων βρέθηκαν από αρχαιολόγους, όπου το πρώτο ρεκόρ ήταν συχνά λερωμένο με ένα παχύ στρώμα πηλού, πάνω στο οποίο κατασκευάστηκε το δεύτερο ρεκόρ. Η εμφάνιση τέτοιων περίεργων δισκίων θα μπορούσε να δικαιολογηθεί και να κρυφτεί και να ανακυκλωθεί. Δεδομένου ότι ο αριθμός των χαρακτήρων σε μια ιδεογραφική επιστολή αριθμούσε περισσότερους από χίλιους, η απομνημόνευσή τους εξακολουθούσε να είναι ένα μάλλον δύσκολο έργο - δεν ήταν θέμα κρυπτογράφησης. Ωστόσο, οι κώδικες που εμφανίστηκαν ταυτόχρονα με τα λεξικά ήταν πολύ οικείοι στη Βαβυλώνα και στο Ασσυρικό κράτος και οι αρχαίοι Αιγύπτιοι χρησιμοποίησαν τουλάχιστον τρία συστήματα κρυπτογράφησης. Με την προέλευση της φωνητικής γραφής, η γραφή απλοποιήθηκε αμέσως. Στο παλαιό σεμιτικό αλφάβητο της 2ης χιλιετίας π.Χ., υπήρχαν μόνο περίπου 30 σημάδια. Υποδείκνυαν τα συμφώνια, καθώς και μερικούς φωνήενους ήχους και συλλαβές. Η απλούστευση της γραφής οδήγησε στην ανάπτυξη της κρυπτογράφησης και της κρυπτογράφησης.

Ακόμη και στα βιβλία της Βίβλου μπορούμε να βρούμε παραδείγματα κρυπτογράφησης, αν και σχεδόν κανείς δεν τα παρατηρεί. Στο βιβλίο του προφήτη Ιερεμία (22,23), διαβάζουμε: "... και ο βασιλιάς της Σάσα θα πιει μετά από αυτούς." Αυτός ο βασιλιάς και μια τέτοια βασιλεία δεν υπήρχαν - ήταν πραγματικά λάθος του συγγραφέα; Όχι, είναι μερικές φορές τα ιερά εβραϊκά χειρόγραφα κρυπτογραφημένα με τακτική αντικατάσταση. Αντί του πρώτου γράμματος του αλφαβήτου, γράφτηκε το τελευταίο γράμμα, αντί του δεύτερου, του τελευταίου αλλά και ούτω καθεξής. Αυτός ο παλιός τρόπος κρυπτογραφίας ονομάζεται atbash. Διαβάζοντας μαζί του τη λέξη CESSAH, στην αρχική γλώσσα έχουμε τη λέξη BABYLON και ολόκληρη η έννοια του βιβλικού χειρόγραφου μπορεί να γίνει κατανοητή και από εκείνους που δεν πιστεύουν τυφλά στην αλήθεια της γραφής.

1.2 Εξέλιξη της κρυπτογραφίας Η ανάπτυξη της κρυπτογράφησης στον εικοστό αιώνα ήταν πολύ γρήγορη, αλλά εντελώς άνιση. Εξετάζοντας την ιστορία της ανάπτυξής της ως συγκεκριμένου τομέα ανθρώπινης δραστηριότητας, μπορούμε να διακρίνουμε τρεις βασικές περιόδους.

Η αρχική. Ασχολήθηκα μόνο με τις κρυφές μάρκες. Ξεκίνησε σε βαθιά αρχαιότητα και τελείωσε μόνο στα τέλη της δεκαετίας του '30 του εικοστού αιώνα. Κατά τη διάρκεια αυτής της περιόδου, η μυστική γραφή έχει καλύψει μακρύ δρόμο από τη μαγική τέχνη των προϊστορικών ιερέων στο καθημερινό εφαρμοσμένο επάγγελμα των μυστικών εργαζομένων γραφείων.

Μια περαιτέρω περίοδος μπορεί να διαπιστωθεί με τη δημιουργία και τη γενίκευση της εφαρμογής μηχανικών, τότε ηλεκτρομηχανικών και τελικά ηλεκτρονικών συσκευών κρυπτογραφίας, η δημιουργία ολόκληρων δικτύων κρυπτογραφημένης επικοινωνίας.

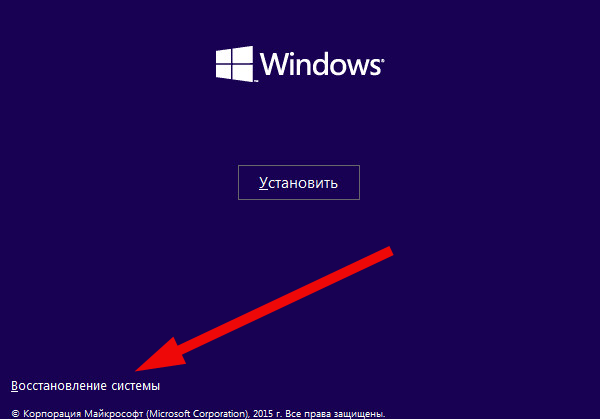

Η γενίκευση της τρίτης περιόδου ανάπτυξης της κρυπτογράφησης θεωρείται συνήθως το 1976, κατά την οποία οι Αμερικανοί μαθηματικοί Diffie και Hellman εφευρέθηκαν έναν ουσιαστικά νέο τρόπο οργάνωσης κρυπτογραφημένης επικοινωνίας που δεν απαιτεί προηγούμενη παροχή συνδρομητών με μυστικά κλειδιά - την λεγόμενη κρυπτογράφηση δημόσιου κλειδιού. Ως αποτέλεσμα, τα κρυπτογραφικά συστήματα που βασίζονται στη μέθοδο που εφευρέθηκε από τον Shannon στη δεκαετία του 1940 άρχισαν να εμφανίζονται. Πρότεινε να δημιουργήσει έναν κρυπτογράφο με τέτοιο τρόπο ώστε η αποκωδικοποίησή του να ήταν ισοδύναμη με την επίλυση ενός πολύπλοκου μαθηματικού προβλήματος που απαιτεί υπολογισμό που θα υπερέβαινε τις δυνατότητες των σύγχρονων συστημάτων ηλεκτρονικών υπολογιστών. Αυτή η περίοδος ανάπτυξης κρυπτογράφησης χαρακτηρίζεται από την εμφάνιση πλήρως αυτοματοποιημένων κρυπτογραφημένων συστημάτων επικοινωνίας στα οποία οποιοσδήποτε χρήστης κατέχει τον προσωπικό κωδικό του για επαλήθευση, το αποθηκεύει π.χ. σε μαγνητική κάρτα ή οπουδήποτε αλλού και το παρουσιάζει κατά τη διάρκεια της εξουσιοδότησης στο σύστημα και όλα τα άλλα συμβαίνουν αυτόματα.

2. Κρυπτοαναλύσεις Υπάρχει τεράστιο χάσμα μεταξύ των μεθόδων κρυπτογράφησης με μη αυτόματο τρόπο και με υπολογιστή. Τα χειρόγραφα είναι πολύ διαφορετικά και μπορούν να είναι τα πιο εκπληκτικά. Επιπλέον, τα μηνύματα που κρυπτογραφούν είναι αρκετά σύντομα και σύντομα. Ως εκ τούτου, η πειρατεία τους γίνεται πολύ πιο αποτελεσματικά από τους ανθρώπους παρά από τα μηχανήματα. Οι κρυπτογραφίες υπολογιστών είναι πιο στερεότυπες, μαθηματικά πολύ περίπλοκες και προορίζονται για την κρυπτογράφηση μηνυμάτων μεγάλου μήκους. Φυσικά, η χειρωνακτική προσπάθεια επίλυσής τους δεν αξίζει καν να δοκιμάσει. Παρ 'όλα αυτά, οι κρυπτοαναλυτές διαδραματίζουν πρωταγωνιστικό ρόλο σε αυτόν τον τομέα, είναι διοικητές μιας κρυπτογραφικής επίθεσης, παρά το γεγονός ότι η ίδια η μάχη διεξάγεται μόνο από υλικό και λογισμικό. Η υποεκτίμηση αυτού του φαινομένου οδήγησε στο φιάσκο των κρυπτογραφητών της μηχανής κρυπτογράφησης Enigma κατά τη διάρκεια του Δευτέρου Παγκοσμίου Πολέμου.

Ο τύπος κρυπτογράφησης και η γλώσσα του μηνύματος είναι σχεδόν πάντα γνωστοί. Μπορούν να πούν καλά το αλφάβητο και τα στατιστικά χαρακτηριστικά της κρυπτογραφίας. Ωστόσο, οι πληροφορίες σχετικά με τη γλώσσα και τον τύπο του κρυπτογράφου συχνά αποκαλύπτονται από πηγές πρακτόρων. Η κατάσταση αυτή είναι λίγο σαν να σπάσει σε ένα ασφαλές: αν ο "διαρρήκτης" δεν γνωρίζει εκ των προτέρων το σχεδιασμό του ασφαλούς που πρέπει να σπάσει, το οποίο φαίνεται αρκετά απίθανο, το εντοπίζει γρήγορα με την εμφάνισή του, το λογότυπο της εταιρείας. Από αυτή την άποψη, το μόνο άγνωστο είναι το κλειδί που πρέπει να ξεπεραστεί. Η δυσκολία έγκειται στο γεγονός ότι με τον ίδιο ακριβώς τρόπο, όπως δεν μπορούν όλες οι ασθένειες να θεραπευτούν από το ίδιο φάρμακο και για κάποιο από αυτά υπάρχουν συγκεκριμένα μέσα και συγκεκριμένοι τύποι κρυφών κρυστάλλων ραγίζονται μόνο με τις δικές τους μεθόδους.

2.1 Χαρακτηριστικά των μηνυμάτων Μηνύματα, ανεξάρτητα από το πόσο περίπλοκα είναι αυτά, είναι πολύ πιθανό να φανταστούμε με τη μορφή οποιασδήποτε σειράς χαρακτήρων. Αυτά τα σύμβολα πρέπει να ληφθούν από ένα προκαθορισμένο σύνολο, για παράδειγμα, από το ρωσικό αλφάβητο ή από μια παλέτα χρωμάτων (κόκκινο, κίτρινο, πράσινο). Διαφορετικοί χαρακτήρες μπορούν να εμφανιστούν σε μηνύματα με διαφορετική συχνότητα. Από αυτή την άποψη, ο όγκος των πληροφοριών που μεταδίδονται από διαφορετικούς χαρακτήρες μπορεί να είναι διαφορετικός. Με την έννοια που πρότεινε ο Shannon, ο όγκος των πληροφοριών καθορίζεται από τη μέση τιμή των αριθμών των πιθανών ερωτήσεων με τις απαντήσεις ΝΑΙ και ΟΧΙ προκειμένου να προβλεφθεί το επόμενο σημείο στο μήνυμα. Εάν οι χαρακτήρες στο κείμενο είναι διατεταγμένοι σε μια ακολουθία που δεν εξαρτάται ο ένας από τον άλλο, τότε ο μέσος όρος των πληροφοριών σε ένα τέτοιο μήνυμα ανά σύμβολο είναι:

όπου Pi είναι η συχνότητα εμφάνισης του σημείου i, και Ld είναι ο δυαδικός λογάριθμος. Πρέπει να σημειωθούν τρία φαινόμενα μιας τέτοιας κατανομής πληροφοριών.

Είναι εντελώς ανεξάρτητη από τη σημασιολογία, την έννοια του μηνύματος, και μπορεί να χρησιμοποιηθεί, ακόμη και σε μια κατάσταση όπου το ακριβές νόημα δεν είναι απολύτως σαφές. Υπονοεί την έλλειψη εξάρτησης από την πιθανότητα εκδήλωσης συμβόλων στην προκαταρκτική τους ιστορία.

Το σύστημα χαρακτήρων στο οποίο μεταφράζεται το μήνυμα, δηλαδή η γλώσσα, η μέθοδος κρυπτογράφησης, είναι γνωστό.

Σε ποιες μονάδες μετράται η τιμή του όγκου πληροφοριών Shannon; Πιθανότατα η απάντηση σε μια τέτοια ερώτηση μπορεί να δοθεί από το θεώρημα κρυπτογράφησης, το οποίο δηλώνει ότι οποιοδήποτε μήνυμα μπορεί να κρυπτογραφηθεί με τα σύμβολα 0 και 1 με τέτοιο τρόπο ώστε η προκύπτουσα ποσότητα πληροφοριών να είναι αυθαίρετα κοντά στο N. Αυτό το θεώρημα μας επιτρέπει να καθορίσουμε μια μονάδα πληροφοριών - αυτό είναι λίγο.

2.2 Ιδιότητες του φυσικού κειμένου Τώρα ας δούμε καθαρά έναν τρόπο να εφαρμόσουμε τη γνώση των φυσικών χαρακτηριστικών κειμένου σε ανάγκες κρυπτογράφησης. Είναι απαραίτητο να προσδιορίσουμε με κομμάτι του κειμένου τι είναι από μόνο του - ένα μήνυμα που φέρει ένα νόημα ή απλά μια ακολουθία τυχαίων χαρακτήρων. Ορισμένες μέθοδοι κρυπτογραφίας πρέπει να χαραχθούν σε έναν υπολογιστή χρησιμοποιώντας μια απλή αναζήτηση κλειδιών και η χειροκίνητη προσπάθεια πάνω από χίλια κομμάτια κειμένου την ημέρα είναι απλά αδύνατη και η ταχύτητα αναζήτησης είναι πολύ μικρή. Ως εκ τούτου, είναι απαραίτητο να υλοποιηθεί μια τέτοια εργασία χρησιμοποιώντας έναν υπολογιστή.

Ας υποθέσουμε ότι πρέπει να λύσουμε περίπου ένα δισεκατομμύριο κλειδιά σε έναν υπολογιστή με ταχύτητα χίλια κλειδιά ανά δευτερόλεπτο. Θα μας πάρει περίπου δέκα ημέρες. Σε αυτή την περίπτωση, κινδυνεύουμε τελείως να πέσουμε σε δύο άκρα. Εάν είμαστε πολύ προσεκτικοί στις εκτιμήσεις μας, ένα μέρος των ασαφών αποσπασμάτων κειμένου θα οριστούν ως μηνύματα και θα επιστραφούν στο άτομο. Ένα τέτοιο σφάλμα ονομάζεται συχνά "ψευδής συναγερμός" ή ένα λάθος του πρώτου είδους.

Εάν ο όγκος τέτοιων λαθών είναι πάνω από χίλιες ημερησίως, το άτομο που κάθεται στον υπολογιστή θα κουραστεί και μπορεί να συνεχίσει να ελέγχει τα αποσπάσματα κειμένου απρόσεκτα. Αυτό σημαίνει ότι είναι δυνατή η πραγματοποίηση ενός μόνο σφάλματος αυτού του είδους ανά 100.000 επιταγές. Στο άλλο άκρο, εάν δεν δοθεί προσοχή στη δοκιμή, τότε είναι πολύ πιθανό να παραλείψετε ένα σημαντικό κείμενο και στο τέλος μιας πλήρους αναζήτησης θα πρέπει να επαναληφθεί ξανά. Για να μην υπάρχει κίνδυνος να επαναληφθεί ολόκληρο το εύρος της εργασίας, μπορούν να επιτραπούν και σφάλματα του δεύτερου είδους, που ονομάζονται επίσης "passage passes", μόνο σε μία περίπτωση των 100 ή 1000.

2.3 Κριτήρια για τον προσδιορισμό της φυσικότητας Το πιο απλό με την πρώτη ματιά κριτήριο που μπορεί να έρθει στο μυαλό είναι η χρήση του αλφάβητου του θραύσματος του μηνύματος. Λαμβάνοντας υπόψη ότι θεωρητικά υπάρχουν μόνο σημεία στίξης, αριθμοί, κεφαλαία και πεζά ρωσικά γράμματα στο κείμενο, στο κείμενο ενός αποσπάσματος μηνύματος δεν μπορεί να βρεθεί περισσότερο από το ήμισυ του πίνακα κωδικών ASCII.

Αυτό σημαίνει ότι εάν συναντήσετε ένα μη έγκυρο σύμβολο σε ένα κομμάτι κειμένου σε έναν υπολογιστή, μπορείτε σίγουρα να δηλώσετε ότι δεν έχει νόημα - τα λάθη του δεύτερου είδους αποκλείονται πρακτικά με ένα καλά λειτουργούντα κανάλι επικοινωνίας.

Προκειμένου να μειωθεί η θεωρητική πιθανότητα "ψευδών συναγερμών" στην τιμή που υποδεικνύεται στο προηγούμενο άρθρο, χρειαζόμαστε το θραύσμα του μηνύματος να αποτελείται από τουλάχιστον είκοσι τρεις χαρακτήρες. Η ερώτηση καθίσταται πιο περίπλοκη εάν ο χρησιμοποιούμενος κώδικας των γραμμάτων δεν είναι περιττός, όπως η αναπαράσταση ASCII του ρωσικού κειμένου, αλλά περιέχει ακριβώς όσους χαρακτήρες υπάρχουν στο αλφάβητο.

Σε αυτή την περίπτωση, θα πρέπει να εισαγάγουμε την αξιολόγηση στις θεωρητικές δυνατότητες να χτυπήσουμε τους χαρακτήρες στο κείμενο. Προκειμένου να διασφαλιστεί η πιθανότητα σφαλμάτων του πρώτου και του δεύτερου είδους που έγιναν δεκτά από εμάς, κατά την αξιολόγηση της μέγιστης πιθανής αξιοπιστίας είναι απαραίτητη η ανάλυση περίπου 100 χαρακτήρων και η ανάλυση της δυνατότητας ικανοποίησης των ψηφίων μειώνει ελαφρά μόνο αυτή την τιμή.

Επομένως, σύντομα αποσπάσματα μηνυμάτων με μεγάλο μέγεθος κλειδιού είναι γενικά σχεδόν αδύνατο να αποκωδικοποιηθούν χωρίς αμφιβολία, αφού τα τυχαία κομμάτια του κειμένου που εμφανίζονται μπορούν εύκολα να συμπίπτουν με σημαντικές φράσεις. Το ίδιο πρόβλημα πρέπει να λυθεί όταν ελέγχεται η ποιότητα της κρυπτογράφησης. Σε αυτήν την περίπτωση, ωστόσο, η πιθανότητα ενός ψεύτικου συναγερμού μπορεί να αυξηθεί πλήρως κάνοντας όχι περισσότερο από ένα χιλιοστό, με την ίδια πιθανότητα να αγνοήσει ένα κομμάτι ενός μηνύματος. Αυτό θα μας επιτρέψει να περιοριστούμε στον έλεγχο των κειμένων μόνο είκοσι τριάντα χαρακτήρες.

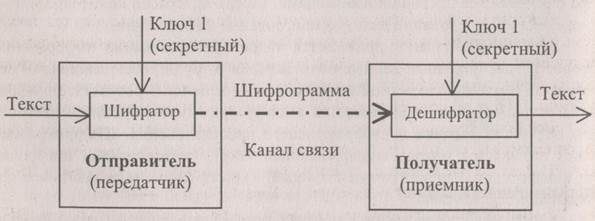

3. Συμμετρική κρυπτογράφηση Τα συμμετρικά κρυπτοσυστήματα (επίσης συμμετρική κρυπτογράφηση, συμμετρικά ψηφιακά κρυπτογράφηση) είναι μια μέθοδος κρυπτογράφησης στην οποία το ίδιο κρυπτογραφικό κλειδί χρησιμοποιείται για κρυπτογράφηση και αποκρυπτογράφηση. Πριν από την εφεύρεση των ασύμμετρων σχημάτων κρυπτογράφησης, η συμμετρική κρυπτογράφηση ήταν η μοναδική μέθοδος που υπήρχε. Το κλειδί του αλγορίθμου πρέπει να παραμένει μυστικό και από τα δύο μέρη. Ο αλγόριθμος κρυπτογράφησης επιλέγεται από τα μέρη πριν από την ανταλλαγή μηνυμάτων.

Επί του παρόντος, τα συμμετρικά ψηφιακά ψηφία είναι:

Αποκλείστε τις κρυφές μνήμες. Επεξεργάζονται πληροφορίες σε μπλοκ ορισμένου μήκους (συνήθως 64, 128 bits), εφαρμόζοντας το κλειδί στο μπλοκ με την προκαθορισμένη σειρά, κατά κανόνα, με διάφορους κύκλους ανάμιξης και υποκατάστασης, που ονομάζονται γύροι. Το αποτέλεσμα της επανάληψης των γύρων είναι ένα φαινόμενο χιονοστιβάδας - μια αυξανόμενη απώλεια αντιστοιχίας των δυαδικών ψηφίων μεταξύ μπλοκ ανοιχτών και κρυπτογραφημένων δεδομένων.

Οι κρυπτογραφητές ρεύματος στους οποίους πραγματοποιείται κρυπτογράφηση σε κάθε bit ή byte του αρχικού (ανοιχτού) κειμένου χρησιμοποιώντας το gamming. Ο κρυπτογράφος ροής μπορεί εύκολα να δημιουργηθεί με βάση ένα μπλοκ (για παράδειγμα, GOST 28 147-89 στη λειτουργία gamming) που ξεκίνησε σε έναν ειδικό τρόπο.

Τα περισσότερα συμμετρικά ψηφιακά ψηφία χρησιμοποιούν έναν σύνθετο συνδυασμό μεγάλου αριθμού μεταλλαγών και παραλλαγών. Πολλοί τέτοιοι ψηφιακοί επεξεργαστές εκτελούνται σε διάφορες (μερικές φορές μέχρι 80) περάσματα, χρησιμοποιώντας το "κλειδί" για κάθε πέρασμα. Το σύνολο των "κλειδιών περάσματος" για όλα τα περάσματα ονομάζεται "βασικό πρόγραμμα" (πρόγραμμα κλειδιών). Κατά κανόνα, δημιουργείται από ένα κλειδί, εκτελώντας ορισμένες πράξεις πάνω του, συμπεριλαμβανομένων των μεταλλαγών και των υποκαταστάσεων.

Ένας τυπικός τρόπος για την κατασκευή συμμετρικών αλγορίθμων κρυπτογράφησης είναι το δίκτυο Feistel. Ο αλγόριθμος δημιουργεί ένα σχήμα κρυπτογράφησης βασισμένο στη συνάρτηση F (D, K), όπου το D είναι ένα τμήμα των δεδομένων, το μισό μέγεθος του μπλοκ κρυπτογράφησης και το K είναι το "κλειδί διέλευσης" για αυτό το πέρασμα. Η αναστρεψιμότητα δεν απαιτείται από τη λειτουργία - η αντίστροφη λειτουργία ενδέχεται να μην είναι γνωστή. Τα πλεονεκτήματα του δικτύου Feistel είναι η σχεδόν πλήρης σύμπτωση της αποκρυπτογράφησης με την κρυπτογράφηση (η μόνη διαφορά είναι η αντίστροφη σειρά των "pass keys" στο πρόγραμμα), γεγονός που διευκολύνει σημαντικά την υλοποίηση του υλικού.

Η λειτουργία μεταστοιχείωσης ανακατεύει τα κομμάτια του μηνύματος σύμφωνα με κάποιο νόμο. Στις υλοποιήσεις υλικού, εφαρμόζεται τελετουργικά ως εμπλοκή αγωγών. Είναι οι πράξεις μεταστοιχείωσης που καθιστούν δυνατή την επίτευξη του "επιπτώσεις χιονοστιβάδας". Η λειτουργία μεταστοιχείωσης είναι γραμμική - f (a) x ή f (b) == f (a x ή b)

Οι λειτουργίες αντικατάστασης εκτελούνται ως αντικατάσταση της τιμής ενός συγκεκριμένου μέρους του μηνύματος (συχνά 4, 6 ή 8 bits) με έναν τυπικό αριθμό που είναι άκαμπτα ενσωματωμένος στον αλγόριθμο με αναφορά σε μια σταθερή συστοιχία. Η εργασία υποκατάστασης εισάγει μη-γραμμικότητα στον αλγόριθμο.

Συχνά, η ευρωστία ενός αλγορίθμου, ειδικά για τη διαφορική κρυπτανάλυση, εξαρτάται από την επιλογή των τιμών στους πίνακες αναζήτησης (S-blocks). Τουλάχιστον η παρουσία σταθερών στοιχείων S (x) = x, καθώς και η απουσία επιρροής κάποιου δυαδικού ψηφίου εισόδου σε οποιοδήποτε bit του αποτελέσματος - δηλαδή όταν το bit αποτελέσματος είναι το ίδιο για όλα τα ζεύγη λέξεων εισόδου που διαφέρουν μόνο σε ένα δεδομένο bit

Σχήμα 1. Τύποι πλήκτρων

4. Ασύμμετρη κρυπτογράφηση Ένα κρυπτογραφικό σύστημα με δημόσιο κλειδί (ή ασύμμετρη κρυπτογράφηση, ασύμμετρος κρυπτογραφητής) είναι ένα σύστημα κρυπτογράφησης ή / και ηλεκτρονικής ψηφιακής υπογραφής στο οποίο το δημόσιο κλειδί μεταδίδεται μέσω ενός ανοικτού (δηλ. Μη προστατευμένου, παρατηρήσιμου) καναλιού και χρησιμοποιείται για επαλήθευση της ψηφιακής υπογραφής και να κρυπτογραφήσει το μήνυμα. Χρησιμοποιείται ένα μυστικό κλειδί για τη δημιουργία του EDS και για την αποκρυπτογράφηση του μηνύματος. Τα κρυπτογραφικά συστήματα δημόσιου κλειδιού χρησιμοποιούνται πλέον ευρέως σε διάφορα πρωτόκολλα δικτύου, ιδίως σε πρωτόκολλα TLS και τον προκάτοχό τους SSL (υποκείμενο HTTPS) σε SSH.

Η ιδέα της κρυπτογραφίας δημόσιου κλειδιού συνδέεται πολύ στενά με την ιδέα των μονόδρομων λειτουργιών, δηλαδή με τέτοιες λειτουργίες που είναι αρκετά εύκολο να βρεθεί η αξία από τις γνωστές, ενώ ο ορισμός είναι αδύνατος σε εύλογο χρονικό διάστημα.

Αλλά η ίδια η λειτουργία μονής κατεύθυνσης είναι άχρηστη στην εφαρμογή της: μπορεί να κρυπτογραφήσει ένα μήνυμα, αλλά δεν μπορεί να αποκρυπτογραφηθεί. Επομένως, η κρυπτογραφία δημόσιου κλειδιού χρησιμοποιεί λειτουργίες μονής κατεύθυνσης με ένα παραθυράκι. Ένα παραθυράκι είναι ένα μυστικό που βοηθάει στην αποκρυπτογράφηση. Δηλαδή, υπάρχει τέτοιο ότι η γνώση και μπορεί να υπολογιστεί. Για παράδειγμα, εάν αποσυναρμολογήσετε ένα ρολόι σε πολλά μέρη, είναι πολύ δύσκολο να συναρμολογήσετε ξανά τις ώρες εργασίας.

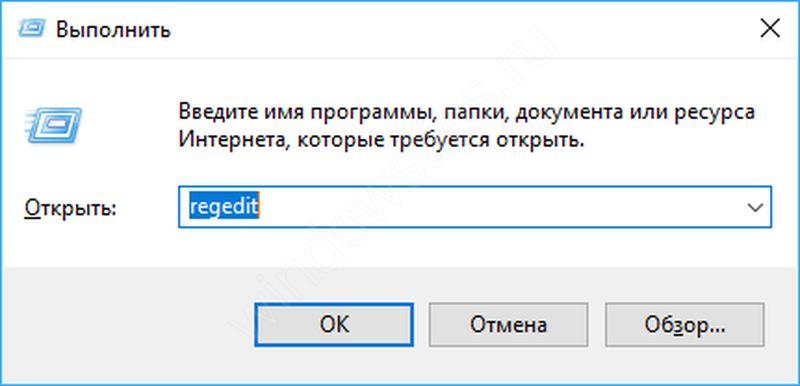

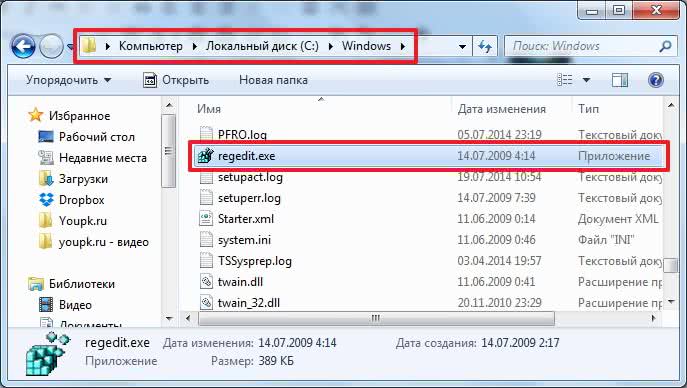

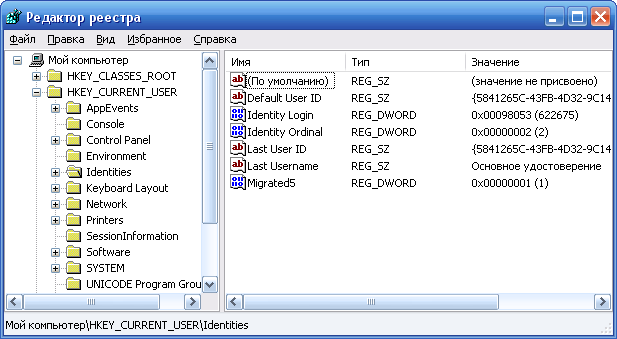

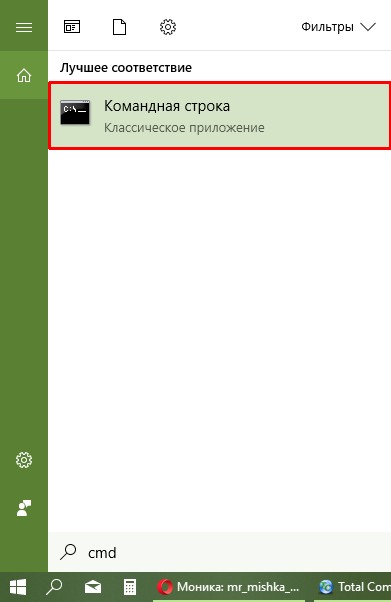

Το παρακάτω παράδειγμα βοηθά στην κατανόηση των ιδεών και των μεθόδων κρυπτογραφίας δημόσιου κλειδιού - στην αποθήκευση κωδικών πρόσβασης σε έναν υπολογιστή. Κάθε χρήστης στο δίκτυο έχει κωδικό πρόσβασης. Κατά την είσοδο, καθορίζει ένα όνομα και εισάγει έναν μυστικό κωδικό πρόσβασης. Αλλά εάν αποθηκεύσετε τον κωδικό πρόσβασης σε έναν δίσκο υπολογιστή, τότε κάποιος μπορεί να το διαβάσει (είναι ιδιαίτερα εύκολο να το κάνει για τον διαχειριστή αυτού του υπολογιστή) και να αποκτήσει πρόσβαση σε μυστικές πληροφορίες. Για την επίλυση του προβλήματος χρησιμοποιείται μια λειτουργία μονής κατεύθυνσης. Όταν δημιουργείτε έναν μυστικό κωδικό πρόσβασης σε έναν υπολογιστή, δεν αποθηκεύεται ο ίδιος ο κωδικός πρόσβασης, αλλά το αποτέλεσμα του υπολογισμού της λειτουργίας από αυτόν τον κωδικό πρόσβασης και το όνομα χρήστη. Για παράδειγμα, ο χρήστης Alice ήρθε με τον κωδικό "Gladiolus". Κατά την αποθήκευση αυτών των δεδομένων, το αποτέλεσμα της συνάρτησης υπολογίζεται (PLEASE), αφήστε το αποτέλεσμα να είναι η συμβολοσειρά CAMOMILE, η οποία θα αποθηκευτεί στο σύστημα. Ως αποτέλεσμα, το αρχείο κωδικού θα εμφανιστεί ως εξής:

Η σύνδεση τώρα μοιάζει με αυτό:

Όταν ο Alice εισάγει έναν "μυστικό" κωδικό πρόσβασης, ο υπολογιστής ελέγχει αν η λειτουργία που εφαρμόζεται στον GLADIOLUS δίνει το σωστό αποτέλεσμα Daisy που είναι αποθηκευμένο στο δίσκο του υπολογιστή. Είναι απαραίτητο να αλλάξετε τουλάχιστον ένα γράμμα στο όνομα ή στον κωδικό πρόσβασης και το αποτέλεσμα της λειτουργίας θα είναι εντελώς διαφορετικό. Ο "μυστικός" κωδικός πρόσβασης δεν αποθηκεύεται στον υπολογιστή με οποιονδήποτε τρόπο. Το αρχείο κωδικών πρόσβασης μπορεί τώρα να προβληθεί από άλλους χρήστες χωρίς να χάσει το απόρρητο, καθώς η λειτουργία είναι σχεδόν μη αναστρέψιμη.

Στο προηγούμενο παράδειγμα, μια λειτουργία μονής κατεύθυνσης χρησιμοποιείται χωρίς παραθυράκι, δεδομένου ότι δεν απαιτείται η λήψη του πρωτότυπου χρησιμοποιώντας κρυπτογραφημένο μήνυμα. Το ακόλουθο παράδειγμα θεωρεί ένα σχέδιο με τη δυνατότητα επαναφοράς του αρχικού μηνύματος χρησιμοποιώντας ένα "κενό", δηλαδή, απρόσιτες πληροφορίες. Για την κρυπτογράφηση κειμένου, μπορείτε να πάρετε έναν μεγάλο κατάλογο συνδρομητών που αποτελείται από πολλούς παχύς όγκους (είναι πολύ εύκολο να βρείτε τον αριθμό κάποιου κατοίκου της πόλης, αλλά είναι σχεδόν αδύνατο να βρείτε έναν συνδρομητή με έναν γνωστό αριθμό). Για κάθε γράμμα από το κρυπτογραφημένο μήνυμα επιλέγεται ένα όνομα που ξεκινάει με το ίδιο γράμμα. Έτσι, το γράμμα αντιστοιχεί στον αριθμό τηλεφώνου του συνδρομητή. Το μήνυμα που αποστέλλεται, για παράδειγμα "BOX", θα κρυπτογραφηθεί ως εξής:

Το μήνυμα | Επιλεγμένο όνομα | Cryptotext | |

Kirsanova | |||

Arsenyev | |||

Το κρυπτοθέτημα θα είναι μια αλυσίδα αριθμών γραμμένων με τη σειρά που είχαν επιλεγεί στον κατάλογο. Για να είναι δύσκολη η αποκρυπτογράφηση, θα πρέπει να επιλέξετε τυχαία ονόματα που ξεκινούν με το επιθυμητό γράμμα. Έτσι, το αρχικό μήνυμα μπορεί να κρυπτογραφηθεί με πολλές διαφορετικές λίστες αριθμών (cryptotext).

Παραδείγματα τέτοιου κρυπτοθέτου:

Cryptotext 1 | Cryptotext 2 | Cryptotext 3 | |

Για να αποκρυπτογραφήσετε το κείμενο, πρέπει να έχετε έναν κατάλογο, ο οποίος θα συνταχθεί σύμφωνα με την αύξηση των αριθμών. Αυτό το εγχειρίδιο είναι ένα παραθυράκι (ένα μυστικό που βοηθά να πάρει το αρχικό κείμενο), γνωστό μόνο στους νόμιμους χρήστες. Χωρίς αντίγραφο του καταλόγου, ο κρυπτοαναλυτής θα περάσει πολύ χρόνο αποκρυπτογράφησης.

Το σχήμα κρυπτογράφησης δημόσιου κλειδιού Αφήστε να είναι το κεντρικό διάστημα, και και είναι τα κλειδιά κρυπτογράφησης και αποκρυπτογράφησης, αντίστοιχα. - λειτουργία κρυπτογράφησης για ένα αυθαίρετο κλειδί, έτσι ώστε:

Εδώ, πού είναι ο χώρος κρυπτογράφων και πού είναι ο χώρος μηνυμάτων.

Η συνάρτηση αποκρυπτογράφησης, με την οποία μπορείτε να βρείτε το αρχικό μήνυμα, γνωρίζοντας το κρυπτογραφικό κείμενο:

(:) είναι το σύνολο κρυπτογράφησης και (:) είναι το αντίστοιχο σύνολο αποκρυπτογράφησης. Κάθε ζεύγος έχει την ιδιότητα: γνωρίζοντας, είναι αδύνατο να λύσουμε την εξίσωση, δηλαδή, για ένα δεδομένο αυθαίρετο κρυπτοκείμενο κείμενο, είναι αδύνατο να βρούμε ένα μήνυμα. Αυτό σημαίνει ότι είναι αδύνατον να προσδιοριστεί το αντίστοιχο κλειδί αποκρυπτογράφησης. είναι μια λειτουργία μονής κατεύθυνσης και - ένα κενό.

Παρακάτω υπάρχει ένα διάγραμμα της μεταφοράς πληροφοριών από ένα άτομο και στο άτομο Β. Μπορούν να είναι άτομα και οργανώσεις και ούτω καθεξής. Αλλά για ευκολότερη αντίληψη, είναι κοινή πρακτική η ταυτοποίηση των συμμετεχόντων με ανθρώπους, που συνήθως αναφέρονται ως Αλίκη και Μπομπ. Ο συμμετέχων που προσπαθεί να παρακολουθήσει και να αποκρυπτογραφήσει τα μηνύματα της Αλίκης και του Μπομπ ονομάζεται συχνότερα η Εύα.

Εικόνα 2. Ασύμμετρη κρυπτογράφηση Ο Bob επιλέγει ένα ζεύγος και στέλνει το κλειδί κρυπτογράφησης (δημόσιο κλειδί) στην Alice μέσω του ανοιχτού καναλιού και το κλειδί αποκρυπτογράφησης (ιδιωτικό κλειδί) προστατεύεται και μυστικό (δεν πρέπει να μεταδίδεται μέσω του ανοιχτού καναλιού).

Για να στείλετε ένα μήνυμα στον Bob, η Alice χρησιμοποιεί τη λειτουργία κρυπτογράφησης που ορίζεται από το δημόσιο κλειδί: - το ληφθέν κρυπτογράφημα.

Ο Bob αποκρυπτογραφεί το κρυπτογραφικό κείμενο χρησιμοποιώντας τον αντίστροφο μετασχηματισμό που καθορίζεται μοναδικά από την τιμή.

Επιστημονική βάση Η αρχή των ασύμμετρων ψηφιακών κρυπτών περιγράφηκε στο έγγραφο "Νέες κατευθύνσεις στη σύγχρονη κρυπτογραφία" του Whitfield Diffie και Martin Hellman, που δημοσιεύθηκε το 1976. Επηρεασμένοι από το έργο του Ralph Merkle σχετικά με τη διανομή του δημόσιου κλειδιού, πρότειναν μια μέθοδο για την απόκτηση ιδιωτικών κλειδιών χρησιμοποιώντας το δημόσιο κανάλι. Αυτή η μέθοδος εκθετικής ανταλλαγής κλειδιών, η οποία έγινε γνωστή ως ανταλλαγή κλειδιών Diffie-Hellman, ήταν η πρώτη δημοσιευμένη πρακτική μέθοδος για τον καθορισμό του διαχωρισμού ενός μυστικού κλειδιού μεταξύ των χρηστών αυθεντικών καναλιών. Το 2002, ο Hellman πρότεινε να ονομαστεί αυτός ο αλγόριθμος "Diffie - Hellman - Merkle", αναγνωρίζοντας τη συμβολή του Merkle στην εφεύρεση κρυπτογραφίας δημόσιου κλειδιού. Το ίδιο σχέδιο αναπτύχθηκε από τον Malcolm Williamson στη δεκαετία του 1970, αλλά διατηρήθηκε μυστικό μέχρι το 1997. Η μέθοδος Merkle διανομής δημόσιου κλειδιού επινοήθηκε το 1974 και δημοσιεύθηκε το 1978, ονομάζεται επίσης το μυστήριο Merkle.

Το 1977, οι επιστήμονες Ronald Rivest, Adi Shamir και Leonard Adleman του Ινστιτούτου Τεχνολογίας της Μασαχουσέτης ανέπτυξαν έναν αλγόριθμο κρυπτογράφησης βασισμένο στο πρόβλημα του factoring. Το σύστημα πήρε το όνομά του από τα πρώτα γράμματα των επώνυμων (RSA - Rivest, Shamir, Adleman). Το ίδιο σύστημα εφευρέθηκε το 1973 από τον Clifford Cox, ο οποίος εργάστηκε στο κυβερνητικό κέντρο επικοινωνίας (GCHQ), αλλά το έργο αυτό διατηρήθηκε μόνο στα εσωτερικά έγγραφα του κέντρου, οπότε η ύπαρξή του δεν ήταν γνωστή μέχρι το 1977. Ο RSA ήταν ο πρώτος αλγόριθμος, κατάλληλος τόσο για την κρυπτογράφηση όσο και για την ψηφιακή υπογραφή.

Γενικά, η βάση των γνωστών ασύμμετρων κρυπτοσυστημάτων είναι ένα από τα σύνθετα μαθηματικά προβλήματα, που επιτρέπει σε κάποιον να κατασκευάσει λειτουργίες μονής κατεύθυνσης και λειτουργίες παραθυράκι. Για παράδειγμα, τα κρυπτοσυστήματα Merkle-Hellman και Hora-Rivesta βασίζονται στο λεγόμενο πρόβλημα συσκευασίας σακιδίων.

Βασικές αρχές κατασκευής κρυπτοσυστημάτων δημόσιου κλειδιού Ξεκινάμε με ένα δύσκολο έργο. Θα πρέπει να είναι δύσκολο να λυθεί με την έννοια μιας θεωρίας: δεν πρέπει να υπάρχει ένας αλγόριθμος με τον οποίο θα μπορούσαμε να απαριθμήσουμε όλες τις λύσεις σε ένα πρόβλημα σε πολυωνυμικό χρόνο σε σχέση με το μέγεθος του προβλήματος. Είναι πιο σωστό να πούμε: δεν πρέπει να υπάρχει ένας γνωστός αλγόριθμος πολυωνύμου που να λύνει αυτό το πρόβλημα - αφού δεν έχει αποδειχθεί ακόμη για οποιοδήποτε πρόβλημα ότι δεν υπάρχει κατ 'αρχήν κατάλληλος αλγόριθμος.

Μπορείτε να επιλέξετε ένα εύκολο υποσύνολο από. Θα πρέπει να λυθεί σε πολυωνυμικό χρόνο και καλύτερα εάν είναι γραμμική.

"Ανακατέψτε και κουνήστε" για να πάρετε μια εργασία που είναι εντελώς διαφορετική από την αρχική. Το έργο θα πρέπει τουλάχιστον να μοιάζει με το αρχικό δύσκολο έργο.

ανοίγει με μια περιγραφή του τρόπου με τον οποίο μπορεί να χρησιμοποιηθεί ως κλειδί κρυπτογράφησης. Πώς να φτάσετε, να κρατάτε μυστικό ως ένα μυστικό κενό.

Το κρυπτοσύστημα είναι οργανωμένο κατά τέτοιο τρόπο ώστε οι αλγόριθμοι αποκρυπτογράφησης για τον νόμιμο χρήστη και τον κρυπτοαναλύτη να διαφέρουν σημαντικά. Ενώ το δεύτερο λύει το πρόβλημα, το πρώτο χρησιμοποιεί το μυστικό κενό και λύνει το πρόβλημα.

Πολλαπλή κρυπτογραφία δημόσιου κλειδιού Το ακόλουθο παράδειγμα δείχνει ένα σχήμα στο οποίο η Alice κρυπτογραφεί ένα μήνυμα, έτσι ώστε μόνο ο Μπομπ να το διαβάσει και το αντίστροφο, ο Bob κρυπτογραφεί το μήνυμα έτσι ώστε μόνο η Alice να μπορεί να την αποκρυπτογραφήσει.

Ας υποθέσουμε ότι υπάρχουν 3 κλειδιά που διανέμονται όπως φαίνεται στον πίνακα.

κλειδί κρυπτογράφησης κλειδί συμμετρική

Στη συνέχεια, η Αλίκη μπορεί να κρυπτογραφήσει το μήνυμα με ένα κλειδί και η Ellen μπορεί να αποκρυπτογραφήσει τα κλειδιά, η Carol μπορεί να κρυπτογραφήσει το κλειδί και ο Dave να αποκρυπτογραφήσει τα κλειδιά. Εάν ο Dave κρυπτογραφεί το μήνυμα με ένα κλειδί, τότε το μήνυμα θα είναι αναγνώσιμο από την Ellen, αν από το κλειδί, τότε ο Frank θα είναι σε θέση να το διαβάσει και εάν και τα δύο κλειδιά είναι, το μήνυμα θα διαβαστεί από την Carol. Κατ 'αναλογία, υπάρχουν και άλλοι συμμετέχοντες. Έτσι, αν χρησιμοποιείται ένα υποσύνολο πλήκτρων για την κρυπτογράφηση, τα υπόλοιπα πλήκτρα του σετ απαιτούνται για αποκρυπτογράφηση. Αυτό το σχήμα μπορεί να χρησιμοποιηθεί για πλήκτρα n.

Τώρα μπορείτε να στείλετε μηνύματα σε ομάδες αντιπροσώπων, χωρίς να γνωρίζετε εκ των προτέρων τη σύνθεση της ομάδας.

Σκεφτείτε πρώτα ένα σύνολο τριών παραγόντων: την Αλίκη, τον Μπομπ και την Κάρολ. Η Αλίκη παίρνει τα κλειδιά και, Bob, και, Carol, και. Τώρα, αν το μήνυμα που αποστέλλεται κρυπτογραφείται με ένα κλειδί, τότε μόνο η Alice θα μπορεί να το διαβάσει, εφαρμόζοντας με συνέπεια τα πλήκτρα και. Εάν θέλετε να στείλετε ένα μήνυμα στον Bob, το μήνυμα κρυπτογραφείται με ένα κλειδί και το Carol με ένα κλειδί. Αν θέλετε να στείλετε ένα μήνυμα τόσο στην Alice όσο και στο Carol, τότε τα κλειδιά χρησιμοποιούνται για κρυπτογράφηση.

Το πλεονέκτημα αυτού του σχήματος είναι ότι η εφαρμογή του απαιτεί μόνο ένα μήνυμα και n κλειδιά (στο σχήμα με n πράκτορες). Εάν μεταδίδονται μεμονωμένα μηνύματα, δηλαδή χρησιμοποιούνται ξεχωριστά πλήκτρα για κάθε παράγοντα (σύνολο πλήκτρων n) και για κάθε μήνυμα, τότε απαιτούνται πλήκτρα για την αποστολή μηνυμάτων σε όλα τα διαφορετικά υποσύνολα.

Το μειονέκτημα αυτού του καθεστώτος είναι ότι είναι επίσης απαραίτητο να μεταδίδεται ένα υποσύνολο παραγόντων (ο κατάλογος των ονομάτων μπορεί να είναι εντυπωσιακός), οι οποίοι πρέπει να στείλουν ένα μήνυμα. Διαφορετικά, κάθε ένας από αυτούς θα πρέπει να περάσει από όλους τους συνδυασμούς πλήκτρων σε αναζήτηση ενός κατάλληλου. Επίσης, οι πράκτορες θα πρέπει να αποθηκεύουν μια σημαντική ποσότητα πληροφοριών σχετικά με τα κλειδιά.

Κρυπτοαναλύσεις αλγορίθμων δημόσιου κλειδιού Φαίνεται ότι ένα κρυπτοσύστημα δημόσιου κλειδιού είναι ένα ιδανικό σύστημα που δεν απαιτεί ένα ασφαλές κανάλι για τη μετάδοση ενός κλειδιού κρυπτογράφησης. Αυτό θα σήμαινε ότι δύο νόμιμοι χρήστες θα μπορούσαν να επικοινωνούν μέσω ενός ανοιχτού καναλιού χωρίς να συναντώνται σε ανταλλακτικά κλειδιά. Δυστυχώς, δεν είναι. Το σχήμα δείχνει πώς η Eva, που παίζει το ρόλο ενός ενεργού εντοπιστή, μπορεί να συλλάβει το σύστημα (αποκρυπτογραφήσει το μήνυμα που προορίζεται για τον Bob) χωρίς να σπάσει το σύστημα κρυπτογράφησης.

Εικόνα 3. Ένα κρυπτοσύστημα δημόσιου κλειδιού με ενεργό interceptor Σε αυτό το μοντέλο, η Eve αναστέλλει το δημόσιο κλειδί που έστειλε ο Bob Alice. Στη συνέχεια δημιουργεί ένα ζευγάρι κλειδιών και "μεταμφιεσμένο" ως Bob, στέλνοντας το δημόσιο κλειδί στην Alice, το οποίο, όπως σκέφτεται η Αλίκη, είναι το δημόσιο κλειδί που της έστειλε ο Bob. Η Εύα αναστέλλει τα κρυπτογραφημένα μηνύματα από την Αλίκη στον Μπομπ, τα αποκρυπτογραφεί με το μυστικό κλειδί, επανακρυπτογραφεί το δημόσιο κλειδί του Μπομπ και στέλνει το μήνυμα στον Μπομπ. Έτσι, κανένας από τους συμμετέχοντες δεν συνειδητοποιεί ότι υπάρχει ένα τρίτο μέρος που μπορεί είτε να παραλάβει το μήνυμα είτε να το αντικαταστήσει με ένα ψευδές μήνυμα. Αυτό υπογραμμίζει την ανάγκη για έλεγχο ταυτότητας με δημόσιο κλειδί. Για να γίνει αυτό, συνήθως χρησιμοποιούν πιστοποιητικά. Η κατανεμημένη διαχείριση κλειδιών στο PGP επιλύει το πρόβλημα με τη βοήθεια των εγγυητών.

Μια άλλη μορφή επίθεσης είναι ο υπολογισμός του ιδιωτικού κλειδιού, γνωρίζοντας το ανοιχτό κλειδί (σχήμα παρακάτω). Ένας κρυπτοαναλυτής γνωρίζει τον αλγόριθμο κρυπτογράφησης, τον αναλύει, προσπαθώντας να το βρει. Αυτή η διαδικασία απλοποιείται αν ο κρυπτοαναλυτής παρακολουθήσει διάφορα cryptoteks που στέλνονται από το άτομο Α στο άτομο Β.

Εικόνα 4. Ασύμμετρο κρυπτό σύστημα με παθητικό interceptor.

Τα περισσότερα κρυπτοσυστήματα δημόσιου κλειδιού βασίζονται στο πρόβλημα του παράγοντα μεγάλου αριθμού. Για παράδειγμα, το RSA χρησιμοποιεί το προϊόν δύο μεγάλων αριθμών ως δημόσιο κλειδί n. Η δυσκολία σπάσεως ενός τέτοιου αλγορίθμου συνίσταται στη δυσκολία αποσύνθεσης του αριθμού n σε παράγοντες. Αλλά αυτό το καθήκον είναι πραγματικό. Και κάθε χρόνο η διαδικασία της αποσύνθεσης γίνεται γρηγορότερη. Ακολουθούν οι συντεταγμένες που χρησιμοποιούν τον αλγόριθμο Quadratic Sieve.

Επίσης, το πρόβλημα αποσύνθεσης μπορεί δυνητικά να επιλυθεί χρησιμοποιώντας τον αλγόριθμο Shor χρησιμοποιώντας έναν επαρκώς ισχυρό κβαντικό υπολογιστή.

Για πολλές μεθόδους ασύμμετρης κρυπτογράφησης, η κρυπτογραφική αντίσταση που αποκτάται ως αποτέλεσμα της κρυπτοανάλυσης διαφέρει σημαντικά από τις τιμές που δηλώνονται από τους προγραμματιστές αλγορίθμων βάσει θεωρητικών εκτιμήσεων. Επομένως, σε πολλές χώρες, το θέμα της χρήσης αλγορίθμων κρυπτογράφησης δεδομένων βρίσκεται στο πεδίο της νομοθετικής ρύθμισης. Συγκεκριμένα, στη Ρωσία επιτρέπονται μόνο τα εργαλεία λογισμικού κρυπτογράφησης δεδομένων που έχουν πιστοποιηθεί από τις κρατικές αρχές, και συγκεκριμένα από το FSB, σε κρατικούς και εμπορικούς οργανισμούς.

Συμπέρασμα Κατά την εκτέλεση των εργασιών για το επιλεγμένο θέμα στο πλαίσιο της εκπαιδευτικής πρακτικής, διεξήγαγα: μια ανασκόπηση του ιστορικού της ανάπτυξης κρυπτογραφίας και κρυπτοανάλυσης, αναλυτική ανασκόπηση υφιστάμενων τύπων κρυπτογραφικών αλγορίθμων (συμμετρικοί και ασύμμετροι ψηφιακοί υπολογισμοί) και μέθοδοι αξιολόγησης της αντοχής τους. Ελπίζω ότι η ανάπτυξη της κρυπτογραφίας θα ωφελήσει μόνο την ανθρωπότητα.

Παραπομπές Gatchin Yu, A., Korobeinikov Α. Βασικά στοιχεία κρυπτογραφικών αλγορίθμων. Οδηγός σπουδών. - SPb.: SPbGITMO (TU), 2002.

Kohn P. Οικουμενική άλγεβρα. - Μ.: Μιρ. - 1968

Korobeynikov Α. Γ. Μαθηματικά θεμέλια της κρυπτογραφίας. Οδηγός σπουδών. Αγία Πετρούπολη: Αγία Πετρούπολη Χιτάμ (TU), 2002.

Schneier Β. Applied Cryptography. Πρωτόκολλα, αλγόριθμοι, κείμενα πηγής στο C = Applied Cryptography. Πρωτόκολλα, πηγαίο κώδικα σε C. - M .: Triumf, 2002.

Θέμα: "Κρυπτογραφία, χαρακτήρες, τύποι και ιδιότητες"

Εισαγωγή

1. Ιστορία της κρυπτογραφίας

2. Χαρακτήρες, τύποι και ιδιότητες

Συμπέρασμα

Αναφορές

Εισαγωγή

Το γεγονός ότι η πληροφορία έχει αξία έχει πραγματοποιηθεί εδώ και πολύ καιρό - δεν ήταν καθόλου ανυπόστατη η αλληλογραφία των ισχυρών αυτού του κόσμου να αποτελεί αντικείμενο προσοχής από τους εχθρούς και τους φίλους τους. Ήταν τότε ότι το έργο της προστασίας αυτής της αλληλογραφίας από υπερβολικά περίεργα μάτια προέκυψε. Οι αρχαίοι προσπάθησαν να χρησιμοποιήσουν μια ποικιλία μεθόδων για την επίλυση αυτού του προβλήματος και ένας από αυτούς ήταν μυστικό γράψιμο - η ικανότητα να συνθέτουν μηνύματα με τέτοιο τρόπο ώστε το νόημά τους να ήταν απρόσιτο σε κανέναν εκτός από τους μυημένους στο μυστικό. Υπάρχουν ενδείξεις ότι η τέχνη της μυστικής γραφής προέρχεται από τους αρχαίους χρόνους. Κατά τη διάρκεια της αιώνιας ιστορίας της, μέχρι πρόσφατα, η τέχνη αυτή εξυπηρετούσε λίγες, κυρίως στην κορυφή της κοινωνίας, χωρίς να ξεπερνά τις κατοικίες των αρχηγών κρατών, τις πρεσβείες και - βεβαίως - τις αποστολές αναγνώρισης. Και μόνο πριν από μερικές δεκαετίες, όλα άλλαξαν ριζικά - πληροφορίες που αποκτήθηκαν ανεξάρτητη εμπορική αξία και έγιναν ένα διαδεδομένο, σχεδόν συνηθισμένο εμπόρευμα. Παράγεται, αποθηκεύεται, μεταφέρεται, πωλείται και αγοράζεται, πράγμα που σημαίνει ότι είναι κλεμμένο και πλαστογραφημένο - και επομένως πρέπει να προστατεύεται. Η σύγχρονη κοινωνία καθίσταται ολοένα και περισσότερο προσανατολισμένη στην πληροφόρηση, η επιτυχία οποιασδήποτε δραστηριότητας εξαρτάται όλο και περισσότερο από την κατοχή ορισμένων πληροφοριών και από την έλλειψή τους μεταξύ των ανταγωνιστών. Και όσο πιο έντονη είναι αυτή η επίδραση, τόσο μεγαλύτερες είναι οι πιθανές απώλειες από τις καταχρήσεις στον τομέα της πληροφορίας και τόσο μεγαλύτερη είναι η ανάγκη για ασφάλεια πληροφοριών.

Η ευρεία χρήση της τεχνολογίας των υπολογιστών και η συνεχής αύξηση του όγκου των ροών πληροφοριών προκαλεί σταθερή αύξηση του ενδιαφέροντος για την κρυπτογραφία. Πρόσφατα, ο ρόλος του λογισμικού ασφάλειας πληροφοριών που δεν απαιτεί μεγάλες οικονομικές δαπάνες σε σύγκριση με τα κρυπτοσυστήματα υλικού αυξάνεται. Οι σύγχρονες μέθοδοι κρυπτογράφησης εξασφαλίζουν σχεδόν απόλυτη προστασία δεδομένων.

Σκοπός αυτής της εργασίας είναι να εξοικειωθεί με την κρυπτογραφία. τους τύπους και τις ιδιότητές τους.

Προβολή κρυπτογραφίας

Εξετάστε τους κρυφούς χαρακτήρες, τους τύπους και τις ιδιότητες τους

1. Ιστορία της κρυπτογραφίας

Πριν προχωρήσουμε στην πραγματική ιστορία της κρυπτογραφίας, είναι απαραίτητο να σχολιάσουμε ορισμένους ορισμούς, διότι χωρίς αυτό όλα τα παρακάτω θα είναι "ελαφρώς" δύσκολα κατανοητά:

Με την εμπιστευτικότητα εννοούν την αδυναμία λήψης πληροφοριών από τον πίνακα μετατροπής χωρίς να γνωρίζουν τις πρόσθετες πληροφορίες (κλειδί).

Η αυθεντικότητα των πληροφοριών συνίσταται στην αυθεντικότητα της συγγραφής και της ακεραιότητας.

Η κρυπτοανάλυση συνδυάζει μαθηματικές μεθόδους παραβίασης της εμπιστευτικότητας και της αυθεντικότητας των πληροφοριών χωρίς να γνωρίζει τα κλειδιά.

Το αλφάβητο είναι το πεπερασμένο σύνολο χαρακτήρων που χρησιμοποιούνται για την κωδικοποίηση πληροφοριών.

Το κείμενο είναι ένα ταξινομημένο σύνολο στοιχείων αλφαβήτου. Παραδείγματα αλφαβήτων περιλαμβάνουν τα ακόλουθα:

Αλφάβητο Z 33 - 32 γράμματα του ρωσικού αλφάβητου (εξαιρουμένου του "e") και ένα διάστημα.

Αλφάβητο Z 256 - οι χαρακτήρες που περιλαμβάνονται στους τυπικούς κωδικούς ASCII και KOI-8.

δυαδικό αλφάβητο - Z 2 = (0, 1).

δεκαδικό ή δεκαεξαδικό αλφάβητο

Ο κρυπτογράφος είναι μια συλλογή αναστρέψιμων μετασχηματισμών ενός συνόλου ανοιχτών δεδομένων σε ένα σύνολο κρυπτογραφημένων δεδομένων που ορίζονται από έναν αλγόριθμο κρυπτογραφικής μετατροπής. Ο κρυπτογράφος διακρίνει πάντα δύο στοιχεία: έναν αλγόριθμο και ένα κλειδί. Ο αλγόριθμος επιτρέπει τη χρήση ενός σχετικά σύντομου κλειδιού για κρυπτογράφηση αυθαίρετα μεγάλου κειμένου.

Ένα κρυπτογραφικό σύστημα, ή ένας κρυπτογραφικός κώδικας, είναι μια οικογένεια Τ αναστρέψιμων μετασχηματισμών του απλού κειμένου σε κρυπτοκείμενο. Στα μέλη αυτής της οικογένειας μπορεί να δοθεί ένας αριθμός προς ένα, ο οποίος ονομάζεται κλειδί. Ο μετασχηματισμός Tk καθορίζεται από τον αντίστοιχο αλγόριθμο και την τιμή κλειδιού k.

Το κλειδί είναι η συγκεκριμένη μυστική κατάσταση ορισμένων παραμέτρων του αλγόριθμου μετασχηματισμού κρυπτογραφικών δεδομένων, που εξασφαλίζει την επιλογή μιας επιλογής από ένα σύνολο όλων των ειδών για αυτόν τον αλγόριθμο. Η μυστικότητα του κλειδιού πρέπει να εξασφαλίζει την αδυναμία επαναφοράς του αρχικού κειμένου σε κρυπτογραφημένη.

Ο χώρος κλειδιού K είναι ένα σύνολο πιθανών τιμών κλειδιών.

Συνήθως, το κλειδί είναι μια σειρά γραμμάτων του αλφαβήτου. Είναι απαραίτητο να γίνει διάκριση μεταξύ της έννοιας του "κλειδιού" και του "κωδικού πρόσβασης". Ο κωδικός πρόσβασης είναι επίσης μια μυστική ακολουθία γραμμάτων του αλφαβήτου, ωστόσο, δεν χρησιμοποιείται για κρυπτογράφηση (ως κλειδί), αλλά για την εξακρίβωση της ταυτότητας των υποκειμένων.

Η ηλεκτρονική (ψηφιακή) υπογραφή είναι κρυπτογραφικός μετασχηματισμός που επισυνάπτεται στο κείμενο που σας επιτρέπει να επαληθεύσετε την πνευματική ιδιοκτησία και την ακεραιότητα του μηνύματος όταν ένα κείμενο λαμβάνεται από άλλο χρήστη.

Η κρυπτογράφηση δεδομένων αναφέρεται στη διαδικασία μετατροπής ανοικτών δεδομένων σε κρυπτογραφημένα δεδομένα χρησιμοποιώντας έναν κρυπτογραφητή και η αποκρυπτογράφηση δεδομένων είναι η διαδικασία μετατροπής ιδιωτικών δεδομένων σε ανοιχτά δεδομένα χρησιμοποιώντας έναν κρυπτογράφο.

Η αποκρυπτογράφηση αναφέρεται στη διαδικασία μετατροπής ιδιωτικών δεδομένων σε δημόσια δεδομένα με ένα άγνωστο κλειδί και, ενδεχομένως, άγνωστο αλγόριθμο, δηλ. μεθόδους κρυπτοανάλυσης.

Η κρυπτογράφηση είναι η διαδικασία κρυπτογράφησης ή αποκρυπτογράφησης δεδομένων. Επίσης, ο όρος κρυπτογράφηση χρησιμοποιείται ως συνώνυμο για την κρυπτογράφηση. Ωστόσο, είναι λανθασμένο να χρησιμοποιείται ο όρος "κωδικοποίηση" ως συνώνυμο της κρυπτογράφησης (και αντί του "κρυπτογράφου" - "κώδικα"), δεδομένου ότι η κωδικοποίηση γίνεται συνήθως αντιληπτή ως μορφή χαρακτήρων (γράμματα του αλφαβήτου).

Η αντίσταση κρυπτογράφησης είναι χαρακτηριστικό ενός κρυπτογράφου που καθορίζει την αντοχή του σε αποκρυπτογράφηση. Συνήθως αυτό το χαρακτηριστικό καθορίζεται από το χρονικό διάστημα που απαιτείται για την αποκρυπτογράφηση.

Με την εξάπλωση της γραφής στην ανθρώπινη κοινωνία, υπήρχε ανάγκη ανταλλαγής επιστολών και μηνυμάτων, που καθιστούσαν αναγκαία την απόκρυψη του περιεχομένου των γραπτών μηνυμάτων από τους ξένους. Οι μέθοδοι απόκρυψης του περιεχομένου γραπτών μηνυμάτων μπορούν να χωριστούν σε τρεις ομάδες. Η πρώτη ομάδα περιλαμβάνει τις μεθόδους κάλυψης ή steganography, που κρύβουν το γεγονός της παρουσίας του μηνύματος. Η δεύτερη ομάδα αποτελείται από διάφορες μεθόδους κρυπτογραφίας ή κρυπτογραφίας (από τις ελληνικές λέξεις ktyptos - μυστικό και grapho - γράφω)? οι μέθοδοι της τρίτης ομάδας επικεντρώνονται στη δημιουργία ειδικών τεχνικών συσκευών που ταξινομούν τις πληροφορίες.

Στην ιστορία της κρυπτογραφίας μπορεί να χωριστεί σε τέσσερα στάδια: αφελής, επίσημη, επιστημονική, ηλεκτρονική.

1. Για την αφελική κρυπτογραφία (πριν από τις αρχές του XVI αιώνα), είναι τυπικό να χρησιμοποιούμε οποιεσδήποτε, συνήθως πρωτόγονες, μεθόδους εμπλοκής του εχθρού σε σχέση με το περιεχόμενο κρυπτογραφημένων κειμένων. Στο αρχικό στάδιο, για την προστασία της πληροφορίας χρησιμοποιήθηκαν μέθοδοι κωδικοποίησης και steganography, οι οποίες σχετίζονται, αλλά δεν είναι ταυτόσημες με την κρυπτογραφία.

Οι περισσότεροι από τους κρυπτογράφους που χρησιμοποιήθηκαν μειώθηκαν σε μετάθεση ή μονο-αλφαβητική υποκατάσταση. Ένα από τα πρώτα καταγεγραμμένα παραδείγματα είναι ο κρυφός χαρακτήρας του Caesar, ο οποίος συνίσταται στην αντικατάσταση κάθε γράμματος του πηγαίου κειμένου με ένα άλλο γράμμα, χωρισμένο από αυτό στο αλφάβητο από έναν ορισμένο αριθμό θέσεων. Ένας άλλος κωδικός, η πλατεία Πολυβάθου, του οποίου η συγγραφική ταυτότητα αποδίδεται στον Έλληνα συγγραφέα Πολύβιο, είναι μια κοινή μονο-αλφαβητική υποκατάσταση, η οποία γίνεται με ένα τετράγωνο τραπέζι τυχαία γεμάτο αλφάβητο (για ένα ελληνικό αλφάβητο, το μέγεθος είναι 5 × 5). Κάθε γράμμα του κειμένου πηγής αντικαθίσταται από ένα γράμμα που στέκεται στο τετράγωνο κάτω από αυτό.

2. Το στάδιο της επίσημης κρυπτογραφίας (τέλη XV - αρχές του 20ου αιώνα) συνδέεται με την εμφάνιση κρυφών ψηφιακών σχημάτων και σχετικά ανθεκτικών στη χειρωνακτική κρυπτανάλυση. Στις ευρωπαϊκές χώρες, αυτό συνέβη στην Αναγέννηση, όταν η ανάπτυξη της επιστήμης και του εμπορίου προκάλεσε ζήτηση αξιόπιστων τρόπων για την προστασία των πληροφοριών. Ένας σημαντικός ρόλος σε αυτό το στάδιο ανήκει στον Leon Battista Alberti, τον Ιταλό αρχιτέκτονα, ο οποίος ήταν ένας από τους πρώτους που πρότεινε αντικατάσταση με πολλά αλφάβητα. Αυτός ο κώδικας, ονομάστηκε από τον διπλωμάτη του XVI αιώνα. Blaze Vizhinera, συνίστατο στη διαδοχική "προσθήκη" των γραμμάτων του κειμένου πηγής με το κλειδί (η διαδικασία μπορεί να διευκολυνθεί με τη χρήση ειδικού πίνακα). Το έργο του "Treatise on Cipher" θεωρείται το πρώτο επιστημονικό έργο για την κρυπτολογία. Ένα από τα πρώτα έντυπα έργα, στα οποία συνοψίστηκαν και διατυπώθηκαν οι αλγόριθμοι κρυπτογράφησης που ήταν γνωστοί εκείνη την εποχή, είναι το έργο «Πολυγραφία» του Γερμανού ηγουμένου Johann Tristemus. Διαθέτει δύο μικρές, αλλά σημαντικές ανακαλύψεις: τη μέθοδο γεμίσματος της πολυβυζαντινής πλατείας (οι πρώτες θέσεις γεμίζουν με μια εύκολα αναμνησμένη λέξη-κλειδί, τα υπόλοιπα γεμίζουν με τα υπόλοιπα γράμματα του αλφαβήτου) και την κρυπτογράφηση ζευγών γραμμάτων (digrams). Ένας απλός αλλά ανθεκτικός τρόπος αντικατάστασης πολλαπλών αλφαβητικών (αντικατάσταση bigram) είναι ο κρυπτογράφος του Playfer, ο οποίος άνοιξε στις αρχές του 19ου αιώνα. Charles Wheatstone. Η Wheatstone κατέχει επίσης μια σημαντική βελτίωση - διπλή τετραγωνική κρυπτογράφηση. Τα πλήκτρα του Playfer και του Wheatstone χρησιμοποιήθηκαν μέχρι τον Πρώτο Παγκόσμιο Πόλεμο, δεδομένου ότι ήταν δύσκολο να παραδοθούν στη χειρωνακτική κρυπτανάλυση. Στον 19ο αιώνα. Ο Ολλανδός Kerkhoff διατύπωσε την κύρια απαίτηση για κρυπτογραφικά συστήματα, η οποία παραμένει σχετική σήμερα: η μυστικότητα των κρυπτών θα πρέπει να βασίζεται στην μυστικότητα του κλειδιού, αλλά όχι στον αλγόριθμο.

Τέλος, η τελευταία λέξη στην προεπιστημονική κρυπτογραφία, η οποία παρείχε ακόμη μεγαλύτερη κρυπτογραφική ισχύ, και επέτρεψε επίσης την αυτοματοποίηση της διαδικασίας κρυπτογράφησης, έγινε κρυπτοσυστήματα ρότορα.

Ένα από τα πρώτα συστήματα ήταν η μηχανική μηχανή που εφευρέθηκε το 1790 από τον Thomas Jefferson. Η πολυ-αλφαβητική υποκατάσταση με τη βοήθεια μιας μηχανής ρότορα πραγματοποιείται με μια παραλλαγή της σχετικής θέσης των περιστρεφόμενων δρομέων, καθένας από τους οποίους εκτελεί την υποκατάσταση "ραμμένη" μέσα σε αυτήν.

Η πρακτική κατανομή των περιστροφικών μηχανών έγινε μόνο στις αρχές του 20ου αιώνα. Ένα από τα πρώτα πρακτικά χρησιμοποιημένα μηχανήματα ήταν το γερμανικό αίνιγμα, που αναπτύχθηκε το 1917 από τον Edward Hebern και βελτιώθηκε από τον Arthur Kirch. Οι περιστροφικές μηχανές χρησιμοποιήθηκαν ενεργά κατά τη διάρκεια του Δευτέρου Παγκοσμίου Πολέμου. Εκτός από το γερμανικό αυτοκίνητο Enigma, Sigaba (ΗΠΑ), Turech (UK), κόκκινο, πορτοκαλί και μοβ (Ιαπωνία) συσκευές χρησιμοποιήθηκαν επίσης. Τα συστήματα ρότορα είναι το αποκορύφωμα της επίσημης κρυπτογράφησης, δεδομένου ότι είναι σχετικά εύκολο να εφαρμοστούν πολύ ισχυροί ψηφιογράφοι. Επιτυχημένες επιθέσεις κρυπτογράφησης στα συστήματα δρομολογητών έγιναν δυνατές μόνο με την εμφάνιση υπολογιστών στις αρχές της δεκαετίας του '40.

3. Το κύριο χαρακτηριστικό γνώρισμα της επιστημονικής κρυπτογραφίας (1930-60) είναι η εμφάνιση κρυπτοσυστημάτων με αυστηρό μαθηματικό σκεπτικό για κρυπτοαντίσταση. Από τις αρχές της δεκαετίας του '30. τα μαθηματικά τελικά σχηματίστηκαν, τα οποία αποτελούν την επιστημονική βάση της κρυπτολογίας: θεωρία πιθανοτήτων και μαθηματικές στατιστικές, γενική άλγεβρα, θεωρία αριθμών, θεωρία αλγορίθμων, θεωρία της πληροφορίας, κυβερνοθετική άρχισαν να αναπτύσσονται ενεργά. Ένα είδος λεκάνης απορροής ήταν το έργο του Claude Shannon "Θεωρία επικοινωνίας σε μυστικά συστήματα", που συνόψισε την επιστημονική βάση για την κρυπτογραφία και την κρυπτοανάλυση. Από εκείνη την εποχή άρχισαν να μιλάνε για την κρυπτολογία (από τα ελληνικά κρυπτό - μυστικό και λογότυπα - μήνυμα) - την επιστήμη της μετατροπής των πληροφοριών για να εξασφαλίσουν την μυστικότητα της. Το στάδιο της ανάπτυξης της κρυπτογραφίας και της κρυπτοανάλυσης μέχρι το 1949 άρχισε να ονομάζεται προεπιστημονική κρυπτολογία.

Ο Shannon εισήγαγε την έννοια της "διασποράς" και "ανάμειξης", τεκμηριώθηκε η πιθανότητα δημιουργίας αυθαίρετα ισχυρών κρυπτοσυστημάτων. Στη δεκαετία του 1960 Τα κορυφαία κρυπτογραφικά σχολεία έχουν καταλήξει στη δημιουργία κρυπτογραφημάτων, τα οποία είναι ακόμη πιο ισχυρά σε σύγκριση με τα κρυπτοσυστήματα ρότορα, αλλά επιτρέπουν την πρακτική εφαρμογή μόνο με τη μορφή ψηφιακών ηλεκτρονικών συσκευών.

4. Η κρυπτογραφία υπολογιστών (από τη δεκαετία του '70) οφείλεται στην εμφάνιση υπολογιστικών εργαλείων με επαρκή χωρητικότητα για την υλοποίηση κρυπτοσυστημάτων τα οποία, με υψηλή ταχύτητα κρυπτογράφησης, παρέχουν αρκετές τάξεις μεγέθους υψηλότερη κρυπτογραφική ισχύ από τα "χειροκίνητα" και "μηχανικά" ψηφιακά.

Η πρώτη κατηγορία κρυπτοσυστημάτων, η πρακτική εφαρμογή της οποίας κατέστη δυνατή με την εμφάνιση ισχυρών και συμπαγών υπολογιστικών εργαλείων, έγιναν κρυπτογραφημένα. Στη δεκαετία του '70. Το πρότυπο κρυπτογράφησης American DES αναπτύχθηκε. Ένας από τους συγγραφείς του, ο Horst Feistel, περιγράφει ένα μοντέλο κρυπτογραφημένου μπλοκ, βάσει του οποίου κατασκευάστηκαν άλλα πιο ισχυρά συμμετρικά κρυπτοσυστήματα, συμπεριλαμβανομένου του εθνικού προτύπου κρυπτογράφησης GOST 28147-89.

Με την εμφάνιση του DES, εμπλουτίστηκε επίσης η κρυπτανάλυση, δημιουργήθηκαν αρκετοί νέοι τύποι κρυπτοανάλυσης (γραμμική, διαφορική, κλπ.) Για να επιτεθεί στον αμερικανικό αλγόριθμο, η πρακτική εφαρμογή του οποίου ήταν και πάλι δυνατή μόνο με την εμφάνιση ισχυρών υπολογιστικών συστημάτων. Στα μέσα της δεκαετίας του '70. Ο εικοστός αιώνας υπήρξε μια πραγματική ανακάλυψη στη σύγχρονη κρυπτογραφία - η εμφάνιση ασύμμετρων κρυπτοσυστημάτων, τα οποία δεν απαιτούσαν τη μεταφορά του μυστικού κλειδιού μεταξύ των μερών. Εδώ, το σημείο εκκίνησης θεωρείται το έργο που δημοσίευσαν οι Whitfield Diffie και Martin Hellman το 1976 με τίτλο "Νέες κατευθύνσεις στη σύγχρονη κρυπτογραφία". Διαμόρφωσε αρχικά τις αρχές της ανταλλαγής κρυπτογραφημένων πληροφοριών χωρίς την ανταλλαγή μυστικού κλειδιού. Ανεξάρτητα, ο Ralph Merkley προσέγγισε την ιδέα των ασύμμετρων κρυπτοσυστημάτων. Λίγα χρόνια αργότερα, ο Ron Rivest, ο Adi Shamir και ο Leonard Adleman ανακάλυψαν το σύστημα RSA, το πρώτο πρακτικό ασύμμετρο κρυπτοσύστημα, η ανθεκτικότητα του οποίου βασίστηκε στο πρόβλημα της παραγοντοποίησης μεγάλων πρώτων υλών. Η ασύμμετρη κρυπτογραφία έχει ανοίξει πολλές περιοχές εφαρμογής ταυτόχρονα, ειδικότερα συστήματα ηλεκτρονικής ψηφιακής υπογραφής (EDS) και συστήματα ηλεκτρονικού χρήματος.

Στη δεκαετία του 1980 -90. εμφανίστηκαν εντελώς νέες κατευθύνσεις κρυπτογραφίας: πιθανολογική κρυπτογράφηση, κβαντική κρυπτογραφία και άλλες. Η συνειδητοποίηση της πρακτικής τους αξίας είναι ακόμα μπροστά. Το καθήκον βελτίωσης των συμμετρικών κρυπτοσυστημάτων παραμένει σχετικό. Την ίδια περίοδο αναπτύχθηκαν οι κρυπτογράφηση των nephystel (SAFER, RC6, κλπ.) Και το 2000, ύστερα από έναν ανοιχτό διεθνή ανταγωνισμό, υιοθετήθηκε ένα νέο αμερικανικό πρότυπο κρυπτογράφησης, AES.

Έτσι μάθαμε τα εξής:

Η κρυπτολογία είναι η επιστήμη της μετασχηματισμού των πληροφοριών για να εξασφαλιστεί η μυστικότητα της, που αποτελείται από δύο κλάδους: την κρυπτογραφία και την κρυπτοανάλυση.

Η κρυπτανάλυση είναι η επιστήμη (και η πρακτική της εφαρμογής της) σχετικά με τις μεθόδους και μεθόδους ανοίγματος των κρυπτών.

Η κρυπτογραφία είναι η επιστήμη του τρόπου μετασχηματισμού (κρυπτογράφησης) πληροφοριών προκειμένου να προστατευθεί από τους παράνομους χρήστες. Ιστορικά, το πρώτο καθήκον της κρυπτογραφίας ήταν να προστατεύσει τα μεταδιδόμενα μηνύματα κειμένου από μη εξουσιοδοτημένη γνωριμία με το περιεχόμενό τους, γνωστό μόνο στον αποστολέα και τον παραλήπτη, όλες οι μέθοδοι κρυπτογράφησης είναι μόνο μια ανάπτυξη αυτής της φιλοσοφικής ιδέας. Με την αυξανόμενη πολυπλοκότητα των αλληλεπιδράσεων της πληροφορίας στην ανθρώπινη κοινωνία, ανακύπτουν και συνεχίζουν να ανακύπτουν νέα καθήκοντα για την προστασία τους, ορισμένα από τα οποία επιλύθηκαν στο πλαίσιο της κρυπτογραφίας, η οποία απαιτούσε την ανάπτυξη νέων προσεγγίσεων και μεθόδων.

2. Χαρακτήρες, τύποι και ιδιότητες

Στην κρυπτογραφία, τα κρυπτογραφικά συστήματα (ή τα κρυπτογραφικά συστήματα) ταξινομούνται ως εξής:

συμμετρικά κρυπτοσυστήματα

ασύμμετρα κρυπτοσυστήματα

2.1 Συμμετρικά κρυπτογραφικά συστήματα

Τα συμμετρικά κρυπτογραφικά συστήματα νοούνται ως κρυπτοσυστήματα στα οποία το ίδιο κλειδί χρησιμοποιείται για κρυπτογράφηση και αποκρυπτογράφηση, το οποίο διατηρείται μυστικό. Η όλη ποικιλία συμμετρικών κρυπτοσυστημάτων βασίζεται στις ακόλουθες κατηγορίες βάσεων:

I. Αντικαταστάσεις μονο-και πολυ-αλφαβήτων.

Οι μονο-αλφαβητικές υποκαταστάσεις είναι ο απλούστερος τύπος μετασχηματισμού, που συνίσταται στην αντικατάσταση των συμβόλων του κειμένου προέλευσης με άλλα (του ίδιου αλφάβητου) σύμφωνα με έναν περισσότερο ή λιγότερο πολύπλοκο κανόνα. Στην περίπτωση των μονο-αλφαβητικών υποκαταστάσεων, κάθε σύμβολο του κειμένου πηγής μετατρέπεται σε σύμβολο του κρυπτογράφου από τον ίδιο νόμο. Με μια αλφαβητική υποκατάσταση, ο νόμος μετασχηματισμού αλλάζει από χαρακτήρα σε χαρακτήρα. Ο ίδιος κωδικός μπορεί να θεωρηθεί τόσο μονοφωνικός όσο και πολυ-αλφαριθμητικός, ανάλογα με το καθορισμένο αλφάβητο.

Για παράδειγμα, η απλούστερη παραλλαγή είναι άμεση (απλή) υποκατάσταση, όταν τα γράμματα του κρυπτογραφημένου μηνύματος αντικαθίστανται από άλλα γράμματα του ίδιου ή κάποιου άλλου αλφάβητου. Ο πίνακας αντικατάστασης μπορεί να έχει την ακόλουθη μορφή:

| Οι χαρακτήρες προέλευσης του κρυπτογραφημένου κειμένου | α | β | στο | g | δ | ε | καλά | s | και | να | l | m | n | περίπου | n | σ | με | t | στο | στ | … |

| Αναπληρωτές | s | σ | x | l | r | z | i | m | α | y | ε | δ | w | t | β | g | v | n | j | o | … |

Χρησιμοποιώντας αυτόν τον πίνακα, κρυπτογραφούμε τη λέξη νίκη. Παίρνουμε τα εξής: btpzrs

Ii. Οι μεταλλαγές είναι επίσης μια απλή μέθοδος κρυπτογραφικού μετασχηματισμού, η οποία συνίσταται στην αναδιάταξη των συμβόλων του πηγαίου κειμένου σύμφωνα με κάποιον κανόνα. Οι κρυφές μεταστοιχείες δεν χρησιμοποιούνται επί του παρόντος στην καθαρή μορφή τους, καθώς η κρυπτογραφική τους αντοχή είναι ανεπαρκής, αλλά συμπεριλαμβάνονται ως στοιχείο σε πολλά σύγχρονα κρυπτοσυστήματα.

Η απλούστερη μετάθεση είναι να γράψετε το πηγαίο κείμενο αντίστροφα και συγχρόνως να σπάσετε τον κρυφτό σε πέντε γράμματα. Για παράδειγμα, από τη φράση

ΑΛΛΑ ΘΑ ΕΙΜΑΣΤΕ ΟΠΩΣ ΘΕΩΘΗΚΕ

θα αποδειχθεί ένα τέτοιο κρυπτογράφημα:

ILET ΧΗΜΚΑ CCATT EDUB TSUP

Στα τελευταία πέντε λείπει ένα γράμμα. Έτσι, πριν κρυπτογραφήσετε την αρχική έκφραση, θα πρέπει να συμπληρωθεί με ένα ασήμαντο γράμμα (για παράδειγμα, O) σε έναν αριθμό που είναι πολλαπλάσιο των πέντε, τότε η κρυπτογράφηση, παρά τις μικρές αλλαγές, θα φαίνεται διαφορετική:

OILET OKHYMK ΑΚΚΑΤ TEDUB TTSUP

Iii. Οι κρυπτογραφίες είναι μια οικογένεια αναστρέψιμων μετασχηματισμών μπλοκ (τμήματα καθορισμένου μήκους) του κειμένου πηγής. Στην πραγματικότητα, ένας κρυφός κωδικός είναι ένα σύστημα υποκατάστασης στο αλφάβητο των μπλοκ. Μπορεί να είναι μονοφωνική ή πολυ αλφαβητική ανάλογα με τον τρόπο λειτουργίας του κρυπτογράφου μπλοκ. Με άλλα λόγια, με κρυπτογράφηση μπλοκ, οι πληροφορίες χωρίζονται σε μπλοκ σταθερού μήκους και είναι κρυπτογραφημένες κατά μπλοκ. Οι κρυπτογράφοι μπλοκ είναι δύο κύριοι τύποι: τα πεδία μετατόπισης (μεταφορά, μεταστοιχείωση, μπλοκ Ρ) και οι κρυπτογράφηση υποκατάστασης (υποκαταστάσεις, υποκατάστατα, μπλοκ S). Επί του παρόντος, οι κρυφές μνήμες είναι πιο συνηθισμένες στην πράξη.

Το αμερικανικό πρότυπο για την κρυπτογράφηση δεδομένων DES (Standard Data Encryption Standard), που υιοθετήθηκε το 1978, είναι ένα τυπικό μέλος της οικογένειας κρυπτογραφικών κυκλωμάτων και ένα από τα πιο κοινά κρυπτογραφικά πρότυπα κρυπτογράφησης δεδομένων που χρησιμοποιούνται στις Ηνωμένες Πολιτείες. Αυτός ο κρυπτογραφικός κώδικας επιτρέπει αποδοτική υλοποίηση υλικού και λογισμικού και είναι δυνατή η επίτευξη ταχύτητας κρυπτογράφησης έως και μερικών megabyte ανά δευτερόλεπτο. Αρχικά, η μέθοδος που βασίζεται σε αυτό το πρότυπο αναπτύχθηκε από την IBM για δικούς της σκοπούς. Έχει επαληθευτεί από τον Οργανισμό Εθνικής Ασφάλειας των ΗΠΑ, ο οποίος δεν βρήκε στατιστικά ή μαθηματικά σφάλματα σε αυτό.

Το DES έχει μπλοκ 64 bit και βασίζεται σε μια 16-πλάσια μετάθεση δεδομένων και χρησιμοποιεί επίσης ένα κλειδί 56-bit για κρυπτογράφηση. Υπάρχουν διάφορες λειτουργίες DES: Ηλεκτρονικό βιβλίο κωδικών (ΕΚΤ) και αλυσίδα κρυπτογραφίας (CBC). Τα 56 bits είναι 8 χαρακτήρες επτά δυαδικών ψηφίων, δηλ. Ο κωδικός πρόσβασης δεν μπορεί να υπερβαίνει τα οκτώ γράμματα. Εάν εκτός από τη χρήση μόνο γραμμάτων και αριθμών, ο αριθμός των πιθανών επιλογών θα είναι σημαντικά μικρότερος από το μέγιστο δυνατό 2 56. Ωστόσο, αυτός ο αλγόριθμος, που αποτελεί την πρώτη εμπειρία του προτύπου κρυπτογράφησης, έχει αρκετά μειονεκτήματα. Κατά τη διάρκεια του χρόνου που έχει περάσει από τη δημιουργία του DES, η τεχνολογία των υπολογιστών αναπτύχθηκε τόσο γρήγορα ώστε να είναι δυνατή η διεξοδική αναζήτηση κλειδιών και έτσι να αποκαλυφθεί ο κωδικός. Το 1998, κατασκευάστηκε ένα αυτοκίνητο που μπορεί να αποκαταστήσει ένα κλειδί κατά μέσο όρο τριών ημερών. Έτσι, το DES, όταν χρησιμοποιείται με τον συνήθη τρόπο, απέχει πολύ από τη βέλτιστη επιλογή για να ικανοποιήσει τις απαιτήσεις του απορρήτου των δεδομένων. Αργότερα άρχισαν να εμφανίζονται οι τροποποιήσεις DESa, ένα εκ των οποίων είναι το Triple Des ("Triple DES" - επειδή κρυπτογραφεί τις πληροφορίες τρεις φορές με το συνηθισμένο DES). Είναι απαλλαγμένο από το κύριο μειονέκτημα της παλιάς έκδοσης - το σύντομο κλειδί: εδώ είναι δύο φορές. Αλλά στη συνέχεια, όπως αποδείχθηκε, το Triple DES κληρονόμησε άλλες αδυναμίες του προκατόχου του: την έλλειψη ευκαιριών για παράλληλο υπολογισμό σε κρυπτογράφηση και χαμηλή ταχύτητα.

Iv. Το Gamming είναι ένας μετασχηματισμός του πηγαίου κειμένου, στο οποίο τα σύμβολα του κειμένου πηγής προστίθενται στους χαρακτήρες μιας ψευδοτυχαίας ακολουθίας (γ) που παράγεται σύμφωνα με έναν συγκεκριμένο κανόνα. Ως εύρος, μπορεί να χρησιμοποιηθεί οποιαδήποτε ακολουθία τυχαίων χαρακτήρων. Η διαδικασία για την επικόλληση ενός γάμμα στο κείμενο προέλευσης μπορεί να γίνει με δύο τρόπους. Στην πρώτη μέθοδο, τα σύμβολα του πηγαίου κειμένου και του γάμμα αντικαθίστανται από ψηφιακά ισοδύναμα, τα οποία στη συνέχεια προστίθενται modulo k, όπου k είναι ο αριθμός των χαρακτήρων στο αλφάβητο. Στη δεύτερη μέθοδο, τα σύμβολα πηγής και οι χαρακτήρες γάμμα αναπαρίστανται ως δυαδικός κώδικας, τότε προστίθενται τα αντίστοιχα δυαδικά ψηφία modulo 2. Μπορούν να χρησιμοποιηθούν και άλλες λογικές λειτουργίες αντί για προσθήκη modulo 2.

Έτσι, τα συμμετρικά κρυπτογραφικά συστήματα είναι κρυπτοσυστήματα στα οποία το ίδιο κλειδί χρησιμοποιείται για κρυπτογράφηση και αποκρυπτογράφηση. Ένα πολύ αποτελεσματικό μέσο ενίσχυσης της ισχύος κρυπτογράφησης είναι η συνδυασμένη χρήση διαφόρων μεθόδων κρυπτογράφησης. Το κύριο μειονέκτημα της συμμετρικής κρυπτογράφησης είναι ότι το μυστικό κλειδί πρέπει να είναι γνωστό τόσο στον αποστολέα όσο και στον παραλήπτη.

2.2 Ασύμμετρα κρυπτογραφικά συστήματα

Μια άλλη εκτεταμένη κατηγορία κρυπτογραφικών συστημάτων είναι τα αποκαλούμενα ασύμμετρα συστήματα ή συστήματα δύο κλειδιών. Αυτά τα συστήματα χαρακτηρίζονται από το γεγονός ότι για την κρυπτογράφηση και την αποκρυπτογράφηση χρησιμοποιούνται διαφορετικά κλειδιά, τα οποία αλληλοσυνδέονται από κάποια εξάρτηση. Η χρήση τέτοιων κρυπτογράφων κατέστη δυνατή από τον K. Shannon, ο οποίος πρότεινε την κατασκευή ενός κρυπτογράφου κατά τρόπον ώστε η αποκάλυψή του να ήταν ισοδύναμη με την επίλυση ενός μαθηματικού προβλήματος που απαιτούσε την εκτέλεση υπολογιστικών όγκων που υπερέβαιναν τις δυνατότητες των σύγχρονων υπολογιστών (για παράδειγμα, επιχειρήσεις με μεγάλους πρωτεύοντες αριθμούς και τα προϊόντα τους). Ένα από τα κλειδιά (για παράδειγμα, ένα κλειδί κρυπτογράφησης) μπορεί να διατεθεί στο κοινό, οπότε εξαλείφεται το πρόβλημα της απόκτησης ενός κοινόχρηστου μυστικού κλειδιού για επικοινωνία. Εάν κάνετε το κλειδί αποκρυπτογράφησης δημοσίως διαθέσιμο, στη συνέχεια με βάση το σύστημα που προκύπτει, μπορείτε να δημιουργήσετε ένα σύστημα ελέγχου ταυτότητας για τα μεταδιδόμενα μηνύματα. Επειδή στις περισσότερες περιπτώσεις ένα κλειδί ενός ζεύγους δημοσιοποιείται, τέτοια συστήματα ονομάζονται επίσης κρυπτοσυστήματα δημόσιου κλειδιού. Το πρώτο κλειδί δεν είναι μυστικό και μπορεί να δημοσιευτεί για χρήση από όλους τους χρήστες του συστήματος που κρυπτογραφούν τα δεδομένα. Δεν είναι δυνατή η αποκρυπτογράφηση δεδομένων χρησιμοποιώντας ένα γνωστό κλειδί. Για να αποκρυπτογραφήσει δεδομένα, ο παραλήπτης των κρυπτογραφημένων πληροφοριών χρησιμοποιεί το δεύτερο κλειδί, το οποίο είναι μυστικό. Φυσικά, το κλειδί αποκρυπτογράφησης δεν μπορεί να καθοριστεί από το κλειδί κρυπτογράφησης.

Η κεντρική ιδέα στα ασύμμετρα κρυπτογραφικά συστήματα είναι η έννοια της μονόδρομης λειτουργίας.

Με μια λειτουργία μονής κατεύθυνσης, εννοούμε μια αποτελεσματικά υπολογιζόμενη συνάρτηση, για την αναστροφή της οποίας (δηλ. Για να αναζητήσουμε τουλάχιστον μία τιμή παραμέτρου από μια δεδομένη τιμή λειτουργίας), δεν υπάρχουν αποτελεσματικοί αλγόριθμοι.

Μια λειτουργία παγίδευσης είναι μια λειτουργία μονής κατεύθυνσης, για την οποία η αντίστροφη λειτουργία είναι εύκολο να υπολογιστεί αν υπάρχουν κάποιες πρόσθετες πληροφορίες και είναι δύσκολο αν δεν υπάρχουν τέτοιες πληροφορίες.

Όλοι οι κύκλοι κρυπτογράφησης αυτής της κλάσης βασίζονται στις λεγόμενες λειτουργίες παγίδευσης. Ένα παράδειγμα μιας τέτοιας λειτουργίας είναι η λειτουργία πολλαπλασιασμού. Είναι πολύ απλός ο υπολογισμός του προϊόντος δύο ακεραίων, αλλά δεν υπάρχουν αποτελεσματικοί αλγόριθμοι για την εκτέλεση της αντίστροφης λειτουργίας (αποσύνθεση ενός αριθμού σε ακέραιους παράγοντες). Ο αντίστροφος μετασχηματισμός είναι δυνατός μόνο εάν είναι γνωστές ορισμένες πρόσθετες πληροφορίες.

Στην κρυπτογραφία χρησιμοποιούνται συχνά οι αποκαλούμενες λειτουργίες κατακερματισμού. Οι λειτουργίες Hash είναι λειτουργίες μονής κατεύθυνσης που έχουν σχεδιαστεί για τον έλεγχο της ακεραιότητας των δεδομένων. Κατά τη μετάδοση πληροφοριών από την πλευρά του αποστολέα, χτυπάται, ο κατακερματισμός μεταδίδεται στον παραλήπτη μαζί με το μήνυμα και ο παραλήπτης υπολογίζει εκ νέου την κατακερματισμό των πληροφοριών αυτών. Εάν τα δύο hashes ταιριάζουν, αυτό σημαίνει ότι οι πληροφορίες μεταδόθηκαν χωρίς παραμόρφωση. Το θέμα των λειτουργιών κατακερματισμού είναι αρκετά εκτεταμένο και ενδιαφέρον. Και το πεδίο εφαρμογής της είναι πολύ περισσότερο από απλή κρυπτογραφία.

Σήμερα, η πιο προηγμένη μέθοδος προστασίας κρυπτογραφικής πληροφορίας με ένα γνωστό κλειδί είναι το RSA, το οποίο ονομάστηκε μετά τα αρχικά γράμματα των ονομάτων των εφευρετών του (Rivest, Shamir και Adleman) και αντιπροσωπεύει ένα κρυπτοσύστημα, η σταθερότητα του οποίου βασίζεται στην πολυπλοκότητα της επίλυσης του προβλήματος των αποσυνθέσεων αριθμών σε απλούς παράγοντες. Απλά είναι εκείνοι οι αριθμοί που δεν έχουν διαιρέτες, εκτός από τους ίδιους και αυτούς. Και αριθμοί που δεν έχουν κοινούς διαιρέτες, εκτός από 1, ονομάζονται coprime.

Για παράδειγμα, επιλέξτε δύο πολύ μεγάλες πριμοδοτήσεις (χρειάζονται μεγάλοι αριθμοί πηγών για την κατασκευή μεγάλων κρυπτο-ανθεκτικών κλειδιών). Ορίζουμε την παράμετρο n ως αποτέλεσμα του πολλαπλασιασμού των p και q. Επιλέγουμε ένα μεγάλο τυχαίο αριθμό και τον ονομάζουμε d, και θα πρέπει να είναι αμοιβαία απλός με το αποτέλεσμα του πολλαπλασιασμού (p - 1) * (q - 1). Βρείτε τον αριθμό e για τον οποίο ισχύει η σχέση:

(e * d) mod ((ρ - 1) * (q - 1)) = 1

(mod είναι το υπόλοιπο της διαίρεσης, δηλαδή, εάν το e πολλαπλασιασμένο με d διαιρείται από ((p - 1) * (q - 1)), τότε το υπόλοιπο θα έχει ως αποτέλεσμα 1).

Το δημόσιο κλειδί είναι ένα ζευγάρι αριθμών e και n, και το ιδιωτικό κλειδί είναι d και n. Κατά την κρυπτογράφηση, το κείμενο πηγής αντιμετωπίζεται ως σειρά αριθμών και εκτελούμε τη λειτουργία σε κάθε αριθμό του:

C (i) = (Μ (ί) ε) mod n

Το αποτέλεσμα είναι μια ακολουθία C (i), η οποία θα συνθέσει μια cryptotext.documenting πληροφοριών που προκύπτει από τον τύπο

M (i) = (C (i) d) mod n

Όπως μπορείτε να δείτε, η αποκρυπτογράφηση περιλαμβάνει τη γνώση του μυστικού κλειδιού.

Ας προσπαθήσουμε σε μικρούς αριθμούς. Ρυθμίστε p = 3, q = 7. Στη συνέχεια, n = p * q = 21. Επιλέξτε d ως 5. Από τον τύπο (e * 5) mod 12 = 1 υπολογίζουμε e = 17. Το δημόσιο κλειδί είναι 17, 21, το μυστικό κλειδί είναι 5, 21.

Κρυπτογράφηση της ακολουθίας "2345":

C (2) = 2 17 mod 21 = 11

C (3) = 3 17 mod 21 = 12

C (4) = 4 17 mod 21 = 16

C (5) = 5 17 mod 21 = 17

Cryptotext - 11 12 16 17.

Ελέγξτε την αποκωδικοποίηση:

Μ (2) = 11 5 mod 21 = 2

Μ (3) = 12 5 mod 21 = 3

Μ (4) = 16 5 mod 21 = 4

Μ (5) = 17 5 mod 21 = 5

Όπως μπορείτε να δείτε, το αποτέλεσμα συνέπεσε.

Το κρυπτοσύστημα RSA χρησιμοποιείται ευρέως στο Διαδίκτυο. Όταν ένας χρήστης συνδέεται σε ένα ασφαλές διακομιστή, τότε εφαρμόζεται κρυπτογράφηση δημόσιου κλειδιού χρησιμοποιώντας τις ιδέες του αλγορίθμου RSA. Η κρυπτογραφική αντοχή RSA στηρίζεται στην υπόθεση ότι είναι εξαιρετικά δύσκολο, αν όχι αδύνατο, να προσδιοριστεί το ιδιωτικό κλειδί από το δημόσιο κλειδί. Γι 'αυτό, ήταν απαραίτητο να λυθεί το πρόβλημα της ύπαρξης διαιρέτων ενός τεράστιου ακέραιου αριθμού. Μέχρι τώρα, δεν έχει λυθεί με τις αναλυτικές μεθόδους και ο αλγόριθμος RSA μπορεί να σπάσει μόνο με εξαντλητική αναζήτηση.

Έτσι, τα ασύμμετρα κρυπτογραφικά συστήματα είναι συστήματα στα οποία χρησιμοποιούνται διαφορετικά κλειδιά για κρυπτογράφηση και αποκρυπτογράφηση. Ένα από τα πλήκτρα μπορεί ακόμη και να δημοσιοποιηθεί. Στην περίπτωση αυτή, είναι αδύνατη η αποκρυπτογράφηση των δεδομένων χρησιμοποιώντας ένα γνωστό κλειδί.

Συμπέρασμα

Η κρυπτογραφία είναι η επιστήμη των μαθηματικών μεθόδων διασφάλισης της εμπιστευτικότητας (αδυναμία των ξένων να διαβάζουν πληροφορίες) και της αυθεντικότητας (ακεραιότητα και αυθεντικότητα της πατρότητας, καθώς και αδυναμία απόρριψης της συγγραφής) πληροφοριών. Αρχικά, η κρυπτογραφία μελέτησε μεθόδους κρυπτογράφησης πληροφοριών - μια αναστρέψιμη μετασχηματισμό του ανοιχτού (πηγαίου) κειμένου με βάση έναν μυστικό αλγόριθμο και ένα κλειδί σε ένα κρυπτογραφημένο κείμενο. Η παραδοσιακή κρυπτογραφία αποτελεί ένα τμήμα συμμετρικών κρυπτοσυστημάτων στα οποία πραγματοποιείται κρυπτογράφηση και αποκρυπτογράφηση χρησιμοποιώντας το ίδιο μυστικό κλειδί. Εκτός από αυτό το τμήμα, η σύγχρονη κρυπτογραφία περιλαμβάνει ασύμμετρα κρυπτοσυστήματα, συστήματα ψηφιακής υπογραφής (EDS), λειτουργίες κατακερματισμού, διαχείριση κλειδιών, λήψη κρυφών πληροφοριών, κβαντική κρυπτογραφία.

Η κρυπτογραφία είναι ένα από τα πιο ισχυρά μέσα διασφάλισης της εμπιστευτικότητας και της ακεραιότητας των πληροφοριών. Από πολλές απόψεις, κατέχει κεντρική θέση μεταξύ των ρυθμιστικών αρχών ασφάλειας λογισμικού και υλικού. Για παράδειγμα, για φορητούς υπολογιστές που είναι φυσικά δύσκολο να προστατευθούν φυσικά, μόνο η κρυπτογραφία εξασφαλίζει την εμπιστευτικότητα των πληροφοριών, ακόμη και σε περίπτωση κλοπής.

Αναφορές

1. Zlatopolsky D.M. Οι απλούστερες μέθοδοι κρυπτογράφησης κειμένου. / D.M. Μπράτσολσκι - Μόσχα: Chistye Prudy, 2007

2. Moldovyan Α. Κρυπτογραφία. / Α. Moldovyan, Ν.Α. Moldovyan, Β.Υα. Σοβιέτ - Αγία Πετρούπολη: Lan, 2001

3. Yakovlev Α.ν., Bezbogov Α.Α., Rodin VV, Shamkin V.N. Κρυπτογραφική προστασία των πληροφοριών. / Οδηγός Σπουδών - Tambov: Εκδοτικός Οίκος Tamb. κατάσταση tech. Πανεπιστήμιο, 2006

4. http: // ru. wikipedia.org

5. http://cryptoblog.ru

6. http://Stfw.ru

7. http: //www.contrterror. tsure.ru

Μολδαβία Α. Κρυπτογραφία / Α. Μολδαβίας, Ν. Α. Μολτσοβάν, Β. Υ. Σοβιέτ - Αγ. Πετρούπολη: Lan, 2001

Δράση στον τομέα της τεχνολογίας των πληροφοριών. Έτσι, είναι δυνατόν να θεωρηθεί σημαντική και σημαντική η μελέτη του μαθήματος "Ασφάλεια Υπολογιστών και Πληροφοριών" στον εκπαιδευτικό τομέα "Πληροφορική". Το μάθημα επικεντρώνεται στην προετοιμασία της νεότερης γενιάς για τη ζωή και την εργασία σε μια εντελώς νέα κατάσταση της κοινωνίας της πληροφορίας, στην οποία τα θέματα παροχής ...

Η επίλυση του προβλήματος του προσδιορισμού του κλειδιού με την απλή αλλαγή μέσω όλων των δυνατών επιλογών είναι συνήθως μη πρακτική, εκτός από τη χρήση ενός πολύ σύντομου κλειδιού. Επομένως, αν ο κρυπτοαναλυτής θέλει να έχει μια πραγματική πιθανότητα να σπάσει τον κρυπτογραφημένο κώδικα, πρέπει να εγκαταλείψει τις μεθόδους "μετωπικής" ωμής δύναμης και να εφαρμόσει μια διαφορετική στρατηγική. Κατά το άνοιγμα πολλών σχεδίων κρυπτογράφησης, η στατιστική ανάλυση μπορεί να εφαρμοστεί χρησιμοποιώντας τη συχνότητα εμφάνισης των επιμέρους χαρακτήρων ή των συνδυασμών τους. Για να περιπλέξει τη λύση του προβλήματος του ανοίγματος ενός κρυπτογράφου χρησιμοποιώντας στατιστική ανάλυση, ο Κ. Shannon πρότεινε δύο έννοιες κρυπτογράφησης, που ονομάζονται ανάμειξη (σύγχυση) και διάχυση (διάχυση). Η ανάμειξη είναι η χρήση μιας υποκατάστασης στην οποία η σχέση μεταξύ ενός κλειδιού και του κρυπτογράφου γίνεται όσο το δυνατόν πιο σύνθετη. Η εφαρμογή αυτής της έννοιας περιπλέκει την εφαρμογή στατιστικής ανάλυσης, η οποία περιορίζει την περιοχή κλειδιού αναζήτησης και αποκρυπτογράφηση ακόμη και μιας πολύ σύντομης ακολουθίας κρυπτογραφήματος απαιτεί τη διαλογή ενός μεγάλου αριθμού πλήκτρων. Με τη σειρά του, η διάχυση είναι η εφαρμογή τέτοιων μετασχηματισμών που εξομαλύνουν τις στατιστικές διαφορές μεταξύ των συμβόλων και των συνδυασμών τους. Ως αποτέλεσμα, η χρήση της στατιστικής ανάλυσης από έναν κρυπτοαναλύτη μπορεί να οδηγήσει σε θετικό αποτέλεσμα μόνο όταν παρακολουθεί ένα αρκετά μεγάλο μήκος κειμενικού κειμένου.

Η υλοποίηση των στόχων που διακηρύσσονται από αυτές τις έννοιες επιτυγχάνεται με την επανειλημμένη χρήση στοιχειωδών μεθόδων κρυπτογράφησης όπως η μέθοδος υποκατάστασης, μεταφοράς και κρυπτογράφησης.

10.4.1. Μέθοδος αντικατάστασης

Το απλούστερο και μεγαλύτερο ιστορικό είναι η μέθοδος υποκατάστασης, η ουσία της οποίας είναι ότι το σύμβολο πηγαίου κειμένου αντικαθίσταται από ένα άλλο που επιλέγεται από αυτό ή άλλο αλφάβητο σύμφωνα με τον κανόνα που καθορίζεται από το κλειδί κρυπτογράφησης. Η θέση του χαρακτήρα στο κείμενο δεν αλλάζει. Ένα από τα πρώτα παραδείγματα της χρήσης της μεθόδου στάσης είναι Το κρυπτογραφικό του Caesarπου χρησιμοποιήθηκε από τον Guy Julius Caesar κατά τη διάρκεια των Gallic εκστρατειών του. Σε αυτό, κάθε γράμμα του απλού κειμένου αντικαταστάθηκε από ένα άλλο, που ελήφθη από το ίδιο αλφάβητο, αλλά κυκλικά μετατοπίστηκε από έναν ορισμένο αριθμό χαρακτήρων. Η χρήση αυτής της μεθόδου κρυπτογράφησης επεξηγείται από το παράδειγμα που παρουσιάζεται στο Σχήμα 10.3, στο οποίο ο μετασχηματισμός κρυπτογράφησης βασίζεται στη χρήση ενός αλφάβητου με κυκλική μετατόπιση από πέντε θέσεις.

Το Σχ. 10.3, α )

|

Κωδικός πηγής | |||||||||||||||

|

Κρυπτογράφημα |

Το Σχ. 10.3, β )

Προφανώς, το κλειδί κρυπτογράφησης είναι η ποσότητα της κυκλικής μετατόπισης. Εάν επιλέξετε ένα διαφορετικό κλειδί από αυτό που καθορίζεται στο παράδειγμα, ο κρυπτογραφικός κωδικός θα αλλάξει.

Ένα άλλο παράδειγμα ενός κλασικού συστήματος υποκατάστασης βασίζεται σε ένα σύστημα κρυπτογράφησης που ονομάζεται πλατεία polybius. Όσον αφορά το ρωσικό αλφάβητο, το σχήμα αυτό μπορεί να περιγραφεί ως εξής. Αρχικά ενωμένο σε ένα γράμμα Ε, Ε. Και, nd και b, b, η πραγματική τιμή του οποίου στο αποκρυπτογραφημένο κείμενο αποκαθίσταται εύκολα από το πλαίσιο. Στη συνέχεια, 30 χαρακτήρες του αλφαβήτου τοποθετούνται σε ένα τραπέζι μεγέθους 6 × 5, ένα παράδειγμα γεμίσματος του οποίου παρουσιάζεται στο Σχ. 10.4.

Το Σχ. 10.4.

Η κρυπτογράφηση οποιουδήποτε γράμματος απλού κειμένου γίνεται με τον καθορισμό της διεύθυνσης (δηλ. Των αριθμών γραμμών και στηλών ή αντιστρόφως) στον πίνακα. Έτσι, για παράδειγμα, η λέξη CEASAR κρυπτογραφείται χρησιμοποιώντας την πλατεία Polybius ως 52 21 23 11 41 61. Είναι σαφές ότι η αλλαγή κώδικα μπορεί να γίνει ως αποτέλεσμα των μεταβολών των γραμμάτων στον πίνακα. Θα πρέπει επίσης να σημειωθεί ότι εκείνοι που παρακολούθησαν την περιήγηση στα μπουντρούμια του φρουρίου του Πέτρου και του Παύλου θα πρέπει να θυμούνται τα λόγια του οδηγού για το πώς οι αιχμάλωτοι χτυπήθηκαν μαζί. Προφανώς, η μέθοδος επικοινωνίας τους εμπίπτει εντελώς σε αυτή τη μέθοδο κρυπτογράφησης.

Ένα παράδειγμα κρυπτογράφου πολυαλφαβητών είναι ένα σχήμα που βασίζεται σε ένα λεγόμενο. προοδευτικό τρίτιμο. Η βάση αυτής της μεθόδου κρυπτογράφησης είναι ο πίνακας που παρουσιάζεται στο Σχ. 10.5, οι γραμμές των οποίων είναι αντίγραφα του αρχικού αλφαβήτου κυκλικά μετατοπισμένες από μία θέση. Έτσι, η πρώτη γραμμή έχει μηδενική στροφή, η δεύτερη κυκλικά μετατοπίζεται μία θέση προς τα αριστερά, η τρίτη - δύο θέσεις σε σχέση με την πρώτη γραμμή, κλπ.

Το Σχ. 10.5.

Μία από τις μεθόδους κρυπτογράφησης που χρησιμοποιούν έναν τέτοιο πίνακα είναι η χρήση ενός συμβόλου από την πρώτη κυκλική μετατόπιση του αρχικού αλφαβήτου κάτω από το σύμβολο που πρόκειται να κρυπτογραφηθεί αντί του πρώτου συμβόλου πλατύφυλλου, το δεύτερο σύμβολο από τη γραμμή που αντιστοιχεί στη δεύτερη κυκλική μετατόπιση κλπ. Ένα παράδειγμα κρυπτογράφησης μηνυμάτων παρουσιάζεται με παρόμοιο τρόπο παρακάτω (εικ. 10.6).

|

Απλό κείμενο | ||||||||||||

|

Κείμενο κρυπτογράφησης |

Το Σχ. 10.6.

Υπάρχουν διάφορες ενδιαφέρουσες παραλλαγές κρυπτογράφησης με βάση το προοδευτικό κλειδί Trithemius. Σε ένα από αυτά, κάλεσε Η βασική μέθοδος του ViginerΧρησιμοποιείται μια λέξη-κλειδί που υποδηλώνει τις γραμμές για κρυπτογράφηση και αποκρυπτογράφηση κάθε επόμενου χαρακτήρα του απλού κειμένου: το πρώτο γράμμα του πλήκτρου υποδεικνύει τη γραμμή του πίνακα στο σχήμα. 10.5, με τον οποίο κρυπτογραφείται ο πρώτος χαρακτήρας του μηνύματος, το δεύτερο γράμμα του κλειδιού ορίζει τη σειρά του πίνακα, η οποία κρυπτογραφεί τον δεύτερο χαρακτήρα του κειμένου, κλπ. Αφήστε τη λέξη "THROMB" να επιλεγεί ως κλειδί, τότε το μήνυμα κρυπτογραφημένο με το πλήκτρο Viginer μπορεί να αναπαρασταθεί ως εξής (Εικ. 10.7). Προφανώς, το άνοιγμα του κλειδιού μπορεί να πραγματοποιηθεί με βάση μια στατιστική ανάλυση του κρυπτογράφου.

|

Απλό κείμενο | ||||||||||||

|

Κείμενο κρυπτογράφησης |

Το Σχ. 10.7.

Μια παραλλαγή αυτής της μεθόδου είναι η λεγόμενη. αυτόματη μέθοδο (ανοίξτε) κλειδί Vigineraστην οποία ως γεννήτρια κλειδιών Χρησιμοποιείται ένα μόνο γράμμα ή λέξη. Αυτό το κλειδί δίνει στην γραμμή εκκίνησης ή στις γραμμές να κρυπτογραφήσει τους πρώτους ή τους πρώτους χαρακτήρες του απλού κειμένου με τον ίδιο τρόπο όπως και το προηγούμενο παράδειγμα. Στη συνέχεια, οι χαρακτήρες χωρίς χαρακτήρες χρησιμοποιούνται ως κλειδί για την επιλογή της συμβολοσειράς κρυπτογράφησης. Στο παρακάτω παράδειγμα, το γράμμα "AND" χρησιμοποιείται ως γεννήτρια κλειδιών (εικ. 10.8):

|

Απλό κείμενο | ||||||||||||

|

Κείμενο κρυπτογράφησης |

Το Σχ. 10.8.

Όπως δείχνει το παράδειγμα, η επιλογή των γραμμών κρυπτογράφησης προσδιορίζεται πλήρως από το περιεχόμενο σαφούς κειμένου, δηλ. η απλούστερη ανατροφοδότηση εισάγεται στη διαδικασία κρυπτογράφησης.

Ένας άλλος τύπος μεθόδου Vizhinera είναι αυτόματη μέθοδο (κρυπτογραφημένο) Κλειδί Viginer. Αυτό, όπως και η κρυπτογράφηση δημόσιου κλειδιού, χρησιμοποιεί επίσης τη γεννήτρια και την ανατροφοδότηση. Η διαφορά είναι ότι μετά την κρυπτογράφηση με τη γεννήτρια κλειδιού, κάθε διαδοχικό σύμβολο κλειδί στην ακολουθία δεν λαμβάνεται από το απλό κείμενο, αλλά από το προκύπτον κρυπτογράφημα. Ακολουθεί ένα παράδειγμα που εξηγεί την αρχή της χρήσης αυτής της μεθόδου κρυπτογράφησης, στην οποία, όπως και πριν, το γράμμα "I" χρησιμοποιείται ως κλειδί δημιουργίας (εικ. 10.9):

|

Απλό κείμενο | ||||||||||||

|

Κείμενο κρυπτογράφησης |

Το Σχ. 10.9.

Όπως μπορεί να φανεί από το παραπάνω παράδειγμα, αν και κάθε επόμενο σύμβολο κλειδιού καθορίζεται από το σύμβολο κρυπτογραφήματος που προηγείται αυτού, εξαρτάται λειτουργικά από όλα τα προηγούμενα σύμβολα του ανοικτού μηνύματος και της γεννήτριας κλειδιών. Συνεπώς, υπάρχει επίδραση σκέδασης στις στατιστικές ιδιότητες του πηγαίου κειμένου, γεγονός που καθιστά δύσκολη τη χρήση στατιστικής ανάλυσης κρυπτοανάλυσης. Ο ασθενής σύνδεσμος σε αυτήν τη μέθοδο είναι ότι το κείμενο κρυπτογράφησης περιέχει βασικούς χαρακτήρες.

Σύμφωνα με τα ισχύοντα πρότυπα, η κρυπτογράφηση Viginer δεν θεωρείται ασφαλής, αλλά η κύρια συμβολή είναι η ανακάλυψη ότι μη επαναλαμβανόμενες αλληλουχίες κλειδιών μπορούν να σχηματιστούν χρησιμοποιώντας είτε τα ίδια τα μηνύματα είτε λειτουργίες από τα μηνύματα.

Μια παραλλαγή της εφαρμογής της τεχνολογίας υποκατάστασης, η οποία υλοποιεί επαρκώς την έννοια της ανάμιξης, είναι το ακόλουθο παράδειγμα που βασίζεται σε μη γραμμικό μετασχηματισμό. Το ρεύμα των δυαδικών ψηφίων πληροφοριών διαχωρίζεται σε μπλοκ μήκους m, όπου κάθε μπλοκ αντιπροσωπεύεται από ένα από τα διάφορα σύμβολα. Τότε πολλά  οι χαρακτήρες ανακατεύονται έτσι ώστε κάθε χαρακτήρας να αντικατασταθεί από άλλο χαρακτήρα από αυτό το σετ. Μετά τη λειτουργία ανακατέματος, το σύμβολο αλλάζει ξανά m-Μπαταρίδα Μια συσκευή που υλοποιεί τον περιγραφόμενο αλγόριθμο με

οι χαρακτήρες ανακατεύονται έτσι ώστε κάθε χαρακτήρας να αντικατασταθεί από άλλο χαρακτήρα από αυτό το σετ. Μετά τη λειτουργία ανακατέματος, το σύμβολο αλλάζει ξανά m-Μπαταρίδα Μια συσκευή που υλοποιεί τον περιγραφόμενο αλγόριθμο με  αντιπροσωπεύεται από το σχέδιο. 10.10, όπου στον πίνακα ο κανόνας ανάμειξης των συμβόλων του συνόλου των

αντιπροσωπεύεται από το σχέδιο. 10.10, όπου στον πίνακα ο κανόνας ανάμειξης των συμβόλων του συνόλου των  αντικειμένων.

αντικειμένων.

Το Σχ. 10.10.