Veri servisi aktif dizini. Temel Active Directory Kavramları

Herkese merhaba, Windows yazdırma sunucusunu yapılandırmaya devam ediyoruz ve onun yeteneklerini ve işlevlerini araştırıyoruz. Önceki bölümde, yazıcıları grup ilkesine göre nasıl kuracağımızı öğrendik, yöntem mükemmel, ancak bununla birlikte bir tane daha var, bu, bugün ele alacağımız AD yazıcılara yayın yapıyor. Eğitim kitaplarında çok sık olarak, bu yöntem kullanıcıların bilgisayar okuryazarlığı için tasarlanmış en önemli ikinci olarak kabul edilir, ancak pratikte neredeyse uygulanabilir değildir.

Yazıcıyı reklam yoluyla ayarlama

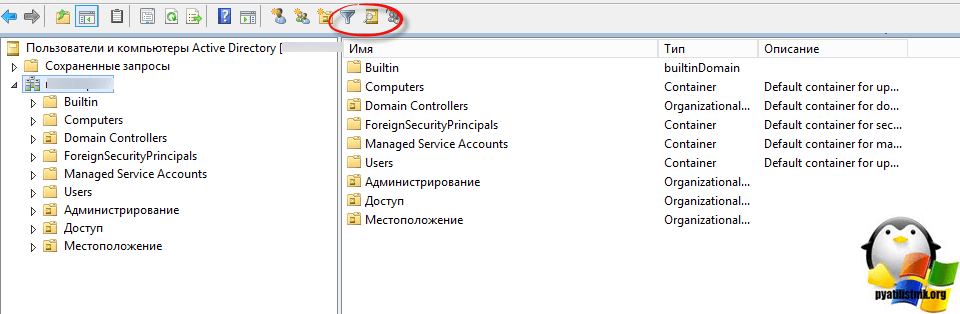

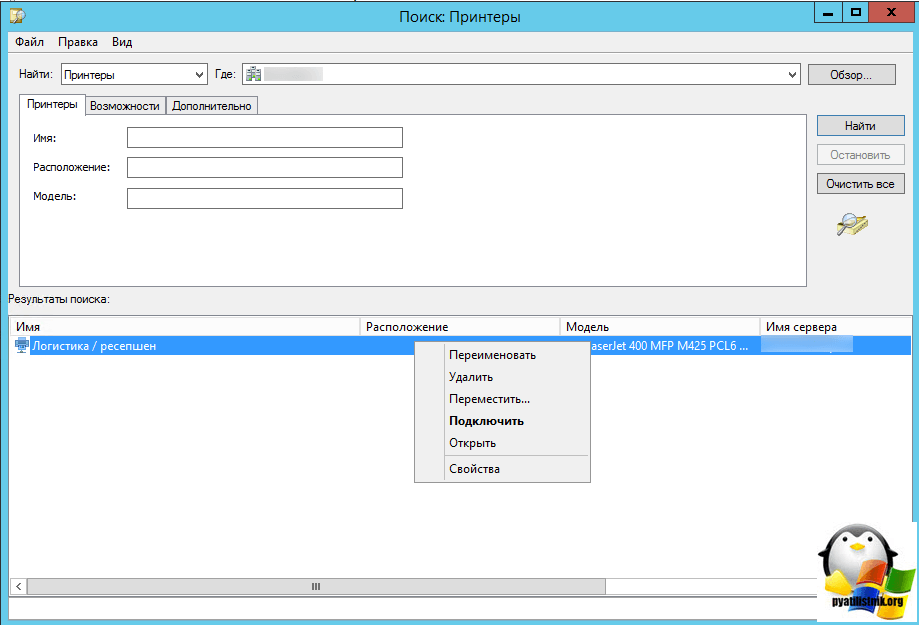

Ve böylece yazıcı yayıncılığının ne olduğuna bir bakalım. Acrive Directory ek bileşenini açın. Kullanıcılar ve bilgisayarlar veya ADUC olarak da bilinir. Yukarıdan, arama simgesini tıklayın.

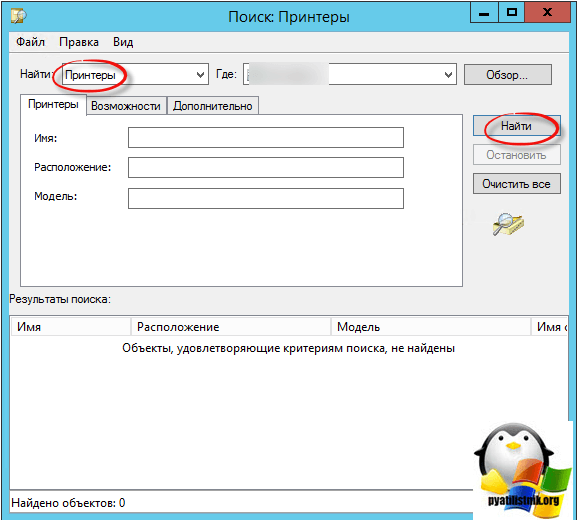

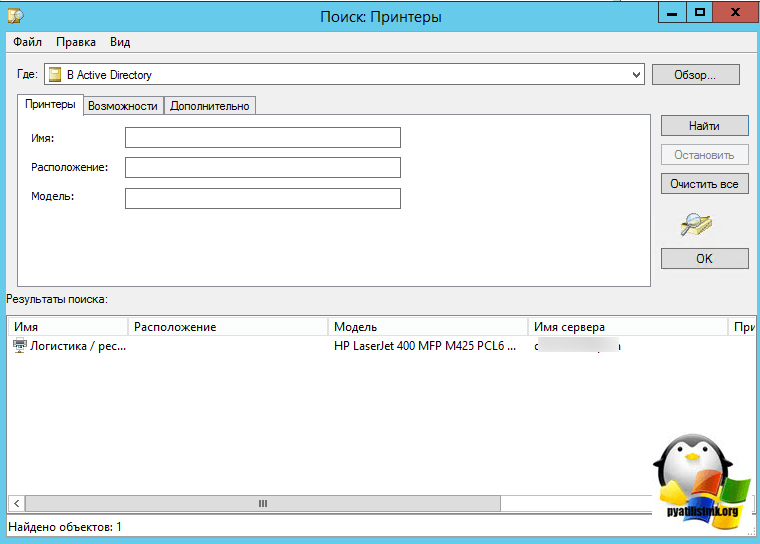

Maddeyi bulacağınız öğede yazıcıları seçtiğiniz ve incelemede bir etki alanı veya ormanı seçtiğiniz bir arama formu açacaksınız. Bul'u tıklayın. Gördüğünüz gibi tek bir yazıcım yok.

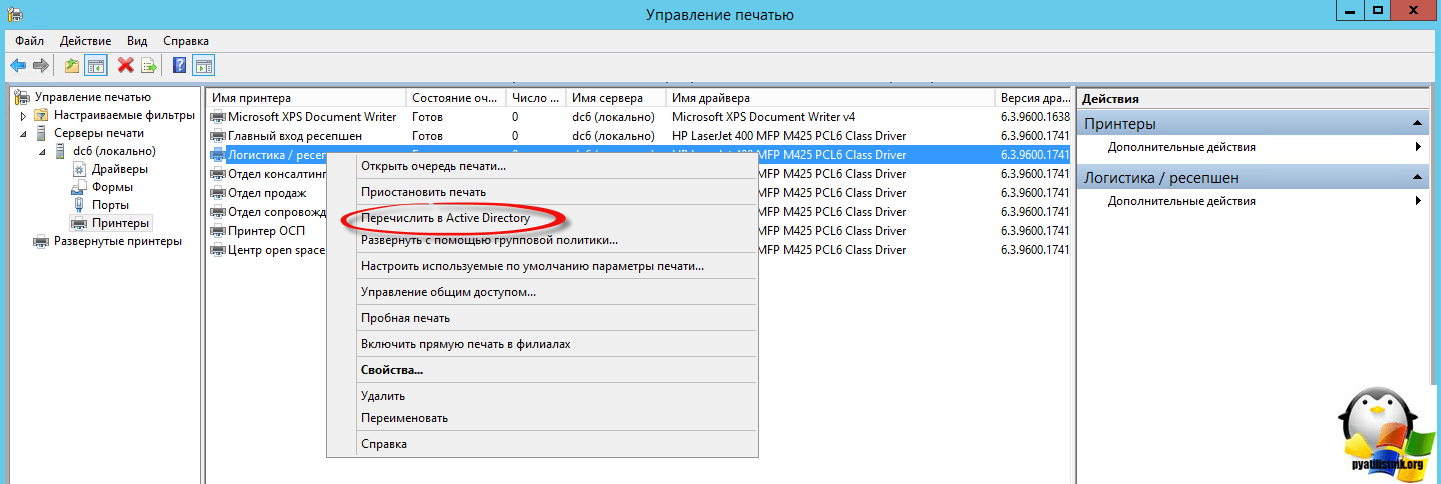

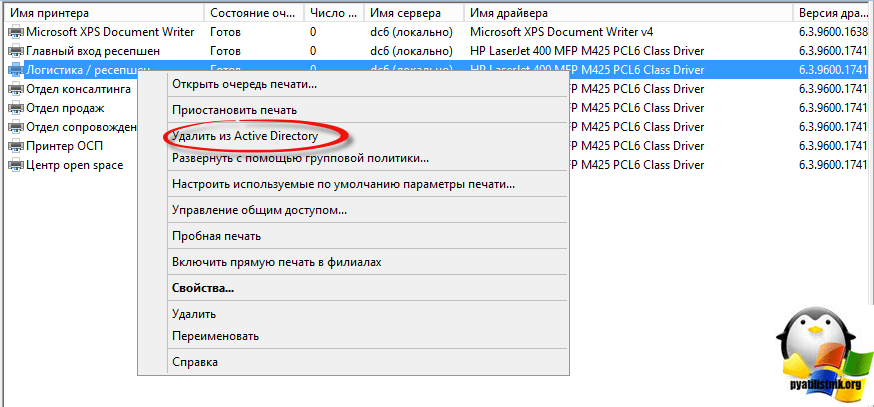

Şimdi baskı sunucusuna gidin ve istediğiniz yazıcıya sağ tıklayın ve bağlam menüsünden Active Directory'de Listele'yi seçin, bu yayın, görünüşte çeviri zorluklarıdır.

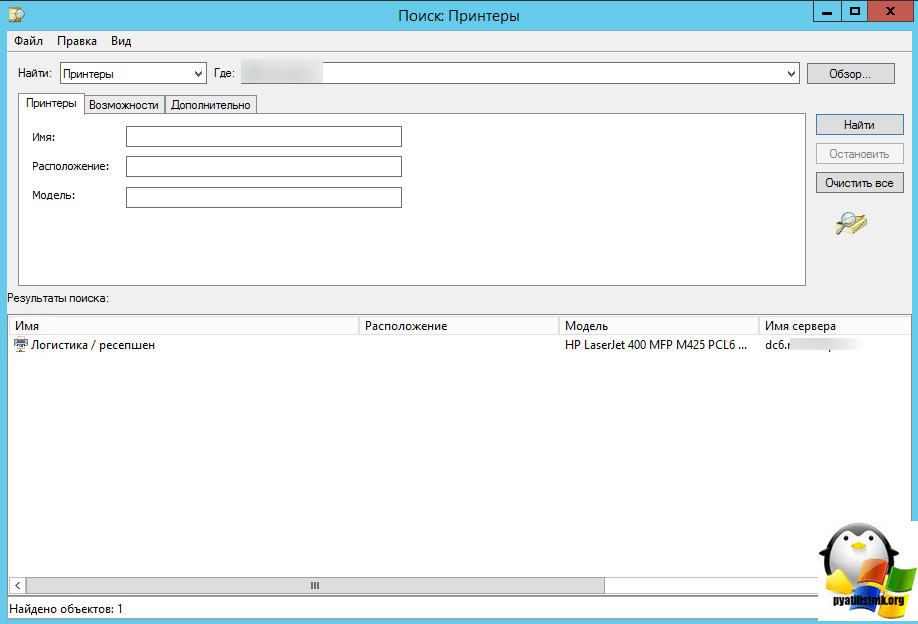

Ekranda hiçbir şey görünmeyecek, ancak önemli değil, ADUC'ye geri dönüp yazıcıları arayacağız. Gördüğünüz gibi reklam yazıcıları zaten veritabanında görüyor ve içeriyor.

- Bir yazıcı adı var

- model

- Ve bulunduğu sunucunun adı

Olası komutlara bakarsanız, o zaman bir bağlantı var, ancak ortalama bir kullanıcının buraya gelmeyeceğini ve içeri girmesine izin vermeyeceklerini anlıyoruz, ancak bir artı var, bunu aşağıda düşüneceğiz.

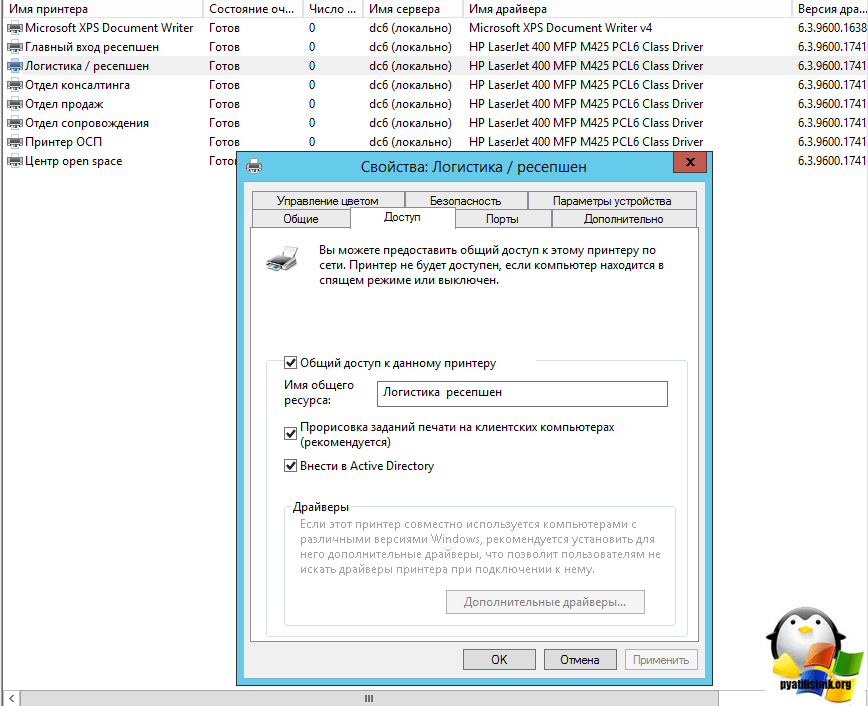

Yazıcı listesini AD'ye koyduğunuzda ne olur, her şey basittir, Yazıcının özelliklerinde Erişim sekmesindeki Active Directory'de bir onay işareti vardır.

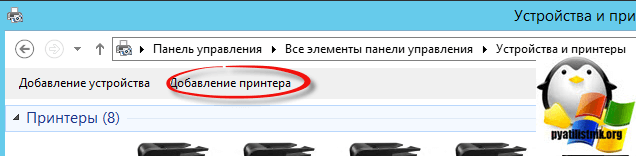

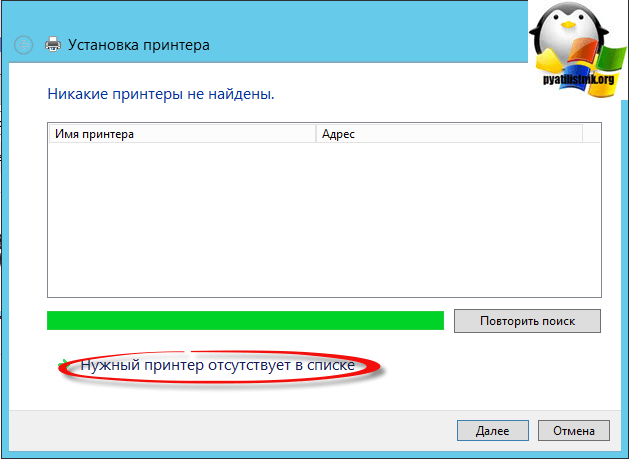

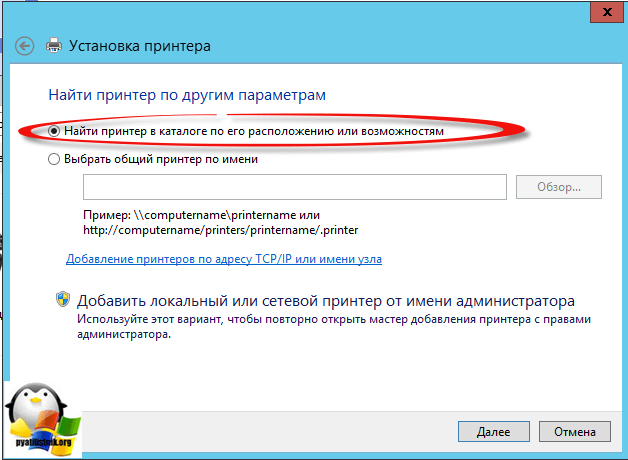

Şimdi, bir grup politikası oluşturmayı başaramadığınızı veya farklı bir güven alanında oturduğunuzu ve belirli bir yazıcıya ihtiyacınız olduğunu varsayalım, kontrol paneline bir cihaz eklerken arama yapabilirsiniz.

Bir arama penceresi açılacak ve yazıcıların bir listesini göreceksiniz.

Yazıcıları GP Üzerinden Yönetme

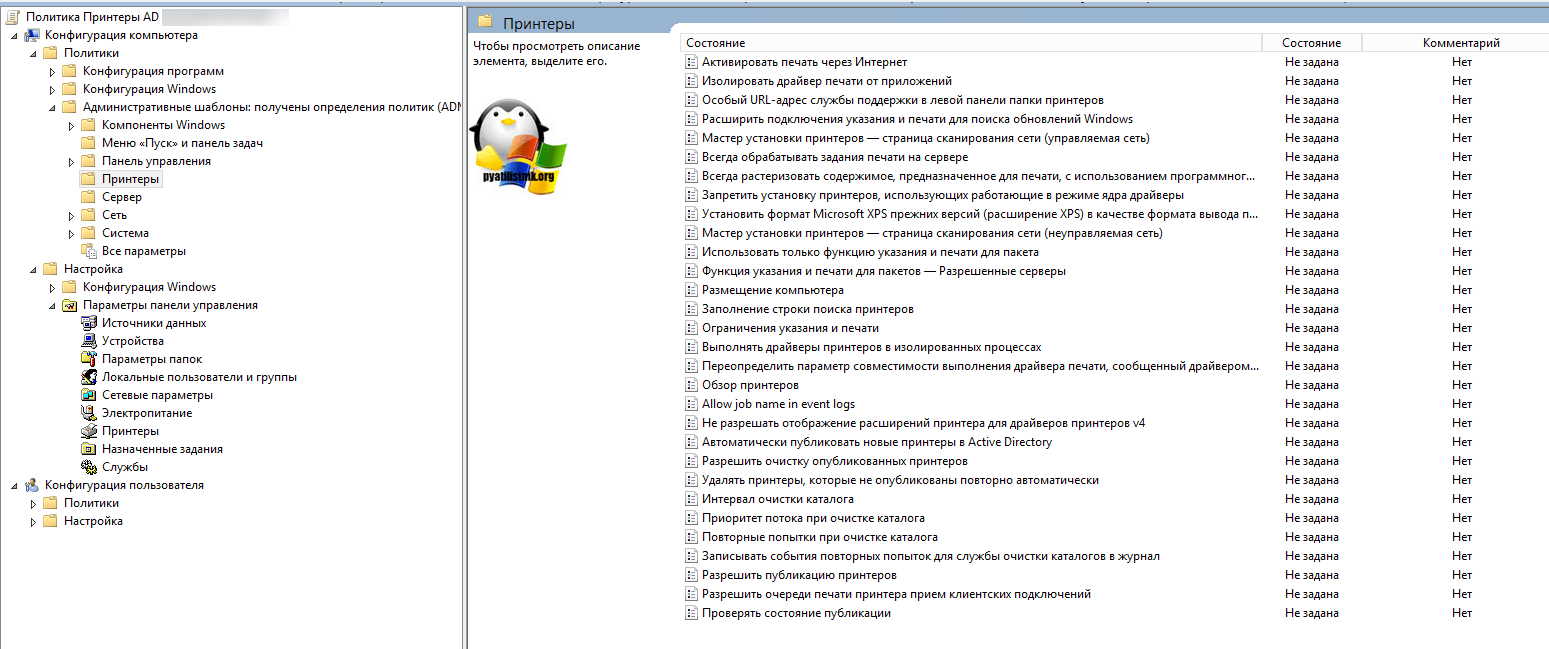

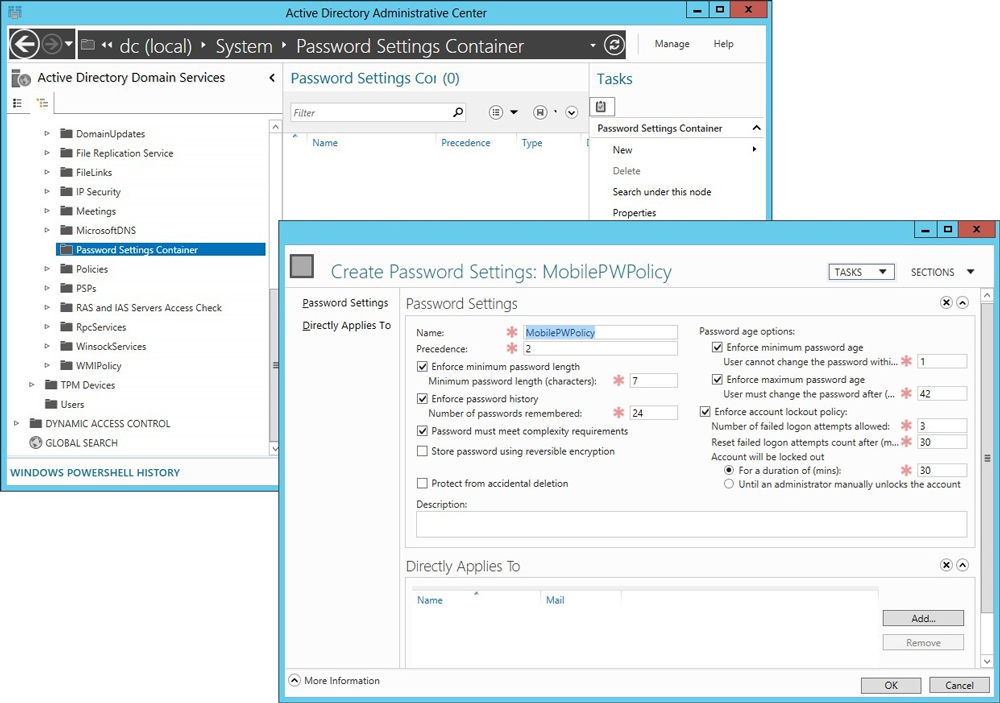

Reklamlarda, yazıcılar merkezi olarak grup ilkeleri aracılığıyla yapılandırılır ve yayınlanan yazıcılar için 20'den fazla ayar vardır.

Grup İlkesi Yönetimi Düzenleyicisi\u003e Bilgisayar Yapılandırması \\ İlkeler \\ Yönetim Şablonları\u003e Yazıcılar'ı açın.

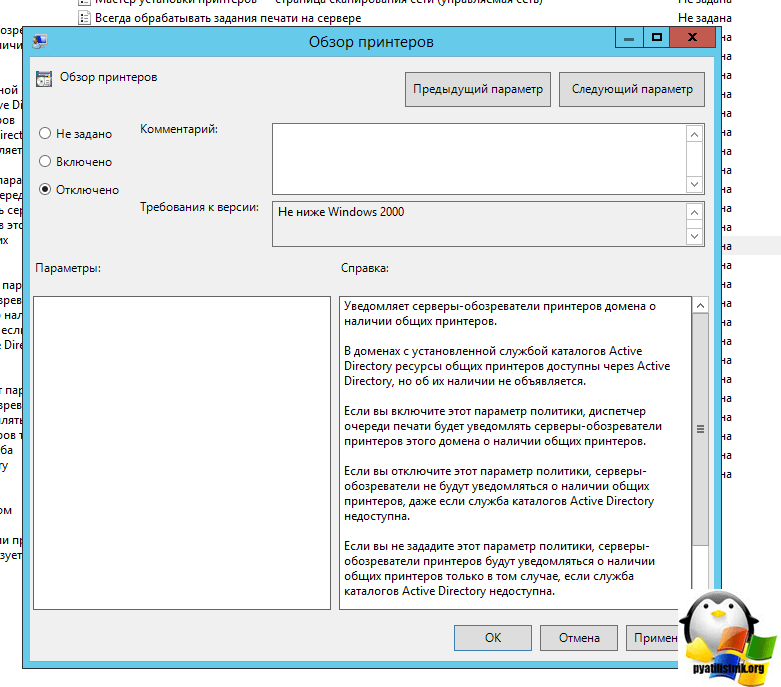

Devre dışı bırakmanı tavsiye ederim Yazıcıya Genel Bakış. Bildiğiniz gibi, Active Directory etki alanlarında yüklü yazıcılar etki alanı hizmetlerinde saklanır, ancak varsayılan olarak, kullanıcı etki alanında oturum açtıysa, dizin hizmeti izleme listelerinde tanıtılmaz. Active Directory Etki Alanı Hizmetleri kullanılamıyorsa, paylaşılan yazıcılar izleme listesine eklenecektir. Buna karşılık, bu politika ayarını etkinleştirirseniz, yazdırma biriktiricisi paylaşılan yazıcıları yazdırma alt sistemine bildirir. Ve müşteriler, yazıcıların varlığına ilişkin her bildirimde istemci lisansları kullanmalıdır. Baskı alt sisteminin izleme listesine paylaşılan yazıcılar eklemesini önlemek için bu politika ayarını devre dışı bırakmanızı öneririz.

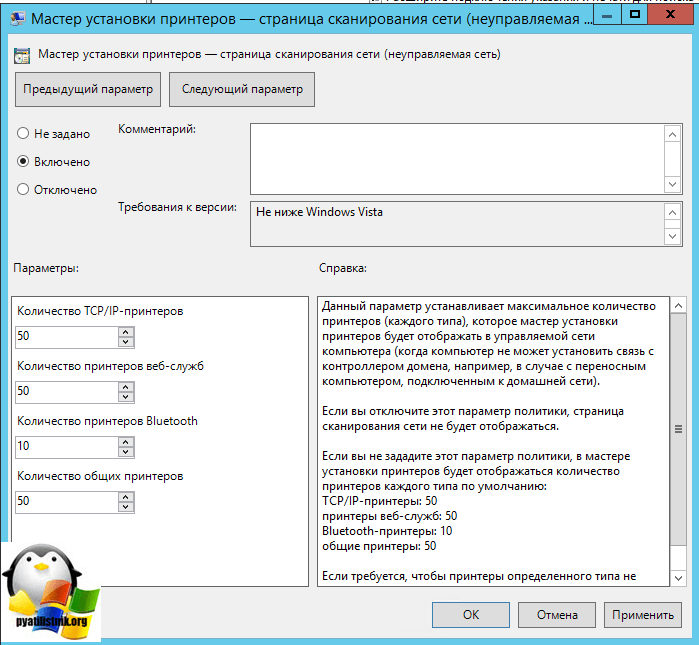

Yazıcı Kurulum Sihirbazı - Ağ Tarama Sayfası (Yönetilmeyen Ağ) » ve Yazıcı Kurulum Sihirbazı - Ağ Tarama Sayfası (Yönetilen Ağ). Birincisi, yönetilmeyen bir ağda, yani bir havaalanında veya bir ev ortamında bir etki alanı denetleyicisini algılamanın mümkün olmadığı bir ağda ve bir bilgisayarın bir etki alanı denetleyicisine erişimi olan denetimli bir ağ için sırasıyla bir etki alanı denetleyicisini belirlemek için tasarlanmıştır. Bu ilke ayarlarını kullanarak, TCP / IP yazıcıları, web hizmetleri yazıcıları, Bluetooth yazıcıları için görüntülenen yazıcı sayısını ve bulunan sonuçlar listesinde görünen paylaşılan yazıcı sayısını belirleyebilirsiniz. Yönetilen yazıcılar için ilke ayarı yalnızca Active Directory yazıcılarının tanımını özelleştirebilme özelliğine sahip olduğu için farklılık gösterir. İlke ayarlarındaki her yazıcı türü için varsayılan değerler farklıdır. Varsayılan olarak, yönetilmeyen bir ağ için 50 TCP / IP yazıcı, paylaşılan yazıcı ve web hizmetleri yazıcı görüntülenmeli ve Bluetooth yazıcıları için en fazla 10 yazıcı gösterilmelidir. Sırasıyla, varsayılan yönetilen ağ yalnızca 20 Active Directory yazıcı ve 10 Bluetooth yazıcı göstermelidir. Kendi ayarlarınızı tanımlamak için, her iki ilke ayarında da Etkinleştir seçeneğini belirleyin ve her tür için kendi yazıcı sayınızı belirleyin. Örneğin, yönetilmeyen bir ağ için, üç türü 10 olarak ve Bluetooth yazıcılarının 0 değerini belirtmesini sağlayabilirsiniz. Bu, sihirbazın bu tür yazıcıları göstermeyeceği anlamına gelir. Yönetilen bir ağ için, paylaşılan yazıcılar dışındaki her tür için değeri 20 olarak ayarlayın. Bu tür için, 10 değerini belirtin. Yönetilen ağ için Yazıcı Ekleme Sihirbazı için Ayarlar iletişim kutusu aşağıda gösterilmiştir:

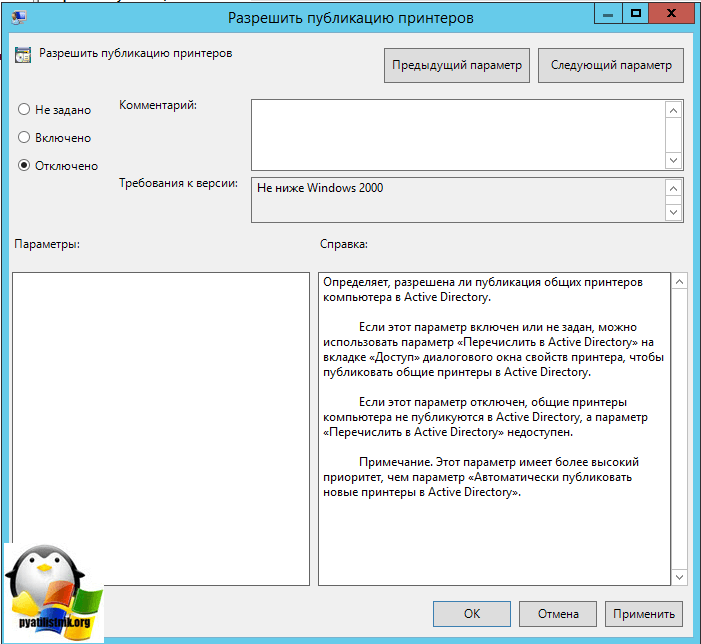

Bu makalede açıklanan aşağıdaki politika ayarlarının yazıcıların yayınlanmasını kontrol etmesi amaçlanmıştır. Bildiğiniz gibi, varsayılan olarak her kullanıcıya yazıcıyı Active Directory'de yayınlama fırsatı verilir. Yazıcılar, yüklü paylaşılan yazıcının özellikler iletişim kutusunun erişim sekmesindeki Active Directory'ye Koy onay kutusunu işaretleyerek Active Directory'de yayınlanabilir. İstenirse, kullanıcılar, yazıcıların yayınlanmasına izin ver ilkesinin seçeneği iletişim kutusundaki Devre Dışı seçeneğine geçişi ayarlayarak kullanıcılar bu fırsattan mahrum edilebilir. Çoğu durumda, yazıcıların yayınlanmasını yasaklamaya gerek olmadığından, anahtarı Enabled (Etkin) seçeneğine ayarlamanız gerekir. Yazıcı yayınlandıktan sonra işletim sistemi, yayınlanan yazıcılarının Active Directory Etki Alanı Hizmetleri'nde kullanılabilirliğini kontrol etmelidir. Varsayılan olarak, bu kontrol başlatma sırasında yalnızca bir kez yapılır. işletim sistemi. Bu ayar Grup İlkesi işlevselliği kullanılarak da kontrol edilebilir. Bunu yapmak için, Yayınlama durumunu denetleme ilkesi parametresinin özellikler iletişim kutusunu açın ve sonra anahtarı Etkin seçeneğine ayarlayın. Bundan sonra, yayının durumunu denetleme döneminin açılır listesinden yayın doğrulama aralığını seçin. Örneğin, en uygun değer 4 saattir, ancak, Asla değerini belirlerseniz, anahtarı Devre Dışı seçeneğine ayarlamışsınız gibi eşitlenir. Bu ilke ayarının özellikler iletişim kutusu, ilgili açılır listede belirtilen aralıklarla aşağıda gösterilir:

Bu makalede ele alınan yazıcıların yayınlanmasından sorumlu olan bir başka politika ayarına, yeniden yayınlanmamış yazıcıları Sil adı verilir. Bu politika ne için ayarlanmıştır? Yayımlama durumu kontrolü sırasında, kullanıcıların veya bilgisayarların Active Directory ek bileşen yeteneklerini kullanarak yazıcısı Active Directory'de yayımlanan bir bilgisayarın veya özel Pubprn.vbs komut dosyasının isteklere yanıt vermediği durumlar olabilir. Bu nedenle, bu politika ayarı, aşağıda açıklanacak olan temizlik hizmetini kullanarak etki alanı hizmetlerindeki yazıcı sayısını azaltmanın mümkün olup olmadığını belirler. Anahtarı Enable seçeneğine ayarlayarak, aşağıdaki seçeneklerden birini seçebilirsiniz:

- asla. Bu ilke ayarını yapılandırmasanız ve otomatik olarak yeniden yayınlanmayan yazıcı nesnelerini silmemenize izin verseniz bile, bu seçenek varsayılan olarak ayarlanır;

- Sadece bir baskı sunucusu bulunursa.. Bu durumda, bu tür nesneler yalnızca yazıcı kullanılamadığında silinir, ancak ağda çalışan bir baskı sunucusu algılanabilir;

- Yazıcı bulunamadığında. Bu durumda, bilgisayar otomatik olarak yayınlanacağı anda bilgisayar isteklere cevap vermezse yazıcı silinir.

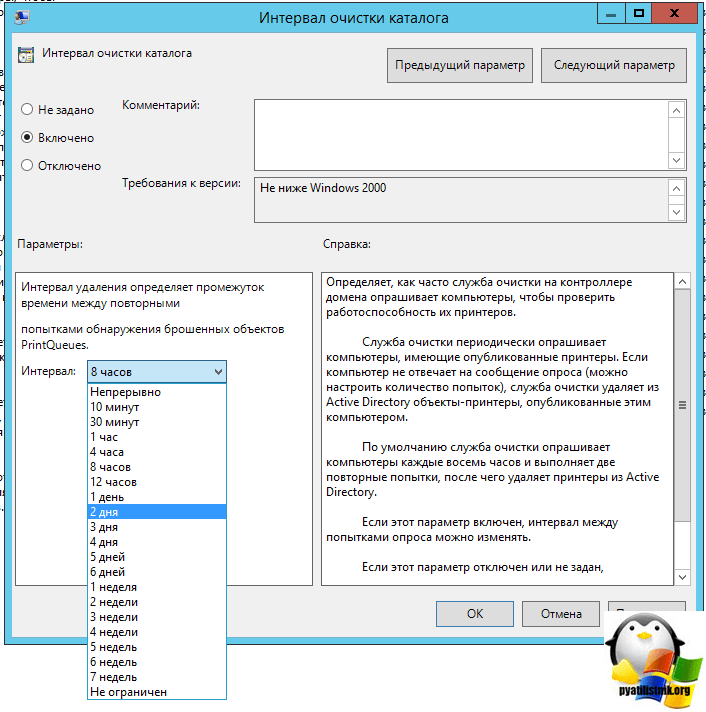

Yazıcıları temizleme özelliğinden aşağıdaki dört politika ayarı sorumludur. Aslında, temizleme servisi, yazıcı nesnelerini Active Directory Etki Alanı Hizmetleri'nden kaldırmak için tasarlanmıştır. Bu yazıda ilk temizlik seçeneği denir Active Directory Temizleme Aralığı. Prensip olarak, bu makalede açıklanan önceki parametre doğrudan geçerli politika ayarında belirttiğiniz değere bağlıdır. Bu ilke ayarını kullanarak, etki alanı denetleyicisindeki temizleme hizmetinin yayımlanan yazıcıların kullanılabilirliği için bilgisayarları yoklayacağı süreyi tanımlayan bir süre belirleyebilirsiniz. Buna göre, bilgisayar isteğe yanıt vermezse, Active Directory Etki Alanı Hizmetleri'nde yayınlanan yazıcı nesnesi silinir. Enable seçeneğini seçin ve Interval açılır listesinden, terk edilmiş bilgisayarları tespit etme girişimleri arasında gereken zaman aralığını belirtin. Bu aralığın önceki politika ayarlarında belirtilenden daha büyük olması önerilir, örneğin, aşağıdaki çizimde gösterildiği gibi, 12 saat:

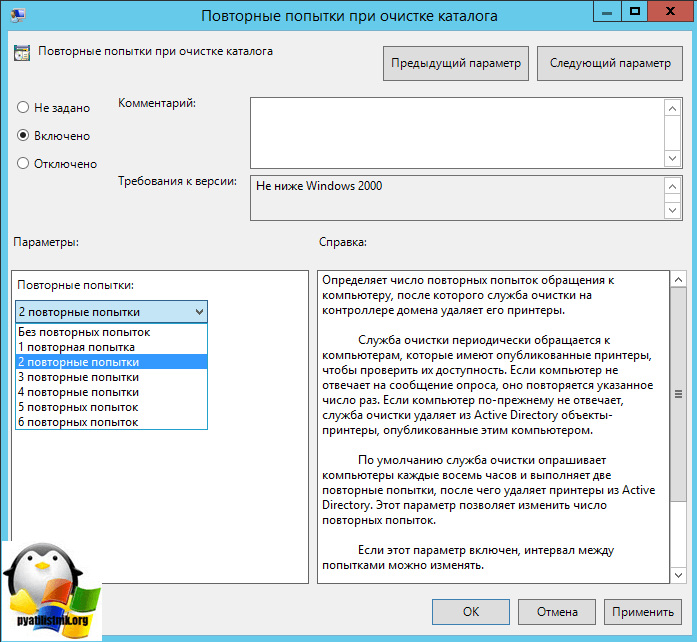

Bazı durumlarda, yazıcıyı yayınlayan bilgisayar yanlışlıkla kullanılamayabilirken, yazıcı nesnesinin yanlışlıkla silinmesini önlemek için, yazıcıyı yayınlayan bilgisayara erişme denemelerinin sayısını belirlediniz, bundan sonra temizlik hizmeti yazıcı nesnesini Active Domain Services’ten kaldırır Dizin. Varsayılan olarak, temizleme hizmeti, nesneyi etki alanı hizmetlerinden çıkarmadan önce bilgisayarı iki kez yeniden çağırır. Politika ayarını kullanma Active Directory'yi temizlerken tekrarlar Tekrar sayısını değiştirebilirsiniz. Bu ilke ayarı ve açılan listeden özellikler iletişim kutusunu açın. replays ihtiyacınız olan tekrar sayısını seçin, örneğin, üç tekrar ve OK butonuna tıklayın.

Zaten bir kereden fazla bahsettiğim gibi, yazıcıyı yayınlayan bilgisayar önceki ilke ayarında belirtilen girişimler sırasında yoklama iletisine yanıt vermezse, yazıcı Active Directory'den silinir. İsterseniz, ilke ayarının özellikler iletişim kutusundaki Devre Dışı seçeneği onay kutusunu işaretleyerek daha önce yayınlanmış yazıcıların temizliğini yasaklayabilirsiniz. Yayınlanan yazıcıları temizlemeye izin ver. Doğal olarak, bu ilke ayarı, yazıcıları yayınlayan bilgisayarların hatasız kapatılması gerektiği durumlarda, yayımlanan yazıcıları temizlemekten kurtaracaktır, ancak bu ayarın iletişim kutusunda anahtarı Etkinleştir seçeneğine ayarlamak daha iyidir.

Temizleme hizmetini yapılandırmanıza izin veren son ilke ayarı Active Directory temizlenirken öncelikli akış. Bu politika ayarının özelliklerini kullanarak tahmin ettiğiniz gibi, işlemci zamanının alındığı sırayı etkileyen bir öncelik belirtebilirsiniz; bu, daha yüksek önceliğe sahip olabilecek diğer işlemler tarafından dışlanma olasılığını belirler. Temizleme iş parçacığının kendisi, bu nedenle, gereksiz yazıcı nesnelerini Active Directory Etki Alanı Hizmetleri'nden kaldırır. Açılır liste öncelik Bu ilke ayarının özellikleri için iletişim kutusu 5 değerde bulunabilir: En Düşük, Ortalamanın Altında, Orta, Orta Üstünde ve En Yüksek. Varsayılan değer ortalamave temizleme ipliği etki alanı denetleyicisinde çalışan öncelikli bir işlem olmadığından (ve temizleme ipliği yalnızca denetleyicilerde çalışır).

Gördüğünüz gibi birçok ayar var, geri kalanını politikaların açıklamasında okuyabilirsiniz. Sonra, yazıcı güvenliği ve basımı hakkında konuşacağız. Bir yazıcıyı yayından çıkarmak için, yalnızca baskı sunucusunda, sağ tıklatın ve ardından

Temel Active Directory Kavramları

ofis Active Directory

Genişletilebilir ve Ölçeklenebilir Dizin Hizmeti aktif Dizin (Aktif Dizin)ağ kaynaklarını etkin bir şekilde yönetmenizi sağlar.

aktif Directory, ağ nesneleriyle ilgili hiyerarşik olarak düzenlenmiş bir veri deposudur ve bu verileri aramak ve kullanmak için uygun araçlar sunar.. Aktif çalışan bilgisayar Rehber aradı etki alanı denetleyicisi . C Active Directory hemen hemen tüm idari görevlerle ilgili.

Active Directory teknolojisi standartlara dayanmaktadır İnternet protokolleri ve ağın yapısını açıkça tanımlamaya yardımcı olur.

Active Directory ve DNS

aktif yönetmeny Etki alanı adı sistemi kullanılır.

Domenisim Sistem, (DNS), bilgisayar gruplarını etki alanlarında düzenleyen standart bir Internet hizmetidir. DNS alanları, İnternet'in temelini oluşturan hiyerarşik bir yapıya sahiptir. Bu hiyerarşinin farklı seviyeleri bilgisayarları, organizasyon etki alanlarını ve üst düzey etki alanlarını tanımlar. DNS ayrıca, örneğin ana bilgisayar adlarını çözmeyi de sağlar zeta.webatwork.com, sayısal IP adreslerine, örneğin, 192.168.19.2. DNS kullanarak, Active Directory etki alanlarının hiyerarşisi İnternet alanına girilebilir veya bağımsız bırakılabilir ve harici erişimden izole edilebilir.

İçindeki kaynaklara erişmek için etki alanı tam ana bilgisayar adını kullanır; örneğin, zeta.webatwork.com. buradazeta - tek tek bilgisayarın adı, web çalışması - kuruluşun etki alanı ve com - üst düzey etki alanı. Üst düzey alanlar, DNS hiyerarşisinin temelidir ve bu nedenle çağrılır. kök etki alanları (kök etki alanları). İki harfli ülke kodlarına dayanan isimlerle coğrafi olarak düzenlenirler (ru Rusya için), kuruluş türüne göre (petekticari kuruluşlar için) ve atanarak (mil askeri örgütler için).

Microsoft.com gibi normal alanlar denir ebeveyn (üst etki alanı) çünkü örgütsel yapının temelini oluştururlar. Ana alanlar, farklı dalların veya uzak dalların alt alanlarına bölünebilir. Örneğin, Seattle’daki bir Microsoft ofisindeki tam bilgisayar adı jacob.seattle.microsoft.com olabilir. , nerede jacob - bilgisayar adı, sealtle - alt etki alanı ve microsoft.com ana etki alanıdır. Başka bir alt etki alanı adı alt etki alanı (alt etki alanı).

bileşenler aktif rehber

Active Directory, ağ bileşenleri için fiziksel ve mantıksal yapıyı birleştirir. Active Directory mantıksal yapıları, dizin nesnelerini düzenlemeye ve ağ hesaplarını ve paylaşımlarını yönetmeye yardımcı olur. Mantıksal yapı aşağıdaki unsurları içerir:

organizasyon birimi - genellikle şirketin yapısını yansıtan bir bilgisayar alt grubu;

etki alanı ( domain) - ortak bir veritabanı dizinini paylaşan bir grup bilgisayar;

etki alanı ağacı (domain ağaç) - sürekli ad alanını paylaşan bir veya daha fazla alan;

etki alanı ormanı - Rehber bilgilerini paylaşan bir veya daha fazla ağaç.

Fiziksel elemanlar gerçek ağ yapısını planlamaya yardımcı olur. Fiziksel yapılara dayanarak, ağ bağlantıları ve ağ kaynaklarının fiziksel sınırları oluşturulur. Fiziksel yapı aşağıdaki unsurları içerir:

alt ağ ( alt ağ) - belirli bir alana sahip ağ grubu IP adresleri ve ağ maskesi;

web sitesi ( yer) - bir veya daha fazla alt ağ. Site, çoğaltma için dizinlere erişim ayarlamak için kullanılır.

Organizasyon birimleri

Kuruluş birimleri (OP'ler), genellikle bir kuruluşun işlevsel yapısını yansıtan alanlardaki alt gruplardır. OP'ler hesapları, paylaşılan kaynakları ve diğer OP'leri barındıran bir tür mantıksal kapsayıcıdır. Örneğin, bir etki alanı oluşturabilirsiniz microsoft. combirim kaynakların saptanması, BT, pazarlama. Ardından, bu program yan kuruluşları içerecek şekilde genişletilebilir.

OP'de yalnızca üst etki alanından nesneler yerleştirilmesine izin verilir. Örneğin, Seattle.microsoft.com etki alanındaki OP'ler, yalnızca bu etki alanının nesnelerini içerir. Şuradan nesneler eklemy. microsoft.com imkansızdır. OP, bir işlevselliği oluştururken çok kullanışlıdır veya iş yapıları organizasyon. Ancak bu kullanımlarının tek nedeni bu değildir.

OP'ler, bir alandaki tüm kaynaklara uygulamadan, bir alandaki küçük bir kaynak kümesi için bir grup politikası tanımlamanıza izin verir. OP'nin yardımıyla, etki alanında dizin nesnelerinin kompakt ve daha yönetilebilir gösterimleri oluşturulur ve bu da kaynakları daha verimli yönetmeye yardımcı olur.

OP'ler, yetki vermenize ve etki alanındaki kaynaklara idari erişimi denetlemenize izin verir; bu da etki alanındaki yöneticilerin otoritesinin sınırlarını belirlemenize yardımcı olur. A kullanıcısı için yönetim otoritesini yalnızca bir kullanıcıya devretmek ve aynı zamanda, etki alanındaki tüm OP'ler için idari otoriteyi B kullanıcısına aktarmak mümkündür.

etki

domain Active Directory, ortak bir veritabanı dizinini paylaşan bir grup bilgisayardır. Active Directory etki alanı adları benzersiz olmalıdır. Örneğin, iki alan olamaz. microsoft.com, ancak alt etki alanları olan bir microsoft.com ana etki alanı olabilir seattle.microsoft.com ve my.microsoft.com. Etki alanı kapalı bir ağın parçasıysa, yeni etki alanına atanan ad, o ağdaki varolan etki alanı adlarıyla çakışmamalıdır. Bir alan adı global İnternet'in bir parçasıysa, adı İnternetteki mevcut alan adlarından hiçbiriyle çakışmamalıdır. İnternetteki adların benzersizliğini sağlamak için ana alan adının herhangi bir yetkili kayıt kuruluşu tarafından tescil edilmesi gerekir.

Her alanın kendi güvenlik politikaları ve diğer alanlarla güven ilişkileri vardır. Genellikle, alanlar birkaç fiziksel yere dağıtılır, yani birkaç siteden oluşur ve siteler birkaç alt ağı birleştirir. Etki alanı dizini veritabanı, kullanıcılar, gruplar ve bilgisayarlar için hesapları tanımlayan nesneleri ve ayrıca yazıcılar ve klasörler gibi paylaşılan kaynakları depolar.

Etki alanı işlevleri, çalışma modu tarafından sınırlandırılır ve düzenlenir. Dört işlevsel etki alanı modu vardır:

Windows 2000 karma modu - çalışan etki alanı denetleyicilerini destekler çalışan pencereler NT 4.0, Wi ndows 2000 ve , Windows Sunucu 2003;

yerel mod Windows 2000 (yerel mod) - windows 2000 çalıştıran etki alanı denetleyicilerini ve , Windows Sunucu 2003;

ara mod , Windows Sunucu 2003 ( geçici kip) - çalışan etki alanı denetleyicilerini destekler , Windows NT 4.0 ve , Windows Sunucu 2003;

rejim Windows Server 2003 - Windows Server 2003 çalıştıran etki alanı denetleyicilerini destekler.

Ormanlar ve ağaçlar

Her alan aktif rehbervardır DNS-name türü microsoft.com. Dizin verilerini paylaşan etki alanları bir orman oluşturur. Ormanın etki alanı adları, DNS ad hiyerarşisinde bitişik olmayan(bitişik değil) veya ilgili(Bitişik).

Tutarlı ad yapısına sahip etki alanlarına etki alanı ağacı adı verilir. Orman etki alanları bitişik olmayan DNS adlarına sahipse, ormanda ayrı etki alanı ağaçları oluşturur. Ormanda, bir veya daha fazla ağaç içerebilir. Konsol, etki alanı yapılarına erişim için tasarlanmıştır.aktif rehber - alanlar ve güven (aktifrehber Etkive Vakıflar).

Orman fonksiyonları, ormanın işlevsel modu tarafından sınırlandırılır ve düzenlenir. Bu tür üç mod vardır:

Windows 2000 - Windows NT 4.0, Windows 2000 ve Windows çalıştıran etki alanı denetleyicilerini destekler Sunucu 2003;

orta ( geçici) , Windows Sunucu 2003 - windows NT 4.0 ve Windows Server 2003 çalıştıran etki alanı denetleyicilerini destekler;

Windows Server 2003 - Windows Server 2003 çalıştıran etki alanı denetleyicilerini destekler.

En gelişmiş Active Directory özellikleri windows modu Server 2003. Ormanın tüm etki alanları bu modda çalışıyorsa, genel katalogların çoğaltılmasını (çoğaltılmasını) ve Active Directory verilerinin daha verimli çoğaltılmasını kullanabilirsiniz. Ayrıca sınıfları ve şema niteliklerini devre dışı bırakmak, dinamik yardımcı sınıflarını kullanmak, alanları yeniden adlandırmak ve ormanda tek yönlü, iki yönlü ve geçişli güven ilişkileri oluşturmak da mümkündür.

Siteler ve alt ağlar

web sitesi bir ağın fiziksel yapısını planlamak için kullanılan bir veya daha fazla IP alt ağındaki bir bilgisayar grubudur. Site planlama, alanın mantıksal yapısından bağımsız olarak gerçekleşir. Active Directory, bir etki alanında veya birden çok alana yayılan bir sitede birden çok site oluşturmanıza olanak sağlar.

Birden fazla IP adresi alanını kapsayabilecek sitelerin aksine, alt ağlarda belirli bir IP adresi alanı ve bir ağ maskesi bulunur. Alt ağ adları biçiminde ağ / bit maskesi, örneğin, 192.168.19.0/24, burada ağ adresi 192.168.19.0 ve ağ maskesi 255.255.255.0, 192.168.19.0/24 alt ağ ismiyle birleştirilir.

Bilgisayarlar, bir alt ağdaki veya alt ağlardaki bir yere bağlı olarak sitelere atanır. Alt ağlardaki bilgisayarlar yeterince yüksek hızda etkileşime girebilirse, bunlara iyi bağlanmış (iyi bağlanmış).

İdeal olarak, siteler iyi bağlanmış alt ağlardan ve bilgisayarlardan oluşur, alt ağlar ve bilgisayarlar arasındaki döviz kuru düşükse, birkaç site oluşturmanız gerekebilir. İyi iletişim, sitelere bazı avantajlar sağlar.

Bir müşteri bir etki alanına girdiğinde, kimlik doğrulama işlemi önce müşterinin sitesinde bir yerel etki alanı denetleyicisini arar, yani mümkün olduğunda, ilk önce yerel denetleyiciler sorgulanır, bu da ağ trafiğini sınırlar ve kimlik doğrulamasını hızlandırır.

Dizin bilgileri daha sık çoğaltılır. içinde şundan büyük siteler arasında siteleri. Bu, çoğaltmanın neden olduğu ağlar arası trafiği azaltır ve yerel etki alanı denetleyicilerinin hızlı bir şekilde güncellenmiş bilgi almasını sağlar.

Dizin verilerinin çoğaltılmasını kullanarak özelleştirebilirsiniz. site bağlantıları (site bağlantıları). Örneğin, tanımla köprü kurucu sunucusu siteler arasında çoğaltma için (köprübaşı).

Siteler arasındaki çoğaltma yükünün büyük kısmı, kullanılabilir herhangi bir site sunucusuna değil, bu özel sunucuya düşecektir. sitelerive alt ağlar konsolda yapılandırılmış Aktif Dizin - siteler ve hizmetler (Active Directory Siteleri ve Hizmetleri).

Alanlarla çalış Active Directory

Online , Windows Sunucu 2003 hizmeti aktifrehberile aynı anda yapılandırılmışDNS. Ancak, Active Directory etki alanları ve DNS etki alanları farklı amaçlara sahiptir. Active Directory etki alanları, hesapları, kaynakları ve güvenliği yönetmenize yardımcı olur.

DNS etki alanı hiyerarşisi öncelikle ad çözümlemesi içindir.

Active Directory'nin avantajlarından tam olarak yararlanmak için, Windows XP Professional ve Windows 2000 çalıştıran bilgisayarlardır. Ağda Active Directory istemcileri olarak çalışırlar ve ağaçta veya etki alanı ormanında bulunan geçişli güven ilişkilerine erişirler. Bu ilişkiler, yetkili kullanıcıların ormandaki herhangi bir etki alanındaki kaynaklara erişmelerini sağlar.

sistem Windows Server 2003, etki alanı denetleyicisi veya üye sunucu olarak işlev görür. Üye sunucular, Active Directory'yi yükledikten sonra denetleyiciler haline gelir; Active Directory çıkarıldıktan sonra denetleyiciler üye sunuculara indirilir.

Her iki işlem de gerçekleştirir Active Directory Kurulum Sihirbazı. Bir etki alanında birkaç denetleyici olabilir. Her bir denetleyicinin dizin değişikliklerini işlemesini ve sonra onları diğer denetleyicilere aktarmasını sağlayan çok-ana bir çoğaltma modelinde dizin verilerini çoğaltırlar. Çok ana bilgisayar yapısı nedeniyle, tüm denetleyiciler varsayılan olarak eşit sorumluluğa sahiptir. Bununla birlikte, bazı etki alanı denetleyicilerine bazı görevlerde diğerlerine göre öncelik verebilirsiniz, örneğin, dizin verilerini diğer sitelere çoğaltırken öncelikli olan bir köprü kurucu sunucusu oluşturabilirsiniz.

Ayrıca, bazı görevler en iyi şekilde özel bir sunucuda gerçekleştirilir. Belirli bir görev türünü işleyen sunucu denir operasyonların ana (işlem yöneticisi).

Etki alanına katılan Windows 2000, Windows XP Professional ve Windows Server 2003 çalıştıran tüm bilgisayarlar için, diğer kaynaklar gibi Active Directory nesneleri olarak depolanan hesaplar oluşturulur. Bilgisayar hesapları ağa ve kaynaklara erişimi kontrol etmek için kullanılır.Bir bilgisayar hesabı üzerinden bir etki alanına erişmeden önce bir kimlik doğrulama prosedürünü geçmesi gerekir.

Dizin yapısı

Dizin verileri kullanıcılara ve bilgisayarlara veri ambarı (veri depoları) ve genel kataloglar (globalkataloglar). En çok fonksiyon olmasına rağmenaktifrehberveri ambarını etkilediğinden, genel kataloglar (GC) daha az önemli değildir çünkü giriş yapmak ve bilgi aramak için kullanılırlar. ST mevcut değilse, standart kullanıcılar etki alanında oturum açamaz. Bu durumu aşmanın tek yolu, üyeliğin yerel önbelleğe alınmasıdır. evrensel gruplar.

Active Directory verilerine erişmek ve dağıtmak, dizin erişim protokolleri (dizin girişprotokolleri) ve kopya (kopya).

Güncellenen verileri denetleyicilere dağıtmak için çoğaltma gerekir. Güncelleştirmeleri dağıtmanın ana yöntemi, birkaç ana bilgisayarla çoğaltmadır, ancak bazı değişiklikler yalnızca uzman denetleyiciler tarafından gerçekleştirilir - operasyon ustaları (operasyon ustaları).

Windows Server 2003'te çok ana bilgisayar çoğaltmanın çalışma şekli nedeniyle de değişti dizin bölümleri uygulamaları (uygulamarehberbölümler). Sistem yöneticileri aracılığıyla, etki alanı ormanındaki çoğaltmayı yönetmek için kullanılan mantıksal yapılar olan etki alanı ormanında çoğaltma bölümleri oluşturabilirler. Örneğin, bir etki alanındaki DNS bilgilerini çoğaltmaktan sorumlu olacak bir bölüm oluşturabilirsiniz. DNS bilgilerinin çoğaltılması diğer etki alanı sistemleri için yasaktır.

Uygulama dizini bölümleri bir etki alanının çocuğu, başka bir uygulama bölümünün çocuğu veya etki alanı ormanındaki yeni bir ağaç olabilir. Bölüm çoğaltmalarının, genel dizinler dahil olmak üzere herhangi bir Active Directory etki alanı denetleyicisinde barındırılmasına izin verilir. Uygulama dizini bölümleri büyük alanlarda ve ormanlarda yararlı olsa da, planlama, yönetim ve bakım maliyetlerini artırır.

Veri depolama

Depo, en önemli Active Directory dizin hizmeti nesneleri - hesaplar, paylaşımlar, GP'ler ve grup politikaları hakkında bilgiler içerir. Bazen veri depolama sadece denir rehber (Rehber). Bir etki alanı denetleyicisinde, dizin, Active Directory'nin yüklenmesi sırasında konumu belirlenen (bu bir NTFS diski olmalıdır) bulunan NTDS.DIT dosyasında depolanır. Bazı dizin verileri, örneğin grup politikaları, komut dosyaları ve paylaşılan SYSVOL sistem kaynağında kaydedilen diğer bilgiler gibi ana havuzdan ayrı olarak saklanabilir.

Paylaşım için dizin bilgisi sağlama denir yayın (Yayınlama). Örneğin, bir yazıcıyı ağ kullanımı için açarken, yayınlanır; hakkında bilgi paylaşılan klasör Etki alanı denetleyicileri, çok yöneticili bir şema altında bir havuzdaki değişikliklerin çoğunu çoğaltır. Küçük veya orta ölçekli bir kuruluşun yöneticisi, çoğaltma havuzunu nadiren yönetir, çünkü otomatik olarak gerçekleştirilir, ancak ağ mimarisinin özelliklerine göre özelleştirilebilir.

Tüm dizin verileri çoğaltılmaz, yalnızca:

Etki alanı verileri - hesap nesneleri, paylaşılan kaynaklar, GP'ler ve grup politikaları dahil olmak üzere etki alanındaki nesneler hakkında bilgi;

Konfigürasyon verileri - dizin topolojisi hakkında bilgi: tüm etki alanlarının, ağaçların ve ormanların listesi ile denetleyicilerin ve genel muhasebe sunucularının yerleri;

Veri şeması - dizinde depolanabilen tüm nesneler ve veri türleri hakkında bilgi; Standart Windows Server 2003 şeması, hesap nesnelerini, paylaşılan kaynak nesnelerini vb. Açıklar. Yeni nesneler ve özellikler tanımlayarak veya varolan nesneler için özellikler ekleyerek genişletebilirsiniz.

Genel katalog

Yerel üyelik önbelleğe alma işlemi evrensel gruplar yapılmaz, ağa giriş, Medeni Kanun tarafından sağlanan evrensel gruba üyelik hakkındaki bilgilere dayanarak yapılır.

Ayrıca ormandaki tüm etki alanları için dizin aramaları sağlar. kontrol, rol yapmak GK sunucusu, etki alanındaki dizindeki tüm nesnelerin tam bir kopyasını ve ormandaki diğer etki alanlarındaki nesnelerin kısmi bir kopyasını depolar.

Sisteme girmek ve yalnızca nesnelerin bazı özelliklerini aramak için kısmi kopyalar mümkündür. Çoğaltma sırasında kısmi bir çoğaltma oluşturmak için daha az veri aktarmanız gerekir; bu da ağ trafiğini azaltır.

Varsayılan olarak, GC sunucusu ilk etki alanı denetleyicisi olur. Bu nedenle, etki alanında yalnızca bir denetleyici varsa, defter ve etki alanı denetleyicisi aynı sunucudur. Sisteme girişte bir yanıt için bekleme süresini kısaltmak ve aramayı hızlandırmak için GC'yi başka bir kontrol cihazına yerleştirebilirsiniz. Etki alanının her sitesinde bir CC oluşturmanız önerilir.

Bu sorunu çözmenin birkaç yolu vardır. Tabii ki, uzaktaki ofisdeki etki alanı denetleyicilerinden birinde bir GL sunucusu oluşturabilirsiniz. Bu yöntemin dezavantajı, Ledger sunucusundaki yükün artmasıdır; bu, ek kaynaklar gerektirebilir ve bu sunucunun çalışma zamanının dikkatli bir şekilde planlanmasını gerektirir.

Sorunu çözmenin bir başka yolu da evrensel grup üyeliğinin yerel önbelleğe alınmasıdır. Aynı zamanda, herhangi bir etki alanı denetleyicisi, genel olarak sunucuya erişmeden, sistemde yerel olarak oturum açma isteklerini yerine getirebilir. Bu, oturum açma prosedürünü hızlandırır ve GC sunucusunun kapalı olması durumunda durumu kolaylaştırır. Ayrıca, bu trafik çoğaltmasını azaltır.

Tüm GC'nin tamamını periyodik olarak tüm ağda güncellemek yerine, önbellekteki evrensel gruba üyelik hakkındaki bilgileri güncellemek yeterlidir. Varsayılan olarak, güncelleştirme her sekiz saatte bir evrensel grup üyeliği için yerel önbellekleme kullanan her etki alanı denetleyicisinde gerçekleşir.

Üyelikler her site için ayrı ayrı evrensel grup. Bir sitenin, bir IP adresi setine ve bir ağ maskesine sahip bir veya birkaç alt ağdan oluşan fiziksel bir yapı olduğunu hatırlayın. Etki Alanı Denetleyicileri , WindowsBaşvurdukları Server 2003 ve GK aynı sitede olmalıdır. Birkaç site varsa, yerel önbelleklemeyi her biri için yapılandırmanız gerekecektir. Ayrıca, sitede bulunan kullanıcılar, Windows Server 2003 orman modunda çalışan bir Windows Server 2003 etki alanının parçası olmalıdır.

Active Directory Çoğaltma

Katalog, üç tür bilgiyi depolar: etki alanı verileri, şema verileri ve yapılandırma verileri. Etki alanı verileri, tüm etki alanı denetleyicilerine çoğaltılır. Tüm etki alanı denetleyicileri eşittir; Herhangi bir etki alanı denetleyicisinde yapılan tüm değişiklikler, diğer tüm etki alanı denetleyicilerine çoğaltılır Şema ve yapılandırma verileri, ağaç veya ormanın tüm etki alanlarına çoğaltılır. Ek olarak, bireysel alandaki tüm nesneler ve orman nesnelerinin özelliklerinden bazıları CC'ye çoğaltılır. Bu, etki alanı denetleyicisinin ağaç veya orman şemasını, ağaç veya ormanın tüm etki alanları için yapılandırma bilgilerini ve kendi etki alanı için tüm dizin nesnelerini ve özelliklerini depoladığı ve çoğalttığı anlamına gelir.

HA'nın depolandığı etki alanı denetleyicisi, orman için şema bilgilerini, tüm orman etki alanları için yapılandırma bilgilerini ve ormandaki tüm dizin nesneleri (yalnızca GA sunucuları arasında çoğaltılır) ve tüm dizin nesneleri ve özellikleri için sınırlı bir özellik kümesi içerir ve çoğaltır. etki alanınız için.

Çoğaltmanın özünü anlamak için, yeni bir ağ oluşturmak için aşağıdaki senaryoyu inceleyin.

1. Etki alanında Ve ilk denetleyici kurulur. Bu sunucu tek etki alanı denetleyicisi. Aynı zamanda sunucu GC'dir. Böyle bir ağda çoğaltma gerçekleşmez, çünkü başka denetleyiciler yoktur.

2. Etki alanında İkinci bir denetleyici kurulur ve çoğaltma başlar. Bir denetleyiciyi altyapının yöneticisi, diğeri de defter sunucusu olarak atayabilirsiniz. Altyapı yöneticisi GC güncellemelerini izler ve değiştirilmiş nesneler için ister. Bu denetleyicilerin her ikisi de şema ve yapılandırma verilerini de kopyalar.

3. Etki alanında GC olmayan bir üçüncü kontrolör kuruludur. Altyapı ana bilgisayarı GC güncellemelerini izler, değiştirilen nesneler için istekte bulunur ve ardından değişiklikleri üçüncü etki alanı denetleyicisine çoğaltır. Her üç denetleyici de şema ve yapılandırma verilerini çoğaltır.

4. Yeni bir B alanı yaratılır, kontrolörler buna eklenir. Etki Alanı A ve Etki Alanı B'deki Defter Sunucuları, tüm şema ve yapılandırma verilerini ve her etki alanındaki etki alanı verilerinin alt kümesini çoğaltır. A etki alanında çoğaltma yukarıda açıklandığı gibi devam eder, artı çoğaltma etki alanı B içinde başlar.

aktifrehberve LDAP

Basit Dizin Erişim Protokolü (LDAP), TCP / IP ağları için standart bir İnternet bağlantı protokolüdür. LDAP, dizin hizmetlerine en az ek yük ile erişmek için özel olarak tasarlanmıştır. LDAP ayrıca, dizin bilgilerini sorgulamak ve değiştirmek için kullanılan işlemleri tanımlar.

istemciler Active Directory, ağa her oturum açtığınızda veya paylaşılan kaynakları ararken Active Directory çalıştıran bilgisayarlarla iletişim kurmak için LDAP kullanır. LDAP, dizin bağlantısını ve diğer dizin hizmetlerinden Active Directory'ye geçişi kolaylaştırır. Uyumluluğu artırmak için, Active Directory arayüzlerini kullanabilirsiniz (aktifrehber hizmet- Arayüzler, ADSI).

İşlem Ana Rolleri

İşlem yöneticisi, birkaç ana bilgisayarla bir çoğaltma modelinde gerçekleştirilmesi uygun olmayan sorunları çözer. Bir veya daha fazla etki alanı denetleyicisine atanabilecek beş işlem yöneticisi rolü vardır. Bazı roller orman düzeyinde benzersiz olmalıdır, diğerleri için etki alanı düzeyi yeterlidir. Her Active Directory ormanında aşağıdaki roller bulunmalıdır:

Şema yöneticisi) - Dizin şemasındaki güncellemeleri ve değişiklikleri yönetir. Dizin şemasını güncellemek için şema yöneticisine erişim gereklidir. Hangi sunucunun etki alanında şema yöneticisi olduğunu belirlemek için pencereyi açmanız yeterlidir. komut satırı ve şunu girin: dsquery server -vardırfsmo şema.

Domain Adlandırma Ustası - Ormandaki etki alanlarının eklenmesini ve kaldırılmasını yönetir. Bir etki alanı eklemek veya kaldırmak için etki alanı adlandırma yöneticisine erişim gereklidir. Hangi sunucunun etki alanı adlandırma yöneticisi olduğunu belirlemek için, komut penceresine girmeniz yeterlidir: dsquery server -vardırfsmo ad.

Bir bütün olarak orman için ortak olan bu roller, içinde benzersiz olmalıdır.

Her Active Directory etki alanında aşağıdaki roller zorunludur.

Bağıl Kimlik Master - göreceli tanımlayıcıları etki alanı denetleyicilerine tahsis eder. Ne zaman bir kullanıcı nesnesi oluşturursanız, gruplayın veya bilgisayar denetleyicileri, bir etki alanı güvenlik tanımlayıcısından ve göreceli tanımlayıcıların ana bilgisayarı tarafından tahsis edilen benzersiz bir tanımlayıcıdan oluşan nesneye benzersiz bir güvenlik tanımlayıcısı atar. Hangi sunucunun etki alanındaki tanımlayıcıların ana bilgisayarı olduğunu belirlemek için komut penceresine girmeniz yeterlidir: dsquerysunucu -vardırfsmokurtulmuş.

PDC emülatörü (PDC emülatörü) - karışık veya orta düzey etki alanı modunda, ana Windows NT etki alanı denetleyicisi olarak işlev görür. Windows NT oturumunu doğrular, parola değişikliklerini işler ve P DC'ye yapılan güncellemeleri çoğaltır. Hangi sunucunun şu anda bir etki alanında PDC öykünücüsü olduğunu belirlemek için komut penceresine girmeniz yeterlidir. dsquery sunucu - hasfsmo pdc.

Altyapı yöneticisi (altyapı ana ) - Kataloğun verilerini, defterin verileriyle karşılaştırarak nesnelerin referanslarını günceller. Veriler eskiyse, GC'den güncellemeler ister ve bunları etki alanındaki denetleyicilerin geri kalanına çoğaltır. Hangi sunucunun etki alanındaki altyapının ana yöneticisi olduğunu belirlemek için komut satırı penceresine girmeniz yeterlidir. dsquerysunucu -hasfsmo infr.

Tüm etki alanında ortak olan bu roller, içinde benzersiz olmalıdır. Başka bir deyişle, her bir etki alanı için yalnızca bir göreceli tanımlayıcı ana, bir PDC öykünücüsü ve bir altyapı yöneticisi yapılandırabilirsiniz.

Genellikle, işlem yöneticisi rolleri otomatik olarak atanır, ancak yeniden atanabilirler. Yeni bir ağ kurulduğunda, tüm işlem yöneticisi rolleri, ilk etki alanının ilk denetleyicisi tarafından alınır. Daha sonra yeni bir ağaçta yeni bir alt etki alanı veya kök etki alanı oluşturursanız, işlem yöneticisi rolü de otomatik olarak ilk etki alanı denetleyicisine atanır. Yeni etki alanı ormanında, tüm işlem yöneticisi rolleri etki alanı denetleyicisine atanır. Aynı ormanda yeni bir etki alanı oluşturulmuşsa, denetleyicisine, göreceli tanımlayıcı ana, öykünücü P rolü atanır.DIle ve ana bilgisayar altyapısı. Şema yöneticisi ve etki alanı adlandırma rolleri, ormanın ilk etki alanında kalır.

Etki alanında yalnızca bir denetleyici varsa, işlem yöneticisi rollerinin tümünü gerçekleştirir. Ağda bir site varsa, işlem ana bilgisayarlarının standart konumu en uygunudur Ancak, etki alanı denetleyicileri ve etki alanları ekledikçe, işlem yöneticisi rollerini diğer etki alanı denetleyicilerine taşımak bazen gerekli olabilir.

Bir etki alanında iki veya daha fazla denetleyici varsa, işlem yöneticisi rollerini gerçekleştirmek için iki etki alanı denetleyicisini yapılandırmanız önerilir. Örneğin, bir etki alanı denetleyicisini işlemlerin ana yöneticisi, diğeri ana işlem başarısız olursa gerekli olacak etki alanı denetleyicisi olarak atayın.

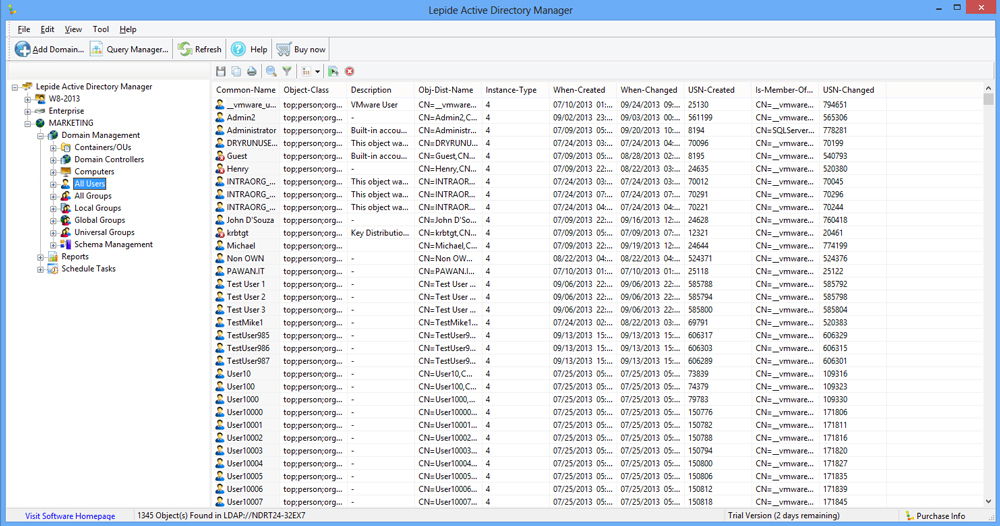

yönetim Active Directory

C Active Directory kullanılarak bilgisayar hesapları oluşturulur, etki alanına bağlanır, bilgisayarlar, etki alanı denetleyicileri ve organizasyon birimleri (OP) yönetilir.

Yönetim ve destek araçları, Active Directory'yi yönetmek için kullanılır. Aşağıdaki araçlar uygulanır ve MMC ek bileşeni görünümü (Microsoft, yönetimkonsol):

Active Directory Kullanıcıları ve Bilgisayarları (Active Directory Kullanıcılar ve Bilgisayarlar) kullanıcıları, grupları, bilgisayarları ve organizasyon birimlerini (EP) yönetmenizi sağlar;

aktif rehber - alanlar ve güven ( aktif rehber Etkive Vakıflar ) Alanlarla, alan ağaçlarıyla ve alan ormanlarıyla çalışmak için kullanılır;

Aktif Dizin - web siteleri vehizmetler (Active Directory Siteleri ve Hizmetleri) siteleri ve alt ağları yönetmenize olanak sağlar;

Ortaya çıkan politika (Sonuç İlke Kümesi) mevcut kullanıcıyı veya sistem politikasını görüntülemek ve politika değişikliklerini planlamak için kullanılır.

Microsoft Windows 2003 Server bu ek bileşenlere doğrudan Yönetimsel Araçlar menüsünden erişebilir.

Başka bir yönetim aracı bir çırpıda düzen aktifrehber (aktif rehber şema) - Dizin düzenini yönetmenizi ve değiştirmenizi sağlar.

Komut satırı yardımcı programları aktif rehber

Nesneleri yönetmek için aktif rehber Çok çeşitli yönetimsel görevleri gerçekleştirmenize izin veren komut satırı araçları vardır:

dsadd - ekler aktif rehber bilgisayarlar, rehber, gruplar, OP ve kullanıcılar.

dsget - bilgisayarların, kişilerin, grupların, OP’in, kullanıcıların, sitelerin, alt ağların ve sunucuların kayıtlı özelliklerini gösterir. aktif rehber.

dsmod - Kayıtlı bilgisayarların, kişilerin, grupların, OP’in, kullanıcıların ve sunucuların özelliklerini değiştirir aktif rehber.

dsmove - tek bir nesneyi etki alanı içindeki yeni bir konuma taşır veya nesneyi hareket etmeden yeniden adlandırır.

DSQXJERY - bilgisayarları, kişileri, grupları, OP’yi, kullanıcıları, siteleri, alt ağları ve sunucuları arar. aktif rehber belirtilen kriterlere göre.

DSRM - bir nesneyi siler aktif rehber.

NTDSUTIL - site, etki alanı veya sunucu ile ilgili bilgileri görüntülemenizi sağlar. operasyon ustaları (operasyonlar ustaları) ve veritabanını korumakaktif rehber.

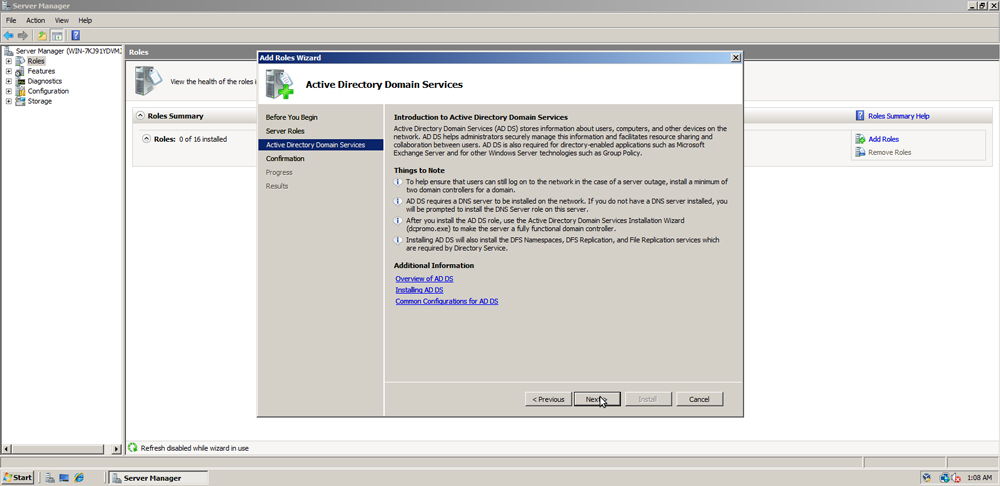

Bugünün makalesi, ADDS adındaki Active Directory ile ilgili.

Bununla başlayacağız, çünkü bu görünüşte küçük olan hizmet, güvenlikle ilgili çok sayıda sorunu çözmemize ve pencereleri temel alan altyapıları kurmamıza izin veriyor, sadece değil.

Öyleyse, EKE nedir. Bu, veritabanındaki tüm altyapı nesnelerini depolayan bir hizmettir: bilgisayarlar (iş istasyonları ve sunucular), kullanıcılar, gruplar (kullanıcılar dahil çeşitli nesneler), yazıcılar, güvenlik ilkeleri vb. Veritabanının kendisi, yapılandırılmış ADDS rolüne sahip sunucularda depolanır etki alanı denetleyicileri denir. Etki alanı servislerine bağlı olan bilgisayar, yükleme sürecinde etki alanı denetleyicisine başvurur ve etkin politika dizininden alır - birkaç sistem ayarı için reçeteler, yerel ve ağ kaynaklarına erişim izinleri. Ayrıca, bir etki alanı kullanıcısı her oturum açtığında izinler ve ayarlar alır. Bir kez oluşturulduktan sonra, bir kullanıcı etki alanı için etki alanı ağındaki herhangi bir bilgisayardan oturum açabilir, tabii ki girişinde herhangi bir kısıtlama yoktur. Ve herhangi bir bilgisayarda ayarları ve erişim haklarını alacak.

Active Directory uygulamasının diğer yararları şunlardır:

- Merkezi giriş.

- Sonuç olarak, etki alanına girişin merkezi olarak kaydedilmesi.

- Bilgisayarların ve diğer nesnelerin merkezi yönetimi. Grup ilkelerini kullanarak sistem ve uygulama ayarlarını yapılandırabilir, kayıt defteri girdilerini ayarlayabilir, yazılım yükleyebilir ve belirli dosyaları ağa yerleştirebilir ve komut dosyalarını uzaktan çalıştırabilirsiniz.

- Bilgisayara ve uygulamaya girmek için tek bir giriş \\ şifresi kullanma olanağının sağlanması. (Tekli Oturum Açma). Uygulama, Active Directory üzerinden kimlik doğrulamayı destekliyorsa, uygulamayı etki alanı kimlik bilgileriyle çalışacak şekilde yapılandırabilirsiniz. Bu tür uygulamaların çok sayıda vardır: şirket ortamındaki kullanıcılar arasında popüler olan posta servislerinden, 1C'ye ve ayrıca İnternete erişim yapan sunuculara, veritabanı sunucularına, erişim kontrol sistemlerine vb.

- AD'deki her nesnenin kendi özellikleri vardır, bunların arasında önceden yapılandırılmış ve özel alanlar vardır. Böylece, AD’de şirketin çalışanları hakkında faydalı bilgiler saklayabilirsiniz. Örneğin, çalışanın personel numarası, doğum tarihi veya işletme izninin numarası. Bu parametrelere göre, erişim haklarını ve ayarları da verebilirsiniz.

- Active Directory Etki Alanı Hizmetleri, DNS ile sıkı sıkı bütünleşir, böylece AD uygulayarak, dNS sunucusu dahili ağı korumak için.

- Diğer servisler ve servisler, ADDS servislerine göre çalışır.

Active Directory'yi uygulamak için birkaç adım uygulamanız gerekir. Dolayısıyla, etki alanı hizmetleri için uygulama planı:

- Mevcut altyapının hazırlanması.

- Sistemin coğrafi dağılımını ve güvenliği için gereklilikleri dikkate alarak etki alanı hizmetlerini planlama.

- Etki Alanı Denetleyicisi Kurulumu

- Parametreleri ayarlamak ve gerekli etki alanı nesnelerini oluşturmak.

- Sunucuları, iş istasyonlarını ve diğer ekipmanları oluşturulan alana bağlama.

Kesinlikle aktif dizinin alan hizmetleri, altyapınızın kalbidir. Ancak, destek ve bakım konusunda kesinlikle talepte bulunmuyorlar. Elbette, herhangi bir sistem bakım ve bakıma ve periyodik uygulamalara bayılır yedek zorunlu bir prosedürdür. Bununla birlikte, iyi tasarlanmış ve bir kez yapılandırılmış bir ADDS servisinin bakımı çok fazla çaba gerektirmez. Eski nesneler için etki alanına bakmanız ve gerekirse yeni nesneler oluşturmanız, bunları gruplara eklemeniz, anlamsız kullanıcılar için şifreleri düzenli aralıklarla sıfırlamanız gerekir. Yedeklerin kalitesini kontrol edin. Tabii ki, eğer altyapınızda bir değişiklik olmazsa, tüm görevler bunlar. Bununla birlikte, yukarıdakilerin tümü otomatikleştirilebilir. Hizmete giriş eşiği oldukça düşük. Aktif dizin altyapısının planlanması, uygulanması ve desteklenmesi ile ilgili literatür oldukça fazladır. Bu hizmet 15 yaşın üzerindedir ve bu süre zarfında gelişmekte ve desteklenmektedir, ancak sert değişiklikler yapılmamaktadır. Bu, servisin sağlamlığını ve alaka düzeyini gösterir.

Dolayısıyla, aktif bir dizin etki alanı hizmetleri tanıtımı, dedikleri gibi, modern bir kurumsal altyapı inşa etmek için bir projeye “sahip olmalı”.

Firmamız Microsoft ürünlerini kullanarak hizmet sunmaktadır, devletimiz sertifikalı uzmanlara sahiptir, lütfen [e-posta korumalı]site

Active Directory, sistem yönetimi için bir hizmettir. Yerel gruplara çok daha iyi bir alternatiftir ve etkili yönetim ve güvenilir veri koruması ile bilgisayar ağları oluşturmanıza izin verir.

Active Directory kavramıyla daha önce karşılaşmadıysanız ve bu tür hizmetlerin nasıl çalıştığını bilmiyorsanız, bu makale tam size göre. Bakalım bu kavramın ne anlama geldiğini, bu tür veritabanlarının avantajlarını ve ilk kullanım için bunları nasıl oluşturacağınızı ve yapılandıracağımızı görelim.

Active Directory, sistem yönetimi için çok uygun bir yoldur. Active Directory'nin yardımıyla verileri verimli bir şekilde yönetebilirsiniz.

Bu hizmetler tek bir veritabanı oluştur etki alanı denetleyicileri çalıştırılıyor. Bir şirkete sahipseniz, bir ofisi yönetiyorsanız, genel olarak, birleşik olması gereken birçok kişinin faaliyetlerini kontrol edin, böyle bir etki alanı sizin için yararlı olacaktır.

Tüm nesneleri içerir - bilgisayarlar, yazıcılar, fakslar, hesapları kullanıcılar ve şeyler. Verilerin bulunduğu alanların toplamına “orman” denir. Active Directory veritabanı, nesne sayısının 2 milyar dolara kadar çıkabileceği bir etki alanı ortamıdır. Bu ölçekleri temsil ettin mi?

Yani, böyle bir “orman” veya veri tabanı yardımı ile, ofisteki çok sayıda çalışan ve ekipman bağlanabilir ve bir yere atıfta bulunmadan, başka kullanıcılar hizmetlere, örneğin başka bir şehirdeki bir şirket ofisine bağlanabilir.

Ayrıca, Active Directory çerçevesinde birkaç alan oluşturulmuş ve birleştirilmiştir - şirket ne kadar büyükse, içindeki teknolojisini kontrol etmek için o kadar fazla fon gerekir veritabanı.

Ayrıca, böyle bir ağ yaratırken, bir kontrol alanı tanımlanır ve hatta daha sonra başka alanların varlığında bile, ilk alan hala "ana" kalır - yani bilgi yönetimine tam erişime sahiptir.

Bu veriler nerede depolanır ve alanların varlığı nasıl sağlanır? Active Directory oluşturmak için denetleyiciler kullanılır. Genellikle ikisi vardır - birine bir şey olursa, bilgiler ikinci kontrol cihazında saklanır.

Veritabanını kullanmanın başka bir yolu, örneğin şirketinizin bir başkasıyla işbirliği yapması ve ortak bir proje tamamlamanız gerekmesidir. Bu durumda, yabancıların etki alanı dosyalarına erişmesi gerekebilir ve burada, iki farklı “orman” arasında, diğer bilgilerin güvenliğini riske atmadan, istenen bilgilere açık bir şekilde bir tür ilişki kurabilirsiniz.

Genel olarak, Active Directory, boyutuna bakılmaksızın, belirli bir yapı içinde bir veritabanı oluşturmanın bir yoludur. Kullanıcılar ve tüm ekipmanlar tek bir “orman” içinde birleştirilir, kontrolörlere yerleştirilmiş alanlar yaratılır.

Ayrıca netleştirilmesi önerilir - hizmetlerin çalışması yalnızca sunucu bulunan cihazlarda mümkündür windows sistemleri. Ayrıca, kontrol cihazlarında 3-4 DNS sunucusu oluşturulur. Etki alanının ana bölgesine hizmet ederler ve birinin başarısız olması durumunda, diğer sunucular tarafından değiştirilir.

Aptallar için Active Directory'ye kısa bir genel bakıştan sonra, doğal olarak şu soruyla ilgileniyorsunuz: yerel grubu neden tüm veritabanına göre değiştirdiniz? Doğal olarak, burada fırsatlar alanı çoğu zaman daha geniştir ve bu hizmetlerin sistem yönetimi konusundaki diğer farklılıklarını bulmak için, avantajlarına daha yakından bakalım.

Active Directory'nin Yararları

Active Directory'nin avantajları aşağıdaki gibidir:

- Kimlik doğrulama için bir kaynak kullanın. Bu senaryoda, her bilgisayara hepsini eklemeniz gerekir hesapları genel bilgilere erişim gerektiren. Ne kadar çok kullanıcı ve teknoloji olursa, bu verileri aralarında senkronize etmek o kadar zor olur.

Böylece, veritabanları ile servisler kullanıldığında, hesaplar bir noktada saklanır ve değişiklikler tüm bilgisayarlarda hemen etkili olur.

Nasıl çalışır? Ofise gelen her çalışan sistemi başlatır ve hesabına giriş yapar. Oturum açma isteği otomatik olarak sunucuya gönderilir ve kimlik doğrulama işlemi bunun üzerinden yapılır.

Kayıtların tutulmasında belirli bir düzen söz konusu olduğunda, kullanıcıları her zaman “İnsan Kaynakları” veya “Muhasebe” olarak gruplara ayırabilirsiniz.

Bilgiye erişim sağlamak bu durumda daha kolaydır - bir departmandan çalışanlar için bir klasör açmanız gerekirse, bunu bir veritabanı aracılığıyla yaparsınız. Bir araya geliyorlar istediğiniz klasöre erişim verilerle, kalan belgeler için ise kapalı kalır.

- Her veritabanı üyesi üzerinde kontrol.

Yerel grupta her katılımcı bağımsız ise, onu başka bir bilgisayardan kontrol etmek zordur, ardından etki alanlarında şirket politikasına uygun belirli kurallar belirleyebilirsiniz.

Seversin sistem yöneticisi Erişim ayarları ve güvenlik ayarları belirtebilir ve ardından bunları her kullanıcı grubu için uygulayabilirsiniz. Doğal olarak, hiyerarşiye bağlı olarak, diğerleri için sistemdeki diğer dosyalara ve eylemlere erişim sağlamak için bir grup için daha katı ayarlar tanımlamak mümkündür.

Ayrıca, şirkete yeni bir kişi girdiğinde, bilgisayarı derhal iş için gerekli bileşenlerin bulunduğu gerekli ayarları alır.

- Yazılım kurulumunda çok yönlülük.

Bu arada, bileşenler hakkında - Active Directory yardımıyla yazıcıları atayabilir, yükleyebilir gerekli programlar hemen tüm çalışanlar, gizlilik seçeneklerini ayarlayın. Genel olarak, bir veritabanının oluşturulması performansı önemli ölçüde optimize eder, güvenliği izler ve kullanıcıları maksimum verimlilik için birleştirir.

Şirket ayrı bir hizmet kurumu veya özel hizmetler işletiyorsa, etki alanları ile senkronize edilebilir ve bunlara erişimi basitleştirir. Ne şekilde Şirkette kullanılan tüm ürünleri birleştirirseniz, çalışanın her programa giriş yapmak için farklı girişler ve şifreler girmesi gerekmez - bu bilgiler paylaşılacaktır.

Artık Active Directory kullanmanın yararları ve etkileri netleştiğine göre, düşünelim yükleme işlemi belirtilen servisler.

Windows Server 2012'de veritabanı kullanıyoruz

Active Directory'yi yüklemek ve yapılandırmak çok kolay ve ilk bakışta göründüğünden daha kolaydır.

Servisleri yüklemek için önce aşağıdakileri yapmanız gerekir:

- Bilgisayar adını değiştirin: “Başlat” a tıklayın, Denetim Masası nı açın, “Sistem”. “Parametreleri değiştir” seçeneğini seçin ve “Bilgisayar adı” satırının yanındaki Özellikler bölümünde “Değiştir” seçeneğini tıklayın, ana bilgisayar için yeni bir değer girin.

- İsteğe bağlı PC'de yeniden başlatın.

- Ağ ayarlarını aşağıdaki gibi yapın:

- Kontrol panelinden menüyü ağlarla ve paylaşımla açın.

- Bağdaştırıcı ayarlarını düzenleyin. “Özellikler” e sağ tıklayın ve “Ağ” sekmesini açın.

- Listedeki pencerede, 4 numara altındaki İnternet protokolüne tıklayın, sonra tekrar "Özellikler" e tıklayın.

- Gerekli ayarları girin, örneğin: IP adresi - 192.168.10.252, alt ağ maskesi - 255.255.255.0, ana alt ağ geçidi - 192.168.10.1.

- "Tercih edilen DNS sunucusu" satırında adresi belirtin yerel sunucu, "Alternatif ..." - DNS sunucularının diğer adresleri.

- Değişiklikleri kaydedin ve pencereleri kapatın.

Active Directory rollerini aşağıdaki gibi yükleyin:

- Başlattıktan sonra "Sunucu Yöneticisi" ni açın.

- Menüde roller ve bileşenler eklemeyi seçin.

- Sihirbaz başlayacaktır, ancak ilk açıklama penceresini atlayabilirsiniz.

- “Rolleri ve Bileşenleri Takma” satırını kontrol edin ve devam edin.

- Bir Active Directory koymak için bilgisayarınızı seçin.

- Listeden indirilmesi gereken rolü işaretleyin - bu sizin durumunuz için bu Active Directory Etki Alanı Hizmetleri'dir.

- Servisler için gerekli bileşenleri indirmenizi isteyen küçük bir pencere açılacaktır - kabul edin.

- Diğer bileşenleri kurmanız istendikten sonra - gereksiniminiz yoksa, “İleri” düğmesini tıklayarak bu adımı atlayın.

- Kurulum sihirbazı kurduğunuz hizmetlerin açıklamalarını içeren bir pencere açar - okuyup devam edin.

- Yükleyeceğimiz bileşenlerin bir listesi belirir - her şeyin doğru olduğunu kontrol edin ve öyleyse uygun tuşa basın.

- İşlem tamamlandığında pencereyi kapatın.

- Hepsi bu kadar - hizmetler bilgisayarınıza yüklenmiştir.

Active Directory'yi yapılandırma

Etki alanı hizmetini yapılandırmak için aşağıdakileri yapmanız gerekir:

- Aynı addaki kurulum sihirbazını çalıştırın.

- Pencerenin üstündeki sarı işaretçiyi tıklayın ve "Sunucu rolünü etki alanı denetleyicisi düzeyine yükselt" seçeneğini seçin.

- Yeni bir “orman” eklemeye tıklayın ve kök etki alanı için bir ad oluşturun, ardından “İleri” ye tıklayın.

- "Ormanın" ve alanın modlarını belirtin - çoğu zaman çakışırlar.

- Bir şifre oluşturun, ancak hatırladığınızdan emin olun. Aşağı kaydırın.

- Bundan sonra alan adının atanmamış olduğuna dair bir uyarı ve alan adını kontrol etmek için bir öneri görebilirsiniz - bu adımları atlayabilirsiniz.

- Bir sonraki pencerede, veritabanlarını içeren dizinlerin yolunu değiştirebilirsiniz - size uygun değilse bunu yapın.

- Şimdi ayarlayacağınız tüm parametreleri göreceksiniz - bunları doğru seçip seçmediğinizi kontrol edin ve devam edin.

- Uygulama ön koşulların karşılanıp karşılanmadığını kontrol edecek ve yorum yoksa veya kritik olmadıkça “Kur” a tıklayınız.

- Yükleme tamamlandıktan sonra, PC kendini yeniden başlatacak.

Ayrıca, veritabanına bir kullanıcının nasıl ekleneceği de ilginizi çekebilir. Bunu yapmak için, kontrol panelindeki Yönetim bölümünde bulacağınız Active Directory Kullanıcıları veya Bilgisayarları menüsünü kullanın veya veritabanı ayarları menüsünü kullanın.

Yeni bir kullanıcı eklemek için, etki alanı adına sağ tıklayın, "Bölünme" den sonra "Oluştur" u seçin. Yeni bölümün adını girmeniz gereken bir pencere göreceksiniz - farklı bölümlerdeki kullanıcıları toplayabileceğiniz bir klasör görevi görür. Aynı şekilde, daha sonra birkaç bölüm daha yaratacak ve tüm çalışanları doğru bir şekilde yerleştireceksiniz.

Ardından, bölümün adını oluşturduğunuzda, üzerine sağ tıklayın ve “Oluştur” u ve ardından “Kullanıcı” yı seçin. Artık sadece gerekli verileri girmek ve kullanıcı için erişim ayarlarını yapmak için kaldı.

Yeni profil oluşturulduğunda, üzerine tıklayarak, içerik menüsüve "Özellikler" i açın. "Hesap" sekmesinde, "Engelle ..." nin yanındaki onay işaretini kaldırın. Hepsi bu.

Genel sonuç, Active Directory'nin tüm çalışanların bilgisayarlarını bir takımda birleştirmelerine yardımcı olacak güçlü ve kullanışlı bir sistem yönetimi aracı olduğudur. Servislerin yardımıyla, güvenli bir veritabanı oluşturabilir ve tüm kullanıcılar arasında bilgilerin çalışmasını ve senkronizasyonunu önemli ölçüde optimize edebilirsiniz. Şirketinizin ve başka bir iş yerinin faaliyetleri elektronik bilgisayarlara ve ağa bağlıysa, hesapları birleştirmeniz, iş ve gizliliği izlemeniz gerekir, Active Directory tabanlı bir veritabanı yüklemek mükemmel bir çözüm olacaktır.